При расследовании различных инцидентов администратору необходимо получить информацию кто и когда заходил на определенный компьютер Windows. Историю входов пользователя в доменной сети можно получить из журналов контроллеров домена. Но иногда проще получить информацию непосредсвенно из логов компьютера. В этой статье мы покажем, как получить и проанализировать историю входа пользователей на компьютер/сервер Windows. Такая статистика поможет вам ответить на вопрос “Как в Windows проверить кто и когда использовал этот компьютере”.

Содержание:

- Настройка политики аудита входа пользователей в Windows

- Поиск событий входа пользователей в журнале событий Windows

- Анализ событий входа пользователей в Windows с помощью PowerShell

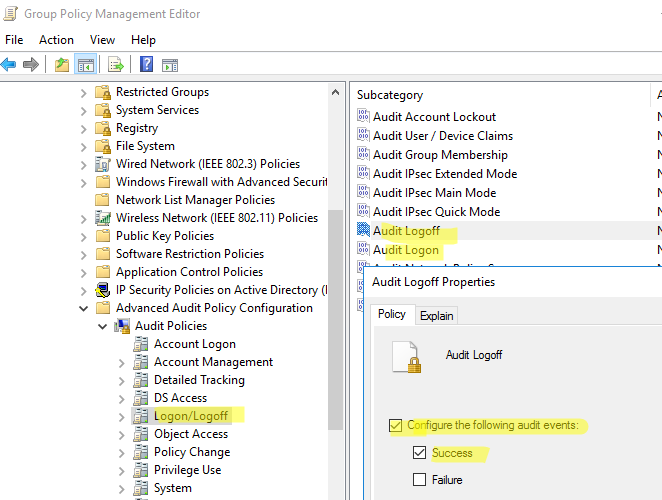

Настройка политики аудита входа пользователей в Windows

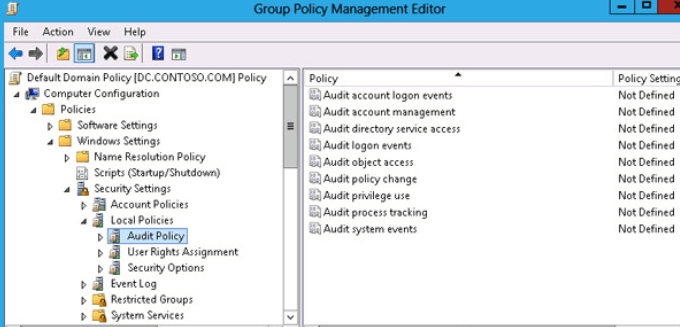

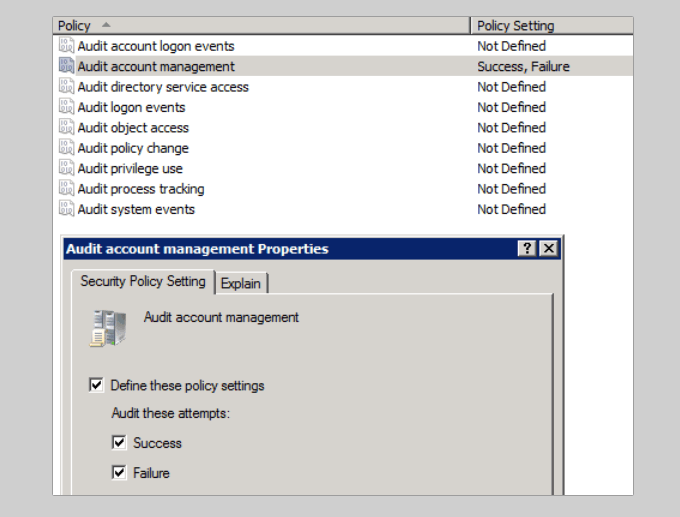

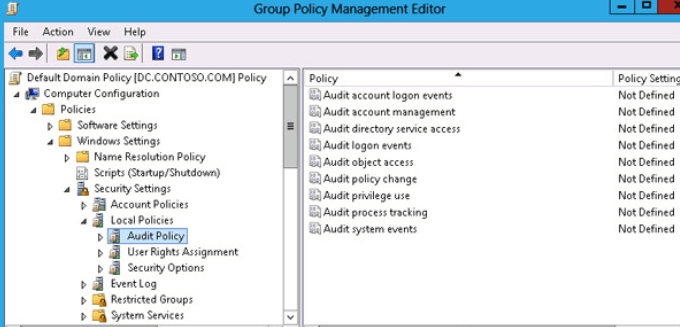

Сначала нужно включить политик аудита входа пользователей. На отдельностоящем компьютере для настройки параметров локальной групповой политики используется оснастка gpedit.msc. Если вы хотите включить политику для компьютеров в домене Active Directorty, нужно использовать редактор доменных GPO (

gpmc.msc

).

- Запустите консоль GPMC, создайте новую GPO и назначьте ее на Organizational Units (OU) с компьютерами и / или серверами, для которых вы хотите включить политику аудита событий входа;

- Откройте объект GPO и перейдите в раздел Computer Configuration -> Policies -> Windows Settings -> Security Settings –> Advanced Audit Policy Configuration -> Audit Policies -> Logon/Logoff;

- Включите две политики аудита Audit Logon и Audit Logoff. Это позволит отслеживать как события входа, так и события выхода пользователей. Если вы хотите отслеживать только успешные события входа, включите в настройках политик только опцию Success;

- Закройте редактор GPO и обновите настройки политик на клиентах.

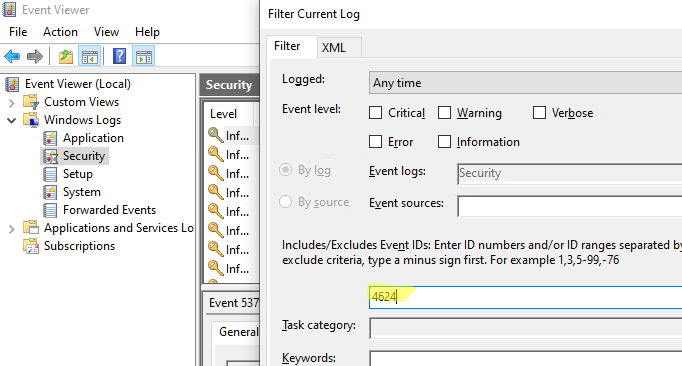

Поиск событий входа пользователей в журнале событий Windows

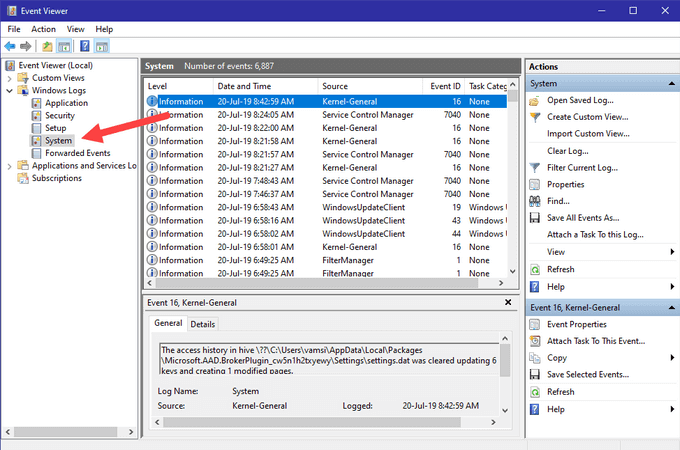

После того как вы включили политики аудита входа, при каждом входе пользователя в Windows в журнале Event Viewer будет появляться запись о входе. Посмотрим, как она выглядит.

- Откройте оснастку Event Viewer (

eventvwr.msc

); - Разверните секцию Windows Logs и выберите журнал Security;

- Щелкните по нему правой клавишей и выберите пункт Filter Current Log;

- В поле укажите ID события 4624 и нажмите OK;

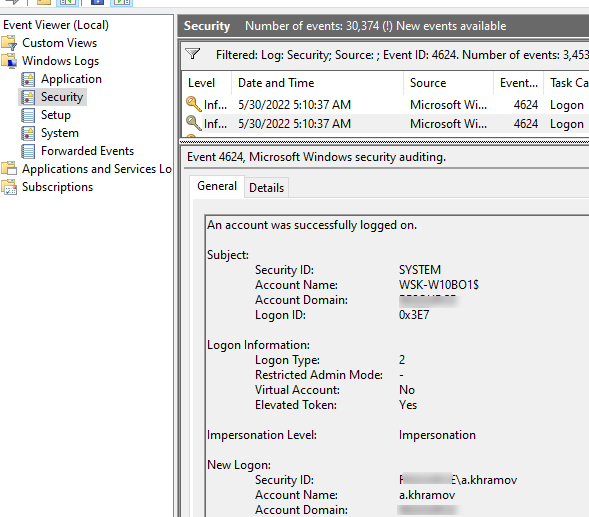

- В окне события останутся только события входа пользователей, системных служб с описанием

An account was successfully logged on

; - В описании события указано имя и домен пользователя, вошедшего в систему:

New Logon: Security ID: WINITPROa.khramov Account Name: a.khramov Account Domain: WINITPRO

Ниже перечислены другие полезные EventID:

| Event ID | Описание |

| 4624 | A successful account logon event |

| 4625 | An account failed to log on |

| 4648 | A logon was attempted using explicit credentials |

| 4634 | An account was logged off |

| 4647 | User initiated logoff |

Если полистать журнал событий, можно заметить, что в нем присутствуют не только события входа пользователей на компьютер. Здесь также будут события сетевого доступа к этому компьютеру (при открытии по сети общих файлов или печати на сетевых принтерах), запуске различных служб и заданий планировщика и т.д. Т.е. очень много лишний событий, которые не относятся ко входу локального пользователя. Чтобы выбрать только события интерактивного входа пользователя на консоль компьютера, нужно дополнительно сделать выборку по значению параметра Logon Type. В таблице ниже перечислены коды Logon Type.

| Код Logon Type | Описание |

|---|---|

| 0 | System |

| 2 | Interactive |

| 3 | Network |

| 4 | Batch |

| 5 | Service |

| 6 | Proxy |

| 7 | Unlock |

| 8 | NetworkCleartext |

| 9 | NewCredentials |

| 10 | RemoteInteractive |

| 11 | CachedInteractive |

| 12 | CachedRemoteInteractive |

| 13 | CachedUnlock |

При удаленном подключении к рабочему столу компьютера по RDP, в журнале событий появится записи с Logon Type 10 или 3. Подробнее об анализе RDP логов в Windows.

В соответствии с этой таблицей событие локального входа пользователя на компьютер должно содержать Logon Type: 2.

Для фильтрации события входа по содержать Logon Type лучше использовать PowerShell.

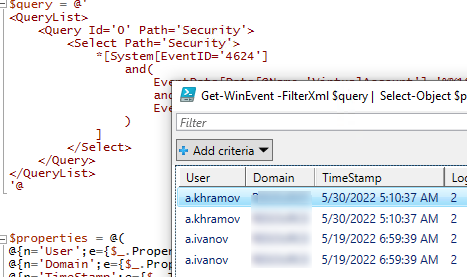

Анализ событий входа пользователей в Windows с помощью PowerShell

Допустим, наша задача получить информацию о том, какие пользователи входили на этот компьютер за последнее время. Нам интересует именно события интерактивного входа (через консоль) с

LogonType =2

. Для выбора события из журналов Event Viewer мы воспользуемся командлетом Get-WinEvent.

Следующий PowerShell скрипт выведет история входа пользователей на текущий компьютер и представит ее в виде графической таблицы Out-GridView.

$query = @'

<QueryList>

<Query Id='0' Path='Security'>

<Select Path='Security'>

*[System[EventID='4624']

and(

EventData[Data[@Name='VirtualAccount']='%%1843']

and

EventData[Data[@Name='LogonType']='2']

)

]

</Select>

</Query>

</QueryList>

'@

$properties = @(

@{n='User';e={$_.Properties[5].Value}},

@{n='Domain';e={$_.Properties[6].Value}},

@{n='TimeStamp';e={$_.TimeCreated}}

@{n='LogonType';e={$_.Properties[8].Value}}

)

Get-WinEvent -FilterXml $query | Select-Object $properties|Out-GridView

Если нужно выбрать события входа за последние несколько дней, можно добавить pipe с таким условием:

|Where-Object {$_.TimeStamp -gt '5/10/22'}

Командлет Get-WinEvent позволяет получить информацию с удаленных компьютеров. Например, чтобы получить историю входов с двух компьютеров, выполните следующий скрипт:

'msk-comp1', 'msk-comp2' |

ForEach-Object {

Get-WinEvent -ComputerName $_ -FilterXml $query | Select-Object $properties

}

Если протокол RPC закрыт между компьютерами, вы можете получить данные с удаленных компьютеров с помощью PowerShell Remoting командлета Invoke-Command:

Invoke-Command -ComputerName 'msk-comp1', 'msk-comp2' {Get-WinEvent -FilterXml $query | Select-Object $properties}

- Remove From My Forums

Логирование действий пользователя.

-

Вопрос

-

Добрый день! Имеется терминальный сервер под управлением MS Server 2008 sp1. Установлены роли сервера терминалов, лицензирования сервера терминалов, IIS. Требуется доказать, что пользователь в определенный промежуток времени (январь-май с.г.) запускал программу

(1С) в рабочее время, со своего компьютера (подключившись к терминальному серверу). Ведется ли на сервере подобная статистика? Возмоно ли вытащить подобные данные (т.е. пользователь «User», 05 января 2012 г, в 09ч01мин подключился к серверу «Server1»,

запустил программу 1CV8.exe, вечером в 18.00, отключился). Заранее спасибо за помощь!

Ответы

-

если сами не делали резеврных копий то уже не восстановить.

сбор, хранение и анализ событий аудита тоже надо планировать и регламентировать, еще до внедрения систем, а сейчас уже поздно дергаться.-

Предложено в качестве ответа

31 июля 2012 г. 11:45

-

Помечено в качестве ответа

DFLegat

31 июля 2012 г. 12:26

-

Предложено в качестве ответа

Безопасность — одна из самых больших забот ИТ-администраторов и, скорее всего, самая значительная. Защита сети — это не только устранение всех уязвимостей в интерфейсе. Хотя это действительно выгодно, это его собственное место, но оно не приводит к полностью защищенной системе. Суть защиты сети в том, что абсолютной безопасности не существует. Там будет недостаток из-за человеческой ошибки в каком-то месте, независимо от того, как сильно вы просматриваете систему или сеть. Вы можете только минимизировать риски, поэтому это действительно важно.

Совместимая и безопасная система призывает вас контролировать и отслеживать учетные записи пользователей, которые присутствуют в вашей сети. Учетные записи пользователей или группы, которые существуют в вашей Active Directory — это то, за чем вам нужно следить. В некоторых случаях, когда происходит утечка данных, это может быть связано с чем-то внутренним, а не с внешней стороной. Поэтому соображения безопасности делают эффективное управление учетными записями пользователей и группами действительно значительными. Понимание того, что происходит внутри вашей сети и какие изменения вносятся, помогает вам предотвратить несколько потенциальных нарушений безопасности или любое другое подозрительное поведение.

Solarwinds Access Rights Manager

Для подобных вещей вам необходимо иметь программное обеспечение для управления правами доступа. Важность ARM заключается в том, что он интегрирует очень простой и удобный пользовательский интерфейс со всеми функциями управления правами доступа, поэтому вы лучше разбираетесь в своей сети.

Загрузка диспетчера прав доступа Solarwinds

По мере того, как возрастает важность программного обеспечения для управления правами доступа, количество поставщиков и программного обеспечения, доступного для него, стремительно растет. Вот почему некоторые люди часто сталкиваются с трудностями при поиске достойного инструмента для выполнения своей работы. Поиск подходящих инструментов не должен быть трудным, и мы цитируем очень известную компанию в области управления сетями и системами. Solarwinds является одним из поставщиков, предлагающих различные сетевые продукты, которые часто становятся фаворитами отрасли.

Solarwinds Access Rights Manager (Скачать здесь) не является исключением в любом случае. Благодаря интуитивно понятному пользовательскому интерфейсу Solarwinds упрощает управление правами доступа с помощью диспетчера прав доступа. Он отображает различную информацию в разных форматах, которые помогут вам выяснить причину проблемы, если она возникнет. Отслеживание серверов Active Directory и Microsoft Exchange стало довольно простым с помощью расширенных функций, которые он предоставляет.

Вот почему в этом руководстве мы будем использовать инструмент Solarwinds Access Rights Manager. Поэтому обязательно загрузите инструмент и установите его в своей системе. Вы можете загрузить пробную версию инструмента, которая будет полностью функциональной в течение ограниченного времени, в течение которого вы сможете самостоятельно оценить продукт. Во время работы мастера установки вам нужно будет выбрать тип установки. Если вы хотите использовать существующий сервер SQL, обязательно выберите «Расширенная установка». С другой стороны, экспресс-установка включает в себя сервер SQL и все другие компоненты, необходимые для инструмента.

Запуск мастера настройки Access Rights Manager

После того, как вы установили инструмент в своей системе, вам придется настроить его, прежде чем вы сможете использовать функции, включенные в продукт. Процесс настройки включает в себя предоставление учетных данных Active Directory, а также их сканирование, настройку базы данных для сервера ARM и многое другое. Мы проведем вас через весь процесс, чтобы вам не пришлось ни о чем беспокоиться. Когда вы запускаете инструмент для себя или после завершения работы мастера установки, мастер настройки должен открыться автоматически. Если этого не произойдет, просто откройте Access Rights Manager, и это должно открыть его.

Когда вас попросят войти, используйте учетные данные учетной записи, которая использовалась для установки продукта. Затем следуйте приведенным ниже инструкциям, чтобы настроить сервер ARM.

- Прежде всего, введите учетные данные Active Directory, которые будут использоваться сервером Access Rights Manager для доступа к самой Active Directory.

Учетные данные Active Directory

- После этого укажите сведения о сервере SQL, а затем выберите метод проверки подлинности. После этого нажмите Далее.

- На странице базы данных вам нужно будет выбрать, хотите ли вы создать новую базу данных или использовать существующую. Затем нажмите Далее.

- Затем на странице веб-компонентов вы можете изменить настройки веб-компонентов, которые требуются для запуска веб-клиента сервера ARM.

- Теперь вы попадете на вкладку RabbitMQ. Здесь вы можете изменить настройки, но рекомендуется использовать значения по умолчанию.

Настройки RabbitMQ

- Наконец, будет показана сводка указанных вами настроек. Перепроверьте все и затем нажмите кнопку Сохранить.

- Это перезапустит службу ARM, и после этого вы можете получить сообщение «Сервер не подключен». Это совершенно нормально, так что вам не о чем беспокоиться.

- После этого запустится мастер настройки сканирования.

- Там на вкладке Active Directory укажите учетные данные, которые будут использоваться для сканирования Active Directory.

Учетные данные сканирования Active Directory

- Также выберите домен, к которому принадлежит предоставленная учетная запись. Нажмите кнопку «Далее.

- На следующей странице выберите домен для сканирования.

- Затем выберите файловые серверы, которые вы хотите сканировать, и нажмите кнопку «Далее».

- Наконец, просмотрите предоставленные вами настройки сканирования и, когда все получится, нажмите кнопку «Сохранить сканирование».

Настройки сканирования

- Это запустит сканирование. В этот момент вы можете закрыть мастер настройки, так как сканирование продолжается в фоновом режиме.

Теперь, когда вы закончили со всем, то есть вы установили инструмент и завершили его настройку, мы можем двигаться дальше и отслеживать историю действий учетной записи пользователя в AD. Учетные записи пользователей и группы пользователей имеют собственную историю, поэтому необходимо время от времени просматривать их. Для этого следуйте инструкциям, приведенным ниже:

- В клиенте ARM для рабочего стола перейдите на страницу «Учетные записи».

- Затем вы можете найти любую учетную запись пользователя или группу пользователей, для которой вы хотите отслеживать историю.

учетные записи

- Значок записной книжки в углу показывает, что действия для соответствующего пользователя или группы записаны в журнале Access Rights Manager.

Значок заметки

- Щелкните правой кнопкой мыши по нужному пользователю или группе и выберите «Открыть журнал» из всплывающего меню.

Открытие журнала

- Оттуда вы сможете просмотреть прошлые действия пользователя или группы.

There are many reasons to track Windows user activity, including monitoring your children’s activity across the internet, protection against unauthorized access, improving security issues, and mitigating insider threats.

Here will discuss tracking options for a variety of Windows environments, including your home PC, server network user tracking, and workgroups.

Check Your Web History

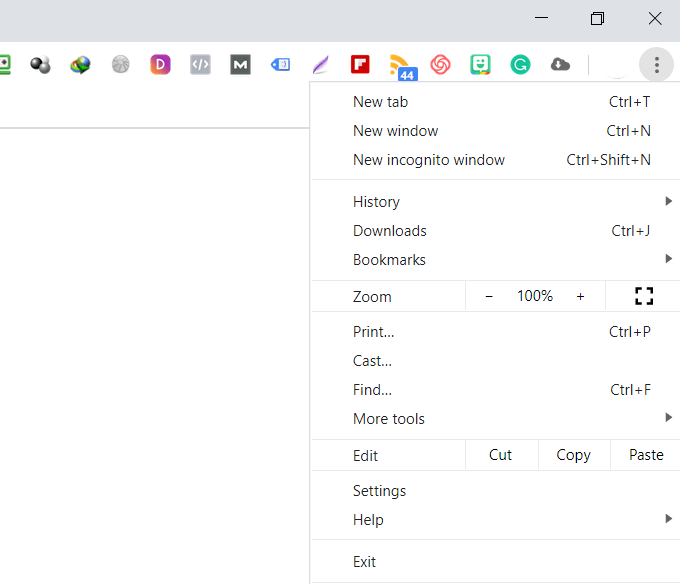

If you want to know which sites someone on your computer (such as your children) are visiting, you can find that information via the browser history. Even though tech-savvy users might know ways to hide this history, it doesn’t hurt to check.

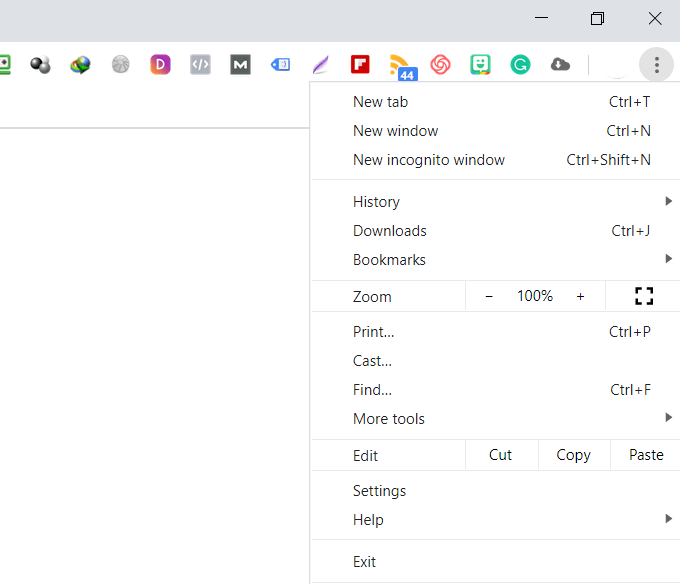

- Using Google Chrome, click on the three dots in the upper right-hand corner and click History.

- Another way to access your computer history in Chrome is to use the Ctrl + H shortcut.

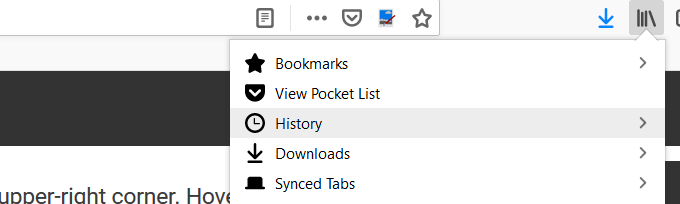

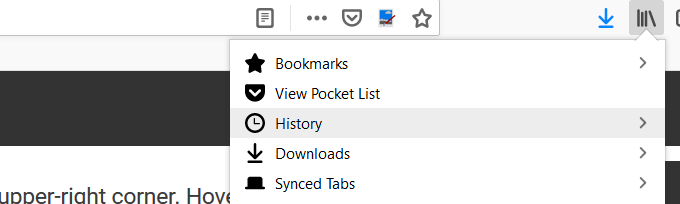

- In Firefox, navigate to the icon in the top bar that looks like the image below and click on it.

- Then click History.

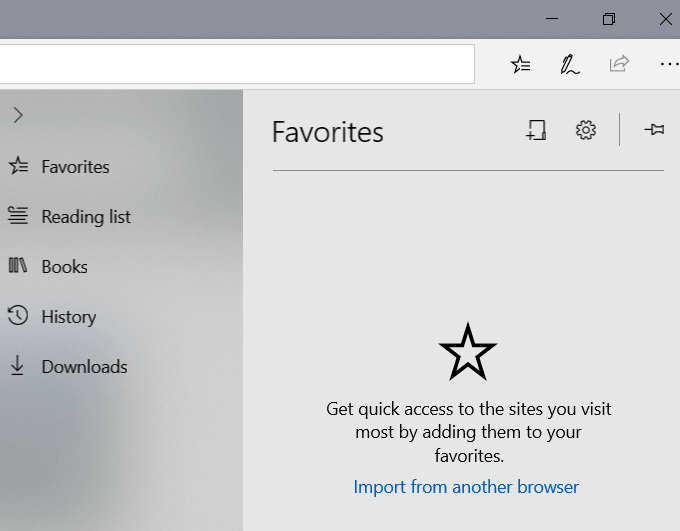

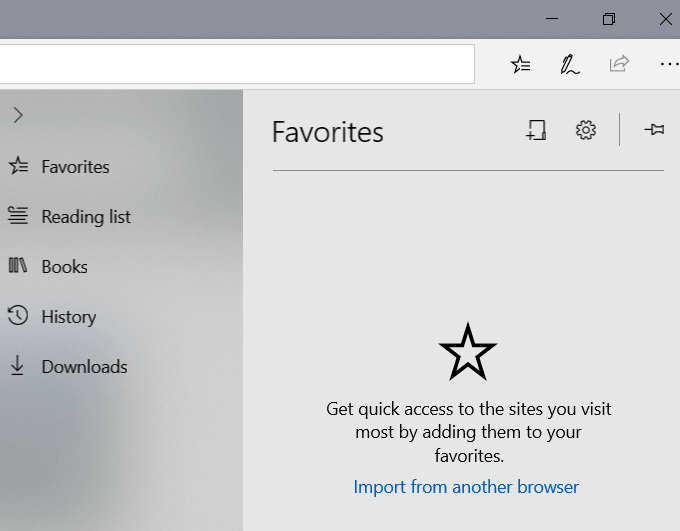

- In Microsoft Edge, in the top-right corner of the window, look for and click on the shooting star icon. Then click on History.

Windows Events

Windows keeps track of all user activity on your computer. The first step to determine if someone else is using your computer is to identify the times when it was in use.

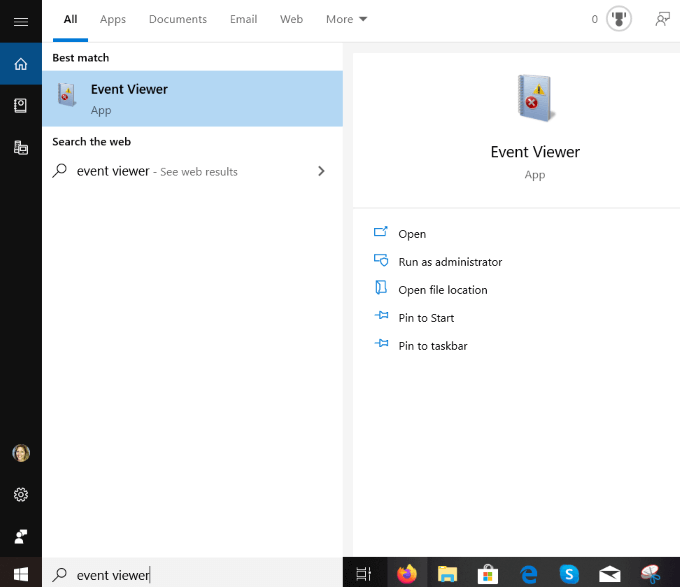

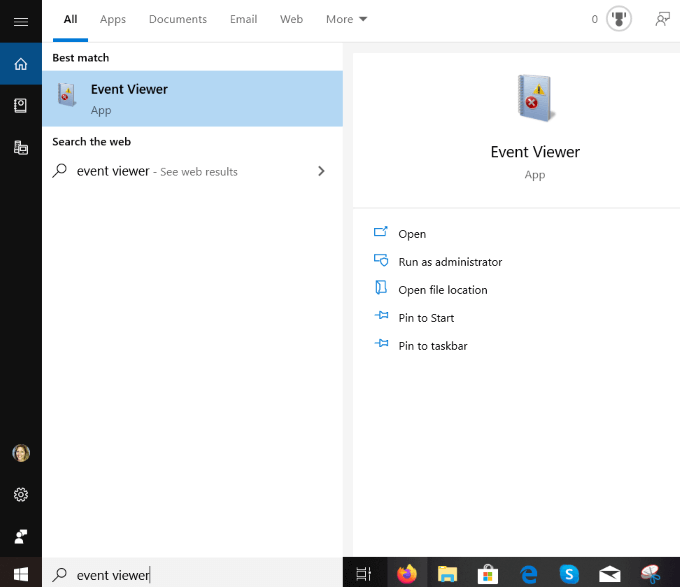

- From the Start Menu, type event viewer and open it by clicking on it.

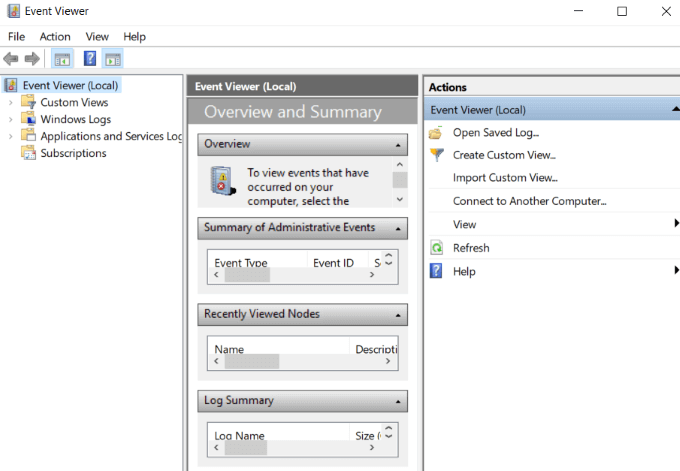

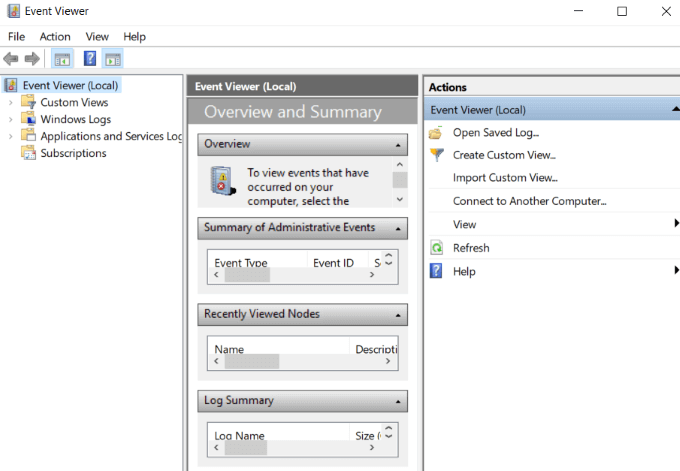

- To expand the Windows Logs folder, click on Event Viewer (local).

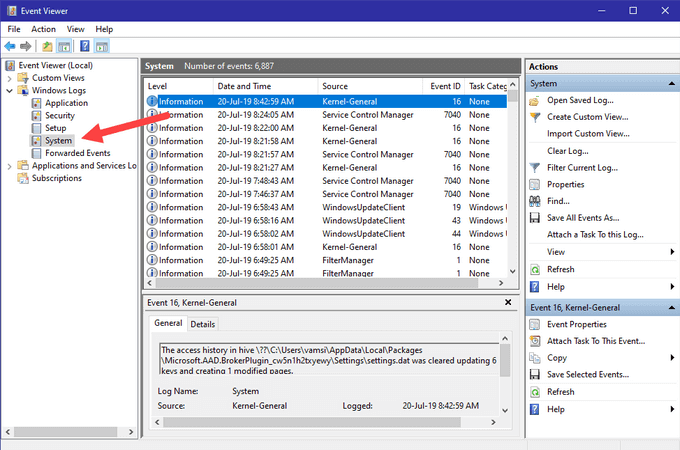

- Expand Windows Logs by clicking on it, and then right-click on System.

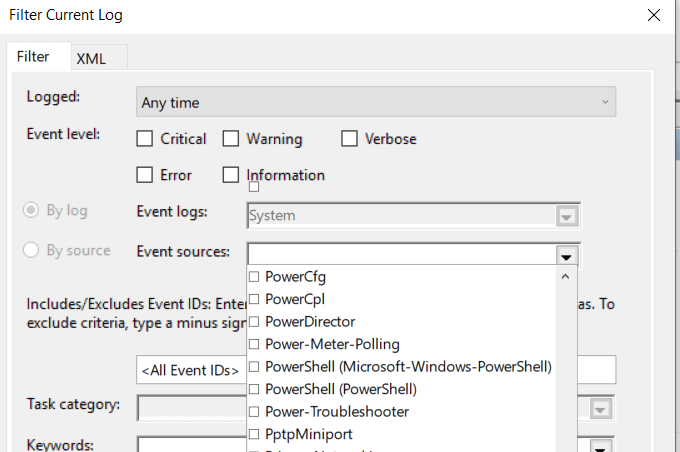

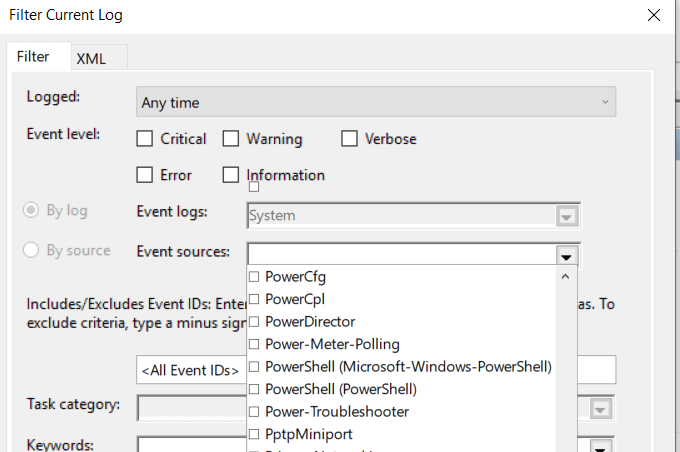

- Double-click on Filter Current Log and open the dropdown menu for Event Sources.

- Scroll down to Power-Troubleshooter and tick the box next to it. Then click OK.

- The Windows Event Viewer will show you when your computer was brought out of sleep mode or turned on. If you weren’t using it during these times, someone else was.

How To Identify Suspicious Activity On a Windows Server

If you are running an environment with several Windows servers, security is vital. Auditing and tracking Windows activities to identify suspicious activity is paramount for numerous reasons, including:

- The prevalence of malware and viruses in Windows OS

- Some applications and programs require users to disable some antivirus and local firewalls

- Users often don’t disconnect remote desktop sessions, leaving the system vulnerable to unauthorized access

It’s better to take preventative measures than to wait until an incident occurs. You should have a robust security monitoring process in place to see who is logging onto your server and when. This will identify suspicious events in the Windows server security reports.

What To Look Out For In Your Windows Reports

As the administrator of a server, there are several events to keep an eye on to protect your network from nefarious Windows user activity, including:

- Failed or successful attempts of remote desktop sessions.

- Repeated login attempts resulting in password lockouts.

- Group or audit policy changes you didn’t make.

- Successful or failed attempts to log into your Windows network, member services, or domain controller.

- Deleted or stopped existing services or new services added.

- Registry settings changed.

- Event logs cleared.

- Disabled or changed Windows firewall or rules.

As discussed above, events are recorded in the event log in Windows. The three main types of native logs are:

- Security.

- Application.

- System.

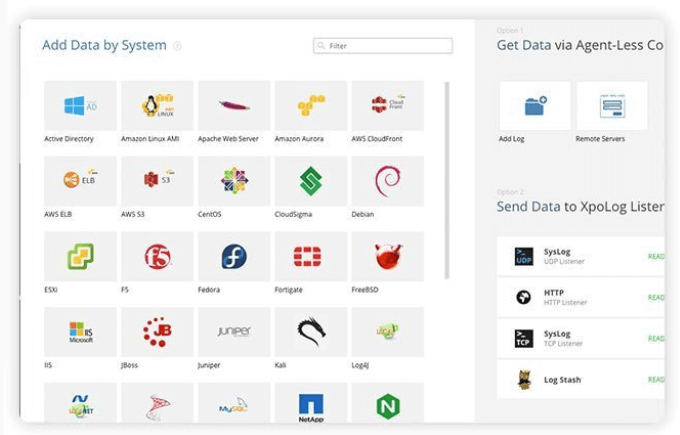

XpoLog7

XpoLog7 is an automated log management tool to provide:

- Log data analysis

- Automatic detection of problems

- Proactive monitoring of rules and events

The basic plan is free forever for 0.5GB/day. For those needing more features, Xpolog7 also offers several tiered pricing options.

How To Track User Activity In Workgroups

Workgroups are organized networks of computers. They enable users to share storage, files, and printers.

It is a convenient way to work together and easy to use and administer. However, without proper administration, you are opening your network to potential security risks that can affect all participants of the workgroup.

Below are tips on how to track user activity to increase your network security.

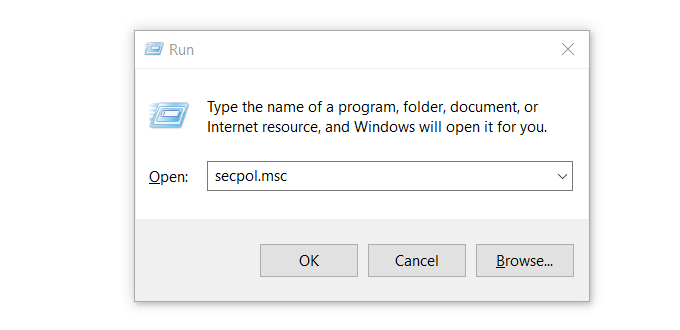

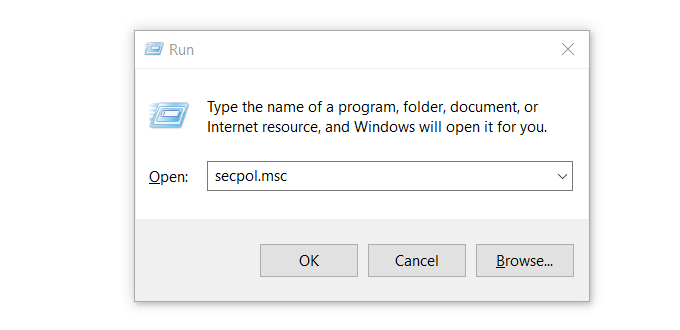

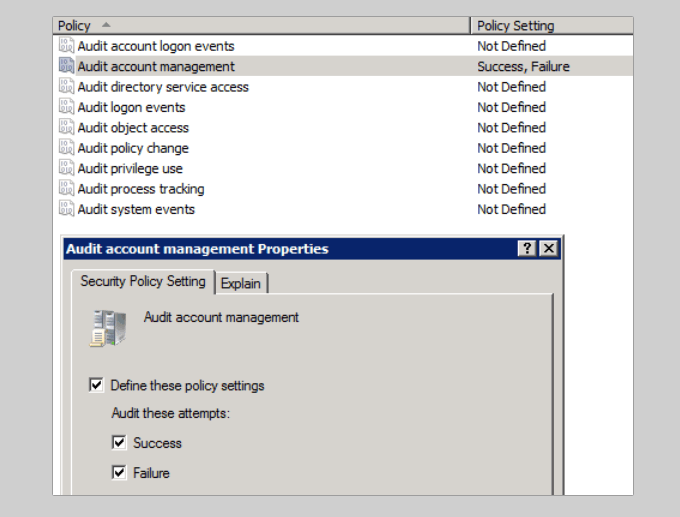

Use Windows Audit Policy

Follow the steps below to track what workgroup participants are doing on your network.

- Open Run by holding down the Windows key and R.

- Type secpol.msc in the box next to Open: and click OK.

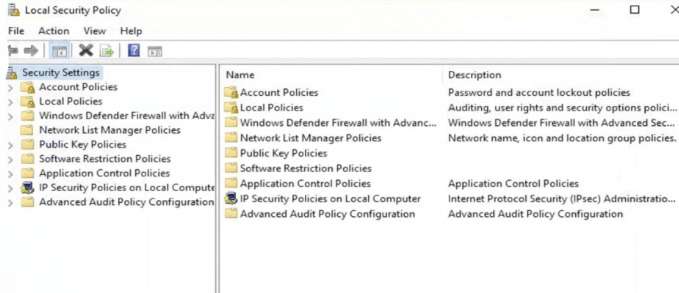

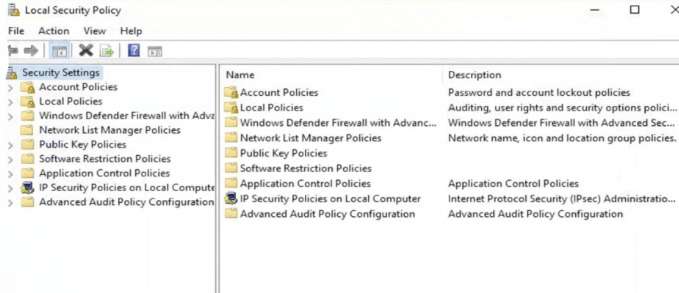

This will open the Local Security Policy window.

- From the column on the left, double-click Security Settings. Then expand the Local Policies setting by clicking on it.

- Open Audit Policy, and then on the menu in the right pane you will see many Audit entries that are set to Not Defined.

- Open the first entry. From the Local Security Settings tab, check Success and Failure under Audit these attempts. Then click Apply and OK.

Repeat the steps above for all entries to track user activity in workgroups. Keep in mind that all the computers in your workgroup must be properly protected. If one computer gets infected, all others connected to the same network are at risk.

Keyloggers

Keylogger programs monitor keyboard activity and keep a log of everything typed. They are an effective way to monitor Windows user activity to see if someone has been intruding on your privacy.

Most people who use keylogger programs do so for malicious reasons. Because of this, your anti-malware program will likely quarantine it. So you will need to remove the quarantine to use it.

There are several free keylogger software programs for you to choose from if you are in the market.

There are many reasons to track Windows user activity, including monitoring your children’s activity across the internet, protection against unauthorized access, improving security issues, and mitigating insider threats.

Here will discuss tracking options for a variety of Windows environments, including your home PC, server network user tracking, and workgroups.

Check Your Web History

If you want to know which sites someone on your computer (such as your children) are visiting, you can find that information via the browser history. Even though tech-savvy users might know ways to hide this history, it doesn’t hurt to check.

- Using Google Chrome, click on the three dots in the upper right-hand corner and click History.

- Another way to access your computer history in Chrome is to use the Ctrl + H shortcut.

- In Firefox, navigate to the icon in the top bar that looks like the image below and click on it.

- Then click History.

- In Microsoft Edge, in the top-right corner of the window, look for and click on the shooting star icon. Then click on History.

Windows Events

Windows keeps track of all user activity on your computer. The first step to determine if someone else is using your computer is to identify the times when it was in use.

- From the Start Menu, type event viewer and open it by clicking on it.

- To expand the Windows Logs folder, click on Event Viewer (local).

- Expand Windows Logs by clicking on it, and then right-click on System.

- Double-click on Filter Current Log and open the dropdown menu for Event Sources.

- Scroll down to Power-Troubleshooter and tick the box next to it. Then click OK.

- The Windows Event Viewer will show you when your computer was brought out of sleep mode or turned on. If you weren’t using it during these times, someone else was.

How To Identify Suspicious Activity On a Windows Server

If you are running an environment with several Windows servers, security is vital. Auditing and tracking Windows activities to identify suspicious activity is paramount for numerous reasons, including:

- The prevalence of malware and viruses in Windows OS

- Some applications and programs require users to disable some antivirus and local firewalls

- Users often don’t disconnect remote desktop sessions, leaving the system vulnerable to unauthorized access

It’s better to take preventative measures than to wait until an incident occurs. You should have a robust security monitoring process in place to see who is logging onto your server and when. This will identify suspicious events in the Windows server security reports.

What To Look Out For In Your Windows Reports

As the administrator of a server, there are several events to keep an eye on to protect your network from nefarious Windows user activity, including:

- Failed or successful attempts of remote desktop sessions.

- Repeated login attempts resulting in password lockouts.

- Group or audit policy changes you didn’t make.

- Successful or failed attempts to log into your Windows network, member services, or domain controller.

- Deleted or stopped existing services or new services added.

- Registry settings changed.

- Event logs cleared.

- Disabled or changed Windows firewall or rules.

As discussed above, events are recorded in the event log in Windows. The three main types of native logs are:

- Security.

- Application.

- System.

XpoLog7

XpoLog7 is an automated log management tool to provide:

- Log data analysis

- Automatic detection of problems

- Proactive monitoring of rules and events

The basic plan is free forever for 0.5GB/day. For those needing more features, Xpolog7 also offers several tiered pricing options.

How To Track User Activity In Workgroups

Workgroups are organized networks of computers. They enable users to share storage, files, and printers.

It is a convenient way to work together and easy to use and administer. However, without proper administration, you are opening your network to potential security risks that can affect all participants of the workgroup.

Below are tips on how to track user activity to increase your network security.

Use Windows Audit Policy

Follow the steps below to track what workgroup participants are doing on your network.

- Open Run by holding down the Windows key and R.

- Type secpol.msc in the box next to Open: and click OK.

This will open the Local Security Policy window.

- From the column on the left, double-click Security Settings. Then expand the Local Policies setting by clicking on it.

- Open Audit Policy, and then on the menu in the right pane you will see many Audit entries that are set to Not Defined.

- Open the first entry. From the Local Security Settings tab, check Success and Failure under Audit these attempts. Then click Apply and OK.

Repeat the steps above for all entries to track user activity in workgroups. Keep in mind that all the computers in your workgroup must be properly protected. If one computer gets infected, all others connected to the same network are at risk.

Keyloggers

Keylogger programs monitor keyboard activity and keep a log of everything typed. They are an effective way to monitor Windows user activity to see if someone has been intruding on your privacy.

Most people who use keylogger programs do so for malicious reasons. Because of this, your anti-malware program will likely quarantine it. So you will need to remove the quarantine to use it.

There are several free keylogger software programs for you to choose from if you are in the market.

Существует множество причин для отслеживания активности пользователей Windows, включая мониторинг активности ваших детей через Интернет, защиту от несанкционированного доступа, улучшение проблем безопасности и уменьшение внутренних угроз.

Здесь будут обсуждаться варианты отслеживания для различных сред Windows, включая домашний компьютер, отслеживание пользователей сети сервера и рабочие группы.

Проверьте свою историю веб-поиска

Если вы хотите узнать, какие сайты кто-то на вашем компьютере (например, ваши дети) посещает, вы можете найти эту информацию в истории браузера. Хотя технически подкованные пользователи могут знать, как скрыть эту историю, это не помешает проверить.

- Используя Google Chrome, нажмите на три точки в верхнем правом углу и нажмите «История».

- Другой способ получить доступ к истории вашего компьютера в Chrome — использовать сочетание клавиш Ctrl + H.

- В Firefox перейдите к значку в верхней панели, который похож на изображение ниже, и щелкните по нему.

- В Microsoft Edge в правом верхнем углу окна найдите и щелкните значок падающей звезды. Затем нажмите на историю.

Винда держит отслеживать все действия пользователя на вашем компьютере, Первый шаг, чтобы определить, использует ли кто-то ваш компьютер, — определить время его использования.

- В меню «Пуск» введите «Просмотр событий» и откройте его, нажав на него.

- Чтобы развернуть папку «Журналы Windows», нажмите «Просмотр событий» (локальный).

- Разверните Журналы Windows, щелкнув по нему, а затем щелкните правой кнопкой мыши Система.

- Дважды щелкните Фильтр текущего журнала и откройте раскрывающееся меню для источников событий.

- Прокрутите вниз до пункта «Устранение неполадок с питанием» и установите флажок рядом с ним. Затем нажмите ОК.

- Средство просмотра событий Windows покажет вам, когда ваш компьютер был выведен из спящего режима или включен. Если вы не использовали его в это время, кто-то еще был.

Как определить подозрительную активность на сервере Windows

Если вы работаете в среде с несколькими серверами Windows, безопасность крайне важна. Аудит и отслеживание действий Windows для выявления подозрительных действий имеет первостепенное значение по многим причинам, включая:

- Распространенность вредоносных программ и вирусов в ОС Windows

- Некоторые приложения и программы требуют от пользователей отключения некоторых антивирусов и локальных брандмауэров.

- Пользователи часто не отключают сеансы удаленного рабочего стола, что делает систему уязвимой для несанкционированного доступа

Лучше принять профилактические меры, чем ждать, пока произойдет инцидент. У вас должен быть надежный процесс мониторинга безопасности, чтобы увидеть, кто и когда входит на ваш сервер. Это позволит идентифицировать подозрительные события в отчетах о безопасности сервера Windows.

На что обращать внимание в отчетах Windows

Как администратор сервера, необходимо следить за несколькими событиями для защиты сети от злонамеренной активности пользователей Windows, в том числе:

- Неудачные или успешные попытки сеансов удаленного рабочего стола.

- Повторные попытки входа в систему приводят к блокировке пароля.

- Изменения политики группы или аудита, которые вы не внесли.

- Успешные или неудачные попытки входа в сеть Windows, членские службы или контроллер домена.

- Удалены или остановлены существующие сервисы или добавлены новые сервисы.

- Настройки реестра изменены.

- Журналы событий очищены.

- Отключен или изменен брандмауэр Windows или правила.

Как уже говорилось выше, события записываются в журнал событий в Windows. Три основных типа собственных журналов:

- Безопасность.

- Заявка.

- Система.

XpoLog7

XpoLog7 автоматизированный инструмент управления журналами, обеспечивающий:

- Анализ данных журнала

- Автоматическое обнаружение проблем

- Проактивный мониторинг правил и событий

Базовый план бесплатный навсегда за 0,5 ГБ / день. Для тех, кто нуждается в большем количестве функций, Xpolog7 также предлагает несколько уровней варианты ценообразования,

Как отслеживать активность пользователей в рабочих группах

Рабочими группами являются организованные сети компьютеров. Они позволяют пользователям совместно использовать хранилище, файлы и принтеры.

Это удобный способ совместной работы, простой в использовании и администрировании. Однако без надлежащего администрирования вы открываете свою сеть для потенциальных угроз безопасности, которые могут затронуть всех участников рабочей группы.

Ниже приведены советы о том, как отслеживать активность пользователей для повышения безопасности вашей сети.

Использовать политику аудита Windows

Следуйте приведенным ниже инструкциям, чтобы отслеживать действия участников рабочей группы в вашей сети.

- Откройте Run, удерживая клавишу Windows и клавишу R.

- Введите secpol.msc в поле рядом с Open: и нажмите OK.

Откроется окно локальной политики безопасности.

- В столбце слева дважды щелкните SecuritY настройки, Затем разверните параметр Локальные политики, щелкнув по нему.

- Откройте Audit Policy, а затем в меню на правой панели вы увидите множество записей Audit, для которых установлено значение Not Defined.

- Откройте первую запись. На вкладке «Локальные параметры безопасности» выберите «Успешно и неудачно» в разделе «Аудит этих попыток» Затем нажмите Применить и ОК.

Повторите шаги выше для всех записей, чтобы отслеживать активность пользователей в рабочих группах. Помните, что все компьютеры в вашей рабочей группе должны быть надлежащим образом защищены. Если один компьютер заражается, все остальные, подключенные к той же сети, подвергаются риску.

Keyloggers

Программы Keylogger отслеживают активность клавиатуры и ведут журнал всего набранного. Они представляют собой эффективный способ отслеживания активности пользователей Windows, чтобы определить, не вмешивался ли кто-либо в вашу конфиденциальность.

Большинство людей, которые используют программы кейлоггера, делают это по злонамеренным причинам. Из-за этого ваша антивирусная программа, скорее всего, поместит его в карантин. Поэтому вам нужно будет удалить карантин, чтобы использовать его.

Существует несколько бесплатных программ для кейлоггеров, которые вы можете выбрать, если вы находитесь на рынке.