Полезно обратить внимание на корпоративные решения для управления правами (ERM), такие как Microsoft Windows Rights Management Services (RMS). Чтобы предотвратить несанкционированный доступ, службы RMS шифруют информацию и предоставляют механизм детального управления доступом, в котором определены правила и способы передачи информации пользователю. Постоянная защита, обеспечиваемая службами RMS, сопровождает данные везде, где бы они ни находились, — в сети компании или в «облаке»

С появлением вычислительного «облака» мобильность и уязвимость данных возрастают. Корпоративные данные подвергаются опасности при передаче через частные и общедоступные части «облака», а владельцы данных не обращают внимания на точное местоположение «облака», в котором хранятся или обрабатываются данные. Для успешного решения подобных проблем компаниям необходимы гибкие средства обеспечения безопасности данных, чтобы только санкционированные пользователи, партнеры по бизнесу, поставщики услуг «облака» и клиенты могли обратиться к информации.

В этом контексте полезно обратить внимание на корпоративные решения для управления правами (ERM), такие как Microsoft Windows Rights Management Services (RMS). Чтобы предотвратить несанкционированный доступ, службы RMS шифруют информацию и предоставляют механизм детального управления доступом, в котором определены правила и способы передачи информации пользователю. Постоянная защита, обеспечиваемая службами RMS, сопровождает данные везде, где бы они ни находились, — в сети компании или в «облаке».

Службы RMS поставляются вместе с Windows Server 2008, Windows 7 и Windows Vista. Это вторая версия службы RMS, официально именуемая Active Directory Rights Management Services (AD RMS). Первая версия RMS предоставлялись как бесплатная надстройка для Windows Server 2003, Windows XP и Windows 2000 Workstation. Защиту RMS можно применять в документах Microsoft Office 2010, 2007 и 2003; сообщениях электронной почты Microsoft Outlook и документах Microsoft PowerPoint, Excel, Word и InfoPath. Кроме того, RMS можно использовать для защиты файлов в формате XPS. Совместимость RMS с другими форматами документов (например, Adobe Acrobat PDF, Microsoft Office 2000, Microsoft Visio) достигается с помощью специальных подключаемых модулей, распространяемых сторонними поставщиками программ, например GigaTrust.

С помощью RMS можно защитить обмен информацией между различными сущностями компании и «облака». Для этого существует несколько архитектурных решений.

Службы управления правами обеспечивают четыре варианта обмена документами, защищенными посредством RMS, между компаниями.

- Использование одной инфраструктуры RMS и создание внешних учетных записей для партнера в инфраструктуре AD.

- Создание инфраструктуры RMS на сайте партнера и установление доверительных отношений между двумя инфраструктурами RMS.

- Применение учетных данных Windows Live ID для проверки подлинности внешних пользователей.

- Использование федерации удостоверений через службы федерации Active Directory (ADFS) или Microsoft Federation Gateway.

Чтобы настроить службы RMS для внешнего взаимодействия, необходимо задействовать контейнер Trust Policies в оснастке Active Directory Rights Management Services консоли управления Microsoft Management Console (MMC), как показано на экране 1. По умолчанию в этом контейнере имеется два субконтейнера: Trusted User Domains и Trusted Publishing Domains. Если во время установки выбрать службу роли поддержки удостоверений в службе федерации, то в Trust Policies появится третий субконтейнер, Federated Identity Support. Наконец, если сервер RMS функционирует на платформе Windows Server 2008 R2 SP1, в контейнере Trust Policies появится четвертый субконтейнер — Microsoft Federation Gateway Support. Для настройки всех параметров политики доверия также можно использовать команды Windows PowerShell, как описано в статье Microsoft TechNet «Establishing Trust Policies» по адресу technet.microsoft.com/en-us/library/ee221019(WS.10).aspx.

|

| Экран 1. Настройка RMS для внешней совместной работы |

Единственная инфраструктура RMS

При использовании единственной инфраструктуры RMS вашим партнерам не придется прилагать большие усилия и тратить средства на организацию инфраструктуры RMS, зато вам предстоит создать внешние учетные записи для партнеров в инфраструктуре AD. Это приведет к сложностям, связанным с их предоставлением и отзывом, и потребует расходов на управление учетными записями. Поскольку каждый пользователь получает другую учетную запись и связанные с ней учетные данные, которые необходимо обслуживать, этот вариант интеграции — не самый удобный для пользователя.

Чтобы пользователи партнера могли получить доступ и создавать контент, защищенный посредством RMS, ваша компания должна выполнить внешнюю публикацию RMS в Интернете или корпоративной сети. В статье Microsoft TechNet «Internet Access Considerations» (глава в документации по RMS) по адресу technet.microsoft.com/en-us/library/dd996655(WS.10).aspx можно найти хорошие рекомендации по внешней публикации.

Пользователи партнерской компании должны установить клиентское программное обеспечение AD RMS и использовать RMS-совместимые приложения Office. Партнеры, желающие только получить доступ к защищенной информации, но не создавать новую защищенную информацию, могут задействовать надстройку Rights Management Add-On for Internet Explorer (RMA), доступную по адресу www.microsoft.com/download/en/details.aspx?id=4753.

В этом случае партнерам не нужно устанавливать клиент RMS и RMS-совместимые приложения на клиентских компьютерах. Если в компании предполагается развернуть RMA, рекомендую прочитать статью Microsoft «Introducing Rights-Managed HTML» по адресу download.microsoft.com/downloadc/b/0/cb07013e-7630-47c3-9237 cc839ee5fd61/RMH%20Intro.doc.

Доверительные отношения RMS

Доверительное отношение RMS — специфическое доверие, отличное от доверия AD, которое формируется между двумя экземплярами RMS. Главное условие доверия RMS заключается в том, чтобы партнер развернул инфраструктуру RMS. Это сложное требование, которое могут выполнить не все партнеры.

Доверие RMS можно определить из оснастки Active Directory Rights Management Services. В контейнере Trust Policies представлены два варианта для формирования доверия RMS: можно использовать доверенный домен пользователя (TUD) или доверенный домен публикации (TPD).

- При использовании TUD ваш кластер RMS может выдать лицензии на использование RMS тем, кто прошел проверку подлинности в другом кластере RMS. Можно добавить доверенный домен пользователя, импортировав сертификат лицензиара для сервера Server Licensor Certificate (SLC) кластера RMS другой компании в ваш RMS-кластер.

- При использовании TPD ваш сервер AD RMS выдает лицензии работы с RMS пользователям, имеющим лицензии публикации, выданные другим сервером RMS. Доверенный домен публикации можно добавить, импортировав сертификат SLC и связанный с ним закрытый ключ сервера RMS другой компании в ваш сервер RMS.

Доверительные отношения на основе как TUD, так и TPD — однонаправленные. Для формирования доверия RMS не требуется прямого соединения между кластерами AD RMS или лесами AD. Это можно сделать иным способом, обменявшись необходимыми сертификатами и/или ключами.

Но если используется TUD, то для получения внешним пользователем лицензии на применение RMS от кластера RMS, ваш сервер RMS должен быть доступен из Интернета или из распределенной корпоративной сети. Ценные указания можно найти в том же материале «Internet Access Considerations» по адресу technet.microsoft.com/en-us/library/dd996655(WS.10).aspx. Внешний доступ не является обязательным условием для доверительных отношений RMS на основе TPD. В этом случае внешние пользователи могут получить лицензию на применение RMS для защищенного контента от серверов RMS их же компании.

В случае доверительных отношений RMS на основе TUD можно отказать определенным поддоменам электронной почты и их пользователям в выдаче лицензий на использование RMS из вашего кластера RMS. Сделать это можно с помощью свойств сертификата TUD, который отображается в средней панели оснастки Active Directory Rights Management Services, как показано на экране 2.

|

| Экран 2. Настройка доверенных доменов электронной почты |

Windows Live ID

Windows Live ID — инфраструктура проверки подлинности на основе Интернета, обслуживаемая компанией Microsoft. Чтобы задействовать учетные данные Windows Live ID для проверки подлинности внешних пользователей на серверах RMS, учетным записям партнера, которым нужно читать защищенную с помощью RMS информацию, требуется зарегистрированная учетная запись Windows Live ID. Некоторые компании неохотно используют учетные данные Windows Live ID для проверки подлинности, когда они применяются для доступа к внутренним (возможно, конфиденциальным) данным. Для пользователя, запросившего учетную запись Windows Live ID, выполняется лишь очень простая проверка (по действительному адресу электронной почты).

Чтобы включить проверку подлинности Windows Live ID в RMS, необходимо установить доверительные отношения с интерактивной RMS-службой Microsoft. Эта та служба, которая может предоставить сертификат проверки подлинности RMS (или сертификат учетной записи службы управления правами, RAC) пользователям, прошедшим проверку подлинности Windows Live ID. В результате установки доверительных отношений получатели Windows Live ID смогут читать защищенную информацию, но не создавать контент, защищенный с помощью RMS.

Чтобы пользователи с сертификатом учетной записи службы управления правами Windows Live ID могли получить лицензии на использование RMS от вашего внутреннего кластера RMS, необходимо назначить доверенный домен пользователя (TUD) для Windows Live ID в конфигурации RMS. Сделать это можно из контейнера Trust PoliciesTrusted User Domains в оснастке Active Directory Rights Management Services. На панели Actions выберите Trust Windows Live ID. Если доверительные отношения успешно установлены, сертификат Windows Live ID появится в списке Trusted User Domain на средней панели, как показано на экране 3.

|

| Экран 3. Настройка доверенного домена пользователя для Windows Live ID в RMS |

Для любого другого доверенного домена пользователя RMS можно запретить определенным доменам Windows Live ID и их пользователям получить лицензии на применение RMS от вашего кластера RMS. Сделать это можно из свойств сертификата Windows Live ID, показанного на средней панели.

Для успешного выполнения проверки подлинности Windows Live ID для RMS необходимо также изменить настройки веб-сервера IIS RMS, чтобы обеспечить внешним пользователям Windows Live ID доступ к веб-службе лицензирования AD RMS. Для этого следует разрешить анонимный доступ в веб-службе лицензирования. По умолчанию служба лицензирования настраивается на использование встроенной проверки подлинности Windows.

Федерация удостоверений

Компания Microsoft предоставляет две технологии на основе федерации удостоверений для взаимного доступа компаний к контенту, защищенному с помощью RMS. Первая основывается на ADFS, а вторая — на Microsoft Federation Gateway. На момент подготовки данной статьи второе решение может использоваться только для обмена защищенными почтовыми сообщениями между пользователями Microsoft Exchange Server и Outlook в различных компаниях.

ADFS — решение федерации удостоверений, появившееся в Windows Server 2003 R2. ADFS предоставляет службы для формирования доверительных отношений между компаниями и удобного взаимного доступа к ресурсам. Например, с помощью ADFS можно предоставить внешним партнерам единую процедуру входа для доступа к документам в веб-портале. Благодаря ADFS партнеры могут пройти проверку подлинности в своей инфраструктуре AD с использованием внутренних учетных записей, а затем открыто обращаться к документам на вашем портале. ADFS может преобразовать маркеры проверки подлинности партнеров в формат, понятный для серверов ADFS вашей компании. В результате партнеры получают прозрачный доступ к ресурсам вашего портала.

Службы RMS также могут использовать ADFS для предоставления внешним пользователям доступа к внутренним данным, защищенным RMS. Интеграция ADFS возможна только с RMS версии 2 (поставляемой в составе Server 2008 и более поздних продуктах); только эта версия является приложением ADFS с распознаванием утверждений. На стороне ADFS интеграция с RMS возможна как для ADFS версии 1, так и для ADFS версии 2.

Благодаря поддержке ADFS в службах RMS компании могут безопасно обмениваться информацией, защищенной с помощью RMS, с другими компаниями, даже не имеющими внутренней инфраструктуры RMS. Однако для этого требуется полная инфраструктура ADFS.

- Для использования ADFS совместно со службами RMS компания должна располагать внутренней инфраструктурой ADFS, а также иметь доверительные отношения ADFS с каждым из партнеров, с которым предстоит обмениваться данными, защищенными с помощью RMS. Кроме того, необходимо установить и активизировать поддержку удостоверений в службе федерации на серверах, как показано в статье Microsoft TechNet «Configure Federated Identity Support Settings» по адресу technet.microsoft.com/en-us/library/cc732627(WS.10).aspx.

- Ваши партнеры должны располагать Windows 2003 R2 или более новыми версиями, иметь собственную инфраструктуру ADFS и установить клиент RMS на своих клиентских платформах.

Также следует отметить, что некоторые приложения Microsoft несовместимы с ADFS (пока) и поэтому непригодны для создания и доступа к контенту, защищенному с помощью RMS, с использованием проверки подлинности ADFS. Среди этих приложений — Microsoft Office SharePoint Server, Windows Mobile и программа просмотра XPS. У SharePoint и Windows Mobile — та же проблема с проверкой подлинности Windows Live ID.

Кроме того, ADFS и Windows Live ID не могут использовать группы (только учетные записи отдельных пользователей) для защиты и доступа к информации RMS. Это связано с возможностью выполнить расширение группы, когда используются эти методы проверки подлинности. С выходом Server 2008 R2 в ADFS появились некоторые изменения, в результате которых становится возможным расширение групп RMS. Дополнительные сведения об этих двух проблемах можно найти в статье Microsoft TechNet «Assessing the Alternatives for Sharing Protected Documents Between Organizations» по адресу technet.microsoft.com/en-us/library/dd983942(WS.10).aspx.

Компания Microsoft дает подробные пояснения по интеграции RMS-ADFS. Например, можно прочитать статью TechNet «AD RMS with AD FS Identity Federation Step-by-Step Guide» по адресу technet.microsoft.com/en-us/library/cc771425(WS.10).aspx.

Второе решение на основе федерации удостоверений — Microsoft Federation Gateway, брокер удостоверений, доступный в «облаке». Его преимущество в том, что компании должны управлять только одним доверительным отношением федерации удостоверений (с Microsoft Federation Gateway), чтобы обеспечить доступ их удостоверений ко всем другим службам, объединенным со шлюзом. Охват федерации можно также контролировать из интерфейса управления RMS путем создания белого и черного списков пользователей и доменов для лицензирования, указания доменов, которые могут получить лицензии на публикации.

Для поддержки RMS со стороны Microsoft Federation Gateway на серверах RMS необходимо установить Server 2008 R2 SP1. Помните, что во время подготовки данной статьи Exchange Server 2010 был единственным приложением, способным реализовать преимущества Microsoft Federation Gateway для обмена данными, защищенными с помощью RMS, между компаниями. Дополнительные сведения об установке и настройке поддержки для Microsoft Federation Gateway можно найти в статье Microsoft TechNet «AD RMS Microsoft Federation Gateway Support Installation and Configuration Guide» по адресу technet.microsoft.com/en-us/library/gg636976(WS.10).aspx.

Разные методы для разных компаний

Службы Microsoft RMS обеспечивают различные варианты безопасного обмена документами между компаниями. Важный фактор при выборе оптимального способа коллективной работы с RMS — наличие инфраструктуры RMS и ADFS у обоих партнеров.

Подход к совместной работе с самым полным набором функций — доверие RMS (домен TUD или TPD). Федерация — удачный подход для компаний, готовых примириться с ограниченным кругом совместимых программ. Если число внешних пользователей невелико, то Windows Live ID — самое простое решение. При большом числе внешних пользователей оптимальным выходом может быть создание учетных записей пользователей в локальной Active Directory (AD). Но в этом случае необходимо учитывать накладные расходы на предоставление учетных записей и управление ими.

Жан де Клерк (jan.declercq@hp.com) — сотрудник Security Office компании HP. Специализируется на управлении идентификационными параметрами и безопасностью в продуктах Microsoft

8.4 Microsoft Windows

Server 2007

Microsoft Windows

Server 2007- гибкое и эффективное средство сбора

информации в динамические формы, ее распространения и повторного

использования в рамках группы или предприятия

[

8.7

]

. InfoPath 2007

способствует успешному ведению бизнеса, расширяя возможности

коллективной работы и улучшая процесс принятия решений. Информацию,

собираемую с помощью InfoPath 2007, можно интегрировать с Web-сервисами

и разнообразными бизнес-процессами, так как InfoPath 2007

поддерживает любые пользовательские XML-схемы. InfoPath 2007 может

стать частью как формализованных, так и не формализованных бизнес-процессов

в современных организациях.

Эффективный сбор информации важен для принятия более обоснованных

решений. InfoPath 2007 обеспечивает следующие преимущества:

- облегчает сбор нужных данных, параллельно выполняя их проверку на допустимость, выводя на экран подсказки и форматируя собранную информацию по заданным правилам;

- классифицирует собираемую информацию, позволяя добавлять разделы на формы;

- работает с формами как в онлайновом, так и в автономном режимах, что дает возможность вводить данные и управлять ими в любом месте и в любое время;

- предоставляет привычную среду и инструментарий Microsoft Windows

Server, что резко сокращает расходы на обучение.

InfoPath 2007 как точка соединения людей, информации и процессов

упрощает группам и предприятиям повторное использование собранных

данных:

- позволяет обмениваться информацией и повторно использовать ее между различными системами и процессами за счет поддержки Web-сервисов;

- улучшает условия коллективной работы в группах, так как может взаимодействовать с Office SharePoint Server 2007.

Кроме того, InfoPath 2007 упрощает разработку и развертывание

динамических форм в рамках всего предприятия. Эти формы можно

публиковать в общем сетевом каталоге, на Web-сервере, в библиотеке

форм Windows SharePoint Services или пересылать по электронной

почте.

8.5 Служба управления правами Windows

Любая организация неизбежно сталкивается с проблемой защиты ценной

информации от небрежного обращения и злонамеренного использования.

Участившиеся случаи кражи информации и появление новых законодательных

нормативов защиты данных требуют совершенствования защиты электронной

информации.

Речь идет о защите таких категорий информации, как динамические

отчеты, составляемые на основе баз данных и хранящиеся в

информационном портале предприятия, конфиденциальные сообщения

электронной почты, документы стратегического планирования, финансовые

прогнозы, контракты, отчеты оборонных ведомств и другие секретные

данные. Активное применение компьютеров в создании и использовании

такой информации, расширение возможностей взаимодействия через сети и

Internet, появление более мощных мобильных устройств — все это делает

вопрос защиты корпоративных данных крайне актуальным.

Благодаря службе управления правами Windows (Windows Rights

Management Services, или Windows RMS) можно усилить защиту данных всех

типов в интрасетях и до определенной степени даже в Internet

[

8.8

]

. Это

новая технология принудительного применения политик, которая позволяет

защищать данные на уровне файлов. Такая защита обеспечивается

независимо от того, куда перемещается файл. В Office 2007 на основе

этой службы реализована система управления правами на доступ к

информации (Information Rights Management, IRM). Она позволяет

определять права редактирования документа и защищать его содержимое,

указывая лица, уполномоченные на внесение изменений. Кроме того, можно

ограничить применение в документах функций вырезки, копирования,

вставки, печати и отправки электронных сообщений, предоставляя

пользователям и организациям расширенный контроль над важными

информационными ресурсами.

Стандартная топология. Стандартная топология системы управления

правами включает один или несколько физических серверов, образующих

корневой узел или кластер Windows RMS. Корневой узел обеспечивает

работу служб сертификации и лицензирования. При развертывании

нескольких серверов их можно объединять в кластер с общим для всех

URL-адресом.

Все запросы сертификатов и лицензий, созданных на основе стандарта XrML12 Стандарт XrML определяет язык

описания прав, с помощью которых доверенные системы в доверенной среде

могут формулировать политики в области электронной информации ,

передаются в корневой кластер по общему URL-адресу,

определенному для этой группы серверов. Существует множество

реализаций механизма виртуальной адресации: циклический алгоритм DNS,

служба балансировки нагрузки сети Windows, аппаратные решения и т. п.

Виртуальная адресация обеспечивает равномерное распределение нагрузки

по всем серверам и повышает отказоустойчивость за счет устранения

зависимости от одного сервера, ответственного за лицензирование и

публикацию.

Для хранения сведений о конфигурации и политиках Windows RMS

требуется база данных SQL, например Microsoft Windows

Server 2005.

Применять MSDE рекомендуется только для конфигурации с одним сервером.

База данных конфигурации служит для хранения, совместного

использования и извлечения конфигурационных и иных данных. Для каждого

кластера серверов Windows RMS создается одна база данных конфигурации.

База данных конфигурации и база данных журнала могут быть размещены на

одном из физических серверов кластера или на отдельном сервере в виде

удаленного экземпляра базы данных SQL Server.

8.6 Система управления правами на доступ к информации в Office 2007

Система управления правами на доступ к информации в Office 2007 и

SharePoint Server 2007 предоставляет предприятиям и сотрудникам ИТ-службы

расширенный контроль над информационными ресурсами. Эта система

действует на уровне файлов и позволяет ограничивать список лиц,

имеющих права на доступ и использование документов и электронных

сообщений, а также защищает электронную интеллектуальную собственность

от несанкционированной распечатки, пересылки и копирования.

IRM — это технология защиты информации, с помощью которой может

быть разрешен совместный доступ к документам, и их отправка по

электронной почте. При этом сохраняется контроль за тем, кто имеет

права на их использование и в каких целях. Если документ или

электронное сообщение защищены этой технологией, ограничения на доступ

и использование вступают в силу независимо от того, где находятся

данные.

Поддержка IRM в Office 2007 удовлетворяет две потребности

предприятий и сотрудников ИС-службы:

- защита электронной интеллектуальной собственности. Большинство предприятий полагаются в этом вопросе на межсетевые экраны, системы безопасного входа и другие технологии защиты сети. Основной недостаток таких технологий в том, что законные пользователи имеют доступ к информации и могут получать ее вместе с неуполномоченными на это лицами, что создает потенциальную угрозу для политики безопасности предприятия. Технология IRM защищает от несанкционированного доступа и использования саму информацию;

- защита, контроль и поддержание целостности информации. Работающие с информацией специалисты часто имеют дело с конфиденциальными или исключительно важными сведениями. При этом в вопросе неразглашения этих сведений остается полагаться только на порядочность персонала. Система IRM, отключив соответствующие функции для защищенного объекта, исключает любую попытку пересылки, копирования или вывода на печать конфиденциальных сведений.

Технологии IRM позволяют ИТ-руководителям усовершенствовать

существующие политики организации, касающиеся конфиденциальности

документов, операций и электронной почты. Для руководителей

организаций и служб безопасности существенно снижается актуальный на

сегодня риск передачи важной корпоративной информации тем, кому она не

предназначена.

Технология защиты в Microsoft Windows

Server Portal Server 2007 может

быть легко активирована. Интеграция с Active Directory предоставляет

уровень защиты документов, который выше, чем установка паролей на

документы. Кроме того, программа просмотра IRM (IRM Viewer)

гарантирует, что каждый пользователь Windows сможет работать с

защищенными IRM документами независимо от наличия Office 2007 на его

компьютере, что позволяет компаниям организовывать совместный доступ к

объектам интеллектуальной собственности за пределами компании,

сохраняя действенность политик безопасности.

Система управления правами доступа к информации в электронных

сообщениях Outlook. Средства IRM можно использовать в Outlook для

предотвращения пересылки, копирования и вывода сообщений электронной

почты на печать. Защищенные сообщения во время передачи автоматически

шифруются, а если отправитель задал ограничения, то в Outlook будут

отключены соответствующие команды. Вложенные в защищенные сообщения

документы Office тоже автоматически защищаются.

Технология IRM в документах Excel, Word и PowerPoint. Для

документов Office 2007 можно установить защиту как на уровне отдельных

пользователей, так и на уровне групп (если разрешения задаются на

уровне групп, то для их расширения требуется Active Directory). Для

каждого пользователя или группы может быть указан набор разрешений в

соответствии с ролью, определенной владельцами документа: читатель,

рецензент или редактор. В зависимости от роли система IRM для

активации назначенных прав отключит определенные команды. Владельцы

могут также запретить печать и установить сроки истечения действия

прав. После этого срока открыть документ уже не удастся.

8.7 Эффективное взаимодействие в режиме реального времени.

Эффективная коллективная работа поддерживается серверами и службами

Microsoft Windows

Server– Live Communications Server (LCS), Live Meeting и

Communicator. Это средства мгновенного обмена сообщениями (instant

messaging, IM), проведения аудио- и видеоконференций по IP-сетям в

режиме реального времени с функциональностью определения присутствия.

Благодаря таким средствам глобальный доступ к любому человеку или

информационному ресурсу становится реальностью. Можно мгновенно и

эффективно обмениваться идеями, информацией, принимать решения. Без

всяких задержек, без расходов на поездки, без длительных

согласований.

Взаимодействие в режиме реального времени (real-time

communications, RTC) позволяет:

- предприятиям, развертывающим Live Communications Server, получать выгоду за счет уменьшения совокупной стоимости владения инфраструктурой коммуникаций. С помощью функции определения присутствия сотрудники видят, кто из контактов находится на месте, и это избавляет их от поиска нужных людей ;

- сократить потребность в обращениях по электронной почте и междугородной телефонной связи. Уменьшение трафика, связанного с электронной почтой, снижает потребность в сетевых ресурсах, хранилищах почтовой информации и технической поддержке соответствующих систем, а значит, способствует и сокращению расходов;

- позволяют членам групп обмениваться информацией, слышать и видеть своих коллег посредством встроенных средств аудио- и видеоконференций, а также мгновенного обмена сообщениями. Когда эти средства объединяются с технологией определения присутствия, шансы на соединение с нужными людьми резко возрастают. Это дает возможность предприятию экономить на междугородных телефонных звонках.

Live Communications Server позволяет членам группы связываться с

коллегами, партнерами, поставщиками и заказчиками в режиме реального

времени, своевременно обмениваться важной для бизнеса информацией и

вести совместную работу с другими организациями так же легко, как и с

коллегами. Это ускоряет принятие решений и повышает их качество.

Главная / Менеджмент /

Управление информационными системами / Тест 8

Упражнение 1:

Номер 1

На базе каких решений может быть реализована поддержка индивидуальной и коллективной работы пользователей корпоративных информационных систем

Ответ:

(1) интегрированные средства коммуникаций

(2) мгновенный доступ к информации и людям

(3) автоматизация бизнес-процессов

Номер 2

Какую службу Microsoft предлагает использовать для поддержки коллективной работы

Ответ:

(1) Microsoft Windows SharePoint

(2) Microsoft SharePoint

(3) Windows SharePoint Services

Номер 3

С помощью какого сервера осуществляется поддержка доступа к электронной почте

Ответ:

(1) Exchange Server 2007

(2) Microsoft Office SharePoint Portal Server 2007

(3) ISA Server 2004

Упражнение 2:

Номер 1

Какая роль Microsoft Exchange Server 2007 поддерживает клиентские приложения Microsoft Web-клиент Outlook и Microsoft Exchange ActiveSync

Ответ:

(1) клиентский доступ

(2) транспортный сервер-концентратор

(3) граничный транспорт

Номер 2

Как называется сетевой протокол, используемый для получения сообщений электронной почты с сервера

Ответ:

(1) HTPP

(2) POP3

(3) IMAP

Номер 3

Как называется технология, позволяющая компьютерным программам вызывать функции или процедуры в другом адресном пространстве

Ответ:

(1) IMAP4

(2) WRMS

(3) RPC

Упражнение 3:

Номер 1

Какой сервер обеспечивает доставку сообщения в почтовый ящик получателя

Ответ:

(1) транспортный сервер-концентратор

(2) сервер почтовых ящиков

(3) сервер единого обмена сообщениями

Номер 2

Какой сервер обеспечивает хранение баз данных почтовых ящиков пользователя

Ответ:

(1) транспортный сервер-концентратор

(2) сервер почтовых ящиков

(3) сервер единого обмена сообщениями

Номер 3

Какой сервер объединяет голосовые сообщения, факс и электронную почту в одной папке входящих сообщений

Ответ:

(1) транспортный сервер-концентратор

(2) сервер почтовых ящиков

(3) сервер единого обмена сообщениями

Упражнение 4:

Номер 1

Какое серверное приложение предназначено для обеспечения совместной работы, предоставления средств управления контентом, внедрения бизнес-процессов и представления доступа к информации, важной для организационных целей и процессов

Ответ:

(1) Live Communications Server 2007

(2) Microsoft Exchange Server 2007

(3) Office SharePoint Server 2007

Номер 2

Назовите основные преимущества Office SharePoint Server 2007

Ответ:

(1) создание личных узлов

(2) управление документами, записями и Web-содержимым

(3) размещение бизнес-форм на основе XML

Номер 3

Какая функция в Microsoft Windows SharePoint Services обеспечивает поддержку динамической группы пользователей с одним или несколькими общими свойствами

Ответ:

(1) категоризации

(2) персонализации

(3) интеграции

Упражнение 5:

Номер 1

Что позволяет реализовать интеграция приложений Microsoft Office с технологиями SharePoint

Ответ:

(1) взаимодействие удаленных сотрудников

(2) процессы подтверждения и пересмотра документов

(3) управление виртуальными группами

Номер 2

Какая функция интеграции приложений Microsoft Office с технологиями SharePoint обеспечивает интеллектуальную организацию совместной работы над документами и улучшенное управление версиями

Ответ:

(1) область задач рабочей области

(2) сайты рабочей области документов

(3) технология управления правами на доступ к информации

Номер 3

Какая функция интеграции приложений Microsoft Office с технологиями SharePoint позволяет моментально получать сведения о присутствии

Ответ:

(1) технология управления правами на доступ к информации

(2) общие контакты и календари

(3) технология мгновенного обмена сообщениями

Упражнение 6:

Номер 1

Какие возможности предоставляют списки SharePoint

Ответ:

(1) сетка

(2) новые списки

(3) усовершенствованные списки

Номер 2

Какое средство поддерживает любые пользовательские XML-схемы

Ответ:

(1) SPPS 2003

(2) InfoPath 2007

(3) WRMS

Номер 3

Назовите основные преимущества InfoPath 2007

Ответ:

(1) обмен информацией и повторное ее использование между различными системами и процессами за счет поддержки Web-сервисов

(2) улучшение условий коллективной работы в группах

(3) управление документами, записями и Web-содержимым

Упражнение 7:

Номер 1

Поясните назначение службы управления правами Windows - RMS

Ответ:

(1) обеспечивает надежную защиту и контроль доступа на уровне отдельных документов

(2) обеспечивает безопасный доступ к данным

(3) обеспечивает максимальную эффективность работы сотрудников

Номер 2

Система управления правами на доступ к информации позволяет...

Ответ:

(1) определять права редактирования документа

(2) защищать содержимое документа, указывая лица, уполномоченные на внесение изменений

(3) ограничить применение в документах функций редактирования

Номер 3

Виртуальная адресация обеспечивает ...

Ответ:

(1) равномерное распределение нагрузки по всем серверам

(2) работу служб сертификации и лицензирования

(3) отказоустойчивость за счет устранения зависимости от одного сервера

Упражнение 8:

Номер 1

MSDE рекомендуется применять для конфигурации ...

Ответ:

(1) с одним сервером

(2) с несколькими серверами

(3) с одинаковыми серверами

Номер 2

Для хранения, совместного использования и извлечения конфигурационных и иных данных служит ...

Ответ:

(1) база данных журналов

(2) база данных конфигурации

(3) база данных стандартов

Номер 3

База данных конфигурации и база данных журнала могут быть размещены...

Ответ:

(1) на одном из физических серверов кластера

(2) на разных физических серверах кластера

(3) на отдельном сервере

Упражнение 9:

Номер 1

Поясните назначение системы управления правами на доступ к информации в Office 2007 и SharePoint Server 2007

Ответ:

(1) позволяет ограничивать список лиц, имеющих права на доступ и использование документов и электронных сообщений

(2) защищает электронную интеллектуальную собственность от несанкционированной распечатки, пересылки и копирования

(3) определяет язык описания прав, с помощью которых доверенные системы в доверенной среде могут формулировать политики в области электронной информации

Номер 2

Какие потребности предприятий и сотрудников ИС-службы удовлетворяет поддержка IRM в Office 2007

Ответ:

(1) защита конфиденциальной информации

(2) защита электронной интеллектуальной собственности

(3) защита, контроль и поддержание целостности информации

Номер 3

Как называется технология защиты информации, с помощью которой может быть разрешен совместный доступ к документам, и их отправка по электронной почте?

Ответ:

(1) RMS

(2) IRM

(3) SPS

Упражнение 10:

Номер 1

Где может применяться технология IRM

Ответ:

(1) Outlook

(2) Word

(3) PowerPoint

Номер 2

В каком случае для расширения документов Office 2007 требуется Active Directory

Ответ:

(1) защита на уровне отдельных пользователей

(2) защита на уровне групп

(3) как в первом, так и во втором варианте

Номер 3

Какими серверами и службами поддерживается эффективная коллективная работа

Ответ:

(1) Live Communications Server

(2) Live Meeting

(3) Live Communicator

Упражнение 11:

Номер 1

Какой сервер обеспечивает совместное использование приложений и коллективную работу над данными между одноранговыми хостами в сети

Ответ:

(1) Exchange Server

(2) ISA Server

(3) Live Communications Server

Номер 2

Назовите преимущества Live Communications Server 2007

Ответ:

(1) экономия расходов и более высокая производительность

(2) интеграция с Microsoft Office Communicator 2007

(3) повышение эффективности процесса в рамках организации

Номер 3

Какие варианты офисной связи поддерживает Office Communicator 2007

Ответ:

(1) управление вызовами

(2) перехват звонков

(3) переадресация звонков

Упражнение 12:

Номер 1

Назовите характерные особенности Microsoft Office Live Meeting 2007

Ответ:

(1) предоставляет интерактивные средства

(2) интегрируется с существующими системами и офисными приложениями

(3) обеспечивает проведение онлайновых совещаний

Номер 2

Какие средства интерактивного взаимодействия доступны при использовании Microsoft Office Live Meeting 2007

Ответ:

(1) Real-Time Polls

(2) Whiteboard

(3) Question Manager

Номер 3

Outlook Web Access поддерживает...

Ответ:

(1) средства проверки правописания

(2) автоматичексое завершение сеанса связи

(3) управление контентом и записями

|

Рубрика: Безопасность / Разграничение доступа |

Мой мир Вконтакте Одноклассники Google+ |

Rights Management Services

Обзор службы управления правами Active Directory

Служба управления правами – это технология защиты информации Microsoft Windows, предназначенная для защиты с помощью криптографии корпоративной почты, документов и веб-страниц. Все действия над вышеперечисленными объектами возможны только при наличии соответствующих прав пользователя

Впервые служба управления правами появилась как отдельный сервер под названием Rights Management Server (версия 1.0). На дистрибутивном диске поставлялся сам сервер и клиент для Windows 2000 и Windows XP.

С тех пор служба развивалась достаточно стремительно. Появилась поддержка мобильных пользователей, федеративных отношений, теперь возможно аутентифицировать пользователя по паспорту Live ID, а также с использованием смарт-карт.

С выходом Microsoft Windows 2008 служба управления правами стала ролью серверной операционной системы (версия 2.0), изменилось и название – служба управления правами Active Directory (Active Directory Rights Management Services – сокращенно AD RMS). Начиная с Windows Vista, клиент службы управления правами поставляется также вместе с операционной системой. Также клиент AD RMS поставляется с Windows Mobile 6.0 и выше.

В современном мире все более актуальной становится задача защиты конфиденциальной и иной коммерческой информации, принадлежащей организации, от раскрытия. Применение службы управления правами позволит организации расширить уже существующие способы защиты информации.

К примеру, если администратор поставил разрешения чтения на документ, ничто не помешает пользователю его сохранить на внешний носитель или распечатать. С помощью системы службы управления правами вы можете оставить разрешения именно чтения – копирование и печать будут запрещены. Если же все-таки документ будет скопирован как файл, то без доступа к серверной части службы управления правами его содержимое нельзя будет прочитать. На уровне защищаемого документа можно выставить права на чтение, открытие, изменение, печать, максимальный срок действия и другие разрешения, которые могут быть установлены на уровне поддерживаемого приложения.

Служба управления правами является достаточно гибкой технологией – с помощью пакета разработки SDK можно встроить поддержку клиента AD RMS в бизнес-приложение организации, реализовать политики использования, которые необходимы. Служба управления правами расширяет существующую стратегию безопасности организации с помощью применения постоянных политик использования.

Политики использования указывают, какие сущности – пользователи или группы пользователей, компьютеры или приложения – являются доверенными. На любую сущность могут быть наложены права использования.

Из чего же состоит служба управления правами?

Все достаточно просто. Есть два ключевых компонента:

- сервер кластера службы управления правами – предоставляет возможность выдачи, хранения и проверки всех необходимых для работы сертификатов;

- клиент службы управления правами – предоставляет возможность связи с кластером службы управления правами, со стороны клиентской операционной системы.

Служба управления правами использует формат сертификатов XrML (eXtensible rights Markup Language), отличный от распространенного стандарта X509v3. Стандарт XrML является расширением языка XML. Дополнительные сведения можно найти на сайте http://www.xrml.org.

Используется несколько видов сертификатов, указаных в таблице 1.

Таблица 1. Типы сертификатов AD RMS

| Сертификат | Префикс |

| Компьютер | CERT-Machine.drm |

| Учетная запись службы управления правами | GIC-<имя пользователя> |

| Лицензиар клиента | CLC-<имя пользователя> |

| Лицензия на использование | EUL-<имя пользователя> |

Учетной записи пользователя соответствуют один сертификат компьютера, один файл сертификата учетной записи и один файл сертификата лицензиара клиента. Но может быть множество файлов лицензий на использование, по одному на каждый файл, используемый клиентом.

Понятие сертификата в службе управления правами точно такое же, как и в службе сертификации. Есть пара ключей – открытый и закрытый, которые находятся в цифровом сертификате. Сертификат находится в хранилище, доступ к которому защищается клиентом с помощью шифрования AES. Нужно заметить, что данные сертификаты не могут быть публичными, импортировать или экспортировать их нельзя. То есть сами документы могут быть расшифрованы только тогда, когда служба AD RMS достижима с рабочей станции или мобильного устройства пользователя. В случае отсутствия необходимых для работы сертификатов служба AD RMS предоставит их клиенту.

Можно посмотреть, как выглядят цифровые сертификаты, они находятся для Windows XP – %USERPROFILE%Local SettingsApplication DataMicrosoftDRM, для Windows Vista и выше – %USERPROFILE%AppDataLocalMicrosoftDRM.

Каждый пользователь должен иметь заполненное поле электронной почты в домене Active Directory.

Рисунок 1. Рабочий процесс использования AD RMS

Рассмотрим на примере, как работает AD RMS.

- Автор создает документ и получает сертификат учетной записи пользователя, а также сертификат лицензиара клиента (выдается на компьютер) в первый раз, когда он пытается защитить документ с помощью службы управления правами или с помощью приложения.

- С использованием приложения (например, Microsoft Word), поддерживающего клиента AD RMS, автор создает документ и указывает, какие права или состояния будут использоваться для этого файла.

- Приложение шифрует файл симметричным ключом, которым шифруется публичным ключ автора документа. Ключ вставляется в публикуемую лицензию и связывается с файлом. Только автор может использовать эту лицензию для расшифровки документа.

- Автор выкладывает файл, например, на внутренний ресурс компании.

- Пользователь, который желает получить доступ к содержимому документа, открывает его с использованием приложения, поддерживающего AD RMS. Если пользователь не имеет сертификата своей учетной записи, расшифровка будет невозможна. В таком случае происходит процесс выдачи сертификата учетной записи пользователя, а также сертификата лицензиара клиента – так, как описано в пункте 1.

- 6. Приложение посылает запрос кластеру AD RMS. Запрос включает сертификат учетной записи получателя (содержащий публичный ключ получателя) и публичную лицензию использования (содержит симметричный ключ для расшифровки файла).

- Кластер службы управления правами проверяет запрос и создает лицензию на использование. Во время данного процесса сервер расшифровывает симметричный ключ с использованием закрытого ключа кластера, перешифровывает симметричный ключ с использованием публичного ключа получателя и добавляет шифрованный симметричный ключ в лицензию. Операция проходит успешно только в том случае, если получатель имеет права на данный документ.

- Когда подтверждается использование, кластер возвращает лицензию на использование на компьютер получателя.

- После получения лицензии на использование приложение проверяет ее и сертификат учетной записи, делает проверку сертификатов. Если сертификаты действительны и не отозваны, а также не наблюдается состояние, блокирующее доступ к документу (например, конечная дата использования документа), приложение расшифровывает документ и возвращает пользователю в соответствии с правами, указанными в документе.

Приложения, поддерживающие AD RMS

Как можно заметить из описания работы службы управления правами, сама по себе она не используется. Использование может быть произведено с помощью приложения, которое поддерживает взаимодействие с клиентом службы управления правами.

На момент написания этой статьи существует целый ряд приложений, которые поддерживают службу управления правами [1]:

- Microsoft Office System 2003 – Word, Excel, PowerPoint, Outlook;

- Microsoft Office 2007 – Word, Excel, PowerPoint, Outlook, InfoPath;

- Microsoft Office 2010 – Word, Excel, PowerPoint, Outlook, InfoPath;

- Microsoft Office SharePoint Server 2003;

- Microsoft Office SharePoint Server 2007;

- Microsoft SharePoint Server 2010;

- Microsoft Visio 2007 and Project 2007;

- Adobe Acrobat Reader (сторонняя разработка компаний FoxIt Software, Liquid Machines);

- Exchange Server 2007;

- Exchange Server 2010;

- XPS (XML Paper Specification) v1.0;

- Internet Explorer (используется Add-on for IE);

- IIS 6.0 (GigaTrust WebServer Add-on).

Пример использования AD RMS совместно c Microsoft Word 2010

Например, пользователь Егор Егоров должен переслать пользователю Сергею Сергееву секретный документ с использованием Microsoft Word 2010. Информация не должна быть никому раскрыта, что делать Егору Егорову? Но тут он узнает, что в организации есть такая возможность! Эта возможность предоставлена службой управления правами! Итак, начнем.

Пользователь Егор Егоров открывает Microsoft Word 2010 и набирает необходимый текст. Для того чтобы зашифровать документ, он переходит в ленте Microsoft Word на элемент «Файл -> Сведения -> Защитить документ -> Ограничить разрешения пользователей -> Ограниченный доступ» (см. рис. 2).

Рисунок 2. Включение ограничения доступа

При первом обращению к кластеру службы управления правами на компьютер Егора Егорова будут получены все необходимые для работы сертификаты. Но сначала нужно пройти аутентификацию. В поле «Учетная запись» нужно написать адрес электронной почты пользователя Егора Егорова. Нужно заметить, что службе управления правами не нужно, хотя и желательно, присутствие в домене сервера Exchange, адрес электронной почты заполняется в учетной записи пользователя домена Active Directory. В качестве пароля нужно использовать пароль для входа в домен. Итак, пользователь Егор Егоров вводит свои и учетные данные (egorov@prod.local и пароль) и получает возможность использования службы управления правами на доступ к данным (см. рис. 3).

Рисунок 3. Основное окно разрешения ограничений доступа

Для этого нужно поставить галочку «Ограничить разрешения на доступ к этому файлу документа» и выставить необходимые права пользователю Сергею Сергееву. Если нужно поставить дополнительные разрешения либо поменять существующие, можно нажать кнопки «Изменить разрешения -> Дополнительные параметры» (см. рис. 4).

Рисунок 4. Дополнительное окно разрешения ограничений доступа

В окне «Разрешения» можно добавить или удалить пользователя, поставить срок истечения действия документа, разрешить печать содержимого, разрешить или запретить пользователю с правами на чтение копировать содержимое, разрешить или запретить программный доступ к содержимому. Также можно разрешить пользователю отправлять сообщения по электронной почте владельцу документа для запроса дополнительных разрешений. Есть еще одна установка – «Обязательное подключение для проверки разрешений пользователя», применяется для того, чтобы исключить возможность использования просроченной лицензии на публикацию данного документа или отозванного сертификата пользователя.

Теперь пользователь Егор Егоров может быть уверен, что никто, кроме Сергея Сергеева, документ не откроет с помощью приложения Microsoft Word 2010.

***

Службу управления правами легко использовать и настраивать – она достаточно гибкая, и ее можно внедрять для защиты документов в организации.

- http://technet.microsoft.com/ru-ru/library/cc771234(WS.10).aspx.

Мой мир

Вконтакте

Одноклассники

Google+

Содержание

- Установка и настройка ADRMS на Windows Server 2012 R2

- Microsoft Rights Management Services (RMS)

- Содержание

- Ограничение режима просмотра и использования

- Надежность решения

- Преимущества

- Интеграция с другими продуктами Microsoft

- Azure RMS. Возможности службы

- Службы управления правами в Active Directory

- Единственная инфраструктура RMS

- Доверительные отношения RMS

- Windows Live ID

- Федерация удостоверений

- Разные методы для разных компаний

Установка и настройка ADRMS на Windows Server 2012 R2

В этой статье мы покажем как развернуть и задействовать для защиты контента службу Active Directory Right Management Services (ADRMS) на базе Windows Server 2012 R2 в организация масштаба small и middle-size.

В первую очередь кратко напомним о том, что такое служба AD RMS и зачем она нужна. Служба Active Directory Right Management Services – одна из стандартных ролей Windows Server, позволяющая организовать защиту пользовательских данных от несанкционированного использования. Защита информации реализуется за счет шифрования и подписывания документов, причем владелец документа или файла может сам определить, каким пользователям можно открывать, редактировать, распечатывать, пересылать и выполнять другие операции с защищенной информацией. Нужно понимать, что защита документов с помощью ADRMS возможно только в приложениях, разработанных с учетом этой службы (AD RMS-enabled applications). Благодаря AD RMS можно обеспечить защиту конфиденциальных данных как внутри, так и за пределами корпоративной сети.

Несколько важных требования, которые нужно учесть при планировании и развертывании решения AD RMS:

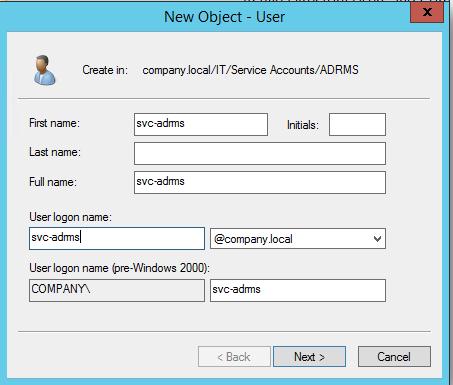

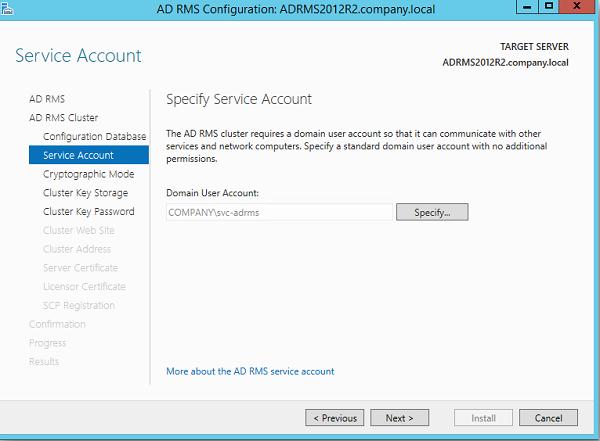

Прежде чем приступить непосредственно к развертыванию ADRMS, нужно выполнить ряд подготовительных шагов. В первую очередь необходимо создать в Active Directory отдельную сервисную запись для ADRMS с бессрочным паролем, например с именем svc-adrms (для службы ADRMS можно создать и особую управляемую учетную запись AD — типа gMSA).

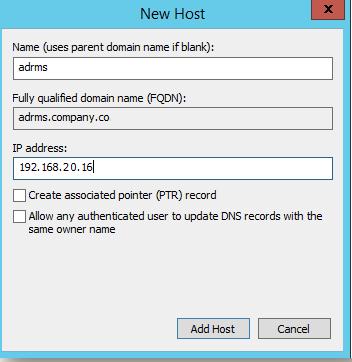

В DNS-зоне создадим отдельную ресурсную запись, указывающую на AD RMS сервер. Допустим его имя будет – adrms.

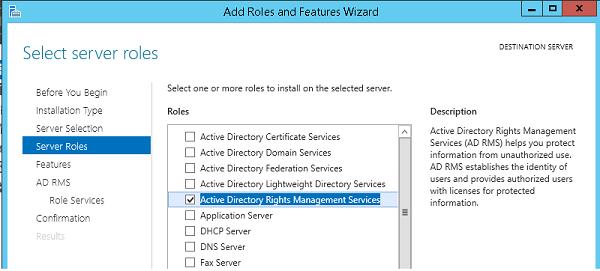

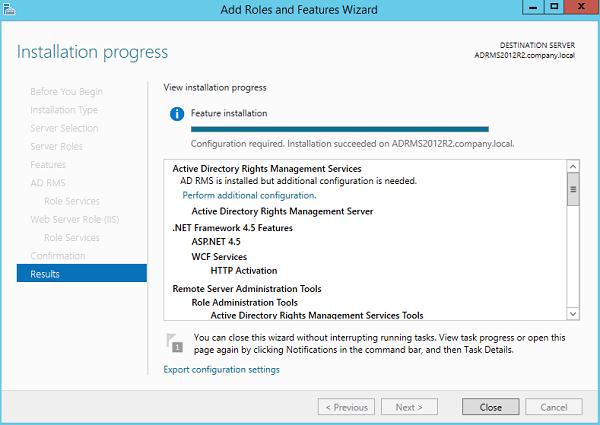

Приступим к установке роли ADRMS на сервере с Windows Server 2012 R2. Откройте консоль Serve Manager и установите роль Active Directory Rights Management Service (здесь все просто – просто соглашайтесь с настройками и зависимостями по-умолчанию).

После того, как установка роли ADRMS и сопутствующих ей ролей и функций закончится, чтобы перейти в режим настройки роли ADRMS, щелкните по ссылке Perform additional configuration.

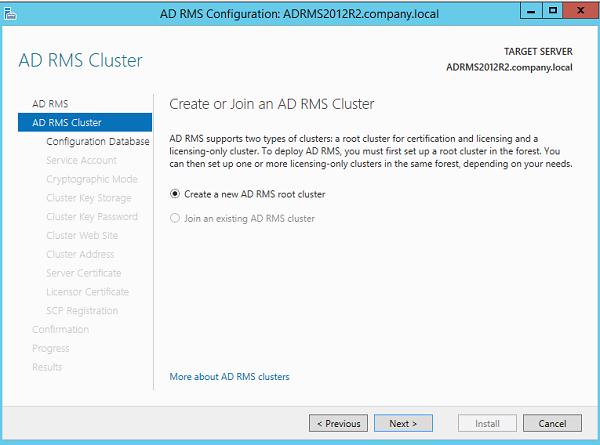

В мастере настройки выберем, что мы создаем новый корневой кластер AD RMS (Create a new AD RMS root cluster).

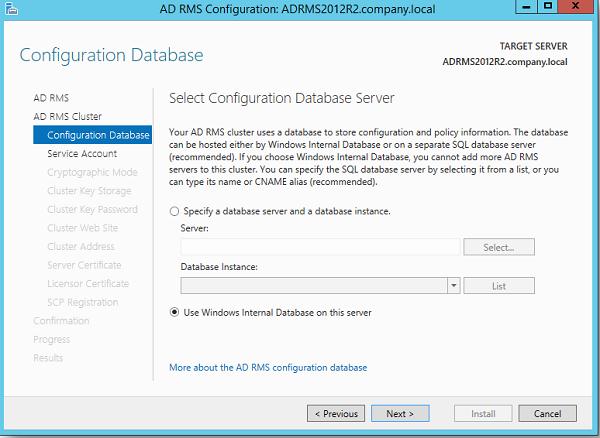

В качестве базы данных RMS будем использовать внутреннюю базу данных Windows (Use Windows Internal Database on this server).

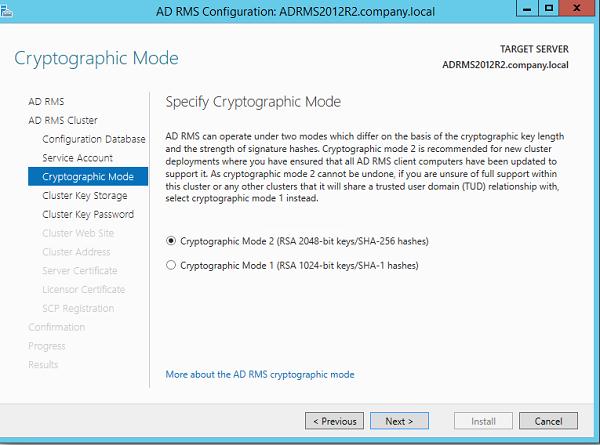

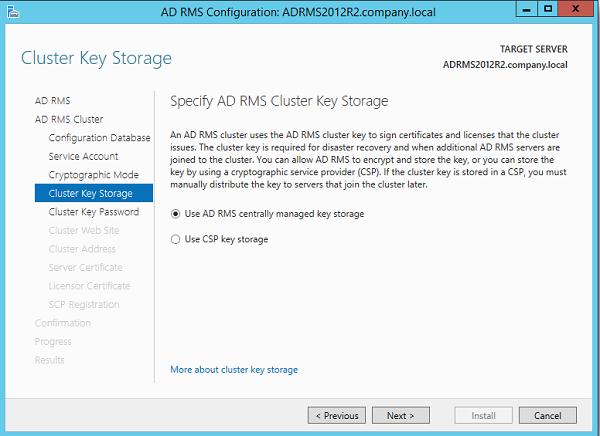

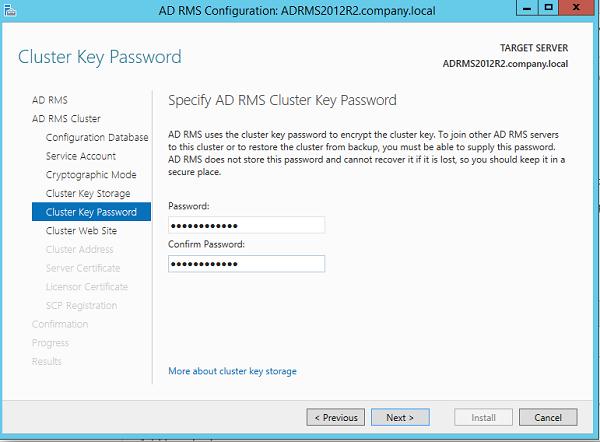

Затем укажем созданную ранее сервисную учетную запись (svc-adrms), используемый криптографический алгоритм, метод хранения ключа кластера RMS и его пароль.

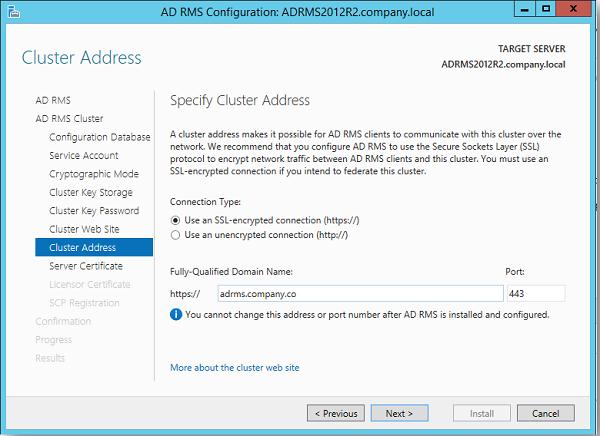

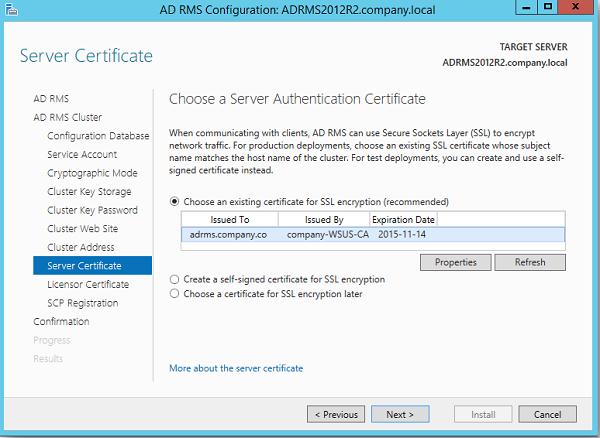

Осталось задать веб-адрес кластера AD RMS, к которому будут обращаться RMS-клиенты (рекомендуется использовать защищенное SSL соединение).

Не закрывайте мастер настройки AD RMS!

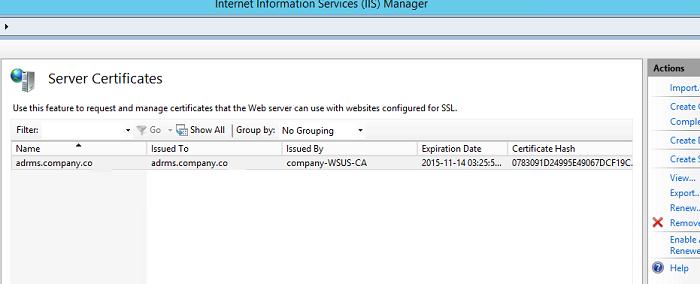

Следующий этап – установка SSL-сертификата на сайт IIS. Сертификат может быть самоподписаным (в дальнейшем его нужно будет добавить в доверенные на всех клиентах), или выданным корпоративным/внешним центром сертификации (CA). Сформируем сертификат с помощью уже имеющегося корпоративного CA. Для этого откройте консоль IIS Manager (inetmgr) и перейдите в раздел Server Certificates. В правом столбце щелкните по ссылке Create Domain Certificate (создать сертификат домена).

Сгенерируйте новый сертификат с помощью мастера и привяжите его к серверу IIS.

Вернитесь в окно настройки роли AD RMS и выберите сертификат, который планируется использовать для шифрования трафика AD RMS.

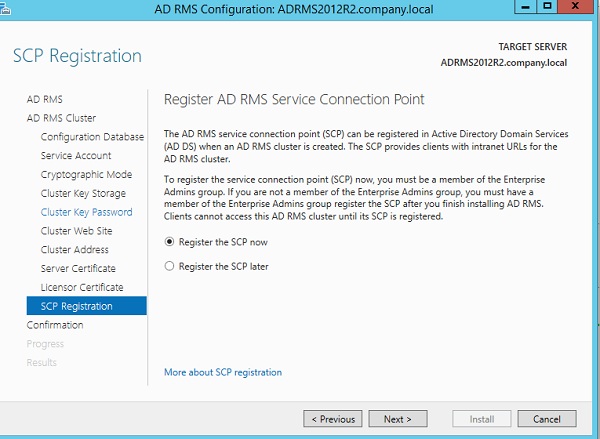

Отметьте, что точку SCP нужно зарегистрировать в AD немедленно (Register the SCP now).

На этом процесс установки роли AD RMS закончен. Завершите текущий сеанс (logoff), и перезалогиньтесь на сервер.

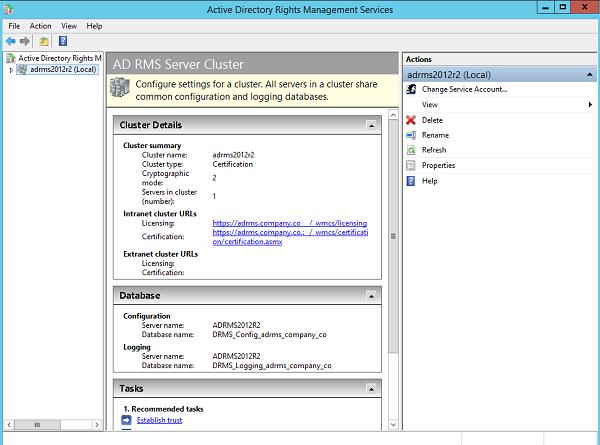

Запустите консоль ADRMS.

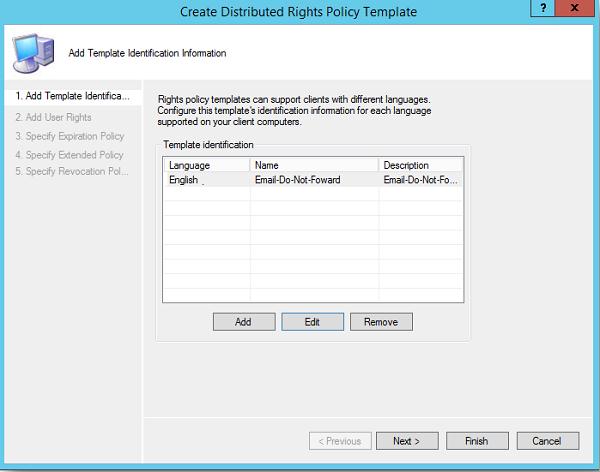

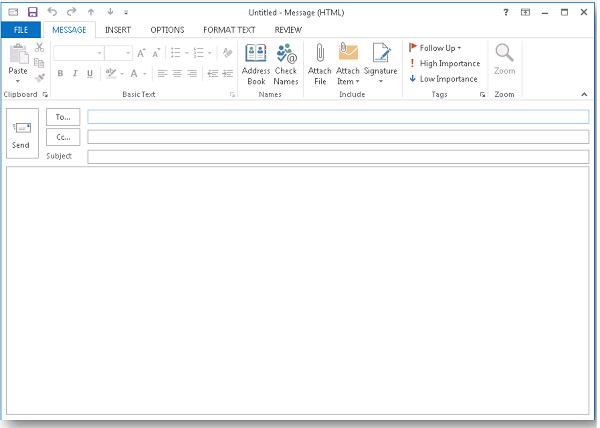

Для примера создадим новый шаблон политики RMS. Предположим мы хотим создать шаблон RMS, позволяющий владельцу документа разрешить всем просмотр защищенных этим шаблоном писем без прав редактирования/пересылки. Для этого перейдем в раздел Rights Policy Templates и щелкнем по кнопке Create Distributed Rights Policy Template.

Нажав кнопку Add, добавим языки, поддерживаемые этим шаблоном и имя политики для каждого из языков.

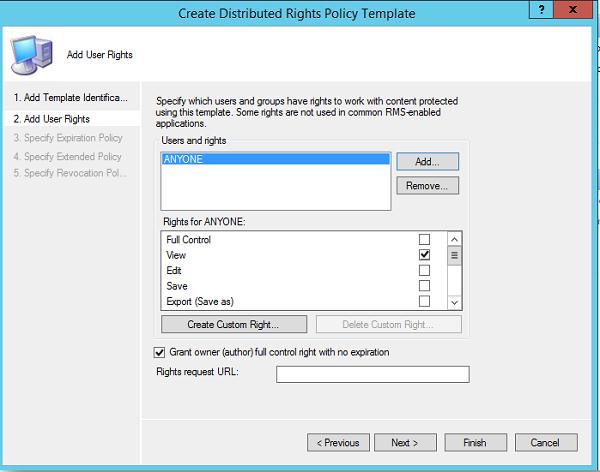

Далее укажем, что все (Anyone) могут просматривать (View) содержимое защищенного автором документа.

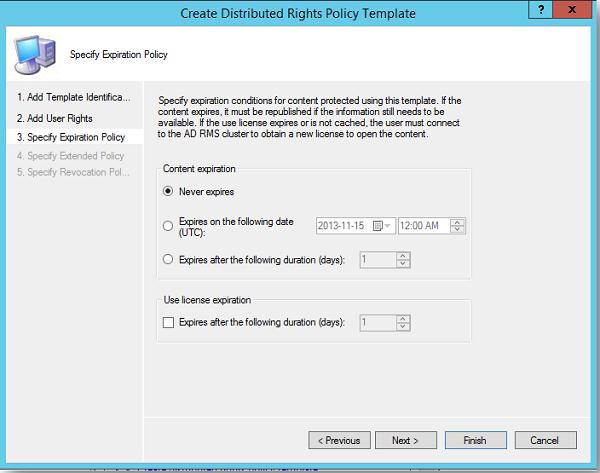

Далее укажем, что срок окончания действия политики защиты не ограничен (Never expires).

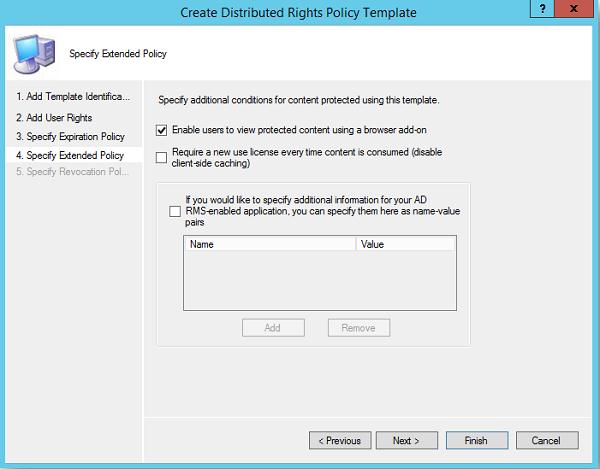

На следующем шаге укажем, что защищенное содержимое можно просматривать в браузере с помощью расширений IE (Enable users to view protected content using a browser add-on).

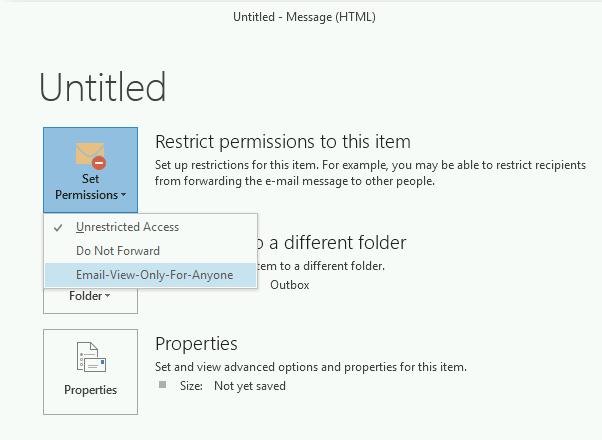

Протестируем созданный шаблон RMS в Outlook Web App, для чего создадим новое пустое письмо, в свойствах которого нужно щелкнуть по кнопке Set Permissions. В выпадающем меню выберите имя шаблона (Email-View-Onl-For-Anyone).

Отправим письмо, защищенное RMS, другому пользователю.

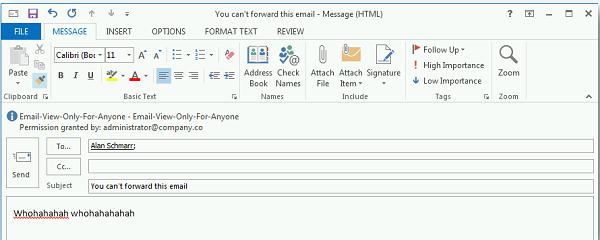

Теперь посмотрим как выглядит защищенное письмо в ящике получателя.

Как мы видим, кнопки Ответить и Переслать недоступны, а в информационной панели указан используемый шаблон защиты документа и его владелец.

Итак, в этой статье мы описали, как быстро развернуть и задействовать службу AD RMS в рамках небольшой организации. Отметим, что к планированию развертыванию RMS в компаниях среднего и крупного размера нужно подойти более тщательно, т.к. непродуманная структура этой системы может в будущем вызвать ряд неразрешимых проблем.

Источник

Microsoft Rights Management Services (RMS)

Содержание

RMS расширяет стратегию безопасности предприятия, защищая информацию с помощью строгих политик использования, которые сопровождают эти данные, куда бы они не попали. Сотрудники, работающие с информацией, могут четко определить, как адресат может использовать полученную информацию. В частности, можно определить, кто может открывать, редактировать, переадресовывать и/или выполнять иные операции с этой информацией. Организации могут создавать собственные шаблоны политик разграничения доступа, такие как «Конфиденциально-Только для чтения». Эти шаблоны можно непосредственно применять к таким документам, как стратегические бизнес-планы, финансовые отчеты, спецификации продукции, сведения о клиентах и электронные письма.

Ограничение режима просмотра и использования

Шифрование ограничивает аудиторию просмотра данных – это смогут делать только уполномоченные пользователи Используются строгие и постоянные политики разграничения доступа к информации Политики разграничения доступа управляют использованием информации Автор информации сам применяет необходимую политику с помощью приложения, поддерживающего технологию RMS Данные об ограничении прав хранятся в самом документе на уровне файловой системы Вся защита работает в интерактивном и автономном режиме, внутри границ корпоративного брандмауэра и за его рамками

Надежность решения

Используются встроенные возможности и утилиты Windows Server 2003 Промышленные технологии защиты информации — шифрование, сертификаты на базе стандарта XrML, проверка подлинности Гибкая технология с возможностями индивидуальной доработки Набор инструментов разработчика RMS SDK содержит интегрированный SDK для клиентов и серверов RMS Защиту секретной информации обеспечивает любое приложение с поддержкой RMS Позволяет сторонним разработчикам информационных технологий интегрировать средства защиты информации в свои продукты для создания универсальных платформенных решений

Преимущества

Защита секретной информации от несанкционированного использования Обеспечивается непрерывная защита информации, куда бы эта информация не попала Минимальный объем работ по администрированию и легкость эксплуатации Централизованно определяемые и управляемые политики использования информации в полной мере реализуются для данных в электронном виде Система ведет аудит всей информации с ограниченным доступом Предлагаемая гибкая технология удобна в администрировании и хорошо поддается расширению функций Реализация промышленных стандартов: XrML и шифрование с помощью 128-битного алгоритма AES Готовое к работе решение можно внедрить без изменений в средах, где используются различные выпуски Microsoft Office 2003 или 2007 Браузер IE поддерживает технологию RMS с помощью надстройки Rights Management Add-on (RMA) и служит базовым средством просмотра информации с ограниченным доступом

Интеграция с другими продуктами Microsoft

Cлужба RMS — дополнительное средство для Windows Server 2003. Для его поддержки необходимы также служба каталогов Active Directory и база данных SQL. На уровне настольных компьютеров для создания или просмотра содержимого с ограничением прав доступа требуется приложение, поддерживающее RMS. Первым таким приложением, предлагаемым корпорацией Майкрософт, является Office 2003. Для создания или просмотра документов Office, рабочих листов, презентаций и сообщений электронной почты с ограничением прав доступа необходимо наличие Office 2003 Professional Edition. Microsoft Office 2003 Standard Edition дает пользователям возможность просматривать документы Office с ограничением прав доступа, но не позволяет создавать их.

Microsoft RMS позволяет защищать информацию не только внутри корпоративной сети, но и данные, отправляемые за ее пределы.

Источник

Azure RMS. Возможности службы

Автор статьи — Михаил Войтко, технический директор Energy Time

Каким образом работает сервис? Вся инфраструктура доступна в облаке Microsoft, но при этом возможны сценарии с подключением локальной среды и с использованием собственных ключей (Bring-Your-Own-Key, BYOK). Веб-служба RMS использует Azure AD для аутентификации пользователей и настраивается на соответствующей странице:

Кратко схема работы службы представлена на схеме:

Шифрование данных проходит на уровне локальных приложений и, кроме ключей, учитывает ещё и политику, в которой указаны пользователи и типы доступа к файлам. Политики, аутентификацию и управление ключами при этом предоставляет облачная служба. Например, документ содержит секретную информацию, и вы (пользователь или сервис) хотите получить доступ. Если вы проходите авторизацию в Azure AD и подходите по политикам Azure RMS, то доступ может быть предоставлен. Документ защищается рандомным ключом. Этот ключ уникален для каждого документа и помещается в заголовок файла на этапе шифрования вашим RMS tenant root key. Ваш тенантный ключ создается и управляется MS, но может работать и схема BYOK, см выше.

Документы защищаются на базе симметричного алгоритма AES с длиной ключа 128 бит, ключи шифрования защищаются с помощью RSA с длиной ключа 2048 бит, а сертификат подписывается по SHA-256. При этом заменить криптоалгоритмы нельзя.

Немного о killer features. На наш взгляд, первой такой возможностью является появление Azure Trust Fabric. Если в случае использования AD FS или других решений для федерации приходится настраивать взаимоотношения между каждой организацией, то в случае использования Azure AD / Azure RMS, облачная служба каталогов предоставляет платформу для авторизации нескольких организаций. При этом достаточно установить федеративные отношения один раз к Azure AD, а после этого иметь подключение ко всем компаниям, у которых есть такой доступ. Обратной стороной медали в данном случае является доверие к облаку. Но вы всегда можете управлять теми атрибутами, которые планируете для синхронизации.

Вторая интересная возможность – использование RMS для индивидуальных пользователей. Возможно, в вашей компании нет RMS, но вы хотите получить доступ к документам, которые кто-то защитил для вас. В этом случае Azure RMS для частных лиц может стать отличным решением! Пользователи в компании могут зарегистрировать бесплатную учетную запись в службе Azure RMS, установить приложение и получить доступ к контенту совершенно бесплатно. В этом случае создается ограниченный для администрирования тенант для компании, который в будущем с приобретением подписки можно перевести в корпоративное использование. Более подробно можно прочитать здесь.

Режим суперпользователя в PowerShell. А теперь добавим к нашей статье немного админского хардкора. Скрипты, командная строка, глубокий траблшутинг – всё как мы любим. Дело в том, что по умолчанию режим «суперпользователя» не включен в Azure RMS для отдельных тенантов, и нет соответствующих пользователей. Такой режим дает вам возможность получить полный доступ над всем защищенным контентом в Azure RMS. Суперпользователи получают доступ на уровне собственника ко всем защищенным материалам для всех лицензированных пользователей во всей организации. Эти пользователи могут расшифровать любой контент и удалить шифрование, даже если срок уже истек. Например, возможным сценарием использования является интеграция с антивирусным решением или DLP. Как правило, почтовым службам нужно получать доступ к «сырому» незашифрованному контенту. Администраторам также необходимо для исследования инцидентов иметь доступ к сути передаваемых почтовых сообщений и зашифрованных файлов. Внимание: к данному функционалу нужно относиться с осторожностью и следовать политикам информационной безопасности вашей компании.

Примеры использования. И в качестве завершения нашей статьи хочу рассказать о паре примеров реального использования у заказчиков службы Azure RMS.

Пример 1. Заказчик из образовательного сегмента. Электронная почта используется как локальная на базе Exchange, так и облачная в Office 365. Локально расположены почтовые ящики сотрудников, а в облаке Exchange Online находятся студенты и преподаватели. Перед образовательным учреждением появилась задача защищать документы, передаваемые по электронной почте. В частности, временным и основным преподавателям рассылаются ведомости учета рабочего времени и зарплаты. А студенты получают информацию об итоговой успеваемости по итогам всего обучения. Azure RMS используется для учетных записей сотрудников бухгалтерии и преподавателей во время формирования и отправки зарплатных ведомостей, а для студентов выпускных курсов – для передачи данных нескольких итоговых испытаний. При этом используется гибридная схема развертывания RMS.

Источник

Службы управления правами в Active Directory

Полезно обратить внимание на корпоративные решения для управления правами (ERM), такие как Microsoft Windows Rights Management Services (RMS). Чтобы предотвратить несанкционированный доступ, службы RMS шифруют информацию и предоставляют механизм детального управления доступом, в котором определены правила и способы передачи информации пользователю. Постоянная защита, обеспечиваемая службами RMS, сопровождает данные везде, где бы они ни находились, — в сети компании или в «облаке»

С появлением вычислительного «облака» мобильность и уязвимость данных возрастают. Корпоративные данные подвергаются опасности при передаче через частные и общедоступные части «облака», а владельцы данных не обращают внимания на точное местоположение «облака», в котором хранятся или обрабатываются данные. Для успешного решения подобных проблем компаниям необходимы гибкие средства обеспечения безопасности данных, чтобы только санкционированные пользователи, партнеры по бизнесу, поставщики услуг «облака» и клиенты могли обратиться к информации.

В этом контексте полезно обратить внимание на корпоративные решения для управления правами (ERM), такие как Microsoft Windows Rights Management Services (RMS). Чтобы предотвратить несанкционированный доступ, службы RMS шифруют информацию и предоставляют механизм детального управления доступом, в котором определены правила и способы передачи информации пользователю. Постоянная защита, обеспечиваемая службами RMS, сопровождает данные везде, где бы они ни находились, — в сети компании или в «облаке».

Службы RMS поставляются вместе с Windows Server 2008, Windows 7 и Windows Vista. Это вторая версия службы RMS, официально именуемая Active Directory Rights Management Services (AD RMS). Первая версия RMS предоставлялись как бесплатная надстройка для Windows Server 2003, Windows XP и Windows 2000 Workstation. Защиту RMS можно применять в документах Microsoft Office 2010, 2007 и 2003; сообщениях электронной почты Microsoft Outlook и документах Microsoft PowerPoint, Excel, Word и InfoPath. Кроме того, RMS можно использовать для защиты файлов в формате XPS. Совместимость RMS с другими форматами документов (например, Adobe Acrobat PDF, Microsoft Office 2000, Microsoft Visio) достигается с помощью специальных подключаемых модулей, распространяемых сторонними поставщиками программ, например GigaTrust.

С помощью RMS можно защитить обмен информацией между различными сущностями компании и «облака». Для этого существует несколько архитектурных решений.

Службы управления правами обеспечивают четыре варианта обмена документами, защищенными посредством RMS, между компаниями.

Чтобы настроить службы RMS для внешнего взаимодействия, необходимо задействовать контейнер Trust Policies в оснастке Active Directory Rights Management Services консоли управления Microsoft Management Console (MMC), как показано на экране 1. По умолчанию в этом контейнере имеется два субконтейнера: Trusted User Domains и Trusted Publishing Domains. Если во время установки выбрать службу роли поддержки удостоверений в службе федерации, то в Trust Policies появится третий субконтейнер, Federated Identity Support. Наконец, если сервер RMS функционирует на платформе Windows Server 2008 R2 SP1, в контейнере Trust Policies появится четвертый субконтейнер — Microsoft Federation Gateway Support. Для настройки всех параметров политики доверия также можно использовать команды Windows PowerShell, как описано в статье Microsoft TechNet «Establishing Trust Policies» по адресу technet.microsoft.com/en-us/library/ee221019(WS.10).aspx.

.jpg) |

| Экран 1. Настройка RMS для внешней совместной работы |

Единственная инфраструктура RMS

При использовании единственной инфраструктуры RMS вашим партнерам не придется прилагать большие усилия и тратить средства на организацию инфраструктуры RMS, зато вам предстоит создать внешние учетные записи для партнеров в инфраструктуре AD. Это приведет к сложностям, связанным с их предоставлением и отзывом, и потребует расходов на управление учетными записями. Поскольку каждый пользователь получает другую учетную запись и связанные с ней учетные данные, которые необходимо обслуживать, этот вариант интеграции — не самый удобный для пользователя.

Чтобы пользователи партнера могли получить доступ и создавать контент, защищенный посредством RMS, ваша компания должна выполнить внешнюю публикацию RMS в Интернете или корпоративной сети. В статье Microsoft TechNet «Internet Access Considerations» (глава в документации по RMS) по адресу technet.microsoft.com/en-us/library/dd996655(WS.10).aspx можно найти хорошие рекомендации по внешней публикации.

Пользователи партнерской компании должны установить клиентское программное обеспечение AD RMS и использовать RMS-совместимые приложения Office. Партнеры, желающие только получить доступ к защищенной информации, но не создавать новую защищенную информацию, могут задействовать надстройку Rights Management Add-On for Internet Explorer (RMA), доступную по адресу www.microsoft.com/download/en/details.aspx?id=4753.

В этом случае партнерам не нужно устанавливать клиент RMS и RMS-совместимые приложения на клиентских компьютерах. Если в компании предполагается развернуть RMA, рекомендую прочитать статью Microsoft «Introducing Rights-Managed HTML» по адресу download.microsoft.com/downloadc/b/0/cb07013e-7630-47c3-9237 cc839ee5fd61/RMH%20Intro.doc.

Доверительные отношения RMS

Доверительное отношение RMS — специфическое доверие, отличное от доверия AD, которое формируется между двумя экземплярами RMS. Главное условие доверия RMS заключается в том, чтобы партнер развернул инфраструктуру RMS. Это сложное требование, которое могут выполнить не все партнеры.

Доверие RMS можно определить из оснастки Active Directory Rights Management Services. В контейнере Trust Policies представлены два варианта для формирования доверия RMS: можно использовать доверенный домен пользователя (TUD) или доверенный домен публикации (TPD).

Доверительные отношения на основе как TUD, так и TPD — однонаправленные. Для формирования доверия RMS не требуется прямого соединения между кластерами AD RMS или лесами AD. Это можно сделать иным способом, обменявшись необходимыми сертификатами и/или ключами.

Но если используется TUD, то для получения внешним пользователем лицензии на применение RMS от кластера RMS, ваш сервер RMS должен быть доступен из Интернета или из распределенной корпоративной сети. Ценные указания можно найти в том же материале «Internet Access Considerations» по адресу technet.microsoft.com/en-us/library/dd996655(WS.10).aspx. Внешний доступ не является обязательным условием для доверительных отношений RMS на основе TPD. В этом случае внешние пользователи могут получить лицензию на применение RMS для защищенного контента от серверов RMS их же компании.

В случае доверительных отношений RMS на основе TUD можно отказать определенным поддоменам электронной почты и их пользователям в выдаче лицензий на использование RMS из вашего кластера RMS. Сделать это можно с помощью свойств сертификата TUD, который отображается в средней панели оснастки Active Directory Rights Management Services, как показано на экране 2.

.jpg) |

| Экран 2. Настройка доверенных доменов электронной почты |

Windows Live ID

Windows Live ID — инфраструктура проверки подлинности на основе Интернета, обслуживаемая компанией Microsoft. Чтобы задействовать учетные данные Windows Live ID для проверки подлинности внешних пользователей на серверах RMS, учетным записям партнера, которым нужно читать защищенную с помощью RMS информацию, требуется зарегистрированная учетная запись Windows Live ID. Некоторые компании неохотно используют учетные данные Windows Live ID для проверки подлинности, когда они применяются для доступа к внутренним (возможно, конфиденциальным) данным. Для пользователя, запросившего учетную запись Windows Live ID, выполняется лишь очень простая проверка (по действительному адресу электронной почты).

Чтобы включить проверку подлинности Windows Live ID в RMS, необходимо установить доверительные отношения с интерактивной RMS-службой Microsoft. Эта та служба, которая может предоставить сертификат проверки подлинности RMS (или сертификат учетной записи службы управления правами, RAC) пользователям, прошедшим проверку подлинности Windows Live ID. В результате установки доверительных отношений получатели Windows Live ID смогут читать защищенную информацию, но не создавать контент, защищенный с помощью RMS.

Чтобы пользователи с сертификатом учетной записи службы управления правами Windows Live ID могли получить лицензии на использование RMS от вашего внутреннего кластера RMS, необходимо назначить доверенный домен пользователя (TUD) для Windows Live ID в конфигурации RMS. Сделать это можно из контейнера Trust PoliciesTrusted User Domains в оснастке Active Directory Rights Management Services. На панели Actions выберите Trust Windows Live ID. Если доверительные отношения успешно установлены, сертификат Windows Live ID появится в списке Trusted User Domain на средней панели, как показано на экране 3.

.jpg) |

| Экран 3. Настройка доверенного домена пользователя для Windows Live ID в RMS |

Для любого другого доверенного домена пользователя RMS можно запретить определенным доменам Windows Live ID и их пользователям получить лицензии на применение RMS от вашего кластера RMS. Сделать это можно из свойств сертификата Windows Live ID, показанного на средней панели.

Для успешного выполнения проверки подлинности Windows Live ID для RMS необходимо также изменить настройки веб-сервера IIS RMS, чтобы обеспечить внешним пользователям Windows Live ID доступ к веб-службе лицензирования AD RMS. Для этого следует разрешить анонимный доступ в веб-службе лицензирования. По умолчанию служба лицензирования настраивается на использование встроенной проверки подлинности Windows.

Федерация удостоверений

Компания Microsoft предоставляет две технологии на основе федерации удостоверений для взаимного доступа компаний к контенту, защищенному с помощью RMS. Первая основывается на ADFS, а вторая — на Microsoft Federation Gateway. На момент подготовки данной статьи второе решение может использоваться только для обмена защищенными почтовыми сообщениями между пользователями Microsoft Exchange Server и Outlook в различных компаниях.

ADFS — решение федерации удостоверений, появившееся в Windows Server 2003 R2. ADFS предоставляет службы для формирования доверительных отношений между компаниями и удобного взаимного доступа к ресурсам. Например, с помощью ADFS можно предоставить внешним партнерам единую процедуру входа для доступа к документам в веб-портале. Благодаря ADFS партнеры могут пройти проверку подлинности в своей инфраструктуре AD с использованием внутренних учетных записей, а затем открыто обращаться к документам на вашем портале. ADFS может преобразовать маркеры проверки подлинности партнеров в формат, понятный для серверов ADFS вашей компании. В результате партнеры получают прозрачный доступ к ресурсам вашего портала.

Службы RMS также могут использовать ADFS для предоставления внешним пользователям доступа к внутренним данным, защищенным RMS. Интеграция ADFS возможна только с RMS версии 2 (поставляемой в составе Server 2008 и более поздних продуктах); только эта версия является приложением ADFS с распознаванием утверждений. На стороне ADFS интеграция с RMS возможна как для ADFS версии 1, так и для ADFS версии 2.

Благодаря поддержке ADFS в службах RMS компании могут безопасно обмениваться информацией, защищенной с помощью RMS, с другими компаниями, даже не имеющими внутренней инфраструктуры RMS. Однако для этого требуется полная инфраструктура ADFS.

Также следует отметить, что некоторые приложения Microsoft несовместимы с ADFS (пока) и поэтому непригодны для создания и доступа к контенту, защищенному с помощью RMS, с использованием проверки подлинности ADFS. Среди этих приложений — Microsoft Office SharePoint Server, Windows Mobile и программа просмотра XPS. У SharePoint и Windows Mobile — та же проблема с проверкой подлинности Windows Live ID.

Кроме того, ADFS и Windows Live ID не могут использовать группы (только учетные записи отдельных пользователей) для защиты и доступа к информации RMS. Это связано с возможностью выполнить расширение группы, когда используются эти методы проверки подлинности. С выходом Server 2008 R2 в ADFS появились некоторые изменения, в результате которых становится возможным расширение групп RMS. Дополнительные сведения об этих двух проблемах можно найти в статье Microsoft TechNet «Assessing the Alternatives for Sharing Protected Documents Between Organizations» по адресу technet.microsoft.com/en-us/library/dd983942(WS.10).aspx.

Компания Microsoft дает подробные пояснения по интеграции RMS-ADFS. Например, можно прочитать статью TechNet «AD RMS with AD FS Identity Federation Step-by-Step Guide» по адресу technet.microsoft.com/en-us/library/cc771425(WS.10).aspx.

Второе решение на основе федерации удостоверений — Microsoft Federation Gateway, брокер удостоверений, доступный в «облаке». Его преимущество в том, что компании должны управлять только одним доверительным отношением федерации удостоверений (с Microsoft Federation Gateway), чтобы обеспечить доступ их удостоверений ко всем другим службам, объединенным со шлюзом. Охват федерации можно также контролировать из интерфейса управления RMS путем создания белого и черного списков пользователей и доменов для лицензирования, указания доменов, которые могут получить лицензии на публикации.

Для поддержки RMS со стороны Microsoft Federation Gateway на серверах RMS необходимо установить Server 2008 R2 SP1. Помните, что во время подготовки данной статьи Exchange Server 2010 был единственным приложением, способным реализовать преимущества Microsoft Federation Gateway для обмена данными, защищенными с помощью RMS, между компаниями. Дополнительные сведения об установке и настройке поддержки для Microsoft Federation Gateway можно найти в статье Microsoft TechNet «AD RMS Microsoft Federation Gateway Support Installation and Configuration Guide» по адресу technet.microsoft.com/en-us/library/gg636976(WS.10).aspx.

Разные методы для разных компаний

Службы Microsoft RMS обеспечивают различные варианты безопасного обмена документами между компаниями. Важный фактор при выборе оптимального способа коллективной работы с RMS — наличие инфраструктуры RMS и ADFS у обоих партнеров.