Поднимаем VPN-PPTP сервер на Windows Server 2008 R2

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая использование сети Internet в качестве магистрали для передачи корпоративного IP-трафика. Сети VPN предназначен подключения пользователя к удаленной сети и соединения нескольких локальных сетей. Давно я размещал заметку Введение в Виртуальные Частные Сети (VPN), время пришло расказать, как настроить VPN сервер на Windows 2008 Server R2.

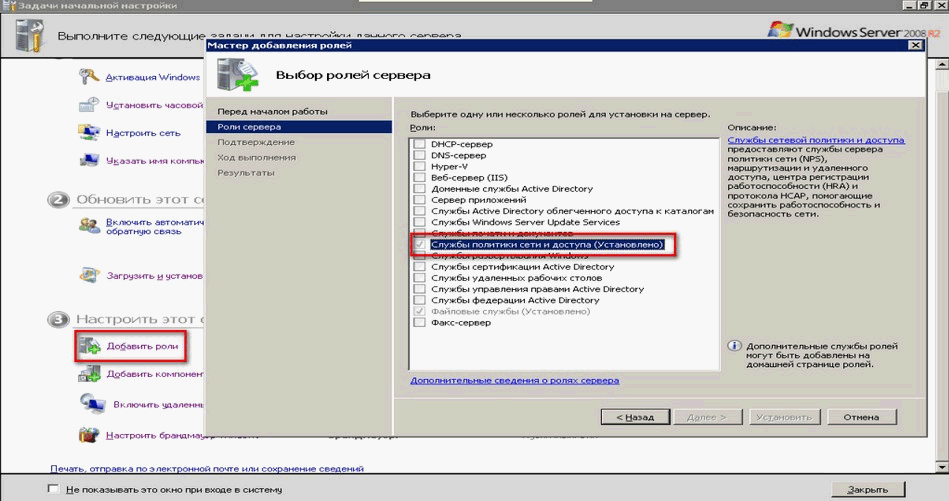

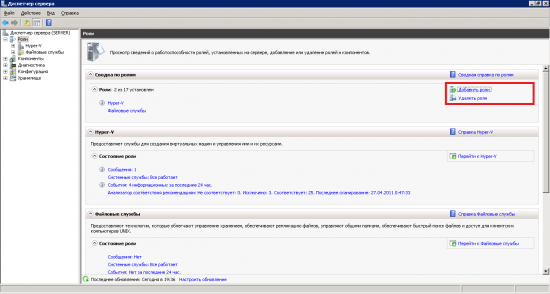

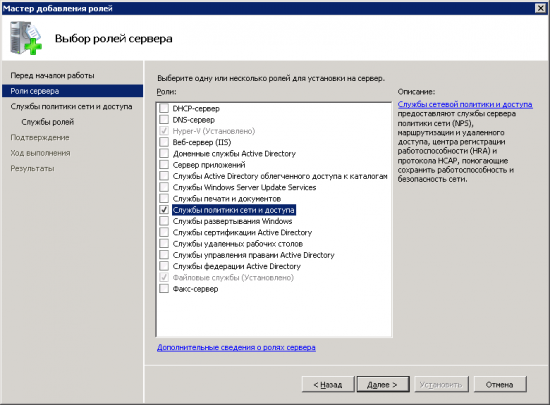

Запускаем диспетчер сервера на Windows Server 2008 R2 и добавляем «Добавить роль» (Add Roles) роль сервера «Службы политики сети и доступа» (Network Policy and Access Services):

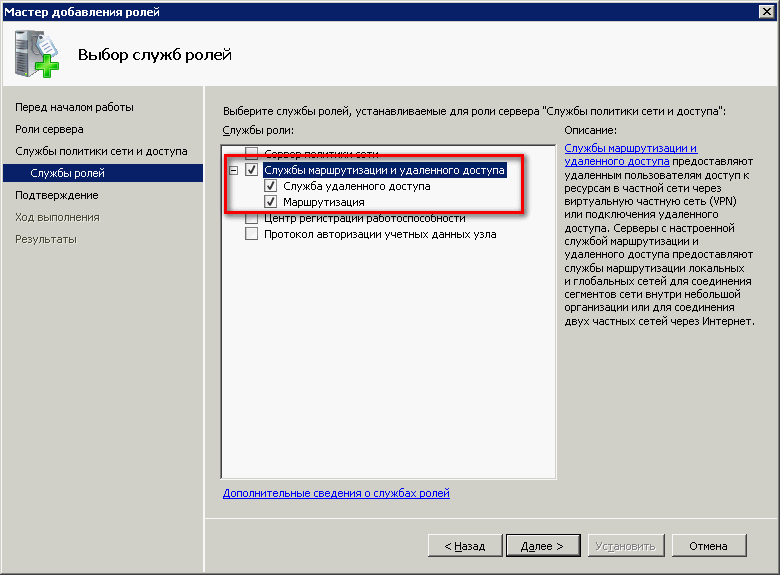

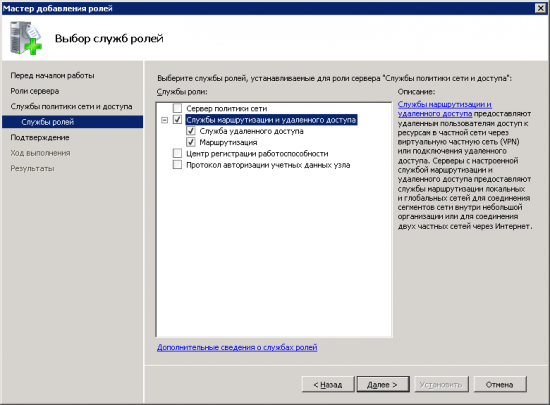

Далее выбираем «Службы маршрутизации и удаленного доступа» (Routing and Remote Access Services ) и нажимаем далее:

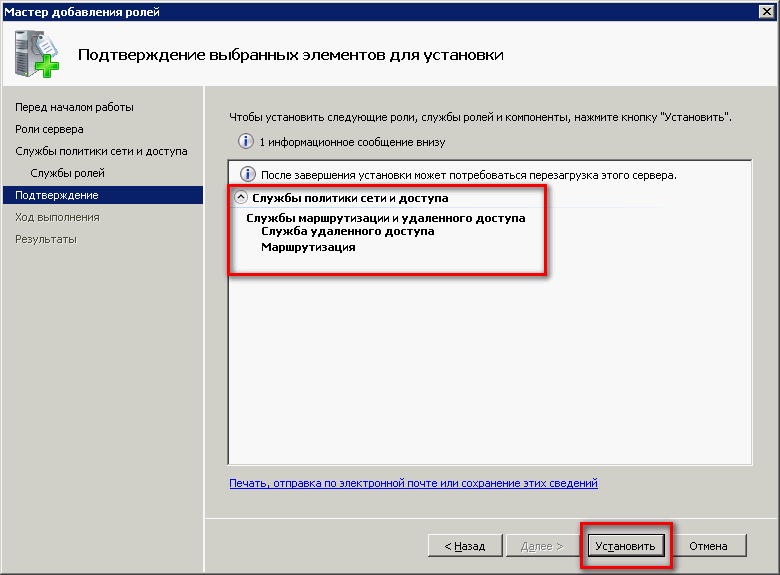

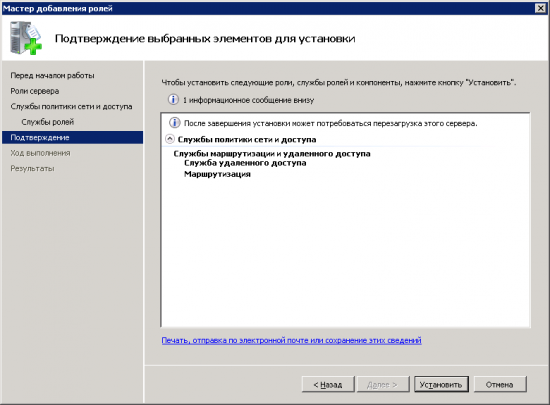

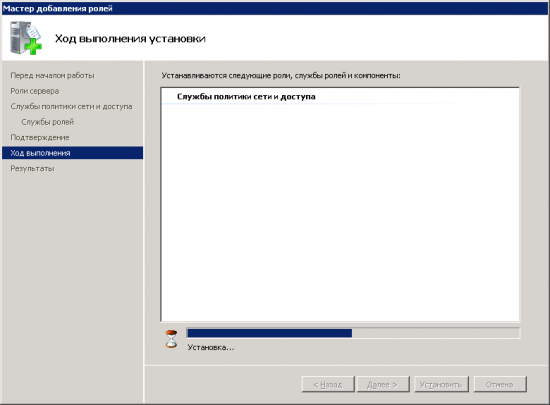

Все проверяем и устанавливаем:

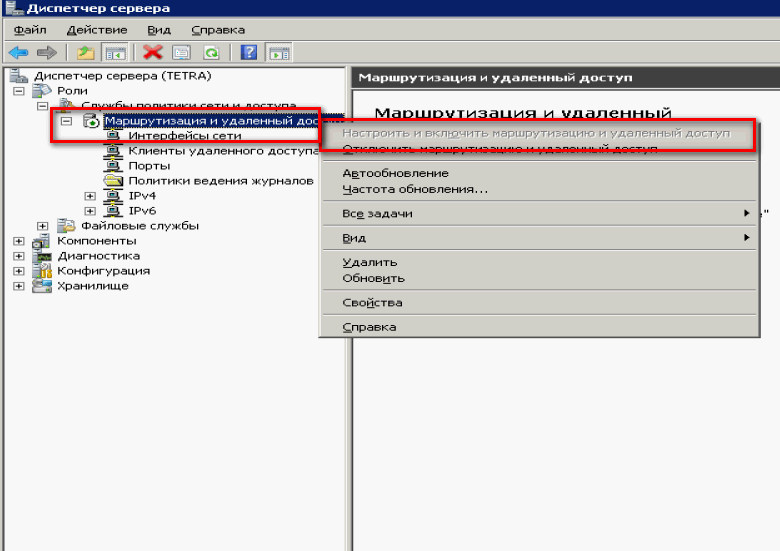

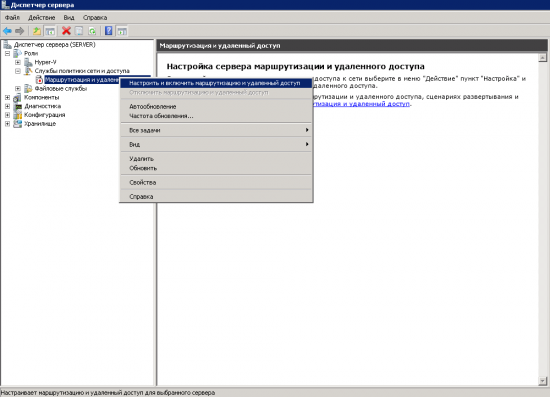

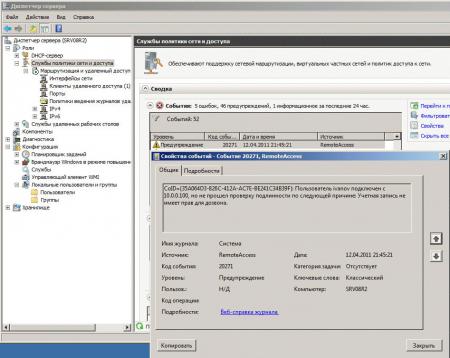

После успешной установки, нам надо настроить эту роль, раскрываем список ролей и выбираем роль «Службы политики сети и доступа», так как у меня эта служба уже установлена, подменю «Настроить и включить маршрутизацию и удаленный доступ» (Configure and Enable Routing and Remote Access) будет не активно, у Вас активна ее и выбираем:

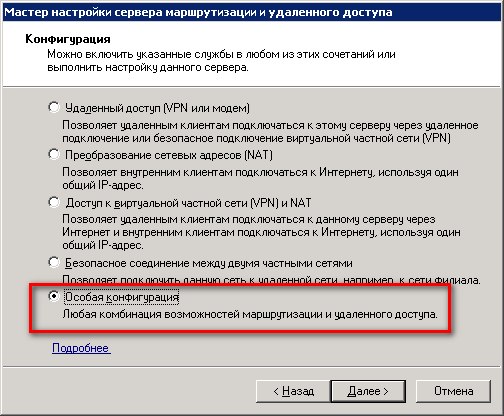

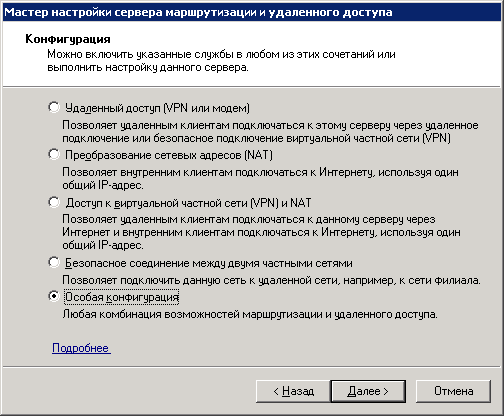

В мастере установке жмем далее и из пяти предложенных вариантов выбираем самый нижний Особая конфигурация (Custom configuration):

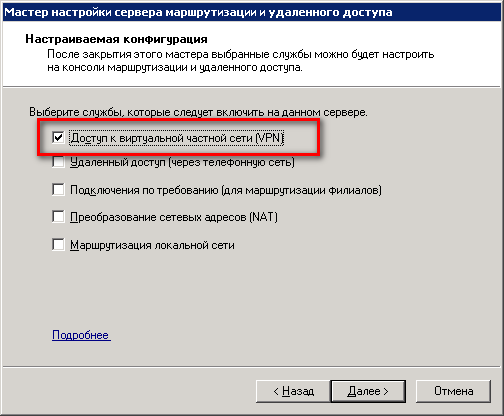

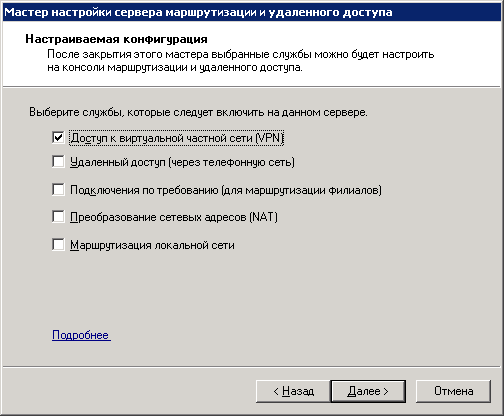

Выбираем галочкой Доступ к виртуальной частной сети (VPN):

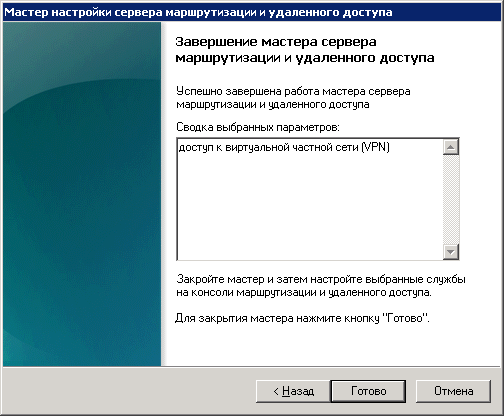

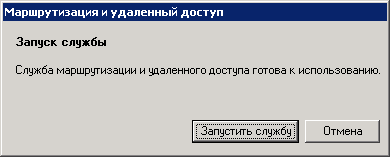

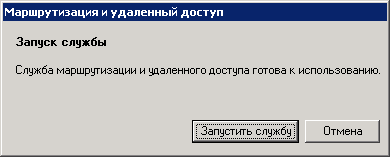

Запускаем службу

Для полноценной работы vpn-сервера должны быть открыты следующие порты:

TCP 1723 для PPTP;

TCP 1701 и UDP 500 для L2TP;

TCP 443 для SSTP.

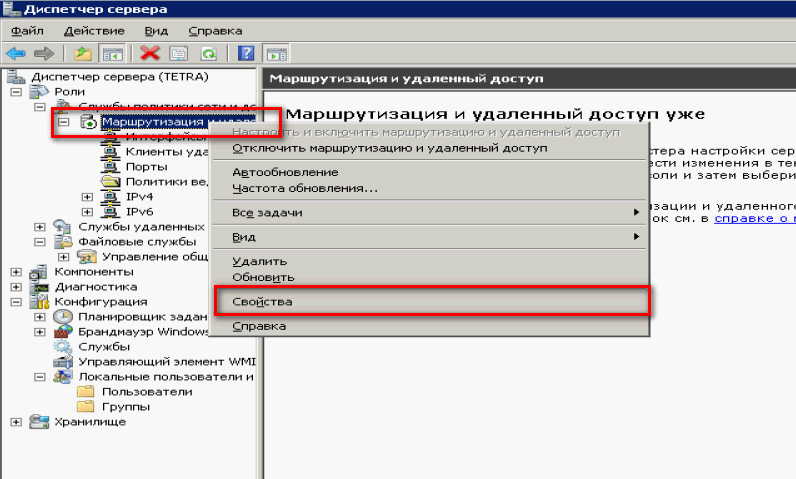

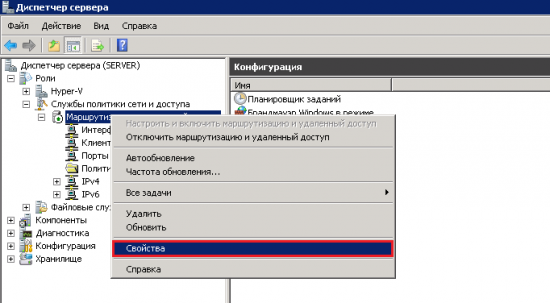

Настраиваем выдачи адресов. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

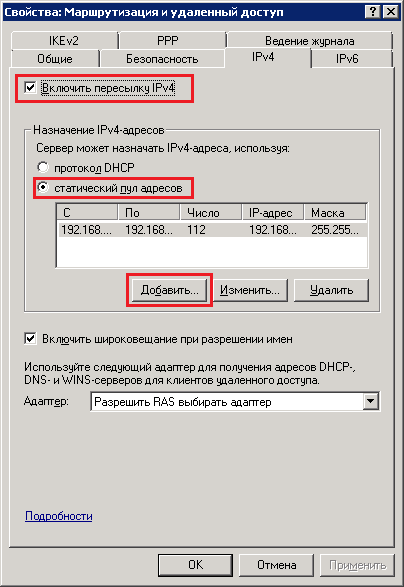

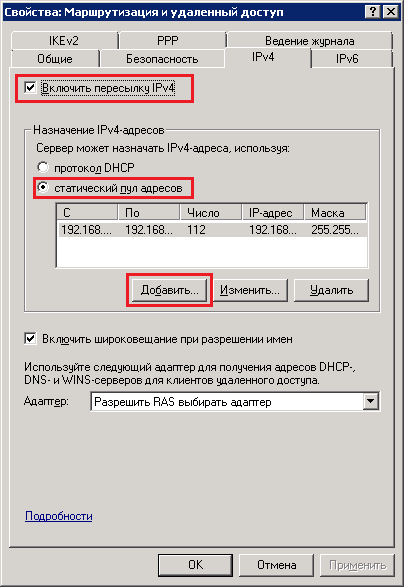

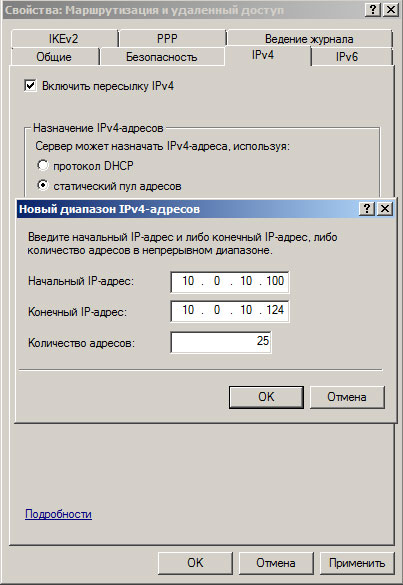

Закладка «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

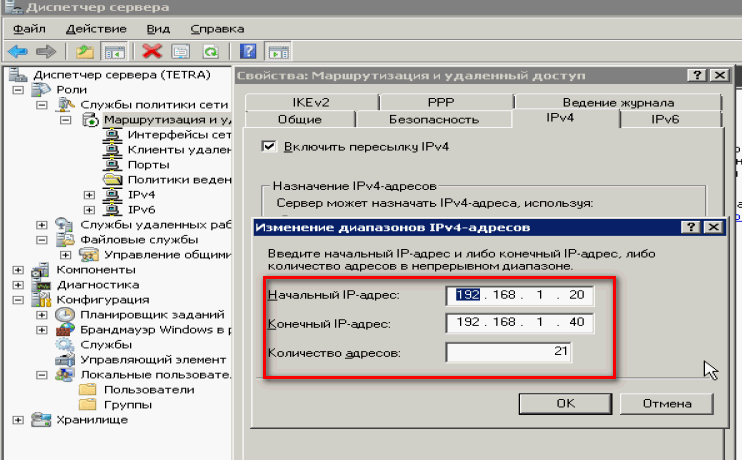

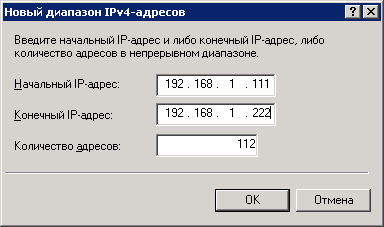

Задаем диапазон выдаваемых адресов:

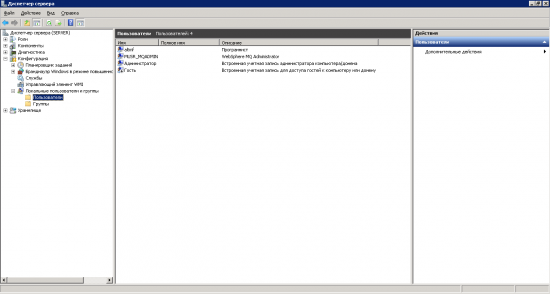

Теперь настроем разрешения для пользователей. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

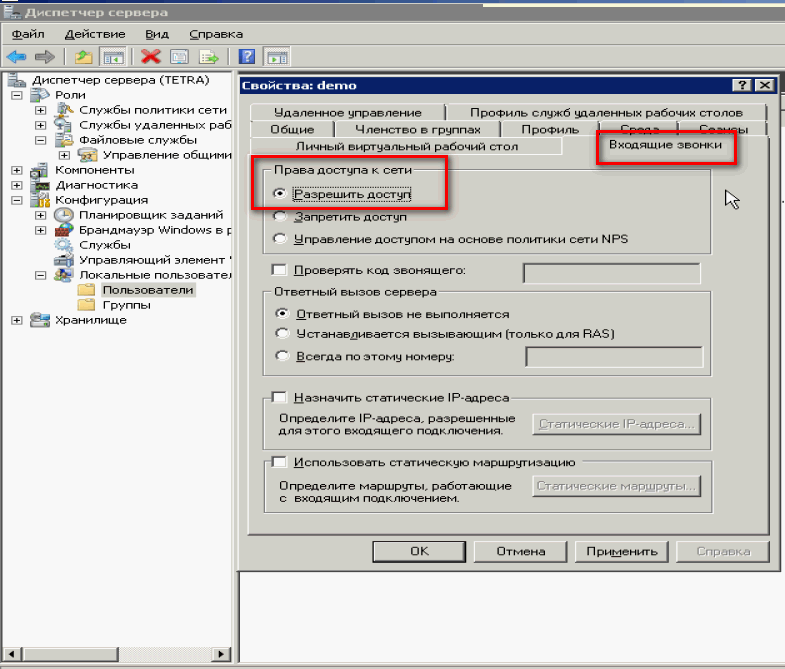

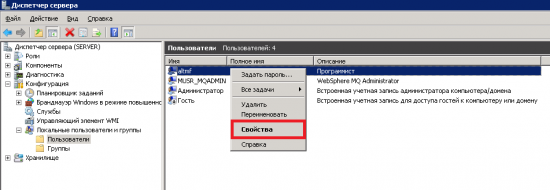

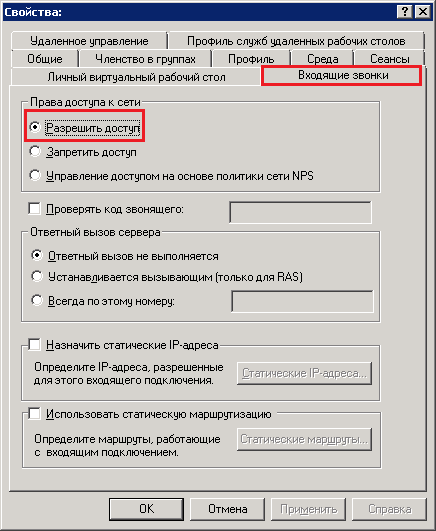

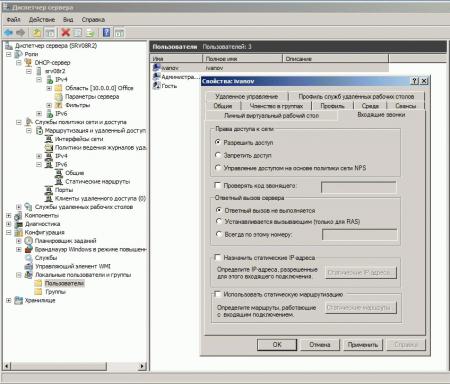

К нужному пользователю заходим в Свойства и закладке «Входящие звонки» (Dial-in) разрешить подключение (allow access).

Имеем файловый сервер с установленной операционной системой Windows Server 2008 R2 в офисе №1.

2 персональных компьютера с установленной операционной системой Windows 7 Профессиональная в офисе №2. Установка Windows 7 на эти машины была описана нами в одной из предыдущих статей.

В офисе №1 стоит маршрутизатор Asus RT-N16.

В офисе №2 стоит маршрутизатор Asus RT-N10.

Необходимо обеспечить доступ с 2ух персональных компьютеров из офиса №2 к ресурсам файлового сервера в офисе №1, для этого решено установить и настроить VPN PPTP сервер на базе Windows Server 2008 R2.

Для соединения сервера и компьютеров, расположенных в разных офисах, системному администратору необходимо выполнить ряд действий.

Начнем с «Диспетчер сервера» — «Роли» — «Добавить роли» — «Далее».

Выбираем «Службы политики сети и доступа».

Выделяем «Службы маршрутизации и удаленного доступа» — далее устанавливаем.

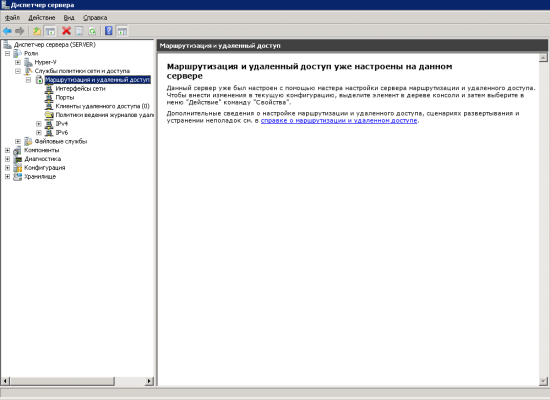

Заходим в «Диспетчер сервера» — «Роли» — «Маршрутизация и удаленный доступ».

«Правый клик» — запускаем «Настроить и включить маршрутизацию и удаленный доступ». Выбираем «Особую конфигурацию».

Ставим галочку на «Доступ к виртуальной частной сети (VPN)».

«Далее» — «Готово» — «Запустить службу».

Правый клик на «Маршрутизация и удаленный доступ» — «Свойства». Вкладка «IPv4» — включаем пересылку IPv4 и выделяем статический пул адресов — здесь выбираем пул адресов который будет выдаваться подключаемым клиентам, подсеть лучше сделать отличной от используемой.

Серверу автоматически выдается IP адрес из этого диапазона. Командой ipconfig /all видим, что сервер получил первый адрес из заданного диапазона (192.168.5.10).

Заходим в свойства пользователей, которым нам необходимо дать доступ к серверу (если пользователи еще не созданы, то их необходимо создать) и выбираем вкладку «Входящие звонки», в правах доступа к сети должно быть отмечено «Разрешить доступ».

В брандмауэре сервера необходимо открыть подключение по протоколу tcp порт 1723.

Выполняем настройку роутера офиса №1. В разделе «Интернет» — «Переадресация портов» прописываем правило согласно которому пакеты, приходящие на внешний интерфейс, на порт tcp 1723 переадресуются соответственно на IP адрес сервера (не тот, который был выдан выше по DHCP).

В офисе №2 на каждом из компьютеров, которые необходимо подключить, выполняем «Настройку нового подключения или сети».

«Подключение к рабочему месту».

«Использовать мое подключение к интернету (VPN)».

В поле интернет адрес вводим IP офиса №1 — «Далее»

Пишем имя пользователя, которому мы предварительно открывали доступ, и его пароль — «Подключить».

Нам необходимо зайти в свойства созданного VPN подключения и на вкладке «Сеть» выбрать «Протокол интернета версии 4» — «Свойства».

«Дополнительно» — снимаем галочку с «Использовать основной шлюз в удаленной сети».

Выполняем подключение.

Настройка компьютеров для VPN PPTP подключения завершена. Успешной работы.

-

Windows

-

help2site

Сегодня мы настроим PPTP VPN на сервере под управлением Windows Server 2008R2.

Те действия которые мы сегодня будем производить для настройки VPN на сервере под управлением Windows Server 2008R2, могут быть применены и на Windows Server 2003, хотя и будет выглядеть в некоторых местах по другому, но логика действий очень схожа.

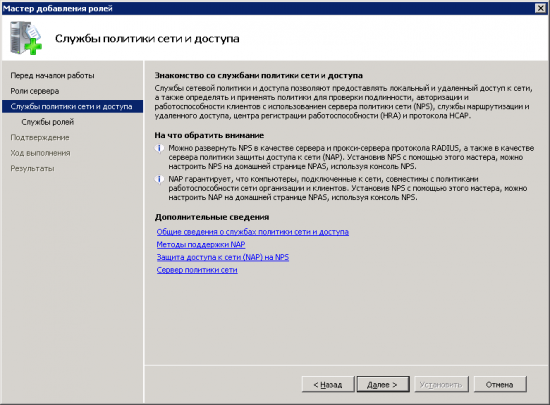

Для начала нам потребуется поднять роль «Службы политики сети и доступа».

Установка роли «Службы маршрутизации и удаленного доступа»

В Диспетчере сервера переходим в Роли — Добавить роли.

Выбираем из списка Службы политики сети и доступа

Откроется информационное окно где вы можете ознакомиться с информацией о Службе политики сети и доступа, после нажимаем «Далее».

Выбираем из списка «Службы маршрутизации и удаленного доступа» и все вложенные подпункты, нажимаем Далее.

Все необходимые данные собраны, нажимаем кнопку «Установить».

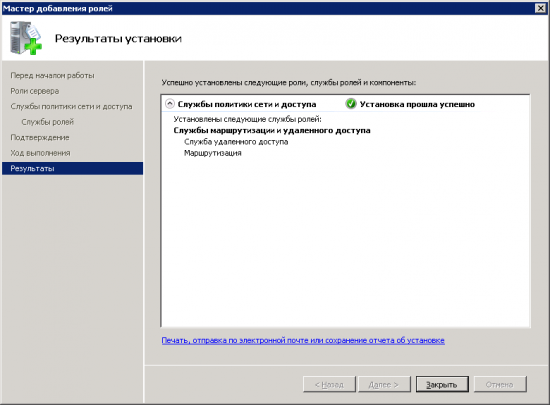

Роль успешно установлена нажимаем кнопку «Закрыть»

После установки роли необходимо настроить ее, чем мы и займемся.

Настройка роли «Службы маршрутизации и удаленного доступа»

Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ», выставляем следующие параметры:

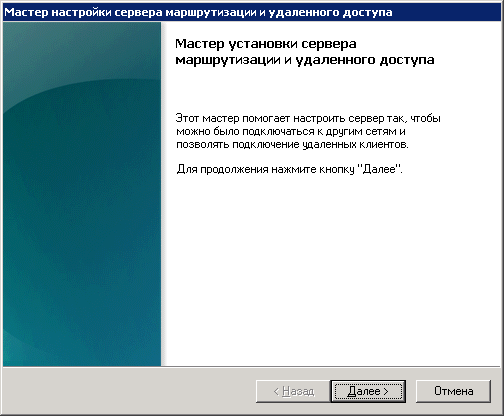

Откроется окно «Мастера установки сервера маршрутизации и удаленного доступа» после ознакомления нажимаем кнопку «Далее»

В окне «Конфигурация» выбираем пункт «Особая Конфигурация» нажимаем «Далее»

В окне «Настраиваемая конфигурация» выбираем «Доступ к виртуальной частной сети (VPN)» нажимаем «Далее»

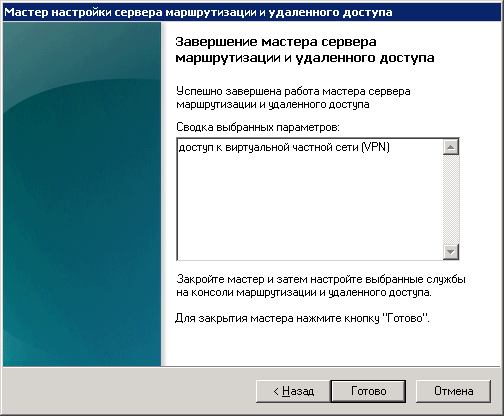

В следующем окне нажимаем «Готово»

Вам будет предложено запустить службу, что мы и сделаем нажав на кнопку «Запустить службу»

Ну вот у нас все готово для того чтобы перейти непосредственно к настройке PPTP VPN на сервере под управлением Windows Server 2008R2.

Настройка PPTP VPN на сервере под управлением Windows Server 2008R2

В том случае если у вас уже была установлена роль «Службы политики сети и доступа» убедитесь в том, что увас выставлены следующие настройки:

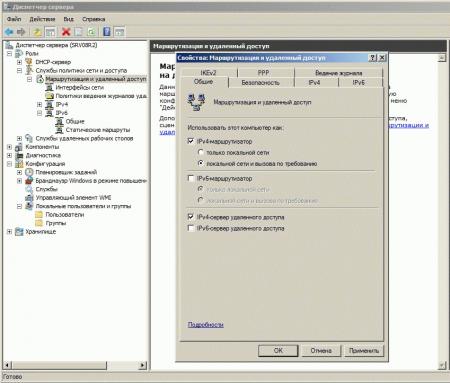

Открываем Диспетчер сервера — Роли — Маршрутизация и удаленный доступ, щелкаем по роли правой кнопкой мыши и выбираем Свойства, на вкладке Общие проверяем, что стоит галочка в поле IPv4-маршрутизатор, выбрана опция «локальной сети и вызова по требованию», а так же IPv4-сервер удаленного доступа:

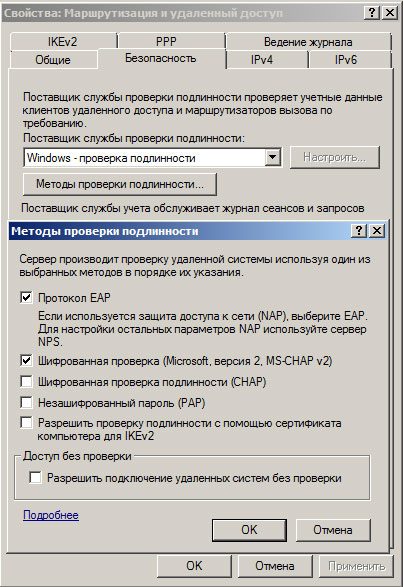

Теперь нам необходимо проверить настройки Безопасности подключений. Для этого переходим на вкладку Безопасность и проверяем параметры для Методы проверки подлинности, должны стоять следующие галочки на Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2):

Далее переходим на вкладку IPv4, там проверяем какой интерфейс будет принимать подключения VPN и пул адресов для выдачи VPN клиентам (Интерфейсом выставьте Разрешить RAS выбирать адаптер):

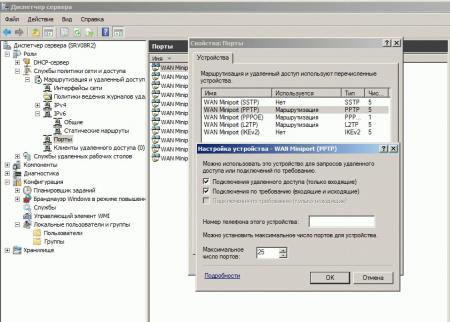

После нажатия на кнопку ОК служба будет перезаружена, и роль VPN сервера будет добавлена. Теперь у вас появился новый пункт под названием Порты. Теперь нам необходимо отключить службы которые мы не планируем использовать и настроить PPTP. Нажмите на пункт Порты — правой клавишей мыши и выберите пункт свойства. В открывшемся окне выберите WAN Miniport (PPTP) и нажмите настроить внизу формы. Выставьте все как на скриншоте ниже:

Максимальное число портов, это количество клиентов которые могут к Вам подключится. Даже если пул адресов больше этого значения, сервер будет отвергать подключения свыше этого числа.

Следующим этапом будет настройка разрешений для пользователей. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи», Выберите пользователя которому вы хотите разрешить подключатся к данному серверу по VPN и нажмите на пользователе правой кнопкой мыши — Свойства. На вкладке Входящие звонки — Права доступа к сети — выставьте Разрешить доступ. (Если Ваш сервер работает под управлением Active Directory, то настройки необходимо вводить в оснастке Active Directory ):

Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP);

Для L2TP: 1701 (TCP) и 500 (UDP);

Для SSTP: 443 (TCP).

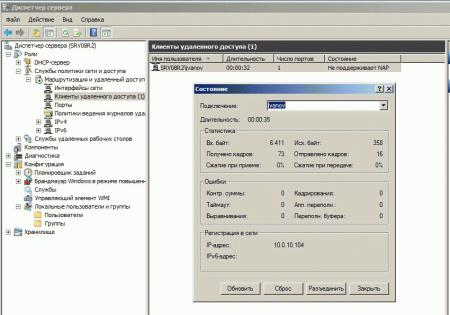

На этом настройка закончена. Можете создать подключение и попробовать подключится. Что бы посмотреть подключенных клиентов на данный момент используйте оснастку Маршрутизация и удаленный доступ — Клиенты Удаленного доступа. Так же для контроля и диагностики используйте журнал событий Служб политики сети и доступа.

Хотелось бы напомнить, что подключение с использованием PPTP VPN являются не самыми безопасными, так как авторизация происходит по паре Логин — Пароль. Лучше для более безопасной работы настроить L2TP соединение по предварительному ключу, что позволит существенно повысить безопасность VPN соединения и использовать IPSec.

Не забудьте пробросить порт на Вашем маршрутизаторе и открыть его в FireWall:

- PPTP — TCP порт 1723 (ПриемОтправка)

О том, как подключиться к vpn-серверу из Windows 7 можно прочитать здесь.

О том, как подключиться к vpn-серверу из Mac OS X можно прочитать здесь.

О том, как настроить VPN сервер — L2TP на платформе Windows server 2008 / 2008R2 можно прочитать здесь.

Это перевод статьи «Document Outlines in HTML 5.1», опубликованной на bitsofco.de.

Настройка Nginx для deploy сайта на nodejs. Под катом: конфигурация

В CSS3 скрыт огромный потенциал , и в этой статье

Бывают случаи, когда нужно установить драйвера на звук, но родного

«Черный экран смерти» (KSOD), по-видимому, пришел на смену «синему экрану

В этой статье мы разберемся как организовать платный доступ к

Столкнуться с такой проблемой, как ошибки при обновлении Windows 10,

Svchost.exe (сервис-хост) или хост-процесс для служб Windows — компонент операционных

В этой статье я расскажу о том, что такое дескрипторы,

Вы решили обновиться до Windows 10 или установить эту операционную

iOS

У этой программы имеется поддержка рабочего стола Win8 Metro Testbed, который предоставляет возможность разработчикам тестировать на управляющие жесты, а также функциональность приложений для Windows 8

Оборудование

Выбрать графический процессор для выполнения определённых задач удобнее всего, зная, какие лучшие видеокарты предыдущего года можно найти на сегодняшний день на отечественном и мировом рынке.

Web-Дизайн

Табы на мой взгляд являются одним из лучших решений для тематического структурирования информации, а также для компактного предоставления контента пользователю на одной странице. Сегодня мы разберемся как создать такую

Web-Дизайн

Сегодня вы можете без труда найти огромное множество различных CMS. Некоторые из них обладают лишь минимальной функциональностью, и позволяют создавать простые сайты и блоги, но

iOS

Вы заметили, что после установки iOS 8 ваш iPhone или iPad стал медленнее соображать (особенно актуально для iPhone/iPad старших поколений), прочтите несколько не сложных способов описанных ниже и возможно один из них поможет

iOS

Installous поможет вам установить взломанные программы из appStore бесплатно. Я думаю не каждый захочет устанавливать взломанные игры или приложения на свой Айпад , безусловно выбор только за вами. Установка

Интернет

Принципы расчёта скорости интернет-соединения Главное, что необходимо знать, это минимальную единицу измерения данных, которая составляет бит. Собственно, скорость может изменяться в битах за секунду, но

iOS

Большое количество пользователей Ipad жалуются на то, что в Ipad не предусмотрено Поддержание Flash приложений. Думаю каждый из нас сталкивался с Adobe Flash Player, так

Статья давно не обновлялась, поэтому информация могла устареть.

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье я расскажу вам, как настроить Windows 2008 Server R2 в качестве сервера VPN.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем далее.

Все данные собраны, нажимаем кнопку «Установить».

Роль сервера была успешно установлена, нажимаем кнопку «Закрыть».

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ», выставляем все параметры согласно скриншотам.

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP); Для L2TP: 1701 (TCP) и 500 (UDP); Для SSTP: 443 (TCP).

4. Следующим шагом будет настройка разрешений для пользователя. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

Выбираем нужного нам пользователя и переходим в его свойства:

Переходим на вкладку «Входящие звонки» и в «Права доступа к сети» ставим переключатель в положение «Разрешить доступ».

5. Следующим шагом будет настройка выдачи адресов, этот шаг опционален, его можно не выполнять. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

Переходим на вкладку «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

Задаем диапазон адресов и нажимаем «ОК»:

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.

Этот материал был полезен?

1/ Preparation

We need to check the Network interface status. At the command prompt, type:

ncpa.cpl

As you can see, we do have a spare interface and currently it is disabled. In this exercise, we will use only one NIC; i.e., the active one for the LAN for the VPN connection as well.

At this point, the interface called LAN has the following IP address settings:

2/ Add the Network Policy and Access Services roles

In Server 2008 R2, the Routing and Remote Access Server is under the Network Policy and Access Services. So we need to add this role. Launch Server Manager and click Add Roles.

Click Skip this page by default and click Next.

Choose Network Policy and Access Services.

Click Next at the introduction screen.

Choose Routing and Remote Access Services and click Next.

Click Install.

Click Close when finish.

Click Start -> Administrative Tools -> Routing and Remote Access.

You will see this screen.

Right-click the server name and choose Configure and Enable Routing and Remote Access.

At the Welcome screen click Next.

Choose Custom Configuration and click Next.

Choose VPN access and click Next.

Click Finish.

Click Start service.

You will see that the status of the Server changes to Active (green icon with the up arrow).

Choose No to RADIUS server.

Click Finish when done.

After the configuration, the main Routing and Remote Access screen looks like this:

Now open Active Directory Users and Computers snap-in Console.

Select the user you want to give access to the VPN connection.

Right-click on the user and choose Properties. Click Dial-in tab. Choose Allow access. Click OK.

3/ Testing

Right now, since the firewall does not have a rule that forward port 1723 (PPTP) to the RRAS server, the VPN connection will not work. The firewall that I have is a Linux Shorewall. I am monitoring the live debug log while connecting to the RRAS server from remotely.

As you can see from the debug trace log, the Linux firewall says that the VPN traffic is being dropped due to the reason that port TCP/1723 is not processed properly.

Now on the network firewall, ensure that traffic destined to port TCP/1723 is forwarded to this VPN server:

vi /etc/shorewall/rules

DNAT net loc:192.168.0.4:1723 tcp 1723

Then restart shorewall: service shorewall restart

On a client computer outside of the network on the Internet, do the following to create a new connection.

Open Control Panel.

Click Setup a new connection or Network.

Choose Connect to a workplace and click Next.

Choose Create a new connection and click Next.

Choose Use my Internet Connection (VPN).

Enter the public IP address of the remote site (the site where the VPN RRAS server is located), input the connection name, and click Create.

Click Change adapter settings.

Double-click the newly created connection to connect.

Choose the VPN connection to connect, in this case, the “My Second VPN Connection” one that we just created and click Connect.

Enter credentials and click OK.

When connected, you will see the status changed to “Connected.”

Right-click on the connection and click Properties.

Click Networking tab, highlight Internet Protocol Version 4 (TCP/IPv4) and click Properties.

Click Advanced.

Ensure that the Use default gateway on remote network is turned off and click OK.

Try to ping a local computer on the remote network.

When the connection is established, there are two interesting things one can observe. The RRAS server shows the active connection:

And also, on the local client computer, a route is added.

At the command prompt, type

route print

to see the routing table.

When disconnected, the route will disappear.

In this lab, we have successfully created a PPTP VPN connection on Windows 2008 R2 with one single NIC card. We also performed port forwarding on a Linux Firewall to allow PPTP traffic to be forwarded to the RRAS box. Using SOHO routers such as Linksys and DLINK, it would be very easy to perform this port forwarding so I did not want to cover it in this article. We have also successfully connected to the VPN server and accessed the network on the remote end.

Очередная часть нашего цикла посвящена практической реализации VPN сервера на платформe Windows Server. При подготовке данного материала мы рассчитывали, что читатель знаком с предыдущими частями и не стали подробно останавливаться на ранее освещенных вопросах.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

Основой нашего сервера послужил маршрутизатор на Windows Server 2008 R2 настройку которого мы рассматривали здесь. Все сказанное будет также справедливо и для Windows Server 2003 / 2008 c незначительными отличиями.

Будем считать, что роль Маршрутизация и удаленный доступ уже настроена, в противном случае при запуске мастера сразу выберите необходимую конфигурацию. Откроем Диспетчер сервера, найдем в ролях Маршрутизацию и удаленный доступ и перейдем к ее свойствам (по щелчку правой кнопки мыши). В открывшемся окне установим переключатель IPv4 маршрутизатор в положение локальной сети и вызова по требованию и поставим ниже галочку IPv4 сервер удаленного доступа.

Научиться настраивать MikroTik с нуля или систематизировать уже имеющиеся знания можно на углубленном курсе по администрированию MikroTik. Автор курса, сертифицированный тренер MikroTik Дмитрий Скоромнов, лично проверяет лабораторные работы и контролирует прогресс каждого своего студента. В три раза больше информации, чем в вендорской программе MTCNA, более 20 часов практики и доступ навсегда.

This HowTo should show you how to install a VPN Server on Windows Server 2008 R2. This is a HowTo for a small environment or a stand-alone hosted Server.

- Install the Role “Network Policy and Access Services” with the Server Manager

- Select the Role Services “Routing and Remote Access Services”

- Configure and Enable Routing and Remote Access in the Server Manager.

- Choose “Custom Configuration” if you just have one Network Interface in the Server

- Choose “VPN access”

- Finish and click next

- Allow access for users “Network Access Permission”. You can set that in de Dial-In Tab under the User Premission.

- Open Ports in your FirewallFor PPTP: 1723 TCP 47 GRE

For L2TP over IPSEC: 1701 TCP 500 UDP

For SSTP: 443 TCP

Optional: If you don’t have a DHCP Server in your local network you have to add a static address pool. This could be if you have a stand-alone Server by your provider.

- Right click on “Routing and Remote Access” and open Properties

- Click on the IPv4 Tab and check “Static address pool”

- Add a static address pool of private IP addresses

- Add secondary IP Address to the Server network interface which is in the same subnet as this pool.

I also have other posts for about installing VPN on Windows Server:

- How to Install VPN on Windows Server 2012

- How to Install VPN on Windows Server 2012 R2

- How to Install VPN on Windows Server 2016

- How to Install VPN on Windows Server 2019

Tags: Access Services, L2TP, Microsoft, network Policy, Network Policy and Access Services, Ports, PPTP, Remote Access, role, routing, routing and remote access services, SSTP, static address pool, Virtual Private Network, VPN, VPN Windows Server 2008 R2, Windows, Windows Server, Windows Server 2008 R2 Last modified: April 25, 2019

About the Author / Thomas Maurer

Thomas works as a Senior Cloud Advocate at Microsoft. He engages with the community and customers around the world to share his knowledge and collect feedback to improve the Azure cloud platform. Prior joining the Azure engineering team, Thomas was a Lead Architect and Microsoft MVP, to help architect, implement and promote Microsoft cloud technology.

If you want to know more about Thomas, check out his blog: www.thomasmaurer.ch and Twitter: www.twitter.com/thomasmaurer

Настройка Windows Server 2008 R2 VPN-сервера. OpenVPN, PPTP, PPPoE. Установка PPTP для Windows, Linux, FreeBSD

Настройка Windows Server 2008 R2 VPN-сервера

VPN (Virtual Private Network — виртуальная частная сеть) — технология, позволяющая обеспечить одно или несколько сетевых соединений поверх другой сети. В этой статье узнаем, как настроить Windows 2008 Server R2 в качестве сервера VPN.

1. Для начала необходимо установить роль сервера «Службы политики сети и доступа» Для этого открываем диспетчер сервера и нажимаем на ссылку «Добавить роль»:

Выбираем роль «Службы политики сети и доступа» и нажимаем далее:

Выбираем «Службы маршрутизации и удаленного доступа» и нажимаем далее.

Все данные собраны, нажимаем кнопку «Установить».

Роль сервера была успешно установлена, нажимаем кнопку «Закрыть».

2. После установки роли необходимо настроить ее. Переходим в диспетчер сервера, раскрываем ветку «Роли», выбираем роль «Службы политики сети и доступа», разворачиваем, кликаем правой кнопкой по «Маршрутизация и удаленный доступ» и выбираем «Настроить и включить маршрутизацию и удаленный доступ», выставляем все параметры согласно скриншотам.

После запуска службы считаем настройку роли законченной. Теперь необходимо открыть порты, разрешить пользователям дозвон до сервера и настроить выдачу ip-адресов клиентам.

3. Для нормального функционирования vpn-сервера необходимо открыть следующие порты:

Для PPTP: 1723 (TCP); Для L2TP: 1701 (TCP) и 500 (UDP); Для SSTP: 443 (TCP).

4. Следующим шагом будет настройка разрешений для пользователя. Переходим в «Диспетчер сервера — Конфигурация- Локальные пользователи и группы — Пользователи»:

Выбираем нужного нам пользователя и переходим в его свойства:

Переходим на вкладку «Входящие звонки» и в «Права доступа к сети» ставим переключатель в положение «Разрешить доступ».

5. Следующим шагом будет настройка выдачи адресов, этот шаг опционален, его можно не выполнять. Открываем «Диспетчер сервера — Роли — Службы политики сети и доступа — Маршрутизация и удаленный доступ — Свойства»:

Переходим на вкладку «IPv4», включаем пересылку IPv4, устанавливаем переключатель в «Статический пул адресов» и нажимаем кнопку «Добавить»:

Задаем диапазон адресов и нажимаем «ОК»:

На этом шаге мы полностью закончили конфигурирование Windows 2008 Server R2 в качестве VPN сервера.