Для предоставления прав локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам, вам нужно добавить необходимых пользователей или группы Active Directory в локальную группу администраторов на серверах или рабочих станциях. В этой статье мы покажем несколько способов управления членами локальной группы администраторов на компьютерах домена вручную и через GPO.

Содержание:

- Добавляем пользователя в локальные администраторы компьютера вручную

- Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

- Предоставление прав администратора на конкретном компьютере

- Управление локальными администраторами через Restricted Groups

Добавляем пользователя в локальные администраторы компьютера вручную

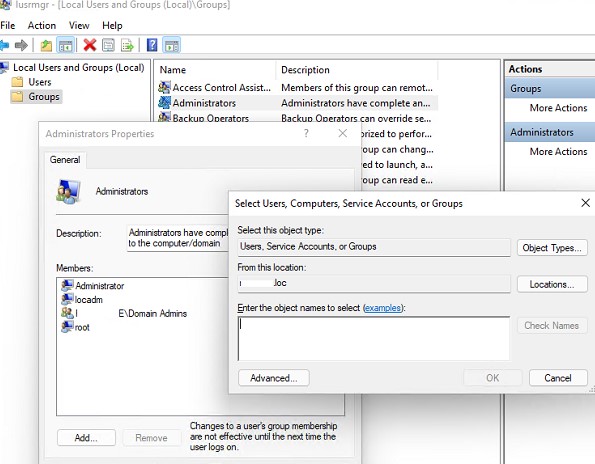

Самый простой способ предоставить пользователю или группе права локального администратора на конкретном компьютере — добавить его в локальную группу Administrators с помощью оснастки “Локальные пользователи и группы” (Local users and groups — lusrmgr.msc).

После того, как вы добавили компьютер в домен AD, в локальную группу Administrators компьютера автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users. Остальных пользователей вы можете добавить в группу администраторов вручную или с помощью GPO.

Нажмите кнопку Add и укажите имя пользователя, группы, компьютера или сервисного аккаунта (gMSA), которому вы хотите предоставить права локального администратора. С помощью кнопки Location вы можете переключать между поиском принципалов в домене или на локальном компьютере.

Также вы можете вывести список пользователей с правами локального администратора компьютера из командной строки:

net localgroup administrators

Или для русской версии Windows:

net localgroup администраторы

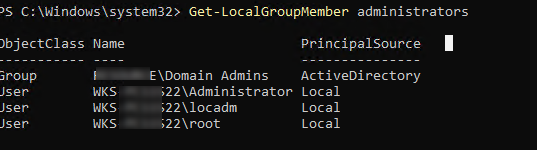

Для получения списка пользователей в локальной группе можно использовать следующую команду PowerShell (используется встроенный модуль LocalAccounts для управления локальными пользователями и группами):

Get-LocalGroupMember administrators

Данная команда показывает класс объекта, которому предоставлены права администратора (ObjectClass = User, Group или Computer) и источник учетной записи или группы (ActiveDirectory, Azure AD или локальные пользователи/группы).

Чтобы добавить доменную группу (или пользователя) spbWksAdmins в локальные администраторы, выполните команду

net localgroup administrators /add spbWksAdmins /domain

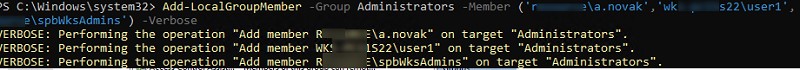

Через PowerShell можно добавить пользователя в администраторы так:

Add-LocalGroupMember -Group Administrators -Member ('winitproa.novak', 'winitprospbWksAdmins','wks-pc11s22user1') –Verbose

В этом примере мы добавили в администраторы компьютеры пользователя и группу из домена winitpro и локального пользователя wks-pc11s22user1.

Можно добавить пользователей в группу администраторов на нескольких компьютерах сразу. В этом случая для доступа к удаленного компьютерам можно использовать командлет Invoke-Command из PowerShell Remoting:

$WKSs = @("wks1","wks2","wks3")

Invoke-Command -ComputerName $WKSs –ScriptBlock { Add-LocalGroupMember -Group Administrators -Member 'winitprospbWksAdmins'}

Также вы можете полностью отказаться от предоставления прав администратора для доменных пользователей и групп. Для выполнения разовых задач администрирования на компьютерах (установка программ, настройка системных параметров Windows можно использовать встроенного локального администратора с паролем, хранящимся в AD (реализуется с помощью Local Administrator Password Solution (LAPS)).

В доменной среде Active Directory предоставления прав локального администратора на компьютерах домена лучше использовать возможности групповых политик. Это намного проще, удобнее и безопаснее, чем ручное добавление пользователей в локальную группу администраторов на каждом компьютере. В групповых политиках AD есть два способа управления группой администраторов на компьютерах домена:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

Добавляем пользователей в локальную группу администраторов через Group Policy Preferences

Допустим, вам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU Active Directory. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup "mskWKSAdmins" -path 'OU=Groups,OU=Moscow,DC=winitpro,DC=ru' -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

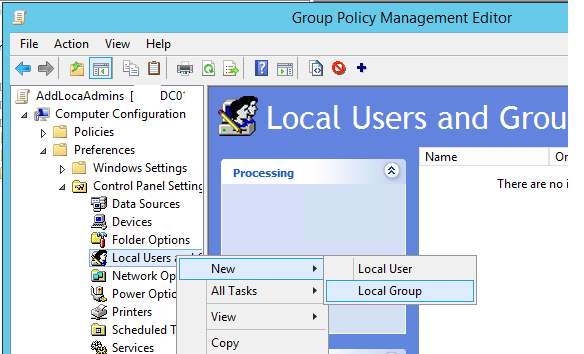

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

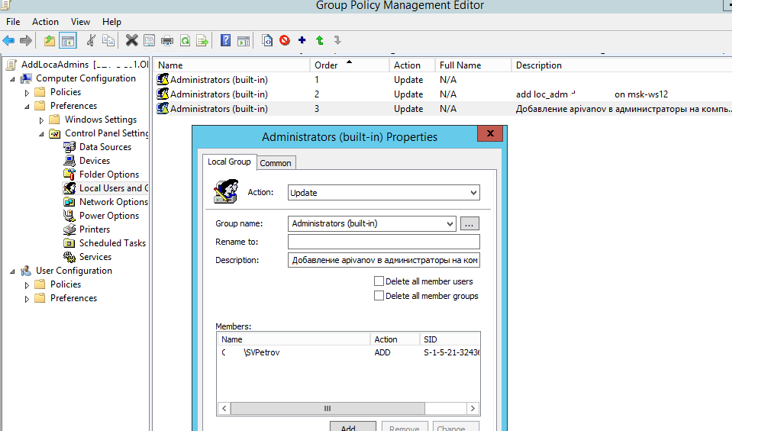

- ткройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New -> Local Group);

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID —

S-1-5-32-544

; - Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins).

Вы можете удалить из группы администраторов компьютера всех пользователей и группы, добавленных вручную. Для этого включите опции опции “Delete all member users” и “Delete all member groups”. В большинстве случае это целесообразно, т.к. вы гарантируете, что на всех компьютерах права администратора будут только у назначенной доменной группы. Теперь если на компьютере вручную добавить пользователя в группу администраторов, при следующем применении политики он будет автоматически удален.

- Сохраните политику и дождитесь ее применения на клиентах. Чтобы немедленно обновить параметры групповой политики, выполните команду

gpupdate /force - Откройте оснастку lusrmgr.msc на любом компьютере и проверьте членов локальной группы Adminstrators. В группу должна быть добавлена только группа mskWKSAdmins, все остальные пользователи и группы (кроме встроенного администратора Windows) будут удалены.

Если политика не применилась на клиенте, для диагностики воспользуйтесь командой gpresult. Также убедитесь что компьютер находится в OU, на которое нацелена политика, а также проверьте рекомендации из статьи “Почему не применяются политики в домене AD?”.

.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций с правами на всех компьютерах.

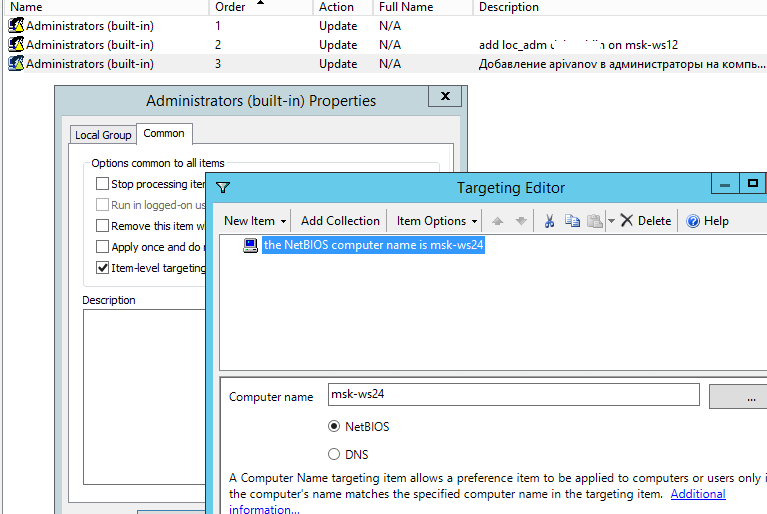

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать WMI фильтры GPO или Item-level Targeting.

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: “Добавление apivanov в лок. администраторы на компьютере msk-ws24”

- Members: Add -> apivanov

- На вкладке Common -> Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в группу вашего пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

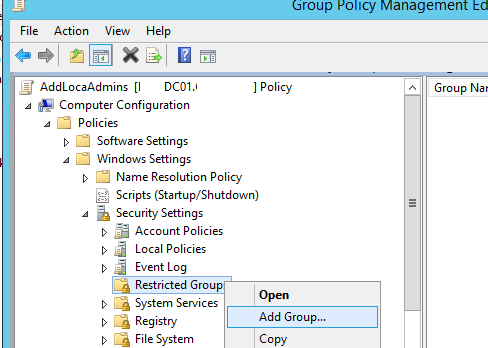

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

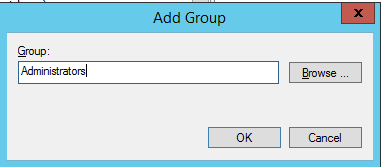

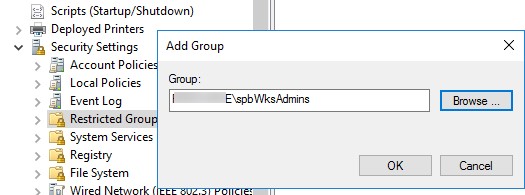

- В контекстном меню выберите Add Group;

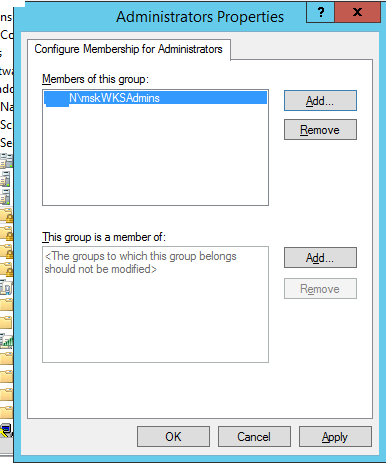

- В открывшемся окне укажите Administrators -> Ok;

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Данная политика всегда (!) удаляет всех имеющихся членов в группе локальных администраторов (добавленных вручную, другими политиками или скриптами).

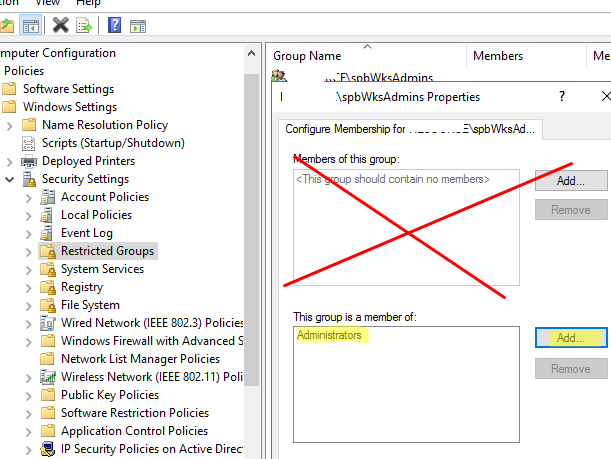

Если вам нужно оставить текущий список группы Administrators и добавить в нее дополнительную группу нужно:

- Создать новый элемент в Restricted Groups и указать в качестве имени группу безопасности AD, которую вы хотите добавить в локальные админы;

- Затем в разделе This group is a member of нужно добавить группу Administrators;

- Обновите настройки GPO на клиенте и убедитесь, что ваша группа была добавлена в локальную группу Administrator. При этом текущие принципалы в локальной группе остаются неторонутыми (не удаляются из группы).

В конце статьи оставлю базовые рекомендации по управлению правами администраторов на компьютерах пользователей AD:

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;

С точки зрения безопасности привилегированных аккаунтов администраторов не рекомендуется выполнять повседневные задачи администрирования рабочих станций и серверов под учетной записью с правами администратора домена. Такие учётные записи нужно использовать только для задач администрирования AD (добавление новых контроллеров домена, управление репликацией, модификация схемы и т.д.). Большинство задач управления пользователями, компьютерами и политиками в домене можно делегировать для обычных учетных записей администраторов. Не используйте аккаунты из группы Domain Admins для входа на любые рабочие станции и сервера хроме контроллеров домена.

- Server Admins – группа для управления на рядовыми Windows Server домена. Не должна состоять в группе Domain Admins и не должна включаться в группу локальных администраторов на рабочих станциях;

- Workstation Admins – группа только для администрирования компьютеров. Не должна входить или содержать группы Domain Admins и Server Admins;

- Domain Users – обычные учетные записи пользователей для выполнения типовых офисных операций. Не должны иметь прав администратора на серверах или рабочих станциях;

- Не рекомендуется добавлять в администраторы индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO).

Содержание

- Не хватает прав: Windows требует права администратора.

- Почему не хватает прав?

- Исправляем…

- Не хватает прав для конкретного файла или папки

- Добавляем специальный пункт в меню дополнительных команд

- Снимаем триггер в групповой политике: для всей системы в целом

- При выборе «Продолжить для доступа к папке» в проводнике Windows учетная запись пользователя добавляется в ACL для папки.

- Введение

- Дополнительные сведения

- Известные проблемы

- Обходное решение 1

- Обходное решение 2

- Как получить права администратора в Windows.

- 1. Самый простой способ

- 2. С помощью командной строки

- 3. С помощью утилиты «Локальные пользователи и группы»

- 4. С помощью редактора реестра

- 5. С помощью локальных групповых политик

Не хватает прав: Windows требует права администратора.

Многие из пользователей сталкивались с такой ситуацией наверняка. В учётной записи пользователя с правами администратора (а другой обычно на личном компьютере и нет), Windows при попытке открыть конкретный файл, папку, а иногда и целую директорию (или даже том) отказывается это делать. Под предлогом, что, мол, не хватает прав:

файл pdf не открывается из-за отсутствия прав

и как следствие:

И что более всего напрягает: как так-то? Я и есть администратор, по-крайней мере, с полным набором административных прав. А тут опять прав мало…

Почему не хватает прав?

Ответов только два.

- Папку или файл создали не вы. По крайней мере, не В ЭТОЙ СИСТЕМЕ или не этой учётной записи. Текущая система потому посчитала, что владельцем являетесь опять же не вы.

- После определённых манипуляций с UAC сработал триггер (ошибочно или намеренно), захватывая теперь некоторые файлы. Виной тому некоторые файловые атрибуты, сохраняющиеся в метаданных файлов и папок. Особенно часто такая картина проявляется в случае, когда система переустановлена, а вы пытаетесь получить доступ к файлам и папкам на другом диске, который использовался как хранилище.

Исправляем…

Как видно из описания, прародителем запрета в обоих случаях является пресловутый UAC (Контроль учётных записей) Windows. Потому и решение проблемы с правами лежит в плоскости работы с UAC. А значит мы можем выбрать несколько способов, которые помогут от этой “ошибки” избавиться. Но не думайте, что выключив UAC в настройках Учётных записей пользователей, откатив ползунок уведомлений вниз, вы о него избавились:

Всё не так просто, да и контроль UAC отключать в нашем случае не обязательно. Я вообще этого делать настоятельно не рекомендую.

Не хватает прав для конкретного файла или папки

Если эта проблема не успела намозолить глаза и не является повальной для системы, можно попробовать избавиться от неё прямо в свойствах к файлу/папке. Вызовем меню свойств файла/папки и выберем вкладку Безопасность:

откройте в новой вкладке, чтобы увеличить

В окне Выбор “Пользователи” или “Группы” введите имя своей учётной записи или начните вводить и щёлкните Проверить имена. Учётная запись пользователя будет обнаружена, и кнопкой ОК вы добавите её в список тех, кто имеет необходимые к документу/папке права. Ваша учётка сразу появится и в среднем окне Разрешения для группы…

осталось соглашаться с диалоговыми окнами

Выставляйте галочку в чекбоксе Разрешить. Применяйте и соглашайтесь во всех последовательно открытых окнах. Перезагрузка вряд ли потребуется. Сразу попробуйте. Этот вариант применим ко всем файлам, папкам и даже директориям.

Если файлы по-прежнему не открываются, зададим разрешения учётным записям. В свойствах файла/папки/диска смените или задайте владельцев:

Возможно, чтобы проблема с недостаточностью прав исчезла, придётся попробовать присвоить права или текущему пользователю или администратору (как на рисунке).

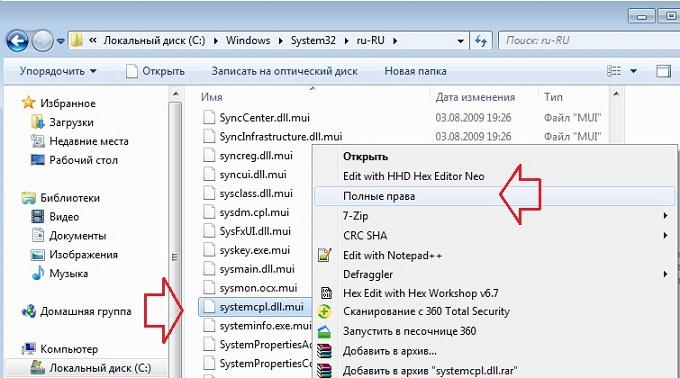

Добавляем специальный пункт в меню дополнительных команд

Для меню дополнительных команд, которое появляется после щелчка по выбранному правой мышкой, есть маленький хак. С его помощью в меню можно добавить ещё один пункт, который говорит сам за себя:

У меня этому посвящена статья Как получить полный доступ к папкам и файлам , там всё раскладывается по полкам. Или просто добавьте к реестру распакованный из архива файл. Проверьте.

Снимаем триггер в групповой политике: для всей системы в целом

Права-то правами, но и сама система UAC с сопутствующими функциями работает далеко не безошибочно. Так что есть вариант проверить настройки для Контроля учётных записей: не появилось ли там некое событие, которое и заставляет UAC “нервно реагировать”. Вводим быструю команду в строке поиска

Крутим справа мышкой до пункта Контроль учётных записей: все администраторы работают в режиме… :

Двойным по нему щелчком выключаем в свойствах.

При выборе «Продолжить для доступа к папке» в проводнике Windows учетная запись пользователя добавляется в ACL для папки.

В этой статье приводится решение проблемы при выборе продолжения для получения доступа к папке файловой системы, для которой у вас нет разрешений на чтение.

Исходная версия продукта: Windows 10 — все выпуски, Windows Server 2012 R2

Исходный номер КБ: 950934

Введение

В этой статье описывается сценарий, в котором проводнику Windows будет предложено выбрать «Продолжить, чтобы получить доступ к папке файловой системы, для которой у вас нет разрешений на чтение». Здесь также описываются обходные пути, чтобы избежать определенных аспектов этого поведения. Эта проблема возникает в Windows Vista и более поздних версиях Windows, а также в Windows Server 2008 и более поздних версиях Windows Server. Проводник Windows называется проводником в Windows 8 и более поздних версиях.

Дополнительные сведения

Предположим, что контроль учетных записей (UAC) включен, и вы используете проводник Windows для доступа к папке, для которой у вас нет разрешений на чтение. Кроме того, папка не помечена атрибутами Hidden и System. В этой ситуации в проводнике Windows отображается диалоговое окно со следующим сообщением:

В настоящее время у вас нет разрешения на доступ к этой папке. Нажмите кнопку «Продолжить», чтобы окончательно получить доступ к этой папке.

В Windows Vista и Windows Server 2008 второе предложение не включает слово окончательно; Просто нажмите кнопку «Продолжить», чтобы получить доступ к этой папке.

Затем можно выбрать «Продолжить» или «Отмена». (По умолчанию выбрано продолжение.) Если выбрать «Продолжить», UAC попытается получить права администратора от вашего имени. В зависимости от параметров безопасности UAC, которые контролируют поведение запроса на повышение прав в UAC, а также от того, входите ли вы в группу «Администраторы», вам может быть предложено дать согласие или введению учетных данных. Или вы можете вообще не получить запрос. Если UAC может получить права администратора, фоновый процесс изменит разрешения для папки и всех ее вложенных папок и файлов, чтобы предоставить учетной записи пользователя доступ к ним. В Windows Vista и Windows Server 2008 фоновый процесс предоставляет учетной записи пользователя разрешения на чтение и выполнение. В более поздних версиях Windows этот процесс предоставляет учетной записи пользователя полный доступ.

Такое поведение является особенностью данного продукта. Но так как типичный шаблон с повышением прав пользователя состоит в запуске экземпляра программы с повышенными правами администратора, пользователи могут ожидать, что при выборе параметра «Продолжить» будет создаваться экземпляр проводника Windows с повышенными правами, а не вносить постоянные изменения в разрешения файловой системы. Однако это невозможно, так как конструктор проводника Windows не поддерживает запуск нескольких экземпляров процессов в различных контекстах безопасности в интерактивном сеансе пользователя.

Если UAC отключен, повышение прав в UAC невозможно. Все программы, которые запускаются участниками группы администраторов, включая проводник Windows, всегда имеют права администратора. Поэтому администраторам не нужно использовать повышение прав для доступа к ресурсам, которые требуют административных прав. Например, если папка предоставляет доступ только к группе администраторов и системной учетной записи, администратор может просматривать ее напрямую без запроса на изменение разрешений папки. Если у пользователя нет разрешений на чтение, проводник Windows отображает диалоговое окно, описанное выше. Однако если UAC отключен, Windows не может запрашивать учетные данные администратора для пользователя с помощью запроса на повышение прав. Поэтому Windows не будет запускать фоновый процесс с административными разрешениями для изменения разрешений файловой системы.

Однако если пользователь выбирает «Продолжить» и текущий дескриптор безопасности папки предоставляет пользователю разрешение на чтение и изменение разрешений объекта, Windows запустит фоновый процесс в текущем контексте безопасности пользователя и изменит разрешения папки, чтобы предоставить пользователю более полный доступ, как описано выше. У пользователя может быть разрешение на чтение и изменение разрешений объекта от владения объектом или из списка управления доступом (ACL) объекта.

Известные проблемы

Эта функция может привести к неожиданному поведению. Например, предположим, что вы принадлежите к группе «Администраторы» и используете проводник Windows для доступа к папке, которая требует административного доступа. После изменения разрешений любая программа, работая с вашей учетной записью пользователя, может получить полный контроль над папкой, даже если программа не имеет повышенных разрешений и даже после удаления вашей учетной записи из группы администраторов. Такие измененные разрешения могут нарушать политики безопасности организации и помечаться в аудите безопасности. Кроме того, если программа проверяет разрешения файловой системы, она может отказаться от запуска, если разрешения были изменены.

Контроль учетных записей должен оставаться включенным во всех случаях, кроме ограниченных условий, описанных в статье «Отключение контроля учетных записей (UAC) в Windows Server».

Обходное решение 1

Чтобы избежать изменения разрешений в папке, доступной только администраторам, рассмотрите возможность использования другой программы, которая может работать с повышенными уровнями, а не с помощью проводника Windows. Примеры: командная подсказка, PowerShell и оснастка MMC «Управление компьютером» для управления ресурсами.

Обходное решение 2

Если у вас есть папка для конкретного приложения, которая заблокирована для предотвращения доступа обычных пользователей к ней, вы также можете добавить разрешения для настраиваемой группы, а затем добавить авторизованных пользователей в эту группу. Например, рассмотрим сценарий, в котором папка для конкретного приложения предоставляет доступ только группе администраторов и системной учетной записи. В этой ситуации создайте домен или локализованную группу AppManagers, а затем добавьте в нее авторизованные пользователи. Затем воспользуйтесь с помощью такой с помощью суч, как icacls.exe, вкладки безопасности диалогового окна «Свойства» папки или с помощью powerShell Set-Acl, чтобы предоставить группе AppManagers полный доступ к папке в дополнение к существующим разрешениям.

Пользователи, которые являются членами AppManagers, могут использовать проводник Windows для просмотра папки без необходимости изменения разрешений этой папки. Этот альтернативный вариант применяется только к папок, характерных для приложений. Никогда не следует вносить изменения в разрешения для папок, в которые входит операционная система Windows, например C:WindowsServiceProfiles .

Как получить права администратора в Windows.

В процессе установки операционной системы Windows система предлагает создать пользовательскую учетную запись (аккаунт), которому по умолчанию не доступны все привилегии и возможности. Делается это для безопасности, чтобы неопытный пользователь не мог вносить в систему каких-либо глобальных изменений, которые приведут к необратимым последствиям, поломке системы. Правда учетная запись с правами администратора все же создается, но только в скрытом режиме, и по умолчанию она не доступна.

Если вы все таки решили получить для своей учетной записи права администратора (причины могут быть самые разные), то давайте рассмотрим 5 способов как это сделать.

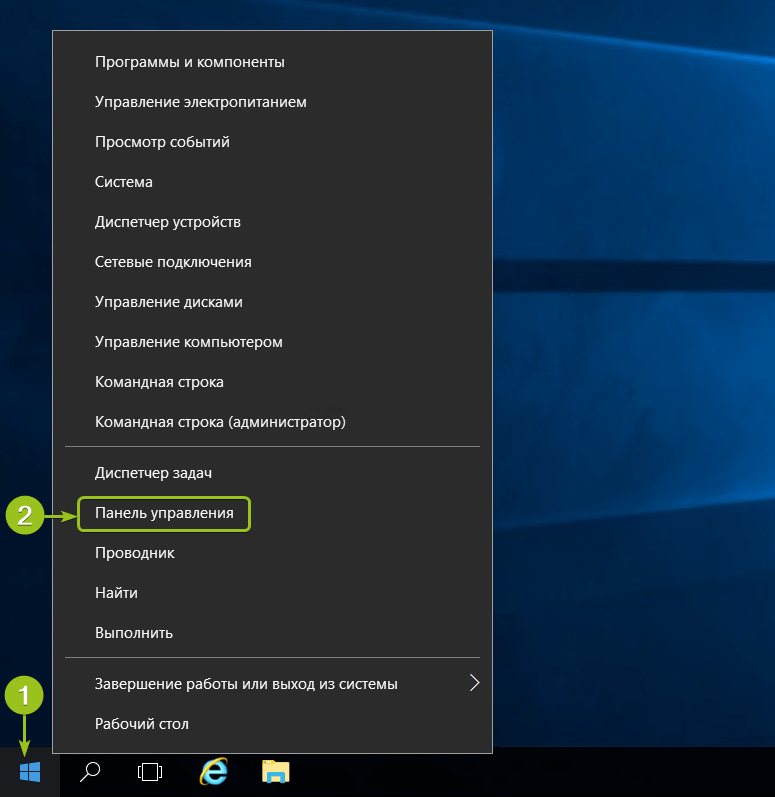

1. Самый простой способ

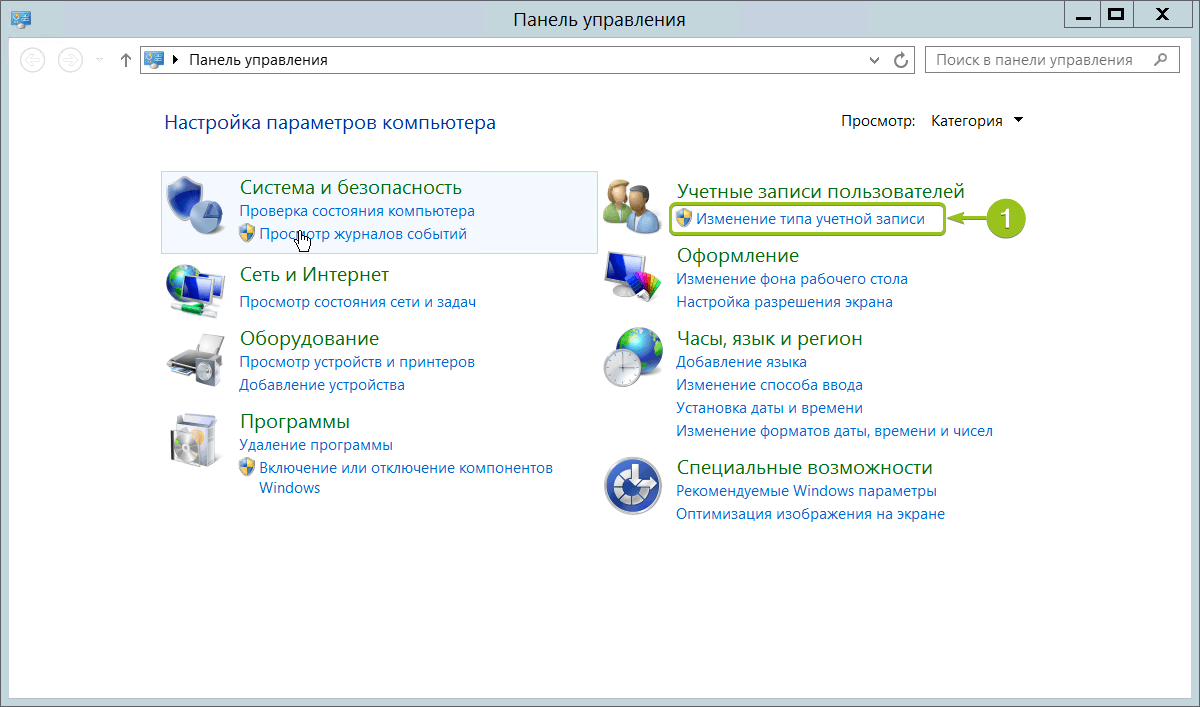

Открываем Панель управления → Учетные записи пользователей → Изменение типа своей учетной записи.

В следующем окне помечаем пункт «Администратор» и нажимаем «Изменение типа учетной записи».

2. С помощью командной строки

Открываем командную строку от имени администратора (например, с зажатой клавишей Shift нажимаем правую кнопку мыши на свободном месте рабочего стола, в контекстном меню выбираем «Открыть командную строку»). В командной строке вводим net user и нажимаем Enter. Откроется список учетных записей пользователей и системных учетных записей. Запоминаем точное название учетной записи, которой хотим предоставить права администратора. Вводим команду net localgroup Администраторы имя_пользователя /add и нажимаем клавишу Enter.

Затем вводим net localgroup Пользователи Имя_пользователя /delete , где вместо «Имя_пользователя» вводим название учетной записи, нажимаем Enter. Если имя пользователя состоит из нескольких слов, необходимо заключить его в кавычки.

Можно попробовать ввести такую команду: net user Администратор /active:yes .

3. С помощью утилиты «Локальные пользователи и группы»

Открываем диалоговое окно «Выполнить» (Win + R), вводим команду lusrmgr.msc и нажимаем «ОК». Открываем папку «Пользователи», дважды кликаем по учетной записи, для которой хотим получить права администратора.

В открывшемся окне на вкладке «Членство в группах» нажимаем «Дополнительно».

В следующем окне в поле имен выбираемых объектов пишем Администраторы и нажимаем «ОК».

В предыдущем окне, в списке групп, удаляем лишние, чтобы осталась только группа «Администраторы».

4. С помощью редактора реестра

Открываем редактор реестра (Win + R → regedit → «ОК»). Открываем ветку HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows CurrentVersion Policies System . Выделив раздел System, справа находим следующие параметры и задаем им такие значения:

«FilterAdministratorToken»=dword:00000001 «EnableLUA»=dword:00000001 «ConsentPromptBehaviorAdmin»=dword:00000000

5. С помощью локальных групповых политик

Открываем «Редактор локальных групповых политик» (Win + R → gpedit.msc → «ОК»). Открываем ветку: Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Параметры безопасности . В правой части окна находим параметр « Учетные записи: Состояние учетной записи Администратор ».

Двойным щелчком левой кнопки мыши открываем этот параметр, задаем значение «Включен», нажимаем «Применить» и «ОК».

- Remove From My Forums

-

Вопрос

-

Доброго времени суток.

В наличии сервера на операционной системе Widows Server 2019 (SW_DVD9_Win_Server_STD_CORE_2019_1809.2_64Bit_Russian_DC_STD_MLF_X22-18461.ISO)и тестовый компьютер на Windows 10 PRO:

DC01.th.loc — Контроллер домена

MDT01.th.loc — Сервер развертывания не обремененный политиками

TEST01.th.loc — Тестовый компьютер не обремененный политикамиЕсли зайти на любой сервер под доменным администратором и попытаться открыть Персонализация > Темы > Параметры значков рабочего стола = то получаем ошибку «Windows не удается получить доступ к указанному

устройству, пути или файлу. Возможно, у вас нет нужных разрешений для доступа к этому объекту.» (рисунок Personalization.png) На просторах интернета нашел решение, если включить в политиках «User Account Control: Admin Approval Mode for

the built-in Administrator account», то ошибка пропадает, но в этом случае появляется другая проблемма, я как доменный администратор не могу получить доступ к папкам других пользователей сервера у которых в разрешениях

стоит «группа Администраторы полный доступ» (рисунок AccessDenied.png), как только я убираю политику «User Account Control: Admin Approval Mode for the built-in Administrator account» доступ к пользовательским папкам возобновляется,

а «Параметры значков рабочего стола» снова не доступны. Если на сервер заходить под локальным администратором, и политика «User Account Control: Admin Approval Mode for the built-in Administrator account» выключена,

то «Параметры значков рабочего стола» работает и доступ к папкам пользователей тоже есть.Вопрос как Администратору домена не получать страшных сообщений «У Вас нет доступа к этому объекту» или «У Вас нет разрешений на доступ к этой папке»? В 2008R2 таких сложностей не было.

-

Изменено

2 декабря 2019 г. 21:41

-

Изменено

Ответы

-

Под единственным пользователем «Администратор»

создайте нового пользователя (например koluka.a), добавьте в группу domain admins, а пароль от встроенного админа запечатайте в конверт и храните в сейфе на случай необходимости восстановления из бекапа. Встроенная учетка админа нужна

только для этих целей, и никаких других.

The opinion expressed by me is not an official position of Microsoft

-

Помечено в качестве ответа

Koluka.A

2 декабря 2019 г. 22:11

-

Помечено в качестве ответа

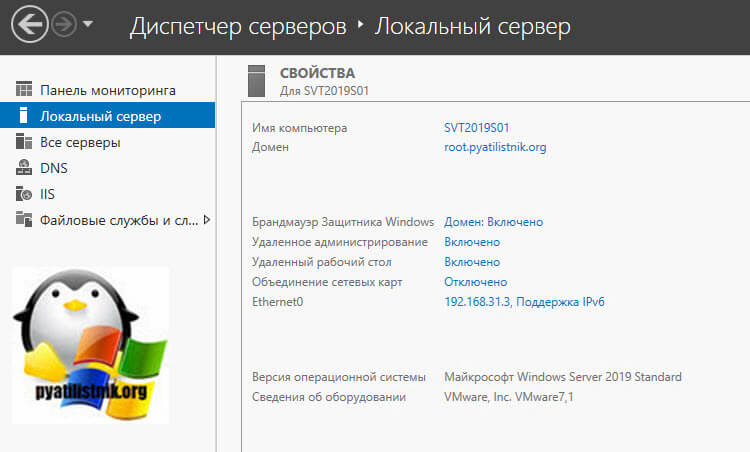

После того, как установлена роль Active Directory в домене windows server 2019, появляется возможность управления доменом. Далее необходимо создать пользователей, которые будут входить под учетными записями, группы и подразделения.

Как создать и удалить пользователя, группу и объект в домене

- Создание пользователя в домене

- Создание группы в домене

- Создание объекта в домене

- Удаление пользователя в домене

- Удаление группы в домене

- Удаление подразделения в домене

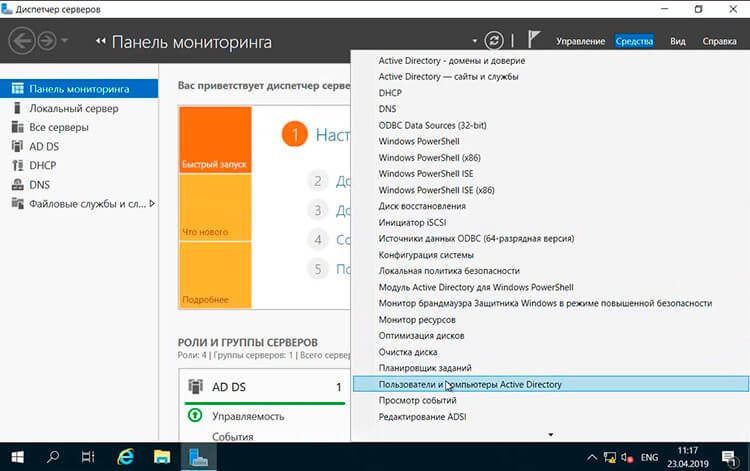

Для создания и удаления пользователя, группы и подразделения воспользуемся средством централизованного управления сервером — Диспетчер серверов. Далее выбираем «Пользователи и компьютеры Active Directory».

Создание пользователя в домене.

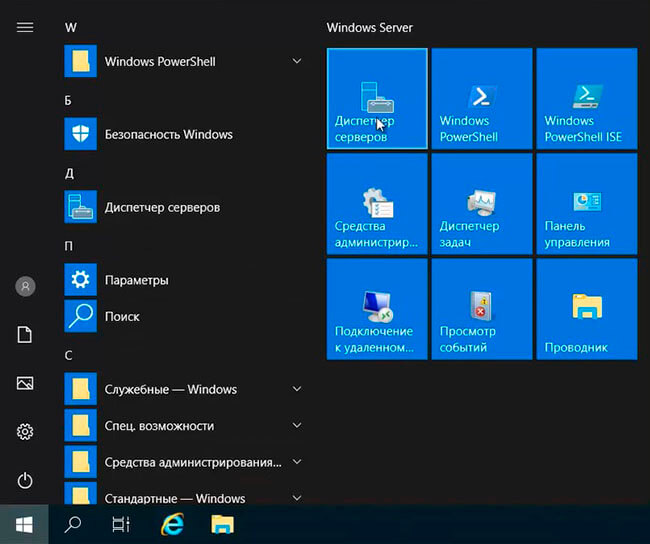

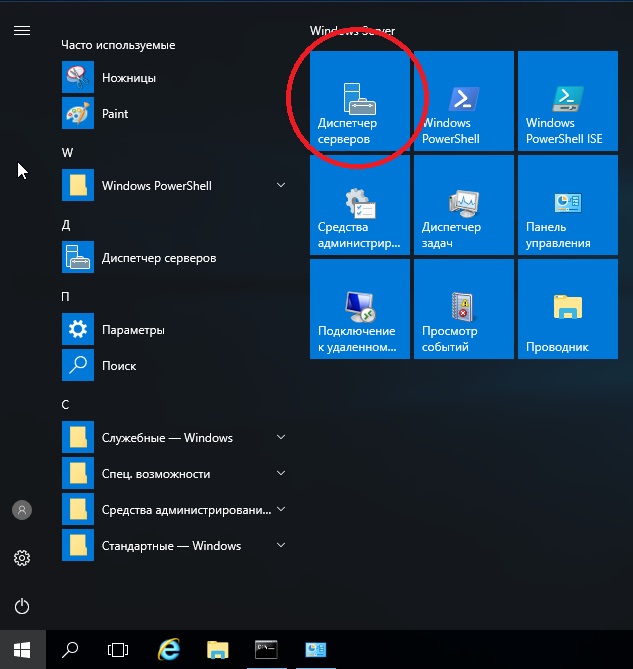

1. Нажимаем «Пуск«, далее выбираем «Диспетчер серверов«.

2. В новом окне нажимаем «Средства«, в открывшемся списке выбираем «Пользователи и компьютеры Active Directory«.

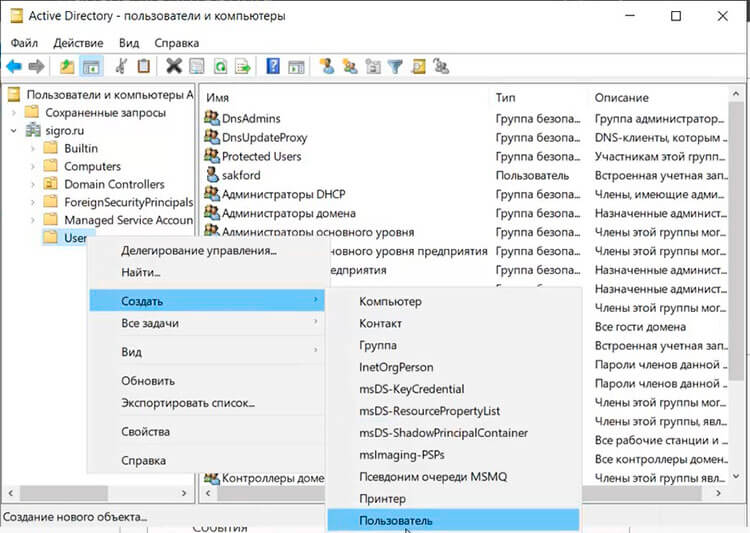

3. Далее нажимаем правой клавишей на «User«, далее «Создать» — «Пользователь«.

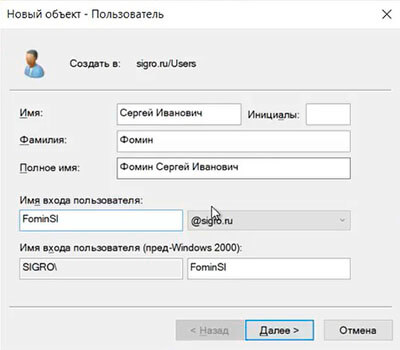

4. Заполняем необходимые поля для создания пользователя (Имя, Фамилия, Имя входа пользователя). «Полное имя» заполнится автоматически. Затем нажимаем «Далее«.

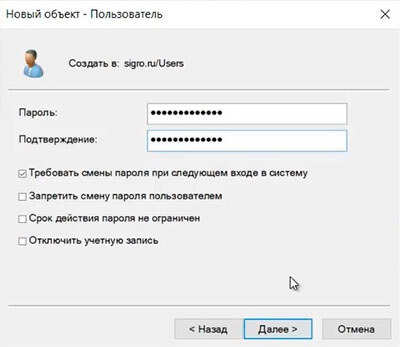

5. В следующем окне дважды набираем пароль для пользователя. Затем устанавливаем чекбокс на «Требовать смены пароля при следующем входе в систему«. Тогда при входе в систему пользователю будет предложено заменить текущий пароль. Нажимаем «Далее«.

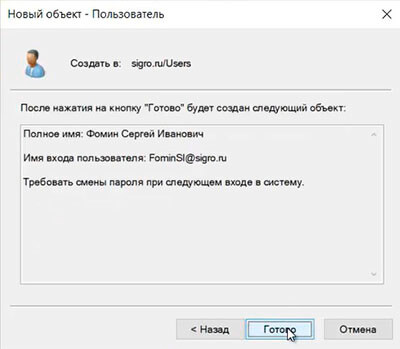

6. В новом окне смотрим сводную информацию по вновь созданному пользователю и нажимаем «Готово«. Будет создан новый пользователь.

Создание группы в домене

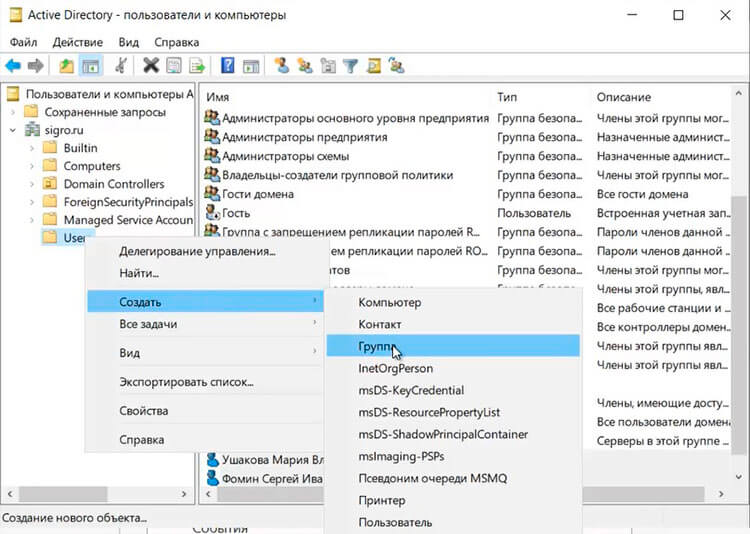

1. Для создания группы в домене, нажимаем правой клавишей мыши на «Users«, далее «Создать» — «Группа«.

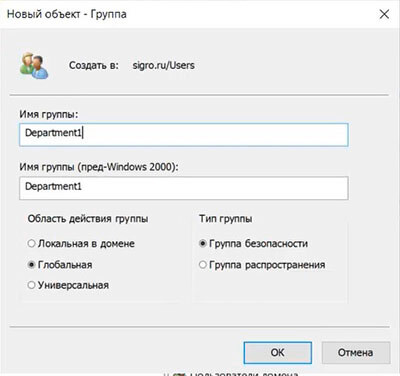

2. Задаем «Имя группы«, «Область действия группы» и «Тип группы«, далее нажимаем «ОК«. Будет создана группа.

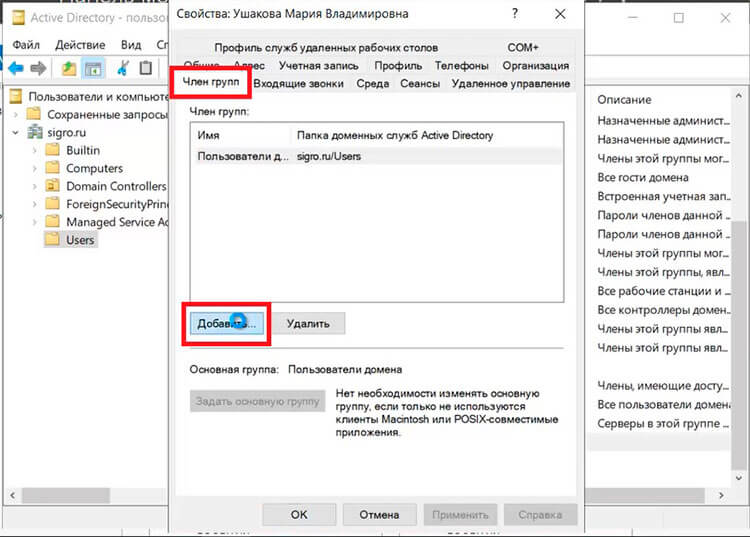

3. Для добавления пользователей в группу, открываем пользователя, выбираем вкладку «Член групп«, нажимаем кнопку «Добавить«.

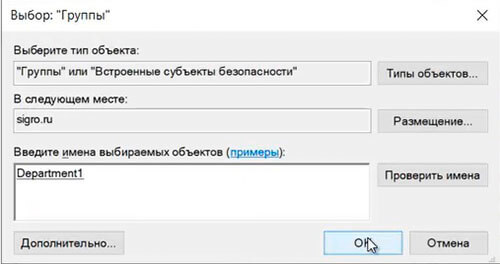

4. В новом окне вводим имя группы, в которую будет добавлен пользователь. Проверяем нажав кнопку «Проверить имена«, далее «ОК«.

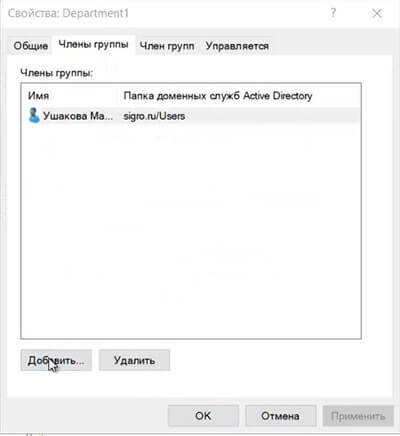

5. Также возможно добавить пользователя в группу, открыв нужную группу. Далее выбираем вкладку «Члены группы«. Нажимаем «Добавить«.

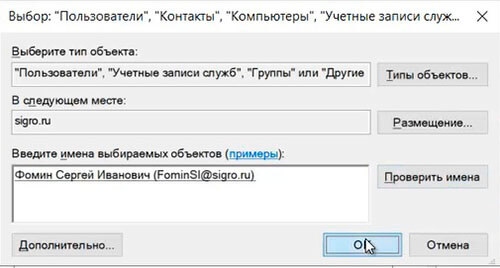

6. В новом окне вводим имена пользователей, которые будут добавлены в группу. Проверяем нажав клавишу «Проверить имена«, далее «ОК«.

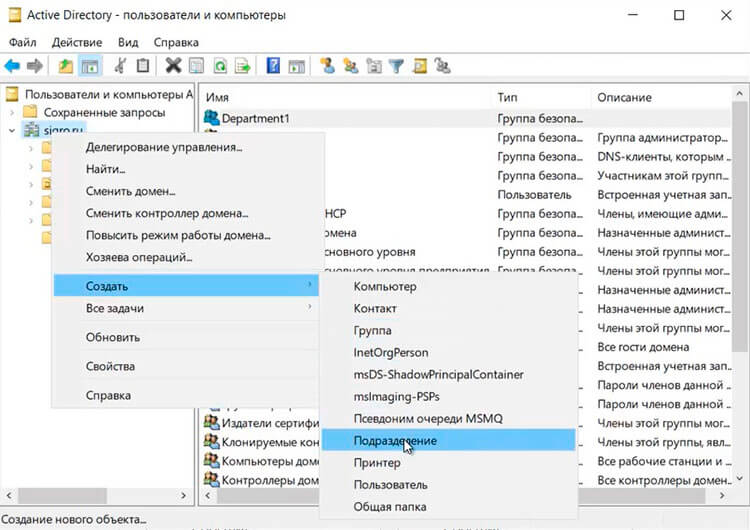

Добавление подразделения в домене

1. Для добавления подразделения в домене нажимаем правой клавишей мыши на домен, в появившемся меню «Создать» — «Подразделение«.

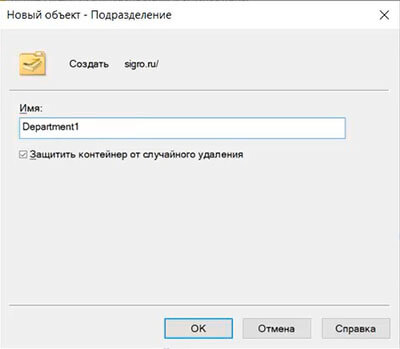

2. Задаём имя подразделения, далее «ОК«.

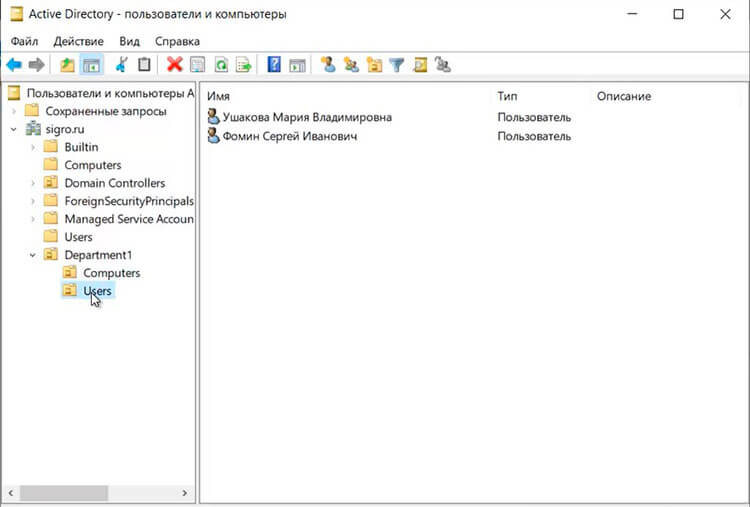

3. Если необходимо, в созданном подразделении создаём вложенные подразделения. Далее в созданные подразделения можно перенести или создать различные объекты (пользователи, компьютеры, группы).

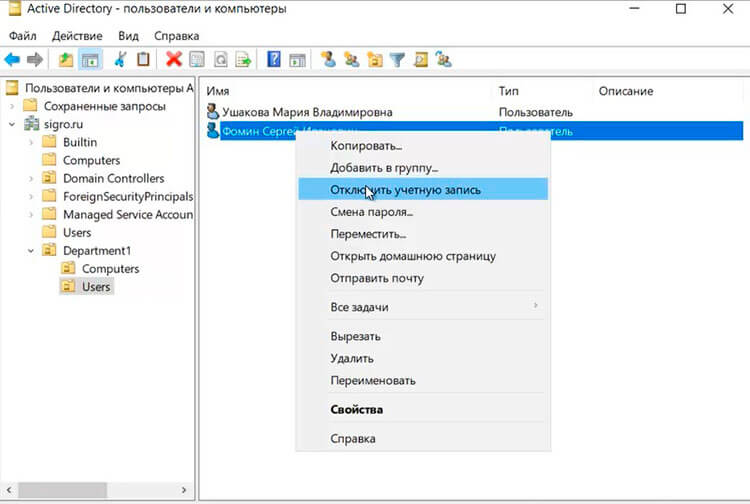

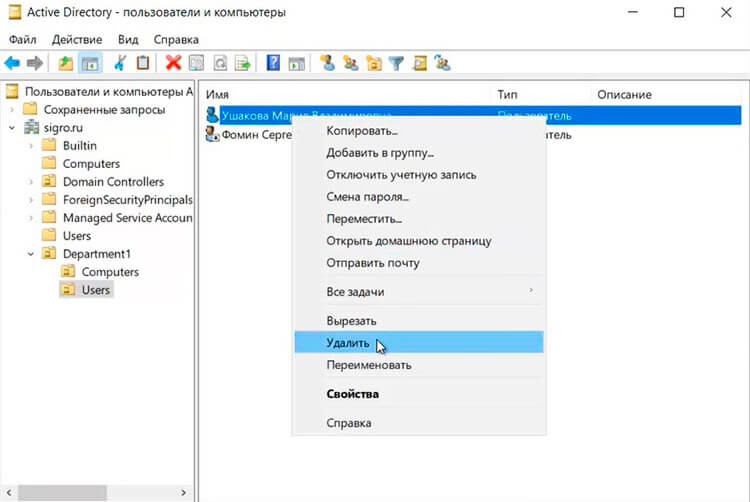

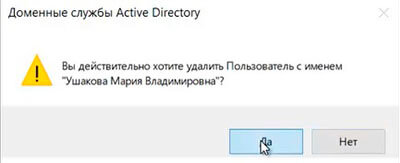

Удаление пользователя

1. Обычно сначала пользователя отключают и по истечении определенного промежутка времени удаляют. Для этого выбираем пользователя, правой клавишей мыши — «Отключить учетную запись«.

2. Для удаления выбирают необходимого пользователя, далее правой клавишей мыши — «Удалить«.

3. Появится предупреждение о том, что «Вы действительно хотите удалить Пользователь с именем…«. Нажимаем «Да» и выбранный пользователь будет удален из домена.

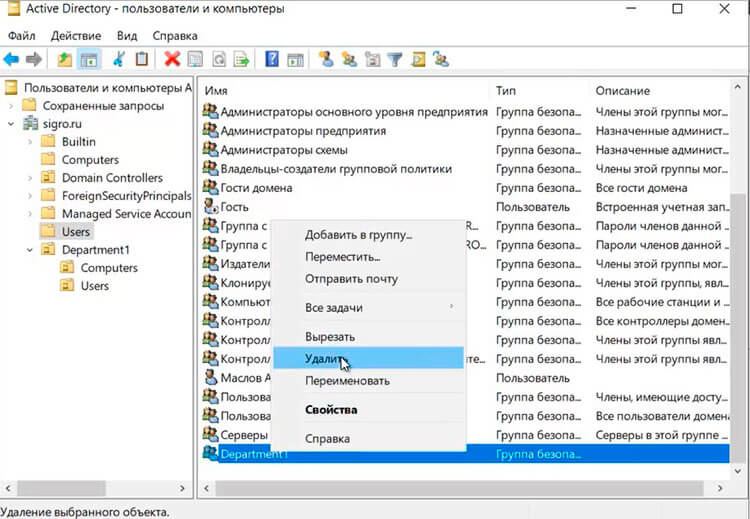

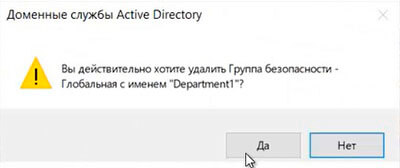

Удаление группы

1. Для удаления группы в домене выбираем нужную группу, нажимаем правой клавишей — «Удалить«.

2. Появится предупреждение о том, что «Вы действительно хотите удалить Группу безопасности….«. Нажимаем «Да«. Выбранная группа будет удалена из домена.

Удаление подразделения

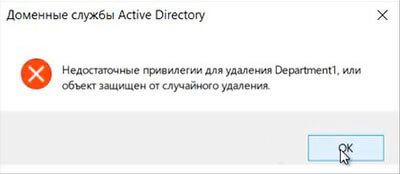

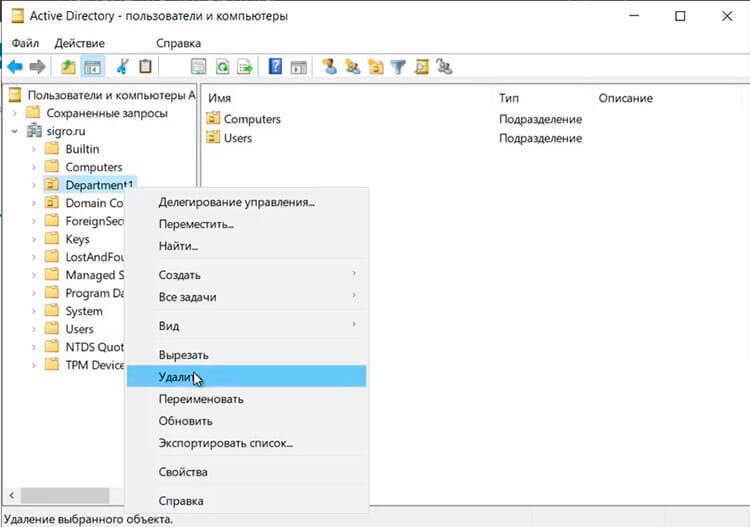

1. Перед тем, как удалять подразделение, необходимо снять защиту, которая не дает удалить объект от случайного удаления. Если попробовать просто удалить подразделение, то появится предупреждение — «Недостаточные привилегии для удаления Departmnet1, или объект защищен от случайного удаления«.

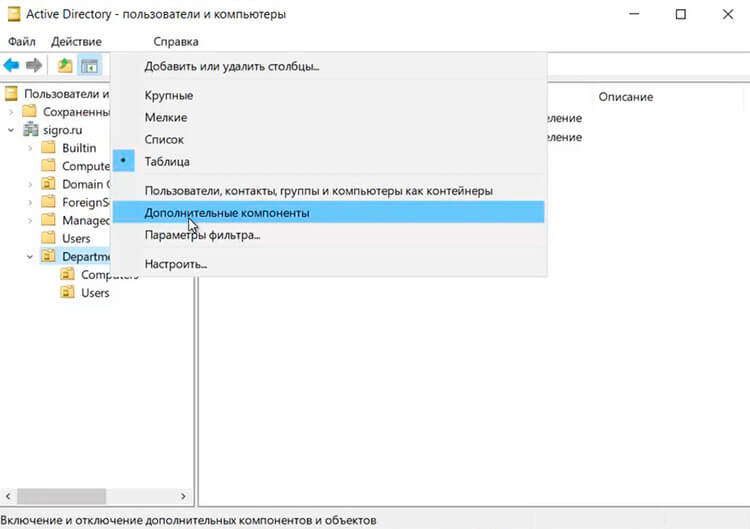

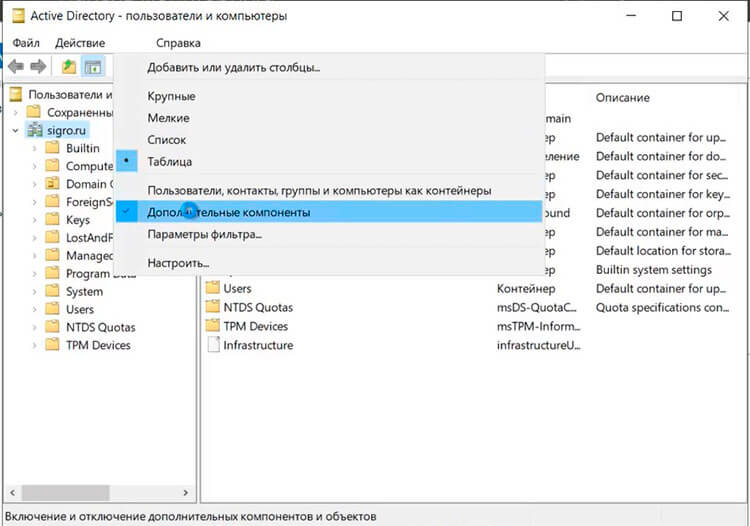

2. Для снятия защиты в меню «Вид» выбираем «Дополнительные компоненты«.

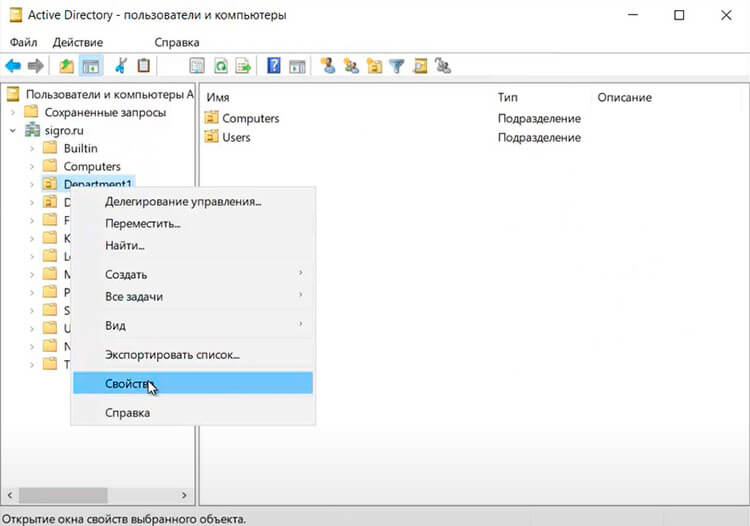

3. Далее выбираем подразделение (объект), которое хотим удалить. Правой клавишей мыши — «Свойства«.

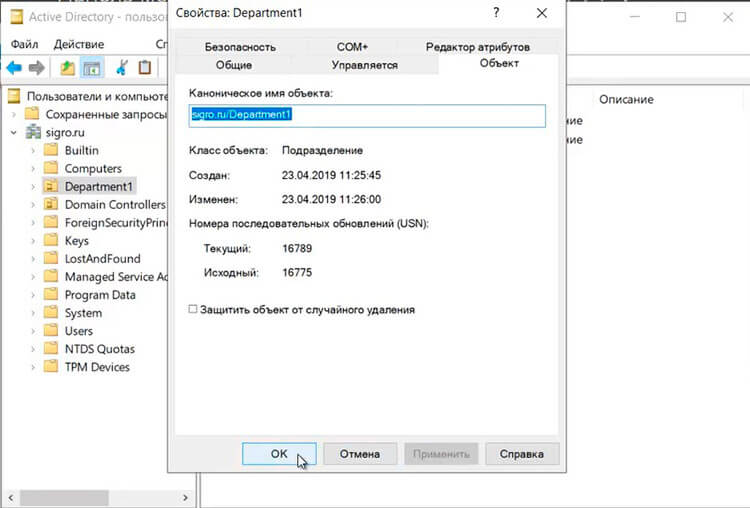

4. Выбираем вкладку «Объект«. Убираем чекбокс «Защитить объект от случайного удаления«, далее «ОК«.

5. Далее нажимаем правой клавишей мыши на выбранное подразделение — «Удалить«.

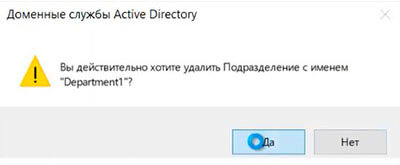

6. Появится предупреждение о том, что «Вы действительно хотите удалить Подразделение с именем….?«. Нажимаем «Да«. Если в выбранном объекте не будет других вложенных объектов, то подразделение будет удалено.

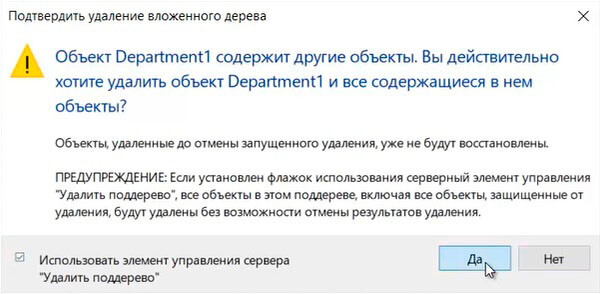

7. Если объект содержит другие объекты, то появится предупреждение «Объект Department1 содержит другие объекты. Вы действительно хотите удалить объект Department1 и все содержащиеся в нем объекты?«. Нажимаем «Да» и выбранный объект будет удален с вложенными объектами.

8. Далее в окне «Active Directory — пользователи и компьютеры» в меню «Вид» возвращаем галочку напротив «Дополнительные компоненты«.

Посмотреть видео о том, как создать или удалить пользователя, группу, объект в домене можно здесь:

- Windows server 2019 — установка и настройка WSUS, создание и настройка GPO

- Windows server 2019 — добавление и удаление компьютера в домене

- Windows server 2019 — переименование администратора домена, изменение формата выводимого имени пользователя

- Windows server 2019 — установка и настройка Active Directory, DNS, DHCP

- Windows server 2019 — установка и настройка сервера печати, разворачивание МФУ с помощью GPO

- Windows server 2019 — GPO изменение экранной заставки, отключение монитора, изменение политики паролей

{/source}

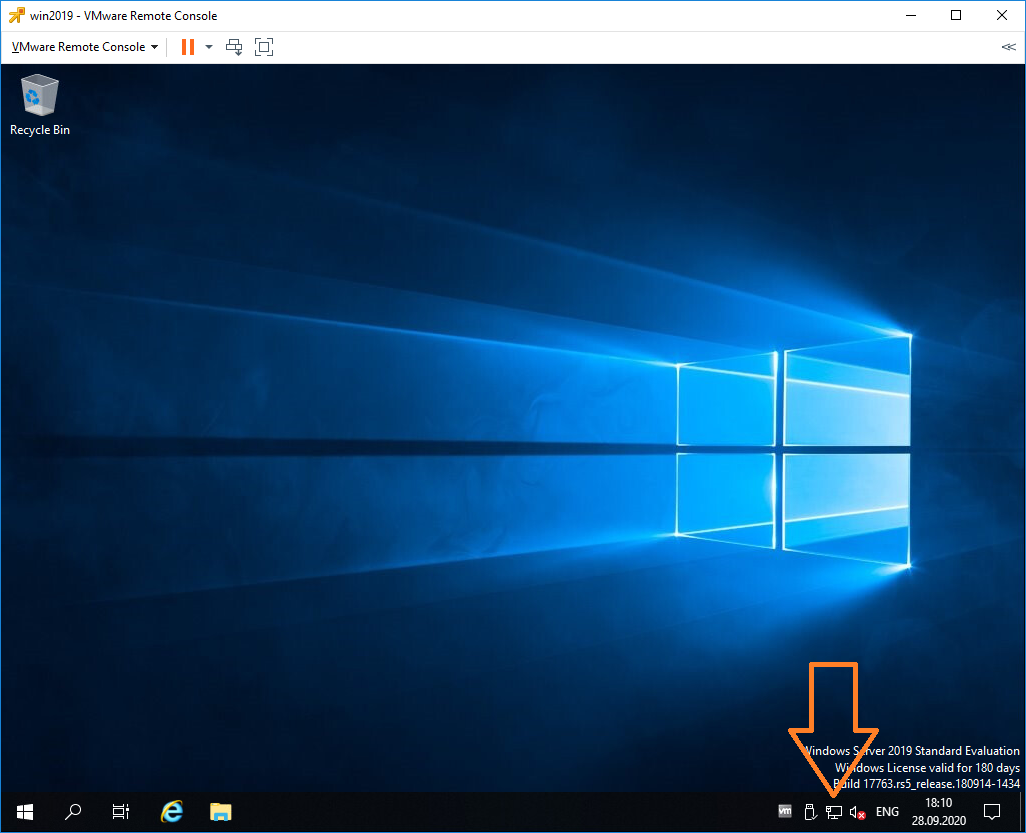

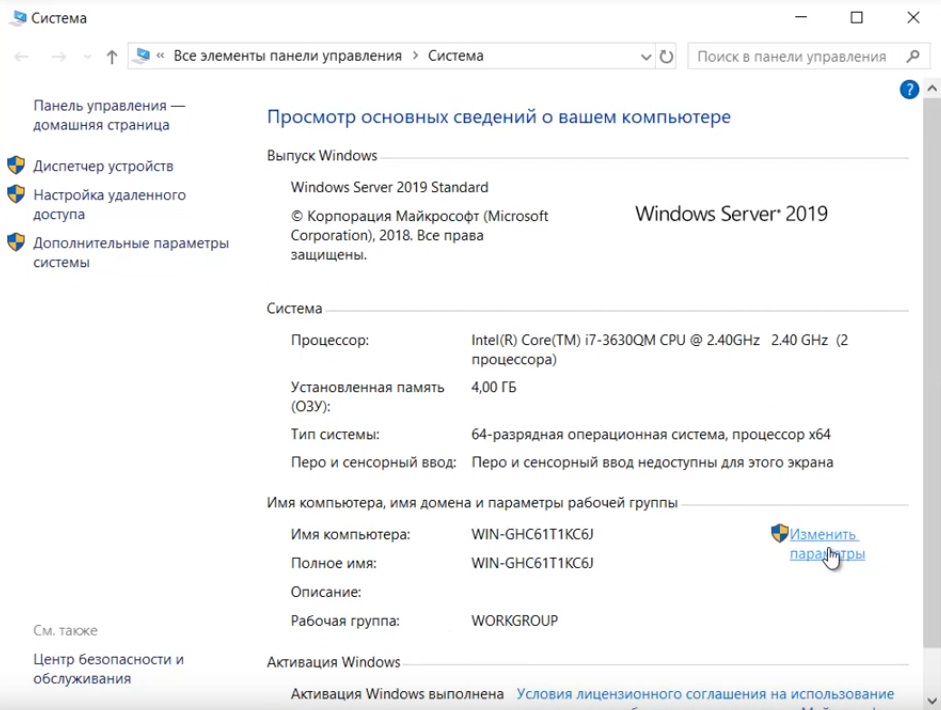

Предположим, что у нас уже установлена операционная система Windows Server 2019. Рассмотрим базовую настройку.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к Интернет.

Первоначальные настройки Windows Server 2019 можно разделить на несколько пунктов:

- Создание новой учетной записи Администратора.

- Настройка статического IP-адреса сервера.

- Проверка правильности настройки времени и часового пояса.

- Установка всех обновлений системы.

- Задать понятное имя для сервера и, при необходимости, ввести его в домен.

- Активировать лицензию Windows Server 2019.

- Настроить основные параметры безопасности.

Создание новой учетной записи Администратора

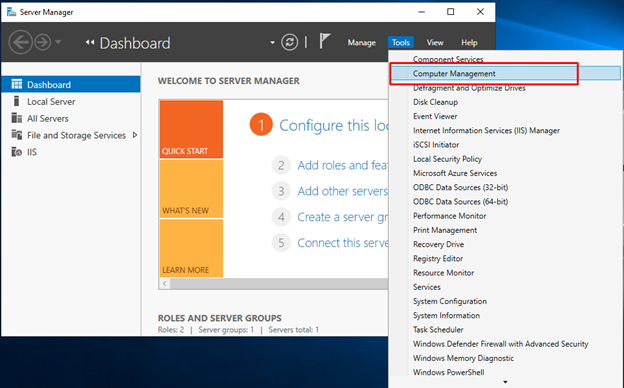

Первым шагом будет создание новой учетной записи администратора. Сервер может быть подвергнут атакам, т.к. предполагается, что вы используете “Администратор” в качестве основной учетной записи администратора. Поэтому создадим новую учетную запись и выдадим ей права администратора.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором для вызова панели Управление компьютером, вам нужно написать:

Затем на вкладке “Локальные пользователи и группы” переходим в “Пользователи” и по клику правой кнопки мыши в основном окне выбираем пункт “Новый пользователь”. После создаем пользователя, задаем ему пароль и выдаем права Администратора. Затем выходим из учетной записи “Администратор” и заходим в свою новую учетную запись.

Повторите все описанные действия выше до момента создания нового пользователя, отключите базовую учетную запись “Администратор” в целях безопасности сервера, так как вы будете выполнять остальные действия по настройке под учетной записью нового администратора.

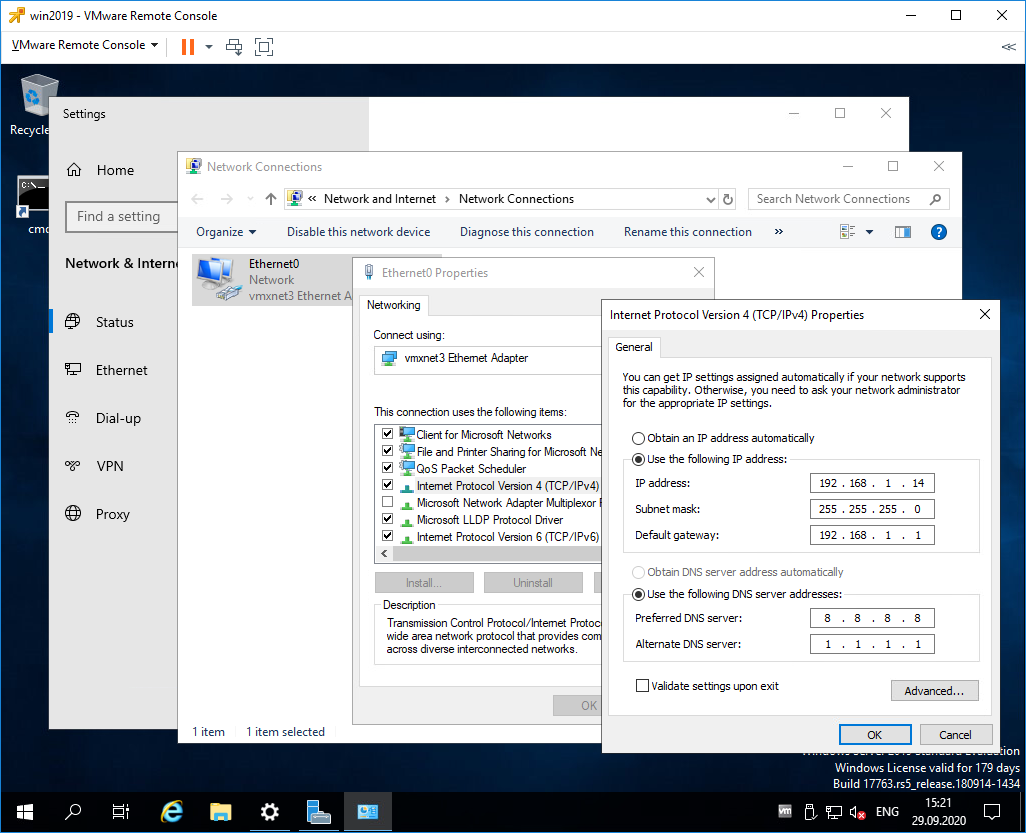

Настройка статического IP-адреса сервера

Серверы должны иметь фиксированные IP-адреса. Это требование для многих служб (Active Directory,DNS,DHCP).

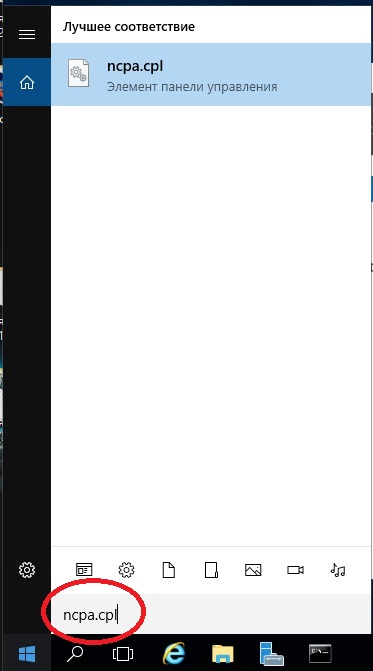

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно выполнить, в котором для вызова сетевых настроек, вам нужно написать:

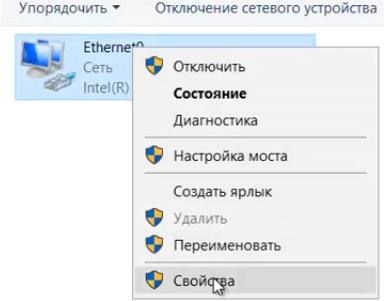

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному левой кнопкой мыши дважды.

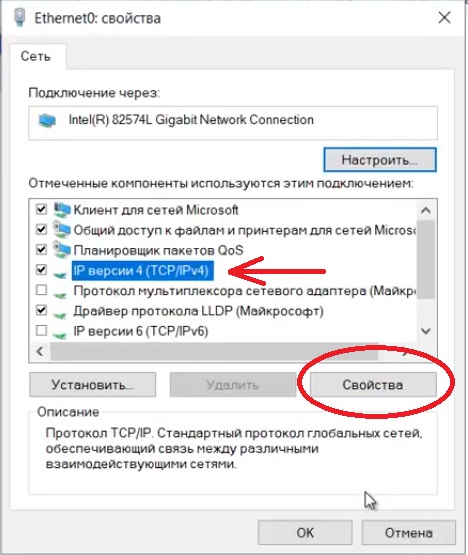

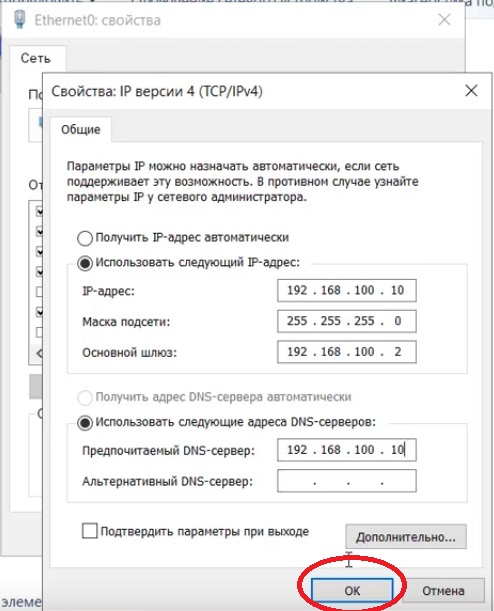

В окне “Состояние” выберите Свойства -> IP версии 4(TCP/IP) -> Использовать следующий IP-адрес -> Введите данные статического адреса -> Нажмите “Ок”.

Настройка времени и часового пояса

В целях безопасности, таких как правильная работа двухфакторной аутентификации и правильной работы журналов, служб, отдельных программ на Windows Server 2019 — нужно, чтобы время на всех серверах совпадало и было верным по часовому поясу. Иначе неправильное системное время будет отражено во всех программах, где время является критически важным показателем.

Для настройки времени и часового пояса нажмите на: Пуск -> Параметры -> Время и язык.

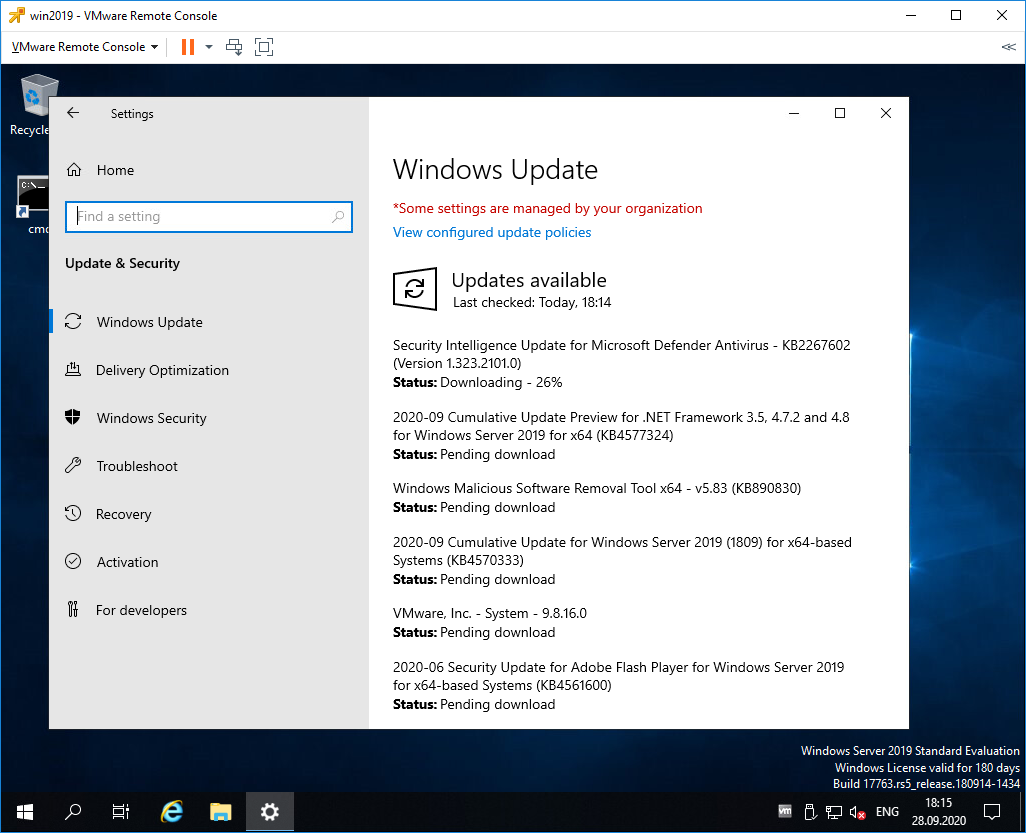

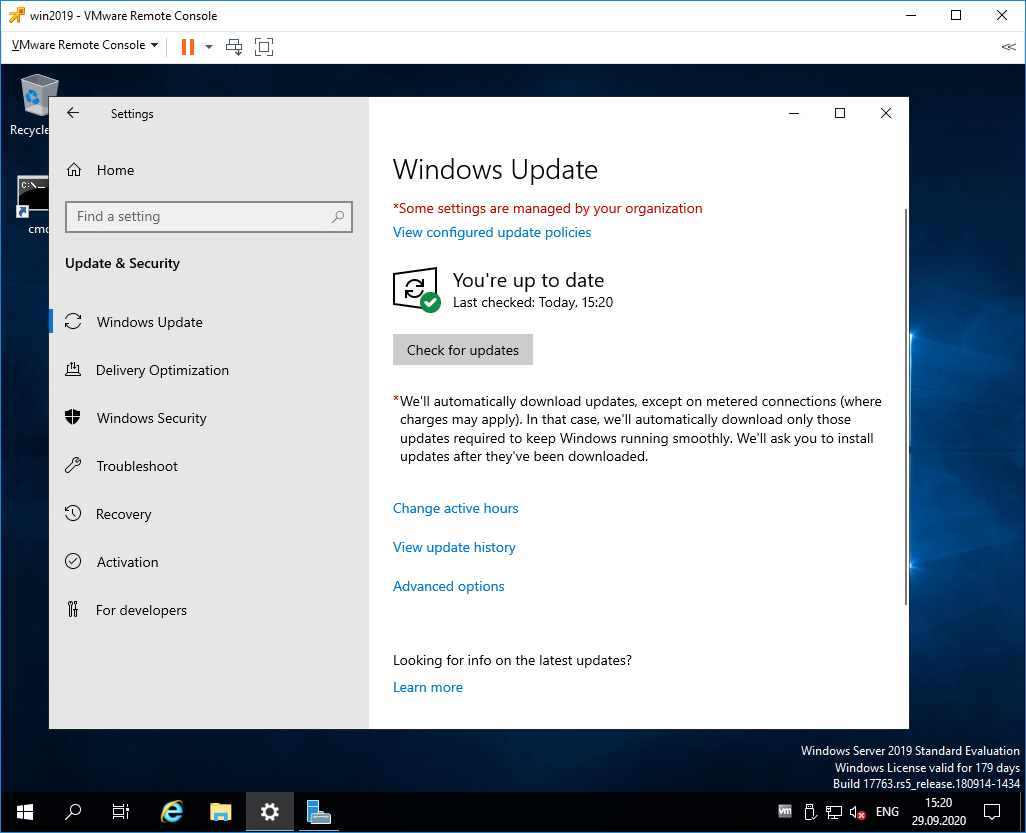

Установка обновлений

Обновление Windows Server является обязательной ежемесячной рутиной, которая устраняет дыры в безопасности и исправляет неправильно работающие на сервере службы, программное обеспечение. Но, обновляя сервер на последние не протестированные патчи, будьте предельно внимательны, читайте отзывы. Для первоначальной настройки сервера, установить обновления нужно обязательно. Установите обновления Windows: Пуск -> Параметры -> Обновление и безопасность.

В нижней части экрана Центра обновления Windows есть опция “Изменить период активности”. Установите этот параметр, иначе вы станете свидетелем перезагрузки вашего рабочего сервера в рабочее время.

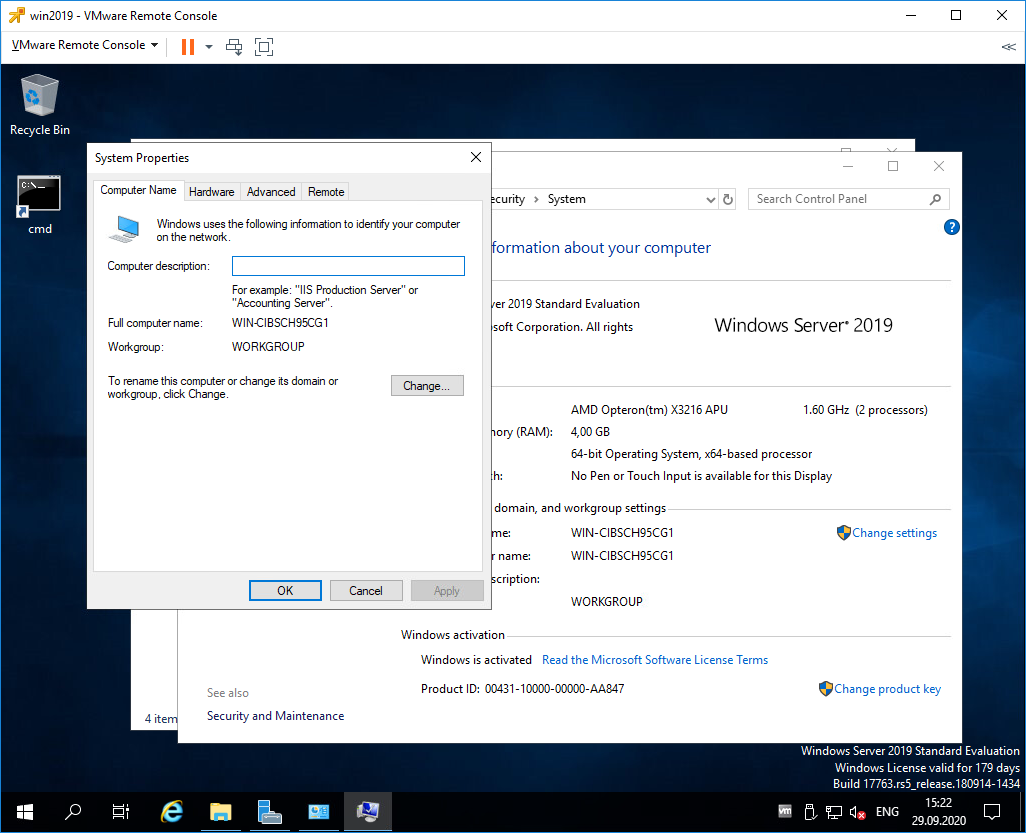

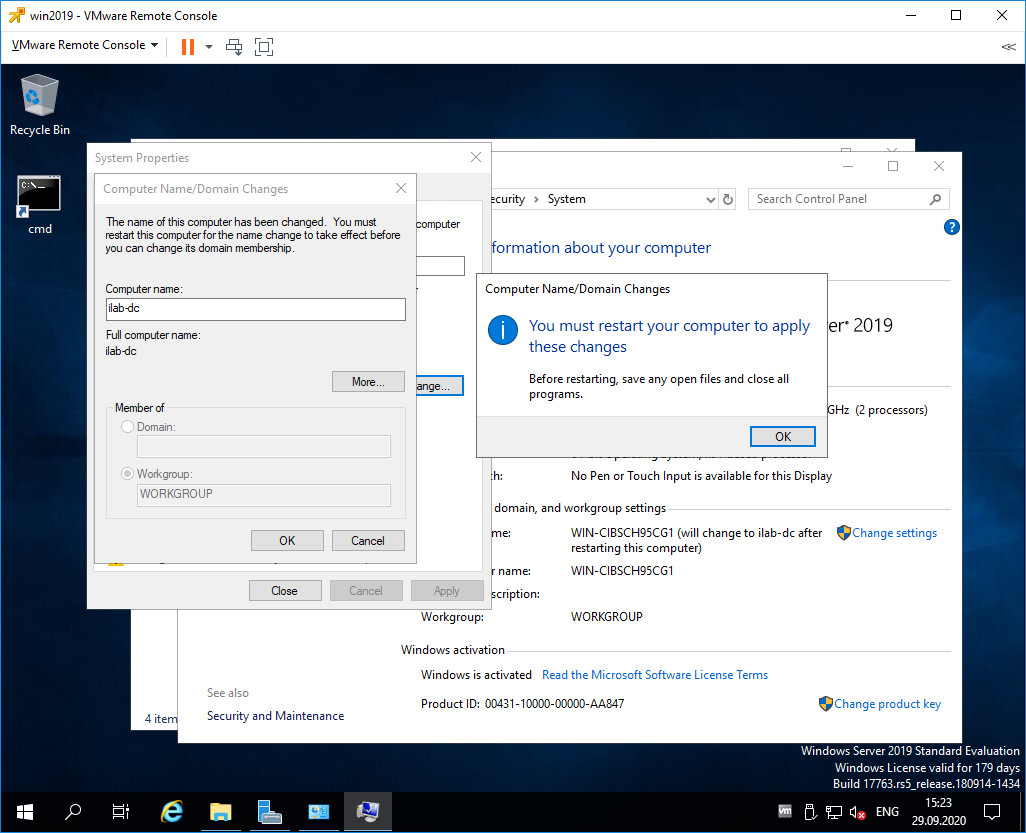

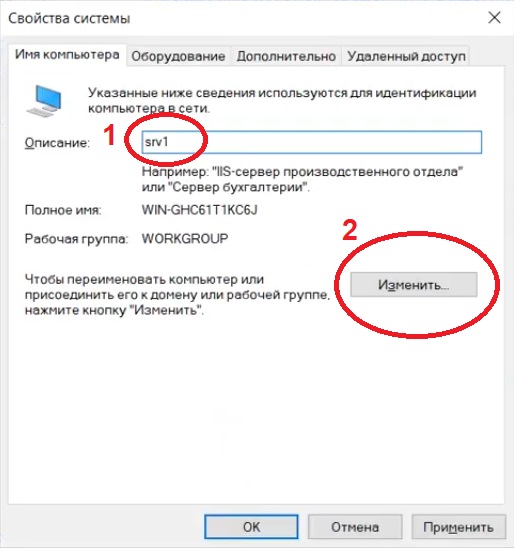

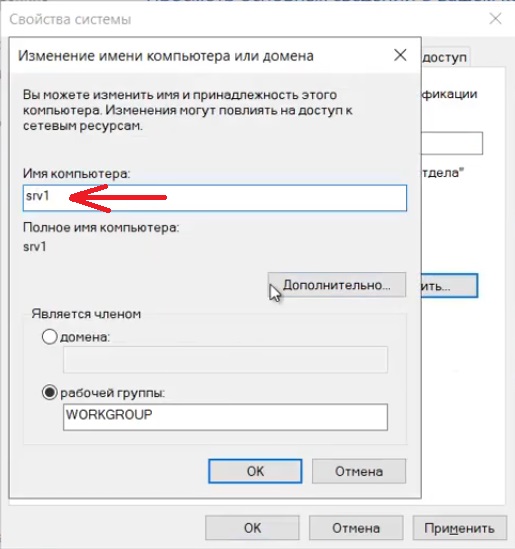

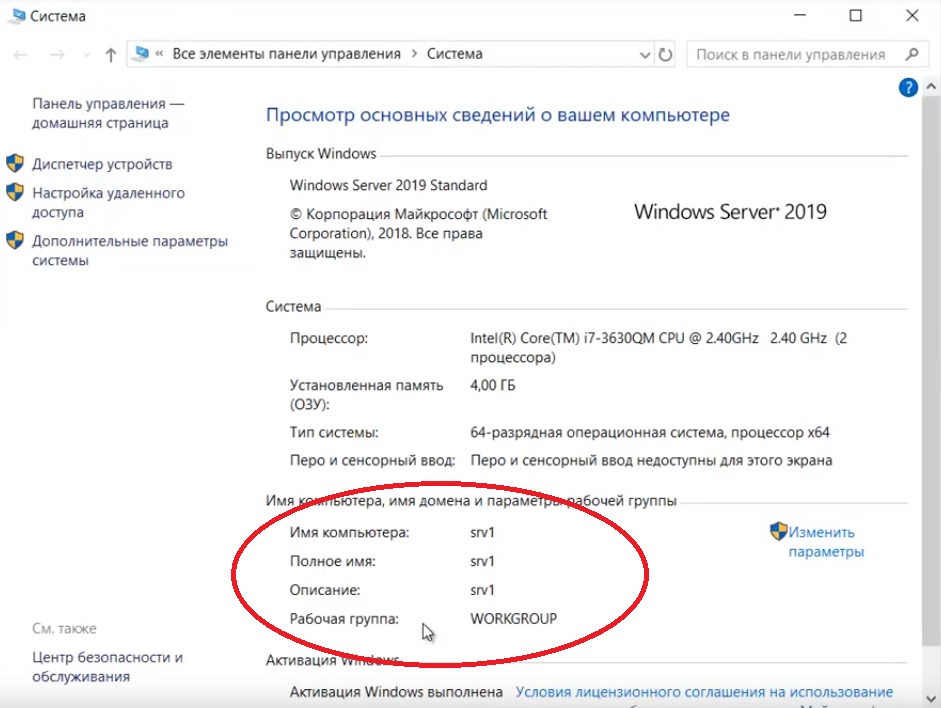

Настройка имени сервера и ввод в домен

Сервер настраивается для определенных целей, ему нужно имя, по которому можно будет проще понимать что это за сервер, отследить его статистику в сетевых подключениях, подключиться к нему, настроить службы и т.д. Меняем имя сервера и его описание (если нужно), вводим в домен.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором вам нужно написать:

В окне Панель управления -> Система и безопасность -> Система.

Переходим в свойства системы -> Изменить параметры -> Изменить. Задаем «Имя компьютера», и если нужно, то имя домена. После изменения параметров нужно перезагрузиться.

Активация лицензии

Без активированной лицензии, после того как закончится пробный период пользования, сервер будет перезагружаться каждые 30 минут, чтобы этого не происходило, нужно обязательно активировать сервер для дальнейшей его эксплуатации. Для активации операционной системы нужно: Пуск -> Параметры -> Обновление и безопасность -> Активация -> Изменить ключ продукта. Введите ключ продукта от Windows Server 2019.

Основные параметры безопасности

Как правило, необходимые параметры безопасности связаны с защитой сети, поэтому Брандмауэр Windows должен быть включен, узнайте какие порты нужны вашим службам для работы, настройте его соответствующим образом, но не выключайте брандмауэр.

Дальнейшая настройка заключается в настройке локальной политики безопасности сервера.

Нажимаем сочетание клавиш WIN+R, чтобы у вас открылось окно Выполнить, в котором для вызова панели локальной политики безопасности, вам нужно написать:

В локальной политике безопасности мы установим несколько параметров в разделе Политики учетных записей и Локальные политики. Политика первой учетной записи -> Политика паролей. Установим минимальный срок действия пароля равным 0 (нулю) дней, а минимальную длину пароля — 12 символов.

Политика учетных записей -> Политика Блокировки Учетной Записи -> Порог блокировки учетной записи -> 3 недопустимые попытки входа в систему. Продолжительность блокировки учетной записи и сброса блокировки учетной записи установлена на 30 минут. Если кто-то попытается принудительно ввести ваш пароль Windows Server, то после трех промахов, этот IP-адрес не сможет войти в систему в течение 30 минут.

Перейдем к следующему Локальные политики -> Политика Аудита. Здесь мы установим параметры ведения журнала. У каждого из вариантов, которые установлены, есть карточка с описанием, которую вы можете увидеть для получения более подробной информации.

Рисунок 1 — Политика аудита

Нужна помощь? Настройки Windows Server и обслуживание серверов мы осуществляем в рамках услуги ИТ-аутсорсинг. Также возможны разовые проектные работы.

Содержание

- DATAENGINER

- DATAENGINER

- Первоначальная настройка Windows Server 2019

- Настройка сети и Интернет

- Настройка драйверов

- Установка обновлений

- Активация Windows

- Имя сервера

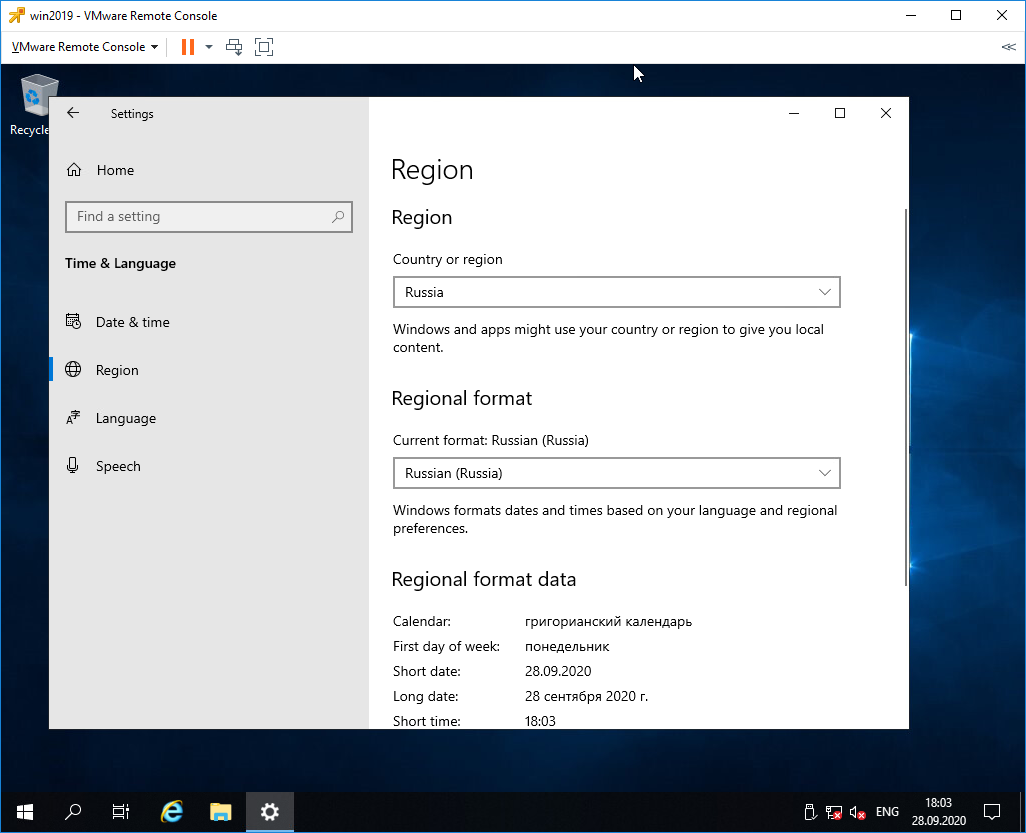

- Региональные настройки, время и временная зона

- Роль сервера и софт

- Удалённый доступ

- Заключение

- Windows Server 2019 часть два. Domain Admins, Пользователи, Подразделения, Группы.

- Подразделения и Группы.

- Группы.

- Настройка пользователей windows server 2019

DATAENGINER

Добрый день! Сегодня мы рассмотрим как в windows server 2019 создать нового пользователя. Данная инструкция может быть применима и к более старым версиям ОС Windows Server.

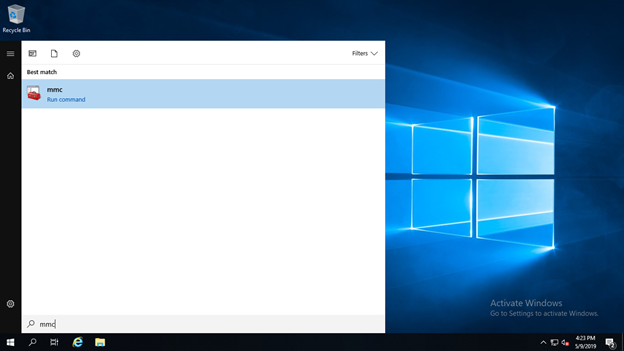

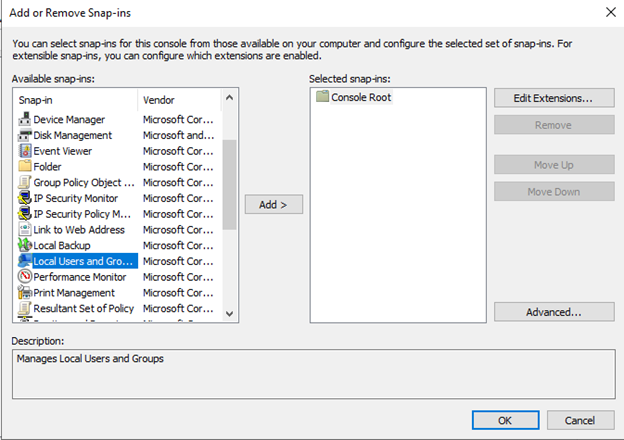

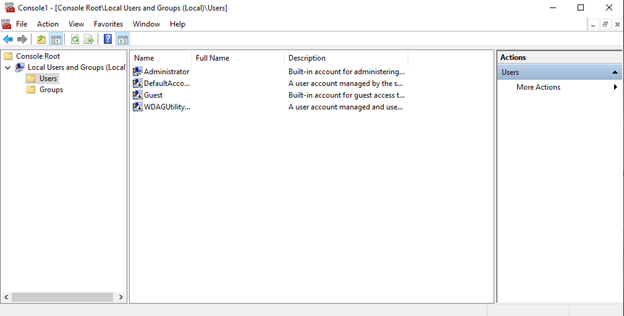

Шаг 1. Откроем меню Пуск и в строке поиска напишем mmc. Откроется консоль администрирования.

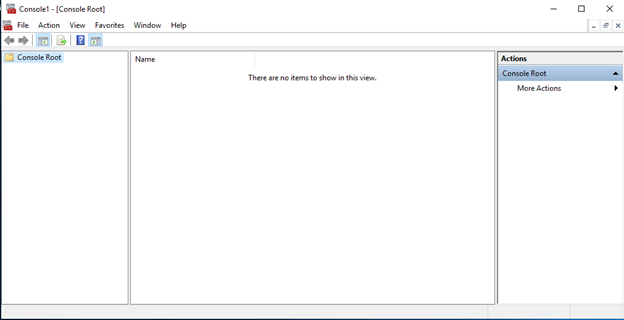

Шаг 2. Так как, мы открываем консоль управления Microsoft в первый раз, то консоль пустая и нам будет необходимо добавить оснастку.

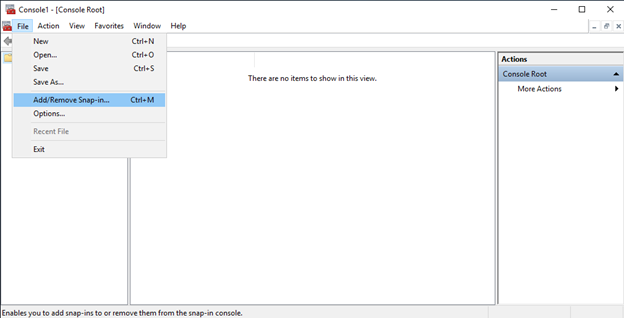

Шаг 3. Чтобы добавить оснастку откроем пункт меню файл, Add/Remove Snap-in.

Шаг 4. Далее выбираем необходимую нам оснастку локальных пользователей и групп и нажимаем на Add.

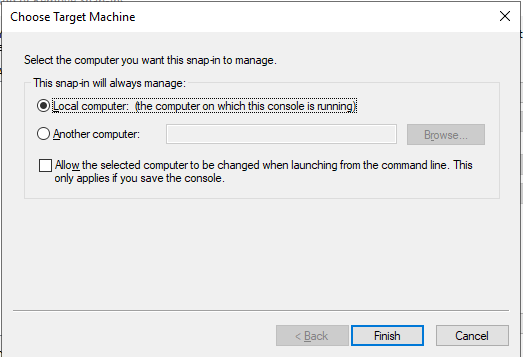

Шаг 5. Выбираем, что управлять будем локальным компьютером. Windows позволяет управлять политиками и на удаленных устройствах.

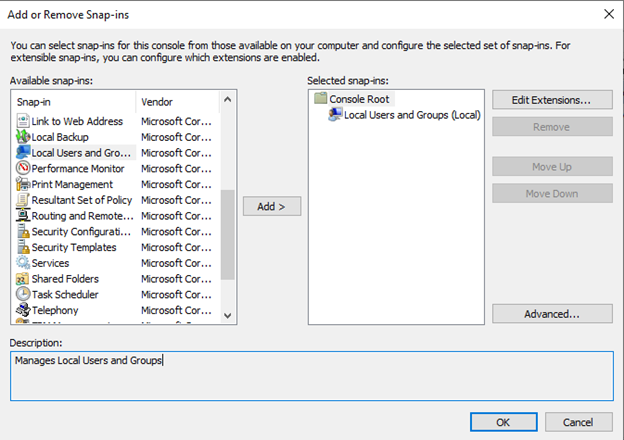

Шаг 6. Далее подтверждаем добавление оснастки и нажимаем ОК.

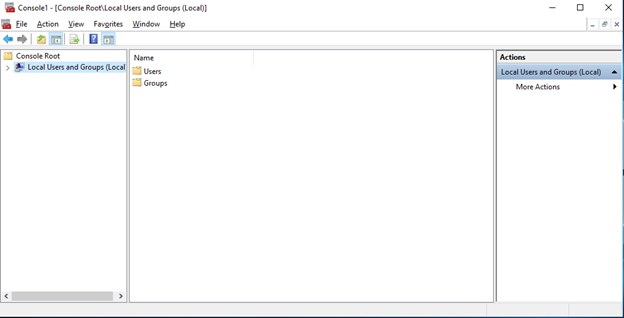

Шаг 7. После этого в Консоли управления Windows, в боковом меню добавится пункт Локальные пользователи и группы.

Перейдя в папку пользователи, мы можем просмотреть список существующих пользователей.

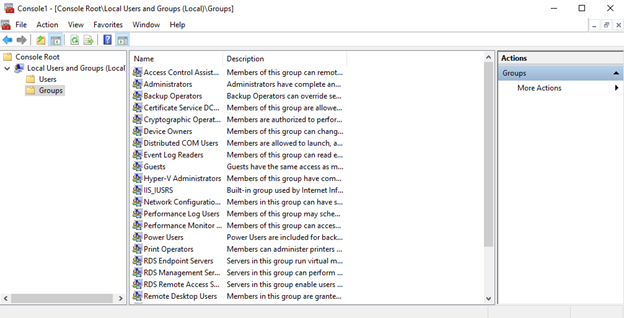

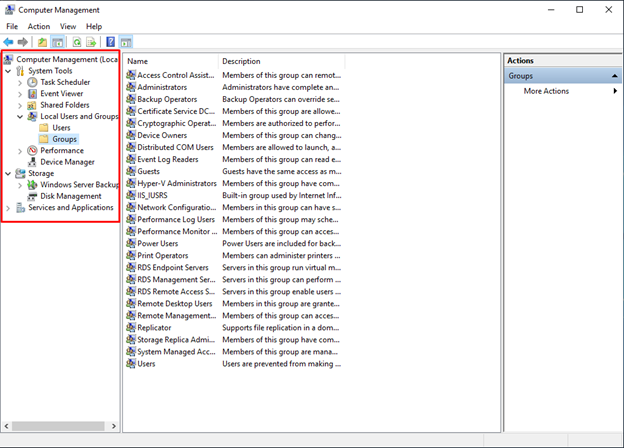

А перейдя в папку группу, ознакомится с уже существующими группами.

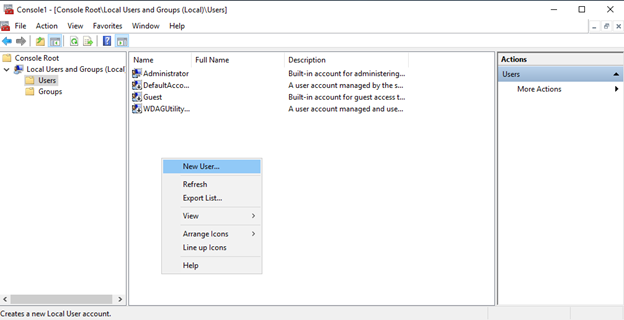

Шаг 8. Для добавления пользователя перейдем в папку Users. Нажмем рядом со списком пользователем правой кнопкой мыши и выберем New User.

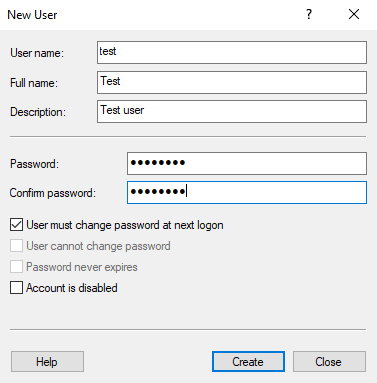

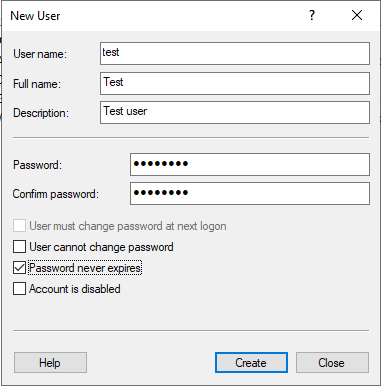

Шаг 9. Далее заполняем необходимую информацию о пользователе.

Обратите внимание! По умолчанию, стоит галочка, что пользователю необходимо будет изменить пароль при следующем входе, а пользователю будет установлен 30-ти дневнный срок хранения пароля. Если вы хотите отключить срок действия пароля 30 дней, то необходимо снять галочку и установить галочку Password never expires.

После чего нажимаем Create. В списке пользователей появится новый пользователь в списке test.

Источник

DATAENGINER

Добрый день! Сегодня мы продолжаем настройку нашего ftp-servera на ОС Windows Server 2019. В данной статье мы рассмотрим создание группы для пользователей ОС Windows Server 2019.

Если вам интересно, для чего создавать группу пользователей?

То пользователи группируются, для объединения и разделения пользователей по набору прав и разграничения доступа.

Итак, приступим к созданию группы.

Шаг 1. Откроем консоль управления сервером и перейдем во вкладку computer manager.

Шаг 2. Далее в левом боковом меню открываем вкладку локальных пользователей и групп, и переходим в папку Groups.

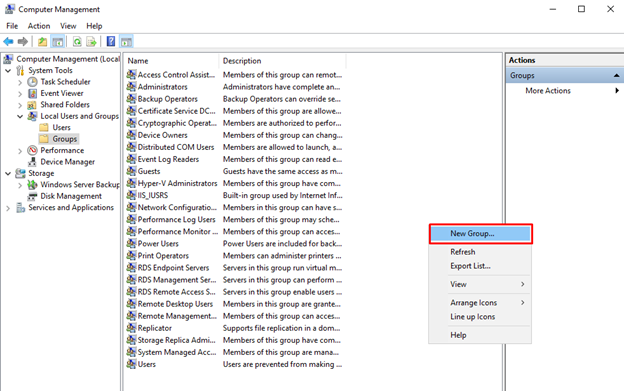

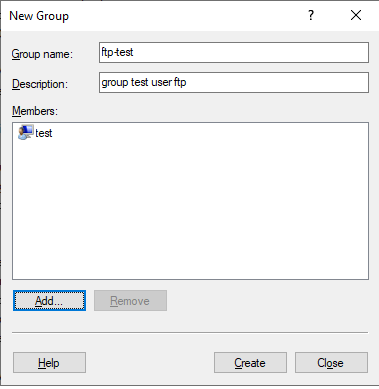

Шаг 3. В папке уже находятся стандартные группы windows server 2019. Добавим свою группу, которую назовем ftp-test. Для этого в списке групп на свободном пространстве нажмем правой кнопкой мыши и нажмем New Group.

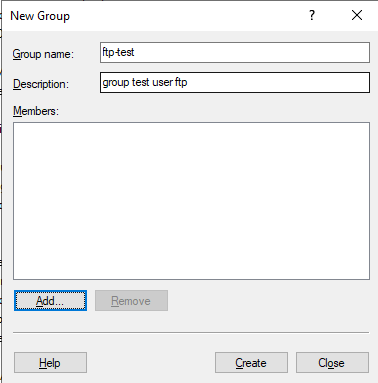

Шаг 4. Далее в окне создания новой группы укажем имя и зададим простое описание, для уточнения информации о группе пользователей.

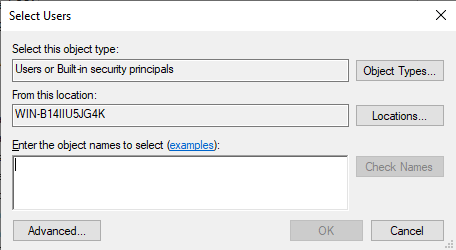

Шаг 5. Далее мы сразу можем добавить членов, для новой группы для этого нажмем Add. Если вы помните название всех необходимых пользователей, вы можете их перечислить в текстовом поле.

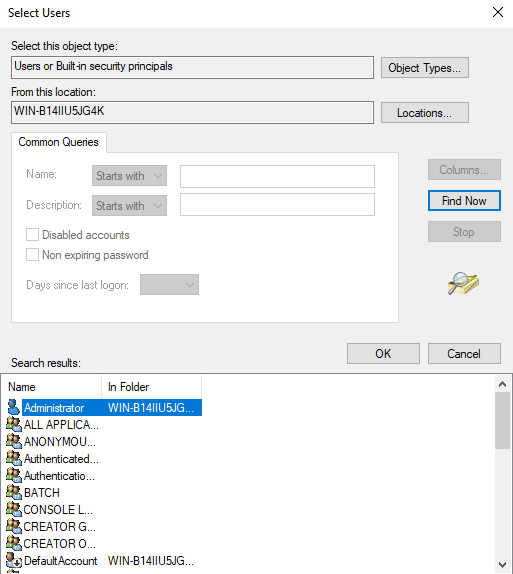

Если же вы не знаете точное название пользователей, то нажмем advanced и перейдем к расширенному окну для поиска пользователей. Нажмем Find Now и в списке пользователей отобразятся все существующие пользователи.

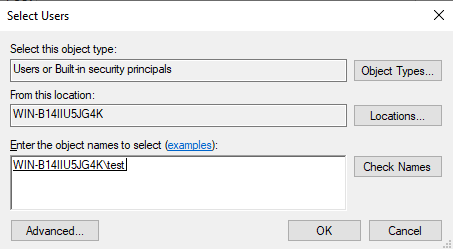

Шаг 6. Найдем ранее созданного нами пользователя test. Далее нажмем ОК. Пользователь появится в текстовом поле.

Шаг 7. Нажмем ОК и пользователь появится как член новой группы windows server.

Шаг 8. Нажмем create и списке групп появится наша новая группа пользователей, членом которой является наш тестовый пользователь, созданный ранее.

Источник

Первоначальная настройка Windows Server 2019

После установки Windows Server 2019 и перед сдачей сервера клиенту вы, как хороший системный администратор, должны выполнить первоначальную настройку сервера. Во-первых, это избавит вас от возможных претензий и при этом не займёт много времени. Во-вторых, покажет вас с лучшей стороны. В третьих, другой сисадмин, который будет настраивать сервер после вас, не будет ругаться и стонать.

Итак, ОС установлена, что дальше?

Настройка сети и Интернет

Сначала настраиваем сеть. Убедитесь что драйвера сетевой карты корректно настроены. Если драйвера не настроены, то нужно их установить.

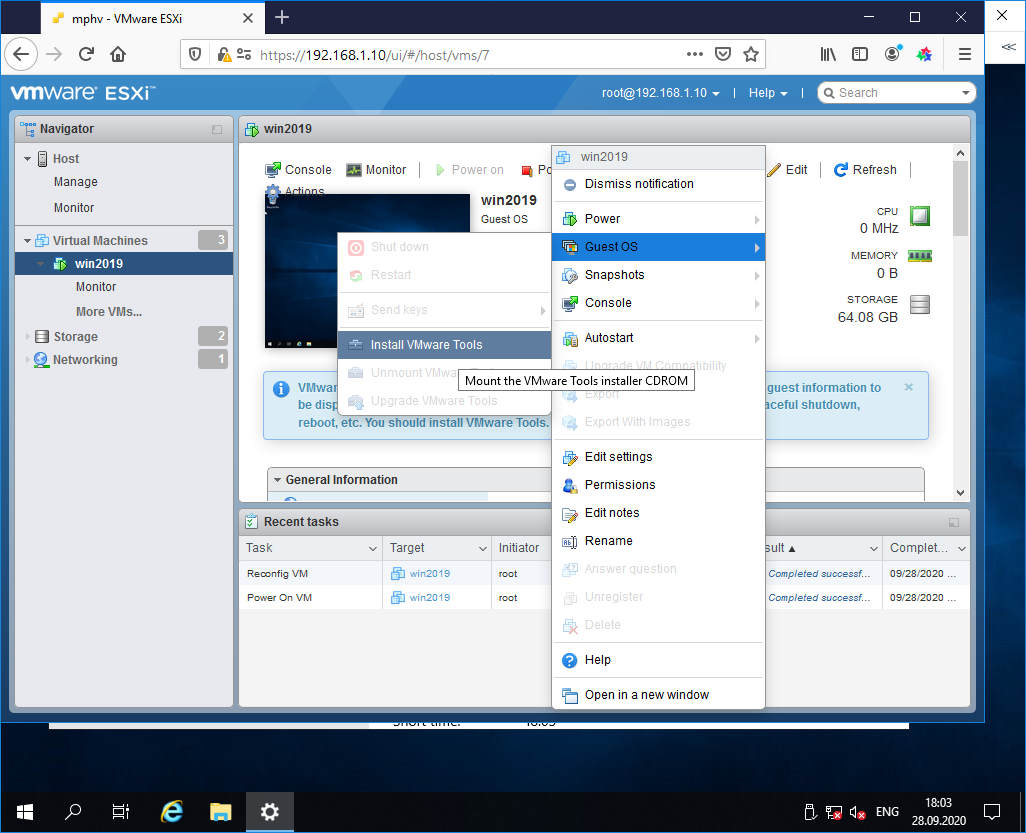

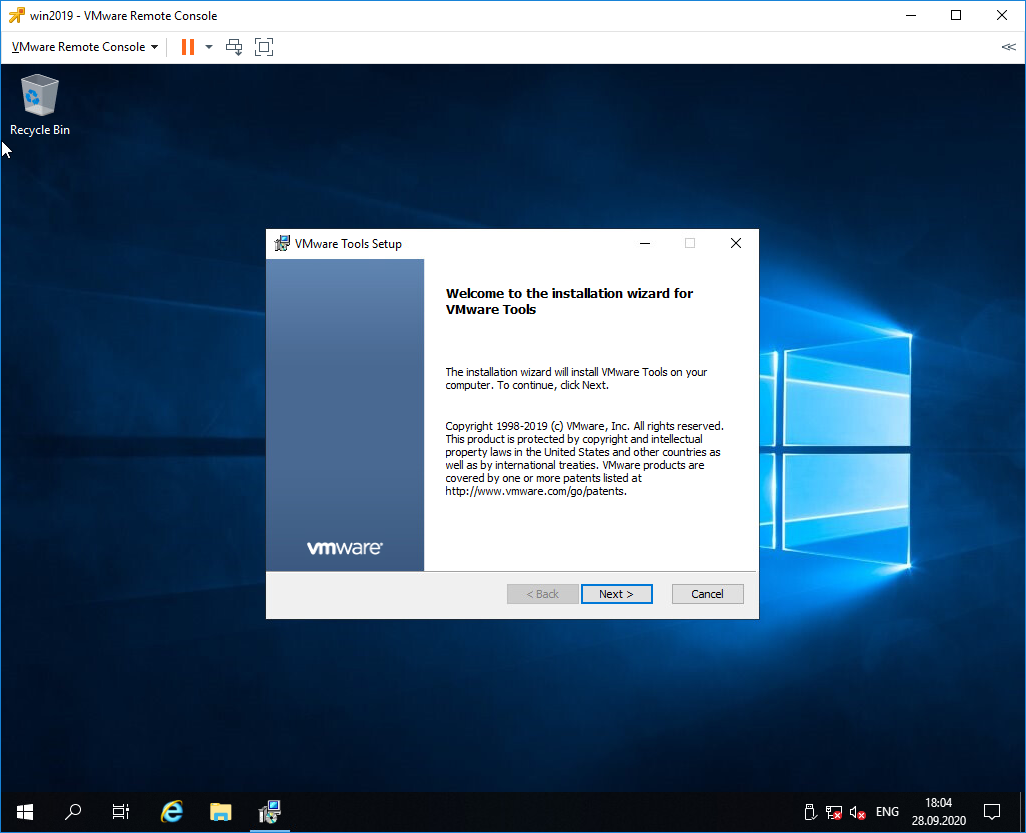

Например, при установке Windows Server 2019 на виртуальную машину VMware с сетевой картой VMXNET3, драйвера устанавливаются вместе с VMware Tools.

VMware Tools устанавливаются просто, подробно останавливаться на этом не будем.

Если в сети доступен DHCP сервер и есть доступ к интернету, то сеть автоматически заработает и появится Интернет, это видно по значку.

По умолчанию сеть настроена на получение IP адреса по DHCP. Обычно принято назначать серверам статические IP адреса. Выясните у клиента настройки для сети сервера и настройте IPv4 в свойствах сетевого адаптера.

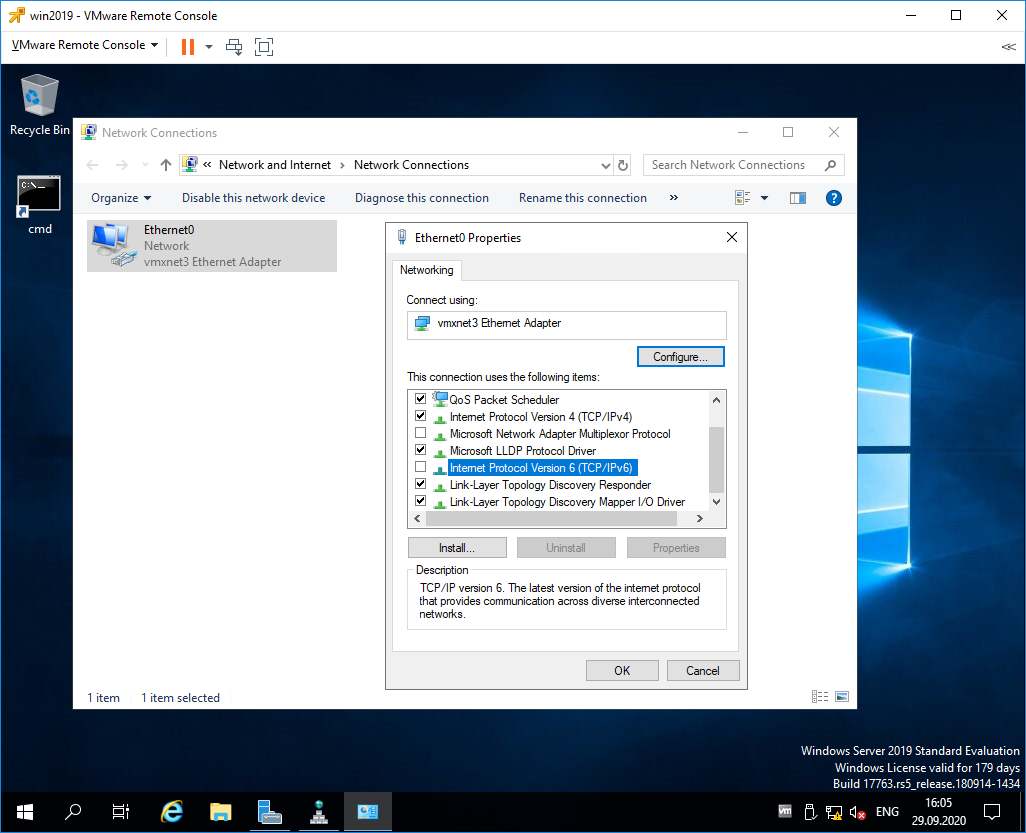

Если в компании нет DNS сервера и провайдер не указал свои адреса, то можно использовать публичные DNS сервера, такие как:

Если в компании явно не требуется протокол IPv6, то лучше его отключить.

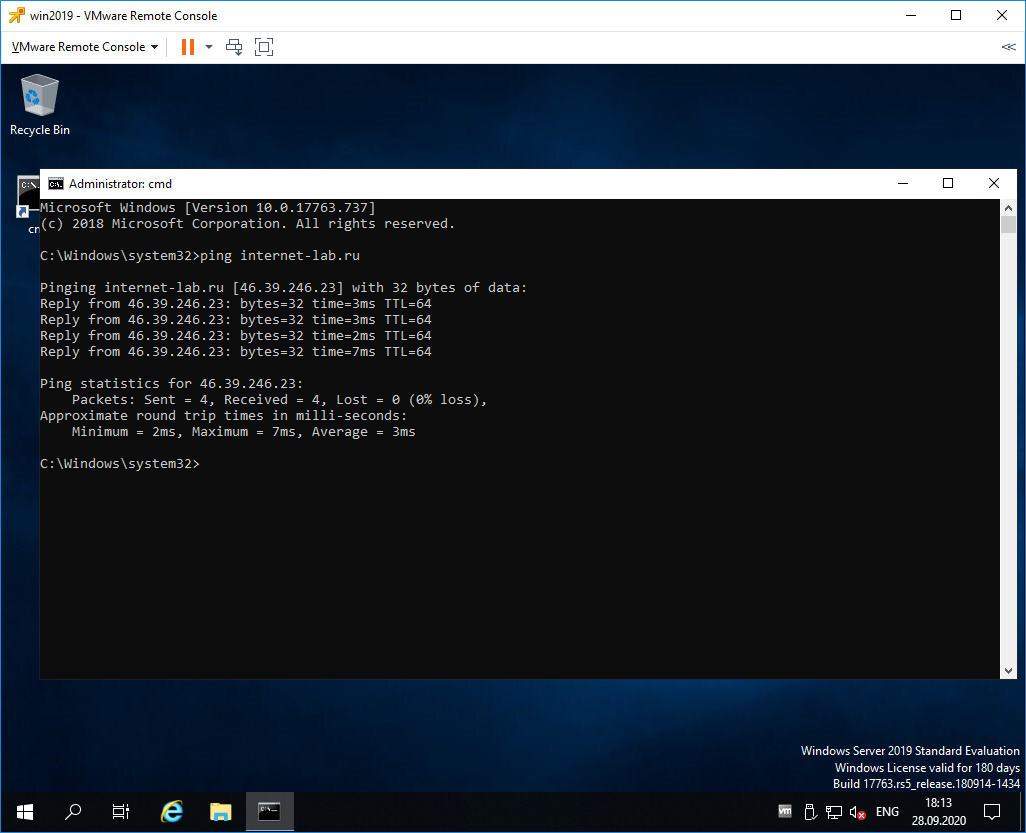

Сеть настроена, Интернет есть. Можно для уверенности выполнить ping любого сайта в Интернет.

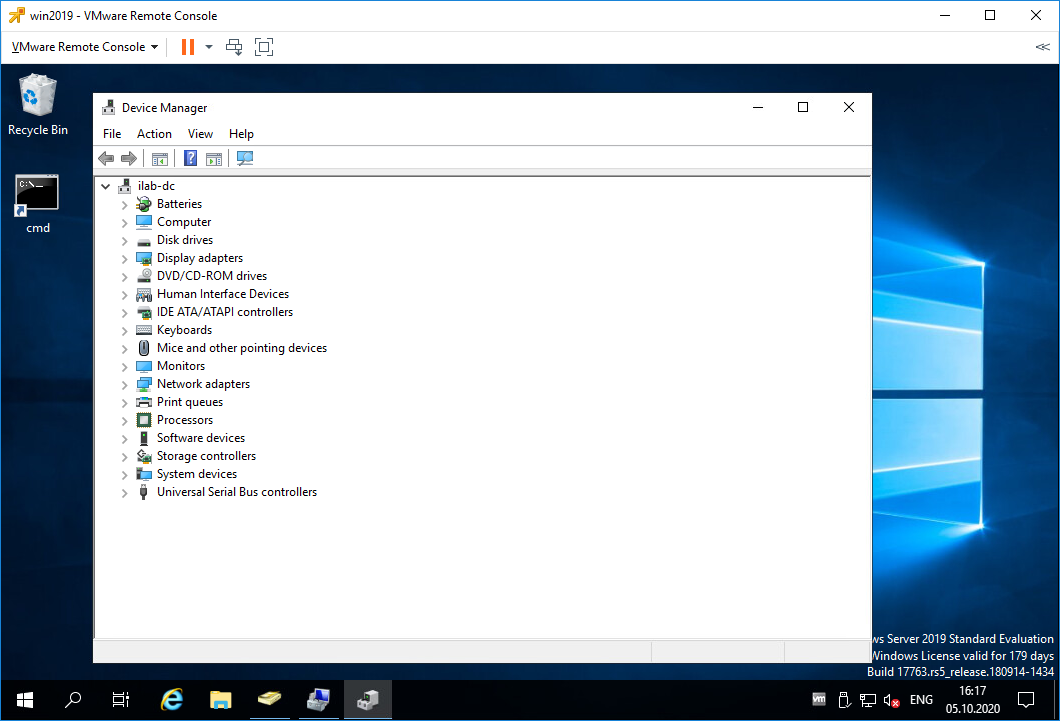

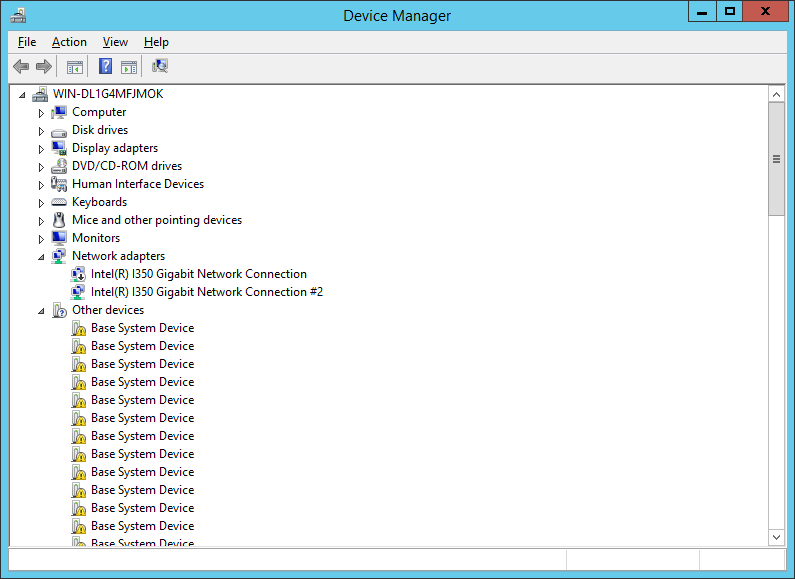

Настройка драйверов

Диспетчер устройств покажет вам, есть ли неизвестные устройства.

При установке на виртуальную машину обычно проблем с драйверами не много, но если вы устанавливаете Windows Server 2019 на железный сервер, то картина может быть такой:

В этом случае драйвера можно найти на сайтах производителей серверов. Например, драйвера для серверов HPE можно установить из Service Pack for ProLiant:

В крайнем случае можно найти в Интернете сборник драйверов и воспользоваться им, но я таким обычно не занимаюсь.

Установка обновлений

Устанавливать обновления нужно. Если вы скачали самый свежий образ Windows Server 2019, то и в этом случае найдётся парочка обновлений.

Процесс обновления может затянуться, иногда я оставляю эту операцию на ночь.

Активация Windows

Активируйте Windows, если у вас есть ключ. Даже если у вас ознакомительная версия и Windows активируется сам, то проверьте доступность Интернет. В ином случае без активации через 10 дней сервер начнёт выключаться каждые 30 минут.

Имя сервера

Укажите имя сервера (узнайте у клиента), при необходимости введите сервер в домен, для этого потребуются права администратора домена.

После смены имени сервера может потребоваться перезагрузка.

Региональные настройки, время и временная зона

Настройте язык, временную зону и время. Временную зону уточните у клиента. В Windows Server 2019 эти настройки можно сделать с помощью панели управления. Единственное, теперь регион вынесен в настройки интерфейса метро: Settings > Region.

Роль сервера и софт

В зависимости от требований установите роли сервера и необходимый софт.

Удалённый доступ

В зависимости от необходимости настройте удалённый доступ к серверу. Это может быть RDP, VNC, виртуальная или KVM консоль.

Заключение

Драйвера установлены, сеть настроена, регион проверен, обновления есть, активация выполнена, имя задано, роли и софт присутствует, доступ есть. Сервер можно отдавать заказчику.

Источник

Windows Server 2019 часть два. Domain Admins, Пользователи, Подразделения, Группы.

Продолжаем настраивать сервер на Windows. Базовую настройку мы сделали в первой части, пришло теперь время добавить пользователей. Какой же домен без юзера )))

Конечно самым Первым и главным будет у нас Администратор Домена. Поехали.

Администраторы домена (Domain Admins) – находится в контейнере Users каждого домена. Эта группа входит в группу Администраторы своего домена. Поэтому она наследует все полномочия группы Администраторы. Кроме того, она по умолчанию входит в локальную группу Администраторы каждого рядового компьютера домена, в результате чего администраторы домена получают в свое распоряжение все компьютеры домена.

Заходим в Средства и выбираем Пользователи и компьютеры AD. Заходим в папку Users и создаем нового пользователя. Есть практика важных пользователей создавать именно в этой папке.

Выбираем нашего пользователя и добавляем его в группу Администратор Домена :

Подразделения и Группы.

Что бы не создавать путаницу и беспорядок в AD, застраховаться от случайного удаления пользователей мы можем создать Подразделение. И в него уже добавлять пользователей и группы.

Группы.

Группы в AD самый важный инструмент. Группы мы можем добавлять в групповые политики и правила домена. Наследовать свойства от других групп, разделять сетевой доступ к ресурсам и т.д.

Создаются группы так же как и подразделения.

Область действия группы определяет диапазон, в котором применяется группа внутри домена. Помимо того, что группы могут содержать пользователей и компьютеры, они могут быть членами других групп.

Типы групп.

Группы безопасности относятся к принципалам безопасности с SID-идентификаторами. В связи с этим данный тип группы считается самым распространенным и группы такого типа можно использовать для управления безопасностью и назначения разрешений доступа к сетевым ресурсам в списках ACL. В общем, группу безопасности стоит использовать в том случае, если они будут использоваться для управления безопасностью.

Группа распространения изначально используется приложениями электронной почты, и она не может быть принципалом безопасности. Другими словами, этот тип группы не является субъектом безопасности. Так как эту группу нельзя использовать для назначения доступа к ресурсам, она чаще всего используется при установке Microsoft Exchange Server в том случае, когда пользователей необходимо объединить в группу с целью отправки электронной почты сразу всей группе.

Теперь добавляем члена группы. Им может быть как пользователь, так и компьютер.

Кликаем два раза на группу — Члены группы — Добавить

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Настройка пользователей windows server 2019

В этой статье мы рассмотрим базовые настройки Windows Server 2019, это AD, DNS, DHCP и лицензирование терминального сервера. Данные настройки актуальны на большинстве серверов и являются самыми необходимыми.

Как установить Windows Server и произвести первичные настройки по активации можете ознакомиться в нашей прошлой статье по этой ссылке.

1) Меняем имя сервера и его описание (если нужно). Переходим в свойства системы => изменить параметры => изменить. Задаем «Имя компьютера», и если нужно, то имя рабочей группы. После изменения параметров нужно перезагрузиться.

После перезагрузки можете проверить, все ли у вас прошло успешно с изменением имени.

2) Далее меняем сетевые настройки, IP, маску и шлюз ставите обязательно статичными, настройки производятся в зависимости от Вашей сети.

Переходим в свойства сетевой карты.

И далее в свойства IPv4

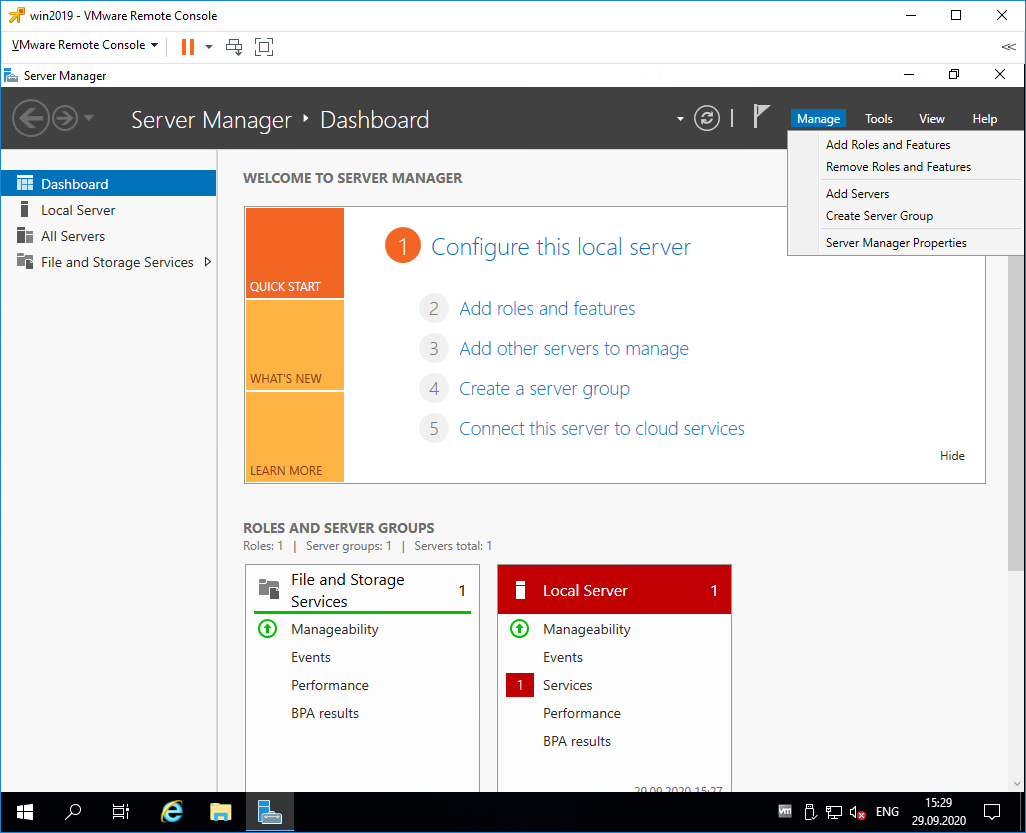

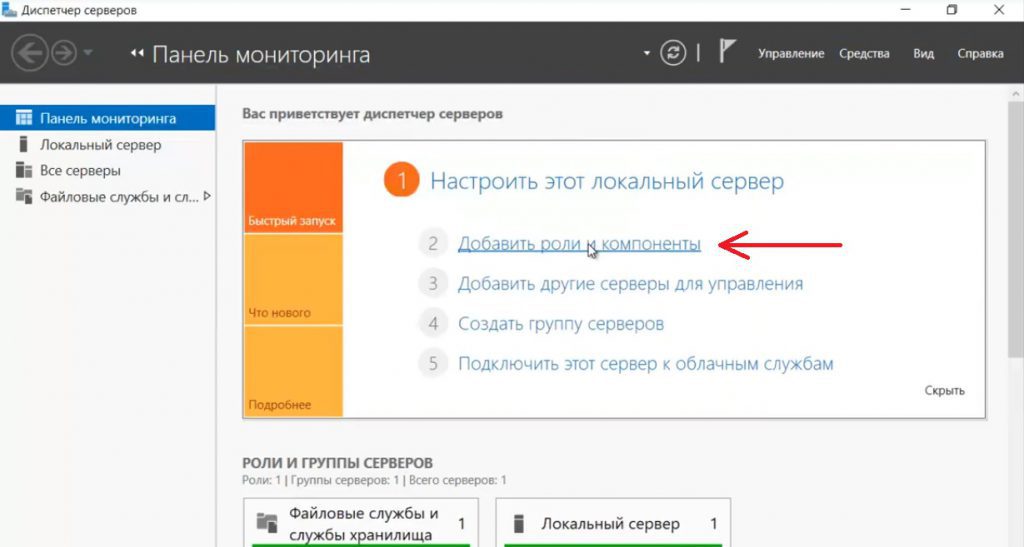

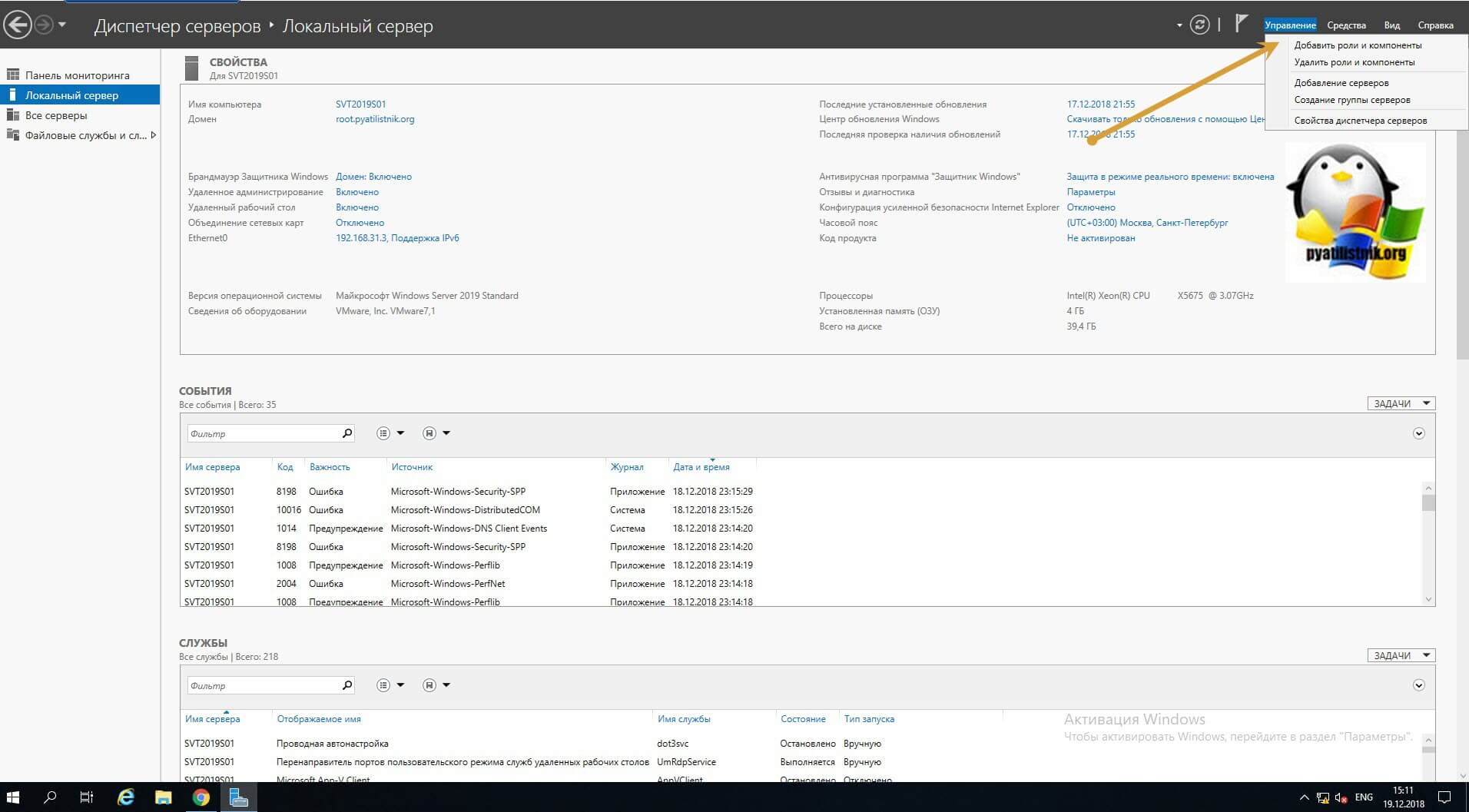

3) Следующим пунктом настраиваем Active Directory. Добавляем роли и компоненты. Для этого переходим меню «Пуск» => Диспетчер серверов.

Установка «Ролей и компонентов».

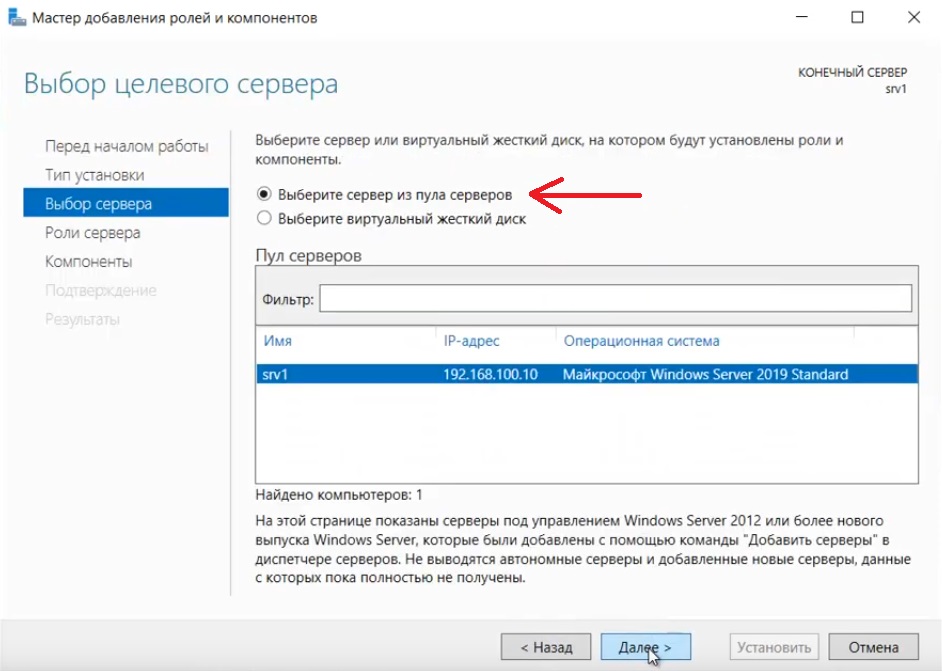

Соответственно выбираем нужный нам пул сервера.

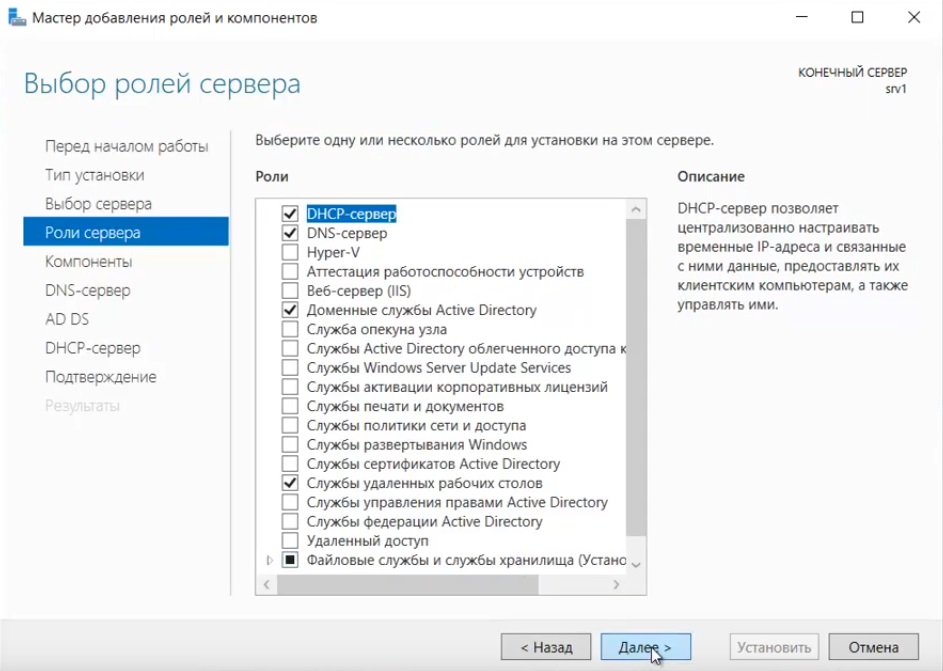

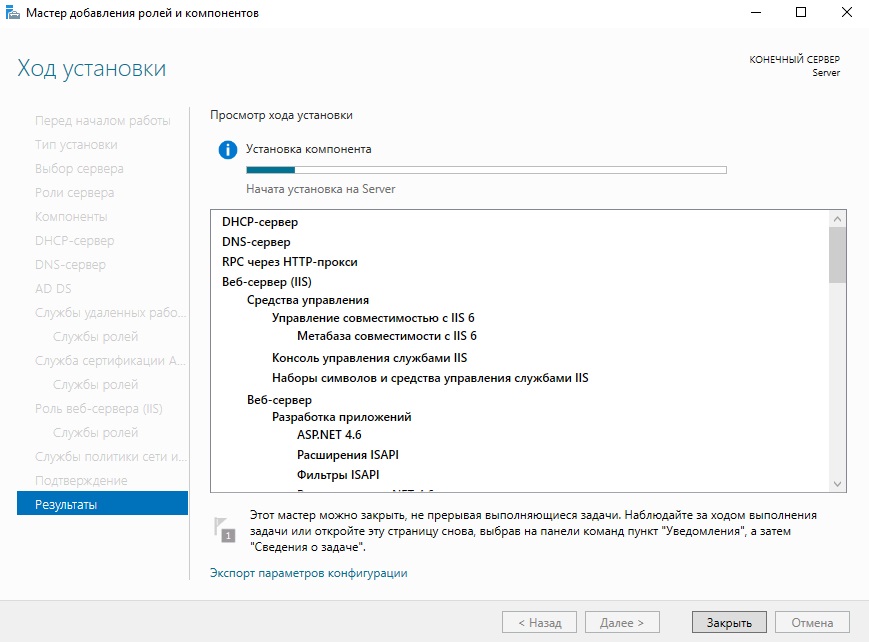

В «Роли сервера» для всех наших настроек выберем «DHCP-сервер», «DNS-сервер», «Доменные службы Active Directory» и «Службы удаленных рабочих столов».

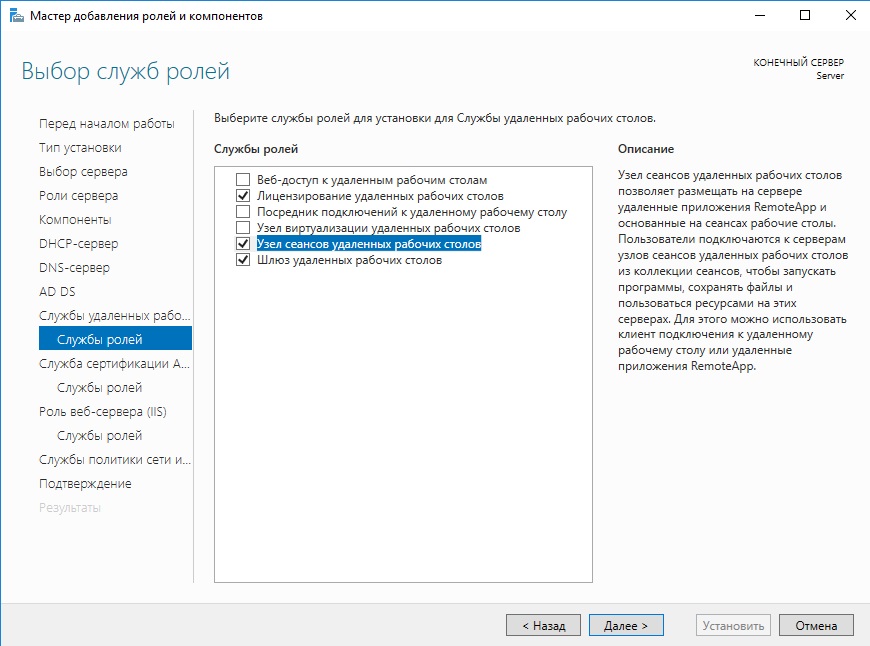

Идем далее до «Службы ролей» и выбираем пункты как на скриншоте ниже.

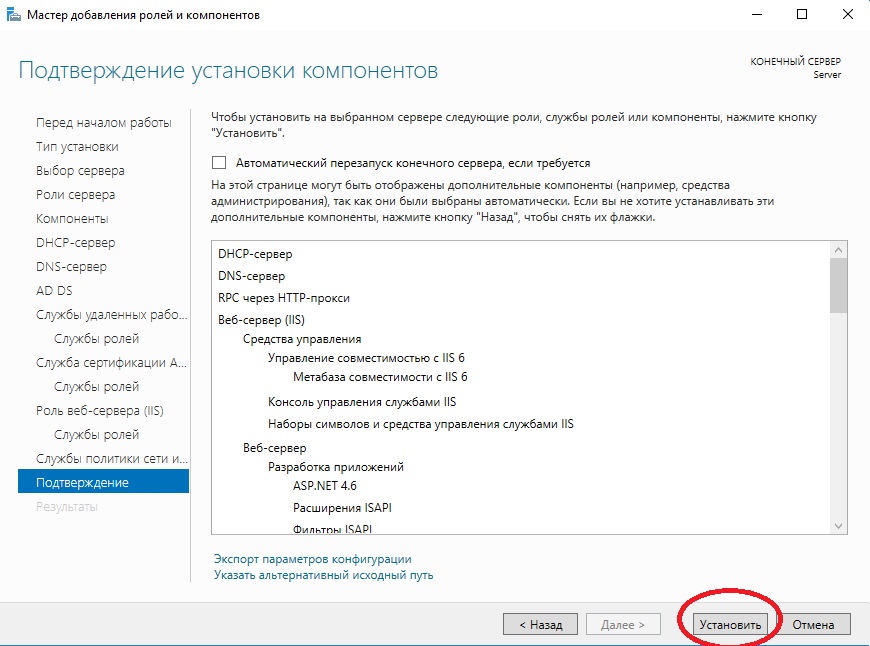

После так же идем «Далее» до пункта «Подтверждение» и устанавливаем все, что мы выбрали.

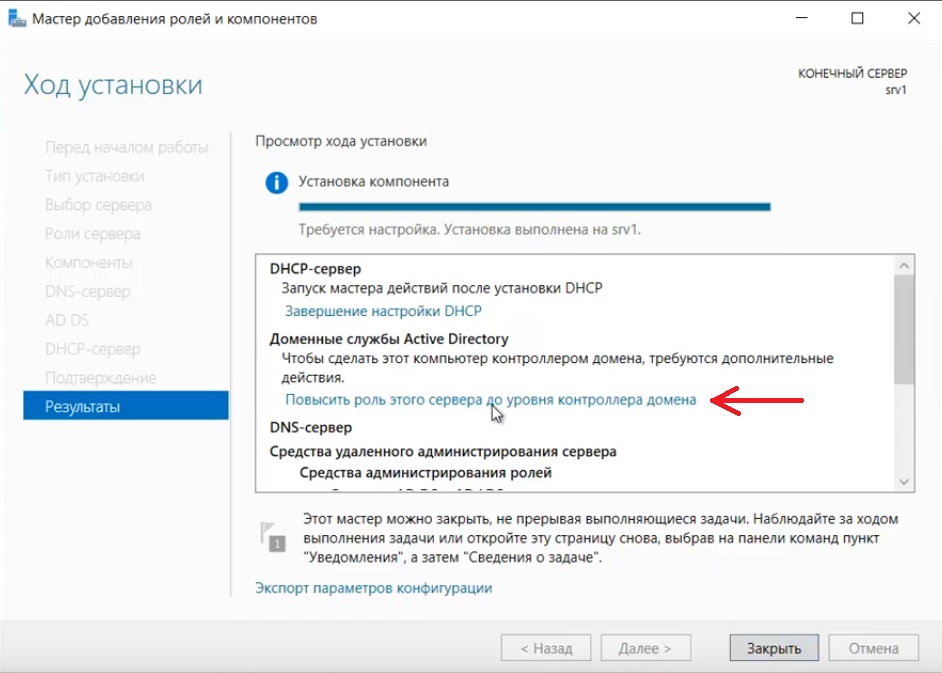

После установки в «Результатах» выбираем пункт «Повысить роль этого сервера до уровня контроллера домена».

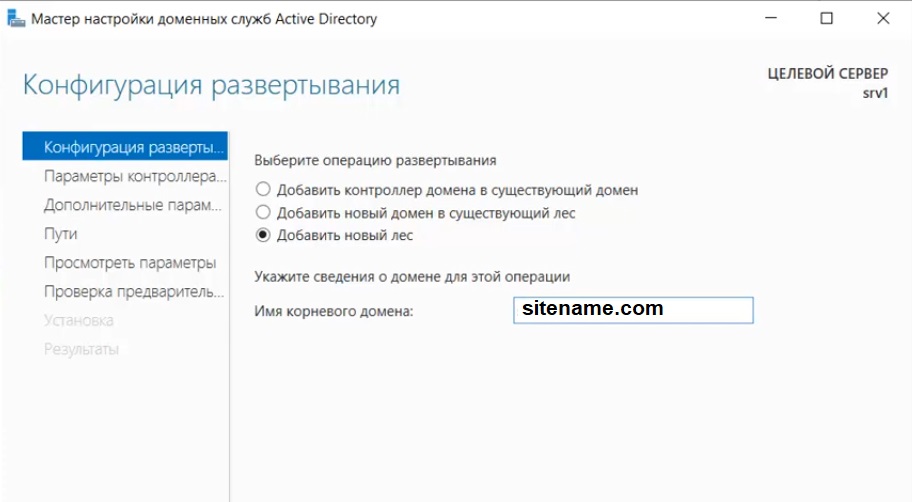

В мастере настроек доменных служб выбираем «Добавить лес» и вводим имя корневого домена, это может быть любое имя, к примеру домен вашего сайта.

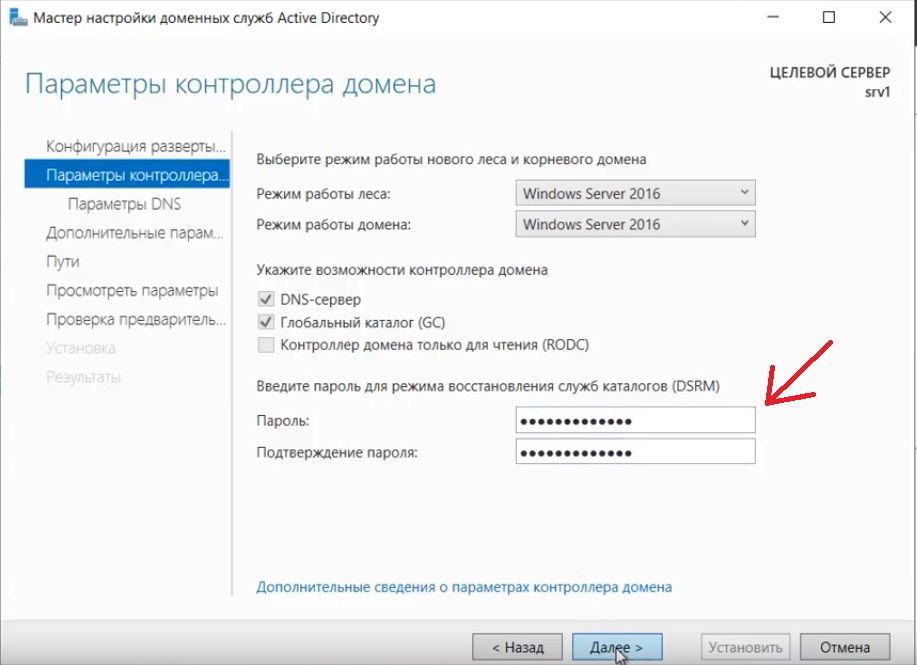

В параметрах контроллера нужно придумать пароль.

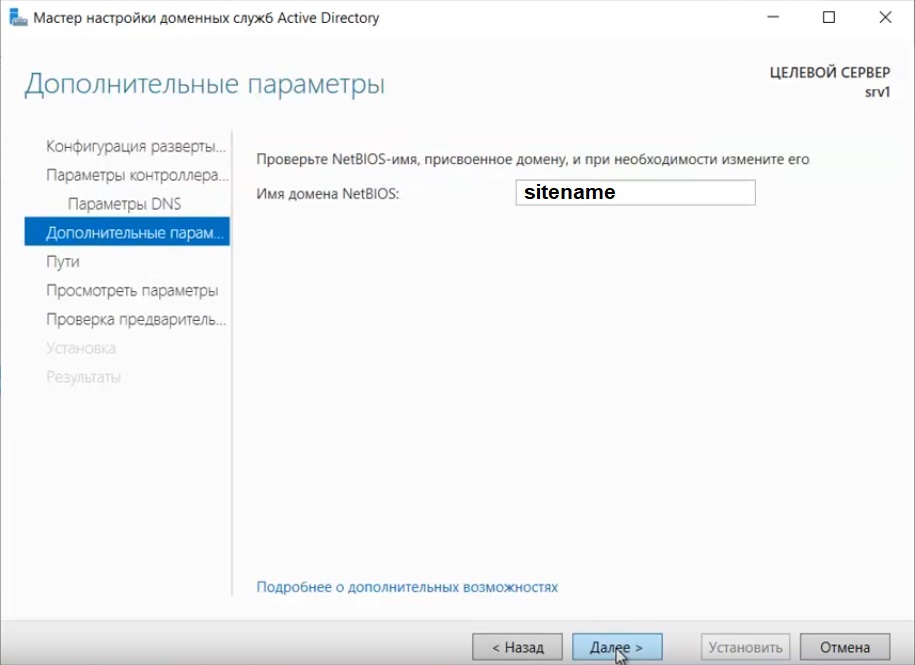

По каталогу настроек идем дальше, до дополнительных параметров, там нужно указать имя домена NetBIOS, если он у вас там уже стоит, то можете оставить как есть, либо поменять по своему желанию.

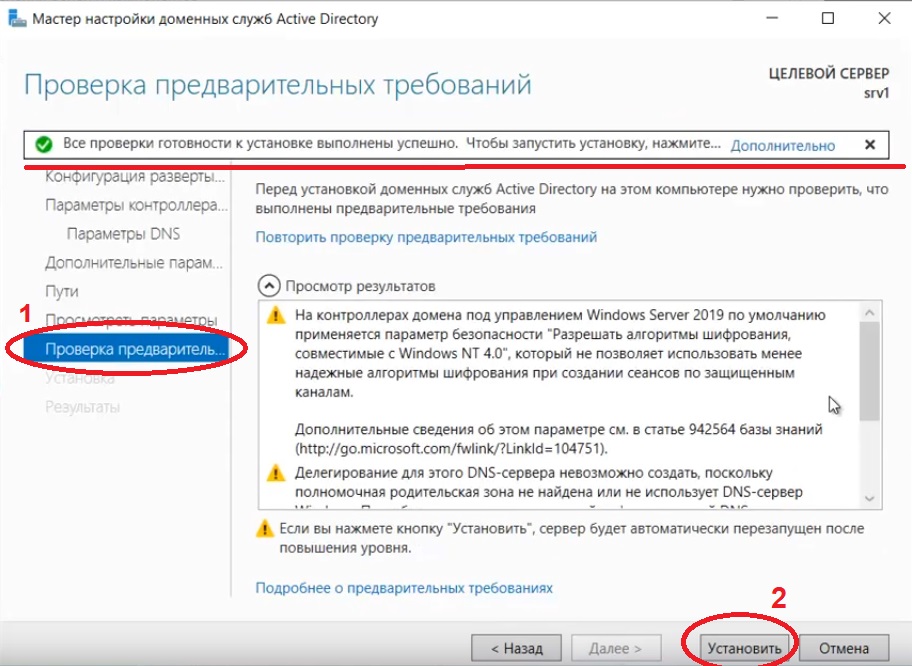

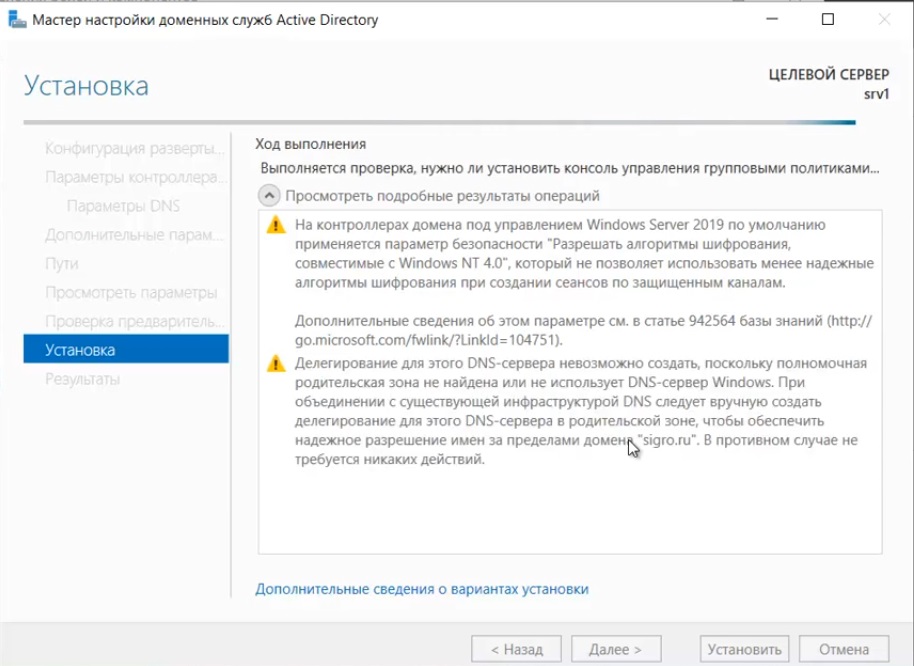

Далее идем до «Проверки предварительных требований», если проверка прошла успешно, то устанавливаем примененные настройки.

После полной установки необходимо перезагрузиться.

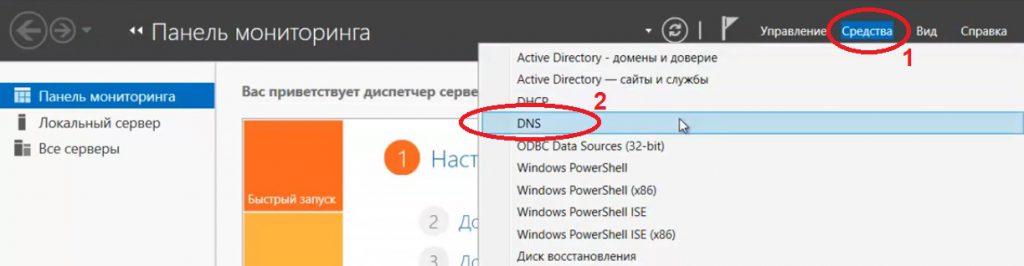

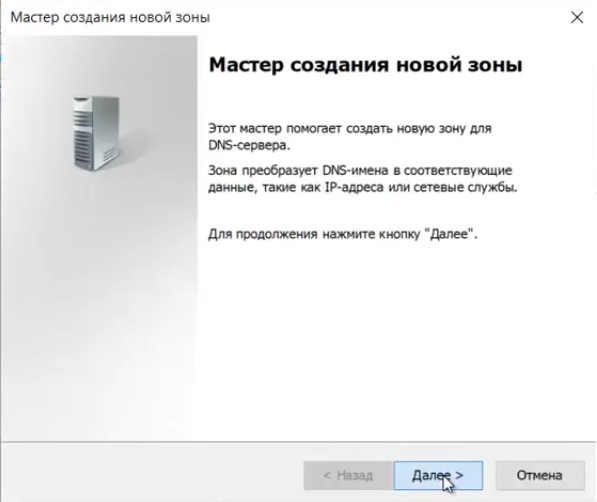

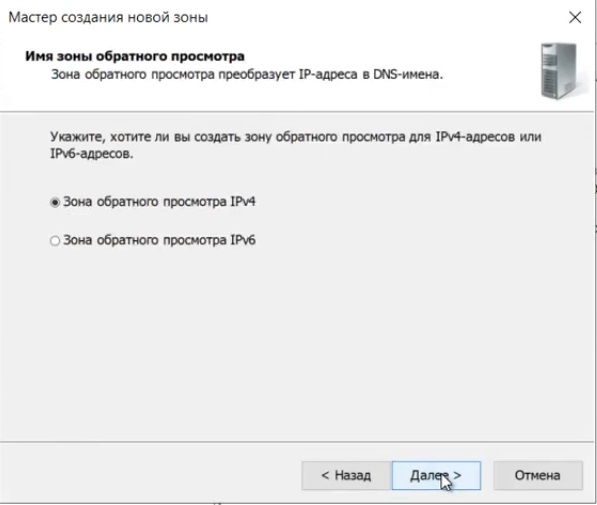

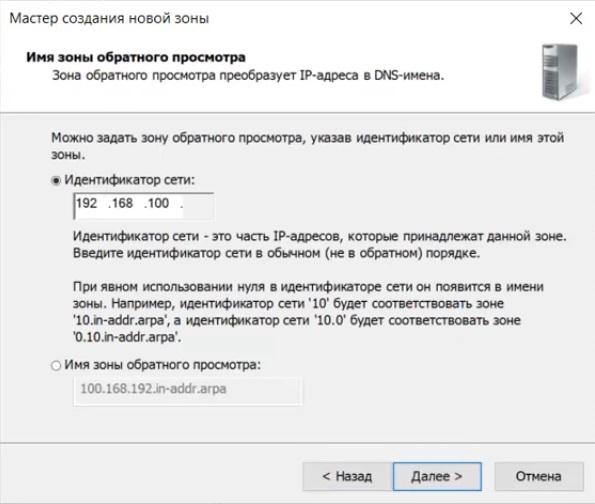

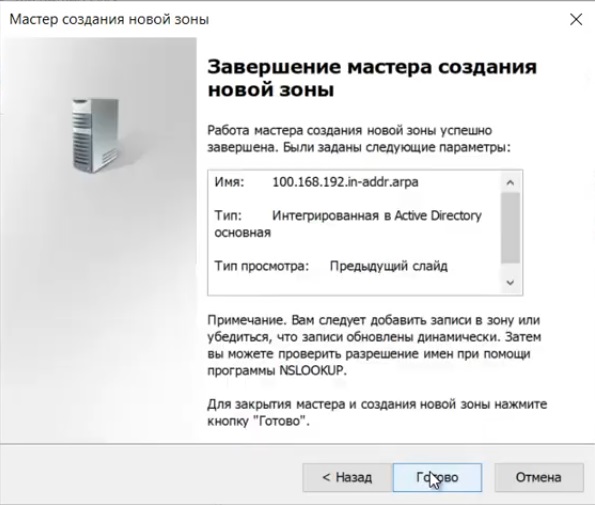

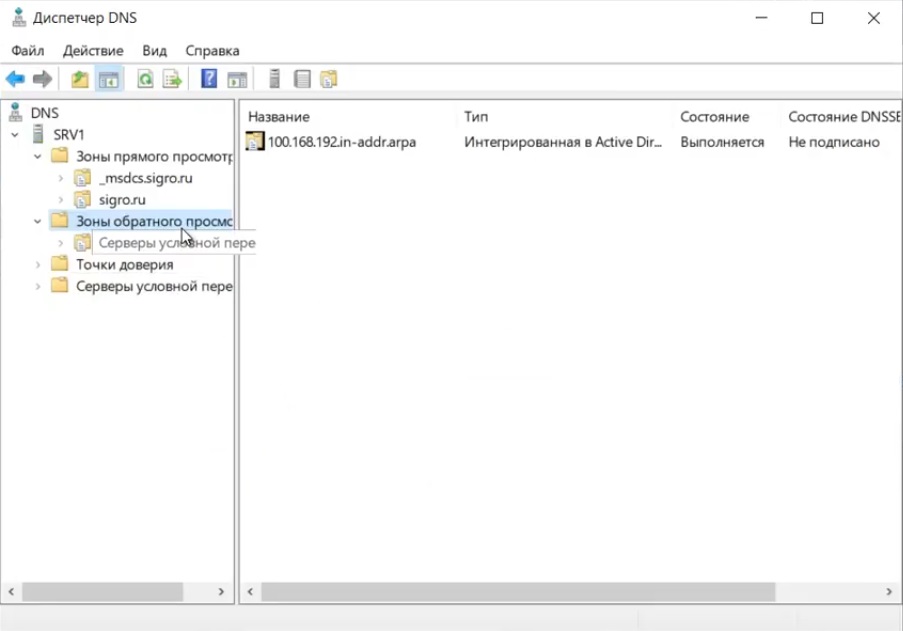

4) Производим настройку «Зона обратного просмотра».

На пункте «Зона обратного просмотра» => Создать новую зону.

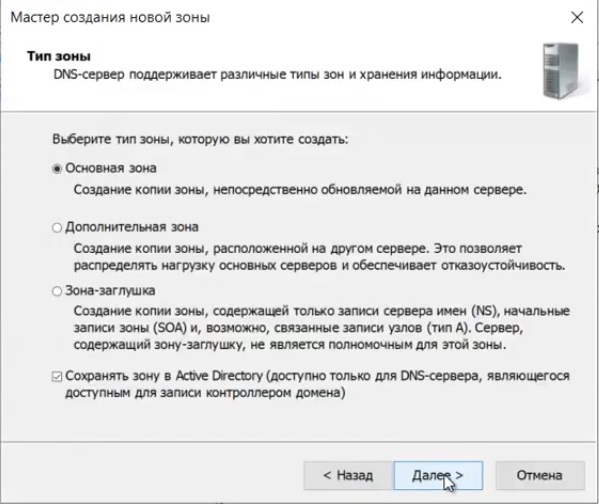

Выбираем «Основную зону».

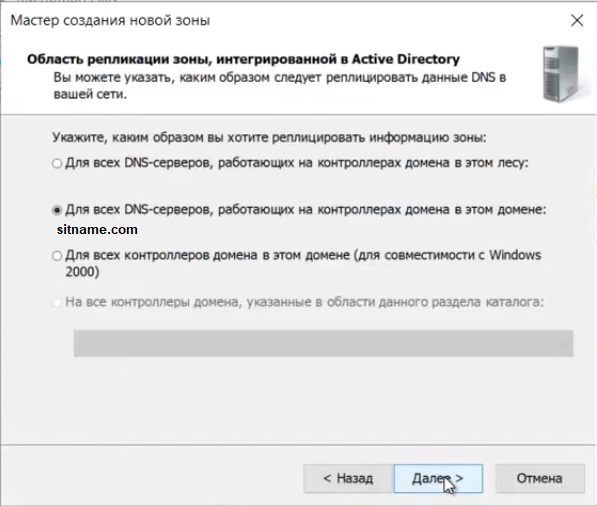

Для всех DNS-серверов, работающих на контроллерах домена в этом домене:

Зона обратного просмотра IPv4

Ну и соответственно выводим индефикатор сети.

Проверяем, что все установилось.

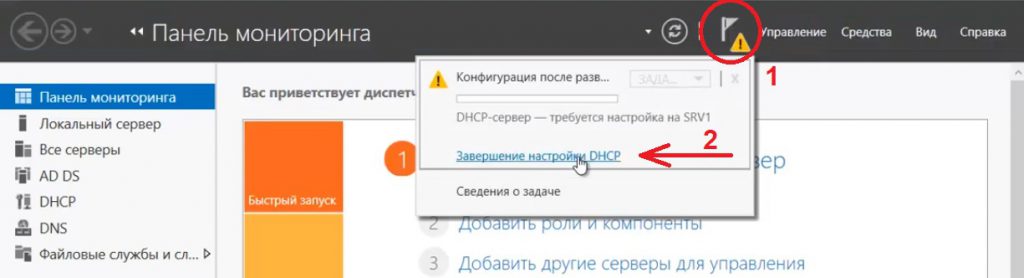

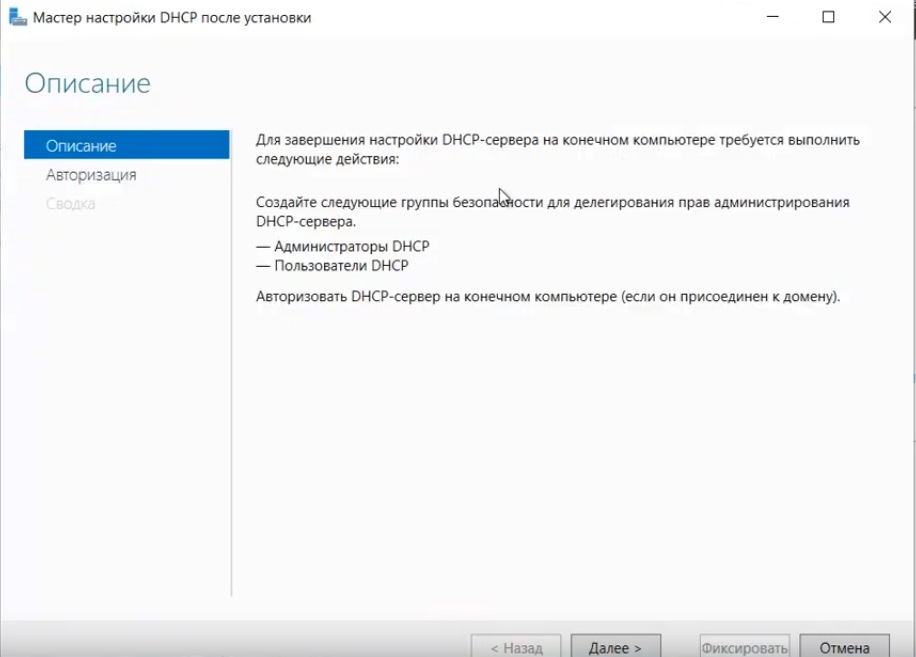

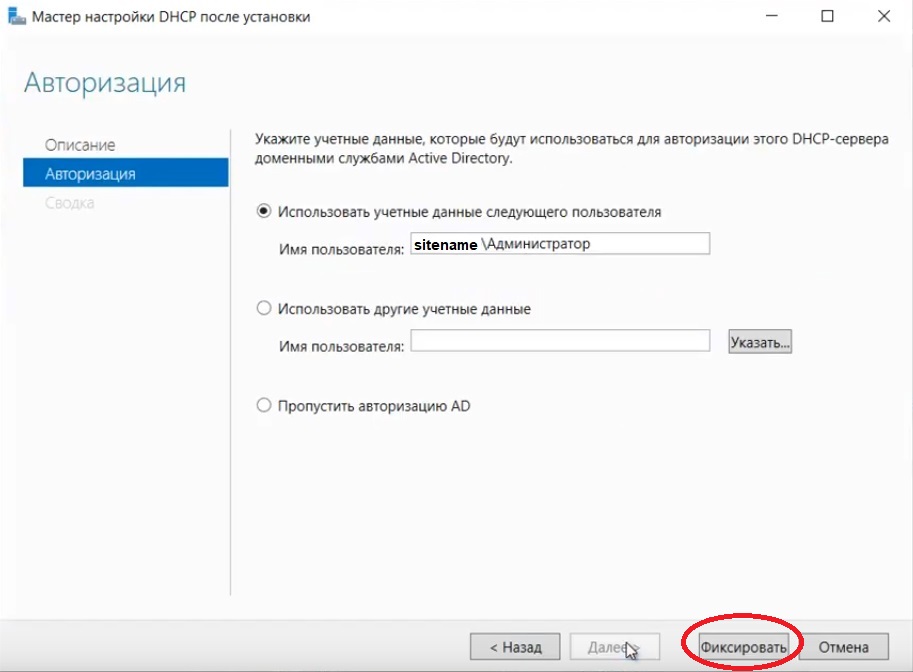

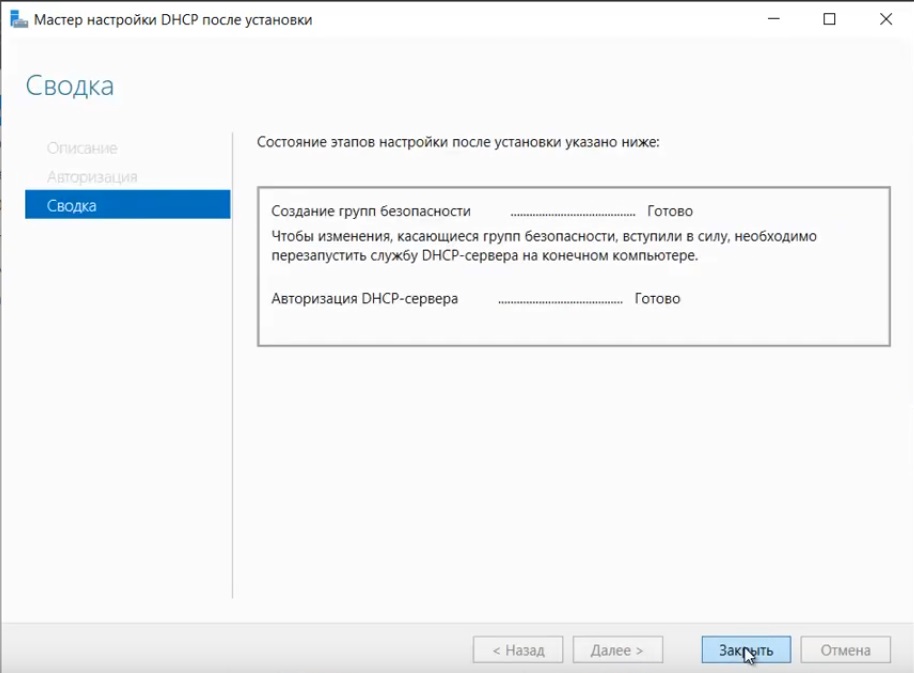

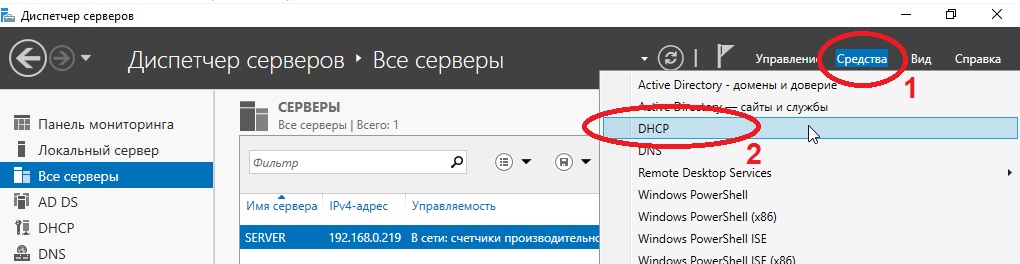

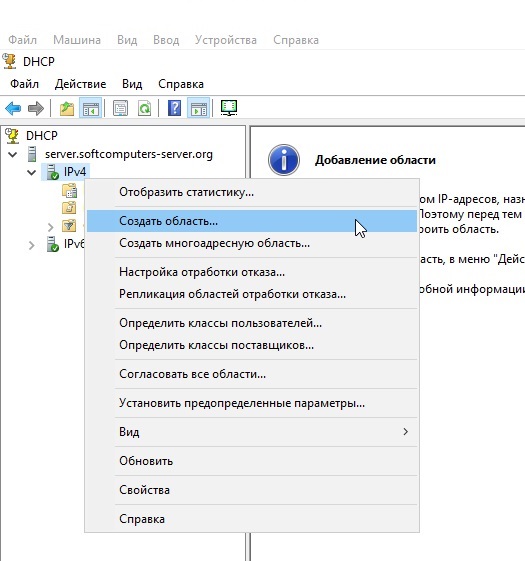

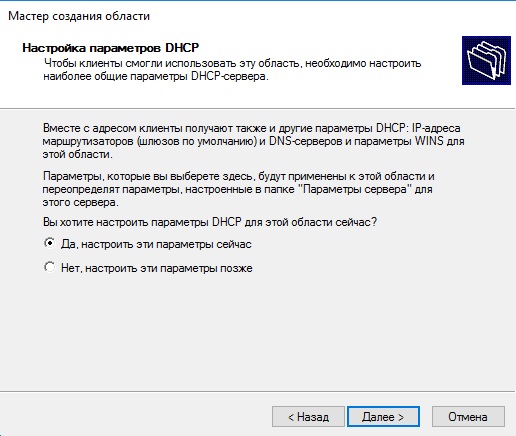

5) Переходим к настройке DHCP. Переходим в мастер установки.

После завершения установки => Диспетчер => Средства => DHCP

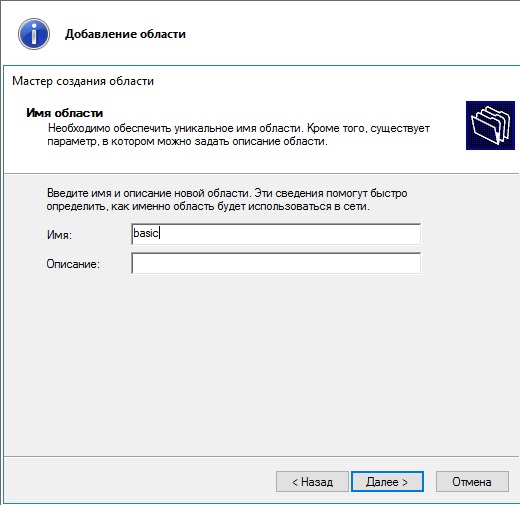

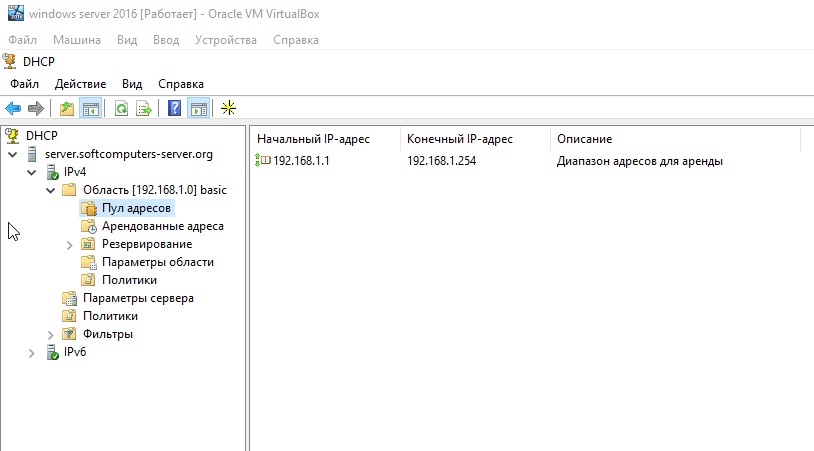

Задаем любое имя области DHCP.

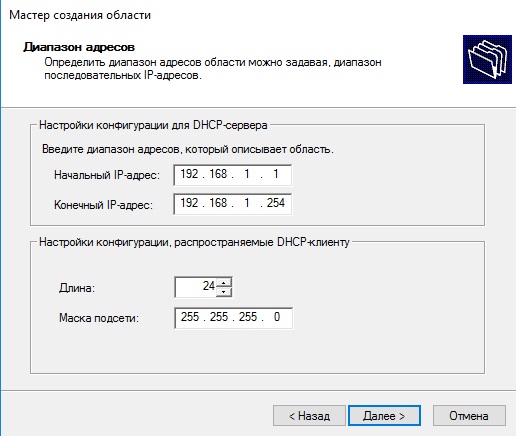

В диапазоне адресов задаем начальный и конечный интервал области IP адресов, который будет раздавать сервер.

Далее в дереве каталогов DHCP => Имя сервера => Область => Пул адресов. В списке должен быть указан начальный и конечный диапазон, который Вы указывали в настройках.

6) Теперь по настройкам лицензирования удаленных рабочих столов (терминального сервера). Пошаговую инструкцию как лицензировать терминальный сервер можете прочитать в нашей ранней статье на следующей странице.

Источник

Обновлено 20.12.2018

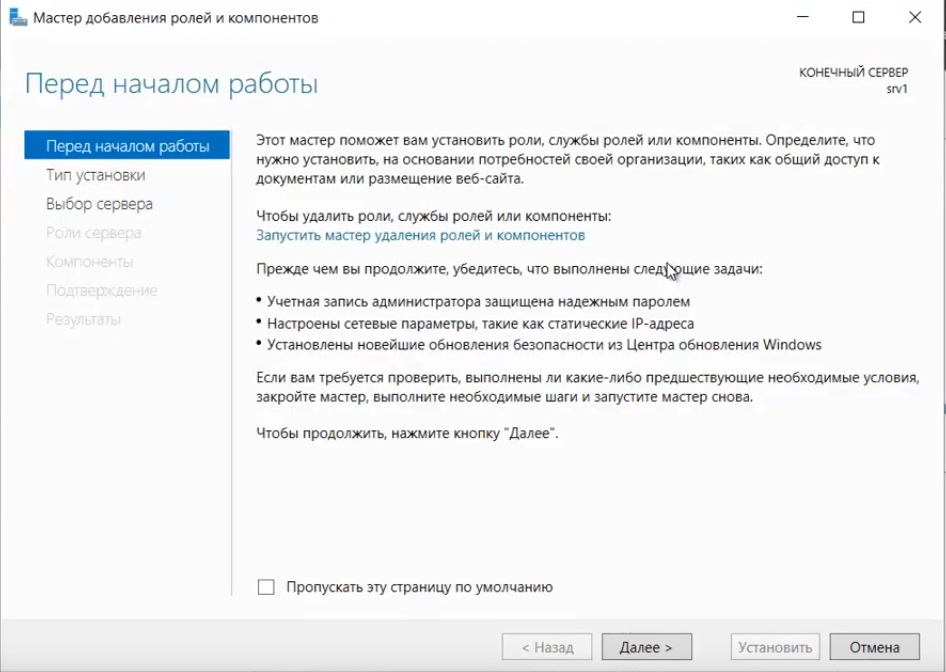

Добрый день! Уважаемые читатели и гости компьютерного блога Pyatilistnik.org. В прошлый раз мы с вами разобрали примеры использования Robocopy, что означает, что тему мы изучили и можем двигаться дальше. В сегодняшней заметке я бы хотел вам рассказать, как производится установка ролей и компонентов в операционной системе Windows Server 2019. Мы рассмотрим, как классические методы, так и новомодные, давайте приступать.

Что такое роли и компоненты

Вот согласитесь, что просто голая операционная система, какой бы она не была хорошей никому не нужна, ее основной функцией является создание каркаса для установки расширений и программ. Когда мы с вами установили Windows Server 2019, и произвели начальную ее настройку, мы можем делать из пустой ОС, сервер с сервисами. Встроенными сервисами, которые могут работать на 2019 сервере, являются роли и компоненты.

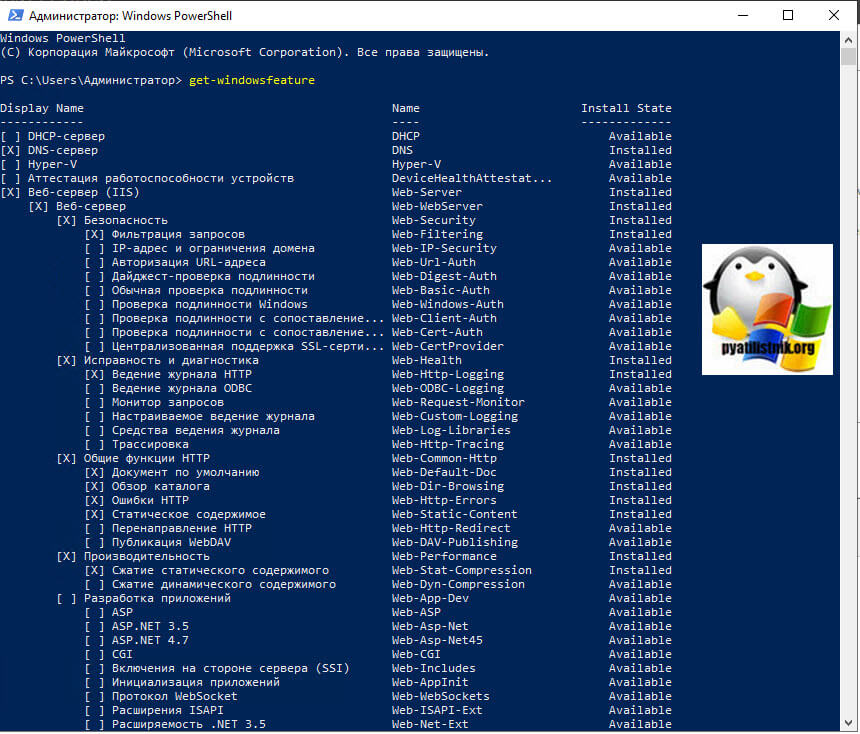

Роль — Серверной ролью называют, программную реализацию, крупного сервиса в Windows Server 2019, всего их в системе 20 штук. Еще ее можно назвать совокупностью компонентов, объединенных по одному признаку, например, роль IIS, которая состоит из огромного количества маленьких компонентов.

Компонент — по сути это мини роль, простой сервис, например, установка NET.Framework 3.5 или Telnet клиент.

Методы установки ролей в серверной ОС

Существует как минимум три метода позволяющие вам инсталлировать роли и компоненты в Windows Server 2019:

- Классический метод, через «Диспетчер серверов», так сказать графический

- Куда же без PowerShell, в данной оболочке сейчас можно почти все, установку ролей можно было осуществлять еще с Windows Server 2008 R.

- Ну и новомодный метод с использованием инструментария Windows Admin Center

Каждый из этих методов мы с вами подробнейшим образом рассмотрим.

Установка ролей классическим методом

Откройте диспетчер серверов. в правом верхнем углу есть кнопка «Управление», с ее помощью вы легко сможете установить любую серверную роль или компонент в Windows Server 2019.

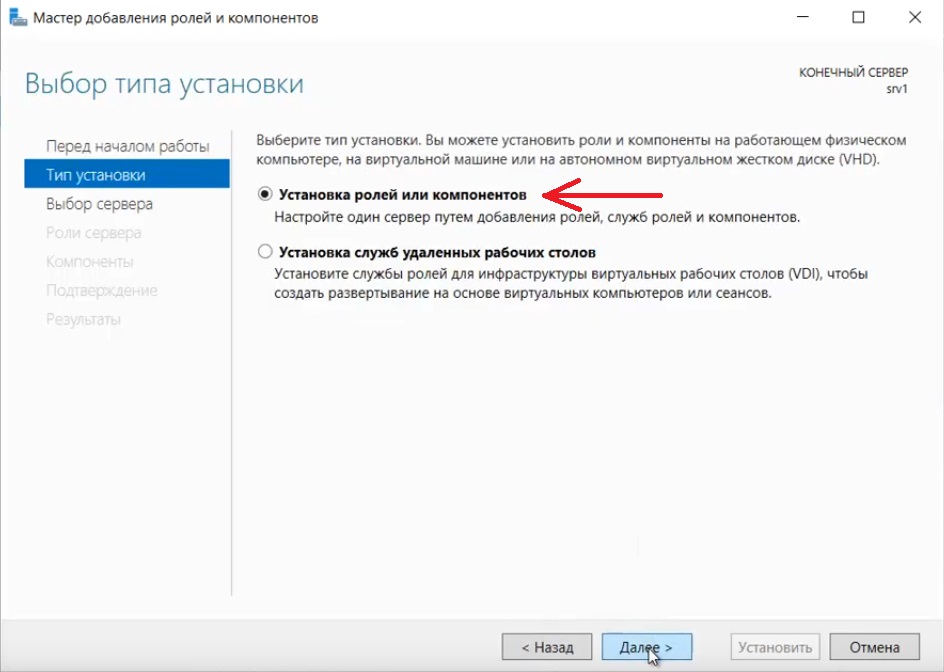

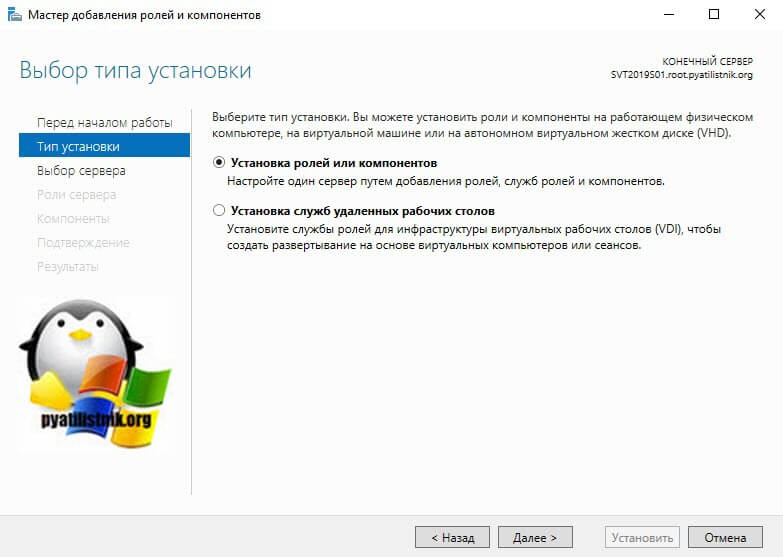

У вас откроется окно «Выбор типа установки», тут вы можете установить локально или VDI, оставляем первый пункт и жмем «далее».

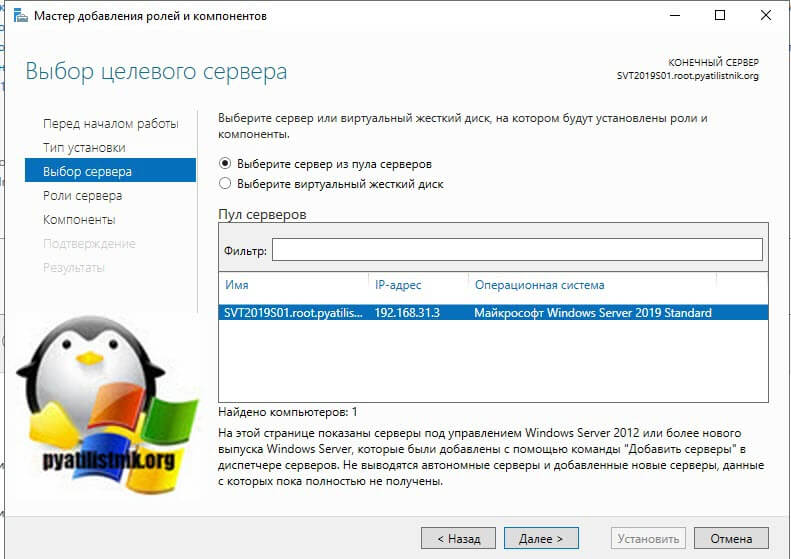

Следующим шагом будет выбор сервера для установки, это может быть локальный или удаленный, очень часты сценарии, когда например создают RDS-ферму, скажем так из 15 участников, и из одной установки в диспетчере серверов, производят инсталляцию роли сразу на все сервера, экономя время.

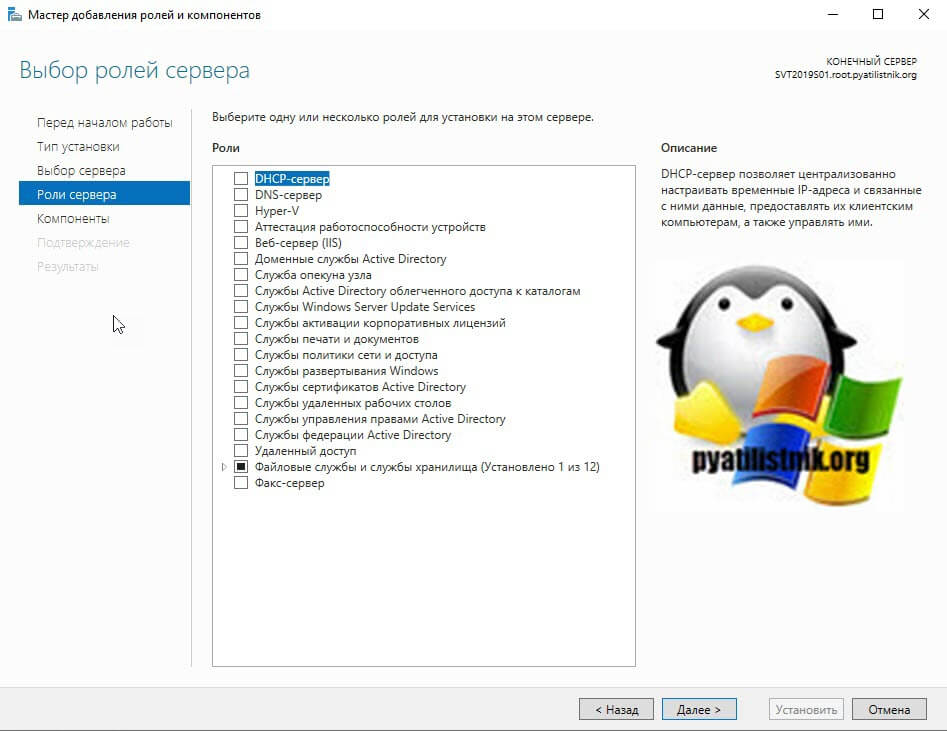

На следующем окне вы увидите доступные роли, которые можно устанавливать в Windows Server 2019, как я и говорил их тут 20:

- DHCP-сервер

- DNS-сервер — сервер разрешения имен

- Hyper-V — для виртуализации

- Аттестация работоспособности устройств

- Веб-сервер IIS — организация инфраструктуры веб-приложений

- Доменные службы Active Directory — создание домена на предприятии

- Служба опекуна узла — служба Guardian аттестация и защита ключей, для экранированных виртуальных машин

- Службы Active Directory облегченного доступа к каталогам

- Службы Windows Server Update Services (WSUS)

- Службы активации корпоративных лицензий

- Службы печати и документов

- Службы политики сети и доступа — NPS-сервер

- Службы развертывания Windows — WDS-сервер

- Службы сертификатов Active Directory

- Службы удаленных рабочих столов

- Службы управления правами Active Directory — RMS-сервер

- Службы федерации Active Directory

- Удаленный доступ

- Файловые службы и службы хранилища

- Факс-сервер

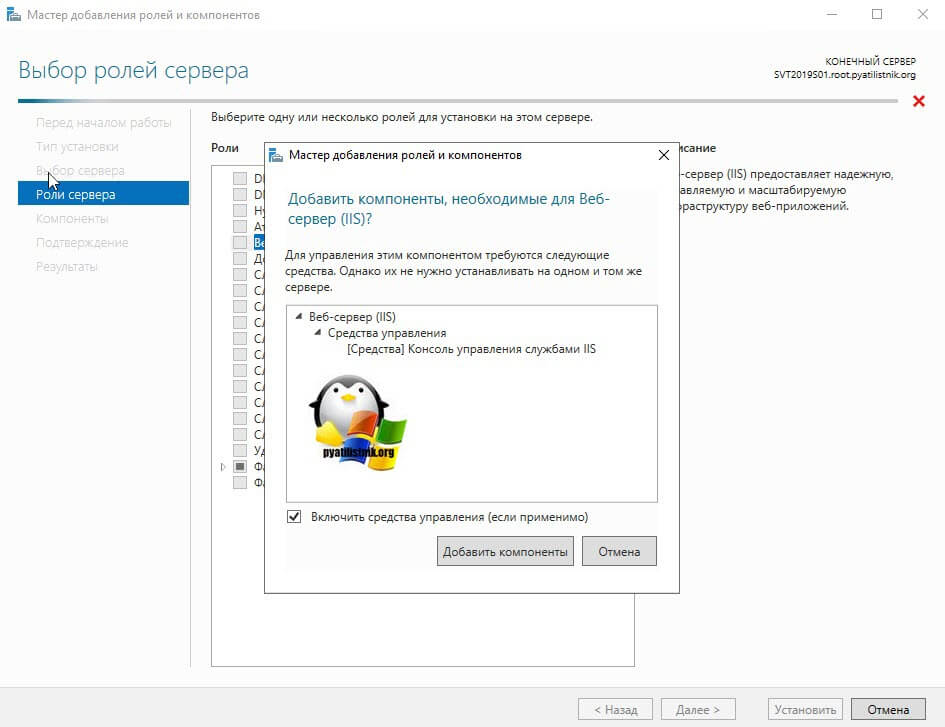

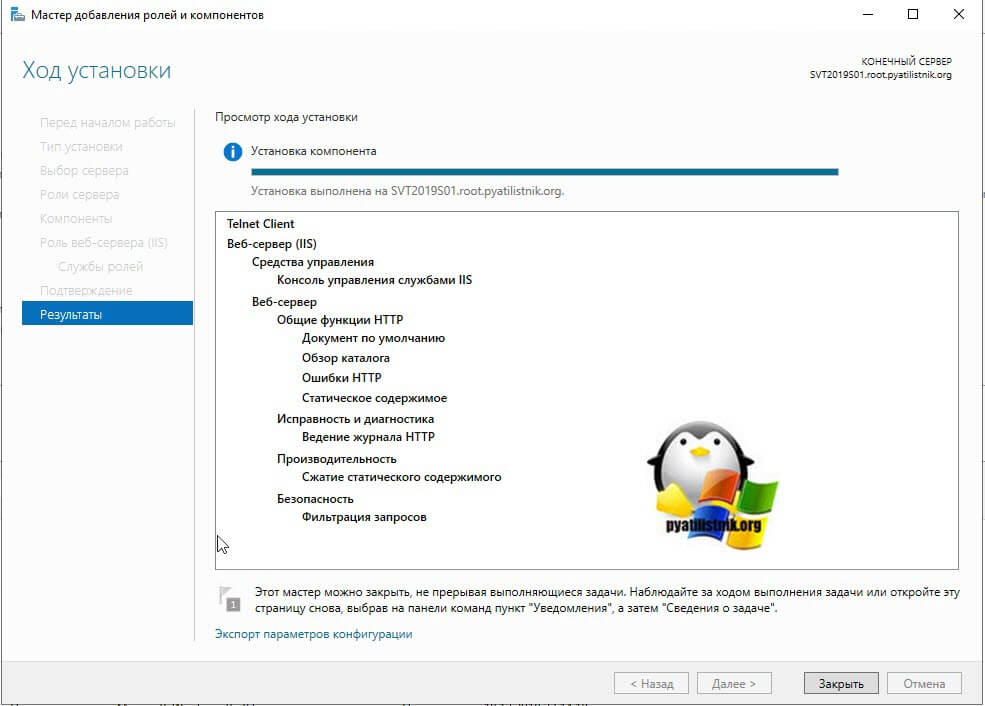

В своем примере я установлю роль «Веб-сервер IIS», выделяю его галкой. У вас появится дополнительное окно «добавить компоненты, необходимые для Веб-сервер (IIS)» и будет их список, нажимаем добавить и далее.

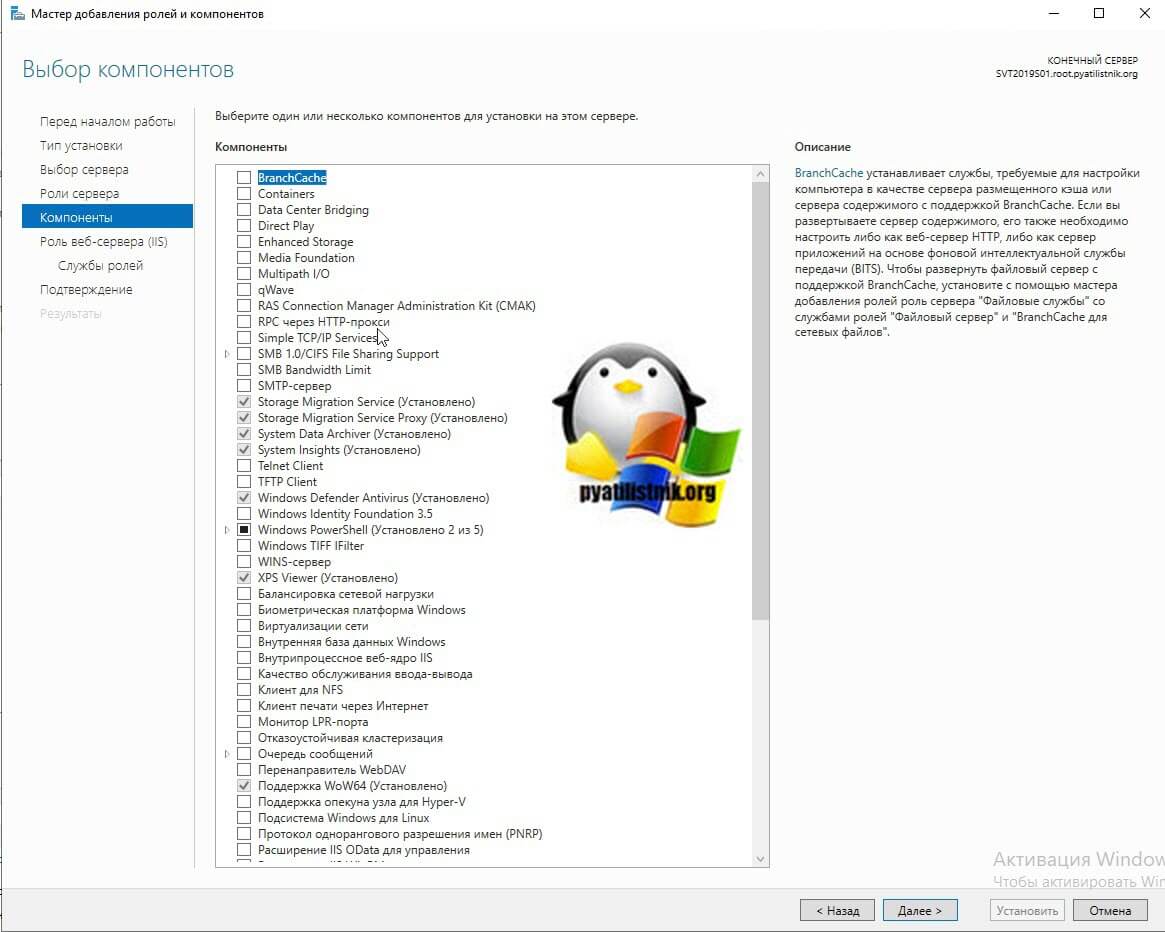

Далее будет окно с выбором компонентов, которые в большинстве случаев можно устанавливать совместно с ролями, но бывают моменты, когда они могут конфликтовать и их нужно разделять. Для примера я выделил Telnet Client и нажимаю далее.

Далее вам приведут общую информацию, что будет поставлена IIS 10 с ASP.NET, идем дальше.

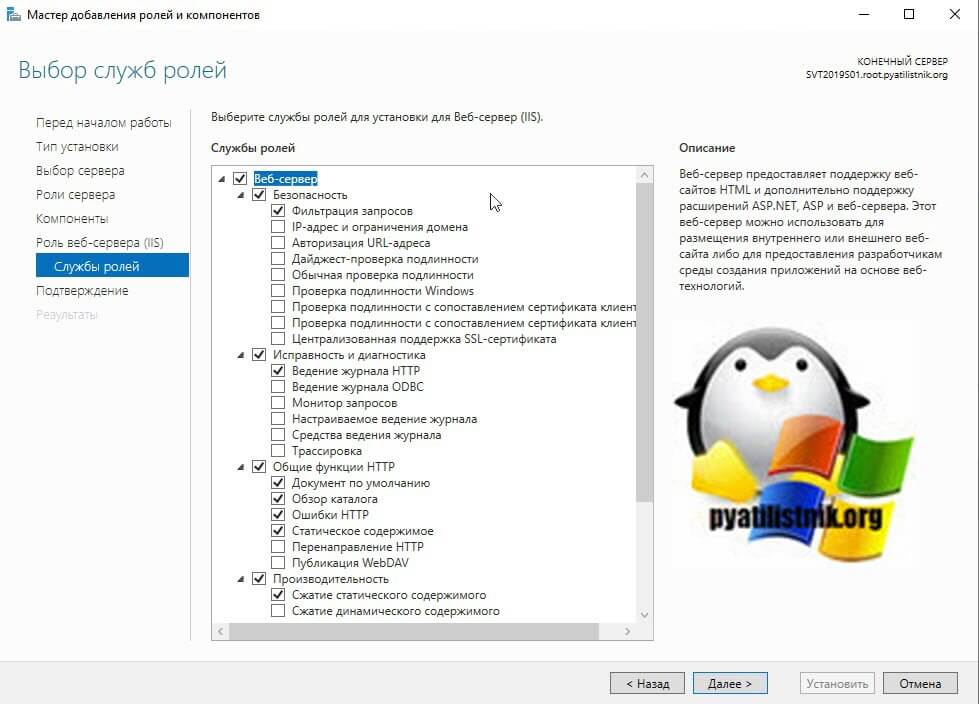

После этого вы можете, как в комбайне, добавить нужное количество дополнительных служб ролей, просто выставив соответствующие галки, я оставлю стандартно.

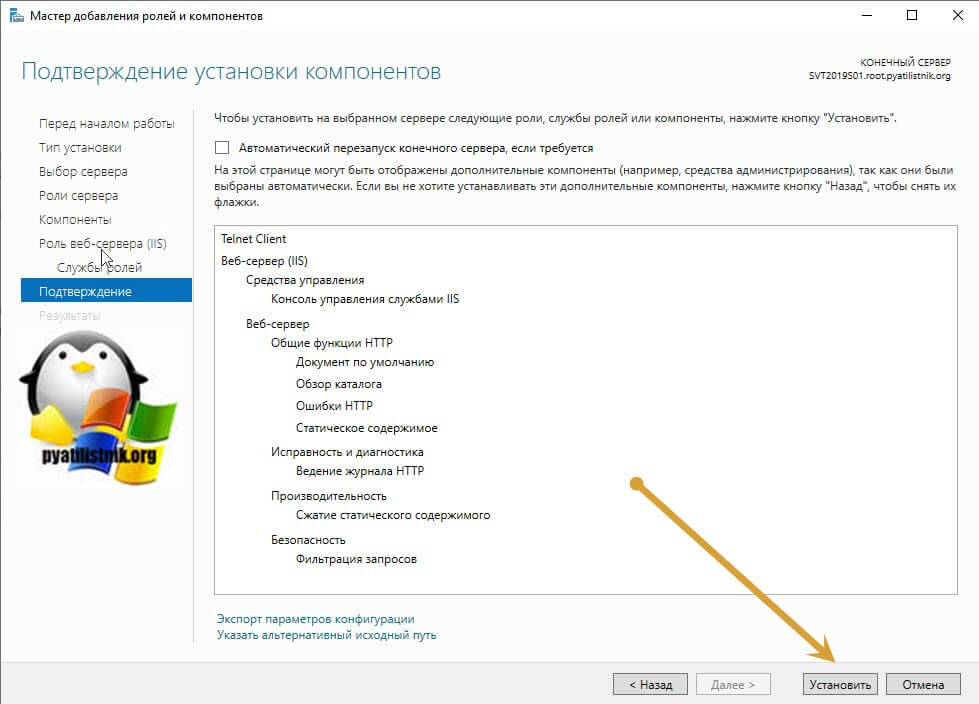

Последний этап попросит от вас просто нажать соответствующую кнопку «Установить».

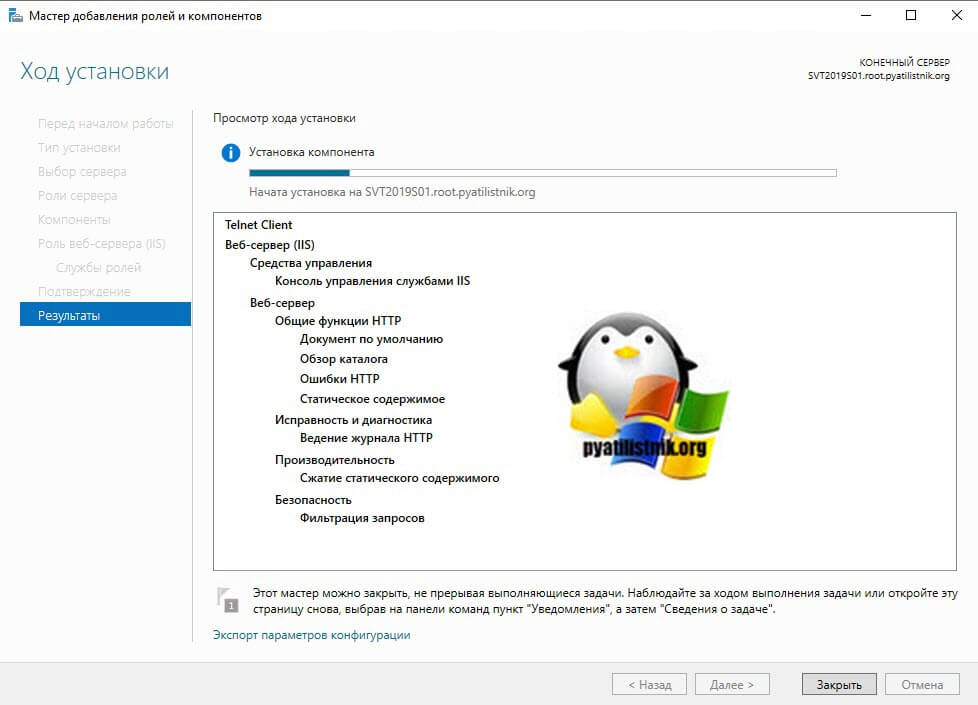

Начнется процесс установки роли

Установка роли успешно выполнена, можно закрывать окно.

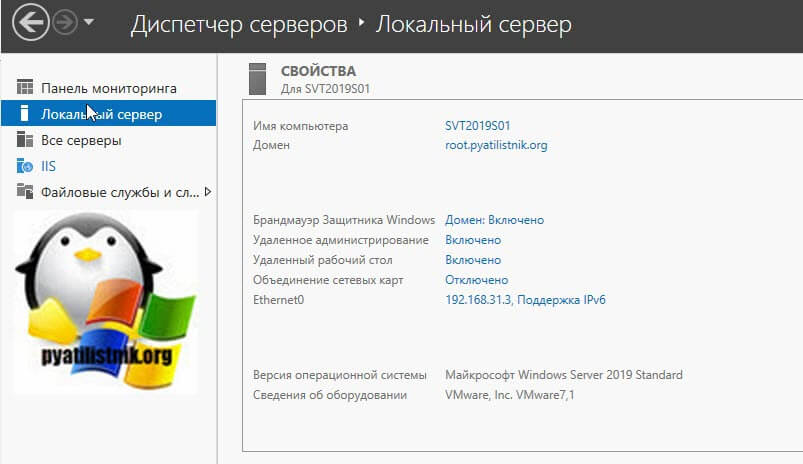

Открыв диспетчер серверов, вы можете увидеть добавленную роль.

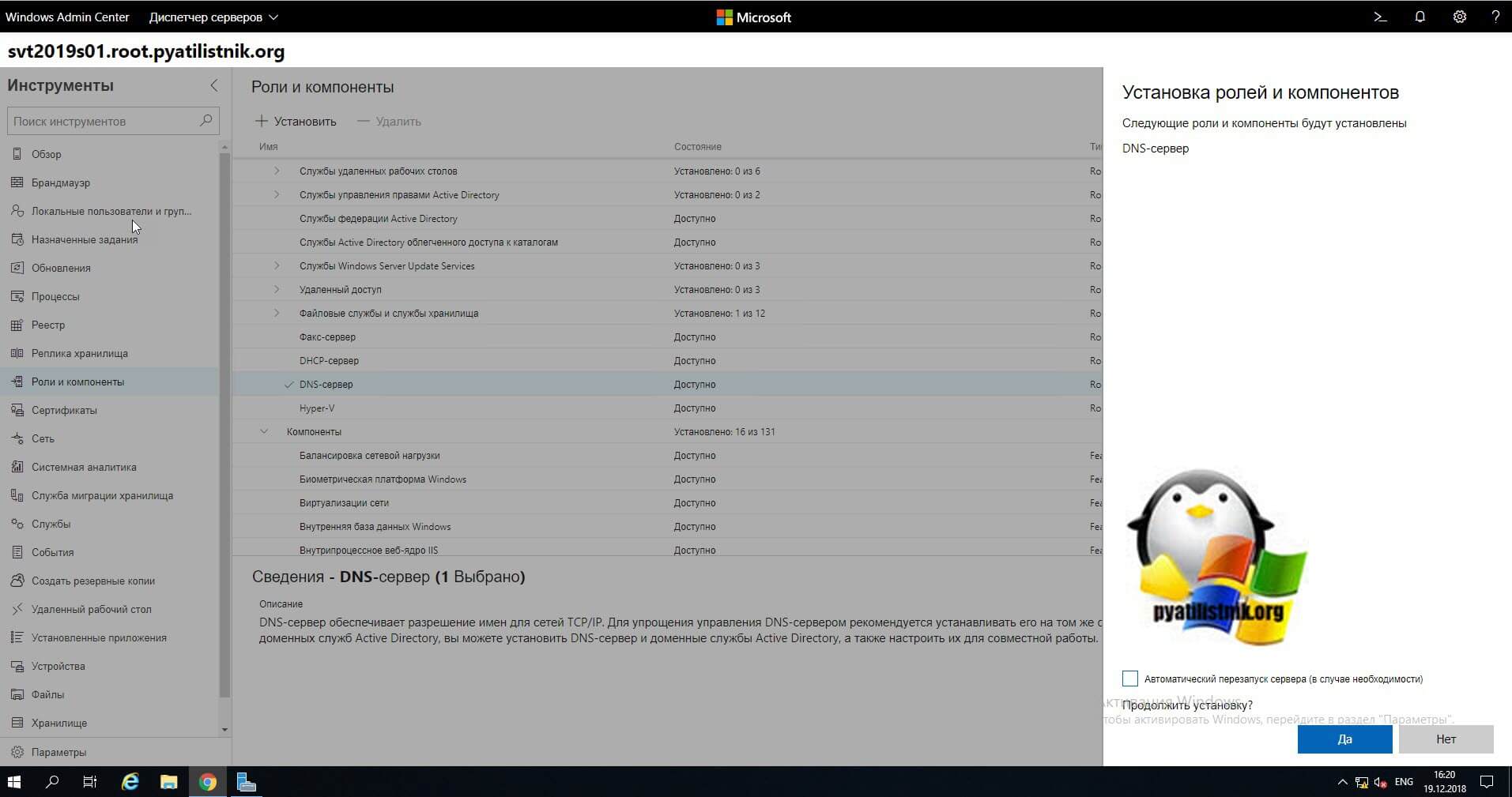

Установка роли через Windows Admin Center

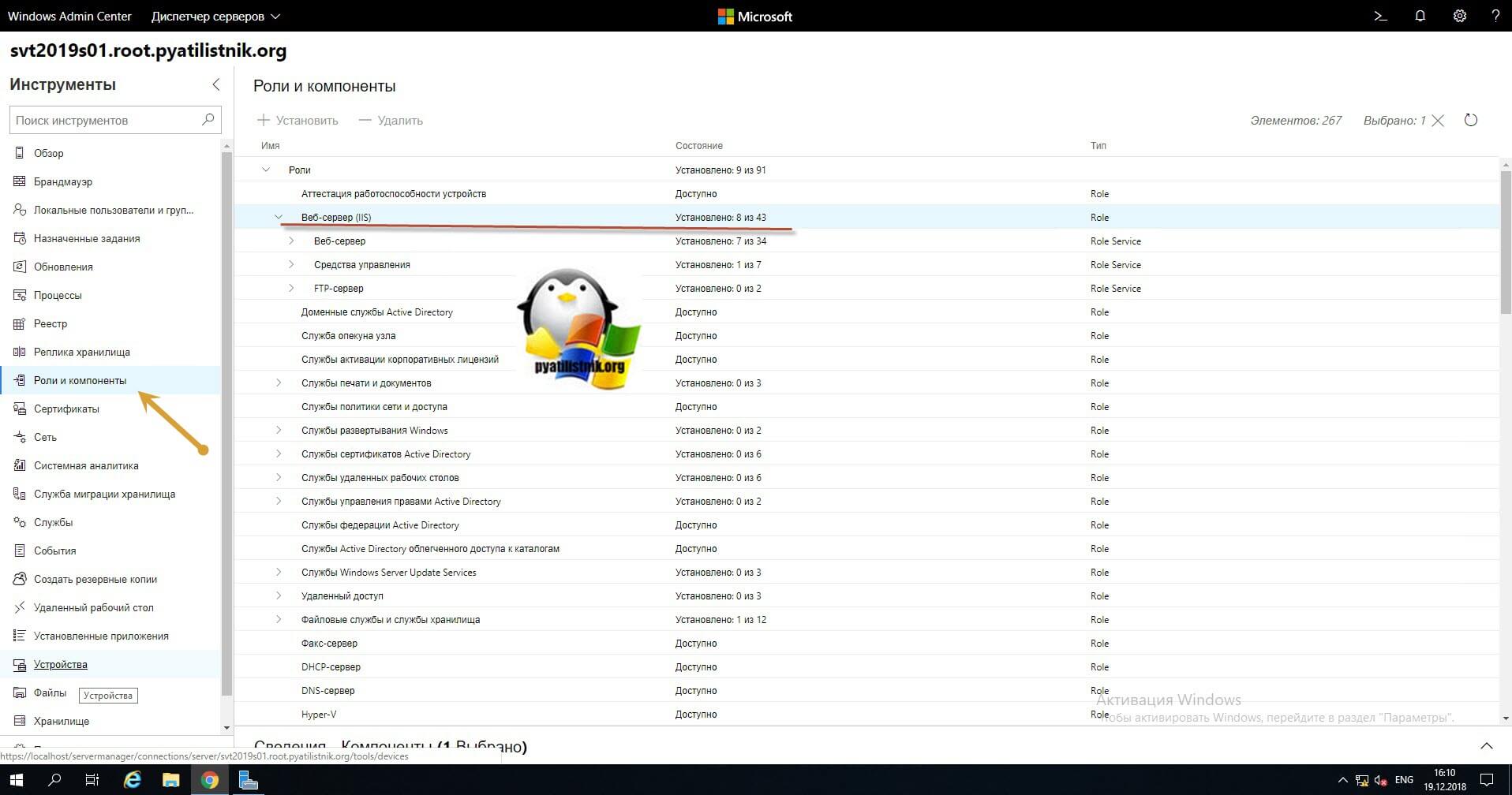

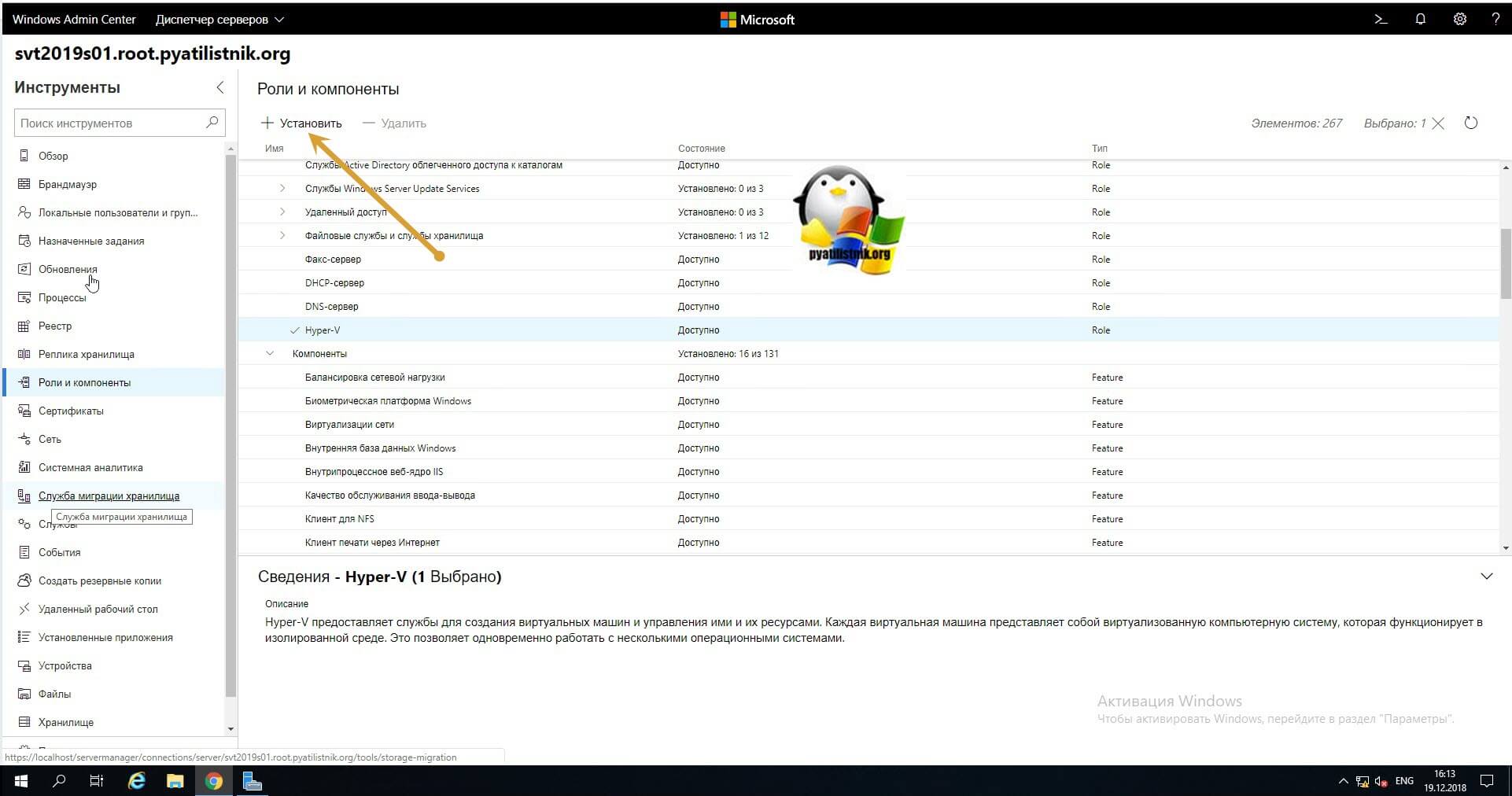

О том, как устанавливать Windows Admin Center, я вам рассказывал. И там в экскурсии по возможностям я показал, что есть вкладка роли и компоненты. Вот так вот она выглядит, как видите тут сразу видно весь список. Я для примера выбрал первую установленную роль IIS, как видите у нее соответствующий статус и видно, сколько и каких компонентов установлено

В этом примере я установлю роль DNS. Выбираем соответствующую роль, ниже будет ее описание, и в самом верху нажимаем «Установить»

В правой стороне экрана у вас появится боковое окно, в котором вас попросят подтвердить установку роли или компонента через Windows Admin Center в Windows Server 2019.

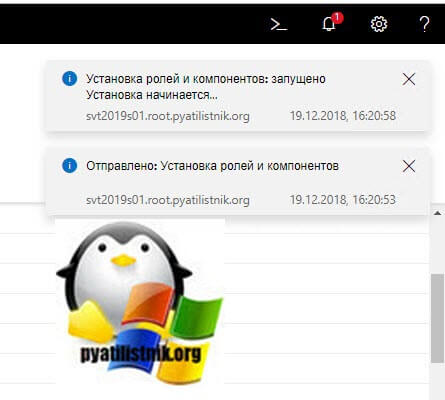

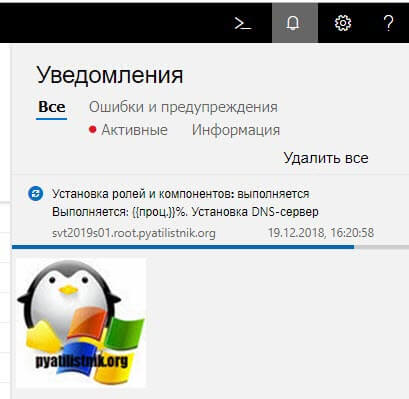

В правом углу у вас будут появляться уведомления, о текущем статусе задания.

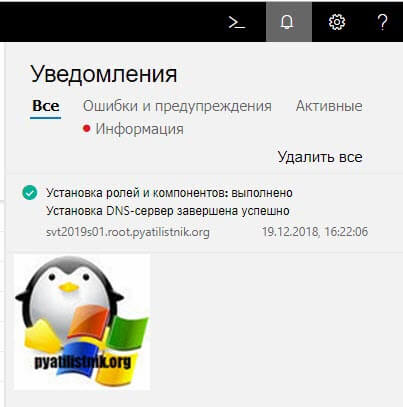

Если нажать на колокольчик, то вы увидите подробный прогресс бар установки роли.

зайдя в диспетчер серверов, я вижу только, что установленную роль DNS, как видите из Windows Admin Center, все отлично выполняется.

Установка ролей и компонентов через PowerShell

Я уверен, что вы даже не сомневались, что с помощью PowerShell вы легко установите любой компонент или роль в Windows Server 2019, по сути, вы это уже видели, но в виде интерфейса Windows Admin Center. Тут нам на помощью придет командлет Install-WindowsFeature.

Подробнее про Install-WindowsFeature https://docs.microsoft.com/en-us/powershell/module/servermanager/install-windowsfeature?view=winserver2012r2-ps

Открываем PowerShell оболочку. И вводим команду:

На выходе вы получите все роли и компоненты, доступные в системе, увидите их имена, а так же текущий статус установки.

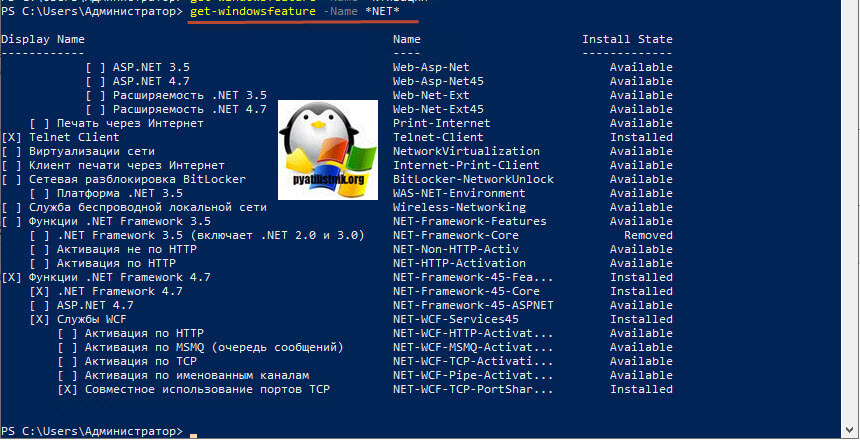

При необходимости можно фильтровать вывод, например по имени, где есть слово net:

Get-WindowsFeature -Name *NET*

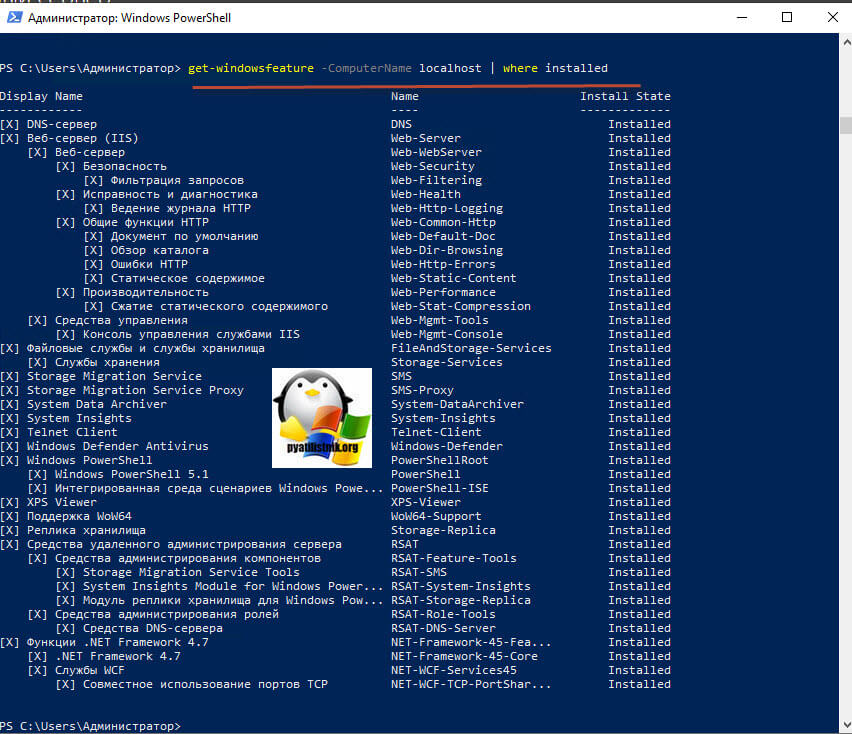

Или можно отфильтровать по статусам установки, например, вот вывод всех ролей и компонентов, что уже установлены в Windows Server 2019.

Get-WindowsFeature -ComputerName Server01 | Where Installed

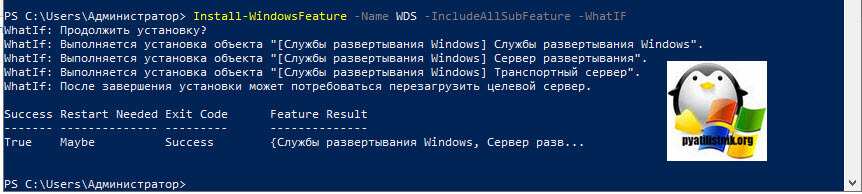

Предположим, что я хочу установить роль WDS-сервера, для этого я пишу команду, обратите внимание, что ключ -WhatIF, по сути покажет, что будет при установке, но саму роль не поставит, это делается для эмуляции, если все хорошо, то можно его убирать.

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -WhatIF

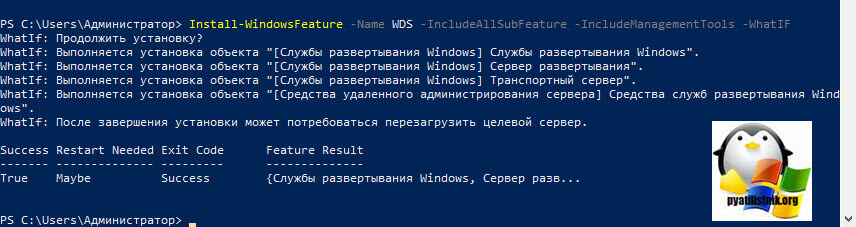

Если добавить ключ IncludeManagementTools, то еще будут установлены компоненты управления RSAT WDS.

—

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -IncludeManagementTools

Подробнее про командлет Install-WindowsFeature можно почитать вот тут https://docs.microsoft.com/en-us/powershell/module/servermanager/install-windowsfeature?view=winserver2012r2-ps

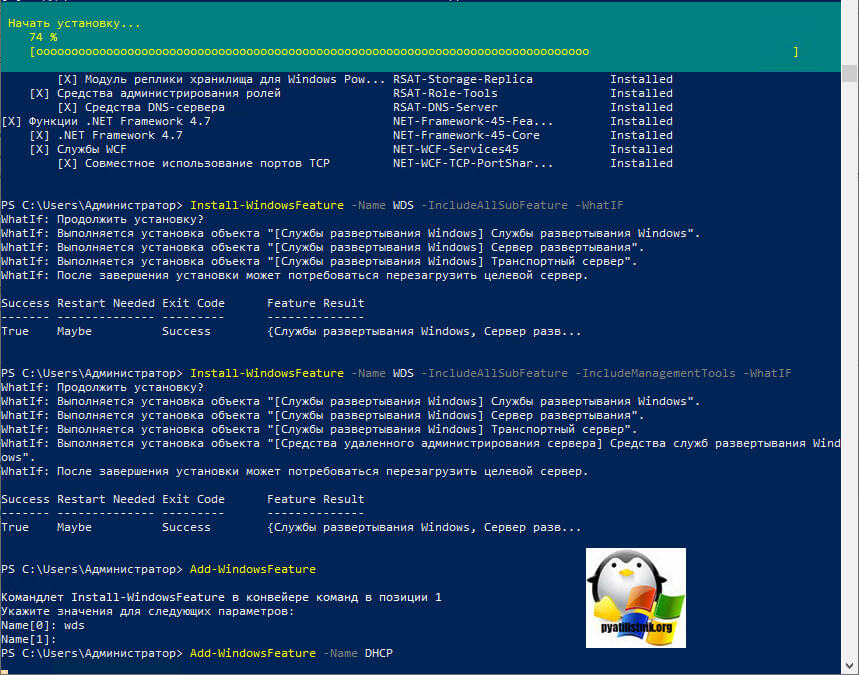

Еще можно добавить роли и компоненты ролей командлетом add-windowsfeature, например так:

add-windowsfeature -Name DHCP

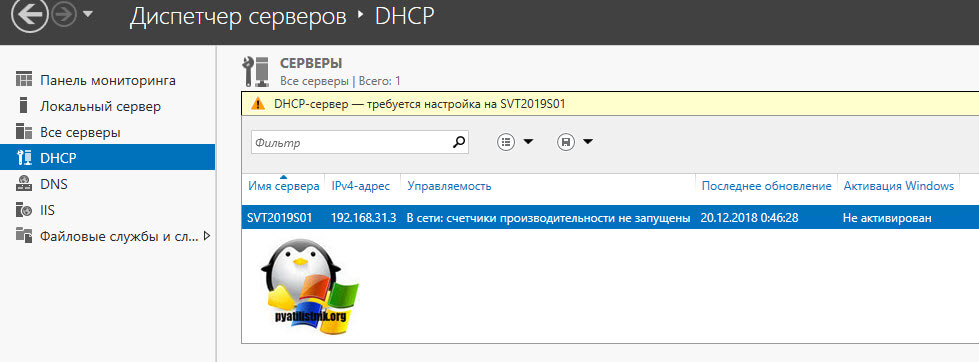

Вот процесс установки роли DHCP.

Открыв диспетчер серверов мы видим, что роль DHCP установлена.

На этом у меня все, мы разобрали три метода установки ролей и компонентов в Windows Server 2019, с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

После установки Windows Server на VDS вам доступна только одна учётная запись — Administrator. Однако во многих случаях сервер нужен для работы нескольких человек — причём одновременной. В таких случаях в систему необходимо добавлять дополнительных пользователей — при условии, что у вас уже настроен терминальный сервер и подключено требуемое количество RDP-лицензий.

- Добавление учётной записи в Windows Server 2016

- Добавление учётной записи в Windows Server 2019

- Зачем нужны RDP-лицензии и где их взять

Для начала подключитесь к вашему серверу по RDP под пользователем Administrator. Если сервер только приобретён, для удобства работы можно сразу включить русский язык в настройках:

- Как добавить русский язык в Windows Server 2016

- Как добавить русский язык в Windows Server 2019

Добавление учётной записи в Windows Server 2016

В Windows Server 2016 в панель управления можно перейти из контекстного меню при клике правой кнопкой мыши по меню «Пуск»:

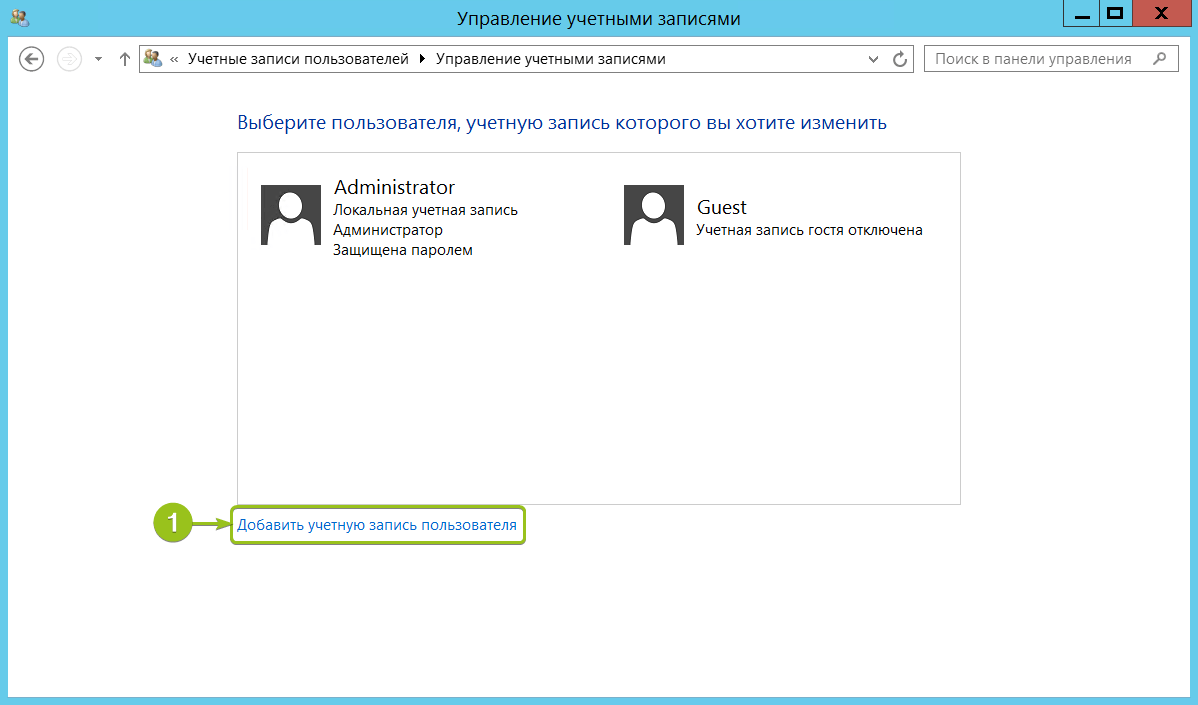

В панели управления в разделе «Учётные записи пользователей» нажмите «Изменение типа учётной записи». Откроется список пользователей вашего сервера. Здесь выберите опцию «Добавить учётную запись пользователя»:

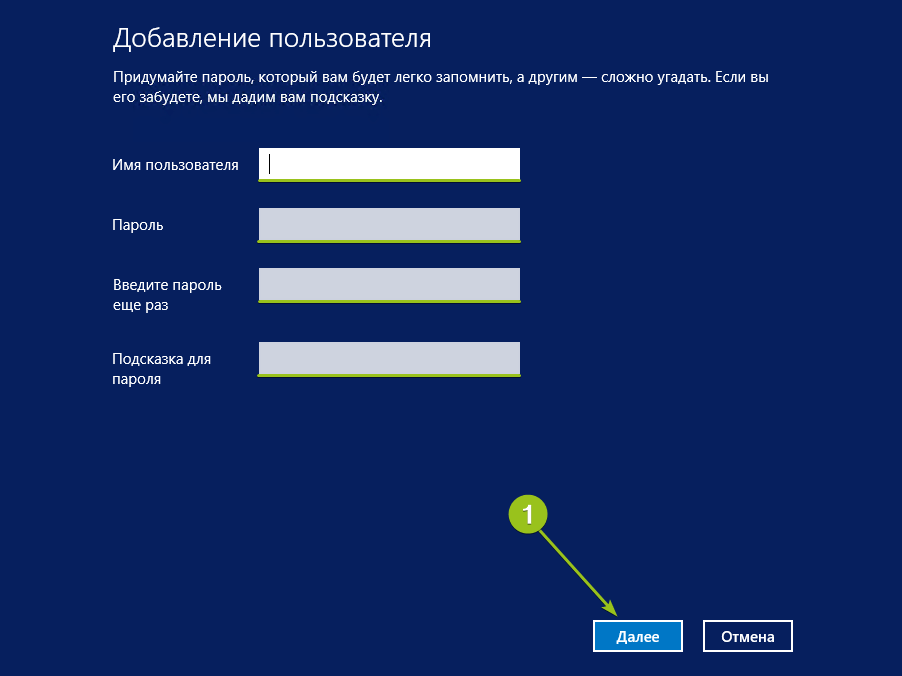

Запустится мастер создания пользователей. Введите логин, пароль, подтверждение пароля, подсказку и нажмите «Далее».

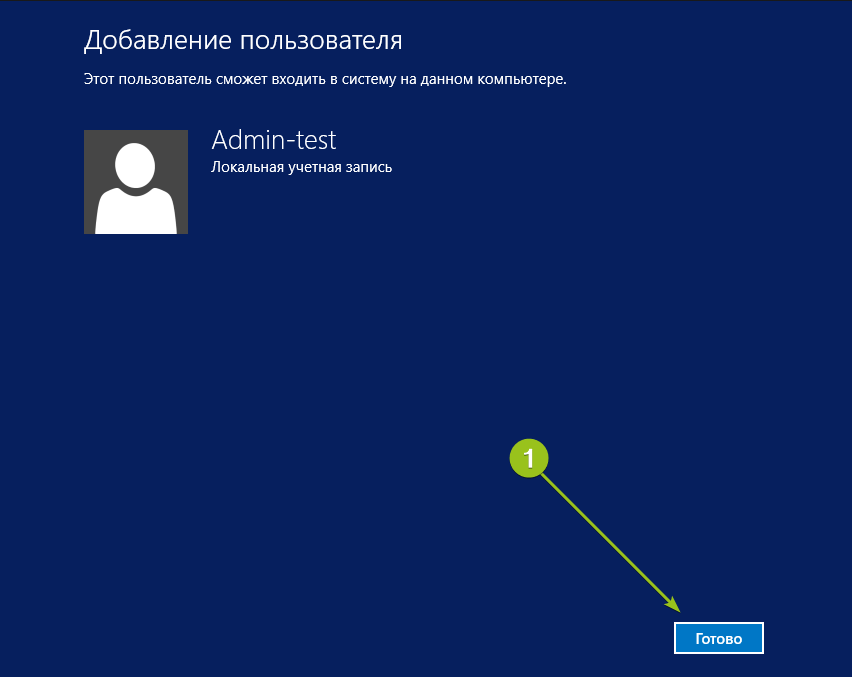

Система добавит новую учётную запись и отобразит её данные — имя и уровень прав. Для завершения настройки нажмите «Готово»:

После этого в списке пользователей появится новая учётная запись.

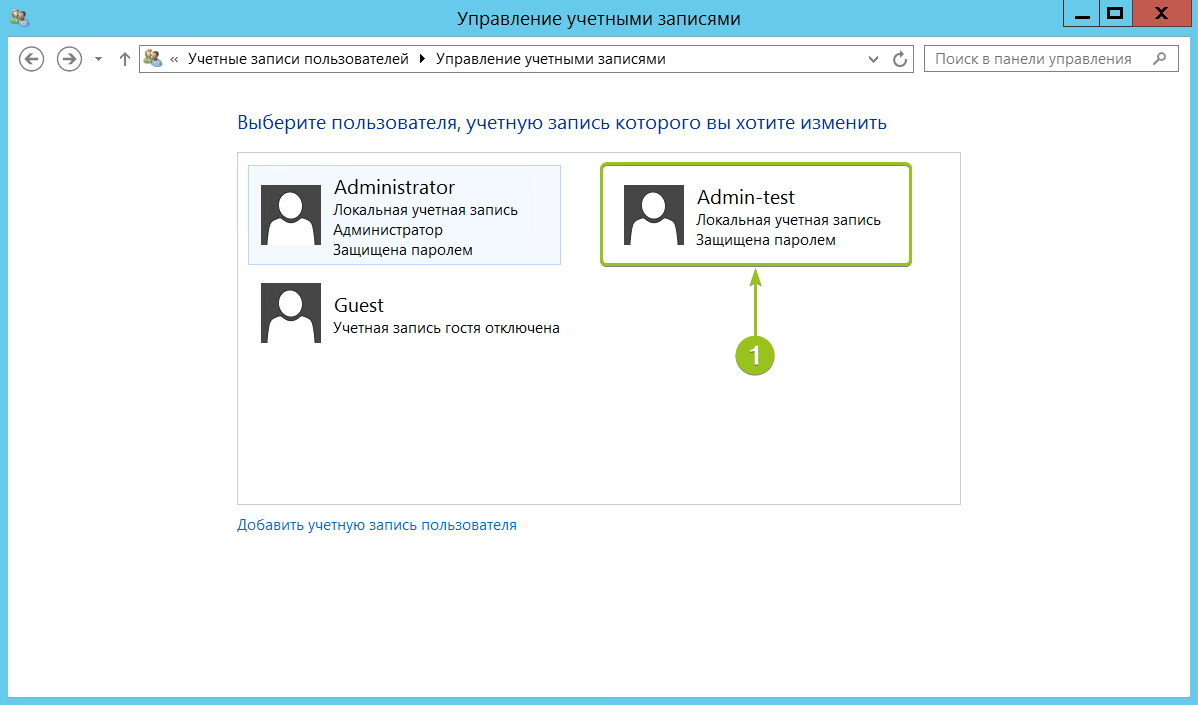

При необходимости вы можете изменить тип созданного пользователя — дать ему права администратора. Для этого кликните на карточку учётной записи — откроется окно настройки:

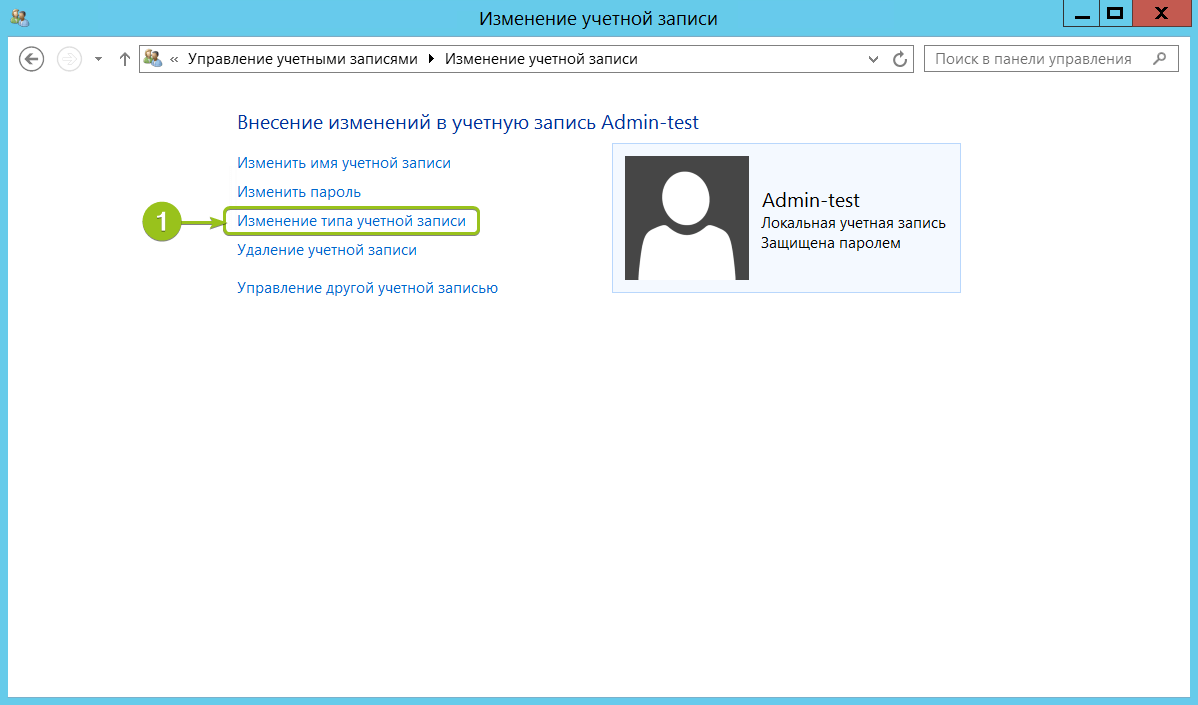

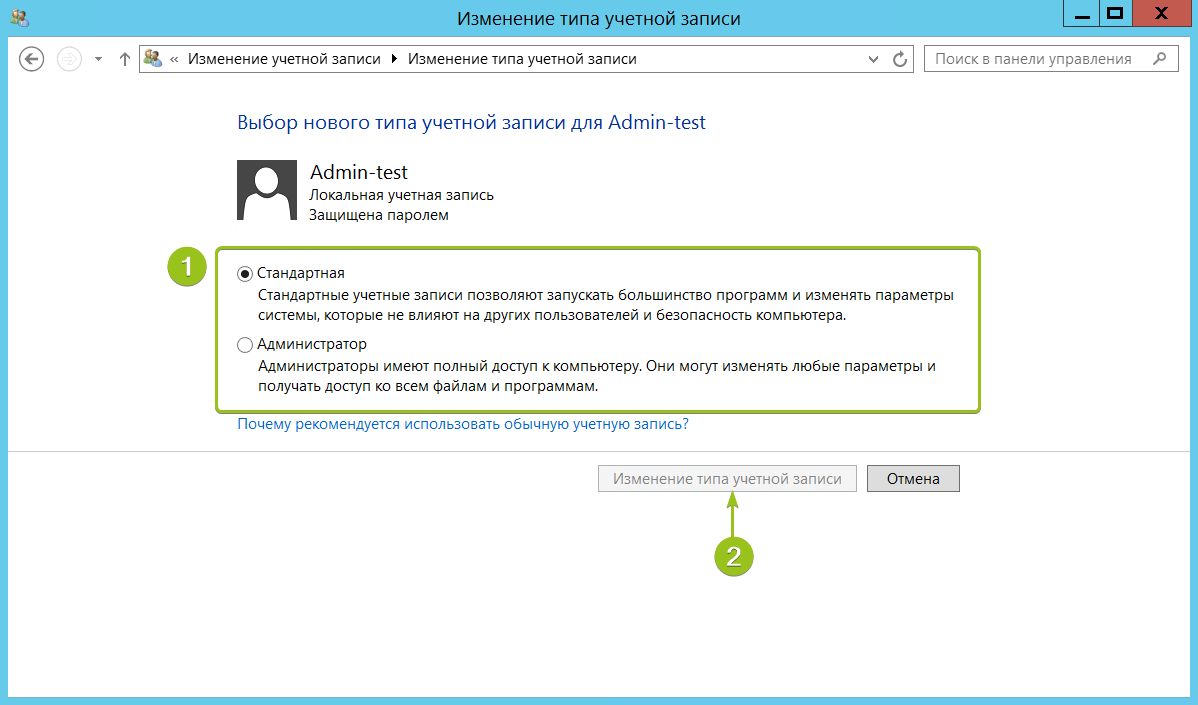

В меню слева выберите «Изменение типа учётной записи» — система предложит настроить уровень доступа:

Укажите требуемый уровень прав и нажмите «Изменение типа учётной записи» для вступления настроек в силу.

На этом процесс создания пользователя на Windows Server 2016 завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Добавление учётной записи в Windows Server 2019

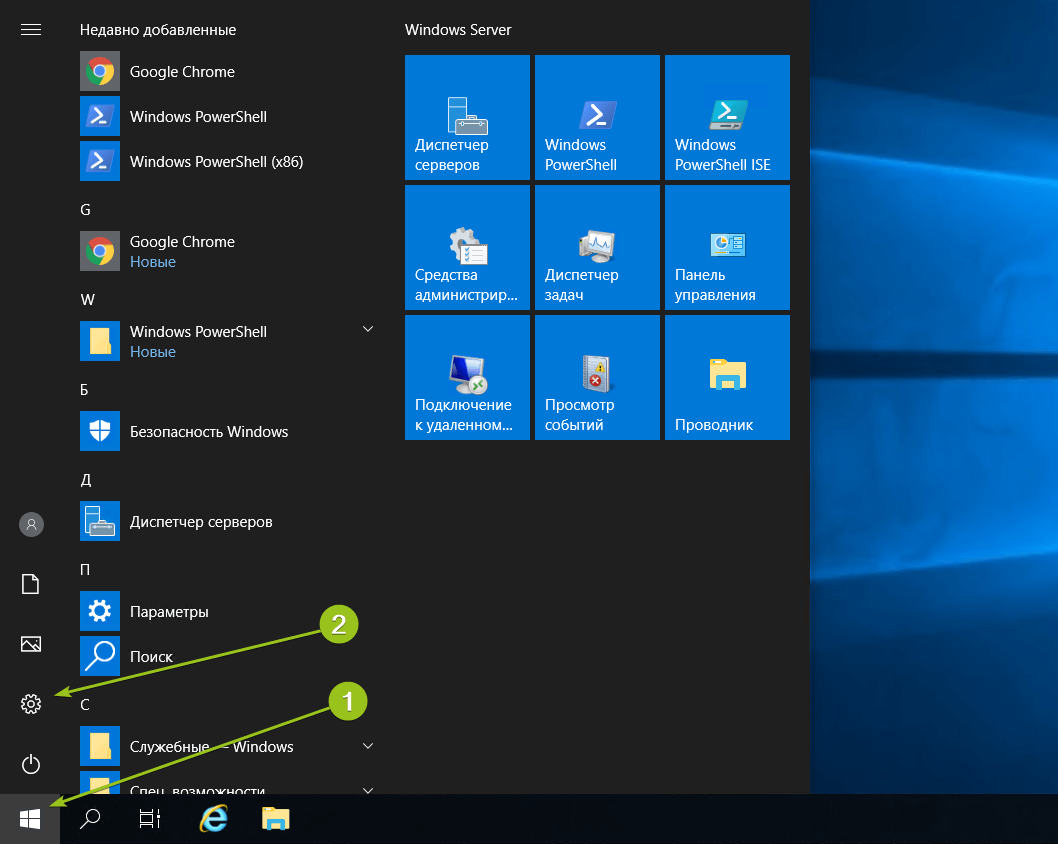

Алгоритм создания пользователей на Windows Server 2019 немного отличается. После подключения к серверу откройте меню «Пуск» и перейдите в раздел «Параметры».

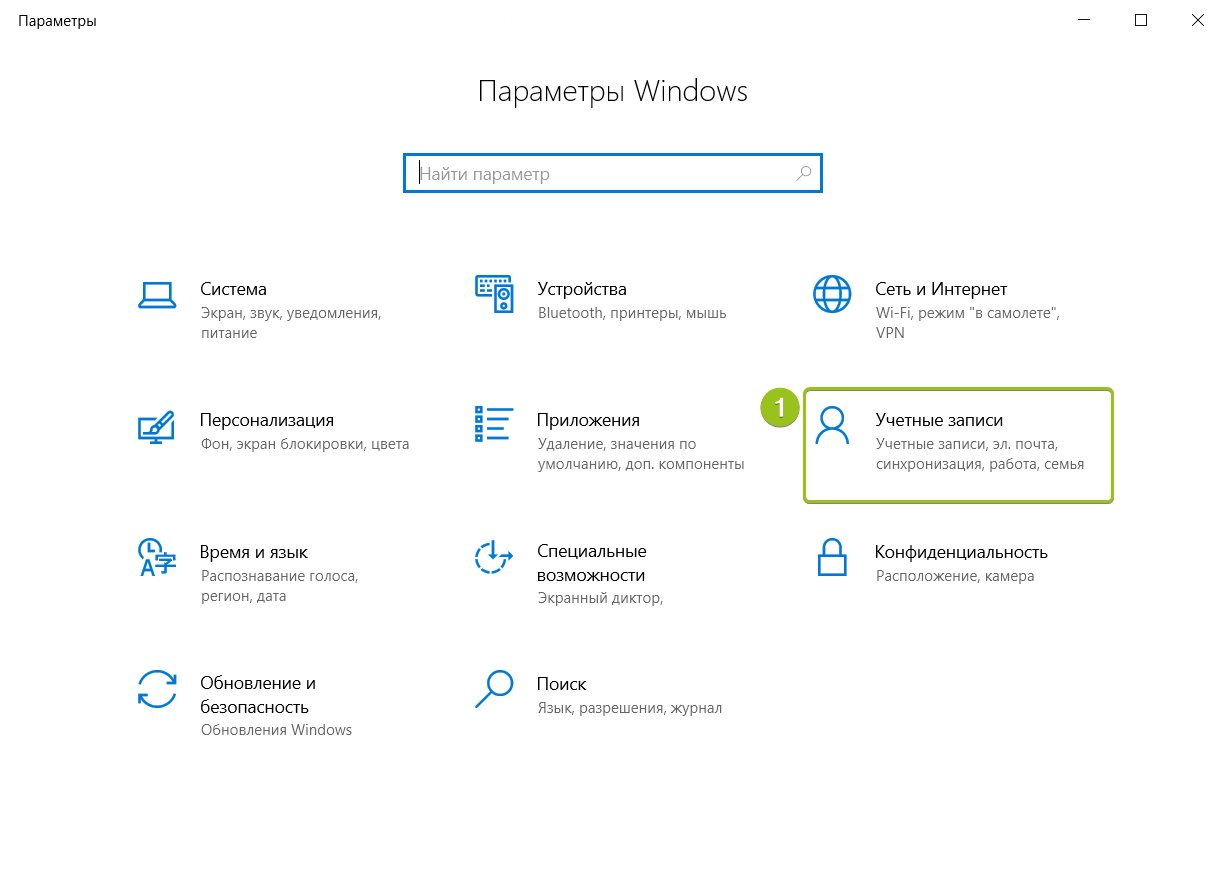

В панели управления выберите раздел «Учётные записи».

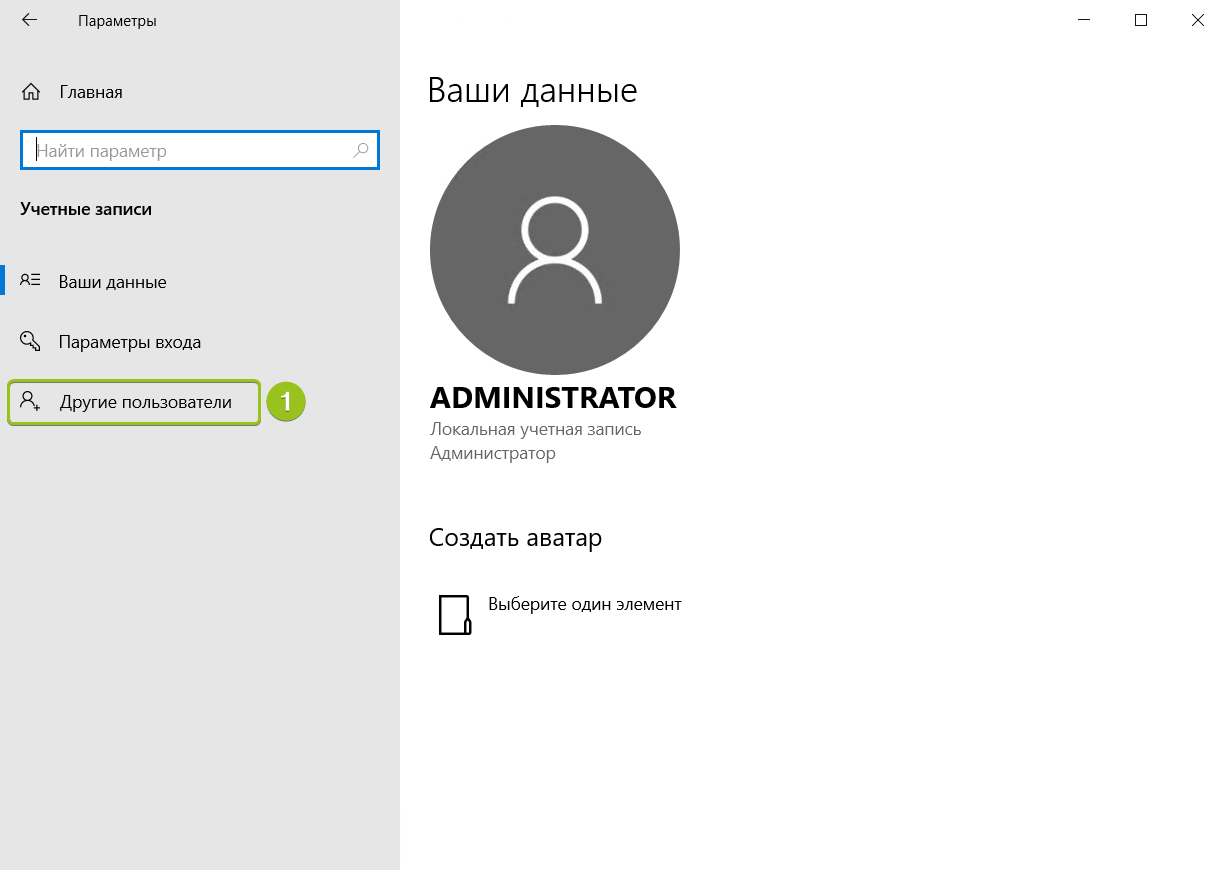

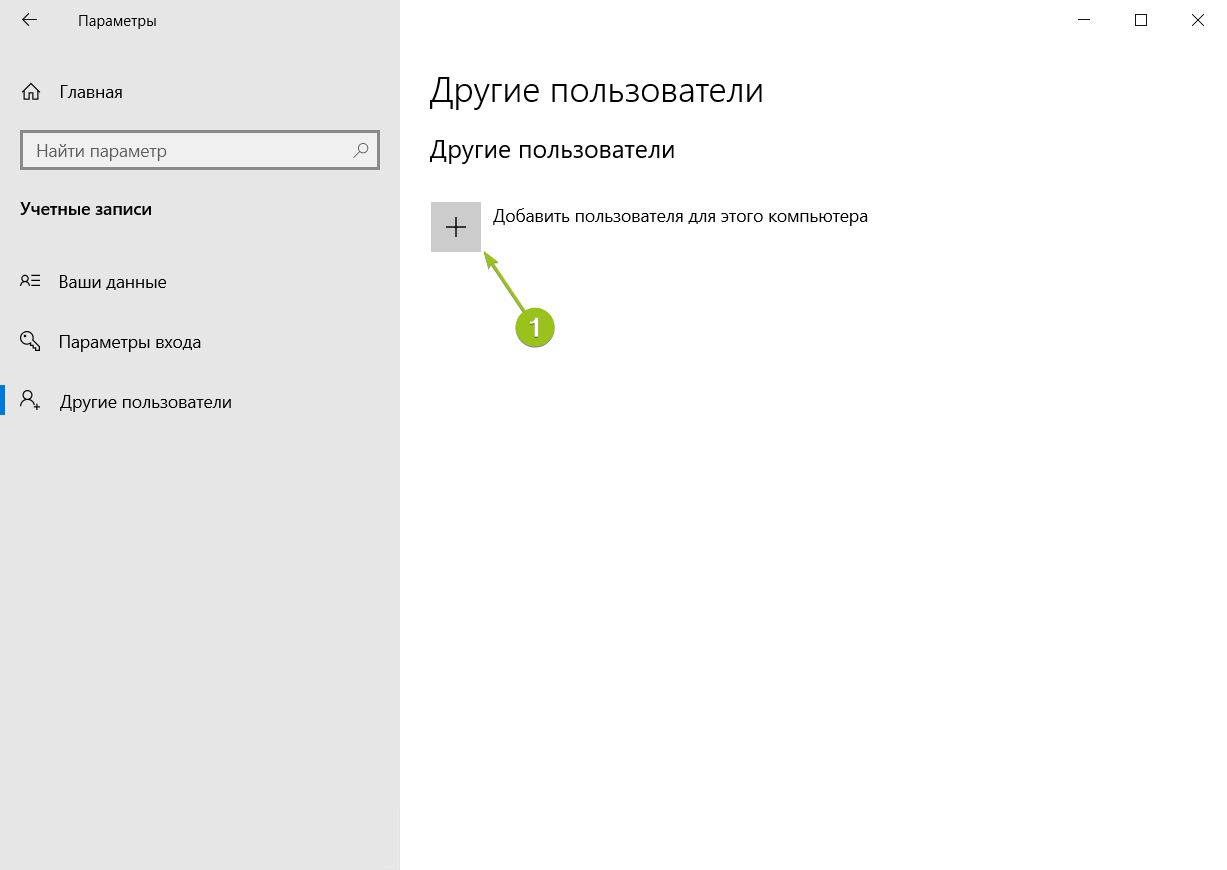

Система перенаправит вас на страницу с данными текущего пользователя. В меню слева перейдите в раздел «Другие пользователи» и нажмите «Добавить пользователя для этого компьютера»

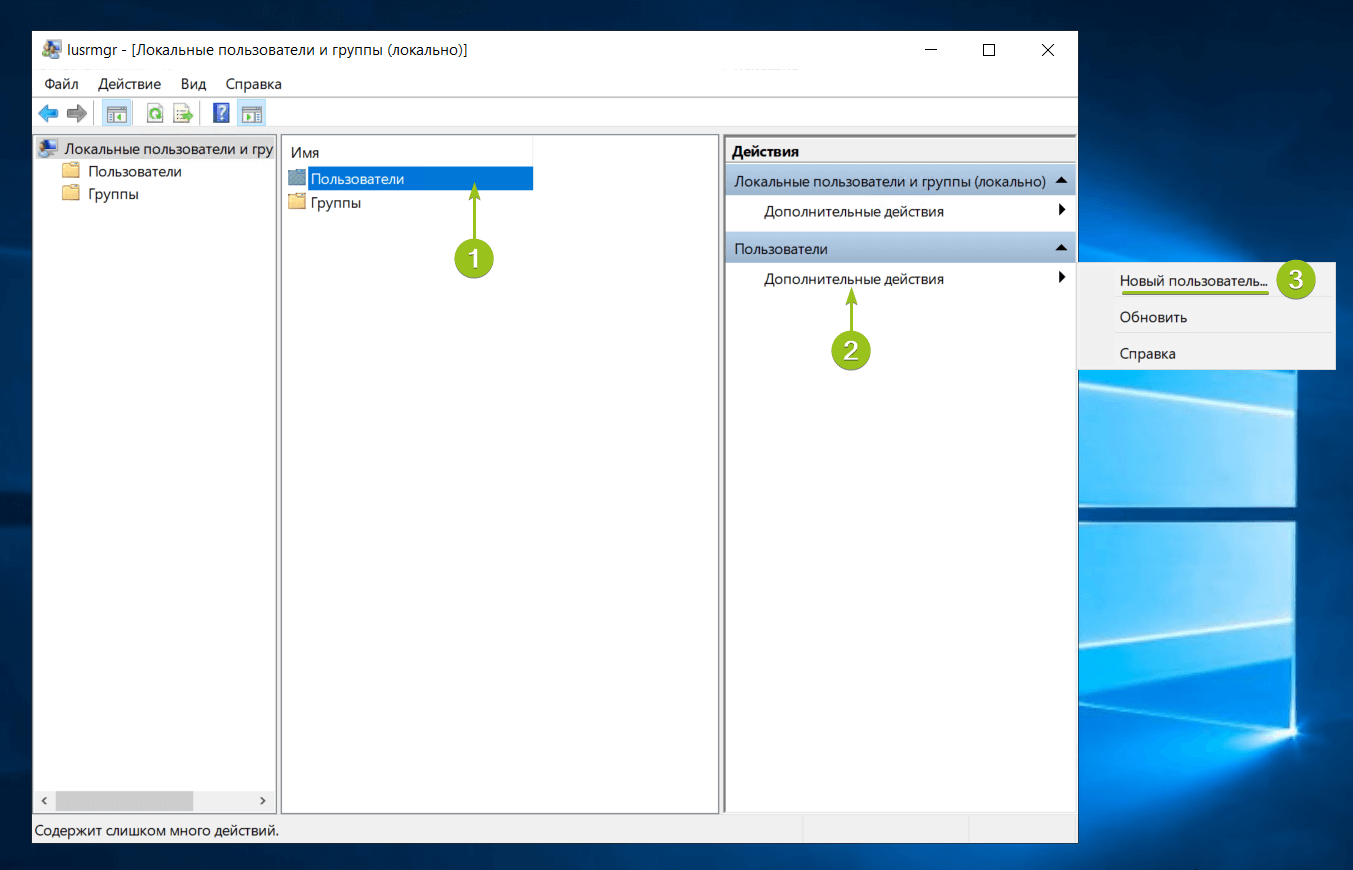

Запустится оснастка настройки локальных пользователей и групп. Выберите раздел «Пользователи» и в блоке «Действия» в соответствующем подразделе справа перейдите в меню «Дополнительные действия» — «Новый пользователь...»:

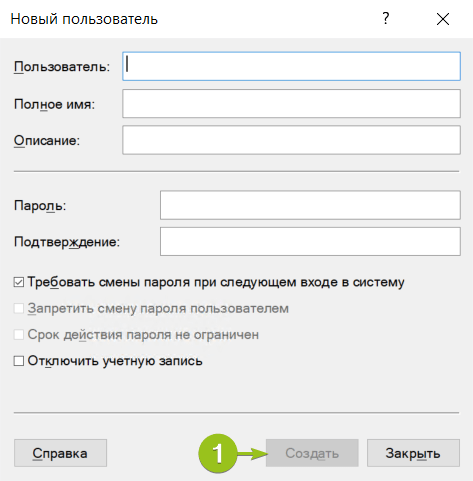

Система предложит ввести данные нового пользователя: логин, имя для отображения в системе, описание и пароль с подтверждением. После заполнения данных нажмите «Создать». Поля в форме сбросятся к пустому состоянию — при отсутствии ошибок это означает, что новый пользователь успешно добавлен.

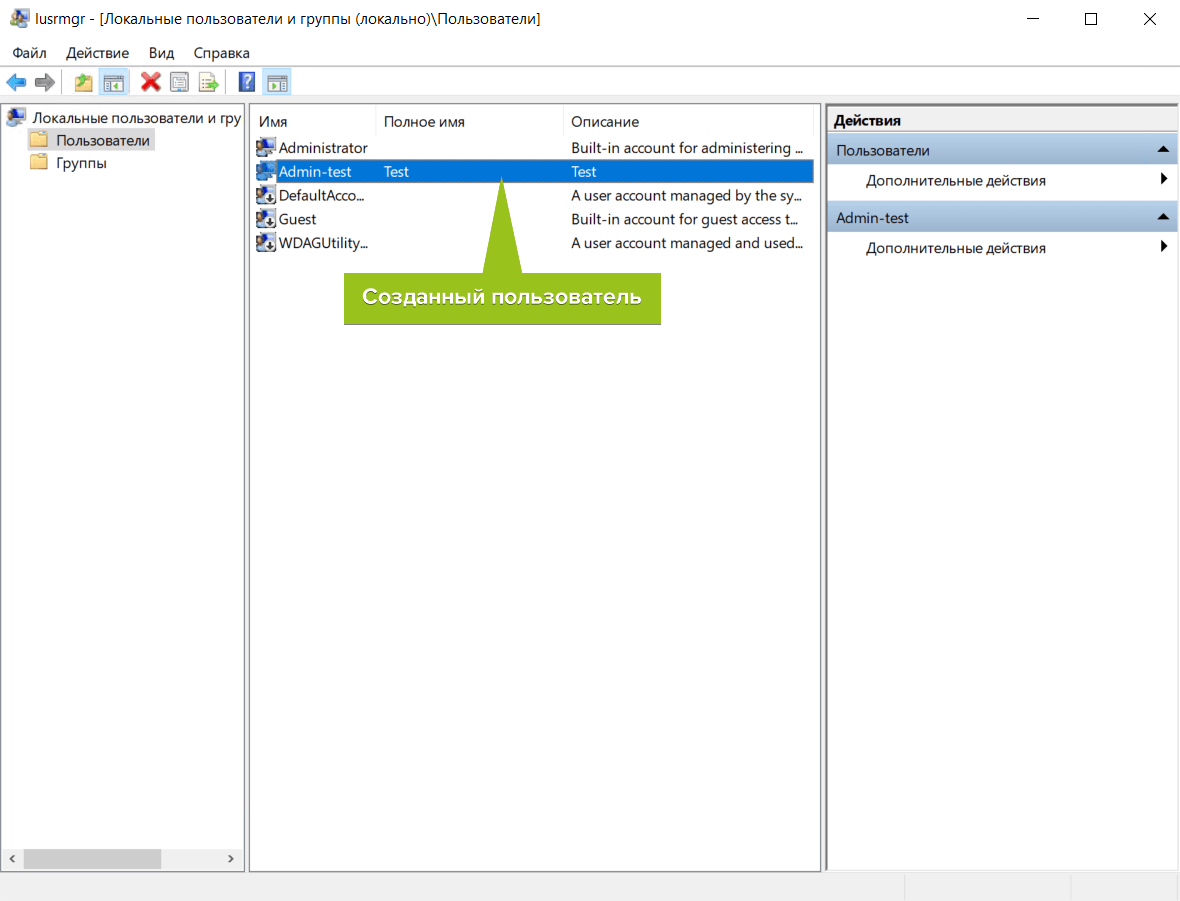

После добавления нужного количества пользователей нажмите «Закрыть» — вы вернётесь к списку пользователей, где появятся созданные учётные записи.

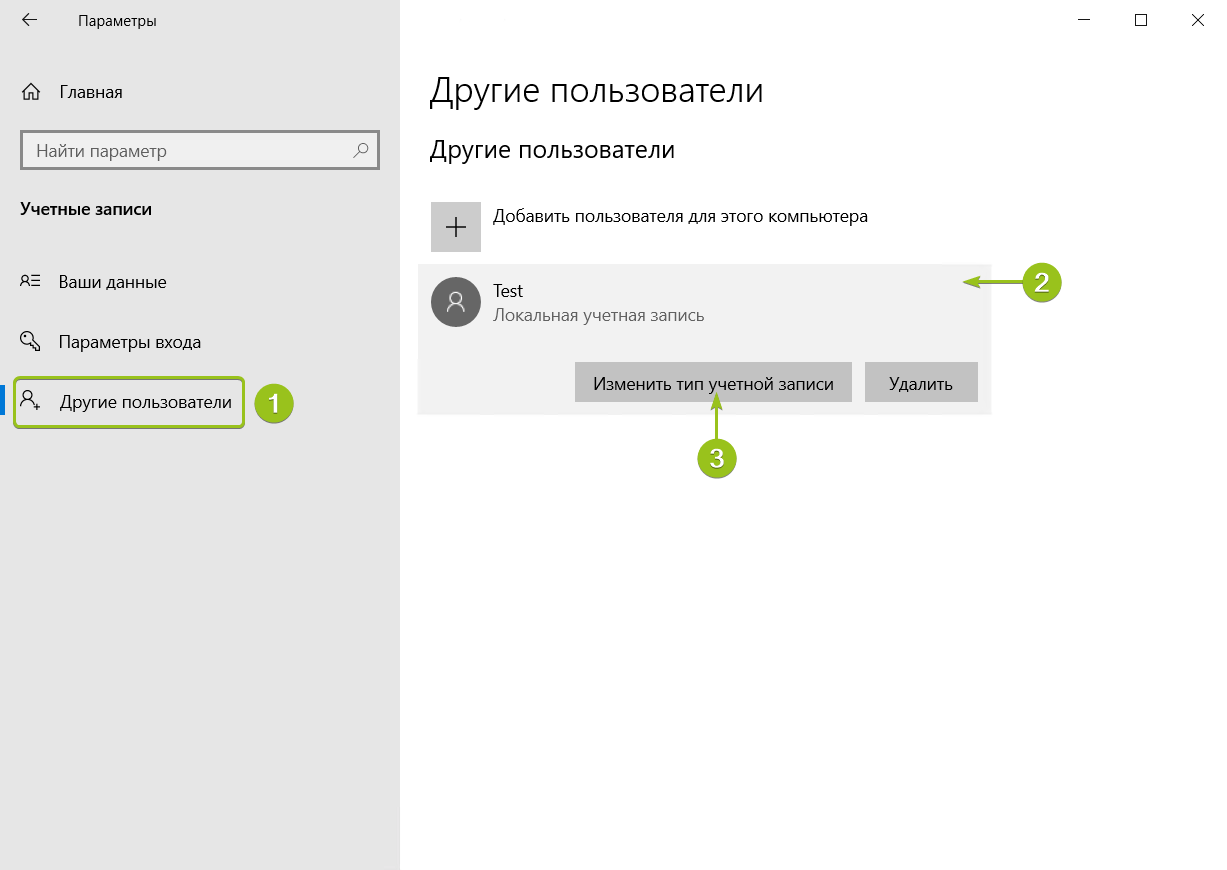

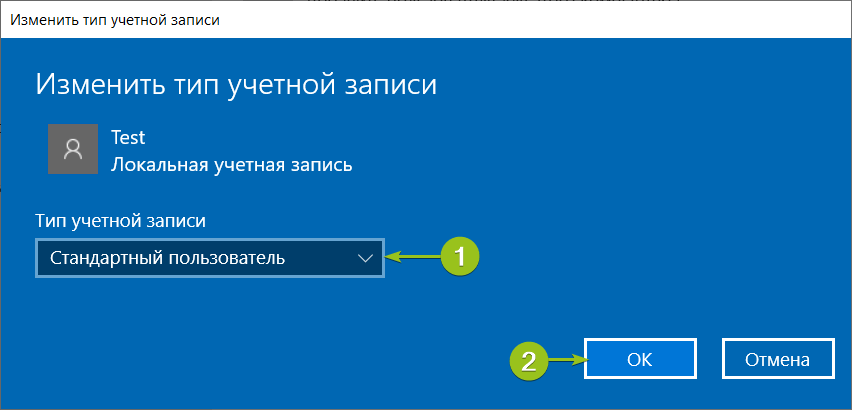

По умолчанию новые учётные записи создаются со стандартным уровнем прав. Если вы хотите предоставить новому пользователю права администратора, вернитесь в Параметры — Учётные записи — Другие пользователи. Выберите созданного пользователя и нажмите «Изменить тип учётной записи».

В окне настройки выберите в списке «Тип учётной записи» уровень прав и нажмите «ОК».

На этом процесс добавления пользователя завершён. Чтобы новый пользователь мог подключиться к серверу по RDP, ему потребуются следующие данные:

- IP-адрес вашего сервера / домен;

- логин пользователя;

- пароль пользователя.

Зачем нужны RDP-лицензии и где их взять

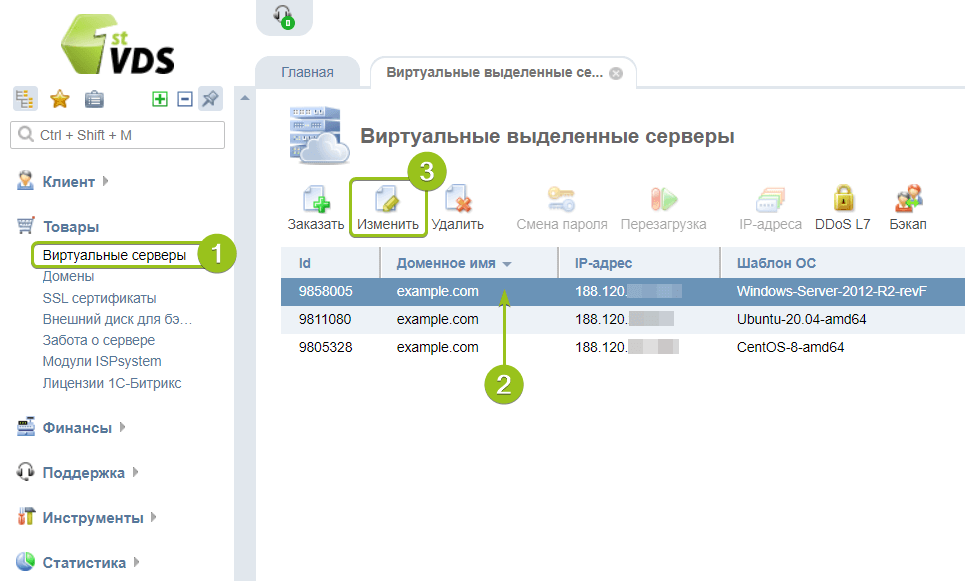

По умолчанию в Windows Server одновременно могут работать только два пользователя уровня Administrator. Для совместной работы большего числа пользователей к серверу нужно подключить RDP-лицензии — по одной на каждого дополнительного пользователя. Их можно приобрести в Личном кабинете: для этого откройте раздел Товары — Виртуальные серверы, выберите ваш сервер в списке, сверху «Изменить».

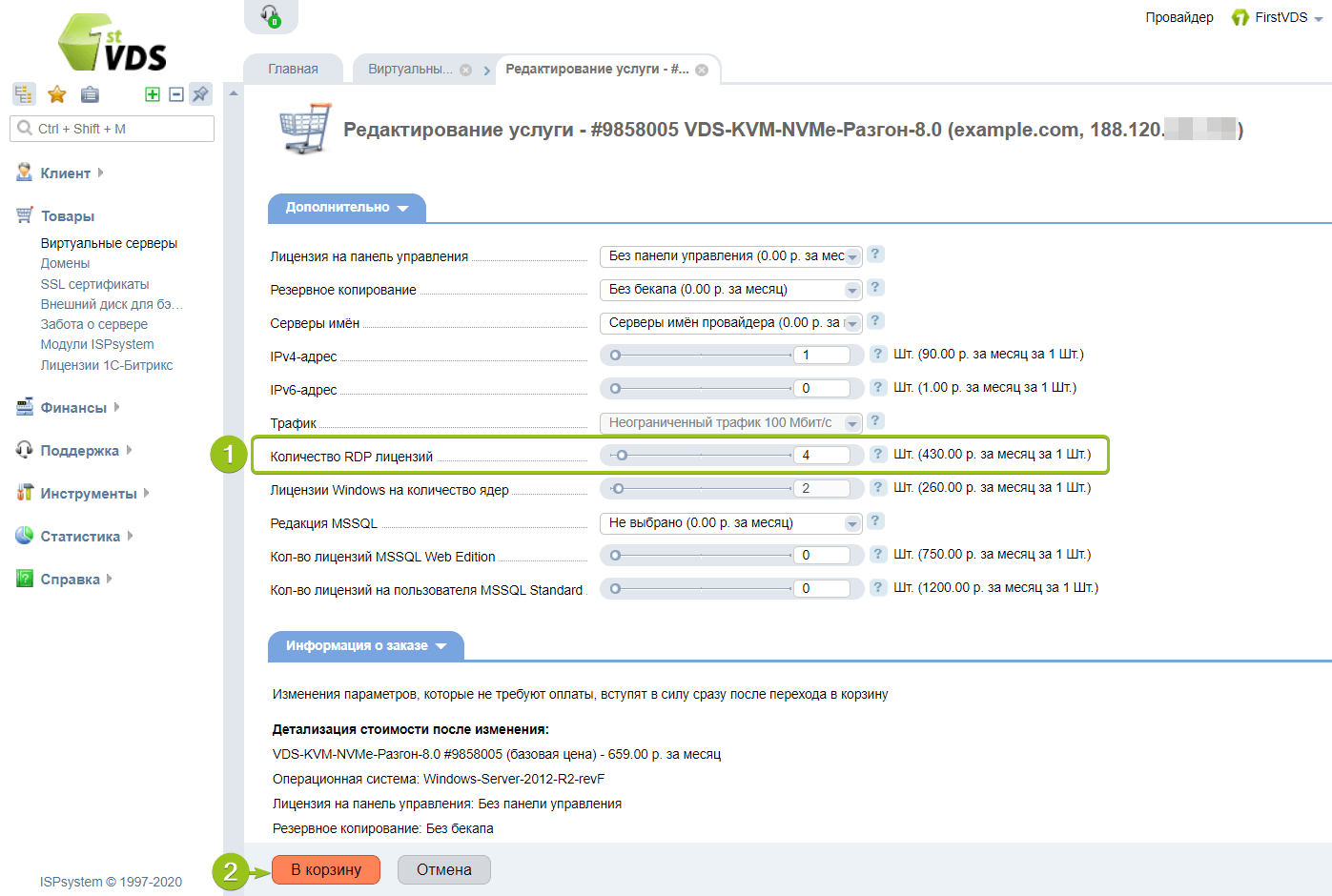

В списке настроек услуги в блоке «Дополнительно» измените значение поля «Количество RDP-лицензий» и нажмите «В корзину». Стоимость одной RDP-лицензии составляет 430 ₽ в месяц. После активации лицензия включается в стоимость сервера и автоматически продлевается вместе с ним.

После оплаты в течение получаса к серверу подключится наш системный администратор для активации лицензий и настройки терминального сервера.