Статья о разграничении прав доступа в операционных системах Windows: дискретном и мандатном. В статье рассматриваются разграничения прав доступа к папкам и файлам на уровне операционной системы Windows и с помощью Secret Net.

Содержание:

- Разграничение прав доступа на уровне операционной системы (дискретное разграничение в Windows)

- Разграничение прав доступа с помощью Secret Net

Дискретное разграничение прав доступа

Для того, что бы настроить правила безопасности для папок нужно воспользоваться вкладкой «Безопасность». В Windows XP эта вкладка отключена по умолчанию. Для ее активации нужно зайти в свойства папки (Меню «Сервис» -> «Свойства папки» -> «Вид») и снять флажок «Использовать простой общий доступ к файлам».

Основные права доступа к папкам

В файловой системе NTFS в Windows XP существует шесть стандартных разрешений:

- Полный доступ;

- Изменить;

- Чтение и выполнение;

- Список содержимого папки;

- Чтение;

- Запись.

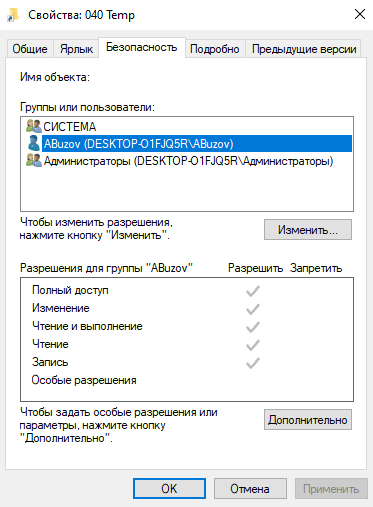

В Windows 10 нет стандартного разрешения «Список содержимого папки».

Эти разрешения могут предоставляться пользователю (или группе пользователей) для доступа к папкам и файлам. При этом право «Полный доступ» включат в себя все перечисленные права, и позволяет ими управлять.

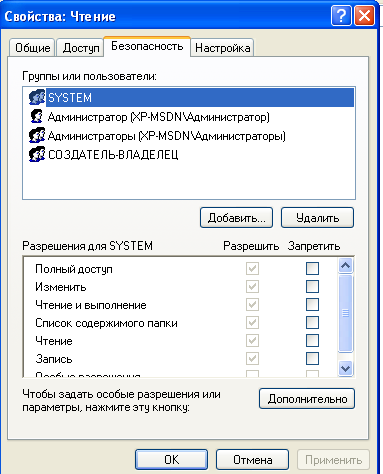

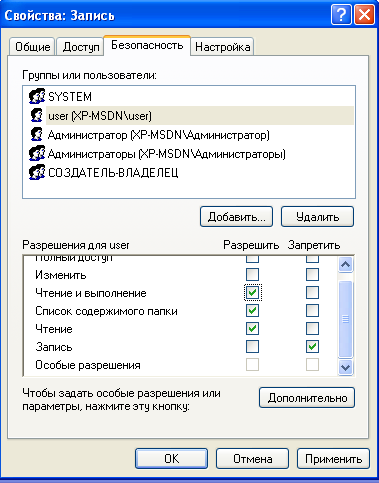

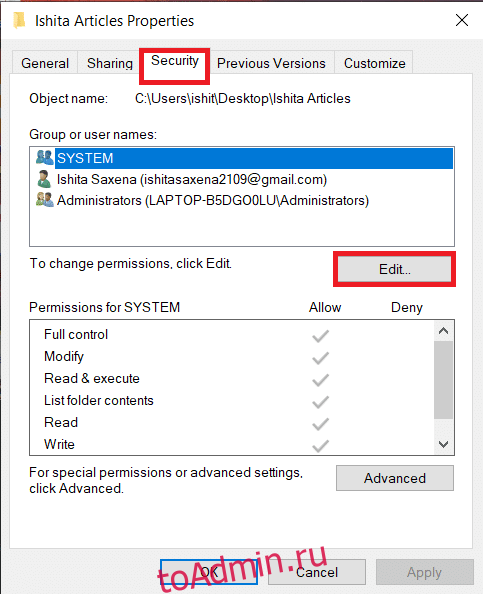

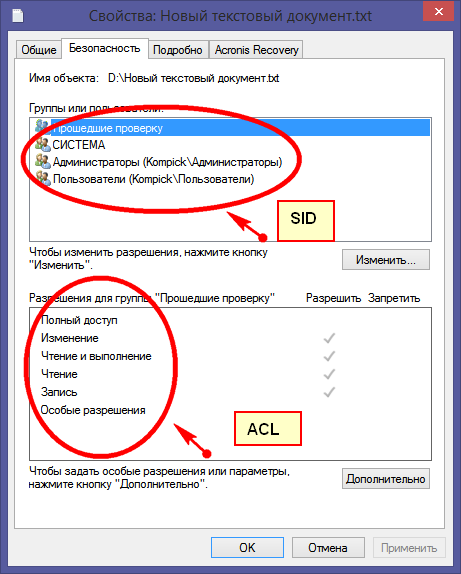

Права доступа назначаются пользователю для каждого объекта (папки и файла). Для назначения прав нужно открыть меню «Свойства» и выбрать вкладку «Безопасность». После этого выбрать необходимо пользователя, которому будут назначаться разрешения.

Создайте папки по названиям разрешений, всего у вас будет 6 папок для Windows XP и для Windows 10. Я рассмотрю на примере Windows XP, на «десятке» вам будет проще. Скачайте папки по ссылке и скопируйте в них содержимое (не сами папки, а то, что в них находится).

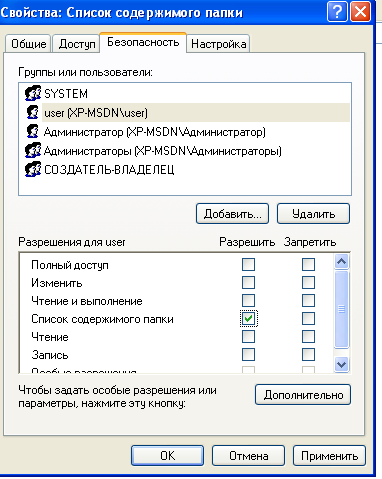

Отройте вкладку «Безопасность» в свойствах папки «Список содержимого папки». У меня есть пользователь user, вы можете добавить своего. Для того, что бы изменить право на объект нужно выбрать пользователя и указать ему разрешение, в данном случае «Список содержимого папки». Затем нажмите «Применить» и «ОК».

По аналогии установите права для соответствующих папок.

После установки прав доступа проверьте их. Для этого войдите в операционную систему под пользователем, для которого устанавливали права, в моем случае это user.

«Список содержимого папки» — предоставляет возможность просмотра файлов и папок в текущем каталоге. То есть вы можете посмотреть, что есть в папке, но запустить и открыть ничего не получиться.

«Чтение» — предоставляет возможность открывать в папке все файлы, кроме исполняемых файлов (например, с расширением .exe).

«Чтение и выполнение» — предоставляет возможность открывать в данном каталоге все файлы.

«Запись» — предоставляет возможность добавления файлов в папку без права на доступ к вложенным в него объектам, в том числе на просмотр содержимого каталога.

«Изменить» — предоставляет возможность открывать и создавать (изменять) файлы в папке.

«Полный доступ» — предоставляет все возможности для работы с папкой и вложенными файлами, включая изменение разрешений.

Откройте каждую папку и проверьте, что разрешения выполняются.

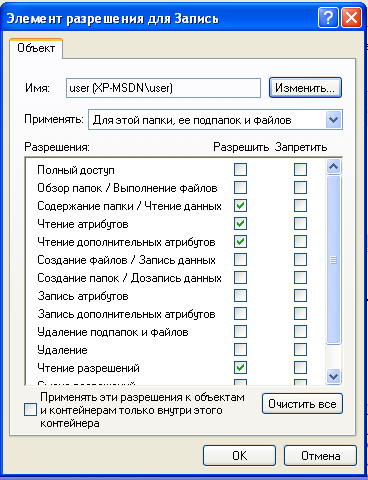

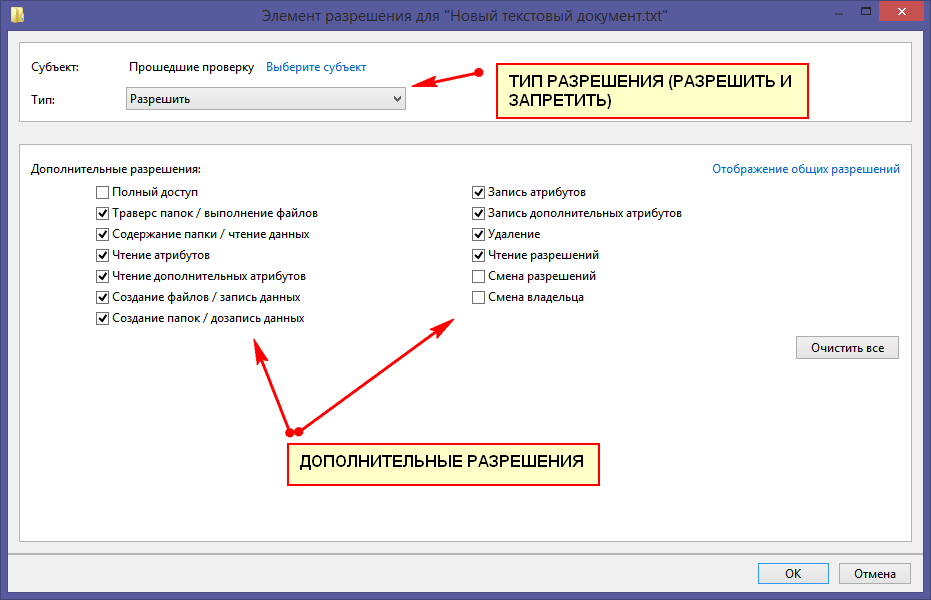

Элементы разрешений на доступ

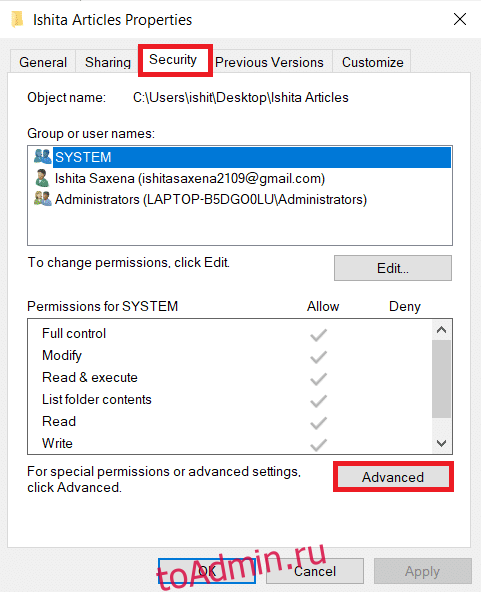

Каждое разрешение состоит из нескольких элементов, которые позволяют более гибко настраивать систему безопасности. Войдите в операционную систему под учетной записью администратора.

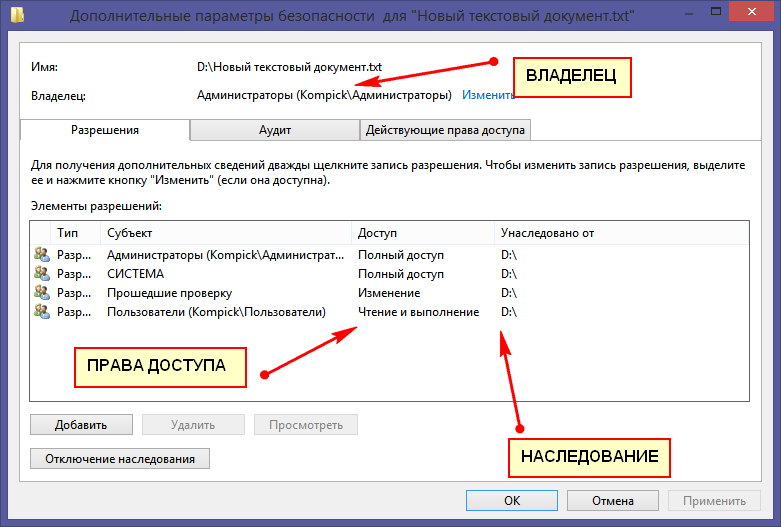

Просмотреть элементы разрешений на доступ можно, нажав на кнопку «Дополнительно» во вкладке «Безопасность» и выбрав любой элемент разрешений.

Поэкспериментируйте с элементами и проверьте, как они работаю.

Владелец файла

В файловой системе NTFS у каждого файла есть свой владелец. Владельцем файла является пользователь операционной системы. Он может управлять разрешениями на доступ к объекту независимо от установленных разрешений.

Узнать, какой пользователь является владельцем файла или папки можно на закладке «Владелец» в дополнительных параметрах безопасности.

Наследование прав доступа

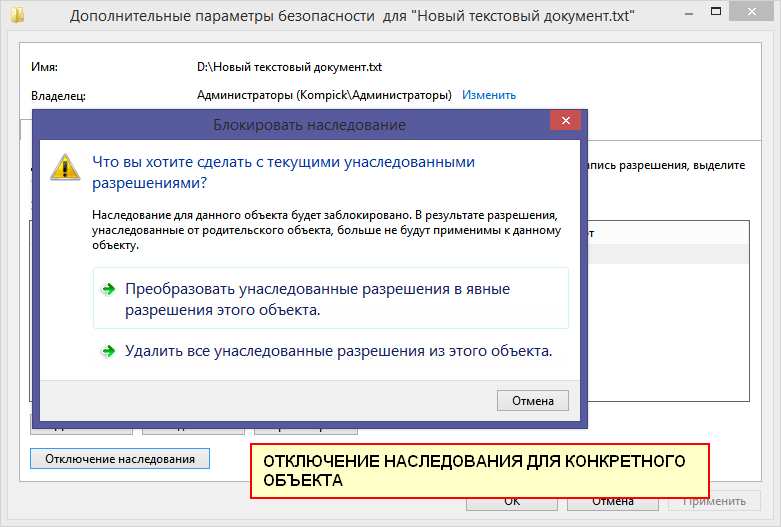

В файловой системе NTFS поддерживается наследование разрешений. Если вы устанавливаете разрешение на папку, то оно наследуется для всех вложенных файлов и папок.

При любых изменениях разрешений на родительскую папку они меняются в дочерних (вложенных) файлах и каталогах.

Для изменения унаследованных разрешений нужно открыть вкладку «Разрешения» в дополнительных параметрах безопасности. Там же можно отключить наследование разрешений.

Запреты

Кроме установки разрешений в файловых системах можно устанавливать запреты. Например, вы можете разрешить чтение и выполнение, но запретить запись. Таким образом, пользователь для которого установлен запрет и разрешения сможет запустить исполняемый файл или прочитать текстовый, но не сможет отредактировать и сохранить текстовый файл.

В дополнительных параметрах безопасности можно посмотреть действующие разрешения и для конкретного пользователя.

Разграничение прав доступа с помощью Secret Net (на примере версии 5.1)

При использовании Secret Net доступ к файлам осуществляется, в случае если пользователю присваивается соответствующий уровень допуска. В примере я использую Windows XP с установленным программным продуктом Secret Net 5.1.

Первым делом нужно запустить локальные параметры безопасности от имени Администратора: «Пуск –> Программы –> Secret Net 5 –> Локальная политика безопасности».

Далее необходимо перейти в «Параметры Secret Net» –> «Настройка подсистем» –> «Полномочное управление доступом: название уровней конфиденциальности».

Введите названия уровней. У меня это:

- Низший – Общедоступно.

- Средний – Конфиденциально.

- Высший – Секретно.

Настройка субъектов

Настройка субъектов в Secret Net производится в группе «Локальные пользователи и группы». Зайдите в меню «Пуск» –> «Программы» –> «Secret Net 5» –> «Управление компьютером» –> «Локальные пользователи и группы» –> «Пользователи».

Что бы настроить права администратора нужно выбрать учетную запись «Администратор» и перейти на вкладку Secret Net 5. Установим уровень доступа «секретно».

Далее установите все флажки.

- Управление категориями конфиденциальности означает, что пользователь имеет право изменять категории конфиденциальности папок и файлов, а так же может управлять режимом наследования категорий конфиденциальности папок.

- Печать конфиденциальных документов означает, что пользователь может распечатывать конфиденциальные документы. Данная возможность появляется, если включен контроль печати конфиденциальных документов.

- Вывод конфиденциальной информации означает, что пользователь может копировать конфиденциальную информацию на внешние носители.

После установки всех флажков нажмите «Применить» и «ОК».

Создадим нового пользователя. Для этого нужно перейти «Локальные пользователи и Группы» –> «Пользователи». Создайте новых пользователей, я назову их «Конфиденциальный» и «Секретный». По аналогии с пользователем Администратор установите для новых пользователей аналогичные уровни доступа и настройки как на рисунках ниже.

Настройка объектов

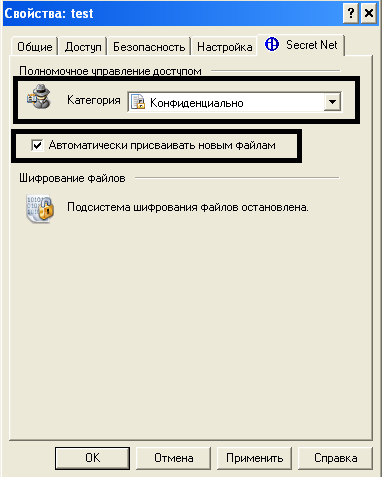

Та или иная категория конфиденциальности является атрибутом папки или файла. Изменения этих атрибутов производятся уполномоченными пользователями (в данном случае Администратором). Категория конфиденциальности может присваиваться новым файлам или папкам автоматически или по запросу.

Автоматическое присваивание категории конфиденциальности можно включить или отключить в окне настройки свойств папки. Этот параметр может редактировать только пользователь, у которого есть права на «Редактирование категорий конфиденциальности».

При этом стоит учесть, что категории конфиденциальности могут назначаться только папка и файлам в файловой системе NTFS. В случае если у пользователя нет такой привилегии, он может только повысить категорию конфиденциальности и только не выше своего уровня.

Попробуйте создать в паке новый файл или каталог, а после чего изменить ее уровень (повысить) и установить флажок «Автоматически присваивать новым файлам». У вас появиться окно «Изменение категорий конфиденциальности».

Выберите пункт «Присвоение категорий конфиденциальности всем файлам в каталоге» и нажмите «ОК» для присвоения категории конфиденциальности всем файлам кроме скрытых и системных файлов.

В случае если категория допуска пользователя выше чем категория конфиденциальности объект, то пользователь имеет право на чтение документа, но не имеет права изменять и сохранять документ.

Если пользователь с категорией «Общедоступно» попробует прочитать или удалить документ, то он получит соответствующие ошибки.

То есть пользователь не может работать с документами, у которых уровень конфиденциальности выше, чем у него.

Если вы зайдете под пользователем «Секретный» то вы сможете повысить уровень конфиденциальности файлов и работать с ними.

Не стоит забывать, что конфиденциальные файлы нельзя копировать в общедоступные папки, чтобы не допустить их утечки.

Контроль потоков данных

Контроль потоков данных используется для того, что бы запретить пользователям возможность понижения уровня конфиденциальности файлов.

Для этого нужно запустить «Локальные параметры безопасности»: «Пуск» – «Программы» –> «Secret Net 5» –> «Локальная политика безопасности», затем перейти в группу «Параметры Secret Net» –> «Настройки подсистем» и выбрать параметр «Полномочное управление доступом: Режим работы» и включить контроль потоков. Изменения вступят в силу после перезагрузки компьютера.

Если зайти (после перезагрузки) под пользователем «Секретный» появиться выбор уровня конфиденциальности для текущего сеанса. Выберите секретный уровень.

Если вы откроете файл с уровнем «Конфиденциально», отредактируете его и попробуете сохранить под другим именем и в другую папку, то вы получите ошибку, так как уровень сеанса (секретный) выше, чем уровень файла (конфиденциальный) и включен контроль потоков данных.

На этом все, если у вас остались вопросы задавайте их в комментариях.

Иногда при работе с файлами можно увидеть такое сообщение — «Отсутствует доступ к файлу». Сам файл есть, он на вашем компьютере, вы его главный и единственный пользователь, но почему-то вам не дают распоряжаться файлами. В чём дело?

А дело в том, что в операционной системе есть две важные сущности, которые отвечают за этот процесс:

- Пользователи — о них мы говорили недавно.

- Права доступа — об этом поговорим сейчас.

При чём тут операционная система

Когда вы хотите что-то сделать с файлом на компьютере, это действие происходит не напрямую: оно проходит через операционную систему. Копирование, переименование, чтение файла — всё через операционку.

Когда операционка получает задачу, например переименовать файл, она может броситься делать это сразу; а может провести какие-то дополнительные проверки — например, существует ли этот файл и нет ли в новом названии запрещённых символов или служебных обозначений. Это делается для безопасности работы компьютера, чтобы он ненароком не сломал сам себя.

Среди проверок может быть и проверка прав доступа.

Что такое права доступа

Так вот, у каждого пользователя в системе есть свои права: они определяют, что может делать этот пользователь, а что нет. Что они включают в себя:

- Какие файлы и папки пользователь может прочитать.

- В какие файлы и папки он может записать данные.

- Какие программы может запустить, какие инструкции исполнить.

Если операционная система видит, что пользователь хочет сделать что-то за пределами своих прав, она должна его остановить.

Какие ещё есть пользователи на компьютере кроме нас

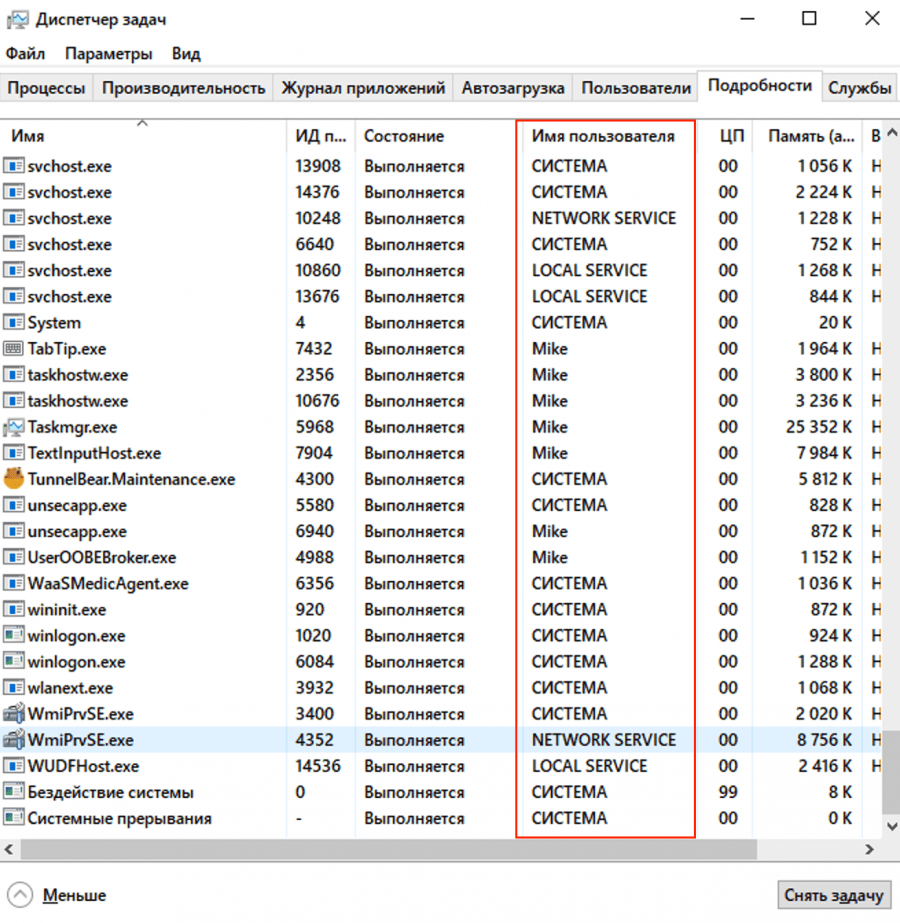

Даже если вы работаете за компьютером в гордом одиночестве, параллельно с вами работают системные службы и сервисы. Обычно у каждой это службы есть либо свой «системный пользователь», либо они объединены в едином пользователе «система»:

- менеджер печати, который отвечает за печать на принтере;

- система работы сети — она следит за всеми сетями и организует доступ к ним для всех приложений;

- системные процессы, которые занимаются техническими задачами — файловой системой, драйверами и приложениями.

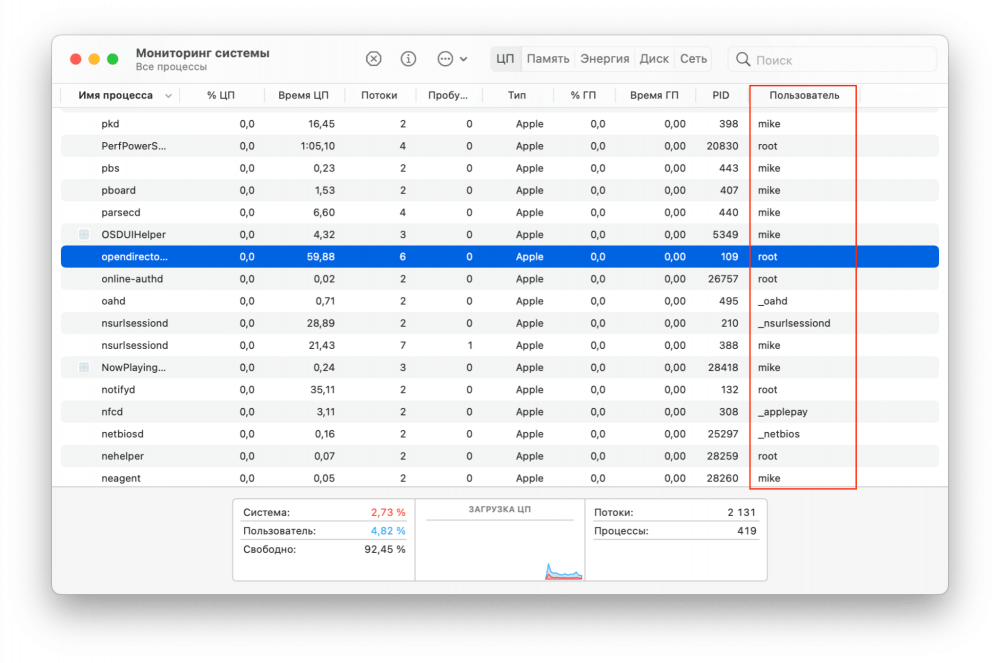

Если в Windows открыть диспетчер задач, вы заметите этих скрытых пользователей и службы:

Почему права доступа разные и зачем это нужно

Основная задача разделения прав доступа — чтобы один пользователь не мог помешать работе другого пользователя и системы в целом.

Например, в Windows есть пользователь SYSTEM (Система) или Администратор, а в MacOS и Linux — root. Они отвечают за самые важные параметры и настройки компьютера, поэтому у них самый высокий уровень доступа — они могут делать с любыми файлами что угодно. При этом им могут принадлежать какие-то свои файлы и папки, к которым доступ может быть запрещён для других пользователей.

У других служебных пользователей уровень доступа другой — они могут распоряжаться только своими файлами, но запретить к ним доступ другим пользователям они тоже могут.

А обычному пользователю можно работать только со своими файлами и с теми, к которым разрешили доступ другие пользователи. Поэтому мы можем просматривать разные системные файлы, но удалить что-то действительно важное нам не позволят права доступа.

Чтение, запись и исполнение

Чаще всего в файловых системах используются три категории доступа — на чтение, запись и исполнение. Они могут применяться одновременно или по отдельности для разных категорий пользователей.

Например, одному файлу можно назначить права «Все могут читать, но писать и запускать может только администратор». А какой-нибудь папке общего доступа можно сказать «В тебя могут писать файлы все, читать тоже все».

Как поменять права доступа

В MacOS и Linux права доступа меняются двумя командами:

chown меняет владельца и группу

chmod управляет разрешениями файла

Подробнее про эти команды поговорим в статье про скрипты в операционных системах.

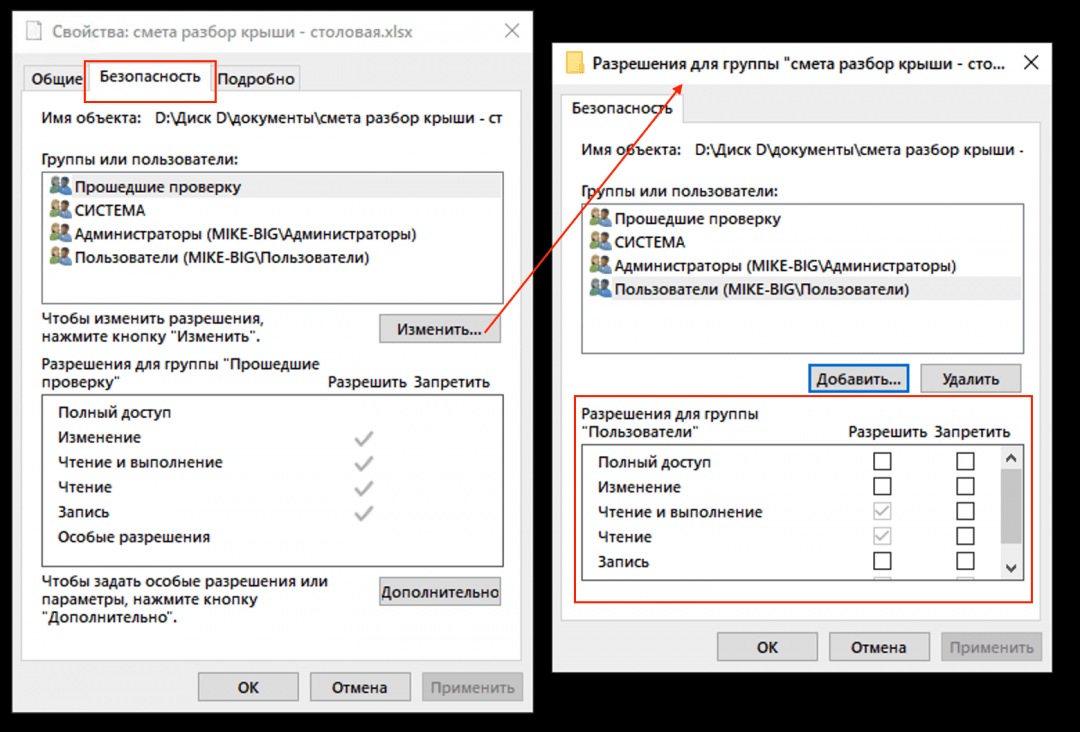

В Windows права доступа меняются сложнее — нужно щёлкнуть правой кнопкой мыши по файлу, выбрать вкладку «Безопасность», в ней нажать кнопку «Изменить» и в новом окне добавить пользователей или настроить права для тех, кто есть в списке:

Как заполучить безграничную власть

Чтобы получить системные права на всё, нужно зайти в неё, имея права суперпользователя или администратора. В Linux это можно сделать двумя способами:

- Залогиниться в «Терминал» под именем и с паролем суперпользователя.

- Перед исполнением опасной команды использовать команду sudo. Она позволяет выполнить следующую за ней команду от имени администратора системы root.

Например, если в Ubuntu набрать в терминале команду sudo rm -rf --no-preserve-root, она сначала спросит пароль администратора системы, а потом начнёт удалять все файлы и папки в текущей папке. Если вы предварительно оказались в корневой папке своей системы, то эта команда молча сотрёт всё, что было на диске, в том числе системные файлы. Системное ядро запаникует, консоль зависнет, и ваш компьютер превратится в тыкву. Это настоящая команда саморазрушения. Пруф:

Что дальше

Кроме файлов с разными правами доступа, на компьютере можно найти скрытые папки. Зачем они нужны и почему они скрытые — об этом поговорим в следующей статье.

Вёрстка:

Кирилл Климентьев

Возможно, вам придется поделиться своим компьютером со многими людьми по разным причинам. Windows 10 предлагает и управляет всеми правами доступа к файлам на системном уровне. Он защищает ваши данные от других пользователей. На ПК с Windows 10 файлы, созданные пользователями, по умолчанию легко доступны. Вы можете изменить права доступа к файлам Windows 10, если вы являетесь администратором, что позволит другим пользователям редактировать только свои файлы. Права доступа к файлам можно легко изменить. В этой статье мы предлагаем вам полезное руководство, которое научит вас, как изменить права доступа к файлам в Windows 10.

В Windows 10у вас могут возникнуть проблемы с правами доступа к файлам в следующих случаях:

- Когда другие пользователи указали разрешения для файлов, которые вам не разрешено просматривать на общем ПК.

- Вы хотите изменить системные файлы, хотя редактирование системных файлов не рекомендуется, так как это может привести к неожиданным проблемам.

- Защищенные данные, загруженные с USB-накопителя или внешнего устройства, которые вы хотите изменить на своем ПК.

- Вы хотите внести изменения в файлы, которые были перенесены из других операционных систем, таких как macOS.

- Вы хотите удалить авторизацию других пользователей, чтобы они не могли просматривать определенные общие файлы.

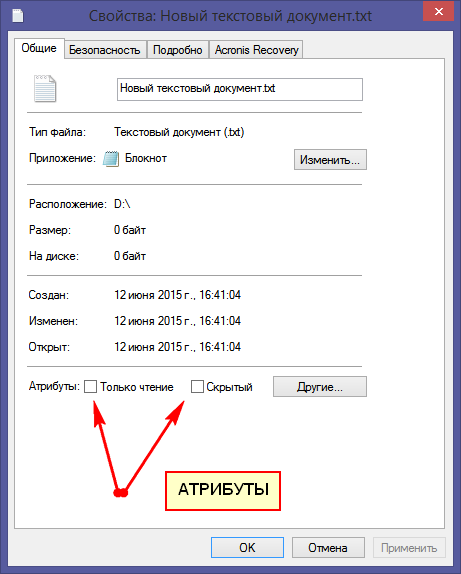

Отличаются ли права доступа к файлам и атрибуты файлов?

Прежде чем научиться изменять права доступа к файлам в Windows 10, важно понимать разницу между правами доступа к файлам и атрибутами.

-

Атрибуты файла — это свойства файла. Например, доступен ли он только для чтения или нет. Атрибуты остаются неизменными, даже если файл копируется, загружается, загружается или отправляется по почте. Обычно для изменения атрибутов не требуются права администратора.

-

Права доступа к файлам — обычно они являются эксклюзивными для ПК, т. е. разрешения могут измениться, если файл будет открыт на другом ПК. Они контролируют, кто может получить доступ к файлам и их содержимому.

О чем следует помнить

Прежде чем мы перейдем к тому, как вы можете изменить разрешения в Windows 10, вы должны знать уровень прав пользователя, необходимый вам для изменения прав доступа к файлам в Windows 10.

- Системные файлы и папки: для изменения прав доступа к файлам необходимы права администратора.

- Пользовательские файлы: вам требуются права администратора или учетные данные для учетной записи пользователя Windows.

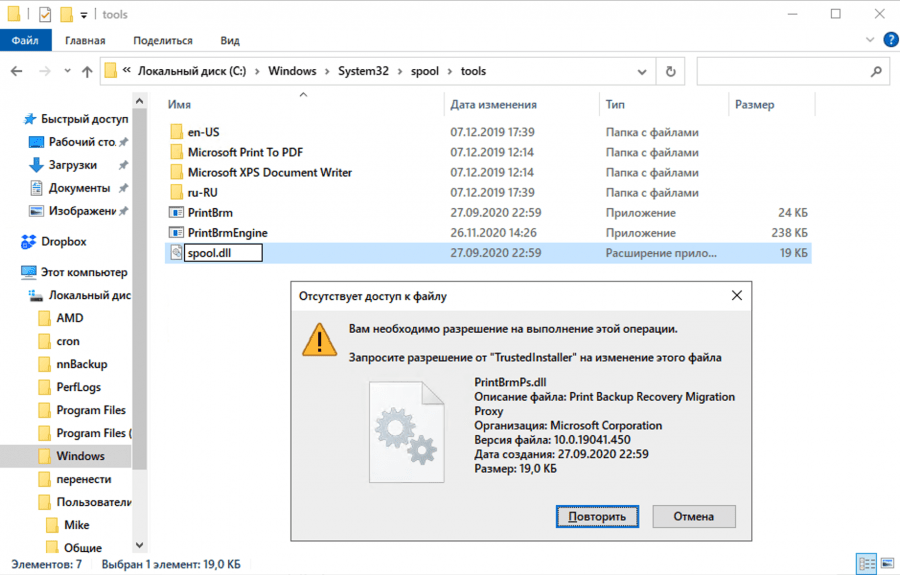

- Файлы, принадлежащие TrustedInstaller: для внесения изменений в файл или папку, контролируемую TrustedInstaller, необходимы права администратора.

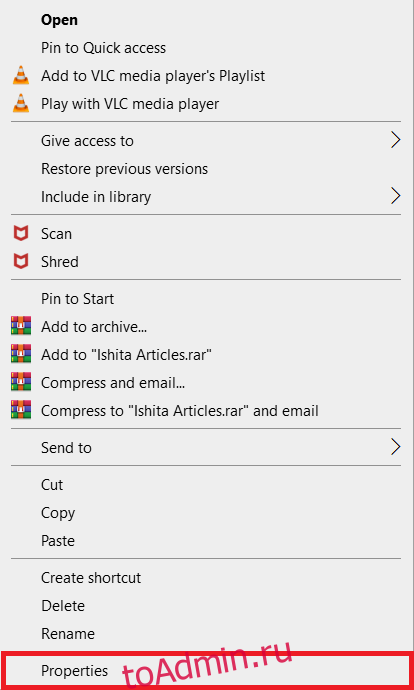

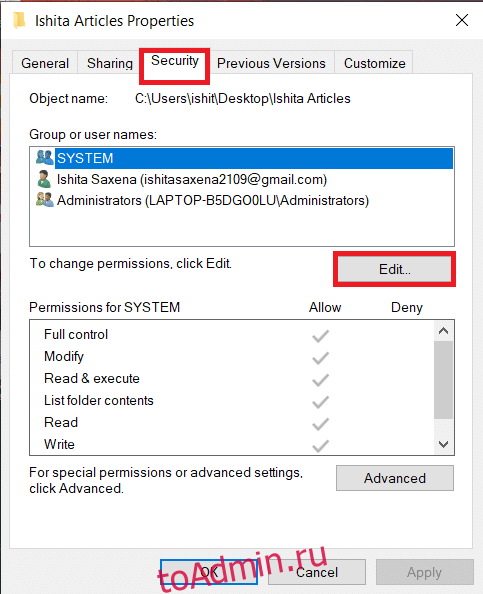

Способ 1: изменить профиль пользователя в свойствах безопасности папки

Этот метод применим ко всем пользователям. Как правило, работа с файлами и папками, которыми вы владеете, не является проблемой. Однако люди сообщают, что не могут изменять файлы, которыми они владеют или создали. После входа в систему с правильной учетной записью пользователя выполните следующие действия, чтобы изменить права доступа к файлам в Windows 10.

1. Откройте проводник, одновременно нажав клавиши Win + E.

2. Перейдите к файлу, права доступа которого вы хотите изменить.

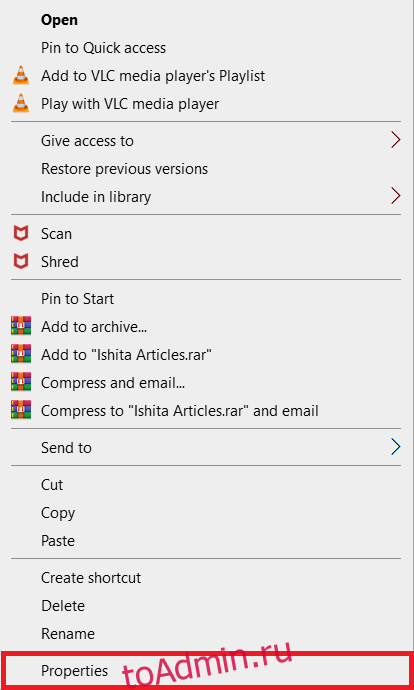

3. Щелкните его правой кнопкой мыши и выберите в контекстном меню пункт Свойства.

4. Перейдите на вкладку «Безопасность» и нажмите «Изменить».

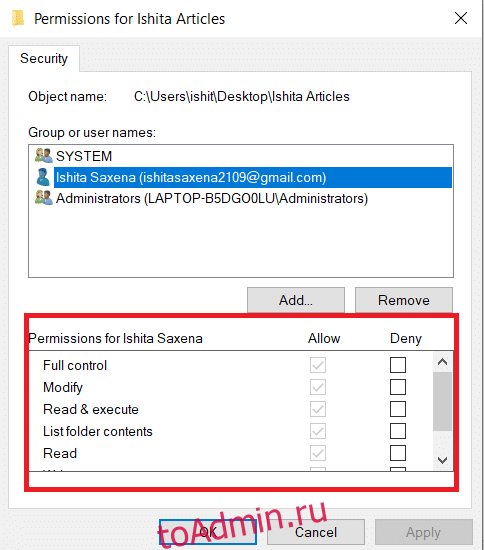

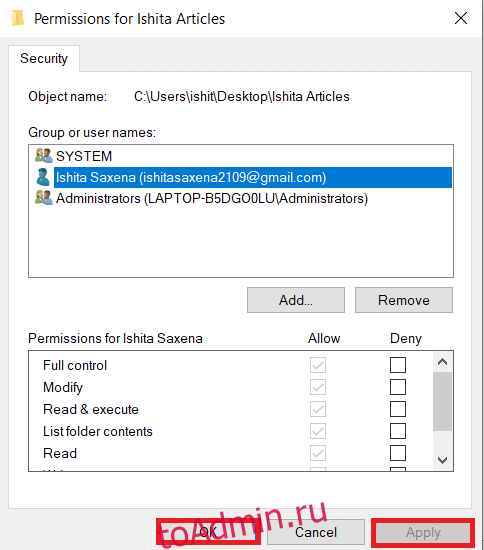

Вы можете проверить и изменить разрешения для каждого из перечисленных пользователей или групп в следующем окне.

5. Выберите пользователя или группу.

6. Для каждого пользователя вы можете получить разные разрешения. Например, если в столбце «Запретить» установлен флажок «Полный доступ», выбранный пользователь не сможет открыть файл.

7. Вы увидите следующие варианты:

-

Полный доступ — файл может быть прочитан, записан, изменен или удален пользователем.

-

Modify — файл может быть прочитан, записан и изменен пользователем.

-

Чтение и выполнение — файл можно прочитать или запустить выбранный файл.

-

Список содержимого папки — файл можно просмотреть в выбранной папке.

-

Чтение — файл может быть открыт пользователем.

-

Запись — файл может быть отредактирован или создан пользователем.

Установите флажки разрешений в соответствии с вашими требованиями. Щелкните Применить > ОК.

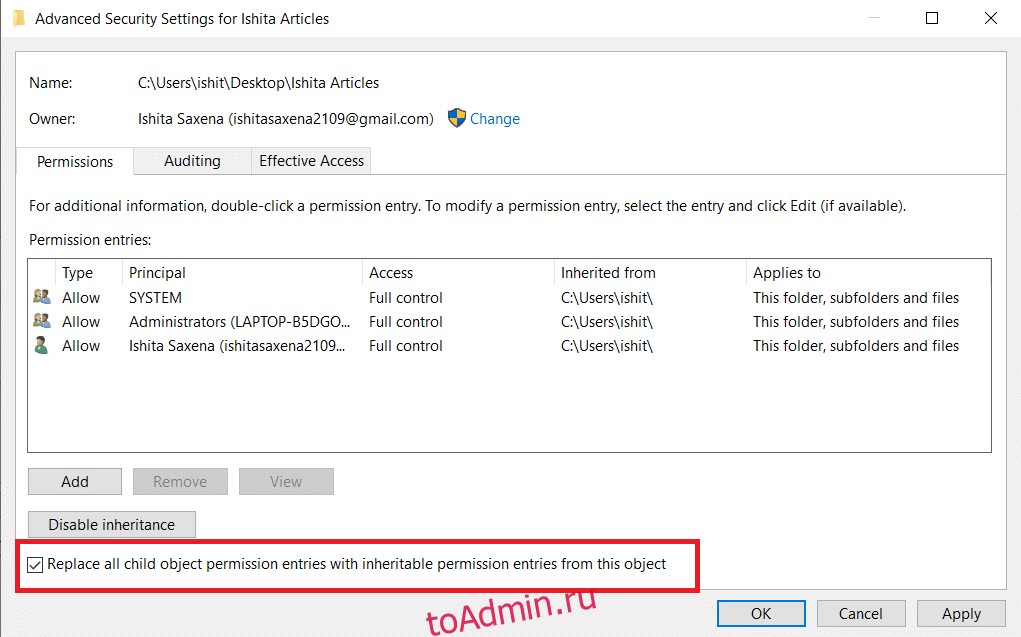

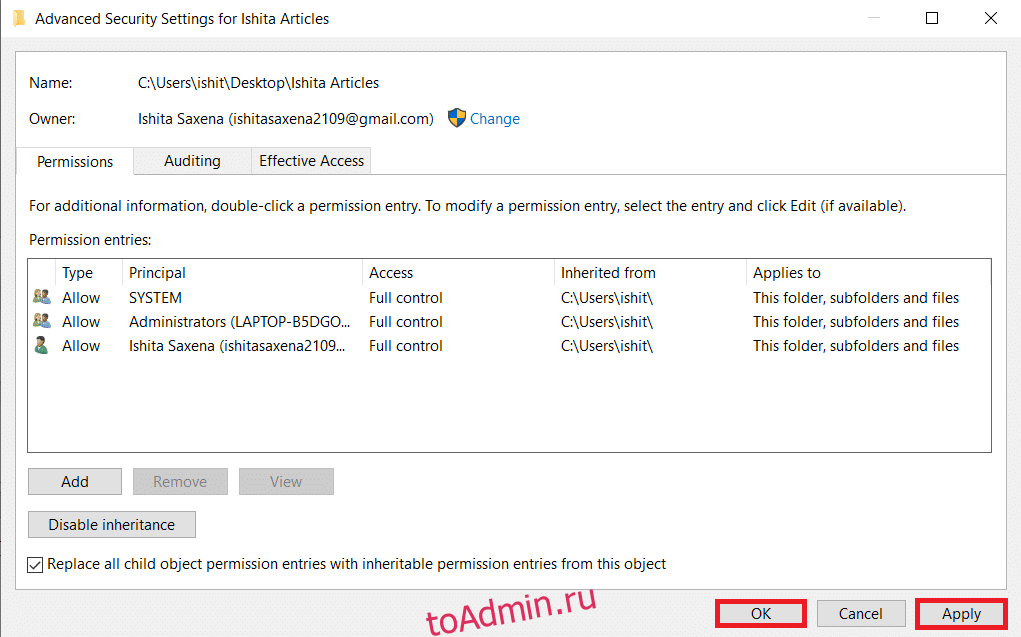

Способ 2: заменить все записи разрешений дочерних объектов

В некоторых случаях разрешение изменить нельзя. Разрешения в столбце «Разрешить» выделены серым цветом и не могут быть выбраны. Вы можете изменить это, перейдя в Дополнительные настройки, вот как это сделать.

1. Выполните шаги 1, 2 и 3 из метода 1, чтобы открыть свойства папки.

2. Перейдите на вкладку «Безопасность» и нажмите «Дополнительно».

3. Установите флажок «Заменить все записи разрешений дочерних объектов на записи разрешений, наследуемые от этого объекта», и выберите свою учетную запись в качестве пользователя.

4. Щелкните Применить. После этого появится запрос подтверждения, нажмите Да на нем.

Вы должны иметь возможность просматривать и изменять права доступа к выбранной папке или файлам и понимать, как изменить права доступа к файлам в Windows 10.

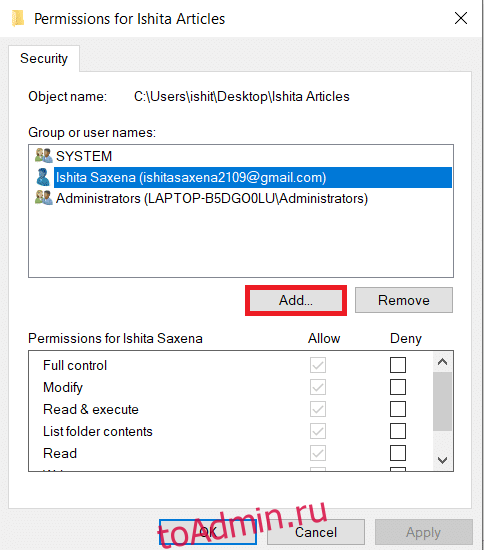

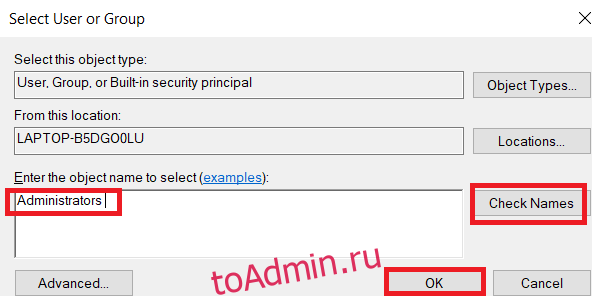

Способ 3: добавить новый профиль администратора

Иногда пользователь вообще не упоминается в списке пользователей или групп. Вы должны вручную добавить пользователя в этот сценарий, прежде чем сможете предоставить ему разрешение. В противном случае они не смогут получить доступ к файлам, поскольку их нет в списке пользователей. Выполните следующие действия, чтобы добавить пользователя и предоставить ему права доступа к файлам.

1. Щелкните правой кнопкой мыши папку/файл, к которому вы хотите предоставить общий доступ, и выберите в меню Свойства.

2. Перейдите на вкладку «Безопасность» и выберите «Изменить».

3. Нажмите Добавить.

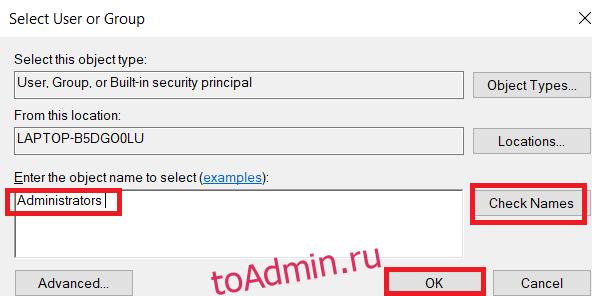

4. В поле Введите имя объекта для выбора окна подсказки введите имя пользователя, которому вы хотите предоставить доступ. Нажмите «Проверить имена». Он автоматически выберет имя пользователя и проверит его. Нажмите «ОК».

5. Теперь имя пользователя появится на вкладке «Безопасность» в разделе «Имена групп или пользователей».

6. Выберите имя пользователя и предоставьте ему необходимое разрешение. Щелкните Применить > ОК.

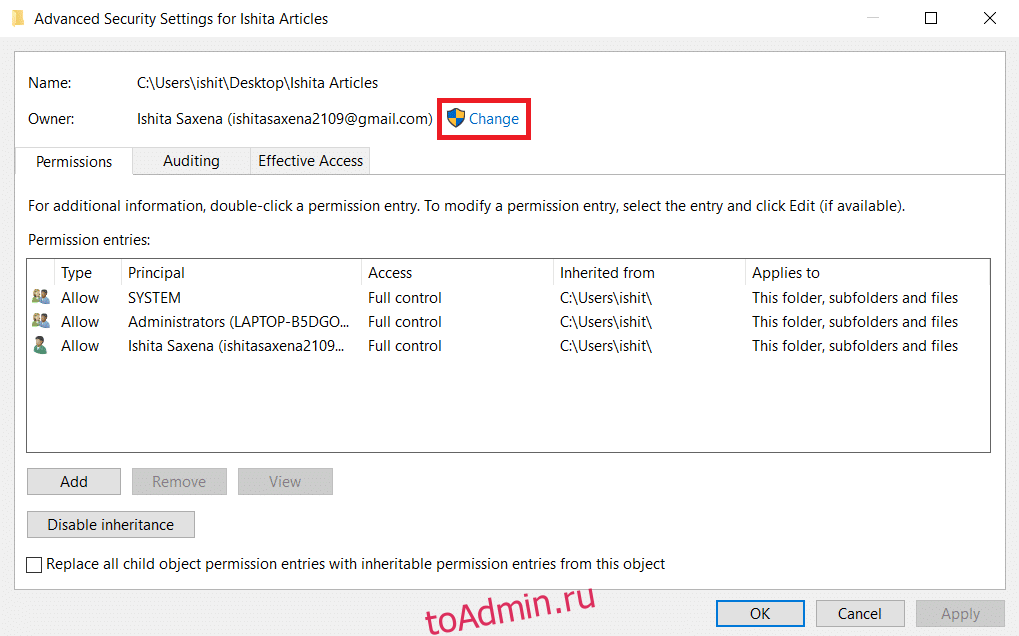

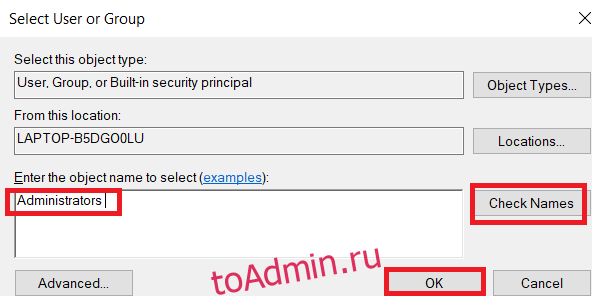

Способ 4: сменить владельца на администратора

Вы можете легко изменить права доступа к файлу, взяв его во владение. Это самый простой способ изменить файл. Следуйте приведенным ниже инструкциям, чтобы получить полный контроль над файлом, взяв его на себя.

Вариант I. Изменение владельца в дополнительных настройках безопасности

1. Выполните шаги 1 и 2 из метода 2, чтобы перейти к дополнительным параметрам безопасности.

2. Нажмите «Изменить» рядом с разделом «Владелец» в верхней части страницы.

3. Появится всплывающее окно. Введите свое имя пользователя в поле Введите имя объекта для выбора. Выберите «Проверить имена» и подождите, пока они не будут проверены. Нажмите OK, чтобы сохранить изменения.

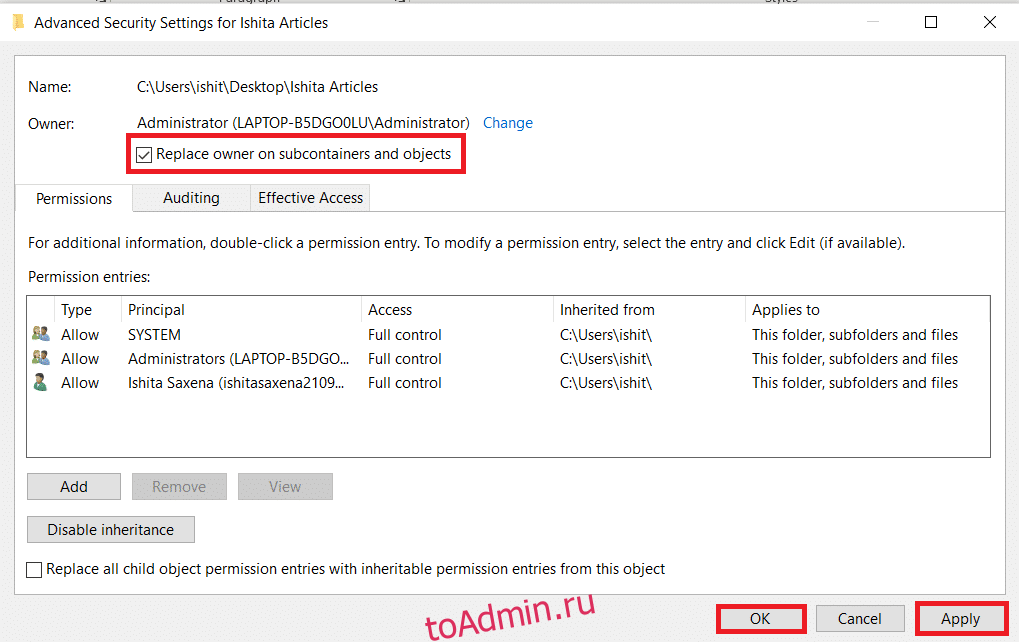

4. Теперь раздел владельца будет обновлен. Чтобы сохранить изменения, установите флажок «Заменить владельца вложенных контейнеров и объектов», затем нажмите «Применить» и «ОК».

Примечание. Вы можете установить флажок «Заменить все записи разрешений дочерних объектов», как советуют некоторые эксперты.

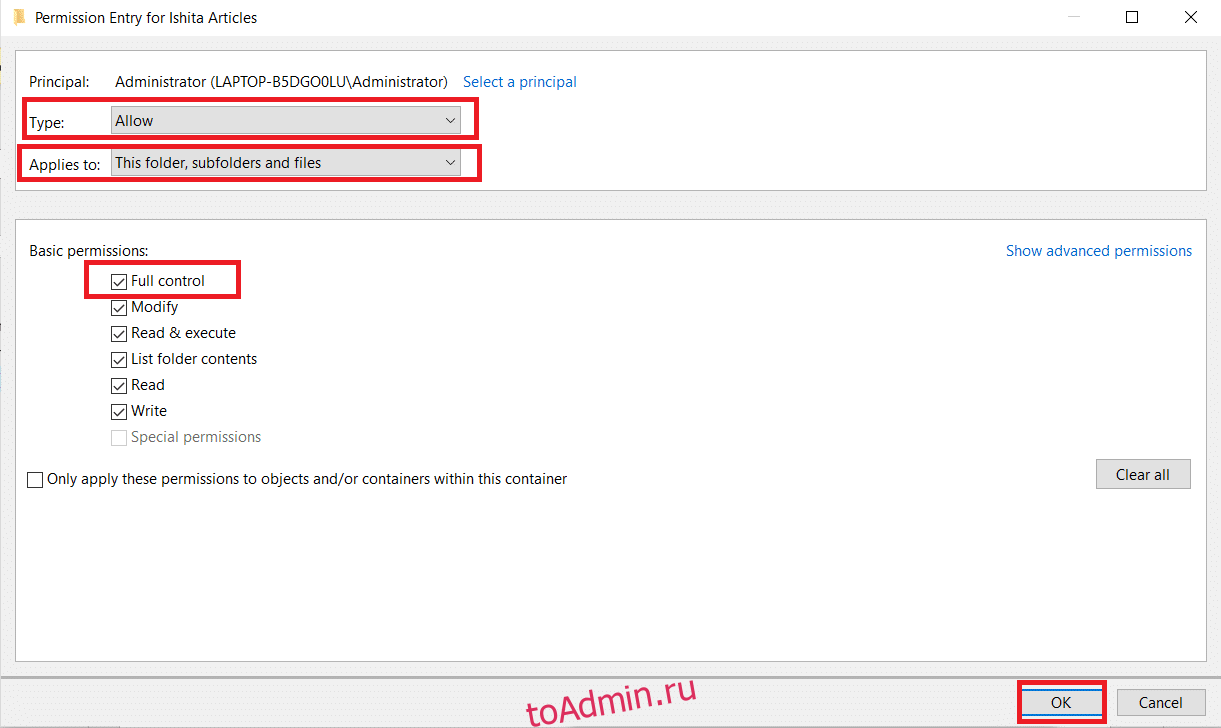

Вариант II. Предоставление прав доступа к файлам вручную

В редких случаях вам может потребоваться вручную предоставить доступ к файлам для вашей учетной записи. Для этого просто выполните следующие действия:

1. Перейдите к дополнительным параметрам безопасности.

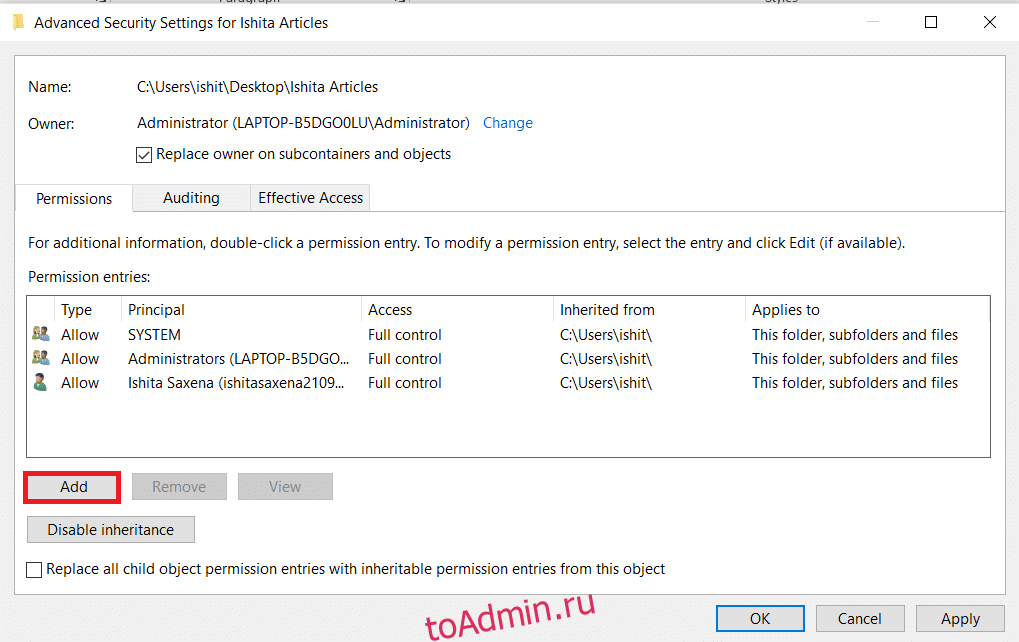

2. Будет показан список всех пользователей. Нажмите кнопку «Добавить», если ваша учетная запись пользователя не отображается.

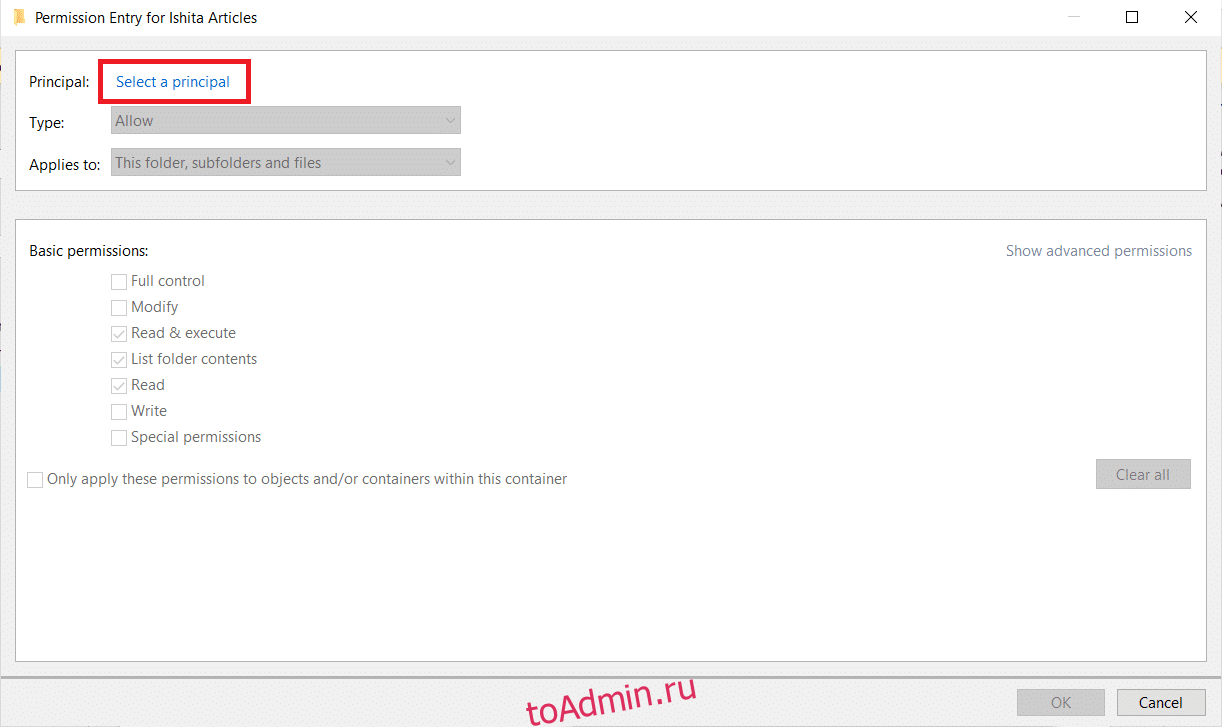

3. Щелкните Выбрать принципала.

4. Теперь введите имя своей учетной записи пользователя в поле подсказки, как показано на шаге 3 метода 4.

5. Выберите Полный доступ. В поле «Тип» выберите «Разрешить», а в разделе «Применяется» выберите «Эта папка, подпапки и файлы». Нажмите «ОК».

Теперь у вас есть полный доступ к выбранному файлу.

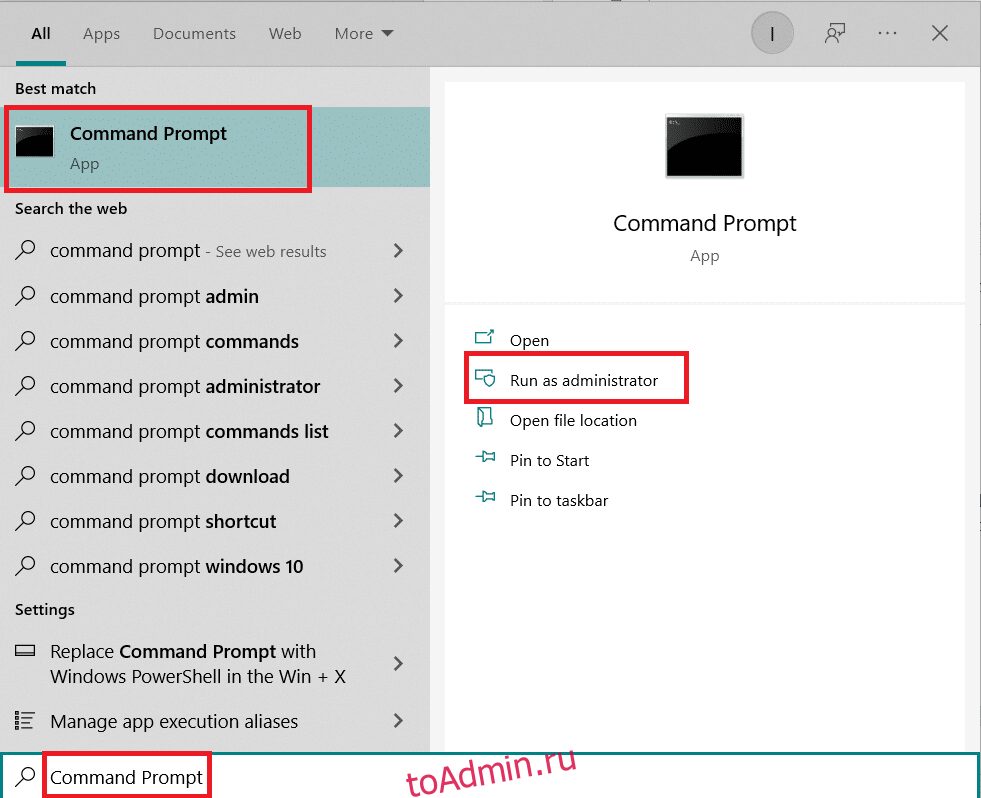

Вариант III: через командную строку

Если вы все еще не можете стать владельцем файла, вы можете использовать командную строку, которая напрямую изменит свойства файла. Вот как изменить права доступа к файлам в Windows 10 с помощью командной строки.

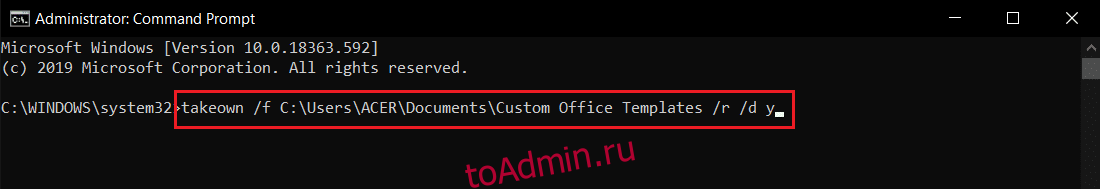

1. Нажмите клавишу Windows, введите «Командная строка» и нажмите «Запуск от имени администратора».

2. Введите следующую команду и нажмите клавишу Enter.

takeown /f path_to_folder /r /d y

Примечание. Замените path_to_folder на путь к папке/файлу, владельцем которого вы хотите стать.

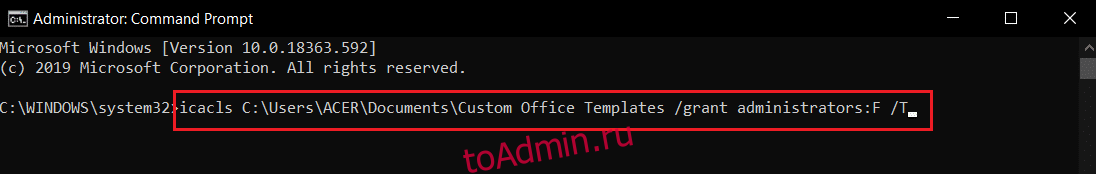

3. Теперь введите следующую команду и нажмите клавишу Enter.

icacls path_to_folder /grant administrators:F /T

Примечание. Замените администраторов своей учетной записью/именем пользователя.

Теперь у вас должен быть полный доступ к выбранной папке/файлу после выполнения этих двух команд.

Часто задаваемые вопросы (FAQ)

В. Что такое разрешения в Windows 10?

Ответ: Разрешения для приложений позволяют им получать доступ к определенным компонентам вашего устройства, таким как аппаратное обеспечение, такое как GPS, для определения вашего местоположения или программное обеспечение, такое как камера. Очень важно понимать, какие программы используют какие разрешения.

***

Мы надеемся, что это руководство было полезным, и вы смогли узнать, как изменить права доступа к файлам в Windows 10. Сообщите нам, какой метод сработал для вас лучше всего. Если у вас есть какие-либо вопросы или предложения, не стесняйтесь оставлять их в разделе комментариев.

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам

Время прочтения

12 мин

Просмотры 94K

Что может быть проще, чем разграничить права на папку в NTFS? Но эта простая задача может превратиться в настоящий кошмар, когда подобных папок сотни, если не тысячи, а изменение прав к одной папке «ломает» права на другие. Чтобы эффективно работать в подобных условиях, требуется определенная договоренность, или стандарт, который бы описывал, как решать подобные задачи. В данной статье мы как раз и рассмотрим один из вариантов подобного стандарта.

Сфера действия

Стандарт управления правами доступа к корпоративным файловым информационным ресурсам (далее – Стандарт) регламентирует процессы предоставления доступа к файловым информационным ресурсам, размещенным на компьютерах, работающих под управлением операционных систем семейства Microsoft Windows. Стандарт распространяется на случаи, когда в качестве файловой системы используется NTFS, а в качестве сетевого протокола для совместного доступа к файлам SMB/CIFS.

Термины и определения

Информационный ресурс – поименованная совокупность данных, к которой применяются методы и средства обеспечения информационной безопасности (например, разграничение доступа).

Файловый информационный ресурс – совокупность файлов и папок, хранящихся в каталоге файловой системы (который называется корневым каталогом файлового информационного ресурса), доступ к которой разграничивается.

Составной файловый информационный ресурс – это файловый информационный ресурс, содержащий в себе один или несколько вложенных файловых информационных ресурсов, отличающихся от данного ресурса правами доступа.

Вложенный файловый информационный ресурс – это файловый информационный ресурс, входящий в составной информационный ресурс.

Точка входа в файловый информационный ресурс – каталог файловой системы, к которому предоставляется сетевой доступ (shared folder) и который используется для обеспечения доступа к файловому информационному ресурсу. Данный каталог обычно совпадает с корневым каталогом файлового информационного ресурса, но может быть и вышестоящим.

Промежуточный каталог – каталог файловой системы, находящийся на пути от точки входа в файловый информационной ресурс к корневому каталогу файлового информационного ресурса. Если точка входа в файловый информационный ресурс является вышестоящим каталогом по отношению к корневому каталогу файлового информационного ресурса, то она также будет являться промежуточным каталогом.

Группа доступа пользователей – локальная или доменная группа безопасности, содержащая в конечном счете учетные записи пользователей, наделенные одним из вариантов полномочий доступа к файловому информационному ресурсу.

Основные принципы

- Доступ разграничивается только на уровне каталогов. Ограничение доступа к отдельным файлам не проводится.

- Назначение прав доступа выполняется на базе групп безопасности. Назначение прав доступа на отдельные учетные записи пользователей не проводится.

- Явно запрещающие полномочия доступа (deny permissions) не применяются.

- Разграничение прав доступа проводится только на уровне файловой системы. На уровне сетевых протоколов SMB/CIFS права не разграничиваются (Группа «Все» – полномочия «Чтение/Запись» / Everyone – Change).

- При настройке сетевого доступа к файловому информационному ресурсу в настройках SMB/CIFS устанавливается опция «Перечисление на основе доступа (Access based enumeration)».

- Создание файловых информационных ресурсов на рабочих станциях пользователей недопустимо.

- Не рекомендуется размещать файловые информационные ресурсы на системных разделах серверов.

- Не рекомендуется создавать несколько точек входа в файловый информационный ресурс.

- Следует по возможности избегать создание вложенных файловых информационных ресурсов, а в случаях, когда имена файлов или каталогов содержат конфиденциальную информацию, это вовсе недопустимо

Модель разграничения доступа

Доступ пользователей к файловому информационному ресурсу предоставляется путем наделения их одним из вариантов полномочий:

- Доступ «Только на чтение (Read Only)».

- Доступ «Чтение и запись (Read & Write)».

В подавляющем количестве задач разграничения доступа подобных вариантов полномочий доступа будет достаточно, но при необходимости возможно формирование новых вариантов полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)». Для реализаций новый полномочий необходимо будет уточнить пункт В.3 Таблицы 1, в остальном применение Стандарта останется неизменным.

Правила именования групп доступа пользователей

Имена групп доступа пользователей формируются по шаблону:

FILE-Имя файлового информационного ресурса–аббревиатура полномочий

Имя файлового информационного ресурса

должно совпадать с UNC именем ресурса или состоять из имени сервера и локального пути (если сетевой доступ к ресурсу не предоставляется). При необходимости в данном поле допускаются сокращения. Символы «\» опускаются, а «» и «:» заменяются на «-».

Аббревиатуры полномочий:

- RO — для варианта доступа «Только на чтение (Read Only)»

- RW — для варианта доступа «Чтение и запись (Read & Write)».

Пример 1

Имя группы доступа пользователей, имеющих полномочия «Только чтение» для файлового информационного ресурса с UNC именем \FILESRVReport, будет:

FILE-FILESRV-Report-RO

Пример 2

Имя группы доступа пользователей, имеющих полномочия «Чтение и запись» для файлового информационного ресурса, размещенного на сервере TERMSRV по пути D:UsersData, будет:

FILE-TERMSRV-D-UsersData-RW

Шаблон прав доступа к каталогам файлового информационного ресурса

Таблица 1 – Шаблон NTFS-прав доступа для корневого каталога файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы (Administrators)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Только чтение (Read Only)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RO» |

Базовые права: а) чтение и выполнение (read & execute); б) список содержимого папки (list folder contents); в) чтение (read); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.2) Полномочия «Чтение и запись (Read & Write)» | ||

| Группа доступа пользователей: «FILE-Имя ресурса-RW» |

Базовые права: а) изменение (modify); б) чтение и выполнение (read & execute); в) список содержимого папки (list folder contents); г) чтение (read); д) запись (write); |

Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.3) Другие полномочия при их наличии | ||

| Группа доступа пользователей: «FILE-Имя ресурса-аббревиатура полномочий» |

Согласно полномочиям | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

Табилца 2 – Шаблон NTFS-прав доступа для промежуточных каталогов файлового информационного ресурса.

| Субъекты | Права | Режим наследования |

| Наследование прав доступа от вышестоящих каталогов включено, но если данный каталог является вышестоящим по отношению к файловым информационным ресурсам и не входит ни в один другой файловый информационный ресурс, то наследование отключено | ||

| А) Обязательные права | ||

| Специальная учетная запись: «СИСТЕМА (SYSTEM)» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Локальная группа безопасности: «Администраторы» |

Полный доступ (Full access) | Для этой папки, ее подпапок и файлов (This folder, subfolders and files) |

| Б.1) Полномочия «Проход через каталог (TRAVERSE)» | ||

| Группы доступа пользователей информационных ресурсов, для которых этот каталог является промежуточным | Дополнительные параметры безопасности: а) траверс папок / выполнение файлов (travers folder / execute files); б) содержимое папки / чтение данных (list folder / read data); в) чтение атрибутов (read attributes); в) чтение дополнительных атрибутов (read extended attributes); г) чтение разрешений (read permissions); |

Только для этой папки (This folder only) |

Бизнес процессы управления доступом к файловым информационным ресурсам

А. Создание файлового информационного ресурса

При создании файлового информационного ресурса выполняются следующие действия:

- Создаются группы доступа пользователей. Если сервер, на котором размещен файловый информационный ресурс, является членом домена, то создаются доменные группы. Если нет, то группы создаются локально на сервере.

- На корневой каталог и промежуточные каталоги файлового информационного ресурса назначаются права доступа согласно шаблонам прав доступа.

- В группы доступа пользователей добавляются учетные записи пользователей в соответствии с их полномочиями.

- При необходимости для файлового информационного ресурса создается сетевая папка (shared folder).

Б. Предоставление пользователю доступа к файловому информационному ресурсу

Учетная запись пользователя помещается в соответствующую группу доступа пользователя в зависимости от его полномочий.

В. Изменение доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя перемещается в другую группу доступа пользователей в зависимости от указанных полномочий.

Г. Блокирование доступа пользователя к файловому информационному ресурсу

Учетная запись пользователя удаляется из групп доступа пользователей файлового информационного ресурса. Если работник увольняется, то членство в группах не меняется, а блокируется учетная запись целиком.

Д1. Создание вложенного файлового информационного ресурса. Расширение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо предоставить доступ дополнительной группе лиц (расширить доступ). При этом выполняются следующие мероприятия:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей вложенного файлового информационного ресурса добавляются группы доступа пользователей вышестоящего составного файлового информационного ресурса.

Д2. Создание вложенного файлового информационного ресурса. Сужение доступа

Данная задача возникает, когда к некоторому каталогу файлового информационного ресурса необходимо ограничить доступ и предоставить его только ограниченной группе лиц:

- Регистрируется вложенный файловый информационный ресурс (согласно процессу А)

- В группы доступа пользователей создаваемого информационного ресурса помещаются те учетные записи пользователей, которым требуется предоставить доступ.

Е. Изменение модели предоставления доступа к файловому информационному ресурсу

В случаях, когда к стандартным вариантам полномочий «Только чтение (Read only)» или «Чтение и запись (Read & Write)» необходимо добавить новые типы полномочий, например, «Чтение и запись, кроме удаления (Read & Write without Remove)» выполняют следующие действия:

- Организационными (или техническими, но не связанными с изменением прав доступа к каталогам файловой системы) мерами блокируется доступ пользователей к данному и всем вложенным файловым информационным ресурсам.

- К корневому каталогу файлового информационного ресурса назначаются новые права доступа, при этом заменяются права доступа для всех дочерних объектов (активируется наследие).

- Перенастраиваются права доступа для всех вложенных информационных ресурсов.

- Настраиваются промежуточные каталоги для данного и вложенных информационных ресурсов.

Примеры

Рассмотрим применение данного стандарта на примере гипотетической организации ООО «ИнфоКриптоСервис», где для централизованного хранения файловых информационных ресурсов выделен сервер с именем «FILESRV». Сервер работает под управлением операционной системы Microsoft Windows Server 2008 R2 и является членом домена Active Directory с FQDN именем «domain.ics» и NetBIOS именем «ICS».

Подготовка файлового сервера

На диске «D:» сервера «FILESRV» создаем каталог «D:SHARE». Этот каталог будет единой точкой входа во все файловые информационные ресурсы, размещенные на данном сервере. Организуем сетевой доступ к данной папке (используем апплет «Share and Storage Management»):

Создание файлового информационного ресурса

Постановка задачи.

Пусть в составе организации ООО «ИнфоКриптоСервис» имеется Отдел разработки информационных систем в составе: начальника отдела Иванова Сергея Леонидовича (SL.Ivanov@domain.ics), специалиста Маркина Льва Борисовича (LB.Markin@domain.ics), и для них нужно организовать файловый информационный ресурс для хранения данных подразделения. Обоим работникам требуется доступ на чтение и запись к данному ресурсу.

Решение.

В каталоге «D:SHARE» сервера «FILESRV» создадим папку «D:SHAREОтдел разработки информационных систем», которая будет корневым каталогом для файлового информационного ресурса. Также создадим группы доступа пользователей (глобальные группы безопасности домена «ICS») для данного ресурса:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

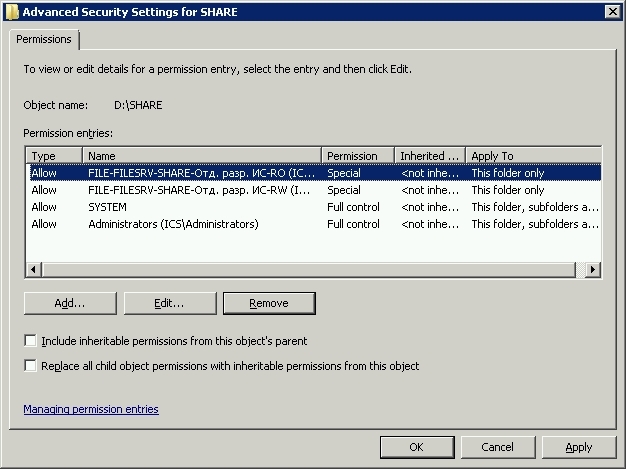

Настроим права доступа для каталога «D:SHAREОтдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Каталог D:SHARE является точкой входа и промежуточным каталогом для данного ресурса. Добавим в него права на проход (Traverse) для групп: «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Поскольку пользователям требуется доступ на чтение и запись, добавим их учетные запаси в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Предоставление доступа пользователю к файловому информационному ресурсу

Постановка задачи.

Предположим, в отдел разработки приняли еще одного работника – специалиста Егорова Михаила Владимировича (MB.Egorov@domain.ics), и ему, как и остальным работникам отдела, требуется доступ на чтение и запись к файловому информационному ресурсу отдела.

Решение.

Учетную запись работника необходимо добавить в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RW»

Создание вложенного информационного ресурса. Расширение доступа

Постановка задачи.

Предположим, Отдел разработки информационных систем решил улучшить качество взаимодействия с Отделом маркетинга и предоставить руководителю последнего — Кругликовой Наталье Евгеньевне (NE.Kruglikova@domain.ics) — доступ на чтение к актуальной документации на продукты, хранящейся в папке «Документация» файлового информационного ресурса Отдела разработки информационных систем.

Решение.

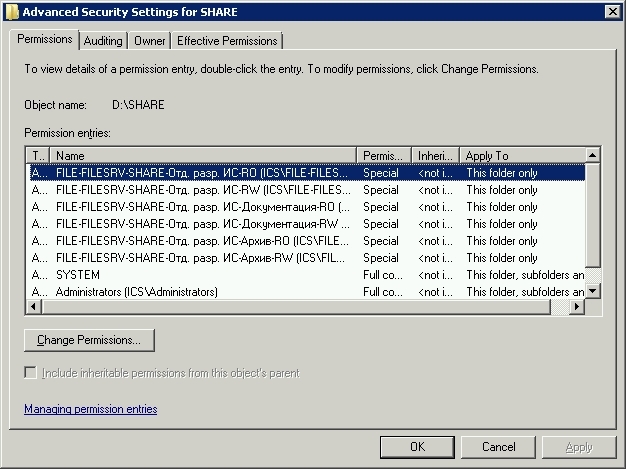

Для решения данной задачи необходимо сделать вложенный ресурс «\FILESRVshareОтдел разработки информационных системДокументация», доступ к которому на чтение и запись должен быть (остаться) у всех пользователей, имевших доступ к «\FILESRVshareОтдел разработки информационных систем и добавиться доступ на чтение для пользователя Кругликовой Натальи Евгеньевне (NE.Kruglikova@domain.ics)

В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системДокументация», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

Настроим права доступа на папку «D:SHAREОтдел разработки информационных системДокументация» следующим образом:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:(OI)(CI)C

Поскольку всем пользователям, имеющим доступ в «\FILESRVshareОтдел разработки информационных систем», необходим аналогичный доступ в \FILESRVshareОтдел разработки информационных системДокументация», то добавим группу «FILE-FILESRV-SHARE-Отд. разр. ИС-RO» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO» и «FILE-FILESRV-SHARE-Отд. разр. ИС-RW» в «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW» соответственно. Добавим учетную запись Кругликовой Натальи Евгеньевны (NE.Kruglikova@domain.ics) в группу «FILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW»

Теперь, если Кругликова Наталья Евгеньевна (NE.Kruglikova@domain.ics) обратится по ссылке «\FILESRVshareОтдел разработки информационных системДокументация», то она сможет попасть в интересующую ее папку, но обращаться по полному пути не всегда удобно, поэтому настроим сквозной проход к данной паке от точки входа «\FILESRVshare» («D:SHARE»). Для этого настроим права доступа на промежуточные каталоги «D:SHARE» и «D:SHAREОтдел разработки информационных систем».

Проведем настройку «D:SHARE»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

и «D:SHAREОтдел разработки информационных систем»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Создание вложенного информационного ресурса. Сужение доступа

Постановка задачи

В целях организации резервного копирования наработок Отдела разработки информационных систем начальнику отдела Иванову Сергею Леонидовичу (SL.Ivanov@domain.ics), в рамках файлового информационного ресурса отдела, понадобилась сетевая папка «Архив», доступ к которой был бы только у него.

Решение.

Для решения данной задачи в файловом информационном ресурсе отдела требуется сделать вложенный ресурс «Архив» («\FILESRVshareОтдел разработки информационных системАрхив»), доступ к которому предоставить только начальнику отдела.

В каталоге «D:SHAREОтдел разработки информационных систем» создадим папку «D:SHAREОтдел разработки информационных системАрхив», которая будет корневым каталогом для нового ресурса. Также создадим две группы доступа пользователей:

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO»

- «FILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW»

Проведем настройки прав доступа на каталоги «D:SHAREОтдел разработки информационных системАрхив»:

Дамп NTFS разрешений, полученных командой cacls:

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:(OI)(CI)C

«D:SHAREОтдел разработки информационных систем»

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:(OI)(CI)R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:(OI)(CI)C

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

и «D:SHARE»:

Дамп NTFS разрешений, полученных командой cacls:

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Документация-RW:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RO:R

ICSFILE-FILESRV-SHARE-Отд. разр. ИС-Архив-RW:R

NT AUTHORITYSYSTEM:(OI)(CI)F

BUILTINAdministrators:(OI)(CI)F

Учетную запись пользователя Иванова Сергея Леонидовича (SL.Ivanov@domain.ics) добавим в группу FILE-FILESRV-Отд. раз.ИС-Архив-RW.

Файловая система NTFS позволяет настраивать разрешения доступа к отдельным папкам или файлам для отдельных пользователей. Вы вправе настроить доступ к папкам/файлам так, как хотите: закрыть доступ к своим файлам для одних пользователей и открыть доступ другим пользователям. В таком случае, первые смогут работать с Вашими документами, а вторые увидят перед собой окно с сообщением «Отказано в доступе к файлу». Но возможности настройки доступа к папкам/файлам не ограничиваются только тем, могут или не могут пользователи достучаться до Ваших документов. Вы можете конкретизировать разрешения доступа. Так, кто-то из пользователей сможет только прочитать документ, а кто-то сможет и изменить его.

Как открыть или закрыть доступ к файлам или папкам в Windows?

Чтобы настроить права доступа к файлу/папке, необходимо выбрать пункт Свойства в контекстном меню данного файла/папки. В открывшемся окне необходимо перейти во вкладку Безопасность. Далее перед Вами представлено два способа настройки прав доступа.

- Нажимаем кнопку Изменить. После чего наблюдаем такую картину:

В данном окне мы можем добавить либо удалить пользователя или целую группу пользователей, для которых мы хотим настроить права доступа к данному объекту. Для этих целей необходимо использовать кнопки Добавить и Удалить. После того как Вы выбрали пользователей, для которых хотите настроить соответствующие права доступа, поочередно выделите их и наделите соответствующими правами на основание различных уровней доступа. Чтобы разрешить или наоборот запретить доступ, необходимо наделить галочкой соответствующие пункты.Чтобы сохранить изменения жмите Применить, после чего ОК. - Жмём кнопку Дополнительно. Данное окно предоставляет дополнительные возможности по настройке прав доступа к объекту.

Функционал, который был представлен в первом пункте, содержится во вкладке Разрешения. С помощью кнопок Добавить и Удалить Вы можете соответственно добавить пользователей в список или удалить их. Чтобы выставить соответствующие разрешения для выбранного пользователя или группы пользователей, необходимо воспользоваться кнопкой Изменить.

В ниспадающем меню Вы можете выбрать тип разрешения(разрешить или запретить), а в случае с папками, Вы можете выбрать область действия данных правил.Как видите, данное окно предоставляет все те же 7 разрешений доступа к объекту. Но если нажать на кнопку Отображение дополнительных разрешений, то Вы получите целых 14 уровней доступа.Выбор соответствующих разрешений производится путем добавления галочки напротив соответствующего пункта.

Вкладка Аудит позволяет настроить документирование различных попыток доступа к файлу/папке. Так, Вы можете получать уведомление каждый раз, когда кто-то успешно или безуспешно открывает папку/файл, когда кто-то меняет название или содержимое документа и так далее. Вы можете вести аудит как успешных, так и безуспешных действий. Для аудита так же можно настроить область его действия. Задокументированные данные можно будет просмотреть в Журнале Событий.

Вкладка Действующие права доступа покажет права доступа к данному объекту для выбранного пользователя.

Разрешить доступ или запретить доступ?

Перед тем как начать навешивать галочки для каких-либо пользователей, стоит знать следующее: права доступа должны быть настроены явным образом. Это означает то, что для доступа к объекту необходимо получить явное разрешение. А вот чтобы доступа к объекту не было, достаточно вообще не выделять никаких разрешений. Ведь если Вы явным образом не указали разрешение доступа, то пользователь не сможет получить доступ к данному объекту. Поэтому возникает резонный вопрос, почему вообще нужен тип разрешения Запретить? А для этого необходимо знать еще два правила:

- Тип разрешения Запретить имеет приоритет над типом Разрешить.

- Итоговые права доступа к объекту для пользователя получаются путем суммирования всех правил доступа к данному объекту.

Если с первым пунктом вопросов не должно быть, то вот второй требует объяснения. Рассмотрим на примере: если к папке papka обычный пользователь user имеет разрешение на чтение и запись, а группа Пользователи имеют разрешение только на чтение папки papka, то итоговые права доступа для пользователя user будут разрешать и чтение, и запись относительно этой папки, что противоречит политике, по которой Пользователи могут только читать данную папку. Именно поэтому и нужен тип разрешения Запретить. Если по одной политике доступ к файлу у пользователя должен быть, а по-другому — нет, то необходимо явным образом запретить доступ к файлу, ведь иначе он у него появится, а это противоречит второй политике.

Именно для того, чтобы облегчить суммирование всех правил доступа к объекту, и существует вкладка Действующие права доступа.

Пользователи, Администраторы, Прошедшие проверку и так далее

Вдобавок ко всему перечисленному, необходимо знать, что все пользователи, независимо от настроенных прав доступа, по умолчанию входят в группу Пользователи. И по умолчанию на все объекты(кроме некоторых объектов операционной системы) пользователи данной группы имеют доступ для чтения и изменения. А вот пользователи из группы Администраторы по умолчанию имеют полный доступ ко всем объектам системы. В группу пользователей Прошедшие проверку входят любые пользователи, которые вошли в систему. Разрешения доступа у них приблизительно равны с правами доступа обычных пользователей.

Зная это, Вы можете избавить себя от лишней работы по выдаче полного доступа для определенного пользователя с административными правами или по настройке прав доступа на чтение и запись для обычного пользователя. Всё это уже сделано.

К тому же, не стоит удалять вышеперечисленные группы из прав доступа к какому-либо объекту. Так же не стоит выдавать запрет доступа для данных групп. Даже если Вы пользователь с административными правами, то запрет доступа для группы Пользователи к какому-либо объекту бесцеремонно ударит Вас в шею, так как Вы тоже являетесь пользователем данной группы. Поэтому будьте осторожны и не старайтесь вносить изменения в настройки по умолчанию.

Как и в реальном мире, в мире компьютеров и интернета есть вещи, которыми мы можем обладать и есть вещи, которыми мы обладать не можем. А не можем потому, что не имеем на них прав. Объяснять, для чего собственно были придуманы все эти разрешения и права доступа, полагаем, не нужно. Если бы их не было, любой пользователь мог бы просматривать, изменять и удалять любые не принадлежащие ему файлы не только на локальных машинах, но и на серверах.

С понятиями прав и разрешений на файлы более или менее знакомы все пользователи. Но что в действительности они собой представляют и как система определяет, какой файл можно просматривать или изменять, а какой нет? Давайте попробуем разобраться.

Начнем с того, что большая часть всех данных хранится на дисках в виде файлов, к которыми пользователи тем или иным образом получают доступ. Пример, когда пользователь получает доступ к файлам не напрямую, а через веб-сервер, мы рассматривать не будем. Скажем лишь, что такие данные, помимо прочих разрешений, также имеют особое разрешение share, наличие которого проверяется при обращении к удалённому серверу.

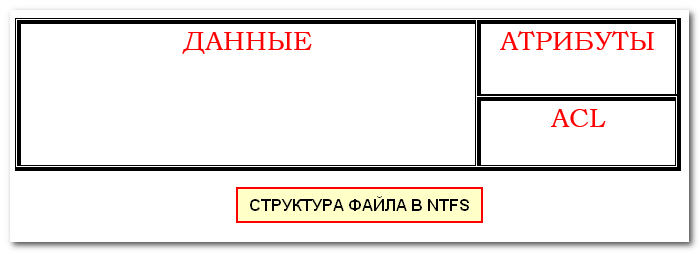

Атрибуты и ACL

При работе через сервер права доступа выдаются сервером, при непосредственной же работе с дисками через интерфейс локальной машины права доступа выдаются на уровне файловой системы NTFS. Как это работает? А вот как. Каждый записанный в NTFS файл представляет собой не только данные, помимо них он также хранит служебную информацию — атрибуты и ACL (Access Control List). Кстати, атрибуты и ACL имеют не только файлы, но и папки.

Что такое атрибуты файла, вы, в принципе, должны знать сами. Скрытый, системный, индексируемый или неиндексируемый, доступный только для чтения, готовый к архивированию — всё это называется атрибутами и просматривается в свойствах файла или папки. За права же доступа отвечают метаданные ACL. И если атрибуты описывают свойства объекта, то ACL указывает, кто именно и какие действия с этим объектом может производить. ACL также именуют разрешениями.

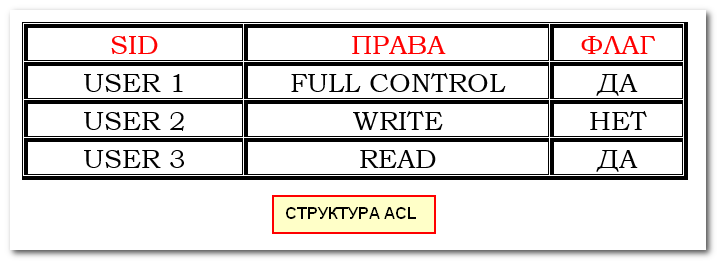

Структуру ACL можно представить в виде таблицы с тремя колонками.

Первая колонка содержит уникальный идентификатор пользователя (SID), вторая — описание прав (read, write и т.д.), третья — флаг, указывающий разрешено ли конкретному SID пользоваться этими правами или нет. Он может принимать два значения: true (да) и false (нет).

Основных прав доступа в NTFS четыре:

• Read разрешает только чтение файла.

• Write разрешает чтение и запись.

• Modify разрешает чтение, запись, переименование, удаление и редактирование атрибутов.

• Full Control даёт пользователю неограниченную власть над файлом. Помимо всего перечисленного, имеющий права Full Control пользователь может редактировать метаданные ACL. Все прочие права доступа возможность изменения ACL не предоставляют.

Владелец объекта

Кроме атрибутов и разрешений, каждый объект в файловой системе NTFS имеет своего владельца. Таковым может выступать локальный администратор, пользователь, TrustedInstaller, система и т.д. Владелец может изменять права доступа к своему файлу, однако локальный администратор имеет право назначить владельцем такого файла самого себя, следовательно, получить на него полные права, то есть Full Control.

Наследование

Так как файлов на диске может быть очень много и большая их часть располагается во вложенных каталогах, для удобного и быстрого изменения их прав доступа необходим какой-то механизм. Для этого в NTFS есть такая вещь как наследование.

Правило наследования простое и укладывается оно в одну формулировку: при своём создании каждый дочерний объект автоматически наследует разрешения ближайшего родительского объекта. Приведём пример. Если вы создали папку «А», а в ней папку «Б», то папка «Б» будет иметь те же разрешения, что и папка «А». Следовательно, все файлы в папке «Б» получат разрешения папки «А».

Явные и неявные разрешения

Все разрешения, которые наследуются автоматически, именуются неявными (implicit). И напротив, разрешения, которые устанавливаются вручную путём изменения ACL, называются явными (explicit). Отсюда вытекают два правила:

• На одном уровне вложенности запрещающее разрешение имеет более высокий приоритет. Если для одного SID было задано и разрешающее, и запрещающее разрешение, то действовать будет запрет.

• Явное разрешение имеет более высокий приоритет, чем неявное. Если запрет на какой-то объект был унаследован от родителя, а затем на него было установлено явное разрешение, то оно получит приоритет.

Таким образом в NTFS формируются комбинации разрешений и запретов. И если расположить приоритеты разрешений в порядке убывания, то получим примерно такую картину:

1. Явный запрет

2. Явное разрешение

3. Неявный запрет

4. Неявное разрешение

Особенности наследования при копировании и перемещении файлов

До этого момента мы говорили о наследовании при создании файлов в родительских или дочерних каталогах. В случаях копирования или перемещения объекта правила наследования меняются.

• При копировании объекта с одного тома на другой, например, с диска «С» на диск «D» копируемый объект всегда получает права или разрешения того раздела или расположенного в нём каталога, в который он копируется. Те же правила действуют при перемещении файлов между разными томами.

• При перемещении в пределах одного тома, перемещаемый объект сохраняет свою ACL, изменяется только ссылка на него в таблице MFT.

• При копировании в пределах одного тома копируемый объект получает ACL от ближайшего вышестоящего родительского каталога.

Для начала этого вполне достаточно, чтобы иметь более-менее чёткое представление о том, как работают законы разрешений в NTFS. На самом деле разрешений в файловой системе существует гораздо больше разрешений. Большинству простых пользователей их знать необязательно, а вот будущим системным администраторам такие знания могут очень даже пригодится.

Загрузка…

В этой статье мы рассмотрим, что такое права доступа к файлам и папкам, зачем они нужны и научимся изменять стандартные разрешения прав на более защищенные.

Содержание

- Что такое права доступа и для чего они нужны

- Какие права нужно давать файлам и папкам

- Как изменить права на файлы и папки

- Изменение прав в файловом менеджере хостинг-провайдера

- Установка прав с помощью FTP-клиента FileZilla

- Изменение прав через SSH

- С помощью кода в файле wp-config.php

Что такое права доступа и для чего они нужны

Права доступа — это установленные разрешения для определенных групп пользователей на запуск, чтение, изменение файлов и папок.

В зависимости от привилегий, группы пользователей делятся на 3 вида:

- Пользователь (user) — владелец сайта, соответственно, файла и папки;

- Группа (group) — другие пользователи, выбранные владельцем (в том числе сам владелец);

- Мир (world) — все остальные пользователи.

К каждому пользователю присваивается соответствующая цифра, обозначающая какое-либо действие с файлом: пользователю — цифра 1; группе — цифра 2; всем остальным — цифра 3.

Цифры, в свою очередь, подразделяются на права:

- 0 — доступ запрещен;

- 1 — исполнение;

- 2 — запись;

- 3 — запись и исполнение;

- 4 — чтение;

- 5 — чтение и исполнение,

- 6 — чтение и запись,

- 7 — чтение, запись и исполнение.

Разберем пример, когда группа пользователей имеет разные права на действия с файлом и установим право «764»:

- Цифра 1 (Пользователь): имеет право не чтение, запись и исполнение «7»;

- Цифра 2 (Группа): имеет право на чтение и запись «6»;

- Цифра 3 (Все): имеют право только на чтение файла «4».

Существует еще один способ отображения прав доступа к файлам и папкам — буквенно-символьный. Его можно увидеть при просмотре файлов через FTP-клиент или SSH-соединение.

Буквы: r, w, x — обозначают определенные права, применяемые к файлам и папкам, буква d – директория, а символ «—» — отсутствие прав (или отсутствие директории).

Первые 3 буквы и (или) символа — определяют права пользователя (владельца), вторые 3 – права группы и третьи 3 — права всех остальных. Но не путайте символ «—» в начале шифровки, обозначающий в некоторых случаях отсутствие прав, а в некоторых — отсутствие директории, то есть сам файл. Здесь нужно смотреть по количеству символов, если их больше шести — то первый символ «—» означает файл без директории.

Разберем пример, когда пользователь имеет право на все разрешающие действия с файлом: чтение, изменение, запуск; группа имеет право только на чтение и запуск; а всем остальным запрещены какие-либо действия.

Кстати, действия прав к файлам и папкам будут различаться в зависимости от установленного правила. Это наглядно показано в табличке ниже:

Еще одна табличка, показывающая возможные комбинации относительно установленных прав в буквенно-символьном виде:

Какие права нужно давать файлам и папкам

Каждый владелец сайта сам назначает права доступа к своим файлам и папкам, но существует некий стандарт — обычно, для файлов это правило «644«, а для папок «755«.

Также, после установки WordPress следует сразу выставить более строгое разрешение системному файлу wp-config.php, который изначальное имеет право «644«. Можно подчинить его правилу «400» или «440«. Здесь все зависит от вашего доверия к другим пользователям.

Как изменить права на файлы и папки

Существует 4 способа назначения прав на файлы и папки:

- Изменение прав в файловом менеджере хостинга — самый легкий и быстрый способ, не требующий наличие сторонних сервисов и программ;

- Установка прав с помощью FTP-клиента FileZilla — когда установка прав осуществляется через безопасное соединение: FTP-сервер — FTP-клиент;

- Изменение прав через SSH-соединение производится по безопасному протоколу с помощью программы, плюс команды на замену прав вводятся вручную;

- С помощью кода в файле wp-config.php — осуществляется вставка кода в системный файл ресурса.

Разберем все пункты подробнее.

Изменение прав в файловом менеджере хостинг-провайдера

Пример будет рассмотрен на хостинге Beget, на других хостингах процедура аналогичная. Как установить WordPress на хостинг Beget, есть отдельная статья. Итак, заходим в админ-панель своей хостинговой компании и находим файловый менеджер. Далее, помечаем нужный файл или папку, нажимаем правую кнопку мыши и выбираем «Изменить Атрибуты».

В появившемся окне выбираем права для нужной группы, помечая галочкой разрешающие действия с файлом (или папкой). Отмечая определенный пункт, кодовое значение внизу ячейки меняется. Цифры, также, можно выставить вручную. Далее, в подтверждении выбранных действий — жмем «Изменить Атрибуты».

Установка прав с помощью FTP-клиента FileZilla

Изменение прав для файлов и папок таким способом требует наличие FTP-клиента (в нашем случае FileZilla). Про установку и настройку можно прочитать в статье как подключиться к FTP-серверу через FileZilla. А пока скачиваем клиент с официального сайта и следуя инструкции, устанавливаем себе на компьютер. Там всё легко и просто.

После того как подключились к FTP, находим в правом окне нужную директорию с файлами и как в случае с файловым менеджером — кликаем правой кнопкой мыши на нужный файл для вывода окна изменения атрибутов.

Устанавливаем нужное значение галочкой, либо вводим число вручную. Нажимаем «ОК».

Изменение прав через SSH

Соединение между сервером хостинга и пользователем для работы с данными осуществляется по защищенному протоколу SSH. Чтобы настроить такое соединение — нужна отдельная программа PuTTY. Скачиваем ее с официального сайта и устанавливаем. Если же у вас Linux или MacOS — то нужно просто открыть терминал для ввода нужных команд.

Подробно разбирать настройку терминалов и подключение PuTTY к хостинг-компании мы не будем. Кто пользуется таким способом передачи данных — знает все процедуру подключения. Кому же нужно быстро настроить права для файлов — то лучше воспользоваться первыми двумя способами.

Перейдем сразу к командам. Для настройки прав «755» на папку в окне программы или терминала пишем следующую строку:

find /путь/к/папке/ -type d -exec chmod 755 {} ;

Для настройки прав на файл с числовым значением «644» пишем:

find /путь/к/файлу/ -type f -exec chmod 644 {} ;

/путь/к/папке/ и /путь/к/файлу/ — меняем на нужную папку или файл.

Чтобы настроить права доступа к отдельному файлу, пишем:

chmod 755 /путь/к/файлу/

С помощью кода в файле wp-config.php

Подключаемся по FTP или через файловый менеджер хостинга и находим файл wp-config.php, который лежит в корневом каталоге WordPress. Открываем файл и прописываем следующий код:

/* Права доступа на файлы и папки */

define('FS_CHMOD_FILE', 0644);

define('FS_CHMOD_DIR', 0755);

Способ требует изменений системного файла конфигурации, поэтому не забудьте сделать резервную копию файла перед правкой.

На этом у меня всё. Надеюсь, я помог разобраться во всех тонкостях изменения прав доступа к файлам и папкам. Берегите свои блоги!

В этой статье рассмотрим права и привилегии пользователей в системе. Вы узнаете где они устанавливаются и чем права отличаются от привилегий.

Назначение прав и привилегий

Привилегии – это возможность выполнять связанные с системой операции, например выключение компьютера или изменение системного времени.

Право – разрешает или запрещает выполнять конкретный тип входа в систему, например локальный или вход по сети.

Для того чтобы управлять привилегиями и правами, нужно использовать ММС-оснастку “Локальная политика безопасности” (secpol.msc). В этой оснастке можно настроить и права и привилегии для пользователей или групп. Вы можете различить права от привилегий тем, что права связаны со входом в систему, а привилегии не связаны.

Права учетной записи

Права хоть и находятся в одной и той же оснастке с привилегиями, но технически отличаются т привилегий. Они не связаны с монитором безопасности SRM и не хранятся в маркерах доступа в отличие от привилегий.

Возможные права:

- право локального входа в систему (logon locally);

- возможность входить в систему по сети (logon over the network);

- право входить в систему через службу терминалов (logon through Terminal Services);

- возможность входить в систему в качестве службы (logon as a service);

- возможность входить в систему в качестве пакетного задания (logon as a batch job).

Привилегии

Привилегии пользователя находятся в маркере доступа. А вот не полный список привилегий:

- Резервное копирование файлов и каталогов. Заставляет NTFS предоставлять некоторый доступ к файлам, даже если дескриптор безопасности не дает таких разрешений.

- Восстановление файлов и каталогов. Заставляет NTFS предоставлять некоторый доступ к файлам, даже если дескриптор безопасности не дает таких разрешений.

- Повышение приоритета планирования. Требуется для повышения приоритета процесса.

- Загрузка и выгрузка драйверов устройств.

- Добавление рабочих станций в домен.

- Выполнение операций сопровождения с томом. Например, выполнение дефрагментации или проверка диска.

- Изменение маркера объекта. Например, разрешает запуск программ от имени администратора.

- Управление аудитом и журналом безопасности. Необходимо для обращения к списку SACL.

- Выключение системы.

- Изменение системного времени.

- Получение прав владения. Для файлов и других объектов.

Включение привилегий по требованию

Привилегии включаются по требованию, чтобы понять это, проведем эксперимент.

Запустите Process Explorer с повышенными привилегиями. А затем щелкните правой кнопкой мыши на часах в области уведомлений и выберите команду “Настройка даты и времени“. После чего найдите и откройте свойства процесса “SystemSettings.exe” в “Process Explorer“.

Далее, перейдите на вкладку “Security” и там вы увидите, что привилегия “SeTimeZonePrivilege” отключена:

Затем измените часовой пояс, закройте и снова откройте окно свойств процесса ” SystemSettings.exe “. И вы увидите, что привилегия “SeTimeZonePrivilege” включилась:

Получается что процесс может иметь какую-то привилегию, но пока он ей не воспользуется, привилегия будет в выключенном состоянии.

Привилегия обхода промежуточных проверок NTFS

А теперь разберём ещё одну интересную привилегию. Она позволяет получить доступ к файлу, даже если у вас нет доступа к папке в которой этот файл находится. Такая привилегия называется SeNotifyPrivilege.

Во-первых создайте папку, а внутри этой папки создайте новый текстовый документ. Затем перейдите в Проводнике к этому файлу, откройте его свойства и перейдите на вкладку “Безопасность“. Там щелкните на кнопке “Дополнительно” и снимите флажок “Наследование“. А затем примените изменения. Когда появится предложение удалить или скопировать права наследования, выберите “Копировать“.

Теперь измените безопасность новой папки, чтобы у вашей учетной записи не было никакого доступа к ней. Для этого выберите свою учетную запись, а затем выберите все флажки “Запретить” в списке разрешений.

Запустите программу “Блокнот“. В меню “Файл” выберите команду “Открыть” и перейдите к новому каталогу. Вы не сможете открыть его, так как доступ быть запрещен. Но вы можете в поле “Имя файла” диалогового окна “Открыть” набрать полный путь к новому файлу. После чего файл должен открыться.

Если бы у вашей учетной записи не было “Привилегии обхода промежуточных проверок“, то NTFS выполнял бы проверки доступа к каждому каталогу пути при попытке открыть файл. Что в данном примере привело бы к запрещению доступа к файлу.

Супер привилегии

Это очень серьёзные привилегии и при включенной системе UAC они будут предоставляться только приложениям запущенным на высоком уровне целостности ( high или выше). Ну и конечно учетная запись должна обладать этими привилегиями.

Вот список таких супер привилегий:

- Проводить отладку программ. Пользователь с этой привилегией может открывать любой процесс в системе, не обращая внимания на имеющийся у процесса дескриптор безопасности. И может не только смотреть содержимое памяти процесса, но и выполнить свой код от имени этого процесса.

- Приобретать права владения. Эта привилегия позволяет приобретать права владения любым объектом в системе.

- Восстанавливать файлы и каталоги. Пользователь, получивший эту привилегию, может заменять любые файлы в системе своими собственными файлами.

- Загружать и выгружать драйверы устройств. Такая привилегия позволит загрузить в систему любой драйвер, который будет работать в режиме ядра.

- Создавать объект маркера. Эта привилегия может использоваться, чтобы запустить приложение с любым маркером доступа.

- Действовать в качестве части операционной системы. Эта привилегия позволяет устанавливать доверенное подключение к LSASS, что даст возможность создавать новые сеансы входа в систему.

Помимо всего прочего, следует помнить, что привилегии не выходят за границы одной машины и не распространяются на сеть.

Вернуться к оглавлению

Сводка

Имя статьи

Права и привилегии пользователей

Описание

В этой статье рассмотрим права и привилегии пользователей в системе. Вы узнаете где они устанавливаются и чем права отличаются от привилегий