|

7 / 7 / 6 Регистрация: 02.04.2012 Сообщений: 321 |

|

|

1 |

|

|

Server 2016 Как включить разрешение на запуск системных служб ?23.03.2017, 16:50. Показов 91926. Ответов 5

Добрый день! При запуски мастера установки клиент-серверной 1С, можно выбрать пользователя: DefaultAccount либо создать нового пользователя, к примеру я создал пользователя: USR1CV8. Во время установки клиент-серверной 1С, вылетает ошибка: Ошибка при запуске службы …убедитесь, что у вас имеются разрешения на запуск системных служб. Подскажите пожалуйста как в windows server 2016 предоставить пользователю USR1CV8 права на запуск служебных служб. В системе авторизован под пользователем User — тип учётной записи — администратор. Напечатайте пожалуйста две инструкции: С уважением Миниатюры

__________________

0 |

|

490 / 89 / 18 Регистрация: 01.12.2009 Сообщений: 370 Записей в блоге: 1 |

|

|

24.03.2017, 10:53 |

2 |

|

MrRuslanBB, 2. Я таки думаю, что сообщение о запрете на запуск системных служб относится к пользователю, под которым вы авторизовались на сервере, т.е. пользователю User. Чтобы разрешить ему что-то подобное, вам все равно понадобятся права администратора.

2 |

|

7 / 7 / 6 Регистрация: 02.04.2012 Сообщений: 321 |

|

|

25.03.2017, 15:19 [ТС] |

3 |

|

Помогла инструкция напечатанная ниже, спасибо Dethmontt Необходимо пропустить ошибку, далее, зайти в управление компьютером, открыть список служб, найти там Агента сервера 1С:Предприятие — зайти в свойства службы и указать под кем запускаться — Запустить и радоваться =)))

0 |

|

0 / 0 / 0 Регистрация: 17.09.2014 Сообщений: 6 |

|

|

14.10.2021, 01:18 |

4 |

|

MrRuslanBB, для того, чтобы был доступ к службе от имени, создаваемого установщиком, пользователя USR1CV8, можно добавить его в группу администраторов, поскольку он после создания будет находится в группе пользователей. И поэтому даже, если дать ему полный доступ к данному сервису, скажем, через консольную команду sc, то запустить службу система вам все равно не даст (поскольку будет отсутствовать доступ на запуск дочерних служб). Либо же придется выдавать данному пользователю соответствующие права для каждой дочерней службы.

0 |

|

Модератор 6871 / 3818 / 477 Регистрация: 13.03.2013 Сообщений: 14,059 Записей в блоге: 9 |

|

|

14.10.2021, 06:24 |

5 |

|

Необходимо пропустить ошибку Неверный подход, в Вашем случае учетная запись «USR1CV8» либо не была создана, либо у нее отсутстовали права на запуск служб.

0 |

|

0 / 0 / 0 Регистрация: 17.09.2014 Сообщений: 6 |

|

|

14.10.2021, 15:01 |

6 |

|

Maks, учетка создается и остается в системе даже, если отменить установку, разве только её не удалить вручную. Просто у неё нет соответствующих прав для работы со службой и дочерних, от которой она зависит. Это косяк тех, кто пилил инсталятор. Она включена в группу «Пользователи», а они не обладают данными привилегиями. Можно, конечно, и под системной учеткой запускать, работать будет. Но все же целесообразнее для такой цели выделить отдельного пользователя.

0 |

|

IT_Exp Эксперт 87844 / 49110 / 22898 Регистрация: 17.06.2006 Сообщений: 92,604 |

14.10.2021, 15:01 |

|

6 |

По умолчанию обычные пользователи (без прав администратора) не могут управлять системными службами Windows. Это означает, что пользовали не могут остановить, запустить (перезапустить), изменить настройки и разрешения служб Windows. В этой статье мы разберем несколько способов управления правами на службы Windows. В частности, мы покажем, как предоставить обычному пользователю, без прав администратора Windows, права на запуск, остановку и перезапуск определенной службы.

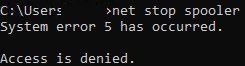

Предположим, нам нужно предоставить доменной учетной записи contosotuser права на перезапуск службы печати (Print Spooler) с системным именем Spooler. При попытке перезапустить службу под пользователей появляется ошибка:

System error 5 has occurred. Access is denied.

Простого и удобного встроенного инструмента для управления разрешениями на службы в Windows нет. Мы рассмотрим несколько способ предоставления пользователю прав на службу:

Содержание:

- Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

- Предоставление прав на перезапуск службы с помощью SubInACL

- Process Explorer: Установка разрешений на службу

- Назначаем разрешения на службу с помощью PowerShell

- Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

- Управление правами служб через групповые политики

Какой из них проще и удобнее – решать Вам.

Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

Стандартный, встроенный в Windows способ управления правами на службы системы предусматривает использование консольной утилиты sc.exe (Service Controller).

Главная, проблема – зубодробительный синтаксис формата предоставления прав на сервис (используется формат SDDL — Security Description Definition Language).

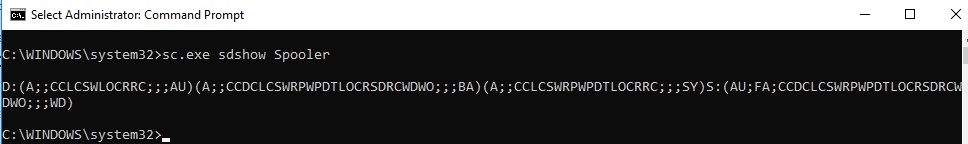

Получить текущие разрешения на службу в виде SDDL строки можно так:

sc.exe sdshow Spooler

D:(A;;CCLCSWLOCRRC;;;AU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA) (A;;CCLCSWRPWPDTLOCRRC;;;SY)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Что значат все эти символы?

S: — System Access Control List (SACL)

D: — Discretionary ACL (DACL)

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

CC — SERVICE_QUERY_CONFIG (запрос настроек служы)

LC — SERVICE_QUERY_STATUS (опрос состояния служы)

SW — SERVICE_ENUMERATE_DEPENDENTS (опрос зависимостей)

LO — SERVICE_INTERROGATE

CR — SERVICE_USER_DEFINED_CONTROL

RC — READ_CONTROL

RP — SERVICE_START (запуск службы)

WP — SERVICE_STOP (остановка службы)

DT — SERVICE_PAUSE_CONTINUE (приостановка, продолжение службы)

Последние 2 буквы — объекты (группа пользователей или SID), котором нужно назначить права. Есть список предустановленных групп.

AU Authenticated Users

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

Можно вместо предустановленной группы явно указать пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

whoami /user

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

Get-ADUser -Identity 'iipeshkov' | select SID

SID доменной группы можно получить с помощью командлета Get-ADGroup:

Get-ADGroup -Filter {Name -like "msk-helpdesk*"} | Select SID

Чтобы назначить SDDL строку с правами на определённую службу, используется команда sc sdset. К примеру, права пользователю на службу spooler могут быть предоставлены следующей командой:

sc sdset Spooler "D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)(A;;RPWPCR;;;S-1-5-21-2133228432-2794320136-1823075350-1000)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)"

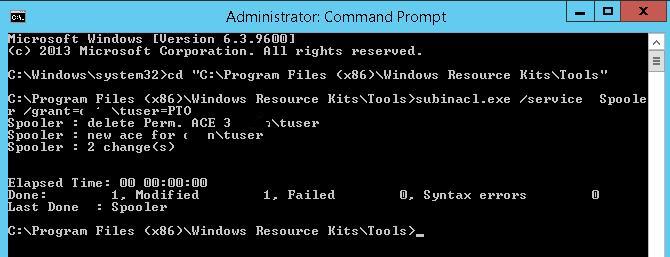

Предоставление прав на перезапуск службы с помощью SubInACL

Для управления правами служб Windows гораздо проще воспользоваться консольной утилитой SubInACL из комплекта Sysinternals от Марка Руссиновича (права на которую вместе с автором теперь принадлежат Microsoft). Синтаксис этой утилиты гораздо проще и удобнее для восприятия. Рассмотрим, как предоставить права перезапуск службы с помощью SubInACL:

- Скачайте subibacl,msi со страницы (https://www.microsoft.com/en-us/download/details.aspx?id=23510) и установите ее на целевой системе;

- В командной строке с правами администратора перейдите в каталог с утилитой:

cd “C:Program Files (x86)Windows Resource KitsTools

” - Выполните команду:

subinacl.exe /service Spooler /grant=contosotuser=PTO

Примечание. В данном случае мы дали пользователю права на приостановку (Pause/Continue), запуск (Start) и остановку (Stop) службы. Полный список доступных разрешений:

F : Full Control

R : Generic Read

W : Generic Write

X : Generic eXecute

L : Read controL

Q : Query Service Configuration

S : Query Service Status

E : Enumerate Dependent Services

C : Service Change Configuration

T : Start Service

O : Stop Service

P : Pause/Continue Service

I : Interrogate Service

U : Service User-Defined Control CommandsЕсли нужно предоставить права на службу, запущенную на удаленном компьютере, используйте следующий синтаксис команды subinacl:

subinacl /SERVICE \msk-buh01spooler /grant=contosotuser=F - Осталось войти в данную систему под учетной записью пользователя и попробовать перезапустить службу командами:

net stop spooler

net start spooler

или

sc stop spooler && sc start spooler

Если вы все сделали верно, служба должна перезапуститься.

Чтобы лишить пользователя назначенных прав на службу в subinacl.exe используется параметр

/revoke

, например:

subinacl.exe /service Spooler /revoke=contosotuser

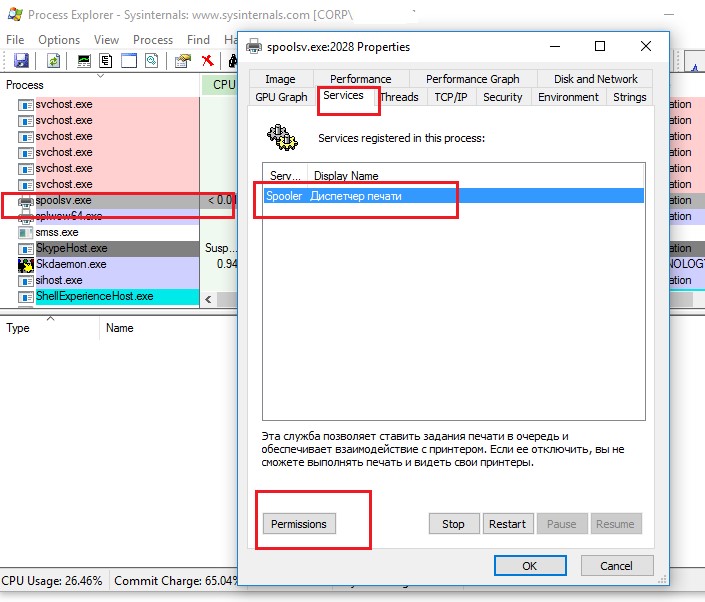

Process Explorer: Установка разрешений на службу

Достаточно просто изменить разрешения на службу с помощью еще одной утилиты Sysinternals — Process Explorer. Запустите Process Explorer с правами администратора и найдите в списке процессов процесс нужной вам службы. В нашем примере это spoolsv.exe (диспетчер очереди печати — C:WindowsSystem32spoolsv.exe). Откройте свойства процесса и перейдите на вкладку Services.

Нажмите на кнопку Permissions и в открывшемся окне добавьте пользователя или группу, которой нужно предоставить права на сервис и выберите уровень полномочий (Full Control/Write/Read).

Назначаем разрешения на службу с помощью PowerShell

В галерее TechNet имеется отдельный неофициальный модуль PowerShell для управления разрешениями на разные объекты Windows — PowerShellAccessControl Module (скачать его можно здесь). Этот модуль позволяет управлять правами на службы. Импортируйте модуль в свою PS сессию:

Import-Module PowerShellAccessControl

Получить эффективные разрешения на конкретную службу из PowerShell можно так:

Get-Service spooler | Get-EffectiveAccess -Principal corptuser

Чтобы предоставить обычному пользователю права на запуск и остановку службы, выполните:

Get-Service spooler | Add-AccessControlEntry -ServiceAccessRights Start,Stop -Principal corptuser

Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

Более наглядный (но и требующий большего количества действий) графический способ управления правами на службы – с помощью шаблонов безопасности. Для реализации, откройте консоль mmc.exe и добавьте оснастку Security Templates.

Установите тип запуска (Automatic) и нажмите кнопку Edit Security.

С помощью кнопки Add добавьте учетную запись пользователя или группы, которым нужно предоставить права. В нашем случае, нам достаточно права Start, Stop and pause.

Примечание. Содержимое шаблона безопасности сохраняется в inf файле в каталоге C:UsersusernameDocumentsSecurityTemplates.

Если открыть этот файл, можно увидеть, что данные о правах доступа сохраняются в уже упомянутом ранее SDDL формате. Полученная таким образом строка может быть использована в качестве аргументы команды sc.exe.

[Unicode] Unicode=yes [Version] signature="$CHICAGO$" Revision=1 [Service General Setting] "Spooler",2,"D:AR(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;RPWPDTRC;;;S-1-5-21-3243688314-1354026805-3292651841-1127)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)"

Теперь можно под пользователем проверить, что у него появились права на управление службой Print Spooler.

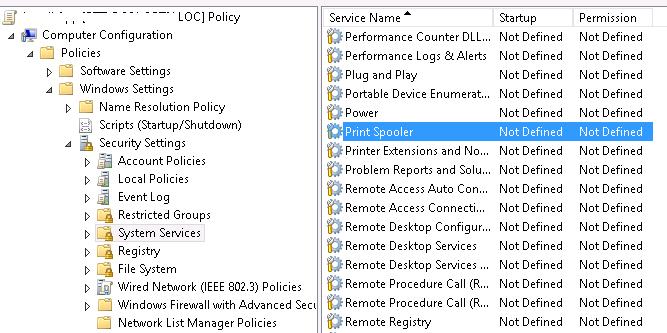

Управление правами служб через групповые политики

Если нужно раздать пользователям права запуска/остановки сервиса сразу на множестве северов или компьютерах домена, проще всего воспользоваться возможностями групповых политик (GPO).

- Создайте новую или отредактируйте существующую GPO, назначьте ее на нужный контейнер с компьютерами в Active Directory. Перейдите в раздел политик Computer configuration -> Windows Settings -> Security Settings -> System Services;

- Найдите службу Spooler и аналогично методике с шаблонами безопасности, рассмотренной ранее, предоставьте права пользователю. Сохраните изменения;

- Осталось дождаться обновления политик на клиентских компьютерах и проверить применение новых разрешений на службу.

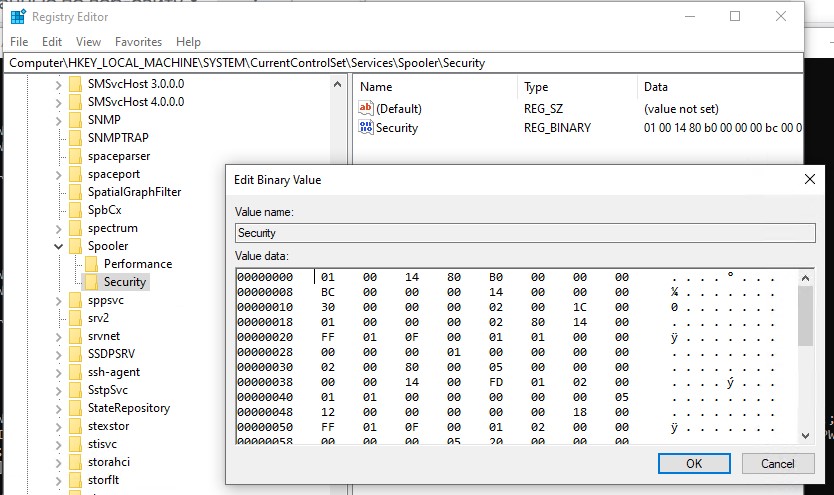

Где хранятся разрешения служб Windows?

Настройки безопасности для все служб, для которых вы изменили разрешения по-умолчанию хранятся в собственной ветке реестра HKLMSystemCurrentControlSetServices<servicename>Security в параметре Security типа REG_BINARY.

Это означает, что одним из способов установки аналогичных разрешений на других компьютерах может быть экспорт/импорт данного параметра реестра (в том числе через GPO).

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на системные службы. Если пользователю требуется удаленный доступ к службе, без предоставления ему прав локального входа в систему, нужно разрешить пользователю удаленно опрашивать Service Control Manager.

Буквально сегодня понадобилось дать человеку возможность перезапускать тестовый вебсервер под виндой.

Права админа давать естественно давать не хочется.

«Мощный» юзер не подходит.

букв много

и тут на помощь приходит technet, который расcказывает про sc.

В данном случае нас интересуют 2 команды:

sc sdshow — показывает права

sc sdset — устанавливает права

Для начала узнаем, какие права у нашего сервиса уже есть:

C:Usersadministrator>sc sdshow service_name

D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCR

RC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Без изысков.

Как видно, есть 2 интересных префикса:

S: — System Access Control List (SACL) — это нас сейчас не интересует.

D: — Discretionary ACL (DACL) — здесь указываются права для всех и всего.

Смотрим далее.

Первая буква после скобок означает разрешаем (A, Allow) или запрещаем (D, Deny).

Мы разрешаем:

(A;;;;;)

И потом видим комбинации из двух букв:

CC - SERVICE_QUERY_CONFIG

LC - SERVICE_QUERY_STATUS

SW - SERVICE_ENUMERATE_DEPENDENTS

LO - SERVICE_INTERROGATE

CR - SERVICE_USER_DEFINED_CONTROL

RC - READ_CONTROL

RP - SERVICE_START

WP - SERVICE_STOP

DT - SERVICE_PAUSE_CONTINUE

По сути, нас будут интересовать последние три опции:

(A;;RPWPDT;;;)

Последние 2 буквы обозначают кому мы разрешаем или запрещаем:

AU Authenticated Users

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

+ к этому списку можно явно указать пользователя по SID’у.

Вот это самое интересное!

как узнать SID пользователя?

есть не один способ

но, самый простой и удобный (на мой взгляд), написать маленький скриптик на vb:

strComputer = "."

Set objWMIService = GetObject("winmgmts:\" & strComputer & "rootcimv2")

Set objAccount = objWMIService.Get _

("Win32_UserAccount.Name='username',Domain='domain'")

Wscript.Echo objAccount.SID

Заменяем имя пользователя и домен по своему вкусу, сохраняем файл с расширением .vbs и запускаем.

Появляется алерт с SID.

Копируем в блокнот(или в любое другое место)

Можно скрипт запустить в консоли, сэкономим время

И так. Узнали SID.

Вставляем в ключ:

(A;;RPWPDT;;;S-1-5-21-3992622163-2725220152-438995547-4172)

Теперь подготавливаем команду целиком:

sc sdset D:(A;;RPWPDT;;;S-1-5-21-3992622163-2725220152-438995547-4172)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCR

RC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Наш ключ вставляем в любое место, но важно чтобы он был перед префиксом S.

Важно не ошибиться, иначе можем потерять доступ к сервису

Запускаем.

проверяем:

sc \server stop «service_name»

Надеюсь, основную мысль донес.

Так же жду критики, тк подозреваю что могут быть способы проще.

UPD можно, кстате, использовать группы.

для того чтобы узнать SID группы — вместо username, напишите имя группы.

Буквально сегодня понадобилось дать человеку возможность перезапускать тестовый вебсервер под виндой.

Права админа давать естественно давать не хочется.

«Мощный» юзер не подходит.

Способ первый:

И тут на помощь приходит technet, который расcказывает про sc.

В данном случае нас интересуют 2 команды:

sc sdshow — показывает права

sc sdset — устанавливает права

Просмотр установленных прав у сервиса:

sc sdshow ABBYY.ProcStation.FlexiCapture.10.0 sc sdshow ABBYY.ProcServer.FlexiCapture.10.0 sc sdshow ABBYY.Licensing.FlexiCapture.Standard.10.0

Вывод команды sc:

>D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA) (A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU) S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

S: — System Access Control List (SACL).

D: — Discretionary ACL (DACL) — здесь указываются права для всех и всего.

Первая буква после скобок означает разрешаем (A, Allow) или запрещаем (D, Deny).

Мы разрешаем:

(A;;;;;)

И потом видим комбинации из двух букв:

CC - SERVICE_QUERY_CONFIG LC - SERVICE_QUERY_STATUS SW - SERVICE_ENUMERATE_DEPENDENTS LO - SERVICE_INTERROGATE CR - SERVICE_USER_DEFINED_CONTROL RC - READ_CONTROL RP - SERVICE_START WP - SERVICE_STOP DT - SERVICE_PAUSE_CONTINUE

По сути, нас будут интересовать последние три опции:

(A;;RPWPDT;;;)

Последние 2 буквы обозначают кому мы разрешаем или запрещаем:

AU Authenticated Users AO Account operators RU Alias to allow previous Windows 2000 AN Anonymous logon AU Authenticated users BA Built-in administrators BG Built-in guests BO Backup operators BU Built-in users CA Certificate server administrators CG Creator group CO Creator owner DA Domain administrators DC Domain computers DD Domain controllers DG Domain guests DU Domain users EA Enterprise administrators ED Enterprise domain controllers WD Everyone PA Group Policy administrators IU Interactively logged-on user LA Local administrator LG Local guest LS Local service account SY Local system NU Network logon user NO Network configuration operators NS Network service account PO Printer operators PS Personal self PU Power users RS RAS servers group RD Terminal server users RE Replicator RC Restricted code SA Schema administrators SO Server operators SU Service logon user + к этому списку можно явно указать пользователя по SID'у.

Для получения SID пользователя можно воспользоваться PowerShell, указав логин пользователя:

$name = «ababkin» (New-Object System.Security.Principal.NTAccount($name)).Translate([System.Security.Principal.SecurityIdentifier]).value

Вывод скрипта:

S-1-5-21-61352674-892392994-1602391049-1004

В итоге получаем строку для пользователя:

(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1004)

Окончательно команда будет выглядеть так:

sc sdset ABBYY.ProcStation.FlexiCapture.10.0 D:(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1020)(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1004)(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1010)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)sc sdset ABBYY.ProcServer.FlexiCapture.10.0 D:(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1020)(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1004)(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1010)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)sc sdset ABBYY.Licensing.FlexiCapture.Standard.10.0 D:(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1020)(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1004)(A;;RPWPDT;;;S-1-5-21-61352674-892392994-1602391049-1010)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Способ второй:

Используем ПО — svcadmin

(Всего просмотров: 2 112, просмотров сегодня: 1)

-

-

September 6 2011, 10:34

- Компьютеры

- Cancel

Права на запускостанов службы

Как предоставить пользователям права на управление службами Windows Server 2003

Метод 1: С помощью групповой политики

С помощью

групповой политики для изменения разрешений на системные службы. Для

получения дополнительных сведений о том, как это сделать обратитесь к

следующей статье базы знаний Майкрософт:

324802

Настройка групповой политики безопасности для системных служб в Windows Server 2003

Способ 2: Использование шаблонов безопасности

Использование

шаблонов безопасности для изменения разрешений на системные службы,

создайте шаблон безопасности. Чтобы сделать это, выполните следующие

действия.

- Нажмите кнопку Начало, нажмите кнопку Запустить, тип MMC В диалоговом окне Открыть поле, а затем нажмите кнопку ОК.

- На Файл меню, нажмите кнопку Добавление и удаление оснастки.

- Нажмите кнопку Добавить, нажмите кнопку Анализ и настройка безопасности, нажмите кнопку Добавить, нажмите кнопку Закрыть, а затем нажмите кнопку ОК.

- В дереве консоли щелкните правой кнопкой мыши Анализ и настройка безопасности, а затем нажмите кнопку Открыть базу данных.

- Укажите имя и расположение для базы данных и нажмите кнопку Открыть.

- В Импорт шаблона в открывшемся диалоговом окне выберите шаблон безопасности, который требуется импортировать и нажмите кнопку Открыть.

- В дереве консоли щелкните правой кнопкой мыши Анализ и настройка безопасности, а затем нажмите кнопку Анализ компьютера.

- В Выполнение анализа в открывшемся диалоговом окне примите путь по умолчанию для файла журнала, который отображается в Путь файла журнала ошибок поле или укажите расположение и нажмите кнопку ОК.

- После завершения анализа настройте разрешения для службы следующим образом:

- В дереве консоли разверните узел Системные службы.

- В правой области дважды щелкните имя службы, разрешения которой требуется изменить.

- Выберите Определить следующую политику в базе данных Установите флажок и нажмите кнопку Изменение параметров безопасности.

- Чтобы настроить разрешения для нового пользователя или группы, нажмите кнопку Добавить. В Выбор пользователей, компьютеров или групп диалоговом окне введите имя пользователя или группы, которую требуется установить разрешения и нажмите кнопку ОК.

- В Разрешения для Пользователь или группа

список, настроить разрешения для пользователя или группы. Обратите

внимание, что при добавлении нового пользователя или группы, Разрешить флажок рядом с Пуск, Стоп и Пауза по умолчанию выбрано разрешение. Этот параметр разрешает пользователя или группы, для запуска, остановки и приостановки службы. - Нажмите кнопку ОК два раза.

- Чтобы применить новые параметры безопасности для локального компьютера, щелкните правой кнопкой мышиАнализ и настройка безопасности, а затем нажмите кнопку Теперь настройки компьютера.

ПРИМЕЧАНИЕ:

Можно использовать также средство командной строки Secedit Настройка и

анализ безопасности системы. Для получения дополнительных сведений о

программе Secedit нажмите кнопку Начало, а затем нажмите кнопку Запустить. Тип cmd В диалоговом окне Открыть поле, а затем нажмите кнопку ОК. В командной строке введите: Secedit /?,

а затем нажмите клавишу ВВОД.

Помните, что этот метод используется для применения параметров,

применяются все параметры шаблона и это могут переопределить другие

ранее настроенные файла, реестра или разрешения служб.

Метод 3: Subinacl.exe использовать

Последний

способ назначения прав управления службами состоит в использовании

программы Subinacl.exe из Windows 2000 Resource Kit. Синтаксис выглядит

следующим образом:

SUBINACL /SERVICE \MachineNameServiceName /GRANT = имя_пользователя [DomainName] [= доступ]

Заметки

- Пользователь, запустивший эту команду необходимо иметь права администратора для ее успешного завершения.

- Если Имя_компьютера — Это аргумент опущен, предполагается локальный компьютер.

- Если Имя_домена — Это аргумент опущен, локального компьютера выполняется поиск учетной записи.

- Несмотря на то, что пример синтаксиса указывает имя пользователя, будет работать для групп пользователей слишком.

- Значения, Доступ можно предпринять следующие:

F : Full Control R : Generic Read W : Generic Write X : Generic eXecute L : Read controL Q : Query Service Configuration S : Query Service Status E : Enumerate Dependent Services C : Service Change Configuration T : Start Service O : Stop Service P : Pause/Continue Service I : Interrogate Service U : Service User-Defined Control Commands

- Если Доступ Это, «F (полный доступ)» подразумевается.

- Subinacl поддерживает аналогичные функциональные возможности для файлов, папок и разделов реестра. См. Пакет ресурсов Windows 2000 для получения дополнительных сведений.

Автоматизация многократных изменений

С помощью Subinacl не существует параметр не может указать, будет устанавливать права доступа для всех служб на конкретном компьютере. Однако приведенный ниже сценарий демонстрирует один из способов 3 метода может быть расширена для автоматизации задач:

strDomain = Wscript.Arguments.Item(0)'domain where computer account is held strComputer = Wscript.Arguments.Item(1)'computer netbios name strSecPrinc = Wscript.Arguments.Item(2)'user's login name as in: DomainNameUserName strAccess = Wscript.Arguments.Item(3)'access granted, as per the list in the KB 'bind to the specified computer set objTarget = GetObject("WinNT://" & strDomain & "/" & strComputer & ",computer") 'create a shell object. Needed to call subinacl later set objCMD = CreateObject("Wscript.Shell") 'retrieve a list of services objTarget.filter = Array("Service") For each Service in objTarget 'call subinacl to se the permissions command = "subinacl /service " & Service.name & " /grant=" & strSecPrinc & "=" & strAccess objCMD.Run command, 0 'report the services that have been changed Wscript.Echo "User rights changed for " & Service.name & " service" next

Заметки

- Сохранение сценария .vbs файл, например «Services.vbs» и вызовите его следующим образом:

CSRIPT Services.vbs DomainName ComputerName UserName Access

- Закомментировать или удалить строку «Wscript.Echo»…, если необходима обратная связь.

- В данном примере не без ошибок; Таким образом используйте осторожно.

- В документации Windows 2000 Resource Kit упоминания другая программа (svcacls.exe), выполняющий же манипуляции прав службы управления как Subinacl. Это ошибка в документации.

Содержание

- Предоставление пользователям прав на управление службами

- Сводка

- Метод 1. Использование групповой политики

- Метод 2. Использование шаблонов безопасности

- Метод 3. Использование Subinacl.exe

- Автоматизация нескольких изменений

- Как предоставить обычным пользователям права на запуск/остановку служб Windows?

- Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

- Предоставление прав на перезапуск службы с помощью SubInACL

- Process Explorer: Установка разрешений на службу

- Назначаем разрешения на службу с помощью PowerShell

- Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

- Управление правами служб через групповые политики

- Раздаем права на запуск/остановку сервисов под Windows

- Настройка учетных записей службы Windows и разрешений

- Службы, устанавливаемые с SQL Server

- Службы CEIP, устанавливаемые с SQL Server

- Свойства и настройка служб

- Учетные записи служб по умолчанию

- Изменение свойств учетной записи

- Управляемые учетные записи служб, групповые управляемые учетные записи служб и виртуальные учетные записи

- Автоматический запуск

- Настройка служб во время автоматической установки

- Порт брандмауэра

- Разрешения службы

- Настройка служб и управление доступом

- Права доступа и права Windows

- Разрешения файловой системы, предоставляемые для SQL Server согласно SID-идентификаторам служб или локальным группам Windows

- Разрешения файловой системы, предоставляемые другим учетным записям или группам Windows

- Разрешения файловой системы, связанные с нестандартными дисковыми расположениями

- Обзор дополнительных вопросов

- Разрешения для реестра

- Именованные каналы

- Подготовка

- Подготовка ядра СУБД к работе

- Участники Windows

- Учетная запись sa

- Вход на SQL Server и права доступа для удостоверений безопасности служб

- Вход и права доступа агента SQL Server

- Группы доступности AlwaysOn и отказоустойчивый кластер SQL — привилегии

- Модуль записи SQL и права доступа

- SQL WMI и права доступа

- Подготовка служб SSRS

- Подготовка служб SSAS

- Подготовка служб SSRS

- Обновление с предыдущих версий

- Приложение

- Описание учетных записей служб

- Учетные записи, доступные в любой операционной системе

- Идентификация зависимых и не зависимых от экземпляра служб

- Локализованные имена служб

Предоставление пользователям прав на управление службами

В этой статье описывается предоставление пользователям прав на управление службами.

Применяется к: Windows Server 2003

Исходный номер КБ: 325349

Сводка

В этой статье описывается, как предоставить пользователям полномочия по управлению системной службой в Windows Server 2003.

По умолчанию только члены группы администраторов могут запускать, останавливать, останавливать, возобновлять или перезапускать службу. В этой статье описываются методы, которые можно использовать для предоставления пользователям соответствующих прав на управление службами.

Метод 1. Использование групповой политики

Групповые политики можно использовать для изменения разрешений на системных службах. Дополнительные сведения нажмите на следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

324802: Настройка групповых политик для настройки безопасности системных служб в Windows Server 2003

Метод 2. Использование шаблонов безопасности

Чтобы использовать шаблоны безопасности для изменения разрешений на системных службах, создайте шаблон безопасности следующим образом:

Нажмите кнопку Начните, нажмите кнопку Выполнить, введите MMC в поле Открыть, а затем нажмите кнопку ОК.

В меню File нажмите кнопку Добавить или Удалить привязку.

Нажмите кнопку Добавить, щелкните Конфигурация безопасности и анализ, щелкните Добавить, нажмите кнопку Закрыть, а затем нажмите кнопку ОК.

В дереве консоли щелкните правой кнопкой мыши Конфигурация безопасности и анализ, а затем нажмите кнопку Открыть базу данных.

Укажите имя и расположение базы данных, а затем нажмите кнопку Открыть.

В открываемом диалоговом окне Шаблон импорта щелкните шаблон безопасности, который необходимо импортировать, а затем нажмите кнопку Открыть.

В дереве консоли щелкните правой кнопкой мыши Конфигурация безопасности и анализ, а затем нажмите кнопку Анализ компьютера сейчас.

В диалоговом окне Выполнить анализ, который отображается, примите путь по умолчанию для файла журнала, отображаемого в поле путь файла журнала ошибок, или укажите нужное расположение, а затем нажмите кнопку ОК.

После завершения анализа настройте разрешения службы следующим образом:

Чтобы применить новые параметры безопасности на локальном компьютере, щелкните правой кнопкой мыши Конфигурация безопасности и анализ, а затем нажмите кнопку Настройка компьютера сейчас.

Метод 3. Использование Subinacl.exe

Последний метод назначения прав на управление службами включает использование Subinacl.exe из набора ресурсов Windows 2000. Используется следующий синтаксис:

SUBINACL /SERVICE MachineNameServiceName/GRANT=[DomainName ] UserName[=Access]

Пользователь, который выполняет эту команду, должен иметь права администратора для успешного выполнения.

Если машинное имя опущено, предполагается локализованная машина.

Если доменное имя не пропущено, локальный компьютер будет искать учетную запись.

Хотя в примере синтаксиса указывается имя пользователя, это будет работать и для групп пользователей.

Значения, которые может принимать Access, являются следующими:

F. Полный контроль

R: Общий чтение

W: Общие записи

X. Общий eXecute

L : Чтение controL

Вопрос: Конфигурация службы запросов

S. Состояние службы запросов

E: Переуметь зависимые службы

C. Конфигурация изменения службы

T: Начните службу

O: Stop Service

P: Pause/Continue Service

I : Служба допроса

U. Команды управления User-Defined служб

Если доступ опущен, предполагается «F (Полный контроль)».

Subinacl поддерживает аналогичные функции по отношению к файлам, папкам и клавишам реестра. Дополнительные сведения см. в Windows 2000 года.

Автоматизация нескольких изменений

В Subinacl нет возможности указать, что задает необходимый доступ ко всем службам на определенном компьютере. Однако в следующем примере сценария показано, как можно расширить метод 3, чтобы автоматизировать задачу:

CSRIPT Services.vbs DomainName ComputerName UserName Access

В этом примере не проводится проверка ошибок; поэтому используйте его осторожно.

Источник

Как предоставить обычным пользователям права на запуск/остановку служб Windows?

По умолчанию обычные пользователи (без прав администратора) не могут управлять системными службами Windows. Это означает, что пользовали не могут остановить, запустить (перезапустить), изменить настройки и разрешения служб Windows. В этой статье мы разберем несколько способов управления правами на службы Windows. В частности, мы покажем, как предоставить обычному пользователю, без прав администратора Windows, права на запуск, остановку и перезапуск определенной службы.

Предположим, нам нужно предоставить доменной учетной записи contosotuser права на перезапуск службы печати (Print Spooler) с системным именем Spooler. При попытке перезапустить службу под пользователей появляется ошибка: System error 5 has occurred. Access is denied.

Простого и удобного встроенного инструмента для управления разрешениями на службы в Windows нет. Мы рассмотрим несколько способ предоставления пользователю прав на службу:

Какой из них проще и удобнее – решать Вам.

Управление правами на службы с помощью встроенной утилиты SC.exe (Service controller)

Стандартный, встроенный в Windows способ управления правами на службы системы предусматривает использование консольной утилиты sc.exe (Service Controller).

Главная, проблема – зубодробительный синтаксис формата предоставления прав на сервис (используется формат SDDL — Security Description Definition Language).

Получить текущие разрешения на службу в виде SDDL строки можно так:

sc.exe sdshow Spooler

Что значат все эти символы?

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

Последние 2 буквы — объекты (группа пользователей или SID), котором нужно назначить права. Есть список предустановленных групп.

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

Можно вместо предустановленной группы явно указать пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

SID доменной группы можно получить с помощью командлета Get-ADGroup:

Чтобы назначить SDDL строку с правами на определённую службу, используется команда sc sdset. К примеру, права пользователю на службу spooler могут быть предоставлены следующей командой:

sc sdset Spooler «D:(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCRRC;;;IU)(A;;CCLCSWLOCRRC;;;SU)(A;;RPWPCR;;;S-1-5-21-2133228432-2794320136-1823075350-1000)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)»

Предоставление прав на перезапуск службы с помощью SubInACL

Для управления правами служб Windows гораздо проще воспользоваться консольной утилитой SubInACL из комплекта Sysinternals от Марка Руссиновича (права на которую вместе с автором теперь принадлежат Microsoft). Синтаксис этой утилиты гораздо проще и удобнее для восприятия. Рассмотрим, как предоставить права перезапуск службы с помощью SubInACL:

Если вы все сделали верно, служба должна перезапуститься.

subinacl.exe /service Spooler /revoke=contosotuser

Process Explorer: Установка разрешений на службу

Достаточно просто изменить разрешения на службу с помощью еще одной утилиты Sysinternals — Process Explorer. Запустите Process Explorer с правами администратора и найдите в списке процессов процесс нужной вам службы. В нашем примере это spoolsv.exe (диспетчер очереди печати — C:WindowsSystem32spoolsv.exe). Откройте свойства процесса и перейдите на вкладку Services.

Нажмите на кнопку Permissions и в открывшемся окне добавьте пользователя или группу, которой нужно предоставить права на сервис и выберите уровень полномочий (Full Control/Write/Read).

Назначаем разрешения на службу с помощью PowerShell

В галерее TechNet имеется отдельный неофициальный модуль PowerShell для управления разрешениями на разные объекты Windows — PowerShellAccessControl Module (скачать его можно здесь). Этот модуль позволяет управлять правами на службы. Импортируйте модуль в свою PS сессию:

Получить эффективные разрешения на конкретную службу из PowerShell можно так:

Чтобы предоставить обычному пользователю права на запуск и остановку службы, выполните:

Используем шаблоны безопасности (Security Templates) для управления разрешениями служб

Более наглядный (но и требующий большего количества действий) графический способ управления правами на службы – с помощью шаблонов безопасности. Для реализации, откройте консоль mmc.exe и добавьте оснастку Security Templates.

Установите тип запуска (Automatic) и нажмите кнопку Edit Security.

С помощью кнопки Add добавьте учетную запись пользователя или группы, которым нужно предоставить права. В нашем случае, нам достаточно права Start, Stop and pause.

Если открыть этот файл, можно увидеть, что данные о правах доступа сохраняются в уже упомянутом ранее SDDL формате. Полученная таким образом строка может быть использована в качестве аргументы команды sc.exe.

Теперь можно под пользователем проверить, что у него появились права на управление службой Print Spooler.

Управление правами служб через групповые политики

Если нужно раздать пользователям права запуска/остановки сервиса сразу на множестве северов или компьютерах домена, проще всего воспользоваться возможностями групповых политик (GPO).

Настройки безопасности для все служб, для которых вы изменили разрешения по-умолчанию хранятся в собственной ветке реестра HKLMSystemCurrentControlSetServices Security в параметре Security типа REG_BINARY.

Это означает, что одним из способов установки аналогичных разрешений на других компьютерах может быть экспорт/импорт данного параметра реестра (в том числе через GPO).

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на системные службы. Если пользователю требуется удаленный доступ к службе, без предоставления ему прав локального входа в систему, нужно разрешить пользователю удаленно опрашивать Service Control Manager.

Источник

Раздаем права на запуск/остановку сервисов под Windows

Буквально сегодня понадобилось дать человеку возможность перезапускать тестовый вебсервер под виндой.

Права админа давать естественно давать не хочется.

«Мощный» юзер не подходит.

букв много

и тут на помощь приходит technet, который расcказывает про sc.

В данном случае нас интересуют 2 команды:

sc sdshow — показывает права

sc sdset — устанавливает права

Для начала узнаем, какие права у нашего сервиса уже есть:

C:Usersadministrator>sc sdshow service_name

Как видно, есть 2 интересных префикса:

S: — System Access Control List (SACL) — это нас сейчас не интересует.

D: — Discretionary ACL (DACL) — здесь указываются права для всех и всего.

Смотрим далее.

Первая буква после скобок означает разрешаем (A, Allow) или запрещаем (D, Deny).

По сути, нас будут интересовать последние три опции:

(A;;RPWPDT;;;)

Последние 2 буквы обозначают кому мы разрешаем или запрещаем:

AU Authenticated Users

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

+ к этому списку можно явно указать пользователя по SID’у.

Вот это самое интересное!

как узнать SID пользователя?

есть не один способ 🙂

но, самый простой и удобный (на мой взгляд), написать маленький скриптик на vb:

strComputer = «.»

Set objWMIService = GetObject(«winmgmts:\» & strComputer & «rootcimv2»)

Set objAccount = objWMIService.Get _

(«Win32_UserAccount.Name=’username’,Domain=’domain’»)

Wscript.Echo objAccount.SID

Копируем в блокнот(или в любое другое место)

Можно скрипт запустить в консоли, сэкономим время 🙂

И так. Узнали SID.

Вставляем в ключ:

(A;;RPWPDT;;;S-1-5-21-3992622163-2725220152-438995547-4172)

Теперь подготавливаем команду целиком:

sc sdset D:(A;;RPWPDT;;;S-1-5-21-3992622163-2725220152-438995547-4172)(A;;CCLCSWRPWPDTLOCRRC;;;SY)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;BA)(A;;CCLCSWLOCR

RC;;;IU)(A;;CCLCSWLOCRRC;;;SU)S:(AU;FA;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;WD)

Наш ключ вставляем в любое место, но важно чтобы он был перед префиксом S.

Важно не ошибиться, иначе можем потерять доступ к сервису 🙂

Запускаем.

проверяем:

sc \server stop «service_name»

Надеюсь, основную мысль донес.

Так же жду критики, тк подозреваю что могут быть способы проще.

UPD можно, кстате, использовать группы.

для того чтобы узнать SID группы — вместо username, напишите имя группы.

Источник

Настройка учетных записей службы Windows и разрешений

Каждая служба в SQL Server представляет собой процесс или набор процессов для управления проверкой подлинности при выполнении операций SQL Server в операционной системе Windows. В этом разделе описана конфигурация по умолчанию служб данного выпуска SQL Server, а также параметры конфигурации служб SQL Server, которые можно настроить во время установки SQL Server и после нее. Этот раздел дает возможность опытным пользователям детальнее ознакомиться с учетными записями служб.

Большинство служб и их свойств можно настроить с помощью диспетчера конфигурации SQL Server. Ниже приведены расположения последних четырех версий этого диспетчера при установке Windows на диск C.

| Версия SQL Server | путь |

|---|---|

| SQL Server 2019 | C:WindowsSysWOW64SQLServerManager15.msc |

| SQL Server 2017 | C:WindowsSysWOW64SQLServerManager14.msc |

| SQL Server 2016 | C:WindowsSysWOW64SQLServerManager13.msc |

| SQL Server 2014 | C:WindowsSysWOW64SQLServerManager12.msc |

| SQL Server 2012 | C:WindowsSysWOW64SQLServerManager11.msc |

Службы, устанавливаемые с SQL Server

В зависимости от компонентов, которые выбраны для установки, программа установки SQL Server устанавливает следующие службы.

Службы SQL Server Database Services — служба для SQL Server реляционного Компонент Database Engine. Путь к исполняемому файлу: MSSQLBinnsqlservr.exe.

Агент SQL Server — предназначен для выполнения заданий, наблюдения за SQL Server, предупреждения о нештатных ситуациях. Кроме того, позволяет автоматизировать некоторые задачи по администрированию. Служба агента SQL Server присутствует, но отключена на экземплярах SQL Server Express. Путь к исполняемому файлу: MSSQLBinnsqlagent.exe.

Службы Analysis Services — предоставляет средства оперативной аналитической обработки (OLAP) и средства интеллектуального анализа данных для приложений бизнес-аналитики. Путь к исполняемому файлу: OLAPBinmsmdsrv.exe.

Службы Reporting Services — предназначены для выполнения, создания, планирования, доставки отчетов и управления ими. Путь к исполняемому файлу: Reporting ServicesReportServerBinReportingServicesService.exe.

Службы Integration Services — обеспечивают поддержку управления хранением и выполнением пакетов служб Службы Integration Services. Путь к исполняемому файлу: 130DTSBinnMsDtsSrvr.exe.

Службы Integration Services может включать дополнительные службы для развертываний с горизонтальным увеличением масштаба. См. дополнительные сведения в руководствах по Настройка развертывания служб Integration Services (SSIS) с горизонтальным увеличением масштаба.

Обозреватель SQL Server — служба разрешения имен, которая предоставляет клиентским компьютерам сведения о подключении к SQL Server. Путь к исполняемому файлу: c:Program Files (x86)Microsoft SQL Server90Sharedsqlbrowser.exe

Полнотекстовый поиск — быстро создает полнотекстовые индексы содержимого и свойства структурированных и полуструктурированных данных, чтобы обеспечить фильтрацию документа и разбиение по словам для SQL Server.

Модуль записи SQL — служит для резервного копирования и восстановления приложений для работы в составе платформы служб теневого копирования томов (VSS).

Контроллер распределенного воспроизведения SQL Server — обеспечивает согласование воспроизведения трассировки по нескольким клиентским компьютерам распределенного воспроизведения.

Клиент распределенного воспроизведения SQL Server — один или несколько клиентских компьютеров распределенного воспроизведения, работающих вместе с контроллером распределенного воспроизведения для имитации параллельных рабочих нагрузок на экземпляре Компонент SQL Server Database Engine.

Панель запуска SQL Server — доверенная служба, в которой находятся внешние исполняемые файлы, предоставляемые корпорацией Майкрософт, такие как среда выполнения R или Python, установленная как часть служб R Services или служб машинного обучения. Вспомогательные процессы могут запускаться при работе панели запуска, однако они регулируются ресурсами в зависимости от конфигурации отдельного экземпляра. Служба панели запуска выполняется с использованием собственной учетной записи, и каждому вспомогательному процессу для конкретной зарегистрированной среды выполнения присваивается учетная запись пользователя панели запуска. Вспомогательные процессы создаются и удаляются по запросу во время выполнения.

Панель запуска не может создавать используемые ею учетные записи, если вы установили SQL Server на компьютере, который используется в качестве контроллера домена. Таким образом, программа установки служб R Services (в базе данных) или служб машинного обучения (в базе данных) завершается сбоем на контроллере домена.

SQL Server PolyBase Engine — позволяет применять распределенные запросы к внешним источникам данных.

Служба перемещения данных SQL Server PolyBase — позволяет перемешать данные между SQL Server и внешними источниками данных, а также между узлами SQL в группах горизонтального масштабирования PolyBase.

Службы CEIP, устанавливаемые с SQL Server

В зависимости от компонентов, которые выбраны для установки, программа установки SQL Server устанавливает следующие службы CEIP.

Свойства и настройка служб

В качестве стартовых учетных записей автоматического запуска, используемых для запуска и выполнения SQL Server, могут использоваться учетные записи пользователей домена, учетные записи локальных пользователей, управляемые учетные записи служб, виртуальные учетные записи или встроенные системные учетные записи. Для запуска и выполнения каждая служба SQL Server должна иметь стартовую учетную запись автоматического запуска, настраиваемую во время установки.

Для экземпляров отказоустойчивого кластера для SQL Server 2016 и более поздних версий в качестве стартовых учетных записей SQL Server можно использовать учетные записи пользователя домена или групповые управляемые учетные записи служб.

В этом разделе описываются учетные записи, которые могут быть настроены для запуска служб SQL Server, значения, используемые при установке SQL Server по умолчанию, понятие удостоверений безопасности служб, параметры запуска и настройка брандмауэра.

Учетные записи служб по умолчанию

В следующей таблице перечислены учетные записи служб по умолчанию, используемые программой установки при установке всех компонентов. Перечисленные учетные записи по умолчанию являются рекомендуемыми, если не указано иное.

Изолированный сервер или контроллер домена

| Компонент | Windows Server 2008 | Windows 7 и Windows Server 2008 R2 и выше |

|---|---|---|

| Компонент Database Engine | СЕТЕВАЯ СЛУЖБА | Виртуальная учетная запись* |

| Агент SQL Server | СЕТЕВАЯ СЛУЖБА | Виртуальная учетная запись* |

| Службы SSAS | СЕТЕВАЯ СЛУЖБА | Виртуальная учетная запись* ** |

| Integration Services | СЕТЕВАЯ СЛУЖБА | Виртуальная учетная запись* |

| Службы SSRS | СЕТЕВАЯ СЛУЖБА | Виртуальная учетная запись* |

| Контроллер распределенного воспроизведения SQL Server | СЕТЕВАЯ СЛУЖБА | Виртуальная учетная запись* |

| Клиент распределенного воспроизведения SQL Server | СЕТЕВАЯ СЛУЖБА | Виртуальная учетная запись* |

| Средство запуска FD (полнотекстовый поиск) | ЛОКАЛЬНАЯ СЛУЖБА | Виртуальная учетная запись |

| Обозреватель SQL Server | ЛОКАЛЬНАЯ СЛУЖБА | ЛОКАЛЬНАЯ СЛУЖБА |

| Модуль записи VSS SQL Server | ЛОКАЛЬНАЯ СИСТЕМА | ЛОКАЛЬНАЯ СИСТЕМА |

| Расширения углубленной аналитики | NTSERVICEMSSQLLaunchpad | NTSERVICEMSSQLLaunchpad |

| Ядро PolyBase | СЕТЕВАЯ СЛУЖБА | СЕТЕВАЯ СЛУЖБА |

| Служба перемещения данных PolyBase | СЕТЕВАЯ СЛУЖБА | СЕТЕВАЯ СЛУЖБА |

* Если требуются ресурсы за пределами компьютера SQL Server, Microsoft рекомендует использовать управляемую учетную запись службы (MSA), которой предоставлены следующие необходимые разрешения. ** При установке на контроллере домена виртуальная учетная запись не поддерживается как учетная запись службы.

Экземпляр отказоустойчивого кластера SQL Server

Изменение свойств учетной записи

Управляемые учетные записи служб, групповые управляемые учетные записи служб и виртуальные учетные записи

Управляемые учетные записи служб, групповые управляемые учетные записи служб и виртуальные учетные записи разработаны для обеспечения важных приложений, таких как SQL Server, с изоляцией собственных учетных записей, устраняя необходимость в ручном администрировании имени участника-службы (SPN) и учетных данных для этих учетных записей. Это намного упрощает долгосрочное управление пользователями учетных записей служб, паролями и именами SPN.

Управляемые учетные записи служб

Учетная запись MSA должна быть создана в Active Directory администратором домена до того, как ее сможет использовать программа установки SQL Server для служб SQL Server.

Групповые управляемые учетные записи служб

Групповая управляемая учетная запись службы (gMSA) — это управляемая учетная запись службы для нескольких серверов. Windows управляет такой учетной записью для служб, работающих на группе серверов. Active Directory обновляет пароль групповой управляемой учетной записи службы автоматически, не перезапуская при этом службы. Службы SQL Server можно настроить для использования основного экземпляра групповой управляемой учетной записи службы. Начиная с версии SQL Server 2014, SQL Server поддерживает групповые управляемые учетные записи службы для изолированных экземпляров, а с версии SQL Server 2016 — для экземпляров отказоустойчивого кластера и для групп доступности.

Учетная запись gMSA должна быть создана в Active Directory администратором домена до того, как ее сможет использовать программа установки SQL Server для служб SQL Server.

Virtual Accounts

Виртуальные учетные записи не могут использоваться для экземпляра отказоустойчивого кластера SQL Server, так как у виртуальной учетной записи будет отличаться идентификатор безопасности на каждом узле кластера.

В следующей таблице перечислены примеры имен виртуальных учетных записей.

| Служба | Имя виртуальной учетной записи |

|---|---|

| Экземпляр по умолчанию службы компонента Компонент Database Engine | NT SERVICEMSSQLSERVER |

| Именованный экземпляр службы компонента Компонент Database Engine с именем PAYROLL | NT SERVICEMSSQL$PAYROLL |

| Служба агента SQL Server на экземпляре SQL Server по умолчанию | NT SERVICESQLSERVERAGENT |

| Служба агента SQL Server на экземпляре SQL Server с именем PAYROLL | NT SERVICESQLAGENT$PAYROLL |

Всегда запускайте службы SQL Server с наименьшими пользовательскими правами. По возможности используйте управляемую учетную запись службы, групповую управляемую учетную запись службы или виртуальную учетную запись. Если использование управляемых учетных записей служб, групповых управляемых учетных записей служб и виртуальных учетных записей невозможно, используйте специальную учетную запись пользователя с ограниченными правами доступа или учетную запись домена вместо общей учетной записи для служб SQL Server. Используйте отдельные учетные записи для разных служб SQL Server. Не предоставляйте дополнительные разрешения учетной записи службы SQL Server или группам службы. Разрешения идентификатору безопасности службы будут предоставлены через членство в группе или напрямую самому идентификатору службы там, где поддерживается идентификатор службы.

Автоматический запуск

Кроме учетной записи каждая служба имеет три возможных типа запуска, которыми могут управлять пользователи.

Тип запуска выбирается во время установки. При установке именованного экземпляра службу обозревателя SQL Server следует настроить на автоматический запуск.

Настройка служб во время автоматической установки

В таблице ниже приведены службы SQL Server, которые могут быть настроены в ходе установки. Для автоматической установки можно задать параметры в файле конфигурации или командной строке.

| Имя службы SQL Server | Параметры для автоматической установки* |

|---|---|

| MSSQLSERVER | SQLSVCACCOUNT, SQLSVCPASSWORD, SQLSVCSTARTUPTYPE |

| SQLServerAgent** | AGTSVCACCOUNT, AGTSVCPASSWORD, AGTSVCSTARTUPTYPE |

| MSSQLServerOLAPService | ASSVCACCOUNT, ASSVCPASSWORD, ASSVCSTARTUPTYPE |

| ReportServer | RSSVCACCOUNT, RSSVCPASSWORD, RSSVCSTARTUPTYPE |

| Службы Integration Services | ISSVCACCOUNT, ISSVCPASSWORD, ISSVCSTARTUPTYPE |

| Контроллер распределенного воспроизведения SQL Server | DRU_CTLR, CTLRSVCACCOUNT, CTLRSVCPASSWORD, CTLRSTARTUPTYPE, CTLRUSERS |

| Клиент распределенного воспроизведения SQL Server | DRU_CLT, CLTSVCACCOUNT, CLTSVCPASSWORD, CLTSTARTUPTYPE, CLTCTLRNAME, CLTWORKINGDIR, CLTRESULTDIR |

| R Services или службы машинного обучения (Майкрософт) | EXTSVCACCOUNT, EXTSVCPASSWORD, ADVANCEDANALYTICS*** |

| Ядро PolyBase | PBENGSVCACCOUNT, PBENGSVCPASSWORD, PBENGSVCSTARTUPTYPE, PBDMSSVCACCOUNT, PBDMSSVCPASSWORD, PBDMSSVCSTARTUPTYPE, PBSCALEOUT, PBPORTRANGE |

* Дополнительные сведения и примеры синтаксиса для автоматической установки см. в руководстве по установке SQL Server 2016 из командной строки.

**Служба агента SQL Server отключена на экземплярах SQL Server Express и SQL Server Express с дополнительными службами.

***Настройка учетной записи для панели запуска с помощью одних только параметров сейчас не поддерживается. Используйте диспетчер конфигурации SQL Server, чтобы изменить учетную запись и другие параметры службы.

Порт брандмауэра

Обычно при начальной установке компонента Компонент Database Engine к нему можно подключаться с помощью таких средств, как среда SQL Server Management Studio, установленных на том же компьютере, что и SQL Server. Программа установки SQL Server не открывает порты в брандмауэре Windows. Соединение с другими компьютерами может оказаться невозможным, пока компонент Компонент Database Engine будет настроен для прослушивания TCP-порта, закрытого для соединений в брандмауэре Windows. Дополнительные сведения см. в статье Настройка брандмауэра Windows для разрешения доступа к SQL Server.

Разрешения службы

В этом разделе описаны разрешения, которые настраивает программа установки SQL Server для идентификаторов безопасности служб SQL Server.

Настройка служб и управление доступом

В Windows 7 и Windows Server 2008 R2 (и более поздних версиях) удостоверением безопасности службы может быть виртуальная учетная запись, используемая этой службой.

Для большинства компонентов SQL Server настраивает список управления доступом для учетной записи службы непосредственно, поэтому изменение учетной записи службы можно выполнить без необходимости повторения обработки списка управления доступом к ресурсу.

Во время установки SQL Server программа установки создает локальную группу Windows для Службы SSAS и службы обозревателя SQL Server. Для этих служб SQL Server настраивает список управления доступом к локальным группам Windows.

В зависимости от конфигурации службы учетная запись службы или ее идентификатор безопасности добавляется как элемент группы служб во время установки или обновления.

Права доступа и права Windows

Учетной записи, назначенной для запуска службы, необходимы разрешения на запуск, остановку и приостановку службы. Они автоматически назначаются программой установки SQL Server. Сначала установите средства администрирования удаленного сервера (RSAT). См. раздел Средства администрирования удаленного сервера для Windows 10.

В следующей таблице перечислены разрешения, которые запрашивает программа установки SQL Server для удостоверений безопасности служб или локальных групп Windows, используемых компонентами SQL Server.

| Служба SQL Server | Разрешения, предоставляемые программой установки SQL Server |

|---|---|

| Компонент SQL Server Database Engine:

(Все права предоставляются удостоверению безопасности службы. Экземпляр по умолчанию: NT SERVICEMSSQLSERVER. Именованный экземпляр: NT ServiceMSSQLServer$ ИмяЭкземпляра.) |

Вход в систему в качестве службы (SeServiceLogonRight)

Замена токена уровня процесса (SeAssignPrimaryTokenPrivilege) Обход проходной проверки (SeChangeNotifyPrivilege) Назначение квот памяти процессам (SeIncreaseQuotaPrivilege) Разрешение на запуск модуля записи SQL Writer Разрешение на чтение службы журнала событий Разрешение на чтение службы удаленного вызова процедур (RPC) |

| Агент SQL Server: *

(Все права предоставляются удостоверению безопасности службы. Экземпляр по умолчанию: NT ServiceSQLSERVERAGENT. Именованный экземпляр: NT ServiceSQLAGENT$ имя_экземпляра.) |

Вход в систему в качестве службы (SeServiceLogonRight)

Замена токена уровня процесса (SeAssignPrimaryTokenPrivilege) Обход проходной проверки (SeChangeNotifyPrivilege) Назначение квот памяти процессам (SeIncreaseQuotaPrivilege) |

| Службы SSAS:

(Все права предоставляются локальной группе Windows. Экземпляр по умолчанию: SQLServerMSASUser$ имя_компьютера $MSSQLSERVER. Именованный экземпляр: SQLServerMSASUser$ имя_компьютера $ имя_экземпляра. Экземпляр Power Pivot для SharePoint: SQLServerMSASUser$ имя_компьютера $ PowerPivot.) |

Вход в систему в качестве службы (SeServiceLogonRight)

Только для табличного режима: Увеличение рабочего набора процесса (SeIncreaseWorkingSetPrivilege) Назначение квот памяти процессам (SeIncreaseQuotaPrivilege) Блокировка страниц в памяти (SeLockMemoryPrivilege) — это право доступа требуется только в случае полного отключения функции разбиения по страницам. Только для установок отказоустойчивого кластера: Увеличение приоритета планирования (SeIncreaseBasePriorityPrivilege) |

| Службы SSRS:

(Все права предоставляются удостоверению безопасности службы. Экземпляр по умолчанию: NT SERVICEReportServer. Именованный экземпляр: NT SERVICEReportServer$ имя_экземпляра.) |

Вход в систему в качестве службы (SeServiceLogonRight) |

| Integration Services:

(Все права предоставляются удостоверению безопасности службы. Экземпляр по умолчанию и именованный экземпляр: NT SERVICEMsDtsServer130. У Службы Integration Services нет отдельного процесса для именованного экземпляра.) |

Вход в систему в качестве службы (SeServiceLogonRight)

Разрешение на запись в журнал событий приложений Обход проходной проверки (SeChangeNotifyPrivilege) Олицетворение клиента после проверки подлинности (SeImpersonatePrivilege) |

| Полнотекстовый поиск:

(Все права предоставляются удостоверению безопасности службы. Экземпляр по умолчанию: NT ServiceMSSQLFDLauncher. Именованный экземпляр: NT Service MSSQLFDLauncher$ имя_экземпляра.) |

Вход в систему в качестве службы (SeServiceLogonRight)

Назначение квот памяти процессам (SeIncreaseQuotaPrivilege) Обход проходной проверки (SeChangeNotifyPrivilege) |

| Обозреватель SQL Server:

(Все права предоставляются локальной группе Windows. Именованный экземпляр или экземпляр по умолчанию: SQLServer2005SQLBrowserUser $имя_компьютера. В обозревателе SQL Server нет отдельного процесса для именованного экземпляра.) |

Вход в систему в качестве службы (SeServiceLogonRight) |

| Модуль записи VSS SQL Server:

(Все права предоставляются удостоверению безопасности службы. Именованный экземпляр или экземпляр по умолчанию: NT ServiceSQLWriter. В модуле записи VSS SQL Server нет отдельного процесса для именованного экземпляра.) |

Служба SQLWriter запускается под учетной записью LOCAL SYSTEM, которая имеет все необходимые разрешения. Программа установки SQL Server не проверяет и не предоставляет разрешения для данной службы. |

| Контроллер распределенного воспроизведения SQL Server: | Вход в систему в качестве службы (SeServiceLogonRight) |

| Клиент распределенного воспроизведения SQL Server: | Вход в систему в качестве службы (SeServiceLogonRight) |

| Ядро PolyBase и DMS | Вход в систему в качестве службы (SeServiceLogonRight) |

| Панель запуска: | Вход в систему в качестве службы (SeServiceLogonRight)

Замена токена уровня процесса (SeAssignPrimaryTokenPrivilege) Обход проходной проверки (SeChangeNotifyPrivilege) Назначение квот памяти процессам (SeIncreaseQuotaPrivilege) |

| R Services или службы машинного обучения (Майкрософт): SQLRUserGroup (SQL 2016 и 2017) | Не имеют разрешения Локальный вход в систему по умолчанию. |

| Службы машинного обучения: все пакеты приложений [AppContainer] (SQL 2019) | Разрешения READ и EXECUTE для каталогов Binn, R_Services и PYTHON_Services SQL Server |

*Служба агента SQL Server отключена на экземплярах SQL Server Express.

Разрешения файловой системы, предоставляемые для SQL Server согласно SID-идентификаторам служб или локальным группам Windows

Учетные записи служб SQL Server должны иметь доступ к ресурсам. Списки управления доступом задаются для каждого удостоверения безопасности службы или локальной группы Windows.

В конфигурации с отказоустойчивым кластером ресурсы на общих дисках должны быть включены в список управления доступом для локальной учетной записи.

В следующей таблице показаны списки управления доступом, настраиваемые программой установки SQL Server.

| Учетная запись службы для | Файлы и папки | Доступ |

|---|---|---|

| MSSQLServer | InstidMSSQLbackup | Полный доступ |

| InstidMSSQLbinn | Чтение и выполнение | |

| InstidMSSQLdata | Полный доступ | |

| InstidMSSQLFTData | Полный доступ | |

| InstidMSSQLInstall | Чтение и выполнение | |

| InstidMSSQLLog | Полный доступ | |

| InstidMSSQLRepldata | Полный доступ | |

| 130shared | Чтение и выполнение | |

| InstidMSSQLTemplate Data (толькоSQL Server Express ) | Чтение | |

| SQLServerAgent* | InstidMSSQLbinn | Полный доступ |

| InstidMSSQLLog | Чтение, запись, удаление и выполнение | |

| 130com | Чтение и выполнение | |

| 130shared | Чтение и выполнение | |

| 130sharedErrordumps | Чтение и запись | |

| ServerNameEventLog | Полный доступ | |

| FTS | InstidMSSQLFTData | Полный доступ |

| InstidMSSQLFTRef | Чтение и выполнение | |

| 130shared | Чтение и выполнение | |

| 130sharedErrordumps | Чтение и запись | |

| InstidMSSQLInstall | Чтение и выполнение | |

| InstidMSSQLjobs | Чтение и запись | |

| MSSQLServerOLAPService | 130sharedASConfig | Полный доступ |

| InstidOLAP | Чтение и выполнение | |

| InstidOlapData | Полный доступ | |

| InstidOlapLog | Чтение и запись | |

| InstidOLAPBackup | Чтение и запись | |

| InstidOLAPTemp | Чтение и запись | |

| 130sharedErrordumps | Чтение и запись | |

| ReportServer | InstidReporting ServicesLog Files | Чтение, запись и удаление |

| InstidReporting ServicesReportServer | Чтение и выполнение | |

| InstidReporting ServicesReportServerglobal.asax | Полный доступ | |

| InstidReporting ServicesReportServerrsreportserver.config | Чтение | |

| InstidReporting ServicesRSTempfiles | Чтение, запись, выполнение и удаление | |

| InstidReporting ServicesRSWebApp | Чтение и выполнение | |

| 130shared | Чтение и выполнение | |

| 130sharedErrordumps | Чтение и запись | |

| MSDTSServer100 | 130dtsbinnMsDtsSrvr.ini.xml | Чтение |

| 130dtsbinn | Чтение и выполнение | |

| 130shared | Чтение и выполнение | |

| 130sharedErrordumps | Чтение и запись | |

| Обозреватель SQL Server | 130sharedASConfig | Чтение |

| 130shared | Чтение и выполнение | |

| 130sharedErrordumps | Чтение и запись | |

| SQLWriter | н/д (запускается с учетной записью локальной системы) | |

| Пользователь | InstidMSSQLbinn | Чтение и выполнение |

| InstidReporting ServicesReportServer | Чтение и выполнение, список содержимого папки | |

| InstidReporting ServicesReportServerglobal.asax | Чтение | |

| InstidReporting ServicesRSWebApp | Чтение и выполнение, список содержимого папки | |

| 130dts | Чтение и выполнение | |

| 130tools | Чтение и выполнение | |

| 100tools | Чтение и выполнение | |

| 90tools | Чтение и выполнение | |

| 80tools | Чтение и выполнение | |

| 130sdk | Чтение | |

| Microsoft SQL Server130Setup Bootstrap | Чтение и выполнение | |

| Контроллер распределенного воспроизведения SQL Server | DReplayControllerLog (пустой каталог) | Чтение и выполнение, список содержимого папки |

| DReplayControllerDReplayController.exe | Чтение и выполнение, список содержимого папки | |

| DReplayControllerresources|Чтение, выполнение, просмотр содержимого папки | ||

| DReplayController | Чтение и выполнение, список содержимого папки | |

| DReplayControllerDReplayController.config | Чтение и выполнение, список содержимого папки | |

| DReplayControllerIRTemplate.tdf | Чтение и выполнение, список содержимого папки | |

| DReplayControllerIRDefinition.xml | Чтение и выполнение, список содержимого папки | |

| Клиент распределенного воспроизведения SQL Server | DReplayClientLog|Чтение, выполнение, просмотр содержимого папки | |

| DReplayClientDReplayClient.exe | Чтение и выполнение, список содержимого папки | |

| DReplayClientresources|Чтение, выполнение, просмотр содержимого папки | ||

| DReplayClient (все DLL-библиотеки) | Чтение и выполнение, список содержимого папки | |

| DReplayClientDReplayClient.config | Чтение и выполнение, список содержимого папки | |

| DReplayClientIRTemplate.tdf | Чтение и выполнение, список содержимого папки | |

| DReplayClientIRDefinition.xml | Чтение и выполнение, список содержимого папки | |

| Панель запуска | %binn | Чтение и выполнение |

| ExtensiblilityData | Полный доступ | |

| LogExtensibilityLog | Полный доступ |

*Служба агента SQL Server отключена на экземплярах SQL Server Express и SQL Server Express с дополнительными службами.

Когда файлы базы данных хранятся в определяемом пользователем расположении, идентификатору безопасности службы необходимо предоставить доступ к этому расположению. Дополнительные сведения о предоставлении разрешений файловой системы идентификаторам безопасности служб см. в статье Настройка разрешений файловой системы для доступа к компоненту ядра СУБД.

Разрешения файловой системы, предоставляемые другим учетным записям или группам Windows

Некоторые управляющие разрешения на доступ могут быть предоставлены для встроенных и других учетных записей служб SQL Server. В следующей таблице перечислены дополнительные списки управления доступом, настраиваемые программой установки SQL Server.

| Запрашивающий компонент | Учетная запись | Ресурс | Разрешения |

|---|---|---|---|

| MSSQLServer | Пользователи журнала производительности | InstidMSSQLbinn | Просмотр содержимого папки |

| пользователи системного монитора. | InstidMSSQLbinn | Просмотр содержимого папки | |

| Пользователи журнала производительности, пользователи системного монитора | WINNTsystem32sqlctr130.dll | Чтение и выполнение | |

| Только администратор | \.rootMicrosoftSqlServerServerEvents * | Полный доступ | |

| Администраторы, система | toolsbinnschemassqlserver20047showplan | Полный доступ | |

| Пользователи | toolsbinnschemassqlserver20047showplan | Чтение и выполнение | |

| Службы Reporting Services | Учетная запись службы Windows для сервера отчетов | Reporting ServicesLogFiles | DELETE

FILE_WRITE_ATTRIBUTES |

| Учетная запись службы Windows для сервера отчетов | Reporting ServicesReportServer | Чтение | |

| Учетная запись службы Windows для сервера отчетов | Reporting ServicesReportServerglobal.asax | Полное | |

| Учетная запись службы Windows для сервера отчетов | Reporting ServicesRSWebApp | Чтение и выполнение | |

| Все | Reporting ServicesReportServerglobal.asax | READ_CONTROL

FILE_READ_ATTRIBUTES |

|

| Учетная запись службы Windows для сервера отчетов | Reporting ServicesReportServerrsreportserver.config | DELETE

FILE_WRITE_ATTRIBUTES |

|

| Все | Разделы реестра сервера отчетов (куст Instid) | Запрос значения

Управление чтением |

|

| Пользователь служб терминала | Разделы реестра сервера отчетов (куст Instid) | Запрос значения

Управление чтением |

|

| Опытные пользователи | Разделы реестра сервера отчетов (куст Instid) | Запрос значения

Управление чтением |

* Это пространство имен поставщика WMI.

Разрешения файловой системы, связанные с нестандартными дисковыми расположениями

Диском по умолчанию для установки является systemdrive, обычно это диск C. В этом разделе содержатся дополнительные рекомендации, относящиеся к установке базы данных tempdb или пользовательских баз данных в необычных расположениях.

Диск не по умолчанию

При установке на локальный диск, который не является диском по умолчанию, удостоверение безопасности службы должно иметь доступ к расположению файлов. Программа установки SQL Server предоставляет необходимые права доступа.

Общая сетевая папка

При установке баз данных в общую сетевую папку учетная запись службы должна иметь доступ к расположению файлов пользовательских баз данных и базы данных tempdb. Программа установки SQL Server не может предоставить доступ к сетевой папке. Пользователь должен предоставлять учетной записи службы доступ к расположению базы данных tempdb до выполнения установки. Пользователь должен предоставить доступ к расположению пользовательской базы данных перед созданием базы данных.

Обзор дополнительных вопросов

В следующей таблице перечислены разрешения, которые необходимы службам SQL Server для поддержки дополнительных функций.

| Служба или приложение | Функциональность | Требуемое разрешение |

|---|---|---|

| SQL Server (MSSQLSERVER) | Запись в почтовый слот с помощью xp_sendmail. | Разрешения на запись по сети. |

| SQL Server (MSSQLSERVER) | Запуск xp_cmdshell пользователем, не являющимся администратором SQL Server. | Работа в качестве части операционной системы, а также замена токена уровня процесса. |

| SQL Server Agent (MSSQLSERVER) | Использование функции автоматического перезапуска. | Должен быть членом локальной группы «Администраторы». |

| Помощник по настройкеКомпонент Database Engine | Позволяет настраивать базы данных для оптимальной производительности запросов. | При первом запуске приложение должно быть инициализировано пользователем с учетными данными системного администратора. После этого пользователи dbo могут при использовании помощника по настройке компонента Компонент Database Engine настраивать только те таблицы, владельцами которых они являются. Дополнительные сведения см. в статье «Инициализация помощника по настройке Компонент Database Engine при первом использовании» в электронной документации по SQL Server. |

Перед обновлением SQL Server, включите агент SQL Server и проверьте необходимые настройки конфигурации по умолчанию: является ли учетная запись службы агента SQL Server членом предопределенной роли сервера SQL Server sysadmin.

Разрешения для реестра

В разделе HKLMSoftwareMicrosoftMicrosoft SQL Server создается куст реестра для компонентов, привязанных к экземпляру. Например.

В реестре также хранится сопоставление идентификаторов экземпляров с именами экземпляров. Сопоставление идентификатора экземпляра с именем экземпляра осуществляется следующим образом:

Инструментарий управления Windows (WMI) должен иметь возможность подключиться к компоненту Компонент Database Engine. Для этого компонент предоставляет удостоверение безопасности службы поставщика WMI ( NT SERVICEwinmgmt Компонент Database Engine).

Поставщику SQL WMI необходимы следующие минимальные разрешения:

Членство в предопределенных ролях db_ddladmin или db_owner базы данных msdb.

Разрешение CREATE DDL EVENT NOTIFICATION на сервере.

Разрешение CREATE TRACE EVENT NOTIFICATION компонента Компонент Database Engine.

Программа установки SQL Server создает пространство имен SQL WMI и предоставляет разрешение на чтение идентификатору безопасности службы агента SQL Server.

Именованные каналы