6.3 Управление пользователями и группами. Управление организационными подразделениями, делегирование полномочий. Групповые политики

Управление пользователями и группами

Учетные записи ( accounts ) пользователей, компьютеров и групп — один из главных элементов управления доступом к сетевым ресурсам, а значит, и всей системы безопасности сети в целом.

В среде Windows 2003 Active Directory существует 3 главных типа пользовательских учетных записей:

- Локальные учетные записи пользователей. Эти учетные записи существуют в локальной базе данных SAM ( Security Accounts Manager ) на каждой системе, работающей под управлением Windows 2003. Эти учетные записи создаются с использованием инструмента Local Users and Groups ( Локальные пользователи и группы ) консоли Computer Management ( Управление компьютером ). Заметим, что для входа в систему по локальной учетной записи, эта учетная запись обязательно должна присутствовать в базе данных SAM на системе, в которую вы пытаетесь войти. Это делает локальные учетные записи непрактичными для больших сетей, вследствие больших накладных расходов по их администрированию.

- Учетные записи пользователей домена. Эти учетные записи хранятся в Active Directory и могут использоваться для входа в систему и доступа к ресурсам по всему лесу AD. Учетные записи этого типа создаются централизованно при помощи консоли » Active Directory Users and Computers » (» Active Directory – пользователи и компьютеры «).

- Встроенные учетные записи. Эти учетные записи создаются самой системой и не могут быть удалены. По умолчанию любая система, будь то изолированная (отдельно стоящая) или входящая в домен, создает две учетные записи – Administrator ( Администратор ) и Guest ( Гость ). По умолчанию учетная запись Гость отключена.

Сосредоточим свое внимание на учетных записях пользователей домена. Эти учетные записи хранятся на контроллерах домена, хранящих копию базы данных Active Directory.

Существуют различные форматы, в которых могут быть представлены имена для входа пользователей в систему, потому что они могут отличаться для целей совместимости с клиентами, работающими под управлением более ранних версий Windows (такими как 95, 98, NT). Два основных вида имен входа — это с использованием суффикса User Principal Name ( основного имени пользователя ) и имя входа пользователя в системах пред-Windows 2000.

Основное имя пользователя ( UPN, User Principle Name ) имеет такой же формат, как и электронный адрес. Он включает в себя имя входа пользователя, затем значок » @ » и имя домена. По умолчанию доменное имя корневого домена выделено в выпадающем окне меню, независимо от того, в каком домене учетная запись была создана (выпадающий список будет также содержать имя домена, в котором вы создали эту учетную запись).

Также можно создавать дополнительные доменные суффиксы (та часть имени, которая стоит после знака @ ), которые будут появляться в выпадающем списке и могут быть использованы при образовании UPN, если вы их выберете (это делается при помощи консоли » Active Directory – домены и доверие » (» Active Directory Domain and Trusts «).

Существует только одно обязательное условие при этом — все UPN в лесу должны быть уникальными (т.е. не повторяться). Если учетная запись входа пользователя использует UPN для входа в систему Windows 2003, вам необходимо только указать UPN и пароль — более нет нужды помнить и указывать доменное имя. Другое преимущество данной системы именования состоит в том, что UPN часто соответствует электронному адресу пользователя, что опять уменьшает количество информации о пользователе, которую необходимо запоминать.

Локальные учетные записи

Каждый компьютер с операционными системами Windows NT/2000/XP/2003 (если это не сервер, являющийся контроллером домена) имеет локальную базу данных учетных записей, называемую базой данных SAM. Эти БД обсуждались при описании модели безопасности «Рабочая группа». Локальные пользователи и особенно группы используются при назначении прав доступа к ресурсам конкретного компьютера даже в доменной модели безопасности. Общие правила использования локальных и доменных групп для управления доступом будут описаны ниже.

Управление доменными учетными записями пользователей

Доменные учетные записи пользователей (а также компьютеров и групп) хранятся в специальных контейнерах AD. Это могут быть либо стандартные контейнеры Users для пользователей и Computers для компьютеров, либо созданное администратором Организационное подразделение (ОП). Исключение составляют учетные записи контроллеров домена, они всегда хранятся в ОП с названием Domain Controllers.

Рассмотрим на примерах процесс создания учетных записей пользователей в БД Active Directory и разберем основные свойства доменных учетных записей. Учетные записи для компьютеров создаются в процессе включения компьютера в домен.

Создание доменной учетной записи

- Откроем административную консоль » Active Directory – пользователи и компьютеры «.

- Щелкнем правой кнопкой мыши на контейнере, в котором будем создавать учетную запись, выберем в меню команду » Создать » и далее — » Пользователь «.

- Заполним поля » Имя «, » Фамилия «, например, » Иван » и » Иванов » (в английской версии — First Name, Last Name ), поле » Полное имя » ( Full Name ) заполнится само.

- Введем » Имя входа пользователя » ( User logon name ), например, User1. К этому имени автоматически приписывается часть вида » @<имя домена> «, в нашем примере — » @world.ru » (полученное имя должно быть уникальным в масштабах леса).

- В процессе формирования имени входа автоматически заполняется » Имя входа пользователя (пред-Windows 2000) » ( User logon name (pre- Windows 2000) ), создаваемое для совместимости с прежними версиями Windows (данное имя должно быть уникально в масштабе домена). В каждой организации должны быть разработаны схемы именования пользователей (по имени, фамилии, инициалам, должности, подразделению и т.д.) В нашем примере получится имя » WORLDUser1 «. Нажмем кнопку » Далее » (рис. 6.43):

Рис.

6.43.

- Вводим пароль пользователя (два раза, для подтверждения).

- Укажем начальные требования к паролю:

- Требовать смену пароля при следующем входе в систему (полезно в случае, когда администратор назначает пользователю начальный пароль, а затем пользователь сам выбирает пароль, известный только ему);

- Запретить смену пароля пользователем (полезно и даже необходимо для учетных записей различных системных служб);

- Срок действия пароля не ограничен (тоже используется для паролей учетных записей служб, чтобы политики домена не повлияли на функционирование этих служб, данный параметр имеет более высокий приоритет по сравнению с политиками безопасности);

- Отключить учетную запись.

Нажмем кнопку » Далее » (рис. 6.44):

Рис.

6.44.

- Получаем итоговую сводку для создаваемого объекта и нажимаем кнопку » Готово «.

Внимание! В упражнениях лабораторных работ дается задание настроить политики, которые сильно понижают уровень требований к паролям и полномочиям пользователей:

- отключается требование сложности паролей,

- устанавливается минимальная длина пароля, равная 0 (т.е. пароль может быть пустым),

- устанавливается минимальный срок действия паролей 0 дней (т.е. пользователь может в любой момент сменить пароль),

- устанавливается история хранения паролей, равная 0 (т.е. при смене пароля система не проверяет историю ранее используемых паролей),

- группе «Пользователи» дается право локального входа на контроллеры домена.

Данные политики устанавливаются исключительно для удобства выполнения упражнений, которые необходимо выполнять с правами простых пользователей на серверах-контроллерах домена. В реальной практике администрирования такие слабые параметры безопасности ни в коем случае устанавливать нельзя, требования к паролям и правам пользователей должны быть очень жесткими (политики безопасности обсуждаются далее в этом разделе).

Правила выбора символов для создания пароля:

- длина пароля — не менее 7 символов;

- пароль не должен совпадать с именем пользователя для входа в систему, а также с его обычным именем, фамилией, именами его родственников, друзей и т.д.;

- пароль не должен состоять из какого-либо слова (чтобы исключить возможность подбора пароля по словарю);

- пароль не должен совпадать с номером телефона пользователя (обычного или мобильного), номером его автомобиля, паспорта, водительского удостоверения или другого документа;

- пароль должен быть комбинацией букв в верхнем и нижнем регистрах, цифр и спецсимволов (типа @#$%^*&()_+ и т.д.).

И еще одно правило безопасности — регулярная смена пароля (частота смены зависит от требований безопасности в каждой конкретной компании или организации). В доменах Windows существует политика, определяющая срок действия паролей пользователей.

Обзор свойств учетных записей пользователей

Свойства учетной записи пользователя содержат большой набор различных параметров, размещенных на нескольких закладках при просмотре в консоли » Active Directory – пользователи и компьютеры «, причем при установке различных программных продуктов набор свойств может расширяться.

Рассмотрим наиболее важные с точки зрения администрирования свойства.

Откроем консоль » Active Directory – пользователи и компьютеры » и посмотрим свойства только что созданного нами пользователя.

Закладка » Общие «. На данной закладке содержатся в основном справочные данные, которые могут быть очень полезны при поиске пользователей в лесу AD. Наиболее интересные из них:

- » Имя «

- » Фамилия «

- » Выводимое имя «

- » Описание «

- » Номер телефона «

- » Электронная почта «

Закладка » Адрес » — справочная информация для поиска в AD.

Закладка » Учетная запись » — очень важный набор параметров (параметры » Имя входа пользователя » и » Имя входа пользователя (пред-Windows 2000) » обсуждались выше при создании пользователя):

- кнопка » Время входа » — дни и часы, когда пользователь может войти в домен;

- кнопка » Вход на… » — список компьютеров, с которых пользователь может входить в систему (регистрироваться в домене);

- Поле типа чек-бокс » Заблокировать учетную запись » — этот параметр недоступен, пока учетная запись не заблокируется после определенного политиками некоторого количества неудачных попыток входа в систему (попытки с неверным паролем), служит для защиты от взлома пароля чужой учетной записи методом перебора вариантов; если будет сделано определенное количество неудачных попыток, то учетная запись пользователя автоматически заблокируется, поле станет доступным и в нем будет установлена галочка, снять которую администратор может вручную, либо она снимется автоматически после интервала, заданного политиками паролей;

- » Параметры учетной записи » (первые три параметра обсуждались выше):

- » Требовать смену пароля при следующем входе в систему «

- » Запретить смену пароля пользователем «

- » Срок действия пароля не ограничен «

- » Отключить учетную запись » — принудительное отключение учетной записи (пользователь не сможет войти в домен);

- » Для интерактивного входа в сеть нужна смарт-карта » — вход в домен будет осуществляться не при помощи пароля, а при помощи смарт-карты (для этого на компьютере пользователя должно быть устройство для считывания смарт-карт, смарт-карты должны содержать сертификаты, созданные Центром выдачи сертификатов);

- » Срок действия учетной записи » — устанавливает дату, с которой данная учетная запись не будет действовать при регистрации в домене (этот параметр целесообразно задавать для сотрудников, принятых на временную работу, людей, приехавших в компанию в командировку, студентов, проходящих практику в организации и т.д.)

Закладки » Телефоны «, » Организация » — справочная информация о пользователе для поиска в AD.

Закладка » Профиль «

Профиль ( profile ) — это настройки рабочей среды пользователя. Профиль содержит: настройки рабочего стола (цвет, разрешение экрана, фоновый рисунок), настройки просмотра папок компьютера, настройки обозревателя Интернета и других программ (например, размещение папок для программ семейства Microsoft Office). Профиль автоматически создается для каждого пользователя при первом входе на компьютер. Различают следующие виды профилей:

- локальные — хранятся в папке » Documents and Settings » на том разделе диска, где установлена операционная система;

- перемещаемые (сетевые, или roaming ) — хранятся на сервере в папке общего доступа, загружаются в сеанс пользователя на любом компьютере, с которого пользователь вошел (зарегистрировался) в домен, давая возможность пользователю иметь одинаковую рабочую среду на любом компьютере (путь к папке с профилем указывается на данной закладке в виде адреса \servershare%username%, где server — имя сервера, share — имя папки общего доступа, %username% — имя папки с профилем; использование переменной среды системы Windows с названием %username% позволяет задавать имя папки с профилем, совпадающее с именем пользователя);

- обязательные ( mandatory ) — настройки данного типа профиля пользователь может изменить только в текущем сеансе работы в Windows, при выходе из системы изменения не сохраняются.

Параметр «Сценарий входа» определяет исполняемый файл, который при входе пользователя в систему загружается на компьютер и исполняется. Исполняемым файлом может быть пакетный файл ( .bat, .cmd ), исполняемая программа (.exe, .com), файл сценария (.vbs, js).

Закладка » Член групп » — позволяет управлять списком групп, в которые входит данный пользователь.

Закладка » Входящие звонки «.

Управление доступом пользователя в корпоративную систему через средства удаленного доступа системы Windows Server (например, через модем или VPN-соединение). В смешанном режиме домена Windows доступны только варианты » Разрешить доступ » и » Запретить доступ «, а также параметры обратного дозвона (» Ответный вызов сервера «). В режимах » Windows 2000 основной » и » Windows 2003 » доступом можно управлять с помощью политик сервера удаленного доступа (не надо путать с групповыми политиками). Подробнее данный вопрос обсуждается в разделе, посвященном средствам удаленного доступа.

Закладки » Профиль служб терминалов «, » Среда «, » Сеансы «, » Удаленное управление » — данные закладки управляют параметрами работы пользователя на сервере терминалов:

- управление разрешением пользователя работать на сервере терминалов;

- размещение профиля при работе в терминальной сессии,

- настройка среды пользователя в терминальной сессии (запуск определенной программы или режим рабочего стола, подключение локальных дисков и принтеров пользователя в терминальную сессию);

- управление сеансом пользователя на сервере терминалов (длительность сессии, тайм-аут бездействия сессии, параметры повторного подключения к отключенной сессии);

- разрешение администратору подключаться к терминальной сессии пользователя.

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

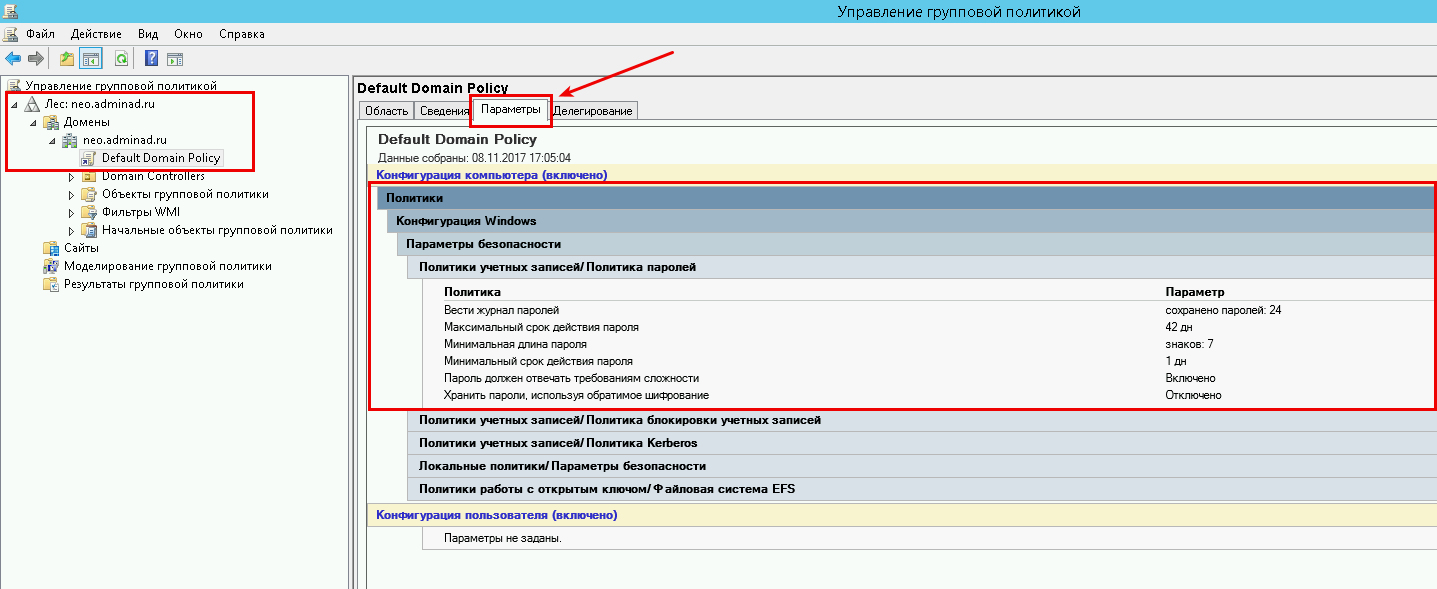

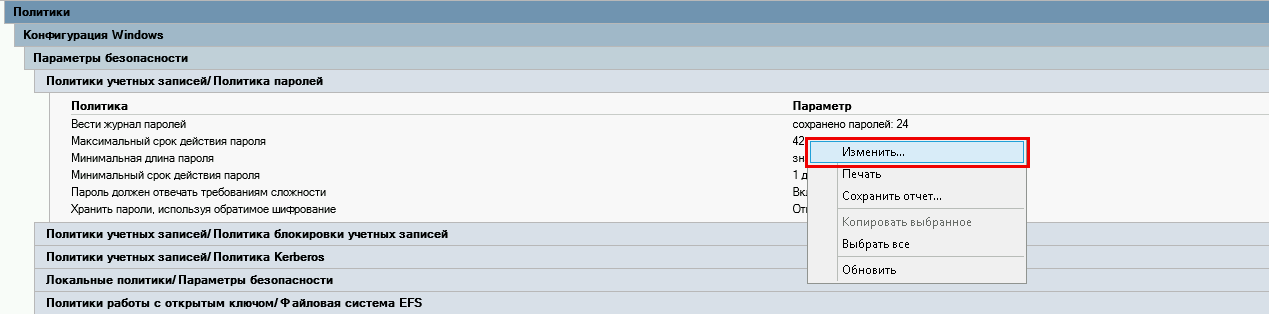

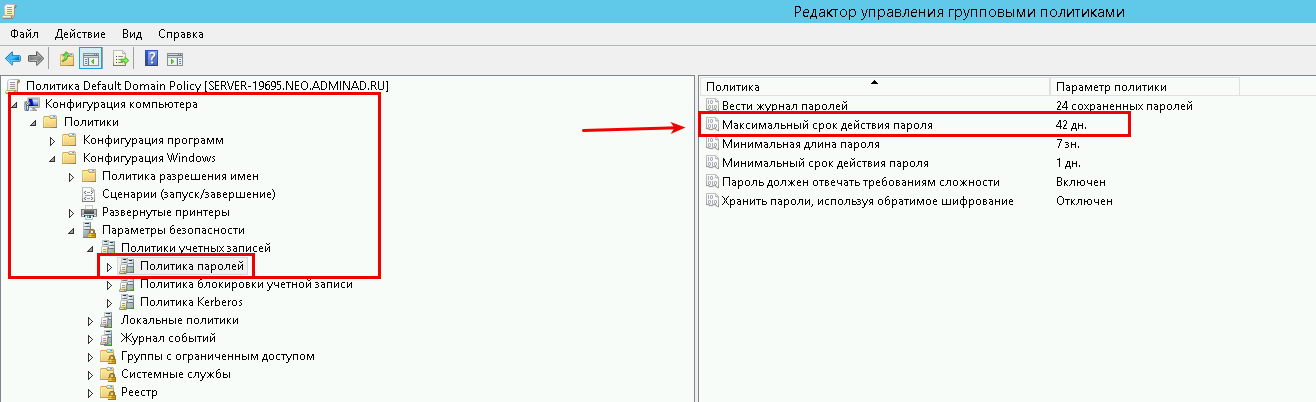

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку «Управление групповой политикой», найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать «Изменить«.

Зайти «Конфигурация компьютера«- «Политики«- «Конфигурация Windows«- «Параметры безопасности«- «Политики учетных записей«- «Политика паролей«, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

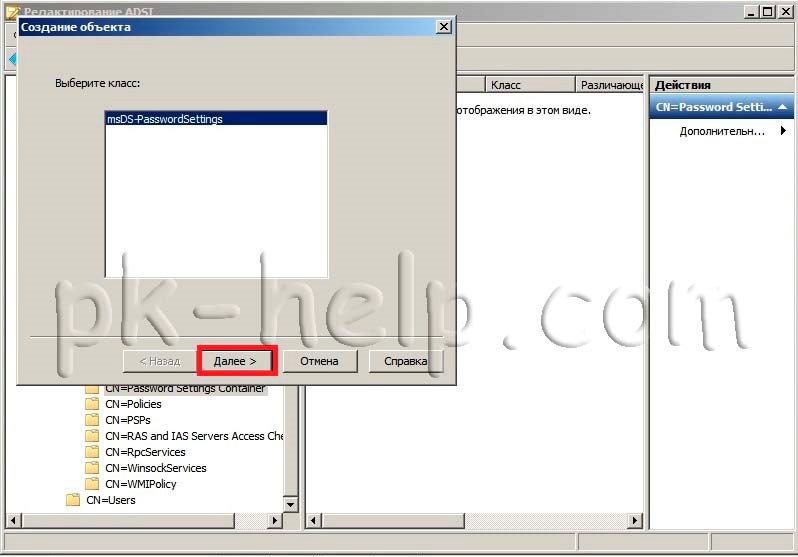

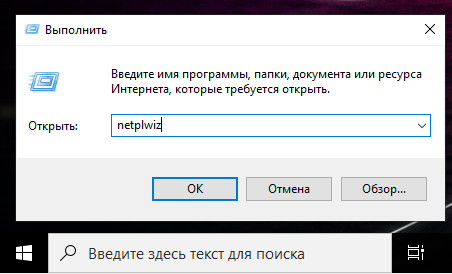

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку «Пуск», в окне «Выполнить», введите «adsiedit.msc» и нажмите кнопку «Enter».

В оснастке «Редактор ADSI» щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

Нажмите на кнопку «OK«, чтобы выбрать настройки по умолчанию в диалоговом окне «Параметры подключения» или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку «ОК».

Далее зайдите по пути «DC= «- «CN=System»- «CN=Password Setings Container».

Щелкните правой кнопкой пункт «CN=Password Setings Container«, выберите команду «Создать», а затем пункт «Объект».

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку «Далее».

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем «Свойства«.

В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку «Изменить«.

В открывшемся окне «Редактор многозначных различаемых имен субъектов безопасности» добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем «Ок«.

Если все указано верно настройку политик паролей PSO можно считать успешно завершенной.

Когда доменный пользователь входит в Windows, по умолчанию его учетные данные (Cached Credentials: имя пользователя и хэш пароля) сохраняются на локальном компьютере. Благодаря этому, пользователь сможет войти на локальный компьютер, даже если контроллеры домена AD недоступны, выключены или на компьютере отключен сетевой кабель. Функционал кэширования учетных данных доменных аккаунтов удобен для пользователей ноутбуков, которые могут получить доступ к своим локальным данным на компьютере, когда нет доступа к корпоративной сети.

Вход на компьютер под кэшированными данными для пользователя доступен, если он ранее хотя бы один раз авторизовался на этом компьютере, и пароль в домене не был сменен с момента входа. Пароль пользователя в cashed credentials никогда не истекает. Если доменная политика паролей вынудит пользователя изменить пароль, сохраненный пароль пользователя в локальном кэше компьютера не изменится, пока пользователь не войдет на компьютер под новым паролем. Т.е. если пароль пользователя в AD был изменен после последнего входа на компьютер, и компьютер находился все время в офлайн режиме без доступа в сеть, то пользователь сможет войти на этот компьютер под старым паролем.

Если домен Active Directory недоступен, Windows проверяет, что введенные имя пользователя и пароль соответствуют сохраненному локальному хэшу и разрешает локальный вход на компьютер.

Сохраненные пароли хранятся в ветке реестра HKEY_LOCAL_MACHINESecurityCache (файл %systemroot%System32configSECURITY). Каждый сохранённый хэш содержится в Reg_Binary параметре NL$x (где x – индекс кэшированных данных). По умолчанию даже у администратора нет прав на просмотр содержимого этой ветки реестра, но при желании их можно легко получить.

Если в локальном кэше для пользователя нет сохранённых учетных данных, то при входе на офлайн компьютер, появится сообщение:

С помощью параметров групповых политик вы можете задать количество уникальных пользователей, чьи учетные данные могут быть сохранены в локальный кэш на компьютерах домена. Чтобы данные попали в кэш, пользователь должен хотя бы один раз залогиниться на компьютер.

Локальное кэширование учетных данных несет ряд рисков безопасности. Злоумышленник, получив физический доступ к компьютеру/ноутбуку с кэшированными данными, может с помощью брутфорса расшифровать хэш пароля (тут все зависит от сложности и длины пароля, для сложных паролей время подбора огромное). Поэтому не рекомендуется использовать кеширование для учетных записей с правами локального администратора (или, тем более, доменного администратора).

Для уменьшения рисков безопасности, можно отключить кэширование учетных записей на офисных компьютерах и компьютерах администраторов. Для мобильных устройств желательно уменьшить количество кэшируемых аккаунтов до 1. Т.е. даже если администратор заходил на компьютер и его учетные данные попали в кэш, при входе пользователя-владельца устройства, хэш пароля администратора будет удален.

Для доменов с функциональным уровнем Windows Server 2012 R2 или выше можно добавить учетные записи администраторов домена в группу Protected Users. Для таких пользователей запрещено локальное сохранение кэшированных данных для входа.

Можно создать в домене отдельные политики по использованию кэшированных учетных данных для разных устройств и категорий пользователей (например, с помощью GPO Security filters, WMI фильтров, или распространению настроек параметра реестра CashedLogonsCount через GPP Item level targeting).

Для мобильных пользователей – CashedLogonsCount = 1

Для обычных компьютеров – CashedLogonsCount = 0

Такие политики снизят вероятность получения хэша привелигированных пользователей с персональных компьютеров.

Архив номеров / 2007 / Выпуск №4 (53) / Администрирование учетных записей в домене Active Directory

Администрирование учетных записей в домене Active Directory

Одна из важнейших задач администратора – управление локальными и доменными учетными записями: аудит, квотирование и разграничение прав пользователей в зависимости от их потребностей и политики компании. Что может предложить в этом плане Active Directory?

В продолжение цикла статей об Active Directory сегодня мы поговорим о центральном звене в процессе администрирования – управлении пользовательскими учетными данными в рамках домена. Нами будет рассмотрено:

В конечном итоге вы сможете применить эти материалы для построения рабочей инфраструктуры либо доработки существующей, которая будет отвечать вашим требованиям.

Забегая вперед, скажу, что тема тесно связана с применением групповых политик для административных целей. Но вследствие обширности материала, посвященного им, она будет раскрыта в рамках следующей статьи.

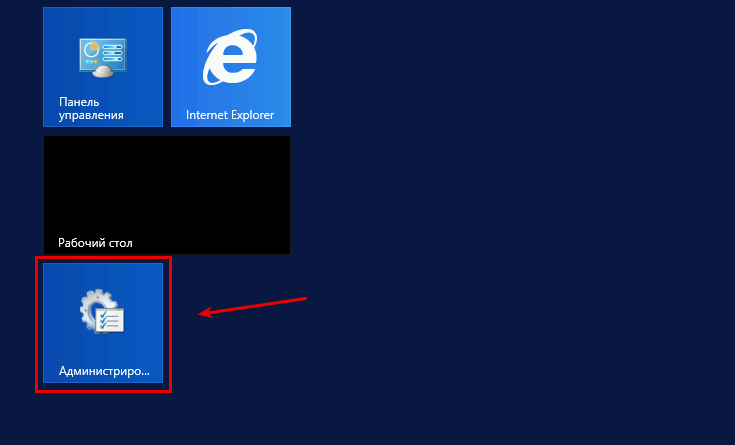

Знакомство с Active Directory – Users and Computers

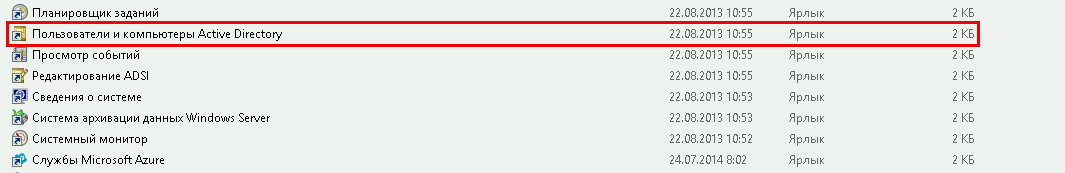

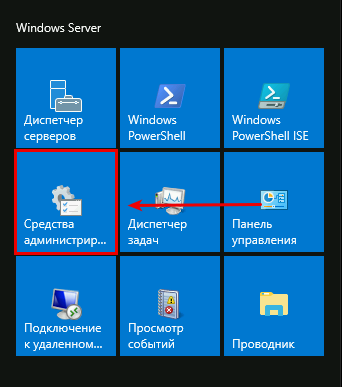

После того как вы установили свой первый контроллер в домене (тем самым вы собственно и организовали домен), в разделе «Администрирование» появляется пять новых элементов (см. рис. 1).

Рисунок 1. Новые элементы для администрирования домена

Для управления объектами AD используется Active Directory – Пользователи и компьютеры (ADUC – AD Users and Computers, см. рис. 2), которая также может быть вызвана через меню «Выполнить» посредством DSA.MSC.

С помощью ADUC можно создавать и удалять пользователей, назначать сценарии входа для учетной записи, управлять членством в группах и групповыми политиками.

Существует также возможность для управления объектами AD без обращения к серверу напрямую. Ее обеспечивает пакет ADMINPAK.MSI, расположенный в директории «%SYSTEM_DRIVE%Windowssystem32». Развернув его на своей машине и наделив себя правами администратора домена (если таковых не было), вы сможете администрировать домен.

При открытии ADUC мы увидим ветку нашего домена, содержащую пять контейнеров и организационных единиц.

Важно помнить, что объекты групповых политик привязываются исключительно к домену, OU или сайту. Это нужно учитывать при создании административной иерархии вашего домена.

Вводим компьютер в домен

Процедура выполняется непосредственно на локальной машине, которую мы хотим подключить.

Создаем пользователя домена

Пусть мы создали пользователя Иван Иванов в контейнере Users (User Logon Name: ivanov@HQ.local). Если в системах NT 4 это имя играло лишь роль украшения, то в AD оно является частью имени в формате LDAP, которое целиком выглядит так:

cn=»Иван Иванов», cn=»Users», dc=»hq», dc=»local»

Здесь cn – container name, dc – domain component. Описания объектов в формате LDAP используются для выполнения сценариев WSH (Windows Script Hosts) либо для программ, использующих протокол LDAP для связи с Active Directory.

Для входа в домен Иван Иванов должен будет использовать имя в формате UPN (Universal Principal Name): ivanov@hq.local. Также в доменах AD будет понятно написание имени в старом формате NT 4 (пред Win2000), в нашем случае HQIvanov.

При создании учетной записи пользователя ей автоматически присваивается идентификатор защиты (SID, Security Identifier) – уникальный номер, по которому система и определяет пользователей. Это очень важно понимать, так как при удалении учетной записи удаляется и ее SID и никогда не используется повторно. А каждая новая учетная запись будет иметь свой новый SID, именно поэтому она не сможет получить права и привилегии старой.

Учетную запись можно переместить в другой контейнер или OU, отключить или, наоборот, включить, копировать или поменять пароль. Копирование часто применяется для создания нескольких пользователей с одинаковыми параметрами.

Рабочая среда пользователя

Учетные данные, хранящиеся централизованно на сервере, позволяют пользователям однозначно идентифицировать себя в домене и получать соответствующие права и доступ к рабочей среде. Все операционные системы семейства Windows NT используют для создания рабочего окружения на клиентской машине профиль пользователя.

Рассмотрим основные составляющие профиля пользователя:

Если пользователь впервые входит в систему, происходит следующее:

В конечном итоге рабочее окружение пользователя – это объединение его рабочего профиля и профиля All Users, в котором находятся общие для всех пользователей данной машины настройки.

Теперь несколько слов о создании профиля по умолчанию для домена. Создайте фиктивный профиль на своей машине, настройте его в соответствии с вашими нуждами либо с требованиями корпоративной политики. Затем выйдите из системы и снова зайдите как администратор домена. На общем ресурсе NETLOGON-сервера создайте папку Default User. Далее при помощи вкладки User Profiles в апплете System (см. рис. 3) скопируйте ваш профиль в эту папку и предоставьте права на ее использование группе Domain Users или какой-либо другой подходящей группе безопасности. Все, профиль по умолчанию для вашего домена создан.

Рисунок 3. Вкладка «User Profiles» апплета System

Active Directory как гибкая и масштабируемая технология позволяет работать в среде вашего предприятия с перемещаемыми профилями, которые мы рассмотрим далее.

Одновременно с этим будет уместным рассказать о перенаправлении папок как одной из возможностей технологии IntelliMirror для обеспечения отказоустойчивости и централизованного хранения пользовательских данных.

Перемещаемые профили хранятся на сервере. Путь к ним указывается в настройках пользователя домена (см. рис. 4).

Рисунок 4. Здесь указывается путь к перемещаемому профилю

При желании можно указать перемещаемые профили для нескольких пользователей одновременно, выделив нескольких пользователей, и в свойствах во вкладке «Профиль» указать %USERNAME% вместо папки с именем пользователя (см. рис. 5).

Рисунок 5. Путь к перемещаемым профилям нескольких пользователей

Процесс первого входа в систему пользователя, обладающего перемещаемым профилем, сродни описанному выше для локального, за некоторым исключением.

Во-первых, раз путь к профилю в объекте пользователя указан, система проверяет наличие кэшированной локальной копии профиля на машине, далее все, как было описано.

Во-вторых, по завершении работы все изменения копируются на сервер, и если групповыми политиками не указано удалять локальную копию, сохраняются на данной машине. Если же пользователь уже имел локальную копию профиля, то серверная и локальная копии профиля сравниваются, и происходит их объединение.

Технология IntelliMirror в системах Windows последних версий позволяет осуществлять перенаправление определенных папок пользователей, таких как «Мои документы», «Мои рисунки» и др., на сетевой ресурс.

Таким образом, для пользователя все проведенные изменения будут абсолютно прозрачны. Сохраняя документы в папку «Мои документы», которая заведомо будет перенаправлена на сетевой ресурс, он даже и не будет подозревать о том, что все сохраняется на сервер.

Настроить перенаправление можно как вручную для каждого пользователя, так и при помощи групповых политик.

В первом случае нужно кликнуть на иконке «Мои документы» на рабочем столе либо в меню «Пуск» правой кнопкой мыши и выбрать свойства. Дальше все предельно просто.

Во-втором случае нужно открыть групповую политику OU или домена, для которых мы хотим применить перенаправление, и раскрыть иерархию «Конфигурация пользователя ‑> Конфигурация Windows» (см. рис. 6). Далее перенаправление настраивается либо для всех пользователей, либо для определенных групп безопасности OU или домена, к которым эта групповая политика будет применяться.

Рисунок 6. Настройка перенаправления папок при помощи групповых политик

Используя перенаправление папок к работе с перемещаемыми профилями пользователей, можно добиться, например, уменьшения времени загрузки профиля. Это при условии того, что перемещаемый профиль загружается всегда с сервера без использования локальной копии.

Рассказ о технологии перенаправления папок был бы неполон без упоминания об автономных файлах. Они позволяют пользователям работать с документами даже при отсутствии подключения к сети. Синхронизация с серверными копиями документов происходит при следующем подключении компьютера к сети. Такая схема организации будет полезна, например, пользователям ноутбуков, работающих как в рамках локальной сети, так и дома.

К недостаткам перемещаемых профилей можно отнести следующее:

Введение уже существующего пользователя в домен

Зачастую при внедрении службы каталогов в уже существующей сети на базе рабочих групп возникает вопрос о введении пользователя в домен без потери настроек его рабочей среды. Этого можно добиться, используя перемещаемые профили.

Создайте на общем сетевом ресурсе (например, Profiles) на сервере папку с именем пользователя и задайте для нее разрешения на запись для группы Everyone. Пусть она называется HQUser, а полный путь к ней выглядит так: \ServerProfilesHQUser.

Создайте пользователя домена, который будет соответствовать пользователю вашей локальной сети, и в качестве пути к профилю укажите \ServerProfilesHQUser.

На компьютере, содержащем локальный профиль нашего пользователя, нужно войти под учетной записью администратора и при помощи вкладки User Profiles апплета System скопировать его в папку \ServerProfilesHQUser.

Нетрудно понять, что при следующем входе в систему под новой доменной учетной записью наш пользователь загрузит свой рабочий профиль с сервера, и администратору останется лишь решить, оставить этот профиль перемещаемым либо сделать локальным.

Очень часто пользователи загружают ненужной информацией сетевые диски. Чтобы избежать постоянных просьб почистить свои личные папки от ненужного мусора (почему-то он всегда оказывается нужным), можно использовать механизм квотирования. Начиная с Windows 2000 это можно делать стандартными средствами на томах NTFS.

Для включения механизма квотирования и его настройки нужно зайти в свойства локального тома и открыть вкладку «Квота» (Quota) (см. рис. 7).

Рисунок 7. Включение дисковых квот

Далее помечаем «Включить управление квотами» и настраиваем дисковые квоты по умолчанию для всех пользователей, записывающих информацию на этот том.

Также можно посмотреть данные о занимаемом пространстве на диске и настроить квоты отдельно для каждого пользователя (см. рис. 8). Система подсчитывает занимаемое место на диске, основываясь на данных о владельце объектов, суммируя объем принадлежащих ему файлов и папок.

Рисунок 8. Управление дисковыми квотами для отдельных пользователей домена

Группы пользователей в AD

Управление пользователями в рамках домена – задача несложная. Но когда нужно настроить доступ к определенным ресурсам для нескольких десятков (а то и сотен) пользователей, на раздачу прав доступа может уйти уйма времени.

А если возникает необходимость тонко разграничить права участникам нескольких доменов в рамках дерева или леса, перед администратором встает задача сродни задачам из теории множеств. На помощь здесь приходит использование групп.

Основная характеристика групп, встречающихся в рамках домена, была дана в прошлой статье [1], посвященной архитектуре службы каталогов.

Напомню, что локальные группы домена могут включать пользователей своего домена и других доменов в лесу, но область ее действия ограничивается доменом, которому она принадлежит.

Глобальные группы могут включать в себя только пользователей своего домена, но есть возможность их использования для предоставления доступа к ресурсам как в рамках своего, так и другого домена в лесу.

Универсальные группы, соответствуя своему названию, могут содержать пользователей из любого домена и использоваться также для предоставления доступа в рамках всего леса. Не важно, в рамках какого домена универсальная группа будет создана, единственное, стоит учитывать, что при ее перемещении права доступа будут теряться и их необходимо будет переназначить заново.

Чтобы понять описанное выше и основные принципы вложенности групп, рассмотрим пример. Пусть у нас есть лес, содержащий два домена HQ.local и SD.local (какой из них корневой в данном случае, не важно). Каждый из доменов содержит ресурсы, к которым нужно предоставить доступ, и пользователей (см. рис. 9).

Рисунок 9. Предоставление доступа на основе групп

Из рис. 9 видно, что к ресурсам Docs и Distrib должны иметь доступ все пользователи в лесу (зеленые и красные линии), поэтому мы можем создать универсальную группу, содержащую пользователей из обоих доменов, и использовать ее при указании разрешений на доступ к обоим ресурсам. Либо мы можем создать две глобальные группы в каждом домене, которые будут содержать пользователей только своего домена, и включить их в универсальную группу. Любую из этих глобальных групп также можно использовать для назначения прав.

Доступ к каталогу Base должны иметь пользователи только из домена HQ.local (синие линии), поэтому мы включим их в локальную доменную группу, и этой группе предоставим доступ.

Каталогом Distrib будут иметь право пользоваться как члены домена HQ.local, так и члены домена SD.local (оранжевые линии на рис. 9). Поэтому пользователей Manager и Salary мы можем добавить в глобальную группу домена HQ.local, а затем эту группу добавить в локальную группу домена SD.local вместе с пользователем IT. Затем этой локальной группе и предоставить доступ к ресурсу Distrib.

Сейчас мы рассмотрим вложенность этих групп подробнее и рассмотрим еще один тип групп – встроенные локальные доменные группы.

В таблице показано, какие группы в какие могут быть вложены. Здесь по горизонтали расположены группы, в которые вкладываются группы, расположенные по вертикали. Плюс означает, что один вид групп может быть вложен в другой, минус – нет.

На каком-то ресурсе в Интернете, посвященном сертификационным экзаменам Microsoft, я увидел упоминание о такой формуле – AGUDLP, что значит: учетные записи (Account) помещаются в глобальные группы (Global), которые помещаются в универсальные (Universal), которые помещаются в локальные доменные группы (Domain Local), к которым и применяются разрешения (Permissions). Эта формула в полной мере описывает возможность вложенности. Следует добавить, что все эти виды могут быть вложены в локальные группы отдельно взятой машины (локальные доменные исключительно в рамках своего домена).

Источник

Adblock

detector

Рубрика: Администрирование / Администрирование

Главная /

Техническая защита информации. Организация защиты информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну /

При входе в домен Windows пароль от учетной записи является…

вопрос

Правильный ответ:

средством идентификации

средством аутентификации

Сложность вопроса

91

Сложность курса: Техническая защита информации. Организация защиты информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну

93

Оценить вопрос

Очень сложно

Сложно

Средне

Легко

Очень легко

Спасибо за оценку!

Комментарии:

Аноним

Я провалил зачёт, какого чёрта я не углядел данный сайт с ответами по интуит месяц назад

16 июл 2020

Аноним

Если бы не эти решения — я бы сломался c этими тестами интуит.

27 окт 2017

Оставить комментарий

Другие ответы на вопросы из темы безопасность интуит.

-

#

На кого возлагается научно-техническое руководство и непосредственная организация работ по созданию (модернизации) СЗИ объекта информатизации?

-

#

На каком этапе создания СЗИ АСЗИ осуществляется установка и настройка средств защиты информации?

-

#

Как называется мероприятие по защите информации, предусматривающее применение специальных технических средств, а также реализацию технических решений?

-

#

Выделите технические мероприятия с использованием пассивных средств защиты информации:

-

#

К какому типу источников угроз относятся лица, которые могут преднамеренно или непреднамеренно нарушить конфиденциальность, целостность или доступность информации?

Содержание

- Вход на доменный компьютер под локальной учетной записью

- Вход в систему при недоступности контроллера домена

- Вход на компьютер через локально сохраненную доменную учетную запись

- Что такое Домен Windows и как он влияет на мой компьютер?

- Что такое домен?

- Является ли мой компьютер частью домена?

- Чем рабочие группы отличаются от доменов

- Как присоединиться к домену или выйти из домена

- Устранение ошибок, которые возникают при Windows компьютеров на основе Windows домена

- Где найти файл Netsetup.log

- Сетевые сообщения об ошибках и разрешениях

- Ошибка 1

- Решение

- Ошибка 2

- Решение

- Ошибка 3

- Решение

- Ошибка 4

- Решение

- Ошибка 5

- Решение

- Ошибка 6

- Решение

- Ошибка 7

- Решение

- Ошибка 8

- Решение

- Ошибка 9

- Решение

- Ошибка 10

- Решение

- Сообщения об ошибках проверки подлинности и разрешения

- Ошибка 1

- Решение

- Ошибка 2

- Решение

- Ошибка 3

- Решение

- Ошибка 4

- Решение

- Ошибка 5

- Решение

- Ошибка 6

- Решение

- Ошибка 7

- Решение

- Ошибка 8

- Решение

Вход на доменный компьютер под локальной учетной записью

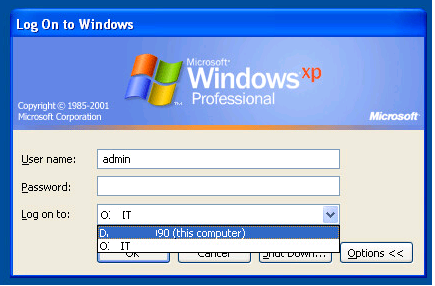

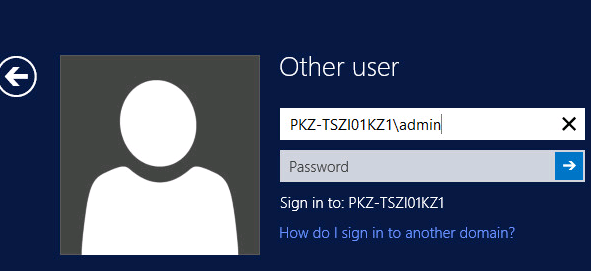

В некоторых случаях требуется на компьютере, который включен в домен Active Directory войти не под доменной, а под локальной учетной записью. Большинству администраторов этот трюк знаком, но пользователи зачастую о нем не знают.

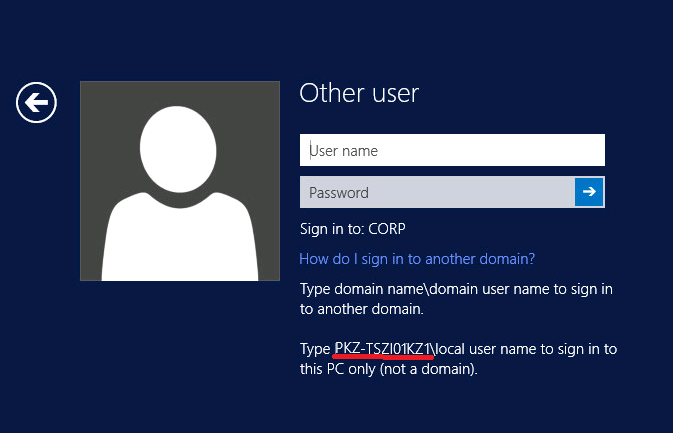

Однако в последующих версиях Windows это раскрывающийся список из интерфейса входа в систему убрали. Вместо этого списка на экране входа в систему, появилась небольшая кнопка «Как я могу войти в другой домен» (How to log on to another domain). Если вы нажмете эту кнопку, появится следующий совет.

Type domain namedomain user name to sign in to another domain.

Type РKZ-ТZI01K1local user name to sign in to this PC only (not a domain )

Чтобы войти в другой домен, введите имя_доменаимя_пользователя_домена

Чтобы войти только на этот компьютер (не в домен), введите РKZ-ТZI01K1локальное_имя_пользователя

Как вы видите, в тексте сообщения присутствует имя данного компьютера (в нашем примере РKZ-ТZI01K1). И если вы хотите войти под локальной учетной записью, в поле с именем пользователя нужно указать имя локального пользователя в следующем формате РKZ-ТZI01K1Administrator. Естественно, если имя компьютера довольно длинное и не несет смысловой нагрузки, его набор с клавиатуры может стать настоящим испытанием.

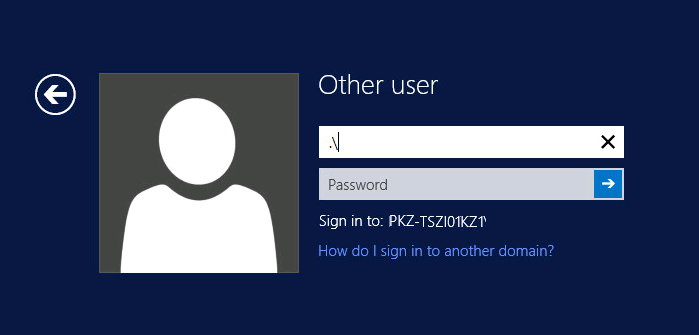

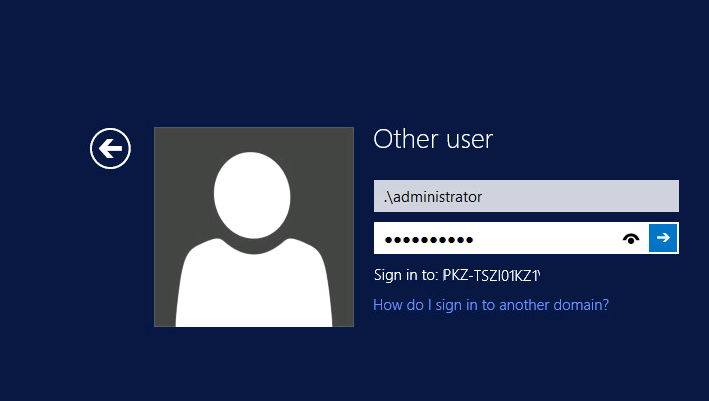

К счастью, есть простой способ, который позволит вам войти в систему под локальной учеткой без указания имени компьютера.

Теперь после . осталось набрать имя локальной учетной записи и пароль.

Этот небольшой трюк может использоваться для входа на доменный компьютер под локальной учетной записью во всех поддерживаемых версиях Windows, начиная с Windows Vista и заканчивая Windows 10 и Windows Server 2016.

Совет. Аналогичным образом можно авторизоваться на удаленном компьютере в рабочей группе под локальной учетной запись при доступе к общим файлам по протоколу SMB.

Источник

Вход в систему при недоступности контроллера домена

При входе на компьютер с доменной учетной записью пользователь вводит свои учетные данные, которые передаются на ближайший контроллер домена для проверки подлинности. Если в сетевом окружении отсутствуют доступные контроллеры домена, то учетные данные проверить некому и в систему пользователь войти не сможет.

Чтобы избежать подобной ситуации, после успешного входа в систему учетные данные пользователя сохраняются в кэш на локальном компьютере. Это позволяет войти в систему с доменными учетными данными и получить доступ к ресурсам локального компьютера даже при отсутствии подключения к домену.

Примечание. Если быть точным, то кэшируются не сами учетные данные (логин и пароль), а результат их проверки. Еще точнее система хранит хэш пароля, модифицированный при помощи соли (salt), которая в свою очередь, генерируется на основе имени пользователя. Кэшированные данные хранятся в разделе реестра HKLMSECURITYCache, доступ к которому имеет только система.

За возможность кэширования отвечает параметр реестра CashedLogonsCount, находящийся в разделе HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogon. Этот параметр определяет количество уникальных пользователей, чьи учетные данные сохраняются локально. По умолчанию значение параметра равно 10, что означает следующее: учетные данные сохраняются для последних 10 пользователей, заходивших в систему, а при входе на компьютер одиннадцатого пользователя учетные данные первого пользователя будут перезаписаны.

Управлять значением CashedLogonsCount можно централизованно, с помощью групповых политик. Для этого необходимо создать новый GPO (или открыть существующий), перейти в раздел Computer ConfigurationPoliciesWindows SettingsSecurity SettingsLocal PoliciesSecurity Options и найти параметр Interactive logon: Number of previous logons to cache (in case domain controller is not available).

По умолчанию данный параметр не определен (Not Defined), соответственно на всех компьютерах используется дефолтное значение. Для его изменения надо включить параметр и указать необходимое значение в пределах от 0 до 50. Значение, равное 0, означает запрет на кэширование учетных данных, соответственно при этом значении вход в систему при недоступности контроллера домена невозможен.

Поскольку теоретически при наличии физического доступа к компьютеру у злоумышленника есть возможность воспользоваться сохраненными учетными данными, то для повышения безопасности рекомендуется отключать локальное кэширование. Исключение могут составить пользователи мобильных устройств (ноутбуков, планшетов и т.п.), которые пользуются устройствами как на работе, так и вне ее. Для таких пользователей количество кэшированных входов можно задать в пределах 1-2. Этого вполне достаточно для работы.

И в завершение пара важных моментов:

• Для того, чтобы учетные данные были закешированы необходимо, чтобы пользователь хотя-бы раз зашел на компьютер под своей доменной учетной записью при доступном контроллере домена.

• Довольно часто параметр CashedLogonsCount трактуют как количество входов в систему при отсутствии доступа к домену. Это не так, и если учетные данные пользователя закешированы локально, то он сможет заходить в систему неограниченное количество раз.

Источник

Вход на компьютер через локально сохраненную доменную учетную запись

foxmuldercp, Windows всегда создает локальный профиль пользователя и использует его. Если у пользователя сконфигурирован сетевой (роаминговый) профиль — локальный профиль синхронизуется с ним при входе пользователя, в обратную сторону синхронизация происходит при выходе. По сети напрямую можно использовать только отдельные специальные папки (Рабочий стол, Мои Документы и т.п.).

Вот, у меня это вот тут: Computer ConfigurationWindows SettingsSecurity SettingLocal PoliciesSecurity OptionsInteractive LogonPolicy Setting

и параметр называется: «Интерактивный вход в систему: количество предыдущих подключений к кэшу (в случае отсутствия доступа к контроллеру домена)» и стоит там: «50 входов в систему» и это, похоже, максимум.

Вот описание параметра:

Интерактивный вход в систему: количество предыдущих подключений к кэшу (в случае отсутствия доступа к контроллеру домена)

Сведения о предыдущих входах пользователей в систему кэшируются локально, чтобы обеспечить последующий вход в систему в случае отсутствия доступа к контроллеру домена. При отсутствии доступа к контроллеру домена и кэшировании сведений о входах пользователей в систему пользователь получает следующее сообщение:

Не удалось установить связь с сервером и получить параметры входа в систему. Вход выполнен с помощью локально сохраненной информации об учетной записи. Если эта информация была изменена со времени последнего входа в систему на этом компьютере, то изменения не будут отражены во время текущего сеанса.

При отсутствии доступа к контроллеру домена и отсутствии кэширования данных о входах пользователей в систему пользователь получает следующее сообщение:

Подключение к системе сейчас невозможно, так как домен недоступен.

Значение этого параметра «0» отключает кэширование данных входа. При любом значении большем 50 кэшируется только 50 попыток входа в систему.

Источник

Что такое Домен Windows и как он влияет на мой компьютер?

Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.

Что такое домен?

Домены Windows предоставляют сетевым администраторам возможность управлять большим количеством компьютеров и контролировать их из одного места. Один или несколько серверов, известных как контроллеры домена, контролируют домен и компьютеры на нём.

Домены обычно состоят из компьютеров в одной локальной сети. Однако компьютеры, присоединённые к домену, могут продолжать обмениваться данными со своим контроллером домена через VPN или подключение к Интернету. Это позволяет предприятиям и учебным заведениям удалённо управлять ноутбуками, которые они предоставляют своим сотрудникам и учащимся.

Когда компьютер присоединён к домену, он не использует свои собственные локальные учётные записи пользователей. Учётные записи пользователей и пароли устанавливаются на контроллере домена. Когда вы входите в систему в этом домене, компьютер аутентифицирует имя вашей учётной записи и пароль с помощью контроллера домена. Это означает, что вы можете войти в систему с одним и тем же именем пользователя и паролем на любом компьютере, присоединённом к домену.

Сетевые администраторы могут изменять параметры групповой политики на контроллере домена. Каждый компьютер в домене получит эти настройки от контроллера домена, и они переопределят любые локальные настройки, указанные пользователями на своих компьютерах. Все настройки контролируются из одного места. Это также «блокирует» компьютеры. Вероятно, вам не будет разрешено изменять многие системные настройки на компьютере, присоединённом к домену.

Другими словами, когда компьютер является частью домена, организация, предоставляющая этот компьютер, управляет и настраивает его удалённо. Они контролируют ПК, а не тот, кто им пользуется.

Поскольку домены не предназначены для домашних пользователей, к домену можно присоединить только компьютер с версией Windows Professional или Enterprise. Устройства под управлением Windows RT также не могут присоединяться к доменам.

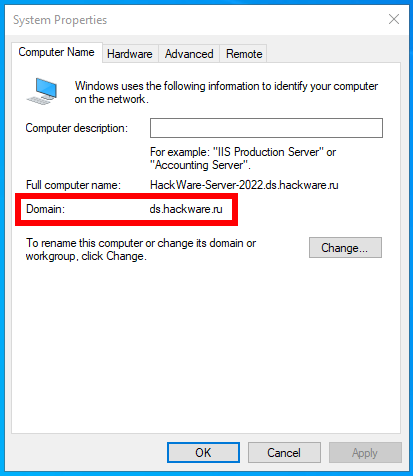

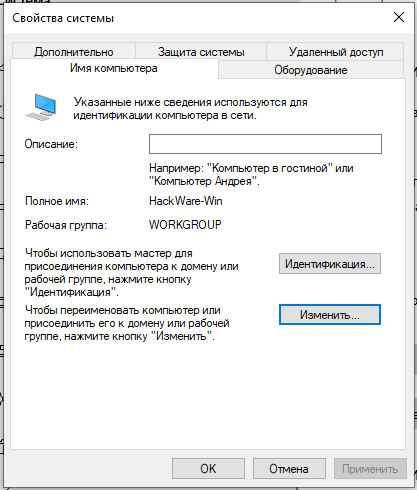

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

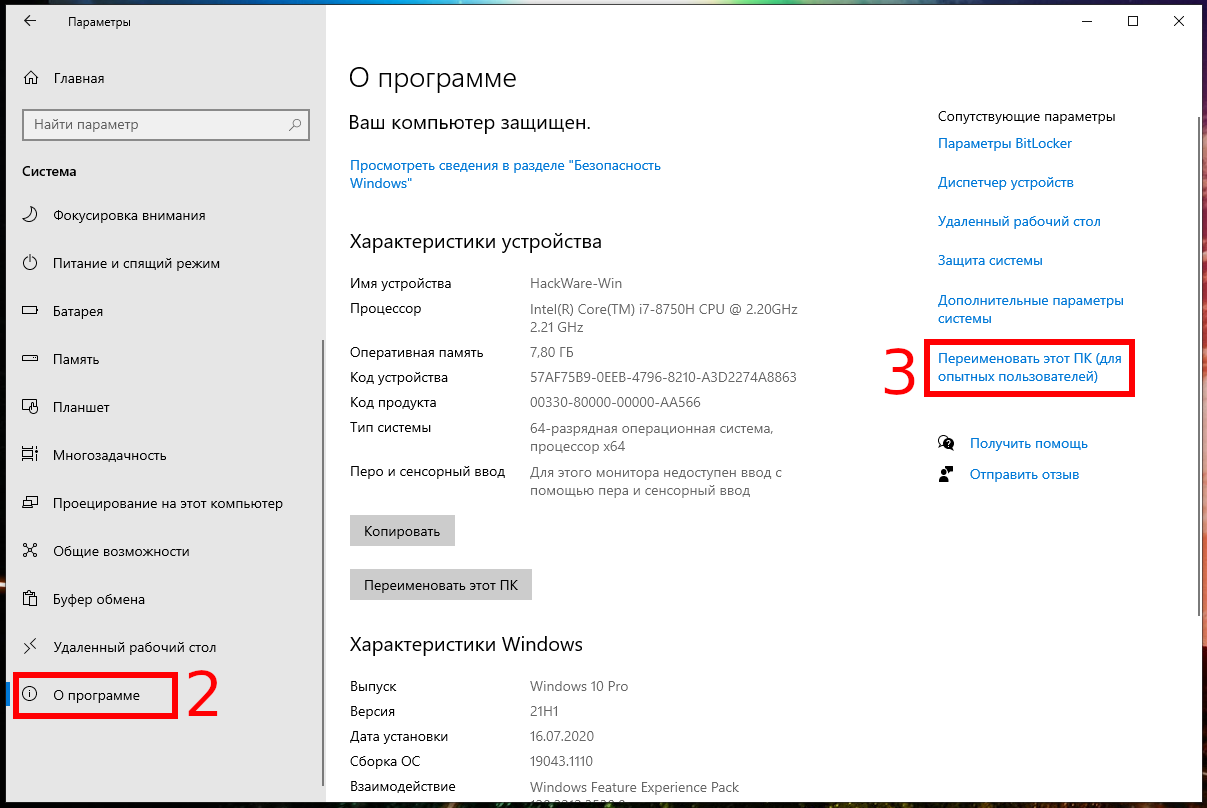

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Если ваш компьютер является частью домена, присоединение к домену или выход из него обычно не является вашей работой. Если ваш компьютер должен быть в домене, он уже будет присоединён к домену, когда он будет передан вам. Обычно для выхода из домена требуется разрешение администратора домена, поэтому люди, которые садятся за использование компьютера, присоединённого к домену, не могут просто покинуть домен. Однако вы можете покинуть домен, если у вас есть права локального администратора на вашем ПК. Конечно, у вас не будет доступа администратора, если вы используете заблокированный компьютер.

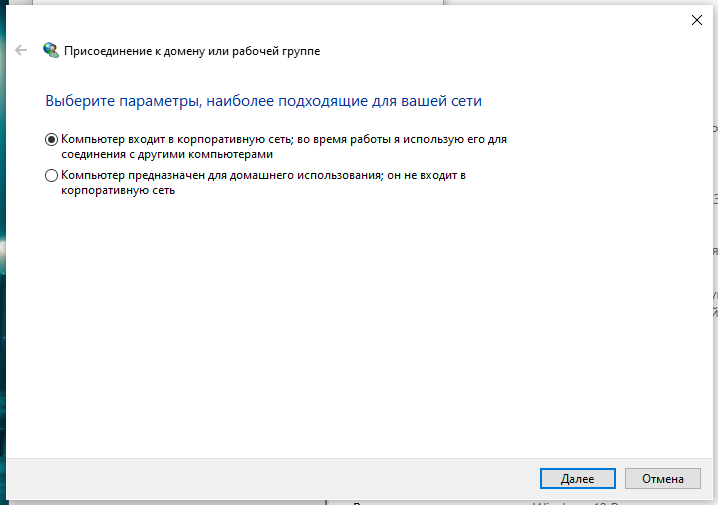

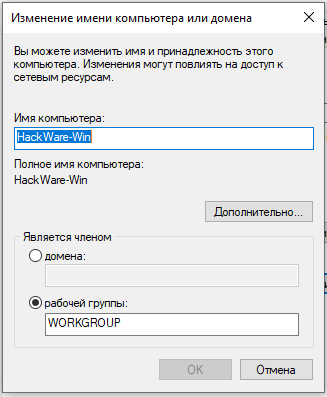

Если вы хотите присоединиться к домену или выйти из домена, то откройте приложение «Параметры» (Win+x) → нажмите «Система» → перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)».

Вы увидите две кнопки:

Если вы нажмёте кнопку «Идентификация», то откроется мастер присоединения к домену.

Для присоединения к домену вам нужно будет ответить на несколько вопросов и потребуется имя домена и учётные данные пользователя на этом домене.

Если вы нажмёте кнопку «Изменить», то откроется окно изменения имени рабочей группы или домена.

Если у вас есть старый компьютер, подключенный к домену, и у вас больше нет доступа к домену, вы всегда можете получить доступ к компьютеру, переустановив Windows. Настройки домена привязаны к вашей установленной операционной системе, и переустановка Windows даст вам новую систему. Вы, конечно, не должны делать это с рабочим или школьным компьютером, который не является вашей собственностью!

Домены ограничивают то, что вы можете делать на своём компьютере. Когда ваш компьютер является частью домена, контроллер домена отвечает за ваши действия. Вот почему они используются в крупных корпоративных и образовательных сетях — они позволяют учреждению, которое предоставляет компьютеры, заблокировать их и централизованно управлять ими.

Источник

Устранение ошибок, которые возникают при Windows компьютеров на основе Windows домена

В этой статье описано несколько распространенных сообщений об ошибках, которые могут возникать при подступах к клиентских компьютерах, Windows в домен. В этой статье также содержится предложение по устранению неполадок для этих ошибок.

Применяется к: Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 4341920

Где найти файл Netsetup.log

Windows в файле %windir% отламывание Netsetup.log.

Сетевые сообщения об ошибках и разрешениях

Ошибка 1

Попытка разрешить DNS-имя dc в присоединяемом домене не удалась. Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Решение

Кроме того, убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

Ошибка 2

Попытка устранить имя DNS контроллера домена в присоединяемом домене не удалась. Убедитесь, что этот клиент настроен для достижения DNS-сервера, который может разрешать имена DNS в целевом домене.

Решение

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Кроме того, убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

Ошибка 3

Была предпринята попытка операции при несущестовом сетевом подключении.

Решение

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS. Кроме того, перезапустите компьютер, прежде чем пытаться присоединиться к компьютеру в домен.

Ошибка 4

Не допускается несколько подключений к серверу или общему ресурсу одного пользователя с несколькими именами пользователей. Отключите все предыдущие подключения к серверу или общему ресурсу и попробуйте еще раз.

Решение

Перезапустите компьютер, который вы пытаетесь присоединиться к домену, чтобы убедиться в том, что на серверах домена нет никаких затаивных подключений.

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Ошибка 5

Решение

Убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер был настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Кроме того, можно обновить драйвер сетевого адаптер.

Ошибка 6

В настоящее время на этом удаленном компьютере не может быть подключено больше подключений, так как подключений уже столько, сколько может принять компьютер.

Решение

Перед присоединением компьютера к домену убедитесь, что вы счистили все подключений к любым дискам.

Перезапустите компьютер, который вы пытаетесь присоединиться к домену, чтобы убедиться в том, что на серверах домена нет никаких затаивных подключений.

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS.

Ошибка может быть переходной. Повторите попытку позже. Если проблема сохраняется, проверьте состояние постоянного тока, к который подключается клиент (активные подключения, подключение к сети и так далее). При сохраняемой проблеме может потребоваться перезапустить dc.

Ошибка 7

Формат указанного имени сети недействителен.

Решение

Убедитесь, что компьютер может достичь DNS-сервера, на котором размещена зона DNS целевого домена, или разрешить DNS-имена в этом домене. Убедитесь, что правильный DNS-сервер был настроен на этом клиенте как предпочтительный DNS и что клиент имеет подключение к этому серверу. Чтобы убедиться в этом, можно выполнить одну из следующих команд:

При введите доменное имя, убедитесь, что вы введите имя DNS, а не имя NetBIOS. Убедитесь, что для сетевого адаптера клиентского компьютера установлены самые последние драйверы. Проверка подключения между подключенным клиентом и целевой dc над требуемой портами и протоколами. Отключите функцию разгрузки труб TCP и разгрузку IP.

Ошибка 8

Служба каталогов исчерпала пул относительных идентификаторов.

Решение

Убедитесь, что контроллер постоянного тока, в котором размещен мастер операций по относительному ID (RID), является сетевым и функциональным. Дополнительные сведения см. в документе Event ID 16650:в сервере Windows идентификатор учетной записи не удалось инициализировать.

Вы можете использовать netdom query fsmo команду, чтобы определить, какая роль dc имеет главную роль RID.

Убедитесь, что Active Directory реплицируется между всеми DCs. Для обнаружения ошибок можно использовать следующую команду:

Ошибка 9

Вызов удаленной процедуры не удался и не выполняется.

Решение

Убедитесь, что для сетевого адаптера клиентского компьютера установлены самые последние драйверы. Проверка подключения между подключенным клиентом и целевой dc над требуемой портами и протоколами. Отключите функцию разгрузки труб TCP и разгрузку IP.

Эта проблема также может быть вызвана одним из следующих условий:

Ошибка 10

Изменение имени DNS основного домена этого компьютера на «» не удалось. Имя останется «.». Указанный сервер не может выполнять операцию.

Решение

Сообщения об ошибках проверки подлинности и разрешения

Ошибка 1

Вы превысили максимальное количество учетных записей компьютера, которые можно создать в этом домене.

Решение

Убедитесь, что у вас есть разрешения на добавление компьютеров в домен и что квота, определяемая администратором домена, не превышается.

Чтобы присоединить компьютер к домену, учетной записи пользователя необходимо предоставить разрешение на создание объектов компьютера в Active Directory.

По умолчанию пользователь, не управляющий, может присоединиться к домену Active Directory не более 10 компьютеров.

Ошибка 2

Ошибка logon. Имя целевой учетной записи неверно.

Решение

Убедитесь, что контроллеры домена (DCs) зарегистрированы с помощью правильных IP-адресов на DNS-сервере и правильно ли зарегистрированы их имена главных служб (SPNs) в учетных записях Active Directory.

Ошибка 3

Ошибка logon: пользователю не был предоставлен запрашиваемого типа логотипа на этом компьютере.

Решение

Убедитесь, что у вас есть разрешения на добавление компьютеров в домен. Чтобы присоединиться к компьютеру в домене, учетной записи пользователя необходимо предоставить разрешение на создание объекта компьютера в Active Directory.

Кроме того, убедитесь, что указанной учетной записи пользователя разрешено войти на локальном компьютере клиента. Для этого настройте журнал Разрешить локальное настройку в групповой политике в соответствии с конфигурацией компьютера > Windows Параметры > безопасности Параметры > локальных политик > назначения прав пользователей.

Ошибка 4

Ошибка logon: неизвестное имя пользователя или плохой пароль.

Решение

Убедитесь, что вы используете правильное имя пользователя и сочетание паролей существующей учетной записи пользователя Active Directory, когда вам будут предложены учетные данные для добавления компьютера в домен.

Ошибка 5

Сопоставление между именами учетных записей и ИД безопасности не было сделано.

Решение

Эта ошибка, скорее всего, является переходной ошибкой, которая регистрируется при вступивании домена в поиске целевого домена, чтобы определить, была ли уже создана учетная запись компьютера с учетной записью, которая соответствует этому, или же операция при подсоединение должна динамически создать учетную запись компьютера в целевом домене.

Ошибка 6

Недостаточное хранилище доступно для выполнения этой операции.

Решение

Эта ошибка может возникнуть, когда размер маркера Kerberos превышает максимальный размер по умолчанию. В этой ситуации необходимо увеличить размер маркера Kerberos компьютера, который вы пытаетесь присоединиться к домену. Дополнительные сведения см. в следующих статьях Базы знаний:

935744 сообщение об ошибке «Недостаточное хранилище для выполнения этой операции» при использовании контроллера домена для пользования компьютером в домене

327825 проверки подлинности Kerberos, когда пользователь принадлежит к многим группам

Ошибка 7

Учетная запись не разрешена для входа с этой станции.

Решение

Эта проблема связана с несоответствием параметров подписи SMB между клиентского компьютера и dc, который в настоящее время связаться для операции пользования доменом присоединиться. Просмотрите следующую документацию для дальнейшего изучения текущих и рекомендуемых значений в вашей среде:

281648 ошибки: учетная запись не разрешена для входа с этой станции 823659 проблемы с клиентом, службой и программой могут возникнуть при изменении параметров безопасности и назначений прав пользователей

Ошибка 8

Учетная запись, указанная для этой службы, отличается от учетной записи, указанной для других служб, работающих в том же процессе.

Решение

Убедитесь, что в dc, через который вы пытаетесь присоединиться к домену, запущена Windows time.

Источник

Я получаю от читателей множество писем с описанием проблем, с которыми они сталкиваются при создании или управлении учетными записями. Многие администраторы испытывают затруднения из-за того, что неосторожно пропускают важные элементы при настройке или не придерживаются системы. Поэтому я решила еще раз обратиться к основам создания и управления учетными записями и дать несколько советов, которые помогут упростить эти процессы.

Пользовательская учетная запись содержит имя и пароль для регистрации на локальном компьютере или в домене. В Active Directory (AD) учетная запись пользователя может также содержать дополнительную информацию, такую как полное имя пользователя, адрес электронной почты, номер телефона, отдел и физический адрес. Кроме того, учетная запись пользователя служит средством для назначения разрешений, сценариев регистрации, профилей и домашних каталогов.

Локальные учетные записи против доменных

Когда пользователи регистрируются на локальном компьютере, а не в домене, они задействуют локальные учетные записи. В среде рабочих групп (с равноправными узлами — P2P) локальные учетные записи обеспечивают функции регистрации для пользователей локальных компьютеров и предоставляют удаленным пользователям доступ к ресурсам компьютера. Определенные пользователи, например, могут иметь доступ к данным на сервере и применять локальную учетную запись для регистрации на такой системе.

Однако большинство пользовательских учетных записей в корпоративной сети являются доменными и предоставляют права и разрешения в масштабах домена. Если только доменная учетная запись явно не запрещает этого, пользователи могут регистрироваться в домене с доменной учетной записью на любой рабочей станции. После регистрации пользователи получают конкретные разрешения по отношению к сетевым ресурсам для доменной учетной записи.

Но доменные учетные записи имеют не только пользователи. В домене учетные записи представляют физические записи, которые могут соответствовать компьютеру, пользователю или группе. Пользовательские учетные записи, учетные записи компьютеров и учетные записи групп являются принципалами (элементами доступа) — объектами службы каталогов, автоматически получающими идентификаторы SID, которые и определяют доступ к ресурсам домена.

Два наиболее важных применения доменных учетных записей — аутентификация пользователей и разрешение или отказ в доступе к ресурсам домена. Аутентификация позволяет пользователям регистрироваться на компьютерах и в доменах с характеристиками, подлинность которых установлена службами домена. Домен разрешает или запрещает доступ к доменным ресурсам на основании разрешений, получаемых пользователем через членство в одной или нескольких доменных группах.

Встроенные доменные учетные записи

Когда создается домен, Windows автоматически генерирует несколько пользовательских учетных записей. В Windows 2000 встроенными являются учетные записи Administrator и Guest. Домены Windows Server 2003 имеют третью встроенную учетную запись с именем HelpAssistant, которая автоматически создается при первом запуске функции Remote Assistance. Каждая из этих встроенных учетных записей имеет разный набор разрешений.

Учетная запись Administrator имеет набор разрешений Full Control на все ресурсы домена и может назначать разрешения пользователям в домене. По умолчанию учетная запись Administrator является членом следующих групп:

- Administrators

- Domain Admins

- Domain Users

- Enterprise Admins

- Group Policy Creator Owners

- Schema Admins

Некоторые администраторы переименовывают или отключают учетную запись Administrator, чтобы усложнить пользователям доступ к контроллеру домена (DC). Вместо этого администраторы могли бы регистрироваться с учетными записями, которые являются членами тех же групп, что давало бы им достаточно прав для администрирования домена. Если учетную запись Administrator отключить, при необходимости получение доступа к DC можно будет пользоваться этой учетной записью, загружая DC в режиме Safe Mode (учетная запись Administrator всегда доступна в режиме Safe Mode).

Учетная запись Guest позволяет регистрироваться в домене пользователям, не имеющим учетной записи. Учетная запись Guest не требует пароля, но можно установить для нее разрешения точно так же, как для любой пользовательской учетной записи. Учетная запись Guest является членом групп Guests и Domain Guests. Понятно, что возможность регистрироваться в домене любому лицу, не имеющему реальной учетной записи, создает определенный риск, поэтому большинство администраторов эту учетную запись не используют. В Windows 2003 учетная запись Guest по умолчанию отключена. Для того чтобы отключить учетную запись Guest в Windows 2000, нужно щелкнуть по ней правой кнопкой в оснастке Microsoft Management Console (MMC) Active Directory Users and Computers, затем в меню выбрать Disable.

Учетная запись HelpAssistant появилась только в Windows 2003. Служба Remote Desktop Help Session Manager создает эту учетную запись и управляет ею, когда пользователь запрашивает сеанс Remote Assistance.

Создаем учетные записи пользователя домена

Учетные записи пользователей домена создаются на DC как функция AD. Необходимо открыть оснастку Active Directory Users and Computers, затем раскрыть подходящий домен (если их несколько). В отличие от Windows NT 4.0, в Windows 2000 и Windows 2003 процессы создания и настройки учетных записей разделены: сначала администратор создает пользователя и соответствующий пароль, затем выполняет настройку, задавая членство в группах.

|

Экран 1. Создание новой учетной записи пользователя: введите имя в диалоговом окне New Object — User |

Чтобы создать нового пользователя домена, следует щелкнуть правой кнопкой по контейнеру Users, затем выбрать New, User, чтобы открыть диалоговое окно New Object — User, изображенное на экране 1. Далее требуется ввести имя пользователя и регистрационное имя. Windows автоматически добавляет к регистрационному имени суффикс текущего домена, который называется суффиксом принципала пользователя (UPN-суффиксом). Можно создать дополнительные UPN-суффиксы и выбрать суффикс для нового пользователя в поле со списком. Можно также ввести другое имя пользователя для регистрации в домене с компьютеров NT 4.0 и Windows 9.x (по умолчанию подставляется предыдущее имя).

|

Экран 2. Создание новой учетной записи пользователя: задайте пароль и выберите настройки пароля в диалоговом окне New Object — User |

Далее следует щелкнуть Next, чтобы выполнить настройку пароля пользователя, как показано на экране 2. По умолчанию Windows вынуждает пользователей менять пароль при следующей регистрации, поэтому для каждого нового пользователя можно брать некий стандартный пароль компании, а затем дать пользователям возможность ввести новый пароль после первой самостоятельной регистрации. Далее следует выбрать параметры пароля, которые нужно задать для этого пользователя. Наконец, требуется щелкнуть Next, чтобы увидеть общую картину выбранных настроек, затем щелкнуть Finish, чтобы создать учетную запись пользователя в AD.

Свойства учетной записи пользователя

Чтобы выполнить настройку или изменить свойства учетной записи пользователя домена, необходимо выбрать ее в списке и дважды щелкнуть правой кнопкой мыши. На экране 3 видны категории настройки.

|

Экран 3. Изменение настройки учетной записи пользователя по категориям |

Вкладка Member Of управляет членством пользователя в группах (и, следовательно, разрешениями и правами пользователя в домене). По умолчанию Windows помещает учетную запись нового пользователя в группу Domain Users. Для одних пользователей этого достаточно, и больше ничего делать не нужно. Другим пользователям, например руководителям отделов или ИT-персоналу, нужно обеспечить такое членство в группах, которое позволило бы им выполнять необходимые задачи. Чтобы установить членство в группе, следует щелкнуть Add, затем выбрать для пользователя, учетная запись которого редактируется, подходящую группу. Если встроенные группы не обеспечивают точно соответствующего имеющимся требованиям набора разрешений, следует сформировать собственные группы.

Создаем шаблоны

Windows позволяет копировать учетные записи пользователей, что делает процесс создания шаблонов более быстрым и эффективным. Наилучший способ воспользоваться преимуществами этой функции — создать ряд шаблонов учетных записей пользователей, а потом превращать эти учетные записи в реальные. Поскольку разрешения и права являются наиболее важными (и потенциально опасными) свойствами, следует создавать шаблоны в категориях в соответствии с членством в группах. Начать нужно с шаблона для стандартного пользователя (т. е. члена только группы Domain Users), затем следует создать шаблоны, имеющие конкретные комбинации принадлежности к группам. Например, можно создать шаблон пользователя под именем Power с принадлежностью к группе Power Users без ограничений часов регистрации или шаблон пользователя под именем DialUp с заранее установленными параметрами коммутируемого доступа. Впоследствии, по мере создания новых учетных записей, можно выбирать подходящий шаблон и модифицировать его.

Я обнаружила несколько полезных приемов создания и копирования шаблонов:

- присваивать шаблонам имена, которые начинаются с 0, чтобы они все вместе появлялись поверх списка пользовательских файлов;

- назначать всем шаблонам один и тот же пароль;

- отключать все учетные записи шаблонов (щелкнуть правой кнопкой файл, затем выбрать Disable).

Для того чтобы создать учетную запись для нового пользователя из шаблона, следует щелкнуть правой кнопкой по списку шаблонов, затем выбрать Copy. В диалоговом окне Copy Object — User нужно ввести имя пользователя и регистрационное имя для вновь создаваемой записи, затем щелкнуть Next, чтобы задать пароль нового пользователя, как описано ниже.

- Введите стандартный пароль компании и назначьте его новому пользователю.

- Очистите ячейки Password never expires (срок действия не ограничен) и Account is disabled (учетная запись отключена).

- Поставьте флажок User must change password at next logon.

- Щелкните Next, затем Finish.

Не стоит возиться с вкладкой Member Of, поскольку система уже скопировала членство в группах из шаблона пользователя. По сути, если нет необходимости записывать телефон и адрес пользователя, на оставшихся вкладках можно ничего не делать. Система копирует все общие атрибуты. Однако можно добавить для автоматического копирования другие атрибуты или сделать так, чтобы определенные атрибуты не копировались, модифицируя схему AD.

Кэти Ивенс — редактор Windows 2000 Magazine. Участвовала в написании более 40 книг по компьютерной тематике, включая «Windows 2000: The Complete Reference» (Osborne/McGraw-Hill). С ней можно связаться по адресу: kivens@win2000mag.com

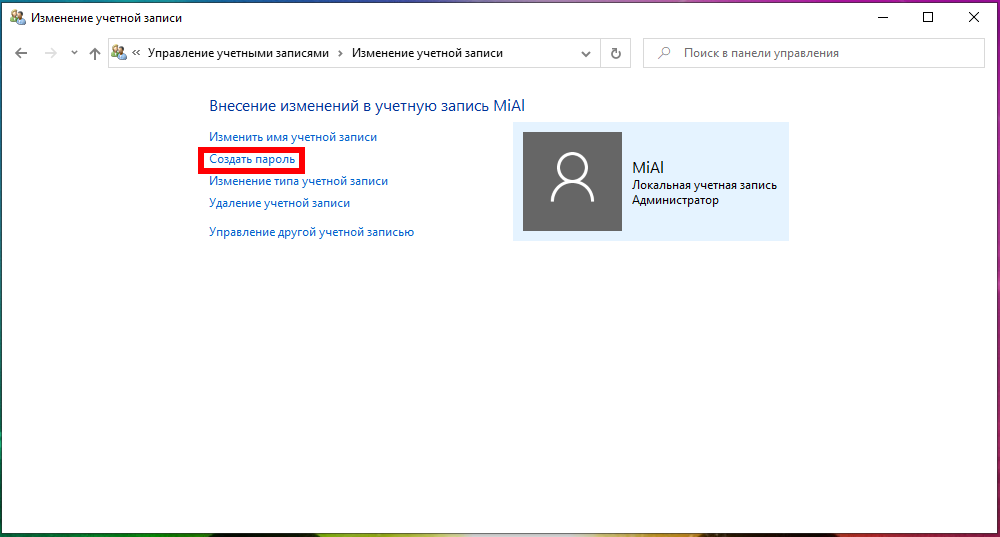

Изменение пароля у доменной корпоративной учетной записи

С помощью следующих способов можно изменить пароль только у учетных записей, от которых известен текущий пароль.

Если срок действия Вашего пароля ещё не истек:

- Если Ваш рабочий компьютер работает под управлением ОС семейства Windows и является членом домена at.urfu.ru, то Вам требуется воспользоваться первым способом.

- Если Ваш рабочий компьютер не является членом домена at.urfu.ru, то Вам требуется воспользоваться вторым способом.

Если срок действия Вашего пароля уже истек:

- Если Ваш рабочий компьютер работает под управлением ОС семейства Windows и является членом домена at.urfu.ru, то при очередной загрузке компьютера форма смены пароля откроется автоматически. Можете сразу переходить к пункту 6 Способа 1.

- Если Ваш рабочий компьютер не является членом домена at.urfu.ru, то Вам требуется воспользоваться вторым способом. С одним замечанием: при входе в «Профиль пользователя», сразу после ввода текущего логина-пароля, диалоговое окно смены пароля откроется автоматически, значит пункт 3 Способа 2 Вы можете пропустить.

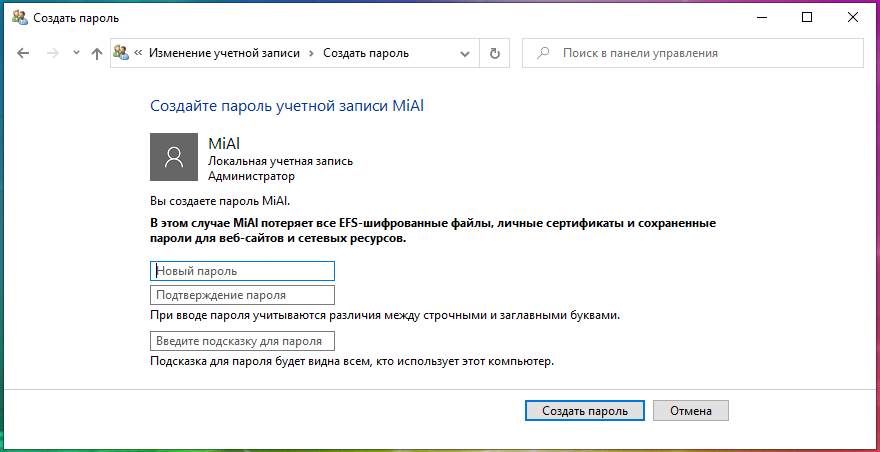

Способ 1.

- Включите компьютер.

- После загрузки Windows, введите логин и пароль учетной записи, у которой хотите сменить пароль.

- Откроется рабочий стол Windows пользователя, соответствующего этой учетной записи.

- Нажмите одновременно три кнопки на клавиатуре Ctrl, Alt и Delete.

- Выберите пункт «Изменить пароль». В различных версиях ОС Windows этот пункт может называться по-другому: «Сменить пароль пользователя», «Смена пароля».

- Откроется форма смены пароля. В первое поле нужно вписать старый пароль текущей учетной записи.

- Во второе поле нужно вписать новый(желаемый) пароль. Пароль должен соответствовать минимальным требованиям к паролям учетных записей в домене.

- В третье поле нужно вписать новый пароль, т.е. то что Вы вписали во второе поле.

- После заполнения полей нажмите на клавиатуре клавишу «Enter».

- Будет выдано информационное сообщение об успешности изменения пароля. Старый пароль больше не действителен, после следующей перезагрузке компьютера, для входа нужно использовать новый пароль.

Способ 2.

- Зайдите на сайт самообслуживания, в «Профиль пользователя»: https://id.urfu.ru/ProfileManagement/Profile .

- Введите логин и пароль учетной записи, у которой хотите сменить пароль.

- Откроется профиль пользователя. Нажмите на ссылку смена пароля.

- Откроется диалоговое окно смены пароля.

- В поле «старый пароль» впишите текущий пароль от учетной записи.

- В поле «новый пароль» впишите новый(желаемый) пароль. Пароль должен соответствовать минимальным требованиям к паролям учетных записей в домене.

- В поле «подтверждение пароля» впишите новый пароль, т.е. то что Вы вписали в поле «Новый пароль».

- Нажмите «Изменить».

- Откроется страница «Профиль пользователя». Это значит, Ваш текущий пароль сменен на новый. Старый пароль больше не действителен. Для входа в корпоративные системы используйте новый пароль.

- Если Вы используете Outlook для подключения к корпоративной почте, то после смены пароля Outlook, возможно, запросит ввести новый пароль. При следующем запуске Outlook, будет выведено диалоговое окно, в которое надо ввести Ваши логин и новый пароль. После установки галочки «Запомнить пароль», Outlook больше не будет выводить это диалоговое окно.

Приложение 1

Минимальные требования к паролям учетных записей в домене

~14 кБ, *.docx

(Размещен

25.02.2016)

Содержание

- Изменение пароля учетной записи Windows Server 2012 с Active Directory

- Смена пароля AD

- Срок истечения пароля AD

- Изменение пароля у доменной корпоративной учетной записи

- Способ 1.

- Способ 2.

- Изменение пароля учетной записи Windows Server 2016 с Active Directory

- Смена пароля AD

- Срок истечения пароля AD

- Изменить пароль доменного пользователя

- Инструкция по смене пароля пользователя в домене

Изменение пароля учетной записи Windows Server 2012 с Active Directory

Смена пароля AD

Это руководство описывает процедуру изменения пароля для сервера со службой домена Active Directory

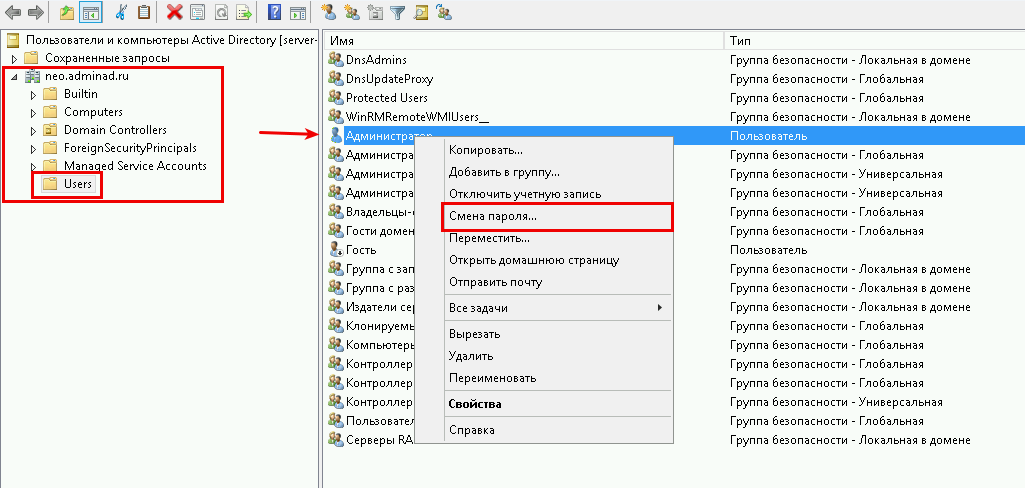

Для этого откройте «Пуск» -> «Администрирование» -> «Пользователи и компьютеры Active Directory»

В новом окне, откройте раздел c именем Вашего домена, на скриншоте это «neo.adminad.ru» и нажмите на папку «Users»

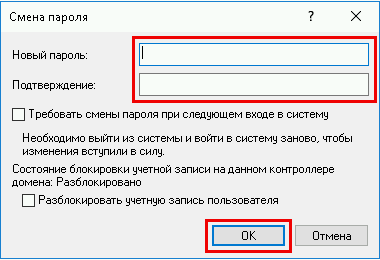

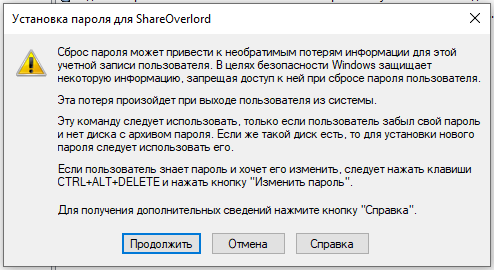

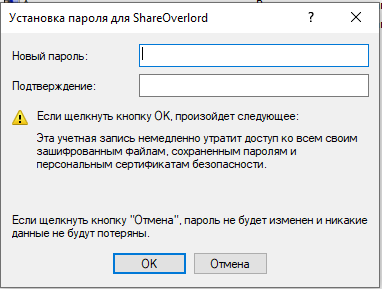

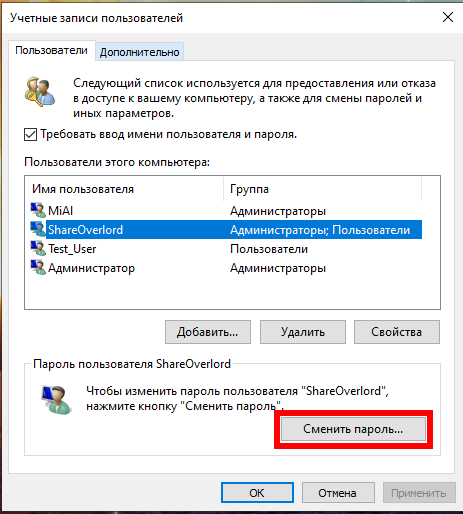

Слева появится список пользователей, выберите одного из пользователей по имени и правой кнопкой мыши откройте пункт «Смена пароля. «

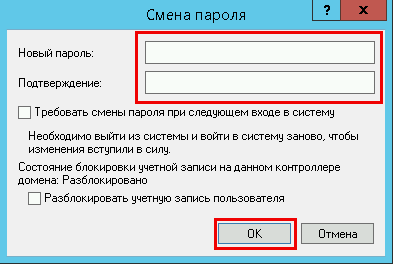

В окне смена пароля,

1. Введите новый пароль (пароль должен быть не меньше 8 символов)

2. Установите галочку на пункте «Требовать смену пароля при следующем входе в систему» — если требуется.

3. Разблокировать учетную запись пользователя — если пользователь был заблокирован системой.

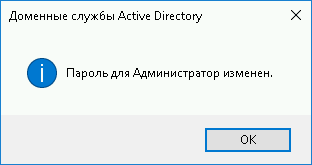

Если все данные ввели правильно то появится окно об удачной смене пароля

Теперь мы рассмотрим процедуру изменения срока пароля для сервера со службой домена Active Directory

Срок истечения пароля AD