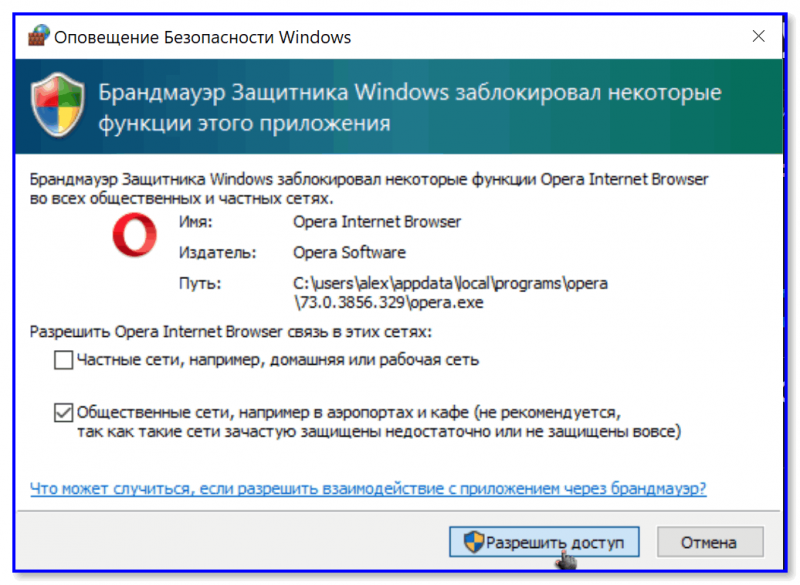

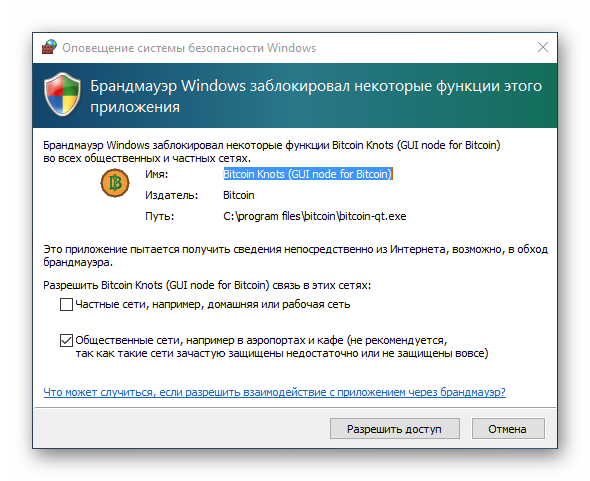

Иногда, при запуске определенных программ (торренты, некоторые браузеры, игры и т.д.) в Windows появляется окно от брандмауэра, о том, что часть функций была ограничена (заблокирована).

Многих неискушенных пользователей «подобное» окно сильно настораживает… и появл. «лишние вопросы» (и именно поэтому сегодня решил кратко о нем «рассказать»). 😉

Почему оно появляется?

Как правило, встроенный брандмауэр «посылает» такие окна с вопросами только по тем приложениям, которые хотят действовать как сервер (т.е. принимать входящие соединения). Разумеется, в целях безопасности защитник по умолчанию блокирует такие приложения, но оповещает об этом вас (и при желании вы можете нажать кнопку «разрешить»).

Само собой, разрешать входящие соединения стоит только тем приложениям, которые вам известны: например, игра, торрент-клиент и пр.

*

Ниже пару слов о том, как отключить эти окна, и как «запретить»/»разрешить» доступ программе, если вы неправильно сделали выбор при появл. подобного окна. 👇

*

Брандмауэр защитника Windows заблокировал некоторые функции этого приложения // Скриншот сегодняшней «проблемы»

*

Настройка брандмауэра (откл. «это окно»)

И так, предполагаю, что большинство пользователей интересует вопрос либо по откл. встроенного брандмауэра, либо скрытию этих окон (чтобы они не отвлекали). Мне в этом плане нравится третий вариант — установка 👉 альтернативного антивирусного ПО (в этом случае оно автоматически отключит защитника Windows + это не в ущерб безопасности системы).

Если устанавливать ничего не планируете — приведу ниже пару способов, как скрыть эти «всплывающие окна с разрешениями».

*

👉 Способ 1

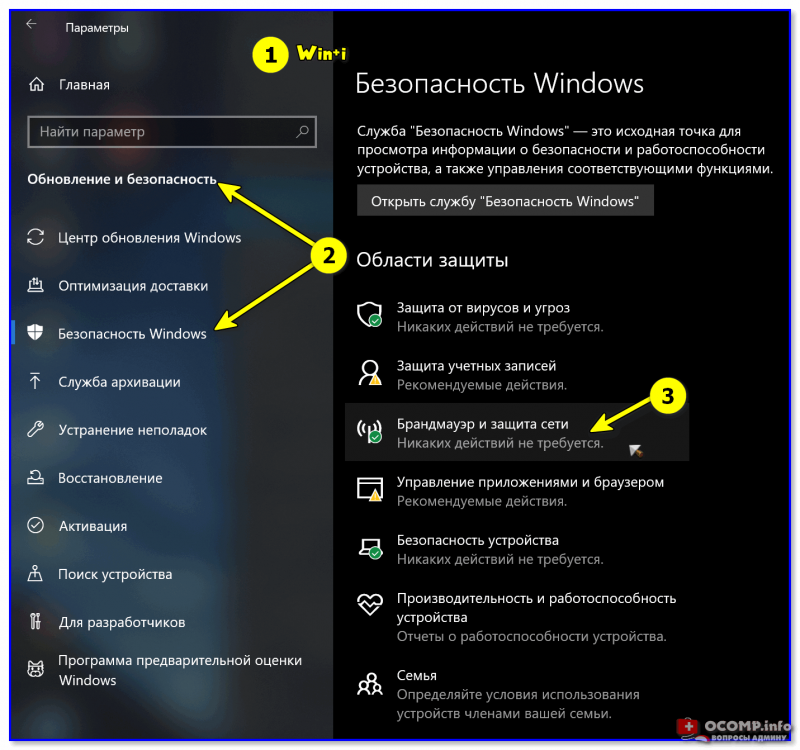

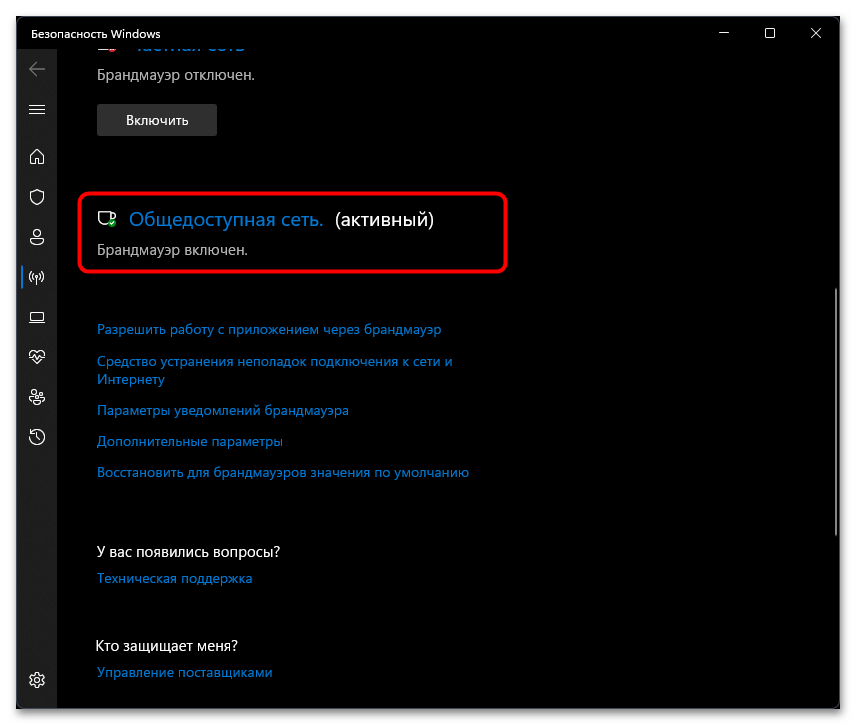

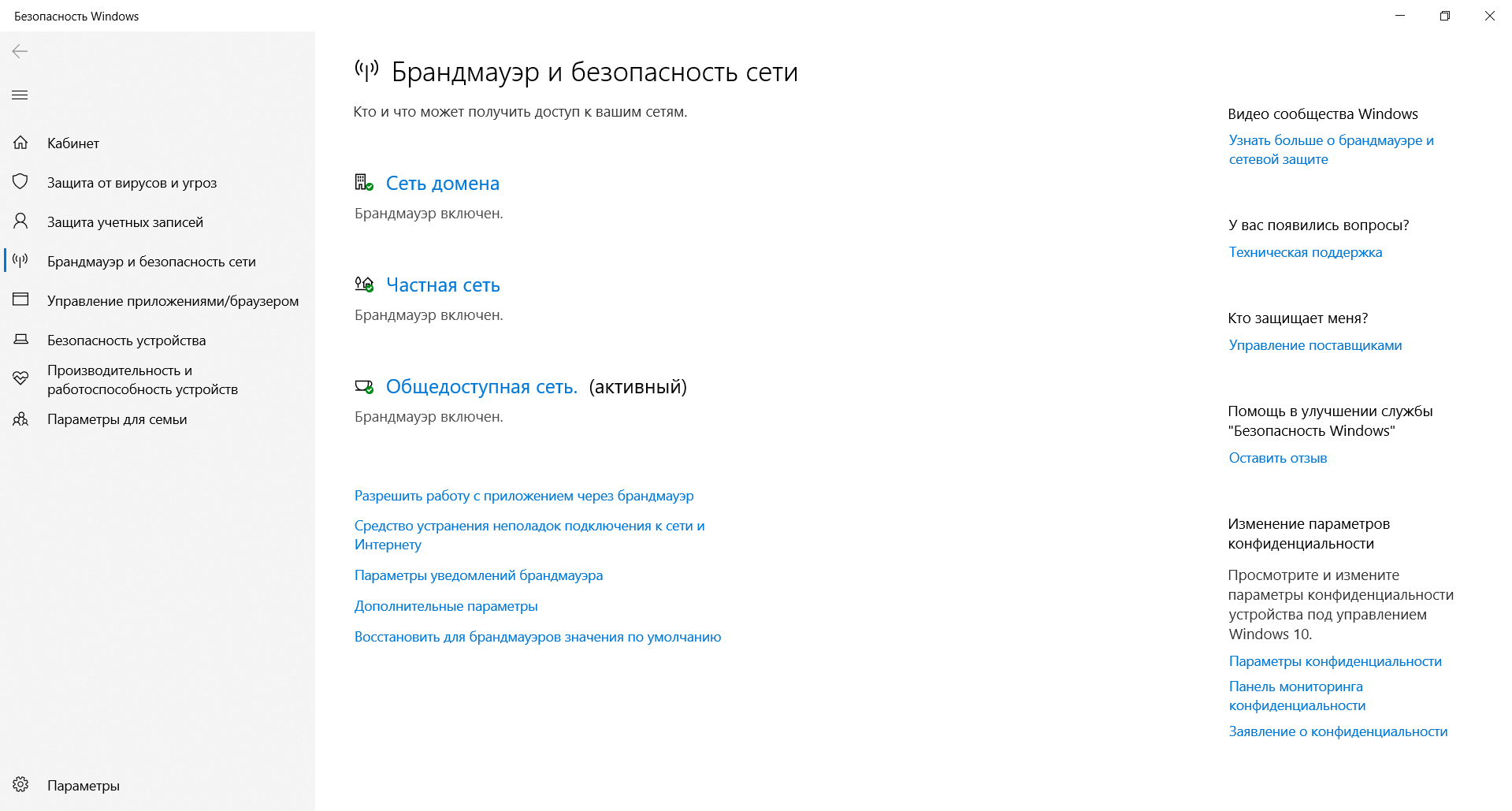

В Windows 10 для изменения настроек брандмауэра достаточно открыть параметры ОС (сочетание Win+i) и перейти во вкладку «Обновление и безопасность / Безопасность Windows / Брандмауэр и защита сети». Пример на скриншоте ниже. 👇

Безопасность Windows

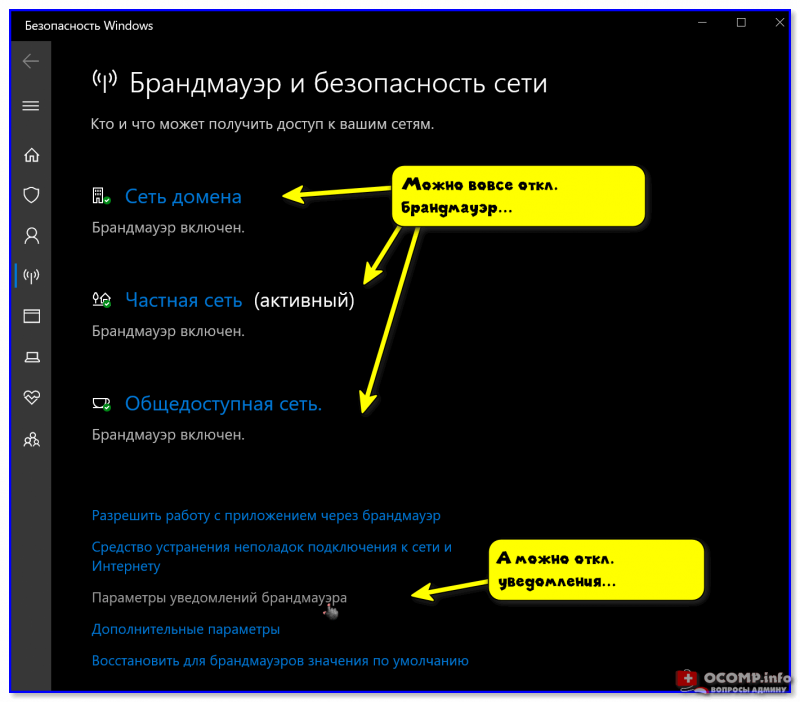

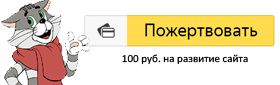

Далее нужно перейти по ссылке «Параметры уведомлений брандмауэра».

Безопасность Windows- настройка брандмауэра

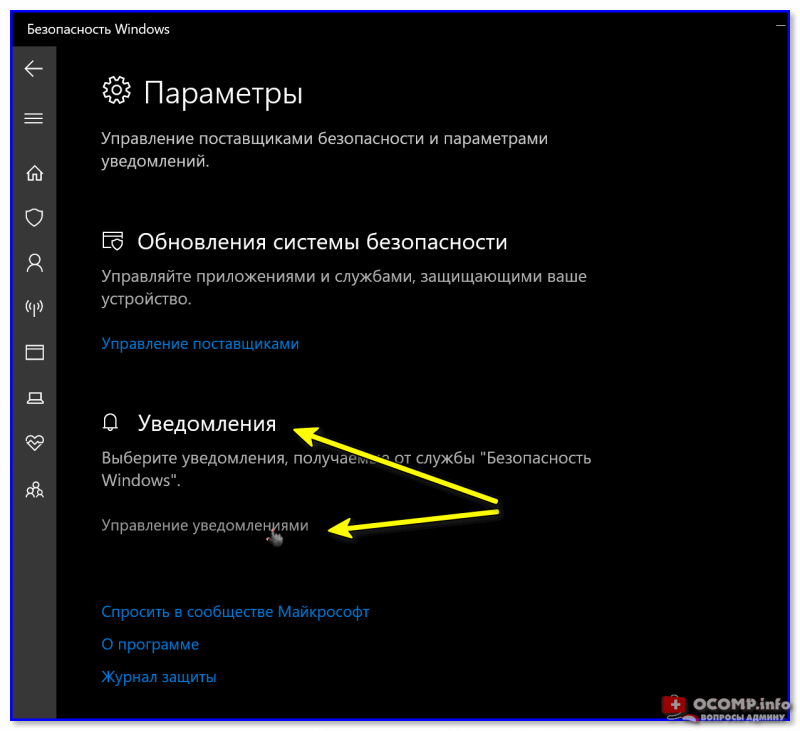

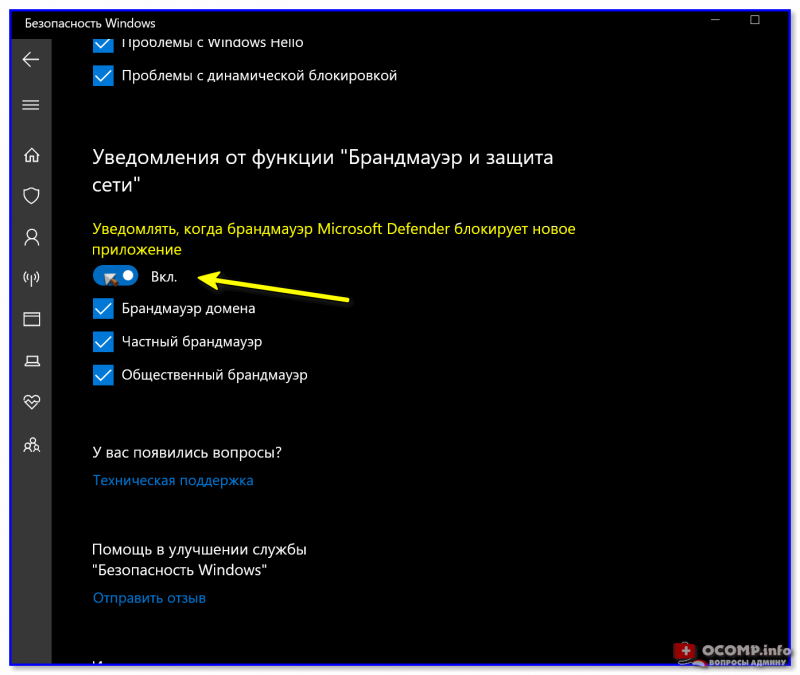

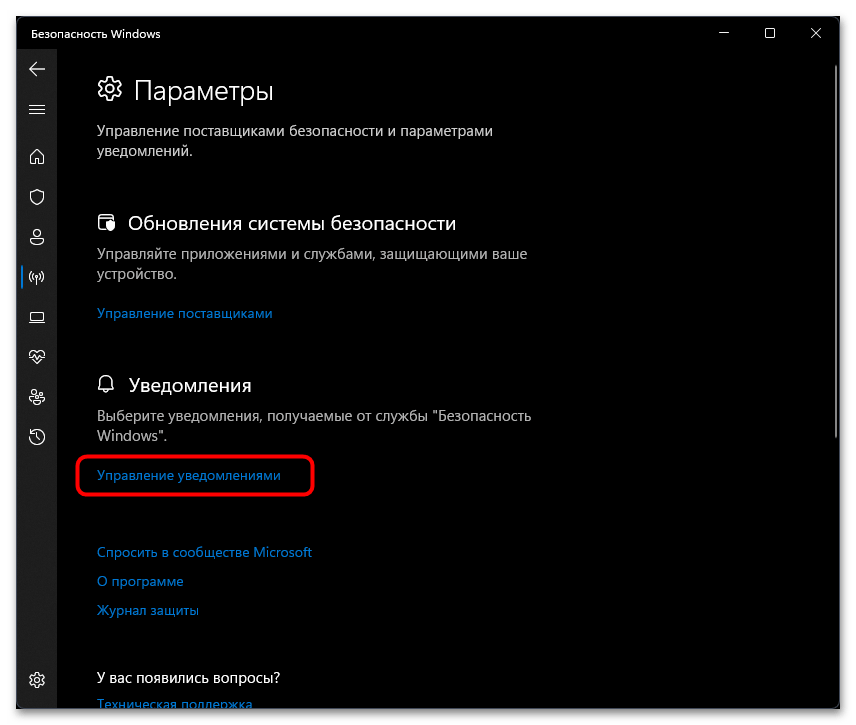

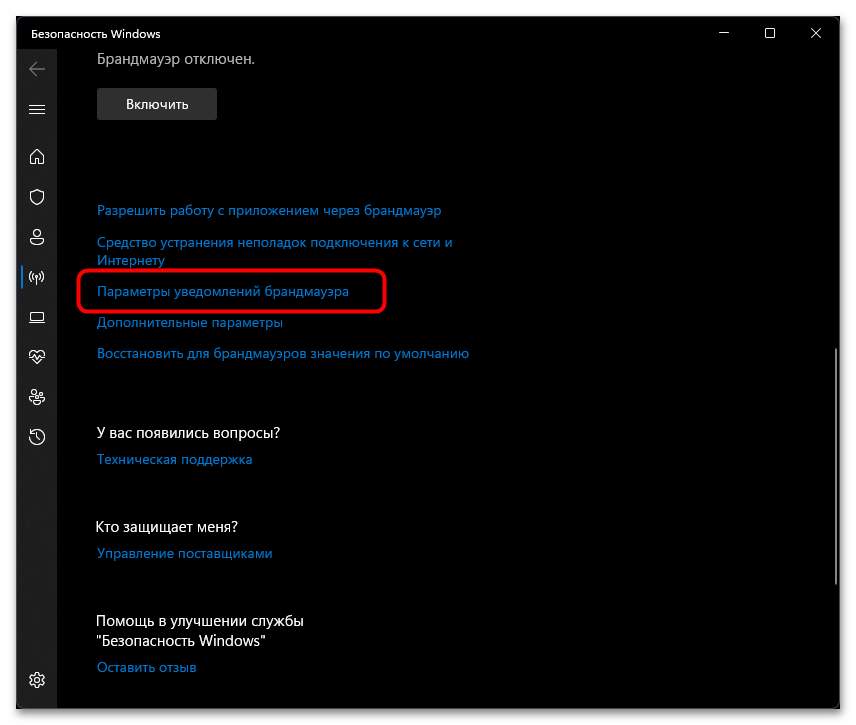

После, открыв ссылку «Управление уведомлениями», вы можете их выключить (чтобы при блокировки тех или иных программ на экране ничего не появлялось). Пример на 2-х скриншотах ниже. 👇

Примечание: разумеется, в этом случае давать разрешение нужным программам потребуется в ручном режиме.

Уведомления

Уведомлять, когда брандмауэр блокирует приложение

*

👉 Способ 2

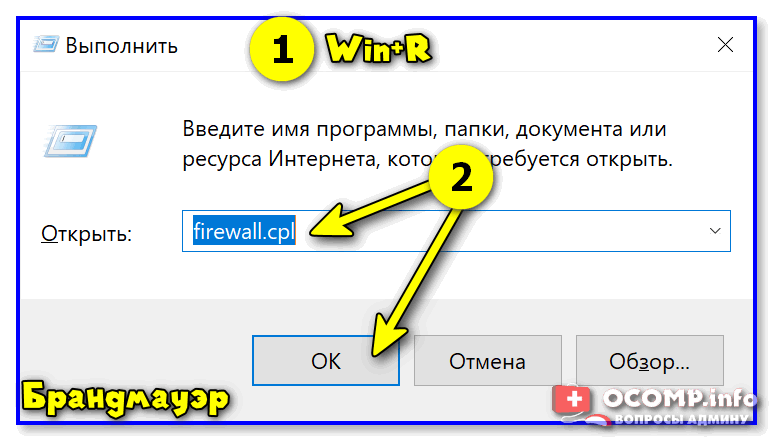

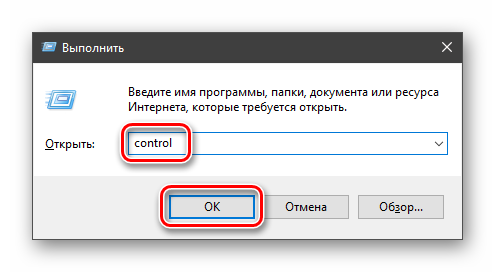

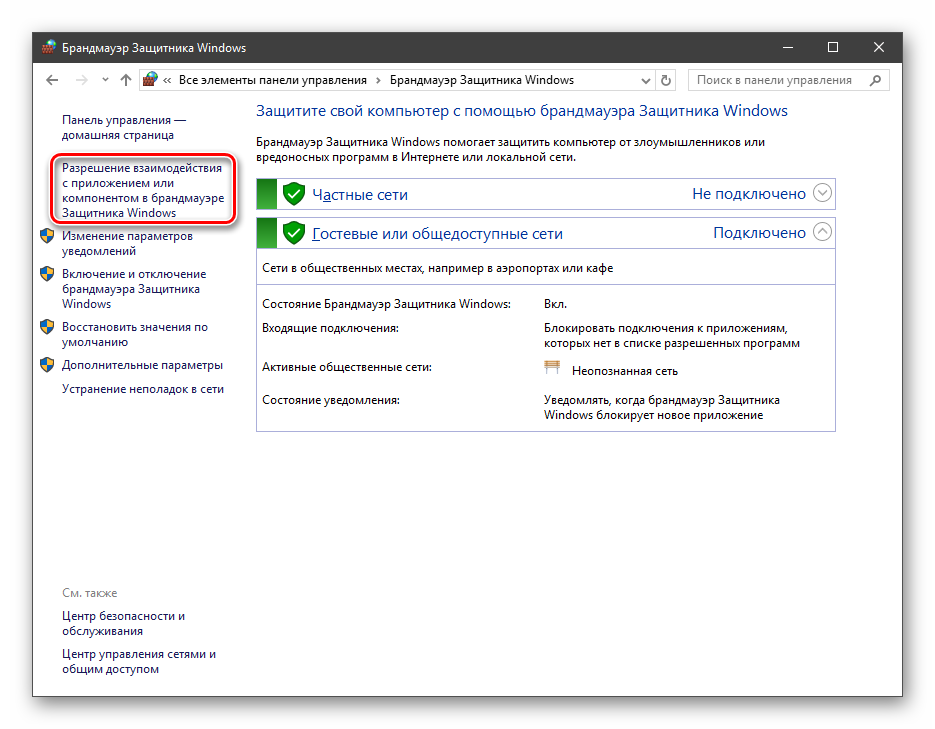

Универсальный способ (для Windows 7/8/10) открыть брандмауэр Windows — нажать Win+R, и в окне «выполнить» использовать команду firewall.cpl (👇).

firewall.cpl — открываем брандмауэр

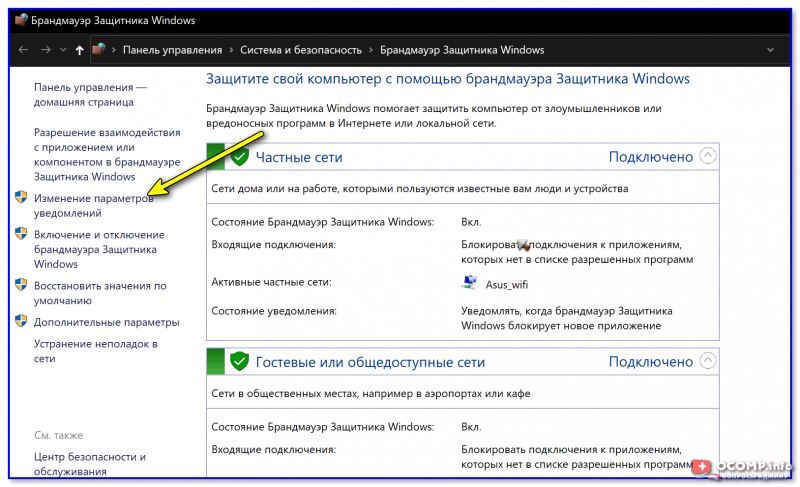

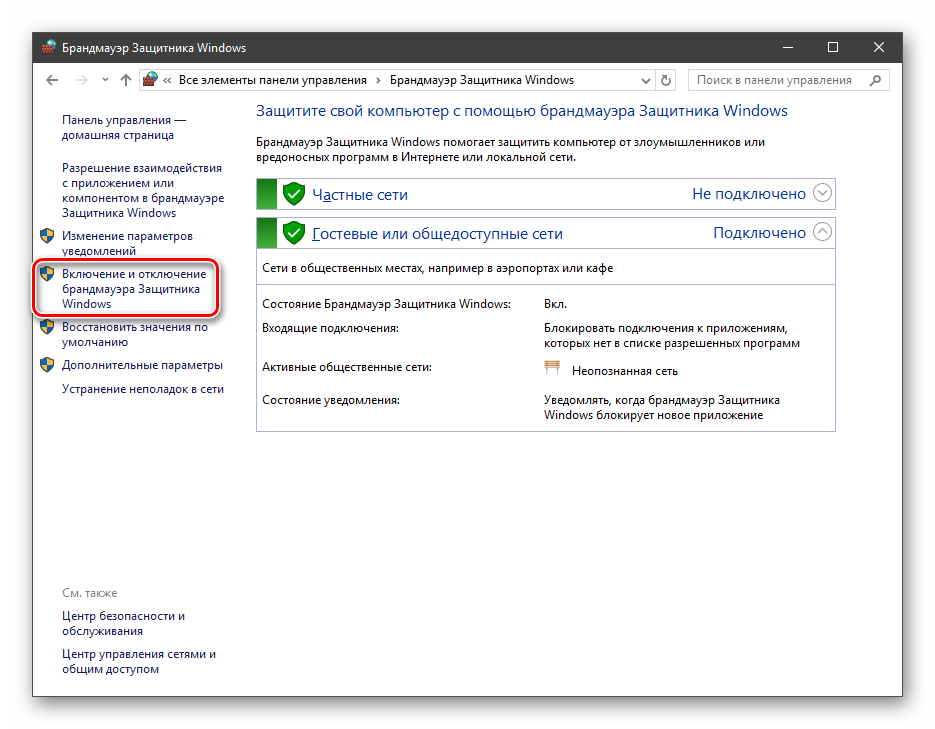

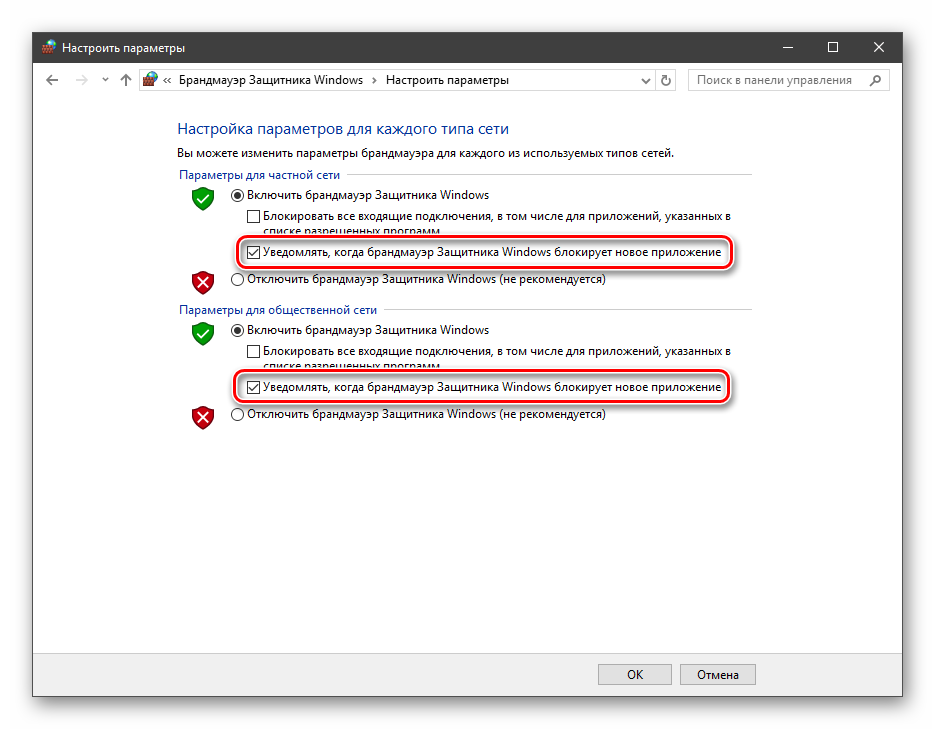

После, в боковом меню следует перейти по ссылке «Изменение параметров уведомлений».

Изменение параметров уведомлений

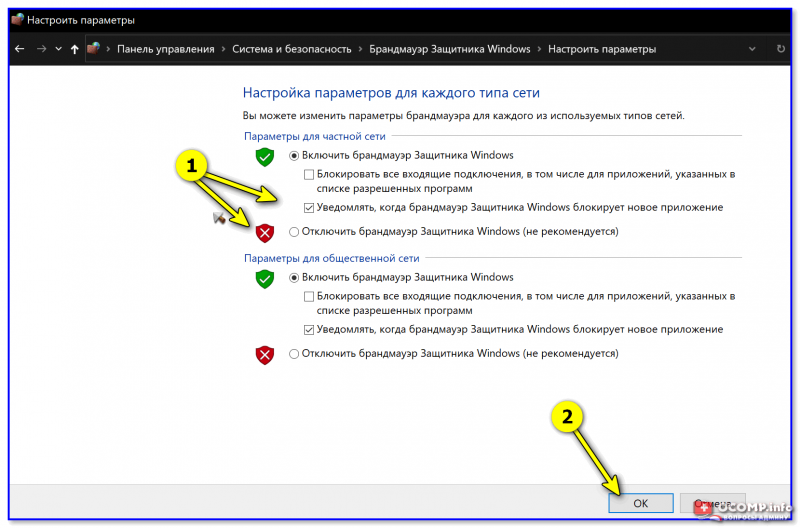

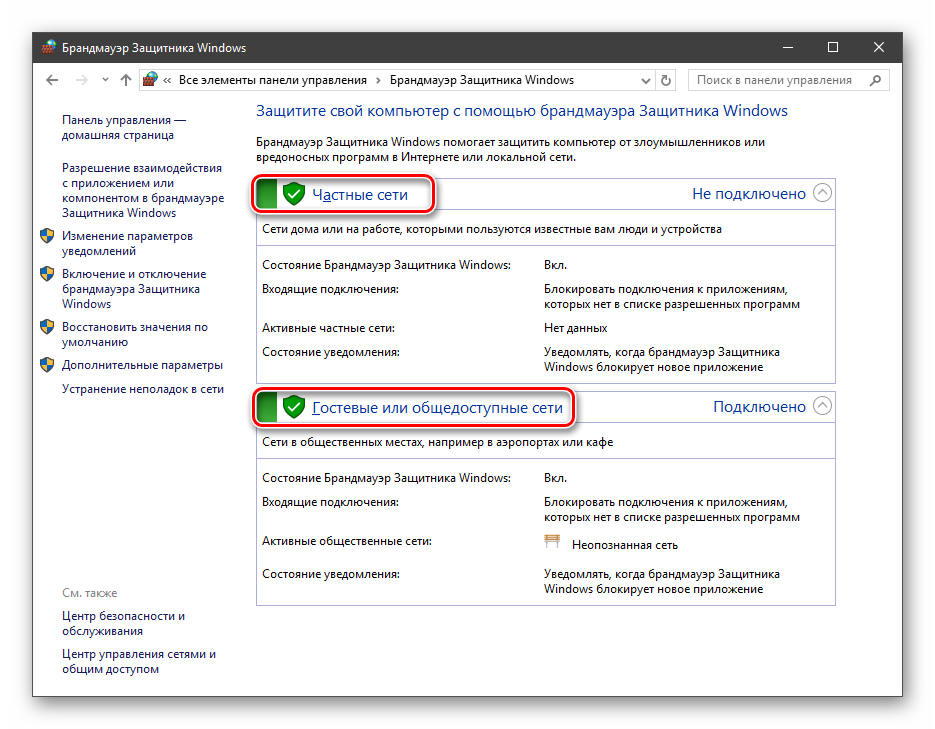

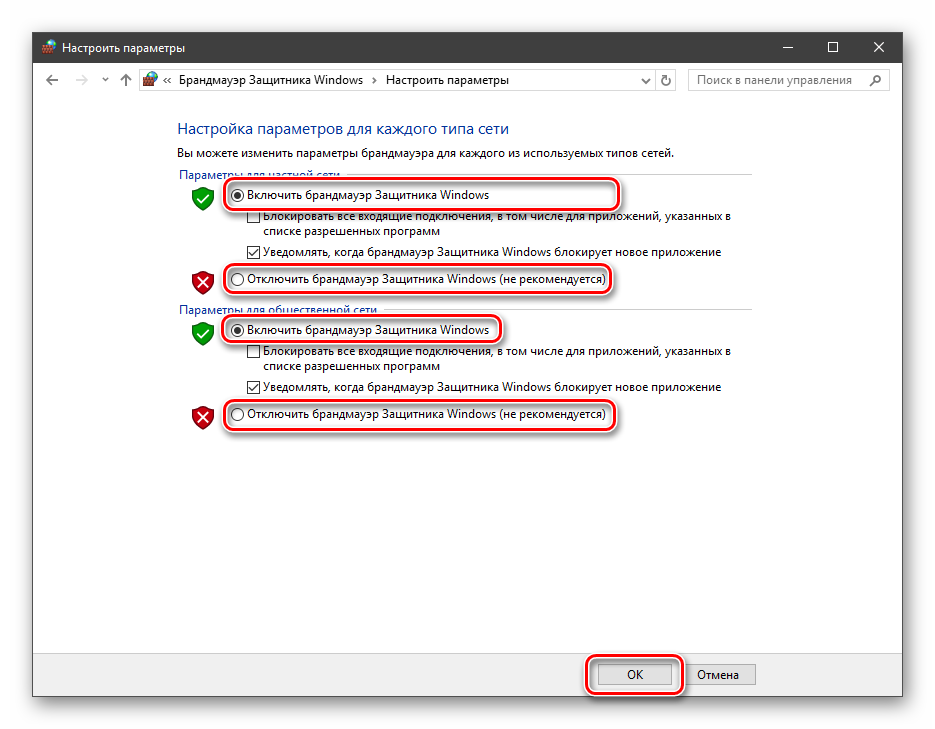

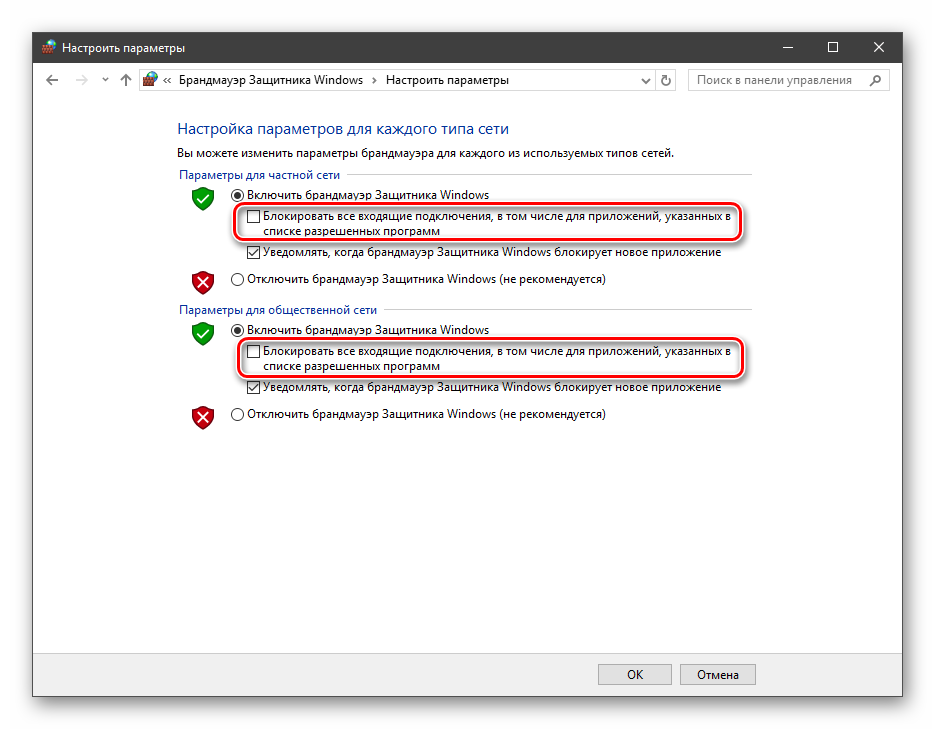

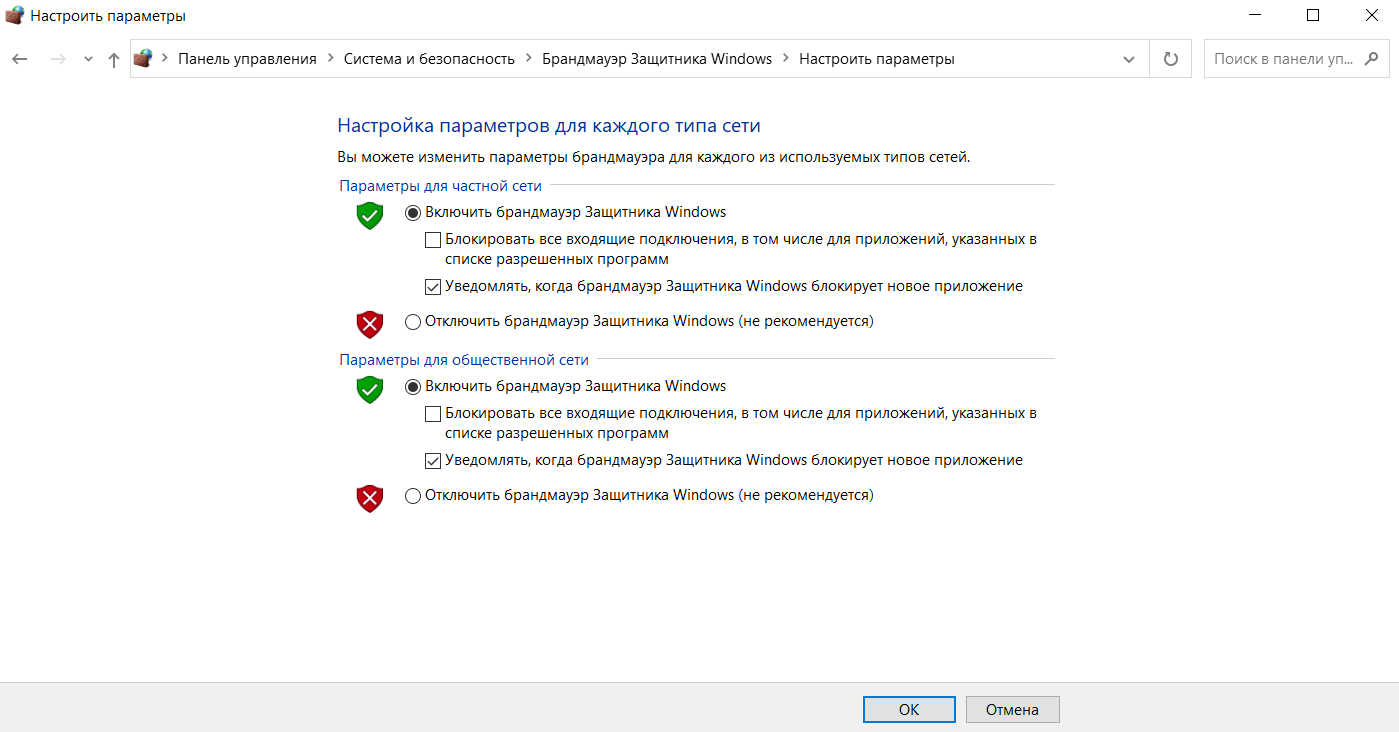

В открывшемся окне можно будет отключить уведомления, или вовсе остановить работу брандмауэра.

Брандмауэр защитника Windows

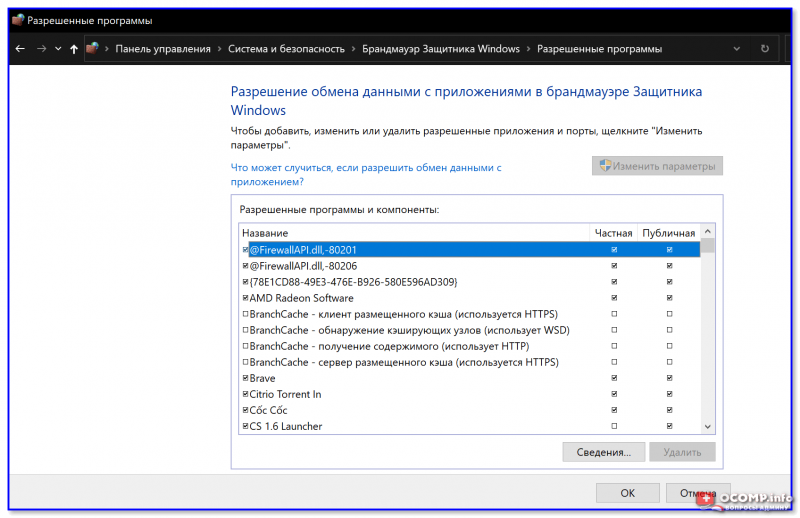

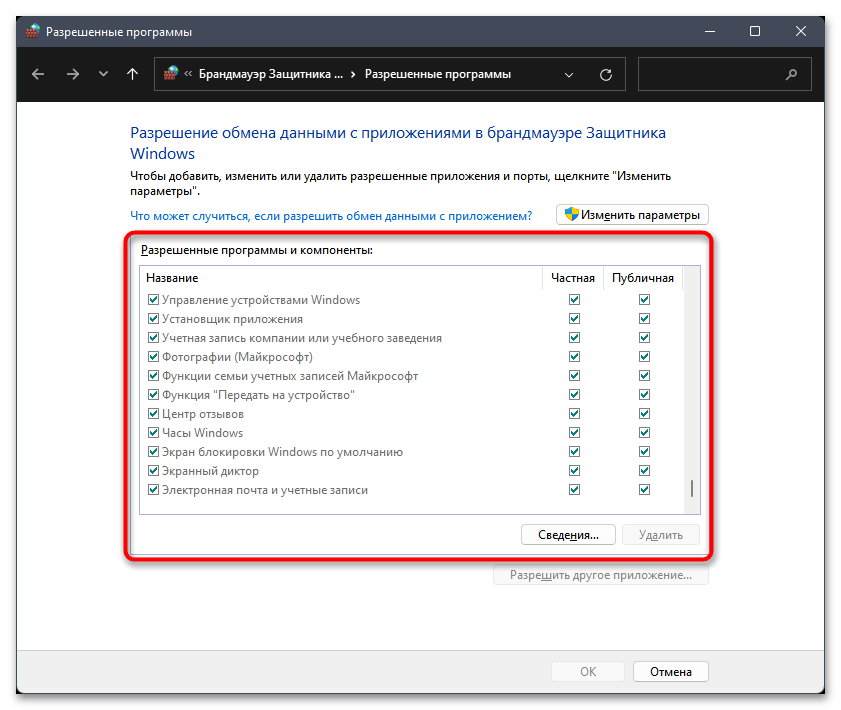

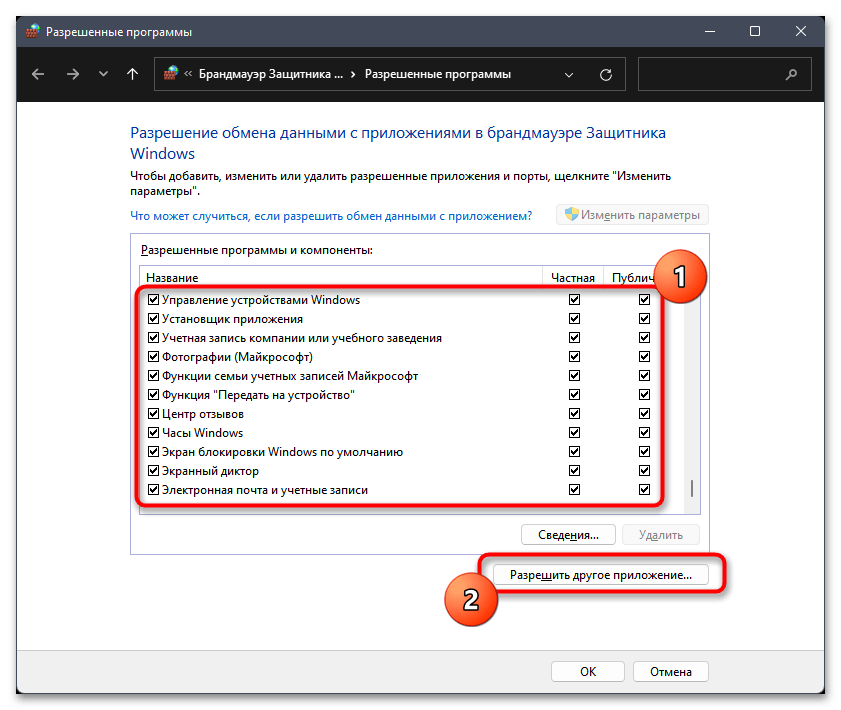

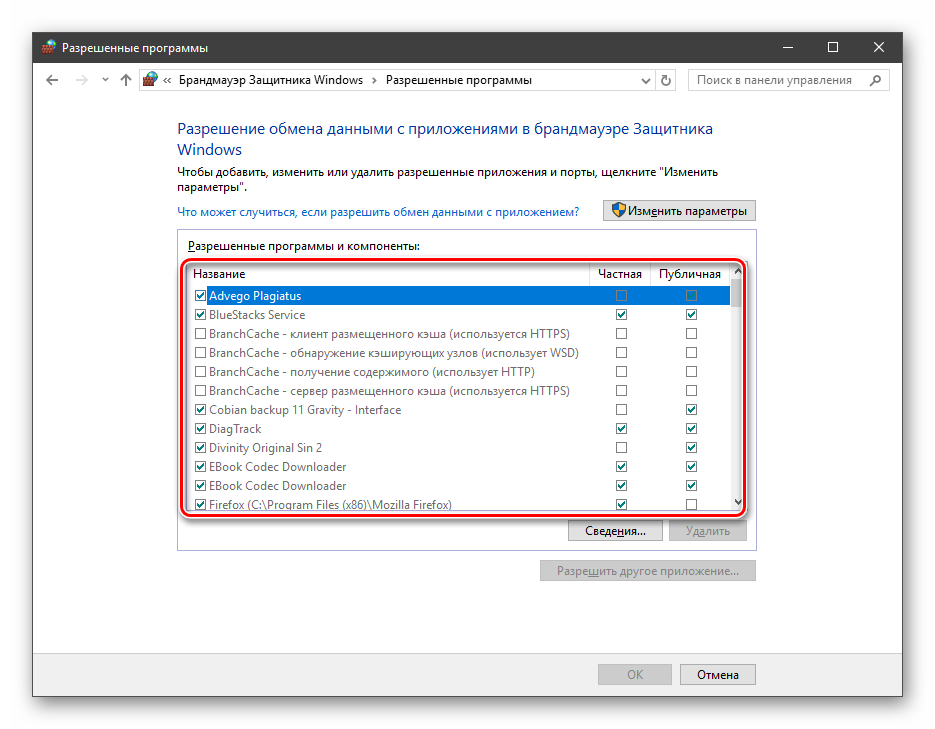

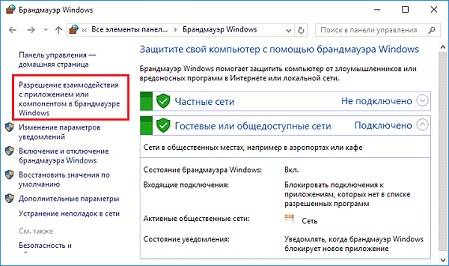

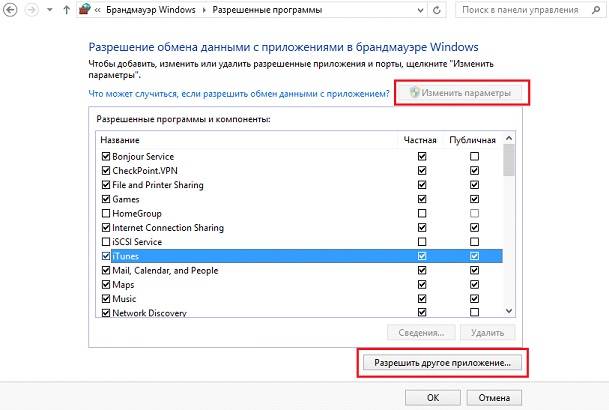

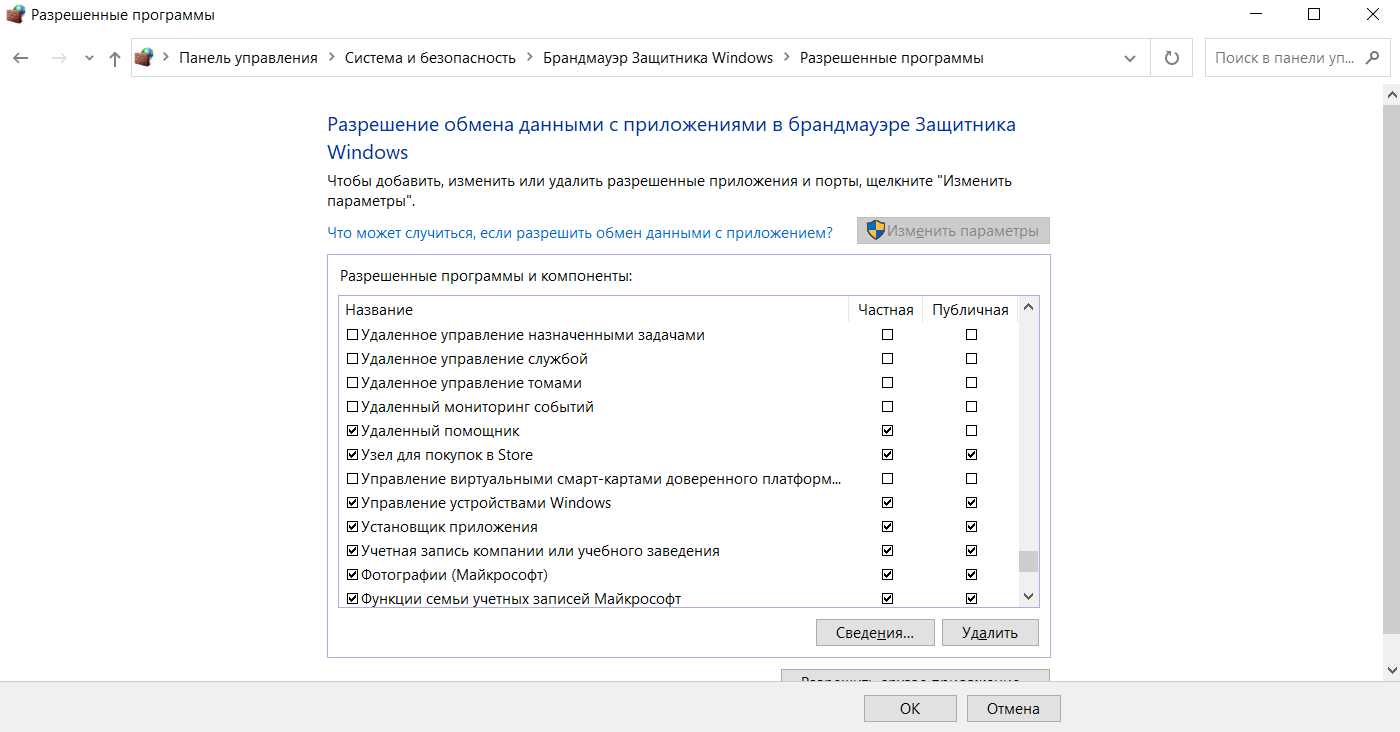

Кстати, в панели управления в ручном режиме можно отметить галочками те программы, которым вы разрешаете обмен данными в частных и публичных сетях. 👇

Разрешение обмена данными…

*

PS

Если с помощью вышеприведенных способов вы не смогли отключить брандмауэр — то рекомендую воспользоваться советами из одной моей предыдущей заметки (ссылку на нее оставляю ниже).

👉 В помощь!

Как отключить брандмауэр в Windows 10: 4 способа (или почему не работают сетевые игры, не загружаются файлы и пр.)

*

Дополнения по теме — были ли бы весьма кстати!

Успехов!

👋

Полезный софт:

-

- Видео-Монтаж

Отличное ПО для создания своих первых видеороликов (все действия идут по шагам!).

Видео сделает даже новичок!

-

- Ускоритель компьютера

Программа для очистки Windows от «мусора» (удаляет временные файлы, ускоряет систему, оптимизирует реестр).

0. Оглавление

- Что понадобится

- Определение / изменения порта для «экземпляра по умолчанию»

- Определение / изменения порта для именованного экземпляра SQL Server

- Добавление правила в Брандмауэр Windows

1. Что понадобится

- Статья будет актуальна для Microsoft SQL Server 2012 и для Microsoft SQL Server 2008 (R2).

- В качестве операционной системы сервера рассматриваются Microsoft Windows Server 2012 (R2) или Microsoft Windows Server 2008 (R2)

2. Определение / изменения порта для «экземпляра по умолчанию»

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» (Configuration Tools) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

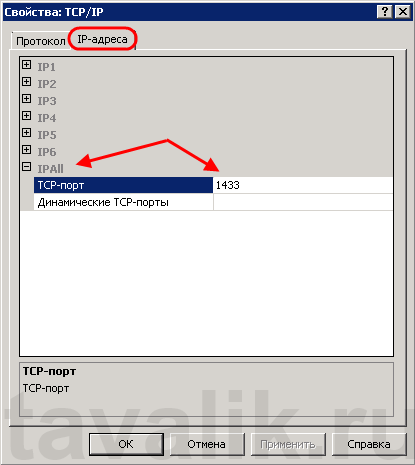

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

Запускаем брандмауэр Windows (Windows Firewall). Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

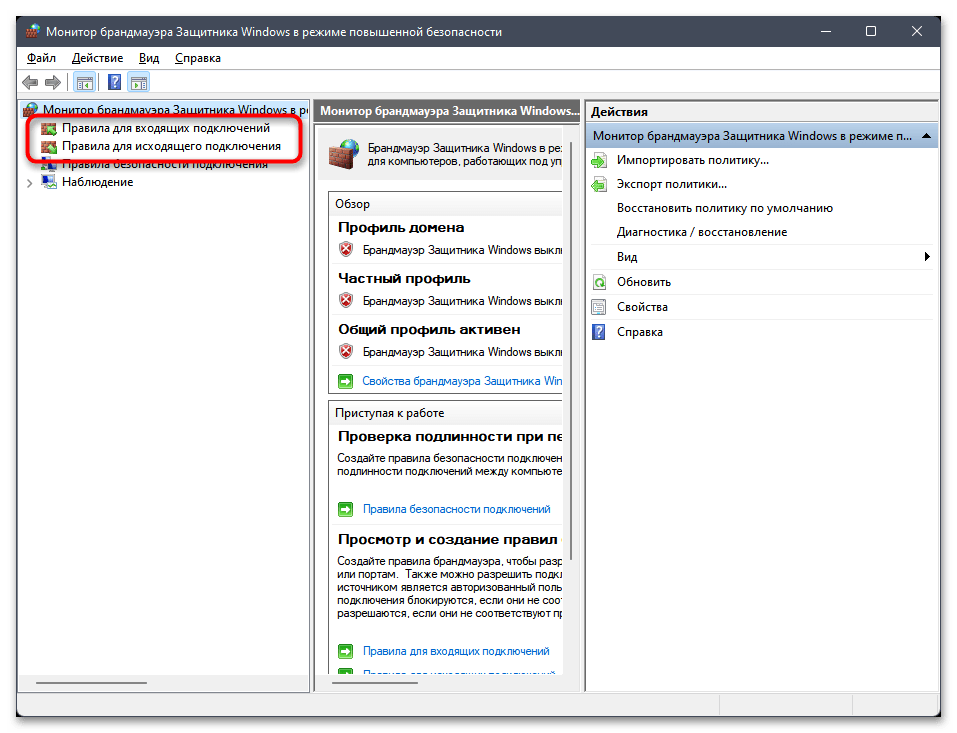

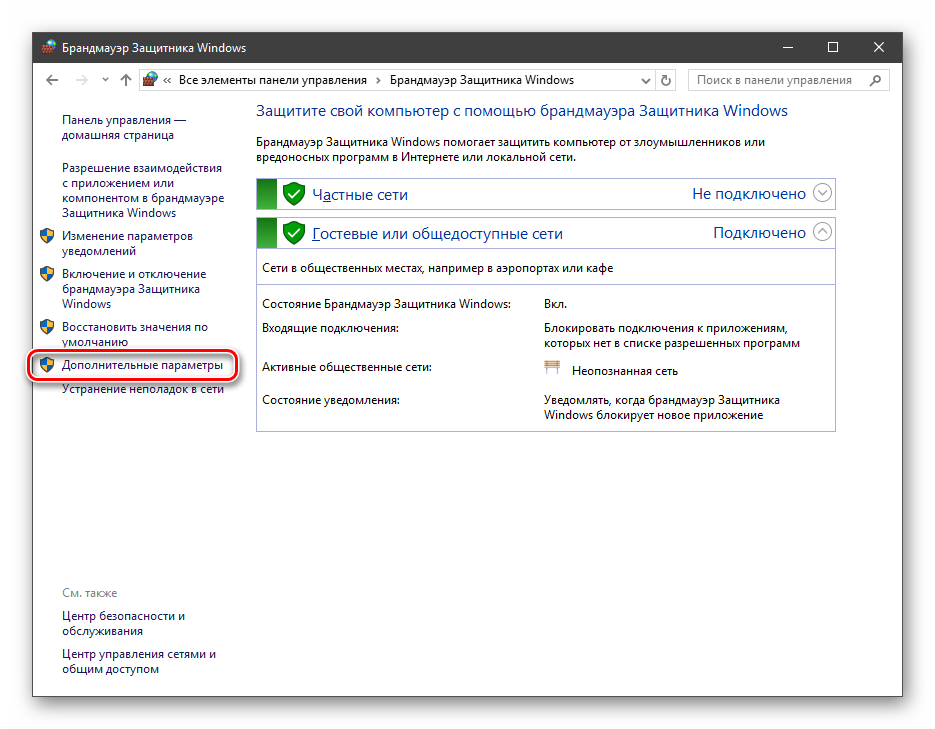

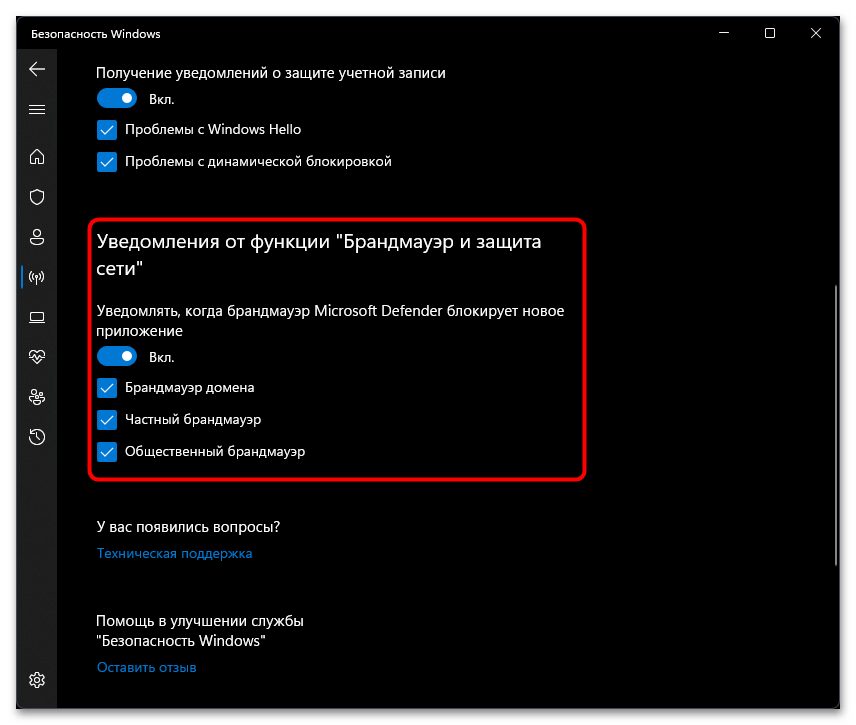

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

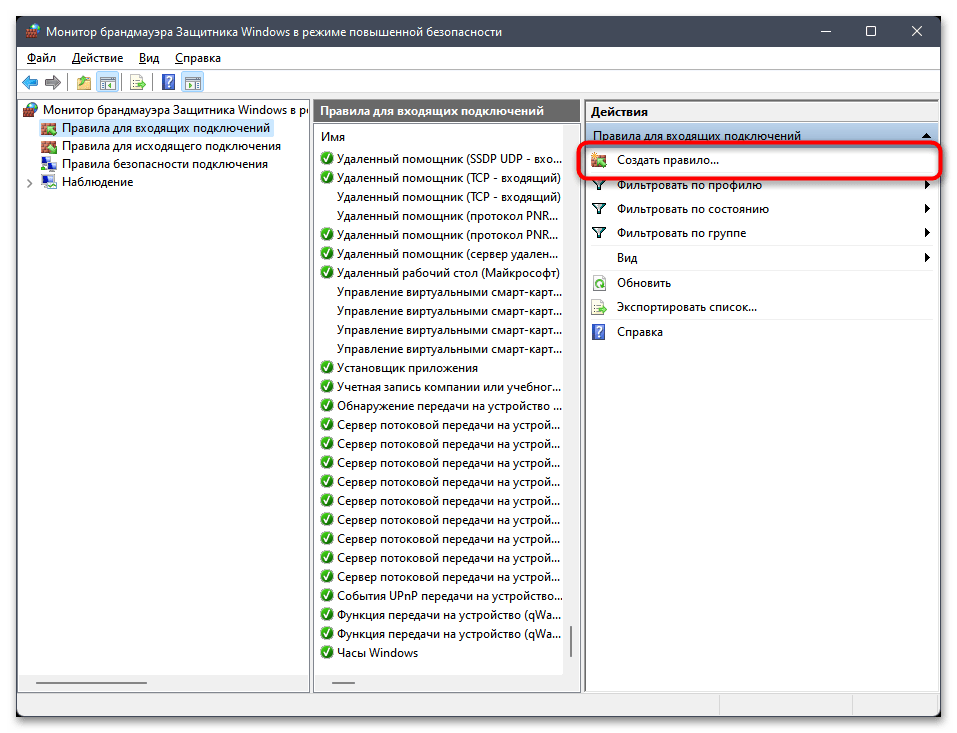

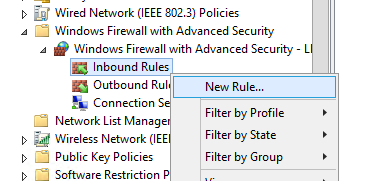

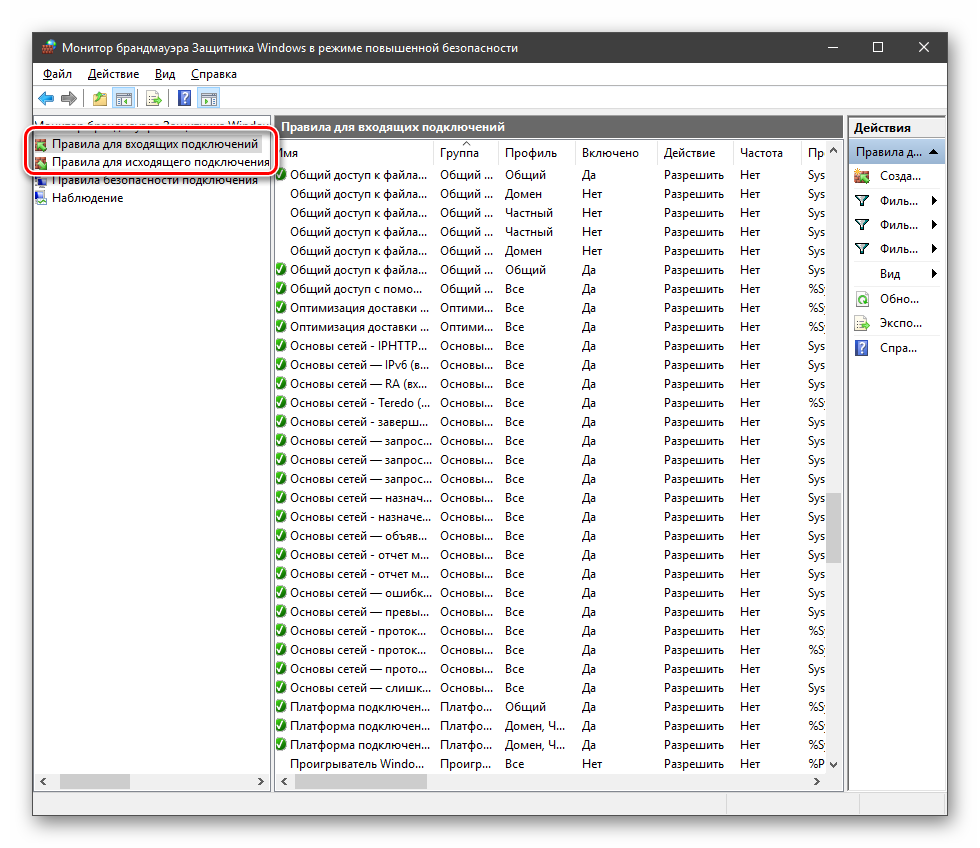

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

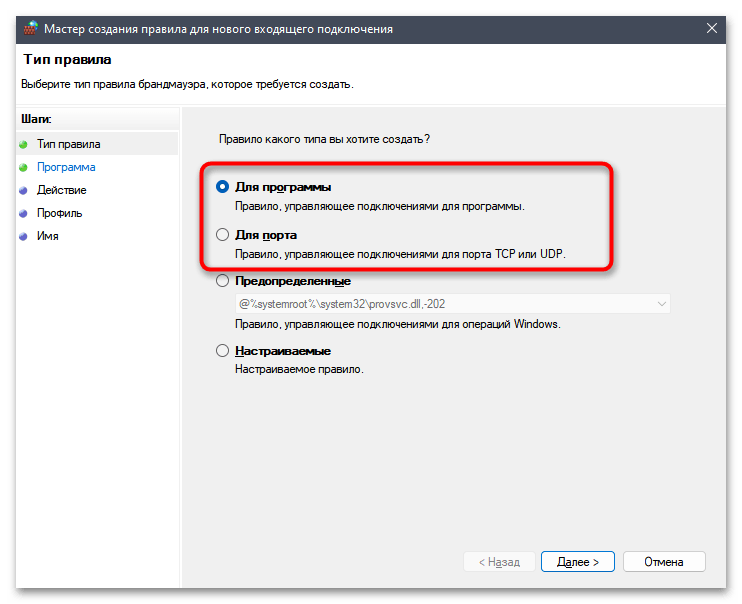

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

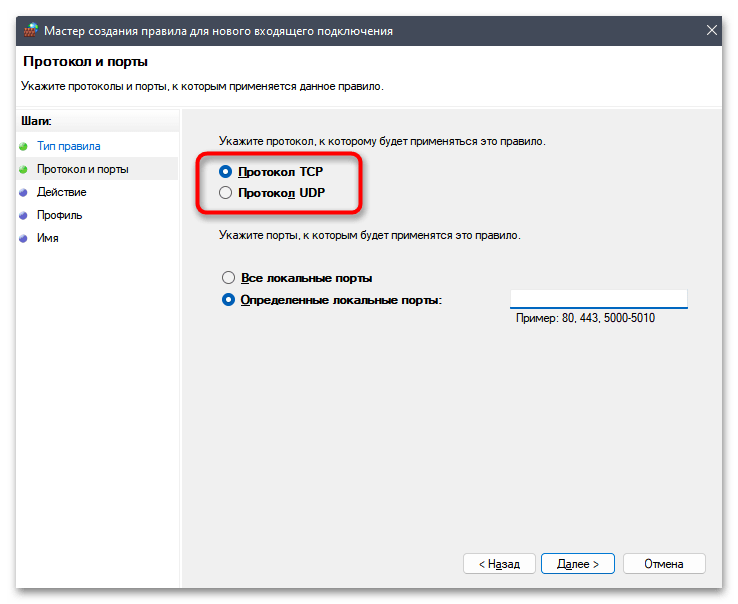

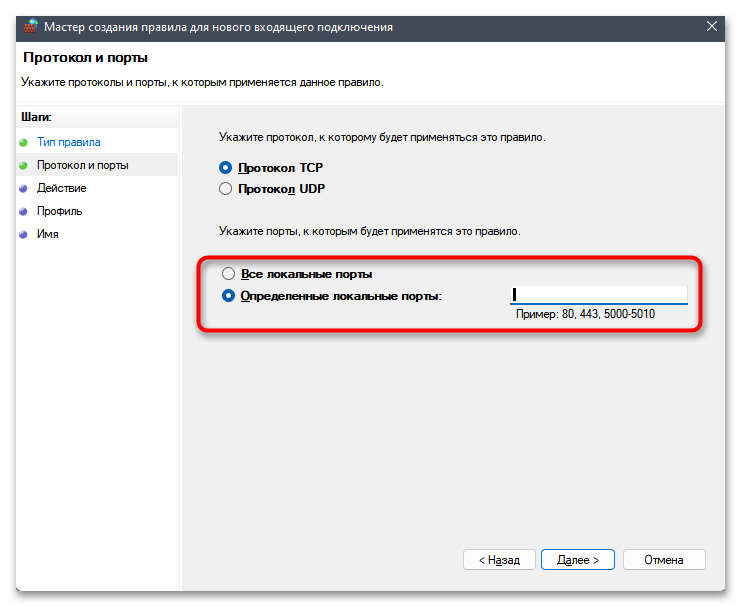

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

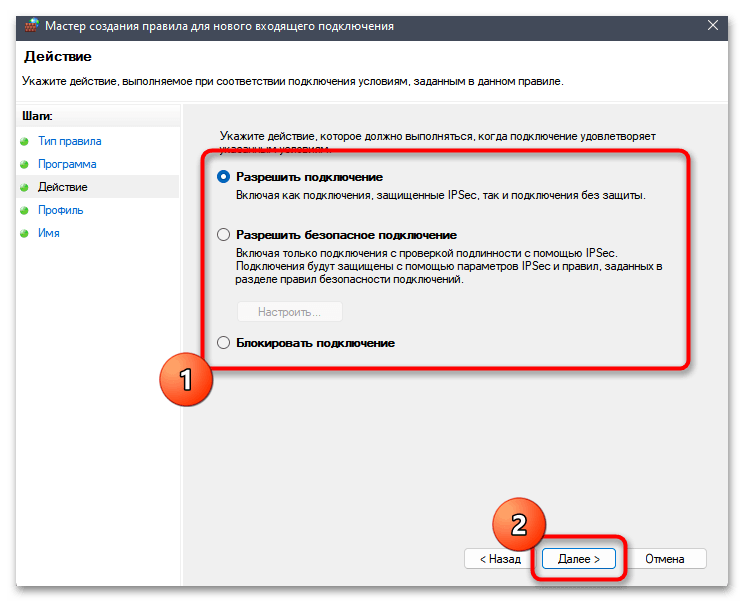

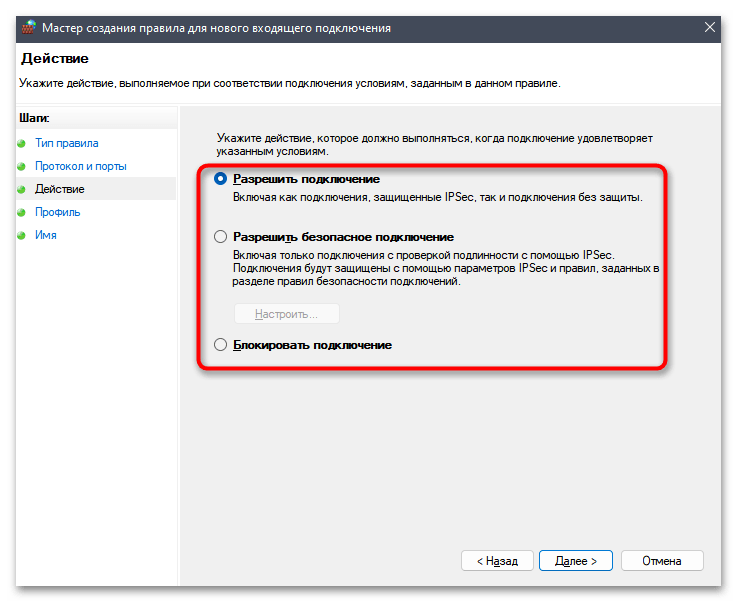

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

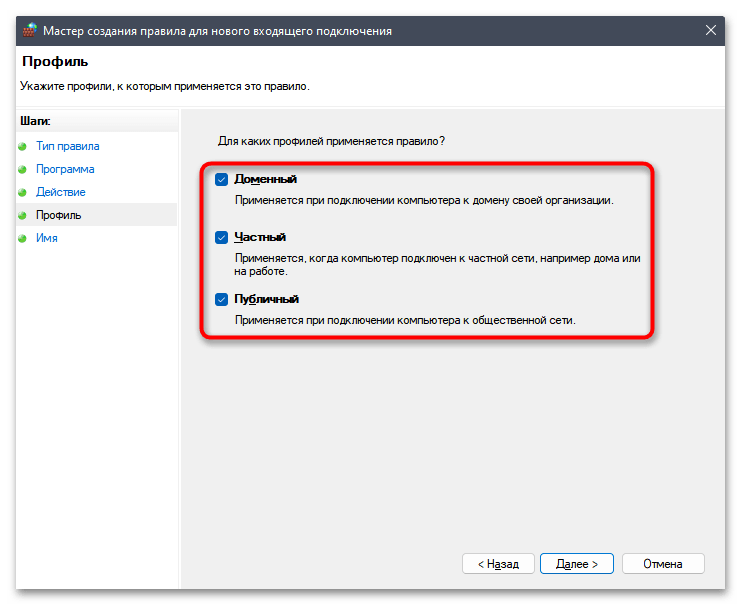

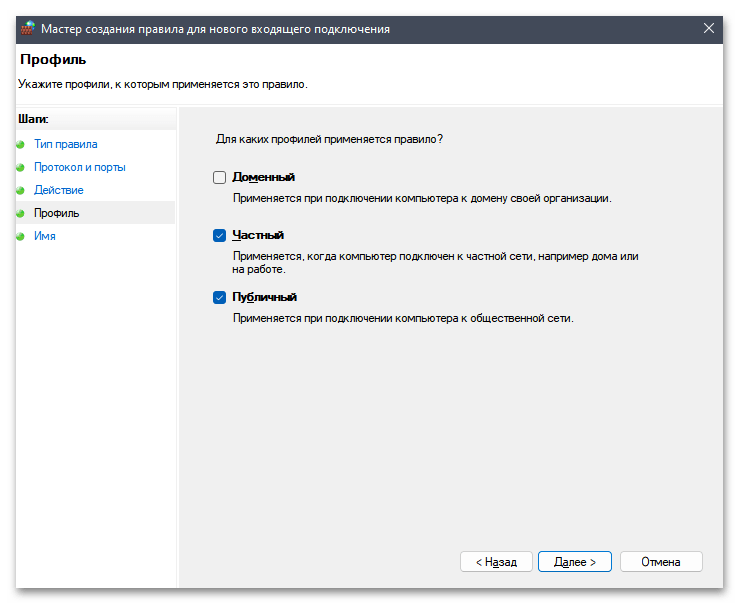

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

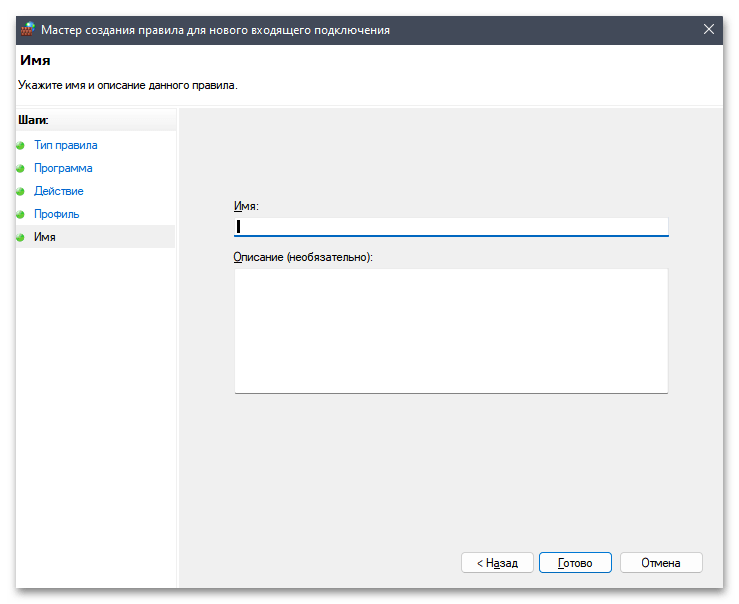

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

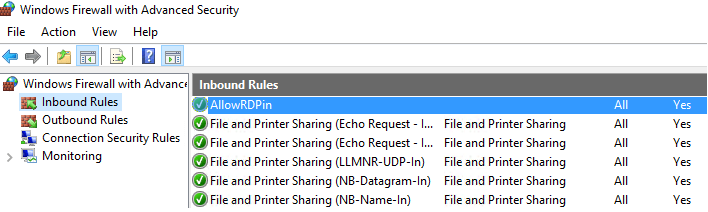

А в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

5. Порт для администрирования MS SQL Server

Для того, чтобы к MS SQL Server можно было подключиться с помощью программы SQL Management Studio, необходимо также добавить правило для протокола UDP и порта 1434.

Подробнее о используемых SQL Server портах здесь.

I am undertaking this effort to learn SQL as a self-administered educational excerise, on my personal laptop, while between job assignments.

Should I let the Firewall warning go unaddressed until I get to a stage where I actuallu configure a server on my laptap ?

All other Setup Support Rules passed. The object of the installation is Microsoft® SQL Server® 2008 Express with Advanced Services.

SQL Server 2008 was said to have been installed with my installation of Web Developer 2008 but, with my attempt to use the SQL Server 2008 Developer Training Kit, the Advanced Services version was shown as a prerequesite.

I am not a skilled IT professional but am conducting these efforts on my personal laptop for home use. So, I am unsure what scope of installation I will require in order to gain a good understanding of SQL.

Investigation into the firewall warning led me to «Configuring the Windows Firewall to Allow SQL Server Access» on MSDN. This help topic basically serves as a further warning against careless firewall modiciations, and provides no «How To …»

Among the other «common prerequisites of the Training Kit, Microsoft SQL Server 2008 AdventureWorks Sample Database remains to be installed, apparently another potentially daunting task, along with these additional requisites (all requied by the SSRS Demo):

MS SQL Server Business Intelligence Developer Studio

MS SQL Server 2008 Reporting Services Samples (AdventureWorks Report Samples)

MS SQL Server 2008 Reporting Services Report Builder 2.0

Then there may be the question of using Crystal Reports instead, if a freeware version is available, due to the possibility of its greater applicability.

I am undertaking this effort to learn SQL as a self-administered educational excerise, on my personal laptop, while between job assignments.

Should I let the Firewall warning go unaddressed until I get to a stage where I actuallu configure a server on my laptap ?

All other Setup Support Rules passed. The object of the installation is Microsoft® SQL Server® 2008 Express with Advanced Services.

SQL Server 2008 was said to have been installed with my installation of Web Developer 2008 but, with my attempt to use the SQL Server 2008 Developer Training Kit, the Advanced Services version was shown as a prerequesite.

I am not a skilled IT professional but am conducting these efforts on my personal laptop for home use. So, I am unsure what scope of installation I will require in order to gain a good understanding of SQL.

Investigation into the firewall warning led me to «Configuring the Windows Firewall to Allow SQL Server Access» on MSDN. This help topic basically serves as a further warning against careless firewall modiciations, and provides no «How To …»

Among the other «common prerequisites of the Training Kit, Microsoft SQL Server 2008 AdventureWorks Sample Database remains to be installed, apparently another potentially daunting task, along with these additional requisites (all requied by the SSRS Demo):

MS SQL Server Business Intelligence Developer Studio

MS SQL Server 2008 Reporting Services Samples (AdventureWorks Report Samples)

MS SQL Server 2008 Reporting Services Report Builder 2.0

Then there may be the question of using Crystal Reports instead, if a freeware version is available, due to the possibility of its greater applicability.

Обновлено 13.01.2019

Добрый день! Уважаемые читатели и постоянные посетители IT блога Pyatilistnik.org. Сегодня хотел бы сделать небольшую заметку, в которой был я описал по каким портам работает программа 1С и, как эти порты открыть в брандмауэре Windows, чтобы все работало. Уверен, что начинающим 1сникам данная информация будет полезной при настройке данного сервиса. Ну, что поехали и сделаем все красиво.

Задача: настроить брандмауэр Windows для работы сервера 1С (связка из Сервера 1С: Предприятие и MS SQL 2008, например).

Решение: если сервер SQL принимает подключения на стандартный порт TCP 1433, то разрешаем его. Если порт SQL динамический, то необходимо разрешить подключения к приложению %ProgramFiles%Microsoft SQL ServerMSSQL10_50.MSSQLSERVERMSSQLBinnsqlservr.exe.

Сервер 1С работает на портах 1541 и диапазоне 1560-1591. По совершенно мистическим причинам иногда такой список открытых портов все равно не позволяет выполнять подключения к серверу. Чтобы заработало наверняка, разрешите диапазон 1540-1591.

Настройка брандмауэра Windows на сервере 1С + MS SQL

Напоминаю, что вы легко можете теперь проверить доступность портов, через утилиту Telnet, подробнее, о том как проверить доступность порта читайте по ссылке слева. С вами был Иван Семин, автор и создатель компьютерного блога Pyatilistnik.org,

Янв 13, 2019 23:12

Содержание

- Управление активностью брандмауэра

- Настройка уведомлений

- Разрешения для приложений

- Добавление входящих и исходящих правил

- Настройка правила для программы

- Настройка правила для порта

- Изменение типа сети

- Вопросы и ответы

Управление активностью брандмауэра

Главная настройка, интересующая большинство пользователей и относящаяся к изменениям в работе брандмауэра Windows 11, – управление его активностью. Обычно нужно именно отключить работу компонента, но мы рассмотрим общее управление активностью.

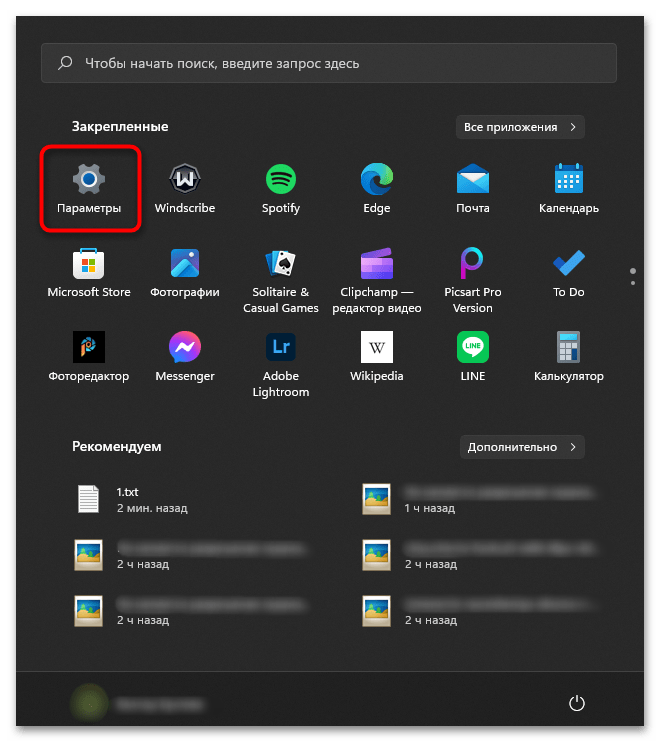

- Переход к окну работы с брандмауэром покажем только один раз, а вы далее уже будете знать, как открыть нужные настройки и выбрать подходящий раздел. Через меню «Пуск» перейдите в «Параметры».

- На панели слева выберите раздел «Конфиденциальность и защита», затем кликните по надписи «Безопасность Windows».

- На экране отобразится весь список инструментов, отвечающих за безопасность операционной системы. Среди них будет и «Брандмауэр и защита сети», куда и следует перейти для получения доступа к настройкам.

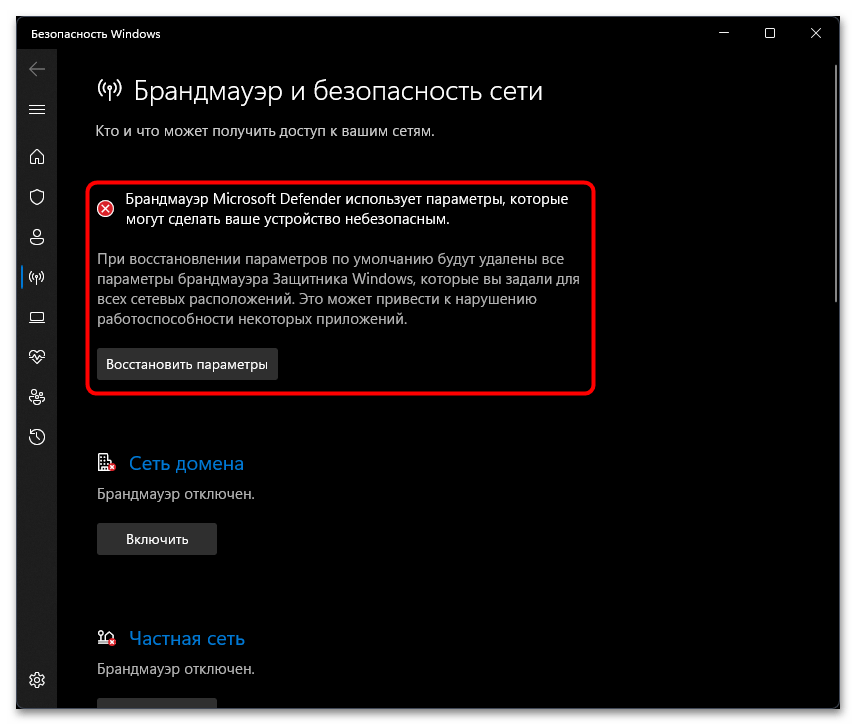

- Если вы уже вносили какие-то изменения в работу встроенного межсетевого экрана, вверху будет уведомление о том, что используются нестандартные параметры, которые могут навредить безопасности Windows. Ниже находится кнопка «Восстановить параметры», при помощи которой в любой момент можно будет вернуть стандартные настройки брандмауэра, когда это понадобится.

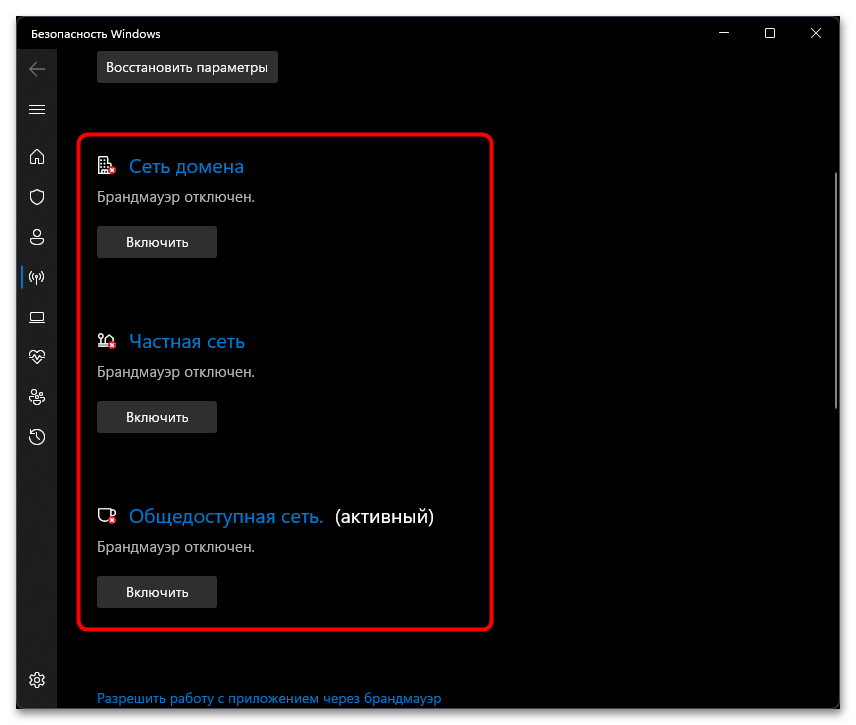

- Еще ниже в этом же окне расположены три кнопки для управления сетями. Частой является ваша домашняя есть (если не настроено другое), общедоступной считаются сети без каких-либо ограничений в плане подключений, а сеть домена работает только в том случае, если есть сам домен в локальной сети, поэтому на домашнем компьютере недоступна. Если здесь вы видите кнопки «Включить», значит, для указанных сетей брандмауэр отключен.

- Если нужно его, наоборот, выключить, понадобится нажать непосредственно по названию активной сети.

- Вы будете перенаправлены в другое окно, где находится список подключений к указанному типу сетей, а также переключатель «Брандмауэр Microsoft Defender», который и отвечает за отключение защиты.

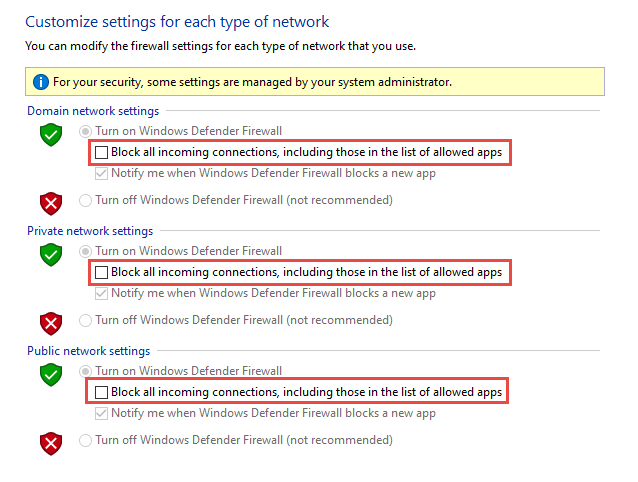

- Вместе с этим вы можете вовсе запретить все входящие подключения для всех приложений без исключений. Это обезопасит используемую сеть от несанкционированного доступа из сторонних источников. Используется крайне редко, поскольку будет блокироваться взаимодействие практически со всеми программами, требующими соединение с интернетом.

Настройка уведомлений

Если вы самостоятельно отключали брандмауэр или часто запускаете новые программы, то наверняка получаете информационные уведомления на рабочем столе. Все их можно отключить вне зависимости от того, в каком состоянии сейчас находится межсетевой экран. Поддерживается и выбор только конкретных уведомлений, если определенные нужно оставить.

- В окне брандмауэра в «Безопасности Windows» прокрутите колесико мыши вниз и найдите ссылку «Параметры уведомлений брандмауэра». Нажмите по ней для перехода к новому окну.

- В нем отыщите блок «Уведомления» и нажмите по еще одной ссылке — «Управление уведомлениями».

- Вы видите целый блок с названием «Уведомления от функции «Брандмауэр и защита сети»». Можете отключить все их или сделать так, чтобы получать уведомления только при использовании конкретной сети.

Разрешения для приложений

При первом запуске программ и игр, требующих подключение к интернету, вы наверняка получали уведомление от брандмауэра Windows, в котором требовалось предоставить разрешение на подключение, чтобы добавить софт в список исключений и позволить обходить ограничительные правила. Можете самостоятельно получить список этих самых исключений, удалить оттуда любую программу или точно так же добавить, что иногда бывает нужно при проблемах в работе конкретных приложений.

- В окне управления межсетевым экраном нажмите по ссылке «Разрешить работу с приложениями через брандмауэр».

- Отобразится список из уже существующих разрешений. Здесь будут как стандартные программы от Microsoft, так и практически все установленные вами лично приложения. Обычно разрешения устанавливаются как для частной, так и публичной сети, о чем свидетельствуют галочки справа у каждой программы.

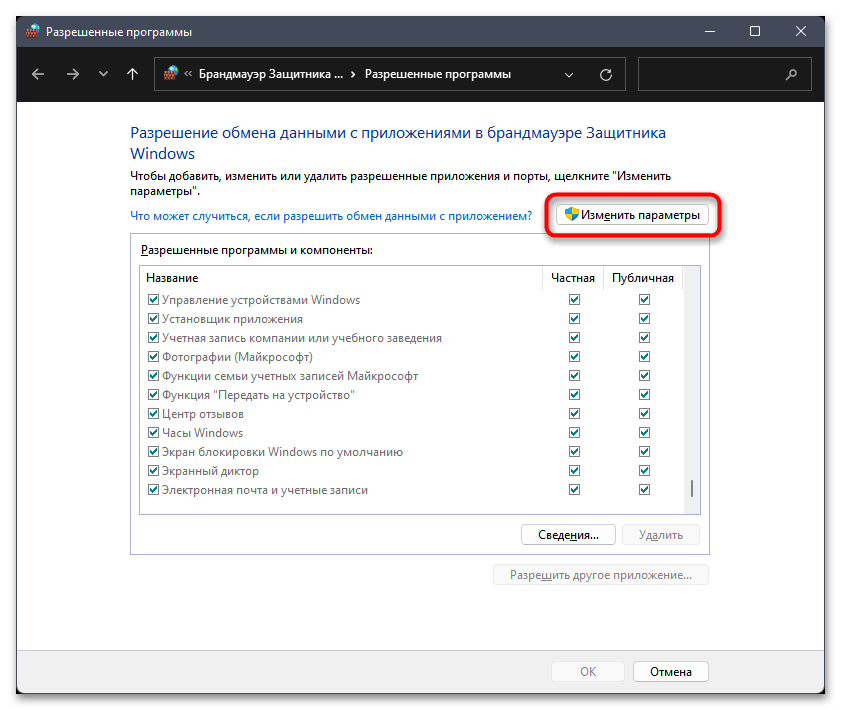

- Нажмите кнопку «Изменить параметры», если хотите открыть доступ для редактирования этого списка.

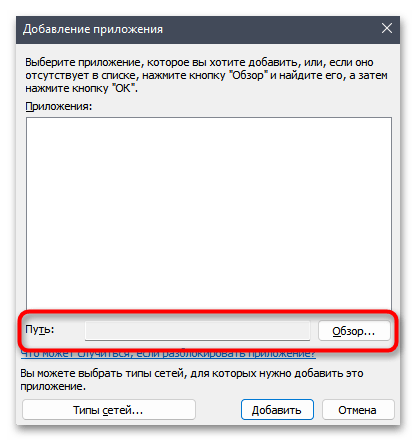

- Теперь можете снимать галочки с ненужных программ для исключения или отменять разрешения для конкретного типа сети. Если хотите пополнить список еще одним или несколькими программами, щелкните по кнопке «Разрешить другое приложение».

- Вручную задайте путь или нажмите «Обзор», чтобы найти исполняемый файл программы или игры на компьютере. Продолжайте добавлять софт в список, чтобы сформировать новые исключения.

- Для редактирования типа сетей, если нужно отключить конкретные, нажмите по кнопке слева внизу, а по завершении настройки используйте «Добавить» и просмотрите список, проверив наличие там выбранных программ.

Добавление входящих и исходящих правил

Через межсетевой экран в Windows 11 проходит как входящий, так и исходящий трафик. При помощи правил брандмауэра осуществляется разрешение или запрет на обмен информацией, которая отправляется или приходит в конкретной сети от определенного источника. В брандмауэре уже существует большой список правил, при помощи которых осуществляется корректное функционирование операционной системы. Далее предлагаем остановиться на том, как самостоятельно добавить правило, если это нужно для программы или порта.

- Разберемся с переходом к требуемому меню. В окне «Безопасность Windows» нажмите кнопку «Дополнительные параметры».

- Слева вы видите две группы: для входящих и исходящих подключений. Напомним, что входящие подключения – это когда информация поступает на ваш компьютер, например скачивается файл через браузер, загружается содержимое веб-страниц или воспроизводится видео на YouTube, а исходящий – когда вы или программа на вашем ПК отправляет информацию в сеть.

- После выбора одной из категорий появится большой список с правилами подключений. Если рядом с именем правила есть галочка, значит, подключение является разрешающим. Наличие перечеркнутого красного круга означает, что правило подключение блокирует.

- Для создания нового правила в блоке «Действия» понадобится нажать кнопку «Создать правило».

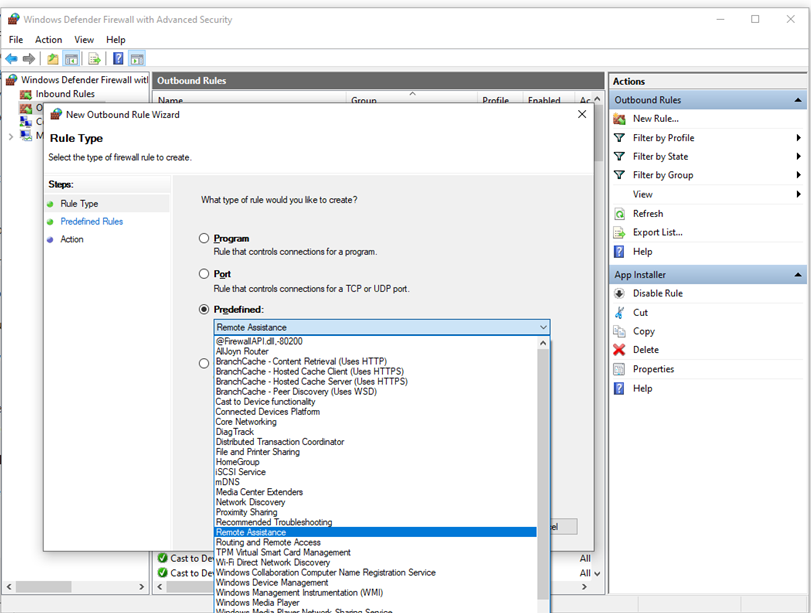

- В рамках этой статьи рассмотрим два типа правил: для программы и для порта, поскольку предопределенные нужны исключительно системным администраторам, а настраиваемые используются очень редко и примерно той же категорией продвинутых пользователей.

Настройка правила для программы

Тип правил для программы подразумевает выбор исполняемого файла софта и установку для него разрешений или ограничений. Самый распространенный случай использования таких правил – установка запрета на использование интернета. Пользователю нужно просто заблокировать входящий и исходящий трафик для всех браузеров, чтобы другие члены семьи, имеющие доступ к компьютеру, не могли загрузить ни одну страницу. Однако сейчас мы не будем разбирать упомянутый случай, а пройдемся по всем настройкам.

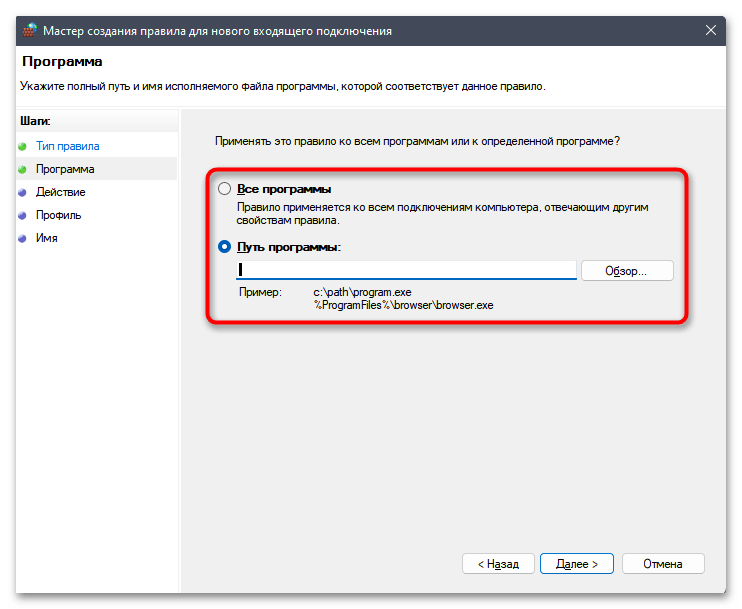

- После выбора типа правила вы сами решаете, применять его для всех программ или только конкретной. Во втором случае понадобится нажать «Обзор» и самостоятельно найти исполняемый файл софта на компьютере.

- Следующий шаг – выбор действия для правила. Существует два основных варианта, а третий является настраиваемым и используется очень редко, поскольку пользователи практически не встречаются с узконаправленными защищенными сетями. Просто отметьте маркером пункт «Разрешить подключение» или «Блокировать подключение», после чего нажмите «Далее».

- По умолчанию галочками будут отмечены три типа сети, к которым применяется правило, но при желании вы можете оставить только одну или две.

- Перед сохранением настроек обязательно задайте имя для правила и можете написать несколько слов в описании, чтобы всегда отличать данную настройку в списке и понимать, для чего она предназначена.

- Созданное правило можно скопировать и вставить в этот же список, затем внести некоторые изменения — например, изменить программу для действия.

Настройка правила для порта

Для портов в Windows 11 обычно настраиваются разрешающие правила, что называется пробросом. Как раз на этом примере мы и остановимся, чтобы вы понимали, какие данные вводить и за что отвечает каждая настройка в Мастере создания правила. При этом важно отметить, что в некоторых случаях проброс портов необходим и в роутере, а не только в операционной системе. Об этой теме читайте в другой статье на нашем сайте.

Читайте также: Открываем порты на роутере

- При выборе типа правила отметьте «Для порта» и переходите далее.

- Следом на выбор будут предоставлены два протокола, в которых обычно работают порты. Вам понадобится заранее узнать эту информацию, тем более, она всегда указывается при обозначении самого порта. Отметьте маркером нужный протокол и направляйтесь к следующему блоку в этом же окне.

- Обычно правило для «Все локальные порты» не настраивается, а указывается каждый необходимый порт отдельно. Вы можете добавить как один порт, так и несколько через запятую или диапазон через дефис. Пример заполнения строк указан под полем ввода.

- Дальнейший шаг предназначен для выбора действия для правила. В большинстве случаев указывается именно «Разрешить подключение», поскольку проброс портов подразумевает как раз их открытие для сети.

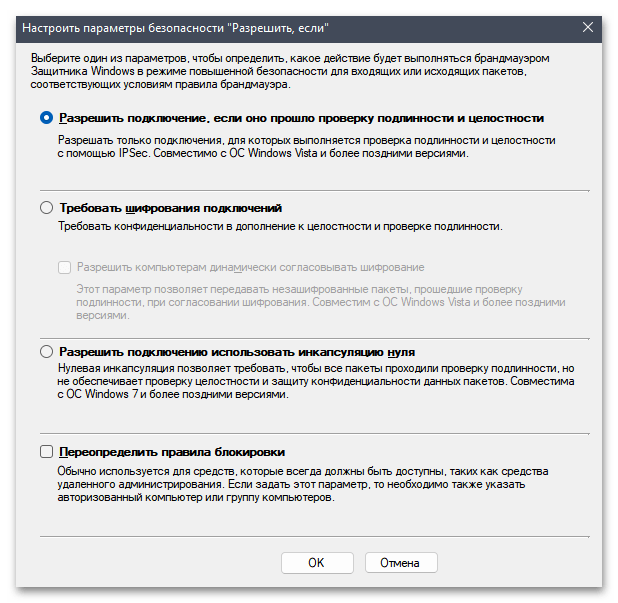

- При использовании параметра «Разрешить, если» появляется окно с дополнительными условиями, которые завязаны на проверке подлинности при помощи разных технологий Microsoft. Не используйте этот вариант разрешений, если не разбираетесь в типах шифрования трафика.

- Как и для правила к программе, для порта тоже нужно указать сети. Если вы не знаете, к какому типу сети относится ваше подключение или часто подключаетесь к разным сетям, поставьте галочки везде. В завершение задайте имя для правила и укажите его описание, после чего сохраните изменения. Не забудьте создать такое правило и для другого типа подключения (входящего или исходящего).

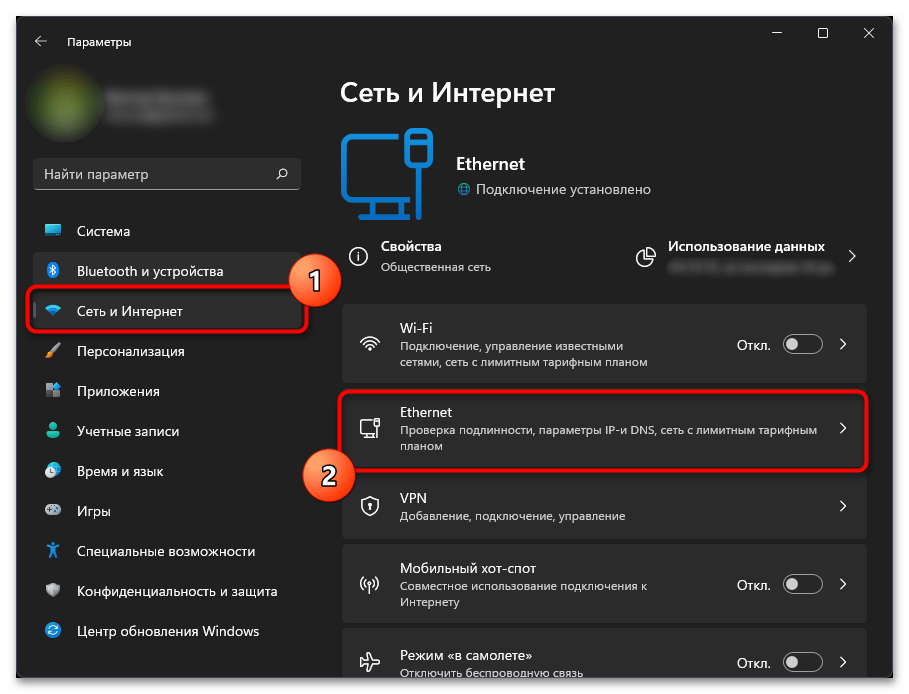

Изменение типа сети

В предыдущих инструкциях мы не один раз говорили о типах сетей при настройке разных правил и поведения брандмауэра. Поэтому в качестве последней рекомендации давайте разберемся с тем, как этот тип сети для конкретного подключения поменять, если того требует установленное вами правило, будь то разрешающее или ограничивающее.

- Откройте меню «Пуск» и перейдите в «Параметры».

- Выберите раздел «Сеть и Интернет», затем перейдите в «Wi-Fi» или «Ethernet», отталкиваясь от вашего типа подключения.

- Вы найдете настройку «Тип сетевого профиля», в котором можете выбрать «Открытая» или «Частная». В настройках брандмауэра открытая именуется как общедоступная.

Еще статьи по данной теме:

Помогла ли Вам статья?

Содержание

- Настройка правил брандмауэра Windows групповыми политиками

- Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

- Включаем Windows Firewall с помощью GPO

- Создаем правило файервола с помощью групповой политики

- Проверка политик брандмаэера Windows на клиентах

- Импорт / экспорт правил Брандмауэра Windows в GPO

- Доменные и локальные правила брандмауэра

- Несколько советов об управлении брандмауэром Windows через GPO

- Заметки системного администратора

- Грань между «Сейчас чуть-чуть подправлю» и «Ой, б#я!» — очень тонка!

- 5 вопросов о работе Windows Firewall

- 1. Как определяется, какой профиль будет применяться (Domain, Public, Private)?

- 2. Как отключить весь трафик кроме только назначенного вручную

- 3. Можно ли управлять сетевыми интерфейсами (назначать правила на отдельные сетевые интерфейсы)

- 4. Как правильно настройки файрвола делать через групповые политики (чтоб не закрылся весь трафик до получения настроек)

- 5. Как определяется порядок применения правил Firewall

- Брандмауэр windows приоритет правил

- Вопрос

- Ответы

- Все ответы

- Планирование параметров базовой политики брандмауэра

- Лучшие практики для настройки Защитник Windows брандмауэра

- Сохранение параметров по умолчанию

- Понимание приоритета правил для входящие правила

- Создание правил для новых приложений перед первым запуском

- Правила входящие разрешимые

- Известные проблемы с автоматическим созданием правил

- Создание локальных правил слияния политик и приложений

- Знать, как использовать режим «экраны» для активных атак

- Создание исходящие правила

- Документировать изменения

Настройка правил брандмауэра Windows групповыми политиками

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

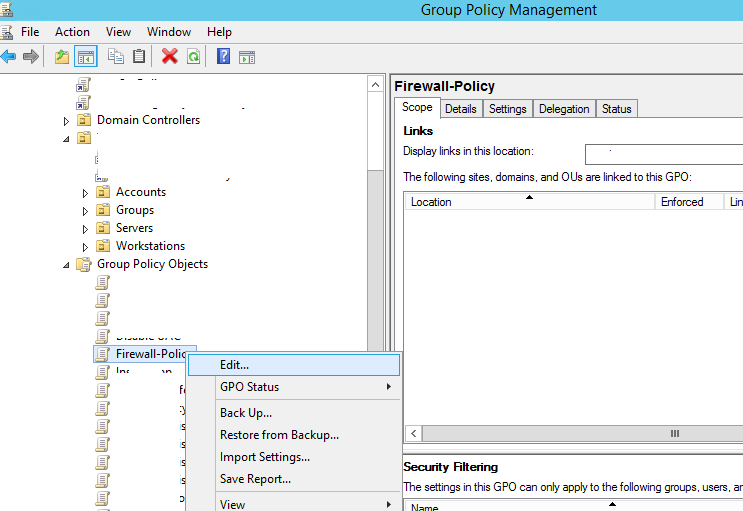

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

Включаем Windows Firewall с помощью GPO

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

На последнем шаге нужно указать имя правило и его описание. Нажмите кнопку Finish и оно появится в списке правил брандмауэра.

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

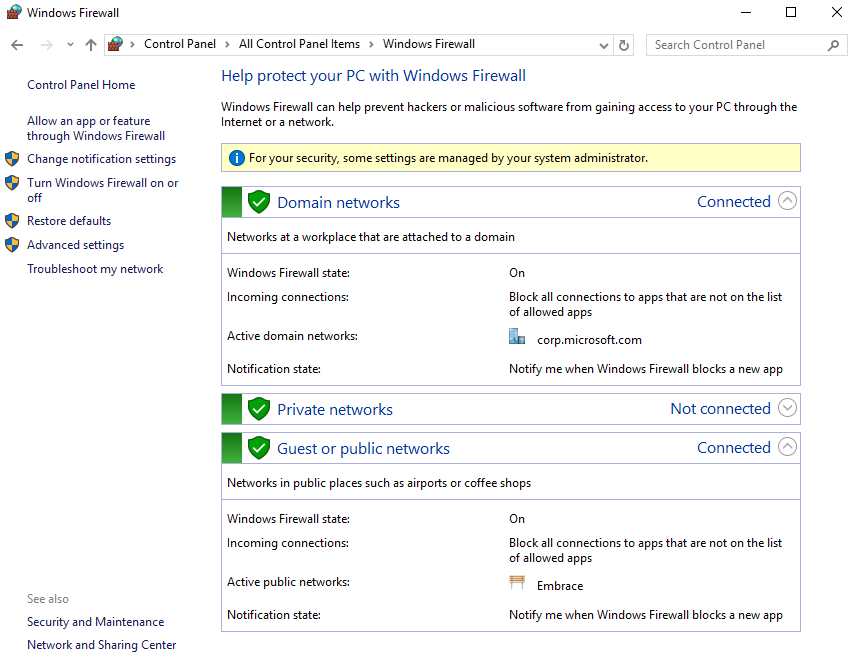

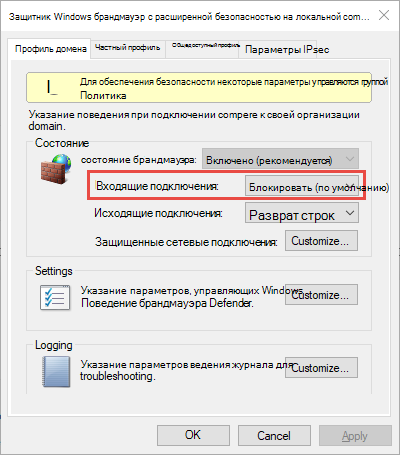

На ПК пользователя откройте Панель управленияСистема и безопасностьБрандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

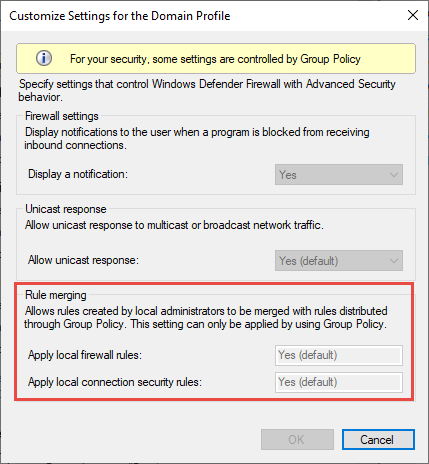

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Источник

Заметки системного администратора

Грань между «Сейчас чуть-чуть подправлю» и «Ой, б#я!» — очень тонка!

5 вопросов о работе Windows Firewall

1. Как определяется, какой профиль будет применяться (Domain, Public, Private)?

За определение сети отвечает служба Network Location Awareness (NLA). О каждом сетевом подключении собирается определённый набор информации, включающий, например, сведения об IP, маске, шлюзе по умолчанию, пропускной способности и способе выхода в интернет. На базе этой информации формируется определённый сетевой профиль, на основании которого уже принимается решение о том, какой Firewall-профиль использовать. В текущих версиях Windows их три:

Есть ещё тип Unknown, сюда попадают сети, у которых нет шлюза по умолчанию. К ним применяется Public profile.

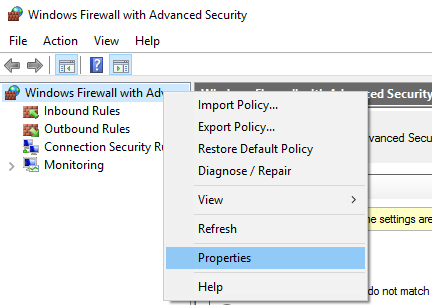

2. Как отключить весь трафик кроме только назначенного вручную

Через оснастку Windows Firewall with Advanced Security — Properties.

(либо через аналогичные настройки групповых политик)

Для каждого профиля можно задать следующие значения:

Inbound connections:

Outbound connections:

Кстати, именно эти политики по умолчанию включаются, когда служба Firewall остановлена (Block для входящих и Allow для исходящих)

3. Можно ли управлять сетевыми интерфейсами (назначать правила на отдельные сетевые интерфейсы)

Только для разных профилей. У нас есть три, как указано выше, соответственно можно задать три набора правил – для работы в домене, для работы во всех остальных сетях и для избранных private-сетей. Хотя, в большинстве случаев достаточно двух.

4. Как правильно настройки файрвола делать через групповые политики (чтоб не закрылся весь трафик до получения настроек)

Главный принцип – сначала сформировать корректные правила для работы в доменной среде, прежде чем применять запрет доступа.

Ниже основные требования к портам для работы Active Directory, а также ссылки на статьи по этой теме.

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

Есть возможность ограничить RPC-трафик, указав определённый порт, в соответствии со статьёй Restricting Active Directory RPC traffic to a specific port

Основные используемые в работе AD порты представлены в таблице ниже:

Наиболее полный перечень портов, используемый платформой Windows доступен в статье Service overview and network port requirements for Windows

5. Как определяется порядок применения правил Firewall

Если рассматривать только типовые правила, то блокирующие имеют приоритет над разрешающими, а последним оплотом выступают Default rules (которые в п.2 для Inbound/Outbound connections).

Внутри каждой группы порядок определяется на базе Rule ID

Источник

Брандмауэр windows приоритет правил

Вопрос

Доброго времени суток!

Есть GPO оторая запрещает весь входящий трафики з локальной подсети по TCP и UDP.

Есть другая GPO которая разрешает входящие подключения к WinRM с одного из IP этой же подсети.

Но доступ не работает, насколько я помню запрещающие правила имеют в брандмауэре виндовс больший приоритет.

Как все-таки разрешить подключения несмотря на наличие такого запрещающего правила?

Ответы

Должно, но создайте ещё правила для UDP + некоторые протоколы не работают по портам, например ICMP. В этом случае (при условии настроек фаервола по умолчанию) надо отключать все правила, кроме разрешённого. И это проще, чем блокировать по портам 1-5984 и т.д.

Все ответы

А зачем запрещать все входящие подключения правилом? Почему вам нельзя настроить блокирование входящих подключений в свойствах профилей подключений? Тогда правила, разрешающие подключения, будут работать.

Возможно ошибаюсь, но имеется в виду скорее всего вот это:

Картинку уж не стал прикреплять. Думаю и так понятно.

Поэтому, просто отключите все входящие правила в фаерволе, и разрешите только WinRM для одного IP:

>профили тут не при чём

А вы разве не видите в картинке прямо под этими своими словами названий Domain Profile, Private Profile, Public Profile?

А вы разве не видите в картинке прямо под этими своими словами названий Domain Profile, Private Profile, Public Profile?

Дошло Ваше предложение.

Изначально запрещающее правило не запрещает все входящие подключения, а запрещает все входящие подключения с IP из этой подсети.

Т.е. запрет атаковать или распостранять или следить за равноправными членами.

Но из сервеной сети или сети первой линии поддержки подключаться например «удаленным помощинком» или другим по можно.

Если я сделаю это профилями. то наверное это будет не так.

Источник

Планирование параметров базовой политики брандмауэра

Относится к:

После установления требований и получения сведений о макете сети и устройствах можно приступить к разработке параметров и правил GPO, которые позволят вам применять требования на устройствах.

Ниже приводится список параметров брандмауэра, которые можно рассмотреть для включения в базовый дизайн брандмауэра, а также рекомендации, которые будут служить отправной точкой для вашего анализа:

Выбор профиля. Правила брандмауэра можно настроить для любого из профилей расположения сети, которые вы видите в Центре сети и обмена данными: Domain, Publicи Private. Большинство параметров применяются в профиле Домен, без возможности для пользователя изменить их. Однако может потребоваться оставить параметры профиля, настраиваемые пользователем, на устройствах, которые могут быть взяты из физической сети организации и соединены с публичной или домашней сетью. При блокировке общедоступных и частных профилей пользователь может запретить доступ к необходимой сетевой программе или службе. Так как они не находятся в сети организации, проблему подключения невозможно устранить, развернув изменения правил в GPO. В каждом из последующих разделов рассмотрите каждый профиль и примените правила к тем профилям, которые могут действовать в вашей организации.

Важно: Рекомендуется установить на серверных устройствах все правила для всех профилей, чтобы предотвратить непредвиденное отключение подключения к сети. Можно рассмотреть аналогичную практику для настольных устройств и поддерживать только различные профили на портативных устройствах.

Состояние брандмауэра. Рекомендуется запретить пользователю отключать его.

Поведение по умолчанию для входящие подключения: Блок. Мы рекомендуем применять по умолчанию поведение блокировки нежелательных входящие подключения. Чтобы разрешить сетевой трафик для определенной программы, создайте правило входящий, которое служит исключением из этого поведения по умолчанию.

Поведение по умолчанию для исходящие подключения: Разрешить. Рекомендуется применять по умолчанию поведение, позволяющее разрешающее исходящие подключения.

Разрешить одноназваный ответ: Да. Мы рекомендуем использовать параметр Да по умолчанию, если у вас нет определенных требований, чтобы сделать иначе.

Применение локальных правил брандмауэра: Да. Рекомендуется разрешить пользователям создавать и использовать локальные правила брандмауэра. Если вы установите это на нет, **** то при нажатии кнопки Разрешить сообщение уведомления, чтобы разрешить трафик для новой программы, Windows не создает новое правило брандмауэра и трафик остается заблокированным.

Если вы и ИТ-сотрудники можете создать и сохранить список правил брандмауэра для всех разрешенных приложений и развернуть их с помощью GPOs, то вы можете установить это значение до No.

Применение локальных правил безопасности подключения: Нет. Рекомендуется запретить пользователям создавать и использовать собственные правила безопасности подключения. Сбои подключения, вызванные противоречивыми правилами, могут быть затруднены для устранения неполадок.

Ведение журнала. Рекомендуется включить ведение журнала в файл на локальном жестком диске. Не забудьте ограничить размер, например 4096 КБ, чтобы избежать проблем с производительностью, заполнив жесткий диск пользователя. Обязательно укажите папку, в которую Защитник Windows брандмауэр с учетной записью службы безопасности с расширенными разрешениями на запись.

Правила входящие. Создайте входящие правила для программ, которые должны иметь возможность получать нежелательные входящие сетевые пакеты с другого устройства в сети. Сделайте правила максимально конкретными, чтобы снизить риск использования этих правил вредоносными программами. Например, укажите номера программ и портов. Указание программы гарантирует, что правило действует только при запуске программы, а указание номера порта гарантирует, что программа не может получать неожиданный трафик в другом порту.

Правила входящие являются общими для серверов, так как на них находятся службы, к которым подключаются клиентские устройства. При установке программ и служб на сервере программа установки обычно создает и включает правила для вас. Изучите правила, чтобы убедиться, что они не открывают больше портов, чем требуется.

Важно: Если вы создаете входящие правила, разрешащие сетевой трафик RPC с помощью параметров RPC Endpoint Mapper и Dynamic RPC, то весь входящий сетевой трафик RPC разрешен, так как брандмауэр не может фильтровать сетевой трафик на основе UUID конечного приложения.

Правила исходящие. Только создайте исходящие правила для блокировки сетевого трафика, который необходимо предотвратить во всех случаях. Если организация запрещает использование определенных сетевых программ, вы можете поддерживать эту политику, блокируя известный сетевой трафик, используемый программой. Перед развертыванием необходимо проверить ограничения, чтобы не вмешиваться в трафик для необходимых и авторизованных программ.

Источник

Лучшие практики для настройки Защитник Windows брандмауэра

Относится к:

Защитник Windows Брандмауэр с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть Windows брандмауэра, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также open Windows брандмауэр.

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

Рис. 2. Параметры исходящие и исходящие по умолчанию

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Рис. 3. Мастер создания правил

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают «Нет» или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Использование шаблонов подпольных карт, таких как *C:*teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Знать, как использовать режим «экраны» для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим «экраны вверх». Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Источник

Содержание

- 1 Настройка брандмауэра

- 2 Практика

- 3 Нужен ли брандмауэр Windows 10

- 4 Насколько надёжен брандмауэр Windows 10

- 5 Как настроить брандмауэр

- 6 Почему отключается брандмауэр Windows 10

- 7 Другие файрволы для Windows 10

- 8 Отключение защиты

- 9 Исключение программы

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки. Добраться до раздела опций можно из классической «Панели управления» Windows.

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

controlЖмем «ОК».

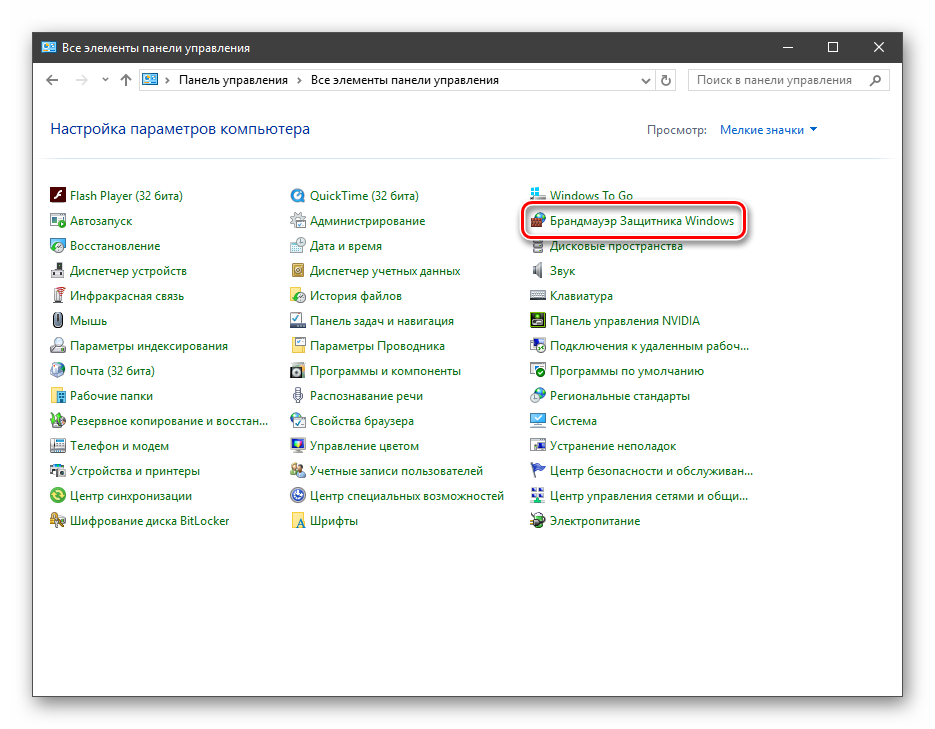

- Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

Включение и отключение, блокировка, уведомления

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

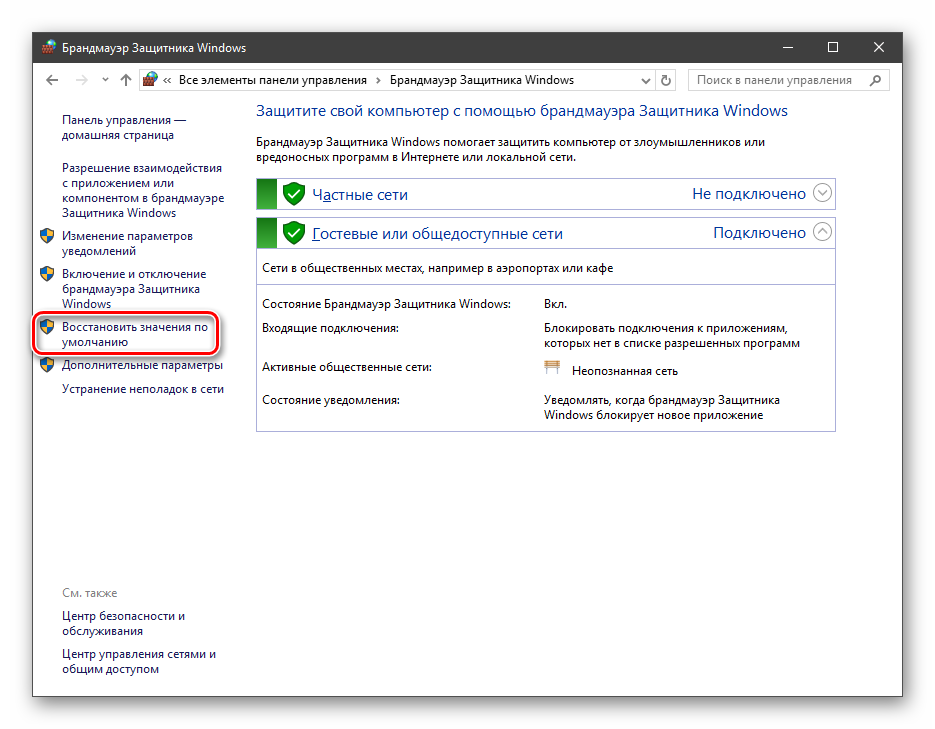

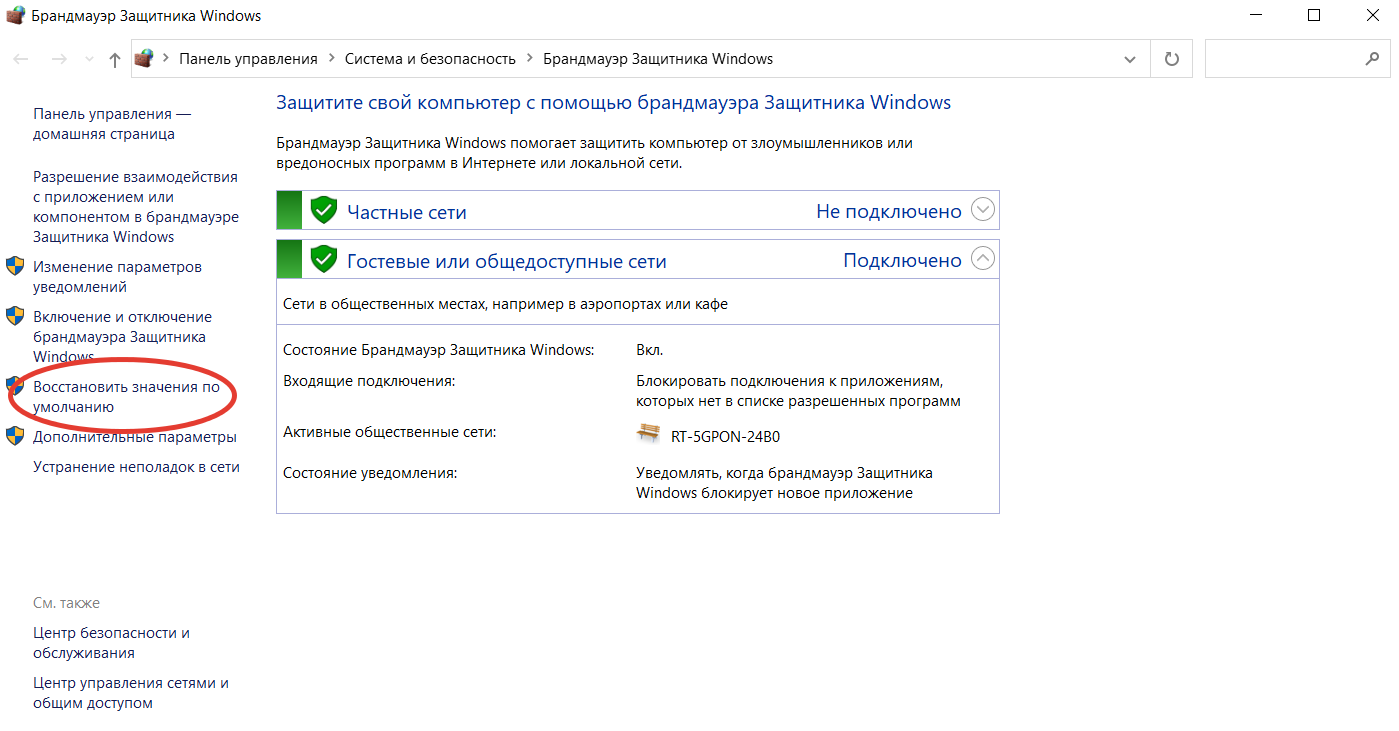

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

Создание правил для программ

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

- Оставляем переключатель в положении «Для программы» и жмем «Далее».

- Переключаемся на «Путь программы» и жмем кнопку «Обзор».

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

Идем далее.

- В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

- Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

- Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

Подробнее: Добавляем программу в исключения в брандмауэре Windows 10

Правила для портов

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Подробнее: Как открыть порты в брандмауэре Windows 10

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети. Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

Сентябрь 14th, 2017 Никита Фартов

Брандмауэр Windows (онй же файрвол) отвечает за безопасность операционной системы и ограждает её от внешних вредоносных атак. Для эффективной защиты своего компьютера каждый пользователь должен знать, как работать с файрволом и какие альтернативы ему можно применить.

Нужен ли брандмауэр Windows 10

Безусловно, нужен. Вот простейший пример: в последних версиях Windows (начиная с 7) стало доступно совместное управление устройствами в одной локальной сети. Именно благодаря этому в офисах несколько компьютеров могут иметь доступ к одному и тому же принтеру или любому другому устройству. При отключении ПК от сети вы даже не задумываетесь о том, какую опасность может нести в себе «небезопасное отключение». Дело в том, что злоумышленники с лёгкостью могут подключиться к компьютеру для того, чтобы воплотить в жизнь свои грязные намерения. Стоит оговориться, что не могут, а могли бы. Могли бы в том случае, если бы брандмауэр не был встроен в систему. Файрвол не пропускает «опасный» входящий и исходящий трафик и блокирует подозрительную активность, что помогает обезопасить вас и ваше устройство.

Почему он блокирует приложения

Файрвол блокирует программы по причине того, что у него уже есть встроенный «моральный кодекс» — свод правил, нарушение которых не даёт пакету данных закачаться на компьютер. Правила эти можно изменять по вашему усмотрению. Хотите — запретите все подключения к вашему устройству, хотите — заблокируйте выход в интернет для какой-то определённой программы, если она вызывает недоверие. Блокировка различных ресурсов помогает сделать пребывание в сети более безопасным.

Насколько надёжен брандмауэр Windows 10

Встроенный файрвол выполняет те же самые функции, что и скачиваемые антивирусы. В отличие от них он отправляет уведомления гораздо реже, не имеет рекламы и не требует платной активации. Брандмауэр работает в фоновом режиме беспрерывно и не может отключиться без вашей команды. Следовательно, на него можно положиться и не прибегать к помощи дополнительного программного обеспечения. В случае если приложению потребуется доступ к определённым параметрам вашего компьютера, придёт запрос от файрвола, который вы должны будете подтвердить.

Файрвол запрашивает подтвеждение пользователя для продолжения работы программы

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Как открыть порт в брандмауэре Windows 10

- Заходим в меню «Пуск», там нам понадобится Панель управления.

Открываем Панель управления

- Кликаем на «Система и безопасность» и нажимаем на «Брандмауэр».

Открываем Брандмауэр Windows

- В меню брандмауэра находим Дополнительные параметры.

Выбираем Дополнительные параметры

- Выбираем Правило для входящего подключения и добавляем необходимые порты.

Создаем новое правило для входящего подключения

- Нажимаем «Далее» и вписываем в строку «Тип» SQL Server.

Выбираем тип правила

- Указываем порт TCP и нужные нам порты.

Указываем необходимую информацию. В нашем случае это будет порт 433

- Выбираем нужное действие. У нас это будет «Разрешить подключение».

Выбираем «Разрешить подключение»

- В строке «Имя» вводим номер нашего порта.

В завершение настройки называем наш порт по его номеру

Видео: как открыть порты в брандмауэре Windows 10

Как добавить в исключения брандмауэра

- В «Брандмауэр Windows» заходим в раздел «Разрешить запуск программы или компонента Windows».

- В самом брандмауэре разрешаем запуск программы или компонента.

Если нужной программы в списке нет, нажимаем «Разрешить другое приложение»

- Нажимаем «Разрешить другое приложение» в правом нижнем углу.

- В открывшемся окне находим нужное нам приложение и нажимаем на «Добавить». Таким образом активируем исключение.

Видео: настройка и отключене брандмауэра в Windows 10

Как заблокировать приложение/игру в файрволе

Чтобы заблокировать приложение в бранмауэре Windows или, иными словами, запретить ему доступ в интернет, необходимо выполнить следующие действия:

- Выбираем в меню брандмауэра раздел «Дополнительные параметры».

- Кликаем на «Правила исходящих подключений» и нажимаем «Создать правило»

Создаем новое правило для приложения

- Далее выбираем тип правила «Для программы».

Так как нам необходимо исключить программу, выбираем соответствующий тип правила

- Далее система предлагает выбрать путь программы. Нажимаем кнопку «Обзор» и находим нужный файл программы.

Чаще всего для блокировки программы необходим файл в расширении «exe»

- Затем нажимаем «Далее», оставляем на месте пункт «Блокировать подключение»

Блокируем программе доступ к интернету

.

- Так же, как и в настройке доступа портов, оставляем все галочки на типах профилей.

Оставляем все галочки на месте

- И в конце обозначаем удобным нам образом имя заблокированной программы и нажимаем «Готово». С этот момента доступ в интернет для приложения будет заблокирован.

Видео: блокировка доступа в интернет для отдельных программ

Обновление брандмауэра

Обновление брандмауэра — вещь неоднозначная и скорее даже негативная. Дело в том, что никаких важных функций оно не несёт, но зато часто отнимает немалое количество времени. Поэтому некоторые люди предпочитают отключать автообновление файрвола.

- Зажимаем одновременно Win и R, в появившееся окошко «Выполнить» вписываем команду services.msc и нажимаем клавишу Enter. Появляется окно «Службы».

Нам понадобится Центр обновления Windows

- Выбираем «Центр обновления Windows».

- Далее кликаем на выбранном пункте правой кнопкой мыши и в контекстном меню выбираем «Остановить». Теперь файрвол не будет обновляться самостоятельно.

Firewall control

Приложение Firewall control является одной из вспомогательных программ и отвечает за безопасность данных и ограждает от утечки этих данных в сеть. Программа контролирует работу портов и позволяет выбирать, на каких условиях приложения будут подключаться к сети.

Интерфейс программы прост и лаконичен

Отзывы об этой программе в интернете положительные.

Функциональность и интерфейс высоко оценены пользователями за свою простоту, полезность и надёжность. Единственный минус Firewall control — приложение пока не русифицировано официально, но можно найти неофициальные русификаторы на просторах интернета.

Почему отключается брандмауэр Windows 10

Брандмауэр Windows отключается в основном из-за установки стороннего программного обеспечения, например, антивирусов. Поскольку у них есть свой брандмауэр, стандартный они пытаются блокировать. Но держать компьютер без включённого встроенного брандмауэра — опасно для данных. Поэтому при отключении файрвола сторонними программами его необходимо восстановить.

Как восстановить брандмауэр Windows 10

Включить брандмауэр очень просто. Для этого нам понадобится всего 2 действия:

- Кликаем «Пуск», далее переходим в раздел «Система и безопасность», после чего выбираем пункт с брандмауэром.

- Нажимаем на пункт «Включение и отключение брандмауэра Windows»

Выбираем «Включение и отключение…»

- Выбираем подходящую нам сеть — домашнюю и (или) общественную — и включаем её.

Желательно влючить брандмауэр для всех имеющихся сетей

Ошибки брандмауэра

Самая распространённая ошибка в работе брандмауэра имеет код 0х80070422 и появляется в виде окна с предупреждением пользователя.

Ошибка при запуске

Она возникает в тех случаях, когда файрвол просто-напросто не работает по причине отключения пользователем. Для исправления ошибки предпринимаем следующее:

- Заходим всё в тот же «Пуск». Там выбираем «Панель управления». Переходим в раздел «Система и безопасность». Через «Администрирование» попадаем в «Службы».

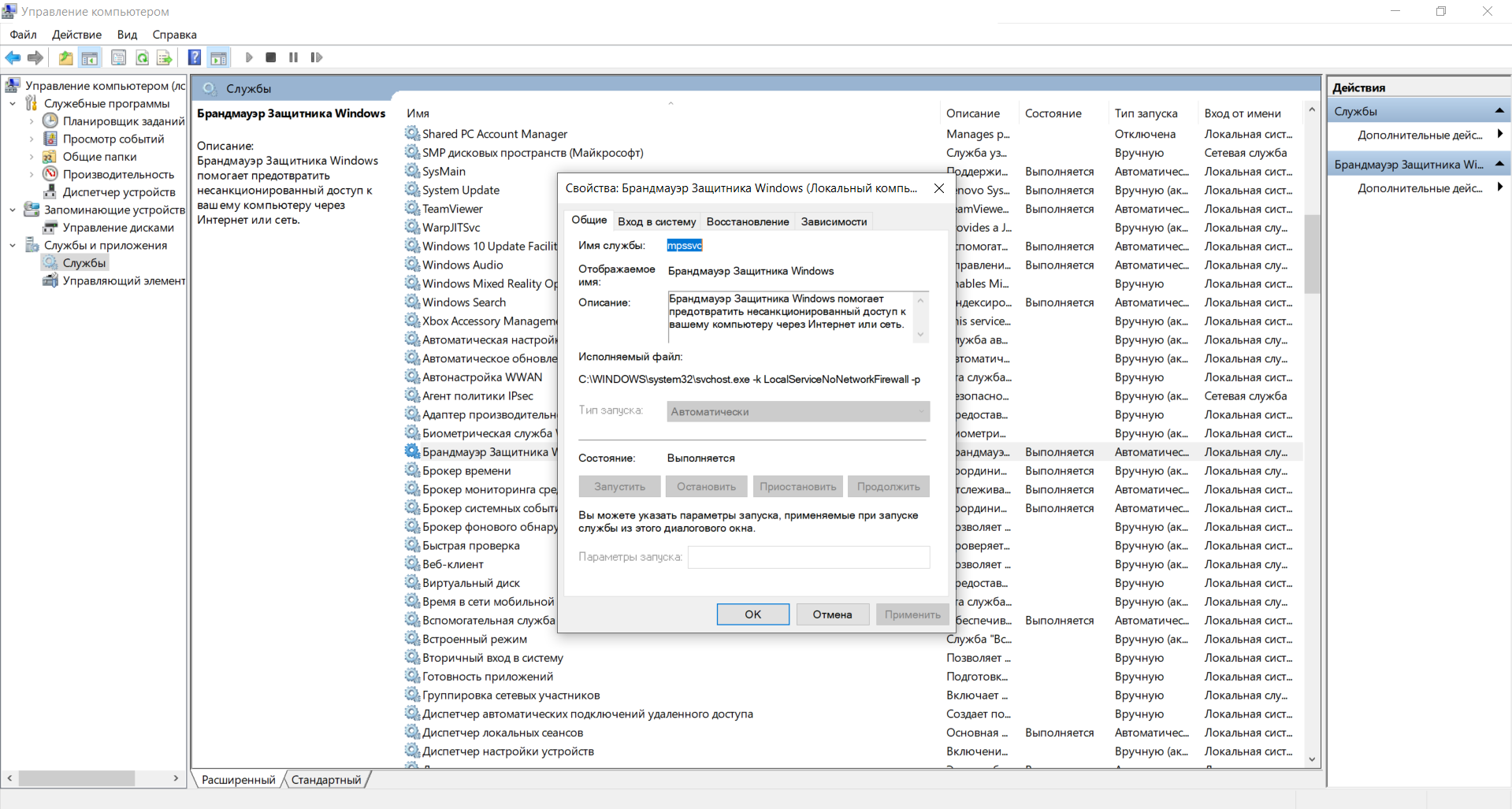

- В появившемся списке ищем пункт «Брандмауэр Windows». Два раза кликаем и таким образом вызываем «Свойства».

- В новом окне будет строка «Тип запуска». Там выбираем из предложенного «Автоматически».

Во вкладке «Тип запуска» выбираем «Автоматически»

- Нажимаем «Запустить».

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

- Avast antivirus — относительно недорогая антивирусная программа

- Eset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасности

- Kaspersky antivirus — один из лидеров на российском рынке антивирусных программ

- McAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справится

- Norton antivirus -простой и удобный антивирус для домашнего компьютера

Эти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

Начало›Windows 10›Настройка брандмауэра Windows 10

По умолчанию в Windows 10 всегда есть специальный комплекс по защите вашего компьютера от вредоносных проникновений – брандмауэр. Он встает незримой «стеной» между всей информацией, которая поступает из Интернета, и ПК. Блокируя нежелательные файлы и приложения, брандмауэр Windows 10 пропускает то, что не способно навредить устройству.

Однако очень часто этот инструмент поднимает ложную тревогу, блокируя безобидные клиенты онлайн-игр или прочие файлы, в которых пользователь уверен. Или же работает хорошо, но просто иногда мешает добавлением нужных файлов в блок. И по этим причинам настройка бывает жизненно необходима.

Отключение защиты

Часто бывает, что данный инструмент вообще не нужен – у пользователя есть свой, более удобный ему брандмауэр сторонней фирмы или он вообще предпочитает не использовать подобные программы. В таком случае настройка будет проста донельзя.

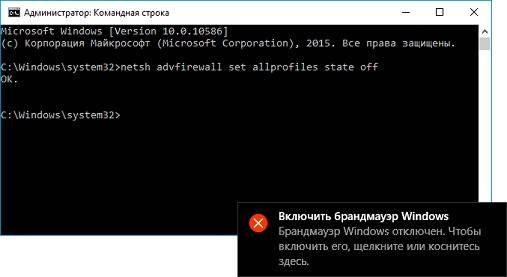

Потребуется всего лишь несколько действий. Для начала необходимо сделать правый клик по кнопке «Пуск» и выбрать там Командную строку. Обязательно с администраторскими правами. Появится чёрное окно. В него потребуется ввести следующую команду:

netsh advfirewall set allprofiles state off

А затем просто клацнуть на Enter. В итоге под введенной строкой появится надпись «ОК.», а сам инструмент будет отключен.

В случае, если его необходимо включить, надо проделать те же самые манипуляции. Только вместо последнего слова вписать не off, а on. И «Стена» снова включится.

Исключение программы

А что делать, если всё в работе брандмауэра устраивает, кроме блокировки нескольких приложений? В таком случае можно просто добавить их в исключения. Эта настройка способна убить сразу двух зайцев – не лишать устройство такой нужной защиты и работать с необходимыми файлами без проблем.

Посмотрите ещё: Настройки Outlook Windows 10

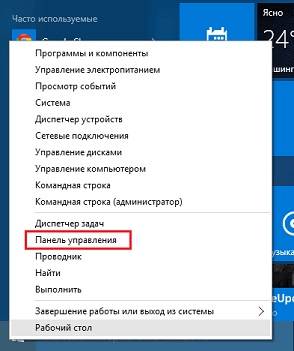

Итак, для начала следует открыть Панель управления. Делается это так же просто, как и доступ к Командной строке – банальным правым кликом по «Пуск» и выбором соответствующей строки.

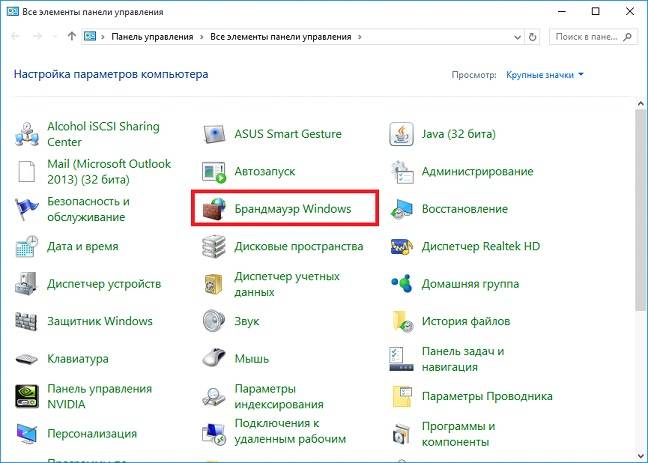

После этого будет открыта новая Панель управления. Здесь необходимо раскрыть все элементы, а затем отыскать там Брандмауэр Windows.

Это откроет нам окно настроек инструмента. Нам же интересна исключительно боковая левая панель, а конкретно – выделенный пункт меню.

После нажатия на него появится следующий шаг. Здесь будет огромный перечень программ, но чаще всего нужной там не оказывается. Поэтому настройка потребует её туда добавить. То есть сначала нажать на «Изменить параметры» (для действия потребуются права администратора), а затем на нижнюю кнопку «Разрешить другое приложение».

А после этого находим необходимый файл запуска и просто добавляем его, а затем проставляем галочки в столбцах «Частная» и «Публичная» конкретно для этого файла. После сохранения изменений приложение больше не будет блокироваться.

(Visited 23 054 times, 2 visits today) Опубликовано в Windows 10Используемые источники:

- https://lumpics.ru/firewall-settings-in-windows-10/

- https://kompkimi.ru/windows10/brandmauer-windows-10

- https://windowsprofi.ru/win10/nastrojka-brandmauera-windows-10.html

Операционная система Windows 10 отличается от всех предыдущих релизов более совершенной системой безопасности. Один из основных инструментов защиты – брандмауэр, предназначенный для предотвращения несанкционированного доступа к данным пользователя. Также он блокирует неизвестные приложения, которые несут потенциальную угрозу (если есть риски наличия вредоносного кода в программе).

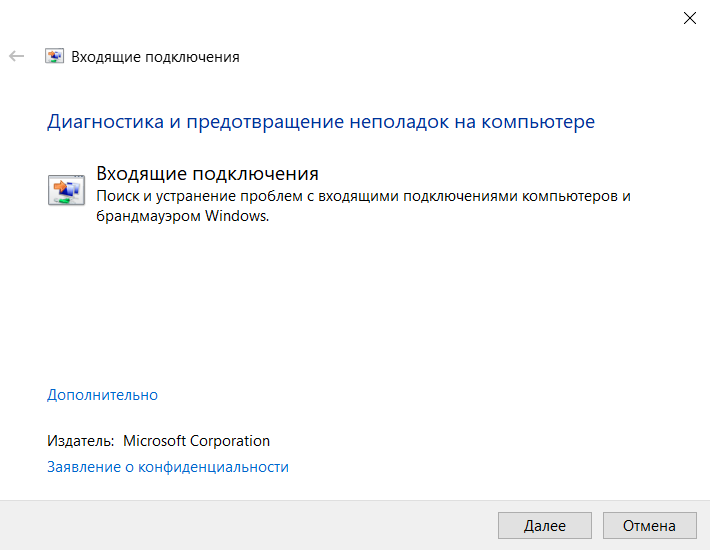

Большая часть пользователей никогда не сталкивается с проблемами в работе брандмауэра. Но в ряде случаев приходится разбираться со сбоями запуска, например ошибками 80070424 или 5(0х5). Они означают вирусную активность или неправильные настройки доступа пользователя, под которым вы зашли в операционную систему. Внешне неполадки проявляются в виде потери доступа к удаленным сервисам, сетевому принтеру или общему диску.

В простейшей ситуации избавиться от ошибок позволяет встроенный инструмент под названием «Устранение неполадок брандмауэра Windows». После запуска утилита сканирует компьютер и дает рекомендации по ручному поиску проблем. Особых знаний для пользования таким приложением не требуется. Если причина автоматически не обнаружена, пользователю предлагается нажать кнопку «Просмотреть дополнительные сведения» и ознакомиться с подробной информацией о проблеме.

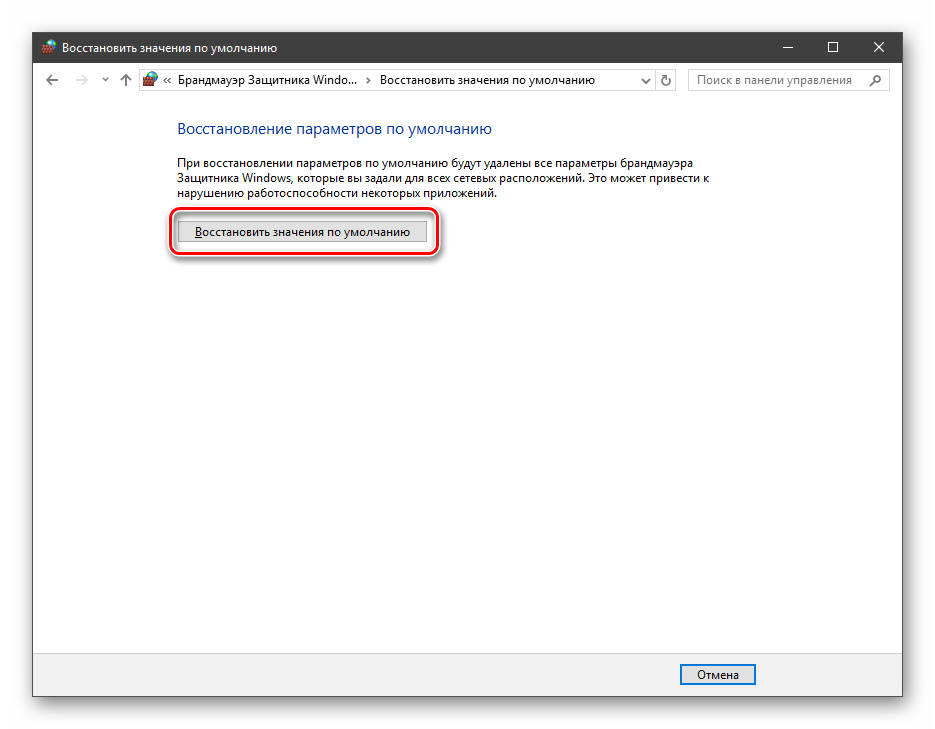

Как сбросить настройки брандмауэра Windows 10

Если разобраться в причине не удается, есть вариант вручную сбросить настройки брандмауэра до «заводского состояния». Правда, подходит он не всегда. Например, лучше избегать сброса, когда в сетевом экране есть масса исключений, а пользователь не готов «здесь и сейчас» повторно настроить их «с нуля». В остальных случаях этот вариант восстановления работоспособности оптимален, ведь он срабатывает быстро и практически всегда дает гарантию стабильной работы компьютера.

Особенности:

- Открывается утилита через встроенный в Windows 10 поиск (нужно ввести фразу «брандмауэр…», и система предложит список приложений с этим словом).

- Сброс настроек происходит в пару кликов, поэтому рекомендуется тщательно взвесить это решение перед выбором кнопки «Восстановить значения по умолчанию».

- После завершения процедуры необходимо перезагрузить компьютер. Программы, которым для работы требуется доступ в интернет, будут повторно запрашивать права на него.

Отдельное внимание стоит уделить компьютерным играм. Они обычно открываются в полноэкранном режиме, и сообщение о попытке доступа к сети «перекрывается». Если для запуска требуется доступ к удаленному серверу, игру «выбьет», и тогда перед повторной загрузкой придется разрешить подключение. Второй вариант предполагает переключение между окнами нажатием комбинации клавиш <ALT+TAB>.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Ручное управление разрешениями брандмауэра Windows 10

Встроенный брандмауэр при использовании дополнительных программ для защиты компьютера иногда отключается. Это делается для исключения рисков появления сбоев из-за несовместимости приложений. Тем более обратно включить стандартную защиту легко всего парой кликов в том же окне, где происходило отключение.

Особенности:

- Большинство программ добавляется в исключения автоматически. Они вносятся в перечень приложений, которым «по умолчанию» разрешено выходить в интернет. Если требуется отключить их от сети, сделать это получится только ручным снятием соответствующих галочек в пункте «Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows».

- Незнакомые приложения желательно отключать. При необходимости лучше заново создать правило и открыть доступ в интернет, чем рисковать передачей персональных данных злоумышленникам. Для этого рекомендуется периодически просматривать список допусков и корректировать его (например, удалять деинсталлированные программы).