В этой статье мы рассмотрим, как ввести компьютер с Windows 10/11 или Windows Server 2022/2019/2016 в домен Active Directory.

Содержание:

- Предварительные требования для присоединения Windows к домену

- Вводим компьютер Windows в домен через классический интерфейс System Properties

- Добавление Windows в домен через панель Settings

- Добавить Windows в домен с помощью PowerShell

- Предварительное создание учетной записи компьютера в домене

Предварительные требования для присоединения Windows к домену

Рассмотрим основные требования и подготовительные шаги, которые нужно выполнить на вашем компьютере для подключения его к домену Active Directory:

- В домен можно добавить только следующие редакции Windows 10/11: Pro, Education, Pro for Workstations и Enterprise. Редакции Home не поддерживают работу в домене Active Directory;

- Вы должны подключить ваш компьютер к локальной сети, из которой доступен хотя бы один контроллер домена AD. Предположим, что на вашем компьютере уже настроен IP адрес из локальной подсети, а в настройках DNS северов указаны IP адреса ближайших котроллеров домена (вы можете настроить параметры сетевого адаптера вручную или получить от DHCP сервера);

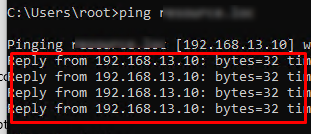

- Проверьте, что ваш компьютер может отрезолвить имя домена и с него доступны контроллеры домена:

ping contoso.com

- Время на компьютере не должно сильно расходится со временем на контроллере домена (плюс-минус пять минут). Корректное время нужно для выполнения Kerberos аутентификации;

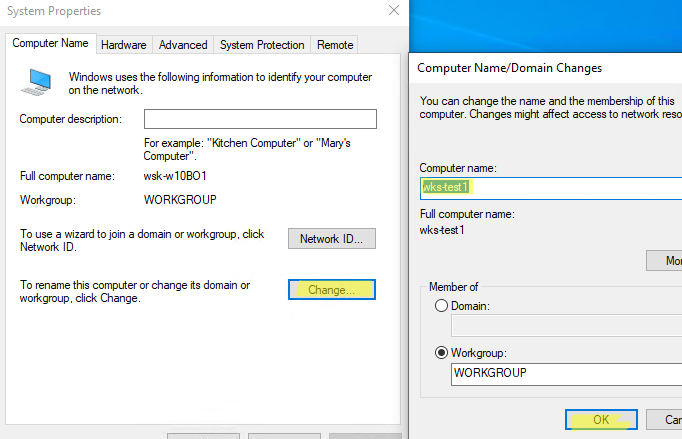

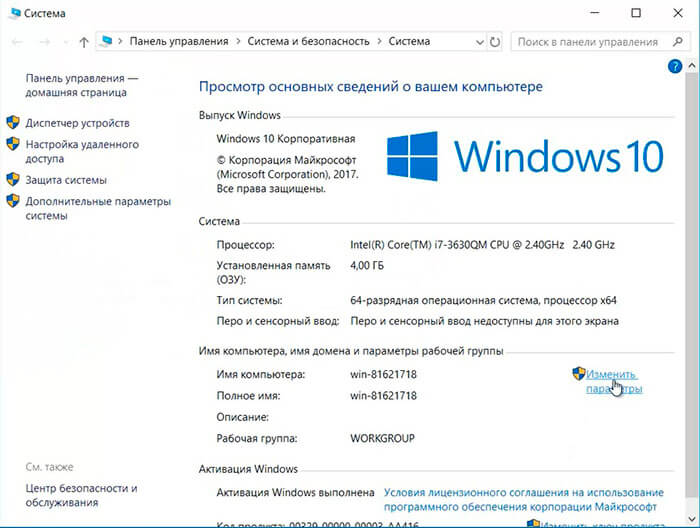

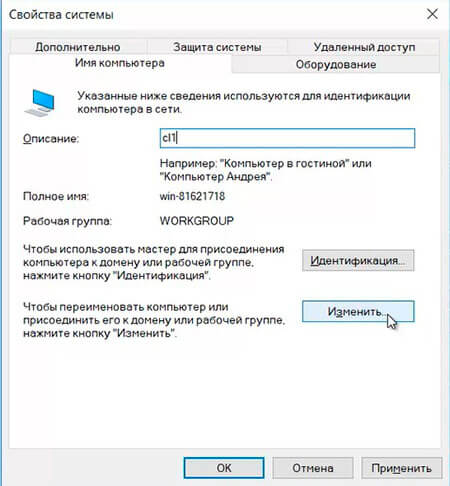

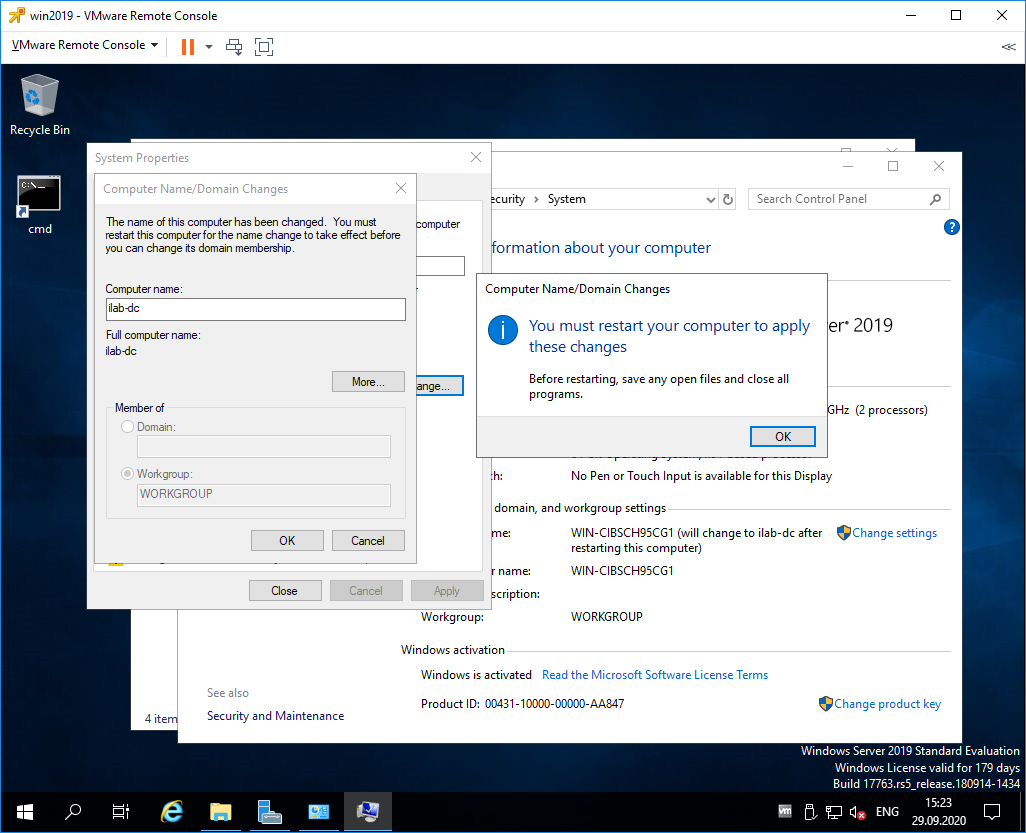

- Задайте имя вашего компьютера (hostname), под которым он будет добавлен в домен. По умолчанию Windows генерирует имя компьютера при установке, но лучше изменить его на что-то более осмысленное. Вы можете изменить имя компьютера

Через классическую панель

sysdm.cpl

. Нажмите кнопку Change, укажите новое имя компьютера и нажмите OK (как вы видите, сейчас компьютера находится в рабочей группе Workgroup);

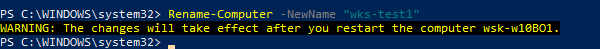

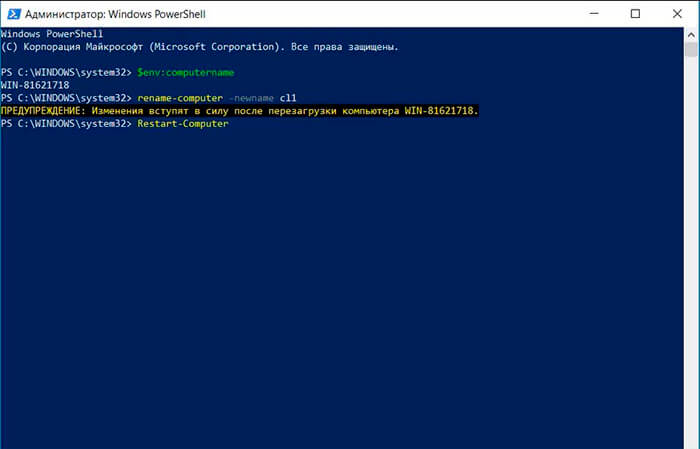

Также Можно изменить имя компьютера с помощью PowerShell команды:

Rename-Computer -NewName "wks-test1"

После смены

hostname

нужно перезагрузить Windows.

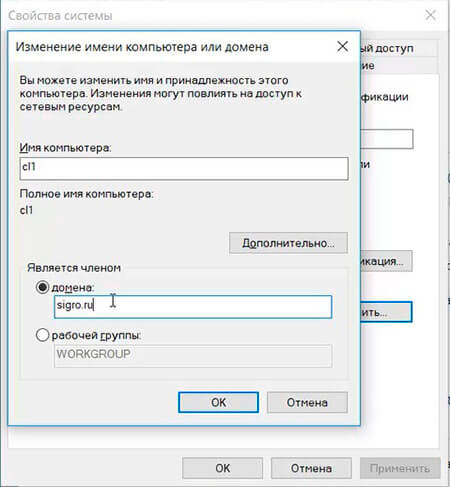

Вводим компьютер Windows в домен через классический интерфейс System Properties

Вы можете добавить ваш компьютер в домен из классической панели управления Windows.

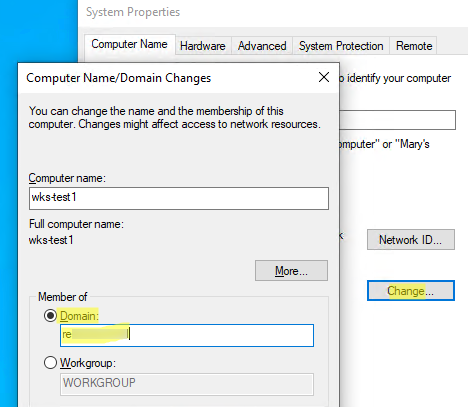

- Выполните команду

sysdm.cpl

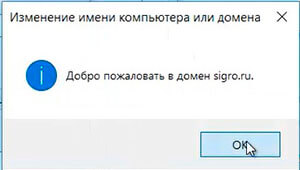

и нажмите кнопку Change; - В поле Member of переключите опцию на Domain и укажите имя вашего домена;

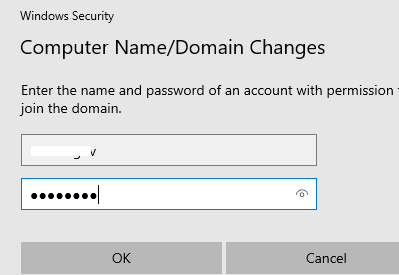

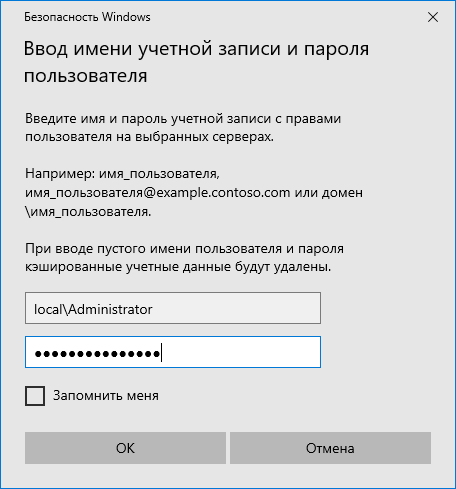

- Появится запрос имени и пароля пользователя, которому делегированы административные права на добавление компьютеров в домен. Это может быть обычный пользователь AD (по умолчанию любой пользователь домена может присоединить до 10 устройств) или учетная запись с правами Domain Admins;

- После этого должна появится надпись Welcome to the contoso.com domain;

- Перезагрузите компьютер.

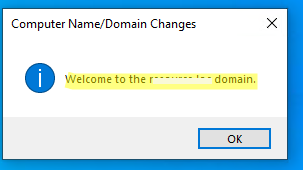

В Windows Server 2022/2019/2019 диалог System Properties для присоединения к домену AD можно открыть из Server Manager -> Local Server -> Domain.

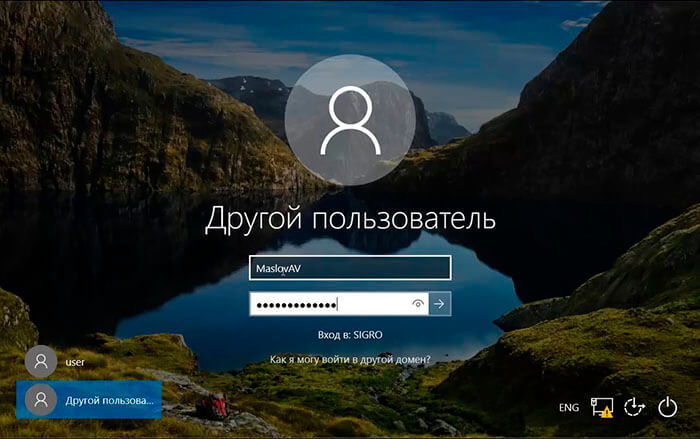

После перезагрузки к компьютеру загрузить и применит доменные групповые политики, а вы может выполнить аутентификацию на компьютере с помощью учетной записи пользователя домена.

Добавление Windows в домен через панель Settings

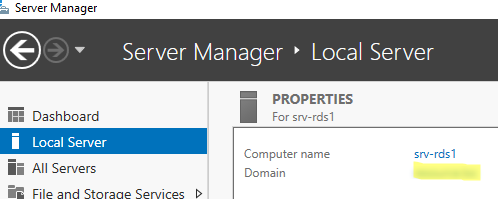

В современных версиях Windows 10 и Windows 11 вы можете присоединить ваш компьютер в домен AD через панель Settings.

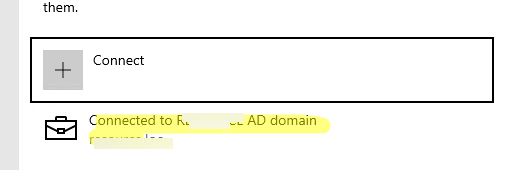

- Перейдите в раздел Settings -> Accounts -> Access work or school -> нажмите Connect (для быстрого перехода в этот раздел Setting можно использовать команду быстрого доступа: ms-settings:workplace);

- В открывшейся форме нажмите на ссылку Alternate actions: Join this device to a local Active Directory domain;

Если ваш компьютер уже добавлен в домен, здесь будет надпись Connected to CONTOSO AD domain.

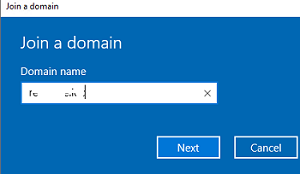

- Укажите имя домена в форме Join a domain;

- Затем укажите имя доменного пользователя и пароль.

- Пропустите следующий шаг с добавлением пользователя в администраторы (вы можете добавить пользователя в локальные админы с помощью GPO);

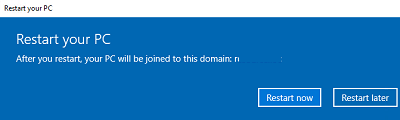

- Осталось перезагрузить компьютер, чтобы завершить добавление в домен.

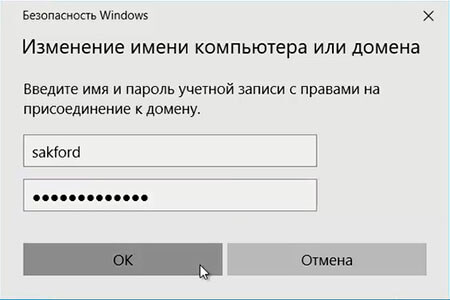

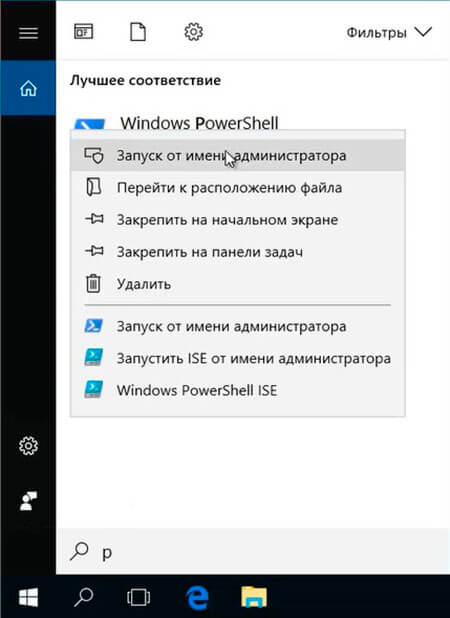

Добавить Windows в домен с помощью PowerShell

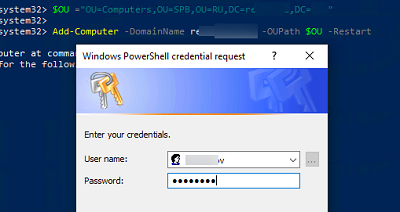

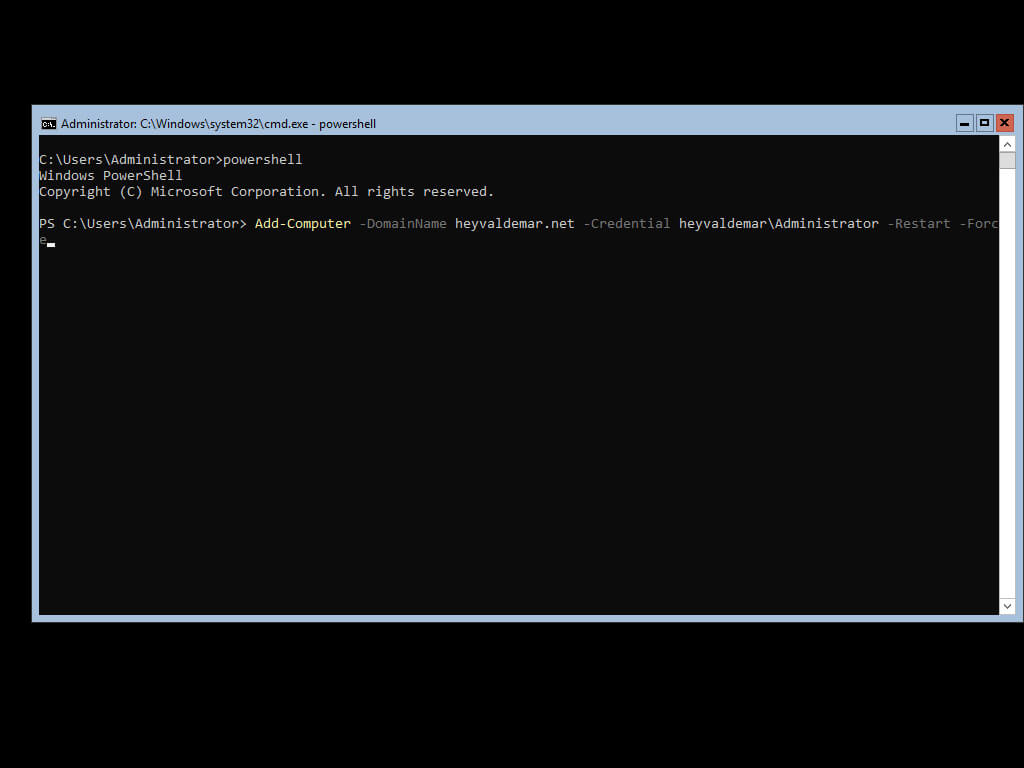

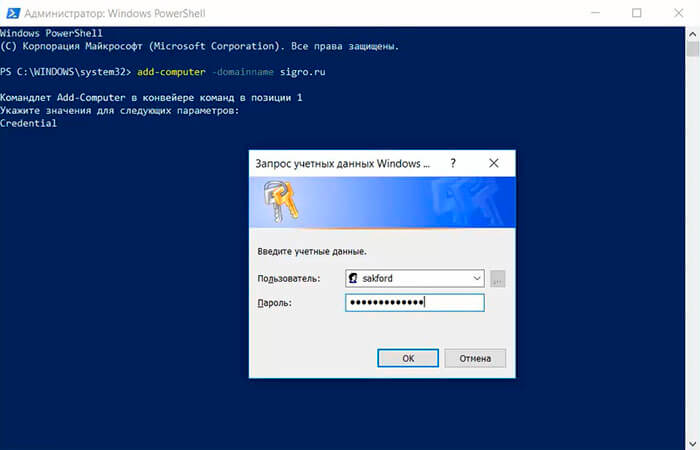

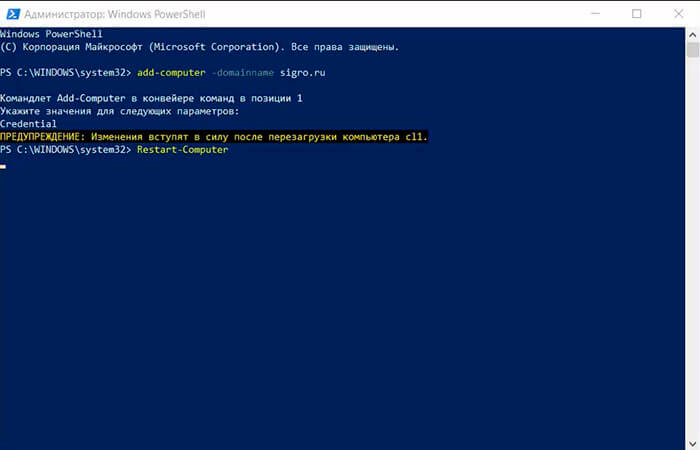

Для присоединения компьютеров к домену Active Directory можно использовать команду Powershell Add-Computer. Командлет позволяет ввести компьютер в домен с новым именем, а также позволяет сразу поместить учетную запись компьютера в определенный OU.

В самом простом случае для добавления в домен достаточно выполнить команду:

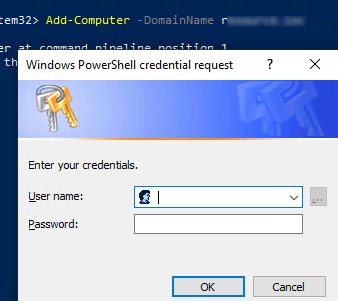

Add-Computer -DomainName contoso.com

Появится окно, в котором нужно указать свою учетную запись и пароль.

Вы можете сразу поместить ваш компьютер в нужную OU. Для этого имя OU в формате DN (distinguishedName) нужно указать в параметре OUPath:

$OU ="OU=Computers,OU=SPB,OU=RU,DC=contosoc,DC=loc"

Add-Computer -DomainName contoso.loc -OUPath $OU -Restart

Ключ -Restart означает, что вы хотите перезагрузить Windows сразу после завершения команды добавления в домен.

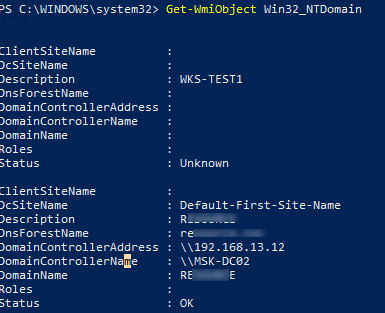

После перезагрузки вы можете проверить, что ваш компьютер теперь является членом домена Windows с помощью команды:

Get-WmiObject Win32_NTDomain

Команда вернули имя домена, сайта AD, IP адрес и имя контроллера домена, через который выполнен вход (Logon server)

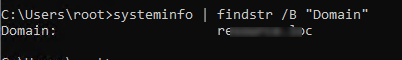

Также можно получить имя вашего домена с помощью команды:

systeminfo | findstr /B "Domain"

Вы можете добавить удаленный компьютер в домен. Для этого нужно указать имя компьютера в параметре -ComputerName:

Add-Computer -ComputerName wks-pc22 -DomainName contoso.com -Credential contosoAdministrator -LocalCredential wks-pc22Admin -Restart –Force

В новых версиях PowerShell Core 6.x и 7.x команда Add-Computer отсутствует в модуле Microsoft.PowerShell.Management.

Add-Computer: The term 'Add-Computer' is not recognized as a name of a cmdlet, function, script file, or executable program. Check the spelling of the name, or if a path was included, verify that the path is correct and try again. Suggestion [4,General]: The most similar commands are: Add-Computer, Stop-Computer, Get-ADComputer, New-ADComputer, Set-ADComputer, Add-Content, Rename-Computer, Add-Member.

Поэтому для добавления компьютера в домен, нужно запускать

powershell.exe

, а не pwsh.exe.

Также для добавления Windows в домен можно использовать утилиту netdom, но она требует установки пакета администрирования RSAT на клиентский компьютер и сейчас используется очень редко:

netdom join %computername% /domain:contoso.com /UserD:contosoadmin /PasswordD:pasS1234

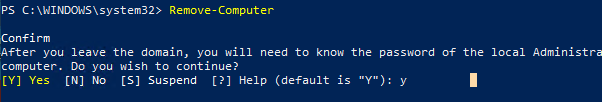

Если вам нужно вывести компьютер из домена и вернуть его в рабочую группу, выполните команду PowerShell:

Remove-Computer

After you leave the domain, you will need to know the password of the local Administrator account to log onto this computer. Do you wish to continue? [Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): y

Предварительное создание учетной записи компьютера в домене

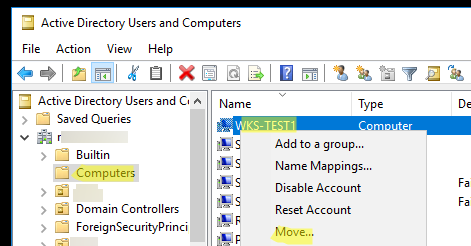

При добавлении в домен новые компьютеры по умолчанию помещаются в стандартный контейнер (Organizational Unit / OU) с именем Computers в корне домена. Вы можете вручную перенести учетную запись компьютера в новую OU с помощью пункта меню Move или простым перетягиванием (drag and drop).

Администратор может предварительно создать учетную запись компьютера в Active Directory с помощью графической консоли Active Directory Users and Computers dsa.msc (New -> Computer) или с помощью командлета New-ADComputer из модуля ActiveDirectory PowerShell:

New-ADComputer -Name "wks-msk022" -SamAccountName "wks-msk022" -Path "OU=Computers,OU=MSK,OU=RU,DC=contoso,DC=loc"

Если вы создаёте учетную запись компьютера вручную, ее имя должно совпадать с именем компьютера (hostname), который вы добавляете в домен AD.

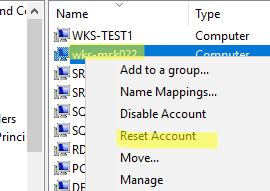

Сначала рекомендуем воспользоваться поиском в AD для поиска компьютеров с таким же именем. Если это имя уже занято, и вы хотите его использовать для другого компьютера, можно его сбросить. Щёлкните правой клавишей по компьютеру в AD и выберите Reset Account.

Также можно сбросить учетную запись компьютера в AD с помощью команды:

Get-ADComputer -Identity "computername" | % {dsmod computer $_.distinguishedName -reset}

Это сбросит пароль компьютера в домене который используется для установки доверительных отношений с AD.

Содержание

- Три способа добавить компьютер с Windows к домену

- Способ 1 — графический интерфейс

- Способ 2 — командная строка

- Способ 3 — powershell

- Присоединение Windows Server 2019 Server Core к домену

- Как добавить или удалить компьютер в домене с помощью графического интерфейса или с помощью Powershell

- Настройка сетевого интерфейса

- Добавление компьютера в домен с помощью графического интерфейса

- Добавление компьютера в домен с помощью PowerShell

- Удаление компьютера из домена с помощью графического интерфейса

- Удаление компьютера из домена с помощью PowerShell

- Добавление сервера в существующий домен Active Directory

- Что это такое?

- Подготовка Windows Server и настройка сети

- Создание и настройка сети

- Настройка сетевого адаптера сервера

- Предварительные требования

- Добавления сервера в домен

- Подключение к серверу

- Присоединение компьютера к домену windows server 2019

- Настройка windows server 2019 с нуля

- Настройка сети в Windows Server 2019

- Настройка имени и домена в Windows Server 2019

- Установка обновлений В WIndows Server 2019

- Отключение лишних служб

Три способа добавить компьютер с Windows к домену

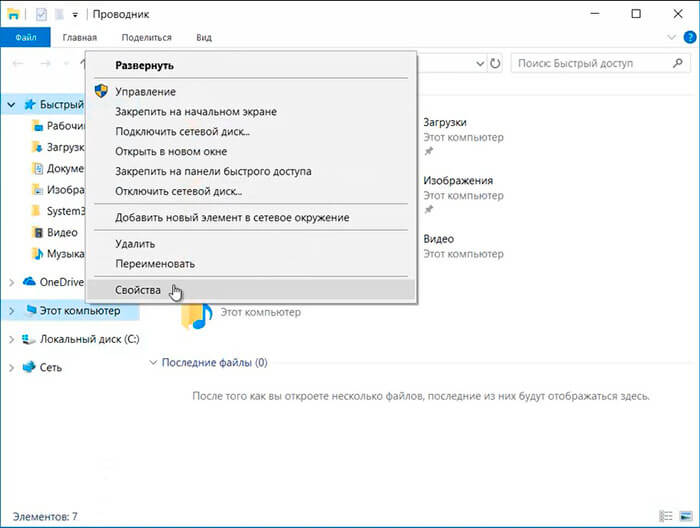

Способ 1 — графический интерфейс

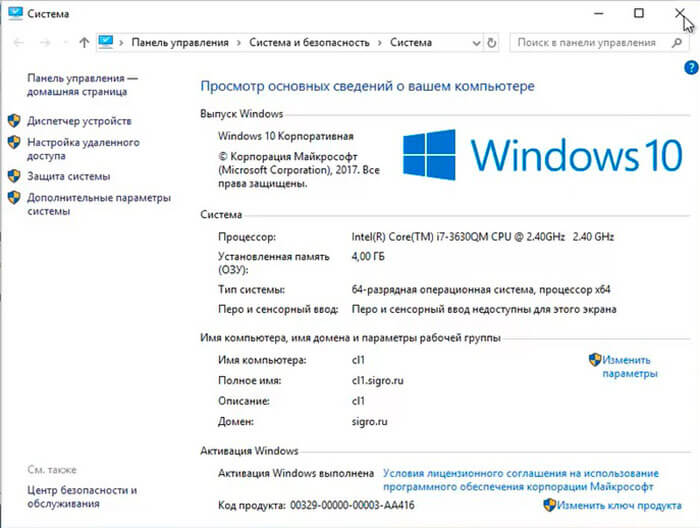

Открываем свойства компьютера. Для этого открываем проводник и кликаем правой кнопкой мыши по Компьютер и выбираем Свойства:

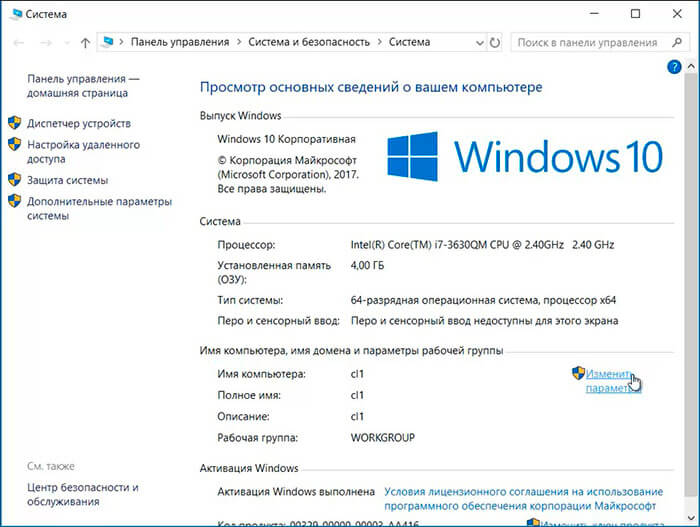

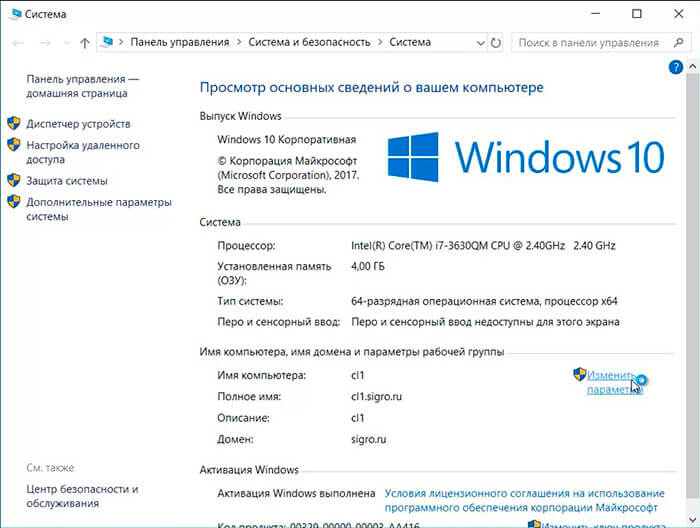

В открывшемся окне в разделе Имя компьютера, имя домена и параметры рабочей группы нажимаем Изменить параметры:

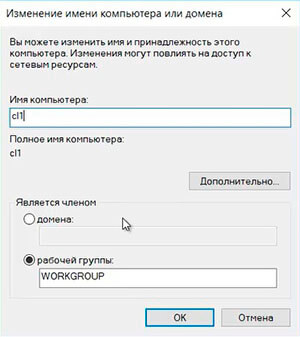

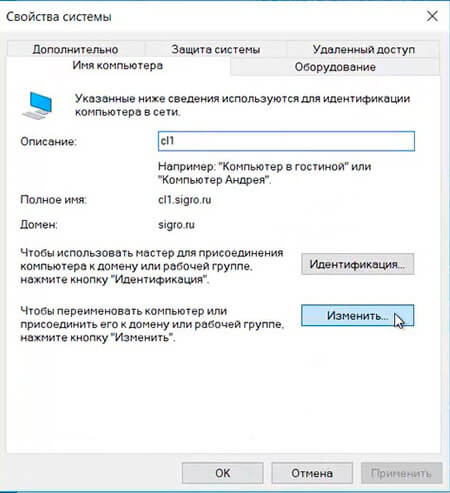

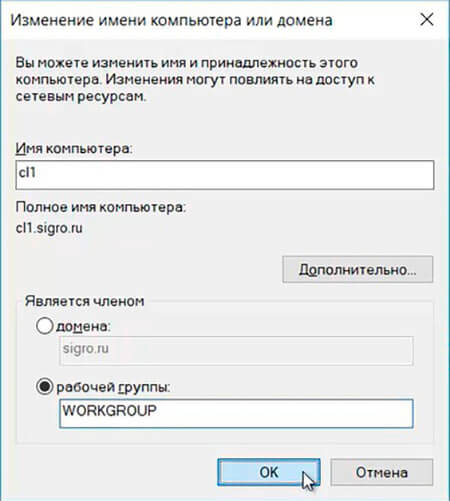

В следующем окне нажимаем Изменить и выставляем переключатель Является членом в положение домена и вводим имя домена:

Нажимаем OK. Система запросит логин и пароль учетной записи с правом на ввод компьютера в домен. Вводим логин и пароль, например администратора, и нажимаем OK. Windows выкинет несколько сообщений о присоединении компьютера к домену и запросит перезагрузку — соглашаемся.

Способ 2 — командная строка

Запускаем командную строку от имени администратора и вводим следующую команду:

> netdom join %computername% /domain:dmosk.local /userd:dmoskadmin /passwordd:pass

* данная команда выполняется в командной строке (cmd). Она добавить компьютер к домену dmosk.local под учетными данными admin с паролем pass.

После отработки команды необходимо перезагрузить компьютер.

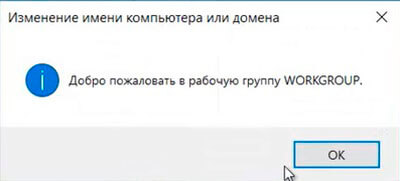

Способ 3 — powershell

Запускаем powershell от имени администратора и вводим следующий командлет:

После нажатия Enter система запросит пароль для учетной записи. Вводим и дожидаемся окончания операции. После перезагружаем компьютер.

Источник

Присоединение Windows Server 2019 Server Core к домену

Данная статья предназначена для тех, кто искал подробное и понятное руководство о том, как присоединить Windows Server 2019 Server Core к домену.

Мы будем рассматривать тот случай, когда у вас уже есть два сервера с установленной на них операционной системой Windows Server 2019. Кроме того, на одном из серверов должна быть установлена роль Active Directory Domain Services.

Подробно о том, как установить Windows Server 2019, вы можете прочитать в моем руководстве “Установка Windows Server 2019 Server Core”.

Узнать о том, как установить Active Directory Domain Services на Windows Server 2019 с GUI, вы можете, прочитав “Установка Active Directory Domain Services на Windows Server 2019”.

Также в моем руководстве “Установка Active Directory Domain Services на Windows Server 2019 Server Core”, вы можете узнать о том, как установить Active Directory Domain Services на Windows Server 2019 Server Core без GUI.

Перед присоединением сервера в домен необходимо присвоить серверу корректное имя в соответствии со стандартами вашей организации, а затем присвоить статический IP-адрес, маску подсети, шлюз и IP-адрес контроллера домена в качестве сервера DNS, в настройках сетевого интерфейса.

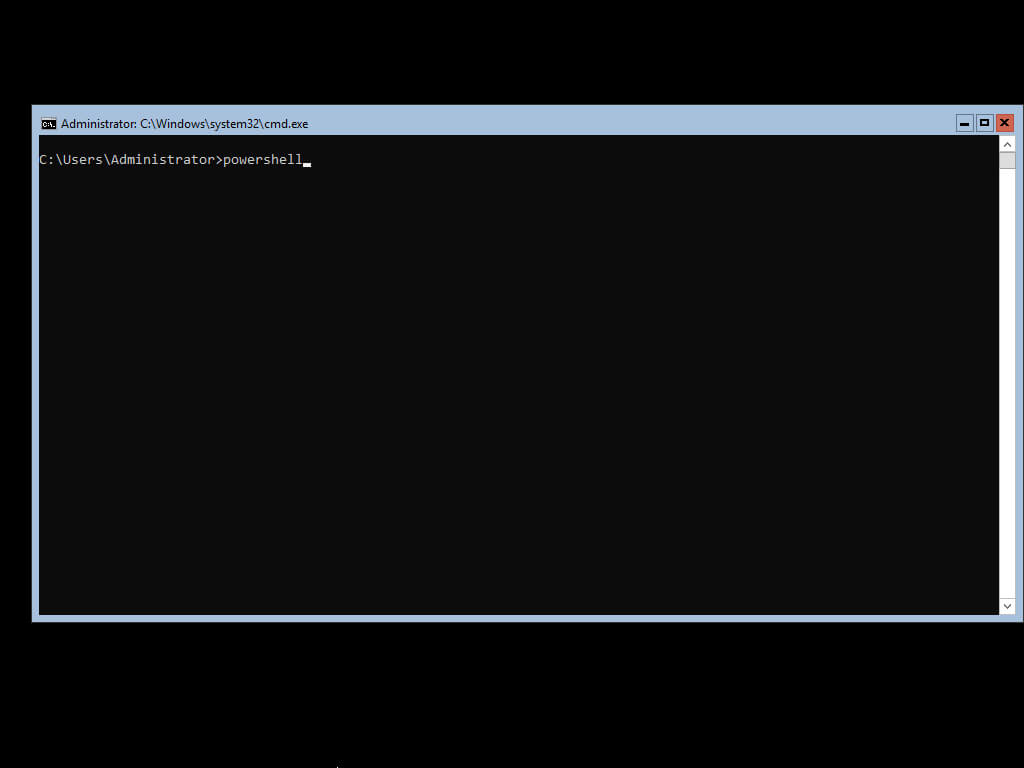

Заходим в систему под учетной записью с правами администратора и запускаем Windows PowerShell с помощью команды:

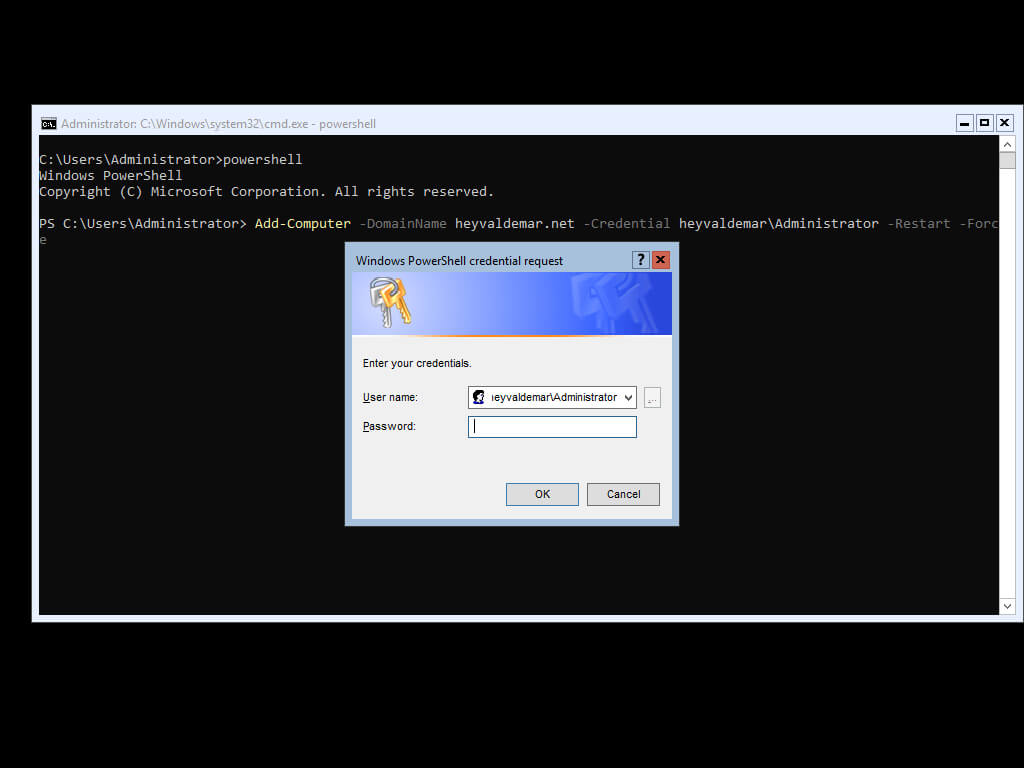

В данном руководстве сервер присоединяется к домену heyvaldemar.net с использованием учетной записи Administrator, которая обладает правами администратора домена.

Присоединяем сервер к домену с помощью команды:

Указываем пароль от учетной записи с правами администратора домена и нажимаем на кнопку “OK”.

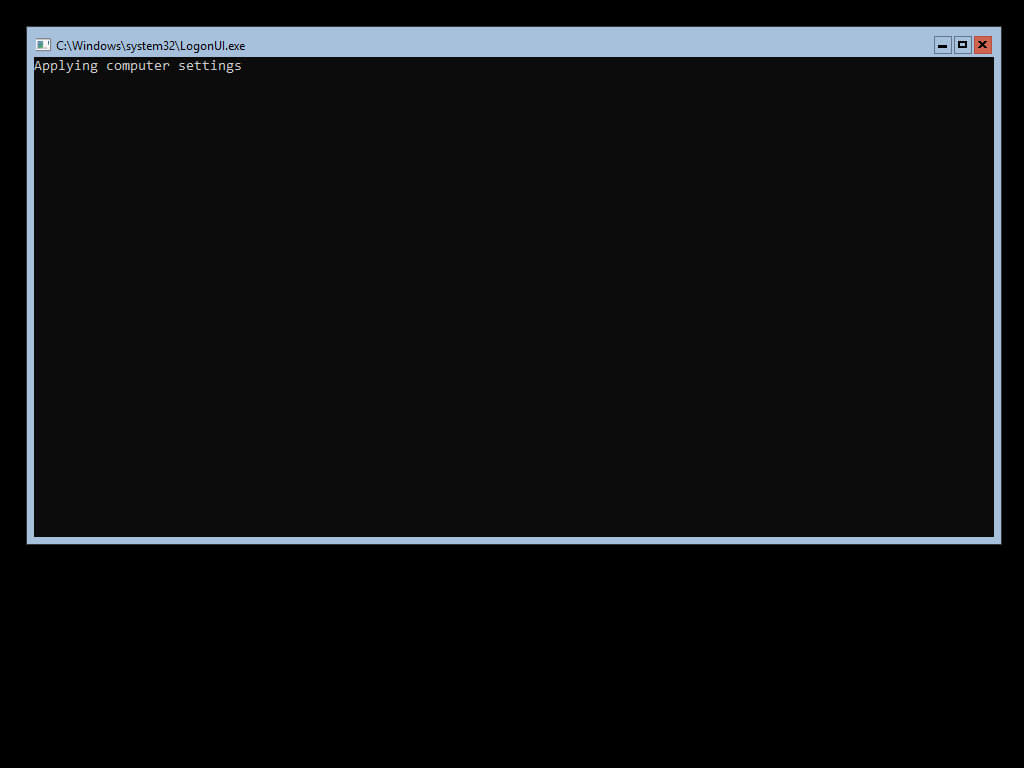

После перезагрузки, к сервер будут применены политики безопасности, используемые в вашем домене.

После применения политик безопасности, сервер будет готов к работе.

Источник

Как добавить или удалить компьютер в домене с помощью графического интерфейса или с помощью Powershell

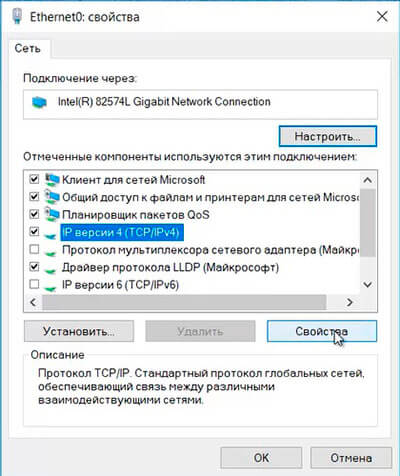

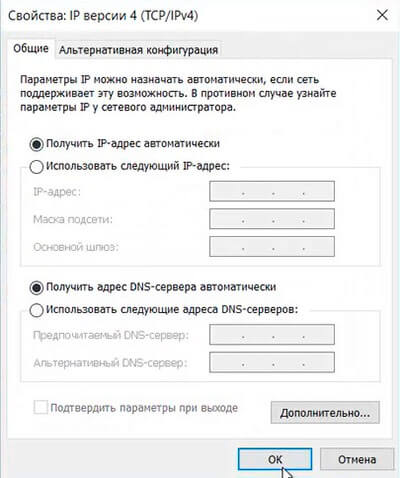

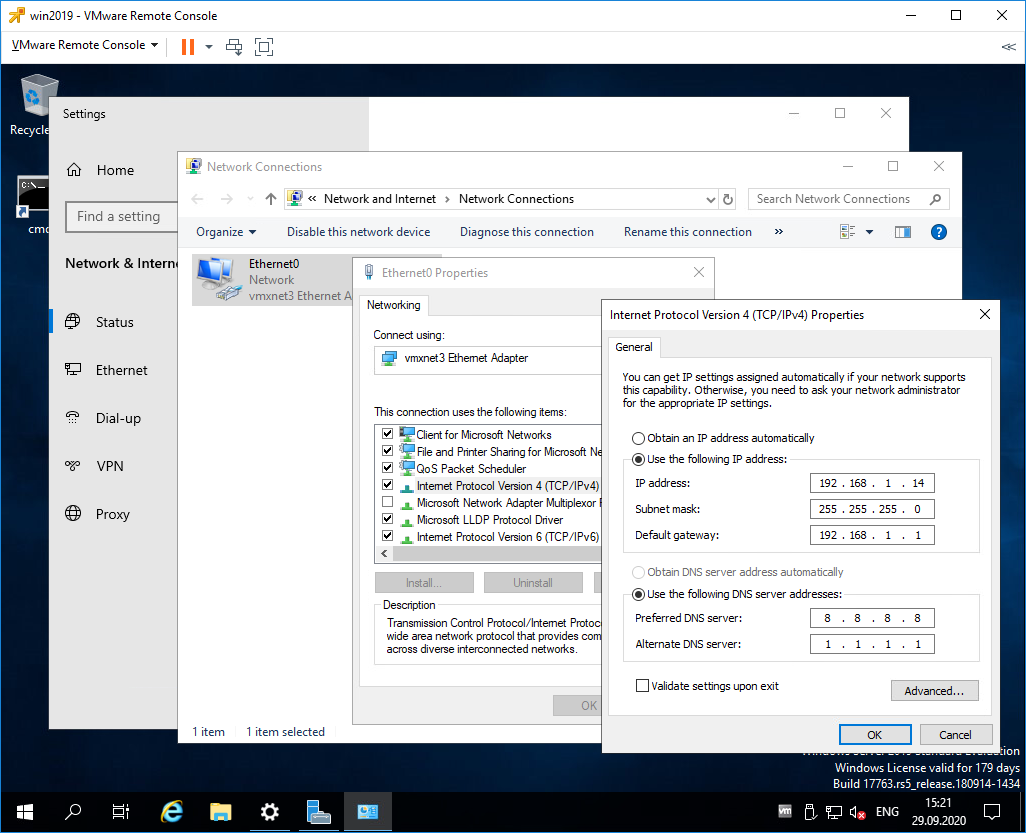

Настройка сетевого интерфейса

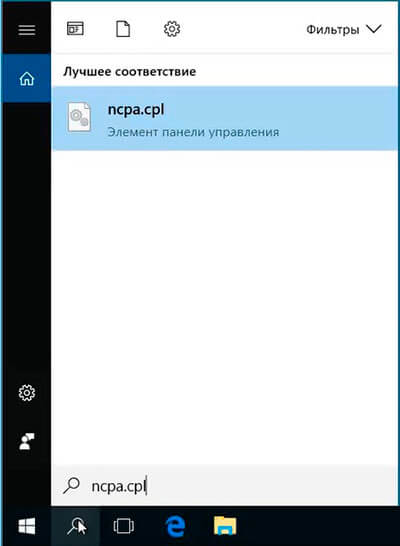

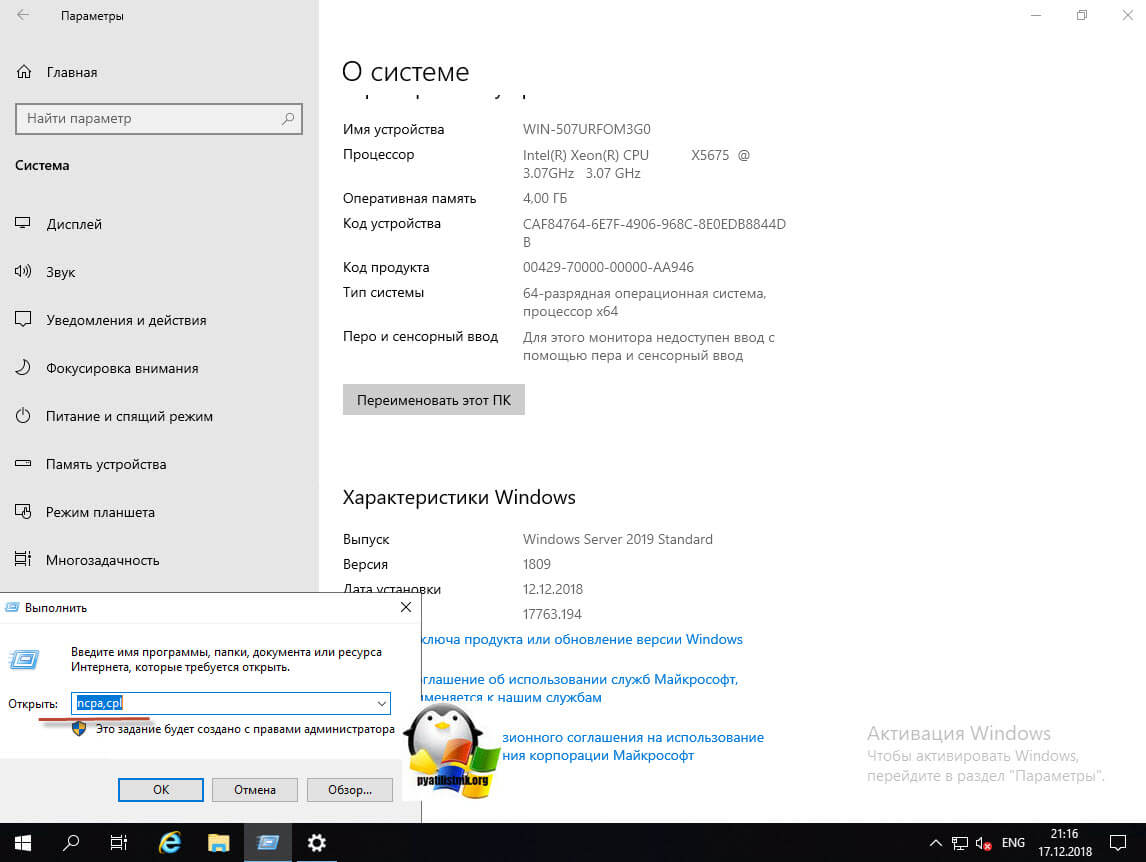

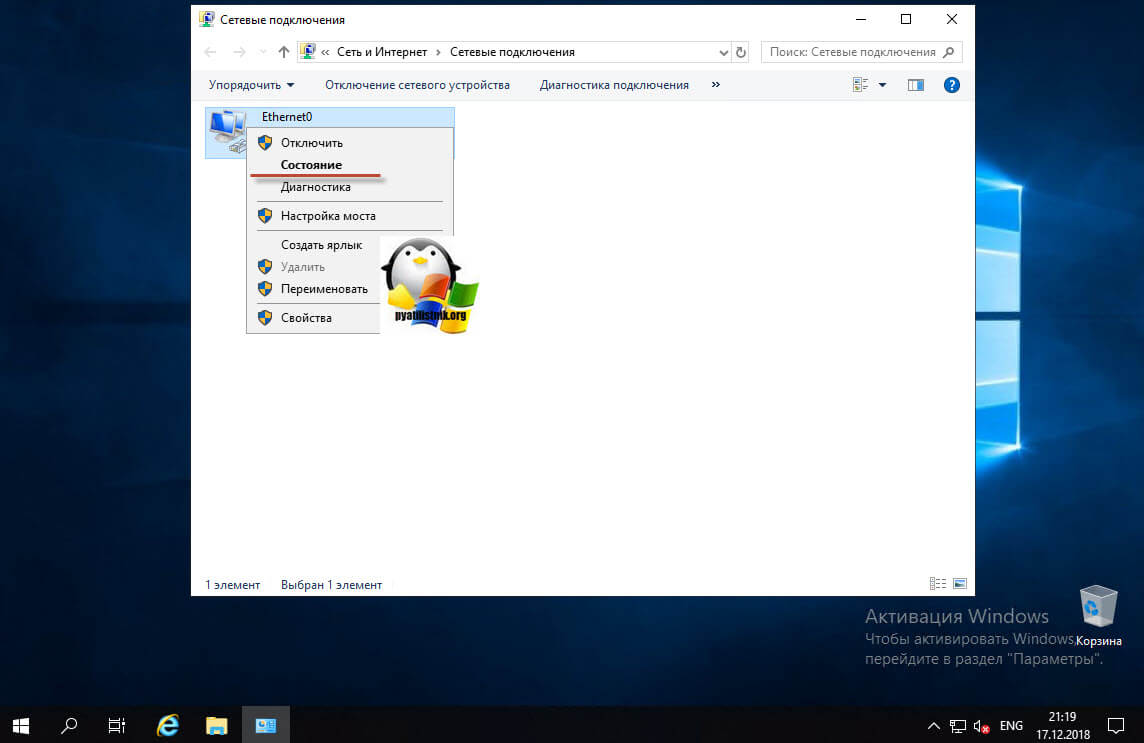

1. Перед добавлением компьютера в домен, необходимо настроить сетевой интерфейс. Набираем ncpa.cpl в поле поиска.

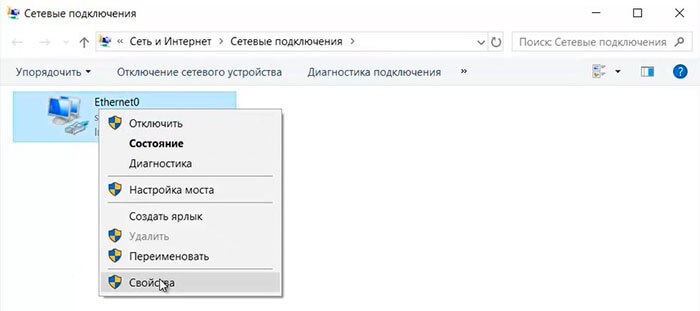

2. Нажимаем правой клавишей на выбранный сетевой интерфейс, далее «Свойства«.

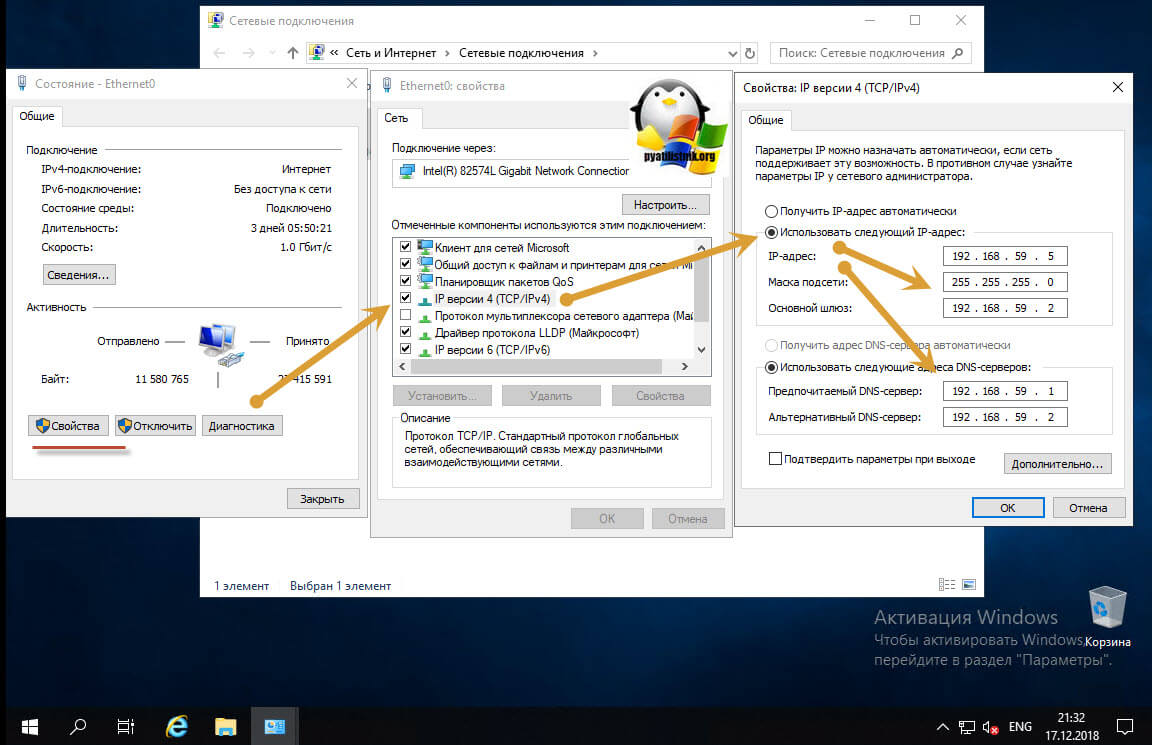

3. Снимаем чекбокс с «IP версии 6 (TCP/IPv6)«, если не используем IPv6. Выделяем «IP версии 4 (TCP/IPv4)«, далее «Свойства«.

4. Если в сети нет DHCP-сервера, то в интерфейсе указываем IP-адрес, маску подсети, основной шлюз, предпочитаемый DNC-сервер. Нажимаем «ОК«.

5. Если в сети имеется DHCP-сервер, то параметры IP можно назначить автоматически. Для этого выставляем «Получить IP-адрес автоматически«, «Получить адрес DNS-сервера автоматически«, далее «ОК«.

Добавление компьютера в домен с помощью графического интерфейса

1. Для ввода компьютера в домен нажимаем правой клавишей мыши на «Этот компьютер«, далее «Свойства«.

2. В новом окне нажимаем «Изменить параметры«.

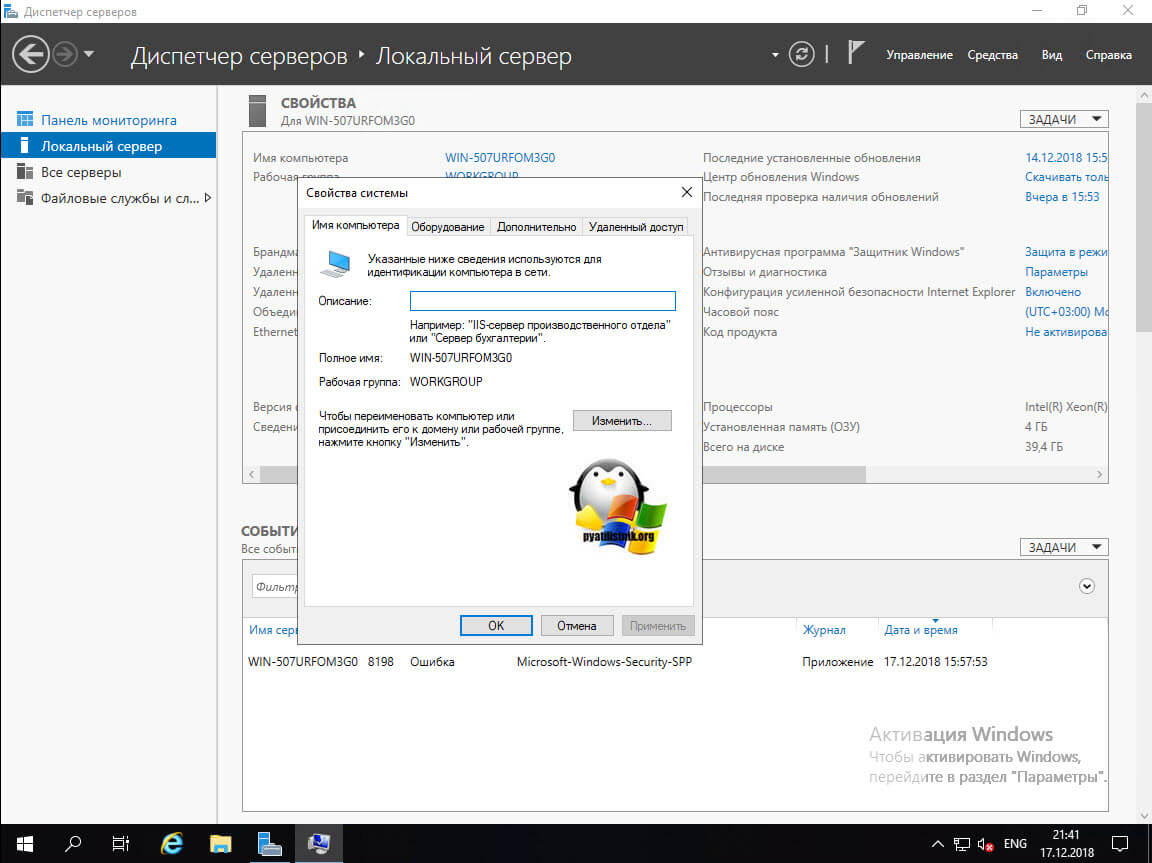

3. В следующем окне в «Описание» указываем описание компьютера (можно ничего не указывать). Затем «Изменить«.

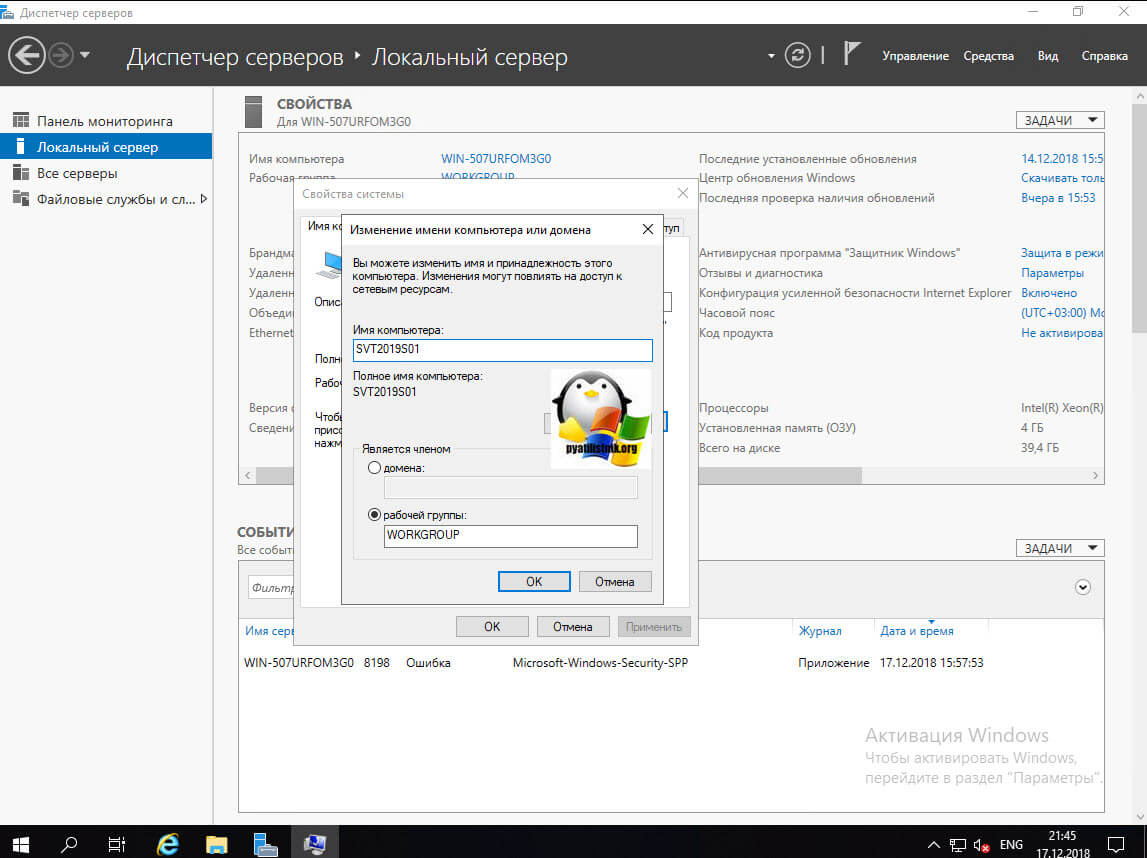

4. В новом окне задаём «Имя компьютера«, далее «ОК«.

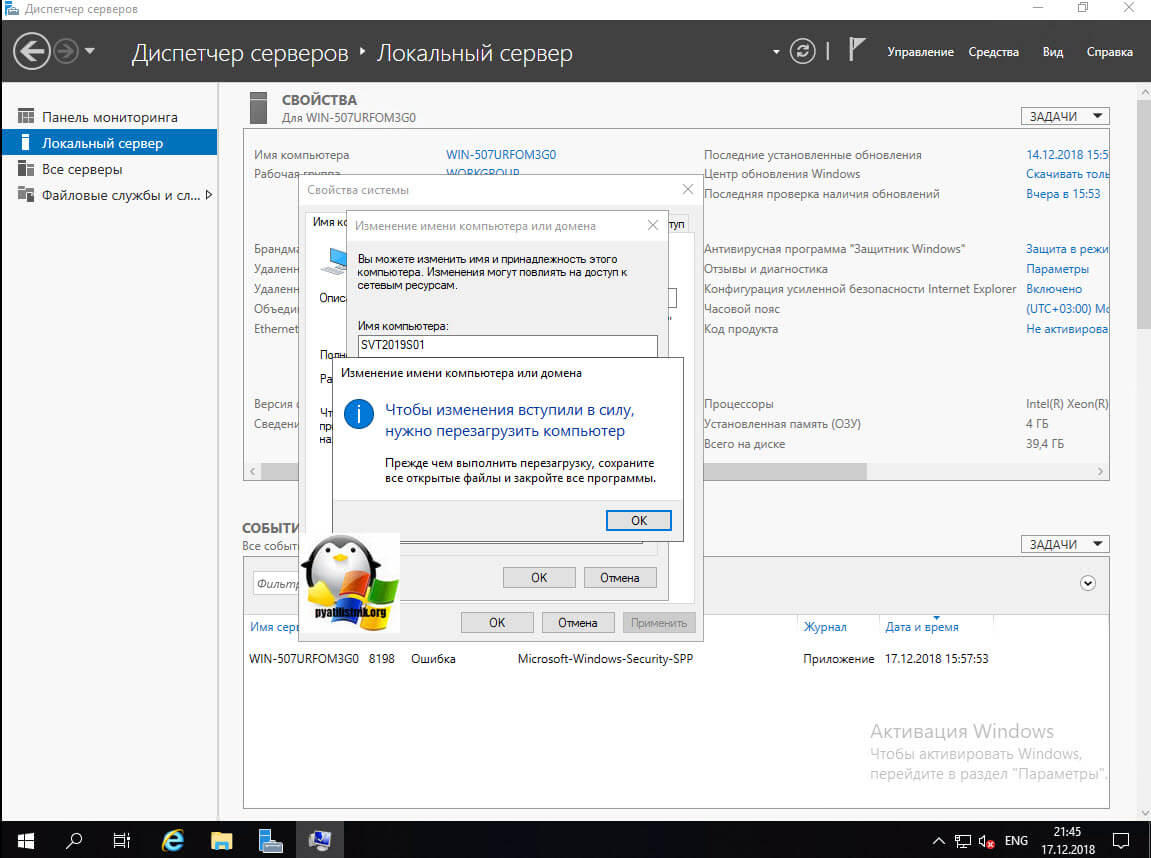

5. После появления предупреждения, нажимаем «ОК» и перезагружаем компьютер.

6. После перезагрузки компьютера, имя компьютера изменится. Далее снова открываем окно «Система«, затем «Изменить параметры«.

7. Далее нажимаем «Изменить«, устанавливаем чекбокс «Является членом домена:» и указываем имя домена.

8. В новом окне «Безопасность Windows» указываем имя и пароль учетной записи с правами на присоединение к домену. Далее «ОК«.

Добавление компьютера в домен с помощью PowerShell

2. В открывшемся окне PowerShell набираем команды:

3. После перезагрузки компьютера снова открываем PowerShell. Для добавления компьютера в домен с помощью PowerShell выполняем команду:

При появлении запроса, вводим учетные данные пользователя (пользователь и пароль), который имеет право выполнять добавление компьютера в домен.

4. Для того, чтобы изменения вступили в силу, необходима перезагрузка компьютера. Выполняем команду:

restart-computer

5. После перезагрузки компьютера можно использовать для входа в компьютер доменные учетные записи.

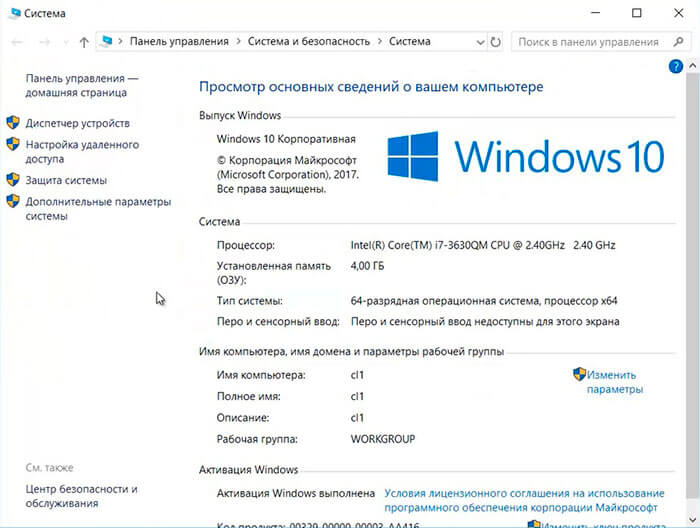

6. В окне «Система» изменится информация о компьютере в поле «Полное имя» и появится информация о домене в поле «Домен«.

Удаление компьютера из домена с помощью графического интерфейса

1. Для удаления компьютера из домена нажимаем правой клавишей мыши на «Этот компьютер«, далее «Свойства«. В открывшемся окне нажимаем «Изменить параметры«.

2. В следующем окне выбираем «Изменить«.

3. В новом окне переключаем чекбокс на «Является членом рабочей группы«, указываем имя рабочей группы, например, «WORKGROUP«. Далее нажимаем «ОК«.

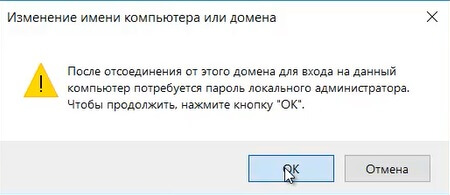

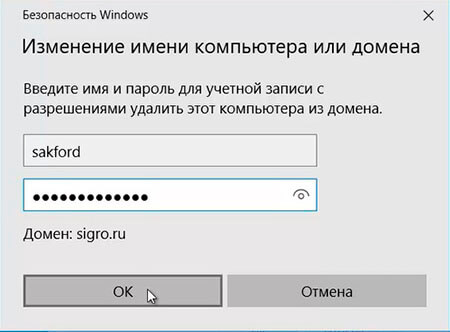

4. Читаем предупреждение о том, что после отсоединения от домена для входа на данный компьютер потребуется пароль локального администратора. Нажимаем «ОК«.

5. Вводим учетные данные пользователя (пользователь и пароль), имеющего разрешение удалить компьютер из домена. Далее «ОК«.

Удаление компьютера из домена с помощью PowerShell

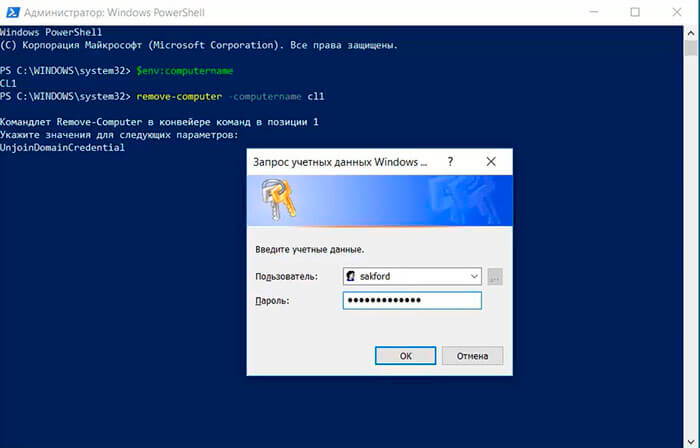

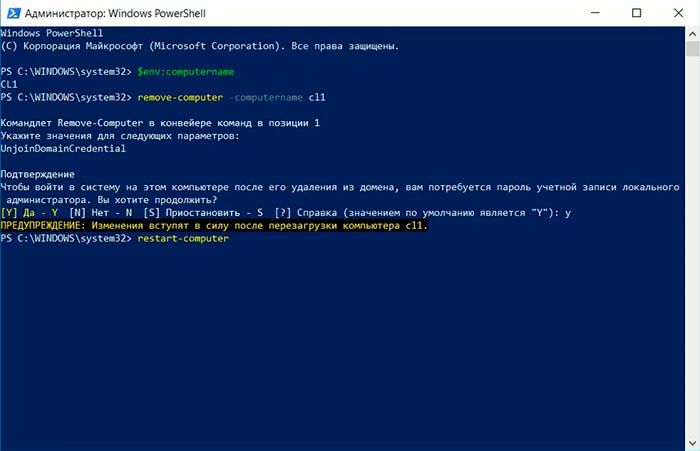

2. В открывшемся окне PowerShell выполняем следующие команды:

В появившемся окне вводим учетные данные (пользователь и пароль) пользователя, имеющего право удалять компьютер из домена.

2. Читаем предупреждение системы о том, что «Чтобы войти в систему на этом компьютере после его удаления из домена, вам потребуется пароль учетной записи локального администратора. Вы хотите продолжить?» Нажимаем «y«. Для перезагрузки компьютера выполняем команду:

restart-computer

3. После перезагрузки компьютера заходим под обычным (не доменным) пользователем этого компьютера. В окне «Система» видим, что поле «Полное имя компьютера» изменилось, вместо поля «Домен«, появилось поле «Рабочая группа«.

Посмотреть видео можно здесь:

Источник

Добавление сервера в существующий домен Active Directory

В статье описан процесс подключения сервера к существующему домену Active Directory.

Что это такое?

Подготовка Windows Server и настройка сети

Создание и настройка сети

Для работы с Active Directory необходимо создать необходимые для сети серверы и контроллер домена.

Важно: для работы с Active Directory необходимо при заказе vds в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После того как серверы сформированы необходимо объединить все машины в единую частную сеть разделе “Частные сети”, в результате чего они получат локальные IP-адреса и дополнительный сетевой адаптер.

Настройка сетевого адаптера сервера

Для начала подключитесь к vds по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления.

В качестве предпочитаемого DNS-сервера укажите IP-адрес контроллера домена

Предварительные требования

Для выполнения дальнейших действий у вас должен быть настроен контроллер домена и создан пользователь.

Добавления сервера в домен

В открывшемся окне введите краткое описание сервера в поле Computer description. Нажмите на кнопку Change для изменения рабочей группы на домен.

Введите понятное имя компьютера в поле Computer name и выберете участие в домене, в поле Domain введите ваш домен. Нажмите Ok.

В открывшемся окне введите имя пользователя, созданного при настройке контроллера, и пароль. Нажмите Ok.

В результате успеха появится следующее сообщение.

Чтобы изменения вступили в силу, перезагрузите компьютер средствами операционной системы.

Кликните Restart Now для немедленной перезагрузки.

После перезагрузки в панели управления вы увидите новые данные.

Подключение к серверу

Подключитесь по протоколу RDP используя учетные данные созданного пользователя.

Примечание: не забудьте указать ваш домен.

Сервер успешно добавлен в домен.

P. S. Другие инструкции:

Ознакомиться с другими инструкциями вы можете на нашем сайте. А чтобы попробовать услугу — кликните на кнопку ниже.

Источник

Добрый день! Многоуважаемые читатели и гости блога Pyatilistnik.org, казалось бы не так давно я вам рассказывал, о настройке Windows Server 2016, и прошло немного времени, как то же самое я вам хочу рассказать, про следующее поколение серверной операционной системы, а именно мы поговорим про базовую настройку Windows Server 2019 Standard. Мы поговорим, что нужно сделать на сервере, перед тем как его можно передавать заказчикам, разработчикам для внедрения новых корпоративных сервисов, думаю многим будет интересна данная информация.

Настройка windows server 2019 с нуля

В прошлый раз я вам подробнейшим образом показал процесс инсталляции серверной операционной системы Windows Server 2019 Standard. Как вы могли заметить, оно мало чем отличалось от предыдущих версий. После установки вы как ответственный системный инженер, просто не можете в таком виде отдать сервер в текущем состоянии вашим заказчикам, так как это покажет вас с не очень профессиональной стороны, незаконченность очень плохое состояние.

Что вы должны сделать перед сдачей сервера заказчикам:

Настройка сети в Windows Server 2019

Перед тем как настроить сеть в 2019 сервере, вам необходимо у вашего сетевого инженера спросить, какой ip-адрес вы можете взять, его шлюз, DNS-сервера, при необходимости настроить правильный VLAN ID. В нормальных организациях трафик из разных сегментов принято разграничивать, серверный сегмент, пользовательский сегмент, сегмент управления. Когда у вас есть все реквизиты, то начинаем саму настройку.

Нажимаем сочетание клавиш WIN и R, чтобы у вас открылось окно выполнить, в котором вам нужно написать ncpa.cpl (Вызов сетевых настроек)

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному правым кликом и выберите из контекстного меню пункт «Состояние»

На вкладке «Общие» вы увидите несколько кнопок:

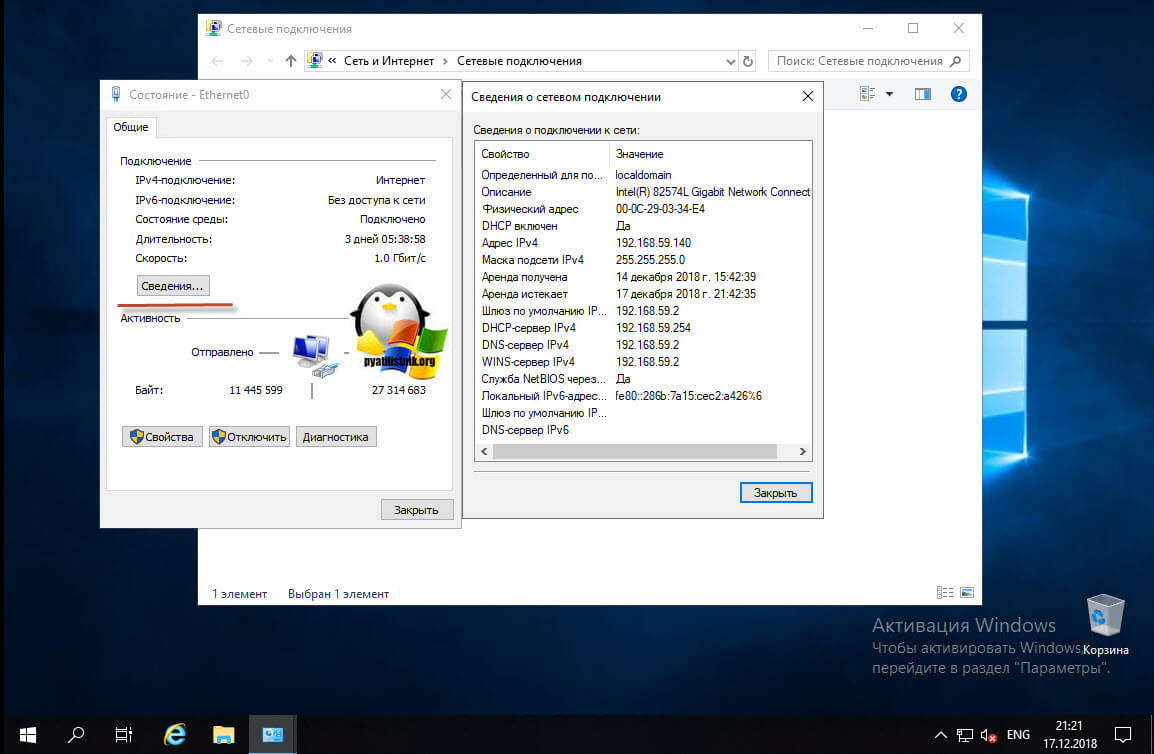

Для начала нажмите кнопку «Сведения», у вас откроется окно с текущим адресом, шлюзом и DNS-серверами, в моем случая я вижу сетевой сегмент, который был назначен DHCP-сервером. закрываем ее.

Теперь переходим к самой настройке сети, нажмите кнопку «Свойства», выберите протокол IPv4 и выберите свойства. В открывшемся окне переведите переключатель в пункт «Использовать следующий IP-адрес» и задаете:

Как только все готово, то сохраняем настройки пытаемся пропинговать DNS сервера или еще какой-нибудь сервер в сети, чтобы проверить соединение и правильность настроенной сети в Windows Server 2019.

Настройка имени и домена в Windows Server 2019

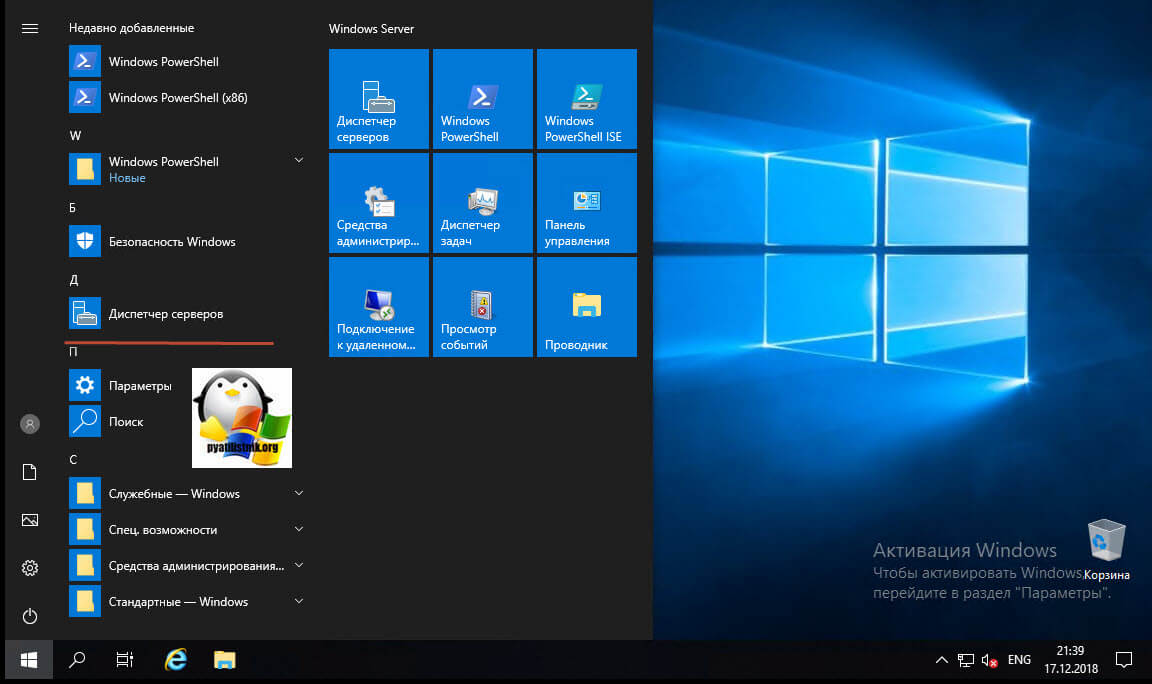

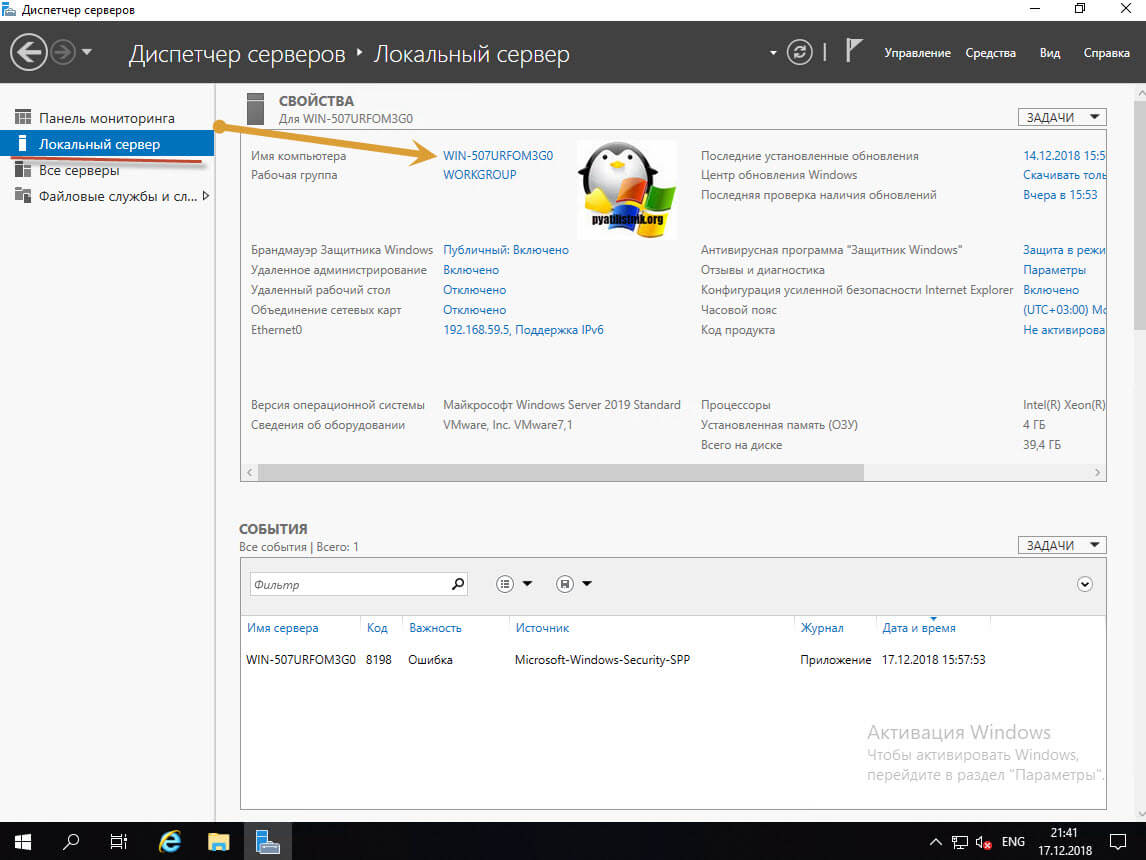

Следующим этапом базовой настройки Windows Server 2019 у нас будет правильное его именование и ввод в домен, напоминаю, что у вас должна быть какая-то система в вашей организации. Когда вы подобрали имя, то открывайте диспетчер серверов. Найти его можно в пунктах меню «Пуск».

В открывшейся оснастке «Диспетчер серверов», выберите пункт «Локальный сервер» и кликните по ссылке с полем «Имя компьютера»

У вас откроется окно «Имя компьютера» в котором вам необходимо нажать кнопку «Изменить»

Указываем новое имя сервера и при необходимости вводим его в домен.

Обращаю внимание, что для применения настроек, вам потребуется перезагрузить сервер.

Установка обновлений В WIndows Server 2019

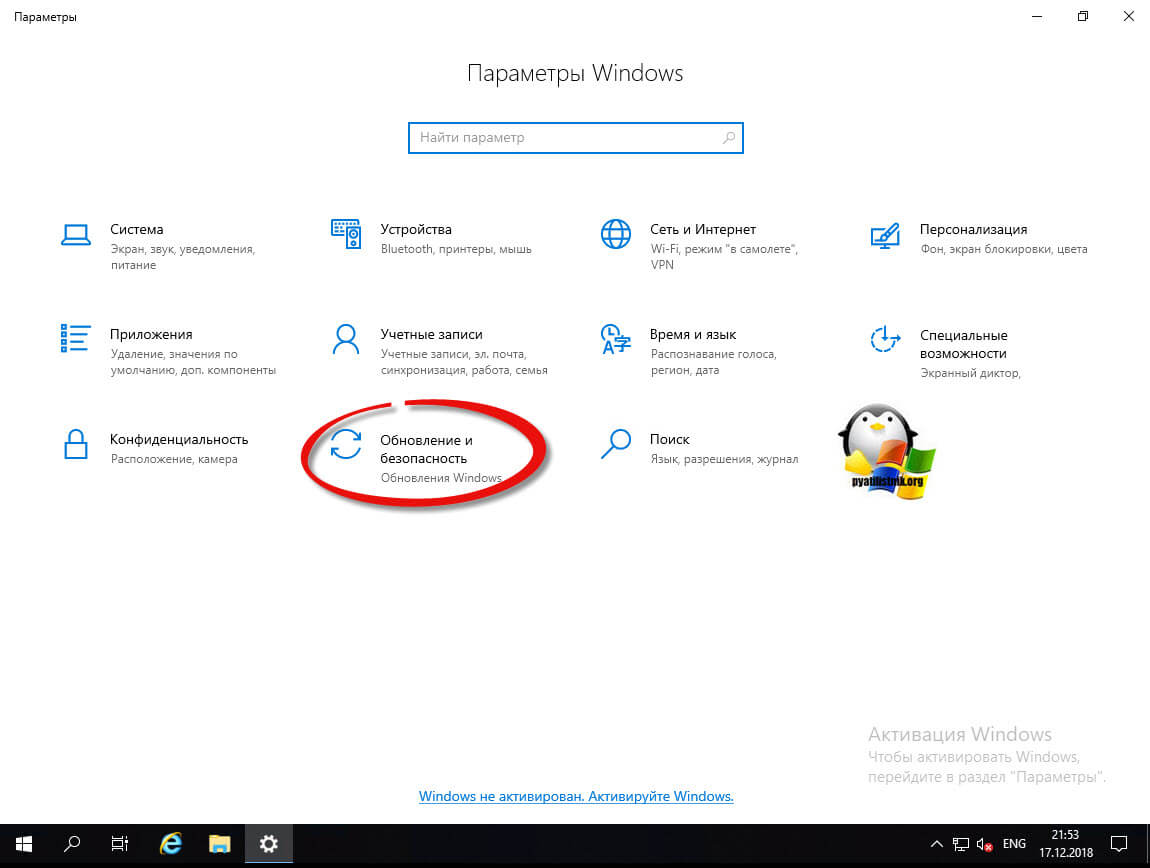

Третьим этапом базовой настройки сервера 2019, является установка самых последних обновлений безопасности. Нажмите горячую комбинацию Win+I, в результате чего у вас откроется окно «Параметры Windows». Выберите там пункт «Обновление и безопасность»

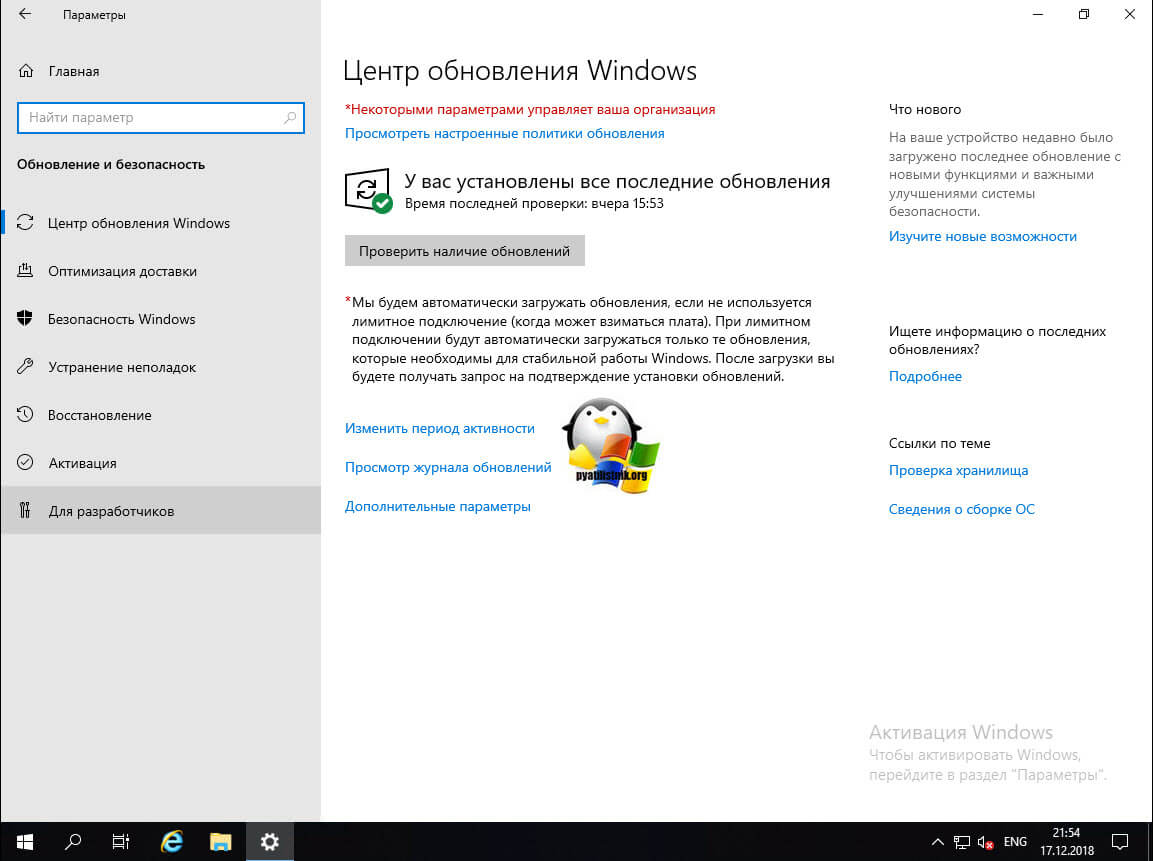

У вас будет открыто окно центра обновления Windows, в котором вам нужно нажать кнопку «Проверки наличия обновлений»

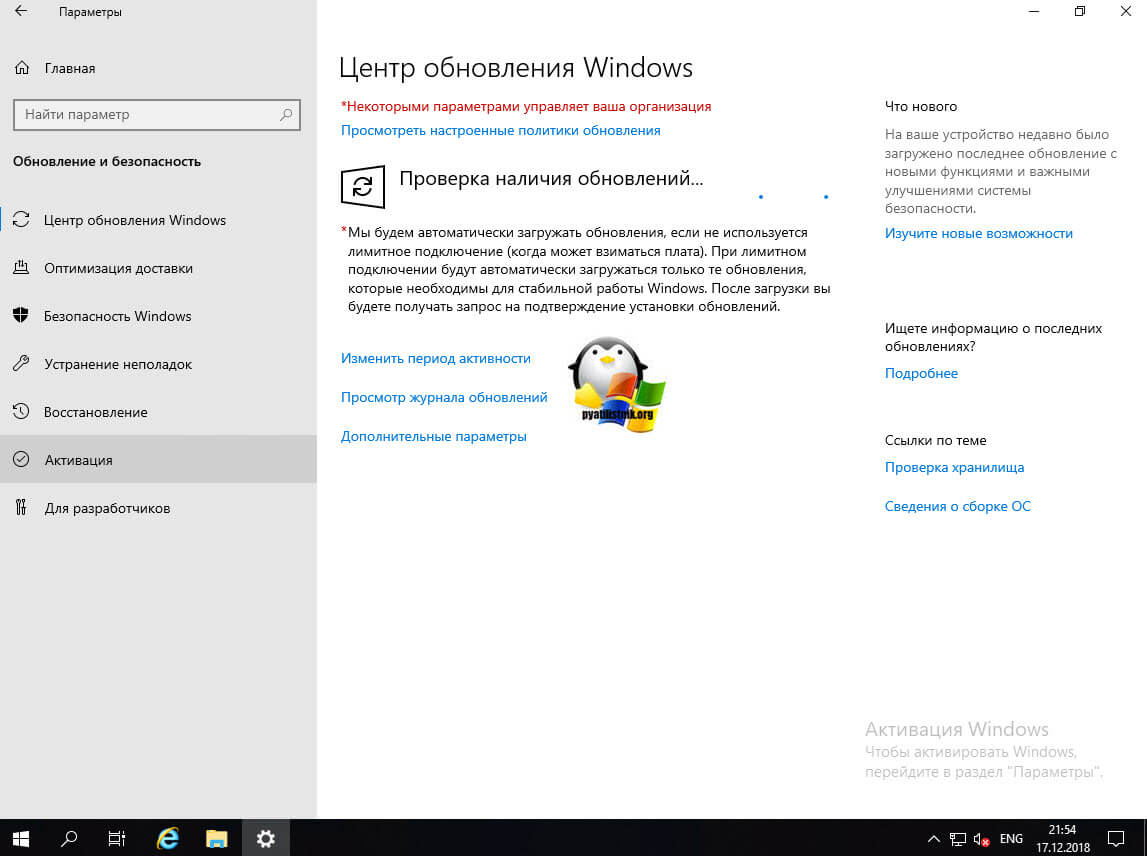

Начнется проверка наличия обновлений, если они обнаружатся, то система их установит и потребует перезагрузки сервера.

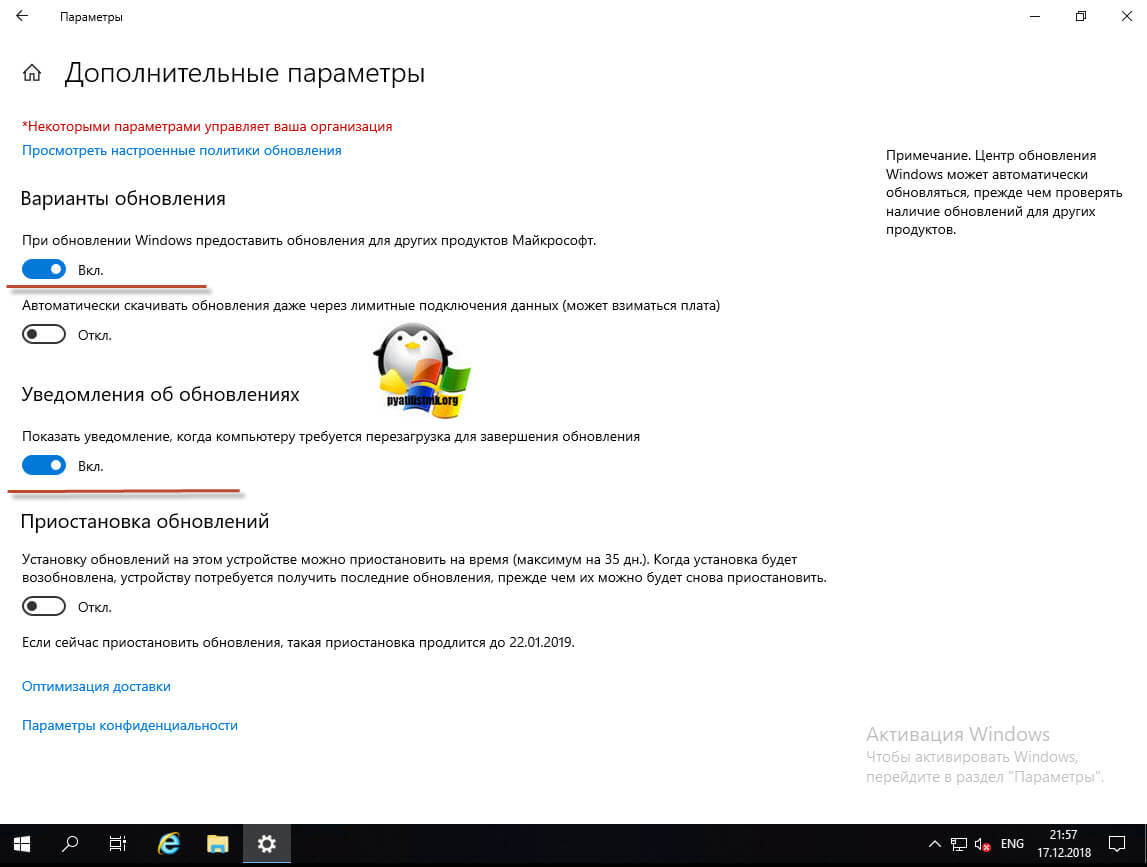

Так же вам советую нажать кнопку «Дополнительные параметры» и в открывшемся окне активировать два пункта:

Отключение лишних служб

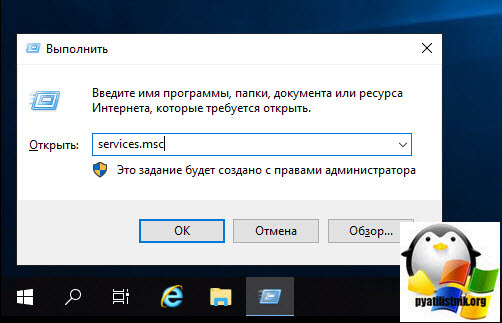

Завершающим этапом базовой настройки Windows Server 2019, я могу выделить две вещи, во первых это отключение не используемых служб, для примера, откройте окно «Выполнить» и введите в нем services.msc.

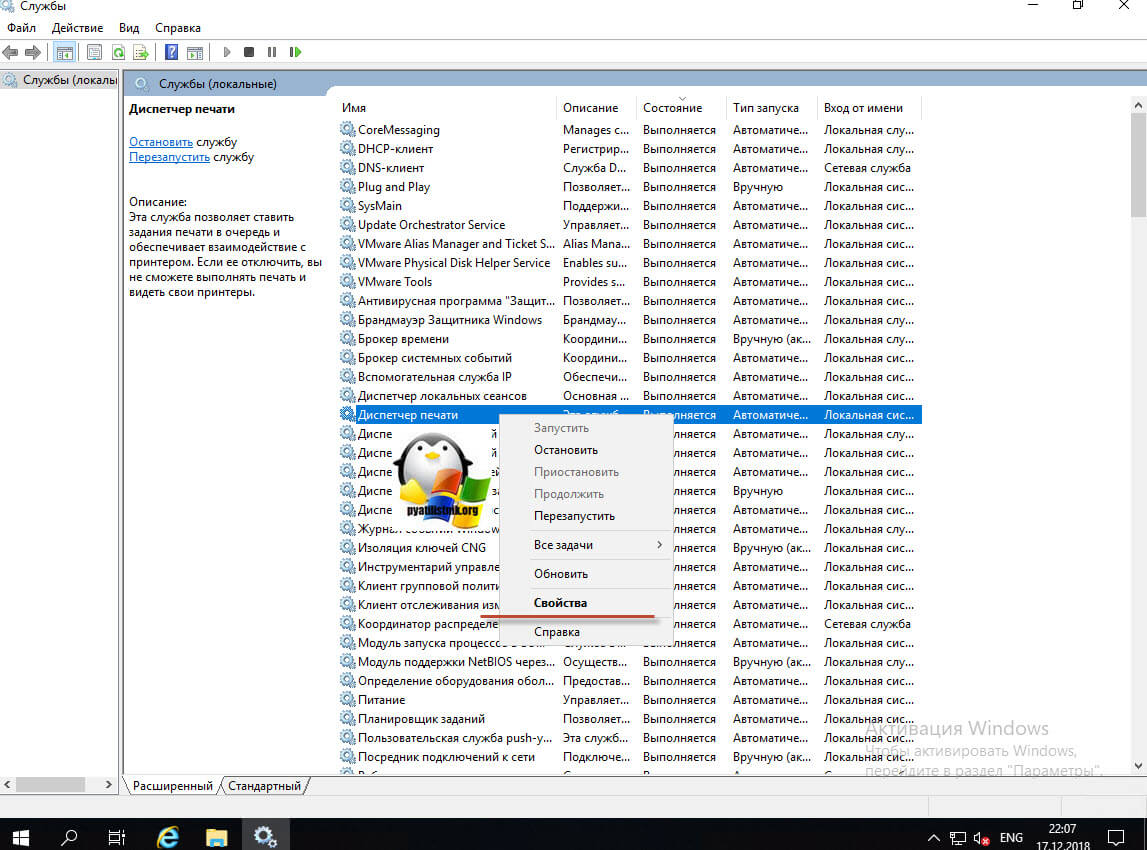

У вас откроется оснастке «Службы» в которой вам нужно пробежаться глазами и выявить те, которые в состоянии «Выполняется», прочитать их описание и отключить. В моем примере, я точно знаю, что на этом сервере печати не будет, поэтому я выключаю службу «Диспетчер печати», через свойства.

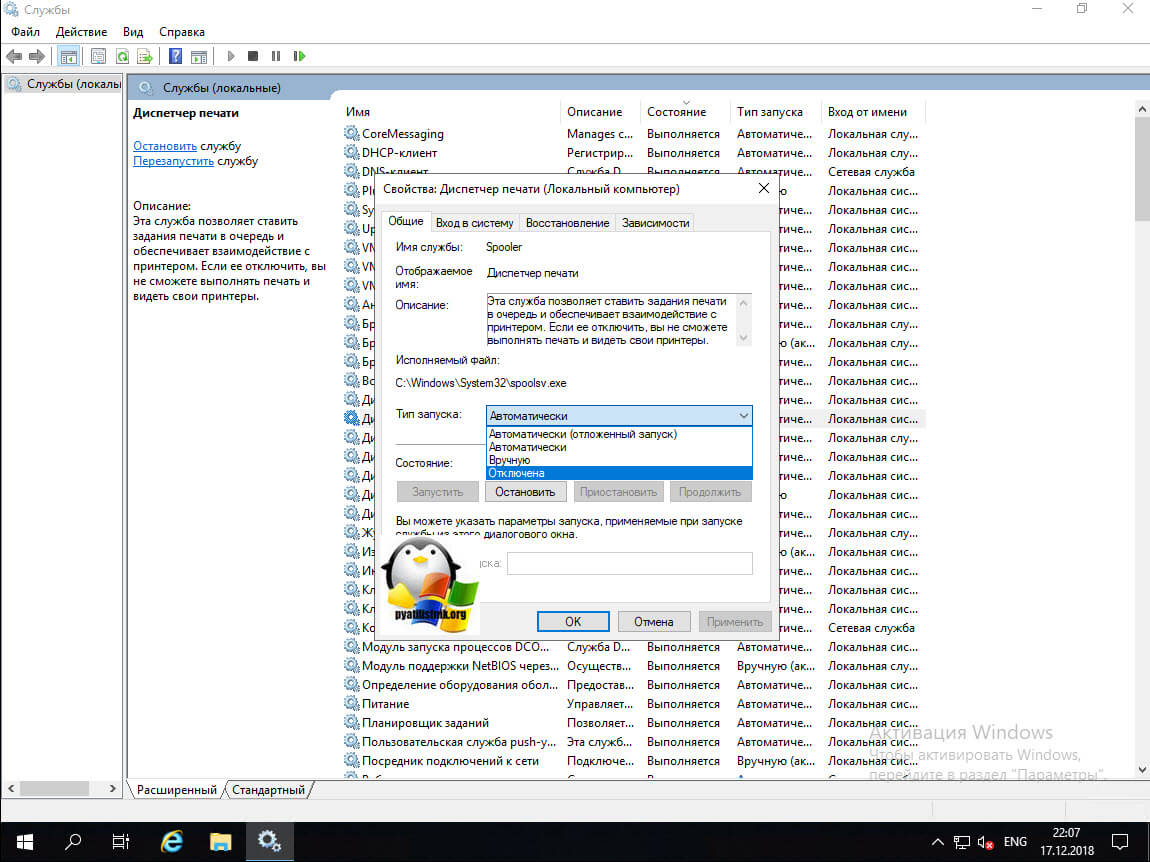

В типе запуска я выставляю «Отключена» и затем нажимаю кнопку «Остановить», так же я поступаю и с DHCP, так как у меня статический IP-адрес.

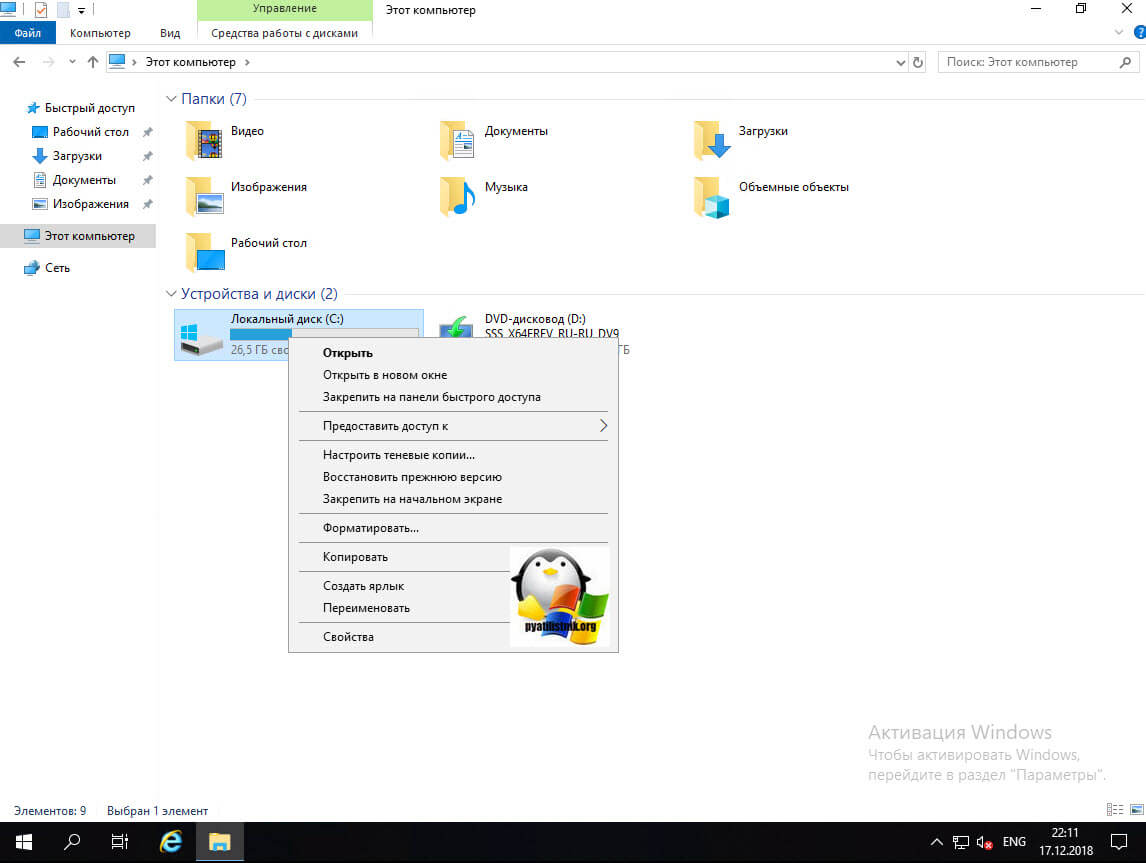

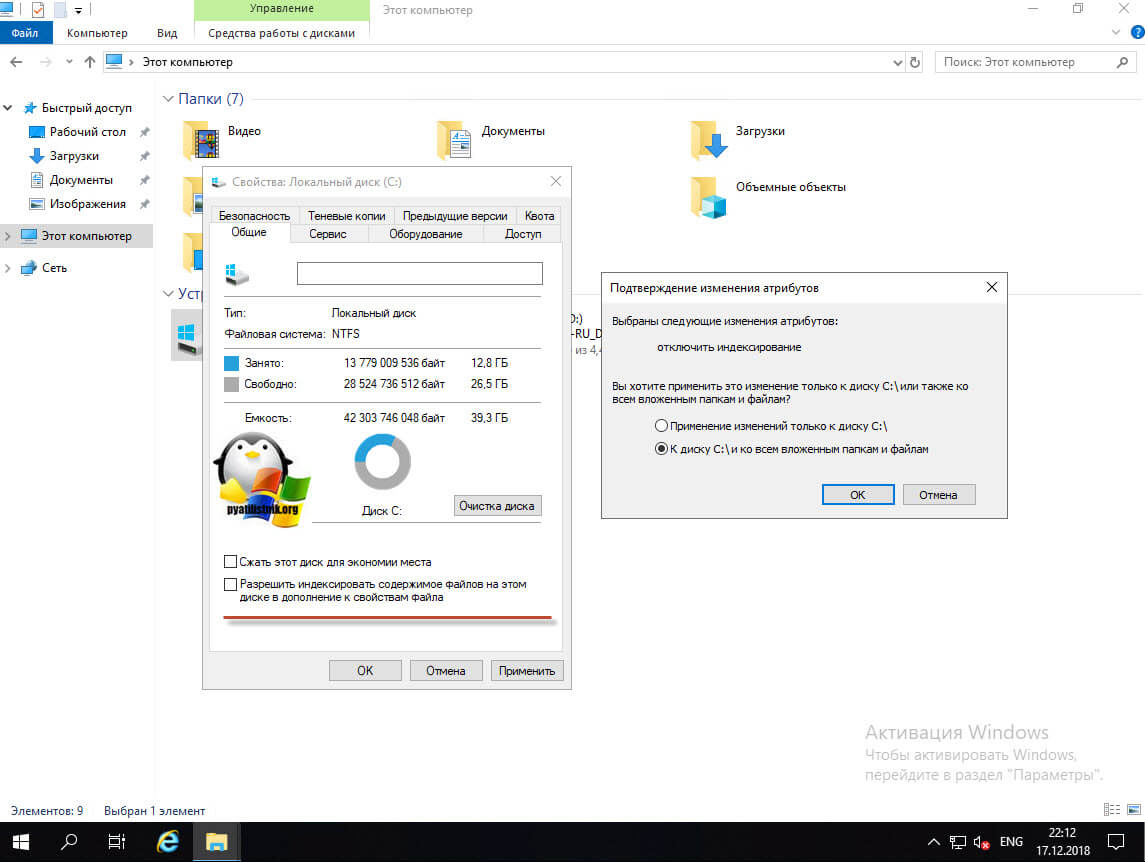

И еще я вам советую слегка оптимизировать ваши локальные диски, отключив в свойствах разделов

Службу индексации, для этого снимите галку «разрешить индексировать содержимое файлов на этом диске в дополнение к свойствам файла», нажмите применить, вас спросят к чему, оставьте «К диску C: и ко всем вложенным папкам и файлам»

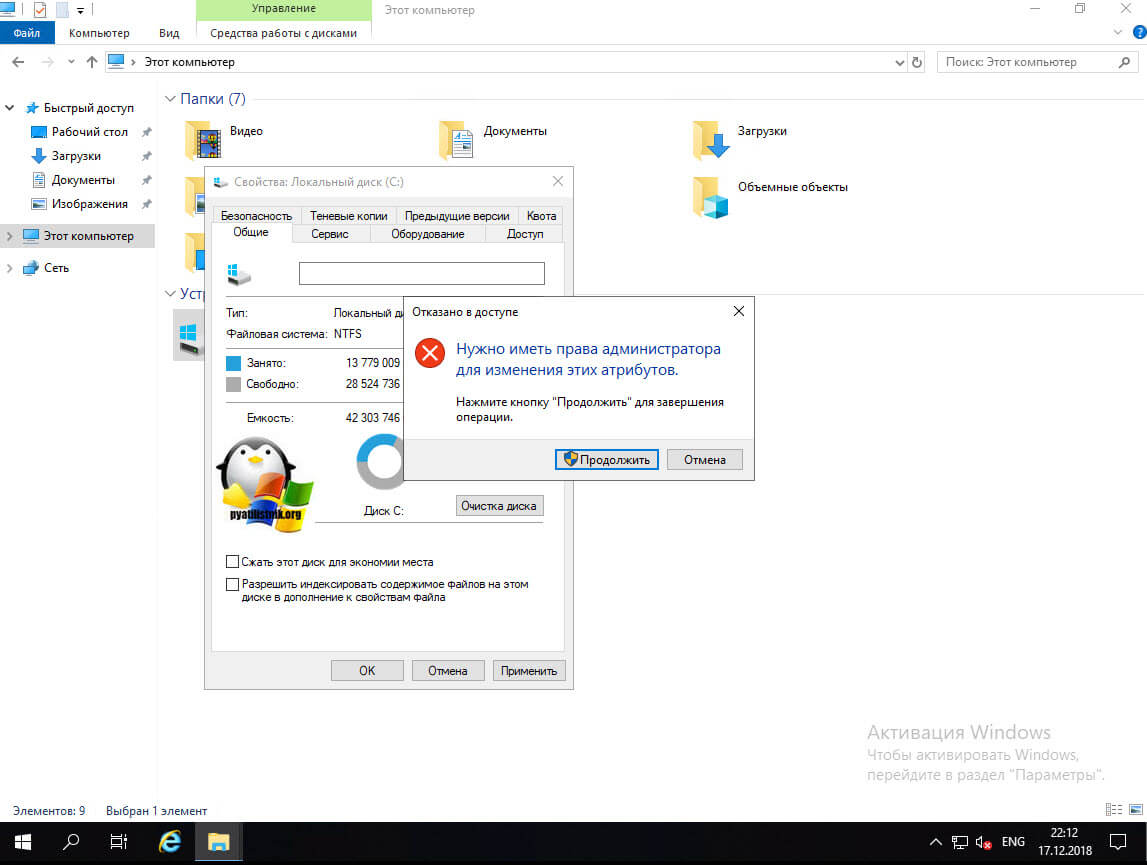

Подтвердите разрешение продолжить.

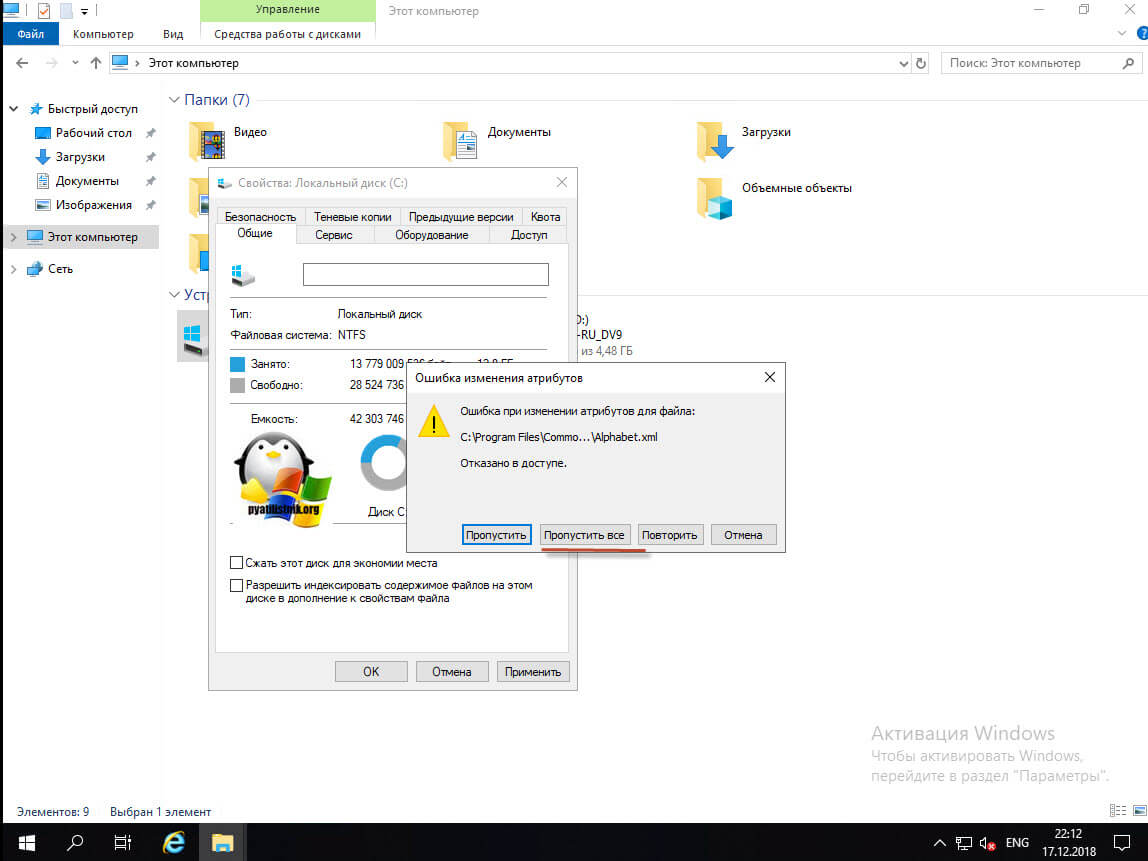

Далее нажимаем «Пропустить все»

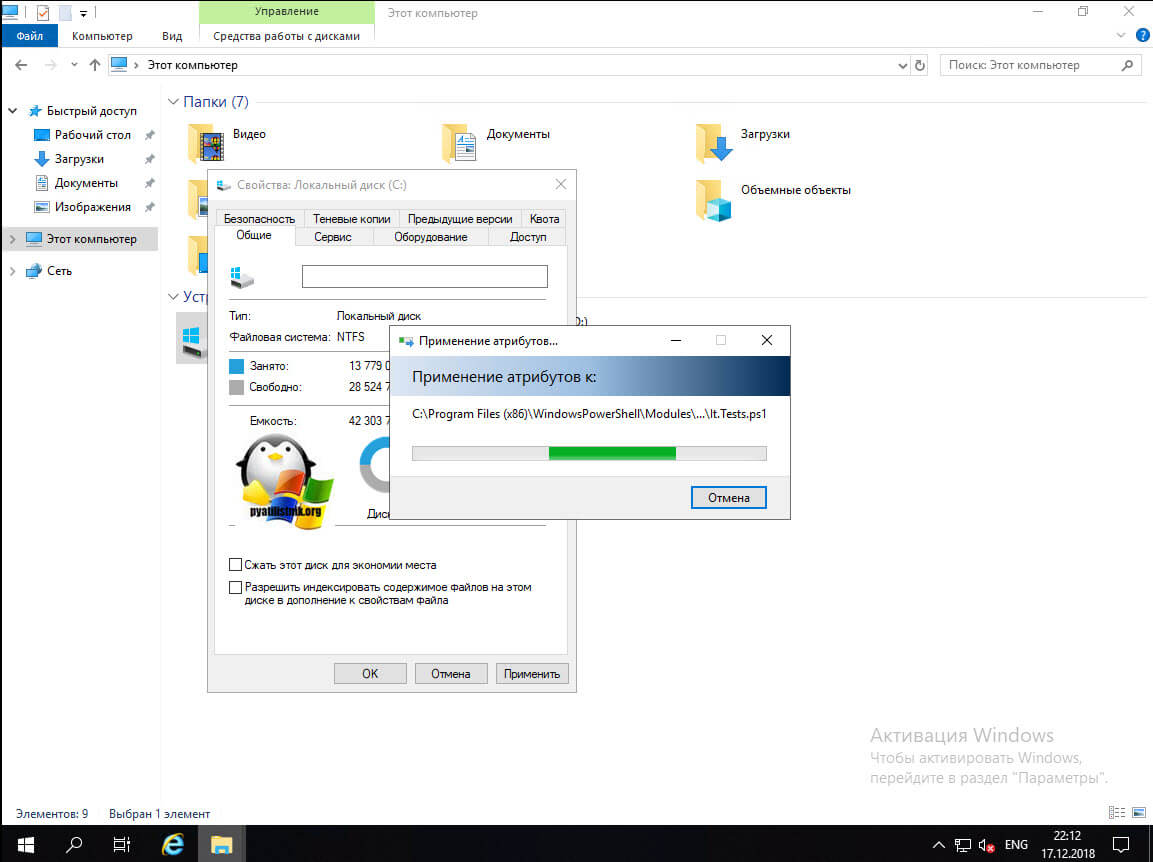

И ждем применение атрибутов, после этого на уровне дисков, операционная система будет чуть меньше обращаться к дискам и создавать лишние IOPS.

Источник

Обновлено 24.03.2019

Добрый день! Многоуважаемые читатели и гости блога Pyatilistnik.org, казалось бы не так давно я вам рассказывал, о настройке Windows Server 2016, и прошло немного времени, как то же самое я вам хочу рассказать, про следующее поколение серверной операционной системы, а именно мы поговорим про базовую настройку Windows Server 2019 Standard. Мы поговорим, что нужно сделать на сервере, перед тем как его можно передавать заказчикам, разработчикам для внедрения новых корпоративных сервисов, думаю многим будет интересна данная информация.

Настройка windows server 2019 с нуля

В прошлый раз я вам подробнейшим образом показал процесс инсталляции серверной операционной системы Windows Server 2019 Standard. Как вы могли заметить, оно мало чем отличалось от предыдущих версий. После установки вы как ответственный системный инженер, просто не можете в таком виде отдать сервер в текущем состоянии вашим заказчикам, так как это покажет вас с не очень профессиональной стороны, незаконченность очень плохое состояние.

Что вы должны сделать перед сдачей сервера заказчикам:

- Во первых вы должны выделить статический IP-адрес для него, я знаю, что в интернете ходит много споров, нужен ли он серверу или нет, так как все можно реализовать на DCHP-сервере, с помощью все той же резервации, и что легко потом управлять ими, например через IPAM, может быть это и так, но я привык по старинке, надежным топорным методом, со статикой на сервере

- Во вторых вы должны корректно присвоить ему имя, которое соответствует вашей политике именования серверов, это как в случае с называнием домена Active Directory. Данное имя будет фигурировать в зонах DNS-сервера.

- Произвести установку последних обновлений Windows Server 2019. Не для кого не секрет, что ОС от редмондского гиганта, в плане защищенности и всевозможных глюков, которые называют фичами очень богата, так, что я вам настоятельно рекомендую периодически устанавливать свежие апдейты.

- Отключить не нужные службы

- Присоединить к домену Active Directorry

- Установить необходимые роли или компоненты.

Настройка сети в Windows Server 2019

Перед тем как настроить сеть в 2019 сервере, вам необходимо у вашего сетевого инженера спросить, какой ip-адрес вы можете взять, его шлюз, DNS-сервера, при необходимости настроить правильный VLAN ID. В нормальных организациях трафик из разных сегментов принято разграничивать, серверный сегмент, пользовательский сегмент, сегмент управления. Когда у вас есть все реквизиты, то начинаем саму настройку.

Нажимаем сочетание клавиш WIN и R, чтобы у вас открылось окно выполнить, в котором вам нужно написать ncpa.cpl (Вызов сетевых настроек)

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному правым кликом и выберите из контекстного меню пункт «Состояние»

На вкладке «Общие» вы увидите несколько кнопок:

- Сведения — покажет текущие сетевые настройки, аналог команды ipconfig

- Свойства — тут производятся сами настройки

- Отключить

- Диагностика

Для начала нажмите кнопку «Сведения», у вас откроется окно с текущим адресом, шлюзом и DNS-серверами, в моем случая я вижу сетевой сегмент, который был назначен DHCP-сервером. закрываем ее.

Теперь переходим к самой настройке сети, нажмите кнопку «Свойства», выберите протокол IPv4 и выберите свойства. В открывшемся окне переведите переключатель в пункт «Использовать следующий IP-адрес» и задаете:

- Ip-адрес

- Маску подсети

- Основной шлюз

- DNS-сервера

Как только все готово, то сохраняем настройки пытаемся пропинговать DNS сервера или еще какой-нибудь сервер в сети, чтобы проверить соединение и правильность настроенной сети в Windows Server 2019.

Настройка имени и домена в Windows Server 2019

Следующим этапом базовой настройки Windows Server 2019 у нас будет правильное его именование и ввод в домен, напоминаю, что у вас должна быть какая-то система в вашей организации. Когда вы подобрали имя, то открывайте диспетчер серверов. Найти его можно в пунктах меню «Пуск».

В открывшейся оснастке «Диспетчер серверов», выберите пункт «Локальный сервер» и кликните по ссылке с полем «Имя компьютера»

У вас откроется окно «Имя компьютера» в котором вам необходимо нажать кнопку «Изменить»

Указываем новое имя сервера и при необходимости вводим его в домен.

Обращаю внимание, что для применения настроек, вам потребуется перезагрузить сервер.

Установка обновлений В WIndows Server 2019

Третьим этапом базовой настройки сервера 2019, является установка самых последних обновлений безопасности. Нажмите горячую комбинацию Win+I, в результате чего у вас откроется окно «Параметры Windows». Выберите там пункт «Обновление и безопасность»

У вас будет открыто окно центра обновления Windows, в котором вам нужно нажать кнопку «Проверки наличия обновлений»

Начнется проверка наличия обновлений, если они обнаружатся, то система их установит и потребует перезагрузки сервера.

Так же вам советую нажать кнопку «Дополнительные параметры» и в открывшемся окне активировать два пункта:

- При обновлении Windows предоставлять обновления для других продуктов Майкрософт

- Показать уведомление, когда компьютеру требуется перезагрузка для завершения обновления

Отключение лишних служб

Завершающим этапом базовой настройки Windows Server 2019, я могу выделить две вещи, во первых это отключение не используемых служб, для примера, откройте окно «Выполнить» и введите в нем services.msc.

У вас откроется оснастке «Службы» в которой вам нужно пробежаться глазами и выявить те, которые в состоянии «Выполняется», прочитать их описание и отключить. В моем примере, я точно знаю, что на этом сервере печати не будет, поэтому я выключаю службу «Диспетчер печати», через свойства.

В типе запуска я выставляю «Отключена» и затем нажимаю кнопку «Остановить», так же я поступаю и с DHCP, так как у меня статический IP-адрес.

И еще я вам советую слегка оптимизировать ваши локальные диски, отключив в свойствах разделов

Службу индексации, для этого снимите галку «разрешить индексировать содержимое файлов на этом диске в дополнение к свойствам файла», нажмите применить, вас спросят к чему, оставьте «К диску C: и ко всем вложенным папкам и файлам»

Подтвердите разрешение продолжить.

Далее нажимаем «Пропустить все»

И ждем применение атрибутов, после этого на уровне дисков, операционная система будет чуть меньше обращаться к дискам и создавать лишние IOPS.

На этом моя базовая оптимизация операционной системы Windows Server 2019 завершена, остались вопросы, то жду их в комментариях. С вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Время прочтения

4 мин

Просмотры 42K

Одним из реально полезных нововведений в Windows Server 2019 является возможность вводить серверы, не делая Sysprep или чистую установку. Развернуть инфраструктуру на виртуальных серверах с Windows Server никогда еще не было так просто.

Сегодня поговорим о том, насколько же, оказывается, просто устанавливать и управлять Active Directory через Powershell.

Устанавливаем роль

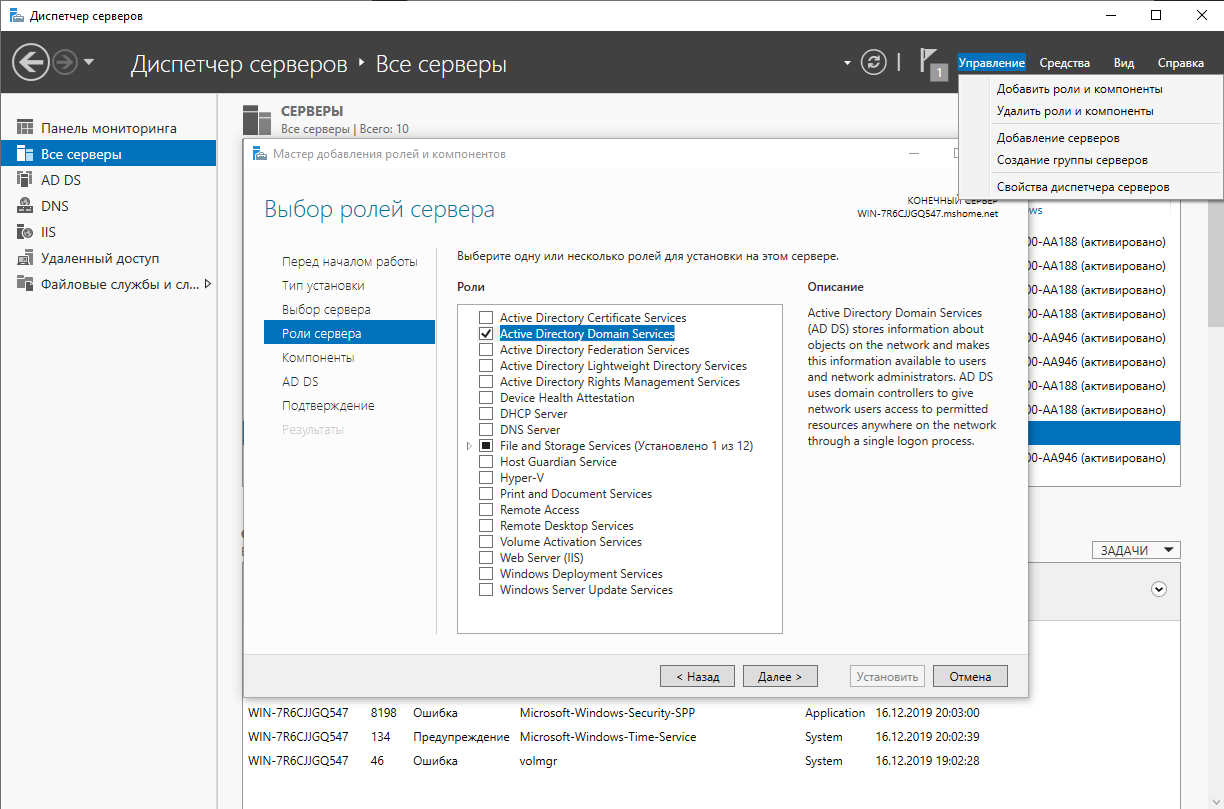

RSAT или локальный сервер с GUI:

Сначала нужно добавить сервер в RSAT. Добавляется он на главной странице с помощью доменного имени или ip адреса. Убедитесь, что вы вводите логин в формате localAdministrator, иначе сервер не примет пароль.

Переходим в добавление компонентов и выбираем AD DS.

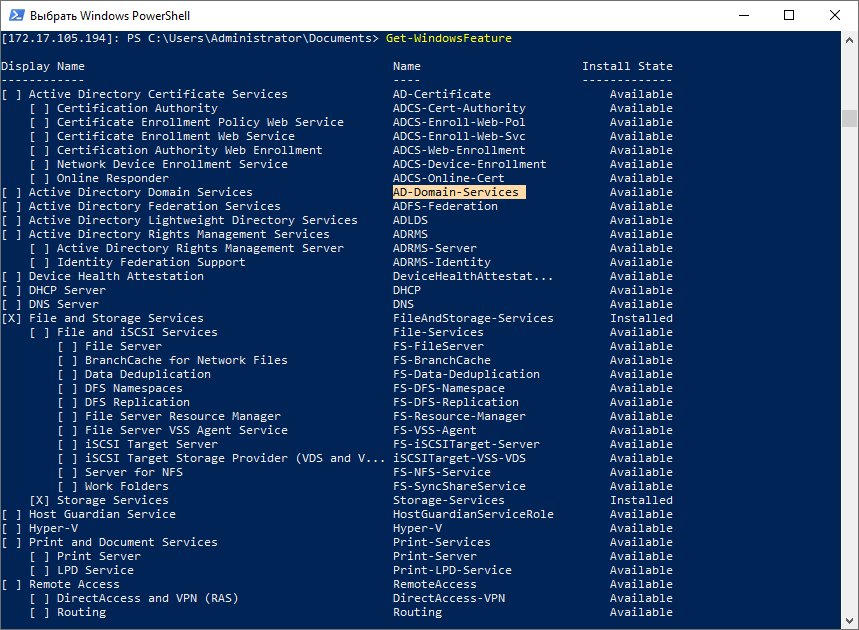

Powershell:

Если вы не знаете, как называется компонент системы, можно выполнить команду и получить список доступных компонентов, их зависимостей и их имена.

Get-WindowsFeatureКопируем имя компонента и приступаем к установке.

Install-WindowsFeature -Name AD-Domain-ServicesWindows Admin Center:

Переходим в «Роли и компоненты» и выбираем ADDS (Active Directory Domain Services).

И это буквально всё. Управлять Active Directory через Windows Admin Center на текущий момент невозможно. Его упоминание не более чем напоминание о том, насколько он пока что бесполезен.

Повышаем сервер до контроллера домена

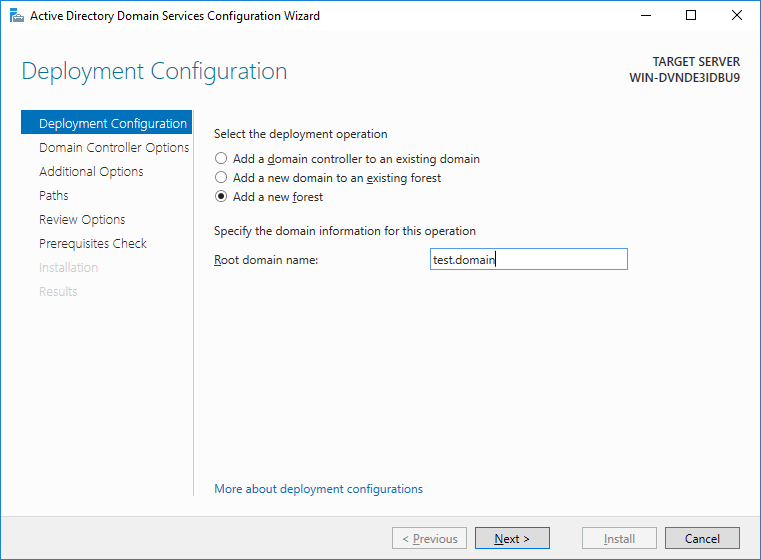

А для этого создаем новый лес.

RSAT или локальный серверс GUI:

Очень рекомендуем оставлять все по умолчанию, все компоненты из коробки прекрасно работают и их не нужно трогать без особой на то необходимости.

Powershell:

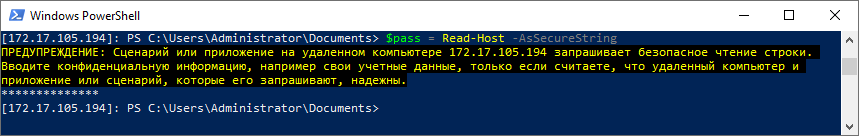

Сначала нужно создать лес и установить пароль от него. В Powershell для паролей есть отдельный тип переменной – SecureString, он используется для безопасного хранения пароля в оперативной памяти и безопасной его передачи по сети.

$pass = Read-Host -AsSecureStringЛюбой командлет который использует чей угодно пароль нужно вводит таким образом. Сначала записываем пароль в SecureString, а затем указываем эту переменную в командлет.

Install-ADDSForest -DomainName test.domain -SafeModeAdministratorPassword $passКак и в установке через GUI, даже вывод в консоль один и тот же. В отличие от сервера с GUI, как установка роли, так и установка сервера в качестве контроллера домена не требует перезагрузки.

Установка контроллера с помощью RSAT занимает больше времени, чем через Powershell.

Управляем доменом

Теперь, чтобы понять насколько сильно различается управление Active Directory через Powershell и AD AC (Active Directory Administrative Center), рассмотрим пару рабочих примеров.

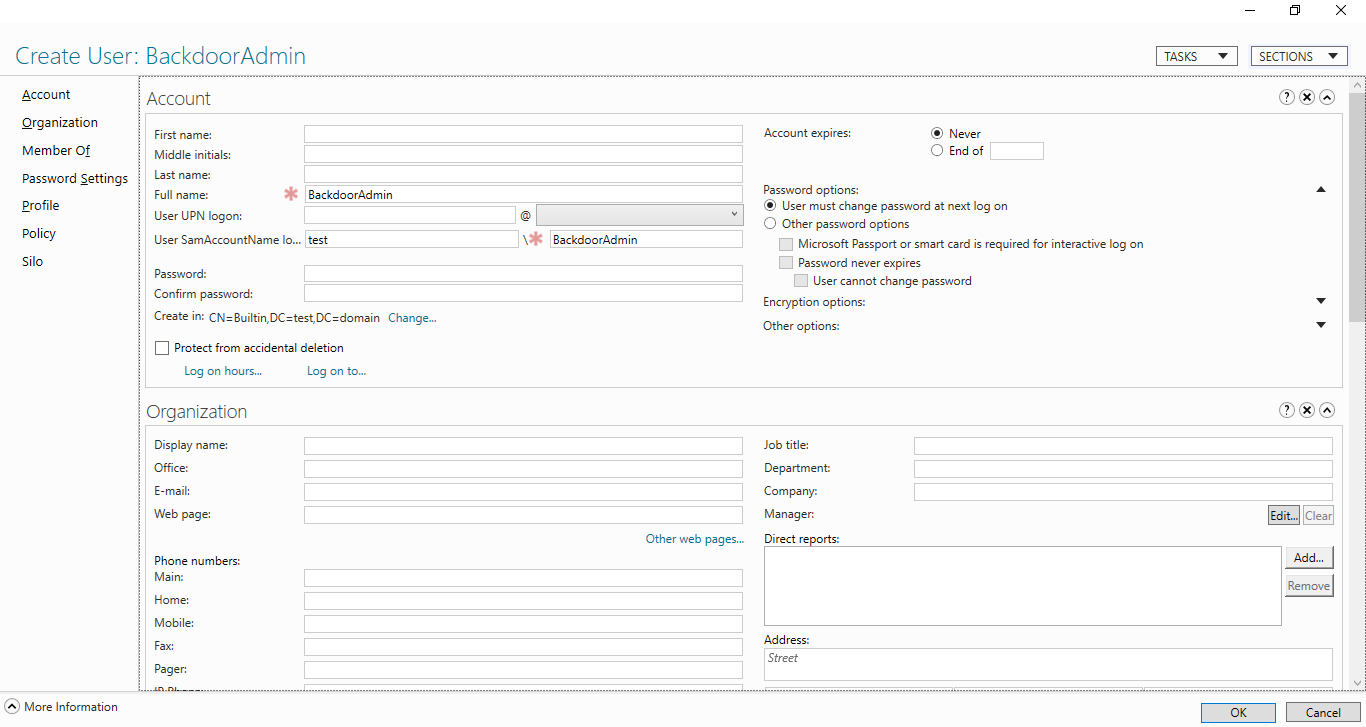

Создание нового пользователя

Скажем, мы хотим создать пользователя в группе Users и хотим чтобы он сам установил себе пароль. Через AD AC это выглядит так:

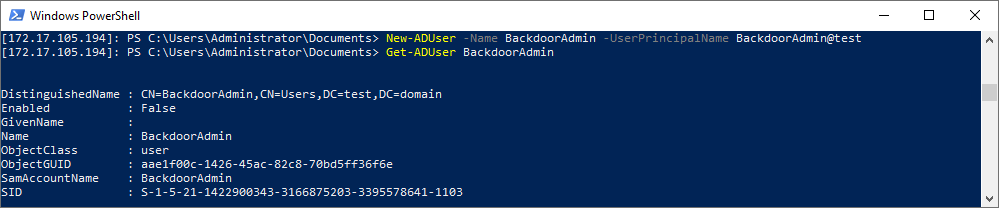

New-ADUser -Name BackdoorAdmin -UserPrincipalName BackdoorAdmin@test

Get-ADUser BackdoorAdminОтличий между AD DC и Powershell никаких.

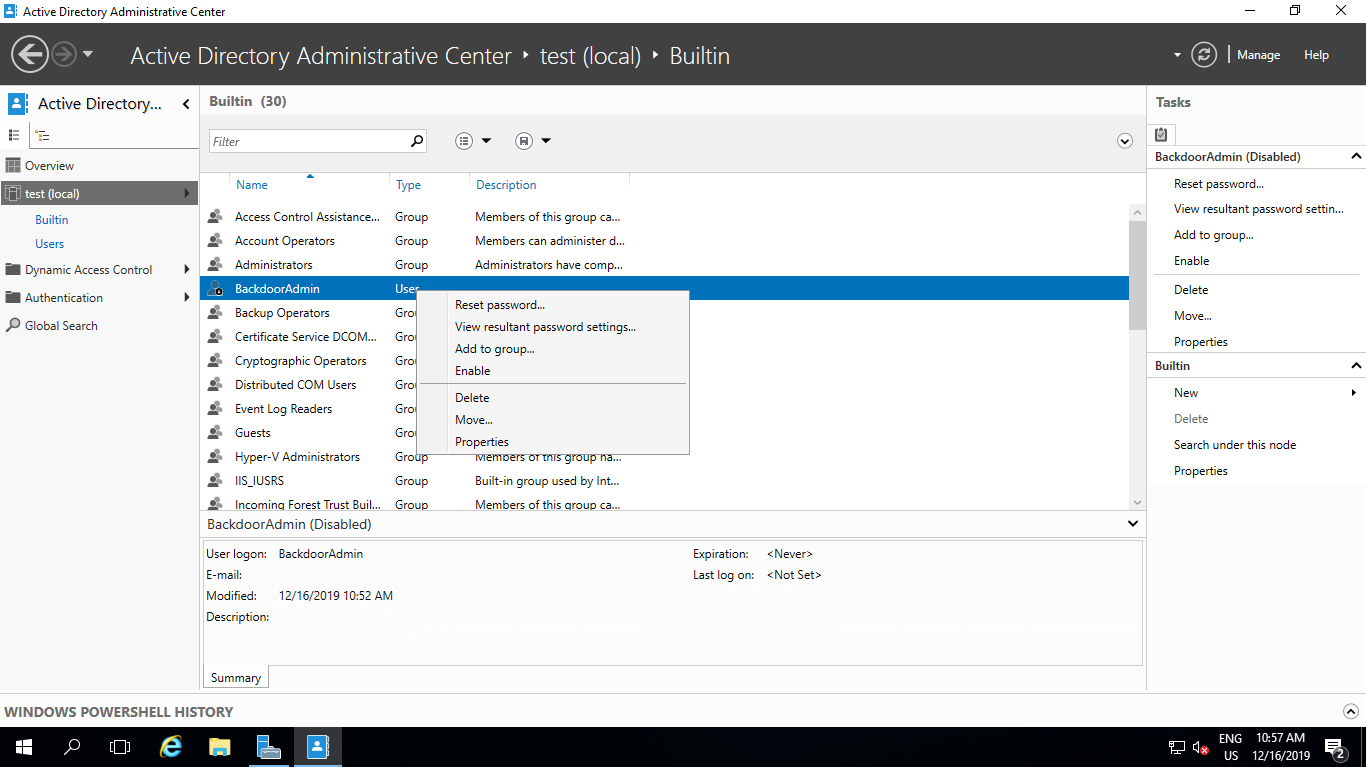

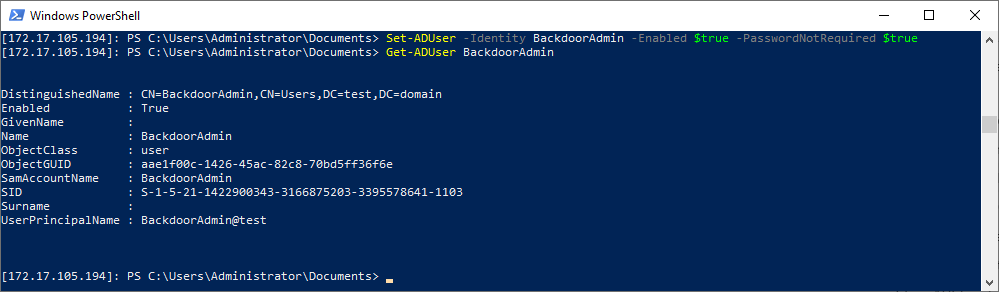

Включить пользователя

RSAT или локальный серверс GUI:

Через GUI пользователю нужно сначала задать пароль отвечающий GPO и только после этого его можно будет включить.

Powershell:

Через Powershell почти то же самое, только пользователя можно сделать активным даже без пароля.

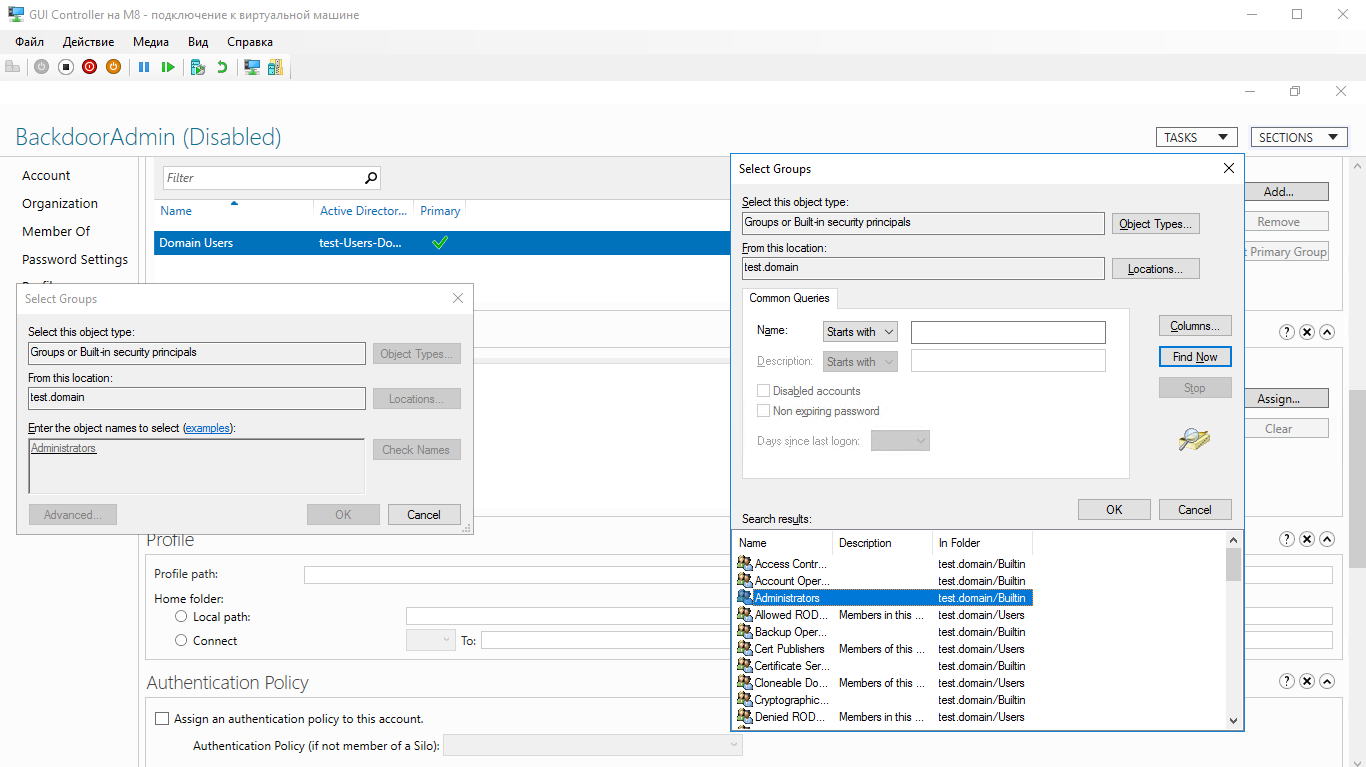

Set-ADUser -Identity BackdoorAdmin -Enabled $true -PasswordNotRequired $trueДобавляем пользователя в группу

RSAT или локальный сервер с GUI:

С помощью AD DC нужно перейти в свойства пользователя, найти графу с членством пользователя в группах, найти группу в которую мы хотим его поместить и добавить его наконец, а затем кликнуть OK.

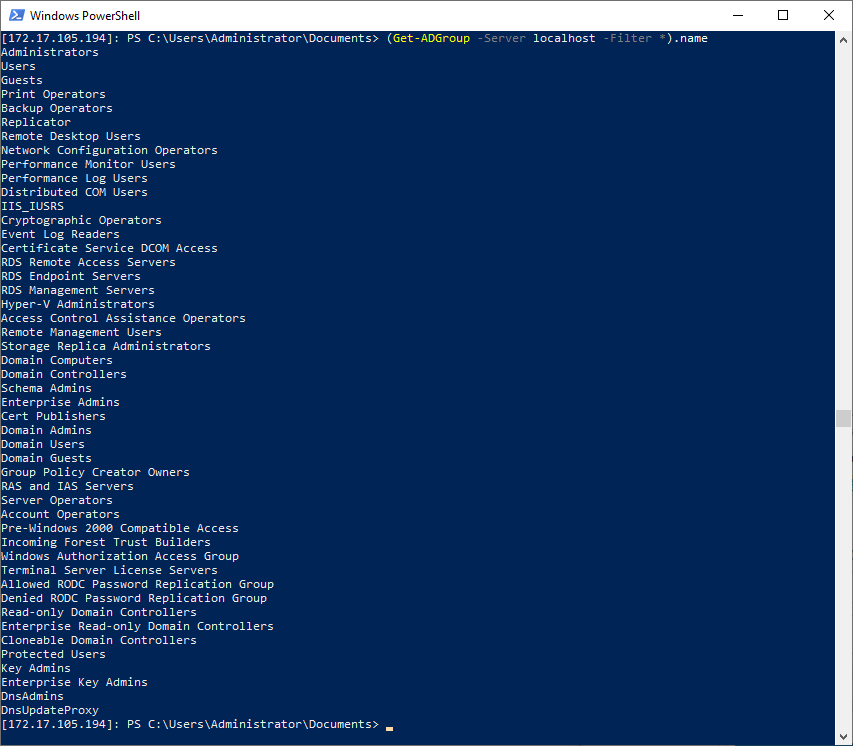

Powershell:

Если мы не знаем как называется нужная нам группа, получить их список мы можем с помощью:

(Get-ADGroup -Server localhost -Filter *).nameПолучить группу со всеми свойствами можно так:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"}Ну и наконец добавляем пользователя в группу:

Далее, из-за того, что в Powershell все является объектами, мы как и через AD DC должны сначала получить группу пользователя, а затем добавить его в неё.

$user = Get-ADUser BackdoorAdminЗатем добавляем этот объект в группу:

Get-ADGroup -Server localhost -Filter {Name -Like "Administrators"} | Add-ADGroupMember -Members $userИ проверяем:

Get-ADGroupMember -Identity AdministratorsКак видим, отличий в управлении AD через AD AC и Powershell почти нет.

Вывод:

Если вы уже сталкивались с развертыванием AD и других служб, то вы, возможно подмечали сходство развертывания через RSAT и Powershell, и насколько на самом деле все похоже. GUI в ядре, как никак.

Надеемся, статья была полезна или интересна.

Ну и напоследок пару дельных советов:

- Не устанавливайте других ролей на контроллер домена.

- Используйте BPA (Best practice analyzer), чтобы чуточку ускорить контроллер

- Не используйте встроенного Enterprice Admin’а, всегда используйте свою собственную учетную запись.

- При развертывании сервера на белом IP адресе, с проброшенными портами или на VSD обязательно закройте 389 порт, иначе вы станете точкой амплификации DDoS атак.

Предлагаем также прочитать наши прошлые посты: рассказ как мы готовим клиентские виртуальные машины на примере нашего тарифа VDS Ultralight с Server Core за 99 рублей, как работать с Windows Server 2019 Core и как установить на него GUI, а также как управлять сервером с помощью Windows Admin Center, как установить Exchange 2019 на Windows Server Core 2019

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Table of Contents

- Introduction

- Prerequisites

- Active Directory Topology

- Active Directory Port Details

- Active Directory Default Ports

- Active Directory Replication

- Active Directory Authentication

- Installation Steps

- Step 1: Login as Local Admin

- Step 2: IP Config

- Step 3: Static IP

- Step 4: Find InterfaceIndex

- Step 5 : DNS

- Step 6: Install AD-DS Role

- Step 7:AD-DS Configuration

- IncludeManagementTools

- Install-ADDSForest

- Step 8 : Prompt for the Safe Mode Admin Pass

- Step 9 : Reboot & Login

- Step 11 : Run Get-ADDomainController

- Step 12 : Run Get-ADDomain example.com

- Step 13 : List The AD Forest Details

- Step 14 : Check if DC Sharing The SYSVOL Folder

- Conclusion

- References

- Glossary

- Other Languages

Introduction

This article helps to Install / setup the active directory environment using windows server 2019 using PowerShell / PowerShell config file.

Prerequisites

- Install Windows server 2019 Standard / Data center on a Hardware.

- Active Directory Topology

- Make sure Active directory ports are open.

- Patch the Server with the latest Windows Updates and hot-fix.

- Assign the static IP address to Domain Controller

- Install Active directory domain services (ADDS) Role on the server.

- Configure ADDS according to requirement.

- Evaluate the windows event logs to validate the health of ADDS installation and configuration

- Configure Service and Performance Monitoring

- ADDS Backup / DR Configuration

Active Directory Topology

In my sample environment, example.com will be the forest root domain. The first domain controller installs on the forest will hold all five FSMO roles. Once additional domain controllers are in place you can place them inapposite locations.

↑ Back to top

Active Directory Port Details

Active Directory communications comprise of the number of ports, below table explains ports with its details.

Active Directory Default Ports

|

Port |

Type |

Description |

|

135 |

TCP/UDP |

RPC endpoint mapper |

|

137 |

TCP/UDP |

NetBIOS name service |

|

138 |

UDP |

NetBIOS datagram service |

|

139 |

TCP |

NetBIOS session service |

|

445 |

TCP/UDP |

SMB over IP (Microsoft-DS) |

|

389 |

TCP/ UDP |

LDAP |

|

636 |

TCP |

LDAP over SSL |

|

3268 |

TCP |

Global catalog LDAP |

|

3269 |

TCP |

Global catalog LDAP over SSL |

|

88 |

TCP/ UDP |

Kerberos |

|

53 |

TCP/ UDP |

DNS |

|

1512 |

TCP/ UDP |

WINS resolution |

|

42 |

TCP/ UDP |

WINS replication |

|

Dynamically-assigned ports, unless restricted |

TCP |

RPC |

Active Directory Replication

|

Port |

Type |

Description |

|

135 |

TCP |

RPC endpoint mapper |

|

389 |

TCP/UDP |

LDAP |

|

636 |

TCP |

LDAP over SSL |

|

3268 |

TCP |

Global catalog LDAP |

|

3269 |

TCP |

Global catalog LDAP over SSL |

|

53 |

TCP/UDP |

DNS |

|

88 |

TCP/UDP |

Kerberos |

|

445 |

TCP |

SMB over IP (Microsoft-DS) |

|

RPC |

TCP |

Dynamically-assigned ports (unless restricted) |

Active Directory Authentication

|

Port |

Type |

Description |

|

445 |

TCP/UDP |

SMB over IP (Microsoft-DS) |

|

88 |

TCP/UDP |

Kerberos |

|

389 |

UDP |

LDAP |

|

53 |

TCP/UDP |

DNS |

|

RPC |

TCP |

Dynamically-assigned ports (unless restricted) |

↑ Back to top

Installation Steps

Step 1: Login as Local Admin

To start the configuration, log in to Windows server 2019 server as the local administrator.

Step 2: IP Config

We already changed the name of the server to a meaningful one. Then need to check the IP config. in my initial configuration, it shows DHCP IP.

We need to change it to static first, with PowerShell

Step 3: Static IP

To set the static IP, we can use below PowerShell command.

New-NetIPAddress` -InterfaceIndex4-IPAddress192.168.61.100-PrefixLength24DefaultGateway192.168.61.2`

Note: Here we assigned IP based on my network requirement. Hence use the IP address according to your Infrastructure.

Step 4: Find InterfaceIndex

In above, InterfaceIndex can find using Get-NetIPAddress command.

Step 5 : DNS

Next step is to set DNS Ip addresses. The primary dc also going to act as DC so we need to set it as the preferred DNS. We can do this using below command.

Set-DnsClientServerAddress -InterfaceIndex4-ServerAddresses ("192.168.61.100","8.8.8.8")

After config, we can verify it using ipconfig /all.

Step 6: Install AD-DS Role

Before the AD configuration process, we need to install the AD-DS Role in the given server. In order to do that we can use the Following command.

Install-WindowsFeature –Name AD-Domain-Services –IncludeManagementTools`

Note: Reboot is not required to complete the role service installations.

Now we have the AD-DS role installed, the next step is to proceed with the configuration

Step 7:AD-DS Configuration

Below is the power-shell configuration file / script for configuring the ADDS.

Install-ADDSForest `

-DomainName

"example.com"

`

-CreateDnsDelegation:$false `

-DatabasePath

"C:WindowsNTDS"

`

-DomainMode

"7" `

-DomainNetbiosName

"example" `

-ForestMode

"7" `

-InstallDns:$true `

-LogPath

"C:WindowsNTDS"

`

-NoRebootOnCompletion:$True `

-SysvolPath

"C:WindowsSYSVOL"

`

-Force:$true

Following explain the Power-Shell arguments and what it will do. Install-WindowsFeature

This cmdlet will allow to install windows role, role services or windows feature in la ocal server or remote server. It is similar to using windows server manager to install those.

IncludeManagementTools

This cmdlet will allow to install windows role, role services or windows feature in local server or remote server. It is similar to using windows server manager to install those.

This will install the management tools for the selected role service.

Install-ADDSForest

This cmdlet will allow to setup a new active directory forest.

- DomainName: This parameter defines the FQDN for the active directory domain.

- CreateDnsDelegation Using this parameter can define whether to create DNS delegation that reference active directory integrated DNS.

- DatabasePath; this parameter will use to define the folder path to store the active directory database file (Ntds.dit).

- DomainMode: This parameter will specify the active directory domain functional level. In above I have used mode 7 which is windows server 2016. Windows Server 2019 doesn’t have separate domain functional level.

- DomainNetbiosName This defines the NetBIOS name for the forest root domain.

- ForestMode; This parameter will specify the active directory forest functional level. In above I have used mode 7 which is windows server 2016. Windows Server 2016 doesn’t have separate forest functional level.

- InstallDns: Using this can specify whether DNS role need to install with the active directory domain controller. For new forest, it is the default requirement to set it to $true.

- LogPath: Log path can use to specify the location to save domain log files.

- SysvolPath

- SysvolPath | This is to define the SYSVOL folder path. Default location for it will be C:Windows

- NoRebootOnCompletion: By default, the system will restart the server after domain controller configuration. using this command can prevent the automatic system restart.

- Force: This parameter will force command to execute by ignoring the warning. It is typical for the system to pass the warning about best practices and recommendations.

Step 8 : Prompt for the Safe Mode Admin Pass

After executing the command it will prompt for the Safe Mode Administrator Password. This is to use in Directory Services Restore Mode (DSRM).

Make sure to use the complex password (According to windows password complexity recommendations). Failure to do so will stop the configuration.

Step 9 : Reboot & Login

When configuration complete, reboot the domain controller and log back in as domain administrator.

Step

10 : Confirm the Installation

To confirm the successful installation of the services.

Get-Service adws,kdc,netlogon,dns

Above command will list down the status of the active directory related services running on the domain controller.

Step 11 : Run Get-ADDomainController

It will list down all the configuration details of the domain controller.

Step 12 : Run Get-ADDomain example.com

It will list down the details about the active directory domain.

Step 13 : List The AD Forest Details

Same way Get-ADForest example.com will list down the active directory forest details.

Step 14 : Check if DC Sharing The SYSVOL Folder

Get-smbshare SYSVOL will show if the domain controller sharing the SYSVOL folder.

↑ Back to top

Conclusion

As we can see AD DS components are installed and configured successfully. This marks the end of this post. Please feel free to rate this article.

References

- Service overview and network port requirements for Windows

- What’s new in Active Directory 2019?

↑ Back to top

Glossary

| Item | Description |

| SYSVOL | SYSTEM VOLUME |

| DC | Domain Controller |

| AD DS | Active Directory Domain Services |

| DNS | Domain Name System |

| FQDN | Fully Qualified Domain Name |

| DSRM | Directory Services Restore Mode |

KDC |

Key Distribution Center |

| LDAP | Lightweight Directory Access Protocol |

| NTDS | NT Directory Services |

| IP | Internet Protocol |

| FSMO | Flexible Single-Master Operation |

↑ Back to top

Other Languages

After completing post-installation tasks on Windows Server 2019, one of the first steps that will be needed is to either promote your windows server as a domain controller or to add the server as a member server to an existing Active Directory Domain.

In this blog post, I will show you how to join Windows Server 2019 to an existing Windows Server 2019 Active Directory Domain. There are few things which you need to take care before you start joining the windows server 2019 to an existing AD Domain.

Requirements when Joining a Windows Server 2019 to the existing Domain:

- Make sure that server is configured with static IP

- Make sure that server is configured with primary DNS servers IP address pointing to the domain controller

- Make sure server is able to resolve a domain name to IP address

- Check network connectivity between server and domain controller

- A user account and password on the domain with sufficient privilege to join a server to the domain.

You can also check out video on how to join server 2019 to an existing domain on youtube.

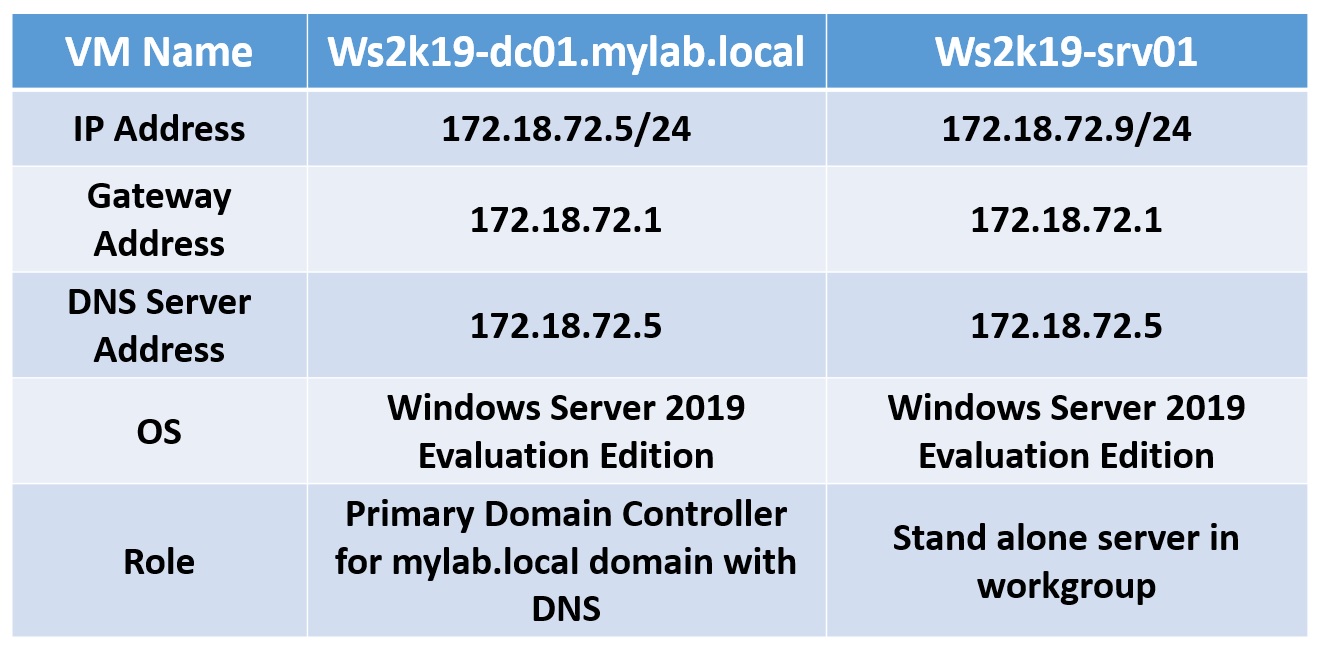

For this tutorial, I have two virtual machines in Oracle VM VirtualBox as below:

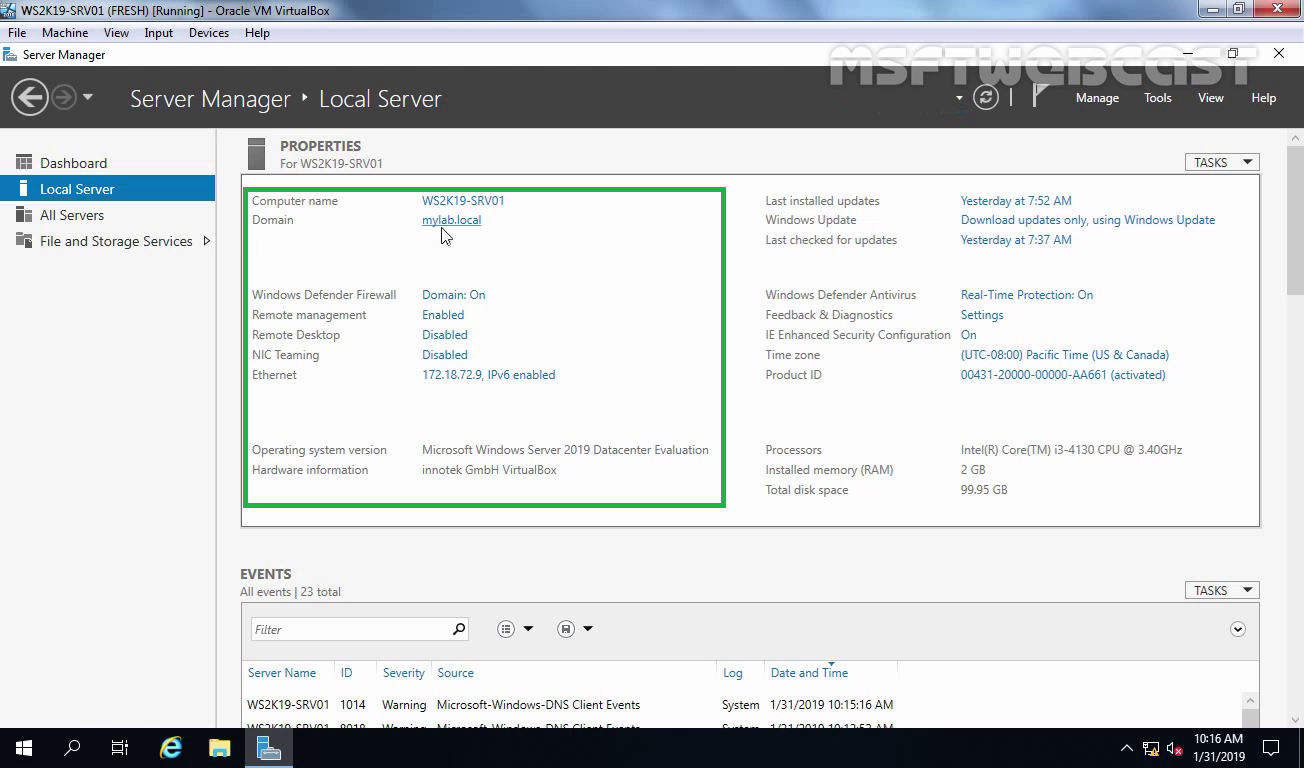

1. On ws2k19-srv01, open server manager console. On the left side click on the local server. Now Click on a workgroup option. That will open the system properties dialog box.

2. On system properties dialog box, Click on “Change” button.

3. On Computer Name/Domain Change console, Under member of: select domain. Type name of your domain. (In our case it will be mylab.local). Once you ready, click on OK button.

4. It will ask to supply user name and password to join this server to the mylab.local domain. In Active Directory, even standard user account has the privilege to join up to 10 computers to the domain. Here I am using domain admin’s credential to join this server to the domain. Click on the OK button.

5. Once your server successfully joins to the domain, you will receive the message “Welcome to the mylab.local domain”. Click on OK button.

6. It will ask to save your work before restarting the server. Click on OK button.

7. Close all open console and click on “Restart Now” button to restart the server.

8. After the restart, we are going to login to the member server with the credential of the domain administrator.

9. Once you login to the server, open server manager console. Click on “local server“. Now you can see our windows server 2019 is part of mylab.local domain.

10. On ws2k19-dc01, Open “Active Directory Users and Computers” console from server manager console. Expand mylab.local domain, expand and click on “Computers” container.

Here you can see the computer account of the member server “ws2k19-srv01“.

Now, you have successfully joined the windows server 2019 to the existing windows server 2019 active directory domain.

That’s it for this post. I hope this will be helpful.

Thanks.

Post Views: 5,637

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

Установка Windows Server 2019 на виртуальную машину VMware

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Первоначальная настройка Windows Server 2019

Хочется отметить обязательные пункты, которые нужно выполнить.

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

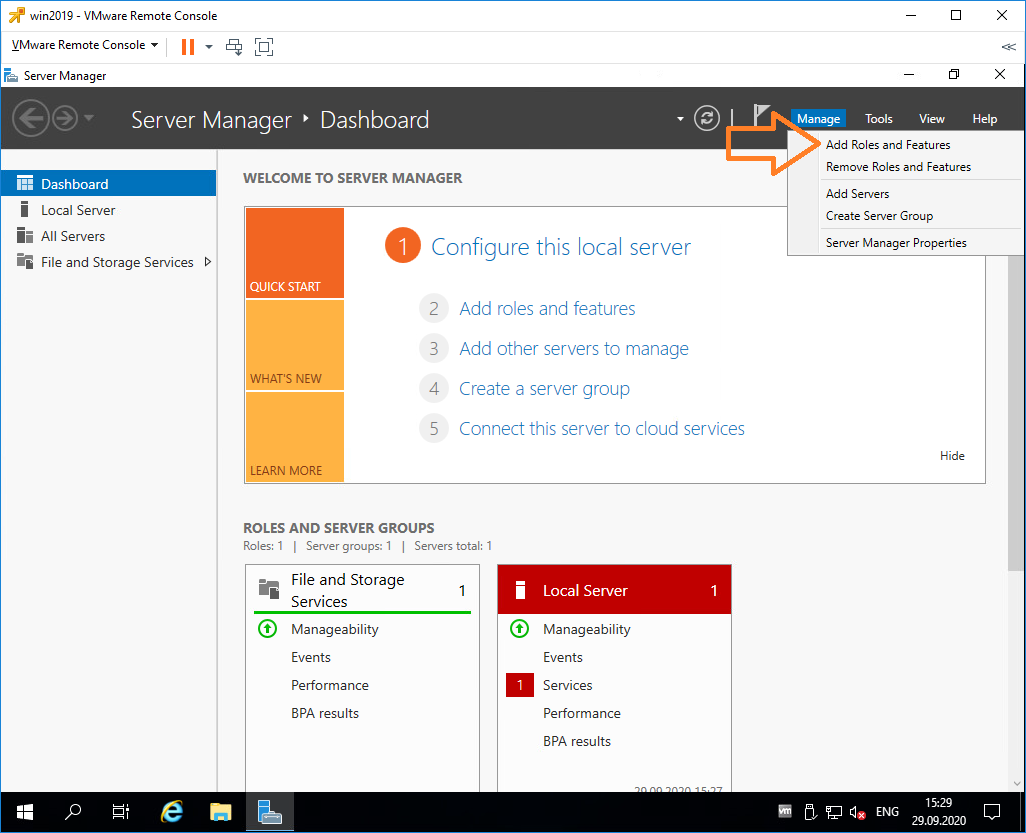

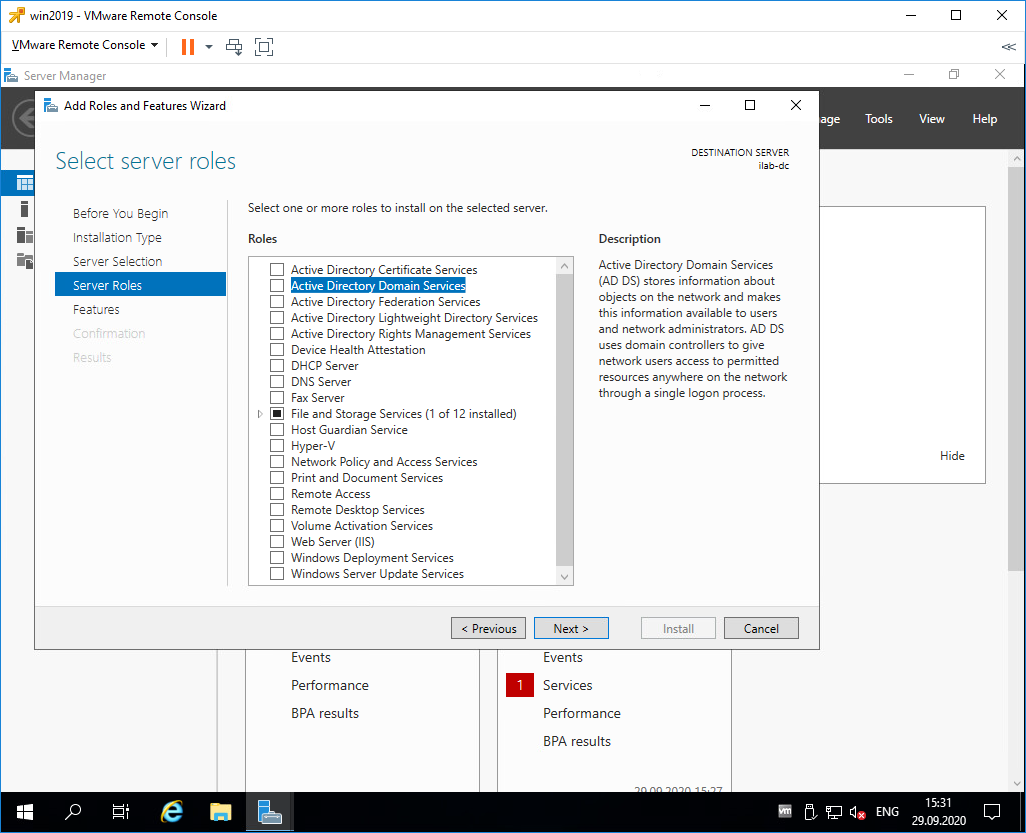

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

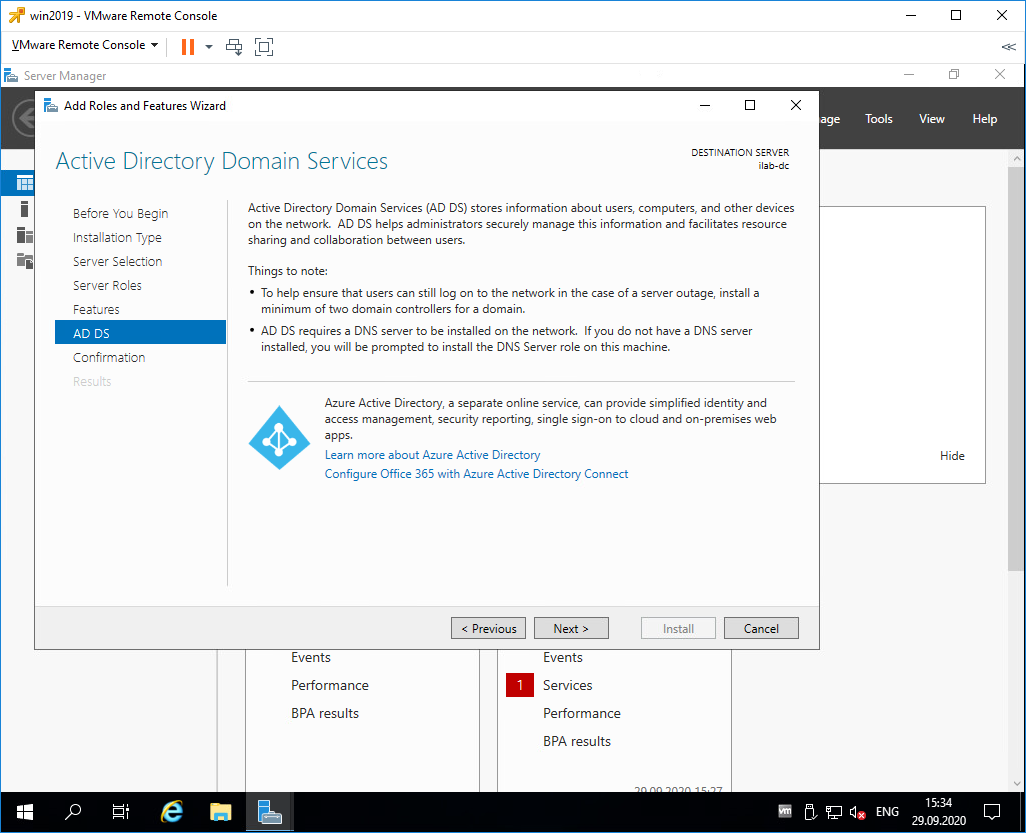

Запускается мастер добавления ролей.

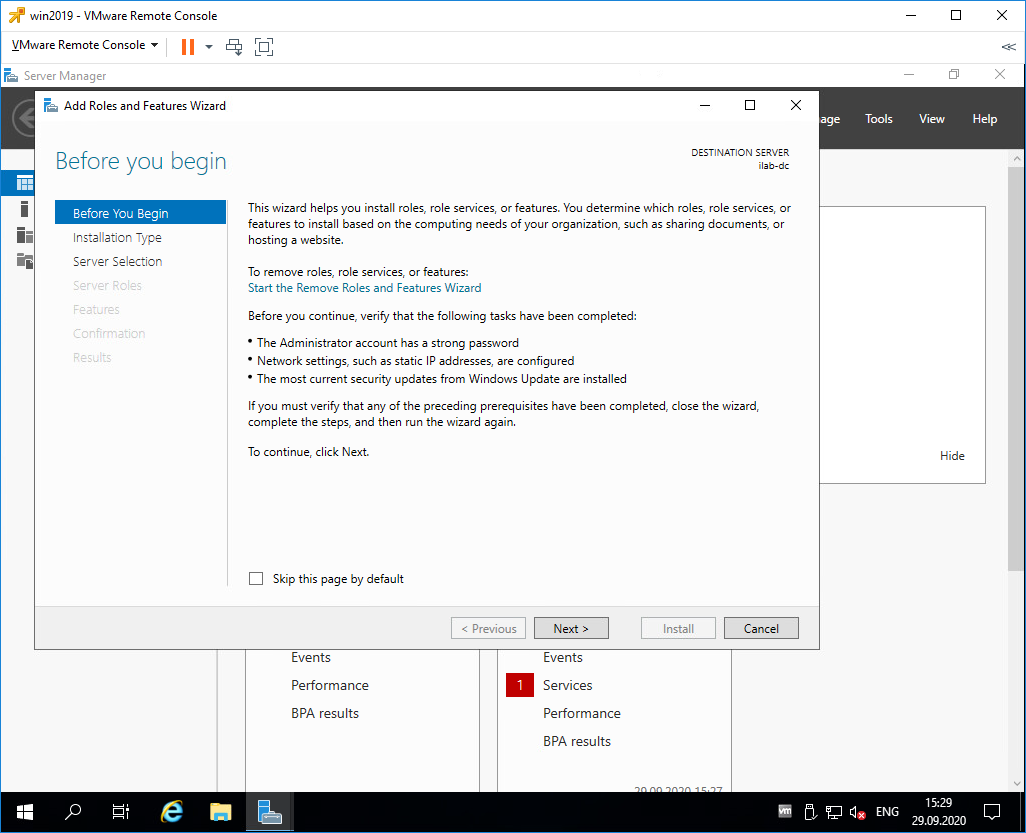

Раздел Before You Begin нас не интересует. Next.

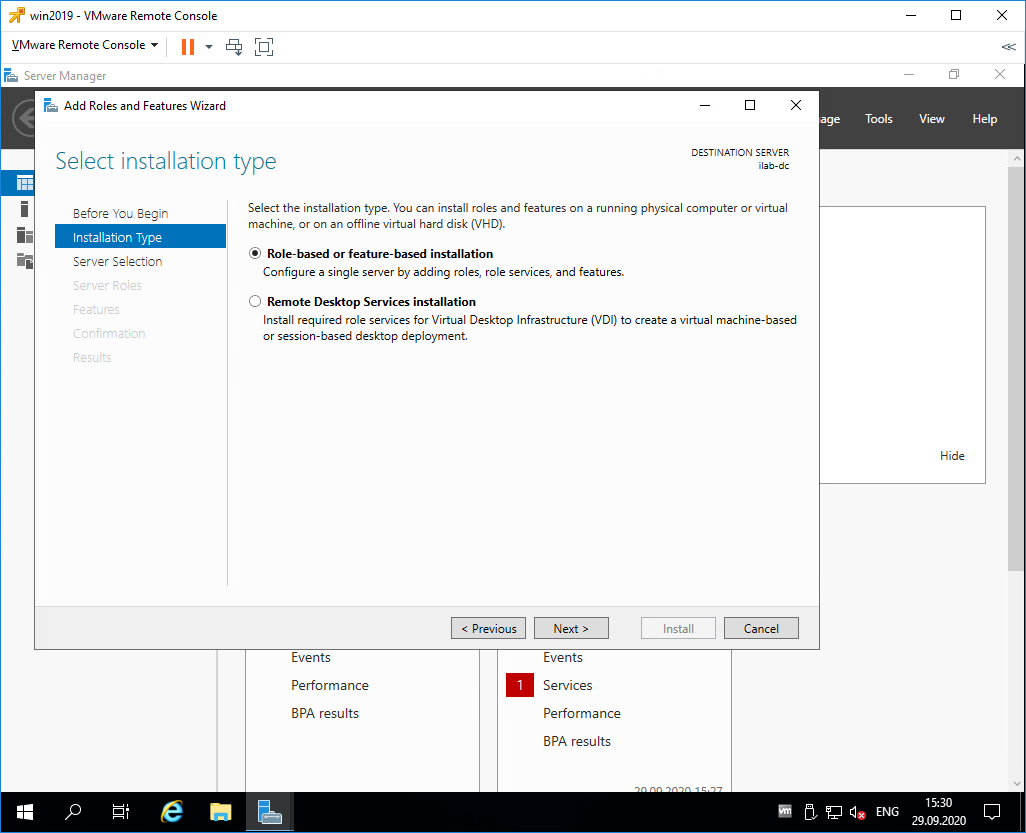

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

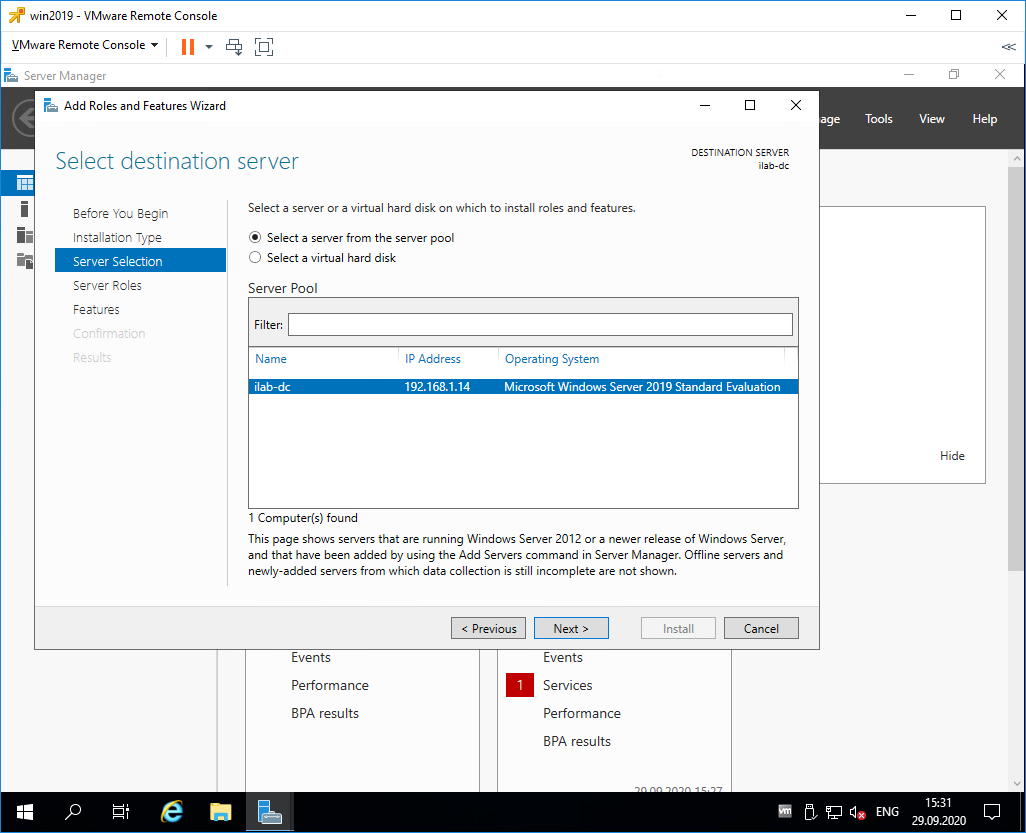

В разделе Server Selection выделяем текущий сервер. Next.

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

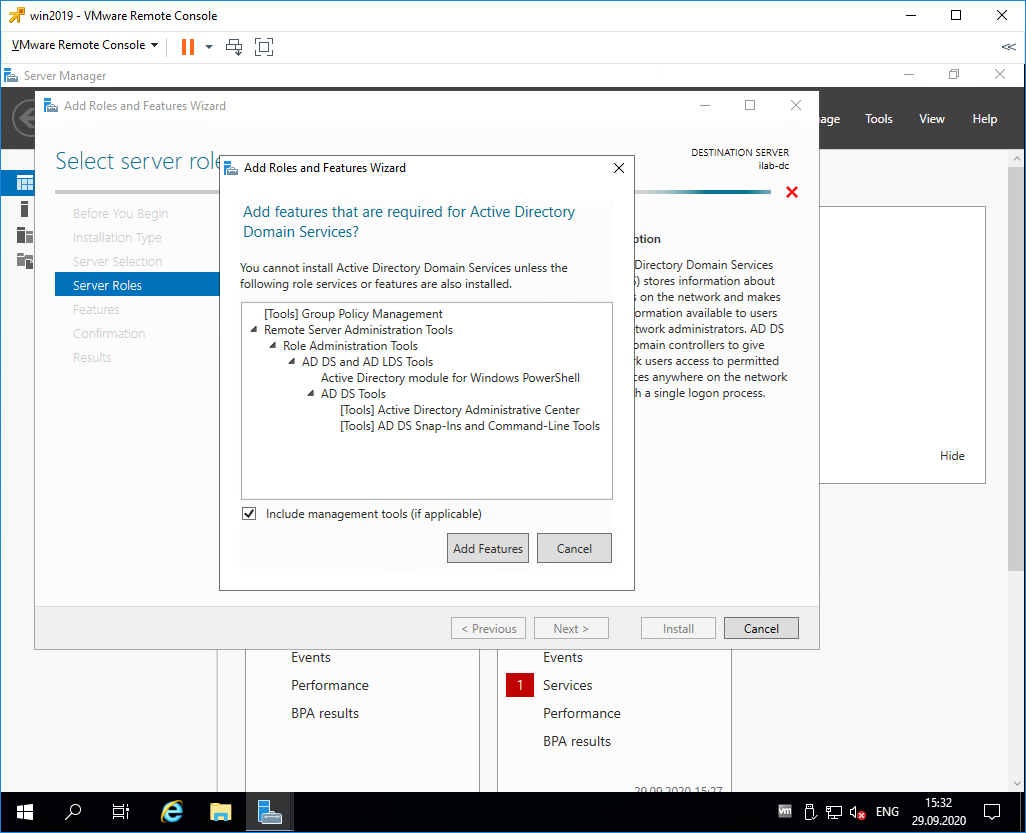

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

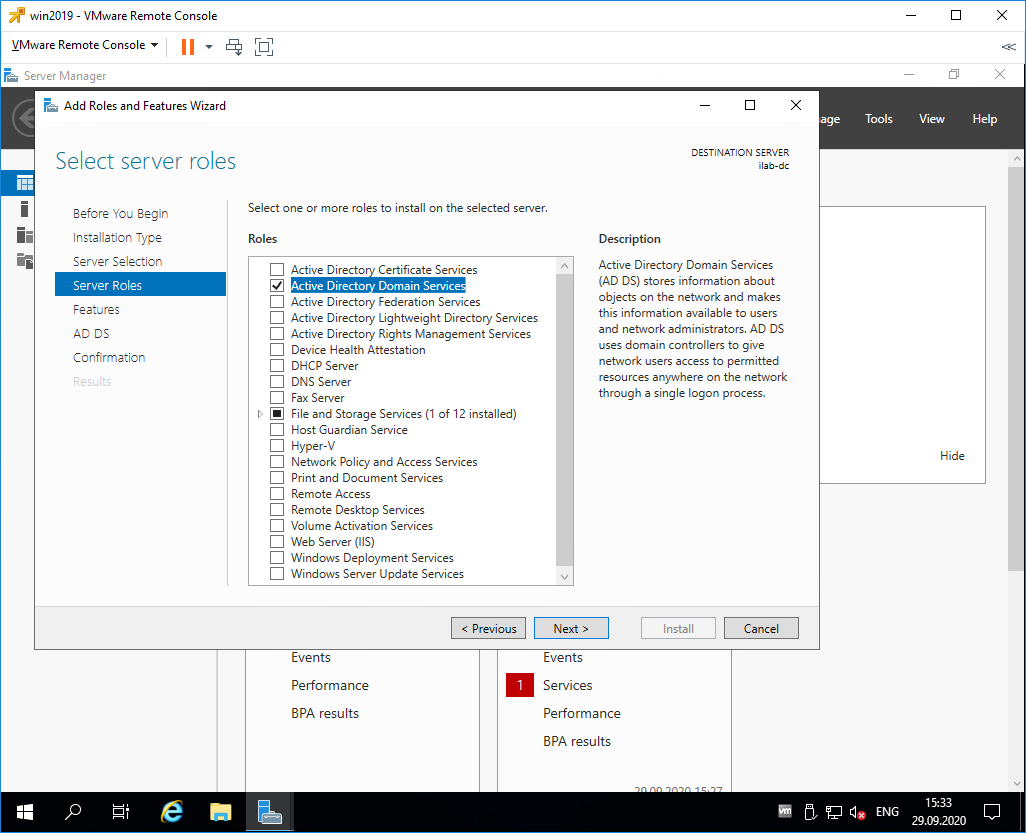

Теперь роль Active Directory Domain Services отмечена галкой. Next.

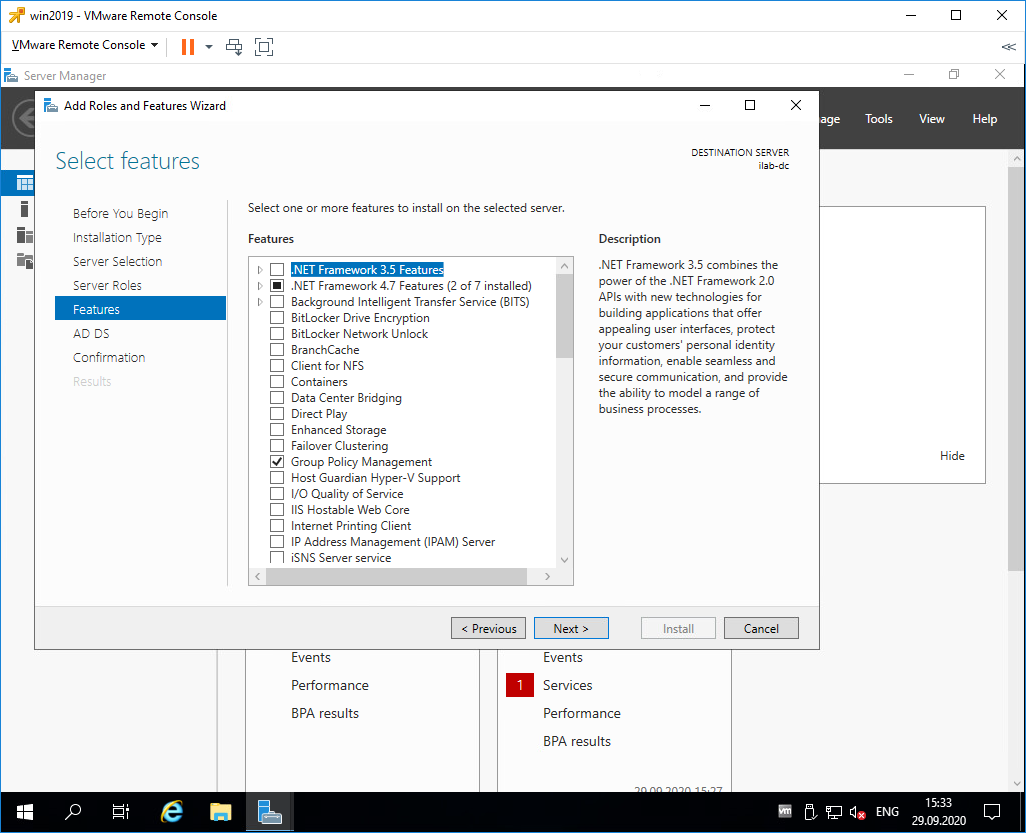

В разделе Features нам не нужно отмечать дополнительные опции. Next.

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

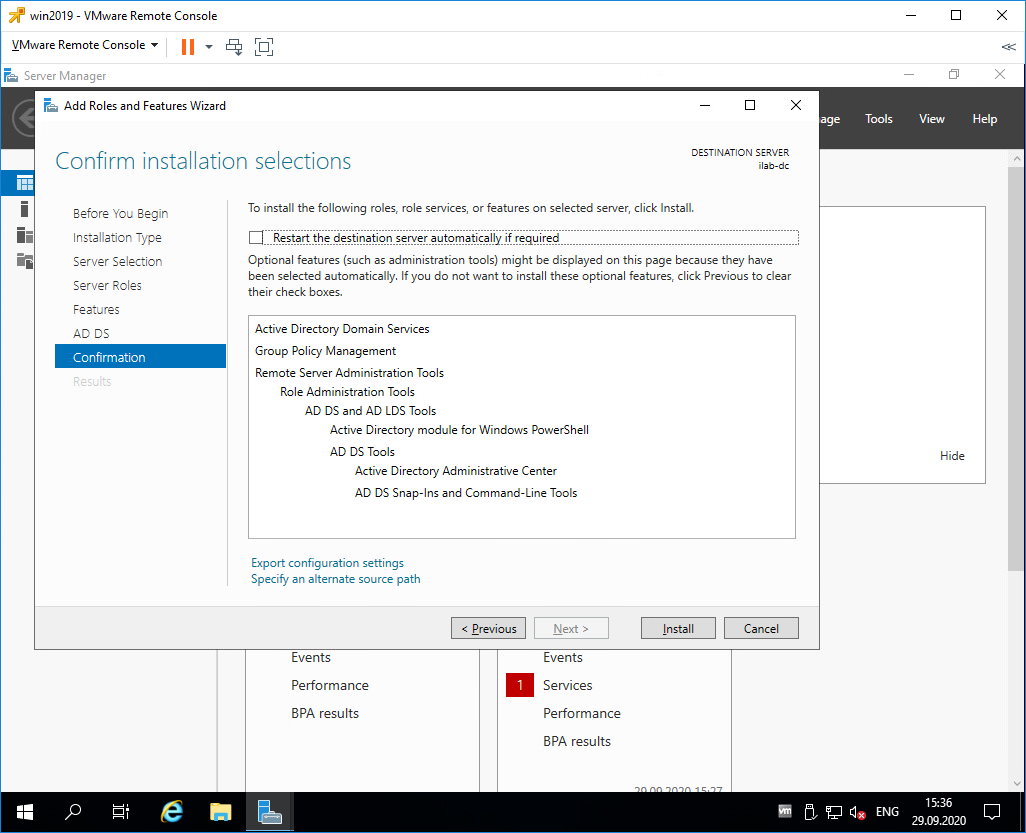

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

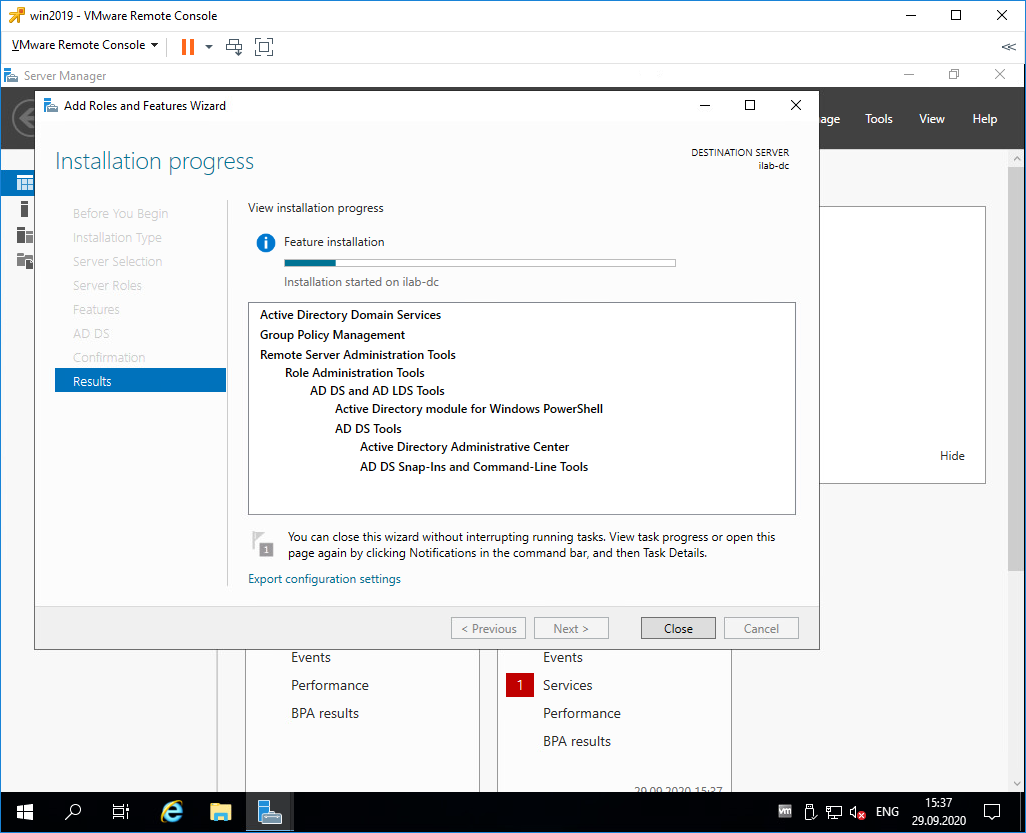

Начинается установка компонентов, ждём.

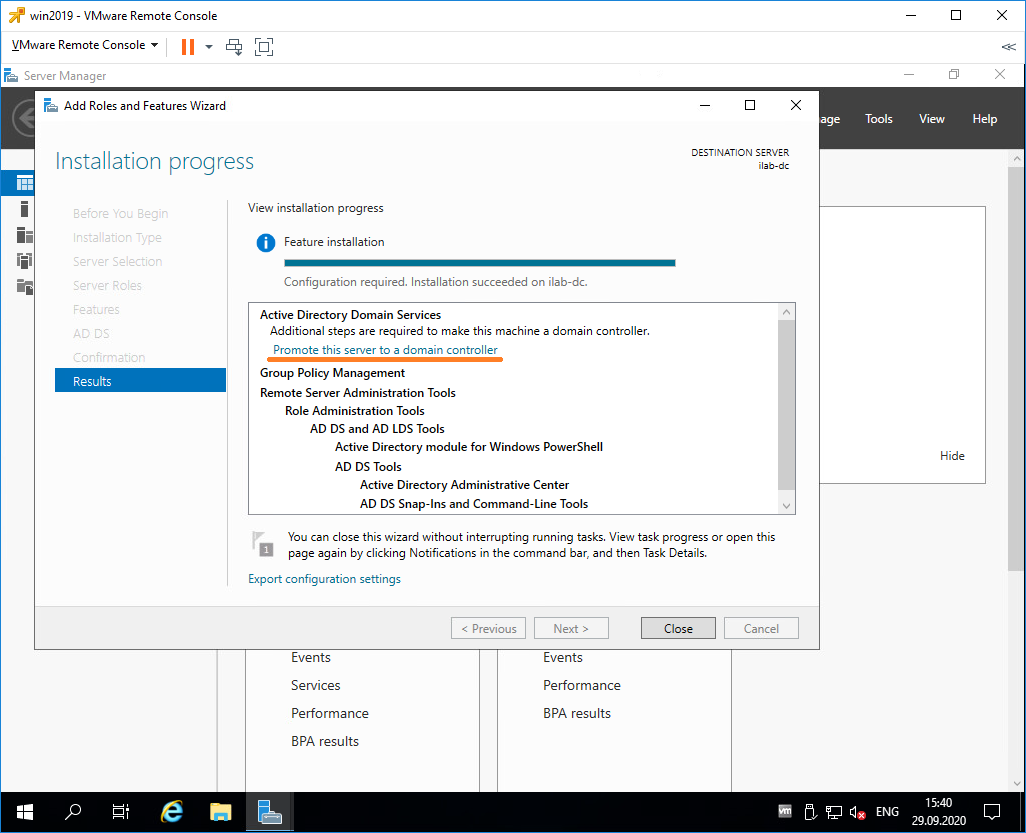

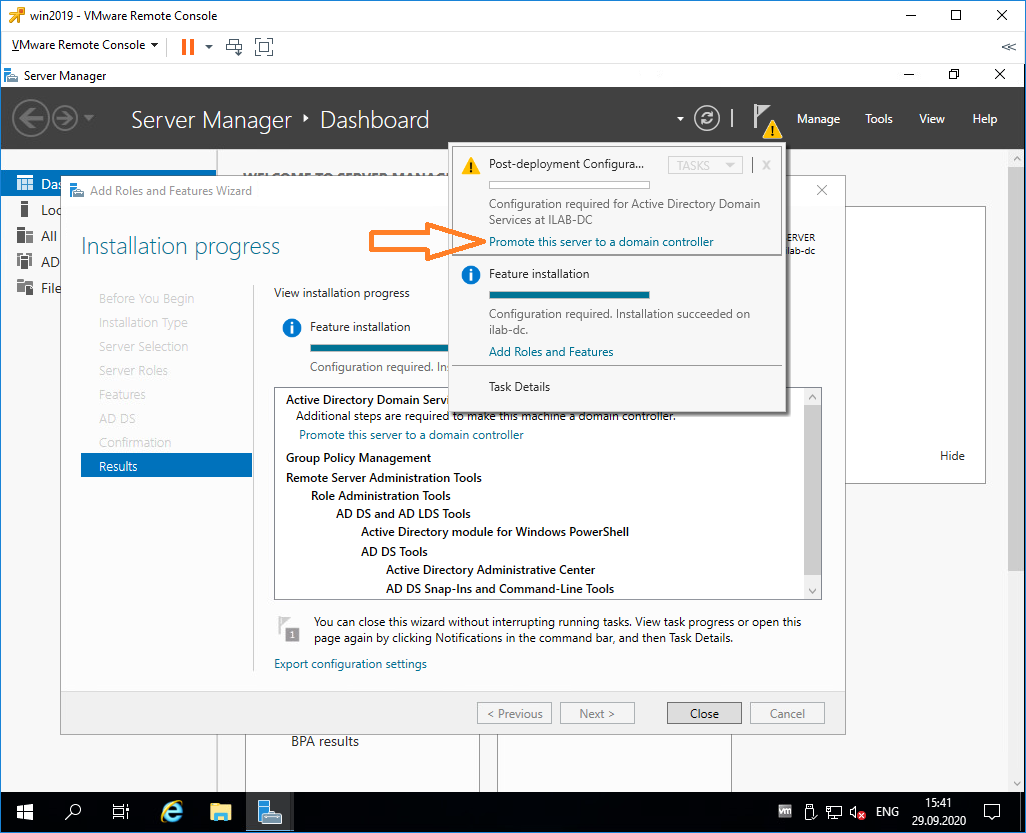

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

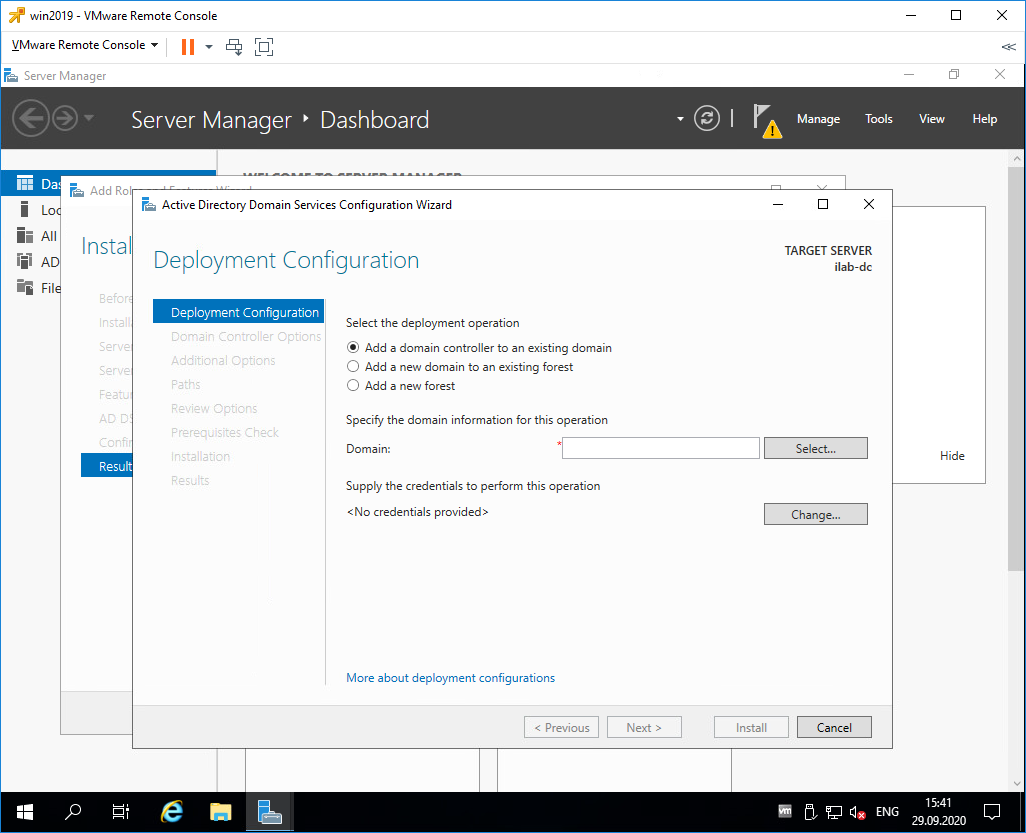

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

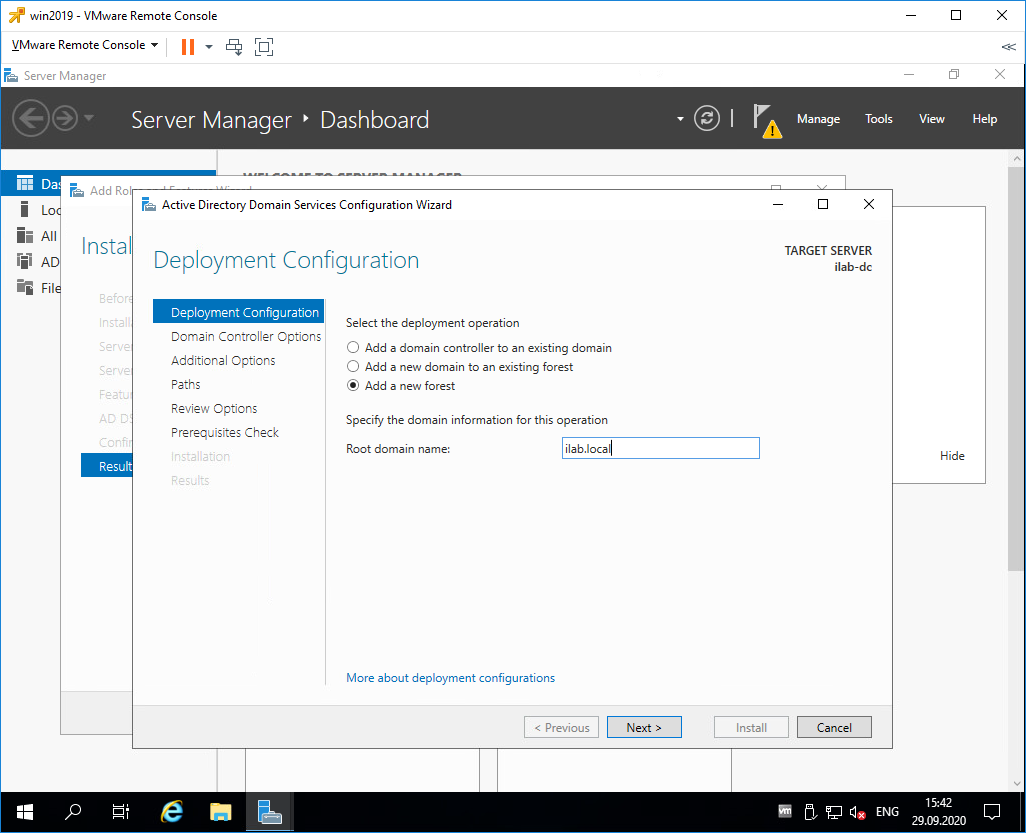

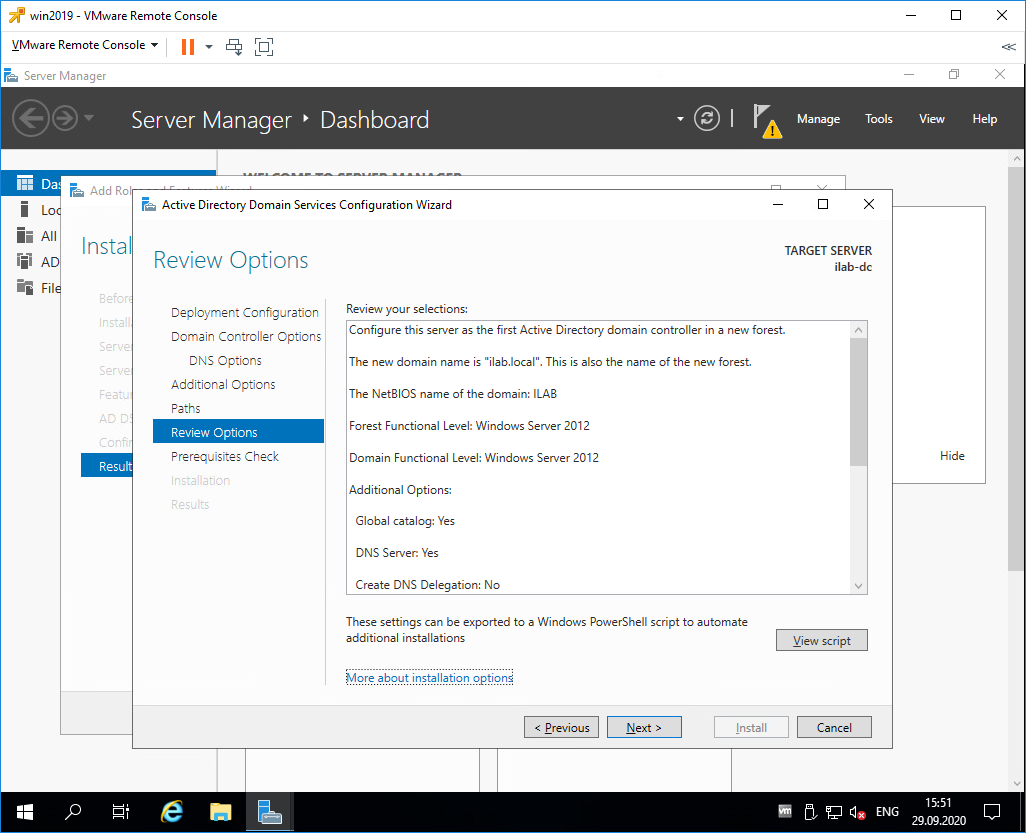

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

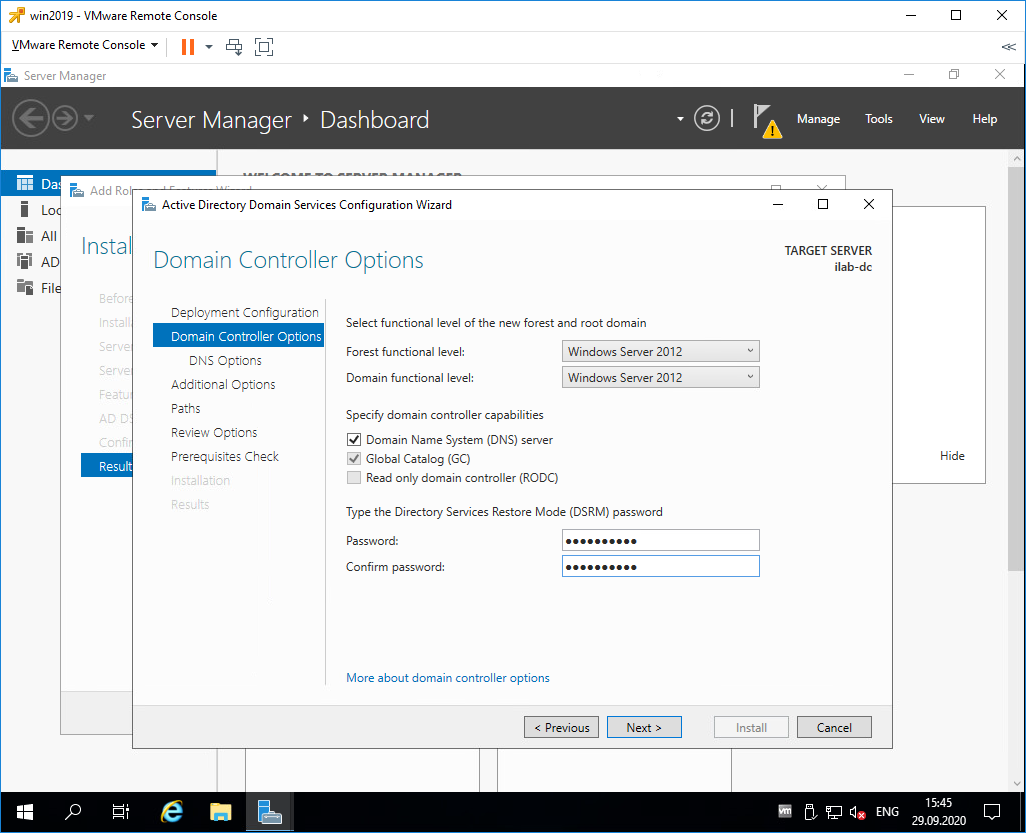

Попадаем в раздел Doman Controller Options.

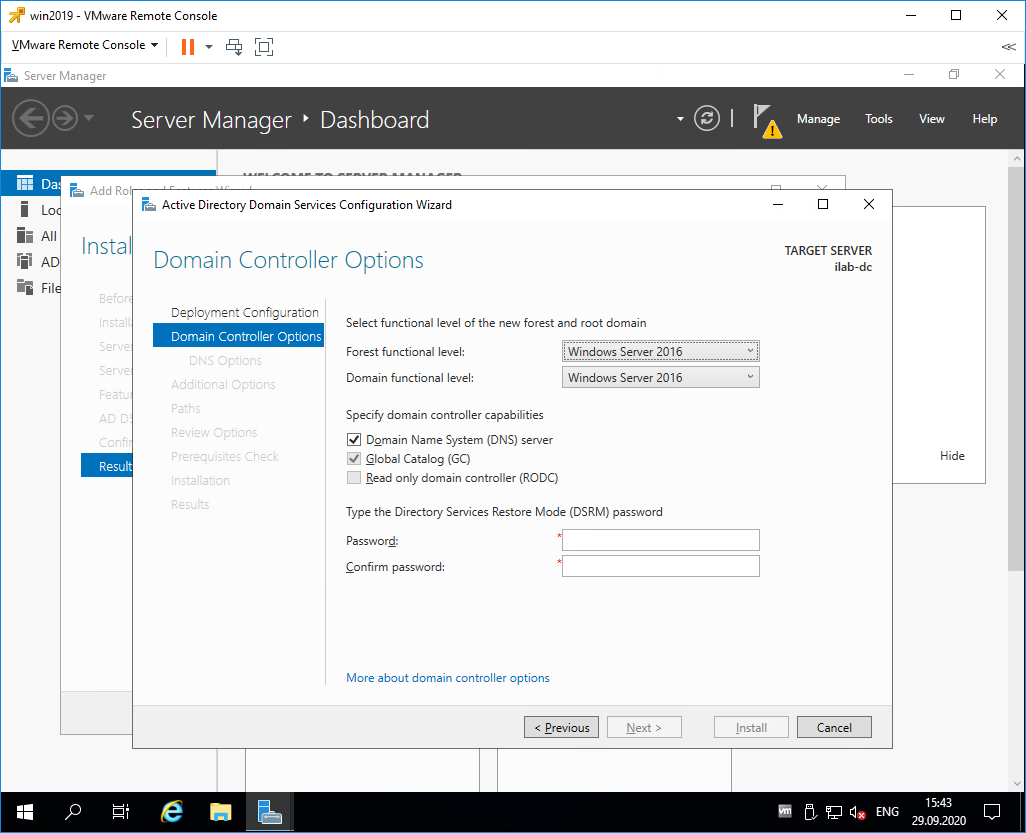

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

Next.

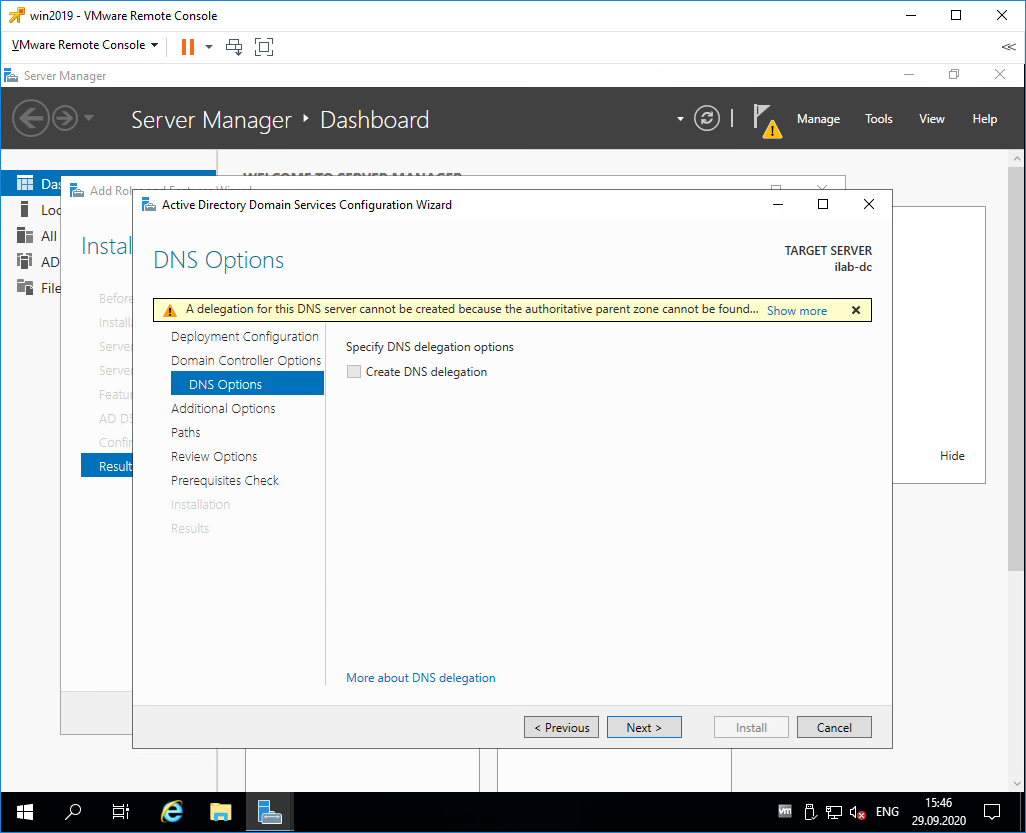

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found…». Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

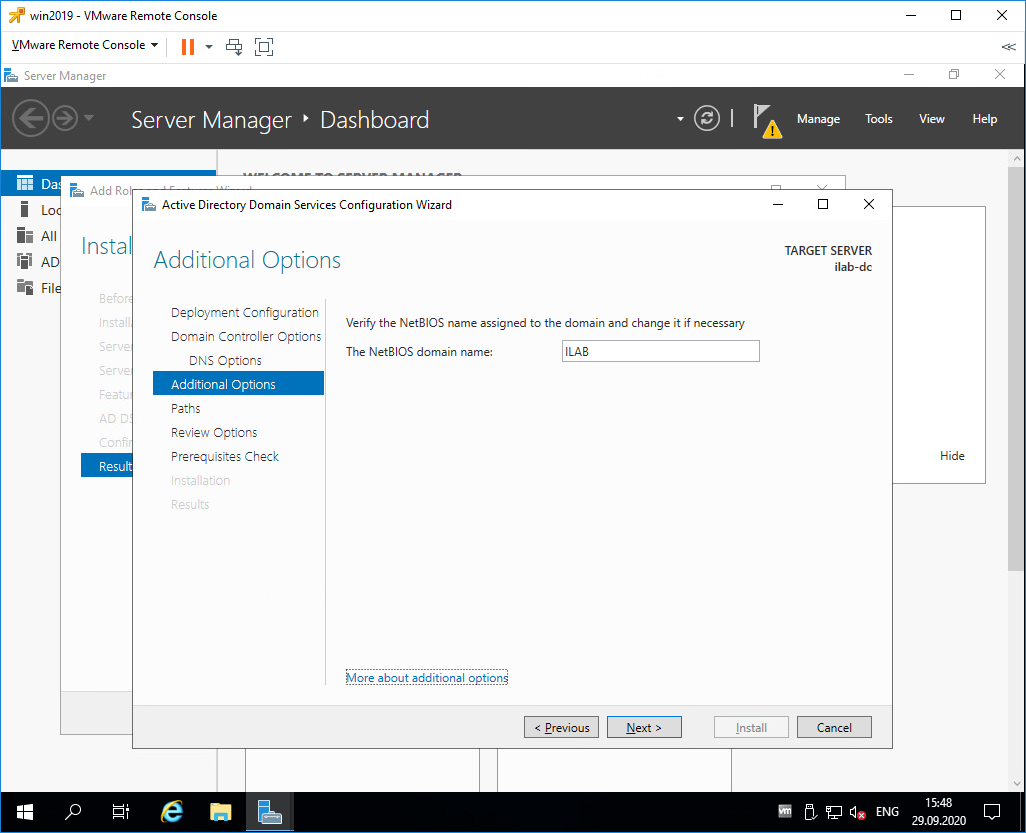

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

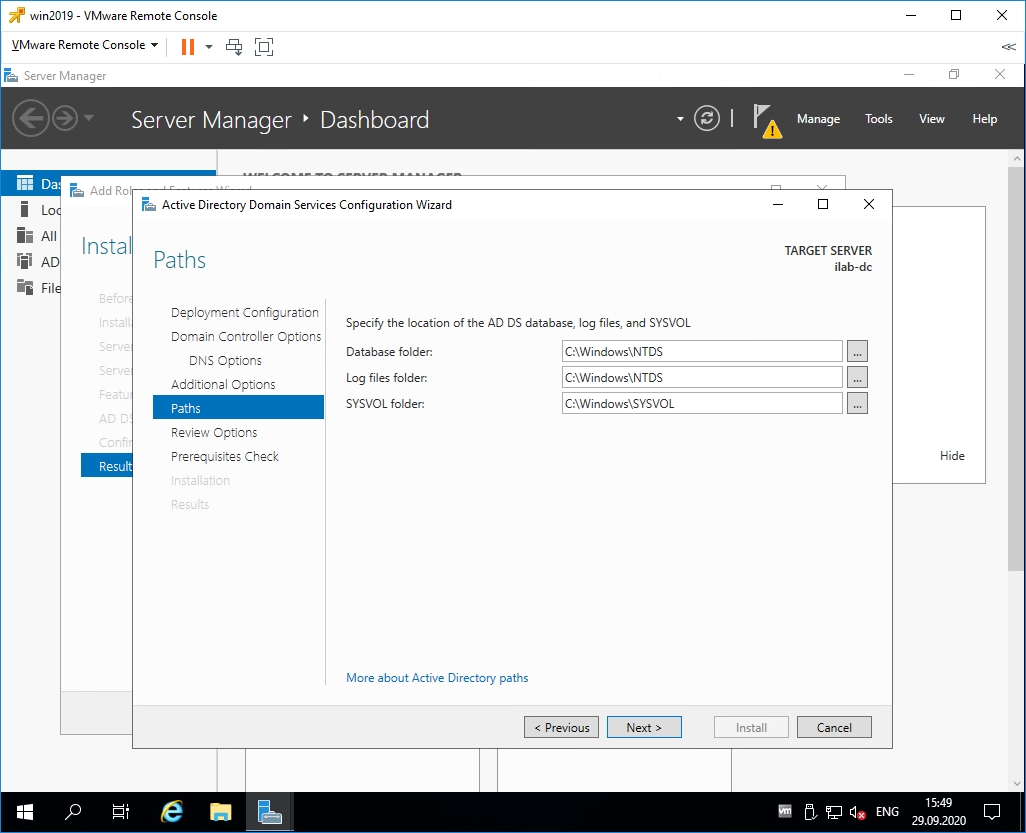

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:WindowsNTDS

- Log files folder: C:WindowsNTDS

- SYSVOL folder: C:WindowsSYSVOL

Next.

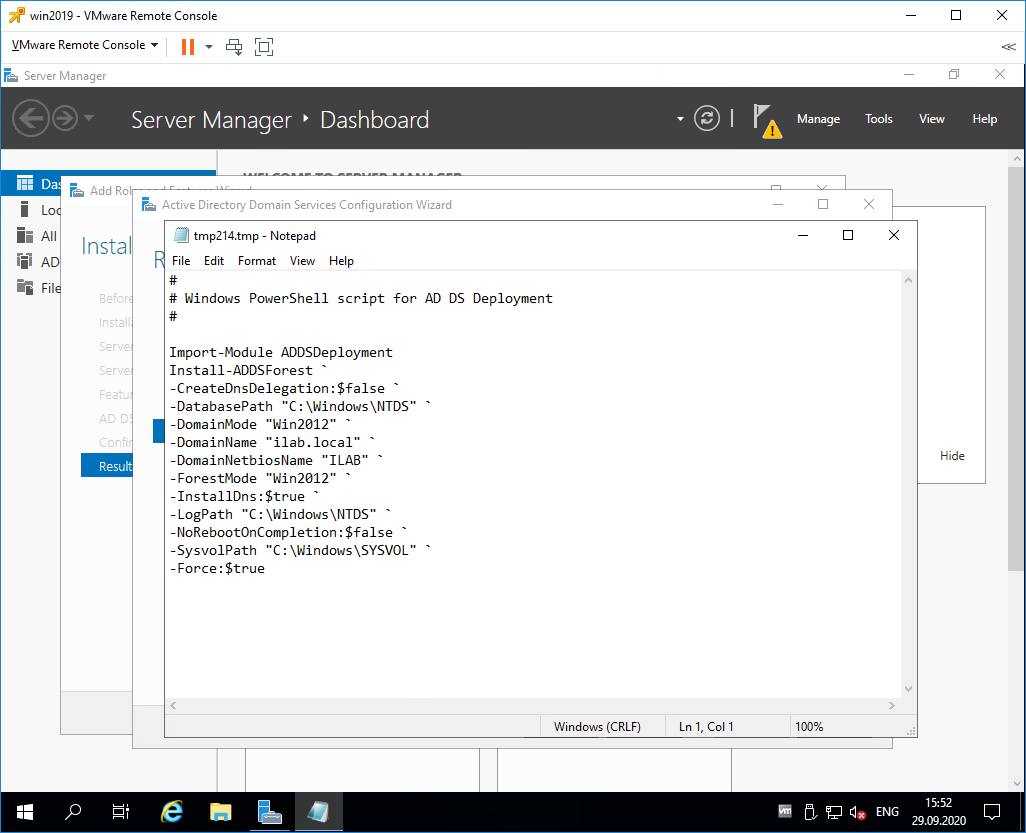

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

Next.

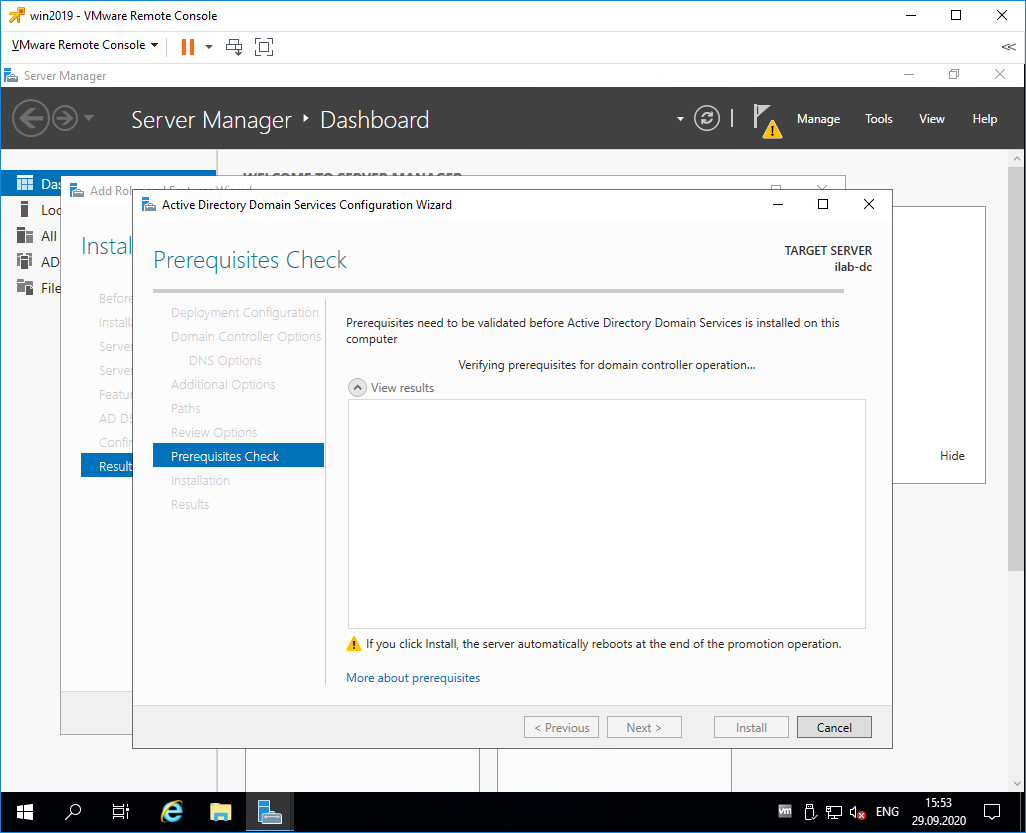

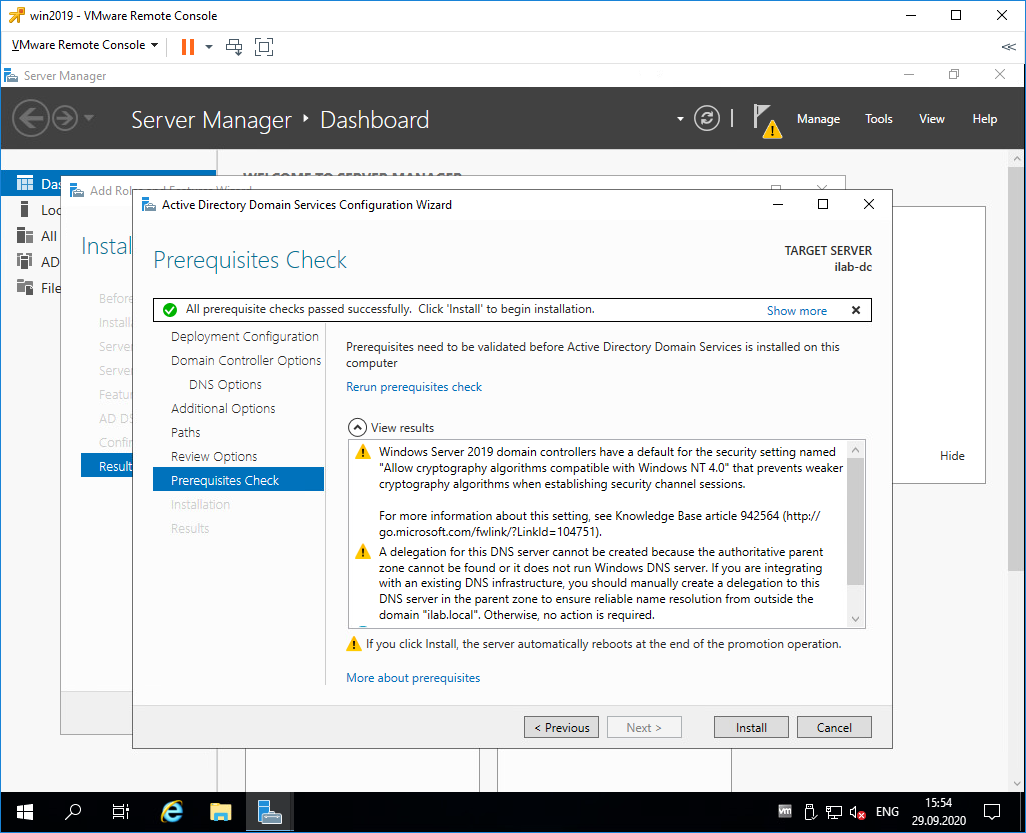

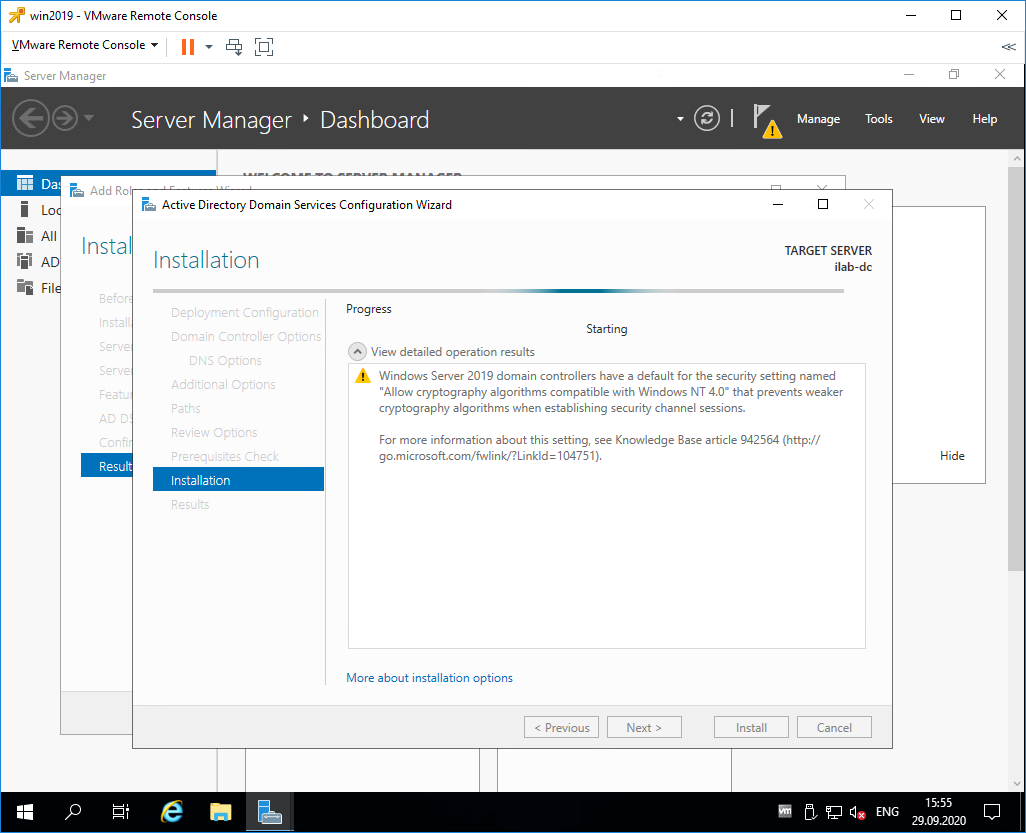

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

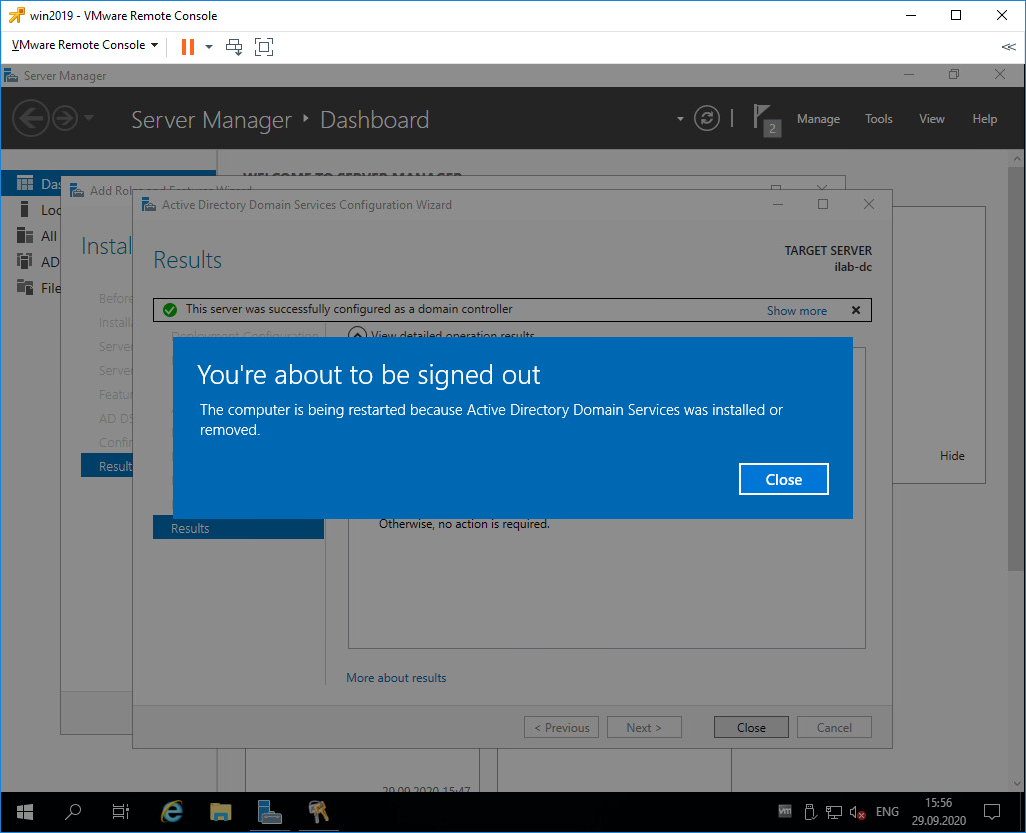

Начинается процесс установки.

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

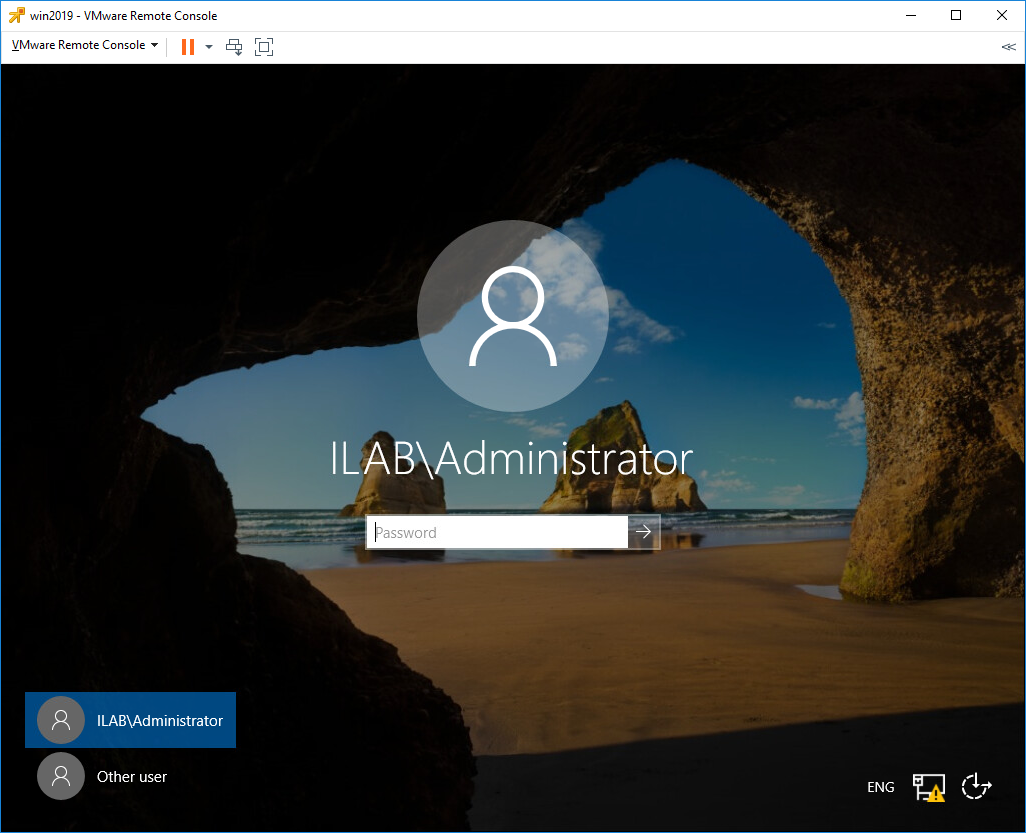

Первоначальная настройка контроллера домена

Наша учётная запись Administrator теперь стала доменной — ILABAdministrator. Выполняем вход.

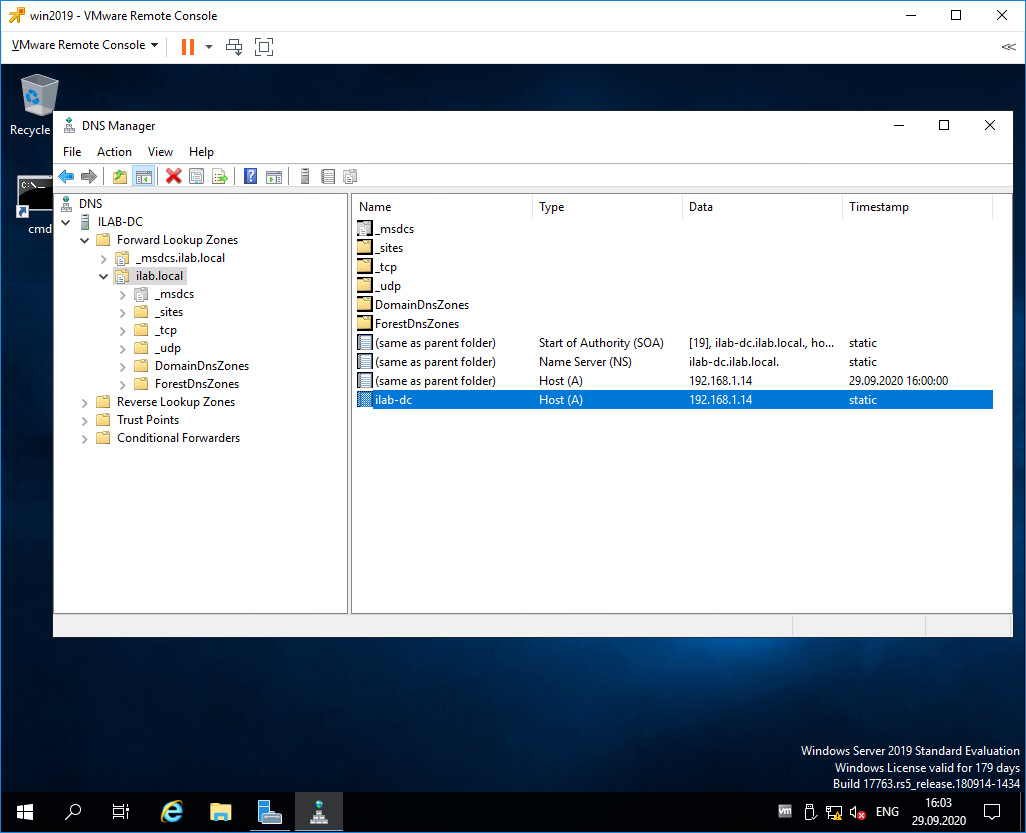

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

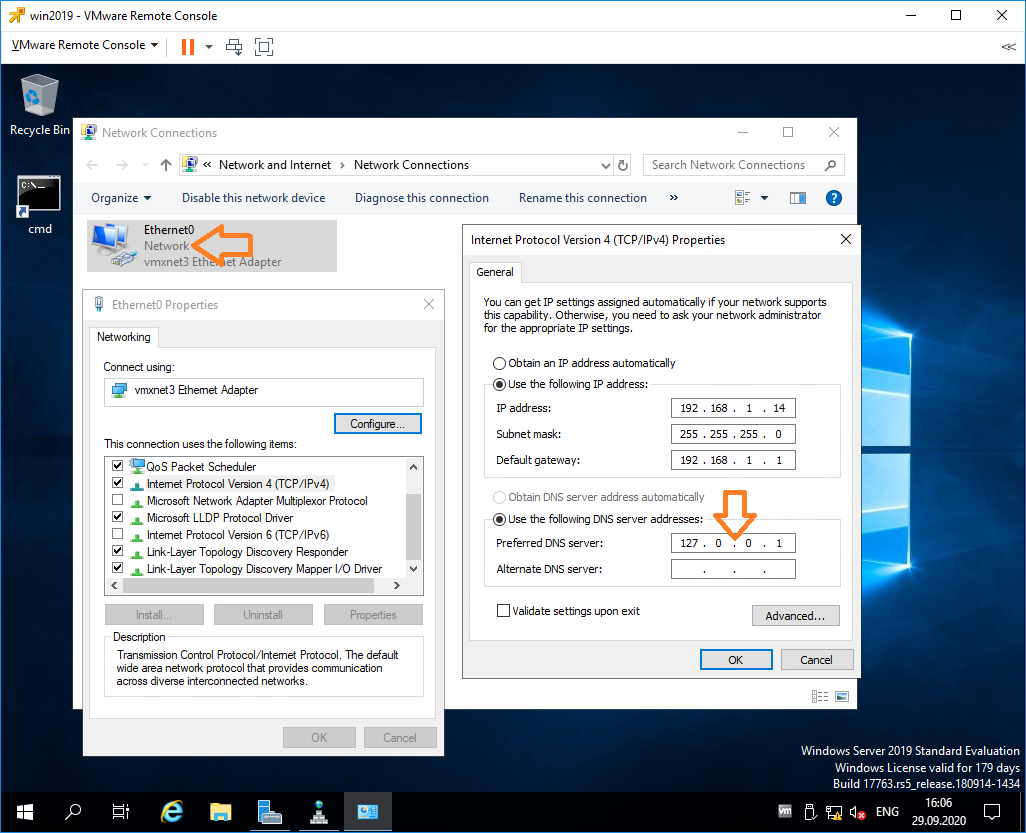

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

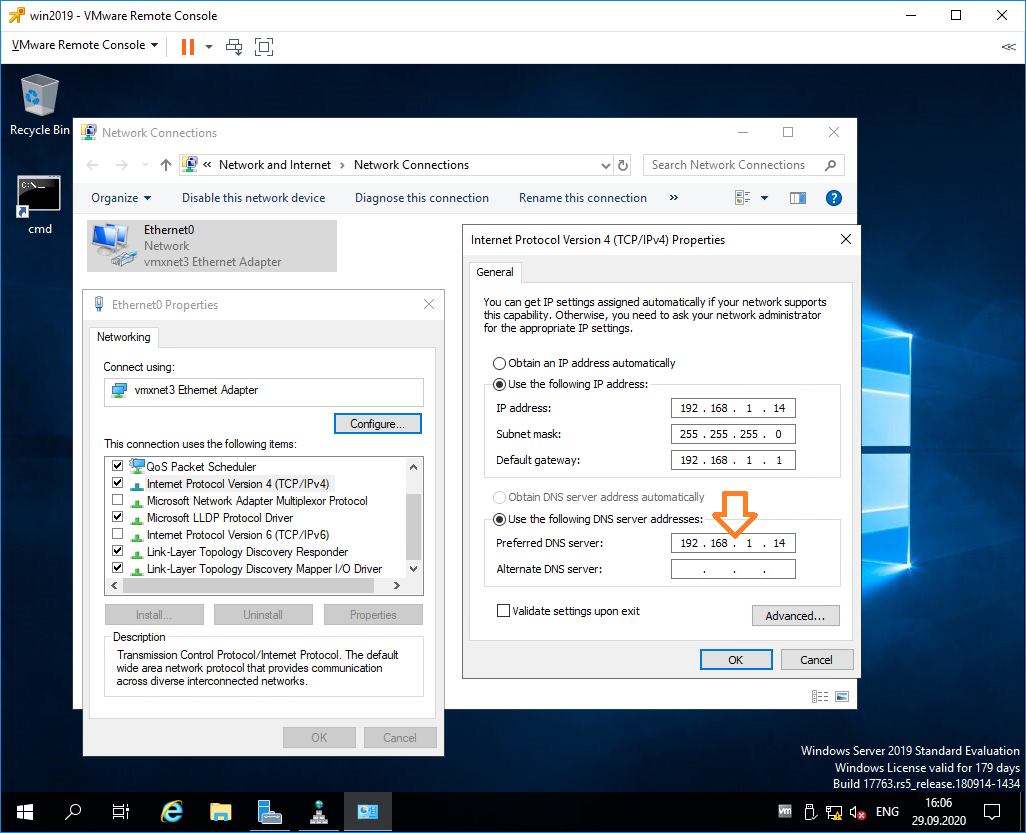

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

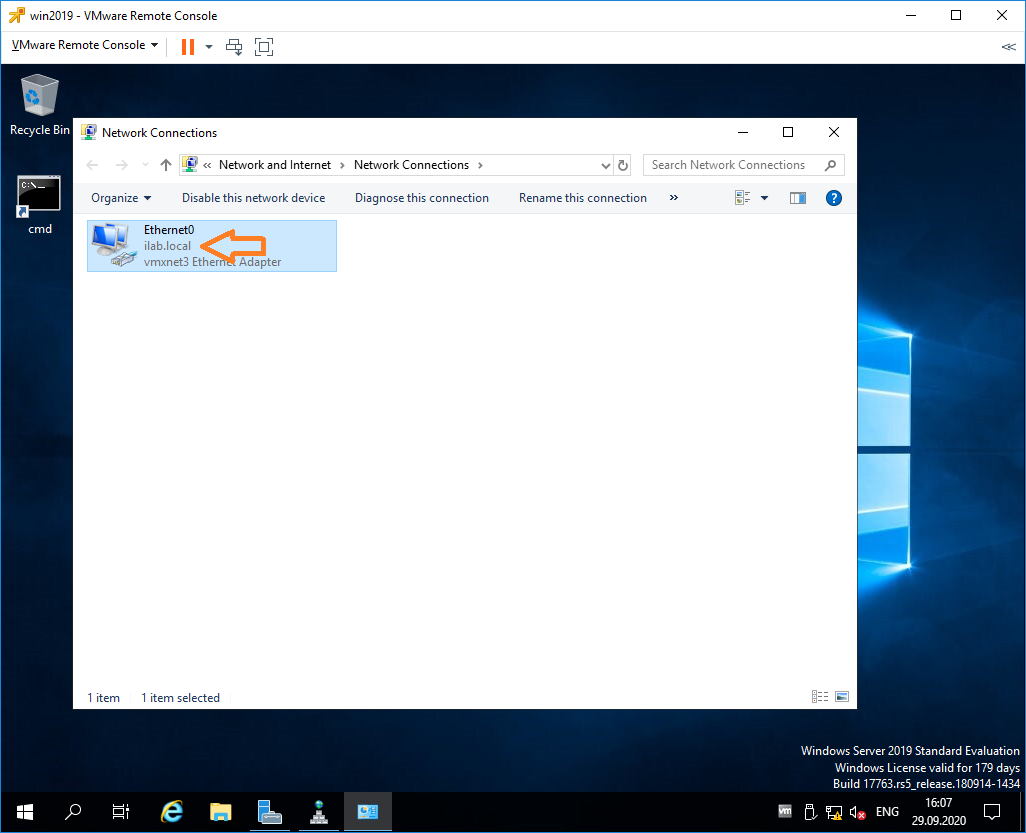

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

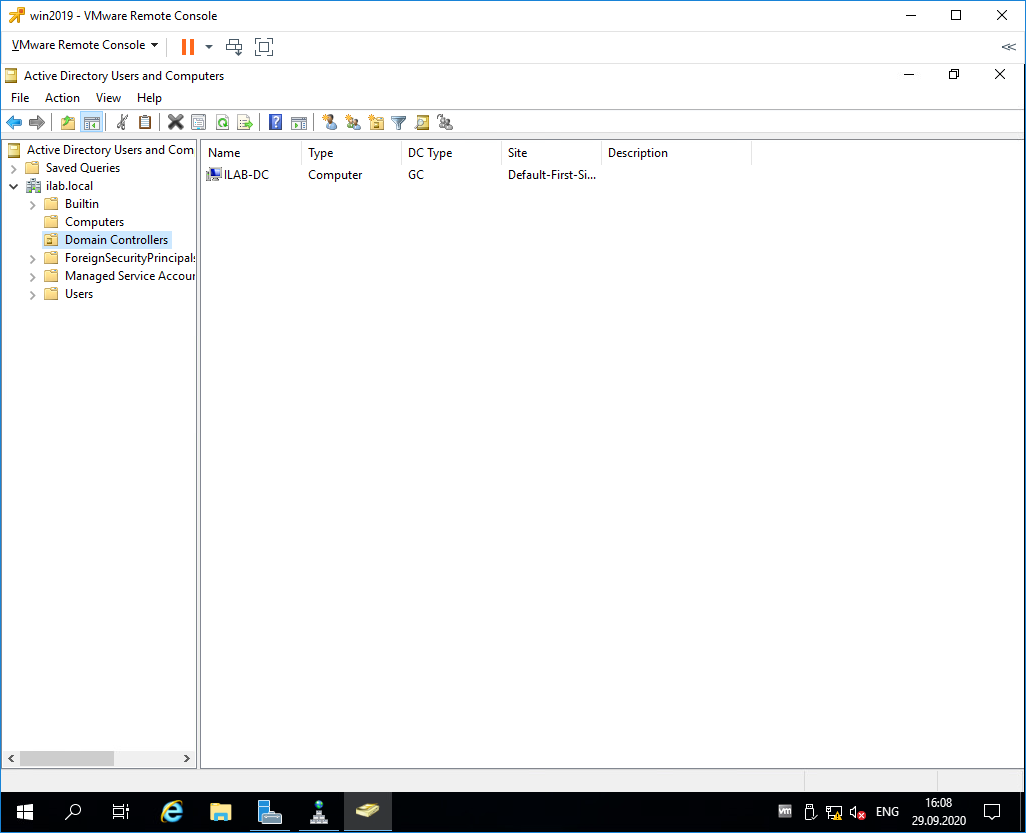

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

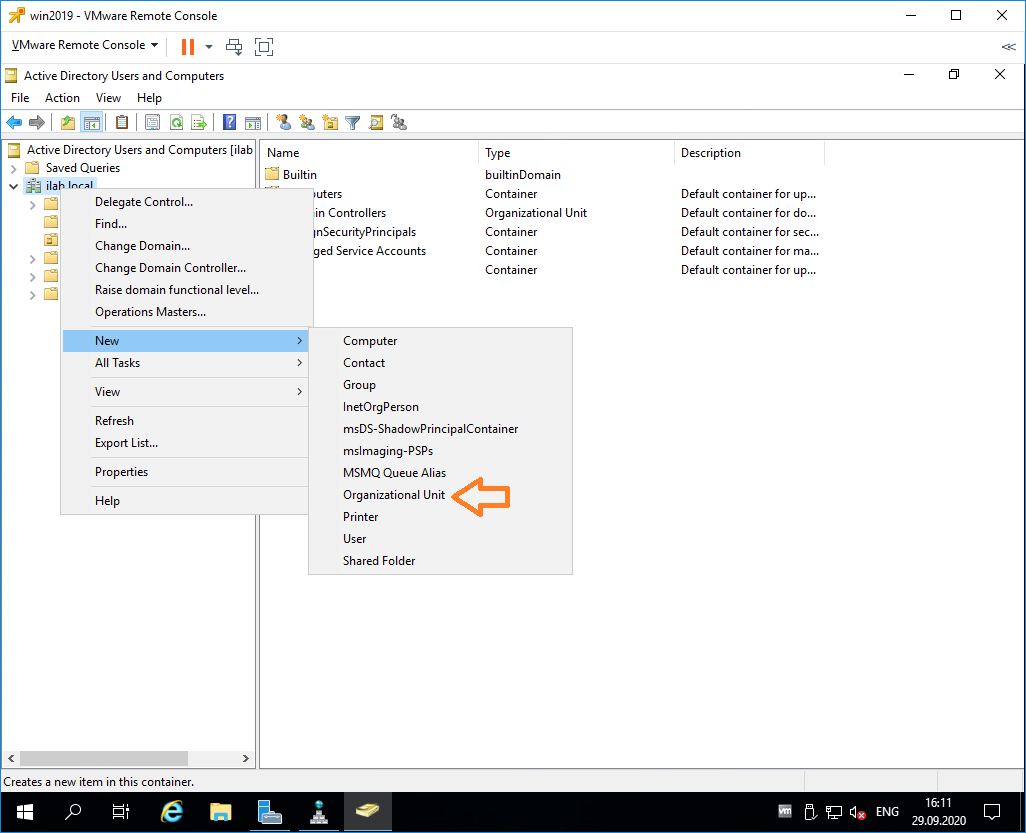

Правой кнопкой на корень каталога, New > Organizational Unit.

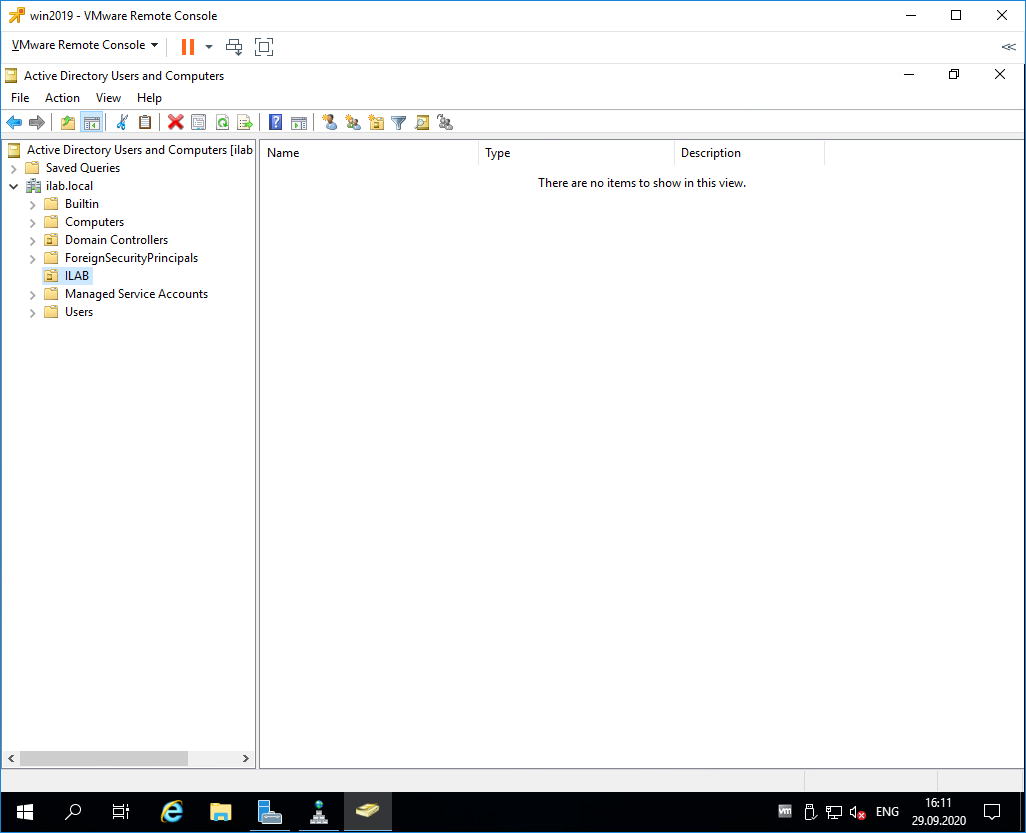

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

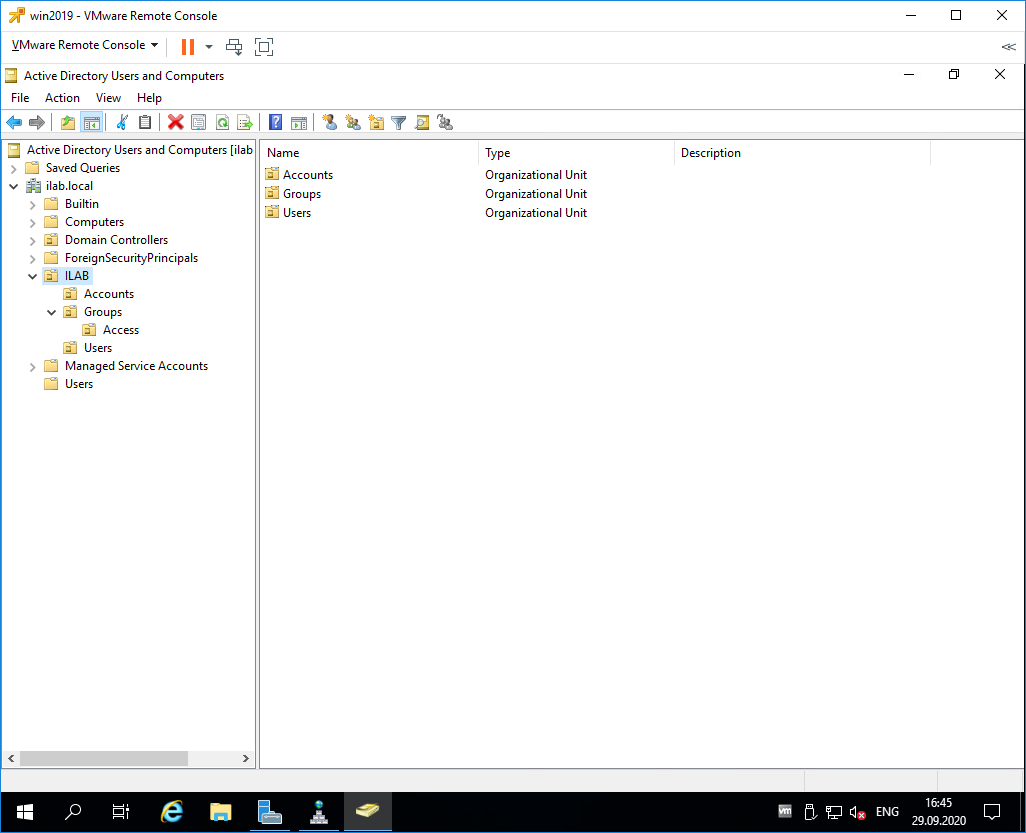

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.