Пользователи любят вводить короткие, легко запоминающиеся пароли, и отучить их от этого практически нельзя. Администраторам локальных сетей остается лишь проверять устойчивость этих паролей ко взлому и заменять их более стойкими. Программа Proactive Password Auditor (PPA) специально создана для тестирования качества парольной защиты в среде Windows NT/2000/XP. Она моментально определяет учетные записи с нестойкими к перебору паролями и умеет восстанавливать пароли, забытые пользователями.

Данная методика укладывается в 30 минут работы для одного компьютера и позволяет определить наиболее уязвимые аккаунты. Конечно, продолжительность проверки может оказаться довольно большой, если у сисадмина порядка ста рабочих мест.

Атаку по маске и атаку в лоб на большую глубину с использованием всех наборов символов логично применить при восстановлении сложных забытых паролей. Использование PPA с этой целью абсолютно законно, конечно, при условии, что вы восстанавливаете собственные пароли или вас об этом попросил владелец пароля.

В последней версии (1.60) Proactive Password Auditor произошло много изменений. Вот некоторые из них (нами не тестировались): поддержка Windows Vista, дальнейшая оптимизация по скорости, поддержка многопроцессорных систем, многоязычный интерфейс. В ближайшей версии планируется создание подробных отчетов.

Ограничения демоверсии: 60-дневный триал-период с анализом не более 10 пользовательских аккаунтов.

Содержание

- Резюме

- Proactive windows security explorer

- Proactive Password Auditor

- Examine Network Security

- Network Security Audit

- How Secure Is Your Network?

- Network Security Policies

- Recover Account Passwords

- Proactive Windows Security Explorer 2.02

- ElcomSoft Co. Ltd. (Shareware)

- Proactive windows security explorer

Резюме

Источник

Proactive windows security explorer

Итак будем применять какую-нибудь альтернативную операционную систему, допустим Linux или DOS. Как только файлы будут переписаны, тогда с легкостью можно расшифровать пароли, применив для этого такие программы как: LC4, Proactive Windows Security Explorer.

Чтобы выполнить такие действия вам понадобится:

1) свободный доступ к другому персональному компьютеру;

2) минимум 2 дискеты;

3) архиватор, например 7-Zip;

4) загрузочный диск Windows 98 или DOS или же минимальная версия Linux (в случаи, если вы подключите свой жесткий диск к другому компьютеру, то загрузочные диски не нужны);

5) программа, при помощью которой возможно заполучить пароли, допустим Proactive Windows Security Explorer (эта программа является бесплатной).

Применение загрузочного диска DOS.

Если хранятся файлы на вашем компьютере в формате NTFS, то необходимо скопировать файл NTFSDOS на тот самый загрузочный диск.

Также нужно провести копирование на диск архиватор. Таким архиватором может быть 7-Zip. Затем попробуйте загрузить ваш компьютер с этого диска. Разыщите раздел NTFS и наберите такую вот команду «NTFSDOS».

Далее нужно разместить в архив файлы, хранящие пароли. Если файлы не будут помещаться на одном диске, архиватор выдаст сообщение о необходимости вставить следующий диск.

Как взломать пароль.

Как говорилось ранее, есть много программ, которые могут взломать пароли. Но какую бы из них вы не применяли, знайте, она может обнаружить точное количество учетных записей в файле SAM. Вот вам и предстоит среди них пообрать пароли. Если вы надумаете воспользоваться Proactive Windows Security Explorer, тогда смело выбирайте Atack type: Brute-force. Если вы 100% уверены, что пароль состоит только из цифр, то отмечаем пункт “all digits” галочкой. Жмем на меню Recovery, у вас начинается подбор паролей.

Такой процесс может занять неограниченное количество времени: от 10 минут до нескольких суток, бывали случаи и несколько месяцев.

Порой возникает ситуация, что подбор пароля закончился неудачно и нет возможности что то поделать. Такой вариант событий может произойти, когда в пароле по мимо цифр использовались и буквы или символы.

Также с помощью такой программы можно проверить надежность своего пароля на взломоустойчивость и узнать сколько времени займет такой подбор и сделать соответствующий выводы.

Но все же, dirfreesoft.ru верит, что вам никогда в жизни не придется применять описанный выше выше способ расшифровки паролей. Записывайте логины и пароли в специальный бумажный блокнотик.

Если вы знаете, что ваш компьютер может быть взломанным, то в обязательном порядке применяйте паролями. И помните, применяйте не простые слова, а целые комбинации из цифр и букв. Только в этом случае ваши пароли будут надежно защищены.

Источник

Proactive Password Auditor

Audit security policies, examine network security and recover account passwords by running a timed attack on account passwords.

Supports: network passwords, user account passwords; brute-force, dictionary and pre-computed hash tables attacks; online and offline recovery

| 20 user accounts | 17995 руб. |

| 100 user accounts | 35995 руб. |

| 500 user accounts | 59995 руб. |

| 2500+ user accounts | request quote |

Buy now

Download free trial version

Examine Network Security

Proactive Password Auditor helps network administrators to examine the security of their networks by executing an audit of account passwords. By exposing insecure passwords, Proactive Password Auditor demonstrates how secure a network is under attack.

Network Security Audit

Proactive Password Auditor examines the security of your network by attempting to break into the network. It tries common attacks on the account passwords in an attempt to recover a password of a user account.

Proactive Password Auditor allows carrying out a password audit within a limited period of time. If it is possible for Proactive Password Auditor to recover a password within a reasonable time, the entire network cannot be considered secure.

How Secure Is Your Network?

A single weak password exposes your entire network to an external threat. Password hacking is one of the most critical and commonly exploited network security threats. Network users employ short and simple passwords that are easy to remember, but are also easy to break. They often use repeating characters, simple words and names for easier memorizing. Making them use computer-generated passwords that consist of random characters will only make the problem more severe, as the users will write the passwords down on the proverbial yellow stickers. There is more information available on the issue in the Elcomsoft whitepaper Proactive Is Better than Reactive: Testing Password Safety – a Key to Securing a Corporate Network.

Network administrators are also part of the problem, as they may forget purging terminated employees, forcing people to change passwords often, or locking out the users after a certain number of failed login attempts.

Network Security Policies

Weak passwords are easy to break, while complex passwords are difficult to memorize. Having an elaborate security policy is the only way to ensure the security of your network. Does your policy require a regular password change? Make sure to audit the network after every change. Did it take Proactive Password Auditor 30 days to break a password when you performed the last audit? Then examine your network at least once a month to ensure ongoing security.

Recover Account Passwords

Network administrators can use Proactive Password Auditor to recover Windows account passwords, too. Proactive Password Auditor analyzes user password hashes and recovers plain-text passwords, allowing accessing their accounts, including EFS-encrypted files and folders.

Источник

Proactive Windows Security Explorer 2.02

ElcomSoft Co. Ltd. (Shareware)

Proactive Windows Security Explorer, presently changed to the name Proactive Password Auditor, is a type of audit software developed and released by ElcomSoft Company Limited. This application’s main function is to attack the network forcefully in order to determine security holes in a certain network. It also has the functionality to close identified security breaches to further ensure the safety of a network.

The Proactive Security Explorer’s main feature is its method of “forcing” algorithms on the NTLM and LM password hash, which makes it effective in identifying unsecured passwords. In addition, it also uses “rainbow” attacks which use pre-computed hash tables to quickly find passwords. The key feature of this application includes account password recovery, auditing capabilities to determine the level of security of the user’s computer network, strength-testing passwords to ensure security, and using a password cache. The program supports a variety of methods in retrieving password hashes for further audit or attack. From the usually ignored dumped files to the remote computers running the active directory, the software ensures existing security holes would be identified and closed.

The application, Proactive Windows Security Explorer is no longer available for distribution. Currently it is called Proactive Password Auditor. This new name carries all of the functions of its previous software adding new features which gives it more features than previous versions.

Источник

Proactive windows security explorer

В этой теме можно собирать полезные советы по реализации каких-либо задач средствами ОС и серверного ПО.

В дальнейшем если количество вопросов по какой-либо теме будет значительным, эта тема будет выделена в отдельную.

Q: Как запретить запись на флеш-накопители?

A: Откройте редактор реестра (regedit)

Найдите ветку HKEY_LOCAL_MACHINESystemCurrentControlSetContro l StorageDevicePolicies

Если ее нет, создайте ее.

В этой ветке создайте запись типа DWORD, назовите ее WriteProtect и присвойте ей значение 1.

Закройте regedit.exe

Все. Теперь доступ к aflash дискам будет только для чтения (readonly)

Определение обладателя роли хозяина схемы в лесу

1. Нажмите кнопку Пуск, выберите команду Выполнить, введите mmc и нажмите кнопку OK.

2. В меню Консоль выберите команду Добавить или удалить оснастку, нажмите кнопку Добавить, дважды щелкните оснастку

Схема Active Directory, нажмите кнопку Закрыть, а затем — OK.

3. Правой кнопкой мыши выделите на левой верхней панели оснастку Схема Active Directory и чтобы определить сервер,

владеющий ролью хозяина схемы, выберите пункт Хозяева операций.

Примечание. Оснастка «Схема Active Directory» доступна только после регистрации файла Schmmgmt.dll. Для проведения

регистрации нажмите кнопку Пуск, выберите пункт Выполнить, введите в поле Открыть команду regsvr32 schmmgmt.dll и

нажмите кнопку OK. После успешного выполнения регистрации появится соответствующее сообщение.

Определение обладателя роли хозяина именования домена в лесу

1. Нажмите кнопку Пуск, выберите команду Выполнить, введите mmc и нажмите кнопку OK.

2. В меню Консоль выберите команду Добавить или удалить оснастку, нажмите кнопку Добавить, дважды щелкните оснастку

Active Directory — домены и доверие, нажмите кнопку Закрыть, а затем — OK.

3. На левой панели выделите оснастку Active Directory — домены и доверие.

4. Правой кнопкой мыши щелкните оснастку Active Directory — домены и доверие и чтобы определить сервер, владеющий

ролью хозяина именования домена, выберите пункт Хозяева операций.

Как определить сервер, который обладает ролями FSMO (http://support.microsoft.com/default.aspx?scid=kb;[LN];Q234790)

Q: Как сменить имя домена?

A: Для 2000 это невозможно, а по 2003 вот способ от Микрософт:

Средства переименования доменов Active Directory в Windows Server 2003 (http://technet.microsoft.com/ru-ru/windowsserver/bb405948.aspx)

2. Мастер новых подключений должен быть тебе хорошо знаком. В явном виде о настройке VPN-соединения здесь нигде не упоминается, но зато есть пункт «Прямое подключение к другому компьютеру».

3. На следующем этапе из двух предложенных вариантов выбирай опцию «Принимать входящие подключения». Это логично, так как мы настраиваем сервер.

4. Далее мастер предложит указать те устройства, с помощью которых планируется принимать входящие подключения. В списке будут представлены установленные в системе модемы, Bluetooth-адаптеры и подобные девайсы. Однако все они нас сейчас мало интересуют, поэтому снимаем все опции, самовольно установленные мастером, и жмем «Далее».

5. Наконец-то! Мастер догадывается, что нас, возможно, интересует настройка VPN, и поэтому задает соответствующий вопрос. «Разрешить виртуальные частные сети».

7. Настройка сетевых протоколов и в особенности TCP/IP не менее важна. Выбери соответствующий пункт в списке протоколов и нажми на кнопку «Свойства». Для того чтобы пользователь мог получить доступ к твоей сети, необходимо активировать опцию «Разрешить звонящим доступ к локальной сети». Далее требуется обозначить диапазон IP-адресов, которые смогут использовать подключившиеся клиенты. Возможен также вариант, когда юзеру IP-адрес будет выдаваться автоматически посредством службы DHCP.

8. Все, настройка на этом завершена. Можешь попросить кого-нибудь из друзей подключиться к твоему новоиспеченному серверу. Настройка клиентского подключения мало чем отличается от создания Dial-up соединения, поэтому мы ее рассматривать не будем. Слишком просто.

1. Для начала через меню «Пуск» открой окно «Администрирование» и далее «Маршрутизация и удаленный доступ».

2. В консоли управления выбери локальный сервер и внимательно смотри на нижнюю левую часть окна. Если увидишь красный индикатор, значит, необходимая нам служба не подключена. Хорошо бы это исправить: для этого нажми правой кнопкой по имени сервера и выбери в меню «Настроить и включить маршрутизацию и удаленный доступ».

4. Появившееся окно «VPN-подключение» предлагает обозначить некоторые параметры будущих подключений. Выбери то подключение, которое относится к твоей локальной сети или же Интернету (в зависимости от планируемой структуры и назначения VPN-соединения), а затем нажми кнопку «Далее».

5. В окне «Назначение IP-адреса» мастер предлагает задать настройки IP-адресов, которые будут присваиваться клиентам при подключении. Если на машине установлен DHCP-сервер (что довольно вероятно), выбери пункт «Автоматически» и жми «Далее».

Если хочешь задать диапазон выдаваемых IP-адресов вручную, введи интересующие тебя значения в поля «Начальный IP-адрес» и «Конечный IP-адрес». Проследи, чтобы эти IP-адреса были из той же подсети, что и твой компьютер. В противном случае придется прописывать дополнительные правила маршрутизации, чтобы все клиенты были достигаемы.

По большому счету, VPN-сервер готов к работе, однако, подключения к нему пока еще запрещены. Разрешить удаленные подключения поможет опять же системный апплет «Маршрутизация и удаленный доступ» (окно «Администрирование»):

1. Дважды кликни по объекту сервера и выбери «Политики удаленного доступа».

2. Теперь найди значок «Подключения к серверу маршрутизации и удаленного доступа», щелкни по нему правой кнопкой мыши и перейди в меню «Свойства».

2. Теперь создай новую или найди интересующую тебя учетную запись и открой ее свойства.

3. В закладке «Входящие соединения» есть пункт «Разрешить доступ». Его и нужно активировать.

В системе есть еще немало настроек, относящихся к VPN-соединениям. Все они нужны для того, чтобы администратор мог до мельчайших деталей отконфигурировать виртуальную частную сеть и сделать ее такой, какой бы хотел ее видеть.

Очень полезным показалось мне сообщение с форума микрософт, ибо сталкивался с глюками на практике:

Q: Устанавливаю ISA 2006 St. У меня есть Win2003 sp1.

Ставить sp2? В рекомендациях отсутствует sp2.

Я видел ссылки на описание проблем ISA 2006 St. и sp2.

Значит, надо проапдейтиться, но не ставить sp2?

A: Можете совершенно спокойно ставить Windows Server 2003 SP2, Есть одно «НО»: после устаноки пакета обслуживания SP2 и ДО установки ISA Server необходимо инсталлировать обновление An update to turn off default SNP features is available for Windows Server 2003-based and Small Business Server 2003-based computers (http://support.microsoft.com/kb/948496) во избежание возникновения потенциальных проблем, описанных в приведенной выше статье базы знаний.

B

Советы и рекомендации по архивации

C

Советы и рекомендации по службам сертификации

Советы и рекомендации по применению шаблонов сертификатов

Советы и рекомендации по службам точек подключений

D

Советы и рекомендации по аварийному восстановлению

Советы и рекомендации по дефрагментации диска

Советы и рекомендации по оснастке «Управление дисками»

Советы и рекомендации по работе с дисковыми квотами

Советы и рекомендации по распределенной файловой системе (Distributed File System, DFS)

Советы и рекомендации по DHCP

Советы и рекомендации по DNS

E

Советы и рекомендации по шифрованной файловой системе

Советы и рекомендации по реализации мер безопасности

Советы и рекомендации по выбору и настройке оборудования

Советы и рекомендации по использованию инструментов настройки по сети

I

Советы и рекомендации по установке и обновлению операционной системы

Советы и рекомендации по IAS

Советы и рекомендации по использованию IPSec

L

Советы и рекомендации по лицензированию

Советы и рекомендации по оcнастке «Локальные пользователи и группы»

M

Советы и рекомендации по модемам

Советы и рекомендации по мониторингу производительности

N

Сетевые подключения — советы и рекомендации

Советы и рекомендации по балансировке нагрузки сети

Советы и рекомендации по работе с сетевым монитором

Советы и рекомендации по использованию клиента для сетей NetWare

Советы и рекомендации по использованию протокола NWLink

P

Советы и рекомендации по паролям

Советы и рекомендации по мониторингу производительности

Советы и рекомендации по использованию разрешений и прав на доступ

Советы и рекомендации по назначению разрешений для объектов Active Directory

Советы и рекомендации по печати

R

Советы и рекомендации по использованию реестра

Советы и рекомендации по удаленному доступу

Советы и рекомендации по удаленному администрированию

Советы и рекомендации по использованию удаленного рабочего стола для администрирования

Советы и рекомендации по службам удаленной установки

Советы и рекомендации по работе с внешним хранилищем

Советы и рекомендации по работе со съемным ЗУ

Советы и рекомендации по маршрутизации

S

Советы и рекомендации по обеспечению безопасности

Советы и рекомендации по анализу и настройке безопасности

Советы и рекомендации по аудиту событий безопасности

Советы и рекомендации по параметрам безопасности

Советы и рекомендации по использованию шаблонов безопасности

Кластеры серверов: советы и рекомендации

Советы и рекомендации по службам

Советы и рекомендации для служб Macintosh

Советы и рекомендации по компоненту «Общие папки»

Советы и рекомендации по регистрации событий завершения работы

Советы и рекомендации по SNMP

Советы и рекомендации по политикам ограниченного использования программ

Советы и рекомендации по сохранению имени пользователя и пароля

Советы и рекомендации по мониторингу производительности

T

Советы и рекомендации по использованию TCP/IP

Советы и рекомендации по работе со службой «Телефония»

Сервер Telnet (советы и рекомендации)

Советы и рекомендации для сервера терминалов

Свойства пользователей служб терминалов (советы и рекомендации)

Советы и рекомендации по использованию службы времени Windows

U

Советы и рекомендации по установке и обновлению операционной системы

Советы и рекомендации по профилям пользователей

Советы и рекомендации по использованию разрешений и прав на доступ

V

Советы и рекомендации по VPN

W

ATM. Советы и рекомендации

Советы и рекомендации по использованию реестра

Советы и рекомендации по WINS.

Источник-Администрирование MS Windows Server 2003 книга. Хассел Джонатан

Добавлено через 1 минуту

Переустановка Минипорта WAN (PPTP)

1) Удаляем TCPIP протокол, перезагружаемся.

2) Заменяем драйвер для Минипорт WAN (PPTP) на любой другой, какой под руку попадётся.

3) Удаляем Минипорт WAN (PPTP)

4) В реестре, по адресу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetContro lClass <4d36e972-e325-11ce-bfc1-08002be10318>находим запись о Минипорт WAN (PPTP) и удаляем соответствующую ветку.

5) Открываем netrasa.inf и меняем:

[ControlFlags]

ExcludeFromSelect =

SW,

MS_IrdaMiniport,

MS_IrModemMiniport,

MS_L2tpMiniport,MS_PptpMiniport,MS_PtiMiniport,

MS_NdisWanAtalk,

MS_NdisWanBh,

MS_NdisWanIp,

MS_NdisWanIpx,

MS_NdisWanNbfIn,MS_NdisWanNbfOut

[ControlFlags]

;ExcludeFromSelect =

; SW,

; MS_IrdaMiniport,

; MS_IrModemMiniport,

; MS_L2tpMiniport,MS_PptpMiniport,MS_PtiMiniport,

; MS_NdisWanAtalk,

; MS_NdisWanBh,

; MS_NdisWanIp,

; MS_NdisWanIpx,

; MS_NdisWanNbfIn,MS_NdisWanNbfOut

6) Устанавливаем Минипорт WAN (PPTP)

7) Устанавливаем TCPIP протокол

3. Дважды щелкните параметр DefaultUserName (если такого параметра нет, то создайте Строковый параметр с этим именем), введите свое имя пользователя и нажмите кнопку OK.

4. Дважды щелкните параметр DefaultPassword, введите в поле «Значение» свой пароль и нажмите кнопку OK.

5. Дважды щелкните параметр AutoAdminLogon, введите в поле Значение число 1 и нажмите кнопку OK.

Примечание. В случае если компьютер является членом домена перечисленные выше способы не будут работать, необходимо немного модифицировать второй способ прописав значения входа в домен:

В реестре в ветви

Код:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

параметру AutoAdminLogon установите значение 1

параметру DefaultUserName установите значение равное имени пользователя для которого настраиваете автоматический вход в систему

параметру DefaultDomainName установите значение равное имени домена для входа

параметру DefaultPassword установите значение равное паролю пользователя для которого настраиваете автоматический вход в систему

Если какого либо параметра нет, то его нужно создать, для всех параметров тип Строковый (REG_SZ)

Совет. Чтобы обойти процедуру автоматического входа или войти в систему от имени другого пользователя, удерживайте клавишу SHIFT после завершения сеанса или перезапуска Windows XP. Это приводит к изменению только процедуры первого входа в систему. Для применения измененной процедуры в дальнейшем вы должны настроить следующий параметр реестра:

Код:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsNTCu rrentVersionWinlogonПараметр:ForceAutoLogonТип: REG_SZ Значение: 1

Обратное преобразование NTFS5 в NTFS4.

1. Загрузившись в любой операционной системе, нужно открыть раздел для редактирования утилитами типа DskProbe (NT 4.0), DiskEditor из Norton Utilities for DOS/Win или подобной.

3. Ближе к концу сектора находится метка тома, которую задавали при форматировании. Она тоже хранится в UNICODE. Либо сразу после метки тома, либо через несколько байт находится символ «p» (**70), а ровно через 32 байт от него (точнее, начиная с 32-го байта) мы и найдем то, что ищем, а именно версию NTFS. Судя по всему, NT записывает номер версии не как WORD, а как два различных BYTE (так называемые major ver. number и minor ver. number), поэтому версия хранится на диске в «прямом» виде. Для NTFS5 эти два байта – 03 00, а для NTFS4 – это 01 02. Далее исправляем версию с 03 00 на 01 02 и запускаем chkdsk из состава Windows NT 4.0.

4. Теперь можно загрузиться в NT 4.0 (даже без SP4) и запустить chkdsk (если он не запустится сам при загрузке), который удалит дополнительные атрибуты NTFS5, добавленные Windows 2000, и приведет диск в состояние, полностью пригодное для использования NT 4.0: раздел теперь опять будет в формате NTFS4.

В любой сети необходимо, чтобы время на компьютерах было синхронизировано между всеми клиентами и сервером. Например, это нужно для того, чтобы документы и прочие зависимые от времени операции записывались в БД корректно.

Итак, здесь (http://support.microsoft.com/kb/816042) можно прочитать статью, как настраивать службу времени в Windows 2003.

Кому доверять? Т.е. от кого брать время? Можно лазить на буржуинские сервера, но ради быстрого ответа я выбрал отечественный сервис (http://www.mobatime.ru). Здесь (http://www.mobatime.ru/index.php?option=com_content&task=view&id=210&Itemid=56) лежит инструкция по настройке службы времени Windows 2003 на работу с серверами времени Mobatime. Для Windows XP здесь (http://www.mobatime.ru/index.php?option=com_content&task=view&id=212&Itemid=56). Однако, нам она не пригодится.

Я рекомендую синхронизировать с внешними серверами времени только DC. Все же остальные машины сети настроить на получение времени непосредственно от DC. Сделать это можно, например, с помощью логон-скрипта. Либо через параметры DHCP-области. Команда такая:net time \имя_сервера /set

После успешной синхронизации в эвентах появится сообщение:

The time service is now synchronizing the system time with the time source ntp.mobatime.ru (ntp.m|**0|78.107.225.195:123->195.182.143.162:123).

Если кто ещё не знает, протокол NTP работает по 123 UDP. Не забудьте открыть на фаерволе.

Все же остальные машины сети настроить на получение времени непосредственно от DC. Сделать это можно, например, с помощью логон-скрипта. Либо через параметры DHCP-области. Команда такая:

Код:

net time \имя_сервера /set

по умолчанию члены домена получают время с контроллера домена, который их авторизовал. другими словами ничего лишнего городить не надо.

В многоядерных системах появилась возможность задавать привязку процесса приложения к ядру процессора. Чтобы приложение грузило только то ядро которое указано. Всё работает за некоторым исключением: если процесс выполняется от имени System, то привязку сделать неудастся. Ругается на отсутствие у меня прав.

PsExec качаем отсюда

http://technet.microsoft.com/en-us/sysinternals/bb897553.aspx

Q: Вопросы из серии (пишу для индексации поисковиками):

У меня сервер не видится в сети, что делать?

Я не знаю, кто у меня в сети Master Browser

Прохо работает NetBios

Список компьютеров рабочие группы недоступен

Получение доступа к папкам и файлам.

Многие уже столкнулись с ситуацией, когда необходимо получить доступ к различным, защищённым папкам или файлам. Причин, по которым пользователю необходимо получить доступ может быть множество. От самого простого, когда необходимо скопировать папку «Избранное» на другой ПК, но к папке «Documents and Settings» доступ закрыт, до редактирования файлов и т.д.

Получить доступ к защищённым папкам и файлам можно следующим образом. Для начала необходимо открыть блокнот и внести в него следующий текст полностью(можете скопировать):

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT*shellrunas]

@=»Стать владельцем и задать полный доступ к объекту»

«Extended»=»»

«NoWorkingDirectory»=»»

[HKEY_CLASSES_ROOT*shellrunascommand]

@=»cmd.exe /c takeown /f »%1» && icacls »%1» /grant administrators:F»

«IsolatedCommand»=»cmd.exe /c takeown /f »%1» && icacls »%1» /grant administrators:F»

[HKEY_CLASSES_ROOTDirectoryshellrunas]

@=»Стать владельцем и задать полный доступ к объекту»

«Extended»=»»

«NoWorkingDirectory»=»»

[HKEY_CLASSES_ROOTDirectoryshellrunascommand]

@=»cmd.exe /c takeown /f »%1» /r /d y && icacls »%1» /grant administrators:F /t»

«IsolatedCommand»=»cmd.exe /c takeown /f »%1» /r /d y && icacls »%1» /grant administrators:F /t»

Установка/удаление ролей DNS-сервера и/или DHCP-сервера из коммандной строки.

А при лицензировании, что понимает MS под словом CPU?

ядро процессора, или физический процессор, независимо от количества ядер?

Зависит от вида лицензирования. но в общем случае Microsoft считает ядра у процессора.

А забавность в том, что HyperTrading считается как 1,5 CPU.

Т.е. 1 х Сore i7 = 6 CPU, а не 4 или 8.

Тут писали еще по поводу десктопных ОС. хоть эо и оффтоп.

на десктопах считают только физические процессоры и ХР прекрасно работает на Core i7, в чем многие уже убедились.

Служба Computer Browser должна быть запущена только на контроллере домена,если в сети 31 компьютера в сети нужно делать по +1 Обозревателю сети для каждых 30 дополнительных компьютеров со ссылкой на уже существующие обозреватели сети.

Похожая проблема наблюдается и при установке ISA Сервера на КД.

Данный совет уместе только для домена 2003 уровня, если выше то это можно вообще не учитывать.

Источник

При использовании пароля как средства ограничения несанкционированного доступа возникает противоречие между надежностью и запоминаемостью пароля. Можно сделать супер-пупер-надежный пароль из более чем 14 символов с разной раскладкой, регистром, применением цифр, символов. Но кто сможет запомнить такой пароль? А пароль, записанный на бумажке, — это разве пароль? Вот и приходится искать золотую середину между надежностью и запоминаемостью. Помочь в этом сисадмину может утилита Proactive Password Auditor от компании «Элкомсофт».

Пользователи любят вводить короткие, легко запоминающиеся пароли, и отучить их от этого практически нельзя. Администраторам локальных сетей остается лишь проверять устойчивость этих паролей ко взлому и заменять их более стойкими. Программа Proactive Password Auditor (PPA) специально создана для тестирования качества парольной защиты в среде Windows NT/2000/XP. Она моментально определяет учетные записи с нестойкими к перебору паролями и умеет восстанавливать пароли, забытые пользователями.

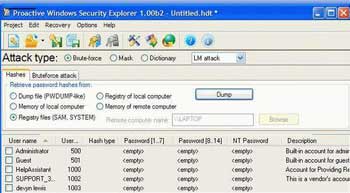

Интерфейс программы Proactive Password Auditor

Программа имеет ряд особенностей, выгодно отличающих ее от аналогов. Например, при одновременной проверке большого количества учетных записей (только на NTLM-хешах) скорость работы PPA на 2-3 порядка выше, чем у ближайших конкурентов, и это не раз подтверждалось тестами независимых экспертов. В отличие от некоторых программ, которые дампить хеши не умеют совсем, PPA поддерживает все возможные способы получения хешей паролей (для дальнейших атак):

- из реестра локального компьютера;

- из памяти локальной или удаленной машины (поддерживаются компьютеры с Active Directory);

- из файла Security Account Manager (SAM) или его резервной копии;

- из готовых дамп-файлов, полученных утилитами pwdump, pwdump2 и pwdump3.

Особо подчеркнем, что PPA умеет вытаскивать хеши паролей напрямую из системных файлов Windows (SAM и SYSTEM). При этом некоторые системные пароли расшифровываются тут же (instantly) — это уникальная возможность PPA. Сразу же после получения хешей для каждого аккаунта PPA определяет состав пароля (NTLM или LM + NTLM), после чего можно выбрать соответствующий метод для восстановления паролей на аккаунты: LAN Manager (LM attack) или NTLM (NTLM attack).

Программа проверяет стойкость паролей сетевых компьютеров

Заметим, что быстрее и удобнее запустить обработку сразу нескольких аккаунтов по одному и тому же типу хеша — на один цикл работы по выбранному алгоритму программа тратит практически одинаковое время — что на один, что на сотню аккаунтов. Для выявления паролей можно воспользоваться одним из четырех видов атак:

- Brut-force — атака полным перебором (метод грубой силы в лоб);

- Mask — атака по маске, если часть пароля известна;

- Dictionary — атака по любому подключенному словарю (или набору словарей);

- Rainbow — атака по предварительно рассчитанным таблицам.

Любой из перечисленных видов атак можно значительно ускорить, настроив его оптимальным образом. В настройках можно ограничить длину пароля как по минимуму, так и по максимуму, можно выбрать один или несколько из имеющихся наборов символов для перебора и даже задать свой набор. В режимах Brut-force и Mask можно задать стартовый пароль. Что удобно, значение этого стартового параметра в процессе работы программы постоянно изменяется и после перерыва работа продолжается с последней позиции. (Конечно, при условии, что проект был сохранен — вручную или автоматически.)

Начать аудит слабых паролей стоит с атаки по словарю — в этом случае пароли типа home или user123 отыщутся в мгновение ока. Нужно сказать, что словарь может быть на любом языке, в том числе и на русском. В комплекте программы — английский словарь на 243 тысячи слов, другие словари можно легко найти в Сети. Далее можно перейти к атаке в лоб и построить работу примерно таким образом:

- прогнать только цифры на глубину 7-9 символов;

- поочередно прогнать на глубину 5-6 символов латиницу, кириллицу, спецсимволы, спецсимволы и цифры;

- прогнать все печатаемые символы на глубину 3-4 символа.

Данная методика укладывается в 30 минут работы для одного компьютера и позволяет определить наиболее уязвимые аккаунты. Конечно, продолжительность проверки может оказаться довольно большой, если у сисадмина порядка ста рабочих мест.

Пароль найден!

Значительно может ускорить парольный аудит атака по заранее подготовленным таблицам Rainbow. Изготовление таких таблиц занимает много времени, и сами таблицы получаются очень большие, но усилия того стоят. (Математика вопроса дается здесь, а примеры таблиц Rainbow — здесь.) Единственный минус этого метода — атака может выполняться только по LM-хешам.

Атаку по маске и атаку в лоб на большую глубину с использованием всех наборов символов логично применить при восстановлении сложных забытых паролей. Использование PPA с этой целью абсолютно законно, конечно, при условии, что вы восстанавливаете собственные пароли или вас об этом попросил владелец пароля.

В последней версии (1.60) Proactive Password Auditor произошло много изменений. Вот некоторые из них (нами не тестировались): поддержка Windows Vista, дальнейшая оптимизация по скорости, поддержка многопроцессорных систем, многоязычный интерфейс. В ближайшей версии планируется создание подробных отчетов.

Ограничения демоверсии: 60-дневный триал-период с анализом не более 10 пользовательских аккаунтов.

Резюме

Proactive Password Auditor — хорошее средство для аудита или восстановления паролей. Только одну программу — Lc5 — можно назвать конкурентом PPA, да и то с большой натяжкой. Единственным преимуществом этой программы перед PPA можно назвать, пожалуй, только наличие сниффера. Но Lc5 была куплена компанией Symantec и теперь запрещена для поставок за пределы США. Вот почему PPA компании «Элкомсофт» — практически единственная серьезная программа для проведения аудита паролей, доступная для использования в Российской Федерации.

Описанный ниже способ возможен только, если у вас есть физический доступ к ПК. Вы можете попробовать переписать файлы config и SAM, затем расшифровать находящиеся в них пароли с использованием специализированных утилит. Для этого необходимо использовать какую-нибудь альтернативную систему, например Linux или DOS. Когда файлы будут переписаны, можно будет с легкостью расшифровать пароли, использовав такие программы как: LC4, Proactive Windows Security Explorer.

Для выполнения этих действий вам понадобится:

1) свободный доступ к другому ПК;

2) хотя бы две дискеты;

3) архиватор, например RAR;

4) загрузочный диск Windows 98 или DOS или же минимальная версия Linux (в том случаи, если вы можете подключить свой винчестер к другому компьютеру, то загрузочные диски не нужны);

5) программа, с помощью которой можно получить пароли, например Proactive Windows Security Explorer (эта программа является бесплатной).

Если вы храните на своем компьютере файлы в формате NTFS, вам следует скопировать файл NTFSDOS на тот самый загрузочный диск.

Также необходимо скопировать на диск архиватор. Это может быть архиватор RAR. Потом попробуйте загрузить ваш ПК с этого диска. Найдите раздел NTFS и наберите следующую команду «NTFSDOS».

Дальше необходимо поместить в архив файлы, хранящие пароли. Если файлы не будут помещаться на одном диске, архиватор выдаст сообщение о необходимости вставить следующий диск.

Как уже упоминалось выше, существует масса программ, способных помочь вам при взломе паролей. Но какую бы из них вы не выбрали для себя, она способна обнаруживать точное количество учетных записей в файле SAM. Среди всех вы должны выбрать те, пароли к которым вам необходимо подобрать. Если вы решили пользоваться Proactive Windows Security Explorer, тогда выберите Atack type: Brute-force. Если вы точно знаете, что пароль содержит только цифры, то поставьте галочку возле пункта “all digits”. Нажав на меню Recovery, вы начинаете подбор паролей.

Этот процесс может занимать неограниченное количество времени: от 15 минут до нескольких суток.

Даже может возникнуть ситуация, что подбор закончится неудачно и ничего больше невозможно будет предпринять. Это случается тогда, когда в пароле использовались одновременно и цифры, и буквы, и специальные символы.

Вы также можете с помощью этой программы проверить надежность своего пароля и посмотреть сколько же времени займет у вас его подбор.

И все же, kompik63.ru надеется, что вам никогда не пригодится описанный выше метод расшифровки паролей. Будьте более бдительны и внимательны, записывайте все важные для вас пароли и имена, которые вы используете в любых программах.

Если же вашему компьютеру грозит опасность быть взломанным, то обязательно пользуйтесь паролями. И старайтесь применять не простые слова, а целые комбинации из букв и цифр. Тогда ваши пароли будут надежно защищены.

Компьютерная помощь в Самаре оперативно, надежно, недорого

Сброс паролей пользователей в режиме администратора

Все версии Windows XP имеют учетную запись «administrator». Это имя дает пользователю полный доступ к системе и возможность сбрасывать пароли всех остальных пользователей. Это может вас спасти, если вы по какой-либо причине не можете зайти под своим обычным паролем пользователя. Специфика использования пароля администратора зависит от версии Windows XP:

XP Professional. Пароль администратора задается во время установки операционной системы. Если вы его записали или просто нажали enter, оставив его пустым, то вы легко войдете в систему как администратор и сбросите пароли пользователей. Чтобы войти в систему в режиме администратора, на экране с приветствием системы нажмите два раза CTRL+ALT+DEL, появится окно для ввода пароля администратора.

Когда компьютер загрузится, зайдите в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей) и измените необходимый пароль. Коль вы уже здесь, это хорошая возможность исправить свою ошибку, если вы оставили пароль администратора пустым. Кроме того, желательно изменить название учетной записи ‘adminisrator’. Это название известно всем, и его используют первым, чтобы получить доступ к вашему компьютеру. Для изменения названия учетной записи нажмите правой кнопкой мыши на ‘my computer’ (мой компьютер) и выберите ‘manage’ (управление). Раскройте ‘local users and groups’ (локальные пользователи и группы) и откройте папку ‘users’ (пользователи). Нажмите правой кнопкой мыши на запись ‘administrator’ и измените ее.

XP Home. Эта система не даст вам просто так получить доступ к компьютеру в режиме администратора. Сначала понадобится загрузить компьютер в режиме защиты от сбоев. Для этого: перезагрузите компьютер; сразу же после тестирования BIOS нажмите несколько раз F8; в появившемся меню выберите ‘start Windows XP in safe mode’ (загрузить Windows XP в режиме защиты от сбоев). Когда компьютер загрузится, зайдите с именем пользователя ‘administrator’. Пароль по умолчанию отсутствует. Теперь вы можете изменять пароли пользователей, зайдя в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей). Когда вы закончите, перезагрузите компьютер обычным способом.

Создание диска, сбрасывающего пароли

Windows XP позволяет записать на обычную дискету информацию, которая предоставляет возможность сбросить пароль. Естественно, если вы уже забыли пароль и не можете получить доступ к системе, то никакого диска вы создать не сможете, а вот завести такую дискету заранее, чтобы обезопасить себя от подобных случайностей, стоит.

Для создания дискеты: зайдите в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей); выберите имя, под которым вы вошли в систему; в меню связанных задач выберите ‘prevent a forgotten password’ (предотвратить забывание паролей); следуйте инструкциям запустившегося мастера.

Для сбрасывания паролей с помощью дискеты: если вы введете пароль при входе в систему неправильно, система спросит, или вы его не забыли; на этом этапе вы сможете использовать свою дискету, следуя пошаговым инструкциям операционной системы.

Будьте осторожны: если вы использовали встроенные возможности Windows по шифрованию файлов и папок, но не устанавливали обновление операционной системы (service pack 1), удаление пароля приведет к потере зашифрованной информации.

Утилиты для изменения паролей Windows NT/2000/XP

Существуют специальные утилиты, позволяющие редактировать или сбрасывать пароли пользователей Windows NT/2000/XP. Принцип работы большинства из них заключается в загрузке минимальной версии альтернативной операционной системы, например DOS или Linux, под управлением которой можно получить доступ к файлам с паролями.

Пример подобной утилиты можно найти по адресу http://pogostick.net/~pnh/ntpasswd/. Инструкции по работе, так же как файлы для создания загрузочного диска Linux, доступны на этом же сайте.

Обращаем ваше внимание, что если вы использовали функции операционной системы по шифрованию файлов и папок, изменив пароль с помощью какой-либо программы, вы лишитесь доступа к зашифрованным данным. В этом случае может помочь следующий метод, позволяющий не заменять забытый пароль новым, а узнать старый.

Подбор и расшифровка паролей

Если ничто другое не помогает, но у вас есть физический доступ к компьютеру, значит еще не все потеряно. Можно переписать файлы config и SAM и попытаться расшифровать пароли, которые в них хранятся, с помощью специальных утилит сторонних производителей. Как мы уже говорили, для этого придется использовать альтернативную операционную систему, например DOS или Linux. А когда файлы будут в вашем распоряжении, можно использовать одну из программ для расшифровки паролей, например, LC4 или Proactive Windows Security Explorer.

Вам понадобятся:

- Доступ к другому компьютеру.

- Как минимум две пустые дискеты.

- Архиватор, рассчитанный на работу с командной строкой, например, RAR.

- Загрузочный диск DOS или Windows 98 (имидж необходимого диска можно получить по адресу www.bootdisk.com) или минимальная версия Linux (например, Knoppix). Необходимость в загрузочных дисках отпадает, если вы можете просто подключить к другому компьютеру свой жесткий диск. Если вы используете загрузочный диск DOS, а разделы на вашем жестком диске используют файловую систему NTFS, то для доступа к ним вам понадобится программа, позволяющая под управлением DOS просматривать разделы в формате NTFS, например, NTFSDOS.

- Программа для получения паролей. Мы рекомендуем использовать Proactive Windows Security Explorer, так как бэта-версия этой программы является бесплатной, а бесплатная версия LC4 очень ограничена.

Использование загрузочной дискеты DOS:

- Если на вашем жестком диске есть разделы в формате NTFS, скопируйте файл NTFSDOS на вашу загрузочную дискету.

- Скопируйте на загрузочную дискету архиватор (RAR).

- Загрузите компьютер с этой дискеты. Если есть разделы с NTFS, наберите команду NTFSDOS, эта программа покажет, какая буква присвоена вашему системному диску, ее и нужно будет использовать вместо буквы C в следующем пункте.

- Поместите в архив системные файлы с паролями. Например, если вы используете архиватор rar32, соответствующая команда будет выглядеть так: Rar32 a -v a:systemandsam c:windowssystem32configsystem c:windowssystem32configsam Если файлы не поместятся на одну дискету, архиватор попросит вас вставить вторую.

Взлом паролей

Каждая из выбранных вами программ выведет список обнаруженных в файле SAM учетных записей. Выберите те из них, пароли к которым вам нужно определить. Если вы используете Proactive Windows Security Explorer, выберите Atack type: Brute-force. Если вы использовали в пароле только цифры, отметьте пункт ‘all digits (0-9)’. Начните процесс подбора пароля с помощью команды из меню Recovery.

Подбор пароля может длиться от 10 минут до нескольких часов, а то и нескольких дней, и может закончиться неудачно. Особенно, если в пароле используются буквы в различных регистрах, цифры и специальные символы.

Это хороший способ проверки надежности своих паролей. Если вы хотите просто проверить свой пароль, проделайте описанные выше шаги и посмотрите, сколько времени займет его подбор.

Выводы

Мы надеемся, что вам не придется прибегать к описанным нами методам. Чтобы такая необходимость не возникала, помните, что все важные пароли нужно записывать. А если есть реальная необходимость защищать информацию на вашем компьютере, то используйте пароли из символов в обоих регистрах и цифр и не используйте обычных слов. В этом случае ваши пароли будет очень трудно взломать.

Как узнать пароль Windows XP

Если забыли пароль от старенького компьютера под управлением Windows XP, в первую очередь не предавайтесь панике. Узнать пароль от любой учетной записи можно, и сделать это совсем несложно благодаря наличию многообразия специализированных утилит, загрузившись со съемного накопителя. В общем это можно сделать несколькими методами:

- подбор пассворда методом перебора;

- подбор пароля посредством подстановки из словаря;

- программный сброс или обнуление.

Первый способ требует немалых аппаратных мощностей компьютера и далеко не всегда эффективен, особенно при использовании длинных и сложных комбинаций символов. Второй — потребует ненамного меньших вычислительных мощностей, но позволит подобрать пароль на компьютере c Windows, только если он несложный и находится в словаре для подстановки. Используется, когда нужно быстро получить доступ к компьютеру. Последний способ – самый эффективный и простой, но воспользоваться им сможете только на собственном компьютере, ведь таким образом пароль от учетной записи будет удален.

Хранилище паролей

Пароли ото всех учетных записей Windows XP хранит в специальном многоуровнево зашифрованном файле SAM, расположенном в каталоге «system32config». Заполучить их обычным методом не получится, так как в документе хранятся только их хэши. Хэш-суммы не подлежат обратному преобразованию, потому зная их можно вычислить пароль, которому хэш принадлежит, используя несложные алгоритмы преобразования, основанные на переборе. Несложные и короткие до 6-8 комбинации даже маломощный компьютер с Windows XP подберет за несколько минут, а сложные и длинные методом перебора вычислить чрезвычайно непросто.

Лучшими программами, позволяющими узнать пароль от аккаунта, являются: Ophcrack, LCP и ей подобная SAMInside.

Ophcrack

Утилита позволит не просто сбросить пароль на Windows XP, а подобрать его, используя один из двух алгоритмов:

- вычисление LM-хэшей – используется для определения паролей, длина которых не превышает 15 символов;

- радужные таблицы – применяется в случае шифрования пассворда посредством сложных механизмов относительно обратного преобразования.

Скачиваем и устанавливаем Ophcrack, обязательно отметив флажком опцию «Download & install WinXP Tables».

В процессе установки инсталлятор загрузит радужную таблицу (рекомендуется выбирать стандартную). Ее объем составляет порядка 750 Мб.

- Запускаем исполняемый файл и проводим установку скачанных таблиц, позволяющих узнать пароль.

Это делается следующим образом: жмем по пиктограмме «Tables» в панели инструментов, затем выбираем вариант скачанного файла (например, Windows XP special) и жмем по кнопке «Install».

- После окончания установки радужных таблиц на компьютер жмем «Load».

- Выбираем «Load SAM with…samdump 2» для запуска экспорта информации об учетных записях.

- Выделяем нужный аккаунт и кликаем «Crack».

На подбор несложного пароля уходит не более нескольких минут.

Свободно распространяемая программа с русскоязычной локализацией интерфейса. Умеет работать с локальными и удаленными БД. Узнать пароль в LCP можно несколькими методами:

- подбор;

- атака, используя словарь, в том числе сторонний – вычисляет хэши каждого элемента из словаря и сравнивает с извлеченным хэшем пароля;

- гибридная атака – вычисление хэшей всех слов из словаря с добавлением других символов, заданных пользователем).

Дабы узнать пассворд, запускаем приложение и через меню «Импорт» вызываем пункт импорта SAM-файла.

- Указываем путь к хранилищу хэшей, расположенному в директории «system32config», и жмем «Ок».

- Задаем параметры подбора и стартуем процесс.

- После обнаружения пассворда останавливаем процедуру перебора.

Схожим образом работает и программа SAMinside, преобладающая LCP по функционалу.

Не имея доступа к компьютеру с иного аккаунта и возможности создать загрузочную флешку WinPE, дабы запустить одну из предложенных утилит, воспользуйтесь рекомендациями, приведенными далее.

Сброс посредством командной строки

Сбросить пароль на компьютере позволит и функционал стандартного командного интерпретатора, запущенного до загрузки Windows. В этом случае необходимо иметь загрузочный носитель с портативной Виндовс – WinPE или установленную иную операционную систему.

- Загружаемся с флешки или иной ОС и запускаем редактор реестра при помощи команды «regedit».

- Выделяем раздел HKLM и вызываем команду «Загрузить куст» из меню «Файл».

- Указываем путь к файлу system, расположенному в директории «system32config».

- Задаем имя куста и открываем его.

- Переходим в раздел «Setup», изменяем значения следующих ключей:

- CmdLine устанавливаем как cmd.exe;

- Задаем значение SetupType равное 2.

- Выгрузите новый куст через «Файл» и запускайте Windows.

- В окне командного интерпретатора вводим команду вида «net имя_аккаунта пароль».

- Загрузив компьютер, возвращаем параметры ключей реестра.

Вот мы и закончили рассмотрение основных способов узнать пароль для любого аккаунта в Windows XP.

Источник

Если вдруг забыл пароль Windows: Ломаем пароль!

Что делать если забыл пароль от компьютера? Это руководство подскажет, как поступить, если вы забыли пароль Windows и как решить эту проблему без переустановки операционной системы. Кроме того, мы рассмотрим и другие возможные проблемы с паролями. Операционные системы Windows 10 и Windows 7 обладают улучшенными возможностями безопасности по сравнению с более ранними системами Windows XP/2000.

Кстати, возможно на вашем ПК установлен один из часто используемых паролей, полный список популярных паролей смотрите — ЗДЕСЬ.

Естественно, для каждого способа защиты есть способ его обойти, особенно, если у вас есть физический доступ к компьютеру.

В этой статье мы рассмотрим различные методы защиты компьютера с помощью пароля и способы их обойти. Начнем мы не с паролей учетных записей пользователей, но с не менее важных паролей, таких, как пароли BIOS.

Как «обойти» пароль BIOS?

Пароль BIOS — один из самых старых способов защиты компьютера от несанкционированного доступа и один из самых распространенных. Почему? Это одно из самых эффективных средств, если пользователь не имеет доступа к системному блоку. В противном случае, это все равно, что запереть дом на множество замков и оставить открытым окно.

Установки BIOS по умолчанию во всех системных платах не хранят информацию о паролях. Так что все, что нужно сделать, чтобы убрать пароль BIOS, — просто сбросить текущие установки, восстановив конфигурацию по умолчанию. Но помните, что сброс текущих настроек BIOS уничтожит не только пароль, но и все те настройки, которые вы устанавливали самостоятельно.

Есть два способа сбросить настройки BIOS. У большинства системных плат есть специальный джампер для очистки CMOS (память, в которой хранятся настройки BIOS). Обычно этот джампер находится около батарейки на системной плате, но для полной уверенности желательно обратиться к инструкции от материнской платы. На некоторых материнских платах вместо джампера есть просто два контакта, которые для сброса CMOS нужно замкнуть металлическим предметом, например, отверткой.

Если на вашей плате есть джампер, то для очистки CMOS выключите компьютер, установите перемычку так, чтобы она замыкала контакты джампера, и нажмите кнопку включения компьютера. Ваш компьютер не начнет загружаться, но установки в CMOS будут сброшены. Уберите перемычку и снова включите компьютер. Скорее всего, вы увидите на экране просьбу нажать F1, чтобы произвести установку параметров BIOS. Если вас устраивают установки по умолчанию, нажмите F1, а в меню BIOS выберите пункт ‘Save and exit’ (сохранить и выйти). После этого компьютер загрузится как обычно, за исключением пароля BIOS.

Если вы не знаете, где на вашей плате находится необходимый джампер или его вообще нет, что вполне возможно, придется пойти другим путем. На каждой системной плате есть батарейка, которая является источником питания для памяти CMOS, позволяя сохранять информацию. Как правило, это стандартная батарейка CR2032.

Чтобы очистить CMOS, выключите компьютер и извлеките батарейку (возможно, вам понадобится тонкая отвертка). Через 5-10 минут установите батарейку на место и включите компьютер. В BIOS будут установлены параметры по умолчанию, а пароля не будет. Для продолжения загрузки нужно будет нажать клавишу F1, и если вас устраивают установки по умолчанию, выбрать в появившемся меню BIOS пункт ‘Save and exit’.

Как вы убедились, все это очень просто на настольном компьютере, а вот с ноутбуком пароль BIOS может стать серьезной проблемой. Из-за частых краж портативных компьютеров, производители позаботились о том, чтобы получить доступ, минуя пароль, было практически невозможно. Так что, если вы забыли пароль BIOS у своего ноутбука, скорее всего, вам придется обратиться в сервисный центр производителя.

Что делать, если забыл пароль от Windows?

Если обстоятельства сложились таким образом, что вы забыли пароль Windows, то тогда, рекомендуем вам выполнить его сброс руководствуясь встроенной учетной записью под названием Администратор. Делается это в безопасном режиме, во время загрузки или перезагрузки вашего ПК.

Чтобы восстановить доступ к своему компьютеру вам нужно будет просто нажать F8 и в уже открывшемся меню, в котором вашему вниманию будут представлены некоторые дополнительные варианты загрузки вашей операционной системы, вам придется выбрать вышеупомянутый «Безопасный режим». Далее вам понадобиться выбрать встроенную учетную запись, которая, кстати говоря, по умолчанию, не может быть защищена каким-либо паролем.

Если вы все сделали правильно, так как точно соблюдали вышеупомянутую последовательность действий то еще находясь на Рабочем столе, вам должно выбить окно с сообщением, что Windows работает в необходимом вам, «Безопасном режиме», который является максимально упрощенным. Вам нужно будет нажать «Да» и зайти в Панель управления — Учетные записи пользователей, где находиться значок той учетной записи, пароль от которой вы собственного говоря и хотите сбросить. Слева вы должны выбрать пункт «Изменение пароля» и в соответствующем окне ввести, а после и подтвердить новый пароль. В конечном итоге, чтобы вышеупомянутые изменения вступили в свою законную силу, вам нужно будет перезагрузить ПК.

Как взломать пароль Windows на компьютере или ноутбуке?

Для того, чтобы сделать это, вам придется придерживаться следующей последовательности действий:

- Приготовьте компакт-диск, либо-же флешку, на которые должен быть записан специальный набор реанимационных программ, предназначающихся для восстановления Windows. Его вам нужно будет вставить в дисковод или в соответствующий порт во время последующей перезагрузки компьютера. Этот пакет реанимационных программ можно подготовить самостоятельно, загрузив туда программы, предназначающиеся для разделения, сохранения и восстановления данных, либо-же скачать какой-то, уже готовы, RBCD 10.0, к примеру;

- Во время запуска ПК, для того, чтобы зайти в BIOS, нажимаем кнопку «DELETE». Там нам нужно будет поменять приоритет установки и назначить загрузку компьютера с CD-ROM. После этого мы посещаем наш загрузочный диск в дисковод и перезагружаем ПК;

- Зайдя в меня диска-реаниматора, которое должно у нас появится после того, как произошла загрузка пакета реанимационных программ, мы должны выбрать редактируемую копию Windows и перейти в режим «Восстановление системы» — раздел, который будет находиться у вас в самом низу страницы;

- Ищем командную строку и вводим туда «regedit» (ищем ее в диалоговых настройках этого же окна). Находим, а после и выделяем раздел HKEY_LOCAL_MACHINE, в котором нам потребуется выбрать File, а далее Load hive;

- Открываем файл «SAM» и выбираем раздел — HKEY_LOCAL_MACHINEимя_кустаSAMDomainsAccountUsers00001F4. Дважды щелкаем по размещенному там ключу F и переходим к самому первому значению, находящемуся в строке, которое нам нужно будет заменить цифрой 10;

- В том же разделе выбираем «File», а после этого «Load Hive». Нажимаем «Да» для того, чтобы подтвердить выгрузку куста. Закрываем редактор реестра, заканчиваем таким образом процесс установки, достаем флешку или диск и перезагружаем компьютер.

Как узнать пароль от компьютера?

Вопрос: как взломать пароль на компьютере, остается актуальным до сих пор. К сожалению, реально узнать пароль от компьютера, представляется возможным только правильно подобрав его ручным способом. По этому, если вы не готовы к тому, чтобы тратить несколько часов своего свободного времени на этот процесс, настоятельно рекомендуем вам просто сбросить его и придумать какой-то новый.

Как узнать пароль администратора в Windows 7?

Как сбросить пароль на Windows 7?

Задаваясь вопросом: что делать если забыл пароль от своего собственного ПК, совершенно не обязательно пользоваться уже вышеперечисленными методами его восстановления. Сброс пароля в операционной системе Windows 7, можно произвести также и с помощью команды Net User. Для этого дела, во время перезагрузки ПК вам понадобиться нажать F8. Таким образом, вы сможете открыть Меню позволяющее вам осуществить дополнительные варианты загрузки данной операционной системы, в котором вам нужно будет выбрать не просто «Безопасный режим», а такой, который поддерживал бы еще и коммандную строку. Находясь в нем, вам понадобится выбрать встроенную учетную запись Администратор и в окне Интерпретатора команд, сразу-же после этого, появиться приглашения системы, где вам нужно будет ввести net user «имя пользователя» «пароль» .

Предполагаем, вы и сами понимаете, что вместо «имя пользователя» вам потребуется ввести имя вашей локальной пользовательской учетной записи, а вместо «пароль» вам новый пароль. Если вы все сделали правильно, то для того, чтобы закрыть окно, вам нужно будет прописать в командной строке: exit и перезагрузить ПК.

Как сбросить пароль на Windows 8?

В случае с этой операционной системой дела обстоят намного проще! Сброс пароля на Windows 8, можно осуществить следующим образом:

- На экране входа в систему вам понадобится нажать на специальный значок питания, который находится в правом нижнем углу вашего экрана;

- Далее вам потребуется нажать клавишу Shift и щелкнуть «Перезагрузка»;

- Нажмите «Устранение неполадок»;

- Щелкните «Сброс ПК»;

- Нажмите «Далее» и система автоматически перезагрузиться для того, чтобы начать подготовку к сбросу пароля.

Как сбросить пароль на Windows 10?

Не так уж и сложно сбросить пароль пользователям Windows 10, конечно-же, при условии, если у них имеется доступ к электронной почте, либо-же к телефону, к которому была привязана их учетная запись. В противном случае, вам придется сбрасывать пароль с флешки, как это уже было описано выше.

Как сбросить пароль администратора Windows 7?

Сбрасывать пароль администратора Windows 7 лучше всего через Интерпретатора команд Windows. Соблюдайте следующую последовательность действий:

- Во-первых, запустите его. Сделать это можно придерживаясь следующего пути: Пуск — Выполнить — Запуск программы — cmd. В открывшемся меню Интерпретатора команд, вам нужно будет ввести: control userpasswords, после чего у вас откроется окно под названием «Учетные записи пользователей»;

- Выделите ту учетную запись пароль от которой вы хотите сбросить и не забудьте при этом снять флажок их пункта «Требовать ввод имени пользователя и пароль»;

- В открывшемся окне от вас потребуется ввести, а после и подтвердить новый пароль. Далее, в окне командной загрузки вам понадобиться ввести Exit и перезагрузить ПК, как обычно.

Просмотр паролей, которые хранит Windows

Кроме паролей доступа различных пользователей Windows хранит и ряд других, не менее важных: пароль соединения с интернет, пароли почтовых ящиков или доступа к web-сайтам. Их, как правило, достаточно много, так что вполне естественно, что они со временем забываются.

Операционная система предлагает функцию «автозаполнения» для паролей и другой часто вводимой информации в браузерах (Google Chrome, Яндекс.Браузер, Opera (Blink), Firefox, Explorer 11 и д.р.). Так что не редки ситуации, когда пользователь вводит пароль один раз, а через несколько месяцев, естественно, не может его вспомнить. Все понимают, что важные пароли нужно записывать, но делают это далеко не все. А если вы уже не помните пароль, как его узнать, ведь он отображается в виде ряда звездочек: ******?

Решение предлагают программы разных производителей, которые могут получить пароль из этой строки звездочек. Существует достаточно много свободно распространяемых программ для расшифровки паролей Windows или скрытых паролей из строк ввода в различных браузерах.

Мы будем использовать программу Asterisk Key от компании Passware. Это удобная в обращении свободно распространяемая программа, которая анализирует скрытые звездочками пароли и сообщает их вам. С ней очень просто работать. Достаточно выделить строку с паролем и нажать кнопку ‘recover’.

Конечно, есть и коммерческие версии программ, которые, как правило, обладают большим набором функций. Например, программа Password Recovery Toolbox сканирует систему и определяет сохраненные пароли, данные, сохраненные для автоматического заполнения, пароли Outlook Express, пароли для соединения с интернет и т.д. Эта информация потом представляется в удобной форме. Еще несколько альтернатив выше описанных программ: Pwdcrack, Peeper Password или Password Viewer.

Пароли пользователей Windows XP

Windows XP хранит пароли пользователей в измененном виде. Например, пароль «password» будет храниться в виде строки, подобной этой: ‘HT5E-23AE-8F98-NAQ9-83D4-9R89-MU4K’. Эта информация хранится в файле c названием SAM в папке C:windowssystem32config.

Эта часть файла SAM шифруется системной утилитой syskey, чтобы улучшить защищенность паролей. Данные, необходимые для расшифровки информации после syskey, хранятся в файле system в той же папке. Но эта папка недоступна никому из пользователей. Доступ к ней имеет только сама операционная система во время своей работы. Получить доступ к файлам SAM и system можно только под управлением другой операционной системы или подключив диск к другому компьютеру с системой Windows.

Сброс паролей пользователей в режиме администратора в windows XP

Все версии Windows XP имеют учетную запись «administrator». Это имя дает пользователю полный доступ к системе и возможность сбрасывать пароли всех остальных пользователей. Это может вас спасти, если вы по какой-либо причине не можете зайти под своим обычным паролем пользователя. Специфика использования пароля администратора зависит от версии Windows XP: XP Professional.

Пароль администратора задается во время установки операционной системы. Если вы его записали или просто нажали enter, оставив его пустым, то вы легко войдете в систему как администратор и сбросите пароли пользователей. Чтобы войти в систему в режиме администратора, на экране с приветствием системы нажмите два раза CTRL+ALT+DEL, появится окно для ввода пароля администратора.

Когда компьютер загрузится, зайдите в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей) и измените необходимый пароль. Коль вы уже здесь, это хорошая возможность исправить свою ошибку, если вы оставили пароль администратора пустым. Кроме того, желательно изменить название учетной записи ‘adminisrator’. Это название известно всем, и его используют первым, чтобы получить доступ к вашему компьютеру. Для изменения названия учетной записи нажмите правой кнопкой мыши на ‘my computer’ (мой компьютер) и выберите ‘manage’ (управление). Раскройте ‘local users and groups’ (локальные пользователи и группы) и откройте папку ‘users’ (пользователи). Нажмите правой кнопкой мыши на запись ‘administrator’ и измените ее.

XP Home.

Эта система не даст вам просто так получить доступ к компьютеру в режиме администратора. Сначала понадобится загрузить компьютер в режиме защиты от сбоев. Для этого: перезагрузите компьютер; сразу же после тестирования BIOS нажмите несколько раз F8; в появившемся меню выберите ‘start Windows XP in safe mode’ (загрузить Windows XP в режиме защиты от сбоев). Когда компьютер загрузится, зайдите с именем пользователя ‘administrator’. Пароль по умолчанию отсутствует. Теперь вы можете изменять пароли пользователей, зайдя в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей). Когда вы закончите, перезагрузите компьютер обычным способом.

Создание диска, сбрасывающего пароли

Windows XP позволяет записать на обычную дискету информацию, которая предоставляет возможность сбросить пароль. Естественно, если вы уже забыли пароль и не можете получить доступ к системе, то никакого диска вы создать не сможете, а вот завести такую дискету заранее, чтобы обезопасить себя от подобных случайностей, стоит.

Для создания дискеты: зайдите в ‘startcontrol paneluser accounts’ (пускпанель управленияучетные записи пользователей); выберите имя, под которым вы вошли в систему; в меню связанных задач выберите ‘prevent a forgotten password’ (предотвратить забывание паролей); следуйте инструкциям запустившегося мастера.

Для сбрасывания паролей с помощью дискеты: если вы введете пароль при входе в систему неправильно, система спросит, или вы его не забыли; на этом этапе вы сможете использовать свою дискету, следуя пошаговым инструкциям операционной системы.

Будьте осторожны: если вы использовали встроенные возможности Windows по шифрованию файлов и папок, но не устанавливали обновление операционной системы (service pack 1), удаление пароля приведет к потере зашифрованной информации.

Утилиты для изменения паролей Windows XP/7/8/10

Существуют специальные утилиты, позволяющие редактировать или сбрасывать пароли пользователей Windows XP/7/8/10. Принцип работы большинства из них заключается в загрузке минимальной версии альтернативной операционной системы, например DOS или Linux, под управлением которой можно получить доступ к файлам с паролями.

Пример подобной утилиты можно найти по этому адресу: http://home.eunet.no/

pnordahl/ntpasswd/ Инструкции по работе, так же как файлы для создания загрузочного диска Linux, доступны на этом же сайте.

Обращаем ваше внимание, что если вы использовали функции операционной системы по шифрованию файлов и папок, изменив пароль с помощью какой-либо программы, вы лишитесь доступа к зашифрованным данным. В этом случае может помочь следующий метод, позволяющий не заменять забытый пароль новым, а узнать старый.

Подбор и расшифровка паролей

Если ничто другое не помогает, но у вас есть физический доступ к компьютеру, значит еще не все потеряно. Можно переписать файлы config и SAM и попытаться расшифровать пароли, которые в них хранятся, с помощью специальных утилит сторонних производителей. Как мы уже говорили, для этого придется использовать альтернативную операционную систему, например DOS или Linux. А когда файлы будут в вашем распоряжении, можно использовать одну из программ для расшифровки паролей, например, LC4 или Proactive Windows Security Explorer.

- Доступ к другому компьютеру.

- Как минимум две пустые дискеты.

- Архиватор, рассчитанный на работу с командной строкой, например, RAR.

- Загрузочный диск DOS или Windows 98 (имидж необходимого диска можно получить по адресу http://www.bootdisk.com/) или минимальная версия Linux (например, Knoppix). Необходимость в загрузочных дисках отпадает, если вы можете просто подключить к другому компьютеру свой жесткий диск. Если вы используете загрузочный диск DOS, а разделы на вашем жестком диске используют файловую систему NTFS, то для доступа к ним вам понадобится программа, позволяющая под управлением DOS просматривать разделы в формате NTFS, например, NTFSDOS.

- Программа для получения паролей. Мы рекомендуем использовать Proactive Windows Security Explorer, так как бэта-версия этой программы является бесплатной, а бесплатная версия LC4 очень ограничена.

Использование загрузочной флешки:

- Если на вашем жестком диске есть разделы в формате NTFS, скопируйте файл NTFSDOS на вашу загрузочную флешку.

- Скопируйте на загрузочную флешку архиватор (RAR).

- Загрузите компьютер с этой флешки. Если есть разделы с NTFS, наберите команду NTFSDOS, эта программа покажет, какая буква присвоена вашему системному диску, ее и нужно будет использовать вместо буквы C в следующем пункте.

- Поместите в архив системные файлы с паролями. Например, если вы используете архиватор rar32, соответствующая команда будет выглядеть так: Rar32 a -v a:systemandsam c:windowssystem32configsystem c:windowssystem32configsam Если файлы не поместятся на одну флешку, архиватор попросит вас вставить вторую.

Взлом паролей

Каждая из выбранных вами программ выведет список обнаруженных в файле SAM учетных записей. Выберите те из них, пароли к которым вам нужно определить. Если вы используете Proactive Windows Security Explorer, выберите Atack type: Brute-force. Если вы использовали в пароле только цифры, отметьте пункт ‘all digits (0-9)’. Начните процесс подбора пароля с помощью команды из меню Recovery.

Подбор пароля может длиться от 10 минут до нескольких часов, а то и нескольких дней, и может закончиться неудачно. Особенно, если в пароле используются буквы в различных регистрах, цифры и специальные символы.

Это хороший способ проверки надежности своих паролей. Если вы хотите просто проверить свой пароль, проделайте описанные выше шаги и посмотрите, сколько времени займет его подбор.

Программы для взлома пароля в Windows

Программных средств, способных помочь вам взломать пароль в Windows существует огромное количество. Помимо вышеупомянутой программы, существует также и Windows Admin Password Hack. Но, к сожалению, назвать ее актуальной уже нельзя, поскольку работает она только в Windows 2000/XP. Ее ближайшей заменой является MultiBoot 2k10, который по сути дела, является собой богатый функционалом загрузочный диск.

Выводы

В любом случае, если кто-то из ваших близких забыл пароль на Windows 7, ну или вы сами вынуждены были столкнутся с этим — не отчаивайтесь, существует масса решения данной проблемы. Ну а для того, чтобы вопросов: как взломать пароль на ноутбуке — у вас больше не возникало, настоятельно рекомендуем вам сохранять их где-либо, в заметках внутри собственного смартфона, к примеру.

Мы надеемся, что вам не придется прибегать к описанным нами методам. Чтобы такая необходимость не возникала, помните, что все важные пароли нужно записывать. А если есть реальная необходимость защищать информацию на вашем компьютере, то используйте пароли из символов в обоих регистрах и цифр и не используйте обычных слов. В этом случае ваши пароли будет очень трудно взломать.

Источник

В данной лабораторной

работе используются программный продукт

– программа SAMInside версия 2.7.0.1, которая

предназначена для выполнения аудита и

восстановления паролей пользователей

Windows

NT,

Windows

2000, Windows

XP,

Windows

2003, Windows

Vista,

Windows

7. Для выполнения

лабораторной работы на компьютере с ОС

Windows

10 и выше, необходимо установить одну из

вышеуказанных операционных систем на

виртуальную машину.

Возможности

программы.

Импорт информации

об учетных записях пользователей:

-

«Import

SAM and SYSTEM Registry Files» – импорт

пользователей

из

файла

SAM реестра

Windows. -

«Import

SAM Registry and SYSKEY File» – импорт

пользователей

из

файла

реестра

SAM с

использованием

файла

с

системным

ключом

SYSKEY. -

«Import from PWDUMP

File» – импорт пользователей из

текстового файла в формате программы

PWDUMP. В каталоге Hashes архива с программой

SAMInside вы можете найти тестовые файлы

подобного формата. -

«Import from *.LC File»

– импорт пользователей из файлов,

создаваемых программой L0phtCrack. -

«Import from *.LCP File»

– импорт пользователей из файлов,

создаваемых программами LC+4 и LC+5. -

«Import from *.LCS File»

– импорт пользователей из файлов,

создаваемых программами LC4 и LC5. -

«Import

from *.HDT File» – импорт

пользователей

из

файлов,

создаваемых

программами

Proactive Windows Security Explorer и

Proactive Password Auditor. -

«Import

from *.LST File» – импорт

пользователей

из

файла

LMNT.LST, создаваемого

программой

Cain&Abel. -

«Import

LM-Hashes from *.TXT File» – импорт

списка

LM-хэшей

из

текстового

файла. -

«Import

NT-Hashes from *.TXT File» – импорт

списка

NT-хэшей

из

текстового

файла. -

«Import Local Users …»

– импорт пользователей с локального

компьютера (для этого программу нужно

запустить под пользователем с правами

Администратора). В программе используются

следующие методы получения хэшей

локальных пользователей: -

импорт локальных

пользователей, используя подключение

к процессу LSASS. -

импорт локальных

пользователей с использованием системной

утилиты Scheduler.

Также программа

позволяет добавлять пользователей с

известными LM/NT-хэшами через диалоговое

окно (Alt+Ins).

При этом максимальное

количество пользователей, с которыми

работает программа – 65536.

Восстановление

паролей:

-

атакой по словарям;

-

гибридом атаки

по словарю и последовательного перебора; -

атакой полным

перебором; -

атакой по маске;

Использование

программы

Главное окно

программы содержит меню, панель

инструментов, панель состояния, список

учетных записей пользователей, строку

состояния.

Рис.1

При выполнении

лабораторной работы в меню выбирается

команда Импорт локальных пользователей

с использованием системной утилиты

Scheduler

Рис.2

В меню Аудит

содержатся команды управления сеансом

аудита и восстановления паролей. В меню

Сервис – Настройки – задаются параметры

атаки.

Кнопки панели

инструментов дублируют наиболее часто

используемые команды меню.

Соседние файлы в папке лб 2

- #

- #

- #