Во всех версиях Windows вы можете настроить перенаправление/проброс сетевых портов (порт форвардинг) без использования сторонних инструментов. С помощью правила форвардинга вы можете перенаправить входящее TCP соединение (IPv4 или IPv6) с локального TCP порта на любой другой номер порта или даже на порт удаленного компьютера. Перенаправление портов в Windows чаще всего используется для обхода файерволов или чтобы спрятать сервер или службу от внешней сети (NAT/PAT).

В Linux можно довольно просто настроить перенаправление портов довольно просто с помощью правил iptables или firewalld. На серверных системах Windows Server для настройки перенаправления портов можно использовать службу маршрутизации и удаленного доступа (RRAS). Однако есть более простой способ настройки проброса портов с помощью режима

portproxy

в

netsh

, который одинаково хорошо работает в любой версии Windows (начиная с Windows XP и заканчивая современными Windows 11 и Windows Server 2022).

Содержание:

- Включить перенаправления порта в Windows с помощью netsh portproxy

- Настройка правил файервола для режима перенаправления портов Windows

- Управление правилами проброса портов netsh в Windows

- Настройка перенаправления портов с помощью NAT на Hyper-V Server

Включить перенаправления порта в Windows с помощью netsh portproxy

Вы можете включить и настроить перенаправление портов в Windows из командой строки через режим Portproxy команды Netsh.

Синтаксис команды следующий:

netsh interface portproxy add v4tov4 listenaddress=localaddress listenport=localport connectaddress=destaddress connectport=destport

где,

- listenaddress – локальный IP адрес, на котором ожидается соединение (полезно, если у вас несколько сетевых карт в разных подсетях/VLAN или несколько IP адресов на одном интерфейсе);

- listenport – номер локального TCP порта, подключение к которому будет перенаправляться (на этом порту ожидается входящее соединение);

- connectaddress – локальный или удаленный IP-адрес или DNS-имя хоста, на который нужно перенаправить сетевое подключение;

- connectport – номер TCP порта, на который нужно перенаправить трафик с порта listenport.

С помощью опций

netsh interface portproxy add

v4tov6

/

v6tov4

/

v6tov6

можно создавать правила порт форвардинга между для IPv4 и IPv6 адресов илимежду ними.

Допустим наша задача, заставить службу RDP отвечать на нестандартном порту, например 3340 (этот порт, конечно, можно изменить в настройках самой службы, но мы используем именно RDP для упрощения демонстрации техники перенаправления и проброса портов). Для этого нам нужно перенаправить входящий трафик на TCP порт 3340 на другой локальный порт – 3389 (это номер стандартного порта RDP).

Примечание. Обратите внимание, что номер локального порта, который вы указали в listenport не должен быть занят (слушаться) другой службой. Проверьте, что номер порта свободен командой:

netstat -na|find "3340"

Либо вы можете проверить что порт не слушается локально с помощью PowerShell командлета Test-NetConnection:

Test-NetConnection -ComputerName localhost -Port 3340

Чтобы создать правило перенаправления порта, запустите командную строку с правами администратора и выполните команду:

netsh interface portproxy add v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3389 connectaddress=10.10.1.110

Где 10.10.1.110 – IP адрес вашего компьютера, на котором настраивается порт-форвардинг.

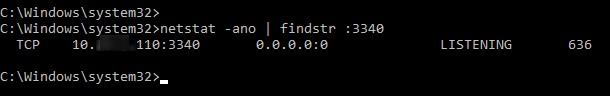

Теперь с помощью утилиты netstat проверьте, что в Windows теперь слушается локальный порт 3340:

netstat -ano | findstr :3340

Примечание. Если эта команда ничего не возвращает и перенаправление портов через netsh interface portproxy не работает, проверьте, что у вас в Windows включена служба iphlpsvc (IP Helper / Вспомогательная служба IP).

Проверьте состояние службу в консоли services.msc или с помощью команды PowerShell:

Get-Service iphlpsvc

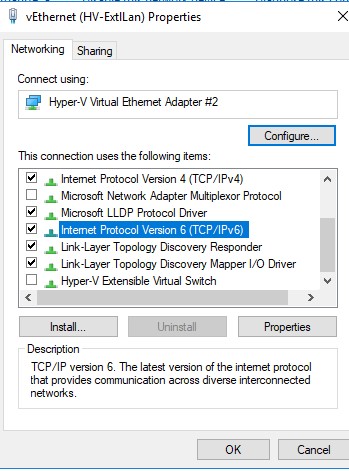

Также на сетевом интерфейсе, для которого создается правило перенаправления портов должна быть включена поддержка протокола IPv6.

Это обязательные условия для корректной работы порт-форвардинга. Без службы IP Helper и без включенной поддержки IPv6 механизм перенаправления не работает.

В Windows Server 2003 / XP для работы перенаправления дополнительно нужно включить параметр реестра IPEnableRouter = 1 в ветке HKEY_LOCAL_MACHINE SystemCurrentControlSetservicesTcpipParameter. Можно включить этот параметр реестра с помощью PowerShell:

Set-ItemProperty -Path HKLM:systemCurrentControlSetservicesTcpipParameters -Name IpEnableRouter -Value 1

Этот параметр также позволяет включить маршрутизацию между разными подсетями в Hyper-V.

Вы можете определить процесс, который слушает указанный локальный порт по его PID (в нашем примере PID – 636):

tasklist | findstr 636

Теперь попробуйте подключиться на новый порт с удаленного компьютера при помощи любого RDP клиента. В качестве rdp-порта нужно указать 3340 (номер порта указывается после двоеточия после адреса rdp-сервера). Hапример, ,

10.10.1.110:3340

В этом примере порт 3340 нужно предварительно открыть в Windows Defender Firewall (см. следующий раздел статьи).

RDP подключение должно успешно установиться.

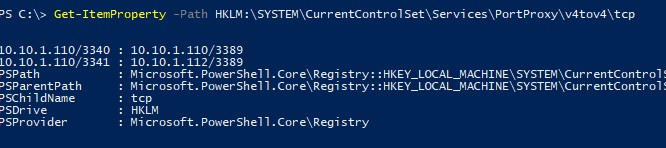

Правила проброса портов portproxy являются постоянными и не удаляются при перезагрузке Windows. Эти правила хранятся в реестре. Можно вывести список правил перенаправления netsh в реестре с помощью PowerShell:

Get-ItemProperty -Path HKLM:SYSTEMCurrentControlSetServicesPortProxyv4tov4tcp

Если нужно перенаправить входящее TCP соединение на удаленный компьютер, используйте такую команду:

netsh interface portproxy add v4tov4 listenport=3389 listenaddress=0.0.0.0 connectport=3389 connectaddress=192.168.1.100

Это правило перенаправит весь входящий RDP трафик (с локального порта TCP 3389) с этого компьютера на удаленный компьютер с IP-адресом 192.168.1.100.

Нужно отметить, что режим portproxy в Windows не поддерживает сохранения IP источника в перенаправленном сетевом пакете. Т.е. если вы пробросите 443 порт Windows компьютера на внутренний веб-сервер, то на целевом сервере все входящие соединения будут идти с одного и того же IP адреса (Windows компьютер с активным режимом netsh portproxy). Если вам нужно использовать переадресацию с сохранением IP источника, нужно использовать NAT на внешнем фаейволе или на Hyper-V (описано ниже).

Так же для проброса локального порта на удаленный сервер в Windows можно использовать технику SSH туннелей.

Настройка правил файервола для режима перенаправления портов Windows

Проверьте, что в настройках вашего файервола (брандмауэра Windows или стороннего межсетевого экрана, такие часто включаются в состав антивирусного ПО) разрешены входящие подключения на новый порт. Вы можете добавить новое разрешающее правило в Windows Defender Firewall командой:

netsh advfirewall firewall add rule name=”RDP_3340” protocol=TCP dir=in localip=10.10.1.110 localport=3340 action=allow

Или с помощью командлета PowerShell New-NetFirewallRule:

New-NetFirewallRule -DisplayName "RDP_3340" -Direction Inbound -Protocol TCP –LocalPort 3340 -Action Allow -Enabled True

При создании входящего правила файервола для порта 3340 через графический интерфейс Windows Defender, не нужно ассоциировать с правилом программу или процесс. Данный порт слушается исключительно сетевым драйвером.

Если вы отключаете правило portproxy, не забудьте удалить оставшиеся правила файервола так:

netsh advfirewall firewall del rule name="RDP_3340"

или с помощью PowerShell:

Remove-NetFirewallRule -Name RDP_3340

Управление правилами проброса портов netsh в Windows

Можно создать любое количество правил перенаправления локальных портов Windows. Все правила netsh interface portproxy являются постоянными и сохраняются в системе после перезагрузки Windows.

Несколько раз сталкивался со случаями, когда в Windows Server 2012 R2 правила перенаправления портов сбрасывались после перезагрузки сервера. В этом случае рекомендуется проверить нет ли периодических отключений на сетевом интерфейсе, и не меняется ли IP адрес при загрузке ОС (лучше использоваться статический IP, вместо динамического DHCP). В качестве обходного решения пришлось добавить в планировщик Windows скрипт с правилами

netsh interface portproxy

, который создает правило перенаправления порта при загрузке операционной системы.

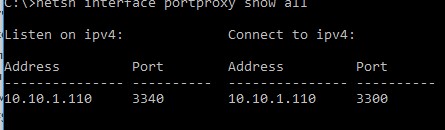

Чтобы вывести на экран список всех активных правил перенаправления TCP портов в Windows, выполните команду:

netsh interface portproxy show all

В нашем случае присутствует только одно правило форвардинга с локального порта 3340 на 3389:

Listen on ipv4: Connect to ipv4: Address Port Address Port --------------- ---------- --------------- ---------- 10.10.1.110 3340 10.10.1.110 3389

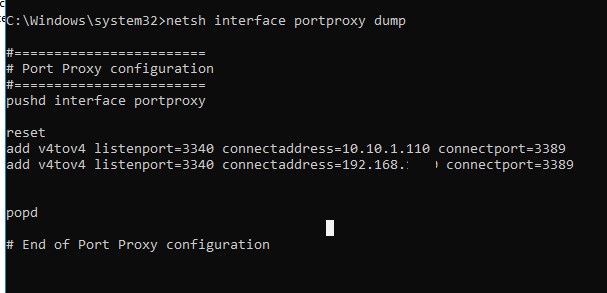

Совет. Также вы можете вывести вес правила перенаправления портов в режиме portproxy так:

netsh interface portproxy dump

#======================== # Port Proxy configuration #======================== pushd interface portproxy reset add v4tov4 listenport=3340 connectaddress=10.10.1.110 connectport=3389 popd # End of Port Proxy configuration

Если вам нужно изменить настройки имеющегося правила portproxy, используйте такую команду:

netsh interface portproxy set v4tov4 listenport=3340 listenaddress=10.10.1.110 connectport=3300 connectaddress=10.10.1.110

В этом примере мы изменили адрес целевого порта portproxy на 3300.

Чтобы удалить определенное правило перенаправления порта, выполните:

netsh interface portproxy delete v4tov4 listenport=3340 listenaddress=10.10.1.110

Чтобы удалить все имеющиеся правила перенаправления и полностью очистить таблицу с правилами порт-форвардинга:

netsh interface portproxy reset

Важно. Такая схема перенаправления работает только для TCP портов. Трафик по UDP портам нельзя перенаправить с помощью режима portproxy. Также нельзя использовать в качестве connectaddress адрес localhost 127.0.0.1.

Если вы хотите включить перенаправление UDP трафика, можно использовать Windows Server с ролью RRAS и NAT. Вы можете настроить перенаправление портов между интерфейсами компьютера с помощью графической оснастки (

rrasmgmt.msc

) или командой:

netsh routing ip nat add portmapping Ethernet udp 0.0.0.0 53 192.168.1.54 53

Список NAT правил перенаправления портов в Windows Server можно вывести так:

netsh routing ip nat show interface

Если у вас на компьютере развернут WSL (Windows Subsystem for Linux), вы можете создать простой PowerShell скрипт создания правила перенаправления порта внутрь виртуальной машины WSL 2 (у ВМ на WSL 2 есть собственный виртуальный адаптер ethernet с уникальным IP адресом):

wsl --shutdown;

netsh interface portproxy reset;

$wsl_ipaddr = wsl -d Ubuntu-20.04 hostname -I;

netsh interface portproxy add v4tov4 listenport=443 listenaddress=0.0.0.0 connectport=443 connectaddress=$wsl_ipaddr ;

netsh interface portproxy show all;

exit;

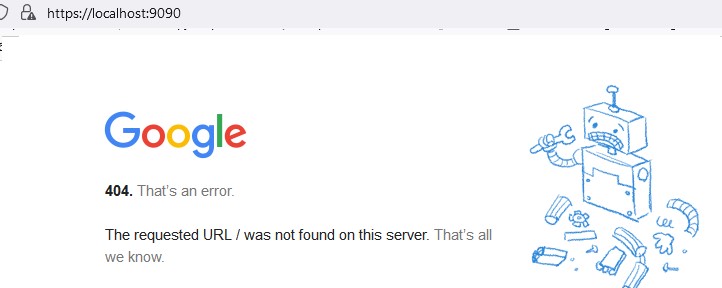

Еще одной неявной возможностью portproxy является возможность создать видимость локальной работы любого удаленного сетевого сервиса. Например, вы хотите перенаправить весь трафик с локального порта 9090 на

google.com:443

netsh interface portproxy add v4tov4 listenport=9090 listenaddress=127.0.0.1 connectaddress=142.250.74.46 connectport=443 protocol=tcp

Теперь, если в браузере перейди по адресу https://localhost:9090 (нужно игнорировать ошибки SSL_ERROR_BAD_CERT_DOMAIN), откроется поисковая страница Google. Т.е. несмотря на то, что браузер обращается к локальному компьютеру, в нем открывается страница с внешнего веб-сервера.

Перенаправление портов также можно использовать, чтобы пробросить порт с внешнего IP адреса сетевой карты на порт виртуальной машины, запущенной на этом же компьютере. В Hyper-V такой проброс порта можно настроить на виртуальном коммутатор (см. ниже).

Windows не умеет пробрасывать диапазон TCP портов. Если вам нужно пробросить несколько портов, придется вручную создавать несколько правил перенаправления.

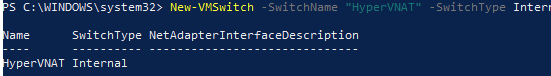

Настройка перенаправления портов с помощью NAT на Hyper-V Server

При использовании на вашем компьютере роли Hyper-V (может быть установлена как на Windows 10/11, так и на Windows Server или в виде бесплатного Windows Hyper-V Server), вы можете настроит проброс портов DNAT с помощью PowerShell. Допустим, вы хотите перенаправить все https запросы, которые получает ваш хост Hyper-V на IP адрес запущенной на хосте виртуальной машины. Для этого используется команды Hyper-V StaticMapping.

Создайте виртуальный коммутатор Hyper-V:

New-VMSwitch -SwitchName «NAT_Switch» -SwitchType Internal

Задайте IP адрес для нового виртуального коммутатора:

New-NetIPAddress -IPAddress 192.168.10.1 -PrefixLength 24 -InterfaceAlias "vEthernet (NAT_Switch)"

Включите NAT для данной сети:

New-NetNat -Name NATNetwork -InternalIPInterfaceAddressPrefix 192.168.10.0/24

Подключите ВМ в ваш коммутатор NAT_Switch и задайте для нее статический IP адрес (например, 192.168.10.80). В качестве шлюза-по умолчанию нужно указать IP адрес виртуального коммутатора Hyper-V (192.168.10.1).

Теперь можно настроить перенаправление порта с хоста Hyper-V в виртуальную машину:

Add-NetNatStaticMapping -NatName NATNetwork443 -Protocol TCP -ExternalIPAddress 0.0.0.0/24 -ExternalPort 443 -InternalIPAddress 192.168.10.80 -InternalPort 443

После выполнения этих команд весь HTTPS трафик, который приходит на порт TCP/443 гипервизора будет переправлен на серый IP адрес виртуальной машины.

Если вы хотите перенаправить нестандартный порт, не забудьте открыть его в Windows Firewall:

New-NetFirewallRule -DisplayName "HyperV_Nat_443" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow -Enabled True

Полный список правил NAT на хосте Hyper-V можно вывести так:

Get-NetNat

Download Article

Quick and easy guide to allow IP routing for connecting two devices on different networks

Download Article

Are you looking to enable IP routing on your Windows 10 machine? IP routing, sometimes also known as forwarding, is disabled by default. This wikiHow will teach you how to enable IP routing in Windows 10 by editing the registry. Be careful when editing the registry because, if done incorrectly, you can seriously damage or cause issues with your entire computer system.

Steps

-

1

Open the Registry Editor. You can do this by clicking the Start Menu icon or pressing the Win key to open your Start Menu. Then search «Regedit» in the search bar and click the executable app result.

- Click Yes when prompted. Before the app runs, you’ll get a pop-up asking if the program «Registry Editor» can make changes to your device. You’ll need to allow this by pressing Yes to continue.

-

2

Navigate to «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters.» Do this by clicking the downwards-pointing arrow next to each location to see more options.

- Click the «Parameters» folder to see the files listed inside it.

Advertisement

-

3

Right-click «IP Enable Router» and click Modify. When you right-click the file, a menu will pop up at your cursor. When you select Modify, a window will appear.

-

4

Change the «Value Data» field from «0» to «1.« The 1 will enable your IP routing capabilities in Windows 10.

-

5

Click Ok, close the Registry Editor, and restart your computer. You’ll need to restart your computer to apply the changes you’ve made.

- Once your computer restarts, open Command Prompt and enter netsh interface ipv4 show interface <id> to verify if IP forwarding is enabled. Replace the bracketed information with your computer’s ID and don’t include the brackets.[1]

- Once your computer restarts, open Command Prompt and enter netsh interface ipv4 show interface <id> to verify if IP forwarding is enabled. Replace the bracketed information with your computer’s ID and don’t include the brackets.[1]

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

Thanks for submitting a tip for review!

References

About This Article

Article SummaryX

1. Open the Registry Editor.

2. Navigate to «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters.»

3. Right-click «IP Enable Router» and click Modify.

4. Change the «Value Data» field from «0» to «1.»

5. Click Ok, close the Registry Editor, and restart your computer.

Did this summary help you?

Thanks to all authors for creating a page that has been read 46,374 times.

Is this article up to date?

Download Article

Quick and easy guide to allow IP routing for connecting two devices on different networks

Download Article

Are you looking to enable IP routing on your Windows 10 machine? IP routing, sometimes also known as forwarding, is disabled by default. This wikiHow will teach you how to enable IP routing in Windows 10 by editing the registry. Be careful when editing the registry because, if done incorrectly, you can seriously damage or cause issues with your entire computer system.

Steps

-

1

Open the Registry Editor. You can do this by clicking the Start Menu icon or pressing the Win key to open your Start Menu. Then search «Regedit» in the search bar and click the executable app result.

- Click Yes when prompted. Before the app runs, you’ll get a pop-up asking if the program «Registry Editor» can make changes to your device. You’ll need to allow this by pressing Yes to continue.

-

2

Navigate to «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters.» Do this by clicking the downwards-pointing arrow next to each location to see more options.

- Click the «Parameters» folder to see the files listed inside it.

Advertisement

-

3

Right-click «IP Enable Router» and click Modify. When you right-click the file, a menu will pop up at your cursor. When you select Modify, a window will appear.

-

4

Change the «Value Data» field from «0» to «1.« The 1 will enable your IP routing capabilities in Windows 10.

-

5

Click Ok, close the Registry Editor, and restart your computer. You’ll need to restart your computer to apply the changes you’ve made.

- Once your computer restarts, open Command Prompt and enter netsh interface ipv4 show interface <id> to verify if IP forwarding is enabled. Replace the bracketed information with your computer’s ID and don’t include the brackets.[1]

- Once your computer restarts, open Command Prompt and enter netsh interface ipv4 show interface <id> to verify if IP forwarding is enabled. Replace the bracketed information with your computer’s ID and don’t include the brackets.[1]

Advertisement

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

Advertisement

Thanks for submitting a tip for review!

References

About This Article

Article SummaryX

1. Open the Registry Editor.

2. Navigate to «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters.»

3. Right-click «IP Enable Router» and click Modify.

4. Change the «Value Data» field from «0» to «1.»

5. Click Ok, close the Registry Editor, and restart your computer.

Did this summary help you?

Thanks to all authors for creating a page that has been read 46,374 times.

Is this article up to date?

- Remove From My Forums

Проброс порта на вторую сетевуху

-

Вопрос

-

Имеется Windows Server 2012.

В сеть1 подключён кабель от провайдера интернета. Дан общий доступ к интернету.

В сеть2 подключён кабель, ведущий к маршрутизатору.

К маршрутизатору по Wi-Fi подключён Windows 8 клиент.

Необходимо пробросить UDP 1234 (к примеру) порт из интернета на клиент.

в настройках сеть1 на вкладке службы добавлена запись, где указан ip адрес, полученный маршрутизатором, 1234 в портах и радиокнопка на UDP.

в настройках маршрутизатора проброшен соответствующий порт на внутренний ip клиента.

на клиенте отключён брандмауэр. сторонние файрволлы/антивирусы не установлены.

Пробовал на сервере пробрасывать маршрут командой

route add 192.168.1.101 MASK 255.255.255.255 192.168.137. 8

клиент даже не пингуется с сервера

-

Изменено

14 мая 2013 г. 21:20

-

Изменено

Ответы

-

Ваш сервер должен работать как маршрутизатор для выхода в интернет. Для этого вам нужно настроить службу RRAS как Routing + NAT. Перед этим нужно корректно настроить сетевые адаптеры. На сетевом адаптере Ethernet 2

Ethernet adapter Ethernet

2:DNS

-суффикс подключения

. . .

. . :

Описание. .

. . .

. . .

. . .

. . :

Контроллер семейства Realtek

PCIe GBE #2

Физический адрес.

. . .

. . .

. . :

00—1A—4D—5D—BB—55

DHCP включен. .

. . .

. . .

. . .

: Нет

Автонастройка включена.

. . .

. . :

Да

IPv4-адрес. .

. . .

. . .

. . .

. : 192.168.137.1(Основной)

Маска подсети

. . .

. . .

. . .

. : 255.255.255.0

Основной шлюз.

. . .

. . .

. . :

192.168.0.1

DNS-серверы. .

. . .

. . .

. . .

: 192.168.137.1

NetBios через TCP/IP.

. . .

. . .

. : Включеннеобходимо убрать шлюз по умолчанию (192.168.0.1), он некорректен и не нужен. После этого включить и настроить RRAS.

Если аппаратный маршрутизатор настроен как NAT то выход в интернет со стороны клиентов должен работать. Для публикации каих-либо сервисов(портов) их нужно сначала опубликовать на сервере, в качестве ip адреса указывать адрес маршрутизатора.

Далее настривать публикацию этого же порта на маршрутизаторе, в качестве ip адреса указывать конкретного клиента (192.168.1.101).Если аппаратный маршрутизатор настроен как роутер, то нужно прописать маршрут с сервера до сети 192.168.1.0/24 через шлюз 192.168.137.7 командой

route add 192.168.1.0 mask 255.255.255.0 192.168.137.8 -p

и опубликовать сервис (порт) на сервере, в качестве ip адреса указать ip клиента (192.168.1.101).

На период настройки желательно иметь доступ к экрану этого сервера на случай возникновения каких-либо проблем. Или предварительно настраивать RDP доступ со всех интерфейсов, но с внешнего это небезопасно.

-

Помечено в качестве ответа

SUDALV92

18 мая 2013 г. 20:06

-

Помечено в качестве ответа

-

Итак, у вас 3 подсети.

1. 89.222.166.0/24 (подсеть провайдера), 89.222.166.108 — сетевое подключение Ethernet на сервере, 89.222.166.1 — шлюз провайдера.

2. 192.168.137.0/24 (промежуточная подсеть), 192.168.137.1 — сетевое подключение Ethernet 2 на сервере (шлюз), 192.168.137.8 — внешний интерфейс маршрутизатора.

3. 192.168.1.0/24 (внутренняя подсеть) -192.168.1.1 — внутренний интерфейс маршрутизатора (шлюз), 192.168.1.101 — клиент

Вопросы:

1. пингуется ли внешний какой-нибудь внешний ip адрес с сервера? (например 8.8.8.8)? Пингуется ли имя (например google-public-dns-a.google.com)?

2. пингуется ли внутренний адрес сервера(192.168.137.1), внешний адрес сервера(89.222.166.108), внешний ip (например 8.8.8.8) с маршрутизатора?

3. пингуются ли адреса 192.168.1.1, 192.168.137.8, 192.168.137.1, 89.222.166.108, 8.8.8.8 с клиента?

Шлюз на внутреннем интерфейсе сервера должен быть пустой. Если маршрутизатор работает как NAT то пинговать хосты из внешней/промежуточной сети по умолчанию не получится.

-

Помечено в качестве ответа

SUDALV92

18 мая 2013 г. 20:06

-

Помечено в качестве ответа

-

Если все работает, тогда нужно создать публикацию порта 1234 на маршрутизаторе (клиент — 192.168.1.101), проверить что эта публикация доступна с сервера, после чего сделать публикацию этого порта на сервере (клиент — 192.168.137.8).

-

Помечено в качестве ответа

SUDALV92

18 мая 2013 г. 20:05

-

Помечено в качестве ответа

Меня часто спрашивают, как настроить маршрутизацию на 2 сетевые карты в ОС Windows не используя дополнительное программное обеспечение. Продолжаем сетевой ликбез:

Допустим, у нас компьютер с двумя сетевыми картами. При помощи первой осуществляется выход в интернет, вторая необходима для связи с другими компьютерами/устройствами в локальной сети.

Настройки сетевых карт следующие:

Стевая карта 1:

Ip : 192.168.1.10

Маска: 255.255.255.0

Шлюз: 192.168.1.1

DNS: 77.88.8.8

Сетевая карта 2:

Ip : 10.10.30.20

Маска: 255.255.255.0

Шлюз: 10.10.30.1

DNS: 10.10.30.100

Как сделать так что бы на данном компьютере работал как интернет, так и работал доступ к другим компьютерам из локальной сети?

Открываем командную строку от имени Администратора (Набираем на клавиатуре Win+R, в открывшемся окне набираем cmd) и последовательно выполняем следующие команды:

route Add 0.0.0.0 192.168.1.1

route Add 10.10.30.0 mask 255.255.255.0 10.10.30.1

Первая команда устанавливает в качестве шлюза по умолчанию адрес 192.168.1.1

Вторая команда говорит что все что адресовано в подсеть 10.10.30.0/24 следует пересылать на 10.10.30.1.

В данном варианте набора после перезагрузки компьютера добавленные маршруты сбросятся. Для их постоянной записи в системные настройки маршрутизации добавляем в конце каждой команды параметр -p:

route Add 0.0.0.0 192.168.1.1 -p

route Add 10.10.30.0 mask 255.255.255.0 10.10.30.1 -p

Всё, мы только что настроили два статических маршрута. Проверить правильность их работы можно командой route print. В самом конце отработаной команды вы сможете увидеть эти самые постоянные маршруты. Так же, с помощью этой команды можно узнать, какие маршруты были прописаны на том или ином компьютере.

Для удаления сохраненных постоянных маршрутов нужно воспользоваться командой route delete

Например:

route Delete 10.10.30.0 mask 255.255.255.0 10.10.30.1 -p

Если при записи статического маршрута вы не добавили параметр -p, то для удаления такого маршрута достаточно перезагрузить компьютер, или так же воспользоваться командой route delete.

На этом на сегодня всё. — До новых встреч!

[Routing] Шпаргалка про роутинг в Windows

Привет, %username%! Поскольку часто приходится настраивать ВПНы на чужих машинах и предоставлять доступ к каки-либо ресурсам нашей сети, а чаще всего это просто конкретные машины, то надо записать себе шпаргалку по добавлению статических маршрутов в ОСях семейства Windows (XP/7/8/8.1). Все элементарно и просто.

Синтаксис

route [-f] [-p] [*команда* [*конечная_точка*] [mask <маска_сети>] [<шлюз>] [metric <метрика>]] [if <интерфейс>]] Параметры

-

-f— Очищает таблицу маршрутизации от всех записей, которые не являются узловыми маршрутами (маршруты с маской подсети255.255.255.255), сетевым маршрутом замыкания на себя (маршруты с конечной точкой127.0.0.0и маской подсети255.0.0.0) или маршрутом многоадресной рассылки (маршруты с конечной точкой224.0.0.0и маской подсети240.0.0.0). При использовании данного параметра совместно с одной из команд (таких, какadd,changeилиdelete) таблица очищается перед выполнением команды. -

-p— При использовании данного параметра с командойaddуказанный маршрут добавляется в реестр и используется для инициализации таблицы IP-маршрутизации каждый раз при запуске протокола TCP/IP. По умолчанию добавленные маршруты не сохраняются при запуске протокола TCP/IP. При использовании параметра с командой print выводит на экран список постоянных маршрутов. Все другие команды игнорируют этот параметр. Постоянные маршруты хранятся в реестре по адресуHKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes -

команда— Указывает команду, которая будет запущена на удаленной системе.

Список допустимых параметров:

| Команда | Назначение |

|---|---|

| add | Добавление маршрута |

| change | Изменение существующего маршрута |

| delete | Удаление маршрута или маршрутов |

| Печать маршрута или маршрутов |

-

конечная_точка— Определяет конечную точку маршрута. Конечной точкой может быть сетевой IP-адрес (где разряды узла в сетевом адресе имеют значение 0), IP-адрес маршрута к узлу, или значение0.0.0.0для маршрута по умолчанию. -

mask <маска_сети>Указывает маску сети (также известной как маска подсети) в соответствии с точкой назначения. Маска сети может быть маской подсети соответствующей сетевому IP-адресу, например255.255.255.255для маршрута к узлу или0.0.0.0. для маршрута по умолчанию. Если данный параметр пропущен, используется маска подсети255.255.255.255. Конечная точка не может быть более точной, чем соответствующая маска подсети. Другими словами, значение разряда 1 в адресе конечной точки невозможно, если значение соответствующего разряда в маске подсети равно 0. -

шлюз— Указывает IP-адрес пересылки или следующего перехода, по которому доступен набор адресов, определенный конечной точкой и маской подсети. Для локально подключенных маршрутов подсети, адрес шлюза — это IP-адрес, назначенный интерфейсу, который подключен к подсети. Для удаленных маршрутов, которые доступны через один или несколько маршрутизаторов, адрес шлюза — непосредственно доступный IP-адрес ближайшего маршрутизатора. -

metric <метрика>— Задает целочисленную метрику стоимости маршрута (в пределах от 1 до 9999) для маршрута, которая используется при выборе в таблице маршрутизации одного из нескольких маршрутов, наиболее близко соответствующего адресу назначения пересылаемого пакета. Выбирается маршрут с наименьшей метрикой. Метрика отражает количество переходов, скорость прохождения пути, надежность пути, пропускную способность пути и средства администрирования. -

if <интерфейс>— Указывает индекс интерфейса, через который доступна точка назначения. Для вывода списка интерфейсов и их соответствующих индексов используйте командуroute print. Значения индексов интерфейсов могут быть как десятичные, так и шестнадцатеричные. Перед шестнадцатеричными номерами вводится0х. В случае, когда параметрifпропущен, интерфейс определяется из адреса шлюза. -

/?— Отображает справку в командной строке.

Примечания

- Большие значения в столбце

metricтаблицы маршрутизации — результат возможности протокола TCP/IP автоматически определять метрики маршрутов таблицы маршрутизации на основании конфигурации IP-адреса, маски подсети и стандартного шлюза для каждого интерфейса ЛВС. Автоматическое определение метрики интерфейса, включенное по умолчанию, устанавливает скорость каждого интерфейса и метрики маршрутов для каждого интерфейса так, что самый быстрый интерфейс создает маршруты с наименьшей метрикой. Чтобы удалить большие метрики, отключите автоматическое определение метрики интерфейса в дополнительных свойствах протокола TCP/IP для каждого подключения по локальной сети. - Имена могут использоваться для параметра

<конечная_точка>, если существует соответствующая запись в файле базы данныхNetworks, находящемся в папке*системный_корневой_каталог*System32DriversEtc. В параметре<шлюз>можно указывать имена до тех пор, пока они разрешаются в IP-адреса с помощью стандартных способов разрешения узлов, таких как запрос службы DNS, использование локального файлаHosts, находящегося в папке*системный_корневой_каталог*system32driversetc, или разрешение имен NetBIOS. - Если команда —

printилиdelete, параметр<шлюз>опускается и используются подстановочные знаки для указания точки назначения и шлюза. Значение<конечной_точки>может быть подстановочным значением, которое указывается звездочкой (*). При наличии звездочки (*) или вопросительного знака (?) в описании конечной точки, они рассматриваются как подстановки, тогда печатаются или удаляются только маршруты, соответствующие точке назначения. Звездочка соответствует любой последовательности символов, а вопросительный знак — любому одному символу.10.*.1,192.168.*,127.*и*224*являются допустимыми примерами использования звездочки в качестве подстановочного символа. - При использовании недопустимой комбинации значений конечной точки и маски подсети (маски сети) выводится следующее сообщение об ошибке:

Маршрут: неверная маска подсети адреса шлюза. Ошибка появляется, когда одно или несколько значений разрядов в адресе конечной точки равно 1, а значения соответствующих разрядов маски подсети — 1. Для проверки этого состояния выразите конечную точку и маску подсети в двоичном формате. Маска подсети в двоичном формате состоит из последовательности единичных битов, представляющей часть сетевого адреса конечной точки, и последовательности нулевых битов, обозначающей часть адреса узла конечной точки. Проверьте наличие единичных битов в части адреса точки назначения, которая является адресом узла (как определено маской подсети). - Параметр

-pподдерживается в командеrouteтолько в операционных системах Windows NT 4.0, Windows 2000, Windows Millennium Edition и Windows XP. Этот параметр не поддерживается командойrouteв системах Windows 95 и Windows 98. - Эта команда доступна, только если в свойствах сетевого адаптера в объекте Сетевые подключения в качестве компонента установлен протокол Интернета (TCP/IP).

Примеры

Чтобы вывести на экран все содержимое таблицы IP-маршрутизации, введите команду:

route print Чтобы вывести на экран маршруты из таблицы IP-маршрутизации, которые начинаются с *10.*, введите команду:

route print 10.* Чтобы добавить маршрут по умолчанию с адресом стандартного шлюза 192.168.12.1, введите команду:

route add 0.0.0.0 mask 0.0.0.0 192.168.12.1 Чтобы добавить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1, введите команду:

route add 10.41.0.0 mask 255.255.0.0 10.27.0.1 Чтобы добавить постоянный маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1, введите команду:

route -p add 10.41.0.0 mask 255.255.0.0 10.27.0.1 Чтобы добавить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1 и метрикой 7, введите команду:

route add 10.41.0.0 mask 255.255.0.0 10.27.0.1 metric 7 Чтобы добавить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0 и следующим адресом перехода 10.27.0.1 и использованием индекса интерфейса 0х3, введите команду:

route add 10.41.0.0 mask 255.255.0.0 10.27.0.1 if 0x3 Чтобы удалить маршрут к конечной точке 10.41.0.0 с маской подсети 255.255.0.0, введите команду:

route delete 10.41.0.0 mask 255.255.0.0 Чтобы удалить все маршруты из таблицы IP-маршрутизации, которые начинаются с *10.*, введите команду:

route delete 10.* Чтобы изменить следующий адрес перехода для маршрута с конечной точкой 10.41.0.0 и маской подсети 255.255.0.0 с 10.27.0.1 на 10.27.0.25, введите команду:

route change 10.41.0.0 mask 255.255.0.0 10.27.0.25 На этом все! Profit!

Обсудить статью в чате TG или в Slack

Ответ мастера:

Здравствуйте.

Ip -маршрутизация – это необходимый инструмент для организации доступа к сети Интернет. Изначально маршрутизация пакетов протокола TCP / IP в операционной системе Windows между сетевыми адаптерами отключена. Её необходимо включить.

Для этого нужно нажать кнопку «Пуск», чтобы вызвать главное меню и там перейти к строке «Выполнить». В поле ввода ввести значение regedit 32, для загрузки редактора системного реестра.

Затем необходимо перейти в раздел «HKEY_LOCAL_MACHINE», далее выбрать «SYSTEM», после чего «CurrentControlSet», потом «Services», там «Tcpip» и наконец «Parameters», куда следует внести изменения. Параметр, который должен быть изменен, называется IPEnableRouter, значение необходимо установить «1», тип данных REG _ DWORD . Это необходимо для включения маршрутизации пакетов протокола TCP / IP всех сетевых подключений.

Необходимо выбрать раздел «Общие», а затем правым щелчком мыши на поле «общие» вызвать контекстное меню, где выбрать «Свойства».

Затем можно установить флажок возле «Вести только журнал ошибок», что необходимо для ведения журнала различных ошибок, которые возможны при ip -маршрутизации.

Можно установить переключатель в позицию «Вести журнал ошибок и предупреждений», чтобы расширить параметры фиксации ошибок.

Если остановиться напротив «Вести журнал всех событий», то будет вестись журнал всех событий ip -маршрутизации.

Положение флажка около «Отключить журнал событий» полностью отменит ведение записи происходящего.

Так же можно выбрать желаемые предпочтения по использованию данных из различных маршрутов, воспользовавшись вкладкой «Уровни предпочтений».

Самым надежным считают локальный маршрут.

Использование кнопок «Понизить уровень» и «Повысить уровень» позволят изменить параметры уровней предпочтений для других маршрутов.

Затем можно задать области многоадресных рассылок, которые обслуживаются маршрутизатором, на закладке «Многоадресные области». Для чего используется кнопка «Добавить» и кнопка «Изменить» для настройки этого параметра.

После этого необходимо вернуться в «Общие» и снова вызвать сервисное меню, для чего надо щелкнуть правой кнопкой мыши по полю «Общие» и добавить новый интерфейс.

Для добавления нового интерфейса необходимо выбрать пункт «Новый интерфейс», а затем установить желаемый интерфейс для маршрутизации. После чего нажать на «ОК».

Необходимо выбрать «Новый протокол маршрутизации» в сервисном меню, которое использовали ранее, для того чтобы добавить новый протокол. В предложенном списке выбирается нужный протокол, далее выбор подтверждается нажатием «ОК».

Затем необходимо вернуться в «Общие» и выбрать нужное устройство в списке, который располагается в правой части окна. Снова вызвать интерфейсное меню правым щелчком мыши на поле интерфейса, а далее подменю «Свойства».

Установка флажка напротив позиции «Включить диспетчер IP-маршрутизации» позволит запустить маршрутизацию через данный интерфейс.

Так же можно использовать опции настроек на вкладке «Пульс многоадресной рассылки» и вкладке «Границы многоадресной области» окна «Свойства».

Важно помнить, что изменение значений системного реестра может повлечь за собой полную неработоспособность системы и необходимость переустановки операционной системы.

Рекомендуется пользоваться для изменения настроек протоколов TCP / IP сетевой платы окном «Сеть и удаленный доступ к сети».

Адаптер PPP MegaFon Internet:

Ethernet adapter Подключение по локальной сети:

Туннельный адаптер isatap.{4FC66DF7-4D99-4EAE-8CBC-76AA837020A5}:

Туннельный адаптер isatap.{9C9CA845-432A-46E3-B4C9-49D40A10629E}:

Туннельный адаптер Teredo Tunneling Pseudo-Interface:

Туннельный адаптер 6TO4 Adapter:

Туннельный адаптер Подключение по локальной сети*:

C:UsersАдминистратор>

С уважением, Дмитрий Д.

Лучшие ответы

Федор Смирницев:

Включи DHCP на роутере и в «Подключение по локальной сети» выстави в Ipv4 получение IP на АВТО а в IPv6 убери птичку

P.S. Роутер вообще кто настраивал? Почему он такую фигню выдает?

Алексей Бумагин:

адрес 169.254.x.x винда выдает внутренний, когда не может получить по dhcp. Если сетевушка не встроена, как правило помогает ее передергивание из слота на материнской плате (вытащить- вставить) . И как уже написали в комментариях- отключите ipv6

Видео-ответ

Ответы знатоков

Верхом на Лермонтове:

Управление IP-маршрутизацией.

IP-маршрутизация является необходимым средством для доступа к Интернету. Все необходимые параметры маршрутизации (протоколы, таблицы маршрутизации, таблицы адресов и т. п. ) настраиваются в ветви IP-маршрутизация.

Для управления IP-маршрутизацией необходимо в дереве Консоли управления Маршрутизация и удаленный доступ выбрать ветвь с именем локального сервера, а в ней выбрать ветвь IP -маршрутизация.

В ветви IP-маршрутизация находятся отдельные ветви для настройки общих свойств IP-маршрутизации и установленных протоколов.

Управление общими параметрами маршрутизации.

Для управления общими параметрами IP-маршрутизации необходимо в дереве Консоли управления Маршрутизация и удаленный доступ выбрать ветвь с именем локального сервера, в ней выбрать ветвь IP-маршрутизация, а в ней выбрать ветвь Общие. Все интерфейсы, участвующие в IP-маршрутизации, отображаются в виде списка справа.

В списке выводятся не только названия интерфейсов, но и их основные характеристики (тип, IP-адрес, состояние, количество переданных байт и т. п.) .

Управление интерфейсами маршрутизации осуществляется при помощи контекстного меню, вызываемого нажатием правой кнопки мыши на имени соответствующего интерфейса.

Настройка свойств маршрутизации.

Для настройки свойств IP-маршрутизации необходимо в дереве Консоли управления Маршрутизация и удаленный доступ выбрать ветвь с именем локального сервера, в ней выбрать ветвь IP- маршрутизация, а в ней выбрать ветвь Общие. Нажмите правую кнопку мыши на этой ветви и выберите из контекстного меню пункт Свойства.

На вкладке Ведение журнала вы можете настроить параметры ведения журнала IP-маршрутизации.

Вы можете выбрать один из следующих вариантов:

— вести только журнал ошибок – в журнале будут фиксироваться только различные ошибки, возникающие при IP -маршрутизации;

— вести журнал ошибок и предупреждений – в журнале будут фиксироваться не только ошибки, но и предупреждения;

— вести журнал всех событий – в журнале будут фиксироваться все события, возникающие при IP-маршрутизации;

— отключить журнал событий – не вести журнал.

На вкладке Уровни предпочтений вы можете настроить предпочтения использования информации из различных источников маршрутов.

Чем меньше уровень предпочтения у источника маршрута, тем важнее и надежнее считается маршрут, полученный из этого источника. Обычно самым надежным является локальный маршрут, то есть маршрут, получателем в котором указан один из интерфейсов маршрутизатора.

Вы можете изменять уровни предпочтений для различных источников. Для этого необходимо выбрать нужный источник в списке и изменить уровень его предпочтения с помощью кнопок Повысить уровень и Понизить уровень. Имеет смысл изменять уровни предпочтения для различных протоколов маршрутизации и источников автоматических маршрутов, изменять, а тем более, понижать уровни предпочтения для локальных и статических маршрутов не рекомендуется.

На вкладке Многоадресные области вы можете задать области многоадресной рассылки, обслуживаемые маршрутизатором.

Для добавления области в список необходимо щелкнуть кнопку Добавить. При помощи кнопки Изменить можно изменить параметры выбранной области.

Добавление нового интерфейса.

Для добавления нового интерфейса маршрутизации необходимо в дереве Консоли управления Маршрутизация и удаленный доступ выбрать ветвь с именем локального сервера, в ней выбрать ветвь IP-маршрутизация, а в ней выбрать ветвь Общие. Нажмите правую кнопку мыши на этой ветви и выберите из контекстного меню пункт Новый интерфейс.

Добавление нового протокола маршрутизации.

Для добавления нового протокола маршрутизации необходимо в дереве Консоли управления Маршрутизация и удаленный доступ выбрать ветвь с именем локального сервера, в ней выбрать ветвь IP-маршрутизация, а в ней выбрать ветвь Общие. Нажмите правую кнопку мыши на этой ветви и выберите из контекстного меню пункт Новый протокол маршрутизации.

Фелицитата Смирнова:

Была такая же проблема, юзай mwfix

Вячеслав •:

Удали сетевую карту из диспетчера устройст. Обнови конфиг. Пробуй.

Nert:

Отключи либо 4 либо 6 протоколы

Используемые источники:

- https://jtprog.ru/windows-route-add/

- http://remont-comp-pomosh.ru/otvet_mastera/vopros-otvet/vkljuchenie_ip-marshrutizacii.html

- https://dom-voprosov.ru/kompyutery/kak-vklyuchit-ip-marshrutizatsiyu-v-windows-10

Имеется 2 сетевые карты со следующими настройками:

Первая:

- Ip : 192.168.1.11

- Маска: 255.255.255.0

- Шлюз: 192.168.1.1

- DNS: 95.56.237.24

Вторая

- Ip : 10.10.20.244

- Маска: 255.255.255.0

- Шлюз: 10.10.20.10

- DNS: 172.16.0.24

При помощи первой осуществляется выход в интернет, вторая необходима для связи с другими компьютерами/устройствами в локальной сети

Как сделать так что бы на данном компьютере работал интернет и был доступ к другим компьютерам из локалки

Bald

6,4354 золотых знака34 серебряных знака76 бронзовых знаков

задан 14 июл 2014 в 2:47

Т.к. Вы не сообщили какая у Вас ОС, то предположим Windows.

Открываем командную строку и последовательно выполняем следующие команды:

route ADD 0.0.0.0 192.168.1.1

route ADD 10.10.20.0 mask 255.255.255.0 10.10.20.10

Первая команда устанавливает в качестве шлюза по умолчанию адрес 192.168.1.1

Вторая команда говорит что все что адресовано в подсеть 10.10.20.0/24 следует пересылать на 10.10.20.10

Проверяем корректность введенных настроек: например можно пропинговать какой то адрес в интернете, аналогично проверяем локалку если все работает то необходимо сделать данные маршруты постоянными, для этого необходимо либо удалить введенные маршруты при помощи команды route delete @созданный ранее маршрут либо просто перезагрузиться (маршруты пропадут после перезагрузки) и регистрируем их заново использую ключ -p т.е. route -p add @Необходимый маршрут

Bald

6,4354 золотых знака34 серебряных знака76 бронзовых знаков

ответ дан 25 июл 2014 в 8:13

JusticetJusticet

1,99212 серебряных знаков9 бронзовых знаков

2