Многие продвинутые пользователи наверняка знакомы с утилитой Process Explorer, созданной Марком Руссиновичем — программистом и администратором, принимавшем активное участие в разработке Windows. Process Explorer — замечательный инструмент, средство управления процессами, далеко превосходящее штатный диспетчер задач Windows. Помимо множества функций, в этой утилите есть опция, позволяющая заменить собой встроенный диспетчер задач, так что при его вызове любым из способов будет запускаться Process Explorer.

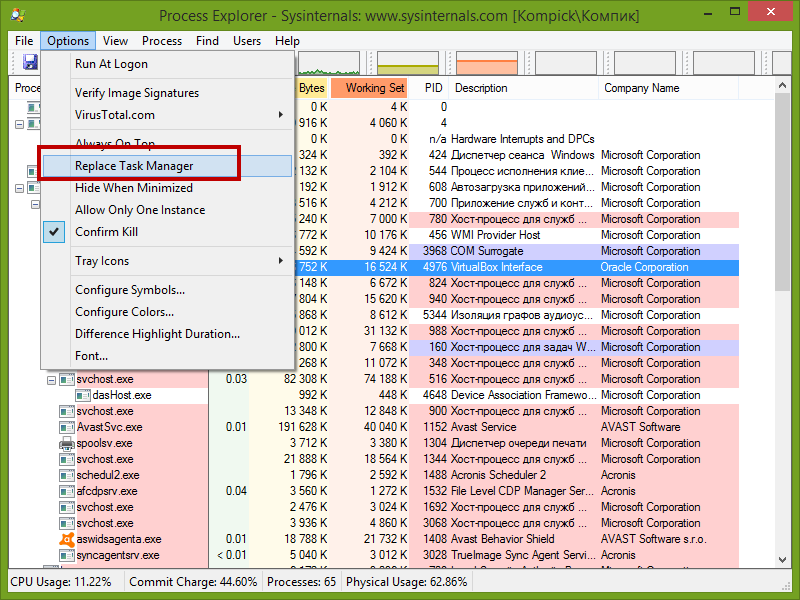

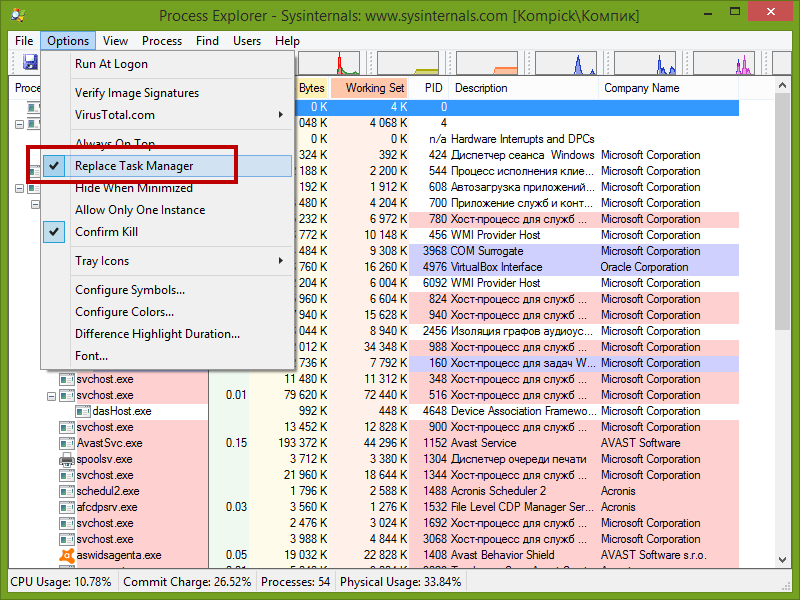

Располагается она в меню Option и называется «Replace Task Manager». Есть только одна проблема. У некоторых пользователей, после того как они заменили штатный Диспетчер Process Explorer не удаётся выполнить обратную процедуру, так как в меню утилиты по какой-то причине исчезает ранее установленная галочка.

Попытка запустить Диспетчер задач непосредственно из папки C:WindowsSystem32 кликом по исполняемому файлу Taskmgr.exe также ни к чему не приводит, так как вместо Диспетчера задач всё равно запускается Process Explorer.

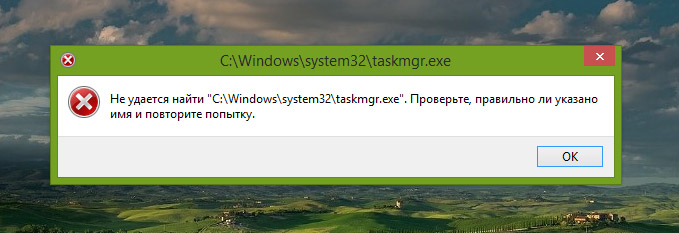

Как это исправить и вернуть Диспетчер задач? Кто-то скажет, что нужно удалить файл Process Explorer, но если вы это сделаете, то при запуске Диспетчера задач получите ошибку «Не удается найти «C:Windowssystem32 askmgr.exe». Проверьте, правильно ли указано имя и повторите попытку».

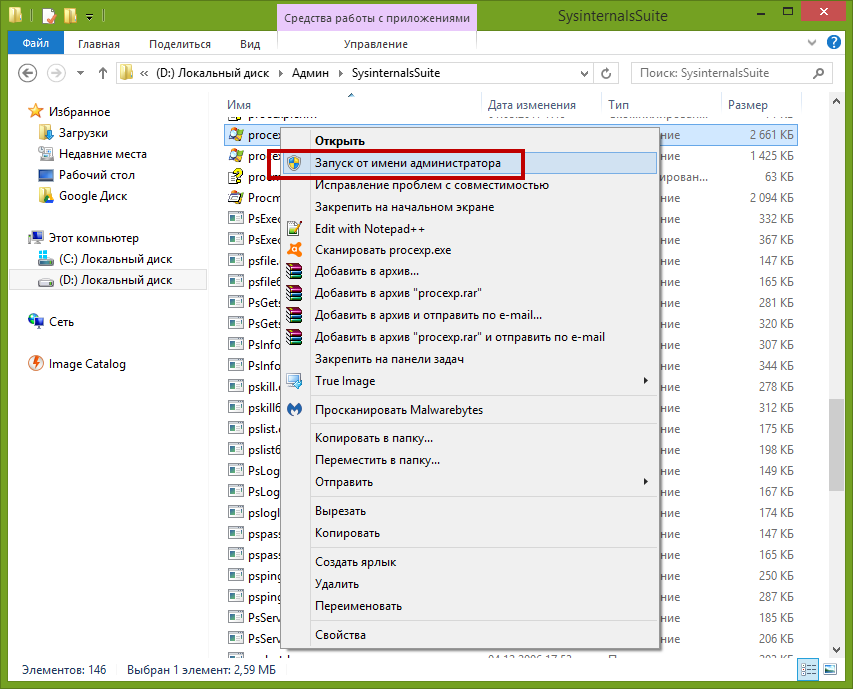

Причина такого поведения в том, что в первый раз, в момент замены Диспетчера задач утилитой Process Explorer последняя была запущена с обычными правами, тогда как запускаться она должна от имени администратора.

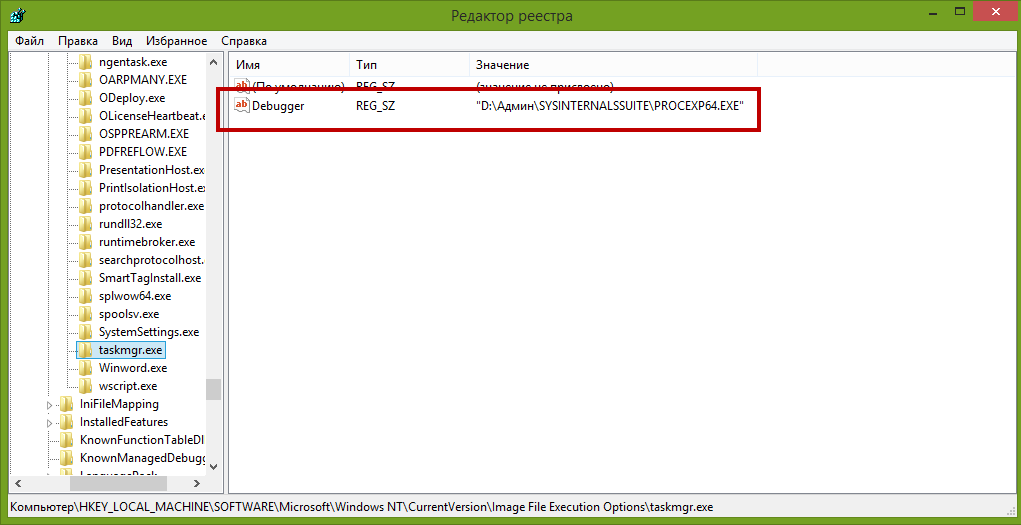

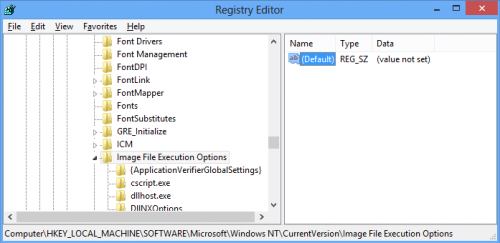

При замене Process Explorer прописывает себя в качестве значения параметра Debugger в ключе реестра:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe

Так что любое обращение к исполняемому файлу Taskmgr.exe автоматически переадресовывается в Process Explorer. Копаться в реестре, пожалуй, не стоит, как и вообще лезть в недра системы. Вместо этого зайдите в папку с исполняемым файлом утилиты Process Explorer, запустите его от имени администратора.

И ещё раз установите, а затем снимите галочку «Replace Task Manager».

На этот раз встроенный Диспетчер задач должен быть благополучно возвращён на место.

Загрузка…

Многие продвинутые пользователи наверняка знакомы с утилитой Изучите процессысоздан Марком Руссиновичем, программистом и администратором, принимавшим активное участие в разработке Windows. Process Explorer – отличный инструмент, инструмент для управления процессами, который намного превосходит стандартный диспетчер задач Windows. Помимо множества функций, в этой утилите есть опция, позволяющая заменить встроенный диспетчер задач, чтобы при вызове его одним из способов запускался Process Explorer.

Он находится в меню «Параметры» и называется «Диспетчер задач замены». Есть всего лишь одна проблема. Некоторые пользователи после замены стандартного Process Explorer Manager не могут выполнить обратную процедуру, так как ранее установленная галочка по какой-то причине исчезает в меню утилиты.

Попытка запустить диспетчер задач прямо из папки C: Windows System32 нажав на исполняемый файл Taskmgr.exe это тоже ни к чему не приводит, потому что вместо диспетчера задач по-прежнему запускается Process Explorer.

Как я могу это исправить и сбросить диспетчер задач? Кто-то скажет, что вам нужно удалить файл Process Explorer, но если вы это сделаете, при запуске диспетчера задач вы получите ошибку «Не удается найти« C: Windows system32 askmgr.exe ». Проверьте правильность имени и повторите попытку».

Причина такого поведения в том, что в первый раз, когда Диспетчер задач был заменен утилитой Process Explorer, последняя запускалась с обычными правами, тогда как ее нужно было запускать от имени администратора.

Во время переопределения Process Explorer регистрирует себя как значение параметра Debugger в разделе реестра:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Windows NT CurrentVersion Параметры выполнения файла изображения taskmgr.exe

Так что любой вызов исполняемого файла Taskmgr.exe автоматически перенаправляется в Process Explorer. Копаться в реестре, пожалуй, не стоит, так как обычно лезет в недра системы. Вместо этого зайдите в папку с исполняемым файлом утилиты Process Explorer, запустите ее от имени администратора.

И еще раз установите, а затем снимите галочку с «Заменить диспетчер задач».

На этот раз встроенный диспетчер задач следует безопасно вернуть на место.

Источник изображения: www.white-windows.ru

Содержание

- Как вернуть Диспетчер задач после его замены утилитой Process Explorer

- Process Explorer. Обзор некоторых возможностей

- Колонки в главном окне

- Сервисы внутри svchost

- Суммарные графики активности, процесс с максимальной активностью

- Суммарные графики активности в трее, процесс с максимальной активностью

- Сетевые соединения процесса

- Потоки процесса, их активность, стек потока с загрузкой символов

- Информация по использованию памяти в системе

- Handles и DLL процесса

- Поиск handles и DLL

- Использование Process Explorer для устранения неполадок и диагностики

- Серия уроков по пакету утилит SysInternals

- Исследование вредоносного ПО

- Conduit захватывает страницу новой вкладки… Но как?

- Работа с заблокированными файлами или папками

- Изучение процессов, которые выглядят безопасными, но такими не являются

Как вернуть Диспетчер задач после его замены утилитой Process Explorer

Располагается она в меню Option и называется «Replace Task Manager». Есть только одна проблема. У некоторых пользователей, после того как они заменили штатный Диспетчер Process Explorer не удаётся выполнить обратную процедуру, так как в меню утилиты по какой-то причине исчезает ранее установленная галочка.

Попытка запустить Диспетчер задач непосредственно из папки C:WindowsSystem32 кликом по исполняемому файлу Taskmgr.exe также ни к чему не приводит, так как вместо Диспетчера задач всё равно запускается Process Explorer.

Причина такого поведения в том, что в первый раз, в момент замены Диспетчера задач утилитой Process Explorer последняя была запущена с обычными правами, тогда как запускаться она должна от имени администратора.

При замене Process Explorer прописывает себя в качестве значения параметра Debugger в ключе реестра:

Так что любое обращение к исполняемому файлу Taskmgr.exe автоматически переадресовывается в Process Explorer. Копаться в реестре, пожалуй, не стоит, как и вообще лезть в недра системы. Вместо этого зайдите в папку с исполняемым файлом утилиты Process Explorer, запустите его от имени администратора.

И ещё раз установите, а затем снимите галочку «Replace Task Manager».

На этот раз встроенный Диспетчер задач должен быть благополучно возвращён на место.

Источник

Process Explorer позволяет:

— получать подробнейшую информацию о всех процессах, выполняющихся в среде Windows;

— получать доступ к важнейшим функциям управления процессами из главного меню или из контекстного меню выбранного процесса;

— управлять не только приложениями, но и службами системы (остановить, приостановить, возобновить, перезапустить);

— кроме функции принудительного завершения процессов (Kill), использовать функции приостановки (Suspend) и продолжения выполнения (Resume);

— управлять не только процессами, но и потоками (Threads), т.е. динамически внедряемыми в основной процесс программными модулями (DLL);

— изменять приоритеты выполняющихся процессов, их права доступа и разрешения, задавать соответствие процессорам в многопроцессорных (многоядерных) системах;

— создавать новые процессы с возможностью запуска от имени текущего пользователя, пользователя с ограниченными правами и администратора;

— в любой момент времени принудительно выполнять дампы памяти (Minidump или Fill Dump) с сохранением в выбранный файл;

— выполнять завершение работы Windows, завершение сеанса пользователя, переход в спящий режим, режим гибернации и блокировку рабочего стола;

В целом, Process Explorer позволяет получить подробнейшую картину активности процессов Windows и использования ресурсов системы.

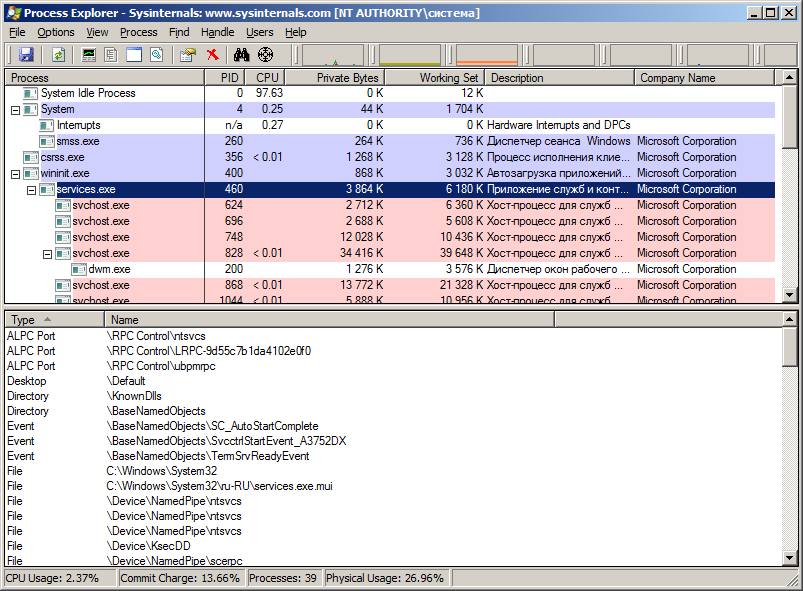

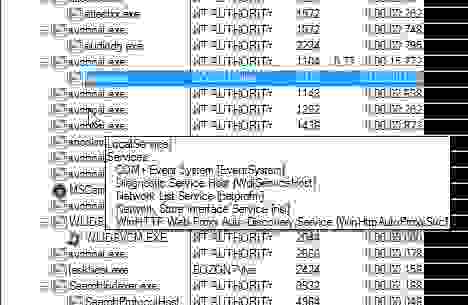

Остальная часть дерева отображает иерархию реально выполняющихся в Windows процессов. Так, например, приложение служб и контроллеров SERVICES.EXE обеспечивает создание, удаление, запуск и остановку служб (сервисов) операционной системы, что и отображается в списке порождаемых им процессов.

Иерархический характер дерева процессов способствует визуальному восприятию родительски-дочерних отношений каждого активного процесса. Нижняя панель дает информацию обо всех DLL, загруженных выделенным в верхней панели процессом, открытых им файлах, папках, разделах и ключах реестра.

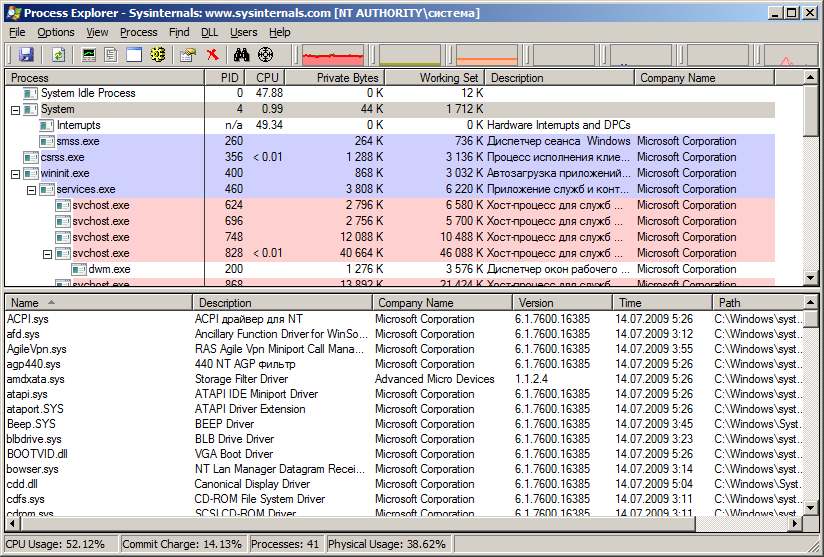

При выборе уровня System дерева процессов в нижней панели можно получить информацию обо всех загруженных драйверах системы, их описание, версию, путь исполняемого файла, адрес в оперативной памяти, размер. Кроме того, можно проверить цифровую подпись испольняемого файла, а также просмотреть строковые значения как в самом исполняемом файле, так и в оперативной памяти, выделенной под его выполнение.

Пункты основного меню File

Пункты основного меню Options

Пункты основного меню View

Пункты основного меню Process

Панель инструментов Process Explorer во многом содержит те же кнопки, что и большинство утилит мониторинга от Sysinternals и позволяет быстро выполнить наиболее необходимые и часто повторяющиеся действия.

Кроме кнопок, в правой части панели отображаются графики использования ресурсов системы.

Примерный перечень действий :

Процедуру запуска Process Explorer с указанными правами можно оформить в виде командного файла, запускаемого от имени администратора.

Использование Process Explorer для поиска причин замедления работы системы.

Process Explorer удобно использовать для создания комфортной работы интерактивных приложений на фоне выполнения длительных ресурсоемких задач. Например, когда выполняется архивирование больших файлов с использованием алгоритма, требующего высокой степени использования центрального процессора. Работа пользователя за рабочим столом может сопровождаться замедлением реакции приложений и общим «подтормаживанием» системы. Process Explorer позволяет легко обнаружить процесс, максимально использующий ресурсы CPU и, например, понизить его приоритет с уровня Normal (8) до уровня Below Normal (6) или Idle (4). В результате, работа за рабочим столом пользователя с использованием интерактивных задач, работающих с приоритетом 8 станет заметно приятней.

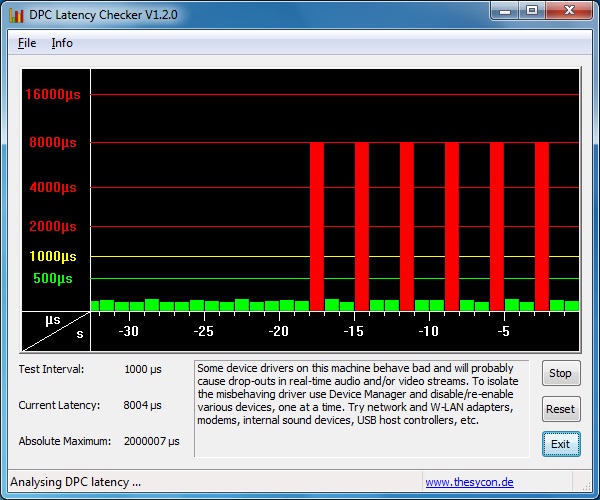

Несколько сложнее выглядит ситуация, когда замедление видимого быстродействия системы не связано с выполнением ресурсоемких приложений, и сопровождается кратковременными «подвисаниями», рывками при перемещении окон или даже указателя мышки.

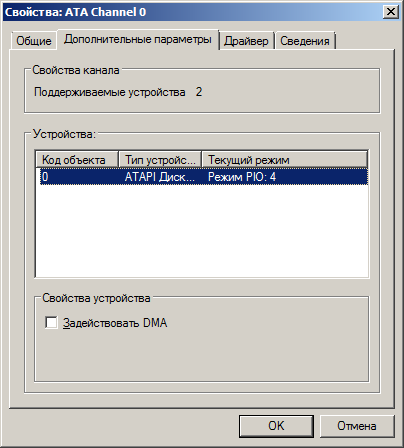

В режиме PIO передача данных выполняется с помощью процессорных команд ввода-вывода, а не непосредственно контроллером диска с использованием прямого доступа в память (без использования CPU). После принудительного включения режима UltraDMA в свойствах контроллера система вернулась к нормальной производительности с обработкой прерываний процессором на уровне 05-1.5%.

Подобное поведение системы, нередко, является следствием некорректно работающих драйверов или системных служб антивирусов, вирусов, брандмауэров и прочих недостаточно отлаженных или не универсальных программных продуктов.

Утилита от Microsoft Kernrate Viewer позволяет относительно просто определить степень использования процессора отдельными драйверами в процессе обработки прерываний

Поддерживаемые операционные системы: Windows 2000, Windows XP и Windows 2003 Server. Поддерживаемые процессоры: Intel x86 processors (Pentium и старше), эквивалентные им процессоры AMD, а также 64-битные процессоры от Intel и AMD.

После установки Kernrate, в папке Program Fileskrviewkernrates будут находиться исполняемые файлы

Kernrate_i386_Win2000.exe

Kernrate_i386_XP.exe

Kernrate_ia64_XP.exe

Для удобства использования в командной строке, можно один из модулей, соответствующий вашей операционной системе, перетащить в папку, которая присутствует в путях поиска исполняемых файлов ( например Windowssystem32) и присвоить ему более короткое имя (например kernrate.exe).

После запуска утилита выдает на экран сообщение:

При нажатии CTRL-C программа завершает работу, и на экран выводятся собранные данные профилирования системы, включающие суммарную статистику по использованию процессоров, физической и виртуальной памяти, а также счетчики использования модулей в режиме ядра. Вся информация, как правило, на экране не помещается, поэтому лучше использовать запуск Kernrate с перенаправлением вывода в текстовый файл:

В этом случае, после нажатия CTRL-C, результаты работы программы можно будет просматривать в файле C:kernrate.log.

Пример содержимого файла журнала работы Kernrate:

Вначале присутствует общая информация о компьютере и самой Kernrate. Затем, собранные и обработанные данные об использовании ресурсов системы:

————Overall Summary:—————

P0 K 0:00:19.437 (25.4%) U 0:00:09.109 (11.9%) I 0:00:48.125 (62.8%) DPC 0:00:01.062 ( 1.4%) Interrupt 0:00:00.171 ( 0.2%) Interrupts= 52771, Interrupt Rate= 688/sec.

Далее в журнале выводится информация об использовании памяти и статистика операций ввода-вывода.

Результаты для режима ядра отображаются после строки :

Проценты в таблице базируются на количестве зафиксированных утилитой событий (Hits).

Информация данного раздела журнала дает относительно подробную картину использования ресурсов системы в режиме ядра.

Список модулей упорядочен по убыванию степени использования центрального процессора и позволяет легко определить имя модуля, являющегося причиной видимого замедления, кратковременного периодического подвисания или подтормаживания системы.

Утилита Kernrate имеет несколько десятков ключей командной строки, позволяющих выполнить более тонкое и точное профилирование и, например, получить данные по вызовам отдельных функций ядра конкретными процессами

После запуска RATTV3, в системном трее будет отображаться иконка программы, с помощью которой можно вызвать всплывающее меню, содержащее пункты:

CSWA создает файлы отчетов, которые содержат имя компьютера, дату, время и данные о компонентах, работающих в режиме ядра и вызвавших события обработки прерываний (ISRs и/или DPCs) в процессе мониторинга.

Программа очень проста в использовании и позволяет обнаружить сам факт повышенного потребления ресурсов обработкой отложенного вызова процедур (DPC)

Использование Process Explorer для поиска вредоносных программ.

Process Explorer позволяет довольно просто обнаружить симптомы наличия вредоносных программ по некоторым, нехарактерным для стандартного программного обеспечения, признакам.

— процесс выделен фиолетовым цветом, т.е. имеет упакованный загрузочный модуль. Обычно, упаковка образов используется для затруднения исследования приложения с помощью дизассемблеров. Это не бесспорный признак вредоносного программного обеспечения, но факт, который должен вызвать более пристальное внимание к процессу.

Для дальнейшего анализа процесса можно воспользоваться кнопкой панели инструментов Properties или вызовом свойств процесса с использованием контекстного меню.

Дополнительные признаки, которые могут принадлежать вредоносной программе:

Примеры использования утилиты Process Explorer для исследования различных проблем с функционированием системы можно найти в блоге Марка Руссиновича

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

Источник

Process Explorer. Обзор некоторых возможностей

Process Explorer – альтернатива стандартному Task Manager-у. Эта утилита, как и многие другие утилиты Sysinternals, здорово расширяет возможности контроля и управления системой. Главное новшество только что вышедшей 14-ой версии — возможность мониторить сетевую активность процессов. Далее небольшой обзор возможностей этой утилиты, которые считаю наиболее полезными для себя.

Для справки. С 2006 года Sysinternals была приобретена Microsoft, а ключевая фигура этой компании – Марк Руссинович с тех пор работает в Microsoft. Марк известен своими утилитами, книгой Windows Internals, блогом и является признанным специалистом по архитектуре Windows.

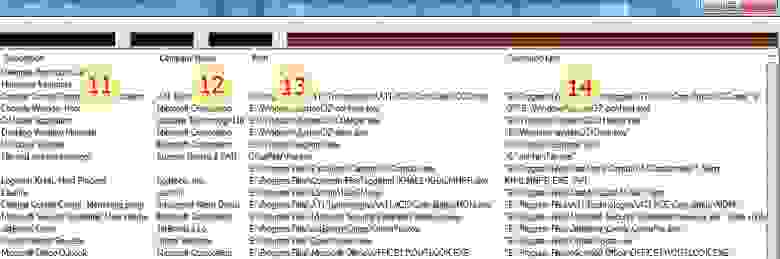

Колонки в главном окне

Сервисы внутри svchost

При наведении курсора на svchost (процесс который хостит в себе сервисы) можно видеть перечень сервисов – довольно полезная фича.

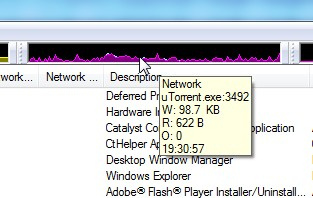

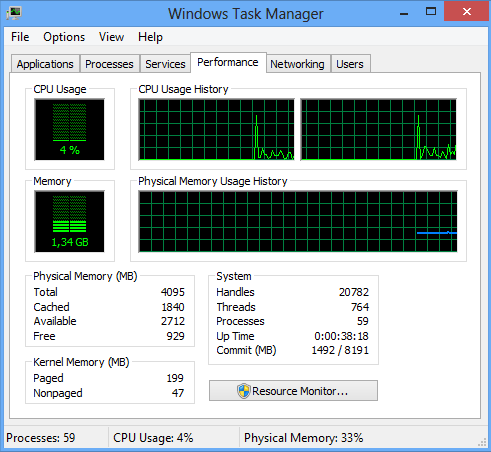

Суммарные графики активности, процесс с максимальной активностью

Сверху основного окна расположены графики основных суммарных параметров – память, дисковая, сетевая и CPU активность. При перемещении курсора по истории параметра, показан процесс который дал максимальный вклад в это значение в данный момент времени. Кроме того в тултипе есть информация о мгновенном значении параметра (зависит от частоты обновления). На следующей картинке — график сетевой активности.

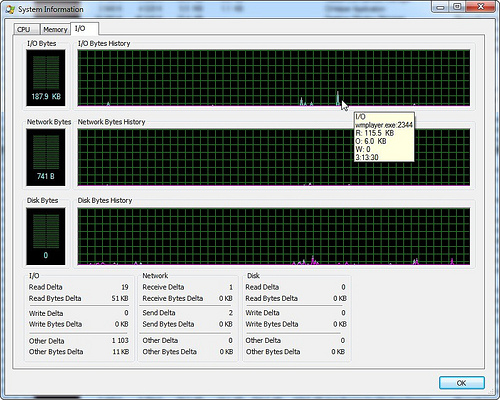

В окне «system information» графики собраны вместе, здесь удобнее смотреть корреляцию параметров.

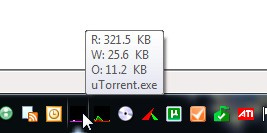

Суммарные графики активности в трее, процесс с максимальной активностью

Очень удобная фича – выведение в трей иконок с графиками суммарной активности. Там могут быть графики дисковой активности, CPU и память. Я использую первые два – поглядываю туда, при возникновении вопросов достаточно навести курсор и узнать какой процесс дает максимальный вклад в параметр. К сожалению сетевую активность туда нельзя выставить, я надеюсь это вопрос времени.

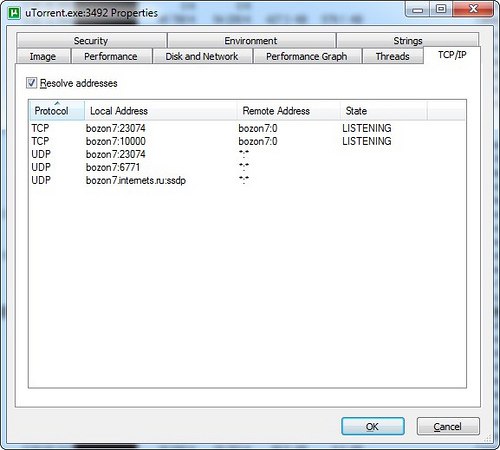

Сетевые соединения процесса

В свойствах процесса в закладке TCP/IP можно посмотреть текущие активные соединения. К сожалению сетевая активность по ним не видна, эта функциональность пока доступна в другой утилите – tcpview.

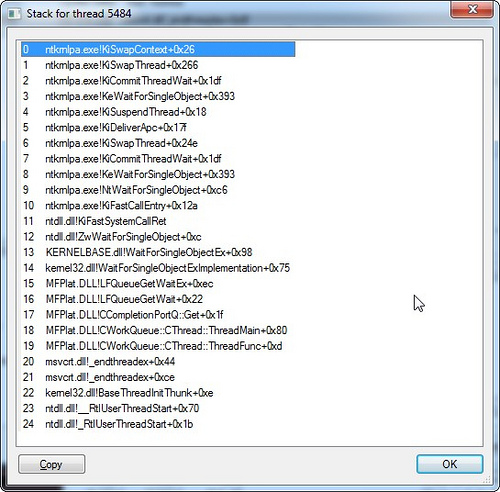

Потоки процесса, их активность, стек потока с загрузкой символов

В свойствах процесса в закладке threads видны все его потоки и загрузка CPU по потокам. Допустим хочется рассмотреть стек потока, который интенсивно что-то делает или висит. Для этого сперва надо его распознать, допустим по загрузке CPU, потом полезно приостановить процесс, чтобы спокойно рассмотреть его состояние — это можно сделать прямо в этом окне по кнопке “suspend”. Далее выделяем поток и нажимаем “stack”. В большинстве случаев стек будет начинаться в недрах системы и обрываться не совсем понятным образом. Дело в том, что не имея отладочной информации по системным библиотекам не удастся корректно развернуть стек и разобраться в нем. Есть решение – нужно сконфигурировать доступ с символьной информации с сайта Microsoft. Надо проделать несколько шагов:

Информация по использованию памяти в системе

В окне «system information» закладка «memory». Здесь есть два графика – commit и physical. Physical – использование физической памяти без учета файлового кэша, под который уходит все что остается. Commit – сколько памяти выделено для процессов включая используемую виртуальную память. Под графиками в разделе «Commit Charge» есть поля Limit и Peak. Limit определяется суммой физической и виртуальной памяти, т.е. это максимальный суммарный объем памяти, который может выделить система. Peak – это максимум графика Commit за время работы утилиты. Процентные соотношения Current/Limit и Peak/Limit удобны для быстрой оценки насколько состояние системы приближалось к критическому лимиту по доступной памяти.

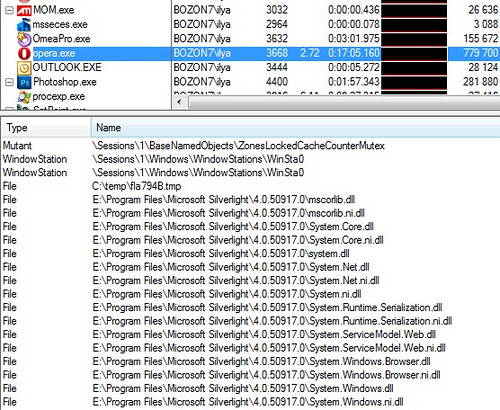

Handles и DLL процесса

В главном окне можно включить разделитель и снизу отображать DLL или handles выделенного процесса. При борьбе с вирусами и отладке программ это бывает очень полезно. На картинке — список handles для opera, первый handle файловой системы – это flash ролик в временном каталоге.

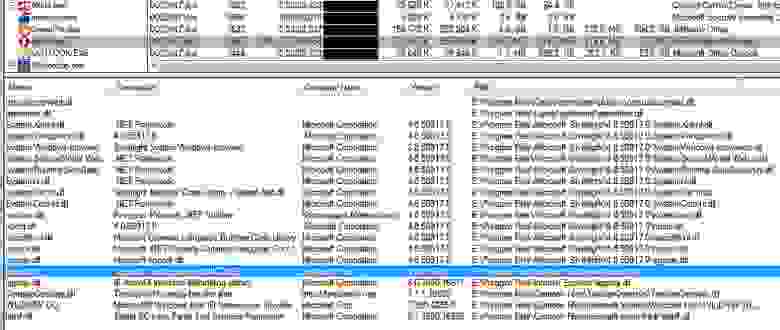

Для DLL можно добавить колонку с полным путем к образу, отсортировав по нему, проанализировать нет ли каких подозрительных модулей. На картинке видно, что подключен модуль от Logitech, есть подозрение что это что-то типа хука внедряющегося во все процессы. Следующим пунктом посмотрим где он еще встречается.

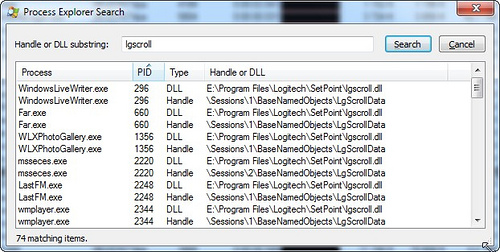

Поиск handles и DLL

Поиск по имени handle или DLL во всех процессах. Вводим имя DLL от Logitech из предыдущего пункта и убеждаемся что подключается он почти везде.

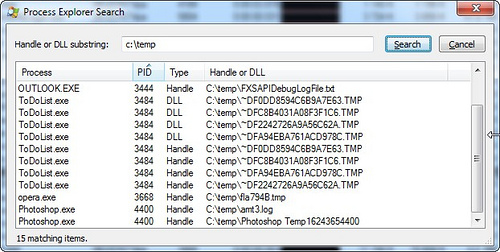

Другой пример – надо понять, кто блокирует файл или работает с папкой. Вводим часть пути и находим все процессы, которые открыли подобные объекты системы. Можно щелкнуть на элементе из списка и перейти к процессу, при этом будет подсвечен соответствующий handle или DLL.

PS Для отображения некоторых полей (например сетевая статистика) требуются административные привилегии. Повысить привилегии в уже запущенном Process Explorer можно с помощью команды в меню File. Только при наличии таких привилегий есть возможность добавить такие колонки. Я считаю такое поведение неверным, т.к. скрывает потенциальные возможности приложения от пользователя. Если поля добавлены и при следующем запуске нет административных прав, то они будут пустыми. Можно задать ключ «/e» в командной строке, чтобы форсировать поднятие привилегий при старте Process Explorer.

Источник

Использование Process Explorer для устранения неполадок и диагностики

Серия уроков по пакету утилит SysInternals

3. Использование Process Explorer для устранения неполадок и диагностики

Не так давно мы начали исследовать всевозможные вредоносные и нежелательные программы, которые могут установиться случайно, если вы не обращаете внимания на галочки при установке программного обеспечения. Многие бесплатные программы во время своей установке могут дополнительно установить стороннее ПО, которое может добавлять панели инструментов в ваши веб браузеры, показывают рекламу или делают другие неприятные вещи. И от этих программ не так просто избавиться.

Мы видели много компьютеров от известных нам людей, на которых установлено так много шпионского и рекламного ПО, что компьютер еле работает. В частности, попытка загрузить веб-браузер практически невозможна, поскольку все рекламное ПО и программное обеспечение для слежения за пользователем конкурируют за ресурсы, чтобы украсть вашу личную информацию и продать её тому, кто предложит самую высокую цену.

Поэтому, естественно, мы хотели провести небольшое расследование того, как некоторые из них работают. Данная статья написана на примере одной из них.

Мы начнём с этого, а затем покажем вам, как использовать Process Explorer для устранения ошибок, связанных с заблокированными файлами и папками, которые используются.

А затем мы завершим это ещё одним взглядом на то, как некоторые рекламные программы в наши дни прячутся за процессами Microsoft, чтобы они выглядели легитимными в Process Explorer или диспетчере задач, хотя на самом деле таковыми не являются.

Исследование вредоносного ПО

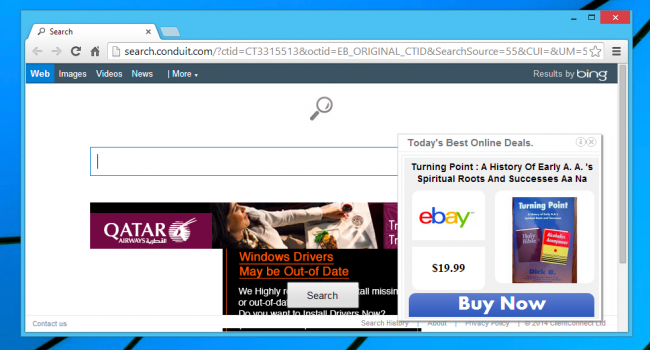

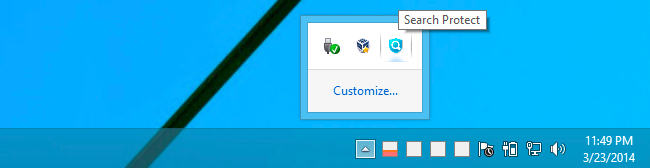

Примером рекламного и нежелательного ПО является Conduit — раздражающая и стойкая к удалению программа, поразившая многие компьютеры. Она пряталась в установщиках с бесплатными программами, причём даже если отказаться, эта программа всё равно иногда устанавливалась.

Conduit устанавливает то, что они называют «Search Protect», которая, по их утверждению, предотвращает внесение вредоносными программами изменений в ваш браузер. О чем они не упоминают, так это о том, что это также не позволяет вам вносить какие-либо изменения в браузер, если вы не используете их панель Search Protect для внесения этих изменений, о которой большинство людей не узнает, поскольку она скрыта в панели задач.

Conduit не только перенаправит все ваши поисковые запросы на свою собственную страницу Bing, но и установит её в качестве вашей домашней страницы. Можно было бы предположить, что Microsoft платит им за весь этот трафик в Bing, поскольку они также передают в строке запроса некоторые аргументы типа?pc=conduit.

Забавный факт: компания, стоящая за этим куском мусора, стоит 1,5 миллиарда долларов, и JP Morgan вложил в неё 100 миллионов долларов. Быть злом выгодно.

Conduit захватывает страницу новой вкладки… Но как?

Взлом вашей поисковой и домашней страницы тривиален для любого вредоносного ПО — именно здесь Conduit вступает в бой и каким-то образом переписывает страницу новой вкладки, чтобы заставить её отображать Conduit, даже если вы измените все настройки.

Вы можете удалить все свои браузеры или даже установить браузер, который у вас не был установлен раньше, например Firefox или Chrome, и Conduit все равно сможет захватить страницу быстрого доступа.

Кто-то должен сидеть в тюрьме, но он наверняка на яхте.

С точки зрения компьютерных навыков не требуется много усилий, чтобы в конечном итоге сделать вывод, что проблема заключается в запущенном на панели задач приложении Search Protect. Завершите этот процесс, и внезапно ваши новые вкладки откроются именно так, как задумал создатель браузера.

Но как именно он это делает? Ни в один из браузеров не установлены надстройки или расширения. Нет никаких плагинов. Реестр чистый. Как они это делают?

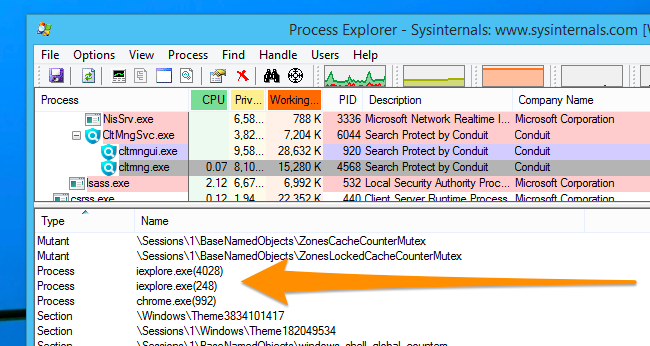

Здесь мы обращаемся к Process Explorer, чтобы провести некоторое расследование. Во-первых, мы найдём в списке процесс Search Protect, который достаточно прост, потому что он правильно назван, но если вы не уверены, вы всегда можете открыть окно и использовать маленький значок в виде яблочка рядом с биноклем, чтобы выяснить, какой процесс принадлежит окну.

Теперь вы можете просто выбрать соответствующий процесс, который в данном случае был одним из трёх, автоматически запускаемых службой Windows, устанавливаемой Conduit. Как я узнал, что этот процесс перезапускается как служба Windows? По цвету — как мы узнали в предыдущем уроке, розовый цвет имеют службы. Вооружившись этими знаниями, я всегда мог остановить или удалить службу (хотя в этом конкретном случае вы можете просто удалить её в окне «Удаление программ» в Панели управления).

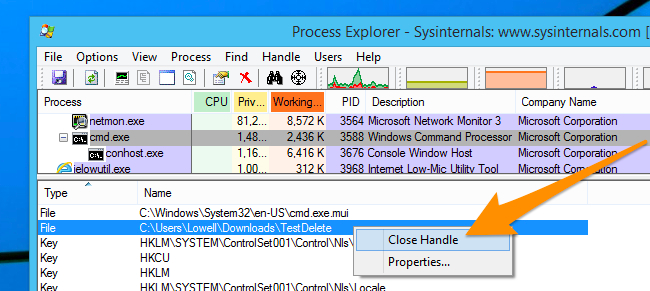

Теперь, когда вы выбрали процесс, вы можете использовать сочетания клавиш CTRL+H или CTRL+D, чтобы открыть представление Handles или представление DLLs, или вы можете использовать для этого меню View → Lower Pane View.

Примечание: в мире Windows Handle — это целочисленное значение, которое используется для уникальной идентификации ресурса в памяти, такого как окно, открытый файл, процесс или многие другие вещи. Каждое открытое окно приложения на вашем компьютере имеет, например, уникальный «дескриптор окна», который можно использовать для ссылки на него.

DLL или библиотеки динамической компоновки — это общие части скомпилированного кода, которые хранятся в отдельном файле для совместного использования несколькими приложениями. Например, вместо того, чтобы каждое приложение создавало свои собственные диалоговые окна открытия/сохранения файла, все приложения могут просто использовать общий код диалогового окна, предоставленный Windows в файле comdlg32.dll.

Просмотр списка дескрипторов в течение нескольких минут немного приблизил нас к тому, что происходит, потому что мы нашли дескрипторы для Internet Explorer и Chrome, которые в настоящее время открыты в тестовой системе. Мы определённо подтвердили, что Search Protect что-то делает с открытыми окнами браузера, но нам нужно провести дополнительное исследование, чтобы точно выяснить, что именно.

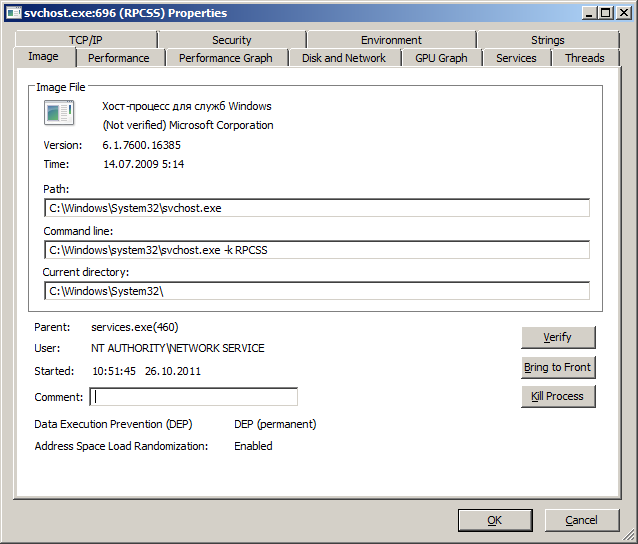

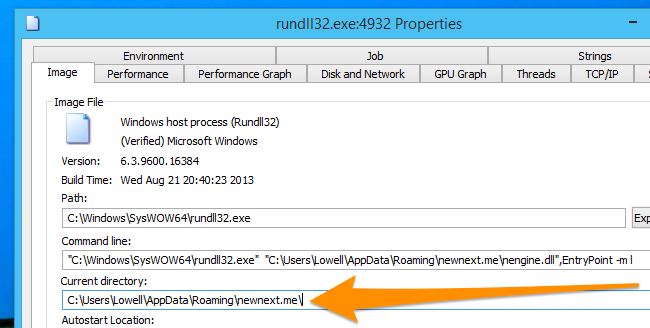

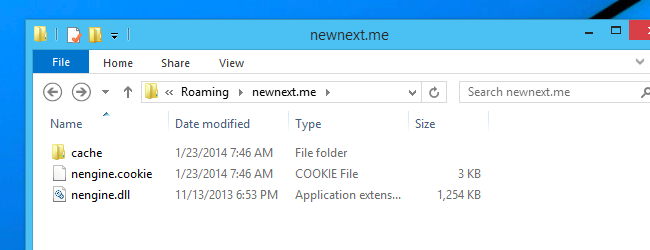

Следующее, что нужно сделать, это дважды щёлкнуть процесс в списке, чтобы открыть подробный вид, а затем перейти на вкладку Image, которая предоставит вам информацию о полном пути к исполняемому файлу, строке команды и даже рабочей папке. Мы нажмём кнопку Explore, чтобы взглянуть на папку установки и увидеть, что ещё там скрывается.

Интересно! Мы обнаружили здесь несколько DLL-файлов, но по какой-то странной причине ни один из этих DLL-файлов не был указан в представлении DLL для процесса Search Protect, когда мы просматривали его ранее. Может быть они и являются причиной проблемы.

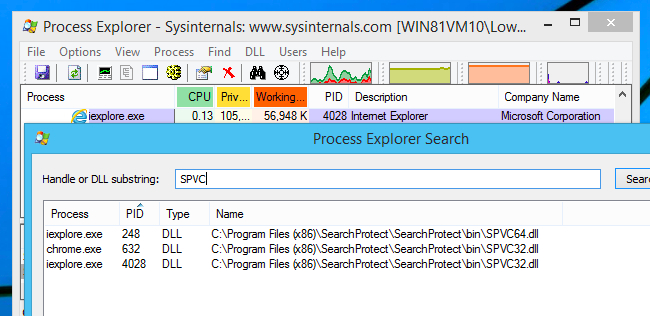

Каждый раз, когда вы хотите узнать, используется ли файл DLL в настоящее время каким-либо приложением в вашей системе воспользуйтесь поиском. Чтобы открыть панель поиска, перейдите в меню Find («Поиск»), нажав CTR+F или просто кликните значок бинокля на панели инструментов. Теперь введите часть имени DLL или даже полное имя, если хотите.

Мы выбрали для поиска только начало, «SPVC», поскольку это общая часть строки для всех найденных файлов, и, конечно же, похоже, что эти библиотеки DLL загружаются непосредственно в каждый из процессов браузера, запущенных на нашем компьютере.

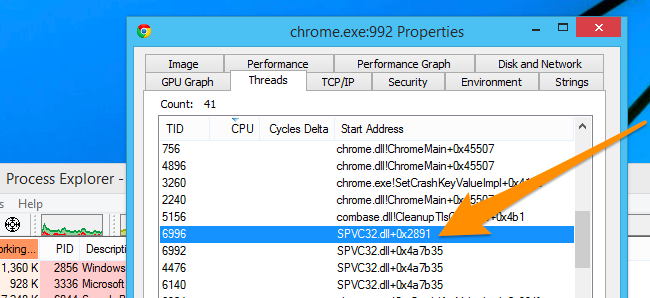

Щелчок по одному из элементов в списке и переход на страницу Threads («Потоки») подтвердили наши опасения. И Chrome, и Internet Explorer запускали потоки с использованием файлов SPVC32.dll или SPVC64.dll из вредоносного ПО Search Protect, и именно так они захватывали нашу новую вкладку — не путём изменения настроек, а путём перехвата браузера изнутри.

Примечание. В Windows thread (поток) — это то, для чего операционная система выделяет процессорное время. Обычно мы думаем о процессах, но технически в Windows работают только потоки, а не процессы. У некоторых процессов может быть только один поток выполнения, но у других может быть много потоков, которые все работают отдельно друг от друга, обычно управлясь с каким-либо механизмом межпроцессного взаимодействия.

Вы также можете дважды щёлкнуть любой из потоков, чтобы увидеть полный стек выполнения, что может быть полезно, чтобы увидеть, какие функции вызываются, и попытаться выяснить, в чем проблема.

Вам может быть интересно, как приложению Search Protect удалось заставить Google Chrome загрузить эту DLL, и ответ заключается в том, что Windows предоставляет функцию под названием DLL Injection. Процесс может внедрить DLL в другой процесс, а затем перехватить определённые функции API. Таким образом некоторые приложения переопределяют функции Windows или функции других приложений. Это очень сложный предмет, который мы определённо не сможем раскрыть на этом уроке, но если вы действительно хотите узнать больше, вы можете ознакомиться с этим руководством.

Также стоит отметить, что вы можете увидеть использование ЦП на поток, углубившись в детали этого уровня, что может быть очень полезно при устранении неполадок в приложении, в котором есть плагины. Вы можете использовать это, чтобы выяснить, какой конкретный файл DLL занимает слишком много времени процессора, а затем провести некоторое исследование того, к чему этот компонент принадлежит.

Работа с заблокированными файлами или папками

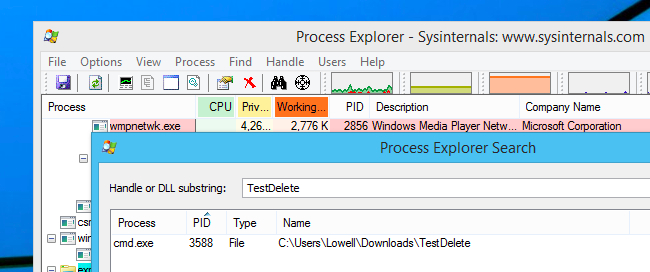

Поскольку маловероятно, что вы будете постоянно анализировать вредоносные программы, также полезно использовать Process Explorer для других задач. К примеру, вы можете определить, какая программа открыла файл, в результате чего вы не можете удалить, переместить или переименовать файл или папку.

Когда вы получаете ошибку «уже используется», просто перейдите в Process Explorer, откройте поиск с помощью CTRL+F или значка, а затем введите имя проблемной папки или файла (или полный путь, если имя очень расплывчатое).

Вы очень быстро увидите в списке процесс, в котором открыт ваш файл или папка, и можете дважды щёлкнуть по нему, чтобы идентифицировать процесс в списке.

В первую очередь на ум приходит просто закрыть этот процесс, но делать это не обязательно. Вы также можете щёлкнуть правой кнопкой мыши файл или папку в списке дескрипторов (используйте сочетание клавиш CTRL+H, чтобы открыть список дескрипторов) и выбрать опцию «Закрыть дескриптор». Этот ресурс теперь разблокирован!

Примечание. Если вы что-то удаляете, это отличный вариант, но если вы просто пытаетесь отредактировать или переместить этот элемент, вам, вероятно, следует открыть проблемное приложение и разобраться с ним там, чтобы не потерять никаких данных.

Изучение процессов, которые выглядят безопасными, но такими не являются

В ходе нашего исследования вредоносного ПО мы обнаружили ещё одну проблему, которая становится все более распространённой, поэтому разумно следить за ней в будущем. Что это за проблема? Вредоносное ПО скрывается за легитимными процессами Windows и хорошо справляется с этой задачей.

В приведённом ниже примере вы можете видеть, что, хотя мы использовали функцию Verified Signer для проверки этого элемента, когда мы наводим на него курсор и смотрим на полный путь, на самом деле загружается DLL, которая оказывается частью adware (рекламного ПО).

Примечание: прежде чем вы начнёте кричать о запуске антивирусной проверки, отметим, что мы это сделали, и она ни чего не нашла. Большая часть этого нежелательного, рекламного и шпионского ПО игнорируется антивирусными утилитами.

Двойной щелчок, чтобы открыть подробную информацию, продолжает раскрывать информацию о данной проблемы, и мы также можем увидеть каталог из которого запущено вредоносное ПО, эту информацию мы будем использовать для дальнейшего исследования.

Внутри этого каталога мы обнаружили ряд файлов, которые постоянно обновлялись в фоновом режиме.

Остальная часть расследования привела к некоторым другим инструментам, которые не входят в набор SysInternals, и которые мы, вероятно, рассмотрим позже, но достаточно сказать, что это просто вредоносная программа, которая работала вместе с другим нежелательным ПО.

Важным моментом здесь является то, что вредоносное ПО способно прятаться за законными исполняемыми файлами Windows, поэтому обязательно следите за чем-либо подобным.

Источник

Большинство пользователей обходятся средствами самой Windows, и не используют другие программы, правильно или нет, не могу сказать, лично Я использую стандартный диспетчер задач. Хотя данная программа не «сторонняя», так как она принадлежит компании Microsoft.

Приведу некоторые особенности диспетчера задач Process Explorer

а) Процессы отображаются в наглядном виде. Слева от названия процесса отображается иконка программы.

б) Предоставляет достаточную информацию о процессах.

в) Можно завершить целое дерево процессов.

г) Возможна установка приоритета для процесса, а так же можно указать на каком ядре процессора он будет выполняться.

д) Работает без инсталляции (установки).

е) Является бесплатной.

ж) Process Explorer может заменить Ваш прежний диспетчер задач. Для этого в меню Options напротив пункта Replace Task Manager поставьте галочку, и программа будет запускаться вместо диспетчера задач по горячим клавишам

Ctrl+Shift+Esc для Windows 7 и Ctrl+Alt+Del для Windows XP.

Или еще есть способ через реестр изменить это условие. Здесь >>>

з) Очень интересная функция: на панели инструментов, есть такой кружочек с перекрестием внутри (похожий на прицел). Нажмем по нему левой кнопкой мыши, и, не отпуская кнопку, наведем этот «прицел» на любое запущенное приложение, и программа покажет нам, какой процесс соответствует этому приложению.

Скачать программу

А если у Вас вылезает сообщение «диспетчер задач отключен администратором» — это бывает из-за вирусов, то Вас может «спасти» эта программа. Конечно, Вирус вы ей Вы не убьете, т.к. это надо делать специальными программами или антивирусом), а вот оперативно завершить нужный процесс сможете.

Возможно, Вам будет полезна эта информация:

- Как на сочетание клавиш «Ctrl+Alt+Del» вместо стандартного диспетчера задач назначить программу Process Explorer

- Как восстановить диспетчер задач если появилась надпись “Диспетчер задач заблокирован администратором”?

- Скачать браузер Internet Explorer 9.0 Final (Яндекс-версия) — Стандартный браузер под управлением Windows

Здесь есть две проблемы:

-

Способ, которым Process Explorer берет на себя управление из диспетчера задач, путем добавления значения реестра:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersion Параметры выполнения файла изображения taskmgr.exe Debugger

Это означает, что всякий раз, когда вы запускаете исполняемый файл с именем taskmgr.exe, запускайте все, что указано в этом значении. Таким образом, перемещение диспетчера задач в другой каталог не работает.

-

Переименование taskmgr.exe во что-то другое, кажется, что-то ломает в диспетчере задач. Вот почему вы видите пустое окно. Это довольно странное поведение, обычно нет проблем с переименованием исполняемого файла.

Переименованный диспетчер задач ведет себя довольно странно. Даже если он запущен со среднего уровня целостности, он автоматически запускается с высоким уровнем целостности и не может быть уничтожен даже с правами локальной системы.

Поэтому пока я не вижу способа использовать Process Explorer в качестве диспетчера задач по умолчанию и одновременно запускать диспетчер задач.

Обходной путь не так уж плох:

В Process Explorer снимите флажок «Параметры — Заменить диспетчер задач», затем запустите «taskmgr.exe» и снова отметьте «Параметры — Заменить диспетчер задач».

В качестве альтернативы вы можете создать пакетный файл, который удаляет этот параметр реестра, запускает диспетчер задач и помещает этот параметр обратно в:

reg.exe delete "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe" /v Debugger /f

start taskmgr.exe

reg.exe add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe" /v Debugger /t REG_SZ /d "C:PATHTOPROCEXP.EXE" /f

Единственная проблема с этим пакетом состоит в том, что вам нужно запускать его как администратор с повышенными правами, поэтому при создании ярлыка для него укажите запускать его как администратор. Как обычный пользователь вы не можете изменить эти настройки реестра.

после замены диспетчера задач Windows по умолчанию с Sysinternals’ Process explorer через Options → Replace task manager меню, Как отменить это действие, т. е. восстановить исходный диспетчер задач? Я уже пытался снова нажать это меню, но оно ничего не делает.

источник

1 ответов

удалить HKLMSOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe ключ реестра.

In cmd, вы можете сделать это, запустив reg delete "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe".

отвечен 9999years 2018-05-07 21:15:01

источник

Все мы привыкли, что до Висты Task Manager (Диспетчер задач) вызывался по нажатию CTRL+ALT+DEL, а после Висты теперь нужно нажимать CTRL+SHIFT+ESC.

Но настал момент, когда привычное окошко не появилось при нажатии привычных кнопок…

Вот этот строковой параметр в реестре Windows отвечает за указатель пути к выбранной замене стандартного Диспетчера задач:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe Debugger = "path"

Кстати, если хотите вернуть стандартный Диспетчер задач, удалите всю эту ветку в реестре.

Сама проблема появилась из-за бага в новой версии Process Explorer. При запуске с правами Пользователя и последующего нажатия Options => Raplace Task Manager

Process Explorer menu Options

Параметр Debugger может содержать неправильное значение. У меня значение меняется на Debugger=»»»» или вообще на старую папку.

При изначальном запуске Process Explorer с правами Администратора и последующем нажатии пункта в меню прописывается нормальный путь.

Некоторые пользователи так основательно «прикипели» к диспетчеру задач Windows 7, что воспринимают новый диспетчер задач Windows 8 буквально в штыки. Я очень часто получаю письма с просьбой описать, как можно вернуть старый диспетчер задач в Windows 8 без подмены системных файлов и без вреда для системы. Обновлено: этот метод работает также в Windows 11 и Windows 10. Просто следуйте инструкциям в статье.

Чтобы вернуть старый диспетчер задач из Windows 7, мы будет использовать следующие компоненты и трюки:

- Во-первых, непосредственно классический диспетчер задач (назовем его так). Извлечем файлы taskmgr.exe и taskmgr.exe.mui из образа boot.wim установочного диска Windows 8. Как вы можете легко убедиться, во время установки Windows 8 при нажатии Ctrl+Shift+Esc появляется именно старый, а не новый диспетчер задач.

- Во-вторых, мы воспользуемся трюком с отладкой процессов в Windows NT. Об этом чуть подробнее.

В Windows 8 вы можете определить для каждого исполняемого файла приложение-отладчик. Это делается путем задания строкового параметра Debugger в ветке реестра

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsимя_исполняемого_файла.exe

Значение параметра debugger должно быть равно полному пути к отладчику. Отладчик получит в качестве параметра запуска полный путь к запускаемому приложению.

Очевидно, если в разделе HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe прописать какое-либо другое приложение в пресловутый параметр, оно будет запущено вместо диспетчера задач! Кстати, именно этот трюк использует знаменитый Sysinternals Process Explorer, когда назначает себя в качестве замены Task Manager.

Однако, здесь есть один нюанс. Исполняемые файлы нового диспетчера задач и старого имеют одинаковые имена — оба они taskmgr.exe Поэтому просто прописать в debugger-опцию путь к старому диспетчеру не получится. Для достижения успеха в данном случае необходимо переименовать старый диспетчер задач. Например,

C:TMtaskmgr.exe -> tm.exe

C:TMen-UStaskmgr.exe.mui ->en-UStm.exe.mui

После этого можно прописать старый диспетчер задач в параметр debugger в разделе HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionstaskmgr.exe.

Изменения вступают в силу моментально, без необходимости перезагрузки или каких-либо дополнительных телодвижений. Теперь отовсюду — из контекстного меню панели задач, из экрана Ctrl+Alt+Del или по Ctrl+Shift+Esc будет появляться Task Manager из Windows 7.

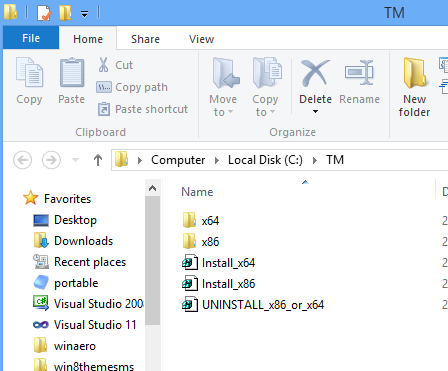

Как вернуть старый диспетчер задач

- Скачайте вот этот архив, содержащий все необходимые файлы. Распакуйте его и поместите папку TM в корень диска C:. Вот как-то так:

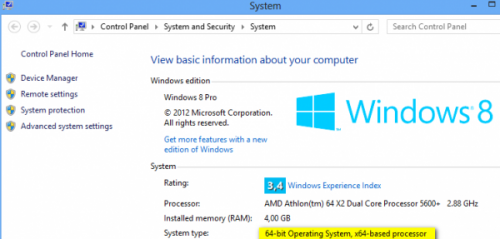

- Откройте свойства системы и уточните, какая у вас установлена Windows — 32х- или 64х-разрядная система.

- Если у вас установлена 32х-разрядная система — дважды щелкните по файлу install_x86.reg, если 64х-разрядная — то по файлу install_x64.reg.

- Вот и всё. Нажмите Ctrl+Alt+Del, выберите пункт Task Manager. Диспетчер задач будет аналогичный тому, к которому вы привыкли в Windows 7.

- Используйте файл UNINSTALL_x86_or_x64.reg, чтобы отменить сделанные изменения и вернуть новый диспетчер задач.

Плюс описанного метода в том, что он не наносит системе ни малейшего вреда, так как не происходит подмены системных файлов или нарушения целостности её компонентов.

Лично я нахожу новый диспетчер задач более информативным, нежели старый. Да и в конце-концов, тем, кто не приемлет новшества Windows 8, ничего не мешает продолжать использовать Windows 7. Это выглядит более разумным, чем переделывание системы обратно в Windows 7. А какому диспетчеру задач отдаете свое предпочтение вы?

💡Узнавайте о новых статьях быстрее. Подпишитесь на наши каналы в Telegram и Twitter.

Судя по тому, что вы читаете этот текст, вы дочитали эту статью до конца. Если она вам понравилась, поделитесь, пожалуйста, с помощью кнопок ниже. Спасибо за вашу поддержку!