Лучший способ защитить себя в кибермире — это знать, как проводить атаки. Если вы хотите попробовать метод DDoS-атаки, ниже приведены некоторые из лучших инструментов DDoS-атаки, которые вы можете использовать на рынке. Вы согласитесь со мной, что это может быть неприятно, когда вы заходите на сайт для выполнения продуктивной задачи, но не можете продолжить работу из-за перегруженности Интернета. Иногда сайт может получать большой трафик по истинным причинам, а иногда это может быть результатом злонамеренных действий хакеров. DoS-атаки — это термин, используемый для описания таких преднамеренных атак на веб-сервер. Кибер-атака, известная как «отказ в обслуживании», или «DOS», не позволяет авторизованным пользователям использовать ресурс, такой как веб-сайт, электронная почта, сеть и т.д. Однако атаки, известные как распределенный отказ в обслуживании (DDoS), стали представлять опасность для существующих сетей. Атаки типа «распределенный отказ в обслуживании» используют набор зараженных рабочих станций для предотвращения доступа обычных пользователей к ресурсам. Наводняя компьютерную сеть пакетами данных, все эти зараженные компьютеры атакуют одну и ту же жертву. Атака на уровне приложений, атака по протоколу или атака на основе объема — все это примеры DDoS-атак. Хакер может получить тюремный срок, поскольку это незаконно. Однако для правильного проведения таких кибер-DDoS-атак необходимо предпринять ряд действий. Тем не менее, в приведенный ниже список включены как открытые (бесплатные), так и коммерческие (платные) инструменты для DDoS-атак.

Оглавление статьи:

- 1 LOIC

- 2 HULK (HTTP Unbearable Load King)

- 3 PYLORIS

- 4 TORS HAMMER

- 5 DAVOSET

- 6 GOLDEN EYE

- 7 RUDY

- 8 SLOWLORIS

- 9 DDOSIM (симулятор DDoS)

- 10 HOIC

- 11 PRTG

- 12 OWASP DDOS HTTP POST

- 13 Sucuri

- 14 Hyenae

- 15 Hping

- 16 XOIC

- 17 THC-SSL-DOS

- 18 APACHE BENCHMARK TOOL

- 19 Часто задаваемые вопросы

- 20 Заключение

LOIC

Известным DoS-инструментом, ставшим легендарным среди хакеров, является LOIC. Low Orbit Ion Canon, или сокращенно LOIC, был первоначально создан на языке C# компанией Praetox Technologies. Тем не менее, впоследствии он был помещен в общественное достояние. Этот инструмент атаки, как правило, чрезвычайно полезен в DDOS-атаках, использующих преимущества огромных объемов. Он направляет соединения компьютерных сетей к определенным архитектурам серверов. Поскольку ни один компьютер, как правило, не может отправить запрос, достаточно мощный, чтобы поглотить всю доступную пропускную способность сервера, он заставляет компьютерные сети отправлять бессмысленные пакеты на заранее выбранные серверы. Эта программа запрашивает данные с сервера через HTTP, TCP и UDP.

Особенности:

- Инструмент для DDoS-атак LOIC является бесплатным.

- Пользователи могут проводить стресс-тесты благодаря этому.

- Он не скрывает IP-адрес, даже когда прокси-сервер недоступен.

- Его можно использовать для выявления DDoS-приложений, которые могут использовать хакеры.

HULK (HTTP Unbearable Load King)

Еще одним эффективным инструментом DOS-атаки является HULK, который создает отдельный запрос для каждого отправляемого им запроса, чтобы замаскировать активность веб-сервера. Он официально называется HTTP Unbearable Load King (HULK) и является одним из бесплатных инструментов DDoS-атак. В настоящее время, когда протоколы передачи данных являются нормой для связи между компьютером и сервером, перегрузить серверы множеством таких, казалось бы, легитимных запросов очень просто. HULK действует именно таким образом. Программа HULK на языке Python может быть использована в любой операционной системе, где установлен Python. Linux, Windows и Mac — вот несколько таких ОС. Коммутаторы, маршрутизаторы и брандмауэры могут быть протестированы с помощью программы HULK.

Особенности:

- Эта технология позволяет нам создавать отличительный сетевой трафик.

- Сервер кэша можно обойти с помощью HULK.

- Этот инструмент может быть использован пользователями для изучения.

PYLORIS

PyLoris — это мощный инструмент для проведения скрытных DDoS-атак. Это еще одна часть программного обеспечения для тестирования уязвимостей сети, которая анализирует уязвимости сети с помощью распределенной атаки типа «отказ в обслуживании» (DDoS). PyLoris имеет удобный графический интерфейс пользователя (GUI), который обеспечивает простоту использования. Он поможет вам контролировать плохо обрабатываемые одновременные соединения и управлять DDoS-атаками в режиме онлайн. С помощью SOCKS-прокси и SSL-соединений эта программа может начать DoS-атаку на сервер. Среди протоколов, которые она может атаковать, — HTTP, IMAP, FTP, SMTP и Telnet. Программа имеет зависимость от python, но ее установка также может быть затруднена. Тем не менее, она может проводить атаки на различные протоколы.

Особенности:

- Для запуска PyLoris можно использовать Python.

- Он имеет удобный графический интерфейс пользователя (GUI).

- Благодаря этому инструменту вы можете атаковать, используя заголовки HTTP-запросов.

- Linux, Mac OS и Windows поддерживаются этой утилитой.

- Используется новейшая кодовая база (кодовая база — это коллекция исходного кода, используемая для создания определенной программной системы).

- С шапкой из 50 нитей и общим количеством 10 соединений, он имеет более сложную альтернативу.

TORS HAMMER

Атаки внутри сети Tor возможны с помощью молотка Tor. Для того чтобы анонимизировать атаку и ограничить доступные методы смягчения последствий, молоток Tor был создан для работы через сеть Tor. Этот онлайн-инструмент DDoS может использоваться для атак на веб-серверы и веб-приложения. Уровень 7 модели OSI описывает его работу. Утилита открывает множество «мертвых» соединений, что приводит к зависанию приложения, поскольку оно не может отправить ответ. Однако она разработана специально для скрытых атак, а не для сокрушительного движения, как настоящий молот Тора. Утилита использует анонимность, чтобы пройти через брандмауэры и средства защиты.

Особенности:

- В нем хранятся HTTP POST запросы и соединения от 1000 до 30000.

- Он позволяет нам создавать разметку насыщенного текста, используя Markdown (инструмент синтаксиса форматирования обычного текста).

- Молоток Tor’а автоматически преобразует URL в ссылки.

- С помощью этого инструмента мы можем быстро связать другие артефакты в нашем проекте.

- Tor’s Hammer использует ресурсы веб-сервера, создавая несколько сетевых соединений.

DAVOSET

С помощью программы DAVOSET можно начать DDoS-атаки, злоупотребляя любой функцией веб-сайта. Злоупотребляя функциональностью любого веб-сайта, пользователи этого программного обеспечения могут начать DDoS-атаки. Программа командной строки DAVOSET упрощает проведение широкомасштабных атак типа «отказ в обслуживании». Для связи между веб-сайтами обычно используются структуры, применяемые в данном контексте. Она использует недостатки внешних сущностей XML, среди прочих структур. DAVOSET — это инструмент DDoS-атак с открытым исходным кодом, который прост в использовании. Пользователи могут использовать командную строку для атаки сайтов, используя список зомби-серверов, а также удалять нерабочие сервисы из списков зомби-серверов.

Особенности:

- Одним из инструментов DDoS, поддерживающих cookies, является этот.

- Доступен интерфейс командной строки для этой DDoS-атаки на программное обеспечение с открытым исходным кодом.

- Кроме того, DAVOSET может помочь нам противостоять атакам, использующим внешние сущности XML (атака на приложение, анализирующее входные данные XML).

GOLDEN EYE

На GitHub можно загрузить GoldenEye, бесплатную программу с открытым исходным кодом. Выполняя HTTP-запрос к серверу, программа запускает DDoS-атаку. Для предотвращения разрыва сокетного соединения она использует сообщение KeepAlive в сочетании с параметрами cache-control. Для создания фреймворка для этой утилиты использовался .NET Core. Мы можем использовать многочисленные базовые классы и расширения, предоставляемые этой утилитой, в нашей повседневной работе. Серверы — единственная аудитория для GoldenEye. Хотя он был создан как тестовый инструмент для серверов, хакеры нашли способы его эксплуатации и теперь могут использовать его в сложных DDoS-атаках.

Особенности:

- Это один из простых в использовании инструментов DDoS, написанных на языке Python.

- GoldenEye — это бесплатный инструмент с открытым исходным кодом, который можно загрузить с GitHub.

- Для проведения атаки типа «отказ в обслуживании» GoldenEye может генерировать значительный объем трафика ботнета.

- В GoldenEye используется полностью легальный HTTP.

- Этот инструмент позволяет проводить DDoS-атаки на любой веб-сервер.

- GoldenEye бомбардирует цель запросами, что вызывает большой трафик от ботнетов.

RUDY

Are You Dead Yet? — это сокращение от RUDY. Это бесплатный инструмент DDoS-атаки, который упрощает проведение DDoS-атаки в Интернете. RUDY — популярный инструмент для низких и медленных атак, ограничивающий количество сессий веб-сервера, он нацелен на облачные сервисы. RUDY используется в сочетании с дополнительными инструментами. Первый шаг — найти серверы со встроенными веб-формами. С помощью RUDY можно проводить HTTP DDoS-атаки путем отправки полей длинной формы. Когда такие серверы определены, а формы отмечены, инструмент атаки RUDY используется для отправки HTTP-запросов с необычайно большим содержимым.

Особенности:

- Это простой и удобный инструмент.

- Он автоматически просматривает целевой DDoS-сайт и обнаруживает встроенные веб-формы.

- RUDY позволяет проводить HTTP DDoS-атаки с использованием длинных полей.

- Этот инструмент предоставляет интерактивное консольное меню.

- Этот инструмент бесплатной DDoS-атаки автоматически определяет поля формы для отправки данных.

SLOWLORIS

SlowLoris, несомненно, является одним из лучших инструментов для DDoS-атак. Slowloris доказал свою эффективность в тестах против известных программ для веб-серверов, включая Apache. Он работает, открывая столько соединений с целевым веб-сервером, сколько может, и поддерживая их открытыми столько времени, сколько может. Благодаря простому, но элегантному дизайну, атака потребляет очень мало пропускной способности и воздействует только на веб-сервер на целевом узле, практически не оказывая негативного влияния на другие службы или порты. Злоумышленники также могут подключаться к серверу жертвы и держать эти соединения открытыми столько, сколько потребуется, используя программу SlowLoris.

Особенности:

- Slowloris использует полностью легальный HTTP-трафик.

- Этот инструмент позволяет проводить DDoS-атаки на любой веб-сервер.

- Мы можем получить этот инструмент бесплатно с GitHub, поскольку он имеет открытый исходный код.

- Для проведения атаки типа «отказ в обслуживании» Slowloris может генерировать значительный объем трафика ботнета.

- Забрасывая цель запросами, Slowloris создает ботнет с высоким трафиком.

DDOSIM (симулятор DDoS)

Эта программа в основном используется для моделирования DDoS-атак прикладного уровня на определенные хосты. Для запуска атак уровня 7 на эти серверы, этот инструмент генерирует несколько фиктивных хостов. На основании того, как механизм безопасности сервера справился с этой атакой, оценивается его сила. Утилита создана на C++ и лучше всего работает на LINUX, хотя может быть модифицирована для работы на других операционных системах. Она использует множество стратегий атаки, чтобы продемонстрировать разнообразие подходов и широту когнитивного процесса хакера. DOSIM имитирует несколько зомби-хостов (со случайными IP-адресами). Полные TCP-соединения устанавливаются с целевым сервером. После установления соединения DDOSIM начинает разговор с прослушивающей программой.

Особенности:

- Этот DDoS-тест показывает, может ли сервер противостоять атакам, направленным на конкретное приложение.

- Благодаря ему вы можете устанавливать полные TCP-соединения с целевым сервером.

- DDoSIM предлагает множество способов начать сетевую атаку.

- На любом сетевом порту может возникнуть поток TCP-соединений.

HOIC

Широко используемый и бесплатный инструмент для DDoS-атак HOIC доступен на платформах Linux, Windows и Linux. Помимо возможности отправлять различные виды пакетов, HOIC обладают более высокой скоростью генерации запросов, чем LOIC. Используя запросы HTTP POST и HTTP GET, HOIC может осуществлять DDoS-атаки. HOIC может производить до 250 мусорных пакетов в секунду и отправлять их в качестве запросов на серверы. Атаки этого инструмента не производят больших объемов. По мере повышения сложности этих атак их обнаружение становится все более трудным. Уже включенные скрипты-бустеры помогают злоумышленникам избежать обнаружения. Многие пользователи HOIC используют шведские прокси в дополнение к бустерным скриптам, чтобы скрыть свое местоположение.

Особенности:

- Высокоскоростной HTTP-поток с несколькими потоками

- Одновременно может быть атаковано до 256 сайтов DDoS.

- Вы можете измерить мощность с помощью счетчика, которым он оснащен.

- Эта программа, устойчивая к DDoS, переносится на Linux и Mac OS.

- Количество нитей, используемых в текущей атаке, зависит от вас.

- Пользователи могут контролировать атаки, используя низкий, средний и высокий уровни инструмента.

PRTG

Как инструмент, существующий с 1997 года, PRTG (Paessler Route Traffic Grapher) не участвует в атаках напрямую. Однако принцип его работы может быть полезен для смягчения последствий DDOS-атак. В основном он используется в качестве статистического инструмента для мониторинга трафика сервера и объема используемой полосы пропускания, а также для оповещения при обнаружении каких-либо нарушений в этой деятельности. Она известна своими высокоразвитыми возможностями управления инфраструктурой. Используя такие технологии, как SNMP, WMI, Sniffing, REST APIS, SQL и другие, программа следит за ИТ-инфраструктурой. Она также хорошо противостоит атакам типа «отказ в обслуживании» и имеет интуитивно понятный пользовательский интерфейс.

Особенности:

- С помощью пингования заранее определенных диапазонов IP-адресов PRTG может проверять сегменты сети.

- Она помогает потребителям создавать веб-страницы с самыми последними данными мониторинга в предпочтительном оформлении.

- Простое и адаптируемое оповещение.

- Разнообразие пользовательских интерфейсов

- Пользователи получают уведомления при обнаружении предупреждений или аномальных измерений сети.

OWASP DDOS HTTP POST

Проект Open Web Application Security Project — это то, что означает OWASP. С помощью этого инструмента пользователи могут проверить, насколько устойчива безопасность их онлайн-приложения к распространенным DDOS-атакам. В зависимости от того, кто его использует, он невероятно успешен как в качестве симулятора атаки, так и в реальных атаках. Кроме того, самой простой техникой проверки системы на угрозы прикладного уровня является OWASP HTTP Post. В результате, атаки сетевого и транспортного уровней с его помощью невозможны. По словам автора, эти инструменты легче обнаружить. Недостаток HTTP GET DDOS заключается в том, что он не работает на веб-серверах IIS или веб-серверах с ограничениями по таймауту для HTTP-заголовков.

Особенности:

- Коммерческое использование абсолютно бесплатно.

- Пользователи могут проводить атаки типа «отказ в обслуживании» с одной машины.

- Результаты могут быть доступны пользователям в соответствии с предлагаемой лицензией.

- Он позволяет пользователям делиться инструментом и передавать его другим людям.

- Он помогает пользователям определить мощность сервера.

- С помощью этой программы можно проверить наличие угроз прикладного уровня.

Sucuri

Sucuri — это бесплатная DDoS-программа, которая защищает вас от потенциальных атак. С помощью Web Application Firewall она обеспечивает комплексную защиту вашего сайта от вирусов и хакеров (WAF). WAF блокирует большинство вредоносных действий и не позволяет хакерам проникнуть в вашу систему. Sucuri также защищает вас от взлома паролей методом перебора. Важная информация для входа на ваш сайт не будет скомпрометирована или раскрыта таким образом. Подход Sucuri к защите от сетевых атак включает в себя инвестирование в ресурсы во всех точках PoP. Он построен на основе сети Anycast, которая позволяет распределять весь входящий трафик по сети и явно блокирует весь трафик, не связанный с HTTP/HTTPS.

Особенности:

- Ему нужны только учетные данные веб-сервера и обновление DNS, что делает настройку простой.

- Они останавливают DDoS-атаки на уровнях 3, 4 и 7.

- Они предлагают функцию Protect Page Feature, которую можно активировать, добавив пароли, CAPTCHA, 2FA и другие меры безопасности на определенные важные веб-сайты.

- Он защищает от вредоносных программ и взломов с помощью брандмауэра веб-приложений (WAF).

- Они постоянно контролируют все политики сервера и обновления патчей, которые защищают ваш сайт.

Hyenae

Hyenae (приложение для Linux) — это программа для моделирования атак, которая включает в себя кластеризуемый удаленный демон, интерактивный помощник атаки и возможность моделирования различных ситуаций MITM, DoS и DDoS атак. Она известна тем, что является чрезвычайно адаптируемой и универсальной. Его можно использовать для проведения различных DDOS-атак в контролируемых условиях. Поэтому он часто является лучшим инструментом для проведения PEN-тестирования. Благодаря интеллектуальной рандомизации адресов на основе подстановочных знаков и очень настраиваемому управлению генерацией пакетов, Hyenae также поставляется с удаленным демоном для создания распределенных сетей атак. Это очень гибкий и независимый от платформы генератор сетевых пакетов.

Особенности:

- Отравление ARP-кэша и переполнение ARP-запросов.

- Наводнение сеанса PPPoE и слепое завершение сеанса

- Сброс TCP-соединения на основе ICMP, атака Smurf на основе ICMP и Echo flooding на основе ICMP.

- TCP-SYN flooding, TCP-Land attack, Blind TCP-Connection reset и TCP-Land attack.

- UDP flooding.

- Активный захват маршрутизатора Cisco HSRP.

- Интеллектуальная рандомизация с использованием подстановочных знаков.

- Конфигурация адресов пакетов на основе шаблонов.

- Поддержка HyenaeFE QT-Frontend.

Hping

Эффективным инструментом DDoS-атак является Hping. Он используется для передачи пакетов через TCP/IP, UDP, ICMP и SYN/ACK и отображения ответов цели, подобно тому, как это делает программа ping для ответов ICMP. С его помощью можно успешно провести даже трехстороннюю сетевую атаку на ответ сервера. Она может практически передавать любые протокольные пакеты на нужные серверы. Тем не менее, он особенно известен тем, что показывает реакцию целей в сценарии атаки, что указывает на то, что он также является полезным инструментом моделирования DDoS. Однако Hping больше не находится в активной разработке. Пользователи время от времени предлагают изменения, которые затем включаются в основное дерево исходников. Репозиторий Hping на Github является штаб-квартирой разработчиков.

Особенности:

- Расширенное тестирование производительности сетей.

- Превосходное сканирование портов.

- Реализуйте трехстороннюю атаку сетевого ответа сервера.

XOIC

Еще одним отличным инструментом для DDoS-атак является XOIC. Это еще одна программа для Windows, которая может безошибочно запускать DoS/DDoS-атаки. Создатель XOIC утверждает, что он более мощный, чем мультиплатформенный LOIC с открытым исходным кодом. В режиме атаки XOIC использует дополнительный ICMP-флуд. XOIC также содержит тестовый режим, который можно использовать для оценки эффективности хоста, запускающего атаку, хотя оба типа атак связаны с трафиком. Однако XOIC можно рассматривать как преимущество для поражения этих целей, если вы работаете с крошечными обычными веб-сайтами. Существует три различных варианта атаки. Режим по умолчанию, типичный режим атаки DOS и режим DoS-атаки на основе TCP/HTTP/UDP/ICMP.

Особенности:

- Простой в использовании графический интерфейс

- Он предлагает три различных варианта атаки.

- Обычный режим DoS-атаки TCP/HTTP/UDP/ICMP

- Режим тестирования покажет, сколько времени требуется вашему компьютеру для обработки 10 000 запросов.

- Атака на отказ в обслуживании на основе сообщений TCP/HTTP/UDP/ICMP

THC-SSL-DOS

Хакерская группа The Hacker’s Choice (THC) создала DOS THC-SSL в качестве доказательства концепции, чтобы убедить производителей исправить критическую уязвимость SSL. Закрывая каждое SSL-соединение, она вызывает задержку сервера. Возможно использование всего одной машины. Он работает путем запуска обычного SSL квитирования, а затем сразу же запрашивает повторное согласование ключа шифрования. Этот ресурсоемкий запрос на повторное согласование повторяется до тех пор, пока не будут израсходованы все ресурсы сервера. Этой асимметричной особенностью пользуется THC-SSL-DOS, которая перегружает сервер и выводит его из сети. Одно TCP-соединение используется в этой атаке для запуска тысяч повторных переговоров, используя функцию безопасного повторного согласования SSL.

Особенности:

- SSL secure Renegotiation

Эталон сервера обеспечивается инструментом эталонного тестирования Apache (особенно HTTP-серверов). Определить скорость сервера веб-сайта можно с помощью Apache Bench (ab), широко известного инструмента для тестирования нагрузки HTTP и бенчмаркинга производительности. С другой стороны, он используется для отслеживания статистики веб-сервера в режиме реального времени. В результате его легко модифицировать для широкомасштабных атак, исходящих из одного источника. После запуска приложения в течение одной минуты, удобный интерфейс выдает результаты. Веб-сервер Apache автоматически устанавливает Apache Bench (AB), хотя пользователь может установить его и отдельно как инструмент Apache. API ASP.NET Core также могут быть использованы с Apache Bench.

Особенности:

- С его помощью можно мгновенно отслеживать статистику вашего веб-сервера.

- Его можно использовать для проведения нагрузочных испытаний.

- Его пользовательский интерфейс прост в использовании.

- Он совместим с API Asp.NET Core.

Часто задаваемые вопросы

Законны ли средства DDoS-атак? DDoS-атаки могут быть катастрофическими для бизнеса, поскольку они лишают текущих и потенциальных клиентов доступа к их веб-сайту. Однако DDoS-атака является незаконной и подлежит юридическому наказанию. С другой стороны, инструменты DDoS-атаки являются зависимыми. Эти инструменты были созданы с единственной целью мониторинга, тестирования и блокирования DDoS-атак. Тесты DDoS-атак — это реальные, контролируемые атаки, которые помогают найти уязвимые места в вашей системе и разработать стратегию защиты вашего бизнеса. Однако существует еще несколько инструментов DDoS, которые могут нанести вред в руках пользователя со злыми намерениями.

Можно ли использовать инструменты DDoS-атаки для проведения реальной DDoS-атаки? Да, их можно использовать для взлома сервера, чтобы вывести из строя надежные веб-серверы. Однако следует помнить, что эти инструменты DDoS-атаки изначально не были созданы для проведения атаки. Многие из них созданы для имитации кибератак, чтобы люди могли узнать, как работают кибер-DDoS операции, а не для реальных незаконных атак. В руках злонамеренного пользователя инструмент может вызвать хаос.

Какой инструмент для DDoS-атак является лучшим? Тема выбора лучшего инструмента субъективна. В зависимости от функциональности, которая вас интересует. Для ускорения и автоматизации таких кибератак существует множество решений для DDoS-атак. SLOWLORIS использует HTTP-заголовки, тогда как DDoSIM и Tor’s Hammer работают на седьмом уровне архитектуры OSI. Вредоносный трафик рассеивается HOIC и LOIC с помощью бустерных кодов, что затрудняет идентификацию атаки. HULK и Golden Eye были впервые разработаны для тестирования, но теперь используются и в коварных целях. Учитывая обилие доступных инструментов для DDoS-атак, очень важно убедиться, что функции инструмента соответствуют вашим потребностям.

Заключение

Для предотвращения атак на безопасность вашей системы, если вы специалист по кибербезопасности, будет выгодно, чтобы вы были максимально знакомы с этими технологиями. Кроме того, для ускорения и автоматизации таких кибератак существует ряд инструментов DDoS-атак. Существуют различные инструменты DDoS-атак, и некоторые из них вредны и полезны для проведения симуляций. В этой статье мы рассмотрели несколько подходящих из них и их роль. Если вы ищете надежный и безопасный инструмент для DDoS-атак, вам следует начать с них.

Просмотров: 181

Для тех, кто ищет, как сделать Ддос-атаку, хочется напомнить, что подобные действия наказываются законодательством многих стран и очень часто — реальными тюремными сроками. Поэтому, перед тем как затевать такие вещи, нужно тщательно все взвесить, стоит ли оно того.

Данная статья не является руководством для осуществления Ddos-атак, а написана исключительно для ознакомления, так как вся предоставленная ниже информация может быть найдена в открытых источниках.

Что такое Ддос-атака?

Под Ddos-атакой понимают специальные действия определенных людей, направленные на блокировку какого-либо веб—ресурса. Под такими действиями понимают массовую отсылку запросов на сервер или веб—сайт, который нужно «положить». Количество подобных запросов должно превышать все возможные лимиты, чтобы защитные инструменты провайдера заблокировали атакуемый веб—ресурс.

Реальная Ddos-атака практически невозможна без помощи других пользователей или специальных программ. Один человек с одного компьютера не способен «руками» отослать нужное количество запросов, чтобы веб—ресурс «лег». Поэтому многих и интересует, как можно сделать Ддос-атаку при помощи сторонних программ. Но об этом чуть ниже.

Почему Ddos-атаки имеют успех?

Ddos-атака — это реальный способ «насолить» конкуренту, и некоторые веб—предприниматели не гнушаются пользоваться этим «черным инструментом» конкурентной борьбы. Обычно Ддос-атака бывает эффективной из-за проблем провайдеров:

ненадежные межсетевые экраны;

бреши в системе безопасности;

проблемы в операционной системе серверов;

нехватка системной мощности для обработки запросов;

и др.

Именно эти проблемы и дают возможность осуществить эффективную Ddos-атаку. Поэтому проблема безопасности у IT-компаний всегда стоит на первом месте. Но современная защита стоит дорого, а потому условно считается, что чем больше денег компания-провайдер тратит на защиту своих ресурсов, тем надежнее защита. Но не все провайдеры у нас такие, как Microsoft или Yahoo (хотя и эти компании подвергались Ddos-атакам!), есть и менее финансово обеспеченные, которые более всего подвержены Ддосу.

Виды Ддос-атак

Даже у Ддос-атак есть собственная классификация. Вот как она выглядит:

Массовое направление на сервер некорректных инструкций, выполнение которых приводит к аварийному завершению работы.

Массовое направление пользовательских данных на сервер, что приводит к их бесконечной обработке и повышению нагрузки на сам сервер.

Массовое направление неправильных инструкций к серверу, что также увеличивает его нагрузку.

Массовая атака ложными адресами, что приводит к «забиванию» каналов связи.

Обобщив, можно сказать, что Ddos-атака — это «массовость» каких-либо действий, которые могут сделать так, что сервер перестанет работать.

Ddos-атака: как сделать

Перед тем как сделать Ддос-атаку, нужно знать, для чего и на кого она рассчитана. Как правило, такие атаки плотно связаны с конкретным сайтом и конкретным хостингом. У каждого хостинга могут быть свои слабые места, поэтому «точки атак» могут быть разные. Из этого следует, что и инструменты, и подходы для совершения Ддос-атаки нужно подбирать конкретно под ресурс и хостинг, потому что один и тот же инструмент на разных ресурсах может сработать, а может и нет.

Программа для Ddos-атак по IP и URL

Самой распространенной подобной программой является LOIC. Это не какая-то сверхсекретная утилита из darknet — это приложение есть в открытом доступе, и, в принципе, любой желающий может его скачать и использовать.

Эта программа рассчитана для Ddos-атак, когда вам заранее известен IP и URL атакуемого ресурса. Чтобы воспользоваться данной программой, нужно:

Найти и скачать ее из интернета, она там есть в открытом доступе.

Активировать это приложение при помощи файла «loic.exe».

Ввести в открывшихся полях IP и URL атакуемого ресурса.

Отрегулировать уровень передачи запросов.

Нажать для старта кнопку «imma chargin mah lazer».

Конечно, запуском одной такой программы с одного компьютера вы, скорее всего, не сможете навредить ресурсу, потому что у него сработает его система безопасности. Но если будет 10 запущенных программ на один ресурс? А 100?

Еще инструменты, как сделать Ддос-атаку

Как уже говорили, уровень безопасности у разных ресурсов будет разный, поэтому, если не помогла программа LOIC, хотя при «массовости» она может помочь, можно попробовать что-то из следующего списка простых и не очень инструментов, нацеленных «положить» сервер различными запросами:

Fg Power Ddoser

Silent Ddoser

Dnet Ddoser

Darth Ddoser

Hypo Crite

Host Booter

Good Bye v3/0-v5.0

Black Peace Group Ddoser

Можно также использовать Ddos-атаку из «зараженной» программы, для этого подойдут следующие инструменты:

PHPDos

TWBooter

Dark Shell

War Bot

Infinity Bot

Darkness

Russkill

Armageddon

Если после применения инструментов, которые описаны выше, вы так и не нашли подходящий, то можете воспользоваться услугами Ddos-сервисов:

Wild Ddos

Death Ddos Serice

Ddos SerVis

Beer Ddos

No Name

Oxia Ddos Service

Wotter Ddos Service

Ice Ddos

Заключение

Список программ и инструментов «как можно сделать Ддос-атаку», на самом деле, очень большой. А это означает, что данное незаконное действие является весьма популярным среди пользователей.

Убедительная просьба, перед тем как планировать или организовывать Ddos-атаку, подумайте, нужно ли вам это? Хотим еще раз напомнить, что Ddos-атаки уголовно наказуемы!

Awesome-DDos-tools

Awesome list of DDos attack tools.

Several DDos Tools for testings.

The collection will keep updating, adding new tools & tutorials. Please feel free to open pull requests.

More projects: @theodorecooper

Reach me: Hi there!👋 I’m Theodore!

Website: https://theodorecooper.github.io/

(It’ll be thankful if you donate Bitcoin)

bc1q9ma2cszlzhnd3g9kuecguz63d0c45tqhjw7fun

About DDos Attack

In computing, a denial-of-service attack is a cyber-attack in which the perpetrator seeks to make a machine or network resource unavailable to its intended users by temporarily or indefinitely disrupting services of a host connected to the Internet.

Software & Script Info

View the list here: list.md

Disclaimer

All collected tools and scripts come from the Internet and have passed the test, but we are not responsible for any undetected danger of software or scripts that may cause harm to your computer.

LEGAL NOTICE

THESE SOFTWARES AND SCRIPTS ARE PROVIDED FOR EDUCATIONAL USE ONLY! IF YOU ENGAGE IN ANY ILLEGAL ACTIVITY WE DO NOT TAKE ANY RESPONSIBILITY FOR IT. BY USING THESE SOFTWARES AND SCRIPTS YOU AGREE WITH THESE TERMS.

Are you searching for the best DDoS Attack Tools/Software and are tired of searching for them? If yes, then don’t worry because you have ended up in the right place. This article will give you a list of such best DDoS Attack Tools/Software, and will also answer some of the most common questions about it.

So, let’s get started.

What is DDoS?

DoS stands for Denial of Service and Distributed Denial of Service. DoS is an attack used to deny legitimate users access to a resource and Denial of Service (DDoS) is a type of DoS attack that is performed by multiple systems that all target the same victim. Generally, bots are used to attack at the same time in DDoS.

Following is the list of the best DDoS attack tools with their popular features:

1. LOIC (Low Orbit ION cannon)

LOIC (Low Orbit ION cannon) is an easy-to-use and open-source DDOS tool software that is widely used for network stress testing and DDoS attack.

Features:

These are the following features of the LOIC (Low Orbit ION cannon).

- It allows the users to perform stress testing to verify the stability of the system.

- It never hides IP addresses.

- With the help of basic network traffic monitors and firewalls, small-scale attacks can be detected and blocked easily.

- It uses a unique client classification engine that analyzes incoming HTTP/S traffic.

Note: It has only one supporting platform i.e., Windows.

To Download LOIC (Low Orbit ION cannon), click here.

2. DDoS Attacks or Solarwinds

Solarwinds is a DDOS tool that can be used to perform a DDoS attack. It is an easy-to-use APT software that detects threats across environments for cohesive defense-in-depth security.

Features:

These are the following features of Solarwinds

- It monitors user activity, network security, and file integrity.

- It performs different analyses such as Microsoft IIS Log and Firewall Log.

- It provides different network security and SIEM tools.

- It provides automatic compliance risk management.

- It keeps track of login and logs off with a centralized login audit events monitor.

- It detects malicious activity.

Note: It supports the following platforms: Windows, and Linux.

To Download Solarwinds, click here.

3. PyLoris

PyLoris is DDOS tool software that helps users to manage DDoS online and control poorly managed concurrent connections.

Features:

These are the following features of PyLoris.

- It provides a fully rewritten codebase.

- It provides a better graphical user interface(GUI).

- It can run PyLoris using Python script.

- It provides a scripting API that allows prepackaged attacks.

- It enables the users to attack using HTTP request headers.

Note: It supports the following platforms: Windows, Mac OS, and Linux.

To Download PyLoris, click here.

4. DDoSIM (DDoS Simulator)

DDoSIM (DDoS Simulator) is a tool written in C++ that is primarily used to create a distributed denial-of-service attack against a target server.

Features:

These are the following features of the DDoSIM (DDoS Simulator)T.

- It creates full TCP connections to the target server.

- It provides random source IP addresses.

- It provides several zombie simulations.

- TCP connections can be flooded on a random network port.

Note: It supports the following platforms: Windows, and Linux.

To Download DDoSIM (DDoS Simulator), click here.

5. RUDY

RUDY is short for R-U-Dead-Yet and is one of the free DDoS attack tools that implement the generic HTTP DoS attack via long-form field submissions.

Features:

These are the following features of the RUDY.

- It targets web applications by starvation of available sessions on the webserver.

- It performs load testing.

- It provides an interactive console menu.

- It keeps sessions at a halt using never-ending POST transmissions and sending an arbitrarily large content-length header value.

- It is a simple and easy-to-use tool.

To Download RUDY, click here.

6. HTTP Unbearable Load King (HULK)

HTTP Unbearable Load King (HULK) is a web server DDoS tool that is specially designed for research purposes.

Features:

These are the following features of the HTTP Unbearable Load King (HULK).

- It is used to generate unique and obfuscated network traffic.

- It has the capability to bypass the cache server.

- It is a free DDoS attack tool.

Note: It has only one supporting platform i.e., Windows.

To Download HTTP Unbearable Load King (HULK), click here.

7. HOIC (High Orbit ION cannon)

HOIC (High Orbit ION cannon) is a free denial-of-service DDOS tool that has the capability to attack more than one URL at the same time.

Features:

These are the following features of HOIC (High Orbit ION cannon).

- It provides a high-speed multi-threaded HTTP Flood.

- It simultaneously floods up to 256 websites at once.

- It provides an easy-to-use interface.

- It can be ported over to Linux/Mac with a few bug fixes.

- It provides three settings to control attacks.

- It provides a built-in scripting system to allow the deployment of ‘boosters’.

- It has the ability to select the number of threads in an ongoing attack.

Note: It has only one supporting platform i.e., Windows.

To Download HOIC (High Orbit ION cannon), click here.

8. GoldenEye

GoldenEye is an DDOS tool app that is written in python for security purposes only. It is an HTTP DoS Test Tool.

Features:

These are the following features of the GoldenEye.

- It is fast and easy to use.

- It performs load testing.

- It randomizes GET, POST to get the mixed traffic.

To Download GoldenEye, click here.

9. Tor’s Hammer

Tor’s Hammer is a slow post dos testing tool written in Python. It allows users to create rich text markup using Markdown.

Features:

These are the following features of the Tor’s Hammer.

- It kills most unprotected web servers running Apache and IIS via a single instance.

- It kills Apache 1.X and older IIS with ~128 threads, newer IIS and Apache 2.X with ~256 threads.

- It automatically converts the URL into links.

- It allows targeting web applications and a web server.

To Download Tor’s Hammer, click here.

10. OWASP HTTP POST

OWASP stands for Open Web Application Security Project. OWASP HTTP POST is software that enables the user to test web applications for network performance.

Features:

These are the following features of the OWASP HTTP POST.

- It is totally free for commercial use.

- It offers users to conduct denial of service from a single machine.

- It allows the users to share the result under the license it provides.

- It allows users to distribute and transmit the tool to others.

To download OWASP HTTP POST, click here.

Now, let us try to answer some of the most common questions that often come to our mind while choosing the best DDoS Attack Tools.

What is the difference between DoS and DDoS?

These are the following difference between DoS and DDoS :

- DoS stands for Denial of Service and DDoS stands for Distributed Denial of Service.

- In a DoS attack, the single system targets the victim’s system whereas in DDoS multiple systems attack the victim’s system.

- DoS attack is slower as compared to DDoS.

- DoS attacks are easy to trace whereas DDoS attacks are difficult to trace.

What are some of the best apps for DDoS Attack Tools?

These are the following best apps for DDoS Attack Tools:

- LOIC (Low Orbit ION cannon)

- HOIC (High Orbit ION cannon)

- DDoS Attacks or Solarwinds

- (DDoS Simulator)

Conclusion:

I hope from the above article it is clear what DDoS Attacks are, what is the difference between DoS and DDoS, what are some of the best apps for DDOS tool and their features.

You may also like:

- Best Word Processing Software

- 13 Best Solarmovie Alternatives

- 10 Best Wireless Keyboard and Mouse

- 21 FREE Anime Websites to Watch Online in 2021

Are you searching for the best DDoS Attack Tools/Software and are tired of searching for them? If yes, then don’t worry because you have ended up in the right place. This article will give you a list of such best DDoS Attack Tools/Software, and will also answer some of the most common questions about it.

So, let’s get started.

What is DDoS?

DoS stands for Denial of Service and Distributed Denial of Service. DoS is an attack used to deny legitimate users access to a resource and Denial of Service (DDoS) is a type of DoS attack that is performed by multiple systems that all target the same victim. Generally, bots are used to attack at the same time in DDoS.

Following is the list of the best DDoS attack tools with their popular features:

1. LOIC (Low Orbit ION cannon)

LOIC (Low Orbit ION cannon) is an easy-to-use and open-source DDOS tool software that is widely used for network stress testing and DDoS attack.

Features:

These are the following features of the LOIC (Low Orbit ION cannon).

- It allows the users to perform stress testing to verify the stability of the system.

- It never hides IP addresses.

- With the help of basic network traffic monitors and firewalls, small-scale attacks can be detected and blocked easily.

- It uses a unique client classification engine that analyzes incoming HTTP/S traffic.

Note: It has only one supporting platform i.e., Windows.

To Download LOIC (Low Orbit ION cannon), click here.

2. DDoS Attacks or Solarwinds

Solarwinds is a DDOS tool that can be used to perform a DDoS attack. It is an easy-to-use APT software that detects threats across environments for cohesive defense-in-depth security.

Features:

These are the following features of Solarwinds

- It monitors user activity, network security, and file integrity.

- It performs different analyses such as Microsoft IIS Log and Firewall Log.

- It provides different network security and SIEM tools.

- It provides automatic compliance risk management.

- It keeps track of login and logs off with a centralized login audit events monitor.

- It detects malicious activity.

Note: It supports the following platforms: Windows, and Linux.

To Download Solarwinds, click here.

3. PyLoris

PyLoris is DDOS tool software that helps users to manage DDoS online and control poorly managed concurrent connections.

Features:

These are the following features of PyLoris.

- It provides a fully rewritten codebase.

- It provides a better graphical user interface(GUI).

- It can run PyLoris using Python script.

- It provides a scripting API that allows prepackaged attacks.

- It enables the users to attack using HTTP request headers.

Note: It supports the following platforms: Windows, Mac OS, and Linux.

To Download PyLoris, click here.

4. DDoSIM (DDoS Simulator)

DDoSIM (DDoS Simulator) is a tool written in C++ that is primarily used to create a distributed denial-of-service attack against a target server.

Features:

These are the following features of the DDoSIM (DDoS Simulator)T.

- It creates full TCP connections to the target server.

- It provides random source IP addresses.

- It provides several zombie simulations.

- TCP connections can be flooded on a random network port.

Note: It supports the following platforms: Windows, and Linux.

To Download DDoSIM (DDoS Simulator), click here.

5. RUDY

RUDY is short for R-U-Dead-Yet and is one of the free DDoS attack tools that implement the generic HTTP DoS attack via long-form field submissions.

Features:

These are the following features of the RUDY.

- It targets web applications by starvation of available sessions on the webserver.

- It performs load testing.

- It provides an interactive console menu.

- It keeps sessions at a halt using never-ending POST transmissions and sending an arbitrarily large content-length header value.

- It is a simple and easy-to-use tool.

To Download RUDY, click here.

6. HTTP Unbearable Load King (HULK)

HTTP Unbearable Load King (HULK) is a web server DDoS tool that is specially designed for research purposes.

Features:

These are the following features of the HTTP Unbearable Load King (HULK).

- It is used to generate unique and obfuscated network traffic.

- It has the capability to bypass the cache server.

- It is a free DDoS attack tool.

Note: It has only one supporting platform i.e., Windows.

To Download HTTP Unbearable Load King (HULK), click here.

7. HOIC (High Orbit ION cannon)

HOIC (High Orbit ION cannon) is a free denial-of-service DDOS tool that has the capability to attack more than one URL at the same time.

Features:

These are the following features of HOIC (High Orbit ION cannon).

- It provides a high-speed multi-threaded HTTP Flood.

- It simultaneously floods up to 256 websites at once.

- It provides an easy-to-use interface.

- It can be ported over to Linux/Mac with a few bug fixes.

- It provides three settings to control attacks.

- It provides a built-in scripting system to allow the deployment of ‘boosters’.

- It has the ability to select the number of threads in an ongoing attack.

Note: It has only one supporting platform i.e., Windows.

To Download HOIC (High Orbit ION cannon), click here.

8. GoldenEye

GoldenEye is an DDOS tool app that is written in python for security purposes only. It is an HTTP DoS Test Tool.

Features:

These are the following features of the GoldenEye.

- It is fast and easy to use.

- It performs load testing.

- It randomizes GET, POST to get the mixed traffic.

To Download GoldenEye, click here.

9. Tor’s Hammer

Tor’s Hammer is a slow post dos testing tool written in Python. It allows users to create rich text markup using Markdown.

Features:

These are the following features of the Tor’s Hammer.

- It kills most unprotected web servers running Apache and IIS via a single instance.

- It kills Apache 1.X and older IIS with ~128 threads, newer IIS and Apache 2.X with ~256 threads.

- It automatically converts the URL into links.

- It allows targeting web applications and a web server.

To Download Tor’s Hammer, click here.

10. OWASP HTTP POST

OWASP stands for Open Web Application Security Project. OWASP HTTP POST is software that enables the user to test web applications for network performance.

Features:

These are the following features of the OWASP HTTP POST.

- It is totally free for commercial use.

- It offers users to conduct denial of service from a single machine.

- It allows the users to share the result under the license it provides.

- It allows users to distribute and transmit the tool to others.

To download OWASP HTTP POST, click here.

Now, let us try to answer some of the most common questions that often come to our mind while choosing the best DDoS Attack Tools.

What is the difference between DoS and DDoS?

These are the following difference between DoS and DDoS :

- DoS stands for Denial of Service and DDoS stands for Distributed Denial of Service.

- In a DoS attack, the single system targets the victim’s system whereas in DDoS multiple systems attack the victim’s system.

- DoS attack is slower as compared to DDoS.

- DoS attacks are easy to trace whereas DDoS attacks are difficult to trace.

What are some of the best apps for DDoS Attack Tools?

These are the following best apps for DDoS Attack Tools:

- LOIC (Low Orbit ION cannon)

- HOIC (High Orbit ION cannon)

- DDoS Attacks or Solarwinds

- (DDoS Simulator)

Conclusion:

I hope from the above article it is clear what DDoS Attacks are, what is the difference between DoS and DDoS, what are some of the best apps for DDOS tool and their features.

You may also like:

- Best Word Processing Software

- 13 Best Solarmovie Alternatives

- 10 Best Wireless Keyboard and Mouse

- 21 FREE Anime Websites to Watch Online in 2021

LOIC — это программа, которая обеспечивает активацию DDoS-атаки на сайт или сервер. Этот инструмент изначально создан для проверки защиты, которая находится на нём. Программа предназначена для запуска DDOS-атак и работает как специальный инструмент, поэтому используйте его только для проведения экспериментов.

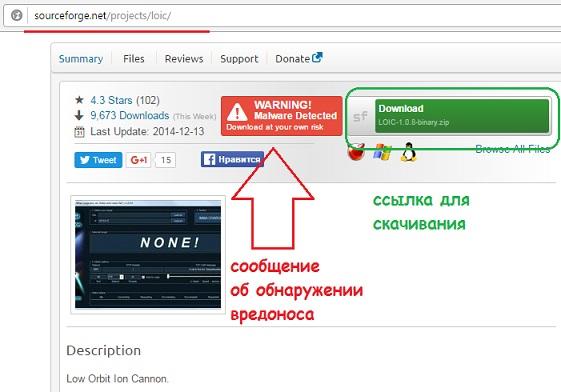

В программе есть доступ к исходному коду. При необходимости закачайте дополнительные материалы с сервиса SourceForge. В источнике программа обозначена вредоносной программой. Загружая Low Orbit Ion Cannon, помните, что вы используете её на свой страх и риск.

Принцип работы

Программа внедряется в сервер и совершает многоуровневую атаку, открывая множество подключений к серверу. После этого «LOIC» нарушает работу сервера и добивается кода ошибки, который означает «победу». Нарушение работы сервера происходит в последовательном режиме. В окне программы вы просматриваете подробную статистику о доступных ошибках на сервере и его работоспособность.

«Взламывая сервер» DDoS – атаками, вы видите данные об активных подключениях. Эти параметры изменяются постоянно в процессе атаки. Кроме того, вы видите сообщения о коде, который возвращается с сервера и пытается подключиться к нему в стандартном режиме.

Утилита работает в стандартном режиме, используя обычные инструменты и методы взлома. LOIC «забрасывает» спам в HTTP-запросы и добивается поломки устройства. LOIC распространяется в стандартной версии, а также в атакующей через новостные ленты и программы для общения. Второй вариант программы подойдёт создателям ботнетов.

Интерфейс

Все функции, которые находятся в программе LOIC, расположены на одной панели. Указав адрес сервера или айпи адрес для атаки, вы увидите список доступных подключений. Графический интерфейс простой и интуитивный, но в оболочке отсутствует русская локализация. Зачастую, такие инструменты не переводят на русский язык.

Ключевые особенности

- инструмент «взламывает» сервер, совершая атаку, и добивается отказа оборудования на нём;

- в программе простой интерфейс, который создан в однооконном режиме;

- LOIC отсылает спам в виде запросов через протокол HTTP, и другие пакеты;

- в интерфейсе есть исходный код с открытым доступом, который создан на языке программирования C#;

- «взломщик» работает на сборках OS Windows старого поколения;

- программа работает на бесплатной лицензии.

Содержание

- Как сделать Ддос атаку: самые эффективные способы и программы

- Что такое Ддос-атака?

- Почему Ddos-атаки имеют успех?

- Виды Ддос-атак

- Ddos-атака: как сделать

- Программа для Ddos-атак по IP и URL

- Еще инструменты, как сделать Ддос-атаку

- Заключение

- Как провести DDos-атаку?

- Почему это вообще возможно?

- DDOS атака — варианты

- Вариант 1.

- Вариант 2.

- Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

- DDOS атака с помощью программ.

- ПРЕДУПРЕЖДАЮ

- Как сделать ДДОС атаку на IP? Kali Linux botnet 2020

- Что такое DDOS атака и Как её Сделать?

- Что такое DDOS атака.

- Как сделать DDOS атаку.

- Как пользоваться программой LOIC.

- Защита от DDOS атак.

Как сделать Ддос атаку: самые эффективные способы и программы

Данная статья не является руководством для осуществления Ddos-атак, а написана исключительно для ознакомления, так как вся предоставленная ниже информация может быть найдена в открытых источниках.

Что такое Ддос-атака?

Почему Ddos-атаки имеют успех?

не надежны е межсетевы е экран ы ;

бреши в системе безопасности;

проблемы в операционной системе серверов;

нехватк а системной мощности для обработки запросов;

Виды Ддос-атак

Даже у Ддос-атак есть собственная классификация. Вот как она выглядит:

Массовое направление на сервер некорректных инструкций, выполнение которых приводит к аварийному завершению работы.

Массовое направление пользовательских данных на сервер, что приводит к их бесконечной обработк е и повышению нагрузки на сам сервер.

Массовое направление неправильных инструкций к серверу, что также увеличивает его нагрузку.

Массовая атака ложными адресами, что приводит к «забиванию» каналов связи.

Ddos-атака: как сделать

Программа для Ddos-атак по IP и URL

Найти и скачать ее из и нтернета, она там есть в открытом доступе.

Активировать это приложение при помощи файла «loic.exe».

Ввести в открывшихся полях IP и URL атакуемого ресурса.

Отрегулировать уровень передачи запросов.

Нажать для старта кнопку «imma chargin mah lazer».

Еще инструменты, как сделать Ддос-атаку

Black Peace Group Ddoser

Можно также использовать Ddos-атаку из «зараженной» программы, для этого подойдут следующие инструменты:

Wotter Ddos Service

Заключение

Мы будем очень благодарны

если под понравившемся материалом Вы нажмёте одну из кнопок социальных сетей и поделитесь с друзьями.

Источник

Как провести DDos-атаку?

Даный материал придназначен токо для ознакомления)

Возможно кому-то пригодится)

Действие №1: создаем текстовый файл.

Действие №2: меняем розширение и имя файла и сохраняем.

Действие №3: открываем наш батник блокнотом.

Действие №4: пишем код.(ниже все обясню:)) и сохраняем файл.

Действие №5: проверяем что пулочилось.

Ну вот 1 окно мы открыли)

Такс команда

@echo — скрывает лишние строки от наших глаз и показывает сразу результат

start — запускает командную строку

Все остальное будет вконце на скриншоте)

Ну и так мой читатель скажеш ты «ну и зачем мы ето все делали?»)

Теперь я обясню в чем фокус запуска пинга с бат файла не нужно вводить каждый раз от руки команду пинг и остальное.

Теперь я продемонстрирую запуск групы окон с пингом.(это проще чем кажется)

Действие №1: откроем наш готовый образец и скопируем команду пинга много раз и сохраним.

Действие №2: запустим =)

Согласитесь первым способом мы бы запускали очень долго столько окон да и в каждом окне вводить задолбаешся.

Теперь скрин для розяснения команды пинг и тд.

Добавляя параметры такие как вес и время действия пакета будьте акуратны) ато мало ли вам заблокируют доступ к серверу(блокируя подсеть) или начнут в ответ вас ДДосить.

Источник

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Однако в современной интерпретации DDOS атака чаще всего применяется для нарушения нормальной работы любого сервиса. Хакерские группы, названия которых постоянно на слуху, совершают нападения на крупные правительственные или государственные сайты с целью привлечь внимание к тем или иным проблемам. Но почти всегда за такими атаками стоит чисто меркантильный интерес: работа конкурентов или простые шалости с совсем неприлично незащищёнными сайтами. Главная концепция DDOS состоит в том, что к сайту единовременно обращается огромное количество пользователей, а точнее запросов со стороны компьютеров-ботов, что делает нагрузку на сервер неподъёмным. Мы нередко слышим выражение «сайт недоступен», однако мало, кто задумывается, что скрыто на самом деле за этой формулировкой. Ну, теперь-то вы знаете.

Почему это вообще возможно?

DDOS атака — варианты

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

Представьте, что кому-то вздумалось нарушить автобусное сообщение в городе по определённому маршруту с целью не допустить добросовестных пассажиров к пользованию услугами общественного транспорта. Тысячи ваших друзей единовременно выходят на остановки в начале указанного маршрута и бесцельно катаются во всех машинах от конечной до конечной, пока деньги не кончатся. Поездка оплачена, но никто не выходит ни на одной остановке, кроме конечных пунктов назначения. А другие пассажиры, стоя на промежуточных остановках, грустно смотрят удаляющимся маршруткам вслед, не сумев протолкнуться в забитые автобусы. В прогаре все: и владельцы такси, и потенциальные пассажиры.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

Система откажется работать.

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game, как говориться, over.

DDOS атака с помощью программ.

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

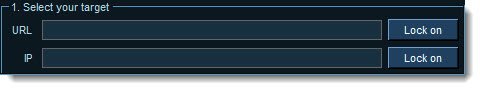

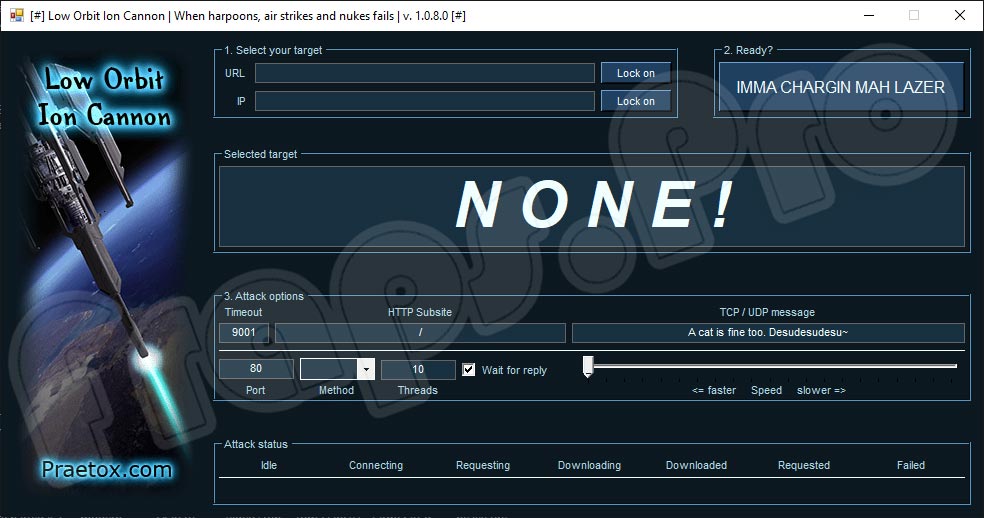

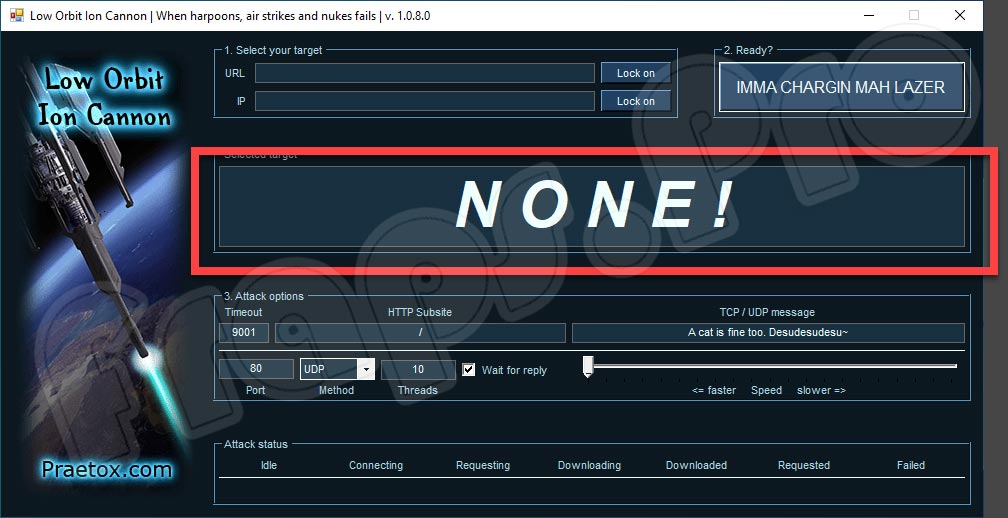

Окно программы выглядит вот так:

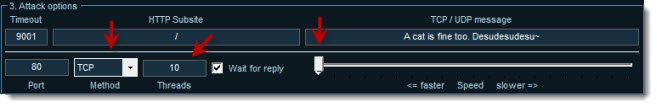

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс—мема; американского мата в программе, кстати, немало). Всё.

ПРЕДУПРЕЖДАЮ

Этот вариант для опробывания только для локального хоста. Вот почему:

Источник

Как сделать ДДОС атаку на IP? Kali Linux botnet 2020

Думаю, не для кого не секрет, что мы всё больше и больше приближаемся к моменту, когда мир интернет-вещей станет неотъемлемой частью повседневной жизни каждого человека. Умные чайники, лампочки, кондёры, дверные глазки, системы оповещения о различных чрезвычайных ситуациях и прочие прелести, постепенно становятся привычными атрибутами в домах пролетариата.

В связи с чем, недобросовестные производители ещё на этапе производства договариваются с определёнными лицами о том, что данное устройство можно будет использовать в качестве так называемого зомби-бота. Это такой добровольно или же принудительно заражённый компьютер, вычислительные ресурсы которого могут использоваться для реализации мутных целей.

Рассылка спама, облачный брутфорс паролей, если речь идёт о мощной машинке. Но самое популярное направление, которое досталось нам по наследству из балдёжных 2000-х, это конечно же атака на сервисы до отказа в обслуживании. Или, говоря простым языком, ДДОС. Для того, чтобы этот самый DDoS был успешнее, маломощные устройства, имеющие выход в глобальную сеть, объединяют в так называемые Ботнеты. Получая таким образом целые сети заражённых компьютеров.

С помощью такой чудо-сетки из зомби-тачек злоумышленники получают возможность атаковать отдельно взятый веб-сайт или сетевые ресурсы компании посредством огромного количества поддельных запросов. Учитывая, что в таких сетях хаЦкеры используют десятки тысяч различного рода устройств, каждое из которых обладает своим уникальным IP-адресом, бюджетное оборудование не всегда успевает вовремя отсеять левые запросы.

Ладненько, думаю основную суть уловили. Давайте поскорей перейдём к практике и рассмотрим атаку с помощью популярного на гитхабе бесплатного ботнета UFONet. Он имеет открытый исходный код и предназначен для проведения DDoS-атак на объекты при помощи открытого перенаправления векторов на веб-приложения сторонних разработчиков.

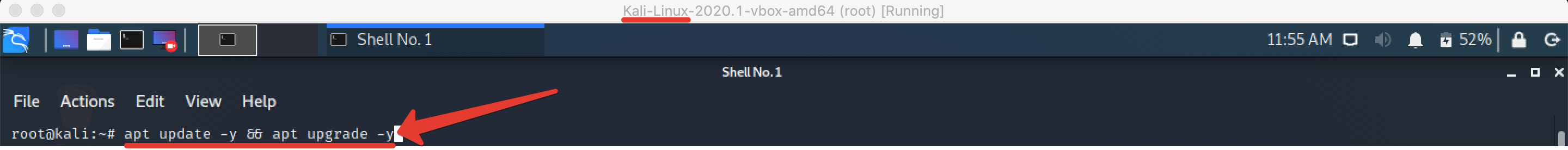

Шаг 1. Первым делом как обычно чекаем и обновляем пакеты на нашей Kali’шке.

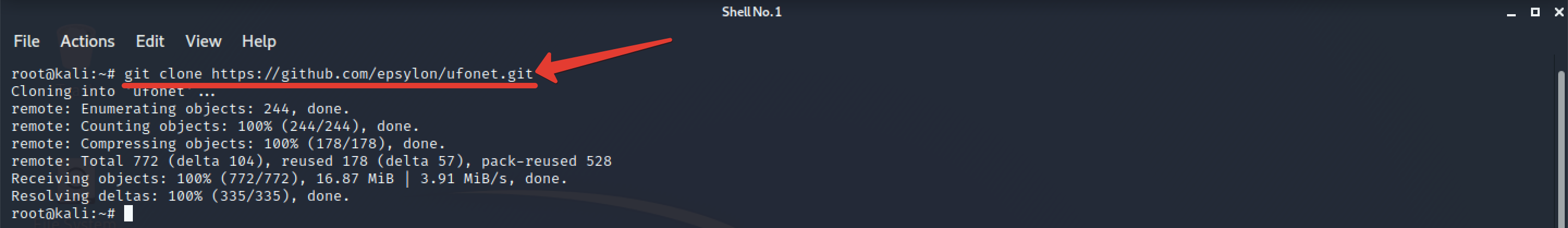

Шаг 2. Далее копируем ufonet с гитхаба.

Шаг 3. Заходим в соответствующий каталог.

Шаг 4. Чмодим сетап.

Шаг 5. Запускаем через 3 питон.

Шаг 6. Далее чмодим непосредственно файл UFOшки.

Шаг 7. Точно также запускаем через последний питон.

Источник

Что такое DDOS атака и Как её Сделать?

Здравствуйте, дорогие друзья и читатели — Sozdaiblog.ru!

Из-за их преступных действий доступ к ресурсу был закрыт.

Благодаря одному из читателей, который заблаговременно обнаружил сбой в работе системы, удалось вовремя принять контр оперативные меры по отражению DDOS атаки.

Теперь, когда страсти немного утихли, давайте разберёмся, что такое DDOS атака.

Что такое DDOS атака.

Говоря простым языком Дос атака – это создание таких условий, при которых Провайдер отказывает в обслуживании клиента из-за больших нагрузок на сервер в момент обращения к сайту.

То есть, умные дядьки с помощью специального программного обеспечения и прямых рук, посылают на Ваш сервер тысячи ложных запросов атакуемого сайта. В связи с большим количеством одновременных обращений к Вашему ресурсу, система не выдерживает и вырубает его.

Если быть более точным, то Ваш сайт выключает не сервер, а служба поддержки, которая таким образом разгружает свою машину.

Печально, правда? Им бы Вас защищать, а они просто отрубают больную руку и ждут, когда рана затянется.

Ну, ничего, мы и сами не лыком шиты.

Думаю, что у Вас уже назрел вопрос — « Как сделать DDOS атаку? ».

Как сделать DDOS атаку.

В своё время, всё теми же умными дядьками была создана лазерная пушка под кодовым названием – « LOIC ». С помощью этой программы для DDOS атак, разработчики проверяли на устойчивость серверное оборудование, подвергая его различным нагрузкам имитируя дос атаки.

Попав в злые и расчётливые руки, луч света стал мечом Архангела, который подключает легион своих последователей, посылает миллионы ложных запросов и вырубает сайты конкурентов.

Эта программа не засекречена и находится в общем доступе сети Интернет. Её скачать можно тут.

Как пользоваться программой LOIC.

В двух верхних строчках вписываете URL или IP адрес жертвы и нажимаете Lock on :

После этих действий, в большом окне с надписью NONE появится IP мишени:

Закончив настройки, жмём на большую кнопку – IMMA CHARGIN MAH LAZER :

Это всё, дос атака началась. Остановить процесс можно нажав туже кнопку.

Конечно, одной пукалкой Вы не сможете завалить серьёзный ресурс, но подключив одновременно несколько таких пушек на большом количестве компьютеров, можно таких дел натворить.

Но повторюсь, это неправомерные действия и при сговоре с группой лиц, вызов DDOS атаки уголовно наказуем. Данный материал, только для ознакомительных целей.

Запуск лазерной пушки LOIC:

Защита от DDOS атак.

На сегодняшний день 100% защиты от DDOS атак не существует. Конечно, различные компании за серьёзные деньги предлагают услуги по защите сайтов от дос атак, но всё относительно. Если Ваш ресурс подвергнется мощному натиску, в котором будет задействовано много участников и дос-ботов, то не одна система не устоит.

Поэтому, всё, что Вы можете, это отражать атаки и блокировать IP адреса источника доса.

На сегодня это всё.

В ближайших статьях мы рассмотрим различные способы отражения DDOS атак. Чтобы не пропустить новый материал, подпишитесь на обновления блога и получайте уведомления о выходе статей на Ваш адрес электронной почты.

Скажите друзья, а Вы сталкивались с DDOS атакой?

Кстати, скоро будет объявлен новый конкурс! Не пропустите!

До следующих статей…

Дорогие друзья, у меня к Вам огромная просьба! После прочтения вышеизложенного материала, идите и оттачивайте своё мастерство на других Веб-сайтах. Не мешайте, пожалуйста, работать. Вам предоставили полезный материал, имейте совесть. Перестаньте атаковать источник своих же знаний.

Спасибо за понимание!

С уважением, Денис Черников!

По шапке таким засранцам давать надо! Вот только подвох в том, что их вычислить тяжеловато.

Помню была «ddos акция», когда в Украине закрыли известный всем сайт файлосборник EX.UA. Тогда умельцы создали целый сайт, на котором портативно работала подобная пушка и любой зайдя на сайт мог ней воспользоватся. Если не подводит память тогда положили сайт главных погонов Украины «Служба безопасности Украины».

Так, что Денис поздравляю! У тебя появились завистники — значит сайт движется в правильном направлении! =)

Там бесполезно, по одной шапке дашь, а на её место другая приходи по хлеще! Кстати, слышал эту историю в новостях, была серьёзная атака.

Может завистники, а может конкуренты, но спуску не дадим!

А если я засекречу ip адрес и сделаю дос атаку они смогут меня по ip адресу вычислить и отключить?

Они не могут, а я могу. И ещё это сделать может ФСБ

Если бы дело было бы в наворотах прикрученных к движку, я был бы рад, но посмотрев логи у меня радость не появилась. Стучались в дверь админки и на сторонние сервисы пытались наехать, думали их забить запросами легче. В итоге все в бане, а через три часа блог отбился и заработал в штатном режиме!

Подскажите пожалуйста, есть ли возможность купить программу для ддос?

Извините, но это противозаконно!

Да, могу поделится + много чего комплектующиго

Как вас найти?! противозаконно это когда в корыстных целях, а для проверки Своего серванта самое оно.

Логи я сам проверял. Хостер тоже может такие атаки делать, чтобы заставить владельца сайта платить денежки навязывая дополнительные услуги.

Как то раз свой один из сайтов решил проверить на PR все страницы, в итоге задосил и он перестал некоторое время работать

Каким это образом проверка PR стала причиной отказа сайта?

Денис твои читатели настолько суровы, что даже сайт одной проверкой PageRank могут положить. ухаххахахахаха!

Страшно даже представить, что будет если ТИЦ узнать понадобиться!)

Ответ очевиден, Рунет ляжет. 😉

Мы на олимпиаде по информатике сайт обновлениями положили

Проверка PR всех страниц более 4000, а не 1 сайта

Все равно это не может относится к ряду DDOS атак. И как то у Вас не логично получается: сразу пищите одно: «Как то раз свой один из сайтов решил проверить на PR все страницы, в итоге задосил и он перестал некоторое время работать», а потом другое: «Проверка PR всех страниц более 4000, а не 1 сайта».

Не улавливаю логику.

Денис, очень интересная и полезная статья. Но хотелось бы уловить главную для меня мысль, пока не догоняю, как ты ее обнаружил: сам или с помощью сапорта и каким методом проверить о ее наличии. Может мне в чем понадобиться.

Блог перестал загружаться, и в течении трёх часов он вообще не хотел пускать посетителей. В этот же день, утром читатели намекнули на подвисание системы во время загрузки, что в свою очередь было очень похоже на атаку. Я проверил лог файлы и увидел, что несколько IP адресов просто забили его запросами. Вот тогда я и начал трубить тревогу.

Интересный материал. Получается, если хостер вам пишет об увеличении допустимой нагрузки — это или вас атакуют, или хостер хочет перетянуть вас на новый тариф. Тогда проще поменять хостера.

А смысл менять, думаете кто-то честно работает! Кстати хостер мне не писал, просто вырубил сайт и был таков. Это уже я начал подпрыгивать. Они его бы включили только тогда, когда закончилась атака, а это может затянуться не на одни сутки.

По мне, лучше сразу логи смотреть. Хостер как раз все три часа и не отвечал, пока я сам не отбился. Когда ответил, говорит, вот Вам пару IP адресов которые нужно забанить. При этом, тех что я раньше обезвредил там не было, белых мне одних насовал. Теперь читатели не могут на блог зайти. Вот это помощь!

Вы бы лучше для ознакомительных целей написали бы статью как от этих атак отбиваться, и защищаться. Слабо?

Если что, то я сам знаю, что лучше! А вообще такая статья будет, но позже!

Привет, Денис! Скажу сразу, на мой домашний комп ни кто не покушался. А вот на рабочий, было как то. Ловили Дос-атаку. Пришлось всем коллективом админов отбиваться.

Здравствуйте, Владимир! Везёт, у Вас есть коллектив Админов, а тут один одинёшенек! Смотрю зачастили!

Я понимаю, «осведомлен — значит вооружен». Но зачем так наглядно показывать как делать ДОС атаку? Сейчас начнут «баловаться».

Да пусть балуются, один ничего не сделаешь, а за сговор с другими лицами можно и перед законом ответить. Кстати, сейчас такие дела любят рассматривать, после Украины, есть хорошая практика.

Ден, рад опять читать Ваши статьи.

А насчет Украины, то давление после EX.UA было серьезное и власть оступила. А на последних выборах у нас уже и власть взяла это на вооружение. Все оппозиционные сайты попытались положить.

Так что по принципу Кольта. Надо всех уравнять в возможностях и правах.

Даешь право атаковать неугодных.

С Украиной была шумная история, там тогда все погоны суетились! Рад, что Вам нравятся мои посты!

Денис, да админов то 2 человека. А зачастил потому, что интересно и полезно у Вас тут.

Да Владимир, пора уже пароль к админке давать. Будем на пару модерацию проводить!)))

Не понимаю, зачем писать о том как это сделать. Чтоб школьниГов научить? Я считаю, что не стоит публиковать такие вещи, некоторым пофиг все законы.

Извини за короткий коммент — жесть

Да действительно жесткач!

Пока ничего не делал. Я на работе, дел море. Разгребу обязательно посмотрю!

Полный или просто развёрнутое дополнение на тему Dos атака

Тимур, ссылку добавьте через форму под комментариями! Так будет полезней!

Доброго времени суток, дорогие читатели этого блога, а так же его администратор!

Я занимаюсь хакингом уже давненько, могу вам сказать пару вещей относящиеся к dDos атакам на web-ресуры.

Для того, что бы атаковать web-ресур, к примеру Ваш, нужно не 1 компьютер (можно и с одного атаковать Вашу web-страницу, но поверьте, толку от этого не будет), а как минимум 100 ПК (МСТ: ОЗУ 2ГБ, соединение с интернетом (оптовое волокно) с пропускной способностью 2048 Кбс). Почему так много?

Да потомучто, dDos атака нужна в том случае, что бы добраться до нужных файлах а не «тупо» отключить какой либо сайт. Представьте почтовый ящик в котором лежит банковская карточка. Придет почтальен и будет ложить почту. Он просто забъется и все. Но ничего не получиться. А представьте придет 10.000 почтальенов и разом будут «пехать» почту в ваш почтовый ящик. Ящик просто напросто сломается и откроется, и от туда высопятся все данные, в том числе и банковская краточка.

Что бы осуществить dDos атаку, вам потребуется взять под управление «Ботов» которые помогут вам атаковать web-ресур. Как это сделать? Делюсь с вами ссылочкой:

(Ботнет) http: //www.inattack.ru/article/svoj-botnet-eto-prosto/336.html#.UPBXbW83aeo

(Хорошее описание dDos) http: //www.compdoc.ru/secur/xacer/what_is_ddos_attack/

(Форум хакеров, ссылка на тему dDos)

http: //forum.xakep.ru/m_965143/tm.htm

Спасибо, интересная информация, но не могу согласиться с тем, что досить можно только для получения доступа у файлам.

Конкуренты по бизнесу очень часто досят друг друга, что бы сайт был не доступен во время обхода поисковиков. Если такого добиться, то сайт теряет позиции в поисковой выдаче, а конкурент занимает его место. Можно потерять хорошие деньги с учётом популярности ресурса.

Попробовал зайти на этот форум http: //forum.xakep.ru/m_965143/tm.htm Сначала Яндекс переспрашивал надо ли мне действительно туда. Потом McAfee SiteAdvisor не пускал. Чем вы там на форуме занимаетесь?:)

Я тож самое говорил что был не dos.

C вами полностью согласен. Ссылка на статью про dos (там тоже всё поверхностно ) так себе,раз уже все так кипятятся dos’ом то пора новый раздел открыть и обозвать его DOS от а до я «или для тех кому лень гуглить и пробовать самому»

Классная статейка и вообще классный у вас сайт размещу сылку на ваш сайт на своём сайте. Спасибо админу, жду новых материалов на тему «хакинг».

Источник

Для совершения DDoS-атаки на сайт можно использовать различное программное обеспечение. Такие действия совершаются для выполнения проверки прочности и надежности того или иного ресурса. На нашем портале вы можете бесплатно скачать программу LOIC 2.0.0.4 на ПК с официального источника. А перед загрузкой софта рекомендуем внимательно прочесть информацию о нем и ознакомиться с пошаговой инструкцией по инсталляции.

Содержание

- Обзор приложения

- Инструкция по работе

- Скачиваем программу

- Как пользоваться

- Плюсы и минусы

- Аналоги

- Системные требования

- Скачать

- Подводим итоги

Обзор приложения

Что же представляет собой приложение Low Orbit Ion Cannon? Программное обеспечение разработано непосредственно для проведения так называемых стресс-атак на те или иные сайты в интернете. Утилита предоставляется разработчиком в бесплатном доступе, что является неоспоримым плюсом софта. Атака выполняется с помощью передачи запросов HTTP или пакетов UDP и TCP. В результате подобных действий сайт дает сбой, связанный с отказом обслуживания. Давайте назовем главные возможности обозреваемого сегодня программного обеспечения:

- Осуществление контроля потока трафика.

- Выбор ресурса для атаки пользователем в ручном режиме.

- Можно самостоятельно выбрать порты для отправки пакетов.

- Получение данных о статусе DDoS-атаки.

Простыми словами через компьютер и установленный на нем софт идет поток запросов на нужный ресурс. Скорость достижения цели и необходимое количество таких запросов напрямую зависит от надежности атакуемого сервера.

Инструкция по работе

Сделав небольшой теоретический обзор приложения, перейдем непосредственно к практической части сегодняшнего разговора.

Скачиваем программу

Напомним, что разработчик бесплатно распространяет данное программное обеспечение. Все, что необходимо сделать, это прокрутить страничку вниз, кликнуть по ссылке, расположенной там, распаковать полученный архив, запустить инсталляцию утилиты, кликнув двойным левым щелчком мышки по файлу LOIC.exe и дождаться ее завершения. С этой простой задачей справиться без труда даже неопытный пользователь.

Антивирусная защита вашего компьютера или ноутбука может воспринять данный софт в качестве вредоносного программного обеспечения. Сразу отметим, что вирусов LOIC не содержит. Можно смело устанавливать инструмент на ПК.

Как пользоваться

Пришло время поговорить о том, как использовать приложение на деле. Для выполнения стресс-атаки делаем следующие шаги:

- В свободных строчках URL и IP прописываем адрес сайта, который собираемся атаковать. После этого кликаем по «Lock on».

- В окошке NONE! Пользователь увидит адрес IP, принадлежащий ресурсу, который мы будем атаковать.

- В разделе «Attack Options» мы должны определиться с типом нужного потока.

- Дальше нужно указать скорость передачи и число потоков.

- Теперь лишь осталось кликнуть по «IMMA CHARGIN MAH LAZER», что запустит атаку.

- Внизу можно отслеживать прогресс процедуры.

Хотелось бы отметить, что для совершения полноценной DDoS-атаки с нанесением сайту серьезного вреда одного компьютера будет недостаточно. К тому же такие действия противозаконны. Мы рекомендуем скачивать программу лишь с целью ознакомления.

Плюсы и минусы

В этом разделе будем говорить о сильных и слабых сторонах рассматриваемой утилиты.

Достоинства:

- Легковесность.

- Инсталляция в привычном понимании этого слова не нужна.

- Не содержит вирусов.

- Софт поддерживается всеми версиями Windows.

- Понятный и удобный пользовательский интерфейс.

- Распространяется бесплатно.

- Есть версия для мобильных устройств.

Недостатки:

- Версия на русском языке отсутствует.

Аналоги

К похожим приложениям можно отнести следующие инструменты:

- UDP Flooder.

- MITMf.

- HOIC.

- Intercepter-NG.

- Kali Linux.

Системные требования

Требования к конфигурации электронной машины у программы относительно невысокие. Назовем их:

- Процессор: начиная от 1 ГГц.

- ОЗУ: не менее 512 Мб.

- Место на жестком диске: от 500 Кб.

- Платформа: Microsoft Windows 7, 8 или 10.

Для стабильной работы утилиты на компьютере или ноутбуке также должен в обязательном порядке присутствовать пакет Microsoft .NET Framework 2.0.

Скачать

По ниже прикрепленной ссылке можно бесплатно скачать нужный софт с официального источника.

| Редакция программы: | 2.0.0.4 |

| Издатель: | Praetox Technologies |

| Год выпуска: | 2017 |

| Название: | LOIC |

| Операционная система: | Microsoft Windows 32/64 Bit |

| Интерфейс: | Русский |

| Лицензия: | Бесплатно |

| Пароль от архива: | fraps.pro |

LOIC 2.0.0.4

Подводим итоги

Приступайте к загрузке и использованию утилиты прямо сейчас. Если в процессе появятся какие-то трудности, мы всегда готовы помочь. Вам достаточно лишь задать вопрос через форму комментирования.