В Windows вы можете создавать Ваш собственный VPN-сервер достигнуть Общие папки или другие приложения через Интернет на ходу. Windows делает это с помощью PPTP بروتوكول (Туннелирование точка-точка). Фактически, большинство компаний используют этот метод, чтобы дать своим сотрудникам Доступ к ресурсам компании وфайлы и приложения. Поскольку это Старый добрый VPN , Полный Зашифруйте ваше соединение По пути. Если вам интересно, выполните следующие действия. Чтобы создать VPN-сервер ваша винда.

прежде чем продолжить

Прежде чем создавать сервер Windows VPN для доступа к некоторым онлайн-общим приложениям или папкам, вы должны знать, что процедура непроста для новичков. Вы должны знать такие вещи, как переадресация портов, создание новой учетной записи пользователя, основные настройки брандмауэра, локальные IP-адреса и т. Д.

Также полезно, если у вас есть статический IP-адрес. Однако большинство интернет-провайдеров назначают только динамические IP-адреса. Если это ваш случай, мы рекомендуем вам подписаться на Служба DNS жизнеспособность как OpenDNS Или No-IP и получите статический адрес для своего динамического IP-адреса. Это упрощает настройку VPN.

Чтобы упростить понимание, я разделил всю процедуру на четыре части. Следуйте каждому разделу, и все должно быть хорошо.

Первое, что нам нужно сделать, это создать VPN-сервер на устройстве, к которому вы хотите получить доступ в Интернете. Вы можете думать об этой машине как о сервере со статическим адресом. Как я уже сказал, если ваш IP-адрес динамический, используйте Служба динамического DNS и создать Статический адрес динамического IP-адреса Ваш.

Для начала найдите и откройте Панель управления в меню «Пуск». Здесь перейдите в «Сеть и Интернет> Центр управления сетями и общим доступом». Затем нажмите ссылку «Изменить настройки адаптера» на левой панели.

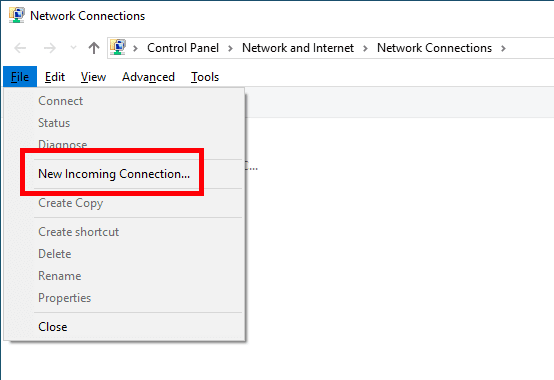

В новом окне нажмите клавишу ALT на клавиатуре, чтобы открыть верхнее меню навигации. Нажмите на опцию «Файл» и выберите опцию «Новое входящее соединение».

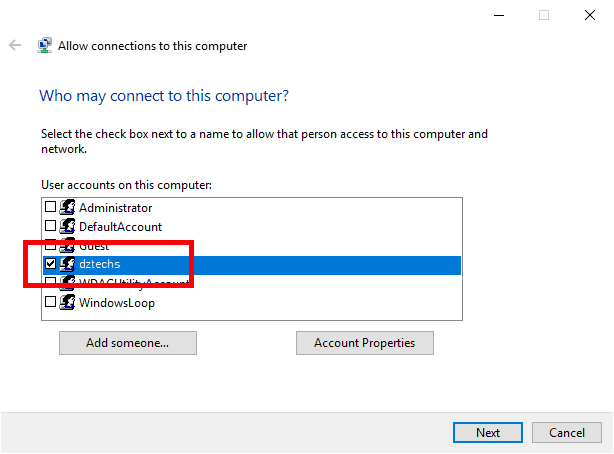

В новом окне выберите учетную запись пользователя, к которой вы хотите получить доступ в Интернете, и нажмите кнопку «Далее». При желании вы можете создать новую учетную запись пользователя для этой конкретной цели. Для этого нажмите кнопку «Добавить человека» и введите необходимые данные.

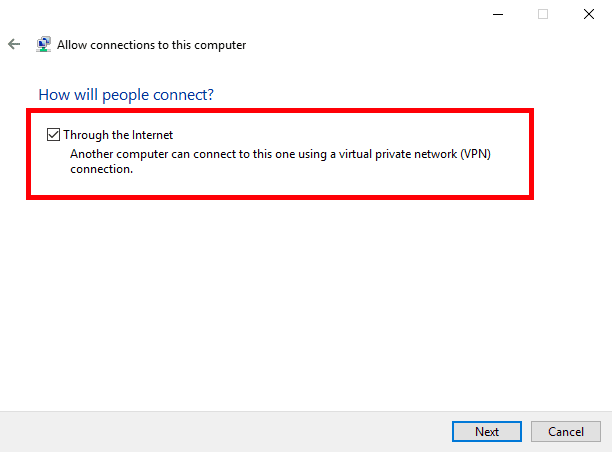

Теперь выберите вариант «Через Интернет».

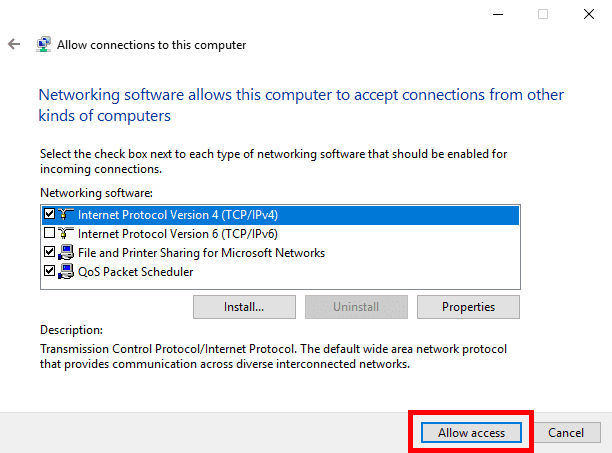

Оставьте существующие параметры по умолчанию как есть и нажмите кнопку «Разрешить доступ».

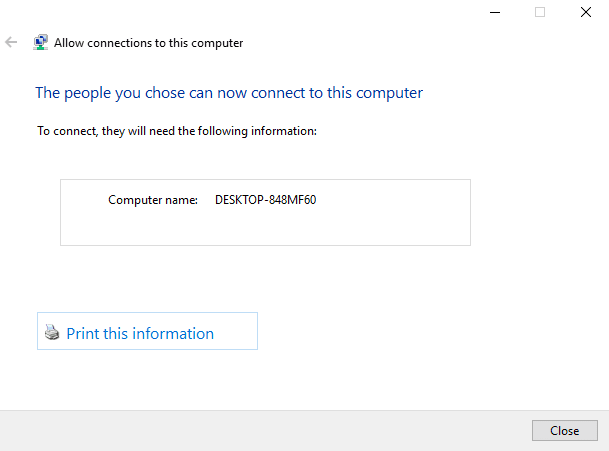

Вышеупомянутая процедура создаст адаптер входящего подключения. После этого в окне отобразится имя вашего компьютера. Нажмите кнопку «Закрыть».

Если вы посмотрите на панель управления, вы увидите новый адаптер.

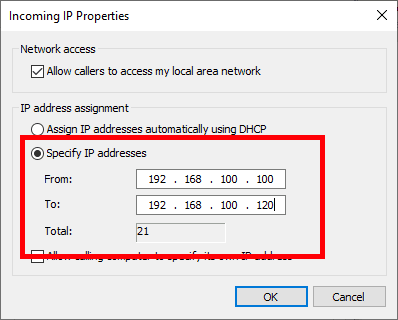

Обычно Windows автоматически назначает этому адаптеру IP-адрес при необходимости. Однако при определенных условиях такое поведение может вызвать некоторые проблемы. Чтобы этого избежать, вы можете установить диапазон IP-адресов вручную. Для этого щелкните правой кнопкой мыши адаптер входящих подключений и выберите «Свойства».

В окне свойств перейдите на вкладку Сети. Здесь выберите «Протокол Интернета версии 4» и нажмите «Свойства».

Выберите вариант «Выбрать IP-адреса» и введите в диапазоне локальных IP-адресов адрес, который вы хотите назначить этому адаптеру VPN. Убедитесь, что эти IP-адреса не используются другими системами. Например, вы устанавливаете диапазон IP-адресов 192.168.100.100 мне 192.168.100.121 Это вне моего обычного пользовательского домена 192.168.100.1 мне 192.168.100.20. Нажмите «ОК», чтобы сохранить изменения.

Затем перейдите к созданию исключения брандмауэра.

Настроить брандмауэр Windows

После создания VPN вам нужно сделать исключение в брандмауэре. В противном случае соединение может быть заблокировано брандмауэром Windows.

Найдите «Брандмауэр Защитника Windows» в меню «Пуск» и откройте его.

В окне брандмауэра щелкните ссылку «Разрешить приложение или функцию через брандмауэр Защитника Windows», которая отображается на левой панели.

Теперь прокрутите список вниз, пока не найдете функцию маршрутизации и удаленного доступа, и установите два флажка рядом с ней. Нажмите «ОК», чтобы сохранить изменения.

Это оно. Вы закончили добавление исключения брандмауэра.

Настройте переадресацию портов в маршрутизаторе

Чтобы все это работало, вам необходимо перенаправить порты вашего маршрутизатора на созданный сервер VPN. Если вам интересно, без правильной переадресации портов ваш маршрутизатор не знает, куда отправлять входящий трафик, и просто отказывается подключаться. Это встроенная функция безопасности. В зависимости от производителя вашего маршрутизатора и версии прошивки режим переадресации портов может немного отличаться. Однако настроить переадресацию портов очень просто.

Независимо от того, какой маршрутизатор вы используете, войдите в него, найдите параметр переадресации порта и настройте его следующим образом.

- Тип Обслуживания: PPTP

- Протоколы: Выберите TCP и UDP

- Айпи адрес: Введите IP-адрес компьютера, на котором размещен VPN-сервер. В моем случае это 192.168.100.1.

- Стартовый порт: 1723

- Конечный порт: 1723

Как только вы закончите с изменениями, сохраните их и выйдите со страницы маршрутизатора.

Создайте клиент Windows VPN

Наконец, вы можете создать VPN-клиент на устройстве, с которого вы хотите получить доступ к другому компьютеру через Интернет. Хорошо то, что в Windows есть встроенные функции, позволяющие подключаться к другому компьютеру через Интернет.

В Windows откройте приложение «Настройки», выберите «Сеть и Интернет> VPN» и нажмите кнопку «Добавить VPN-соединение».

Теперь настройте VPN-соединение следующим образом.

- Провайдер VPN: Windows (встроенный)

- Название соединения: Называйте это как хотите …

- Имя или адрес сервера: Введите общедоступный IP-адрес. Вы можете найти это, используя Простой поиск в Google. Если вы используете службу динамического DNS, введите адрес, предоставленный службой.

- Тип VPN: PPTP

- Тип информации для входа: Имя пользователя и пароль

- Имя пользователя: Введите имя пользователя, которое вы указали при создании VPN-сервера. В моем случае имя пользователя — «dztechs».

- Пароль: Введите пароль пользователя выше

Выберите «Запомнить мои данные для входа» и нажмите кнопку «Сохранить».

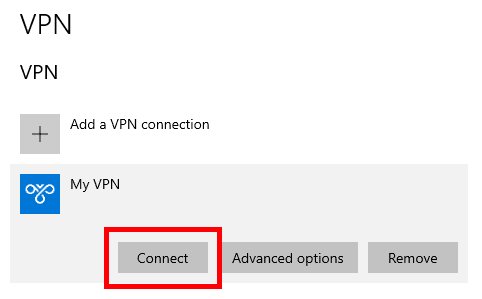

Наконец, щелкните только что созданное VPN-соединение, а затем нажмите кнопку «Подключиться».

Если все пойдет хорошо, вам следует подключиться к VPN в другой системе через Интернет.

С этого момента вы можете получить доступ к любому Общие папки через проводник Выбрав параметр «Сеть» в левой навигационной панели или работайте с другими включенными службами или приложениями через это соединение. Чтобы получить доступ к приложению , вам необходимо дополнительно настроить указанное приложение для мониторинга порта и ответа на входящее соединение. В зависимости от приложения конфигурация будет совершенно разной.

Вот и все. Прокомментируйте ниже, поделитесь своими мыслями и использованием вышеперечисленного для создания VPN сервер على Windows для доступа к нему в Интернете через другой компьютер.

OpenVPN – это набор open source программ, который заслуженно является одним из самых популярных и легких решений для реализации защищенной VPN сети. OpenVPN позволяет объединить в единую сеть сервер и клиентов (даже находящиеся за NAT или файерволами), или объединить сети удаленных офисов. Серверную часть OpenVPN можно развернуть практически на всех доступных операционных системах (пример настройки OpenVPN на Linux). Вы можете установить OpenVPN сервер даже на обычный компьютер с десктопной редакцией Windows 10.

В этой статье, мы покажем, как установить OpenVPN сервер на компьютер с Windows 10, настроить OpenVPN клиент на другом Windows хосте и установить защищенное VPN подключение.

Содержание:

- Установка службы OpenVPN сервера в Windows

- Создаем ключи шифрования и сертификаты для OpenVPN

- Конфигурационный файл OpenVPN сервера в Windows

- Настройка OpenVPN клиента в Windows

Установка службы OpenVPN сервера в Windows

Скачайте MSI установщик OpenVPN для вашей версии Windows с официального сайта (https://openvpn.net/community-downloads/). В нашем случае это OpenVPN-2.5.5-I602-amd64.msi (https://swupdate.openvpn.org/community/releases/OpenVPN-2.5.5-I602-amd64.msi).

Запустите установку.

Если вы планируете, OpenVPN сервер работал в автоматическом режиме, можно не устанавливать OpenVPN GUI. Обязательно установите OpenVPN Services.

Начиная с версии OpenVPN 2.5, поддерживается драйвер WinTun от разработчиков WireGuard. Считается, что этот драйвер работает быстрее чем классический OpenVPN драйвер TAP. Установите драйвер Wintun, откажитесь от установки TAP-Windows6.

Установите OpenSSL утилиту EasyRSA Certificate Management Scripts.

Запустите установку.

По умолчанию OpenVPN устаналивается в каталог C:Program FilesOpenVPN.

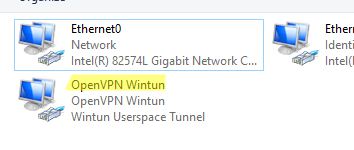

После окончания установки появится новый сетевой адаптер типа Wintun Userspace Tunnel. Этот адаптер отключен, если служба OpenVPN не запущена.

Создаем ключи шифрования и сертификаты для OpenVPN

OpenVPN основан на шифровании OpenSSL. Это означает, что для обмена трафиком между клиентом и серверов VPN нужно сгенерировать ключи и сертификаты с использованием RSA3.

Откройте командную строку и перейдите в каталог easy-rsa:

cd C:Program FilesOpenVPNeasy-rsa

Создайте копию файла:

copy vars.example vars

Откройте файл vars с помощью любого текстового редактора. Проверьте пути к рабочим директориям.

Обязательно поправьте переменную EASYRSA_TEMP_DIR следующим образом:

set_var EASYRSA_TEMP_DIR "$EASYRSA_PKI/temp"

Можете заполнить поля для сертификатов (опционально)

set_var EASYRSA_REQ_COUNTRY "RU" set_var EASYRSA_REQ_PROVINCE "MSK" set_var EASYRSA_REQ_CITY "MSK" set_var EASYRSA_REQ_ORG "IT-Company" set_var EASYRSA_REQ_EMAIL " [email protected] " set_var EASYRSA_REQ_OU " IT department "

Срок действия сертификатов задается с помощью:

#set_var EASYRSA_CA_EXPIRE 3650 #set_var EASYRSA_CERT_EXPIRE 825

Сохраните файл и выполните команду:

EasyRSA-Start.bat

Следующие команды выполняются в среде EasyRSA Shell:

Инициализация PKI:

./easyrsa init-pki

Должна появится надпись:

init-pki complete; you may now create a CA or requests. Your newly created PKI dir is: C:/Program Files/OpenVPN/easy-rsa/pki

Теперь нужно сгенерировать корневой CA:

./easyrsa build-ca

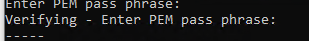

Задайте дважды пароль для CA:

CA creation complete and you may now import and sign cert requests.

Данная команда сформировала:

- Корневой сертификат центра сертификации: «C:Program FilesOpenVPNeasy-rsapkica.crt»

- Ключ центра сертификации «C:Program FilesOpenVPNeasy-rsapkiprivateca.key»

Теперь нужно сгенерировать запрос сертификата и ключ для вашего сервера OpenVPN:

./easyrsa gen-req server nopass

Утилита сгенерирует два файла:

req: C:/Program Files/OpenVPN/easy-rsa/pki/reqs/server.req key: C:/Program Files/OpenVPN/easy-rsa/pki/private/server.key

Подпишем запрос на выпуск сертификата сервера с помощью нашего CA:

./easyrsa sign-req server server

Подтвердите правильность данных, набрав yes.

Затем введите пароль CA от корневого CA.

В каталоге issued появится сертификат сервера («C:Program FilesOpenVPNeasy-rsapkiissuedserver.crt»)

Теперь можно создать ключи Диффи-Хеллмана (займет длительное время):

./easyrsa gen-dh

Для дополнительной защиты VPN сервера желательно включить tls-auth. Данная технология позволяет использовать подписи HMAC к handshake-пакетам SSL/TLS, инициируя дополнительную проверку целостности. Пакеты без такой подписи будут отбрасываться VPN сервером. Это защитит вас от сканирования порта VPN сервера, DoS атак, переполнения буфера SSL/TLS.

Сгенерируйте ключ tls-auth:

cd C:Program FilesOpenVPNbin

openvpn --genkey secret ta.key

Должен появиться файл «C:Program FilesOpenVPNbinta.key». Переместите его в каталог C:Program FilesOpenVPNeasy-rsapki

Теперь можно сформировать ключи для клиентов OpenVPN. Для каждого клиента, который будет подключаться к вашему серверу нужно создать собственные ключи.

Есть несколько способов генерации ключей и передачи их клиентам. В следующем примере, мы создадим на сервере ключ клиента и защитим его паролем:

./easyrsa gen-req kbuldogov

./easyrsa sign-req client kbuldogov

Данный ключ («C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key») нужно передать клиенту и сообщить пароль. Клиент может снять защиту паролем для ключа:

openssl rsa -in "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov.key"-out "C:Program FilesOpenVPNeasy-rsapkiprivatekbuldogov_use.key"

Если вы хотите сгенерировать ключ, не защищенный паролем, нужно выполнить команду:

./easyrsa gen-req имяклиента nopass

На сервере с OpenVPN вы можете создать неограниченное количество ключей и сертификатов для пользователей. Аналогичным образом сформируйте ключи и сертфикаты для других клиентов.

Вы можете отохвать скомпрометированные сертификаты клиентов:

cd C:Program FilesOpenVPNeasy-rsa

EasyRSA-Start.bat

./easyrsa revoke kbuldogov

Итак, мы сгенерировали набор ключей и сертификатов для OpenVPN сервера. Теперь можно настроить и запустить службу OpenVPN.

Конфигурационный файл OpenVPN сервера в Windows

Скопируйте типовой конфигурационный файл OpenVPN сервера:

copy "C:Program FilesOpenVPNsample-configserver.ovpn" "C:Program FilesOpenVPNconfig-autoserver.ovpn"

Откройте файл server.ovpn в любом текстовом редакторе и внесите свои настройки. Я использую следующий конфиг для OpenVPN:

# Указываем порт, протокол и устройство port 1194 proto udp dev tun # Указываем пути к сертификатам сервера ca "C:\Program Files\OpenVPN\easy-rsa\pki\ca.crt" cert "C:\Program Files\OpenVPN\easy-rsa\pki\issued\server.crt" key "C:\Program Files\OpenVPN\easy-rsa\pki\private\server.key" dh "C:\Program Files\OpenVPN\easy-rsa\pki\dh.pem" # Указываем настройки IP сети, адреса из которой будет будут получать VPN клиенты server 10.24.1.0 255.255.255.0 #если нужно разрешить клиентам подключаться под одним ключом, нужвно включить опцию duplicate-cn (не рекомендуется) #duplicate-cn # TLS защита tls-auth "C:\Program Files\OpenVPN\easy-rsa\pki\ta.key" 0 cipher AES-256-GCM # Другая параметры keepalive 20 60 persist-key persist-tun status "C:\Program Files\OpenVPN\log\status.log" log "C:\Program Files\OpenVPN\log\openvpn.log" verb 3 mute 20 windows-driver wintun

Сохраните файл.

OpenVPN позволяет использовать как TCP, так и UDP для подключения. В этом примере я запустил OpenVPN на 1194 UDP. Рекомендуется использовать протокол UDP, это оптимально как с точки зрения производительности, так и безопасности.

Не забудьте открыть на файерволе порты для указанного вами порта OpenVPN на клиенте и на сервере. Можно открыть порты в Windows Defender с помощью PowerShell.

Правило для сервера:

New-NetFirewallRule -DisplayName "AllowOpenVPN-In" -Direction Inbound -Protocol UDP –LocalPort 1194 -Action Allow

Правило для клиента:

New-NetFirewallRule -DisplayName "AllowOpenVPN-Out" -Direction Outbound -Protocol UDP –LocalPort 1194 -Action Allow

Теперь нужно запустить службу OpenVPN и изменить тип ее запуска на автоматический. Воспользуйтесь таким командами PowerShell, чтобы включить службу:

Set-Service OpenVPNService –startuptype automatic –passthru

Get-Service OpenVPNService| Start-Service

Откройте панель управления, и убедитесь, что виртуальный сетевой адаптер OpenVPN Wintun теперь активен. Если нет, смотрите лог «C:Program FilesOpenVPNlogserver.log»

Если при запуске OpenVPN вы видите в логе ошибку:

Options error: In C:Program FilesOpenVPNconfig-autoserver.ovpn:1: Maximum option line length (256) exceeded, line starts with..

Смените в файле server.ovpn символы переноса строки на Windows CRLF (в notepad++ нужно выбрать Edit -> EOL Conversion -> Windows CR LF). Сохраните файл, перезапустите службу OpevVPNService.

Данный конфиг позволит удаленным клиентам получить доступ только к серверу, но другие компьютеры и сервисы в локальной сети сервера для них недоступны. Чтобы разрешить клиентам OpenVPN получить доступ к внутренней сети нужно:

Включить опцию IPEnableRouter в реестре (включает IP маршрутизацию в Windows, в том числе включает маршрутизацию меду сетями Hyper-V): reg add «HKLMSYSTEMCurrentControlSetServicesTcpipParameters» /v IPEnableRouter /t REG_DWORD /d 1 /f

Добавьте в конфгурационный файл сервера OpenVPN маршруты до внутренней IP сети:

push "route 10.24.1.0 255.255.255.0" push "route 192.168.100.0 255.255.255.0"

Если нужно, назначьте клиенту адреса DNS серверов:

push "dhcp-option DNS 192.168.100.11" push "dhcp-option DNS 192.168.100.12"

Если нужно завернуть все запросы клиента (в том числе Интернет трафик) на ваш OpenVPN сервер, добавьте опцию:

push "redirect-gateway def1"

Настройка OpenVPN клиента в Windows

Создайте на сервере шаблонный конфигурационный файла для клиента VPN (на базе iшаблона client.ovpn) со следующими параметрами (имя файла kbuldovov.ovpn)

client dev tun proto udp remote your_vpn_server_address 1194 resolv-retry infinite nobind persist-key persist-tun ca ca.crt cert kbuldogov.crt key kbuldogov.key remote-cert-tls server tls-auth ta.key 1 cipher AES-256-GCM connect-retry-max 25 verb 3

В директиве remote указывается публичный IP адрес или DNS имя вашего сервера OpenVPN.

Скачайте и установите клиент OpenVPN Connect для Windows (https://openvpn.net/downloads/openvpn-connect-v3-windows.msi).

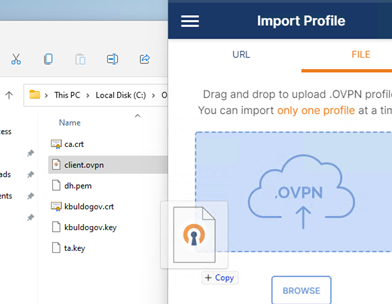

Теперь на компьютер с клиентом OpenVPN нужно с сервера скопировать файлы:

- ca.crt

- kbuldogov.crt

- kbuldogov.key

- dh.pem

- ta.key

- kbuldogov.ovpn

Теперь импортируйте файл с профилем *.ovpn и попробуйте подключиться к вашему VPN серверу.

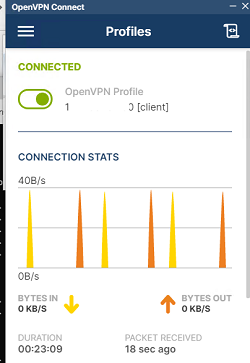

Если все настроено правильно, появится такая картинка.

Проверьте теперь лог OpenVPN на клиенте «C:Program FilesOpenVPN Connectagent.log»

Mon Dec 27 08:09:30 2021 proxy_auto_config_url

Mon Dec 27 08:09:31 2021 TUN SETUP

TAP ADAPTERS:

guid='{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}' index=22 name='Local Area Connection'

Open TAP device "Local Area Connection" PATH="\.Global{25EE4A55-BE90-45A0-88A1-8FA8FEF24C42}.tap" SUCCEEDED

TAP-Windows Driver Version 9.24

ActionDeleteAllRoutesOnInterface iface_index=22

netsh interface ip set interface 22 metric=1

Ok.

netsh interface ip set address 22 static 10.24.1.6 255.255.255.252 gateway=10.24.1.5 store=active

IPHelper: add route 10.24.1.1/32 22 10.24.1.5 metric=-1

Клиент успешно подключится к OpenVPN серверу и получил IP адрес 10.24.1.6.

Проверьте теперь лог на сервере («C:Program FilesOpenVPNlogopenvpn.log»). Здесь также видно, что клиент с сертификатом kbuldogov успешно подключится к вашему серверу.

2021-12-27 08:09:35 192.168.13.202:55648 [kbuldogov] Peer Connection Initiated with [AF_INET6]::ffff:192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI_sva: pool returned IPv4=10.24.1.6, IPv6=(Not enabled) 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: Learn: 10.24.1.6 -> kbuldogov/192.168.13.202:55648 2021-12-27 08:09:35 kbuldogov/192.168.13.202:55648 MULTI: primary virtual IP for kbuldogov/192.168.13.202:55648: 10.24.1.6

Windows имеет значительное преимущество — вы можете создать свой собственный VPN -сервер для доступа к общим папкам или другим приложениям через Интернет на ходу. Windows действительно может это сделать. Но есть несколько правил для настройки VPN Server Windows 10 и начала работы.

Введение

VPN - виртуальная частная сеть. Это зашифрованный туннель между двумя устройствами, позволяющий вам получить доступ к любому веб -сайту и онлайн -сервису в частном порядке и надежно.Windows имеет значительное преимущество — вы можете создать свой собственный VPN -сервер для доступа к общим папкам или другим приложениям через Интернет на ходу. Windows действительно может это сделать. Но есть несколько правил для настройки VPN Server Windows 10 и начала работы.

Это может быть полезно для создания VPN-сервера, если вы хотите подключиться к домашней сети, если вы хотите играть в сетевые игры, или если вы хотите защитить свой веб-браузер в общедоступном кафе Wi-Fi. Это некоторые из бесчисленных причин, почему вы должны рассмотреть возможность использования VPN. Windows имеет потенциал для размещения VPN-серверов. Windows делает это, используя протокол туннелирования точка-точка, сокращенно PPTP. Мы покажем вам, как найти его на вашем компьютере и создать сервер VPN. Если вы используете Windows 7, 8 или 10, то вам не нужно беспокоиться, шаги, которые мы покажем вам для настройки VPN-сервера в Windows 10, будут работать для всех из них.

Что такое сервер Windows VPN? Сервер Windows VPN позволит другим устройствам в вашей локальной сети безопасно подключаться через соединение Windows VPN.

Прежде всего, что такое сервер Windows VPN? Сервер Windows VPN будет настроен на главном компьютере в локальной сети (LAN), компьютере, имеющем доступ к Интернету.

Настроив сервер Windows VPN на этом компьютере, другие устройства, подключенные к локальной сети, смогут использовать защищенное и зашифрованное подключение к Интернету без необходимости иметь VPN-подключение и учетную запись.

Создание сервера

Вам не нужно беспокоиться, если вы никогда не делали ничего подобного на своем компьютере раньше. Мы будем разбивать процесс на этапы, чтобы его было легче понять.

8 шагов по настройке VPN-сервера в Windows 10

- ШАГ 1 — открыть «Сетевые подключения»

- ШАГ 2 — выберите «Новое входящее соединение»

- ШАГ 3 — выберите учетные записи пользователей

- ШАГ 4 — Установите флажок «Через Интернет»

- ШАГ 5 — выбор сетевых протоколов

- ШАГ 6 — Разрешить доступ

- ШАГ 7 — Windows теперь настроит доступ

- ШАГ 8 — VPN-сервер в вашей системе теперь активен

ШАГ 1 — открыть «Сетевые подключения»

Сначала вы должны открыть «Сетевые подключения», это окно, щелкнуть значок запуска Windows в нижнем левом углу экрана и ввести эти буквы «ncpa.cpl». Нажмите Ввод.

ШАГ 2 — выберите «Новое входящее соединение»

Открыв «Сетевые подключения», нажмите Alt на клавиатуре. Это покажет полное меню. Теперь нажмите на меню «Файл». Теперь выберите «Новое входящее соединение».

ШАГ 3 — выберите учетные записи пользователей

Теперь выберите учетные записи пользователей, которые могут подключаться удаленно. Если вы хотите повысить уровень своей безопасности, вы можете создать свою новую учетную запись. Это не позволит пользователям, которые входят в вашу VPN, войти в систему с основной учетной записи. Вы можете легко сделать это, просто нажав кнопку «Добавить кого-то». Помните, что что бы вы ни выбрали, вам нужно убедиться, что выбранная вами учетная запись имеет жесткий пароль. Мы не хотим, чтобы люди взламывали нашу систему. После выбора вашего пользователя нажмите «Далее».

ШАГ 4 — Установите флажок «Через Интернет»

Установите флажок «Через Интернет». Это позволит устанавливать VPN-соединения. В этом окне не будет ничего, кроме этой опции. Теперь нажмите «Далее». Если у вас установлено коммутируемое оборудование, вы также можете разрешить любое входящее соединение через старый модем.

ШАГ 5 — выбор сетевых протоколов

Идите вперед и выберите сетевые протоколы, которые должны быть активны для любых входящих соединений. Если вы не хотите, чтобы пользователь, подключенный к вашей VPN, имел разрешение на доступ к принтерам или файлам в локальной сети, просто снимите флажок, и все готово.

ШАГ 6 — Разрешить доступ

Затем нажмите на кнопку с надписью «Разрешить доступ».

ШАГ 7 — Windows теперь настроит доступ

Теперь Windows настроит доступ для учетных записей пользователей, которые вы выбрали ранее. Этот процесс может занять до пары секунд.

ШАГ 8 — VPN-сервер в вашей системе теперь активен

Сервер VPN в вашей системе теперь активен. Это позволяет принимать любые запросы на входящие соединения. Если в будущем вы захотите отключить этот VPN-сервер, просто вернитесь в «Сетевые подключения».

Если вы не уверены, как туда добраться, просто повторите шаг 1 настройки VPN-сервера в Windows 10 шагов — как только вы окажетесь в окне, просто удалите раздел «Входящие подключения».

Windows / iPhone / Android: Как подключиться к Windows VPN?

Как только ваш собственный сервер создан в вашей локальной установке Windows10, вы можете легко подключить любое устройство, расположенное в той же локальной сети, имеющих значение в большинстве случаев, в одном Wi-Fi соединение, просто проверив свой локальный IP-адрес сервера Windows и используя Это адрес для создания нового подключения VPN на вашем компьютере Windows или другого устройства Android.

Однако для подключения к вашим VPN Windows10 от снаружи вашей локальной сети требуется более продвинутая конфигурация, и вы должны знать свой публичный IP.

Windows: найдите мой локальный IP-адрес

Чтобы найти IP-адрес вашего локального сервера Windows VPN, просто откройте меню «Network Connections», а оттуда открывайте детали соединения WiFi.

Внутри окна состояния WiFi откройте детали из соответствующих кнопок «Сведения» и просто найдите адрес IPv4 — это ваш локальный адрес VPN-сервера.

Windows / iPhone / Android: Connect к Windows VPN

Затем на вашем устройстве Android просто создайте новое VPN-соединение, используя соответствующую опцию, обычно расположен в меню VPN в разделе «Настройки».

Оттуда добавьте новый VPN-сервер и введите свой локальный IP-адрес Windows10 в качестве адреса сервера VPN, дайте соединение имени и введите ваше имя пользователя и пароль. И Вуаля, это должно быть!

- Как подключиться к VPN на Android

- Как подключиться к VPN на iPhone

- Как подключиться к VPN в Windows

Шаги, ведущие к созданию VPN-сервера в Windows 10, довольно легко выполнить, если вы хотите настроить установку на локальном компьютере, чтобы защитить соединения других компьютеров, находящихся в той же локальной сети (LAN), что и ваш ноутбук.

Убедитесь, что другие компьютеры или устройства, которые предназначены для защиты своих Интернет-соединений, подключаются к World Wide Web через ваш компьютер, а не напрямую к вашему соединению. В противном случае каждому отдельному устройству может потребоваться VPN-соединение, которое вы также можете получить от любого поставщика и получить индивидуальный IP-адрес, защищенный для устройства, который будет отличаться для каждого устройства, если они используют разные серверы.

Таким образом, создав VPN-сервер в Windows 10 на компьютере, который имеет основной доступ к Интернету, вы можете использовать этот VPN-сервер Windows 10 для защиты подключения всех других устройств, если они находятся в одной локальной сети.

Какие самые лучшие VPN для создания VPN-сервера в Windows 10?

Создайте VPN-сервер Windows 10, используя лучший VPN, доступный на рынке для вашего использования, который, как правило, должен быть неограниченным, неограниченным и без журналов VPN, помимо предложения, конечно, лучшего ежемесячного предложения VPN, которое обеспечит вам безопасное соединение для самая низкая цена.

Лучший провайдер для создания VPN-сервера Windows 10

- PlanetFreeVPN, Самый дешевый VPN на месяц или 3 года подписки

- Ivacy VPN, Самый дешевый VPN на годичную подписку

- SurfShark VPN, Самый дешевый VPN на 2 года подписки

VPN или виртуальная частная сеть используется для доступа к определенной сети из другой сети. Другими словами, его также можно назвать мини-интернетом. Это может быть использовано двумя способами. Либо это может позволить вам получить доступ к закрытому серверу, что означает, что вы не получите доступ к Интернету; или же вы можете использовать его для доступа к набору ресурсов и в то же время получить доступ к Интернету. Вы получаете точку! Но что, если вы хотите получить доступ к своим ресурсам дома, пока вас нет? Что делать, если вы хотите использовать частный сервер в вашем офисе или дома, пока вас нет? Это приносит вызов для VPN-сервера для себя.

Сегодня мы собираемся научиться делать то же самое.

Содержание

- Как создать публичный VPN-сервер на Windows 10

- Найдите свой IP-адрес

- Настройте переадресацию портов на вашем роутере

- Настройте VPN-сервер в Windows 10

- Разрешить VPN-соединения через брандмауэр

- Настройка VPN-подключения в Windows 10

Как создать публичный VPN-сервер на Windows 10

В этом процессе мы предпримем следующие шаги

- Найдите свой IP-адрес.

- Настройте переадресацию портов на вашем роутере.

- Настройте VPN-сервер в Windows 10.

- Разрешить VPN-соединения через брандмауэр.

- Установите VPN-соединение в Windows 10.

Найдите свой IP-адрес

Это довольно просто. Вы можете узнать больше о поиске вашего IP-адреса.

Настройте переадресацию портов на вашем роутере

Чтобы вы могли подключаться к VPN-серверу через общедоступную сеть, например, Интернет, вам необходимо настроить переадресацию портов.

Для этого войдите в панель администратора вашего роутера. Вы должны сделать это, потому что ваш маршрутизатор будет шлюзом для доступа к этой сети.

После входа в систему найдите вкладку меню с надписью Переадресация портов, Приложения и игры, NAT/QOS или любое другое похожее имя.

Для соединений на основе протокола туннелирования «точка-точка» установите номер порта 1723.

Сохраните конфигурацию, а затем перезагрузите маршрутизатор.

Настройте VPN-сервер в Windows 10

Начните с ввода ncpa.cpl в поле поиска Cortana и нажмите на соответствующую запись, которая относится к категории элемента Панель управления .

Нажмите комбинацию клавиш ALT + F на клавиатуре, чтобы открыть меню «Файл». Выберите Новое входящее соединение.

Теперь появится мини-окно, в котором пользовательские учетные записи на конкретном компьютере могут получить доступ к VPN-подключению.

Кроме того, вы можете выбрать Добавить кого-то , чтобы добавить кого-то еще в белый список для доступа к этому соединению.

Нажмите Далее , чтобы увидеть, как люди будут подключаться к сети. Проверьте через Интернет.

Нажав Далее , вы найдете страницу, на которой необходимо настроить сеть.

Выберите IPV4 и нажмите Свойства.

Теперь вам будет предложено настроить некоторые дополнительные параметры, такие как предоставление пользователям доступа к вашей локальной сети или способ назначения IP-адресов этим пользователям.

Нажмите ОК , чтобы сохранить настройки.

Закончив настройку сети, нажмите Разрешить доступ.

Если вы хотите, теперь вы можете распечатать эту информацию для дальнейшего использования или для клиентского компьютера.

Нажмите Закрыть , чтобы выйти из процесса настройки.

Разрешить VPN-соединения через брандмауэр

Откройте окно поиска Cortana и найдите Разрешить приложение через брандмауэр Windows.

Нажмите на соответствующий результат, чтобы открыть страницу настроек брандмауэра Windows. Нажмите Изменить настройки.

Прокрутите вниз, чтобы проверить, включен ли Маршрутизация и удаленный доступ для общедоступных и частных сетей. Нажмите ОК.

Настройка VPN-подключения в Windows 10

Чтобы настроить PPTP-соединение в Windows 10, вы можете прочитать нашу аналогичную статью здесь о настройке VPN в Windows 10.

Надеюсь, ты сможешь заставить его работать!

Сохраняйте приватность, не тратя на это ни копейки.

Официальные сайты некоторых VPN‑сервисов могут работать нестабильно. Если у вас не получается перейти по ссылке и установить определённый вариант из списка, попробуйте другой.

1. Psiphon

Канадский VPN‑сервис, доступный на ПК и мобильных устройствах. Приложение выбирает регион сервера автоматически, но можно указать конкретную страну из трёх десятков вариантов.

В Psiphon используется сочетание нескольких технологий защищённой связи: VPN, SSH и HTTP‑прокси. Сервис маскирует трафик пользователя, шифрует его и скрывает источник. Исходный код доступен на GitHub.

Ограничений на количество трафика нет, но в бесплатной версии заявлена скорость до 2 Мбит/c. Для ускорения разработчики предлагают покупать внутреннюю валюту Psicash и оплачивать с её помощью premium‑доступ. Он действует от часа до месяца. Взять паузу не получится — время отсчитывается с момента активации, даже если вы отключите приложение.

Скачать Psiphon для Windows, macOS →

2. VPN Super

Это приложение предназначено исключительно для мобильных устройств под управлением Android и iOS. В VPN Super нет ограничений по трафику. У программы достаточно простой интерфейс — подключение выполняется одним нажатием кнопки, сервис не требует регистрации аккаунта. Также для пользователей не сохраняется список действий.

Скорости загрузки около 10 Мбит/c должно быть достаточно для просмотра видеороликов и прослушивания музыки. В бесплатной версии можно вручную выбрать один из нескольких десятков серверов в разных странах.

3. Tomato VPN

Tomato VPN — простой и быстрый VPN‑сервис для смартфонов. Он скрывает и меняет IP‑адрес, шифрует интернет‑трафик, переводит общедоступные Wi‑Fi‑сети в частные и преодолевает географические ограничения.

Сервис предлагает серверы в 30 странах, но на бесплатном тарифе только автоматическое подключение к Франции. Также придётся мириться с рекламой в приложении, хотя она выводится лишь при отключении.

4. iTop VPN

Сервис для компьютеров и смартфонов в бесплатной версии имеет ограничение трафика в 700 МБ в день. Для подключения доступны 16 серверов в нескольких странах, которые подходят для конкретных целей: обмена файлами, игр и стриминга, использования социальных сетей и мессенджеров.

Программа работает без регистрации аккаунта и дополнительной настройки — достаточно просто установить и запустить соединение кнопкой. В мобильных приложениях при включении VPN всплывают рекламы и предложение купить подписку.

Скачать iTop VPN для Windows →

Скачать iTop VPN для macOS →

5. TurboVPN

Быстрый VPN с неограниченным трафиком, который доступен на всех популярных платформах, включая мобильные. В TurboVPN есть встроенный браузер, а также предусматривается выбор протокола соединения. А вот расположение сервера менять нельзя — для этого необходимо купить подписку.

Как и все бесплатные VPN‑сервисы, при запуске TurboVPN предлагает всё-таки выбрать тариф и показывает рекламу, но не слишком навязчиво.

Скачать TurboVPN для Windows →

6. Hotspot Shield

Один из самых популярных VPN‑сервисов в мире. Приложение имеет достаточно удобный интерфейс, с которым не придётся долго разбираться. В Hotspot Shield ограничен дневной объём трафика, но время использования можно продлить просмотром рекламы. В бесплатной версии нельзя выбирать сервер вручную, а максимальная скорость подключения — 2 Мбит/с.

Установленные на устройстве программы можно вносить в список исключений, чтобы для них соединение осуществлялось без VPN. Разработчики утверждают, что не сохраняют действия пользователей в Сети. Но сервис записывает некоторую информацию, включая IP‑адреса. После отключения от сервера эти данные удаляются.

Скачать Hotspot Shield для Windows →

Скачать Hotspot Shield для macOS →

Скачать Hotspot Shield для iOS →

7. PotatoVPN

Этот сервис обеспечивает бесплатное подключение к шести различным серверам: в США, Канаде, Великобритании, Германии, Сингапуре и Индии. Для соединения не потребуется даже регистрация.

Также PotatoVPN предлагает на выбор различные протоколы доступа, включая FTP, и не хранит IP‑адреса, выданные пользователям.

Скачать PotatoVPN для Windows и macOS →

appbox fallback https://apps.apple.com/ru/app/1473774730

UPD. Текст обновлён 17 августа 2022 года: заменили некоторые пункты из списка актуальными.

Читайте также 🧐

- 3 специальных браузера для анонимного сёрфинга

- 7 лучших бесплатных прокси-серверов

- Как создать и настроить свой VPN-сервер

- Что такое прокси-серверы и как ими пользоваться

- Как защитить личные данные в интернете

Есть много причин использовать VPN: от классической задачи объединения нескольких удаленных сегментов локальной сети в одну виртуальную частную сеть или повышения собственной приватности в сети до получения доступа к заблокированным ресурсам.

В этой статье я не буду рассматривать вопрос зачем вообще нужен VPN, а просто расскажу как буквально за 10-15 минут поднять приватный VPN-сервер в Нидерландах с минимальными денежными затратами.

Содержание

- 1 Что нам понадобится

- 1.1 Почему не публичный VPN-сервис?

- 1.2 Почему не OpenVPN / WireGuard / Outline VPN?

- 2 Аренда VPS в Европе

- 3 Установка VPN-сервера

- 4 Настройка подключений

- 4.1 В macOS

- 4.2 В Windows

- 4.3 В iOS и iPadOS

- 5 Заключение

Что нам понадобится

Для создания VPN-сервера нам потребуется:

- VPS в одном из европейских дата-центров. Из характеристик смотрим только на доступную ширину канала (желательно, чтобы она была не меньше скорости вашего домашнего интернета) и стоимость аренды в месяц. Количество ядер, объем оперативной памяти, емкость дискового хранилища и его производительность — все эти параметры VPS важны для веб-сервера, но совершенно не существенны для организации VPN-сервиса. Нам нужен только европейский IP-адрес, нормальная ширина интернет-канала и низкая стоимость аренды.

- Минимальные навыки работы в консоли по SSH. Думаю, что для читателей моего блога это не составит проблемы, но если что — отсылаю к своей старой статье про удаленный доступ по SSH на примере Raspberry Pi, самые азы изложены в ней.

Наш приватный VPN-сервер будет поддерживать соединения по протоколам IPSec, L2TP over IPSec и IKEv2.

Почему не публичный VPN-сервис?

У публичных VPN есть несколько недостатков:

- Роскомнадзор с переменным успехом ведет с ними борьбу. Например, популярный сервис Cloudflare WARP с некоторых пор перестал работать в России, а возможность использования Opera VPN в России и Беларуси год назад ограничили сами разработчики после получения предупреждений о блокировке сервиса со стороны сотрудников ведомства.

- Публичные VPN-сервисы собирают о вас информацию. Несмотря на то, что каждый VPN указывает приватность и конфиденциальность в качестве своих достоинств, было бы очень наивно предполагать, что они не ведут логи, не анализируют пользовательскую активность и не продают в дальнейшем эти данные третьим лицам.

- Публичные VPN-сервисы могут быть забанены на стороне отдельных сайтов. То же самое касается и exit-node сети Tor.

- Публичные VPN-сервисы могут резать скорость. А если речь идет о бесплатных тарифах, то скорость обязательно будет ограничиваться. Для веб-серфинга их использовать еще можно, но если, например, в будущем у нас заблокируют YouTube, то смотреть его через публичный VPN может оказаться уже проблематично.

Несмотря на все это, пользоваться публичными VPN вполне можно. Я и сам время от времени пользуюсь сервисом Windscribe. Но создание собственного приватного VPN обеспечит более высокий уровень удобства, позволит не зависеть от действий Роскомнадзора и даст дополнительные возможности в перспективе. Например, его можно использовать для удаленного доступа к Home Assistant или своему домашнему серверу.

Почему не OpenVPN / WireGuard / Outline VPN?

Почему я предлагаю делать VPN на базе протоколов IPSec и IKEv2, а не на OpenVPN и не на набирающих популярность WireGuard или Outline?

Потому что IPSec и IKEv2 поддерживаются всеми современными устройствами на уровне системы, обладают достаточно высокой производительностью, просты в настройке и не требуют установки никакого дополнительного ПО. В то время как OpenVPN, WireGuard и Outline требуют установки дополнительных приложений на клиентские устройства.

Меня всегда привлекали простые, минималистичные и самодостаточные решения, поэтому мне не по душе перспектива устанавливать отдельные приложения для подключения к своей же виртуальной частной сети. И я не вижу какие преимущества в сравнении с IKEv2 дало бы использование WireGuard или Outline VPN обычному домашнему пользователю.

Аренда VPS в Европе

На момент написания этой статьи я нашел 2 хостинга, предоставляющих VPS в Нидерландах по умеренной цене:

- Aeza с промо-тарифом AMS-PROMO (1 vCPU / 8GB RAM / 20GB NVMe) за 99 рублей в месяц

- VDSina с минимальным тарифом (1 vCPU / 1GB RAM / 30GB NVMe) за 198 рублей в месяц

Свой выбор я остановил именно на Aeza с их тарифом за 99 рублей. Они гарантируют скорость не менее 100 Мбит/с (предельно возможная — 1 Гбит/с, но гигабитный линк у них делится на несколько виртуальных машин, так что в реальности скорость будет ниже), один выделенный IP-адрес и отсутствие лимитов по трафику.

Итак, регистрируемся на сайте https://aeza.net и начинаем оформлять VPS.

Промокод

По промокоду PROMKOD можно получить 200 рублей на бонусный баланс и воспользоваться ими при пополнении основного баланса не менее чем на 300 рублей. Но для начала достаточно оплатить минимальные 99 рублей за аренду VPS на месяц и потестировать его работу. Бонусами можно воспользоваться уже потом, если устроит качество услуг.

Промо-тариф доступен в только при создании виртуального сервера в локации «Нидерланды»:

Выбираем имя сервера и операционную систему. Я выбрал Ubuntu 22.04 как наиболее знакомую.

После оплаты на хостинге начнет создаваться VPS, это займет несколько минут:

После завершения процесса установки в панели хостинга появится IP-адрес сервера и данные для доступа:

После завершения процесса создания VPS подключаемся к серверу по SSH, используя доступы из админ-панели хостинга:

Сразу же обновляем все пакеты:

sudo apt update sudo apt dist-upgrade

Скачиваем скрипт для развертывания VPN-сервера:

wget https://git.io/vpnsetup -O vpnsetup.sh

Открываем скачанный файл для редактирования:

sudo nano vpnsetup.sh

И вписываем в строку YOUR_IPSEC_PSK пароль из 20 символов, а в строки YOUR_USERNAME и YOUR_PASSWORD свой логин и пароль для VPN-соединения соответственно:

И запускаем процесс установки:

sudo sh vpnsetup.sh

Ждем окончания процесса и обращаем внимание на пути к файлам конфигурации:

Эти файлы потребуются для настройки VPN-туннеля по протоколу IKEv2, который мы и будем рассматривать далее в статье. Если же IKEv2 вам по какой-то причине не подходит, то в качестве альтернативы вы можете поднять VPN-соединение по протоколу IPSec, воспользовавшись теми данными для доступа, которые прописали ранее в скрипте vpnsetup.sh.

На этом процесс установки завершен, но поскольку наш VPS доступен извне всему интернету, в целях безопасности добавим в файрвол ufw правила, ограничивающие доступ ко всем портам кроме тех, которые планируем использовать:

sudo ufw allow ssh sudo ufw allow OpenSSH sudo ufw allow 500,4500/udp sudo ufw allow 8181 sudo ufw enable

Это важно

Не запускайте ufw до добавления правил, разрешающих доступ по SSH на 22 порт, иначе сразу после запуска файрвол разорвет действующее SSH-соединение и будет блокировать все последующие.

На этом установка VPN-сервера завершена. Я не преувеличивал, когда писал в заголовке статьи о том, что она займет 10 минут.

Настройка подключений

Теперь осталось настроить подключения к нашему VPN-серверу на своих устройствах.

Среди стандартных пакетов Python есть http-сервер, позволяющий получить доступ к любой нужной папке на устройстве в веб-интерфейсе. Воспользуемся им:

python3 -m http.server 8181

И обратимся в браузере к нашему VPS по IP-адресу на 8181 порт:

http://ip-адрес-vps:8181

При этом откроется листинг домашней директории пользователя root:

Для настройки подключения необходимо скачать файл vpnclient.p12 (для Windows или Linux), vpnclient.sswan (для устройств на Android) или vpnclient.mobileconfig (для iOS или macOS).

После скачивания не забудьте выключить веб-сервер, прервав выполнение команды в терминале комбинацией клавиш Ctrl + C.

В macOS

- Скачиваем и запускаем файл vpnclient.mobileconfig

- Переходим в «Системные настройки» → «Профили»

- Нажимаем «Установить…» возле отобразившегося в списке сертификата

- Переходим в «Системные настройки» → «Сеть», выбираем подключение c IP-адресом нашего VPS в левом меню и нажимаем «Подключить»

- Опционально можно поставить галочку «Подключать по запросу», тогда VPN будет активироваться автоматически при каждом подключении к интернету

В Windows

- Скачиваем и запускаем файл vpnclient.p12

- Скачиваем скрипт ikev2_config_import.cmd в ту же папку, в которой находится vpnclient.p12

- Запускаем скрипт ikev2_config_import.cmd от имени администратора

- В открывшемся диалоге оставляем имя VPN-клиента по умолчанию, указываем IP-адрес сервера, выбираем предпочитаемое имя VPN-подключения и нажимаем любую кнопку для выхода из диалога.

- Подключаемся к своему VPN-серверу на вкладке управления сетевыми подключениями

В iOS и iPadOS

- Скачиваем файл vpnclient.mobileconfig

- Отвечаем «Разрешить» на вопрос «Веб-сайт пытается загрузить профиль конфигурации. Разрешить?»

- Переходим в «Настройки», выбираем на новый пункт «Профиль загружен» и нажимаем «Установить»

- Переходим в «Настройки» → «VPN», выбираем подключение c IP-адресом нашего VPS и нажимаем на переключатель подключения

- Опционально можно поставить галочку «Подключать по запросу», тогда VPN будет активироваться автоматически при каждом подключении к интернету

После настройки соединения можно зайти на сервис проверки IP-адресов и убедиться, что трафик действительно идет через VPN, в качестве IP-адреса отображается адрес VPS, а в качестве локации — Нидерланды:

Заключение

Вот так всего за 99 рублей в месяц мы получаем собственный приватный VPN в Европе, который обеспечивает возможность веб-серфинга на высокой скорости без ограничений по трафику и над которым не висит перспектива блокировки Роскомнадзором.

Также у нас остается полный доступ к VPS, который можно использовать для каких-то других задач или экспериментов. Ведь даже слабая конфигурация виртуального сервера позволяет разместить на нем какие-то скрипты и иметь доступ к ним из интернета.