Как узнать какие обновления ОС Windows установлены на вашем ПК или сервере? Конечно, можно открыть «Панель управления->Установка/удаление программ», либо элемент Update History в Windows 7/2008 и просмотреть список установленных обновлений, однако с помощью графического интерфейса нельзя ни выгрузить этот список, ни осуществить поиск по нему. В таком случае, необходимо прибегнуть к помощи командной строки. С помощью следующей команды можно вывести подробный список всех обновлений, которые установлены на данной системе Windows:

wmic qfe list

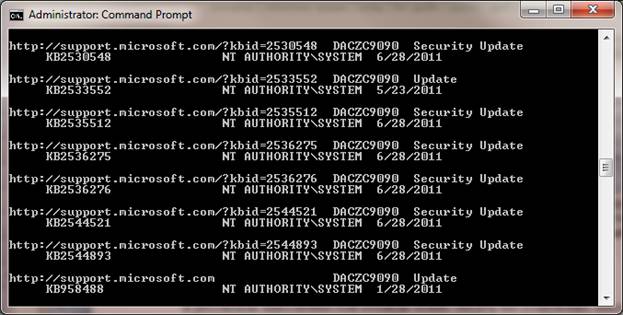

В результатах выполнения этой команды можно увидеть что установлено, кем и когда, кроме того, выводится ссылка на статью в базе знания Microsoft (KB). Для того, чтобы получить список установленных обновлений в текстовом виде, можно просто перенаправить вывод этой команды в текстовый файл, а затем открыть его в любимом текстовом редакторе:

wmic qfe list > updatelist.txt && updatelist.txt

Текстовый файл с именем updatelist.txt создастся в каталоге C:WindowsSystem32.

Если нужно узнать установлено ли конкретное обновление Windows на данной системе (например, KB2544521), можно воспользоваться командой find, перенаправив вывод в нее:

wmic qfe list | find "KB2544521"

Как вы видите, обновление KB2544521 уже установлено.

Еще один способ просмотра установленных обновлений в Windows – использование утилиты “systeminfo”. Данная команда в отличии от предыдущей выведет лишь список номеров KB (в дополнении к системной информации). В данном случае также можно перенаправить вывод этой команды в текстовый файл:

systeminfo > sysinfo.txt && sysinfo.txt

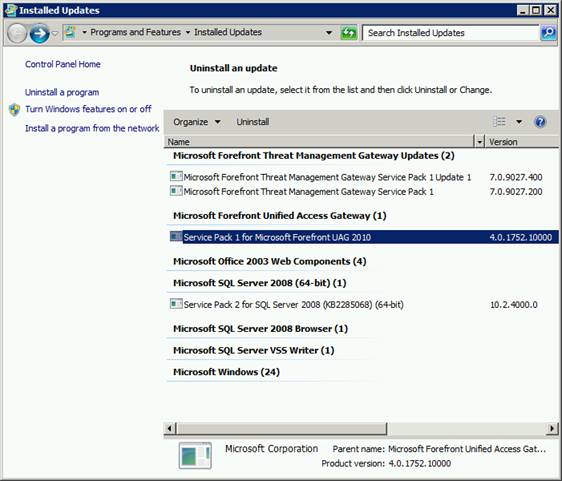

Однако будьте внимательными, все эти команды отображают лишь установленные обновления и хотфиксы для самой ОС Windows, информации об обновлениях любых других продуктов Microsoft (таких как, UAG, Office, TMG, SQL или Exchange) здесь отсутствует. Для просмотра установленных обновлений на эти продукты, необходимо в меню пуск набрать: “View Installed Updates”, после чего откроется стандартное окно, доступное из панели управления.

Для поиска конкретного обновления можно в окне поиска (в правом верхнем углу) набрать KB и номер апдейта, однако поиск выполняется не очень корректно, поэтому иногда проще найти нужное обновление простым просмотром списка.

Также при установке обновлений не стоит забывать, что они требуют перезагрузки системы. В Windows 7 после установки обновлений она перезагружается автоматически, что достаточно неудобно. К счастью, можно отключить автоматическую перезагрузку Windows после установки обновлений.

Содержание

- Как посмотреть установленные обновления windows server 2016

- Как заставить Windows Server 2016 проверять наличие обновлений

- 2 ответов

- Установка и настройка сервера обновлений WSUS

- Перед установкой

- Установка роли

- Первый запуск и настройка WSUS

- Завершение настройки сервера обновлений

- Установка Microsoft Report Viewer

- Донастройка WSUS

- 1. Группы компьютеров

- 2. Автоматические утверждения

- 3. Добавление компьютеров в группы

- Настройка клиентов

- Групповая политика (GPO)

- Настройка клиентов через реестр Windows

- Автоматическая чистка WSUS

Как посмотреть установленные обновления windows server 2016

Как узнать какие обновления операционной системы Windows установлены на Ваш компьютер или сервер? Можно открыть Панель управления затем Установка/удаление программ, либо элемент Update History в Windows 7/2008 и просмотреть список установленных обновлений, однако с помощью графического интерфейса нельзя ни выгрузить этот список, ни осуществить поиск по нему.

В этом случае будет полезна командная строка. С помощью команды wmic qfe list можно вывести подробный список всех обновлений, которые установлены на данной системе Windows.

Для открытия командной строки нажимаем комбинацию клавиш R , в появившееся окно вписываем cmd и уже в появившейся командной строке пишем команду

wmic qfe list

жмем клавишу Enter , должно получится так:

В результатах выполнения этой команды можно видеть, что установлено, каким пользователем и когда, кроме того, выводится ссылка на статью в базе знания Microsoft (KB). Для того, чтобы получить список установленных обновлений в текстовом виде, можно просто перенаправить вывод этой команды в текстовый файл, а затем открыть его в любимом текстовом редакторе:

wmic qfe list > updatelist.txt && updatelist.txt

Текстовый файл с именем updatelist.txt создастся в каталоге C:WindowsSystem32.

Если нужно узнать установлено ли конкретное обновление Windows на данной системе (например, KB2536275), можно воспользоваться командой find, перенаправив вывод в нее:

wmic qfe list | find » KB2536275″

Из указанного выше примера видно, что обновление KB2536275 установлено.

Еще один способ просмотра установленных обновлений в Windows – использование утилиты “systeminfo”. Данная команда в отличии от предыдущей выведет лишь список номеров KB (в дополнении к системной информации). В данном случае также можно перенаправить вывод этой команды в текстовый файл:

systeminfo > sysinfo.txt && sysinfo.txt

Однако будьте внимательными, все эти команды отображают лишь установленные обновления и hotfix * для самой ОС Windows, информации об обновлениях любых других продуктов Microsoft (таких как, UAG, Office, TMG, SQL или Exchange) здесь отсутствует. Для просмотра, установленных обновлений на эти продукты, необходимо в меню пуск набрать: Просмотр установленных обновлений, после чего откроется стандартное окно, доступное из панели управления.

Для поиска конкретного обновления можно в окне поиска, в правом верхнем углу набрать KB и номер апдейта, однако поиск выполняется не очень корректно, поэтому иногда проще найти нужное обновление простым просмотром списка.

Также при установке обновлений не стоит забывать, что они требуют перезагрузки системы.

* hotfix — это патчи, исправляющие баги в программных продуктах, которые уже появились на рынке.

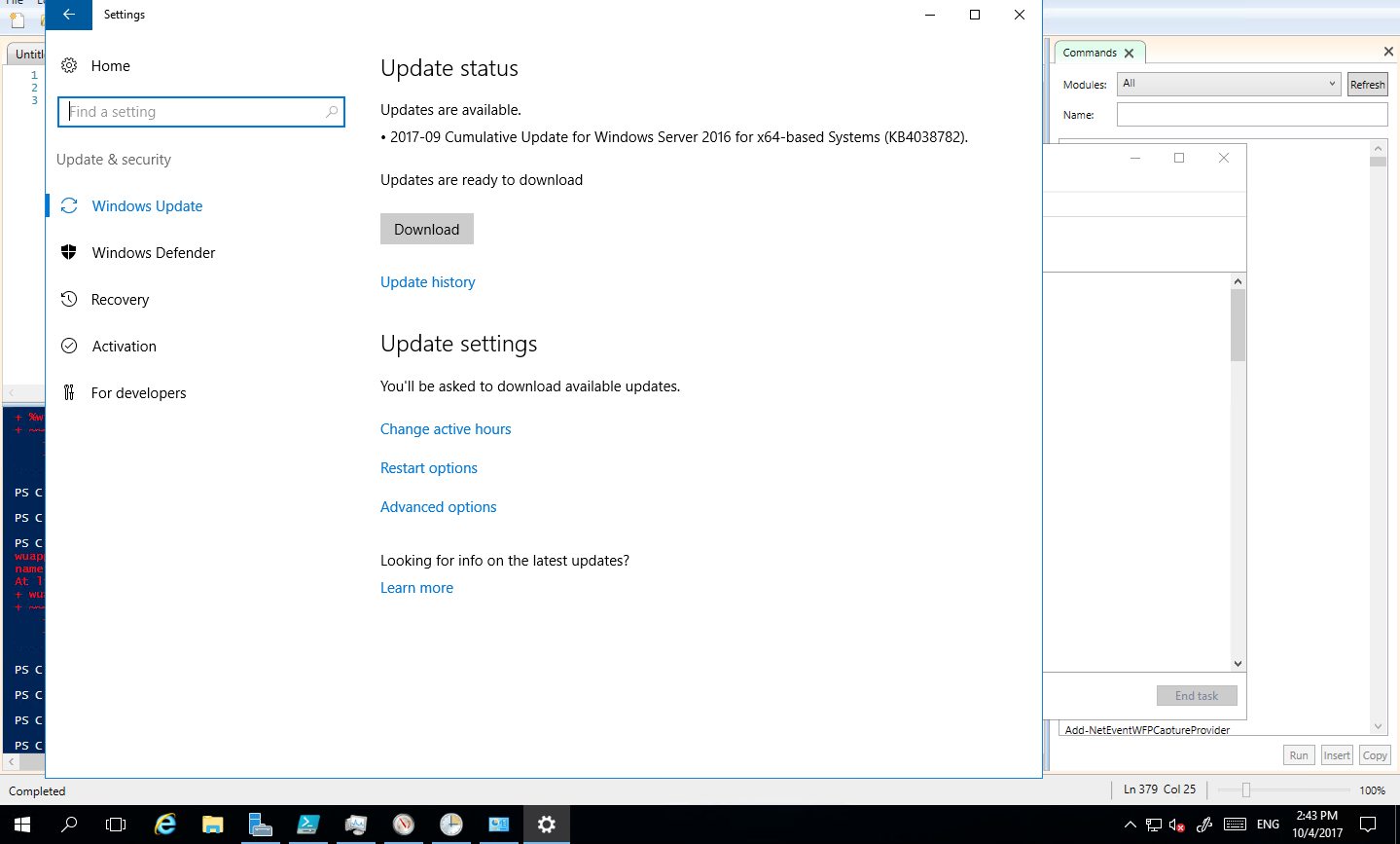

Как заставить Windows Server 2016 проверять наличие обновлений

есть ли программный способ заставить Windows проверять наличие обновлений? Я установил обновление с помощью API Центра Обновления Windows, но следующий экран не обновляется.

API Центра Обновления Windows говорит, что требуется перезагрузка —

Я пробовал следующие команды в качестве администратора, но ни один из них не обновил экран —

2 ответов

утилиты командной строки в Windows 10 и Windows Server 2016 и далее изменились для Центра Обновления Windows.

вы должны использовать usoclient StartScan начать сканирование.

есть и другие варианты —

StartScan используется для запуска сканирования StartDownload используется для начала загрузки патчей

StartInstall используется для установки загруженных патчи

RefreshSettings обновить Настройки, если были сделаны какие-либо изменения

StartInteractiveScan может запрашивать ввод пользователя и / или открывать диалоги, чтобы показать прогресс или сообщайте об ошибках

RestartDevice перезагрузить устройство, чтобы закончить установку обновлений

ScanInstallWait Комбинированное Сканирование Скачать Установить

ResumeUpdate Возобновить Установку Обновления При Загрузке

Установка и настройка сервера обновлений WSUS

Windows Server Update Services или WSUS предназначен для распространения обновлений внутри сети. Он позволит скачивать все пакеты для их установки на один сервер и распространять данные пакеты по локальной сети. Это ускорит процесс получения самих обновлений, а также даст администратору контроль над процессом их установки.

В данной инструкции мы рассмотрим пример установки и настройки WSUS на Windows Server 2012 R2.

Перед установкой

Рекомендуется выполнить следующие действия, прежде чем начать установку WSUS:

Также нужно убедиться, что на сервере достаточно дискового пространства. Под WSUS нужно много места — в среднем, за 2 года использования, может быть израсходовано около 1 Тб. Хотя, это все условно и, во многом, зависит от количества программных продуктов, которые нужно обновлять и как часто выполнять чистку сервера от устаревших данных.

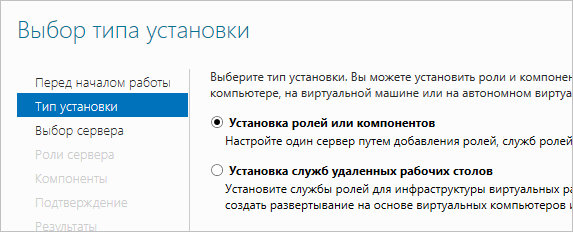

Установка роли

Установка WSUS устанавливается как роль Windows Server. Для начала запускаем Диспетчер серверов:

В правой части открытого окна нажимаем Управление — Добавить роли и компоненты:

На странице приветствия просто нажимаем Далее (также можно установить галочку Пропускать эту страницу по умолчанию):

На следующей странице оставляем переключатель в положении Установка ролей или компонентов:

Далее выбираем сервер из списка, на который будем ставить WSUS:

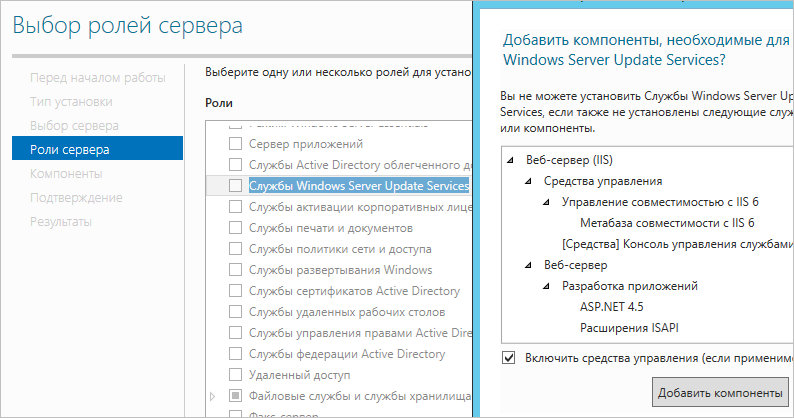

В окне «Выбор ролей сервера» ставим галочку Службы Windows Server Update Services — в открывшемся окне (если оно появится) нажимаем Добавить компоненты:

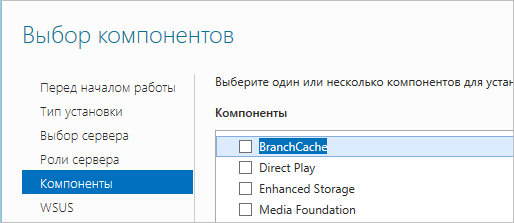

Среди компонентов оставляем все по умолчанию и нажимаем Далее:

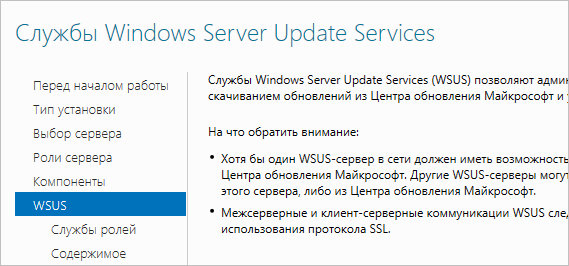

Мастер запустит предварительную настройку служб обновления — нажимаем Далее:

Среди ролей службы можно оставить галочки, выставленные по умолчанию:

Прописываем путь, где WSUS будет хранить файлы обновлений:

* в нашем примере был прописан путь C:WSUS Updates. Обновления нужно хранить на разделе с достаточным объемом памяти.

Запустится настройка роли IIS — просто нажимаем Далее:

Среди служб ролей оставляем все галочки по умолчанию и нажимаем Далее:

В последнем окне проверяем сводную информацию о всех компонентах, которые будут установлены на сервер и нажимаем Установить:

Процесс установки занимаем несколько минут. После завершения можно закрыть окно:

Установка роли WSUS завершена.

Первый запуск и настройка WSUS

После установки наш сервер еще не готов к работе и требуется его первичная настройка. Она выполняется с помощью мастера.

В диспетчере сервера кликаем по Средства — Службы Windows Server Update Services:

При первом запуске запустится мастер завершения установки. В нем нужно подтвердить путь, по которому мы хотим хранить файлы обновлений. Кликаем по Выполнить:

. и ждем завершения настройки:

Откроется стартовое окно мастера настройки WSUS — идем далее:

На следующей странице нажимаем Далее (при желании, можно принять участие в улучшении качества продуктов Microsoft):

Далее настраиваем источник обновлений для нашего сервера. Это может быть центр обновлений Microsoft или другой наш WSUS, установленный ранее:

* в нашем примере установка будет выполняться из центра Microsoft. На данном этапе можно сделать сервер подчиненным, синхронизируя обновления с другим WSUS.

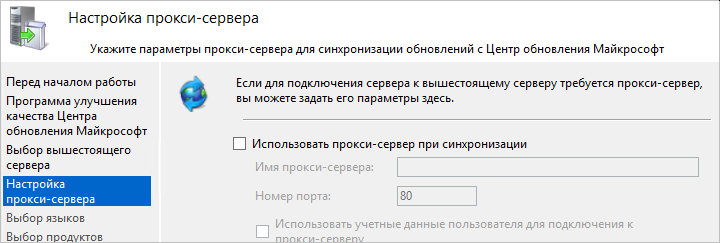

Если в нашей сети используется прокси-сервер, задаем настройки:

* в нашем примере прокси-сервер не используется.

Для первичной настройки WSUS должен проверить подключение к серверу обновлений. Также будет загружен список актуальных обновлений. Нажимаем Начать подключение:

. и дожидаемся окончания процесса:

Выбираем языки программных продуктов, для которых будут скачиваться обновления:

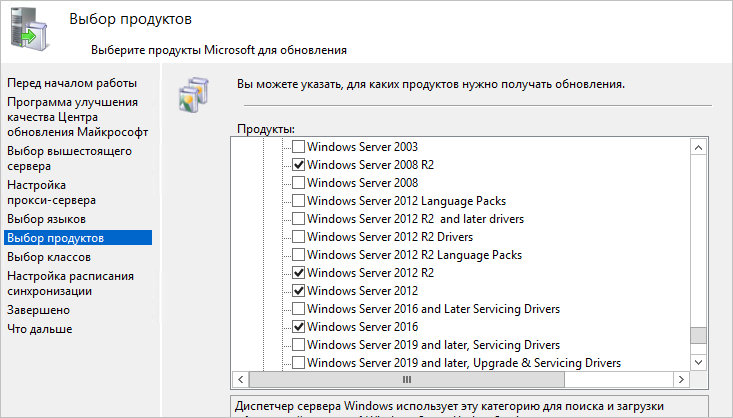

Внимательно проходим по списку программных продуктов Microsoft и выбираем те, которые есть в нашей сети, и для который мы хотим устанавливать обновления:

* не стоит выбирать все программные продукты, так как на сервере может не хватить дискового пространства.

Выбираем классы обновлений, которые мы будем устанавливать на компьютеры:

* стоит воздержаться от установки обновлений, которые могут нанести вред, например, драйверы устройств в корпоративной среде не должны постоянно обновляться — желательно, чтобы данный процесс контролировался администратором.

Настраиваем синхронизацию обновлений. Желательно, чтобы она выполнялась в автоматическом режиме:

Мы завершили первичную настройку WSUS. При желании, можно установить галочку Запустить первоначальную синхронизацию:

После откроется консоль управления WSUS.

Завершение настройки сервера обновлений

Наш сервис установлен, настроен и запущен. Осталось несколько штрихов.

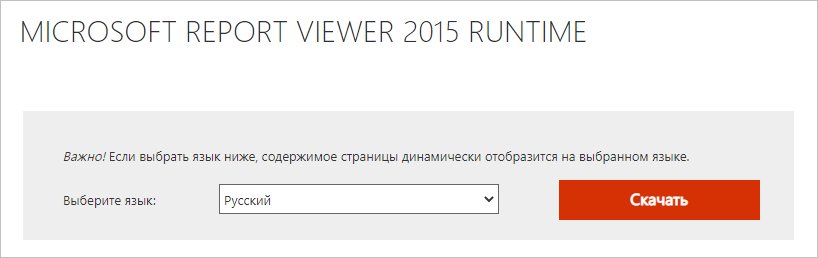

Установка Microsoft Report Viewer

Для просмотра отчетов, необходим компонент, который не ставится с WSUS. Для его установки нужно сначала зайти в установку ролей и компонентов:

. и среди компонентов на соответствующей странице выбираем .NET Framework 3.5:

Продолжаем установку и завершаем ее.

Для загрузки Microsoft Report Viewer переходим на страницу https://www.microsoft.com/en-us/download/details.aspx?id=3841 и скачиваем установочный пакет:

После выполняем установку приложения и перезапускаем консоль WSUS — отчеты будут доступны для просмотра.

Донастройка WSUS

Мастер установки предлагает выполнить большую часть настроек, но для полноценной работы необходимо несколько штрихов.

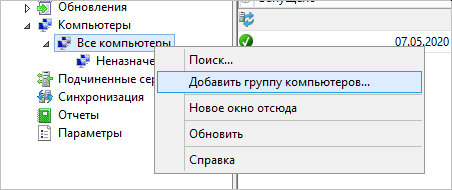

1. Группы компьютеров

При подключении новых компьютеров к серверу, они должны распределиться по группам. Группы позволят применять разные обновления к разным клиентам.

В консоли управления WSUS переходим в Компьютеры — кликаем правой кнопкой мыши по Все компьютеры и выбираем Добавить группу компьютеров. :

Вводим название для группы и повторяем действия для создания новой группы. В итоге получаем несколько групп, например:

2. Автоматические утверждения

После получения сервером обновлений, они не будут устанавливаться, пока системный администратор их не утвердит для установки. Чтобы не заниматься данной работой в ручном режиме, создадим правила утверждения обновлений.

В консоли управления WSUS переходим в раздел Параметры — Автоматические утверждения:

Кликаем по Создать правило:

У нас есть возможность комбинировать условия, при которых будут работать наши правила. Например, для созданных ранее групп компьютеров можно создать такие правила:

- Для тестовой группы применять все обновления сразу после их выхода.

- Для рабочих станций и серверов сразу устанавливать критические обновления.

- Для рабочих станций и серверов применять обновления спустя 7 дней.

- Для серверов устанавливать обновления безопасности по прошествии 3-х дней.

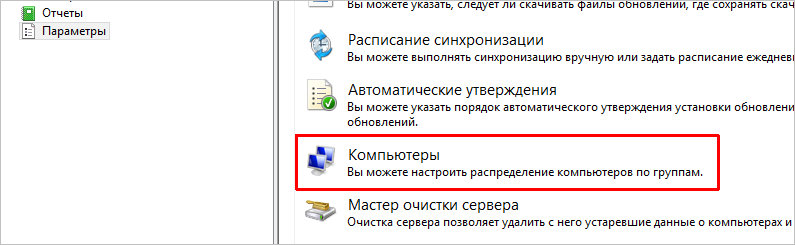

3. Добавление компьютеров в группы

Ранее, нами были созданы группы компьютеров. После данные группы использовались для настройки автоматического утверждения обновлений. Для автоматизации работы сервера осталось определить, как клиентские компьютеры будут добавляться в группы.

В консоли WSUS переходим в Параметры — Компьютеры:

Если мы хотим автоматизировать добавление компьютеров в группы, необходимо установить переключатель в положение Использовать на компьютерах групповую политику или параметры реестра:

Настройка клиентов

И так, наш сервер готов к работе. Клиентские компьютеры могут быть настроены в автоматическом режиме с помощью групповой политики Active Directory или вручную в реестре. Рассмотрим оба варианта. Также стоит отметить, что, как правило, проблем совместимости нет — WSUS сервер на Windows Server 2012 без проблем принимает запросы как от Windows 7, так и Windows 10. Приведенные ниже примеры настроек являются универсальными.

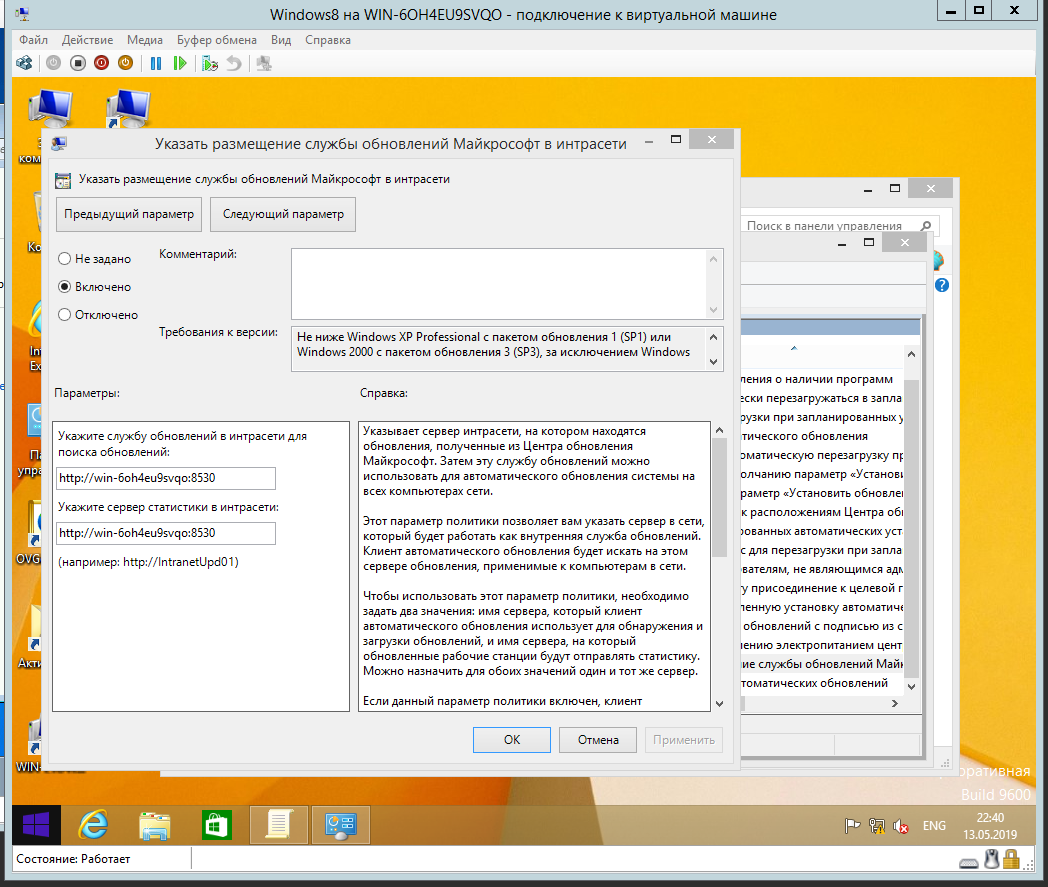

Групповая политика (GPO)

Открываем инструмент настройки групповой политики, создаем новые политики для разных групп компьютеров — в нашем примере:

- Для тестовой группы.

- Для серверов.

- Для рабочих станций.

Создаем GPO для соответствующих организационных юнитов. Открываем данные политики на редактирование и переходим по пути Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Центр обновления Windows. Стоит настроить следующие политики:

| Название политики | Значение | Описание |

|---|---|---|

| Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений | Включить | Позволяет центру обновления выводить компьютер из спящего режима для установки обновлений. |

| Настройка автоматического обновления | Включить. Необходимо выбрать вариант установки, например, автоматическую. Также задаем день недели и время установки. Для серверов рекомендуется не устанавливать обновления автоматически, чтобы избежать перезагрузок. |

Позволяет определить, что нужно делать с обновлениями, как именно их ставить и когда. Обратите внимание, что Microsoft большую часть обновлений выпускает во вторник — используйте эту информацию, чтобы задать наиболее оптимальное время установки. |

| Указать размещение службы обновлений Microsoft в интрасети | Включить. Указать адрес сервера в формате веб ссылки, например, http://WSUS-SRV:8530 * |

Настройка говорит клиентам, на каком сервере искать обновления. |

| Разрешать пользователям, не являющимся администраторами получать уведомления об обновлениях | Включить | Позволяет предоставить информацию об устанавливаемых обновлениях всем пользователям. |

| Не выполнять автоматическую перезагрузку, если в системе работают пользователи | Включить | Позволит избежать ненужных перезагрузок компьютера во время работы пользователя. |

| Повторный запрос для перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 1440 | Если перезагрузка была отложена, необходимо повторить запрос. |

| Задержка перезагрузки при запланированных установках | Включить и выставить значение в минутах, например, 30 | Дает время перед перезагрузкой компьютера после установки обновлений. |

| Разрешить клиенту присоединяться к целевой группе | Включить и задать значение созданной в WSUS группе компьютеров: — Рабочие станции — Серверы — Тестовая группа |

Позволяет добавить наши компьютеры в соответствующую группу WSUS. |

* 8530 — сетевой порт, на котором по умолчанию слушает сервер WSUS. Уточнить его можно на стартовой странице консоли управления WSUS.

Ждем применения политик. Для ускорения процесса некоторые компьютеры можно перезагрузить вручную.

Настройка клиентов через реестр Windows

Как говорилось выше, мы можем вручную настроить компьютер на подключение к серверу обновлений WSUS.

Для этого запускаем редактор реестра и переходим по пути: HKEY_LOCAL_MACHINESOFTWAREPolicesMicrosoftWindowsWindowsUpdate. Нам необходимо создать следующие ключи:

- WUServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- WUStatusServer, REG_SZ — указывает имя сервера, например, http://WSUS-SRV:8530

- TargetGroupEnabled, REG_DWORD — значение 1

- TargetGroup, REG_DWORD — значение целевой группы, например, «Серверы».

Теперь переходим в раздел реестра HKEY_LOCAL_MACHINESOFTWAREPolicesMicrosoftWindowsWindowsUpdateAU. Если он отсутствует, создаем вручную. После нужно создать ключи:

- AUOptions, REG_DWORD — значение 2

- AutoInstallMinorUpdates, REG_DWORD — значение 0

- NoAutoUpdate, REG_DWORD — значение 0

- ScheduledInstallDay, REG_DWORD — значение 0

- ScheduledInstallTime, REG_DWORD — значение 3

- UseWUServer, REG_DWORD — значение 1

После перезагружаем компьютер. Чтобы форсировать запрос к серверу обновлений, на клиенте выполняем команду:

Автоматическая чистка WSUS

Как говорилось ранее, сервер WSUS очень требователен к дисковому пространству. Поэтому удаление устаревшей информации является критически важным этапом его администрирования.

Саму чистку можно сделать в панели управления сервером обновления в разделе Параметры — Мастер очистки сервера.

Также можно воспользоваться командлетом в Powershell Invoke-WsusServerCleanup — целиком команда будет такой:

Get-WSUSServer | Invoke-WsusServerCleanup -CleanupObsoleteComputers -CleanupObsoleteUpdates -CleanupUnneededContentFiles -CompressUpdates -DeclineExpiredUpdates -DeclineSupersededUpdates

Для автоматизации чистки создаем скрипт с расширением .ps1 и создаем задачу в планировщике. Чистку стоит делать раз в неделю.

В Windows 2016 откройте меню «Пуск» и найдите обновление. Щелкните Проверить наличие обновлений.

…

- При появлении запроса щелкните Проверить в Интернете наличие обновлений от Microsoft.

- Нажмите на кнопку «Установить сейчас».

- Windows загрузит и начнет установку обновлений. …

- В зависимости от количества необходимых обновлений вашему серверу может потребоваться перезагрузка более одного раза.

13 ночей. 2014 г.

Как узнать, установлен ли Windows Server на патче?

Чтобы проверить, применено ли конкретное обновление, выполните следующие действия:

- Откройте меню «Пуск».

- Перейдите в настройки.

- Перейдите в Обновление и безопасность> Центр обновления Windows.

- Щелкните «Просмотреть историю обновлений».

21 юл. 2019 г.

Как проверить исправления безопасности Microsoft?

- Нажмите кнопку «Пуск», затем выберите «Настройки»> «Обновление и безопасность»> «Центр обновления Windows».

- Если вы хотите проверить наличие обновлений вручную, выберите Проверить наличие обновлений.

- Выберите Дополнительные параметры, а затем в разделе Выбор способа установки обновлений выберите Автоматически (рекомендуется).

Как заставить Windows 2016 проверять наличие обновлений?

Эквивалент командной строки wuauclt в Windows 10 / Windows Server 2016

- Откройте командную строку с правами администратора.

- Введите usoclient StartScan.

- Вы увидите, что Центр обновления Windows в Settings.exe начнет обновляться, как показано ниже —

9 окт. 2017 г.

Как вы проверяете, установлены ли патчи?

Метод 2. Просмотрите установленные обновления в Панели управления программами и компонентами.

- Щелкните правой кнопкой мыши «Пуск», выберите «Выполнить».

- Введите appwiz. cpl и нажмите ОК. …

- Щелкните ссылку Просмотр установленных обновлений слева. Это показывает вам список обновлений вместе с столбцом даты установки.

Как запустить Центр обновления Windows?

Откройте командную строку, нажав клавишу Windows и набрав cmd. Не нажимайте Enter. Щелкните правой кнопкой мыши и выберите «Запуск от имени администратора». Введите (но пока не вводите) «wuauclt.exe / updatenow» — это команда, заставляющая Центр обновления Windows проверять наличие обновлений.

Как узнать, установлен ли патч на Windows 2019 Server?

Просмотр обновлений, установленных на вашем сервере Server Core

Чтобы просмотреть обновления с помощью Windows PowerShell, запустите Get-Hotfix. Чтобы просмотреть обновления, запустив команду, запустите systeminfo.exe. Инструмент проверяет вашу систему с небольшой задержкой. Вы также можете запустить wmic qfe list из командной строки.

Как мне вывести список всех установленных КБ?

Есть пара решений.

- Сначала воспользуйтесь средством обновления Windows.

- Второй способ — использовать DISM.exe.

- Введите DISM / Online / get-packages.

- Введите DISM / Online / get-packages | findstr KB2894856 (КБ чувствительно к регистру)

- Третий способ — использовать SYSTEMINFO.exe.

- Введите SYSTEMINFO.exe.

- Введите SYSTEMINFO.exe | findstr KB2894856 (КБ чувствительно к регистру)

21 центов 2015 г.

Как проверить, установлено ли исправление?

Эта утилита отображает ключевую информацию о компьютере, включая список установленных исправлений.

- Нажмите «Пуск», «Выполнить» и введите cmd, чтобы запустить командное окно.

- Введите systeminfo для отображения информации на экране или systeminfo> C: systeminfo. …

- Найдите в списке исправлений нужное исправление.

17 ночей. 2010 г.

Как проверить уровень исправления Windows?

Чтобы узнать, какая версия Windows работает на вашем устройстве, нажмите клавишу с логотипом Windows + R, введите winver в поле «Открыть» и нажмите кнопку «ОК».

Как узнать, обновляется ли мой компьютер?

Откройте Центр обновления Windows, нажав кнопку «Пуск», «Все программы», а затем — «Центр обновления Windows». На левой панели щелкните Проверить наличие обновлений, а затем подождите, пока Windows выполнит поиск последних обновлений для вашего компьютера.

Как проверить историю обновлений Windows?

Как посмотреть историю обновлений в Windows 10

- Откройте приложение «Настройки» в Windows 10. Совет. Если на вашем устройстве есть клавиатура, нажмите Win + I, чтобы открыть ее напрямую.

- Перейдите в Обновление и безопасность> Центр обновления Windows, как показано ниже.

- Справа нажмите «История обновлений». Это именно то, что нам нужно.

- На следующей странице вы увидите все обновления, установленные в Windows 10.

Как запустить Центр обновления Windows в 2016 году?

Чтобы установить обновления в Server 2016:

- Откройте приложение настроек.

- Перейти к обновлениям внизу.

- Нажмите «Проверить наличие обновлений».

- Установите обновления.

14 окт. 2016 г.

Как проверить наличие обновлений из командной строки?

Запустите Центр обновления Windows из командной строки (командная строка)

- Зайдите в Выполнить -> cmd.

- Выполните следующую команду, чтобы проверить наличие новых обновлений: wuauclt / detectnow.

- Выполните следующую команду, чтобы установить новые обновления. wuauclt / updatenow.

Как заставить клиент WSUS устанавливать обновления?

1.2 Компьютерная группа

- Запустите консоль WSUS (Пуск> Инструменты администратора> WSUS)

- Разверните узел сервера в дереве> Компьютеры> Все компьютеры.

- Щелкните правой кнопкой мыши «Все компьютеры»> «Добавить группу компьютеров».

- Дайте группе компьютеров имя — например, STAGING-SERVER (вы введете это имя в GPO или GPEdit позже).

10 февраля. 2013 г.

Содержание

- Просмотр всех установленных обновлений Windows

- Просмотр журнала обновлений WindowsUpdate.log в Windows 10 / Windows Server 2016

- Как посмотреть установленные обновления windows server

- Как посмотреть установленные обновления на вашем ПК с Windows 10, 8.1 или серверной ОС, например Windows 2012 и 2012 R2

- Как проверить установленный Центр обновления Windows в Windows 10

- Несколько недостатков этого метода

- Лучший способ проверить установленные обновления в Windows 10/2012 R2 / 2016/2019

- Поиск установленных обновлений из командной строки

- Get-WmiObject

- Get-SilWindowsUpdate

- Microsoft Update Client Install History

Просмотр всех установленных обновлений Windows

Как узнать какие обновления ОС Windows установлены на вашем ПК или сервере? Конечно, можно открыть «Панель управления->Установка/удаление программ», либо элемент Update History в Windows 7/2008 и просмотреть список установленных обновлений, однако с помощью графического интерфейса нельзя ни выгрузить этот список, ни осуществить поиск по нему. В таком случае, необходимо прибегнуть к помощи командной строки. С помощью следующей команды можно вывести подробный список всех обновлений, которые установлены на данной системе Windows:

В результатах выполнения этой команды можно увидеть что установлено, кем и когда, кроме того, выводится ссылка на статью в базе знания Microsoft (KB). Для того, чтобы получить список установленных обновлений в текстовом виде, можно просто перенаправить вывод этой команды в текстовый файл, а затем открыть его в любимом текстовом редакторе:

Текстовый файл с именем updatelist.txt создастся в каталоге C:WindowsSystem32.

Если нужно узнать установлено ли конкретное обновление Windows на данной системе (например, KB2544521), можно воспользоваться командой find, перенаправив вывод в нее:

Как вы видите, обновление KB2544521 уже установлено.

Еще один способ просмотра установленных обновлений в Windows – использование утилиты “systeminfo”. Данная команда в отличии от предыдущей выведет лишь список номеров KB (в дополнении к системной информации). В данном случае также можно перенаправить вывод этой команды в текстовый файл:

Однако будьте внимательными, все эти команды отображают лишь установленные обновления и хотфиксы для самой ОС Windows, информации об обновлениях любых других продуктов Microsoft (таких как, UAG, Office, TMG, SQL или Exchange) здесь отсутствует. Для просмотра установленных обновлений на эти продукты, необходимо в меню пуск набрать: “View Installed Updates”, после чего откроется стандартное окно, доступное из панели управления.

Для поиска конкретного обновления можно в окне поиска (в правом верхнем углу) набрать KB и номер апдейта, однако поиск выполняется не очень корректно, поэтому иногда проще найти нужное обновление простым просмотром списка.

Также при установке обновлений не стоит забывать, что они требуют перезагрузки системы. В Windows 7 после установки обновлений она перезагружается автоматически, что достаточно неудобно. К счастью, можно отключить автоматическую перезагрузку Windows после установки обновлений.

Источник

Просмотр журнала обновлений WindowsUpdate.log в Windows 10 / Windows Server 2016

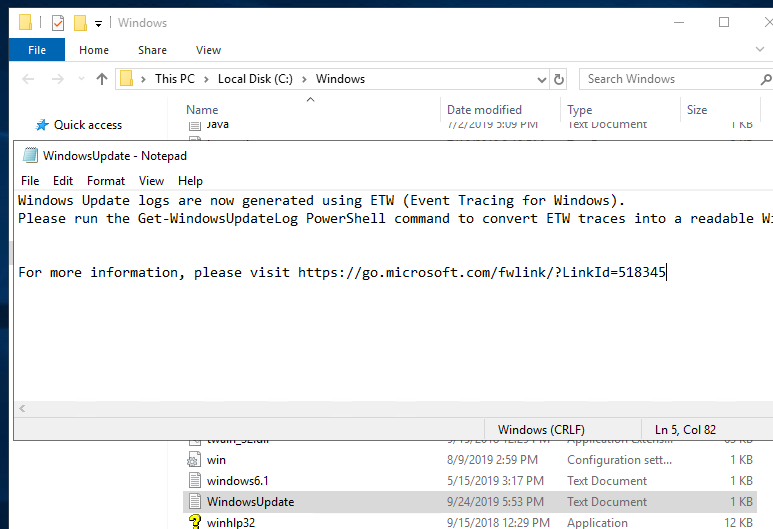

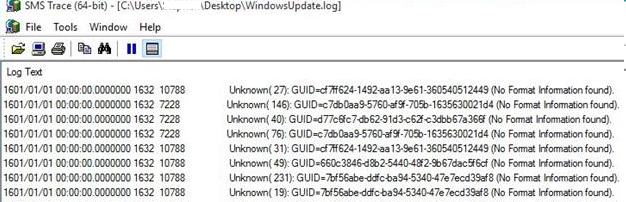

Исторически для анализа работы агента и службы обновления Windows используется текстовый файл WindowsUpdate.log. Однако в Windows 10 (Windows Server 2016/2019) вместо привычного текстового файла логи Windows Update ведутся в формате Event Tracing for Windows (ETW). За счет этого увеличивается быстродействие подсистемы записи логов и экономится место на диске.

Таким образом, события Windows Update теперь больше не записываются в реальном времени в файл %windir%WindowsUpdate.log. И хотя сам файл все еще присутствует в корне папки Windows, в нем лишь указано, что для сбора логов теперь применяется формат ETW.

Главное неудобство для администраторов – теперь вы не можете быстро проанализировать текстовый файл WindowsUpdate.log, найти ошибки в службе агента обновлений Windows (см. полный список ошибок Windows Update), проверить настройки WSUS и проанализировать историю установки обновлений.

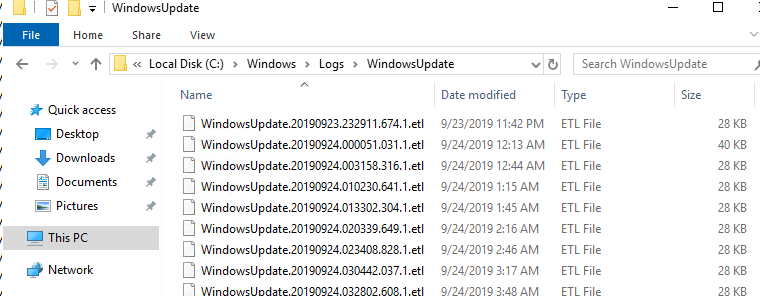

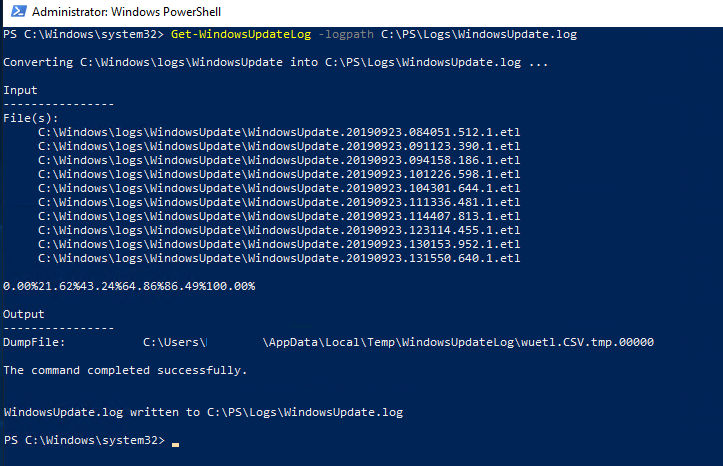

Вы можете сконвертировать события ETW в привычный текстовый формат WindowsUpdate.log для более удобного анализа событий службы обновлений. Для этого используется командлет PowerShell — Get-WindowsUpdateLog. Данный командлет позволяет собрать информацию со всех .etl файлов (хранятся в каталоге C:WINDOWSLogsWindowsUpdate) и сформировать один файл WindowsUpdate.log.

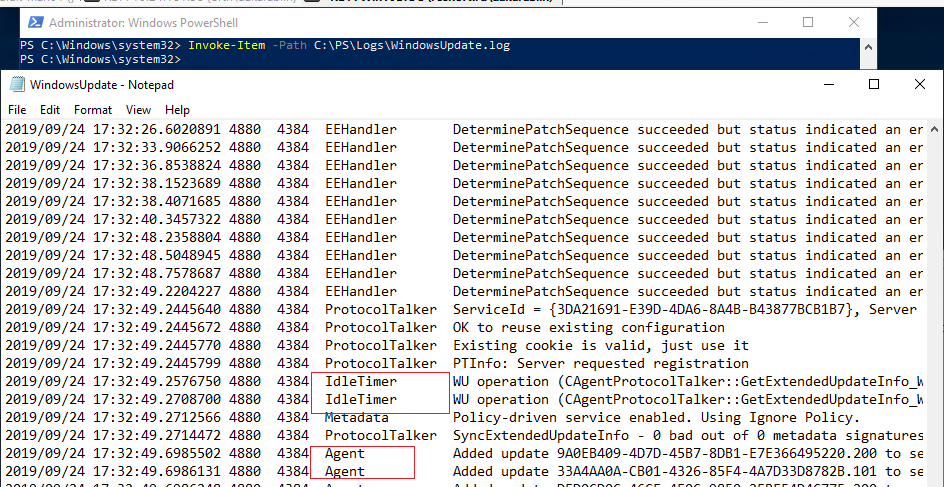

Чтобы сформировать файл WindowsUpdate.log и поместить его в каталог C:PSLogs, выполните следующую команду в консоли PowerShell:

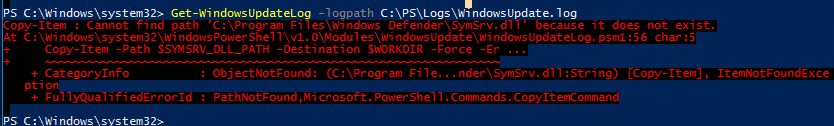

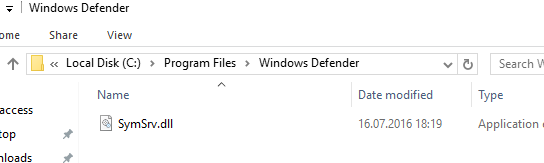

Файл “C:Program FilesWindows DefenderSymSrv.dll” обычно отсутствует, если на сервере не установлен антивирус Windows Defender.

Чтобы исправить ошибку, вы можете установить Defender, скопировать файл SymSrv.dll с другого Windows Server 2016/ Windows 10 или поиском найти его в каталоге “C:WindowsWinSxS” (у меня каталог назывался C:WindowsWinSxSamd64_windows-defender-service-cloudclean_…) и скопировать его в папку C:Program FilesWindows Defender.

В старых версиях Windows 10 при первом запуске командлет Get-WindowsUpdateLog скачает и установит сервер символов Microsoft (Microsoft Internet Symbol Store). В последних версиях Windows 10 выполняется онлайн доступ к серверу символов Microsoft в Azure. Затем командлет:

Это значит, что у вас не установлен сервер символов Windows Symbol (сейчас нельзя скачать отдельную программу установки Windows symbols, т.к. они автоматически загружаются из хранилища символов в Azure). Для изолированных сред вы можете использовать офлайн версию сервера символов согласно статье Offline Symbols for Windows Update.

Откройте файл журнала с помощью такой команды PowerShell:

Анализировать получившийся файл WindowsUpdate.log довольно сложно, т.к. в нем собираются данные из множества источников:

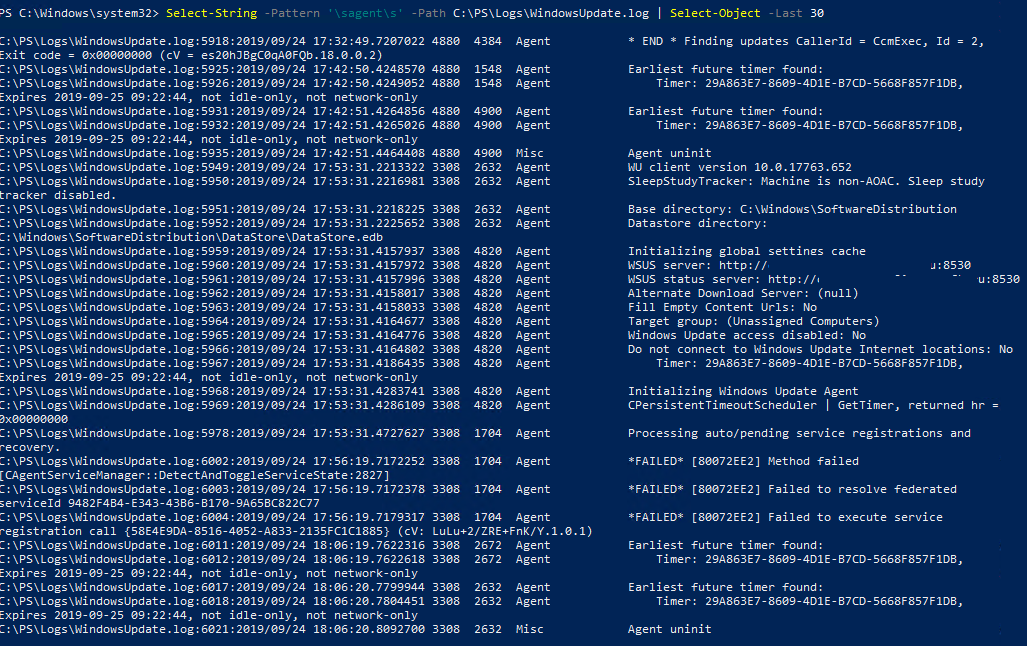

Вы можете выбрать последние 30 событий от агента обновления Windows (agent) с помощью простого регулярного выражения:

Можно отфильтровать события в логе по нескольким источникам:

Аналогично вы можете искать события по номеру KB, ошибка (строки FAILED, Exit Code, FATAL).

Также вы можете сформировать файл WindowsUpdate.log для удаленного компьютера/сервера:

Источник

Как посмотреть установленные обновления windows server

Как узнать какие обновления операционной системы Windows установлены на Ваш компьютер или сервер? Можно открыть Панель управления затем Установка/удаление программ, либо элемент Update History в Windows 7/2008 и просмотреть список установленных обновлений, однако с помощью графического интерфейса нельзя ни выгрузить этот список, ни осуществить поиск по нему.

В этом случае будет полезна командная строка. С помощью команды wmic qfe list можно вывести подробный список всех обновлений, которые установлены на данной системе Windows.

wmic qfe list

В результатах выполнения этой команды можно видеть, что установлено, каким пользователем и когда, кроме того, выводится ссылка на статью в базе знания Microsoft (KB). Для того, чтобы получить список установленных обновлений в текстовом виде, можно просто перенаправить вывод этой команды в текстовый файл, а затем открыть его в любимом текстовом редакторе:

wmic qfe list > updatelist.txt && updatelist.txt

Текстовый файл с именем updatelist.txt создастся в каталоге C:WindowsSystem32.

Если нужно узнать установлено ли конкретное обновление Windows на данной системе (например, KB2536275), можно воспользоваться командой find, перенаправив вывод в нее:

wmic qfe list | find » KB2536275″

Из указанного выше примера видно, что обновление KB2536275 установлено.

Еще один способ просмотра установленных обновлений в Windows – использование утилиты “systeminfo”. Данная команда в отличии от предыдущей выведет лишь список номеров KB (в дополнении к системной информации). В данном случае также можно перенаправить вывод этой команды в текстовый файл:

systeminfo > sysinfo.txt && sysinfo.txt

Однако будьте внимательными, все эти команды отображают лишь установленные обновления и hotfix * для самой ОС Windows, информации об обновлениях любых других продуктов Microsoft (таких как, UAG, Office, TMG, SQL или Exchange) здесь отсутствует. Для просмотра, установленных обновлений на эти продукты, необходимо в меню пуск набрать: Просмотр установленных обновлений, после чего откроется стандартное окно, доступное из панели управления.

Для поиска конкретного обновления можно в окне поиска, в правом верхнем углу набрать KB и номер апдейта, однако поиск выполняется не очень корректно, поэтому иногда проще найти нужное обновление простым просмотром списка.

Также при установке обновлений не стоит забывать, что они требуют перезагрузки системы.

Источник

Как посмотреть установленные обновления на вашем ПК с Windows 10, 8.1 или серверной ОС, например Windows 2012 и 2012 R2

Хотя цель обновления Windows — повысить производительность системы, увеличить скорость и исправить ошибки безопасности, иногда это может повредить и вашему компьютеру. Очень важно определить, какие обновления были установлены недавно, если у вас возникли проблемы с ОС Windows или приложениями на вашем компьютере. Когда вы работаете в серверной среде, вы должны проявлять особую осторожность при установке обновлений Windows. Некоторые обновления могут вызвать проблемы с установленными приложениями или настройкой сервера с клиентами. В этом руководстве объясняется, где и как просмотреть установленные обновления на вашем ПК с Windows 10 и Windows 2012 R2 (и на последних серверах).

Проверка установленного обновления Windows — не сложная задача, но вы можете пропустить или запутать место, которое вы должны проверить, поскольку каждый интерфейс в каждой операционной системе Windows отличается.

Как проверить установленный Центр обновления Windows в Windows 10

Это можно проверить в панели управления. Это покажет подробную информацию об обновлениях с номером базы знаний и датой установки.

1) Чтобы перейти к настройкам «Центра обновления Windows», введите в поиске «Обновление». Вы попадете в приложение настроек в Windows 10. Нажмите «Настройки Центра обновления Windows», как показано ниже.

2) На следующем экране нажмите «Дополнительные параметры», чтобы просмотреть историю установленных обновлений.

3) Нажмите «Просмотреть историю обновлений».

Здесь будут показаны установленные обновления на вашем настольном или портативном компьютере с Windows 10.

Несколько недостатков этого метода

Лучший способ проверить установленные обновления в Windows 10/2012 R2 / 2016/2019

Перейдите в классическую (мы называем ее «нормальной») панель управления и нажмите «Программы и компоненты».

Здесь вы можете просмотреть установленные обновления в серверной или клиентской операционной системе с указанием даты установки. Легко выбрать отдельные установленные обновления и удалить их (если вы считаете, что именно это обновление вызывает проблему на вашем компьютере или сервере).

Мы надеемся, что это небольшое руководство будет полезно для поиска установленных обновлений Windows на серверных компьютерах с Windows 10 или 2012 R2.

Источник

Поиск установленных обновлений из командной строки

Иногда требуется проверить установленные в системе обновления. Конечно, можно просмотреть журнал обновлений, однако выискивать нужное обновление в длинном списке достаточно сложно и долго. Поэтому гораздо проще воспользоваться командной строкой, которая предоставляет для этого несколько способов.

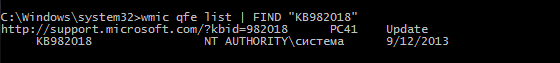

Быстрее и проще всего отыскать нужный апдейт с помощью утилиты командной строки wmic.exe. Так следующая команда выведет полный список установленных обновлений:

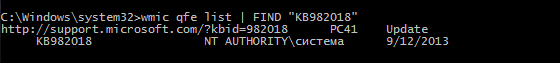

А так мы найдем найдем нужное:

wmic qfe list | find ″KB982018″

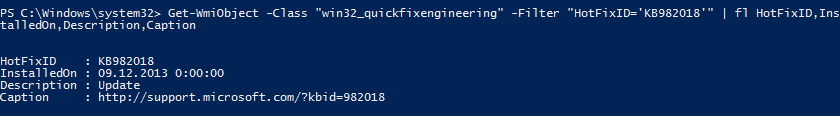

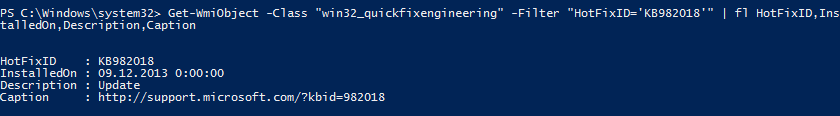

Get-WmiObject

PowerShell также позволяет просмотреть установленные обновления. Сделать это можно с помощью командлета Get-WmiObject, например:

Как видите, команда несколько сложнее и требуется дополнительно отформатировать вывод, однако результат такой же, как и у утилиты wmic. Что неудивительно, так как в обоих случаях данные получаются путем обращения к WMI классу win32_quickfixengineering. Обратите внимание, что он содержит данные только об обновлениях операционной системы и ее компонентов. Получить информацию об обновлениях для других продуктов MS (Office, Exchange и т.п) таким образом не получится.

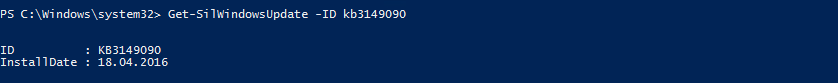

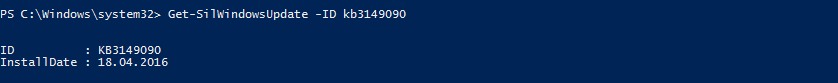

Get-SilWindowsUpdate

В Windows Server 2012 R2 имеется модуль SoftwareInventoryLogging, предназначенный для инвентаризации установленного ПО. В состав этого модуля входит командлет Get-SilWindowsUpdate, с помощью которого также можно посмотреть установленные обновления. Например:

Этот командлет также использует WMI запрос к классу MsftSil_WindowsUpdate. Get-SilWindowsUpdate очень прост и удобен в использовании, но к сожалению доступен он далеко не везде. Модуль SoftwareInventoryLogging присутствует только в серверных ОС начиная с Windows Server 2012 R2 с установленным обновлением KB3000850.

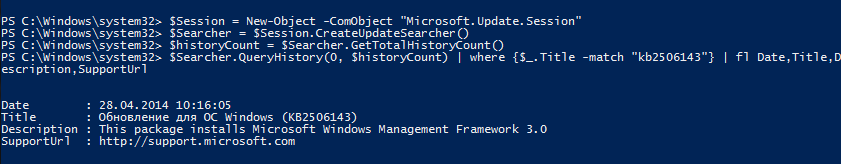

Microsoft Update Client Install History

Еще один вариант поиска обновлений — просмотр истории клиента обновления. Например:

Способ (в отличие от предыдущих) достаточно громоздкий, однако позволяет найти информацию об всех обновлениях обновления (как самой ОС, так и доп. приложений). Таким образом можно найти обновления, которые были установлены с помощью системы автоматического обновления. Если обновления были загружены и установлены вручную (или с помощью каких либо пользовательских сценариев), то таким образом найти их не удастся.

Источник

Вы когда-нибудь задумывались, с помощью чего формируется список установленных обновлений Windows? А через какое API его достать? Ответы на эти и другие возникающие вопросы я постараюсь дать в своём небольшом исследовании.

Предыстория или с чего всё началось.

В нашей компании каждый год проходит конференция молодых специалистов, где каждый участник может решить проблему какого-либо отдела (список тем заранее предлагается).

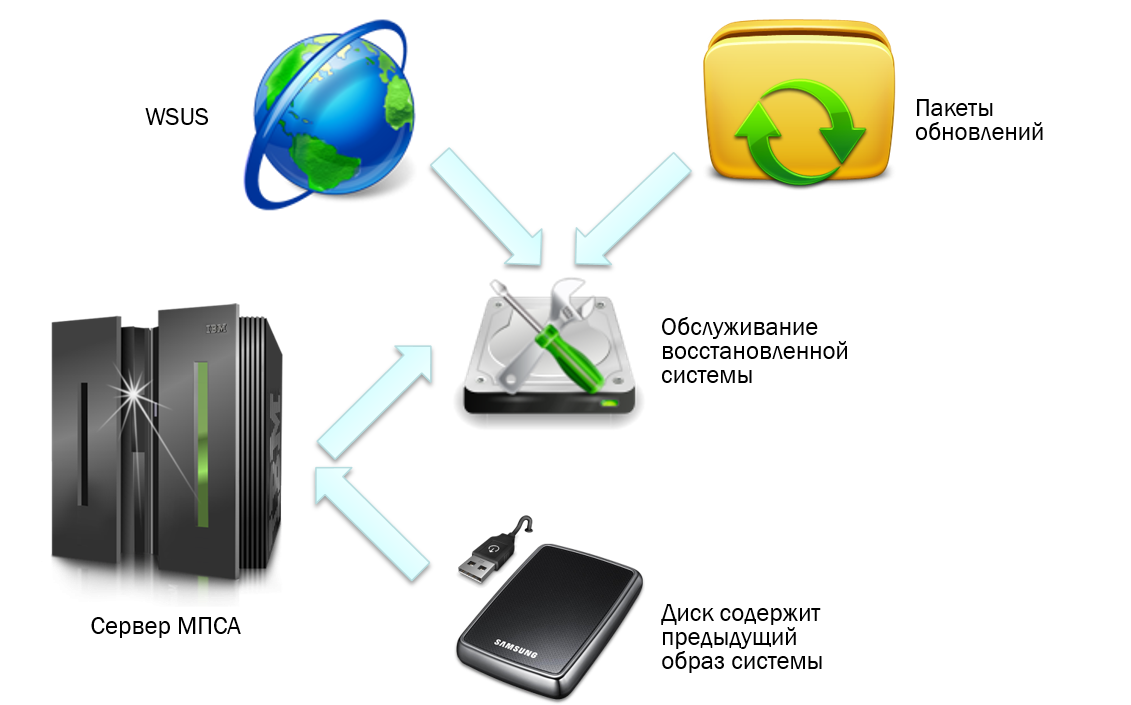

Раньше на каждое «ТО» с помощью WSUS подтягивались все выпущенные обновления и распространялись на все машины. Также периодически выходили ТСБ (технические сервисные бюллетени), в которых указывалось, что требуется установить необходимые обновления в виде изолированных пакетов. В итоге у нас накапливаются обновления, которые в WSUS отследить нельзя, а можно было увидеть только через панель управления в разделе «Установленные обновления».

Бывают ситуации, когда АРМ или сервер «падает» и приходится его восстанавливать из образа, созданного некоторое время назад. При восстановлении из образа есть вероятность того, что мы можем потерять нужные нам обновления (которые пришли в виде изолированных пакетов), которые устанавливались до падения машины. Объяснил максимально подробно насколько мог, потому что уточнения будут уже коммерческой тайной.

Вот поэтому и возникла идея создать программу, которая бы могла извлечь этот список обновлений (желательно удаленно по локальной сети), записать в файл/базу, сравнить текущий перечень с неким шаблоном и выдать сообщение на SCADA систему через один из протоколов — SNMP, OPC.

Как вы могли догадаться из названия статьи, уже на выборе метода получения списка у меня возникла непростая задача. Я, как обычно, решил поискать нужное в поисковике, задал вопросы на профильных ресурсах (раз, два, на английском stackoverflow почему-то не понравился мой вопрос и его пришлось удалить), но все ответы не давали нужного результата. Поэтому пришлось разбираться самому, о чем и пойдет речь далее.

Консольные команды

Начнем с простого и воспользуемся тем, что предлагает нам Windows без использования сторонних средств. Это можно сделать с помощью следующих команд:

- wmic qfe list

- systeminfo

- dism /online /get-packages

- через PowerShell:

- Get-HotFix

- Get-SilWindowsUpdate (доступно только в серверных редакциях)

- Get-WmiObject -Class win32_quickfixengineering — через доступ к WMI классу win32_quickfixengineering (о WMI чуть позже)

Получить список через графический интерфейс можно через стандартный пункт Панели управления «Установка/удаление программ», но скопировать оттуда мы ничего не можем. Каждый инструмент панели управления представлен файлом .cpl в папке WindowsSystem. Файлы .cpl в системную папку Windows автоматически загружаются при запуске панели управления. За пункт Программы отвечает файл Appwiz.cpl. Его анализ ни к чему не привел.

Вывод консольной команды можно перенаправить в файл и дальше начать его парсить, но это неправильно, плюс вызов программы (по правилам СБ не пройдет) и об удаленном получении списка речь не идёт. Поэтому предлагаю вам просто вызвать команды, сравнить количество обновлений в каждом списке, со списком через Панель управления и продолжить наше расследование дальше.

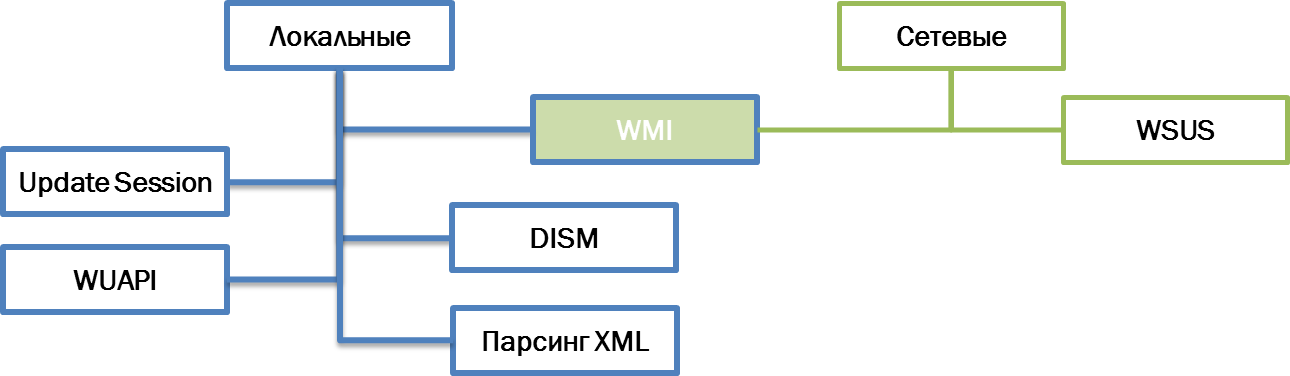

Формально все методы получения списка обновлений можно разделить на две группы: локальные и сетевые.

Все методы проверялись на чистых образах систем (Windows 7, 8, Server 2012 R2) с интегрированными обновлениями, после каждого обновления через Центр обновления с официальных серверов Microsoft проводилась дополнительная проверка. Остановимся на каждом из них подробнее.

WUA

WUApi (Windows Update Agent API) — использование API агента обновления Windows. Самый явный вариант, название которого говорит само за себя. Использовать для этого будем библиотеку Wuapi.dll.

Примечание: далее для своего удобства все результаты я буду вставлять в List. Это, возможно, не рационально, но тогда мне это казалось хорошей идеей.

Пример реализации

using WUApiLib;

public static List<string> listUpdateHistory()

{

//WUApi

List<string> result = new List<string>(200);

try

{

UpdateSession uSession = new UpdateSession();

IUpdateSearcher uSearcher = uSession.CreateUpdateSearcher();

uSearcher.Online = false;

ISearchResult sResult = uSearcher.Search("IsInstalled=1 And IsHidden=0");

string sw = "Количество обновлений через WUApi: " + sResult.Updates.Count;

result.Add(sw);

foreach (WUApiLib.IUpdate update in sResult.Updates)

{

result.Add(update.Title);

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Есть и вторая вариация этого метода: Update Session — получение информации с помощью подключения к сессии обновления Windows Update Agent (в данном случае работаем не напрямую с библиотекой).

Пример реализации

public static List<string> Sessionlist(string pc)

{

List<string> result = new List<string>(50); //не забудь изменить количество

object sess = null;

object search = null;

object coll = null;

try

{

sess = Activator.CreateInstance(Type.GetTypeFromProgID("Microsoft.Update.Session", pc));

search = (sess as dynamic).CreateUpdateSearcher();

int n = (search as dynamic).GetTotalHistoryCount();

int kol = 0;

//coll = (search as dynamic).QueryHistory(1, n);

coll = (search as dynamic).QueryHistory(0, n);

result.Add("Количество через Update.Session: " + n);

foreach (dynamic item in coll as dynamic)

{

if (item.Operation == 1) result.Add(item.Title);

kol++;

//Console.WriteLine("Количество: " + kol);

}

result.Add("Количество в цикле: " + kol);

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

finally

{

if (sess != null) Marshal.ReleaseComObject(sess);

if (search != null) Marshal.ReleaseComObject(search);

if (coll != null) Marshal.ReleaseComObject(coll);

}

return result;

}

Microsoft подсказывает об удаленном использовании API.

Главный минусы этих двух методов — не позволяют найти исправления KB, которые не распространяются через Центр обновления Windows. Можно увидеть только то, что прошло через сам агент обновления, то есть данный вариант нас не устраивает.

DISM

Система обслуживания образов развертывания и управления ими (Deployment Image Servicing and Management) — это средство командной строки, которое может использоваться для обслуживания образа Windows или для подготовки образа среды предустановки Windows (Windows PE). Является заменой диспетчера пакетов (Pkgmgr.exe), PEimg и Intlcfg.

Данная утилита используется для интеграции обновлений, сервис паков в образ системы. Обновления Windows представляют собой отдельные модули, которые могут быть представлены в нескольких вариантах:

- .cab-файлы (Cabinet) — архивы. Предназначены для распространения и установки при помощи модулей Центра обновлений Windows в автоматизированном режиме;

- .msu-файлы (Microsoft Update Standalone Package) — исполняемые файлы. Предназначены для распространения и установки самими пользователями в ручном режиме через каталог обновлений Microsoft. Фактически представляют собой упакованный набор, состоящий из .cab-, .xml, .txt-файлов.

Ранее упомянутая команда dism /online /get-packages отображает основную информацию обо всех пакетах в wim образе/текущей системе. Microsoft позаботилась о нас и предоставляет NuGet packages для удобного использования API.

Пример реализации

using Microsoft.Dism;

public static List<string> DISMlist()

{

List<string> result = new List<string>(220);

try

{

DismApi.Initialize(DismLogLevel.LogErrors);

var dismsession = DismApi.OpenOnlineSession();

var listupdate = DismApi.GetPackages(dismsession);

int ab = listupdate.Count;

//Console.WriteLine("Количество обновлений через DISM: " + ab);

string sw = "Количество обновлений через DISM: " + ab;

result.Add(sw);

foreach (DismPackage feature in listupdate)

{

result.Add(feature.PackageName);

//result.Add($"[Имя пакета] {feature.PackageName}");

//result.Add($"[Дата установки] {feature.InstallTime}");

//result.Add($"[Тип обновления] {feature.ReleaseType}");

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Количество обновлений совпадало с количеством из списка Панели управления до первого апдейта через центр управления — после него количество обновлений стало меньше (было 214, стало 209), хотя по логике они должны были увеличиться. Примеры вывода До обновления, После обновления.

С чем это связано я могу только предполагать — возможно, какие-то обновления замещали предыдущие, следовательно, и количество стало меньше.

Чуть позже я наткнулся на утилиту от китайцев DISM++, которая основана не на DISM API или DISM Core API, но имеющиеся в ней библиотеки не имеют нужных мне открытых методов, поэтому я забросил эту идею и продолжил поиски дальше.

WSUS

Windows Server Update Services (WSUS) — сервер обновлений операционных систем и продуктов Microsoft. Сервер обновлений синхронизируется с сайтом Microsoft, скачивая обновления, которые могут быть распространены внутри корпоративной локальной сети. Опять же специальный инструмент, предназначенный для работы с обновлениями.

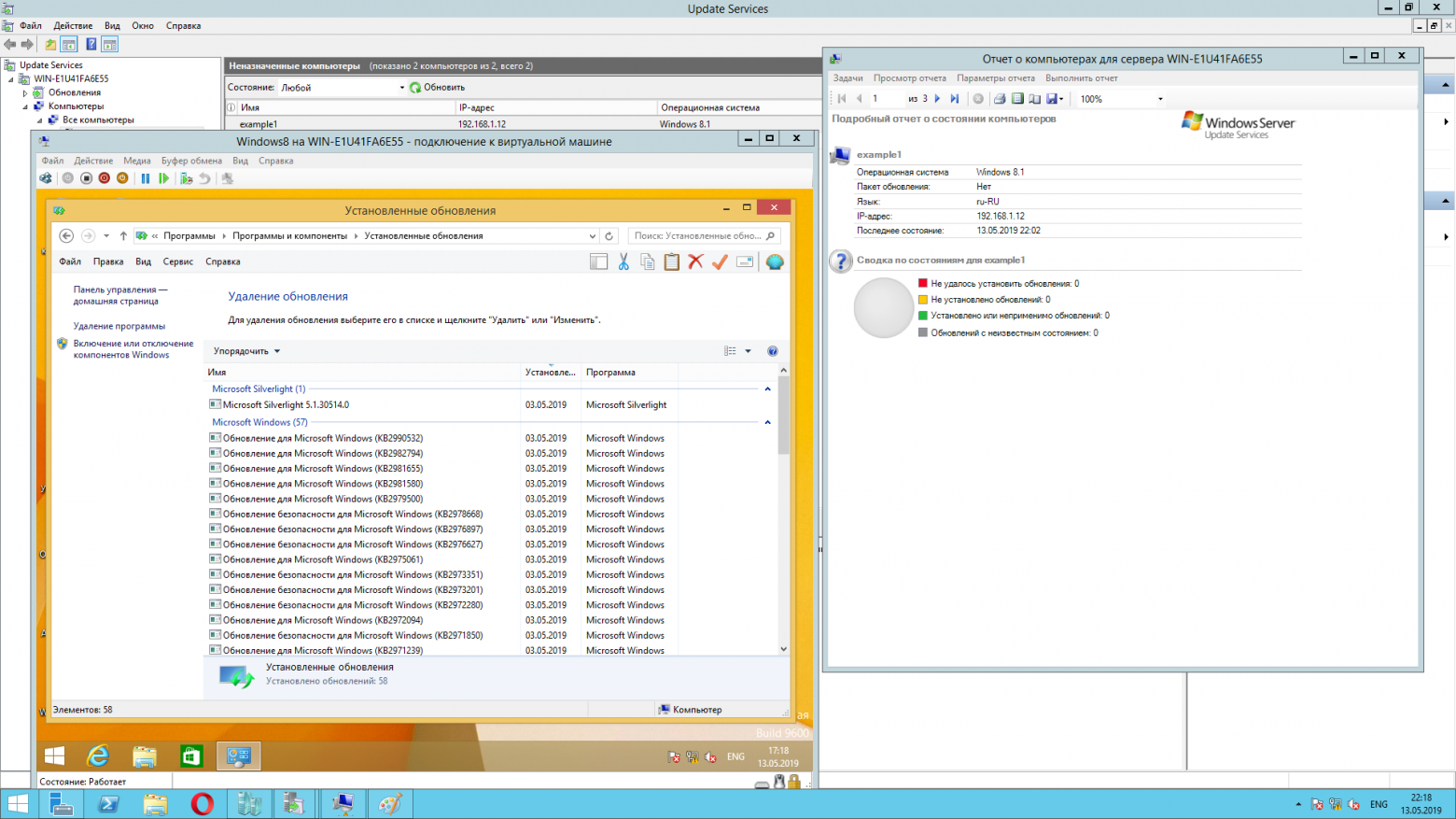

Распространяется только на серверных редакциях ОС Windows, поэтому был развернут следующий стенд:

- основная система – Windows Server 2016;

- а через систему виртуализации Hyper-V были развернуты две клиентские ОС:

- Windows 8.1

- Windows 7

Все системы соединены в единую виртуальную локальную сеть, но

без выхода в сеть Интернет

.

Немного советов

Чтобы не выделять раздел жесткого диска для новой системы я пользуюсь WinNTSetup и устанавливаю систему в VHD диски — загрузчик, начиная с Windows 7 (редакций Professional/Ultimate), прекрасно справляется с загрузкой с образа диска. Полученные таким образом диски можно спокойно использовать и в Hyper-V — убиваете сразу двоих зайцев. Не забудьте только сделать заранее копию хранилища BCD через команду bcdedit /export e:bcd_backup.bcd.

Настраивать AD для рассылки обновлений я не захотел, поэтому просто прописал в групповых политиках путь к WSUS серверу:

Обязательно уделите внимание на порт, я из-за опечатки (8350 вместо 8530) не мог получить обновления на клиентских машинах, хотя сделано было всё верно. Так же названия пунктов в групповых политиках на Windows 7 и Windows 8 различаются.

Для получения отчета средствами WSUS необходимо дополнительно установить пакет — система уведомит вас об этом.

А теперь немного кода

//не забудьте добавить ссылку на библиотеку

using Microsoft.UpdateServices.Administration;

public static List<string> GetWSUSlist(params string[] list)

{

List<string> result = new List<string>(200); //не забудь изменить количество

string namehost = list[0]; //имя Пк, на котором будем искать string = "example1";

string servername = list[1]; //имя сервера string = "WIN-E1U41FA6E55";

string Username = list[2];

string Password = list[3];

try

{

ComputerTargetScope scope = new ComputerTargetScope();

IUpdateServer server = AdminProxy.GetUpdateServer(servername, false, 8530);

ComputerTargetCollection targets = server.GetComputerTargets(scope);

// Search

targets = server.SearchComputerTargets(namehost);

// To get only on server FindTarget method

IComputerTarget target = FindTarget(targets, namehost);

result.Add("Имя ПК: " + target.FullDomainName);

IUpdateSummary summary = target.GetUpdateInstallationSummary();

UpdateScope _updateScope = new UpdateScope();

// See in UpdateInstallationStates all other properties criteria

//_updateScope.IncludedInstallationStates = UpdateInstallationStates.Downloaded;

UpdateInstallationInfoCollection updatesInfo = target.GetUpdateInstallationInfoPerUpdate(_updateScope);

int updateCount = updatesInfo.Count;

result.Add("Кол -во найденных обновлений - " + updateCount);

foreach (IUpdateInstallationInfo updateInfo in updatesInfo)

{

result.Add(updateInfo.GetUpdate().Title);

}

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

public static IComputerTarget FindTarget(ComputerTargetCollection coll, string computername)

{

foreach (IComputerTarget target in coll)

{

if (target.FullDomainName.Contains(computername.ToLower()))

return target;

}

return null;

}

Так как интернета нет, то ситуация с обновлениями выходит как на скриншоте ниже:

Поведение похоже на WUApi — если обновления не прошли через них, то они не знают об этом. Поэтому данный метод снова не подходит.

WMI

Windows Management Instrumentation (WMI) в дословном переводе — инструментарий управления Windows.

WMI — реализованный корпорацией Майкрософт стандарт управления предприятием

через Интернет

для централизованного администрирования и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. WMI является открытой унифицированной системой интерфейсов доступа к любым параметрам операционной системы, устройствам и приложениям, которые функционируют в ней.

Данный метод позволяет получить данные как с локальной машины, так и удаленно в пределах локальной сети. Для обращения к объектам WMI используется специфический язык запросов WMI Query Language (WQL), который является одной из разновидностей SQL. Получать список мы будем через WMI класс win32_quickfixengineering.

Пример реализации

using System.Management;

public static List<string> GetWMIlist(params string[] list)

{

List<string> result = new List<string>(200); //не забудь изменить количество

ManagementScope Scope;

string ComputerName = list[0];

string Username = list[1];

string Password = list[2];

int kol = 0;

if (!ComputerName.Equals("localhost", StringComparison.OrdinalIgnoreCase))

{

// Возвращает или задает полномочия, которые используются для проверки подлинности

// указанного пользователя.

ConnectionOptions Conn = new ConnectionOptions();

Conn.Username = Username;

Conn.Password = Password;

//Если значение свойства начинается со строки «NTLMDOMAIN:» аутентификация NTLM будет использоваться, и свойство должно содержать доменное имя NTLM.

Conn.Authority = "ntlmdomain:DOMAIN";

Scope = new ManagementScope(String.Format("\\{0}\root\CIMV2", ComputerName), Conn);

}

else

Scope = new ManagementScope(String.Format("\\{0}\root\CIMV2", ComputerName), null);

try

{

Scope.Connect();

ObjectQuery Query = new ObjectQuery("SELECT * FROM Win32_QuickFixEngineering");

ManagementObjectSearcher Searcher = new ManagementObjectSearcher(Scope, Query);

foreach (ManagementObject WmiObject in Searcher.Get())

{

result.Add(WmiObject["HotFixID"].ToString());

//Console.WriteLine("{0,-35} {1,-40}", "HotFixID", WmiObject["HotFixID"]);// String

//result.Add();

/*result.Add("{0,-17} {1}", "Тип обновления: ", WmiObject["Description"]);

result.Add("{0,-17} {1}", "Ссылка: ", WmiObject["Caption"]);

result.Add("{0,-17} {1}", "Дата установки: ", WmiObject["InstalledOn"]);*/

kol++;

}

result.Add("Количество равно " + kol);

}

catch (Exception ex)

{

result.Add("Что-то пошло не так: " + ex.Message);

}

return result;

}

Количественно всё совпадает (даже после обновлений), поэтому было решено использовать этот метод. Для программного создания WMI запросов советую использовать следующую утилиту — WMI Delphi Code Creator. Благодаря ей я немного по другому взглянул на свой код и решил использовать заготовку из этой программы.

XML

Полученные данные методом WMI меня не остановили, и я решился на „поверхностный реверс-инжиниринг“. Воспользуемся утилитой Process Monitor из сборника программ Sysinternals Suite для выявления файлов и ветвей реестра, которые используются при вызове выше перечисленных консольных команд и обращению к пункту „Установленные обновления“ через Панель управления.

Моё внимание привлек файл wuindex.xml, расположенный в папке C:WindowsservicingPackages. Для его анализа была написана следующая программа:

Пример консольного приложения

using System;

using System.Collections.Generic;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

using System.Xml;

using System.Text.RegularExpressions;

using System.IO;

namespace XMLviewer

{

class Program

{

static void Main(string[] args)

{

string writePath = AppDomain.CurrentDomain.BaseDirectory + "XML Обновлений " + Environment.MachineName + ".txt";

if (!File.Exists(writePath))

{

Console.WriteLine("Создаю пустой txt файл");

}

else

{

Console.WriteLine("Файл XML Обновлений.txt существует, он будет перезаписан");

File.Delete(writePath);

}

//регулярное выражение для поиска по маске KB

Regex regex = new Regex(@"KB[0-9]{6,7}");

//Regex(@"(w{2}d{6,7}) ?");

//SortedSet не поддерживает повторяющиеся элементы, поэтому повторяющиеся элементы мы "группируем" ещё на стадии добавления

SortedSet<string> spisok = new SortedSet<string>();

XmlDocument xDoc = new XmlDocument();

string path = "C:\Windows\servicing\Packages\wuindex.xml"; //путь до нашего xml

xDoc.Load(path);

int kol = 0; //кол-во компонентов

int total = 0; //кол-во дочерних элементов в xml

int total2 = 0; //кол-во полученных обновлений

XmlNodeList name = xDoc.GetElementsByTagName("Mappings");

foreach (XmlNode xnode in name)

{

//Console.WriteLine(xnode.Name);

kol++;

XmlNode attr = xnode.Attributes.GetNamedItem("UpdateId");

//Console.WriteLine(attr.Value);

foreach (XmlNode childnode in xnode.ChildNodes)

{

XmlNode childattr = childnode.Attributes.GetNamedItem("Package");

total++;

//Console.WriteLine(childattr.Value);

MatchCollection matches = regex.Matches(childattr.Value);

if (matches.Count > 0)

{

foreach (Match match in matches)

//Console.WriteLine(match.Value);

spisok.Add(match.Value);

}

else

{

//Console.WriteLine("Совпадений не найдено");

}

}

}

try

{

StreamWriter sw = new StreamWriter(writePath);

foreach (string element in spisok)

{

//Console.WriteLine(element);

sw.WriteLine(element);

total2++;

}

sw.Close();

}

catch (Exception ex)

{

Console.WriteLine("Ошибка: " + ex.Message);

}

//Console.WriteLine("n");

Console.WriteLine("Количество пакетов: " +kol);

Console.WriteLine("Количество дочерних элементов в xml: " + total);

Console.WriteLine("Количество KB обновлений: " + total2);

Console.WriteLine("Нажмите любую клавишу для выхода.");

Console.Read();

}

}

}

К сожалению, данный файл встречается не на всех системах и принцип его генерирования и обновления остался для меня загадкой. Поэтому снова данный метод нам не подходит.

CBS

Вот мы подошли к тому, с чем связаны все эти методы. Продолжая анализ логов Process Monitor я выявил следующие папки и файлы.

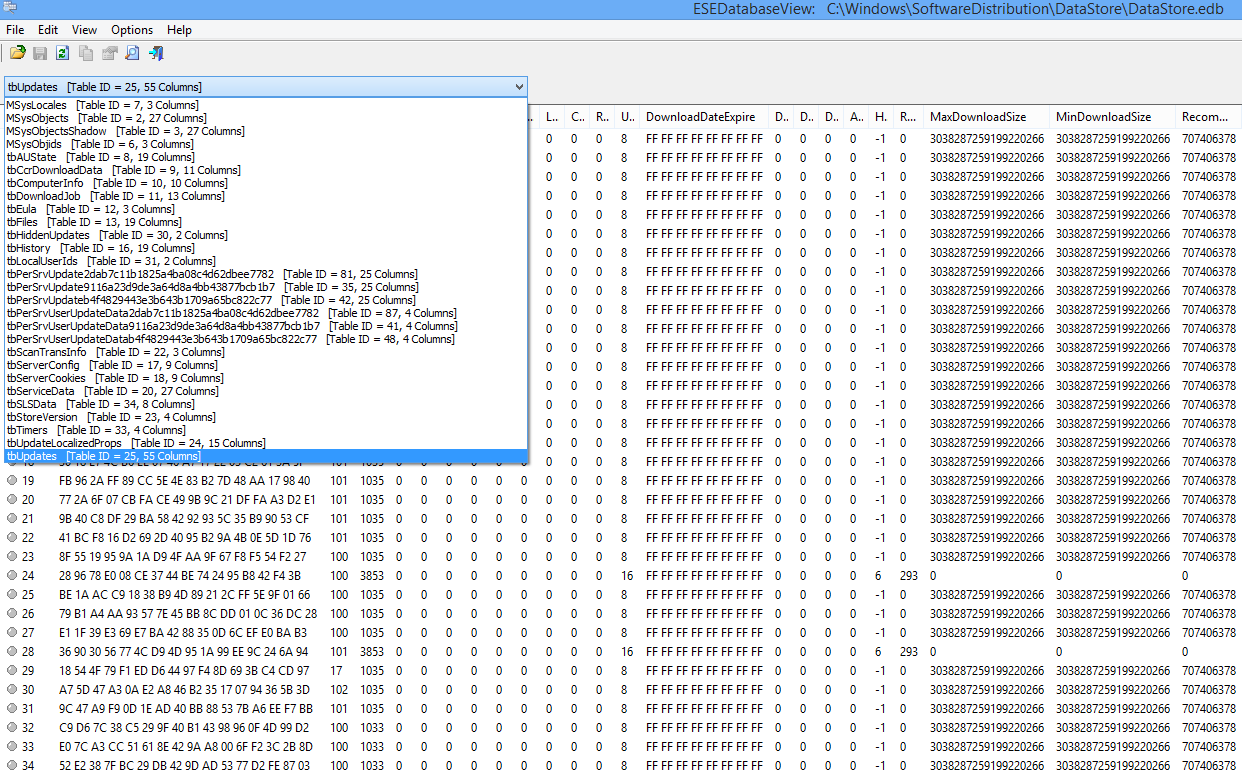

Файл DataStore.edb, расположенный в папке C:WindowsSoftwareDistributionDataStore. Это база данных, в которой содержится история всех обновлений установленной версии Windows, включая те обновления, которые только стоят в очереди.

Для анализа файла DataStore.edb использовалась программа ESEDatabaseView. В БД существует таблица tbUpdates, содержимое которой трудно интерпретировать.

После мое внимание привлек процесс TiWorker.exe, который вызывался каждый раз при открытии пункта в Панели управления. Он „ходил“ по многим папкам, одна из которых вывела меня на верный путь.

C:WindowsSoftwareDistribution — это папка, используемая службой обновления Windows для загрузки обновлений на компьютер с последующей их установкой, а также хранит сведения обо всех ранее установленных обновлениях.

Папка WinSxS, расположенная по адресу C:Windowswinsxs. Это служебная папка операционной системы Windows служащая для хранения ранее установленных версий системных компонентов. Благодаря ее наличию существует возможность отката к более старой версии обновления в случае необходимости.

C:Windowsservicing — основная составляющая всей системы, имя которой Component-Based Servicing (CBS).

CBS — обслуживание на основе компонентов, составляющая Windows, интегрированная с службой Windows Update. В противоположность обслуживанию на основе файлов File-Based Servicing (FBS) (для ОС, предшествующих Windows Vista), в котором файлы обновлялись прямо в системных директориях, в CBS появилась целая иерархия директорий и целое семейство (стек) модулей/библиотек обслуживания.

CbsApi.dll — основная библиотека поддержки технологии CBS. Не имеет открытых методов, поэтому напрямую использовать её я не смог. Microsoft использует TrustedInstaller.exe и TiWorker.exe для доступа к методам данной библиотеки и уже через эти процессы выводит нужные нам данные. Записи ведутся в C:WindowsLogsCBSCBS.log.

На момент создания прототипа программы (на скриншотах можете увидеть май 2019) русскоязычной информации о CBS не было, но в конце августа нашлась очень хорошая статья в блоге — http://datadump.ru/component-based-servicing. Очень интересная статья, которая подтвердила мой опыт и собрала в себе нужную информацию. И ещё по теме: http://www.outsidethebox.ms/17988/

Вывод

Microsoft слишком усложнила тривиальную задачу по получению списка обновлений и сделала этот процесс не совсем явным. Всё это сделано для безопасности, но не для простоты использования. Соглашусь с автором статьи — в получении обновлений стали отсутствовать предсказуемость и прозрачность.

В результате исследования была написана следующая программа, демонстрацию работы которой можно увидеть в данном видео:

В планах дописать:

- сравнение списка необходимых обновлений с полученным;

- передать результат по протоколу SNMP/OPC (если у кого есть опыт поделитесь в комментариях);

- организовать установку недостающих „офлайн“ обновлений из указанной папки.

Если вы знаете ещё методы получения списка не только обновлений, но и дополнительных компонентов (Adobe Flash, Acrobat Reader и т.д.) или у вас есть другие интересные предложения, напишите об этом в комментариях или в личные сообщения — буду рад любой обратной связи. И поучаствуйте в опросе к данной статье — так я буду знать, будет ли интересен мой опыт аудитории Habrahabr.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Продолжить тему о том, как всем этим управлять через SNMP/OPC?

12.12%

Нет, не интересно

16

17.42%

Бессмысленное занятие, займись лучше другим

23

Проголосовали 132 пользователя.

Воздержались 50 пользователей.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

И пользуясь случаем ещё один опрос: рассказать про ЕГИССО — что это какое, как мучаются люди и что люди разрабатывают, чтобы с этим работать?

78.23%

Интересно прочитать про ужасы от Пенсионного фонда (Да)

97

21.77%

Спасение утопающих — дело рук самих утопающих (Нет)

27

Проголосовали 124 пользователя.

Воздержались 44 пользователя.

Иногда требуется проверить установленные в системе обновления. Конечно, можно просмотреть журнал обновлений, однако выискивать нужное обновление в длинном списке достаточно сложно и долго. Поэтому гораздо проще воспользоваться командной строкой, которая предоставляет для этого несколько способов.

WMIC

Быстрее и проще всего отыскать нужный апдейт с помощью утилиты командной строки wmic.exe. Так следующая команда выведет полный список установленных обновлений:

wmic qfe list

А так мы найдем найдем нужное:

wmic qfe list | find ″KB982018″

Get-WmiObject

PowerShell также позволяет просмотреть установленные обновления. Сделать это можно с помощью командлета Get-WmiObject, например:

Get-WmiObject -Class win32_quickfixengineering -Filter ″HotFixID=′KB982018′″ | fl HotFixID, InstalledOn, Description, Caption

Как видите, команда несколько сложнее и требуется дополнительно отформатировать вывод, однако результат такой же, как и у утилиты wmic. Что неудивительно, так как в обоих случаях данные получаются путем обращения к WMI классу win32_quickfixengineering. Обратите внимание, что он содержит данные только об обновлениях операционной системы и ее компонентов. Получить информацию об обновлениях для других продуктов MS (Office, Exchange и т.п) таким образом не получится.

Get-SilWindowsUpdate

В Windows Server 2012 R2 имеется модуль SoftwareInventoryLogging, предназначенный для инвентаризации установленного ПО. В состав этого модуля входит командлет Get-SilWindowsUpdate, с помощью которого также можно посмотреть установленные обновления. Например:

Get-SilWindowsUpdate -ID kb3149090

Этот командлет также использует WMI запрос к классу MsftSil_WindowsUpdate. Get-SilWindowsUpdate очень прост и удобен в использовании, но к сожалению доступен он далеко не везде. Модуль SoftwareInventoryLogging присутствует только в серверных ОС начиная с Windows Server 2012 R2 с установленным обновлением KB3000850.

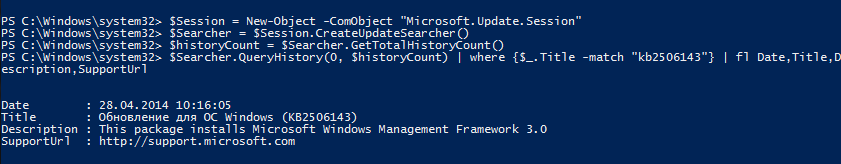

Microsoft Update Client Install History

Еще один вариант поиска обновлений — просмотр истории клиента обновления. Например:

$session = New-Object -ComObject ″Microsoft.Update.Session″

$searcher = $session.CreateUpdateSearcher()

$hystorycount = $searcher.GetTotalHistoryCount()

$searcher.QueryHistory(0,$HistoryCount) | where {$_.Title -match ″kb2506143″} | fl Date,Title,Description,SupportUrl

Способ (в отличие от предыдущих) достаточно громоздкий, однако позволяет найти информацию об всех обновлениях обновления (как самой ОС, так и доп. приложений). Таким образом можно найти обновления, которые были установлены с помощью системы автоматического обновления. Если обновления были загружены и установлены вручную (или с помощью каких либо пользовательских сценариев), то таким образом найти их не удастся.

So, thanks Microsoft for making this a million times harder than it ever was

Completely fresh install of Server 2016 — no updates installed, nothing

get-windowsupdatelog from powershell returns this:

1601/01/01 11:00:00.0000000 848 4304 Unknown( 10): GUID=638e22b1-a858-3f40-8a43-af2c2ff651a4 (No Format Information found).

For 456 lines with only a small amount of useful information.

In case it can’t get the correct Symbol files, I’ve downloaded the latest available symbol files for Server 2016 from here

https://developer.microsoft.com/en-us/windows/hardware/download-symbols

And used the command with the -symbolserver pointing to the UNC path to the installed files — still get the same contents.

I have several Server 2016 servers failing to install updates or access the correct WSUS server, and I would like to be able to investigate, but can’t.

I’ve also found references to using tracefmt.exe available by downloading and installing the Windows Driver Kit — but when I install this, the file is not found in the location specified on this website

https://msdn.microsoft.com/en-us/windows/hardware/drivers/devtest/tracefmt

The only thing I can think with this tracefmt not being there is it requires Visual Studio to be installed for it to show up — the installation for the Windows Driver Kit makes reference of this saying that some tools may not be installed without Visual

C++ being installed — something which I really don’t want to have to do.

This is starting to bug me — something that I could debug in minutes up until Server 2012R2 was released is now flat impossible on Server 2016.

The best reference I could find to help me fix this is for the preview builds of Windows 10 but doesn’t appear to work for 2016

Debugging / Viewing Windows Update Log on Windows 10 Insider Builds

Anyone have a way of doing this that works reliably and doesn’t require 10 million commands (I exaggerate a little, but not much)?

So, thanks Microsoft for making this a million times harder than it ever was

Completely fresh install of Server 2016 — no updates installed, nothing

get-windowsupdatelog from powershell returns this:

1601/01/01 11:00:00.0000000 848 4304 Unknown( 10): GUID=638e22b1-a858-3f40-8a43-af2c2ff651a4 (No Format Information found).

For 456 lines with only a small amount of useful information.

In case it can’t get the correct Symbol files, I’ve downloaded the latest available symbol files for Server 2016 from here

https://developer.microsoft.com/en-us/windows/hardware/download-symbols

And used the command with the -symbolserver pointing to the UNC path to the installed files — still get the same contents.

I have several Server 2016 servers failing to install updates or access the correct WSUS server, and I would like to be able to investigate, but can’t.

I’ve also found references to using tracefmt.exe available by downloading and installing the Windows Driver Kit — but when I install this, the file is not found in the location specified on this website

https://msdn.microsoft.com/en-us/windows/hardware/drivers/devtest/tracefmt

The only thing I can think with this tracefmt not being there is it requires Visual Studio to be installed for it to show up — the installation for the Windows Driver Kit makes reference of this saying that some tools may not be installed without Visual

C++ being installed — something which I really don’t want to have to do.

This is starting to bug me — something that I could debug in minutes up until Server 2012R2 was released is now flat impossible on Server 2016.

The best reference I could find to help me fix this is for the preview builds of Windows 10 but doesn’t appear to work for 2016

Debugging / Viewing Windows Update Log on Windows 10 Insider Builds

Anyone have a way of doing this that works reliably and doesn’t require 10 million commands (I exaggerate a little, but not much)?