Содержание

- Обзор инструментов для анализа вредоносных программ

- Введение

- Лаборатория

- Инструменты

- ProcDOT

- Process Monitor v3.40

- Выводы

- Методики обнаружения вредоносного ПО

- Введение

- Утилиты для анализа ПК

- Специализированные утилиты для поиска RootKit

- Полезные On — Line сервисы

- Подготовка к анализу

- Анализ

- 1. Поиск RootKit

- 2. Анализ запущенных процессов

- 3. Анализ автозапуска

- 4. Поиск файлов на диске

- 5. Анализ BHO и модулей расширения Internet Explorer

- 6. Папка Downloaded Program Files

- 7. Анализ файла hosts

- 8. Изучение папки «Избранное» Internet Explorer

- Действия в типовых ситуациях

- Заключение

Обзор инструментов для анализа вредоносных программ

Зачастую, когда вы впервые сталкиваетесь с вредоносной программой, вам хочется понять, как это все работает, какие действия она выполняет, как попадает на компьютер и так далее. Рассмотрим, как создать виртуальную среду для тестирования и отладки вредоносного файла, что поможет нам понять, как он распространяется, какие действия он выполняет на зараженном компьютере, какие сетевые коммуникации он реализует.

Введение

Для анализа вредоносных программ существует целый ряд бесплатных инструментов с открытым исходным кодом. Мы опишем загрузку и установку некоторых из этих инструментов, чтобы понять, как они работают.

Лаборатория

В целом, есть два пути создания лаборатории для тестирования вредоносных программ: можно использовать программное обеспечение для виртуализации, например VirtualBox или VMware, или же использовать старые, но все еще работающие компьютеры, которые, скажем, завалялись у вас дома.

В случае с виртуальной средой, после намеренного заражения ее вредоносными программами всегда можно будет вернуть ее в исходное состояние. Если же вы выбираете второй вариант, будьте крайне внимательны и убедитесь, что ваша лаборатория изолирована от рабочей сети, чтобы предотвратить нежелательное распространение вредоносных программ.

Посмотрим, какие инструменты могут вам помочь в этом вопросе.

Инструменты

Возможно, вы будете удивлены, но для анализа вредоносных программ существует множество инструментов, многие из которых доступны бесплатно. Разложим типы инструментов, которые нам понадобятся, по пунктам:

- Программа для мониторинга процессов, похожая на диспетчер задач Windows, однако она располагает гораздо большими возможностями.

- Сетевой анализатор, подобный wirehark, чтобы изучить способ подключения вредоноса к его автору.

- Анализатор кода. Как правило, очень сложно деобфусцировать вредоносный код, но если это удастся сделать, у вас будет много информации.

- Бесплатный онлайн-анализатор вредоносных программ, такой, как перечислены здесь, чтобы автоматизировать эти действия.

Попробуем углубиться в изучение пары интересных инструментов.

ProcDOT

ProcDOT уникален в своем жанре. Фактически он объединяет две основные функции: мониторинг процессов и анализатор сети. Обычно эти два инструмента разделены, что значительно усложняет понимание того, как вредоносный процесс делится информацией.

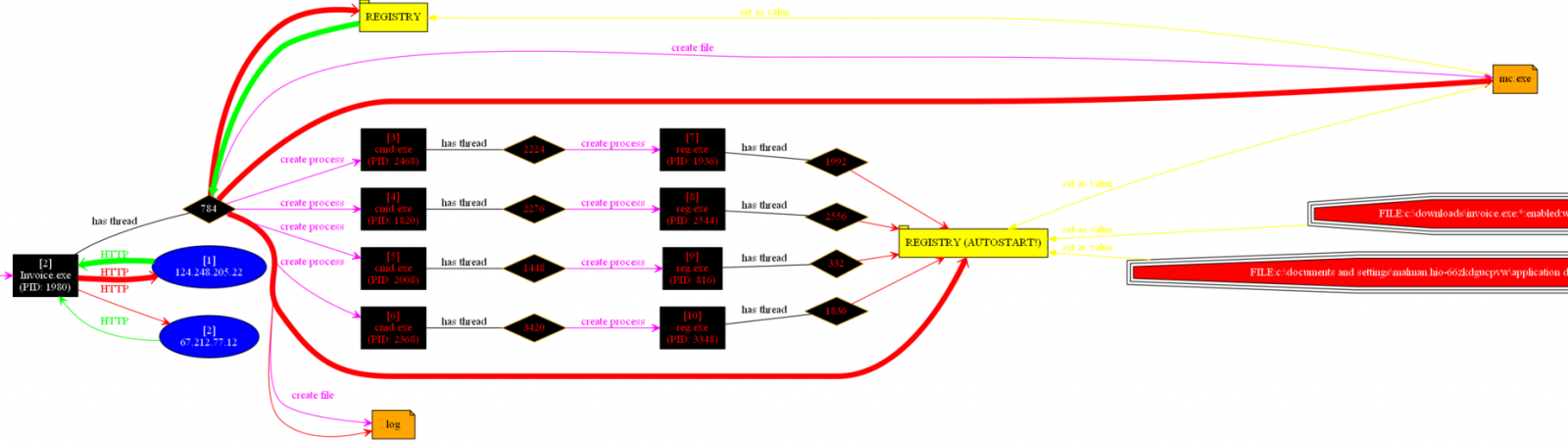

Рисунок 1. Схема работы ProcDOT

ProcDOT решает эту проблему как инструмент «все-в-одном», поэтому его наличие в вашей лаборатории будем считать обязательным. Функциями ProcDOT являются:

- Корреляция данных Procmon и PCAP

- Представление в виде интерактивного графика

- Режим анимации для легкого понимания аспектов тайминга

- Умные алгоритмы для фокуса на релевантной информации

- Обнаружение и визуальное представление вредоносных инъекций (thread injection)

- Корреляция сетевых действий и процессов

- Временная шкала активности

- Полнотекстовый поиск содержимого графика, также отображается в строке временной шкалы активности

- Фильтры для очистки ненужной информации (глобальные и сеансовые)

- Поддержка различных режимов согласования

Чтобы загрузить ProcDOT, воспользуйтесь следующими ссылками: для Linux, для Windows.

Process Monitor v3.40

Process Monitor v3.40, как вы можете догадаться по его названию, ориентирован только на мониторинг процессов. Он предназначен для работы исключительно с Windows и представляет собой расширенный диспетчер задач, способный выполнять проверку работоспособности в реальном времени, а также фиксирующий детали процесса включая пользователя, идентификатор сеанса, командную строку и тому подобное.

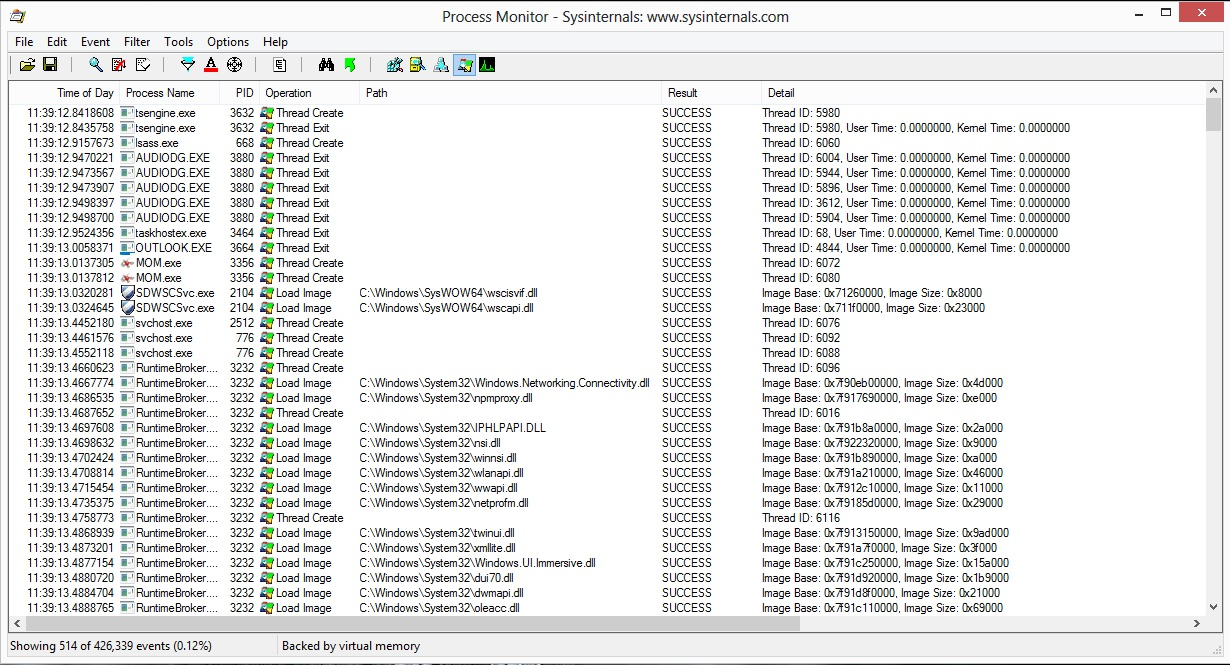

Рисунок 2. Рабочее окно Process Monitor

Process Monitor v3.40 также позволяет регистрировать время загрузки для всех операций, он сочетает в себе функции двух программ sysinternal, которые в данный момент не поддерживаются, — Filemon и Regmon. Filemon предоставляет полезную информацию об активности системы, а Regmon подробно показывает использование реестра Windows.

Все эти функции делают Process Monitor v3.40 полезным инструментом, используемым для системного администрирования, компьютерной криминалистики и отладки приложений. Более того, он тоже полностью бесплатен.

Выводы

Все, о чем мы поговорили выше, поможет вам начать самостоятельно анализировать вредоносные программы. Теперь, когда есть базовые знания, вы можете пробовать приступать к анализу, постепенно наращивая их. Скачивайте программы, определяйтесь с типом своей лаборатории и дерзайте!

Методики обнаружения вредоносного ПО

Введение

Практика последних лет показывает, что разработчики антивирусных и анти- SpyWare программных продуктов не успевают оперативно вносить в базы сигнатуры всех разновидностей вредоносных программ. В результате независимо от применяемого антивирусного пакета любой пользователь может рано или поздно столкнуться с тем, что на его компьютер попадет вредоносная программа, которую не сможет обнаружить и удалить применяемый пользователем антивирус. Хуже всего дело обстоит с AdWare и SpyWare программами – далеко не все производители антивирусов включают такие программы в свои базы. Кроме того, ожидать добавления вредоносной программы в базы антивируса можно достаточно долго, поскольку для этого разработчики антивируса должны получить ее образец. В результате для пользователя получается замкнутый круг, выйти из которого можно тремя путями – переустановить систему, пригласить специалистов для консультации или попробовать самостоятельно обнаружить вредоносную программу и отправить ее разработчикам антивирусных пакетов.

В данной статье описан набор бесплатных утилит, которые могут быть полезны для поиска и уничтожения большинства вредоносных программ, описаны основные методики проверки компьютера.

Утилиты для анализа ПК

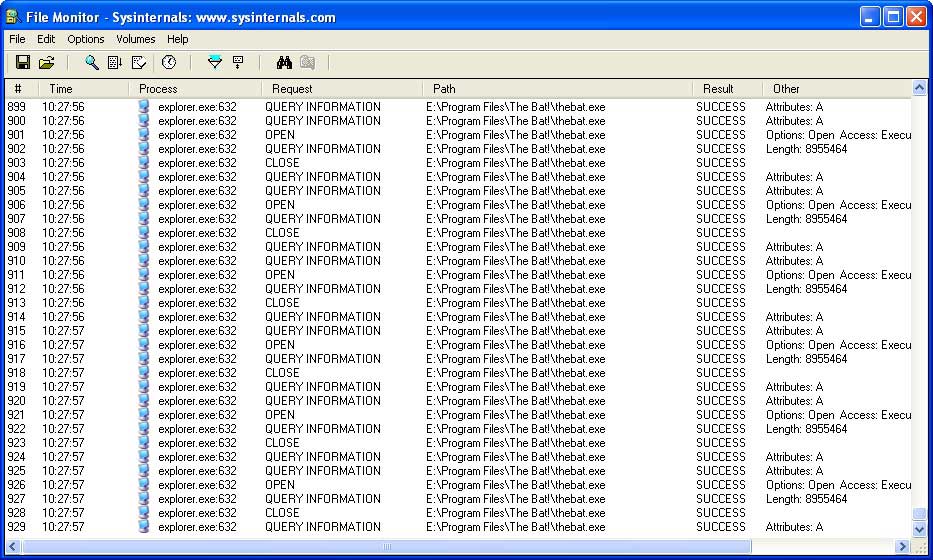

Утилита FileMon (производитель SysInternals ).

Утилита позволяет осуществлять мониторинг всех файловых операций в реальном времени, распространяется бесплатно. Кроме файловых операций FileMon позволяет осуществлять мониторинг операций с именованными каналами ( Named Pipes ), Mail Slot и сетевыми ресурсами. FileMon не нуждается в инсталляции и может быть запущен с компакт-диска или из сетевой папки. Необходимо учесть, что внутри исполняемого файла filemon . exe хранятся драйвера, которые извлекаются и инсталлируются в момент запуска.

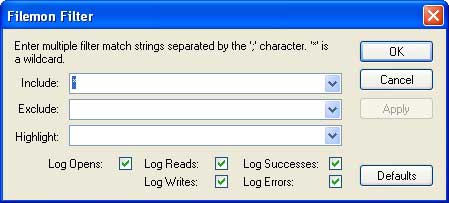

Полезной особенностью программы является возможность настраиваемой фильтрации регистрируемых событий.

Кроме фильтра предусмотрен пункт меню « Volumes », который позволяет включить или выключить мониторинг для каждого тома.

Протокол утилиты может быть сохранен в текстовый файл для последующего анализа. Разделителем полей протокола является символ табуляции, что позволяет импортировать его в Microsoft Excel .

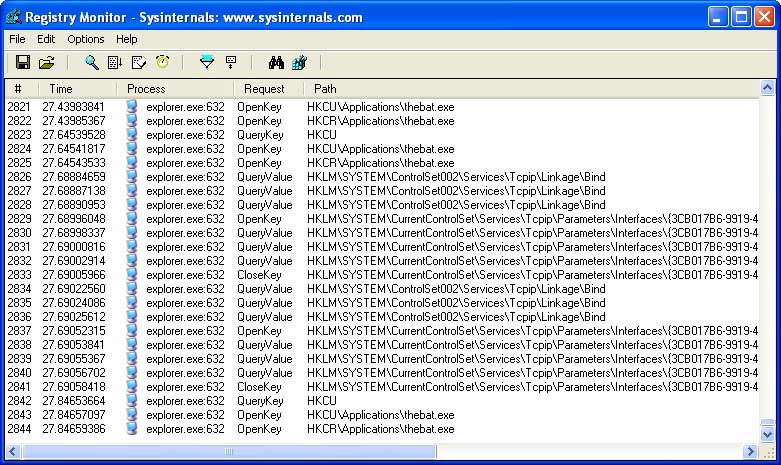

Утилита RegMon (производитель SysInternals ).

Утилита позволяет осуществлять мониторинг всех операций с реестром в реальном времени, распространяется бесплатно. Интерфейс данной утилиты аналогичен FileMon . Исполняемый файл использует для работы драйвер, который хранится внутри исполняемого файла и устанавливаются в момент запуска программы. Запись событий можно временно приостановить при помощи пункта меню « File Capture events ».

Двойной щелчок мышью на строке протокола приводит к открытию редактора реестра и автоматическому позиционированию на соответствующий ключ реестра. Как и в случае с FileMon протоколы утилиты могут быть сохранены в текстовый файл для анализа.

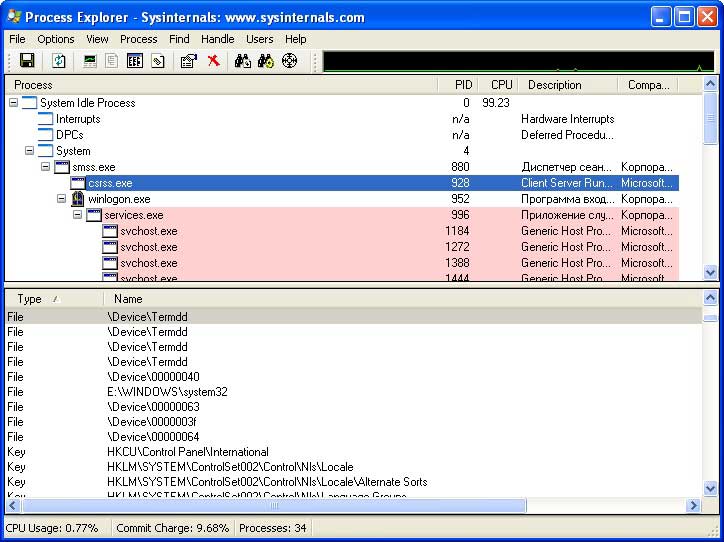

Process Explorer ( производитель SysInternals)

Основной задачей Process Explorer является просмотр списка запущенных процессов. Для каждого процесса отображаются потоки, используемые им библиотеки, Handle (с расшифровкой типа Handle и отображением уточняющей информации). Помимо просмотра списка процессов программа может выполнять ряд полезных сервисных функций, в частности осуществлять поиск процесса по его окну и составлять список процессов, использующих указанную библиотеку. Для каждого процесса есть возможность просмотра детализированной информации. Детализированная информация включает данные о потоках, прослушиваемых портах TCP / UDP , параметры безопасности, переменные окружения, список найденных в исполняемом файле (на диске и в памяти процесса) текстовых данных с возможностью поиска и сохранения найденной информации для анализа. Как показывает практика, в памяти подозрительного процесса можно обнаружить много интересных текстовых строк, например адреса в Интернет, по которым программа ведет обмен.

Еще одной заслуживающей внимания возможностью утилиты является встроенная поддержка механизма проверки цифровых подписей файлов.

Утилита Autoruns (производитель SysInternals ).

Утилита является диспетчером автозапуска с расширенными возможностями. Утилита анализирует практически все способы автозапуска, применяемые вредоносными программами.

Одной из наиболее полезных функций программы является поддержка проверки цифровых подписей Microsoft и отображение результатов их проверки. Кроме визуального отображения результатов проверки в настройках программы имеется переключатель « Hide signed Microsoft entries ». Его включение приводит к тому, что все подписанные Microsoft программы и библиотеки автоматически исключаются из списка, что существенно упрощает его анализ.

Утилита распространяется в двух вариантах: в виде стандартной программы с диалоговым интерфейсом и в виде консольного приложения, управляемого ключами командной строки.

Утилита анализирует множество ключей реестра, управляющих автозапуском, отображает список служб, модулей расширения проводника, BHO и панели Internet Explorer , назначенные задания. Любая библиотека или программа может быть временно удалена из автозагрузки, что позволяет на время отключить запуск подозрительных программ и библиотек.

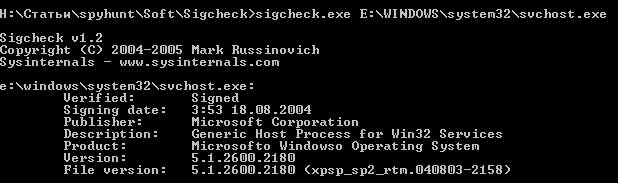

Утилита Sigcheck (производитель SysInternals ).

Эта небольшая консольная утилита позволяет просматривать и проверять цифровые подписи указанного файла. Утилита очень полезна для идентификации системных файлов, которые имеют цифровую подпись Microsoft .

Утилита поддерживает ряд ключей, однако в простейшем случае достаточно передать ей единственный параметр – полное имя проверяемого файла. В результате проверки отображается информация о найденных цифровых подписях и результатах их проверки. Следует отметить, что поле «Publisher» в протоколе программы необходимо читать очень внимательно – известны программы, снабженные корректной цифровой подписью от « Micrsoft », « Mikrosoft », « Mirosoft » – т.е. название компании специально выбрано очень похожее на « Microsoft » в расчете на то, что пользователь не обратит внимание на небольшие различия в написании.

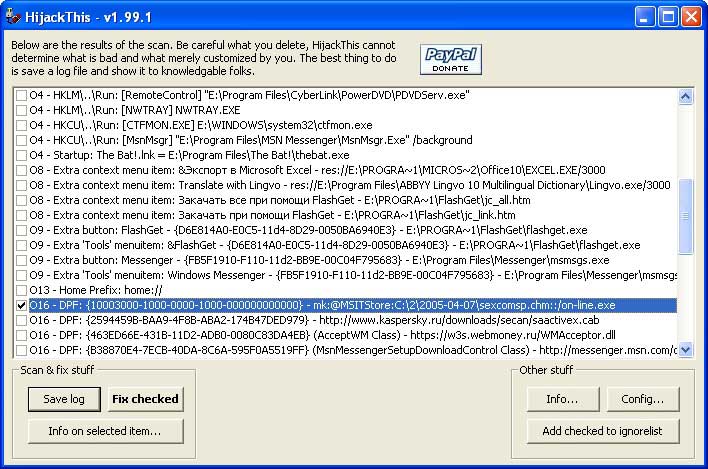

Протоколы утилиты HijackThis являются стандартом для многих конференций, посвященных информационной безопасности. Утилита анализирует системные настройки и отображает их на экране в виде списка. Важно отметить, что утилита не анализирует собранную информацию – предполагается, что пользователь самостоятельно примет решение о том, какие элементы появились в результате деятельности вредоносных программ.

Пользователь может отметить один или несколько элементов, после нажатия кнопки “ Fix ” утилита производит их исправление или удаление. Утилита позволяет сохранять текстовые протоколы с результатами анализа, протокол достаточно легко анализировать вручную или с помощью автоматизированных анализаторов.

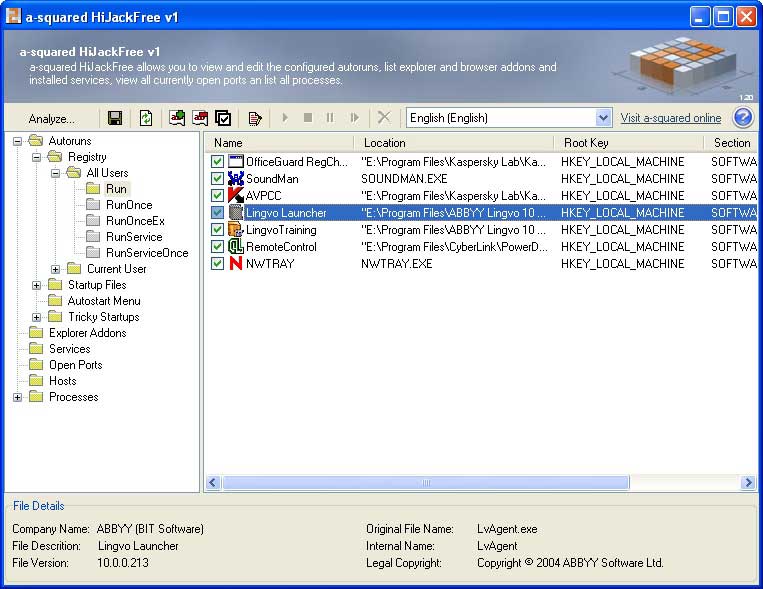

Данная программа представляет собой универсальный анализатор, отображающий элементы автозапуска (включая многие экзотические), модули расширения Explorer , службы и запущенные процессы, открытые порты, содержимое файла Hosts . По результатам анализа формируется XML протокол, который может быть сохранен или передан для анализа на сайт http :// www . hijackfree . com . Результаты анализа отображаются немедленно, полученный в результате анализа HTML протокол можно сохранить. Однако следует помнить, что для формирования протокола результаты анализа Вашего компьютера передаются компании a-squared.

Утилита TDIMon (производитель SysInternals ).

Утилита TDIMon предназначена для мониторинга сетевой активности приложений. В протоколе утилиты регистрируются обмен приложений по протоколам TCP и UDP . Программа не нуждается в инсталляции и может оказаться весьма полезной для обнаружения программ, ведущих скрытный обмен с сетью.

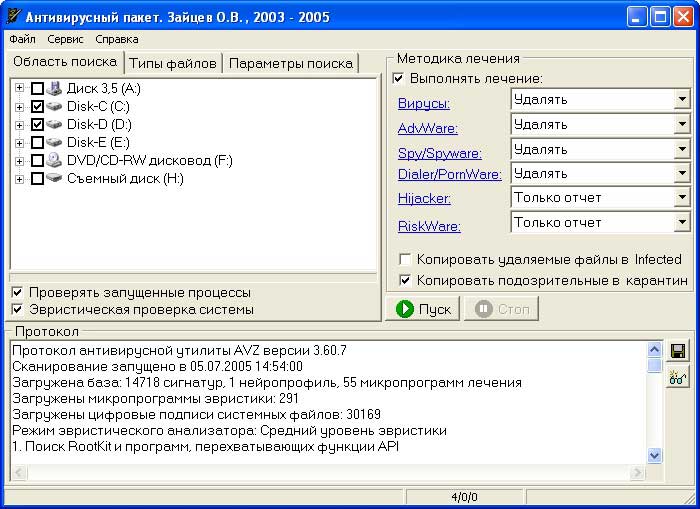

Данная утилита помимо сигнатурного сканера содержит анализатор запущенных процессов, служб, драйверов, модулей пространства ядра, диспетчер автозапуска и расширений Internet Explorer , анализатор настроек SPI ( LSP / NSP / TSP ), анализатор открытых портов TCP / UDP и сетевых ресурсов. Утилита содержит встроенные средства поиска данных в реестре и файлов на диске. Все эти функции защищены встроенным антируткитом.

Встроенное исследование системы позволяет формировать HTML протоколы, которые можно использовать для экспресс-анализа системы. Анализ запускается из меню «Файл Исследование системы», протокол размещается в указанной пользователем папке. Встроенная база безопасных файлов позволяет AVZ опознавать файлы, входящие в состав операционной системы и файлы распространенных приложений. Опознанные файлы выделяются цветом и могут быть автоматически исключены из протоколов исследования системы, что в ряде случаев существенно упрощает их анализ.

Специализированные утилиты для поиска RootKit

Данная программа предназначена для поиска маскирующихся процессов, файлов и папок. Несмотря на статус “ Beta ” программа работает достаточно стабильно, в инсталляции не нуждается (тем не менее, неявная инсталляция есть – программа копирует на диск и устанавливает на время работы свой драйвер).

Детектор Rootkit от фирмы SysInternals , работает без инсталляции. Основной задачей данной утилиты является поиск маскирующихся файлов и ключей реестра. Следует обратить внимание на то, что в случае логических ошибок на диске данная утилита может выдать ложные подозрения. Кроме того, подозрения на маскировку файлов не обязательно являются признаком наличия в системе RootKit .

Полезные On — Line сервисы

Автоматический анализатор протоколов утилиты HijackThis. Работает только с протоколами последней версии данной утилиты, по результатам анализа генерирует протокол с указанием, на какие позиции следует обратить внимание.

Проверка файла несколькими антивирусами. В настоящий момент проверка переданного для анализа файла проводится при помощи 19-ти антивирусных пакетов.

Проверка файла несколькими антивирусами. На этом сайте проверка файла производится при помощи 13-ти антивирусов, и кроме проверки антивирусами проводится экспресс-анализ файла – вычисление его MD 5 суммы, попытка определения упаковщика и оценка «степени опасности» файла по некоторым критериям создателей сайта.

Русскоязычная конференция, полностью посвященная вирусологии, борьбе с AdWare / SpyWare программами и защите компьютера. Для начинающего пользователя ценность представляет раздел «Помогите», в котором рассматриваются проблемы пользователей, анализируются полученные от пользователей протоколы и подозрительные файлы.

Русскоязычная конференция, содержит подразделы «Системное администрирование, безопасность», «Техподдержка» и «Программы: Интернет», в которых обсуждаются вопросы безопасности, антивирусные программы, Firewall и методы обнаружения вирусов.

Подготовка к анализу

Итак, мы сформировали список основных инструментов, которые потребуются для анализа компьютера, можно приступать к анализу. Перед его проведением стоить найти ответ на ряд вопросов:

- В чем заключается проблема с компьютером, в чем конкретно она проявляется. От точности ответа на данный вопрос зависит эффективность дальнейшего анализа – к сожалению, очень часто анализ начинается с туманной формулировки «компьютер вроде тормозит …». При наличии внешних проявлений вредоносной программы необходимо установить периодичность их появления и проверить, связаны ли они с наличием доступа в Интернет;

- Необходимо примерно определить момент вероятного появления вредоносной программы. Естественно, что точно установить это затруднительно, но приблизительный интервал с запасом установить необходимо;

- Необходимо уточнить, какие действия производились перед предположительным появлением вредоносной программы. Практика показывает, что появление ряда вредоносных программ происходит после установки какого-либо программного обеспечения, открытия подозрительных писем или Интернет сайтов.

Анализ

1. Поиск RootKit

Практика показала, что анализ компьютера нужно начинать с поиска программ, применяющих RootKit механизмы. Это очень важный момент, поскольку большое количество современных вредоносных программ активно маскируют свое присутствие на компьютере. С другой стороны большинство описанных выше программ-анализаторов работают через стандартные API , и перехват нескольких функций делает программу «невидимкой» за счет маскировки ее ключей реестра, файлов и процессов.

Желательно применить все рекомендованные программы (RootkitRevealer, BackLite и AVZ ), т.к. они используют различные алгоритмы поиска RootKit .

По протоколу утилиты AVZ можно проанализировать, есть ли перехваты каких-либо функций в user — mode и kernel — mode . Сам по себе перехват ни о чем не говорит, поскольку перехватчик может быть установлен антивирусом, Firewall , различными средствами мониторинга системы. Например, утилита FileMon во время работы перехватывает несколько функций KiST , отвечающих за работу с реестром. В случае подозрения на RootKit можно включить противодействие руткитам AVZ – в этом случае делается попытка нейтрализации перехватчиков. Следует учитывать, что нейтрализация перехватчиков user — mode происходит только для процесса AVZ , в то время как нейтрализация kernel — mode перехватчиков оказывает воздействие на всю систему.

Если одна из перечисленных программ обнаружит подозрение на маскировку процессов или файлов, то заподозренные файлы необходимо тщательно исследовать. Для этого можно применить описанные выше on — line сервисы, позволяющие проверить подозрительный файл десятком антивирусов.

После поиска (и уничтожения в случае обнаружения) RootKit можно приступить к дальнейшему анализу системы. В случае активного противодействия удалению со стороны вредоносной программы самым простым способом ее удаления является подключение HDD к заранее чистому компьютеру и удалений файлов, обнаруженных в ходе поиска руткита.

2. Анализ запущенных процессов

Анализ списка запущенных процессов сводится к тому, что необходимо идентифицировать каждый из них.

Процессы, которые AVZ определяет как безопасные, можно с высокой степенью вероятности считать таковыми и снять с подозрения. Аналогично можно поступить с файлами, подписанными Microsoft (проверить подпись можно консольной программой Sigcheck).

Все остальные запущенные процессы можно разделить на две категории – процессы, назначение которых Вам известно, и программы неизвестного происхождения – их необходимо тщательно проверить. В ходе проверки рекомендуется обратить внимание на размер файла (троянские программы, почтовые и сетевые вирусы как привило небольшого размера) и дату его создания/модификации.

3. Анализ автозапуска

Анализ автозагружаемых программ и библиотек очень удобно проводить при помощи утилиты Autoruns от SysInternals . Для упрощения анализа рекомендуется включить опции « Verify Code Signatures » и « Hide Signed Microsoft Entries » в меню « Options ». Следует учесть, что анализ элементов автозапуска может длиться несколько минут – это связано с тем, что для каждого файла идет проверка цифровых подписей.

4. Поиск файлов на диске

Поиск файлов на диске достаточно эффективен в случае, если известна примерная дата появления вредоносной программы. В этом случае можно осуществить поиск по маске «*. exe *. com *. sys *. pif *. com *. lnk *. chm » с фильтрацией по диапазону дат (причем поиск желательно произвести дважды – по дате создания файла и по дате модификации). Для выполнения поиска файлов удобно применять встроенную систему поиска AVZ – в ней можно исключить из результатов поиска файлы, опознанные по базе безопасных.

5. Анализ BHO и модулей расширения Internet Explorer

Анализ различных модулей расширения Internet Explorer является важной задачей, поскольку многие SpyWare и AdWare программы устанавливаются как BHO ( Browser Helper Object ). Анализ рекомендуется вести из утилиты Autoruns (закладка Internet Explorer ) или AVZ (СервисМенеджер расширений IE ). Все подозрительные модули расширения рекомендуется отключить, причем перед отключением необходимо в обязательном порядке закрыть все экземпляры Internet Explorer . Это связано с тем, что некоторые BHO отслеживают наличие своих ключей в реестре в момент выгрузки и восстанавливают их при необходимости, что затрудняет их удаление.

6. Папка Downloaded Program Files

Многие шпионские программы и программы класса Trojan — Downloader выполнены в виде ActiveX и некоторые их компоненты можно обнаружить в папке Downloaded Program Files. Следует отметить, что просмотр данной папки при помощи проводника Windows неудобен, для просмотра файлов рекомендуется воспользоваться менеджерами файлов типа FAR или Windows Commander . Сама папка Downloaded Program Files размещается в папке Windows , у папки установлен атрибут «системный».

7. Анализ файла hosts

Файл hosts участвует в процессе определения IP адреса сервера по его имени. Модификация этого файла может привести к нарушению данного процесса и подмене адреса любого сервера (данный процесс является простейшей формой DNS спуфинга). Как правило, добавленные троянской программой в файл hosts строки имеют вид:

В первой из приведенных строк происходит подмена адреса google.com на некий адрес 1.2.3.4. Во второй строке примера показан классический способ блокирования процесса обновления антивирусных баз.

Анализ файла hosts сводится к изучению его содержимого в любом текстовом редакторе (например в блокноте), или в специализированной утилите (например HiJackFree или HijackThis). Обнаружение посторонних записей, особенно связанных с популярными поисковыми системами или антивирусными продуктами однозначно свидетельствует о деятельности троянской программы.

8. Изучение папки «Избранное» Internet Explorer

У Internet Explorer есть интересная функция (о которой правда часто забывают) – перед открытием указанного в строке адрес сайта происходит автоматический просмотр папки «Избранное» и сравнение названия ссылок этой папки с текстом в строке «Адрес». В случае совпадения введенный адрес автоматически изменяется на адрес из найденной ссылки. С одной стороны это удобно – можно создать ссылку с названием «поиск», указывающую на www . yandex . ru – тогда указание в поле «адрес» слова «поиск» приведет к открытию сайта www . yandex . ru . Однако возможна и обратная операция – можно в папке «Избранное» создать ссылку с именем www . yandex . ru и указать в ней некий посторонний адрес – в результате произойдет автоматическая подмена адреса. Следовательно, в ходе проверки компьютера необходимо произвести поиск и удаление подобных ссылок.

Действия в типовых ситуациях

Рассмотрим несколько типовых случаев, которые по статистике чаще всего можно наблюдать на зараженных компьютерах.

- Периодически выводятся окна с рекламной информацией. В такой ситуации необходимо установить, какая из запущенных программ выводит данные окна. Это удобно сделать при помощи программы Process Explorer – необходимо перетащить значок с изображением прицела из панели управления Process Explorer на окно неопознанной программы — Process Explorer определит, какой программе принадлежит данное окно. Если обнаружится, что окно принадлежит Internet Explorer , то необходимо проанализировать загруженные им библиотеки и модули расширения ( BHO ). Кроме того , Process Explorer показывает процессы в виде древовидного списка – стоит обратить внимание на то, какой процесс является родительским для «подозреваемого»;

- Стартовая страница Internet Explorer периодически изменяется на некую страницу X . Настройки IE хранятся в реестре, поэтому для обнаружения изменяющего страницу «вредителя» очень удобно применить утилиту RegMon . После запуска утилиты необходимо настроить фильтр утилиты RegMon , указав в качестве образца адрес X или его фрагмент. Затем остается только восстановить стартовую страницу и дождаться ее изменения – далее по протоколу RegMon можно установить, какой процесс выполнил данную операцию.

- Изменяются настройки Internet Explorer , в том числе недоступные из диалога «свойства обозревателя». Чаще всего изменяется страница поиска или префиксы протоколов, замена стартовой страницы может рассматриваться как частный случай этой ситуации. Методика обнаружения ответственного за это вредоносного процесса аналогична случаю с подменой стартовой страницы, в настройке фильтра RegMon в поле Include рекомендуется задать образец «MicrosoftInternet Explorer» и оставить включенной опции « Log Writes » и « Log Successes ». В результате будет фиксироваться все изменения настроек с указанием, какая программа производит изменение. Для восстановления настроек можно применить кнопку «Сброс параметров» на закладке «Свойства программы» в окне «Свойства обозревателя» или использовать восстановление системы в AVZ . В обоих случаях это приведет к сбросу все настроек на значения по умолчанию.

- На рабочем столе (на диске, в определенных папках) периодически появляются посторонние файлы и ярлыки. Для определенности предположим, что на рабочем столе появляется файл dialer . exe , причем через некоторое время после его удаления файл появляется снова. Воспользуемся утилитой FileMon , причем для уменьшения размеров протокола рекомендуется настроить фильтр этой утилиты. В нашем случае образец в строке Include фильтра будет « dialer . exe », из всех переключателей можно оставить включенным только “ Log Writes ” и « Log Successes ». С таким фильтром FileMon будет регистрировать только операции записи в файл с именем « dialer . exe ». Далее остается подождать появления файла и по протоколу FileMon установить создающее его приложение.

- После удаления вредоносной программы (вручную или при помощи антивируса) возникли проблемы с доступом в Интернет. Подобная ситуация как правило возникает в случае удаления модуля, зарегистрированного в качестве расширения Winsock . Проанализировать зарегистрированные модули расширения Winsock можно в AVZ – меню Сервис, пункт «Менеджер Winsock SPI ». Менеджер оснащен автоматическим анализатором, который в состоянии обнаружить типовые ошибки и исправить их. Список ошибок можно посмотреть на закладке «Поиск ошибок», там же имеется кнопка «Автоматическое исправление найденных ошибок». В большинстве случаев анализатор AVZ в состоянии справиться с ошибками. Если он не поможет (а такое возможно в случае серьезного повреждения настроек, например полного удаления ключей реестра, хранящих настройку), рекомендуется обраться к статьям 299357, 817571 и 811259, размещенным на сайте Microsoft (http://support.microsoft.com/kb/ ). В данных статьях подробно рассмотрены методики ручного сброса, восстановления и проверки настроек протоколов TCP / IP ;

- Изменились обои и настройки рабочего стола, меню настройки рабочего стола недоступно . Подобная ситуация все чаще регистрируется в последние месяцы и связана с оригинальной методикой демонстрации рекламы – вместо отображения рекламной информации в отдельных окнах современные троянские программы внедряют ее в рабочий стол. В ряде случаев можно восстановить настройки вручную, однако некоторые троянских программы блокирую вызов меню настройки при помощи параметров в ключе реестра SoftwareMicrosoftWindowsCurrentVersionPolicies. Для разблокировки меню и сброса настроек можно применить “Восстановление системы” AVZ , там предусмотрена специальная функция «Восстановление настроек рабочего стола».

- Нарушилось обновление антивирусных программ, хотя доступ в Интернет работает нормально . В такой ситуации рекомендуется проверить файл HOSTS , возможно, в нем появились дополнительные записи. Отследить модифицирующий файл hosts процесс достаточно легко при помощи утилиты FileMon , восстановить файл проще всего вручную – в нем должна быть единственная строка вида «127.0.0.1 localhost». Для редактирования фала Hosts можно воспользоваться программами HiJackFree или HijackThis.

Заключение

В данной статье описаны базовые методики анализа компьютера, доступные даже начинающему пользователю. Описанные утилиты позволяют провести анализ компьютера и решить типовые задачи, связанные с выявлением вредоносных программ без применения антивируса.

|

Скачать 33,01 Kb.

|

Связанные:

Laboratornoe zanyatie 4 (1)

phpCpAfai Ponyatie-o-spryazhenii-glagola.-Lichnye-okonchaniya-glagolov-1-i-2-spr 2

- Навигация по данной странице:

- Оборудование

- Раздел Назначение

- Задание 2.

Лабораторное занятие № 4

Применение средств исследования реестра Windows для нахождения следов активности вредоносного ПО

Цель: ознакомиться с основными средствами исследования реестра Windows для нахождения следов активности вредоносного ПО.

Оборудование: ПЭВМ АМD FX ™ – 4300 Quad – Core Processor 3,80 GHz

Программное обеспечение: Windows 10, текстовый редактор Microsoft Word, браузер Google Chrome, редактор реестра.

Теоретические вопросы (предоставить описание в КТС)

1. Основные принципы работы с системным реестром.

2. Расположение системного реестра.

3. Редактирование системного реестра.

4. Структура системного реестра.

5. Копирование и восстановление реестра.

Задание 1. Опишите разделы реестра Windows. Заполните таблицы.

|

HKEY_CURRENT_USER |

Данный раздел содержит настройки текущего активного пользователя, вошедшего в систему. Здесь хранятся папки пользователя, цвета экрана и параметры панели управления. Эти сведения сопоставлены с профилем пользователя. Вместо полного имени раздела иногда используется аббревиатура HKCU. Хотя этот раздел выглядит как один из основных в редакторе реестра, он является всего лишь ссылкой на один из профилей HKEY_USERS. |

|

HKEY_USERS |

Раздел HKEY_USERS (псевдоним HKU) содержит информацию о профилях всех пользователей данного компьютера. Данный раздел практически никогда не используется пользователями. Следует отметить связь данного корневого раздела с разделом HKEY_CURRENT_USER, который фактически является ссылкой подраздела корневого раздела HKEY_USERS, хранящего сведения о текущем пользователе. |

|

HKEY_LOCAL_MACHINE |

Раздел содержит параметры конфигурации, относящиеся к данному компьютеру (для всех пользователей). Вместо полного имени раздела иногда используется аббревиатура HKLM. |

|

HKEY_CLASSES_ROOT |

Является подразделом HKEY_LOCAL_MACHINESoftwareClasses. В основном, содержит информацию о зарегистрированных типах файлов и объектах COM и ActiveX. Раздел HKLMSoftwareClasses содержит параметры по умолчанию, которые относятся ко всем пользователям локального компьютера. Параметры, содержащиеся в разделе HKCUSoftwareClasses, относятся только к текущему пользователю, имея приоритет над стандартными. Раздел CLASSES_ROOT включает в себя данные из обоих источников. Кроме того, раздел CLASSES_ROOT предоставляет объединённые данные программам, написанным под ранние версии Windows. Изменения настроек текущего пользователя выполняются в разделе HKCUSoftwareClasses. Модификация параметров по умолчанию должна производиться в разделе HKLMSoftwareClasses. Данные из разделов, добавленных в CLASSES_ROOT, будут сохранены системой в разделе HKLMSoftwareClasses. Если изменяется параметр в одном из подразделов раздела CLASSES_ROOT и такой подраздел уже существует в HKCUSoftwareClasses, то для хранения информации будет использован раздел HKCUSoftwareClasses, а не аналогичный раздел в LOCAL_MACHINE. |

|

HKEY_CURRENT_CONFIG |

Данный раздел содержит сведения о профиле оборудования, используемом локальным компьютером при запуске системы. Является ссылкой на HKEY_LOCAL_MACHINESYSTEMCurrentControlSetHardware ProfilesCurrent |

|

Раздел |

Назначение |

|

Config |

Различные конфигурации компьютера. |

|

Enum |

Информация о подключенных к данному компьютеру устройствах. |

|

Hardware |

Информация о последовательных интерфейсах и модемах, которые используются программой HyperTerminal. |

|

Network |

Хранящаяся здесь сетевая информация создается при входе пользователя в сеть: имя пользователя, регистрационная информация, первичный поставщик услуг и другие сведения. |

|

Security |

Информация о том, какой компьютер в сети следит за безопасностью сети и поддерживает ли (допускает ли) данный компьютер удаленное управление. |

|

Software |

Информация о программных средствах, установленных на данном компьютере, и различные конфигурационные данные программ. |

|

System |

Информация данного раздела управляет запуском системы, загрузкой драйверов устройств, сервисом Windows и поведением системы. |

Задание 2. В каких разделах реестра хранится информация о выбранной политике безопасности.

Задание 3. Опишите возможности программы REGEDIT.EXE.

Задание 4. Проведите исследование реестра Windows для нахождения следов активности вредоносного ПО.

Скачать 33,01 Kb.

Поделитесь с Вашими друзьями:

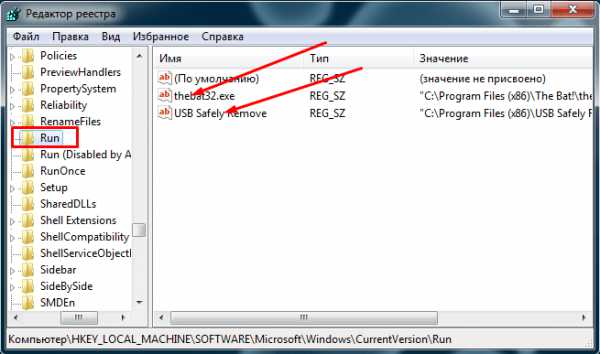

Реестр Windows — одна из наиболее важных частей компьютера с Windows, которая выполняет все выполняемые операции. Нередко можно встретить вредоносное ПО для реестра на вашем компьютере с Windows 10, которое приводит к взлому системы или отказу ресурсов. В этом посте мы рассмотрим ручную процедуру проверки и удаления вредоносных программ из реестра в Windows 10.

Нелегко определить, заражен ли ваш компьютер какой-либо из таких вредоносных программ для реестра. Бесфайловые вредоносные программы иногда также могут скрываться в руткитах или реестре Windows. Однако, если вы сомневаетесь, что вредоносная программа заразила ваш компьютер, вы можете либо удалить ее, либо сделать это за вас с помощью антивирусной программы.

Как только вредоносная программа заражает системный реестр, она захватывает командный центр, что может привести к краху системы и данных, который иногда невозможно восстановить.

Чтобы проверить и вручную удалить вредоносное ПО из реестра в Windows 10, сделайте следующее:

Поскольку это операция реестра, рекомендуется создать резервную копию реестра или создать точку восстановления системы в качестве необходимых мер предосторожности. После этого вы можете действовать следующим образом:

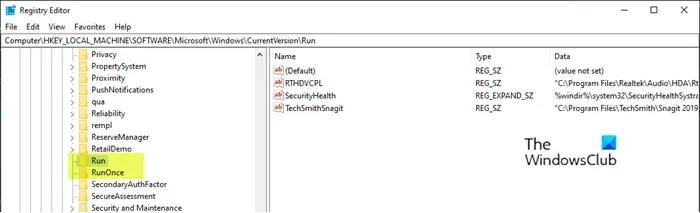

HKEY_LOCAL_MACHINE ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ Microsoft Windows CurrentVersion

- В этом месте на левой панели прокрутите вниз, чтобы найти папки, начинающиеся с «Выполнить».

В зависимости от вашего компьютера вы можете найти от одной до шести таких папок.

- Теперь щелкните по каждому из этих Папки запуска, которые содержат список программ, которые ваш компьютер запрограммирован для автоматического запуска при загрузке машины.

Важно уделять особое внимание записям, так как многие вредоносные программы могут содержать имена с ошибками или могут показаться вам незнакомыми. Если вы найдете такое имя, вы можете найти его в Google или любой поисковой системе и провести исследование. Как только вы убедитесь, что запись незаконна и может быть вредоносной, щелкните ее правой кнопкой мыши и выберите «Удалить».

- После того, как вы удалили подозрительную запись, возможно, вы удалили вредоносное ПО из реестра.

Другие распространенные ключи реестра, которые использует вредоносное ПО

HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunServicesHKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunServicesOnceHKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Explorer Папки оболочки Shell Folders Software Microsoft Windows Explorer Software_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение HKEY_CURRENT_USER Программное обеспечение Microsoft Windows CurrentVersion explorer Папки пользовательской оболочки HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion explorer Папки оболочки

Если вам сложно удалить заблокированные ключи реестра или DWORDS. и т. д., вы можете использовать Registry DeleteEx.

Прочтите: Руководство по удалению вредоносных программ и инструменты для начинающих.

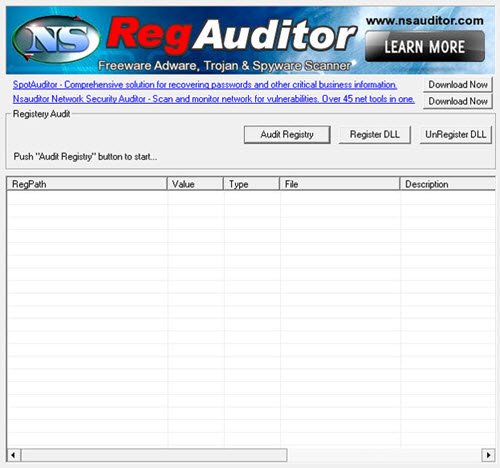

Используйте бесплатный аудитор реестра

Аудитор реестра сканирует ваш реестр на наличие записей рекламного, вредоносного и шпионского ПО, в том числе паразитов и троянов, и с помощью цветных значков сообщает вам, являются ли определенные объекты безопасными или вредоносными —

- Зеленый значок обозначает сейф,

- Желтый значок для неизвестных и

- Красный значок для вредоносных записей.

Ты можешь скачать здесь.

Связанное чтение: Очистите реестр, зараженный вымогателем, с помощью Kaspersky WindowsUnlocker.

Вот и все!

.

Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Содержание статьи

- Dr.Web CureIT

- Microsoft Malicious Software

- Поиск с помощью программы

- Самостоятельная проверка

- Еще несколько способов разобраны в этом видео

- Комментарии пользователей

Dr.Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от Доктора Веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

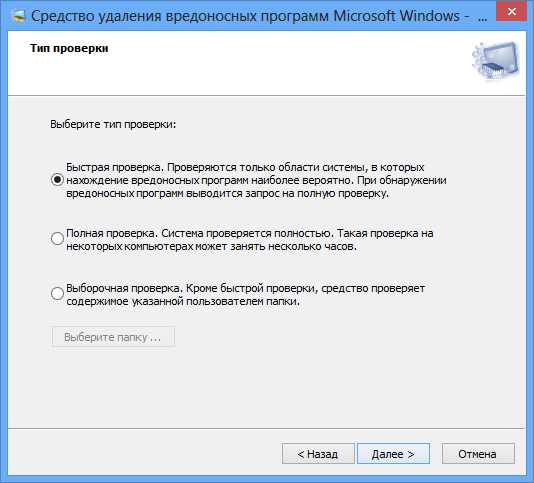

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

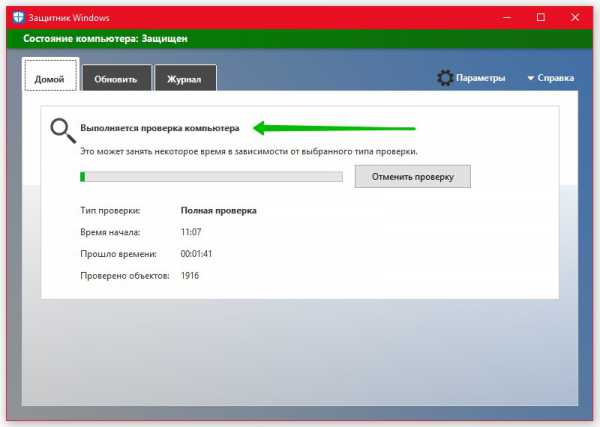

Как пользоваться:

- Скачать с оф.сайта и произвести запуск;

- Выбрать тип проверки «Полная»;

- Дождаться ее окончания и удалить найденные угрозы;

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Используйте любой софт и не переживайте за свою «купленную» лицензию, она не слетит!

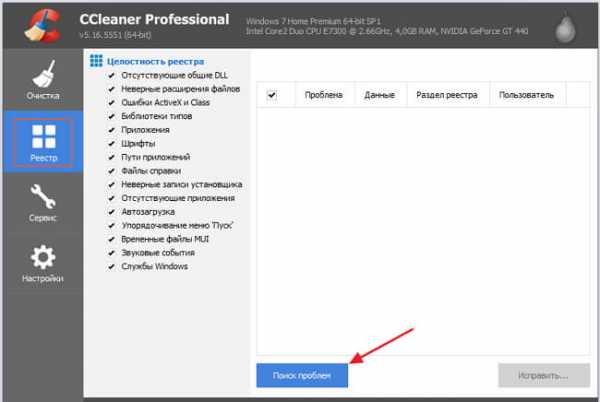

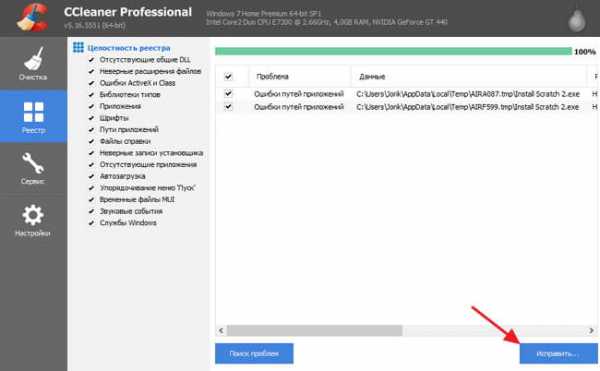

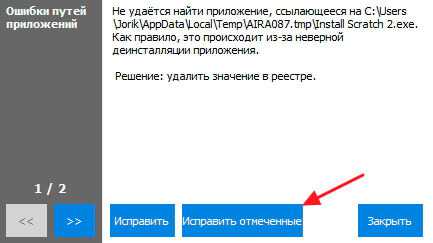

Поиск с помощью программы

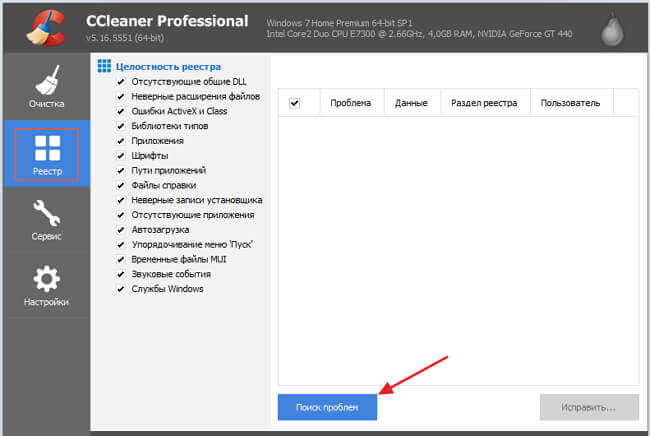

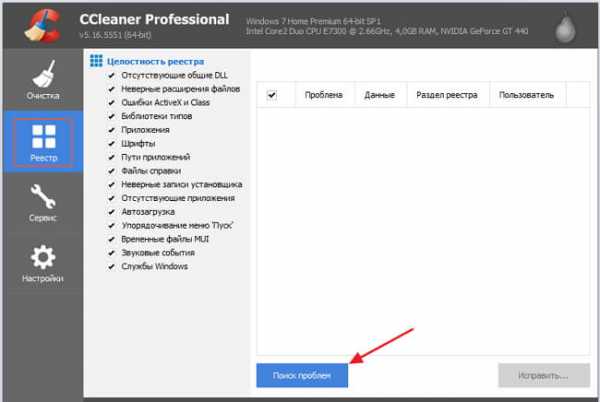

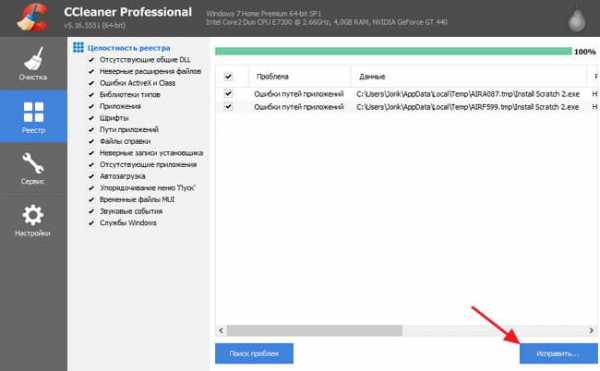

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Для этого:

- Скачиваем с оф.сайта, инсталлируем и запускаем;

- Переходим в раздел «Реестр» и производим Поиск;

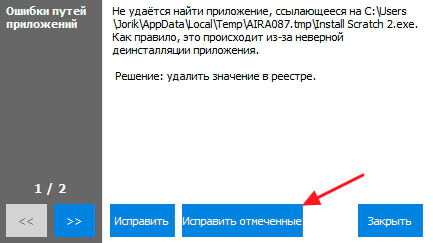

- После, отобразится перечень ошибок и кликаем «Исправить»;

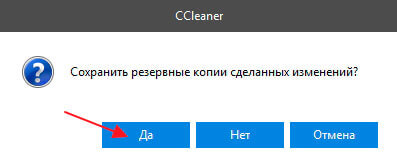

- И здесь нам предложат предварительно создать бэкап, соглашаемся и сохраняем. Чтобы в случае падения ОС, была возможность восстановить;

- Кликаем «Исправить отмеченные»;

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

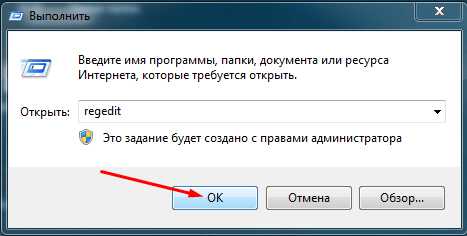

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

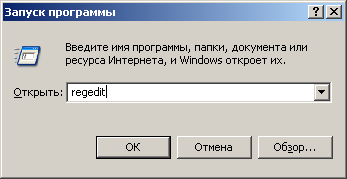

- Нажимаем

и выполняем команду Regedit;

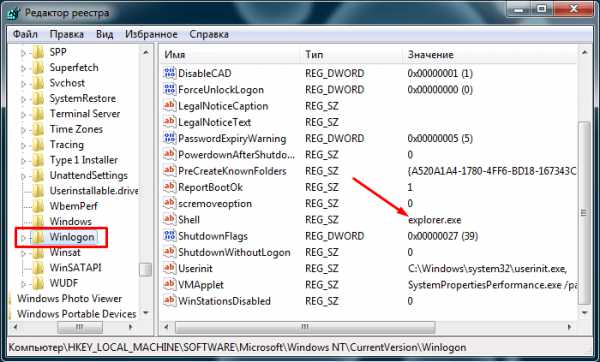

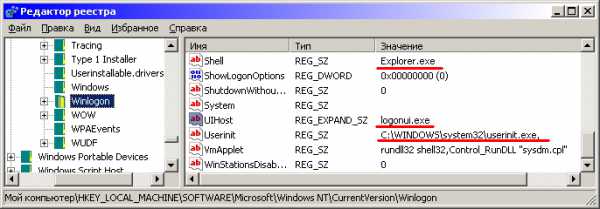

- Открываем раздел: HKEY_LOCAL_MACHINE, после чего идем в «SoftwareMicrosoftWindowsNTCurrentVersion», далее в категории Winlogon находите запись с названием «Shell» и смотрим, чтобы значение для нее стояло «explorer.exe», если стоит еще что-то, то убираете лишнее;

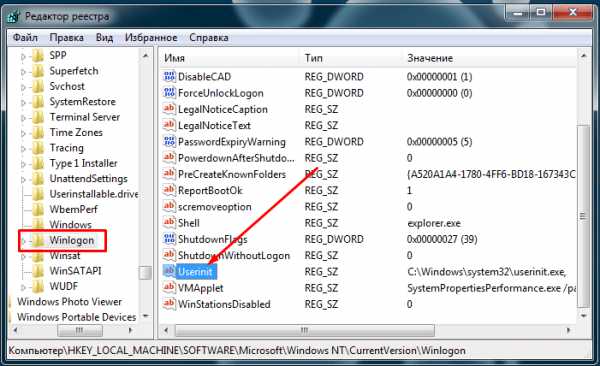

- В этой же ветке находим пункт «Usernit» она должна ссылаться на свой исполняемый файл «Расположение/userinit.exe», если кроме этого, выставлено что-то еще, убираете лишнее;

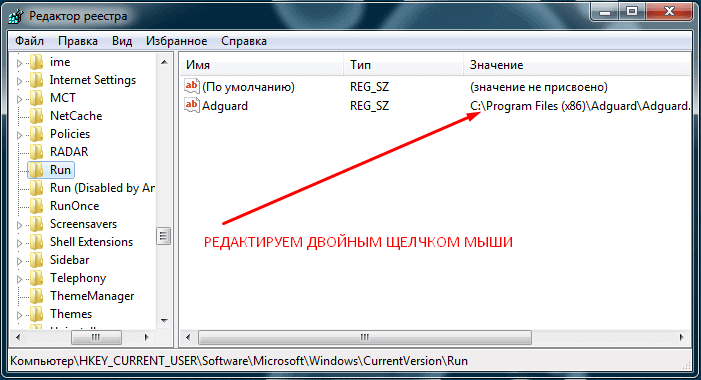

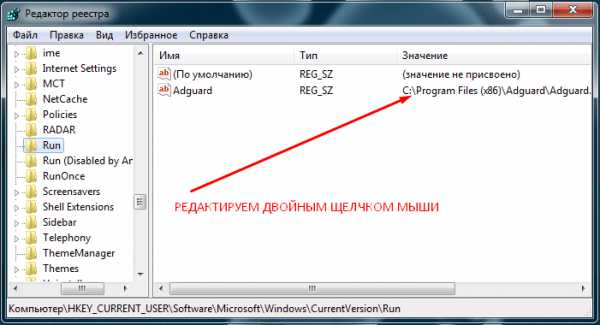

- Следующим шагом будет перейти в «HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion», открываем раздел Run, отвечающий за автозагрузку, убрать можно все, например, кроме антивируса;

- В данной категории «HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun» выполняем те же действия, что и в 4-ом пункте.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Еще несколько способов разобраны в этом видео

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Registry is one of the most sensitive parts of a Windows computer that takes care of every operation that occurs. It’s not unusual to encounter registry malware on your Windows 11/10 computer, which results in system hack or failure of resources. In this post, we will walk you through the manual procedure to check and remove malware from the registry in Windows 11/10.

It is not easy to tell if your PC is infected with any of such registry malware. Fileless Malware sometimes may also hide in Rootkits or the Windows Registry. However, if you doubt malware has infected your machine, you may either remove it or have antimalware do it for you.

Once the malware infects the system registry, it hijacks the command center, which may result in system and data collapse that sometimes is beyond recovery.

To check and manually remove malware from the registry in Windows 11/10, do the following:

Since this is a registry operation, it is recommended that you back up the registry or create a system restore point as necessary precautionary measures. Once done, you can proceed as follows:

- Press Windows key + R to invoke the Run dialog.

- In the Run dialog box, type

regeditand hit Enter to open Registry Editor. - Navigate or jump to the registry key path below:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

- At the location, on the left pane, scroll down to locate folders starting with Run.

You may find one to up to six of such folders depending on your computer.

- Now, click on each of these Run folders, which contain a list of programs that your computer is programmed to run automatically as soon as you boot the machine.

It is important you pay extra attention to the entries as many malware programs may be there with misspelled names or they may look unfamiliar to you. If you find any such name, you can search for it on Google or any search engine and research. As soon as you’re satisfied that the entry is not legit and may be malware, right-click the entry, and choose delete.

- Once you’ve deleted the suspected entry, you’ve possibly removed a registry malware.

Other common Registry keys that malware uses

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell Folders

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerShell Folders

If you find it difficult to delete locked Registry Keys or DWORDS. etc, you may use Registry DeleteEx.

Read: Malware Removal Guide & Tools for Beginners.

Use free Registry Auditor

Registry Auditor scans your registry for Adware, malware and spyware entries – including parasites and trojans, and tells you by colored icons whether specific Objects are known to be safe or harmful –

- Green icon stands for Safe,

- Yellow icon for Unknown and

- Red icon for Harmful entries.

You can download it here.

Related read: Clean up a ransomware-infected Registry using Kaspersky WindowsUnlocker.

That’s it!

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Download PC Repair Tool to quickly find & fix Windows errors automatically

Windows Registry is one of the most sensitive parts of a Windows computer that takes care of every operation that occurs. It’s not unusual to encounter registry malware on your Windows 11/10 computer, which results in system hack or failure of resources. In this post, we will walk you through the manual procedure to check and remove malware from the registry in Windows 11/10.

It is not easy to tell if your PC is infected with any of such registry malware. Fileless Malware sometimes may also hide in Rootkits or the Windows Registry. However, if you doubt malware has infected your machine, you may either remove it or have antimalware do it for you.

Once the malware infects the system registry, it hijacks the command center, which may result in system and data collapse that sometimes is beyond recovery.

To check and manually remove malware from the registry in Windows 11/10, do the following:

Since this is a registry operation, it is recommended that you back up the registry or create a system restore point as necessary precautionary measures. Once done, you can proceed as follows:

- Press Windows key + R to invoke the Run dialog.

- In the Run dialog box, type

regeditand hit Enter to open Registry Editor. - Navigate or jump to the registry key path below:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

- At the location, on the left pane, scroll down to locate folders starting with Run.

You may find one to up to six of such folders depending on your computer.

- Now, click on each of these Run folders, which contain a list of programs that your computer is programmed to run automatically as soon as you boot the machine.

It is important you pay extra attention to the entries as many malware programs may be there with misspelled names or they may look unfamiliar to you. If you find any such name, you can search for it on Google or any search engine and research. As soon as you’re satisfied that the entry is not legit and may be malware, right-click the entry, and choose delete.

- Once you’ve deleted the suspected entry, you’ve possibly removed a registry malware.

Other common Registry keys that malware uses

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesOnce

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerShell Folders

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerUser Shell Folders

HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionexplorerShell Folders

If you find it difficult to delete locked Registry Keys or DWORDS. etc, you may use Registry DeleteEx.

Read: Malware Removal Guide & Tools for Beginners.

Use free Registry Auditor

Registry Auditor scans your registry for Adware, malware and spyware entries – including parasites and trojans, and tells you by colored icons whether specific Objects are known to be safe or harmful –

- Green icon stands for Safe,

- Yellow icon for Unknown and

- Red icon for Harmful entries.

You can download it here.

Related read: Clean up a ransomware-infected Registry using Kaspersky WindowsUnlocker.

That’s it!

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.

Доброго времени суток, друзья. Я вот много пишу о борьбе с разными вредоносными программами, которые блокируют запуск системы, замедляют работу компьютера, отображают рекламу в браузерах. Но удаление зараженных файлов и процессов – это лишь вершина айсберга. Необходимо выполнять более глубокое сканирование. Хотите узнать, как проверить реестр на вирусы? Данная статья полностью посвящена этой теме.

- Все методы обнаружения вирусов на компьютере

- Все способы входа в панель управления Windows

- Руководство по удалению вируса из vk

- Все методы очистки от вируса Recycler

Что такое реестр?

Это своего рода база данных, которая содержит массив атрибутов и значений, отвечающих за конфигурацию Windows и установленных приложений. Также, там храниться информация об учётных записях пользователей.

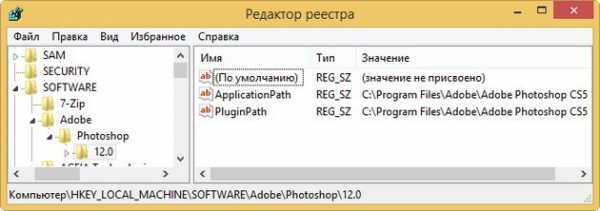

Когда Вы деинсталлируете софт, то в реестре остаются следы. В статье про оптимизацию работы ПК я писиал об этом. К примеру, после удаления графического редактора Photoshop я обнаружил немного «мусора»:

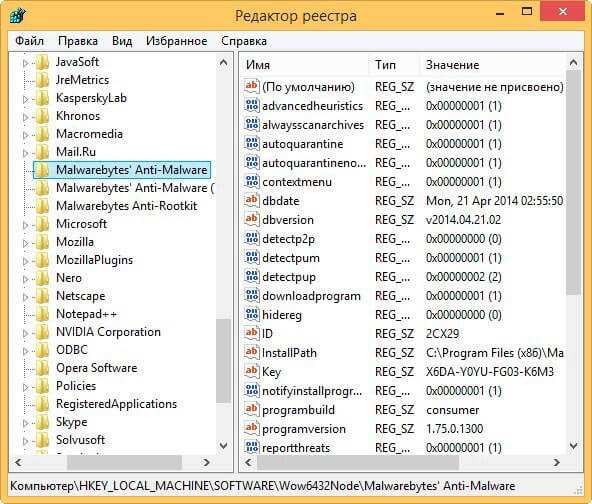

А после использования утилиты для поиска рекламных вирусов Anti-Malware (от Malwarebytes) было найдено множество ключей, которые пришлось почистить вручную:

Представьте, сколько подобного «хлама» может собраться за месяц, год. И всё это замедляет систему, потребляя ресурсы ПК.

А Вы не задумывались, почему компания Microsoft до сих пор не создала собственного инструмента для сканирования реестра на ошибки?

Хорошо, что есть доступ к утилите «regedit», где можно самостоятельно отыскать неиспользуемые записи и удалить их. Это также очень эффективный способ для выявления вирусов (точнее последствий их активности).

Вообще-то, реестр не может содержать трояны и прочие вредоносные скрипты, но в нём могут храниться измененные записи, влияющие на работоспособность системы. Вирусы могут влиять на автозагрузку, выполнение процессов и т.д. С этим нужно бороться, согласны?

С чего начать?

К реестру мы обязательно вернемся. Сначала я вкратце напомню, что следует делать при обнаружении «заразы». О симптомах и проявлениях читайте в этой статье.

Полное сканирование системы

Для этой цели подойдет разный защитный софт. Наилучшим образом себя проявляет KIS (Internet Security от Kaspersky Lab). Это комплексный инструмент, который я не хочу сейчас расхваливать. Его преимущества всем и так давно известны.

Если нет желания платить деньги за качественную проверку, то в качестве альтернативы советую скачать свеженькую версию Cure It! от Доктор Веб.

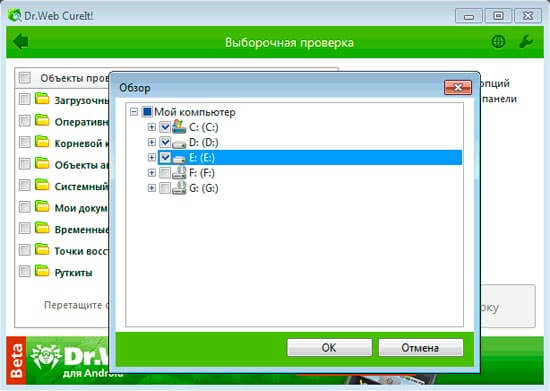

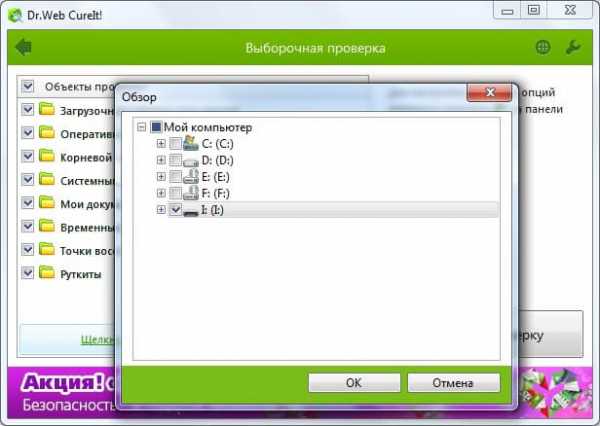

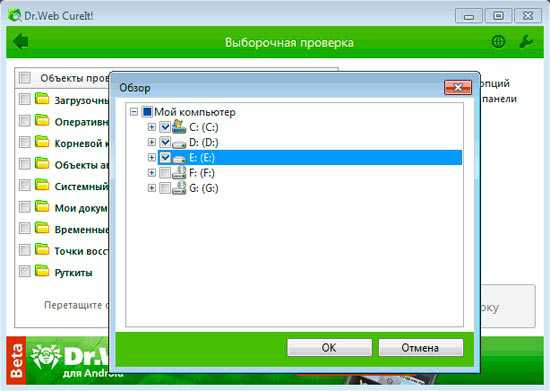

После запуска обязательно выберите все объекты сканирования:

Конечно же, данный способ не даёт 100%-ой гарантии успеха, но большинство угроз будут удалены. Останется только обезвредить их и перезапустить компьютер.

Автоматический поиск в реестре

Если после вышеупомянутых шагов (сканирования с помощью антивируса nod32 или любого другого подобного софта) поведение ПК всё еще остается загадочным, то следует выполнить очистку конфигурационной базы данных.

С этой задачей могут справиться разные приложения. Но если Вы не хотите устанавливать «прожорливые» комплексные утилиты, то достаточно будет скачать и запустить программу CCleaner.

Уже более пяти лет я использую именно это ПО из-за его простоты и удобства. Иногда тестирую другие продукты аналогичного типа, но в итоге возвращаюсь к данному оптимизатору.

- После открытия следует перейти во вкладку «Реестр» (слева), затем кликнуть по кнопке «Поиск…»:

- Отобразится список ошибок. У меня он оказался небольшим, так как проверку выполняю почти ежедневно. У Вас может быть несколько сотен пунктов, если ни разу не выполняли чистку.

- После нажатия на «Исправить…» появится окно с предложением создать резервную копию перед очисткой. Соглашаемся и указываем путь сохранения:

- Будет создан файл с расширением «reg», который, в случае возникновения ошибок после чистки, поможет восстановить удачную конфигурацию.

- Теперь выбираем пункт «Исправить отмеченные» в открывшемся окне:

Вот и всё. Реестр почищен. Ошибки устранены.

Ручная проверка

Даже самый лучший Касперский антивирус не способен устранять все последствия «жизнедеятельности» вирусов. Придётся немножко поработать руками и головой. Впереди – увлекательное путешествие в мир редактора реестра.

Эта программа запускается очень просто. Достаточно набрать в консоли «Выполнить» (Win + R) следующую команду:

Regedit

Ответственность за дальнейшие действия лежит исключительно на Вас! Я подскажу универсальный способ, но каждая ситуация индивидуальна и требует особого подхода и повышенной внимательности!

Если в чем-то сомневаетесь, обязательно задавайте вопросы мне или ищите ответы через поисковые системы.

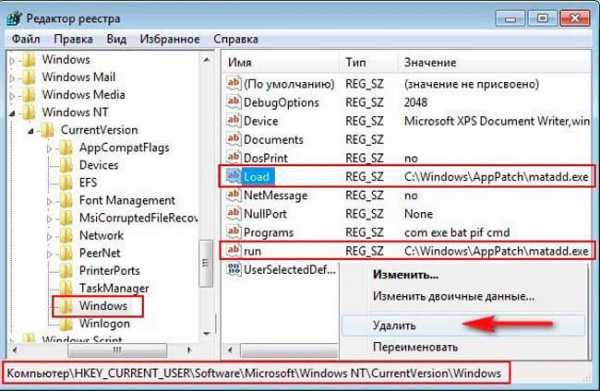

Я покажу пример проблемы, с которой пришлось столкнуться не так давно. Мне удалось устранить вирус, который запускался из папки Windows AppPatch с помощью файла «hsgpxjt.exe». Решить проблему помог Dr. Web, но после очередного запуска ПК на экране отобразилось окно ошибки.

Всё указывало на то, что в реестре (разделе автозагрузки) остались следы этого скрипта. Откровенно говоря, CCleaner не помог (увы, он тоже не всесилен). Что я сделал?

- Перешел по пути:

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Windows

- Удалил ключи в разделах «Load» и «Run»:

- Перезагрузил ОС и сообщение исчезло!

Возможно, Вам придется потратить больше времени, если вирус оставил множество следов. Но так будет надежнее.

Кстати, многие «умники» предлагают сервисы, которые способны проверять реестр на вирусы в режиме «онлайн». Отвечу, что это невозможно. Не верите? Можете прочесть мою статью об утилитах для сканирования ПК через интернет. Там много интересного и полезного.

На этом извольте откланяться. Все вопросы и пожелания можете писать в комментариях. Я не обещаю поддержку 24/7, но обязательно отвечу всем оперативно и, по существу.

С уважением, Виктор

В реестре хранятся вирусы — чистим его!

Доброго времени суток, друзья. Я вот много пишу о борьбе с разными вредоносными программами, которые блокируют запуск системы, замедляют работу компьютера, отображают рекламу в браузерах. Но удаление зараженных файлов и процессов – это лишь вершина айсберга. Необходимо выполнять более глубокое сканирование. Хотите узнать, как проверить реестр на вирусы? Данная статья полностью посвящена этой теме.

Что такое реестр?

Это своего рода база данных, которая содержит массив атрибутов и значений, отвечающих за конфигурацию Windows и установленных приложений. Также, там храниться информация об учётных записях пользователей.

Когда Вы деинсталлируете софт, то в реестре остаются следы. В статье про оптимизацию работы ПК я писиал об этом. К примеру, после удаления графического редактора Photoshop я обнаружил немного «мусора»:

А после использования утилиты для поиска рекламных вирусов Anti-Malware (от Malwarebytes) было найдено множество ключей, которые пришлось почистить вручную:

Представьте, сколько подобного «хлама» может собраться за месяц, год. И всё это замедляет систему, потребляя ресурсы ПК.

А Вы не задумывались, почему компания Microsoft до сих пор не создала собственного инструмента для сканирования реестра на ошибки?

Хорошо, что есть доступ к утилите «regedit», где можно самостоятельно отыскать неиспользуемые записи и удалить их. Это также очень эффективный способ для выявления вирусов (точнее последствий их активности).

Вообще-то, реестр не может содержать трояны и прочие вредоносные скрипты, но в нём могут храниться измененные записи, влияющие на работоспособность системы. Вирусы могут влиять на автозагрузку, выполнение процессов и т.д. С этим нужно бороться, согласны?

С чего начать?

К реестру мы обязательно вернемся. Сначала я вкратце напомню, что следует делать при обнаружении «заразы». О симптомах и проявлениях читайте в этой статье.

Полное сканирование системы

Для этой цели подойдет разный защитный софт. Наилучшим образом себя проявляет KIS (Internet Security от Kaspersky Lab). Это комплексный инструмент, который я не хочу сейчас расхваливать. Его преимущества всем и так давно известны.

Если нет желания платить деньги за качественную проверку, то в качестве альтернативы советую скачать свеженькую версию Cure It! от Доктор Веб.

После запуска обязательно выберите все объекты сканирования:

Конечно же, данный способ не даёт 100%-ой гарантии успеха, но большинство угроз будут удалены. Останется только обезвредить их и перезапустить компьютер.

Автоматический поиск в реестре

Если после вышеупомянутых шагов (сканирования с помощью антивируса nod32 или любого другого подобного софта) поведение ПК всё еще остается загадочным, то следует выполнить очистку конфигурационной базы данных.

С этой задачей могут справиться разные приложения. Но если Вы не хотите устанавливать «прожорливые» комплексные утилиты, то достаточно будет скачать и запустить программу CCleaner.

Уже более пяти лет я использую именно это ПО из-за его простоты и удобства. Иногда тестирую другие продукты аналогичного типа, но в итоге возвращаюсь к данному оптимизатору.

- После открытия следует перейти во вкладку «Реестр» (слева), затем кликнуть по кнопке «Поиск…»:

- Отобразится список ошибок. У меня он оказался небольшим, так как проверку выполняю почти ежедневно. У Вас может быть несколько сотен пунктов, если ни разу не выполняли чистку.

- После нажатия на «Исправить…» появится окно с предложением создать резервную копию перед очисткой. Соглашаемся и указываем путь сохранения:

- Будет создан файл с расширением «reg», который, в случае возникновения ошибок после чистки, поможет восстановить удачную конфигурацию.

- Теперь выбираем пункт «Исправить отмеченные» в открывшемся окне:

Cкачать Ссleaner для Windows на русском >>>

Вот и всё. Реестр почищен. Ошибки устранены.

Ручная проверка

Даже самый лучший Касперский антивирус не способен устранять все последствия «жизнедеятельности» вирусов. Придётся немножко поработать руками и головой. Впереди – увлекательное путешествие в мир редактора реестра.

Эта программа запускается очень просто. Достаточно набрать в консоли «Выполнить» (Win + R) следующую команду:

Regedit

Ответственность за дальнейшие действия лежит исключительно на Вас! Я подскажу универсальный способ, но каждая ситуация индивидуальна и требует особого подхода и повышенной внимательности!

Если в чем-то сомневаетесь, обязательно задавайте вопросы мне или ищите ответы через поисковые системы.

Я покажу пример проблемы, с которой пришлось столкнуться не так давно. Мне удалось устранить вирус, который запускался из папки Windows AppPatch с помощью файла «hsgpxjt.exe». Решить проблему помог Dr. Web, но после очередного запуска ПК на экране отобразилось окно ошибки.

Всё указывало на то, что в реестре (разделе автозагрузки) остались следы этого скрипта. Откровенно говоря, CCleaner не помог (увы, он тоже не всесилен). Что я сделал?

HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Windows

- Удалил ключи в разделах «Load» и «Run»:

- Перезагрузил ОС и сообщение исчезло!

Возможно, Вам придется потратить больше времени, если вирус оставил множество следов. Но так будет надежнее.

Кстати, многие «умники» предлагают сервисы, которые способны проверять реестр на вирусы в режиме «онлайн». Отвечу, что это невозможно. Не верите? Можете прочесть мою статью об утилитах для сканирования ПК через интернет. Там много интересного и полезного.

На этом извольте откланяться. Все вопросы и пожелания можете писать в комментариях. Я не обещаю поддержку 24/7, но обязательно отвечу всем оперативно и, по существу.

С уважением, Виктор

it-tehnik.ru

Разбираемся в Windows 10 с вирусами

Microsoft приложили максимум усилий, чтобы сделать Windows 10 самой безопасной операционной системой среди всего ряда оконных ОС. Одним из первых шагов к этому был брандмауэр, который появился еще в XP. C выходом Виндовс 8 разработчики внедрили в саму операционную систему антивирусную программу, которая с легкостью обнаруживает вирусы и препятствует заражению компьютера. Сегодня рассмотрим, каким образом в Windows 10 реализована защита от вирусов.

Защита Виндовс

Известны три распространённых пути, по которым вирусы попадают на компьютер:

- съемные накопители – им вызван противостоять Защитник Windows;

- сеть – здесь на страже стоит появившийся в XP файрвол;

- интернет – при использовании браузера Edge у вирусов нет шансов заразить вашу систему благодаря совершеннейшим на данный момент механизмам защиты.

Особенностями защитника являются:

- бесплатное распространение;

- высокая степень обнаружения вирусов (~88%);

- работа в фоне, из-за чего возникает масса вопросов (работает ли он, как запустить сканирование);

- малое потребление системных ресурсов.

Для проверки работоспособности встроенного в Windows 10 антивируса необходимо выполнить следующие операции.

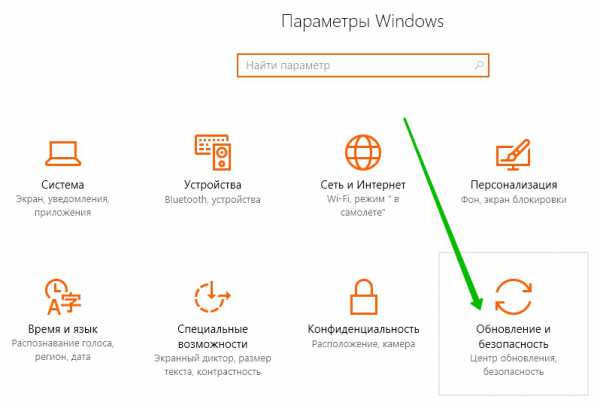

Вызываем «Параметры» посредством «Win+I» и идем в последний пункт «Обновление, безопасность».

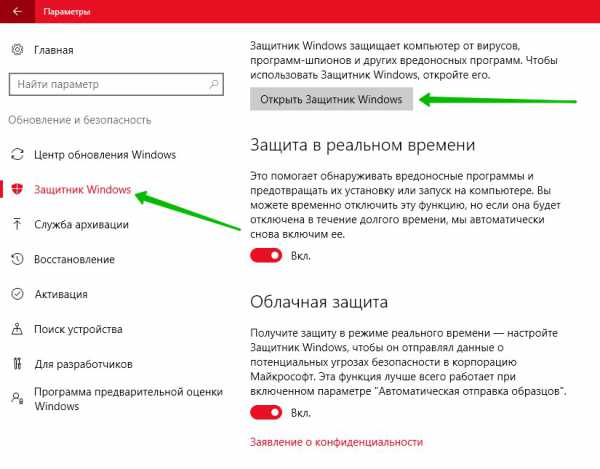

В подразделе «Защитник Windows» смотрим его состояние. Если ничего не изменяли, ползунок будет переключен в положение «Вкл.».

Для запуска антивирусного приложения листаем список настроек вниз и жмем по ссылке «Использовать Защитник…».

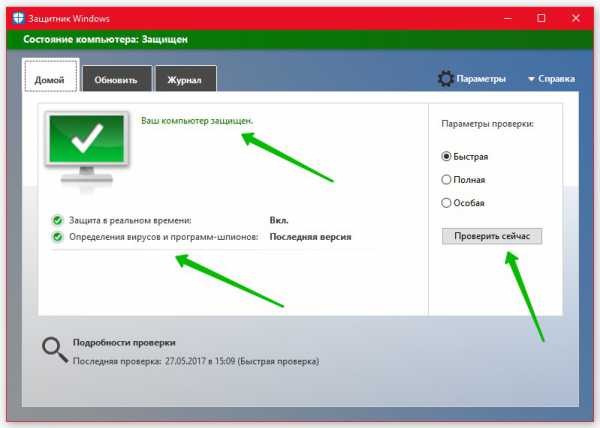

Вскоре откроется окно приложения на домашней вкладке, где содержатся основные сведения: статус или состояние, версия продукта и время последнего сканирования. Здесь же, правее, расположен фрейм, отвечающий за проверку системы:

- быстрое – проверяются самые подверженные заражению области (ОЗУ, объекты автозапуска, системный файлы);

- полное – проверит все файлы Виндовс 10;

- особое – предоставит возможность сделать выбор мест для проверки на вирусы.

Посмотрите ещё: Как зарезервировать себе Windows 10

Выбираем последний вариант и жмем «Проверить сейчас». При помощи флажков отмечаем диски и каталоги, которые могут содержать вредоносное ПО и потенциально зараженные файлы.

По завершению проверки на вирусы ее результаты отобразятся в отдельной форме главного окна программы.

Во вкладке «Обновить» можно загрузить актуальную редакцию утилиты, а «Журнал» содержит данные о найденных и устраненных угрозах.

Средство устранения вредоносных программ

Кроме антивируса и файрвола, Майкрософт разработали приложение для удаления вредоносного ПО в Виндовс 10. Его отличие состоит в том, что софт работает не постоянно, а запускается пользователем с целью проверить систему на вирусы и/или обезвредить их в случае наличия.

- Переходим на страницу загрузки программы и выбираем язык продукта.

Средство обновляется каждый месяц, потому для следующего сканирования компьютера с Виндовс 10 обязательно загружайте новую версию программы.

- Запускаем загруженный файл и кликаем «Далее» для одноразового запуска проверки.

- Выбираем удовлетворяющий вариант проверки, значение которого кратко поясняется выше, и жмем «Далее».

При выборе последнего варианта необходимо указать объекты для проверки.

- Дожидаемся окончания операции, наблюдая за ее прогрессом, или свертываем окно и занимается своими делами.

- По завершению выбираем, что необходимо сделать с обнаруженными угрозами или закрываем окно средства для устранения вредоносных программ в Виндовс 10.

Отключаем Защитник Виндовс

Если не доверяете программам от Майкрософт, они не удовлетворяют ваши запросы, не нравятся или по ряду других причин хотите отключить их, данный раздел поможет сделать это несколькими путями.

Через «Параметры»

- Вызываем новое окно настроек Windows 10 при помощи пиктограммы в Пуске, его контекстного меню или комбинации клавиш «Win+I».

- Идем в раздел «Обновление, безопасность» и кликаем по пункту «Защитник…».

Посмотрите ещё: Запуск Windows 10 на слабом компьютере

- Переносим требуемые переключатели в положение «Откл.» и закрываем окно.

Кроме защиты в реальном времени, приложение также отправляет Майкрософт массу информации о найденных угрозах, сканированных объектах.

При длительном отключении функции Windows 10 автоматически активирует защиту, поэтому с целью деактивации приложения на постоянной основе воспользуйтесь иными способами: через реестр и редактор групповых политик.

Через реестр

В Windows 10 практически все настройки хранятся в ее реестре. Потому изменить параметры защитника можно путем изменения значений соответствующих ключей.

- Вводим «regedit.exe» в поисковой строке.

- Переходим по пути: HKLMSOFTWAREPoliciesMicrosoftWindows Defender.

- При наличии параметра «DisableAntiSpyware» изменяем его значение на «1» или создаем параметр DWORD32 с таким именем и значением.

Через редактор групповых политик

В целом, метод аналогичный предыдущему с тем лишь отличием, что значение ключа «DisableAntiSpyware» изменяется более понятным новичку образом.

- Вводим «gpedit.msc» в поиск, жмем «Enter».

- Переходим в каталог «Административные шаблоны» в конфигурации компьютера.

- Открываем «Компоненты Windows».

- Находим «Endpoint Protection», кликаем по нему дважды и перемещаем чекбокс к надписи «Включено».

После деактивации защитника обязательно установите антивирусную программу!

Включение Windows Defender осуществляется аналогичным с его отключением образом (в первом случае ставим «0» в качестве значения параметра, во втором – активируем пункт «Отключено»).

(Visited 6 650 times, 11 visits today)

windowsprofi.ru

Как легко избавиться от вирусов в реестре

Опубликовано: 2017-01-10 / Автор: Виктор Трунов

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Dr.Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Как пользоваться:

- Скачать с оф.сайта и произвести запуск;

- Выбрать тип проверки «Полная»;

- Дождаться ее окончания и удалить найденные угрозы;

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Используйте любой софт и не переживайте за свою «купленную» лицензию, она не слетит!

Поиск с помощью программы

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Для этого:

- Скачиваем с оф.сайта, инсталлируем и запускаем;

- Переходим в раздел «Реестр» и производим Поиск;

- После, отобразится перечень ошибок и кликаем «Исправить»;

- И здесь нам предложат предварительно создать бэкап, соглашаемся и сохраняем. Чтобы в случае падения ОС, была возможность восстановить;

- Кликаем «Исправить отмеченные»;

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

- Нажимаем и выполняем команду Regedit;

- Открываем раздел: HKEY_LOCAL_MACHINE, после чего идем в «SoftwareMicrosoftWindowsNTCurrentVersion», далее в категории Winlogon находите запись с названием «Shell» и смотрим, чтобы значение для нее стояло «explorer.exe», если стоит еще что-то, то убираете лишнее;

- В этой же ветке находим пункт «Usernit» она должна ссылаться на свой исполняемый файл «Расположение/userinit.exe», если кроме этого, выставлено что-то еще, убираете лишнее;

- Следующим шагом будет перейти в «HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion», открываем раздел Run, отвечающий за автозагрузку, убрать можно все, например, кроме антивируса;

- В данной категории «HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun» выполняем те же действия, что и в 4-ом пункте.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Еще несколько способов разобраны в этом видео

Оцените статью:

Как легко избавиться от вирусов в реестре

Оцените статью:

onoutbukax.ru

Как проверить компьютер Windows 10 на вирусы

Привет ! Сегодня я покажу вам как проверить свой компьютер Windows 10 на наличие вирусов. Многие забывают о том, что компьютер нуждается в постоянной защите и проверке на наличие вирусов и программ-шпионов. Если вы не проверяете свой компьютер, то вероятность того, что ваш компьютер может быть заражён, возрастает в разы.

В нижнем левом углу экрана откройте меню «Пуск». В открывшемся окне нажмите на вкладку или значок — Параметры.

Далее, на странице «Параметры» нажмите на вкладку — Обновление и безопасность.

Далее, на странице «Обновление и безопасность», слева в боковой панели, перейдите на вкладку — Защитник Windows. Вверху страницы нажмите на кнопку — Открыть Защитник Windows.

Далее, у вас откроется окно защитника. Обратите внимание, в окне должен отображаться зелёный цвет — это значит ваш компьютер защищён. Также должно быть включено:

— Защита в реальном времени.

— Определения вирусов и программ-шпионов.

Если у вас в окне отображается жёлтый или красный цвет, вам нужно срочно сделать проверку компьютера ! Вам доступно три типа проверки:

— Быстрая. При быстром сканировании проверяются области наиболее вероятного заражения вредоносным программным обеспечением, включая вирусы, шпионские и нежелательные программы.

— Полная. При полном сканировании проверяются все файлы на жёстком диске и все выполняющиеся программы. В зависимости от системы такое сканирование может занять больше часа.

— Особая. Проверяются только выбранные вами расположения и файлы.

После запуска, у вас начнётся процесс проверки компьютера на наличие вирусов и шпионских программ. Дождитесь окончания процесса.

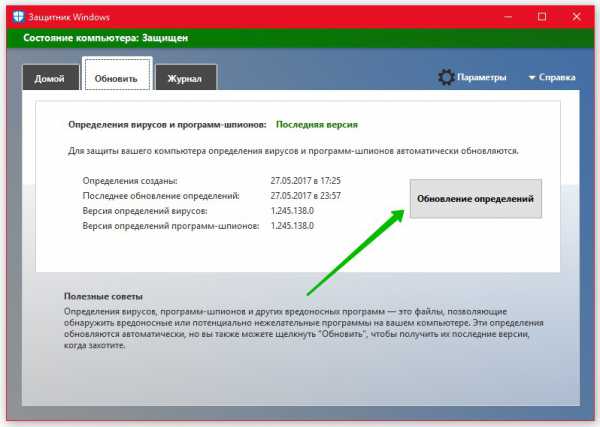

Далее, на вкладке «Обновить» вы можете проверить обновления защитника. Для защиты вашего компьютера определения вирусов и программ-шпионов автоматически обновляются.

Обратите внимание ! Защитник Windows автоматически следит за всеми файлами, которые вы скачиваете из интернета. Если файл является угрозой, то защитник автоматически удалит его и заблокирует его загрузку на ваш компьютер.

Защита системы Windows 10 !

Остались вопросы ? Напиши комментарий ! Удачи !

Как проверить компьютер Windows 10 на вирусы обновлено: Май 28, 2017 автором: Илья Журавлёв

info-effect.ru

Где прячутся вирусы

Как найти вирус

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они или их необходимая часть загружалась тоже. Для этого они вносят изменения в реестр Windows. В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи:

1. В автозагрузке операционной системы

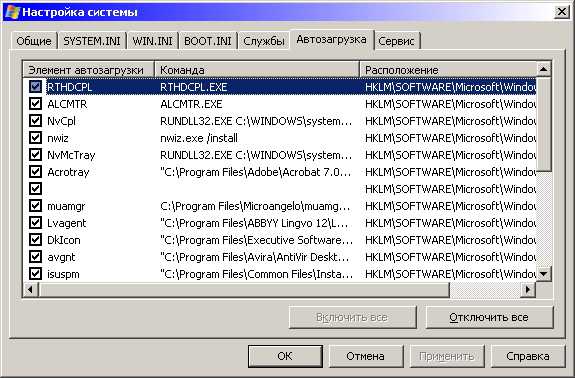

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

В столбце «Команда» не должно быть подозрительных элементов, например C:Program Filesnovirus.exe

Она позволяет только отображать и отключать ненужные программы из автозагрузки, для полного удаления следов необходимо почистить соответствующие ветки реестра (посмотреть в столбце «Расположение»).

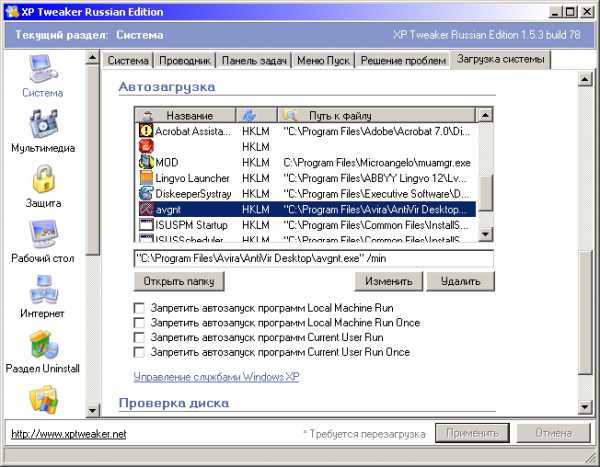

Как msconfig можно использовать утилиту XPTweaker.

В разделе «Система» перейти на закладку «Загрузка системы», прокрутить скроллом немного вниз до заголовка «Автозагрузка». Также просмотреть внимательно список загружаемых вместе с операционной системой приложений и при необходимости удалить ненужные. Приложение удаляет информацию сразу и в реестре.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и удаляется.

2. Вместо проводника

Это очень распространенный случай, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную хрень.

В ветке HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon Параметр Shell (reg_sz) вместо значения «explorer.exe» заменяется вирусом на свой, например C:WINDOWSsystem32h6d8dn.exe или подобную ерунду.

Исправить это с наименьшими потерями можно, загрузившись с загрузочного DVD или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

Нужно посмотреть запись в реестре по адресу HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, исправить «ерунду» у записи параметра Shell (reg_sz) на «explorer.exe» и запомнить путь нахождения и имя файла вируса, чтобы удалить его вручную.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска ОС. Находится он по адресу C:WINDOWSsystem32userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вири могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Оригинальные параметры записи в реестре должны быть следующими

Вирус может прописать себя например так:

Userinit = C:WINDOWSsystem32userinit.exe,C:WINDOWSsystem32gertinw.exe

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к зараженному файлу и удалить его!

После удаления нужно заменить userinit.exe, logonui.exe (находятся в C:WINDOWSsystem32) и explorer.exe (находится в C:WINDOWS) на аналогичные из дистрибутива ОС (найдете поиском), т.к. остатки червя могут находиться в файлах ключей.

Где находятся вирусы

После нужно проверить hosts (открыть любым тестовым редактором) на наличие запретов на известные сайты антивирусных программ: C:windowssystem32driversetchosts. Удалить все после строки 127.0.0.1 localhost

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes

и

HKEY_LOCAL_MACHINESYSTEMControlSet {номера 001 или 002}ServicesTcpipParameters PersistentRoutes

Удалить их содержимое полностью кроме строки «По умолчанию» с не присвоенным значением.

Вконтакте

Google+

Одноклассники

Мой мир

increaseblog.ru

Смотрите также

Содержание

- Где прячутся вирусы и как пользоваться командой msconfig в Windows 🕔 1 мин.

- 1. В автозагрузке операционной системы

- 2. Вместо проводника

- 3. Вместе с userinit.exe или uihost.exe

- Где находятся вирусы

- Как легко избавиться от вирусов в реестре