Пользователям Windows все более тщательное внимание стоит уделать установленным на компьютере сертификатам. Недавние скандалы с сертификатами Lenovo Superfish, Dell eDellRoot и Comodo PrivDog лишний раз свидетельствуют о том, что пользователю нужно быть внимательным не только при установке новых приложений, но и четко понимать, какое ПО и сертификаты предустановлены в системе производителем оборудования. Через установку поддельных или специально сгенерированных сертификатов злоумышленники могут осуществить атаки MiTM (man-in-the-middle), перехватывать трафик (в том числе HTTPS), разрешать запуск вредоносного ПО и скриптов и т.п.

Как правило такие сертификаты устанавливаются в хранилище доверенных корневых сертификатов Windows (Trusted Root Certification Authorities). Разберемся, каким образом можно проверить хранилище сертификатов Windows на наличие сторонних сертификатов.

В общем случае в хранилище сертификатов Trusted Root Certification Authorities должны присутствовать только доверенные сертификаты, проверенные и опубликованные Microsoft в рамках программы Microsoft Trusted Root Certificate Program. Для проверки хранилища сертификатов на наличия сторонних сертификатом можно воспользоваться утилитой Sigcheck (из набора утилит Sysinternals).

- Скачайте утилиту Sigcheck с сайта Microsoft (https://technet.microsoft.com/ru-ru/sysinternals/bb897441.aspx)

- Распакуйте архив Sigcheck.zip в произвольный каталог (например, C:installsigcheck)

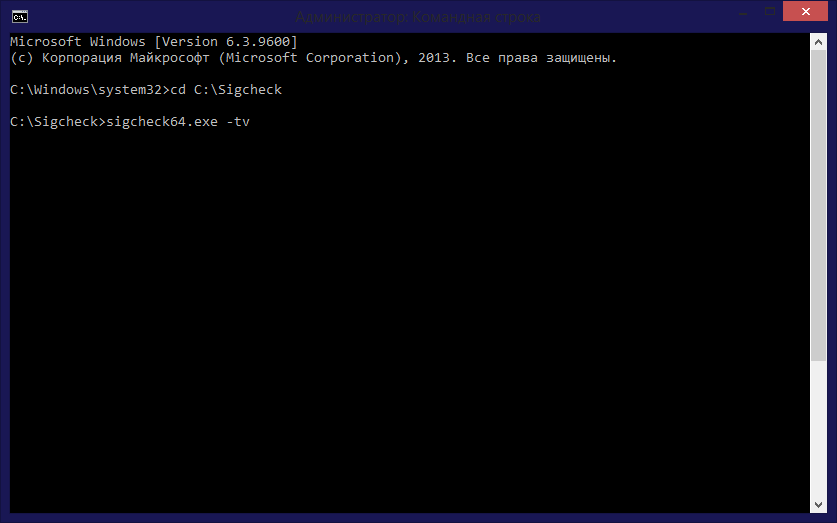

- Откройте командную строку и перейдите в каталог с утилитой: cd C:installsigcheck

- В командной строке выполните команду

sigcheck.exe–tv

, или

sigcheck64.exe –tv

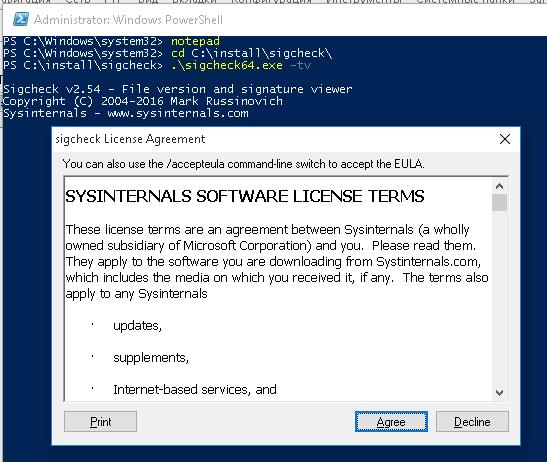

(на 64 битных версиях Windows) - При первом запуске утилита sigcheck попросит принять условия использования

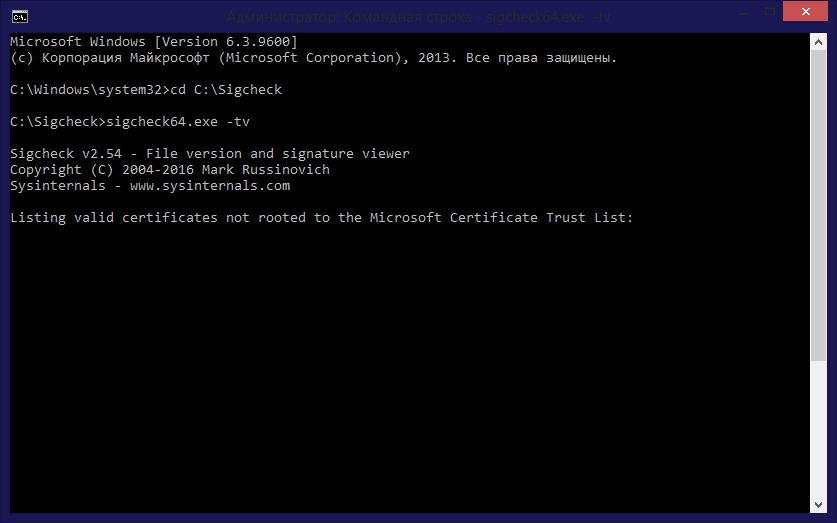

- После этого утилита скачает с сайта Microsoft и поместит свой каталог архив authrootstl.cab со списком корневых сертификатов MS в формате Certification Trust List.

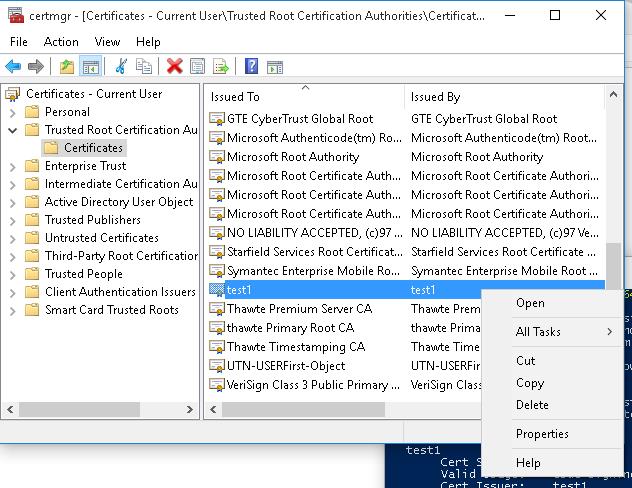

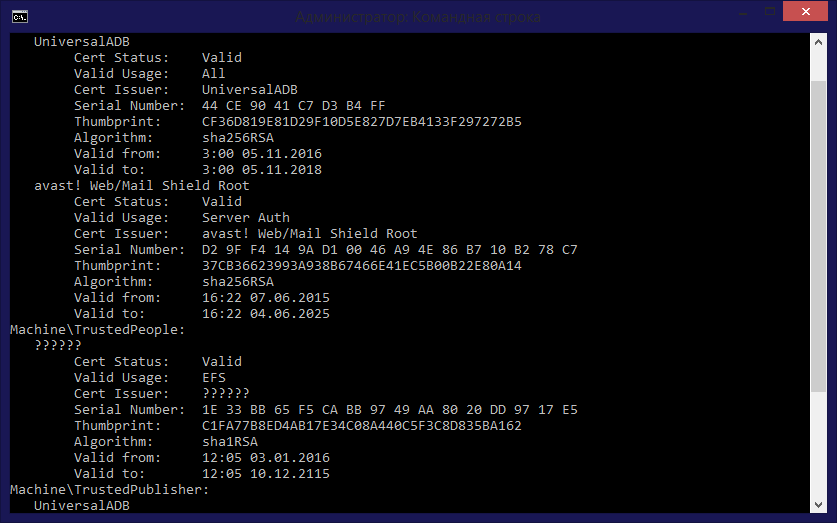

- Утилита сравнит список сертификатов установленных на компьютере со списком корневых сертификатов MSFT в файле authrootstl.cab. В том случае, если в списке коревых сертификатов компьютера присутствуют сторонние сертификаты, SigCheck выведет их список. В нашем примере на компьютере имеется один сертификат с именем test1 (это самоподписанный сертификат созданный с помощью командлета New-SelfSignedCertificate, который я создавал для подписывания кода PowerShell скрипта)

- Каждый найденный сторонний сертификат стоит проанализировать на предмет необходимости его присутствуя в списке доверенных. Желательно также понять какая программа установила и использует его.

Совет. В том случае, если компьютер входит в домен, скорее всего в списке «сторонних» окажутся корневые сертификаты внутреннего центра сертификации CA, и другие сертификаты, интегрированные в образ системы или распространенные групповыми политиками, которые с точки зрения MSFT могут оказаться недоверенными.

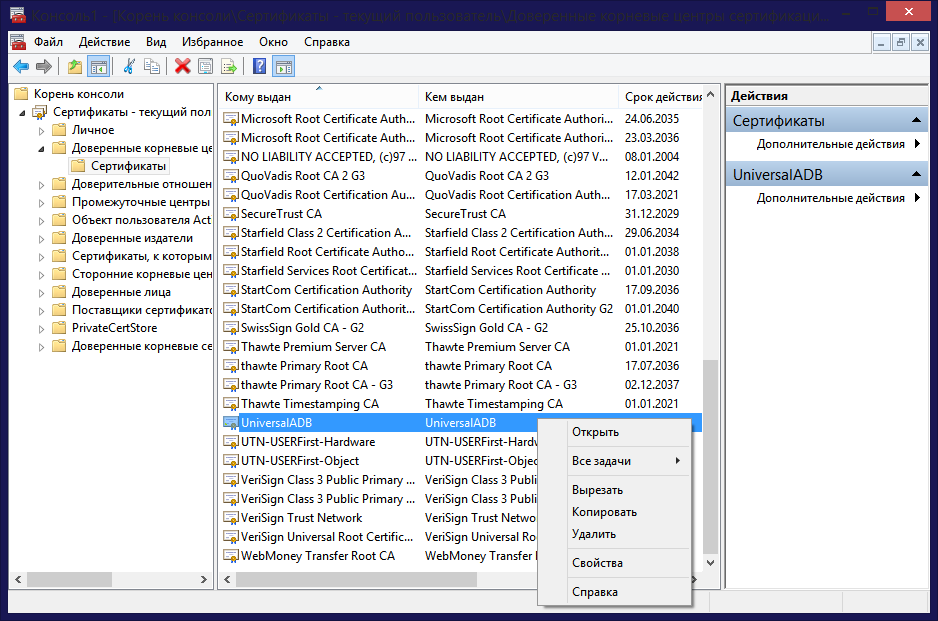

- Чтобы удалить данный сертификат их списка доверенных, откройте консоль управления сертификатами (msc) и разверните контейнер Trusted Root Certification Authorities (Доверенные корневые центры сертификации) -> Certificates и удалите сертификаты, найденные утилитой SigCheck.

Таким образом, проверку хранилища сертификатов с помощью утилиты SigCheck стоит обязательно выполнять на любых системах, особенно на OEM компьютерах с предустановленной ОС и различных сборках Windows, распространяемых через популярные торрент-трекеры.

Те из пользователей, которые следят за новинками из мира компьютерной техники, хорошо помнят разразившийся пару лет назад скандал, связанный поставляемой с некоторыми моделями ноутбуков Lenovo программы Superfish, представляющей собой типичный Malware. Установив в хранилище ключей Windows свой сертификат, это зловредное приложение перехватывало трафик, анализировало пользовательские запросы и вставляло на страницы веб-сайтов «нужную» рекламу.

К слову, подобные случаи не так уже и редки, можно привести массу и других примеров, в которых инсталлируемое программное обеспечение, с виду совершенно безопасное, устанавливало или подменяло корневые сертификаты. Все это еще раз говорит о том, что при установке новых приложений не помешало бы проявлять осторожность, также важно понимать какие программы и сертификаты предустановлены в системе самим производителем компьютерной техники.

Поддельные и сторонние сертификаты могут выполнять те же задачи, что и Malware, поэтому время от времени не мешало бы проверять хранилище Windows (Trusted Root Certification Authorities) на предмет наличия таких ключей. Давайте же разберемся, как это можно сделать. Для этого вам понадобится специальная утилита Sigcheck, входящая в набор инструментов системного администратора Sysinternals.

Скачайте архив с утилитой с официального сайта technet.microsoft.com/ru-ru/sysinternals/bb897441.aspx и распакуйте в любое удобное расположение, в нашем случае это папка C:Sigcheck. Откройте от имени администратора командную строку, перейдите в каталог с исполняемым файлом утилиты, а затем выполните такую команду:

sigcheck.exe -tv или sigcheck64.exe -tv на 64-битных системах

Если утилита запросит подтверждение, нажмите в открывшемся окошке «Agree».

После этого Sigcheck должна загрузить с сайта Microsoft файл authrootstl.cab со списком доверенных сертификатов и поместить его в папку со своим исполняемым файлом. Если этого не произойдет, скачайте файл самостоятельно по ссылке yadi.sk/d/5c6Mp2Xy3GTFLG и забросьте его в каталог с утилитой Sigcheck, а приведенную выше команду выполните еще раз.

В процессе выполнения команды утилита сравнит установленные в системе сертификаты с теми, которые в списке архива authrootstl.cab. Если на компьютере будут выявлены сторонние или недоверенные сертификаты, программка выведет их список в командной строке.

Впрочем, это еще не означает, что сторонние сертификаты нужно немедленно удалять.

Важно понять, какая именно программа его установила и использует. К примеру, в нашем случае сертификат «avast! Web/Mail Shield Root» используется антивирусом Avast, поэтому удалять его не нужно.

Если сертификат не вызывает у вас доверия, равно как и установленная некогда программа, можете удалить его.

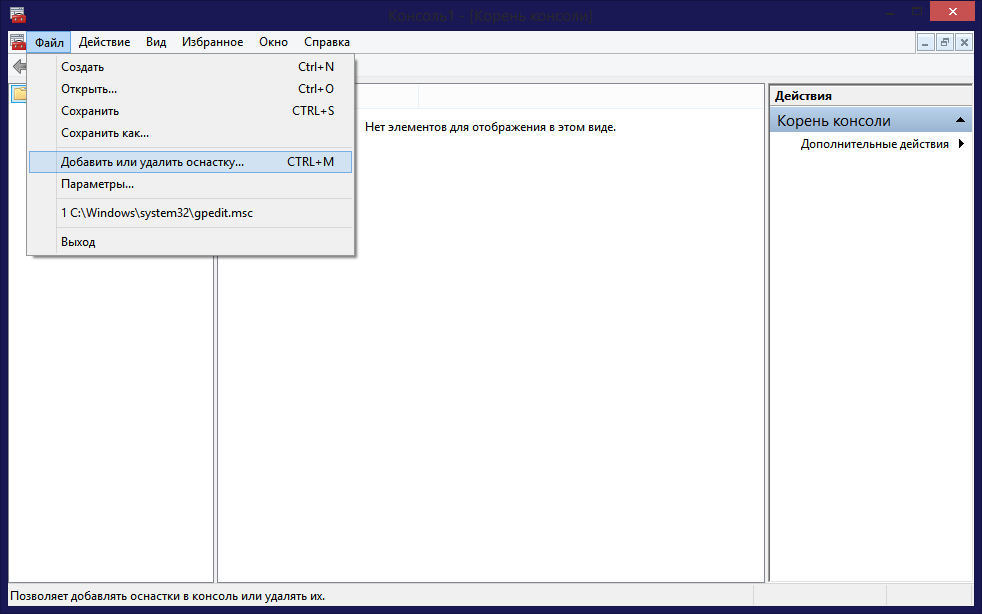

Для этого откройте командой MMC консоль оснастки, в меню «Файл» выберите команду «Добавить или удалить оснастку».

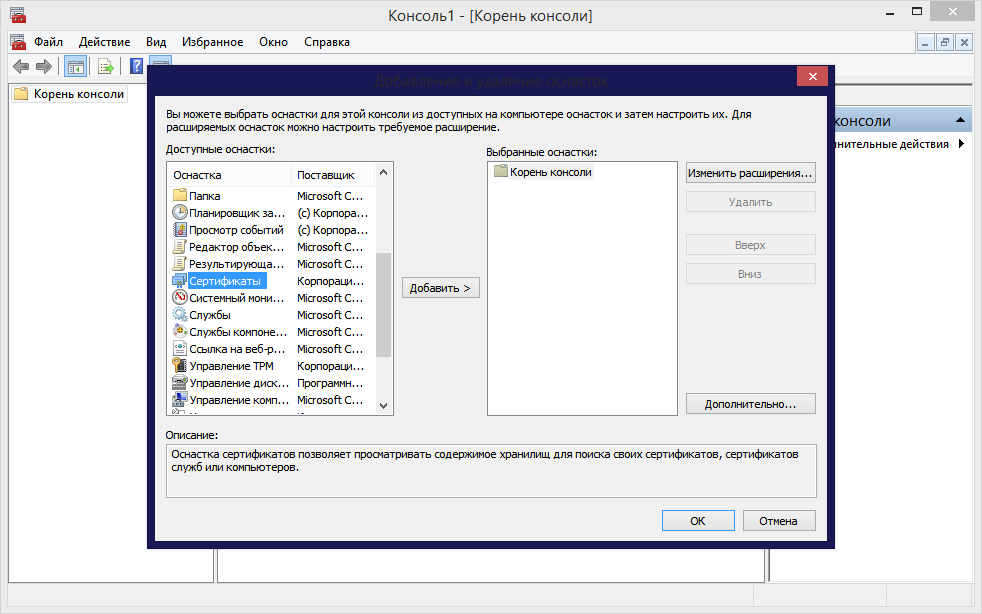

В левой колонке открывшегося окошка выделите мышкой «Сертификаты», нажмите кнопку «Добавить», затем «OK».

После того как в окне появится список сертификатов, разверните в левой колонке каталог «Доверенные корневые центры сертификации» и удалите найденные в Sigcheck сертификаты.

Загрузка…

Данный материал является переводом оригинальной статьи «ATA Learning : Michael Soule : Manage Certs with Windows Certificate Manager and PowerShell».

Работа с сертификатами обычно является одной из тех дополнительных задач, которые вынужден брать на себя системный администратор Windows. Диспетчер Сертификатов Windows (Windows Certificate Manager) — это один из основных инструментов, который позволяет выполнять эту работу.

В этой статье мы рассмотрим работу с сертификатами применительно к операционной системе Windows. Если же вы хотите узнать больше о том, как работают сертификаты в целом, ознакомьтесь с сопутствующей статьей «Your Guide to X509 Certificates».

Понимание хранилищ сертификатов

В диспетчере сертификатов Windows все сертификаты находятся в логических хранилищах, называемых «хранилищами сертификатов». Хранилища сертификатов – это «корзины», в которых Windows хранит все сертификаты, которые в настоящее время установлены, и сертификат может находиться более чем в одном хранилище.

К сожалению, хранилища сертификатов — не самая интуитивно понятная концепция для работы. О том, как различать эти хранилища и как с ними работать, вы прочитаете ниже.

Каждое хранилище находится в Реестре Windows и в файловой системе. При работе с сертификатом в хранилище вы взаимодействуете с логическим хранилищем, не изменяя напрямую реестр или файловую систему. Этот более простой способ позволяет вам работать с одним объектом, в то время как Windows заботится о том, как представить этот объект на диске.

Иногда можно встретить хранилища сертификатов, называемые физическими или логическими хранилищами. Физические хранилища ссылаются на фактическую файловую систему или место в реестре, где хранятся разделы реестра и / или файл(ы). Логические хранилища — это динамические ссылки, которые ссылаются на одно или несколько физических хранилищ. С логическими хранилищами намного проще работать, чем с физическими хранилищами для наиболее распространенных случаев использования.

Windows хранит сертификаты в двух разных областях — в контексте пользователя и компьютера. Сертификат помещается в один из этих двух контекстов в зависимости от того, должен ли сертификат использоваться одним пользователем, несколькими пользователями или самим компьютером. В остальной части этой статьи сертификат в контексте пользователя и компьютера будет неофициально называться сертификатами пользователей и сертификатами компьютеров.

Сертификаты пользователей

Если вы хотите, чтобы сертификат использовался одним пользователем, то идеальным вариантом будет хранилище пользовательских сертификатов внутри Диспетчера сертификатов Windows. Это общий вариант использования процессов аутентификации на основе сертификатов, таких как проводной IEEE 802.1x.

Сертификаты пользователей находятся в профиле текущего пользователя и логически отображаются только в контексте этого пользователя. Сертификаты пользователей «сопоставлены» и уникальны для каждого пользователя даже в одних и тех же системах.

Компьютерные сертификаты

Если сертификат будет использоваться всеми пользователями компьютера или каким-либо системным процессом, его следует поместить в хранилище в контексте компьютера. Например, если сертификат будет использоваться на веб-сервере для шифрования связи для всех клиентов, размещение сертификата в контексте компьютера будет подходящим вариантом.

Вы увидите, что хранилище сертификатов компьютера логически сопоставлено для всех пользовательских контекстов. Это позволяет всем пользователям использовать сертификаты в хранилище сертификатов компьютера в зависимости от разрешений, настроенных для закрытого ключа.

Сертификаты компьютера находятся в кусте реестра локального компьютера и в подкаталогах ProgramData. Сертификаты пользователя находятся в кусте реестра текущего пользователя и в подкаталогах AppData. Ниже вы можете увидеть, где каждый тип хранилища находится в реестре и файловой системе.

| Контекст | Путь реестра | Объяснение |

|---|---|---|

| User | HKEY_CURRENT_USER SOFTWAREMicrosoftSystemCertificates |

Физическое хранилище для пользовательских открытых ключей |

| User | HKEY_CURRENT_USER SOFTWAREPoliciesMicrosoftSystemCertificates |

Физическое хранилище для пользовательских открытых ключей, установленных объектами групповой политики Active Directory (AD) (GPO) |

| Computer | HKEY_LOCAL_MACHINE SOFTWAREMicrosoftSystemCertificates |

Физическое хранилище общедоступных ключей для всей машины |

| Computer | HKEY_LOCAL_MACHINE SOFTWAREMicrosoftCryptographyServices |

Физическое хранилище ключей, связанных с определенной службой |

| Computer | HKEY_LOCAL_MACHINE SOFTWAREPoliciesMicrosoftSystemCertificates |

Физическое хранилище открытых ключей для всей машины, установленных объектами групповой политики. |

| Computer | HKEY_LOCAL_MACHINE SOFTWAREMicrosoftEnterpriseCertificates |

Физическое хранилище общедоступных ключей, установленных корпоративными контейнерами PKI в домене AD |

| Контекст | Расположение файла | Объяснение |

|---|---|---|

| User | $env:APPDATAMicrosoftSystemCertificates | Физическое хранилище для пользовательских открытых ключей и указателей на закрытые ключи |

| User | $env:APPDATAMicrosoftCrypto | Физическое хранилище для контейнеров закрытых ключей для конкретных пользователей |

| Computer | $env:ProgramDataMicrosoftCrypto | Физическое хранилище для контейнеров закрытых ключей для всей машины |

Предварительные требования

В оставшейся части этой статьи вы найдете несколько примеров, демонстрирующих взаимодействие с хранилищами сертификатов Windows. Чтобы воспроизвести эти примеры, убедитесь, что выполняются следующие требования:

- Windows Vista, Windows Server 2008 или более новая операционная система. В показанных примерах используется Windows 10 Корпоративная версии 1903.

- Знакомство с PowerShell. Хотя это и не обязательно, этот язык будет использоваться для ссылки на сертификаты, где это необходимо. Все показанные примеры были созданы с помощью Windows PowerShell 5.1.

- Вам не потребуется устанавливать какие-либо специальные сертификаты, но использование самозаверяющего сертификата полезно.

Управление сертификатами в Windows

В Windows есть три основных способа управления сертификатами:

- Оснастка консоли управления Microsoft (MMC) сертификатов (certmgr.msc)

- PowerShell

- Инструмент командной строки certutil

В этой статье вы узнаете, как управлять сертификатами с помощью оснастки Certificates MMC и PowerShell. Если вы хотите узнать больше о том, как использовать certutil, ознакомьтесь с документацией Microsoft.

PowerShell против диспетчера сертификатов Windows

Поскольку в Windows можно управлять сертификатами несколькими способами, встаёт вопрос выбора, что лучше использовать — GUI (MMC) или командную строку с PowerShell.

Во-первых, рассмотрим жизненный цикл сертификата. Если вы собираетесь установить или удалить один сертификат только один раз, рассмотрите возможность использования MMC. Но если вы управляете несколькими сертификатами или выполняете одну и ту же задачу снова и снова, использование командной строки может оказаться правильным решением. Даже если вы не умеете писать сценарии PowerShell, вам стоит этому научиться, если у вас есть много разных сертификатов, которыми нужно управлять.

Давайте сначала посмотрим, как обнаружить сертификаты, установленные в Windows, с помощью диспетчера сертификатов и PowerShell.

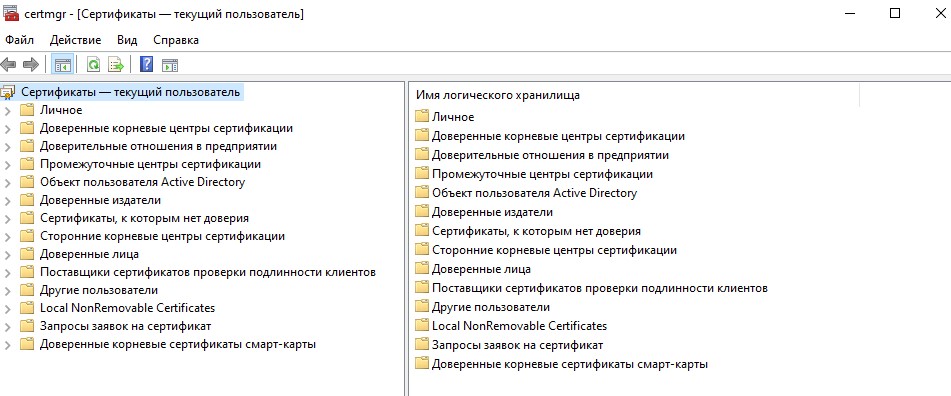

Использование диспетчера сертификатов Windows (certmgr.msc)

Чтобы просмотреть сертификаты с помощью MMC, откройте Диспетчер сертификатов: откройте меню «Пуск» и введите certmgr.msc. Это вызовет Windows Certificates MMC. Это начальное представление предоставит обзор всех логических хранилищ, отображаемых в левом окне.

На снимке экрана ниже видно, что выбрано логическое хранилище доверенных корневых центров сертификации

Просмотр физических хранилищ

По умолчанию Диспетчер сертификатов Windows не отображает физические хранилища. Чтобы показать их, в верхнем меню оснастки выбирайте «View» > «Options«. Затем вы увидите варианты отображения физических хранилищ сертификатов. Включение этого параметра упрощает определение конкретных путей в Windows.

Теперь вы можете видеть, что дополнительные контейнеры показаны в примере логического хранилища доверенных корневых центров сертификации, показанном ранее. Сертификаты по-прежнему сгруппированы относительно их логических хранилищ, но теперь вы можете увидеть физическое хранилище «Реестр».

Проверка атрибутов в диспетчере сертификатов Windows

Есть много атрибутов сертификата, которые вы можете увидеть при просмотре их с помощью MMC. Например, вы, вероятно, захотите выбрать определенные сертификаты по их атрибутам. Самый простой способ сделать это — указать Serial Number сертификата или значение Thumbprint. Если сертификат был подписан центром сертификации (CA), при выдаче он будет иметь серийный номер. Thumbprint вычисляется каждый раз при просмотре сертификата.

Вы можете увидеть некоторые атрибуты сертификата, открыв его в MMC, как показано ниже.

Следует отметить одну важную особенность — встроенные закрытые ключи. Сертификаты в Windows также могут иметь соответствующий закрытый ключ. Эти закрытые ключи хранятся в соответствующих физических хранилищах в виде зашифрованных файлов.

Чтобы быстро отличать сертификаты с соответствующим закрытым ключом и без него, посмотрите на значок сертификата. В Диспетчере сертификатов Windows, если значок просто выглядит как лист бумаги с лентой, соответствующий закрытый ключ отсутствует. Если у сертификата есть закрытый ключ, вы увидите ключ на значке MMC, и ключ в нижней части вкладки «Общие» при открытии сертификата

Использование PowerShell по физическому хранилищу

Как и в случае с MMC, вы можете просматривать сертификаты и управлять ими с помощью PowerShell. Давайте сначала проверим сертификаты в их физических хранилищах (реестр и файловая система).

Используя PowerShell командлет Get-ChildItem, вы можете перечислить все ключи и значения внутри родительского пути в реестре. Приведенная ниже команда перечислит все сертификаты вошедшего в систему пользователя в логическом хранилище промежуточных центров сертификации.

Get-ChildItem -Path 'HKCU:SoftwareMicrosoftSystemCertificatesCACertificates'

Каждая запись в кусте реестра, который вы видите, будет соответствовать отпечатку сертификата доверенного центра сертификации и его сертификату в соответствующем свойстве. Вы можете увидеть пример вывода ниже.

Другое распространенное хранилище — это Personal store. Ваши сертификаты для этого хранилища находятся в файловой системе, а не в реестре. В следующих командах мы покажем эти различные физические пути и их цели.

Каждый файл в каталоге, возвращенный приведенной ниже командой, соответствует сертификату, установленному в личном хранилище текущего пользователя.

Get-ChildItem -Path $env:APPDATAMicrosoftSystemCertificatesMyCertificates

Каждый файл, возвращаемый в приведенной ниже команде, является ссылкой на объект для закрытого ключа, созданный поставщиком хранилища ключей (KSP). Имя файла соответствует идентификатору ключа субъекта сертификата. К каждому устанавливаемому вами закрытому ключу будет добавлен соответствующий файл.

Get-ChildItem -Path $env:APPDATAMicrosoftSystemCertificatesMyKeys

Каждый файл в каталоге, возвращаемый следующей командой, является уникальным контейнером для зашифрованного закрытого ключа, созданного KSP. Нет прямой связи между именем файла и сертификатом, но файл является целью указателя в предыдущей команде.

Get-ChildItem -Path $env:APPDATAMicrosoftCryptoKeys

Использование PowerShell по логическому хранилищу

Поскольку работа с сертификатами на их физических путях встречается редко, в остальных примерах вы будете работать с логическими хранилищами.

PowerShell может получить доступ к логическим хранилищам Windows с помощью PSDrive-объекта «Cert:«, который сопоставляет сертификаты с физическими хранилищами так же, как это делает MMC.

К сожалению, MMC и «Cert:» не маркируют логические хранилища одинаково. Ниже вы можете увидеть сравнительную таблицу общих хранилищ и их названий как в MMC, так и в «Cert:» PSDrive.

| Cert: | Certificates MMC |

|---|---|

| My | Personal |

| Remote Desktop | Remote Desktop |

| Root | Trusted Root Certification Authorities |

| CA | Intermediate Certification Authorities |

| AuthRoot | Third-Party Root Certification Authorities |

| TrustedPublisher | Trusted Publishers |

| Trust | Enterprise Trust |

| UserDS | Active Directory User Object |

Выбор сертификатов

Когда вы работаете с сертификатами, вам понадобится способ фильтрации и выбора сертификатов для выполнения определенных операций. В большинстве случаев вы будете фильтровать и выбирать сертификаты на основе значения определенного расширения.

Для следующих примеров вам нужно начать с перечисления всех установленных сертификатов в хранилище корневого ЦС.

Get-ChildItem -Path 'Cert:CurrentUserRoot'

Возвращенные объекты будут объектами сертификатов, которые вы можете использовать в следующих примерах.

Общие расширения уже доступны как свойства объектов сертификата. В приведенном ниже примере вы используете Get-Member для вывода списка всех свойств возвращаемых объектов.

Get-ChildItem -Path 'Cert:CurrentUserRoot' | Get-Member -MemberType Properties

Как видим, некоторые из этих расширений, например «Issuer», помогают найти сертификат, который вы ищете. Расширения предоставляют информацию о сертификате, например, кому он выдан, для чего его можно использовать и любые ограничения на него.

В более сложных случаях использования вам может понадобиться найти сертификаты других расширений, таких как используемый шаблон сертификата. Сложность в том, что значения этих расширений возвращаются как массив целых чисел. Эти целые числа соответствуют содержимому в кодировке ASN.1.

Покажем пример взаимодействия с свойствами типа ScriptProperty. В приведенной ниже команде вы извлекаете Key Usages.

((Get-ChildItem -Path 'Cert:CurrentUserRoot' | Select -First 1).Extensions | Where-Object {$_.Oid.FriendlyName -eq 'Key Usage'}).format($true)

Новая часть, которую мы вводим в приведенной выше команде, — это метод форматирования, который выполняет декодирование ASN.1. Вы передаете ему логическое значение (например, $true), чтобы определить, хотим ли мы, чтобы возвращаемый объект был однострочным или многострочным.

Попробуем использовать значение Thumbprint из сертификата в приведенной ниже команде. Значение Thumbprint устанавливается как переменная PowerShell и используется для выбора конкретного сертификата в приведенных ниже командах.

$thumb = "cdd4eeae6000ac7f40c3802c171e30148030c072"

Get-ChildItem -Path 'Cert:CurrentUserRoot' | Where-Object {$_.Thumbprint -eq $thumb}

Создание самозаверяющих (self-signed) сертификатов с помощью PowerShell

PowerShell может создавать самозаверяющие (self-signed) сертификаты с помощью командлета New-SelfSignedCertificate. Самозаверяющие сертификаты полезны для тестирования, поскольку они позволяют генерировать пару открытого и закрытого ключей без использования центра сертификации.

Теперь давайте создадим самозаверяющий сертификат в хранилищах текущего пользователя и локального компьютера, чтобы использовать его в примерах для следующих шагов.

В приведенном ниже примере PowerShell создает пару открытого и закрытого ключей, самозаверяющий сертификат и устанавливает их все в соответствующие хранилища сертификатов.

New-SelfSignedCertificate -Subject 'User-Test' -CertStoreLocation 'Cert:CurrentUserMy'

New-SelfSignedCertificate -Subject 'Computer-Test' -CertStoreLocation 'Cert:LocalMachineMy'

Использование самозаверяющих сертификатов для продуктивных сервисов не рекомендуется, поскольку не существует всех механизмов, основанных на доверии.

Импорт и экспорт сертификатов в MMC

Криптография с открытым ключом основана на широкой доступности открытого ключа. Учитывая это, вам нужны стандартные способы эффективного обмена сертификатами. Не менее важна безопасность ваших личных ключей. Хранение закрытых ключей на недоступных носителях или с материалами для аварийного восстановления — обычная практика для определенных закрытых ключей.

Оба они требуют способов хранения этих криптографических объектов в стандартных форматах. Экспорт предоставляет функции для сохранения этих объектов и обеспечения использования широко распространенных стандартных форматов файлов. Импорт позволяет вам переносить криптографические объекты в операционные системы Windows.

Экспорт сертификатов из MMC относительно прост. Чтобы экспортировать сертификат без закрытого ключа, щелкните сертификат в MMC, выберите меню «Все задачи», а затем «Экспорт».

Во время экспорта вам будет предложено указать формат файла, как показано ниже. Наиболее распространены варианты кодирования — DER или Base-64

Экспорт закрытых ключей

Чтобы экспортировать сертификат с соответствующим закрытым ключом, вы должны соответствовать двум критериям:

- Вошедшая в систему учетная запись должна иметь разрешение на закрытый ключ (только для сертификатов компьютеров);

- Закрытый ключ должен быть помечен как экспортируемый.

Чтобы проверить разрешения для закрытых ключей локального компьютера, вы можете выбрать сертификат с закрытым ключом, выбрать «Все задачи» и «Управление закрытыми ключами» в MMC «Сертификаты». В открывшемся диалоговом окне отображаются записи управления доступом для закрытых ключей.

Когда выше обозначенные условия выполнены, вы можете выбрать сертификат, щелкнуть «Все задачи», а затем «Экспорт», как если бы вы использовали сертификат только с открытым ключом. При экспорте теперь у вас должна присутствовать возможность выбора экспорта закрытого ключа («Yes, export the private key»), как показано ниже.

Когда вы экспортируете закрытый ключ в Windows, вы можете сохранить файл только как PFX. Этот и другие типы файлов и форматы кодирования подробно описаны в этом посте.

Для остальных параметров, отображаемых в мастере экспорта, вы можете использовать значения по умолчанию. В таблице ниже приводится краткое изложение каждого из них.

| Настройка | Описание |

|---|---|

| Including all certificates in the certification path if possible | Помогает с переносимостью эмитентов сертификатов и включает все соответствующие открытые ключи в PFX. |

| Delete the private key if the export is successful | Удаляет закрытый ключ из файла и имеет несколько распространенных вариантов использования, но одним из примеров является проверка доступа к закрытым ключам. |

| Export all extended properties | Будет включать любые расширения в текущем сертификате, они относятся к сертификатам [конкретные настройки] для интерфейсов Windows. |

| Enable certificate privacy | Обычно в экспортируемом PFX-файле шифруется только закрытый ключ, этот параметр шифрует все содержимое PFX-файла. |

| Group or user names | Вы можете использовать участника безопасности группы или пользователя из Active Directory для шифрования содержимого файла PFX, но пароль является наиболее переносимым вариантом для устаревших систем или компьютеров, не присоединенных к тому же домену. |

Импорт сертификатов

Функция импорта одинакова для всех поддерживаемых типов файлов сертификатов. Единственная разница в том, что если файл содержит закрытый ключ, вы можете «Отметить этот ключ как экспортируемый», о чем вы узнаете подробнее ниже. Windows будет использовать мастер импорта сертификатов.

При использовании мастера импорта сертификатов для PFX вам потребуется указать пароль, используемый для шифрования закрытого ключа. Вот еще один обзор вариантов импорта.

| Настройка | Описание |

|---|---|

| Enable strong private key protection | Требуется пароль для каждого доступа к закрытому ключу. Будьте осторожны с новыми функциями, поскольку они не будут поддерживаться во всех программах. |

| Mark this key as exportable | Вы должны стараться избегать использования этого параметра в любой конечной системе, закрытые ключи следует рассматривать так же, как и хранение паролей. |

| Protect private key using [virtualization-based security] | Этот параметр обеспечивает дополнительные функции безопасности для защиты закрытых ключей от сложных атак вредоносного ПО. |

| Include all extended properties | Относится к тем же настройкам Windows, что и при экспорте. |

Сертификаты для подписи кода PowerShell — хороший вариант использования надежной защиты закрытого ключа.

С автоматическим размещением сертификатов следует проявлять осторожность. Скорее всего, вы получите наилучшие результаты, выбрав хранилище сертификатов вручную.

Импорт и экспорт сертификатов в PowerShell

Теперь с помощью PowerShell экспортируйте один из самозаверяющих сертификатов, которые вы создали ранее. В этом примере вы выбираете сертификат в личном логическом хранилище CurrentUser, который был самозаверяющим.

$certificate = Get-Item (Get-ChildItem -Path 'Cert:CurrentUserMy' | Where-Object {$_.Subject -eq $_.Issuer}).PSPath

Теперь, когда вы выбрали сертификат, вы можете использовать команду Export-Certificate, чтобы сохранить файл в кодировке DER, используя команду ниже.

Export-Certificate -FilePath $env:USERPROFILEDesktopcertificate.cer -Cert $certificate

Теперь давайте посмотрим на экспорт закрытого ключа. Ниже вы проверяете, что у выбранного сертификата есть закрытый ключ. Если он не возвращает True, то команда Get-Item, скорее всего, выбрала неправильный сертификат.

$certificate.HasPrivateKey

Ниже вы установите пароль, который будет использоваться для шифрования закрытого ключа. Затем экспортируйте выбранный сертификат в файл PFX и используйте пароль, который вы ввели ранее, чтобы зашифровать файл.

$pfxPassword = "ComplexPassword!" | ConvertTo-SecureString -AsPlainText -Force

Export-PfxCertificate -FilePath $env:USERPROFILEDesktopcertificate.pfx -Password $pfxPassword -Cert $certificate

В случае, если необходимо выполнить импорт, как и при экспорте, есть две команды. Одна команда для импорта сертификатов и одна для импорта файлов PFX.

Ниже команда Import-Certificate импортирует файл в формате DER, который вы экспортировали ранее, в личное хранилище текущего пользователя.

Import-Certificate -FilePath $env:USERPROFILEDesktopcertificate.cer -CertStoreLocation 'Cert:CurrentUserMy'

Допустим, вы тоже хотите установить закрытый ключ этого сертификата.

$pfxPassword = "ComplexPassword!" | ConvertTo-SecureString -AsPlainText -Force

Import-PfxCertificate -Exportable -Password $pfxPassword -CertStoreLocation 'Cert:CurrentUserMy' -FilePath $env:USERPROFILEDesktopcertificate.pfx

Имейте в виду, что пароль должен быть защищенной строкой. Кроме того, если вы импортируете в хранилище локального компьютера (например, «Cert:LocalMachine«), вам нужно будет запустить команду из командной строки администратора с повышенными привилегиями.

В приведенном выше примере вы также используете параметр -Exportable с командой, отмечая закрытый ключ как экспортируемый в будущем. По умолчанию (без указания этого параметра) экспорт не используется. Экспортируемые закрытые ключи – отельный аспект информационной безопасности, заслуживающий отдельного внимания.

Удаление сертификатов с помощью PowerShell

При удалении сертификатов помните, что понятие «Корзина Windows» в этом случае отсутствует. Как только вы удалите сертификат, он исчезнет! Это означает, что очень важно подтвердить, что вы удаляете правильный сертификат, путем проверки уникального идентификатора, такого как серийный номер или значение расширения Thumbprint.

Как и выше, в приведенной ниже команде мы выбираем самозаверяющий сертификат из личного хранилища текущего пользователя.

$certificate = Get-Item (Get-ChildItem -Path 'Cert:CurrentUserMy' | Where-Object {$_.Subject -eq $_.Issuer}).PSPath

Ниже вы можете увидеть свойства отпечатка, серийного номера и темы для выбранного сертификата, чтобы убедиться, что это именно тот сертификат, который вы собираетесь выбрать.

$certificate.Thumbprint

$certificate.SerialNumber

$certificate.Subject

Убедитесь, что вы выбрали правильный сертификат, который собираетесь удалить.

Приведенная ниже команда удаляет все выбранные объекты сертификата, используйте с осторожностью! Передав объект $certificate через конвейер в командлет Remove-Item в приведенной ниже команде, вы удалите все содержимое сертификата без каких-либо запросов на проверку.

$certificate | Remove-Item

Резюме

На протяжении всей этой статьи вы работали с сертификатами в Windows, изучая, как получить к ним доступ, и некоторые инструменты, которые можно использовать при работе с ними. По этой теме можно изучить гораздо больше, в том числе о том, как связать установленные сертификаты с конкретными службами или даже о том, как реализовать инфраструктуру закрытого открытого ключа (PKI) путем развертывания собственных центров сертификации (CA).

Содержание

- Введение

- Что такое сертификат PFX

- Логические хранилища

- Модуль PKI

- Поиск и выбор сертификата

- Создание сертификата

- Установка сертификата pfx

- Добавление сертификата в список доверенных

- Проверка наличия дубликата сертификата

- Экспорт и импорт сертификата

- Экспорт сертификата pfx

- Импорт сертификата pfx

- Как экспортировать сертификат cer из pfx

- Удаление сертификата

- Удаление с помощью thumbprint

- Поиск и удаление сертификата с помощью сопоставления значений

- Диспетчер сертификатов Windows

Введение

Сертификат – это контейнер для открытого ключа. Он включает в себя такую информацию как значение открытого ключа, имя сервера или пользователя, некоторую дополнительную информацию о сервере или пользователе, а также содержит электронную подпись, сформированную издающим центром сертификации (ЦС). Ранее мы уже писали о работе с сертификатами pfx с помощью openssl, теперь рассмотрим использование встроенных средств, а именно powershell.

Что такое сертификат PFX

Файл .pfx, который не следует путать с .cer, представляет собой архив PKCS#12; это пакет, который может содержать несколько объектов с дополнительной защитой паролем. Обычно он содержит сертификат (возможно, со своим набором цепочки сертификатов верхнеуровневых УЦ) и соответствующий закрытый ключ. В то время как PFX может содержать в себе несколько сертификатов, файл .cer содержит один единственный сертификат без пароля и закрытого ключа. В Windows все сертификаты находятся в логических местах хранения, называемых хранилищами сертификатов.

Одним из самых распространенных областей применения сертификатов PFX является подпись кода (code signing). Также, в случае защиты надежным паролем pfx можно передавать по открытым каналам связи.

Логические хранилища

Логические хранилища – это виртуальные месторасположения, в которых которых локально храняться сертификаты как для пользователя так и для компьютера. Powershell использует Cert PSDrive для сопоставления сертификатов с физическими хранилищами. Наименование логических хранилищ Certificates Microsoft Management Console (MMC) отличается от маркировки хранилища Cert PSDrive. В таблице ниже показано сравнение между ними:

| CERT: | CERTIFICATES MMC |

|---|---|

| My | Личные |

| Remote Desktop | Удаленный рабочий стол |

| Root | Доверенные корневые центры сертификации |

| CA | Промежуточные центры сертификации |

| AuthRoot | Сторонние корневые центры сертификации |

| TrustedPublisher | Доверенные издатели |

| Trust | Доверительные отношения в предприятии |

| UserDS | Объект пользователя Active Directory |

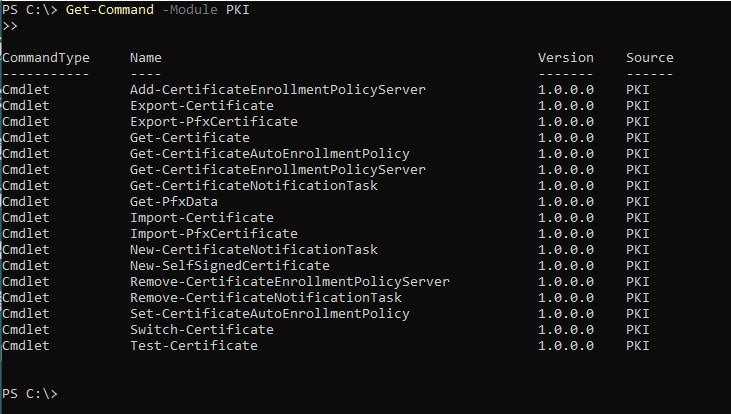

Модуль PKI

Утилита MakeCert.exe, входящая в состав Microsoft .NET Framework SDK и Microsoft Windows SDK, используется для создания самоподписанного сертификата. В системе, где не установлен Windows SDK, для управления сертификатами используются команды модуля Powershell PKI.

Чтобы перечислить все команды, доступные в модуле PKI, выполните следующую команду:

Get-Command -Module PKI

Командлеты, используемые в этой статье, описаны ниже:

Export-PfxCertificate

Командлет Export-PfxCertificate экспортирует сертификат или объект PFXData в файл Personal Information Exchange (PFX). По умолчанию экспортируются расширенные свойства и вся цепочка.

Get-Certificate

КомандлетGet-Certificate можно использовать для отправки запроса на сертификат и установки полученного сертификата, установки сертификата из запроса на сертификат, а также для регистрации в службе каталогов протокола LDAP.

Get-PfxData

Командлет Get-PfxData извлекает содержимое файла Personal Information Exchange (PFX) в структуру, содержащую сертификат конечного субъекта, любые промежуточные и корневые сертификаты.

Import-PfxCertificate

КомандлетImport-PfxCertificate импортирует сертификаты и закрытые ключи из файла PFX в локальное хранилище.

New-SelfSignedCertificate

Командлет New-SelfSignedCertificate создает самоподписанный сертификат. С помощью параметра CloneCert указанный сертификат может быть создан на основе существующего сертификата с копированием всех параметров из оригинального сертификата, за исключением открытого ключа.

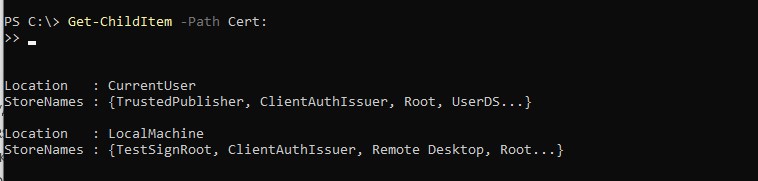

Поиск и выбор сертификата

В Powershell Cert: PSDrive используется для вывода списка сертификатов в определенном хранилище. Чтобы вывести оба хранилища в Cert: PSDrive, выполните следующую команду:

Get-ChildItem -Path Cert:Будут показаны месторасположения сертификатов для CurrentUser и LocalMachine. Чтобы перечислить сертификаты для доверенных корневых центров сертификации LocalMachine, выполните следующую команду:

Get-ChildItem -Path Cert:LocalMachineRootВозвращаемый объект будет представлять собой сертификаты, которые можно изменить, удалить или экспортировать.

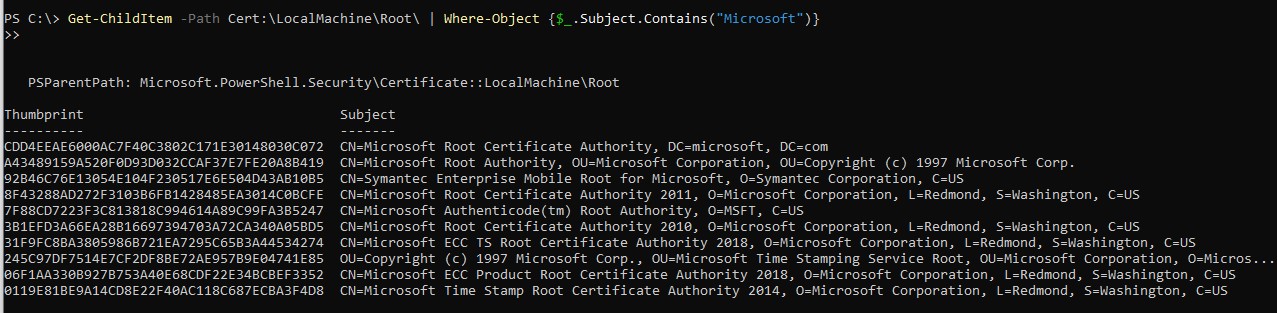

Команду Get-ChildItem можно комбинировать с Where-Object для поиска конкретных сертификатов. Приведенная ниже команда найдет сертификат, предположительно выданный Microsoft, проверяя свойство Subject сертификатов:

Get-ChildItem -Path Cert:LocalMachineRoot | Where-Object {$_.Subject.Contains("Microsoft")}У выведенных в сертификатов часть значения Subject будет содержать Microsoft.

Создание сертификата

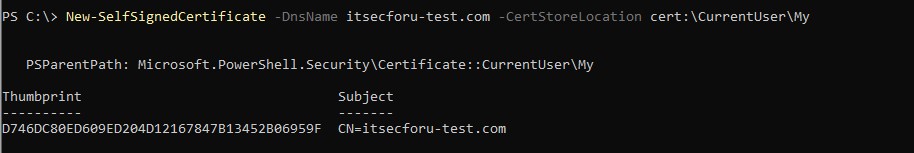

Для создания сертификата необходимо указать значения -DnsName (имя DNS-сервера) или -Subject и -CertStoreLocation (хранилище сертификатов, в которое будет помещен созданный сертификат). Чтобы создать сертификат для DNS itsecforu-test.com и установить его в список Личные сертификаты в системе, выполните следующую команду:

New-SelfSignedCertificate -DnsNameitsecforu-test.com -CertStoreLocation cert:CurrentUserMyКоманда генерирует новый сертификат и устанавливает его в личное хранилище пользователя. При открытии certmgr.msc ( certlm.msc – для локального компьютера соответственно ) сертификат появится в разделе Personal. В выводе будут показаны сведения о только что созданном сертификате, включая его отпечаток:

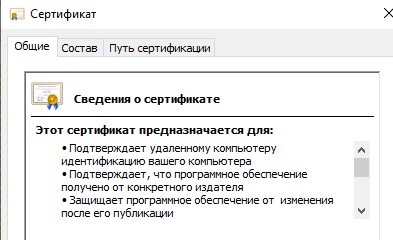

По умолчанию самоподписанный сертификат генерируется со следующими настройками:

- Криптографический алгоритм: RSA;

- Длина ключа: 2048 бит;

- Допустимое использование ключа: Проверка подлинност клиента и Проверка подлинности сервера;

- Сертификат может быть использован для цифровой подписи, шифрования ключей;

- Срок действия: 1 год.

Срок действия сгенерированного сертификата ограничен одним годом. Для увеличения срока действия сертификата необходимо указать соответствующий атрибут Date с увеличенным значением срока действия с помощью ключа -notafter. Чтобы выпустить сертификат на 5 лет, выполните приведенную ниже команду:

$expiry_year = (Get-Date).AddYears(5)

New-SelfSignedCertificate -DnsName itsecforu-test.com -notafter $expiry_year -CertStoreLocation Cert:CurrentUserMyНовые сертификаты могут быть созданы только в личных хранилищах Cert:LocalMachineMy или Cert:CurrentUserMy. Выполните приведенную ниже команду help для просмотра всех остальных параметров, принимаемых командой New-SelfSignedCertificate:

help New-SelfSignedCertificate -FullУстановка сертификата pfx

Сертификат может быть установлен в различные места хранения, каждое место хранения имеет свое определенное назначение, но в этой статье мы будем устанавливать в четыре места Cert:CurrentUserMy, Cert:LocalMachineMy, Cert:CurrentUserRoot и Cert:LocalMachineRoot. Расположение My является личным хранилищем для ненадежных приложений, а Root – хранилищем для доверенных сертификатов.

Команда, используемая для установки общего сертификата, отличается от команды для установки сертификата PFX. Для установки сертификата pfx используется команда Powershell Import-PfxCertificate.

Чтобы установить сертификат PFX в личное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserMy -Password P@sw0rd

Для установки в личное местоположение системы измените местоположение хранилища в команде выше с Cert:CurrentUserMy на Cert:LocalMachineMy.

Чтобы установить PFX сертификат в доверенное хранилище текущего пользователя, используйте следующую команду:

Import-PfxCertificate -FilePath ./itsecforu.pfx -CertStoreLocation Cert:CurrentUserRoot -Password P@sw0rd

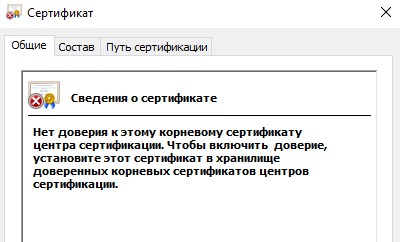

При установке в корневое расположение текущего пользователя появится диалоговое окно для подтверждения установки сертификата, но при установке в системное корневое расположение никакого диалога не появится. Для установки в системное доверенное место измените расположение хранилища в команде выше с Cert:CurrentUserRoot на Cert:LocalMachineRoot.

Добавление сертификата в список доверенных

Недоверенный сертификат гораздо опаснее и подозрительнее, чем отсутствие сертификата вообще, поэтому важно добавить наш сертификат в доверенные корневые сертификаты.

Сертификаты могут быть созданы только в хранилище Cert:LocalMachineMy или Cert:CurrentUserMy . Поскольку любой сертификат в этом месте по умолчанию помечен как недоверенный, чтобы сделать его легитимным, необходимо его переместить из Cert:LocalMachineMy или Cert:CurrentUserMy в Cert:LocalMachineRoot и Cert:CurrentUserRoot соответственно.

Move-Item -Path$cert-Destination "Cert:LocalMachineRoot"Проверка наличия дубликата сертификата

Чтобы избежать повторного добавления уже существующего сертификата в хранилище сертификатов, перед добавлением нового сертификата с тем же значением Subject следует проверить и удалить уже имеющийся сертификат. Powershell автоматически создает путь виртуального диска для метки cert: и ведет себя как обычный каталог. В приведенном ниже фрагменте проверяется путь cert:LocalMachineMy хранилища сертификатов, чтобы найти сертификат по значению Subject.

$cert_name = "itsecforu-test.com"

ForEach ($cert in (ls cert:CurrentUserMy)) {

If ($cert.Subject -eq "CN=$cert_name") {

//the certificate can be deleted or edited in here

}

}

Экспорт и импорт сертификата

Команды для импорта и экспорта pfx-сертификата отличаются от команд для экспорта и импорта обычного сертификата. Команда Import-PfxCertificate используется для импорта запароленного сертификата pfx, а команда Export-PfxCertificate – для экспорта сертификата из места хранения в новое местоположение файла.

Экспорт сертификата pfx

Для экспорта сертификата pfx необходим пароль для шифрования закрытого ключа. В приведенном ниже примере мы используем значение Subject для поиска экспортируемого сертификата, выбрав сертификат, значение Subject которого равно itsecforu-test.com

$certificate = Get-ChildItem -Path Cert:CurrentUserMy | Where-Object {$_.Subject -match "itsecforu-test.com"}

После выбора сертификата его можно экспортировать из места хранения в папку с помощью приведенной ниже команды:

$pass= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force

Export-PfxCertificate -Cert $certificate -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx -Password $pass

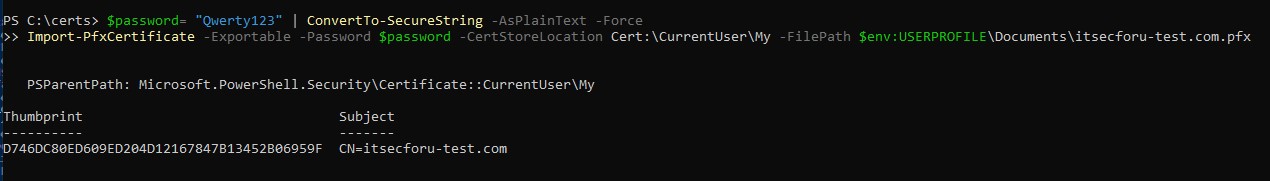

Импорт сертификата pfx

Скаченные или экспортированные сертификаты pfx можно установить с помощью команды Import-PfxCertificate. Для импорта требуется пароль для сертификата и местоположение.

Команда ниже импортирует сертификат pfx, который мы экспортировали ранее:

$password= "Qwerty123" | ConvertTo-SecureString -AsPlainText -Force Import-PfxCertificate -Exportable -Password $password -CertStoreLocation Cert:CurrentUserMy -FilePath $env:USERPROFILEDocumentsitsecforu-test.com.pfx

Параметр -Exportable отмечает закрытый ключ как экспортируемый.

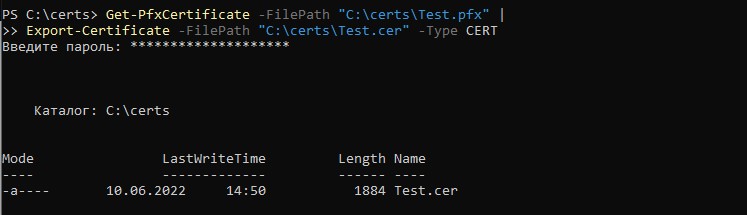

Как экспортировать сертификат cer из pfx

Для экспорта сертификата из файла pfx используется комбинированная команда Get-PfxCertificate и Export-Certificate. Get-PfxCertificate используется для поиска сертификата pfx, а Export-Certificate – для экспорта указанного сертификата в FilePath. Требуется ввод пароля от pfx контейнера Ниже приведенная команда экспортирует сертификат в кодировке DER (двоичный) из файла pfx.

Get-PfxCertificate -FilePath "C:certsTest.pfx" |

Export-Certificate -FilePath "C:certsTest.cer" -Type CERT

Обратите внимание на параметр-Type, который используется для указания типа экспортируемого сертификата, в данном примере это сертификат CERT в кодировке DER (двоичный). Существуют и другие типы, они перечислены ниже.

-Type <CertType> Указывает тип выходного файла для экспорта сертификатов следующим образом. -- SST: формат файла Microsoft serialized certificate store (.sst), который может содержать один или несколько сертификатов. Это значение по умолчанию для нескольких сертификатов. -- CERT: формат файла .cer, который содержит один сертификат в DER-кодировке. Это значение по умолчанию для одного сертификата. -- P7B: формат файла PKCS#7, который может содержать один или несколько сертификатов.

Удаление сертификата

Для удаления сертификата можно использовать команду Remove-Item в Powershell. Перед удалением сертификата необходимо узнать его значение thumbprint (отпечатка) или определить сам объект сертификата.

Удаление с помощью thumbprint

В приведенном ниже фрагменте для удаления используется отпечаток сертификата…

Get-ChildItem Cert:CurrentUserMy7da4d700318ee2a08f96aab9bc71990ca6376053| Remove-Item

Поиск и удаление сертификата с помощью сопоставления значений

Сертификат можно искать в хранилище с помощью команды Where-Object, которая принимает условный оператор, соответствующий искомому сертификату.

Get-ChildItem Cert:CurrentUserMy |

Where-Object { $_.Subject -match 'itsecforu-test.com' } |

Remove-Item

Обратите внимание, что мы используем значения поля сертификата Subject , другие возможные параметры – Thumbprint и SerialNumber.

Диспетчер сертификатов Windows

Диспетчер сертификатов Windows (certmgr.msc) – это приложение с графическим интерфейсом Windows для управления сертификатами. Найдите certmgr в меню Пуск, чтобы открыть Windows Certificates MMC или введите certmgr.msc в командной строке. Вид консоли предоставляет собой обзор всех локальных хранилищ.

Сертификаты можно устанавливать, удалять, импортировать и экспортировать из диспетчера сертификатов Windows.

Опасные корневые сертификаты являются серьезной проблемой. ПО Superfish компании Lenovo, eDellRoot от Dell и любая другая установленная вами программа может добавить в систему корневой сертификат, который сделает ваш компьютер открытым для интернет атак. Давайте посмотрим, как проверить, имеются ли в вашей системе опасные сертификаты.

Раньше это было не просто. Тем не менее, появился новый инструмент от Microsoft, который может быстро сканировать систему и сообщить, установлены ли какие-либо сертификаты, которым не стоит доверять. Это утилита будет особенно полезна для проверки только что установленной системы, особенно если она установлена OEM или из разнообразных «сборок», широко распространенных на торрент-трекерах.

Как проверить Windows на наличие опасных корневых сертификатов?

Мы будем использовать инструмент SigCheck, входящий в набор системных утилит SysInternals с 2016 года.

Чтобы начать работу, скачайте утилиту SigCheck. Откройте загруженный файл .zip и извлеките из него sigcheck.exe. Можно просто на рабочий стол.

Перейдите в папку, содержащую файл sigcheck.exe с помощью проводника Windows. Нажмите и удерживайте клавишу Shift и не отпуская ее кликните правой кнопкой мыши в окне проводника и выберите «Открыть командную строку здесь»

Введите следующую команду в командной строке и нажмите Enter:

SigCheck -tv

SigCheck загрузит список доверенных сертификатов Microsoft и сравнит его с сертификатами, найденными на вашем компьютере. Если какие-то сертификаты не входят в список доверенных, вы увидите их здесь. Если все в порядке, вы увидите надпись «No certificates found»

Если в системе непонятный сертификат?

Если приложение SigCheck отобразила по результатам работы один или несколько недопустимых сертификатов в системе, то рекомендуем поискать в интернете по имени сертификата, что он такое и какая программа его могла его установить в систему.

Удаление сертификата вручную не самая лучшая идея, т.к. если он был установлен какой либо имеющейся на компьютере программой, то программа может запросто переустановить его после ручного удаления. Для уверенности в удалении зловредного сертификата вам необходимо удостовериться в том, какая программа его установила и удалить эту программу через инструмент «Установка и удаление программ». Возможно, даже этого будет недостаточно, т.к. Adware могут оставаться в системе после удаления штатными средствами. Тут без специального инструмента чистки не обойтись. Выполните поиск в интернете по имени сертификата и воспользуйтесь соответствующим средством очистки системы.

Тем не менее, давайте посмотрим, как вручную удалить сертификат из системы.

Для этого нажмите Win+R (команда «Выполнить» в Windows) и введите туда certmgr.msc, нажмите Enter

Корневые сертификаты лежат в «Доверенные корневые центры сертификации» — «Сертификаты». Тут найдите подозрительный сертификат, на который вам указала программа SigCheck и удалите его.

Будьте внимательны, не удалите никакие доверенные сертификаты. Это очень плачевно скажется на работе вашей системы.

Microsoft уже объявила, о том, что начинает борьбу с ПО, устанавливающим подобные сертификаты, но на данный момент поиск подставного сертификата возможен только с помощью SigCheck.

Время прочтения

45 мин

Просмотры 4.9K

Привет, Хабр! Меня зовут Андрей Благов, я архитектор центра профессиональных сервисов и R&D в облачном провайдере T1 Cloud, и сегодня речь пойдет о сертификатах SSL. Добавляйте статью в закладки, она вам точно пригодится. В ней я поделюсь PowerShell-скриптами для проверки действительности SSL-сертификатов.

А если ваш отдел мониторинга не находит на вас время, но перед вами стоит задача автоматизировать рутинные процессы — подписывайтесь на наш блог. В дальнейшем я планирую делиться личным опытом и рассказывать о том, как с помощью PowerShell можно наладить выгрузки отчетов, создавать проверки и оповещения по различным условиям.

SSL-сертификаты нужно проверять регулярно и тщательно. В 2020 году удостоверяющие центры отказались от выпуска двухлетних сертификатов. К сожалению, тогда многие администраторы узнавали об этом не очень своевременно — например, когда при повторном выпуске срок действия вдруг сокращался до года.

Сейчас ситуация еще сложнее. В марте этого года крупные поставщики SSL-сертификатов стали отказывать в выпуске сертификатов для организаций в РФ и РБ. По крайней мере, на данный момент речь идет о GeoTrust, Sectigo, DigiCert, Thawte, Rapid, но к этому списку могут добавиться и другие. Продажа новых и продление уже имеющихся сертификатов для доменов Рунета ограничена.

Проверить, «жив» ли сертификат, владельцу одного-двух ресурсов труда не составит. Но что делать, если вы управляете сразу множеством сервисов? Ниже я приведу четыре PowerShell-скрипта, которые помогут быстро проверить, актуален ли SSL-сертификат (включая проверку по кастомным портам), через сколько дней он истечет, получить информацию об издателе сертификата по цепочке сертификации (Certificate Chain) и возможных проблемах при выпуске/продлении сертификата.

Поскольку теперь все SSL-сертификаты действуют только год, эти скрипты подойдут не только для разовой проверки, но и в качестве инструмента регулярного мониторинга. Стандартные инструменты наподобие Zabbix далеко не всегда умеют делать это «из коробки» и требуют установки отдельных менеджмент-паков / шаблонов и прочих танцев с бубном, на которые не всегда находится время.

Зачем проверять сертификаты

Сначала я хотел бы пояснить, что сейчас вообще происходит с SSL-сертификатами и зачем вам могут понадобиться скрипты ниже. Вот вам несколько фактов о том, как обстоит ситуация сегодня.

-

1 сентября 2020-го глобальные сертификационные центры прекратили выдачу двухлетних SSL-сертификатов.

С этого момента максимальный срок действия SSL-сертификатов сократился до 398 дней. Подробно углубляться в тему не буду — все уже объяснили здесь. Отмечу, что при повторном выпуске (например, для добавления или замены домена, изменения информации об организации) уже открытого двухлетнего сертификата срок действия нового сокращался до 397 дней, и многие пользователи узнавали об этом не совсем своевременно.

-

Wildcard-сертификаты подходят не во всех ситуациях.

Сервисы, как правило, запускаются не одновременно (например, в январе вы запустили один, а в феврале — второй), а некоторым из них для полноценной работы требуется, чтобы в расширении, где прописаны DNS-имена, было явно указано имя конкретного узла. Поэтому в ряде случаев требуются сертификаты, у которых в расширении «DNS-имя» перечислены имена узлов.

Обратите внимание на сертификат habr.com — это wildcard, но при этом в DNS явно указано имя:

Этот сертификат подойдет для классических веб-узлов с именами *.habr.com и habr.com, но для сервисов с проверкой имени по расширению DNS — только для узла habr.com.

-

Последствия санкций.

В связи с текущей геополитической ситуацией зарубежные издающие и корневые сертификационные центры отказываются продлевать сертификаты пользователям из РФ и Белоруссии. Если мы продолжим жить в текущих реалиях, продлить [пока еще актуальные] SSL-сертификаты станет попросту невозможно — удостоверяющий центр откажется это делать.

Что имеем в итоге. У администратора куча сертификатов, которыми нужно управлять:

-

Отслеживать срок действия сертификата (проверять, сколько дней осталось до его окончания).

-

Какие имена «закрывает» тот или иной сертификат.

-

Мониторить, могут ли с сертификатом возникнуть какие-либо проблемы.

При продлении сертификата в том же центре сертификации можно пройти упрощенную процедуру валидации. Если необходимо выпустить сертификат в другом центре сертификации или изменить параметры выпускаемого сертификата, то процедуру валидации нужно будет пройти в полном объеме, а это тоже отнимает время.

Небольшой дисклеймер. Сегодня я покажу, как можно решить эту проблему с помощью четырех PowerShell-скриптов. Конечно, существуют и другие способы проверки SSL-сертификатов, в этой статье я лишь хочу поделиться инструментами, которые удобны именно мне, и показать, как их использовать.

Эти скрипты я написал на базе функции, которую можно свободно найти на просторах интернета. Если упрощенно, работает она следующим образом:

-

Создаём TCP-соединение с удаленным узлом по заданному порту.

-

Используя эти параметры, создаем SSL-соединение между нами и удаленным узлом.

-

Устанавливаем соединение.

-

После установления соединения получаем данные об удаленном сертификате.

-

Разбираем данные.

Важно: перед использованием скриптов не забудьте заменить lorem ipsum на реальные данные — подставить нужные доменные имена и порты.

При желании с помощью этих скриптов можно автоматизировать проверку SSL-сертификатов — например, оставив только нужные вам параметры и настроив отправку email’ов с результатами их работы. Под каждым из них я размещу ссылку на скачивание — welcome.

Скрипт #1. Проверяем, кто выдал SSL-сертификат и какие имена закрываются

Какие данные получаем с помощью этого скрипта:

-

Subject — субъект, которому выдан сертификат;

-

Issuer — издатель сертификата;

-

NotBefore — дата выпуска;

-

NotAfter — дата окончания действия;

-

DaysLeft — количество оставшихся дней;

-

DNSNames — DNS-имена, которые закрывает сертификат

В скрипт добавлена возможность проверки оставшегося количества дней валидности сертификата. Также добавлен параметр triggerdays, который задается в количествах дней. После фильтрации вывода по этому параметру получим сертификаты, требующие внимания.

Скрипт №1

#Та самая функция, которую я нашел на просторах интернета

#и немного модифицировал

function get-remotesslcertificate {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[string]

$ComputerName,

#Порт по умолчанию

[int]

$Port = 443

)

$Certificate = $null

$TcpClient = New-Object -TypeName System.Net.Sockets.TcpClient

try {

$TcpClient.Connect($ComputerName, $Port)

$TcpStream = $TcpClient.GetStream()

$Callback = { param($sender, $cert, $chain, $errors) return $true }

[System.Security.Authentication.SslProtocols]$protocol = "tls12"

$SslStream = New-Object -TypeName System.Net.Security.SslStream -ArgumentList @($TcpStream, $true, $Callback)

try {

$SslStream.AuthenticateAsClient($computername,$null,$protocol,$false)

$Certificate = $SslStream.RemoteCertificate

} finally {

$SslStream.Dispose()

}

} finally {

$TcpClient.Dispose()

}

if ($Certificate) {

if ($Certificate -isnot [System.Security.Cryptography.X509Certificates.X509Certificate2]) {

$Certificate = New-Object -TypeName System.Security.Cryptography.X509Certificates.X509Certificate2 -ArgumentList $Certificate

}

Write-Output $Certificate

}

}

#Функция на выходе предоставляет нам объект класса #System.Security.Cryptography.X509Certificates.X509Certificate2

#Наша задача — разобрать его на нужные нам данные

#Для примера берем список узлов

#Сделано для удобства вставки текста напрямую из Excel или блокнота

#get list of web sites.

[array]$list = @'

tproger.ru

veeam.com

rambler.ru

qna.habr.com

spb.hh.ru

'@ -split("`r`n")

#Указываем произвольное количество дней, чтобы отслеживать валидность

#trigger days to expire

$triggerdays = 140

#Для удобства формирования вывода задаем подходящий разделитель #списка

#Если вывод вы планируете парсить, в качестве разделителя лучше использовать ;

#set delimiter

$delimiter = "`n"

$report = @()

foreach ($line in $list){

$certificate = get-remotesslcertificate $line

$daysleft = New-TimeSpan -Start (Get-Date) -End $certificate.NotAfter

$report += $certificate | Select-Object Subject,

Issuer,

NotBefore,

NotAfter,

@{label = "DaysLeft";expression={$daysleft.Days}},

@{label = "DNSNames";expression={$_.DnsNameList -join($delimiter)}}

}

#Получаем полный отчет

#full report

Write-Host "Full report" -ForegroundColor Green

Write-Output $report

#Отчет по сертификатам с валидностью меньше $triggerdays дней

#reports with expired certificates

Write-Host "Warning" -ForegroundColor Yellow

$report | Where-Object {$_.DaysLeft -lt $triggerdays}Если в списке оставить только qna.habr.com, то вывод будет следующим:

Скачать скрипт

Скрипт №2. Проверяем SSL-сертификаты для кастомных портов

Пригодится, если нужно проверить сертификат для сервисов, работающих по кастомным портам (не 443), например, почтовых серверов, работающих по протоколам POP и IMAP, Veeam Cloud Connect и так далее.

Скрипт №2

function get-remotesslcertificate {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[string]

$ComputerName,

#Порт по умолчанию

[int]

$Port = 443

)

$Certificate = $null

$TcpClient = New-Object -TypeName System.Net.Sockets.TcpClient

try {

$TcpClient.Connect($ComputerName, $Port)

$TcpStream = $TcpClient.GetStream()

$Callback = { param($sender, $cert, $chain, $errors) return $true }

[System.Security.Authentication.SslProtocols]$protocol = "tls12"

$SslStream = New-Object -TypeName System.Net.Security.SslStream -ArgumentList @($TcpStream, $true, $Callback)

try {

$SslStream.AuthenticateAsClient($computername,$null,$protocol,$false)

$Certificate = $SslStream.RemoteCertificate

} finally {

$SslStream.Dispose()

}

} finally {

$TcpClient.Dispose()

}

if ($Certificate) {

if ($Certificate -isnot [System.Security.Cryptography.X509Certificates.X509Certificate2]) {

$Certificate = New-Object -TypeName System.Security.Cryptography.X509Certificates.X509Certificate2 -ArgumentList $Certificate

}

Write-Output $Certificate

}

}

#формируем коллекцию объектов

#Создаем пустой объект с определенными свойствами

#Далее их заполняем

#Обратите внимание: здесь указываются эндпоинты и кастомные порты #к ним

#get list of endpoints and ports

$list = @()

$site1 = ''| Select-Object endpoint, port

$site1.endpoint = "pop.rambler.ru"

$site1.port = "995"

$list += $site1

$site2 = ''| Select-Object endpoint, port

$site2.endpoint = "imap.rambler.ru"

$site2.port = "993"

$list += $site2

$site3 = ''| Select-Object endpoint, port

$site3.endpoint = "habr.com"

$site3.port = "443"

$list += $site3

#Указываем произвольное количество дней, чтобы отслеживать валидность

#trigger days to expire

$triggerdays = 160

#Для удобства формирования вывода задаем подходящий разделитель #списка

#set delimiter

$delimiter = "`n"

$report = @()

foreach ($line in $list){

$certificate = get-remotesslcertificate $line.endpoint $line.port

$daysleft = New-TimeSpan -Start (Get-Date) -End $certificate.NotAfter

$report += $certificate | Select-Object @{label = "Endpoint"; expression = {"$($line.endpoint):$($line.port)"}},

Subject,

Issuer,

NotBefore,

NotAfter,

@{label = "DaysLeft";expression={$daysleft.Days}},

@{label = "DNSNames";expression={$_.DnsNameList -join($delimiter)}}

}

#Получаем полный отчет

#full report

Write-Host "Full report" -ForegroundColor Green

Write-Output $report

#Отчет по сертификатам с валидностью меньше $triggerdays дней

#reports with expired certificates

Write-Host "Warning" -ForegroundColor Yellow

$report | Where-Object {$_.DaysLeft -lt $triggerdays}Если в списке оставить только pop.rambler.ru с портом 995, то вывод будет следующим:

Скачать скрипт

Скрипт #3. Получаем цепочку сертификатов

Поможет проверить, есть ли риск отзыва SSL-сертификата.

Как это работает.

С помощью скрипта мы получаем все промежуточные и корневой сертификаты (то есть всю цепочку сертификатов) и имена всех субъектов сертификации. Затем проверяем, есть ли в этой цепочке CA, которые потенциально могут отозвать сертификат или отказать в его продлении. Для этого я собрал список отпечатков SHA1 (они доступны на сайтах удостоверяющих центров) — с ним и будем сравнивать.

Скрипт №3

function get-remotesslcertificate {

[CmdletBinding()]

param (

[Parameter(Mandatory=$true)]

[string]

$ComputerName,

[int]

$Port = 443

)

$Certificate = $null

$TcpClient = New-Object -TypeName System.Net.Sockets.TcpClient

try {

$TcpClient.Connect($ComputerName, $Port)

$TcpStream = $TcpClient.GetStream()

$Callback = { param($sender, $cert, $chain, $errors) return $true }

[System.Security.Authentication.SslProtocols]$protocol = "tls12"

$SslStream = New-Object -TypeName System.Net.Security.SslStream -ArgumentList @($TcpStream, $true, $Callback)

try {

$SslStream.AuthenticateAsClient($computername,$null,$protocol,$false)

$Certificate = $SslStream.RemoteCertificate

} finally {

$SslStream.Dispose()

}

} finally {

$TcpClient.Dispose()

}

if ($Certificate) {

if ($Certificate -isnot [System.Security.Cryptography.X509Certificates.X509Certificate2]) {

$Certificate = New-Object -TypeName System.Security.Cryptography.X509Certificates.X509Certificate2 -ArgumentList $Certificate

}

Write-Output $Certificate

}

}

#Для примера берем список узлов

#Сделано для удобства вставки текста напрямую из Excel или блокнота

[array]$list = @'

tproger.ru

veeam.com

rambler.ru

qna.habr.com

spb.hh.ru

'@ -split("`r`n")

#Указываем произвольное количество дней, чтобы отслеживать валидность

#trigger days to expire

$triggerdays = 140

#Для удобства формирования вывода задаем подходящий разделитель #списка

#Если вывод вы планируете парсить, в качестве разделителя лучше использовать ;

#set delimiter

$delimiter = "`n"

#Построчно указываем уникальные отпечатки SHA1 тех центров #сертификации, которые могут нас «забанить», чтобы сравнить их с #отпечатками сертификатов всей цепочки

[array]$blockedcas = @'

D4DE20D05E66FC53FE1A50882C78DB2852CAE474

5F43E5B1BFF8788CAC1CC7CA4A9AC6222BCC34C6

0563B8630D62D75ABBC8AB1E4BDFB5A899B24D43

A14B48D943EE0A0E40904F3CE0A4C09193515D3F

F517A24F9A48C6C9F8A200269FDC0F482CAB3089

8E934F88A5A4553336E29B5FB8666048EFAA8240

A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

7E04DE896A3E666D00E687D33FFAD93BE83D349E

5FB7EE0633E259DBAD0C4C9AE6D38F1A61C7DC25

3CA0E59C4D40ADCCC0B9C48CC6335F544E0A0116

DDFB16CD4931C973A2037D3FC83A4D7D775D05E4

17F3DE5E9F0F19E98EF61F32266E20C407AE30EE

A78849DC5D7C758C8CDE399856B3AAD0B2A57135

97817950D81C9670CC34D809CF794431367EF474

912198EEF23DCAC40939312FEE97DD560BAE49B1

843573112A3B319344E5E4ECABC9F26C7CD54D07

5EEED86FA37C675230642F55C84DDBF67CD33C80

323C118E1BF7B8B65254E2E2100DD6029037F096

8D1784D537F3037DEC70FE578B519A99E610D7B0

039EEDB80BE7A03C6953893B20D2D9323A4C2AFD

91C6D6EE3E8AC86384E548C299295C756C817B81

AADBBC22238FC401A127BB38DDF41DDB089EF012

F18B538D1BE903B6A6F056435B171589CAF36BF2

58D52DB93301A4FD291A8C9645A08FEE7F529282

26A16C235A2472229B23628025BC8097C88524A1

132D0D45534B6997CDB2D5C339E25576609B5CC6

22D5D8DF8F0231D18DF79DB7CF8A2D64C93F6C3A

4EB6D578499B1CCF5F581EAD56BE3D9B6744A5E5

3679CA35668772304D30A5FB873B0FA77BB70D54

B218FE6D07952A2207A35AFD5ED8E4991029E336

B60D92FC064D32AF1FEA30FCD85FB0243463A41C

1CB8A708C90D207901A0B2367FF09565E45324FE

5BC5ADE29AA754DA848953A5FED75B4686D05708

D1EEB1E8C09020BAB85D3DE27F78EE33A06CAEDB

87B8E6D38F1A39CD97F04A9E174B3C9EE7EE1115

19A09B5A36F4DD99727DF783C17A51231A56C117

28E96CDB1DBA273FD1A6151BE15F088F26046273

C619BE4F415453F46D020ED79F5D5CA5C37E14AD

59B244F3FF278C039D71CE7334B9D4D0241EC62B

409AA4A74A0CDA7C0FEE6BD0BB8823D16B5F1875

759540EAE3C302BC3E0E2443C1C2E435B52B8E8D

A9D53002E97E00E043244F3D170D6F4C414104FD

FB3A7F7C9DE73060094FB265E376F2CA86DA2340

FC20B60CADAC38D1FF40CF1B6EEF290F10B57ABD

56EE7C270683162D83BAEACC790E22471ADAABE8

60EE3FC53D4BDFD1697AE5BEAE1CAB1C0F3AD4E3

846896AB1BCF45734855C61B63634DFD8719625B

9D1FA05D51AD05BA9E5384C8022D908E8F54CBFC

54F84CF4B56C1A7944E60BDEBB6D4559E14C773C

F3D5B67A7E35A5332BFEB47F4B20CAA2292B4CDB

D6AEE31631F7ABC56B9DE8ABECCC4108A626B104

0753C9D48FE522C8134760A5149D4ED430130317

42857855FB0EA43F54C9911E30E7791D8CE82705

E308F829DC77E80AF15EDD4151EA47C59399AB46

DBC7E90B0DA5D88A5535430EEB665D077859E8E8

771FF8A19D15526B9DBD8934755A73FB23C7278B

E12D2E8D47B64F469F518802DFBD99C0D86D3C6A

92C1588E85AF2201CE7915E8538B492F605B80C6

7E2F3A4F8FE8FA8A5730AECA029696637E986F3F

F7E0F449F1A2594F88856C0758F8E6F627E5F5A2

A031C46782E6E6C662C2C87C76DA9AA62CCABD8E

02EF785428EC5BFBF1C1814FB42F229A0D2A3BAF

1FB86B1168EC743154062E8C9CC5B171A4B7CCB4

2EA5966C9A5B12E1AE7C9674AEFFDDA2222FB22F

F9AE40CCBBDA4795E58AC5D203BFB7BD331B81E8

C242C6785324854E346486DBF286C72FD035F0DD

876217035658B958F359FBA589D630C4042D961B

594F2DD10352C2360138EE35AA906F973AA30BD3

ED6302684A3259AA04F10FE9A97A8FD30B965D26

A399046417B67E320D3EFA69D7DCE6B8BFE8A9F2

7CCC2A87E3949F20572B18482980505FA90CAC3B

8B3C5B9B867D4BE46D1CB5A01D45D67DC8E94082

63B76FFF3B3864EEB549B1E37851D46B603FEDDC

98C6A8DC887963BA3CF9C2731CBDD3F7DE05AC2D

CBFE9EB43B3B37FE0DFBC4C2EB2D4E07D08BD8E8

9E848F52575C6B1A69D6AB62E0288BFAD4A5564E

4DEEA7060D80BABF1643B4E0F0104C82995075B7

C9FEFC763D9548B487696F047ACBA0ABE45C7BC1

090A16F9BA16001B2EC130F80523ESBSEB259158

687D4A4D47014F91217E4A062BBF9D238358943E

B0E6383FBDBFCE5E5F9D7934FAD0FC3C5E030F13

94D8797C449A29A8C7D45D35682E42DE0CD8638C

2471446048AF356F463C9F07D33C148BAEA5C68F

815CD8FF64BEACE07EF8F2F9D533011FA4793658

A3ADF237B25336EB479020491930BA8811A7899F

C43CCBD00E10A1D54E10AABF125D3AAC616560E5

2F7AA2D86056A8775796F798C481A079E538E004

9546387C13B2B9DAC48CBFC35439FE04D04922EE

9BD08A58876F6C849DB6BB99A8B194892647860E

75EAB86219B7A3F79225CCCAD7232C2603E8E9B5

626D44E704D1CEABE3BF0D53397464AC8080142C

1C58A3A8518E8759BF075B76B750D4F2DF264FCD

1D7322B41ED99FDD68511BAB786C8E26E0831B3B

AEC13CDD5EA6A3998AEC14AC331AD96BEDBB770F

9F90F8C8664B09959C2909AC9A78AEA8E26D88E8

C3BD4F375F3F41A5689A79B9C4A9A0ADCC4B30D4

8EA108B3DCF40C7A66050C9202E018CDA8413F9D

96B24A4064B35DC9A8B02BE12515F7CFA65F8885

7B0F360B775F76C94A12CA48445AA2D2A875701C

8F5C0C8E414AF89DBFF272125E28D417EE5FF559

0669D9AE862E9CFE2BA5B488EE72DBDCD4FAD041

231ACD6787B541F5590D943DF258569D7C6A02CE

8FB28DD3CFFA5D286E7C718AA907CB4F9B1767C2

83706D32A3DF8F02C485F8B3112DD2A412BC5799

7C770357099659B40DA4C4BA67785D5423A013C8

D1EB23A46D17D68FD92564C2F1F1601764D8E349

CCAB0EA04C2301D6697BDD379FCD12EB24E3949D

02FAF3E291435468607857694DF5E45B68851868

2AB628485E78FBF3AD9E7910DD6BDF99722C96E5

4D2378EC919539B5007F758F033B211EC54D8BCF

EE869387FFFD8349AB5AD14322588789A457B012

4A65D5F41DEF39B8B8904A4AD3648133CFC7A1D1

E19FE30E8B84609E809B170D72A8C5BA6E1409BD

EDC8ABFC394AB9ACEBAF6A15FFE841F47D7B921A

156EDC13920B58F3AA51EDE9D0B7317C8B4E9948

35D1CFDC14E8952E96C67C4EDE0B8C224943879D

1ACC5F54663D5572385C2F48E275FD25D3DA2120

C8760481F0DD1AD963FE851728ECCA3FB80E0929

3483F728A7B39221CF6781A119AE0C555986378D

F4B492F92F3A80B61C453D60A25DEC19468B37B2

8607CBB3A7F95410ADDDEE2803AD4528D83FEDCE

49100FACE81BC898D14EBC4C6C6149CF437DAA76

0DAD72CC220689F5CA9964AED6828A5F4C5AE159

CF040BAAE6F7C4CAF6B0BA88D7D5D001F4FA0CFD

714FC0240B1C3D6276C52D854F563F848C5995E7

0040A5E5DA9C1808F8F18CDAF1FC20BA1564F6AA

E79280B96086D6098EAEDDCC18C092491EAF0E4E

C23960E01EC0C229BC8A956EB11467E85B0AA4BC

0375861AFB6FCF30971DF32EF9F0DDE2C9BFF9E6

6549DC8CE02648061C67173E21D8B40DE3FDF127

C1671382F156A7BD6AC59FB93641868030A6992A

AB5B666E10F8813F456AE4749F7B57621F01A393

03AC82036F84C5F7305F5047156742CF531FAEA8

8A7EA1413B3BFE6A9E42D21958489BCE6FF5BD1D

61A8256C27F1C0558CA2EF472614910B80EE1A81

2C6F995A6F7B4E968CB1CD66056854FE533F12B5

03E859579E5B0DB2FBA394125B95B31A1A0A1D83

60109CDEB9815C559B55A966179949AEC212B4F8

638D6E6F4F9895FCF6029E560987F366983DB883

1633A19ADAB0931AE6225F7918437A89BE89BE07

3A0D686259DFBF59E530CD83F0D384E1057DAAF6

2AC10596DE0DCC745181A950B2FB23034856198C

03C8B739CAD8F1F737D2CDFB967F039C47D8C7F7

9E3DD94D3A67D2746324D0DDFA3666F42B53DE2B

BABAD141E11CC845DA516E6951FC107A562CA359

736DCC67D3F79F17E1EDCD3A8C9BCFA2F2007E7C

8B8C15B12C0974CE5ECB5B769C36DEA9EB7A7B40

FA41C36C97C8C1B46B0E570DD039733992067070

11955DCF836EA3246A8BD6E9C0D8DE2207B1BAE2

FF2A1B599875EA3C7D2ADAF7F5305272D4419E35

3D76F2A7052EB6341C225B82F8B949DBAEB36D20

EB140CF6C1F0D91CEC3EA625592C16323C17B098

A76EDD88C4D6894594B05391F3C366C9FA251A53

DE43B12A021046C6FE025937AED1F1E7670E2B70

E9D1F79A31277F6490440860F9C8B52C3021B37B

7ED8340BB202EC1D9710739667C7339E4850BFC1

A9122215F3E61BDF92D7B141D424A8DB7EF2818E

7BD4577413CFF214E1162E92E607A05486FECB9B

A006E5747EF1A80D3F58E7A74E03F96D06B8EE66

04027330A596C37D11056ADE58663DD383C3FCE5

743A6ABB22C6229FFFA58B258CB78F627E34D1AE

FA64F9B850FB2B9EF06BA0A50FF00A7CF97E4DC2

D06929EED88A5490F6C0C399149641530541483A

4C310D5DF23019417A7BB7912096295DDC97203C

D7D2737D35787C17A74CDCD03A3BC8943FA360E8

D8CEA9A69B2BE4AC1CD4FE5C9826D07A0EF68DE4

18F68CDBAAF552F2CF24C9479D91315E3914274D

3F4F96931CAB6270FD0FB579A5A2E0E8B94FA19A

9FB8E1DA315B5AFA048C98054F7E610894A2B882

9AE1E01243F70A6248A533D339695ABDBFBC434A

5563708F14E66212E78918EF91BA65FC307D2D44

5BAB80AFBABBCA4F80682F09F5858F9DECA987D2

4D39991934F4C04B4F4A48E3BECA02685F813236

6613D8A7737E3B80368940F7ED5EDA9C98AD110C

BD7321AE088F62EC3E39A539410A2FAFBC9E2637

A02ECF23FD9E2FF3880667B150B3DD030B126751

D2696925D72D40C5BCDB1DB4EA58530FFCD66251

05AF1C5FEA12CB1464BA7A11C4C80B8CDF7A1FC1

96E41C40348B5A0D77BF94DE072B71884A2339CE

EE869387FFFD8349AB5AD14322588789A457B012

314D3912A83D1D9613CAFB4DBBDC23F0CEE7B409

56C9BCD63169B37F188156168E7898403AC642E4

48E539175C9D3F4547133A653BE2FF6BCC735C2D

B1811371FC6966BCCA4E10729454FFEF4C14BDC3

16EE54E48C76EAA1052E09010D8FAEFEE95E5EBB

75CFD9BC5CEFA104ECC1082D77E63392CCBA5291

69EEF609CDCA01385D6D9CD14FA1FB8BE482F1A2

7ECE21DD57B3F5177B59BFACCA3435C66FF72EC9

CB24E1035B0054970670A4C789D6BDDA9C181418

D96F156371FEED5F5ABB29D2918592D99A110BE4

90D5105DF31E4C51254619DFB84447F353E81E33

5B4F376F01427F9A7DF3EDCFE86A1796986EB06C

E45DF0C4214EBC8B873242B8F887BD7898D189A5

6F7F18799D1B8F2D77309F3EE7900E173F5B4D02

1FD3162B47663DC1BEE0A6B1BF710585971E3AF8

FDF75758DA3185E6C6BA9FE15A4173EDBDA6EABE

8D4C4A23BA9EE84EA7348FA98CC6E65FBB69DE7B

705E800A291746C05A7AC6E7088BA966BC99CEBB

B69E752BBE88B4458200A7C0F4F5B3CCE6F35B47

339CDD57CFD5B141169B615FF31428782D1DA639

0BC249478F120F146D5714970A088A3A30C9ED07

D19F53211B0162532607EC1B863581305FFA490E

351A78EBC1B4BB6DC366728D334231ABA9AE3EA7

1F365C20E52AD2A6B09020A0E5539759C98DF8D0

3F84E5CA95CBD184FEB9DBBBFBB5F1A35DF8CBB4

104C63D2546B8021DD105E9FBA5A8D78169F6B32

EC2382F7DC9F06330406277E4F1BDB826DEE885E

A52B9369FF1FF60F7C06179654F2D5D886ACA75E

5DBAFB06715C7E327C9831AB354A88747E41344A

DCBBD14F544AC731C2231FD3F9B0BBC474D2600A

010B75726DB3C58F4682774269F9135B9D393198

2CA4C989FBB97EE866D56C089702AD1CA87B6400

93AD9C9CD02152C64040F8212614CD4727D056A1

43DF7B055F78ECC001599232613A3BEFBD3E076A

764D2FA59ED123F9C95570C403C92FEF338EA745

BBB8ADE70CE679C668463BC8CE7BD8399DD163BB

4E56E53A34D5951858B03569195C72949BCDA188

C55FCBC62CA7163744F2F845533A8FCD3077A30A

2E13487234F237A80671FD0DC0E60AE828C60555

BF198756BBBD4606086B1E6177F23FB56DF55B07

4BBEA4C2D56F1B5ED1A3755AA1DAA40A0B79CDB8

AF648AE953FBE423D72E227BC78ACADD5B226F6F

94FA31B79E38B20A90BE841DF5DE8BC5541AABF4

CE0C0BF4B97ACB5478EC582B25E7AA66DBA7E0FE

E3308C06B3776D8A893A5C8F8188DBD23F36C7CA

70608B40D0B776174A4ED85416582770B307B905

9D54E9A0DE59804F1A4101E877A2080EC2BB887D

7BAEFF8C68E6CC77EFF989728C8B5243DAF3F8B5

75268ED02F9BB20692AE1EA8D7A78BC01911585C

157FAA4B575C25FFB2D6B641D2E43067A90F7FF9

4010DB8FC48007B966FBBBAF89314D3B3A2D8DA4

7611CD06FCD459D58650A9055D4ADFC42D5944CB

0AF61AA1400809D1F612B53CE61961098B787767

8C9CC61AE33BD12859BF0AA883F86A360A6A2163

BCD8E131ABD98CC8C01F781E55B61F50B5FBB641

A051749F3E9D2804D771B2F1E0C8027544C996BB

E33D27CC1D41155AB9CF0450D27C5F17F8AC2F2E

ABFFB26DD6E0D1E4CA5E532C854B6A76E163F2EC

7BD7DEFCF34883C7B3B1B9A394F2AE94F14D8A85

F11276379476B0DC3A0651328E5F48B1E0DB13C3

82D9B3283887A78EDF087E0CF6DA6CBA1A6745B0

CE912E2EE8E147506D183694037929FCF1C0728E

24AA0DBCE6D92B5F9DCFC670C6EE7CA811A2BF4E

144B932B8016251B88C5D9B3BD0E51620144EE27

A4E3AAE02523B3E83EFBA9F5A194457A15EC094C

9AAA02BEAE6338F591BD15838E33C0B4447B4FA3

CE1710A80BD0DFB6ED688C37C8FC066268BD814B

BE128A987CC4C6A0CB3A4EA6A36DC60CC83F7FED

47312B8A43540189960F542AA42DD6B6B587D3DB

AA1E28DC508424DA2567D094A53E9C39AF7E1BD8

0A532CDBF8E0DE98C3AADD075329DFA472846A0B

40302FCEB1CA7795B9871ECAA1B7D334E0F9E41F

62073FF225C856318C84F2B1395E5871D44B4962

5B6AC0DA611E084329B87A46AB8121F602787359

44A22F552225F5EE5D7F832898334EB1200207A4

BB7F0FD5083112D9BCB6E2A35C5B8B204A52E7D6

EF6C68DDE05896655EF293CF05331F86FB17D8E6

EAF49077834D82235DD38E2F521AD63F7E569C73

121F08BFA981D3746ECB550657F6A0322A7AA172

ABECABA430770DFA73854DE8555B60E972BBB212

17BD9506AAAE7801CB27374EEEA6F7E64F20B9A8

7EC546F3BA8FD8D16F24A5A17BE93AC518E63A24

B6E227F098FC08C6164AC29CFA996012DDAFEEA2

C62DC9AE90E99B96A988F7044C91A9D0B3BF35B5

7252A1C518EF94AA0EC89D199378528C1C60CCB3

586D607480E6401CD6F778C40C82F624625F4947

49CC17D56AC2F952ECAC9FEBD8417FF195B88341

F9431E2E44E106A5BF1B767827165353934E8C4A

ECADDBD0D0D412D8815E1B9171ED7E4A183E3D1D

5554671BCE761E8E4CDD17DDF20CD51D077E0790

9EEF746217D6BF71020CA3D1FD268B234717469E

8C75E5781F0125C89DAEAB588EE27EA8692E0E69

663F329AD73DFE46EE30B1AD306E1C65CE23D343

7B6C5576739CEB8142DC81F1AF8C7EE2CC10121B

FA4FB2484E83FC109D168EFE3BE0E21E270C7EDB

A044CAB17C1491BD7E924CF6A9BBBFE25B4BE8F3

10C77D3F130400614CA9C4AE068D0C06063DF581

FC32477DA140D4E2D849A9E00824374A48662947

72276FA92754590CB824E8FAD4715975FA316B33

247106A405B288A46E70A0262717162D0903E734

534CD27BF6CACC7C72F9E0F40F06D748F2ED67BD

AD5F20A413B8315F1C5F0C9AED79C98315763306

9A933E0E07659752DAAD19B01C72CA89E4D2F9DA

E93B5FC1892B69316184F1DD1EA0C5F7716F8596

816A8A8C3DEDB3E85C4061B5A3856139109DFE0A

67BE49EDD179FC49177DB05C1FE847DE50868A36

0FA8188F72A156AD14530F76BFF0C73571D53155

8A63C019620165B85120C8DEB3362D0795020486

C2826E266D7405D34EF89762636AE4B36E86CB5E

E4D3066BD561F9CF92D125438BCDF21A50C3B15F

42D9EB484D6DEDF51525CA794466E97D7BA8E927

188B39CEEECB6E612E01B1F70BFD30035F703E28

263C1BA861350F3767F9A0652774BC6D03FEBCAF

01ED4F29ECCEF3110717C21D3E4498F409472C39

A3E0FB7EB38ADE229D5D7C33BD74DD0C62BED9B1

9219BF9ECE3D999A5D1F61BB4C9137DCBC92B3C8

4B9B82B565542082E0771F004DC0DE1E36DF9D8B

4CDB3CA20337E1FFCB6F1774C3F7D01FB4C79C76

D5C499A025552656830D43DC9898FC98B7A4877F

9BFC392E149E2DAE1EE95D4935460FB7577DA820

D6E0A87E68B8507CE86B7A1CB55E3439E83658B0

3D47641F2FBFCCA012DCC5D7ECF417D67AB5ADE4

E10EF1C63E2917432901069CF23B7A477DFCA8CD

D801A6C35B3A99777418009D582A93945EB5CEDA

AAD5B08F9A361C6195F93DE2D05380C5305CF28E

3669B628023E6B2E7053DBC6102E81DE716FCC41

7C04B5FDF11A158E8D895324B71FAB475A503CE2

A78740A1A3BB273EF8609F2348B59C7E3488F9A0

BE71950968995D30B579D8EDF7C2F732C76A33C7

BC09B1122F3C3061F0E9166A3BB22C6436977CF3

C3751F51A2A1F3B5BB8C37B024D82AE83CFA9C8D