Оглавление

- Что такое служба удалённых приложений RemoteApp?

- Установка ролей и служб RemoteApp

- Настройка коллекции и добавление удалённых приложений

- Натсройка подключения к RemoteApp приложению

Что такое служба удалённых приложений RemoteApp?

RemoteApp — это часть роли служб терминального сервера Windows Server 2016 и эта служба даёт доступ к приложениям, работающих на терминальном сервере, таким образом, что как будто вы

их запускаете у себя на локальном компьютере. Служба терминального сервера, которая берёт на себя все вычислительные ресурсы приложения, а пользователю отправляет только результат. Ещё и называют удалённым приложением RemoteApp.

Установка ролей и служб RemoteApp

Для установки RemoteApp запускаем Мастер добавления ролей и компонентов и выбираем Тип установки Установка служб удалённых рабочих столов как на скриншоте ниже

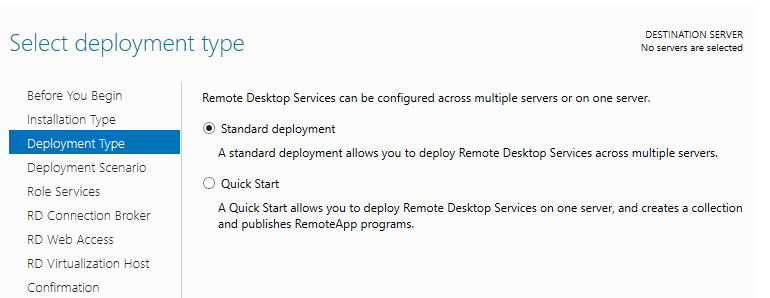

Далее выбираем Стандартное обёртывание xD. И после выбираем Развёртывание рабочих столов на основе сеансов.

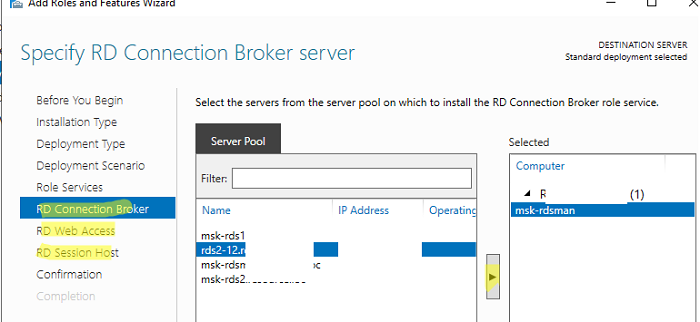

На пункте Посредник подключения выбираем наш сервер из пула серверов и добавляем его в правое поле.

На следующем пункте, обратите внимание, необходимо отметить чекбксом Установить службу роли веб-доступа к удалённым рабочим столам на сервере посредника подключений к удалённому рабочему столу

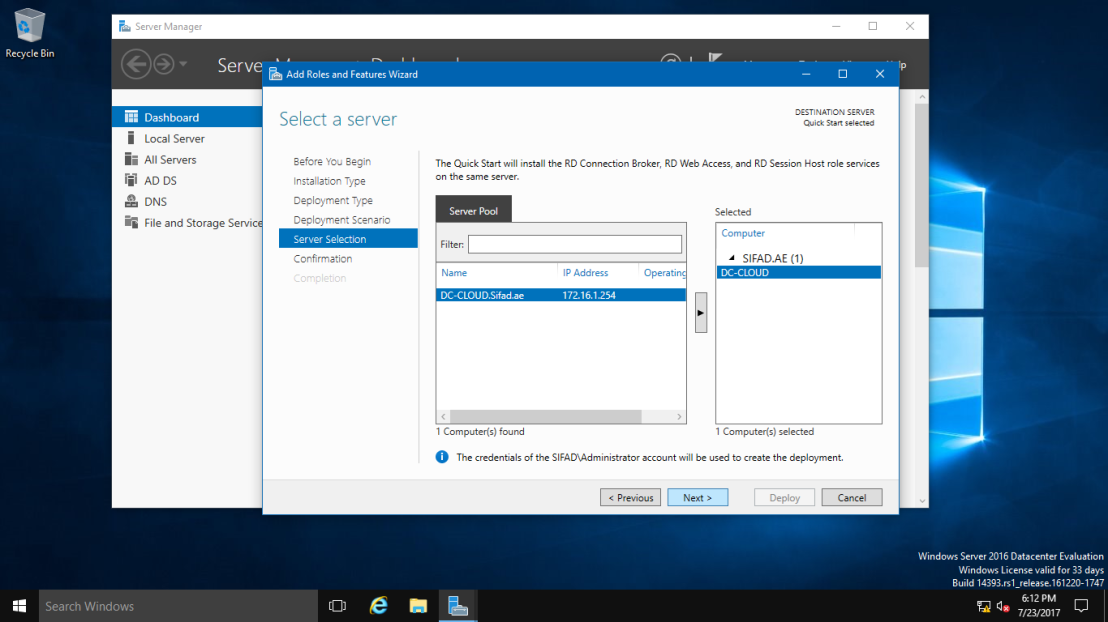

Так же выбираем наш сервер из пула серверов и прожимаем Далее / Развернуть

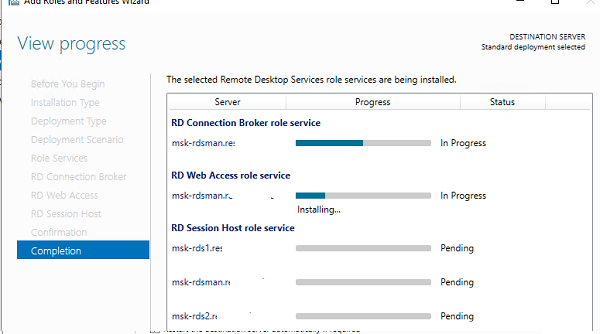

Процесс развёртывания будет отображаться на экране, а по окончанию мы с вами выходим из мастера по нажатию кнопки Закрыть

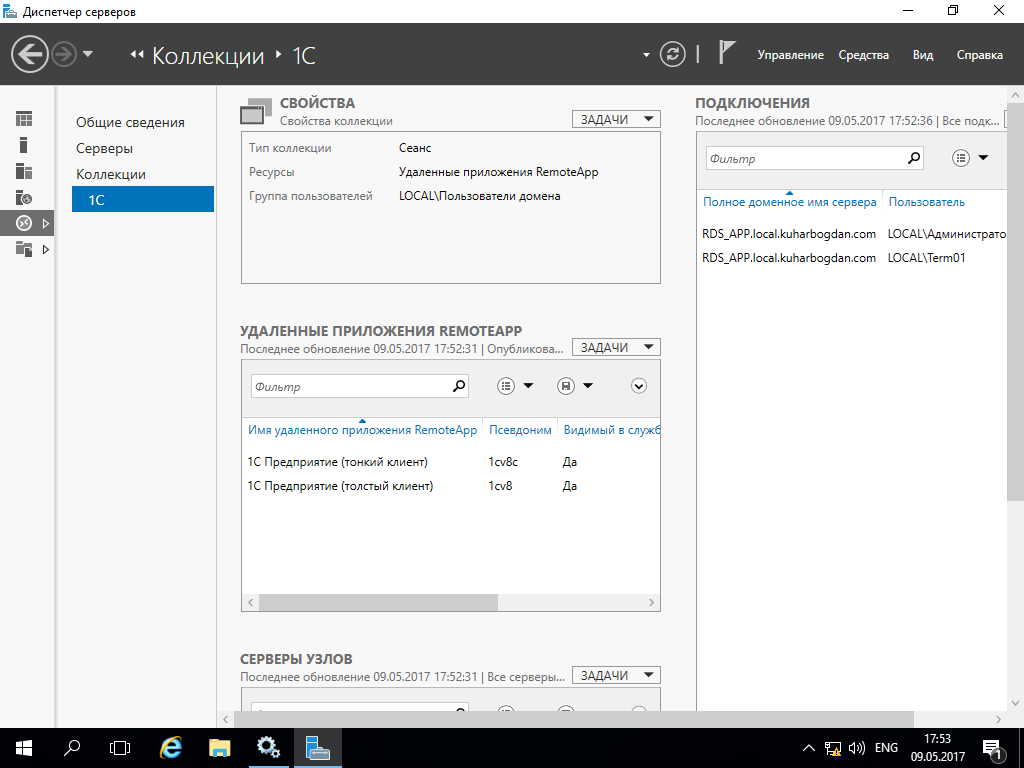

Настройка коллекции и добавление удалённых приложений

Далее в Диспетчере серверов переходим в Службы удалённых рабочих столов и добавляем коллекцию, присваиваем имя и заполняем описание. Далее

Выбираем сервер из пула. Далее

На данном шаге нам необходимо Добавить Группы пользователей, которые будут иметь доступ к данному приложению remoteapp.

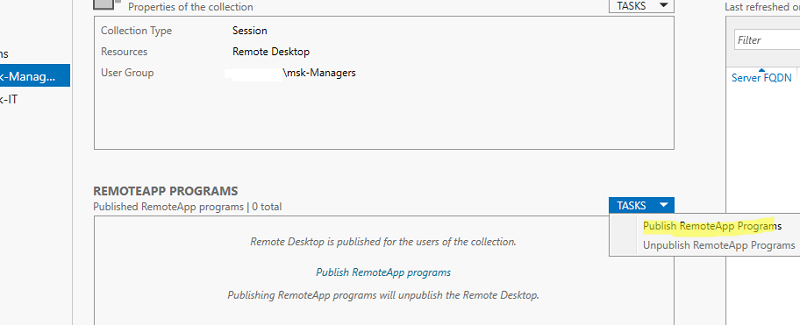

Теперь переходим к завершению настройки удалённого приложения remoteapp, нам нужно зайти в только что созданную нами коллекцию и через Задачи

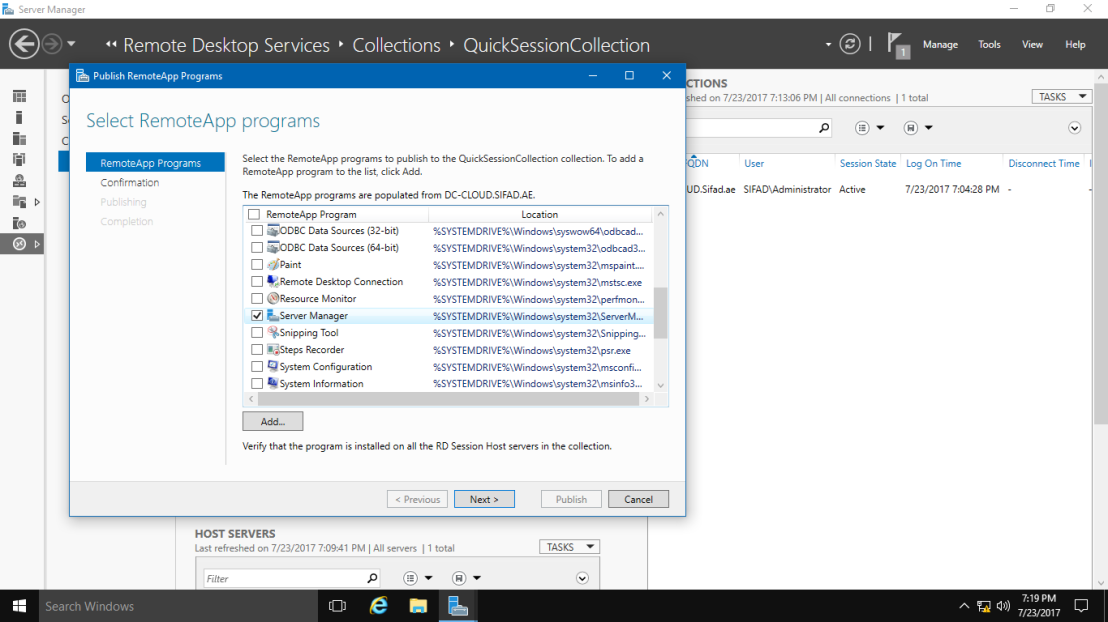

выбрать из выпадающего меню выбрать пункт Опубликовать удалённые приложения RemoteApp

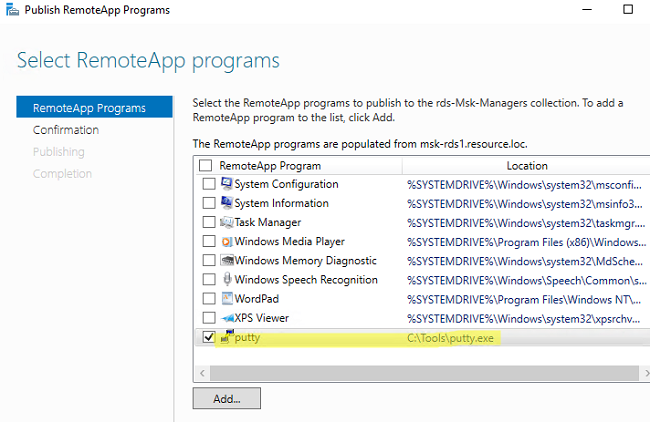

Добавляем нужные нам приложения и финализируем Закрыть

Натсройка подключения к RemoteApp приложению

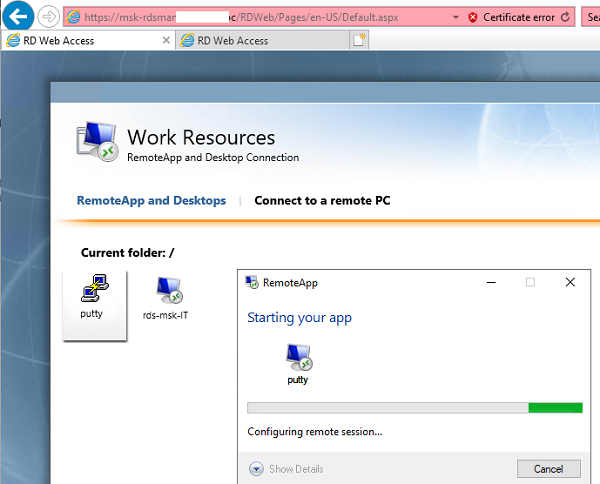

Тут всё ещё проще! Переходим по ссылке http://IP_ADDRES/RDWeb, где указываем имя или ip адрес вашего сервера, логинимся под вашей учётной записью.

Открывается меню Удалённые приложения RemoteApp и рабочие столы, где нам буду доступны только те приложения к которым у нас есть доступ (настраивали ранее). Нажимая на значок приложения

начнётся процесс скачивания. После того как вы запустите его вам будет предложено авторизоваться, а уже после чего перед вами откроется уже само приложение 1С RemoteApp или Outlook 2016 RemoteApp.

Приложение RemoteApp будет помечено соответствующим значком

Вот и всё, друзья! Надеюсь я вам смог помочь) Всем спасибо!

What is RemoteApps?

Specify individual applications that are hosted/run on the virtualized machine but appear as if they’re running on the user’s desktop like local applications. The apps have their own taskbar entry and can be resized and moved across monitors. Ideal for deploying and managing key applications in the secure, remote environment while allowing users to work from and customize their own desktops.

RemoteApp programs are programs that are accessed remotely through a special type of Remote Desktop Connection, and appear as if they are running on the end user’s local computer. Instead of being presented to the user in the desktop of the server, as with a traditional Remote Desktop Connection, the RemoteApp programs are integrated with the client computer’s desktop, running in their own resizable window, with their own entry in the taskbar. If the programs use notification area icons, the icons appear in the client computer’s notification area. Any popup windows are redirected to the local desktop, and local drives and printers can be redirected to appear within the RemoteApp programs. Many users might not be aware that a RemoteApp program is any different than a local program.

For this demo, Infrastructure Requirement:

- 1 DC SERVER (DC-CLOUD.Sifad.ae)

- 1 Client PC running Windows 10 (CLIENT-10)

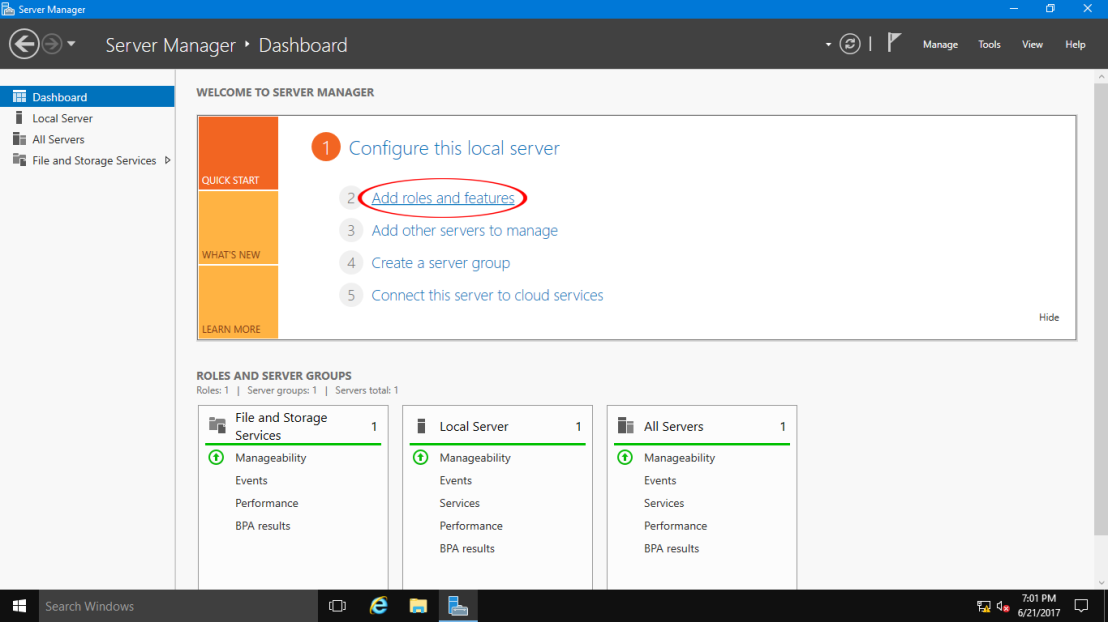

01 – open Server Manager Click Add roles and features.

02 – Click Next to proceed

03 – Choose Remote Desktop Services installation button and click next to proceed.

04 – on the Select deployment type box, click Quick Start (I choose this because I only have One Server for RDS and Remote Apps)

05 – Next, on the Select deployment scenario box, choose Session-based desktop deployment.

06 – On the Select a Server box, verify your RDS server and the IP address (in my case, my RDS server is DC-CLODU.Sifad.ae / 172.16.1.254).

07 – On the Confirm selections box, verify the roles to be installed and click Restart the destination. box and then click Deploy.

08 – wait till the process completed. your server will restart after the RDS roles installed.

09 – once you log in to the server, on the Server Manager, click Remote Desktop Services. and then click QuickSessionCollection to proceed with next configuration.

10 – On the RemoteApp Programs column, Click TASKS and click Publish RemoteApps Programs.

11 – Next, on the Select RemoteApps programs box, choose any software that you want to publish to our users. for my case.. I going to use Server Manager to publish to Administrator. so I Select Server Manager.

12 – Next, on the confirmation box, verify the program that you want to publish and click Publish button then Close.

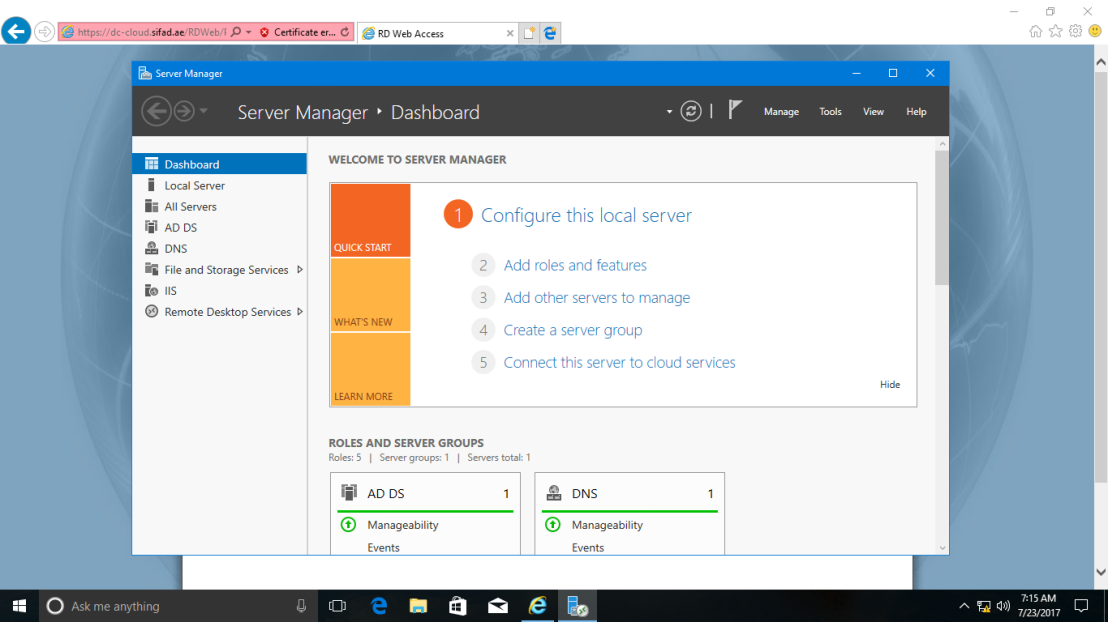

13 – Next, on the Windows 10. open Internet Explorer and type your full server link such as in my case https://DC-CLOUD.Sifad.ae/rdweb. this is to log in to your RDWEB website.

14 – Next, click on the More information then Click on Go on to the webpage (not recommended).

15 – on the Work Resources page, enter your Domain user name & password.

16 – Finally, you should have your Server Manager on the RDWEB page. in my case, is my Server Manager for Administrator Purpose only.

17 – to verify the functionality of the program, double click on the Server Manager and click on the Connect button.

18 – And see on… my Server Manager is now open.

that’s all for now.., any Doubts type a commend.. 🙂

Эта большая инструкция посвящена особенностям установки, настройки и эксплуатации фермы терминальных серверов на базе роли Remote Desktop Services (RDS) в Windows Server. Статья поможет вам развернуть службы удаленных столов на Windows Server 2022, 2019 и 2016 в домене Active Directory.

Содержание:

- Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

- Создаем новую конфигурацию Remote Desktop Services в Windows Server

- Создаем коллекции Remote Desktop Services в Windows Server

- Публикация RemoteApp в Remote Desktop Services

- Настройка фермы Remote Desktop services с помощью PowerShell

Компоненты Remote Desktop Services в Windows Server 2022/2016/2016/2012R2

В состав роли RDS в Windows Server входя следующие компоненты:

- Remote Desktop Session Host (RDSH) – узлы сеансов RDS. Основные рабочие лошадки фермы RDS, на которых работают приложения пользователей;

- Remote Desktop Connection Broker (RDCB) – посредник RDS подключений. Используется для управления фермой RDS, распределения нагрузки, обеспечивает переподключение пользователей к своим сеансам, хранит коллекции RDS и опубликованные приложения RemoteApps;

- Remote Desktop Gateway (RDGW) – обеспечивает безопасный доступ к сервисам RDS из Интернета;

- RD Web Access (RDWA) – веб интерфейс для доступа к рабочим столам, программам RemoteApp;

- Remote Desktop Licensing (RD Licensing) — служба лицензирования, управляет RDS лицензиями (CAL) пользователей.

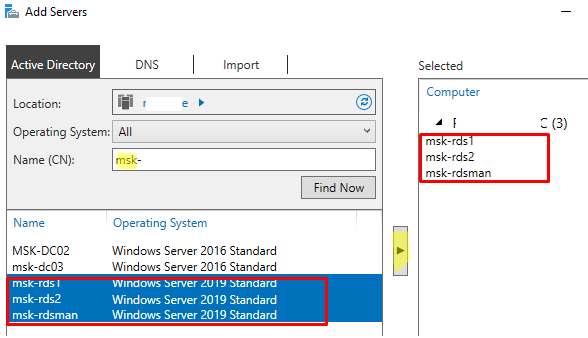

В нашем небольшом стенде будут всего три сервера со следующим распределением ролей

-

msk-rds1.winitpro.ru

— RDSH -

msk-rds2.winitpro.ru

– RDSH -

msk-rdsman.winitpro.ru

– RDSH, RDWA, RDCB, RD License

Предварительные требования, которые нужно выполнить перед созданием RDS фермы:

- Установите одинаковую версию Windows Server на все сервера, настроить их, и добавить в один домен AD;

- Откройте консоль ADUC (

dsa.msc

) и переместите все хосты с ролью RDSH в одну OU в AD. Так будет удобнее применять единые настройки через GPO; - Создайте в домене группу для RDSH серверов (например,

msk-rdsh

) и добавьте в нее все хосты; - Если вы хотите использовать диски User Profile Disk (UPD) для хранения профилей пользователей RDS (или перемещаемые профили), нужно создать на файловом сервере сетевой каталог, в котором они будут хранится (желательно расположить этот каталог на отказоустойчивом файловом кластере Windows Server). Предоставьте права Full Control на этот сетевой каталог для группы

msk-rdsh

.

Создаем новую конфигурацию Remote Desktop Services в Windows Server

Рассмотрим, как создать и настроить RDS конфигурацию с помощью графического интерфейса Server Manager.

Откройте Server Manager и добавьте все планируемые RDS сервера в консоль. Щелкните All Server -> Add servers.

Теперь в меню Server Manager выберите Add Roles and Features -> Remote Desktop Services installation -> Standard deployment –> Session-based deployment.

Режим Quick Start используется для развертывания всех компонентов RDS на одном сервере. В RDS ферме минимум может быть один сервер, который совмещает все роли RDS (RD Session Host, RD Web Access и RD Connection broker). Но такая конфигурация не обеспечивает отказоустойчивость и балансировку нагрузки в службах удаленных рабочей столов Windows Server.

Далее нужно указать, как вы хотите распределить роли RDS по вашим серверам. В мастере построения фермы RDS нужно выбрать сервера для соответствующих ролей. В моем случае я хочу построить такую конфигурацию:

- RD Connection Broker –

msk-rdsman - RD Web Access —

msk-rdsman - RD Session hosts —

msk-rdsman, msk-rds1, msk-rds2

Вы можете распределить RDS роли по серверам в любой другой конфигурации.

Поставьте галку Restart destination server automatically if required и нажмите кнопку Deploy. Дождитесь установки ролей RDS на всех серверах.

Итак, ваша ферма RDS создана.

Следующий этап установка и настройка сервера лицензирования RDS. Вы можете установить роль RD Licensing на один из серверов в вашей ферме или использовать существующий в домене сервер лицензирования RDS. Подробная инструкция по установке, настройке и активации роли RD Licensing доступа по ссылке.

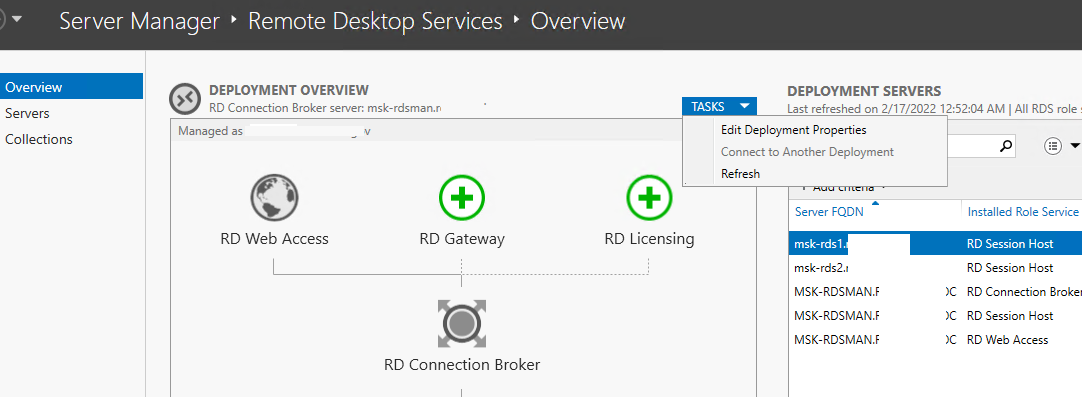

Для управления вашим развертыванием RDS нужно перейти в раздел Server Manager -> Remote Desktop Services. На вкладке Overview показана текущая конфигурация RDS фермы.

Чтобы изменить настройки RDS фермы выберите Tasks -> Edit Deployment Properties в разделе Deployment Overview.

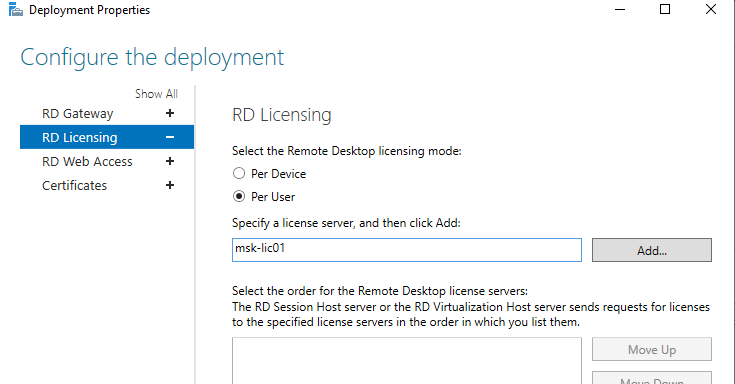

Здесь можно изменить:

- Параметры RD Gateway;

- Адрес сервер сервера лицензирования и тип пользовательских лицензий RDS CAL (per user/per device);

- Посмотреть URL адреса RD Web Access;

- Добавить SSL сертификаты для служб RDS (в инструкции мы пропустим этот пункт).

Для построения отказоустойчивой фермы Remote Desktop Services нужно обеспечить высокую доступность роли RD Connection Broker. Это достигается за счет запуска нескольких экземпляров RDCB (Active/Active) на разных серверах с общей базой данных SQL, в которой хранится конфигурация брокера подключений. Для обеспечения высокой доступности SQL базы RDCB ее можно размесить в группе высокой доступности SQL Server Always On. Ранее мы публиковали подробный гайд по настройке RDS Connection Broker с высокой доступностью.

Создаем коллекции Remote Desktop Services в Windows Server

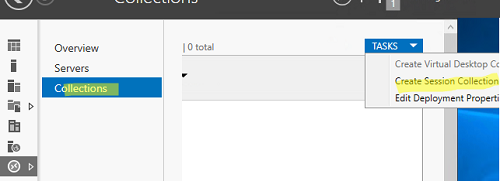

Следующий этап настройки – создание коллекций сеансов RDS. Коллекции Remote Desktop позволяют разделить хосты в ферме RDSH на отдельные группы или создать разный набор настроек и доступных приложений Remote App для разных групп пользователей.

Перейдите в раздел Collections, выберите Edit -> Create Session Collection.

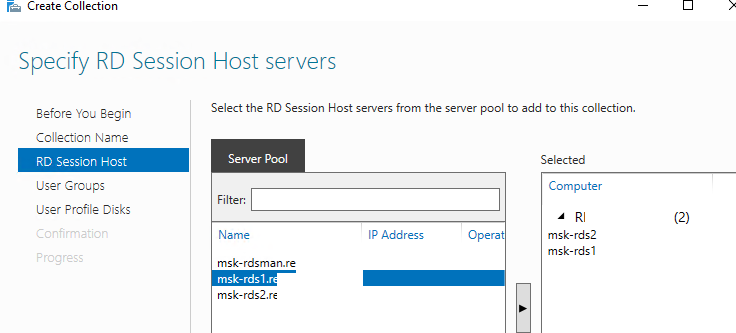

Здесь нужно задать:

- Имя коллекции RDS:

rds-Msk-Managers - Выберите какие хосты RDSH будут обслуживать пользователей коллекции (один RDSH хост может находиться в одной коллекций; не рекомендуется объединять в одну коллекцию сервера с разными версиями Windows Server);

- На вкладке User Groups указываются группы пользователей, которым разрешено подключаться к коллекции. Уберите из групп Domain users и добавьте вашу группу (msk-Managers);

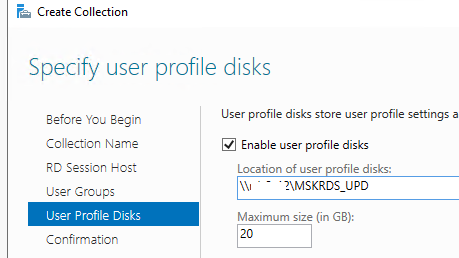

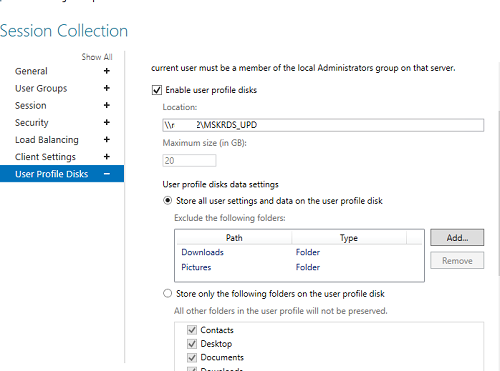

- На вкладке User Profile Disk нужно указать, хотите ли вы использовать формат UPD для хранения профилей пользователей (Enable user profile disks). В поле Location of user profile disks укажите UNC путь к сетевому каталогу(например,

\msk-fs01mskrds_upd

), в котором будут хранится профили пользователей в форматер UPD виртуальных дисков (в этом случае при входе на любой сервер коллекции RDS, пользователь будет всегда загружать свой профиль) и максимальный размер диска (20 Гб по умолчанию); - Нажмите Create чтобы создать новую RDS коллекцию;

- Убедитесь, что в указанном каталоге создался UPD файл с шаблоном профиля пользователя UVHD-template.vhdx.

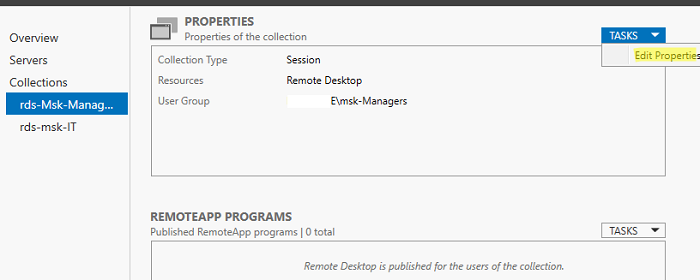

Чтобы задать параметры коллекции RDS, выберите ее и нажмите Tasks -> Edit Properties.

Здесь можно изменить базовые параметры коллекции (имя, описание, группы доступа) и ряд других важных настроек.

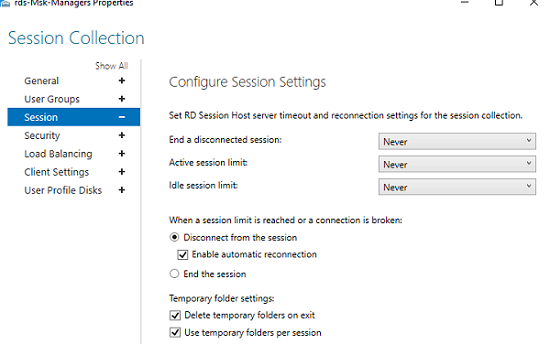

В разделе Session можно задать параметры переподключения/ автоматического отключения простаивающих RDP сессий (подробнее рассматривалось в статье Настройка таймаутов для RDP сессий).

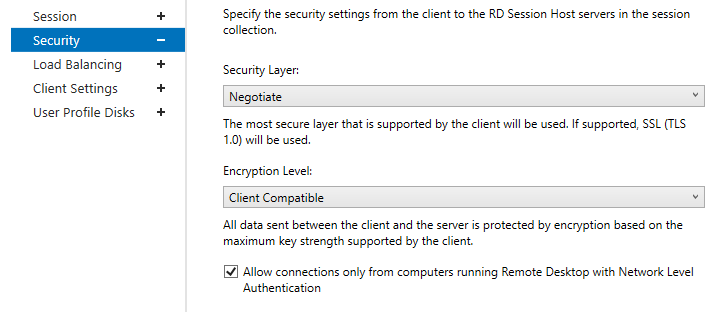

На вкладке Security можно выбрать настройки безопасности (Negotiate, RDP Security level или SSL/TLS) и шифрования (Low, High, Client compatible или FIPS compliant) для сессий RDP. Здесь также можно включить/отключить Network Level Authentication для RDP.

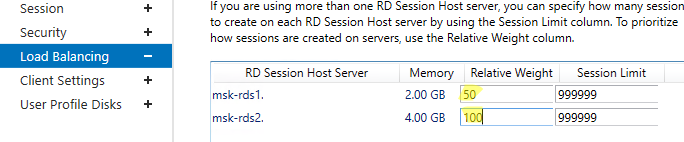

В секции Load Balancing можно изменить веса (

Relative Weight

) RDSH хостов в вашей ферме. Если характеристики серверов (RAM, CPU) в коллекции сильно отличаются, нужно задать меньший вес для менее производительных серверов. В этом случае RDCB будет распределять сессии пользователей по серверам в зависимости от их веса.

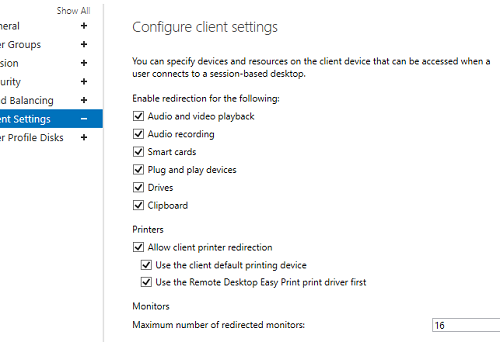

На вкладке Client Settings можно указать, какие устройства пользователям разрешено пробрасывать в RDP сессию. Например, вы можете разрешить/запретить пробрасывать с локального компьютера пользователя в RDS сеанс принтера, сетевые диски, аудио устройства, буфер обмена.

В разделе User Profile Disks можно более тонко настроить параметры UPD профилей пользователей. Можно исключить из синхронизации определенные папки или файлы. Это позволит уменьшить размер профиля UPD в сетевом каталоге и увеличить скорость загрузки профиля (не забывайте, что он загружается по сети из сетевой папки при входе пользователя).

Настройка и эксплуатация UPD обычно гораздо проще, чем использование перемещаемых профилей или folder redirection. Один UPD профиль не может использоваться в разных коллекциях RDS.

Для уменьшения размера UPD диска пользователя можно использовать стандартный PowerShell командлет

Resize-VHD

, используемый для изменения размеров виртуальных VHDX дисков Hyper-V.

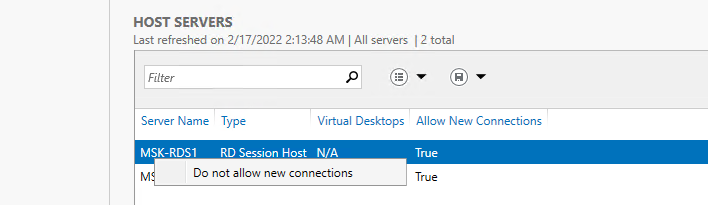

В секции HOST SERVERS коллекции RDS можно перевести любой сервер фермы в режим обслуживания RDSH (Drain Mode). Для этого щелкните по нему и выберите Do not allow new connection. В результате Connection Broker не будет отправлять новые подключения пользователей на этот сервер. В таком режиме вы можете спокойно установить обновления Windows или обновлять на сервере приложения, не затрагивая пользователей.

Здесь же можно добавить/удалить RDS Host из коллекции.

Если RDSH хост вышел из строя и не доступен, его можно корректно удалить из фермы Remote Desktop Services по этой инструкции.

Публикация RemoteApp в Remote Desktop Services

RemoteApps – это опубликованные для пользователей приложения на RDS серверах. Благодаря RemoteApp можно использовать приложения, установленные на терминальном RDSH сервере так, как будто оно запущено непосредственно на компьютере пользователя. Пользователь не видит всего рабочего стола Windows Server RDS и работает только с теми программами, которые опубликовал для него администратор. На компьютере пользователя будет отображаться только окно запущенной на RDS программы.

Если вы не создаете RemoteApp, пользователи будут работать непосредственно на собственных рабочих столах на Windows Server. Поэтому не забудьте скопировать все необходимые пользователю ярлыки приложений в папку C:UsersPublicDesktop. Файлы из этой папки будут отображаться на рабочем столе всех пользователей. Если вы устанавливаете на RDSH пакет MS Office 365, обратите внимание что Office нужно разворачивать в режиме SharedComputerLicensing.

RemoteApp приложения создаются в настройках коллекций RDS. Выберите пункт Tasks -> Publish RemoteApp Programs в секции REMOTEAPP PROGRAMS.

Windows отобразит все приложения, установленные на текущем сервере. Можете выбрать одно из них. Если вашего приложения нет в списке, но оно установлено на других хостах RDS, нажмите кнопку Add и укажите полный путь к исполняемому файлу приложения (exe, bat, cmd и т.д.).

Опубликуйте приложение RemoteApp.

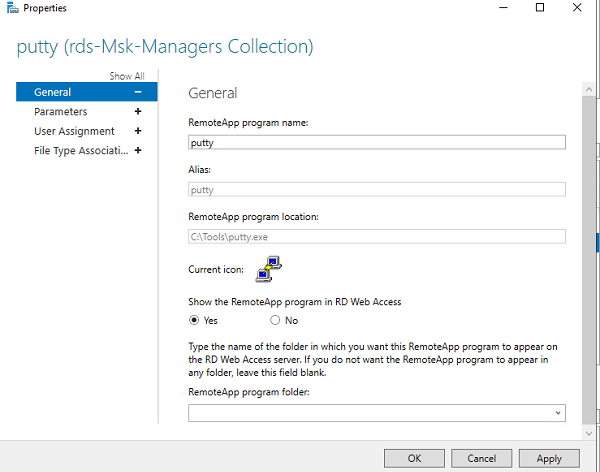

Затем в настройках RemoteApp можно указать дополнительные параметры приложения.

- Нужно ли показывать опубликованное RemoteApp приложение в веб интерфейсе RD Web Access;

- Задать параметры запуска (аргументы) приложения (Command-line Parameters -> Always use the following command-line parameters);

- На вкладке User Assignment можно дополнительно ограничить каким группам пользователей разрешено запускать приложение.

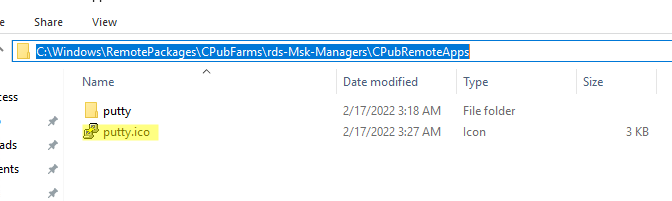

Если вы хотите изменить иконку опубликованного RemoteApp, нужно открыть следующую папку на сервере с ролью RDS Connection Broker:

C:WindowsRemotePackagesCPubFarmsrds-Msk-ManagersCPubRemoteApps

Замените иконку приложения другим ico файлом.

Теперь пользователь может запустить RemoteApp приложение из RD Web Access (

https://msk-rdsman.wintpro.ru/RDWeb

) или с помощью специального RDP файла.

Для запуска опубликованного приложения RemoteApp, нужно добавить в RDP файл такие строки:

remoteapplicationmode:i:1 remoteapplicationname:s:putty remoteapplicationprogram:s:"C:Toolsputty.exe" disableremoteappcapscheck:i:1 alternate shell:s:rdpinit.exe

Несколько полезных мелочей для удобной эксплуатации фермы RDS:

- Для роли RDWeb можно настроить поддержку HTML5, это позволит пользователям подключаться к RDS серверам из любого браузера и ОС даже без клиента RDP;

- На веб сервере RD Web Access можно опубликовать ссылку на смену истекшего пароля пользователя (по умолчанию при включенном NLA вы не сможете аутентифицироваться на RDSH с истекшим паролем пользователя Active Directory);

- Инструкция для пользователей по смене пароля в RDP сессии;

- Администратор может использовать теневые подключения RD Session Shadow для подключения/просмотра рабочего стола сеанса пользователя на сервере RDS;

- Чтобы быстро найти, на каких RDS серверах есть сессии определенного пользователя, можно использовать PowerShell:

Import-Module RemoteDesktop

Get-RDUserSession -ConnectionBroker msk-rdsman.winitpro.ru | where {$_.UserName -eq "a.ivanov"} | Select HostServer - Вы можете использовать PowerShell скрипты для просмотра и анализа логов RDP подключений пользователей к серверам RDS;

- Для дополнительной защиты можно настроить двухфакторную аутентификацию (2FA) пользователей на RDS серверах Windows с помощью сторонних средств.

Настройка фермы Remote Desktop services с помощью PowerShell

Если вы четко представляете себе концепцию RDS фермы, вы можете быстро разворачивать RDS конфигурацию с помощью PowerShell.

Следующие PowerShell команды для создания RDS фермы лучше запускать с другого на другом сервера, т.к. управляемые RDS хосты придется перезагружать.

Задайте имена серверов в вашей ферме RDS. В этом примере я установлю роли RDCB и RDS Licensing на отдельный сервер (в дальнейшем рекомендуется настроить отказоустойчивую конфигурацию RDCB).

$RDSH1 = "msk-rds1.winitpro.ru"

$RDSH2 = "msk-rds2.winitpro.ru"

$RDSCB = "msk-rdcb.winitpro.ru"

$RDSGW = "msk-rdsgw.winitpro.ru"

Import-Module RemoteDesktop

Установите RDS роли на сервера:

Add-WindowsFeature –ComputerName $RDSH1, $RDSH2 -Name RDS-RD-Server –IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Connection-Broker -IncludeManagementTools

Add-WindowsFeature –ComputerName $RDSGW -Name RDS-Web-Access, RDS-Gateway –IncludeManagementTools

Перезагрузите все хосты:

Restart-Computer -ComputerName $RDSH1,$RDSH2,$RDSCB,$RDSGW

Создайте новый инстанс RDSessionDeployment:

New-RDSessionDeployment -ConnectionBroker $RDSCB -SessionHost $RDSH1,$RDSH2 –Verbose

Добавить в ферму сервера RDWA и RDGW:

Add-RDServer -Server $RDSGW -Role RDS-WEB-ACCESS -ConnectionBroker $RDSCB

Add-RDServer -Server $RDSGW -Role RDS-GATEWAY -ConnectionBroker $RDSCB -GatewayExternalFqdn "rds.winitpro.ru"

Текущее распределение RDS ролей по серверам фермы можно вывести так:

Get-RDServer -ConnectionBroker $RDSGW

Установка роли лицензирования RDS:

Add-WindowsFeature –ComputerName $RDSCB -Name RDS-Licensing, RDS-Licensing-UI

Задайте режим лицензирования PerUser:

Invoke-Command -ComputerName $RDSCB -ScriptBlock {Set-RDLicenseConfiguration -Mode PerUser -LicenseServer $RDSCB -ConnectionBroker $RDSCB}

Add-RDServer -Server $RDSCB -Role RDS-LICENSING -ConnectionBroker $RDSCB

Добавить сервер лицензирования в доменную группу с помощью Add-ADGroupMember:

Add-ADGroupMember "Terminal Server License Servers" -Members "msk-rdcb$"

Если у вас есть сертификат для RDS можно его добавить в конфигурацию фермы (можно использовать бесплатный SSL сертификат Let’s Encrypt для вашего RDS хоста):

Path = "C:psRDSCert.pfx"

$Password = ConvertTo-SecureString -String "CertPAssddr0w11-" -AsPlainText -Force

Set-RDCertificate -Role RDGateway -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDWebAccess -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDPublishing -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Set-RDCertificate -Role RDRedirector -ImportPath $Path -Password $Password -ConnectionBroker $RDSCB -Force

Информацию об установленных SSL сертификатах можно получить так:

Get-RDCertificate

Теперь можно создать коллекции RDS:

$CollectionName = "DEVdept"

New-RDSessionCollection –CollectionName $CollectionName –SessionHost $RDSH1,$RDSH2 –ConnectionBroker $RDSCB –CollectionDescription “Develovers”

Разрешить доступ к RDS серверам для групп:

$UserGroup [email protected]("WINITPROmsk-developers","WINITPROmsk_devops")

Set-RDSessionCollectionConfiguration -CollectionName $CollectionName -UserGroup $UserGroup

Опубликовать приложение RemoteAPP:

New-RDRemoteapp -Alias GoogleChrome -DisplayName GoogleChrome -FilePath "C:Program Files (x86)GoogleChromeApplicationchrome.exe" -ShowInWebAccess 1 -CollectionName $CollectionName -ConnectionBroker $RDSCB

В статье мы рассмотрели, как установить и настроить ферму Remote Desktop Services на базе Windows Server 2019/2022 с помощью графического интерфейса Server Manager и с помощью PowerShell. За рамками статьи осталось более подробное описание ролей RD Web Access и RD Gateway. Мы рассмотрим настройку этих ролей отдельно в следующих статьях.

В Windows Server есть служба удаленных приложения RemoteApp, благодаря которой пользователи могу подключаться к программе 1С из любой точки через протокол RDP. И у них будет складываться впечатление, что 1С установлена непосредственно на их компьютере.

В данном видео мы рассмотрим процесс установки и настройки 1С 8.3 на удаленном сервере, а также настроим доступ через RemoteApp на базе Windows Server 2016

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

В прошлых трех видео я рассказывал, как организовать удаленное подключение к офисной сети. И одним из требований к организации подобного подключения было наличие внешнего IP адреса. И оказалось, что у многих этой возможности нет, а если и есть, то они не хотят открывать лишние лазейки в свою офисную сеть.

Поэтому, я решил записать еще одно видео, в котором рассмотрим довольно частый вопрос подключения к 1С удаленных пользователей.

Вот только сам сервер с 1С у нас будет находиться не в офисной сети, а на выделенном облачном сервере, благодаря чему пользователи смогут подключаться из филиалов, находящихся в разных городах.

В результате мы получим следующую систему, у удаленных пользователей будет RDP ярлык, запустив который они запускают 1С, причем у них будет складываться полное впечатление, что 1С-ка установлена у них на компьютере, так как видеть они будут исключительно интерфейс программы, а также иконку приложения в панели. Несмотря на то, что работа будет через RDP.

Данный функционал перед нами открывает служба удаленных приложений RemoteApp, которую мы и настроим.

Преимущества использования облачного сервера

Для начала давайте разберемся какие преимущества у переноса 1С именно в облако, нежели выделить для неё отдельный физический сервер или компьютер.

— как я и говорил, тут нам не нужно иметь выделенный IP адрес, так как он будет выделяться сервисом, предоставляющим услуги виртуальных серверов

— не нужно покупать дополнительное железо, что порой более выгодно с финансовой точки зрения.

— доступность из любой точки, где есть интернет. Конечно при настройке удаленного доступа мы тоже сможем подключаться из любой точки, но тут есть риск различных неисправностей у провайдера, да и в нашем сетевом оборудовании. Причем нам в любом случае нужно будет платить ежемесячную арендную плату за предоставление выделенного IP адреса.

— уменьшение количества лазеек в информационной безопасности компании

— что касаемо отказоустойчивости, то на виртуальных серверах используется резервирование на уровне железа + защита от различных сбоев в электропитании

— доступность 24/7, ну это складывается как раз из пункта отказоустойчивость и отсутствия проблем в коммутационном оборудовании

— окупаемость, сейчас я думаю вы заметили такую не хорошую тенденцию, что если на компьютер дали гарантию год или два, то как раз через год или два он сломается. Ну, как минимум я заметил такую тенденцию с жесткими дисками, чуть ли не через день он выходит из строя после окончания гарантийного срока. Так что вариант с внешним сервером может быль более экономически выгодным, не говоря уже о возможности потери данных при выходе из строя оборудования.

Регистрация на VDS-сервисе

Ну чтож, давайте перейдем к настройке. Арендовать сервер я буду на сервисе VDSina. Поэтому первым делом нам потребуется на данном сервисе зарегистрироваться. Регистрация здесь стандартная, так что не думаю, что у вас возникнут какие-либо трудности.

Создание сервера

Теперь перейдем к созданию сервера, но, для этого у вас на балансе должно быть минимум 500 рублей.

Мои сервера Создать сервер

Тип сервера: Windows Server 2016

Тариф: тут выбираем тариф по вашим потребностям, но думаю тариф на 4Гб будет более-менее адекватный. Если вы заходите далее понизить тариф, то это не получится. Т.е. вам придется пересоздать сервер, а если вы повышаете тариф, то переустанавливать сервер не требуется. Так что, можете для начала потестировать самый дешевый тариф, а далее повысить его.

Кстати, тут даже есть вечный тариф, где можно оплатить сервер один раз и вечно им пользоваться, т.е. по сути вы выкупаете его.

Дата-центр: Если не хотите, чтобы сервер находился на территории РФ, то выбираем Амстердам

Резервное копирование: мне не нужно, так что я отключаю. Но, в боевых условиях это может пригодится. Если с сервером начались какие-то проблемы, то вы всегда можете откатиться на резервную копию. И здесь имеется ввиду проблемы не на стороне провайдера, мол вышел из строя жесткий диск на котором крутился ваш сервер, а с точки зрения операционной системы, когда вы сами могли что-то накосячить и положить сервер.

Создать, дожидаемся пока процесс создания сервера будет завершен

На электронную почту придет письмо с логином и паролем от операционной системы. Если письмо не пришло, то в разделе Поддержка Тикеты Показать все тикеты Создан новый сервер отображаются все необходимые данные для входа.

Перейдем к настройке Windows Server 2016, для этого нам нужно подключиться к ней через RDP (Пуск Стандартные Подключение к удаленному рабочему столу логин и пароль) Если вы создаете виртуальные сервер через шаблон, то тут уже все настроено: правильные сетевые настройки, доступ через RDP.

Если вы устанавливаете операционную систему из своего образа, то эти настройки нужно будет прописать, а так как подключиться в таком случае через RDP мы не сможем, то здесь есть Виртуальная консоль. Её так же можно использовать, если вы применили какие-то не правильные настройки, вас выбросило из сеанса и обратно подключиться не получается (Мои серверы Сервер Доступ Виртуальная консоль VNC). Здесь конечно работать не особо удобно, но для экстренных ситуация можно выполнить нужные настройки.

Скопировать все необходимые дистрибутивы на сервер мы можем либо через Копировать Вставить, либо подключив к RDP сеансу диск, на котором находятся все нужные файлы (Пуск Стандартные Подключение к удаленному рабочему столу Показать параметры Локальные ресурсы Локальные устройства и ресурсы Подробнее Диски, выбираем нужный диск)

Если большая загрузка оперативной памяти, то попробуйте отключить службу обновлений (Диспетчер задач Службы Открыть службы Центр обновления Windows Остановить Отключена Применить)

Устанавливаем платформу 1С и добавляем туда базу данных, у меня она будет пустая, так как она нужна исключительно для демонстрации.

Настройка RemoteApp

Вообще, для настройки RemoteApp требуется внушительный список требований (Контроллер домена и дополнительные службы удаленного доступа). Однако, мы сделаем проще, так как в данном случае контроллер домена нам ни к чему, то мы установим минимум требуемых компонентов и вручную подправим необходимые файлы для работы.

Нужно проверить что на сервера установлены компоненты удаленного доступа (Диспетчер серверов Управление Добавить компоненты и роли Службы удаленных рабочих столов: Лицензирование удаленных рабочих столов и Узел сеансов удаленных рабочих столов)

Так как на сервисе vdsina эти настройки автоматически заложены в шаблон серверной ОС, то тут мне ничего дополнительно устанавливать не нужно.

Теперь внесем определенные изменения в RDP файл и реестр Windows Server, чтобы у нас все заработало.

Для этого вам потребуется скачать эти файлы по этой ссылке.

Отдельное спасибо проекту mytechnote.ru и в частности его автору Александру, за подсказку в реализации подобного способа.

Для начала нам необходимо подправить RDP файл, но, править мы его будет не через ПКМ Изменить, а через текстовый редактор, чтобы можно было править полностью конфигурационный файл (ПКМ Открыть с помощью… Блокнот)

И тут нам нужно изменить IP адрес на IP облачного сервера

full address:s:__.__.__.__

Теперь нужно подправить файл реестра, который мы пропишем в операционной системе. Этот файл откроет доступ к нашему приложению 1С через RemoteApp (ПКМ Изменить)

Тут нам нужно проверить 3 строки:

«Path»=»C:\\Program Files\\1cv8\\common\\1cestart.exe»

«ShortPath»=»C:\\PROGRA~1\\1cv8\\common\\1cestart.exe»

Эти строки отвечают за путь к приложению, если вы ничего не меняли при стандартной установке, тот тут все должно правильно быть прописано, с учетом что у вас 64 битная версия серверной ОС, а в моем случае Windows Server 2016 идет только 64 битная.

«IconPath»=»%SystemRoot%Installer{EF425BD0-601B-446C-951F-277CCD35F00B}DesktopShortCut_En_B7FF9C33B1CB449883EB68C43EA9F944.exe»

Здесь мы задаем путь к иконке. Зачем это надо? Когда пользователь запустит 1С через RDP файл, в панели у него будет отображаться как раз иконка, которую мы тут укажем, для него это будет удобно, так как он будет думать, что 1С установлена и запускается именно на его компьютере.

Как узнать путь? (1С ПКМ Свойства Сменить значок Путь к значку) Как раз этот путь вставляем в строку IconPath.

Сохраняем файл реестра Запускаем его Добавляем в реестр

Кстати, так же по умолчанию на сервере установлены 5 лицензий на удаленные подключения, так что на сервере сразу смогут работать 5 удаленных сотрудников одновременно!

Добавление удаленных пользователей

Теперь нам нужно создать пользовательские учетные записи, под которыми смогут работать удаленные сотрудники (Пуск Панель управления Администрирование Управление компьютером Локальные пользователи и группы Пользователи ПКМ Новый пользователь gl_buh Пароль Запретить смену пароля Срок пароля не ограничен ОК)

Так же нужно добавить пользователя в группу Пользователи удалённого рабочего стола, чтобы он смог работать удаленно (Группы Remote Desktop Users Добавить gl_buh ОК)

Настройка прав на изменение файлов базы данных 1С

По умолчанию новый пользователь может не иметь прав на изменение файлов в базе данных 1С, поэтому ему нужно эти права предоставить (Папка с базой данных 1С ПКМ Свойства Безопасность Изменить Добавить gl_buh Ок Полный доступ Ок Ок)

Подключаемся к 1С удаленно

Теперь можем проверить работу, для этого запускаем RDP файл на каком-нибудь клиентском компьютере (1С.rdp Вводим логин и пароль пользователя gl_buh Пароль ОК Добавление в список существующей информационной базы Обзор, как вы видите, тут мы выбираем путь на нашем удаленном сервере и это нужно будет сделать один раз, так как под этим пользователем мы еще не настраивали 1С Готово 1С: Предприятие Выбираем пользователя в системе 1С Работаем)

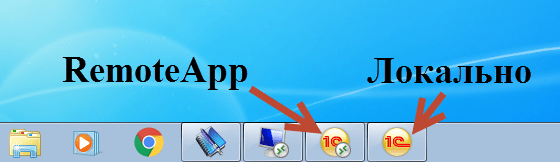

Как вы видите, у меня в панели отображается именно значок 1С, а не значок удаленного рабочего стола.

Можем посмотреть, что у нас происходит на сервере через диспетчер задач.

Проверка печати с удаленного компьютера

Так как наиболее важным моментом в работе является возможность распечатывать документы из 1С, то давайте проверим, доступен ли у пользователя локальный принтер, для печати непосредственно на его рабочем месте (Руководителю Мониторинг основных показателей Предварительный просмотр Печать Выбор принтера).

Тут мы видим наши локальные принтеры и тот, который задается по умолчанию в системе пользователя, так же указан как принтер по умолчанию для печати из 1С.

Надпись «Перенаправлено» говорит о том, что этот принтер перенаправлен из нашей локальной системы в удаленный сеанс.

В целом, терминальный сервер настроен, на нем благополучно крутится 1С и работают пользователи.

Но настроить RemoteApp пришлось не просто так. У нас на сервере крутятся 2 платформы: 1с83 и 1с82. В 1с83 проблем нет, а вот в 1с82, люди жалуются на невозможность изменения масштаба в 1с и мелкий шрифт в ней же. Именно по этому было принято решение прокинуть 1с через RemoteApp.

Еще раз коротко о ролях терминального сервера:

1. Посредник подключения к удаленному рабочему столу. Он занимается подключением клиентского устройства к удаленным приложениям «RemoteApp», а также рабочим столам на базе сеансов, либо к виртуальным рабочим столам, зависит от того на базе какой технологии мы RDS построили.

2. Роль, которая обеспечивает веб-доступ к удаленным рабочим столам. Ее задача – предоставление ресурсов через веб-браузер.

3. Узел сеансов удаленных рабочих столов – данная роль позволяет размещать на сервере удаленные приложения, или основанные на сеансах рабочие столы.

4. Узел виртуализации удаленных рабочих столов. На данном узле, это у нас сервер Hyper-V, на котором у нас разворачиваются все виртуальные машины, доступ к которым получат все пользователи, что использую технологию VDI.

5. Шлюз удаленных рабочих столов, это посредник между клиентами из внешней сети и коллекции сеансов во внутренней сети и приложений. Шлюз – это безопасность, сервис у нас абсолютно безопасный. И благодаря тому, что RDS в 2012/2016 и 2012R2/201 становится более гибким, проработаны абсолютно все недочеты, которые были раньше. Сейчас этот сервис легко реализуем для огромных, масштабных проектов, для больших корпораций. Раньше возникали некоторые вопросы.

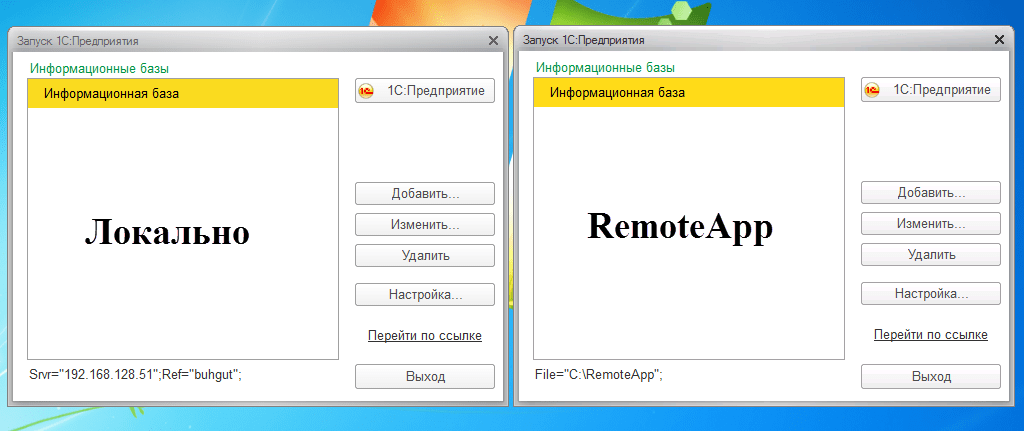

Преимущества «RemoteApp» над обычным «Сервером терминалов» :

- Пользователь не путается между удаленным рабочим столом и своим локальным.

- Программа 1С запускается сразу при клике по ярлыку, и выглядит как локально установленная.

- Пользователь не видит всего рабочего стола и работает лишь с теми программами, которые назначил администратор.

- Безопасность выше, чем на обычном сервере терминалов.

- Скорость передачи изображения с сервера, выше, чем в сравнении с обычным сервером терминалов. (Оптимизация за счет, передачи не всей картинки, а лишь нужной программы).

Для начала необходимо создать коллекции, ранее мы их уже создали, я об этом уже писал, поэтому здесь пропущу.

Далее публикуем сами приложения RemoteApp (Публикация удаленных приложений).

Выбираем необходимое нам приложение (в моем случае это соответственно 1С):

Вроде благополучно все опубликовалось.

Теперь со своего компьютера набираю в браузере: https://your_server_ip/RDWeb/Pages/ru-RU/login.aspx (ругнется на сертификат, так как его нет, но это не страшно)

Далее предлагается локально скачать файлик:

Запускаем его:

Здесь сразу запускается 1С.

Все достаточно быстро и без проблем. Но, к сожалению, нашу текущую проблему с масштабированием 1С82 RemoteApp не решает. Но все работает.

На этом настройка закончена.

Всем хорошей работы!!!

P.S.

Думали опубликовать еще 1с82 через IIS WEB, но с платформой 1с82 это оказалось достаточно проблематично.

По публикации платформы 1с83 почитать можно здесь:

Установка (публикация) 1С Документооборот на веб-сервере IIS

или

https://infostart.ru/public/275820/

Обновление от 01.10.2020.

Ранее никогда не сталкивался с развертыванием терминального сервера без домена. И тут столкнулся, оказалось, что поставить его можно, а вот управлять через GUI не получится, только через PS.

Или вариант управлять через GUI с другого компа, описан здесь.

20.05.2020 —

Posted by |

ms windows server 2016

Sorry, the comment form is closed at this time.

Признаюсь, уже давно хотел написать статью о RemoteApp для 1С, да все, как и всегда времени «в обрез», а на почту по прежнему приходят письма, с которых можно сделать один вывод, что о RemoteApp, знают по прежнему не многие, а те, что знают, знают мало.

Конечно, данная тема также подымается и на курсе: Администратор 1С!

Собственно так я и решил поступить!

================

И так, что такое это «RemoteApp» (удаленное приложение) ?

Кусок из статьи на сайте Microsoft (Для объективности):

RemoteApp позволяет представлять приложения, доступ к которым может быть получен удаленно через Службы удаленных рабочих столов (RDS), как если бы они были запущены на локальном компьютере пользователя. Эти приложения называются программы RemoteApp. Вместо представления на рабочем столе сервера. Узел сеансов удаленных рабочих столов программа RemoteApp интегрируется с рабочим столом клиента и программа RemoteApp запускается в собственном окне, размеры которого можно менять, может перемещаться между несколькими мониторами, а также имеет собственный значок на панели задач. Если пользователь запускает несколько программ RemoteApp на одном сервере Узел сеансов удаленных рабочих столов, эти программы RemoteApp совместно используют один сеанс Службы удаленных рабочих столов (RDS).

А простыми словами пользователь работает в 1С, так словно 1с-ка выполняется на его ПК.

Если подробно, то на самом деле1С работает удаленно на нашем сервере, и он (наш сервер) передает пользователю лишь картинку происходящего у него. При этом передается картинка только самого приложения, ничего лишнего! И с этой картинкой пользователь взаимодействует думая, что это программа.

Одним словом «Дым и зеркала» )

Отсюда и такое впечатление у пользователя, как будто бы 1С Предприятие действительно работает у него на ПК.

Отличия видно лишь по ярлыку, в том числе и на панели задач (если свернуть приложение), и если передвигать окно программы по экрану, можно заметить небольшое мерцание картинки.

«RemoteApp» слово не новое, еще на windows server 2008 R2 можно было публиковать удаленные приложения, но тогда все было «сыровато», и лишь с выходом windows server 2012 «RemoteApp» можно использовать для работы в 1С.

О старом добром «сервере терминалов» знают многие, официальное название «Terminal Services» или «TS».

Но на смену этой технологии пришла новая — RDS (Remote Desktop Services) именно эту технологию сейчас активно продвигает компания Microsoft и на ней мы будем публиковать наши «RemoteApp».

Конечно, ели разворачивать «RemoteApp» на основе сеансов, тогда здесь многое будет вам знакомо, так как все базируется на старом протоколе RDP,для подключения клиента используется уже давно известный нам клиент mstsc, и как и прежде все работает в сеансах которые как и на «Сервере терминалов» создают и работают пользователи.

Администрирование происходит аналогично, как и на «TS», да и лицензируется аналогично, вот только лицензии уже называются не «Windows Terminal Services» а «Windows Remote Desktop Services CAL».

Многих пользователей сбивают, столку эти нововведения, (особенно «старая школа») собственно попытаюсь в этой статье рассказать подробно, как и о RDS, так и о RemoteApp, на котором это работает, постараюсь все разложить, как говорится «по полочкам».

Что же такое RDS?

RDS позволяет нам централизованно управлять ресурсами, контролировано предоставлять приложения и данные для пользователей.

В RDS есть две возможных реализации.

1 – технология на базе сессий. Когда пользователь подключается к данному серверу, открывает удаленный рабочий стол и заходит под своей сессией, под своим пользователем.

2 – технология на базе виртуальных рабочих столов, то есть по технологии VDI.

Собственно (Удаленные приложения) «RemoteApp» мы будем разворачивать на основе сеансов, по первому типу. Его реализовать проще, и подходит он большинству.

Также стоит отметить, что реализация второго типа на базе VDI имеет свои преимущества.

При использовании VDI – каждый пользователь работает на своей виртуальной машине.

И если, например, случилась какая-то беда у пользователя на его вирт. машине то пострадает лишь его виртуальное пространство. А если это случится на сервере «на основе сеансов» по первому типу, тогда могут пострадать все пользователи, чьи сеансы там находятся, да и все программы, данные на этом сервере.

Из чего состоит RDS

RDS строится на базе нескольких ролей, настройку которых можно осуществлять как на разных серверах, так и в приделах одного сервера.

Основные роли RDS

1. Посредник подключения к удаленному рабочему столу. Он занимается подключением клиентского устройства к удаленным приложениям «RemoteApp», а также рабочим столам на базе сеансов, либо к виртуальным рабочим столам, зависит от того на базе какой технологии мы RDS построили.

2. Роль, которая обеспечивает веб-доступ к удаленным рабочим столам. Ее задача – предоставление ресурсов через веб-браузер.

3. Узел сеансов удаленных рабочих столов – данная роль позволяет размещать на сервере удаленные приложения, или основанные на сеансах рабочие столы.

4. Узел виртуализации удаленных рабочих столов. На данном узле, это у нас сервер Hyper-V, на котором у нас разворачиваются все виртуальные машины, доступ к которым получат все пользователи, что использую технологию VDI.

5. Шлюз удаленных рабочих столов, это посредник между клиентами из внешней сети и коллекции сеансов во внутренней сети и приложений. Шлюз – это безопасность, сервис у нас абсолютно безопасный. И благодаря тому, что RDS в 2012 и 2012R2 становится более гибким, проработаны абсолютно все недочеты, которые были раньше. Сейчас этот сервис легко реализуем для огромных, масштабных проектов, для больших корпораций. Раньше возникали некоторые вопросы.

Так что же нового ?

Обновленная работа с технологией RomoteFX, то есть в RDS сервере 2012, 2012R2, 2016 обновлена работа с графикой. У нас оптимизирована потоковая передача данных, кроме того осуществляется поддержка DirectX 11. Кому этот аспект важен — это все уже работает. Как мы знаем именно эти вещи были негативными отзывами по предыдущим версиям системы.

Благодаря использованию RDS получаем единую точку входа. Пользователь залогинился к нам в домен, и получает доступ ко всем нашим ресурсам. В RDS реализовано перенаправление USB, причем USB как на устройстве, на котором мы осуществляем сессию, так и к серверу.

Как мы знаем, Windows сервер 2012, 2012R2, 2016 прекрасно работает с протоколом SMB 3.0. RDS сервера точно так же это коснулось, и мы можем осуществлять хранение дисков для хранения данных пользователей на протоколах SMB и RGCDSun. Кроме того, так как эта технология реализована в server 2012, 2012R2, 2016 данный сервис легко управляем. То есть в менеджере у нас есть закладка, мы с вами рассматривали когда-то, благодаря которой, управление сервером RDS становится интуитивно понятным, впрочем, как и все инструменты, реализованные в Windows Server 2012-2016.

Что нужно для реализации RDS?

1. Windows server 2012 – 2016 Standard или Datacenter.

2. Лицензии Call для пользователей, + лицензии RDS + лицензия Windows serv.

3. Статический IP + внешний статический, если требуется удаленный доступ.

4. Обязательно Active Directory.

Из необязательного:

5. SSL сертификат.

6. Доменное имя 2-3 уровня.

7. CA — Certification authority.

Преимущества «RemoteApp» над обычным «Сервером терминалов» :

Если Вы хотите больше узнать о технической стороне 1С, тогда регистрируйтесь на первый бесплатный модуль курса: Администратор 1С >>>

Не нашел мануалов по этому поводу в сети. Максимум что было, это вопросы в статьях по 2012r2 — «будет ли это работать на 2016?» Ответ — будет! На мелочах, по типу лицензирования RDS внимание заострять не буду, если Вы дошли до этой статьи, вы как минимум умеете это делать и понимаете для чего это нужно.

- Устанавливаем операционную систему Windows Server 2016, обновления, драйвера и прочий нужный вам софт

- Запускаем Диспетчер серверов — Добавить Роли и компоненты. В типе установки будет выбор Установка ролей и компонентов и Установка служб удаленных рабочих столов. Выбирать необходимо первый пункт, так как службы без домена вы не поставите.

- Жмем Далее, выбираем необходимый сервер из пула серверов, жмем Далее и отмечаем роль Службы удаленных рабочих столов, для установки ставим галочки на Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host). Жмем Далее и устанавливаем отмеченные роли.

- Теперь нам необходимо указать сервер и параметры лицензирования. Делается это через Групповые политики. Соответственно запускаем gpedit.msc

— Конфигурация компьютера (Computer Configuration);

— Административные шаблоны (Administrative Templates) —

Компоненты Windows (Windows Components);

— Службы удаленных рабочих столов (Remote Desktop Services) —

Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) —

Лицензирование (Licensing).

Устанавливаем два параметра:

Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) — включена — указываем имя сервера;

Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode) — включена — на пользователя. - Далее активируем сервер лицензий стандартными средствами оснастки администрирования и устанавливаем нужное количество лицензий.

Создание файла подключения RDP

Создаем текстовый документ, помещаем туда следующий листинг и сохраняем файл как Application.rdp

redirectclipboard:i:1redirectposdevices:i:0redirectprinters:i:1redirectcomports:i:1redirectsmartcards:i:1devicestoredirect:s:*drivestoredirect:s:*redirectdrives:i:1session bpp:i:32prompt for credentials on client:i:1span monitors:i:1use multimon:i:1remoteapplicationmode:i:1server port:i:3389allow font smoothing:i:1promptcredentialonce:i:1authentication level:i:2gatewayusagemethod:i:2gatewayprofileusagemethod:i:0gatewaycredentialssource:i:0full address:s:Srv-Universealternate shell:s:||winboxremoteapplicationprogram:s:||winboxgatewayhostname:s:remoteapplicationname:s:Winboxremoteapplicationcmdline:s:screen mode id:i:2desktopwidth:i:800desktopheight:i:600winposstr:s:0,3,0,0,800,600compression:i:1keyboardhook:i:2audiocapturemode:i:0videoplaybackmode:i:1connection type:i:7networkautodetect:i:1bandwidthautodetect:i:1displayconnectionbar:i:1enableworkspacereconnect:i:0disable wallpaper:i:0allow desktop composition:i:0disable full window drag:i:1disable menu anims:i:1disable themes:i:0disable cursor setting:i:0bitmapcachepersistenable:i:1audiomode:i:0autoreconnection enabled:i:1prompt for credentials:i:0negotiate security layer:i:1remoteapplicationicon:s:shell working directory:s:gatewaybrokeringtype:i:0use redirection server name:i:0rdgiskdcproxy:i:0kdcproxyname:s:

Жирным выделены параметры, которые вы можете поменять на свои. Там указывается Имя сервера и программа. У меня для теста опубликован Winbox.

Прописываем опубликованное приложение через реестр

Запускаем Regedit и идем по следующему пути:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionTerminal ServerTSAppAllowListApplications

Если такой папки нет — создайте ее сами. В ней же создаем еще один раздел с названием приложения и следующими параметрами

Создание RDP файлов и автоматическое прописывание данных в реестр можно делать при помощи программы RemoteApp Tool. Кстати, хорошая программа, которая работает «из коробки» и вообще не требует каких либо настроек и позволяет запускать RemoteApp приложения. Единственный косяк, который в ней есть, при закрытии программы не закрывается RDP сессия, она будет висеть сколь угодно долго не взирая на настройки отключения сессий по таймауту. В диспетчере задач видно, что при закрытии программы сессия пользователя не переходит в режим (Отключен) из-за этого не работает отключение. Есть режим простоя сессии, но его не удалось нормально подстроить под мои задачи.

Сделав все эти настройки, соблюдая все остальные параметры, запустив созданный RDP ярлык у вас уже запустится приложение. Повторюсь, я не описываю всякую мелочь, по типу того, что в файле RDP у нас прописано Netbios имя сервера и ваш днс сервер должен успешно его резолвить в IP, без этих знаний смысла нет куда-либо лезть вообще и читать эту статью. Я пишу ее как памятку для себя и она не является пошаговым мануалом для кого-то другого.

Как сделать так, чтобы при подключении не спрашивались логин и пароль.

По умолчанию сервер не разрешит вам сохранять эти данные, точнее сохранить даст, но подключиться с сохраненными данными не даст. Долго бился с этой хренью, выставление нужных параметров в групповой политике игнорируется сервером и он упорно препятствует подключению с сохраненными данными.

Сделать нужно следующее:

Запускаем gpedit.msc

— Конфигурация компьютера (Computer Configuration);

— Административные шаблоны (Administrative Templates) —

Компоненты Windows (Windows Components);

— Службы удаленных рабочих столов (Remote Desktop Services) —

Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) —

Безопасность (Security).

Параметр «Всегда запрашивать пароль при подключении» — Отключена

Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) —

Ограничение сеансов по времени.

Параметр «Задать ограничение по времени для отключенных сеансов» — Включена, установлена 1 минута.

— Конфигурация компьютера (Computer Configuration);

— Административные шаблоны (Administrative Templates) — Система;

— Передача учетных данных

Параметры:

— Разрешить передачу новых учетных данных — Включена

— Разрешить передачу новых учетных данных с проверкой подлинности сервера «только NTLM» — Включена

— Разрешить передачу сохраненных учетных данных — Включена

Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера «только NTLM»

В этих параметрах прописать значение TERMSRV/*

Далее в Параметре:

-Ограничить делегирование учетных данных удаленным серверам — Включена.

Выставить режим — Предпочтительное использование удаленного Credential Guard.

Далее, это важно! У клиента на Windows 10 жмем пуск, вводим credent или Управление учетными данными Windows. Запускаем диспетчер учетных данных.

Если в Учетных данных Windows есть записи, относящиеся к вашему новому настроенному серверу (Например, вы его настроили, тестировали, ставили галочку сохранить пароль) нужно удалить эти записи и добавить их чуть ниже в «Общие учетные данные». Не забыть в имени сервера прописать TERMSRV/

После этого подключение не запрашивает пароль, а использует сохраненный. Проверено электроникой.