I have a openVPN set up on the server and I am using openVPN connect for my client. I have some internal websites that I need to access and some of them don’t work. I want to make sure that when the traffic is going through the VPN and not though the normal internet connection. The gateway ip for my network is 192.168.0.1 and the gateway for openVPN is 10.8.0.1. I have done trace route and it shows that the websites that don’t work access 192.168.0.1 and not 10.8.0.1. How would I force all of the traffic through the vpn? I am running windows 7 as the client and ubuntu 10.04 for the server.

asked Feb 18, 2013 at 21:03

3

From the OpenVPN HowTo Documentation

Implementation

Add the following directive to the server configuration file:

push «redirect-gateway def1»

If your VPN setup is over a wireless network, where all clients and the

server are on the same wireless subnet, add the local flag:push «redirect-gateway local def1»

Pushing the redirect-gateway option to clients will cause all IP

network traffic originating on client machines to pass through the

OpenVPN server. The server will need to be configured to deal with this

traffic somehow, such as by NATing it to the internet, or routing it

through the server site’s HTTP proxy.On Linux, you could use a command such as this to NAT the VPN client

traffic to the internet:iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

This command assumes that the VPN subnet is 10.8.0.0/24 (taken from

the server directive in the OpenVPN server configuration) and that the

local ethernet interface is eth0.When redirect-gateway is used, OpenVPN clients will route DNS queries

through the VPN, and the VPN server will need handle them. This can be

accomplished by pushing a DNS server address to connecting clients

which will replace their normal DNS server settings during the time

that the VPN is active. For example:push «dhcp-option DNS 10.8.0.1» will configure Windows clients (or

non-Windows clients with some extra server-side scripting) to use

10.8.0.1 as their DNS server. Any address which is reachable from clients

may be used as the DNS server address.

answered Feb 18, 2013 at 23:01

R. S.R. S.

1,68412 silver badges19 bronze badges

1

If you want to configure this on the client side, put

redirect-gateway def1

in your client.ovpn file.

answered Feb 13, 2019 at 15:00

LAamanniLAamanni

4094 silver badges3 bronze badges

1

I had the same issue but the solution described above did not work for me. In my openvpn configuration, I had to write

redirect-gateway def1

without the push and without the quotes — then it worked.

The Client was Windows 10 1607 with OpenVPN 3.2.12.

answered Mar 24, 2017 at 14:59

2

Иногда требуется пустить только определенный трафик через VPN, что бы не нагружать и так не быстрое защищенное соединение.

Для примера у нас есть домашний пк в сети 192.168.0.0/24(например 192.168.0.15). На этом пк установлен клиент OpenVPN, который создал виртуальный адаптер с адресом в сети 10.8.0.0/24(например 10.8.0.4). Сервер VPN имеет внутренний адрес 10.8.0.5. Ниже будет конфиг, который направит в VPN только запросы относящиеся к сети 10.8.0.0/24 все остальные буду идти как обычно, не замедляя VPN соединение. Особенно это заметно когда на пк стоит торрент качалка.

Заходим на свой сервер OPENVPN через ssh.

Идем в папку где лежит конфиг сервера, по умолчанию /etc/openvpn/server.conf

открываем, ищем строку (она пускает весь траффик через VPN)

redirect-gateway def1 bypass-dhcpИ заменяем ее на следующее:

#Эта строка должна быть удалена или за комментирована,

#она пускает весь трафик через VPN

#push "redirect-gateway def1 bypass-dhcp"

#передаем клиентам OPENVPN публичные DNS сервера GOOGLE

push "dhcp-option DNS 8.8.8.8"

push "dhcp-option DNS 8.8.4.4"

#Заворачиваем все запросы к ДНС в VPN, нужно для работы DNS в сети VPN

push "route 8.8.8.8 255.255.255.255 vpn_gateway"

push "route 8.8.4.4 255.255.255.255 vpn_gateway"

#Пишем необходимые ip или подсети, при запросе которых траффик пойдет в VPN

push "route 10.8.0.0 255.255.255.255 vpn_gateway"Все, можно перезапустить сервер и пробовать.

Таким образом можно направлять трафик через VPN только для заблокированных сайтов. Например:

Еще немного интересного по OpenVPN

Post Views: 1 040

Рассмотрим настройку OpenVPN-клиент на Windows.

Мы рассмотрели настройку OpenVPN сервер на Mikrotik, давайте теперь настроим нашего тестового пользователя.

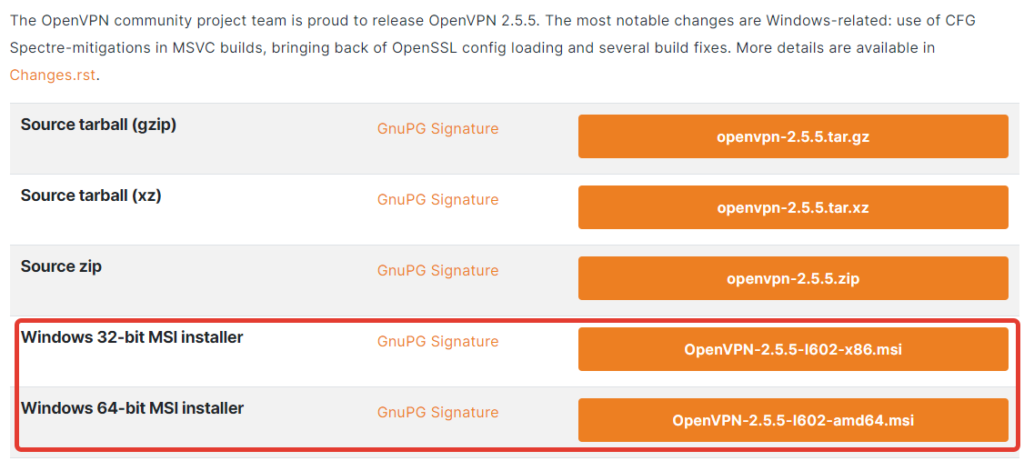

Качаем дистрибутив

Для начала нам необходимо скачать OpenVPN Client с сайта разработчиков.

Далее устанавливаем, как обычный программный продукт, можно ничего не менять.

Конфигурация

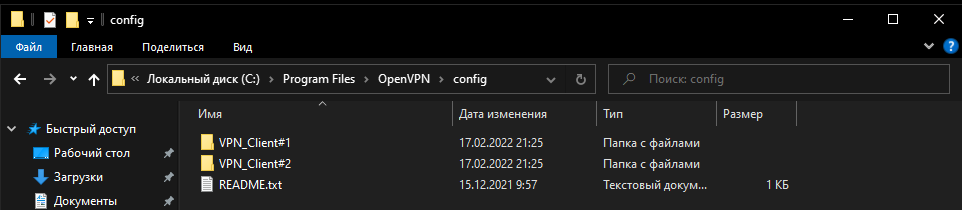

Далее нам необходимо через текстовый редактор создать конфигурационный файл формата .opvn, которые по умолчанию лежат по пути %programfiles%OpenVPNconfig.

Примеры конфигураций

Статический маршрут

Такой конфиг идеально подходит для удаленных клиентов, которым нужны удаленные ресурсы внутри сети, где стоит OpenVPN, например, для удаленных сотрудников.

Мы указываем route наша подсеть наша маска

Статический маршрут

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

client dev tun proto tcp remote IP или DNS 1194 auth—nocache ca CA.crt cert ovpn—client.crt key ovpn—client.key remote—cert—tls server cipher AES—256—CBC resolv—retry infinite nobind persist—key persist—tun verb 3 auth—nocache auth—user—pass route 192.168.0.0 255.255.255.0 |

Весь трафик через VPN

Конфигурация, которая заворачивает весь трафик клиента в нашу сеть.

Весь трафик через VPN

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 |

client dev tun proto tcp remote IP или DNS 1194 auth—nocache ca CA.crt cert ovpn—client.crt key ovpn—client.key remote—cert—tls server cipher AES—256—CBC resolv—retry infinite nobind persist—key persist—tun verb 3 auth—nocache auth—user—pass redirect—gateway def1 bypass—dhcp |

Сертификаты внутри файла конфигурации

Есть возможность все наши ключи поместить в конфигурационный файл. Удобнее передавать его пользователям. Не вижу минусов в данном способе.

Для того, чтобы вытащить текст сертификатов — достаточно просто открыть их в текстовом редакторе и скопировать код.

Сертификаты внутри файла

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 |

client dev tun proto udp remote IP или DNS 1194 resolv—retry infinite nobind persist—key persist—tun cipher AES—256—CBC remote—cert—tls server auth—user—pass verb 3 redirect—gateway def1 bypass—dhcp <ca> ———BEGIN CERTIFICATE——— ———END CERTIFICATE——— </ca> <cert> ———BEGIN CERTIFICATE——— ———END CERTIFICATE——— </cert> <key> ———BEGIN ENCRYPTED PRIVATE KEY——— ———END ENCRYPTED PRIVATE KEY——— </key> |

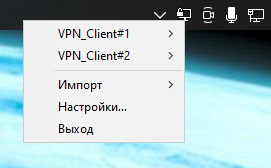

Несколько конфигураций

Допустим у нас есть потребность на одном компьютере иметь несколько конфигураций. Для этого, нам необходимо создать по пути %programfiles%OpenVPNconfig папки с названием нашей конфигурации, внутри разместить конфигурационный файл .opvn и сертификаты. Названия конфигурационных файлов должны быть разные, даже если они лежат в разных папках.

Просмотры: 661

Содержание

- Почему VPN могут не шифровать весь трафик?

- Как убедиться, что весь трафик проходит через VPN

- Как перенаправить весь трафик через VPN

- VPN-соединение, созданное в Windows 10

- VPN-соединение с OpenVPN в любой операционной системе

- VPN-соединение с WireGuard в любой операционной системе

- VPN-соединение — любой IPsec

В определенных обстоятельствах служба VPN может не шифровать весь трафик, и в зависимости от того, как настроен клиент VPN, мы можем туннелировать определенный трафик через VPN, а другой трафик через нашего интернет-оператора или через Wi-Fi, последний в обход VPN-сервера. Из-за этих настроек возможна утечка конфиденциальных данных о нас при использовании VPN. Если мы подключаемся через VPN и он настроен неправильно, мы можем непреднамеренно предоставить конфиденциальные данные, которые мы не предоставили бы в других обстоятельствах (в общедоступной сети Wi-Fi).

Бывают случаи, когда часть трафика может ускользнуть из частного туннеля, который генерирует VPN, в зависимости от наших потребностей, это может быть серьезным недостатком безопасности или характеристикой VPN. Мы должны помнить о концепции « Сплит-VPN «, Split-VPN или разделенный туннель состоит в том, что определенный трафик будет проходить через VPN-сервер от клиента, но другой трафик не будет проходить через указанный сервер, а будет проходить напрямую через нашего оператора, без предоставления нам конфиденциальности данных и аутентификации. Если вы настроили VPN для перенаправления всего сетевого трафика через сервер и обнаружите, что у вас есть разделенный туннель, тогда действительно возникают проблемы, потому что это не та конфигурация, которую вы сделали.

Тесно связанный с VPN, когда мы туннелируем весь трафик, у нас есть еще одна особенность VPN — это « Аварийная кнопка «, Эта функция позволит нам блокировать трафик, уходящий с нашего компьютера, в случае отказа VPN, то есть, если VPN выйдет из строя, маршруты ПК, смартфона или устройства, которое мы используем, не будут изменены, мы будем просто прекратите подключение к Интернету, но никакие данные не будут отфильтрованы.

Как убедиться, что весь трафик проходит через VPN

Быстрый способ убедиться, что весь сетевой трафик проходит через VPN-сервер, — это использовать любую службу для проверки общедоступного IP-адреса нашего соединения. Если мы перенаправляем весь трафик, это означает, что мы должны видеть общедоступный IP-адрес VPN-сервера, к которому мы подключились, и мы не увидим общедоступный IP-адрес нашего фактического соединения.

Еще один способ проверить, проходит ли весь трафик через VPN, — это проверить маршруты нашего ПК, сервера или устройства. На Windows На компьютерах необходимо открыть командную строку и ввести следующее:

route print

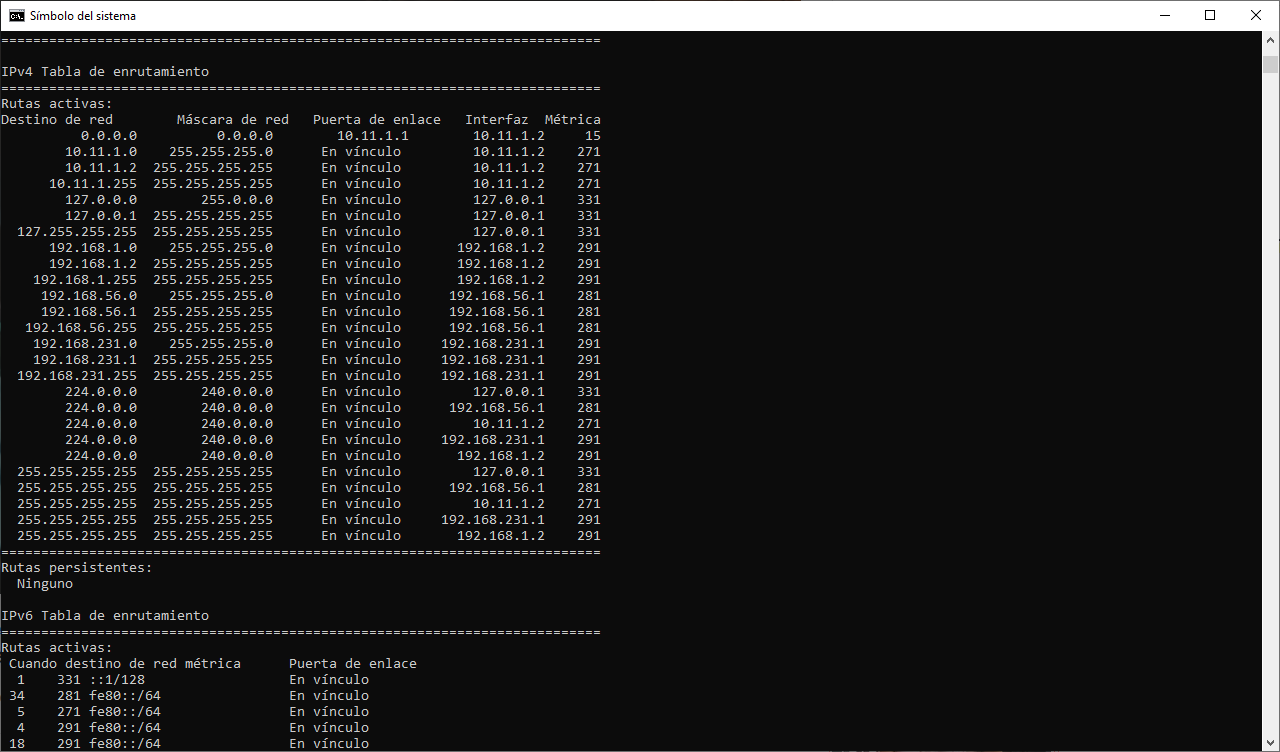

В таблице маршрутизации для сетей IPv4 или IPv6, когда мы подключены к нашему домашнему маршрутизатору, должен появиться шлюз по умолчанию с соответствующим маршрутом ко всей локальной сети и различным подсетям различных сетевых интерфейсов, которые у нас есть. Как видите, первый маршрут перенаправляет весь трафик на шлюз по умолчанию: сетевое назначение 0.0.0.0 (любое), маска 0.0.0.0 (любое), а шлюз — 10.11. 1.1, который является нашим маршрутизатором, а интерфейс 10.11.1.2 — нашим IP.

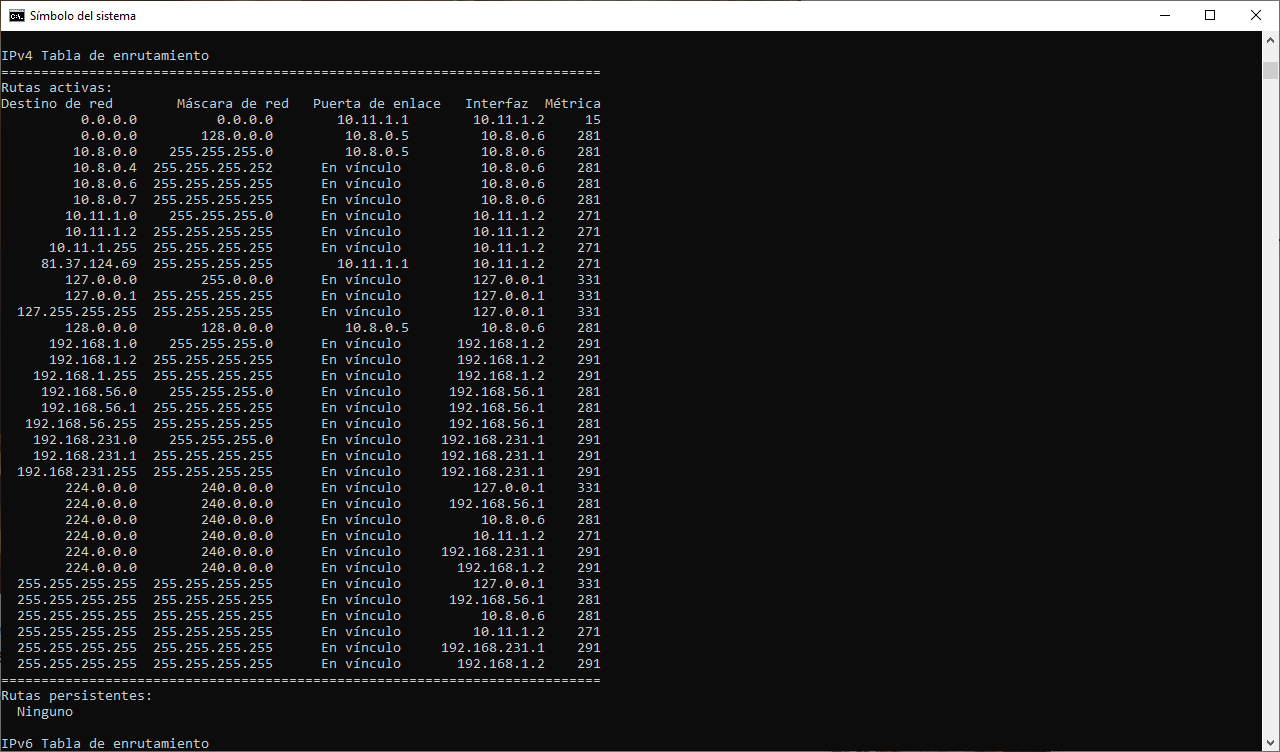

В таблице маршрутизации для сетей IPv4 или IPv6, когда мы подключаемся к VPN-серверу с перенаправлением трафика, должен отображаться шлюз по умолчанию с соответствующим маршрутом ко всей локальной сети и различным подсетям различных сетевых интерфейсов, которые у нас есть. Как видите, первый маршрут перенаправляет весь трафик на шлюз по умолчанию: сетевое назначение 0.0.0.0 (любое), маска 0.0.0.0 (любое), а шлюз — 10.11. 1.1, который является нашим маршрутизатором, а интерфейс 10.11.1.2 — нашим IP.

И во втором маршруте мы увидим, что с любым адресатом и маской 128.0.0.0 он пересылается через IP 10.8.0.5, который является IP-адресом VPN-туннеля, нам понадобятся оба маршрута для правильного доступа к Интернету с любой службой.

В других операционных системах вы также можете проверить таблицу маршрутизации и убедиться в правильности маршрутов, например, в Linux системы можно поставить:

ip route show

Как перенаправить весь трафик через VPN

В зависимости от программного обеспечения, которое вы используете в различных существующих стандартах VPN, мы будем перенаправлять трафик полностью или только в определенные подсети. Первое, что нужно иметь в виду, это то, что такие сервисы, как Surfshark VPN, NordVPN, PureVPN и другие, всегда перенаправляют трафик, независимо от того, используют ли они IPsec, OpenVPN или WireGuard.

VPN-соединение, созданное в Windows 10

Если у вас Windows 10 и вы создали VPN-соединение с протоколами, поддерживаемыми операционной системой, что отображается в сетевых подключениях, вам нужно будет проверить следующее, чтобы убедиться, что мы перенаправляем весь трафик:

- Вам нужно перейти в Панель управления / Центр сетей и ресурсов.

- Вы находите VPN-соединение, щелкаете правой кнопкой мыши на «Свойства», на вкладке «Сети» выбираете Интернет-протокол версии 4 (TCP / IPv4), мы снова нажимаем кнопку «Свойства».

- В открывшемся окне мы нажимаем на кнопку Advanced, здесь мы убеждаемся, что опция «Использовать шлюз по умолчанию в удаленной сети» отмечена. Нажимаем принять и перезапускаем VPN-соединение.

VPN-соединение с OpenVPN в любой операционной системе

Если вы используете протокол OpenVPN, мы должны убедиться, что у нас есть следующее предложение на сервере VPN, чтобы клиенты VPN правильно принимали конфигурацию и перенаправляли весь сетевой трафик.

push "redirect-gateway def1"

Таким образом, «push» сообщит VPN-клиенту, что он должен отправлять абсолютно весь трафик через VPN-сервер. В случае, если у нас есть VPN-клиент, с помощью которого выполняется «split-vpn», когда он получает этот push, он автоматически перенаправляет весь сетевой трафик, но мы можем этого избежать и иметь доступ только к локальной домашней сети следующим образом:

route-nopull

route 192.168.1.0 255.255.255.0 10.8.0.1

Сеть 192.168.1.0/24 будет локальной сетью, а IP 10.8.0.1 будет там, где сервер OpenVPN будет прослушивать.

VPN-соединение с WireGuard в любой операционной системе

В случае использования WireGuard VPN, если вы хотите перенаправить весь трафик, в файле конфигурации клиента необходимо указать:

AllowedIPs = 0.0.0.0/0

Если вы хотите получить доступ только к определенным подсетям и использовать split-vpn, вам следует сделать:

AllowedIPs = 192.168.1.0/24

VPN-соединение — любой IPsec

Если вы используете программу для подключения к VPN-серверам с IPsec, способ перенаправления всего трафика через VPN — указать «0.0.0.0/0», это что-то универсальное и действует как для WireGuard, так и для остальных протоколов VPN. что мы можем использовать.

Как вы видели, действительно очень легко перенаправить весь трафик через VPN, но мы должны убедиться, что это так, чтобы избежать утечек безопасности, которые могут поставить под угрозу нашу безопасность и конфиденциальность.