Введение

Ввод компьютера под управлением Astra Linux в домен Windows Active Directory или в домен Samba может быть выполнен двумя способами:

- С использованием инструментария winbind:

- графический инструмент fly-admin-ad-client;

- инструмент командной строки astra-winbind;

- С использованием инструментария sssd:

- графический инструмент fly-admin-ad-sssd-client;

- инструмент командной строки astra-ad-sssd-client;

Далее рассматривается установка и использование этих инструментов. Рекомендации по выбору одного из двух способов ввода в домен не входят в задачи данной статьи. Дополнительную информацию про winbind и sssd см. Сравнение winbind и sssd.

Операционная система Windows 2003 использует версию v1 протокола SMB (SMBv1) и не поддерживает протоколы SMBv2 выше. В современных обновлениях Astra Linux использование версии протокола SMBv1 по-умолчанию отключено, так как эта версия устарела и небезопасна. В качестве контроллера домена рекомендуется Windows AD использовать версии Windows поддерживающие протокол SMBv2. При невозможности обновления Windows для подключения к домену Windows 2003 следует использовать winbind, подробнее про процедуру см. : Особенности ввода в домен Windows AD 2003.

Конфигурация стенда

| Имя компьютера (hostname) | Операционная система | Роли компьютера | IP-адрес |

|---|---|---|---|

| dc01.example.com | Windows Server 2008R2 | Контроллер домена; DNS сервер | Статический (далее для примера используется IP-адрес 192.168.5.7) |

| astra01 | Astra Linux Special Edition | Рабочая станция, член домена | Статический или динамически назначаемый IP-адрес |

Настройка системных часов и сетевых подключений

Для успешного ввода Astra Linux в домен AD на вводимой машине перед вводом в домен необходимо:

- Обеспечить синхронизацию часов на контроллере домене и вводимом компьютере (см. Службы синхронизации времени в Astra Linux);

- Указать IP-адрес DNS-сервера. таким образом, чтобы разрешалось имя контроллера домена. Обычно в качестве адреса DNS-сервера используется IP-адреса самого контроллера домена. Подробнее про настройку сети см. Настройка сетевых подключений в Astra Linux.

Установка пакетов

В Astra Linux присутствует графическая утилита для ввода компьютера в домен Active Directory. Установить ее можно Графический менеджер пакетов synaptic или из командной строки командой:

sudo apt install fly-admin-ad-client

При установке пакета fly-admin-ad-client будет автоматически установлен инструмент командной строки astra-winbind.

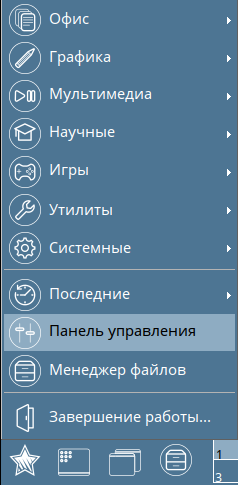

- Открыть «Панель управления»:

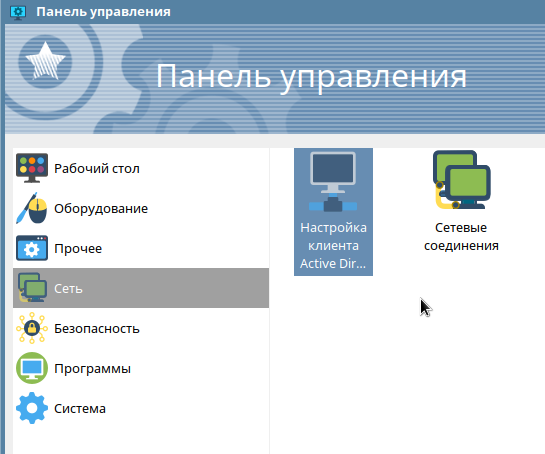

- Выбрать раздел «Сеть» → «Настройка клиента Active Directory»:

- Заполнить все поля и нажать кнопку «Подключиться»:

Для входа в систему доменным пользователем можно использовать формат имени доменного пользователя «username@example.com» или «EXAMPLEusername».

Для ввода с помощью SSSD в домен Windows 2003 компьютера под управлением Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.7) без установленных оперативных обновлений или с установленным оперативным обновлением БЮЛЛЕТЕНЬ № 2021-1126SE17 (оперативное обновление 1.7.1) необходимо использовать пакет realmd_0.16.3-2+b1 или пакет realmd с более новой версией. В более поздних обновлениях нужный пакет входит в состав репозиториев, и отдельной установки не требует.

Для установки пакета:

- Скачать пакет с помощью web-браузера (по умолчанию пакет будет сохранен в каталоге Загрузки);

-

Установить пакет:

sudo apt install Загрузки/realmd_0.16.3-2+b1_amd64.deb

Установка пакетов

Установить графический инструмент fly-admin-ad-sssd-client можно используя Графический менеджер пакетов synaptic или из командной строки командой:

sudo apt install fly-admin-ad-sssd-client

При установке графического инструмента будет автоматически установлен инструмент командной строки astra-ad-sssd-client.

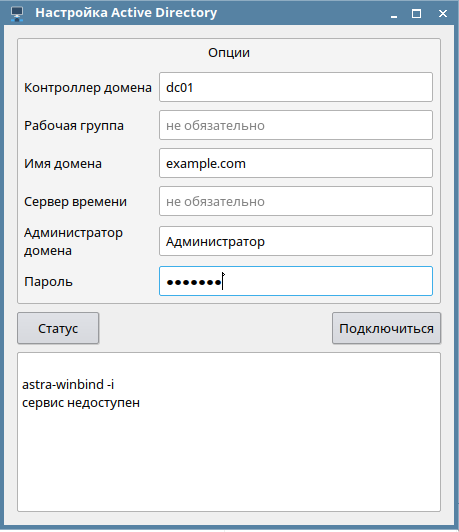

После установки пакет доступен в графическом меню: «Пуск» — «Панель управления» — «Сеть» — «Настройка клиента SSSD Fly».

Для ввода компьютера Astra Linux в домен Active Directory нужно запустить инструмент, после запуска инструмента указать имя домена, имя и пароль администратора и нажать кнопку «Подключиться»:

Инструмент командной строки astra-winbind

Установка пакетов

Инструмент командной строки astra-winbind автоматически устанавливается при установке графического инструмента fly-admin-ad-client. При необходимости работать в командной строке без использования графики инструмент может быть установлен отдельно:

sudo apt install astra-winbind

Ввод в домен с помощью astra-winbind

Операционная система Windows 2003 использует версию v1 протокола SMB (SMBv1) и не поддерживает протоколы SMBv2 выше. В современных обновлениях Astra Linux использование версии протокола SMBv1 по-умолчанию отключено, так как эта версия устарела и небезопасна. В качестве контроллера домена рекомендуется Windows AD использовать версии Windows поддерживающие протокол SMBv2. При невозможности обновления Windows для подключения к домену Windows 2003 следует использовать winbind, подробнее про процедуру см. : Особенности ввода в домен Windows AD 2003.

Ввод компьютера в домен может быть выполнен командой:

sudo astra-winbind -dc dc01.example.com -u Администратор

где:

- -dc dc01.example.com — указание контроллера домена;

- -u Администратор — указание имени администратора домена;

Подсказка по команде:

sudo astra-winbind -h

Usage: astra-winbind <ключи>

ключи:

-h этот текст

-dc имя контроллера домена. если FQDN, ключ -d можно опустить

-d домен. если отсутствует, берется из файла /etc/resolv.conf

-g группа. если отсутствует, берется из домена

-n сервер времени. если нет, используется контроллер домена

-y отключает запрос подтверждения

-i информация по текущему подключению

-u логин администратора домена

-px получает пароль администратора домена из stdin

-p пароль администратора домена (небезопасно)

-s разрешить и запустить службу подключения к домену

-S запретить и остановить службу подключения к домену

-l вывести компьютер из домена

примеры:

полное имя контроллера домена и отключение запроса подтверждения

astra-winbind -dc astra01.atws.as -u admin -p password -y

сторонний сервер времени и запрос пароля в процессе

astra-winbind -dc astra01 -d atws.as -n 192.168.5.7 -u admin

передача пароля через stdin, домен ищется в resolv.conf

echo | ./astra-winbind -dc astra01 -u admin -px -y

информация о текущем домене

astra-winbind -i

Особенности ввода в домен Windows AD 2003

При вводе в домен Windows AD 2003 первая попытка вода окончится неудачей. Для завершения процедуры ввода:

-

Сохранить копию созданного при первой попытке ввода в домен конфигурационного файла /etc/samba/smb.conf, например:

cp /etc/samba/smb.conf /tmp/smb.conf

-

Добавить в секцию [global] сохраненной копии параметр client min protocol = NT1:

sed -i -e ‘/^[global]/a client min protocol = NT1’ «/tmp/smb.conf»;

-

Выполнить ввод в домен используя модифицированный файл конфигурации:

astra-winbind -dc astra-w2003.ad2.loc -u admin -p 1 -y —par «–configfile=/tmp/smb.conf»

-

Заменить созданный при второй попытке ввода конфигурационный файл /etc/samba/smb.conf сохраненной модифицированной копией:

sudo mv /tmp/smb.conf /etc/samba/smb.conf

-

Перезагрузить компьютер:

sudo systemctl restart

Установка пакетов

Инструмент командной строки astra-ad-sssd-client автоматически устанавливается при установке графического инструмента fly-admin-ad-sssd-client. При необходимости работать в командной строке без использования графики инструмент может быть установлен отдельно:

sudo apt install astra-ad-sssd-client

При вводе компьютера в домен с помощью astra-ad-sssd-client также будет настроен сервер samba. См. Samba.

Ввод компьютера в домен может быть выполнен командой:

sudo astra-ad-sssd-client -d example.com -u Администратор

где:

- -d example.com — указание имени домена;

- -u Администратор — указание имени администратора домена;

Примерный диалог при выполнении команды:

compname = astra01 domain = example.com username = admin введите пароль администратора домена: ok продолжать ? (yN) y настройка сервисов... Завершено. Компьютер подключен к домену. Для продолжения работы, необходимо перезагрузить компьютер!

Для завершения подключения требуется перезагрузить компьютер:

sudo reboot

Подсказка по команде astra-ad-sssd-client:

sudo astra-ad-sssd-client -h

Usage: astra-ad-sssd-client <ключи>

ключи:

-h,--help этот текст

-d домен. если отсутствует, берется из hostname.resolv.conf

-y отключает запрос подтверждения

-i информация по текущему подключению

-u логин администратора домена

-n сервер времени.

-px получает пароль администратора домена от внешнего сценария

через перенаправление стандартного ввода (stdin)

-p пароль администратора домена

-U удаление

--par указать параметры вручную

После перезагрузки проверить статус подключения можно следующими способами:

-

Получить билет Kerberos от имени администратора домена:

kinit admin@dc01.example.com

-

Проверить статус подключения:

sudo astra-ad-sssd-client -i

Примеры

Подключение к домену domain.net с именем администратора admin и (небезопасным!) указанием пароля администратора, без запроса подтверждения:

sudo astra-ad-sssd-client -d domain.net -u admin -p 12345678 -y

Подключение к домену domain.net с именем администратора admin и с использованием пароля администратора из файла /root/pass, без запроса подтверждения:

cat /root/pass | sudo astra-ad-sssd-client -d domain.net -u admin -px -y

Подключение к домену domain.net без запроса подтверждения:

sudo astra-ad-sssd-client -d domain.net -y

Получение информации о текущем домене

sudo astra-ad-sssd-client -i

Удаление данных подключения:

sudo astra-ad-sssd-client -U

Для удаления компьютера из домена (удаление механизма авторизации) используйте команду:

sudo astra-ad-sssd-client -U

В этой статье будет рассмотрена установка Astra Linux Directory – реализация службы каталогов от компании АО «НПО РусБИТех» (Astra Linux). Особо отмечу, что речь идет про бесплатную версию Astra Linux Directory, а не Pro версию.

Цель статьи – это подготовить руководство для быстрого старта, которое позволило бы вам в разумные строки развернуть стенд для тестирования службы каталогов Astra Linux Directory.

Краткое описание служб каталогов ALD

Существует две версии продукта – Astra Linux Directory и Astra Linux Directory Pro. Как бы это странно не звучало, но технически это два разных продукта. Astra Linux Directory используются свой вариант каталога, а в основе служб каталогов Astra Linux Directory Pro лежит FreeIPA.

Astra Linux Directory доступна из коробки в бесплатной редакции Astra Linux Common Edition.

Кратко опишу основные возможности бесплатной версии Astra Linux Directory:

- Позволяет организовать централизованное хранение и управление учетными записями пользователей и групп.

- Предоставляет сквозную аутентификацию пользователей в домене с использованием протокола Kerberos.

- Обеспечивает функционирование глобального хранилища домашних директорий, доступных по Samba/CIFS.

К основным особенностям я бы отнес следующие:

- Поддерживает только клиенты с ОС Astra Linux.

- Добавление машины ОС MS Windows в домен ALD штатными средствами ОС MS Windows невозможно.

- Одновременной работы нескольких серверов ALD не предусмотрено.

- Переключение на резервный сервер ALD только вручную.

- «Плоская» иерархия пользователей и ПК, т.е. нет возможности, например, создавать OU.

Все приведенные мной выше умозаключения отражают только мое видение продукта и относятся к версии 1.7.37.

Планируемая схема установки

Планируемая к развертыванию схема приведена ниже:

Она включает в себя один сервер (ADC01) и один клиент (ACLT01). В качестве службы разрешения имен я буду использовать сервер BIND. В целом для такой схемы можно вообще не использовать BIND, а просто сделать соответствующие записи в /etc/hosts.

Подготовка операционных систем

У Astra Linux Directory Common Edition нет градации на серверных и клиентские редакции ОС. Поэтому предварительная подготовка сервера и клиента ничем не отличаются.

Во всех примерах этой статьи использовалась версия Astra Linux Directory Common Edition релиза “Орёл” (2.12.43). Версия ядра – 5.10.0.-1038.40-hardened.

Итого подготовка серверной и клиентской системы включает в себя следующие шаги:

1. Установка и первоначальная настройка операционной системы. Можете использовать как физическое устройство, так и виртуальную машину. В целом можно использовать стандартные параметры установки, но вот версия ядра должна быть именно “hardened”:

2. Актуализация репозиториев:

apt update3. Обновление установленных пакетов:

apt upgradeУстановка Astra Linux Directory включает в себя следующие верхнеуровневые шаги:

- Настройка BIND.

- Установка и настройка серверных служб ALD.

Предварительно неоходимо указать в качестве DNS сервера на сетевом интерфейсе адрес самого сервера.

Настройка BIND

Нам нужен вариант с локальным DNS сервером.

- Устанавливаем пакет BIND:

apt install bind92. Устанавливаем пакет утилит для работы с DNS (например, в этот пакет входит утилита dig):

apt install dnsutils3. Корректируем настройка BIND. Нужно указать на каких IP-адресах сервера прослушивать запросы и на какие внешние DNS следует перенаправлять запросы. Открываем на редактирование конфигурационный файл:

nano /etc/bind/named.conf.optionsНам нужно скорректировать секции “forwarders” и “listen-on”. В секции “forwarders” нужно указать на какие внешние DNS перенаправлять запросы, а в секции “listen-on” нужно указать локальные адреса, на которых сервер будет прослушивать подключения. Пример моего файла конфигурации:

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block, and insert the addresses replacing

// the all-0's placeholder.

forwarders {

8.8.8.8;

};

listen-on {

127.0.0.1;

10.10.10.37;

};

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

listen-on-v6 { any; };

};

4. Теперь необходимо внести информацию и прямой и обратной зоне. В моем случае DNS-имя зоны будет itproblog.ru. Открываем на редактирование конфигурационный файл:

nano /etc/bind/named.conf.localПример моего конфигурационного файла named.conf.local:

//

// Do any local configuration here

//

// Consider adding the 1918 zones here, if they are not used in your

// organization

//include "/etc/bind/zones.rfc1918";

zone "itproblog.ru" {

type master;

file "/etc/bind/zones/db.itproblog.ru";

};

zone "10.10.10.in-addr.arpa" {

type master;

file "/etc/bind/zones/db.10.10.10";

};

В секции type указан тип зоны (основная зона), а в секции file расположение файла с текстом зоны (его мы настроим далее).

5. Создаем каталог для файлов DNS зон, создаем пустые файлы зон и назначаем необходимые разрешения:

mkdir /etc/bind/zones

touch /etc/bind/zones/db.itproblog.ru

touch /etc/bind/zones/db.10.10.10

chown -R bind:bind /etc/bind/zones6. Редактируем файл с прямой зоной:

nano /etc/bind/zones/db.itproblog.ruПример моего файла прямой зоны:

$TTL 604800

@ IN SOA adc01.itproblog.ru. root.itproblog.ru. (

2 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS adc01.itproblog.ru.

adc01 IN A 10.10.10.37

aclt01 IN A 10.10.10.367. Редактируем файл с обратной зоной:

nano /etc/bind/zones/db.10.10.10Пример моего файла обратной зоны:

$TTL 604800

@ IN SOA itproblog.ru. root.itproblog.ru. (

1 ; Serial

604800 ; Refresh

86400 ; Retry

2419200 ; Expire

604800 ) ; Negative Cache TTL

;

@ IN NS adc01.itproblog.ru

37 IN PTR adc01.itproblog.ru

36 IN PTR aclt01.itproblog.ru

8. Проверяем корректность заполнения конфигурационного файла и файлов зон:

named-checkconf

named-checkzone itproblog.ru /etc/bind/zones/db.itproblog.ru

named-checkzone 10.10.10.in-addr.arpa /etc/bind/zones/db.10.10.10Если ваш вывод на консоль отличается от вывода со скриншота выше, то, вероятно, нужно скорректировать ошибки в конфигурационных файлах.

9. Перезагружаем сервис BIND:

systemctl restart bind910. Проверяем разрешение имени через наш DNS сервер:

dig @localhost adc01.itproblog.rudig 10.10.10.37 aclt01.itproblog.ruт.е. имена сервера и клиента успешно разрешаются в IP-адреса.

Установка служб Astra Linux Directory

- Устанавливаем основной пакет ALD сервера и графический интерфейс администрирования Fly:

apt install ald-server-common fly-admin-ald-serverВ процессе установки нас попросят указать пароль администратора LDAP. Указываем его:

2. Указываем полное доменное имя сервера:

hostnamectl set-hostname adc01.itproblog.ruПроверяем:

hostnamectl

Да, полное доменное имя применилось корректно.

3. Перезагружаем сервер.

4. Теперь необходимо создать домен. Переходим по следующему пути в графическом режиме: “Пуск” – “Панель управления” – “Сеть” – “Доменная политика безопасности“.

5. Указываем пароль, который мы задали на этапе установки сервера ALD.

6. Поскольку пока еще сервер ALD не настроен, то могут возникать ошибки в диалоговых окна. Пока просто игнорируем их.

7. Указываем пароль базы данных Kerberos, пароль администратора ALD.

Я также отметил опцию “Использовать свои настройки сети” и выбрал IP-адрес для службы. После этого нажимаем кнопку “Создать сервер”.

8. Нажимаем “Да” в подтверждении о том, что мы согласны с тем, что предыдущая БД будет перезаписана (если она имеется).

9. В случае успешного завершения создания сервера мы получим соответствующее уведомление:

10. Перезагружаем сервер.

Проверка работы серверных служб ALD

Выполнил проверку сервиса ALD:

ald-init status

Сообщение говорит о том, что сервис сконфигурирован, клиент и сервис работают корректно.

Теперь попробуем открыть графическую оснастку администрирования. Переходим по следующему пути в графическом режиме: “Пуск” – “Панель управления” – “Сеть” – “Доменная политика безопасности“:

Нажимаем кнопку “Подключиться”.

Указываем пароль администратора ALD:

В случае успешного подключения мы должны увидеть древовидно меню слева, как указано на скриншоте ниже.

Создание тестовых пользователей

Для того, чтобы проверить подключение клиента и работу под доменной УЗ создадим две учетные записи – user1 и user2.

Переходим по следующему пути в графическом режиме: “Пуск” – “Панель управления” – “Сеть” – “Доменная политика безопасности“. Указываем пароль администратора ALD.

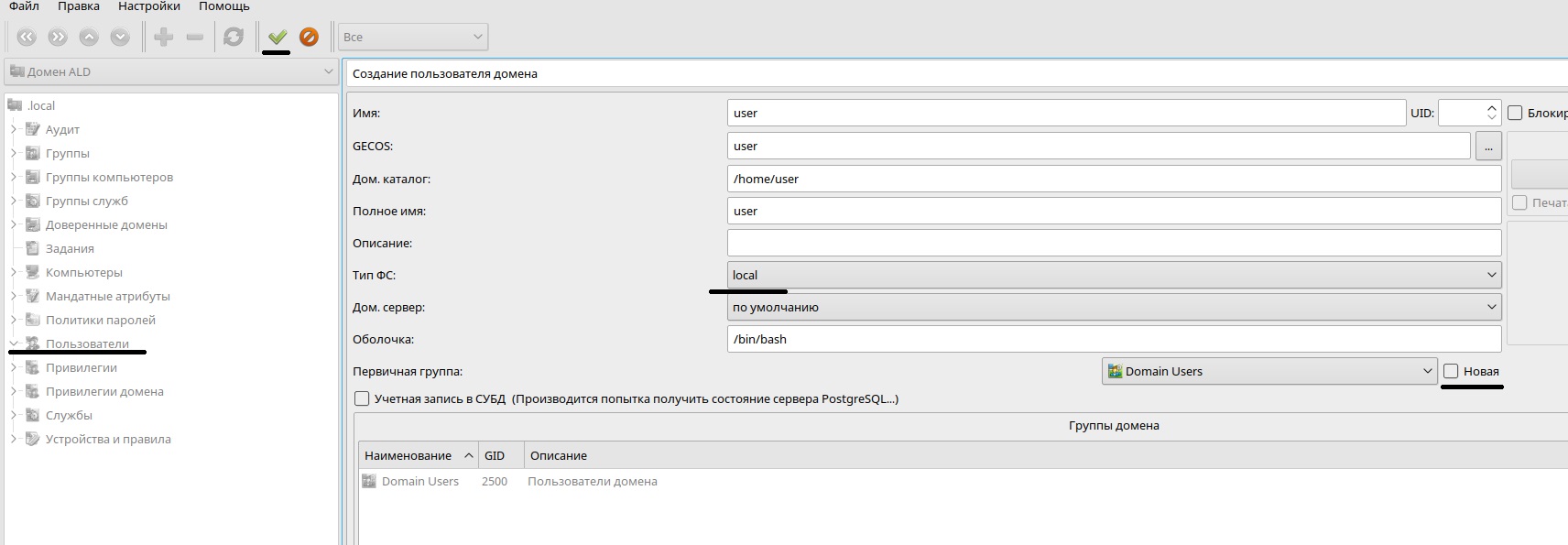

В контекстном меню элемента “Пользователи” выбираем пункт “Создать“:

“:

Заполняем имя пользователя и указываем первичную группу “Domain Users”:

Подтверждаем наши намерения создать пользователя (зеленая галочка).

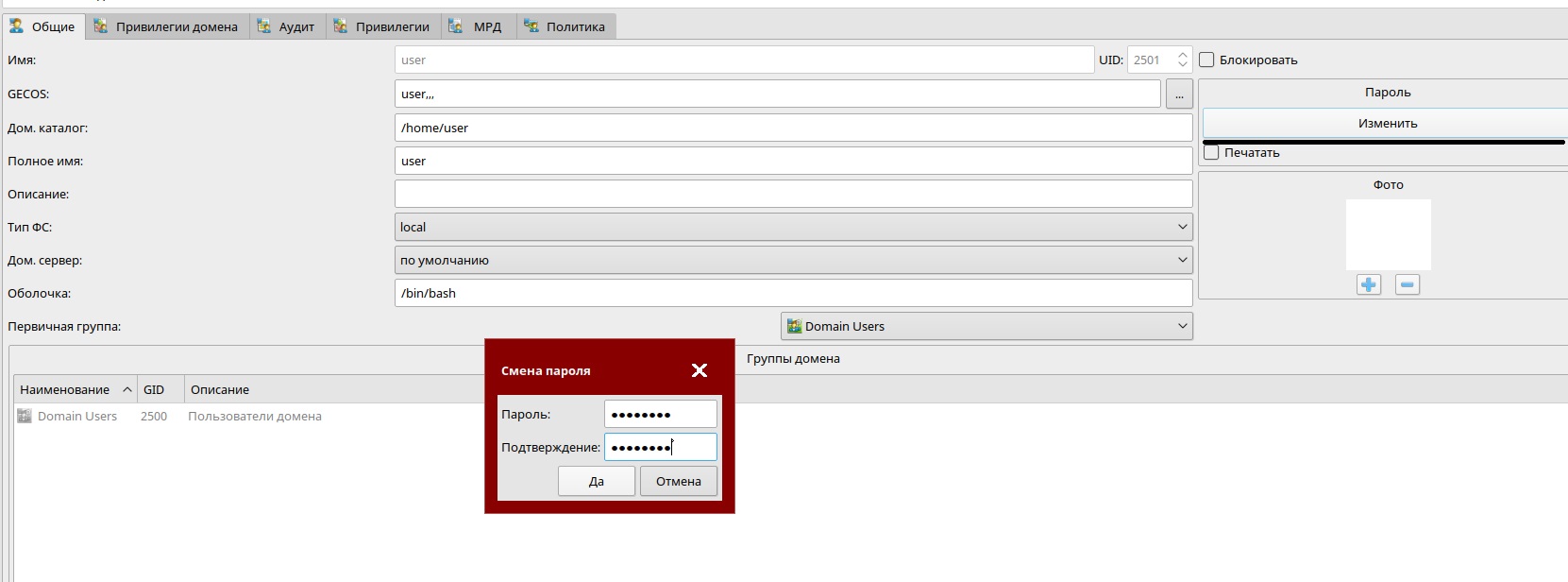

Создаем пароль для учетной записи:

Выполняем аналогичные действия для учетной записи user2.

Итого, в нашей директории должно быть два пользователя – user1 и user2:

Предварительно на клиентском ПК необходимо указать в качестве DNS сервера наш сервер с ALD, т.к. именно там мы настроили BIND DNS.

Перезагружаем клиент и проверяем, что имя нашего сервера ALD разрешается в IP:

ping adc01.itproblog.ruУказываем полное доменное имя клиента:

hostnamectl set-hostname aclt01.itproblog.ru1. Устанавливаем необходимые пакеты:

apt install ald-client-common ald-admin2. Для разнообразия присоединим клиент через командную строку. Это можно сделать вот такой небольшой командой:

ald-client join adc01.itproblog.ruгде последним параметром передается имя контроллера домена ALD.

Подтверждаем изменения.

3. На этапе выбора пользователя с правами присоединения к домену нажимаем Enter и указываем пароль администратора ALD.

4. В случае успешного присоединения вы должны увидеть следующий вывод:

Если теперь посмотреть в консоль управления ALD на сервере, то вы можете увидеть новый объект компьютера:

Проверка работы клиента ALD

Если мы попробуем сейчас выполнить вход на клиентский компьютер под доменной учетной записью user1, то увидим следующее сообщение – “Доступ запрещен”:

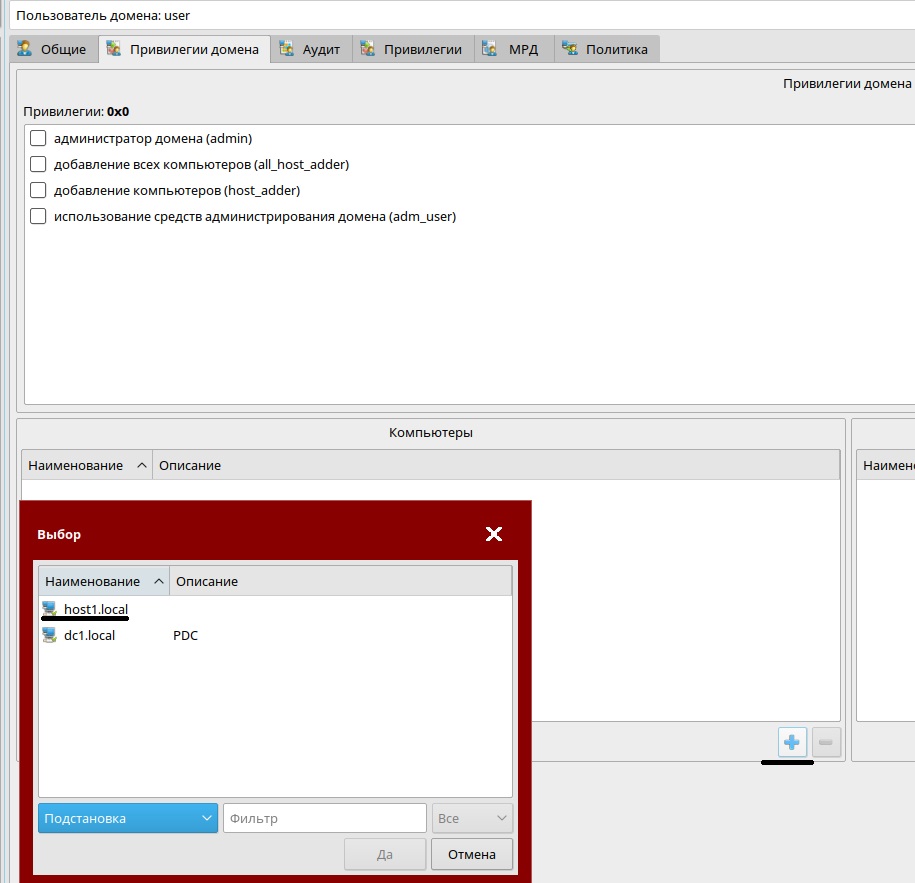

С кем это связано? Все дело в том, что в оснастке управления ALD для учетной записи пользователя необходимо явно указать – на какие клиентские ПК ему разрешен доступ. Давайте добавим доменному user1 разрешения локального входа на доменный ПК aclt01.itproblog.ru.

Для этого на сервере ALD необходимо открыть оснастку управления ALD и в свойствам УЗ user1 на вкладке “Привилегии домена” добавим компьютер aclt01.itproblog.ru:

Сохраните внесенные изменения.

Попробуем выполнить вход теперь:

Да теперь мы успешно выполнили вход под доменной учетной записью.

Я администрирую серверы на базе Astra Linux и хочу рассказать о своем видении настройки ALD домена: серверной части, клиентской, использовании файла hosts (по сравнению с DNS сервером). Также дам описание настройки резервного сервера.

ALD мне интересен в первую очередь потому, что уже имеет интеграцию с Astra Linux. Статья будет вам полезна, если вы собираетесь узнать больше о Astra Linux не только из официальной wiki. Кроме того, эту операционную систему (вместе с рядом других решений компании «Астра») смогут поставить на виртуальную машину клиенты публичного облака #CloudMTS.

Серверная часть

Настройку произвожу на виртуальных машинах в virtualbox, на сервере ip-адрес 192.168.1.1, также на данном сервере расположен репозиторий (настройка ip-адресов и репозиториев ничем не отличаются от настроек в Debian, на базе которой построена Astra). Первое, что необходимо настроить — это синхронизацию времени: поднимем ntp сервер, который будет брать время с текущей машины. Для это нужно отредактировать файл /etc/ntp.conf, внеся в него следующие изменения:

server 127.127.1.0

fudge 127.127.1.0 stratum 10

restrict 192.168.1.0 mask 255.255.255.0 nomodify notrapПараметры подсети укажите в соответствии с вашими ip адресами.

Запустим службу:

systemctl enable ntp

systemctl start ntpВы можете использовать DNS сервер — bind, например. Он присутствует в стандартном репозитории Astra Linux. На мой взгляд, использование файл hosts — это более простая реализация, чем полноценный DNS сервер. При этом корректно настроенный файл /etc/hosts должен быть одинаковый на всех машинах в домене. Перед редактированием данного файла зададим корректное hostname для сервера:

hostnamectl set-hostname dc1.localВ данной ситуации hostname сервера будет dc1, а имя домена, соответственно, local, именно на эти параметры будет ориентироваться ald-server при инициализации. Последним штрихом перед инициализацией ald сервера будет корректная настройка файла /etc/hosts:

127.0.0.1 localhost

#127.0.1.1 hostname

192.168.1.1 dc1.local dc1

192.168.1.2 dc2.local dc2

192.168.1.101 host1.local host1

192.168.1.102 host2.local host2Обязательно необходимо «закомментировать» 127.0.1.1, а также важна последовательность указания полного имени хоста, т. е. первым должно быть указано имя хоста с доменом, и только потом имя хоста без домена.

В данном примере указан один домен и две рабочие станции. Если рабочих станций больше, то, соответственно, всех их необходимо перечислить в данном файле, а также скопировать данный файл на все машины, которые планируется ввести в домен. После этого можно приступать к установке необходимых пакетов, а также инициализации сервера:

sudo apt install ald-server-common fly-admin-ald-server smolensk-security-aldПакет smolensk-security-ald добавит возможность администрировать ald сервер в стандартной утилите fly-admin-smc (об этом будет рассказано далее).

Во время установки будет запрос на создание пароля администратора домена. Для текущей публикации будет создан пароль 12345678, далее данный пароль будет использован для ввода всех машин в домен.

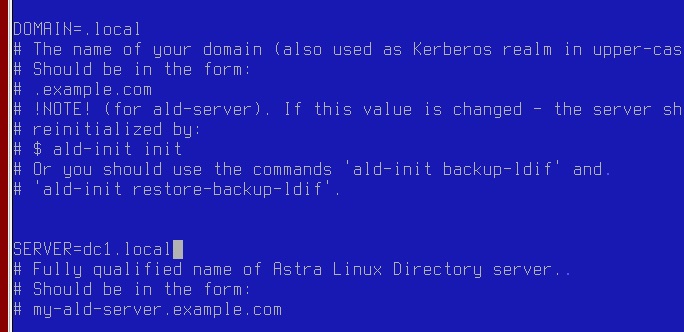

ВАЖНО. Если по каким-то причинам у вас сбились настройки сервера, то их можно отредактировать в файле /etc/ald/ald.conf. В текущем файле важен параметр DOMAIN, значение данного параметра всегда должно начинаться с . (точки), т.е. в текущем примере данная строка будет выглядеть так:

DOMAIN = .localИнициализируем сервер командой:

ald-init initПосле инициализации необходимо перезагрузить сервер. В процессе инициализации домена будет еще запрос на создание пароля администратора домена, а также запрос на создание пароля на базу данных kerberos. Если все прошло удачно, то на экране появится сообщение:

Теперь приступим к настройке клиентской части.

Клиентская часть

Настроим ntp клиента для синхронизации времени, скопируем файл hosts с сервера, зададим имя хоста, а также настроим /etc/ald/ald.conf. В файле /etc/ntp.conf необходимо добавить строки:

server dc1.localЗапустим службу ntp:

systemctl start ntp

systemctl enable ntpЗададим имя хоста (в данном пример ip адрес хоста 192.168.1.101):

hostnamectl set-hostname host1Перед настройкой ald.conf необходимо установить необходимые пакеты:

sudo apt install fly-admin-ald-client ald-clientНиже представлен пример файла ald.conf (данный файл аналогичен файлу ald.conf с сервера):

Теперь можно ввести машину в домен командой:

ald-client joinПосле ввода машины в домен ее необходимо перезагрузить. Во время инициализации необходимо ввести пароль учетной записи, у которой имеются права на ввод машины в домен.

Если все прошло удачно, то на экране отобразится следующий текст:

Резервный сервер ald

На будущем резервном сервере необходимо установить пакеты:

sudo apt install ald-server-common smolensk-security-aldИ отредактировать файл /etc/ald/ald.conf, изменив один параметр:

SERVER_ID=2Далее зададим корректное имя хоста для резервного сервера:

sudo hostnamectl set-hostname dc2.localТеперь инициализируем резервный сервер командой:

sudo ald-init init --slaveПосле выполнения данной команды, сервер перейдет в резервный режим. После инициализации необходимо перезагрузить машину.

Если, например, основной сервер вышел из строя, то для перевода резервного сервера в основной режим необходимо выполнить команду:

sudo ald-init promoteНеобходимо на всех клиентских рабочих станциях отредактировать файл /etc/ald/ald.conf. Как это сделать одной командой — расскажу в разделе «Дополнительно».

В данном файле необходимо изменить параметры SERVER и SERVER_ID:

SERVER=dc2.local #dc2.local – резервный сервер

SERVER_ID=2 #2 – id резервного сервераИ далее выполнить команду:

sudo ald-client commit-configАдминистрирование ald сервера

Как было написано ранее, администрирование можно производить через стандартную системную утилиту fly-admin-smc. Ее можно запустить через консоль, либо в панели управления, перейдя на вкладку «Безопасность» и запустив аплет «Политика безопасности». Первым делом необходимо настроить политику паролей в соответствии с вашими требованиями:

Выше представлена вкладка политики паролей. После настройки политики можно приступить к созданию пользователей и настройке их прав.

На вкладке «Пользователи» необходимо нажать кнопку +, ввести имя пользователя, тип файловой системы, установить local (также можно хранить каталоги на сетевых ресурсах), а также убрать галку «новая» напротив надписи «Первичная группа». При этом пользователь будет добавлен в группу «domain user». Далее создадим пароль для пользователя.

На вкладке «Привилегии домена» можно сделать пользователя «администратором» домена, а также разрешить авторизацию с конкретных доменных машин, или с любых машин, входящих в домен.

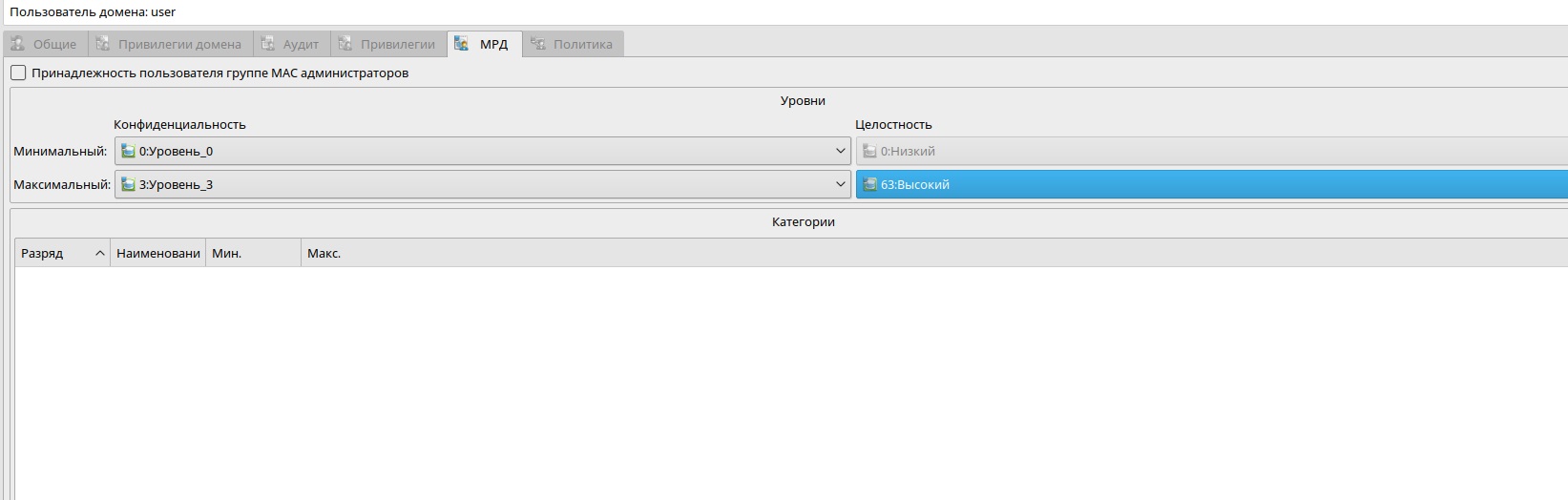

На вкладке «МРД» указываем, к каким меткам пользователь имеет доступ, а также уровень целостности.

Дополнительно: «заливка» hosts на все рабочие станции

Представьте ситуацию, в будущий домен будет входить 100 или более машин. Раскидать в ручную файл hosts — проблематично. В данной ситуации поможет bash с СИ подобным синтаксисом.

На тестовом стенде имеется подсеть 192.168.1.0/24, 192.168.1.1 — сервер, 192.168.1.2 — 192.168.1.100 — рабочие станции. На каждой машине (в том числе и на сервере) имеется пользователь user с паролем 12345678. Данный пользователь должен быть полноценным администратором (с доступом к sudo, во время установки системы создается пользователь имеющий данные права) и иметь уровень целостности 63. Для данной цели необходимо выполнить следующие команды:

sudo usermod -aG astra-admin,astra-console user

sudo pdpl-user -l 0:0 -i 63 userЕсли пользователь user отсутствует в системе, выполним следующие команды:

sudo useradd -m -G astra-admin,astra-console -s /bin/bash user

sudo passwd user

sudo pdpl-user -l 0:0 -i 63 user Чтобы не вводить пароль при распространении ключей, необходимо установить утилиту sshpass:

sudo apt install sshpassТеперь можно приступить к формированию ключа (без sudo, с правами пользователя user), для беспарольного доступа:

shh-keygen -t rsa -b 1024Распространим ключи на рабочие станции:

for((i=2;i<101;i++)); do sshpass -p 12345678 ssh-copy-id -f -o StrictHostKeyChecking=no user@192.168.1.$i; doneСкопируем файл hosts на все машины с помощью утилиты scp:

for((i=2;i<101;i++)); do scp /etc/hosts user@192.168.1.$i:/home/user; ssh user@192.168.1.$i sudo cp /home/user/hosts /etc/hosts; doneПосле выполнения данных команд файл hosts будет распространен на все машины, которые будут входить в домен.

Таким же образом можно редактировать данный файл на всех хостах в домене. Например, нам необходимо удалить строку с именем хоста host40:

for((i=2;i<102;i++)); do ssh user@192.168.1.$i sudo sed -i '/host40/d' /etc/hosts; doneЕсли необходимо переключиться на резервный сервер на всех клиентских машинах, выполним команду:

for((i=2;i<102;i++)); do ssh user@192.168.1.$i sudo sed -i 's/SERVER=dc1.local/SERVER=dc2.local/g' /etc/ald/ald.conf; sudo sed -i 's/SERVER_ID=1/SERVER_ID=2/g' /etc/ald/ald.conf; sudo ald-client commit-config -f; doneНа этом у меня сегодня всё, спасибо за ваше внимание.

Делитесь в комментариях вашим опытом.

Выбрать готовые образы программных решений для виртуальных машин IaaS можно в личном кабинете на сайте #CloudMTS.

|

0 / 0 / 0 Регистрация: 04.08.2013 Сообщений: 43 |

|

|

1 |

|

|

02.04.2018, 11:55. Показов 22252. Ответов 11

Здравствуйте.

__________________

0 |

|

151 / 102 / 33 Регистрация: 11.08.2016 Сообщений: 574 |

|

|

02.04.2018, 17:48 |

2 |

|

1. нет никаких доменов в линуксах, это исключительно проприетарная технология и терминология от MS. В линуксах в дистрибутивах есть реализации, обспечивающие местами сходный функциоанал

приложите мануал желательно чтобы за вечерок стало ясно как взять-и-переехать на линуксы?

0 |

|

594 / 204 / 40 Регистрация: 30.08.2017 Сообщений: 1,337 |

|

|

08.04.2018, 17:20 |

3 |

|

Ну-ну-ну…. Не стоит быть столь категоричным. Как раз домен и есть в AstraLinux. Так и называется — ALD (AstraLinux Directory) и в документации именно про домен рассказывается. Не знаю как на Орле, но на Смоленске 1.4 работает через одно место. В 1.5 уже лучше, жду пощупать как там в 1.6. На самом деле там нет такой глубокой интеграции DNS и NTP… Очень самоделка, слепливающая OpenLDAP и Kerberos (сам развлекался пару лет назад схожим образом, но не под дебиан, а под RHEL-подобным дистром и у меня даже стабильней вышло). Чего-то есть в АльЛинукс и я бы лучше в его сторону посмотрел. У меня Астра вызывает … отторжение, если честно. Русбитех пхает ее куды не попадя, но… Лично мне дистрибутив не нравится.

0 |

|

151 / 102 / 33 Регистрация: 11.08.2016 Сообщений: 574 |

|

|

08.04.2018, 17:57 |

4 |

|

домен и есть в AstraLinux … и в документации именно про домен рассказывается ничего подобного домену как концепции в виндовс, все же нет. верно говорите – слеплено, дабы местами схоже работало. ну а употребление термина – вполне ожидаемо. он для ЦА, которая планирует переходить с доменов виндовс на «домены линукс».

0 |

|

594 / 204 / 40 Регистрация: 30.08.2017 Сообщений: 1,337 |

|

|

08.04.2018, 18:39 |

5 |

|

А какая разница? AD — это ЛДАП+Керерос. ALD — это теже LDAP+Kerberos! ЕПП (единое пространство пользователя) работает абсолютно также. Поверьте уж человеку, вынужденному уже несколько лет ALD юзать

0 |

|

151 / 102 / 33 Регистрация: 11.08.2016 Сообщений: 574 |

|

|

08.04.2018, 19:08 |

6 |

|

AD и домены – это обширная и проработанная концепция централизованного и достаточного управления довольно сложной иерархией, хм, пусть будет хостов Про то, что напилено на разных коленках в рамках «сделать нечто похожее», говорить не будем, это как минимум совершенно иной уровень. мотоциклы и тепловозы – это тоже ДВС плюс колеса. ну и оба для ездить Добавлено через 2 минуты

0 |

|

594 / 204 / 40 Регистрация: 30.08.2017 Сообщений: 1,337 |

|

|

08.04.2018, 19:52 |

7 |

|

Ну да, коллега, давайте не будем углубляться

0 |

|

151 / 102 / 33 Регистрация: 11.08.2016 Сообщений: 574 |

|

|

08.04.2018, 20:12 |

8 |

|

кальку я как раз для сельской местности и советовал. искаропки там как бы не все есть, зато все на базе генты и перепиливается проще, чем в версионно-бинарных дистро. это ж ужос когда вчерашние виндоодмины начинают что-то руками собирать во всяких дебианах и убунтах по хаутушкам из гугла.

0 |

|

594 / 204 / 40 Регистрация: 30.08.2017 Сообщений: 1,337 |

|

|

08.04.2018, 20:37 |

9 |

|

Все верно, но лучше на редхатах кататься

0 |

|

0 / 0 / 0 Регистрация: 04.08.2013 Сообщений: 43 |

|

|

09.04.2018, 08:17 [ТС] |

10 |

|

Зачатки групповых политик можно поподробнее про это? что там можно настроить из типичных вещей (права, сетевые диски, прокси например) а что нельзя?

0 |

|

594 / 204 / 40 Регистрация: 30.08.2017 Сообщений: 1,337 |

|

|

09.04.2018, 11:55 |

11 |

|

0 |

|

151 / 102 / 33 Регистрация: 11.08.2016 Сообщений: 574 |

|

|

09.04.2018, 13:46 |

12 |

|

прокси например зачем Вам эти прокси-то? О_О

0 |

Содержание

- Основные способы ввода ПК в домен Windows AD

- Основные ошибки при вводе клиента в домен Windows AD

- Ошибка «Failed to join domain: failed to lookup DC info for domain ‘win.ad’ over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.»

- Ошибка: «Failed to join domain: Invalid configuration («workgroup» set to ‘ASTRA’, should be ‘WIN’) and configuration modification was not requested»

- Ошибка: «Failed to join domain: Failed to set account flags for machine account (NT_STATUS_ACCESS_DENIED)»

- Проблема с авторизацией после ввода в домен

- Конфликтующие модули в pam-стеке (winbind и sssd)

- Исправление параметров в файле /etc/krb5.conf при использовании winbind

- Ошибка «Проблема установки» при использовании sssd

- Ошибка: «Your account has been locked. Please contact your System administrator»

- Ошибка «Не могу войти в домашний каталог. Временный каталог будет использован»

- ПК вводится в домен, но не создаются и не обновляются DNS записи при использовании sssd

- Astra linux started authorization manager

- Host Names

- Наличие соединения

- Синхронизация времени

- Брандмауэры

- Проверка модели устройства

- Astra linux started authorization manager

- 1 Доустанавливаем необходимые пакеты с диска

- 2 Добавляем библиотеку librtpkcs11ecp.so

- 3 Проверяем что Рутокен ЭЦП работает в системе

- 4 Считываем сертификат

- Ввод Astra Linux SE 1.5 в AD Windows и настройка SSO

- Ввод Astra Linux в домен Windows

- Разблокирование суперпользователя (root)

- Настройка сети

- Установка требуемых пакетов

- Настройка конфигурационных файлов

- Настройка Apache и Postgresql на работу с Kerberos

Основные способы ввода ПК в домен Windows AD

Графический инструмент fly-admin-ad-client (ввод в домен с использованием winbind): Быстрый ввод Astra Linux в AD Windows

Инструмент командной строки astra-ad-sssd-client (ввод в домен с использованием SSSD): Подключение Astra Linux к домену Microsoft Windows с помощью astra-ad-sssd-client

Основные ошибки при вводе клиента в домен Windows AD

Ошибка «Failed to join domain: failed to lookup DC info for domain ‘win.ad’ over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.»

Причина: в команде ввода в домен неправильно указано имя администратора домена или пароль:

- Указанный пользователь не имеет необходимых прав;

- В файле /etc/resolv.conf указаны неверные данные, либо данные отсутствуют;

- Неправильно указаны данные (например, после смостоятельного внесения изменений) в файле /etc/nsswitch.conf.

- Использовать правильный логин или пароль, а также проверить вход от имени администратора домена;

- При настройке сети указать правильные данные сервера (серверов) DNS и правильный поисковый домен;

- Вернуть файл /etc/nsswitch.conf к исходному состоянию.

Ошибка: «Failed to join domain: Invalid configuration («workgroup» set to ‘ASTRA’, should be ‘WIN’) and configuration modification was not requested»

Причина: неправильно указано имя рабочей группы (NetBIOS).

Решение: указать правильное имя рабочей группы (NetBIOS).

Ошибка: «Failed to join domain: Failed to set account flags for machine account (NT_STATUS_ACCESS_DENIED)»

Причина: в команде ввода в домен указано имя компьютера уже испольованное в домене AD (например, имя другого ПК).

- Изменить имя компьютера, вводимого в домен:

- Изменить имя ПК в файле /etc/hosts и в файле /etc/hostname;

- Перезагрузить ПК;

- повторить ввод в домен AD;

- Удалить ненужные записи в контроллере домена.

Проблема с авторизацией после ввода в домен

Вход в домен не выпоняется, записи об ошибках входа в журналах отсутствуют, возмжно появление на экране входа сообщения «Ошибка входа».

Причина: не синхронизировано время контроллера домена и клиента.

Решение: проверить синхронизацию времени с контроллером домена AD, для чего выполнить команду:

net time set -S winserv.win.ad

Дополнительно проверить синхронизацию времени с контроллером домена AD, если нет информации об ошибке. В /var/log/auth.log отображается следующее:

Конфликтующие модули в pam-стеке (winbind и sssd)

На экране авторизации отображается ошибка «Вход неудачен». В файлах журналов отсутствует информация о попытке входа доменным пользователем, однако в /var/log/auth.log содержатся сообщения вида:

Причина: одновременное использование пакетов winbind и sssd.

Решение: использовать только пакеты winbind или только sssd. Для удаления ненужного пакета выполнить команду:

Для удаления пакета sssd:

sudo apt purge *sss*

или для удаления пакета winbind:

sudo apt purge *winbind*

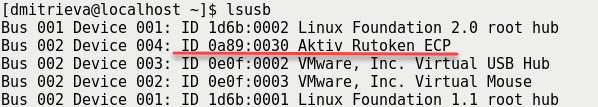

Если в дальнейшем будет использоваться пакет winbind, то выполнить команду:

где в появившемся окне снять чек-бокс с модуля sss authentication:

См. также следующий раздел «Исправление параметров в файле /etc/krb5.conf при использовании winbind»

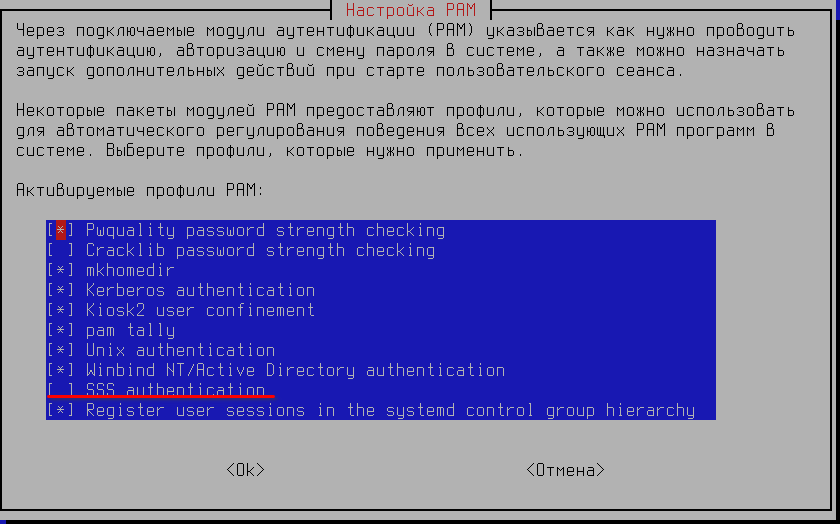

Исправление параметров в файле /etc/krb5.conf при использовании winbind

Если иные способы не помогают, то при проблемах с входом пользователя можно попробовать д обавить в файл /etc/krb5.conf в секцию [realms] следующие параметры:

Вместо «@WINDOMAIN.AD» и «@windomain.ad» указать свой домен:

Если после изменения файла /etc/krb5.conf возникает ошибка входа, необходимо проверить правильность написания параметров.

Ошибка «Проблема установки» при использовании sssd

Причина: ошибка «проблема установки» может возникать, если раннее ПК был введен в домен AD с использованием winbind.

Решение: выполнить следующие команды:

sudo apt purge *winbind*

sudo astra-ad-sssd-client -U -y

После чего перезагрузить ПК и повторить ввод в домен AD.

Ошибка: «Your account has been locked. Please contact your System administrator»

Причина: пользователь заблокирован на контроллере домена AD.

Решение: разблокировать доменного пользователя на контроллере домена AD.

Ошибка «Не могу войти в домашний каталог. Временный каталог будет использован»

Причина: компьютер ранее вводился в домен разными способами (winbind или sssd).

Проверить настройку PAM-стека;

Временно перенести папку .fly из домашнего каталога проблемного пользователя в любое удобное место;

При использовании Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6) установить обновление БЮЛЛЕТЕНЬ № 20210611SE16 (оперативное обновление 7), где исправлена данная ошибка.

ПК вводится в домен, но не создаются и не обновляются DNS записи при использовании sssd

Причина: для динамического обновления записей DNS необходима утилита nsupdate, которая содержится в пакете dnsutils, не устанавливаемом по умолчанию.

Источник

Центральной частью схемы аутентификации Kerberos является третья доверенная сторона — Key Distribution Center (KDC), которая является централизованным хранилищем информации о пользователях. Перед разворачиванием Kerberos, должен быть выбран сервер, который будет выполнять роль KDC. Физическая и сетевая безопасность критичны для этого сервера, так как его компрометация ведет к компрометации всего realm.

Выбор хорошего имени для realm так же важен. По правилам, имя realm это доменное имя сайта в верхнем регистре. Например, для сайта или доменной зоны example.com рекомендуется выбрать EXAMPLE.COM в качестве имени realm.

Все серверы и клиенты, которые входят в realm Kerberos должны иметь возможность взаимодействовать между собой. Время между устройствами в realm должно быть синхронизовано. Далее описано как этого добиться.

Host Names

Каждый сервер внутри Kerberos realm должен иметь Fully Qualified Domain Name (FQDN).

Kerberos так же ожидает, что FQDN сервера является reverse-resolvable. Если выяснение доменного имени по IP недоступно, то установите значение переменной rdns в значение false на клиентах в файле krb5.conf.

Active Directory сильно зависит от DNS, поэтому весьма вероятно что ваш Active Directory Domain Controller уже имеет роль DNS. В этом случае убедитесь в том, что каждый сервер имеет свое FQDN перед выполнением тестов, описанных ниже в этом разделе.

Если сервер уже имеет назначенное FQDN, проверьте корректность обнаружения forward и reverse выполнив на клиенте следующие команды:

Если вы используете Astra Linux (или другой дистрибутив), то для установки программы nslookup, вам необходимо установить пакет dnsutils.

Вы можете воспользоваться Synaptic Package Manager или выполнить из командной строки $ apt-get install dnsutils

Вывод первой команды должен содержать IP адрес сервера. Вывод второй команды должен содержать FQDN сервера.

Если у сервера нет назначенного FQDN и сервис DNS не доступен, то вы можете отредактировать локальные файлы hosts (обычно они находятся в /etc) на сервере добавив туда следующую строку:

А на каждом клиенте добавить строку

Где IP-address — это IP адрес сервера. В нашем примере это будет 10.0.0.1.

После этого проверьте работу локальных DNS имен используя команду nslookup как показано выше.

Наличие соединения

Для проверки соединения между хостами, выполните ping для каждого хоста по его FQDN:

Вывод команды ping показывает успешное определение IP адреса по FQDN, и простой ответ от сервера. Ответ от сервера является подтверждением того, что между хостом и сервером есть соединение.

Проблемы при работе ping указывают на проблемы настройки сервера или клиента.

Синхронизация времени

Протокол Kerberos требует синхронизации времени сервера и клиента: если системные часы клиентов и сервера расходятся, то аутентификация не будет выполнена. Простейший способ синхронизировать системные часы — использование Network Time Protocol (NTP) сервера. Некоторый линуксы, например, Astra Linux по-умолчанию синхронизирует время с российскими NTP-серверами. Для настройки собственного NTP-сервера смотрите документацию на ваш дистрибутив (например, UbuntuTime для Ubuntu).

Брандмауэры

Так же как и все остальные сетевые службы, Kerberos должен иметь возможность проходить через любые брандмауэры между хостами. Инструкция Kerberos System Administration Manual имеет детальное описание портов, которые необходимо открыть при настройке брандмауэров.

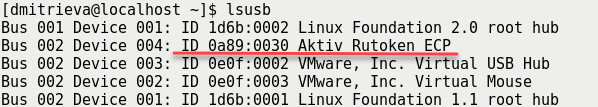

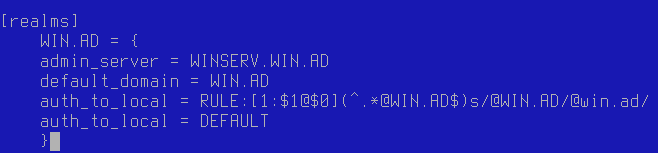

Проверка модели устройства

- Подключите USB-токен к компьютеру.

- Для определения названия модели USB-токена откройте Терминал и введите команду:

В результате в окне Терминала отобразится название модели USB-токена:

Убедитесь, что используете: Aktiv Rutoken ECP

Источник

Astra linux started authorization manager

В результате в окне Терминала отобразится название модели USB-токена:

Убедитесь, что используете: Aktiv Rutoken ECP

1 Доустанавливаем необходимые пакеты с диска

Пуск — Настройки — Менеджер пакетов

через Быстрый фильтр или через поиск находим и отмечаем к установке следующие пакеты:

- libccid

- pcscd

- libpam-p11

- libpam-pkcs11

- libp11-2

- libengine-pkcs11-openssl

- opensc

В Astra Linux SE 1.6 pkcs11 libengine-pkcs11-openssl версии 1.0.2 не совместим с библиотекой librtpkcs11ecp.so. Для корректного функционирования, следует скачать и установить п одписанный пакет libengine-pkcs11-openssl1.1 версии 0.4.4-4 для Смоленска 1.6:

2 Добавляем библиотеку librtpkcs11ecp.so

Загружаем библиотеку через браузер.

Для 64-битной системы используйте ссылку:

Для 32-битной системы используйте ссылку:

или через консоль

Пуск — Утилиты — Терминал Fly

Для 64-битной системы используйте:

Для 32-битной системы используйте:

Копируем в системную папку.

Для 32- и 64-битной системы используйте:

3 Проверяем что Рутокен ЭЦП работает в системе

Пуск — утилиты — Терминал Fly

В случае если увидите вот такую строку, значит все хорошо.

4 Считываем сертификат

Проверяем что на устройстве есть сертификат

Пуск — утилиты — Терминал Fly

Если после строчки

нет ничего, значит устройство пустое. Обратитесь к администратору или создайте ключи и сертификат самостоятельно следуя пункту 4.1

Если после строчки

выводится информация о ключах и сертификатах то необходимо считать сертификат

вместо нужно подставить ID который вы увидите в выводе команды

Источник

Описание процесса настройки Astra Linux для ввода в домен Windows. Настройка SAMBA, Winbind, Apache и Postgresql.

Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.5)

Напоминаем о том, что перед вводом клиента в AD или ALD необходимо корректно настроить сеть.

Ввод Astra Linux в домен Windows

Исходные данные:

Разблокирование суперпользователя (root)

Для более удобной работы разблокируем учётную запись root:

По завершении настроек учётную запись root необходимо заблокировать!

Настройка сети

В начало файла /etc/hosts добавить строки:

Строку с 127.0.1.1 ws3 удалить.

Убедиться, что в файле /etc/hostname правильно указано имя машины:

Назначим статический ip-адрес. В файл /etc/network/interfaces добавить строки:

Создать файл /etc/resolv.conf и добавить строки:

Перезапустим сетевую службу:

Установка требуемых пакетов

Проверить установлены ли samba, winbind, ntp, apache2 и postgresql:

Настройка конфигурационных файлов

Редактируем файл /etc/krb5.conf и добавляем недостающую информацию в соответствующие разделы:

Редактируем файл /etc/samba/smb.conf. Если каких-то параметров нет, то добавляем:

Если в дальнейшем будет изменятся конфигурационный файл samba, обязательно требуется очистка каталогов /var/cache/samba/* и /var/lib/samba/*

Проверим, нет ли ошибок в конфигурации samba, выполнив команду:

Редактируем файл /etc/security/limits.conf. Добавляем в конец:

Редактируем файл /etc/pam.d/common-session. Добавляем в конец:

Настройка Apache и Postgresql на работу с Kerberos

Редактируем файл /etc/apache2/sites-available/default. Настраиваем директорию на использование Kerberos:

Принципал, задаваемый параметром KrbServiceName, должен быть в файле таблицы ключей /etc/krb5.keytab. Проверить можно командой:

Редактируем файл /etc/postgresql/9.4/main/pg_hba.conf:

Назначим права для пользователя postgres, от имени которого работает Postgresql, для доступа к macdb и к файлу таблицы ключей:

Источник

c таким подходом будет боль.

c таким подходом будет боль. Чтобы быть объективным — про AD я так же говорю ))

Чтобы быть объективным — про AD я так же говорю ))