Радужную таблицу можно рассматривать как словарь, за исключением того, что вместо слов и их определений на одной стороне находятся комбинации символов, а на другой – их хешированная форма.

Что такое хеш, и почему вы хотите знать, как хэшируются случайные комбинации символов?

Пароли в интернете почти всегда хранятся в хеше.

Хеш – это метод криптографии, который очень дешевый для вычисления в одном направлении, но очень дорогой для вычисления в противоположном направлении.

Шифрование и Хэширование. Отличие и применение

Это означает, что вы можете взять необработанный текстовый ввод, скажем, строковый пароль, и запустить алгоритм хеширования, такой как MD5, чтобы получить вывод 5F4DCC3B5AA765D61D8327DEB882CF99.

Хотя MD5 может быть заменен более сильными методами хеширования, такими как bcrypt, он все еще широко используется сегодня в стеках LAMP в Интернете.

Возвращаясь к радужным таблицам, у нас должна быть запись с паролем с одной стороны и 5F4DCC3B5AA765D61D8327DEB882CF99 с другой.

Если мы когда-нибудь натолкнемся на этот хеш, мы сможем найти нашу таблицу, найти ее и узнать, какой была исходная строка.

Однако, прежде чем мы сможем это сделать, мы должны научиться делать радужную таблицу.

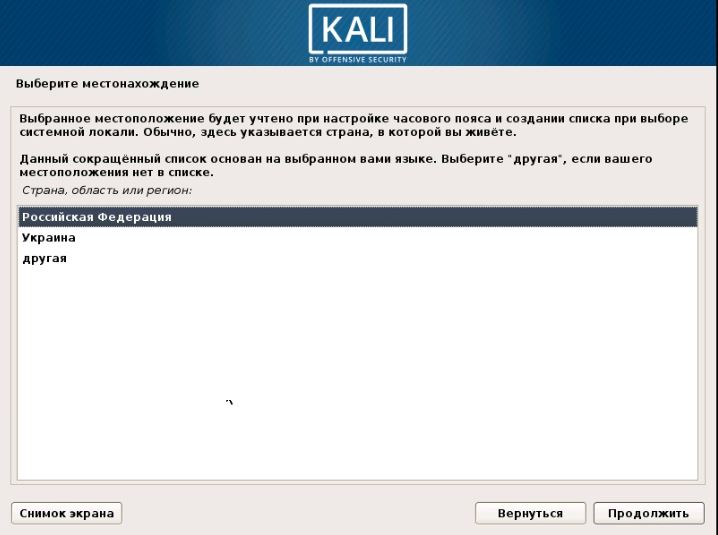

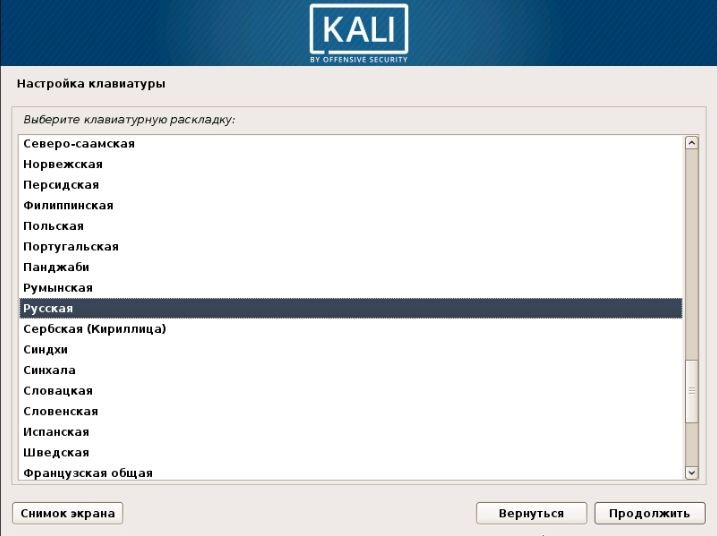

В этом руководстве я продемонстрирую на основе Kali Linux, работающего на виртуальной машине, но инструкции для большинства дистрибутивов Linux будут в основном такими же.

Я также включу некоторую информацию для тех, кто работает на платформе Windows.

Содержание

- Шаг 1 Установите RainbowCrack

- Шаг 2 Просмотрите параметры

- Шаг 3 Создайте Радужные Таблицы

- Шаг 4 Сортировка радужных таблиц

Шаг 1 Установите RainbowCrack

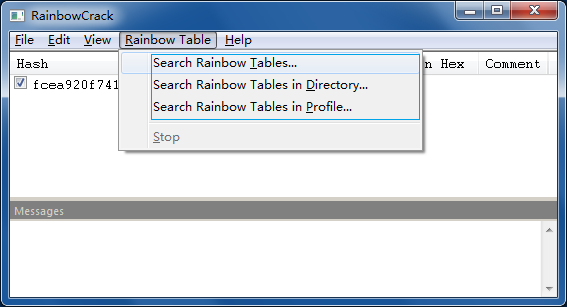

Мы будем использовать RainbowCrack для создания и сортировки наших таблиц.

Kali Linux поставляется с уже установленным RainbowCrack, но если у вас его нет или вы работаете в Windows, вы можете загрузить его или использовать aptitude, если вы находитесь в дистрибутиве на основе Debian, таком как Mint.

В Windows, как только вы скачали RainbowCrack, создайте новую папку, к которой вы можете легко перейти с помощью командной строки, и извлеките в нее все.

Затем откройте командную строку и перейдите к каталогу, который вы создали.

Перейдите к шагу 2, поскольку следующие абзацы относятся к Кали.

В Kali, как только мы убедимся, что RainbowCrack установлен, нам нужно будет создать новую папку и перейти в нее.

Здесь наши таблицы будут сгенерированы и отсортированы (см. Исключения в шагах 3 и 4).

Вы можете использовать следующие команды для настройки папки в вашем домашнем каталоге.

Лучше использовать новый и пустой каталог для процесса сортировки, который происходит после создания таблицы.

cd ~

mkdir RainbowTables

cd RainbowTablesВажно помнить, что радужные таблицы занимают огромное количество места для хранения, особенно когда вы включаете широкий набор символов и большую максимальную длину.

Убедитесь, что у вас есть место для сотен гигабайт как минимум.

Лучше иметь хотя бы половину свободного терабайта.

Если у вас нет этого места, вы все равно можете использовать меньшие наборы символов, более короткую максимальную длину и более короткую цепочку.

Шаг 2 Просмотрите параметры

Как только мы окажемся в каталоге, который мы создали, мы можем запустить rtgen, чтобы убедиться, что все установлено правильно.

Это также вернет некоторую удобную помощь, с некоторыми примерами использования rtgen и именования параметров.

rtgen

RainbowCrack 1.7

Copyright 2017 RainbowCrack Project. All rights reserved.

http://project-rainbowcrack.com/

usage: rtgen hash_algorithm charset plaintext_len_min plaintext_len_max table_index chain_len chain_num part_index

rtgen hash_algorithm charset plaintext_len_min plaintext_len_max table_index -bench

hash algorithms implemented:

lm HashLen=8 PlaintextLen=0-7

ntlm HashLen=16 PlaintextLen=0-15

md5 HashLen=16 PlaintextLen=0-15

sha1 HashLen=20 PlaintextLen=0-20

sha256 HashLen=32 PlaintextLen=0-20

examples:

rtgen md5 loweralpha 1 7 0 1000 1000 0

rtgen md5 loweralpha 1 7 0 -benchКак вы можете видеть, для каждого примера даны два случая:

rtgen hash_algorithm charset plaintext_len_min plaintext_len_max table_index chain_len chain_num part_index

rtgen md5 loweralpha 1 7 0 1000 1000 0

rtgen hash_algorithm charset plaintext_len_min plaintext_len_max table_index -bench

rtgen md5 loweralpha 1 7 0 -benchКонечно, из-за нехватки места параметры на самом деле не объясняются, поэтому я сделаю это, чтобы потом было легче следить за ними.

- hash_algorithm: это алгоритм хеширования, который мы хотим использовать в наших радужных таблицах. Вы можете увидеть список доступных алгоритмов в алгоритмах хеширования, реализованных в тексте возврата. В нашем примере мы будем использовать MD5, но RainbowCrack также способен создавать идеальные таблицы SHA1 и NTLM, и я предоставлю код для всех трех таблиц.

- charset: набор символов, используемых для генерации текстовых строк для радужных таблиц. Цифры – это цифры от 0 до 9, младшая буква – это буквы и цифры (все буквы и цифры от 0 до 9), но только в нижнем регистре. Полный список кодировок, которые вы можете использовать, см. В «charset.txt», который поставляется с RainbowCrack.

- plaintext_len_min: минимальная длина строк открытого текста. Например, если мы выберем числовой набор символов и минимальное и максимальное значения 1, наша таблица будет содержать все цифры 0–9 и их хешированный эквивалент.

- plaintext_len_max: максимальная длина строк открытого текста. Например, если мы выберем min 1 и max 2, мы получим все цифры 0–9 и 00–99 и их хешированные эквиваленты в нашей таблице.

- table_index: этот параметр выбирает функцию сокращения. Функция сокращения – это математическая формула, которая обрезает количество комбинаций, удаляя невероятно маловероятные комбинации. Тем самым он значительно сокращает время вычислений. Но обратная сторона в том, что существует небольшая вероятность того, что любая заданная функция сокращения пропустит искомую комбинацию, поэтому «идеальные» таблицы используют несколько прогонов с различными функциями сокращения, чтобы сделать «идеальные» таблицы, содержащие каждый возможная комбинация.

- chain_len: это контролирует длину каждой таблицы. Чем больше это число, тем больше открытых текстов хэшируются и сохраняются в таблице. Вот почему упомянутая выше функция сокращения имеет значение – она уменьшит возможные комбинации до выбранной вами длины цепи. Обратная сторона длинной цепи – время генерации. Если вам нужен «идеальный» и обширный стол, это может занять месяцы.

- chain_num: это количество цепочек для генерации. Каждая цепочка будет 16 байтов.

part_index: это для ситуаций, когда пространство на жестком диске или вычислительная мощность ограничены, или когда ваша файловая система не может обращаться к чрезвычайно большим файлам. Мы можем изменить это значение на 0, которое обычно должно быть для сегментирования файла таблицы на более мелкие части. - -bench: это флаг, который вы можете добавить, чтобы сделать эталон для выбранных вами настроек. На самом деле он не будет создавать никаких радужных таблиц, он просто определит некоторые числа, которые вы можете использовать, чтобы определить, насколько быстро вы можете создавать записи в таблицах. Исходя из этого, вы можете определить, сколько времени на самом деле займет генерация таблицы.

Шаг 3 Создайте Радужные Таблицы

Теперь давайте сгенерируем эти таблицы!

Обратите внимание, что если вы используете Windows вместо Linux, вам, возможно, придется использовать rtgen.exe вместо просто rtgen в моих примерах ниже.

Запустите каждую из команд ниже отдельно.

Но имейте в виду, что на их создание уйдут часы.

Вы можете нажать Ctrl-C на клавиатуре, чтобы выйти, и при следующем запуске этой же команды она возобновится с того места, где остановилась.

rtgen md5 loweralpha-numeric 1 7 0 2400 24652134 0

rtgen md5 loweralpha-numeric 1 7 1 2400 24652134 0

rtgen md5 loweralpha-numeric 1 7 2 2400 24652134 0

rtgen md5 loweralpha-numeric 1 7 3 2400 24652134 0

rtgen md5 loweralpha-numeric 1 7 4 2400 24652134 0

rtgen md5 loweralpha-numeric 1 7 5 2400 24652134 0Приведенные выше команды генерируют шесть различных радужных таблиц, используя младшую цифро-цифровую кодировку, которая содержит 36 возможных символов.

Для любого открытого текста, попадающего в эту категорию, у нас будет более 99% вероятности того, что его хеш-эквивалент будет в наших таблицах.

rtgen md5 loweralpha-numeric 1 7 0 2400 24652134 0

rainbow table md5_loweralpha-numeric#1-7_0_2400x24652134_0.rt parameters

hash algorithm: md5

hash length: 16

charset name: loweralpha-numeric

charset data: abcdefghijklmnopqrstuvwxyz0123456789

charset data in hex: 61 62 63 64 65 66 67 68 69 6a 6b 6c 6d 6e 6f 70 71 72 73 74 75 76 77 78 79 7a 30 31 32 33 34 35 36 37 38 39

charset length: 36

plaintext length range: 1 - 7

reduce offset: 0x00000000

plaintext total: 80603140212

sequential starting point begin from 0 (0x0000000000000000)

generating...

65536 of 24652134 rainbow chains generated (0 m 21.3 s)

131072 of 24652134 rainbow chains generated (0 m 32.8 s)

196608 of 24652134 rainbow chains generated (0 m 32.2 s)

262144 of 24652134 rainbow chains generated (0 m 32.9 s)

327680 of 24652134 rainbow chains generated (0 m 32.2 s)

393216 of 24652134 rainbow chains generated (0 m 33.0 s)

458752 of 24652134 rainbow chains generated (0 m 33.3 s)

524288 of 24652134 rainbow chains generated (0 m 34.0 s)

589824 of 24652134 rainbow chains generated (0 m 33.3 s)

655360 of 24652134 rainbow chains generated (0 m 33.8 s)

720896 of 24652134 rainbow chains generated (0 m 33.0 s)

786432 of 24652134 rainbow chains generated (0 m 32.3 s)

851968 of 24652134 rainbow chains generated (0 m 34.0 s)

917504 of 24652134 rainbow chains generated (0 m 34.3 s)

983040 of 24652134 rainbow chains generated (0 m 34.4 s)

1048576 of 24652134 rainbow chains generated (0 m 33.7 s)Когда каждая радужная таблица будет завершена, она будет сохранена в виде файла .rt, который генерирует команда, и поместит его в текущий каталог.

Таким образом, каждая радужная таблица получит свой уникальный файл .rt.

Обратите внимание, что в более новых версиях радужные таблицы могут быть сохранены в вашем каталоге /usr/share/rainbowcrack вместо вашего текущего каталога.

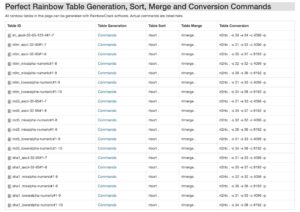

Если вы пытаетесь создать таблицы для SHA1 или NTLM или, возможно, другой кодировки и длины для MD5, вы можете ссылаться на таблицы, созданные командой RainbowCrack.

В нижней части страницы вы можете выбрать алгоритм, который вы ищете, чтобы просмотреть список команд, которые нужно запустить, чтобы создать свои собственные.

Шаг 4 Сортировка радужных таблиц

Наше генерация радужных таблиц завершена, но мы пока не можем их использовать.

Нам нужно отсортировать их в одну таблицу, которую мы затем сможем эффективно найти.

К счастью, сделать это легко, мы просто запустим:

rtsort .Пока мы находимся в каталоге, в котором мы сгенерировали их, выполним rtsort.

Команда превратит все сгенерированные таблицы в простые для поиска файлы .rt.

Эти файлы будут доступны в выбранном нами каталоге, в данном случае – Rainbow Tables в домашнем каталоге.

Однако в некоторых версиях Rainbow Crack все файлы .rt будут сохраняться в каталоге /usr/share/rainbowcrack, независимо от того, в каком каталоге вы сейчас находитесь.

Приведенная выше команда все равно должна работать в папке, созданной на шаге. 1.

Теперь в вашем распоряжении почти идеальные радужные таблицы.

Мы обсудим, что мы можем сделать с этой таблицей, как это сделать и как защитить себя от людей, пытающихся использовать радужные таблицы для взлома ваших паролей, в другом руководстве, которое скоро появится.

Содержание

- ✗Создание радужных таблиц для алгоритмов хеширования, таких как MD5, SHA1 и NTLM ✗

- Шаг 1 Установите RainbowCrack

- Шаг 2 Просмотрите параметры

- Шаг 3 Создайте Радужные Таблицы

- Шаг 4 Сортировка радужных таблиц

- Русские Блоги

- Взлом пароля RainbowCrack

- RainbowCrack

- Пример 1: Создайте и отсортируйте радужную таблицу с 5-значным хеш-типом MD5:

- Пример 2: Создайте шестизначную хеш-таблицу типа ntml и используйте rcrack_gui.exe для взлома пароля.

- Rainbowcrack как пользоваться windows

- Hydra

- Johnny

- Rainbowcrack

- SQLdict

- Hash-identifier

- 10 самых популярных программ для взлома паролей в 2019 году

- Что представляет собой процесс взлома пароля?

- №1 Brutus

- №2 RainbowCrack

- №3 Wfuzz

- №4 Cain and Abel

- №5 John the Ripper

- №6 THC Hydra

- №7 Medusa

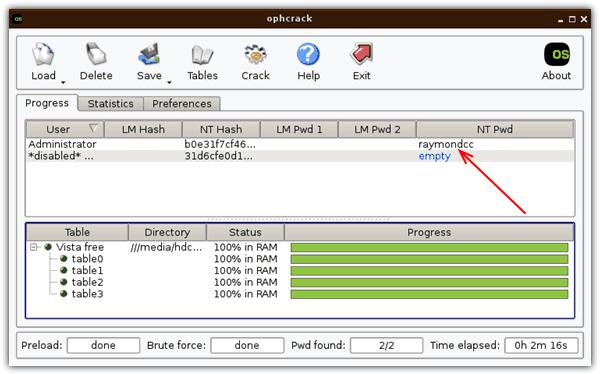

- №8 OphCrack

- №9 L0phtCrack

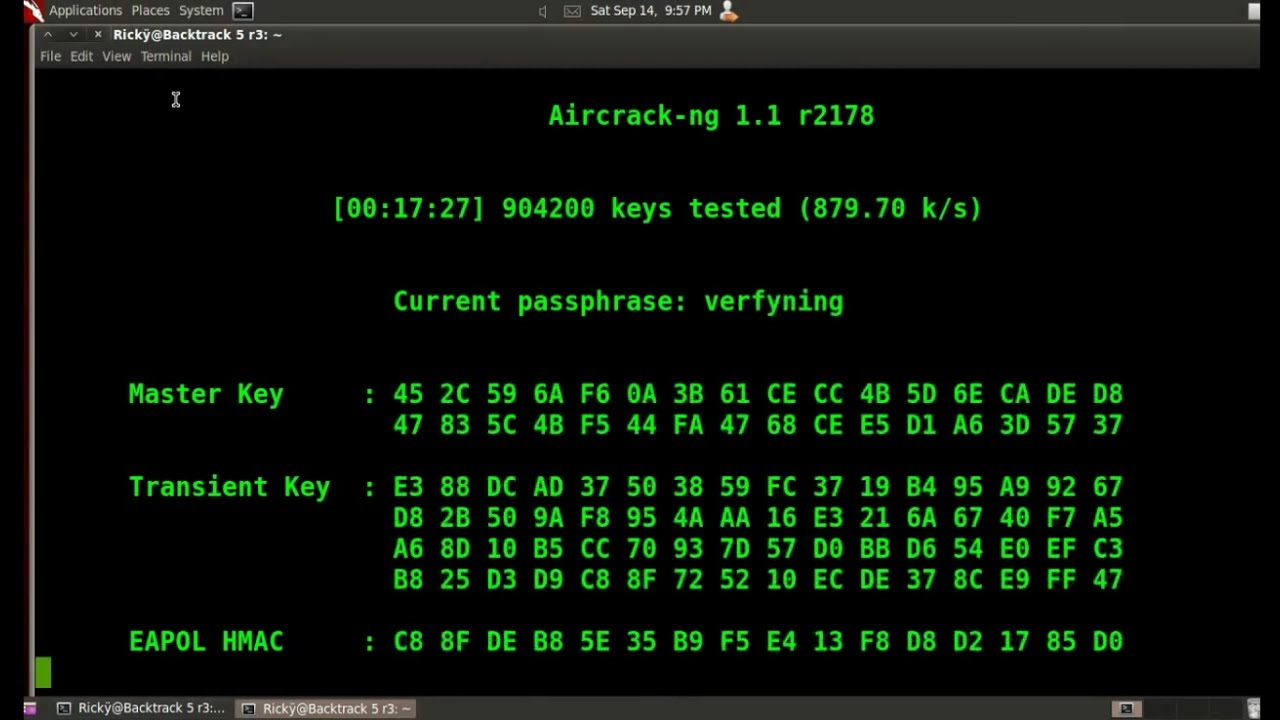

- №10 Aircrack-NG

- Выводы

- Лучшие программы для взлома паролей

- Что такое взлом паролей?

- Лучшие программы для перебора паролей

- 1. John the Ripper

- 2. Aircrack-ng

- 3. RainbowCrack

- 4. THC Hydra

- 5. HashCat

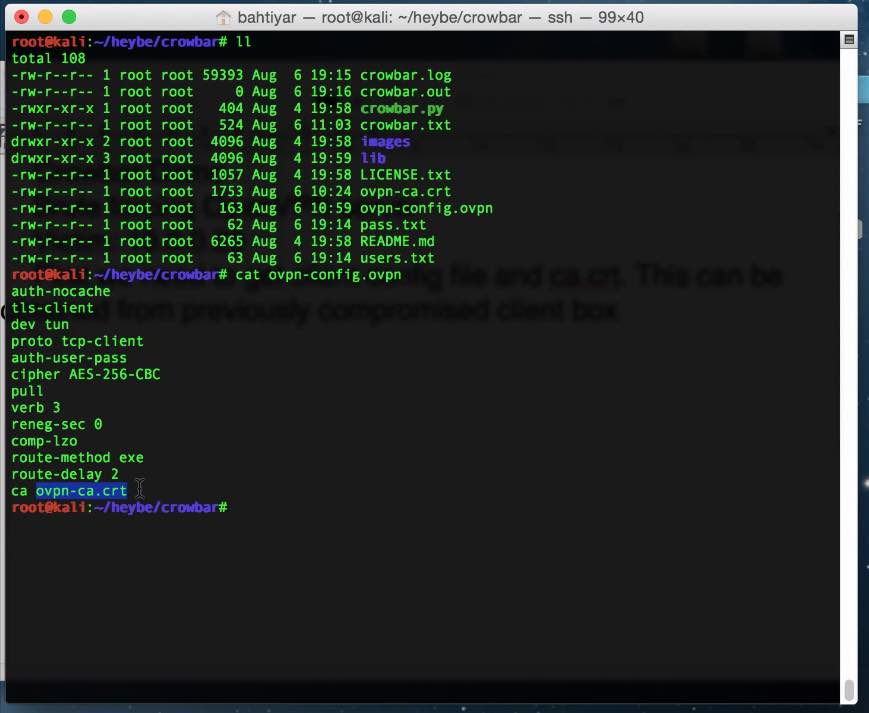

- 6. Crowbar

- 7. coWPAtty

- Выводы

✗Создание радужных таблиц для алгоритмов хеширования, таких как MD5, SHA1 и NTLM ✗

Радужную таблицу можно рассматривать как словарь, за исключением того, что вместо слов и их определений на одной стороне находятся комбинации символов, а на другой – их хешированная форма.

Что такое хеш, и почему вы хотите знать, как хэшируются случайные комбинации символов?

Пароли в интернете почти всегда хранятся в хеше.

Хеш – это метод криптографии, который очень дешевый для вычисления в одном направлении, но очень дорогой для вычисления в противоположном направлении.

Это означает, что вы можете взять необработанный текстовый ввод, скажем, строковый пароль, и запустить алгоритм хеширования, такой как MD5, чтобы получить вывод 5F4DCC3B5AA765D61D8327DEB882CF99.

Хотя MD5 может быть заменен более сильными методами хеширования, такими как bcrypt, он все еще широко используется сегодня в стеках LAMP в Интернете.

Возвращаясь к радужным таблицам, у нас должна быть запись с паролем с одной стороны и 5F4DCC3B5AA765D61D8327DEB882CF99 с другой.

Если мы когда-нибудь натолкнемся на этот хеш, мы сможем найти нашу таблицу, найти ее и узнать, какой была исходная строка.

Однако, прежде чем мы сможем это сделать, мы должны научиться делать радужную таблицу.

В этом руководстве я продемонстрирую на основе Kali Linux, работающего на виртуальной машине, но инструкции для большинства дистрибутивов Linux будут в основном такими же.

Я также включу некоторую информацию для тех, кто работает на платформе Windows.

Шаг 1 Установите RainbowCrack

Мы будем использовать RainbowCrack для создания и сортировки наших таблиц.

Kali Linux поставляется с уже установленным RainbowCrack, но если у вас его нет или вы работаете в Windows, вы можете загрузить его или использовать aptitude, если вы находитесь в дистрибутиве на основе Debian, таком как Mint.

В Windows, как только вы скачали RainbowCrack, создайте новую папку, к которой вы можете легко перейти с помощью командной строки, и извлеките в нее все.

Затем откройте командную строку и перейдите к каталогу, который вы создали.

Перейдите к шагу 2, поскольку следующие абзацы относятся к Кали.

В Kali, как только мы убедимся, что RainbowCrack установлен, нам нужно будет создать новую папку и перейти в нее.

Здесь наши таблицы будут сгенерированы и отсортированы (см. Исключения в шагах 3 и 4).

Вы можете использовать следующие команды для настройки папки в вашем домашнем каталоге.

Лучше использовать новый и пустой каталог для процесса сортировки, который происходит после создания таблицы.

Важно помнить, что радужные таблицы занимают огромное количество места для хранения, особенно когда вы включаете широкий набор символов и большую максимальную длину.

Убедитесь, что у вас есть место для сотен гигабайт как минимум.

Лучше иметь хотя бы половину свободного терабайта.

Если у вас нет этого места, вы все равно можете использовать меньшие наборы символов, более короткую максимальную длину и более короткую цепочку.

Шаг 2 Просмотрите параметры

Как только мы окажемся в каталоге, который мы создали, мы можем запустить rtgen, чтобы убедиться, что все установлено правильно.

Это также вернет некоторую удобную помощь, с некоторыми примерами использования rtgen и именования параметров.

Как вы можете видеть, для каждого примера даны два случая:

Конечно, из-за нехватки места параметры на самом деле не объясняются, поэтому я сделаю это, чтобы потом было легче следить за ними.

Шаг 3 Создайте Радужные Таблицы

Теперь давайте сгенерируем эти таблицы!

Обратите внимание, что если вы используете Windows вместо Linux, вам, возможно, придется использовать rtgen.exe вместо просто rtgen в моих примерах ниже.

Запустите каждую из команд ниже отдельно.

Но имейте в виду, что на их создание уйдут часы.

Вы можете нажать Ctrl-C на клавиатуре, чтобы выйти, и при следующем запуске этой же команды она возобновится с того места, где остановилась.

Приведенные выше команды генерируют шесть различных радужных таблиц, используя младшую цифро-цифровую кодировку, которая содержит 36 возможных символов.

Для любого открытого текста, попадающего в эту категорию, у нас будет более 99% вероятности того, что его хеш-эквивалент будет в наших таблицах.

Обратите внимание, что в более новых версиях радужные таблицы могут быть сохранены в вашем каталоге /usr/share/rainbowcrack вместо вашего текущего каталога.

Если вы пытаетесь создать таблицы для SHA1 или NTLM или, возможно, другой кодировки и длины для MD5, вы можете ссылаться на таблицы, созданные командой RainbowCrack.

В нижней части страницы вы можете выбрать алгоритм, который вы ищете, чтобы просмотреть список команд, которые нужно запустить, чтобы создать свои собственные.

Шаг 4 Сортировка радужных таблиц

Наше генерация радужных таблиц завершена, но мы пока не можем их использовать.

Нам нужно отсортировать их в одну таблицу, которую мы затем сможем эффективно найти.

К счастью, сделать это легко, мы просто запустим:

Пока мы находимся в каталоге, в котором мы сгенерировали их, выполним rtsort.

Эти файлы будут доступны в выбранном нами каталоге, в данном случае – Rainbow Tables в домашнем каталоге.

Приведенная выше команда все равно должна работать в папке, созданной на шаге. 1.

Теперь в вашем распоряжении почти идеальные радужные таблицы.

Мы обсудим, что мы можем сделать с этой таблицей, как это сделать и как защитить себя от людей, пытающихся использовать радужные таблицы для взлома ваших паролей, в другом руководстве, которое скоро появится.

Источник

Русские Блоги

Взлом пароля RainbowCrack

RainbowCrack

1. Скачатьhttp://project-rainbowcrack.com/В этом эксперименте выбирается версия windows64:

2. Создайте радужную таблицу.

(1) Скачайте радужную таблицу с официального сайта:http://project-rainbowcrack.com/table.htm

(2) Создайте радужную таблицу самостоятельно, используя rtgen.exe

Пример 1: Создайте и отсортируйте радужную таблицу с 5-значным хеш-типом MD5:

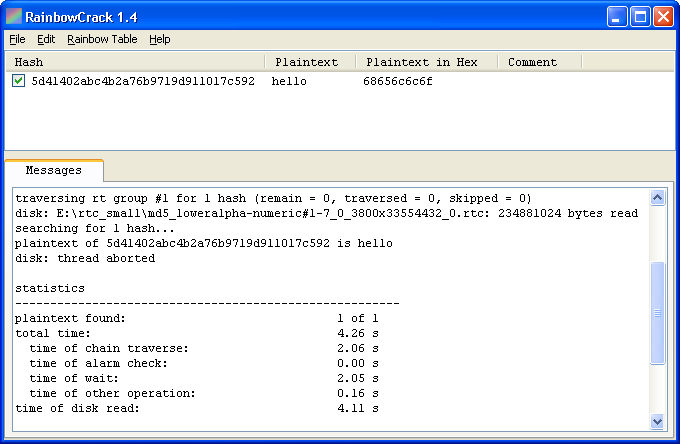

Взломайте значение MD5;

Пример 2: Создайте шестизначную хеш-таблицу типа ntml и используйте rcrack_gui.exe для взлома пароля.

Запускаем rcrack_gui.exe, импортируем NTLM файл

Загрузите радужную таблицу, только что сгенерированную для взлома пароля учетной записи, результат показан на рисунке, взлом успешен.

Источник

Rainbowcrack как пользоваться windows

В этой статье мы разберем инструменты, которые доступны дистрибутиве Kali Linux.

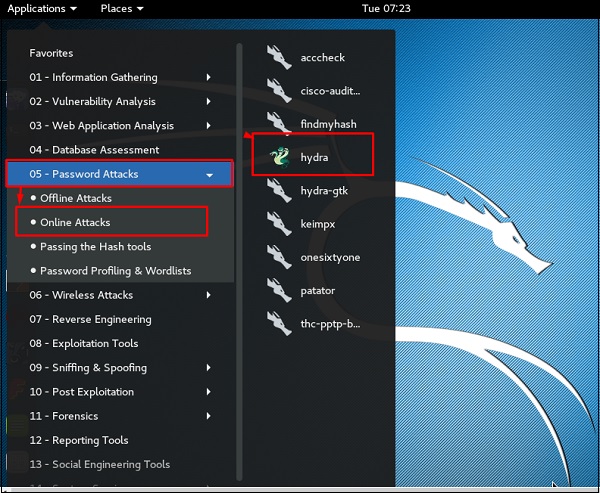

Hydra

Hydra — это взломщик, который поддерживает множество протоколов: Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP(S)-FORM-GET, HTTP(S)-FORM-POST, HTTP(S)-GET, HTTP(S)-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin, Rsh, SIP, SMB(NT), SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.

Чтобы запустить, перейдите в Applications → Password Attacks → Online Attacks → hydra.

Откроется консоль терминала, как показано на следующем снимке экрана.

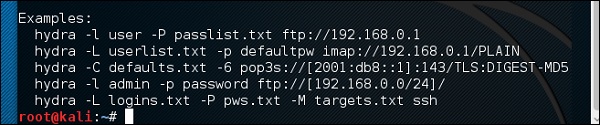

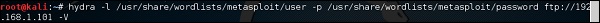

Сейчас мы будем подбирать пароль для FTP на хосте с IP адресом 192.168.1.101

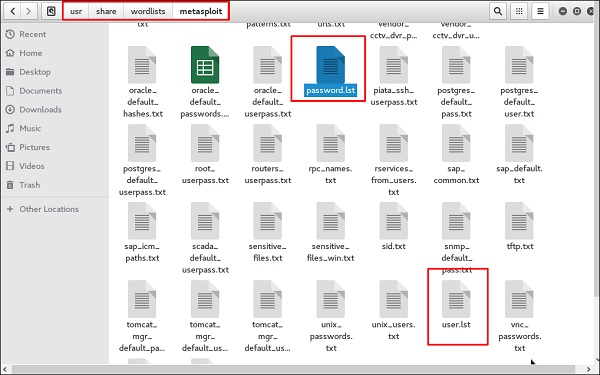

У нас есть список паролей в файле password.lst и файл с логинами в файле user.lst по пути usrsharewordlistmetasploit

Команда будет выглядеть следующим образом

где –V — это выводить имя пользователя и пароль при попытке подбора (verbose)

Как показано на следующем скриншоте, имя пользователя и пароль найдены — это msfadmin:msfadmin

Если хотите, можно запустить «гидру» в GUI (графическая оболочка). Для этого выберите в меню xhydra-gtk или выполните команду

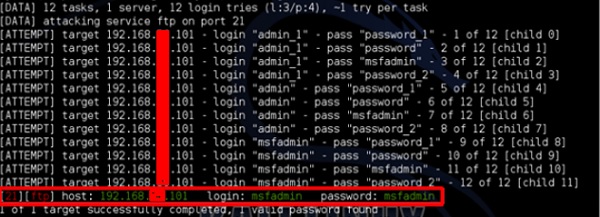

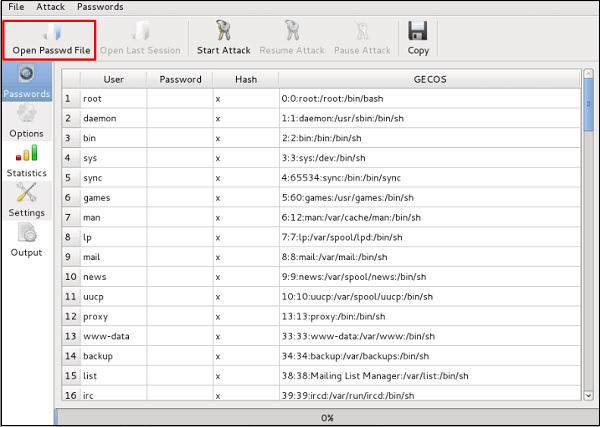

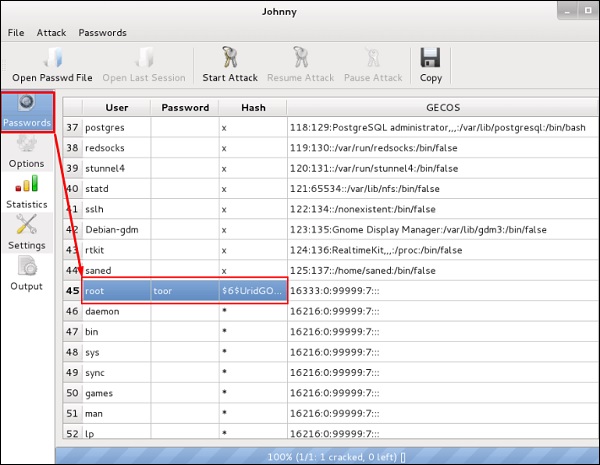

Johnny

Johnny — это графический интерфейс для инструмента взлома паролей John the Ripper. Как правило, он используется для слабых паролей.

Чтобы открыть его, перейдите в раздел Applications → Password Attacks → johnny.

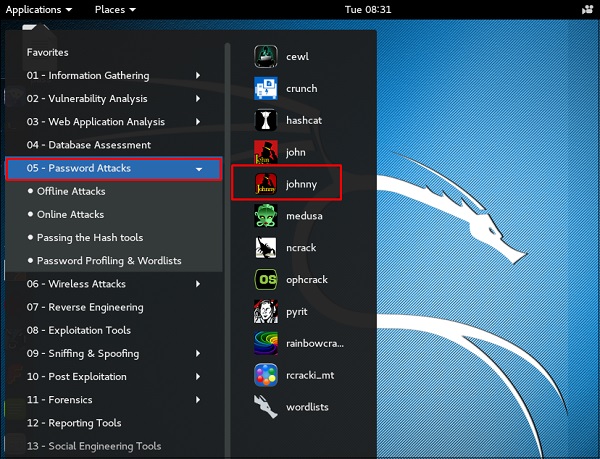

Сейчас мы попробуем узнать пароль пользователя (в данном случае мы под root) на нашей машине с Kali с помощью следующей команды (файл будет создан на рабочем столе)

Нажмите «Open Passwd File» → OK, и все файлы будут показаны, как на следующем снимке экрана

Нажмите «Start Attack». После завершения атаки нажмите в левой панели на кнопку «Passwords», и пароль будет показан.

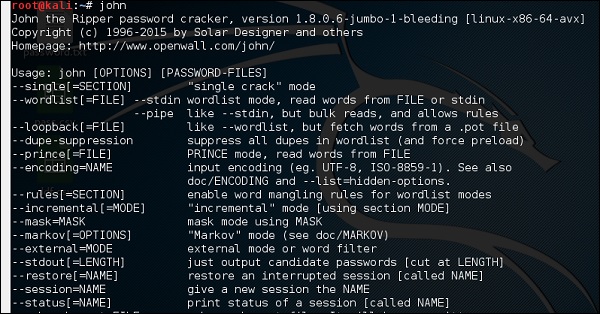

John — это версия Johnny GUI, но через командную строку (CLI). Для запуска откройте терминал и напишите команду

Если мы так же хотим узнать пароль нашего пользователя, но через командную строку, то введем команду

# unshadow passwd shadow > unshadowed.txt

В файле unshadowed.txt будут сохранены нужные нам данные.

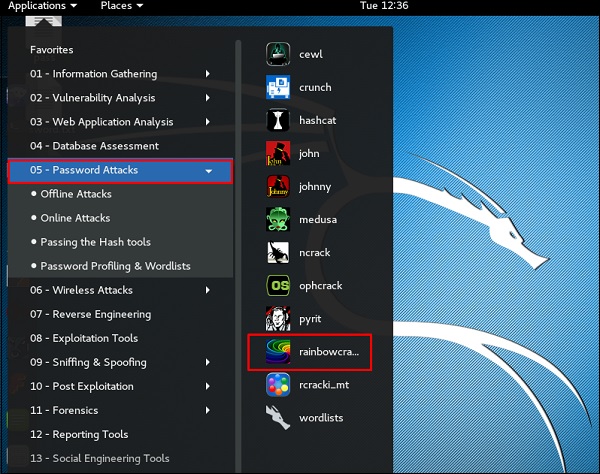

Rainbowcrack

Программное обеспечение RainbowCrack ломает хеши по радужной таблице. Радужные таблицы — это обычные файлы, хранящиеся на жестком диске. Как правило, радужные таблицы покупаются или могут быть скомпилированы с помощью различных инструментов.

Чтобы открыть RainbowCrack, перейдите в раздел Applications → Password Attacks → click «rainbowcrack».

Чтобы воспользоваться этой утилитой, выполните команду

Где /home/user/rainbow_table.txt — это файл с радужной таблицей, а /home/user/pass_hash.txt — это файл с хешами паролей.

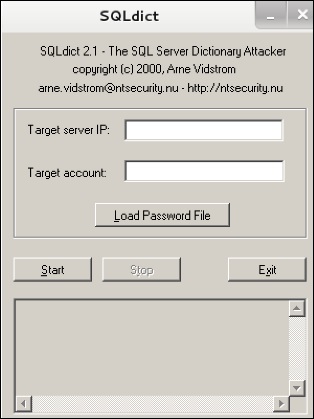

SQLdict

Это инструмент атаки по словарю для SQL сервера и он очень прост в использовании. Чтобы открыть его, откройте терминал и введите команду

Появится подобное окно

В поле «Target IP Server» введите адрес SQL сервера. В поле «Target Account» введите имя пользователя. Затем выберите файл с паролями и нажмите «Start». Ждите окончания подбора.

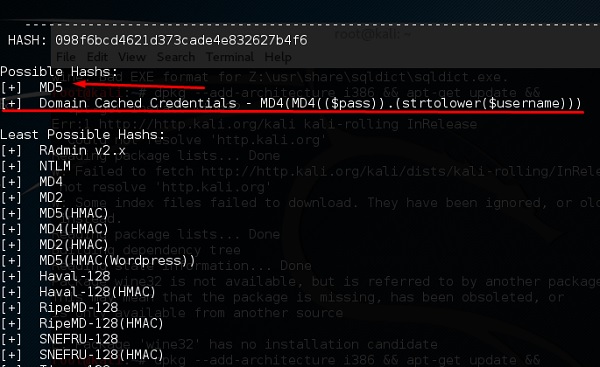

Hash-identifier

Это инструмент, который используется для определения типа хеша, чтобы понять, для чего они используются. Например, если у меня есть хеш, он может сказать мне, является ли он хешем ОС Linux или Windows.

На приведенном выше скриншоте показано, что указанный хеш может быть хешем MD5 и похож на кешированные учетные данные домена.

Вся информация представлена исключительно в образовательных целях. Помните, что все противоправные действия караются законом! 🙂

Источник

10 самых популярных программ для взлома паролей в 2019 году

Всем известно, что любой пароль представляет собой специальное секретное слово или словосочетание, которое пользователь использует в целях быстрой аутентификации в сервисах разнообразных программных компонентов.

С его помощью можно получить персональный доступ к личной информации, финансовым сведениям, различным операциям и прочему. Пароль – это надежная защита в мире цифровой реальности, которая позволяет предотвратить несанкционированный доступ к личной информации и данным.

Что представляет собой процесс взлома пароля?

Взлом пароля – специальная процедура методичного угадывания зашифрованного слова или фразы, которую злоумышленник пытается получить из централизованной базы данных. Данные действия обычно применяются в 2 случаях:

Что же касается сферы QA, то процесс взлома пароля обычно используется для того, чтобы провести проверку безопасности приложения, отыскав максимальное количество существующих уязвимостей в его системе.

В сегодняшних реалиях развития IT-сообщества, многие программисты поставили себе за цель создать особые алгоритмы, которые могли бы взламывать установленные пароли за минимальные временные промежутки. Больше половины инструментов, представленных в данном сегменте программирования, ориентируются на вход в систему на основе максимального количества допустимых словесных и буквенных комбинаций.

Если перед хакером очень сложный пароль (структура которого состоит из особой комбинации цифр, букв и специальных символов), то его взлом может занять от нескольких часов до пары недель. Также есть особые программы со встроенными словарями паролей, но успешность применения подобных инструментов ниже, так как с одновременным подбором комбинации ключевые запросы сохраняются в приложении, а это занимает определенное время.

За последнее время было создано массу программ для взлома паролей. Все они, естественно, имеют свои сильные и слабые стороны.

Далее детально поговорим о 10 наиболее популярных веб-инструментах для тестирования паролей, которые актуальны в 2019 году.

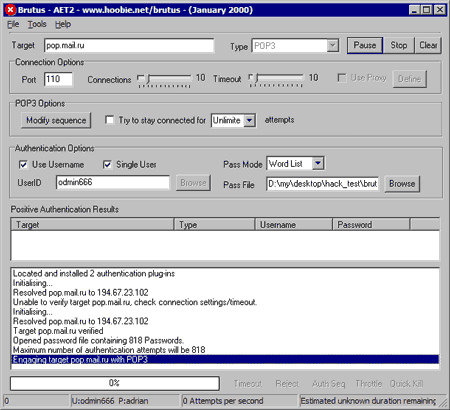

№1 Brutus

Представляет собой весьма популярный удаленный инструмент для процесса взлома паролей. По мнению его разработчиков, Brutus спокойно можно считать наиболее качественным и эффективным инструментом для подбора правильного пароля.

Это совершенно бесплатный продукт, который поставляется исключительно под операционную систему Windows. К слову, первый релиз данного ПО был проведен еще в 2000 году.

Программа поддерживает протоколы:

Функционал продукта также предоставляет возможность пользователю самостоятельно создавать необходимые виды авторизации. Производительность Brutus рассчитана на одновременное подключение до 60 запросов.

Есть параметры паузы и остановки запроса. Другими словами, существует возможность прекратить атаку либо же отложить ее продолжение. Хоть данный продукт давно и не обновлялся, его по праву можно считать весьма эффективным и действенным веб-инструментом для тестирования надежности паролей.

№2 RainbowCrack

Еще один весьма популярный инструмент для взлома хешей, который основывается на процессе замены временной памяти, что как раз кардинальным образом отличает его от других подобных инструментов.

Если рассмотреть более детально, то процесс обмена временной памяти – это своего рода вычислительные операции, при которых необходимый пароль определяется на основе выбранного алгоритма хеширования. Все результаты вычисления хранятся в специальной таблице.

Как только подобная таблица считается заполненной, можно пробовать взламывать пароль. К слову, подобная стратегия взлома считается более эффективной, нежели процессы грубой переборки текстовых комбинаций.

Разработчики RainbowCrack позаботились о своих клиентах. Пользователям не нужно создавать таблицы с нуля. Продукт изначально предусматривает наличие таблицы в форматах LM, NTLM, MD5 и Sha1.

К слову, есть и несколько платных таблиц, которые можно приобрести на официальном веб-сайте разработчиков (http://project-rainbowcrack.com/buy.phphttp://project-rainbowcrack.com/buy.php). RainbowCrack функционирует как на основе операционной системы Linux, так и под Windows.

№3 Wfuzz

Довольно-таки популярный веб-продукт, применяющийся для процессов взлома паролей на основе методики грубой переборки возможных комбинаций. Программу Wfuzz запросто можно использовать не только в качестве взломщика паролей, но и как средство поиска скрытых каталогов и скриптов.

В его возможности также входит процесс идентификации разнообразных типов инъекций, от SQL до LDAP, внутри выбранных веб-приложений.

Базовые особенности и функционал продукта:

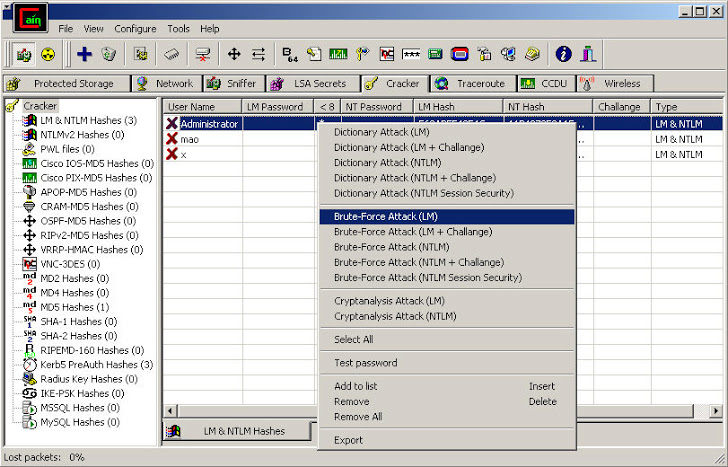

№4 Cain and Abel

Достаточно популярный инструмент для процессов взлома установленных паролей, с помощью которого можно решать крайне сложные задачи. Ключевая особенность продукта в том, что его можно использовать только для операционной системы Windows.

Может функционировать в качестве анализатора сети, взламывать пароли с помощью словарной атаки, записывать VoIP-переговоры, находить ящики с паролями, проводить процесс декодирования зашифрованных файлов, анализ маршрутных протоколов.

Инструмент не предназначен для нахождения ошибок или уязвимостей. В его задачи входит исключительно процесс нахождения слабых мест в протоколе безопасности, чтобы отгадать зашифрованный пароль. Продукт всецело ориентирован на профессиональные команды по тестированию, сетевых администраторов, специалистов по сетевой безопасности и киберкриминалистов.

Чтобы загрузить продукт достаточно воспользоваться ссылкой — http://www.oxid.it/ca_um/

№5 John the Ripper

Достаточно популярный бесплатный инструмент, с помощью функционала которого можно выполнить взлом паролей в веб-продуктах под управлением операционных систем Linux, Windows и Mac OS X. Он быстро находит слабые пароли и расшифровывает их.

Есть отдельная лицензионная сборка для профессиональных команд по тестированию и сетевых администраторов. Еще можно настроить целевые функциональности под определенную операционную систему.

Для загрузки продукта можно воспользоваться следующей ссылкой — http://www.openwall.com/john/

№6 THC Hydra

Очень качественное ПО для моментального взлома паролей при входе в защищенную сеть. В сравнении со схожими инструментами продукт демонстрирует просто феноменальные показатели эффективности. При желании функционал продукта можно дополнить новыми модулями с последующим увеличением производительности.

Программа доступна на операционных системах Windows, Linux, Free BSD, Solaris и Mac OS X.

Взаимодействует с такими протоколами:

Выполнить загрузку инструмента можно по ссылке — https://www.thc.org/thc-hydra/

Что примечательно, все разработчики могут самостоятельно поучаствовать в улучшении данного ПО, предоставляя свои персональные наработки и технические решения через службу поддержки.

№7 Medusa

Данная программа максимально схожа с вышеописанным веб-продуктом. По словам его создателей, Medusa – это многофункциональный и быстрый инструмент для «грубого» форсирования входа в защищенную систему.

Поддерживает работу со следующими протоколами:

Это инструмент командной строки, а значит перед его непосредственным использованием желательно изучить самые востребованные команды и операции. Потенциальная эффективность ПО всецело зависит от возможности подключения к сети. В локальной сети одновременно может проверяться до 2000 паролей за одну секунду.

Функционал ПО также позволяет выполнить параллельную атаку. Допустим, вам нужно взломать несколько учетных записей электронной почты параллельно. С помощью Medusa вам необходимо всего лишь указать список потенциальных имен и внести задачу с потенциальными паролями.

Для более детального ознакомления с возможностями продукта переходите по ссылке — http://foofus.net/goons/jmk/medusa/medusa.html

№8 OphCrack

Совершенно бесплатная программа для взлома установленных паролей на основе радужной таблицы для Windows. Это ПО очень популярное в данной операционной системе, но его также можно использовать и при взаимодействии с Linux и Mac OS.

Загрузить продукт можно, перейдя по ссылке — http://ophcrack.sourceforge.net/

№9 L0phtCrack

Фактически это обычная альтернатива вышеописанному ПО. Основа функционирования –процесс взлома паролей в операционной системе Windows на основе хешей. Для этого используются сетевые серверы, рабочие станции Windows, первичные контроллеры домена и Active Directory.

Продукт имеет 2 версии выпуска – 2006 и 2009 года. Есть параметры выставления аудита паролей по временным запросам. Также можно настроить расшифровку по дню, месяцу или году.

Загрузить данный инструмент можно по ссылке — http://www.l0phtcrack.com/

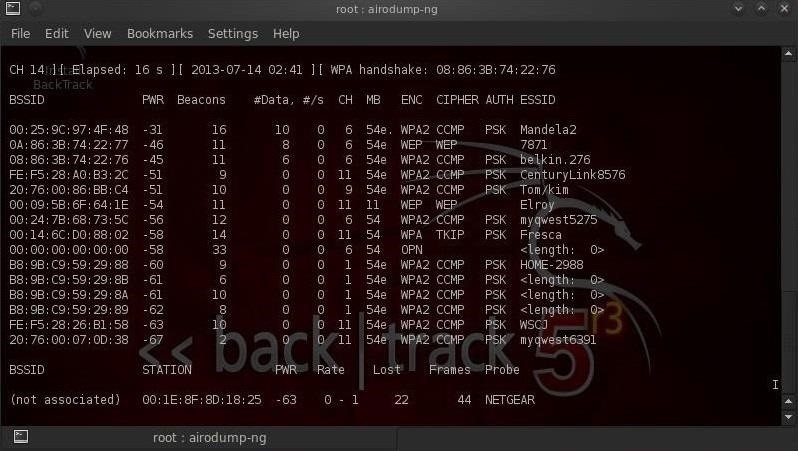

№10 Aircrack-NG

Специализированный генератор взлома паролей для Wi-Fi сетей. В его возможности входит процесс анализа зашифрованных беспроводных пакетов с последующим взломом на основе определенного алгоритма.

Поставляется для операционных систем Linux и Windows.

Для загрузки продукта воспользуйтесь ссылкой — http://www.aircrack-ng.org/

Выводы

Пароль – это то, что должно делать любой веб-продукт и компонент максимально защищенным от несанкционированного доступа. Все вышеперечисленные инструменты, которые должны быть у любой профессиональной команды QA, оказывающей услуги по тестированию безопасности, являются красноречивым доказательством того, что нет паролей, которые невозможно было бы взломать.

Но в тоже время, учитывая возможности этих продуктов, на практике можно построить весьма хорошую защиту, которая могла бы вобрать в себя наиболее передовые методики безопасности.

Знание и многократное использование этих инструментов поможет проводить качественный аудит безопасности используемого ПО и проверку того, как и какими средствами можно добиться максимальной защищенности в современных реалиях развития возможностей IT-мира.

Источник

Лучшие программы для взлома паролей

В этой статье мы собрали лучшие программы для взлома паролей, которые могут использоваться системными администраторами для проверки надежности их паролей. Все утилиты используют различные алгоритмы и применимы к различным ситуациям. Рассмотрим сначала базовую информацию, которая поможет вам понять с чем мы будем иметь дело.

Что такое взлом паролей?

В области кибербезопасности и криптографии взлом паролей играет очень важную роль. Это процесс восстановления пароля с целью нарушения или восстановления безопасности компьютера или системы. Итак, почему вам нужно узнать программы перебора паролей? В мирных целях можно использовать взлом паролей для восстановления забытых паролей от онлайн аккаунтов, также это используется системными администраторами для профилактики на регулярной основе.

Для взлома паролей в большинстве случаев используется перебор. Программное обеспечение генерирует различные варианты паролей и сообщает если был найден правильный. В некоторых случаях персональный компьютер способен выдавать миллионы вариантов в секунду. Программа для взлома пароля на пк проверяет все варианты и находит реальный пароль.

Время, необходимое для взлома пароля пропорционально длине и сложности этого пароля. Поэтому рекомендуется использовать сложные пароли, которые трудно угадать или подобрать. Также скорость перебора зависит от криптографической функции, которая применяется для генерации хэшей пароля. Поэтому для шифрования пароля лучше использовать Bcrypt, а не MD5 или SHA.

Вот основные способы перебора пароля, которые используются злоумышленниками:

Есть и другие методы взлома паролей, основанные на социальной инженерии, но сегодня мы остановимся только на атаках без участия пользователя. Чтобы защититься от таких атак нужно использовать только сложные пароли. А теперь рассмотрим лучшие инструменты для взлома паролей 2017. Этот список опубликован только для ознакомительных целей и мы ни в коем случае не призываем взламывать чужие личные данные.

Лучшие программы для перебора паролей

1. John the Ripper

Программа способна перебирать пароли по сохраненному хэшу, и поддерживает различные алгоритмы хэширования, в том числе есть автоматическое определение алгоритма. John the Ripper относиться к набору инструментов для тестирования безопасности от Rapid7. Кроме Linux поддерживается Windows и MacOS.

2. Aircrack-ng

Особенно легко поддается взлому шифрование WEP, для преодоления защиты существуют атаки PMS и PTW, с помощью которых можно взломать этот протокол в считаные минуты при достаточном потоке трафика через сеть. Поэтому всегда используйте WPA2 чтобы быть в безопасности. Тоже поддерживаются все три платформы: Linux, Windows, MacOS.

3. RainbowCrack

Как следует из названия, RainbowCrack использует радужные таблицы для взлома хэшей паролей. С помощью уже готовых таблиц утилита очень сильно уменьшает время взлома. Кроме того, есть как графический интерфейс, так и утилиты командной строки.

После завершения этапа предварительных вычислений этот инструмент работает в сотни раз быстрее чем при обычном переборе. Вам не нужно самим создавать таблицы, разработчики уже создали их для LM, NTLM, MD5 и SHA1. Все доступно бесплатно.

4. THC Hydra

Этот инструмент помогает исследователям безопасности узнать насколько легко можно получить доступ к удаленной системе. Для расширения функций можно добавлять модули, поддерживается Linux, Windows, Solaris, FreeBSD и MacOS.

5. HashCat

6. Crowbar

Этот инструмент с открытым исходным кодом создан для работы с протоколами, которые редко поддерживаются другими программами. Сейчас поддерживается VNC, OpenVPN, SSP, NLA. Программа может работать на Linux, Windows и MacOS.

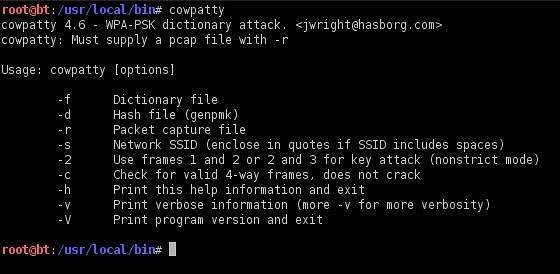

7. coWPAtty

Это реализация утилиты для перебора пароля от WPA/WPA2 PSK на основе словаря или радужных таблиц. Использование радужных таблиц очень сильно ускоряет работу утилиты. Стандарт PSK используется сейчас очень часто. Радует только то, что перебрать пароль очень сложно, если он был изначально выбран правильным.

Выводы

В этой статье мы рассмотрели лучше программы для взлома паролей 2017, которые могут использоваться как злоумышленниками, так и системными администраторами для проверки надежности паролей пользователей. Обязательно устанавливайте сложные пароли для своих устройств и аккаунтов, а также если вы системный администратор, следите за безопасностью паролей пользователей вашей компании.

Источник

RainbowCrack

1. Скачатьhttp://project-rainbowcrack.com/В этом эксперименте выбирается версия windows64:

Примечание. После загрузки инструмента rcrack распакуйте его. Rcrack.exe в сжатом пакете является программой командной строки, а rcrack_gui.exe — графической программой.

2. Создайте радужную таблицу.

(1) Скачайте радужную таблицу с официального сайта:http://project-rainbowcrack.com/table.htm

(2) Создайте радужную таблицу самостоятельно, используя rtgen.exe

Формат команды:

rtgen Тип хэша Диапазон символов Минимальное количество цифр Максимальное количество цифр Индекс таблицы Длина цепочки Номер цепочки Индексный блок- Основные типы хешей: LM, NTLM, MD5, SHA1, SHA256.

- Основные типы персонажей:

- [Число] Число = [0123456789]

- [Буква] альфа = [ABCDEFGHIJKLMNOPQRSTUVWXYZ]

- [Буква + цифра] буквенно-цифровая = [ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789]

- 【Строчные буквы】 loweralpha = [abcdefghijklmnopqrstuvwxyz]

- [Строчные буквы + цифры] loweralpha-numeric = [abcdefghijklmnopqrstuvwxyz0123456789]

- [Строчные + прописные буквы] mixalpha = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ]

- [Нижний регистр + верхний регистр + число] mixalpha-numeric = [abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789]

Пример 1: Создайте и отсортируйте радужную таблицу с 5-значным хеш-типом MD5:

rtgen md5 numeric 5 5 0 1000 500 0

Взломайте значение MD5;

Пример 2: Создайте шестизначную хеш-таблицу типа ntml и используйте rcrack_gui.exe для взлома пароля.

Запускаем rcrack_gui.exe, импортируем NTLM файл

Загрузите радужную таблицу, только что сгенерированную для взлома пароля учетной записи, результат показан на рисунке, взлом успешен.

More password cracking action from Null Byte! Today we aren’t going to be cracking passwords per se, rather, we are going to learn the basics of generating rainbow tables and how to use them. First, let’s go over how passwords are stored and recovered.

Passwords are normally stored in one-way hashes. When a password is created, the user types the password in what is called «plain text», since it is in a plain, unhashed form. However, after a password is made, the computer stores a one-way hash of the password that obfuscates it. Hashes are made to be one-way, which means algorithmic reversal is impossible. This means we have to crack those hashes!

Normally, when you crack a password hash, your computer computes a word, generates the hash, then compares to see if there is a match. If there is, the password is correct; if not, it will keep guessing. Rainbow tables work on the principle of a time-memory trade-off. This means that hashes are pre-generated by a computer and stored in a large rainbow table file with all of the hashes and words that correspond to them. This method works especially well for people with slow processors, since you don’t have to compute much. Rainbow cracking can greatly reduce the amount of time it takes to crack a password hash, plus you can keep the tables, so you only have to generate them once!

Requirements

- Windows, Mac OSX, or Linux OS

- Admin, or root access

Step 1 Download & Install RainbowCrack

Text in bold means it is a terminal command (NT, OSX, or *nix). However, for this step, all commands in bold are for Linux only. The other operating systems use a GUI.

RainbowCrack is the tool that we are going to be using to generate and use rainbow tables.

- Download RainbowCrack.

- Extract the archive (Windows and Mac users extract via GUI).

tar zxvf <rainbowcrack> - Change to the new directory that has been made from extracting RainbowCrack.

cd <new dir> - Configure the installation.

./configure - Now, compile the source code for installation.

make && sudo make install

Step 2 Generate a Rainbow Table and Crack with It

Now, lets generate a table that consists of all the alpha-lowercase and numeral characters. We want these to use the MD5 hash algorithm and be between 4-6 characters. All OS users must open a terminal, or a command prompt and be located in the RainbowCrack working directory.

- In your working directory, issue the following command to start table generation.

rtgen md5 loweralpha-numeric 1 7 0 3800 33554432 0 - Sort the tables so the processor can access them quicker. The table files will be in the current directory. Run the following command on each of the files in the directory ending in *.rt.

rtsort <*.rt file>

This will take about 6 hours to generate on a single core processor. After you generate the table, let’s practice using it on a word.

- Let’s hash the word «burger» with the MD5 algorithm and then use our tables to crack it. Notice the b is in lowercase. Here is our result: 6e69685d22c94ffd42ccd7e70e246bd9

- Crack the hash with the following command, along with the path to your file.

rcrack <path-to-rainbow-table.rt> -h 6e69685d22c94ffd42ccd7e70e246bd9

It will return your hash. You’ll see it is a lot faster than if you were try to bruteforce the six character hash.

If you have any questions or want to talk, stop by our IRC channel or start topics in the forums.

Photo by JD Hancock

Via Rainbow Tables: How to Create & Use Them to Crack Passwords on null-byte.wonderhowto.com.

Read more posts on WonderHowTo »

More password cracking action from Null Byte! Today we aren’t going to be cracking passwords per se, rather, we are going to learn the basics of generating rainbow tables and how to use them. First, let’s go over how passwords are stored and recovered.

Passwords are normally stored in one-way hashes. When a password is created, the user types the password in what is called «plain text», since it is in a plain, unhashed form. However, after a password is made, the computer stores a one-way hash of the password that obfuscates it. Hashes are made to be one-way, which means algorithmic reversal is impossible. This means we have to crack those hashes!

Normally, when you crack a password hash, your computer computes a word, generates the hash, then compares to see if there is a match. If there is, the password is correct; if not, it will keep guessing. Rainbow tables work on the principle of a time-memory trade-off. This means that hashes are pre-generated by a computer and stored in a large rainbow table file with all of the hashes and words that correspond to them. This method works especially well for people with slow processors, since you don’t have to compute much. Rainbow cracking can greatly reduce the amount of time it takes to crack a password hash, plus you can keep the tables, so you only have to generate them once!

Requirements

- Windows, Mac OSX, or Linux OS

- Admin, or root access

Step 1 Download & Install RainbowCrack

Text in bold means it is a terminal command (NT, OSX, or *nix). However, for this step, all commands in bold are for Linux only. The other operating systems use a GUI.

RainbowCrack is the tool that we are going to be using to generate and use rainbow tables.

- Download RainbowCrack.

- Extract the archive (Windows and Mac users extract via GUI).

tar zxvf <rainbowcrack> - Change to the new directory that has been made from extracting RainbowCrack.

cd <new dir> - Configure the installation.

./configure - Now, compile the source code for installation.

make && sudo make install

Step 2 Generate a Rainbow Table and Crack with It

Now, lets generate a table that consists of all the alpha-lowercase and numeral characters. We want these to use the MD5 hash algorithm and be between 4-6 characters. All OS users must open a terminal, or a command prompt and be located in the RainbowCrack working directory.

- In your working directory, issue the following command to start table generation.

rtgen md5 loweralpha-numeric 1 7 0 3800 33554432 0 - Sort the tables so the processor can access them quicker. The table files will be in the current directory. Run the following command on each of the files in the directory ending in *.rt.

rtsort <*.rt file>

This will take about 6 hours to generate on a single core processor. After you generate the table, let’s practice using it on a word.

- Let’s hash the word «burger» with the MD5 algorithm and then use our tables to crack it. Notice the b is in lowercase. Here is our result: 6e69685d22c94ffd42ccd7e70e246bd9

- Crack the hash with the following command, along with the path to your file.

rcrack <path-to-rainbow-table.rt> -h 6e69685d22c94ffd42ccd7e70e246bd9

It will return your hash. You’ll see it is a lot faster than if you were try to bruteforce the six character hash.

If you have any questions or want to talk, stop by our IRC channel or start topics in the forums.

Photo by JD Hancock

Via Rainbow Tables: How to Create & Use Them to Crack Passwords on null-byte.wonderhowto.com.

Read more posts on WonderHowTo »

Мы уже рассказывали, как расшифровать хеш без долгих вычислений. В сегодняшней статье покажу, как с помощью радужных таблиц и инструмента RainbowCrack взломать хеш на Kali Linux.

Еще по теме: Кража NTLM-хеша с помощью PDF-файла

Что такое радужная таблица и хеш пароля

Теории касаемо радужных таблиц и хешей огромное множество, поэтому попробую объяснить простым языком.

Пароли сайтов или сетей Wi-Fi не хранятся в открытом виде. Сохраненные пароли хешируются различными методами хеширования, такими как LM, NTLM, MD5, SHA1 и т. д. Функция хеширования преобразует пароли в случайный набор чисел и символов.

Перед атакой с использованием радужной таблицы, хакер должен сначала получить хеш пароля. Например, он может найти уязвимость в Active Directory или получить хеш паролей пользователей сайта с недостаточно защищенной базой данных паролей.

Хакер крадет хеши паролей пользователей и используя радужную таблицу, пытается взломать хеш и получить пароли.

Радужные таблицы — это предварительно рассчитанные хеши, которые используются для быстрого взлома хешей, т.е. восстановления паролей из полученного хеша. Радужные таблицы — это базы данных, в которых паролю соответствует вычисленный хеш.

Брутфорс vs радужная таблица

Как вы знаете, атака брутфорс использует список паролей. Брут паролей требует много времени и вычислительных ресурсов компьютера, в частности видеокарты. Но, в отличие от радужных таблиц, не использует много памяти.

Радужная таблица работает иначе, требуется меньшее время, но больше памяти. В целом, взлом хеша с помощью радужных таблиц происходит намного быстрее, чем атака брутфорс.

Существует несколько типов радужных таблиц в зависимости от типа хэшей, символов и длины пароля. Например, радужная таблица предназначена для SHA1 и использующая все строчные буквы (a,b,c…z), с длиной пароля от 1 до 7, будет отличаться от радужной таблицы для SHA1, пароль в нижнем регистре с длиной от 1 до 9.

Скачать радужные таблицы (бесплатно и платно), можно на этом сайте.

Радужные таблицы разделены по алгоритмам хеширования (LM, NTLM, MD5, SHA1), кодировке (числовая, строчная и т. д.), и длине пароля.

Можно скачать радужные таблицы или создать свои собственные, отвечающие определенный требованиям и заточенный под определенный хеш.

Здесь следует отметить, что радужные таблицы много весят (от 20 ГБ до более ТБ).

Создание радужной таблицы с помощью RainbowCrack

Для создания радужной таблицы, можно использовать предустановленный на Kali Linux инструмент RainbowCrack.

Создание радужной таблицы занимает много времени и места, но после создания таблицы ее можно использовать для быстрого взлома хеша.

Давайте попробуем создать радужную таблицу для взлома пароля MD5, состоящего из 4 символов и использующего только строчные буквы. Для этого откройте терминал Kali Linux и выполните команду

rtgen.

Но, для начала, откроем справку и взглянем на параметры:

На приведенном выше скрине приведены примеры использования rtgen.

Чтобы сгенерировать радужную таблицу для хеша MD5, состоящего из 4 символов и использующего только строчные буквы, используем команду:

|

sudo rtgen md5 loweralpha 1 4 0 1000 1000 0 |

Где:

- rtgen md5 создает радужную таблицу для хеша MD5.

- loweralpha использует только строчные буквы.

-

1 — минимальная длина пароля, а

4 — максимальная. -

индекса таблицы, длина цепочки и номер цепочки установлены на

1000.

После выполнения будет создана радужная таблица. Можно видеть используемый набор символов и другую информацию.

Радужная таблица будет находиться в каталоге:

Взлом хешей с помощью радужной таблицы RainbowCrack

У нас есть хеш MD5, длина пароля 4 символа в нижнем регистре.

|

d6ca3fd0c3a3b462ff2b83436dda495e |

Для взлома хеша MD5 пароля состоящего из четырех символов, будем использовать созданную нами ранее радужную таблицу, но перед этим необходимо отсортировать радужную таблицу с помощью следующей команды:

После выполнения команды, радужная таблица будет отсортирована.

Теперь используем RainbowCrack для взлома хеша пароля:

|

rcrack . —h d6ca3fd0c3a3b462ff2b83436dda495e |

Где:

- rcrack вызывает RainbowCrack для взлома хеша.

- —h указывает на взлом хеша пароля.

- d6ca3fd0c3a3b462ff2b83436dda495e — хеш md5.

Пароль взломан мгновенно.

Также можно использовать список хешей из текстового файла.

Чтобы взломать все хеши из текстового файла, используем директиву

—l:

|

rcrack . —l /home/kali/Desktop/hash.txt |

Как видите, RainbowCrack за несколько секунд взломал хэши.

А теперь, самостоятельно создайте радужную таблицу MD5, с длиной пароля 6 символов, состоящий из строчных буквы и взломайте хеш.

Получилось? Поздравляю! Вы научились создавать и использовать радужные таблицы для взлома хешей, с помощью RainbowCrack на Kali Linux.

РЕКОМЕНДУЕМ:

- Устанавливаем и используем Shodan в терминале Kali Linux

- Используем Mimikatz на Kali Linux для извлечения хешей Windows

| RainbowCrack | |

|---|---|

| Тип | взлом хешей |

| Разработчик | Zhu Shuanglei |

| Операционная система | Windows и Linux |

| Последняя версия | 1.7 (11 апреля 2017) |

| Сайт | project-rainbowcrack.com |

RainbowCrack — компьютерная программа для быстрого взлома хешей.

Является реализацией техники Филиппа Окслина faster time-memory trade-off[1], основанной на так называемых радужных таблицах. Она позволяет создать базу предсгенерированных хешей, с помощью которой можно за незначительное время взломать практически любой алфавитно-цифровой пароль заданной длины.

Введение

В то время как большинство проектов, связанных с компьютерной безопасностью, тратит много времени для взлома одного пароля шифровальных систем (полный перебор), RainbowCrack за время, сравнимое с временем взлома одного хеша простым перебором, получает таблицы хешей, по которым с очень высокой вероятностью можно в тысячи раз быстрее взломать любой хеш из проверенного диапазона[2]. Обычно хеши и алгоритм хеширования известны всем, но обратное преобразование слишком сложно. На этом основывается безопасность многих систем. Обладая отсортированной таблицей хешей и соответствующей таблицей паролей, можно получить систему, позволяющую с помощью быстрого бинарного поиска по всем таблицам выполнить обратное преобразование хеша в пароль.[3]

Стандартный клиент поддерживает следующие алгоритмы: LM, NTLM, MD5, SHA1, MYSQLSHA1, HALFLMCHALL, NTLMCHALL, ORACLE-SYSTEM и MD5-HALF; другие алгоритмы могут быть подключены в виде плагинов.

[4]

Быстрая работа перебора паролей достигается ценой большого объёма радужных таблиц (для паролей до 7 символов, состоящих из букв цифр и специальных символов, объём таблиц может составлять порядка 900 Гб). Для оптимизации объёма используется следующий способ: хеши располагаются в цепочки по несколько тысяч комбинаций. Зная одну цепочку, мы можем получить следующую комбинацию из предыдущей с помощью функции хеширования. В таблицы записываются только начало и конец цепочки. Для нахождения пароля по такой таблице нужно применить к заданному хешу функцию хеширования много раз (зависит от длины цепочек) и на очередном цикле получится хеш, который является концом одной из цепочек в радужной таблице. После этого мы прогоняем эту цепочку и заново применяем функцию хеширования от начального до нужного нам хеша. После нескольких цепочек мы находим комбинацию, соответствующую заданному хешу — это и есть искомый пароль.

Такие таблицы называют радужными. Их преимущество состоит в том, что, во-первых, они имеют меньший размер (в тысячи раз меньше обычных таблиц, содержащих те же пароли), во-вторых, они позволяют за несколько минут найти обратное преобразование любого алгоритма хеширования, если искомый пароль уже был в этих таблицах.

Преимущества

- Большая мощность системы расшифровки паролей.

- Процесс расчёта таблицы может быть остановлен и позднее возобновлён.

- При расчётах требуется мало памяти (2 МБ).

- Входные данные занимают мало памяти (несколько байт для одной таблицы).

- В программу, которая позволяет расшифровать пароли по полученным таблицам, можно добавлять новые алгоритмы хеширования. Таким образом, существует возможность создания собственного проекта, аналогичного RainbowCrack.

Примечания

- ↑ Philippe Oechslin. Making a Faster Cryptanalytic Time-Memory Trade-Off // Lecture Notes in Computer Science. — 2003. — Т. 2729. — С. 617—630. — doi:10.1007/978-3-540-45146-4_36.

- ↑ The Ethical Hacker Network — Tutorial: Rainbow Tables and RainbowCrack Архивировано 1 мая 2007 года.

- ↑ RainbowCrack — Распределённые вычисления. Дата обращения: 21 декабря 2012. Архивировано 28 сентября 2013 года.

- ↑ А.В. Аграновский, И.В. Мамай. O методах оптимизации алгоритма RainbowCrack в целях аудита информационной безопасности web-систем // Системы управления и информационные технологии. — 2006. — № 4.1 (26). — С. 108—111.

Ссылки

- project-rainbowcrack.com (англ.) — официальный сайт RainbowCrack

Шаблон:Добровольные вычисления

Содержание:

- Введение

- Введение

- Введение

- Введение

- Применение

- Как изменить MAC адрес сетевой платы в Windows 10

- Отчёт: география и посещаемость сайта

- Описание алгоритма[править | править код]

-

Шаг 1. Использование rtgen для генерации радужных таблицправить | править код

- Объяснение этих параметровправить | править код

- Примерправить | править код

- Шаг 2. Использование rtsort для сортировки радужных таблицправить | править код

-

Шаг 1. Использование rtgen для генерации радужных таблицправить | править код

- Анализ поисковых запросов сайта

- Bios и разгон

- Модифицированный родной биос

- Портированный мод-биос

- Вольтмод

- HTML верстка и анализ содержания сайта

- Характеристики

- Причины ошибок в файле Rtgen.dll

- Сканеры сетей

- Nmap

- ZMap

- Masscan

- Установка Kali Linux

- Основная проблема

- История

- RainbowCrack Package Description

- tools included in the rainbowcrack package

-

- rcrack – Rainbow table password cracker

-

- rt2rtc – Convert rainbow tables from .rt to .rtc

- rtc2rt – Convert rainbow tables from .rtc to .rt

- rtgen – Generate rainbow tables

- rtsort – Sort rainbow tables

- tools included in the rainbowcrack package

Введение

В то время как большинство проектов, связанных с компьютерной безопасностью, тратит много времени для взлома одного пароля шифровальных систем (простой перебор), RainbowCrack за время, сравнимое с временем взлома одного хэша простым перебором, получает таблицы хэшей, по которым с очень высокой вероятностью можно в тысячи раз быстрее взломать любой хэш из проверенного диапазона.

Обычно хэши и алгоритм хэширования известны всем, но обратное преобразование слишком сложно. На этом основывается безопасность многих систем.

Обладая отсортированной таблицей хэшей и соответствующей таблицей паролей, можно получить систему, позволяющую с помощью быстрого бинарного поиска по всем таблицам выполнить обратное преобразование хэша в пароль.

Стандартный клиент поддерживает следующие алгоритмы: LM, NTLM, MD5, SHA1, MYSQLSHA1, HALFLMCHALL, NTLMCHALL, ORACLE-SYSTEM и MD5-HALF, другие алгоритмы могут быть подключены в виде плагинов.

Введение

В то время как большинство проектов, связанных с компьютерной безопасностью, тратит много времени для взлома одного пароля шифровальных систем (простой перебор), RainbowCrack за время, сравнимое с временем взлома одного хэша простым перебором, получает таблицы хэшей, по которым с очень высокой вероятностью можно в тысячи раз быстрее взломать любой хэш из проверенного диапазона.

Обычно хэши и алгоритм хэширования известны всем, но обратное преобразование слишком сложно. На этом основывается безопасность многих систем.

Обладая отсортированной таблицей хэшей и соответствующей таблицей паролей, можно получить систему, позволяющую с помощью быстрого бинарного поиска по всем таблицам выполнить обратное преобразование хэша в пароль.

Стандартный клиент поддерживает следующие алгоритмы: LM, NTLM, MD5, SHA1, MYSQLSHA1, HALFLMCHALL, NTLMCHALL, ORACLE-SYSTEM и MD5-HALF, другие алгоритмы могут быть подключены в виде плагинов.

Введение

В то время как большинство проектов, связанных с компьютерной безопасностью, тратит много времени для взлома одного пароля шифровальных систем (простой перебор), RainbowCrack за время, сравнимое с временем взлома одного хэша простым перебором, получает таблицы хэшей, по которым с очень высокой вероятностью можно в тысячи раз быстрее взломать любой хэш из проверенного диапазона.

Обычно хэши и алгоритм хэширования известны всем, но обратное преобразование слишком сложно. На этом основывается безопасность многих систем.

Обладая отсортированной таблицей хэшей и соответствующей таблицей паролей, можно получить систему, позволяющую с помощью быстрого бинарного поиска по всем таблицам выполнить обратное преобразование хэша в пароль.

Стандартный клиент поддерживает следующие алгоритмы: LM, NTLM, MD5, SHA1, MYSQLSHA1, HALFLMCHALL, NTLMCHALL, ORACLE-SYSTEM и MD5-HALF, другие алгоритмы могут быть подключены в виде плагинов.

Введение

В то время как большинство проектов, связанных с компьютерной безопасностью, тратит много времени для взлома одного пароля шифровальных систем (простой перебор), RainbowCrack за время, сравнимое с временем взлома одного хэша простым перебором, получает таблицы хэшей, по которым с очень высокой вероятностью можно в тысячи раз быстрее взломать любой хэш из проверенного диапазона.

Обычно хэши и алгоритм хэширования известны всем, но обратное преобразование слишком сложно. На этом основывается безопасность многих систем.

Обладая отсортированной таблицей хэшей и соответствующей таблицей паролей, можно получить систему, позволяющую с помощью быстрого бинарного поиска по всем таблицам выполнить обратное преобразование хэша в пароль.

Стандартный клиент поддерживает следующие алгоритмы: LM, NTLM, MD5, SHA1, MYSQLSHA1, HALFLMCHALL, NTLMCHALL, ORACLE-SYSTEM и MD5-HALF, другие алгоритмы могут быть подключены в виде плагинов.

Применение

При генерации таблиц важно найти наилучшее соотношения взаимосвязанных параметров:

- вероятность нахождения пароля по полученным таблицам;

- времени генерации таблиц;

- время подбора пароля по таблицам;

- занимаемое место.

Вышеназванные параметры зависят от настроек заданных при генерации таблиц:

- допустимый набор символов;

- длина пароля;

- длина цепочки;

- количество таблиц.

При этом время генерации зависит почти исключительно от желаемой вероятности подбора, используемого набора символов и длины пароля. Занимаемое таблицами место зависит от желаемой скорости подбора 1 пароля по готовым таблицам.

Хотя применение радужных таблиц облегчает использование полного перебора (то есть метода грубой силы — bruteforce) для подбора паролей, в некоторых случаях необходимые для их генерации/использования вычислительные мощности не позволяют одиночному пользователю достичь желаемых результатов за приемлемое время. К примеру, для паролей длиной не более 8 символов, состоящих из букв, цифр и специальных символов , захешированных алгоритмом MD5, могут быть сгенерированы таблицы со следующими параметрами:

- длина цепочки — 1400

- количество цепочек — 50 000 000

- количество таблиц — 800

При этом вероятность нахождения пароля с помощью данных таблиц составит 0,7542 (75,42 %), сами таблицы займут 596 ГиБ, генерация их на компьютере уровня Пентиум-3 1 ГГц займёт 3 года, а поиск 1 пароля по готовым таблицам — не более 22 минут.

Однако процесс генерации таблиц возможно распараллелить, например, расчёт одной таблицы с вышеприведёнными параметрами занимает примерно 33 часа. В таком случае, если в нашем распоряжении есть 100 компьютеров, все таблицы можно сгенерировать через 11 суток.

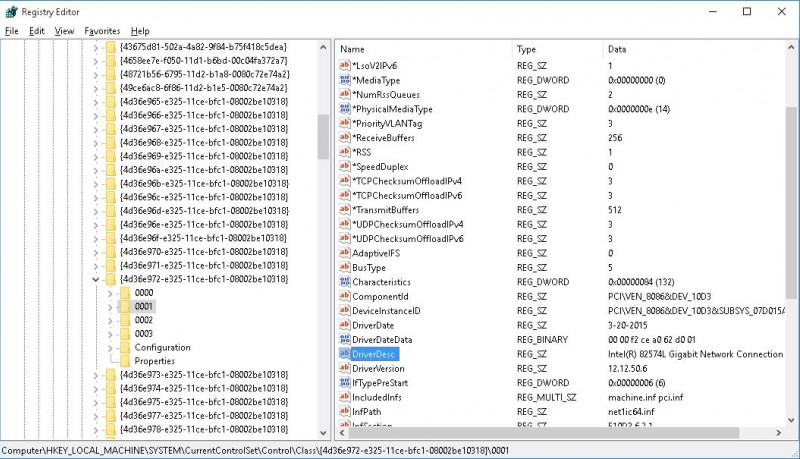

Как изменить MAC адрес сетевой платы в Windows 10

Изменить MAC сетевой платы можно с помощью сторонних утилит, но мы выполним эту операцию вручную (нечего запускать сторонние тулзы!).

Чтобы получить текущий MAC адрес и имя сетевой карты, воспользуемся следующей командой:

Нас интересуют два параметра

- Description (название вашей LAN карты) Intel(R) 82547L Gigabit Network Connection

- Physical Address (MAC адрес карты) 00 50 65 E9 FC CB

Затем откроем редактор реестра и перейдем в раздел HKLMSYSTEMCurrentControlSetControlClass{4d36e972-e325-11ce-bfc1-08002be10318}.

Каждый сетевой компонент в этом разделе описывается четырьмя цифрами, начиная с 0000, 0001 и т.д. Чтобы найти нужный раздел, нужно последовательно просмотреть их все и найти раздел, в котором в качестве значения параметра DriverDesc указано определенное нами ранее имя сетевой карты. В нашем случае это Intel(R) 82547L Gigabit Network Connection.

Отчёт: география и посещаемость сайта

Отчёт в графической форме показывает объём посещений сайта project-rainbowcrack.com, в динамике, с привязкой к географическому размещению активных пользователей данного сайта.

Отчёт доступен для сайтов, входящих в TOP-100000 рейтинга Alexa. Для всех остальных сайтов отчёт доступен с некоторыми ограничениями.

Alexa Rank – рейтинговая система оценки сайтов, основанная на подсчете общего количества просмотра страниц и частоты посещений конкретного ресурса. Alexa Rank вычисляется исходя из показателей за три месяца. Число Alexa Rank – это соотношение посещаемости одного ресурса и посещаемости прочих Интернет-порталов, поэтому, чем ниже число Alexa Rank, тем популярнее ресурс.

Описание алгоритма[править | править код]

Программное обеспечение RainbowCrack состоит из следующих частей:

- rtgen — программа для генерации радужных таблиц.

- rtsort- программа для сортировки радужных таблиц, порождённых rtgen.

- rcrack — программа для поиска радужных таблиц, упорядоченных по rtsort.

Процесс поиска таблиц эквивалентен взлому хешей. Подробности использования этих программ будут описаны ниже.

Шаг 1. Использование rtgen для генерации радужных таблицправить | править код

Для начала генерации таблиц необходимо определить следующие параметры:

rtgen hash_algorithm charset plaintext_len_min plaintext_len_max table_index chain_len chain_num part_index

Объяснение этих параметровправить | править код

| Параметр | Смысл |

|---|---|

| hash_algorithm | Хеш-алгоритм (LM, NTLM, md5 и т.д.). |

| charset | Кодирование всех открытых текстов в радужной таблице. Все возможные кодировки определены в Charset.txt файле. |

| plaintext_len_minplaintext_len_max | Эти два параметра определяют возможную длину всех открытых текстов в радужной таблице. Если кодировка является числовой, то plaintext_len_min равно 1 и plaintext_len_max равно 5. Тогда текст «12345», скорее всего, будет включён в таблицу, а «123456» — не будет. |

| table_index | Table_index связан с «reduce function», которая используется в радужной таблице. |

| chain_len | Chain_len — длина каждой «Радужной цепи» в таблице. «Радужная цепь» размером 16 байт является наименьшей единицей в радужной таблице. Радужная таблица содержит много радужных цепей. |

| chain_num | Chain_num — число радужных цепочек в таблице. |

| part_index | Part_index — параметр, определяющийся, как «startpoint» при генерации каждой радужной цепи. Он должен быть числом (или начинаться с цифры) в RainbowCrack 1,3 и 1,4. |

Примерправить | править код

| hash_algorithm | Lm, NTLM или md5 |

| charset | alpha-numeric = или loweralpha-numeric = |

| plaintext_len_min | 1 |

| plaintext_len_max | 7 |

| chain_len | 3800 |

| chain_num | 33554432 |

| key space |

36+362+363+364+365+366+367=80603140212{displaystyle 36+36^{2}+36^{3}+36^{4}+36^{5}+36^{6}+36^{7}=80603140212}

Ключевое пространство — количество возможных открытых текстов для кодировки, plaintext_len_min и plaintext_len_max выбраны. |

| table size | 3 GB |

| chain_num | 33554432 |

| success rate | 0,999 Шанс успеха 99,9 %. |

| table generation commands | Команды, использующиеся при создании радужных таблиц такие:

rtgen md5 loweralpha-numeric 1 7 3800 33554432 rtgen md5 loweralpha-numeric 1 7 1 3800 33554432 rtgen md5 loweralpha-numeric 1 7 2 3800 33554432 rtgen md5 loweralpha-numeric 1 7 3 3800 33554432 rtgen md5 loweralpha-numeric 1 7 4 3800 33554432 rtgen md5 loweralpha-numeric 1 7 5 3800 33554432 Для создания NTLM или LM-таблиц, необходимо заменить «md5» на «NTLM» или «LM». Для создания alpha-numeric charset необходимо заменить «loweralpha-numeric» на «alpha-numeric». |

В итоге будут созданы следующие файлы:

md5_loweralpha-numeric#1-7_0_3800x33554432_0.rt 512 MB md5_loweralpha-numeric#1-7_1_3800x33554432_0.rt 512 MB md5_loweralpha-numeric#1-7_2_3800x33554432_0.rt 512 MB md5_loweralpha-numeric#1-7_3_3800x33554432_0.rt 512 MB md5_loweralpha-numeric#1-7_4_3800x33554432_0.rt 512 MB md5_loweralpha-numeric#1-7_5_3800x33554432_0.rt 512 MB

Шаг 2. Использование rtsort для сортировки радужных таблицправить | править код

Радужные таблицы, порождённые программой rtgen, необходимо обработать для того, чтобы поиск по ним стал легче. Программа rtsort используется для сортировки «end point» всех радужных цепочек в радужных таблицах.

Используются следующие команды :

rtsort md5_loweralpha-numeric#1-7_0_3800x33554432_0.rt rtsort md5_loweralpha-numeric#1-7_1_3800x33554432_0.rt rtsort md5_loweralpha-numeric#1-7_2_3800x33554432_0.rt rtsort md5_loweralpha-numeric#1-7_3_3800x33554432_0.rt rtsort md5_loweralpha-numeric#1-7_4_3800x33554432_0.rt rtsort md5_loweralpha-numeric#1-7_5_3800x33554432_0.rt

Каждая команда выполняется несколько минут. Программа rtsort записывает отсортированные радужные таблицы в исходном файле. Если свободный объем оперативной памяти системы меньше размера отсортированных радужных таблиц, то для хранения оставшихся данных будет выделено место на жёстком диске.

Анализ поисковых запросов сайта

Приведённый выше отчёт по частотности использования поисковых запросов, может быть использован оптимизаторами сайта при составлении его семантического ядра и подготовке контента т.н. «посадочных страниц». Статистика поисковых запросов — обобщённая сгруппированная информация по «обращениям» пользователей к поисковой системе по ключевым запросам (фразам).

В большинстве случаев, наш сервис показывает уже сгруппированную информацию, содержащую не только подборку самых популярных слов (фраз), но и словосочетания + синонимы. Собранная в данном разделе статистика показывает по каким «ключевым словам» (поисковым запросам) пользователи переходят на сайт project-rainbowcrack.com.

Поисковый запрос – это слово или словосочетание, которое пользователь вводит в форму поиска на сайте поисковой системы, с учётом автоподбора и автоматического исправления в поиске ошибочного набора.

Bios и разгон

Традиционный биос от American Megatrends в этот раз имеет несколько особенностей:

- Присутствует двойной старт, не зависящий от конфигурации устройств

- Зачем-то полностью скрыто меню с настройками разгона процессора

- Зато разгон памяти до 1866 Мгц работает «из коробки»

- Появилась возможность настройки режима мигания полосы подсветки

Также, как и на большинстве китайцев, сон работает не корректно и приходится прибегать к одному из вариантов решения. Управление таймингами отсутствует.

Модифицированный родной биос

Модифицированная версия родного биоса с форума . Добавляет возможность разгона процессоров с разблокированным множителем (правда пока максимальный множитель не может быть выше 39).

Ссылка на файл чуть ниже.

Портированный мод-биос

Также прошивается через fpt и несколько расширяет возможности разгона:

- Поднятие множителя выше 39 (для процессоров с разблокированным множителем)

- Разгон ram до 2133 Мгц

- Управление таймингами

Но, так как биос для данной платы не родной, есть и минусы:

- Перестает работать подсветка

- Полностью перестает работать сон (лучше сразу заменить на гибернацию)

- Самый главный недостаток — зашить обратно родной биос можно будет только программатором

Стоит ли менять родной bios на портированный — решать вам.

Файлы:

- X79P Модификация родного биоса для прошивки через fptРазмер файла: 4 MB Кол-во скачиваний: 165

- X79P_port Портированная версия, также для прошивки через fptРазмер файла: 2 MB Кол-во скачиваний: 115

- X79PBCKP Родной биос от платы под брендом JingshaРазмер файла: 2 MB Кол-во скачиваний: 29

Вольтмод

Информация о вольтмоде появилась благодаря пользователю с форума overclockers. Вольтмод в данном случае использовался для разгона E5 1680 v2, требующего большего напряжения, чем популярные E5 1620 и , для которых вольтмод не обязателен, но позволит взять более высокую частоту, чем стандартные 4.0 — 4.2 ГГц.

Как обычно, все действия выполняются исключительно на ваш страх и риск.

HTML верстка и анализ содержания сайта

Размещённая в данном блоке информация используется оптимизаторами для контроля наполнения контентом главной страницы сайта, количества ссылок, фреймов, графических элементов, объёма теста, определения «тошноты» страницы.

Отчёт содержит анализ использования Flash-элементов, позволяет контролировать использование на сайте разметки (микроформатов и Doctype).

IFrame – это плавающие фреймы, которые находится внутри обычного документа, они позволяет загружать в область заданных размеров любые другие независимые документы.

Flash — это мультимедийная платформа компании для создания веб-приложений или мультимедийных презентаций. Широко используется для создания рекламных баннеров, анимации, игр, а также воспроизведения на веб-страницах видео- и аудиозаписей.

Микроформат — это способ семантической разметки сведений о разнообразных сущностях (событиях, организациях, людях, товарах и так далее) на веб-страницах с использованием стандартных элементов языка HTML (или XHTML).

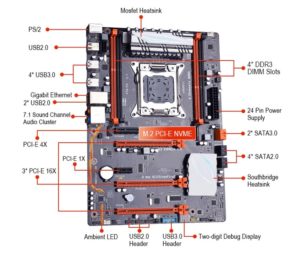

Характеристики

| МОДЕЛЬ | JINGSHA X79 P3 |

|---|---|

| Сокет | LGA 2011 |

| Чипсет | X79 |

| Поддерживаемые процессоры | Intel Core I7, Xeon 1600, 2600 (v1, v2) |

| Поддерживаемая оперативная память | 4 х DDR3 DIMM, четырехканальная, поддержка ECC и non-ECC памяти |

| Управление таймингами | В родном биосе нет |

| Слоты расширения | 3 x PCI-e x16 1 x PCI-e X11 x PCI-e X4 |

| Дисковая подсистема | 2 x SATA 3.0 4 x SATA 2.01 x Nvme (pci-e x4 @ 3.0) |

| Разъемы для вентиляторов | 1 x для процессорного кулера (4 pin)1 x для корпусных вентиляторов (4 pin) |

| Порты | 2 x PS/24 x USB 3.0 (+ выносные на корпус)4 x USB 2.0 (+ выносные на корпус)1 x LAN 7.1 audio |

| Форм-фактор и Размеры, мм | ATX , 305 x 220 mm. |

| Особенности | Рабочий сонЧипсет X79 |

| Примерная цена |

При ближайшем рассмотрении сходство с хуананом оказывается не полным, многие элементы на текстолите поменяли свои места. Изменению подверглась и «начинка» изделия. Вместо серверного C602, теперь используется достаточно редкий в китайских платах десктопный чипсет X79.

Расположение портов

Количество портов, как и подсистема питания (стандартные 7 фаз), не изменились. Охлаждение чипсета достаточно массивное, а вот радиатор над vrm могли бы и доработать.

Радиатор крепится на 2 винтах

Nvme порт теперь расположен над верхним pci-e x16, что не очень удобно и может помешать установке видеокарты, особенно, если nvme накопитель снабжен радиатором. К плюсам можно отнести стабильную работу порта на pci-e x4 @ 3.0, не требующую никаких дополнительных настроек.

Помимо оранжевой, встречается и версия в зеленом цвете

Из небольших визуальных изменений можно также выделить появившуюся полоску красной led-подстветки. Не обошлось и без минусов: на плате только два 4-пиновых разъема для кулеров, 1 для охлаждения cpu и 1 для корпусного кулера. Для более серьезного охлаждения лучше сразу приобрести реобас.

Причины ошибок в файле Rtgen.dll

Большинство ошибок rtgen.dll связано с отсутствием или повреждениями файлов rtgen.dll. Тот факт, что rtgen.dll – внешний файл, открывает возможность для всяческих нежелательных последствий.

Непредвиденные завершения работы вашего компьютера или заражение вирусом может повредить rtgen.dll, что приведет к ошибкам dll. Когда файл rtgen.dll повреждается, он не может быть нормально загружен и выведет сообщение об ошибке.

В других случаях ошибки файла rtgen.dll могут быть связаны с проблемами в реестре Windows. Нерабочие ссылки DLL файлов могут помешать зарегистрировать файл dll должным образом и вызвать ошибку rtgen.dll. Эти нерабочие ключи реестра могут появиться в результате отсутствия файла DLL, перемещения файла DLL или ввиду наличия остаточной ссылки DLL файла в реестре Windows после неудачной установки или удаления программы.

Более конкретно, данные ошибки rtgen.dll могут быть вызваны следующими причинами:

- Ошибочные или поврежденные записи реестра для rtgen.dll

- Вирус или вредоносное ПО, повредившее файл rtgen.dll.

- Отказ оборудования Rational Software Corp., например, некачественный жесткий диск, вызвавший повреждение файла rtgen.dll.

- Другая программа изменила требуемую версию rtgen.dll.

- Другая программа злонамеренно или по ошибке удалила файл rtgen.dll.

- Другая программа удалила файл rtgen.dll.

Сканеры сетей

Такие программы предназначены для сканирования локальных и внешних сетей с целью составления их карт и поиска возможных уязвимостей.

Nmap

Свободная утилита для сканирования и аудита безопасности сетей. Инструмент широко используется для сканирования узлов, получения списка открытых портов, сканирования запущенных сервисов и идентификации хостов в сети. Network Mapper поддерживает различные способы сокрытия процесса сканирования, параллельное сканирование, обход систем IDS и межсетевых экранов.

У продукта есть кроссплатформенный GUI Zenmap.

ZMap

ZMap отличается высокой скоростью работы. Этот инструмент изначально создавался как более быстрая альтернатива Nmap для сканирования всей сети, а не отдельных фрагментов. Чтобы добиться скорости в 1,4 млн пакетов в секунду, достаточно обычного компьютера с гигабитным соединением.

Возникает вопрос: а зачем в таком случае нужен Nmap? Дело в том, что у ZMap есть существенный недостаток: очень высокая нагрузка, которая способна вывести из строя сетевое оборудование. Поэтому для точечного сканирования и небольших сетей предпочтительнее использовать Nmap.

Masscan

Ещё один массовый асинхронный сканер, который работает со скоростью до 25 млн пакетов в секунду. Полезен для сканирования огромных сетей, таких как Интернет. Синтаксис Masscan схож с Nmap, а скорость работы превышает скорость ZMap. Но главный недостаток такой же, как и у последнего: огромная нагрузка на сеть.

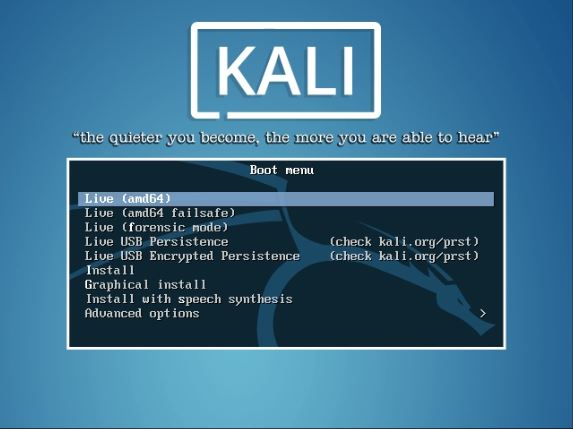

Установка Kali Linux

Скачать образ Kali Linux можно с официального сайта https://www.kali.org/. Хотя правильнее сказать, что только оттуда его и можно скачивать, во избежание бонусного скачивания, так сказать, дополнений не предусмотренных разработчиком. На сайте доступны разные виды образов, в том числе можно скачать уже установленную систему для виртуальных машин. Есть образы с приставкой Light, это обрезанный вариант и использовать его, без необходимости не стоит, также можно выбрать образ с уже предустановленным окружение рабочего стола: Mate, Xfce, Kde. Хотя, при желании, их можно будет установить потом.