Содержание

- Как открыть CER файлы на вашем устройстве

- CER расширение файла

- Что такое CER файл?

- Как открыть файл CER?

- Шаг 1. Установите программу, которая поддерживает CER файлы

- Программы, открывающие файлы CER

- Помните!

- Шаг 2. Свяжите данное программное обеспечение с файлами CER

- Шаг 3. Проверьте, нет ли других ошибок, связанных с файлами CER

- Расширение оболочки шифрования windows 10 путь

- Работа с сертификатами

- Библиотека user32.dll

- Библиотека ADVPACK.dll

- Служба фонового обновления

- Возможности программы VmWare

- Библиотека shSetup.dll

- Служба времени Windows

- Механизм восстановления системы

- Генератор библиотек типов

- Другие возможности

- 4.5. Заключение

- Как открыть сертификат?

- Решение

- Шифрование жесткого диска в Windows 10: зачем это нужно и как сделать

- Содержание

- Содержание

- Чем эффективна такая защита

- Будет ли тормозить?

- Использование BitLocker при наличии чипа TPM

- Шифрование BitLocker без модуля TPM

- Альтернативы BitLocker

- BitLocker Anywhere

- 7 zip

- Нюансы восстановления зашифрованного диска

Как открыть CER файлы на вашем устройстве

CER расширение файла

Что такое CER файл?

Файлы CER используются для сертификации безопасности веб-сайта. Они создаются сертификационными органами и сохраняются на сервере сайта. Они свидетельствуют о его SSL-шифровании, подлинности и отсутствии вирусных угроз. Вы можете просмотреть их, щелкнув значок замка рядом с URL-адресом веб-сайта.

Как открыть файл CER?

При открытии открытия. CER файлов могут быть разные причины проблем. Каждая проблема требует своего подхода, но большинство из них можно решить, следуя приведенным ниже инструкциям.

Шаг 1. Установите программу, которая поддерживает CER файлы

Чтобы открыть CER файл, в системе должна быть установлена соответствующая программа, которая поддерживает этот формат файлов. Ниже представлен список программ, которые поддерживают файлы с расширением CER.

Программы, открывающие файлы CER

Скачайте установщик для данного приложения и запустите его. После завершения установки CER файлы должны быть открыты с установленным приложением по умолчанию при следующей попытке открыть файл этого типа.

Помните!

Не все перечисленные приложения могут выполнять все операции с файлами CER. Некоторые приложения могут открывать только такой файл и просматривать его содержимое, тогда как целью других может быть преобразование файлов в другие форматы файлов. Поэтому вам следует заранее проверить возможности приложений в отношении файлов CER.

Шаг 2. Свяжите данное программное обеспечение с файлами CER

Может возникнуть ситуация, когда у пользователя есть соответствующее приложение, поддерживающее файлы CER, установленные в его системе, но такое приложение не связано с файлами этого типа. Чтобы связать данное приложение с CER файлами, пользователь должен открыть подменю файлов, щелкнув правой кнопкой мыши значок файла и выбрав опцию «Открыть с помощью». Система отобразит список предлагаемых программ, которые можно использовать для открытия файлов CER. Выберите соответствующую опцию и установите флажок «Всегда использовать выбранное приложение для открытия файлов такого типа». Система сохранит эту информацию, используя выбранную программу, чтобы открыть CER файлы.

Шаг 3. Проверьте, нет ли других ошибок, связанных с файлами CER

Когда вышеупомянутые решения терпят неудачу, другие варианты должны быть продолжены. Возможно, файл CER поврежден или поврежден. Наиболее распространенные причины повреждения файла:

Источник

Расширение оболочки шифрования windows 10 путь

Глава 4. Команды Rundll32. 4.4. Другие возможности команд rundll32

Дата: 16 августа 2009, воскресенье

И напоследок давайте рассмотрим другие возможности, которые предоставляет нам программа rundll32.exe.

Работа с сертификатами

Для работы с сертификатами предназначены функции библиотеки CRYPTEXT.dll (расширения оболочки шифрования), которые были предназначены именно для использования в команде rundll32.exe. С их помощью можно добавить или открыть файлы сертификатов различного типа. Для этого применяются функции, представленные в таблице ниже.

Таблица 4.35. Функции библиотеки CRYPTEXT.dll

Библиотека user32.dll

При помощи библиотеки user32.dll (многопользовательская библиотека клиента USER API Windows) реализуется очень большое количество функций, некоторые из которых можно вызвать при помощи программы rundll32.exe. Наверное, самой интересной из этих функций является LockWorkStation — с ее помощью можно заблокировать компьютер.

Также интересной возможность данной библиотеки является функция SwapMouseButton. С ее помощью назначение кнопок мыши меняется местами (левая кнопка выполняет действие правой, а правая, соответственно, левой).

А если вы воспользуетесь командой rundll32.exe user32.dll WinHelpA, тогда перед вами отобразится окно программы СПРАВКА И ПОДДЕРЖКА.

Остальные функции библиотеки user32.dll представлены в таблице ниже.

Таблица 4.36. Библиотека user32.dll

Библиотека ADVPACK.dll

Библиотека ADVPACK.dll реализует основные функции по работе с реестром, а также установке расширенных inf-файлов. Для установки inf-файлов применяется функция LaunchINFSectionEx, способ использования которой представлен ниже.

Примером использования функции LaunchINFSectionEx может быть команда rundll32 advpack.dll, LaunchINFSectionEx %11%ieuinit.inf,Install,,36. Данная команда начинает процесс установки файла ieuinit.inf, расположенного в каталоге %systemroot%inf (числовое представление этого каталога — %11%), выполняя команды, указанные в разделе Install данного файла.

Кроме описанных выше команд для установки inf-файлов и ActiveX-объектов библиотека ADVPACK.dll поддерживает еще несколько интересных возможностей. В первую очередь, это возможность с помощью команды вида Rundll32.exe ADVPACK.dll DelNodeRunDLL32 «файл или каталог» удалить указанный файл либо весь каталог.

И еще одной возможностью библиотеки ADVPACK.dll являются функции работы с ветвью реестра HKLMSOFTWAREMicrosoftActive SetupInstalled Components.

Служба фонового обновления

Для работы со службой фонового обновления dfsvc.exe можно применять функции библиотеки dfshim.dll (Application Deployment Support Library). Например, вызов функции KillService приведет к завершению работы процесса dfsvc.exe.

Также вы можете воспользоваться следующими командами.

Возможности программы VmWare

Известный всем эмулятор операционных систем использует для своей работы библиотеку MSI39.dll, в которой содержатся несколько функций, которые можно вызвать при помощи rundll32.exe. В первую очередь следует обратить внимание на функцию VMAskDisableAutorun. После вызова данной функции перед вами отобразится диалог, позволяющий отключить автоматический запуск дисков.

Если же необходимо выполнить обратное действие, тогда достаточно воспользоваться командой rundll32.exe MSI39.dll VMRestoreRegistry, чтобы автоматический запуск дисков был включен.

Также в библиотеке MSI39.dll присутствует ряд функций, которые выполняют удаление VMWare.

Библиотека shSetup.dll

Библиотека shSetup.dll (Shell setup helper) используется для работы стандартного средства развертывания sysprep.exe. Данная библиотека поддерживает следующие возможности.

Служба времени Windows

Для работы со службой времени Windows применяется библиотека w32time.dll (Служба времени Windows). Она поддерживает следующие возможности.

Механизм восстановления системы

При помощи функций библиотеки SRCORE.dll (библиотека ядра восстановления системы Microsoft Windows) можно выполнить некоторые задачи управления стандартным механизмом восстановления системы. Для этого применяются следующие команды.

Генератор библиотек типов

В поставку операционной системы Windows Vista входит библиотека scrobj.dll (Windows Script Component Runtime), которая поддерживает функцию GenerateTypeLib. Данная функция предназначена для создания библиотек типов. Синтаксис ее использования можно узнать при помощи команды Rundll32.exe scrobj.dll GenerateTypeLib /? (рис. 4.12).

Рис. 4.12. Результат выполнения команды Rundll32.exe scrobj.dll GenerateTypeLib /?

Другие возможности

В таблице ниже представлены последние команды rundll32.exe, которые мы с вами рассмотрим в данной главе.

Таблица 4.37. Другие варианты использования программы rundll32.exe

4.5. Заключение

В этом разделе мы рассмотрели только основные команды rundll32.exe, которые можно использовать в операционной системе Windows Vista. Как их, так и другие команды rundll32.exe можно будет просмотреть в специальной базе данных, поставляемой вместе с данной книгой.

Источник

Как открыть сертификат?

Здравствуйте!

Windows 7 Профессиональная 32 бит

Крипто-ПРО 4.0

При двойном клике на сертификат (.cer) открывается все что угодно, только НЕ Расширения оболочки шифрования.

Как вернуть на оболочку?

Буду благодарен советам.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Как разблокировать сертификат

У нас было выложено корп. приложение по ссылке с нашего сервера. То есть без размещения в App Store.

Как получить сертификат от BrainBench?

Ребята, поделитесь опытом, если есть или если кто знает Короче, для оплаты надо им по почте.

Как игнорироват входящий сертификат

Здравствуйте! Использую spring boot, tomcat. Есть стороний микросервис, который обращается к моему.

gecata, у exe нет такого пункта в меню, так что юзер не сделает сию глупость

Вот экзешник C:Windowssystem32rundll32.exe и он юзает файл cryptext.dll

Значения веток реестра покажите

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshelladdcomman d

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshellopencomma nd

Добавлено через 15 минут

Можно попробовать в батнике прописать

Persk, ниже содержимое реестра:

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshelladdcomman d

Параметр (по умолчанию)

%SystemRoot%system32rundll32.exe cryptext.dll,CryptExtAddCER %1

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshellopencomma nd

Параметр (по умолчанию)

%SystemRoot%system32rundll32.exe cryptext.dll,CryptExtOpenCER %1

Теперь при двойном клике появляется сообщение:

«. не является приложением Win32»

Прикрепил скрин.

Решение

Как отозвать сертификат учетки

Для учетной записи выдан сертификат срока действия, хочу отозвать этот сертификат, как это.

Как получить сертификат программиста C#

Начал ботать с шарп и подумал что может быть сдать сертификат для кучи и систематизации знаний.

Как в Openssl подписать сертификат?

мне нужно подписать сертификат, я выдал себе запрос на подпись, и теперь хотел его подписать, а.

Как выдать сертификат по запросу?

Все сделал установил уц на этом же сервере, выписал самоподписанный сертификат, себе же отправил.

Источник

Шифрование жесткого диска в Windows 10: зачем это нужно и как сделать

Содержание

Содержание

Безопасность данных на компьютере — одна из главных прерогатив для многих пользователей. Комплексный подход — это защитить от стороннего вмешательства весь жесткий диск. Сделать это можно с помощью стандартного средства шифрования в Windows 10.

Чем эффективна такая защита

Зачем выполнять шифрование данных, если есть учетная запись пользователя с паролем? На самом деле это самая простая защита, которую могут сломать даже новички, четко выполняя действия определенной инструкции.

Проблема заключается в том, что злоумышленник может использовать загрузочную флешку и получить доступ к файлам и реестру операционной системы. Далее всего в несколько действий легко узнать введенный пароль или просто отключить его и получить доступ к рабочему столу.

Вопрос защиты файлов будет особенно важен для корпоративного сектора. Например, только в США ежегодно в аэропортах теряются больше 600 тысяч ноутбуков.

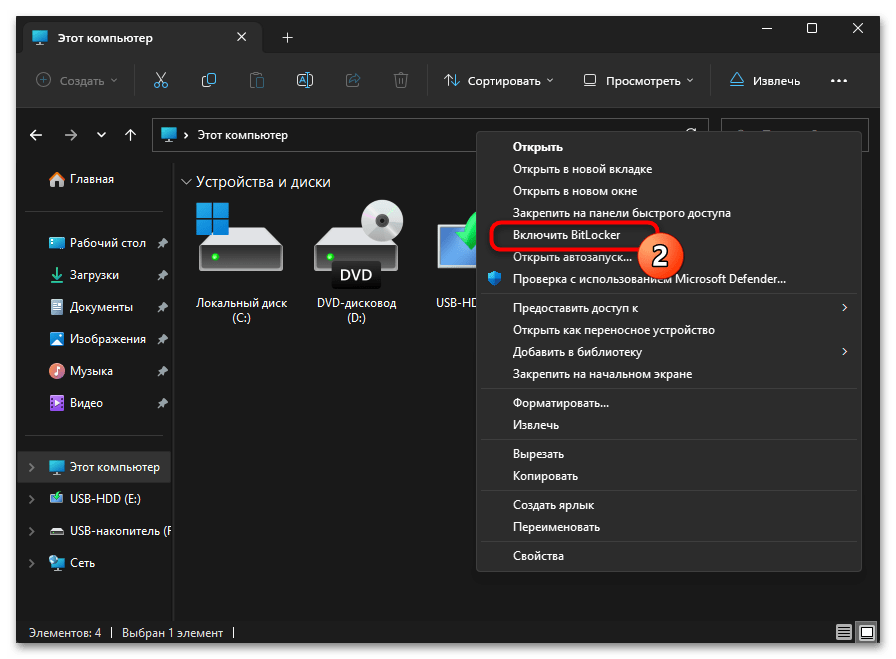

Стоит отметить, что с помощью встроенного средства BitLocker шифруются даже флеш-накопители, поскольку они распознаются системой как отдельные тома. При необходимости можно создать виртуальный диск VHD с важными данными и шифровать его, а сам файл хранить на обычной флешке.

Будет ли тормозить?

Шифрование всего диска действительно скажется на производительности системы, в частности, на скорости чтения/записи данных. Тесты различных пользователей показывают, что на относительно современном железе падение скорости на SSD — не более 10%, у жестких дисков падения могут быть больше.

Например, на ноутбуке Dell Inspiron 15 7577 с процессором i7-7700HQ и накопителем Samsung 950 Pro с 256 ГБ разница в ежедневном использовании будет практически незаметна.

Средство BitLocker использует шифрование AES 128/256. Соответственно, задействуются вычислительные ресурсы процессора. Если вы используете старые модели на 1-2 ядра, то BitLocker или аналогичный софт может ухудшить производительность.

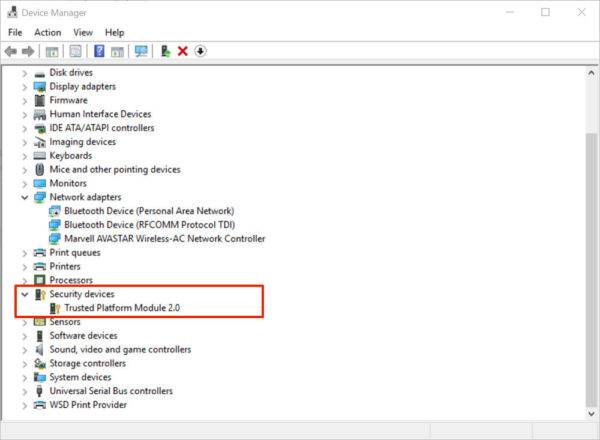

Использование BitLocker при наличии чипа TPM

Чип TPM (Trusted Platform Module) — это специальный модуль, в котором хранятся криптографические ключи для защиты информации. Обычно он располагается на материнской плате, но далеко не каждая модель оснащается TPM. Ключ для расшифровки логического тома выдается только в коде загрузчика ОС, поэтому злоумышленникине смогут достать его непосредственно из жесткого диска.

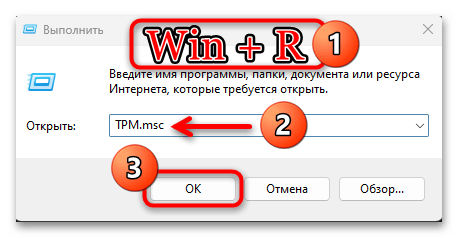

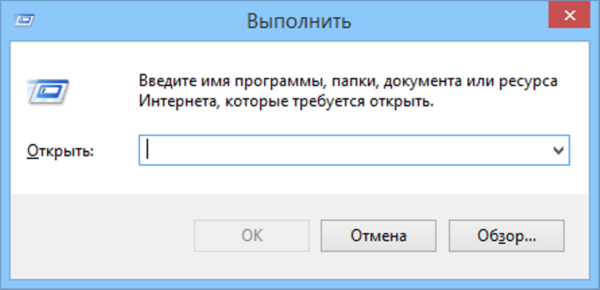

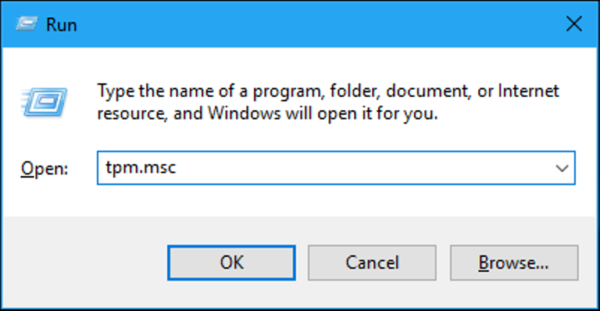

Чтобы проверить, есть ли на вашем компьютере или ноутбуке модуль TPM, в окне «Выполнить» введите команду «tpm.msc».

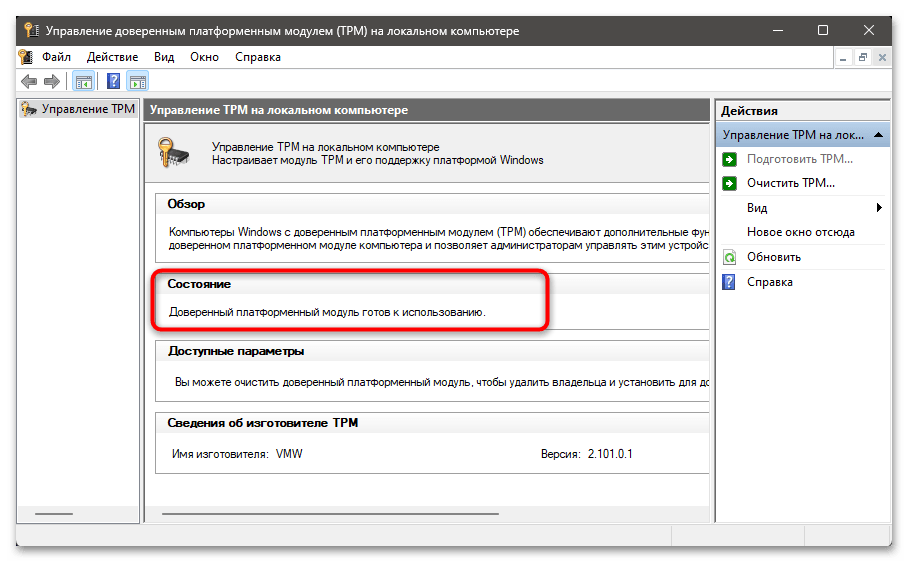

При наличии чипа вы увидите окно с основной информацией, включая состояние модуля и версию.

Перед использованием системы шифрования TPM модуль необходимо инициализировать по следующей инструкции:

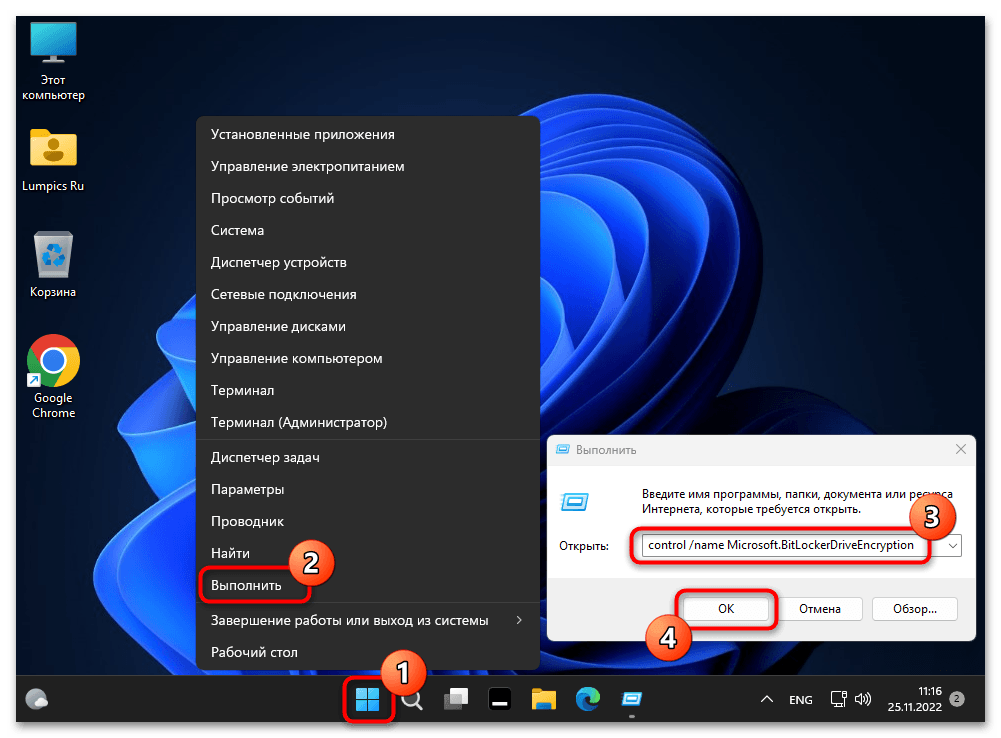

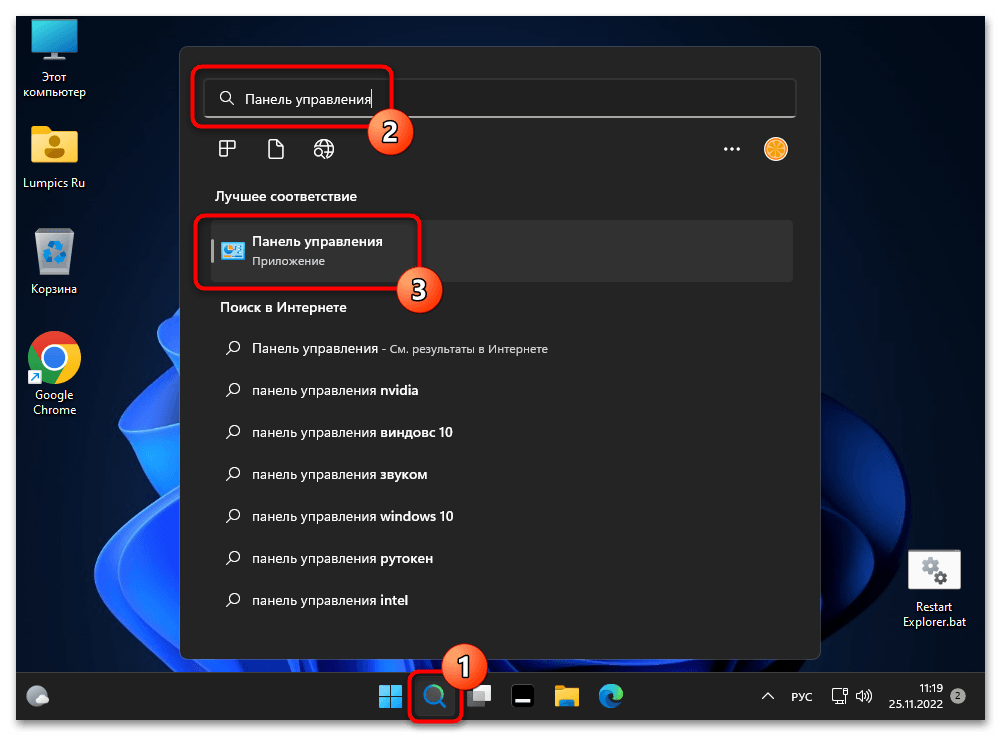

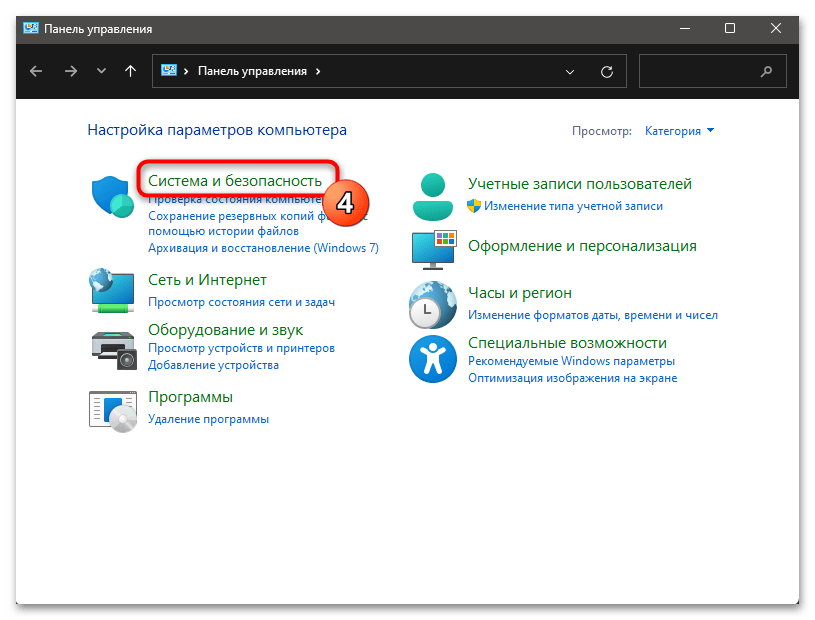

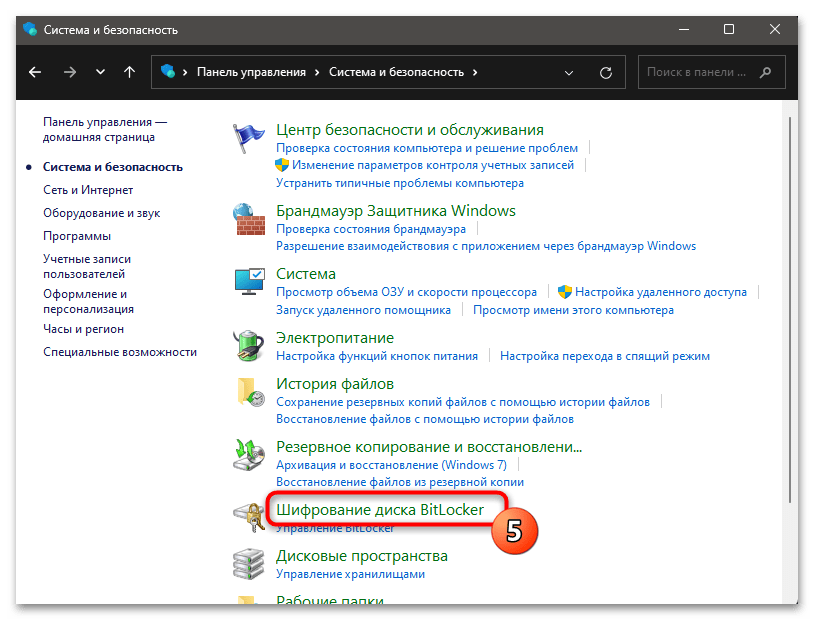

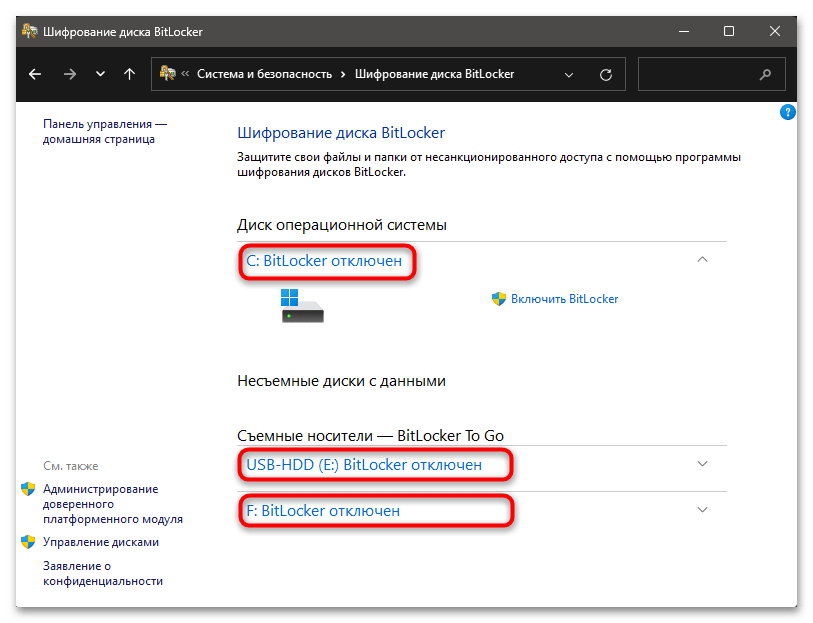

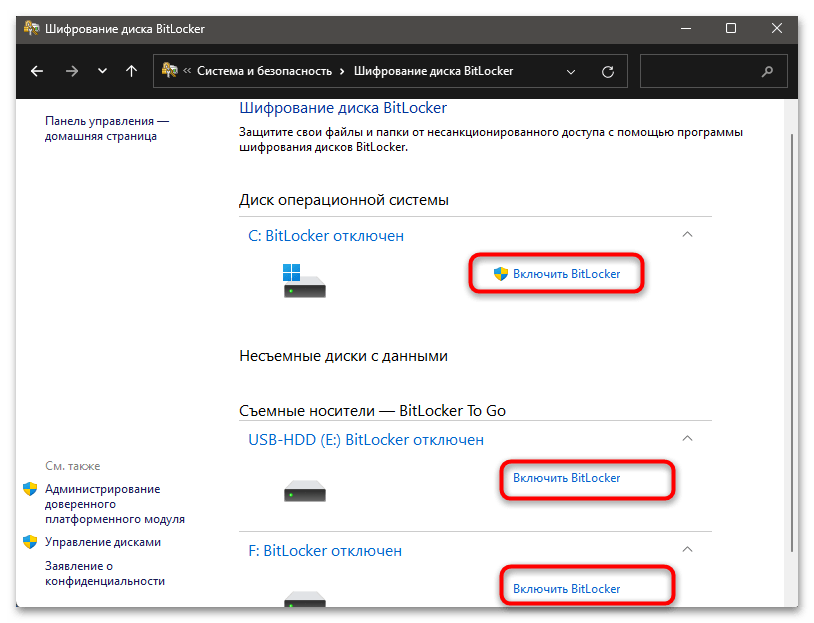

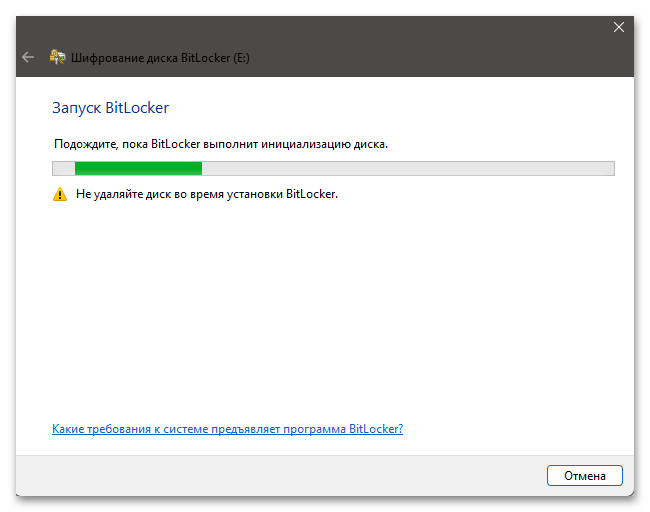

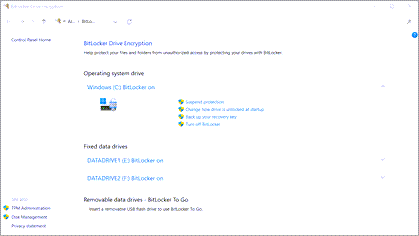

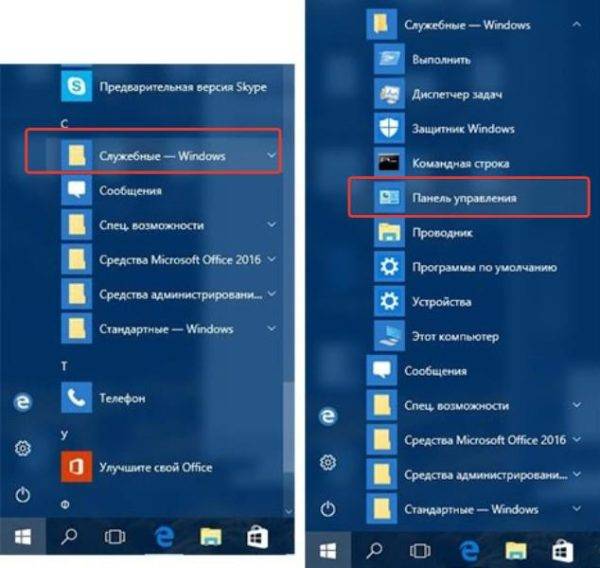

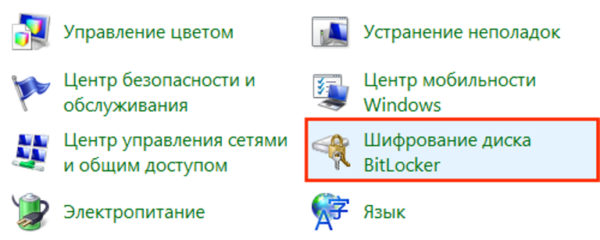

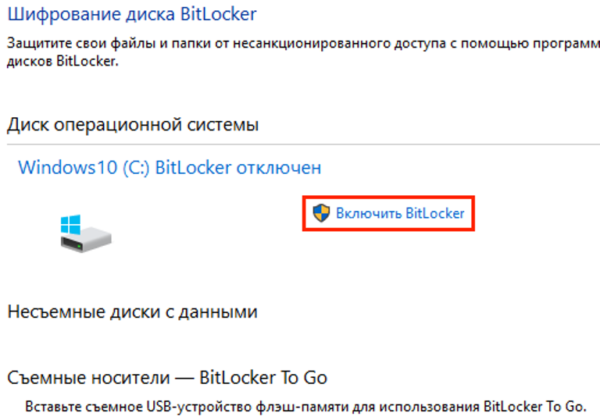

1. В панели управления зайдите в раздел «Шифрование диска BitLocker».

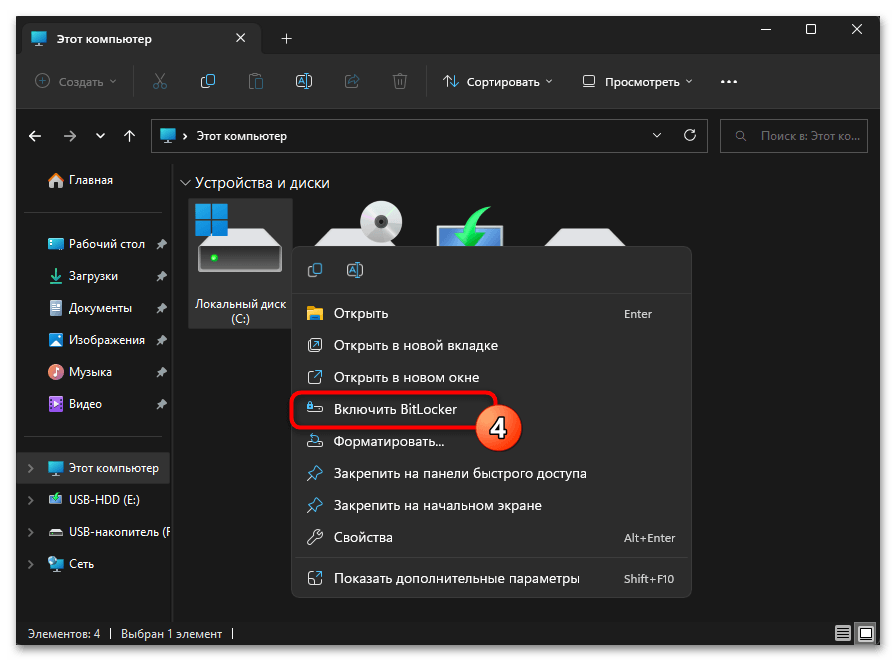

2. Напротив системного диска кликните по строке «Включить BitLocker». Система начнет проверку на соответствие конфигурации компьютера.

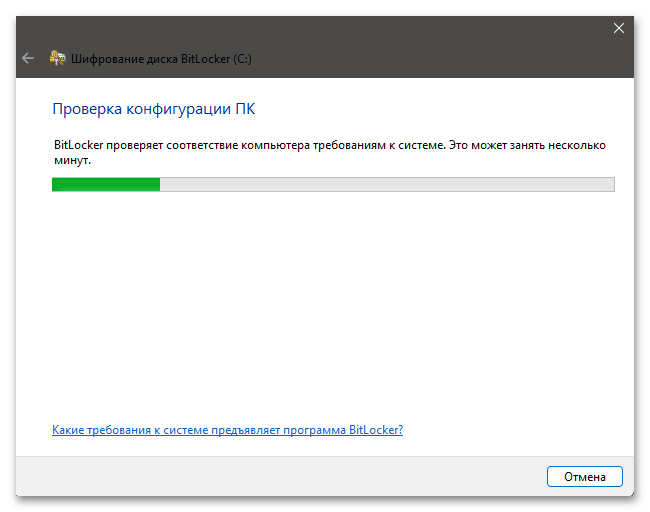

3. В следующем окне система предупредит пользователя, что для продолжения процесса будут выполнены два действия: активация оборудования безопасности и последующий запуск шифрования. Необходимо нажать «Далее».

4. Для включения TPM система попросит перезагрузить компьютер, поэтому нажмите соответствующую кнопку.

5. При следующей загрузке перед пользователями появится окно активации чипа TPM. Нажмите соответствующую клавишу для подтверждения (в данном случае F1).

6. Как только Windows прогрузится, мастер шифрования продолжит свою работу и предложит следующее меню с выбором места сохранения ключа восстановления.

Данные логического тома будут зашифрованы, а для разблокировки вам придется ввести пароль от учетной записи. При попытке войти в систему через загрузочную флешку или путем перемещения HDD в другой компьютер посторонние не смогут получить доступ к вашим данным. Ключ доступа будет надежно спрятан в TPM модуле.

Преимущество TPM заключается в простоте настройки и высокой безопасности — ключи хранятся в отдельной микросхеме. С другой стороны, если злоумышленники каким-либо образом узнают пароль от учетной записи, то без проблем смогут зайти в нее даже с шифрованием.

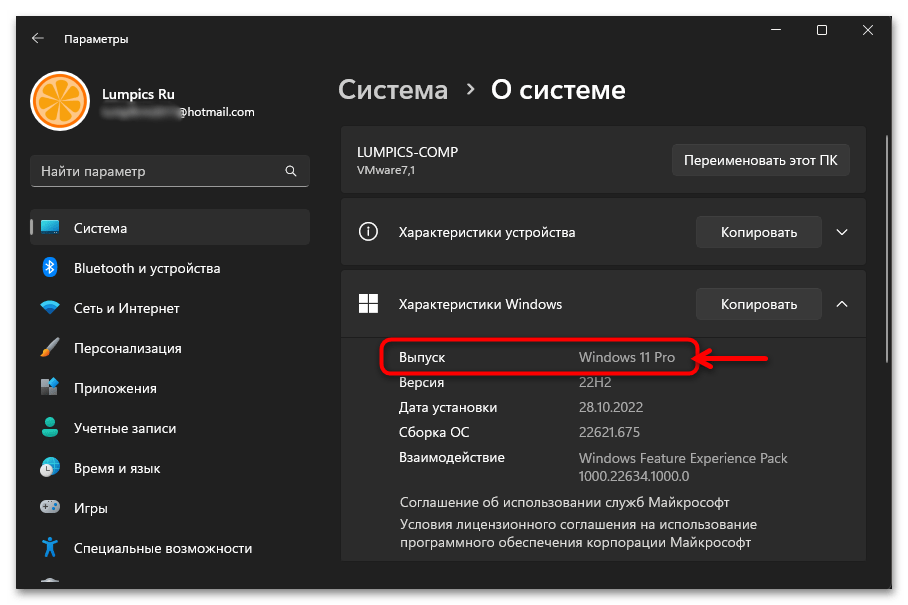

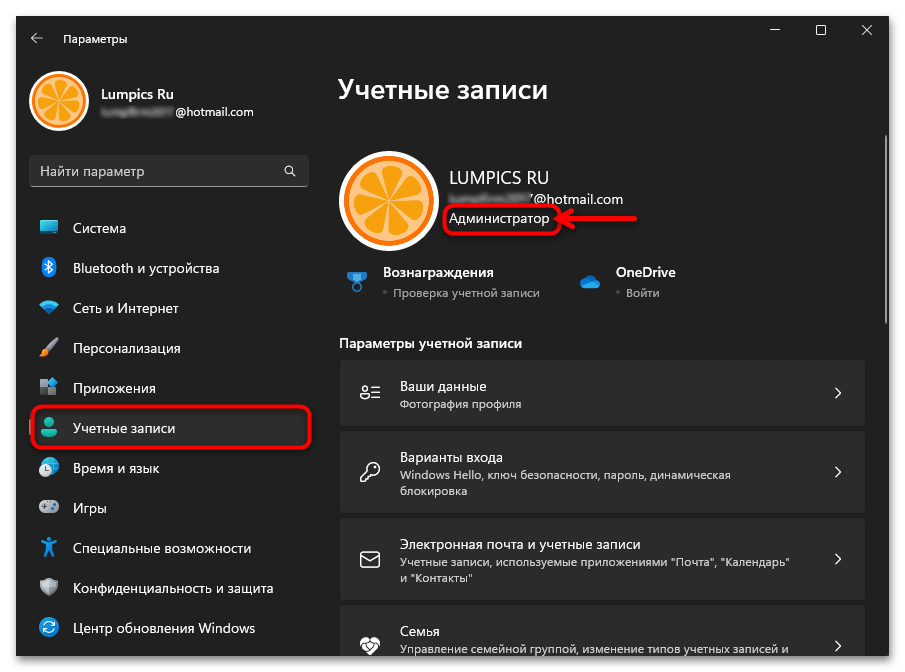

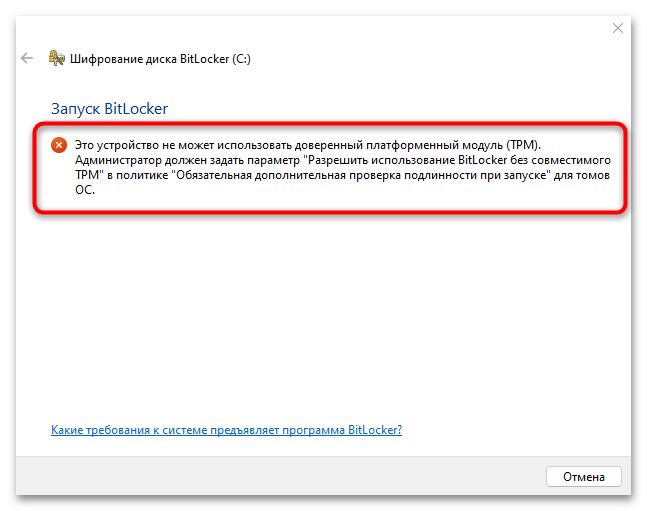

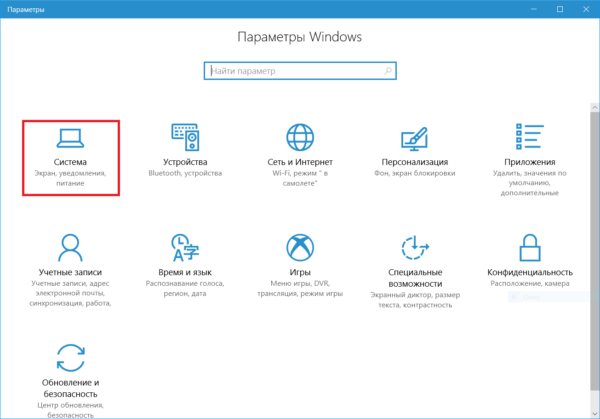

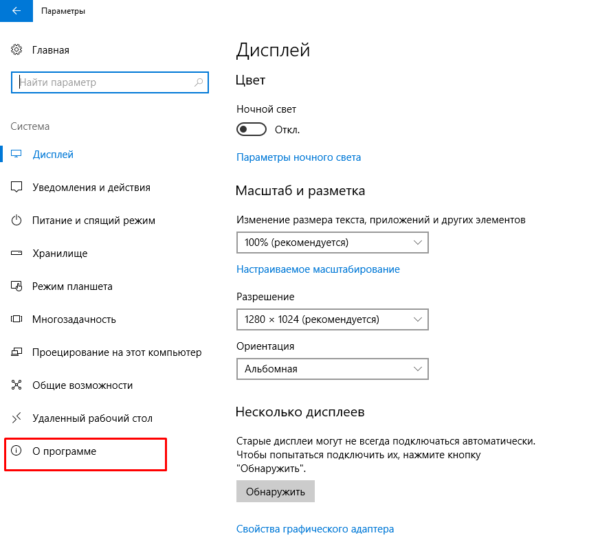

Шифрование BitLocker без модуля TPM

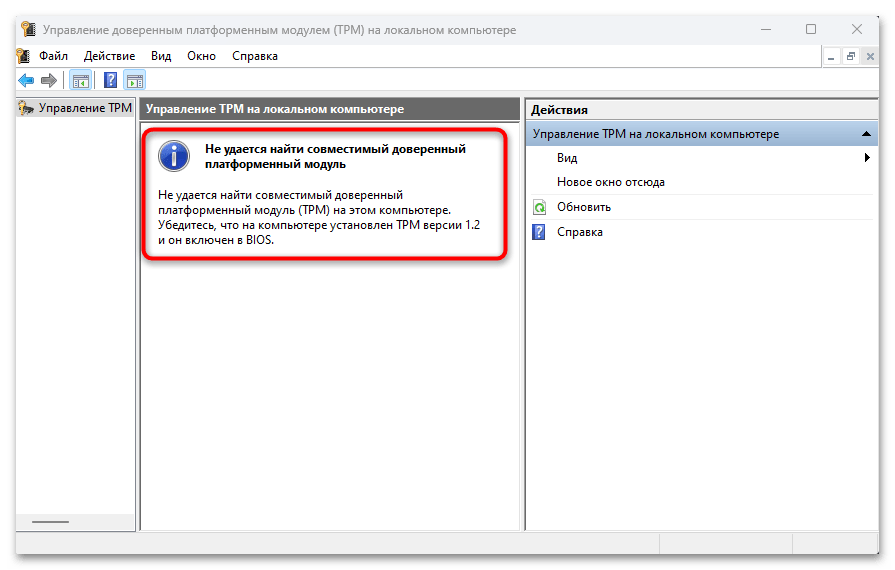

Что делать, если при вводе команды «tpm.msc» TPM модуль не был найден? Использовать BitLocker вы сможете по-прежнему, но теперь ключ вам придется сохранять в другом месте.

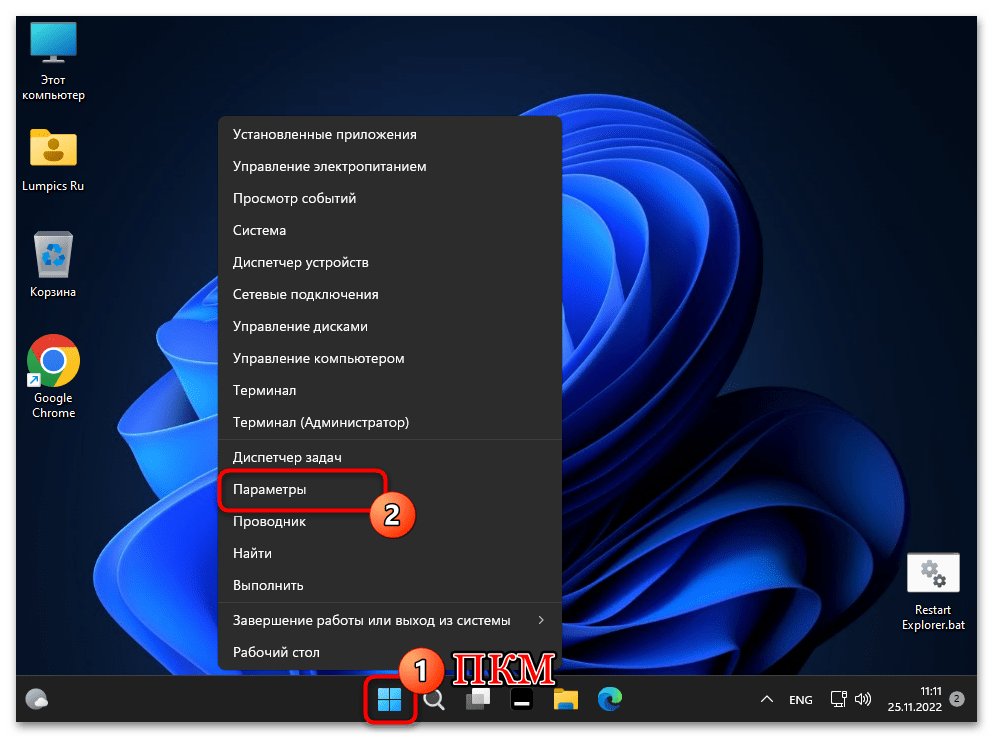

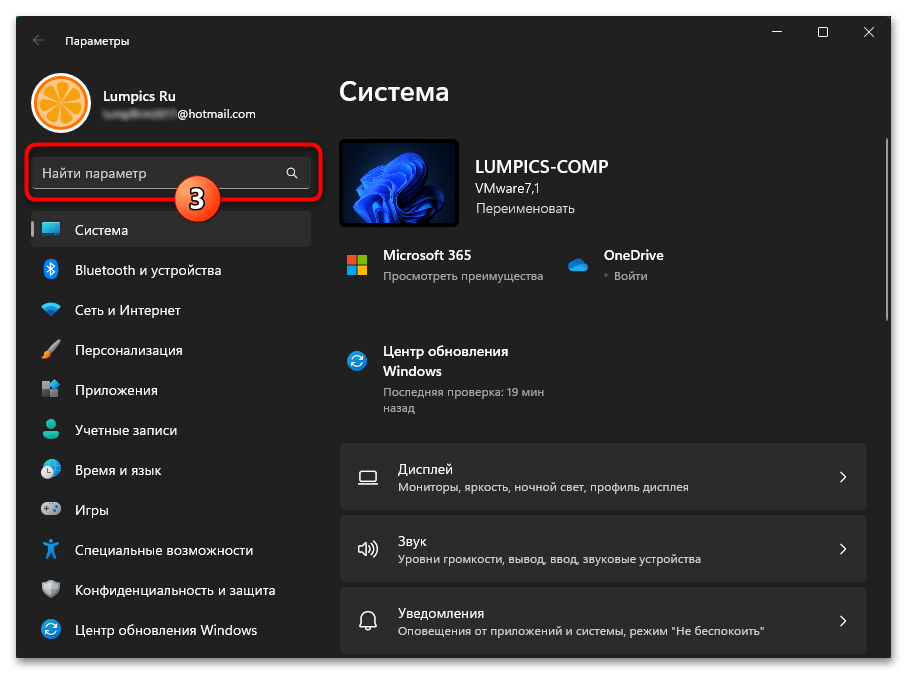

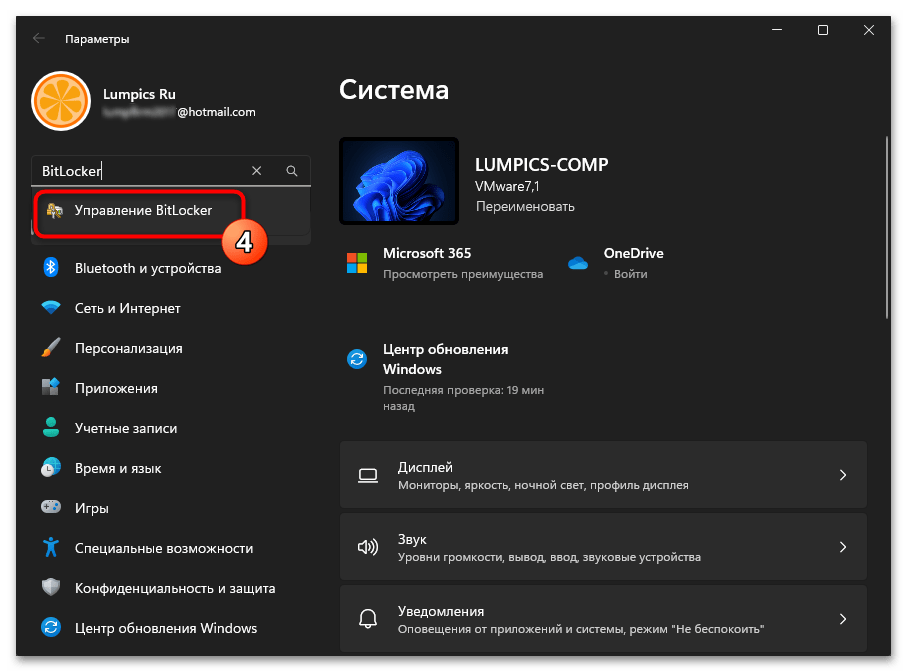

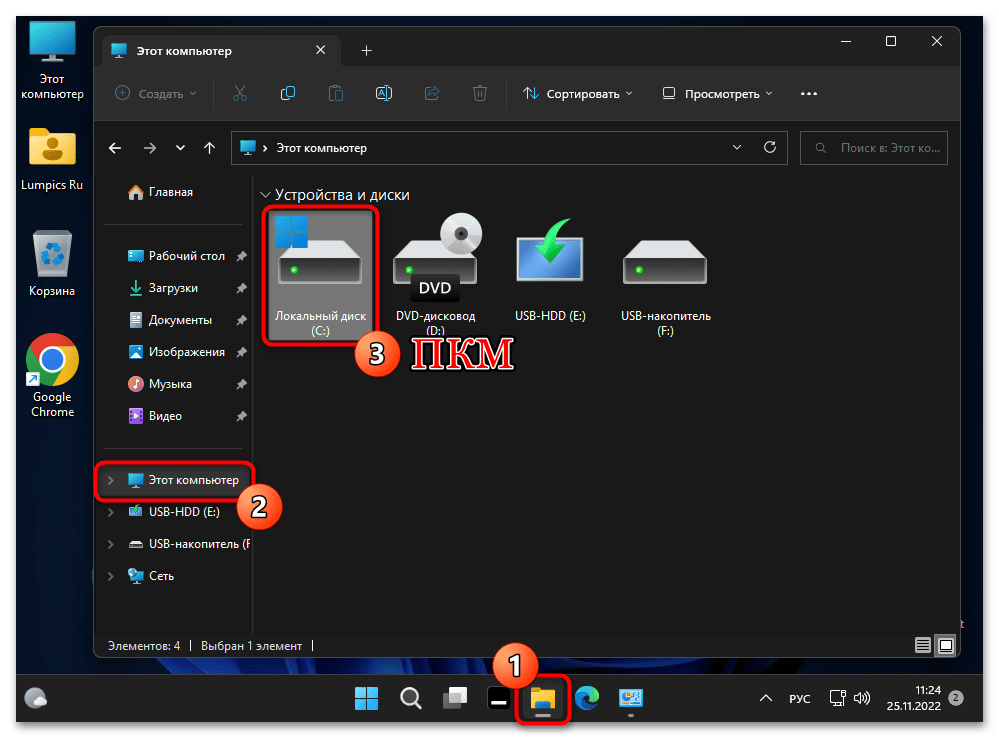

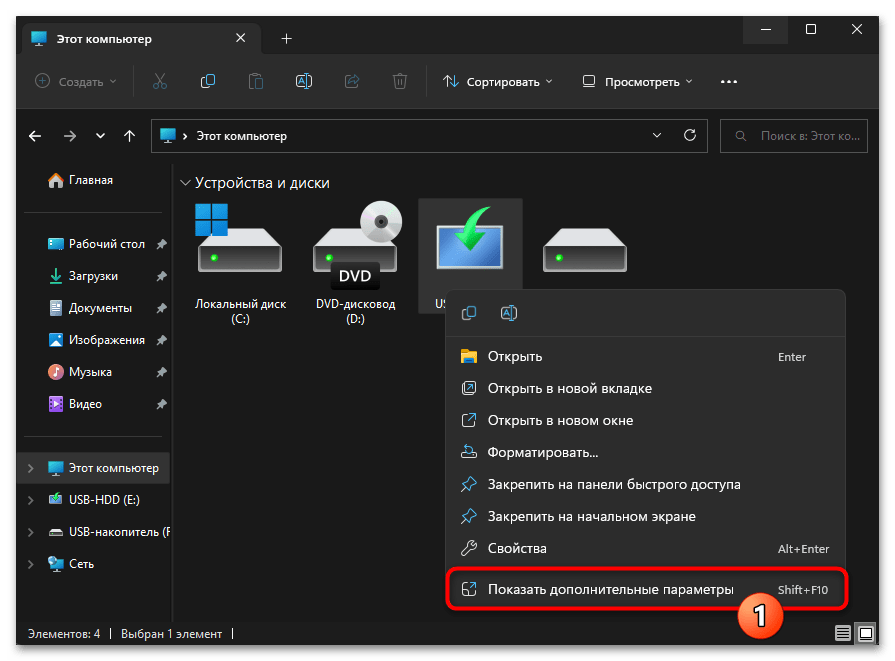

Для активации BitLocker следуйте инструкции:

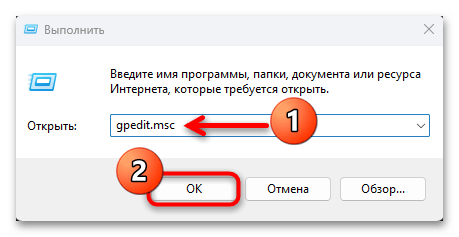

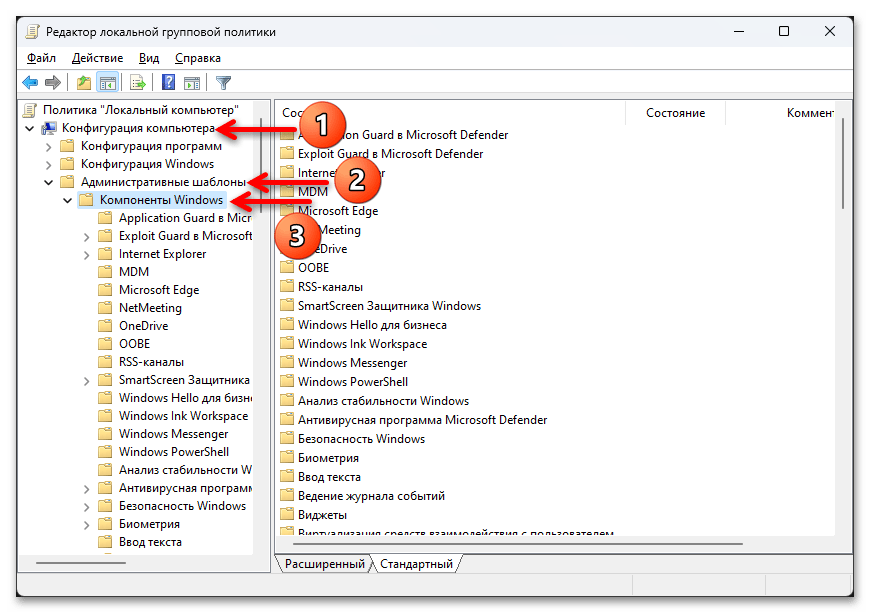

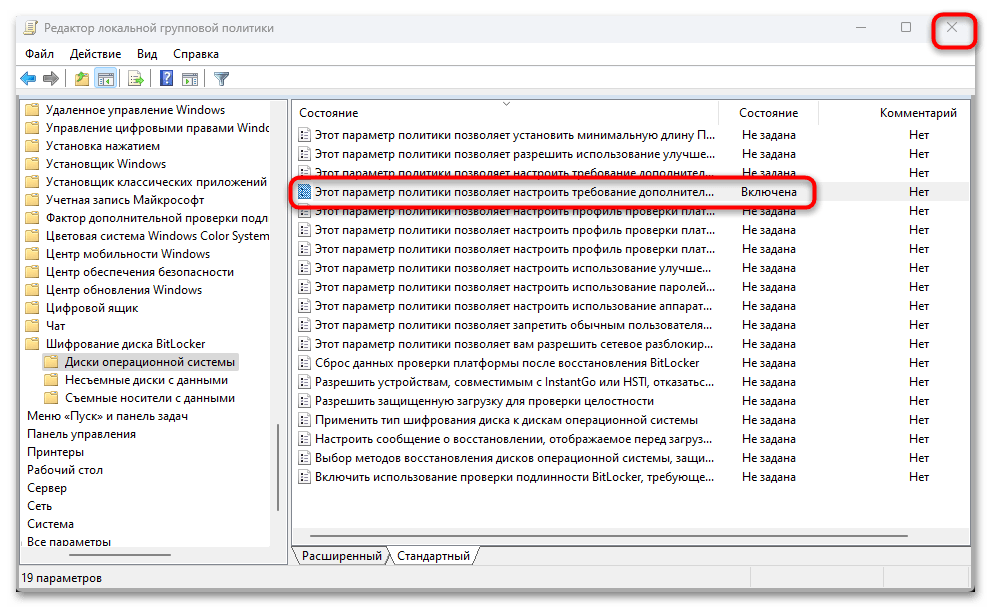

1. Перейдите в меню групповых политик. В окне выполнить введите «gpedit.msc» и нажмите Enter. Необходимо открыть раздел «Конфигурация компьютера», а в нем перейти по «Административные шаблоны» и далее открыть «Компоненты Windows».

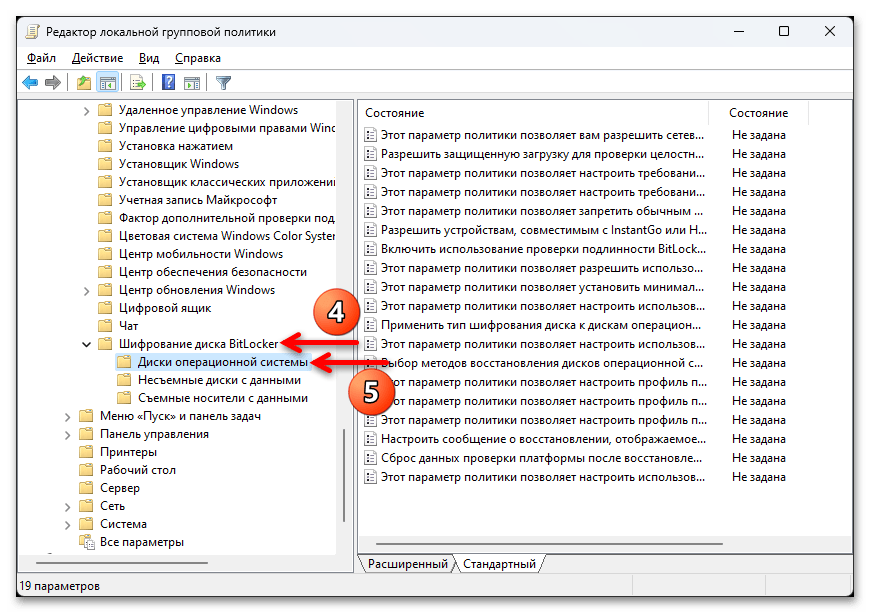

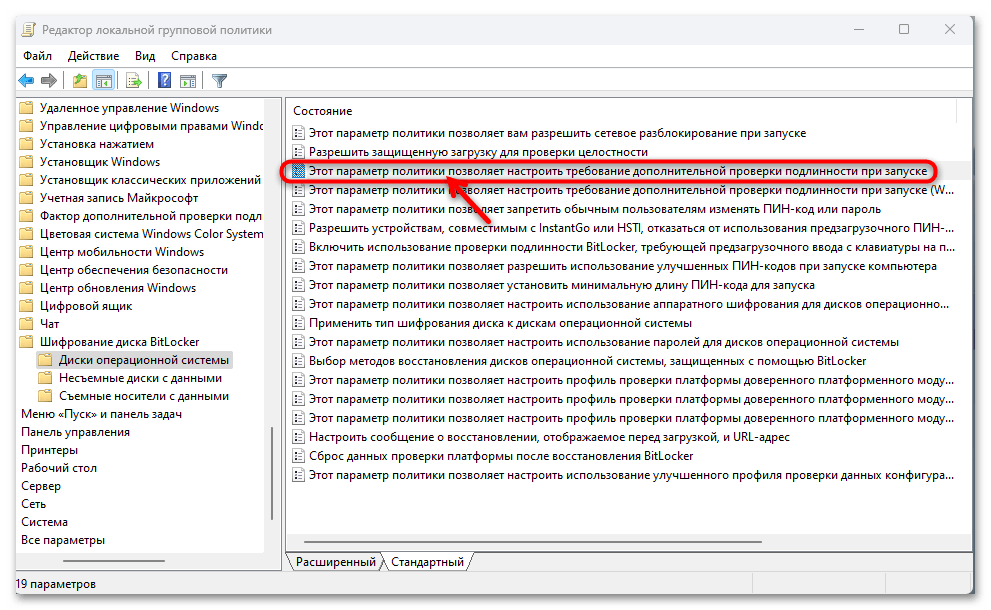

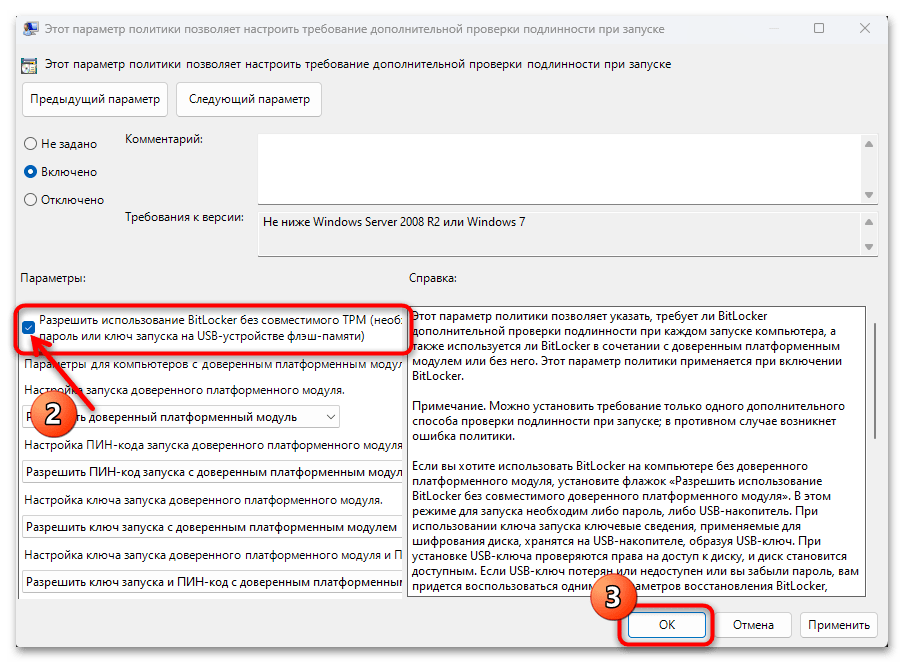

2. В компонентах найдите папку «Шифрование диска» и выберите подпункт «Диски операционной системы». Перейдите на вкладку «Стандартный» и дважды кликните ЛКМ по строке «Этот параметр позволяет настроить требования дополнительной проверки подлинности» (выделен на скриншоте).

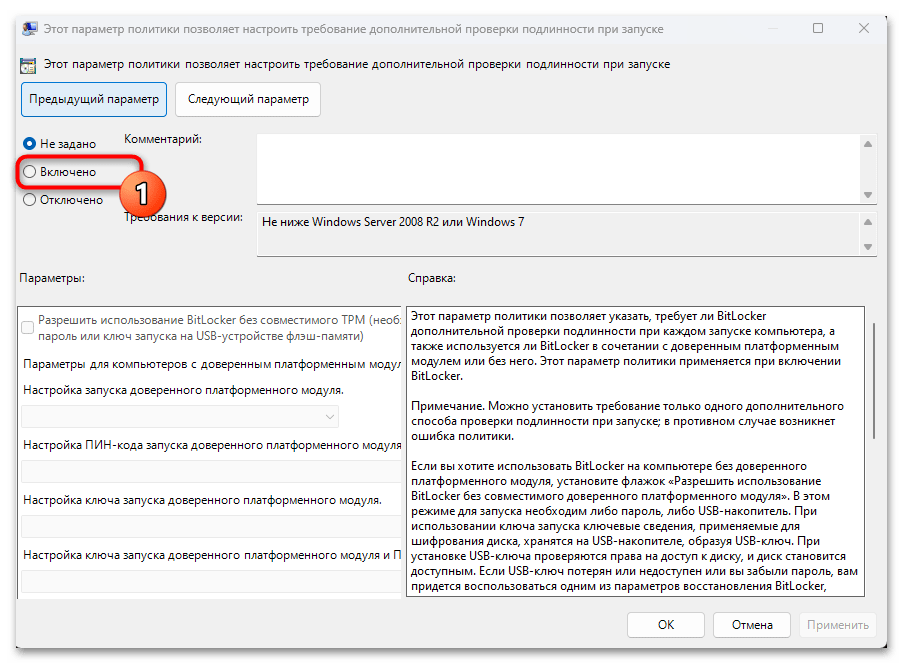

3. Параметр необходимо перевести в состояние «Включено», а также поставить галочку в строке «Использовать BitLocker без совместимого TPM». Для сохранения изменений нажмите кнопку «Применить» и OK.

На этом настройка групповой политики завершена, и пользователи могут защититься стандартным средством шифрования BitLocker. Как и в предыдущей инструкции, вам необходимо перейти в раздел шифрования и включить BitLocker для системного или другого диска, на котором вы собираетесь зашифровать данные.

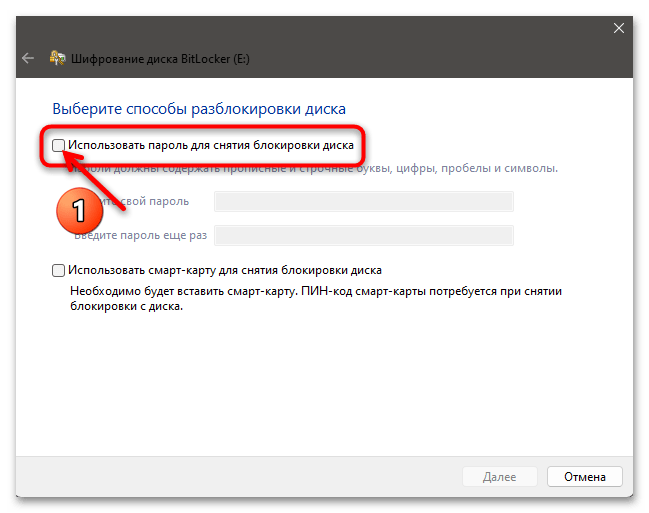

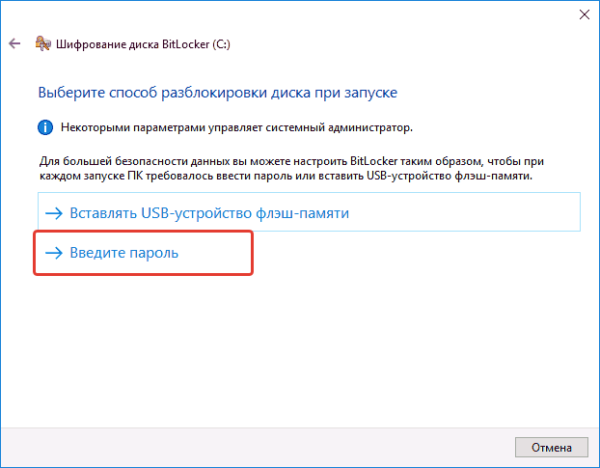

Меню настройки будет немного отличаться от вышеописанного:

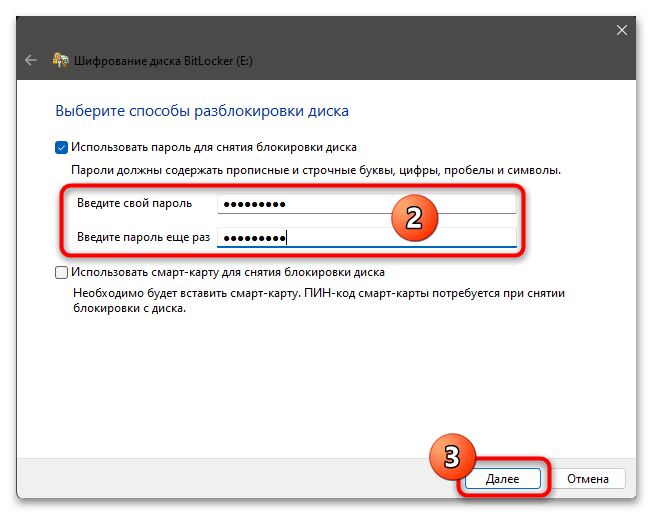

1. Уже на первом окне вас попросят выбрать способ разблокировки диска. Пароль аналогичен предыдущей защите, вам будет достаточно ввести его при входе в учетную запись. Более надежный способ — флешка + PIN. Для входа в систему вам придется также вставить накопитель в USB-порт, после чего ввести пароль.

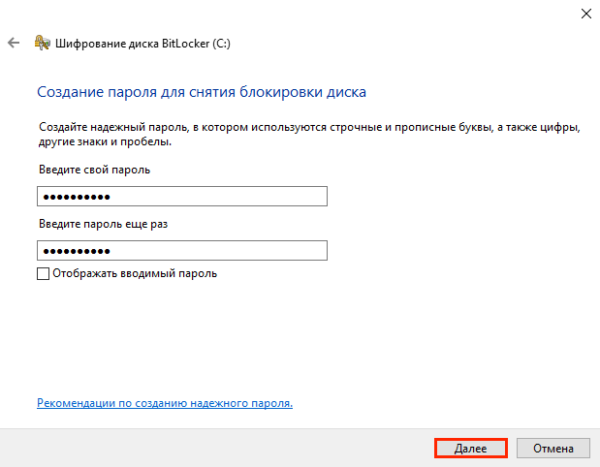

2. Если вы указали flash-накопитель, то система предложит выбрать его. В случае с паролем вам достаточно дважды ввести его и перейти в следующее окно.

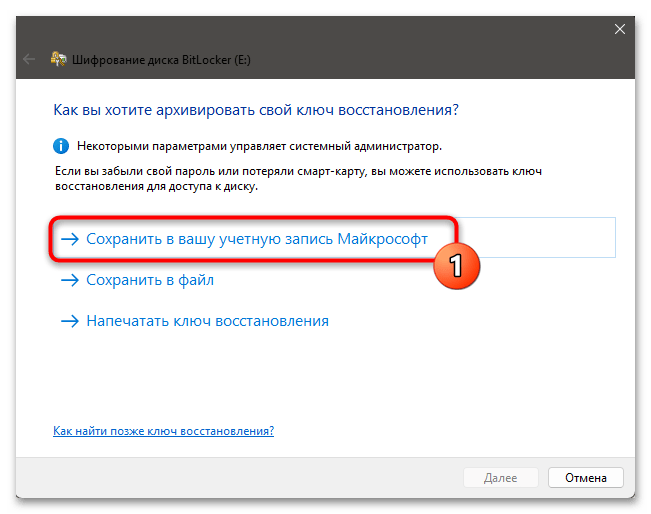

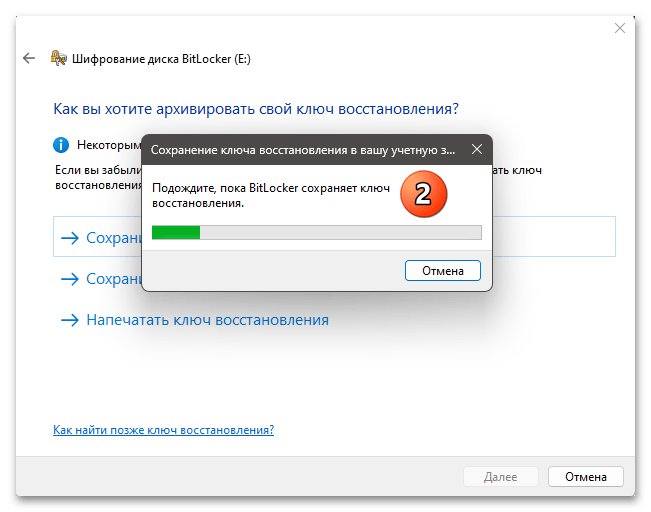

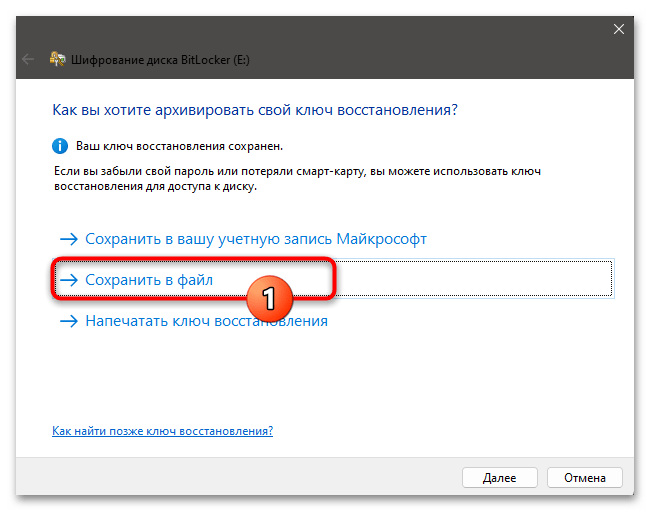

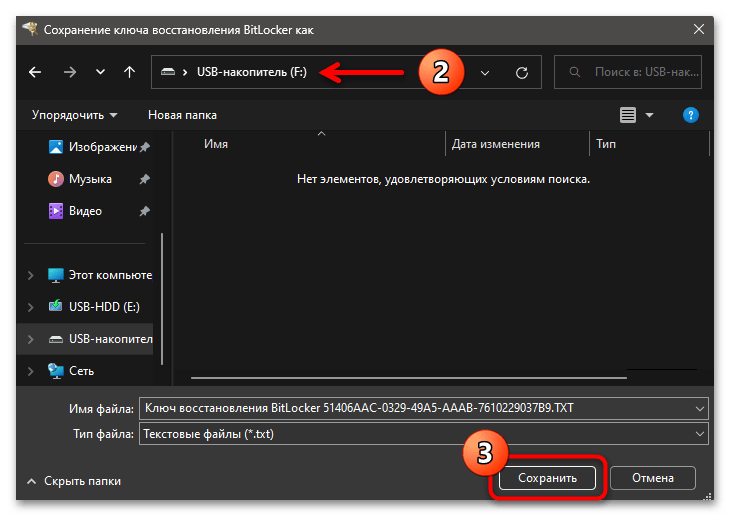

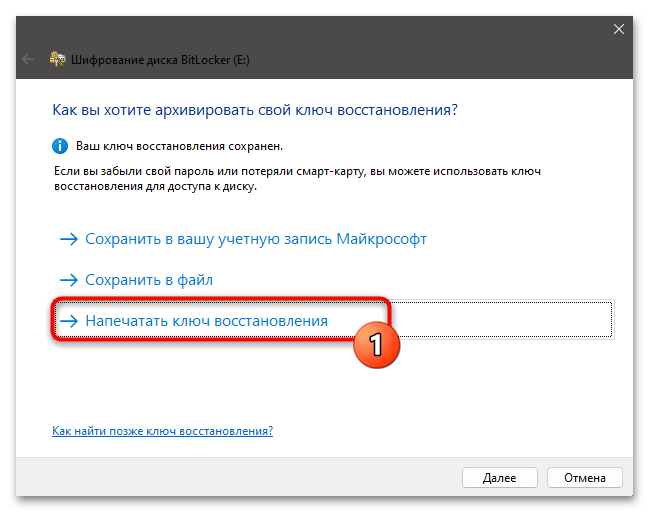

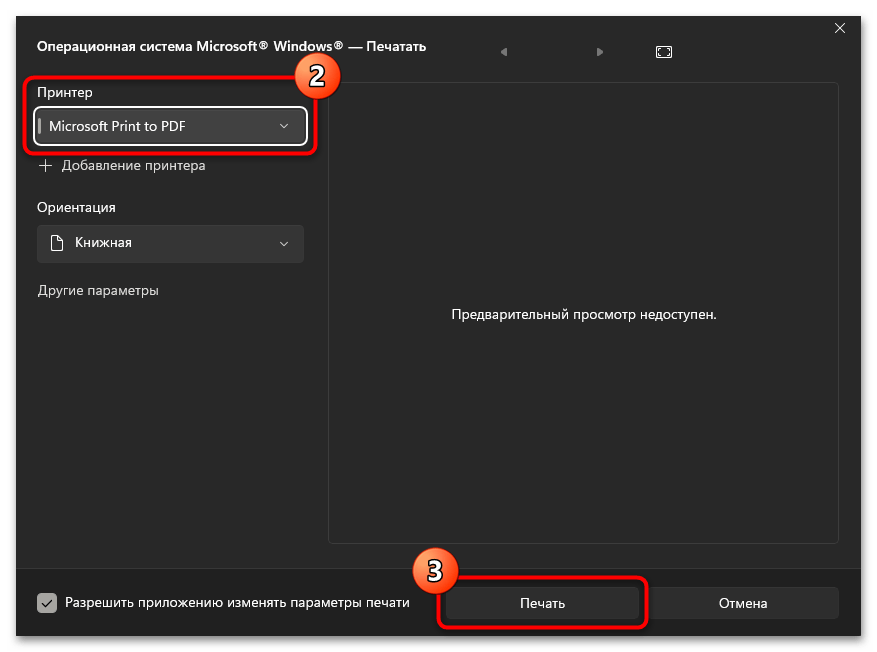

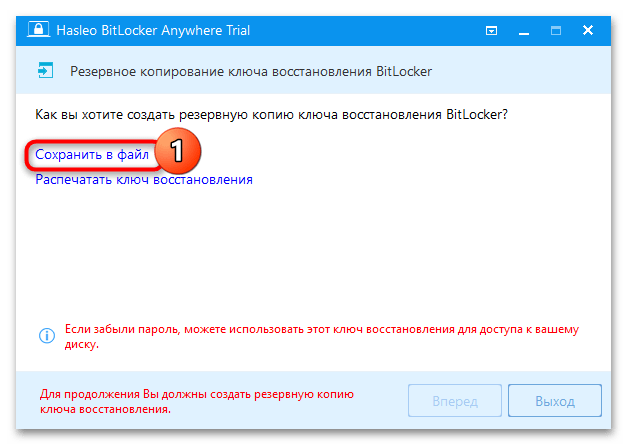

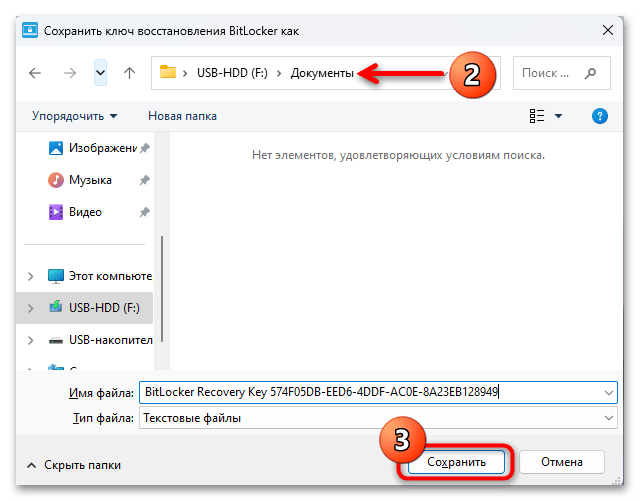

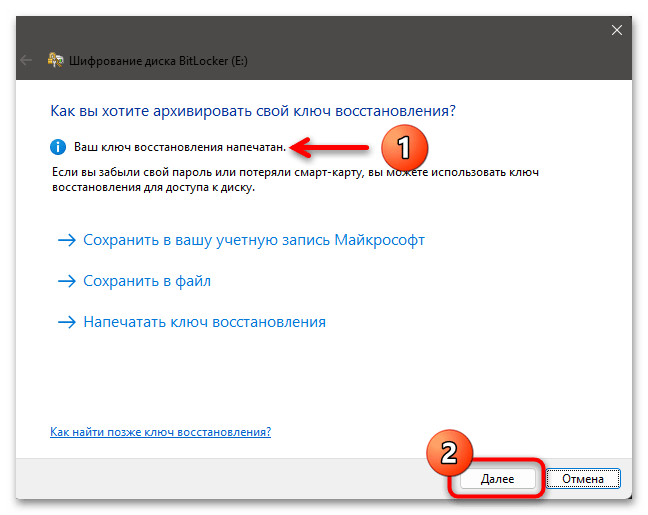

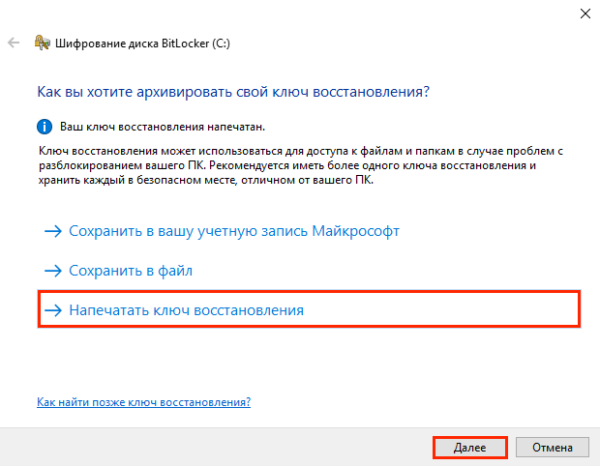

3. Пользователь должен выбрать, куда сохранить ключ восстановления. Поскольку на шифруемый диск его записать нельзя, то доступны 4 варианта: учетная запись Майкрософт, флеш-накопитель, в качестве отдельного файла на другом диске или просто распечатать.

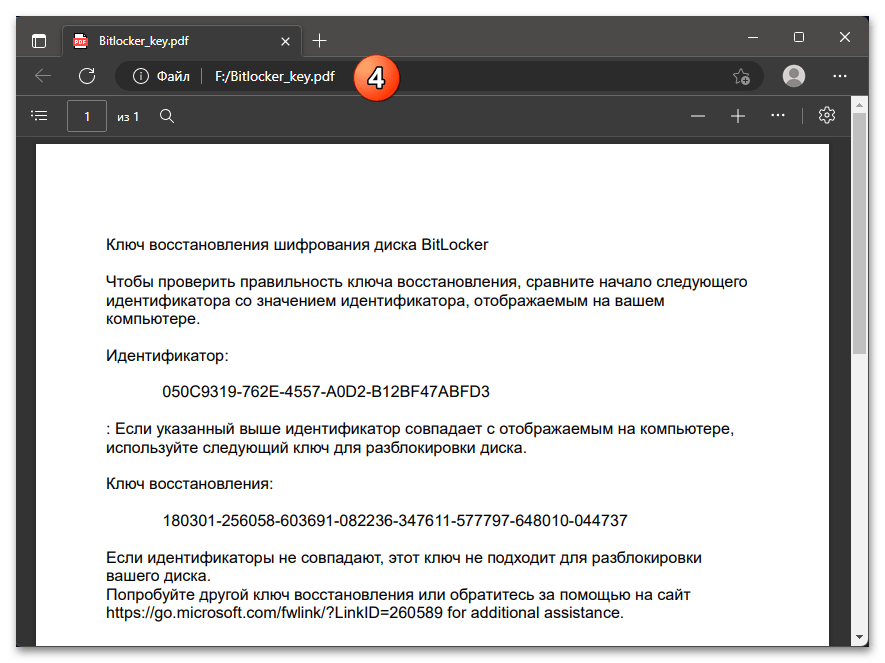

4. Выберем «Сохранить в файл». В этом случае достаточно указать место и убедиться, что соответствующий txt файл появился по указанному пути.

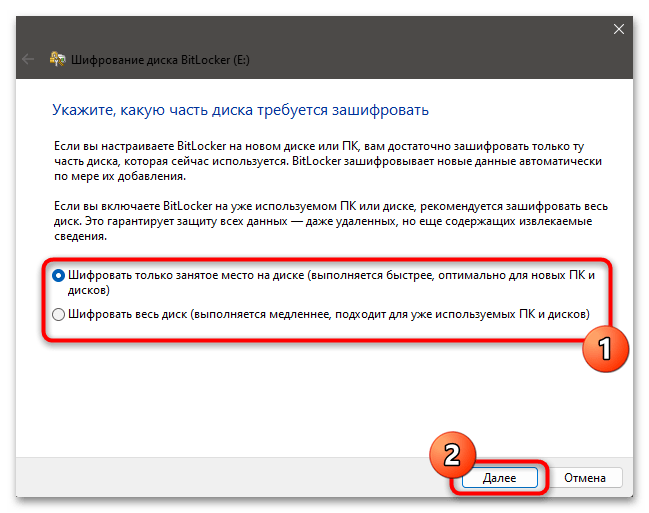

5. Выберите, как будет шифроваться диск — полностью или только занятая информацией часть. Второй вариант оптимален для новых ПК, на которых только недавно был установлен весь необходимый софт.

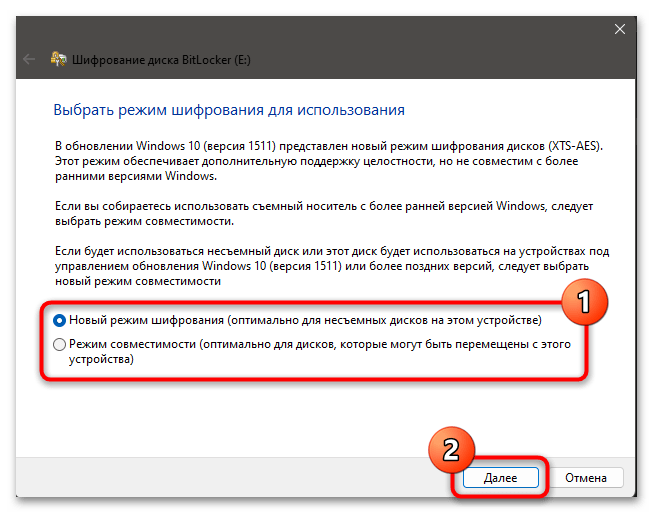

6. Выбор режима шифрования. Для несъемных накопителей укажите «новый», но для флешек или переносимых HDD лучше выбрать «Режим совместимости», чтобы при необходимости получить доступ к файлам на другом компьютере.

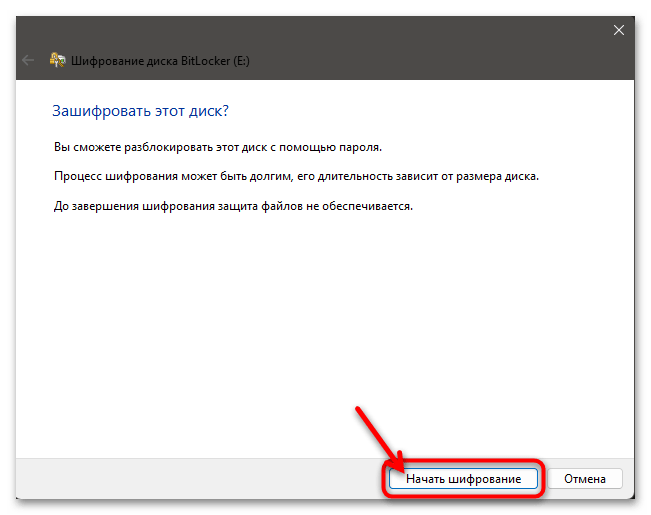

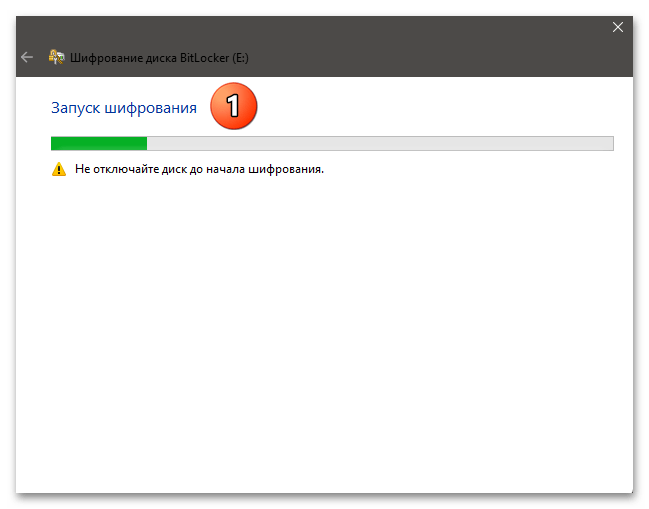

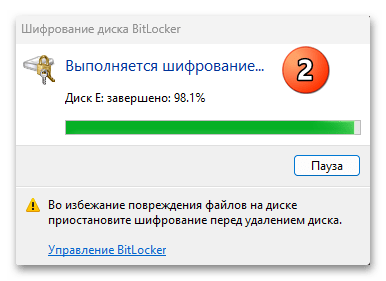

7. После завершения настроек в трее появится иконка BitLocker. Кликните по ней и подтвердите перезагрузку компьютера.

8. После перезагрузки начнется процесс шифрования, а его прогресс можно узнать из соответствующего значка в трее.

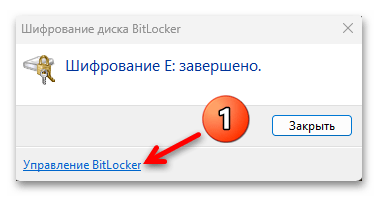

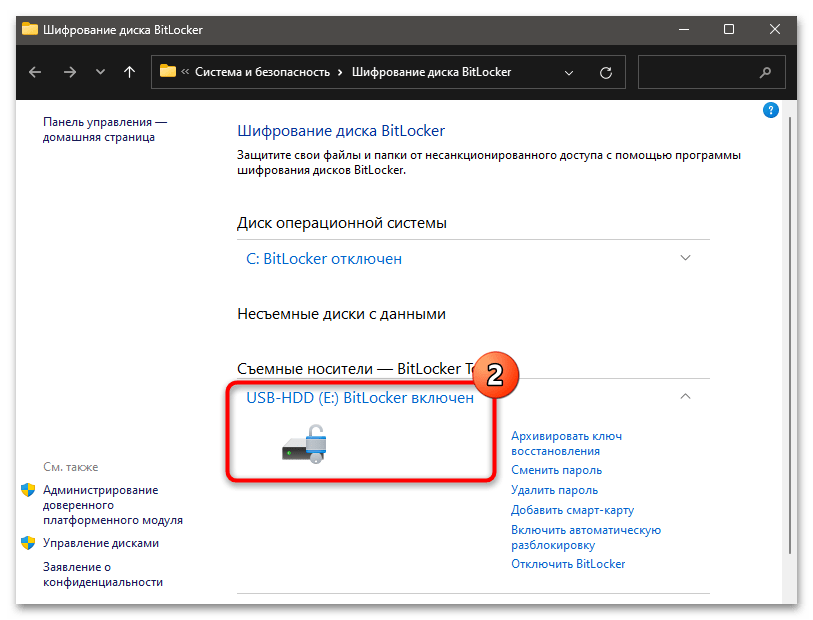

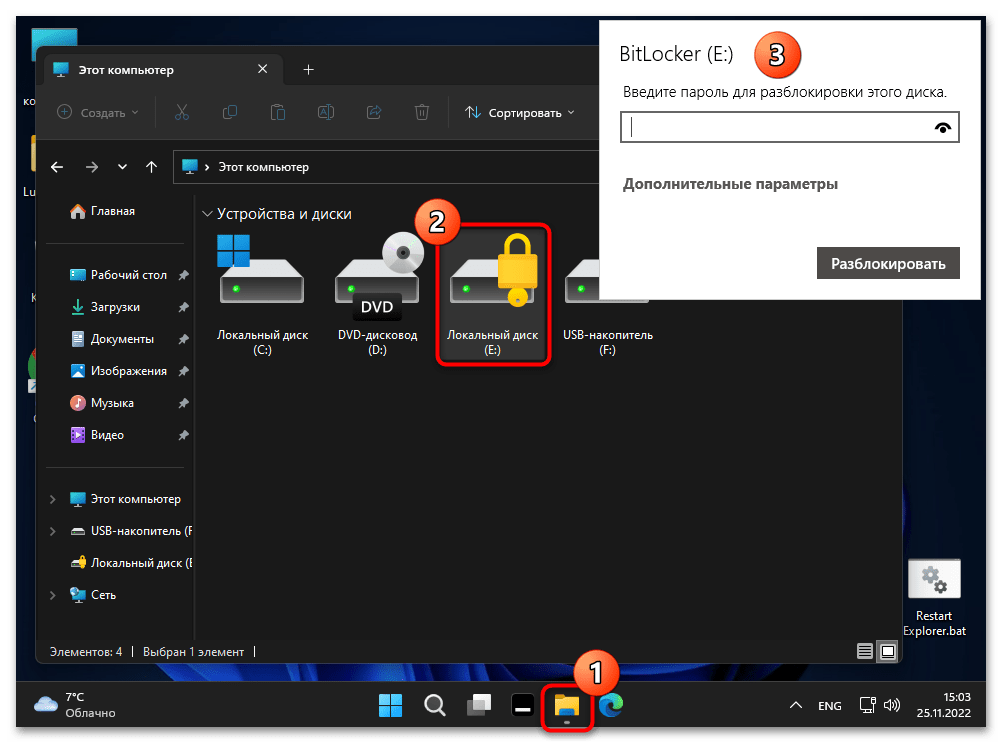

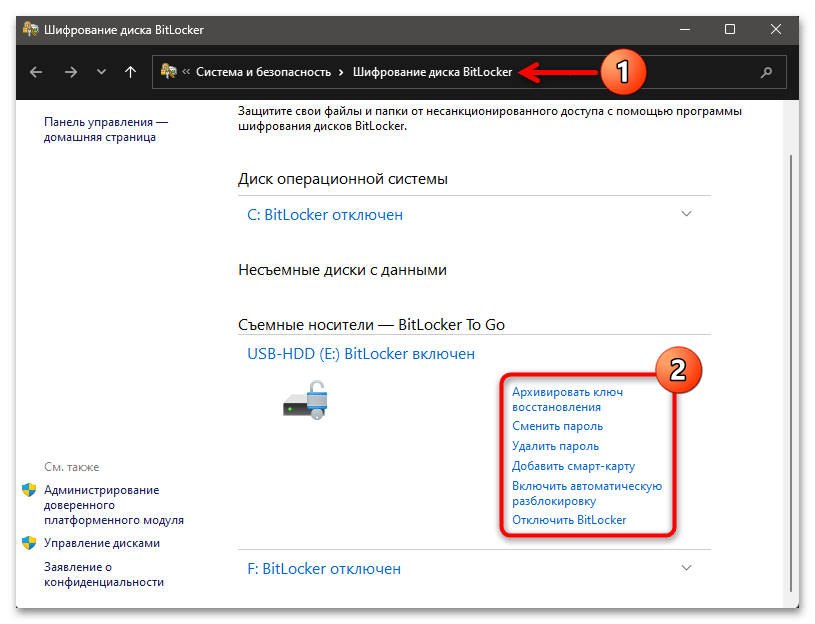

Теперь диск зашифрован и при каждом включении Windows будет просить ввести пароль BitLocker. Это относится и к съемным накопителям, если они были зашифрованы таким способом.

В разделе шифрования также появятся подробные настройки, где вы сможете удалить или сменить пароль, приостановить защиту, архивировать ключ восстановления или отключить шифрование.

Неправильный ввод пароля несколько раз приведет к блокировке, и получить доступ к диску можно будет только с помощью ключа восстановления

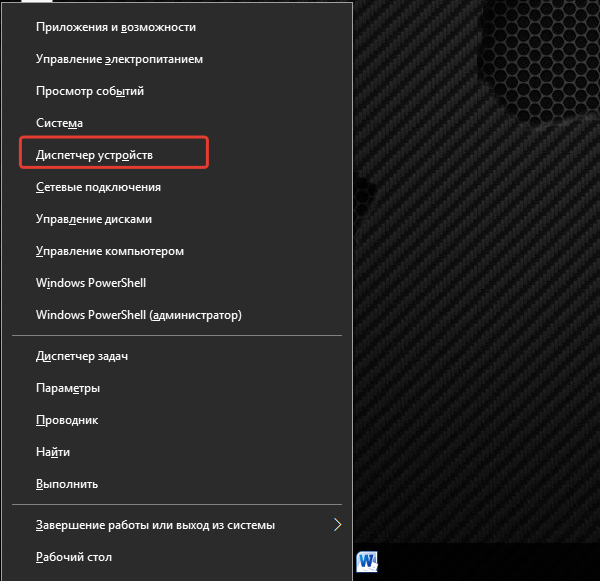

Самыми надежными считаются специальные смарт-карты, которые визуально выглядят как обычные флешки. Однако они имеют специальные библиотеки и отображаются отдельными устройствами в диспетчере задач. Соответственно, воспроизвести смарт-карту намного сложнее в отличие от обычной флешки-ключа.

Альтернативы BitLocker

Если по каким-либо причинам стандартная система шифрования вас не устраивает или в вашей редакции Windows ее просто нет, то можно воспользоваться сторонним софтом.

Однако будьте осторожны. Во-первых, сторонние программы в отличие от системных средств могут ощутимо сказываться на производительности компьютера, особенно, если они не оптимизированы под конкретные ОС. Во-вторых, нет гарантий, что такой софт не имеет уязвимостей, которыми могут воспользоваться злоумышленники или даже разработчики.

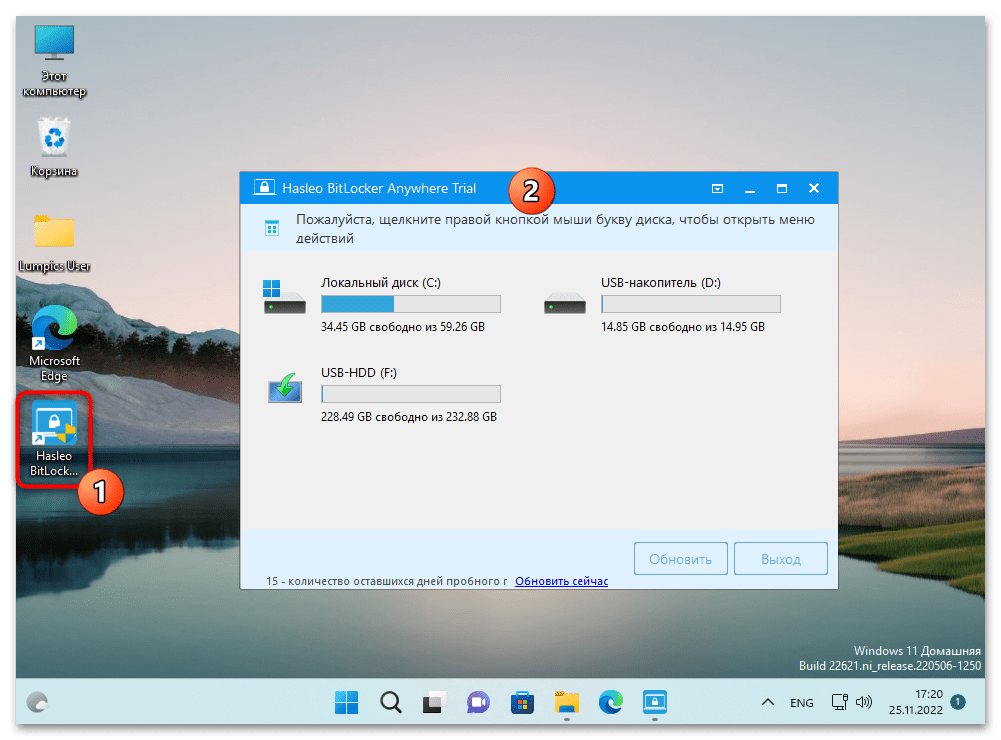

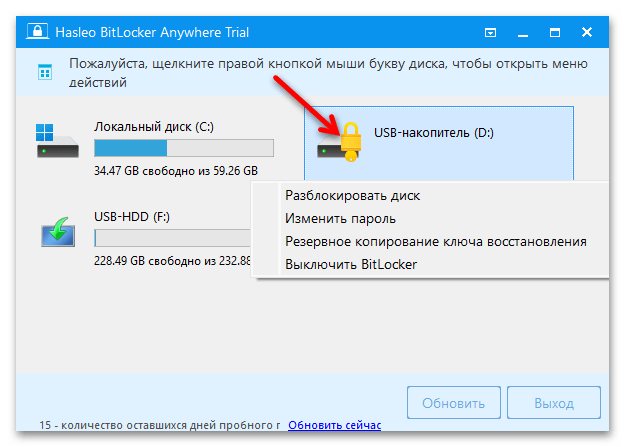

BitLocker Anywhere

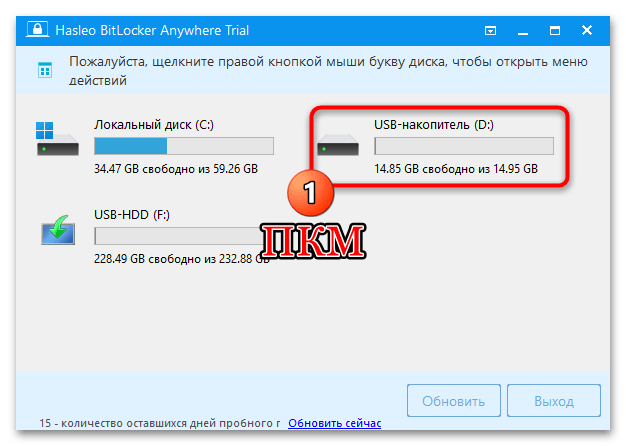

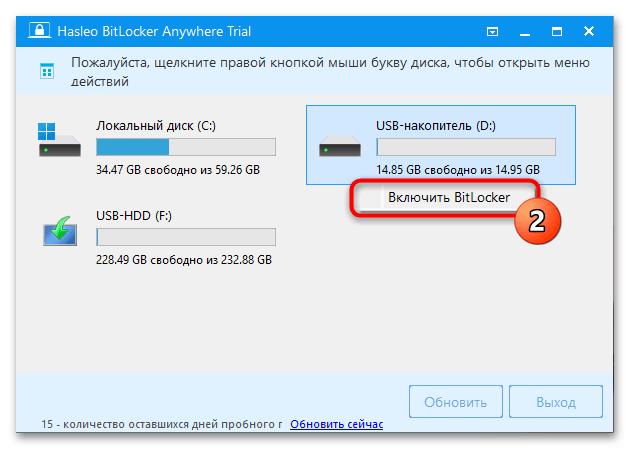

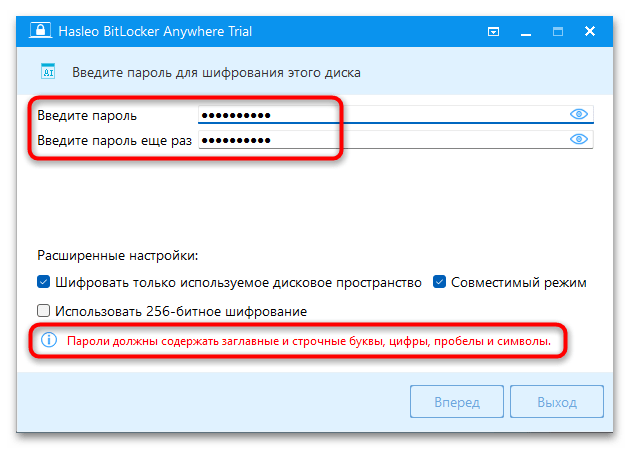

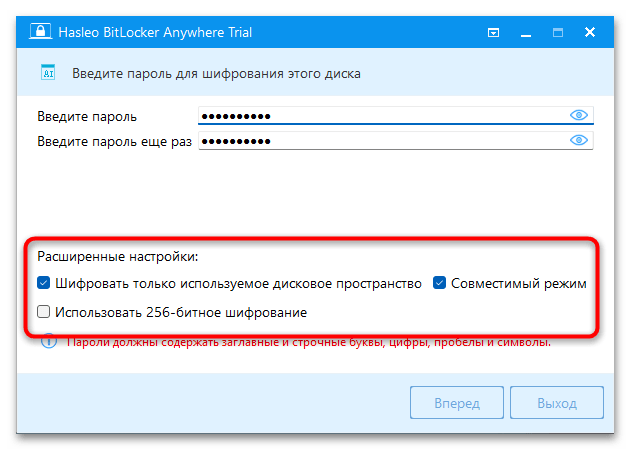

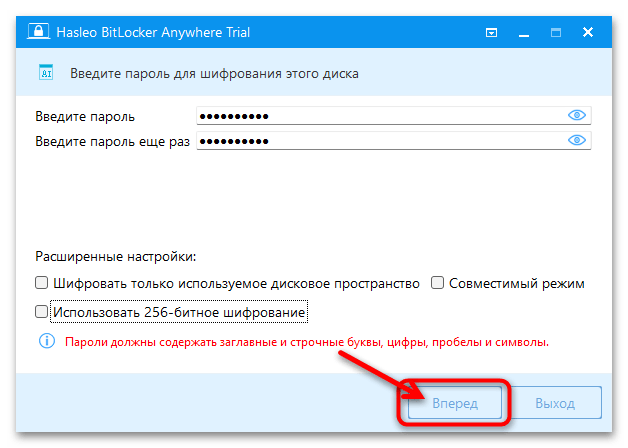

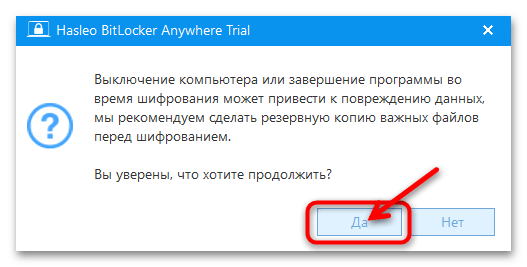

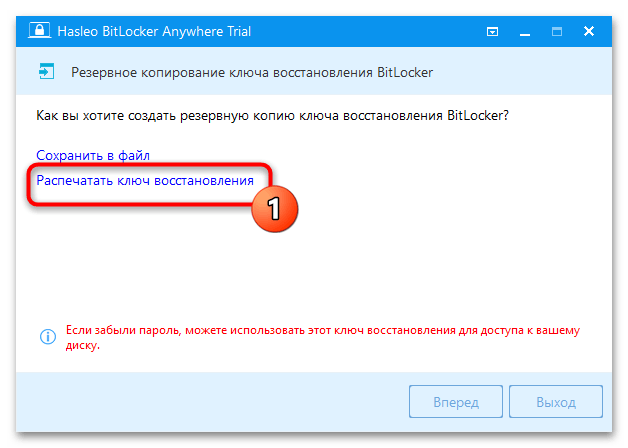

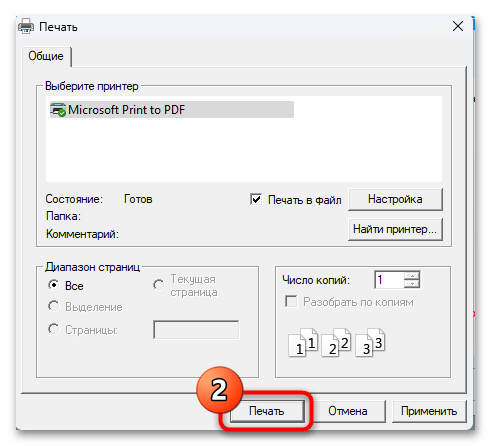

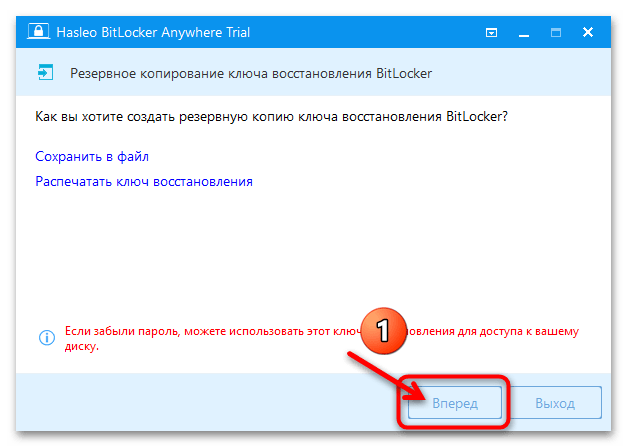

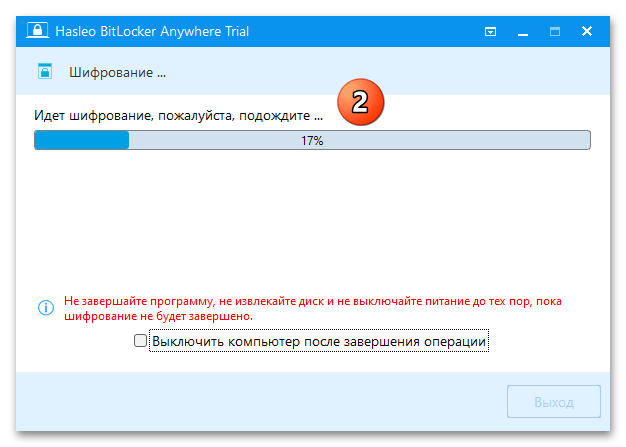

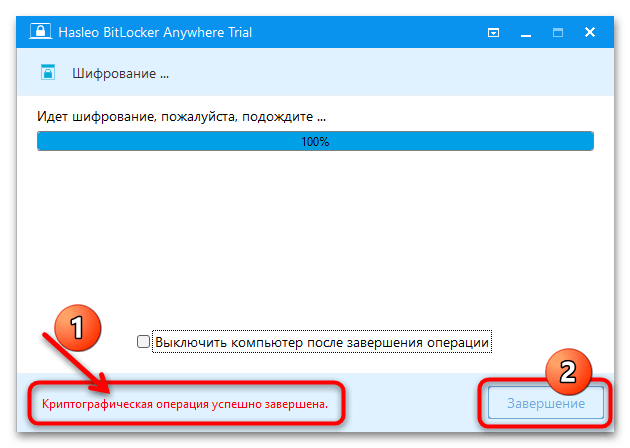

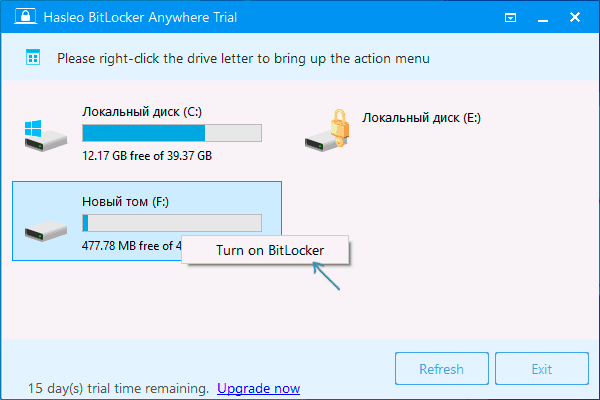

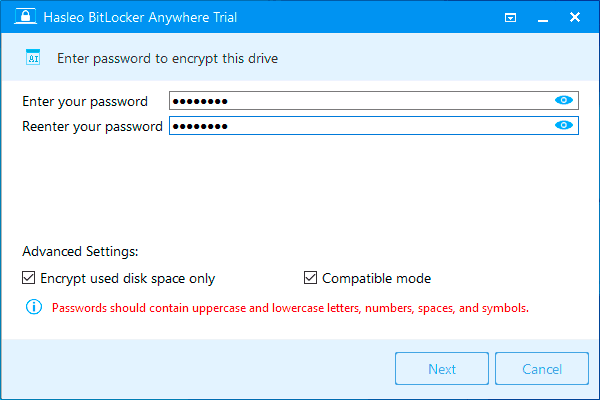

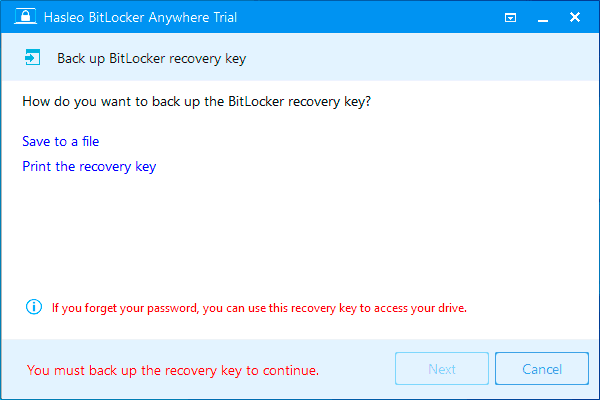

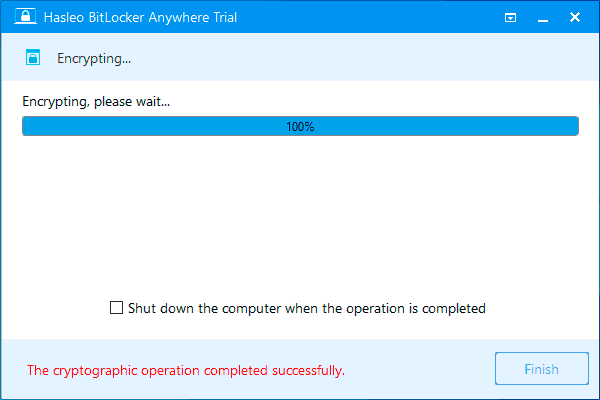

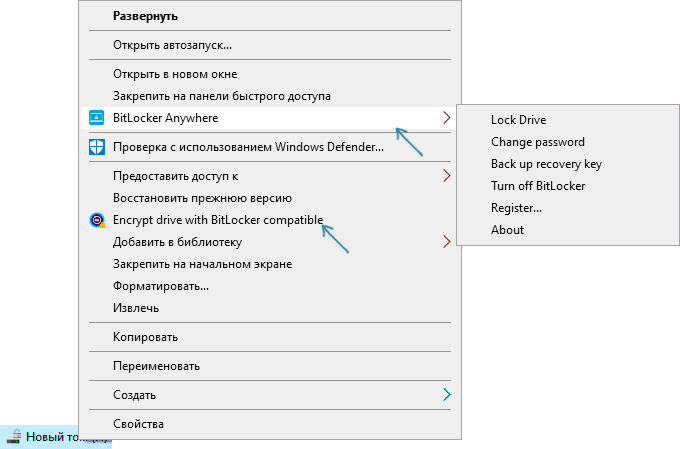

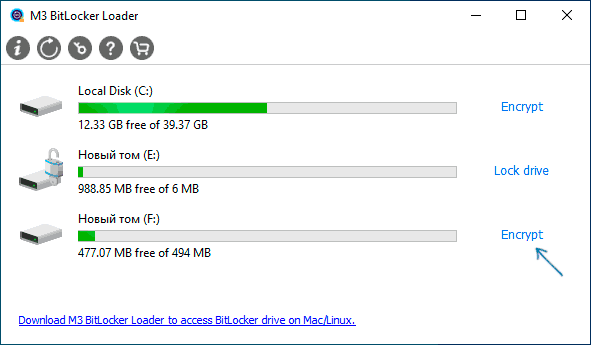

Популярный софт для шифрования дисков, работающий под операционными системами Windows 7/8/10 различных редакций. У софта есть пробная версия на 15 суток, однако в ней запрещено шифровать системный раздел, поэтому пользователи смогут защитить только флешки и другие логические тома жесткого диска.

Базовая версия стоит 14,99$, а профессиональная с возможностью шифровать тома больше 2 ТБ — 19,99$. В функционал BitLocker Anywhere входит шифрование и дешифрование дисков, создание ключей восстановления с их экспортом. По сути, это аналог стандартному BitLocker с технической поддержкой со стороны разработчиков. Очевидный минус — в качестве защиты доступен только пароль, никаких смарт-карт или USB Flash здесь нет.

Для шифрования достаточно выбрать диск, указать пароль, место для сохранения ключа восстановления и дождаться окончания процесса. Интерфейс на английском языке, но программой можно пользоваться даже с минимальными знаниями иностранного.

7 zip

Если вы предпочитаете создавать VHD-образы и при необходимости подключать их к системе, то для шифрования вполне подойдет обычный архиватор 7zip.

Выберите виртуальный образ жесткого диска (формат VHD/VHDX) и нажмите «Добавить в архив». Далее в окне настроек укажите имя, пароль для шифрования и метод (желательно, AES-256).

Теперь для дешифровки вам придется ввести пароль и только потом монтировать VHD файл.

Нюансы восстановления зашифрованного диска

Что делать, если Windows с зашифрованным логическим диском не запускается? Это не проблема, если у вас есть необходимые данные доступа. Чтобы снять блокировку BitLocker, вам следует иметь хотя бы один из следующих элементов:

Если ничего этого у вас нет, то про данные можно забыть и единственный способ вернуть диск — отформатировать его. Конечно, есть специфические способы «выловить» ключ среди метаданных или дампа оперативной памяти, но и они не дают стопроцентной гарантии успеха, не говоря о сложности реализации. К этим методикам могут прибегать специализированные сервисы.

Если Windows не прогружается, то вам необходимо запустить среду восстановления, или воспользоваться установочным диском. Если это возможно, запустите командную строку (для стандартных средств Windows это команда Shift+F10). Теперь выполните следующие действия:

Если пароль не известен, то можно использовать ключ восстановления, напечатав в командной строке:

В этом случае поврежденные данные с диска F будут перекопированы на диск G, при этом последний должен быть по объему больше диска F. Ключ восстановления — это 48-цифровой код, который и печатается в этой команде.

Для flash-ключа формата «.bek», который в данном примере находится на флешке I, используется следующая строка:

Перед открытием расшифрованного диска обязательно выполните проверку на ошибки стандартной командой Chkdsk.

Источник

|

28 / 25 / 9 Регистрация: 04.03.2013 Сообщений: 742 |

|

|

1 |

|

Как открыть сертификат?09.09.2020, 12:50. Показов 12787. Ответов 16

Здравствуйте! Буду благодарен советам.

__________________

0 |

|

Programming Эксперт 94731 / 64177 / 26122 Регистрация: 12.04.2006 Сообщений: 116,782 |

09.09.2020, 12:50 |

|

16 |

|

фрилансер 4474 / 3983 / 868 Регистрация: 11.10.2019 Сообщений: 10,497 |

|

|

09.09.2020, 12:55 |

2 |

|

iiwanc, если я правильно понял — правой кнопкой по файлу с нужным расширением -> «открыть с помощью» -> выбрать правильный экзешник, поставить галку «всегда открывать этой программой»

0 |

|

Модератор 15149 / 7737 / 726 Регистрация: 03.01.2012 Сообщений: 31,802 |

|

|

09.09.2020, 13:12 |

3 |

|

поставить галку «всегда открывать этой программой А вот от этого бы я воздержалась… Представим себе крайний случай: какой-то ну ооочень умный юзер ассоциировал (поставил упомянутую галочку) с блокнотом экзешник. На выходе мы имеем вместо запуска этим юзером любой программы появление блокнота с кракозябрами… Ну или аналогично с медиаплеером…

0 |

|

28 / 25 / 9 Регистрация: 04.03.2013 Сообщений: 742 |

|

|

09.09.2020, 13:17 [ТС] |

4 |

|

Где находится нужный экзешник?

0 |

|

фрилансер 4474 / 3983 / 868 Регистрация: 11.10.2019 Сообщений: 10,497 |

|

|

09.09.2020, 13:33 |

5 |

|

gecata, у exe нет такого пункта в меню, так что юзер не сделает сию глупость

Где находится нужный экзешник а вот это я не в курсе

0 |

|

Модератор 8364 / 3329 / 241 Регистрация: 25.10.2010 Сообщений: 13,537 |

|

|

09.09.2020, 14:29 |

6 |

|

Вот экзешник C:Windowssystem32rundll32.exe и он юзает файл cryptext.dll Добавлено через 15 минут Батник запустить с правами админа

0 |

|

Модератор 15149 / 7737 / 726 Регистрация: 03.01.2012 Сообщений: 31,802 |

|

|

09.09.2020, 14:51 |

7 |

|

у exe нет такого пункта в меню И слава богу. А то было бы весело… А вот у файлов иконок (.ico) есть… И пострадавшие на нашем форуме были.

0 |

|

фрилансер 4474 / 3983 / 868 Регистрация: 11.10.2019 Сообщений: 10,497 |

|

|

09.09.2020, 15:03 |

8 |

|

А вот у файлов иконок (.ico) ну это то как может навредить? Это же просто картинки.

0 |

|

28 / 25 / 9 Регистрация: 04.03.2013 Сообщений: 742 |

|

|

09.09.2020, 20:10 [ТС] |

9 |

|

gecata, для удобства. Сейчас могу просматривать сертификаты только через Крипто-Про. У меня их много, поэтому хотелось бы просматривать с помощью обычного двойного клика.

0 |

|

Робот сгибальщик 831 / 456 / 95 Регистрация: 29.07.2020 Сообщений: 2,351 Записей в блоге: 7 |

|

|

09.09.2020, 22:41 |

10 |

|

При двойном клике на сертификат (.cer) открывается все что угодно, только НЕ Расширения оболочки шифрования. Если стандартное средство Windows просмотра и управления сертификатами не устраивает, попробуй ассоциировать файлы *.cer, так же как и *.sig с CryptoPro. Через контекстное меню файла или через настройки ассоциаций программ.

0 |

|

28 / 25 / 9 Регистрация: 04.03.2013 Сообщений: 742 |

|

|

10.09.2020, 06:25 [ТС] |

11 |

|

Persk, ниже содержимое реестра: HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshell opencommand

0 |

|

Модератор 8364 / 3329 / 241 Регистрация: 25.10.2010 Сообщений: 13,537 |

|

|

10.09.2020, 06:32 |

12 |

|

ниже содержимое реестра: В реестре все норм

Можно попробовать в батнике прописать Батник запускали?

0 |

|

28 / 25 / 9 Регистрация: 04.03.2013 Сообщений: 742 |

|

|

10.09.2020, 06:35 [ТС] |

13 |

|

Батник сделал: Теперь при двойном клике появляется сообщение: Но при клике право клавишей Открыть с помощью — появилось «Расширения оболочки шифрования». Миниатюры

0 |

|

Модератор 8364 / 3329 / 241 Регистрация: 25.10.2010 Сообщений: 13,537 |

|

|

10.09.2020, 06:55 |

14 |

|

Как бы теперь сделать эту оболочку по умолчанию? Выбор есть, галку как скрине есть возможность проставить?

0 |

|

28 / 25 / 9 Регистрация: 04.03.2013 Сообщений: 742 |

|

|

10.09.2020, 08:14 [ТС] |

15 |

|

Галку не поставить Миниатюры

0 |

|

Модератор 8364 / 3329 / 241 Регистрация: 25.10.2010 Сообщений: 13,537 |

|

|

11.09.2020, 09:47 |

16 |

|

Решение Сделайте точку восстановления.

1 |

|

28 / 25 / 9 Регистрация: 04.03.2013 Сообщений: 742 |

|

|

16.09.2020, 07:20 [ТС] |

17 |

|

Persk, спасибо. Все работает

0 |

CER – Сертификат безопасности (Internet Security Certificate)

Расширение CER

Чем открыть файл CER

В Windows: Microsoft Internet Explorer, Opera, Mozilla Firefox, Google Chrome, Safari, Chromium, Adobe Reader, Adobe Acrobat, SeaMonkey, Любой другой вэб-браузер

В Mac OS: Microsoft Internet Explorer, Opera, Mozilla Firefox, Google Chrome, Safari, Chromium, Adobe Reader, Adobe Acrobat, Seamonkey, Apple Keychain Access, Любой другой вэб-браузер

В Linux: Mozilla Firefox, Google Chrome, Chromium, Adobe Reader, Seamonkey

В Google Android: Opera Mini, Opera Mobile

В Apple iOS (iPhone, iPad, iPod): Opera Mini

Описание расширения CER

Популярность:

Расширение CER – это файл сертификата безопасности Интернета. Сертификаты безопасности используются для обеспечения безопасности Интернет-серверов, транзакций на веб-сайте, логинов, веб-почты и связей. Они могут использовать шифрование SSL. Сертификат безопасности выдается специальным Центром сертификации – VeriSign или Thwate. Файл CER устанавливается на вэб-сервере для валидации вэб-сайтов, установленных на сервере.

Сертификат можно просмотреть, если зайти по пути Пуск -> Панель управления -> Свойства обозревателя или запустите браузер Internet Explorer -> Сервис -> Свойства обозревателя, затем на вкладке Содержание, нажимаете кнопку «Сертификаты», вкладка «Личные». Здесь можно просмотреть, импортировать, экспортировать или удалить сертификат. Если вы заходите на сайт с установленным сертификатом и использующее шифрование SSL (адрес сайта начинается с https://), то .CER файлы можно просматривать, если вы нажмете на иконку замка, рядом с краем окна браузера (в правом нижнем углу в Internet Explorer и Firefox; в правом верхнем углу в Safari).

.CER может быть как в кодировке DER, так и в Base-64.

Источник

Расширенная оболочка шифрования windows

Глава 4. Команды Rundll32. 4.4. Другие возможности команд rundll32

Дата: 16 августа 2009, воскресенье

И напоследок давайте рассмотрим другие возможности, которые предоставляет нам программа rundll32.exe.

Работа с сертификатами

Для работы с сертификатами предназначены функции библиотеки CRYPTEXT.dll (расширения оболочки шифрования), которые были предназначены именно для использования в команде rundll32.exe. С их помощью можно добавить или открыть файлы сертификатов различного типа. Для этого применяются функции, представленные в таблице ниже.

Таблица 4.35. Функции библиотеки CRYPTEXT.dll

Библиотека user32.dll

При помощи библиотеки user32.dll (многопользовательская библиотека клиента USER API Windows) реализуется очень большое количество функций, некоторые из которых можно вызвать при помощи программы rundll32.exe. Наверное, самой интересной из этих функций является LockWorkStation — с ее помощью можно заблокировать компьютер.

Также интересной возможность данной библиотеки является функция SwapMouseButton. С ее помощью назначение кнопок мыши меняется местами (левая кнопка выполняет действие правой, а правая, соответственно, левой).

А если вы воспользуетесь командой rundll32.exe user32.dll WinHelpA, тогда перед вами отобразится окно программы СПРАВКА И ПОДДЕРЖКА.

Остальные функции библиотеки user32.dll представлены в таблице ниже.

Таблица 4.36. Библиотека user32.dll

Библиотека ADVPACK.dll

Библиотека ADVPACK.dll реализует основные функции по работе с реестром, а также установке расширенных inf-файлов. Для установки inf-файлов применяется функция LaunchINFSectionEx, способ использования которой представлен ниже.

- Rundll32.exe ADVPACK.dll LaunchINFSectionEx «inf-файл», «начальный раздел inf-файла», «cab-файл с дополнительными файлами», «флаг». Флаг является битовой маской и может принимать следующие значения: 4 (не выводить промежуточные результаты установки), 8 (не преобразовывать группы), 16 (после установки обновить оболочку), 32 (выполнить архивацию перед установкой), 64 (отменить установку inf-файла), 128 (выполнить валидизацию), 256 (не строить список файлов), 512 (задерживать регистрацию ActiveX-объектов).

Примером использования функции LaunchINFSectionEx может быть команда rundll32 advpack.dll, LaunchINFSectionEx %11%ieuinit.inf,Install,,36. Данная команда начинает процесс установки файла ieuinit.inf, расположенного в каталоге %systemroot%inf (числовое представление этого каталога — %11%), выполняя команды, указанные в разделе Install данного файла.

Помимо установки inf-файла с помощью библиотеки ADVPACK.dll можно выполнить установку ActiveX-объектов. Для этого достаточно воспользоваться командой Rundll32.exe ADVPACK.dll RegisterOCX «файл .ocx».

Кроме описанных выше команд для установки inf-файлов и ActiveX-объектов библиотека ADVPACK.dll поддерживает еще несколько интересных возможностей. В первую очередь, это возможность с помощью команды вида Rundll32.exe ADVPACK.dll DelNodeRunDLL32 «файл или каталог» удалить указанный файл либо весь каталог.

И еще одной возможностью библиотеки ADVPACK.dll являются функции работы с ветвью реестра HKLMSOFTWAREMicrosoftActive SetupInstalled Components.

- Rundll32.exe ADVPACK.dll UserInstStubWrapper «каталог». Выполнить команду, записанную в параметре строкового типа RealStubPath, который расположен в ветви реестра HKLMSOFTWAREMicrosoftActive SetupInstalled Components«каталог». С помощью параметра RealStubPath запускаются команды, которые не требуют взаимодействия с пользователем — даже если вы запустите с помощью этого параметра какую-либо программу с графической оболочкой, вы не сможете увидеть окно этой программы, хотя процесс программы будет создан.

- Rundll32.exe ADVPACK.dll UserUnInstStubWrapper «каталог». Выполнить команду, записанную в параметре строкового типа RealStubPath, который расположен в ветви реестра HKLMSOFTWAREMicrosoftActive SetupInstalled Components«каталог».Restore.

Служба фонового обновления

Для работы со службой фонового обновления dfsvc.exe можно применять функции библиотеки dfshim.dll (Application Deployment Support Library). Например, вызов функции KillService приведет к завершению работы процесса dfsvc.exe.

Также вы можете воспользоваться следующими командами.

- rundll32 dfshim.dll ShOpenVerbApplication «путь URL». Выполнить соединение со службой обновления для передачи программы.

- rundll32 dfshim.dll ShOpenVerbShortcut «путь URL». Выполнить соединение со службой обновления на основе данного ярлыка.

- rundll32 dfshim.dll ShArpMaintain. Выполнить соединение со службой обновления.

Возможности программы VmWare

Известный всем эмулятор операционных систем использует для своей работы библиотеку MSI39.dll, в которой содержатся несколько функций, которые можно вызвать при помощи rundll32.exe. В первую очередь следует обратить внимание на функцию VMAskDisableAutorun. После вызова данной функции перед вами отобразится диалог, позволяющий отключить автоматический запуск дисков.

Если же необходимо выполнить обратное действие, тогда достаточно воспользоваться командой rundll32.exe MSI39.dll VMRestoreRegistry, чтобы автоматический запуск дисков был включен.

Также в библиотеке MSI39.dll присутствует ряд функций, которые выполняют удаление VMWare.

- rundll32.exe MSI39.dll VMCleanFiles. Удалить из каталога %systemroot%SYSTEM32DRIVERS драйверы wmnetuserif.sys, wmnetbridge.sys, wmnetadapter.sys, wmnet.sys.

- rundll32.exe MSI39.dll VMDeleteFiles. Удалить все файлы VMWare и все сведения о ней из реестра.

- rundll32.exe MSI39.dll VMDeleteRegistry. Удалить все сведения о VMWare из реестра.

Библиотека shSetup.dll

Библиотека shSetup.dll (Shell setup helper) используется для работы стандартного средства развертывания sysprep.exe. Данная библиотека поддерживает следующие возможности.

- rundll32.exe shSetup.dll Sysprep_Cleanup_Shell. Очистить корзину, списки MRU, а также отключить автоматический вход в систему и все панели инструментов, и, кроме того, удалить параметры из ветвей реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionOOBE и HKLMSOFTWAREMicrosoftWindowsCurrentVersionSetupOOBE.

- rundll32.exe shSetup.dll Sysprep_Generalize_Shell. Удалить ветвь реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionSetupOOBE.

Служба времени Windows

Для работы со службой времени Windows применяется библиотека w32time.dll (Служба времени Windows). Она поддерживает следующие возможности.

- rundll32.exe w32time.dll W32TimeVerifyJoinConfig. Присвоить параметрам DWORD-типа MaxNegPhaseCorrection и MaxPosPhaseCorrection, расположенным в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeConfig, значения 0xffffffff. Также параметру строкового типа Type, расположенному в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeParameters, присваивается значение NT5DS.

- rundll32.exe w32time.dll W32TimeVerifyUnjoinConfig. Присвоить параметрам DWORD-типа MaxNegPhaseCorrection и MaxPosPhaseCorrection, расположенным в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeConfig, значения 0xD2F0. Также параметру строкового типа Type, расположенному в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeParameters, присваивается значение NTP.

Механизм восстановления системы

При помощи функций библиотеки SRCORE.dll (библиотека ядра восстановления системы Microsoft Windows) можно выполнить некоторые задачи управления стандартным механизмом восстановления системы. Для этого применяются следующие команды.

- rundll32.exe SRCORE.dll SysprepGeneralize. Отключить механизм восстановления системы на всех дисках.

- rundll32.exe SRCORE.dll SysprepCleanup. Удалить все созданные ранее точки восстановления.

Генератор библиотек типов

В поставку операционной системы Windows Vista входит библиотека scrobj.dll (Windows Script Component Runtime), которая поддерживает функцию GenerateTypeLib. Данная функция предназначена для создания библиотек типов. Синтаксис ее использования можно узнать при помощи команды Rundll32.exe scrobj.dll GenerateTypeLib /? (рис. 4.12).

Рис. 4.12. Результат выполнения команды Rundll32.exe scrobj.dll GenerateTypeLib /?

Другие возможности

В таблице ниже представлены последние команды rundll32.exe, которые мы с вами рассмотрим в данной главе.

Таблица 4.37. Другие варианты использования программы rundll32.exe

- CABVIEW.dll Uninstall. Удалить стандартный компонент чтения cab-файлов.

- DwmApi.dll #102. Запускает процесс dwm.exe (то есть включает интерфейс Windows Aero)

- DwmApi.dll DwmEnableComposition. Запускает процесс dwm.exe, тем самым включая интерфейс Windows Aero

- KERNEL32.dll FatalAppExit. Отобразить диалог Неустранимая ошибка приложения.

- msi.dll MsiMessageBox «заголовок». Отобразить сообщение с указанным заголовком.

- MSORCL32.dll ConfigDSN. Выполнить конфигурацию DSN ODBC для Oracle.

- MSUTB.dll SetRegisterLangBand. Присвоить параметру DWORD-типа ShowDeskBand значение 1 (расположен в ветви HKCUSoftwareMicrosoftCTFMSUTB).

- newdev.dll,pDiDeviceInstallAction «именованный канал» «ID оборудования». Выполнить установку оборудования с указанным ID. Пример команды: rundll32.exe newdev.dll,pDiDeviceInstallAction \.pipePNP_Device_Install_Pipe_1. <1f9151df-eebf-486c-96b3-b386c5e699bd>«USBVID_0BB4&PID_00CF5&f4079a3&0&1». Сведения об установленном оборудовании (и команде rundll32.exe, используемой для этого), содержатся в файле setupapi.app.log каталога %systemroot%inf.

- powrprof.dll SetSuspendState. Перейти в спящий режим.

- RASAPI32.dll RasSetSharedAutoDial. Присвоить параметру DWORD-типа SharedAutoDial значение 1 (расположен в ветви HKLMSYSTEMCurrentControlSetServicesSharedAccessParameters).

- sdengin2.dll ExecuteScheduledBackup /d. Выполнить запланированное задание архивирования.

- setupapi.dll InstallHinfSection «начальный раздел», «флаг», «inf-файл». Установить inf-файл. Флаг может принимать значения: 0 (после установки не перезагружать компьютер), 1 (перезагружать компьютер), 2 (спрашивать о перезагрузке), 3 (перезагружать, если нужно), 4 (спрашивать о перезагрузке, если нужно)

- syssetup.dll UpdatePnpDeviceDriversEx. Переустановить драйверы устройств, поддерживающие Plug`n`Play.

- slcc.dll OpenPackage «файл». Установить файл лицензий при помощи мастера Коммерческий клиент лицензирования программного обеспечения.

- syssetup.dll SetupInfObjectInstallActionW. Отобразить диалог Установка не выполнена.

- UxTheme.dll EnableTheming. Присвоить параметру строкового типа ThemeActive значение 1 (расположен в ветви HKCUSoftwareMicrosoftWindowsCurrentVersionThemeManager).

- shell32.dll,SHCreateLocalServerRunDll «CLSID-номер». Установить локальный сервер с указанным GUID.

- /d srrstr.dll,ExecuteScheduledSPPCreation. Создать запланированную точку отката.

4.5. Заключение

В этом разделе мы рассмотрели только основные команды rundll32.exe, которые можно использовать в операционной системе Windows Vista. Как их, так и другие команды rundll32.exe можно будет просмотреть в специальной базе данных, поставляемой вместе с данной книгой.

Источник

Как зашифровать файлы и папки используя EFS в Windows 10, 8 или 7

Читайте, что такое EFS в Windows 10, как его включить и использовать . Как создать резервную копию ключа шифрования EFS. EFS является аналогом Bitlocker шифрования , и позволяет зашифровать отдельно взятые файлы и папки, в отличии от Bitlocker, который шифрует весь диск целиком. EFS не является полноценной файловой системой, она работает на базе NTFS и позволяет «на лету» шифровать отдельные файлы.

Ключи шифрования привязаны к пользователю Windows, поэтому другие пользователи ПК не смогут получить доступ к зашифрованным данным. EFS-шифрование не обеспечивает комплексную защиту, как Bitlocker. Во-первых, система хранит ключи шифрования локально, и злоумышленники могут получить к ним доступ. Также есть вероятность, что секретные данные могут сохраняться во временных или служебных файлах системы, которые остаются незашифрованными.

Тем не менее EFS – это быстрый и простой способ защиты отдельных файлов и папок на ПК, который используется совместно несколькими пользователями. Шифрование с помощью EFS не займет много времени – давайте посмотрим, как это делается.

С чего начать шифрование

EFS не доступен в домашних версиях Windows 10, 8 или 7, если вы используете Домашнюю версию – вам не повезло. Само шифрование теряет смысл, если вы не будете использовать надежный пароль со своей учетной записью, так как доступ к зашифрованным данным открывается автоматически при входе систему пользователя, который их зашифровал.

После шифрования файлов система автоматически создаст резервный ключ, который позволит получить доступ к данным, если у вас возникнут проблемы с входом в систему, и вы больше не сможете войти в свою учетную запись. Для этого требуется любой съёмный носитель, лучше всего использовать USB флешку.

Как включить EFS в Windows 10

Выберите файлы или папки для шифрования с EFS и выполните следующие действия:

- Запустите Windows проводник в меню «Пуск» , на рабочем столе или на панели задач.

- Щелкните правой кнопкой мыши файл или папку и выберите «Свойства» .

- На вкладке Общие нажмите кнопку «Другие» .

- Установите флажок рядом с Шифровать содержимое для защиты данных .

- Нажмите «ОК» , затем «Применить» . Появится окно с вопросом, хотите ли вы только зашифровать выбранную папку или папку, вложенные папки и файлы.

- Нажмите «Применить изменения только к этой папке» или «Применить изменения к этой папке, подпапкам и файлам» .

- Нажмите «ОК» .

Файлы, которые вы зашифровали с помощью EFS, в правом верхнем углу иконки будут иметь значок маленького замка. После этого никто не сможет получить к ним доступ, пока не войдет в систему под вашим пользователем.

Как создать резервную копию ключа шифрования EFS

После включения EFS на панели задач в правом нижнем углу экрана появится небольшой значок. Это ваше напоминание о резервном копировании ключа шифрования EFS.

- Подключите USB-накопитель к компьютеру.

- Нажмите значок EFS на панели задач.

- Нажмите «Архивировать сейчас (рекомендуется)».

Источник

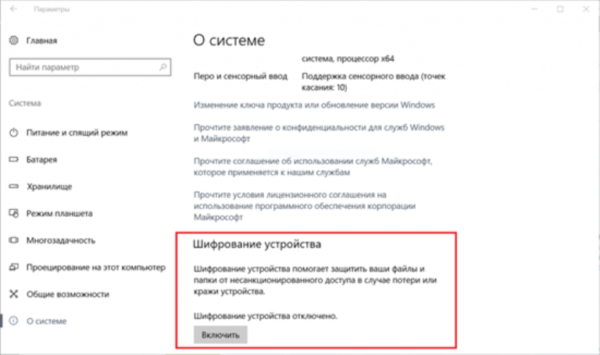

Шифрование устройства помогает защитить ваши данные. Оно доступно на широком спектре устройств с Windows.

Обычно, когда вы обращаетесь к своим данным, они проходят через Windows и к ним применяются стандартные меры защиты, связанные со входом в Windows. Однако если кто-то хочет обойти эти защиты Windows, он может открыть дело компьютера и удалить физический жесткий диск. После этого путем добавления вашего жесткого диска в качестве второго диска на компьютер, которым он управляет, этот человек сможет получить доступ к вашим данным, не нуждаясь в ваших учетных сведениях.

Однако если диск зашифрован, то при попытке использовать этот метод для доступа к диску им придется предоставить ключ расшифровки (которого у них не должно быть), чтобы получить доступ к чему-либо на диске. Без ключа расшифровки данные на диске будут выглядеть как бессмысленный текст.

Возникли проблемы при воспроизведении видео? Посмотрите его на YouTube.

BitLocker запрашивает ключ восстановления? См. раздел Поиск ключа восстановления BitLocker.

Доступно ли это на моем устройстве?

Шифрование BitLocker доступно на поддерживаемых устройствах с Windows 10 или 11 Pro, Корпоративная или для образовательных учреждений.

На поддерживаемых устройствах с Windows 10 или более поздней версии BitLocker будет автоматически включен при вашем первом входе в личную учетную запись Майкрософт (например, @outlook.com или @hotmail.com) либо рабочую или учебную учетную запись.

BitLocker не включается автоматически с локальными учетными записями, однако его можно включить вручную в средстве Управление BitLocker .

Управление шифрованием BitLocker

Нажмите Пуск и в поле поиска введите Управление BitLocker, а затем выберите необходимый результат из списка.

Примечание: Вы сможете увидеть этот параметр, только если функция BitLocker доступна на вашем устройстве. Она не поддерживается в выпуске Windows Домашняя.

Если для устройства включен BitLocker, важно убедиться, что где-то создана резервная копия ключа восстановления. Если BitLocker считает, что несанкционированный пользователь пытается получить доступ к диску, он заблокирует систему и запросит ключ восстановления BitLocker. Если у вас нет этого ключа, вы не сможете получить доступ к диску, и служба поддержки Майкрософт не имеет доступа к ключам восстановления, чтобы они не могли предоставить его вам, или создать новый, если он был потерян.

Резервное копирование ключа восстановления занимает всего несколько минут. Дополнительные сведения см. в статье Резервное копирование ключа восстановления BitLocker.

Если устройство не поддерживает BitLocker, возможно, вместо этого вы сможете использовать шифрование устройств Windows .

Чтобы узнать, можно ли использовать шифрование устройств Windows

-

В поле поиска на панели задач введите Сведения о системе, щелкните правой кнопкой мыши Сведения о системе в списке результатов, а затем выберите Запуск от имени администратора. Также можно нажать кнопку Пуск и затем в разделе Средства администрирования Windows выбрать Сведения о системе.

-

В нижней части окна Сведения о системе найдите параметр Поддержка шифрования устройства. Если указано значение Соответствует требованиям, то шифрование устройства доступно на вашем устройстве.

Включение шифрования устройств Windows

-

Войдите в Windows под учетной записью администратора (возможно, потребуется выйти из системы и снова войти в нее для переключения учетных записей). Дополнительные сведения см. в разделе Создание локальной учетной записи или учетной записи администратора в Windows 10.

-

Нажмите кнопку Пуск и выберите Параметры > Обновление и безопасность > Шифрование устройства. Если пункт Шифрование устройства отсутствует, эта функция недоступна.

-

Если шифрование устройства отключено, выберите Включить.

Дополнительные ресурсы

Резервное копирование ключа восстановления BitLocker

Поиск ключа восстановления BitLocker в Windows

Нужна дополнительная помощь?

����� 4. ������� Rundll32. 4.4. ������ ����������� ������ rundll32

����: 16 ������� 2009, �����������

� ���������� ������� ���������� ������ �����������, ������� ������������� ��� ��������� rundll32.exe.

������ � �������������

��� ������ � ������������� ������������� ������� ���������� CRYPTEXT.dll (���������� �������� ����������), ������� ���� ������������� ������ ��� ������������� � ������� rundll32.exe. � �� ������� ����� �������� ��� ������� ����� ������������ ���������� ����. ��� ����� ����������� �������, �������������� � ������� ����.

������� 4.35. ������� ���������� CRYPTEXT.dll

CryptExtAddCER «����» ��������� ���������� ������������. CryptExtAddCRL «����» ��������� ������ ������ ������������. CryptExtAddCTL «����» ��������� ������ ������� ������������. CryptExtAddP7R «����» ��������� ���� ������ �� ������ �����������. CryptExtAddPFX «����» ��������� ���� ������ ������ �����������. CryptExtAddSPC «����» ��������� ���������� PCKS #7. CryptExtOpenCAT «����» ��������� ������� ������������. CryptExtOpenCER «����» ��������� ���������� ������������. CryptExtOpenCRL «����» ��������� ������ ������ ������������. CryptExtOpenCTL «����» ��������� ������ ������� ������������. CryptExtOpenP10 «����» ��������� ������ �� ����������. CryptExtOpenP7R «����» ��������� ���� ������ �� ������ �����������. CryptExtOpenPKCS7 «����» ��������� ���������� PCKS #7. CryptExtOpenSTR «����» ��������� ��������� ����������������� ������������.

���������� user32.dll

��� ������ ���������� user32.dll (��������������������� ���������� ������� USER API Windows) ����������� ����� ������� ���������� �������, ��������� �� ������� ����� ������� ��� ������ ��������� rundll32.exe. ��������, ����� ���������� �� ���� ������� �������� LockWorkStation — � �� ������� ����� ������������� ���������.

����� ���������� ����������� ������ ���������� �������� ������� SwapMouseButton. � �� ������� ���������� ������ ���� �������� ������� (����� ������ ��������� �������� ������, � ������, ��������������, �����).

� ���� �� �������������� �������� rundll32.exe user32.dll WinHelpA, ����� ����� ���� ����������� ���� ��������� ������� � ���������.

��������� ������� ���������� user32.dll ������������ � ������� ����.

������� 4.36. ���������� user32.dll

DisplayExitWindowsWarnings ������� ������ ������������ ���������� MessageBoxA «���������» ������� ���� ��������� � ��������� ����������. mouse_event ���������� ����������� ����. SetCursorPos ���������� ������ � ������ ������ ���� ������. SetPhysicalCursorPos ���������� ������ � ������ ������ ���� ������. SetDeskWallpaper ������� ���� �������� ����� ������������.

���������� ADVPACK.dll

���������� ADVPACK.dll ��������� �������� ������� �� ������ � ��������, � ����� ��������� ����������� inf-������. ��� ��������� inf-������ ����������� ������� LaunchINFSectionEx, ������ ������������� ������� ����������� ����.

- Rundll32.exe ADVPACK.dll LaunchINFSectionEx «inf-����», «��������� ������ inf-�����», «cab-���� � ��������������� �������», «����». ���� �������� ������� ������ � ����� ��������� ��������� ��������: 4 (�� �������� ������������� ���������� ���������), 8 (�� ��������������� ������), 16 (����� ��������� �������� ��������), 32 (��������� ��������� ����� ����������), 64 (�������� ��������� inf-�����), 128 (��������� �����������), 256 (�� ������� ������ ������),

512 (����������� ����������� ActiveX-��������).

�������� ������������� ������� LaunchINFSectionEx ����� ���� ������� rundll32 advpack.dll, LaunchINFSectionEx %11%ieuinit.inf,Install,,36. ������ ������� �������� ������� ��������� ����� ieuinit.inf, �������������� � �������� %systemroot%inf (�������� ������������� ����� �������� — %11%), �������� �������, ��������� � ������� Install ������� �����.

������ ��������� inf-����� � ������� ���������� ADVPACK.dll ����� ��������� ��������� ActiveX-��������. ��� ����� ���������� ��������������� �������� Rundll32.exe ADVPACK.dll RegisterOCX «���� .ocx».

����� ��������� ���� ������ ��� ��������� inf-������ � ActiveX-�������� ���������� ADVPACK.dll ������������ ��� ��������� ���������� ������������. � ������ �������, ��� ����������� � ������� ������� ���� Rundll32.exe ADVPACK.dll DelNodeRunDLL32 «���� ��� �������» ������� ��������� ���� ���� ���� �������.

� ��� ����� ������������ ���������� ADVPACK.dll �������� ������� ������ � ������ ������� HKLMSOFTWAREMicrosoftActive SetupInstalled Components.

- Rundll32.exe ADVPACK.dll UserInstStubWrapper «�������». ��������� �������, ���������� � ��������� ���������� ���� RealStubPath, ������� ���������� � ����� ������� HKLMSOFTWAREMicrosoftActive SetupInstalled Components«�������». � ������� ��������� RealStubPath ����������� �������, ������� �� ������� �������������� � ������������� — ���� ���� �� ��������� � ������� ����� ��������� �����-���� ��������� � ����������� ���������, �� �� ������� ������� ���� ���� ���������, ����

������� ��������� ����� ������. - Rundll32.exe ADVPACK.dll UserUnInstStubWrapper «�������». ��������� �������, ���������� � ��������� ���������� ���� RealStubPath, ������� ���������� � ����� ������� HKLMSOFTWAREMicrosoftActive SetupInstalled Components«�������».Restore.

������ �������� ����������

��� ������ �� ������� �������� ���������� dfsvc.exe ����� ��������� ������� ���������� dfshim.dll (Application Deployment Support Library). ��������, ����� ������� KillService �������� � ���������� ������ �������� dfsvc.exe.

����� �� ������ ��������������� ���������� ���������.

- rundll32 dfshim.dll ShOpenVerbApplication «���� URL». ��������� ���������� �� ������� ���������� ��� �������� ���������.

- rundll32 dfshim.dll ShOpenVerbShortcut «���� URL». ��������� ���������� �� ������� ���������� �� ������ ������� ������.

- rundll32 dfshim.dll ShArpMaintain. ��������� ���������� �� ������� ����������.

����������� ��������� VmWare

��������� ���� �������� ������������ ������ ���������� ��� ����� ������ ���������� MSI39.dll, � ������� ���������� ��������� �������, ������� ����� ������� ��� ������ rundll32.exe. � ������ ������� ������� �������� �������� �� ������� VMAskDisableAutorun. ����� ������ ������ ������� ����� ���� ����������� ������, ����������� ��������� �������������� ������ ������.

���� �� ���������� ��������� �������� ��������, ����� ���������� ��������������� �������� rundll32.exe MSI39.dll VMRestoreRegistry, ����� �������������� ������ ������ ��� �������.

����� � ���������� MSI39.dll ������������ ��� �������, ������� ��������� �������� VMWare.

- rundll32.exe MSI39.dll VMCleanFiles. ������� �� �������� %systemroot%SYSTEM32DRIVERS �������� wmnetuserif.sys, wmnetbridge.sys, wmnetadapter.sys, wmnet.sys.

- rundll32.exe MSI39.dll VMDeleteFiles. ������� ��� ����� VMWare � ��� �������� � ��� �� �������.

- rundll32.exe MSI39.dll VMDeleteRegistry. ������� ��� �������� � VMWare �� �������.

���������� shSetup.dll

���������� shSetup.dll (Shell setup helper) ������������ ��� ������ ������������ �������� ������������� sysprep.exe. ������ ���������� ������������ ��������� �����������.

- rundll32.exe shSetup.dll Sysprep_Cleanup_Shell. �������� �������, ������ MRU, � ����� ��������� �������������� ���� � ������� � ��� ������ ������������, �, ����� ����, ������� ��������� �� ������ ������� HKLMSOFTWAREMicrosoftWindowsCurrentVersionOOBE � HKLMSOFTWAREMicrosoftWindowsCurrentVersionSetupOOBE.

- rundll32.exe shSetup.dll Sysprep_Generalize_Shell. ������� ����� ������� HKLMSOFTWAREMicrosoftWindowsCurrentVersionSetupOOBE.

������ ������� Windows

��� ������ �� ������� ������� Windows ����������� ���������� w32time.dll (������ ������� Windows). ��� ������������ ��������� �����������.

- rundll32.exe w32time.dll W32TimeVerifyJoinConfig. ��������� ���������� DWORD-���� MaxNegPhaseCorrection � MaxPosPhaseCorrection, ������������� � ����� ������� HKLMSYSTEMCurrentControlSetServicesW32TimeConfig, �������� 0xffffffff. ����� ��������� ���������� ���� Type, �������������� � ����� ������� HKLMSYSTEMCurrentControlSetServicesW32TimeParameters, ������������� �������� NT5DS.

- rundll32.exe w32time.dll W32TimeVerifyUnjoinConfig. ��������� ���������� DWORD-���� MaxNegPhaseCorrection � MaxPosPhaseCorrection, ������������� � ����� ������� HKLMSYSTEMCurrentControlSetServicesW32TimeConfig, �������� 0xD2F0. ����� ��������� ���������� ���� Type, �������������� � ����� ������� HKLMSYSTEMCurrentControlSetServicesW32TimeParameters, ������������� �������� NTP.

�������� �������������� �������

��� ������ ������� ���������� SRCORE.dll (���������� ���� �������������� ������� Microsoft Windows) ����� ��������� ��������� ������ ���������� ����������� ���������� �������������� �������. ��� ����� ����������� ��������� �������.

- rundll32.exe SRCORE.dll SysprepGeneralize. ��������� �������� �������������� ������� �� ���� ������.

- rundll32.exe SRCORE.dll SysprepCleanup. ������� ��� ��������� ����� ����� ��������������.

��������� ��������� �����

� �������� ������������ ������� Windows Vista ������ ���������� scrobj.dll (Windows Script Component Runtime), ������� ������������ ������� GenerateTypeLib. ������ ������� ������������� ��� �������� ��������� �����. ��������� �� ������������� ����� ������ ��� ������ ������� Rundll32.exe scrobj.dll GenerateTypeLib /? (���. 4.12).

���. 4.12. ��������� ���������� ������� Rundll32.exe scrobj.dll GenerateTypeLib /?

������ �����������

� ������� ���� ������������ ��������� ������� rundll32.exe, ������� �� � ���� ���������� � ������ �����.

������� 4.37. ������ �������� ������������� ��������� rundll32.exe

- CABVIEW.dll Uninstall. ������� ����������� ��������� ������ cab-������.

- DwmApi.dll #102. ��������� ������� dwm.exe (�� ���� �������� ��������� Windows Aero)

- DwmApi.dll DwmEnableComposition. ��������� ������� dwm.exe, ��� ����� ������� ��������� Windows Aero

- KERNEL32.dll FatalAppExit. ���������� ������ ������������ ������ ����������.

- msi.dll MsiMessageBox «���������». ���������� ��������� � ��������� ����������.

- MSORCL32.dll ConfigDSN. ��������� ������������ DSN ODBC ��� Oracle.

- MSUTB.dll SetRegisterLangBand. ��������� ��������� DWORD-���� ShowDeskBand �������� 1 (���������� � ����� HKCUSoftwareMicrosoftCTFMSUTB).

- newdev.dll,pDiDeviceInstallAction «����������� �����» «ID ������������». ��������� ��������� ������������ � ��������� ID. ������ �������: rundll32.exe newdev.dll,pDiDeviceInstallAction \.pipePNP_Device_Install_Pipe_1.{1f9151df-eebf-486c-96b3-b386c5e699bd} «USBVID_0BB4&PID_00CF5&f4079a3&0&1». �������� �� ������������� ������������ (� ������� rundll32.exe, ������������ ��� �����), ���������� � ����� setupapi.app.log �������� %systemroot%inf.

- powrprof.dll SetSuspendState. ������� � ������ �����.

- RASAPI32.dll RasSetSharedAutoDial. ��������� ��������� DWORD-���� SharedAutoDial �������� 1 (���������� � ����� HKLMSYSTEMCurrentControlSetServicesSharedAccessParameters).

- sdengin2.dll ExecuteScheduledBackup /d. ��������� ��������������� ������� �������������.

- setupapi.dll InstallHinfSection «��������� ������», «����», «inf-����». ���������� inf-����. ���� ����� ��������� ��������: 0 (����� ��������� �� ������������� ���������), 1 (������������� ���������), 2 (���������� � ������������), 3 (�������������, ���� �����), 4 (���������� � ������������, ���� �����)

- syssetup.dll UpdatePnpDeviceDriversEx. �������������� �������� ���������, �������������� Plug`n`Play.

- slcc.dll OpenPackage «����». ���������� ���� �������� ��� ������ ������� ������������ ������ �������������� ������������ �����������.

- syssetup.dll SetupInfObjectInstallActionW. ���������� ������ ��������� �� ���������.

- UxTheme.dll EnableTheming. ��������� ��������� ���������� ���� ThemeActive �������� 1 (���������� � ����� HKCUSoftwareMicrosoftWindowsCurrentVersionThemeManager).

- shell32.dll,SHCreateLocalServerRunDll «CLSID-�����». ���������� ��������� ������ � ��������� GUID.

- /d srrstr.dll,ExecuteScheduledSPPCreation. ������� ��������������� ����� ������.

4.5. ����������

� ���� ������� �� ����������� ������ �������� ������� rundll32.exe, ������� ����� ������������ � ������������ ������� Windows Vista. ��� ��, ��� � ������ ������� rundll32.exe ����� ����� ����������� � ����������� ���� ������, ������������ ������ � ������ ������.

����������� �������

|

Syava171185 |

|

|

Статус: Новичок Группы: Участники

|

Добрый день! Скачал корневой сертификат ПСБ банка и начал процесс установке, но при установке сертификата он мне его открывает через браузер и не устанавливает. Зашел в свойства сертификата и там были указаны следующие данные: тип файла: Файл CER, приложение internet explorer. Решил проверить на другой машине, там все нормально тип файла: сертификат безопасности, приложение расширение оболочки шифрования. Прошу подсказать как установить правильный формат расширения cer на машине, которая не дает его установить. Также при нажатии правой кнопкой мыши на данный сертификат отсутствует вкладка установить сертификат. |

|

|

|

Андрей * |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 451 раз |

Автор: Syava171185 Добрый день! Скачал корневой сертификат ПСБ банка и начал процесс установке, но при установке сертификата он мне его открывает через браузер и не устанавливает. Зашел в свойства сертификата и там были указаны следующие данные: тип файла: Файл CER, приложение internet explorer. Решил проверить на другой машине, там все нормально тип файла: сертификат безопасности, приложение расширение оболочки шифрования. Прошу подсказать как установить правильный формат расширения cer на машине, которая не дает его установить. Также при нажатии правой кнопкой мыши на данный сертификат отсутствует вкладка установить сертификат. ПускВсе программы(приложения)КРИПТО-ПРОСертификаты Установить в доверенные корневые центры сертификации — открыть ветку РеестрСертификаты, в контекстном меню (правой кнопкой) выбрать «Все задачиИмпорт», в мастере указать файл с сертификатом.

|

|

Техническую поддержку оказываем тут |

|

|

WWW |

|

Андрей * |

|

|

Статус: Сотрудник Группы: Участники Сказал «Спасибо»: 451 раз |

Автор: Syava171185 он мне его открывает через браузер и не устанавливает. Зашел в свойства сертификата и там были указаны следующие данные: тип файла: Файл CER, приложение internet explorer. варианты: |

|

Техническую поддержку оказываем тут |

|

|

WWW |

| Пользователи, просматривающие эту тему |

|

Guest (3) |

Быстрый переход

Вы не можете создавать новые темы в этом форуме.

Вы не можете отвечать в этом форуме.

Вы не можете удалять Ваши сообщения в этом форуме.

Вы не можете редактировать Ваши сообщения в этом форуме.

Вы не можете создавать опросы в этом форуме.

Вы не можете голосовать в этом форуме.

Содержание

- Расширения оболочки шифрования не работает

- Работа с сертификатами

- Библиотека user32.dll

- Библиотека ADVPACK.dll

- Служба фонового обновления

- Возможности программы VmWare

- Библиотека shSetup.dll

- Служба времени Windows

- Механизм восстановления системы

- Генератор библиотек типов

- Другие возможности

- 4.5. Заключение

- Как открыть сертификат?

- Решение

- Windows имеет внутренний список неудаляемых корневых сертификатов

Расширения оболочки шифрования не работает

Глава 4. Команды Rundll32. 4.4. Другие возможности команд rundll32

Дата: 16 августа 2009, воскресенье

И напоследок давайте рассмотрим другие возможности, которые предоставляет нам программа rundll32.exe.

Работа с сертификатами

Для работы с сертификатами предназначены функции библиотеки CRYPTEXT.dll (расширения оболочки шифрования), которые были предназначены именно для использования в команде rundll32.exe. С их помощью можно добавить или открыть файлы сертификатов различного типа. Для этого применяются функции, представленные в таблице ниже.

Таблица 4.35. Функции библиотеки CRYPTEXT.dll

Библиотека user32.dll

При помощи библиотеки user32.dll (многопользовательская библиотека клиента USER API Windows) реализуется очень большое количество функций, некоторые из которых можно вызвать при помощи программы rundll32.exe. Наверное, самой интересной из этих функций является LockWorkStation — с ее помощью можно заблокировать компьютер.

Также интересной возможность данной библиотеки является функция SwapMouseButton. С ее помощью назначение кнопок мыши меняется местами (левая кнопка выполняет действие правой, а правая, соответственно, левой).

А если вы воспользуетесь командой rundll32.exe user32.dll WinHelpA, тогда перед вами отобразится окно программы СПРАВКА И ПОДДЕРЖКА.

Остальные функции библиотеки user32.dll представлены в таблице ниже.

Таблица 4.36. Библиотека user32.dll

Библиотека ADVPACK.dll

Библиотека ADVPACK.dll реализует основные функции по работе с реестром, а также установке расширенных inf-файлов. Для установки inf-файлов применяется функция LaunchINFSectionEx, способ использования которой представлен ниже.

- Rundll32.exe ADVPACK.dll LaunchINFSectionEx «inf-файл», «начальный раздел inf-файла», «cab-файл с дополнительными файлами», «флаг». Флаг является битовой маской и может принимать следующие значения: 4 (не выводить промежуточные результаты установки), 8 (не преобразовывать группы), 16 (после установки обновить оболочку), 32 (выполнить архивацию перед установкой), 64 (отменить установку inf-файла), 128 (выполнить валидизацию), 256 (не строить список файлов), 512 (задерживать регистрацию ActiveX-объектов).

Примером использования функции LaunchINFSectionEx может быть команда rundll32 advpack.dll, LaunchINFSectionEx %11%ieuinit.inf,Install,,36. Данная команда начинает процесс установки файла ieuinit.inf, расположенного в каталоге %systemroot%inf (числовое представление этого каталога — %11%), выполняя команды, указанные в разделе Install данного файла.

Помимо установки inf-файла с помощью библиотеки ADVPACK.dll можно выполнить установку ActiveX-объектов. Для этого достаточно воспользоваться командой Rundll32.exe ADVPACK.dll RegisterOCX «файл .ocx».

Кроме описанных выше команд для установки inf-файлов и ActiveX-объектов библиотека ADVPACK.dll поддерживает еще несколько интересных возможностей. В первую очередь, это возможность с помощью команды вида Rundll32.exe ADVPACK.dll DelNodeRunDLL32 «файл или каталог» удалить указанный файл либо весь каталог.

И еще одной возможностью библиотеки ADVPACK.dll являются функции работы с ветвью реестра HKLMSOFTWAREMicrosoftActive SetupInstalled Components.

- Rundll32.exe ADVPACK.dll UserInstStubWrapper «каталог». Выполнить команду, записанную в параметре строкового типа RealStubPath, который расположен в ветви реестра HKLMSOFTWAREMicrosoftActive SetupInstalled Components«каталог». С помощью параметра RealStubPath запускаются команды, которые не требуют взаимодействия с пользователем — даже если вы запустите с помощью этого параметра какую-либо программу с графической оболочкой, вы не сможете увидеть окно этой программы, хотя процесс программы будет создан.

- Rundll32.exe ADVPACK.dll UserUnInstStubWrapper «каталог». Выполнить команду, записанную в параметре строкового типа RealStubPath, который расположен в ветви реестра HKLMSOFTWAREMicrosoftActive SetupInstalled Components«каталог».Restore.

Служба фонового обновления

Для работы со службой фонового обновления dfsvc.exe можно применять функции библиотеки dfshim.dll (Application Deployment Support Library). Например, вызов функции KillService приведет к завершению работы процесса dfsvc.exe.

Также вы можете воспользоваться следующими командами.

- rundll32 dfshim.dll ShOpenVerbApplication «путь URL». Выполнить соединение со службой обновления для передачи программы.

- rundll32 dfshim.dll ShOpenVerbShortcut «путь URL». Выполнить соединение со службой обновления на основе данного ярлыка.

- rundll32 dfshim.dll ShArpMaintain. Выполнить соединение со службой обновления.

Возможности программы VmWare

Известный всем эмулятор операционных систем использует для своей работы библиотеку MSI39.dll, в которой содержатся несколько функций, которые можно вызвать при помощи rundll32.exe. В первую очередь следует обратить внимание на функцию VMAskDisableAutorun. После вызова данной функции перед вами отобразится диалог, позволяющий отключить автоматический запуск дисков.

Если же необходимо выполнить обратное действие, тогда достаточно воспользоваться командой rundll32.exe MSI39.dll VMRestoreRegistry, чтобы автоматический запуск дисков был включен.

Также в библиотеке MSI39.dll присутствует ряд функций, которые выполняют удаление VMWare.

- rundll32.exe MSI39.dll VMCleanFiles. Удалить из каталога %systemroot%SYSTEM32DRIVERS драйверы wmnetuserif.sys, wmnetbridge.sys, wmnetadapter.sys, wmnet.sys.

- rundll32.exe MSI39.dll VMDeleteFiles. Удалить все файлы VMWare и все сведения о ней из реестра.

- rundll32.exe MSI39.dll VMDeleteRegistry. Удалить все сведения о VMWare из реестра.

Библиотека shSetup.dll

Библиотека shSetup.dll (Shell setup helper) используется для работы стандартного средства развертывания sysprep.exe. Данная библиотека поддерживает следующие возможности.

- rundll32.exe shSetup.dll Sysprep_Cleanup_Shell. Очистить корзину, списки MRU, а также отключить автоматический вход в систему и все панели инструментов, и, кроме того, удалить параметры из ветвей реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionOOBE и HKLMSOFTWAREMicrosoftWindowsCurrentVersionSetupOOBE.

- rundll32.exe shSetup.dll Sysprep_Generalize_Shell. Удалить ветвь реестра HKLMSOFTWAREMicrosoftWindowsCurrentVersionSetupOOBE.

Служба времени Windows

Для работы со службой времени Windows применяется библиотека w32time.dll (Служба времени Windows). Она поддерживает следующие возможности.

- rundll32.exe w32time.dll W32TimeVerifyJoinConfig. Присвоить параметрам DWORD-типа MaxNegPhaseCorrection и MaxPosPhaseCorrection, расположенным в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeConfig, значения 0xffffffff. Также параметру строкового типа Type, расположенному в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeParameters, присваивается значение NT5DS.

- rundll32.exe w32time.dll W32TimeVerifyUnjoinConfig. Присвоить параметрам DWORD-типа MaxNegPhaseCorrection и MaxPosPhaseCorrection, расположенным в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeConfig, значения 0xD2F0. Также параметру строкового типа Type, расположенному в ветви реестра HKLMSYSTEMCurrentControlSetServicesW32TimeParameters, присваивается значение NTP.

Механизм восстановления системы

При помощи функций библиотеки SRCORE.dll (библиотека ядра восстановления системы Microsoft Windows) можно выполнить некоторые задачи управления стандартным механизмом восстановления системы. Для этого применяются следующие команды.

- rundll32.exe SRCORE.dll SysprepGeneralize. Отключить механизм восстановления системы на всех дисках.

- rundll32.exe SRCORE.dll SysprepCleanup. Удалить все созданные ранее точки восстановления.

Генератор библиотек типов

В поставку операционной системы Windows Vista входит библиотека scrobj.dll (Windows Script Component Runtime), которая поддерживает функцию GenerateTypeLib. Данная функция предназначена для создания библиотек типов. Синтаксис ее использования можно узнать при помощи команды Rundll32.exe scrobj.dll GenerateTypeLib /? (рис. 4.12).

Рис. 4.12. Результат выполнения команды Rundll32.exe scrobj.dll GenerateTypeLib /?

Другие возможности

В таблице ниже представлены последние команды rundll32.exe, которые мы с вами рассмотрим в данной главе.

Таблица 4.37. Другие варианты использования программы rundll32.exe

- CABVIEW.dll Uninstall. Удалить стандартный компонент чтения cab-файлов.

- DwmApi.dll #102. Запускает процесс dwm.exe (то есть включает интерфейс Windows Aero)

- DwmApi.dll DwmEnableComposition. Запускает процесс dwm.exe, тем самым включая интерфейс Windows Aero

- KERNEL32.dll FatalAppExit. Отобразить диалог Неустранимая ошибка приложения.

- msi.dll MsiMessageBox «заголовок». Отобразить сообщение с указанным заголовком.

- MSORCL32.dll ConfigDSN. Выполнить конфигурацию DSN ODBC для Oracle.

- MSUTB.dll SetRegisterLangBand. Присвоить параметру DWORD-типа ShowDeskBand значение 1 (расположен в ветви HKCUSoftwareMicrosoftCTFMSUTB).

- newdev.dll,pDiDeviceInstallAction «именованный канал» «ID оборудования». Выполнить установку оборудования с указанным ID. Пример команды: rundll32.exe newdev.dll,pDiDeviceInstallAction \.pipePNP_Device_Install_Pipe_1. <1f9151df-eebf-486c-96b3-b386c5e699bd>«USBVID_0BB4&PID_00CF5&f4079a3&0&1». Сведения об установленном оборудовании (и команде rundll32.exe, используемой для этого), содержатся в файле setupapi.app.log каталога %systemroot%inf.

- powrprof.dll SetSuspendState. Перейти в спящий режим.

- RASAPI32.dll RasSetSharedAutoDial. Присвоить параметру DWORD-типа SharedAutoDial значение 1 (расположен в ветви HKLMSYSTEMCurrentControlSetServicesSharedAccessParameters).

- sdengin2.dll ExecuteScheduledBackup /d. Выполнить запланированное задание архивирования.

- setupapi.dll InstallHinfSection «начальный раздел», «флаг», «inf-файл». Установить inf-файл. Флаг может принимать значения: 0 (после установки не перезагружать компьютер), 1 (перезагружать компьютер), 2 (спрашивать о перезагрузке), 3 (перезагружать, если нужно), 4 (спрашивать о перезагрузке, если нужно)

- syssetup.dll UpdatePnpDeviceDriversEx. Переустановить драйверы устройств, поддерживающие Plug`n`Play.

- slcc.dll OpenPackage «файл». Установить файл лицензий при помощи мастера Коммерческий клиент лицензирования программного обеспечения.

- syssetup.dll SetupInfObjectInstallActionW. Отобразить диалог Установка не выполнена.

- UxTheme.dll EnableTheming. Присвоить параметру строкового типа ThemeActive значение 1 (расположен в ветви HKCUSoftwareMicrosoftWindowsCurrentVersionThemeManager).

- shell32.dll,SHCreateLocalServerRunDll «CLSID-номер». Установить локальный сервер с указанным GUID.

- /d srrstr.dll,ExecuteScheduledSPPCreation. Создать запланированную точку отката.

4.5. Заключение

В этом разделе мы рассмотрели только основные команды rundll32.exe, которые можно использовать в операционной системе Windows Vista. Как их, так и другие команды rundll32.exe можно будет просмотреть в специальной базе данных, поставляемой вместе с данной книгой.

Источник

Как открыть сертификат?

Здравствуйте!

Windows 7 Профессиональная 32 бит

Крипто-ПРО 4.0

При двойном клике на сертификат (.cer) открывается все что угодно, только НЕ Расширения оболочки шифрования.

Как вернуть на оболочку?

Буду благодарен советам.

Помощь в написании контрольных, курсовых и дипломных работ здесь.

Как разблокировать сертификат

У нас было выложено корп. приложение по ссылке с нашего сервера. То есть без размещения в App Store.

Как получить сертификат от BrainBench?

Ребята, поделитесь опытом, если есть или если кто знает Короче, для оплаты надо им по почте.

Как игнорироват входящий сертификат

Здравствуйте! Использую spring boot, tomcat. Есть стороний микросервис, который обращается к моему.

gecata, у exe нет такого пункта в меню, так что юзер не сделает сию глупость

Вот экзешник C:Windowssystem32rundll32.exe и он юзает файл cryptext.dll

Значения веток реестра покажите

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshelladdcomman d

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshellopencomma nd

Добавлено через 15 минут

Можно попробовать в батнике прописать

Persk, ниже содержимое реестра:

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshelladdcomman d

Параметр (по умолчанию)

%SystemRoot%system32rundll32.exe cryptext.dll,CryptExtAddCER %1

HKEY_LOCAL_MACHINESOFTWAREClassesCERFileshellopencomma nd

Параметр (по умолчанию)

%SystemRoot%system32rundll32.exe cryptext.dll,CryptExtOpenCER %1

Теперь при двойном клике появляется сообщение:

«. не является приложением Win32»

Прикрепил скрин.

Но при клике право клавишей Открыть с помощью — появилось «Расширения оболочки шифрования».

Как бы теперь сделать эту оболочку по умолчанию?

В свойствах файла нет графа «Приложение» и кнопки «Изменить».

Решение

Как отозвать сертификат учетки

Для учетной записи выдан сертификат срока действия, хочу отозвать этот сертификат, как это.

Как получить сертификат программиста C#

Начал ботать с шарп и подумал что может быть сдать сертификат для кучи и систематизации знаний.

Как создать ssl сертификат?

зачем он нужен? зачем нужны с ним файлы с расширением .key и .req

Как получить сертификат разработчика?

Доброго времени суток! Возник вопрос — Как получить сертификат разработчика? И на сколько.

Как в Openssl подписать сертификат?

мне нужно подписать сертификат, я выдал себе запрос на подпись, и теперь хотел его подписать, а.

Как выдать сертификат по запросу?

Все сделал установил уц на этом же сервере, выписал самоподписанный сертификат, себе же отправил.

Источник

Windows имеет внутренний список неудаляемых корневых сертификатов

В Windows, согласно этой информации обновление корневых сертификатов производится с помощью Certificate Trust List — CTL. Хотя из статьи следует, что это какая то примочка для кеширования списка сертификатов на локальном сервере, поиск услужливо подсказывает, что существует authrootstl.cab, подписанный Microsoft, которому Windows, начиная с 7, доверяет безоговорочно, и обновляет его каждую неделю, а в случае установки обновления KB3004394 — каждый день.

В консоли (MMC) можно добавить сертификаты, к которым нет доверия, но вот удалить корневой сертификат не так то просто.

Вдохновившись недавним скандалом с объединением WoSign и StartCom, решил удалить какой-нибудь стремный сертификат из Windows 7. Выбор пал на Izenpe.com (06 e8 46 27 2f 1f 0a 8f d1 84 5c e3 69 f6 d5), ибо баски и SHA-1. Но не тут-то было. После удаления корневого сертификата и захода на https://www.izenpe.com из Chrome 55.0.2883.87 m сертификат появился в списке сторонних корневых центров сертификации, и, соответственно, в списке доверенных корневых центров сертификации. Что, в принципе, ожидаемо.

Google Chrome attempts to use the root certificate store of the underlying operating system to determine whether an SSL certificate presented by a site is indeed trustworthy, with a few exceptions.

https://www.chromium.org/Home/chromium-security/root-ca-policy

Повторить трюк с Firefox 50.1.0 не вышло, те используют внутри браузера свое хранилище сертификатов. С Internet Explorer 11.0.9600.18163 трюк повторяется.

Казалось бы, виновники найдены. Но нет, берем https://opensource.apple.com/source/security_certificates/security_certificates-55036/roots/Izenpe-RAIZ2007.crt и открываем через Расширения оболочки шифрования, то бишь двойным щелчком.

И видим, что сертификат доверенный.

Это как вообще? Заходим в консоль и видим, что злосчастный сертификат есть в списке доверенных корневых центров сертификации.