Содержание

- Группа репликатор в windows

- Репликатор

- Fedoseyev.ru

- Группы безопасности Windows

- Группа репликатор в windows

- Разграничение прав пользователей в защищенных версиях операционной системы «Windows»

- Отчет о лабораторной работе.doc

Группа репликатор в windows

Средства разграничения доступа в ОС Windows

Права доступа к файлам. NTFS

При разработке систем Windows большое внимание уделялось средствам разграничения доступа. Эти средства совершенствовались с каждой новой ОС.

Система Windows XP имеет развитые средства ограничения доступа.

Основными целями разработки NTFS являлись обеспечение скоростного выполнения стандартных операций над файлами (включая чтение, запись) и предоставление дополнительных возможностей, включая сжатие и восстановление повреждённых файлов. Помимо разграничения доступа, NTFS поддерживает шифрование файлов с помощью EFS ( Encrypting File System ).

Для папок разрешения устанавливается аналогичным образом.

Сразу после установки системы Windows XP автоматически создаются встроенные учётные записи:

Автоматически создаются также встроенные группы:

· Network Configuration Operatons ( Операторы настройки сети ),

· Remote Desktop Users (Удаление пользователей рабочего стола),

· Help Services Group (Группа Служб Поддержки).

В процессе работы в системе могут создаваться новые группы и пользовательские учётные записи; может меняться членство пользователей в локальных группах.

Система Windows XP имеет также средства аудита. После включения аудита система начинает отслеживать события, связанные с безопасностью. Полученную в результате информацию (журнал Security ) можно просмотреть с помощью специальной программы. В процессе настройки аудита необходимо указать, какие события должны отслеживаться. Например, регистрация в системе, попытка создания объекта файловой системы, получения к нему доступа или удаления. Информация о них помещается в журнал событий. Каждая запись журнала хранит данные о типе выполняемого действия, пользователе, выполнившем его, а также дате и времени действия. Аудит позволяет отслеживать как успешные, так и неудачные попытки выполнения определённого действия.

Следует учитывать, что аудит несколько снижает производительность системы, поэтому по умолчанию он отключён.

Таким образом система Windows XP имеет развитые средства управления доступом, что обеспечивает безопасность информации, хранящейся на компьютере.

Источник

Репликатор

Группа «Репликатор» поддерживает функции репликации каталога. Только член этой группы должен быть учетной записью пользователя домена, которая используется для входа в систему службы репликации контроллера домена. Не добавляйте в эту группу учетные записи реальных пользователей.

2.3.Глобальные пользователи и группы

Глобальные пользователи и группы определяются в базе данных контроллера домена и существуют в пределах домена. С точки зрения контроллера домена глобальные пользователи и группы являются его «локальными». Глобальные группы и пользователи администрируются членами глобальной группы «Domain admins» (администраторы домена). Глобальные пользователи и группы могут являться членами локальных групп любого компьютера домена.

Глобальная учетная запись пользователя может быть использована для входа (регистрации в домене) на любом компьютере, который является членом домена. При этом в диалоговом окне входа в систему необходимо указать имя домена, в котором производится регистрация.

Глобальная группа служит для объединения пользователей домена, с целью решения задач администрирования. Пользователи домена могут объединяться, например, для организации их доступа к какому-либо ресурсу или компьютеру домена.

Глобальные учетные записи обычно имеют англоязычные имена в силу того, что контроллер домена функционирует под управлением англоязычной версии ОС Windows NT 4.0 Server, Windows 2000 Server или Windows 2003 Server.

Встроенные глобальные пользователи

В домене Windows существуют две встроенных учетных записи пользователя. Эти учетные записи могут быть переименованы, но не могут быть удалены:

Administrator

Является аналогом локальной учетной записи «Администратор» рабочей станции. По умолчанию включается в глобальную группу «Domain admins». Учетную запись «Administrator» нельзя удалить, отключить или вывести из группы «Domain admins». Данная учетная запись имеет все возможные права в пределах всего домена. Из соображений безопасности следует задавать достаточно сложный пароль для этой учетной записи, и переименовывать ее.

Guest

Учетная запись «Guest» используется теми, кто не имеет персональной учетной записи в домене. Учетная запись «Guest» не требует пароля. Учетная запись гостя по умолчанию отключена.

Учетной записи пользователя «Guest», как и любой другой учетной записи, можно предоставлять права и разрешения на доступ объектам. Учетная запись «Guest» по умолчанию входит во встроенную группу «Domain guests»(гости домена).

Источник

Fedoseyev.ru

Группы безопасности Windows

Все нижеописанное относится к Windows 2003, являющейся членом домена Active Directory. Итак, по умолчанию в ней существуют следующие группы безопасности:

1) Administrators (Администраторы) — члены группы обладают полным доступом ко всем ресурсам системы. По умолчанию содержит встроенную учетную запись Administrator.

2) Backup Operators (Операторы архива) — члены этой группы имеют право архивировать и восстанавливать файлы в системе независимо от того, какими правами эти файлы защищены. Backup Operators могут входить в систему и завершать ее работу, но они не имеют права изменять настройки безопасности. По умолчанию пуста.

3) Guests (Гости) — эта группа позволяет выполнить регистрацию пользователя с помощью учетной записи Guest и получить ограниченные права на доступ к ресурсам системы. Члены этой группы могут завершать работу системы. По умолчанию содержит пользователя Guest.

4) Power Users (Опытные пользователи) — члены этой группы могут создавать учетные записи пользователей, но они имеют право модифицировать настройки безопасности только для созданных ими учетных записей. Кроме того, они могут создавать локальные группы и модифицировать состав членов созданных ими групп. То же самое они могут делать с группами Users, Guests и Power Users. По умолчанию пуста.

5) Replicator (Репликатор) — членом группы Replicator должна быть только учетная запись, с помощью которой можно зарегистрироваться в службе репликации контроллера домена. Ее членами не следует делать рабочие учетные записи. По умолчанию пуста.

6) Users (Пользователи) — члены этой группы могут выполнять большинство пользовательских функций. Могут создавать локальные группы и регулировать состав их членов. Они не могут получить доступ к общему каталогу или создать локальный принтер. По умолчанию содержит служебные учетные записи NT AUTHORITYAuthenticated Users (S-1-5-11) и NT AUTHORITYINTERACTIVE (S-1-5-4).

7) Network Configuration Operators (Операторы настройки сети) — группа, члены которой имеют некоторые права по настройке сетевых служб и параметров. По умолчанию пуста.

9) HelpSenicesGroup (Группа служб поддержки) — группа для поддержки справочной службы Help and Support Service. По умолчанию содержит учетную запись SUPPORT_388945aO.

10) Performance Log Users (Пользователи журналов производительности) — члены этой группы могут просматривать журналы производительности. По умолчанию содержит служебную учетную запись NT AUTHORITYNETWORK SERVICE (S-l-5-20).

11) Performance Monitor Users (Пользователи системного монитора) — группа, члены которой могут выполнять мониторинг производительности системы. По умолчанию пуста.

12) Print Operators (Операторы принтеров) — члены этой группы могут администрировать принтеры в домене. По умолчанию пуста.

13) TelnetClients (Клиенты telnet) — группа, члены которой имеют доступ к службе Telnet Server на данном компьютере. По умолчанию пуста.

Источник

Группа репликатор в windows

В папке «Группы», размещенной в оснастке «Локальные пользователи и группы» консоли управления (MMC), отображаются как локальные группы по умолчанию, так и локальные группы, создаваемые пользователем. Локальные группы по умолчанию автоматически создаются при установке операционной системы. Принадлежность к локальной группе дает пользователю права и возможности для выполнения различных задач на локальном компьютере.

В локальные группы можно добавлять учетные записи локальных пользователей, учетные записи пользователей домена, учетные записи компьютеров и учетные записи групп. Дополнительные сведения о добавлении участников в локальные группы см. в разделе Добавление участника в локальную группу.

Следующая таблица содержит описания групп по умолчанию, расположенных в папке «Группы». В таблице также перечислены права пользователя по умолчанию для каждой группы. Эти права пользователей назначаются в локальной политике безопасности.

Члены этой группы имеют полный доступ к управлению компьютером и могут при необходимости назначать пользователям права и разрешения на управление доступом. По умолчанию членом этой группы является учетная запись администратора. Если компьютер подключен к домену, группа «Администраторы домена» автоматически добавляется в группу «Администраторы». Эта группа имеет полный доступ к управлению компьютером, поэтому необходимо проявлять осторожность при добавлении пользователей в данную группу.

Члены этой группы могут архивировать и восстанавливать файлы на компьютере независимо от любых разрешений, которыми защищены эти файлы. Право создания архивной копии имеет приоритет над всеми разрешениями для файлов. Члены этой группы не могут настраивать параметры безопасности.

Членам этой группы разрешено выполнение операций криптографии.

Членам этой группы разрешено запускать, активировать и использовать объекты DCOM на компьютере.

В компьютере, присоединенном к домену, члены этой группы получают временный профиль, который создается при входе пользователя в систему и удаляется при выходе из нее. Профили в средах рабочей группы не удаляются. Учетная запись гостя (отключенная по умолчанию) также по умолчанию является членом этой группы.

Члены этой группы получат временный профиль, который создается при входе пользователя в систему и удаляется при выходе из нее. Учетная запись гостя (отключенная по умолчанию) также по умолчанию является членом этой группы.

Это встроенная группа, используемая службами IIS.

Операторы настройки сети

Члены этой группы могут вносить изменения в параметры TCP/IP, а также обновлять и освобождать адреса TCP/IP. По умолчанию в эту группу не входит ни один участник.

Пользователи журналов производительности

Члены этой группы могут управлять счетчиками производительности, журналами и оповещениями на локальном или удаленном компьютере, не являясь при этом членами группы «Администраторы».

Пользователи системного монитора

Члены этой группы могут наблюдать за счетчиками производительности на локальном или удаленном компьютере, не являясь при этом участниками групп «Администраторы» или «Пользователи журналов производительности».

По умолчанию члены этой группы имеют те же права пользователя и разрешения, что и учетные записи обычных пользователей. В предыдущих версиях Windows эта группа была создана для того, чтобы назначать пользователям особые административные права и разрешения для выполнения распространенных системных задач. В этой версии операционной системы Windows учетные записи обычных пользователей предусматривают возможность выполнения большинства типовых задач настройки, таких как смена часовых поясов. Для приложений прежних версий, требующих тех же прав и разрешений опытных пользователей, которые имелись в предыдущих версиях Windows, администраторы могут применять шаблон безопасности, который позволяет группе «Опытные пользователи» присваивать эти права и разрешения, как это было в предыдущих версиях Windows.

Пользователи удаленного рабочего стола

Члены этой группы имеют право удаленного входа в компьютер.

Эта группа поддерживает функции репликации. Единственным членом группы «Репликатор» должна быть учетная запись пользователя домена, используемая для входа в службы репликации на контроллере домена. Не добавляйте в эту группу учетные записи фактических пользователей.

Члены этой группы могут выполнять типовые задачи, такие как запуск приложений, использование локальных и сетевых принтеров, и блокировку компьютера. Члены этой группы не могут предоставлять общий доступ к папкам или создавать локальные принтеры. По умолчанию в эту группу входят группы «Пользователи домена», «Прошедшие проверку» и «Интерактивные». Таким образом, любая учетная запись пользователя, создаваемая в домене, становится членом этой группы.

Группа удаленных помощников

Ч лены этой группы могут предлагать удаленную помощь пользователям данного компьютера.

Источник

Разграничение прав пользователей в защищенных версиях операционной системы «Windows»

Автор работы: Пользователь скрыл имя, 04 Декабря 2013 в 19:57, лабораторная работа

Краткое описание

Какие существуют способы аутентификации пользователей?

Существуют 3 группы аутентификации:

А) К первой группе относятся способы аутентификации, основанные на том, что пользователь знает некоторую подтверждающую его подлинность информацию (парольная аутентификация и аутентификация на основе модели «рукопожатия»).

Б) Ко второй группе относятся способы аутентификации, основанные на том, что пользователь имеет некоторый материальный объект, который может подтвердить его подлинность (например, пластиковую карту с идентифицирующей пользователя информацией).

В) третьей группе относятся способы аутентификации, основанные на таких данных, которые позволяют однозначно считать, что пользователь и есть тот самый субъект, за которого себя выдает (биометрические данные, особенности клавиатурного почерка и росписи мышью и т.п.).

Прикрепленные файлы: 1 файл

Отчет о лабораторной работе.doc

МОСКОВСКИЙ ГОСУДАРСТВЕННЫЙ ГУМАНИТАРНЫЙ УНИВЕРСИТЕТ ИМ. М.А.ШОЛОХОВА

ЕРЕМКИНА МАРИЯ ЕФИМОВНА

Лабораторная работа № 1 по дисциплине «Информационная безопасность»

Разграничение прав пользователей в защищенных версиях операционной системы «Windows»

Федяев А.А. – старший преп.

Отчет о лабораторной работе.

Существуют 3 группы аутентификации:

А) К первой группе относятся способы аутентификации, основанные на том, что пользователь знает некоторую подтверждающую его подлинность информацию (парольная аутентификация и аутентификация на основе модели «рукопожатия»).

Б) Ко второй группе относятся способы аутентификации, основанные на том, что пользователь имеет некоторый материальный объект, который может подтвердить его подлинность (например, пластиковую карту с идентифицирующей пользователя информацией).

В) третьей группе относятся способы аутентификации, основанные на таких данных, которые позволяют однозначно считать, что пользователь и есть тот самый субъект, за которого себя выдает (биометрические данные, особенности клавиатурного почерка и росписи мышью и т.п.).

Чтобы пароль был запоминающимся, его зачастую делают простым (дата рождения, имя, «1234»).

Ввод пароля можно подсмотреть. Иногда для подглядывания используются даже оптические приборы.

Пароли нередко сообщают коллегам, чтобы те могли, например, подменить на некоторое время владельца пароля. Теоретически в подобных случаях более правильно задействовать средства управления доступом, но на практике так никто не поступает; а тайна, которую знают двое, это уже не тайна.

Пароль можно угадать «методом грубой силы», используя, скажем, словарь. Если файл паролей зашифрован, но доступен для чтения, его можно скачать к себе на компьютер и попытаться подобрать пароль, запрограммировав полный перебор (предполагается, что алгоритм шифрования известен)

Надежность парольной аутентификации может быть повышена при помощи следующих мер:

— наложение технических ограничений (пароль должен быть не слишком коротким, он должен содержать буквы, цифры, знаки пунктуации и т.п.);

— управление сроком действия паролей, их периодическая смена;

— ограничение доступа к файлу паролей;

— ограничение числа неудачных попыток входа в систему (это затруднит применение «метода грубой силы»);

— ограничение числа попыток входа в систему;

— скрытие логического имени последнего работавшего пользователя (знание логического имени может помочь нарушителю подобрать или угадать его пароль);

— учет всех попыток (успешных и неудачных) входа в систему в журнале аудита.

Доступ к базе данных учетных записей как по чтению, так и по записи должен быть разрешен только привилегированному пользователю (администратору)

Пароль или его аналог, как правило, хранится в зашифрованном или хэшированном виде (в целях его безопасности).

Пользователей объединяют в группы для более легкого управления и применения одной команды на всех пользователей находящихся в группе.

Создание новой учетной записи:

Список зарегистрированных пользователей:

Список команд контекстного меню

Объяснение смысла 4-ех дополнительных параметров создаваемой учетной записи:

Свойства учетной записи

Разница между отключением и блокировкой учетной записи:

При удалении учетной записи пользователя можно сохранить файлы, созданные при ее использовании. Обратите внимание, что сообщения электронной почты и параметры компьютера для такой учетной записи будут удалены в любом случае.

Чтобы запретить доступ к определенной учетной записи пользователя на компьютере, можно отключить ее. Отключенную учетную запись впоследствии можно включить. Отключение учетной записи отличается от ее удаления. После удаления учетная запись не может быть восстановлена.

Членство в группах

Вновь созданный пользователь по умолчанию включается в группу «Пользователи»

Чтобы удалить пользователя из группы: Учетная запись->свойства->членство в группах->группа->удалить

Список команд контекстного меню:

Члены группы «Опытные пользователи» имеют больше разрешений, чем члены группы «Пользователи», и меньше, чем члены группы «Администраторы». Опытные пользователи могут выполнять любые задачи с операционной системой, кроме задач, зарезервированных для группы «Администраторы». Опытные пользователи могут: выполнять приложения, сертифицированные для Windows 2000 и Windows XP Professional, а также устаревшие приложения; устанавливать программы, не изменяющие файлы операционной системы, и системные службы; настраивать ресурсы на уровне системы, включая принтеры, дату и время, параметры электропитания и другие ресурсы панели управления; создавать и управлять локальными учетными записями пользователей и групп; останавливать и запускать системные службы, не запущенные по умолчанию.

Опытные пользователи не могут добавлять себя в группу «Администраторы». Они не имеют доступа к данным других пользователей на томе NTFS, если соответствующие разрешения этих пользователей не получены. Поскольку опытные пользователи могут устанавливать и изменять программы, работа под учетной записью группы «Опытные пользователь» при подключении к Интернету может сделать систему уязвимой для троянских коней и других программ, угрожающих безопасности.

HelpServicesGroup. С помощью этой группы администраторы могут назначать права, общие для всех приложений поддержки. По умолчанию единственным членом группы является учетная запись, связанная с приложениями поддержки Майкрософт, такими как удаленный помощник. Добавлять пользователей в эту группу нельзя. Права пользователя по умолчанию отсутствуют

Разбиение множества пользователей на группы.

Коммунистическая идея о всеобщем равенстве никак не повлияла на разработчиков операционных систем, поэтому большинство из них придерживаются правила, что пользователей надо различать. В Windows для этого применяются учетные записи. У каждого пользователя имеется своя учетная запись с определенными полномочиями. Для отслеживания каждой записи и связанных с нею прав используется идентификатор безопасности SID (Security ID). После создания новой учетной записи ей присваивается уникальный SID, по которому она и будет опознаваться в дальнейшем. В Windows XP значения SID хранятся в ветви реестра HKEY_USERS.

Разбиение пользователей на группы целесообразно для защиты системы. Каждая программа запускается с теми правами, которые есть у пользователя, который ее запустил. Или по правильному, процесс не может иметь больше прав, чем пользователь, от имени которого она запущена.

Параметры политики групп позволяют назначать ресурсам права доступа, а также предоставлять права доступа пользователям. Это нужно для того, чтобы требовать запуска определенных приложений только в заданном контексте безопасности (тем самым снижая риск воздействия на компьютер нежелательных приложений, например, вирусов) и конфигурировать различные права доступа для множества клиентских компьютеров.

Назначение прав пользователям:

Мы можем назначать требуемые права группам и отдельным учетным записям пользователей. Для упрощения администрирования Microsoft рекомендует назначать права группам пользователей, а не учетным записям отдельных пользователей. Каждое право пользователя позволяет группам пользователей или отдельным пользователям, которым назначено это право, выполнять определенные действия, такие, как архивация файлов или смена системного времени. Если пользователь является членом нескольких групп, права пользователя суммируются, так что он получает все права, назначенные каждой из групп.

Источник

Adblock

detector

| Группа | Описание | Права пользователя по умолчанию |

|---|---|---|

4.4.1. Разграничение прав доступа к объектам в защищенных версиях ос Windows

-

дескриптор безопасности

-

DACL

-

схема предоставления прав доступа

-

алгоритм предоставления прав доступа

-

объекты, доступом к которым можно

управлять

Любой

объект разграничения доступа имеет

дескриптор безопасности

SD (Security

Descriptor):

-

SID (ID безопасности) владельца,

-

SID первичной группы,

-

DACL (управляется владельцем),

-

SACL (системный список контроля

доступа, управляется администратором).

DACL– Discretionary Access Control List,списокACE (Access Control Entry)двухтипов– AllowedиDenied. ACE

содержит:

-

SID объекта,

-

тип(Allowed/Denied),

-

маска доступа (Access Mask).

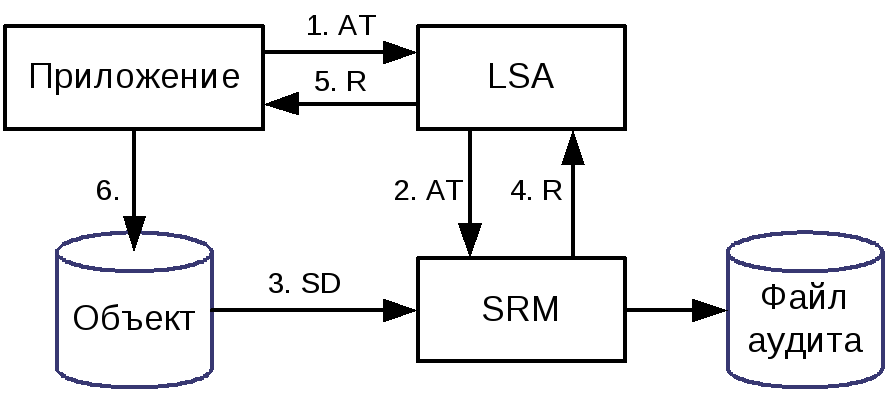

Схема предоставления прав доступа

SRM

– Security Reference Monitor (монитор безопасныхссылок).

LSA

– Local Security Authority

R –

результатпроверкиправдоступа.

AT –

Access Token

Алгоритм

предоставления доступа:

-

найти ACE с SID,

совпадающим с SIDAT; -

если не найдено, то доступ запрещается;

-

если тип ACE –

Denied ???; -

если тип ACE –

Denied и есть хотя бы одно

совпадение в AMAT ==

AMACE, то доступ

запрещается; -

если тип ACE –

Allowed и AMAT

== AMACE, то доступ

разрешается.

Объекты, доступом которых можно

управлять:

-

файлы и папки (NTFS),

-

разделы реестра,

-

принтеры.

4.4.2. Аудит событий безопасности в защищенных версиях Windows

-

задачи аудита

-

файл аудита

-

политика аудита

-

события

-

реакция на переполнение файла аудита

-

роли

Задачи аудита:

-

обнаружение попыток НСД, подготовок к

таким попыткам, -

расследование фактов НСД.

Файл

аудита:

WindowsSystem32configsecevent.evt.

Политика

аудита:

-

определение событий,

-

определение параметров файла аудита:

размер, реакция на переполнение.

События:

-

вход/выход субъектов,

-

изменение в политике безопасности,

-

использование привилегий,

-

системные события,

-

доступ к объектам.

Реакция на переполнение файла аудита:

-

затирать автоматически самые старые

события, -

затрать события, если они старее

указанного количества дней, -

блокирование работы системы

до ручной очистки журнала аудита.s

Роли: администратор, аудитор.

4.4.3. Разграничение прав пользователей в ос Unix

-

учетная запись

-

ограниченная оболочка

-

разграничение доступа к объектам

-

маска доступа

-

4-й бит

-

назначение прав доступа вновь создаваемым

объектам

Учетная запись:

-

UID,

-

GID,

-

начальный каталог(HOME$),

-

командная оболочка (Shell).

Ограничение доступа с помощью

ограниченной оболочки:

-

запрет выхода из домашнего каталога,

-

запрет изменения значений

переменной окружения PATH, -

запрет перенаправления ввода/вывода,

-

запрет использоваиня в именах файлов

‘/’? -

использование только программ

из PATH.

Недостаток:

некоторые программы допускают выход в

оболочку. Есть ограничение на количество

терминалов, с которых может войти root.

Разграничение доступа к объектам

Структура раздела. на котором установлена

ОС:

-

программа-загрузчик ОС,

-

суперблок,

-

область индексов,

-

область файлов,

-

область, недоступная для ФС.

Индекс файла:

-

UID,

-

GID,

-

маска доступа,

-

временные

характеристики.

Маска доступа – массив контроля доступа,

имеющий постоянную длину. 3 части:

-

владелец,

-

другие члены его группы,

-

все остальные.

Например:

rwxr-xr—.

В каждой группе можно определить 4-й

бит:

-

владелец: SUID

(Set UID) –

выполнение программы не с правами

пользователя, который ее запустил, а с

правами ее владельца; -

группа: SGID –

аналогично SUID, только

выполняется с правами группы; -

sticky bit (создание

файла в чужом каталоге).

Назначение

прав доступа вновь создаваемым объектам

– переменная среды UMASK.

Соседние файлы в предмете Защита информации

- #

- #

- #

- #

- #

- #

- #

- #

Читайте также:

|

Лабораторная работа №1

Цель работы: освоение средств администратора защищенных версий операционной системы Windows, предназначенных для

· регистрации пользователей и групп в системе,

· определения их привилегий,

· определения параметров политики безопасности, относящихся к аутентификации и авторизации пользователей при интерактивном входе.

Подготовка к выполнению работы: по материалам лекций по дисциплине «Защита информационных процессов в компьютерных системах» и изученным ранее дисциплинам («Введение в специальность», «Теория информационной безопасности и методология защиты информации», «Математические основы криптологии», «Криптографические методы и средства обеспечения информационной безопасности» и другим) вспомнить и подготовить для включения в отчет о лабораторной работе определения понятий

· аутентификация,

· авторизация,

· администратор безопасности,

· симметричное и асимметричное шифрование,

· хеширование,

· политика безопасности.

Подготовить для включения в отчет о лабораторной работе ответы на следующие вопросы:

1) какие существуют способы аутентификации пользователей?

2) в чем слабость парольной аутентификации?

3) как может быть повышена надежность аутентификации с помощью паролей?

4) какой может быть реакция системы на попытку подбора паролей?

5) кому может быть разрешен доступ по чтению и по записи к базе учетных записей пользователей?

6) как должны храниться пароли в базе учетных записей пользователей?

7) в чем смысл объединения пользователей в группы?

Порядок выполнения работы:

- После собеседования с преподавателем и получения допуска к работе войти в систему под указанным именем (с правами администратора).

- Освоить средства регистрации пользователей:

- открыть список зарегистрированных пользователей (Панель управления | Администрирование | Управление компьютером | Локальные пользователи и группы | Пользователи);

- с помощью команды контекстного меню (Новый пользователь) создать для себя учетную запись с произвольным логическим именем, введя в качестве строки описания текст «Студент группы КЗИ-Д-2000»);

- включить в отчет о лабораторной работе

¨ копию экранной формы создания новой учетной записи,

¨ копию экранной формы со списком зарегистрированных пользователей,

¨ список команд контекстного меню (при отсутствии выделения имени пользователя в списке),

¨ а также объяснения смысла четырех дополнительных параметров создаваемой учетной записи;

- выделить имя вновь зарегистрированного пользователя и с помощью команды контекстного меню (Свойства) просмотреть ее свойства;

- включить в отчет о лабораторной работе копию экранной формы со свойствами учетной записи на вкладке «Общие» и объяснение разницы между отключением и блокировкой учетной записи;

- включить в отчет о лабораторной работе копию экранной формы со свойствами учетной записи на вкладке «Членство в группах» и ответ на вопрос, в какую группу по умолчанию включается вновь созданный пользователь;

- с помощью кнопок «Добавить», «Дополнительно» и «Поиск» включить вновь созданного пользователя также в группу «Опытные пользователи»;

- включить в отчет о лабораторной работе копии экранных форм, используемых при добавлении пользователя в другую группу, и ответ на вопрос, как можно удалить пользователя из группы;

- включить в отчет о лабораторной работе список команд контекстного меню при выбранном имени учетной записи вместе с пояснениями их смысла, а также ответы на вопросы

¨ когда должна применяться команда «Задать пароль»,

¨ в чем опасность ее применения,

¨ как должна происходить смена пароля пользователем.

- Освоить средства работы с группами:

- открыть список групп (Панель управления | Администрирование | Управление компьютером | Локальные пользователи и группы | Группы);

- включить в отчет сведения об автоматически создаваемых группах пользователей, их именах и характеристиках прав их членов;

- создать новую группу в системе с именем «Начинающие пользователи» и включить в отчет о лабораторной работе копию используемого при этом экрана и сведения о порядке создания в системе новых групп пользователей, а также ответ на вопрос, в чем целесообразность разбиения множества пользователей на группы.

- Освоить порядок назначения прав пользователям:

- открыть окно настройки прав пользователей (Панель управления | Администрирование | Локальная политика безопасности | Локальные политики | Назначение прав пользователя);

- исключить группу пользователей «Все» из числа групп, обладающих правом «Доступ к компьютеру из сети»;

- исключить пользователя «Гость» из числа пользователей, обладающих правом «Локальный вход в систему»;

- добавить группу «Начинающие пользователи» к списку пользователей, обладающих правом «Локальный вход в систему»;

- включить в отчет о лабораторной работе копии экранов, используемых при назначении прав пользователям, и сведения о порядке выполнения этих действий;

- с помощью раздела справки Windows «Назначение прав пользователя» включить в отчет о лабораторной работе пояснения отдельных привилегий пользователей системы (в соответствии с номером варианта и приложением 1). Обязательно ответить на вопрос, почему использование данного права должно быть ограничено.

- Освоить определение параметров политики безопасности, относящихся к аутентификации и авторизации пользователей при интерактивном входе:

- открыть окно определения параметров безопасности для паролей (Панель управления | Администрирование | Локальная политика безопасности | Политики учетных записей | Политика паролей);

- включить в отчет о лабораторной работе сведения о порядке назначения максимального и минимального сроков действия паролей и ответ на вопрос о смысле подобных ограничений;

- включить в отчет о лабораторной работе сведения о порядке назначения минимальной длины и ограничений на сложность паролей, а также ответы на вопросы, какие и почему требования по сложности предъявляются к паролям в операционной системе Windows (с помощью справочной подсистемы);

- включить в отчет о лабораторной работе сведения о назначении параметров «Требовать неповторяемости паролей» и «Хранить пароли всех пользователей в домене, используя обратимое шифрование» (с помощью справки Windows);

- включить в отчет о лабораторной работе копии экранных форм, используемых при определении параметров политики безопасности, относящихся к паролям;

- открыть окно определения параметров безопасности для политики блокировки учетных записей (Панель управления | Администрирование | Локальная политика безопасности | Политики учетных записей | Политика блокировки учетных записей);

- включить в отчет о лабораторной работе копии экранных форм, используемых при определении параметров политики безопасности, и сведения о назначении этих параметров.

- Включить в отчет по лабораторной работе ответы на контрольные вопросы:

- каковы основные цели угроз безопасности информации в компьютерных системах?

- насколько средства, изученные при выполнении лабораторной работы, могут нейтрализовать эти угрозы?

- каковы другие признаки, в соответствии с которыми может быть проведена классификация угроз безопасности в компьютерных системах?

- каковы основные каналы утечки конфиденциальной информации в компьютерных системах?

- насколько средства, изученные при выполнении лабораторной работы, могут перекрыть эти каналы?

- Подготовить отчет о выполнение лабораторной работы, который должен включать в себя:

- титульный лист с названиями университета (Московский государственный социальный университет), факультета (информатики и информационных технологий), кафедры (информационной безопасности), учебной дисциплины и лабораторной работы, номером варианта, фамилиями и инициалами студента (студентов) и преподавателя, города и года выполнения работы;

- содержание отчета с постраничной разметкой;

- ответы на вопросы, данные в ходе подготовки к выполнению работы;

- сведения о выполнении работы по пунктам с включением содержания задания, копий экранных форм и ответов на вопросы;

- ответы на контрольные вопросы.

Порядок защиты лабораторной работы:

- К защите лабораторной работы допускаются студенты, выполнившие ее в компьютерном классе, предъявившие результаты своей работы преподавателю и подготовившие отчет о выполнении лабораторной работы, содержание которого соответствует п. 7 порядка выполнения работы;

- На защите студенты предъявляют отчет о выполнении лабораторной работы, дают пояснения по деталям выполнения задания и отвечают на вопросы преподавателя.

- По результатам защиты каждому студенту выставляется дифференцированная оценка, учитываемая в при определении его итогового рейтинга за семестр.

- В случае неудовлетворительной оценки по результатам защиты лабораторной работы или пропуска соответствующего занятия студент должен защитить работу повторно в другой день.

Приложение 1

| Номер варианта | Поясняемые привилегии пользователей |

| Доступ к компьютеру из сети Работа в режиме операционной системы Добавление рабочих станций в домен Настройка квот памяти для процесса Управление аудитом и журналом безопасности |

|

| Локальный вход в систему Разрешать вход в систему через службу терминалов Архивирование файлов и каталогов Обход перекрестной проверки Изменение параметров среды оборудования |

|

| Отказ в доступе к компьютеру из сети Изменение системного времени Создание файла подкачки Создание маркерного объекта Выполнение задач по обслуживанию томов |

|

| Завершение работы системы Создание постоянных объектов совместного использования Отладка программ Отклонить локальный вход Профилирование одного процесса |

|

| Отключение компьютера от стыковочного узла Запретить вход в систему через службу терминалов Разрешение доверия к учетным записям компьютеров и пользователей при делегировании Принудительное удаленное завершение работы Отказ во входе в качестве пакетного задания |

|

| Доступ к компьютеру из сети Создание журналов безопасности Увеличение приоритета диспетчирования Загрузка и выгрузка драйверов устройств Профилирование загруженности системы |

|

| Локальный вход в систему Закрепление страниц в памяти Вход в качестве пакетного задания Вход в качестве службы Замена маркера уровня процесса |

|

| Отказ в доступе к компьютеру из сети Восстановление файлов и каталогов Синхронизация данных службы каталогов Смена владельца файлов или иных объектов Отказ во входе в качестве службы |

Дата добавления: 2015-11-30; просмотров: 100 | Нарушение авторских прав

mybiblioteka.su — 2015-2023 год. (0.007 сек.)

Разграничение доступа пользователей в ОС Windows. ПАК СЗИ НСД «Аккорд-Win64» (5/11)

Права доступа пользователей комплекса

Здравствуйте!

В данной лекции мы продолжим работать с программной «Разграничение доступа пользователей» программно-аппаратного комплекса СЗИ от НСД «Аккорд-Win64». Рассмотрим, как выполняется регистрация идентификатора пользователя, установка параметров и задание пароля, установка детальности протокола работы пользователя и установка режима блокировки экрана.

Итак, первый параметр — «Полное имя», он не является обязательным параметром, задается по желанию администратора, и может использоваться для идентификации пользователя в операционной системе, если в программе настройки комплекса установлен параметр «Использовать полное имя в учетных записях NT». Обычно полное имя используется, если необходимо задать имя более 12 символов. Если установить символ @ или /, то комплекс не будет синхронизировать имя с локальной базой Windows.

В поле «Идентификатор» отображается информация об идентификаторе выделенного пользователя. Пока пользователю не назначен идентификатор, в окне редактирования недоступны для изменения другие параметры. У нас идентификатор пользователя был назначен на прошлых лекциях при настройке «Аккорд-АМДЗ», и после синхронизации баз его серийный номер отображается в данном поле. Нажмем кнопку справа от поля «Идентификатор». На экране появится окно «Операции с ключом пользователя».

Ключ пользователя генерируется с использованием датчика случайных чисел (ДСЧ), установленного на плате контроллера «Аккорд-АМДЗ», и записывается в энергонезависимую память идентификатора.

Возможны четыре варианта работы с ключами пользователей. По умолчанию выбран пункт «Уже записан в Идентификатор», к нему мы вернемся позднее. Сначала рассмотрим другие пункты.

1) Следующий вариант — «Сгенерировать».

В этом случае, при нажатии кнопки «Далее», генерируется новый ключ и выдается запрос на считывание идентификатора. Происходит регистрация идентификатора и запись в него ключа пользователя.

2) Следующий вариант — «Из файла».

Данная опция позволяет получить номер идентификатора и ключ пользователя из выбранного файла, который подготовлен на другом компьютере с помощью специальной утилиты. Этот вариант регистрации необходим для системы терминального доступа, когда уже существующие идентификаторы пользователей защищенных рабочих станций нужно зарегистрировать на терминальном сервере.

3) И последний вариант — «Идентификатор потерян».

В этом случае после нажатия кнопки «Далее» поле «Идентификатор» данного пользователя примет значение «Не назначен». Все остальные правила доступа останутся неизменными. Администратор таким способом может временно отключить доступ данного пользователя на время разбора конфликтной ситуации, а потом быстро восстановить его, назначив новый идентификатор.

4) Вернемся к первому варианту — «Уже записан в Идентификатор».

Ключ может быть уже записан в идентификаторе, например, при перерегистрации пользователя, который был уже зарегистрирован в составе комплекса «Аккорд» на другой рабочей станции, или ключ уже был сгенерирован при регистрации пользователя в контроллере «Аккорд-АМДЗ» из состава комплекса, как в нашем случае.

Нажмем «Далее». Выдается запрос на считывание серийного номера идентификатора. Нужно присоединить идентификатор пользователя к контактному устройству считывателя информации. В этот момент происходит регистрация предъявленного идентификатора.

В поле «Идентификатор» появляется его серийный номер.

Обращу внимание, что при регистрации некоторых типов идентификаторов необходимо предварительно подготовить эти идентификаторы к работе в соответствии с документацией на них.

Следующее, что необходимо сделать – это установить параметры пароля. Для этого нужно нажать мышкой кнопку рядом с полем «Параметры пароля». Выводится окно, в котором мы видим какие параметры пароля можно настроить.

Первый параметр «Минимальная длина пароля». По умолчанию установлена длина – 8 символов. Минимальная длина может быть установлена в диапазоне от 0 до 12 символов. При нулевом значении пароль пользователю задавать не обязательно.

«Дни действия» — время действия пароля до смены: от 0 (нет смены пароля) до 366 дней.

«Попыток для смены» — количество попыток смены пароля: от 0 (то есть бесконечное количество попыток) до 5.

«Кто может менять пароль» — установка прав на смену пароля (только администратор или администратор и пользователь).

«Алфавит для пароля» — определяет набор символов, из которых может состоять пароль пользователя. Если установлен флаг в одном, или нескольких полях, то наличие хотя бы одного символа данной последовательности обязательно при вводе пароля. При установке флага «Только генерировать» пароль будет генерироваться случайным образом из символов заданного алфавита.

Для выхода из режима редактирования с сохранением измененных параметров нужно нажать кнопку «Сохранить», без сохранения – «Отмена». Если устраивают параметры по умолчанию, то можно ничего не менять и нажать «Отмена».

Далее необходимо назначить пароль пользователя в соответствии с заданными параметрами. В поле «Пароль» мы видим, назначен или нет пароль данному пользователю. В нашем случае он «не назначен», так как мы при регистрации идентификатора работали с флагом «Идентификатор потерян» (до этого он был назначен при регистрации пользователя в Аккорд-АМДЗ). Для задания пароля нажмем на кнопку справа в поле «Пароль». На экран выводится окно «Ввод пароля». Необходимо его ввести и подтвердить.

Также мы видим кнопку «Сгенерировать». В нашем случае она не активна. Она становится активной, если при настройке параметров пароля установить флаг «Только сгенерировать». При использовании данной кнопки полученная последовательность символов автоматически вводится в первое поле пароля, а в нижней части окна выводится значение пароля и требуется его повторный ввод для подтверждения.

Мы же введем свой пароль, учитывая установленные ранее параметры, и затем подтвердим его. Нажмем «Ок». Видим, что в поле «Пароль» значение изменилось на «Назначен».

Следующее, что необходимо сделать – это установить детальность протокола работы пользователя.

Нажмем мышью на кнопку справа от поля «Детальность журнала».

Доступны следующие значения:

- «Нет» — регистрация только входа/выхода из системы и событий НСД.

- «Низкая» — регистрация входа/выхода из системы, попыток несанкционированного доступа, запуска исполняемых модулей, событий СЗИ.

- «Средняя» — то же, что при низкой детальности, плюс операции доступа к файлам и каталогам.

- «Высокая» — то же, что и при средней детальности плюс все файловые операции, включая параметры команд.

- «Сбор статистики» — то же, что и при высокой детальности журнала, кроме того для пользователя не действуют установленные правила разграничения доступа.

Во время каждого сеанса работы пользователя ведется журнал регистрации событий, в котором отображаются действия пользователя, прикладного и системного ПО. Администратору рекомендуется в текущей работе использовать низкую детальность ведения журнала. Среднюю и высокую детальность следует использовать при изучении работы вновь используемых задач с целью определения особенностей задачи, а именно: создание новых постоянных и временных каталогов и файлов, используемых устройств и так далее.

Выберем «Низкая». Данное значение отображается в поле «Детальность журнала».

Следующая настройка — установка режима блокировки экрана.

Блокировка экрана используется для временного отключения экрана и доступа к клавиатуре и мыши по истечении установленного интервала «неактивности» пользователя по нажатию комбинации горячих клавиш «Гашение». По умолчанию установлена комбинация <Ctrl+F12>. Вернуться в рабочий режим можно только при помощи того идентификатора пользователя, который начал данный сеанс работы.

Для редактирования параметров гашения экрана нажмем кнопку «Назначение параметров Screen Saver (хранителя экрана)». Выводится окно «Параметры Screen Saver».

Необходимо сначала установить галочку «Используется». Затем, если необходимо, нужно установить дополнительные параметры:

В поле «Клавиши Гашение» можно установить комбинацию клавиш принудительного включения хранителя экрана. По умолчанию установлена комбинация <Ctrl+F12>.

Предусмотрена установка комбинации клавиш «Отключения паузы». По умолчанию установлена комбинация <Alt+F12>. При нажатии данной комбинации отключается режим срабатывания хранителя экрана по времени.

В поле «Пауза в минутах» устанавливается время в минутах, через которое произойдет блокировка клавиатуры и мыши. Если установить значение «0», то блокировки мыши и клавиатуры не произойдет. Если установить значение, отличное от нуля, то блокировка клавиатуры и мыши произойдет через указанное время. По умолчанию установлено 5 минут.

В нижнем правом углу окна настроек Screen Saver находится кнопка со стрелкой. При нажатии на эту кнопку открывается поле дополнительных параметров блокировки. Эти параметры определяют специальные режимы блокировки при извлечении идентификаторов, подключаемых к USB-портам компьютера. Настройки дополнительных параметров позволяют задавать поведение компьютера при извлечении идентификатора из USB-порта.

Что означает каждый параметр можно узнать из методических материалов к лекции – в документе «Установка правил разграничения доступа на комплекс».

Для выхода с сохранением установленных параметров необходимо нажать кнопку «Сохранить», для выхода без сохранения – кнопку «Отмена».

В локальной версии комплекса есть еще несколько параметров, которых нет в терминальной версии. Здесь они заменены надписью «В версии TSE возможна только блокировка компьютера».

Давайте поговорим об этих параметрах. На данном слайде приведен скриншот аналогичного окна для локальной версии комплекса.

Параметр «Световая индикация» — устанавливает мигание индикаторов <Num Lock>, <Caps Lock> и <Scroll Lock> во время работы экранной заставки.

Следующий параметр — «Звуковая индикация» — означает наличие звуковых сигналов в режиме гашения.

Параметр «Не выключать монитор» — устанавливает режим, при котором заставка экрана не включается.

Параметр «Защита паролем» означает, что для выхода из хранителя экрана необходимо помимо предъявления идентификатора еще ввести и пароль пользователя.

Подведем итог, в данной лекции мы поговорили о настройке некоторых параметров прав доступа пользователей программно-аппаратного комплекса СЗИ от НСД «Аккорд-Win64». Рассмотрели, как выполняется регистрация идентификатора пользователя, установка параметров и задание пароля, установка детальности протокола работы пользователя и установка режима блокировки экрана. На следующей лекции мы рассмотрим остальные параметры.

Спасибо за внимание, до встречи на следующей лекции!