Is there a registry setting I can change to apply this fix from http://support.microsoft.com/default.aspx?scid=303846?

You can disable blank password restrictions by using a policy. To

locate and change this policy: Click Start, point to Run, type

gpedit.msc, and then click OK to start the Group Policy Editor. Open

Computer ConfigurationWindows SettingsSecurity SettingsLocal

PoliciesSecurity OptionsAccounts: Limit local account use of blank

passwords to console logon only. Double-click Limit local account use

of blank passwords to consol logon only. Click Disabled, and then

click OK. Quit Group Policy Editor.

I want to Run As to a different user with a blank password, but I can’t. I get this message a lot with remote access too. How can I change it in Home Premium?

(I just saw this but the setting’s not in the list.)

asked Oct 4, 2011 at 0:05

2

I found this, it may be for XP but suggestion to use regshot on a Pro Windows 7 PC to capture the registry change may solve it for you

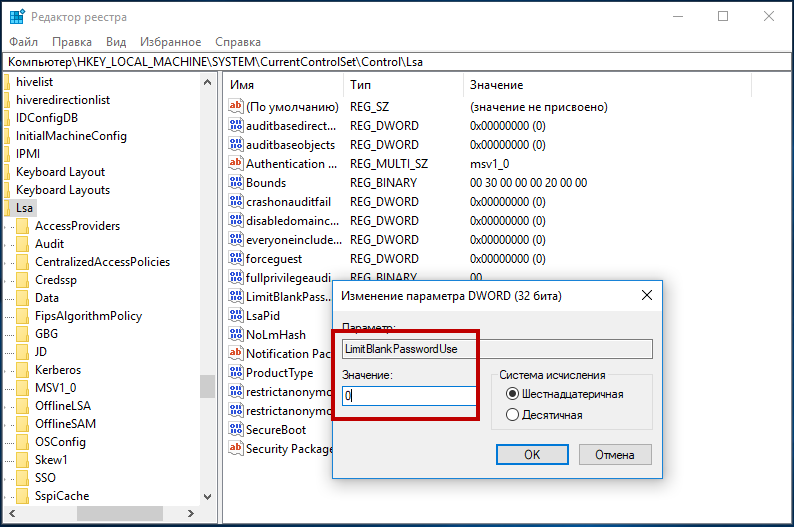

Take a look at this registry key which may disable it. I believe when set to

zero as shown.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsalimitblankpassworduse:

0x00000000

I use a free program called Regshot to do comparisons of the registry before

and after such a change. There are other programs that may be a bit easier

to use but for the price and the fact that it does not have to be installed

make Regshot a neat utility to have.

http://www.snapfiles.com/get/regshot.html — Regshot.

Source of Information

I checked my Windows 7 Pro gpedit, that group policy location does not exist, they must have changed it in Windows 7 for security reasons.

answered Oct 4, 2011 at 0:56

MoabMoab

57.7k21 gold badges111 silver badges173 bronze badges

2

Is there a registry setting I can change to apply this fix from http://support.microsoft.com/default.aspx?scid=303846?

You can disable blank password restrictions by using a policy. To

locate and change this policy: Click Start, point to Run, type

gpedit.msc, and then click OK to start the Group Policy Editor. Open

Computer ConfigurationWindows SettingsSecurity SettingsLocal

PoliciesSecurity OptionsAccounts: Limit local account use of blank

passwords to console logon only. Double-click Limit local account use

of blank passwords to consol logon only. Click Disabled, and then

click OK. Quit Group Policy Editor.

I want to Run As to a different user with a blank password, but I can’t. I get this message a lot with remote access too. How can I change it in Home Premium?

(I just saw this but the setting’s not in the list.)

asked Oct 4, 2011 at 0:05

2

I found this, it may be for XP but suggestion to use regshot on a Pro Windows 7 PC to capture the registry change may solve it for you

Take a look at this registry key which may disable it. I believe when set to

zero as shown.

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsalimitblankpassworduse:

0x00000000

I use a free program called Regshot to do comparisons of the registry before

and after such a change. There are other programs that may be a bit easier

to use but for the price and the fact that it does not have to be installed

make Regshot a neat utility to have.

http://www.snapfiles.com/get/regshot.html — Regshot.

Source of Information

I checked my Windows 7 Pro gpedit, that group policy location does not exist, they must have changed it in Windows 7 for security reasons.

answered Oct 4, 2011 at 0:56

MoabMoab

57.7k21 gold badges111 silver badges173 bronze badges

2

Учетные записи: разрешить использование пустых паролей только при консольном входе Accounts: Limit local account use of blank passwords to console logon only

Область применения Applies to

В этой статье описаны рекомендации, сведения о расположении, значения и рекомендации по обеспечению безопасности для учетных записей: ограничить использование пустых паролей только параметрами политики безопасности «только консольный вход» . Describes the best practices, location, values, and security considerations for the Accounts: Limit local account use of blank passwords to console logon only security policy setting.

Справочные материалы Reference

Учетные записи: ограничить использование пустых паролей только параметрами политики входа в систему. определяет, разрешены ли в локальных учетных записях, которые содержат пустые пароли, удаленные интерактивные входы в сеть с помощью сетевых служб, таких как службы удаленных рабочих столов, Telnet и протокол передачи файлов (FTP). The Accounts: Limit local account use of blank passwords to console logon only policy setting determines whether remote interactive logons by network services such as Remote Desktop Services, Telnet, and File Transfer Protocol (FTP) are allowed for local accounts that have blank passwords. Если этот параметр политики включен, локальная учетная запись должна содержать непустой пароль, который будет использоваться для интерактивного или сетевого входа на удаленный клиент. If this policy setting is enabled, a local account must have a nonblank password to be used to perform an interactive or network logon from a remote client.

Этот параметр политики не влияет на интерактивные входы, которые физически выполняются на консоли или в сеансах, использующих учетные записи домена. This policy setting does not affect interactive logons that are performed physically at the console or logons that use domain accounts. В других приложениях Майкрософт, использующих удаленные интерактивные входы, можно пропустить этот параметр политики. It is possible for non-Microsoft applications that use remote interactive logons to bypass this policy setting. Пустые пароли — это серьезная угроза безопасности компьютера, и они должны быть запрещены как в корпоративной политике, так и в соответствующих технических мерах. Blank passwords are a serious threat to computer security and they should be forbidden through both corporate policy and suitable technical measures. Тем не менее, если пользователь, имеющий возможность создавать новые учетные записи, создает учетную запись, которая не позволяет использовать параметры политики паролей на основе домена, она может иметь пустой пароль. Nevertheless, if a user with the ability to create new accounts creates one that has bypassed your domain-based password policy settings, that account might have a blank password. Например, пользователь может построить автономную систему, создать одну или несколько учетных записей с пустыми паролями, а затем присоединить компьютер к домену. For example, a user could build a stand-alone system, create one or more accounts with blank passwords, and then join the computer to the domain. Локальные учетные записи с пустыми паролями будут по-прежнему работать. The local accounts with blank passwords would still function. Любой пользователь, который знает имя учетной записи, может использовать учетные записи с пустыми паролями для входа в систему. Anyone who knows the account name can then use accounts with blank passwords to log on to systems.

Устройства, не включенные в физически безопасные расположения, должны всегда применять надежные политики паролей для всех локальных учетных записей пользователей. Devices that are not in physically secure locations should always enforce strong password policies for all local user accounts. В противном случае любой пользователь, имеющий физический доступ к устройству, может войти в систему с помощью учетной записи пользователя, не имеющей пароля. Otherwise, anyone with physical access to the device can log on by using a user account that does not have a password. Это особенно важно для переносных устройств. This is especially important for portable devices.

Если вы примените эту политику безопасности к группе «все», ни один из них не сможет войти в службу удаленных рабочих столов. If you apply this security policy to the Everyone group, no one will be able to log on through Remote Desktop Services.

Возможные значения Possible values

Рекомендации Best practices

- Рекомендуется настроить учетные записи: ограничить использование пустых паролей для входа в консоль только для включения. It is advisable to set Accounts: Limit local account use of blank passwords to console logon only to Enabled.

Location Location

Параметры компьютера ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Computer ConfigurationWindows SettingsSecurity SettingsLocal PoliciesSecurity Options

Значения по умолчанию Default values

В приведенной ниже таблице перечислены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Enabled Enabled |

| Параметры по умолчанию, действующие на контроллере домена DC Effective Default Settings | Enabled Enabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Enabled Enabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Enabled Enabled |

Управление политикой Policy management

В этом разделе описаны возможности и инструменты, которые можно использовать для управления политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики вступают в силу без перезапуска устройства, когда они хранятся на локальном компьютере или распределены с помощью групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Рекомендации по конфликтам политики Policy conflict considerations

Политика, предоставленная через GPO, имеет приоритет по сравнению с локально настроенным параметром политики на компьютере, подключенном к домену. The policy as distributed through the GPO takes precedence over the locally configured policy setting on a computer joined to a domain. Для определения действующей минимальной длины пароля на контроллере домена используйте команду ADSI Edit или dsquery. On the domain controller, use ADSI Edit or the dsquery command to determine effective minimum password length.

Групповая политика Group Policy

Этот параметр политики можно настроить с помощью консоли управления групповыми политиками (GPMC) для распространения с помощью объектов групповой политики (GPO). This policy setting can be configured by using the Group Policy Management Console (GPMC) to be distributed through Group Policy Objects (GPOs). Если эта политика не содержится в распределенном объекте групповой политики, эту политику можно настроить на локальном устройстве с помощью оснастки локальной политики безопасности. If this policy is not contained in a distributed GPO, this policy can be configured on the local device by using the Local Security Policy snap-in.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Пустые пароли — это серьезная угроза безопасности компьютера, и их следует отключать с помощью организационной политики и подходящие технические меры. Blank passwords are a serious threat to computer security, and they should be forbidden through organizational policy and suitable technical measures. Начиная с Windows Server 2003, параметры доменов Active Directory по умолчанию используют сложные пароли не менее семи знаков и восемь символов, начиная с Windows Server2008. Starting with Windows Server 2003, the default settings for Active Directory domains require complex passwords of at least seven characters, and eight characters starting with Windows Server2008. Тем не менее, если пользователи, у которых есть возможность создавать новые учетные записи, пропускают политики паролей на основе домена, они могут создавать учетные записи с пустыми паролями. However, if users with the ability to create new accounts bypass your domain-based password policies, they could create accounts with blank passwords. Например, пользователь может создать на отдельном компьютере один или несколько учетных записей с пустыми паролями, а затем присоединить компьютер к домену. For example, a user could build a stand-alone computer, create one or more accounts with blank passwords, and then join the computer to the domain. Локальные учетные записи с пустыми паролями будут по-прежнему работать. The local accounts with blank passwords would still function. Любой пользователь, который знает имя одной из этих незащищенных учетных записей, может использовать ее для входа в систему. Anyone who knows the name of one of these unprotected accounts could then use it to log on.

Противодействие Countermeasure

Включите учетные записи: ограничить использование пустых паролей для параметра «только консольный вход» . Enable the Accounts: Limit local account use of blank passwords to console logon only setting.

Возможное влияние Potential impact

Нет. None. Это конфигурация по умолчанию. This is the default configuration.

Источник

Настройте политику паролей в Windows 10/8/7

На некоторых веб-сайтах вы могли видеть, что для регистрации вам потребуется ввести пароль, который соответствует критерию, установленному веб-сайтом (например, пароль должен содержать не менее 8 символов, должен содержать буквы нижнего и верхнего регистра и т. д.) , Вы также можете реализовать эту функцию в Windows 10/8/7, используя либо локальную политику безопасности для Windows, либо используя командную строку с повышенными привилегиями для пользователей с другими выпусками Windows 10/8/7.

Изменить политику паролей Windows

Использование локальной политики безопасности.

Введите Local Security Policy в меню «Пуск» и нажмите Enter. Откроется окно LSP. Теперь на левой панели выберите Политика паролей в разделе Политики учетной записи. Теперь на правой стороне будут перечислены шесть вариантов.

Детали каждого из этих вариантов перечислены ниже.

Принудительное использование истории паролей . Этот параметр безопасности определяет количество уникальных новых паролей, которые необходимо связать с учетной записью пользователя, прежде чем старый пароль можно будет повторно использовать. Значение должно быть от 0 до 24 паролей. Эта политика позволяет администраторам повышать безопасность, обеспечивая постоянное повторное использование старых паролей.

Максимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль может использоваться, прежде чем система потребует от пользователя его изменения. Вы можете установить срок действия паролей через несколько дней от 1 до 999, или вы можете указать, что срок действия паролей никогда не истечет, установив число дней равным 0. Если максимальный срок действия пароля составляет от 1 до 999 дней, минимальный срок действия пароля должен быть меньше, чем максимальный срок действия пароля. Если максимальный срок действия пароля установлен равным 0, минимальный срок действия пароля может быть любым значением от 0 до 998 дней.

Минимальный срок действия пароля: . Этот параметр безопасности определяет период времени (в днях), в течение которого пароль должен использоваться, прежде чем пользователь сможет его изменить. Вы можете установить значение от 1 до 998 дней или разрешить немедленные изменения, задав число дней равным 0. Минимальный срок действия пароля должен быть меньше, чем Максимальный срок действия пароля, если только максимальный срок действия пароля не установлен равным 0, указывая что пароли никогда не истекают. Если максимальный срок действия пароля установлен на 0, минимальный срок действия пароля может быть установлен на любое значение от 0 до 998.

Минимальная длина пароля: Этот параметр безопасности определяет наименьшее количество символов, которое может содержать пароль для учетной записи пользователя. Вы можете установить значение от 1 до 14 символов или установить, что пароль не требуется, установив количество символов в 0.

Пароль должен соответствовать требованиям сложности. Этот параметр безопасности определяет, должны ли пароли соответствовать требованиям сложности. Если эта политика включена, пароли должны соответствовать следующим минимальным требованиям:

— Не содержать имя учетной записи пользователя или части полного имени пользователя, которые превышают два последовательных символа

— Длина не менее шести символов

— Содержат символы из трех следующих четырех категорий:

- Английские заглавные буквы (от A до Z)

- Английские строчные буквы (от a до z)

- Базовые 10 цифр (от 0 до 9)

- Не алфавитные символы (например. $, #,%)

Требования к сложности применяются при изменении или создании паролей.

Хранить пароль с использованием обратимого шифрования: Этот параметр безопасности определяет, будет ли операционная система хранить пароли с использованием обратимого шифрования. Эта политика обеспечивает поддержку приложений, которые используют протоколы, которые требуют знания пароля пользователя в целях аутентификации. Хранение паролей с использованием обратимого шифрования по существу аналогично хранению незашифрованных версий паролей. По этой причине эту политику никогда не следует включать, если только требования приложения не перевешивают необходимость защиты информации о пароле.

Чтобы изменить любой или все эти параметры, просто дважды щелкните параметр, выберите соответствующий вариант и нажмите ОК .

Использование расширенной командной строки.

Введите cmd в меню «Пуск». В разделе «Программы» щелкните правой кнопкой мыши cmd и выберите Запуск от имени администратора .

Команды и их пояснения приведены ниже.

net account/minpwlen: length — устанавливает минимальное количество символов, которое должен содержать пароль. Замените слово length на желаемое количество символов. Диапазон 0-14.

пример: чистые аккаунты/minpwlen: 7

net account/maxpwage: days — . Устанавливает максимальное количество дней, после которых пользователь должен будет сменить пароль.Замените days на желаемое значение. Диапазон от 1-999. Если используется unlimited , ограничение не устанавливается. Значение maxpwage всегда должно быть больше, чем minpwage .

пример: чистые аккаунты/maxpwage: 30

net account/minpwage: days — Задает минимальное количество дней, которое должно пройти, прежде чем пароль можно будет изменить. Замените days на желаемое значение. Диапазон от 1-999.

пример: чистые аккаунты/minpwage: 10

net account/uniquepw: number — Задает количество раз, после которого пароль может быть снова использован. Замените число на желаемое значение. Максимальное значение 24.

пример: чистые аккаунты/uniquepw: 8

Чтобы использовать команду, просто введите ее в командной строке, как показано, и нажмите клавишу ввода.

Чтобы просмотреть настройки, введите net account в cmd и нажмите enter.

Источник

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

Нажмите Win + X и выберите «Управление компьютером»:

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

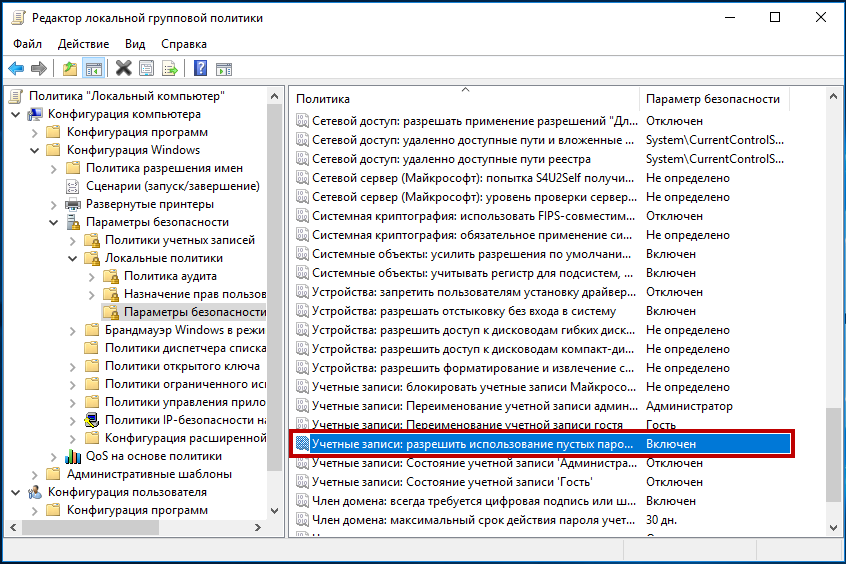

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

1. Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

2. Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распространяющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версиях. Windows XP и Server 2003 — не поддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

1. Cкачайте архив с программой здесь ->;

2. В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

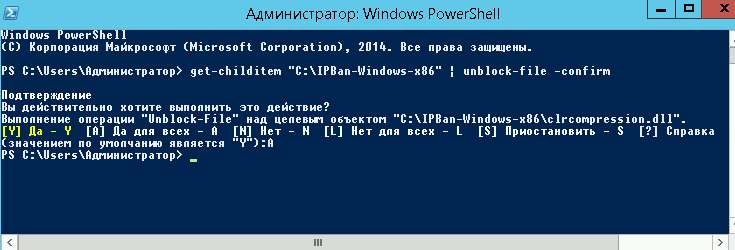

3. Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirm

Например:

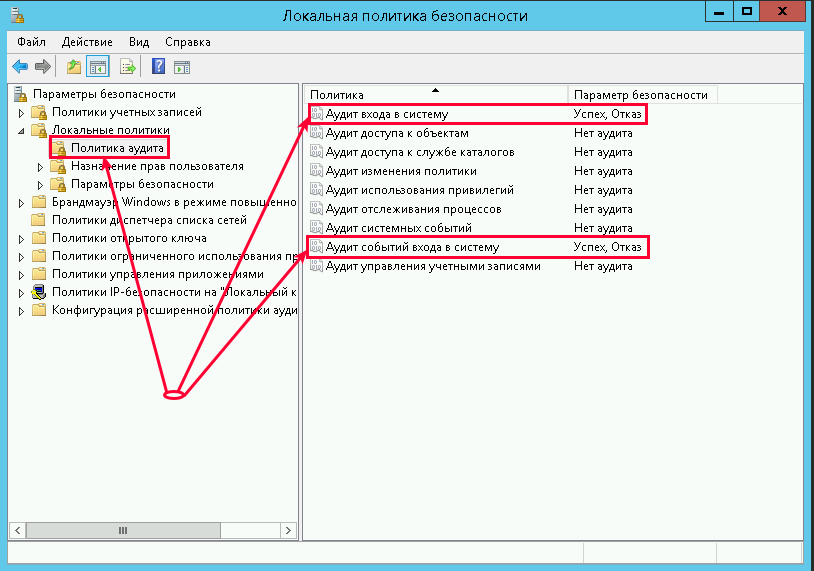

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK»). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK»). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

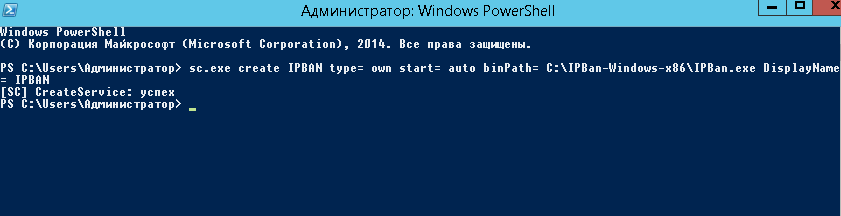

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выполните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:"Каталог с программой"IPBan.exe DisplayName= IPBAN

Например:

Перейдите в службы (Win + R, введите services.msc и «OK») и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Используйте наши наработки и знания!

Это поможет Вам эффективно и максимально быстро освоить алготрейдинг.

Содержание

- Пустые пароли не разрешены windows 10

- Как в Windows 10 исправить ошибку запрета использования пустых паролей при подключении к компьютерам в локальной сети

- 2 комментария

- Как исправить ограничения учетной записи, препятствующие этому пользователю войти в систему

- Исправляем ошибку ограниченного использования учетной записи в групповых политиках

- Сетевые ошибки Windows

- Запрещены пустые пароли или в политике включено ограничение использования

- Исправляем ошибку ограниченного использования учетной записи в групповых политиках

- Исправляем ошибку ограниченного использования учетной записи в групповых политиках

- Учетные записи: разрешить использование пустых паролей только при консольном входе

- Справочники

- Возможные значения

- Рекомендации

- Местонахождение

- Значения по умолчанию

- Управление политикой

- Необходимость перезапуска

- Соображения конфликта политики

- Групповая политика

- Вопросы безопасности

- Уязвимость

- Противодействие

Пустые пароли не разрешены windows 10

Сообщения: 129

Благодарности: 7

В принципе после повторной перезагрузки принтер начал печать с другого ПК и проблема как бы разрешилась. Но с паролями пустыми я так и не понял как их отключать.

——-

Есть люди, которые с компьютером «на ты», есть те, которые «на Вы», а есть те, которые на «О, Господи!»

Сообщения: 537

Благодарности: 113

——-

Он был расстроенным трупом и потратил две минуты впустую.

Источник

Как в Windows 10 исправить ошибку запрета использования пустых паролей при подключении к компьютерам в локальной сети

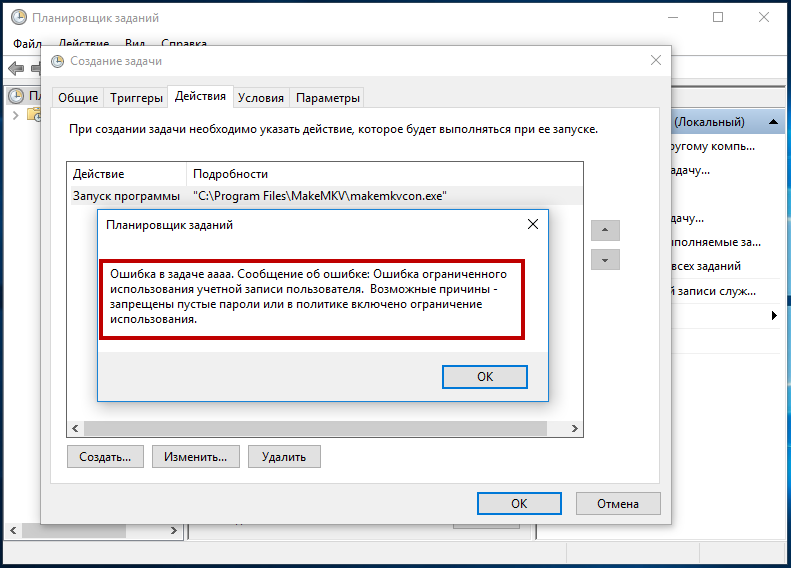

С аналогичной ошибкой вам придётся столкнуться при создании задачи для всех пользователей в Планировщике заданий.

Устранить эту ошибку проще простого, достаточно установить пароль для учётной записи администратора, но как быть, если вы хотите по-прежнему не использовать пароль для своей учётки? Решение тоже очень простое. Если вы работаете в Windows Pro или выше, задать нужную конфигурацию можно будет в редакторе локальных групповых политик, в домашней версии то же самое можно сделать через редактор реестра.

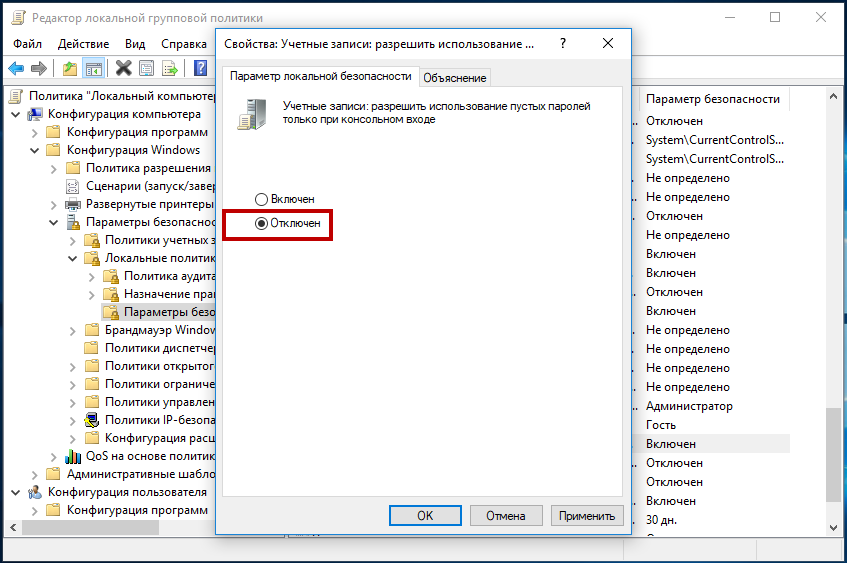

Дважды кликните по ней и установите радиокнопку в положение «Отключено».

Сохраните настройки. Они должны вступить в силу сразу же.

Точно такой же результат вы получите, воспользовавшись редактором реестра.

Откройте его командой regedit и перейдите по пути:

В правой колонке редактора отыщите параметр LimitBlankPasswordUse и измените его значение с 1 на .

Сохранив настройки и закрыв редактор реестра, перезайдите в систему или перезагрузите компьютер. Требование пароля будет отключено и вы сможете беспрепятственно создавать задачи для всех пользователей и подключаться к другим компьютерам в локальной сети.

2 комментария

Здравствуйте. Имеется 2 ПК. На одном w7 и открыт сетевой доступ к диску. На другом w10. Сначала мог зайти с 10 на 7, но в настоящее время требует пароль, хотя ни чего не ставил. При подключении другого ПК на w8 папки сетевой диск открываются, значит проблема в клиенте т.е. на ПК с w10. Делал разные манипуляции, описанные в инете, но ни чего не помогает. Включал smb 1, делал сброс сетевых настроек, менял рабочую группу, но ни чего не помогает. Пробовал в поле логин написать гость и вход появлялся, но доступ работал некорректно.

Источник

Как исправить ограничения учетной записи, препятствующие этому пользователю войти в систему

С аналогичной ошибкой вам придётся столкнуться при создании задачи для всех пользователей в Планировщике заданий.

Устранить эту ошибку проще простого, достаточно установить пароль для учётной записи администратора, но как быть, если вы хотите по-прежнему не использовать пароль для своей учётки? Решение тоже очень простое. Если вы работаете в Windows Pro или выше, задать нужную конфигурацию можно будет в редакторе локальных групповых политик, в домашней версии то же самое можно сделать через редактор реестра.

Дважды кликните по ней и установите радиокнопку в положение «Отключено».

Сохраните настройки.Они должны вступить в силу сразу же.

Точно такой же результат вы получите, воспользовавшись редактором реестра.

Откройте его командой regedit и перейдите по пути:

Сохранив настройки и закрыв редактор реестра, перезайдите в систему или перезагрузите компьютер. Требование пароля будет отключено и вы сможете беспрепятственно создавать задачи для всех пользователей и подключаться к другим компьютерам в локальной сети.

Исправляем ошибку ограниченного использования учетной записи в групповых политиках

Данный способ работает в Windows 10 Pro, Enterprise или Education, если у вас домашняя версия десятки — переходите к первому способу.

1. Откройте групповые политики: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите gpedit.msc и нажмите клавишу Enter.

2. Зайдите в «Конфигурация компьютера» => Конфигурация Windows => Параметры безопасности => Локальные политики => Параметры безопасности => в правой колонке откройте Учетные записи: разрешить использования пустых паролей только при консольном входе => поставьте точку напротив «Отключен» и нажмите «ОК». Закройте окно редактора локальной групповой политики, изменения должны вступить в силу сразу же.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>

| Вкладка | Назначение |

| «Экран» | |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Сетевые ошибки Windows

Итак, по умолчанию в стандартной Windows XP Professional доступ к сетевым ресурсам без пароля запрещен. В бездоменной сети или необходимо создать пользователей с одинаковыми паролями для на всех машинах, или же включить учетные записи гостей, после чего обязательно расшарить ресурс или для пользователя «Все» (если используется авторизация через Гостя) или же назначить тех пользователей, которые будут авторизоваться на на машине (в случае авторизации по имени пользователя и паролю).

И здесь могут возникнуть 2 типовые ошибки:

Обе они вызваны настройками локальных политик безопасности на том компьютере, к которому производится подключение.

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate. Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ. Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс. Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN. Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения. Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера. При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows. На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP. Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д. У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера. Нажав кнопку «Подключить», вы увидите окно с полями авторизации. Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры. С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере. RDP также можно использовать для подключения к виртуальным машинам Azure. Используемые источники:

Источник

Запрещены пустые пароли или в политике включено ограничение использования

В сегодняшней статье рассмотрим как избавиться от ошибки “Ошибка ограниченного использования учетной записи пользователя. Возможные причины – запрещены пустые пароли или в политике включено ограничение использования.”

Если ваша учетная запись без пароля и вы через удаленный рабочий стол пытаетесь зайти на другой компьютер, или если вы хотите для всех пользователей в планировщике заданий создать задачу, также при этом используете учетную запись без пароля – вы увидите ошибку ограничения использования учетной записи пользователя. Конечно вы можете задать пароль для своей учетной записи и в следующий раз при выполнении вышеописанных действий, ошибки вы не увидите. Но, что если вы хотите и дальше использовать учетную запись без пароля?

Исправляем ошибку ограниченного использования учетной записи в групповых политиках

Данный способ работает в Windows 10 Pro, Enterprise или Education, если у вас домашняя версия десятки – переходите к первому способу.

1. Откройте групповые политики: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите gpedit.msc и нажмите клавишу Enter.

2. Зайдите в “Конфигурация компьютера” => Конфигурация Windows => Параметры безопасности => Локальные политики => Параметры безопасности => в правой колонке откройте Учетные записи: разрешить использования пустых паролей только при консольном входе => поставьте точку напротив “Отключен” и нажмите “ОК”. Закройте окно редактора локальной групповой политики, изменения должны вступить в силу сразу же.

Исправляем ошибку ограниченного использования учетной записи в групповых политиках

Данный способ работает во всех изданиях Windows 10. Перед редактированием реестра рекомендуется создать точку для восстановления системы.

1. Откройте редактор реестра: в строке поиска или в меню выполнить (выполнить вызывается клавишами Win+R) введите команду regedit и нажмите клавишу Enter.

2. Перейдите по пути HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Lsa. В разделе Lsa откройте параметр LimitBlankPasswordUse и измените его значение на , после чего нажмите “ОК” и закройте окно редактора реестра.

На сегодня всё, если вы знаете другие способы или у вас есть дополнения – пишите комментарии! Удачи Вам 🙂

Источник

Учетные записи: разрешить использование пустых паролей только при консольном входе

Область применения

Описывает передовую практику, расположение, значения и соображения безопасности для учетных записей: ограничить использование локальных учетных записей пустыми паролями, чтобы консоли логотиковать только параметр политики безопасности.

Справочники

Учетные записи. Ограничение использования в локальной учетной записи пустых паролей только для параметра политики консоли определяет, разрешены ли удаленные интерактивные логотипы сетевыми службами, такими как Remote Desktop Services, Telnet и File Transfer Protocol (FTP), для локальных учетных записей с пустыми паролями. Если этот параметр политики включен, локализованная учетная запись должна иметь неблагодарный пароль, который будет использоваться для выполнения интерактивного или сетевого логотипа удаленного клиента.

Этот параметр политики не влияет на интерактивные логотипы, которые выполняются физически на консоли или логонах, которые используют учетные записи домена. Это возможно для приложений, не в microsoft, которые используют удаленные интерактивные логотипы для обхода этого параметра политики. Пустые пароли представляют серьезную угрозу для компьютерной безопасности, и их следует запретить как корпоративной политикой, так и подходящими техническими мерами. Тем не менее, если пользователь с возможностью создания новых учетных записей создает учетную запись, которая обошла параметры политики паролей на основе домена, эта учетная запись может иметь пустой пароль. Например, пользователь может создать автономные системы, создать одну или несколько учетных записей с пустыми паролями, а затем присоединиться к компьютеру в домен. Локальные учетные записи с пустыми паролями по-прежнему будут функционировать. Любой, кто знает имя учетной записи, может использовать учетные записи с пустыми паролями для входа в системы.

Устройства, которые не находятся в физически безопасных расположениях, всегда должны применять надежные политики паролей для всех учетных записей локальных пользователей. В противном случае любой пользователь с физическим доступом к устройству может войти в систему с помощью учетной записи пользователя, у нее нет пароля. Это особенно важно для портативных устройств.

Если применить эту политику безопасности к группе Everyone, никто не сможет войти в систему с помощью служб удаленного рабочего стола.

Возможные значения

Рекомендации

Местонахождение

Конфигурация компьютераWindows ПараметрыSecurity ПараметрыLocal PoliciesSecurity Options

Значения по умолчанию

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. Значения по умолчанию также можно найти на странице свойств политики.

| Тип сервера или объект групповой политики | Значение по умолчанию |

|---|---|

| Default Domain Policy | Не определено |

| Политика контроллера домена по умолчанию | Не определено |

| Параметры по умолчанию для автономного сервера | Включено |

| Dc Effective Default Параметры | Включено |

| Действующие параметры по умолчанию для рядового сервера | Включено |

| Действующие параметры по умолчанию для клиентского компьютера | Включено |

Управление политикой

В этом разделе описываются функции и средства, доступные для управления этой политикой.

Необходимость перезапуска

Нет. Изменения в этой политике становятся эффективными без перезапуска устройства при локальном сбережении или распространении через групповую политику.

Соображения конфликта политики

Политика, распространяемая через GPO, имеет приоритет над локально настроенным параметром политики на компьютере, соединяемом с доменом. На контроллере домена используйте adsI Edit или команду dsquery, чтобы определить эффективную минимальную длину пароля.

Групповая политика

Этот параметр политики можно настроить с помощью консоли управления групповой политикой (GPMC), которая будет распространяться через объекты групповой политики (GPOs). Если эта политика не содержится в распределенной GPO, эту политику можно настроить на локальном устройстве с помощью привязки к локальной политике безопасности.

Вопросы безопасности

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации.

Уязвимость

Пустые пароли представляют серьезную угрозу компьютерной безопасности, и их следует запретить с помощью организационной политики и подходящих технических мер. Начиная с Windows Server 2003, параметры по умолчанию для доменов Active Directory требуют сложных паролей не менее семи символов и восьми символов, начиная с Windows Server 2008. Однако если пользователи с возможностью создания новых учетных записей обходят политики паролей на основе домена, они могут создавать учетные записи с пустыми паролями. Например, пользователь может создать автономный компьютер, создать одну или несколько учетных записей с пустыми паролями, а затем присоединиться к компьютеру в домен. Локальные учетные записи с пустыми паролями по-прежнему будут функционировать. Любой, кто знает имя одной из этих незащищенных учетных записей, может использовать его для входа в систему.

Противодействие

Включить учетные записи. Ограничить использование локальных учетных записей пустыми паролями для настройки только логотипа консоли.

Источник

Под катом будут перечислены ключи реестра, установка указанных параметров которых рекомендуется установить в защищаемых системах. Эти ключи также можно установить через групповые политики. Параметры ключей описаны в формате «x,y», где x — тип параметра (например, x=4 — параметр DWORD), а y — рекомендуемое значение параметра.

Отключение системного отладчика

Для отключения системного отладчика параметру «Debugger» присваивается значение «1,0» для ключа реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionAEDEBUG

Исключение нулевой сессии

Для исключения нулевой сессии создается в ключе реестра HKEY_LOCAL_MACHINESYSTEM CurrentControlSetServicesLanManServerParameters параметр RestrictNullSessAccess со значением равным «4,1»

Исключение замены системных модулей DLL модулями DLL приложений

Для исключения замены системных модулей DLL одноименными модулями DLL приложений (изменения порядка поиска модулей DLL) создается в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession Manager параметр SafeDllSearchMode со значением равным «4,1»

Выдача сообщения при заполнении журнала безопасности

Для информирования пользователя о заполнении журнала безопасности на 90% создается в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSecurity Eventlog параметр WarningLevel со значением равным «4,90»

Отключение аудита системных объектов

Для отключения аудита системных объектов устанавливается для параметра «AuditBaseObjects» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Отключение аудита дополнительных привилегий

Для отключения аудита дополнительных привилегий устанавливается для параметра «FullPrivilegeAuditing» значение «3,0» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Запрет отключения системы при переполнении журнала безопасности

Для запрета отключения системы при переполнении журнала безопасности устанавливается для параметра «CrashOnAuditFile» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Принудительная очистка памяти при выключении компьютера

Для принудительной очистки памяти при выключении компьютера устанавливается для параметра «ClearPageFileAtShutdown» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management

Установка защищенного режима

Установка защищенного режима для внутренних системных объектов (например, символических ссылок) обеспечивается установкой параметру «ProtectionMode» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession Manager

Запрет установки пользователям локальных принтеров

Для запрета установки пользователям локальных принтеров устанавливается для параметра «AddPrinterDrivers» значение «4,1» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetPrintProvidersLanManPrintServicesServers

Запрет пользователям изменения паролей

Для запрета пользователям изменения паролей (разрешения изменения пароля учетной записи компьютера) устанавливается для параметра «DisablePasswordChange» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParameters

Разрешение передачи хэшированных паролей

Для передачи хэшированных паролей (запрета посылки незашифрованного пароля сторонним SMB-серверам) устанавливается для параметра «EnablePlainTextPassword» значение «4,0» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanmanWorkstation Parameters

Выдача предупреждения о смене паролей

Количество дней до истечения срока действия пароля, в течение которых выдается предупреждение о смене пароля, определяется установкой для параметра «PasswordExpiryWarning» значения (десятичного) «4,14» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrectVersionWinlogon

Установка, количества кешированных учетных записей, разрешенных по умолчанию

Количество кешированных доменных учетных записей, разрешенных по умолчанию, определяется установкой для параметра «CachedLogonsCount» значения «1,0» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrectVersionWinlogon

Разрешение (запрет) доступа к ГМД локальных пользователей

Разрешение (запрет) доступа к гибким магнитным дискам только локальных пользователей определяется установкой для параметра «AllocateFloppies» значения «1,0» (разрешение) и значение «0,0» (запрет) в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrectVersionWinlogon

Разрешение (запрет) доступа к CDROM локальных пользователей

Разрешение (запрет) доступа к CDROM только локальным пользователям определяется установкой для параметра «AllocateCDroms» значения «1,0» (разрешение) и значение «0,0» (запрет) в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrectVersionWinlogon

Отключение автоматического входа в консоль восстановления

Отключение автоматического входа в консоль восстановления определяется установкой для параметра «SetCommand» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrectVersionSetupRecoveryConcole

Разрешение (запрет) копирования на ГМД и доступа ко всем дискам и папкам из консоли восстановления

Разрешение (запрет) доступа к накопителям и папкам из консоли восстановления определяется установкой для параметра «SecurityLevel» значения «4,0» (разрешение) и значение «4,0» (запрет) в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsNTCurrectVersion SetupRecoveryConcole

Определение заголовка сообщения пользователю

Заголовок сообщения пользователю при нажатии клавиш <Ctrl>+<Alt>+<Del> определяется установкой для параметра «LegalNoticeText» значения «“”» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrectVersionPolicesSystem

Установка типа сообщения пользователю

Тип сообщения пользователю при нажатии клавиш <Ctrl>+<Alt>+<Del> определяется установкой для параметра «LegalNoticeCaption» значения «“”» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrectVersionPolicesSystem

Запрет отображения имени последнего вошедшего пользователя

Запрет отображения имени последнего вошедшего пользователя определяется установкой для параметра «DontDisplayLastUserName» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrectVersionPolicesSystem

Отключение поддержки LANMANAGER-АУТЕНТИФИКАЦИИ и входа анонимного пользователя

Поддержка только LSA-аутентификации, удаление LanManager-сообщений из сети и исключение входа анонимного пользователя устанавливается значениями параметров «lmcompatibilityLevel» значения «4,5» и «restrictanonymous» значения «4,1» ключа реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLSA

Запрет образования административных сетевых ресурсов

Запрет образования административных сетевых ресурсов для сервера LanmanServer обеспечивается наличием по умолчанию параметра «AutoShareServer» (для сервера) и «AutoShareWks» (для рабочей станции) со значением «4,0» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesLanManServerParameters

Запрет запуска файлов типа AUTORUN

Запрет запуска файлов типа AUTORUN обеспечивается установкой параметру «NoDriveTypeAutorun» значения «255» в ключе реестра HKEY_CURRENT_USERSoftwareMicrosoft WindowsCurrentVersionPolicesExplorer

Предупреждение при установке неподписанных драйверов

Предупреждение при установке неподписанных драйверов обеспечивается установкой параметру «Policy» значения «1,0» в ключе реестра HKEY_CURRENT_USERSoftwareMicrosoft Non-Driver Signing

Защита от сетевых атак протокола TCP/IP

Для защиты от сетевых атак протокола TCP/IP добавляются параметры, с установкой их значения и изменения значения существующих параметров в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters

- «EnableICMPRedirect» — значение «4,0»

- «EnableSecurityFilters» — значение «4,1»

- «KeepAliveTime» — значение «4,30000»

- «SynAttackProtect» — значение «4,2»

- «TcpMaxConnectResponseRetransmiissions» — значение «4,2»

- «TcpMaxConnectRetransmiissions» — значение «4,3»

- «TcpMaxDataRetransmiissions» — значение «4,3»

- «TcpMaxPortsExhausted» — значение «4,3»

- «DisableIPSourceRouting» — значение «4,2»

Примечание:

- Для защиты от атак протокола IPv6 параметру «TcpMaxConnectRetransmiissions» устанавливается значение «4,3», а параметру «DisableIPSourceRouting» значение «4,2» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpip6Parameters.

- Для защиты от атаки изменения маршрута отключается ICMP Router Discovery Protocol посредством установки параметру «PerformRouterDiscovery» значения «4,2» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters.

- Выключение маршрутизации TCP/IP от источника выполняется посредством установки параметру «DisableIPSourceRouting» значения «4,2» в ключе реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters.

Ограничение доступа к журналам событий

Ограничение доступа к журналам событий обеспечивается наличием по умолчанию параметра «RestrictGuestAccess» со значением «4,1» в ключах реестра, указанных ниже:

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogApplication

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogSystem

- HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesEventLogSecurity

Настройки контроля учетных записей User Account Control (UAC)

Контроль учетных записей пользователей обеспечивается установкой в разделе реестра HKEY_LOCAL_MACHINE SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem соответствующих параметров для следующих ключей реестра:

- «PromptOnSecureDesktop» — Разрешение (запрет) переключения на безопасный рабочий стол при выполнении запроса на повышение прав — «4,1» («4,0»)

- «ConsentPromptBehaviorAdmin» — Включить (выключить) реагирование на повышение прав администраторов — «4,0» («4,5»)

- «ValidateAdminCodeSignatures» — Отключение повышения прав только для подписанных и проверенных исполняемых файлов — «4,0»

- «EnableLUA» — Выключение контроля пользователей — «4,0»

- «EnableInstallerDetection» — Выключение (включение) обнаружения установки приложений и запросов на повышение прав — «4,0» («4,1»)

- «FilterAdministratorToken» — Включение (выключение) режима подтверждения администратором использования встроенной учетной записи администратора «4,1» («4,0»)

- «ConsentPromptBehaviorUser» — Выключение (включение) контроля на запрос повышения прав для пользователей — «4,0» («4,3»)

- «EnableSecureUIAPaths» — Выключение (включение) повышения прав для UIAccess-приложений только при установке в безопасных АРМ — «4,0» («4,1»)

- «EnableVirtualization» — Разрешение (запрет) виртуализации на рабочем месте пользователя при сбоях записи в файл или реестр «4,1» («4,0»)

- «EnableUIADesktopToggle» — Запрет UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол — «4,0»

- «ShutdownWithoutLogon» — Запрет завершения работы системы без выполнения входа в систему «4,0»

Запрет операторам сервера задавать выполнение заданий по расписанию

Запрет операторам сервера задавать выполнение заданий по расписанию обеспечивается установкой параметру «SubmitControl» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa

Запрет использования сетевых удостоверений в запросах проверки подлинности PKU2U к компьютеру

Запрет использования сетевых удостоверений в запросах проверки подлинности PKU2U к компьютеру обеспечивается установкой параметру «AllowOnlineID» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa pku2u

Разрешение использования локальной учетной записью удостоверения компьютера для NTLM

Разрешение использования локальной учетной записью удостоверения компьютера для NTLM обеспечивается установкой параметру «UseMachineId» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa

Запрет локальным пользователям использования нулевых сеансов

Запрет локальным пользователям использования нулевых сеансов обеспечивается установкой параметру «allownullsessionfallback» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsaMSV1_0

Учет регистра для подсистем, отличных от Windows, обеспечивается установкой параметру «ObCaseInsensitive» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControl ControlSession ManagerKernel

Использование FIPS-совместимых алгоритмов для шифрования, хэширования и подписывания

Использование FIPS-совместимых алгоритмов для шифрования, хэширования и подписывания обеспечивается установкой параметру «Enabled» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControl Control LsaFIPSAlgorithmPolicy

Отключение обязательного применения сильной защиты ключей пользователей, хранящихся на компьютере

Отключение обязательного применения сильной защиты ключей пользователей, хранящихся на компьютере, обеспечивается установкой параметру «ForceKeyProtection» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINESoftwarePoliciesMicrosoftCryptography

Минимальная сеансовая безопасность для серверов на базе NTLM SSP

Минимальная сеансовая безопасность для серверов на базе NTLM SSP (включая безопасный RPC) обеспечивается установкой параметру «MSV1_0NTLMMinServerSec» значения «4,537395200» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa

Наличие цифровой подписи для LDAP-клиента

Наличие цифровой подписи для LDAP-клиента обеспечивается установкой параметру «LDAPClientIntegrity» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet ServicesLDAP.

Запрет хранения хэш-значения LAN Manager до следующей смены пароля

Запрет хранения хэш-значения LAN Manager до следующей смены пароля обеспечивается установкой параметру «NoLMHash» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa

Отключение модели совместного доступа и безопасности для гостевых локальных учетных записей

Отключение модели совместного доступа и безопасности для гостевых локальных учетных записей обеспечивается установкой параметру «ForceGuest» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa

Запрет анонимного доступа к общим ресурсам

Запрет анонимного доступа к общим ресурсам обеспечивается установкой параметру «NullSessionShares» значения «7,0» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet ServicesLanManServerParameters

Определение удаленно доступных путей реестра

Определение удаленно доступных путей реестра обеспечивается установкой параметру «Machine» значения «7,SystemCurrentControlSetControlProductOptions,SystemCurrentControlSetControlServer Applications,SoftwareMicrosoftWindows NTCurrentVersion» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet ControlSecurePipeServersWinregAllowedExactPaths

Определение удаленно доступных путей и вложенных путей реестра

Определение удаленно доступных и вложенных путей реестра обеспечивается установкой параметру «Machine» значения «7,SystemCurrentControlSetControlPrintPrinters,SystemCurrentControlSetServicesEventlog,SoftwareMicrosoftOLAP Server,SoftwareMicrosoftWindows NTCurrentVersionPrint,SoftwareMicrosoftWindows NTCurrentVersionWindows,SystemCurrentControlSetControlContentIndex,SystemCurrentControlSetControlTerminal Server,SystemCurrentControlSetControlTerminal ServerUserConfig,SystemCurrentControlSetControlTerminal ServerDefaultUserConfiguration,SoftwareMicrosoftWindows NTCurrentVersionPerflib,SystemCurrentControlSetServicesSysmonLog» в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSet ControlSecurePipeServersWinregAllowedAllowedPaths

Запрет применения разрешений «Для всех» к анонимным пользователям

Запрет применения разрешений «Для всех» к анонимным пользователям обеспечивается установкой параметру «EveryoneIncludesAnonymous» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet ControlLsa

Установка таймаута для ввода пароля после появления заставки

Установка таймаута для ввода пароля после появления заставки обеспечивается назначением параметру «ScreenSaverGracePeriod» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet ControlLsa

Запрет просмотра учетных записей SAM анонимными пользователями

Запрет просмотра учетных записей SAM анонимными пользователями обеспечивается установкой параметру «RestrictAnonymousSAM» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet ControlLsa

Отключение создания имен файлов в формате «8.3»

Отключение создания имен файлов в формате «8.3» обеспечивается установкой параметру «NtfsDisable8dot3NameCreation» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet Control FileSystem

Защита машины от атак «NetBIOS name-release»

Защита машины от атак «NetBIOS name-release» обеспечивается установкой параметру «NoNameReleaseOnDemand» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet ServicesNetbtParameters

Сделать компьютер «невидимым» другими пользователями в сети

Включение режима, при котором компьютер становится «невидимым» другими пользователями в сети обеспечивается установкой параметру «NoDefaultExempt» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSet Services LanmanserverParameters.

Отключение автоматического входа в систему под учетной записью администратора

Отключение автоматического входа в систему под учетной записью администратора обеспечивается установкой параметру «AutoAdminLogon» значения «1,0» в ключе реестра HKEY_LOCAL_MACHINE SoftwareMicrosoftWindows NTCurrentVersionWinlogon

Установка режима усиления защиты на сервере SMB

Установка режима усиления защиты на сервере SMB обеспечивается назначением параметру «SMBServerNameHardeningLevel» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesLanManServerParameters

Отключение клиентов по истечении разрешенного времени входа

Отключение клиентов по истечении разрешенного времени входа обеспечивается установкой параметру «enableforcedlogoff» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesLanManServerParameters

Использование цифровой подписи для клиента

Использование цифровой подписи (с согласия клиента или всегда ) обеспечивается установкой параметру «enablesecuritysignature» значения «4,1» (с согласия клиента) или параметру «requiresecuritysignature» значения «4,1» (всегда) в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesLanManServerParameters

Использование цифровой подписи для сервера

Использование цифровой подписи (с согласия сервера или всегда ) обеспечивается установкой параметру «EnableSecuritySignature» значения «4,1» (с согласия сервера) или параметру «RequireSecuritySignature» значения «4,1» (всегда) в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesLanmanWorkstationParameters

Время бездействия до приостановки сеанса

Установка времени бездействия до приостановки сеанса обеспечивается установкой параметру «autodisconnect» значения «4,15» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesLanManServerParameters

Запрет проверки на контроллере домена отмены блокировки компьютера

Запрет проверки на контроллере домена отмены блокировки компьютера обеспечивается установкой параметру «ForceUnlockLogon» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon

Требование нажатия CTRL+ALT+DEL до входа пользователя

Требование нажатия CTRL+ALT+DEL до входа пользователя обеспечивается установкой параметру «DisableCAD» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersion PoliciesSystem

Требование стойкого ключа сеанса

Требование стойкого ключа сеанса обеспечивается установкой параметру «requirestrongkey» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServicesNetlogonParameters

Установка максимального срока действия пароля учетной записи компьютера

Установка максимального срока действия пароля учетной записи компьютера обеспечивается назначением параметру «maximumpasswordage» значения «4,30» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesNetlogonParameters

Цифровая подпись данных безопасного канала

Цифровая подпись данных безопасного канала (при необходимости) обеспечивается назначением параметру «signsecurechannel» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesNetlogonParameters

Шифрование данных безопасного канала

Шифрование данных безопасного канала (при необходимости) обеспечивается назначением параметру «sealsecurechannel» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesNetlogonParameters

Требование цифровой подписи или шифрования данных безопасного канала

Цифровая подпись или шифрование данных безопасного канала обеспечивается назначением параметру «requiresignorseal» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetServicesNetlogonParameters

Запрет форматирования и извлечения съемных носителей

Запрет форматирования и извлечения съемных носителей обеспечивается назначением параметру «AllocateDASD» значения «1,0» в ключе реестра HKEY_LOCAL_MACHINE SoftwareMicrosoftWindows NTCurrentVersionWinlogon

Принудительное переопределение политики аудита

Принудительное переопределение политики аудита обеспечивается назначением параметру «SCENoApplyLegacyAuditPolicy» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa

Разрешение использования пустых паролей только при консольном входе

Разрешение использования пустых паролей только при консольном входе обеспечивается назначением параметру «LimitBlankPasswordUse» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE SystemCurrentControlSetControlLsa

Запрет изменения пароля учетной записи компьютера

Запрет изменения пароля учетной записи компьютера обеспечивается назначением параметру «RefusePasswordChange» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSet ServicesNetlogonParameters

Требование цифровой подписи для LDAP-сервера

Требование цифровой подписи для LDAP-сервера обеспечивается назначением параметру «LDAPServerIntegrity» значения «4,2» в ключе реестра HKEY_LOCAL_MACHINESystemCurrentControlSetServices NTDSParameters

Запрет отключения устройств без входа пользователя в систему

Запрет отключения устройств без входа пользователя в систему обеспечивается назначением параметру «UndockWithoutLogon» значения «4,0» в ключе реестра HKEY_LOCAL_MACHINE SoftwareMicrosoftWindowsCurrentVersionPoliciesSystem

Использование сертификатов для исполняемых файлов

Использование сертификатов для исполняемых файлов (для политик ограниченного использования программ) обеспечивается назначением параметру «AuthenticodeEnabled=» значения «4,1» в ключе реестра HKEY_LOCAL_MACHINE Software\PoliciesMicrosoftWindowsSaferCodeIdentifiers