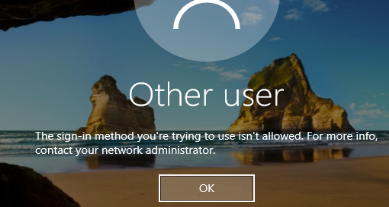

Если при входе в Windows вы получаете ошибку “Этот метод входа запрещено использовать”, значит результирующие настройки групповых политик на компьютере запрещают локальный вход под этим пользователем. Чаще всего такая ошибка появляется, если вы пытаетесь войти под гостевой учетной записью на обычный компьютер, или под пользователем без прав администратора домена на контроллер домена. Но бывают и другие нюансы.

The sign-in method you're trying to use isn't allowed. For more info, contact your network administrator.

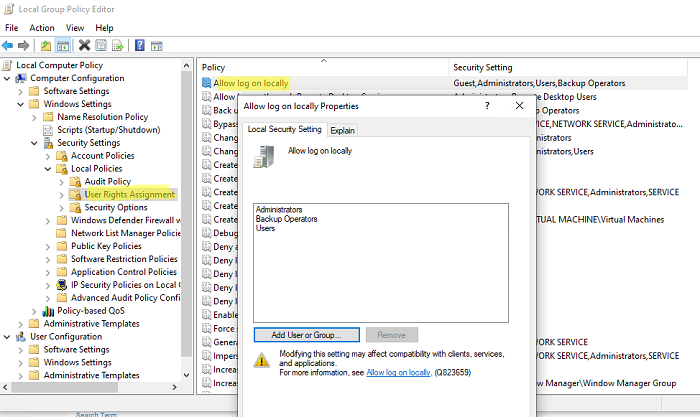

Список пользователей и групп, которым разрешен интерактивный локальный вход на компьютер задается через групповую политику.

- Откройте редактор локальной групповой политики (

gpedit.msc

); - Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment;

- Найдите в списке политику Allow log on locally (Локальный вход в систему);

- В этой политике содержится список групп, которым разрешен локальный вход на этот компьютер;

В зависимости от операционной системы и роли компьютера список групп, которым разрешен локальный вход может отличаться.Например, на рабочих станциях с Windows 10 и рядовых серверах на Windows Server 2022,2019,2016 локальный вход разрешен для следующих групп:

- Administrators

- Backup Operators

- Users

На серверах Windows Server с ролью контроллера домена Active Directory интерактивный вход разрешен для таких локальных и доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators

- Вы можете разрешить другим пользователям или группам локальный вход в систему. Для этого можно нажать кнопку Add User or Group, и найти нужных пользователей. Также вы можете, например, запретить пользователям без прав администратора вход на это устройство. Для этого просто удалите группу Users из настроек данной политики;

- После внесения изменения изменений нужно обновить настройки локальных политик командой

gpupdate /force

(перезагрузка не понадобится).

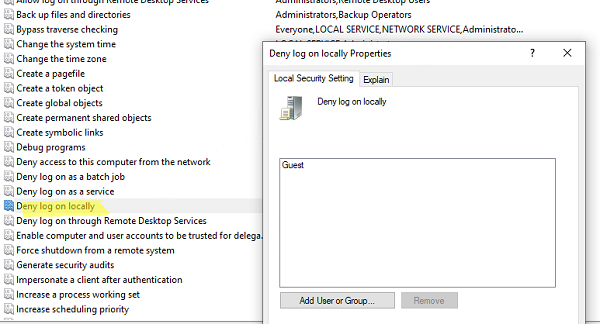

Также обратите внимание, что в этой же секции GPO есть еще одна политика, позволяющая принудительно запретить локальный интерактивной вход на консоль Windows. Политика называется Deny log on locally (Запретить локальных вход). В моем случае на компьютер запрещен анонимный локальный вход под учетной записью Гостя.

Вы можете запретить определенной группе (или пользователю) локальный вход на компьютер, добавив группу в эту политику. Т.к. запрещающая политика Deny log on locally имеет более высокий приоритет, чем разрешающая (Allow log on locally), пользователи не смогут зайти на этот компьютер с ошибкой:

Этот метод входа запрещено использовать

Одной из best practice по обеспечению безопасности аккаунтов администраторов в домене Windows является принудительный запрет на локальных вход на рабочие станции и рядовые сервера под администраторами домена. Для этого нужно распространить политику Deny log on locally с группой Domain Admins на все OU, кроме Domain Controllers. Аналогично нужно запретить вход под локальными учетными записями.

В доменной среде на компьютер может действовать несколько GPO. Поэтому, чтобы узнать примененные политики, назначающих права на локальный вход, нужно проверить результирующие настройки политик. Для получения результирующих настроек GPO на компьютере можно использовать консоль

rsop.msc

или утилиту gpresult.

Обратите внимание, что пользователи могут использовать интерактивные RDP сессии для подключения к устройству с Windows (если на нем включен RDP вход) несмотря на запрет локального входа. Список пользователей, которым разрешен вход по RDP задается в этом же разделе GPO с помощью параметра Allow logon through Remote Desktop Services.

Еще одной из причин, из-за которой вы можете встретить ошибку “

The sign-in method you are trying to use isn’t allowed

”, если в атрибуте LogonWorkstations у пользователя в AD задан список компьютеров, на которые ему разрешено входить (подробно описано в статье по ссылке). С помощью PowerShell командлета Get-ADUser вы можете вывести список компьютеров, на которых разрешено логиниться пользователю (по умолчанию список должен быть пустым):

(Get-ADUser kbuldogov -Properties LogonWorkstations).LogonWorkstations

В некоторых случаях (как правило в филиалах) вы можете разрешить определенному пользователю локальный и/или RDP вход на контроллер домена/локальный сервер. Вам достаточно добавить учетную запись пользователя в локальную политику Allow log on locally на сервере. В любом случае это будет лучше, чем добавлять пользователя в группу локальных администраторов. Хотя в целях безопасности еще лучше использовать RODC контроллер домена.

Также вы можете предоставить права на локальный вход с помощью утилиты ntrights (утилита входила в какую-то древнюю версию Admin Pack). Например, чтобы разрешить локальный вход, выполните команду:

ntrights +r SeInteractiveLogonRight -u "GroupName"

Чтобы запретить вход:

ntrights -r SeInteractiveLogonRight -u "UserName"

Содержание

- Варианты настройки политики безопасности

- Способ 1: Применение инструмента «Локальная политика безопасности»

- Способ 2: Использование инструмента «Редактор локальной групповой политики»

- Вопросы и ответы

Политика безопасности представляет собой набор параметров для регулирования безопасности ПК, путем их применения к конкретному объекту или к группе объектов одного класса. Большинство пользователей редко производят изменения данных настроек, но бывают ситуации, когда это нужно сделать. Давайте разберемся, как выполнить данные действия на компьютерах с Виндовс 7.

Варианты настройки политики безопасности

Прежде всего, нужно отметить, что по умолчанию политика безопасности настроена оптимально для выполнения повседневных задач рядового юзера. Производить манипуляции в ней нужно только в случае возникновения необходимости решить конкретный вопрос, требующий корректировки данных параметров.

Изучаемые нами настройки безопасности регулируются с помощью GPO. В Виндовс 7 сделать это можно, используя инструменты «Локальная политика безопасности» либо «Редактор локальных групповых политик». Обязательным условием является вход в профиль системы с полномочиями администратора. Далее мы рассмотрим оба этих варианта действий.

Способ 1: Применение инструмента «Локальная политика безопасности»

Прежде всего, изучим, как решить поставленную задачу с помощью инструмента «Локальная политика безопасности».

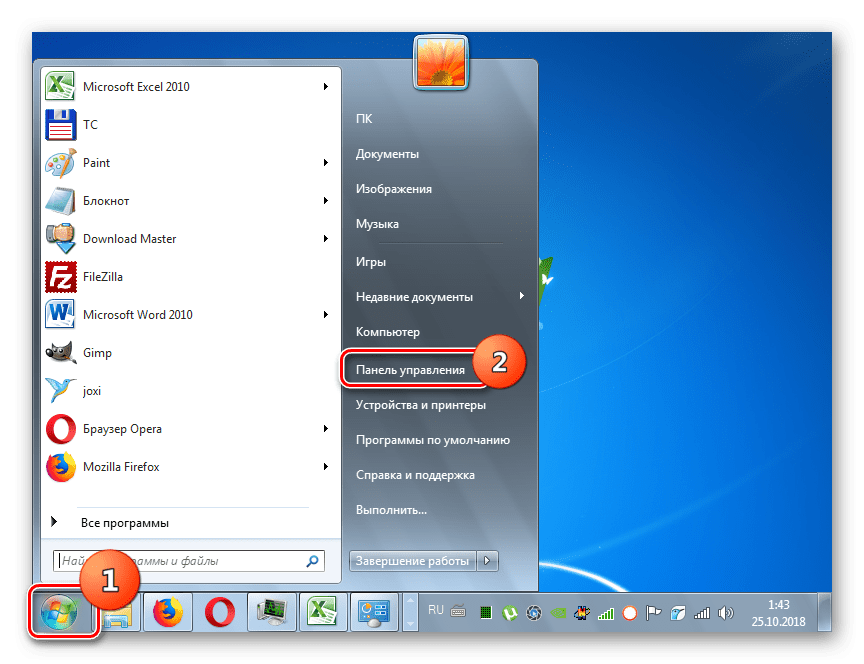

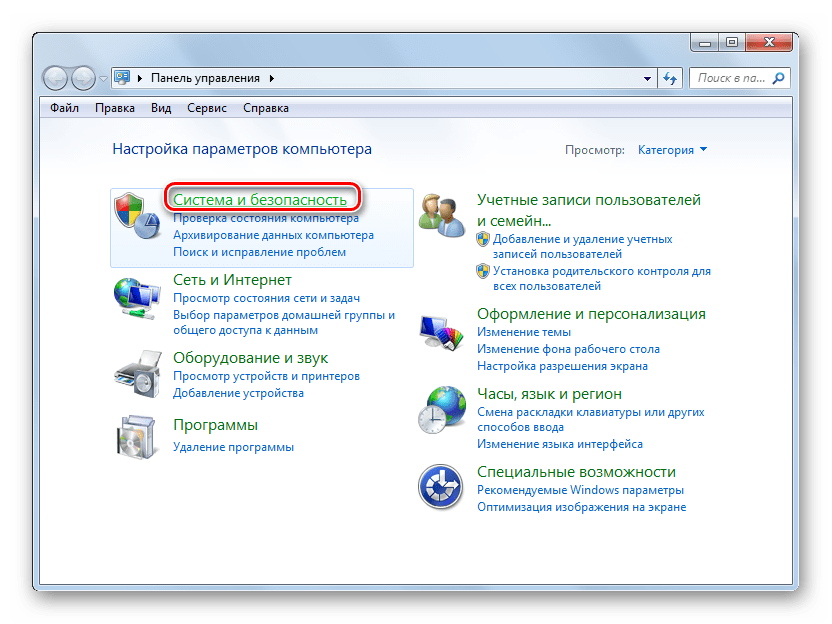

- Чтобы запустить указанную оснастку, щелкните «Пуск» и перейдите в «Панель управления».

- Далее откройте раздел «Система и безопасности».

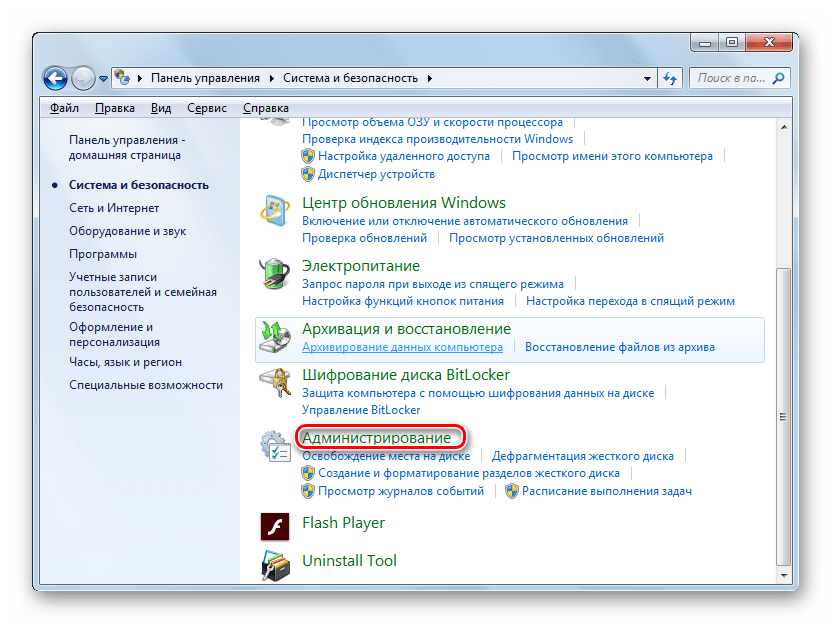

- Щелкните «Администрирование».

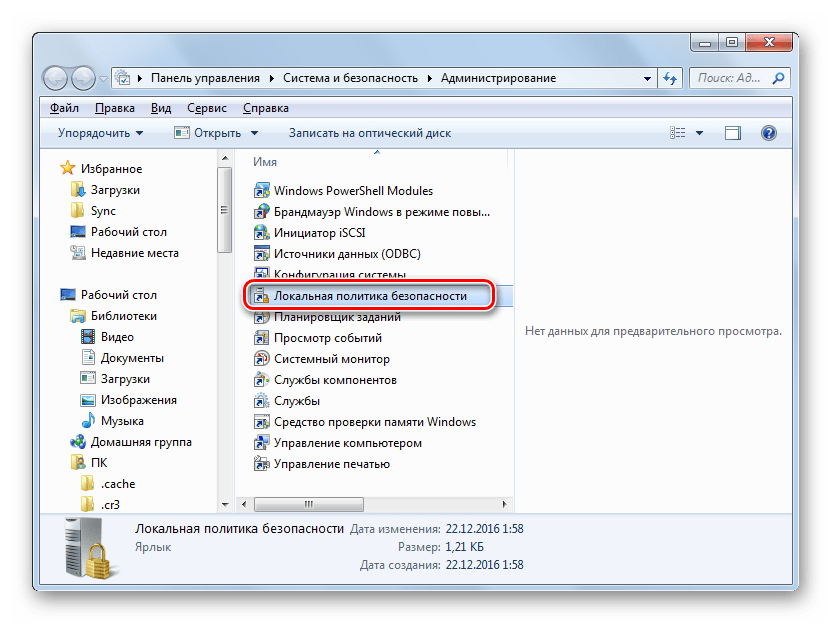

- Из предложенного набора системных инструментов выберите вариант «Локальная политика безопасности».

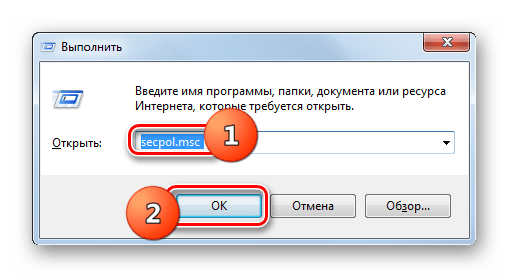

Также оснастку можно запустить и через окно «Выполнить». Для этого наберите Win+R и введите следующую команду:

secpol.mscЗатем щелкните «OK».

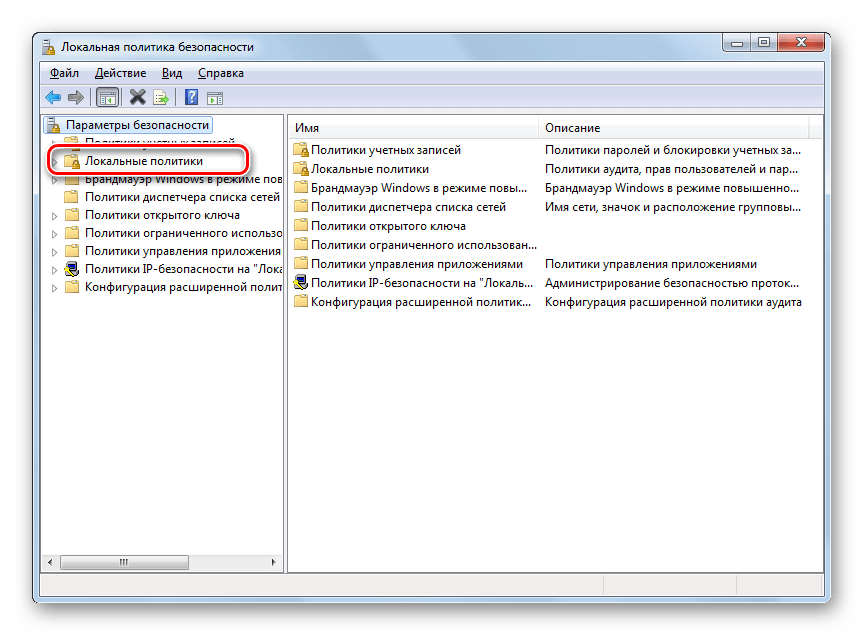

- Указанные выше действия приведут к запуску графического интерфейса искомого инструмента. В подавляющем большинстве случаев возникает необходимость откорректировать параметры в папке «Локальные политики». Тогда нужно щелкнуть по элементу с этим наименованием.

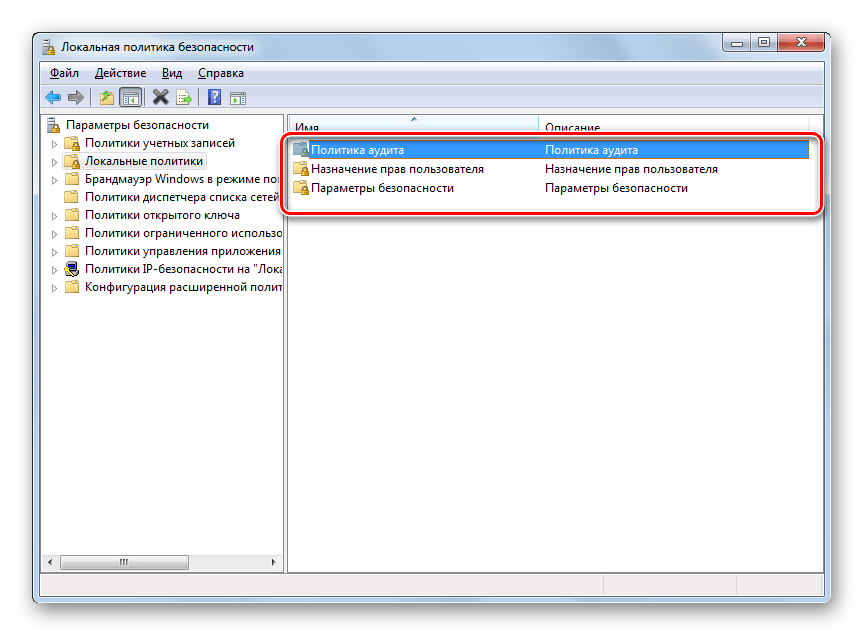

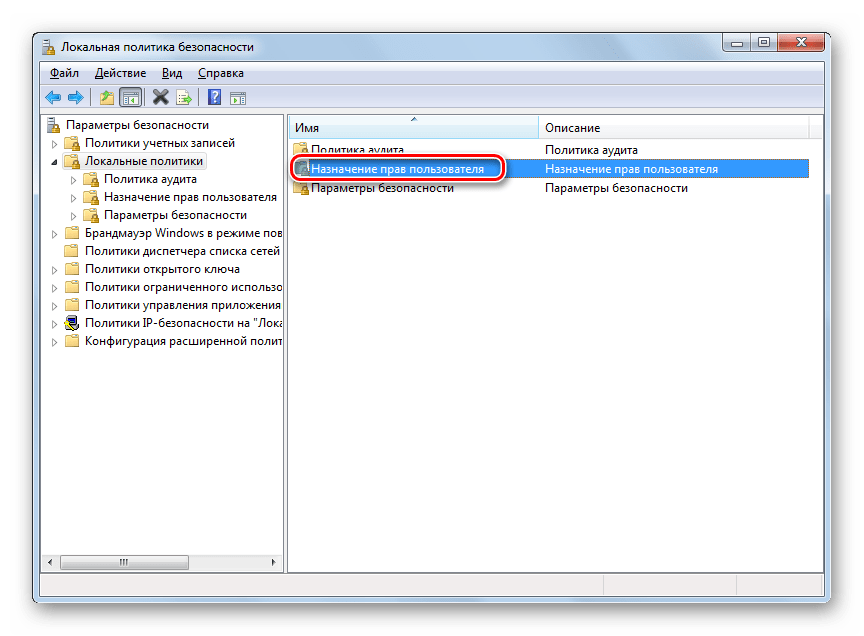

- В данном каталоге располагается три папки.

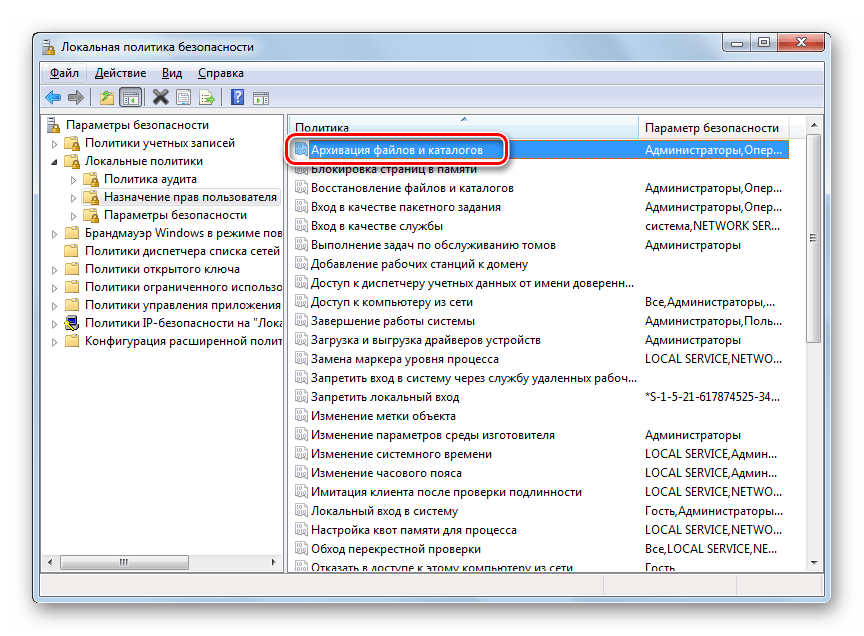

В директории «Назначение прав пользователя» определяются полномочия отдельных пользователей или групп юзеров. Например, можно указать, запрет или разрешение для отдельных лиц или категорий пользователей на выполнение конкретных задач; определить, кому разрешен локальный доступ к ПК, а кому только по сети и т.д.

В каталоге «Политика аудита» указываются события, предназначенные для записи в журнале безопасности.

В папке «Параметры безопасности» указываются разнообразные административные настройки, которые определяют поведение ОС при входе в неё как локально, так и через сеть, а также взаимодействие с различными устройствами. Без особой необходимости данные параметры изменять не стоит, так как большинство соответствующих задач можно решить через стандартную настройку учетных записей, родительский контроль и разрешения NTFS.

Читайте также: Родительский контроль в Windows 7

- Для дальнейших действий по решаемой нами задаче щелкните по наименованию одного из указанных выше каталогов.

- Откроется перечень политик выбранного каталога. Кликните по той из них, которую желаете изменить.

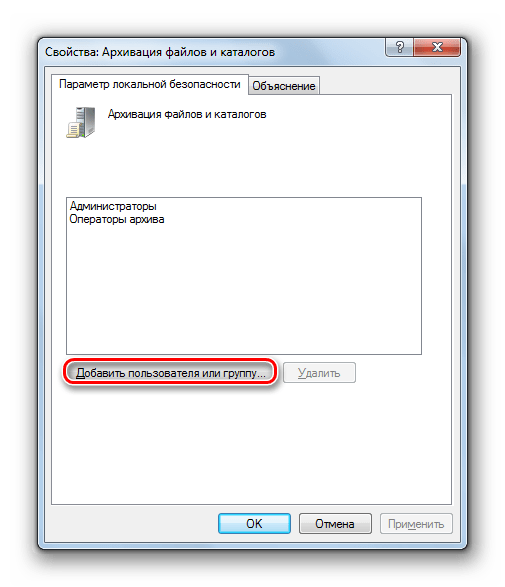

- После этого откроется окошко редактирования политики. Его вид и действия, которые необходимо произвести, существенно отличаются от того, к какой именно категории она принадлежит. Например, для объектов из папки «Назначение прав пользователя» в открывшемся окне необходимо добавить или удалить имя конкретного пользователя либо группы юзеров. Добавление производится путем нажатия кнопки «Добавить пользователя или группу…».

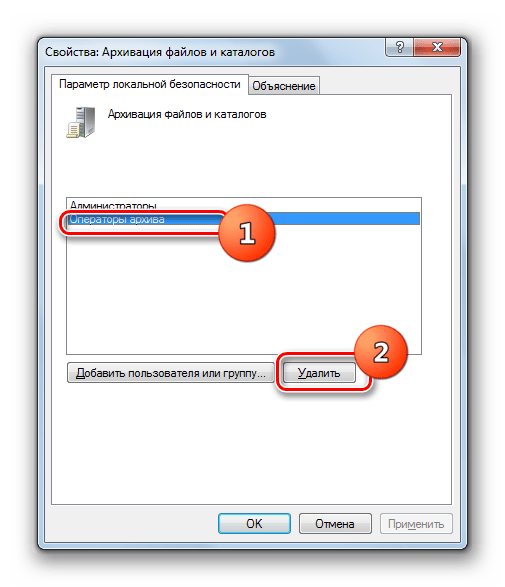

Если же необходимо произвести удаление элемента из выбранной политики, то выделите его и нажмите «Удалить».

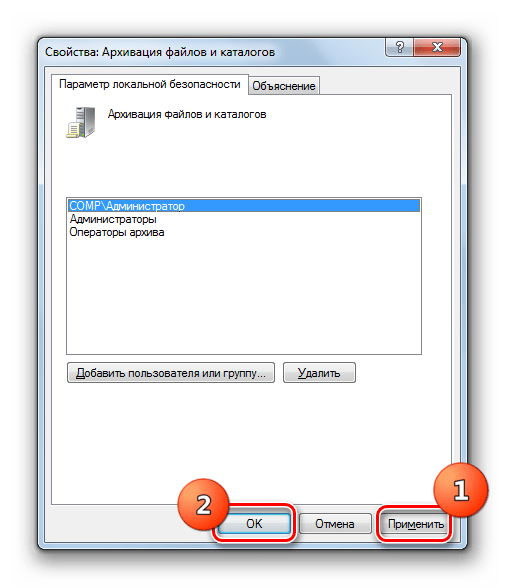

- После завершения манипуляций в окне редактирования политики для сохранения внесенных корректировок не забудьте нажать кнопки «Применить» и «OK», а иначе изменения не вступят в силу.

Мы описали изменение настроек безопасности на примере действий в папке «Локальные политики», но по такой же аналогии можно производить действия и в других каталогах оснастки, например в директории «Политики учетных записей».

Способ 2: Использование инструмента «Редактор локальной групповой политики»

Настроить локальную политику можно также при помощи оснастки «Редактор локальной групповой политики». Правда, данный вариант доступен не во всех редакциях Windows 7, а только в Ultimate, Professional и Enterprise.

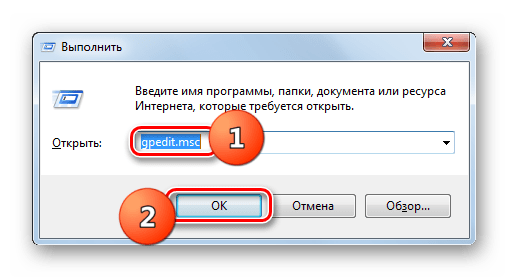

- В отличие от предыдущей оснастки, данный инструмент нельзя запустить через «Панель управления». Его можно активировать только путем введения команды в окно «Выполнить» или в «Командную строку». Наберите Win+R и введите в поле такое выражение:

gpedit.mscЗатем щелкните «OK».

Читайте также: Как исправить ошибку «gpedit.msc не найден» в Windows 7

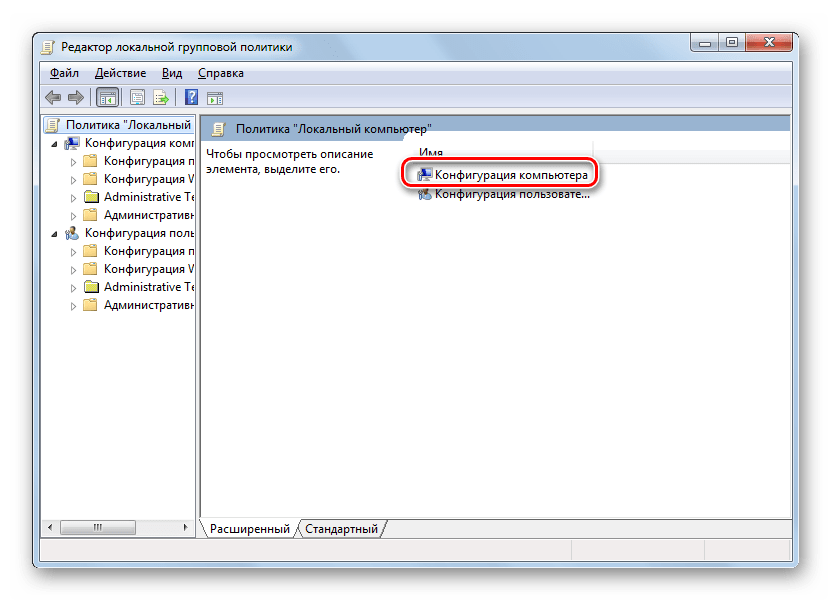

- Откроется интерфейс оснастки. Перейдите в раздел «Конфигурация компьютера».

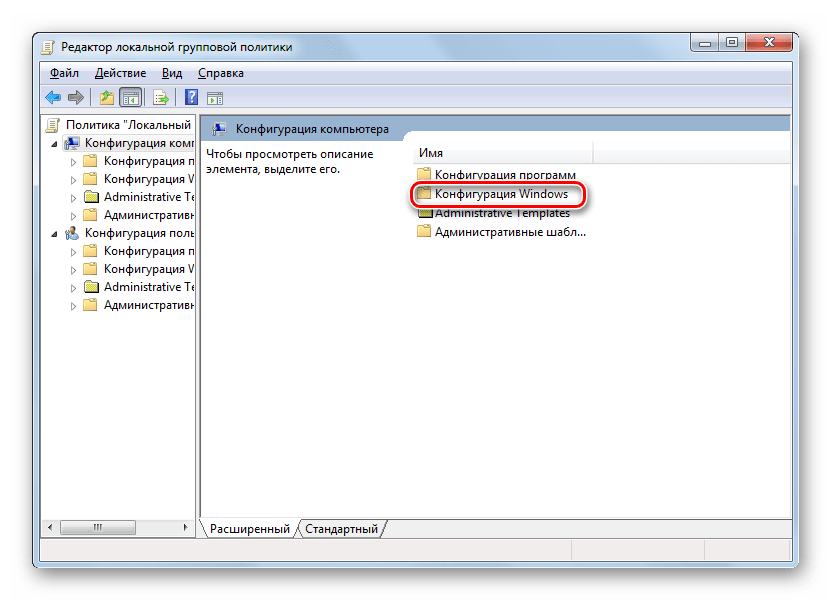

- Далее щелкните по папке «Конфигурация Windows».

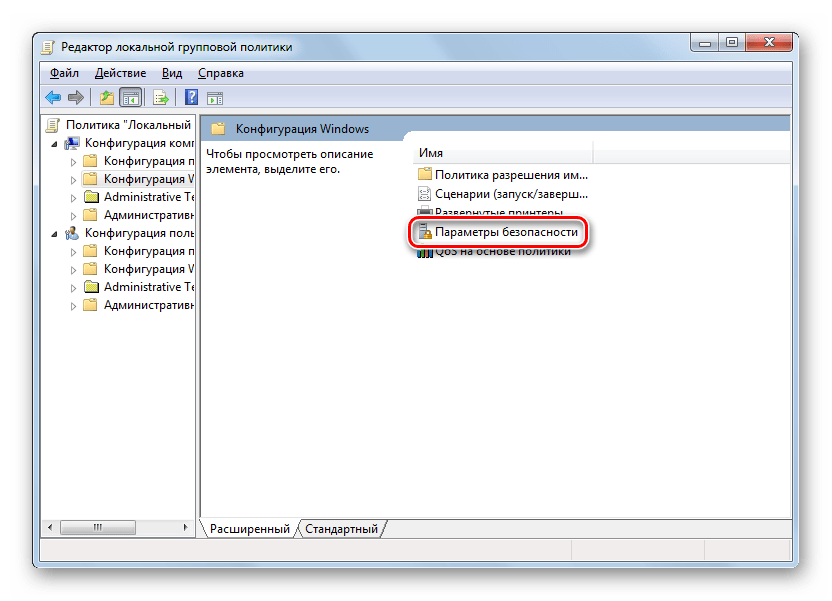

- Теперь щелкните по элементу «Параметры безопасности».

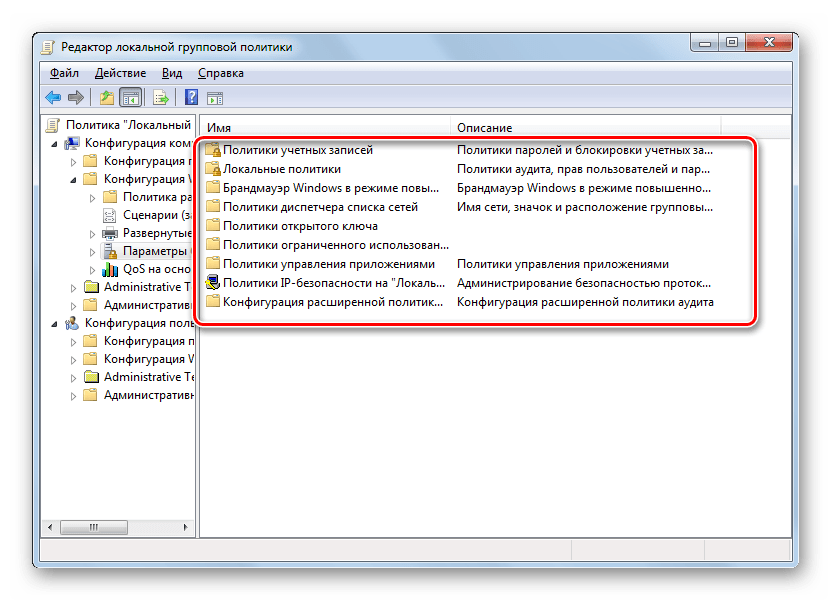

- Откроется директория с уже знакомыми нам по предыдущему методу папками: «Политики учетных записей», «Локальные политики» и т.д. Все дальнейшие действия проводятся по точно такому же алгоритму, который указан при описании Способа 1, начиная с пункта 5. Единственное отличие состоит в том, что манипуляции будут выполняться в оболочке другого инструмента.

Урок: Групповые политики в Windows 7

Настроить локальную политику в Виндовс 7 можно путем использования одной из двух системных оснасток. Порядок действий в них довольно схожий, отличие заключается в алгоритме доступа к открытию данных инструментов. Но изменять указанные настройки рекомендуем только тогда, когда вы полностью уверены, что это нужно сделать для выполнения определенной задачи. Если же таковой нет, эти параметры лучше не корректировать, так как они отрегулированы на оптимальный вариант повседневного использования.

Еще статьи по данной теме:

Помогла ли Вам статья?

- Remove From My Forums

-

Question

-

Hi GPO experts,

I have to implement new security controls for the Windows Servers as below:

Policy

Setting1) Allow log on locally Administrators

2) Deny log on locally Domain Admins, Enterprise Admins and guests

Currently all the System Admins have two accounts:

1) Domain Admin accounts ( for administration)

2) Standard Domain user accountHow can I implement the above with the two accounts? I tried creating a temporary account and made a member of administrators group but it won’t let me to log in on the servers.

It is domain based administrators group. Following are the exact controls texts:

(1)

Rule Text

Allow Log on Locally: Unauthorized accounts must not have the Allow log on locally user right. Inappropriate granting of user rights can provide system, administrative, and other high-level capabilities.

Fix text

Accounts with the «Allow log on locally» user right can log on interactively to a system. Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment ->

«Allow log on locally» to only include the following accounts or groups:

Administrators(2)

Rule Text

Deny log on locally: The Deny log on locally user right on member servers must be configured to prevent access from highly privileged domain accounts on domain systems, and from unauthenticated access on all systems. «Inappropriate granting of

user rights can provide system, administrative, and other high-level capabilities.

The «»Deny log on locally»» user right defines accounts that are prevented from logging on interactively.Fix Text

In an Active Directory Domain, denying logons to the Enterprise Admins and Domain Admins groups on lower-trust systems helps mitigate the risk of privilege escalation from credential theft attacks which could lead to the compromise of an entire domain.The Guests group must be assigned this right to prevent unauthenticated access.» «Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> «»Deny

log on locally»» to include the following:Domain Systems Only:

Enterprise Admins Group

Domain Admins GroupAll Systems:

Guests Group»Thanks,

-

Edited by

Thursday, May 3, 2018 7:14 PM

-

Edited by

Answers

-

Test1 member of

Domain Admins and Enterprise Admins

Test2 member of Administrators Group (domain based)Allow log on locally *BUILTINAdministrators*

Deny log on locally *abcDomain Admins,abcEnterprise

Admins, BUILTINGuests*The domain based «Administrators» are not identical to the local (BUILTIN) Administrators. For that to work, you have to add test2 to the local administrator group of the member server (restricted groups or GPP local users and groups).

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

-

Hi,

Am 03.05.2018 um 19:41 schrieb tamangketa:

> 1) Allow log on locally Administrators

> 2) Deny log on locally Domain Admins,

> Enterprise Admins and guests

> *Currently all the System Admins have two accounts:*

Create a new group «Client-Admins», integrate them into Administrators

on the machines, make your user member of Client Admins

Remove your account from Domain Admins and themself from Administrators

on machine.

Mark

—

Mark Heitbrink — MVP Group Policy — Cloud and Datacenter Management

GET Privacy and DISABLE Telemetry on Windows 10

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

- Remove From My Forums

-

Question

-

Hi GPO experts,

I have to implement new security controls for the Windows Servers as below:

Policy

Setting1) Allow log on locally Administrators

2) Deny log on locally Domain Admins, Enterprise Admins and guests

Currently all the System Admins have two accounts:

1) Domain Admin accounts ( for administration)

2) Standard Domain user accountHow can I implement the above with the two accounts? I tried creating a temporary account and made a member of administrators group but it won’t let me to log in on the servers.

It is domain based administrators group. Following are the exact controls texts:

(1)

Rule Text

Allow Log on Locally: Unauthorized accounts must not have the Allow log on locally user right. Inappropriate granting of user rights can provide system, administrative, and other high-level capabilities.

Fix text

Accounts with the «Allow log on locally» user right can log on interactively to a system. Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment ->

«Allow log on locally» to only include the following accounts or groups:

Administrators(2)

Rule Text

Deny log on locally: The Deny log on locally user right on member servers must be configured to prevent access from highly privileged domain accounts on domain systems, and from unauthenticated access on all systems. «Inappropriate granting of

user rights can provide system, administrative, and other high-level capabilities.

The «»Deny log on locally»» user right defines accounts that are prevented from logging on interactively.Fix Text

In an Active Directory Domain, denying logons to the Enterprise Admins and Domain Admins groups on lower-trust systems helps mitigate the risk of privilege escalation from credential theft attacks which could lead to the compromise of an entire domain.The Guests group must be assigned this right to prevent unauthenticated access.» «Configure the policy value for Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment -> «»Deny

log on locally»» to include the following:Domain Systems Only:

Enterprise Admins Group

Domain Admins GroupAll Systems:

Guests Group»Thanks,

-

Edited by

Thursday, May 3, 2018 7:14 PM

-

Edited by

Answers

-

Test1 member of

Domain Admins and Enterprise Admins

Test2 member of Administrators Group (domain based)Allow log on locally *BUILTINAdministrators*

Deny log on locally *abcDomain Admins,abcEnterprise

Admins, BUILTINGuests*The domain based «Administrators» are not identical to the local (BUILTIN) Administrators. For that to work, you have to add test2 to the local administrator group of the member server (restricted groups or GPP local users and groups).

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

-

Hi,

Am 03.05.2018 um 19:41 schrieb tamangketa:

> 1) Allow log on locally Administrators

> 2) Deny log on locally Domain Admins,

> Enterprise Admins and guests

> *Currently all the System Admins have two accounts:*

Create a new group «Client-Admins», integrate them into Administrators

on the machines, make your user member of Client Admins

Remove your account from Domain Admins and themself from Administrators

on machine.

Mark

—

Mark Heitbrink — MVP Group Policy — Cloud and Datacenter Management

GET Privacy and DISABLE Telemetry on Windows 10

-

Marked as answer by

tamangketa

Friday, May 4, 2018 2:01 PM

-

Marked as answer by

- Remove From My Forums

-

Вопрос

-

Здравствуйте.

Компьютер находится в домене. Для того, что бы войти под локальным пользователем необходимо набирать «имя компьютера/имя локального пользователя».

Проблема заключается в том, что имена компьютеров не простые, а количество компьютеров очень велико. И для того что бы зайти на компьютер локально необходимо сначала посмотреть его имя, а затем набирать всю эту конструкцию. Собственно возник вопрос, есть

ли возможность ускорить этот процесс. Может есть какое-нибудь слово заменяющее имя компьютера (ну что-нибудь типа «this») или другой способ.Спасибо.

Ответы

-

«.», например. Т.е. используя конструкцию «.Krevedko, будет произведена попытка входа на локальный комп под пользователем «Krevedko»

-

Изменено

14 мая 2012 г. 19:50

-

Предложено в качестве ответа

Roman Migranov

14 мая 2012 г. 19:50 -

Помечено в качестве ответа

WindowsNT.LVEditor

17 мая 2012 г. 5:05

-

Изменено

В некоторых случаях требуется на компьютере, который включен в домен Active Directory войти не под доменной, а под локальной учетной записью. Большинству администраторов этот трюк знаком, но пользователи зачастую о нем не знают.

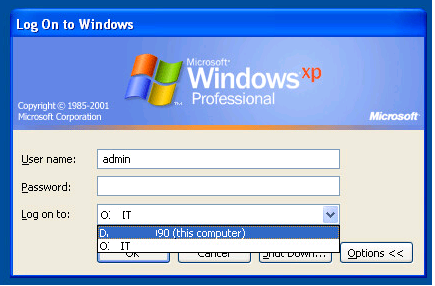

Немного предыстории. После того, как компьютер добавлен в домен Active Directory, вы можете войти в него под учетной записью домена или локального пользователя (если конечно локальная учетная запись не отключена и вход под ней не заблокирован через групповые политики). В Windows XP и Windows Server 2003 на экране входа в систему имелся раскрывающийся список «Вход в систему», в котором можно было выбрать в какой домен вы хотите войти, либо, если нужно зайти под локальной учетной, для этого нужно выбрать пункт «Этот компьютер» - @Computer_Name (this computer).

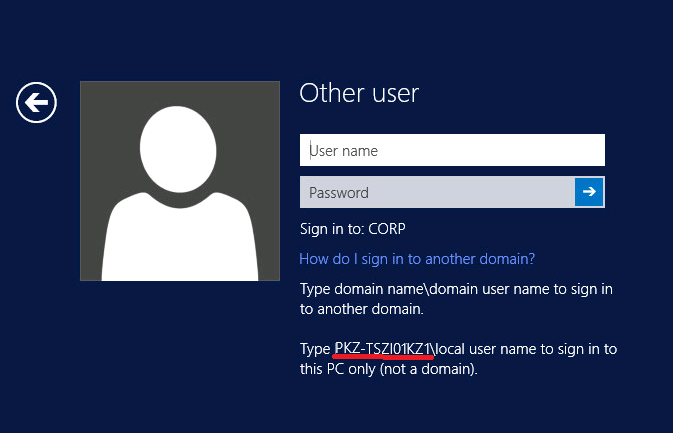

Однако в последующих версиях Windows это раскрывающийся список из интерфейса входа в систему убрали. Вместо этого списка на экране входа в систему, появилась небольшая кнопка «Как я могу войти в другой домен» (How to log on to another domain). Если вы нажмете эту кнопку, появится следующий совет.

Type domain namedomain user name to sign in to another domain.)

Type РKZ-ТZI01K1local user name to sign in to this PC only (not a domain

Чтобы войти в другой домен, введите имя_доменаимя_пользователя_домена

Чтобы войти только на этот компьютер (не в домен), введите РKZ-ТZI01K1локальное_имя_пользователя

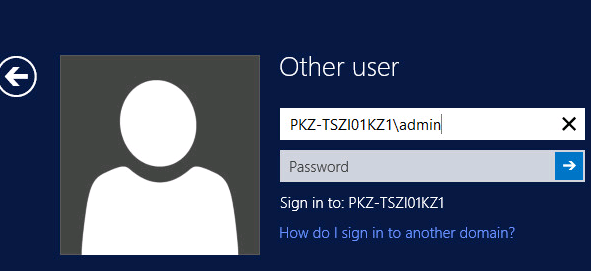

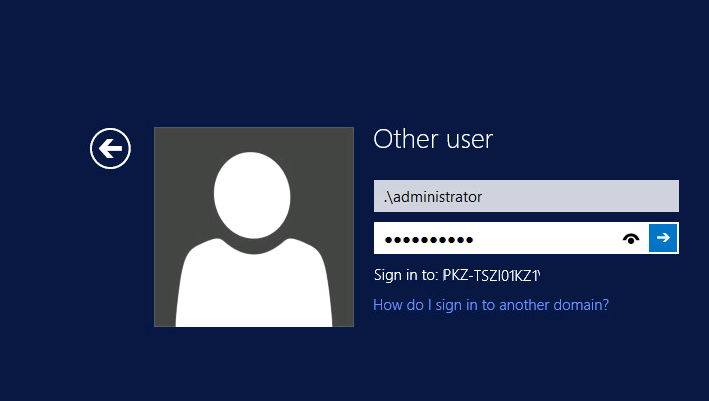

Как вы видите, в тексте сообщения присутствует имя данного компьютера (в нашем примере РKZ-ТZI01K1). И если вы хотите войти под локальной учетной записью, в поле с именем пользователя нужно указать имя локального пользователя в следующем формате РKZ-ТZI01K1Administrator. Естественно, если имя компьютера довольно длинное и не несет смысловой нагрузки, его набор с клавиатуры может стать настоящим испытанием.

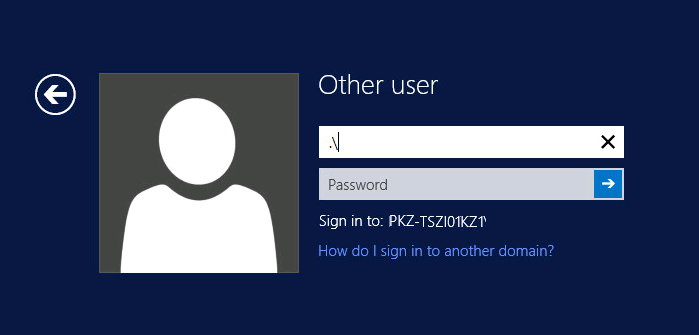

К счастью, есть простой способ, который позволит вам войти в систему под локальной учеткой без указания имени компьютера.

Секрет в том, что Windows использует символ точки (.) в качестве псевдонима для локального компьютера. Поэтому, если в поле с именем пользователя поставить ., то система будет считать, что вы хотите авторизоваться под локальной учеткой. Соответственно изменится поле Sign in to, вместо имени домена там уже будет указано имя данного компьютера.

Теперь после . осталось набрать имя локальной учетной записи и пароль.

Этот небольшой трюк может использоваться для входа на доменный компьютер под локальной учетной записью во всех поддерживаемых версиях Windows, начиная с Windows Vista и заканчивая Windows 10 и Windows Server 2016.

Совет. Аналогичным образом можно авторизоваться на удаленном компьютере в рабочей группе под локальной учетной запись при доступе к общим файлам по протоколу SMB.