Если вам интересно, почему вы видите Некоторые настройки управляются вашей организацией или же Вы приняли участие в программе предварительной оценки Windows, в настройках Windows 10, когда вы запускаете Центр обновления Windows, этот пост может помочь вам. Если ваш администратор отключил обновления Windows или из-за некоторого повреждения в настройках автоматического обновления, вы можете увидеть сообщение об ошибке.

- Ваша организация установила некоторые политики для управления обновлениями.

- Вы выбрали программу предварительной оценки Windows.

Ваша организация установила некоторые политики для управления обновлениями.

Когда вы видите это сообщение, это означает, что ваш системный администратор настроил эти параметры Windows 10 для вашей организации, и вам нужно будет связаться с ним.

Сообщение также указывает на то, что ваша система настроена для получения сборок Windows Insider Preview.

Но если вы единственный пользователь своего ПК или пользователь учетной записи администратора, то вот что вы можете сделать, чтобы решить эту проблему.

- Попробуйте восстановить систему до прежнего состояния.

- Отменить изменения, изменив параметры групповой политики

- Попробуйте предложения из этого сообщения.

- Отказ от участия в программе предварительной оценки

- Повторно включите обновления Windows с помощью одного из этих инструментов обновления.

- Используйте параметр сброса / переустановки в облаке.

Прежде чем начать, не забудьте сначала создать точку восстановления системы.

1]Попробуйте восстановить систему до прежнего состояния.

Если это произошло недавно, может помочь попытка восстановления системы до ранее исправного состояния.

2]Отмените изменения, изменив параметры групповой политики.

Откройте редактор групповой политики и измените статус следующих параметров на Не настроено.

- Служба обновления интрасети для обнаружения обновлений

- Разрешить подключение к Интернет-расположениям Центра обновления Windows

- Отключите все онлайн-службы для обновлений Windows, кроме управляемых.

- Использовать альтернативный URL-адрес для служб обновления

- Настройте альтернативное расположение для загрузки обновлений при сканировании с использованием управляемой службы.

- Не подключайтесь к каким-либо Интернет-адресам Центра обновления Windows.

- Уведомить о загрузке обновлений

- Установить параметры автоматического обновления

Как правило, вы увидите большинство из этих настроек здесь:

Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Центр обновления Windows.

Но вы можете искать в групповой политике определенный объект групповой политики, используя эти методы, или использовать этот инструмент от Microsoft для поиска параметров групповой политики.

По этим ссылкам есть подробные предложения:

Если вы используете Windows 10 Home edition, у вас не будет редактора локальной групповой политики. Вам необходимо добавить на свой компьютер редактор локальной групповой политики.

3]Попробуйте предложения из этого сообщения

Дополнительная информация, которая может вам помочь — некоторые настройки управляются вашей организацией.

4]Отказаться от участия в программе предварительной оценки

Убедитесь, что вы подписались на программу предварительной оценки Windows; Если это не то, что вам нужно, вы можете отказаться от участия в программе предварительной оценки.

5]Повторно включите обновления Windows с помощью одного из этих инструментов обновления.

Вы можете попробовать повторно включить обновления Windows с помощью одного из этих инструментов обновления, используя Отключить / Включить кнопка.

6]Используйте параметр сброса / переустановки в облаке

Если ничего не помогает, используйте опцию Cloud Reset / Reinstall. Это сбросит / восстановит файлы и настройки Windows в исходное состояние путем загрузки файлов с серверов Microsoft.

Всего наилучшего.

- Remove From My Forums

-

Вопрос

-

Доброго времени суток.

До НГ все работало, после праздников внезапно сломался WSUS ( версия 6.3.9600.18324 установлен на WinSrv 2012r2)

Все клиентские ПК в локальной сети 192.168.0.0/24 как и сам WSUS

Клиенты Win 7 подключаются, скидывают репорты, качают обновления

Клиенты Win 10 (NAT, тоесть доступ в интернет у них открыт) подключаются, скидывают репорты, качают обновления

Клиенты Win 10 с отключенным интернетом не подключатся с ошибкой 0x80072ee2

Все ПК были выключены на новогодние праздники. Сервер WSUS работал но его никто не трогал ни чего в нем не меняли.

Подскажите что может быть?

Ответы

-

Проблема локализована:

1. Не была применена политика: Не подключатся к расположениям Центра обновления Windows в Интернете

2. На шлюзе был разрешен доступ к диапазону IP адресов MS для работы Skype

Как итог клиенты почему то игнорили WSUS ( на котором к слову не все обновления были одобрены) и лезли в интернет. Но так как видимо не все адреса были открыты скачать обновления не могли, хотя и находили информацию (заголовок)

об обновлениях.Устранил следующим образом:

1. Применил политику: Не подключатся к расположениям Центра обновления Windows в Интернете

2. На клиентских ПК запустил средство устранения несиправностей Windows Update

Клиенты снова подключаются к WSUS.

Из отрицательных сторон: теперь не работает Windows Store (магазин), хотя может он и не нужен никому, еще не разобрался пользуется им кто либо или нет…

-

Предложено в качестве ответа

10 января 2018 г. 16:16

-

Помечено в качестве ответа

Vector BCOModerator

10 января 2018 г. 17:35

-

Предложено в качестве ответа

-

Посмотрите настройки групповых политик.

У Вас как настроены обновления для ПК без доступа в интернет?

Проверьте порт подключения (8530 и 8531 если через ssl) к серверу wsus, настройки брандмауэра windows, ради эксперимента попробуйте выполнить поиск обновлений с отключённым брандмауэром.

Попробуйте на каком-нибудь проблемном ПК выполнить wsus reset authorization

https://support.microsoft.com/ru-ru/help/555974

Настройте новый тестовый пк аналогичной конфигурации (win10, без интернета), примените к нему групповую политику на wsus, сравните результат.

-

Предложено в качестве ответа

Venadi

10 января 2018 г. 16:16 -

Помечено в качестве ответа

Vector BCOModerator

10 января 2018 г. 17:35

-

Предложено в качестве ответа

Содержание

- Отключение wsus в реестре windows 10

- Вопрос

- Как получать обновления windows 10 в обход домена?

- How To Disable WSUS On Windows 10/8.1 Managed Computers

- Disable WSUS on Windows 10 by Registry Modification

- Remove WSUS by PowerShell

- Отключение wsus в реестре windows 10

- Все ответы

- Управление дополнительными параметрами Центра обновления Windows

- Сводка параметров Центра обновления Windows

- Поиск обновлений

- Указать размещение службы обновлений Майкрософт в интрасети

- Частота поиска автоматических обновлений

- Запретить доступ для использования любых средств Центра обновления Windows

- Не подключаться к расположениям Центра обновления Windows в Интернете

- Разрешить клиенту присоединение к целевой группе

- Разрешить прием содержимого с подписью из службы обновления Майкрософт в интрасети

- Установка обновлений

- Исключать драйверы из обновлений Windows

- Настройка автоматического обновления

- Настройка компонента «Автоматическое обновление» с помощью групповой политики

- Настройка автоматического обновления с помощью параметров системного реестра

Отключение wsus в реестре windows 10

Вопрос

ПК с win7 подключен к сети с доменной структурой, нормально обновлялся. Мне нужно отключить один ПК от сервера WSUS, в консоли WSUS на сервере вывел из группы рабочих станций, на домашнем ПК посмотрел для сравнения в реестре путь [HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows строку WindowsUpdate, оказалось она отсутствует, поэтому удалил все что ниже.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdate]

«WUServer»=»http://xxxx-xxxx »

«WUStatusServer»=»http://xxxx-xxxxx «

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsWindowsUpdateAU]

«NoAutoUpdate»=dword:00000000

«AUOptions»=dword:00000004

«ScheduledInstallDay»=dword:00000000

«ScheduledInstallTime»=dword:0000000d

«DetectionFrequencyEnabled»=dword:00000001

«DetectionFrequency»=dword:00000016

«AutoInstallMinorUpdates»=dword:00000001

«RebootRelaunchTimeoutEnabled»=dword:00000001

«RebootRelaunchTimeout»=dword:000005a0

«IncludeRecommendedUpdates»=dword:00000001

«AUPowerManagement»=dword:00000001

«UseWUServer»=dword:00000001

Источник

Как получать обновления windows 10 в обход домена?

На работе комп (win 10 corp/pro) введен в домен. Доменные настройки и обновления винды есть только для XP и win7. Соответственно win10 тоже настроился на локальный wsus, на котором для него ничего нет. Как можно (через реестр или как) указать системе обычные сервера обновлений через инет, а не локальные, не выводя из домена?

Переделать доменные настройки не предлагать 🙂

p.s. почему то просьба НЕ предлагать переделать настройки домена никого не волнует. я НЕ администратор данного домена, он находиться в другом городе и администрируется другими людьми (я лишь нахожусь в небольшом филиале и не имею к нему ни малейшего доступа). у нас официально не используется win 10 в работе и поэтому у нас и НЕ БУДЕТ в ближайшее время изменений в wsus. это не моя прихоть! я лишь сам интересуюсь десяткой и работаю на ней, так как сам по себе домен и большинство настроек он нормально принимает как и win 7

wsus, на котором для него ничего нет.

Сообщите об этом администратору WSUS. Необходимо включить соответствующую категорию обновлений для синхронизации.

Или скачивать их Каталог Центра обновления Майкрософт. Поскольку для Windows 10 выпускается одно кумулятивное обновление в месяц (редко, обновление безопасности, отдельно — но входящее в следующее кумулятивное) это не доставит больших хлопот.

Журнал обновлений Windows 10

А ведь сразу даже в голову не пришло:

указать системе обычные сервера обновлений через инет, а не локальные

Источник

How To Disable WSUS On Windows 10/8.1 Managed Computers

Once the WSUS (Windows Server Update Service) implemented on your company network via Group policy, your Windows 10 or 8.1 computer will be looking Windows updates via this local WSUS server. Though it helps the network administrator to manage the updates and client computers optimally in a larger environment, for end-users it may create some issues. Follow below steps to disable WSUS on Windows 10 computer without changing the Group policy or update server settings.

When a computer is set to get updates from WSUS, it may not be able to receive required or optional Windows updates until the administrator approves them on the server. Also, if you take your computer outside the local/company network, then you can’t perform the Windows update. Also, it prevents any Windows features download from the direct Internet because it is set to download from WSUS only.

Disable WSUS on Windows 10 by Registry Modification

This method is simple and easy. As an end-user, you can perform on your computer.

Here is the place to restart the Windows update service.

Remove WSUS by PowerShell

If you like to use Powershell commands on the local or remote computer to disable WSUS, follow the below steps.

Now connect the computer to direct Internet and try Windows update or any other component downloads from the Microsoft online update. It should work fine this time.

You may need to check some other guides related to Windows update issues.

If you are still facing some issues in downloading and installing Windows updates on the direct Internet, then possibly the Windows update service/content corrupted on your computer. It is nothing to do with WSUS anymore. You need to look into other directions to solve the issue.

Dinesh

Dinesh is the founder of Sysprobs and written more than 400 articles. Enthusiast in Microsoft and cloud technologies with more than 15 years of IT experience.

Источник

Отключение wsus в реестре windows 10

Товарищи из Майкрософта, помогите победить мою заразу

Я не волшебник, я только учусь MCP CCNA. Если Вам помог чей-либо ответ, пожалуйста, не забывайте жать на кнопку «Пометить как ответ» или проголосовать «полезное сообщение». Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции работодателя. Вся информация предоставляется как есть без каких-либо гарантий. Блог IT Инженера, Twitter, YouTube, GitHub.

По предположениям: не повышалась версия потому, что обновления на ПК версии 1609 пришли раньше чем на WSUS было установлено обновление, которое вместе с обновление отправлял ключ дешифровки обновления для повышения до версии 1609. Поэтому надо отклонить и удалить все обновления до 1609, установить нужное КБ на сервер и заново загрузить обновления для 1609.

В случае, если на WSUS и в логах обновляемого компьютера появляется код ошибки 0xC1900208, причиной может быть отсутствие в реестре параметра:

[HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionWindowsUpdateOSUpgrade]

«AllowOSUpgrade»=dword:00000001

Все ответы

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий. Не забывайте помечать сообщения как ответы и полезные, если они Вам помогли.

Данное КБ есть на ВСУСе. Оно для winserver2012 и winserver2012r2 (см рис.)

На моем ПК в логе только

Windows Update logs are now generated using ETW (Event Tracing for Windows).

Please run the Get-WindowsUpdateLog PowerShell command to convert ETW traces into a readable WindowsUpdate.log.

For more information, please visit http://go.microsoft.com/fwlink/?LinkId=518345

На сервере, с ролью ВСУС последние ошибки ниже

2017-10-06 15:48:00:622 1164 6920 AU # Detection frequency: 22

2017-10-06 15:48:00:622 1164 6920 AU # Approval type: Pre-install notify (Policy)

2017-10-06 15:48:00:622 1164 6920 AU # Auto-install minor updates: Yes (Policy)

2017-10-06 15:48:00:638 1164 6920 Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 2, GetLastError=2250

2017-10-06 15:48:00:638 1164 6920 Misc WARNING: IsSessionRemote: WinStationQueryInformationW(WTSIsRemoteSession) failed for session 3, GetLastError=2250

2017-10-06 15:48:01:107 1164 6920 AU WARNING: Failed to get Wu Exemption info from NLM, assuming not exempt, error = 0x80240037

2017-10-06 15:48:01:107 1164 6920 AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2017-10-06 15:48:01:122 1164 6920 AU AU finished delayed initialization

2017-10-06 15:48:01:122 1164 6920 AU WARNING: GetPostRebootResults failed, error = 0x80070005

2017-10-06 15:48:01:138 1164 6920 AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2017-10-06 15:48:01:247 1164 6920 AU WARNING: Failed to get Network Cost info from NLM, assuming network is NOT metered, error = 0x80240037

2017-10-06 15:48:01:263 1164 6920 IdleTmr Incremented idle timer priority operation counter to 1

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий. Не забывайте помечать сообщения как ответы и полезные, если они Вам помогли.

Установил все обновления на сервер с ролью ВСУС.

Поднялась версия консоли ВСУС с 6.3.9600.16384 на 6.3.9600.18694

Запросил обновления с ВСУС со своего ПК, пишет, что обновлений нет

Зашел на ВСУС и еще раз одобрил обновления (см. скриншот)

Запросил у своего ПК обновления, опять ничего не находит

Скачал диагностический пакет ВСУС

WSUS Client Diagnostics Tool

GetFileVersion(szEngineDir,&susVersion) failed with hr=0x80070002

Источник

Управление дополнительными параметрами Центра обновления Windows

Область применения

Вы можете использовать настройки групповой политики или управление мобильными устройствами (MDM) для настройки поведения центра обновления Windows на ваших устройствах Windows 10. Можно настроить частота обнаружения обновлений, выбрать, когда следует получать обновления, указать размещение службы обновлений и так далее.

Сводка параметров Центра обновления Windows

| Параметр групповой политики | Параметр MDM | Поддерживается с версии |

|---|---|---|

| Указать размещение службы обновлений Майкрософт в интрасети | ||

| UpdateServiceUrl и UpdateServiceUrlAlternate | Все | |

| Частота поиска автоматических обновлений | DetectionFrequency | 1703 |

| Запретить доступ для использования любых средств Центра обновления Windows | Update/SetDisableUXWUAccess | Все |

| Не подключаться к расположениям Центра обновления Windows в Интернете | Все | |

| Разрешить клиенту присоединение к целевой группе | Все | |

| Разрешить прием содержимого с подписью из службы обновления Майкрософт в интрасети | AllowNonMicrosoftSignedUpdate | Все |

| Исключать драйверы из обновлений Windows | ExcludeWUDriversInQualityUpdate | 1607 |

| Настройка автоматического обновления | AllowAutoUpdate | Все |

Дополнительные сведения о параметрах для управления перезапусками устройств и уведомлениями о перезапуске для обновлений можно найти в разделе Управление перезапусками устройства после обновлений.

Дополнительные параметры, управляющие тем, когда будут поступать обновления компонентов и исправления, описаны в разделе Настройка Центра обновления Windows для бизнеса.

Поиск обновлений

Администраторы могут гибко настраивать порядок проверки и получения обновлений устройствами.

Параметр Указать размещение службы обновления Майкрософт в интрасети позволяет администраторам выбрать внутреннее расположение службы обновления Майкрософт для устройств. Параметр Не подключать к расположениям Центра обновления Windows в Интернете позволяет запретить устройствам использование любых служб обновления, кроме этой внутренней службы. Параметр Частота обнаружения автоматических обновлений определяет, насколько часто устройства проверяют наличие обновлений.

Можно создать пользовательские группы устройств, которые будут работать с внутренней службой обновления Майкрософт, используя параметр Разрешить клиенту присоединение к целевой группе. Также можно сделать так, чтобы ваши устройства получали обновления, которые не были подписаны корпорацией Майкрософт, от вашей внутренней службы обновления Майкрософт, с помощью параметра Разрешить прием содержимого с подписью из службы обновления Майкрософт в интрасети.

Наконец, чтобы убедиться, что процесс обновления полностью контролируется администраторами, вы можете Запретить доступ для использования любых средств Центра обновления Windows для пользователей.

Дополнительные параметры, управляющие тем, когда будут поступать обновления компонентов и исправления, описаны в разделе Настройка Центра обновления Windows для бизнеса.

Указать размещение службы обновлений Майкрософт в интрасети

Указывает сервер в интрасети, на котором размещены обновления из центра обновления Майкрософт. Затем можно использовать эту службу обновления для автоматического обновления компьютеров в вашей сети. Этот параметр позволяет указать сервер в вашей сети, который будет функционировать в качестве внутренней службы обновления. Клиент автоматического обновления будет искать обновления, которые применяются к компьютерам в вашей сети, в этой службе.

Чтобы использовать этот параметр в групповой политике, перейдите в расположение Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обновления WindowsУказать расположение службы Центра обновления Майкрософт в интрасети. Необходимо установить два значения имен серверов: сервер, на котором клиент автоматического обновления обнаруживает и скачивает обновления, и сервер, на который обновленные рабочие станции скачивают статистику. Оба значения могут соответствовать одному серверу. Можно указать дополнительное значение имени сервера, чтобы агент Центра обновления Windows скачивал обновления с альтернативного сервера скачивания вместо службы обновления в интрасети.

Если задать значение Включено, клиент автоматического обновления подключается для поиска и скачивания обновлений к указанной службе обновления Windows в интрасети (или к альтернативному серверу скачивания) вместо центра обновления Windows. Включение этого параметра означает, что конечным пользователям в вашей организации не требуется проходить через брандмауэр, чтобы получить обновления, и дает вам возможность протестировать обновления после их развертывания. Если задано значение Отключено или Не настроено, и если автоматические обновления не отключены политикой или настройкой пользователя, клиент автоматического обновления подключается непосредственно к сайту Центра обновления Windows в Интернете.

Альтернативный сервер скачивания настраивает агент Центра обновления Windows для скачивания файлов с альтернативного сервера скачивания вместо службы обновлений в интрасети. Возможность скачивания файлов без URL-адресов позволяет скачивать содержимое с альтернативного сервера скачивания, когда нет URL-адресов для скачивания файлов в метаданных обновления. Этот параметр должен использоваться, только если служба обновлений в интрасети не предоставляет URL-адреса для скачивания в метаданных обновлений для файлов, которые присутствуют на альтернативном сервере.

Если политика «Настройка автоматического обновления» выключена, то данная политика не оказывает воздействия.

Если «Альтернативный сервер скачивания» не задан, по умолчанию для скачивания обновлений будет использоваться служба обновлений в интрасети.

Параметр «Скачивать файлы без URL-адреса. » используется, только если задано значение «Альтернативный сервер скачивания».

Чтобы настроить эту политику с помощью MDM, используйте UpdateServiceUrl и UpdateServiceUrlAlternate.

Частота поиска автоматических обновлений

Указывает промежуток времени в часах между поисками доступных обновлений. Истинное время ожидания определяется путем вычитания от 0 до 20 процентов от указанного времени. Например, если в данной политике задается обнаружение с периодом 20 часов, то все клиенты, к которым применяется эта политика, будут проверять наличие обновлений с интервалом 16–20 часов.

Чтобы использовать этот параметр в групповой политике, перейдите в расположение Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обновления WindowsЧастота поиска автоматических обновлений.

Если этот параметр Включен, Windows будет проверять наличие доступных обновлений в указанном интервале. Если этот параметр Отключен или Не задан, Windows будет проверять наличие доступных обновлений с интервалом по умолчанию, равным 22 часам.

Для того чтобы эта политика действовала, должен быть включен параметр «Указать размещение службы обновлений Майкрософт в интрасети».

Если политика «Настройка автоматического обновления» выключена, эта политика не оказывает влияния.

Чтобы настроить эту политику с помощью MDM, используйте DetectionFrequency.

Запретить доступ для использования любых средств Центра обновления Windows

Включив параметр групповой политики в разделе Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsОбновление WindowsБлокировать доступ для использования всех функций Центра обновления Windows, администраторы могут отключать параметр «Проверка обновления» для пользователей. Все фоновые проверки на наличие обновлений, загрузки и установки будут продолжать работать согласно настройкам.

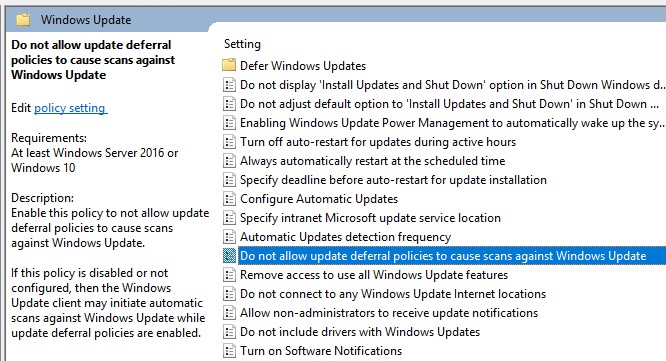

Не подключаться к расположениям Центра обновления Windows в Интернете

Даже если Центр обновления Windows настроен для получения обновлений из службы обновления в интрасети, он будет периодически получать сведения из общедоступной службы обновления Windows для обеспечения подключений в будущем к Центру обновления Windows и другим службам, таким как Центр обновления Майкрософт или Microsoft Store.

Чтобы включить эту политику, используйте Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обновления WindowsНе подключаться к расположениям Центра обновления Windows в Интернете. При включении эта политика будет отключать функции, описанные выше, и может привести к прекращению соединения с общедоступными службами, такими как Microsoft Store, Центр обновления Windows для бизнеса и оптимизация доставки.

Эта политика применяется, только когда устройство настроено для подключения к службе обновления в интрасети с помощью политики «Указать размещение службы обновлений Майкрософт в интрасети».

Разрешить клиенту присоединение к целевой группе

Указывает имя или имена целевой группы, которые должны использоваться для получения обновлений из службы обновления Майкрософт в интрасети. Это позволяет администраторам настраивать группы устройств, которые будут получать различные обновления из таких источников, как WSUS или Configuration Manager.

Этот параметр групповой политики находится в разделе Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsОбновление WindowsРазрешить клиенту присоединение к целевой группе. Если задать значение Включено, сведения об указанной целевой группе отправляются в служба обновления Майкрософт в интрасети, которая использует его, чтобы определить, какие обновления должны развертываться на данном компьютере. Если этот параметр Отключен или Не задан, сведения о целевой группе не будут отправляться в службу обновления Майкрософт в интрасети.

Если служба обновлений Майкрософт в интрасети поддерживает несколько целевых групп, эта политика может указать несколько имен групп, разделенных точкой с запятой. В противном случае необходимо указать одну группу.

Эта политика применяется, только если служба обновления Майкрософт в интрасети, на которую направляется устройство, настроена для поддержки присоединения клиента к целевой группе. Если политика «Указать размещение службы обновлений Майкрософт в интрасети» отключена или не настроена, эта политика не оказывает влияния.

Разрешить прием содержимого с подписью из службы обновления Майкрософт в интрасети

Этот параметр политики позволяет управлять, принимает ли служба автоматических обновлений обновления, подписанные организациями, отличными от Майкрософт, при обнаружении обновления в размещении службы обновлений Майкрософт в интрасети.

Чтобы настроить этот параметр в групповой политике, перейдите в расположение Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обновления WindowsРазрешить прием содержимого с подписью из службы обновления Майкрософт в интрасети.

Если включить этот параметр политики, автоматическое обновление принимает обновления, полученные через расположение службы обновлений Майкрософт в интрасети, указанное в поле Указать расположение службы Центра обновления Майкрософт в интрасети, если они подписаны сертификатом из хранилища сертификатов «Доверенные издатели» на локальном компьютере. Если отключить или не настраивать этот параметр политики, обновления из размещения службы обновлений Майкрософт в интрасети должны быть подписаны Майкрософт.

Обновления от службы, отличной от службы обновлений Майкрософт в интрасети, всегда должны быть подписаны корпорацией Майкрософт и на них не влияет этот параметр политики.

Чтобы настроить эту политику с помощью MDM, используйте AllowNonMicrosoftSignedUpdate.

Установка обновлений

Чтобы повысить гибкость процесса обновления, есть параметры управления установкой обновлений.

Функция Настройка автоматического обновления предлагает четыре различных варианта установки автоматического обновления, а функция Исключать драйверы из обновлений Windows позволяет не устанавливать драйверы вместе с полученными обновлениями.

Исключать драйверы из обновлений Windows

Позволяет администраторам исключать драйверы Центра обновления Windows во время обновлений.

Чтобы настроить этот параметр в групповой политике, используйте пункт Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обновления WindowsИсключать драйверы из обновлений Windows. Включите эту политику, чтобы не включать драйверы в исправления Windows. Если отключить или не настраивать эту политику, Центр обновления Windows будет включать обновления, классифицируемые как «Драйвер».

Настройка автоматического обновления

Позволяет ИТ-администратору управлять поведением автоматического обновления, чтобы искать, скачивать и устанавливать обновления.

Настройка компонента «Автоматическое обновление» с помощью групповой политики

В разделе Конфигурация компьютераАдминистративные шаблоныКомпоненты WindowsЦентр обновления WindowsНастройка автоматического обновления необходимо выбрать один из четырех вариантов:

Если этот параметр имеет значение Отключено, все обновления, доступные в Центре обновления Windows, необходимо скачивать и устанавливать вручную. Для этого пользователям необходимо перейти в раздел Параметры > Обновление и безопасность > Центр обновления Windows.

Если этот параметр имеет значение Не настроен, администратор все же может настроить автоматические обновления через приложение «Параметры» в разделе Параметры > Обновление и безопасность > Центр обновления Windows > Дополнительные параметры.

Настройка автоматического обновления с помощью параметров системного реестра

Неправильное изменение параметров системного реестра с помощью редактора реестра или любым иным путем может привести к возникновению серьезных неполадок. Эти проблемы могут привести к необходимости переустановки операционной системы. Корпорация Майкрософт не гарантирует, что эти проблемы можно будет устранить. Внося изменения в реестр, вы действуете на свой страх и риск.

В среде без развернутой службы Active Directory групповые политики для автоматического обновления можно настроить с помощью параметров реестра.

Для этого выполните следующие действия:

Нажмите кнопку Пуск, выполните поиск по запросу «regedit», а затем откройте редактор реестра.

Откройте следующий раздел реестра:

Для настройки автоматического обновления добавьте одно из следующих значений реестра.

С 1 по 7: дни недели от воскресенья (1) до субботы (7).

Установите значение 1, чтобы указать службе «Автоматического обновления» использовать сервер, на котором запущены службы SUS, вместо Центра обновления Windows.

Этот параметр вступает в силу лишь в том случае, если установлен клиент SUS с пакетом обновления версии 1 (SP1) или выше.

Этот параметр вступает в силу, если установлен клиент SUS с пакетом обновления версии 1 (SP1) или выше.

Сведения об использовании компонента «Автоматическое обновление» с сервером, на котором запущены службы SUS, см. в руководстве «Развертывание служб Microsoft Windows Server Update Services 2.0».

При настройке параметров автоматического обновления с помощью реестра, параметры политики имеют более высокий приоритет по сравнению с параметрами, заданными локальным пользователем с правами администратора. Если администратор удалит разделы реестра позже, то снова вступят в силу параметры, заданные локальным пользователем с правами администратора.

Чтобы назначить сервер WSUS, к которому остальные серверы и клиентские компьютеры должны обращаться за обновлениями, добавьте в реестр следующие значения:

Источник

|

jeniks 1 / 1 / 0 Регистрация: 30.11.2012 Сообщений: 68 |

||||

|

1 |

||||

Обновляется с выключенной службой «Центр обновления»18.10.2017, 11:07. Показов 1270. Ответов 1 Метки нет (Все метки)

Не могу полностью отключить обновление через w10, службу остановил не помогло, скачал win10 updates disabler — не помогло.

Перетягивает весь трафик на себя — я терпел до 4 гб — затем «зарезал». Будут предположения что это за обновления и как их отключить?

__________________

0 |

|

1452 / 845 / 150 Регистрация: 06.06.2012 Сообщений: 2,370 |

|

|

18.10.2017, 14:31 |

2 |

|

Ну попробуй политиками прибить. Win+R => gpedit.msc Конфигурация компьютера => Административные шаблоны => Компоненты Windows => Центр обновления Windows Включи параметр Если это не поможет(хотя должно) в параметре И пусть эта падла пробует обновы скачать

1 |

Время прочтения

9 мин

Просмотры 19K

Отвечаете ли вы за единственный ПК с Windows 10, или за тысячи, трудности с управлением обновлениями у вас одни и те же. Ваша цель – быстро устанавливать обновления, связанные с безопасностью, по-умному работать с обновлениями компонентов, и предотвращать падение продуктивности из-за неожиданных перезагрузок

Есть ли у вашего предприятия всеобъемлющий план работы с обновлениями Windows 10? Есть соблазн считать эти скачивания периодическими помехами, от которых нужно избавляться сразу, как только они появляются. Однако реактивный подход к обновлениям – это рецепт разочарований и снижения продуктивности.

Вместо этого можно создать стратегию управления для тестирования и внедрения обновлений, чтобы этот процесс стал настолько же повседневным, как отправка счетов или ежемесячное подведение бухгалтерских итогов.

В статье указана вся информация, необходимая для понимания того, как Microsoft отправляет обновления на устройства под управлением Windows 10, а также детали по поводу инструментов и техник, которые можно использовать для умного управления этими обновлениями на устройствах под управлением Windows 10 версий Pro, Enterprise или Education. (Windows 10 Home поддерживает лишь самые базовые возможности управления обновлениями и непригодна для использования в бизнес-среде).

Но перед тем, как перейти к любому из этих инструментов, вам понадобится план.

Что написано в ваших правилах обновления?

Смысл правил обновления в том, чтобы сделать процесс обновления предсказуемым, определить процедуры предупреждения пользователей, чтобы те могли соответственно планировать свою работу и избежать неожиданного простоя. Также в правила входят протоколы обработки неожиданных проблем, включая откат с неудачно вставших обновлений.

Разумные правила обновлений отводят определённое время на работу с обновлениями ежемесячно. В небольшой организации этой цели может служить специальное окошко в графике обслуживания каждого ПК. В крупных организациях универсальные решения уже вряд ли сработают, и в них нужно будет делить всю популяцию ПК на группы обновлений (в Microsoft их называют «кольцами»), в каждой из которых будет своя стратегия обновлений.

Правила должны описывать несколько различных типов обновлений. Наиболее понятный тип – ежемесячные кумулятивные обновления безопасности и надёжности, которые выходят во второй вторник каждого месяца («вторник патчей»). В этом релизе обычно присутствует Windows Malicious Software Removal Tool, а также могут быть и любые из следующих типов обновлений:

- Обновления безопасности для .NET Framework

- Обновления безопасности для Adobe Flash Player

- Обновления стека обслуживания (которые нужно устанавливать с самого начала).

Установку любого из этих обновлений можно отложить на срок до 30 дней.

В зависимости от производителя ПК, драйверы оборудования и прошивки тоже могут распространяться по каналу Windows Update. Можно отказаться от этого или же управляться с ними по тем же схемам, что и с другими обновлениями.

Наконец, через Windows Update распространяются и обновления компонентов [feature updates]. Эти крупные пакеты обновляют Windows 10 до последней версии, и выходят каждые шесть месяцев для всех редакций Windows 10, кроме долгосрочного канала обслуживания Long Term Servicing Channel (LTSC). Отложить установку обновлений компонентов можно при помощи Windows Update for Business на срок до 365 дней; для редакций Enterprise и Education возможна дальнейшая отсрочка установки на срок до 30 месяцев.

Учитывая всё это, можно начинать составлять правила обновлений, куда должны входить следующие элементы для каждого из обслуживаемых ПК:

- Срок установки ежемесячных обновлений. По умолчанию в Windows 10 ежемесячные обновления скачиваются и устанавливаются в течение 24 часов после их выхода во «вторник патчей». Можно откладывать скачивание этих обновлений для некоторых или всех ПК в компании, чтобы у вас было время проверить их на совместимость; эта задержка также позволяет вам избежать проблем в случае, когда Microsoft обнаруживает проблему с обновлением после выхода, как это уже много раз случалось с Windows 10.

- Срок установки полугодовых обновлений компонентов. При настройках по умолчанию обновления компонентов скачиваются и устанавливаются тогда, когда Microsoft считает, что они готовы. На устройстве, которое Microsoft посчитали подходящим для обновления, обновления компонентов могут появиться через несколько дней после выхода. На других устройствах обновления компонентов могут появиться через несколько месяцев, или их вообще могут заблокировать из-за проблем с совместимостью. Можно установить задержку для некоторых или для всех ПК в организации, чтобы получить время на проверку нового релиза. Начиная с версии 1903, пользователям ПК предложат обновления компонентов, однако команды на скачивание и установку их будут давать только сами пользователи.

- Когда разрешать ПК перезапускаться для завершения установки обновлений: большая часть обновлений требует перезапуска для завершения установки. Этот перезапуск происходит вне промежутка «периода активности» с 8 до 17 часов; эту настройку можно поменять по желанию, продлив длительность интервала до 18 часов. Инструменты управления позволяют назначить определённое время для скачивания и установки обновлений.

- Как уведомлять пользователей о наличии обновлений и перезапуске: во избежание неприятных сюрпризов, Windows 10 уведомляет пользователей о наличии обновлений. Управление этими уведомлениями в настройках Windows 10 ограничено. Гораздо больше настроек доступно в «групповых политиках».

- Иногда Microsoft выпускает критически важные обновления безопасности вне обычного графика «вторников патчей». Обычно это нужно для исправления недочётов в безопасности, которыми злонамеренно пользуются третьи лица. Ускорять ли применение таких обновлений или ждать следующего окна в графике?

- Что делать с неудачными обновлениями: если обновлению не удалось встать правильно, или оно вызывает проблемы, что вы будете делать в этом случае?

Определив эти элементы, пора выбрать инструменты для работы с обновлениями.

Ручное управление обновлениями

На совсем малых предприятиях, включая магазины с единственным работником, довольно легко осуществить ручную настройку обновлений Windows. Параметры > Обновление и безопасность > Центр обновления Windows. Там можно подправить две группы настроек.

Сначала выберите «Изменить период активности» и подправьте настройки, чтобы они соответствовали вашим рабочим привычкам. Если вы обычно работаете по вечерам, можно избежать простоя, настроив эти значения с 18 до полуночи, в результате чего запланированные перезапуски будут происходить по утрам.

Затем выберите «Дополнительные параметры» и настройку «Выберите, когда устанавливать обновления», прописав её в соответствии с вашими правилами:

- Выберите, на сколько дней задерживать установку обновлений компонентов. Максимальное значение – 365.

- Выберите, на сколько дней задерживать установку обновлений качества, включая кумулятивные обновления безопасности, выходящие по «вторникам патчей». Максимальное значение – 30 дней.

Другие настройки на этой странице управляют демонстрацией уведомлений о перезапуске (включено по умолчанию) и разрешением скачивать обновления на соединениях с учётом трафика (выключено по умолчанию).

До версии Windows 10 1903 там была ещё настройка выбора канала – полугодового, или же целевого полугодового. Её убрали в версии 1903, а в более старых версиях она просто не работает.

Конечно, смысл задержки обновлений не в том, чтобы просто отлынивать от этого процесса, а потом удивить пользователей чуть позже. Если вы, к примеру, назначаете задержку установки обновлений качества на 15 дней, вам нужно использовать это время на проверку обновлений на совместимость, и запланировать в графике окошко на техобслуживание на удобное время перед тем, как этот период окончится.

Управление обновлениями через Групповые политики

Все упомянутые ручные настройки можно применять и через групповые политики, а в полном списке политик, связанных с обновлениями Windows 10, настроек куда как больше, чем тех, что доступны в обычных ручных настройках.

Их можно применять к отдельным ПК при помощи редактора локальной групповой политики Gpedit.msc, или при помощи скриптов. Но чаще всего их используют в домене Windows с Active Directory, где можно управлять комбинациями политик на группах ПК.

Значительное количество политик используется исключительно в Windows 10. Наиболее важные из них связаны с «Обновлениями Windows для бизнеса», расположенными в Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows > Центр обновления Windows для бизнеса.

- Выберите, когда получать предварительные сборки – канал и задержки для обновлений компонентов.

- Выберите, когда получать обновления качества – задержки ежемесячных кумулятивных обновлений и других обновлений, связанных с безопасностью.

- Управляйте предварительными сборками: когда пользователь может подключить машину к программе Windows Insider и определите кольцо инсайдеров.

Дополнительная группа политик находится в Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Центр обновления Windows, где можно:

- Удалить доступ к функции приостановки обновлений, что не даст пользователям мешать установке, задерживая её на 35 дней.

- Удалить доступ ко всем настройкам обновлений.

- Разрешить автоматическое скачивание обновлений на соединениях с учётом трафика.

- Не скачивать вместе с обновлениями драйвера.

Следующие установки есть только в Windows 10, и они относятся к перезапускам и уведомлениям:

- Отключить автоматическую перезагрузку для обновлений во время периода активности.

- Указать диапазон периода активности для автоматического перезапуска.

- Указать крайний срок для автоматического перезапуска с целью установки обновлений (от 2 до 14 дней).

- Настроить уведомления с напоминанием об автоматическом перезапуске: увеличить время, за которое пользователя предупреждают об этом (от 15 до 240 минут).

- Отключить уведомления об автоматическом перезапуске с целью установки обновлений.

- Настроить уведомление об автоматическом перезапуске так, чтобы оно не исчезало автоматически через 25 сек.

- Не разрешать политикам задержки получения обновлений инициировать сканирование в Центре обновления Windows: эта политика запрещает ПК проверять обновления, если назначена задержка.

- Разрешить пользователям управлять временем перезапуска и откладывать уведомления.

- Настроить уведомления об обновлениях (появление уведомлений, от 4 до 24 часов), и предупреждений о неминуемом перезапуске (от 15 до 60 минут).

- Обновление политики электропитания для перезапуска корзины (настройка для образовательных систем, позволяющая обновляться даже при питании от батареи).

- Выводить настройки уведомлений об обновлениях: позволяет запретить уведомления об обновлениях.

Следующие политики есть как в Windows 10, так и в некоторых более старых версиях Windows:

- Настройка автоматического обновления: эта группа настроек позволяет выбрать еженедельный, раз в две недели или ежемесячный график обновлений, включая день неделе и время для автоматического скачивания и установки обновлений.

- Указать размещение службы обновлений Microsoft в интрасети: настроить сервер Windows Server Update Services (WSUS) в домене.

- Разрешить клиенту присоединяться к целевой группе: администраторы могут использовать группы безопасности Active Directory для определения колец развёртывания WSUS.

- Не подключаться к расположениям Центра обновления Windows в интернете: запретить ПК, работающим с местным сервером обновления, связываться с внешними серверами обновлений.

- Разрешить управлению электропитанием центра обновления Windows выводить систему из спящего режима для установки запланированных обновлений.

- Всегда автоматически перезапускать систему в запланированное время.

- Не выполнять автоматическую перезагрузку, если в системе работают пользователи.

Инструменты работы в крупных организациях (Enterprise)

Крупные организации с сетевой инфраструктурой Windows могут обойти сервера обновления Microsoft и развёртывать обновления с местного сервера. Это требует повышенного внимания со стороны корпоративного IT-отдела, но добавляет компании гибкости. Два самых популярных варианта – это Windows Server Update Services (WSUS) и System Center Configuration Manager (SCCM).

Сервер WSUS устроен проще. Он работает в роли Windows Server и обеспечивает централизованное хранение обновлений Windows в организации. Используя групповые политики, администратор направляет ПК с Windows 10 на сервер WSUS, служащий единственным источником файлов для всей организации. С его консоли администратора можно одобрять обновления, выбирать, когда их ставить на отдельные ПК или группы ПК. ПК можно вручную привязывать к разным группам, или можно использовать выбор целей на стороне клиента для развёртывания обновлений на основе существующих групп безопасности Active Directory.

Поскольку кумулятивные обновления Windows 10 растут всё сильнее с каждым новым выпуском, они могут занимать значительную часть пропускной способности каналов связи. Сервера WSUS экономят трафик, используя Express Installation Files – это требует больше свободного места на севере, но значительно уменьшает размер файлов обновления, отправляемых на клиентские ПК.

На серверах версий WSUS 4.0 и далее можно также управлять обновлениями компонентов Windows 10.

Второй вариант, System Center Configuration Manager использует богатый по возможностям Configuration Manager for Windows совместно с WSUS для развёртывания обновлений качества и обновлений компонентов. Панель управления позволяет администраторам сети отслеживать использование Windows 10 во всей сети и создавать планы обслуживания на основе групп, включающие информацию по всем ПК, приближающимся к завершению своего цикла поддержки.

Если в организации уже установлен Configuration Manager для работы с более ранними версиями Windows, то добавить в него поддержку Windows 10 будет достаточно просто.

Лично для меня было открытием, что в некоторых случаях компьютеры с Wiindows 10 могут не получать обновления со внутреннего WSUS сервера, вместо этого обращаясь в Интернет к серверам обновления Microsoft, хотя WSUS сервер для клиентов жестко установлен стандартной групповой политикой. Данная проблема связан с термином Dual Scan (не встречал на русском расшифровку термина, пусть это будет двойное сканирование).

Понятие Dual Scan представляет собой такую комбинацию настроек в Windows 10 1607 и выше, при которой клиенты начинают игнорировать настройки локального WSUS сервера, параллельно обращаясь для сканирования на наличие новых обновлений на внешние сервера Windows Update. Первые обращения с подобными проблемами были еще в мае 2017 года.

Сканирование обновлений выполняется одновременно и на WSUS сервере и на серверах WU, однако клиент принимает апдейты только от серверов WU. Таким образом, все обновления/патчи с локального WSUS, относящиеся к категории Windows будут игнорироваться такими клиентами. Т.е. обновления Windows в таком режиме получаются из интернета, а обновления драйверов и других продуктов со WSUS.

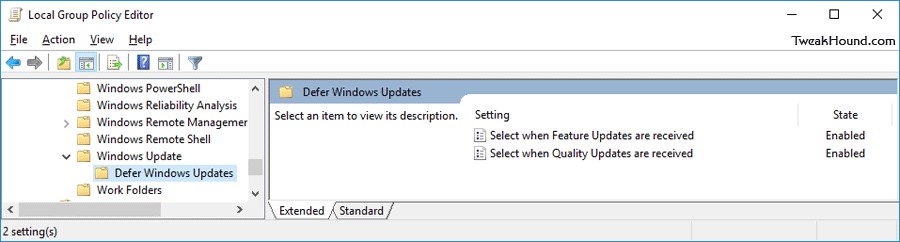

В моем случае на проблемном клиенте, в разделе Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows Update были включены две стандартные политики для обновления ПК со внутреннего WSUS:

- Configure Automatic Updates

- Specify intranet Microsoft update service location

При этом на клиентских ПК Windows 10 в панели управления в разделе Обновления и безопасность –> Центр обновления Windows -> Дополнительные параметры включена опция Отложить получение обновлений компонентов (настройка аналогична политике ‘Select when Feature Updates are received’)

Таким образом, ситуация Dual Scan возникает при следующих комбинациях политик (или эквивалентных ключей реестра или настроек на клиентах Windows 10):

- Задан адрес локального WSUS политикой Specify intranet Microsoft update service location

- Включена одна из политик, относящихся к возможности отложенной установки апдейтов в концепции Windows Update for Business:

- Select when Feature Updates are received

- Select when Quality Updates are received

Совет. Данные политики находятся в разделе Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows UpdateDefer Windows Updates. Благодаря этим политикам пользователь может отложить установку апгрейдов Windows 10, таким образом ОС переключается в режим Current Branch for Business. Откладывание установки обновлений не относится к обновлениям безопасности.