- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

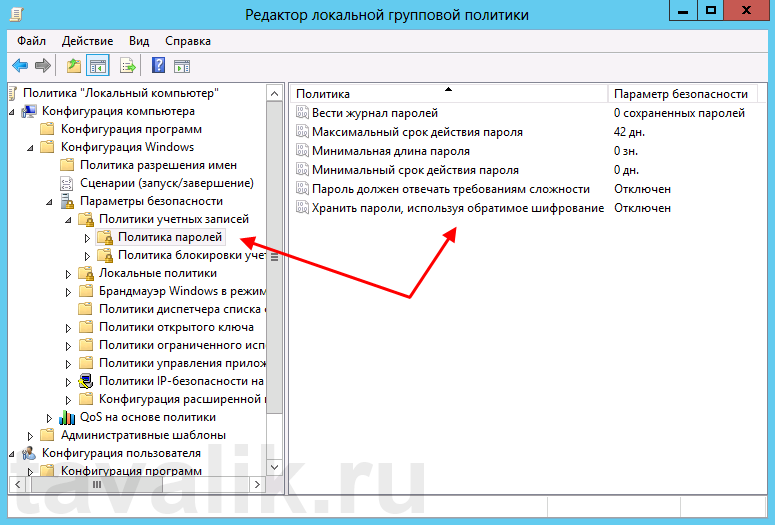

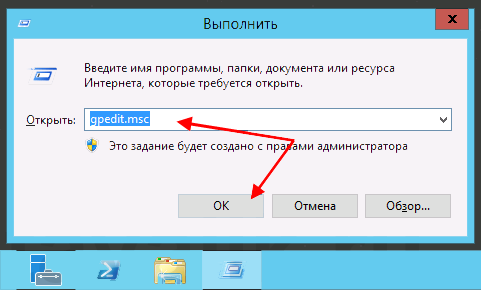

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

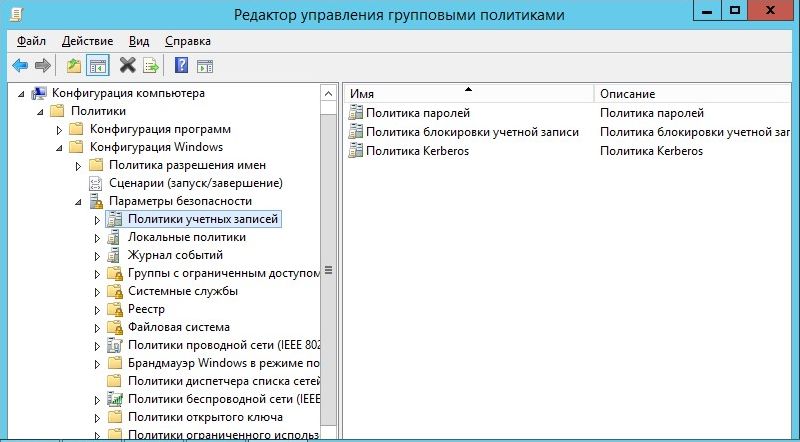

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

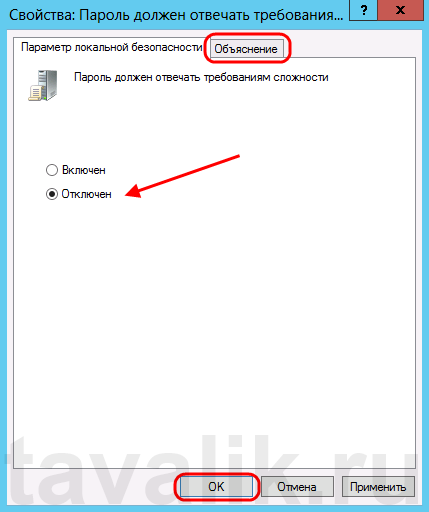

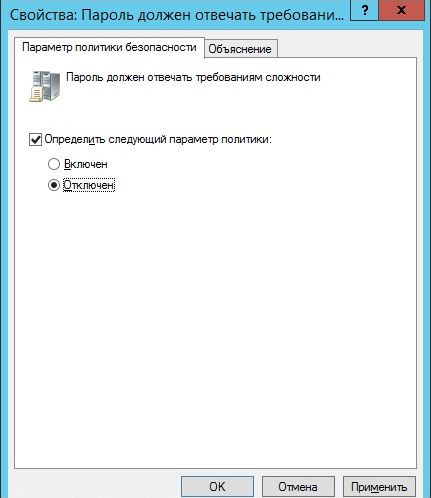

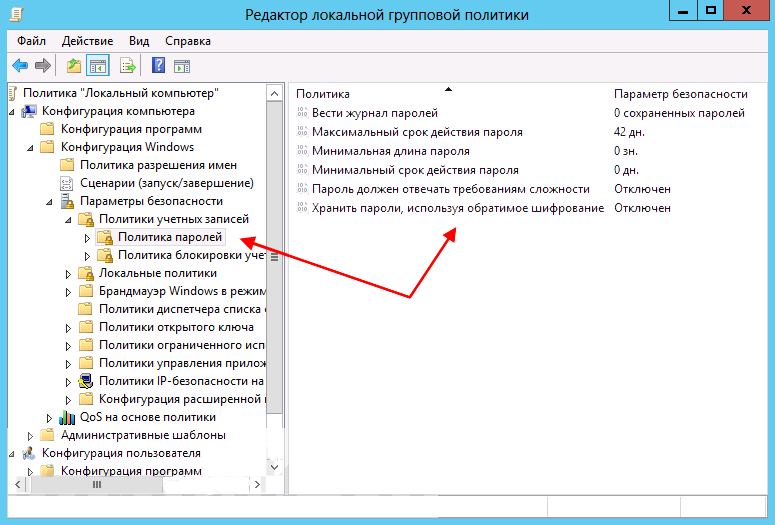

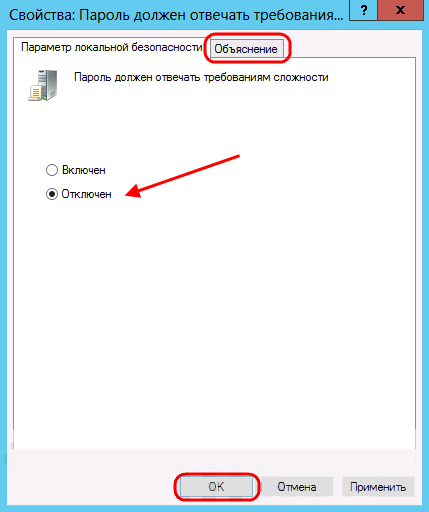

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

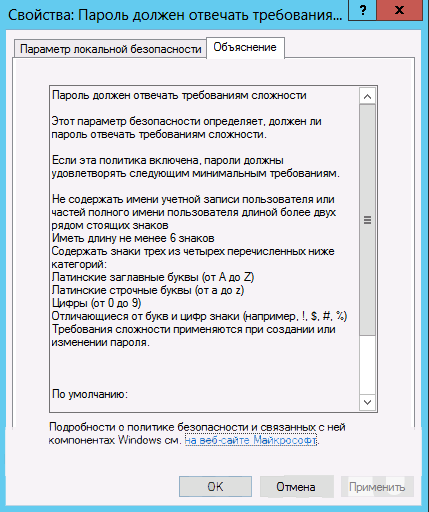

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

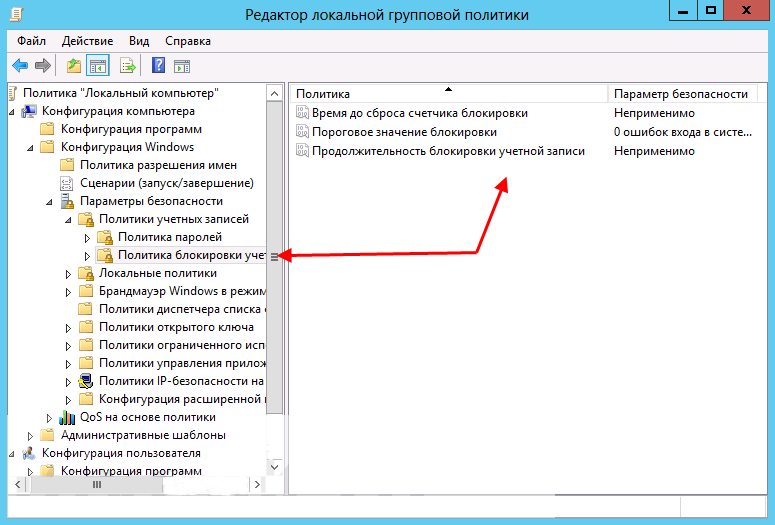

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера. Лучше использователь специальные программы для генерации с хранения паролей.

Разрешить простые пароли в домене Windows Server 2012 R2

Не всегда удобно использовать сложные мудрёные пароли учётных записей с использованием цифр и различных символов. Зачастую, в маленьких организациях стараются этот момент упростить и в качестве пароля использовать что-то более обычное, не смотря на то, что с точки зрения информационной безопасности, это не правильно.

Чтобы для клиентов доменной сети сделать простые пароли, нужно выполнить следующее:

Пуск — Администрирование

Выбрать оснастку «Управление групповой политикой»

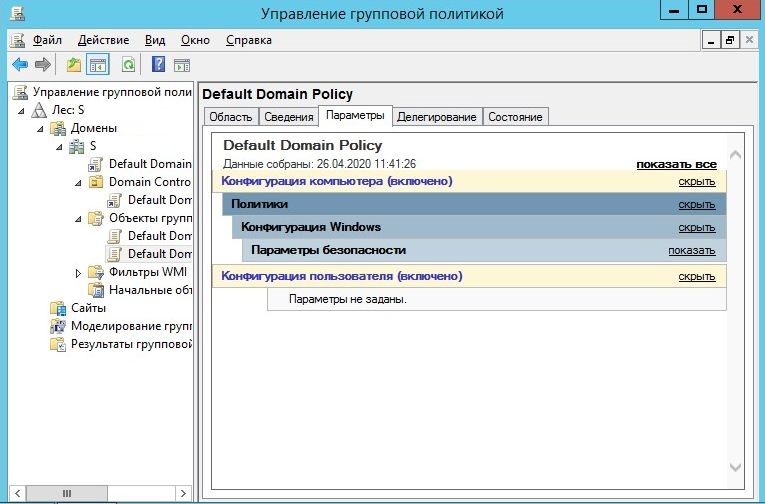

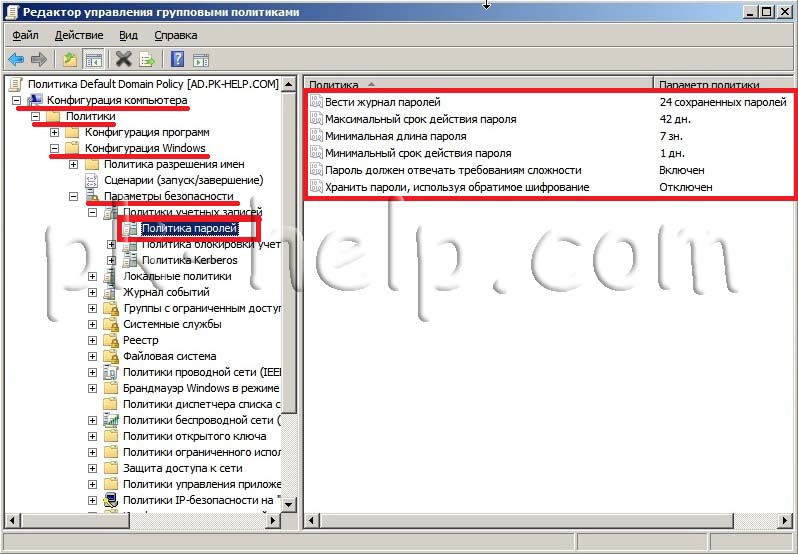

Раскрыть ветви своего домена и найти там Default Domain Policy

Открыть закладку «параметры»

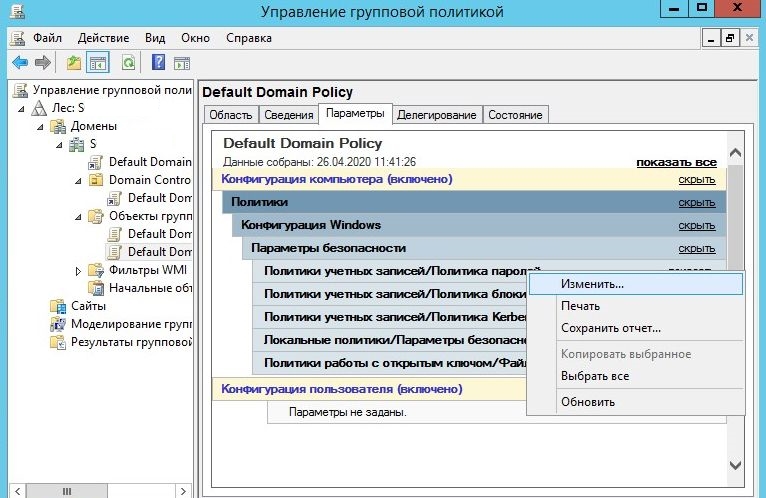

Раскрыть «политики» — «конфигурация windows» — «параметры безопасности»

Кликнуть правой кнопкой мыши по параметру «политика учетных записей/политика паролей» и нажать «изменить»

В открывшемся окне перейти по пути: «Конфигурация компьютера» — «Политики» — «Конфигурация Windows» — «Параметры безопасности» — «Политики учетных записей».

И в правой половине окна выбрать «Политика паролей».

Тут нужно отключить параметр «Пароль должен отвечать требованиям сложности».

Также можно изменить минимальную длину пароля, срок его действия и др..

- Remove From My Forums

-

Question

-

How do I allow blank passwords in windows 2012 Server Standard.

Everytime I try to goto group policy and change the default damin policy I get an error, saying it can’t save the temple file etc.

When I try to create a user that doesn’t compile with the setting, it gives me a security error

I tried Adsie that didn’t work.

Please help

Ty

Answers

-

-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Tuesday, July 23, 2013 6:49 AM

-

Marked as answer by

All replies

-

change the Default domain GPO settings as per the snap.

Best regards Biswajit Biswas Disclaimer: This posting is provided «AS IS» with no warranties or guarantees , and confers no rights. MCP 2003,MCSA 2003, MCSA:M 2003, CCNA, MCTS, Enterprise Admin

-

Proposed as answer by

Oscar Ohrling

Friday, July 19, 2013 5:18 AM

-

Proposed as answer by

-

-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Tuesday, July 23, 2013 6:49 AM

-

Marked as answer by

-

You just go to gpedit.msc Computer Configuration > Security Settings > Password Policy > Password must meet complexity requirements > Disable

Then on desktop hit ctrl + alt + del and change password to a blank one and, Boom!

- Remove From My Forums

-

Question

-

How do I allow blank passwords in windows 2012 Server Standard.

Everytime I try to goto group policy and change the default damin policy I get an error, saying it can’t save the temple file etc.

When I try to create a user that doesn’t compile with the setting, it gives me a security error

I tried Adsie that didn’t work.

Please help

Ty

Answers

-

-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Tuesday, July 23, 2013 6:49 AM

-

Marked as answer by

All replies

-

change the Default domain GPO settings as per the snap.

Best regards Biswajit Biswas Disclaimer: This posting is provided «AS IS» with no warranties or guarantees , and confers no rights. MCP 2003,MCSA 2003, MCSA:M 2003, CCNA, MCTS, Enterprise Admin

-

Proposed as answer by

Oscar Ohrling

Friday, July 19, 2013 5:18 AM

-

Proposed as answer by

-

-

Marked as answer by

Arthur_LiMicrosoft contingent staff

Tuesday, July 23, 2013 6:49 AM

-

Marked as answer by

-

You just go to gpedit.msc Computer Configuration > Security Settings > Password Policy > Password must meet complexity requirements > Disable

Then on desktop hit ctrl + alt + del and change password to a blank one and, Boom!

Прошу прощения за рекламу на сайте. Я постарался сделать это максимально ненавязчиво и по минимуму. При чтении заинтересовавших вас статей она не будет вам мешать.

И если есть возможность поставить мой сайт в исключения у блокировщика рекламы, я буду очень признателен вам.

Ниже приведена небольшая инструкция об изменении политики паролей в Microsoft Windows Server 2012 R2.

По умолчанию политика паролей определена таким образом, что все пароли учетных записей пользователей должны удовлетворять следующим требованиям:

1. Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

2. Иметь длину не менее 6 знаков.

3. Содержать знаки трех из четырех перечисленных ниже категорий:

4. Латинские заглавные буквы (от A до Z)

5. Латинские строчные буквы (от a до z)

6. Цифры (от 0 до 9)

7. Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках.

Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК»)

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

_ «Конфигурация компьютера» (Computer Configuration)

__ «Конфигурация Windows» (Windows Settings)

___ «Параметры безопасности» (Security Settings)

____ «Политики учетных записей» (Account Policies)

_____ «Политика паролей» (Password Policy)

Здесь мы можем изменить необходимую нам политику.

В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей.

Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Вот и всё упрощение политики.

Пароли в Windows Server 2012 R2, упрощение пароля

18 октября 2017, 10:59

Александр

Windows

0

397

0

Из этой категории

-

Очистка RDP подключения

Перенос папки пользователя и администратора на другой диск windows server

Показать скрытые устройства в диспетчере устройств Windows 7

Этому файлу не сопоставлена программа для выполнения этого действия

Исчезла служба Диспетчер печати в Windows Server 2012

Ошибка 80072efe

Восстановление загрузки Windows Server 2012 R2/2012

Установка драйвера HP LaserJet 1320 в Windows Server 2012

Установка microsoft essentials на windows server 2012

Нет доступа к Windows 10 по сети. Ошибка 0x80004005. Windows 10 не видит компов в сети.

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

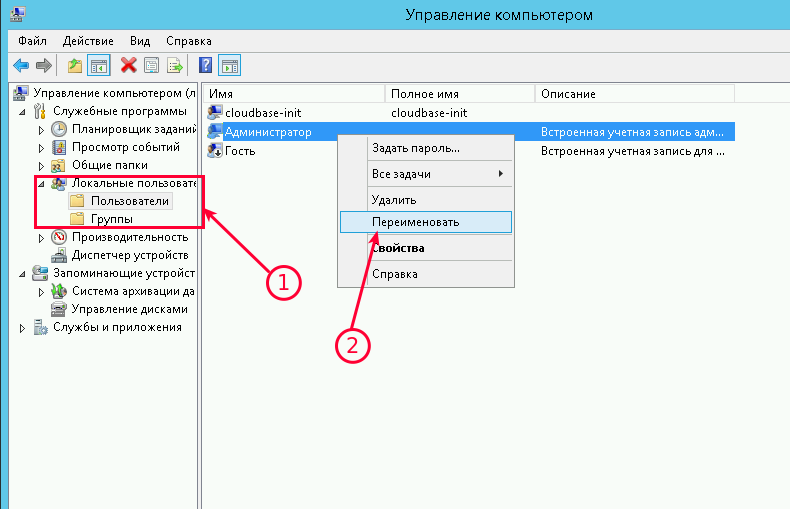

Переименуйте стандартную учетную запись администратора

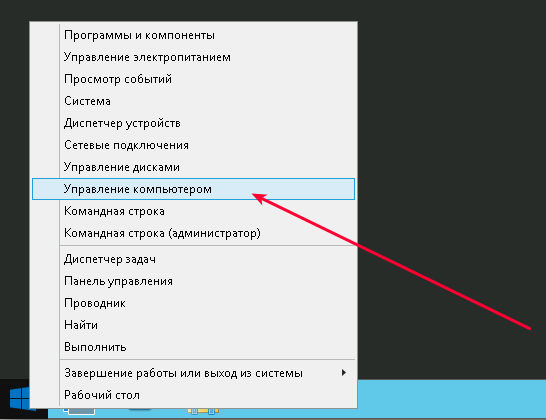

Нажмите Win + X и выберите «Управление компьютером»:

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

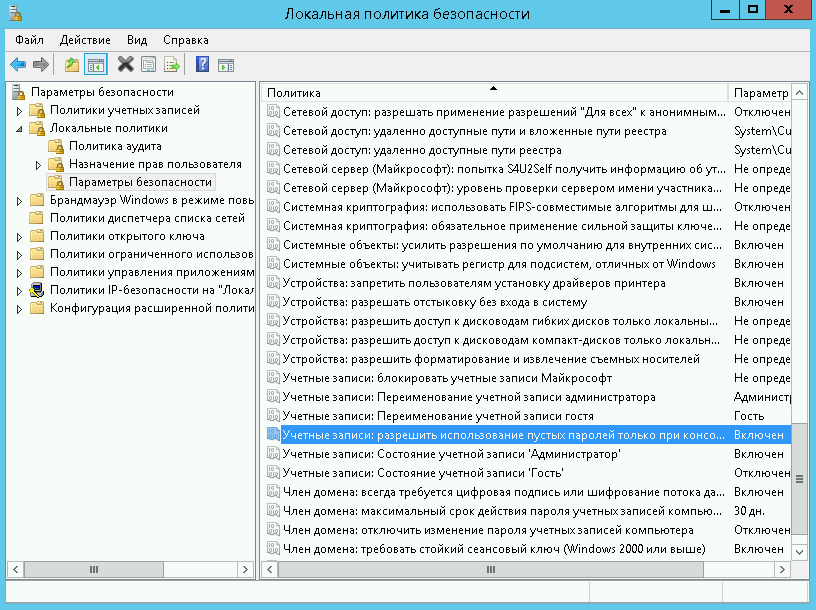

Блокировка RDP-подключений для учетных записей с пустым паролем

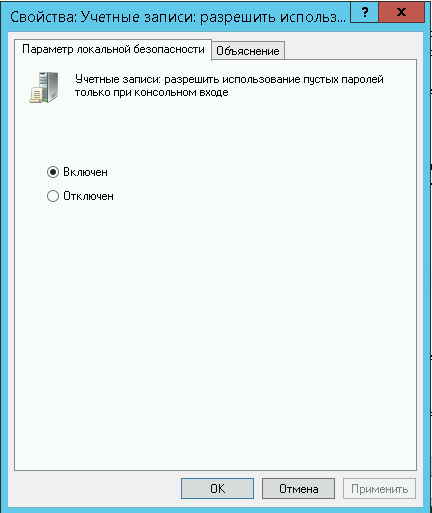

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

-

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

-

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

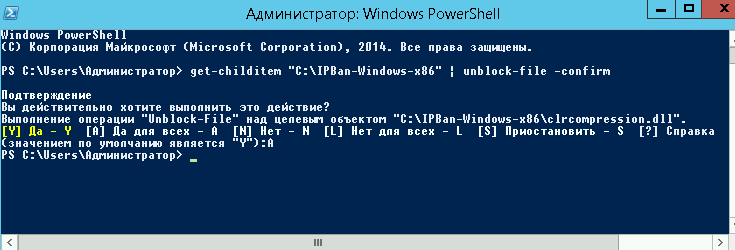

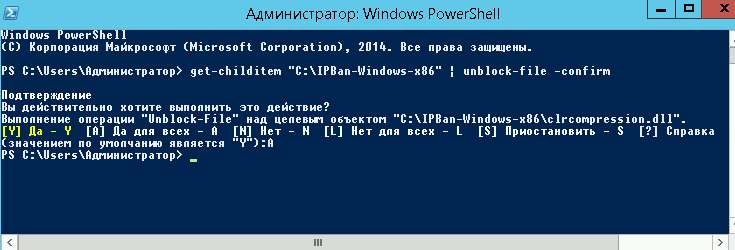

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirmНапример:

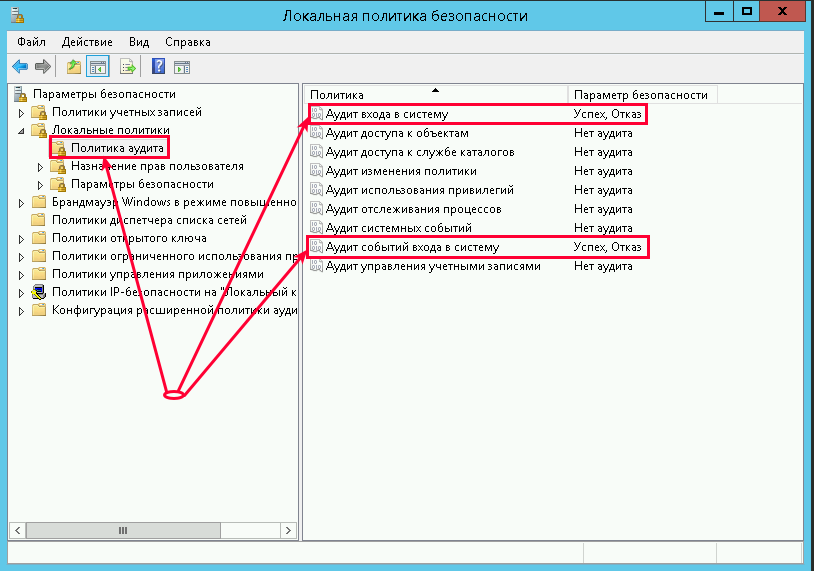

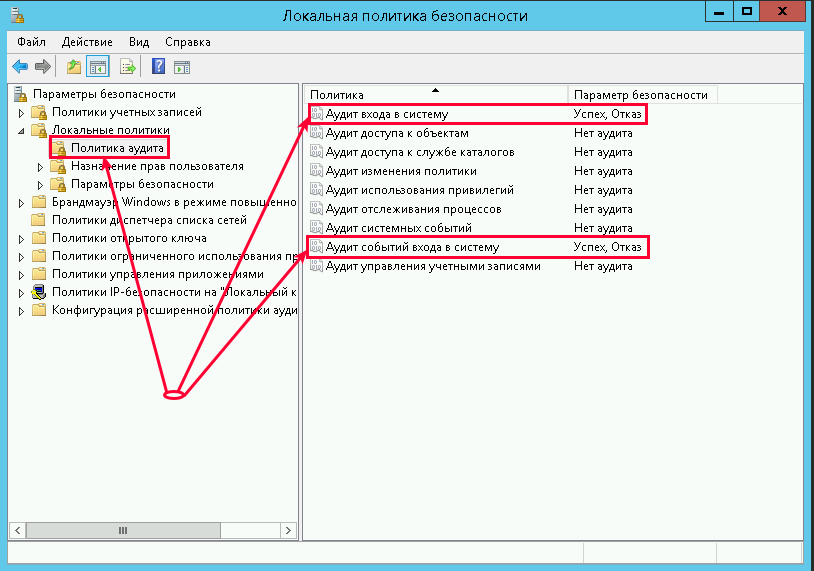

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

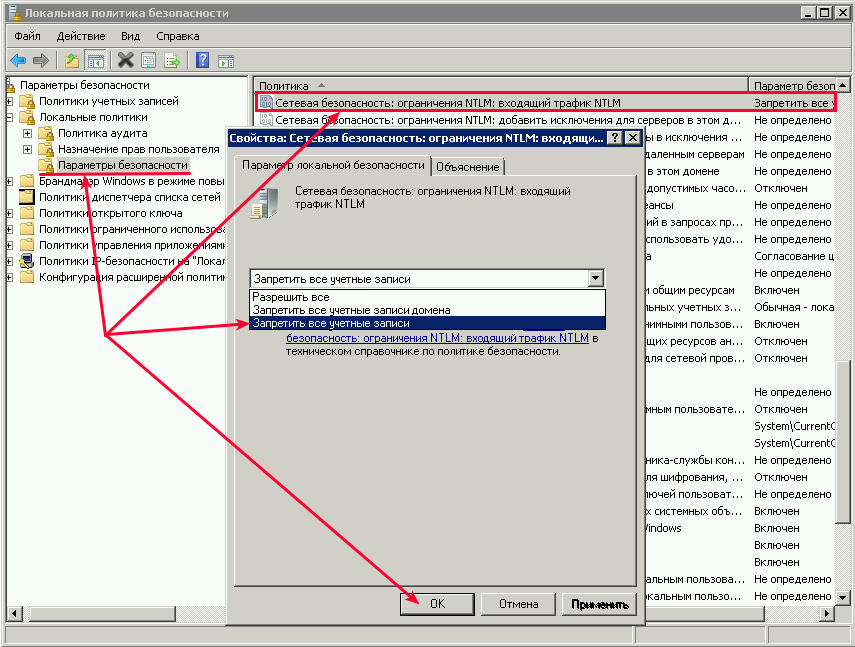

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

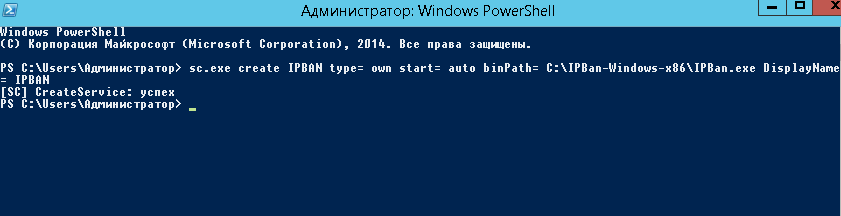

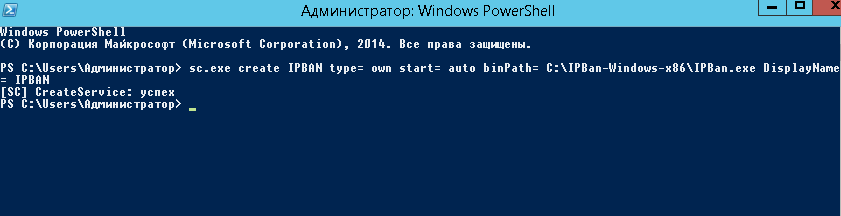

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:"Каталог с программой"IPBan.exe DisplayName= IPBANНапример:

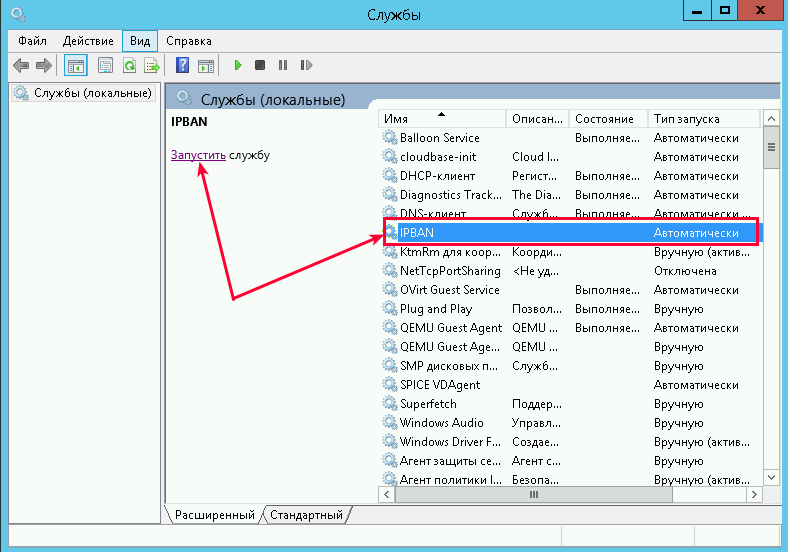

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

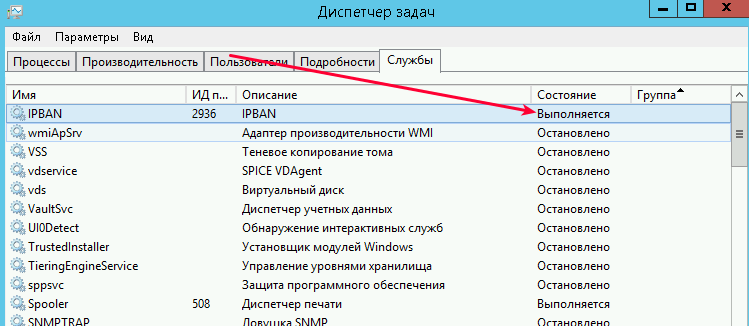

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

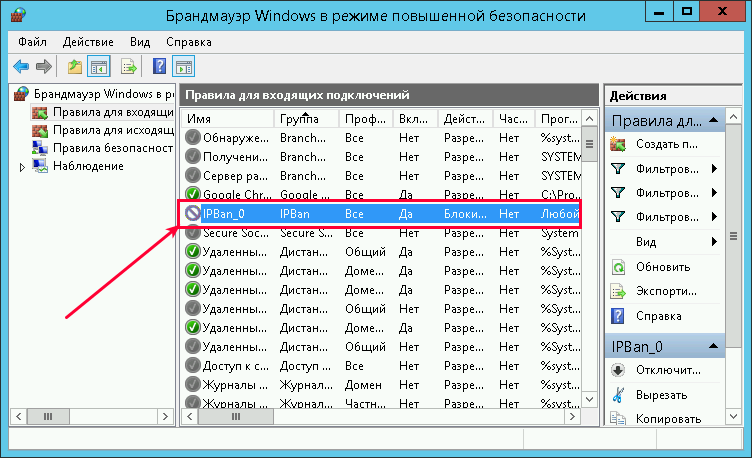

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

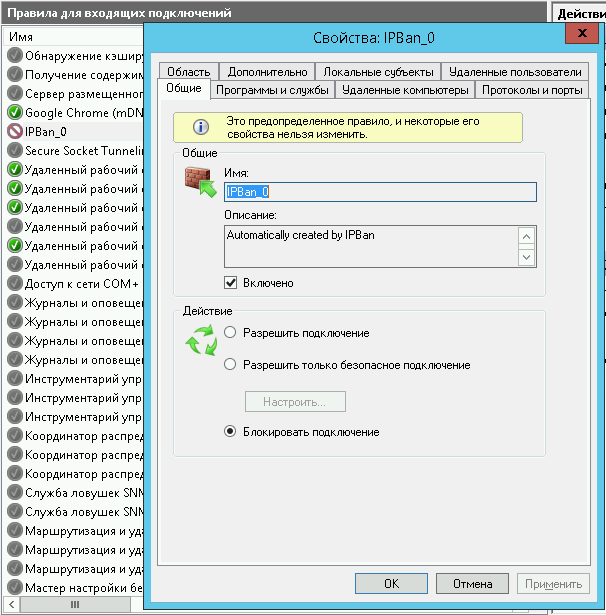

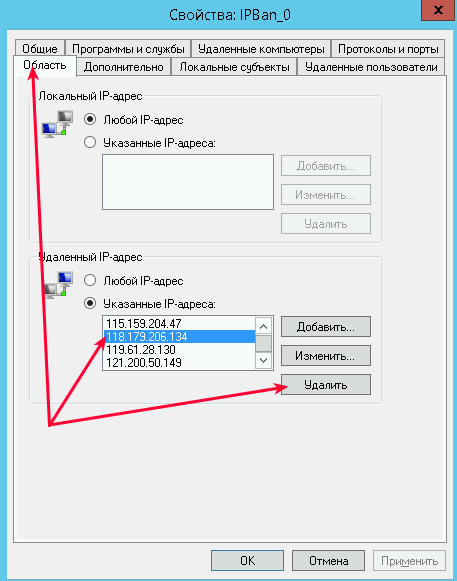

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Изменение политики паролей в Windows Server 2012 R2

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Все параметры политики паролей задаются в локальных групповых политиках. Для запуска Редактора Локальных Групповых Политик (Local Group Policy Editor) необходим выполнить команду gpedit.msc (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть:» (Open:) ввести имя команды и нажать «ОК» )

В запустившейся оснастке в дереве групповых политик последовательно раскрываем группы:

- «Конфигурация компьютера» (Computer Configuration)

- «Конфигурация Windows» (Windows Settings)

- «Параметры безопасности» (Security Settings)

- «Политики учетных записей» (Account Policies)

- «Политика паролей» (Password Policy)

- «Политики учетных записей» (Account Policies)

- «Параметры безопасности» (Security Settings)

- «Конфигурация Windows» (Windows Settings)

Здесь мы можем изменить необходимую нам политику. В частности, политику сложности паролей. Для этого два раза кликаем по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в окне свойства политики устанавливаем переключатель в «Отключен» (Disabled)

Для всех политик доступно довольно подробное описание, для доступа к которому необходимо перейти на вкладку «Объяснение» (Explain).

Изменив необходимые параметры, сохраняем настройки и закрываем окна, нажав «ОК» .

В этой же ветке можно изменить Политику блокировки учетных записей (Account Lockout Policy) в случае неверного ввода паролей. Все политики редактируются аналогичным образом.

Необходимо понимать, что изменение политики паролей может сильно снизить безопасность сервера.

Источник

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2

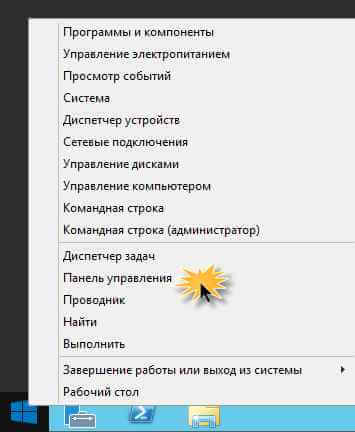

Щелкаем правым кликом по пуску или сочетание клавиш CTRL+X и выбираем, нужный пункт.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-01

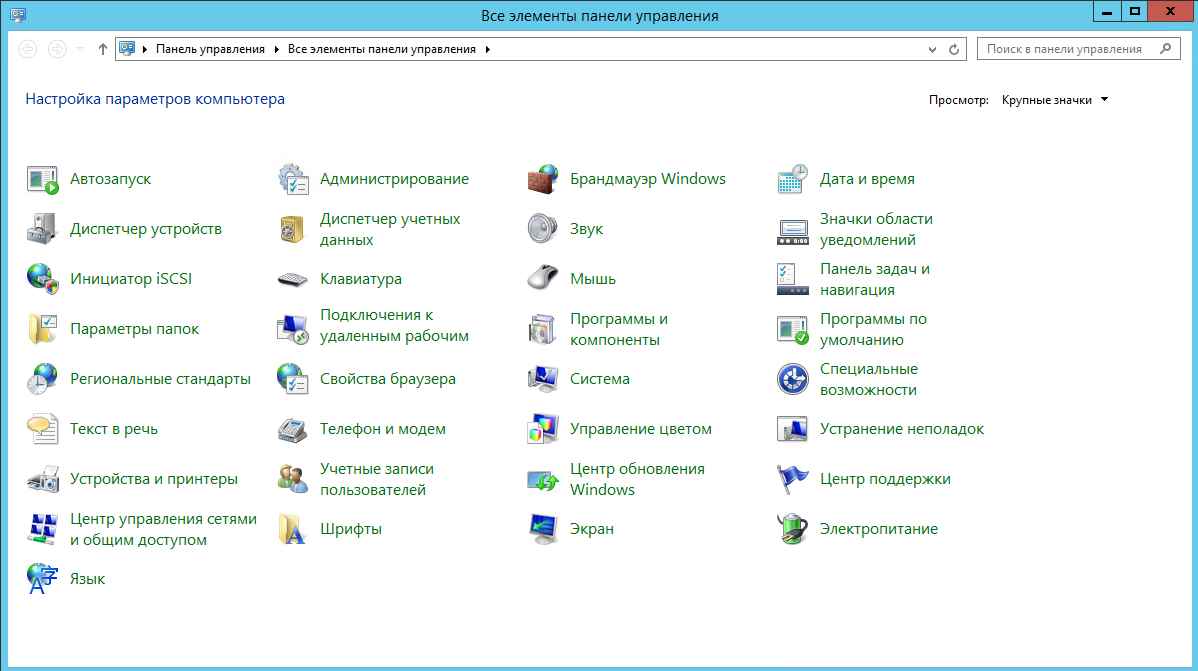

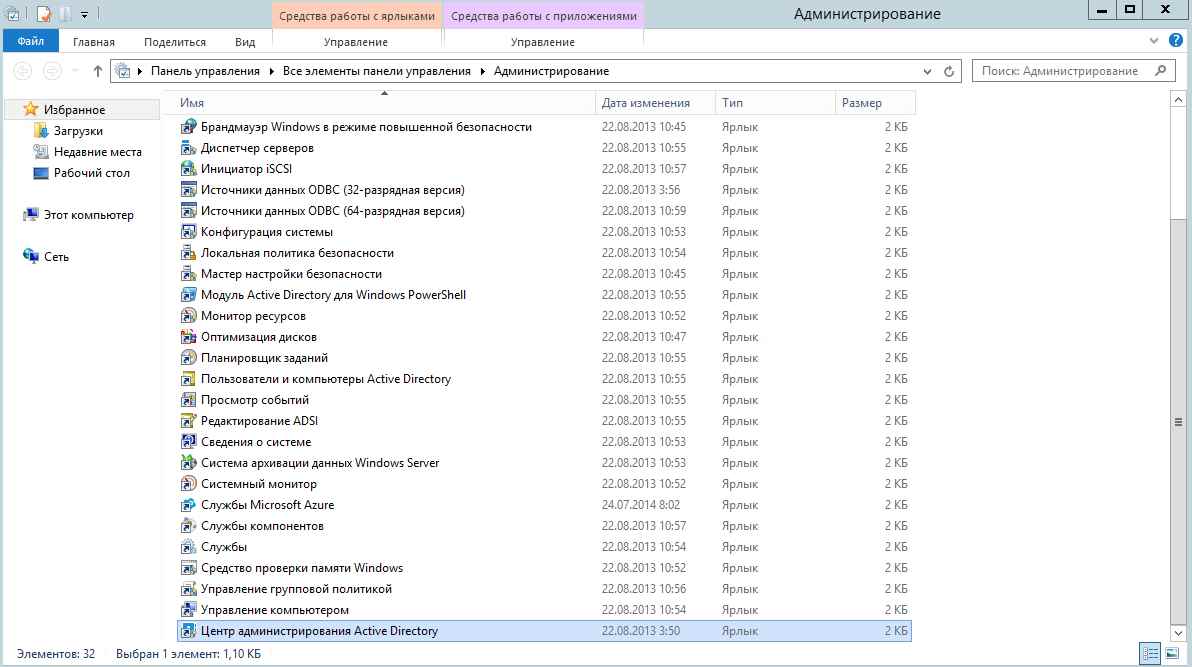

Дальше Администрирование-Центр Администрирования.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-02

Либо можете ввести в окне «Выполнить» сокращенную аббревиатуру dsac.exe.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-03

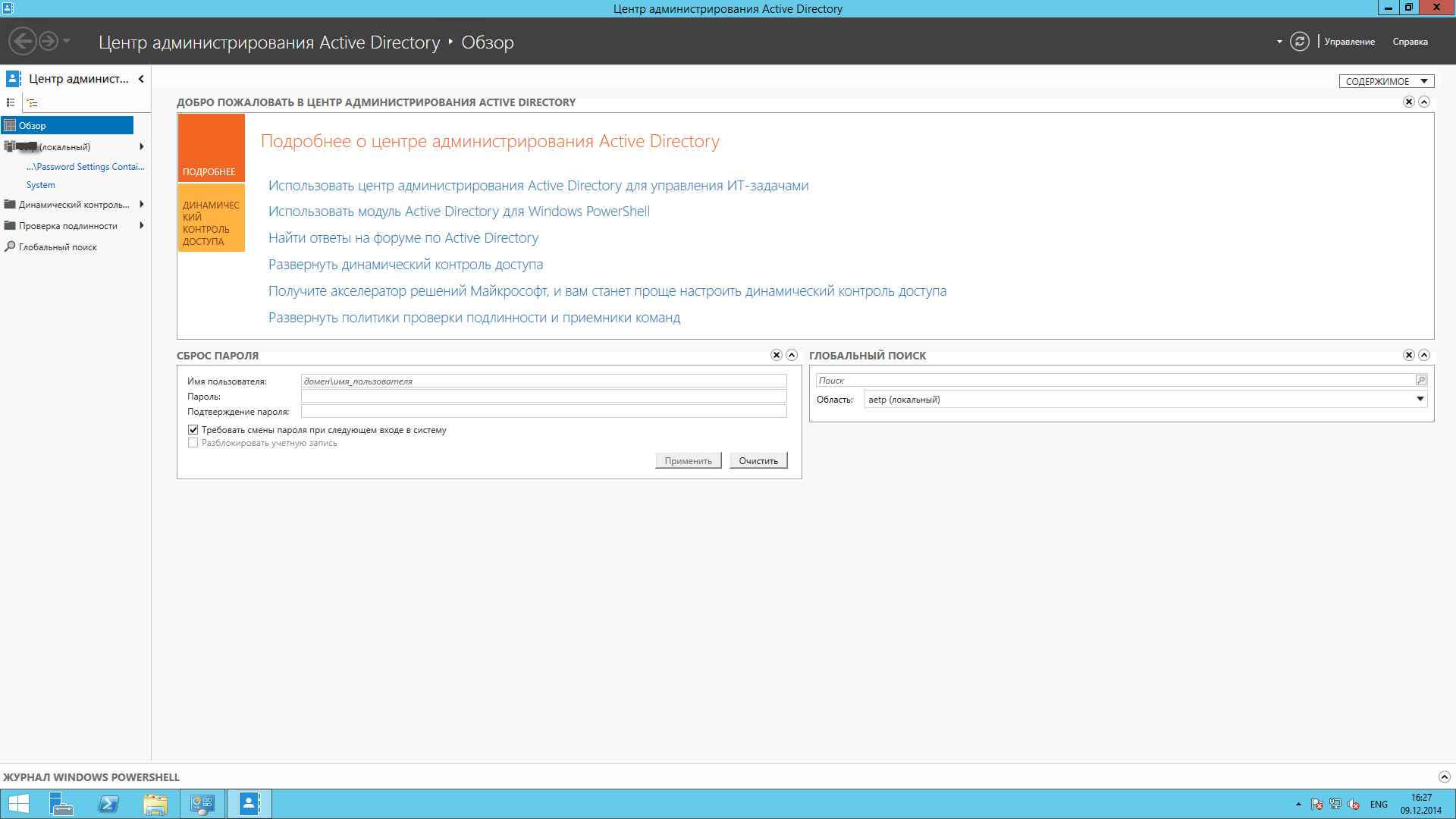

У вас откроется «Центр администрирования Active Directory», как видите оснастка очень похожа, на начальную «Диспетчер серверов»

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-04

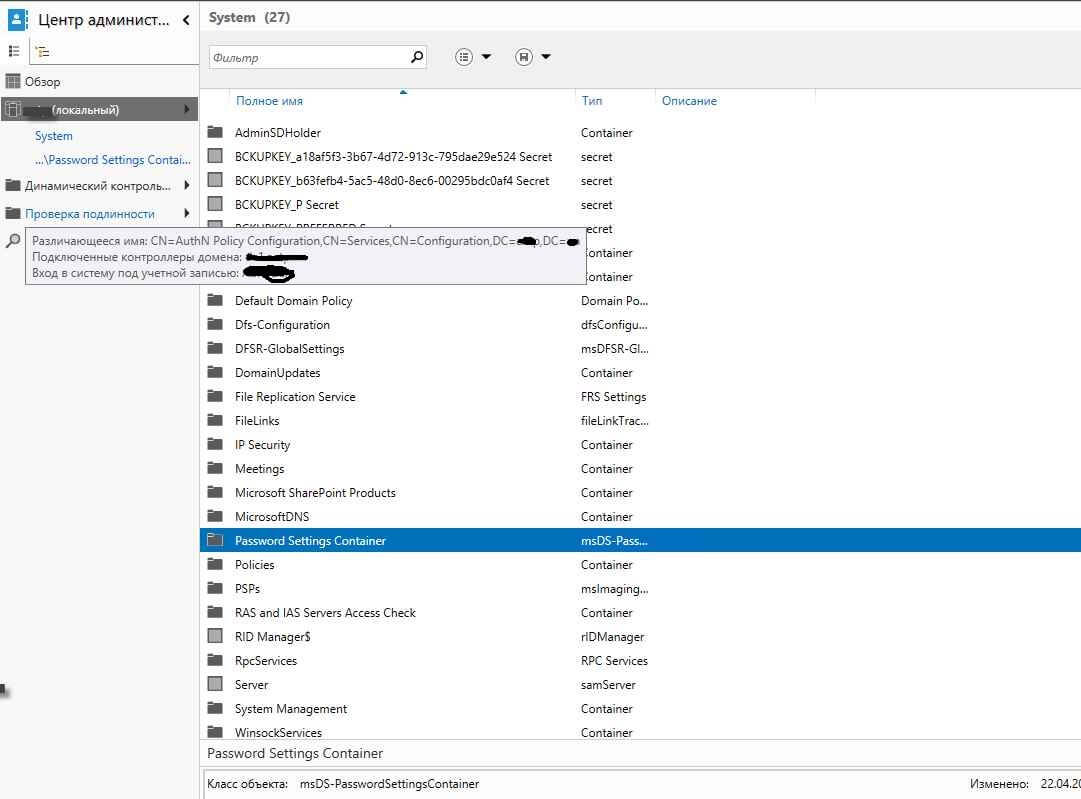

В левом углу видим наш домен, щелкаем по нему и идем System-Password Setting Container

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-05

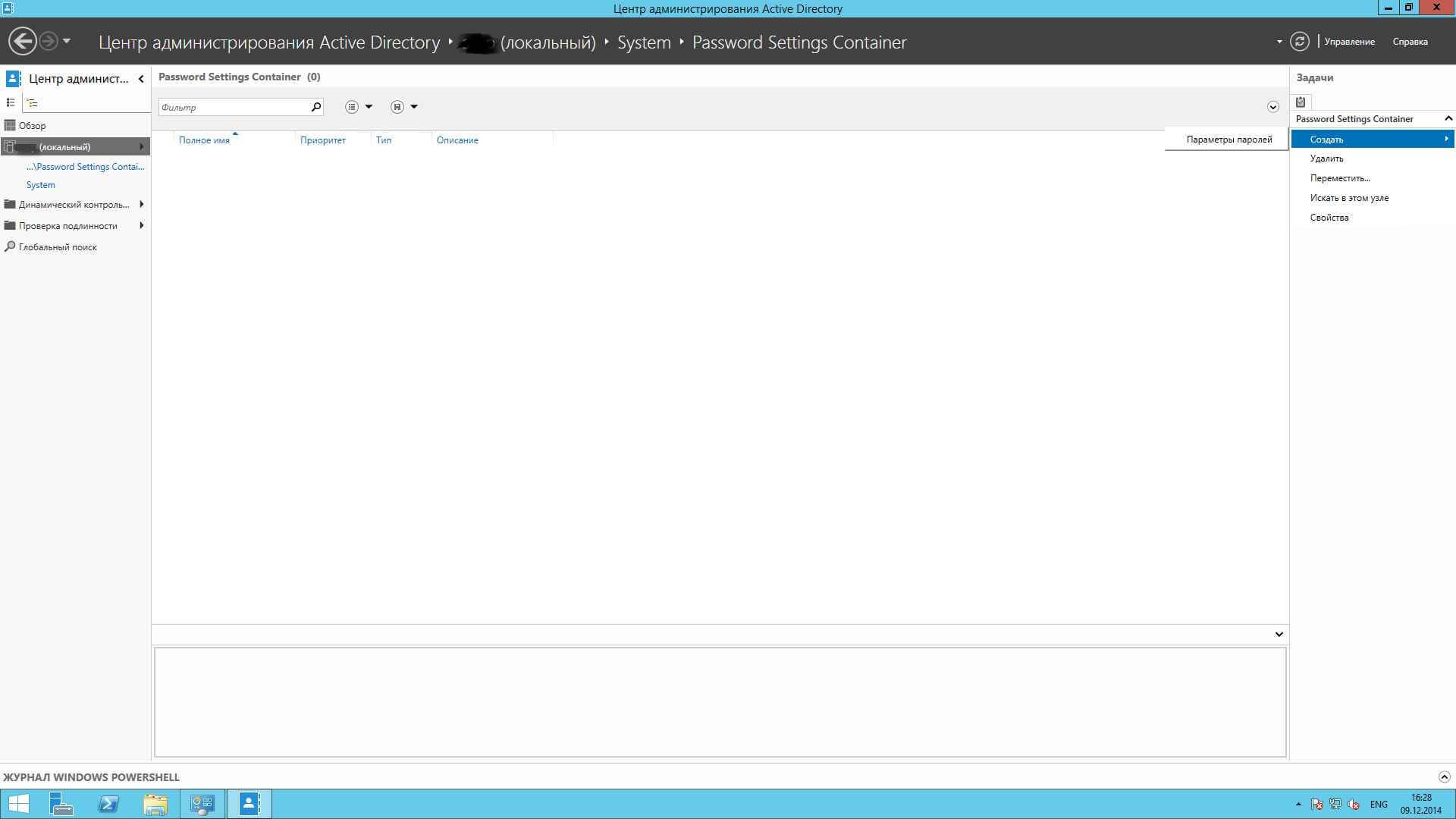

Справа нажимаем создать-Параметры паролей.

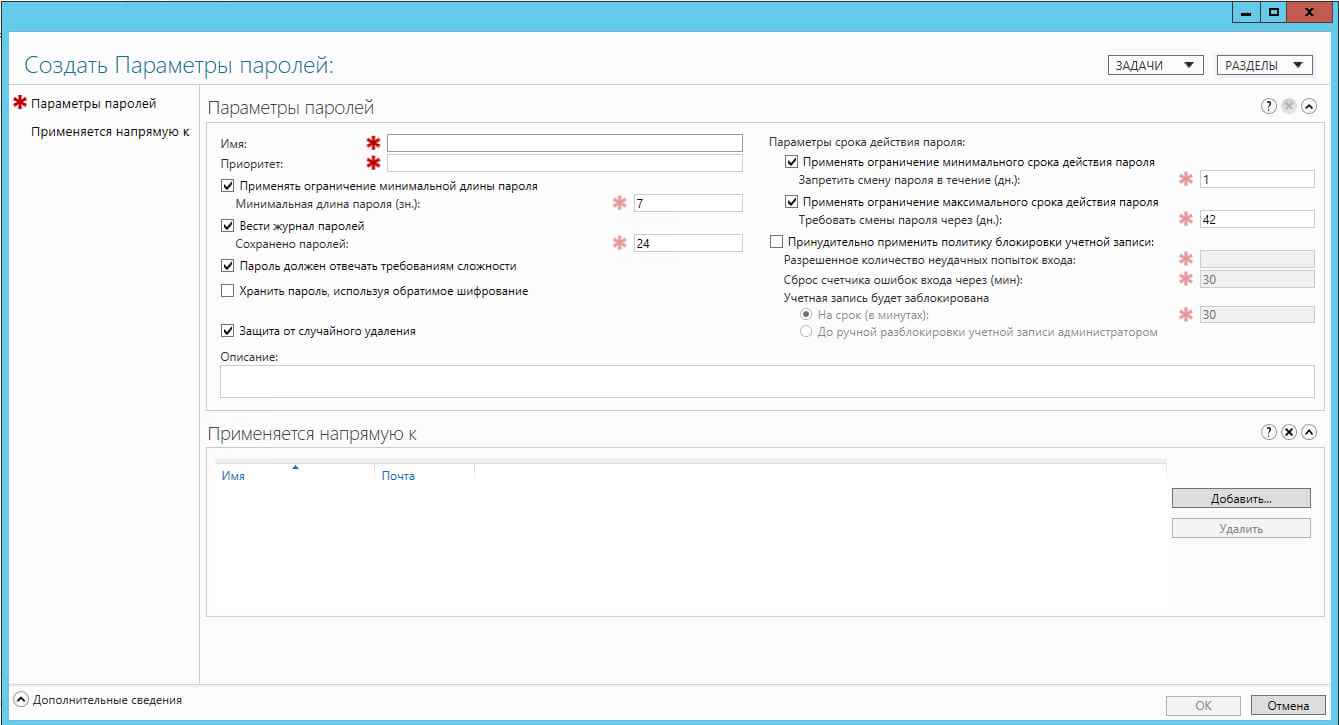

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-06

Ну а дальше все просто выбираем, что нужно, и снизу жмем кнопку Добавить, в которой можно выбрать пользователя или группу.

Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2012R2-07

Как видите Microsoft с каждым разом все упрощает и в случае с корзиной Active Directory и в плане PSO политик, думаю это правильное решение.

Источник

Не могу изменить политику паролей windows server 2012

Ввод пароля при входе на компьютер, является неотъемлемой составляющей безопасности в домене. Контроль за политикой паролей пользователей (сложность пароля, минимальная длина и т.д.) является одной из важных задач для администраторов. В этой статье я подробно опишу изменение политики паролей с помощью GPO для всех пользователей домена, а так же опишу способ как сделать исключения политик паролей для некоторых пользователей или группы пользователей.

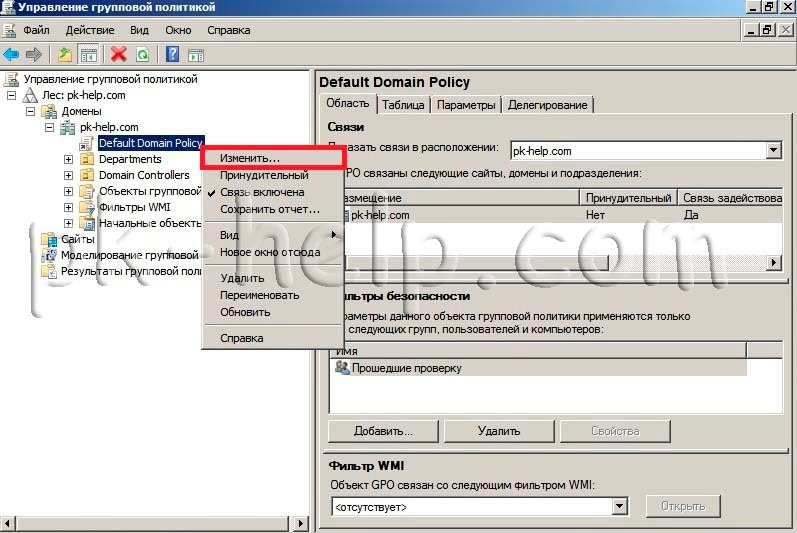

Политика паролей домена конфигурируется объектом GPO- Default Domain Policy, которая применяется для всех компьютеров домена. Для того что бы посмотреть или внести изменения в политику паролей, необходимо запустить оснастку «Управление групповой политикой», найти Default Domain Policy, нажать на ней правой кнопкой мыши и выбрать «Изменить«.

Зайти «Конфигурация компьютера«- «Политики«- «Конфигурация Windows«- «Параметры безопасности«- «Политики учетных записей«- «Политика паролей«, в правом окне вы увидите параметры пароля, которые применяются в вашем домене.

Параметр определяет должен ли пароль отвечать сложности:

-не содержать имени учетной записи

— длина не менее 6 знаков

— содержать заглавные буквы (F, G,R)

— содержать строчные буквы (f,y,x)

— содержать спец знаки (#,@,$)

| Политика | Краткое пояснение | Возможные значения |

| Вести журнал паролей/ Enforce password history | Определяет число новых уникальных паролей | 0-24 |

| Максимальный срок действия пароля/ Maximum password age | Определяет период времени (в днях), в течении которого можно использовать пароль, пока система не потребует сменить его. | 1-999 |

| Минимальная длина пароля / Minimum password lenght | Параметр определяет минимальное количество знаков, которое должно содержаться в пароле | |

| Минимальный срок действия пароля/ Minimum password age | Параметр определяет период времени (в днях)?в течении которого пользователь должен использовать пароль, прежде чем его можно будет изменить. | 0-998 |

| Пароль должен отвечать требованиям сложности / Password must meet complexity requirements | Включена/ Отключена | |

| Хранить пароли, используя обратимое шифрование / Store passwords using reversible encryption | Параметр указывает использовать ли операционной системой для хранения паролей обратимое шифрование. | Включена/ Отключена |

Для того что бы изменить параметр достаточно нажать на нем и указать значение. Напомню указанные параметры будут применяться на все компьютеры домена.

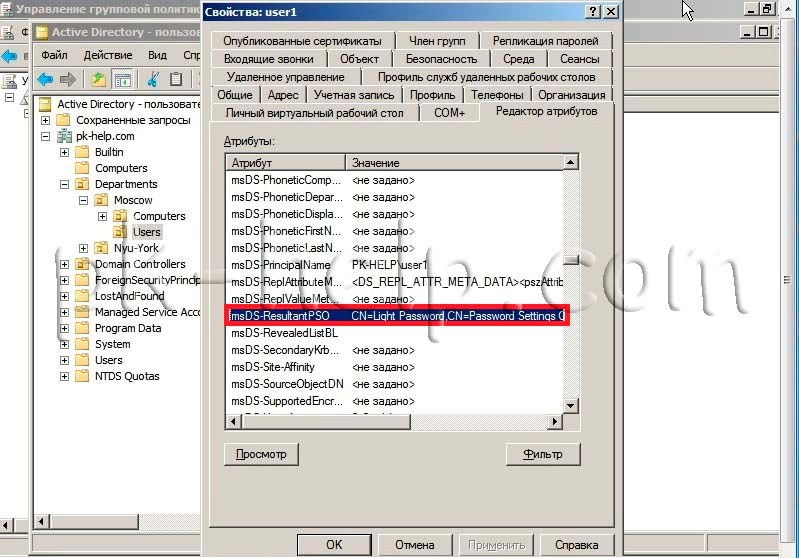

Трудности возникают, если у вас в домене должны быть исключение, т.е. пользователь или группа пользователей для которых необходимы иные условия политики пароля. Для этих целей необходимо использовать гранулированную политику пароля. Эти политики представляют отдельный класс объектов AD, который поддерживает параметры гранулированной политики паролей: объект параметров политики PSO (Password Settings Object). Гранулированные политики пароля не реализованы как часть групповой политики и не применяются объектами GPO их можно применить отдельно к пользователю или глобальной группе.

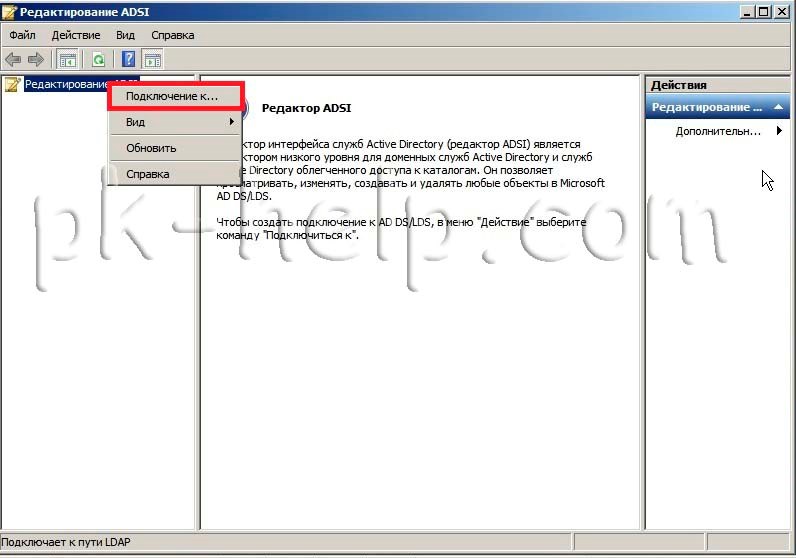

Для того, что бы настроить PSO необходимо запустить adsiedit.msc, для этого нажимаете кнопку «Пуск», в окне «Выполнить», введите «adsiedit.msc» и нажмите кнопку «Enter».

В оснастке «Редактор ADSI» щелкните правой кнопкой мыши Редактор ADSI и выберите команду Подключение к...

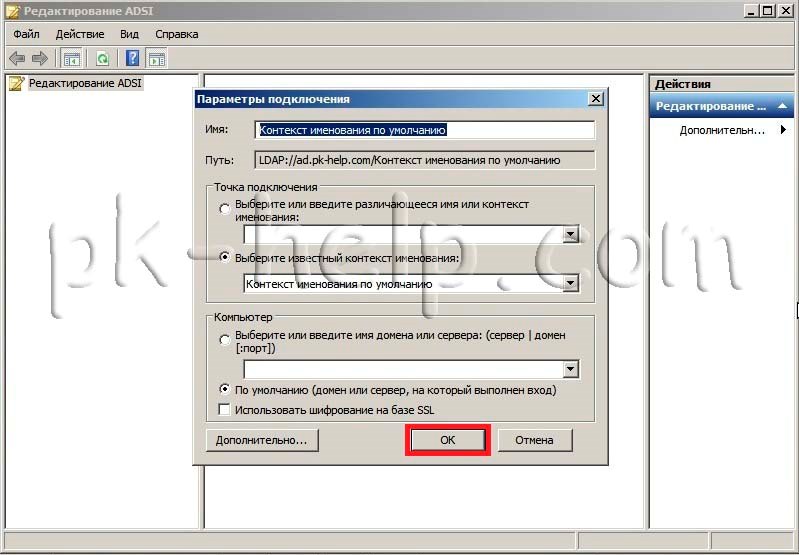

Нажмите на кнопку «OK«, чтобы выбрать настройки по умолчанию в диалоговом окне «Параметры подключения» или в поле Имя введите полное доменное имя для того домена, в котором требуется создать объект параметров паролей, а затем нажмите кнопку «ОК».

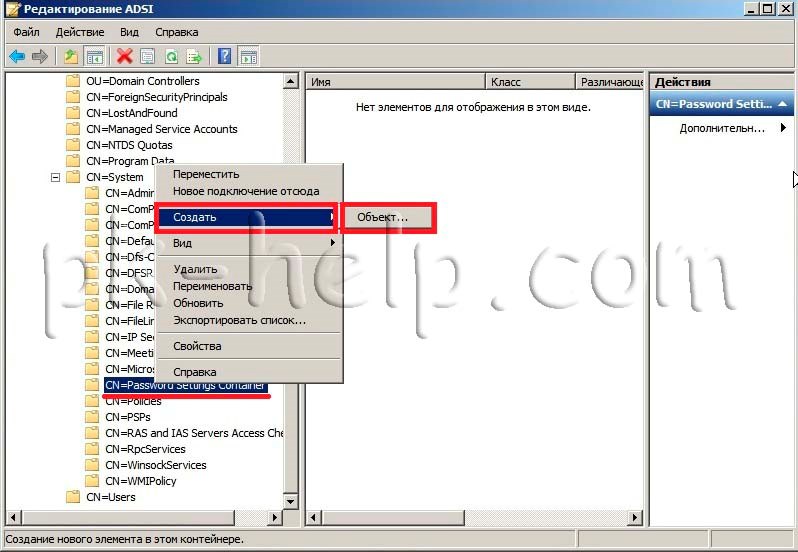

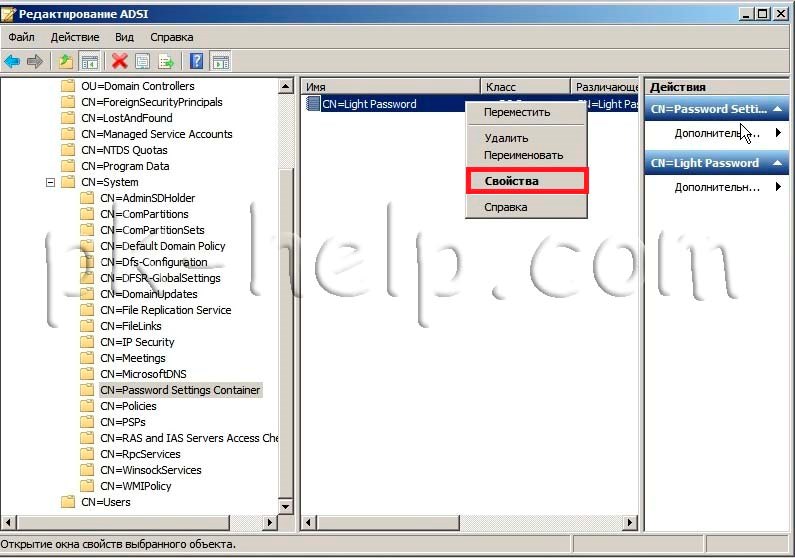

Далее зайдите по пути «DC= «- «CN=System»- «CN=Password Setings Container».

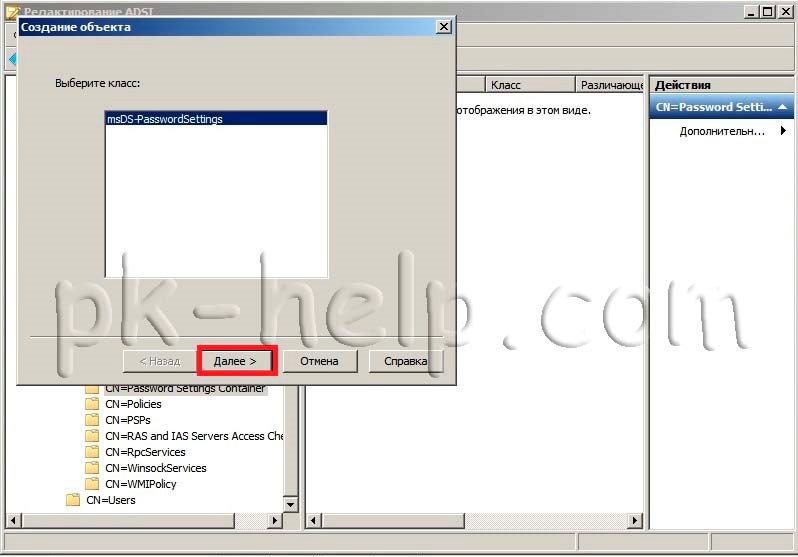

Щелкните правой кнопкой пункт «CN=Password Setings Container«, выберите команду «Создать», а затем пункт «Объект».

В диалоговом окне Создание объекта в разделе Выберите класс щелкните атрибут msDS-PasswordSettings (выбора как такого у вас не будет, поскольку атрибут будет один), затем нажмите кнопку «Далее».

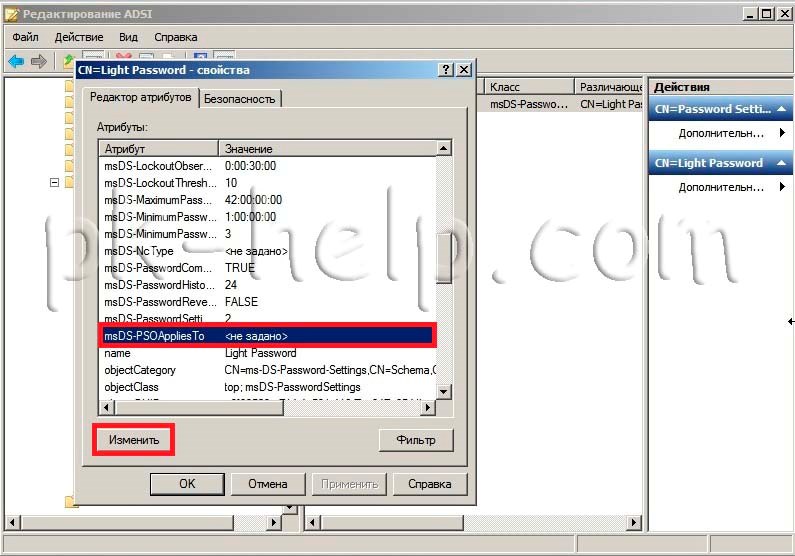

После этого мастер поможет создать объект настроек для пароля Password Settings Object. Необходимо будет указать значение для каждого из следующих 10 атрибутов. Ниже представлена таблица с кратким описанием и возможными значениями атрибутов.

| Имя атрибута | Краткое описание | Возможные значения |

| Cn | Любое допустимое имя Windows | |

| msDS-PasswordSettingsPrecedence | Параметр, используемый в качестве стоимости или приоритета для различных политик на тот случай, если для одного пользователя настраивается несколько политик PSO. Чем выше приоритет у настройки пароля PSO, тем меньше значение этого параметра. | Больше 0 |

| msDS-PasswordReversibleEncryptionEnabled | Статус обратимого шифрования пароля для учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – FALSE) |

| msDS-PasswordHistoryLength | Длина журнала пароля для учетных записей пользователей | От 0 до 1024 |

| msDS-PasswordComplexityEnabled | Состояние сложности паролей учетных записей пользователей | FALSE / TRUE (рекомендуемое значение – TRUE) |

| msDS-MinimumPasswordLength | Минимальная длина паролей учетных записей пользователей | От 0 до 255 |

| msDS-MinimumPasswordAge | Минимальный срок действия паролей учетных записей пользователей | От 00:00:00:00 до значения атрибута msDS-MaximumPasswordAge (Например 1:00:00:00 -1 день) |

| msDS-MaximumPasswordAge | Максимальный срок действия паролей учетных записей пользователей |

(Например 90:00:00:00 — 90 дней) |

| msDS-LockoutThreshold | Количество попыток ввода неверного пароля после которого учетная запись будет заблокирована | От 0 до 65535 |

| msDS-LockoutObservationWindow | Через это время счетчик количества попыток ввода неверного пароля будет обнулен |

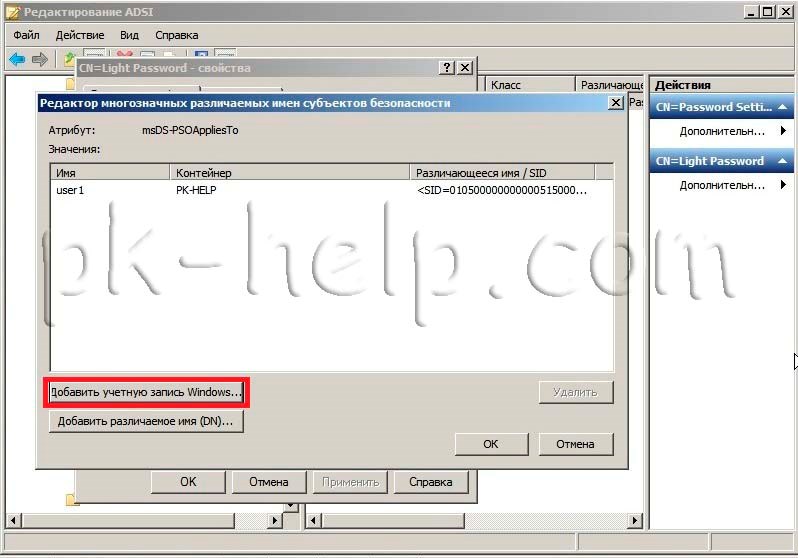

(Например 0:00:30:00 -30 минут) После того как создана PSO, необходимо добавить в него пользователя или группу пользователей, к которым будет применяться указанные настройки пароля. Для этого нажимаем правой кнопкой мыши на PSO и выбираем «Свойства«. В редакторе атрибутов находим и выбираем атрибут msDS-PSOAppliesTo и нажимаем кнопку «Изменить«. В открывшемся окне «Редактор многозначных различаемых имен субъектов безопасности» добавляем пользователей или глобальную группу безопасности, к которым должен применяться объект параметров паролей и нажимаем «Ок«. Теперь можно проверить действительно ли примерилась политика паролей PSO, для этого запустите Active Directory Пользователи и компьютеры, если у вас не включены дополнительные компоненты — включите их (нажмите «Вид» и поставьте галочку напротив Дополнительные компоненты), откройте свойства интересующего вас пользователя или группы, выберите вкладку «Редактор атрибутов«, нажмите кнопку «Фильтр» в области Показать атрибуты, доступные только для чтения поставьте галочку Построенные. После этого найдите атрибут msDS-ResultantPSO в нем должен быть указан созданная вами или результирующая политика паролей Password Settings Object. Если все указано верно настройку политик паролей PSO можно считать успешно завершенной. Источник Не могу изменить учетную запись пользователя windows 10 Не могу запустить службу планировщика заданий в windows 7 Популярные записи Две системы windows xp на одном компьютере 19 октября, 2020 Windows 10 фотографии приложение не запустилось 19 октября, 2020 Прекратил работу проводник windows 7 22 октября, 2020 Как узнать серию своей видеокарты на windows 7 20 октября, 2020 Apache server windows server 2008 r2 22 октября, 2020 Программа для восстановления пароля администратора windows 7 16 октября, 2020 Adblock |

Если вы уже использовали Windows Server 2012, или более ранние версии Windows Server, то вы уже знаете что по умолчанию политика паролей в этих операционных системах определена так, что все пароли учетных записей пользователей должны удовлетворять ряду требований.

Они не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков. Они должны иметь длину не менее 6 знаков. Они должны содержать знаки трех из четырех указанных в скобках категорий (латинские заглавные буквы, латинские строчные буквы, цифры, отличающиеся от букв и цифр знаки, например, !, $, #, %).

Такая политика паролей обеспечивает наличие достаточно безопасных с точки зрения подбора паролей. Но на тот случай, когда по тем или иным причинам вам нужно изменить политику паролей в Microsoft Windows Server 2012, ниже приведена небольшая инструкция.

Поскольку все параметры политики паролей задаются в локальных групповых политиках, нам нужно запустить Редактор Локальных Групповых Политик (Local Group Policy Editor), для этого нам нужно выполнить команду gpedit.msc (нажимаем комбинацию клавиш Win + R, в окне «Выполнить» (Run) в поле «Открыть» (Open) пишем gpedit.msc и нажимаем «ОК»).

Открывается нужная нам оснастка и в левой части окна, в дереве групповых политик мы последовательно раскрываем следующие группы:

«Конфигурация компьютера» (Computer Configuration)

«Конфигурация Windows» (Windows Settings)

«Параметры безопасности» (Security Settings)

«Политики учетных записей» (Account Policies)

«Политика паролей» (Password Policy)

Вот здесь мы как раз и можем изменить необходимую нам политику. Кроме нужной нам политики сложности паролей, также здесь мы можем поменять и остальные параметры, касающиеся срока действия пароля и его длины. Для изменения политики сложности пароля мы кликаем два раза мышкой по строке «Пароль должен отвечать требованиям сложности» (Password must meet complexity requirements) и в открывшемся окне «Свойства политики» устанавливаем переключатель в значение «Отключен» (Disabled). Если нам необходимо прочитать информацию за что отвечает та или иная политика, то мы можем перейти на вкладку «Объяснение» (Explain) и получить весьма подробное описание.

После изменения необходимых нам параметров, нам остается сохранить настройки и закрыть окна, нажав кнопку «ОК».

Кроме того, в левой части окна также присутствует раздел «Политика блокировки учетных записей» (Account Lockout Policy), который вы также можете настроить под ваши требования, эта политика отвечает за блокировку учетной записи в случае неверного ввода паролей. Ну и не забывайте о том, что изменение политики паролей может серьезно снизить безопасность сервера, поскольку многие пользователи любят очень простые пароли, а это весьма критично с точки зрения безопасности.

Так что гораздо лучше приучать пользователей к использованию паролей, удовлетворяющих требованиям безопасности, что в дальнейшем им будет только на руку при использовании других сервисов. К примеру, когда им потребуется IP телефония, то при создании своего SIP – аккаунта также нужно будет использовать сложный пароль, который исключает возможность подбора злоумышленником. В этом случае использование IP телефонии будет безопасным и позволит сэкономить немало денег.

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

Нажмите Win + X и выберите «Управление компьютером»:

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

1. Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

2. Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распространяющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версиях. Windows XP и Server 2003 — не поддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

1. Cкачайте архив с программой здесь ->;

2. В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

3. Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirm

Например:

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK»). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Откройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK»). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выполните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:"Каталог с программой"IPBan.exe DisplayName= IPBAN

Например:

Перейдите в службы (Win + R, введите services.msc и «OK») и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Используйте наши наработки и знания!

Это поможет Вам эффективно и максимально быстро освоить алготрейдинг.