Содержание

- Разрешить только определенные флешки windows 10

- Запрет использования USB накопителей с помощью групповых политик (GPO) Windows

- Настройка групповых политик управления доступом к внешним USB носителям в Windows

- Как заблокировать USB накопители только определенным пользователям?

- Гибкое управление доступом к USB накопителям через реестр и GPO

- Полное отключение USB Storage Driver через реестр

- Разрешить подключение только определенной USB флешки

- Выборочное подключение USB-накопителей в Windows

- Введение

- Получим данные о разрешённых usb-накопителях

- Запрещаем пользователю system создавать подразделы

- Способы распространения информации о разрешенных usb-накопителях

- Локально, на компьютере пользователя

- С комьютера администратора используя «удаленный реестр»

- Дополнительно

- Черные списки (работает на Windows XP)

- 5 Способов включения или отключения USB-накопителей в Windows 10

- Ниже приведено пять способов включения или отключения USB-накопителей в Windows 10.

- Включение и отключение USB-накопителей в Windows 10 с помощью реестра

- Включение и отключение USB-портов через диспетчер устройств

- Используйте USB Drive Disabler для включения или отключения USB-накопителей

- Отключить или включить USB-порты в BIOS

- Включение и отключение USB-накопителей с USB Guard

- Как сделать доступ к USB портам только для разрешённых устройств и запретить всем остальным?

Разрешить только определенные флешки windows 10

Сообщения: 25794

Благодарности: 4315

Сообщение оказалось полезным? Поблагодарите автора, нажав ссылку

Можно ли как-либо разрешить использование единственного флеш-накопителя в системе? »

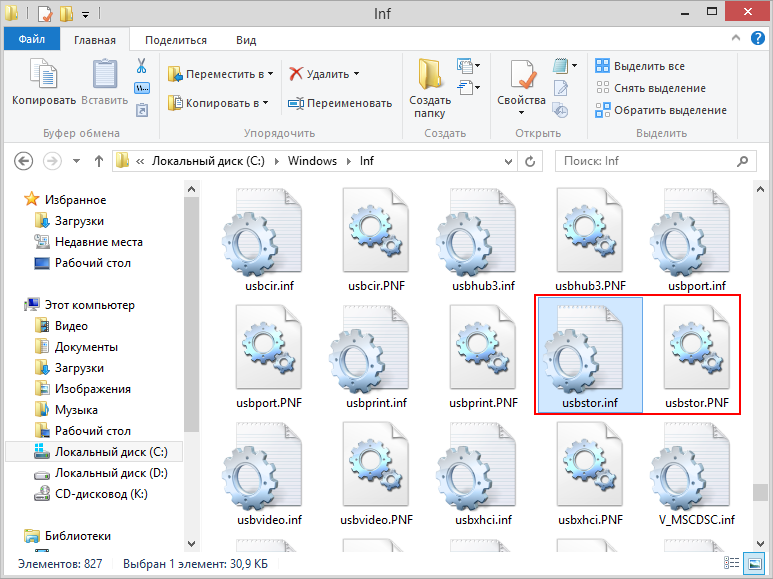

Перед тем как поставить запрет на флеш-накопители, подключите ваш флеш-накопитель в USB порт, система определит вашу флешку (это будет тот флеш-накопитель который вы в дальнейшем будете использовать), а затем в свойствах этих файлов

%SystemRoot%InfUsbstor.pnf

%SystemRoot%InfUsbstor.inf

выберите пользователя или группу, для которых необходимо установить разрешения Запретить.

Если в свойствах файлов нет вкладки Безопасность, тогда открываем Мой компьютер дальше Сервис-Свойства папки-Вид и убираем галку из чек-бокса Использовать простой общий доступ к файлам (рекомендуется)

Для удаления когда либо подключаемых к USB портам вашего ПК устройств можно использовать утилиту USBDeview 2.00

или почитайте тут

Предотвращение использования USB-устройств хранения данных

Сообщения: 25794

Благодарности: 4315

Сообщение оказалось полезным? Поблагодарите автора, нажав ссылку

Запрет использования USB накопителей с помощью групповых политик (GPO) Windows

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. В некоторых организациях для предотвращения утечки конфиденциальных данных и заражения компьютеров вирусами, возможность использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п) блокируют из соображений безопасности. В этой статье мы покажем, как с помощью групповых политик (GPO) заблокировать возможность использования внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов.

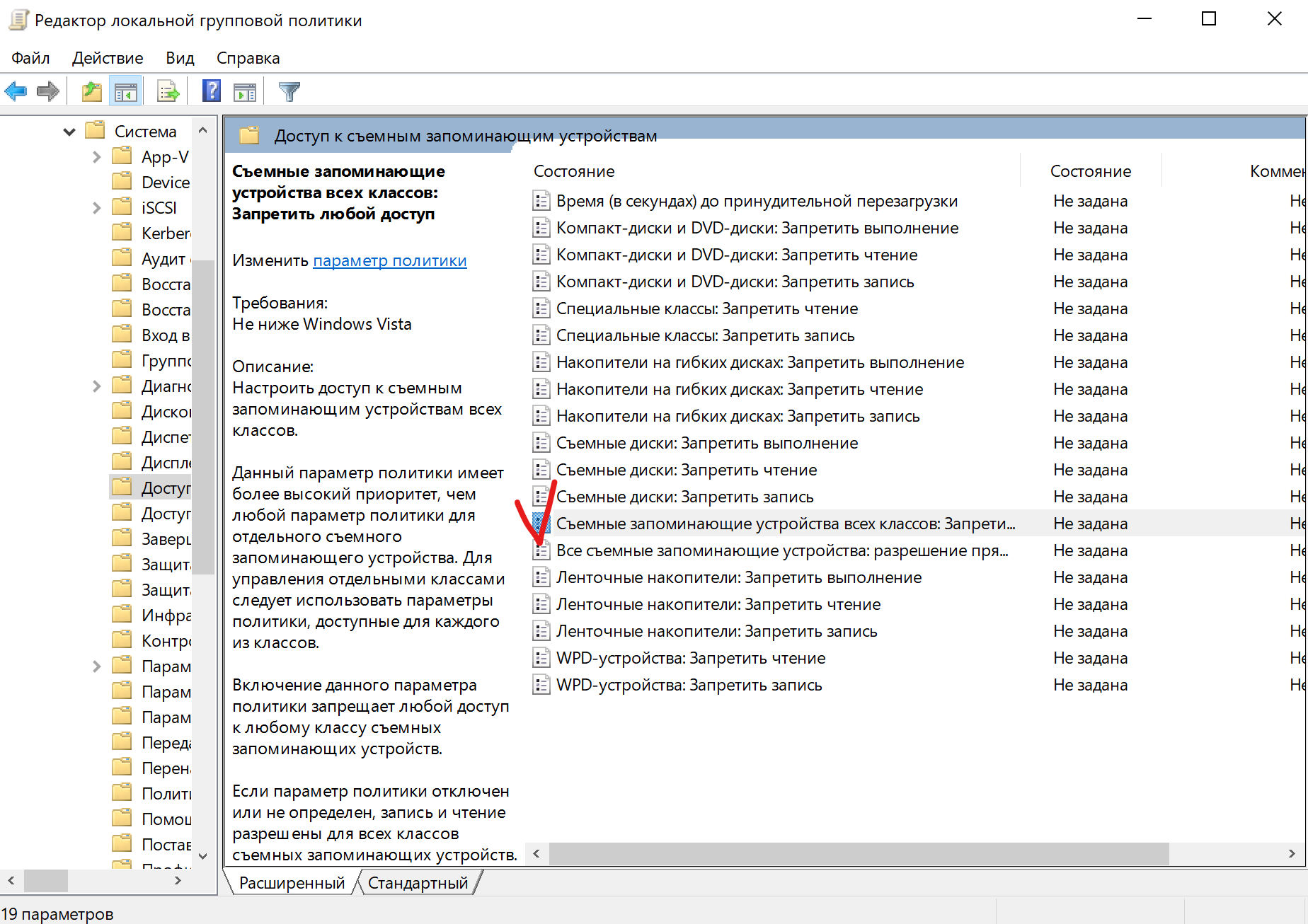

Настройка групповых политик управления доступом к внешним USB носителям в Windows

Во всех версиях Windows, начиная с Windows 7, вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Возможно программное запретить использование только USB накопителей. При этом вы можете использовать другие USB устройства такие как мышь, клавиатура, принтер и т.д, которые не определяются как съемный диск.

Групповые политики блокировки USB устройств будут работать, если инфраструктура вашего домена Active Directory соответствует следующим требованиям:

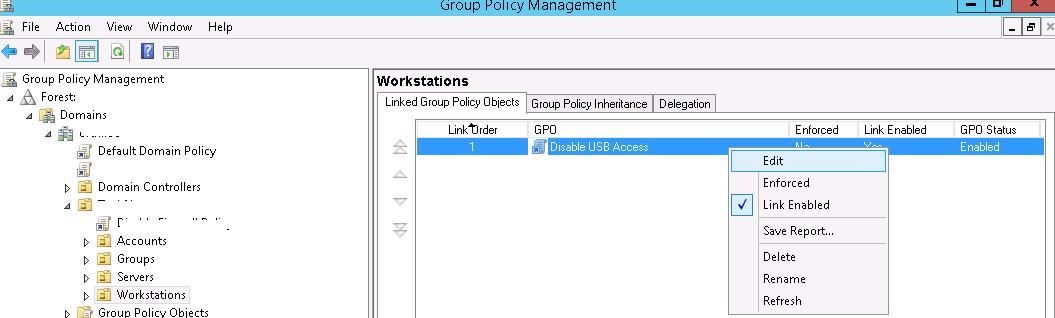

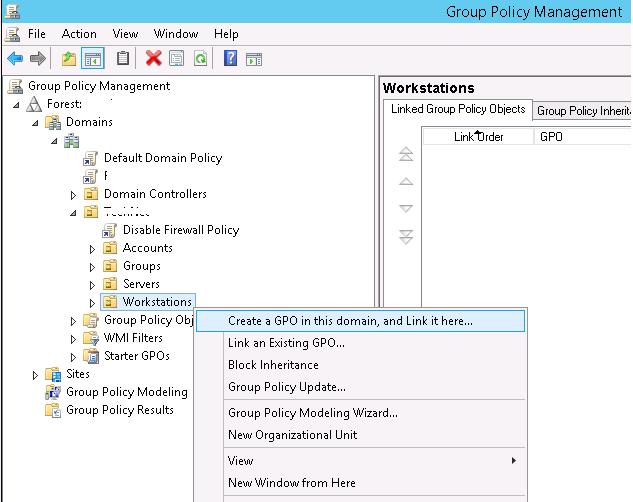

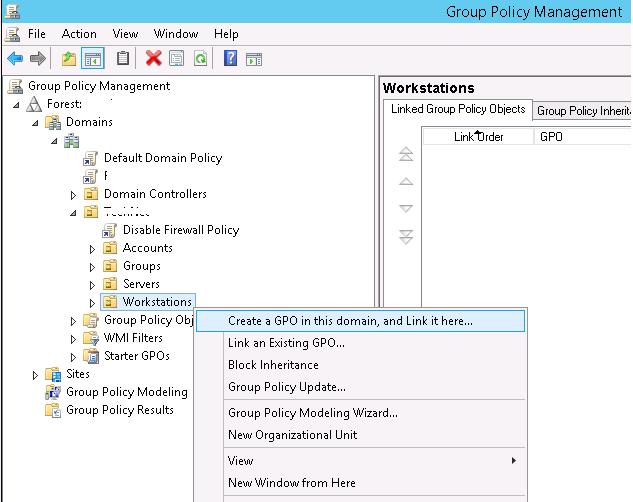

Итак, мы планируем запретить использование USB накопителей на всех компьютерах в определенном контейнере (OU) домена (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства). Предположим, мы хотим распространить действие политики на OU с именем Workstations. Для этого, откройте консоль управления доменными GPO (gpmc.msc) и, щелкнув ПКМ по OU Workstations, создайте новую политику (Create a GPO in this domain and Link it here).

Перейдите в режим редактирования GPO (Edit).

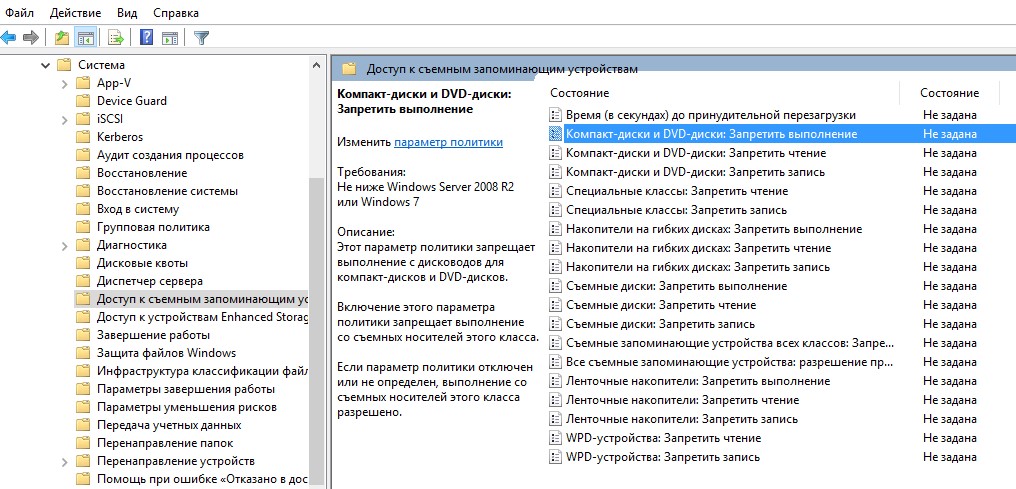

Настройки блокировки внешних запоминающих устройства есть как в пользовательском, так и в компьютерных разделах GPO:

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

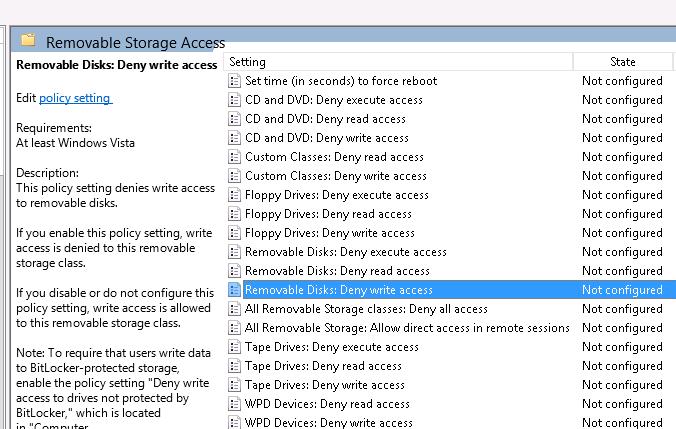

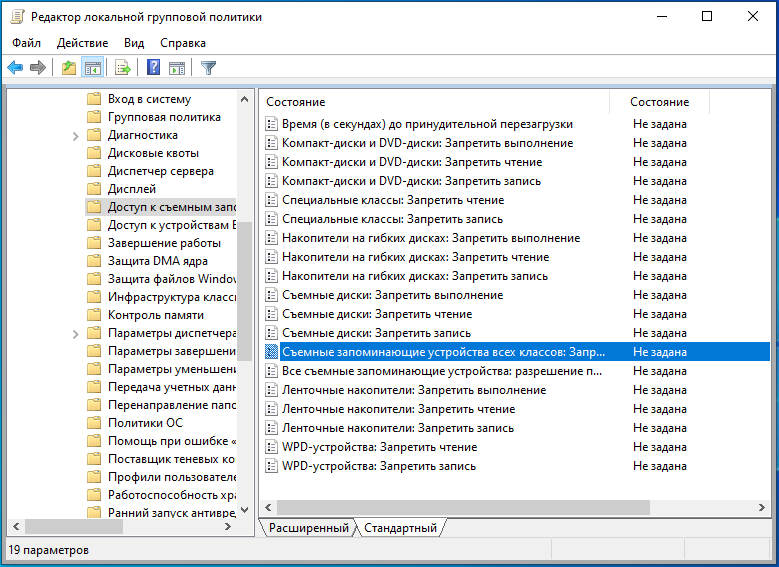

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

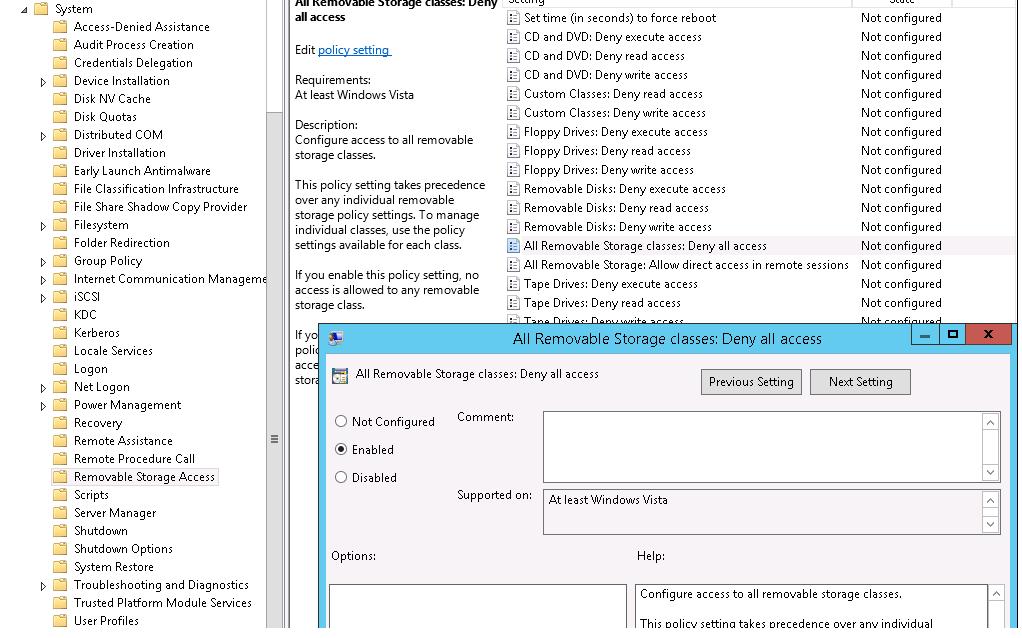

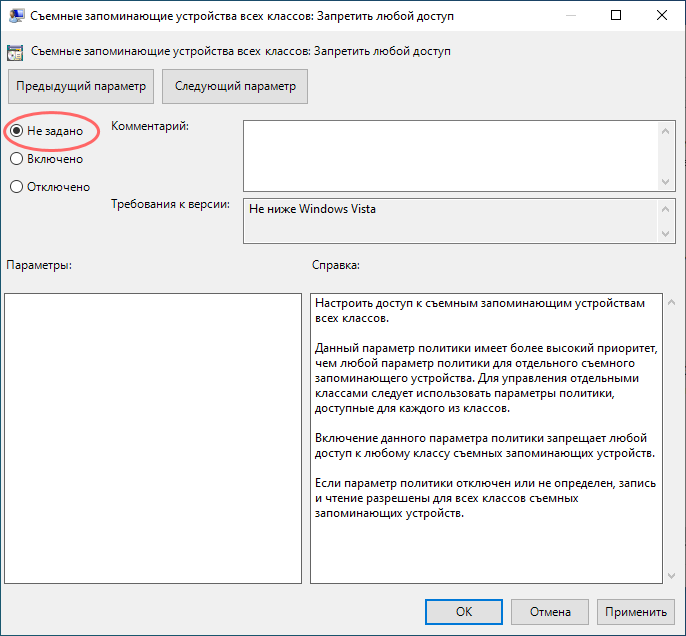

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью заблокировать доступ с компьютера к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

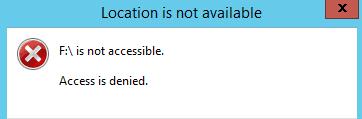

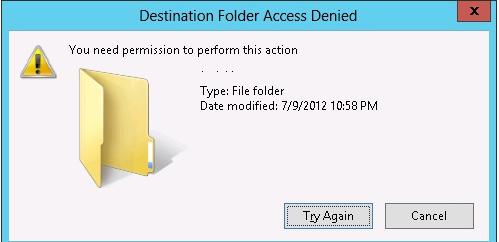

После активации политики и обновления ее на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, чтобы запретить запись данных на USB флешки, и другие типы USB накопителей, достаточно включить политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

В этом случае пользователи смогут читать данные с флешки, но при попытке записать на нее информацию, получат ошибку доступа:

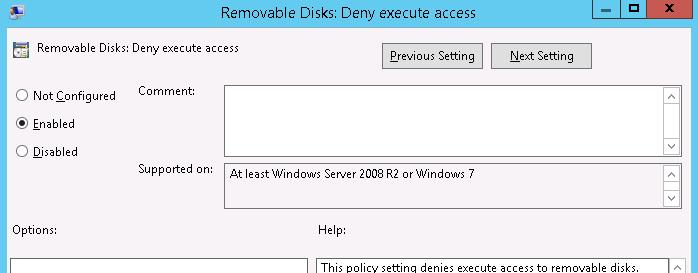

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск с USB дисков исполняемых файлов и файлов сценариев.

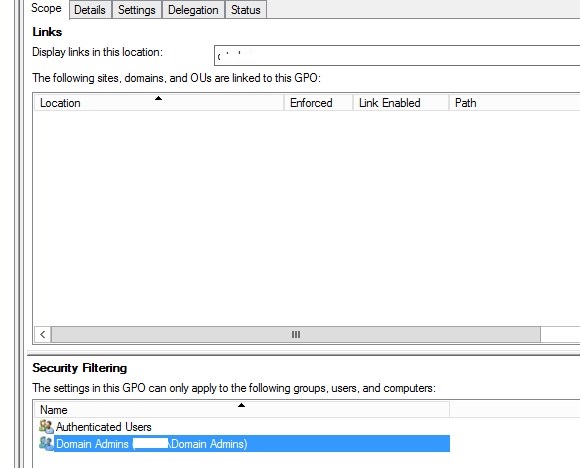

Как заблокировать USB накопители только определенным пользователям?

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов (или другие исключения в политики блокировки USB накопителей).

Проще всего это реализуется с помощью использования Security Filtering в GPO. Например, запретить применять политику блокировки USB к группе администраторов домена.

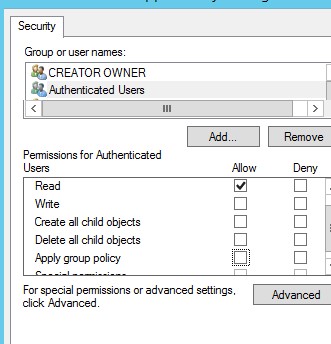

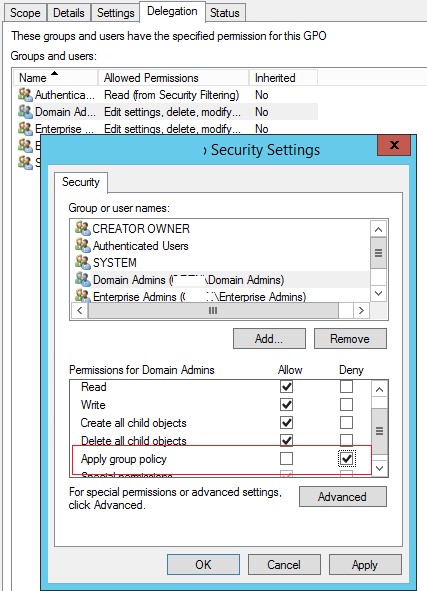

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и в настройках безопасности политики добавить эту группу. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

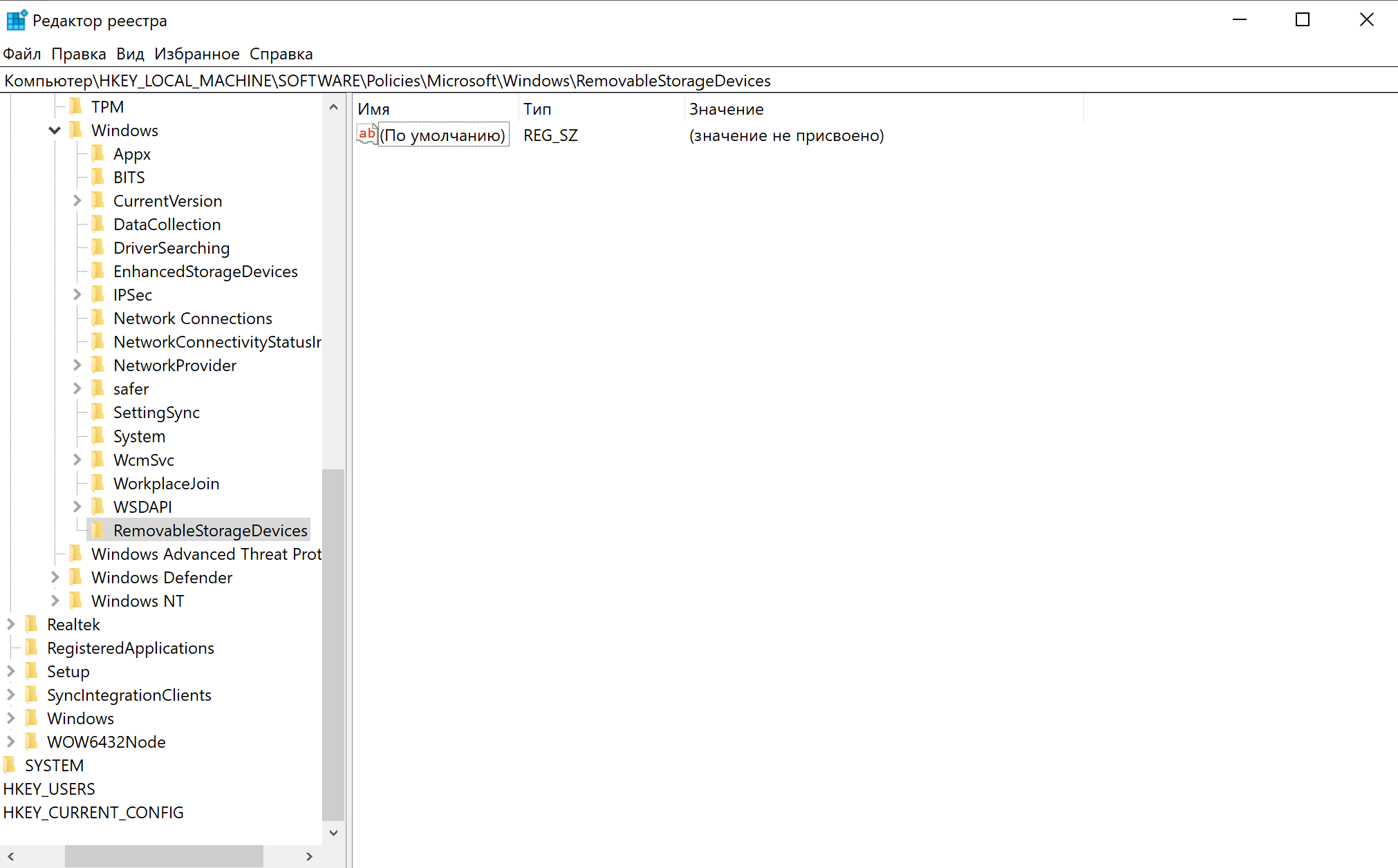

Гибкое управление доступом к USB накопителям через реестр и GPO

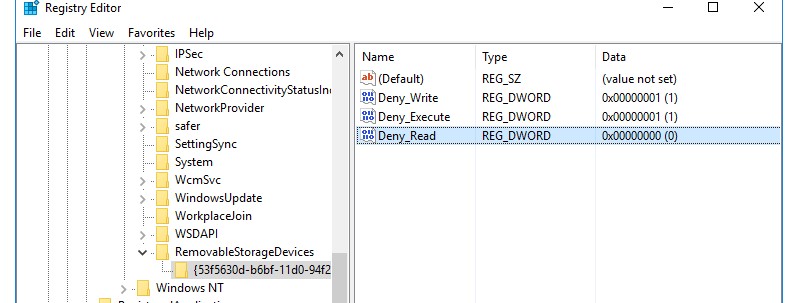

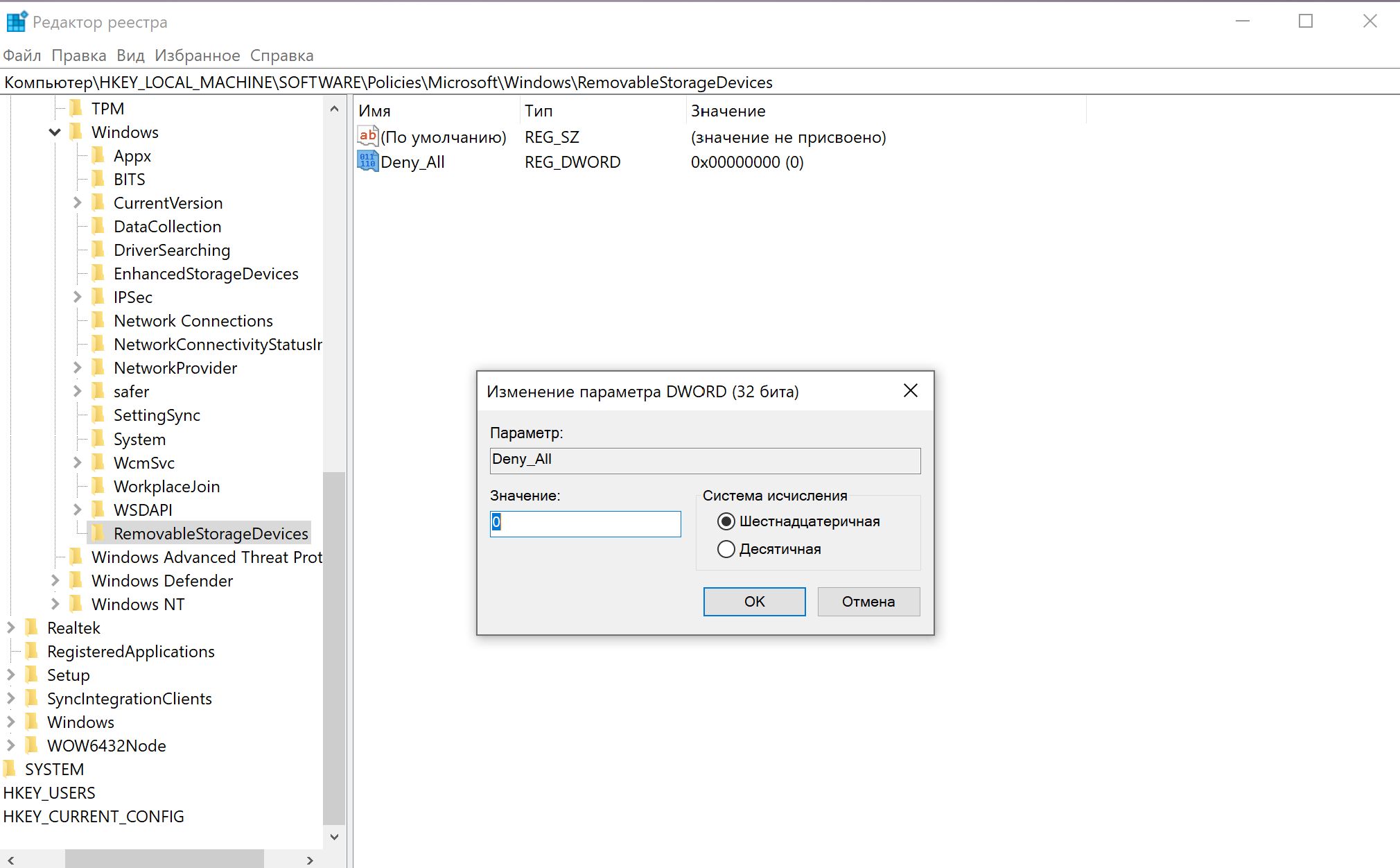

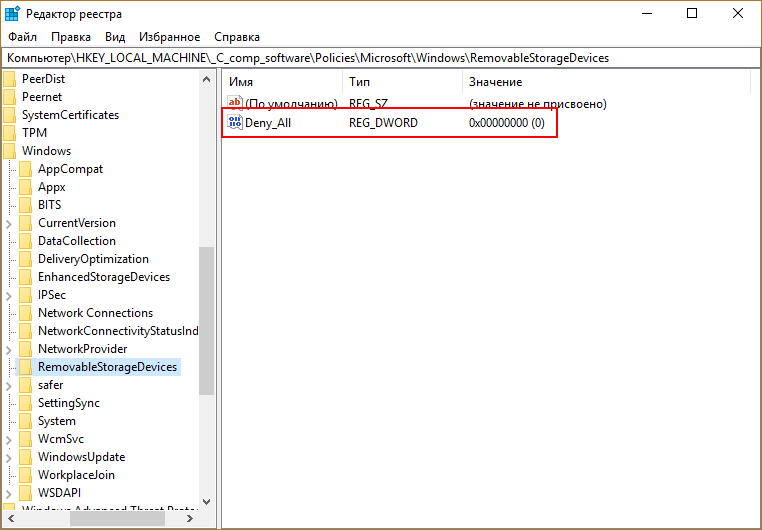

Более гибко управлять доступом к внешним устройствам можно с помощью настройки параметров реестра, которые задаются рассмотренными выше политиками через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) SOFTWAREPoliciesMicrosoftWindowsRemovableStorageDevices (по умолчанию этого раздела в реестре нет).

Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец 2) и параметром REG_DWORD с типом ограничения Deny_Read (запрет чтения), Deny_Write (запрет записи) или Deny_Execute (запрет выполнения).

Если значение параметра равно 1— ограничение активно, если 0 – запрет использования данного класса устройств не действует.

Источник

| Имя политики | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access |

Deny_Read | |

| Floppy Drives: Deny write access |

Deny_Write | |

| CD and DVD: Deny read access |

Deny_Read | |

| CD and DVD: Deny write access |

Deny_Write | |

| Removable Disks: Deny read access |

Deny_Read | |

| Removable Disks: Deny write access |

Deny_Write | |

| Tape Drives: Deny read access |

Deny_Read | |

| Tape Drives: Deny write access |

Deny_Write | |

| WPD Devices: Deny read access |

<6ac27878-a6fa-4155-ba85-f98f491d4f33> | Deny_Read |

| WPD Devices: Deny write access |

<6ac27878-a6fa-4155-ba85-f98f491d4f33> | Deny_Write |

Указанные ключи реестра и параметры можно создать вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем . С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

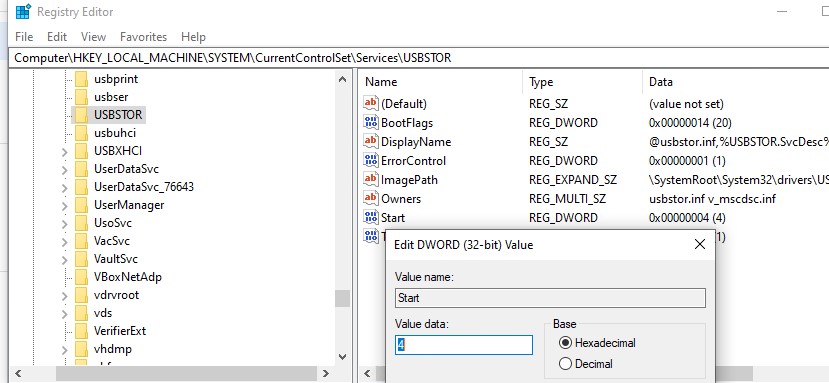

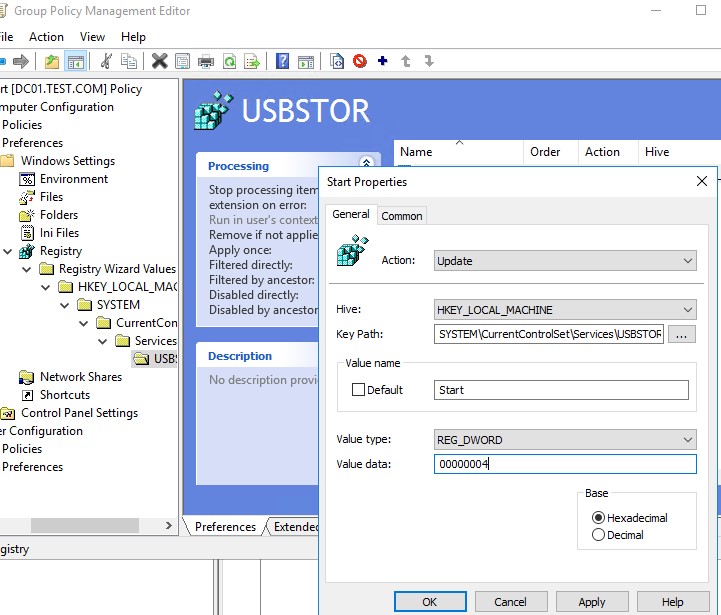

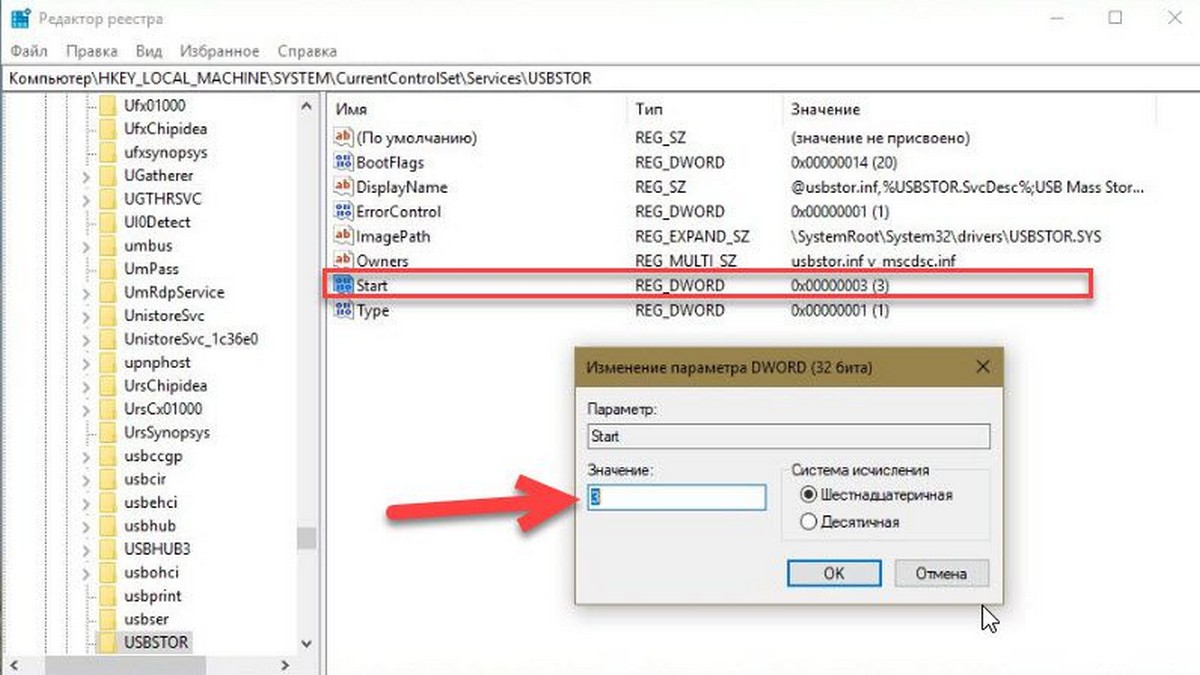

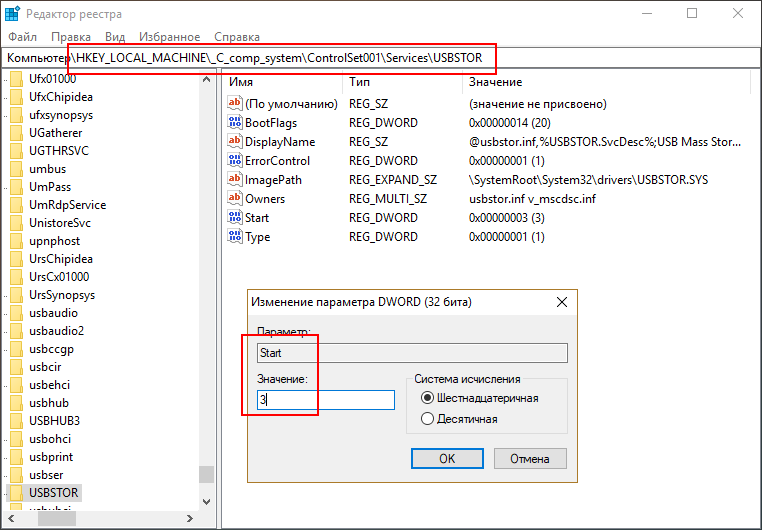

Полное отключение USB Storage Driver через реестр

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Разрешить подключение только определенной USB флешки

С помощью определённой настройки реестра можно разрешить подключение только определённой (одобренной) USB флешки к компьютеру. Вкратце рассмотрим, как это можно настроить.

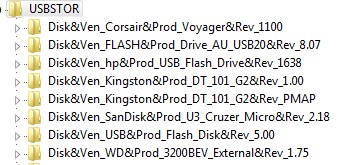

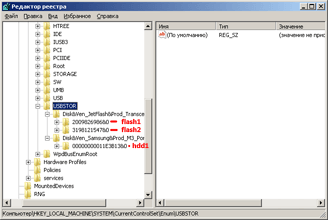

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR отдельную ветку. в которой содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

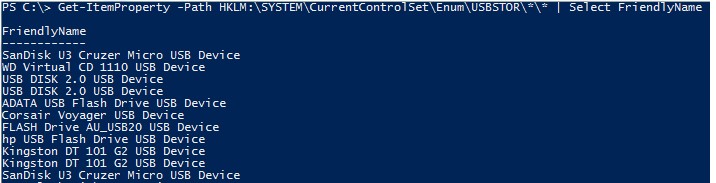

Get-ItemProperty –Path HKLM:SYSTEMCurrentControlSetEnumUSBSTOR**| select FriendlyName

Вы можете удалить все разделы реестра для подключенных ранее USB флешек, кроме тех, которые вам нужны.

Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех (в том числе (SYSTEM и администраторов) были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Источник

Выборочное подключение USB-накопителей в Windows

В интернете было найдено множество статей по данной теме, в результате их анализа родилось решение (спасибо пользователю nik за помощь в поисках).

Введение

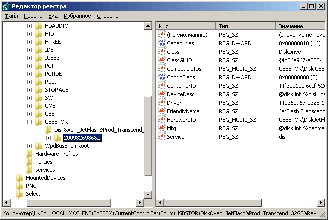

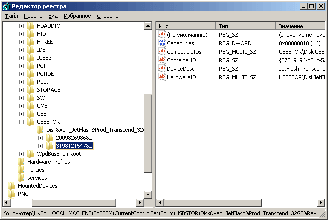

Делает она это от имени пользователя system. Соответственно если запретить создавать пользователю system подразделы в USBSTOR то новые устройства хоть и определятся, но работать не будут.

Точнее, несмотря на установленный запрет подразделы все равно создадутся, однако параметры будут не все и работать устройство не будет (сравните рисунок 1 и рисунок 3).

Теперь о том, как применить это на практике. Рассмотрим на конкретном примере. Вот, что мы имеем:

Требуется сделать так чтобы все usb-накопители кроме hdd1, flash1, flash2 не работали на компьютерах домена. Итак, приступим.

Получим данные о разрешённых usb-накопителях

На компьютере, где пользователь system имеет полные права на ветку USBSTOR, подключим по очереди наши устройства, для того чтобы информация о них появилась в реестре:

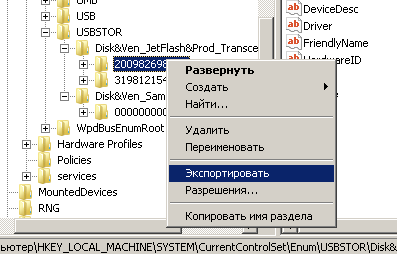

Выгрузим данные из реестра в reg-файлы:

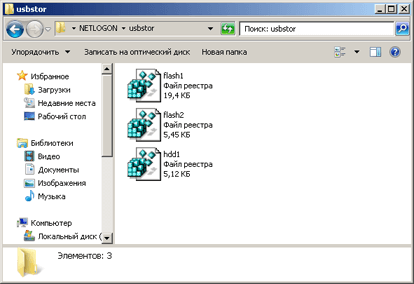

Сохраняем файлы в общую сетевую папку \domain.localnetlogonusbstor :

Запрещаем пользователю system создавать подразделы

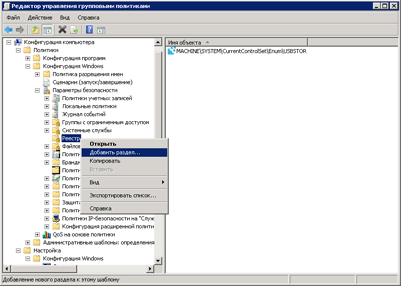

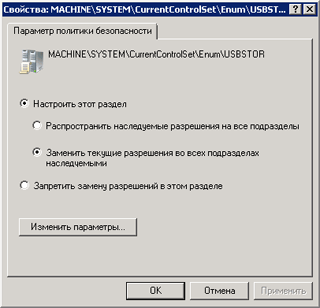

И так файлы с данными по разрешенным устройствам мы получили, теперь необходимо запретить пользователю system создавать подразделы в USBSTOR. Создадим групповую политику Active Directory (напомним на компьютер администратора она распространяться недолжна, иначе на нем не будут правильно создаваться подразделы USBSTOR).

В созданной групповой политике откройте Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиРеестр и добавьте раздел MACHINESYSTEMCurrentControlSetEnumUSBSTOR

Установите параметр «Заменить текущие разрешения во всех подразделах наследуемыми«:

нажмите кнопку «изменить параметры» и в открывшемся окне установите права:

Способы распространения информации о разрешенных usb-накопителях

Теперь о том, как распространить подготовленные ранее reg-файлы на компьютеры.

Локально, на компьютере пользователя

Зайдите на компьютер пользователя под учетной записью, которая входит в группу DOMAINАдминистраторы (данная группа имеет полные права на раздел USBSTOR) и последовательно импортируйте данные с выгруженных ранее файлов flash1.reg, flash2.reg, hdd1.reg.

С комьютера администратора используя «удаленный реестр»

Откройте редактор реестра (regedit.exe) на компьютере под пользователей администратора домена. Подключите в нем сетевой реестр ( ФайлПодключить сетевой реестр ). Затем ФайлИмпорт и выберите нужные reg-файлы.

Дополнительно

Черные списки (работает на Windows XP)

Чтобы определенная флешка или другой usb-накопитель не работал на компьютерах, установите параметр ConfigFlags (см. рисунок 1) равным 400.

Источник

5 Способов включения или отключения USB-накопителей в Windows 10

Публикация: 22 September 2017 Обновлено: 25 February 2018

Хотите защитить данные на своем компьютере под управлением Windows 10, заблокировав или отключив USB-накопители на вашем ПК? В этом руководстве мы рассмотрим пять простых способов включения или отключения USB-накопителей в Windows 10.

Блокировка USB-накопителей в Windows 10 может быть выполнена разными способами. Вы можете использовать Реестр, BIOS или сторонние утилиты для включения или отключения USB-накопителей в системе Windows 10.

Ниже приведено пять способов включения или отключения USB-накопителей в Windows 10.

Включение и отключение USB-накопителей в Windows 10 с помощью реестра

Если вам удобно вносить изменения в реестр Windows, вы можете включить или отключить USB-накопители в Windows 10, вручную отредактировав реестр. Вот как это сделать.

Шаг 1: Откройте редактор реестра

Шаг 2: Перейдите к следующему разделу:

Шаг 3: Теперь с правой стороны дважды кликните параметр «Start» и измените его значение на 4, чтобы отключить USB-накопители на вашем ПК с Windows 10. Измените значение Start на 3, чтобы включить USB-накопители и устройства хранения данных на вашем ПК.

Способ 2 из 5

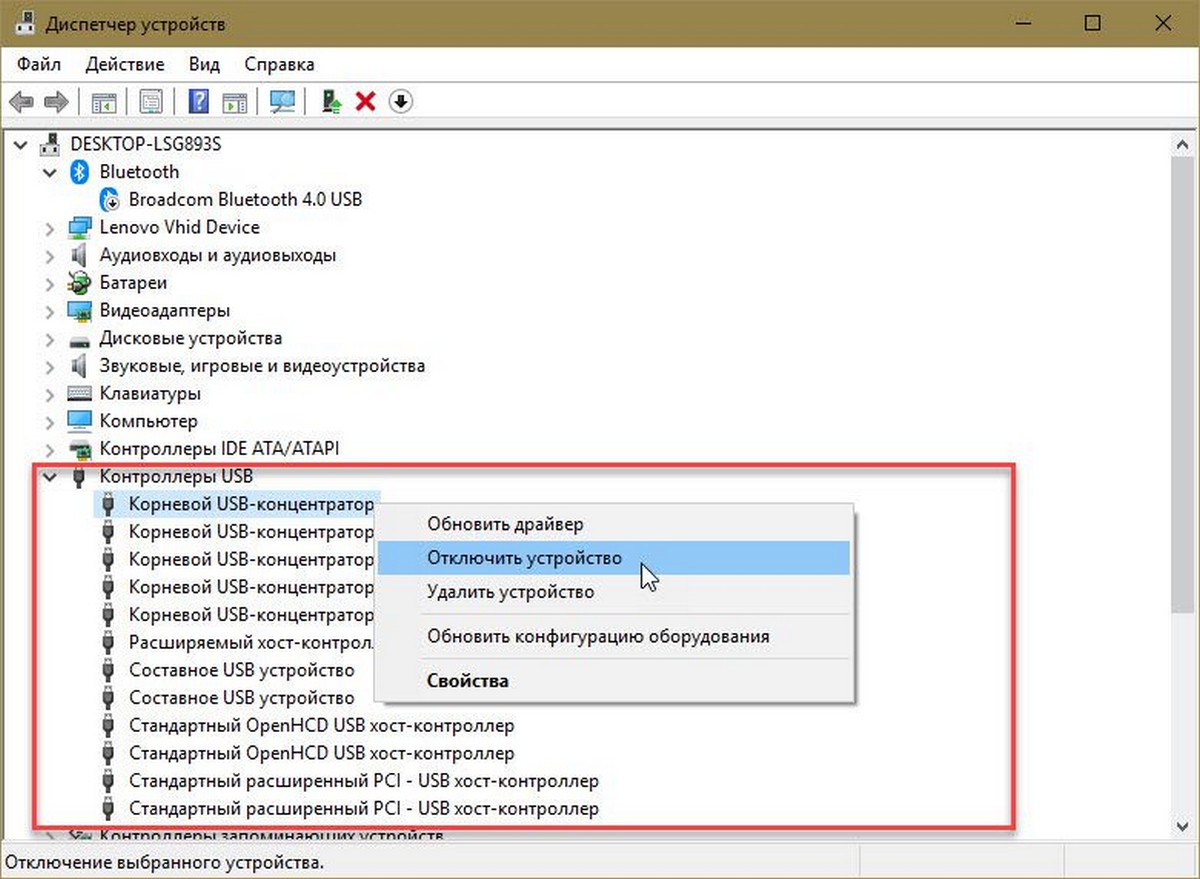

Включение и отключение USB-портов через диспетчер устройств

Знаете ли вы, что вы можете отключить все порты USB с помощью диспетчера устройств? Отключив USB-порты, вы запрещаете пользователям использовать USB-порты для подключения USB-накопителей к вашему компьютеру.

Когда вы отключите USB-порты, USB на вашем ПК не будут работать, и, следовательно, никто не сможет подключать USB-накопители. Вам нужно будет снова включить USB-порты для подключения устройств через USB. Вот как включить или отключить порты USB с помощью диспетчера устройств.

ВАЖНО: Мы рекомендуем создать точку восстановления системы перед отключением USB-портов, чтобы вы могли легко включить их снова, когда захотите.

Шаг 1: Кликните правой кнопкой мыши на кнопке «Пуск» на панели задач и выберите «Диспетчер устройств».

Шаг 2: Разверните Контроллеры USB. Кликните правой кнопкой мыши на все записи оду за другой, и нажмите «Отключить устройство». Нажмите кнопку «Да», когда вы увидите диалоговое окно подтверждения.

Способ 3 из 5

Используйте USB Drive Disabler для включения или отключения USB-накопителей

Если вы не хотите редактировать реестр вручную, вы можете использовать бесплатный инструмент под названием USB Drive Disabler для быстрого включения или отключения USB-накопителей на вашем ПК. Просто загрузите USB Disabler, запустите его, а затем выберите «Включить USB-диски» или «Отключить USB-диски», чтобы включить или отключить USB-накопители на вашем ПК.

Способ 4 из 5

Отключить или включить USB-порты в BIOS

Некоторые производители предлагают опцию в BIOS / UEFI для отключения или включения USB-портов. Загрузите BIOS / UEFI и проверьте, есть ли опция для отключения или включения USB-портов. Проверьте руководство пользователя вашего ПК, чтобы узнать, присутствует ли опция включения или отключения USB-портов в BIOS / UEFI.

Способ 5 из 5

Включение и отключение USB-накопителей с USB Guard

Если вы хотите защитить накопители USB, обратитесь к следующей статье для получения подробной информации:

Как включить защиту от записи для USB накопителей в Windows 10

Защита от записи USB дисков- может быть полезной в качестве дополнительной опции безопасности.

Источник

Как сделать доступ к USB портам только для разрешённых устройств и запретить всем остальным?

Часто требуется ограничить пути, по которым на компьютер с системой охраны попадают программы, совсем не предназначенные для охраны, и даже мешающие или вредящие работе охранной системы.

Это могут быть самые безобидные игры или самые злостные вирусы. В любом случае их присутствие нежелательно. Самым распространённым способом переноса вирусов и игр является простая USB флешка или любой другой USB накопитель. Для того чтобы ограничить использование в системе любых USB накопителей и оставить возможность подключать USB накопитель, одобренный руководством, воспользуйтесь следующей информацией:

Дано:

Требуется:

Обеспечить подключение только одной, одобренной начальством USB-флешки, запретив при этом подключение других, неодобренных.

Ход решения:

Можно полностью отключить использование USB накопителей воспользовавшись инструкцией, но в нашем случае этот способ не подходит, ибо одна флешка должна все-таки работать. Значит мы поступим по другому:

Итак, по шагам (разумеется, нужно обладать правами локального администратора):

Чего же мы добились в итоге?

Разрешенная флешка подключается и отключается без проблем. При попытке же несанкционированного подключения Windows определит устройство, но установить его не сможет, выдав ошибку подключения. Причем, в USBSTOR’е будет создан новый ключ, который недвусмысленно укажет на попытку подключения неодобренного USB-накопителя.

Источник

Однажды на предприятии была поставлена задача: ограничить использование usb-накопителей (флешки, внешние жесткие диски и другие устройства) на компьютерах пользователей, с использованием «белых списков», т.е. одобренные накопители можно использовать — все другие нельзя.

Причем сделать это «имеющимися средствами», без дополнительных денежных вложений.

В интернете было найдено множество статей по данной теме, в результате их анализа родилось решение (спасибо пользователю nik за помощь в поисках).

Введение

Когда вы подключаете устройство накопления к usb-порту, система заносит информацию о нем в ветку реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR.

Рисунок 1. Данные об usb-устройстве

Делает она это от имени пользователя system. Соответственно если запретить создавать пользователю system подразделы в USBSTOR то новые устройства хоть и определятся, но работать не будут.

Рисунок 2. Запретить пользователю system создавать подразделы

Точнее, несмотря на установленный запрет подразделы все равно создадутся, однако параметры будут не все и работать устройство не будет (сравните рисунок 1 и рисунок 3).

Рисунок 3. Неполные данные об usb-устройстве

Теперь о том, как применить это на практике. Рассмотрим на конкретном примере. Вот, что мы имеем:

- Сеть на Active Directory (домен domain.local)

- Отдельный компьютер администратора, на котором пользователь system имеет полные права на раздел

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR - Внешний жесткий диск (hdd1) и 2 флешки (flash1 и flash2)

Требуется сделать так чтобы все usb-накопители кроме hdd1, flash1, flash2 не работали на компьютерах домена. Итак, приступим.

Получим данные о разрешённых usb-накопителях

На компьютере, где пользователь system имеет полные права на ветку USBSTOR, подключим по очереди наши устройства, для того чтобы информация о них появилась в реестре:

Рисунок 4. Информация о разрешенных usb-устройствах

Выгрузим данные из реестра в reg-файлы:

Рисунок 5. Выгружаем данные из реестра

Сохраняем файлы в общую сетевую папку \domain.localnetlogonusbstor:

Рисунок 6. Выгруженные reg-файлы

Запрещаем пользователю system создавать подразделы

И так файлы с данными по разрешенным устройствам мы получили, теперь необходимо запретить пользователю system создавать подразделы в USBSTOR.

Создадим групповую политику Active Directory (напомним на компьютер администратора она распространяться недолжна, иначе на нем не будут правильно создаваться подразделы USBSTOR).

В созданной групповой политике откройте Конфигурация компьютераПолитикиКонфигурация WindowsПараметры безопасностиРеестр и добавьте раздел MACHINESYSTEMCurrentControlSetEnumUSBSTOR

Рисунок 7. Создание ветки реестра в групповой политике

Установите параметр «Заменить текущие разрешения во всех подразделах наследуемыми«:

Рисунок 8. Свойства раздела USBSTOR

нажмите кнопку «изменить параметры» и в открывшемся окне установите права:

- Для пользователя system назначьте права как указано на рисунке 2

- Для группы DOMAINАдминистраторы установите полные права

Способы распространения информации о разрешенных usb-накопителях

Теперь о том, как распространить подготовленные ранее reg-файлы на компьютеры.

Локально, на компьютере пользователя

Зайдите на компьютер пользователя под учетной записью, которая входит в группу DOMAINАдминистраторы (данная группа имеет полные права на раздел USBSTOR) и последовательно импортируйте данные с выгруженных ранее файлов flash1.reg, flash2.reg, hdd1.reg.

С комьютера администратора используя «удаленный реестр»

Откройте редактор реестра (regedit.exe) на компьютере под пользователей администратора домена.

Подключите в нем сетевой реестр (ФайлПодключить сетевой реестр).

Затем ФайлИмпорт и выберите нужные reg-файлы.

Не забудьте вначале удалить подразделы USBSTOR, созданные до того как мы ограничили пользователя system, иначе ранее подключенные устройства продолжат работать.

Дополнительно

Черные списки (работает на Windows XP)

Чтобы определенная флешка или другой usb-накопитель не работал на компьютерах, установите параметр ConfigFlags (см. рисунок 1) равным 400.

Полезные материалы:

- http://computersvc.ru/content/zapret-usb-flash-nakopitelei-windows

- http://forum.oszone.net/thread-260731.html

- https://geektimes.ru/post/52553/

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. Если политика безопасности вашей организации предполагает запрет использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п), вы можете заблокировать такое поведение. В этой статье мы покажем, как заблокировать использование внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов с помощью групповых политик (GPO).

Содержание:

- Настройка групповой политики блокировки USB носителей в Windows

- Как заблокировать USB накопители только определенным пользователям?

- Запрет доступа к USB накопителям через реестр и GPO

- Полное отключение драйвера USB накопителей в Windows

- История подключения USB накопителей в Windows

- Разрешить подключение только определенной USB флешки

Настройка групповой политики блокировки USB носителей в Windows

В Windows вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик Active Directory (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Вы можете заблокировать только USB накопителей, при этом другие типы USB устройств (мышь, клавиатура, принтер, USB адаптеры на COM порты), будут доступны пользователю.

В этом примере мы создадим попробуем заблокировать USB накопителей на всех компьютерах в OU домена с именем Workstations (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства).

- Откройте е консоль управления доменными GPO (msc), найдите в структуре структуре Organizational Unit контейнер Workstations, щелкните по нему правой клавишей и создайте новую политику (Create a GPO in this domain and Link it here);

Совет. Вы можете настроить политика ограничения использования USB портов на отдельностоящем компьютере (домашний компьютер или компьютер в рабочей группе) с помощью локального редактора групповых политик (gpedit.msc).

- Задайте имя политики — Disable USB Access.

- Перейдите в режим редактирования GPO (Edit).

Настройки блокировки внешних запоминающих устройств есть как в пользовательском, так и в компьютерных разделах GPO:

- User Configuration-> Policies-> Administrative Templates-> System->Removable Storage Access (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- Computer Configuration-> Policies-> Administrative Templates-> System-> Removable Storage Access (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны (например, доступ хранилищу Android телефона) , планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью запретить доступ к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

После настройки политики и обновления параметров GPO на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

Location is not available Drive is not accessible. Access is denied

Совет. Аналогичное ограничение можно задать, через реестр, создав в ветке HKEY_CURRENT_USER (или ветке HKEY_LOCAL_MACHINE) SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices ключ Deny_All типа Dword со значением 00000001.

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, вы можете запретить запись данных на USB флешки, и другие типы USB накопителей. Для этого включите политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

После этого пользователи смогут читать данные с USB флешки, но при попытке записать на нее информацию, получат ошибку доступа:

Destination Folder Access Denied You need permission to perform this action

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск исполняемых файлов и скриптов с USB дисков.

Как заблокировать USB накопители только определенным пользователям?

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов.

Проще всего сделать исключение в политике с помощью Security Filtering GPO. Например, вы хотите запретить применять политику блокировки USB к группе администраторов домена.

- Найдите вашу политику Disable USB Access в консоли Group Policy Management;

- В разделе Security Filtering добавьте группу Domain Admins;

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять настройки этой GPO (Apply group policy – Deny).

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и добавьте эту группу в настройках безопасности политики. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Добавьте пользователей, которым нужно заблокировать доступ к USB флешкам и дискам в эту группу AD.

Запрет доступа к USB накопителям через реестр и GPO

Вы можете более гибко управлять доступом к внешним устройствам с помощью настройки параметров реестра через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) SOFTWAREPoliciesMicrosoftWindowsRemovableStorageDevices (по умолчанию этого раздела в реестре нет).

- Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец

- В новой ветке реестра нужно создать REG_DWORD параметром с именем ограничения, которое вы хотите внедрить:

Deny_Read — запретить чтения данных с носителя;

Deny_Write – запретить запись данных;

Deny_Execute — запрет запуска исполняемых файлов. - Задайте значение параметра:

1 — заблокировать указанный тип доступа к устройствам этого класса;

0 – разрешить использования данного класса устройств.

| Название параметра GPO | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Floppy Drives: Deny write access |

{53f56311-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| CD and DVD: Deny read access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| CD and DVD: Deny write access |

{53f56308-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Removable Disks: Deny read access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Removable Disks: Deny write access |

{53f5630d-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| Tape Drives: Deny read access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Read |

| Tape Drives: Deny write access |

{53f5630b-b6bf-11d0-94f2-00a0c91efb8b} | Deny_Write |

| WPD Devices: Deny read access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Read |

| WPD Devices: Deny write access |

{6AC27878-A6FA-4155-BA85-F98F491D4F33} {F33FDC04-D1AC-4E8E-9A30-19BBD4B108AE} |

Deny_Write |

Вы можете создать эти ключи реестра и параметры вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем {53f5630d-b6bf-11d0-94f2-00a0c91efb8b}. С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

Запрет использования USB накопителей вступит в силу немедленно после внесения изменения (не нужно перезагружать компьютер). Если USB флешка подключена к компьютеру, она будет доступна до тех пор, пока ее не переподключат.

Чтобы быстро заблокировать чтение и запись данных на USBнакопители в Windows, можно выполнить такой PowerShell скрипт:

$regkey='HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}'

$exists = Test-Path $regkey

if (!$exists) {

New-Item -Path 'HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices' -Name '{53f5630d-b6bf-11d0-94f2-00a0c91efb8b}' -Force | Out-Null

}

New-ItemProperty -Path $regkey -Name 'Deny_Read -Value 1 -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path $regkey -Name 'Deny_Write' -Value 1 -PropertyType 'DWord' -Force | Out-Null

В доменной среде эти параметры реестра можно централизованно распространить на компьютеры пользователей с помощью GPP. Подробнее настройка параметров реестра через GPO описана в статье Настройка параметров реестра на компьютерах с помощью групповых политик.

Данные ключи реестра и возможности нацеливания политик GPP с помощью Item-level targeting позволят вам гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (в том числе можно выбирать компьютеры через WMI фильтры).

Примечание. Аналогичным образом вы можете создать собственные политики для классов устройств, которые в данном списке не перечислены. Узнать идентификатор класса устройства можно в свойствах драйвера в значении атрибута Device Class GUID.

Полное отключение драйвера USB накопителей в Windows

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty "HKLM:SYSTEMCurrentControlSetservicesUSBSTOR" -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEMCurrentControlSetServicesUSBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

История подключения USB накопителей в Windows

В некоторых случая при анализе работы блокирующих политик вам нужно получить информацию об истории подключения USB накопителей к компьютеру.

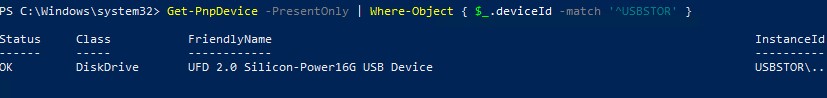

Чтобы вывести список USB накопителей, подключенных к компьютеру прямо сейчас, выполните такую команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object { $_.deviceId -match '^USBSTOR' }

Status OK указывает, что данное устройство подключено и работает нормально.

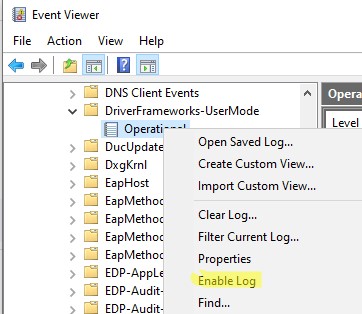

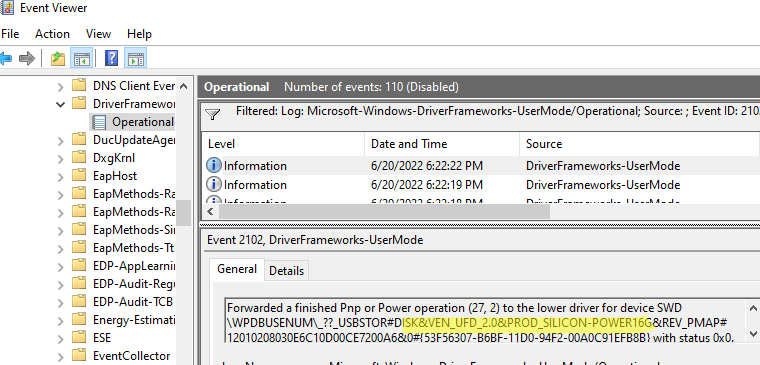

Журнал событий Windows позволяет отслеживать события подключения/отключения USB накопителей.

- Эти события находятся в журнале Event Viewer -> Application and Services Logs -> Windows -> Microsoft-Windows-DriverFrameworks-UserMode -> Operational;

- По умолчанию Windows не сохраняет историю об подключениях. Поэтому вам придется включить вручную (Enable Log) или через GPO;

- После этого вы можете использовать событие с EventID 2003 (Pnp or Power Management operation to a particular device) для получения информации о времени подключения USB накопителя и Event ID 2102 (Pnp or Power Management operation to a particular device) о времени отключения флешки:

Forwarded a finished Pnp or Power operation (27, 2) to the lower driver for device SWDWPDBUSENUM_??_USBSTOR#DISK&VEN_UFD_2.0&PROD_SILICON-POWER16G&REV_PMAP#12010208030E6C10D00CE7200A6&0#{53F56307-B6BF-11D0-94F2-00A0C91EFB8B} with status 0x0.

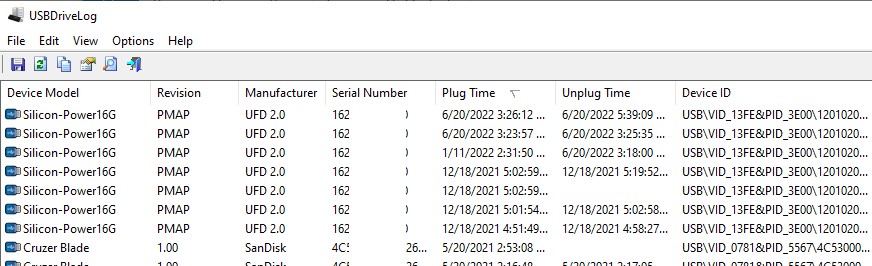

Также вы можете использовать бесплатную утилиту USBDriveLog от Nirsoft которая позволяет вывести в удобном виде всю историю подключения USB флешек и дисков к компьютеру пользователю (выводится информацию об устройстве, серийный номер, производитель, время подключения/отключения, и device id).

Разрешить подключение только определенной USB флешки

В Windows вы можете разрешить подключение только определенных (одобренных) USB флешки к компьютеру.

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR отдельную ветку. в которой содержится информация о накопителе (например,

Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00

).

Вы можете вывести список USB накопителей, которые когда-либо подключались к вашему компьютеру следующей PowerShell командой:

Get-ItemProperty –Path HKLM:SYSTEMCurrentControlSetEnumUSBSTOR**| select FriendlyName

Удалите все записи для подключенных ранее USB флешек, кроме тех, которые вам нужны. Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех пользователей, в том числе SYSTEM и администраторов, были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Также можно создать и привязать задания планировщика к EventID подключения USB диска к компьютеру и выполнить определенное действие/скрипт (пример запуска процесса при появлении события в Event Viewer).

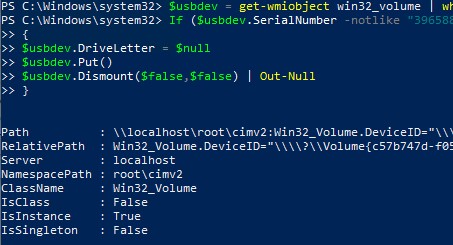

Например, вы можете сделать простой PowerShell скрипт, который автоматически отключает любые USB накопителя, если серийный номер не совпадает с заданной в скрипте:

$usbdev = get-wmiobject win32_volume | where{$_.DriveType -eq '2'}

If ($usbdev.SerialNumber –notlike “32SM32846AD”)

{

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false,$false) | Out-Null

}

Таким образом можно организовать простейшую проверку подключаемых ко компьютеру USB флешек.

Часто требуется ограничить пути, по которым на компьютер с системой охраны попадают программы, совсем не предназначенные для охраны, и даже мешающие или вредящие работе охранной системы.

Это могут быть самые безобидные игры или самые злостные вирусы. В любом случае их присутствие нежелательно. Самым распространённым способом переноса вирусов и игр является простая USB флешка или любой другой USB накопитель. Для того чтобы ограничить использование в системе любых USB накопителей и оставить возможность подключать USB накопитель, одобренный руководством, воспользуйтесь следующей информацией:

Дано:

- Компьютер операторов производства (OC Windows7)

- Одобренная начальством USB-флешка для переноса данных с промышленных компьютеров на компьютер операторов

Требуется:

Обеспечить подключение только одной, одобренной начальством USB-флешки, запретив при этом подключение других, неодобренных.

Ход решения:

Можно полностью отключить использование USB накопителей воспользовавшись инструкцией, но в нашем случае этот способ не подходит, ибо одна флешка должна все-таки работать. Значит мы поступим по другому:

Итак, по шагам (разумеется, нужно обладать правами локального администратора):

- Win+R (аналог Пуск -> Выполнить), regedit.

- [HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR]. Этот ключ хранит информацию о всех когда-либо подключенных USB-носителях.

- Даем себе полный доступ на USBSTOR (правая клавиша мыши -> Разрешения, отметить пункт Полный доступ у группы ВСЕ).

- Удаляем все содержимое USBSTOR.

- Подключаем одобренную фэшку, убеждаемся в том, что она определилась. Внутри USBSTOR должен появиться ключ типа Disk&Ven_JetFlash&Prod_TS4GJF185&Rev_8.07 (F5 для обновления списка).

- Опять правый клик на USBSTOR, Разрешения. Убираем Полный доступ у группы ВСЕ, право на чтение оставляем.

- Те же самые права нужно назначить пользователю SYSTEM, но напрямую это сделать не получится. Сначала нужно нажать кнопку Дополнительно, убрать галку Наследовать от родительского обьекта…, в появившемся окне Безопасность сказать Копировать. После очередного нажатия на кнопку «ОК» права пользователя SYSTEM станут доступны для изменения.

- Для закрепления эффекта нажимаем кнопку Дополнительно еще раз и отмечаем пункт Заменить разрешения для всех дочерних объектов… Подтверждаем выполнение.

Чего же мы добились в итоге?

Разрешенная флешка подключается и отключается без проблем. При попытке же несанкционированного подключения Windows определит устройство, но установить его не сможет, выдав ошибку подключения. Причем, в USBSTOR’е будет создан новый ключ, который недвусмысленно укажет на попытку подключения неодобренного USB-накопителя.

Содержание

- Surface Pro

- Как отключить доступ ко всем съемным носителям с помощью Групповой политики

- Как отключить доступ ко всем съемным носителям с помощью Реестра

- Добавить комментарий Отменить ответ

- Как запретить использование USB флешки и других съемных накопителей в Windows

- Запрет подключения USB флешек с помощью редактора локальной групповой политики

- Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

- Дополнительная информация

- Как заблокировать использование USB накопителей в Windows?

- Настройка групповой политики блокировки USB носителей в Windows

- Как заблокировать USB накопители только определенным пользователям?

- Запрет доступа к USB накопителям через реестр и GPO

- Полное отключение драйвера USB накопителей в Windows

- История подключения USB накопителей в Windows

- Разрешить подключение только определенной USB флешки

Surface Pro

В Windows 10, если у компьютера есть необходимые порты, пользователи могут подключать съемные устройства для хранения данных — например, флешки или внешние жесткие диски — для доступа к информации или для ее экспорта.

Хотя это обычная практика использования съемных дисков, бывают случаи, когда нужно ограничить доступ к таким устройствам. Например, можно отключить доступ, чтобы другие пользователи не могли подключать внешние устройства с вирусами. Также если на устройстве хранятся конфиденциальные данные, блокировка чтения и записи на съемные носители поможет предотвратить копирование определенной информации и повысить безопасность.

По какой причине вы бы ни хотели это сделать, Windows 10 позволяет отключить доступ ко всем съемным устройствам с помощью Редактора локальной групповой политики или Редактора реестра.

В этом руководстве мы расскажем, как отключить доступ к чтению и записи для всех классов съемных носителей.

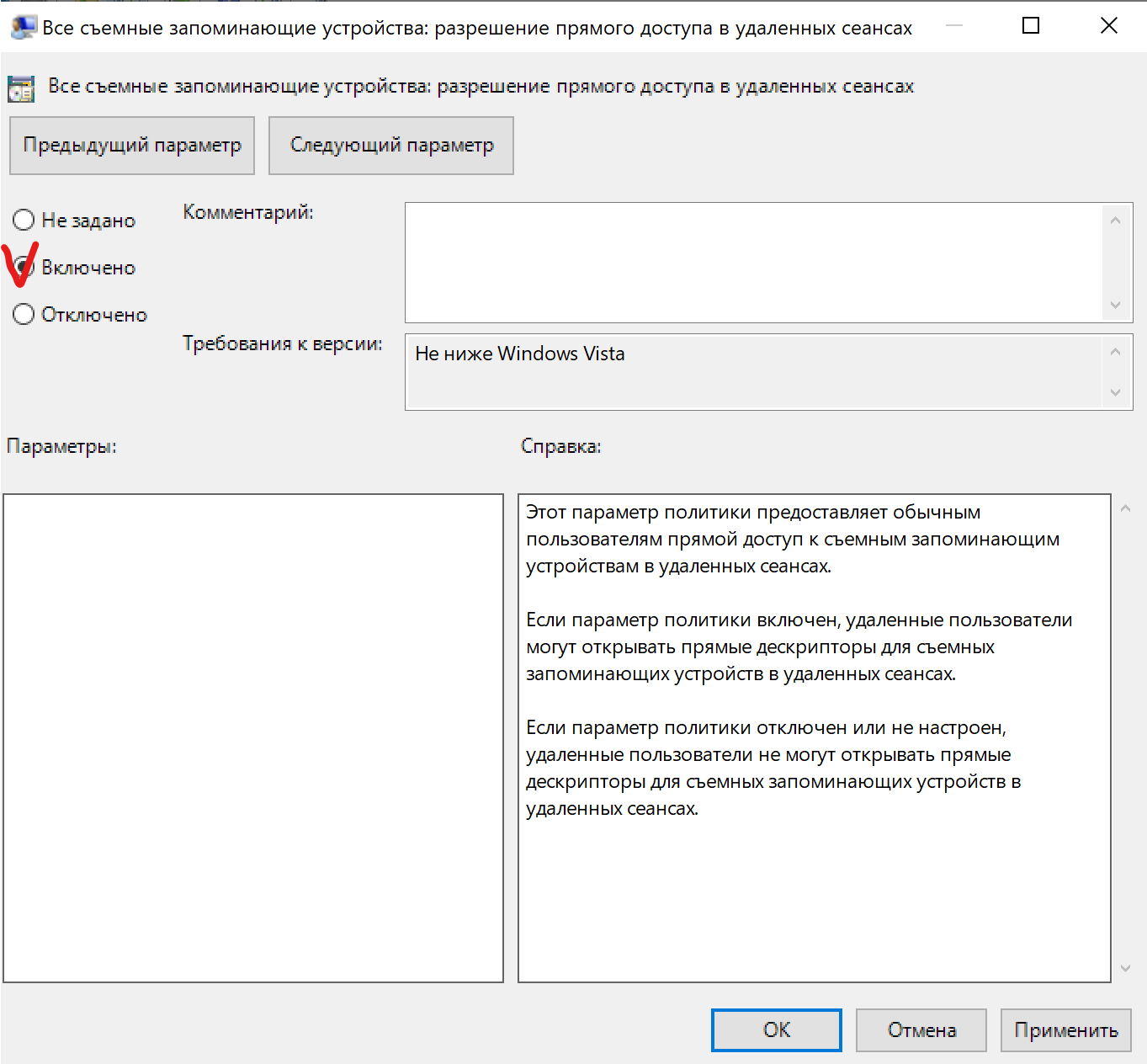

Как отключить доступ ко всем съемным носителям с помощью Групповой политики

В Windows 10 Pro (для предприятий или образовательных учреждений) самый простой способ запретить пользователям доступ к съемным носителям — это использовать Редактор локальной групповой политики.

Чтобы отключить доступ для съемных носителей в Windows 10, проделайте следующее:

- Откройте Пуск.

- Найдите файл gpedit.msc и нажмите ОК, чтобы открыть Редактор локальной групповой политики.

- Откройте следующее расположение:

Конфигурация компьютера > Административные шаблоны > Система > Доступ к съемным носителям данных - С правой стороны дважды кликните опцию Все классы съемных носителей: запретить доступ полностью.

- Выберите Включено.

- Нажмите Применить.

- Нажмите ОК.

- Перезагрузите компьютер.

После выполнения этих шагов Windows 10 запретит доступ ко всем классам съемных носителей, включая флешки, внешние жесткие диски, физические диски (например, CD и DVD) и так далее.

Если вы передумаете, действие можно легко отменить — проделайте все то же самое, но на шаге № 5 выберите параметр Не настроено.

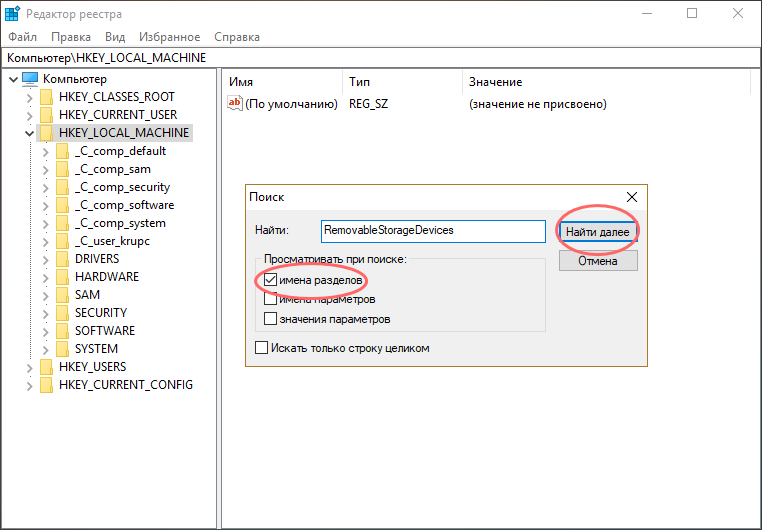

Как отключить доступ ко всем съемным носителям с помощью Реестра

В версии Windows 10 Home нет Редактора локальной групповой политики, но заблокировать доступ можно с помощью Редактора реестра.

Предупреждение: напомним, что редактирование Реестра довольно рискованно и может привести к непоправимым повреждениям системы, если вы что-то сделаете неправильно. Советуем сделать резервную копию, прежде чем продолжать.

Чтобы отключить доступ ко всем съемным носителям, проделайте следующее:

- Откройте Пуск.

- Найдите файл regedit и откройте Редактор реестра.

- Откройте следующее расположение:

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows

На заметку: в Windows 10 можно скопировать и вставить путь в адресную строку реестра. - Щелкните правой кнопкой мыши папку Windows, нажмите на Создать, затем на Раздел.

- Назовите раздел RemovableStorageDevices и нажмите клавишу Enter.

- Щелкните правой кнопкой мыши созданный раздел, нажмите Создать и выберите Параметр DWORD (32 бита).

- Назовите раздел Deny_All и нажмите Enter.

- Дважды кликните вновь созданный DWORD и поменяйте значение с 0 на 1.

- Нажмите ОК.

- Перезагрузите компьютер.

После выполнения этих шагов пользователи больше не будут иметь доступ к уже подключенным съемным носителям, а также не смогут подключать новые носители.

Отменить настройки всегда можно, используя инструкцию выше, но на шаге № 4 щелкните правой кнопкой мыши RemovableStorageDevices и выберите Удалить. Если у вас есть другие настройки внутри раздела, не удаляйте их. Вместо этого дважды щелкните DWORD Deny_All и поменяйте значение с 1 на 0.

После отмены изменений с помощью любого из перечисленных методов доступ к съемным носителям будет восстановлен. Если не сработало — перезагрузите компьютер.

Добавить комментарий Отменить ответ

Для отправки комментария вам необходимо авторизоваться.

Источник

Как запретить использование USB флешки и других съемных накопителей в Windows

В этой инструкции о том, как заблокировать использование USB флешек и других съемных накопителей с помощью редактора локальной групповой политики или редактора реестра. Также в разделе с дополнительной информацией о блокировке доступа через USB к устройствам MTP и PTP (камера, Android телефон, плеер). Во всех случаях для выполнения описываемых действий вы должны иметь права администратора в Windows. См. также: Запреты и блокировки в Windows, Как поставить пароль на флешку в BitLocker.

Запрет подключения USB флешек с помощью редактора локальной групповой политики

Первый способ более простой и предполагает использование встроенной утилиты «Редактор локальной групповой политики». Следует учитывать, что эта системная утилита недоступна в Домашней редакции Windows (если у вас такая версия ОС, используйте следующий способ).

Шаги по блокировке использования USB накопителей будут следующими:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter, откроется редактор локальной групповой политики.

- Если требуется запретить использование USB накопителей для всех пользователей компьютера, перейдите к разделу Конфигурация компьютера — Административные шаблоны — Система — Доступ к съемным запоминающим устройствам. Если требуется заблокировать доступ только для текущего пользователя, откройте аналогичный раздел в «Конфигурация пользователя».

- Обратите внимание на пункты «Съемные диски: Запретить выполнение», «Съемные диски: Запретить запись», «Съемные диски: Запретить чтение». Все они отвечают за блокировку доступа к USB-накопителям. При этом запрет чтения запрещает не только просмотр содержимого флешки или копирование с неё, но и остальные операции (на накопитель нельзя будет что-либо записать, запуск программ с него также не будет выполняться).

- Для того, чтобы, например, запретить чтение с USB накопителя, дважды нажмите по параметру «Съемные диски: Запретить чтение», установите значение «Включено» и примените настройки. Выполните то же самое для других требующихся вам пунктов.

На этом процесс будет завершен, а доступ к USB заблокирован. Перезагрузка компьютера не требуется, однако, если на момент включения ограничений накопитель уже был подключен, изменения для него вступят в силу только после отключения и повторного подключения.

Как заблокировать использование USB флешки и других съемных накопителей с помощью редактора реестра

Если на вашем компьютере отсутствует редактор локальной групповой политики, ту же блокировку можно выполнить и с помощью редактора реестра:

- Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

- В редакторе реестра перейдите к одному из разделов: первый — для запрета использования USB накопителей для всех пользователей. Второй — только для текущего пользователя

- Создайте подраздел RemovableStorageDevices, а в нем — подраздел с именем

- В этом подразделе создайте нужные параметры DWORD32 (даже для Windows x64) — с именем Deny_Read для запрета чтения и других операций, Deny_Execute — для запрета выполнения, Deny_Write — для запрета записи на USB накопитель.

- Установите значение 1 для созданных параметров.

Запрет использования USB флешек и других съемных накопителей вступит в силу сразу после внесения изменения (если на момент блокировки накопитель уже был подключен к компьютеру или ноутбуку, он будет доступен до отключения и повторного подключения).

Дополнительная информация

Некоторые дополнительные нюансы блокировки доступа к USB накопителям, которые могут оказаться полезными:

- Описанные выше способы работают для съемных USB флешек и дисков, однако не работают для устройств, подключенных по протоколу MTP и PTP (например, хранилище Android телефона продолжит быть доступным). Для отключения доступа по этим протоколам, в редакторе локальной групповой политики в том же разделе используйте параметры «WPD-устройства» для запрета чтения и записи. В редакторе реестра это будет выглядеть как подразделы , и в политиках RemovableStorageDevices (как описывалось выше) с параметрами Deny_Read и/или Deny_Write.

- Для того, чтобы в дальнейшем вновь включить возможность использования USB накопителей, просто удалите созданные параметры из реестра или установите «Выключено» в измененных ранее политиках доступа к съемным запоминающим устройствам.

- Еще один способ блокировки USB накопителей — отключение соответствующей службы: в разделе реестраизмените значение Start на 4 и перезагрузите компьютер. При использовании этого способа подключенные флешки даже не будут появляться в проводнике.

Помимо встроенных средств системы, есть сторонние программы для блокировки подключения различного рода USB устройств к компьютеру, в том числе и продвинутые инструменты наподобие USB-Lock-RP.

Источник

Как заблокировать использование USB накопителей в Windows?

При подключении нового USB устройства к компьютеру, Windows автоматически определяет устройство и устанавливает подходящий драйвер. В результате пользователь практически сразу может использовать подключенное USB устройство или накопитель. Если политика безопасности вашей организации предполагает запрет использования переносных USB накопителей (флешки, USB HDD, SD-карты и т.п), вы можете заблокировать такое поведение. В этой статье мы покажем, как заблокировать использование внешних USB накопителей в Windows, запретить запись данных на подключенные флешки и запуск исполняемых файлов с помощью групповых политик (GPO).

Настройка групповой политики блокировки USB носителей в Windows

В Windows вы можете гибко управлять доступом к внешним накопителям (USB, CD / DVD и др.) с помощью групповых политик Active Directory (мы не рассматриваем радикальный способ отключения USB портов через настройки BIOS). Вы можете заблокировать только USB накопителей, при этом другие типы USB устройств (мышь, клавиатура, принтер, USB адаптеры на COM порты), будут доступны пользователю.

В этом примере мы создадим попробуем заблокировать USB накопителей на всех компьютерах в OU домена с именем Workstations (можно применить политику запрета использования USB ко всему домену, но это затронет в том числе сервера и другие технологические устройства).

- Откройте е консоль управления доменными GPO (msc), найдите в структуре структуре Organizational Unit контейнер Workstations, щелкните по нему правой клавишей и создайте новую политику (Create a GPO in this domain and Link it here);

Настройки блокировки внешних запоминающих устройств есть как в пользовательском, так и в компьютерных разделах GPO:

- UserConfiguration->Policies->AdministrativeTemplates->System->RemovableStorageAccess (Конфигурация пользователя -> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам);

- ComputerConfiguration->Policies->AdministrativeTemplates->System->RemovableStorageAccess (Конфигурация компьютера-> Административные шаблоны -> Система ->Доступ к съемным запоминающим устройствам).

Если нужно заблокировать USB накопители для всех пользователей компьютера, нужно настроить параметры в разделе “Конфигурация компьютера”.

В разделе “Доступ к съемным запоминающим устройствам” (Removable Storage Access) есть несколько политик, позволяющих отключить возможность использования различных классов устройств хранения: CD/DVD дисков, флоппи дисков (FDD), USB устройств, ленты и т.д.

- Компакт-диски и DVD-диски: Запретить выполнение (CD and DVD: Deny execute access).

- Компакт-диски и DVD-диски: Запретить чтение (CD and DVD: Deny read access).

- Компакт-диски и DVD-диски: Запретить запись (CD and DVD: Deny write access).

- Специальные классы: Запретить чтение (Custom Classes: Deny read access).

- Специальные классы: Запретить запись (Custom Classes: Deny write access).

- Накопители на гибких дисках: Запретить выполнение (Floppy Drives: Deny execute access).

- Накопители на гибких дисках: Запретить чтение (Floppy Drives: Deny read access).

- Накопители на гибких дисках: Запретить запись (Floppy Drives: Deny write access).

- Съемные диски: Запретить выполнение (Removable Disks: Deny execute access).

- Съемные диски: Запретить чтение (Removable Disks: Deny read access).

- Съемные диски: Запретить запись (Removable Disks: Deny write access).

- Съемные запоминающие устройства всех классов: Запретить любой доступ (All Removable Storage classes: Deny all access).

- Все съемные запоминающие устройства: разрешение прямого доступа в удаленных сеансах (All Removable Storage: Allow direct access in remote sessions).

- Ленточные накопители: Запретить выполнение (Tape Drives: Deny execute access).

- Ленточные накопители: Запретить чтение (Tape Drives: Deny read access).

- Ленточные накопители: Запретить запись (Tape Drives: Deny write access).

- WPD-устройства: Запретить чтение (WPD Devices: Deny read access) – это класс портативных устройств (Windows Portable Device). Включает в себя смартфоны (например, доступ хранилищу Android телефона) , планшеты, плееры и т.д.

- WPD-устройства: Запретить запись (WPD Devices: Deny write access).

Как вы видите, для каждого класса устройств вы можете запретить запуск исполняемых файлов (защита от вирусов), запретить чтение данных и запись/редактирование информации на внешнем носителе.

Максимальная ограничительная политика — All Removable Storage Classes: Deny All Access (Съемные запоминающие устройства всех классов: Запретить любой доступ) – позволяет полностью запретить доступ к любым типам внешних устройств хранения. Чтобы включить эту политику, откройте ее и переведите в состояние Enable.

После настройки политики и обновления параметров GPO на клиентах (gpupdate /force) внешние подключаемые устройства (не только USB устройства, но и любые внешние накопители) будут определять ОС, но при попытке их открыть появится ошибка доступа:

В этом же разделе политик можно настроить более гибкие ограничения на использование внешних USB накопителей.

К примеру, вы можете запретить запись данных на USB флешки, и другие типы USB накопителей. Для этого включите политику Removable Disk: Deny write access (Съемные диски: Запретить запись).

После этого пользователи смогут читать данные с USB флешки, но при попытке записать на нее информацию, получат ошибку доступа:

С помощью политики Removable Disks: Deny execute access (Съемные диски: Запретить выполнение) можно запретить запуск исполняемых файлов и скриптов с USB дисков.

Как заблокировать USB накопители только определенным пользователям?

Довольно часто необходимо запретить использовать USB диски всем пользователям компьютера, кроме администраторов.

Проще всего сделать исключение в политике с помощью Security Filtering GPO. Например, вы хотите запретить применять политику блокировки USB к группе администраторов домена.

- Найдите вашу политику Disable USB Access в консоли Group Policy Management;

- В разделе Security Filtering добавьте группу Domain Admins;

- Перейдите на вкладку Delegation, нажмите на кнопкуAdvanced. В редакторе настроек безопасности, укажите что, группе Domain Admins запрещено применять настройки этой GPO (Apply group policy – Deny).

Может быть другая задача — нужно разрешить использование внешних USB накопителей всем, кроме определённой группы пользователей. Создайте группу безопасности “Deny USB” и добавьте эту группу в настройках безопасности политики. Для этой группы выставите разрешения на чтение и применение GPO, а у группы Authenticated Users или Domain Computers оставить только разрешение на чтение (сняв галку у пункта Apply group policy).

Добавьте пользователей, которым нужно заблокировать доступ к USB флешкам и дискам в эту группу AD.

Запрет доступа к USB накопителям через реестр и GPO

Вы можете более гибко управлять доступом к внешним устройствам с помощью настройки параметров реестра через механизм Group Policy Preferences (GPP). Всем указанным выше политикам соответствуют определенные ключи реестра в ветке HKLM (или HKCU) SOFTWAREPoliciesMicrosoftWindowsRemovableStorageDevices (по умолчанию этого раздела в реестре нет).

- Чтобы включить ту или иную политику нужно создать в указанном ключе новую ветку с именем класса устройств, доступ к которым нужно заблокировать (столбец

- В новой ветке реестра нужно создать REG_DWORD параметром с именем ограничения, которое вы хотите внедрить:

Deny_Read — запретить чтения данных с носителя;

Deny_Write – запретить запись данных;

Deny_Execute — запрет запуска исполняемых файлов. - Задайте значение параметра:

1 — заблокировать указанный тип доступа к устройствам этого класса;

– разрешить использования данного класса устройств.

| Название параметра GPO | Подветка с именем Device Class GUID | Имя параметра реестра |

| Floppy Drives: Deny read access |

Deny_Read | |

| Floppy Drives: Deny write access |

Deny_Write | |

| CD and DVD: Deny read access |

Deny_Read | |

| CD and DVD: Deny write access |

Deny_Write | |

| Removable Disks: Deny read access |

Deny_Read | |

| Removable Disks: Deny write access |

Deny_Write | |

| Tape Drives: Deny read access |

Deny_Read | |

| Tape Drives: Deny write access |

Deny_Write | |

| WPD Devices: Deny read access |

<6ac27878-a6fa-4155-ba85-f98f491d4f33> | Deny_Read |

| WPD Devices: Deny write access |

<6ac27878-a6fa-4155-ba85-f98f491d4f33> | Deny_Write |

Вы можете создать эти ключи реестра и параметры вручную. На скриншоте ниже я создал ключ RemovableStorageDevices, а в нем подраздел с именем . С помощью REG_DWORD параметров я запретил запись и запуск исполняемых файлов с USB накопителей.

Чтобы быстро заблокировать чтение и запись данных на USBнакопители в Windows, можно выполнить такой PowerShell скрипт:

$regkey=’HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices<53f5630d-b6bf-11d0-94f2-00a0c91efb8b>‘

$exists = Test-Path $regkey

if (!$exists) <

New-Item -Path ‘HKLM:SoftwarePoliciesMicrosoftWindowsRemovableStorageDevices’ -Name ‘<53f5630d-b6bf-11d0-94f2-00a0c91efb8b>‘ -Force | Out-Null

>

New-ItemProperty -Path $regkey -Name ‘Deny_Read -Value 1 -PropertyType ‘DWord’ -Force | Out-Null

New-ItemProperty -Path $regkey -Name ‘Deny_Write’ -Value 1 -PropertyType ‘DWord’ -Force | Out-Null

В доменной среде эти параметры реестра можно централизованно распространить на компьютеры пользователей с помощью GPP. Подробнее настройка параметров реестра через GPO описана в статье Настройка параметров реестра на компьютерах с помощью групповых политик.

Данные ключи реестра и возможности нацеливания политик GPP с помощью Item-level targeting позволят вам гибко применять политики, ограничивающие использование внешних устройств хранения. Вы можете применять политики к определённым группам безопасности AD, сайтам, версиям ОС, OU и другим характеристикам компьютеров (в том числе можно выбирать компьютеры через WMI фильтры).

Полное отключение драйвера USB накопителей в Windows

Вы можете полностью отключить драйвер USBSTOR (USB Mass Storage Driver), который необходим для корректного определения и монтирования USB устройств хранения.

На отдельно стоящем компьютере вы можете отключить этот драйвер, изменив значение параметра Start (тип запуска) с 3 на 4. Можно это сделать через PowerShell командой:

Set-ItemProperty «HKLM:SYSTEMCurrentControlSetservicesUSBSTOR» -name Start -Value 4

Перезагрузите компьютер и попробуйте подключить USB накопитель. Теперь он не должен появиться в проводнике или консоли управления дисками, а в диспетчере устройств вы увидите ошибку установки драйвера устройства.

С помощью Group Policy Preferences вы можете отключить запуск драйвера USBSTOR на компьютерах домена. Для этого нужно внести изменения в реестр через GPO.

Эти настройки можно распространить на все компьютеры. Создайте новую групповую политику, назначьте ее на OU с компьютерами и в разделе Computer Configuration -> Preferences -> Windows Settings -> Registry создайте новый параметр со значениями:

- Action: Update

- Hive: HKEY_LOCAK_MACHINE

- Key path: SYSTEMCurrentControlSetServicesUSBSTOR

- Value name: Start

- Value type: REG_DWORD

- Value data: 00000004

История подключения USB накопителей в Windows

В некоторых случая при анализе работы блокирующих политик вам нужно получить информацию об истории подключения USB накопителей к компьютеру.

Чтобы вывести список USB накопителей, подключенных к компьютеру прямо сейчас, выполните такую команду PowerShell:

Get-PnpDevice -PresentOnly | Where-Object

Status OK указывает, что данное устройство подключено и работает нормально.

Журнал событий Windows позволяет отслеживать события подключения/отключения USB накопителей.

- Эти события находятся в журнале Event Viewer -> Application and Services Logs -> Windows -> Microsoft-Windows-DriverFrameworks-UserMode -> Operational;

- По умолчанию Windows не сохраняет историю об подключениях. Поэтому вам придется включить вручную (Enable Log) или через GPO;

- После этого вы можете использовать событие с EventID 2003 (Pnp or Power Management operation to a particular device) для получения информации о времени подключения USB накопителя и Event ID 2102 (Pnp or Power Management operation to a particular device) о времени отключения флешки:

Также вы можете использовать бесплатную утилиту USBDriveLog от Nirsoft которая позволяет вывести в удобном виде всю историю подключения USB флешек и дисков к компьютеру пользователю (выводится информацию об устройстве, серийный номер, производитель, время подключения/отключения, и device id).

Разрешить подключение только определенной USB флешки

В Windows вы можете разрешить подключение только определенных (одобренных) USB флешки к компьютеру.

При подключении любого USB накопителя к компьютеру, драйвер USBSTOR устанавливает устройство и создает в ветке реестра HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumUSBSTOR отдельную ветку. в которой содержится информация о накопителе (например, Disk&Ven_Kingstom&Prod_DT_1010_G2&Rev_1.00 ).

Get-ItemProperty –Path HKLM:SYSTEMCurrentControlSetEnumUSBSTOR**| select FriendlyName

Удалите все записи для подключенных ранее USB флешек, кроме тех, которые вам нужны. Затем нужно изменить разрешения на ветку реестра USBSTOR так, чтобы у всех пользователей, в том числе SYSTEM и администраторов, были только права на чтение. В результате при подключении любой USB накопителя, кроме разрешенного, Windows не сможет установить устройство.

Также можно создать и привязать задания планировщика к EventID подключения USB диска к компьютеру и выполнить определенное действие/скрипт (пример запуска процесса при появлении события в Event Viewer).

Например, вы можете сделать простой PowerShell скрипт, который автоматически отключает любые USB накопителя, если серийный номер не совпадает с заданной в скрипте:

$usbdev = get-wmiobject win32_volume | where<$_.DriveType -eq ‘2’>

If ($usbdev.SerialNumber –notlike “32SM32846AD”)

<

$usbdev.DriveLetter = $null

$usbdev.Put()

$usbdev.Dismount($false,$false) | Out-Null

>

Таким образом можно организовать простейшую проверку подключаемых ко компьютеру USB флешек.

Источник

По соображениям безопасности администраторы иногда отключают порты USB на корпоративных компьютерах, только вот подобные ограничения далеко не всегда оказываются оправданными. В таких случаях можно либо попросить администратора временно разблокировать функцию, объяснив, для чего это вам нужно, либо попробовать решить проблему самостоятельно, взяв на себя ответственность за возможные негативные последствия.

Давайте посмотрим, что можно сделать в этом втором случае.

Начать следует с того, что способы отключения USB могут быть разные, поэтому и методы решения проблемы могут отличаться.

Порты отключены в BIOS

То, что порты окажутся отключенными в BIOS или UEFI, маловероятно, обычно админы предпочитают использовать программные фичи, но и исключать такой вариант тоже нельзя. Решается проблема элементарно: нужно войти в BIOS, отыскать отвечающую за работу контроллеров USB опцию и включить ее.

Использование USB запрещено в GPO

Наиболее распространенным способом установки ограничений на использование съемных накопителей является активация политики «Съемные запоминающие устройства всех классов: запретить доступ» в редакторе локальных групповых политик. Работая под учетной записью пользователя, вы не сможете запустить GPO, поэтому придется действовать в обход.

Вариант 1: Сброс пароля

Сброс пароля администратора средствами сторонних утилит вроде Reset Windows Password — действенный, но грубый способ, который вряд ли останется незамеченным вашим сисадмином. Прибегать к нему есть смысл только в тех случаях, если только вы уверены, что настройка компьютера админом носила разовый характер. Получив доступ к учетной записи локального администратора, открываем командой gpedit.msc редактор GPO, переходим в подраздел Конфигурация компьютера -> Административные шаблоны -> Система -> Доступ к съёмным запоминающим устройствам и отключаем указанную в предыдущем абзаце политику.

Решение 2: Редактирование реестра

Если сброс пароля администратора неприемлем, воспользуйтесь диском WinPE 10-8 Sergei Strelec.

Загрузите с него компьютер (загрузка с флешек должна работать), запустите с рабочего стола утилиту Register Editor PE и выполните в HKLM поиск по подразделу RemovableStorageDevices.

В этом подразделе должен быть параметр с именем Deny_All, измените его значение на 0, продолжите поиск и точно так же измените значение других параметров Deny_All в подразделах RemovableStorageDevices, если таковые будут найдены.

Заблокировано использование только флешек

Если предыдущий способ был направлен на разблокирование всех устройств USB, то описанный ниже позволяет разрешить использование именно флешек или съемных жестких дисков.

Для отключения ограничений используем ту же утилиту Register Editor PE из диска Стрельца, только на этот раз ищем в разделе HKLM подраздел USBSTOR (см. путь на скриншоте).

В нём находим параметр Start и меняем его значение на 3.

Отсутствуют права на чтение файлов usbstor

Вы не сможете использовать в системе флешки или съемные жесткие диски, если администратор запретит чтение файлов usbstor.inf и usbstor.pnf в каталоге %windir%inf.

Чтобы сбросить права, загрузите компьютер с WinPE 10-8 Sergei Strelec, создайте с помощью имеющихся на борту LiveCD на диске маленький том FAT32, переместите на него файлы usbstor.inf и usbstor.pnf, а затем верните их обратно в папку %windir%inf.

Раздел FAT32 затем можно удалить.

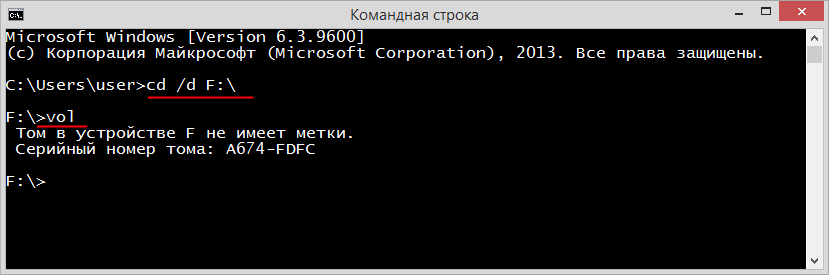

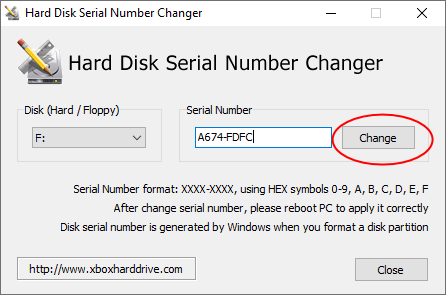

Блокирование флешек по номеру тома

С целью блокирования подключения съемных USB-накопителей админами также используются специальные утилиты. Большинство таких инструментов ограничиваются тем, что меняют значение параметра Start в реестре, но существуют и более хитрые решения, использующие базу данных с разрешенными Volume Serial Number — номерами дисков. Если номер тома отсутствует в базе утилиты, флешка блокируется.

Обойти ограничение можно двумя способами.

Попробуйте принудительно завершить процесс блокирующей утилиты из Диспетчера задач или отключить ее автозагрузку, в том числе путем редактирования реестра из-под LiveCD.

Это был первый вариант.

А вот и второй.

Если у вас имеется разрешенная флешка, вы можете скопировать ее номер и присвоить его накопителю, который хотите сделать доверенным.

Для получения Volume Serial Number доверенной флешки используем команду vol, предварительно перейдя в командной строке в ее корень.

Серийный же номер подменяем с помощью бесплатной тулзы Hard Disk Serial Number Changer.

Правда, для смены номера запускать утилиту необходимо с правами администратора, если таковыми вы не обладаете, юзать тулзу придется из-под LiveCD.

Загрузка…

Контроль устройств подключенных к компьютеру — Как заблокировать флешки Windows 10

Смартфоны, флешки, SD-карты и даже фотоаппараты. Эти устройства объединяет то, что их можно легко подключить к компьютеру и скопировать на них конфиденциальную информацию. Они компактны, подключаются обычным USB шнурком. Если фотоаппараты и флешки надо специально с собой брать, то смартфон обычно всегда с собой.

В данной статье мы будем говорить о способах заблокировать несанкционированное подключение таких съемных носителей информации, а значит и о том, как защитить вашу конфиденциальную информацию.

Рассмотрим следующие способы контроля устройств:

- Ограничение доступа к USB портам

- Отключение USB портов через настройки BIOS

- Включение и отключение USB-накопителей с помощью редактора реестра

- Отключение USB портов в диспетчере устройств

- Запрет доступа к накопителям через групповую политику

- Ограничение доступа к USB средствами антивирусов

- Использование специальных программ контроля устройств

Если брать полный список способов, через которые может быть похищена коммерческая тайна предприятия, то это:

- облачные хранилища, электронная почта, соц сети и мессенджеры

- подключаемые носители информации (в том числе USB накопители, телефоны, DVD-ROM)

- печать документов на принтер

- физическая кража оборудования (стационарных дисков компьютера или его целиком)

Каждому из данных каналов утечки конфиденциальной информации мы посвятим отдельную статью.

Итак, подключаемые носители информации.

Традиционно, есть два подхода к решению вопроса:

- можно блокировать использование сотрудниками не нужных для работы устройств и носителей информации. Это сокращает количество вариантов как унести с рабочего компьютера информацию, а в большинстве случаев, заставляет работника и вовсе отказаться от этой идеи.

- если использование внешних накопителей необходимо для работы сотрудника, то нужно контролировать все, что он копирует и своевременно обнаруживать потенциальные утечки информации.

Вариант с блокировкой менее трудозатратный, однако, применяемые средства не должны причинять вред производственному процессу, то есть, не тормозить работу компьютера и сети, не нарушать движение информации в компании, сохранять работоспособность мышки, клавиатуры, сканеров и принтеров, веб-камеры.

Дополнительные задачи, которые при этом появляются:

- как разрешать подключать определенные накопители, а остальные блокировать (например, чтобы обычные сотрудники не могли использовать флешки на компьютере, а сотрудника IT отдела мог подключить свою флешку к любому компьютеру)

- или определённые устройства не блокировать, а ограничивать доступ к файлам на них. Например: сделать флешку доступной в режиме “только для чтения”.

В таблице приведены основные способы решения задачи с оценкой положительных и отрицательных сторон.

| Решение | Плюсы | Минусы |

|---|---|---|

| Отключить устройства (в том числе USB-порты) физически на компьютерах | Решает вопрос | Неудобно. Многие нужные устройства не будут работать |

| Отключить ненужные устройства в Диспетчере Устройств, через реестр или в BIOS | Решает вопрос адресно | Имеются ограничения. Пользователь с правами администратора может включить их обратно. Хлопотно, неудобно |

| Ограничить через политики Active Directory | Можно достаточно гибко настраивать и делать это централизованно | Надо иметь Active Directory (его может не быть в компаниях с небольшим компьютерным парком) и потребуется привлечение ИТ специалиста для настройки (неудобно в крупных компаниях, где есть отдельно отдел информационной безопасности — постановщик задачи на ограничение устройств и отдельно ИТ отдел). Нет возможности задать список разрешенных устройств по серийным номерам. |

| Ограничение средствами антивирусов | Корпоративные версии ряда антивирусов имеют такую возможность | Такие версии редко используются в небольших компаниях. Потребуется привлечение ИТ специалиста. Не у всех антивирусов можно задать права «только чтение» для накопителей. Нет возможности задать список разрешенных устройств по серийным номерам. |

| Использование специальных программ | В зависимости от выбранной программы, гибкость в настройках блокировок устройств + решение смежных вопросов по ограничению доступа к файлам | Потребуется приобретение лицензии на такие программы |

Теперь разберем способы подробнее:

Ограничение доступа к USB портам

Отключить устройства (в том числе USB-порты) физически на компьютерах.

Плюсы:

- решает проблему блокирования портов;

Минусы:

- произойдет полное отключение портов, что не даст использовать нужные для работы USB устройства (веб камеру, например или USB принтер).

- если отключать порты физически, то придется разбирать системный блок.

Отключить через настройки BIOS или системы. В том числе:

- Отключение USB портов через настройки BIOS

- Включение и отключение USB-накопителей с помощью редактора реестра

- Отключение USB портов в диспетчере устройств

Отключение USB портов через настройки BIOS

Сработает надежно, но это самый неудобный из программных способов. Кроме того, он отключит в том числе и нужные для работы USB устройства. Подойдет если компьютеров всего пара штук, менять настройки не потребуется и USB устройства никогда не потребуются.

Технически делается так: зайти в BIOS, отключить все пункты, связанные с контроллером USB (например, USB Controller или Legacy USB Support), сохранить изменения.

Отключение USB накопителей через редактор реестра.

Удобнее предыдущего способа тем, что можно отключить USB накопители, но при этом оставить включенными принтеры, сканеры, мышки и т.д.

Минусы:

- срабатывает не всегда (при подключении новой флешки для нее будет переустановлен драйвер и блокировка не сработает).

- Пользователь с правами администратора легко включит устройство обратно

- Нельзя адресно разрешить подключение определенных носителей.

Техническая реализация способа:

- Зайти в редактор реестра (regedit.exe)

- В нем перейти на ветку HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Services USBSTOR

- Для ключа реестра «Start» задайте значение «4», чтобы заблокировать доступ к USB накопителям. Чтобы разрешить обратно, измените значение снова на «3».

Отключение USB портов в диспетчере устройств

Также, срабатывает не всегда. Может не примениться для новых подключенных устройств. Пользователь с правами администратора легко включит обратно.

Минусы: