Для настройки терминального сервера к нему распространяются ниже представленные требования исходя из ПО, которое будет запускаться пользователями и количества пользователей:

- Процессор: от 4 ядер

- Оперативная память : 1 ГБ на каждого пользователя + 4 ГБ для работы ОС + 4 ГБ запас

- Дисковая система: для большей отказоустойчивости нужно настроить RAID-массив

Для установки выделить два диска: первый логический диск от 50 ГБ. До 100 ГБ выделить для установки ОС, второй логический диск выделить под пользовательские профили с расчетом минимум 1 ГБ на пользователя - Ширина канала для терминального сервера: 250 Кбит/с на пользователя

У нас вы можете взять терминальный сервер 1С в аренду с бесплатными индивидуальными настройками.

Первоначальные настройки Windows Server 2016:

- Настроить статический IP-адрес сервера

- Проверить правильность настройки времени и часового пояса

- Установить все обновления системы

- Задать понятное имя для сервера и, при необходимости, ввести его в домен

- Включить доступ до сервера по удаленному рабочему столу для удаленного администрирования

- Настроить запись данных профилей пользователей на второй логический диск

- Активировать лицензию Windows Server 2016

Настройка терминального сервера

Начиная с Windows 2012 терминальный сервер должен работать в среде Active Directory.

Если в вашей локальной сети есть контроллер домена, просто присоединяйте к нему сервер терминалов, иначе установите на сервер роль контроллера домена.

Установка роли и компонентов

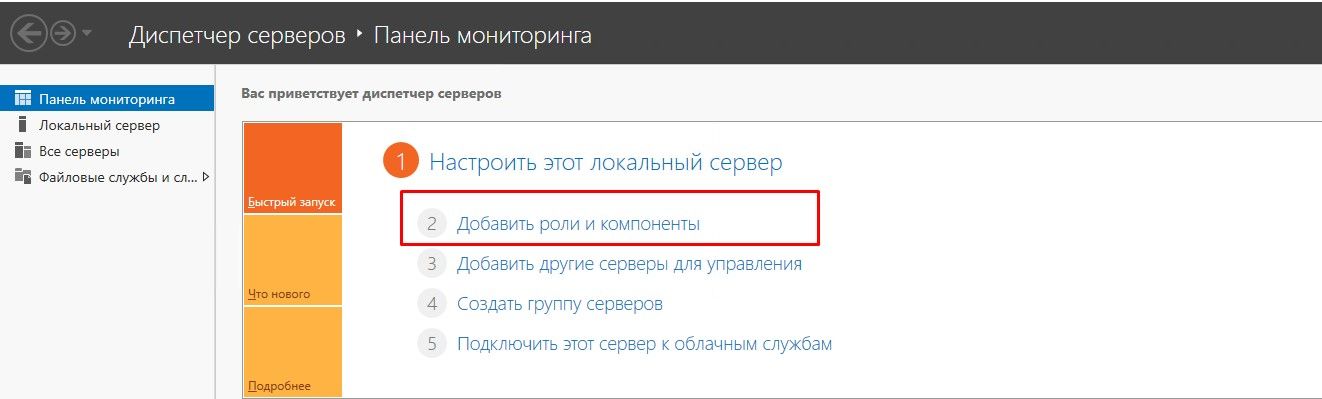

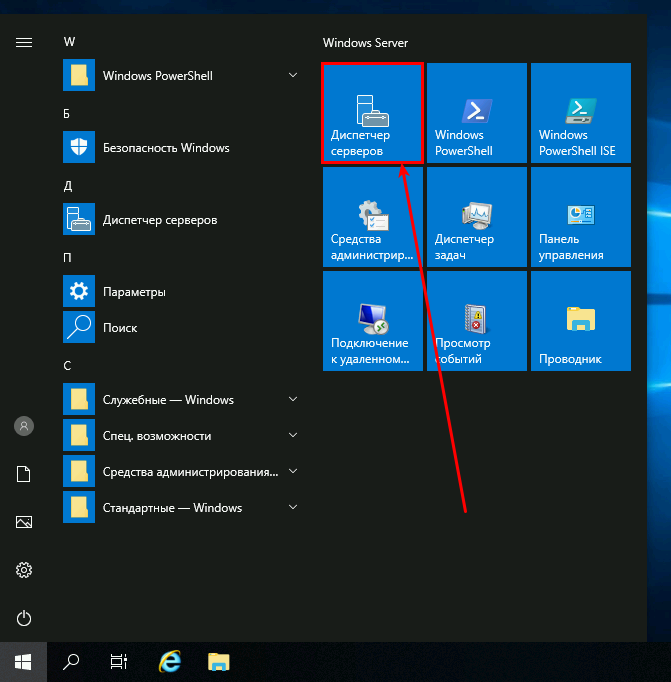

В панели быстрого запуска открываем Диспетчер серверов:

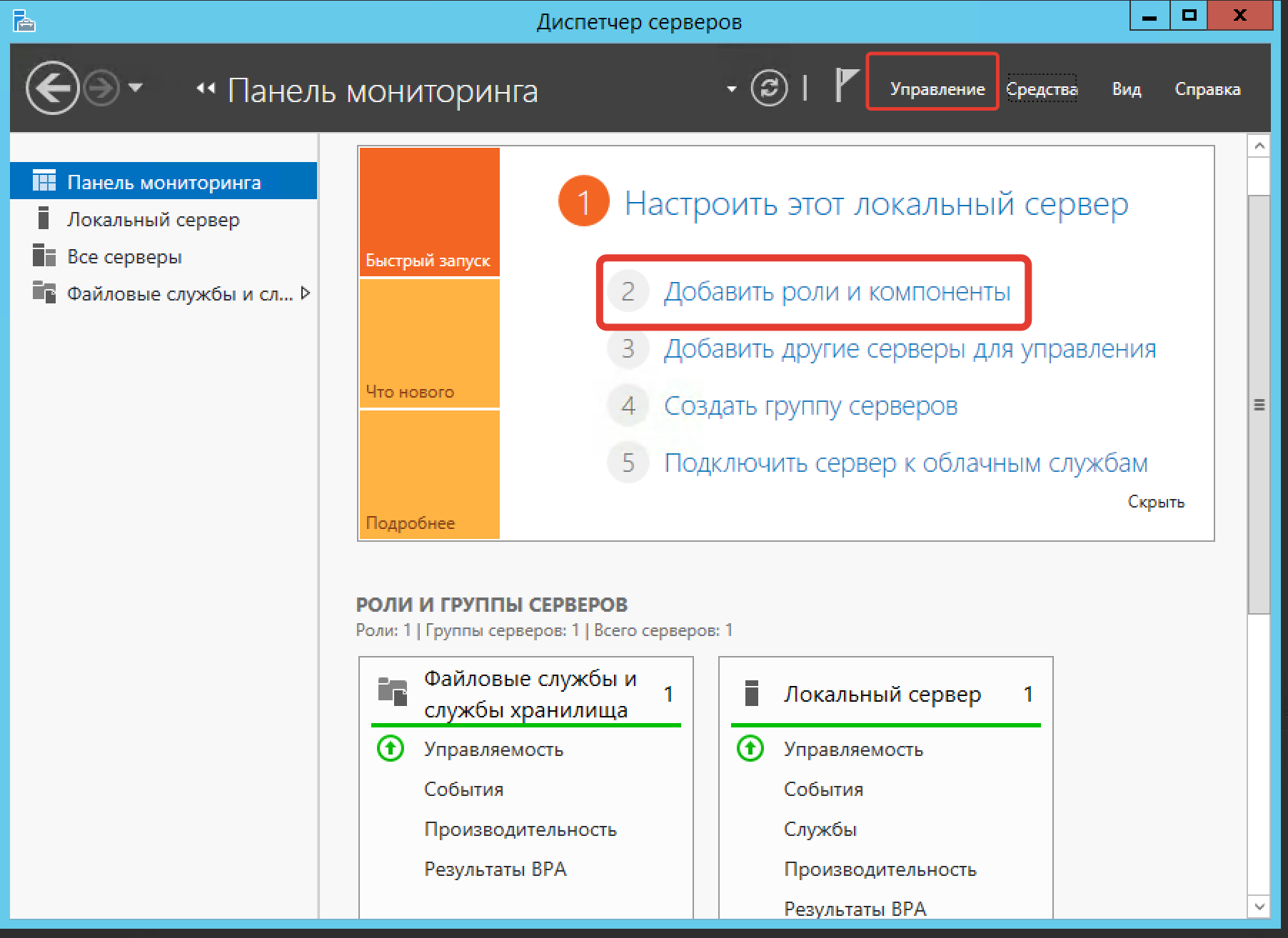

Нажимаем Управление — Добавить роли и компоненты:

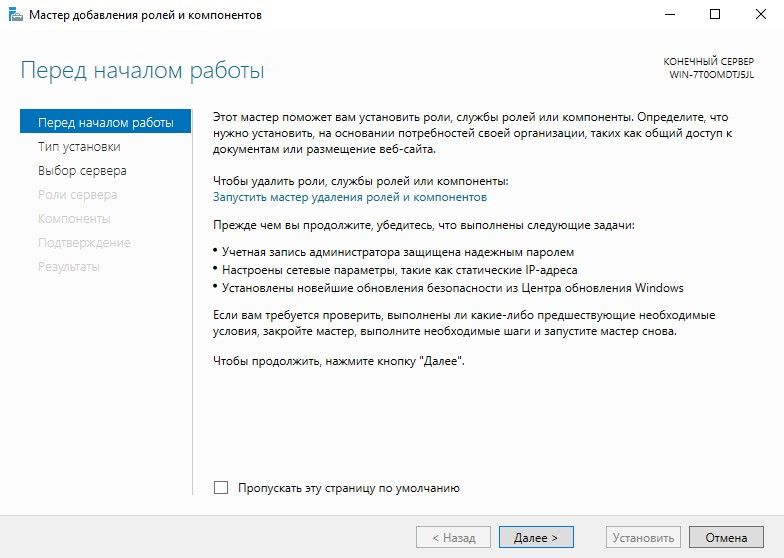

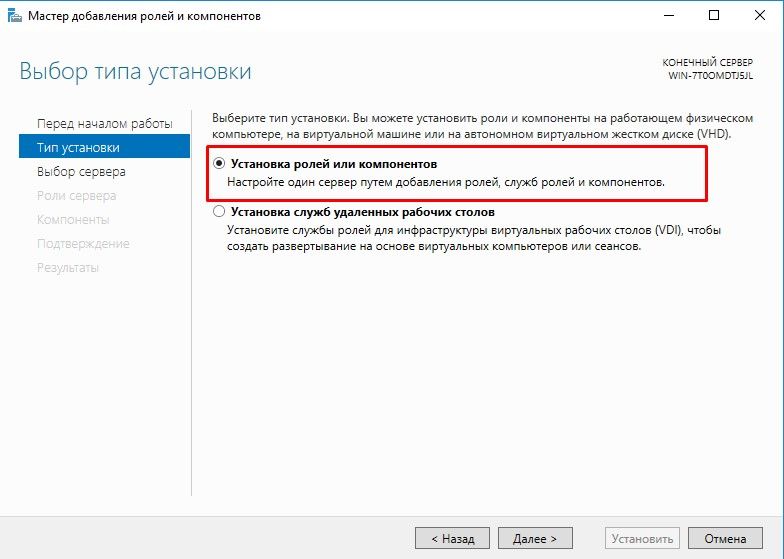

Нажимаем Далее до «Выбор типа установки». Оставляем Установка ролей и компонентов и нажимаем Далее дважды:

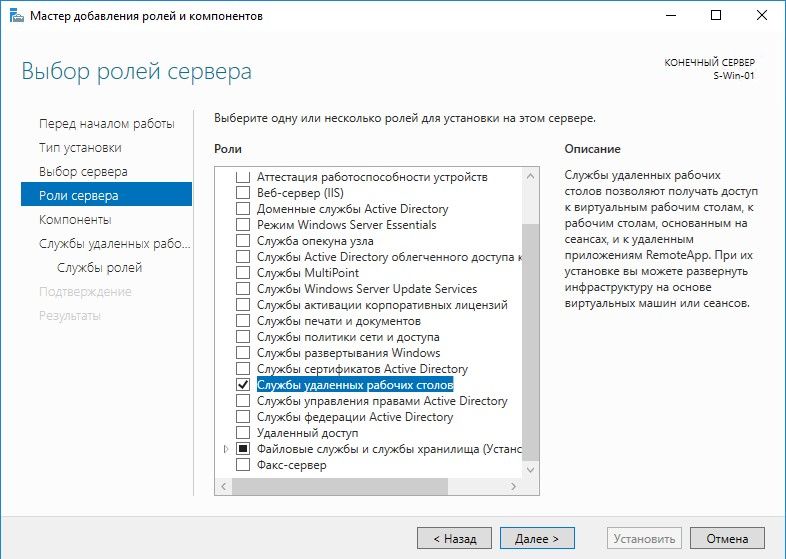

В окне «Выбор ролей сервера» выбираем Службы удаленных рабочих столов:

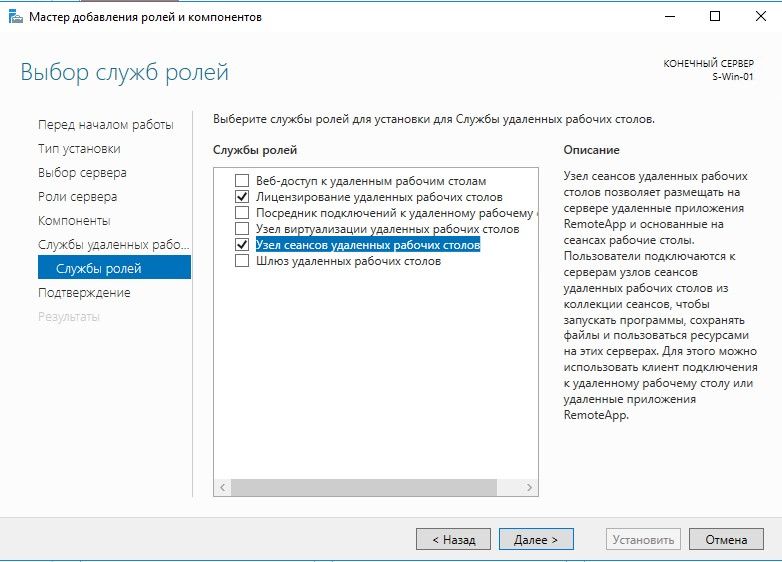

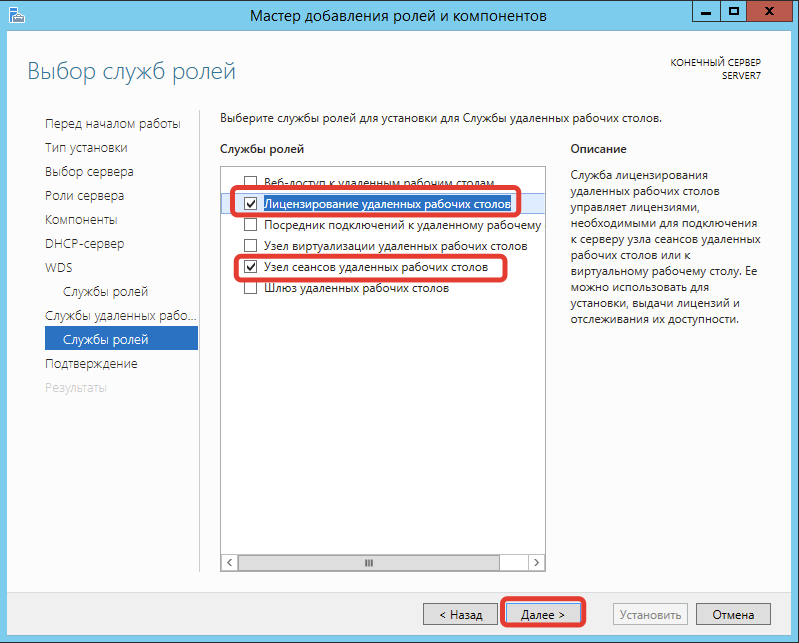

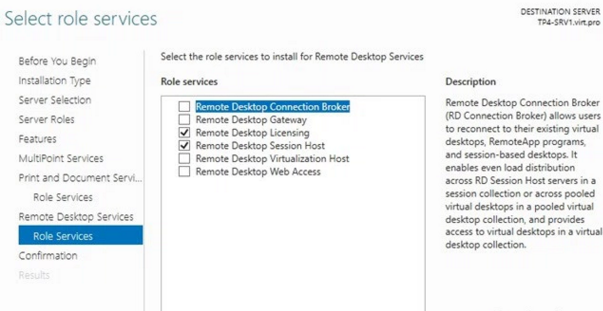

Кликаем Далее, пока не появится окно «Выбор служб ролей» и выбираем следующие:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

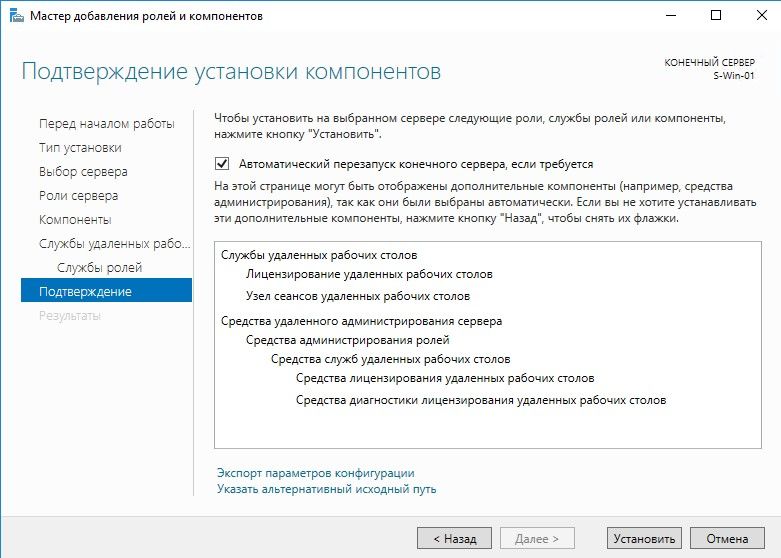

Нажимаем Далее, при появлении запроса на установку дополнительных компонентов соглашаемся.

При необходимости, также выставляем остальные галочки:

- Веб-доступ к удаленным рабочим столам — возможность выбора терминальных приложений в браузере.

- Посредник подключений к удаленному рабочему столу — для кластера терминальных серверов посредник контролирует нагрузку каждой ноды и распределяет ее.

- Узел виртуализации удаленных рабочих столов — для виртуализации приложений и запуска их через терминал.

- Шлюз удаленных рабочих столов — центральный сервер для проверки подлинности подключения и шифрования трафика. Позволяет настроить RDP внутри HTTPS.

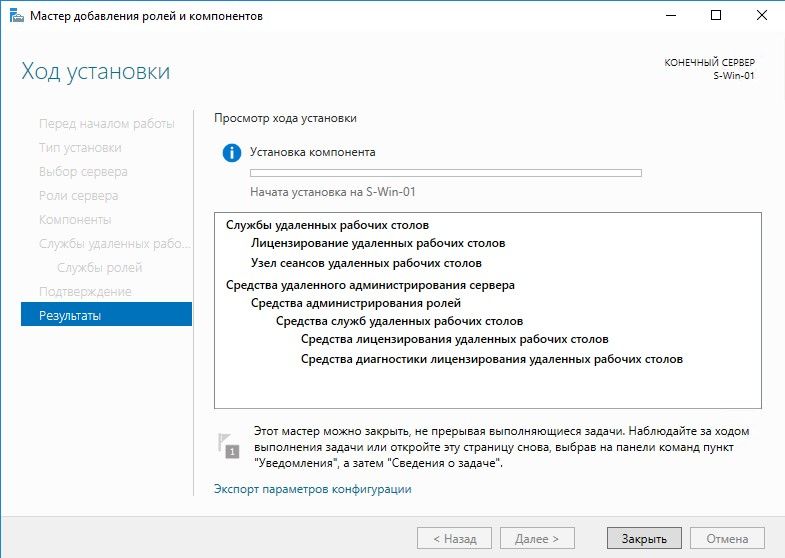

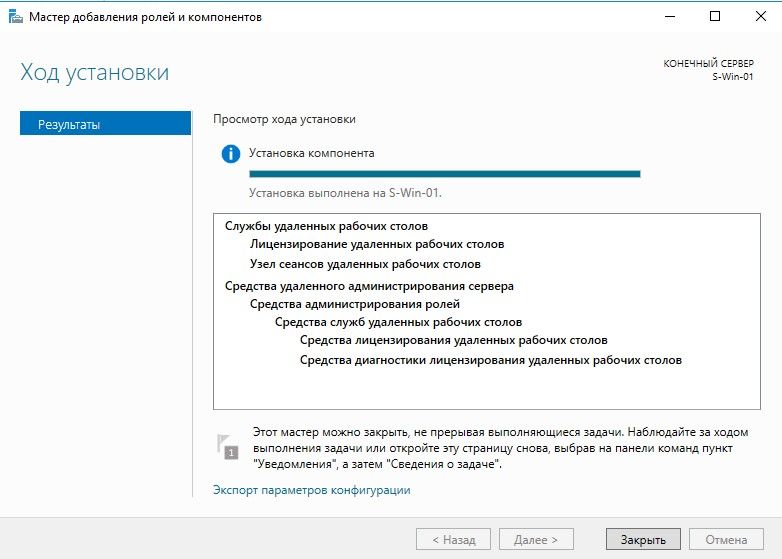

Нажимаем Далее и в следующем окне Установить. Дожидаемся окончания процесса установки и перезагружаем сервер.

Установка служб удаленных рабочих столов

После перезагрузки открываем Диспетчер серверов и нажимаем Управление — Добавить роли и компоненты:

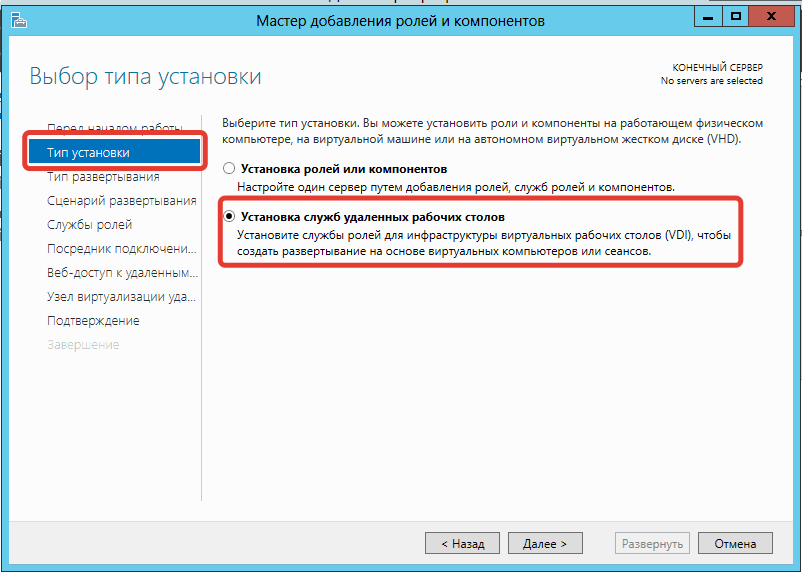

В окне «Выбор типа установки» выбираем Установка служб удаленных рабочих столов и нажимаем Далее:

В окне «Выбор типа развертывания» выбираем Быстрый запуск и нажимаем Далее:

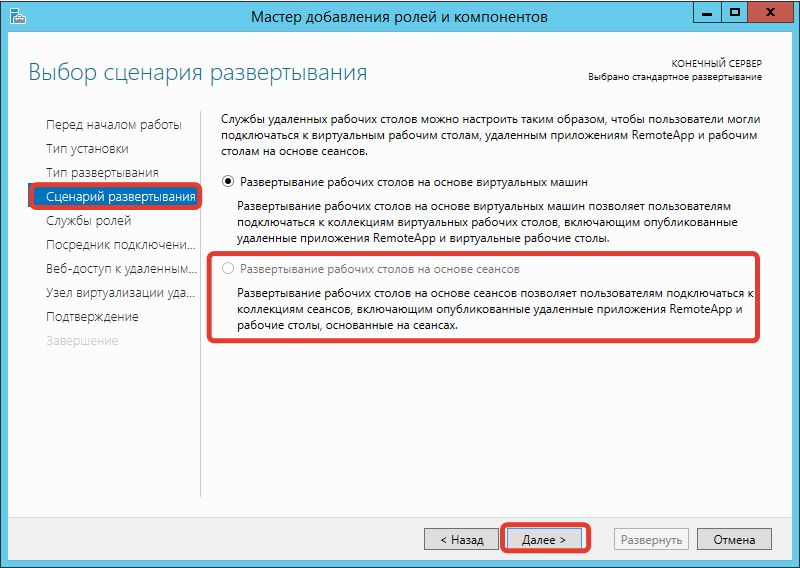

В «Выбор сценария развертывания» — Развертывание рабочих столов на основе сеансов — Далее:

Еще раз Далее — при необходимости, ставим галочку «Автоматически перезапускать конечный сервер, если это потребуется» и кликаем по Развернуть.

Настройка лицензирования удаленных рабочих столов

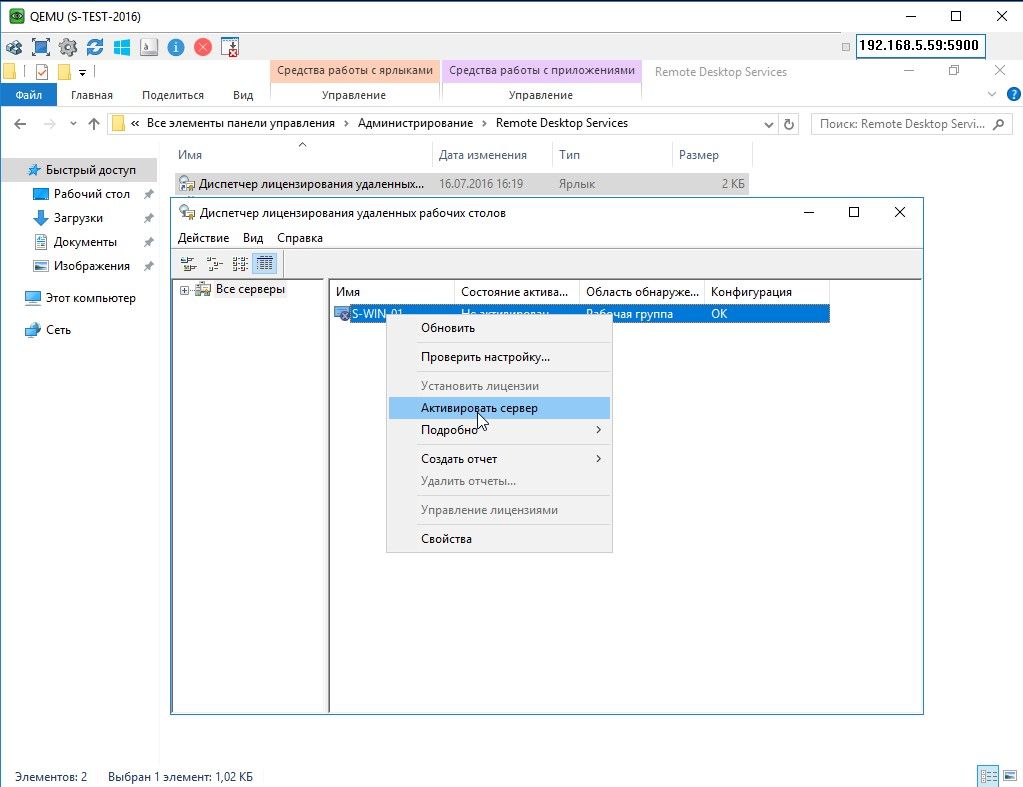

Для корректной работы сервера, необходимо настроить службу лицензирования. Для этого открываем диспетчер серверов и кликаем по Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Активировать сервер:

В открывшемся окне дважды кликаем Далее — заполняем форму — Далее — Далее — Снимаем галочку «Запустить мастер установки лицензий» — Готово.

Снова открываем диспетчер серверов и переходим в «Службы удаленных рабочих столов»:

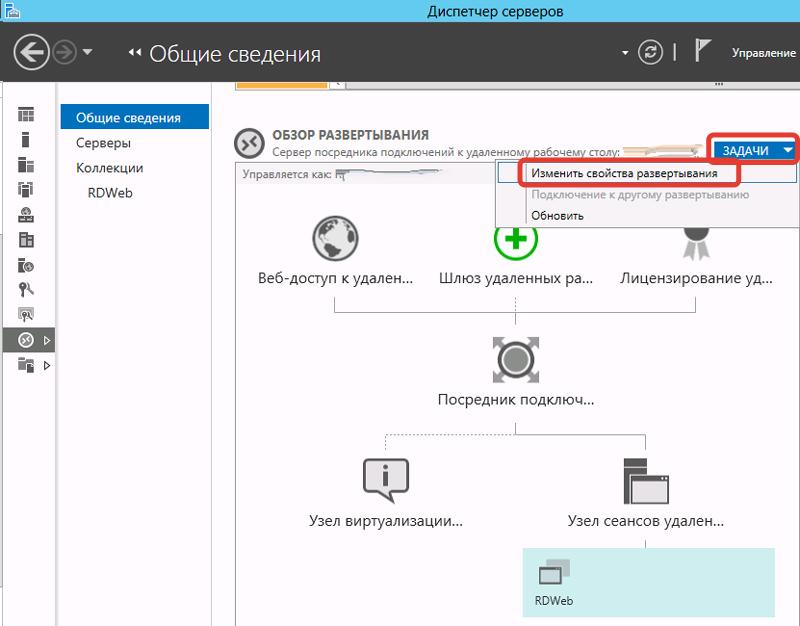

В «Обзоре развертывания» кликаем по Задачи — Изменить свойства развертывания:

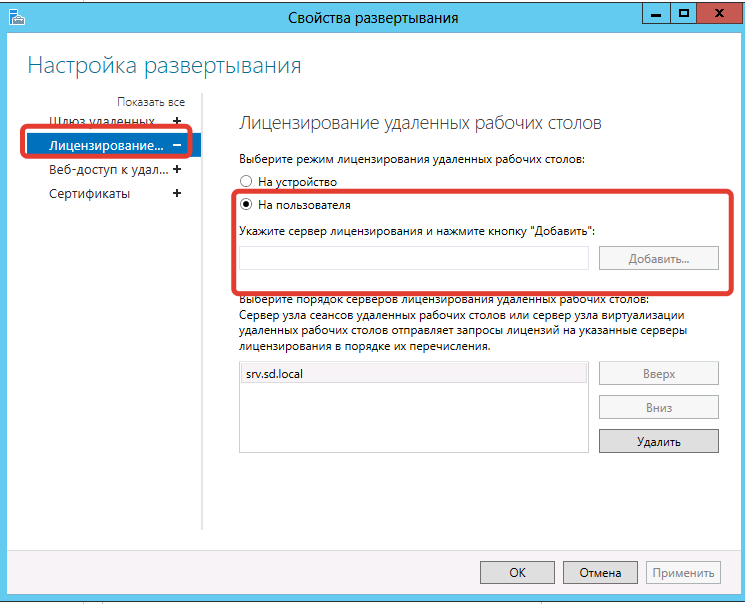

В открывшемся окне переходим в Лицензирование — Выбираем тип лицензий — прописываем имя сервера лицензирования (в данном случае локальный сервер) и нажимаем Добавить:

Применяем настройки, нажав OK.

Добавление лицензий

Открываем диспетчер серверов и кликаем по Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов:

В открывшемся окне кликаем правой кнопкой мыши по нашему серверу и выбираем Установить лицензии:

В открывшемся окне нажимаем Далее:

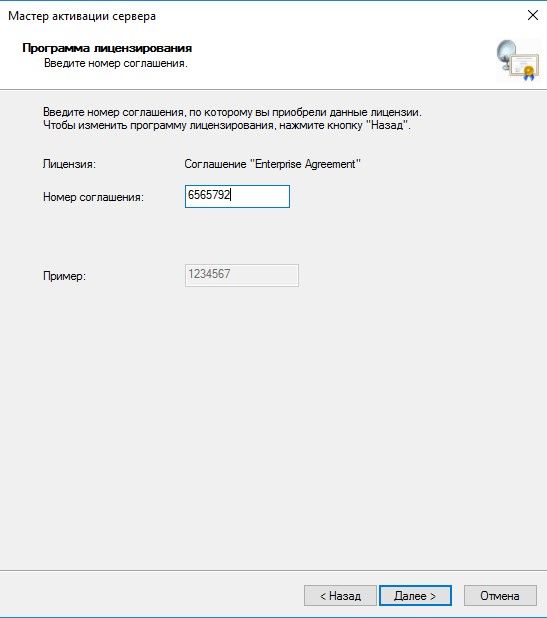

Выбираем программу, по которой куплены лицензии, например, Enterprise Agreement:

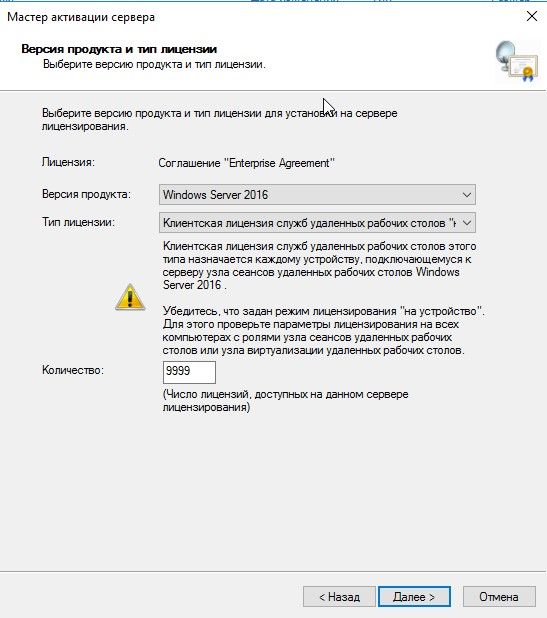

Нажимаем Далее — вводим номер соглашения и данные лицензии — выбираем версию продукта, тип лицензии и их количество:

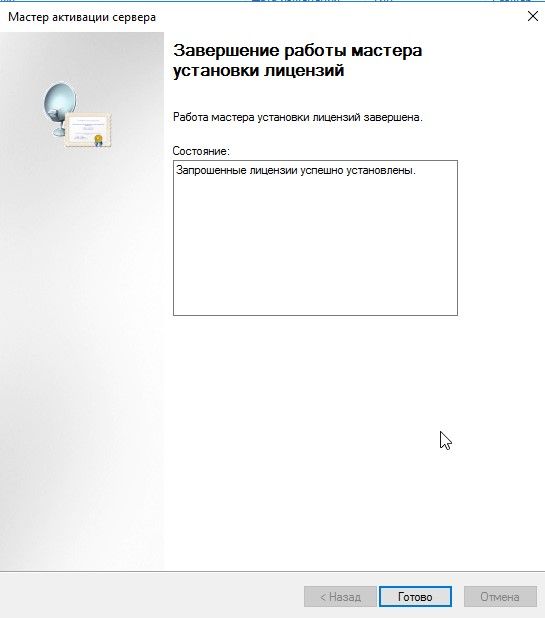

Нажимаем Далее — Готово.

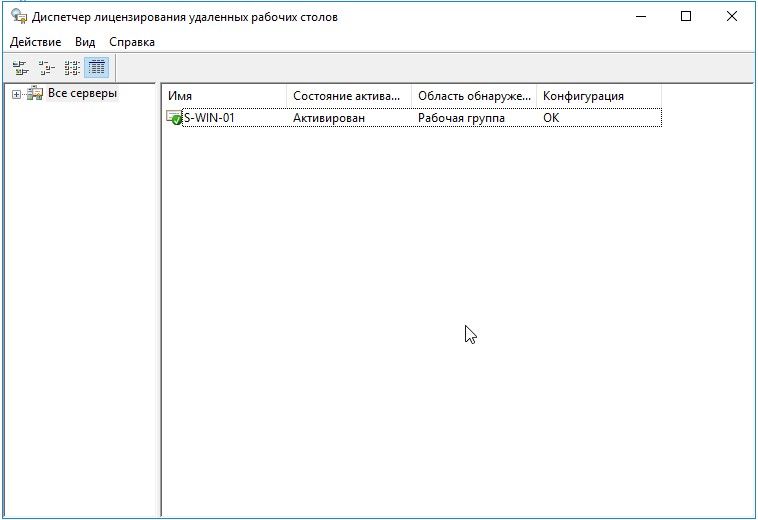

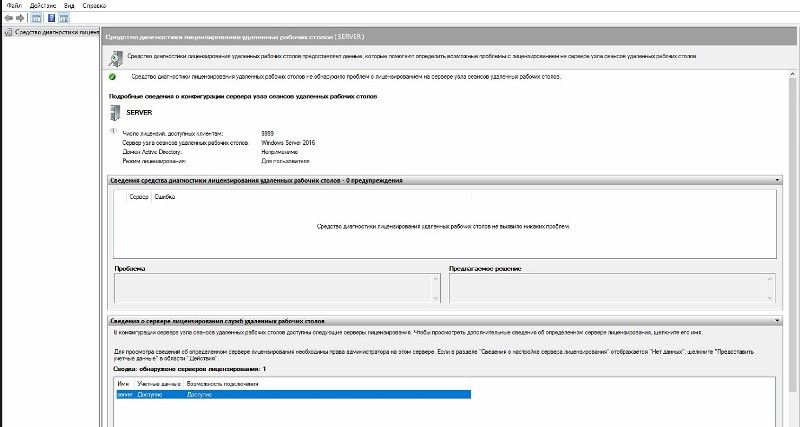

Проверить статус лицензирования можно в диспетчере серверов: Средства — Remote Desktop Services — Средство диагностики лицензирования удаленных рабочих столов.

Мы также готовы оказать помощь в установке и настройке терминального сервера.

Нашим клиентам мы предлагаем реализацию данного проекта и его последующее обслуживание в рамках ИТ-аутсорсинга.

Краткое описание: В данном руководстве рассматривается установка службы удаленных рабочих столов RDP Windows Server 2016.

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Нужна консультация или помощь в решении IT вопроса?

Службы удаленных рабочих столов Windows Server является самыми востребовательными по практическому использованию. Типичная связка подключения клиентского ПК к:

- Серверу приложений;

- Виртуальному рабочему столу.

Такой функционал решает задачи не только быстродействия(это все же сервер), но и вопрос с безопасностью коммерческой информации. Стоит отметить, что структурированные данные легче администрируются во всех аспектах этого понятия: предоставление доступа, резервное копирование и репликация, управление кластерными системами.

Установка службы удаленных рабочих столов RDP

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Диспетчер сервера, добавление роли

Перед началом работы

Тип установки

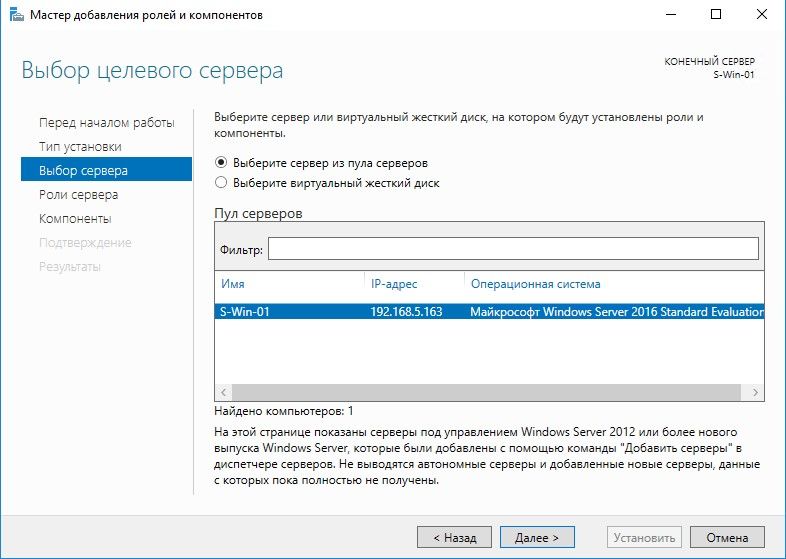

Выбор сервера для установки

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Выбор роли службы удаленных рабочих столов

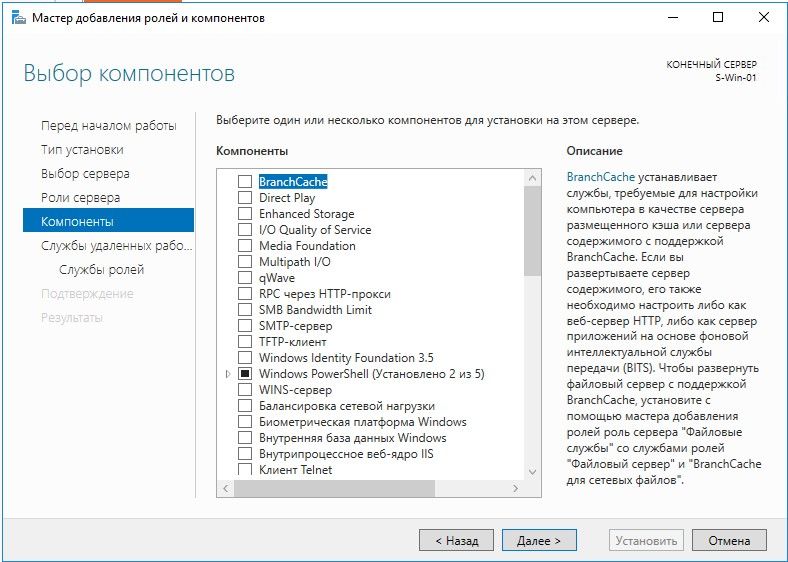

Пропуск добавления компонентов

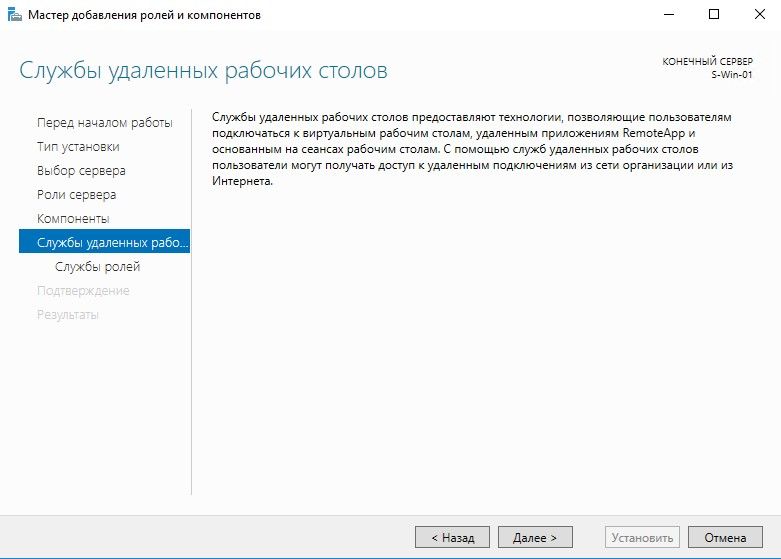

Описание службы удаленных рабочих столов

Добавление ролей для службы удаленных рабочих столов

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

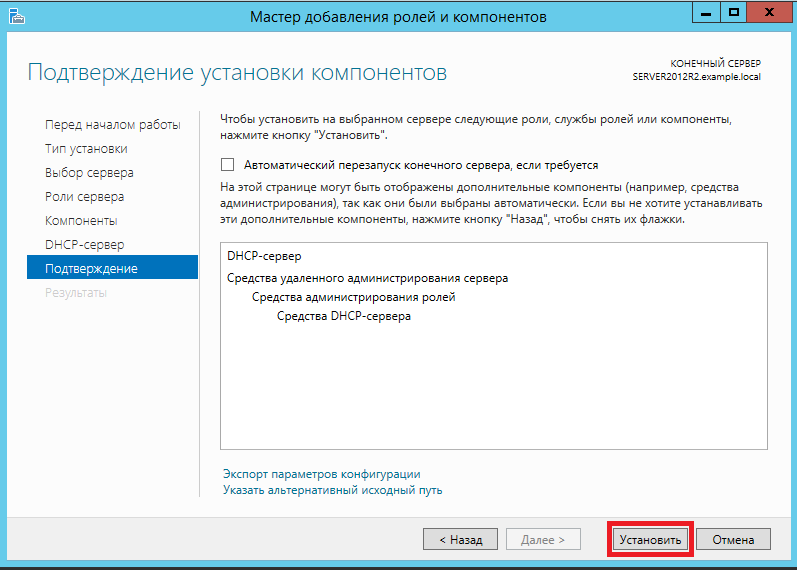

Подтверждение установки

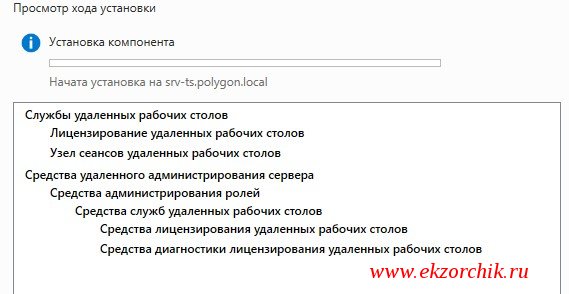

Процесс установки

Завершение установки, после этого требуется перезагрузить систему

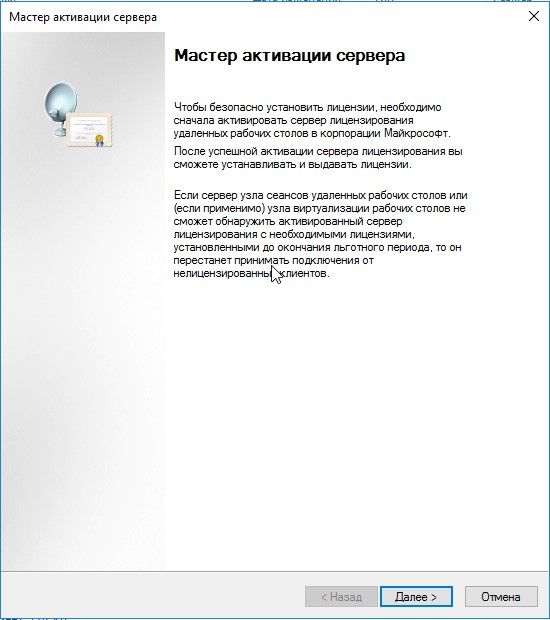

Активация сервера лицензирования RDP

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Мастер активации сервера, первый запуск

Сведения об организации

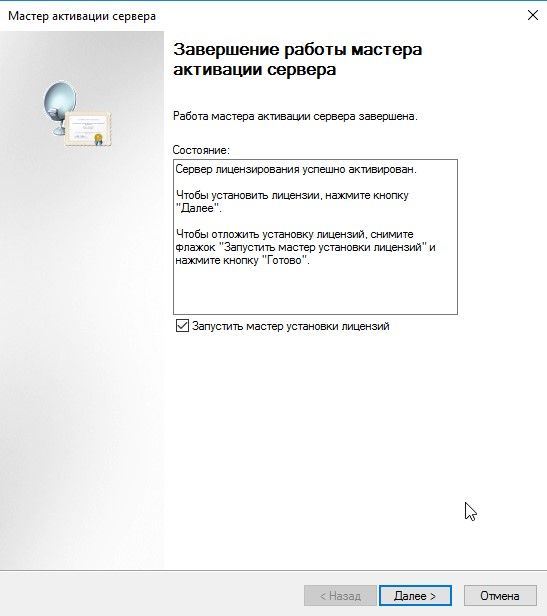

Мастер активация сервера, завершение работы

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

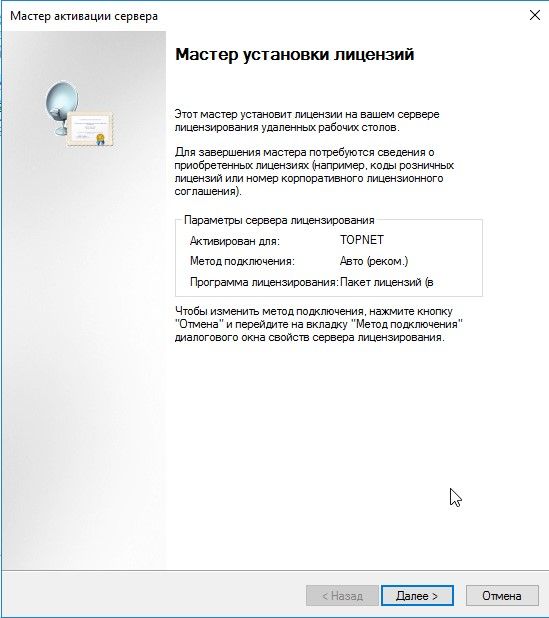

Мастер установки лицензий, запуск

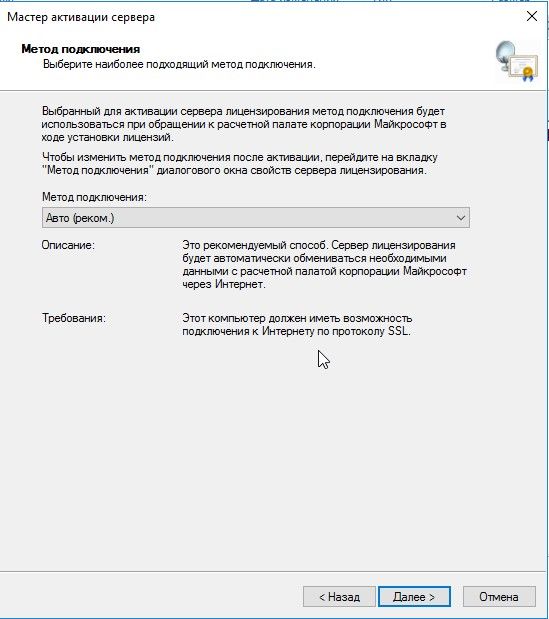

Выбор метода подключения

Номер соглашения

Версия продукта

Мастер установки лицензий, завершение

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Успешное завершение активации сервера лицензирования

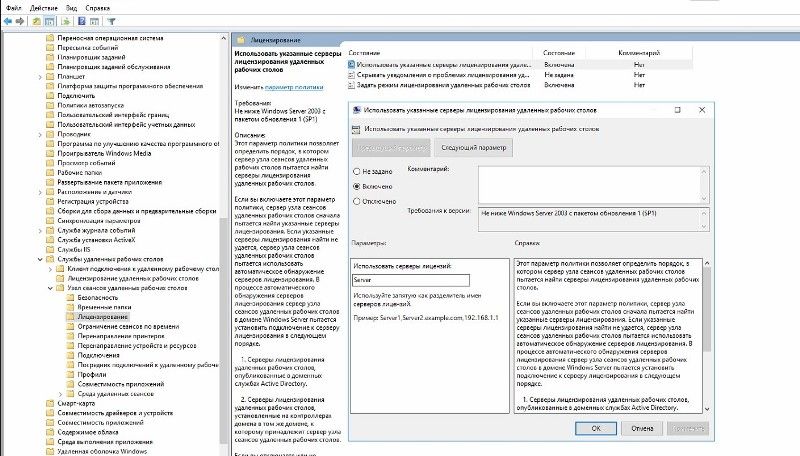

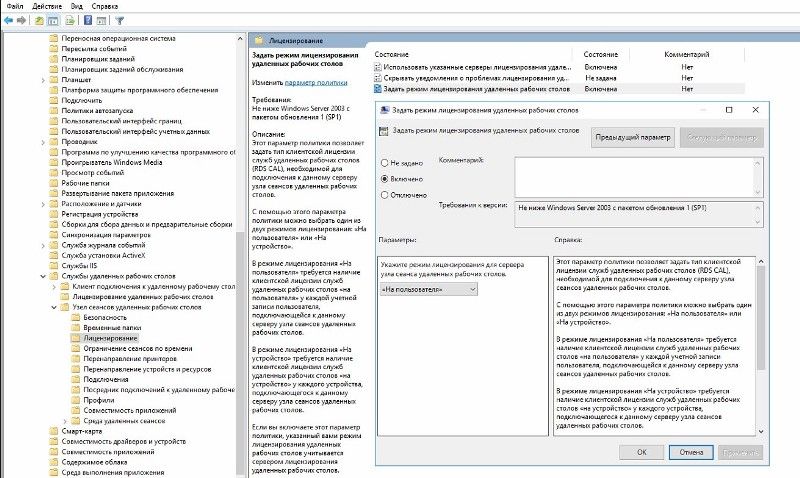

Важный этап — указание сервера лицензирования, т.к. начиная с Windows 2012R2 эту опцию перенесли в групповые политики:

Указание типа лицензирования — на пользователя

Проверка работы службы терминалов

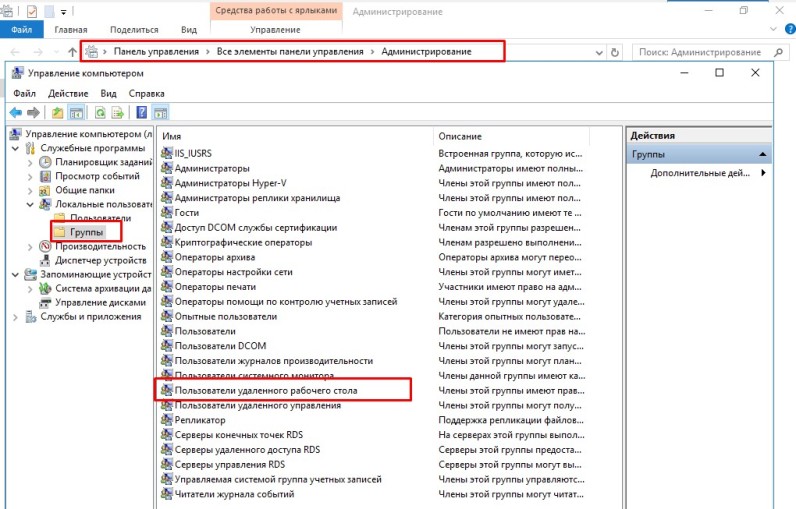

Добавление пользователей в группу разрешения для подключения

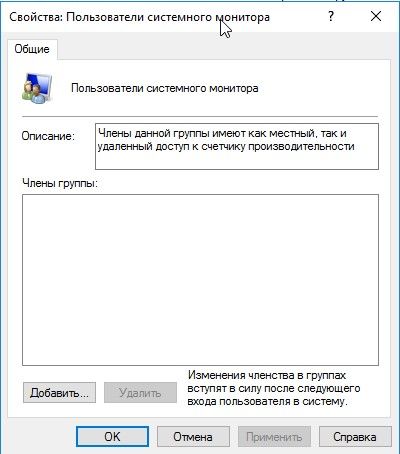

Во всех версия Windows Server, есть группа, по которой задаются разрешения для подключения к удаленному рабочему столу.

Остается только добавить пользователя

Поддержи автора статьи, просмотри рекламу ↓↓↓

Поддержи автора статьи, просмотри рекламу ↓↓↓

Оглавление

- Добавление ролей и компонентов

- Активация лицензии удалённых рабочих столов

- Изменение стандартного порта подключения

- Возможные проблемы

- Подключение было запрещено

- CredSSP

- Отсутствуют доступные серверы лицензирования удаленных рабочих столов

Добавление ролей и компонентов

Установка самой оси Microsoft Windows Server 2016 в рамках данной статьи рассматриваться не будет, только отдельно сама установка терминального сервера.

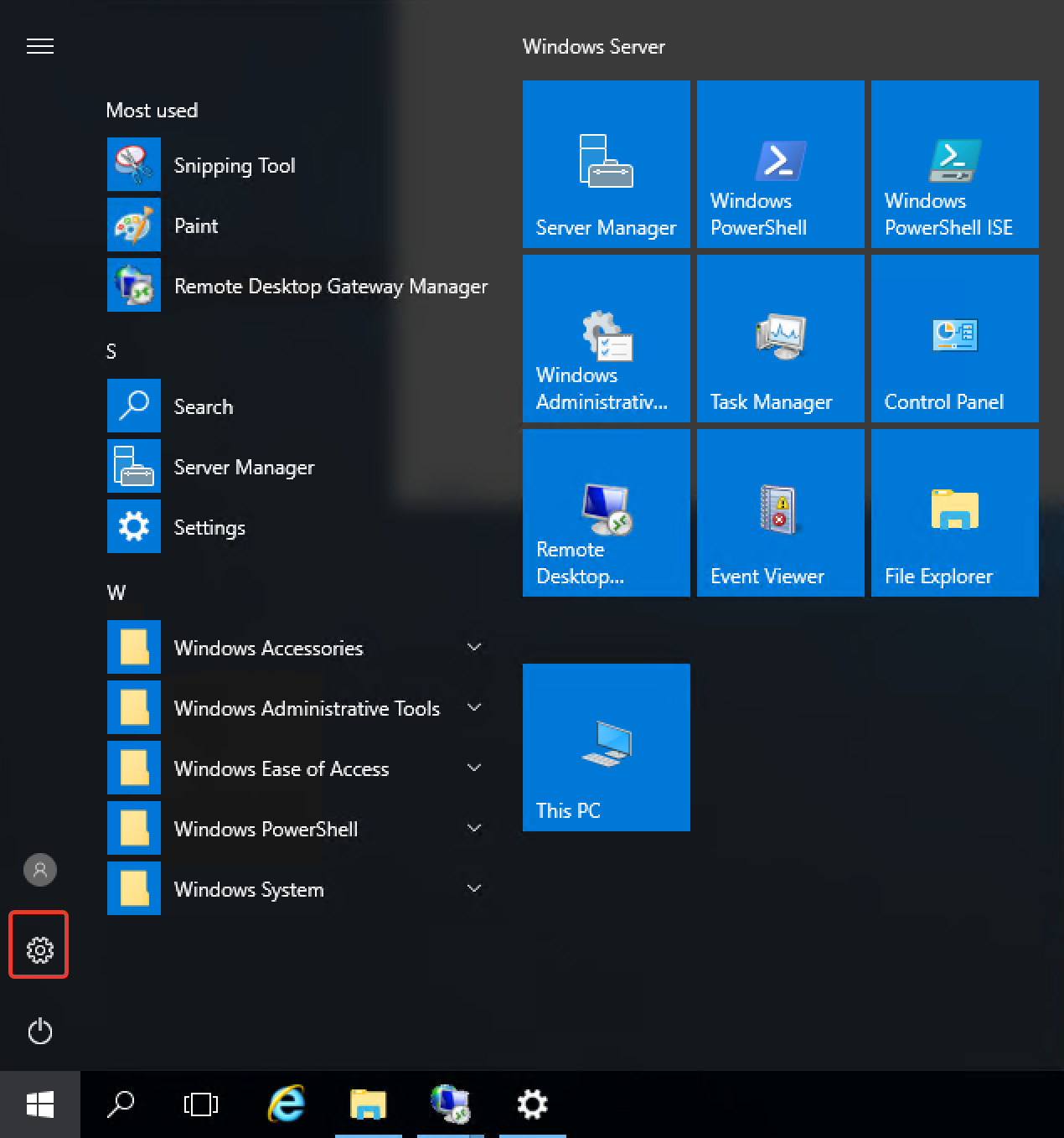

На будущем терминальном сервере открываем диспетчер сервера через Панель управления (Win + R Control) — Администрирование — Диспетчер серверов (Server Manager)

или через команду «Выполнить» (Win + R ServerManager). После чего переходим по вкладке Локальный сервер (Local Server)

Открываем мастер добавления ролей и компонентов, жмём далее, в типе установки отмечаем радиокнопкой пункт Установка ролей или компонентов (Role-based or feature-based installation),

выбираем сервер, жмём далее, чекбоксом отмечаем Службы удаленных рабочих столов. В службах ролей отмечаем для установки две службы: Лицензирование удаленных рабочих столов (Remote Desktop Licensing) и Узел сеансов удаленных рабочих столов (Remote Desktop Session Host),

жмём далее и потом установить. Дожидаемся конца установки и перезагружаем сервер, если это не было сделано автоматически по завершению установки.

Активация лицензии удалённых рабочих столов

Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов (RD Licensing Manager).

Раскрываем древо, правой кнопкой по нашему серверу вызываем выпадающее меню и выбираем пункт активировать сервер.

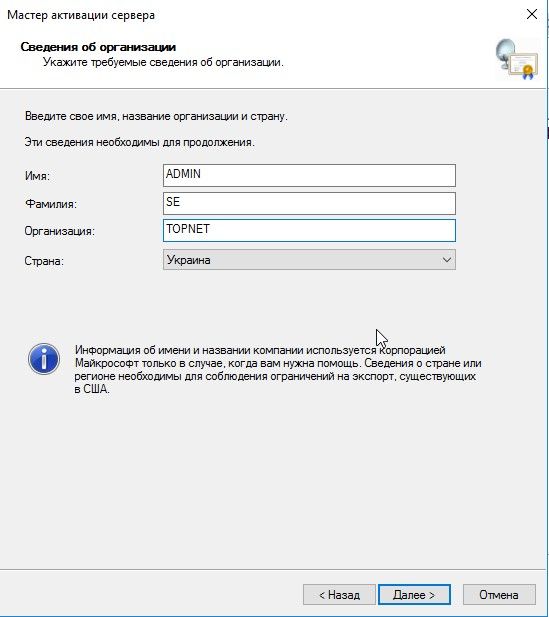

В мастер активации сервера вначале заполняем сведения об организации, а после устанавливаем саму лицензию. При выборе программы лицензии указываем Другое соглашение,

и указываем ключи активации купленной лицензии 6565792 (или любой другой. Для тестового сервера нагуглите за 2 минуты:»номер соглашения windows server 2016«. Ключ 6565792 — также является результатом выдачи поисковика google).

Выбираем версию продукта Windows Server 2016и тип лицензии Клиентская лицензия служб удаленных рабочих столов (на пользователя). Готово!

Но Средство диагностики лицензирования удаленных рабочих столов сообщает нам, что сервер лицензирования не включён. Чтож, поправим это дело через политики. Вызываем

командное меню «Выполнить» Win + R gpedit.msc. Переходим: Конфигурация компьютера (Computer Configuration) — Административные шаблоны (Administrative Templates) — Компоненты Windows (Windows Components) — Службы удаленных рабочих столов (Remote Desktop Services) — Узел сеансов удаленных рабочих столов (Remote Desktop Session Host) — Лицензирование (Licensing).

Тут поправим Использовать указанные серверы лицензирования удаленных рабочих столов (Use the specified Remote Desktop license servers) и Задать режим лицензирования удаленных рабочих столов (Set the Remote licensing mode).

Обновляем сведения в оснастке Средство диагностики лицинзирования удаленных рабочих столов (Win + R lsdiag.msc). Теперь всё ок!

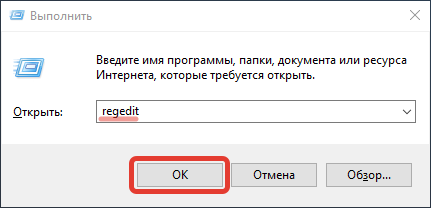

Изменение стандартного порта подключения

Стандартный порт для RDP подключения: 3389

Открываем реестр (Win + R regedit), переходим по ветке:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

Находим ключ PortNumber, меняем систему исчисления на Десятичную и задаем необходимый номер порта.

Так же это можно сделать через командную строу:

reg add "HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /v PortNumber /t REG_DWORD /d НОВЫЙ_НОМЕР_ПОРТА /f

А чтобы вы потом смогли подключиться по новому порту, то вам в фаервол нужно прописать правило

netsh advfirewall firewall add rule name="RDP PORT НОВЫЙ_НОМЕР_ПОРТА" dir=in action=allow protocol=TCP localport=НОВЫЙ_НОМЕР_ПОРТА

И перезапустить службу

net stop TermService && net start TermService

Возможные проблемы

Подключение было запрещено

Скорее всего вы при попытке подключиться увидите сообщение:»Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему«,

а всё из-за того, что 1 — терминальный сервер не настроен в домене на разрешение подключения к нему определённых пользователей; 2 — вы не добавили в группу Пользователи удаленного рабочего стола ни одного пользователя.

Возможно вам будет полезна статья о том как из Windows 10 сделать Терминальный сервер.

CredSSP

Ещё можете столкнуться с такой вот ошибкой: An authentication error has occurred. The function is not supported. This could be due to CredSSP encryption oracle remediation.

О ней я писал ранее в статье:»Ошибка RDP подключения: CredSSP encryption oracle remediation. Как исправить?».

А возникновение этой ошибки связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

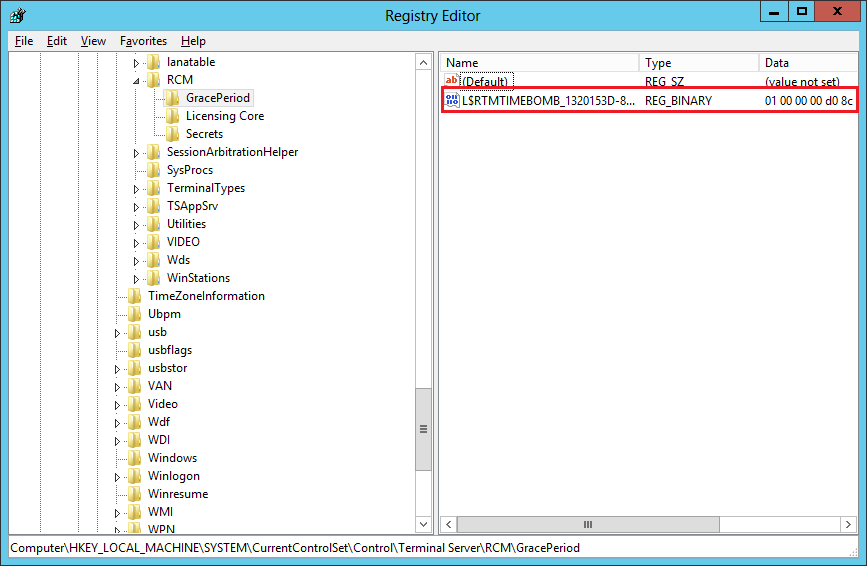

Отсутствуют доступные серверы лицензирования удаленных рабочих столов

После настройки сервера всё шло хорошо, но только 120 дней. Потом случилось следущее:

Удаленный сеанс отключен, поскольку отсутствуют доступные серверы лицензирования удаленных рабочих столов.

Обратитесь к администратору сервера

А это означает что у вас установлен ключ льготного периода (grace period licensing), который необходимо удалить. Для этого вам нужно залогиниться на сервер локально.

Где удалять ключ льготного периода? В реестре под именем L$RTMTIMEBOMB. Идём по ветке реестра:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerRCMGracePeriod

Но не тут то было! У вас недостаточно прав, но и это нас не остановит. Жмём правой кнопкой мыши и меняем владельца на ветку реестра и даём полные права самому себе, после чего спокойно удаляем эту гадость).

Если не поможет, то советую переустановить роли и компоненты.

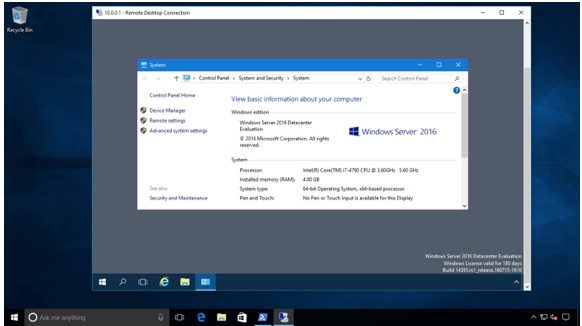

Remote Desktop Protocol (RDP) is a Microsoft-proprietary remote access protocol that is used by Windows systems administrators to manage Windows Server systems remotely. What sets RDP apart from, say, Windows PowerShell or Secure Shell (SSH) remoting is the presence of the full graphical desktop, as shown in Figure 1.

MORE: Best Remote Access Software and Solutions

By default, the RDP server component listens for incoming connections on TCP port 3389 by default, although this can be changed by the administrator for security reasons.

To be sure, Microsoft’s current push is for admins to reduce their reliance upon RDP and instead (a) deploy Windows Servers in Server Core or Nano mode; and (b) employ Windows PowerShell command-line remote administration instead of RDP.

Microsoft’s justification for this advice is two-fold:

- A GUI layer consumes unnecessary system resources

- A GUI layer broadens the attack surface of your servers

Regardless, many admins are accustomed to RDP-based remote administration, and seek to do so even in the newly released Windows Server 2016 operating system. Let’s learn how to enable RDP in Server 2016 (tl;dr: the process is identical to Windows Server 2012 R2).

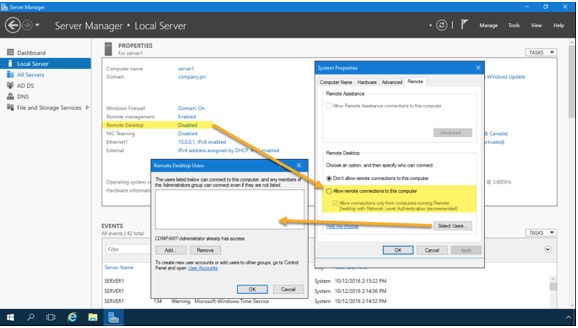

Server Manager

Open the Server Manager console, navigate to the Local Server node, and click the Remote Desktop hyperlink as shown in Figure 2.

The Remote Desktop hyperlink is simply a shortcut to the System Properties sheet from the System Control Panel item. Select Allow remote connections to this computer, and optionally enable Allow connections only from computers running Remote Destkop with Network Level Authentication (recommended).

Network Level Authentication (NLA) protects Windows Server against denial-of-service (DoS) attacks by requiring authentication to take place before any graphical session is established by the server. NLA also conserves server system resources.

Windows PowerShell

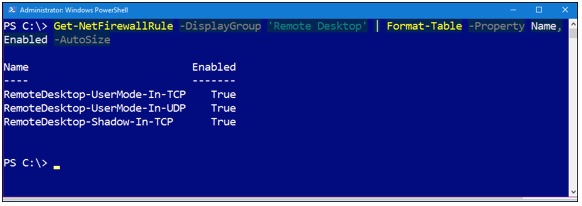

From a lower-level perspective, incoming RDP connections are enabled on a server through two Registry values and a Windows Firewall rule.

Open an elevated Windows PowerShell session and run the following commands. This first one creates the fDenyTSConnections value and sets it to 0 (off). This makes sense, because we don’t want to deny Terminal Services (TS) connections.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal Server’ -Name ‘fDenyTSConnections’ -Value 0 -PropertyType dword -Force

The next command creates and enables the UserAuthentication (Network Layer Authentication) value; NLA is a good idea and you should consider enabling it by default on your servers.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -Name ‘UserAuthentication’ -Value 1 -PropertyType dword -Force

The next command enables the predefined «Remote Desktop» Windows Firewall rule. We can then invoke the Get-NetFirewallRule PowerShell cmdlet to verify as shown in Figure 3.

Enable-NetFirewallRule -DisplayGroup ‘Remote Desktop’

Group Policy

The chances are good that you want to standardize RDP behavior across all your infrastructure servers. Therefore, we turn to Group Policy to accomplish this goal.

Start by creating, linking and scoping a new Group Policy Object (GPO) that targets the servers that should share RDP server settings.

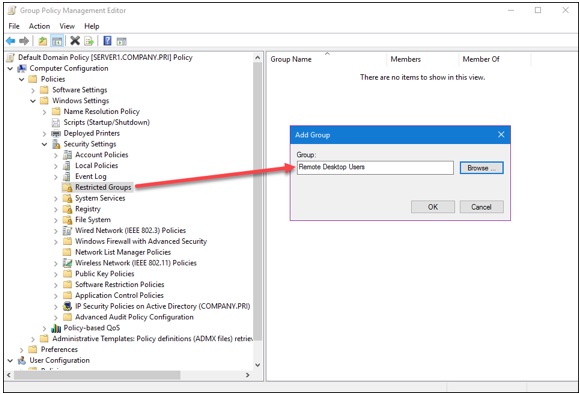

Next, navigate to the following Group Policy path and add a new Restricted Groups entry (shown in Figure 4):

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsRestricted Groups

You can customize the membership in the servers’ built-in Remote Desktop Users group; members of this group can establish RDP sessions to the server. Note that the local Administrators group (and, by extension, the Domain Admins global group) is automatically granted this privilege in Active Directory.

The following three Group Policy settings govern:

- Windows Firewall incoming RDP exceptions

- User right to establish RDP sessions

- Requiring NLA

Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain ProfileWindows Firewall: Allow Inbound Remote Desktop exceptions

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnectionsAllow user to connect remotely by using Remote Desktop Services

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSecurityRequire user authentication for remote connections by using NLA

Creating the Client Connection

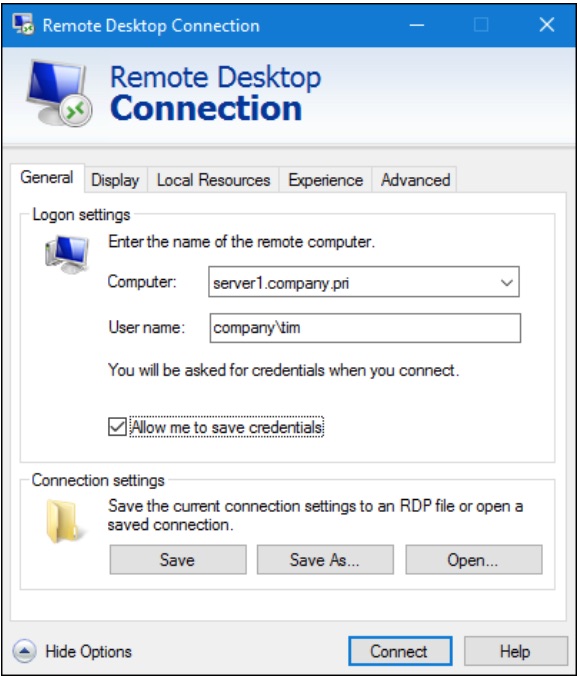

Windows Client and Windows Server both include the Microsoft RDP client, called Remote Desktop Connection. My favorite way to invoke this tool is to:

Press WINDOWS KEY+R

Type mstsc (which stands for «Microsoft Terminal Services Client»)

Press ENTER

I show you the Remote Desktop Connection user interface in Figure 5.

What’s cool about RDP clients is that they are available for just about every desktop or mobile operating system. Here is a representative list:

- Android: Microsoft Remote Desktop

- iOS: Microsoft Remote Desktop

- Linux: rdesktop

- macOS: Microsoft Remote Desktop

- Windows Phone: Microsoft Remote Desktop

Note that Windows Server supports only two simultaneous RDP sessions at once. If you need more than that, then you’ll have to install the Remote Desktop Services (RDS) Session Host server role and purchase additional RDS connection licenses from Microsoft.

Final Thoughts

If you’ve configured RDP on previous Windows Server versions, then you’ll find that Windows Server 2016 behaves the exact same way. Keep in mind, however, that Microsoft’s ever-widening embrace of «assume breach» security posture and the hybrid cloud scenario and its accompanying «manage herds, not pets» philosophy means the emphasis is on command-line automation rather than on-off RDP GUI sessions.

- 10 Best New Features in Windows Server 2016

- Windows 10 for IT Pros: Tutorials, Tips and Tricks

- Top 6 Windows 10 Apps for IT Pros

Get instant access to breaking news, in-depth reviews and helpful tips.

Remote Desktop Protocol (RDP) is a Microsoft-proprietary remote access protocol that is used by Windows systems administrators to manage Windows Server systems remotely. What sets RDP apart from, say, Windows PowerShell or Secure Shell (SSH) remoting is the presence of the full graphical desktop, as shown in Figure 1.

MORE: Best Remote Access Software and Solutions

By default, the RDP server component listens for incoming connections on TCP port 3389 by default, although this can be changed by the administrator for security reasons.

To be sure, Microsoft’s current push is for admins to reduce their reliance upon RDP and instead (a) deploy Windows Servers in Server Core or Nano mode; and (b) employ Windows PowerShell command-line remote administration instead of RDP.

Microsoft’s justification for this advice is two-fold:

- A GUI layer consumes unnecessary system resources

- A GUI layer broadens the attack surface of your servers

Regardless, many admins are accustomed to RDP-based remote administration, and seek to do so even in the newly released Windows Server 2016 operating system. Let’s learn how to enable RDP in Server 2016 (tl;dr: the process is identical to Windows Server 2012 R2).

Server Manager

Open the Server Manager console, navigate to the Local Server node, and click the Remote Desktop hyperlink as shown in Figure 2.

The Remote Desktop hyperlink is simply a shortcut to the System Properties sheet from the System Control Panel item. Select Allow remote connections to this computer, and optionally enable Allow connections only from computers running Remote Destkop with Network Level Authentication (recommended).

Network Level Authentication (NLA) protects Windows Server against denial-of-service (DoS) attacks by requiring authentication to take place before any graphical session is established by the server. NLA also conserves server system resources.

Windows PowerShell

From a lower-level perspective, incoming RDP connections are enabled on a server through two Registry values and a Windows Firewall rule.

Open an elevated Windows PowerShell session and run the following commands. This first one creates the fDenyTSConnections value and sets it to 0 (off). This makes sense, because we don’t want to deny Terminal Services (TS) connections.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal Server’ -Name ‘fDenyTSConnections’ -Value 0 -PropertyType dword -Force

The next command creates and enables the UserAuthentication (Network Layer Authentication) value; NLA is a good idea and you should consider enabling it by default on your servers.

New-ItemProperty -Path ‘HKLM:SystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp’ -Name ‘UserAuthentication’ -Value 1 -PropertyType dword -Force

The next command enables the predefined «Remote Desktop» Windows Firewall rule. We can then invoke the Get-NetFirewallRule PowerShell cmdlet to verify as shown in Figure 3.

Enable-NetFirewallRule -DisplayGroup ‘Remote Desktop’

Group Policy

The chances are good that you want to standardize RDP behavior across all your infrastructure servers. Therefore, we turn to Group Policy to accomplish this goal.

Start by creating, linking and scoping a new Group Policy Object (GPO) that targets the servers that should share RDP server settings.

Next, navigate to the following Group Policy path and add a new Restricted Groups entry (shown in Figure 4):

Computer ConfigurationPoliciesWindows SettingsSecurity SettingsRestricted Groups

You can customize the membership in the servers’ built-in Remote Desktop Users group; members of this group can establish RDP sessions to the server. Note that the local Administrators group (and, by extension, the Domain Admins global group) is automatically granted this privilege in Active Directory.

The following three Group Policy settings govern:

- Windows Firewall incoming RDP exceptions

- User right to establish RDP sessions

- Requiring NLA

Computer ConfigurationAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain ProfileWindows Firewall: Allow Inbound Remote Desktop exceptions

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostConnectionsAllow user to connect remotely by using Remote Desktop Services

Computer ConfigurationAdministrative TemplatesWindows ComponentsRemote Desktop ServicesRemote Desktop Session HostSecurityRequire user authentication for remote connections by using NLA

Creating the Client Connection

Windows Client and Windows Server both include the Microsoft RDP client, called Remote Desktop Connection. My favorite way to invoke this tool is to:

Press WINDOWS KEY+R

Type mstsc (which stands for «Microsoft Terminal Services Client»)

Press ENTER

I show you the Remote Desktop Connection user interface in Figure 5.

What’s cool about RDP clients is that they are available for just about every desktop or mobile operating system. Here is a representative list:

- Android: Microsoft Remote Desktop

- iOS: Microsoft Remote Desktop

- Linux: rdesktop

- macOS: Microsoft Remote Desktop

- Windows Phone: Microsoft Remote Desktop

Note that Windows Server supports only two simultaneous RDP sessions at once. If you need more than that, then you’ll have to install the Remote Desktop Services (RDS) Session Host server role and purchase additional RDS connection licenses from Microsoft.

Final Thoughts

If you’ve configured RDP on previous Windows Server versions, then you’ll find that Windows Server 2016 behaves the exact same way. Keep in mind, however, that Microsoft’s ever-widening embrace of «assume breach» security posture and the hybrid cloud scenario and its accompanying «manage herds, not pets» philosophy means the emphasis is on command-line automation rather than on-off RDP GUI sessions.

- 10 Best New Features in Windows Server 2016

- Windows 10 for IT Pros: Tutorials, Tips and Tricks

- Top 6 Windows 10 Apps for IT Pros

Get instant access to breaking news, in-depth reviews and helpful tips.

Прочитано:

132 759

Т.к. на новом рабочем месте используется на всех серверах операционная система Windows Server 2016, то для мне это недоработка, что я еще не расписал для себя в шагах, как и какие действия нужно проделать дабы развернуть терминальный сервер. Я конечно понимаю, что что-то существенного по отношению к Windows Server 2012 R2 я не увижу, но все же мне хочется чтобы в моей работе/моей смене было как можно меньше всяких неожиданностей. Я уже смирился и да же рад, что я могу надеяться только на самого себя.

Hostname: srv-ts

Version: Version 10.0.14393

srv-dc → 192.168.2.2 (AD,DNS,DHCP)srv-ts → 192.168.2.100srv-gw → 192.168.2.1 (Mikrotik в роли шлюза)

На заметку: Возьмите за правило хорошего тона: один логический диск, диск С: это система, к примеру 50-100Gb второй логический диск, диск D: это пользовательские профили, для этой задумки понадобится настроить все по заметке:

Если TS (Terminal Server) в домене то определенными групповыми политиками зарезаем все пользователю, что может повредить терминальному серверу и не относится к рабочему процессу. Так обычно делают если у всех в компании нет рабочего компьютера, а стоит тонкий клиент в котором зашито, что при включении он подключается к терминальному серверу. Только у дизайнеров обычно стационарное рабочее место.

Авторизуюсь в системе с правами локального администратора, а если система в домене то под администратором домена — все действия аналогичны.

Win + R → control — (Просмотр) Категория — Мелкие значки — Администрирование — Диспетчер серверов — Панель мониторинга — Добавить роли и компоненты — Установка ролей или компонентов — (Выберите сервер из пула серверов): srv-ts 192.168.2.100 Майкрософт Windows Server 2016 Standard — отмечаю галочкой роль: Службы удаленных рабочих столов, нажимаю «Далее», «Далее», «Далее». Теперь нужно отметить галочками службы ролей для установки Службы удаленных рабочих столов:

- Лицензирование удаленных рабочих столов

- Узел сеансов удаленных рабочих столов

и нажимаю «Далее», «Установить».

После перезагрузки, авторизуюсь в системе и указываю ключи активации с целью возможности удаленного подключения пользователей в размере купленной лицензии или использования ключей найденных на просторах интернета (но так нужно делать только в рамках тестирования, в своих экспериментах, а не для корпоративного использования).

- Login: POLYGONekzorchik

- Pass: 712mbddr@

Запускаю оснастку управления лицензированием для службы удаленных рабочих столов:

Win + X → «Панель управления»— «Администрирование» — «Remote Desktop Services» — «Диспетчер лицензирования удаленных рабочих столов», разворачиваю «Все серверы» — SRV-TS и через правый клик мышью по именованию данного хоста выбираю пункт из меню: «Активировать сервер», Далее.

В качестве метода активации выбираю: Метод активации: Авто(реком), но вот если в Вашей сети нет доступа в интернет, то этот вариант завершится ошибкой: «Не удалось подключиться к расчетной палате корпорации Майкрофт. Проверьте наличие подключения к Интернету на компьютера, на котором запущен диспетчер лицензирования удаленных рабочих столов» и нажима кнопку «Далее»

Указываю контактную информацию по компании на которую оформлен ключ, поля: Имя (ekzorchik), Фамилия (ekzorchik), Организация (ekzorchik), Страна (Russian) и нажимаю «Далее»

На следующем шаге указываю расширенную контактную информацию Email, Organizational unit, Company address, City, State/province, Postal code (на данном шаге я ничего не указывал), «Далее», а после отмечаю галочкой Start Install Licenses Wizard now и нажимаю Next, Next

Далее выбираю тип купленной лицензии — у меня, как и ранее я публиковал в заметке для Server 2008 R2 это код (Номер лицензионного соглашения) именуемый, как Enterprise Agreement (к примеру наиболее распространенные в интернета: 6565792, 5296992, 3325596 и нажимаю Next, указываю номер лицензионного соглашения:

License program: Enterprise Agreement

Agreement number: 6565792

На заметку: Номер Enterprise Agreement приведенные в этой заметки только для собственного тестирования и изучения, не нарушайте закон.

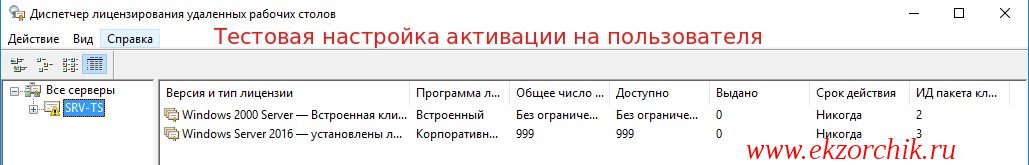

и нажимаю Next, затем указываю в рамках какого продукта данный номер применим и на кого: либо на учетную запись, либо на компьютер:

- License program: Enterprise Agreement

- Product version: Windows Server 2016

- License type: Клиентская лицензия служб удаленных рабочих столов (на пользователя)

- Quantity: 999

и нажимаю Next, если Вы видите также как и Я надпись: The requested licenses have been successfully installed, то значит Вы активировал Ваш терминальный сервер, по такому принципу как я разобрал выше проделывается и для лицензий на компьютера. После нажимаем кнопку Finish.

Итоговый вид оснастки RD Licensing Manager должен принять следующий вид:

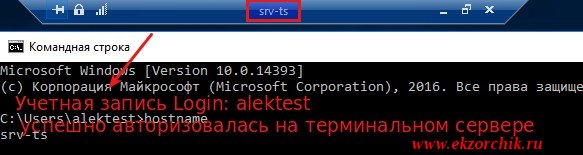

Login: alektest, Password: Aa1234567

Отлично теперь попробую подключиться с любой станции под управлением к развернутому терминальному серверу:

Win + R → mstsc.exe

Компьютер: указываю IP&DNS адрес терминального сервера, в моем случае

Компьютер: srv-ts

Пользователь: alektest

и нажимаю «Подключить», ввожу пароль Aa1234567 и нажимаю OK, но не тут то было в ответ получаю сообщение: «Подключение было запрещено, так как учетная запись пользователя не имеет прав для удаленного входа в систему».

Кстати все правильно, нужно на терминальном сервере в группу: Win + R → control.exe — «Администрирование» — «Управление компьютером» — «Локальные пользователи и группы» — «Группы» — «Пользователи удаленного рабочего стола» добавить доменного пользователя или группу пользователей, но добавлять всех прошедших проверку я не рекомендую. Доступ к сервисам нужно выдавать по необходимости, а не по принципу чтобы был. Пробую еще раз подключиться под учетной записью alektest и все получилось:

Win + X — Командная строка (администратор)

C:Windowssystem32>qwinsta

СЕАНС ПОЛЬЗОВАТЕЛЬ ID СТАТУС ТИП УСТР-ВО

services 0 Диск

>console ekzorchik 1 Активно

rdp-tcp#1 alektest 2 Активно

rdp-tcp 65536 Прием

Что могу сказать пока ничего такого сверхнового по сравнению с терминальным сервером на базе Server 2008 R2 Ent/Server 2012 R2 я не заметил, скорее всего все скажется когда буду использовать более плотнее. А пока я прощаюсь с Вами читатели моего блога, с уважением автор — Олло Александр aka ekzorchik.

Настройка Windows Server 2016 заключается в инсталляции терминального сервера с рядом дополнительных компонентов: службы удаленного доступа, ролей и прочего обеспечения. Еще потребуется настроить лицензирование. Но предварительно нужно выполнить инсталляцию операционной системы (ОС).

Содержание

- Установка терминального сервера Windows Server 2016

- Создание загрузочной флешки

- Запуск компьютера с накопителя

- Процесс инсталляции

- Настройка терминального сервера Windows Server 2016

- Базовые настройки Windows Server 2016

- Инсталляция служб удаленных рабочих столов

- Настройка лицензирования удаленных рабочих столов

- Установка роли и компонентов

- Возможные проблемы и их решение

- Запрет на подключение к серверу

- Ошибка шифрования CredSSP

- Отсутствие серверов лицензирования удаленных рабочих столов

Процесс инсталляции ничем не отличается от стандартной процедуры: предварительно создается загрузочный накопитель, с которого впоследствии запускается устройство, затем идет этап настройки будущего дистрибутива и разметка дискового пространства.

Создание загрузочной флешки

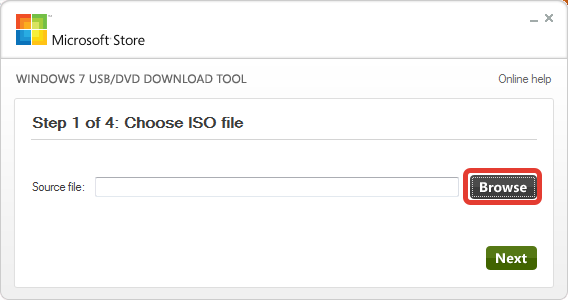

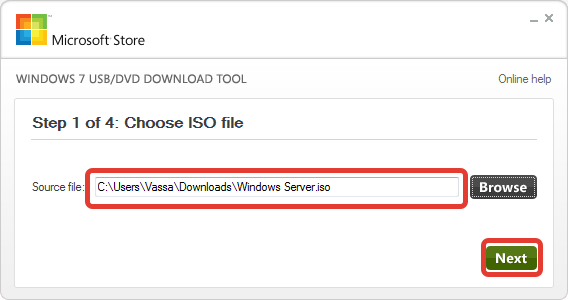

Чтобы создать инсталляционный накопитель, нужно заранее загрузить на компьютер образ ОС и установить специальную программу. В статье будет рассмотрено решение от компании Microsoft — USB/DVD Download Tool.

Пошаговое руководство:

- На заглавном экране кликнуть по кнопке Browse и в появившемся окне файлового менеджера проложить путь к образу ОС. Нажать Next.

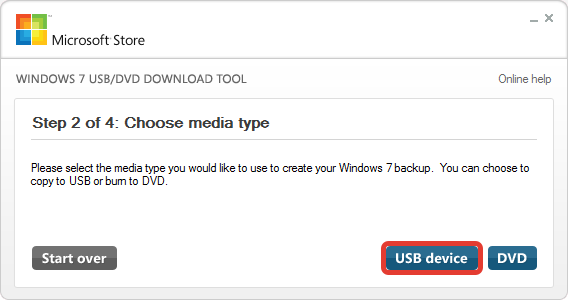

- Определить флешку в качестве используемого носителя, щелкнув по кнопке USB device.

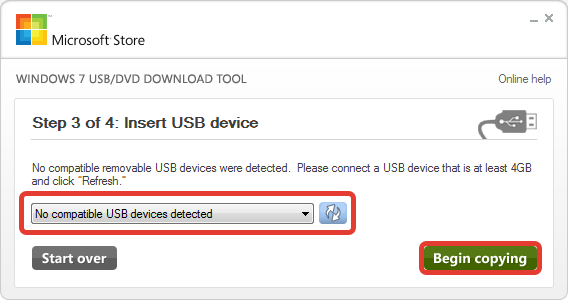

- Из выпадающего меню выбрать название накопителя, который на этот момент должен быть вставлен в порт компьютера. Нажать Begin copying.

- В появившемся диалоговом окне поочередно кликнуть кнопки Erase USB Device и Да.

Важно! В процессе выполнения операции все данные на флешке будут удалены.

Начнется процесс переноса инсталлятора ОС с образа на носитель. За ходом выполнения можно следить в окне утилиты. После завершения программу можно закрыть.

Запуск компьютера с накопителя

Для начала инсталляции Windows 2016 Terminal Server необходимо запустить компьютер с флешки. Делать это следует через Boot Menu, что позволит избежать множественных манипуляций в БИОСе.

Для каждой модели ноутбука или материнской платы сочетания входа в нужное меню отличается, поэтому рекомендуется при старте системы нажимать сразу несколько клавиш — F8, F11, F12, Esc.

После появления заглавного экрана необходимо посредством стрелочек на клавиатуре выделить название загрузочного носителя и нажать Enter.

Процесс инсталляции

Процесс установки является стандартным для семейства ОС Windows. Изначально следует выполнить предварительную настройку:

- Выбрать язык, формат времени и метод ввода, кликнуть Далее.

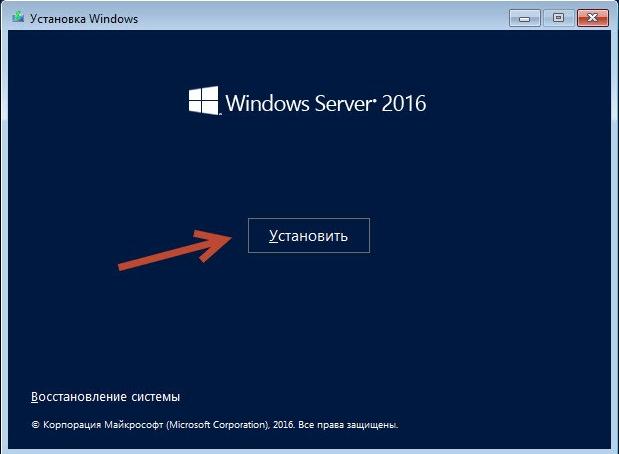

- Нажать кнопку Установить.

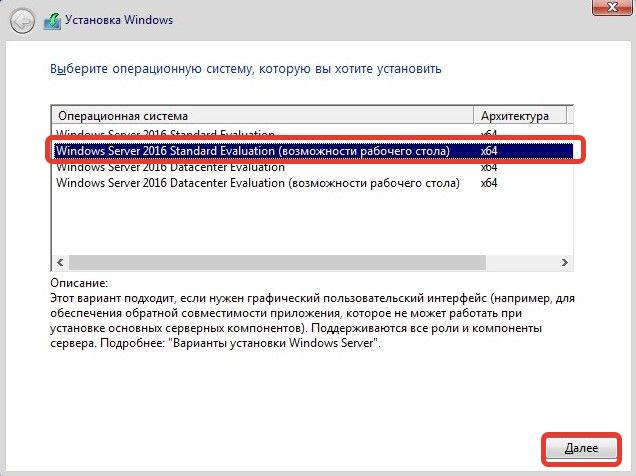

- Определить устанавливаемую редакцию. Неопытным пользователям рекомендуется выбирать Standart, потому что в версии Core отсутствует графический интерфейс и все действия выполняются через консоль.

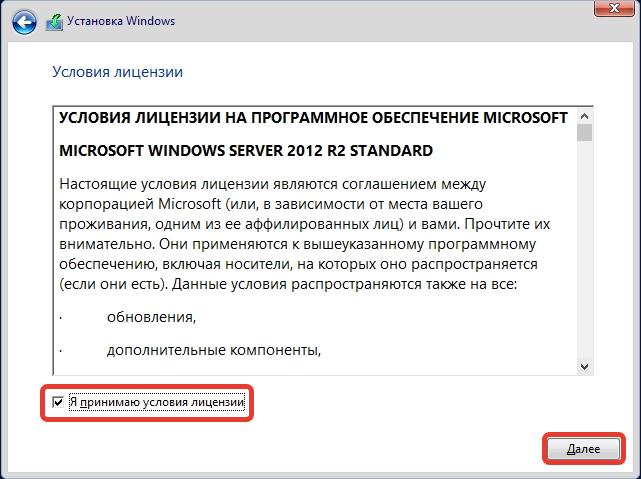

- Принять лицензионное соглашение, поставив отметку напротив соответствующего пункта и кликнув Далее.

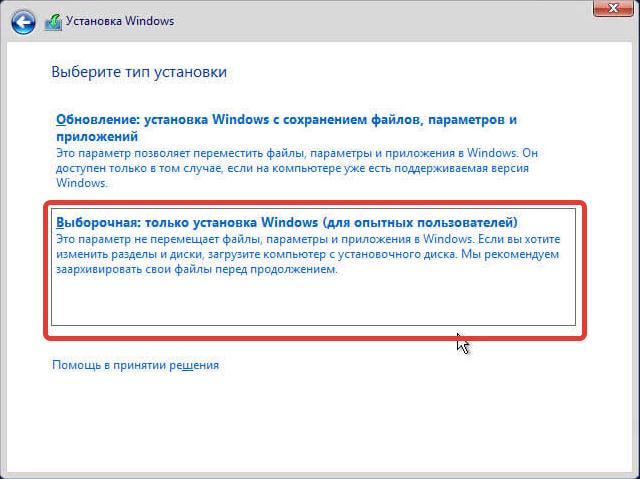

- На этапе определения типа установки нажать по пункту «Выборочная: только установка Windows».

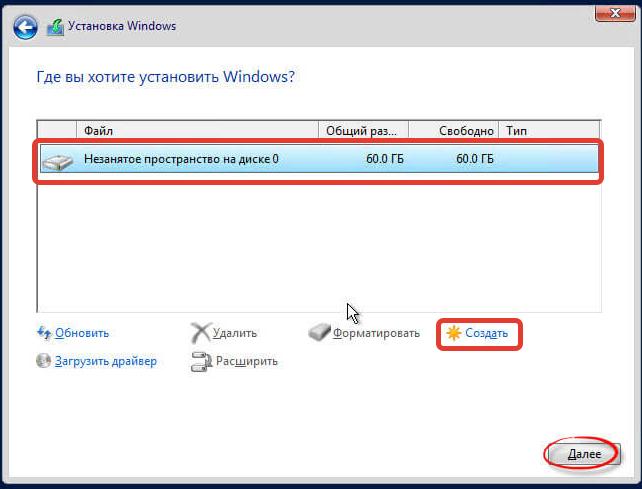

- Выделить пустой раздел диска, на который будет установлена ОС, и нажать по строке «Создать». При необходимости предварительно очистить дисковое пространство посредством опции «Удалить».

Запустится процесс переноса данных с флешки на диск. После завершения операции компьютер перезапустится и необходимо будет задать пароль администратора.

Настройка терминального сервера Windows Server 2016

Чтобы сервер терминалов работал корректно, после инсталляции ОС нужно выполнить настройку системы: внести изменения в базовые параметры, включить службу удаленных рабочих столов, настроить лицензирование.

Базовые настройки Windows Server 2016

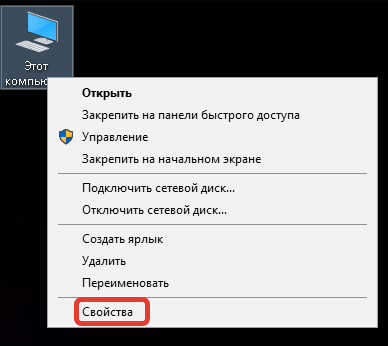

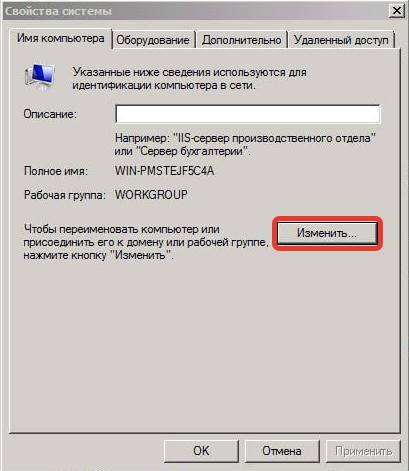

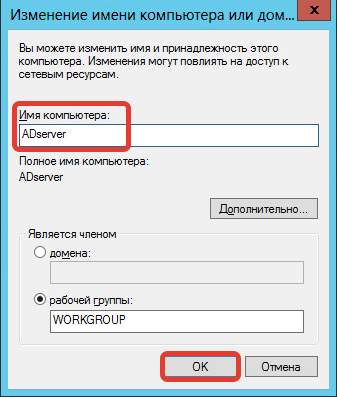

Первостепенно нужно ввести имя сервера, чтобы можно было впоследствии подключаться по сети. Для этого потребуется:

- Кликнуть правой кнопкой мыши (ПКМ) по иконке «Этот компьютер» и выбрать «Свойства».

- Перейти по гиперссылке «Изменить параметры».

- Щелкнуть по кнопке Изменить.

- В поле «Имя компьютера» вписать новое название и нажать ОК.

- Согласиться с немедленной перезагрузкой системы.

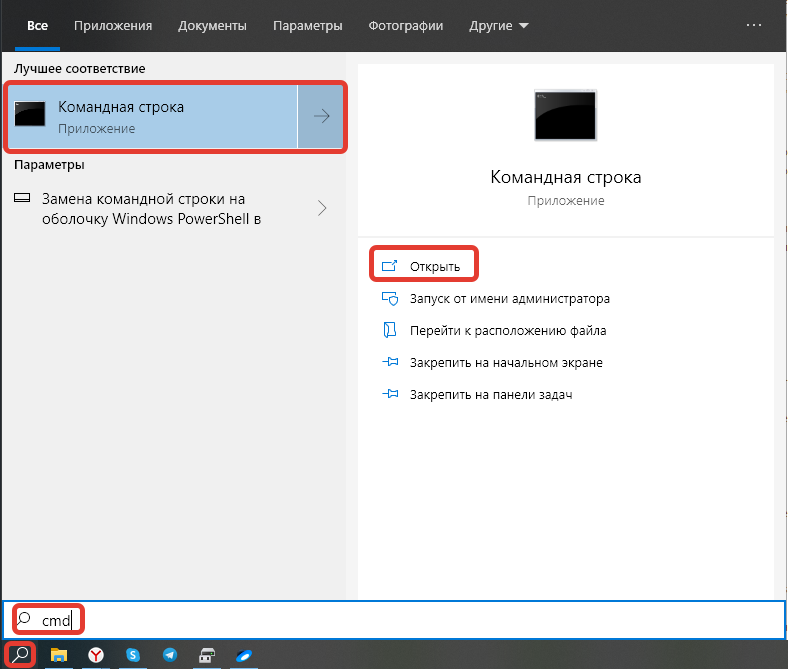

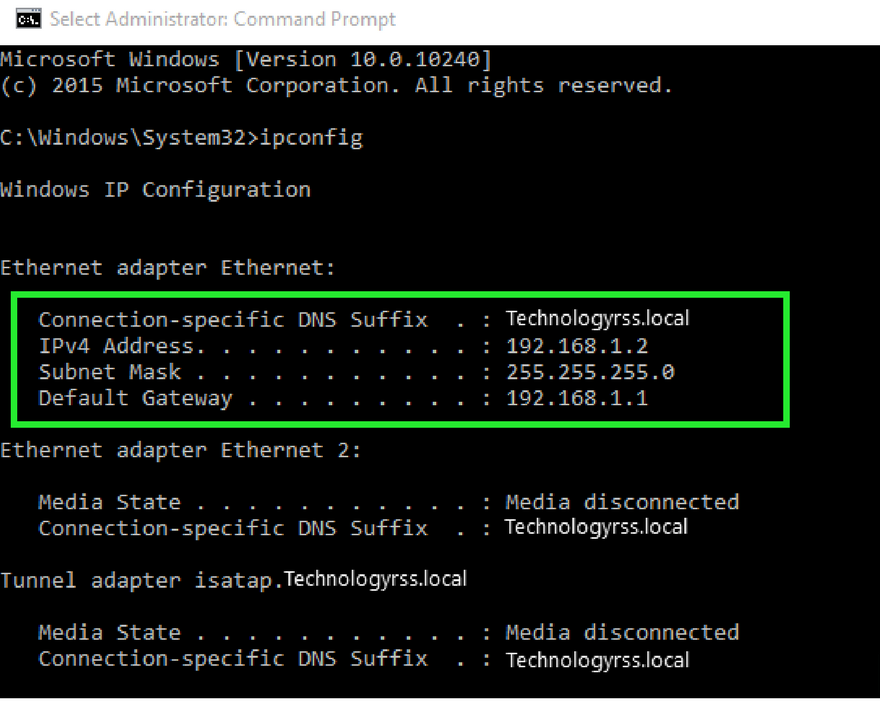

Далее следует выполнить настройку статического IP-адреса — это процедура обязательна для сервера. Но предварительно нужно узнать параметры сети через «Командную строку»:

- В поиск вбить запрос CMD, открыть найденный элемент.

- В консоли ввести команду ipconfig, нажать Enter.

- Записать значения напротив строк «IPv4 Address», «Subnet Mask» и «Default Gateway».

Зная эти параметры, можно перейти к настройке статического IP, для этого требуется:

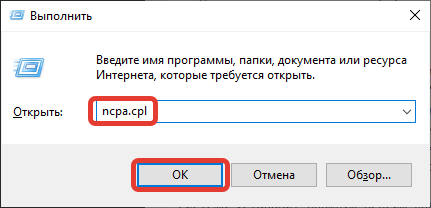

- Запустить интерпретатор команд по средством нажатия Win + R, в появившемся окне вписать ncpa.cpl, нажать OK.

- Дважды кликнуть по активной сети и войти в свойства «IP версия 4 (TCP/IPv4)».

- Установить переключатель в положение «Использовать следующий IP-адрес» и задать ранее записанные значения в каждое поле.

- Установить отметку напротив «Подтвердить параметры при входе» и нажать ОК.

Инсталляция служб удаленных рабочих столов

Чтобы обеспечить доступ к ресурсам по сети, необходимо установить соответствующую службу. Пошаговое руководство:

- Развернуть меню «Пуск», запустить «Диспетчер серверов».

- Кликнуть по пункту «Управление», выбрать «Добавить роли и компоненты».

- На этапе «Тип установки» отметить «Установка служб удаленных рабочих столов».

- Поставить флажок напротив строки «Быстрый запуск», нажать Далее.

- Выбрать сценарий «Развертывание рабочих столов на основе сеансов», перейти на следующий этап.

- Щелкнуть Развернуть.

Настройка лицензирования удаленных рабочих столов

Чтобы система работала корректно, следует выполнить настройку службы лицензирования. Пошаговое руководство:

- Перейти в «Диспетчер серверов», выбрать «Средства» > «Terminal Services» > «Диспетчер лицензирования удаленных рабочих столов».

- Нажать ПКМ по ранее заданному названию и кликнуть по «Активировать сервер».

Далее, следуя инструкциям, требуется заполнить формы с личными данными. На последних этапах необходимо отказаться от инициализации мастера и кликнуть Готово.

После на панели мониторинга следует выбрать пункт «Службы удаленных рабочих столов», а далее выполнить следующие действия:

- Развернуть на панели список «Задачи» и выбрать опцию «Изменить свойства развертывания».

- Перейти на этап «Лицензирование», поставить переключатель на нужном режиме и вписать наименование сервера.

- Щелкнуть Добавить, ОК.

Установка роли и компонентов

Чтобы обеспечить работу всех функций, потребуется выставить роли и компоненты. Все действия выполняются в «Диспетчере серверов».

Пошаговое руководство:

- В меню «Управление» кликнуть по строке «Добавить роли и компоненты».

- Отметить «Установка ролей и компонентов», кликнуть Далее два раза.

- На выборе «Служб ролей» поставить флажки рядом с «Лицензирование удаленных рабочих столов» и «Узел сеансов удаленных рабочих столов».

- Щелкнуть Далее, в диалоговом меню согласиться с инсталляцией дополнительных компонентов.

Обратите внимание! В отдельных случаях на этапе выбора «Служб ролей» рекомендуется отметить пункт «Шлюз удаленных рабочих столов». Этот компонент позволит выполнить настройку RDP внутри HTTPS.

Возможные проблемы и их решение

При работе сервера могут случаться ошибки, которые зачастую становятся следствием неверно заданных параметров. Ниже будут рассмотрены наиболее частые проблемы и способы решения.

Запрет на подключение к серверу

При появлении сообщения о запрете на соединение рекомендуется повторно задать параметры домена, предоставив доступ другим пользователям. Еще следует проверить юзеров в группе «Пользователи удаленного рабочего стола».

Ошибка шифрования CredSSP

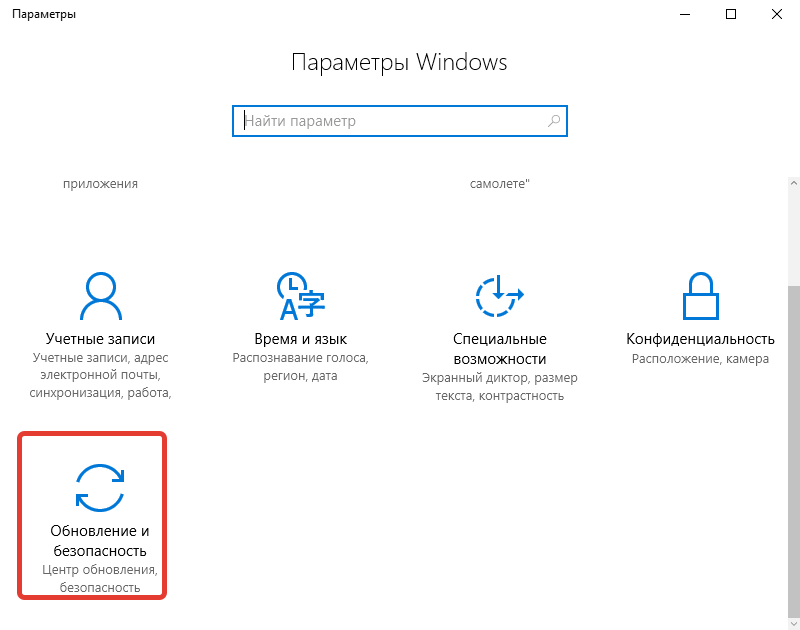

При появлении уведомления с упоминанием аббревиатуры CredSSP следует произвести обновление системы до последней версии, чтобы установился соответствующий компонент, отвечающий за безопасность.

Отсутствие серверов лицензирования удаленных рабочих столов

Проблемы с лицензированием зачастую появляются после 120 дней эксплуатации. Это свидетельствует о том, что закончился пробный период. Для нормализации работы следует удалить соответствующий компонент через реестр.

Пошаговое руководство:

- Нажатием Win + R открыть интерпретатор консоли и выполнить regedit.

- В появившемся окне перейти по пути HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerRCMGracePeriod.

- Кликнуть ПКМ по параметру L$RTMTIMEBOMB и удалить.

Важно! Если выполнение перечисленных действий не дало результатов, рекомендуется переустановить роли и компоненты.

Настройка Windows Server 2016 подразумевает выполнение множества действий, которые гарантируют нормальное функционирование терминального сервера. Нужно внимательно следовать всем инструкциям и перепроверять введенные данные, чтобы задать верную конфигурацию системы.

( 2 оценки, среднее 5 из 5 )

Автор статьи — Роман Левченко (www.rlevchenko.com), MVP — Cloud and Datacenter Management

Выход Windows Server 2016 всё ближе и ближе, и мы продолжаем рассматривать самые главные нововведения очередного релиза. Речь сегодня пойдет об одной из наиболее востребованных ролей – службы удаленных рабочих столов или RDS (Remote Desktop Services).

Прежде чем погружаться в мир нового, рекомендую ознакомиться со списком тех возможностей, которые предоставляют Windows Server 2012/2012 R2. Если все в теме, то вернемся к главному и подробно рассмотрим непосредственно WS 2016 RDS.

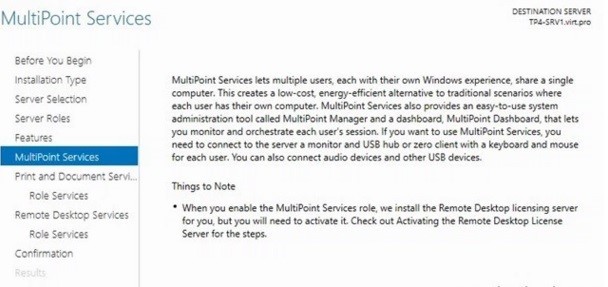

Службы Multipoint

MultiPoint-сервер (MPS) является технологией и решением на базе Windows Server и служб RDS для предоставления базовой функциональности удаленных рабочих столов. Позиционируется для использования в учебных классах или учреждениях, где нет больших требований к нагрузке и масштабируемости. Особенность заключается в том, что пользовательские станции могут состоять только из монитора, клавиатуры и мыши («нулевые» клиенты) и подключаться непосредственно к серверу MPS через USB-хабы, видео-кабели или LAN (RDP-over-LAN, если клиентом является, к примеру, ноутбук или тонкий клиент). В итоге, конечный потребитель получает low-cost решение для предоставления функциональности рабочих столов с абсолютно минимальными затратами на пользовательские конечные станции.

Первая версия MPS, выпущенная в феврале 2010-го, имела возможность подключать станции только через специализированные USB-хабы и видео-порты.

Привычная нам всем возможность подключения через RDP была добавлена только в следующей версии MPS 2011, релиз которой состоялся в марте 2011. Помимо RDP-over-LAN, MPS 2011 обновился следующим образом:

- Поддержка RemoteFX

- Поддержка виртуализации

- Проецирование рабочего стола от одной станции другой (к примеру, рабочий стол тренера или преподавателя дублируется на пользовательские станции)

- Возможность ограничения Интернет-доступа на базе фильтров

- Удаленный запуск приложений, блокировка периферии (клавиатуры, мышь) на подключенных станциях

В следующей и, на данный момент, последней версии MPS 2012 были добавлены:

- Новая консоль для централизованного управления столами

- Защита системного раздела от нежелательных изменений

- Клиент MPS Connector для мониторинга и управления станций, включая планшеты

Лицензирование напоминает полноценный RDS. Всё так же требуется лицензировать каждую конечную станцию и иметь серверные лицензии MPS, которые отличаются редакциями:

| Наименование редакции | Standard | Premium |

|---|---|---|

| Кол-во подключенных станций | До 10 | До 20 |

| Виртуализация | Нет | Да |

| Количество CPU (Sockets) | 1 | 2 |

| Макс. память | 32 ГБ | Неограниченно |

| Подключение к домену | Нет | Да |

Основные типы станций MultiPoint Services

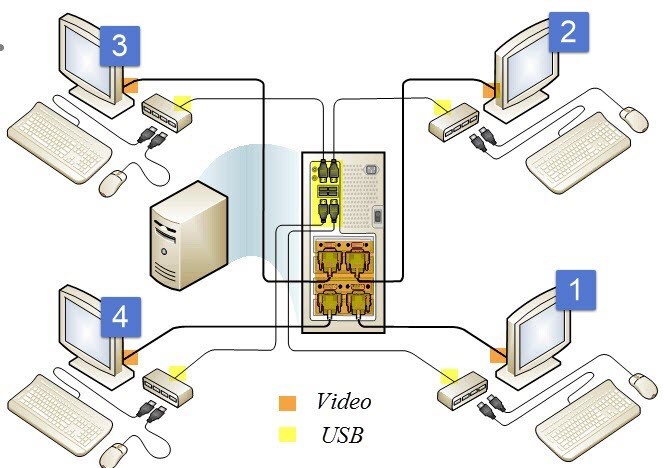

Как уже было сказано выше, MPS поддерживает не только классический RDP, но и даёт возможность подключать «нулевые» клиенты (примером может служить Wyse 1000) следующими способами:

- Прямое подключение к видеокарте головной станции

На рисунке к главной станции подключаются напрямую 4 клиентские станции через USB и, к примеру, VGA-порты. Очевидно, что подобный тип подключения подразумевает соответствующие требования к аппаратной конфигурации головной станции и в некоторых сценариях не применим (масштабы, расстояние, мобильность)

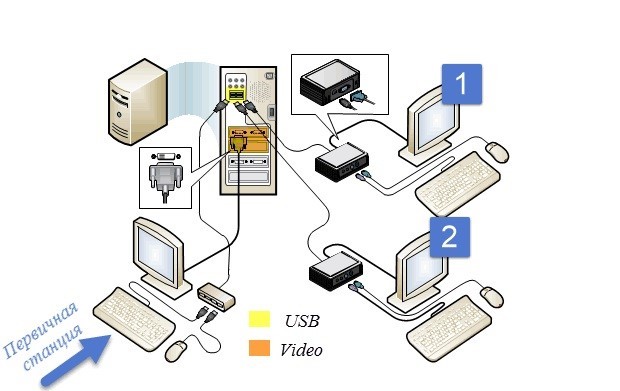

- Подключение через USB

На рисунке ниже показано взаимодействие первичной станции (станция, которая подключена напрямую к MPS и используется для первичной конфигурации вне зависимости от сценария) и двух «нулевых» клиентов, подключенных через USB-хабы (пример: Wise 1000). В отличии от первого способа, нам не нужно дополнительно рассчитывать конфигурацию видео-подсистемы сервера MPS для формирования требуемого количества видеовыходов. Но из-за ограничения по расстоянию между станциями и MPS (для Dell Wise 1000 ~ 5 метров) рекомендуется использовать в малых комнатах при небольшом количестве конечных пользователей.

- Использование USB-Over-Ethernet

Более масштабируемый тип подключения. Вместо USB-to-USB используется проброс USB через LAN, тем самым предоставляется возможность построения системы MPS в больших по размеру помещениях (пример клиента: Wise 1003)

А что же в Windows Server 2016?

Описанная выше функциональность полностью перенесена в Windows Server 2016 (на данный момент Technical Preview 4). MultiPoint Server является теперь новым типом развертывания служб RDS.

Данных по лицензированию подобной схемы развертывания в рамках 2016 пока нет. Подразумеваю, что схема лицензирования MPS 2012 будет частично перенесена и в WS 2016, а редакции MPS будут упразднены.

Процесс развертывания

Опытным инженерам или администраторам, которые уже знакомы с процедурой конфигурации RDS в рамках VDI или Session-Based решений, процесс настройки и использования MPS покажется более простым и быстрым. Это тоже является плюсом, если учитывать целевую аудиторию MPS.

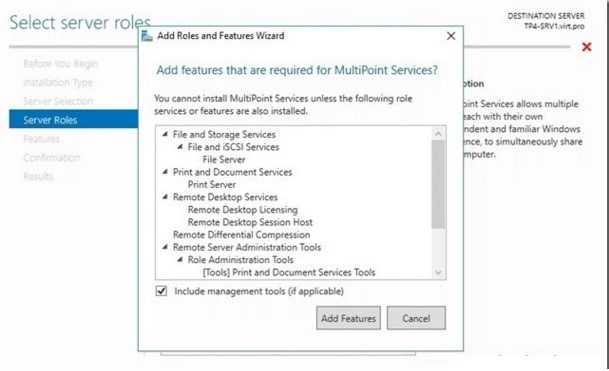

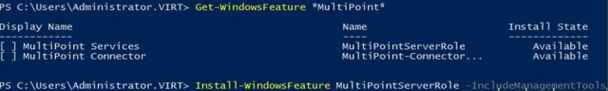

Существует три способа установить MultiPoint Services: через Server Manager (role-based), Powershell и через RDS Installation.

Бегло пройдемся по первым двум и потом перейдем к процессу базовой настройки MPS.

- Используя Server Manager и установку ролей, выберите MultiPoint Services, согласитесь с установкой дополнительных компонент и перейдите к следующему шагу.

- Можно почитать ещё раз, что такое MPS. Стоит отметить, что RD Licensing нужно будет активировать после конфигурации MPS.

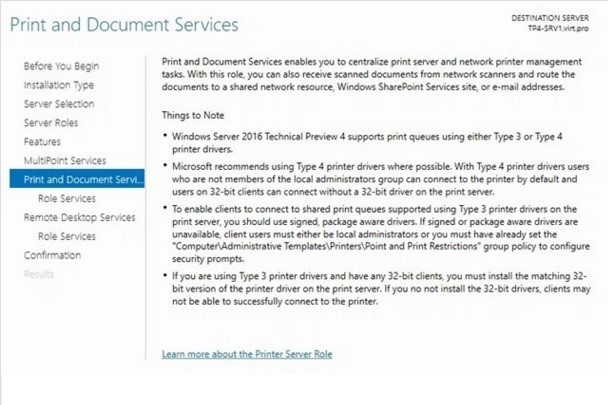

- Вместе с основной службой MPS дополнительно разворачиваются службы Print and Document Services, предназначение которых всем, я надеюсь, известно. Ничего интересного, идем далее.

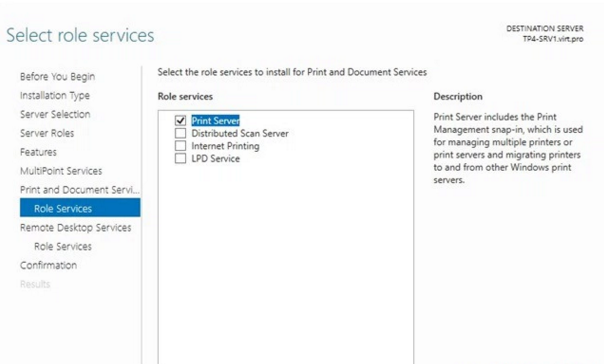

- Оставляем всё по умолчанию.

- Print Server – необходим для управления «множеством» принтеров

- Distributed Scan Server – управление и предоставление доступа к сканерам, поддерживающим Distributed Scan Management

- Internet Printing – веб-доступ к printer jobs с возможностью отправки документов на печать через Internet Printing Protocol

- LPD Service — служба Line Printer Daemon предоставляет возможность UNIX-клиентам, используя службу Line Printer Remote, отправлять задачи на печать доступным принтерам.

- Полноценный RDS нам не нужен, поэтому оставляем предлагаемые по умолчанию значения.

- После подтверждения сервер отправится на перезагрузку и, используя первичную станцию, необходимо будет произвести требуемую конфигурацию при первом старте MPS. В момент запуска будет предложено произвести идентификацию первичной станции (путем нажатия клавиши “B”), после чего сервер перейдет в режим конфигурации служб RDS/MPS.

MPS добавит учетную запись WmsShell для поддержки работы в multi-station режиме и создаст группу WmsOperators для формирования доступа к консоли управления (Dashboard).

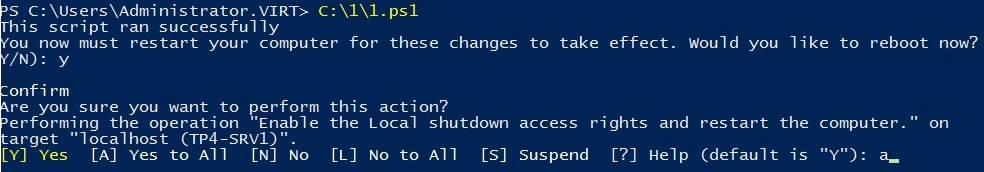

Все 6 пунктов можно “сжать” до 1 команды в PowerShell:

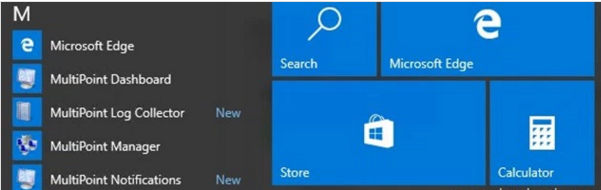

Перейдем в диспетчер управления MPS (MPS Manager)

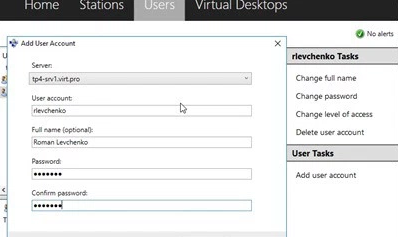

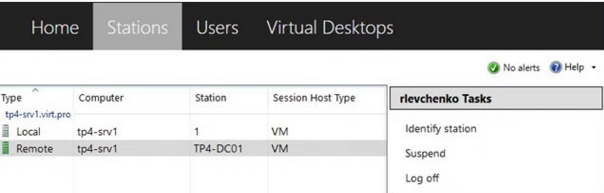

Со своей удаленной станции я хочу настроить доступ к MPS через RDP-over-LAN. Для этого добавим новую учетную запись пользователя MPS

С точки зрения MPS существует 3 вида пользователей: стандартный пользователь для доступа к MPS, пользователь для управления пользовательскими сессиями и администратор. По сути, это имитация полноценного RBAC (Role Based Access Control).

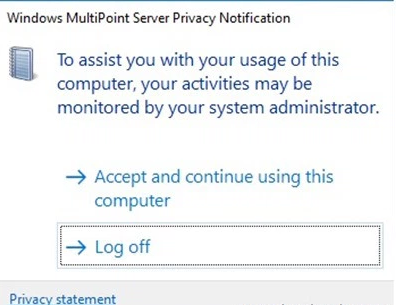

Итак, пользователь добавлен. Проверим подключение. Используя MSTSC и возможности RDP, я подключаюсь к серверу MPS с помощью выше обозначенной учетной записи. При первом подключении каждого пользователя к MPS будет выведено сообщение: «To assist you with your usage of this computer, your activities may be monitored by your system administrator / Для помощи в использовании данного компьютера ваши действия будут отслеживаться системным администратором».

После подтверждения будет создана новая терминальная сессия для пользователя, при этом администратор сможет управлять пользовательской сессией в интерактивном режиме, используя MPS Dashboard.

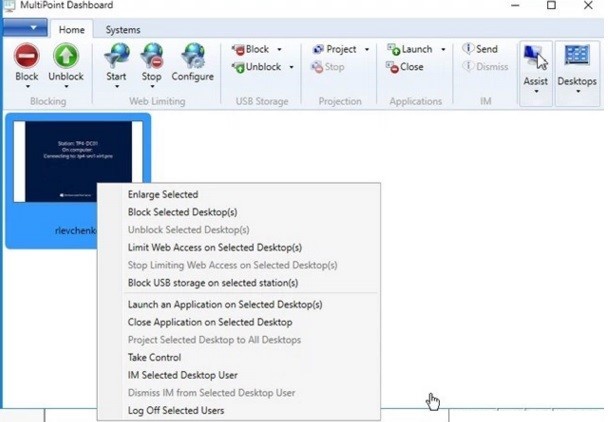

Перейдем к MPS Dashboard (отдельная консоль). Основную часть консоли будут занимать динамически меняющиеся мини-экраны пользовательских сессий. Мне это чем-то напоминает экран службы безопасности для мониторинга видеосигналов с камер, но MPS позволяет нам не только наблюдать за тем, что происходит в пользовательских сессиях, но и реально управлять и изменять их (забирать управление, блокировать станции или инициировать log off, отправлять IM выбранным пользователям, блокировать USB-устройства или удаленно запускать/закрывать приложения).

К примеру, с каждой пользовательской станцией и её сессией мы можем сделать следующее:

- разблокировать/заблокировать станцию и вывести на экран конкретной станции сообщение;

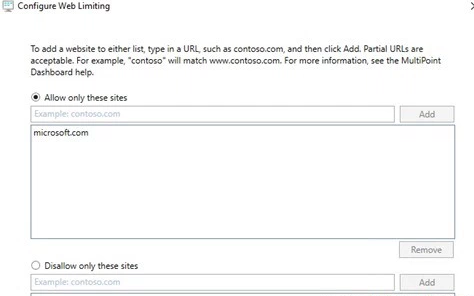

- ограничить веб-доступ путем определения списка разрешенных или запрещенных URLs;

- проецировать свой рабочий стол на клиентские станции;

Если вернуться обратно в MPS Manager, то можно увидеть, что подключенная станция отображается во вкладе Stations, где можно дополнительно управлять выбранными станциями.

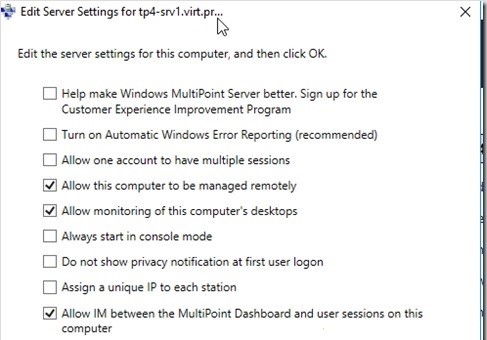

Настройки самого MPS располагаются на стартовой вкладе Home. Мы можем, к примеру, отключить оповещения о том, что сессия не является приватной, чтобы у пользователей не возникало дополнительных вопросов

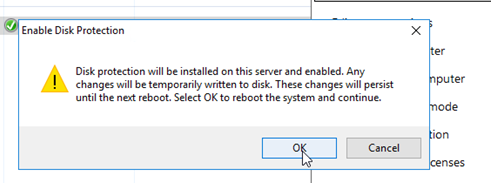

Multi-Session режим несет некоторые риски, связанные с безопасностью, поэтому предоставляется возможность защитить системный диск от нежелательных изменений. Для включения функции Disk Protection достаточно одно клика и подтверждения.

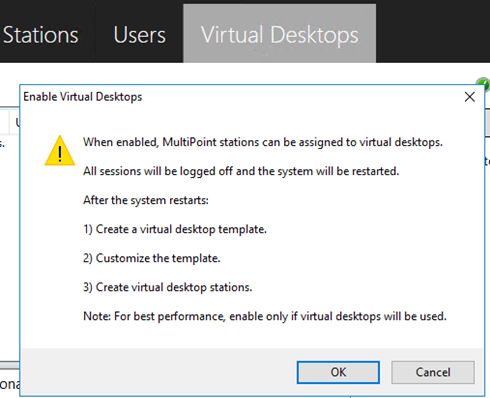

Если имеется приложение, которое требует клиентскую среду, в некоторых случаях изолированную, то в MPS это достигается за счет включения Virtual Desktops. Принцип работы схож с pooled-коллекцией в полноценном VDI. Каждая «виртуализированная станция» будет создаваться из шаблона и делать откат изменений после каждого выхода пользователя из системы. Как видим, полноценная функциональность VDI не достигается, но всё же само наличие подобной возможности расширяет область применения MPS.

FAQ

Как корректно удалить службы MPS?

Удалите роль через Server Manager, перезапустите сервер и запустите скрипт.

Что насчет модуля PowerShell для MPS?

На данный момент отдельного модуля нет. На мой взгляд, обновится уже имеющийся модуль для RDS с целью поддержки управления MPS.

Выводы

Перемещение функциональности MultiPoint Server в Windows Server 2016 довольно интересное и полезное решение, которое должно оживить применяемость MPS именно в тех сценариях, в которых его рекомендуется использовать. Помимо стандартных учебных классов MPS может применяться так же и партнерами для обеспечения демо-стендов или шоу-румов, независимыми тренерами и другими профессионалами, целью которых является грамотно донести информацию до слушателей или заказчиков.

Спасибо за внимание!

Поддержи автора статьи, просмотри рекламу

Поддержи автора статьи, просмотри рекламу