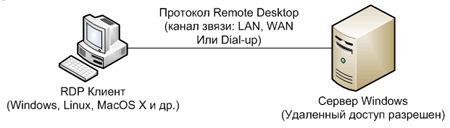

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.

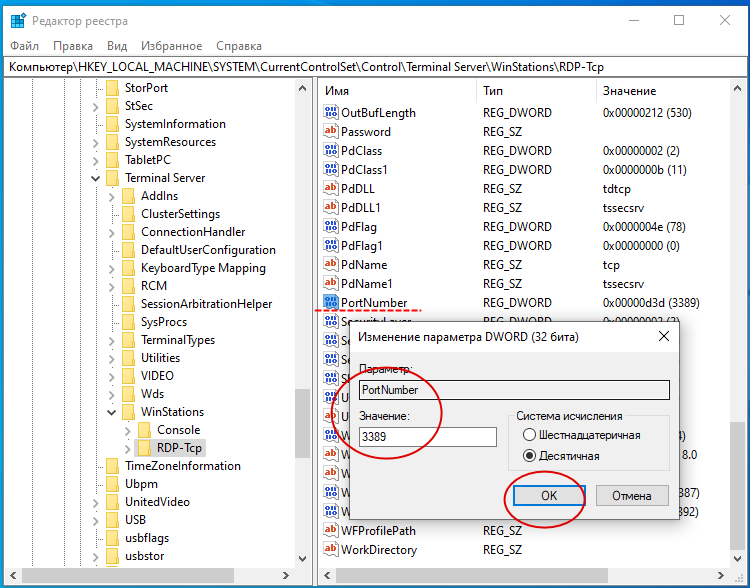

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

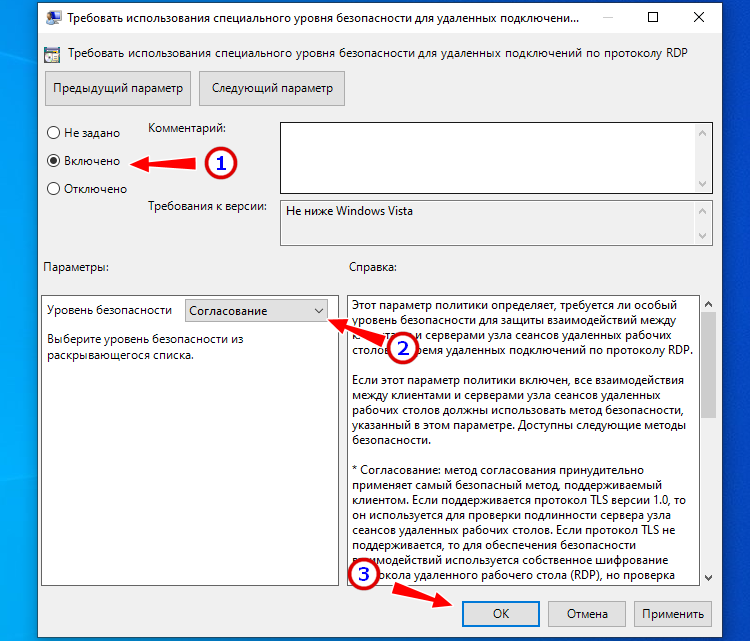

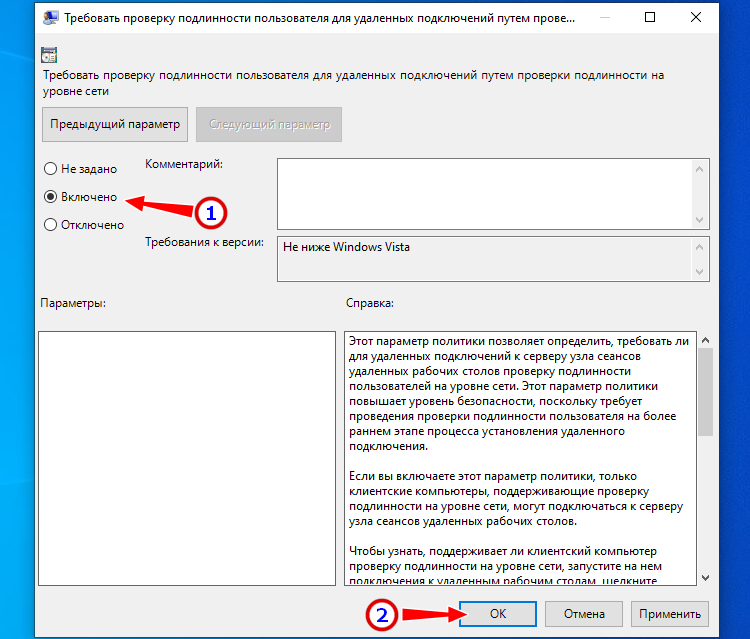

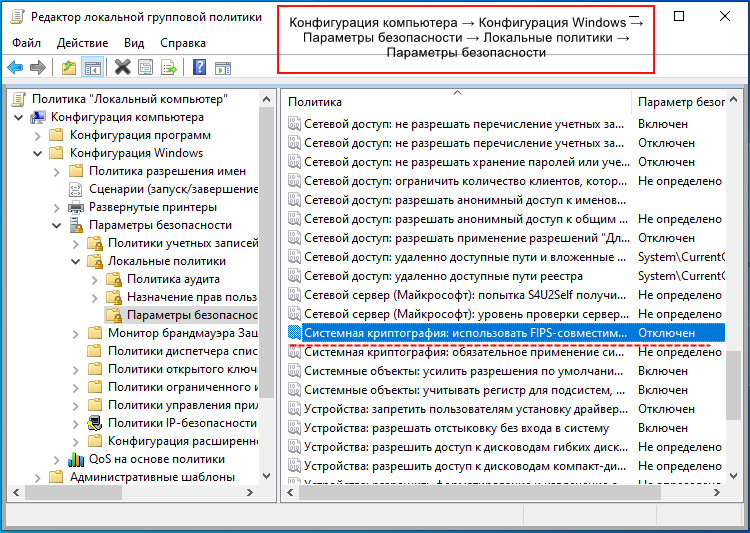

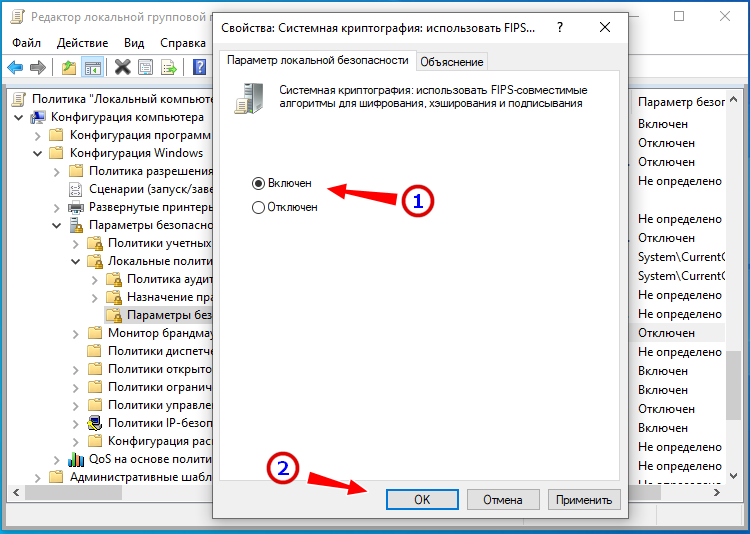

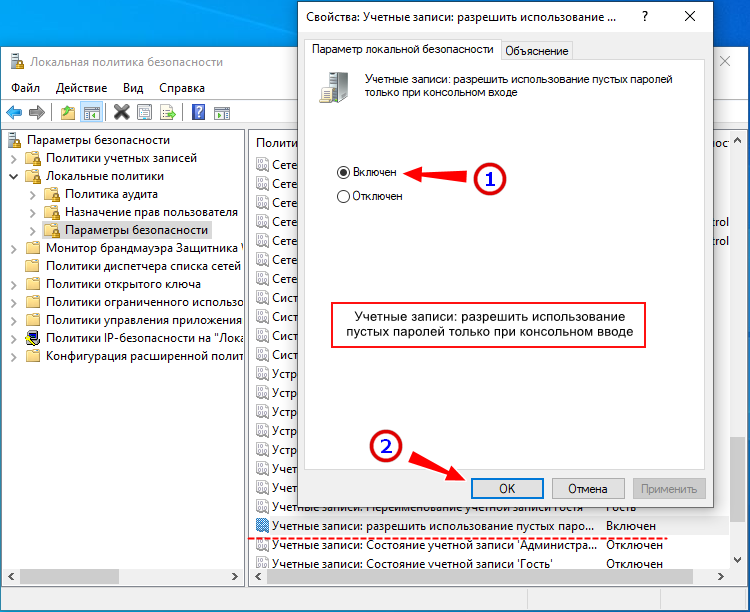

| Шифрование и безопасность | Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. |

| Оптимизация | Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов». |

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

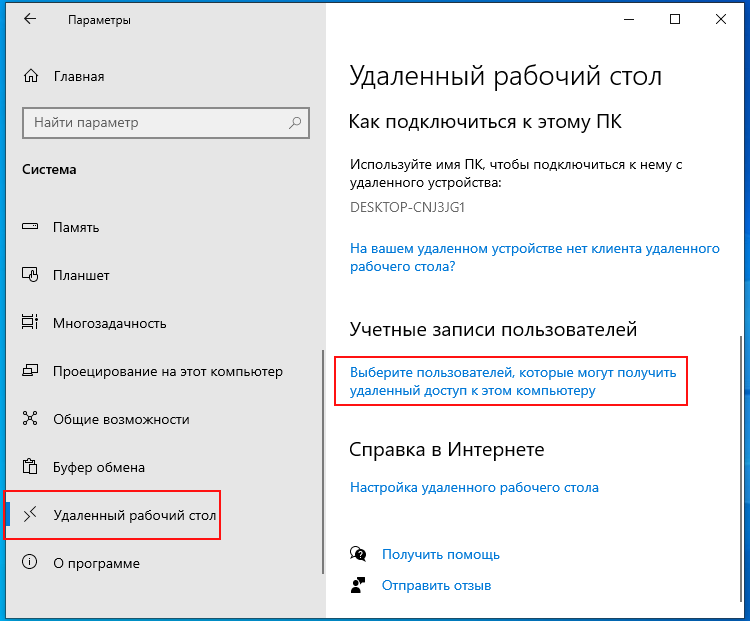

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v:<сервер[: порт]> | Удаленный компьютер, к которому выполняется подключение. |

| /admin | Подключение к сеансу для администрирования сервера. |

| /edit | Редактирование RDP-файла. |

| /f | Запуск удаленного рабочего стола на полном экране. |

| /w:<ширина> | Ширина окна удаленного рабочего стола. |

| /h:<высота> | Высота окна удаленного рабочего стола. |

| /public | Запуск удаленного рабочего стола в общем режиме. |

| /span | Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon | Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate | Миграция файлов подключения прежних версий в новые RDP-файлы. |

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

Name: RDP

Type: TCP & UDP

Start port: 3389

End port: 3389

Server IP: IP-адрес компьютера для подключения.А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

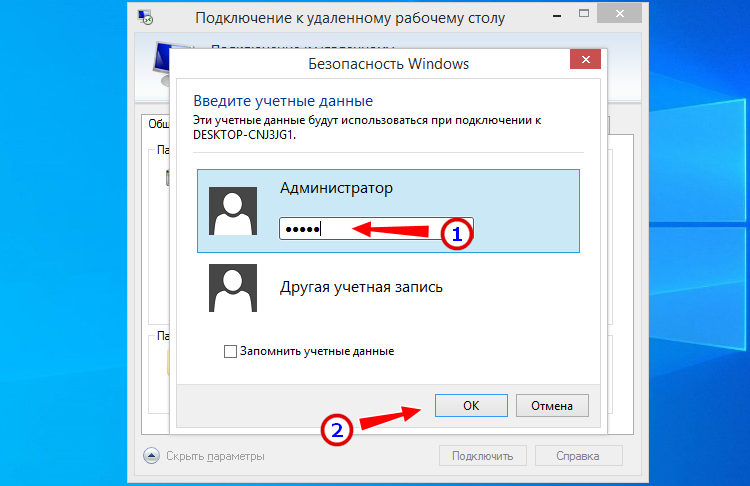

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

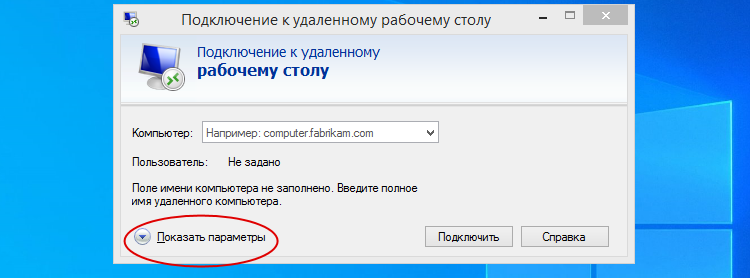

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

RDP также можно использовать для подключения к виртуальным машинам Azure.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

psexec -s \localhost cmdИли же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Этой угрозе подвержены многие серверные ОС, а количество серверов, использующих RDP, постоянно увеличивается. Оказались уязвимы Windows 2012 R2, Windows 2008, Windows 10 и Windows 7. Чтобы не допустить угона RDP-сессий, рекомендуется использовать двухфакторную аутентификацию. Обновленные Sysmon Framework для ArcSight и Sysmon Integration Framework для Splunk предупреждают администратора о запуске вредоносных команд с целью угнать RDP-сессию. Также можно воспользоваться утилитой Windows Security Monitor для мониторинга событий безопасности.

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

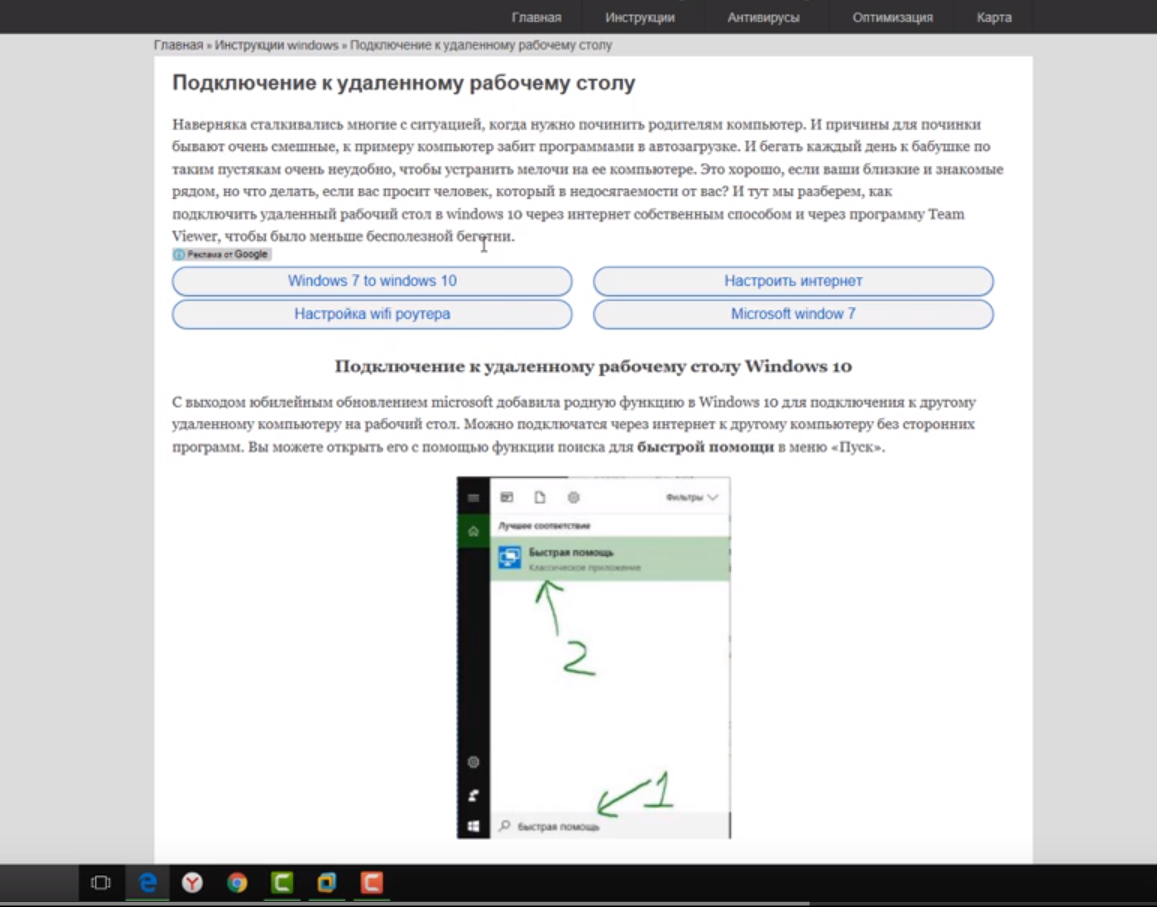

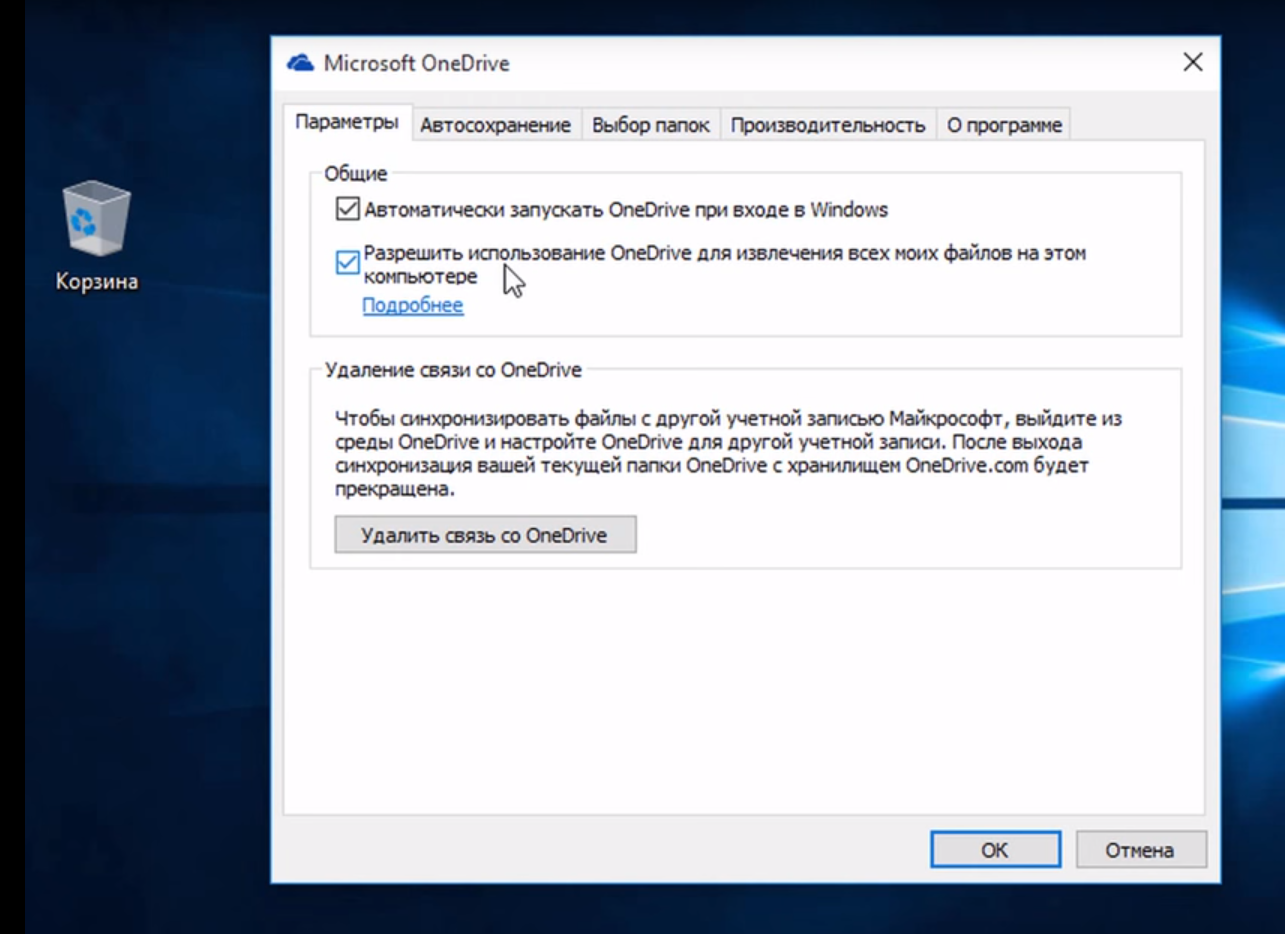

- Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

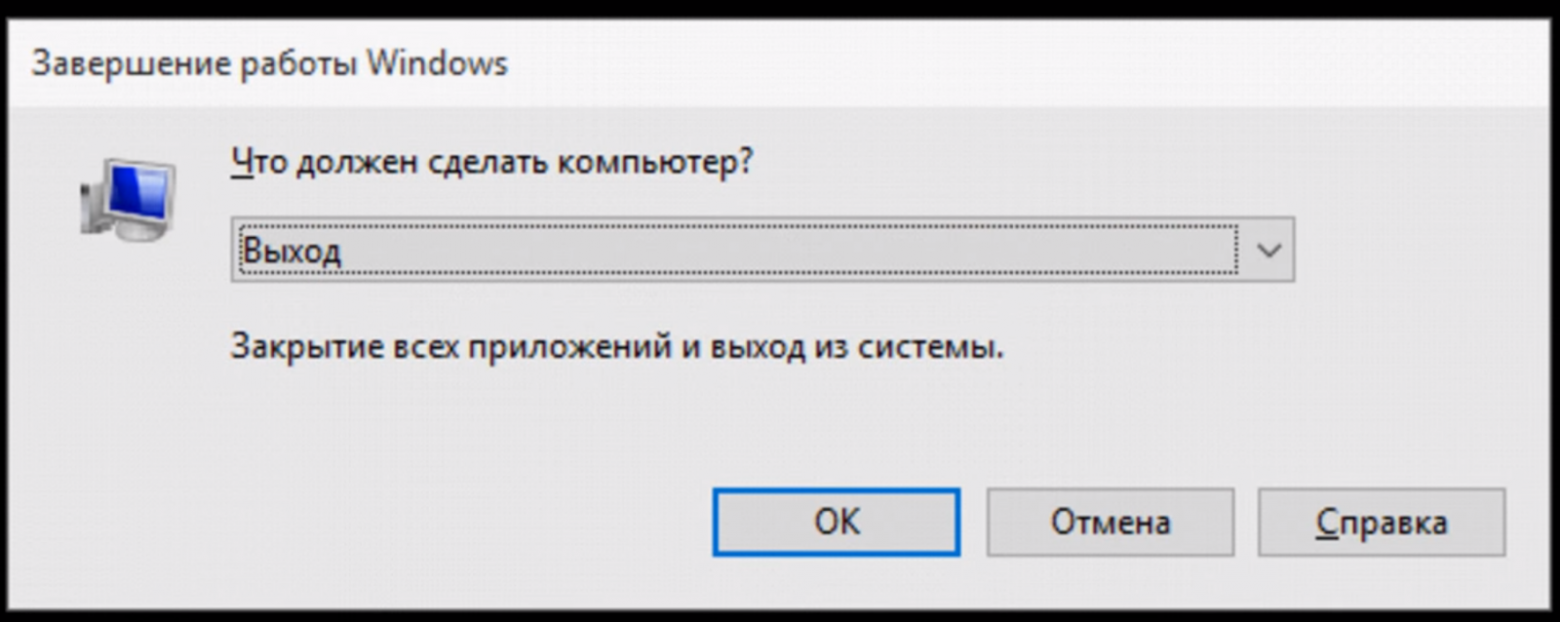

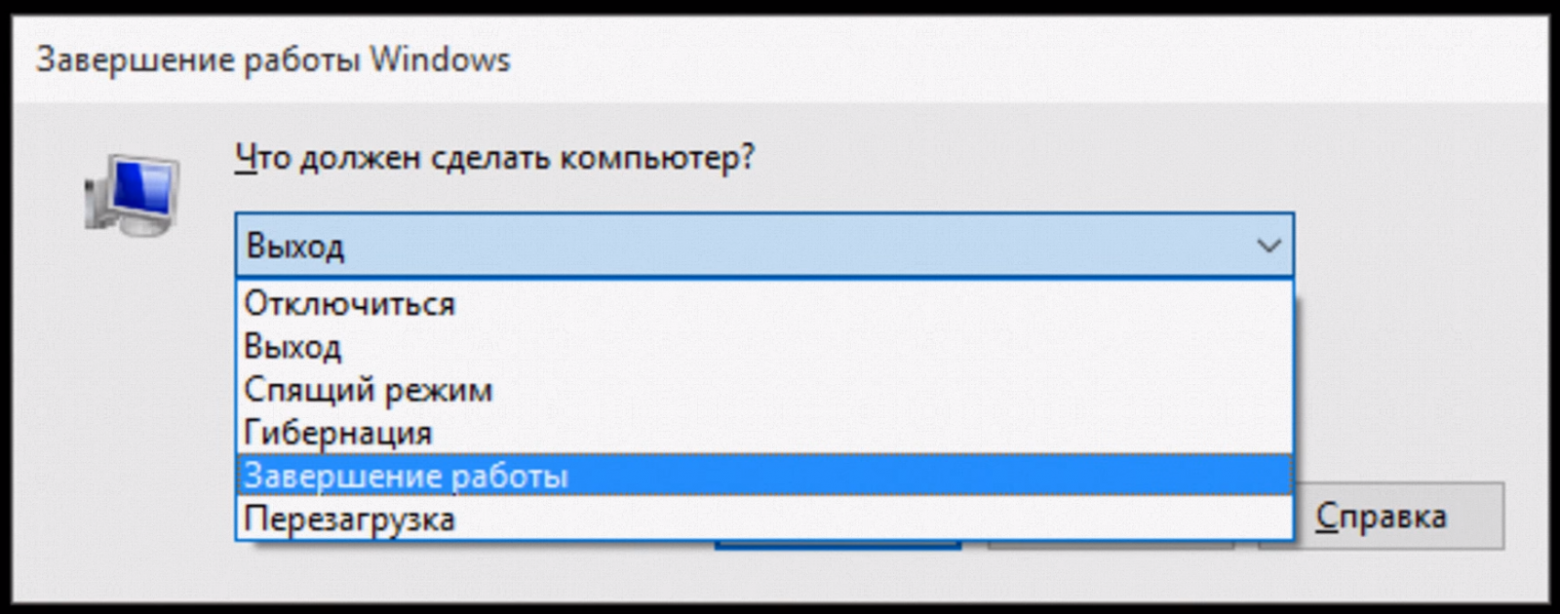

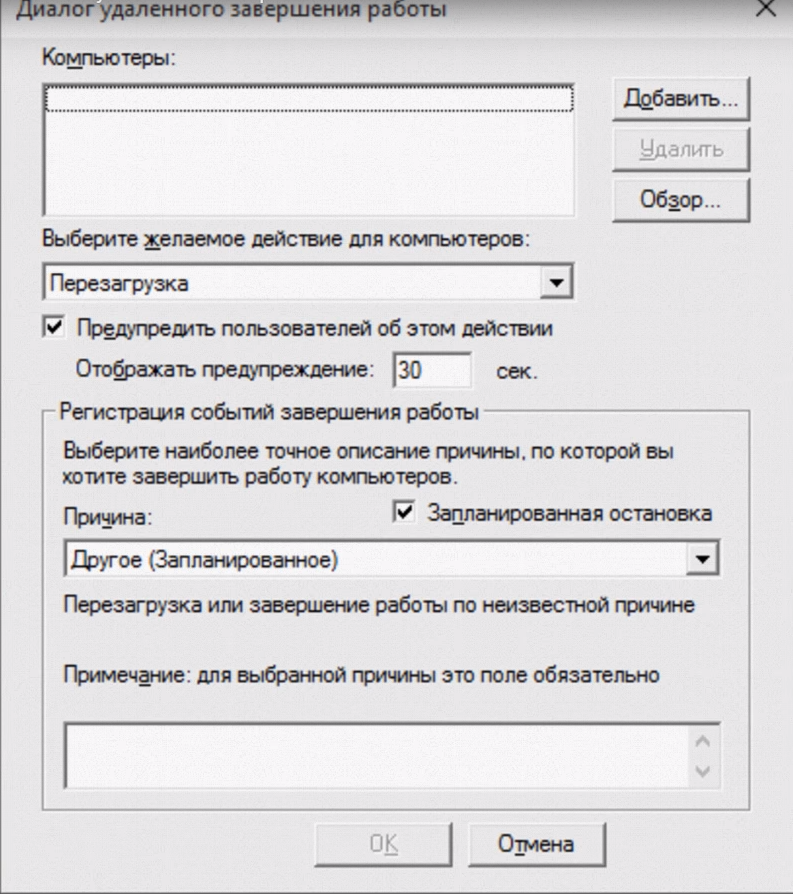

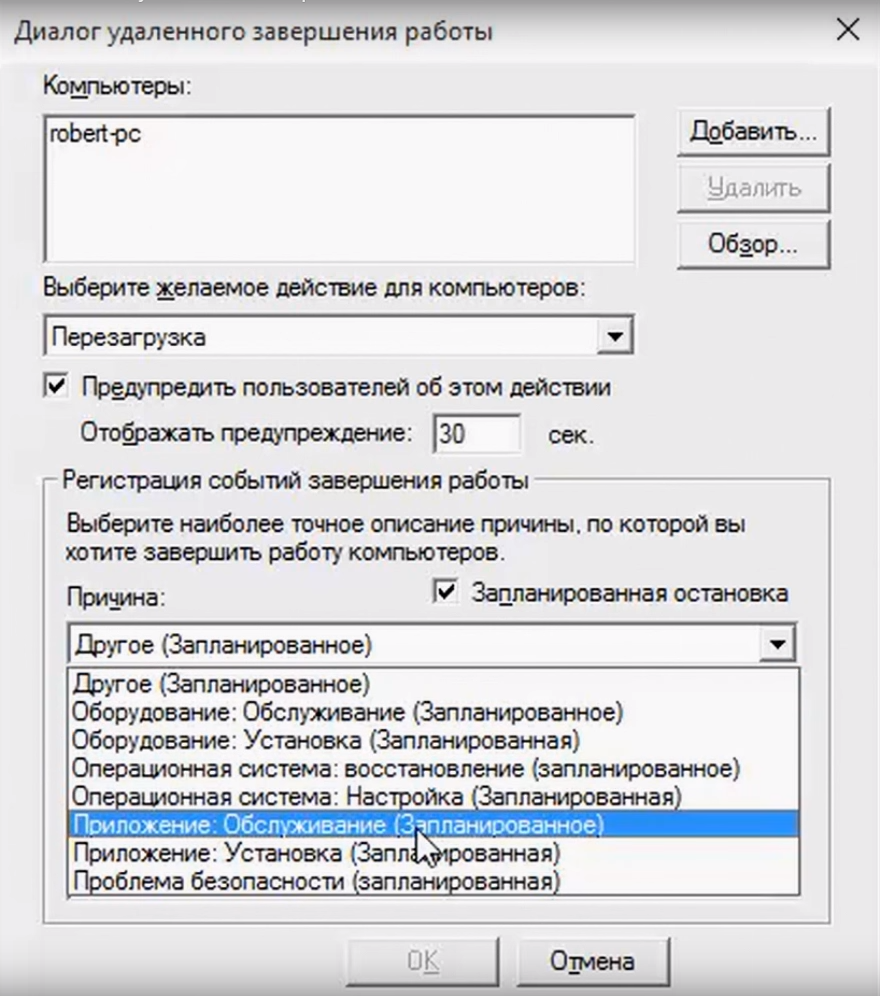

- Как перезагрузить удаленный ПК в Win10? Нажмите Alt+F4. Откроется окно:

Альтернативный вариант — командная строка и команда shutdown.

Если в команде shutdown указать параметр /i, то появится окно:

- В Windows 10 Creators Update раздел «Система» стал богаче на еще один подраздел, где реализована возможность активации удаленного доступа к компьютеру с других ОС, в частности, с мобильных посредством приложения Microsoft Remote Desktop:

- По разным причинам может не работать подключение по RDP к виртуальной машине Windows Azure. Проблема может быть с сервисом удаленного рабочего стола на виртуальной машине, сетевым подключением или клиентом удаленного рабочего стола клиента на вашем компьютере. Некоторые из самых распространенных методов решения проблемы RDP-подключения приведены здесь.

- Из обычной версии Windows 10 вполне возможно сделать терминальный сервер, и тогда к обычному компьютеру смогут подключаться несколько пользователей по RDP и одновременно работать с ним. Как уже отмечалось выше, сейчас популярна работа нескольких пользователей с файловой базой 1С. Превратить Windows 10 в сервер терминалов поможет средство, которое хорошо себя зарекомендовало в Windows 7 — RDP Wrapper Library by Stas’M.

- В качестве «RDP с человеческим лицом» можно использовать Parallels Remote Application Server (RAS), но некоторые его особенности должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете).

Как видите, решений и возможностей, которые открывает удаленный доступ к компьютеру, множество. Не случайно им пользуется большинство предприятий, организаций, учреждений и офисов. Этот инструмент полезен не только системным администраторам, но и руководителям организаций, да и простым пользователям удаленный доступ тоже весьма полезен. Можно помочь починить или оптимизировать систему человеку, который в этом не разбирается, не вставая со стула, передавать данные или получить доступ к нужным файлам находясь в командировке или в отпуске в любой точке мира, работать за офисным компьютером из дома, управлять своим виртуальным сервером и т.д.

Удачи!

P.S. Мы ищем авторов для нашего блога на Хабрахабре.

Если у вас есть технические знания по работе с виртуальными серверами, вы умеете объяснить сложные вещи простыми словами, тогда команда RUVDS будет рада работать с вами, чтобы опубликовать ваш пост на Хабрахабре. Подробности по ссылке.

Протокол Remote Desktop. Архитектура и возможности

Данная статья открывает цикл статей, посвященных устройству и безопасности протокола RDP. В первой статье этого цикла анализируется устройство, использование и основные технологии, заложенные в данный протокол.

Автор: Сергей Рублев

Эксперт по информационной безопасности «Positive Technologies»

Данная статья открывает цикл статей, посвященных устройству и безопасности протокола RDP. В первой статье этого цикла анализируется устройство, использование и основные технологии, заложенные в данный протокол.

В следующих статьях будут подробно рассмотрены следующие вопросы:

- Работа подсистемы безопасности Remote Desktop

- Формат обмена служебной информацией в RDP

- Уязвимые места сервера терминалов и пути их устранения

- Подбор учетных записей пользователей по RDP протоколу (разработки компании Positive Technologies в данной области)

История появления RDP

Протокол Remote Desktop создан компанией Microsoft для обеспечения удаленного доступа к серверам и рабочим станциям Windows. Протокол RDP рассчитан на использование ресурсов высокопроизводительного сервера терминалов многими менее производительными рабочими станциями. Впервые сервер терминалов (версия 4.0) появился в 1998 году в составе Windows NT 4.0 Terminal Server, на момент написания статьи (январь 2009 года) последней версией терминального сервера является версия 6.1, включенная в дистрибутивы Windows 2008 Server и Windows Vista SP1. В настоящее время RDP является основным протоколом удаленного доступа для систем семейства Windows, а клиентские приложения существуют как для OC от Microsoft, так и для Linux, FreeBSD, MAC OS X и др.

Говоря об истории появления RDP, нельзя не упомянуть компанию Citrix. Citrix Systems в 1990-х годах специализировалась на многопользовательских системах и технологиях удаленного доступа. После приобретения лицензии на исходные коды Windows NT 3.51 в 1995 году эта компания выпустила многопользовательскую версию Windows NT, известную как WinFrame. В 1997 году Citrix Systems и Microsoft заключили договор, по которому многопользовательская среда Windows NT 4.0 базировалась на технологических разработках Citrix. В свою очередь Citrix Systems отказалась от распространения полноценной операционной системы и получала право на разработку и реализацию расширений для продуктов Microsoft. Данные расширения изначально назывались MetaFrame. Права на ICA (Independent Computing Architecture), прикладной протокол взаимодействия тонких клиентов с сервером приложений Citrix, остались за Citrix Systems, а протокол Microsoft RDP строился на базе ITU T.120.

В настоящее время основная конкурентная борьба между Citrix и Microsoft разгорелась в области серверов приложений для малого и среднего бизнеса. Традиционно решения на базе Terminal Services выигрывают в системах с не очень большим количеством однотипных серверов и схожих конфигураций, в то время как Citrix Systems прочно обосновалась на рынке сложных и высокопроизводительных систем. Конкуренция подогревается выпуском облегченных решений для небольших систем компанией Citrix и постоянным расширением функционала Terminal Services со стороны Microsoft. [11]

Рассмотрим преимущества этих решений.

Сильные стороны Terminal Services:

- Простота установки приложений для клиентской части сервера приложений

- Централизованное обслуживание сессий пользователя

- Необходимость наличия лицензии только на Terminal Services

Сильные стороны решений Citrix:

- Простота масштабирования

- Удобство администрирования и мониторинга

- Политика разграничение доступа

- Поддержка корпоративных продуктов сторонних разработчиков (IBM WebSphere, BEA WebLogic)

Устройство сети, использующей Terminal Services

Microsoft предполагает два режима использования протокола RDP:

- для администрирования (Remote administration mode)

- для доступа к серверу приложений (Terminal Server mode)

RDP в режиме администрирования

Данный вид соединения используется всеми современными операционными системами Microsoft. Серверные версии Windows поддерживают одновременно два удаленных подключения и один локальный вход в систему, в то время как клиентские — только один вход (локальный или удаленный). Для разрешения удаленных подключений требуется включить удаленный доступ к рабочему столу в свойствах рабочей станции. [5]

RDP в режиме доступа к серверу терминалов

Данный режим доступен только в серверных версиях Windows. Количество удаленных подключений в данном случае не лимитируется, но требуется настройка сервера лицензий (License server) и его последующая активация. Сервер лицензий может быть установлен как на сервер терминалов, так и на отдельный сетевой узел. Возможность удаленного доступа к серверу терминалов открывается только после установки соответствующих лицензий на License server.

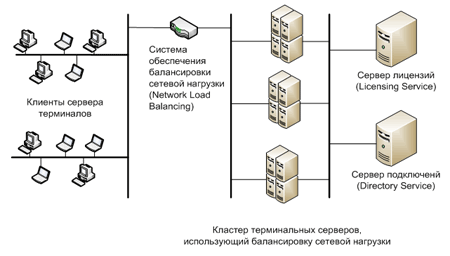

При использовании кластера терминальных серверов и балансировки нагрузки требуется установка специализированного сервера подключений (Session Directory Service). Данный сервер индексирует пользовательские сессии, что позволяет выполнять вход, а также повторный вход на терминальные серверы, работающие в распределенной среде. [5]

Принцип работы RDP

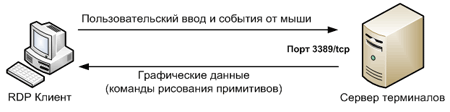

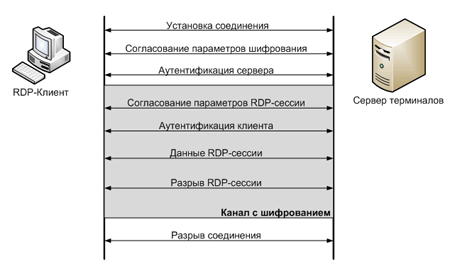

Remote Desktop является прикладным протоколом, базирующимся на TCP. После установки соединения на транспортном уровне инициализируется RDP- сессия, в рамках которой согласуются различные параметры передачи данных. После успешного завершения фазы инициализации сервер терминалов начинает передавать клиенту графический вывод и ожидает входные данные от клавиатуры и мыши. В качестве графического вывода может выступать как точная копия графического экрана, передаваемая как изображение, так и команды на отрисовку графических примитивов ( прямоугольник, линия, эллипс, текст и др.). Передача вывода с помощью примитивов является приоритетной для протокола RDP, так как значительно экономит трафик; а изображение передается лишь в том случае, если иное невозможно по каким-либо причинам (не удалось согласовать параметры передачи примитивов при установке RDP -сессии). RDP- клиент обрабатывает полученные команды и выводит изображения с помощью своей графической подсистемы. Пользовательский ввод по умолчанию передается при помощи скан-кодов клавиатуры. Сигнал нажатия и отпускания клавиши передается отдельно при помощи специального флага. [1][2]

RDP поддерживает несколько виртуальных каналов в рамках одного соединения, которые могут использоваться для обеспечения дополнительного функционала:

- использование принтера или последовательного порта

- перенаправление файловой системы

- поддержка работы с буфером обмена

- использование аудио- подсистемы

Характеристики виртуальных каналов согласуются на этапе установки соединения.

Обеспечение безопасности при использовании RDP

Спецификация протокола RDP предусматривает использование одного из двух подходов к обеспечению безопасности:

- Standard RDP Security (встроенная подсистема безопасности)

- Enhanced RDP Security (внешняя подсистема безопасности)

Standard RDP Security

При данном подходе аутентификация, шифрование и обеспечение целостности реализуется средствами, заложенными в RDP- протокол. [1]

Аутентификация

Аутентификация сервера выполняется следующим образом:

- При старте системы генерируется пара RSA- ключей

- Создается сертификат (Proprietary Certificate) открытого ключа

- Сертификат подписывается RSA- ключом, зашитым в операционную систему (любой RDP -клиент содержит открытый ключ данного встроенного RSA- ключа). [12]

- Клиент подключается к серверу терминалов и получает Proprietary Certificate

- Клиент проверяет сертификат и получает открытый ключ сервера (данный ключ используется в дальнейшем для согласования параметров шифрования)

Аутентификация клиента проводится при вводе имени пользователя и пароля.

Шифрование

В качестве алгоритма шифрования выбран потоковый шифр RC4. В зависимости от версии операционной системы доступны различные длины ключа от 40 до 168 бит.

Максимальная длина ключа для операционных систем Winodws:

- Windows 2000 Server – 56 бит

- Windows XP, Windows 2003 Server – 128 бит

- Windows Vista, Windows 2008 Server – 168 бит

При установке соединения после согласования длины генерируется два различных ключа: для шифрования данных от клиента и от сервера.

Целостность

Целостность сообщения достигается применением алгоритма генерации MAC (Message Authentication Code) на базе алгоритмов MD5 и SHA1.

Начиная с Windows 2003 Server, для обеспечения совместимости с требованиями стандарта FIPS (Federal Information Processing Standard) 140-1 возможно использование алгоритма 3DES для шифрования сообщений и алгоритма генерации MAC, использующего только SHA1, для обеспечения целостности. [15]

Enhanced RDP Security

В данном подходе используются внешние модули обеспечения безопасности:

- TLS 1.0

- CredSSP

Протокол TLS можно использовать, начиная с версии Windows 2003 Server, но только если его поддерживает RDP- клиент. Поддержка TLS добавлена, начиная с RDP -клиента версии 6.0.

При использовании TLS сертификат сервера можно генерировать средствами Terminal Sercives или выбирать существующий сертификат из хранилища Windows. [13][16]

Протокол CredSSP представляет собой совмещение функционала TLS, Kerberos и NTLM.

Рассмотрим основные достоинства протокола CredSSP:

- Проверка разрешения на вход в удаленную систему до установки полноценного RDP- соединения, что позволяет экономить ресурсы сервера терминалов при большом количестве подключений

- Надежная аутентификация и шифрование по протоколу TLS

- Использование однократного входа в систему (Single Sign On ) при помощи Kerberos или NTLM

Возможности CredSSP можно использовать только в операционных системах Windows Vista и Windows 2008 Server. Данный протокол включается флагом Use Network Level Authentication в настройках сервера терминалов (Windows 2008 Server) или в настройках удаленного доступа (Windows Vista). [14]

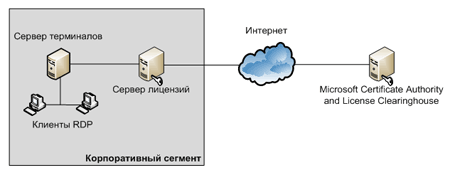

Схема лицензирования Terminal Services

При использовании RDP для доступа к приложениям в режиме тонкого клиента требуется настройка специализированного сервера лицензий.

Постоянные клиентские лицензии могут быть установлены на сервер только после прохождения процедуры активации, до ее прохождения возможна выдача временных лицензий, лимитированных по сроку действия. После прохождения активации серверу лицензий предоставляется цифровой сертификат, подтверждающий его принадлежность и подлинность. Используя этот сертификат, сервер лицензий может осуществлять последующие транзакции с базой данных Microsoft Clearinghouse и принимать постоянные клиентские лицензии для сервера терминалов. [6]

Виды клиентских лицензий:

- временная лицензия (Temporary Terminal Server CAL)

- лицензия «на устройство» (Device Terminal Server CAL)

- лицензия «на пользователя» (User Terminal Server CAL)

- лицензия для внешних пользователей (External Terminal Server Connector)

Временная лицензия

Данный вид лицензии выдается клиенту при первом подключении к серверу терминалов, срок действия лицензии 90 дней. При успешном входе клиент продолжает работать с временной лицензией, а при следующем подключении сервер терминалов пробует заменить временную лицензию постоянной, при ее наличии в хранилище.

Лицензия «на устройство»

Эта лицензия выдается для каждого физического устройства, подключающегося к серверу приложения. Срок действия лицензии устанавливается случайным образом в промежутке от 52 до 89 дней. За 7 дней до окончания срока действия сервер терминалов пытается обновить лицензию с сервера лицензий при каждом новом подключении клиента.

Лицензия «на пользователя»

Лицензирование «на пользователя» обеспечивает дополнительную гибкость, позволяя пользователям подключаться с различных устройств. В текущей реализации Terminal Services нет средств контроля использования пользовательские лицензий, т.е. количество доступных лицензий на сервере лицензий не уменьшается при подключении новых пользователей. Использование недостаточного количества лицензий для клиентских подключений нарушает лицензионное соглашение с компанией Microsoft. Чтобы одновременно использовать на одном сервере терминалов клиентские лицензии для устройств и для пользователей, сервер должен быть настроен для работы в режиме лицензирования «на пользователя».

Лицензия для внешних пользователей

Это специальный вид лицензии, предназначенный для подключения внешних пользователей к корпоративному серверу терминалов. Данная лицензия не налагает ограничений на количество подключений, однако, согласно пользовательскому соглашению (EULA), сервер терминалов для внешних подключений должен быть выделенным, что не допускает его использования для обслуживания сессий от корпоративных пользователей. Из-за высокой цены данный вид лицензии не получил широкого распространения.

Для сервера лицензий может быть установлена одна из двух ролей:

- Сервер лицензий для домена или рабочей группы (Domain or Workgroup License server)

- Сервер лицензий предприятия (Entire Enterprise License Server)

Роли отличаются способом обнаружения сервера лицензий: при использовании роли Enterprise терминальный сервер выполняет поиск сервера лицензии по каталогу ActiveDirectory, в противном случае поиск выполняется при помощи широковещательного NetBIOS- запроса. Каждый найденный сервер проверяется на корректность при помощи RPC -запроса. [8][9]

Перспективные технологии Terminal Services

Решения для серверов приложений активно продвигаются компанией Microsoft, расширяется функционал, вводятся дополнительные модули. Наибольшее развитие получили технологии, упрощающие установку приложений и компоненты, отвечающие за работу сервера терминалов в глобальных сетях. [5]

В Terminal Services для Windows 2008 Server введены следующие возможности:

- Terminal Services Printing – позволяет использовать принтер клиента для печати из приложений на сервере терминалов.

- Terminal Services RemoteApp – обеспечивает доступ к любым приложениям через службу терминалов. Для пользователя в данном случае сервер терминалов становится совершенно прозрачным.

- Terminal Services Web Access – позволяет клиентам подключаться к приложениям RemoteApp при помощи обычного браузера. В роли связующего звена для RemoteApp выступает Web -сервер.

- Terminal Services Gateway – данная технология организует работу RDP поверх установленного HTTPS- соединения. TS Gateway дает возможность удаленным пользователям подключаться к серверу приложений через региональные сети или Internet с использованием безопасного SSL- туннеля и с минимальной настройкой сетевых устройств.

- Terminal Services Session Broker – позволяет организовывать подключения пользователей к серверным платформам, использующим балансировку сетевой нагрузки.

Литература

- Спецификация Microsoft на основные функции RDP

http://msdn.microsoft.com/en-us/library/cc240445(PROT.10).aspx - Спецификация Microsoft на графические расширения RDP

http://msdn.microsoft.com/en-us/library/cc241537(PROT.10).aspx - Страничка википедии, посвященная Citrix Systems

http://en.wikipedia.org/wiki/Citrix_Systems - Вопросы по установке клиентских лицензий

http://support.microsoft.com/kb/822134/ru - Принцип работы сервера терминалов

http://technet.microsoft.com/en-us/library/cc755399.aspx - Инструкции по лицензированию Terminal Services

http://technet.microsoft.com/ru-ru/library/cc787247.aspx - Компоненты, введенные в Terminal Services под управлением Windows 2008 Server

http://technet.microsoft.com/en-us/library/cc733093.aspx - Описание процесса получения клиентских лицензий (часть 1)

http://www.msterminalservices.org/articles/Terminal-Services-CAL-Allocation-Process-Part1.html - Описание процесса получения клиентских лицензий (часть 2)

http://www.msterminalservices.org/articles/Terminal-Services-CAL-Allocation-Process-Part2.html - Полное руководство по терминальным службам Windows Server 2003

http://citrix.pp.ru/ts2003/index.html - Анализ функциональности, выполненный компанией Citrix Systems

http://www.citrix.com/%2Fsite%2Fresources%2Fdynamic%2Fsalesdocs%2FCitrix-XenApp5-Terminal-Services-2003-2008-Feature-Analysis.pdf - Исследования на тему RDP- ключей

http://www.oxid.it/downloads/rdp-gbu.pdf - Настройка SSL в Terminal Services

http://technet.microsoft.com/en-us/library/cc782610.aspxt - Спецификация протокола CredSSP

http://download.microsoft.com/download/9/5/E/95EF66AF-9026-4BB0-A41D-A4F81802D92C/%5BMS-CSSP%5D.pdf - Стандарт FIPS 140-1

http://csrc.nist.gov/publications/fips/fips1401.htm - Спецификация TLS 1.0

http://www.ietf.org/rfc/rfc2246.txt

Об авторе:

Сергей Рублев закончил МГТУ им. Баумана. Эксперт в области криптографии и протоколов защищенного обмена данными. В компании Positive Technologies специализируется на анилизе уязвимостей в сетевых службах и разработке расширений к сканерам XSpider и MaxPatrol 8.

28 октября 2020

12 309

3

Время чтения ≈ 14 минут

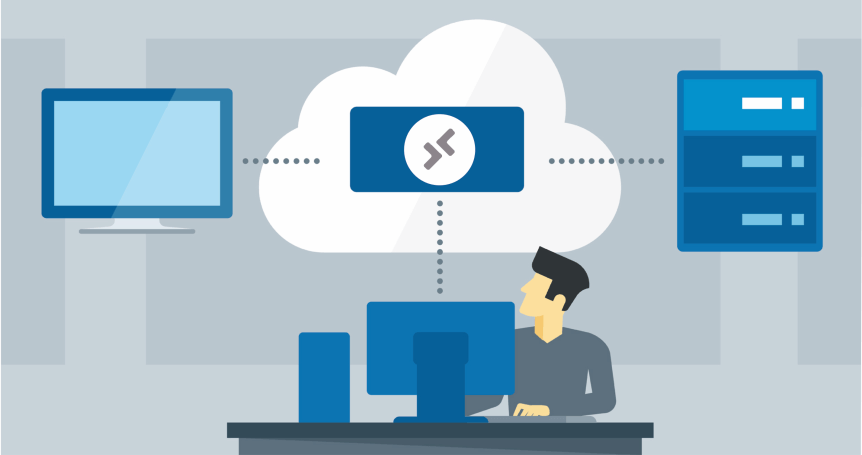

Удалённый рабочий стол — это технология, позволяющая на расстоянии управлять ПК или сервером через интернет. Принцип работы заключается в предоставлении административных прав одному устройству (клиенту) для управления другим (сервером).

Для установки соединения с сервером можно использовать практически любое устройство – компьютер, ноутбук, планшет или даже смартфон. Возможность подключения практически с любого девайса доступна, благодаря работе всех процессов на удаленной станции, которые не нагружают устройство клиента. При этом пользователь получает изображение с подключенного ПК и свободно управляет системой.

При работе на удалённом компьютере любая информация не выходит за пределы подключенного сервера и не сохраняется на пользовательском устройстве, что снижает риск кражи данных до минимума. Эта технология также незаменима для тех, кто работает вдали от офиса, так как исключает вероятность утраты информации, в случае повреждения или потери оборудования.

О том, что представляет собой технология удаленного рабочего стола, как она реализуется практически, расскажем в этой статье.

Инфраструктура удаленных рабочих столов

Соединение с удаленным компьютером выполняется при помощи технологии RDP (Remote Desktop Protocol, «Протокол удаленного рабочего стола»), разработанный компанией Microsoft. По умолчанию для работы задействован 3389 порт TCP или UDP, который пользователь может изменить при настройке ПО.

Комплект программ для RDP

- RDP сервер — устанавливается на удалённый компьютер. В процессе инсталляции системный администратор указывает логин, пароль и порт, по которому будет доступен удалённый рабочий стол.

- RDP клиент — устанавливается на любое устройство, с которого планируется подключение к удалённому компьютеру. Чтобы начать работу с удалённым рабочим столом потребуется ввести логин и пароль, указанные при настройке RDP сервера.

Начиная с Windows XP, RDP сервер установлен в систему по умолчанию. В качестве RDP клиента для ОС Windows рекомендуется использовать встроенную бесплатную утилиту Windows Remote Desktop Connection.

Во время подключения к удаленному рабочему столу пользовательское устройство работает в режиме «тонкого клиента». Экран девайса играет роль «телевизора» и передаёт картинку с удаленного компьютера. При этом RDP сервер принимает нажатия клавиш клавиатуры и движение мышью, что позволяет пользователю полноценно работать с системой.

Аналоги для Unix систем

Для удаленного доступа к ОС на базе Unix/Linux рекомендуется использовать систему VNC (Virtual Network Computing), работающую через клиент-серверный протокол RFB (Remote Framebuffer).

Если предпочтение отдается именно протоколу RDP, то можно воспользоваться аналогичным RDP сервером для Linux – XRDP.

Примечание. Не рекомендуется устанавливать соединение через протокол RDP с операционной системы Linux для подключения к Windows и наоборот. Это грозит потерей производительности и может стать причиной возникновения визуальных ошибок (изменение фона рабочего стола или неправильное отображение шрифтов).

Также для удаленного управления системой можно использовать программу TeamViewer с бесплатной лицензией для некоммерческого использования. Программа доступна для большинства ОС, включая Windows, Linux и MacOS.

Как организовать удаленные рабочие столы

Основной протокол для управления удаленным рабочим столом RDP может быть реализован с помощью двух решений:

- Терминальный сервер (RDS).

- Отдельная виртуальная машина (VDI).

Терминальный сервер (RDS)

RDS (Remote Desktop Services) – служба удаленного управления терминальным сервером, позволяющая подключится сразу нескольким пользователям к удаленному устройству. Служба RDS разработана компанией Microsoft и по умолчанию установлена на системах Windows Server 2003 и новее.

Для создания удаленного рабочего стола на Linux системе, можно использовать аналог RDS – LTSP.

Преимущества RDS

- Экономия. Благодаря размещению многих пользователей на одной системе удается сократить расходы на закупку оборудования.

- Гибкая настройка. Системный администратор может управлять работой каждого пользователя. Например, ограничить длительность сессии — настроить длительность одиночного подключения к удалённому рабочему столу.

- Эффективное распределение ресурсов. При правильной настройке системные ресурсы будут эффективно и равномерно распределятся между активными пользователями.

Недостатки RDS

- Отсутствие персонализации системы. Могут возникнуть трудности в настройке интерфейса и приложений под конкретного человека, так как все пользователи работают на одной ОС.

- Большая нагрузка на сервер. Могут возникнуть проблемы с производительностью, если количество подключенных пользователей не будет пропорционально имеющимся системным ресурсам сервера.

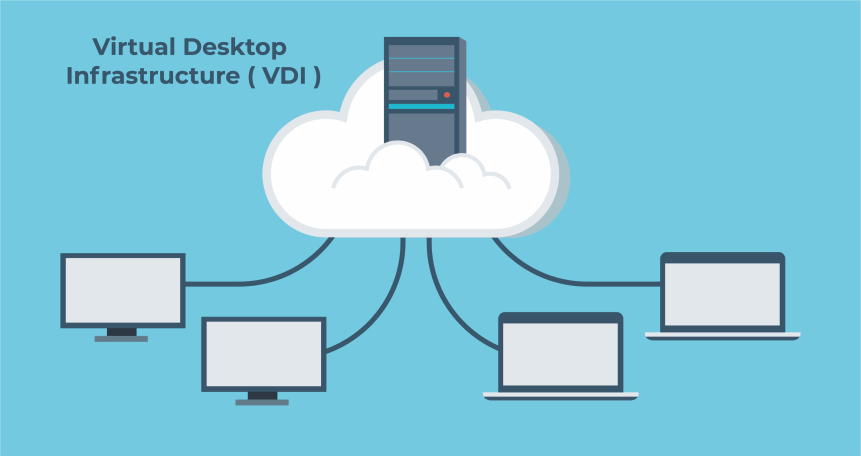

Отдельная виртуальная машина (VDI)

VDI (Virtual Desktop Infrastructure – «инфраструктура виртуальных рабочих столов») – технология, применяющаяся для создания удалённого рабочего места под одного пользователя. В итоге пользователь получает полноценную систему с правами администратора и полным контролем файлов.

При настройке удаленного рабочего стола, сервер VDI может быть установлен как поверх основной операционной системы, так и на «чистой» виртуальной машине (Hyper-V, VMware Workstation и др.). Последний вариант подразумевает размещение нескольких пользователей на одном мощном сервере.

Чаще всего инфраструктуру VDI выбирают компании, благодаря высокой безопасности при работе с финансовыми и личными данными.

Преимущества VDI

- Разделение пользователей. Каждый удалённый рабочий стол расположен на отдельной системе и принадлежит конкретному пользователю. Благодаря чёткому разделению файлов между системами, это особенно подходит для работы с конфиденциальными данными.

- Гибкость настройки системы. Пользователь способен полностью настроить систему и программы «под себя».

Недостатки VDI

- Высокая стоимость. Для каждого пользователя потребуется организовать отдельную систему, что влечёт затраты на аренду или покупку рабочей станции (ПК или сервер), а также на приобретение нескольких лицензий ПО для всех пользователей.

- Производительность. При создании инфраструктуры VDI на слабом сервере, возможны проблемы с производительностью. Подобный недостаток касается тех случаев, где реализация удалённого рабочего стола производится на виртуальной машине.

- Риск утечки данных. Пользователь имеет возможность самостоятельно устанавливать второстепенное ПО, что часто служит причиной проникновения вирусных программ в систему. При возникновении подобной ситуации все данные будут переданы злоумышленнику.

Способы реализации удаленных рабочих столов

Рабочий стол как услуга (DaaS)

Это полностью готовый к работе мощный виртуальный компьютер, развернутый на терминальном сервере. Система поставляется со всем необходимым ПО для начала работы. Чтобы арендовать удаленный рабочий стол нужно воспользоваться услугами, которые предоставляет облачный провайдер, работающий по модели DaaS (Desktop as a Service – «рабочий стол как услуга»).

Для управления рабочим местом человек может подключиться к серверу через интернет и управлять системой как обычным компьютером. При работе на виртуальном рабочем столе, все данные размещаются на удаленном хранилище и многократно резервируются.

Преимущества

- Безопасность хранения данных. Все данные пользователей надёжно хранятся в облаке на сервере и вторично резервируются в дата-центрах.

- Экономия. Исключение расходов на закупку и обслуживание дорогого оборудования, а также покупку базового лицензионного ПО.

- Моментальная организация рабочего стола. После аренды сразу выдаётся логин и пароль для подключения к удаленному ПК. Обычно на арендованных рабочих местах есть всё ПО, которое нужно для начала работы.

- Гибкая конфигурация системных ресурсов. В любой момент можно настроить тариф под свои нужды, запросив изменение количества рабочих мест или запаса системных ресурсов для удаленного рабочего места.

Недостатки

- Зависимость в постоянном интернет-соединении. Пользователь не имеет физического доступа к рабочему месту и может подключиться только через сеть интернет.

- Внедрение индивидуальных решений. При выборе решения DaaS придётся использовать предлагаемый провайдером функционал (операционная система, установленное ПО и т.д.).

Организация удаленной работы

Виртуальный рабочий стол – готовая услуга, поставляемая по модели DaaS. Многие провайдеры, работающие с этой структурой, предоставляют пробный период, в течение которого пользователь может испытать весь функционал.

Арендуя виртуальный рабочий стол, не придется беспокоиться об активации ПО, так как провайдер предоставляет лицензии для предустановленных программ и системы Windows. Перед арендой указывается периодичность резервного копирования данных для восстановления информации в случае сбоя системы.

Рекомендуется предварительно собрать подробную информацию о нескольких провайдерах DaaS на рынке и выбрать подходящего по соответствующим критериям. Важные моменты, требующие внимания при выборе поставщика услуги DaaS будут рассмотрены далее.

Как выбрать DaaS-провайдера

При выборе провайдера DaaS нужно обратить внимание на ряд важных моментов.

- Безопасность хранения данных. Арендуя удалённый рабочий стол, важно понимать, что все данные пользователей хранятся в дата-центрах. Перед арендой важно получить информацию об условиях хранения информации и уровне отказоустойчивости оборудования.

- Соотношение цены и качества услуг. Чтобы найти оптимальный вариант, нужно просмотреть несколько вариантов на рынке и выбрать подходящий по соотношению цены и предоставляемого провайдером функционала.

- Уровень квалификации технической поддержки. При выборе провайдера важно обратить внимание на скорость реакции и успешность решения вопросов сотрудниками техподдержки. Немаловажно и то, насколько корректно и вежливо технические работники общаются с заказчиком.

Нужен надежный поставщик услуги DaaS? Выбирайте сервис нашего партнера — Deskon. Мощное и безопасное удаленное рабочее место станет залогом продуктивной работы для любого сотрудника «на удаленке».

Собственный сервер

Выделение ПК или сервера для дальнейшего использования в качестве удаленного рабочего стола. Важно понимать, что придется тратить значительное количество времени на правильную настройку и обновления операционной системы.

Чаще всего локальная сеть на предприятии создается на базе физических серверов. Это позволяет организовать связь между рабочими машинами сотрудников без интернета.

Преимущества

- Физическое хранение данных. Настраивая свой сервер можно быть уверенным, что вся информация всегда находится под рукой.

- Функциональность. Системный администратор самостоятельно настраивает сервер и выбирает необходимое для установки ПО.

- Сфера применения. Физический сервер идеально подходит для создания удаленного рабочего стола в границах локальной сети.

Недостатки

- Ненадежность хранения данных. При серьезном сбое в системе получится восстановить только часть данных.

- Большие затраты на старте. При размещении собственного сервера появляются дополнительные расходы на закупку и обслуживание оборудования. Также потребуется приобрести дополнительное лицензионное ПО на развертывание службы удаленных рабочих столов (RDS). Например, Windows Server с клиентскими лицензиями (CAL).

- Обслуживание системы. Выполнить обновление ПО или системы возможно только в ручном режиме.

Как организовать удаленный рабочий стол самостоятельно

В приведенном ниже примере рассмотрим наиболее популярный вариант ПО для создания удаленных рабочих столов — Windows Server и RDP (RDS).

Запуск RDP сервера

Запустить службу RDP на операционной системе Windows Server можно, следуя следующему алгоритму.

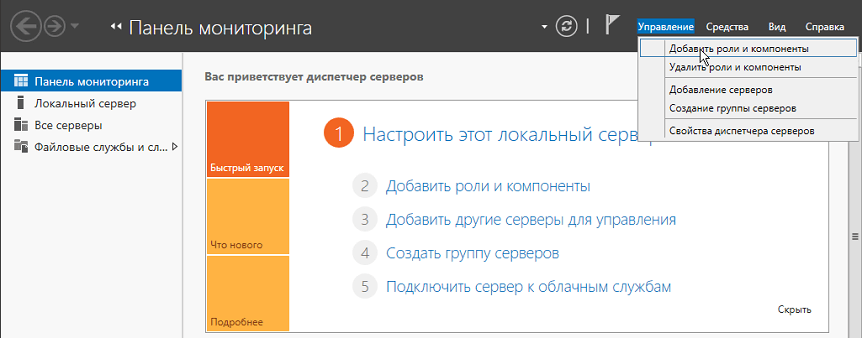

- Открыть менеджер серверов (Server Manager), выбрать пункт «Управление» (Manage) и нажать «Добавить роли и компоненты» (Add Roles and Features).

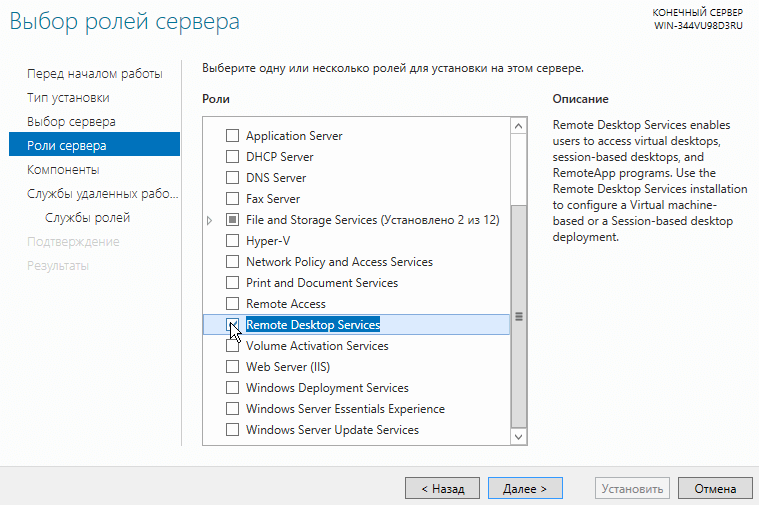

- Откроется мастер добавления ролей. Нужно нажимать «Далее» (Next) до перехода к разделу «Добавление ролей» (Server Roles). После открытия списка требуется отметить галочкой пункт «Remote Desktop Services».

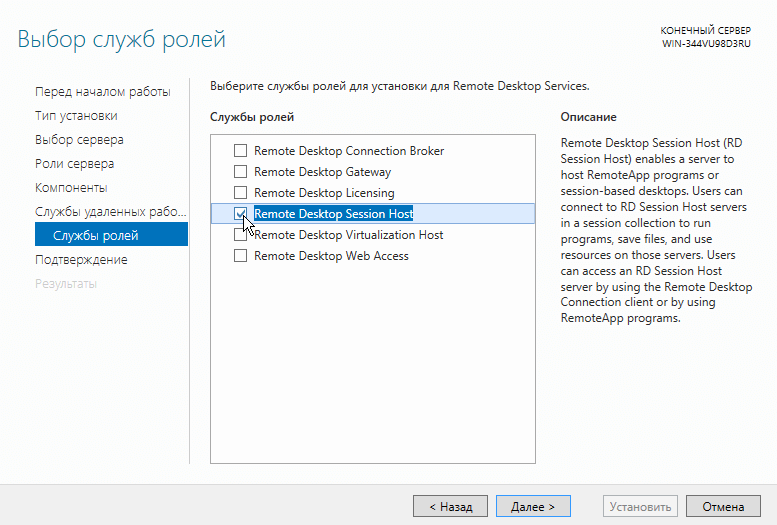

- Нажимать «Далее» (Next) до перехода в раздел «Службы ролей» (Roles Services). В списке нужно активировать пункт «Remote Desktop Session Host». При попытке поставить галочку появится окно, в котором требуется нажать «Добавить роль» (Add Features).

- Для окончания установки нужно нажать «Далее» (Next) и «Установить» (Install).

- Начнется процесс инсталляции компонента, занимающий некоторое время. После окончания потребуется перезагрузить сервер для применения параметров.

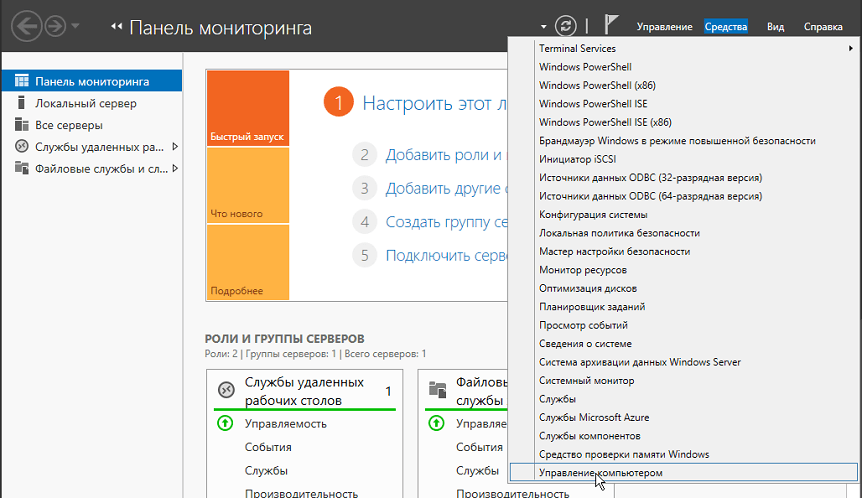

- После перезапуска системы нужно заново открыть менеджер серверов, выбрать пункт «Средства» (Tools) и нажать на «Управление компьютером» (Computer Management).

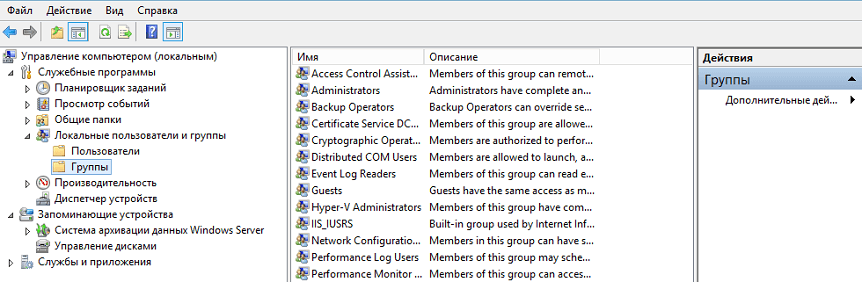

- Откроется окно диспетчера. Нужно открыть пункт «Локальные пользователи и группы» (Local Users and Groups) и перейти в «Группы» (Groups).

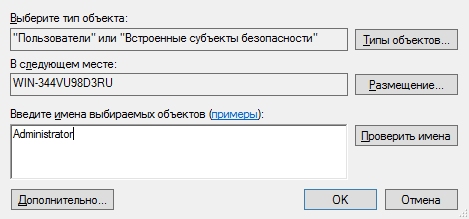

- Открыть группу «Remote Desktop Users» и нажать «Добавить…» (Add…). В появившемся окне нужно ввести имена пользователей, к которым будет доступно подключение по RDP.

- Теперь остаётся применить все параметры.

Примечание. После включения функции компьютер становится доступен в сети по IP адресу. Для аутентификации используется имя и пароль пользователя на сервере, поэтому рекомендуется заранее установить надежные аутентификационные данные, обезопасив систему от несанкционированного проникновения.

Инструкция рассмотрена на примере Windows Server 2012. Для других версий ОС действия строятся по аналогичному алгоритму.

Подключение к удаленному рабочему столу

Для подключения к созданному рабочему месту всех ОС Windows можно пользоваться следующим алгоритмом:

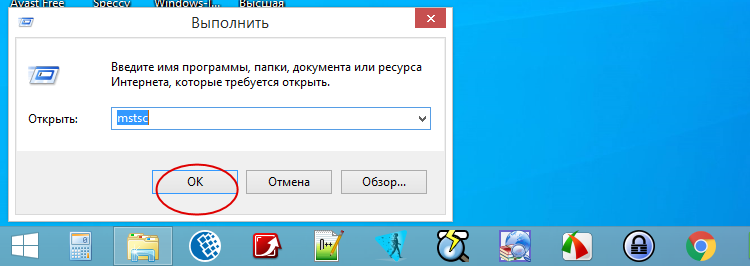

- При входе в систему нажать «Win+R».

- В открывшееся окно ввести «mstsc.exe» и нажать «ОК».

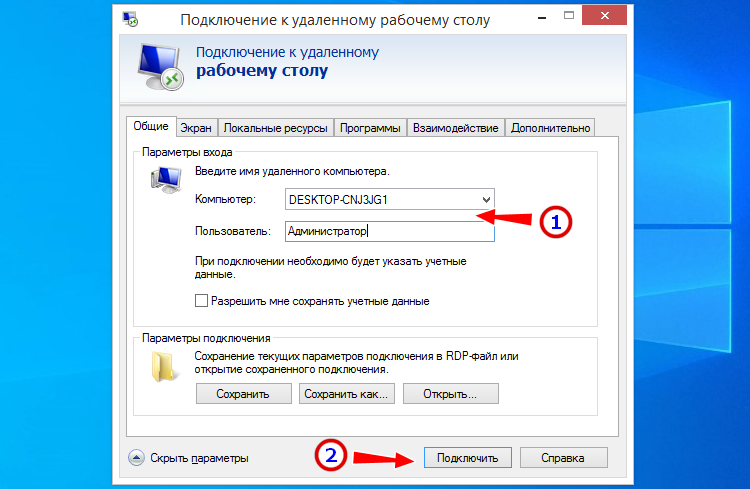

- Откроется программа, позволяющая подключится к удаленному рабочему столу. В поле «Компьютер» нужно ввести IP адрес машины, к которой планируется подключение. Затем нажать «Подключить».

- Далее потребуется ввести логин и пароль системного пользователя на удаленном компьютере и нажать «ОК».

Если все предыдущие действия были выполнены правильно, на экране появится рабочий стол удаленного компьютера. Для подключения с устройств на базе Linux, MacOS или Android потребуется скачать аналогичный RDP-клиент.

Сфера применения

Компании

- Способ организовать удаленное рабочее место для сотрудника или профессионального коллектива. Сотрудникам сложно работать вдали от офиса из-за привязанности к файлам и корпоративному ПО на рабочем компьютере. Удаленный доступ помогает решить проблему, позволяя работать из любой точки мира.

- Систематизация данных в одном месте. Благодаря хранению данных на одном сервере, очень удобно анализировать и воспринимать полученную информацию.

- Создание решения для кооперативной работы с документами. Системный администратор может создать отдельную папку для хранения общей информации определенный группы пользователей. Решение позволяет работать с данными в кооперативе.

Частные пользователи

- Доступ к своему устройству из любой точки мира через интернет. Удаленное подключение к домашнему компьютеру бывает полезным для получения доступа к своим файлам и программам в любом месте.

- Аренда мощной системы для работы с ресурсоемкими программами. Аренда графической станции с мощным графическим ускорителем обойдется намного дешевле покупки дорогостоящего оборудования.

Заключение

Удаленный рабочий стол стал важнейшим инструментом технического обеспечения для предприятий практически любой сферы и размера. Это наиболее эффективное и безопасное средство создание удаленного рабочего места для отдельного сотрудника или коллектива в целом.

Сегодня все больше компаний выбирают реализацию удаленного рабочего стола как услуги «под ключ». Это позволяет оперативно обеспечить сотрудников производительными ПК без капитальных вложений в собственную IT-инфраструктуру. Провайдер, поставляющий виртуальные рабочие столы по модели DaaS, сам решает вопросы с обслуживанием и безопасностью рабочего оборудования.

Оцените материал:

[Всего голосов: 0 Средний: 0/5]

RDP, что означает протокол удаленного рабочего стола, — это протокол, разработанный Microsoft, целью которого является предоставление конечным пользователям графического интерфейса пользователя (GUI), который помогает им подключаться к другим компьютерам или устройствам по сети.

Сервер RDP должен быть развернут на устройстве, к которому необходимо получить доступ, в то время как часть контроллера должна использовать клиент RDP, соответствующий серверу. В то время как клиентские приложения более разнообразны и бывают разных видов, серверы RDP имеют немного более строгие ограничения.

У RDP было (и есть) много имен, но по сути это одно и то же. Пользователи могут использовать его для управления удаленным компьютером на расстоянии через Интернет-соединение, используя свои физические устройства ввода, которые используются совместно с удаленным компьютером.

Краткая история RDP

В Windows NT 4.0 Terminal Server Edition была предпринята первая попытка доступа к удаленному рабочему столу, когда функция Terminal Server была реализована в этой редакции операционной системы NT 4.0.

Windows 2000 ознаменовала момент, когда служба была переименована в Terminal Services и стала необязательным компонентом в семействе ОС Windows NT. Функция служб терминалов была окончательно переименована в службы удаленных рабочих столов (RDS) в 2009 году с Windows Server 2008 R2.

Однако клиент подключения к удаленному рабочему столу начал включаться по умолчанию в операционные системы намного раньше, чем в 2009 году. Начиная с Windows XP (2001), каждая редакция Windows включала предустановленный клиент RDP.

В настоящее время RDP прошел долгий путь и предоставляет нам беспрепятственный доступ к удаленному рабочему столу, повышенную безопасность и многочисленные функции, связанные с доступностью, производительностью и совместимостью.

Как использовать RDP в Windows?

Как мы уже упоминали ранее, Windows имеет встроенные функции RDP. Однако это не означает, что функции удаленного доступа к рабочему столу включены по умолчанию, поскольку они также могут представлять угрозу безопасности, учитывая, что их неправильная настройка может предоставить злоумышленникам доступ к вашей системе.

Имея это в виду, ознакомьтесь с приведенными ниже шагами и узнайте, как включить RDP на вашем ПК с Windows:

Нажмите клавишу Win на клавиатуре

Нажмите кнопку в виде шестеренки в меню «Пуск».

Выберите категорию системы

Прокрутите вниз (при необходимости) на левой панели

Нажмите кнопку удаленного рабочего стола.

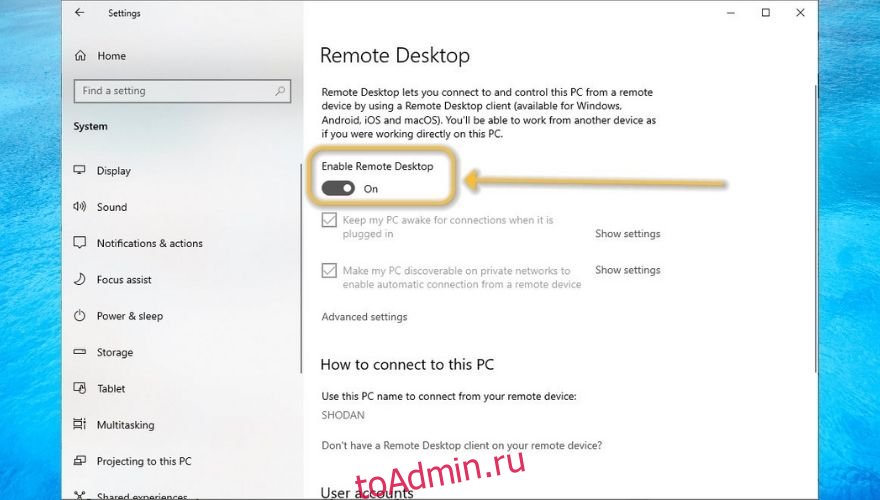

Установите переключатель Включить удаленный рабочий стол в положение Вкл.

Завершите процесс включения RDP, нажав кнопку «Подтвердить».

Поздравляем, теперь у вас должен быть RDP-доступ к вашему компьютеру. Однако обратите внимание, что описанные выше шаги должны обеспечивать удаленный доступ только в локальной сети.

Следовательно, если вы хотите предоставить другим право взаимодействовать с вашим ПК на расстоянии, вам необходимо выполнить ряд дополнительных шагов по настройке.

Предполагая, что вы уже включили RDP-доступ к своему компьютеру, щелкните гиперссылку «Выбрать пользователей, которые могут удаленно обращаться к этому компьютеру» в том же окне, которое мы описали выше.

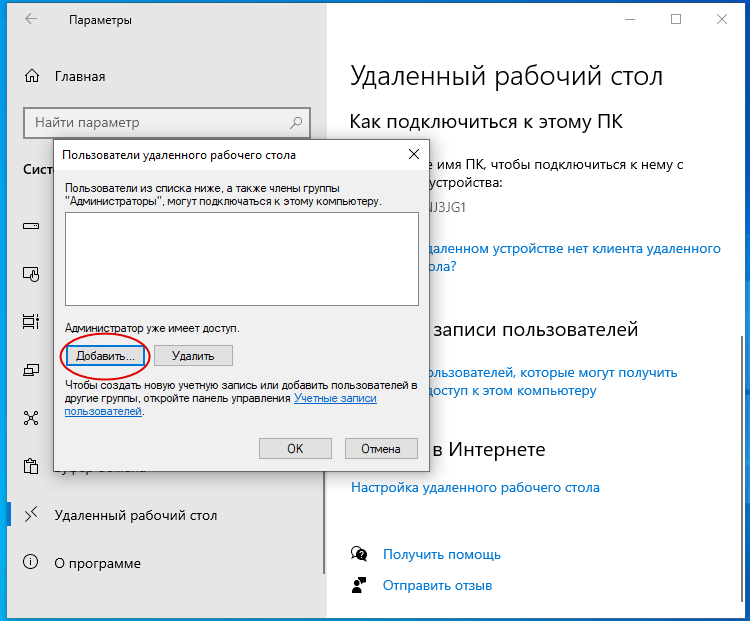

Теперь вы должны увидеть пустой список с быстрой проверкой статуса, сообщающий вам, что ваша текущая учетная запись уже имеет доступ к удаленному рабочему столу. Вы можете нажать кнопку «Добавить» и найти на своем компьютере других пользователей, которым вы хотите предоставить права RDP.

Обратите внимание: если на ПК есть только одна учетная запись (ваша) и вы хотите предоставить доступ другим, вам придется либо создать новые учетные записи пользователей для использования RDP, либо поделиться своими учетными данными с другими, что не рекомендуется.

Как включить RDP через Интернет

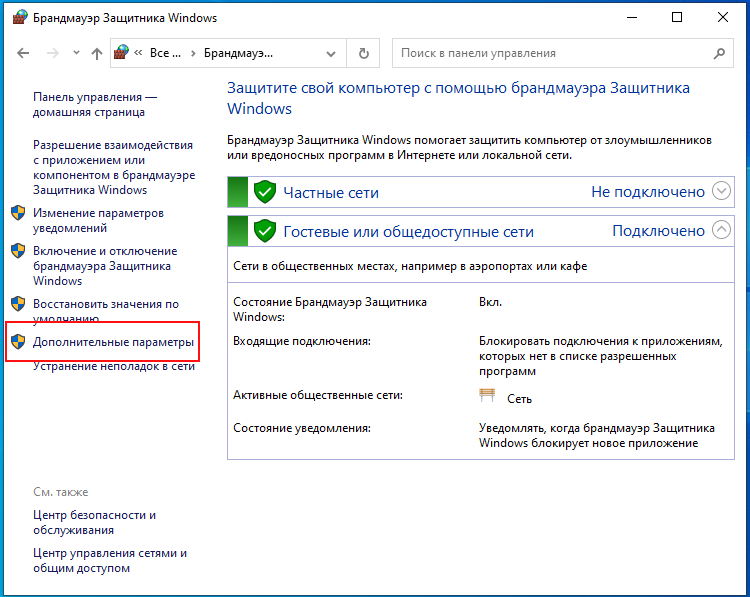

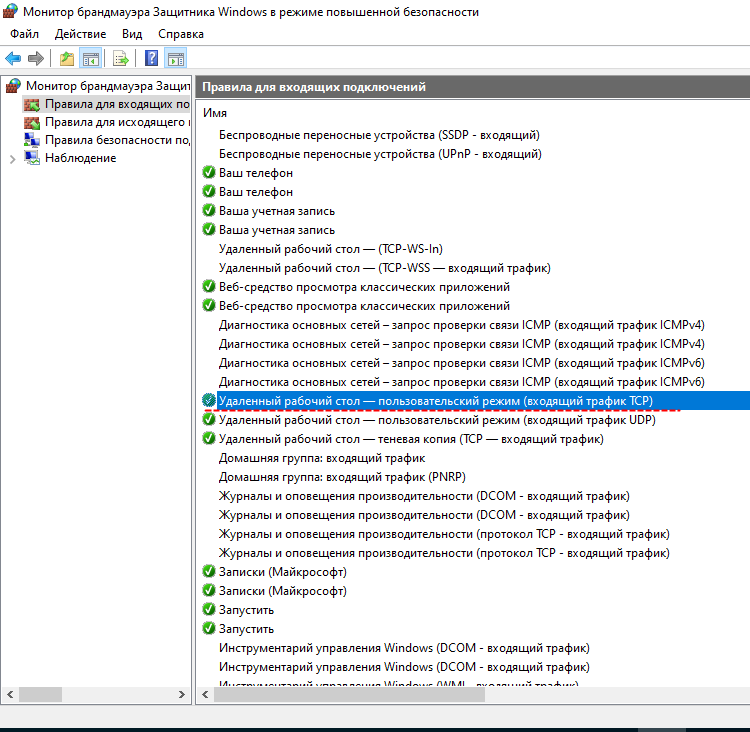

Использование брандмауэра Windows

Нажмите клавишу Win на клавиатуре

Тип брандмауэра

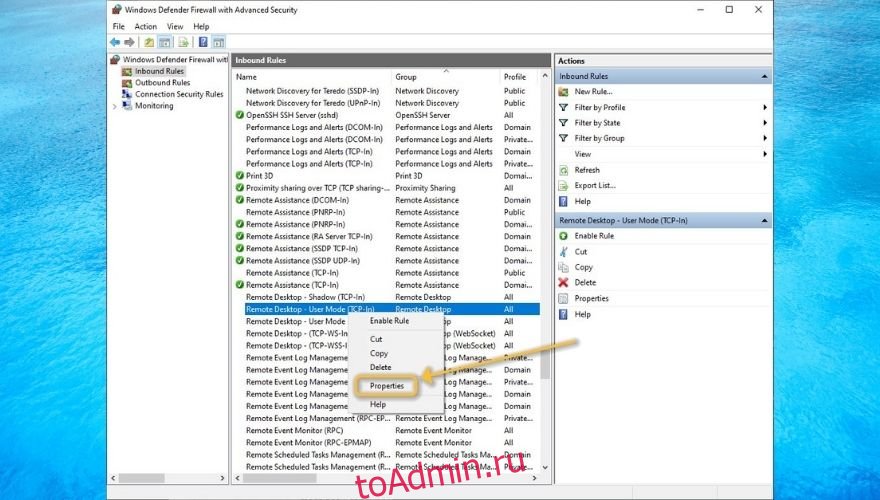

Выберите брандмауэр Защитника Windows в режиме повышенной безопасности.

Перейдите в раздел Правила для входящих подключений

Прокрутите вниз и найдите Remote Desktop — User Mode (TCP-In).

Щелкните его правой кнопкой мыши и выберите Свойства.

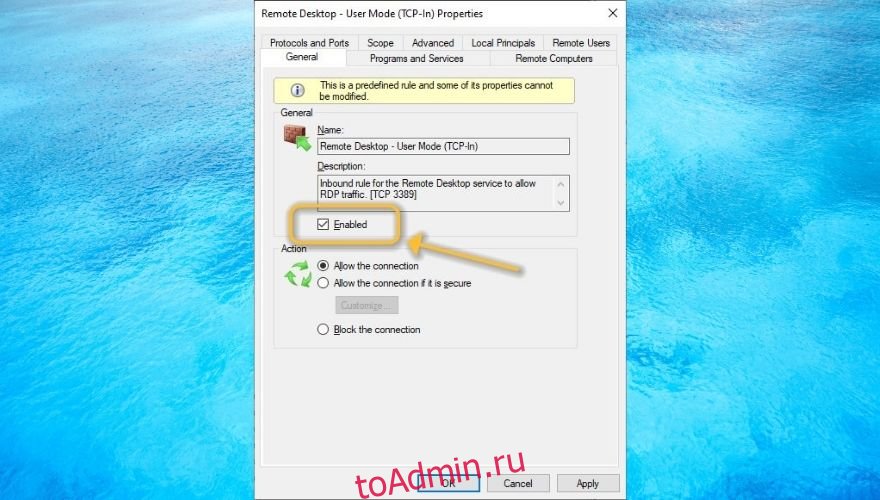

Установите флажок Включено

Нажмите кнопку ОК

Использование переадресации портов

Запустите ваш веб-браузер

Направляйтесь к шлюзу вашего роутера (обычно это http://192.168.0.1/ или же http://192.168.1.1/)

Зайдите в раздел Port Forwarding (некоторые маршрутизаторы называют это NAT forwarding)

Создайте новое правило переадресации портов для TCP-порта 3389

Привяжите правило к внутреннему IP-адресу вашего ПК (введите ipconfig в CMD, чтобы найти свой внутренний IP-адрес)

В качестве альтернативы вы можете проверить наш гид, который включает советы по переадресации портов на вашем маршрутизаторе с помощью стороннего инструмента.

Обратите внимание, что если у вас динамический IP-адрес, он будет постоянно меняться, а это значит, что вам придется каждый раз менять настройки переадресации портов на вашем маршрутизаторе.

Однако вы также можете использовать динамические службы DNS, которые предоставят вам домен, автоматически обнаружат любое изменение IP-адреса в вашей системе и привяжут IP-адрес (независимо от того, сколько раз он меняется) с этим доменом.

Как подключиться к машине RDP в Windows

Нажмите клавишу Win на клавиатуре

Тип удаленный

Выберите подключение к удаленному рабочему столу

Введите имя хоста или IP-адрес компьютера в предназначенное для этого поле.

Нажмите Подключиться

Введите имя пользователя, которое вы хотите использовать в своем RDP-соединении.

При появлении запроса примите сертификаты и введите свой пароль.

Если все сделано правильно, вы должны войти в удаленную систему. Обратите внимание, что перед входом в систему вы также можете нажать кнопку «Показать параметры» и настроить дополнительные параметры, касающиеся отображения, локальных ресурсов, производительности, аутентификации сервера и шлюза удаленных рабочих столов (RDG).

Также стоит упомянуть, что вы также можете удаленный доступ к вашему ПК с Windows с Mac, но вам необходимо предпринять дополнительные шаги, поскольку это две совершенно разные операционные системы.

Как безопасно использовать RDP

Мы не можем переоценить это, но RDP может быть опасным оружием для злоумышленников, которые могут захватить вашу систему и собрать конфиденциальную информацию. По этой же причине мы рекомендуем не включать RDP, если вы не до конца понимаете, как это может нанести вред вашей системе.

С другой стороны, если вы готовы рискнуть, мы мало что можем сделать, чтобы вас остановить. Тем не менее, мы можем научить вас некоторым полезным практическим советам, которые вы можете применить, чтобы снизить риски, связанные с доступом к удаленному рабочему столу.

Отключите RDP, когда он вам не нужен

Настраивайте сложные пароли, которые трудно угадать

По возможности старайтесь не использовать RDP через Интернет.

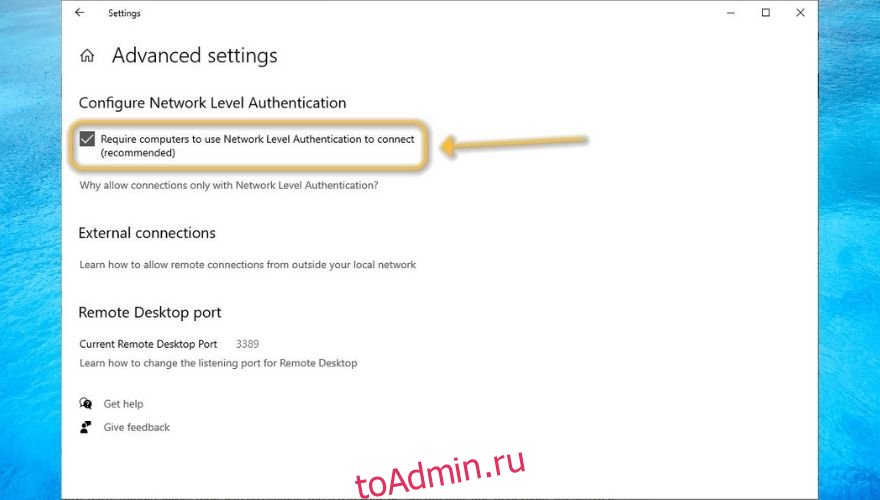

Включите аутентификацию на уровне сети (после включения удаленного рабочего стола нажмите кнопку Advanced Settings и включите NLA)

Попробуйте разрешить удаленный доступ к вашему компьютеру только учетным записям без прав администратора

Создайте VPN вместо того, чтобы разрешать RDP через Интернет

Выберите наивысший уровень шифрования при настройке параметров RDP (по умолчанию включено)

Старайтесь избегать отрывочных сторонних инструментов, если вы не уверены в них.

Альтернативы RDP

Конечно же, вы слышали о сторонних инструментах, которые позволяют вам получать доступ к вашему ПК и даже управлять им, и большинство из них практически не требуют настройки. Вы просто устанавливаете их на обоих концах, указываете друг на друга, и все.

Хотя мы уже упоминали, что некоторые сторонние инструменты удаленного доступа могут быть отрывочными и нанести вред вашему ПК, к счастью, не все из них такие. Фактически, мы составили список отличные инструменты удаленного доступа к ПК можно смело пользоваться.

RDP может быть опасным в чужих руках

В общем, вы можете понять, почему RDP по-прежнему популярен среди пользователей ПК и как он может помочь вам выполнять широкий спектр задач на ПК, даже не находясь рядом с ним. Учитывая текущую ситуацию и растущий спрос на работу на дому, можно сказать, что это настоящий спаситель.

Однако мы не можем игнорировать риски неправильного обращения с инструментами RDP, поскольку они также могут способствовать нежелательному доступу, взломам, краже данных и даже полноценным кибератакам.

В конце концов, неважно, предпочитаете ли вы использовать встроенный клиент удаленного рабочего стола Windows или обратиться к стороннему решению, если вы практикуете полезные советы по безопасности.

Необходимость подключиться к удаленному рабочему или домашнему компьютеру в реалиях современной жизни стало намного более актуальной, чем десяток лет назад. Предназначенных для целей инструментов существует достаточно много, однако удаленные сотрудники малых компаний чаще всего прибегают к встроенному в Windows 10 клиенту RDP, тогда как компьютерные мастера предпочитают использовать сторонние программы вроде TeamViewer, RAdmin или AnyDesk. Пользуются они и RDP, но лишь для периодического доступа к офисным ПК в локальных сетях.

- 1 Какие версии Windows 10 поддерживают RDP

- 2 Настройка RDP в Windows 10 в локальной сети

- 3 Подключение к удаленному рабочему столу Windows 10

- 4 Подключение к удаленному рабочему столу Windows 10 через Интернет

- 4.1 Настройка сети и проброс порта на роутере для подключения по RDP

- 5 Безопасность при использовании технологии RDP

- 6 RDP в Windows 10 Home / RDP Wrap

- 6.1 Многопользовательский режим RDP

- 7 Что делать, если подключение по RDP не работает

- 8 Заключение

Какие версии Windows 10 поддерживают RDP

Следует помнить, что не все редакции WIndows 10 поддерживают использование этого протокола подключения. Протокол доступен в редакциях Pro и Enterprise, исключения составляют редакции Домашняя и Single Language.

Настройка RDP в Windows 10 в локальной сети

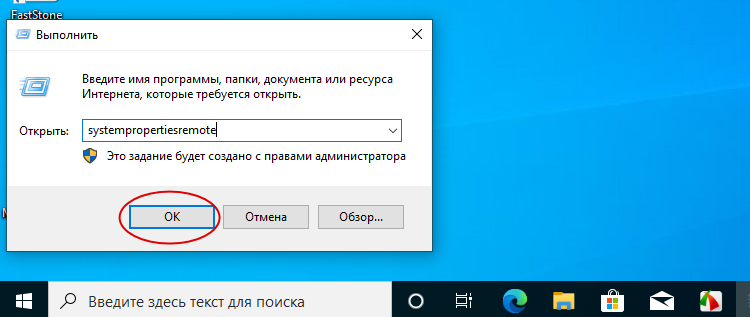

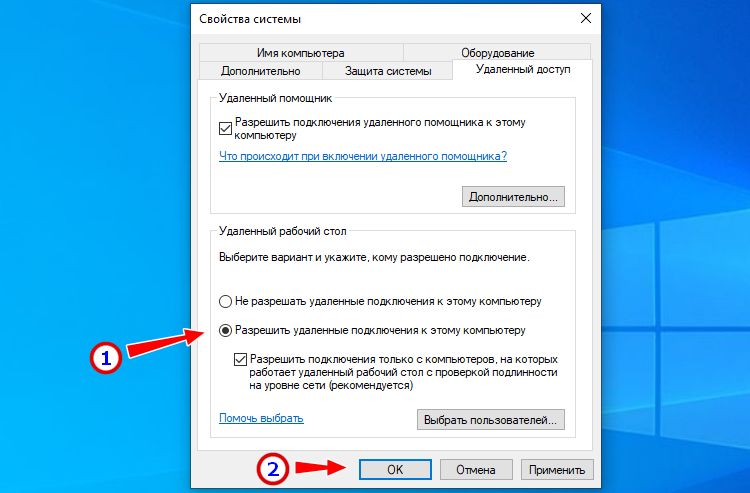

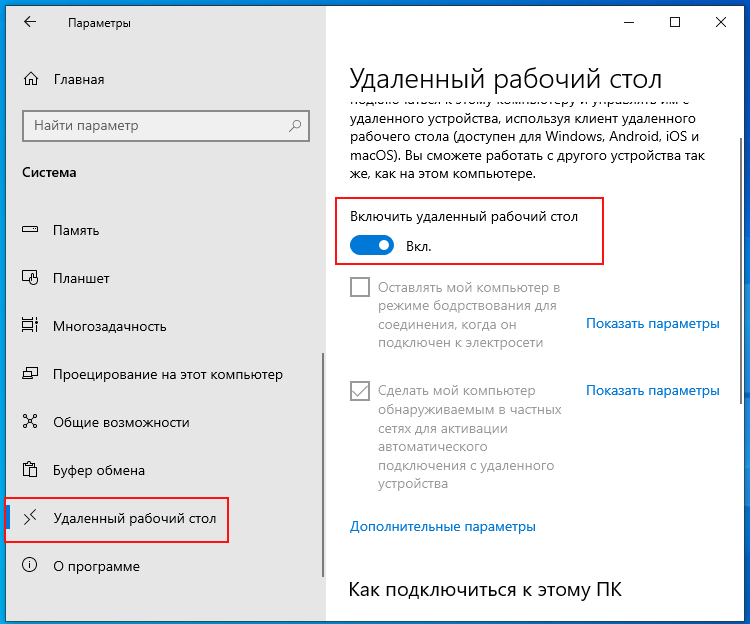

Ну что же, приступим к настройке удаленного рабочего стола в Windows 10. Сначала рассмотрим возможность удаленного управления в локальной сети, а затем усложним задачу, внеся коррективы в уже имеющиеся настройки для подключения к удаленному хосту из внешней сети. Первым делом включите удаленный рабочий стол, так как в Windows 10 он по умолчанию неактивен. Сделать это можно либо свойствах системы, либо в «Параметрах». Оба способа представлены ниже на скриншотах.

- Нажмите Win + R, выполните команду

systempropertiesremoteи в открывшемся окне поставьте переключатель в соответствующее положение. - Зайдите в «Параметры» в раздел Система → Удаленный рабочий стол и включите опцию.

На этом этапе вы дополнительно можете создать список пользователей, которые получат право управления компьютером. Для этого выполняем следующие действия:

- Прокрутив содержимое вкладки «Удаленный рабочий стол» в приложении Параметры, найдите и нажмите ссылку «Выбрать пользователей…»;

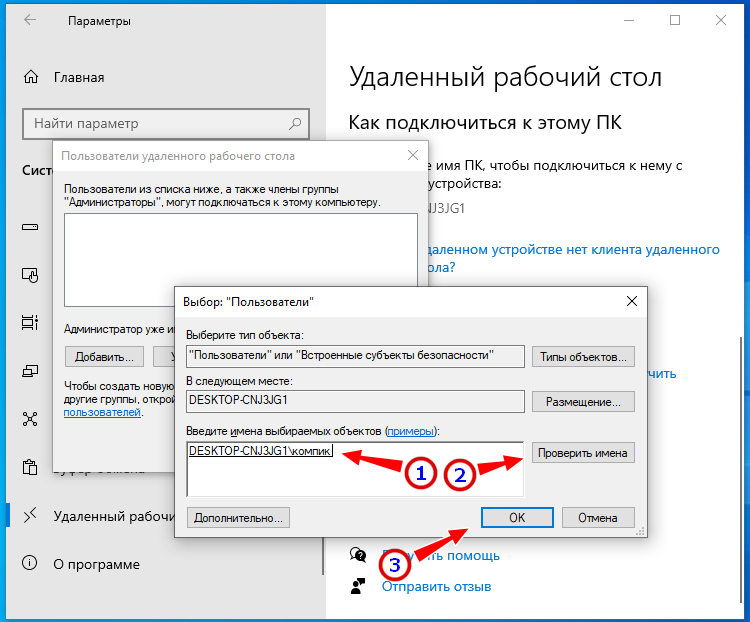

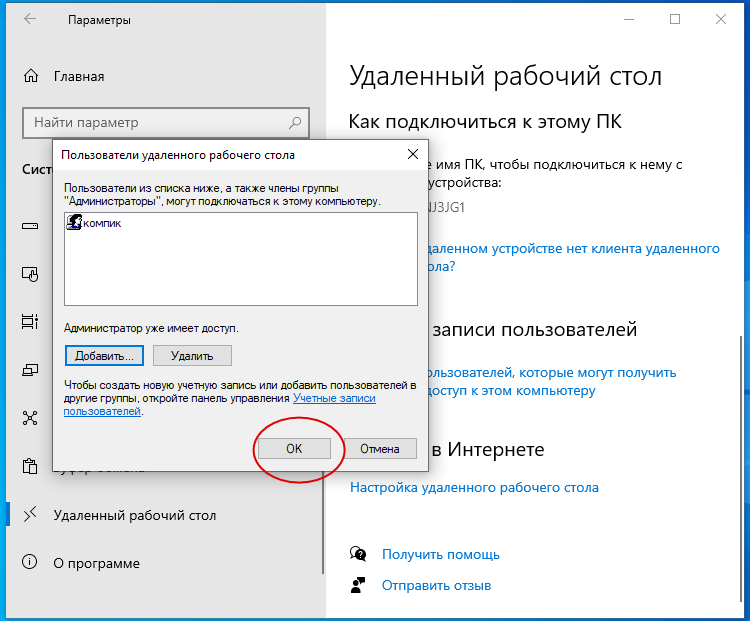

- В открывшемся окошке нажмите «Добавить» и в следующем окне выбора пользователя введите его имя и нажмите «Проверить», а затем «OK»;

- Сохраните настройки.

Подключение к удаленному рабочему столу Windows 10

По завершению настроек, описанных выше, вы уже можете подключаться к удаленному компьютеру в LAN. Для этого на управляющем ПК выполните следующие действия:

- Запустите средство подключения командой

mstscи разверните окно нажатием «Показать параметры»; - Введите имя удаленного компьютера или его IP адрес и имя пользователя, а затем нажмите «Подключить»;

О том, как определить локальный IP адрес компьютера с включенным RDP, рассказано далее в статье

- Введите пароль администратора удаленного компьютера и нажмите «ОК»;

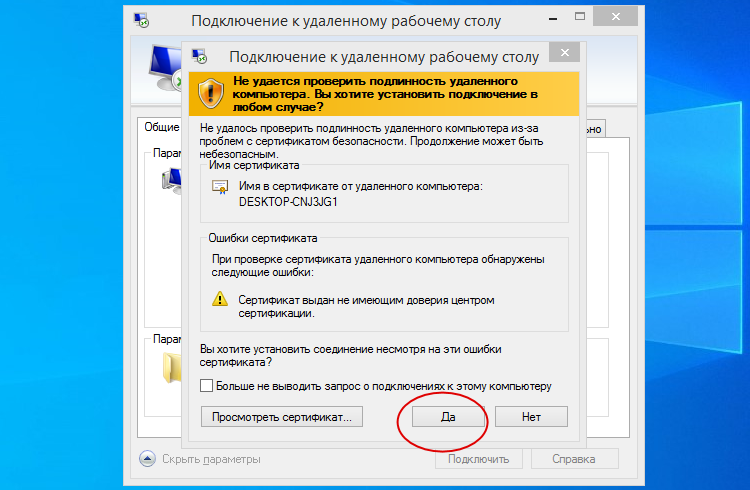

- Появится окошко с ошибкой проверки сертификата, проигнорируйте его, нажав «Да».

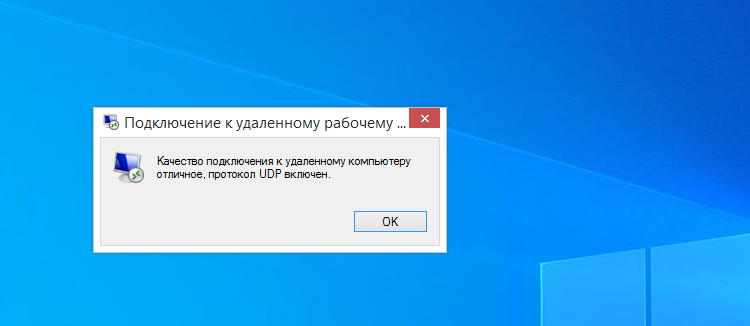

В итоге вы будете подключены к удаленному ПК и вскоре увидите перед собой его рабочий стол.

Подключение к удаленному рабочему столу Windows 10 через Интернет

Настройка сети и проброс порта на роутере для подключения по RDP

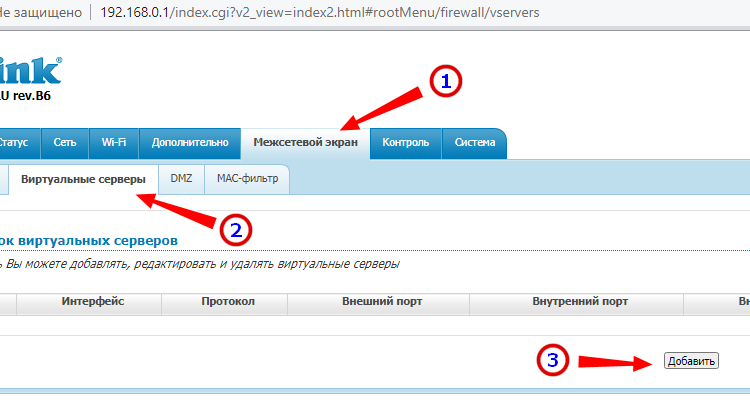

Для подключения к удаленному хосту из внешней сети вам нужно будет выполнять ряд дополнительных действия, а именно: определить внешний и внутренний IP адрес вашего компьютера и выполнить такую процедуру как проброс порта 3389 в роутере. Это необходимо, поскольку удаленный компьютер находится «за роутером», через который нам нужно пробиться. Трудность здесь в том, что модели роутеров у всех разные, поэтому вам придется немного покопаться, чтобы найти нужную настройку в своей модели маршрутизатора. В данном примере используется роутер D-Link 300.

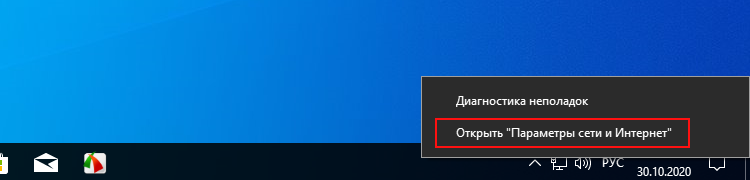

- Кликните правой кнопкой мыши по значку соединения в системном трее и нажмите «Открыть параметры сети и интернет»;

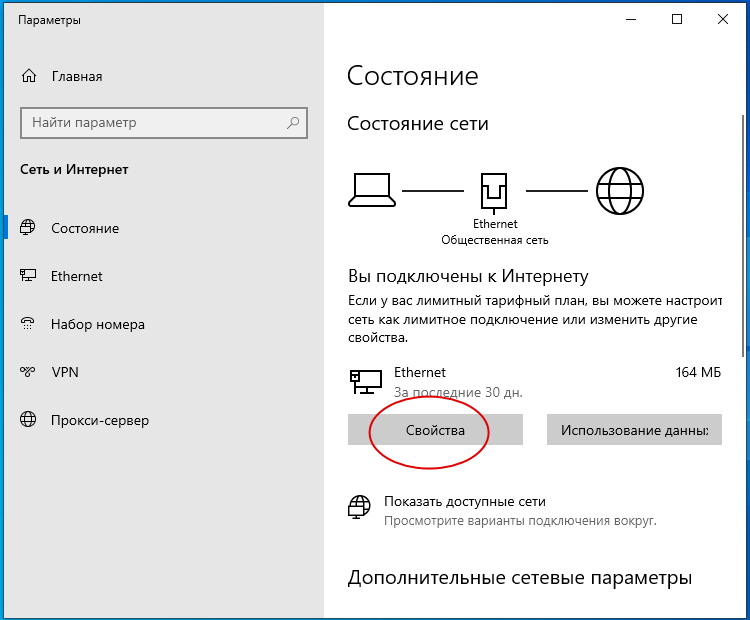

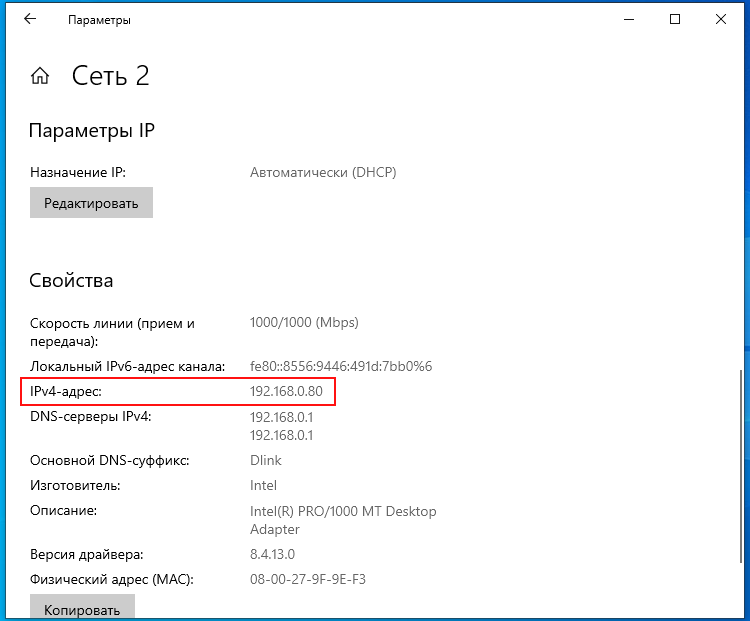

- Нажмите кнопку свойства и в следующем окне найдите параметр IPv4 адрес. Это и есть IP адрес вашего устройства в локальной сети. Запишите его.

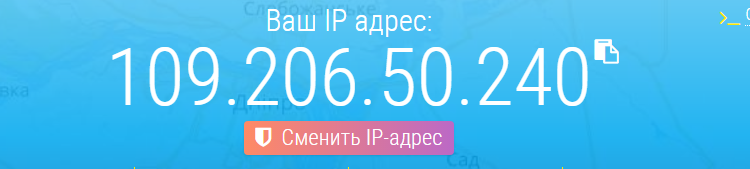

- Определите ваш внешний IP адрес на сайте 2ip.ru и запишите его;

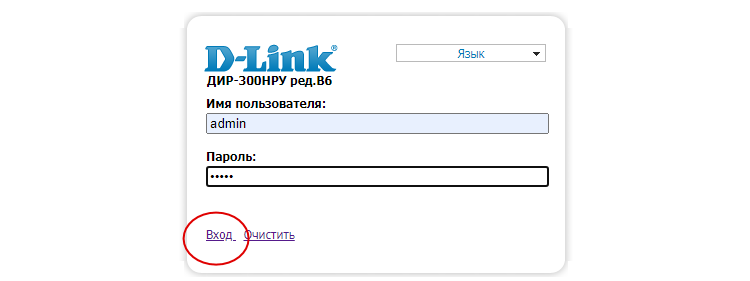

- Перейдите в браузере по адресу 192.168.0.1 или 192.168.1.1 и введите логин/пароль роутера (по умолчанию используется admin/admin);

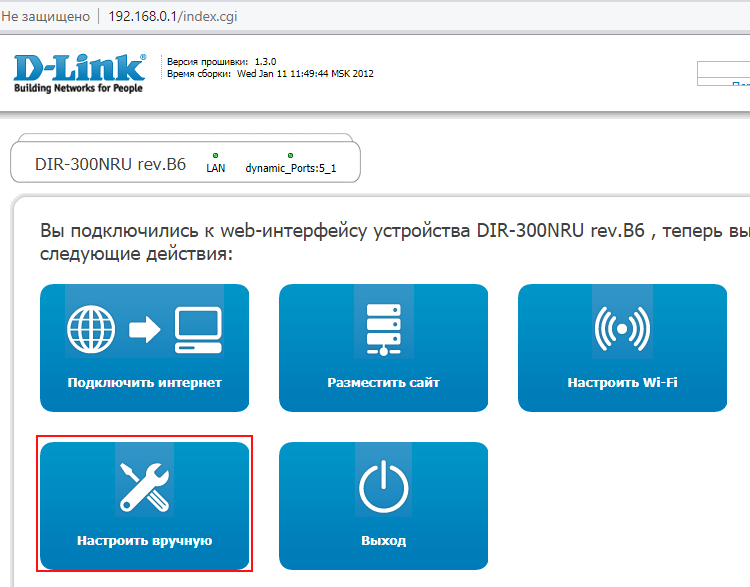

- Зайдите в раздел «Настроить вручную», переключитесь на вкладку «Межсетевой экран» → «Виртуальные серверы» и нажмите кнопку «Добавить»;

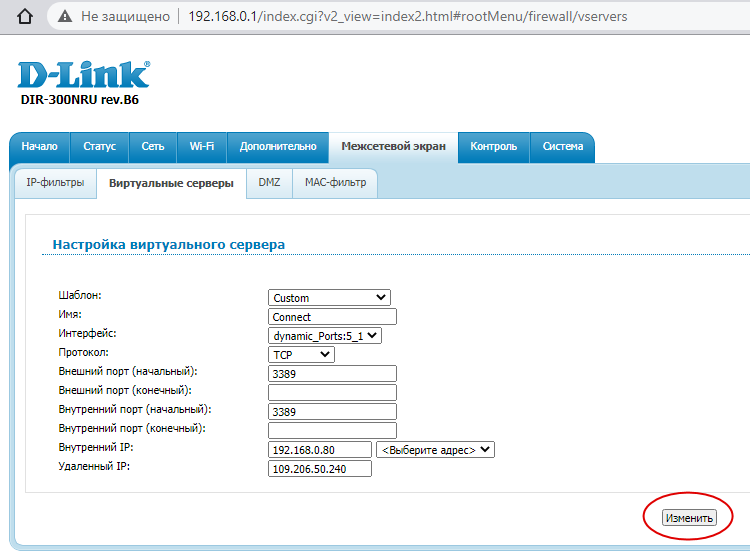

- В следующем окне укажите данные для подключения:

- Шаблон — оставляем Custom.

- Имя — произвольное на латинице.

- Внешний интерфейс — скорее всего, будет только один, оставляем без изменений.

- Проколол — лучшего всего TCP.

- Внешний и внешний порт (Начальный) — 3389.

- Внутренний IP — IPv4 адрес находящегося за роутером ПК, вы его уже записали, смотрите пункт No2.

- Внешний IP — полученный с помощью сервиса 2ip.ru IP адрес (если IP динамический, т.е. он часто меняется, это поле можно оставить пустым. В некоторых моделях маршрутизаторов его может и не быть вовсе).

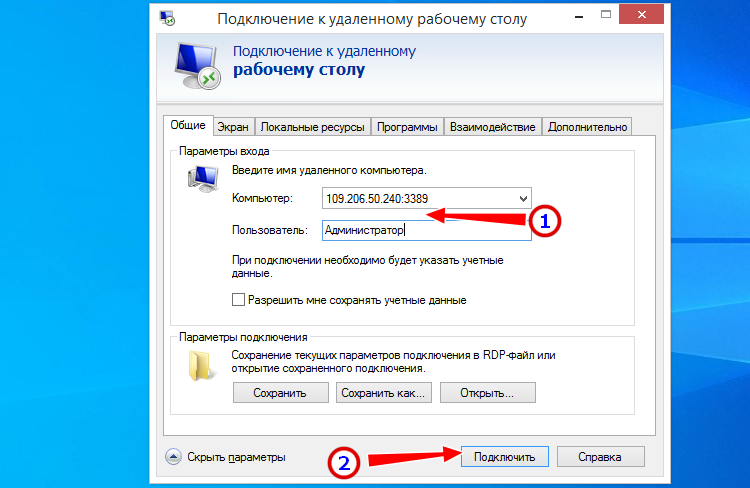

- Сохраните настройки нажатием кнопки «Изменить».

Дальнейшая процедура подключения сходна с описанной выше процедурой подключения в LAN, только вместо имени компьютера нужно ввести связку внешнего IP адреса и открытого порта, например, вот так: 109.206.50.240:3389. Клиент запускаем уже известной нам mstsc. Далее вводим пароль, после чего система открывает доступ к удаленному хосту.

Безопасность при использовании технологии RDP

Все соединения по RDP шифруются, тем не менее, не будет излишним проверить некоторые настройки безопасности. Большую часть настроек можно выполнить через редактор Gpedit.

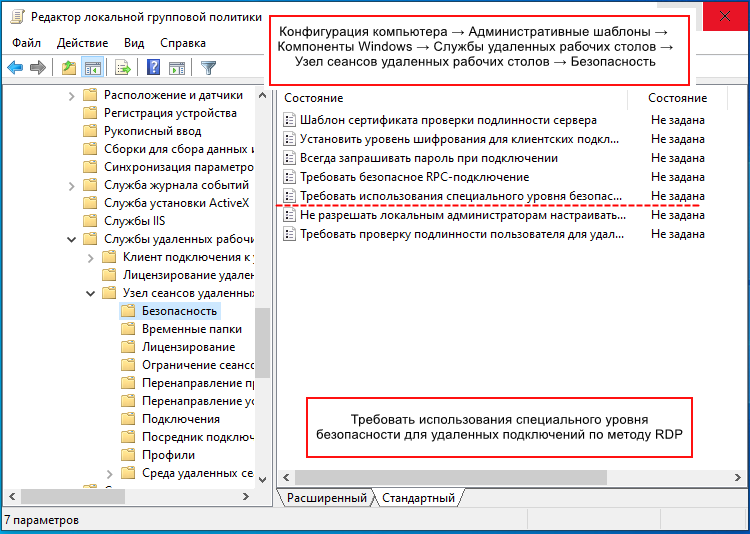

- Откройте его командой

gpedit.mscи проследуйте по указанной на скриншоте цепочке настроек. - Активируйте указанную на скриншоте политику, уровень безопасности выставьте «Согласование» или «SSL».

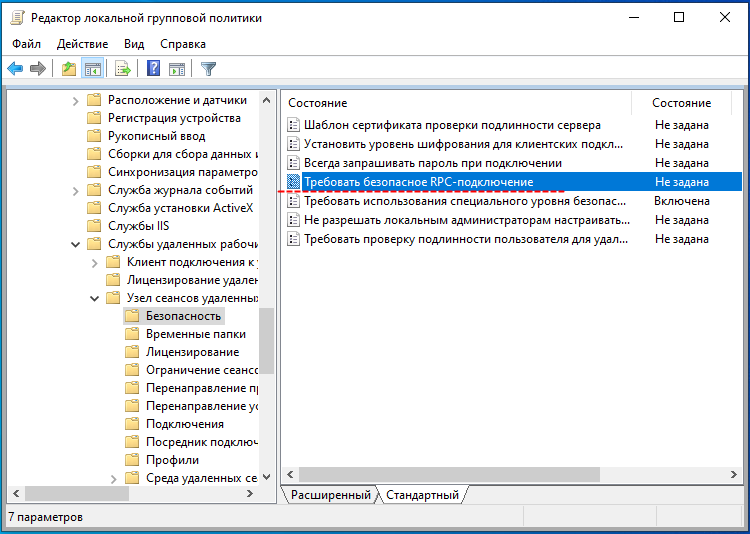

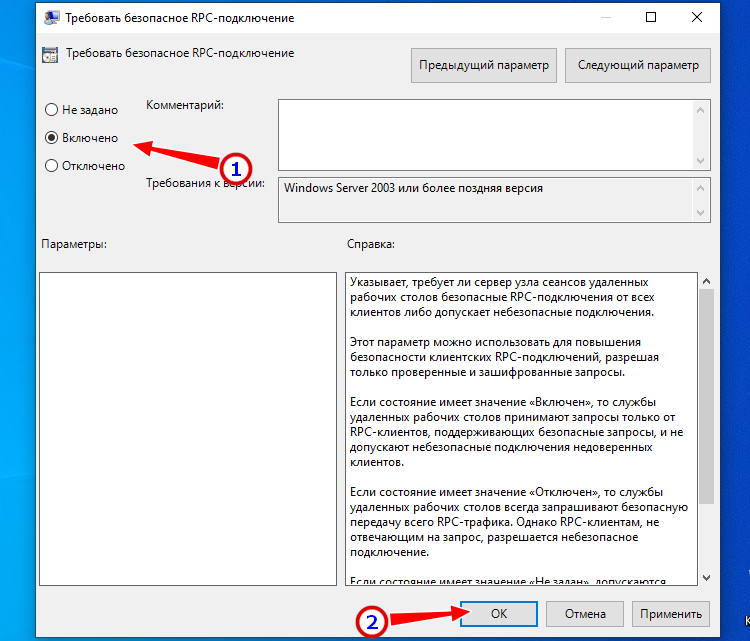

- Включите политику «Требовать безопасное RPC-подключение».

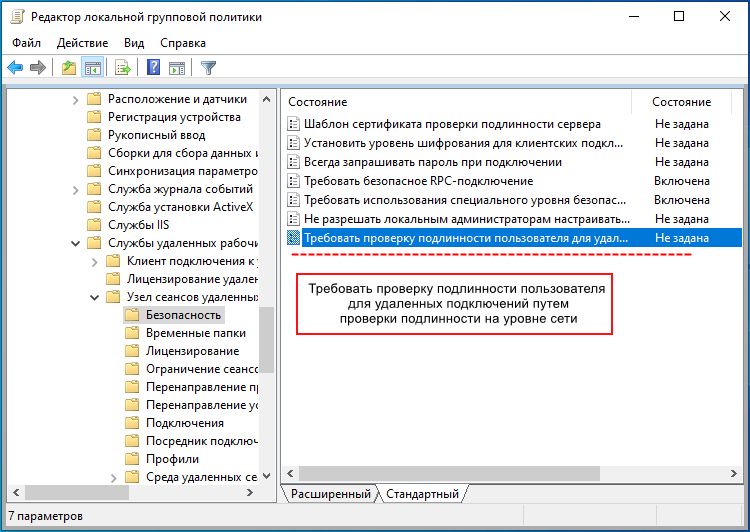

- Следующей активируйте указанную на скриншоте политику;

- Перейдите по указанной на изображении цепочке настроек и включите справа политику «Системная криптография: использовать FIPS-совместимые алгоритмы…».

- Измените порт RDP в Windows 10 по умолчанию, для чего, открыв редактор реестра командой

regedit, перейдите по указанной ветке и дважды кликните по параметру PortNumber. В окошке редактирования укажите свой произвольный порт, открыв его затем в брандмауэре. - Откройте командой

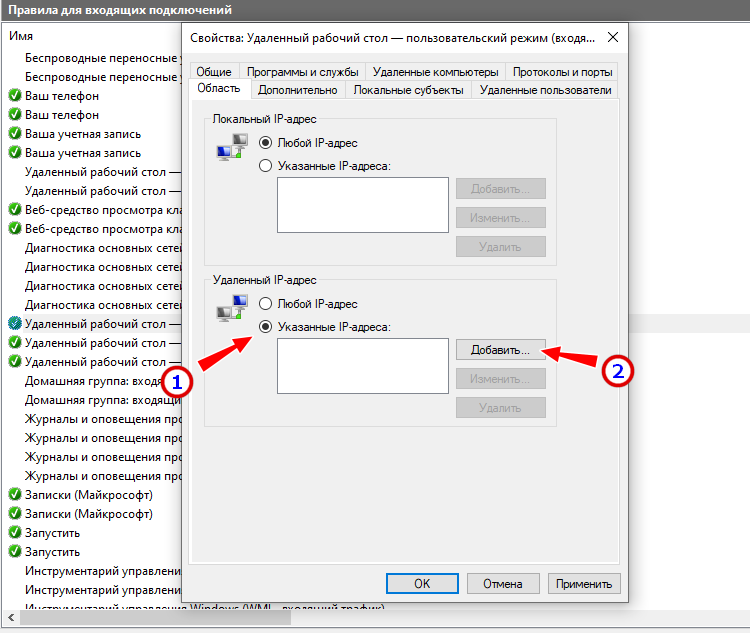

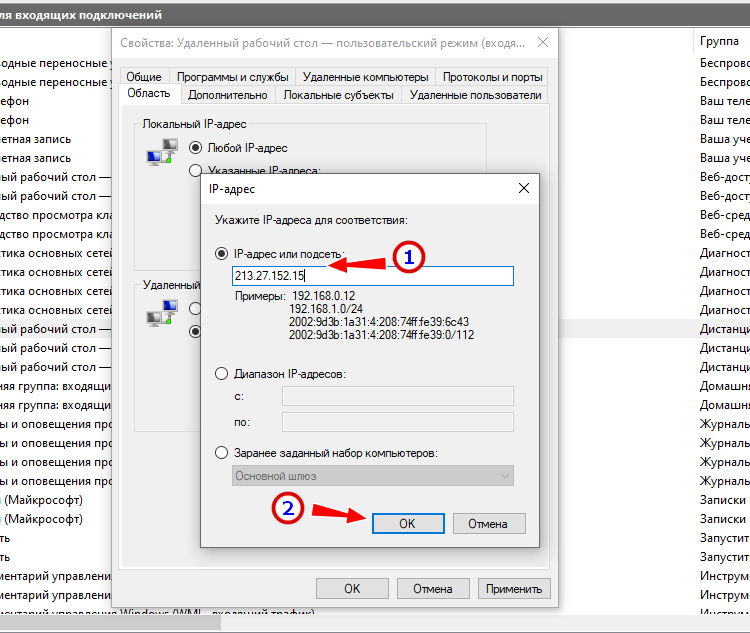

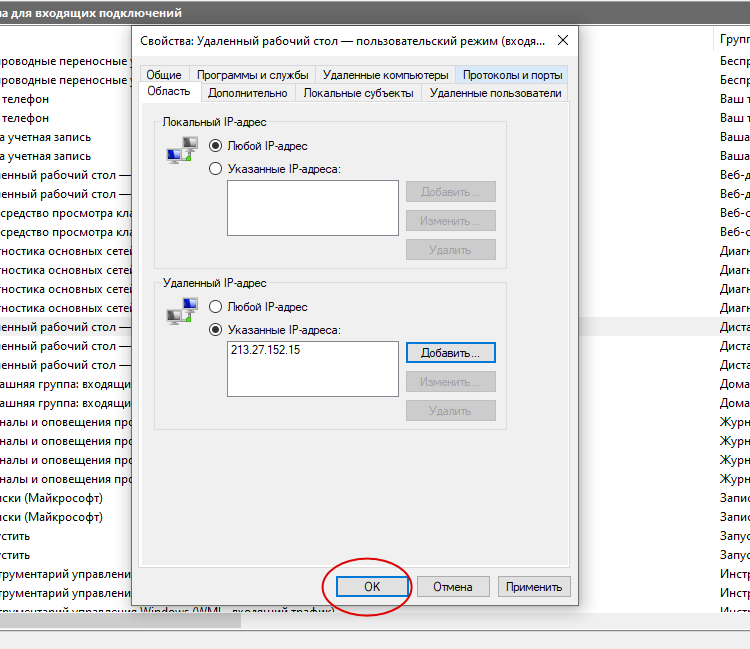

secpol.mscполитики безопасности, зайдите в раздел Локальные политики → Параметры безопасности и убедитесь, что указанная на скриншоте настройка включена. Это — запрет устанавливать соединения с учетными записями без пароля. - Зайдите в дополнительные параметры штатного брандмауэра и в правилах для входящих подключений найдите элемент «Удаленный рабочий стол — пользовательский режим (трафик TCP)». Кликните по ней два раза, переключитесь в окне свойств на вкладку «Область», активируйте радиокнопку «Указанные IP адреса», нажмите «Добавить». В открывшемся окошке укажите IP, с которого разрешено подключаться и сохраните настройки. Можно указать и диапазон IP адресов.

Приведенные здесь меры носят рекомендательный характер, но, если безопасность для вас в приоритете, есть смысл рассмотреть альтернативные способы удаленного управления, например, подключение к удаленному рабочему столу через VPN в связке с RDP, где вам не понадобится пробрасывать порты. Существует также такая технология как RDP Gateway — шлюзовой сервер, использующий RDP в связке с протоколом HTTPS. Данный способ подключения к удаленному рабочему столу в Windows 10 имеет ряд преимуществ, в частности, подключение к удаленным хостам через брандмауэры и совместное использование сети несколькими фоновыми приложениями.

RDP в Windows 10 Home / RDP Wrap

Выше мы уже упоминали, что редакция Home не поддерживает протокол RDP. Вплоть до билда 1809 в Windows 10 Домашняя для обхода этого ограничения использовалась своего рода заплатка — программа RDP Wrapper, однако в последних версиях она больше не работает, так как в Microsoft, похоже на то, закрыли эту лазейку. Для подключения через RDP в Windows 10 Home 2004 и выше используйте сторонние инструменты, в которых сегодня нет недостатка.

Многопользовательский режим RDP

Количество параллельных сессий RDP на рабочих хостах ограничено одним подключением, если же вы попытаетесь открыть следующую сессию, система выдаст предупреждение и попросит отключить сеанс первого пользователя. Это ограничение можно попробовать обойти с помощью программы RDP Wrapper, получив возможность подключать в Windows 10 по RDP несколько пользователей.

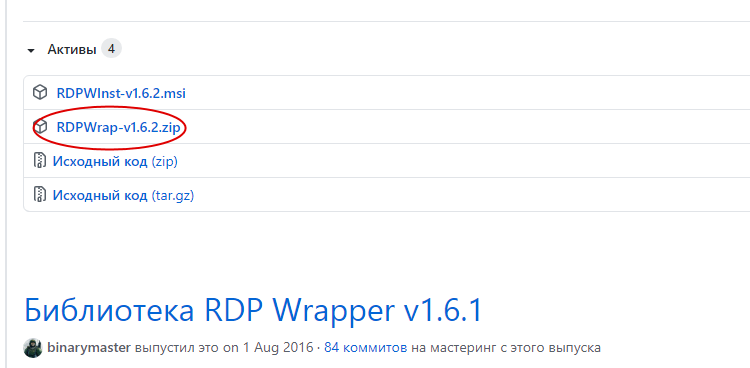

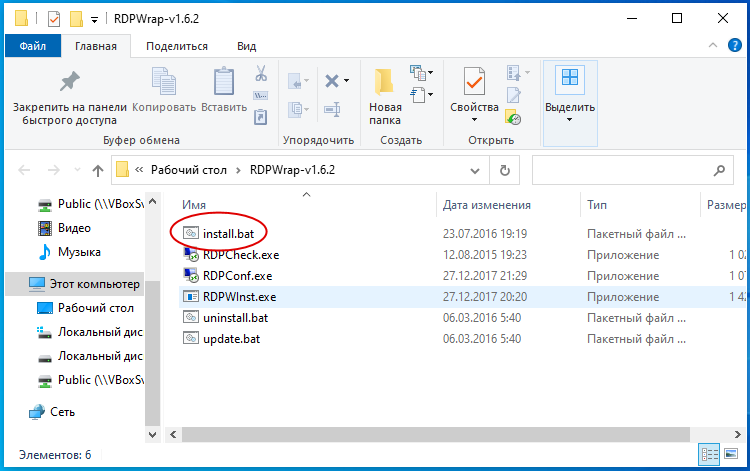

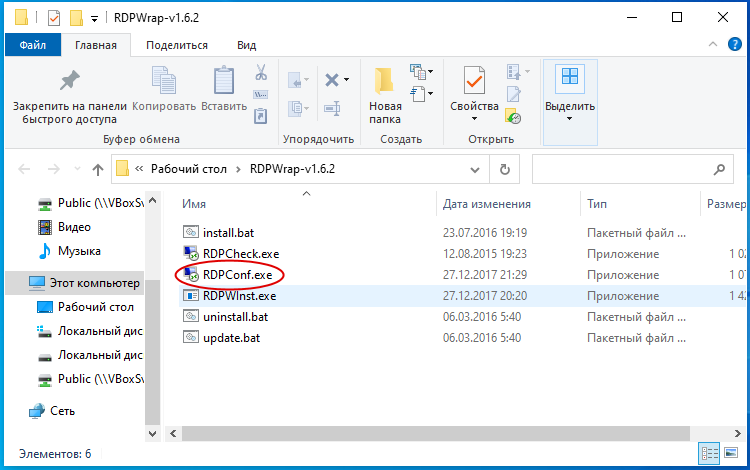

- Со страницы разработчика RDP Wrapper скачайте архив поледней версии программы (на текущий момент — RDPWrap-v1.6.2.zip) и распакуйте;

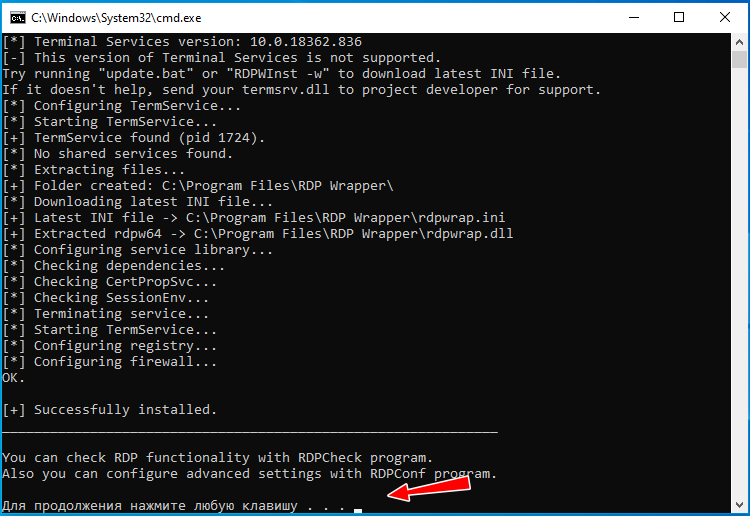

- Запустив от имени администратора файл

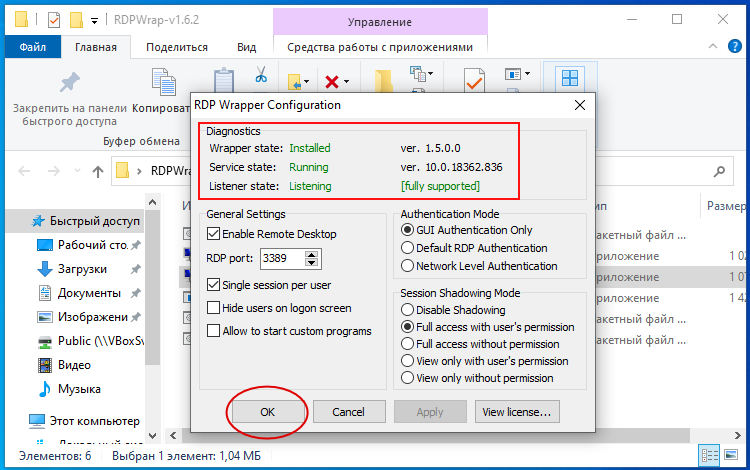

install.bat, установите приложение. По завершении установки вас попросят нажать любую клавишу в консоли; - Запустите файл

RDPConfig.exeи убедитесь, что все элементы блока «Diagnostics» окрашены в зеленый цвет; - Запустите RDPCheck.exe и попробуйте запустить вторую сессию либо подключитесь по RDP с двух удаленных компьютеров.

Если в окне RDPConfig вы увидите выделенное красным [not supported], вам нужно обновить файл rdpwrap.ini. Найти его или его содержимое можно через поиск ресурса github.com, также вы можете обратиться за помощью в раздел github.com/stascorp/rdpwrap/issues, где обсуждаются проблемы с RDP Wrapper. Приводим 2 ссылки на конфигурационные файлы rdpwrap.ini от разработчиков asmtron и affinityv, которые стараются поддержать проект своими силами. Работоспособность необходимо проверять на конкретной системе.

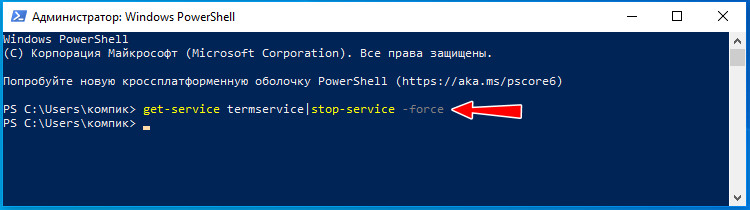

- В запущенной с правами администратора Powershell выполните команду

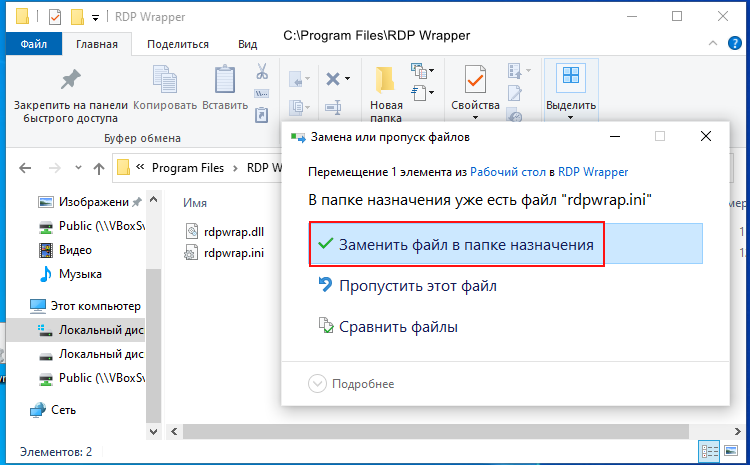

get-service termservice|stop-service -force - Скопируйте указанный файл в расположение

C:Program FilesRDP Wrapperс заменой и перезагрузитесь. - Запустите

RDPConfig.exeи проверьте состояние статусов. Все они должны быть зелеными.

Если проблему устранить не удается, значит либо ваша версия Windows не поддерживает работу с RDP Wrapper, либо имеют место иные неполадки. В общем, пробуйте, если что-то не выходит, не стесняйтесь, опишите вашу проблему в комментариях.

Что делать, если подключение по RDP не работает

Существует достаточно много причин, по которым удаленное подключение может не функционировать. Если у вас не работает RDP в Windows 10, проверьте эти настройки:

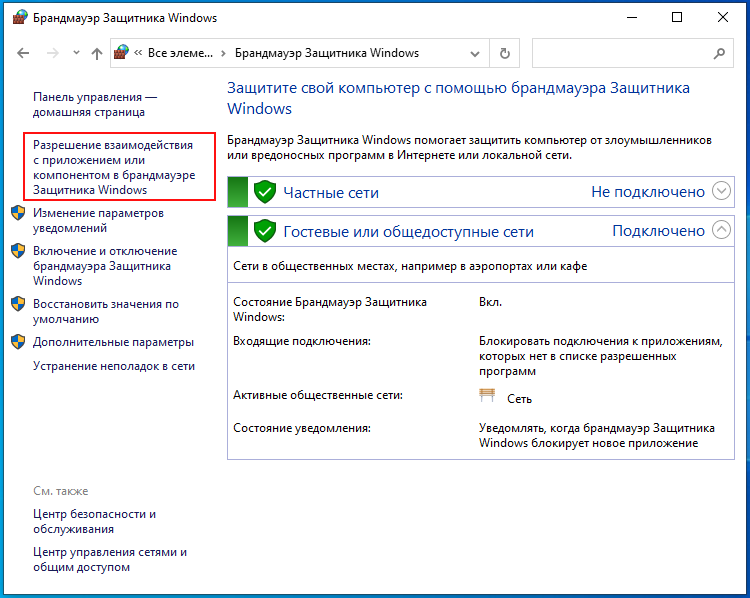

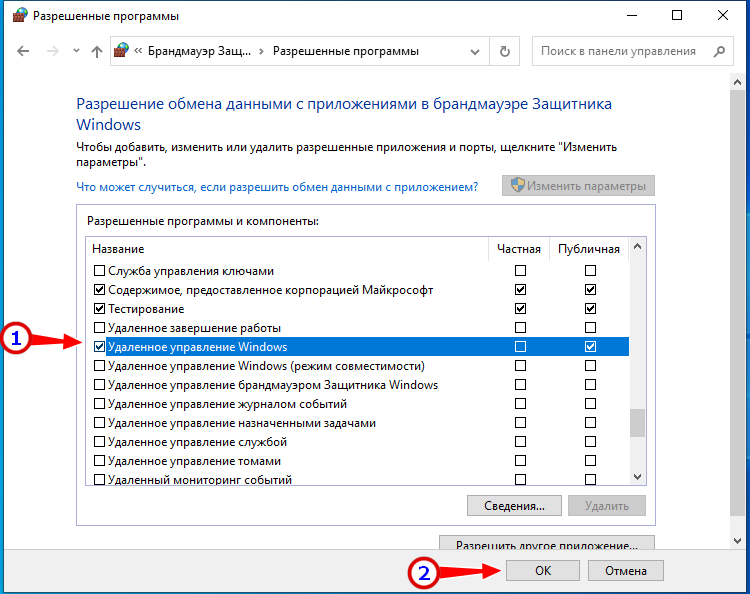

- Открыв штатный брандмауэр, нажмите слева «Разрешение взаимодействия с приложением или…». Найдите опцию «Удаленное управление Windows» и включите ее.

- Проблемы с подключением могут вызвать измененные политики безопасности (смотрите выше), особенно политика, включающая использование FIPS-совместимых алгоритмов. Попробуйте их отключить.

- Отключите сторонний VPN-клиент, если таковой используется.

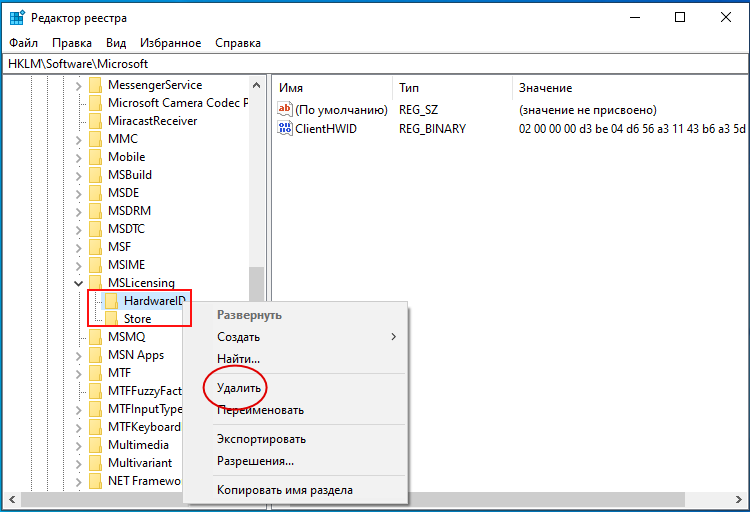

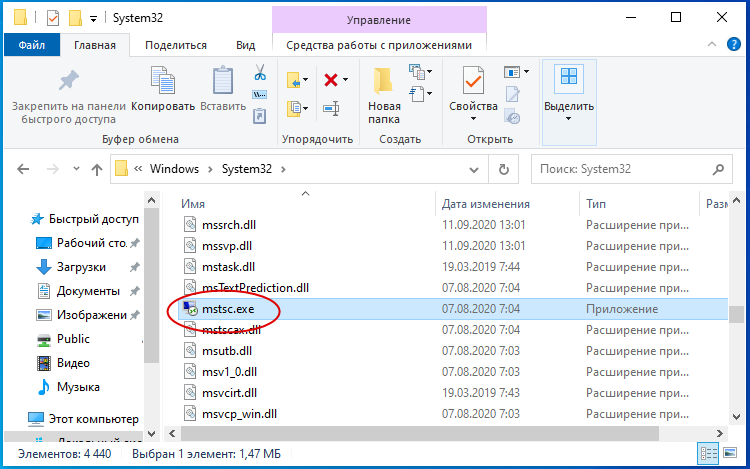

- В случае появления ошибки лицензирования, в редакторе реестра очистите содержимое подраздела

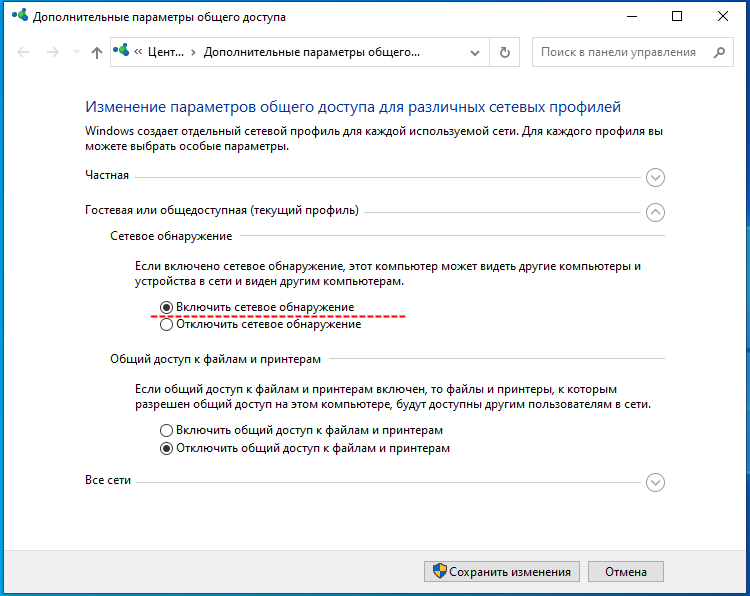

MSLicensingв ключеHKLMSOFTWAREMicrosoft, а клиент RDP запускайте с правами администратора. Ради удобства можете создать ярлык подключения к удаленному рабочему столу, файлmstsc.exeнайдете в директорииSystem32. - В центре управления сетями и общим доступом попробуйте включить сетевое обнаружение.

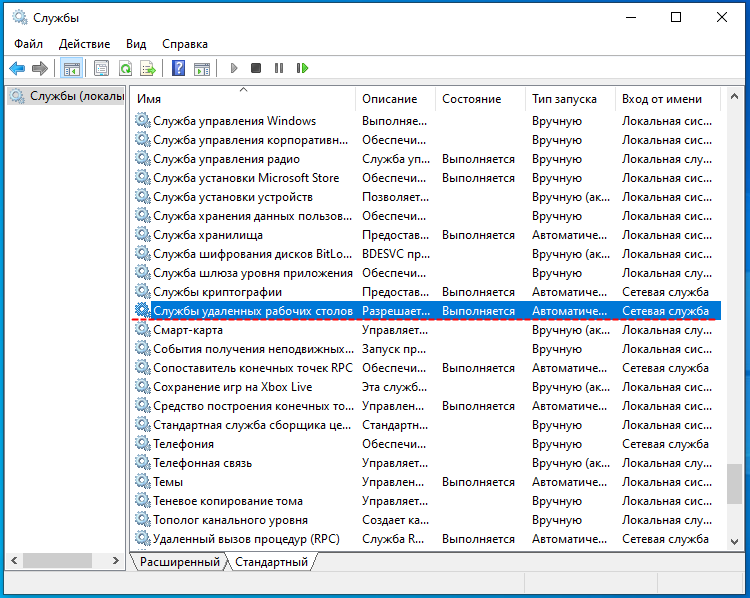

- Проверьте, включена и работает ли у вас служба удаленных рабочих столов.

- Если подключение до этого работало, а затем перестало, проверьте корректность указанных IP адресов. Вполне вероятно, ваш внешний динамический IP был автоматически сменен службой провайдера.

Заключение

Преимуществом использования RDP является более высокая скорость подключения, чем при использовании сторонних сервисов, но минусов у него гораздо больше. Протокол RDP изначально разрабатывался для удаленного управления в локальных сетях, но позже он был модифицирован с тем, чтобы использовать его для подключения из внешней сети. Похоже, дело не было доведено до ума — отсюда множество разных ошибок и необходимость ручного проброса портов. Для создателей системы, позиционируемой как наиболее удобной для пользователя, подобное решение вряд ли можно назвать эффективным. Нельзя пройти мимо и мимо уязвимости протокола RPD. Согласно отчетам компании Sophos, взлом RPD-подключения сегодня не представляет для злоумышленников особой сложности и занимает в среднем полторы минуты.

![RDP Wrapper [not supported]](https://spravkapc.ru/wp-content/uploads/2020/11/43.png)