У меня есть HTPC с пользователем, у которого нет пароля и автологин.

Я хочу иметь возможность подключиться к нему через Remote Desktop без пароля, поэтому я могу войти в систему с исходным пользователем. (Я не хочу добавлять другого пользователя только для mstsc)

Есть ли способ сделать это?

ОС — Windows 7, 32bit.

2

ответа

127

Да, это возможно.

По умолчанию Windows не разрешает вход в систему по сети с пустым паролем. Существует статья KB, в которой описано, как разрешить пустые пароли для входа в сеть .

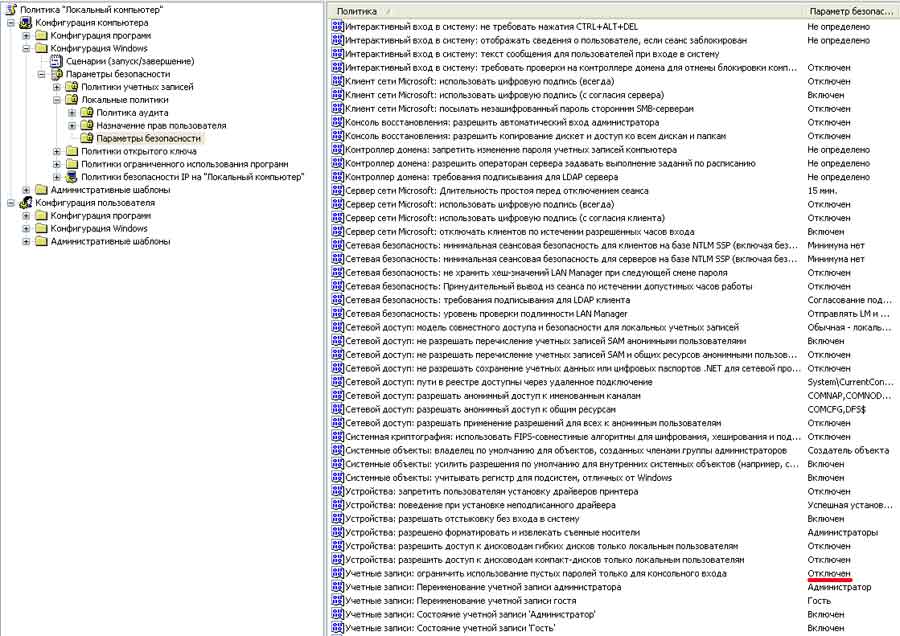

Вы можете отключить ограничения пустого пароля, используя политику. Чтобы найти и изменить эту политику:

- Нажмите «Пуск», выберите «Выполнить», введите gpedit.msc и нажмите «ОК», чтобы запустить редактор групповой политики.

- Откройте Конфигурация компьютера Параметры Windows Параметры безопасности Локальные политики Параметры безопасности Учетные записи: Ограничьте использование локальной учетной записи пустых паролей только для входа в консоль.

- Дважды нажмите «Ограничить использование локальной учетной записи пустым паролем только для входа в консоль».

- Нажмите «Отключено», а затем нажмите «ОК».

- Закройте редактор групповой политики.

ПРИМЕЧАНИЕ. По умолчанию эта политика включена (включена).

Под обложкой в реестре это контролируется

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa] "LimitBlankPasswordUse"=dword:00000000

Следовательно, это может быть достигнуто путем непосредственного задания LimitBlankPasswordUse

на . Установка его в 1

приведет к восстановлению поведения по умолчанию.

После того, как вы включили это, вам будет разрешено войти в систему, используя пустой пароль.

ответил William Hilsum10 февраля 2010, 04:54:43

3

Я считаю, что настройка должна быть ОТКЛЮЧЕНА, поскольку здесь объясняется, что:

Этот параметр безопасности определяет, могут ли локальные учетные записи, которые не защищены паролем, использоваться для входа в систему из других мест, кроме физической консоли компьютера. Если включено, локальные учетные записи, которые не защищены паролем, смогут выполнять вход в систему только с клавиатуры компьютера.

Значение по умолчанию: включено.

Итак, отключив его, вы можете войти в систему, не используя пароль.

ответил furball zen30 декабря 2011, 09:15:43

Похожие вопросы

11

Как остановить удаленный рабочий стол от запроса имени пользователя и пароля дважды

13

Как создать ярлык подключения удаленного рабочего стола и включить пароль?

11

Разрешить пользователям изменять истекший пароль с помощью подключения к удаленному рабочему столу

9

В чем разница между Apple Remote Desktop /Remote Management /Remote Login /Remote Events и совместным использованием экрана?

7

Подключение к удаленному рабочему столу с помощью прокси-сервера и шлюза удаленного рабочего стола?

7

Удаленный рабочий стол: несколько пользователей, просматривающих сеанс рабочего стола

10

Удаленный рабочий стол Windows: «настройка удаленного сеанса» закрывается без ошибок

10

Удаленный рабочий стол Windows: «настройка удаленного сеанса» закрывается без ошибок

10

Удаленный рабочий стол Windows: «настройка удаленного сеанса» закрывается без ошибок

4

Удаленное управление отключает сеансы удаленного рабочего стола в Windows 2008

13

Удаленный рабочий стол: масштаб и полный экран — как? (Удаленные Win10, Win7, 2008 и amp; 2003 хосты)

11

Удаленная помощь с сеансов удаленного рабочего стола: невозможно управлять

7

Удаленный рабочий стол Windows на удаленный рабочий стол

46

Резервная копия ADB создает 0-байтовый файл; запрашивает текущий пароль для резервного копирования, хотя я никогда не устанавливал его; «Пароль для установки пароля» для пароля для резервного копирования рабочего стола

12

iDevice как дистанционное управление Macbook (удаленный рабочий стол)

27

Подключение удаленного рабочего стола без блокировки удаленного компьютера

11

Доступ к локальным USB-устройствам с удаленного ПК через удаленный рабочий стол?

7

Почему удаленный рабочий стол (RDP) недостаточно быстрый для просмотра видео на удаленном ПК?

7

Невозможно скопировать пасту между моим рабочим столом удаленным рабочим столом

7

Почему значки моего рабочего стола реорганизуются при подключении к удаленному рабочему столу?

Популярные теги

security × 330

linux × 316

macos × 282

7 × 268

performance × 244

command-line × 241

sql-server × 235

joomla-3.x × 222

java × 189

c++ × 186

windows × 180

cisco × 168

bash × 158

c# × 142

gmail × 139

arduino-uno × 139

javascript × 134

ssh × 133

seo × 132

mysql × 132

В серверных версиях ОС Windows есть замечательная возможность использовать для подключений учетные данные, введенные пользователем ранее, при логине на свой компьютер. Таким образом им не приходится каждый раз вводить логин и пароль при запуске опубликованного приложения или же просто удаленного рабочего стола. Называется эта штука Single Sign On с использованием технологии CredSSP

(Credential Security Service Provider).

Описание

Для того, чтобы это работало, должны быть соблюдены следующие условия:

- Терминальный сервер и клиент, который к нему подключается, должны находится в домене.

- Терминальный сервер должен быть сконфигурирован на ОС Windows Server 2008

, Windows Server 2008 R2

или более старшей версии. - На клиентском компьютере должна быть установлена ОС: Windows XP SP3

, Windows Vista

, Windows Server 2008

, Windows 7

, Windows 8или Windows Server 2008 R2

.

Для Windows XP SP3

, потребуются дополнительные телодвижения. Необходимо установить фикс, который позволит через групповые политики настраивать параметры и для Windows XP SP3

. Этот фикс (MicrosoftFixit50588.msi) можно скачать, как с официального сайта, так и с нашего сайта:

MicrosoftFixit50588

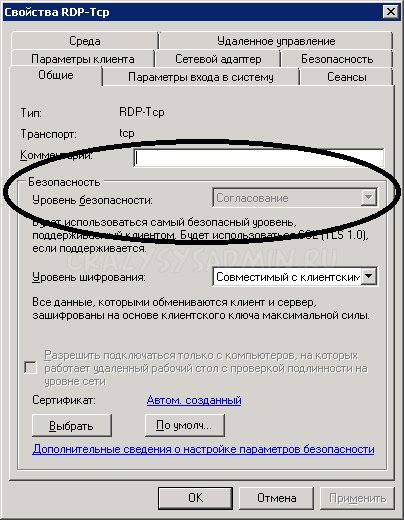

Сначала настраиваем на сервере терминалов уровень безопасности в режим «Согласование»:

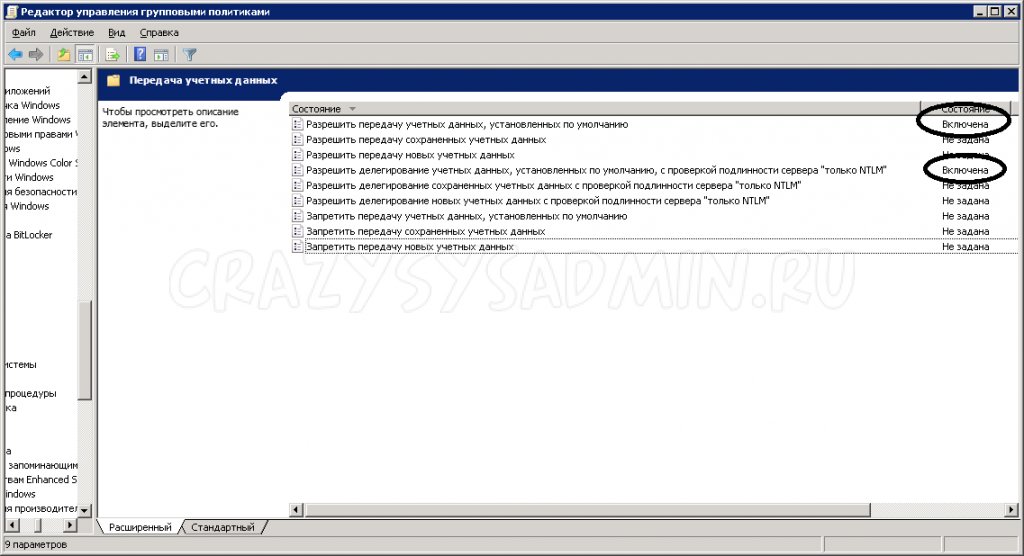

Далее настраиваем политику: “Конфигурация Компьютера” -“Административные шаблоны” — “Система” — “Передача учетных данных”

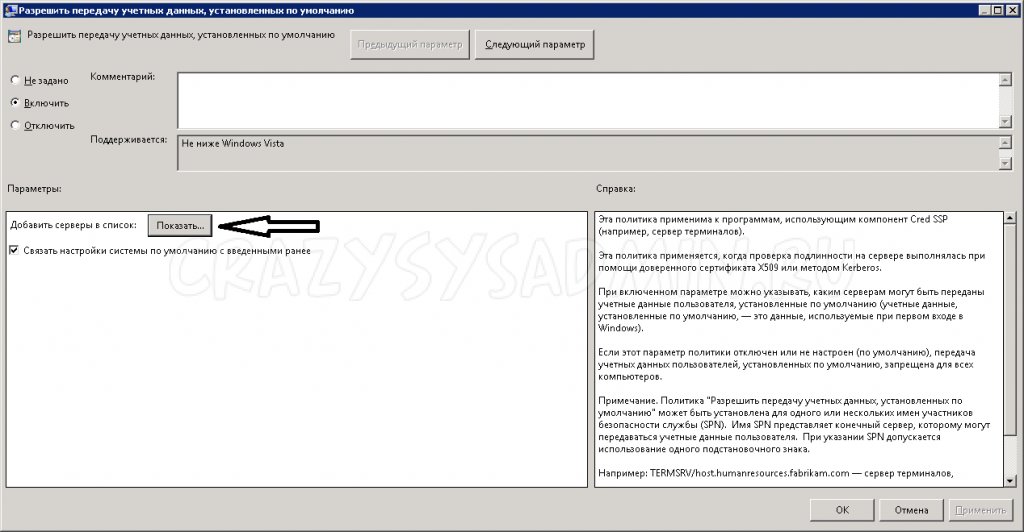

В ней настраиваем 2 параметра: Разрешить передачу учетных данных, установленных по умолчанию

и Разрешить делегирование учетных данных, установленных по умолчанию, с проверкой подлинности сервера «только NTLM»

Разрешить делегирование учетных данных, установленных по умолчанию, с проверкой подлинности сервера «только NTLM» — настраивать нужно только в том случае, если аутентификация на терминальном сервере не происходит с помощью Kerberos или SSL-сертификата.

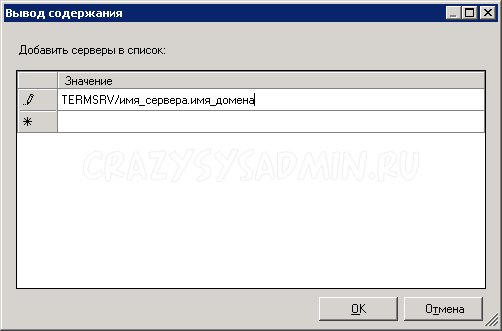

Вписываем туда сервер (серверы), на которые мы хотим пускать пользователей без повторного ввода логина и пароля. Вписывать можно по маске, а можно и по отдельности. В справке подробно написано.

После этого, применяем политику на нужном компьютере(-ах) и проверяем, чтобы пользователей пускало без ввода логина и пароля на указанные в политиках выше терминальные серверы.

Оценить статью

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

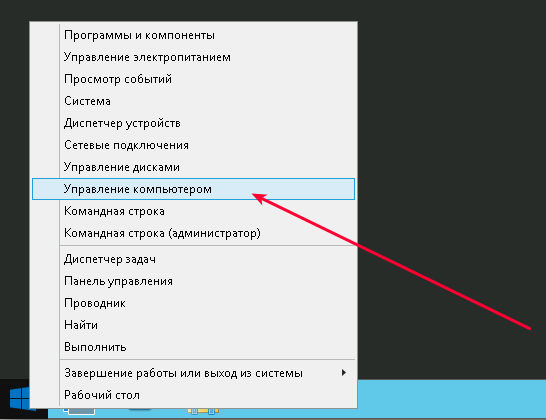

Нажмите Win + X и выберите «Управление компьютером»:

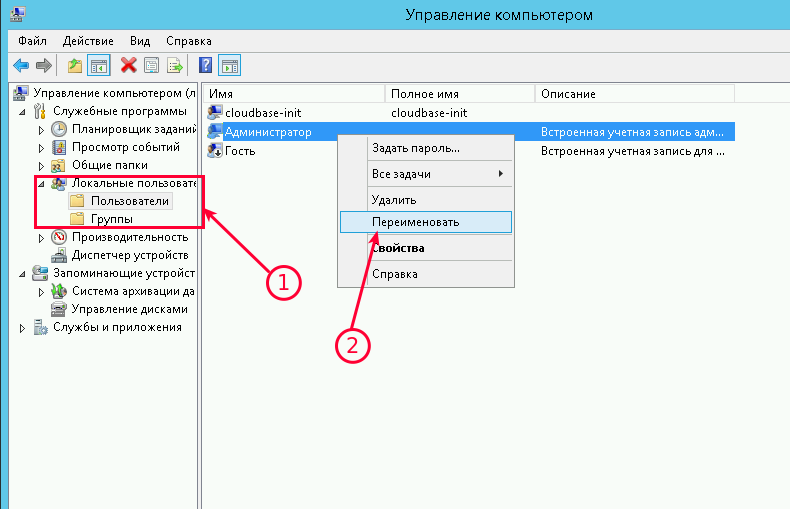

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

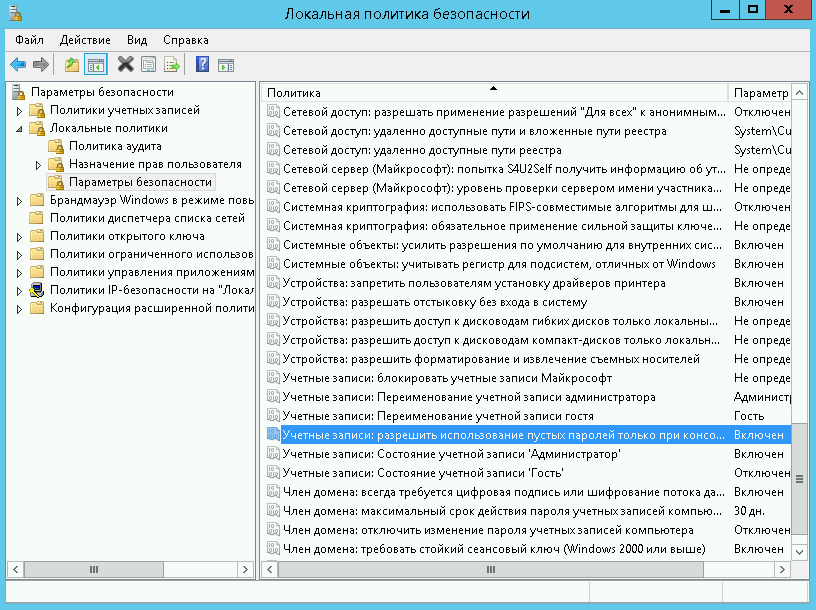

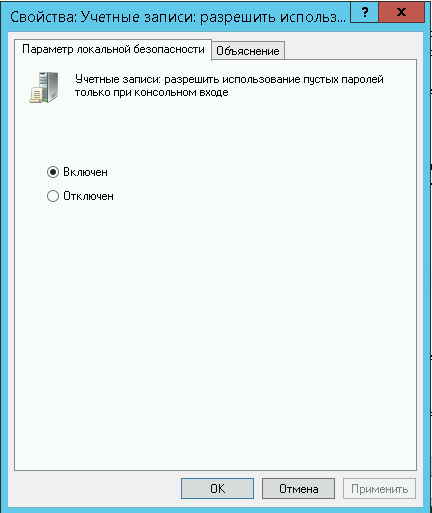

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

-

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

-

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей…» и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

Итак:

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

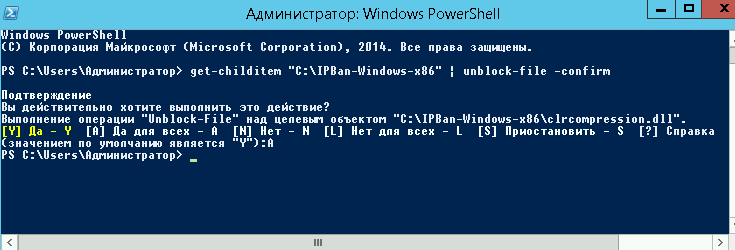

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershell и «ОК») и воспользуйтесь командой следующего вида:

get-childitem “местоположение папки” | unblock-file -confirmНапример:

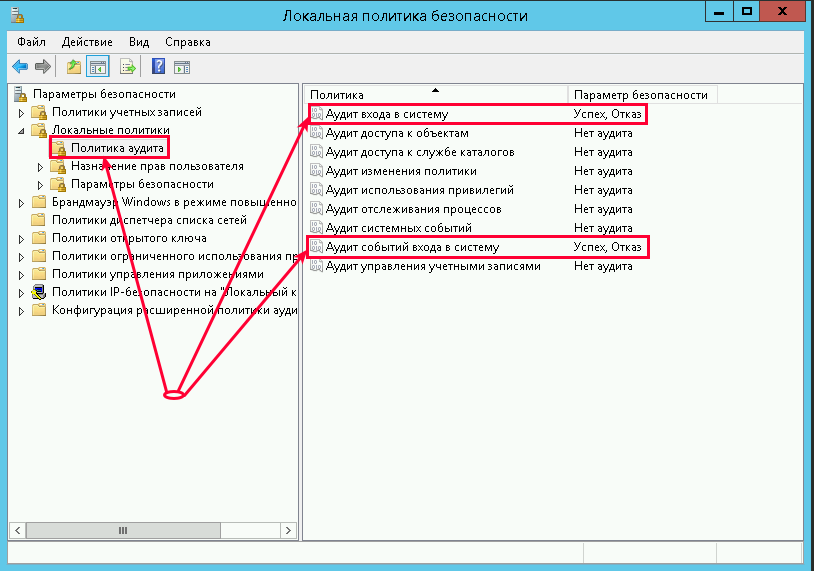

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

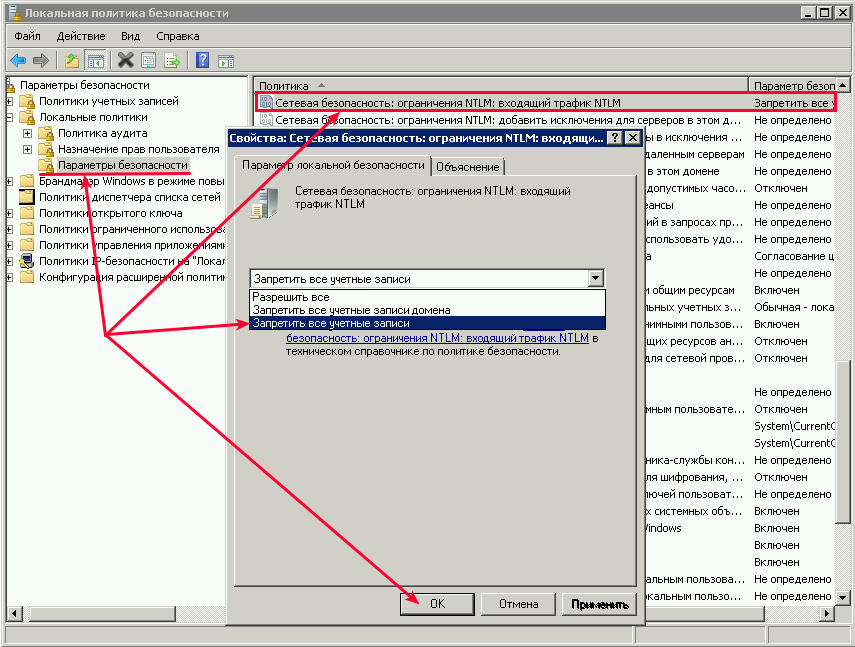

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

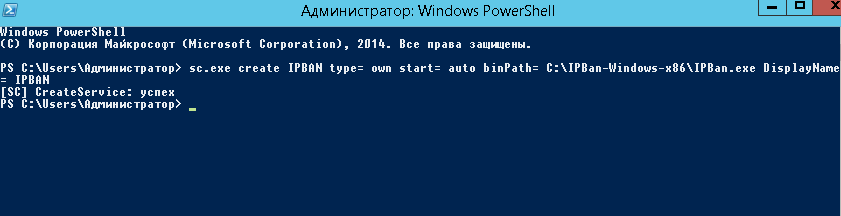

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

sc.exe create IPBAN type= own start= auto binPath= c:"Каталог с программой"IPBan.exe DisplayName= IPBANНапример:

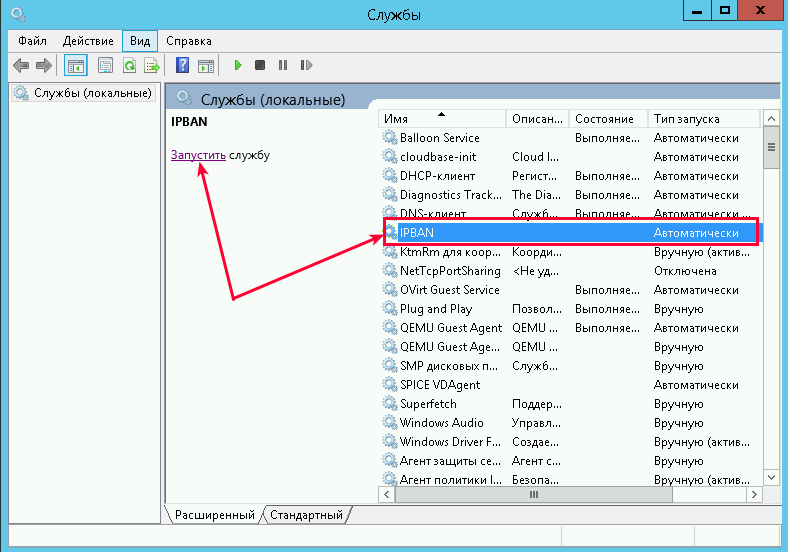

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

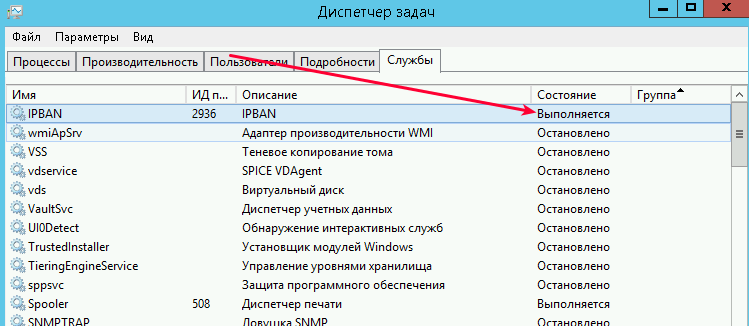

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

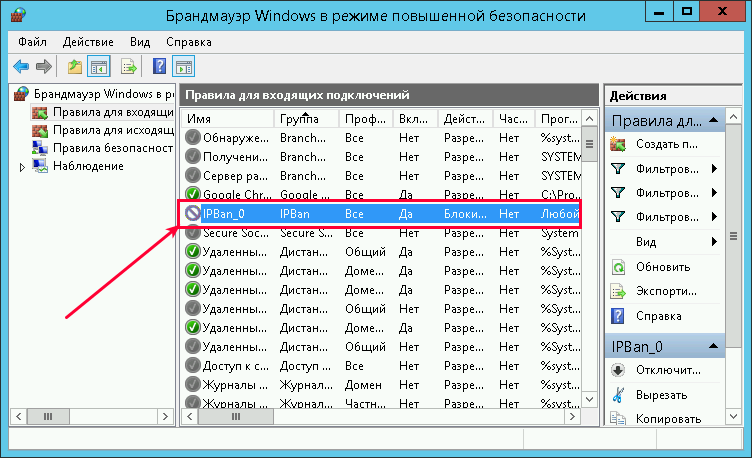

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

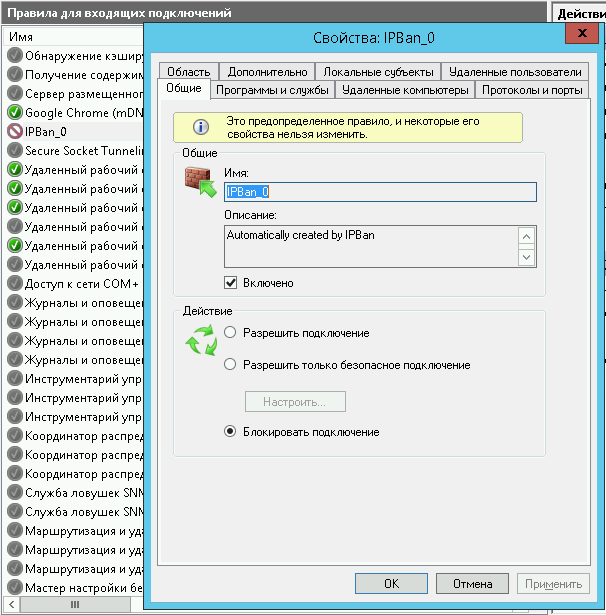

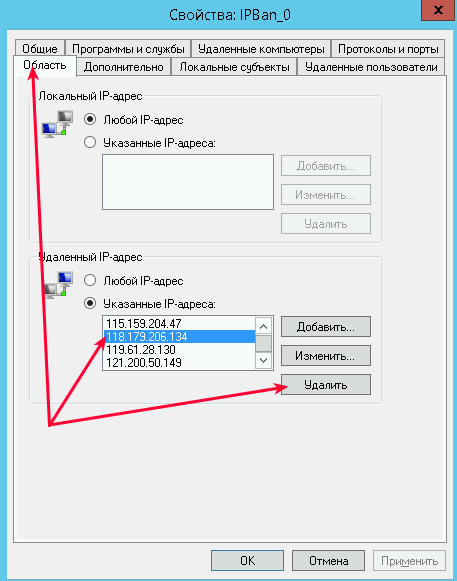

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Удаленный рабочий стол без пароля

У меня есть HTPC с пользователем, у которого нет пароля и автоматического входа.

Я хочу иметь возможность подключиться к нему через Удаленный Рабочий Стол без пароля, так что я могу войти с оригинальным пользователей. (Я не хочу добавлять другого пользователя только для mstsc)

есть ли способ сделать это?

операционная система Windows 7, 32bit.

источник

2 ответов

Да, это возможно.

по умолчанию Windows не разрешает вход по сети с пустым паролем. Существует статья о том, как разрешить пустые пароли для входа в сеть.

можно отключить пустые ограничения пароля с помощью политики. Чтобы найти и изменить эту политику:

- Нажмите кнопку Пуск, выберите пункт Выполнить, введите gpedit.msc и нажмите кнопку ОК, чтобы запустить групповую политику Редактор.

- Конфигурация компьютераПараметры WindowsПараметры безопасностиЛокальные политикипараметры безопасностиучетные записи: ограничить использование пустых паролей только для консольного входа учетной записи.

- дважды щелкните ограничить использование пустых паролей локальной учетной записи только consol входа в систему.

- выберите Отключить и нажмите кнопку ОК.

- Выйти Из Редактора Групповой Политики.

примечание: по умолчанию эта политика (включенный.)

под крышкой, в реестре, это контролируется

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

"LimitBlankPasswordUse"=dword:00000000

поэтому, в качестве альтернативы, это может быть достигнуто путем непосредственного задание LimitBlankPasswordUse до 0. Установка его в 1 восстановить поведение по умолчанию.

после того, как вы включили это, вам будет разрешено войти в систему, используя пустой пароль.

источник

Я считаю, что параметр должен быть отключен, как объяснение здесь, кажется, указывают:

этот параметр безопасности определяет, будет ли локальные учетные записи, не защищенные паролем, может использоваться для входа с консоли компьютера. Если этот параметр включен, локальные учетные записи, не защищенные паролем, смогут входить в систему только с клавиатуры компьютера.

По Умолчанию: Включено.

таким образом, отключив его, вы можете затем войдите в систему без пароля.

источник

По умолчанию пользователям ПК требуется пароль для доступа и использования встроенной функции удаленного рабочего стола в операционной системе Windows. В этом посте мы покажем вам пошаговые инструкции по включению удаленного рабочего стола без пароля в Windows 11/10.

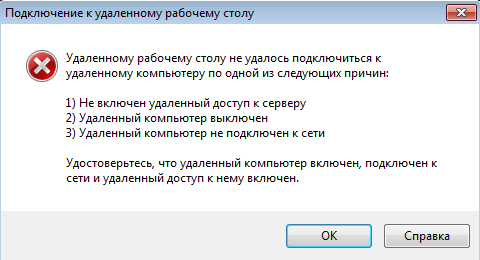

Из-за проблем с проверкой подлинности Windows, связанных с учетной записью пользователя и паролем, при попытке установить подключение к удаленному рабочему столу с удаленным компьютером под управлением Windows для удаленного входа в систему может произойти сбой входа в систему с отображением клиента удаленного рабочего стола любое из следующих сообщений об ошибке.

Ваши учетные данные не сработали.

Не удалось войти в систему из-за ограничения учетной записи.

Произошла ошибка аутентификации. Связаться с местным органом безопасности невозможно.

Удаленный компьютер: , ограничение учетной записи пользователя не позволяет вам войти в систему. Для получения помощи обратитесь к системному администратору или в службу технической поддержки.

Одна из вероятных причин, по которой вы можете получить любую из этих ошибок аутентификации RDP, может заключаться в том, что вы пытаетесь подключиться и войти удаленно через протокол удаленного рабочего стола (RDP) с учетной записью пользователя без установленного пароля или с пустым именем пользователя. ) пароль. Очевидным решением в этом случае является установка пароля, который, тем не менее, рекомендуется из соображений безопасности для учетной записи пользователя, которая требует удаленного входа на компьютер через удаленный рабочий стол. Однако, если по какой-либо причине вы не можете или не можете назначить пароль для учетной записи пользователя, ниже показано, как легко включить удаленный вход с пустыми паролями.

Как правило, удаленный рабочий стол — это клиентское приложение, которое позволяет «клиентскому» компьютеру подключаться к «хост-компьютеру» из удаленного места, позволяя пользователям контролировать и использовать приложения и файлы на хост-устройстве из любого места. В ОС Windows по умолчанию, если у вас нет пароля, удаленный рабочий стол не будет работать из-за настроек в политике безопасности, которая не разрешает или не предоставляет пользователю доступ без пароля.

Однако, если вы хотите включить и использовать удаленный рабочий стол без пароля на компьютере с Windows 11/10 это можно сделать одним из следующих способов:

- Настройка локальной групповой политики

- Настройка локальной политики безопасности

- Изменить реестр Windows

Давайте посмотрим на описание шагов, связанных с каждым из перечисленных методов. Обратите внимание, что эта конфигурация для включения входа с пустыми или нулевыми паролями должна выполняться на главном компьютере, то есть на удаленном компьютере, которым вы собираетесь управлять удаленно.

1]Настроить локальную групповую политику (GPEDIT.msc)

Чтобы настроить локальную групповую политику для включения и использования удаленного рабочего стола без пароля в Windows 11/10, выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите gpedit.msc и нажмите Enter, чтобы открыть редактор локальной групповой политики.

- В редакторе локальной групповой политики используйте левую панель, чтобы перейти по указанному ниже пути:

Политика локального компьютера > Конфигурация компьютера > Параметры Windows > Параметры безопасности > Локальные политики > Параметры безопасности

- В этом месте на правой панели найдите и дважды щелкните учетные записи: ограничить использование локальной учетной записью пустых паролей только для входа в консоль, чтобы изменить ее свойства.

- В открывшемся окне свойств установите переключатель в положение Отключено.

- Нажмите Применить > ОК, чтобы сохранить изменения.

- Выйдите из редактора локальной групповой политики.

Вы можете включить и использовать удаленный рабочий стол (RDP) в редакции Windows Home, и вы можете легко добавить функцию редактора локальной групповой политики, а затем следовать инструкциям, приведенным выше, или вы можете выполнить локальную политику безопасности или настроить реестр, как описано ниже.

Читать: Ошибка попытки входа в систему при подключении к удаленному рабочему столу

2]Настроить локальную политику безопасности (Secpol.msc)

Чтобы настроить локальную политику безопасности для включения и использования удаленного рабочего стола без пароля в Windows 11/10, выполните следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите secpol.msc и нажмите Enter, чтобы открыть редактор локальной политики безопасности.

- В редакторе локальной политики безопасности используйте левую панель, чтобы перейти по указанному ниже пути:

Параметры безопасности > Локальные политики > Параметры безопасности

- В этом месте на правой панели найдите и дважды щелкните учетные записи: ограничить использование локальной учетной записью пустых паролей только для входа в консоль, чтобы изменить ее свойства.

- В открывшемся окне свойств установите переключатель в положение Отключено.

- Нажмите Применить > ОК, чтобы сохранить изменения.

- Закройте редактор локальной политики безопасности.

Читать: ужесточить политику пароля для входа в Windows и политику блокировки учетной записи

3]Измените реестр Windows (Regedit.exe)

В разделе реестра «LimitBlankPasswordUse» хранится значение политики, установленной выше в локальной групповой политике и локальной политике безопасности. Чтобы разрешить вход в удаленный рабочий стол с учетной записью пользователя без пароля, просто установите для данных значения для вышеупомянутого раздела реестра значение 0 так что нет ограничений на использование пустого или нулевого пароля.

Чтобы изменить реестр Windows для включения и использования удаленного рабочего стола без пароля в Windows 11/10, выполните следующие действия:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

- В этом месте на правой панели дважды щелкните ключ LimitBlankPasswordUse, чтобы изменить его свойства.

- Введите 0 в Вценные данные поле.

- Нажмите OK или Enter, чтобы сохранить изменения.

- Выйдите из редактора реестра.

Кроме того, вы можете создать REG-файл, а затем использовать этот файл для автоматической установки значения LimitBlankPasswordUse раздел реестра на 0. Вот как:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите блокнот и нажмите Enter, чтобы открыть Блокнот.

- Скопируйте и вставьте приведенный ниже код в текстовый редактор.

Редактор реестра Windows версии 5.00[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

«LimitBlankPasswordUse»=dword:00000000

- Теперь выберите в меню пункт «Файл» и нажмите кнопку «Сохранить как».

- Выберите место (желательно рабочий стол), где вы хотите сохранить файл.

- Введите имя с расширением .reg (например, SetLBPU0.reg).

- Выбирать Все файлы из раскрывающегося списка Тип файла.

- Дважды щелкните сохраненный файл .reg, чтобы объединить его.

- При появлении запроса нажмите «Выполнить» > «Да» (UAC) > «Да» > «ОК», чтобы подтвердить слияние.

- Теперь вы можете удалить файл .reg, если хотите.

Точно так же вы можете редактировать реестр через командную строку для того же результата, выполнив следующие действия:

- Нажмите клавишу Windows + R, чтобы вызвать диалоговое окно «Выполнить».

- В диалоговом окне «Выполнить» введите команда а затем нажмите CTRL + SHIFT + ENTER, чтобы открыть командную строку в режиме администратора / с повышенными правами.

- В окне командной строки скопируйте и вставьте приведенную ниже команду и нажмите Enter:

reg.exe Добавить «HKLMSYSTEMCurrentControlSetControlLsa» /V «LimitBlankPasswordUse» /T REG_DWORD /D «0»

- Выйдите из командной строки CMD после выполнения команды.

Чтение: Включить или отключить Ваш удаленный сеанс будет отключен Подсказка RDC

Вот и все о том, как включить удаленный рабочий стол без пароля в Windows 11/10! Но вы можете использовать сторонние инструменты удаленного рабочего стола, такие как Google Remote Desktop, VNC, TeamViewer и т. д., поскольку они не полагаются на аутентификацию Windows.

Также читайте:

Как запретить RDP запрашивать учетные данные?

- Откройте редактор реестра.

- Перейдите к ключу ниже:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPolicies

- Выберите Система.

- Найдите и дважды щелкните EnableLUA.

- Измените его значение данных на 0.

- Нажмите «ОК».

- Перезагрузите компьютер, чтобы изменения вступили в силу.

Читать: сохранить настройки подключения к удаленному рабочему столу в файл RDP в Windows

Запретить сохранение паролей?

Этот параметр определяет, можно ли сохранять пароли на этом компьютере из подключения к удаленному рабочему столу. Если этот параметр включен, флажок сохранения пароля в подключении к удаленному рабочему столу будет отключен, и пользователи больше не смогут сохранять пароли.

Читать. Устранение проблем и ошибок с подключением к удаленному рабочему столу в Windows.

Удаленный рабочий стол RDP

Иначе доступ RDP (после разрешения его использовать) взломают достаточно быстро — с применением сетевых ботнетов со всего мира.

Читаем статью

Порты сервера и их основная защита

Для долговременной удаленной работы необходимо использовать:

- или создать VPN-тунель и уже внутри него подключаться через RDP

- или использовать профессиональные средства сервер-клиент типа RAdmin

Для быстрого подключения из дома к ПК на работе читаем статью

Подключаем компьютер к рабочему ПК через RDP (Windows 7)

Если у Вас профессиональная или максимальная версия — Вы можете настроить вход на свой ПК через удаленный рабочий стол. Для этого нужно сделать несколько вещей.

Как запустить Удаленный рабочий стол в Windows 7?

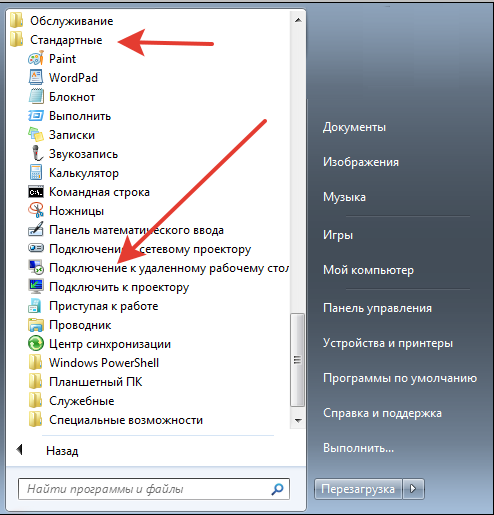

Через кнопку «Пуск»:

Набираем в поисковой строке «Подключение к удаленному рабочему столу» (смешно — именно так, через строку «Поиск» рекомендует MicroSoft -> откроется в новой вкладке) или «mstsc.exe» — собственно сама программа так называется

Или через папку «Стандартные» в программах. Не во всех версиях Windows есть, например в Windows 7 Started (да, та самая с программным ограничением ОЗУ в 2 Гб) такой папки нет.

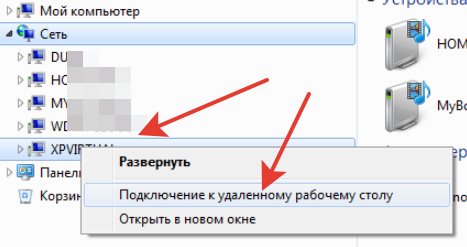

Можно и через проводник

Смотрим список сетевых ресурсов, кликаем правой клавишей мыши на нужной машине

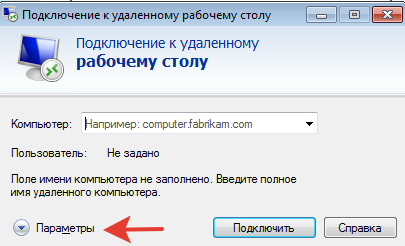

После запуска получаем форму настроек удаленного рабочего стола, нам нужен развернутый вариант (с параметрами)

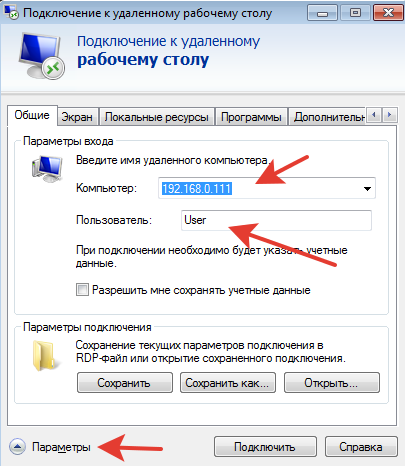

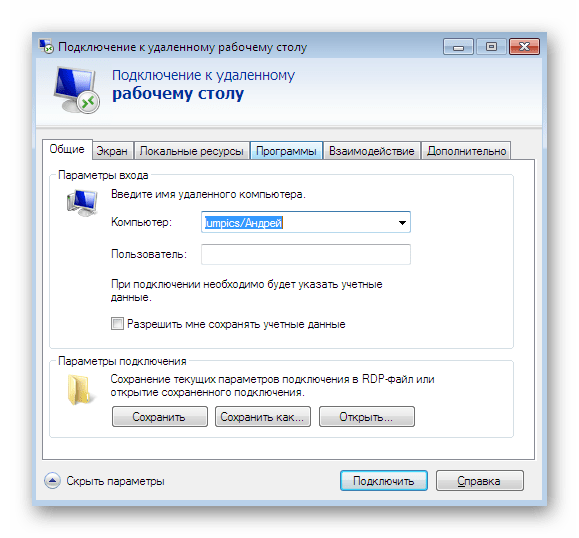

На общей вкладке настраиваем:

Компьютер — или IP-адрес или название компьютера

Пользователь — юзер, под которым будем входить на удаленный ПК

Можно сохранить как ярлык на рабочем столе (еще рано, смотрим другие вкладки)

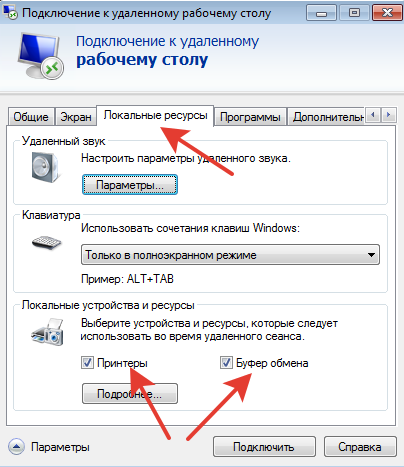

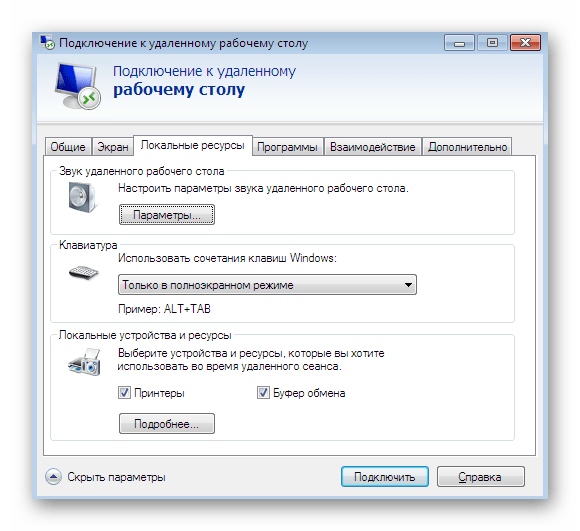

На вкладке «Локальные ресурсы» выбираем, будут ли нам доступны принтеры основного компьютера и буфер обмена.

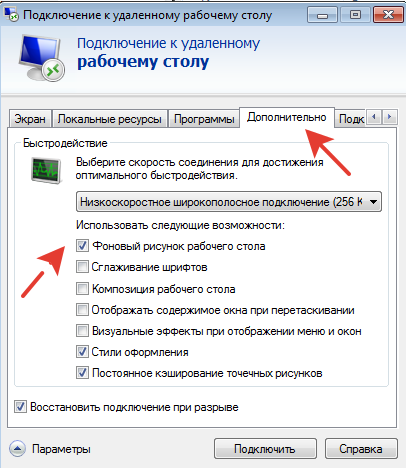

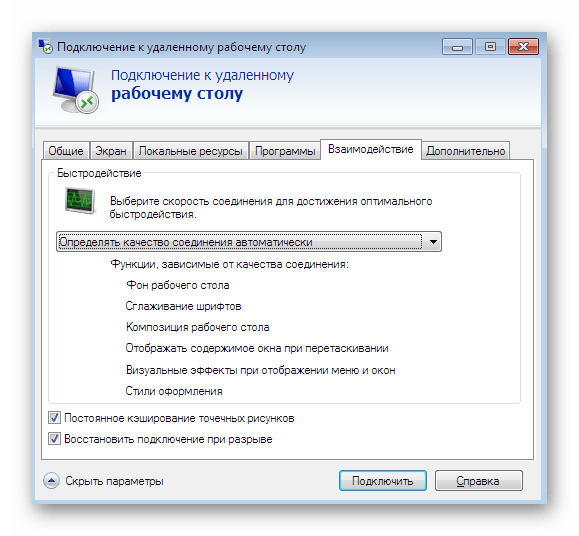

Если у Вас все ПК в местной локальной сети (т.е. скорость сети не критична) — можно на вкладке «Дополнительно» использовать фоновый рисунок рабочего стола удаленного ПК.

Читаем статью

Формат файла RDP

Ну вот, вроде все настроили — возвращаемся на первую вкладку, сохраняем как ярлык — пробуем подключиться.

Результат

Основные причины такой ситуации:

- удаленный компьютер имеет IP-адрес, назначенный ему роутером через DHCP, он периодически меняется. Необходимо в свойства адаптера прописать фиксированный IP-адрес

- забыли разрешить удаленный доступ через «Свойства» компьютера

- удаленный доступ разрешили, но забыли указать пользователя, которому можно входить

- запрещает брендмаузер Windows, необходимо добавить «удаленный рабочий стол» в исключения

- Вы сделали удаленную перезагрузку ПК и до входа локального пользователя удаленный рабочий стол не будет работать

В большинстве случаев Windows 7 всё это должна сделать сама (добавить текущего пользователя, разрешить в брендмаузере и пр.), но не всегда это работает. Т.е. например, «Удаленный рабочий стол» в список программ в бредмаузере добавлен, но галочка не установлена

Надо всё самому проверять.

Для создания сложностей ботам (подбор паролей на порту 3389) используем

Классический вход в Windows

Дополнительные настройки удаленного рабочего стола.

При необходимости разрешить вход без пароля (крайне не рекомендуется для корпоративного сегмента)

меню «Пуск» — выполнить — gpedit.msc (редактор политик) — «конфигурация компьютера» — «конфигурация windows»- «локальные политики» — «параметры безопасности» — «ограничить использование пустых паролей…..» — «отключен»

Да, на младших версиях Windows, конечно, gpedit.msc не запускается (нет этой настройки)

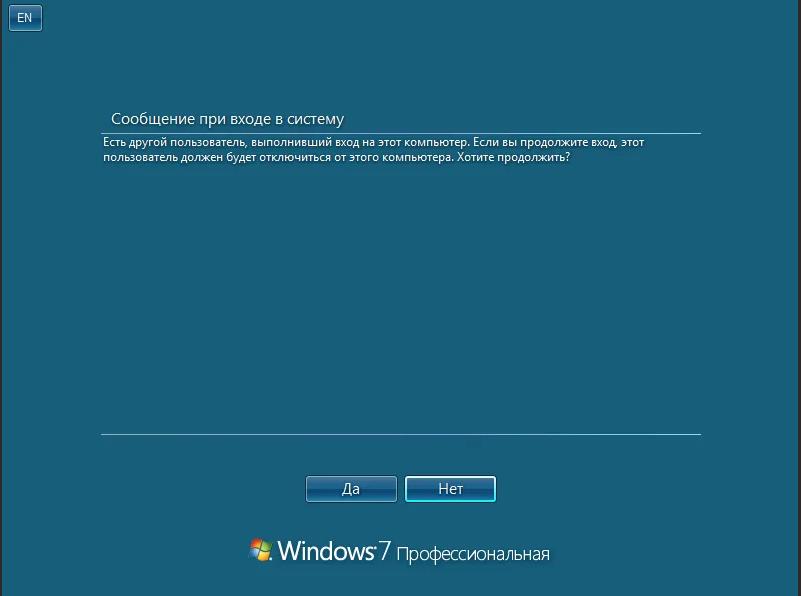

Все бытовые версии Windows позволяют работать на ПК только одному пользователю — при входе нового пользователяWindows любезно предложит отключить другого пользователя

Это лицензионное ограничение для не серверных вариантов Windows — но выход есть. Немного шаманства — и все работает, смотреть здесь (открытие в новом окне)

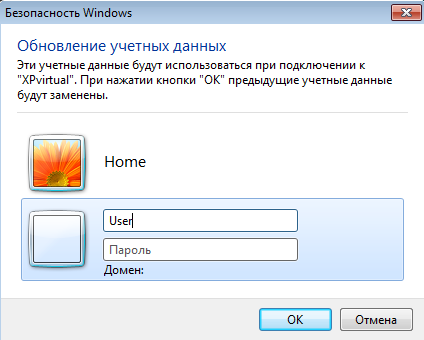

Автоматический вход с сохраненным логином и паролем

Есть волшебная галочка «Разрешить мне сохранять учетные данные». Если запустить изменение еще раз — галочка сменится на «Всегда запрашивать учетные данные»

Получаем запрос на ввод данных, они сохраняются, вход на удаленную машину работает только по клику на ярлык.

А если учетные данные не сохраняются (в Windows 7 и старше)?

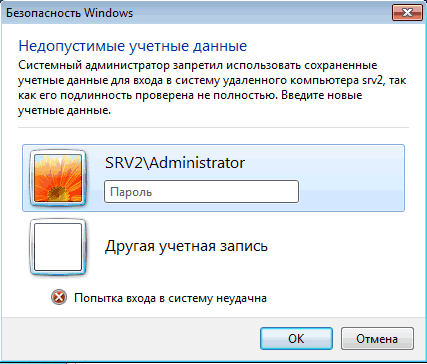

Или получаем предупреждение «Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера, так как его подлинность проверена не полностью. Введите новые учетные данные.»

Что делать?

Дело в том, что в последних версиях Windows пароль хранится не в rdp-файле, а в отдельном хранилище (Credential Manager — Диспетчер учетных данных). Как минимум — в групповых политиках должны быть отключены следующие параметры:

- Конфигурация пользователя — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей;

- Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Клиент подключения к удаленному рабочему столу — Запретить сохранение паролей.

Вот можно почитать подробнее (откроется в новом окне)

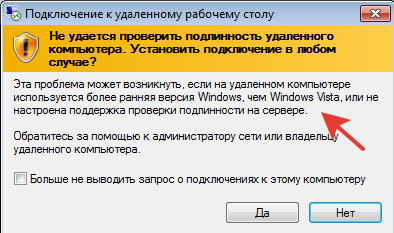

Иногда при подключении Вы видите такую картину — «не удается проверить подлинность удаленного компьютера»

Проверка подлинности была добавлена, начиная с Windows XP SP3. Но она там отключена по умолчанию (на Wibdows Vista уже включена).

Как включить проверку подлинности удаленного компьютера на Window XP SP3?

Идем в реестр regedit.exe (Выполнить)

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa

Открываем параметр Security Packages и ищем там слово tspkg. Если его нет, добавляем к уже существующим параметрам.

Ветка HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProviders

Открываем параметр SecurityProviders и добавляем к уже существующим провайдерам credssp.dll, если таковой отсутствует.

Закрываем редактор реестра. Перезагружаемся.

Если этого не сделать, то при попытке подключения компьютер запросит у нас имя пользователя и пароль, но вместо удаленного рабочего стола ответит следующее:

Подключение к удаленному рабочему столу

Ошибка при проверке подлинности(код 0×507)

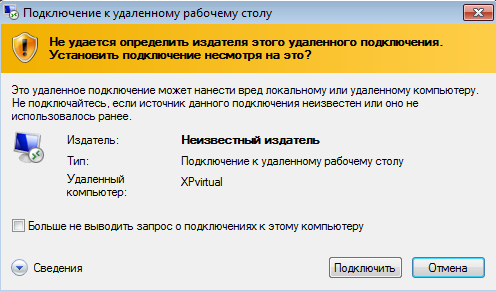

При подключении появляется предупреждение системы безопасности Windows

«Не удается определить издателя этого удаленного подключения»

Это означает, что файл rdp не защищен подписанным сертификатом. Для локальной сети ничего страшного тут нет, можно поставить галочку «Больше не выводить запрос…»

Сама система безопасности работает следующим образом. Параметр политики позволяет указать, могут ли пользователи запускать на клиентском компьютере неподписанные файлы протокола удаленного рабочего стола (RDP) и RDP-файлы, полученные от неизвестных издателей.

Если этот параметр политики включен или не настроен, то пользователи могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Перед началом сеанса RDP пользователь получит предупреждение и запрос на подтверждение подключения.

Если этот параметр политики отключен, то пользователи не могут запускать на клиентском компьютере неподписанные RDP-файлы и RDP-файлы, полученные от неизвестных издателей. Если пользователь попытается начать сеанс RDP, то он получит сообщение о блокировке издателя.

Поддерживается: Не ниже Windows Vista с пакетом обновления 1 (SP1)

| Registry Hive | HKEY_LOCAL_MACHINE |

| Registry Path | SOFTWAREPoliciesMicrosoftWindows NTTerminal Services |

| Value Name | AllowUnsignedFiles |

| Value Type | REG_DWORD |

| Enabled Value | 1 |

| Disabled Value | 0 |

Читаем статью

Включаем шифрование RDP и смотрим логи

Почитать в разделе

RDP

Версия 7 (вышла в составе Windows 7, поддерживается в Windows XP, где по умолчанию в данной версии установлена 6.1)

Версия 7.1…

(Читать полностью…)

- Всего статей в разделе: 8

- Показано статей в списке: 7

- Сортировка: название по алфавиту

Борьба с “крестиком” терминального сеанса RDP

Вообще убрать панель от пользователя – в настройках при создании удаленного рабочего стола (выход только через завершение сеанса) Убрать сам “крестик” (выход только через завершение сеанса)

Есть специальная программа, которая крестик убирает. Смотреть здесь. И будет вот так

(пункты 1 и 2 могут…

(Читать полностью…)

Включаем шифрование RDP и смотрим логи

Сессии RDP поддерживают четыре типа шифрования RDP Low Encryption — по умолчанию (самый старый режим). Может согласовать шифрование на базе 56-ти битового DES или 40-ка битового RC2. Очень плохой вариант. Например, если включить его, то не включится TLS.

RDP Client Compatible Encryption — Попробует до 128 бит RC4, но сразу согласится на DES/RC2. Очень плохой вариант. Тоже не совместим с TLS.

RDP High Encryption — Минимально допустимый режим. Потребует хотя бы 128-ми битовый RC4. Работает со всеми серверами, начиная с Windows 2000 Server w/HEP.

RDP FIPS140-1 Encryption — Будет поддерживать современные симметричные алгоритмы и в явном виде не будет…

(Читать полностью…)

Как включить звук при подключении RDP

Настройки звука на целевом компьютере RDP

Для начала нам необходима служба

Проверка работы службы Windows Audio

«Пуск» — «Администрирование» — «Службы», в списке находите «Windows Audio» и два раза кликаем по ней. В настройках службы нужно установить «Тип запуска — Автоматически», «применить» и затем и можно сразу же запустить службу с помощью соответствующей кнопки ВАЖНО: если служба Windows Audio не запускается — убедитесь, что включены и запущены…

(Читать полностью…)

Переключение языков при RDP

языковая раскладка Проблема возникает, если язык клиентской машины перед подключением к RDP не совпадает с языком по умолчанию в серверной машине. Например вводите пароль из английских букв и не переключая языка конектитесь к серверу терминалов, на котором по умолчанию русский язык — получите необходимость «двойного» переключения языка и раскладки. Можно…

(Читать полностью…)

Подключаем RDP Windows XP из Windows 7

Для подключения через RDP нам нужна Windows XP Professional SP3

Да, на форумах полно советов, как из Home сделать Professional. Не верьте. Все советы касаются изменений в реестре. И да — система будет показывать, что она теперь Professional — но это только…

(Читать полностью…)

Подключаем компьютер к рабочему ПК через RDP (Windows 7)

некоторые провайдеры меняют IP один раз в месяц В крайнем случае (если очень надо) — можно купить услугу «выделенный IP» и адрес от провайдера не будет меняться. А наш домашний ПК — он там, за интернетом — в свой локальной сети. Можно подключиться из дома к рабочему компьютеру в локальной сети офиса через RDP: …

(Читать полностью…)

Формат файла RDP

Структура файла RDP

screen mode id:i: — 1 — удаленный сеанс выполняется в оконном режиме, 2 — в полноэкранном. Редактируется на вкладке ”Экран” окна ”Параметры” средства ”Подключение к удаленному рабочему столу”. use multimon:i: — 0 — запрет поддержки нескольких мониторов, 1 — разрешение поддержки…

(Читать полностью…)

Содержание

- Настраиваем RDP в Windows 7

- Шаг 1: Обновление и активация RDP

- Шаг 2: Установка пароля для учетной записи

- Шаг 3: Установка разрешения для подключения к удаленному десктопу

- Шаг 4: Добавление проверенных пользователей

- Шаг 5: Настройка правила брандмауэра

- Шаг 6: Проброс порта TCP 3389

- Шаг 7: Подключение к удаленному десктопу

- Вопросы и ответы

Иногда пользователи операционных систем сталкиваются с необходимостью организации удаленного доступа к своему рабочему столу. Делается это для того чтобы системный администратор или другой юзер смог настроить определенные параметры или внести какие-либо другие правки. Задействовать при этом сторонние программы не всегда удобно, поэтому многие обращаются ко встроенной функции под названием RDP (Remote Desktop Protocol). Это протокол удаленного рабочего стола, позволяющий быстро наладить соединение в пределах локальной или глобальной сети. Сегодня мы хотим максимально детально разобрать конфигурацию этой технологии на примере Windows 7.

Все приведенные далее действия будут изложены поэтапно, чтобы даже у начинающих пользователей не возникло никаких вопросов по данной теме. От вас требуется лишь внимательно ознакомиться со всей информацией и следовать шагам, обязательно придерживаясь руководства и рекомендаций, чтобы без каких-либо проблем наладить удаленное соединение. Сегодня мы будем задействовать как удаленный компьютер, так и тот, с которого осуществляется подключение, поэтому следите за переходами, читая вступления перед инструкциями.

Шаг 1: Обновление и активация RDP

Вся процедура начинается с обновления и активации протокола удаленного рабочего стола. Рекомендуется использовать последнюю версию, чтобы во время соединения не возникло никаких проблем, однако администраторы могут подстроиться под ПК участников локальной сети, активировав седьмую или восьмую версию технологии. Более детально об осуществлении поставленной задачи читайте в отдельных статьях на нашем сайте, перейдя по ссылкам ниже.

Подробнее:

Включение RDP 8/8.1 в Windows 7

Включение RDP 7 в Windows 7

Обновление RDP в Windows 7

Шаг 2: Установка пароля для учетной записи

Обязательным предварительным действием перед началом основной конфигурации будет установка пароля на учетную запись юзера, к которому выполняется подключение. Сделайте это в том случае, если ключ доступа еще не установлен. Для этого потребуется задействовать профиль администратора, зная при этом имя учетной записи необходимого пользователя. Детальное описание этой задачи вы можете найти в материале от другого нашего автора далее.

Подробнее: Установка пароля на компьютер Windows 7

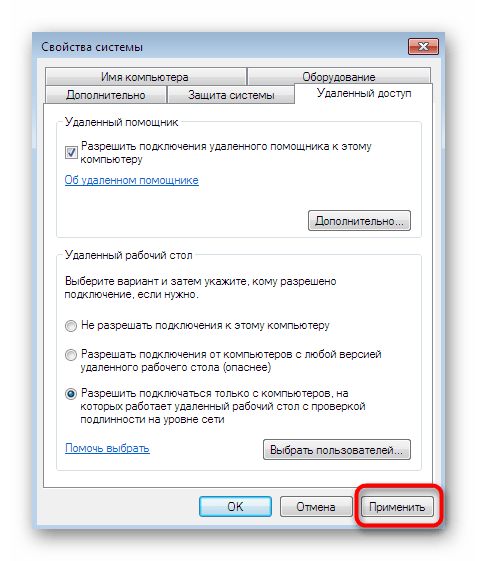

Шаг 3: Установка разрешения для подключения к удаленному десктопу

Функция RDP может быть активирована на устройстве, но при этом обладать определенными ограничениями, из-за которых другой юзер и не сможет подключиться к компьютеру. Потому в этом этапе мы поговорим о выдаче разрешений, подразумевающих открытие доступа для подключений указанным юзерам. Вам необходимо лишь следовать инструкции ниже, чтобы буквально в два клика выставить подходящие параметры.

- Обязательно выполните вход в систему под учетной записью администратора. Если вы еще не сделали этого, читайте далее о том, как именно производится вход.

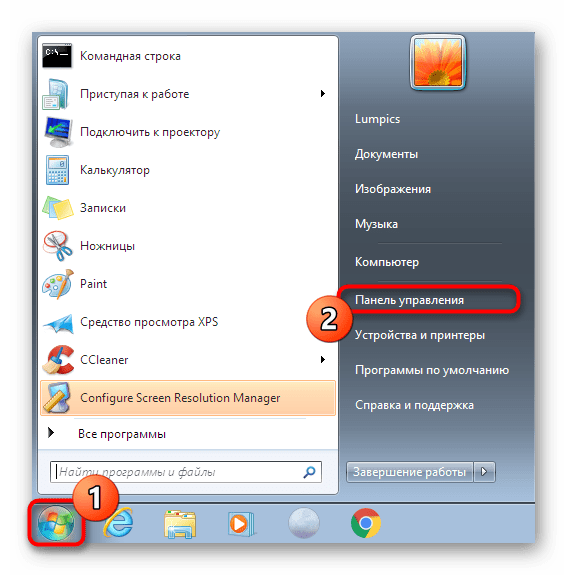

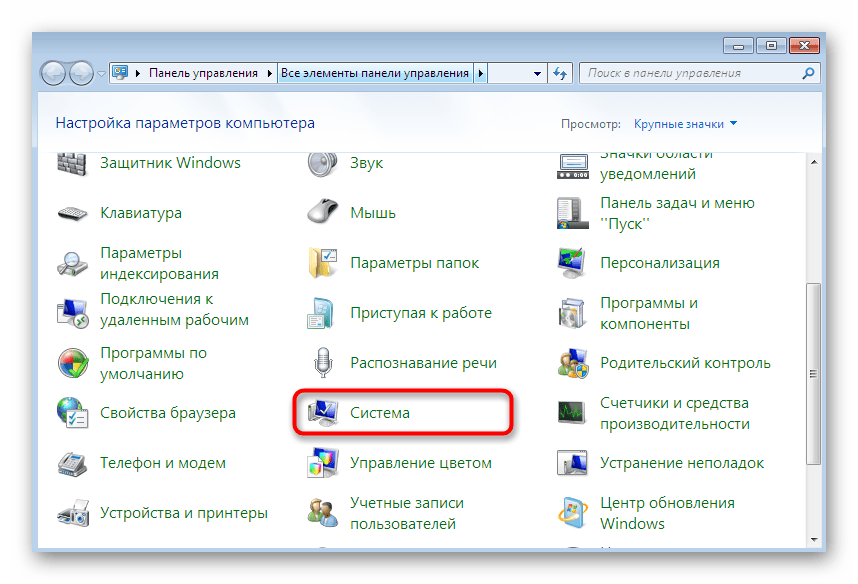

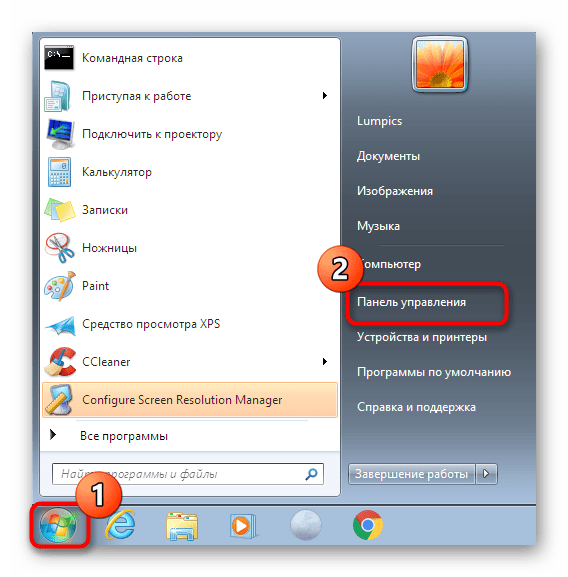

- Теперь откройте меню «Пуск» и перейдите в «Панель управления».

- Здесь вас интересует раздел «Система».

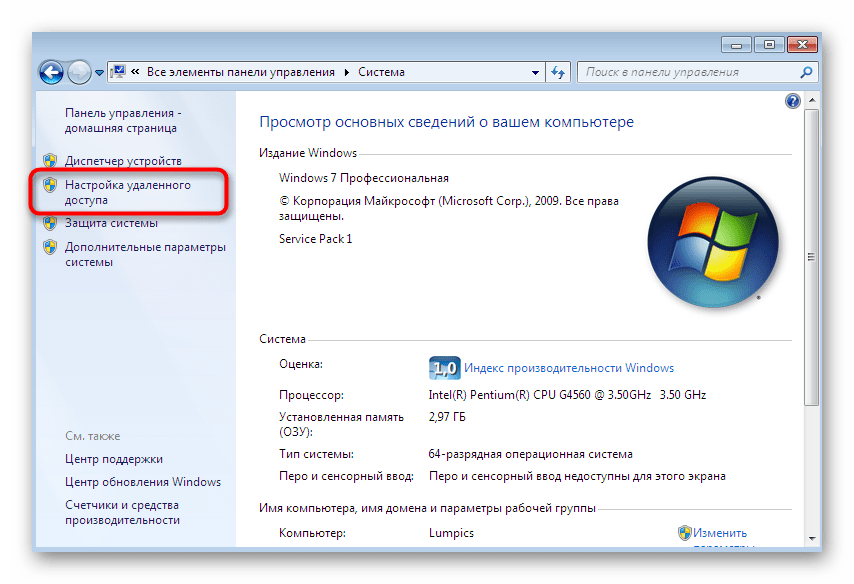

- Обратите внимание на левую панель. Как видите, пункт «Настройка удаленного доступа» имеет значок щита, что и означает ограничение на внесение изменений. Сейчас они отсутствуют, поскольку мы выполнили вход через привилегированный профиль, потому остается только кликнуть по надписи ЛКМ.

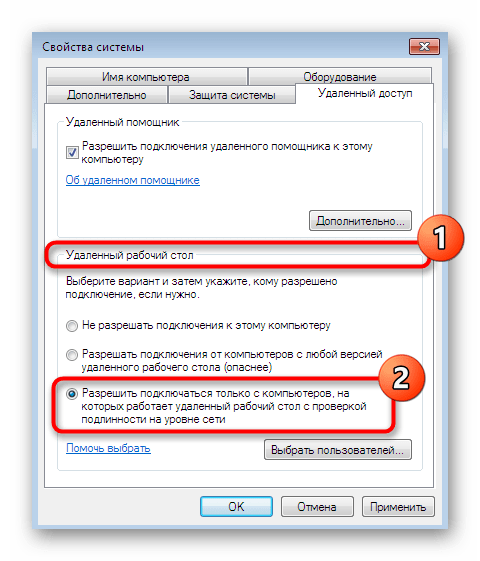

- В окне «Свойства системы» сразу же откроется вкладка «Удаленный доступ». В ней вам нужен раздел «Удаленный рабочий стол», где отметьте маркером последний пункт, подразумевающий предоставление подключения для проверенных устройств.

- По завершении конфигурации не забудьте щелкнуть по кнопке «Применить», чтобы сохранить внесенные изменения.

Подробнее: Используем учетную запись «Администратора» в Windows

Можете не закрывать текущее окно, поскольку действия следующего шага тоже будут производиться в нем.

Шаг 4: Добавление проверенных пользователей

Только что вы узнали, как самостоятельно разрешить удаленное соединение через окно свойств системы. Однако подключиться к ПК смогут только те юзеры, кому был предоставлен доступ. Именно об этом процессе мы и хотим поговорить сейчас.

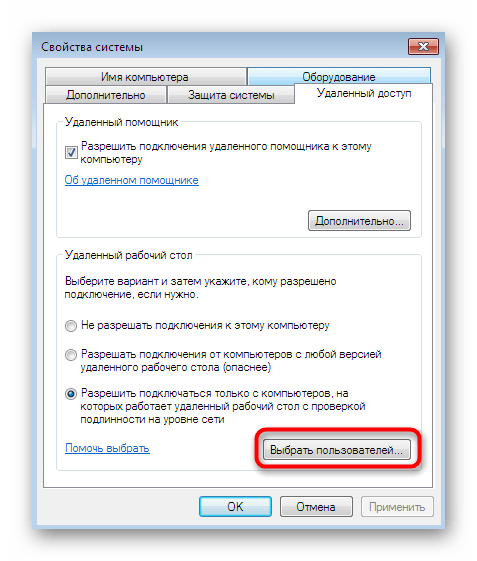

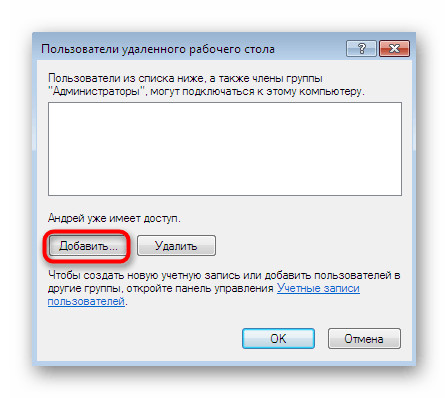

- Находясь все в том же окне «Свойства системы», кликните по специально отведенной кнопке «Выбрать пользователей».

- Сейчас ни один из юзеров не добавлен в проверенный список, поэтому требуется перейти к созданию нового перечня.

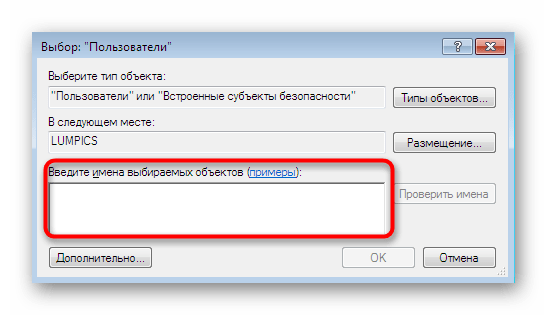

- Вручную в соответствующее поле начните вводить имена выбираемых объектов. Можете просмотреть имеющиеся примеры, если затрудняетесь правильно составить имя ПК. Обязательно разделяйте каждое имя пробелом, избегая знаков препинания.

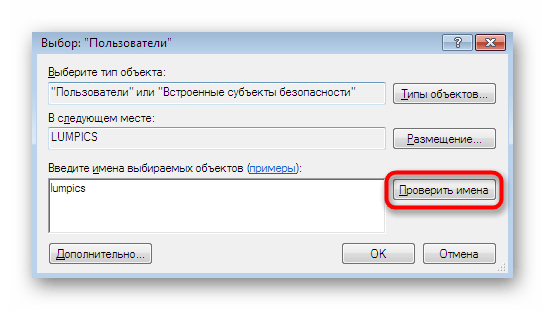

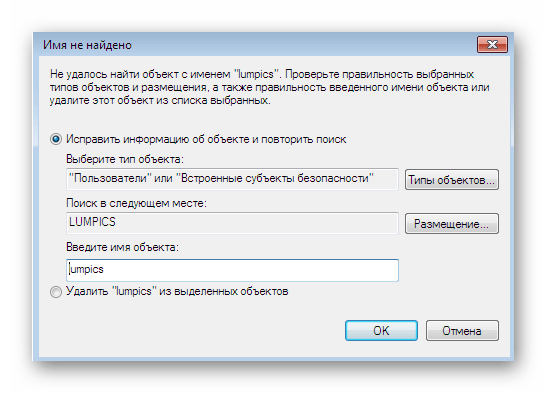

- Проверьте имена с помощью системного алгоритма, чтобы убедиться в корректности ввода и отображения в сети.

- Если какое-то имя не будет найдено, откроется дополнительная форма, где используются вспомогательные средства для решения этой проблемы.

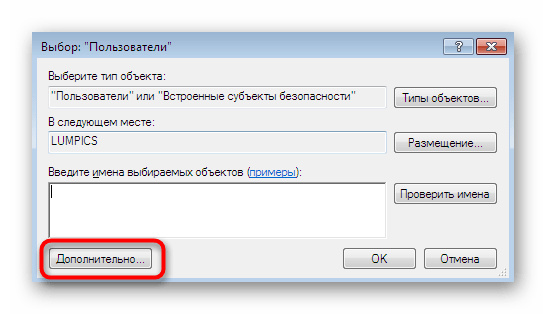

Существует более простой метод добавления пользователей для тех ситуаций, когда надо указать большое число имен. Осуществляется поставленная задача через встроенную функцию поиска по локальной сети. Соответственно, если вы хотите добавить учетную запись, не входящую в группу, этот вариант вам не подойдет.

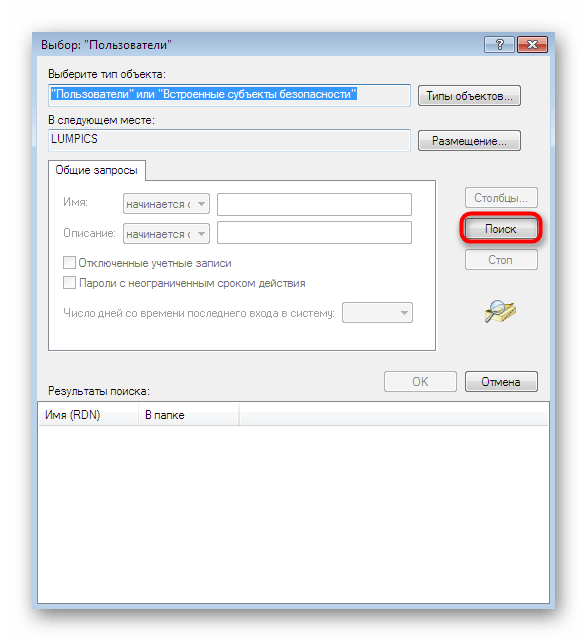

- Сейчас вы находитесь в окне «Выбор: «Пользователи»». Здесь щелкните по расположенной в левом углу кнопке «Дополнительно».

- Справа вы увидите возможные действия. Нажмите на «Поиск» для начала сканирования.

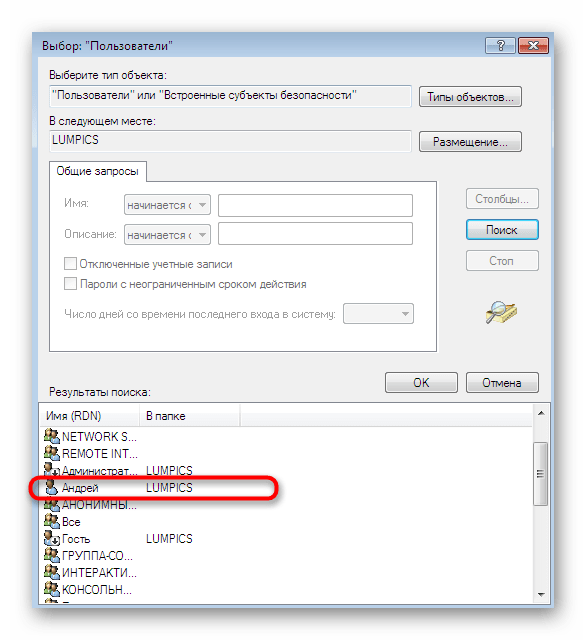

- Отыщите необходимый профиль и выделите его левой кнопкой мыши.

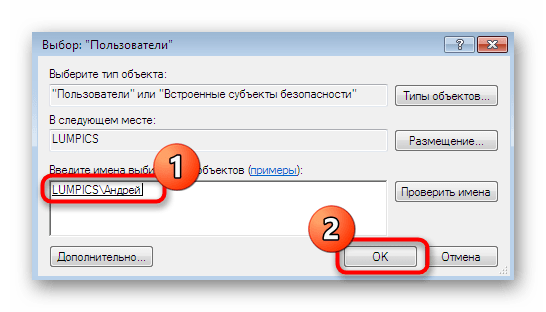

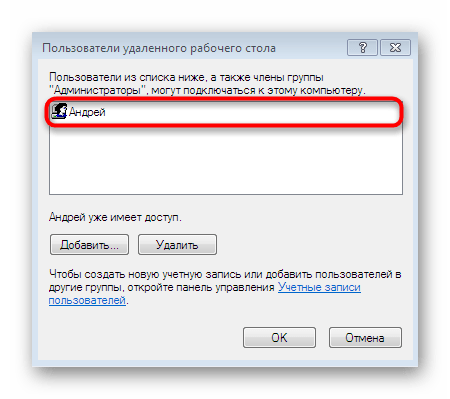

- Он будет добавлен в список, о котором мы говорили ранее. По окончании его создания кликните на «ОК».

- Теперь в окне «Пользователи удаленного рабочего стола» вы увидите список юзеров, входящих в разрешенный список.

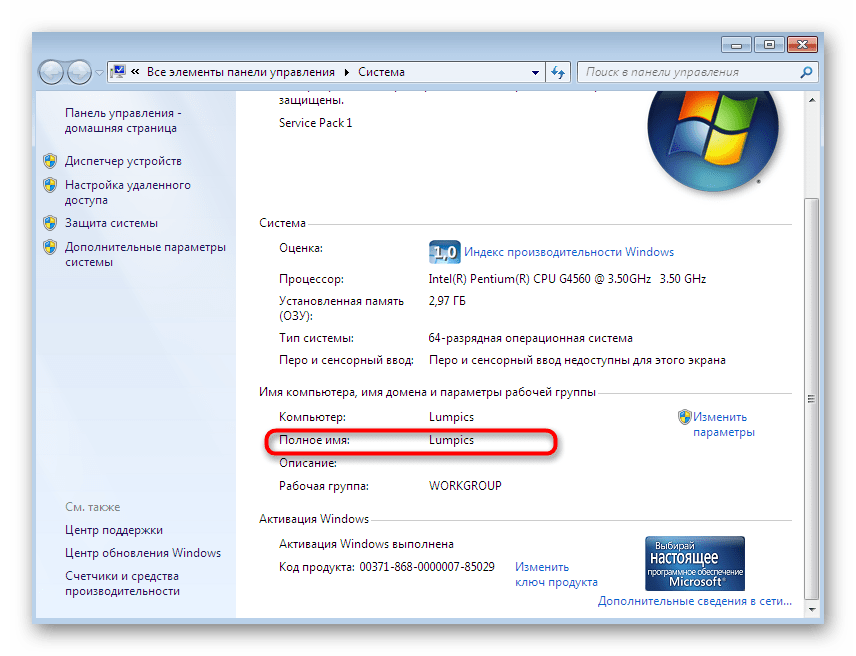

Если вдруг вы столкнулись с трудностями в определении полного имени компьютера, давайте вкратце разберем, как это сделать меньше, чем за минуту:

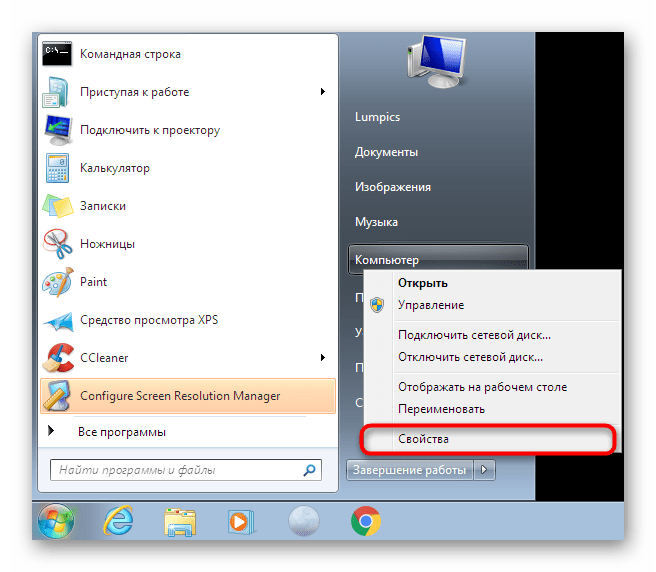

- Откройте меню «Пуск», щелкните ПКМ по строке «Компьютер» и выберите пункт «Свойства».

- Здесь обратите внимание на «Полное имя». Его и нужно использовать при добавлении, указывая перед именем юзера.

Сейчас вы ознакомились с двумя принципами разрешения доступа юзерам для подключения к удаленному десктопу. На этом можно закончить конфигурацию и сразу переходить к соединению, однако важно учитывать еще некоторые моменты, на которые мы тоже хотим обратить внимание в рамках сегодняшнего материла.

Шаг 5: Настройка правила брандмауэра

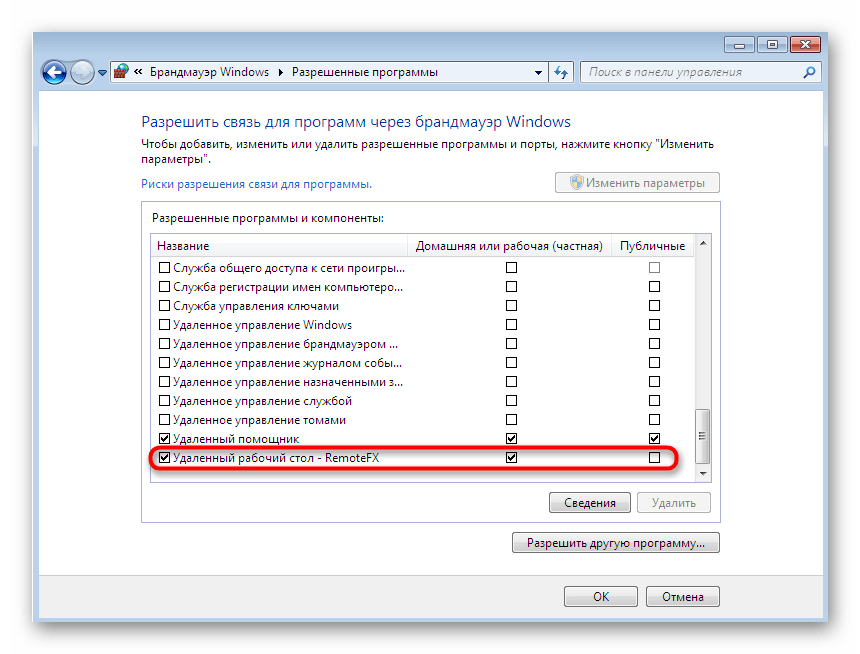

В большинстве случаев установленные по умолчанию правила встроенного межсетевого экрана операционной системы не подразумевают блокировку удаленных подключений, однако если такие параметры все же присутствуют, на экране появится ошибка 3389. Во избежание этого лучше сразу проверить конфигурацию брандмауэра, тем более, что это делается очень быстро и легко.

- Зайдите в «Панель управления» через «Пуск» или запустите это меню другим удобным для вас методом.

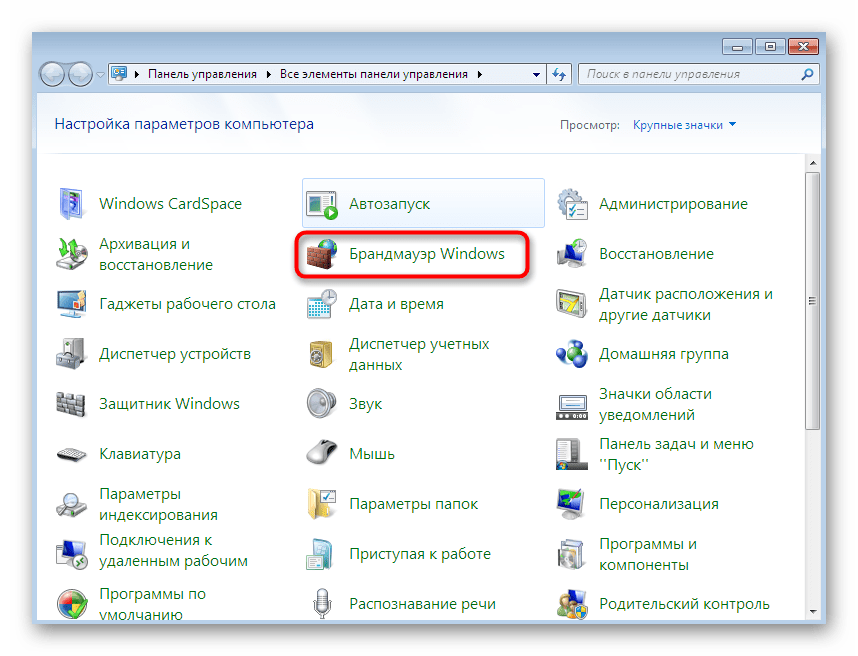

- Переместитесь в раздел «Брандмауэр Windows».

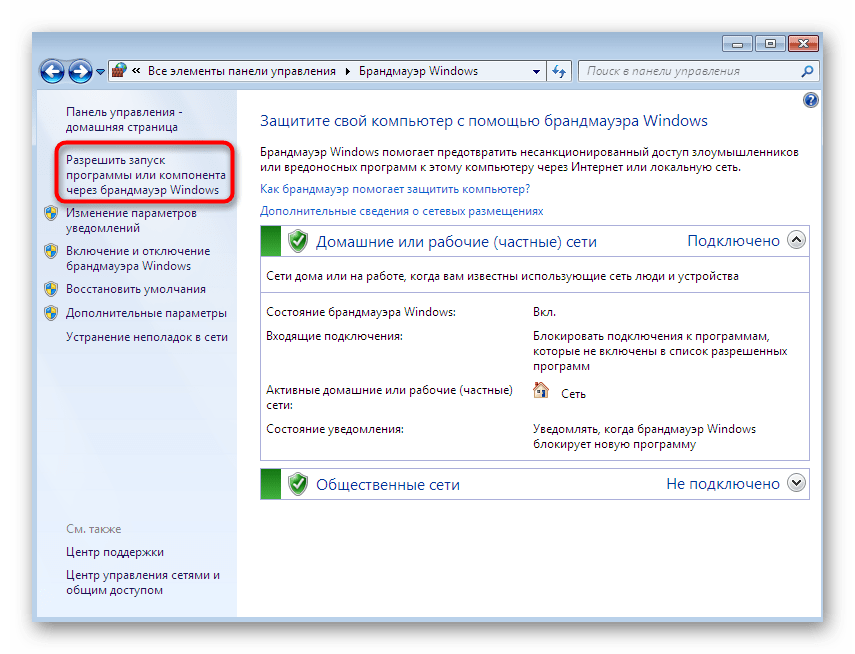

- Здесь щелкните по «Разрешить запуск программы или компонента через брандмауэр Windows».

- Опуститесь вниз по появившемуся списку и убедитесь в том, что пункт «Удаленный рабочий стол» отмечен галочкой. В противном случае надо поставить ее, а затем применить изменения и перезагрузить компьютер.

Шаг 6: Проброс порта TCP 3389

Если предыдущий способ не сработал для тех юзеров, кто пытается подключиться к удаленному рабочему столу через глобальную сеть, обладателю ПК придется самостоятельно открывать порт TCP 3389 через настройки маршрутизатора, а также необходимо убедиться в том, что используется статический IP-адрес. Инструкции по пробросу портов ищите в отдельном материале на нашем сайте, щелкнув по следующей ссылке.

Подробнее: Открываем порты на роутере

Что касается статического IP-адреса, то получить его можно только через приобретение у провайдера или путем собственноручной настройки, если это изначально разрешено. В любом случае придется звонить на горячую линию поставщика интернет-услуг и уточнять этот момент со специалистами, где вы также получите нужные руководства по реализации этой технологии.

Шаг 7: Подключение к удаленному десктопу

Последний этап нашего сегодняшнего материала заключается в подключении к удаленному рабочему столу посредством встроенной функции Windows. Если все предыдущие шаги осуществлялись на компьютере того юзера, к которому надо подсоединиться, то этот шаг выполняется с ПК администратора или помощника.

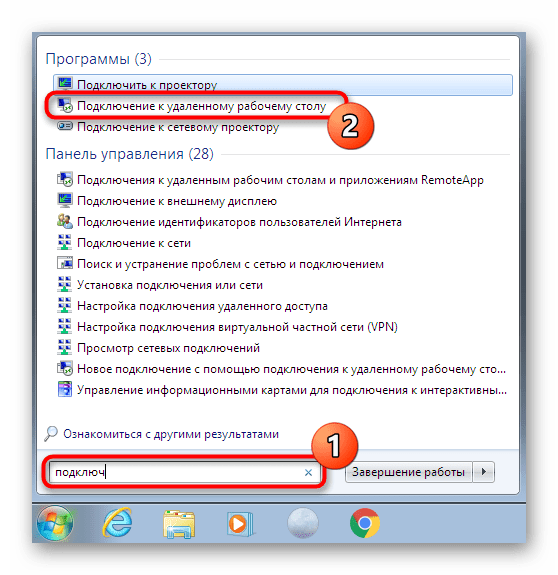

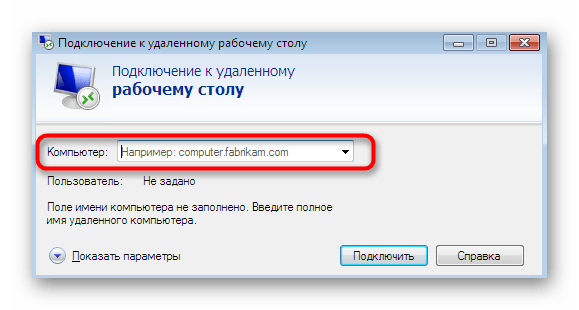

- Откройте меню «Пуск» и через поиск отыщите приложение «Подключение к удаленному рабочему столу».

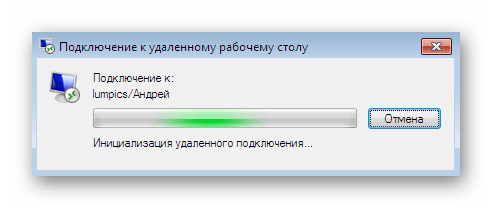

- В строке введите название компьютера, а затем кликните на «Подключить».

- Произойдет инициализация нового соединения. Это может занять несколько минут, а при просьбе ввода пароля укажите его, отталкиваясь от ключа доступа к учетной записи.

- Дополнительно следует отметить параметры соединения. Первая вкладка отвечает за настройку быстрого входа. Здесь можно указать компьютер и пользователя, а также сохранить конфигурацию в отдельный файл для удобства.

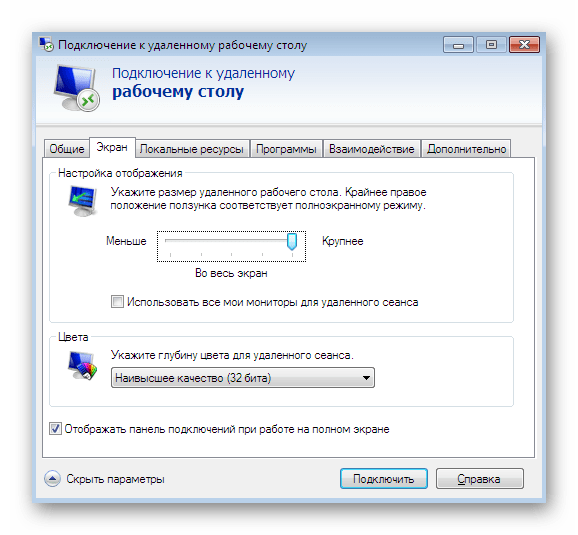

- Далее идет редактирование функций экрана: настраивается разрешение и отображение цветов. Все значения выставляются исключительно под запросы юзера.

- Во вкладке «Локальные ресурсы» вы можете активировать звуки с удаленного ПК, выставить режим взаимодействия с клавиатурой и настроить буфер обмена.

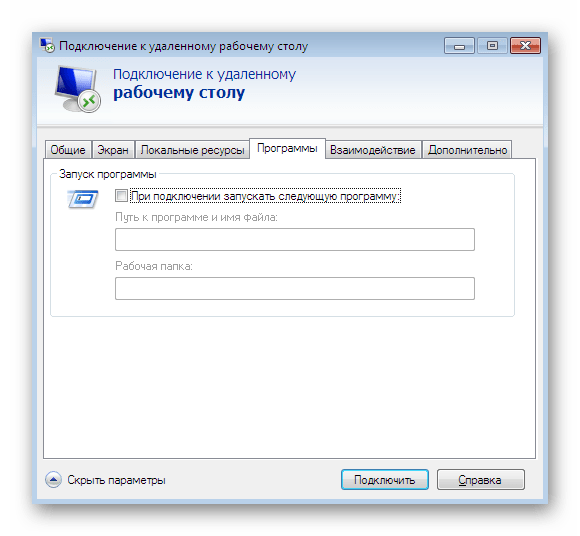

- Раздел «Программы» отвечает за скриптованный автоматический запуск софта при следующем соединении с ПК. Для этого требуется лишь указать путь к исполняемому файлу.

- Если вдруг вы столкнулись с тормозами во время соединения, перейдите в «Взаимодействие». Здесь задается качество соединения в зависимости от скорости интернета и мощности устройств. Просто выберите один из заготовленных в списке шаблонов.

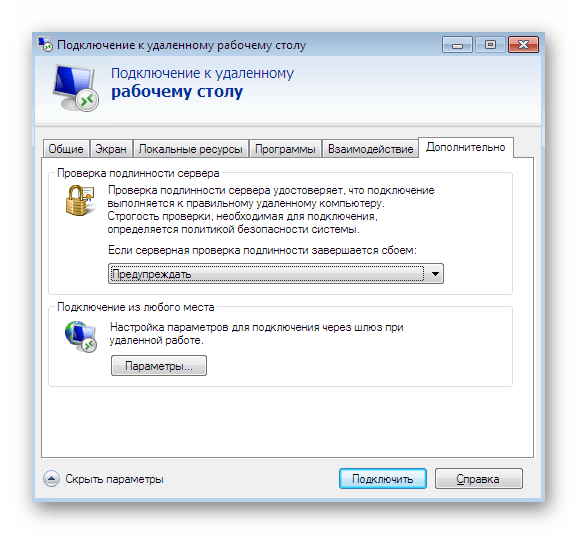

- На вкладку «Дополнительно» следует заходить только продвинутым системным администратором. Здесь устанавливаются сертификаты подлинности сервера и прокладываются шлюзы для соединения из любого места.

В этой статье вы узнали обо всех этапах конфигурации RDP в операционной системе Виндовс 7 как на стадии подготовки, так и непосредственно при самом соединении. Если все инструкции были выполнены правильно, никаких проблем с предоставлением доступа к десктопу возникнуть не должно.

Инструкция по защите RDP подключения

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

Переименуйте стандартную учетную запись администратора

Нажмите Win + X и выберите «Управление компьютером»:

Затем выберите «Локальные пользователи» —→ «Пользователи» —→ кликните правой кнопкой мыши по имени пользователя «Администратор» и выберите «Переименовать»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей. » и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

Для блокировки атакующих IP адресов будем использовать свободно распратраняющееся ПО — IPBan. Это приложение проверено и работает в Windows Server 2008 и всех последующие версях. Windows XP и Server 2003 — не роддерживаются. Алгоритм его работы простой: программа мониторит журнал событий Windows, фиксирует неудачные попытки входа в систему и, после 5-ти попыток злоумышленника подобрать пароль, блокирует IP адрес на 24 часа.

- Cкачайте архив с программой здесь;

- В нем находятся два архива IPBan-Linux-x64.zip и IPBan-Windows-x86.zip, нам нужен последний. Распакуйте архив IPBan-Windows-x86.zip в любое удобное место (в примере это корень диска C:);

- Так как файлы скачанные с интернета система автоматически блокирует в целях безопасности, для работы приложения необходимо разблокировать все файлы. Щелкните правой кнопкой мыши на все извлеченные файлы и выберите свойства. Обязательно выберите «разблокировать», если этот параметр доступен. Либо, откройте окно PowerShell (Win + R, введите powershellи «ОК») и воспользуйтесь командой следующего вида:

4. Вам нужно внести следующие изменения в локальную политику безопасности, чтобы убедиться, что в логах системы отображаются IP-адреса. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Политика аудита» и включить регистрацию сбоев для «Аудита входа в систему» и «Аудита событий входа в систему»:

5. Для Windows Server 2008 или эквивалентного вам следует отключить логины NTLM и разрешить только NTLM2-вход в систему. В Windows Server 2008 нет другого способа получить IP-адрес для входа в систему NTLM. Октройте «Локальную политику безопасности» (Win + R, введите secpol.msc и «OK«). Перейдите в «Локальные политики» —> «Параметры безопасности» —> «Сетевая безопасность: Ограничения NTLM: входящий трафик NTLM» и установите значение «Запретить все учетные записи»:

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Источник

Защита удаленного рабочего стола (RDP)

Часто возникает вопрос — насколько безопасно подключаться через удаленный рабочий стол Windows?

Сеансы удаленного рабочего стола работаю по зашифрованному каналу, не позволяя никому просматривать сеанс путем прослушивания в сети. Однако, есть уязвимость в методе, используемом для шифрования сеансов в более ранних версиях RDP. Эта уязвимость может позволить неавторизованный доступ к вашему сеансу с помощью “Man-in-the-middle attack”.

Удаленный рабочий стол можно защитить с помощью SSL/TLS в Windows Vista, Windows 7, Windows 8, Windows 10 и Windows Server 2003/2008/2012/2016.

Хотя, удаленный рабочий стол более безопасен, чем инструменты удаленного администрирования, такие как VNC, которые не шифруют весь сеанс, каждый раз, когда доступ администратора к системе предоставляется удаленно, возникает риск. Следующие советы помогут защитить удаленный доступ к рабочим столам и серверам, которые вы поддерживаете.

Основные советы по безопасности для удаленного рабочего стола

Используйте надежные пароли

Надежные пароли для любых учетных записей с доступом к удаленному рабочему столу следует рассматривать как обязательный шаг перед включением удаленного рабочего стола.

Парольные фразы должны:

- Содержать восемь символов или более

- Содержать символы из двух из следующих трех классов символов

- По алфавиту (пример: az, AZ)

- Числовой (пример: 0-9)

- Пунктуация и другие символы (пример: ,! @ # $% ^ & * () _ + |

Парольные фразу не должны:

- Производное от имени пользователя

- Слово, найденное в словаре (русском или иностранном)

- Слово из словаря, написанное задом наперед

- Словарное слово, перед котором или за которым следует любой другой одиночный символ (пример: password1, 1password)

Не используйте легко угадываемые пароли. Некоторые примеры паролей, которые легко угадать:

- Имена членов семьи, домашних животных, друзей и т.д.

- Компьютерные термины и названия, команды, сайты, компании, оборудование, программное обеспечение.

- Дни рождения и другая личная информация, такая как адреса и номера телефонов.

- Шаблоны слов и чисел, такие как aaabbb, qwerty, 123321 и т.д.

- Пароли никогда не следует записывать или хранить в сети.

- Следует регулярно менять пароли, не реже одного раза в шесть месяцев. Также следует менять свой пароль каждый раз, когда вы подозреваете, что учетная запись была взломана.

- Попробуйте использовать разные пароли для каждой системы, как минимум, не используйте тот же пароль для любой из ваших учетных записей.

Обновите программное обеспечение

Одним из преимуществ использования удаленного рабочего стола по сравнению с сторонними инструментами удаленного администрирования является то, что компоненты автоматически обновляются с использованием последних исправлений безопасности в стандартном цикле исправлений Microsoft.

- Убедитесь, что используете последние версии клиентского и серверного программного обеспечения, включив и проверив автоматические обновления Microsoft.

- Если используете клиенты удаленного рабочего стола на других платформах, убедитесь, что они все еще поддерживаются и установлены последние версии.

- Более старые версии могут не поддерживать высокий уровень шифрования и могут иметь другие недостатки безопасности.

Ограничьте доступ с помощью брандмауэров

- Используйте брандмауэры, чтобы ограничить доступ к портам удаленного рабочего стола (по умолчанию TCP 3389). Использование шлюза RDP настоятельно рекомендуется для ограничения доступа RDP к рабочим столам и серверам.

- В качестве альтернативы для поддержки подключения за пределами локальный сети можно использовать VPN подключение, чтобы получить IP-адрес виртуальной сети и добавить пул сетевого адреса в правило исключения брандмауэра RDP.

Включите аутентификацию на сетевом уровне

Windows 10, Windows Server 2012 R2/2016/2019 также по умолчанию предоставляют проверку подлинности на уровне сети (NLA). Лучше оставить это на месте, так как NLA обеспечивает дополнительный уровень аутентификации перед установкой соединения. Вы должны настраивать серверы удаленного рабочего стола только для разрешения подключений без NLA, если вы используете клиенты удаленного рабочего стола на других платформах, которые его не поддерживают.

- NLA должен быть включен по умолчанию в Windows 10, Windows Server 2012 R2 / 2016/2019.

- Чтобы проверить это, вы можете посмотреть параметр групповой политики Требовать проверку подлинности пользователя для удаленных подключений с помощью проверки подлинности на уровне сети, находящейся в папке Компьютер Политики Компоненты Windows Службы удаленного рабочего стола Узел сеанса удаленного рабочего стола Безопасность. Этот параметр групповой политики должен быть включен на сервере с ролью узла сеансов удаленного рабочего стола.

Ограничьте количество пользователей, которые могут войти в систему с помощью удаленного рабочего стола

По умолчанию все администраторы могут войти в удаленный рабочий стол.

Если есть несколько учетных записей администратора на компьютере, следует ограничить удаленный доступ только для тех учетных записей, которые в нем нуждаются.

Если удаленный рабочий стол не используется для системного администрирования, удалите весь административный доступ через RDP и разрешите только учетные записи пользователей, требующие службы RDP. Для отделов, которые управляют множеством машин удаленно, удалите локальную учетную запись администратора из доступа RDP по адресу и вместо этого добавьте техническую группу.

- Нажмите Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Локальные политики» -> «Назначение прав пользователя» перейдите к «Разрешить вход через службы терминалов». Или «Разрешить вход через службы удаленных рабочих столов»

- Удалите группу администраторов и выйдите из группы пользователей удаленного рабочего стола.

- Используйте панель управления системой, чтобы добавить пользователей в группу «Пользователи удаленного рабочего стола».

Типичная операционная система MS будет иметь следующие настройки по умолчанию, как показано в локальной политике безопасности:

Рисунок 1 — Настройка локальной политике безопасности

Проблема в том, что «Администраторы» здесь по умолчанию, а учетная запись «Локальный администратор» находится у администраторов.

Несмотря на то, что рекомендуется использовать соглашение о паролях, чтобы избежать идентичных паролей локального администратора на локальном компьютере и строго контролировать доступ к этим паролям или соглашениям, использование учетной записи локального администратора для удаленной работы на компьютере не позволяет должным образом регистрировать и идентифицировать пользователя, использующего систему. Лучше всего переопределить локальную политику безопасности с помощью параметра групповой политики.

Рисунок 2 — Настройка групповой политики безопасности

Установите политику блокировки учетной записи

Установив на своем компьютере блокировку учетной записи на определенное количество ошибочных попыток, вы предотвратите получение доступа к вашей системе с помощью средств автоматического подбора пароля. Чтобы установить политику блокировки учетной записи:

- Зайдите в Пуск -> Программы -> Администрирование -> Локальная политика безопасности.

- В разделе «Политики учетных записей» -> «Политики блокировки учетных записей» установите значения для всех трех параметров. Разумным выбором являются три недопустимые попытки с длительностью блокировки 3 минуты.

Лучшие методы для дополнительной безопасности RDP

Не разрешайте прямой доступ RDP клиентам серверам за пределами своей сетии

Открытие RDP (порт 3389) для сетей за пределами частной сети крайне не рекомендуется и является известным вектором для многих атак. Варианты ниже перечислены способы повышения безопасности, сохраняя при этом доступ к системе по протоколу RDP.

После настройки шлюза RDP узлы должны быть настроены так, чтобы разрешать RDP-соединения только от узла шлюза или подсетей компании там, где это необходимо.

Используйте шлюзы RDP

Настоятельно рекомендуется использовать шлюз RDP. Он позволяет жестко ограничить доступ к портам удаленного рабочего стола, одновременно поддерживая удаленные подключения через один сервер-шлюз.

При использовании сервера шлюза удаленных рабочих столов все службы удаленных рабочих столов на вашем рабочем столе и рабочих станциях должны быть ограничены, чтобы разрешить доступ только из шлюза удаленных рабочих столов. Сервер шлюза удаленных рабочих столов прослушивает запросы удаленного рабочего стола через HTTPS (порт 443) и подключает клиента к службе удаленного рабочего стола на целевой машине.

- Используйте службу шлюза RDP в компании. Это лучший вариант для разрешения доступа RDP к системе, относящейся к категории UC P2 и ниже. Включает интеграцию DUO. Служба шлюза RDP предоставляется командой Windows.

- Служба выделенного шлюза. Требуется для RDP-доступа к системам UC P4 или выше. Также должен быть настроен для DUO.

Некоторые компании используют VPS, управляемый IST, в качестве шлюза удаленных рабочих столов. По приблизительной оценке, 30–100 одновременно работающих пользователей могут использовать один шлюз удаленных рабочих столов. Hа на виртуальном уровне обеспечивает достаточно отказоустойчивый и надежный доступ; однако можно реализовать чуть более сложную реализацию шлюза удаленных рабочих столов с балансировкой сетевой нагрузки.

По сути, все, что необходимо — это простое изменение на расширенной вкладке RDP-клиента:

Рисунок 3 — Подключение через шлюз удаленных рабочих столов

Измените порт для удаленного рабочего стола

Изменение порта прослушивания поможет «спрятать» удаленный рабочий стол от злоумышленников, которые сканируют сеть в поисках компьютеров, прослушивающих порт удаленного рабочего стола по умолчанию (TCP 3389). Это обеспечивает эффективную защиту от новейших червей RDP, таких как Morto.

Для этого отредактируйте следующий раздел реестра (ВНИМАНИЕ: не пытайтесь это сделать, если вы не знакомы с реестром Windows и TCP / IP): HKEY_LOCAL_MACHINE SYSTEM CurrentControlSet Control Terminal Server WinStations RDP-Tcp.

Измените порт прослушивания с 3389 на другой и не забудьте обновить все правила брандмауэра с новым портом. Хотя этот подход полезен, это безопасность посредством неизвестности, что не является самым надежным подходом к обеспечению безопасности.

Убедитесь, что вы также используете другие методы для ограничения доступа, как описано в этой статье.

Туннелируйте подключение к удаленному рабочему столу через IPSec или SSH

Если использование шлюза удаленных рабочих столов невозможно, вы можете добавить дополнительный уровень проверки подлинности и шифрования, туннелируя сеансы удаленного рабочего стола через IPSec или SSH. IPSec встроен во все операционные системы Windows, начиная с Windows 2000, но использование и управление в Windows 10 значительно улучшены . Если доступен SSH-сервер, вы можете использовать SSH-туннелирование для подключений к удаленному рабочему столу.

Источник