Единый интерфейс для разработки и управления объектами групповой политики

Концепция и средства работы с групповыми политиками Group Policy входят в список основных преимуществ Windows 2000. С появлением каждой новой версии Windows это становится все более очевидным. Возможность управлять параметрами огромного числа серверов и клиентов — жизненно важная задача в ситуации, когда один неверно настроенный компьютер в течение нескольких секунд может стать распространителем вирусов. К несчастью, в списке наиболее сложных инструментов Group Policy тоже стоит на одном из первых мест. Главный плюс Windows 2000 Group Policy — исключительно мощные возможности управления системой, основной же минус становится очевидным с того момента, когда администратор начинает работать с групповыми политиками в масштабах всей компании.

Вот почему консоль управления групповой политикой, Group Policy Management Console (GPMC), является неоценимым помощником администратора. GPMC — это новый бесплатный программный инструмент, реализованный в виде оснастки консоли Microsoft Management Console (MMC) для Windows Server 2003. Назначение GPMC — централизованное управление групповыми политиками.

Возможности GPMC

Список возможностей GPMC выглядит как перечень пожеланий администратора Group Policy. Для GPMC разработан новый графический интерфейс, который позволяет просматривать объекты Group Policy Object (GPO) во всем домене и даже в лесах интуитивно понятным образом. Теперь администратор может генерировать HTML-отчеты о произведенных установках GPO даже в том случае, когда право записи GPO отсутствует. К GPO теперь применимы операции резервирования и восстановления, GPO можно экспортировать, импортировать и даже выполнять при управлении несколькими доменами отображения на учетные записи других администраторов и указывать другие UNC-пути к ресурсам. В GPMC реализована функция предварительного просмотра результатов применения политик Resultant Set of Policies (RSoP). Для построения фильтров Windows Management Instrumentation (WMI) теперь можно использовать язык запросов Windows Management Instrumentation Query Language (WQL). Наконец, в GPMC заложены возможности поиска объектов групповых политик в рамках одного домена или во всех доменах леса.

Требования к установке

Говоря о GPMC, мы имеем в виду операционную систему Windows 2003. Хотя для работы GPMC не требуется самая последняя из выпущенных версий Windows, тем не менее в лицензионном соглашении сказано, что установить GPMC можно только в той сети, где работает по крайней мере одна копия Windows 2003. GPMC можно запустить в базовой конфигурации на Windows 2003 или на станции Windows XP Service Pack 1 (SP1) с установленным компонентом Windows .NET Framework. Когда GPMC разворачивается на XP, автоматически загружается обновление XP Quick Fix Engineering (QFE) Update Q326469, если оно еще не установлено. QFE обновляет библиотеку gpedit.dll для соответствия требованиям GPMC. GPMC не работает на 64-разрядных версиях Windows, поскольку пока еще не выпущена 64-разрядная версия Framework. GPMC и статьи, посвященные проблемам управления групповой политикой с использованием GPMC, доступны по адресу www.microsoft.com/windowsserver2003/gpmc.

Помимо обслуживания леса, Windows 2003 с помощью GPMC администратор может управлять лесами, состоящими из контроллеров доменов на базе Windows 2000. На Windows 2000 DC должен быть развернут как минимум SP2 (желательно — SP3). Дополнительные сведения об этом можно найти в статье Microsoft «Windows 2000 Domain Controllers Require SP3 or Later When Using Windows Server 2003 Administration Tools» по адресу http://support.microsoft.com//?kbid=325465. Чтобы воспользоваться функцией Group Policy Modeling, необходимо по крайней мере один из DC обновить до уровня Windows 2003. Нужно иметь в виду, что при редактировании GPO в лесу Windows 2000 на таких клиентах, как Windows 2003 или XP (так называемые uplevel-клиенты), важно помнить о некоторых тонкостях. Если редактирование Windows 2000 GPO ведется с uplevel-клиента, то более поздние настройки политики клиента автоматически и без предупреждения (это действие по умолчанию) заменят настройки GPO. Данная особенность GPMC описана в статье Microsoft «Upgrading Windows 2000 Group Policy for Windows XP» (http://support.microsoft.com//?kbid=307900). Для предотвращения нежелательного обновления GPO в рассматриваемом объекте требуется включить политику User Configuration/Administrative Templates/System/Group Policy/Turn off automatic update of ADM files.

Кроме того, можно непреднамеренно спровоцировать конфликт объектов политики, если сначала воспользоваться базовой версией XP для редактирования GPO, а затем выполнить обновление DC до Windows 2000 SP3. Происходит автоматическое обновление административных шаблонов на основе времени создания/модификации файла, и эти временные метки для только что установленного SP3 покажут, что данные файлы-шаблоны более свежие, чем на XP. В результате административные шаблоны Windows 2000 SP3 (более новые по временной метке) перезаписывают шаблоны XP Group Policy (более новые по коду), что может привести к разрушению административного шаблона. Превентивные меры и изменение ситуации, если она все-таки возникла, одинаковы: необходимо использовать клиентские станции Windows 2003, XP SP1 или Windows 2000 для редактирования объектов Windows 2000 GPO, поскольку временные метки названных операционных систем для административных шаблонов Group Policy — более поздние, чем временные метки шаблонов Windows 2000 SP3.

После установки GPMC соответствующий значок появляется в Administrative Tools — как Group Policy Management. Поскольку эта утилита является интегрированной оснасткой MMC, при желании можно настроить специализированную MMC-консоль GPMC путем добавления Group Policy Management с помощью меню Add/Remove Snap-in.

Интерфейс пользователя

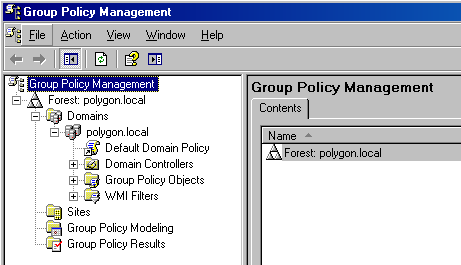

На Экране 1 показана основная консоль GPMC. Как и для всех оснасток MMC, интерфейс пользователя состоит из двух областей: слева панель дерева консоли, справа — панель сведений. Дерево консоли показывает структуру Active Directory (AD) в виде, напоминающем оснастку MMC Active Directory Users and Computers. Если присмотреться внимательно, можно заметить несколько важных отличий. Первое состоит в том, что в структуру AD разрешается включать несколько лесов (на Экране 1 это corpvm.bigtex.net и deuby.net). Второе отличие — внутри каждого леса в GPMC представлены только те контейнеры, между которыми в лесу существуют связи GPO, это могут быть сайты, домены и организационные единицы (OU), в терминологии Microsoft это субъект управления — Scope Of Management (SOM). Третье отличие связано с тем, как в дереве консоли изображаются связи GPO и SOM. На Экране 1 соответствия между различными объектами групповых политик и контейнерами изображены в виде ярлыков или связей — обратите внимание на маленькую стрелку на значках. Объекты групповой политики не хранятся в тех контейнерах, для которых они создавались; они хранятся на уровне домена (находятся в контейнере Group Policy Objects) и связаны с соответствующим SOM.

|

Экран 1. Интерфейс GPMC |

Интерфейс GPMC поддерживает операции перетаскивания, как и традиционное контекстное меню для работы с GPO. Например, можно связать GPO с OU, выбрав нужный GPO в контейнере Group Policy Objects и перетащив его на OU контроллера домена. Большинство операций перетаскивания GPO сопровождается появлением окна с требованием подтвердить данное действие; такие виды операций могут иметь далеко идущие последствия при ошибочном связывании GPO не с тем контейнером из-за неточного позиционирования, что может нанести ущерб политике по умолчанию целого домена.

Описание DC GPO, заданное по умолчанию, выделено для домена amrvm.corpvm.bigtex.net в окне дерева консоли, так что в окне области сведений представлены подробные данные о выбранном объекте групповой политики. В панели сведений имеется четыре вкладки: область действия GPO, детальное описание параметров, настройки и делегирование GPO. На изучение того, с каким именно контейнером связан настроенный пользователем GPO в среде Windows 2000, могло бы уйти много времени. Вкладка Scope позволяет узнать это, один раз щелкнув мышкой.

Как показано на Экране 1, Default DC GPO не связан больше ни с каким другим сайтом, доменом или иным OU. Список Links представляет все связи GPO в одном месте интерфейса. Секция Security Filtering в окне сведений показывает, для каких пользователей или компьютеров данный GPO будет обрабатываться.

Вкладка Detail предоставляет информацию о GPO, которую раньше приходилось выуживать из самых разных мест. Сюда входят сведения о домене и владельце GPO, времени создания и модификации GPO, номерах версий пользователя и настройках компьютера в AD и SYSVOL, о глобальном уникальном идентификаторе (GUID) и о статусе GPO (включен/отключен).

Вкладка Settings позволяет просмотреть все настройки GPO в формате HTML — для этого больше не нужно лазить по всем закоулкам MMC Group Policy Editor (GPE). На вкладке показаны только действующие настройки для подключенных параметрических секций. Можно развернуть или свернуть каждую секцию, выбрав show или hide. Контекстное меню в любом месте отчета позволяет редактировать GPO (с помощью стандартной интегрированной оснастки MMC Group Policy Object Editor), вывести отчет на печать или сохранить его в HTML-файле.

На вкладке Delegation показано, у кого есть права на данный GPO. И опять же, здесь все гораздо проще и понятнее по сравнению с редактором ACL для объектов AD. Для любого представленного принципала безопасности существует всего пять комбинаций настроек: Read, Edit settings, Edit settings/delete/modify security, Read (from Security Filtering) и (если выбрать Advanced на вкладке Delegation и воспользоваться редактором разрешений непосредственно) Custom. Для субъекта безопасности, который обладает правом Read (from Security Filtering), накладываются фильтры безопасности, и для получения подробной информации о правах необходимо обратиться к вкладке Scope в секции Security Filtering.

Есть одна общая задача, в решении которой GPMC не сможет помочь администратору. Это запуск процедуры обновления политики. Данная процедура инициируется с помощью утилиты Gpupdate (для Windows 2003 и XP) или же Secedit (для Windows 2000). Чтобы запустить обновление Group Policy, следует открыть окно командной строки на станции клиента и запустить одну из названных выше утилит.

Работа с GPO

Один из разочаровывающих аспектов работы с объектами групповой политики в Windows 2000 состоит в том, что этими объектами невозможно манипулировать так же, как файлами. В отличие от объектов файловой системы или AD объекты групповой политики представляют собой гибридную конструкцию, уникальную для Windows 2000; каждому GPO соответствует некоторый компонент AD и компонент файловой системы. AD-компонент распределяется между репликами AD, а компонент файловой системы циркулирует по томам SYSVOL контроллеров домена через механизм File Replication Service (FRS). Это одна из причин, почему объектами GPO так непросто управлять. Можно создавать GPO, удалять их, редактировать параметры объекта Group Policy и настройки безопасности — и более ничего. Невозможно создать резервную копию GPO для надежного хранения, восстановить GPO при утере или порче информации, скопировать GPO для проверки выполненных настроек в тестовый лес. Однако теперь, при помощи GPMC, все перечисленные выше операции выполнить гораздо проще.

Операция Backup

Чтобы создать резервную копию GPO, нужно просто открыть контекстное меню объекта в окне дерева консоли и выбрать Backup. Прежде чем приступить к резервированию GPO, система предложит указать место хранения резервной копии и задать ее описание. Можно зарезервировать все GPO домена с помощью все того же контекстного меню, выбрав команду Back Up All. GPMC выводит на экран индикатор выполнения задания (см. Экран 2). Точно такое же контекстное меню предлагает утилита Manage Backups, в которой для указанного каталога перечисляются все хранящиеся в нем резервные копии GPO.

|

Экран 2. Резервное копирование всех GPO домена |

Операция Restore

При восстановлении сохраненного GPO настройки текущего GPO удаляются, и данное GPO переходит в состояние, соответствовавшее моменту создания резервной копии. Причины использования операции Restore очевидны — возврат GPO в работоспособное состояние или восстановление случайно удаленного GPO. При этом GPMC не восстанавливает связи данного GPO, если их уже успели удалить, но, поскольку GPO GUID остался прежним, работа через ранее существовавшие связи для восстановленного GPO будет протекать точно так же, как и для оригинального GPO.

Чтобы восстановить GPO, следует открыть в контейнере контекстное меню объекта групповой политики и выбрать Restore From Backup. Если GPO отсутствует (случайно удален), нужно открыть контекстное меню контейнера, выбрать Manage Backups и указать GPO, который необходимо восстановить. После этого можно будет просмотреть настройки интересующего GPO (в виде такого же отчета, который представлен на вкладке Settings) и убедиться, что GPO для восстановления выбран правильно.

Операции Copy и Import

С помощью операций Copy и Import настройки существующего GPO передаются в новый GPO. Целевой GPO при этом может находиться в том же домене, в другом домене или даже в соседнем лесу.

Между операциями Copy и Import имеются различия. Import требует, чтобы целевой GPO уже существовал до начала операции импортирования настроек, тогда как Copy сама создает целевой GPO. Операция Copy требует наличия трастовых отношений между исходным и целевым доменом, с тем чтобы операция копирования была выполнена за один прием, для Import в этом нет необходимости, поскольку работа проводится с резервной копией GPO. Если между доменами не заданы трастовые отношения, воспользоваться операцией Copy будет невозможно, придется создать резервную копию GPO где-либо в файловой системе, а затем импортировать резервную копию GPO в целевой домен.

Чтобы импортировать настройки GPO, следует открыть контекстное меню целевого GP и выбрать Import Settings. Это действие запускает программу-мастер, которая предлагает сохранить существующую конфигурацию GPO, указать место хранения резервной копии GPO и восстановить настройки. Если исходный GPO ссылается на принципалы безопасности и определенные пути в формате UNC, мастер автоматически поможет воспользоваться таблицей миграции и задать отображение используемых принципалов безопасности и UNC на целевой GPO с учетом данных таблицы. Операция Copy предоставляет возможность разработать целый процесс управления изменением GPO, для чего желательно создать и протестировать GPO в отдельном домене или лесу доменов, а уже потом скопировать отлаженные GPO в производственный домен.

Миграционные таблицы

Копирование GPO внутри домена — это вполне очевидная операция, так как пользователи, компьютеры, группы и пути UNC, на которые ссылается GPO, доступны как исходному, так и целевому SOM. Копирование GPO между доменами в рамках одного леса — и тем более между доменами в разных лесах — операция более сложная, поскольку UNC-пути для каталогов переназначения или установки программ и принципалов безопасности (например, локальных групп домена), на которые имеются ссылки в настройках исходного GPO, могут оказаться недоступными в целевом GPO. Поскольку принципалы безопасности фигурируют в GPO под своими идентификаторами защиты (SID), простое копирование объекта групповой политики в целевой домен, в котором рассматриваемый SID не имеет никаких прав, приведет к появлению неразрешимого SID (Unresolved SID). В этом случае не только произойдет нарушение нормального функционирования GPO, но периодически в целевом домене в журнале Application Event Log начнут появляться сообщения об ошибках в компонентах SceCli и Userenv.

Положение можно исправить следующим образом. Нужно создать индивидуальное отображение между принципалами безопасности и UNC-путями исходного и целевого доменов. Например, если в домене TEST существует локальная группа под названием Test GPO Admins, то при копировании GPO в производственный домен PROD необходимо определиться, какую группу вместо Test GPO Admins следует иметь в виду в целевом домене. Группы Test GPO Admins, скорее всего, в домене PROD не существует, а создание новой локальной группы в производственном домене с таким же именем ни к чему не приведет, так как все равно идентификатор SID созданной группы будет отличаться от SID исходной группы Test GPO Admins. Но если создать таблицу, в которой установлено отображение TESTTest GPO Admins в PRODGPO Admins, GPMC автоматически заменит SID TESTTest GPO Admins на SID PRODGPO Admins и тогда GPO сможет нормально функционировать в целевом домене.

Специалисты Microsoft назвали эту таблицу миграционной. Приложение, с помощью которого создается миграционная таблица, называется Migration Table Editor (MTE) — mtedit.exe. MTE входит в состав операции Copy и Import, поэтому, когда система обнаруживает принципалы безопасности или пути UNC, в мастере появляется вариант запуска MTE. Редактор миграционной таблицы может быть запущен из панели дерева консоли контекстного меню контейнера GPO с помощью команды Open Migration Table Editor.

Пример операции копирования GPO

Давайте посмотрим, как выполнить копирование GPO из дочернего домена amrvm.bigtex.net в домен того же уровня gervm.bigtex.net. В исходном объекте групповой политики, CoolNewGPO, предоставлено право Capacity Planning для проведения анализа системной производительности, право Security для управления аудитом и работы с журналом Security log и Server Operations — для завершения работы системы в удаленном режиме. Для того чтобы скопировать данный GPO, требуется открыть контекстное меню CoolNewGPO в контейнере Group Policy Objects в домене AMRVM и выбрать Copy. Затем нужно открыть контекстное меню в контейнере Group Policy Objects в домене GERVM и выбрать Paste. Это приводит к запуску мастера Cross-Domain Copying Wizard, который помогает завершить операцию копирования. Необходимо быть внимательным и выполнять команду Paste только для целевого контейнера Group Policy Objects. Если случайно будет выбран другой контейнер, может оборваться связь исходного GPO с другими доменами. К счастью, в этом случае появляется окно с требованием подтвердить выполнение операций междоменной связи.

Если необходимо скопировать GPO между различными доменами, сначала требуется решить, нужно ли переносить разрешения исходного GPO или же воспользоваться для целевого GPO разрешениями по умолчанию. Например, мы принимаем, что в целевом GPO будут использоваться разрешения по умолчанию. Мастер Cross-Domain Copying Wizard анализирует, может ли для принципалов безопасности GPO-источника или UNC-путей понадобиться таблица миграции. Поскольку наш GPO содержит принципал безопасности, мастер предоставляет нам на выбор две возможности: скопировать принципалы безопасности из источника или построить таблицу миграции для перемещения исходных настроек в целевой домен. Так как мы заинтересованы в создании миграционной таблицы, нажимаем кнопку New для построения новой таблицы.

GPMC выдает для заполнения пустую миграционную таблицу. В меню File следует выбрать Tools, Populate from GPO. Это действие позволяет выбрать GPO-источник (хотя в самом начале операции Copy уже указано, какой именно GPO копируется) и заполнить таблицу миграции принципалами безопасности и UNC-информацией исходного GPO. Затем настает очередь выбора целевого домена, как показано на Экране 3.

|

Экран 3. Сопоставление GPO разных доменов |

Исходный домен, AMRVM, имеет три глобальные группы интересов: AMRVM Security Spooks, AMRVM Capacity Planning и Server Operations. Требуется задать отображение этих групп в группы целевого домена — GERVM Security Spooks, GERVM Capacity Planning и Server Operations. Следует открыть контекстное меню поля Destination Name в MTE и выбрать Browse. Запускается AD Object Picker. Затем нужно щелкнуть кнопку Locations, ввести целиком или частично имена целевых групп, щелкнуть Check Names и нажать Enter. Когда пользователь указывает объект и нажимает ОК, мастер заполняет поле Destination Name наименованиями групп в формате User Principal Name (UPN).

Поскольку группа Server Operations (не путать со встроенной группой Server Operators) и в исходном домене, и в целевом называется одинаково, необходимо открыть контекстное меню поля Destination Name и выбрать Set Destination, Map By Relative Name (см. Экран 3). Когда используется этот режим отображения, GPMC осуществляет поиск принципала безопасности в целевом домене, у которого точно такое же относительное имя, и заменяет в политике исходный принципал безопасности на его целевой аналог с таким же именем.

Теперь миграционная таблица заполнена, осталось выбрать File, Exit и подтвердить сохранение выполненных изменений. Мастер выводит отчет о внесенных в конфигурацию GPO изменениях и после нажатия кнопки Finish будет запущена операция Copy. Чтобы показать скопированные настройки GPO, следует выбрать в дереве консоли GPMC вновь созданный объект GPO и в области сведений перейти на вкладку Settings. Обратите внимание на изменения, которые произошли в установках GPO при переносе объекта групповой политики из домена AMRVM в домен GERVM.

Составление сценария

GPMC основывается на COM-интерфейсах (доступных для VBScript, Jscript и Visual Basic — VB), через которые в основном и осуществляется работа консоли. Для пользователей, недостаточно хорошо владеющих механизмом составления сценариев, группа разработчиков GPMC включила в состав этого приложения набор сценариев, расположенных в каталоге %programfiles%gpmcscripts. Эти сценарии в той же степени полезны в работе, что и графический интерфейс, поскольку с их помощью администраторы программным путем могут управлять объектами групповых политик (за исключением настроек GPO). Сценарии можно запускать в режиме планировщика заданий без вмешательства оператора.

С помощью сценариев администратор может создавать резервные копии отдельных или всех GPO домена, восстанавливать их в случае необходимости, копировать GPO, удалять их, создавать GPO в конфигурации по умолчанию, менять разрешения, импортировать один или несколько GPO в домен, а также генерировать отчеты о состоянии любого числа GPO домена. Еще 12 сценариев позволяют получить информацию об особенностях настроек Group Policy. Например, можно получить список всех GPO домена и подробное описание соответствующих конфигураций объектов групповых политик или же список всех GPO, у которых отсутствуют связи с сайтом, доменом или OU.

Два сценария демонстрируют возможности использования сценариев и XML: CreateXMLFromEnvironment.wsf собирает сведения об OU, GPO, связях GPO и настройках безопасности GPO в домене и сохраняет эту информацию в .xml-файле; CreateEnvironmentFromXML.wsf читает .xml-файл, созданный CreateXMLFromEnvironment.wsf, и строит объектную среду, основанную на сохраненной информации. С помощью этих сценариев можно быстро построить среду разработки или тестирования, которая точно воспроизводит производственную среду.

Результирующая политика (RSoP)

RSoP — одна из наиболее примечательных возможностей Windows 2003. Политики, которые воздействуют на конечных пользователей, зависят от большого числа переменных, в связи с чем работать с ними становится очень сложно. Теперь можно вычислить воздействие, которое произведет на пользователей набор различных GPO, связанных с несколькими сайтами и OU в домене. RSoP позволяет оценить эффект политики — на любой компьютер в иерархии AD или на любого пользователя — в результате воздействия всех GPO, которые влияют на данный компьютер или пользователя. В RSoP различают режим регистрации (logging mode) и режим планирования (planning mode). Регистрация RSoP позволяет установить, какие GPO предназначены для пользователя или компьютера и от каких GPO накладываются конкретные установки. Планирование RSoP дает возможность выполнить анализ типа что — если для оценки влияния отдельного GPO (или целой группы GPO) на пользователя или компьютер, который перемещается в другой OU или группу безопасности. Обратиться к RSoP можно и без применения GPMC. Регистрируясь на станции Windows 2003 или XP, всегда можно быстро определить эффективную политику для учетной записи пользователя, набрав в окне командной строки:

RSoP.msc

Отображение эффективных настроек — сущность режима регистрации. Чтобы запустить RSoP в режиме планирования, минуя GPMC, следует открыть MMC на сервере Windows 2003 и добавить оснастку RSoP. После этого можно реализовать сценарий что — если для своей политики.

Поскольку GPMC разрабатывалась как центральное приложение администрирования Group Policy, RSoP может быть запущена непосредственно из GPMC. В GPMC для режимов RSoP специалисты Microsoft используют другие термины — RSoP Logging Mode переименован в Group Policy Results, а RSoP Planning Mode теперь называется Group Policy Modeling.

Group Policy Results. Получить отчет Group Policy Results можно со станции клиента в домене Windows 2000, однако на клиенте в этом случае должна работать система Windows 2003 или XP, а у пользователя должны быть права локального администратора на той станции, информацию о которой он собирает. Чтобы запустить программу Group Policy Results Wizard, следует открыть контекстное меню для значка Group Policy Results в левой части оснастки GPMC и выбрать Group Policy Results Wizard. Мастер последовательно проведет вас через все необходимые шаги для вычисления эффективных настроек выбранного компьютера или пользователя. GPMC выведет в область сведений исчерпывающую информацию (см. Экран 4). Обратите внимание на три вкладки. Вкладка Summary показывает сводную информацию о конфигурации компьютера пользователя, вкладка Settings — эффективные установки, а Policy Events — сообщения в журнале событий, относящиеся к Group Policy.

|

Экран 4. Мастер Group Policy Results |

Group Policy Modeling. Group Policy Modeling позволяет моделировать воздействие нескольких GPO на пользователей или компьютеры без особых усилий, что обычно сопутствует решению задач, связанных с Group Policy. Используется вместе с функциями Copy и Import и применяется для разработки, тестирования и быстрого развертывания GPO в среде Windows 2000.

Как и в случае с Group Policy Results, необходимо запустить мастер из контекстного меню Group Policy Modeling в левой части GPMC. Чтобы значок стал доступен для работы, в лесу должен быть установлен по крайней мере один компьютер Windows 2003 DC. Дополнительную информацию о Group Policy Modeling и Group Policy Planning можно найти в статье http://www.microsoft.com/technet/prodtechnol/ windowsserver2003/proddocs/entserver/rspintro.asp (в ссылке под названием Resultant Set of Policy).

Незаменимый помощник администратора

GPMC предоставляет программный инструмент исключительных функциональных возможностей для разработки и управления GPO, консолидируя множество различных функций в едином интерфейсе. Однако GPMC не охватывает всех аспектов управления Group Policy (например, не занимается внесением изменений), поэтому без приложений независимых разработчиков все-таки не обойтись. Совмещение таких функций, как Copy, Import и Group Policy Modeling, позволяет разрабатывать и развертывать GPO намного быстрее и с большей степенью безопасности, чем в Windows 2000. GPMC играет настолько важную роль для Windows 2003 и Windows 2000, что Microsoft следовало бы включить эту утилиту в состав операционной системы, а не выпускать в виде отдельного дополнения.

Шон Дьюби— редактор журнала Windows & .NET Magazine, старший системный инженер компании Intel, специализирующийся на проектировании корпоративных сетей на базе Windows 2000. С ним можно связаться по электронной почте по адресу: spdeuby@winnetmag.com.

Who is This Group Policy Page For?

- Administrators who want an overview of Windows 2003 Group Policy

- Experienced network managers who want lockdown desktops

- Network Architects who need to turn a desktop vision into reality

Topics for Group Policy

- The Big Picture

- Getting Started

- GPMC (Group Policy Management Console)

- RSoP (Resultant Set of Policy)

- Gpupdate

- Modifying Inheritance

- Fine Tuning Permissions

- Assigning Software

- Tools

‡

The Big Picture

The concept behind Group Policies is that administrators configure settings once, and then the settings apply continuously to the users. Furthermore, Group Policy can be applied to computers, so you can control the settings no matter who logs on. The way that Group Policies works is to alter settings in the registry.

The old saying «Prevention is better than cure», certainly applies to Group Policies. A good Group Policy will give greater productivity for the users, and save you time on routine administration. Think of all the damage and time wasting caused by users experimenting with control panel settings. I once saw a user set the screen refresh rate faster than the monitor hardware could cope with, his screen literally went up in smoke! If only the administrator had set a group policy, they could have disabled the Display Tab and thus prevented an expensive mistake.

One neglected aspect of group policy is that you can and pro-active and configure settings to be kind to the users, in this case you could create a policy that sets the refresh rate at 80, rather than the flickery default value of 60.

Getting Started

Just wading through the 100’s of Policies is a Herculean task. My suggestion is to commission two opposite approaches. Get a ‘Techie’ who understands Windows 2003 to go through the policy and select those settings that he thinks appropriate. Then ask a manager to produce a vision or wish list of what the desktop should look like. Finally, bring the two disparate mind sets together weld them into your Group Policy.

Navigate to the Active Directory Users and Computers. right-click the Domain object, Properties, Group Policy (Tab) now ‘click’ the Edit (button) and you will see the policy settings. A less risky method of easing your way into Group Policies would be to create a test OU, and then make a brand new policy.

Group Policy Management Console (GPMC)

Firstly, the GPMC is designed for Windows Server 2003 and later rather than Windows 2000. Either execute GPMC.msi from the program filesfolder or download the GPMC add-on from Microsoft’s site. It is well worth the effort in installing to gain the the extra setting to manage your Group Policies.

The Group Policy Management Console (GPMC) unifies Group Policy management across your Active Directory forest. Before GPMC, administrators needed many tools in order to manage Group Policy; the Microsoft Active Directory Users and Computers, the Delegation Wizard, and the ACL Editor. Not only does the GPMC integrate the existing Group Policy tools, but it also brings these exciting new capabilities:

- A user interface that makes it easier to use and manage Group Policy.

- New WMI filtering means that you can apply policies to particular machine, or only if there is enough disk space.

- Backup, restore, import, and copy Group Policy Objects (GPOs).

- Simplified management of Group Policy-related security.

- Reporting for GPO settings and Resultant Set of Policy (RSoP) data.

- Programmatic access to the above GPO operations. Note that it is not possible to programmatically set individual policy settings within a GPO.

- Windows 8 Group Policy Preferences.

Guy Recommends 3 Free Active Directory Tools

SolarWinds have produced three Active Directory add-ons. These free utilities have been approved by Microsoft, and will help to manage your domain by:

- Seeking and zapping unwanted user accounts.

- Finding inactive computers.

- Bulk-importing new users. Give this AD utility a try, it’s free!

Download your FREE Active Directory administration tools.

RSoP Snap-in (Resultant Set of Policy)

Microsoft provides a snap-in called RSoP for showing a given combination of policy settings. I find that if you install the GPMC, then you do not really need this RSoP. However if you do need it the RSoP is intuitive to use and comes in two modes:

- Logging mode. In logging mode, the RSoP snap-in tracks the policies that you apply. In this mode, the tool shows the actual policies for a given user or computer.

- Planning mode. In planning mode, the snap-in indicates the set of policies that would be applied if you deployed the policy. You can perform what-if analyses on the user and computer; the domain, and organizational unit.

Gpupdate

I am so pleased that Windows 2000’s Secedit is now obsolete, the syntax was horrendous. Gpupdate completely replaces Secedit on Server 2003 and XP. Mostly I just use Gpupdate as a simple command on its own, occasionally I tweak it with the following switches:

/target:computer or /target:user applies only the user or computer section of your policy. Normally I would use plain Gpupdate without the optional target switch.

/logoff Useful for settings that do not apply until the user logs on again.

/boot Handy for configuration which need the computer to restart.

/force reapplies all settings.

»

Modifying Policy Inheritance

Block Inheritance

I think of Block Inheritance as the ‘anarchists setting’. This is because OU’s further down the chain can prevent settings at the domain from taking effect. The knack of using Block Inheritance is to select the OU container and not the individual policy.

Enforce Policy (No-override)

I think of Enforce Policy as ‘Big brother fights back’ this setting prevents any ‘anarchists’ from changing a setting further down the OU chain. The trick to enforcing is to right-click the individual policy, not the OU.

Fine tuning Policy Permissions – Filtering

Changing the Security permissions on policies is one of the best kept secrets of Group Policies. Microsoft call it ‘filtering’ the policy so it only applies to certain users. The default setting is ‘Authenticated Users’ Apply Group Policy. A question: is the Administrator an ‘Authenticated User’? Of course he is. This is how enthusiastic policy setters lock themselves by applying severe policies at the Domain level and forgetting that they are an authenticated User’. The secret is to remove ‘Authenticated User’ and add the groups you actually want the policy to affect.

What’s new with delegation of permissions is there is a new built-in global group called Group Policy Creator Owners. My own view is that I would confine configuring Group policies to a small select group of experts and not allow delegation of Group Policies to people in OUs. My point is that usually I am all for delegation, creating users – yes, reset passwords – excellent use of delegation, but delegate Group Policies – no.

Monitor Your Network with the Real-time Traffic Analyzer

The main reason to monitor your network is to check that your all your servers are available. If there is a network problem you want an interface to show the scope of the problem at a glance.

Even when all servers and routers are available, sooner or later you will be curious to know who, or what, is hogging your precious network’s bandwidth. A GUI showing the top 10 users makes interesting reading.

Another reason to monitor network traffic is to learn more about your server’s response times and the use of resources. To take the pain out of capturing frames and analysing the raw data, Guy recommends that you download a copy of the SolarWindsfree Real-time NetFlow Analyzer.

Assigning Software

If there is a business case for an application then create a Policy and deliver the package to the Start Menu. Techies likes this approach because they can then apply service packs and upgrades from one central place. These policies operate from the Software Settings folder. If you want everyone who logs on to use an application, then Assign it to a computer; however if the user needs special software wherever they logon, Assign it at the User Configuration folder.

If you want more information, my Active Directory eBook has much more information on Group Policies, including screen shots of how and where to configure policies.

Window 8 Group Policy Drive Maps

The modern group policy method of drive mapping does not require any scripting. In Windows Server 2008 you can launch the Group Policy Management Console and configure Drive Maps by clicking with a mouse. See more on Windows 8 Group Policy Drive Maps.

If you like this page then please share it with your friends

More Windows Server 2003 topics:

• Windows Server 2003 Roles • IIS v 6.0 Explained • Upgrade from NT 4.0 • Install Server 2003

• Active Directory – Intro • Active Directory – DNS • Group Policy in Windows 2003 • FSMO Roles

• Windows Secondary Logon Service • Windows Server 2003 OU • .NET Explained • Computer Jokes

Windows 2003 Group Policies allow the administrators to efficiently manage a group of people accessing a resource. Group policies can be used to control both the users and the computers.

They give better productivity to administrators and save their time by allowing them to manage all the users and computers centrally in just one go.

Group policies are of two types, Local Group Policy and Domain-based Group Policy. As the name suggests, Local Group Policies allow the local administrator to manage all the users of a computer to access the resources and features available on the computer. For example an administrator can remove the use of the Run command from the start menu. This will ensure that the users will not find Run command on that computer.

Domain-based Group Policies allow the domain / enterprise administrators to manage all the users and the computers of a domain / forest centrally. They can define the settings and the allowed actions for users and computers across sites, domains and OUs through group policies.

There are more than 2000 pre-created group policy settings available in Windows Server 2003 / Windows XP. A default group policy already exists. You only need to modify the values of different policy settings according to your specific requirements. You can create new group policies to meet your specific business requirements. Group policies allow you to implement:

Registry based settings: Allows you to create a policy to administer operating system components and applications.

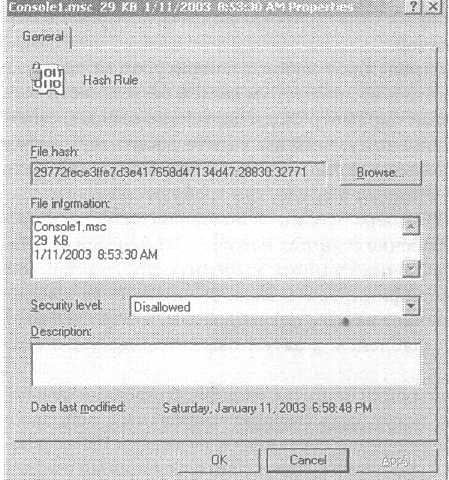

Security settings: Allows you to set security options for users and computers to restrict them to run files based on path, hash, publisher criteria or URL zone.

Software restrictions: Allows you to create a policy that would restrict users running unwanted applications and protect computers against virus and hacking attacks.

Software distribution and installation: Allows you to either assign or publish software application to domain users centrally with the help of a group policy.

Roaming user profiles: Allows mobile users to see a familiar and consistent desktop environment on all the computers of the domain by storing their profile centrally on a server.

Internet Explorer maintenance: Allows administrators to manage the IE settings of the users’ computers in a domain by setting the security zones, privacy settings and other parameters centrally with the help of group policy.

Using Local Group Policy

Local Group Policies affect only the users who log in to the local machine but domain-based policies affect all the users of the domain. If you are creating domain-based policies then you can create policy at three levels: sites, domains and OUs. Besides, you have to make sure that each computer must belong to only one domain and only one site.

A Group Policy Object (GPO) is stored on a per domain basis. However, it can be associated with multiple domains, sites and OUs and a single domain, site or OU can have multiple GPOs. Besides this, any domain, site or OU can be associated with any GPO across domains.

When a GPO is defined it is inherited by all the objects under it and is applied in a cumulative fashion successively starting from local computer to site, domain and each nested OU. For example if a GPO is created at domain level then it will affect all the domain members and all the OUs beneath it.

After applying all the policies in hierarchy, the end result of the policy that takes effect on a user or a computer is called the Resultant Set of Policy (RSoP).

To use GPOs with greater precision, you can apply Windows Management Instrumentation (WMI) filters and Discretionary Access Control List (DACL) permissions. The WMI filters allow you to apply GPOs only to specific computers that meet a specific condition. For example, you can apply a GPO to all the computers that have more than 500 MB of free disk space. The DACL permissions allow you to apply GPOs based on the user’s membership in security groups.

Windows Server 2003 provides a GPMC (Group Policy Management Console) that allows you to manage group policy implementations centrally. It provides a unified view of local computer, sites, domains and OUs (organizational units). You can have the following tools in a single console:

- Active Directory Users and Computers

- Active Directory Sites and Services

- Resultant Set of Policy MMC snap-in

- ACL Editor

- Delegation Wizard

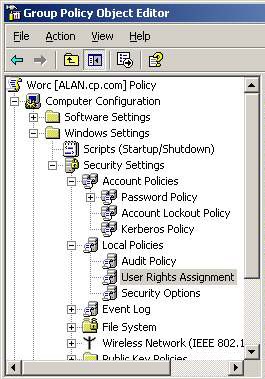

The screenshot below shows four tools in a single console.

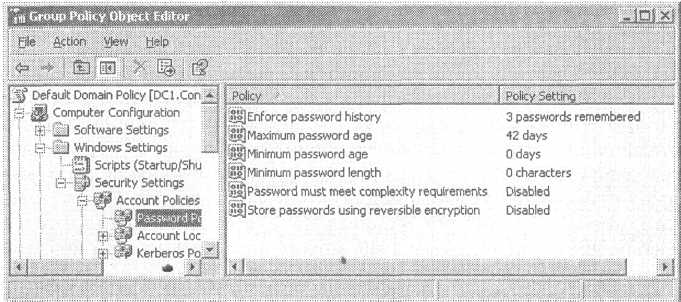

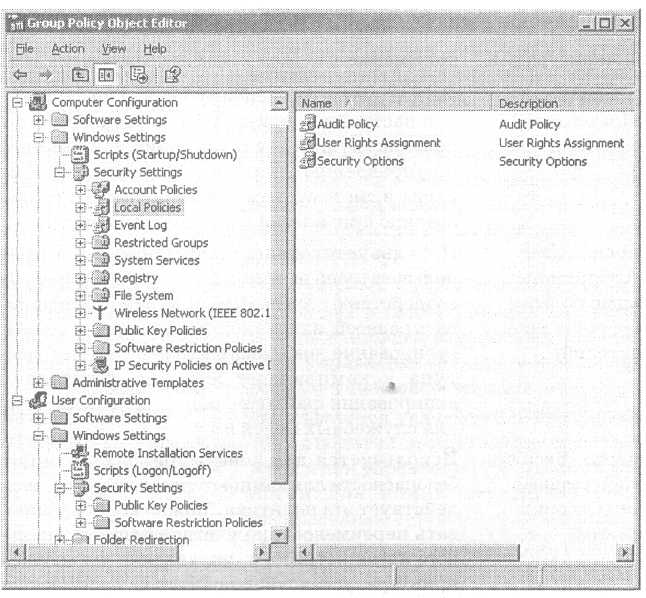

A group policy can be configured for computers or users or both, as shown here:

The Group Policy editor can be run using the gpedit.msc command.

Both the policies are applied at the periodic refresh of Group Policies and can be used to specify the desktop settings, operating system behavior, user logon and logoff scripts, application settings, security settings, assigned and published applications options and folder redirection options.

Computer-related policies are applied when the computer is rebooted and User-related policies are applied when users log on to the computer.

Configuring a Local Group Policy

To configure a local group policy, you need to access the group policy editor. You can use Group Policy Editor by logging in as a local administrator from any member server of a domain or a workgroup server but not from a domain controller.

Sometimes this tool, or other Active directory tools that you need to manage group policy, does not appear in Administrative Tools. In that case you need to follow steps 1-10 given below to add Group Policy Editor tool in the console.

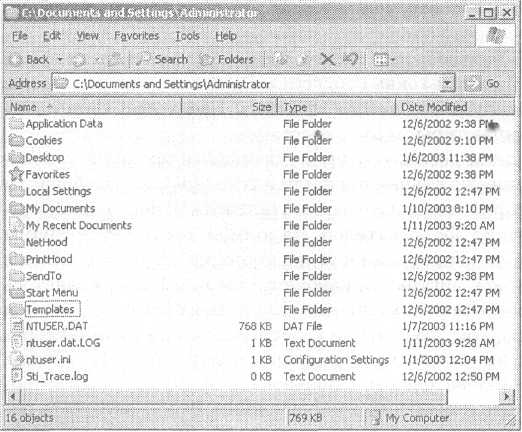

1. Click Start->Run and type mmc. The Console window appears, as shown below:

2. Select Add/remove Snap-in from the File menu.

The Add/Remove Snap-in window appears, as shown below:

3. Click Add.

4. The Add Standalone Snap-in window appears.

5. Select Group Policy Object Editor snap-in from the list.

6. Click Add and then click OK in Add/remove Snap-in window.

The Select Group Policy Object window appears, as shown below:

7. Keep the default value “Local Computer”

8. Click Finish.

The Local Computer Policy MMC appears, as shown below.

You can now set the Computer Configuration or User Configuration policies as desired. This example takes User Configuration setting.

9. Expand User Configuration node:

10. Expand Administrative Templates and then select the Start Menu and Taskbar node, as shown in Figure 7.

11. Double-click the settings for the policy that you want to modify from the right panel. In this example double-click Remove Run Menu from Start Menu.

The properties window of the setting appears as shown in the below screenshot:

12. Click Enabled to enable this setting.

Once you click on ‘OK‘, the local policy that you have applied will take effect and all the users who would log on to this computer will not be able to see the Run menu item of the Start menu.

This completes our Local Group Policy configuration section. Next section covers Domain Group Policies, that will help you configure and control user access throughout the Active Directory Domain.

Article Summary

Group Policies are an Administrator’s best friend. Group Policies can control every aspect of a user’s desktop, providing enhanced security measures and restricting access to specified resouces. Group policies can be applied to a local server, as shown on this article, or to a whole domain.

If you have found the article useful, we would really appreciate you sharing it with others by using the provided services on the top left corner of this article. Sharing our articles takes only a minute of your time and helps Firewall.cx reach more people through such services.

Back to Windows 2003 Server Section

Прочитано:

4 836

Довольно большой опыт работы с доменом на базе Windows Server 2008 R2 приучил, что управлять групповыми политиками удобно через оснастку Group Policy Management, ее не надо устанавливать отдельно. Но по роду обязанностей столкнувшись с доменом на Server 2003 R2 положение, что данной оснастки нет ввело меня честно говоря в ступор, открывать каждый организационный юнит чтобы посмотреть есть ли на него политика и перебирать все настройки если дабы оценить что делает та или иная политика не совсем то с чем бы я хотел столкнуться. Поэтому в ходе чтения мануалов сайта Майкрософт натолкнулся на ссылку (http://www.microsoft.com/en-us/download/details.aspx?id=21895) по которой можно скачать данную оснастку и успешно ее использовать. Ниже я разберу все особенности с которыми мне пришлось столкнуться, чтобы данная оснастка заработала.

Запускаю: — gpmc.msi и в ответ получаю, что для запуска мне необходимо, чтобы в системе был пакет именуемый как .NET Framework

ниже привожу текст сообщения:

«Please install the Microsoft .NET Framework before installing Microsoft Group Policy Management Console with SP1”

Это нужно установить пакет: Microsoft .NET Framework 1.1 – устанавливается успешно, а после снова запускаем — gpmc.msi – далее следует указаниям установщика:

Next – I Agree – Next – Finish

после запускаем оснастку — Group Policy Management

Start – Control Panel – Administrative Tools – Group Policy Management

Вот теперь совсем другое дело, с помощью данной оснастки можно видеть какие групповые политики есть, каково их назначение, моделировать работу созданных, делать бекап и восстановление также как и на системе Windows Server 2008 R2 описанных на моем блоге. Результат достигнут, все работает, а пока все с уважением автор блога ekzorchik.

Единый интерфейс для разработки и управления объектами групповой политики

Концепция и средства работы с групповыми политиками Group Policy входят в список основных преимуществ Windows 2000. С появлением каждой новой версии Windows это становится все более очевидным. Возможность управлять параметрами огромного числа серверов и клиентов — жизненно важная задача в ситуации.

Консоль управления групповой политикой, Group Policy Management Console (GPMC), является неоценимым помощником администратора. GPMC — это бесплатный программный инструмент, реализованный в виде оснастки консоли Microsoft Management Console (MMC) для Windows Server 2003. Назначение GPMC — централизованное управление групповыми политиками.

Возможности GPMC

Для GPMC разработан новый графический интерфейс, который позволяет просматривать объекты Group Policy Object (GPO) во всем домене и даже в лесах интуитивно понятным образом. Администратор может генерировать HTML-отчеты о произведенных установках GPO даже в том случае, когда право записи GPO отсутствует. К GPO теперь применимы операции резервирования и восстановления, GPO можно экспортировать, импортировать и даже выполнять при управлении несколькими доменами отображения на учетные записи других администраторов и указывать другие UNC-пути к ресурсам. В GPMC реализована функция предварительного просмотра результатов применения политик Resultant Set of Policies (RSoP). Для построения фильтров Windows Management Instrumentation (WMI) теперь можно использовать язык запросов Windows Management Instrumentation Query Language (WQL). Наконец, в GPMC заложены возможности поиска объектов групповых политик в рамках одного домена или во всех доменах леса.

После установки GPMC соответствующий значок появляется в Administrative Tools — как Group Policy Management. Поскольку эта утилита является интегрированной оснасткой MMC, при желании можно настроить специализированную MMC-консоль GPMC путем добавления Group Policy Management с помощью меню Add/Remove Snap-in.

Интерфейс пользователя

На Экране 1 показана основная консоль GPMC. Как и для всех оснасток MMC, интерфейс пользователя состоит из двух областей: слева панель дерева консоли, справа — панель сведений. Дерево консоли показывает структуру Active Directory (AD) в виде, напоминающем оснастку MMC Active Directory Users and Computers. Если присмотреться внимательно, можно заметить несколько важных отличий. Первое состоит в том, что в структуру AD разрешается включать несколько лесов (на Экране 1 это corpvm.bigtex.net и deuby.net). Второе отличие — внутри каждого леса в GPMC представлены только те контейнеры, между которыми в лесу существуют связи GPO, это могут быть сайты, домены и организационные единицы (OU), в терминологии Microsoft это субъект управления — Scope Of Management (SOM). Третье отличие связано с тем, как в дереве консоли изображаются связи GPO и SOM. На Экране 1 соответствия между различными объектами групповых политик и контейнерами изображены в виде ярлыков или связей — обратите внимание на маленькую стрелку на значках. Объекты групповой политики не хранятся в тех контейнерах, для которых они создавались; они хранятся на уровне домена (находятся в контейнере Group Policy Objects) и связаны с соответствующим SOM.

|

| Экран 1. Интерфейс GPMC |

Интерфейс GPMC поддерживает операции перетаскивания, как и традиционное контекстное меню для работы с GPO. Например, можно связать GPO с OU, выбрав нужный GPO в контейнере Group Policy Objects и перетащив его на OU контроллера домена.

Описание DC GPO, заданное по умолчанию, выделено для домена amrvm.corpvm.bigtex.net в окне дерева консоли, так что в окне области сведений представлены подробные данные о выбранном объекте групповой политики. В панели сведений имеется четыре вкладки: область действия GPO, детальное описание параметров, настройки и делегирование GPO. На изучение того, с каким именно контейнером связан настроенный пользователем GPO в среде Windows 2000, могло бы уйти много времени. Вкладка Scope позволяет узнать это, один раз щелкнув мышкой.

Как показано на Экране 1, Default DC GPO не связан больше ни с каким другим сайтом, доменом или иным OU. Список Links представляет все связи GPO в одном месте интерфейса. Секция Security Filtering в окне сведений показывает, для каких пользователей или компьютеров данный GPO будет обрабатываться.

Вкладка Detail предоставляет информацию о GPO, которую раньше приходилось выуживать из самых разных мест. Сюда входят сведения о домене и владельце GPO, времени создания и модификации GPO, номерах версий пользователя и настройках компьютера в AD и SYSVOL, о глобальном уникальном идентификаторе (GUID) и о статусе GPO (включен/отключен).

Вкладка Settings позволяет просмотреть все настройки GPO в формате HTML — для этого больше не нужно лазить по всем закоулкам MMC Group Policy Editor (GPE). На вкладке показаны только действующие настройки для подключенных параметрических секций. Можно развернуть или свернуть каждую секцию, выбрав show или hide. Контекстное меню в любом месте отчета позволяет редактировать GPO (с помощью стандартной интегрированной оснастки MMC Group Policy Object Editor), вывести отчет на печать или сохранить его в HTML-файле.

На вкладке Delegation показано, у кого есть права на данный GPO. И опять же, здесь все гораздо проще и понятнее по сравнению с редактором ACL для объектов AD. Для любого представленного принципала безопасности существует всего пять комбинаций настроек: Read, Edit settings, Edit settings/delete/modify security, Read (from Security Filtering) и (если выбрать Advanced на вкладке Delegation и воспользоваться редактором разрешений непосредственно) Custom. Для субъекта безопасности, который обладает правом Read (from Security Filtering), накладываются фильтры безопасности, и для получения подробной информации о правах необходимо обратиться к вкладке Scope в секции Security Filtering.

Есть одна общая задача, в решении которой GPMC не сможет помочь администратору. Это запуск процедуры обновления политики. Данная процедура инициируется с помощью утилиты Gpupdate (для Windows 2003 и XP) или же Secedit (для Windows 2000). Чтобы запустить обновление Group Policy, следует открыть окно командной строки на станции клиента и запустить одну из названных выше утилит.

Работа с GPO

Один из разочаровывающих аспектов работы с объектами групповой политики в Windows 2000 состоит в том, что этими объектами невозможно манипулировать так же, как файлами. В отличие от объектов файловой системы или AD объекты групповой политики представляют собой гибридную конструкцию, уникальную для Windows 2000; каждому GPO соответствует некоторый компонент AD и компонент файловой системы. AD-компонент распределяется между репликами AD, а компонент файловой системы циркулирует по томам SYSVOL контроллеров домена через механизм File Replication Service (FRS). Это одна из причин, почему объектами GPO так непросто управлять. Можно создавать GPO, удалять их, редактировать параметры объекта Group Policy и настройки безопасности — и более ничего. Невозможно создать резервную копию GPO для надежного хранения, восстановить GPO при утере или порче информации, скопировать GPO для проверки выполненных настроек в тестовый лес. Однако теперь, при помощи GPMC, все перечисленные выше операции выполнить гораздо проще.

Операция Backup

Чтобы создать резервную копию GPO, нужно просто открыть контекстное меню объекта в окне дерева консоли и выбрать Backup. Прежде чем приступить к резервированию GPO, система предложит указать место хранения резервной копии и задать ее описание. Можно зарезервировать все GPO домена с помощью все того же контекстного меню, выбрав команду Back Up All. GPMC выводит на экран индикатор выполнения задания (см. Экран 2). Точно такое же контекстное меню предлагает утилита Manage Backups, в которой для указанного каталога перечисляются все хранящиеся в нем резервные копии GPO.

|

| Экран 2. Резервное копирование всех GPO домена |

Операция Restore

При восстановлении сохраненного GPO настройки текущего GPO удаляются, и данное GPO переходит в состояние, соответствовавшее моменту создания резервной копии. Причины использования операции Restore очевидны — возврат GPO в работоспособное состояние или восстановление случайно удаленного GPO. При этом GPMC не восстанавливает связи данного GPO, если их уже успели удалить, но, поскольку GPO GUID остался прежним, работа через ранее существовавшие связи для восстановленного GPO будет протекать точно так же, как и для оригинального GPO.

Чтобы восстановить GPO, следует открыть в контейнере контекстное меню объекта групповой политики и выбрать Restore From Backup. Если GPO отсутствует (случайно удален), нужно открыть контекстное меню контейнера, выбрать Manage Backups и указать GPO, который необходимо восстановить. После этого можно будет просмотреть настройки интересующего GPO (в виде такого же отчета, который представлен на вкладке Settings) и убедиться, что GPO для восстановления выбран правильно.

Операции Copy и Import

С помощью операций Copy и Import настройки существующего GPO передаются в новый GPO. Целевой GPO при этом может находиться в том же домене, в другом домене или даже в соседнем лесу.

Между операциями Copy и Import имеются различия. Import требует, чтобы целевой GPO уже существовал до начала операции импортирования настроек, тогда как Copy сама создает целевой GPO. Операция Copy требует наличия трастовых отношений между исходным и целевым доменом, с тем чтобы операция копирования была выполнена за один прием, для Import в этом нет необходимости, поскольку работа проводится с резервной копией GPO. Если между доменами не заданы трастовые отношения, воспользоваться операцией Copy будет невозможно, придется создать резервную копию GPO где-либо в файловой системе, а затем импортировать резервную копию GPO в целевой домен.

Чтобы импортировать настройки GPO, следует открыть контекстное меню целевого GP и выбрать Import Settings. Это действие запускает программу-мастер, которая предлагает сохранить существующую конфигурацию GPO, указать место хранения резервной копии GPO и восстановить настройки. Если исходный GPO ссылается на принципалы безопасности и определенные пути в формате UNC, мастер автоматически поможет воспользоваться таблицей миграции и задать отображение используемых принципалов безопасности и UNC на целевой GPO с учетом данных таблицы. Операция Copy предоставляет возможность разработать целый процесс управления изменением GPO, для чего желательно создать и протестировать GPO в отдельном домене или лесу доменов, а уже потом скопировать отлаженные GPO в производственный домен.

Миграционные таблицы

Копирование GPO внутри домена — это вполне очевидная операция, так как пользователи, компьютеры, группы и пути UNC, на которые ссылается GPO, доступны как исходному, так и целевому SOM. Копирование GPO между доменами в рамках одного леса — и тем более между доменами в разных лесах — операция более сложная, поскольку UNC-пути для каталогов переназначения или установки программ и принципалов безопасности (например, локальных групп домена), на которые имеются ссылки в настройках исходного GPO, могут оказаться недоступными в целевом GPO. Поскольку принципалы безопасности фигурируют в GPO под своими идентификаторами защиты (SID), простое копирование объекта групповой политики в целевой домен, в котором рассматриваемый SID не имеет никаких прав, приведет к появлению неразрешимого SID (Unresolved SID). В этом случае не только произойдет нарушение нормального функционирования GPO, но периодически в целевом домене в журнале Application Event Log начнут появляться сообщения об ошибках в компонентах SceCli и Userenv.

Положение можно исправить следующим образом. Нужно создать индивидуальное отображение между принципалами безопасности и UNC-путями исходного и целевого доменов. Например, если в домене TEST существует локальная группа под названием Test GPO Admins, то при копировании GPO в производственный домен PROD необходимо определиться, какую группу вместо Test GPO Admins следует иметь в виду в целевом домене. Группы Test GPO Admins, скорее всего, в домене PROD не существует, а создание новой локальной группы в производственном домене с таким же именем ни к чему не приведет, так как все равно идентификатор SID созданной группы будет отличаться от SID исходной группы Test GPO Admins. Но если создать таблицу, в которой установлено отображение TESTTest GPO Admins в PRODGPO Admins, GPMC автоматически заменит SID TESTTest GPO Admins на SID PRODGPO Admins и тогда GPO сможет нормально функционировать в целевом домене.

Специалисты Microsoft назвали эту таблицу миграционной. Приложение, с помощью которого создается миграционная таблица, называется Migration Table Editor (MTE) — mtedit.exe. MTE входит в состав операции Copy и Import, поэтому, когда система обнаруживает принципалы безопасности или пути UNC, в мастере появляется вариант запуска MTE. Редактор миграционной таблицы может быть запущен из панели дерева консоли контекстного меню контейнера GPO с помощью команды Open Migration Table Editor.

Пример операции копирования GPO

Давайте посмотрим, как выполнить копирование GPO из дочернего домена amrvm.bigtex.net в домен того же уровня gervm.bigtex.net. В исходном объекте групповой политики, CoolNewGPO, предоставлено право Capacity Planning для проведения анализа системной производительности, право Security для управления аудитом и работы с журналом Security log и Server Operations — для завершения работы системы в удаленном режиме. Для того чтобы скопировать данный GPO, требуется открыть контекстное меню CoolNewGPO в контейнере Group Policy Objects в домене AMRVM и выбрать Copy. Затем нужно открыть контекстное меню в контейнере Group Policy Objects в домене GERVM и выбрать Paste. Это приводит к запуску мастера Cross-Domain Copying Wizard, который помогает завершить операцию копирования. Необходимо быть внимательным и выполнять команду Paste только для целевого контейнера Group Policy Objects. Если случайно будет выбран другой контейнер, может оборваться связь исходного GPO с другими доменами. К счастью, в этом случае появляется окно с требованием подтвердить выполнение операций междоменной связи.

Если необходимо скопировать GPO между различными доменами, сначала требуется решить, нужно ли переносить разрешения исходного GPO или же воспользоваться для целевого GPO разрешениями по умолчанию. Например, мы принимаем, что в целевом GPO будут использоваться разрешения по умолчанию. Мастер Cross-Domain Copying Wizard анализирует, может ли для принципалов безопасности GPO-источника или UNC-путей понадобиться таблица миграции. Поскольку наш GPO содержит принципал безопасности, мастер предоставляет нам на выбор две возможности: скопировать принципалы безопасности из источника или построить таблицу миграции для перемещения исходных настроек в целевой домен. Так как мы заинтересованы в создании миграционной таблицы, нажимаем кнопку New для построения новой таблицы.

GPMC выдает для заполнения пустую миграционную таблицу. В меню File следует выбрать Tools, Populate from GPO. Это действие позволяет выбрать GPO-источник (хотя в самом начале операции Copy уже указано, какой именно GPO копируется) и заполнить таблицу миграции принципалами безопасности и UNC-информацией исходного GPO. Затем настает очередь выбора целевого домена, как показано на Экране 3.

|

| Экран 3. Сопоставление GPO разных доменов |

Исходный домен, AMRVM, имеет три глобальные группы интересов: AMRVM Security Spooks, AMRVM Capacity Planning и Server Operations. Требуется задать отображение этих групп в группы целевого домена — GERVM Security Spooks, GERVM Capacity Planning и Server Operations. Следует открыть контекстное меню поля Destination Name в MTE и выбрать Browse. Запускается AD Object Picker. Затем нужно щелкнуть кнопку Locations, ввести целиком или частично имена целевых групп, щелкнуть Check Names и нажать Enter. Когда пользователь указывает объект и нажимает ОК, мастер заполняет поле Destination Name наименованиями групп в формате User Principal Name (UPN).

Поскольку группа Server Operations (не путать со встроенной группой Server Operators) и в исходном домене, и в целевом называется одинаково, необходимо открыть контекстное меню поля Destination Name и выбрать Set Destination, Map By Relative Name (см. Экран 3). Когда используется этот режим отображения, GPMC осуществляет поиск принципала безопасности в целевом домене, у которого точно такое же относительное имя, и заменяет в политике исходный принципал безопасности на его целевой аналог с таким же именем.

Теперь миграционная таблица заполнена, осталось выбрать File, Exit и подтвердить сохранение выполненных изменений. Мастер выводит отчет о внесенных в конфигурацию GPO изменениях и после нажатия кнопки Finish будет запущена операция Copy. Чтобы показать скопированные настройки GPO, следует выбрать в дереве консоли GPMC вновь созданный объект GPO и в области сведений перейти на вкладку Settings. Обратите внимание на изменения, которые произошли в установках GPO при переносе объекта групповой политики из домена AMRVM в домен GERVM.

Составление сценария

GPMC основывается на COM-интерфейсах (доступных для VBScript, Jscript и Visual Basic — VB), через которые в основном и осуществляется работа консоли. Для пользователей, недостаточно хорошо владеющих механизмом составления сценариев, группа разработчиков GPMC включила в состав этого приложения набор сценариев, расположенных в каталоге %programfiles%gpmcscripts. Эти сценарии в той же степени полезны в работе, что и графический интерфейс, поскольку с их помощью администраторы программным путем могут управлять объектами групповых политик (за исключением настроек GPO). Сценарии можно запускать в режиме планировщика заданий без вмешательства оператора.

С помощью сценариев администратор может создавать резервные копии отдельных или всех GPO домена, восстанавливать их в случае необходимости, копировать GPO, удалять их, создавать GPO в конфигурации по умолчанию, менять разрешения, импортировать один или несколько GPO в домен, а также генерировать отчеты о состоянии любого числа GPO домена. Еще 12 сценариев позволяют получить информацию об особенностях настроек Group Policy. Например, можно получить список всех GPO домена и подробное описание соответствующих конфигураций объектов групповых политик или же список всех GPO, у которых отсутствуют связи с сайтом, доменом или OU.

Два сценария демонстрируют возможности использования сценариев и XML: CreateXMLFromEnvironment.wsf собирает сведения об OU, GPO, связях GPO и настройках безопасности GPO в домене и сохраняет эту информацию в .xml-файле; CreateEnvironmentFromXML.wsf читает .xml-файл, созданный CreateXMLFromEnvironment.wsf, и строит объектную среду, основанную на сохраненной информации. С помощью этих сценариев можно быстро построить среду разработки или тестирования, которая точно воспроизводит производственную среду.

Результирующая политика (RSoP)

RSoP — одна из наиболее примечательных возможностей Windows 2003. Политики, которые воздействуют на конечных пользователей, зависят от большого числа переменных, в связи с чем работать с ними становится очень сложно. Теперь можно вычислить воздействие, которое произведет на пользователей набор различных GPO, связанных с несколькими сайтами и OU в домене. RSoP позволяет оценить эффект политики — на любой компьютер в иерархии AD или на любого пользователя — в результате воздействия всех GPO, которые влияют на данный компьютер или пользователя. В RSoP различают режим регистрации (logging mode) и режим планирования (planning mode). Регистрация RSoP позволяет установить, какие GPO предназначены для пользователя или компьютера и от каких GPO накладываются конкретные установки. Планирование RSoP дает возможность выполнить анализ типа что — если для оценки влияния отдельного GPO (или целой группы GPO) на пользователя или компьютер, который перемещается в другой OU или группу безопасности. Обратиться к RSoP можно и без применения GPMC. Регистрируясь на станции Windows 2003 или XP, всегда можно быстро определить эффективную политику для учетной записи пользователя, набрав в окне командной строки:

RSoP.msc

Отображение эффективных настроек — сущность режима регистрации. Чтобы запустить RSoP в режиме планирования, минуя GPMC, следует открыть MMC на сервере Windows 2003 и добавить оснастку RSoP. После этого можно реализовать сценарий что — если для своей политики.

Поскольку GPMC разрабатывалась как центральное приложение администрирования Group Policy, RSoP может быть запущена непосредственно из GPMC. В GPMC для режимов RSoP специалисты Microsoft используют другие термины — RSoP Logging Mode переименован в Group Policy Results, а RSoP Planning Mode теперь называется Group Policy Modeling.

Group Policy Results. Чтобы запустить Group Policy Results Wizard, следует открыть контекстное меню для значка Group Policy Results в левой части оснастки GPMC и выбрать Group Policy Results Wizard. Мастер последовательно проведет вас через все необходимые шаги для вычисления эффективных настроек выбранного компьютера или пользователя. GPMC выведет в область сведений исчерпывающую информацию (см. Экран 4). Обратите внимание на три вкладки. Вкладка Summary показывает сводную информацию о конфигурации компьютера пользователя, вкладка Settings — эффективные установки, а Policy Events — сообщения в журнале событий, относящиеся к Group Policy.

|

| Экран 4. Мастер Group Policy Results |

Group Policy Modeling. Group Policy Modeling позволяет моделировать воздействие нескольких GPO на пользователей или компьютеры без особых усилий, что обычно сопутствует решению задач, связанных с Group Policy.

Как и в случае с Group Policy Results, необходимо запустить мастер из контекстного меню Group Policy Modeling в левой части GPMC.

Незаменимый помощник администратора

GPMC предоставляет программный инструмент исключительных функциональных возможностей для разработки и управления GPO, консолидируя множество различных функций в едином интерфейсе. Однако GPMC не охватывает всех аспектов управления Group Policy (например, не занимается внесением изменений), поэтому без приложений независимых разработчиков все-таки не обойтись. Совмещение таких функций, как Copy, Import и Group Policy Modeling, позволяет разрабатывать и развертывать GPO намного быстрее и с большей степенью безопасности, чем в Windows 2000. GPMC играет настолько важную роль для Windows 2003 и Windows 2000, что Microsoft следовало бы включить эту утилиту в состав операционной системы, а не выпускать в виде отдельного дополнения.

Шон Дьюби— редактор журнала Windows & .NET Magazine, старший системный инженер компании Intel, специализирующийся на проектировании корпоративных сетей на базе Windows 2000.

Копипаст: http://www.osp.ru/win2000/2003/06/176341/_p1.html

Понравилось? =) Поделись с друзьями:

В главе

12 описан один из спосебов использования

групповой политики в службе каталога

Active

Directory

системы Microsoft

Windows

Server

2003 для управления вашей сетью —

использование групповой политики для

управления программным обеспечением,

которое устанавливается на рабочих

станциях вашей сети. Использование

централизованного инструмента для

управления программным обеспечением

клиентов дает существенную выгоду для

организации. Однако с управлением

компьютерами клиентов связано много

хлопот, включающих защиту настольных

компьютеров, управление профилями

пользователей и данными, блокировку

пользовательских рабочих столов для

уменьшения количества изменений, которые

могут делать пользователи на своих

компьютерах. В этой главе объясняется,

как использовать групповые политики

для управления компонентами рабочих

столов компьютеров клиентов.

В

больших организациях администрирование

компьютеров клиентов — это одна из самых

серьезных задач в управлении. Установка

и развертывание компьютеров требуют

больших усилий, но и управление рабочими

станциями после развертывания является

не менее трудоемкой задачей. В крупных

компаниях имеется целый сервисный

отдел, посвященный решению проблем, с

которыми сталкиваются пользователи.

Часто этот отдел подкрепляется группой

поддержки рабочих станций, которая

может посещать компьютеры клиентов,

если проблему нельзя решить по телефону.

Звонок в сервисный

отдел обычно связан с тем, что пользователь

сделал что-то такое, что вызвало проблемы.

Пользователь может изменить установки

системы так, что больше не сможет

соединяться с сетью. Другие звонки

связаны с конфигурированием рабочих

станций, например, параметры настройки

были неправильно заданы при установке

рабочей станции или приложения и после

инсталляции должны быть изменены.

Групповые политики могут использоваться

для уменьшения количества таких звонков,

позволяя централизовано управлять

компьютерами вашей компании. Вы можете

использовать групповые политики, чтобы

запретить пользователям изменения на

своих рабочих станциях, наруша-

ющие правильное

функционирование. Можно также использовать

групповые политики для централизованного

конфигурирования многих параметров

настройки рабочих станций вашей компании.

Практический

опыт. Индивидуальные

предпочтения против централизованного

управления компьютерными

рабочими столами

В

большинстве случаев управление рабочими

столами пользователей требует равновесия

между централизованным управлением

компьютерами и удовлетворением

потребностей пользователей, которые

хотят иметь полный контроль над своими

рабочими столами. Если реализовать все

опции управления, обсуждаемые в этой

главе, можно полностью блокировать

пользовательские рабочие столы, чтобы

пользователи гарантировано не смогли

сделать никаких неправомочных изменений.

Многие администраторы думают, что

предоставление пользователям возможности

изменять параметры настройки означает

только то, что они сконфигурируют

что-либо неправильно, и это приведет к

увеличению объема работы для администратора.

Многие пользователи, с другой стороны,

во всех попытках управления их рабочими

столами видят вторжение в их личное

пространство. С точки зрения пользователя

рабочая станция является частью

индивидуальной рабочей среды, и любые

попытки управления этой рабочей средой

вызывают решительное сопротивление.

Решение

о правильном балансе между централизованным

управлением рабочими столами и контролем

их со стороны конечного пользователя

в разных компаниях различно. Некоторые

компании уже имеют опыт использования

системной политики в Microsoft

Windows NT 4 или

групповых политик в Active

Directory Microsoft

Windows 2000, и их конечные

пользователи уже приучены к некоторому

уровню блокирования рабочего стола. В

таких компаниях можно вводить новые

ограничения без особого беспокойства.

Однако во многих компаниях раньше не

существовало никаких ограничений,

поэтому первая же попытка реализовать

ограничение вызовет активное сопротивление.

Для

большинства компаний наилучшим подходом

к управлению рабочими столами является

медленный старт и создание благоприятного

первого впечатления. Это означает, что

вы используете групповые политики для

решения проблем, раздражающих конечных

пользователей. Если вы покажете конечным

пользователям, что управление рабочими

столами фактически сделает их работу

более легкой, они более охотно согласятся

на дополнительное управление. С другой

стороны, если первые результаты вызовут

сотни звонков в сервисный отдел, то вы

лишитесь поддержки для реализации

любого управления рабочими столами.

Другим важным компонентом для успешной

реализации групповых политик является

помощь со стороны управленческого

аппарата. В боль-

шинстве

компаний дирекция идет навстречу всему,

что уменьшает стоимость управления

рабочими станциями. Если вы сумеете

доказать, что уменьшение стоимости

работ является конечным результатом

вашей реализации управления рабочими

столами, то вы наверняка получите

поддержку дирекции в улаживании жалоб,

поступающих от конечных пользователей,

не желающих, чтобы их рабочими столами

управляли.

Управление

рабочими столами с использованием

групповых политик

Служба

Active

Directory

Windows

Server

2003 имеет множество опций групповых

политик, которые мржно использовать

для конфигурирования компьютеров.

Параметры настройки расположены в

нескольких местах в структуре Group

Policy.

Поэтому перед началом детального

описания некоторых из параметров

настройки в этом разделе дается краткий

обзор доступных параметров настройки.

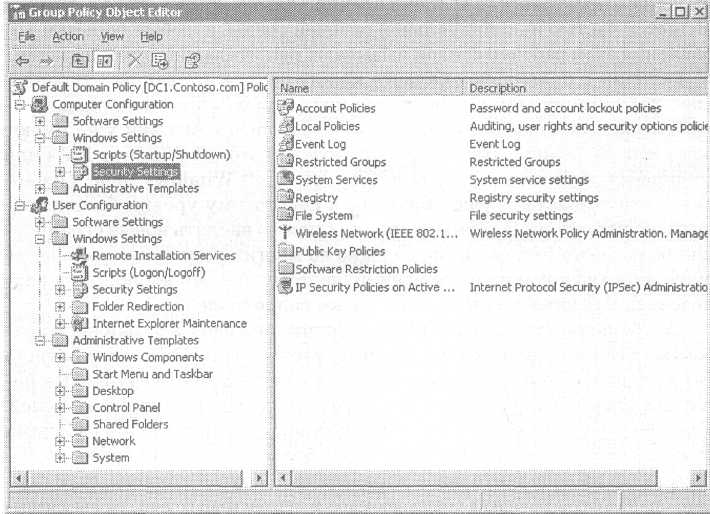

На рисунке 13-1 показано расширенное

представление опций управления рабочими

столами в пределах отдельного объекта

групповой политики GPO.

В таблице 13-1 дано краткое пояснение для

контейнеров высшего уровня.

Рис.

13-1. Контейнеры высшего уровня в Default

Domain Policy

(Заданная по умолчанию политика домена)

Табл.

13-1. Контейнеры

высшего уровня в заданной по умолчанию

политике домена

|

Контейнер |

Дочерние |

Содержимое |

|

Computer |

Software |

Содержит параметры |

|

Computer |

Windows |

Содержит сценарии |

|

Computer |

Windows |

Содержит параметры |

|

User |

Windows |

Содержит |

|

User |

Windows |

Содержит |

|

User |

Windows |

Содержит |

|

Computer |

Administrative |

Содержит большое |

Последующий

материал содержит детальное описание

многих контейнеров высшего уровня.

Управление

данными пользователей и параметры

настройки профиля

Одна из проблем,

с которыми сталкиваются сетевые

администраторы, состоит в управлении

пользовательскими данными и

пользовательскими профилями. Данные,

с которыми работают пользователи, часто

являются критическими с точки зрения

бизнеса, они должны соответствующим

образом защищаться и управляться. В

большинстве случаев они должны храниться

централизовано с поддержкой регулярного

резервного копирования. Имеется много

способов обращения с этими данными.

Обычно данные всех пользователей

хранятся на сетевом ресурсе. Однако

многие пользователи хранят некоторые

данные, которые нужны в случае отсутствия

сети, на своих компьютерах, особенно на

портативных

Другой аспект

управления рабочими столами компьютеров

состоит в управлении пользовательскими

профилями, которые часто больше беспокоят

конечных пользователей, чем администраторов.

Некоторые пользователи проводят

значительное время, конфигурируя свои

приложения и рабочие столы для

удовлетворения собственных предпочтений.

Для этих пользователей конфигурация

рабочего стола очень важна, и они хотят,

чтобы данный рабочий стол появлялся

независимо от того, с какого компьютера

они войдут в систему.

До

появления Active

Directory

основным методом управления

пользовательскими данными и параметрами

настройки была реализация пользовательских

профилей. Некоторые компании реализовывали

роу-минговые профили пользователя,

которые сохранялись на сетевом ре-

сурсе и были

доступны пользователям с любой рабочей

станции в организации. Некоторые компании

налагают ограничения на профили своих

пользователей, реализуя принудительные

профили. Используя принудительные

профили, администратор может создать

стандартный профиль для пользователя

или группы пользователей, а затем