Локальная групповая политика позволяет контролировать параметры текущего устройства – определять поведение операционной системы для всех пользователей и вносить отдельные настройки для каждой из учётных записей.

Для настройки групповых политик сервера без домена имеем подготовленный сервер с операционной системой Windows Server 2019.

В меню пуск, выбираем элемент «выполнить» и вводим gpedit.msc, либо через командную строку.

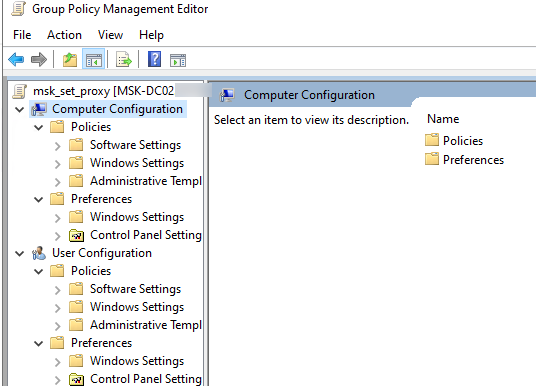

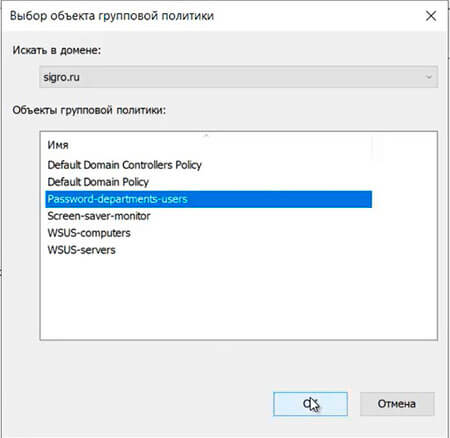

Открывается «Редактор локальной групповой политики»:

Рисунок 1 — Редактор локальной групповой политики

Конфигурация компьютера позволяет применять политики на весь сервер, а конфигурация пользователя позволяет применить политики на того пользователя, который запустил редактор.

Применим ограничения по времени для активных, но бездействующих и отключенных сеансов. Для этого переходим «Конфигурация компьютера» «Административные шаблоны»->«Компоненты Windows» -> «Службы удаленных рабочих столов» -> «Ограничение сеансов по времени», здесь находим две политики «Задать ограничение по времени для отключенных сеансов» и «Задать ограничение по времени для активных, но бездействующих сеансов служб удаленных рабочих столов». Включаем политику и указываем время, например, 3 часа:

Рисунок 2 — GPO ограничения времени активных, но бездействующих сеансов

Если требуется запустить редактор на группу пользователей (администраторы или «не администраторы»), необходимо запустить mmc, так же через «выполнить», либо командную строку.

Добавляем необходимую оснастку:

Нажимаем «файл», далее «Добавить или удалить оснастку».

Далее выбираем «Редактор объектов групповой политики»:

Рисунок 3 — Добавление и удаление оснасток

Нажимаем добавить, затем кнопку «обзор».

На данном этапе выбираем вкладку «пользователи» и к какой группе (или к конкретному пользователю) мы хотим применить политику:

Рисунок 4 — Выбор объекта групповой политики

Далее нажимаем «ок» и запускаем выбранную оснастку.

Рисунок 5 — Оснастка GPO группы пользователей «Не администраторы»

Сделаем блокировку рабочего стола при неактивности пользователя.

Для этого переходим в «Конфигурация пользователя» -> «Административные шаблоны» -> «Панель управления» -> «Персонализация».

Выбираем политики «Защита заставки с помощью пароля» и «Тайм-аут экранной заставки».

Включаем защиту заставки, тайм-аут включаем и выставляем время в секундах, например, 600с (10 минут):

Рисунок 6 — GPO ограничения времени отключенных сеансов.

Чтобы просмотреть текущие применённые групповые политики, нужно ввести команду

Эти и другие настройки для наших клиентов мы осуществляем в рамках ИТ-аутсорсинга.

Групповые политики Active Directory позволяют централизованно применять одинаковые настройки ко множеству компьютеров и/или пользователей домена и существенно упрощают управление конфигурацией в доменной среде. Консоль Group Policy Management Console (GPMC.msc) – это основной инструмент для управления групповыми политиками (Group Policy Object, GPO) в Active Directory.

Содержание:

- Установка консоли GPMC в Windows

- Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Установка консоли GPMC в Windows

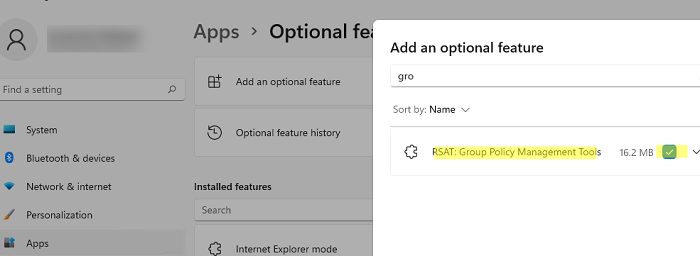

В Windows 10 и 11 консоль GPMC входит в состав RSAT, и вы можете установить ее через панель Settings. Перейдите Settings -> Apps -> Optional Features -> Add an optional feature -> выберите в списке RSAT: Group Policy Management Tools и нажмите Install.

Также вы можете установить консоль управления групповыми политиками в Windows 10 и 11 с помощью PowerShell:

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Или с помощью DISM:

DISM.exe /Online /add-capability /CapabilityName:Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Обратите внимание, что в современных версиях Windows 10 и 11 для установки инструментов управления RSAT, ваш компьютер должен быть подключен к Интернету. Подробнее про установку инструментов администрирования (RSAT) в Windows описано в статье по ссылке.

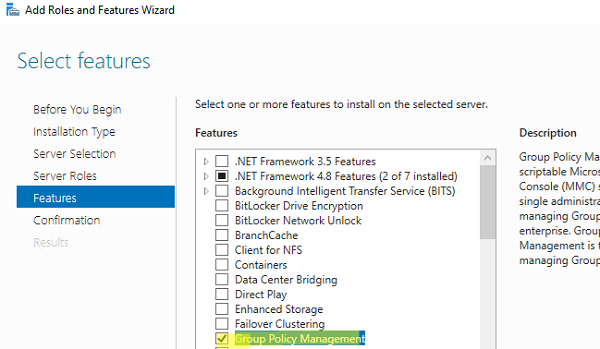

В Windows Server 2022/2019/2016/2012R2 вы можете установить консоль управления GPO через Server Manager: Add Roles and Features -> Features -> Group Policy Management.

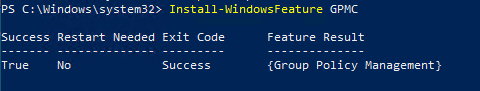

Также можно установить консоль GPMC в Windows Server с помощью PowerShell командлета Install-WindowsFeature:

Install-WindowsFeature GPMC

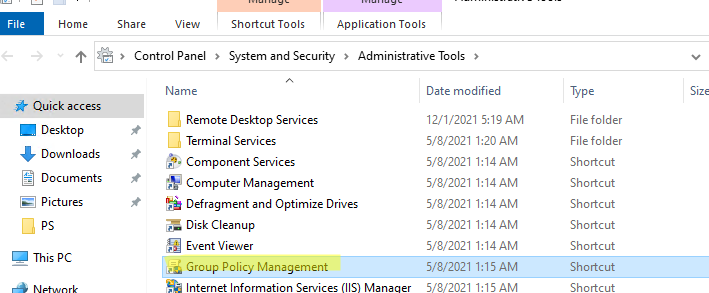

После установки, проверьте что ярлык Group Policy Management появится в разделе Administrative Tools в панели управления (Control PanelSystem and SecurityAdministrative Tools). Ярлык ссылается на MMC оснастку

%SystemRoot%system32gpmc.msc

.

Управление групповыми политиками Active Directory с помощью консоли Group Policy Management

Консоль GPMC позволяет управлять групповыми политиками на уровне сайтов AD, доменов и организационными подразделениями (Organizational Unit).

Для запуска консоли выполните команду:

gpmc.msc

По умолчанию консоль подключается к контроллеру домена с FSMO ролью Primary Domain Controller Emulator (PDC). Вы можете подключиться к любому другому DC. Для этого щелкните правой кнопкой по имени домена и выберите Change Domain Controller (для комфортной работы рекомендуем подключиться к вашему Logon Server-у).

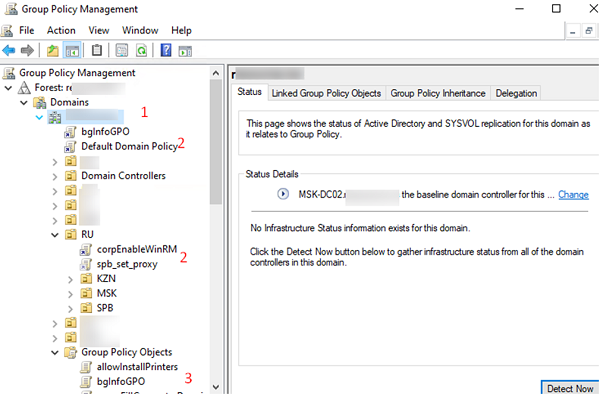

Разверните Forest -> Domain -> Ваш домен.

На этом скриншоте выделены:

- Имя домена, к которому подключена консоль;

- Групповые политики, которые назначены на различные OU (отображается вся структура OU, которую вы видите в консоли ADUC);

- Полный список политик (GPO) в текущем домене доступен в разделе Group Policy Objects.

Групповые политики Active Directory можно назначить на OU, сайт или весь домен. Чаще всего политики привязываются к OU с компьютерами или пользователями.

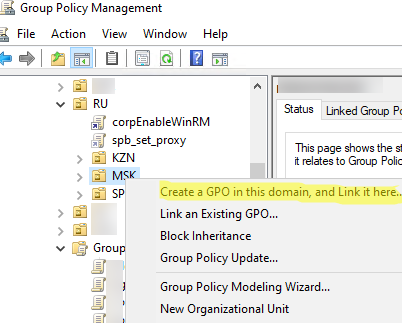

Чтобы создать новую GPO и сразу назначить ее на OU, щелкните по нужному контейнеру правой кнопкой и выберите Create a GPO in this domain, and Link it here.

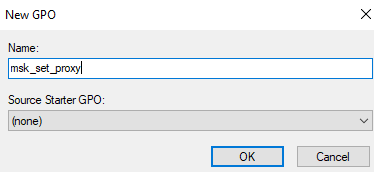

Задайте имя GPO:

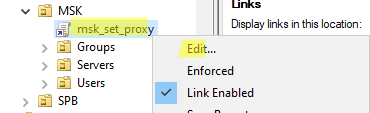

В консоли GPMC вы увидите вашу новую GPO, которая сразу назначена на выбранный вами контейнер (OU).

GPO активна (

Link Enabled = True

), это значит что ее настройки будут применяться ко всем объектом в данном OU.

Чтобы изменить настройки GPO выберите Edit.

Для управления параметрами групповой политики на компьютере Windows используется консоль локального редактора GPO – gpedit.msc. Он позволяет настроить параметры Windows с помощью одной или множественных локальных политик (MLGPO).

Перед вами откроется консоль редактора GPO, аналогичная локальному редактору GPO. Все настройки GPO разделены на две секции:

- Computer Configuration — здесь можно настроить параметров компьютера (Windows);

- User Сonfiguration – параметры, которые нужно применить для пользователей AD.

В каждой секции есть три подраздела:

- Software Settings – используется для установки и обновления программ через GPO;

- Windows Settings — здесь расположены основные параметры безопасности Windows: настройки политики паролей, блокировки аккаунтов, политики аудита, назначения прав пользователей и т.д;

- Administrative Templates – содержит параметры различных компонентов Windows. Здесь доступны как стандартные административные шаблоны Windows, так и дополнительно admx шаблоны, установленные администратором (например, admx шаблоны для управления программами Microsoft Office или шаблоны для Google Chrome). Рекомендуем использовать центральное хранилище административных шаблонов GPO для удобства управления.

Также здесь есть отдельный раздел Preferences. Здесь содержится дополнительный набор настроек Group Policy Preferences (GPP), которые вы можете задать для клиентских устройств через GPO.

Закройте редактор политики и вернитесь в консоль GPMC. Все настройки, которые вы изменили в GPO будут применены на клиентах при следующем цикле обновления настроек групповых политик.

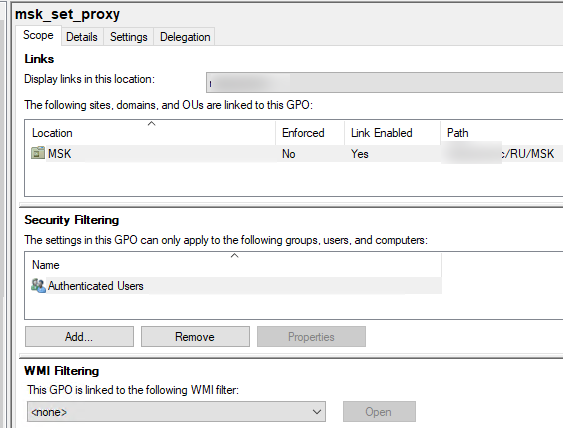

Выберите вашу GPO, чтобы вывести ее основные параметры. Здесь доступны 4 вкладки:

- Scope – здесь видно на какие OU назначена эта политики. В разделе Security Filtering можно настроить группы безопасности, для членов которых должна применяться политики (по умолчанию здесь задано Authenticated Users, это значит, что политика применяется ко всем объектам в OU). В параметре WMI filtering можно задать дополнительные правила фильтрации объектов для которых должна применяться GPO (см. WMI фильтры GPO);

- Details – содержится базовая информация о GPO (владелец, когда создана и изменена, версия, GUID);

- Settings – содержится отчет о всех настроенных параметрах GPO (отчет похож на результаты команды gpresult);

- Delegation – выводит текущие разрешения GPO, позволяет изменить их.

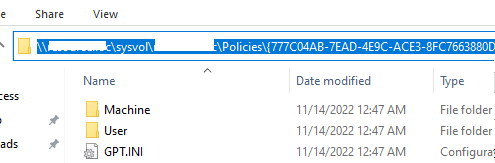

Active Directory хранит GPO хранятся в виде набора файлов и папок в каталоге SYSVOL, который реплицируется между DC. Вы можете найти каталог определенной GPO по ее GUID (на вкладке Details). Используйте следующий UNC путь:

\winitpro.rusysvolwinitpro.ruPolicies{GUID}

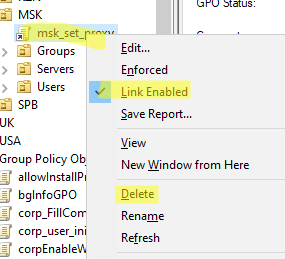

Если вы хотите, чтобы политика перестала действовать на клиенты в данном OU, можно либо удалить ссылку (

Delete

, при этом сама объект GPO не будет удален), либо временно отключить ее действие (

Link Enabled = False

).

Обратите внимание, что в домене уже есть две политики, которые действуют на все компьютеры и контроллеры домена соответственно:

- Default Domain Policy

- Default Domain Controller Policy

В большинстве случае не рекомендуется использовать эти GPO для настройки параметров клиентов. Лучше создать новые политики и назначить их на уровень всего домена или контейнера Domain Controllers.

Также консоль Group Policy Management позволяет:

- Импортировать/экспортировать, создавать резервные копии и восстанавливать GPO

- Создавать результирующие отчеты политик — Resultant Set of Policy (RSoP)

- Удаленно обновлять настройки GPO на компьютерах

- Подготавливать GPO к миграции между доменами

В отдельной статье “Почему не применяется групповая политика к компьютеру?” рассмотрены такие основные элементы групповых политик Active Directory как:

- Наследование в групповых полотках

- Область действия и порядок применения GPO (LSDOU)

- Приоритете и управление порядком применения политик

- Замыкание групповых политик (Loopback Processing mode)

- Фильтрация GPO

- Форсирование применения GPO

Рекомендуем внимательно ознакомиться с этой статьей для более эффективного использования возможностей групповых политик и понимания принципов их работы.

— Advertisement —

Hi, in today’s post we will be looking at GPOs in Windows Server 2019. The Group Police Object are a set of policies that can be created in different areas of the server. In addition, these rules seek to achieve a number of objectives. For example, to prevent users from executing an action. Or also, to generate that the computers develop automatic actions. Consequently, it is a great tool for managing a corporate environment when using Windows Server. Similarly, these policies can be applied to the entire domain or to an organizational unit. In this way it is possible to restrict access to certain parameters. Or force a special configuration to all client computers. For that reason, today we will see how to create GPO in Windows Server 2019.

Prerequisites

- The local network must be structured in Active Directory. That is, at least one of the servers must have the Active Directory installed. To know how to do it, take a look at this post.

- The computers to be managed must be linked to the domain. In addition, their users must use their domain credentials to log in to the computers.

- You need permissions to edit Group Policy in your domain. Consequently, the user has to be part of the Policy Administrator group.

Let’s create a Group Police Object on Windows Server 2019

In the first place, enter the Dashboard Server. Once there, please click on Tools. Then click on Group Policy Manager.

A window with the group policy manager will be displayed immediately. Please note that these steps are simple, but should be followed in their order. Well, in the left column you must select the previously created forest. Immediately below, is the assigned domain. Please right click on it, and select the option: Create a GPO in this domain and Link it here.

Then assign the name of your preference to the GPO.

Finally, you can see the GPO actually created. In addition, you can see all the settings that have been made.

Conclusion

In this simple way, we have seen how to create a GPO on Windows Server. This tool is an excellent option to manage multiple computers connected to the directory. This allows to assign tasks and general behaviors. This way you avoid having to configure each computer individually. In later posts, we will continue to delve into these policies. All right, that’s it for now. See you later!

Доброго дня!

Пытаюсь настроить Windows Server 2019 и совсем запутался в политиках, у меня есть настройки:

1. Локальная политика безопасности;

2. Редактор локальной групповой политики;

3. Управление групповой политикой

Задачи у меня следующие:

контроль за пользователями(установка смена паролей через опред время),

контроль — какие программы можно устанавливать пользователю а какие нет,

доступ группы пользователей к определенной расшаренной папке

и т.д.

Подскажите плз., какие политики настраивать, где смотреть, куда копать?

Заранее спасибо!

-

Вопрос заданболее двух лет назад

-

487 просмотров

Пригласить эксперта

какие политики настраивать

Те которые отвечаю за нужные вам параметры.

где смотреть

В гугле или на профильных форумах.

куда копать?

В сторону компьютерной грамотности и умею формулировать свои запросы для поисковика: Политика паролей, Доступ к папке через GPO

P.S. Вопросы, которые вы задаете — это самые основы сис.админства. Если вы не смогли нагуглить политики «паролей для GPO», то в профессии вам будет тяжко.

Банально найдите книжку по windows server 2016/2019 коих в интернете и изучите хотя бы основы, там все это будет описано. А еще проще открыть ютуб и там запустить ролики по настройке win2019 все будет все разложено по полочкам.

-

Показать ещё

Загружается…

08 февр. 2023, в 08:14

4500 руб./за проект

08 февр. 2023, в 07:27

500 руб./за проект

08 февр. 2023, в 06:45

50000 руб./за проект

Минуточку внимания

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними. Если ярлык не существует, то действие Обновить создает новый ярлык.

- Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

gpupdate

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Ошибка в тексте? Выделите её и нажмите «Ctrl + Enter»

Содержание

- Как настроить gpo windows server 2019

- Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

- Выключение монитора после 40 минут бездействия пользователя

- Изменение политики паролей

- Применение созданных групповых политик

- Проверка применения групповой политики на компьютере пользователя

- Консоль управления групповой политикой Windows Server 2019

- 1. Как установить консоль GPMC на Windows Server 2019, 2016

- Windows Server 2019. Квоты, Групповые политики, Создание ярлыков и сетевых дисков.

- Создания ярлыка.

- Действие :

- Расположение :

- Выполнение:

- Сетевые диски.

- Квоты.

Как настроить gpo windows server 2019

После установки и настройки Windows server 2019 , пришло время обратить внимание на управление доменом. Благодаря созданному механизму управления доменом, можно настроить сразу большое количество компьютеров, пользователей. Для этого достаточно освоить механизм управления объектами групповых политик. В данном случае с помощью GPO (Group Policy Object) обеспечим включение заставки на компьютере пользователя после 20 минут бездействия, отключим монитор через 40 минут, если не будет никаких действий пользователя и изменим политику паролей.

Включение экранной заставки через определенное количество времени бездействия пользователя обеспечит прежде всего безопасность компьютера, когда человек отошел или куда-нибудь уехал, ушел с работы. Переходя в режим заставки компьютер обезопасит различные данные на компьютере, такие как документы, файлы, почту, а также установленные программы и т.п. Доступ к компьютеру, благодаря включению этой функции, будет ограничен (необходимо ввести логин и пароль для входа на компьютер). Но при этом следует учесть, что время до включения этой заставки должно быть разумным, никому не хочется постоянно вводить пароль, например, через каждые 2 минуты.

Включение монитора после 40 минут бездействия пользователя поможет прежде всего сэкономить электроэнергию в компании. Если компьютеров в компании много, то экономия будет весомая. Все ведущие компании стараются заботиться об экономии электроэнергии не только с позиции экономии средств, но и с позиции уменьшения нагрузки на планету. Время выключения монитора выбираем разумно, чтобы было удобно пользователю (постоянно выключающиеся и включающиеся мониторы доставляют неудобства в работе, да и просто раздражают).

Разумное изменение политики паролей позволит не так сильно напрягать пользователя постоянными сменами пароля, что влечет за собой увеличение наклеенных маркеров с паролями на мониторах, но позволит улучшить стойкость пароля.

Включение экранной заставки (с обязательным вводом пароля) после 20 минут бездействия пользователя

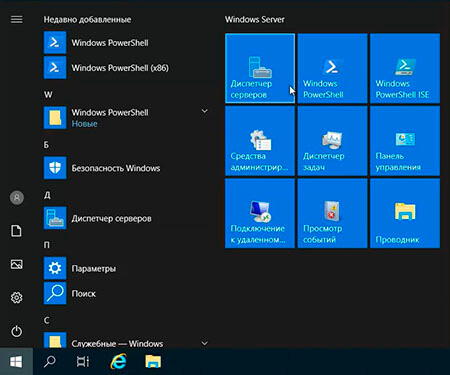

1. Нажимаем «Пуск«, далее «Диспетчер серверов«.

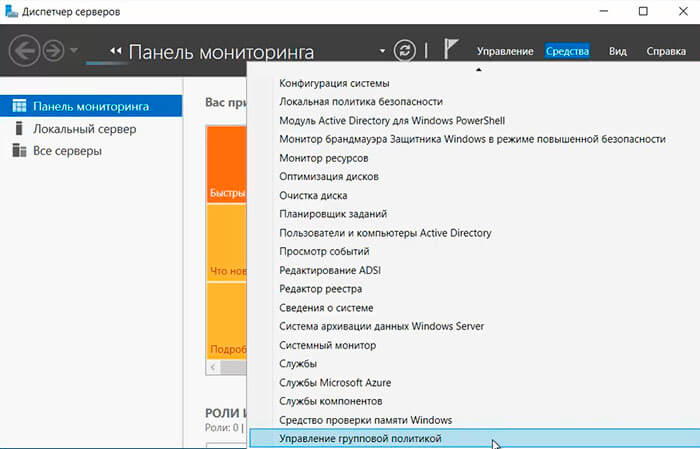

2. В новом окне выбираем «Средства«, в появившемся списке «Управление групповой политики«.

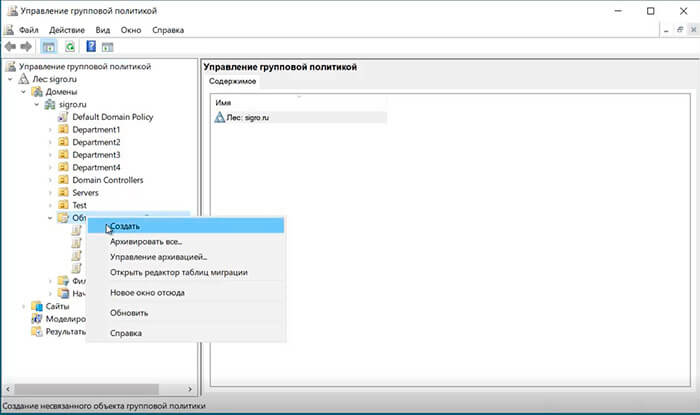

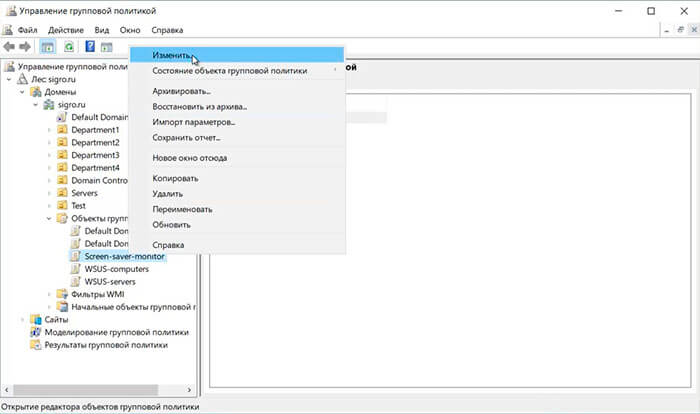

3. Нажимаем правой клавишей мыши на «Объекты групповой политики«, далее «Создать«.

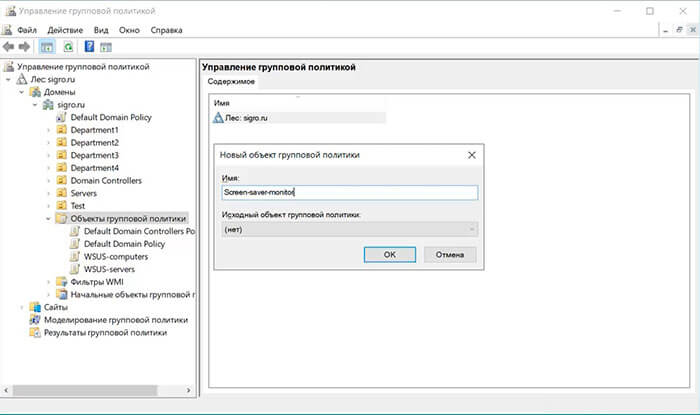

4. В появившемся окне задаём имя групповой политики, нажимаем «ОК«.

5. Для изменения групповой политики нажимаем правой клавишей мыши, далее «Изменить«.

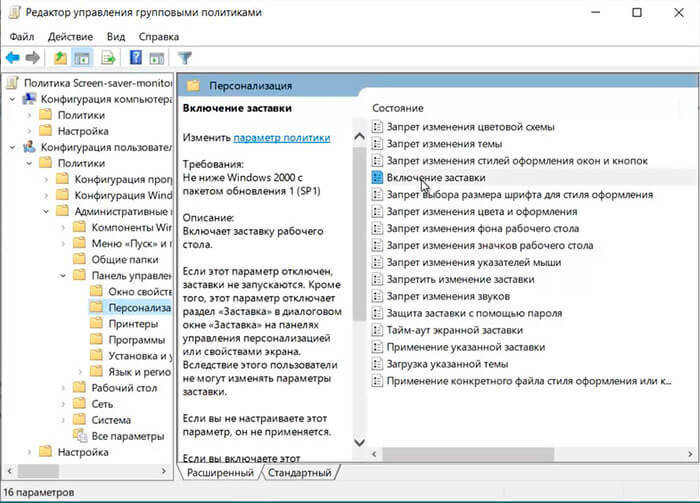

6. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Панель управления — Персонализация.

7. Устанавливаем следующие параметры:

- Включение заставки — Включено.

- Защита заставки с помощью пароля — Включено.

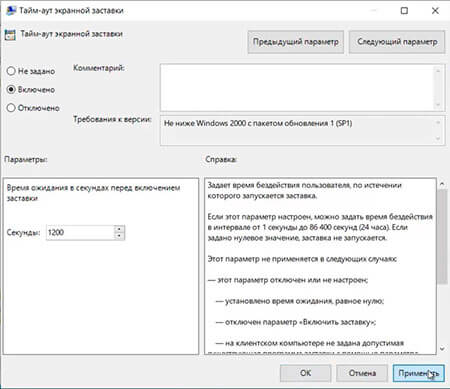

- Тайм-аут экранной заставки — Включено. Время включения в секундах перед включения заставки — Секунды: 1200.

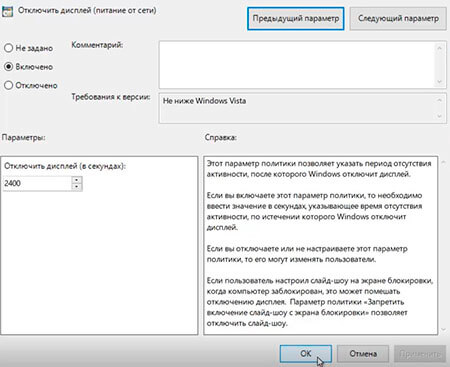

Выключение монитора после 40 минут бездействия пользователя

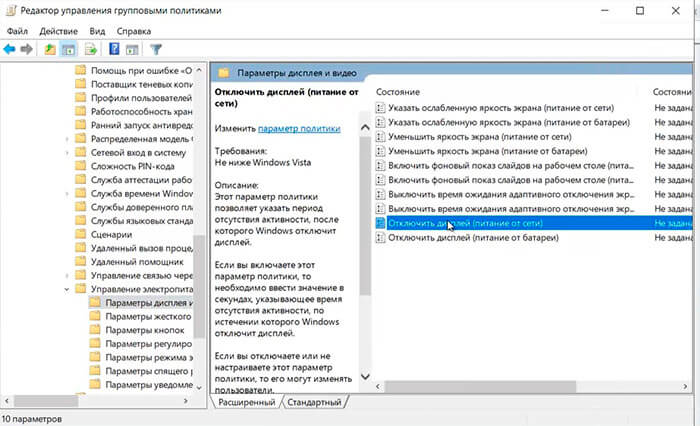

1. Переходим в раздел Конфигурация пользователя — Политики — Административные шаблоны — Система — Управление электропитанием — Параметры дисплея и видео.

2. Выбираем «Отключить дисплей (питание от сети)«, меняем следующие параметры:

- Включено.

- Отключить дисплей (в секундах): 2400

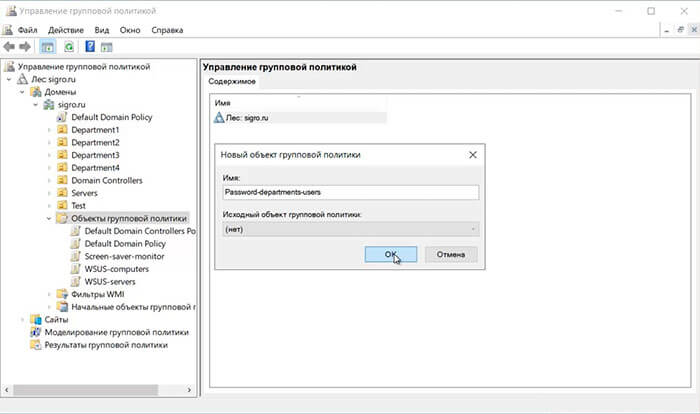

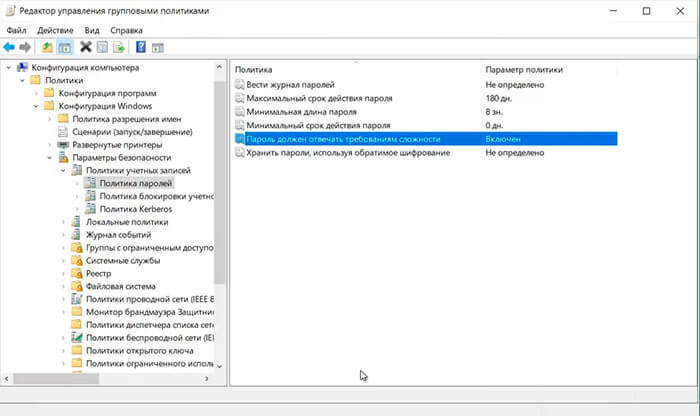

Изменение политики паролей

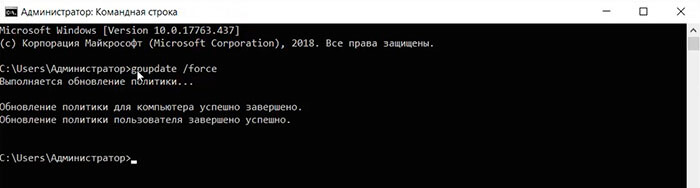

1. Для изменения политики паролей создаём новую групповую политику. Для этого правой клавишей мыши на «Объекты групповой политики» — «Создать«.

2. Задаём имя нового объекта групповой политики, далее нажимаем «ОК«.

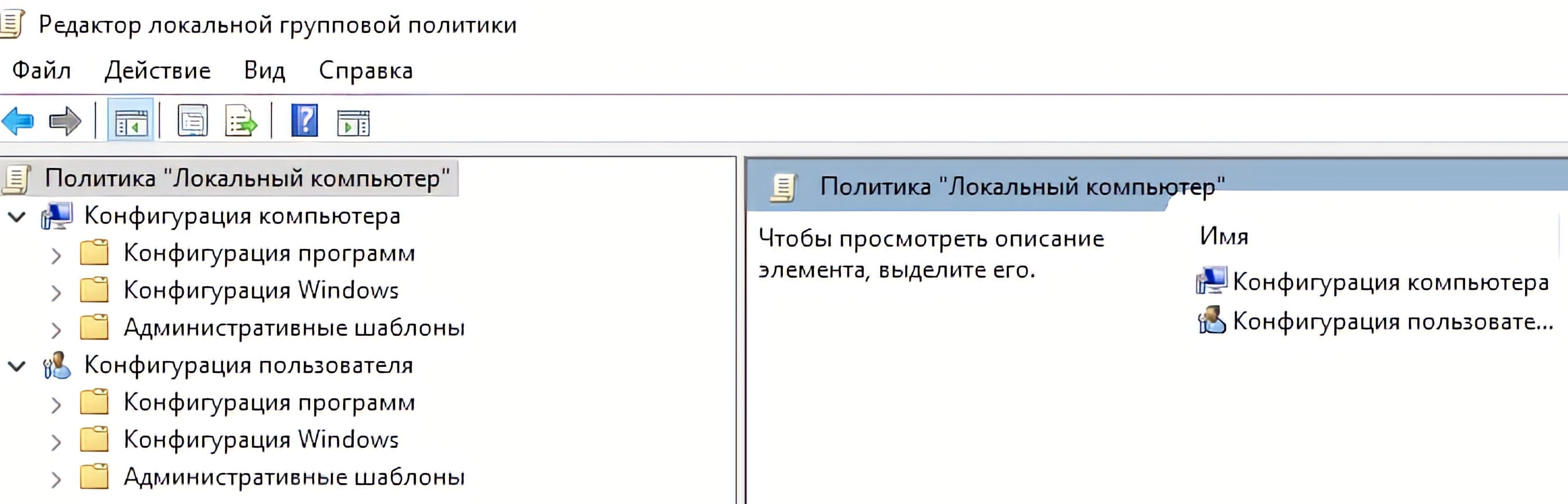

3. Далее правой клавишей на вновь созданную политику — «Изменить«. Переходим в раздел Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Политика паролей. Изменяем следующие параметры:

- Максимальный срок действия пароля — 180 дн.

- Минимальная длина пароля — 8 зн.

- Минимальный срок действия пароля — 0 дн.

- Пароль должен отвечать требованиям сложности — Включен.

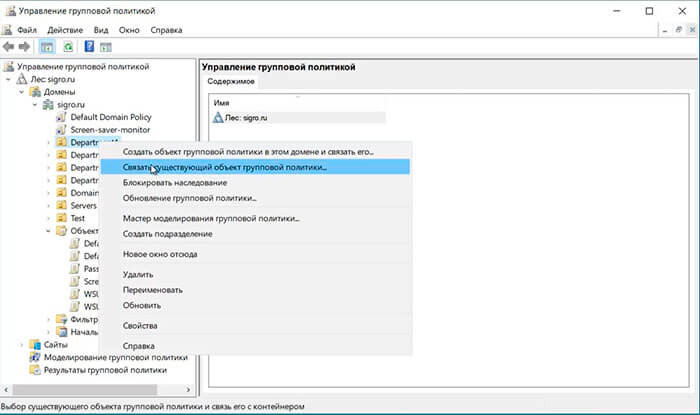

Применение созданных групповых политик

Для применения вновь созданных групповых политик, необходимо связать политики с объектами домена.

1. Для этого выбираем весь домен или нужное подразделение в домене, нажимаем на нем правой клавишей мыши, далее «Связать существующий объект групповой политики«.

2. В появившемся окне выбираем необходимый объект групповой политики, далее «ОК«.

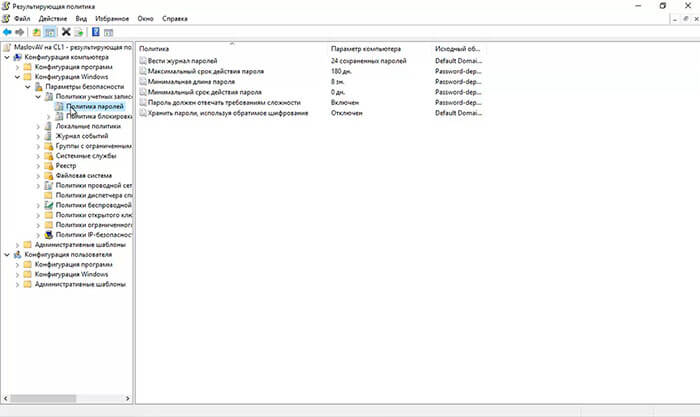

3. После того, как все политики привязаны к соответствующим объектам домена, открываем командную строку и выполняем следующую команду для немедленного применения групповых политик в домене:

gpupdate /force

Проверка применения групповой политики на компьютере пользователя

1. Для проверки применения созданных групповых политик заходим под доменным логином и паролем пользователя на компьютере, входящим в состав домена. В поиске набираем rsop.msc. Далее переходим к тем параметрам групповой политики, которые были настроены и смотрим изменения в политике.

Посмотреть видео — изменение экранной заставки, отключение монитора, изменение политики паролей с помощью GPO можно здесь:

Консоль управления групповой политикой Windows Server 2019

Работая с серверами с операционной системой Windows Server 2019, мы, без сомнения, работаем с надежной, безопасной, масштабируемой системой, которая позволит нам выполнять различные функции как конфигурации, так и управления элементами гораздо более централизованным и прямым способом. для каждой доступной роли.

Одной из основных, но фундаментальных задач для поддержания наилучшей производительности сервера является назначение, редактирование или удаление разрешений и действий как для пользователей, так и для групп в организации. Если бы это было сделано по отдельности, это потребовало бы слишком много времени, чтобы Microsoft разработала групповую политику (GPO) для создания любого изменения или заказа, и он автоматически реплицируется для всех команд в подразделении. где указанный объект групповой политики был создан или во всем домене.

Solvetic подробно проанализирует, что такое объекты групповой политики и как мы можем использовать их консоль администрирования, чтобы понять все их функции и, таким образом, выполнить задачи управления гораздо более организованно. Для этого мы будем использовать Windows Server 2019.

Каковы GPO?

GPO (объект групповой политики) — это виртуальная коллекция различных конфигураций политики, которые могут применяться как к элементам, так и к компьютерам или пользователям домена. Каждый объект групповой политики имеет уникальное имя, которое называется GUID.

Основные параметры групповой политики хранятся в объекте групповой политики, поэтому каждый объект групповой политики может представлять несколько параметров политики как в файловой системе, так и в Active Directory. Объект локальной групповой политики, также называемый локальным объектом групповой политики, хранится на каждом компьютере отдельно в скрытом каталоге Windows по пути: В этой среде все компьютеры с операционной системой Windows будут иметь локальный объект групповой политики, независимо от того, является ли этот компьютер частью среды Active Directory. Все локальные объекты групповой политики всегда обрабатываются, поскольку объекты групповой политики на основе Active Directory имеют гораздо более высокий приоритет, чем другие, из-за производительности их домена.

Теперь, в случае настройки домена в Windows Server 2019, в этом домене объекты групповой политики формируются как набор параметров групповой политики, которые хранятся в виде виртуального объекта; который определяется двумя значениями, которые являются контейнером групповой политики и шаблоном групповой политики.

В контейнере групповой политики, где размещается информация, связанная со свойствами объекта групповой политики, она сохраняется в Active Directory на каждом контроллере домена выбранного домена. В то время как шаблон групповой политики отвечает за хранение данных в объекте групповой политики и их хранение в папке SYSVOL в подкаталоге / Policies.

По этой причине, когда объект групповой политики создается или редактируется, он влияет на всех пользователей и группы, которые находятся на сайтах, в доменах и подразделениях (подразделениях).

В задачах управления объектами групповой политики важно упомянуть, что, поскольку объекты групповой политики содержат параметры групповой политики, эти объекты групповой политики можно настраивать, восстанавливать, копировать и ограничивать с помощью консоли управления групповыми политиками или консоли управления политиками; что позволяет взять гораздо более прямой контроль над ними.

Давайте начнем видеть и учиться во всех главах этого великого урока.

1. Как установить консоль GPMC на Windows Server 2019, 2016

Шаг 1

Чтобы установить консоль групповой политики (GPMC) в Windows Server 2019, необходимо перейти к утилите «Администратор сервера» и использовать один из следующих параметров:

- Перейдите в меню «Управление»> «Добавить роли и функции».

- Нажмите на строку «Добавить роли и функции», расположенную на центральной панели администратора.

Шаг 2

В появившемся окне перейдем в раздел «Возможности» и активируем поле «Управление групповой политикой». Нажмите «Далее» и следуйте инструкциям помощника.

Шаг 3

Чтобы открыть консоль GPMC, у нас есть две альтернативы:

- Мы можем зайти в меню «Сервис» и там выбрать опцию «Диспетчер групповой политики».

- Используя комбинацию клавиш:

Теперь мы можем выполнить команду: Нажмите «Ввод» или «Принять» [/ panelplain]

Шаг 3

Окружение, которое мы увидим, будет следующим:

В консоли администрирования мы находим наш домен, сайты и различные варианты организационных единиц, которые мы создали в домене.

Мы можем выполнять различные задачи из консоли; который мы проанализируем подробно.

Войти Присоединяйтесь!

Windows Server 2019. Квоты, Групповые политики, Создание ярлыков и сетевых дисков.

Продолжаем изучать WIndows Server. И сегодня мы поговорим о том как настраивать доменные компьютеры с помощью групповых политик.

В предыдущей статье мы создали сетевую папку для пользователей. Хотелось бы теперь автоматически создать ярлык или сетевой диск на всех компьютерах которые входят в домен. Собственно Active Directory и предназначен для администрирования этих компьютеров и обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики и т.д.

Создания ярлыка.

Создавать ярлык на сетевую папку мы будем через групповую политику домена. Тут есть два варианта : Мы изменяем Default Domain Policy, и правело будет действовать для всего домена.

Или создать новую групповую политику в нашем Тестовом подразделение.

Переходим в Конфигурацию пользователя — Кон. WIndows и выбираем Ярлыки и создаем новый.

Давайте немного поговорим о настройках.

Действие :

- Создать — Создание нового ярлыка для компьютеров или пользователей.

- Заменить — Удаление и повторное создание ярлыков для пользователей и компьютеров. Конечным результатом действия Заменить является перезапись существующего ярлыка. Если ярлык не существует, то действие Заменить создает новый ярлык.

- Обновить — Изменение параметров существующего ярлыка для пользователей или компьютеров. Это действие отличается от Заменить тем, что оно обновляет только параметры ярлыка, определенные в элементе настройки. Все остальные параметры ярлыка остаются прежними. Если ярлык не существует, то действие Обновить создает новый ярлык.

- Удалить — Удаление ярлыка для компьютеров или пользователей.

Расположение :

Здесь мы указываем точно расположение созданного Ярлыка.

Выполнение:

Здесь мы выбираем размер окна при открытие созданного Ярлыка.

Сетевые диски.

Можно для удобства вместо папки смонтировать сетевой диск. И опять же это не сложно сделать с помощью групповых политик. Собственно тут все очень похоже на создание Ярлыков.

Выбираем Сопоставление дисков , задаем путь к сетевой папке и букву диска.

Если по какой-то причине политики не применяются, можно на локальной машине в ручную обновить групповые политики из консоли.

Квоты.

Как говориться : Места много не бывает ) Логично что мы захотим ограничить размер сетевых ресурсов (папки). В Windows Server это сделать достаточно легко с помощью Квот.

Первым делом нам потребуется Роль «Файловые службы и службы хранилища» . А если точнее то конкретный компонент «Диспетчер ресурсов файлового сервера»

Заходим в Диспетчер ресурсов — Создаем новый шаблон квот. Квоты могут быть Жёсткими( превысить объем нельзя) или мягкими (вас просто уведомят о приведение квоты)

Так же вы можете настроить всякие сценарии для уведомления о превышение квоты. Теперь выбираем наш Шаблон, кликаем правой кнопкой мыши и создаем Квоту на основе шаблона.

Вот и все хитрости . Успехов.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

- Для чего необходимы групповые политики

- Клиентский и серверный компоненты групповых политик

- Настройка управления групповыми политиками

- Как создать новый объект групповой политики

- Как настроить управление групповыми политиками

- Как найти нужный объект групповой политики

- Как удалить объект групповой политики

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Клиентский и серверный компоненты групповых политик

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настройка созданного объекта групповой политики

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом — удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Как найти нужный объект групповой политики

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Как удалить объект групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»

220140

Минск

ул. Домбровская, д. 9

+375 (173) 88-72-49

700

300

ООО «ИТГЛОБАЛКОМ БЕЛ»