Лабораторная работа № 1.

«Реестр операционной системы Windows. Профилактика проникновения троянских программ»

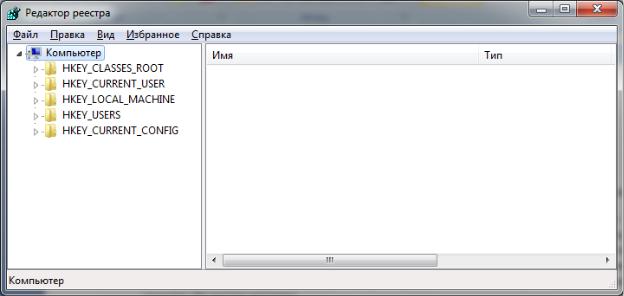

Реестр операционной системы Windows – это база данных, где хранится информация о настройках системы. Этой информацией пользуется как сама операционная система, так и другие программы. В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра. Для этого необходимо иметь копию реестра. Основным средством для просмотра и редактирования записей реестра служит специальная утилита «Редактор реестра».

Файл редактора реестра находится в папке Windows и называется regedit.exe. Запуск утилиты: Пуск -> Выполнить -> regedit

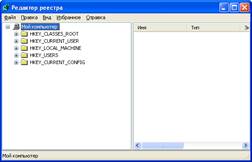

Реестр организован в иерархическую структуру разделов, подразделов и параметров. После запуска появится окно редактора реестра. Слева в окне расположен список из 5 корневых разделов реестра.

|

Имя корневого раздела |

Описание |

|

HKEY_LOCAL_MACHINE |

Сведения о локальном компьютере, включая данные об |

|

оборудовании и операционной системе, такие как тип |

|

|

шины, системная память, драйверы устройств и параметры |

|

|

загрузки. |

|

|

HKEY_CLASSES_ROOT |

Сведения, используемые различными технологиями OLE, и |

|

данные о сопоставлении типов файлов. Определенный |

|

|

раздел или параметр существуют в HKEY_CLASSES_ROOT, |

|

|

если соответствующий раздел или параметр существуют в |

|

|

HKEY_LOCAL_MACHINESOFTWAREClasses или |

|

|

HKEY_CURRENT_USERSOFTWAREClasses. Если раздел или |

|

|

параметр имеются в обоих местах, в HKEY_CLASSES_ROOT |

|

|

появится значение из HKEY_CURRENT_USER. |

|

|

HKEY_CURRENT_USER |

Профиль пользователя, вошедшего в систему локально (в |

|

отличие от удаленного пользователя), включая переменные |

|

|

среды, параметры рабочего стола, сетевых подключений, |

|

|

принтеров и приложений. Это поддерево является |

|

|

псевдонимом поддерева HKEY_USERS и указывает на |

|

|

HKEY_USERSучетный_код_текущего_пользователя. |

|

HKEY_USERS |

Сведения о загруженных профилях пользователя и профиль, |

|

используемый по умолчанию. Сюда включены сведения, |

|

|

также появляющиеся в поддереве HKEY_CURRENT_USER. |

|

|

Удаленные пользователи не имеют профилей в этом |

|

|

разделе сервера; их профили находятся в реестрах |

|

|

собственных компьютеров. |

|

|

HKEY_CURRENT_CONFIG |

Сведения о профиле оборудования, используемом |

|

локальным компьютером при запуске системы. Эти |

|

|

сведения используются для настройки загружаемых |

|

|

драйверов и разрешения дисплея. Это поддерево является |

|

|

частью поддерева HKEY_LOCAL_MACHINE и соответствует |

|

|

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetHardware |

|

|

ProfilesCurrent. |

Работа с разделами реестра аналогична работе с папками в Проводнике Windows.

В реестре Windows системная информация разбита на так называемые кусты (hive). Термин «куст» описывает древовидную структуру разделов, подразделов и параметров, выходящую из вершины иерархии реестра. Куст содержится в отдельном файле и имеет отдельный журнал, которые находятся в папках WindowsSystem32Config или C:Documents and Settingsимя_пользователя.

Каждый куст в реестре Windows связан с набором стандартных файлов. Имена стандартных кустов и файлов показаны в следующей таблице.

|

Куст реестра |

Имена файлов |

|

HKEY_LOCAL_MACHINESAM |

Sam и Sam.log |

|

HKEY_LOCAL_MACHINESECURITY |

Security и Security.log |

|

HKEY_LOCAL_MACHINESOFTWARE |

Software и Software.log |

|

HKEY_LOCAL_MACHINESYSTEM |

System и System.log |

|

HKEY_CURRENT_CONFIG |

System и System.log |

|

HKEY_CURRENT_USER |

Ntuser.dat и Ntuser.dat.log |

|

HKEY_USERS.DEFAULT |

Default и Default.log |

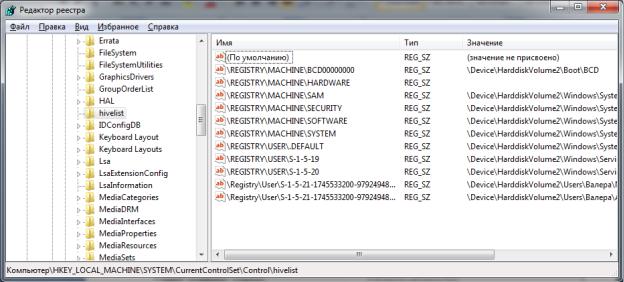

Список имен кустов и путей к каталогам, в которых они хранятся, расположены в разделе

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlhivelist

Каждый раздел или подраздел реестра может содержать данные, называемые параметрами (ключами). Некоторые параметры хранят сведения для конкретных пользователей, другие хранят сведения, применимые ко всем пользователям компьютера. Параметр реестра имеет имя, тип данных и значение.

Следующая таблица содержит список типов данных, определенных и используемых системой.

|

Тип данных |

Описание |

|

REG_BINARY |

Необработанные двоичные данные. Большинство |

|

сведений об аппаратных компонентах хранится в |

|

|

виде двоичных данных и выводится в редакторе |

|

|

реестра в шестнадцатеричном формате. |

|

|

REG_DWORD |

Данные, представленные целым числом (4 байта). |

|

Многие параметры служб и драйверов устройств |

|

|

имеют этот тип и отображаются в двоичном, |

|

|

шестнадцатеричном или десятичном форматах. |

|

|

REG_EXPAND_SZ |

Строка данных переменной длины. Этот тип данных |

|

включает переменные, обрабатываемые при |

|

|

использовании данных программой или службой. |

|

|

REG_MULTI_SZ |

Многострочный текст. Этот тип, как правило, имеют |

|

списки и другие записи в формате, удобном для |

|

|

чтения. Записи разделяются пробелами, запятыми |

|

|

или другими символами. |

|

|

REG_SZ |

Текстовая строка фиксированной длины. |

|

REG_FULL_RESOURCE_DESCRIPTOR |

Последовательность вложенных массивов, |

|

разработанная для хранения списка ресурсов |

|

|

аппаратного компонента или драйвера. |

Реестр содержит важные данные о компьютере, его приложениях и файлах. Злоумышленник может воспользоваться реестром для нанесения серьезного ущерба компьютеру. Очень важно поддерживать высокий уровень безопасности реестра. По умолчанию администраторам предоставляется полный доступ ко всему реестру, в то время как другие пользователи в основном имеют полный доступ к разделам, относящимся к их собственным учетным записям (в том числе HKEY_CURRENT_USER) и доступ на чтение к разделам, относящимся к компьютеру и его программному обеспечению. Пользователи не имеют доступа к разделам, относящимся к учетным записям других пользователей. Пользователи, имеющие соответствующие разрешения доступа к разделу, могут изменять разрешения на доступ к этому разделу и любым содержащимся в нем разделам.

«Троянский конь» — это вредительская программа, полученная путем явного изменения или добавления команд в пользовательскую программу. «Троянская программа» может мешать работе пользователя, шпионить за пользователем, использовать ресурсы компьютера для какойлибо незаконной деятельности и т.д.

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователя и системы.

Задание. Проверить потенциальные места записей «троянских программ» в системном реестре операционной системы Windows.

1. Проверить содержимое параметра

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

По умолчанию этот параметр имеет значение C:Windowssystem32userinit.exe

Если в значении содержатся дополнительные записи, то это могут быть «троянские программы». В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла.

2. Проверить раздел автозапуска Run

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

Проанализируйте записи раздела. Какие программы автоматически запускаются при загрузке Windows. Выделите записи, вызывающие подозрения.

Зафиксируйте этапы работы, используя скриншоты (Alt + PrintScreen).

Составьте отчет о результатах проверки.

Контрольные вопросы.

1.Что такое системный реестр Windows?

2.Расскажите о структуре реестра.

3.Поясните особенности «троянских программ».

4.Почему профилактика «троянских программ» связана с системным реестром?

5.Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

Будьте внимательны при работе с реестром! Некорректное использование редактора реестра может привести к возникновению серьезных неполадок, вплоть до переустановки операционной системы.

ПРАКТИЧЕСКОЕ ЗАНЯТИЕ №8

Тема: Восстановление

зараженных файлов. Профилактика проникновения «троянских программ»

Цель: изучить этапы восстановления

файлов, зараженных макровирусами; рассмотреть пути проникновения «троянских программ»

в системный реестр ОС Windows 2000 (XP).

Задачи:

—

формирование

умений восстановления офисных приложений после поражения макровирусом;

—

формирование

умений навигации по редактору системного реестра ОС Windows XP;

—

формирование

умений проверять потенциальные места записей «троянских программ» в системном

реестре ОС Windows XP.

Оборудование:

персональный

компьютер, MS Word, редактор системного реестра ОС Windows XP.

Вид

работы: групповой

Время

выполнения: 4 часа

Теоретический материал

Макровирусы заражают файлы –

документы и электронные таблицы популярных офисных приложений.

Для анализа

макровирусов необходимо получить текст их макросов. Для нешифрованных

(«не-стелс») вирусов это достигается при помощи меню Сервис/Макрос. Если же

вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо

воспользоваться специальными утилитами просмотра макросов.

Реестр операционной

системы Windows – это большая база данных, где хранится информация о конфигурации

системы. Этой информацией пользуются как операционная система Windows, так и другие

программы. В некоторых случаях восстановить работоспособность системы после

сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно,

необходимо иметь копию реестра. Основным средством для просмотра и

редактирования записей реестра служит специализированная утилита «Редактор

реестра».

Файл редактора реестра

находится в папке Windows. Называется он regedit.exe. После запуска

появится окно редактора реестра. Вы увидите список из 5 разделов (рис. 1):

HKEY_CLASSES_ROOT.

HKEY_CURRENT_USER..

HKEY_LOCAL_MACHINE.

HKEY_USERS.

HKEY_CURRENT_CONFIG.

Рис. 53. Редактирование реестра

Работах разделами реестра аналогична работе с папками в Проводнике.

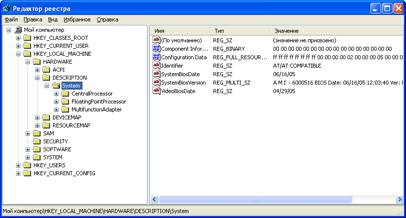

Конечным элементом дерева реестра являются ключи или параметры, делящиеся на

три типа (рис. 2):

— строковые (напр. «C:Windows»);

— двоичные (напр. 10 82

АО 8F);

DWORD – этот тип ключа занимает 4 байта и отображается в шестнадцатеричном

и в десятичном виде (например, 0x00000020 (32)).

Рис.54.

Редактирование реестра

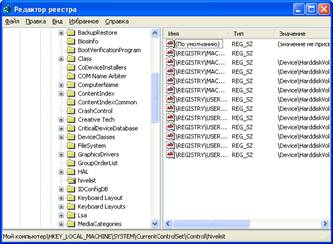

В Windows системная информация

разбита на так называемые ульи (hive). Это обусловлено принципиальным отличием концепции безопасности

этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они

хранятся, расположены в разделе HKEY_LOCAL_MACHINESYSTEM CurrentControlSetControlhivelist (рис. 3).

Рис. 55. Редактирование

реестра

В таблице 2 даны

краткие описания ульев реестра и файлов, в которых хранятся параметры

безопасности.

Таблица

10

Характеристика

основных разделов системного реестра

|

HKEY_LOCAL_MACHINESAM |

Содержит информацию SAM (Security Access Manager), хранящуюся в |

|

HKEY_LOCAL_MACHINESECURITY |

Содержит информацию безопасности в файлах |

|

HKEY_LOCAL_MACHINESYSTEM |

Содержит информацию об аппаратных |

|

HKEY_CURRENT_CONFIG |

Содержит информацию |

|

HKEY_USERS.DEFAULT |

Содержит информацию, которая будет |

|

HKEY_CURRENT_USER |

Содержит информацию о пользователе, |

Вопросы

для самопроверки:

1.

Дайте

определение программного вируса.

2. Перечислите виды «вирусоподобных»

программ.

3. Назовите характерные черты

макровируса.

4. Что такое реестр?

5.

Какую структуру

имеет системный реестр ОС Windows 2000 (XP)?

Ход выполнения работы:

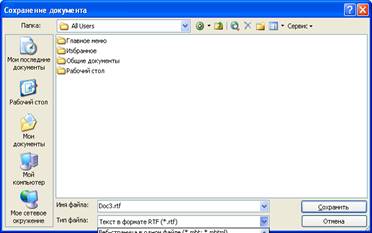

Задание 1. Восстановить файл, зараженный макровирусом.

Алгоритм выполнения задания 1:

Для

восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF, содержащий

практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните

следующие действия.

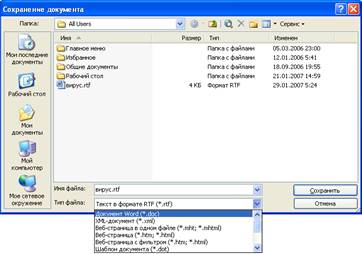

1. В программе WinWord выберите пункты меню Файл

– Сохранить как.

2. В открывшемся окне в

поле Тип файла выберите Текст в формате RTF (рис. 4).

Рис.56. Сохранение документа

3. Выберите команду Сохранить,

при этом имя файла оставьте прежним.

4. В результате появится

новый файл с именем существующего, но с другим расширением.

5. Далее закройте WinWord и удалите все

зараженные Word-документы и файл-шаблон NORMAL.DOT в папке WinWord.

6. Запустите WinWord и восстановите

документы из RTF-файлов в соответствующий формат файла (рис. 5) с расширением (.doc).

Рис. 57. Сохранение документа

7. В результате этой

процедуры вирус будет удален из системы, а практически вся информация останется

без изменений.

Примечание:

а) этот метод рекомендуется использовать, если нет соответствующих антивирусных программ;

б) при конвертировании

файлов происходит потеря не вирусных

макросов, используемых при работе. Поэтому перед запуском описанной процедуры

следует сохранить их исходный текст,

а после обезвреживания вируса –

восстановить необходимые макросы в

первоначальном виде.

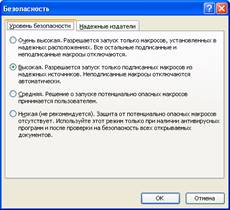

8. Для последующей защиты

файлов от макровирусов включите защиту от запуска макросов.

9. Для этого в WinWord выберите

последовательно пункты меню: Сервис – Макрос – Безопасность (рис. 6).

Рис.58. Безопасность

10. В открывшемся окне на

закладке Уровень безопасности отметьте пункт Высокая (Очень высокая).

Задания

для самостоятельной работы:

1.

Создать

файл virus.doc (содержание — чистый лист) и выполните алгоритм восстановления

файла (в предположении его заражения макровирусом).

2.

Зафиксировать

этапы работы, используя команду PrintScreen клавиатуры

(скопированные таким об разом файлы вставьте в новый Word—документ для отчета

преподавателю).

3.

Сравнить

размеры файлов virus, doc и virus.rtf, используя пункт контекстного меню Свойства.

Задание 2. Проверить

потенциальные места записей «троянских программ» в системном реестре

операционной системы Windows 2000 (ХР).

Алгоритм выполнения

задания 2:

Потенциальными

местами записей «троянских программ» в системном реестре являются разделы,

описывающие программы, запускаемые автоматически при загрузке операционной

системы от имени пользователей и системы.

1.

Запустите

программу regedit.exe.

2.

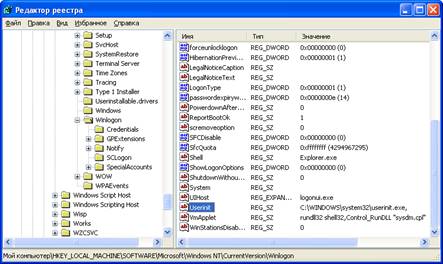

В

открывшемся окне выберите ветвь HKEY_LOCAL_MACHINE и далее SoftwareMicrosoft WindowsNTCurrentVersionWinlogon.

3.

В

правой половине открытого окна программы regedit.exe появится список ключей.

4.

Найдите

ключ Userinit (REG_SZ) и проверьте его содержимое.

5.

По

умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C:WINDOWSsystem32userinit.exe (рис. 7).

Рис. 59. Редактирование реестра

6.

Если

в указанном ключе содержатся дополнительные записи, то это могут быть

«троянские про граммы».

7.

В

этом случае проанализируйте место расположения программы, обратите внимание на

время создания файла и сопоставьте с Вашими действиями в это время.

8.

Если

время создания файла совпадает со временем Вашей работы в Интернете, то

возможно, что в это время Ваш компьютер был заражен «троянским конем».

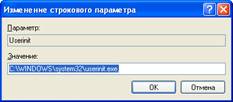

9.

Для

удаления этой записи необходимо дважды щелкнуть на названии ключа (или при выделенном

ключе выбрать команду Изменить из меню Правка программы regedit.exe).

10.

В

открывшемся окне в поле Значение (рис.

подозрительный файл.

Рис. 60. Редактирование реестра

11.

Закройте

программу regedit.exe.

12.

Перейдите

в папку с подозрительным файлом и удалите его.

13.

Перезагрузите

операционную систему и выполните пункты задания 1-4.

14. Если содержимое

рассматриваемого ключа не изменилось, то предполагаемый «троянский конь» удален

из Вашей системы.

Еще одним

потенциальным местом записей на запуск «троянских программ» является раздел

автозапуска Run.

Для его проверки

выполните следующее.

1.

Запустите

программу regedit.exe.

2.

В

открывшемся окне выберите ветвь HKEY_LOCAL_MACHINE и далее SoftwareMicrosoftWindows CurrentVersionRun… (REG_SZ).

3.

В

рассматриваемом примере автоматически запускается резидентный антивирус и его

планировщик заданий, а также утилита, относящаяся к программе Nero (запись на CD).

4.

Если

в указанном разделе есть записи вызывающие подозрения, то выполните пункты 6-14

предыдущего задания.

Задания для самостоятельной работы:

1. Проверить содержимое ключа

HKEY_LOCAL_MACHINESoftwareMicrosoft WindowsNTCurrentVersion

WinlogonSystem (REG_SZ)

2.

Зафиксировать

этапы работы, используя команду PrintScreen клавиатуры.

3.

Составить

отчет о результатах проверки.

Контрольные вопросы:

1. Какие файлы заражают

макровирусы?

2. Как проверить системы

на наличие макровируса?

3. Как восстановить файл,

зараженный макровирусом?

4. Является ли наличие

скрытых листов в Excel признаком заражения макровирусом?

5. Поясните механизм

функционирования «троянской программы».

6. Почему профилактика

«троянских программ» связана с системным реестром?

7. Какие разделы и ключи

являются потенциальными местами записей «троянских программ»?

Скачано с www.znanio.ru

- Подробности

- Опубликовано 11.08.2014 05:37

- Просмотров: 2363

Практическая работа 1.10 Защита от троянских программ

Аппаратное и программное обеспечение. Компьютер с установленной операционной системой Windows, подключенный к Интернету.

Цель работы. Научиться обнаруживать и обезвреживать троянские программы.

Задание 1. В операционной системе Windows предотвратить проникновение и действия троянских программ.

Задание 2. В операционной системе Windows восстановить систему (системный реестр) после проникновения троянских программ.

Варианты выполнения работы:

включить разные параметры проактивной защиты.

Защита от троянских или других вредоносных программ с использованием Проактивной защиты, входящей в Антивирус Касперского

В состав Антивируса Касперского включен специальный компонент Проактивная защита, который анализирует и сообщает пользователю:

- •действия каждого запускаемого на компьютере приложения, которые являются характерными при опасной (шпионской) активности;

- •попытки изменения системного реестра (удаление, добавление ключей системного реестра, ввод значений для ключей в недопустимом формате), характерные для шпионской деятельности.

Настроим параметры компонента Проактивная защита.

- 1.В контекстном меню значка антивирусной программы выбрать пункт Настройка….

В меню левой части появившегося диалогового окна выбрать Проактивная защита.

2.В правой части окна установить флажки:

- •Включить Проактивную защиту;

- •Включить анализ активности;

- •Включить мониторинг системного реестра. Установить необходимые параметры анализа активности и мониторинга системного реестра, щелкнув по кнопкам Настройка.

3. Пользователь оценивает потенциальную опасность активности приложения или изменения системного реестра и может разрешить или запретить этот процесс.

Восстановление операционной системы (системного реестра) после проникновения троянских или других вредоносных программ

В операционной системе Windows Vista восстановление системы можно провести следующим образом.

- 1.В операционной системе WindowsVistaввести команду [Панель управления-Центр архивации и восстановления].

В появившемся диалоговом окне Центр архивации и восстановления активировать ссылку Устранение неполадок Windows с помощью восстановления системы. Появится диалоговое окно Восстановление системных файлов и параметров, в котором можно выбрать точку восстановления системы (системного реестра).

- 2.Активировать ссылку Создание точки восстановления и настройка параметров.

Появится диалоговое окно Свойства системы, в котором на вкладке Защита системы можно выбрать или создать точку восстановления системы (системного реестра).

Кроме того, можно создать точки восстановления для любых логических дисков.