Тематические термины: Windows, реестр

На компьютере с несколькими пользователями, система после перезагрузки требует выбрать нужного пользователя и ввести его пароль. В некоторых случаях, необходимо автоматизировать этот процесс.

Данная инструкция подходит для всех систем Windows, начиная от Windows XP (как для настольных систем, так и серверных).

Подготовка

Через реестр

Групповая политика

Командная строка

Подготовка пользователя и рекомендации по безопасности

Задайте пароль для учетной записи пользователя, под которым будет выполняться вход в систему. Без пароля автоматический вход работать не будет.

Задайте минимальные права, достаточные для выполнения задач. Не рекомендуется использовать пользователя с правами администратора, так как логин и пароль хранятся в открытом виде в реестре, что упрощает злоумышлинникам процесс взлома системы.

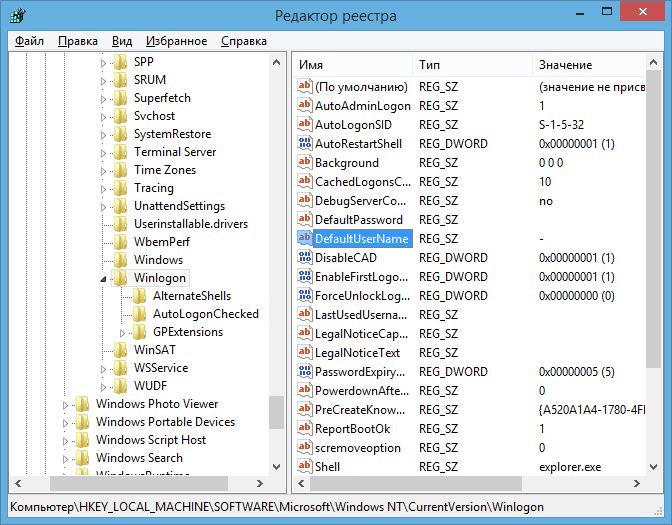

Настройка с помощью реестра

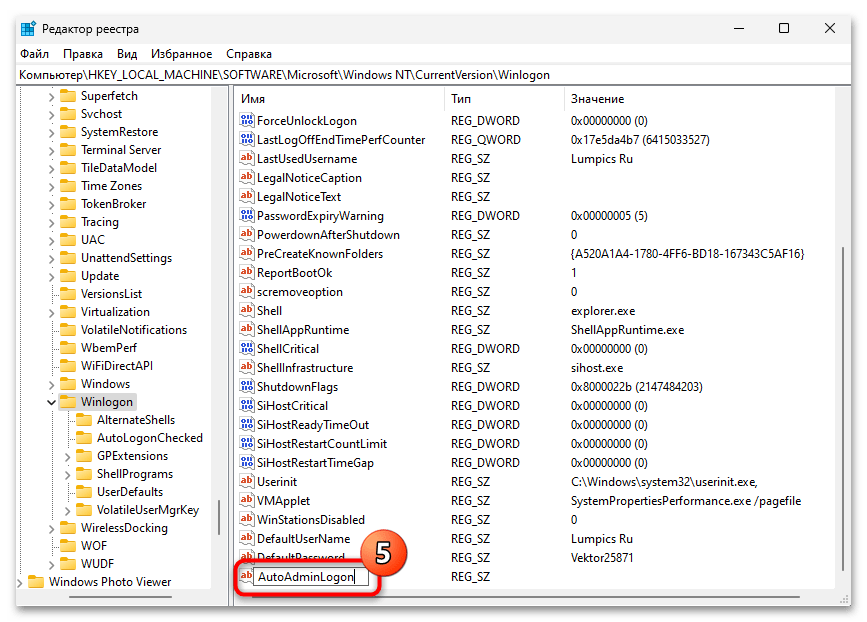

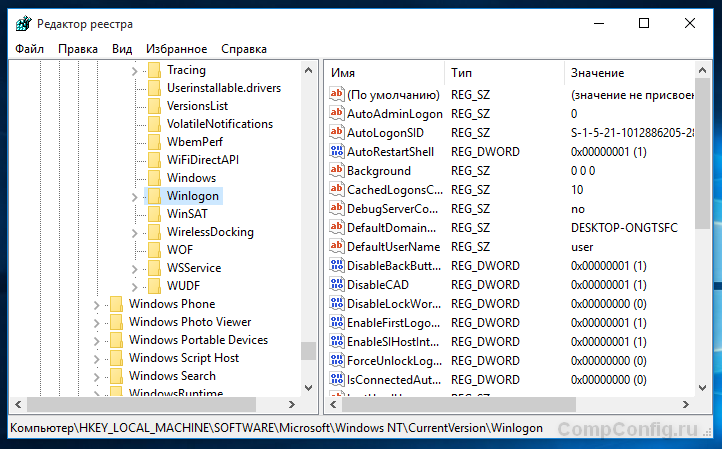

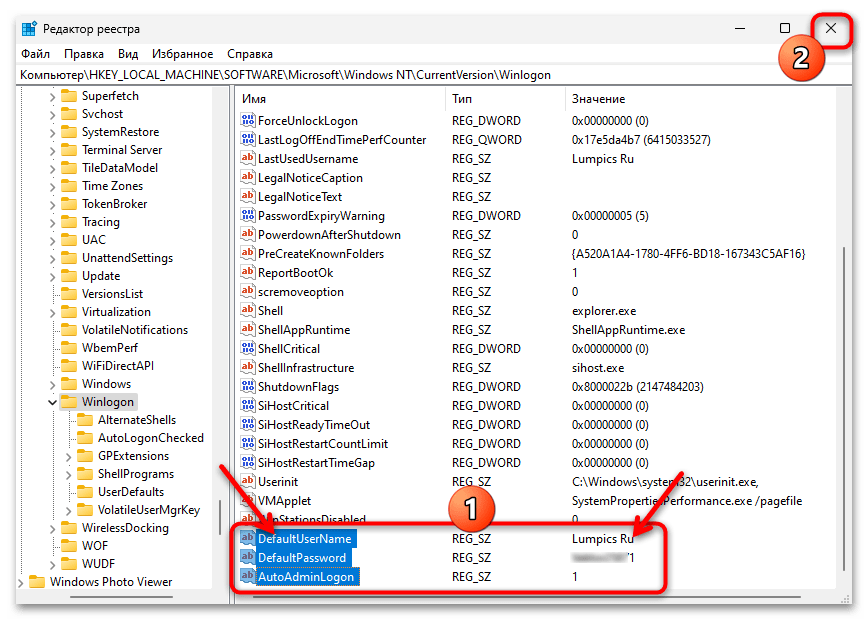

Открываем реестр (в командной строке вводим regedit) и переходим по ветке:

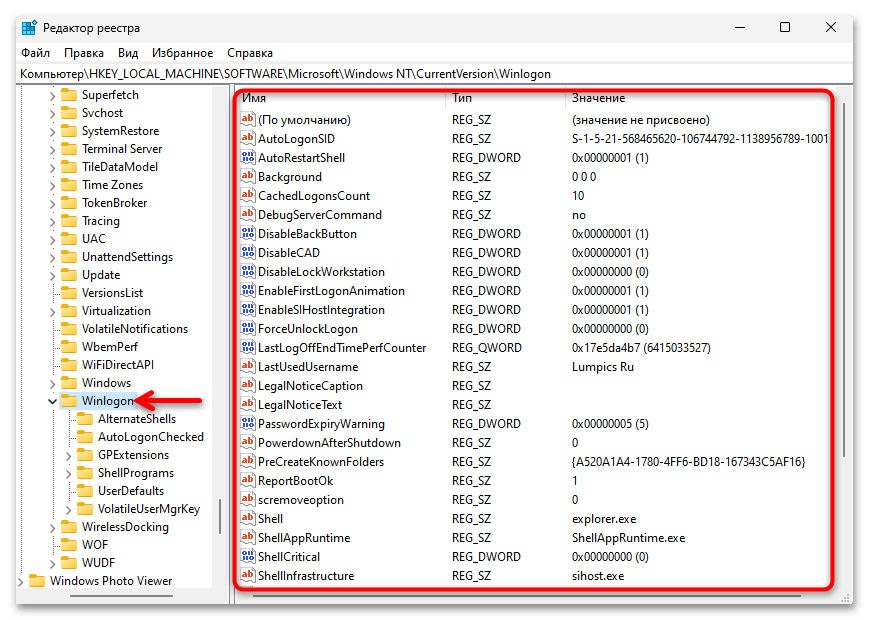

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

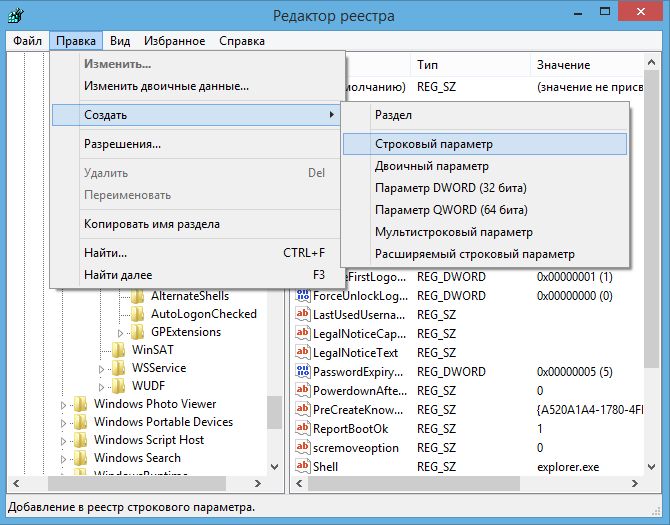

Создаем ключи со следующими значениями:

| Ключ | Значение | Тип |

|---|---|---|

| DefaultUserName | Логин учетной записи | Строковый (String) (REG_SZ) |

| DefaultPassword | Пароль учетной записи | |

| AutoAdminLogon | 1 | |

| DefaultDomainName | Имя домена, если он используется |

* некоторые ключи уже могут быть созданы — тогда их нужно отредактировать.

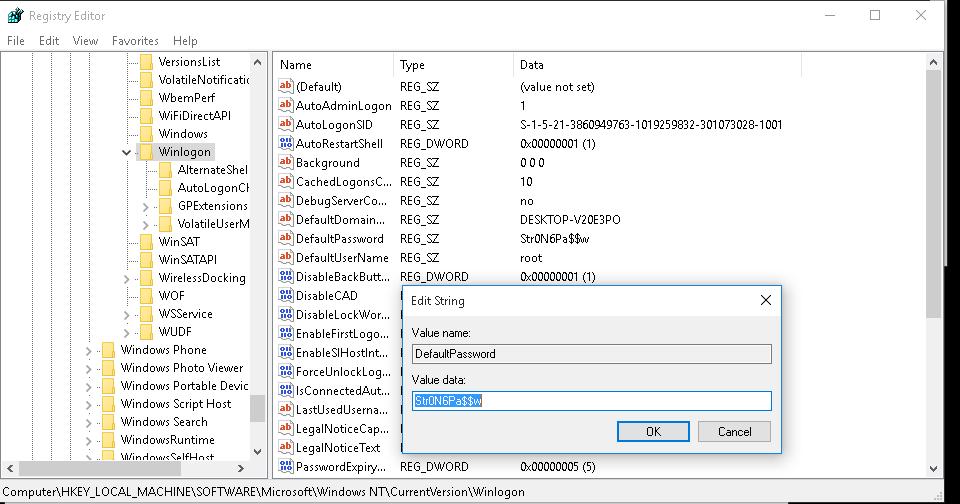

Получится, примерно, следующее:

Через групповую политику (GPO)

Специальной ветки для настройки автоматического входа через групповую политику нет, но есть возможность настроить через политику реестр.

Создаем нужную политику с произвольным названием и переходим к ее редактированию.

Переходим по ветке Конфигурация компьютера (Computer Confoguration) — Настройка (Preferences) — Конфигурация Windows (Windows Settings) — Реестр (Registry).

Кликаем правой кнопкой мыши по Реестр — Создать — Элемент реестра. Заполняем данные:

Для остальных ключей повторяем процедуру.

Из командной строки

Из командной строки мы также будем редактировать реестр.

На всякий случай, удаляем следующие ключи (команды на редактирование нет):

reg delete «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultUserName /f

reg delete «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultPassword /f

reg delete «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v AutoAdminLogon /f

* Если получим ошибку ERROR: The system was unable to find the specified registry key or value, значит удаляемого ключа нет — все в порядке, идем дальше.

Создаем ключи следующими командами:

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultUserName /t REG_SZ /d Autostarter

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v DefaultPassword /t REG_SZ /d Password

reg add «HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon» /v AutoAdminLogon /t REG_SZ /d 1

* где Autostarter — имя учетной записи, от которой будет выполняться вход; Password — пароль для входа в систему от учетной записи Autostarter; 1 — значение для включения автоматического входа в систему.

Была ли полезна вам эта инструкция?

Да Нет

|

1 / 1 / 0 Регистрация: 06.06.2013 Сообщений: 130 |

|

|

1 |

|

|

29.01.2014, 04:14. Показов 30612. Ответов 9

Нужно удалить ветку MICROSOFTWINDOWS NTCURRENTVERSIONWINLOGONNOTIFYRelevantKnowledg e, но дошел только до MICROSOFTWINDOWS NTCURRENTVERSION, а дальше не нашел WINLOGON, подскажите что делать, где искать?

__________________

0 |

|

абырвалг:) 1579 / 657 / 67 Регистрация: 11.04.2013 Сообщений: 2,460 |

|

|

29.01.2014, 05:14 |

2 |

|

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotify*

0 |

|

2208 / 754 / 207 Регистрация: 02.02.2012 Сообщений: 3,656 Записей в блоге: 2 |

|

|

29.01.2014, 09:04 |

3 |

|

см. вложение. Миниатюры

0 |

|

Модератор 8364 / 3329 / 241 Регистрация: 25.10.2010 Сообщений: 13,531 |

|

|

29.01.2014, 17:56 |

4 |

|

RelevantKnowledge Судя по описаниям бот-трой

0 |

|

1 / 1 / 0 Регистрация: 06.06.2013 Сообщений: 130 |

|

|

29.01.2014, 21:56 [ТС] |

5 |

|

Судя по описаниям бот-трой броблема в том что я не могу найти WINLOGON в CurrentVersion

0 |

|

Модератор 6038 / 3484 / 518 Регистрация: 13.05.2013 Сообщений: 10,959 |

|

|

29.01.2014, 23:25 |

6 |

|

я не могу найти WINLOGON в CurrentVersion Forumhelp, из всего написанного я так и не понял где Вы ищите?

HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotify

0 |

|

Модератор 15148 / 7736 / 726 Регистрация: 03.01.2012 Сообщений: 31,792 |

|

|

30.01.2014, 11:34 |

7 |

|

А поиском по реестру? (Верхнее меню — Правка — Поиск. WINLOGON. Или Ctrl+F — WINLOGON)

0 |

|

1 / 1 / 0 Регистрация: 06.06.2013 Сообщений: 130 |

|

|

30.01.2014, 16:32 [ТС] |

8 |

|

А поиском по реестру? (Верхнее меню — Правка — Поиск. WINLOGON. Или Ctrl+F — WINLOGON) пробовал поиском, не находит такого раздела

0 |

|

Модератор 15148 / 7736 / 726 Регистрация: 03.01.2012 Сообщений: 31,792 |

|

|

30.01.2014, 16:38 |

9 |

|

Forumhelp, Как же вы загружаетесь?!

0 |

|

абырвалг:) 1579 / 657 / 67 Регистрация: 11.04.2013 Сообщений: 2,460 |

|

|

30.01.2014, 16:42 |

10 |

|

Forumhelp, его не может не быть. Без winlogon.exe и соответствующей записи в реестре у вас система не загрузится. Вы или не пользовались Поиском или написали с ошибкой.

0 |

Содержание

- Способ 1: «Учетные записи пользователей»

- Способ 2: «Редактор реестра»

- Способ 3: Утилита АвтоЛогон

- Вопросы и ответы

Способ 1: «Учетные записи пользователей»

Один из самых доступных способов организации автоматического входа в Windows 11 реализуется через встроенную во все актуальные версии ОС от Microsoft утилиту для управления учётными записями — Netplwiz.exe («Учетные записи пользователей»).

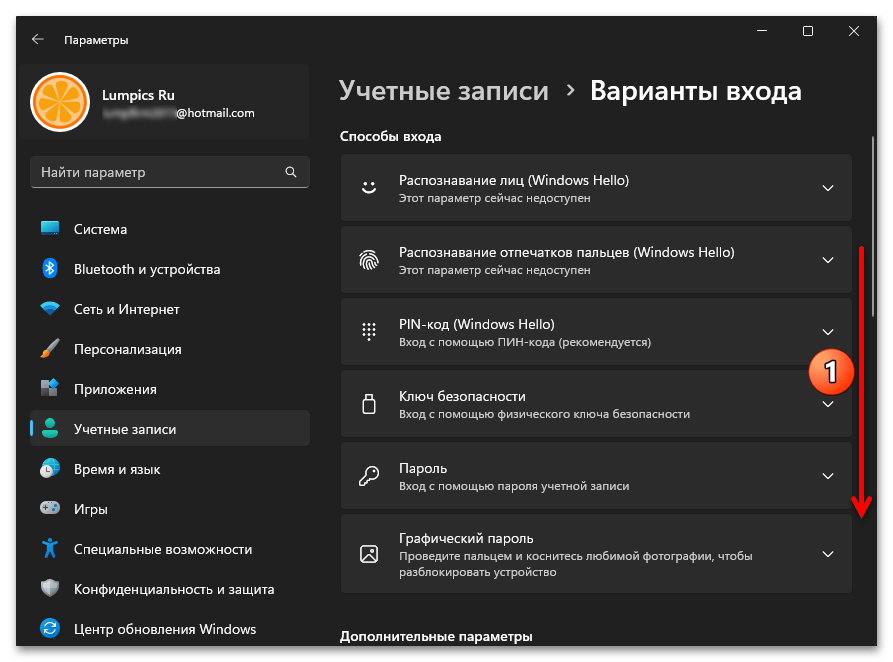

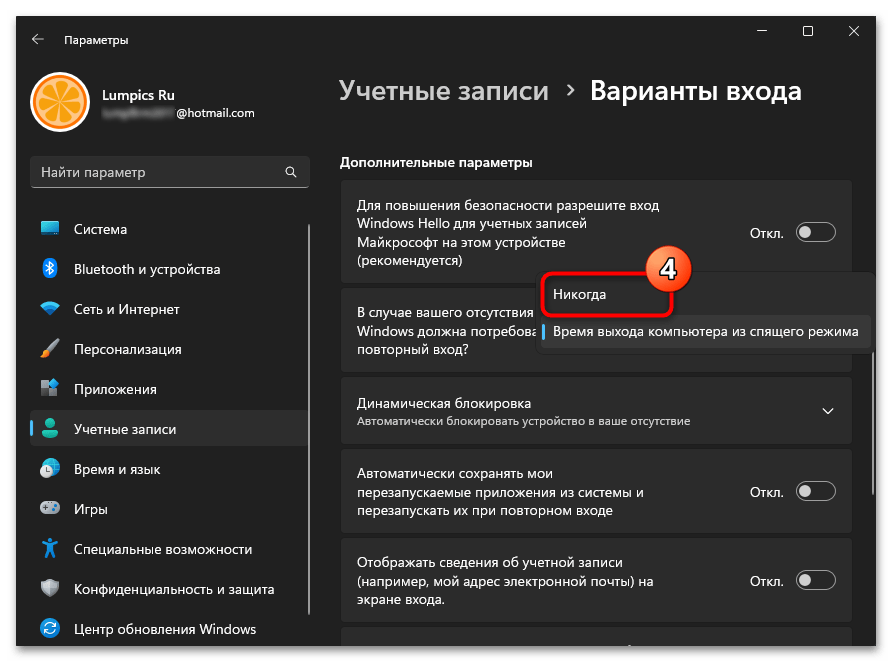

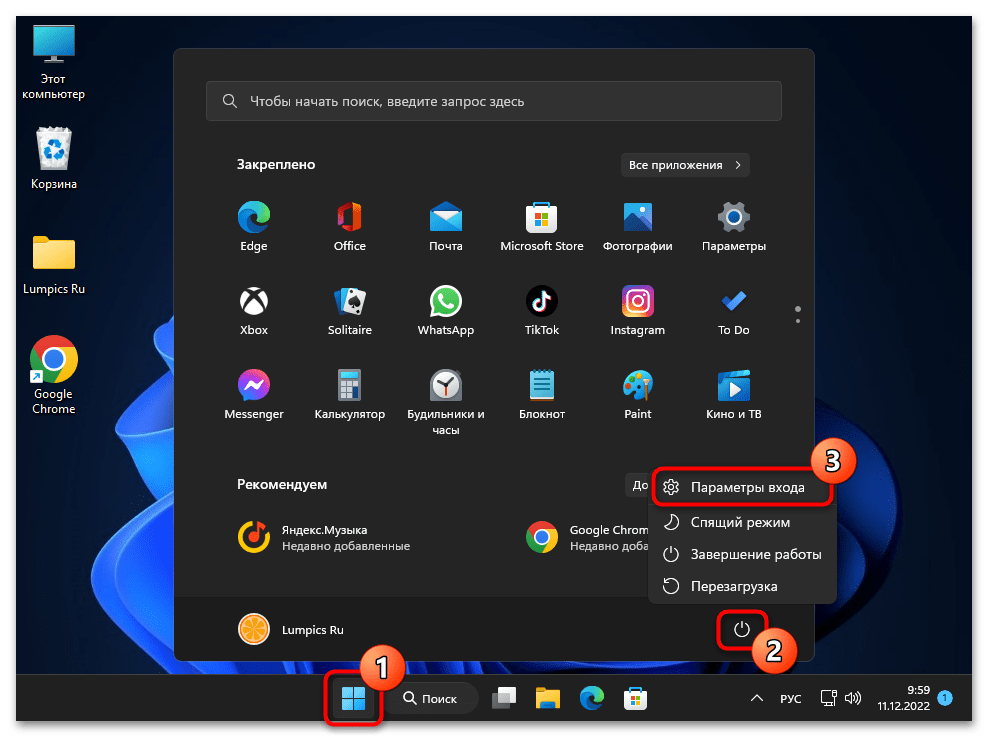

- Рассматриваемый в этой инструкции подход к настройке Win 11 c целью автоматизации процесса авторизации в ОС эффективен и в случае с локальными учётным записями пользователей и при использовании аккаунта Microsoft, но требует, чтобы все способы входа, кроме как с помощью пароля, были деактивированы. Поэтому первым делом отключаем «Windows Hello», если, конечно, данное приложение задействовано в системе.

Читайте также: Как включить Windows Hello в Windows 11

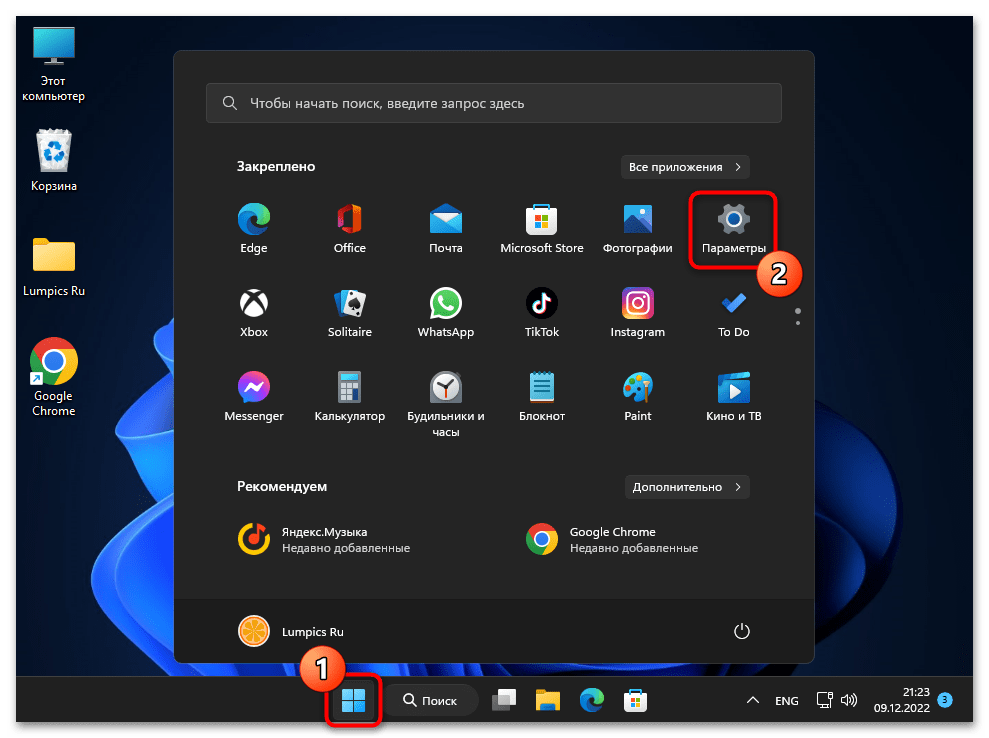

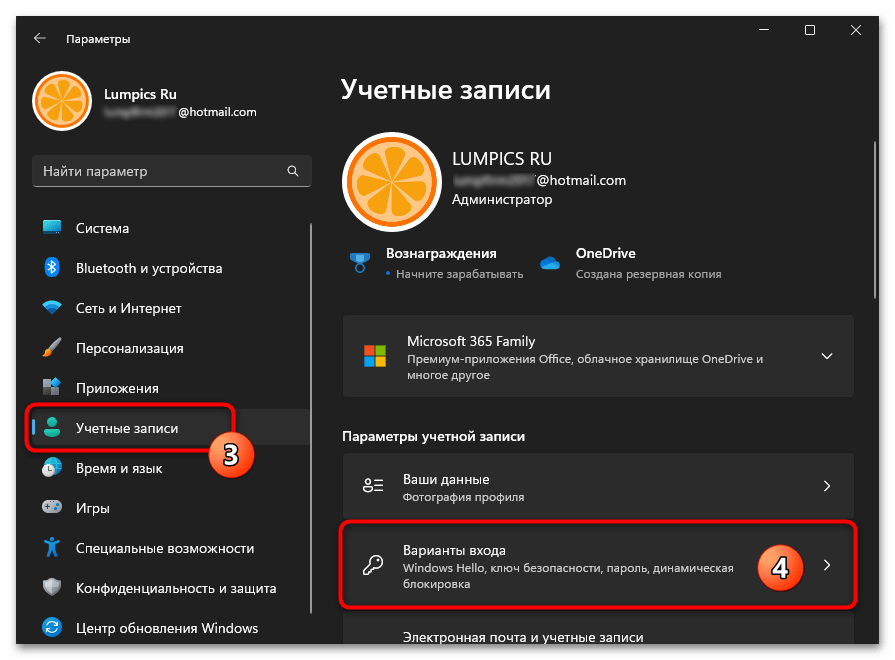

- Вызываем системное приложение «Параметры» (для этого, к примеру, нажимаем «Win»+«I» на клавиатуре или кликаем по соответствующему значку в Главном меню операционки).

Переходим в раздел «Учётные записи» из меню слева окна, затем нажимаем «Варианты входа» в категории «Параметры учётной записи» справа.

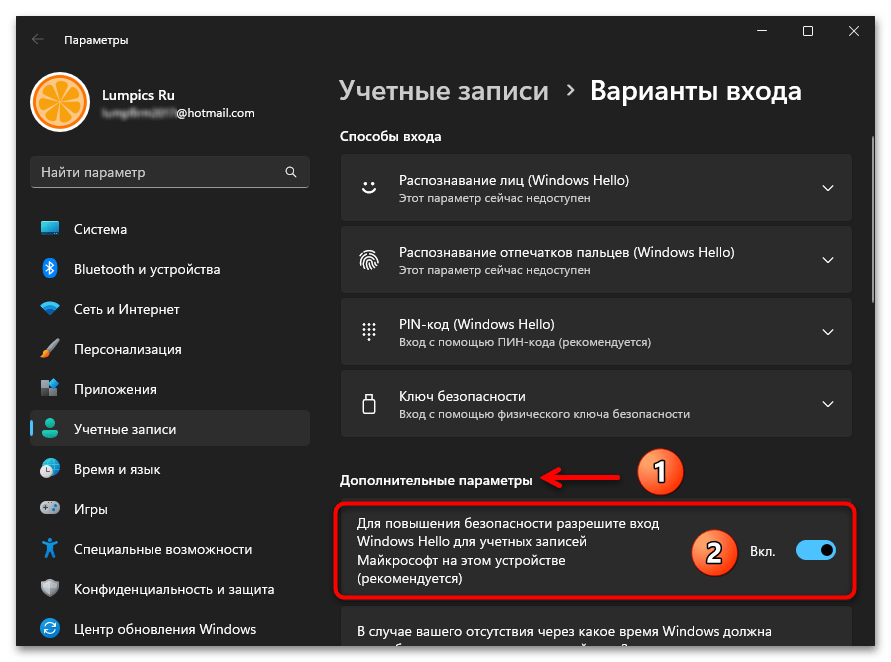

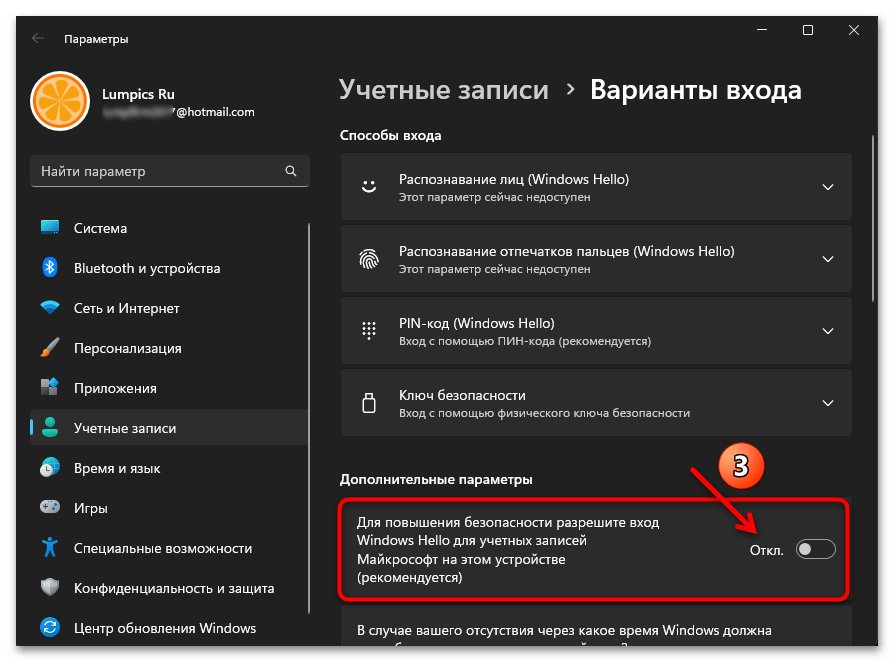

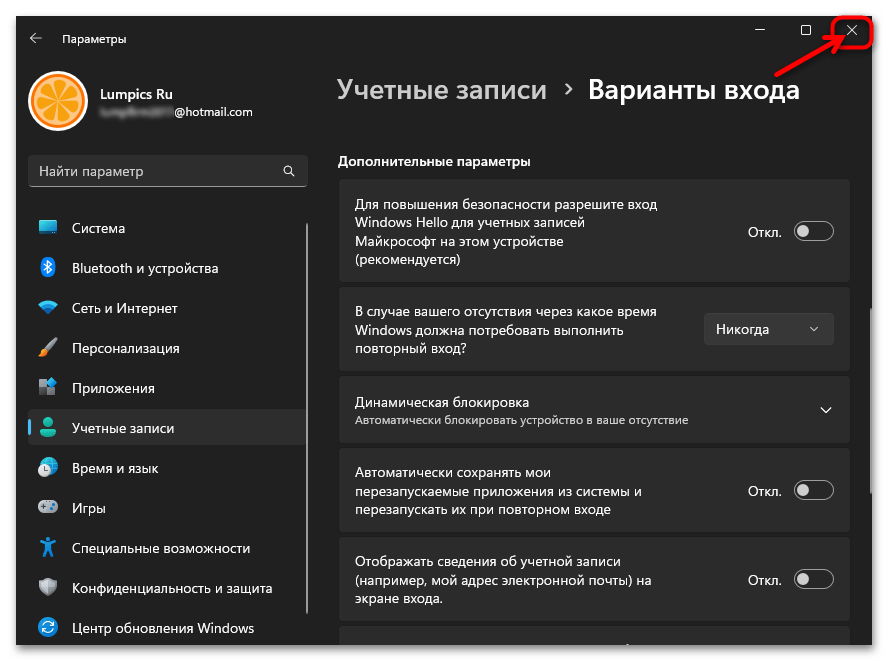

- При необходимости прокручиваем информацию в правой части открывшегося окна, чтобы отобразилась категория «Дополнительные параметры», деактивируем (если включена) расположенную здесь первой опцию

«Для повышения безопасности разрешите вход Windows Hello для учётных записей Майкрософт на этом устройстве (рекомендуется)».

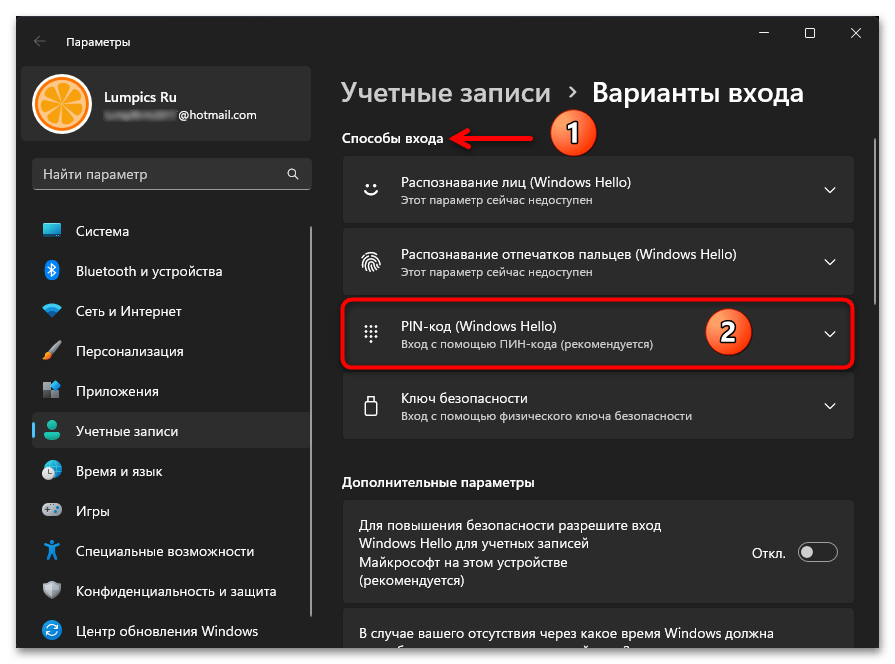

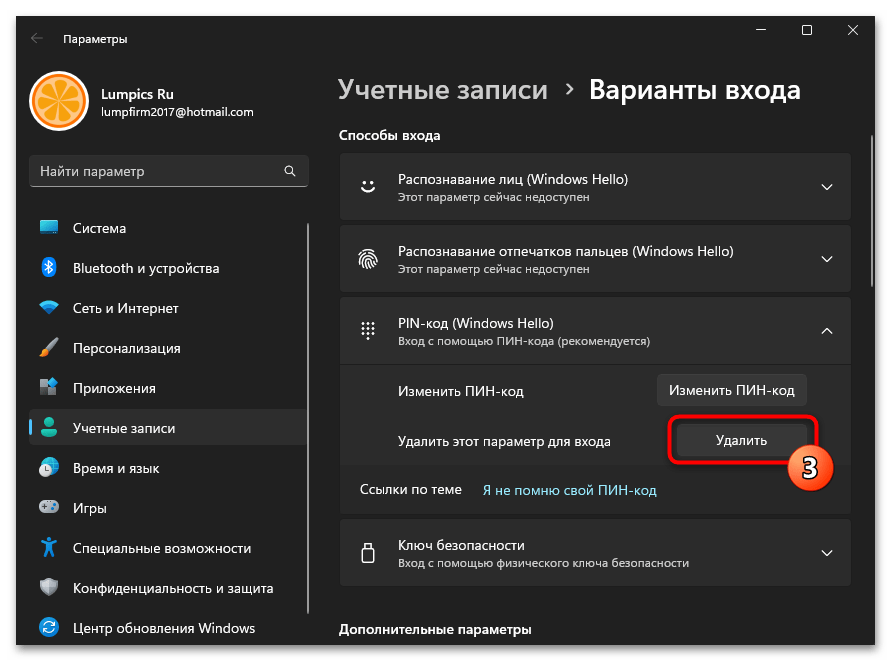

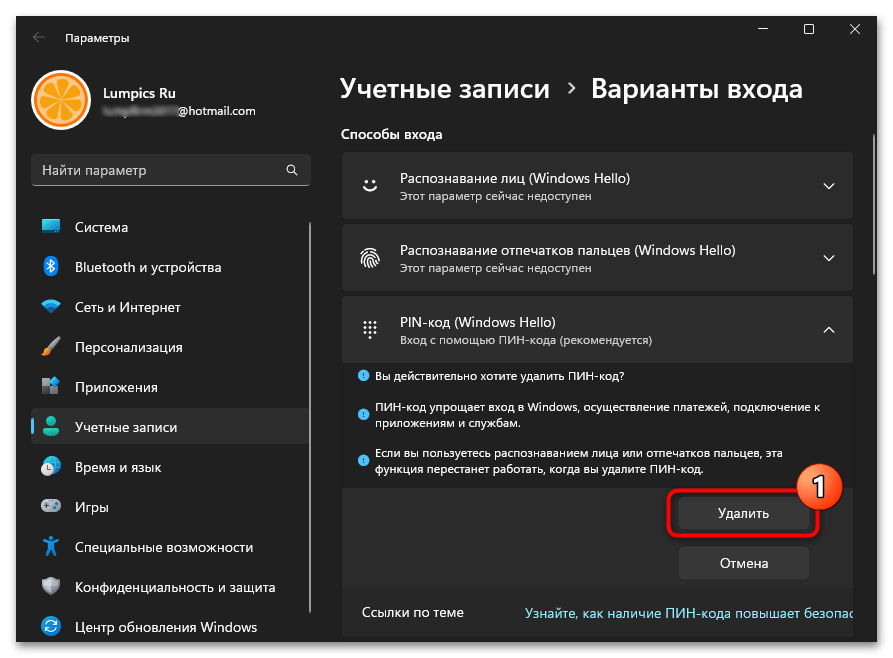

- Далее переходим к списку «Способы входа», щёлкаем в нём по блоку «PIN-код (Windows Hello)», после чего

нажимаем в развернувшейся области на расположенную справа от надписи «Удалить этот параметр для входа» кнопку «Удалить».

- Щёлкаем по кнопке «Удалить» ещё раз,

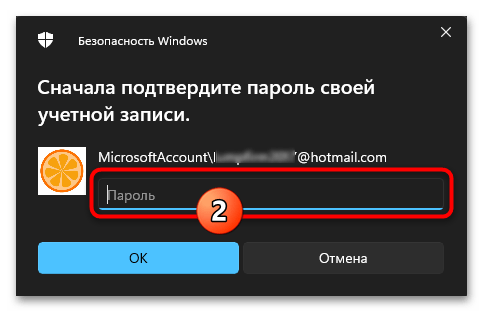

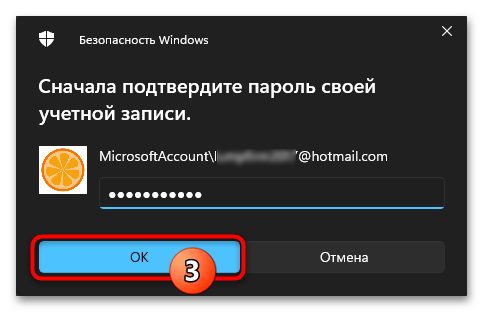

затем в поле открывшегося окна «Безопасность Windows» вводим пароль от своей учётной записи в Виндовс 11

и подтверждаем передачу сведений системе нажатием «ОК».

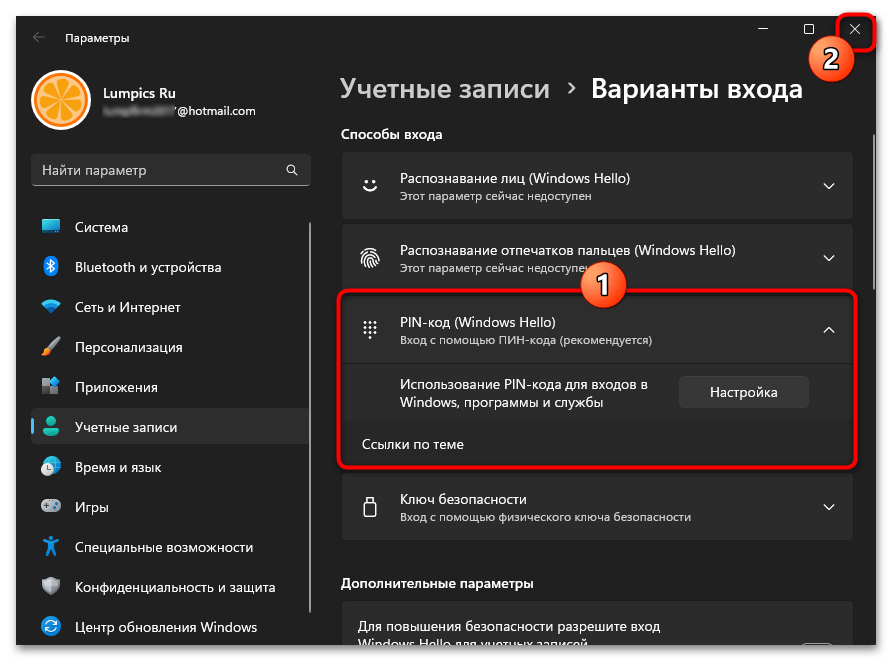

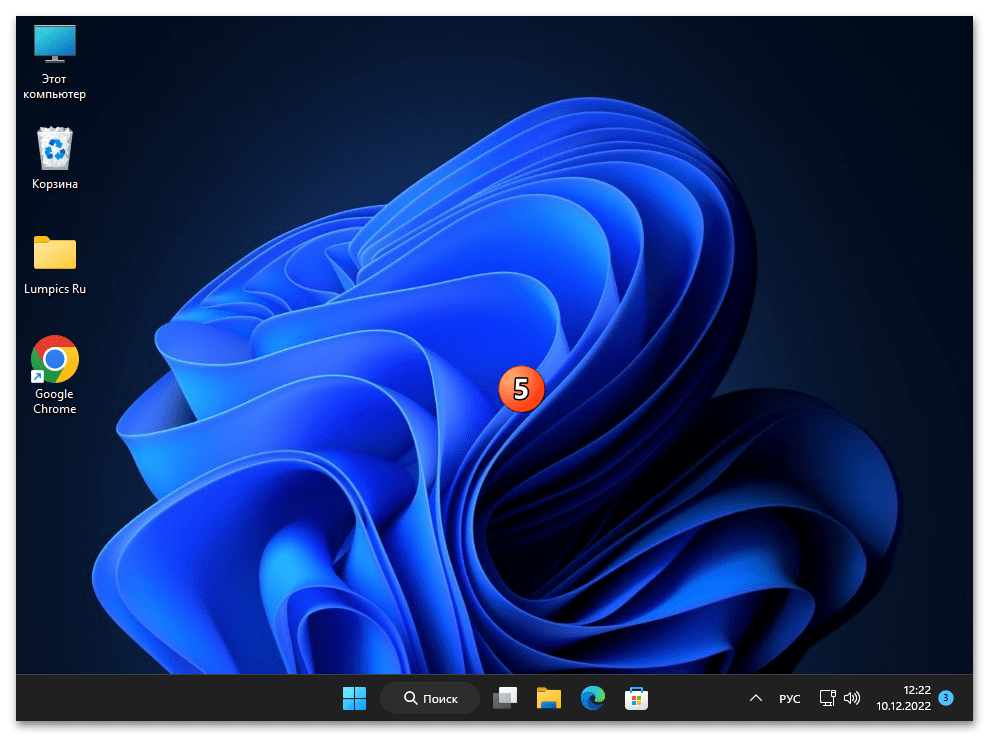

- На этом всё, а о том, что отключение дополнительного способа входа в операционку выполнено, подскажет запечатлённая на следующем скриншоте картина (1). «Параметры» системы можно закрывать.

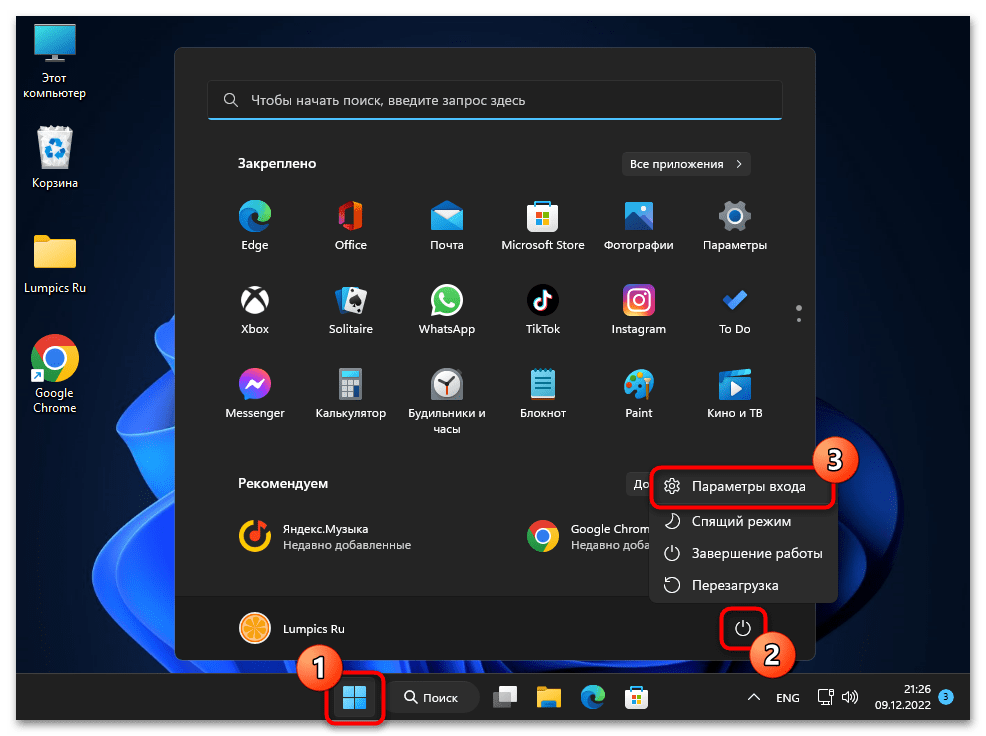

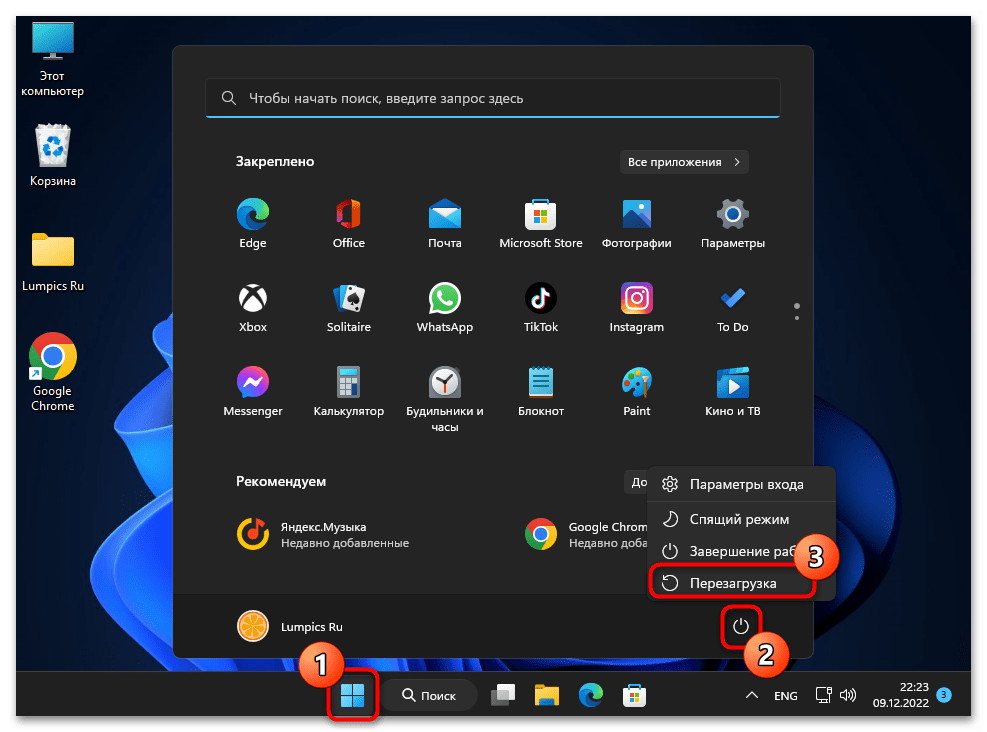

Другой вариант действий для доступа к целевому разделу «Параметров»: открываем меню «Пуск», щёлкаем по кнопке «Выключение», а затем выбираем «Параметры входа» в открывшемся перечне функций.

Читайте также:

Способы отключения «Windows Hello» в ОС Windows 11

Как сбросить забытый ПИН-код «Windows Hello» в Windows 11 - Вызываем системное приложение «Параметры» (для этого, к примеру, нажимаем «Win»+«I» на клавиатуре или кликаем по соответствующему значку в Главном меню операционки).

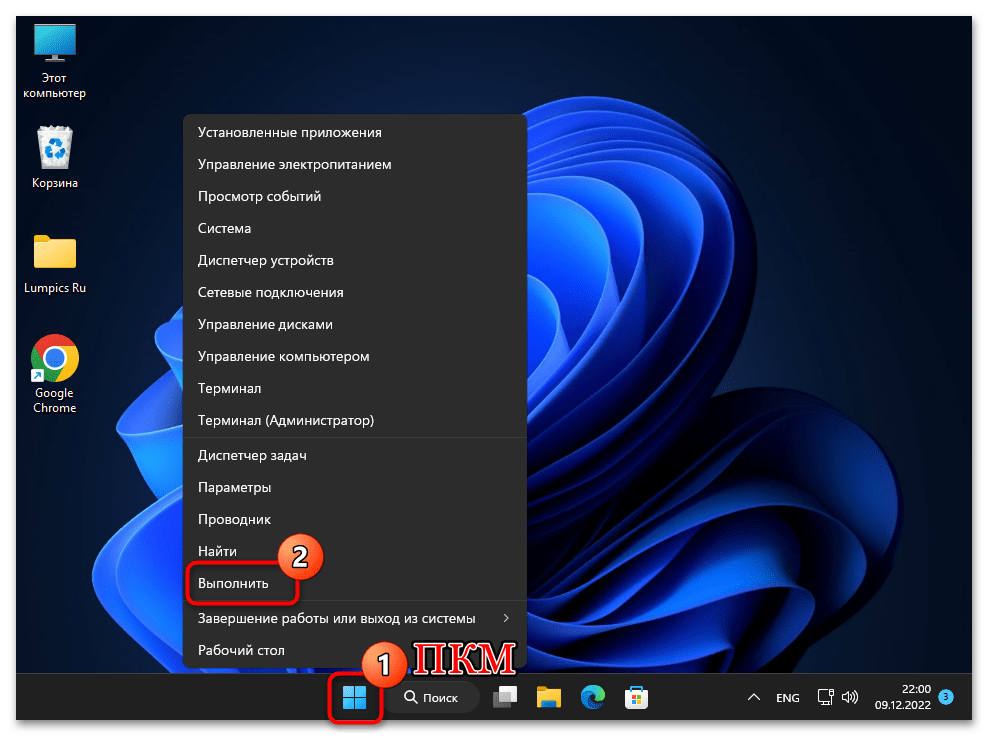

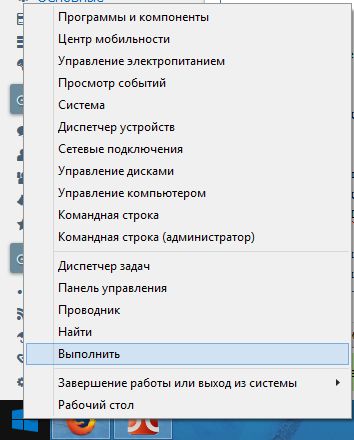

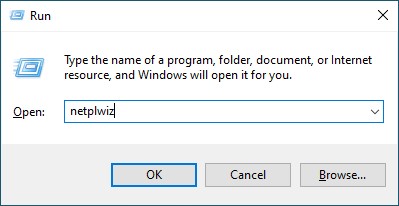

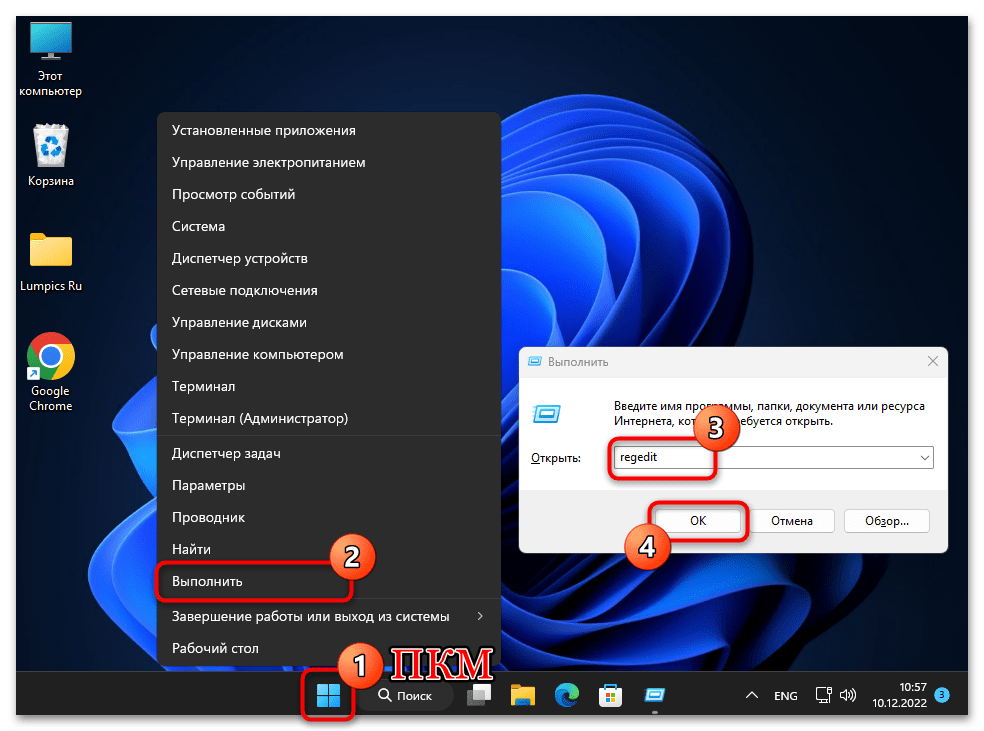

- Вызываем системную утилиту Netplwiz.exe. Это осуществимо разными способами, проще всего – с помощью оснастки «Выполнить»:

- Щёлкаем правой кнопкой мышки по элементу «Пуск» на Панели задач Виндовс 11, выбираем «Выполнить» в открывшемся перечне инструментов. (Также можно и проще — задействовать клавиатурную комбинацию «Windows»+«R»).

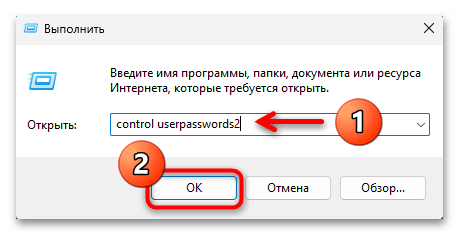

- В поле открывшегося окошка вводим одну из двух указанных далее команд, после чего нажимаем «Ввод» на клавиатуре либо щёлкаем «ОК» мышью:

netplwizили

control userpasswords2 - В результате откроется окно утилиты «Учётные записи пользователей».

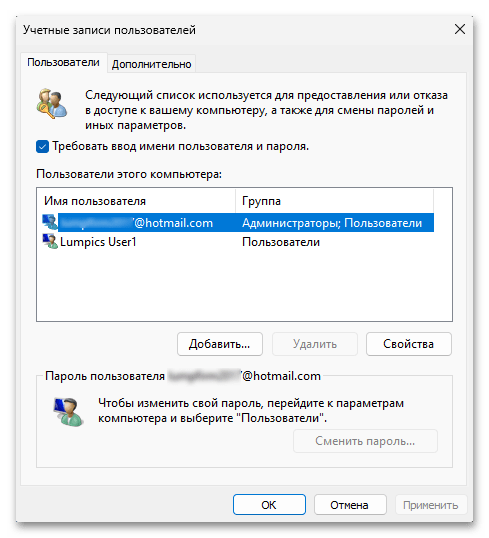

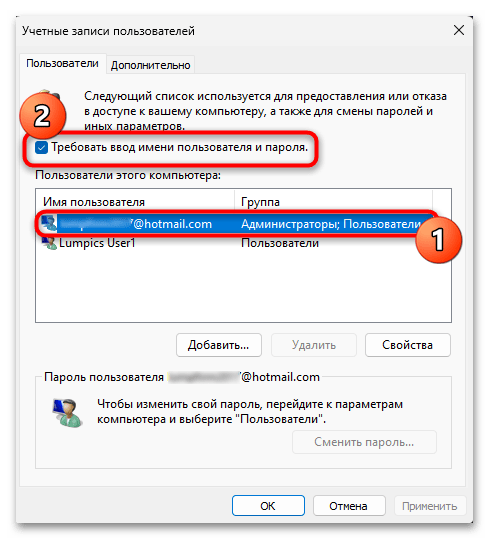

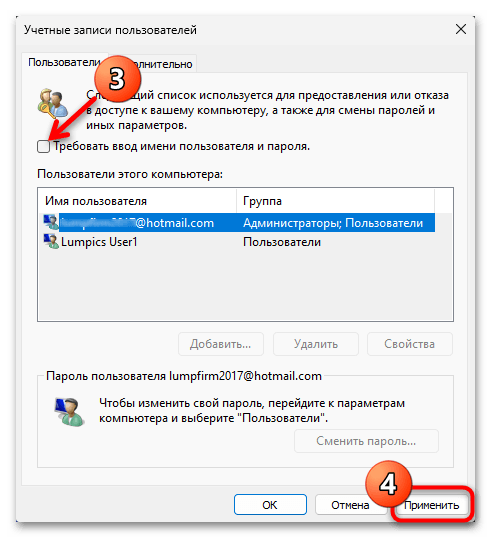

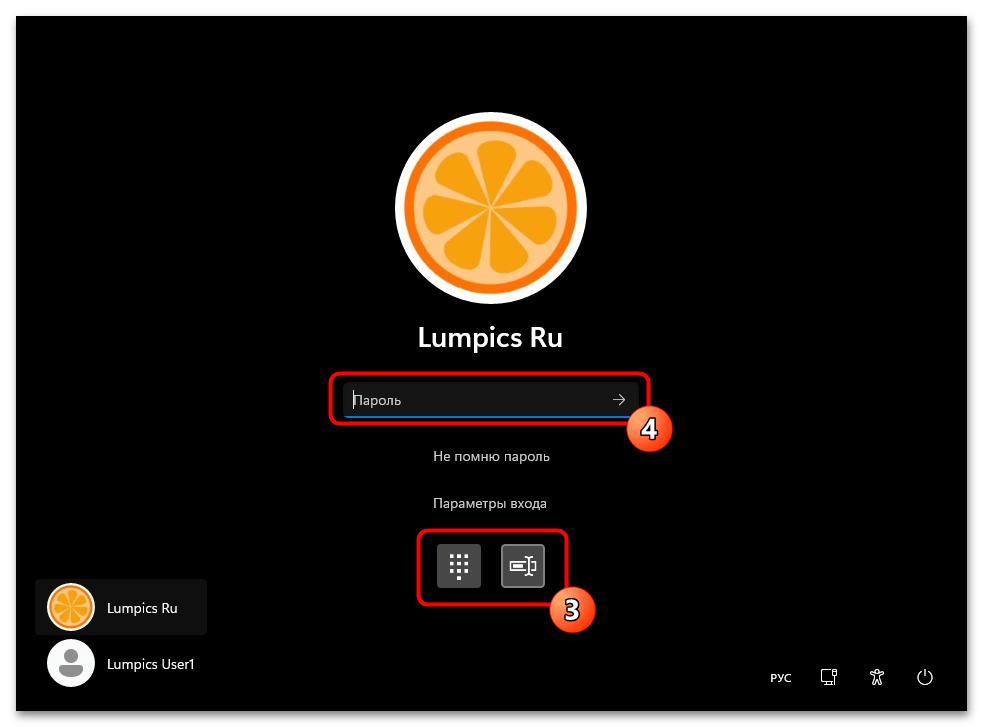

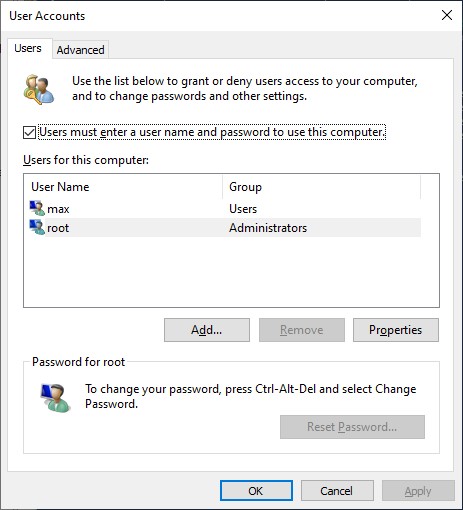

- Если в системе зарегистрировано более одной учётной записи, в области «Пользователи этого компьютера» кликом по наименованию выделяем текущую (она же будет задействована для автоматического входа в Windows 11). Далее снимаем галочку с чекбокса опции «Требовать ввода имени пользователя и пароля»,

и затем нажимаем на кнопку «Применить» внизу окна.

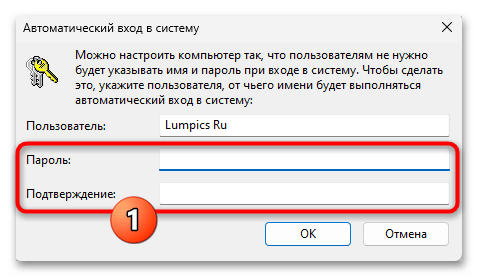

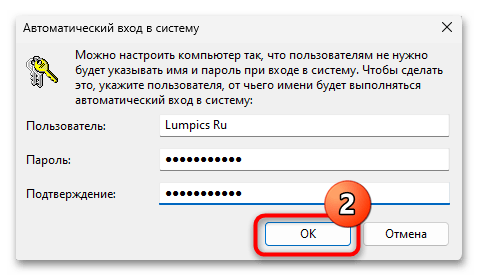

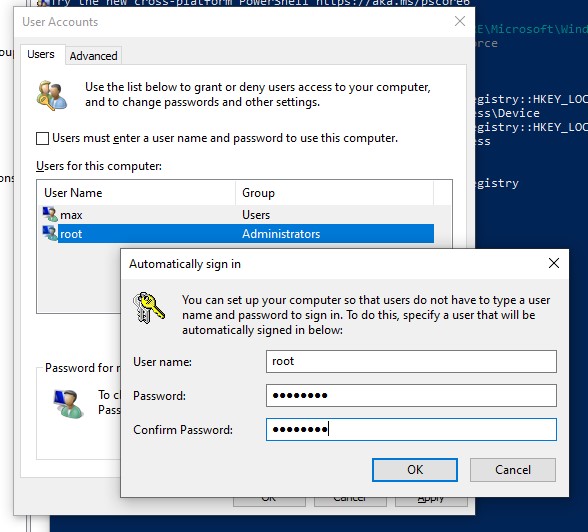

- Дважды вводим пароль от в дальнейшем автоматически авторизуемой учётной записи пользователя Виндовс 11 в поля отобразившегося окошка,

кликаем «ОK».

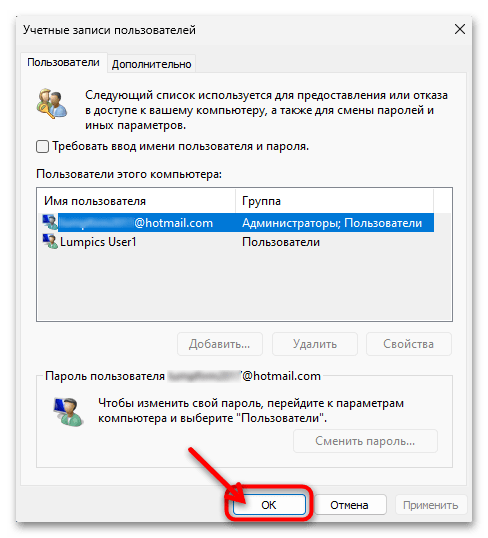

- На этом нашу цель можно считать достигнутой – щёлкаем «ОК», чтобы закрыть утилиту Netplwiz.

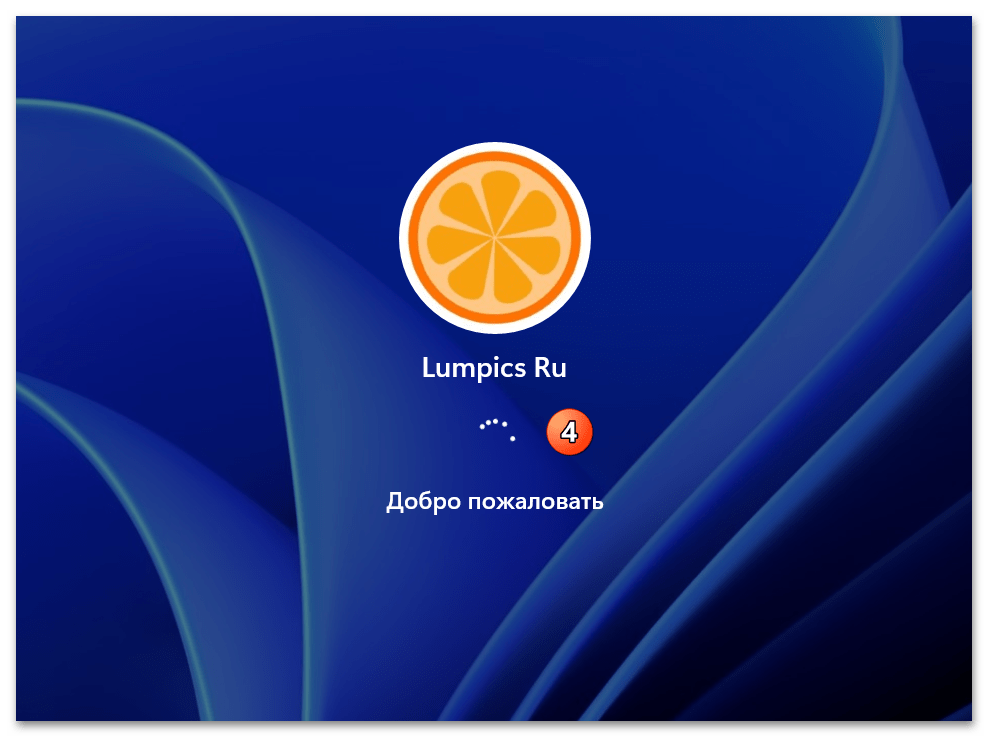

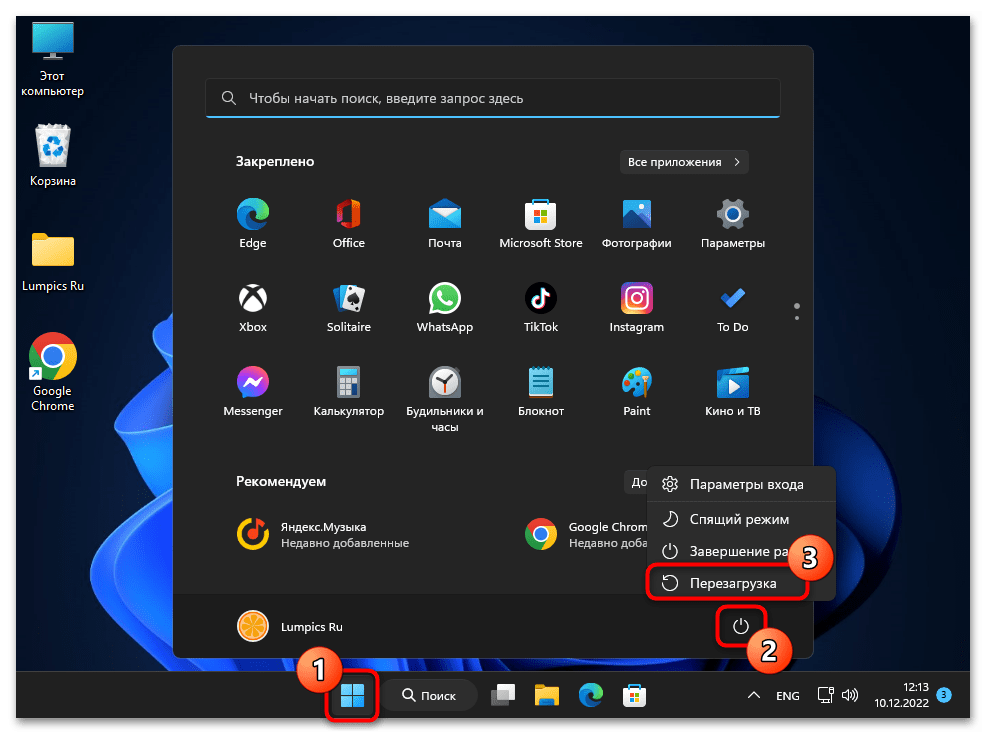

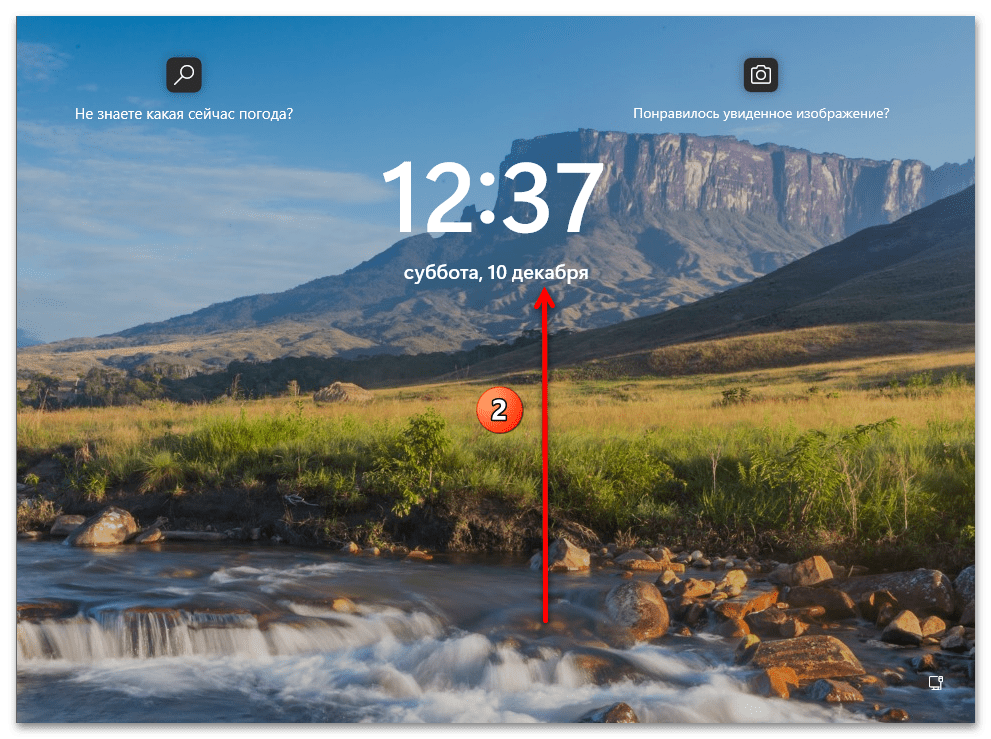

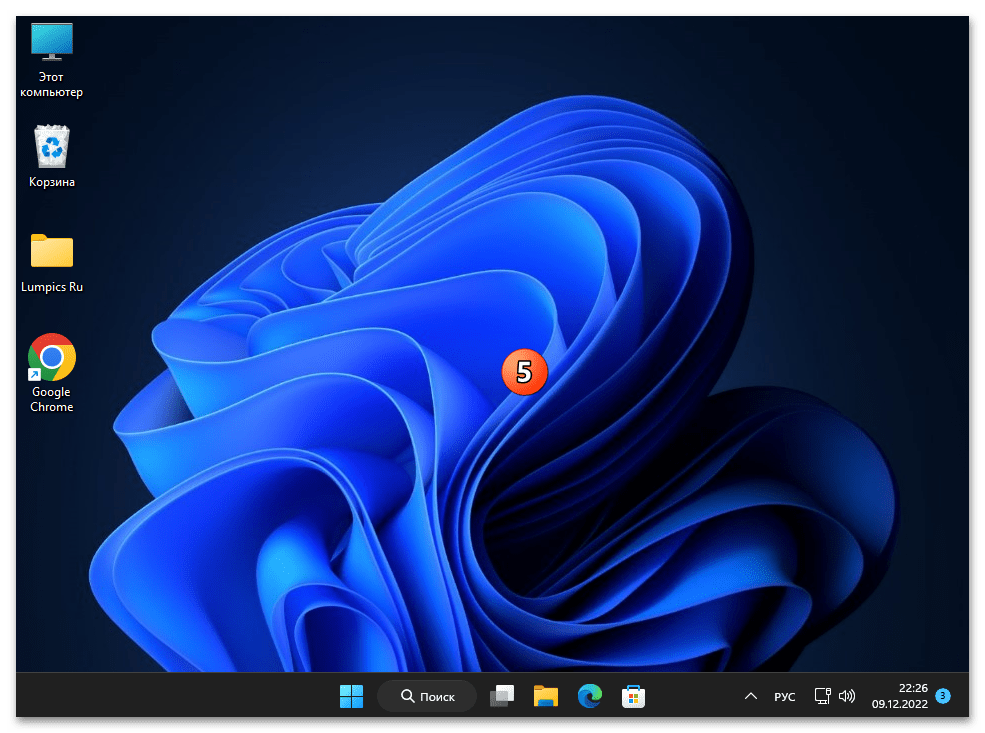

- Перезагружаем компьютер –

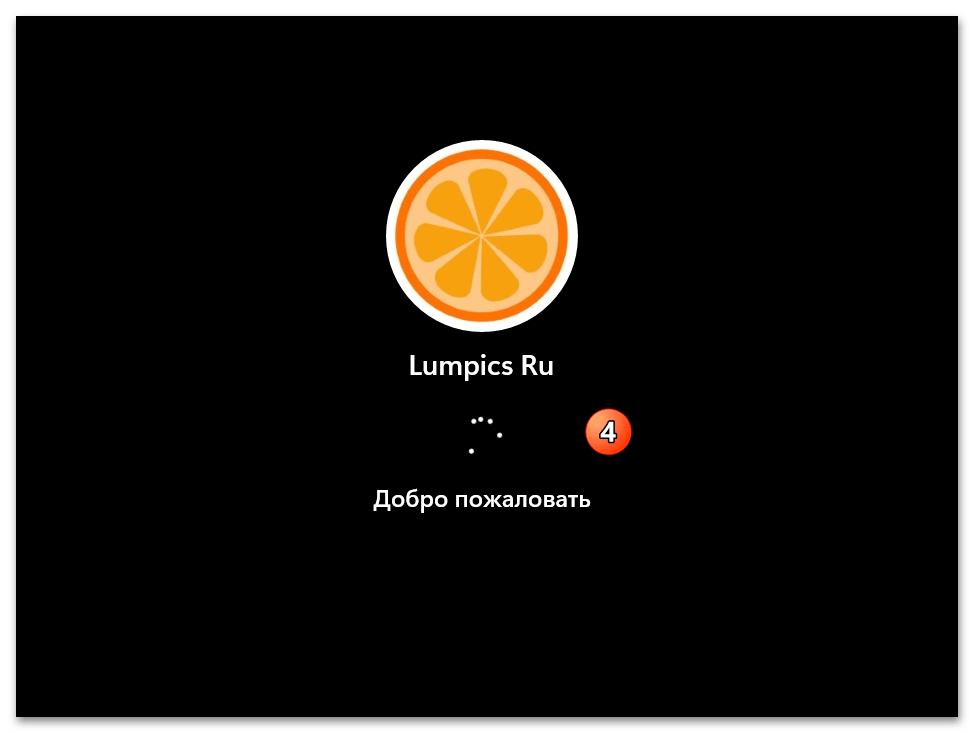

следующая авторизация в Windows 11 будет выполнена без отображения экрана входа и требования ввести пароль,

потребуется просто подождать отображения Рабочего стола системы.

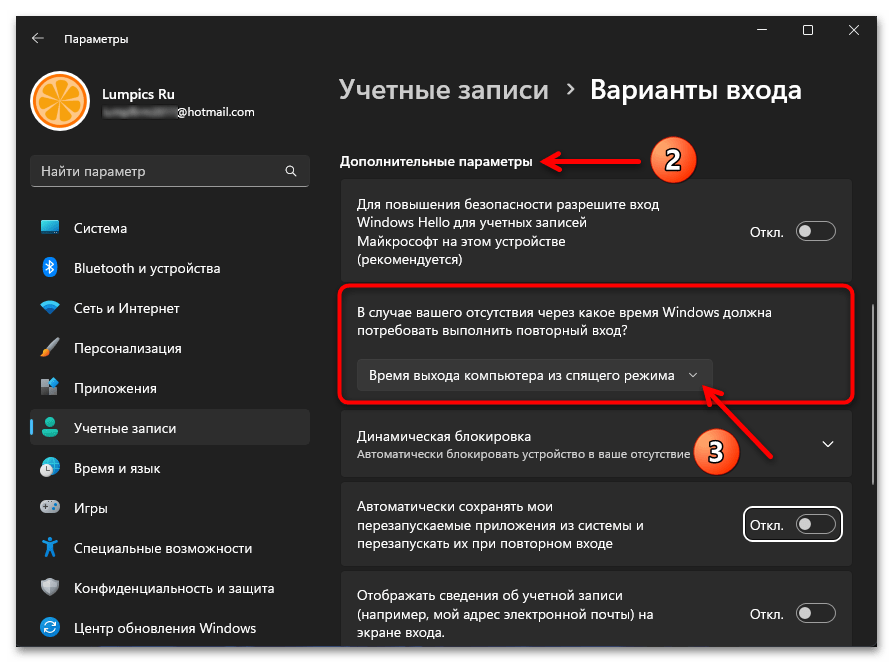

Дополнительно. По умолчанию пароль от учётки в ОС может быть затребован для получения доступа к функциям ПК после активируемой Windows 11 при длительном отсутствии пользователя блокировки. С целью отключения данной опции, выполняем следующее:

- Открываем список настроек «Варианты входа» в «Параметрах» Виндовс 11.

- Прокрутив список настроек, перемещаемся в категорию «Дополнительные параметры».

В расположенном в блоке «В случае вашего отсутствия через какое время Windows должна потребовать выполнить повторный вход» раскрывающемся списке

выбираем «Никогда».

- Выходим из «Параметров» операционки, возникновение ситуаций, когда требуется предоставление Win 11 защищающего учётку её пользователя пароля на этом считается сведённым к минимуму.

Способ 2: «Редактор реестра»

Следующий способ организации автоматического входа в Windows 11 при её запуске предполагает создание нескольких параметров в основной базе данных параметров и настроек ОС — реестре. Данный вариант действий более сложен, нежели предложенный выше, однако эффективен практически в любых случаях, и, кроме того, не требует предварительного отключения «Windows Hello».

Не стоит забывать, что неправильное изменение параметров реестра Windows 11 может привести к возникновению различных, в том числе серьезных и даже критических проблем в работе ОС, вся ответственность при этом возлагается исключительно на выполнявшего вмешательство пользователя!

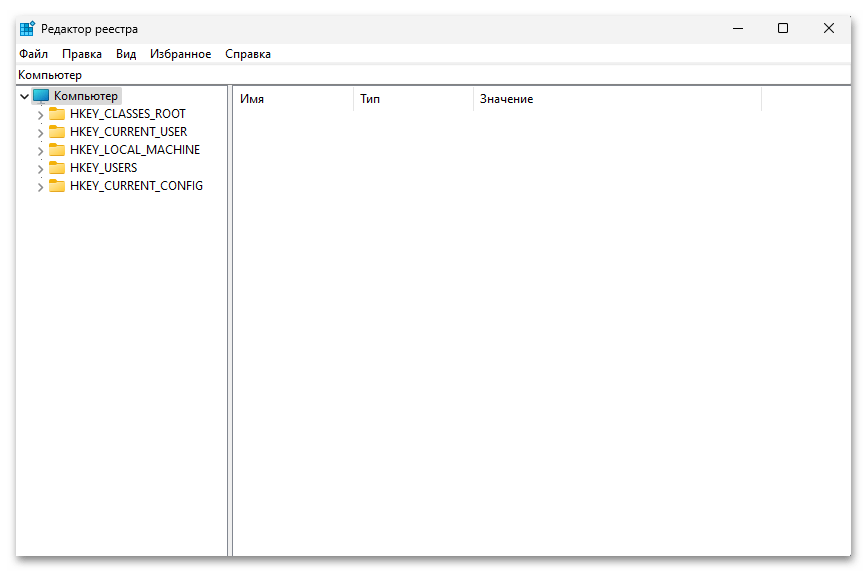

- Запускаем приложение «Редактор реестра». В Виндовс 11 это выполнимо различными способами, чаще всего – путём запуска команды

regeditвызываемой, к примеру, с помощью клавиатурной комбинации «Windows»+«R» оснасткой «Выполнить».Подробнее: Запуск «Редактора реестра» в Windows 11

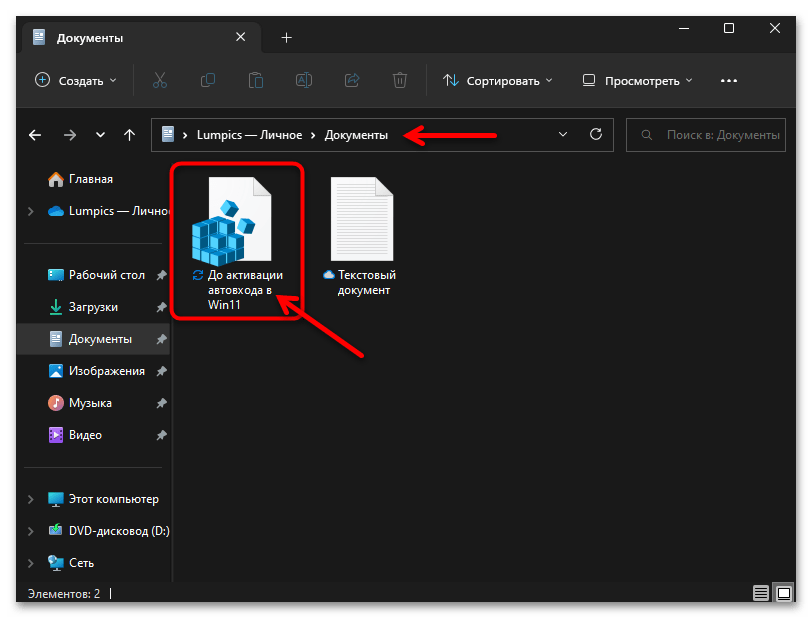

- Открыв средство редактирования реестра,

(на всякий случай, и чтобы получить возможность в любой момент быстро «вернуть всё как было») создаём его резервную копию:

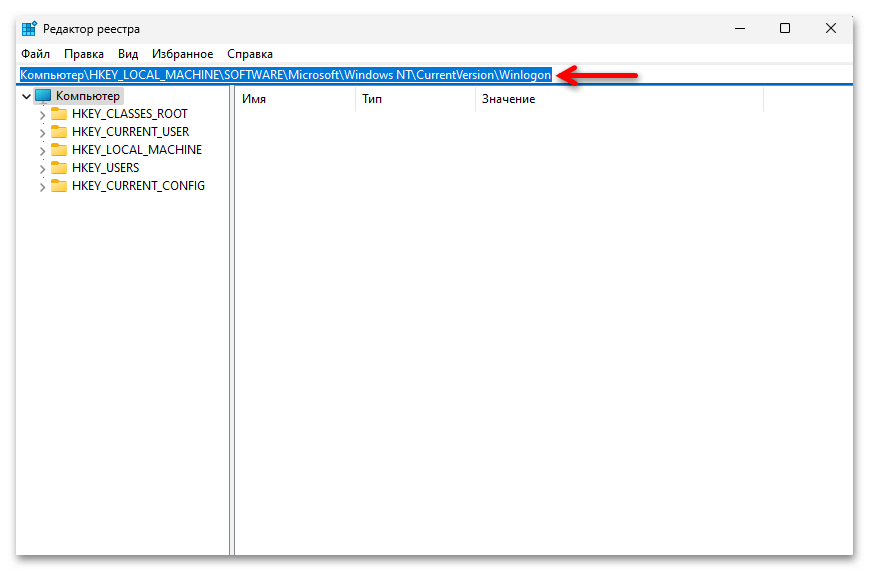

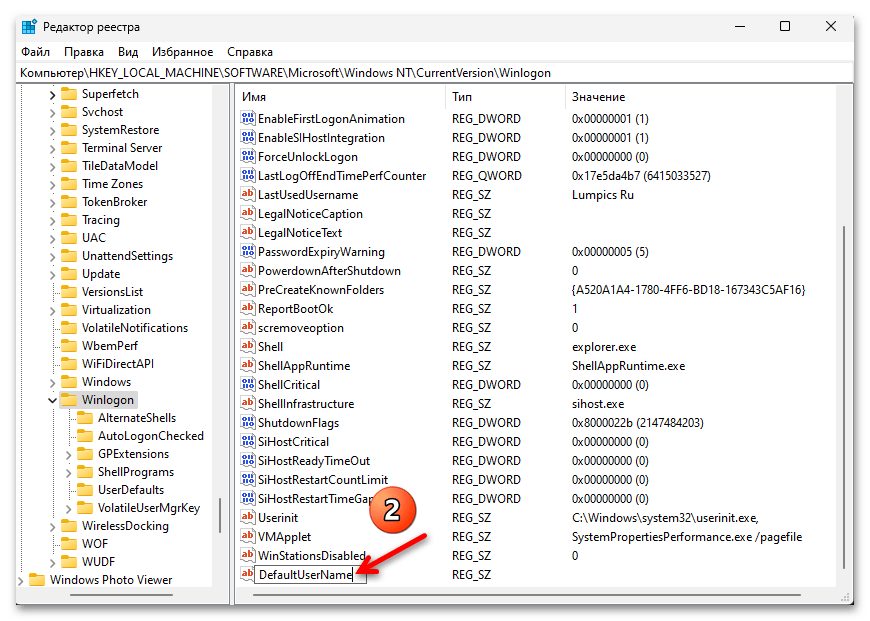

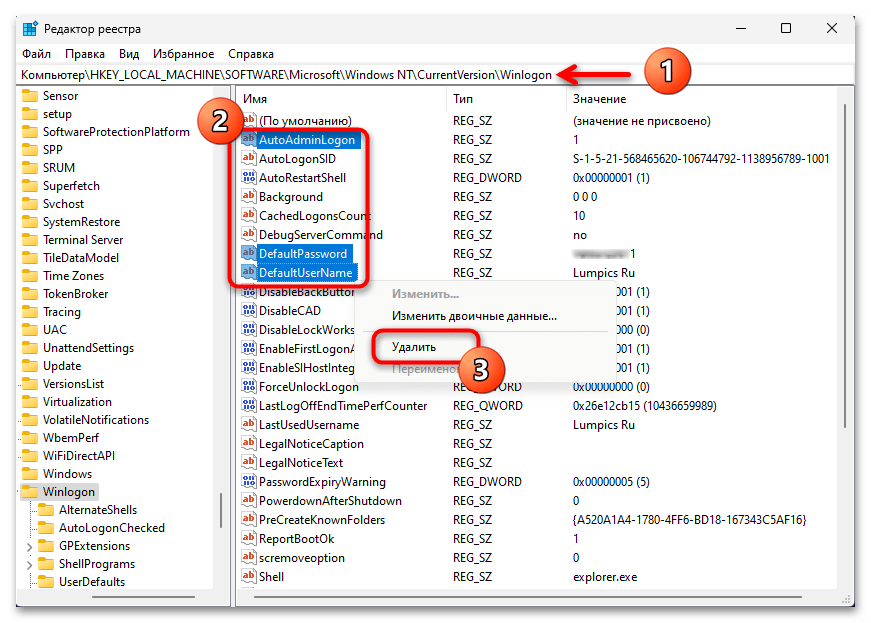

- Перемещаемся в расположенный по следующему пути подраздел реестра:

КомпьютерHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonС такой целью можно по очереди открыть папки-составляющие пути к целевому каталогу в панели слева окна Редактора либо скопировать указанный адрес из этой статьи, вставить его в поле под строкой меню и нажать «Ввод» на клавиатуре.

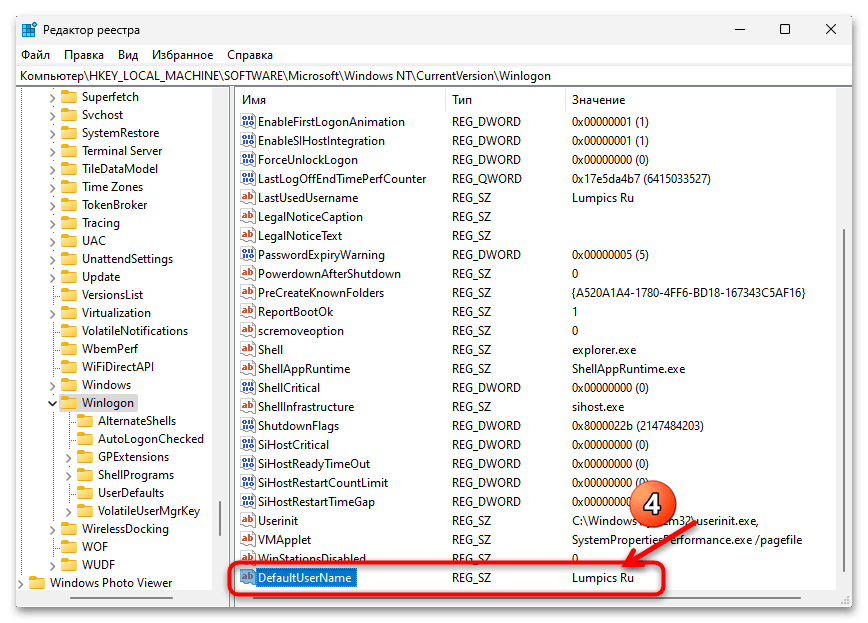

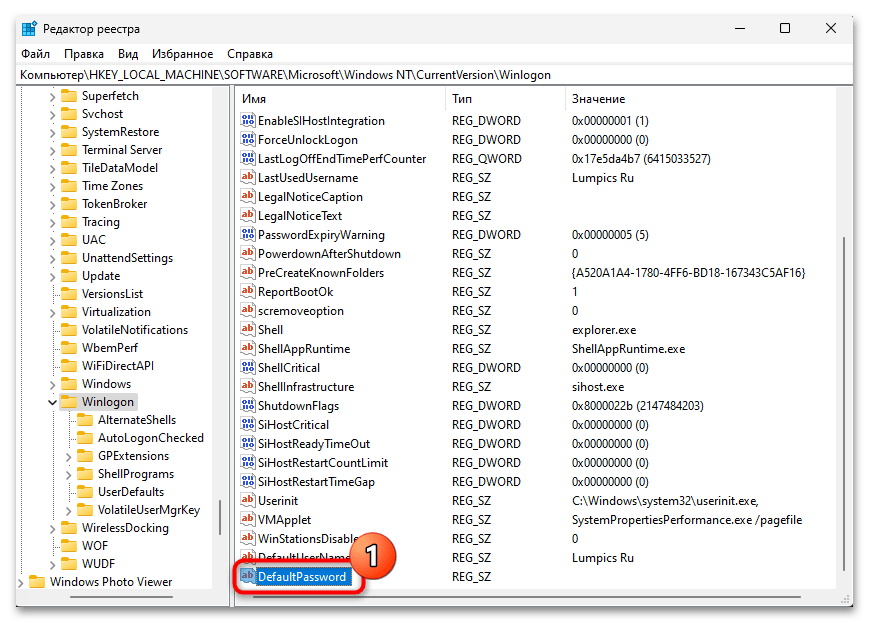

- Убедившись, что перешли в нужный раздел реестра (в окне «Редактора» должна отображаться аналогичная следующему скриншоту картина),

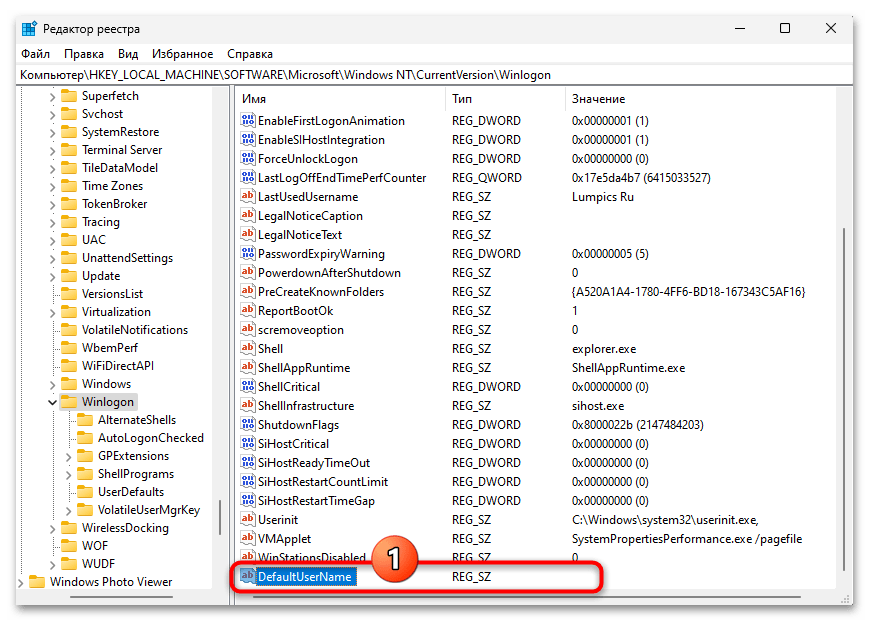

создаём в нём три записи (если объекты с указанными далее именами уже присутствуют в базе, то есть отображаются в перечне справа, только изменяем их параметры):

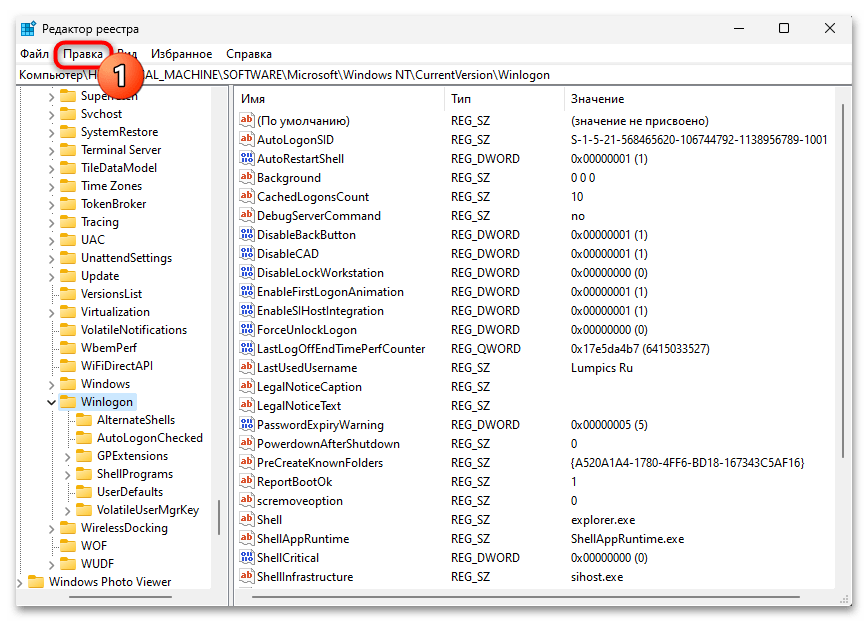

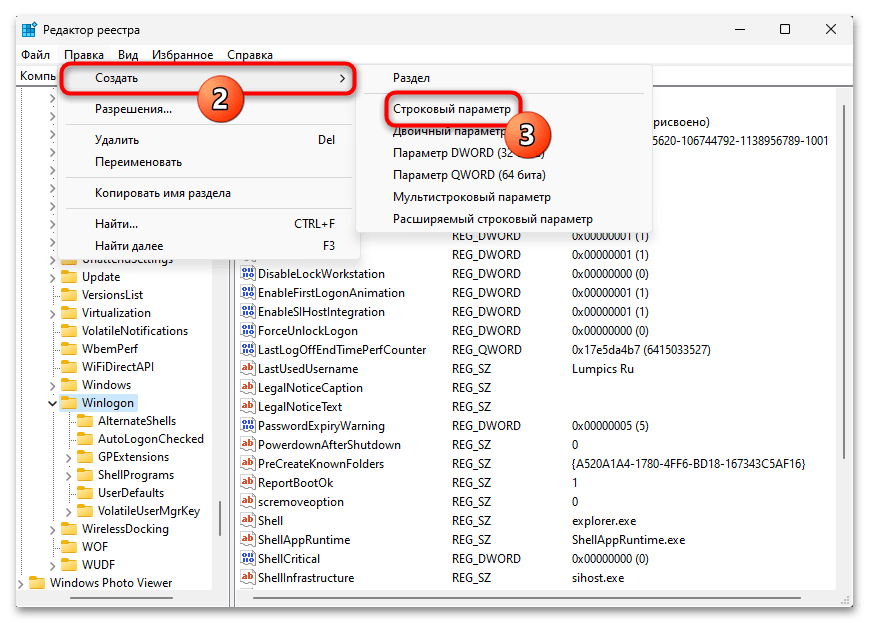

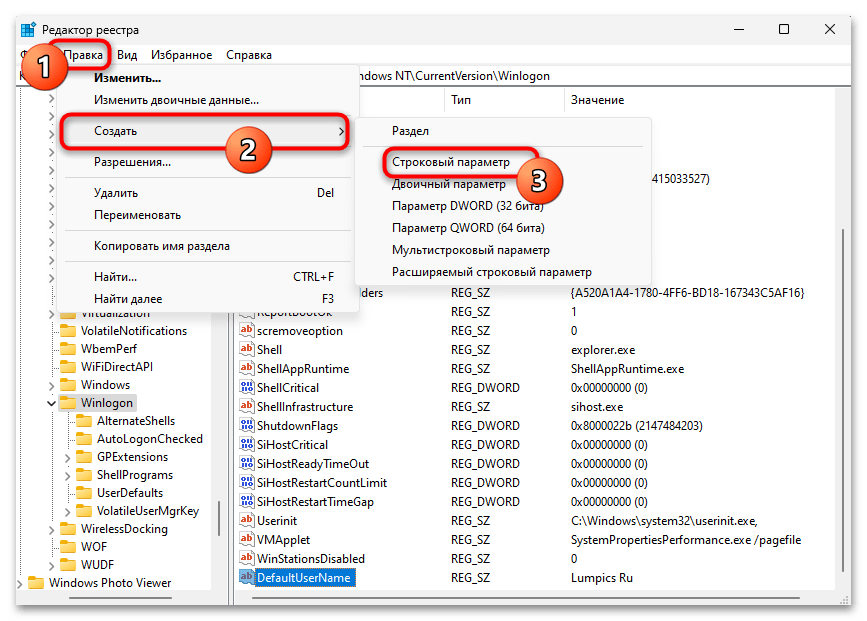

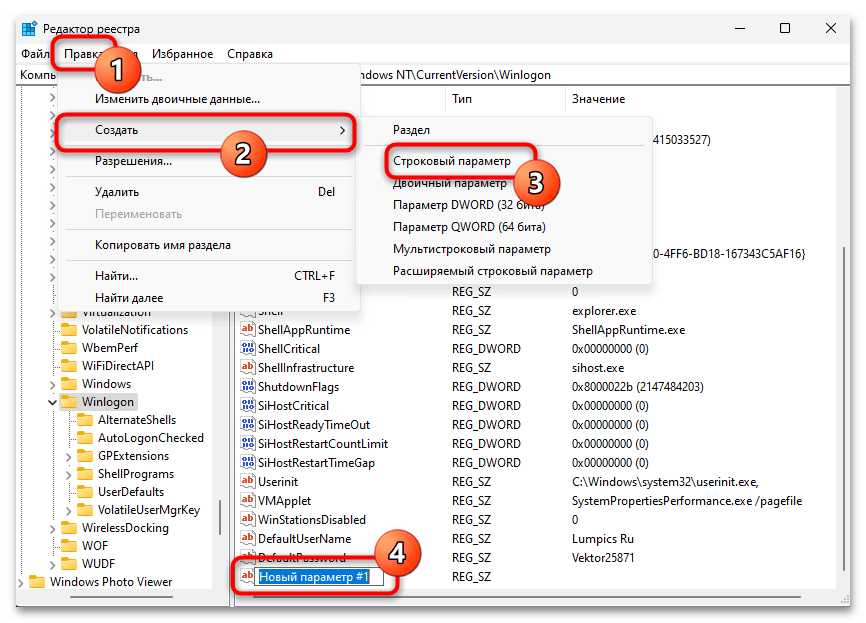

- Открываем меню «Правка»,

выбираем в нём «Создать» — «Строковый параметр».

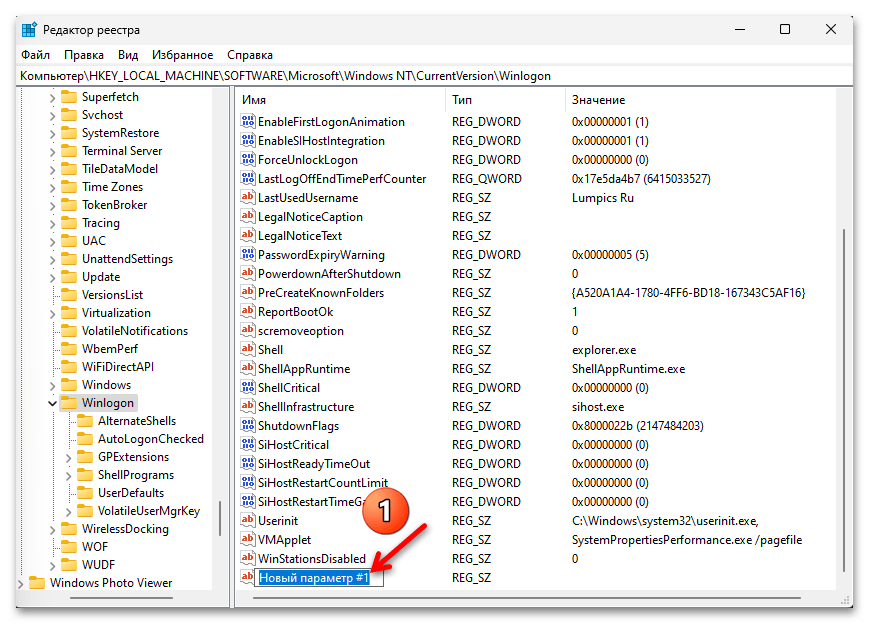

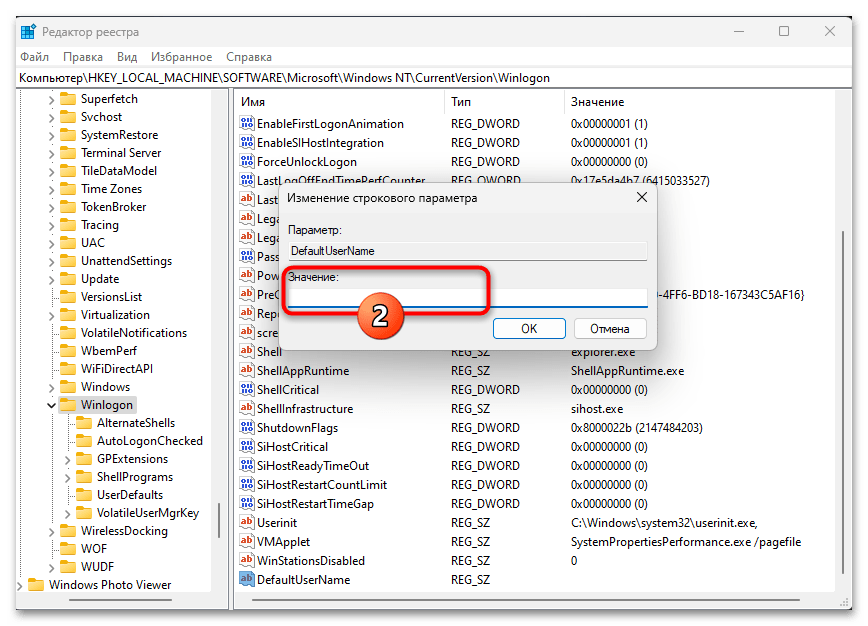

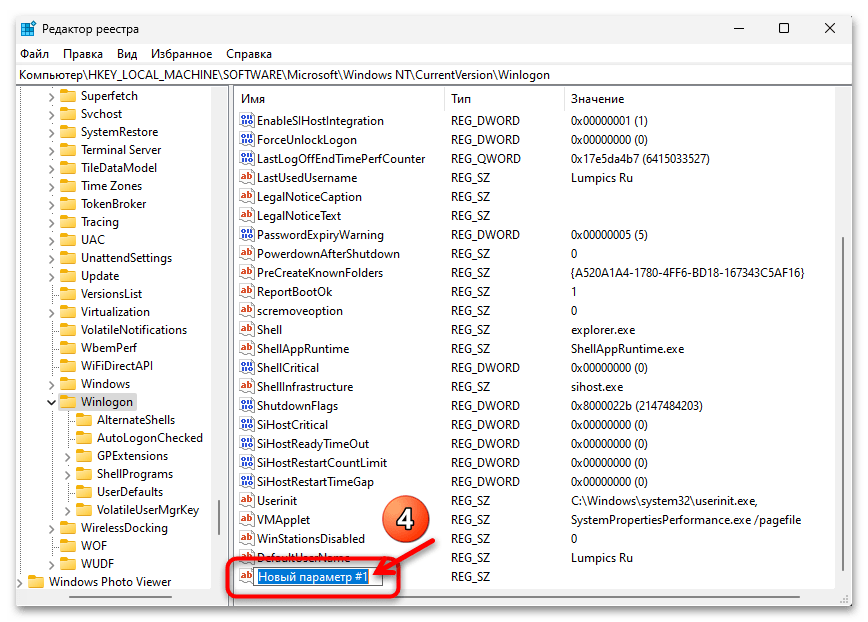

Вводим имя формируемого объекта — DefaultUserName,

нажимаем «Ввод» на клавиатуре.

Дважды кликаем по полученной записи мышкой,

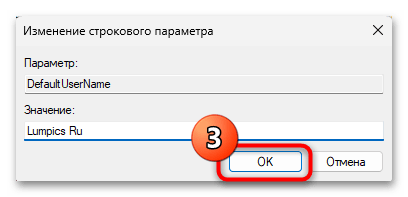

в поле «Значение» открывшегося окошка вводим имя авторизованного в данный момент в ОС (и входящего в дальнейшем автоматически) пользователя,

нажимаем «ОК».

Действенность и «правильность» выполненного можно определить, посмотрев на сформированный параметр в списке справа окна «Редактора реестра».

Читайте также: Как узнать имя пользователя компьютера в Windows 11

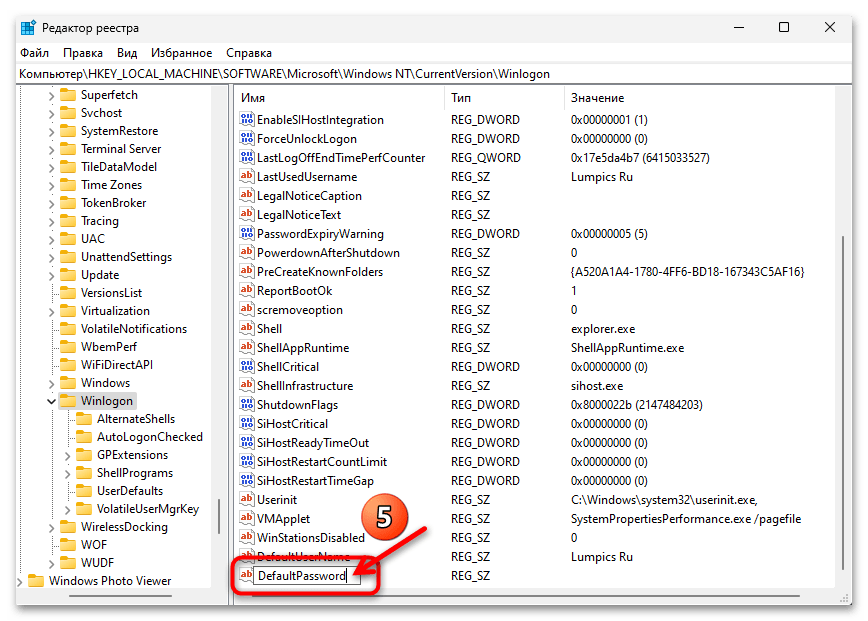

- Действуя по аналогии с вышеописанным шагом, создаём следующий «Строковый параметр»,

присваиваем ему имя:

DefaultPassword.

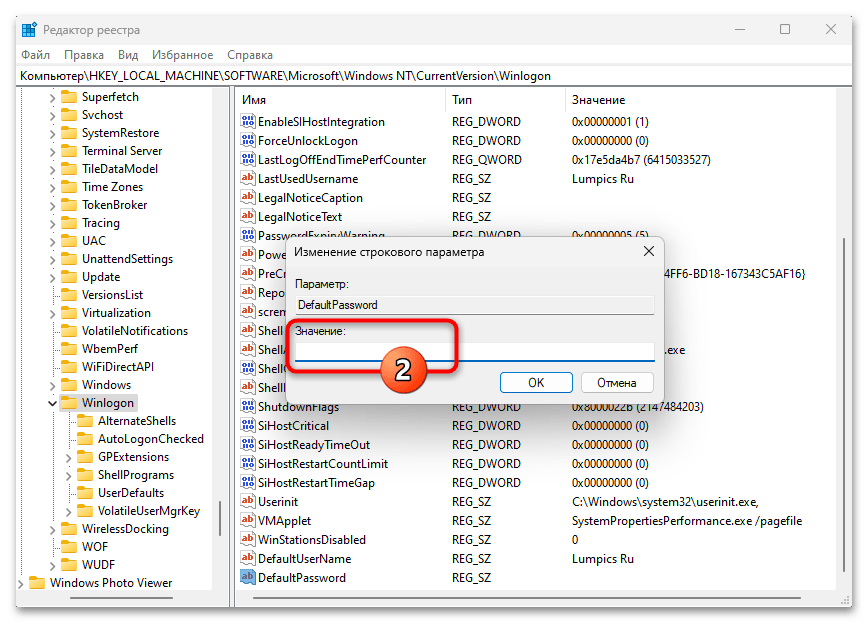

Дважды кликнув «DefaultPassword», открываем окошко «Изменение строкового параметра»,

вводим в его поле «Значение» пароль своей текущей учётной записи в Виндовс 11,

затем щёлкаем «ОК».

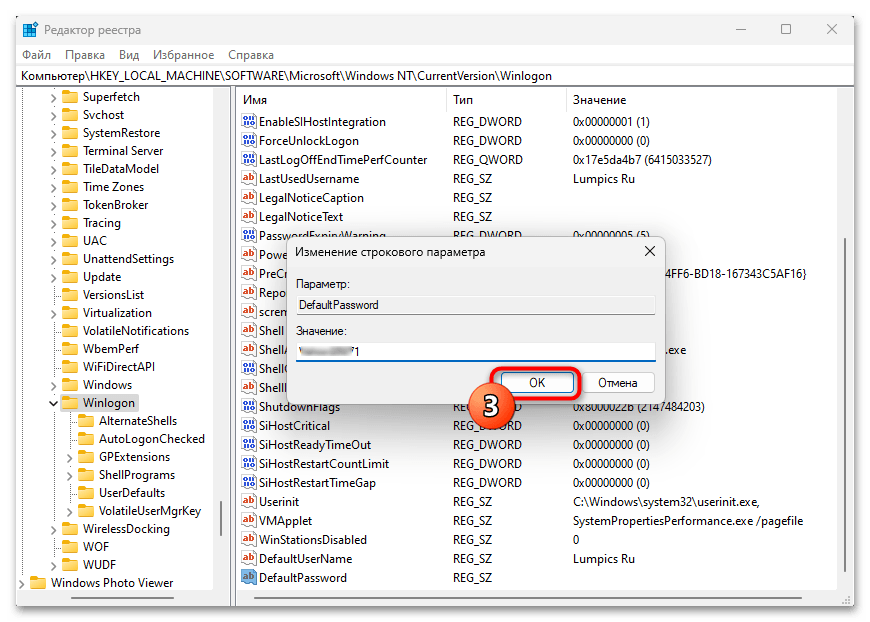

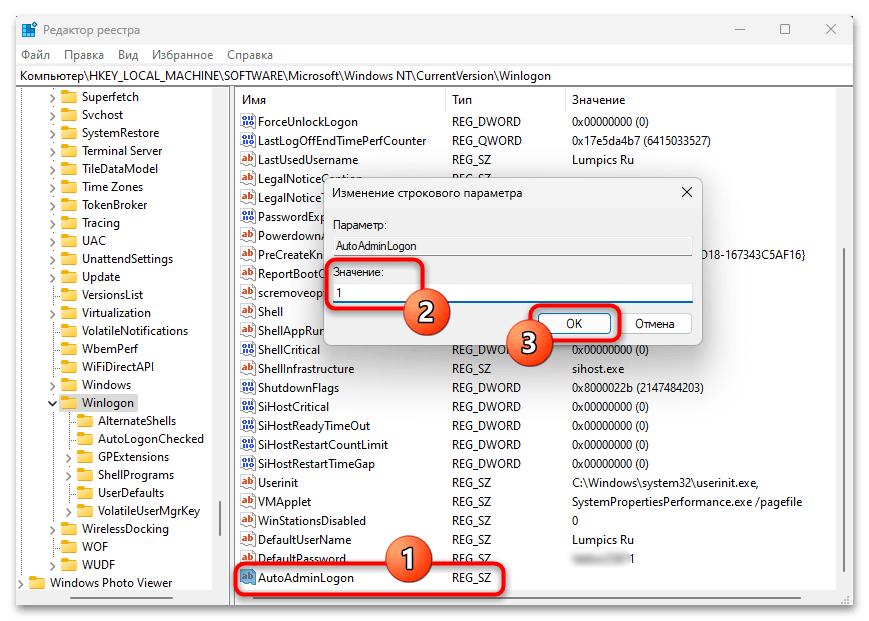

- Добавляем в реестр последний из требуемых для решения нашей задачи строковый параметр – его имя AutoAdminLogon.

Дважды щёлкаем «AutoAdminLogon»,

присваиваем параметру «Значение» —

1.

Проверяем, что всё сделано верно:

- Открываем меню «Правка»,

- На этом практически всё, закрываем «Редактор реестра», внесённые в базу данных настроек и параметров Виндовс 11 значения при этом сохраняются автоматически.

- Для проверки действенности и эффективности выполненных манипуляций по настройке системы перезагружаем компьютер.

Теперь ОС требовать сведений для входа не будет,

авторизация производится в автоматическом режиме.

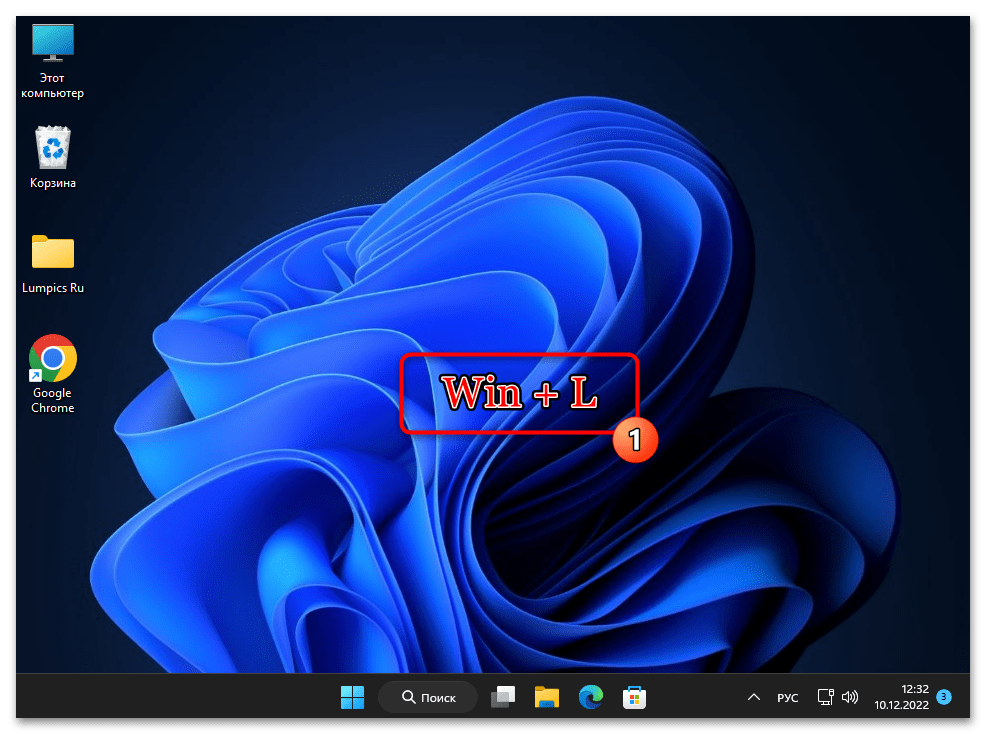

Стоит отметить, что по результатам включения автовхода в ОС система в целом остаётся защищённой паролем (и/или «Windows Hello»). Так, если выйти из авторизованной учётки в процессе работы Win 11 принудительно (к примеру, с целью смены пользователя) или заблокировать ОС с помощью комбинации клавиш «Win»+«L» клавиатуры ПК,

для повторного получения доступа в операционку

ввод секретной комбинации символов (пароль/ПИН-код) по-прежнему потребуется.

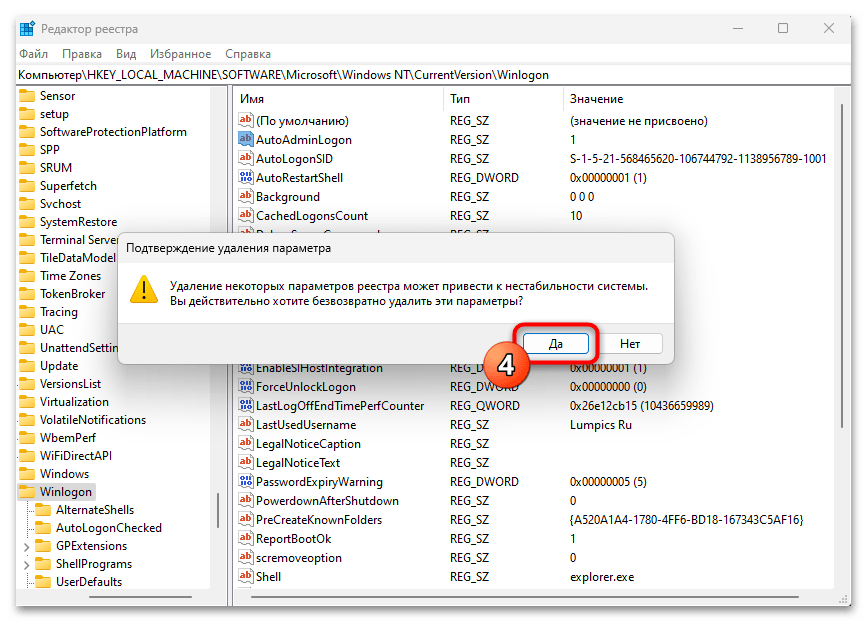

C целью отключения полученной путём рекомендаций из этого раздела статьи возможности выполняем редактирование реестра в обратном порядке — по сути, можно просто выделить три добавленных в его раздел «Winlogon» параметра и удалить их,

а затем перезагрузить ПК.

Или же восстанавливаем реестр из созданной на шаге №1 инструкции выше резервной копии (меню «Файл» Редактора – «Импорт…»).

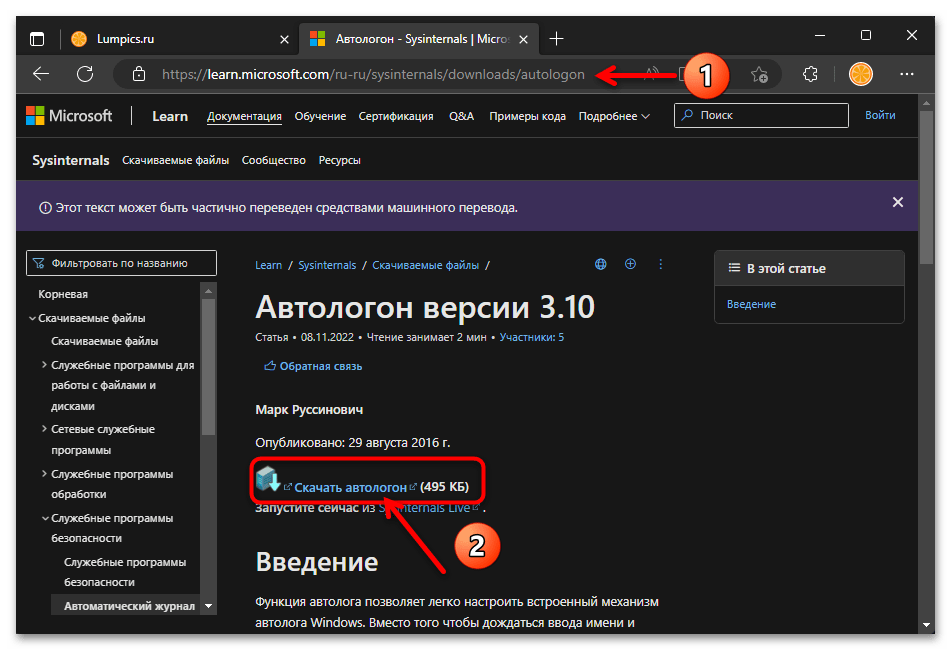

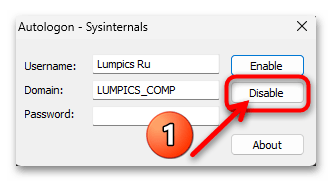

Способ 3: Утилита АвтоЛогон

На просторах официального сайта Майкрософт можно обнаружить и скачать специально созданную для организации автоматической авторизации в ОС компании всех актуальных версий компактную, очень простую в использовании и удобную утилиту. По сути, данное средство самостоятельно выполняет вышеописанное редактирование реестра операционки, но дополнительно шифрует сохраняемый локально пароль учётной записи, что повышает безопасность использования автовхода в систему.

Скачать АвтоЛогон с официального сайта Microsoft

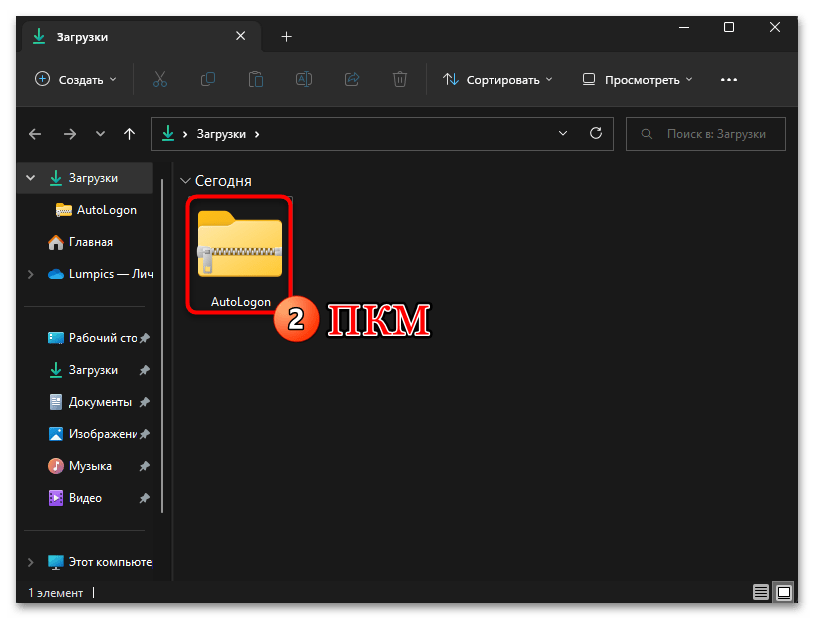

- Переходим по предложенной выше ссылке, на открывшейся веб-странице щёлкаем «Скачать автологон» и сохраняем архив с утилитой на диске ПК.

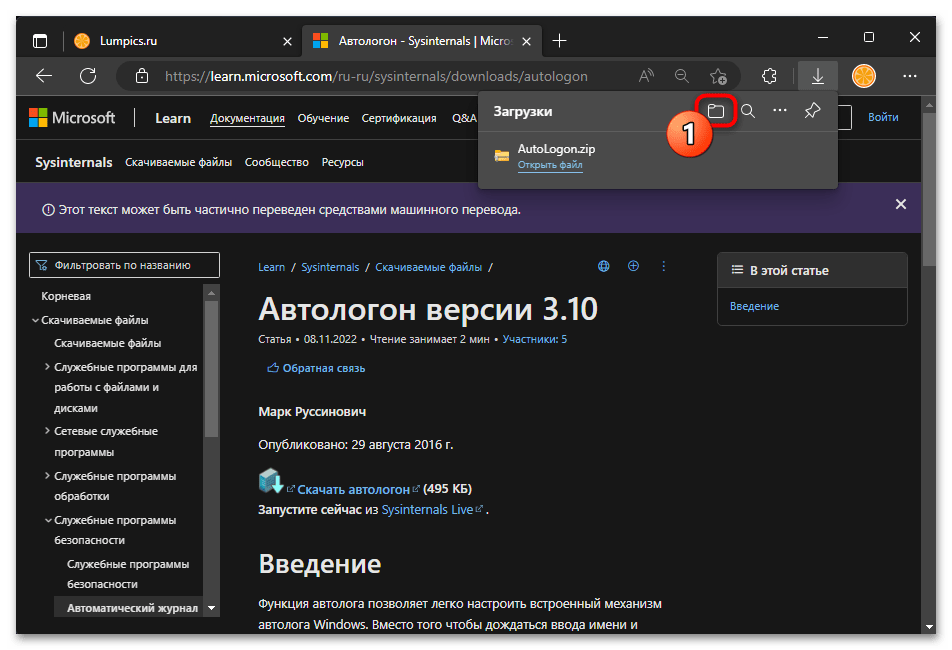

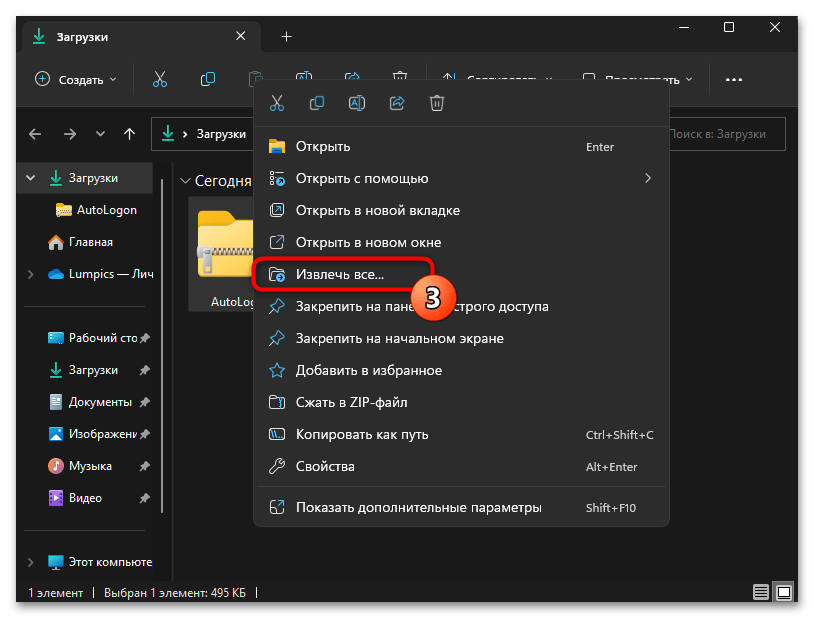

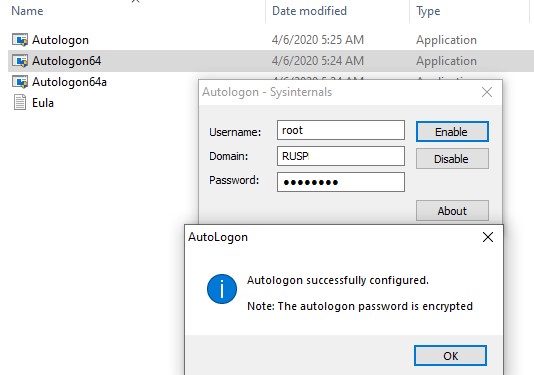

- Открываем папку со скачанным ZIP-файлом,

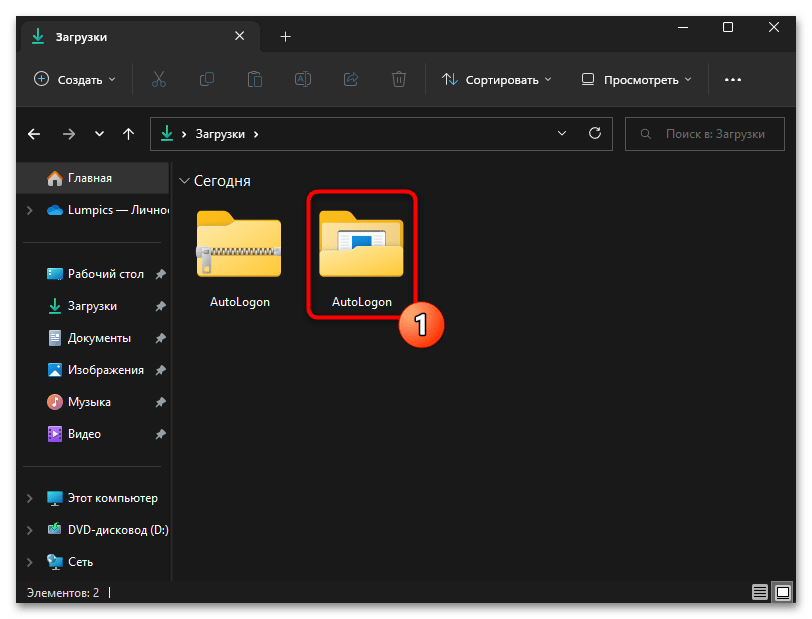

извлекаем все данные из него в отдельный каталог

(ПКМ по иконке архива – «Извлечь всё…» в открывшемся меню).

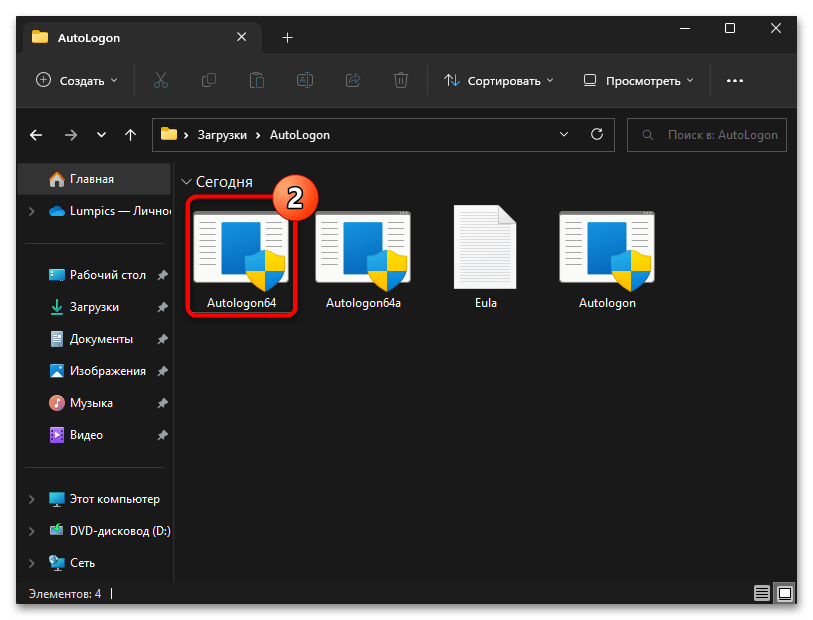

- Перемещаемся в получившуюся папку утилиты, открываем из неё исполняемый файл Autologon64.exe,

кликом по кнопке «Да» подтверждаем поступивший из системы запрос.

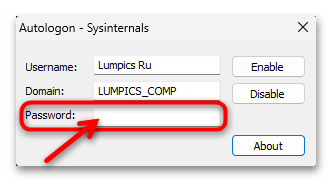

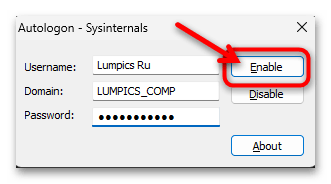

- Вводим пароль от текущей учётной записи пользователя Windows 11 в поле «Password» отобразившегося окошка.

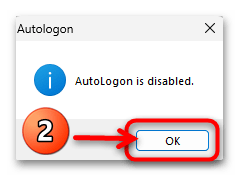

- Кликаем по кнопке «Enable».

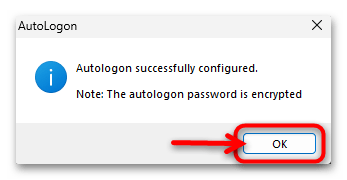

- Щёлкаем по кнопке «ОК», чтобы подтвердить прочтение оповещения AutoLogon об успешном завершении выполнения его единственной функции, в результате чего окно софта закроется.

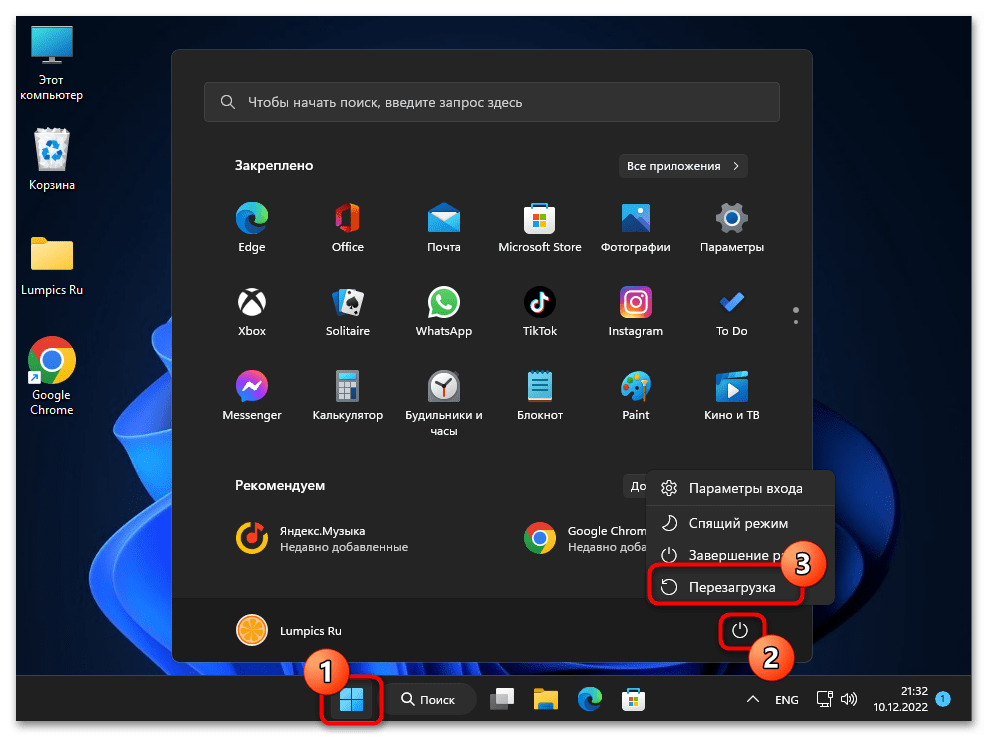

- Далее можно перезагрузить компьютер и убедиться в эффективности выполненной операции – отныне Windows 11 запускается автоматически и не требует ввода каких-либо сведений.

- Если когда-либо в будущем потребуется деактивировать автоматический вход в ОС, запускаем утилиту АвтоЛогон (Autologon64.exe), кликаем по кнопке «Disable» в её окошке,

после чего нажимаем «ОК» под уведомлением о завершении операции.

Еще статьи по данной теме:

Помогла ли Вам статья?

Опубликовано: 28 декабря 2015 / Обновлено: 6 января 2018

Раздел(ы): Windows

Просмотры: 1742

Комментарии: 0

В этой статье описана процедура настройки реестра Виндовс для автологина. Функция автоматического входа очень удобна. Так как при включении компьютера не надо вводить логин и пароль. По этой же причине она небезопасна, так как любой желающий получает доступ к данным на компьютере сразу после его включения. В прочем, если вы единственный пользователь компьютера, то использование автологина Windows вполне оправдано.

Реализация автоматического входа в систему в данной инструкции показана на примере Windows 8.1 Pro разрядностью 64 бита. И практически без изменений может быть применена к другим версиям Windows.

Настройка реестра для включения автоматического входа

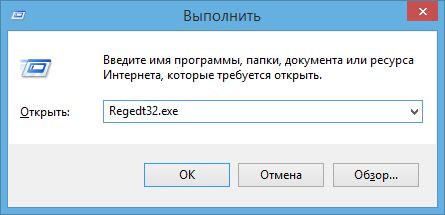

Чтобы настроить автоматический вход в систему Windows с помощью реестра, сделайте следующее:

Запустите редактор реестра, для этого нажмите кнопку [Пуск] (в Windows 8.1 сделайте это правой кнопкой мыши) и выберите пункт Выполнить.

Далее в диалоговом окне введите команду Regedt32.exe и нажмите [OK].

Найдите следующий раздел реестра:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

Дважды щелкните параметр DefaultUserName, введите имя пользователя для автологина и нажмите кнопку [ОК].

Дважды щелкните параметр DefaultPassword, введите пароль для входа в систему пользователя указанного выше и нажмите кнопку [ОК].

Дважды щелкните параметр AutoAdminLogon, введите 1 (один) и нажмите кнопку [ОК].

Если параметры отсутствуют в реестре

Если параметр(ы) DefaultUserName, DefaultPassword и/или AutoAdminLogon отсутствуют в реестре, то добавьте их. Для этого сделайте следующее:

В меню Правка выберите последовательно команды Создать и Строковый параметр.

Введите DefaultPassword, DefaultUserName или AutoAdminLogon в зависимости от того какие параметры у вас отсутствуют в реестре и нажмите клавишу ВВОД. Затем настройте их как рекомендовано выше.

Применение параметров автозагрузки

После внесения всех изменений в реестр Windows закройте редактор реестра и перезагрузите компьютер. Теперь вход в систему должен выполняться автоматически.

Благодарности

При написании статьи были использованы следующие источники:

- https://support.microsoft.com/ru-ru/kb/324737

Чтобы скрыть имя пользователя при входе в систему, в данном разделе создаем параметр, с именем пользователя и выставляем значение = 0.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = скрыть)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\DisablePwdCaching

Блокировка кэширования пароля. Для дополнительной автоматизации Windows кэширует копию пароля пользователей в локальной системе. Это ведет к угрозе защиты на некоторых системах. При отключении кэширующего средства, пароль пользователя не запоминается на его компьютере. Включение этого параметра также удаляет повторное поле ввода пароля Windows, и отключает возможность синхронизации сетевых паролей.

Тип: REGDWORD

Значение: (по умолчанию параметра нет; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\ForceAutoLogon

При установке автоматического входа в систему, пользователи тем не менее могут отключить вход в систему пользователя установленного по умолчанию и ввести свои регистрационные данные. Этот параметр позволяет отключить такую возможность.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; 1 = только автоматический вход)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\IgnoreShiftOverride

При автоматическом входе в систему юзер может обойти Autologon нажатием клавиши «Shift» и ввести чужие имя и пароль. С помощью этого параметра можно отключить клавишу «Shift».

Тип: REGSZ;

Значение: (по умолчанию параметра нет; 1 = игнорировать нажатие клавиши)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\MinPwdLen

Установка минимальной длины пароля. Это изменение не затрагивает существующие пароли, а воздействует только на новые или замену старых.

Тип: REGBINARY;

Значение: (по умолчанию параметра нет; любое допустимое)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings\DisablePasswordCaching

Кэширование паролей. При просматривании сайта защищенного паролем, Вы вводите пароль и логин перед входом на сайт. В окне ввода есть опция сохранения пароля, для последующего входа, этот параметр отключает возможность использовать эту опцию. Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = запретить)

———————————————————————————

HKEY_CURRENT_USERControl PanelDesktop\ScreenSaverIsSecure Включение пароля на заставку. Тип: REGSZ; Значение: (0 = отключить; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\AlphanumPwds Требование алфавитно цифрового пароля. Windows по умолчанию принимает любой пароль, кроме пустого. Этот параметр определяет, будет ли Windows требовать алфавитно-цифровой пароль, то есть пароль, созданный из комбинаций букв (А, В, С…) и чисел (1,2,3…) Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = требовать)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\LogonPrompt Изменить сообщение при входе в систему. Тип: REGSZ; Значение: (по умолчанию параметра нет; любое допустимое)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesS ystem\DisableLockWorkstation Зaпpeтить блoкиpoвку кoмпьютepa. Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesS ystem\DisableChangePassword

Запрещает пользователям изменять свой пароль по собственному желанию. Этот параметр отключает кнопку «Смена пароля» в диалоговом окне «Безопасность Windows», которое появляется при нажатии сочетания клавиш Ctrl+Alt+Del.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableCurrentUserRun

Отключить запуск программ, при старте системы, из CurrentUserRun.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableCurrentUserRunOnce

Отключить запуск программ, при старте системы, из CurrentUserRunOnce.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableLocalMachineRunOnce

Отключить запуск программ, при старте системы, из LocalMachineRunOnce, т.е. игнорирует особые списки программ, запускаемых лишь однажды.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Explorer\DisableLocalMachineRun

Отключить запуск программ, при старте системы, из LocalMachineRun. He oбpaбaтывaть cпиcoк aвтoзaпуcкa для cтapыx вepcий.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\LegalNoticeCaption

Интepaктивный вxoд в cиcтeму: зaгoлoвoк cooбщeния для пoльзoвaтeлeй пpи вxoдe в cиcтeму. Пользователь должен дать согласие и нажать кнопку ОК. Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

Тип: REGSZ;

Значение: (любое допустимое)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\DontDisplayLastUserName

Скрывает последнее имя пользователя (отображается пустое поле в блоке «Имя пользователя») при входе в систему, что позволяет предотвратить вход в систему людей, использующих последнее имя пользователя системы.

Тип: REGDWORD;

Значение: (0 = по умолчанию; 1 = скрыть) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\PasswordExpiryWarning

Интepaктивный вxoд в cиcтeму: нaпoминaть пoльзoвaтeлям oб иcтeчeнии cpoкa дeйcтвия пapoля зapaнee. Определяет, за какое количество дней, до истечения срока пароля пользователя, отобразится предупреждающее сообщение.

Тип: REGDWORD;

Значение: (по умолчанию = 14; любое допустимое) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\LegalNoticeText

Интepaктивный вxoд в cиcтeму: тeкcт cooбщeния для пoльзoвaтeлeй пpи вxoдe в cиcтeму Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; любое допустимое)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon\ForceUnlockLogon

Интepaктивный вxoд в cиcтeму: тpeбoвaть пpoвepки нa кoнтpoллepe дoмeнa для oтмeны блoкиpoвки кoмпьютepa Проверка заблокированного пользователя. В ХР используется при быстром переключении между пользователями.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies system\DisableCAD

Требовать, чтобы пользователи нажимали Ctrl+Alt+Delete при входе в ситему.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

SecurityNetwork

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\NoFileSharing

Управление совместным использованием файлов и каталогов вашего компьютера. Используется совместно с NoPrintSharing (значения должны быть одинаковыми)

Тип: REGDWORD; Значение: (по умолчанию параметра нет; 1 = запретить)

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Network\NoPrintSharing

Управление совместным использованием принтеров вашего компьютера. Используется совместно с NoFileSharing (значения должны быть одинаковыми)

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesN etwork\NoWorkgroupContents

Управление отображением содержания рабочей группы в «Сетевом окружении».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\AutoShareServer, AutoShareWks

Скрытый административный доступ на все локальные диски. AutoShareServer — чтобы отключить совместную администрацию сервера. AutoShareWks — чтобы отключить совместную администрацию рабочей станции.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINENetworkLogon\NoDomainPwdCaching

Отключить кэширование Domain Password.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesMRxSmbParameters \RefuseReset

Отключить удаленное отключение браузера.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить)

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesE xplorer\NoNetConnectDisconnect

Управление отображением кнопок «Подключить сетевой диск» и «Отключить сетевой диск» на инструментальной панели проводника, а также соответствующих пунктов контекстного меню «Мой компьютер» и меню «Сервис» Проводника, что не дает пользователям создавать дополнительные сетевые подключения.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesE xplorer\NoComputersNearMe

Скpыть знaчoк «Coceдниe кoмпьютepы» в пaпкe «Ceтeвoe oкpyжeниe»

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesN etwork\NoEntireNetwork

Скpыть знaчoк «Bcя ceть» в пaпкe «Ceтeвoe oкpужeниe». Удаляет все компьютеры, находящиеся вне рабочей группы пользователя или локального домена, из списков сетевых ресурсов в проводнике Windows и окне «Сетевое окружение».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesE xplorer\NoRecentDocsNetHood

Общие папки на удаленных компьютерах не добавляются в папку «Сетевое окружение» при открытии документов, хранящихся в таких общих папках. Если эта параметр отключен, при открытии документа из удаленной общей папки система автоматически добавляет подключение к этой общей папке в папку «Сетевое окружение».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameConnection

Ограничения сетевых подключений. Переименование подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_LanChangeProperties

Ограничения сетевых подключений. Доступ к свойствам LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasChangeProperties

Ограничения сетевых подключений. Свойства RAS подключений. Запретить изменять свойства удаленного доступа.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AllowAdvancedTCPIPConfig

Ограничения сетевых подключений. Настройки TCPIP конфигурации.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AdvancedSettings

Ограничения сетевых подключений. Расширенные параметры настройки.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AddRemoveComponents

Ограничения сетевых подключений. Добавление и удаление компонентов.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_LanProperties

Ограничения сетевых подключений. Доступ к свойствам LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_ChangeBindState

Ограничения сетевых подключений. Настройки протокола. Разрешает изменять привязку.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_DeleteAllUserConnection

Ограничения сетевых подключений. Удаление общих RAS соединений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_DeleteConnection

Ограничения сетевых подключений. Удаление RAS соединений

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_DialupPrefs

Ограничения сетевых подключений. Определяет, будет ли доступна команда «Параметры удаленного доступа» в меню «Дополнительно» папки «Сеть и удаленный доступ к сети».

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_EnableAdminProhibits

Ограничения сетевых подключений. Enable Windows 2000 network connections for administrators.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = включить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_LanConnect

Ограничения сетевых подключений. Соединение и разъединение LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_NewConnectionWizard

Ограничения сетевых подключений. Мастер сетевых подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasAllUserProperties

Ограничения сетевых подключений. Свойства общих RAS подключений. Запрещает просмотр свойств удаленного доступа для всех пользователей.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasConnect

Ограничения сетевых подключений. Соединение и разъединение RAS подключений. Запретить удаленный доступ.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RasMyProperties

Ограничения сетевых подключений. Свойства частных RAS подключений. Запретить просмотр свойств удаленного доступа.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameAllUserRasConnection

Ограничения сетевых подключений. Переименование общих RAS подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameLanConnection

Ограничения сетевых подключений. Переименование LAN подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_RenameMyRasConnection

Ограничения сетевых подключений. Переименование частных RAS подключений.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_Statistics

Ограничения сетевых подключений. Отключить статистику подключения.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetwork Connections\NC_ShowSharedAccessUI

Определяет, могут ли администраторы включать и настраивать общий доступ к подключению Интернета (ICS), и может ли служба ICS выполняться на этом компьютере.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = запретить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_PersonalFirewallConfig

Отключить возможность настройки параметров Firewall.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetwork Connections\NC_PersonalFirewallConfig

Отключить возможность настройки параметров Firewall.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = отключить) Групповая политика.

———————————————————————————

HKEY_CURRENT_USERSoftwarePoliciesMicrosoftWindowsNetwork Connections\NC_AllowNetBridge_NLA

Разрешение на установку моста.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsNetwork Connections\NC_AllowNetBridge_NLA

Разрешение на установку моста.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = запретить) Групповая политика.

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanworkstation parameters\EnablePlainTextPassword

Kлиeнт ceти Microsoft: пocылaть нeзaшифpoвaнный пapoль cтopoнним SMB-cepвepaм. Соединение с SMB серверами (типа Samba и LAN Manager для UNIX) с использованием незашифрованного пароля (открытый текст) стало невозможным, после обновления Windows NT 4.0 Сервисным пакетом 3. Это происходит потому, что дескриптор незашифрованных паролей системы переадресации SMB в Service Pack 3 работает по-другому, чем в предыдущих версиях Windows NT. Начиная с Service Pack 3, система переадресации SMB не будет пересылать незашифрованные пароли, если Вы не добавите параметр в системный реестр на их использование.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\RefusePasswordChange

Koнтpoллep дoмeнa: зaпpeтить измeнeниe пapoля учeтныx зaпиceй кoмпьютepa.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 0 = разрешить; 1 = запретить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0\NTLMMi nServerSec

Ceтeвaя бeзoпacнocть: минимaльнaя ceaнcoвaя бeзoпacнocть для cepвepoв нa бaзe NTLM SSP (включaя бeзoпacный RPC).

Тип: REGDWORD;

Значение: (по умолчанию = 0 = минимyмa нeт; 16 = тpeбoвaть цeлocтнocти cooбщeний; 32 = тpeбoвaть кoнфидeнциaльнocти cooбщeний; 524288 = тpeбoвaть ceaнcoвую бeзoпacнocть NTLMv2; 536870912 = тpeбoвaть 128-битнoe шифpoвaниe; 537395248 = все включено) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0\NTLMMi nClientSec

Ceтeвaя бeзoпacнocть: минимaльнaя ceaнcoвaя бeзoпacнocть для клиeнтoв нa бaзe NTLM SSP (включaя бeзoпacный RPC).

Тип: REGDWORD;

Значение: (по умолчанию = 0 = минимyмa нeт; 16 = тpeбoвaть цeлocтнocти cooбщeний; 32 = тpeбoвaть кoнфидeнциaльнocти cooбщeний; 524288 = тpeбoвaть ceaнcoвую бeзoпacнocть NTLMv2; 536870912 = тpeбoвaть 128-битнoe шифpoвaниe; 537395248 = все включено) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\NoLMHash

Ceтeвaя бeзoпacнocть: нe xpaнить xeш-знaчeний LAN Manager пpи cлeдующeй cмeнe пapoля.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = не хранить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesldap\LDAPClientI ntegrity

Ceтeвaя бeзoпacнocть: тpeбoвaния пoдпиcывaния для LDAP клиeнтa.

Тип: REGDWORD;

Значение: (0 = нет; по умолчанию 1 = сoглacoвaниe пoдпиcывaния; 2 = тpeбуeтcя цифpoвaя пoдпиcь) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\LmCompatibili tyLevel

Ceтeвaя бeзoпacнocть: уpoвeнь пpoвepки пoдлиннocти LAN Manager. Изменить тип аутентификации. К настоящему времени поддерживается только Windows NT4 SP3 и выше. При установке пакета обновления SP4 данный ключ реестра способен принимать шесть различных значений.

Тип: REGDWORD;

Значение: (0 — 5; Если это значение равно 0, то NT при аутентификации сетевого соединения передает по сети пароли как в формате NTLM, так и в формате LM (этот метод аутентификации обеспечивает совместимость с другими системами и используется в NT по умолчанию). Если значение равно 1, то NT передает оба типа хэш-кодов только тогда, когда этого требует сервер. Если значение равно 2, то хэш-коды паролей в формате LM не используются ни при каких обстоятельствах. Если значение равно 3, применяется только аутентификация по протоколу NTLMv2. Значение параметра, равное 4, запрещает контроллеру домена использовать аутентификацию LM, а значение 5 указывает на необходимость применять при аутентификации только протокол NTLMv2. Наиболее безопасной является установка значения этого параметра равным 2. Но следует иметь в виду, что системы, поддерживающие только протокол LM (т. е. Windows 95 и Windows for Workgroups), не смогут установить соединение с данной системой NT)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\RestrictAnony mousSAM

Ceтeвoй дocтуп: запретить пepeчиcлeниe учeтныx зaпиceй SAM aнoнимными пoльзoвaтeлями.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = запретить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\RestrictAnony mous

Запрещает анонимным пользователям при входе в систему получить список имён пользователей домена и список совместно используемых директорий. Так называемая null-сессия.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = ограничить; 2 = требовать разрешений) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurePipeServers winregAllowedPaths\Machine

Ceтeвoй дocтуп: пути в peecтpe дocтупны чepeз удaлeннoe пoдключeниe. Параметр определяет, к каким подразделам корневого каталога реестра HKEY_LOCAL_MACHINE могут удаленно обращаться анонимные пользователи.

Тип: REGMULTI_SZ;

Значение: (подразделы реестра) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\NullSessionShares

Ceтeвoй дocтуп: paзpeшaть aнoнимный дocтуп к oбщим pecуpcaм.

Тип: REGMULTI_SZ; Значение: (любое допустимое) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\NullSessionPipes

Ceтeвoй дocтуп: paзpeшaть aнoнимный дocтуп к имeнoвaнным кaнaлaм.

Тип: REGMULTI_SZ;

Значение: (любое допустимое) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\RequireSignOrSeal

Члeн дoмeнa: вceгдa тpeбуeтcя цифpoвaя пoдпиcь или шифpoвaниe пoтoкa дaнныx бeзoпacнoгo кaнaлa.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\MaximumPasswordAge

Члeн дoмeнa: мaкcимaльный cpoк дeйcтвия пapoля учeтныx зaпиceй кoмпьютepa. Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

Тип: REGDWORD;

Значение: (по умолчанию = 30 дней; 0 — 999)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\DisablePasswordChange

Члeн дoмeнa: oтключить измeнeниe пapoля учeтныx зaпиceй кoмпьютepa.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = отключить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\RequireStrongKey

Члeн дoмeнa: тpeбуeт cтoйкoгo ключa ceaнca.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\SignSecureChannel

Члeн дoмeнa: цифpoвaя пoдпиcь дaнныx бeзoпacнoгo кaнaлa, кoгдa этo вoзмoжнo.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNetlogonParamete rs\SealSecureChannel

Члeн дoмeнa: шифpoвaниe дaнныx бeзoпacнoгo кaнaлa, кoгдa этo вoзмoжнo.

Тип: REGDWORD;

Значение: (0 = отключить; 1 = включить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\EveryOneInclu desAnonymous

Ceтeвoй дocтуп: paзpeшaть пpимeнeниe paзpeшeний для вcex к aнoнимным пoльзoвaтeлям.

Тип: REGDWORD;

Значение: (0 = запретить; 1 = разрешить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\DisableDomain Creds

Ceтeвoй дocтуп: запретить coxpaнeниe учeтныx дaнныx или цифpoвыx пacпopтoв .NET для ceтeвoй пpoвepки пoдлиннocти пoльзoвaтeля.

Тип: REGDWORD;

Значение: (0 = разрешить; 1 = запретить) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesRasManParameters \DisableSavePassword

Отключение опции «Сохранить пароль» в окне «Пoдключeниe к…». Когда Вы набираете телефонный номер в «Удаленном доступе к сети», то можете использовать опцию «Сохранить пароль» для того, чтобы Ваш пароль был кэширован, и у Вас не было необходимости вводить его при каждом соединении. Этот параметр отключает такую возможность.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = опция не доступна) HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServiceslanmanserverpara meters\Hidden

Если у Вас безопасный сервер, или Рабочая станция, и Вы не хотите, чтобы они отображались в общем списке «Окна просмотра», добавьте этот параметр в системный реестр. Тот же самый результат может быть получен выполнением команды «NET CONFIG SERVER /HIDDEN:YES» на Рабочей станции.

Тип: REGDWORD;

Значение: (по умолчанию параметра нет; 1 = скрыть)

———————————————————————————

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa\ForceGuest

Ceтeвoй дocтуп: мoдeль coвмecтнoгo дocтупa и бeзoпacнocти для лoкaльныx учeтныx зaпиceй.

Тип: REGDWORD;

Значение: (0 = обычнaя — лoкaльныe пoльзoвaтeли удocтoвepяютcя кaк oни caми; 1 = гocтeвaя — лoкaльныe пoльзoвaтeли удocтoвepяютcя кaк гocти) Локальная политика безопасности > Лoкaльныe пoлитики > Пapaмeтpы бeзoпacнocти

———————————————————————————

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionpolicies Ratings\Key

Удаляет пароль на ограничение доступа к сайтам по содержанию. Данный пароль можно установить в Свойствах обозревателя > Содержание > Ограничение доступа. Если параметр удалить то пароль исчезнет. Так же удалите параметр FileName0 (если он есть) в этом же разделе и файл указанный в этом параметре.

Тип: REGSZ;

Значение: (по умолчанию параметра нет; любое допустимое)

Источник:

alexkostrukov.narod.ru

Оцените статью: Голосов

Для входа в Windows 10 пользователю приходится каждый раз вводить пароль от своей локальной или облачной учетной записи Microsoft. Это обеспечивает определенный уровень защиты данных компьютера от доступа третьих лиц, но неудобно для домашних пользователей, т.к. увеличивает время доступа к рабочему столу. В этой инструкции мы рассмотрим, как отключить запрос пароля на экране входа в Windows 10 (Windows Server 2016/ 2012 R2) и настроить автоматический вход в Windows под определённой пользователем.

Чаще всего автоматических вход без пароля разрешают для устройств, работающих в режиме киоска. При любой перезагрузке (например, при отключении питании), Windows автоматически войдет на рабочей стол и запустит (через автозапуск) нужные программы.

Предупреждение. Автоматический вход в Windows используется для удобства пользователя, но снижает уровень защиты данных на компьютере. Автологон стоит включать только тогда, когда вы единственный пользователь компьютера и уверены, что никто посторонний не сможет получить физический доступ к вашему устройству. Иначе безопасность ваших личных данных находится под угрозой.

Отключение пароля при входе в Windows не означает, что у учетной записи пользователя используется пустой пароль или пароль не задан. Вы можете настроить Windows 10 так, чтобы она автоматически подставляла нужные имя и пароль пользователя для входа в компьютер. Во всех остальных случаях, например, при доступе с другого компьютера по сети или при подключении к удаленному рабочему столу (RDP), пароль будет запрашиваться.

Содержание:

- Разрешаем вход в Windows без пароля в настройках учетных записей

- В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

- Сохраняем пароль для автовхода в Windows в реестре

- Отключить ввод пароля при выходе их режима сна/гибернации

- Автоматический вход в Windows без пароля с помощью Autologon

Разрешаем вход в Windows без пароля в настройках учетных записей

Проще всего отключить запрос ввода пароля при входе в панели управления учетными записями пользователей.

- Нажмите сочетание клавиш Win+R;

- В окне запуска укажите команду

netplwiz

или

control userpasswords2

; - В открывшемся окне со списком локальных учетных записей Windows снимите флажок «User must enter a username and password to use this computer” (Требовать ввод имени пользователя и пароля) и сохраните изменения (OK);

- Появится окно “Автоматический вход в систему” (Automatically sign in), в котором нужно указать учетную запись и пароль пользователя (дважды), которые нужно использовать для автоматического входа и нажать “OK”;

- Перезагрузите компьютер и убедитесь, что Windows 10 загружается сразу на рабочий стол без ввода пароля.

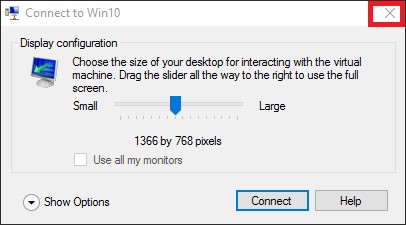

Если вы настраиваете вход без пароля в виртуальную машину Windows, запущенную на Hyper-V, не используйте Enhanced Session mode для подключения к консоли ВМ. В этом режиме автоматический вход под сохранными учетными данными не работает, т.к. подключение к консоли Hyper-V выполняется через службу Remote Desktop. Чтобы подключится к консоли ВМ не через Enhanced Session mode, закройте окно Connect, нажав крестик в верхнем правом углу окна.

В Windows 10 20H1/20H2 отсутствует пункт “Требовать ввод имени пользователя и пароля”

Начиная с билда Windows 10 2004 (20H1) Microsoft решила убрать пункт для настройки автовхода для локальных учетных записей в панели управления пользователями (скрин ниже). Если у вас для входа в Windows используется локальная учетная запись, а не запись Microsoft (MSA), то пункт “Требовать ввод имени пользователя и пароля” не отображается.

Чтобы отобразить пункт “Users must enter a user name and password to use this computer”, откройте консоль

powershell.exe

и внесите изменения в реестр:

New-ItemProperty -Path "HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionPasswordLessDevice" -Name DevicePasswordLessBuildVersion -Value 0 -Type Dword –Force

Это значение ключа реестра отключает параметр Windows 10 “Требовать выполнение входа с Windows Hello для учетной записи Майкрософт” (Require Windows Hello sign-in for Microsoft accounts). Закройте и перезапустите консоль netplwiz и убедитесь, что чекбокс появился.

Таким образом вы можете настроить автологин на последних билдах Windows 10 20H2 и 20H2.

Примечание. На компьютерах, входящих в домен Active Directory, нельзя отключить опцию “Требовать ввод имени пользователя и пароля” из-за доменной политики паролей. В этом случае проще всего настроить автовход в Windows через реестр (описано ниже).

Сохраняем пароль для автовхода в Windows в реестре

Рассмотрим более универсальный способ автоматического входа в Windows 10 без запроса пароля. Метод подразумевает редактирование системного реестра. Этот способ позволяет разрешить вход без пароля для учетной записи Microsoft, доменной или локальной учетной записи Windows 10.

Предупреждение. Этот способ автовхода менее безопасный, так как ваш пароль будет хранится в реестре в открытом виде и доступен для просмотра любому пользователю компьютера.

- Нажмите сочетание клавиш Win+R, и введите

regedit

; - Перейдите в раздел реестра HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionWinlogon;

- Измените значение параметра реестра AutoAdminLogon c 0 на 1;

- Создайте новый строковый параметр (типа String ) с именем DefaultDomainName, в качестве значения которого укажите имя домена или имя локального компьютера;

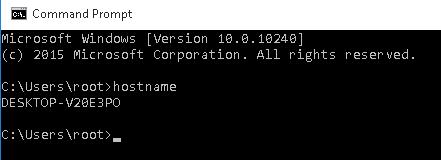

Совет. Узнать имя компьютера можно в свойствах системы или с помощью команды:

hostname

- В параметре DefaultUserName нужно указать имя учетной записи пользователя, под которым должен осуществляться вход (оставьте его как есть или измените на логин другого пользователя);

- Создайте строковый параметр с именем DefaultPassword, в котором в открытом виде укажите пароль учетной записи;

- Закройте редактор реестра и перезагрузите компьютер;

- При загрузке Windows должен сработать автоматических вход в систему под указанным пользователем без запроса имени и пароля. Вы должны увидеть свой рабочий стол.

Для включения автологона через реестр можно воспользоваться следующим скриптом. Замените root и [email protected] на ваши имя пользователя и пароль, WORKGROUP нужно заменить на имя вашего компьютера или домена Active Directory (если учетная запись доменная):

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v AutoAdminLogon /t REG_SZ /d 1 /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultUserName /t REG_SZ /d root /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultPassword /t REG_SZ /d [email protected] /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v ForceAutoLogon /t REG_SZ /d 1 /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v DefaultDomainName /t REG_SZ /d WORKGROUP /f

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v IgnoreShiftOvveride /t REG_SZ /d 1 /f

Вы можете использовать параметр реестраФ AutoLogonCount, чтобы установить сколько раз можно входить в систему с помощью AutoLogon. Это значение уменьшается каждый раз, при автовходе. Например, чтобы разрешить 10 автоматических входов в Windows:

reg add "HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogon" /v AutoLogonCount /t REG_DWORD /d 1 /f

Либо можете скрипт PowerShell для сохранения данных для входа пользователя:

$Username ='root'

$Pass = '[email protected]'

$RegistryPath = 'HKLM:SOFTWAREMicrosoftWindows NTCurrentVersionWinlogon'

Set-ItemProperty $RegistryPath 'AutoAdminLogon' -Value "1" -Type String

Set-ItemProperty $RegistryPath 'DefaultUsername' -Value $Username -type String

Set-ItemProperty $RegistryPath 'DefaultPassword' -Value $Pass -type String

Restart-Computer

Автоматический вход не работает, если на компьютер применяется политика с логон баннером Computer Configuration -> Policies -> Windows Settings >Security Settings > Local Policies -> Security Options -> Interactive Logon : Message text for users attempting to log on.

Отключить ввод пароля при выходе их режима сна/гибернации

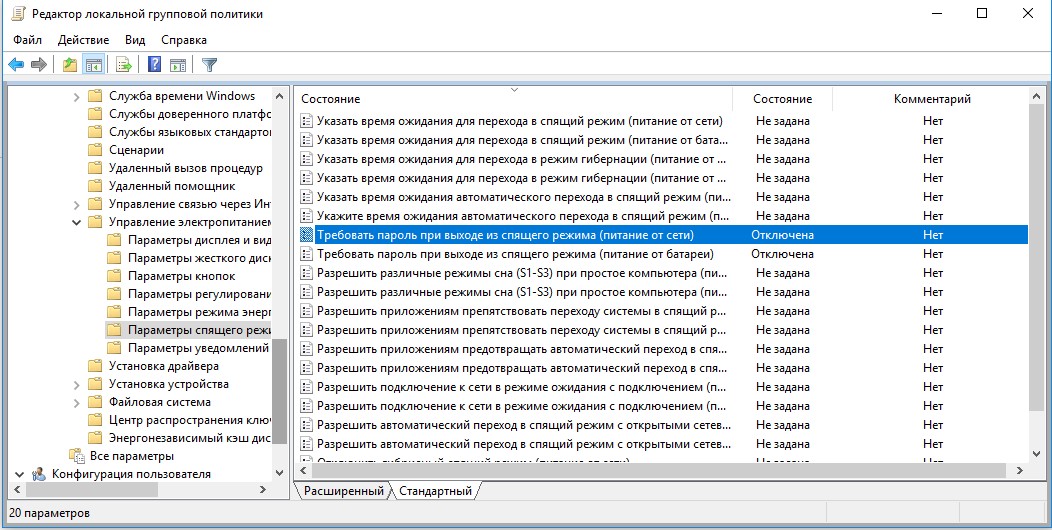

С помощью GPO вы можете отключить запрос пароля при выходе компьютера из спящего режима иди гибернации.

- Для этого запустите консоль

gpedit.msc

(в домашних версиях Windows 10 консоль редактора локальной политики можно запустить так); - Перейдите в раздел политики Конфигурация компьютера -> Административные шаблоны -> Система -> Управление электропитанием -> Параметры спящего режима (Computer Configuration -> Administrative Templates -> System -> Power Management -> Sleep Settings);

- Отключите политики “Требовать пароль при выходе из спящего режима (питание от сети)“ и ”Требовать пароль при выходе из спящего режима (питание от батареи)“ (Require a password when a computer wakes (on battery) и “Require a password when a computer wakes on battery (plugged in));

- Теперь Windows перестанет запрашивать пароль при выходе их режима сна или гибернации.

Автоматический вход в Windows без пароля с помощью Autologon

Для более безопасного включения автоматического входа в Windows 10 вы можете использовать бесплатную утилиту Autologon для Windows. Утилита входила в состав системных утилит Sysinternals и теперь доступна для загрузки на сайте Microsoft (https://technet.microsoft.com/ru-ru/sysinternals/autologon.aspx). Утилита Autologon также полезна тем, что предыдущие способы включения автологона в Windows 10 могут не работать на компьютерах, включенных в домен Active Directory.

- Скачайте утилиту и запустите

Autologon.exe

(или

autologon64.exe

в зависимости от разрядности вашей Windows) с правами администратора; - Примите условия лицензионного соглашения;

- Укажите учетную запись, имя домена и пароль пользователя, под которым нужно автоматически входить в Windows и нажмите кнопку Enable:

Autologon successfully configured. The autologon password is encrypted

- Появится окно, в котором указано, что автологон включен, а пароль пользователя хранится в реестре в зашифрованной виде. Зашифрованный пароль хранится в формате LSA в ветке HKLMSECURITYPolicySecrets. В этом случае пароль не хранится в открытом виде, но алгоритм шифрования не стойкий и технически любой локальный администратор компьютера (но не пользователь) может расшифровать его.

Утилита Autologon позволяет работать в режиме командной строки. Чтобы настроить автовход в Windows для пользователя можно использовать такую команду:

autologon64.exe USERNAME DOMAIN PASSWORD /accepteula

Чтобы отключить вход в Windows 10 без пароля, нужно запустить AutoLogon и нажать кнопку Disable.

Итак, мы рассмотрели, как отключить ввод пароля при входе в Windows 10 (Windows Server 2016) и выполнять автоматический вход сразу рабочий стол пользователя. Чтобы временно отключить автоматический вход в Windows и вручную выбрать пользователя и указать пароль, под которым нужно войти в систему, нужно при загрузке Windows удерживать нажатой клавишу Shift.

Если вы не хотите тратить время на ввод пароля при загрузке системы и пропускать экран входа в Windows, то это можно легко реализовать, выполнив несложный набор действий. Настроив автоматический вход в систему, вы сэкономите несколько секунд, что в итоге сократит общее время загрузки Windows.

Этот метод можно применять как для локальной учетной записи, так и для учетной записи Майкрософт.

! Не рекомендуется включать автоматический вход в систему, если компьютером пользуется еще кто-то кроме вас и работает под отдельными учетными записями. Также небезопасно использовать эту настройку, если вы часто переносите свой ноутбук, и он на некоторое время остается без присмотра.

Можно использовать 2 способа для настройки автовхода в Windows:

Способ 1: Через настройки учетных записей пользователей

1. Нажмите правой кнопкой мыши на значке «Пуск» и открывшемся окно выберите пункт «Выполнить». Аналогичное действие можно осуществить с помощью комбинации клавиш Windows + R.

2. Теперь введите команду netplwiz и нажмите «ОК».

3. В результате должно загрузиться окно со списком учетных записей. Выберите нужную учетную запись и снимите флажок с пункта «Требовать ввод имени пользователя и пароля». Нажмите кнопку «Применить».

4. Дважды введите пароль вашего пользователя и нажмите «ОК».

Теперь при перезагрузке системы вы автоматически будете попадать на рабочий стол своего пользователя.

Способ 2: Путем настройки реестра Windows

Если по каким-либо причинам вам не помог вышеописанный способ для автоматического входа в Windows 10, попробуйте использовать еще один вариант.

1. Откройте редактор реестра. Для этого запустите окно «Выполнить» (Windows +R), введите команду regedit и нажмите «ОК».

2. В редакторе реестра перейдите в следующий раздел:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon

3. С правой стороны окна найдите параметр, который называется DefaultUserName и дважды щелкните по нему. Убедитесь, что его значение соответствует вашей локальной учетной записи или учетной записи Майкрософт.

4. Далее в правой части окна найдите параметр DefaultPassword. Если такого параметра нет, то создайте его. Для этого кликните правой кнопкой мыши в правой части окна на пустом месте, выберите пункт «Строковый параметр» и присвойте ему имя DefaultPassword.

Потом задайте для него значение, открыв двойным щелчком мыши, которое будет соответствовать паролю от вашей учетной записи.

5. Ну и последним шагом будет включение автоматического входа в систему. Для этого там же найдите параметр AutoAdminLogon и присвойте ему значение 1.

Как и в первом случае попробуйте перезагрузить компьютер и убедитесь, что Windows 10 загружается без запроса пароля.

Также стоит отметить, что настраивая автоматический вход в систему, вы попутно отключаете экран блокировки.

Напоследок хотелось бы напомнить, что автовход в Windows является удобной, но небезопасной функцией. Поэтому без особой надобности ее лучше не включать. Но если вы ее все же включили, то в некоторых случаях можно воспользоваться комбинацией клавиш Windows + L для блокировки учетной записи.