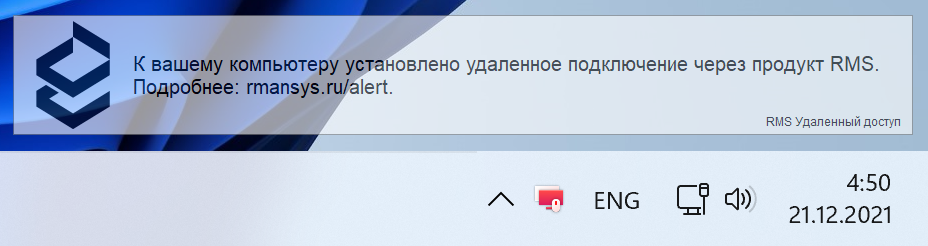

Я вижу сообщение, в котором говорится, что к моему компьютеру подключились удаленно. Что это значит?

Если вы видите подобное сообщение — это означает, что системный администратор или специалист службы

поддержки установил

RMS Удаленный доступ на ваш компьютер и может видеть все, что происходит у вас на экране, а также управлять

мышью и

клавиатурой.

RMS Удаленный доступ — это легальный отечественный продукт для удаленного администрирования

компьютеров.

Официальный веб-сайт: rmansys.ru.

Я никому не давал разрешения устанавливать RMS на мой компьютер! Не понимаю, что происходит! Как удалить

это?

В некоторых ситуациях, злоумышленники могут встроить RMS в свое вредоносное программное обеспечение, и

обманными способами

заставить пользователя запустить установщик (например, приложив к письму под видом печатного документа),

который скрыто разворачивает RMS.

Как удалить RMS?

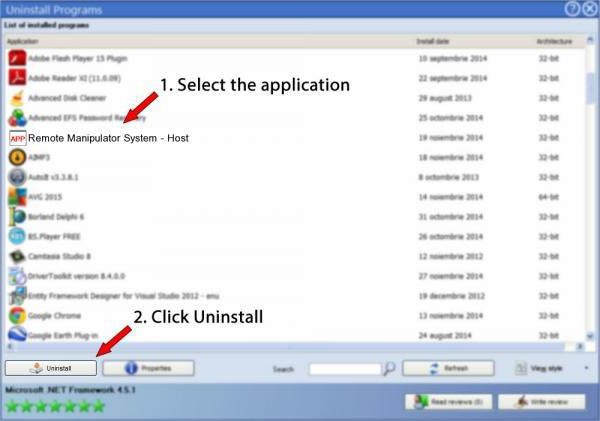

- Откройте Настройки Windows ➝ Приложения ➝ Приложения и

возможности. - Пролистайте до RMS Удаленный доступ — Host в списке и деинсталлируйте это приложение.

- Откройте диалог Выполнить (Win + R), наберите

regedit.exeи нажмите

Enter. - Найдите ключ реестра

HKEY_LOCAL_MACHINESOFTWARETektonITи удалите его. - Найдите на вашем компьютере каталог

C:Program Files (x86)Remote Manipulator System -и удалите его.

Host - Перезагрузите компьютер.

Программа Remote Manipulator System (RMS) позволяет «просматривать удаленный экран и управлять клавиатурой и мышью так, как будто удаленный компьютер находится непосредственно перед вами». Благодаря ей и программам с подобным функционалом, хакеры быстро формируют ботнеты. На хакерских форумах в огромном достатке предложения о продаже удаленных доступов к компьютерам жертв по очень доступным ценам. Как написали на одном популярном ресурсе «Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде».

В этой статье мы рассмотрим, как обнаружить и удалить Remote Manipulator System, если ее установили тайно от вас.

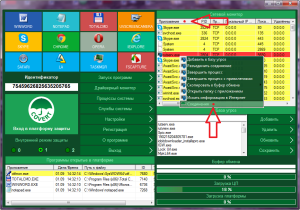

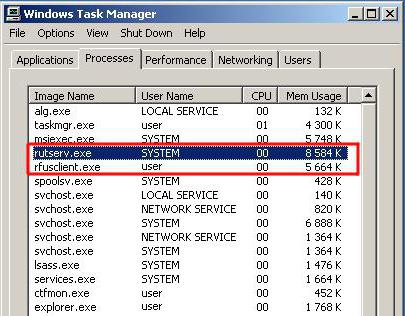

В главном окне интерфейса COVERT, в правом верхнем углу, есть сетевой монитор, который выдает список всех активных соединений компьютера. Если в этом списке появился процесс rutserv.exe, значит за вами ведётся наблюдение с помощью программы RMS. Если в активных соединениях с сетью нет этого процесса, тогда следует проверить приложения, ожидающие соединения по таймеру или по команде. Достаточно часто программы удалённого доступа и шпионы находятся именно там. Чтобы увидеть ожидающие соединения приложения, нажмите левой кнопкой мыши на заголовок столбца «Приложение» или в контекстном меню выберите пункт «Соединения», как показано на скриншоте ниже.

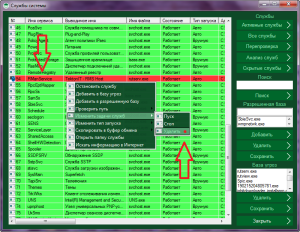

Функция “Службы системы” позволит вам увидеть, что удалённый доступ к вашему компьютеру обеспечивает служба RManService.

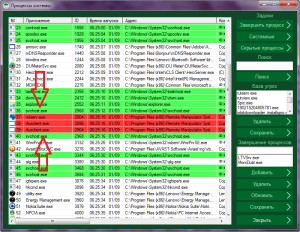

В списке процессов системы, который выдает функция “Процессы системы”, обнаруживаем три процесса RMS: rutserv.exe, rfusclient.exe, rfusclient.

Тайное наблюдение за вами обнаружено. Как удалить RMS с компьютера?

Мы выяснили, что удалённый доступ обеспечивает служба RManService, установленная в ОС. Нужно ее удалить, чтобы сделать его невозможным. В мониторе системных служб вызываем контекстное меню правой кнопкой при наведении на имя службы и выбираем пункт “Удалить”, как показано на скриншоте.

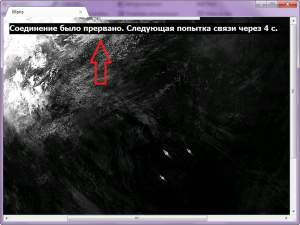

Бывают ситуации, когда нужно оставить на компьютере программу удаленного наблюдения, но вы хотите, чтобы ваши действия оставались невидимыми для RMS. В этом случае добавьте в “Базу угроз” маскировщика имя файла rutserv.exe. При запуске программы COVERT автоматически анализируется сетевые соединения и, если среди них есть занесённые в базу угроз, они блокируются. Компьютер, на котором будет стоять модуль управления RMS — клиентская программа, назначение которой в подключении и наблюдении за вашем компьютером, получит сообщение о сбое. Она не сможет в момент вашей работы внутри защищенной платформы маскировщика установить повторное соединение.

Все ваши действия будут скрыты от удалённого просмотра. Как только вы закроете программу маскировки, RMS восстановит удаленный доступ с вашим компьютером и будет видеть на вашем компьютере всё, что видите вы.

Скачайте маскировщик COVERT и БЕСПЛАТНО проверьте — следят ли за вами с помощью RMS.

- Что это?

- rutserv.exe — вирус?

- Удаление

- Ручное удаление

- Заключение

Приветствую друзья! Мы продолжаем разбираться с неизвестными процессами. Сегодня к нам попал rutserv.exe — постараемся узнать что это, насколько опасный, а также можно ли его удалить.

Процесс от ПО Remote Manipulator System (RMS) для удаленного управления компьютером. Данное ПО также используется для создания вируса Program.RemoteAdmin.684.

Официальный сайт программы.

Также может быть служба TektonIT — RMS Host (RMANService), которой судя по всему и принадлежит процесс rutserv.exe:

Суть: rutserv.exe это может быть спокойно вирус удаленного управления, который построен на легальном ПО (аналог TeamViewer), поэтому антивирусы могут не видеть угрозы.

Процесс может запускаться из папки:

C:Program Files (x86)Remote Manipulator System - Server

Или из этой:

C:Program Files (x86)Remote Utilities - Host

Однако возможно это имеет отношение к обычной версии Remote Manipulator System, не вирусной. Потому что если вирусная модификация, то процессы могут запускать из этих папок:

C:WINDOWSobject32

С:Windowsbackupsys

Сразу видно — специально, чтобы пользователь подумал что это системные файлы. Кроме этого — служба процесса тоже может быть замаскирована и иметь отображаемое название — Quality Windows Audio Video Experience Devices.

Кроме rutserv.exe у вас также может быть и rfusclient.exe, это все одна компашка.

Что еще интересно — может маскироваться даже под некую утилиту обновления драйверов (при этом значок Realtek):

rutserv.exe — вирус?

Получается не вирус, а легальное ПО. Но которое может использоваться для удаленного доступа к компьютеру без согласия пользователя.

Однако если использовать легальное ПО в таких незаконных целях — то это будет расцениваться как вирус.

Само по себе Remote Manipulator System (RMS) — не вирус, а программа для удаленного управления ПК. Например чтобы помочь кому-то через интернет или получить доступ к своему же ПК. Аналоги — TeamViewer, AnyDesk.

rutserv.exe — как удалить вирус?

Данный вирус присутствует в базе Dr.Web под названием Program.RemoteAdmin.684, а это говорит о том, что их утилита спокойно справиться с удалением вируса.

Если посмотреть страницу вируса с описанием, то все становится очевидно:

План действий — проверяем ПК не только утилитой от Доктора Веба, но и еще двумя лучшими утилитами:

- Dr.Web CureIt! — мощный инструмент против опасных вирусов типа троянов, ботнетов, майнеров. Скачивается уже с антивирусными базами, поэтому может весить примерно 100 мб. Длительность проверки может зависеть от количества файлов на диске. По окончании требует перезагрузку. Скачиваем утилиту здесь.

- AdwCleaner — утилита против рекламного и шпионского ПО, проверяет реестр, планировщик задач, браузер и его расширения, ярлыки, автозагрузку. Перед сканированием загружает антивирусные базы. Скачать можно тут.

- HitmanPro — похожа на AdwCleaner, принцип работы одинаков, только использует более тщательное сканирование. Может находить угрозы даже в куки-файлах. Работает быстро. Качаем здесь.

РЕКЛАМА

Важно! Если у вас нет нормального антивируса, тогда советую поставить бесплатную версию Каспера, а именно Kaspersky Free — базы обновляет, вирусы находит, ПК не грузит (было время тестировал).

Ручное удаление

Внимание! Пере ручным удалением создаем точку восстановления!

Способ нашел на форуме Virusinfo:

- Останавливаем службу TektonIT R-Server. Зажмите Win + R, появится окошко Выполнить, вставляем команду services.msc и нажимаем ОК. Находим службу > нажимаем два раза > в Тип запуска выставляем Отключена, а потом нажимаем кнопку Остановить.

- Удаляем данные в реестре. Открываем реестр: Win + R > команда regedit. Удаляем папку RManService в этих разделах реестра:

HKEY_LOCAL_MACHINESYSTEMControlSet001Services,HKEY_LOCAL_MACHINESYSTEMControlSet002Services,HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesТакже удаляем папку Remote Manipulator System в разделеHKLMSYSTEM - Необязательно. При наличии папки

C:WindowsSysWOW64vipcatalog— удаляем ее полностью (vipcatalog). Если будут проблемы с удалением vipcatalog, тогда используйте Unlocker. Возможно что без удаления можно обойтись, но если папка есть, то советую ее все таки удалить. - Выполняем перезагрузку.

- Удалить вручную остатки вируса. Среди файлов — зажимаем Win + E, выбираем Мой компьютер, потом в левом верхнем углу будет текстовое поле поиска — пишем туда rutserv и ищем остатки. В реестре: зажимаем Win + R > команда regedit > зажимаем Ctrl + F > вставляем в поле rutserv и нажимаем Найти далее. Когда нашлось — удаляем и продолжаем поиск кнопкой F3, пока не будет сообщение что поиск закончен.

Важно! Искать остатки можно не только по слову rutserv, но и по rfusclient, Remote Manipulator System, RMANService, TektonIT. Но смотрите внимательно что удаляете!

Заключение

- rutserv.exe — процесс программы Remote Manipulator System (RMS) для удаленного управления компьютера.

- На основе данного ПО создают вирус, который может предоставить злоумышленнику доступ к вашему ПК.

- Мой совет — проверить ПК утилитой Dr.Web CureIt!.

Удачи.

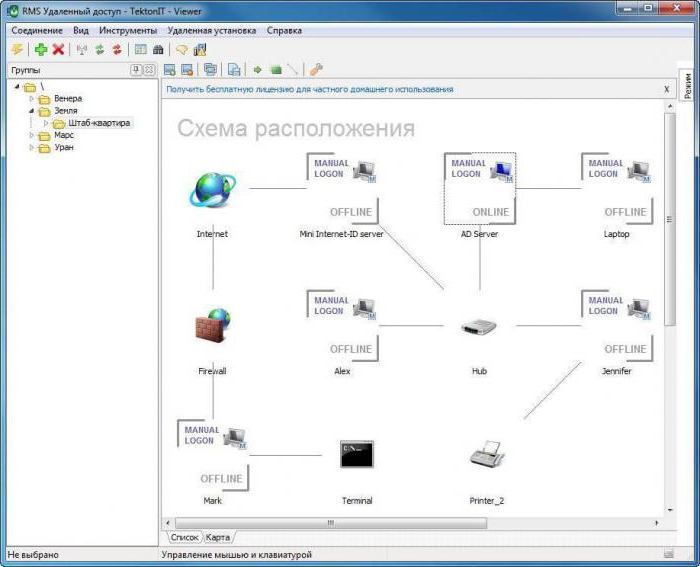

Что собой представляет такой продукт, как Remote Manipulator System? Это очень интересное приложение, способное заинтересовать многих пользователей. К примеру, тех, кому хочется проследить, что делают их товарищи в своих операционных системах. Так что давайте получше познакомимся с данным приложением. Тем более что оно было произведено российскими разработчиками.

Описание

Remote Manipulator System — что это за программа? Может быть, она не стоит того, чтобы ломать над ней голову? Зачастую принято думать, что это верно. Но некоторые пользователи действительно находят программе применение.

Remote Manipulator System — это своеобразное приложение, которое позволяет пользоваться удаленным управлением компьютера. Довольно часто такая система используется в разнообразных компаниях и фирмах. С компьютера-сервера вы сможете следить за изменениями (и способствовать им) всех систем, находящихся под управлением приложения. К примеру, легко и просто можно залезть на чужой компьютер, поменять в нем настройки, удалить/установить какие-то утилиты, и при всем этом остаться незамеченным. Многие интересуются: Remote Manipulator System — что это? Полезная программа или вредоносная? Все зависит от ситуации. Вообще, она была придумана для безопасного удаленного управления, но некоторые способны применять ее не в лучших целях, а для взлома чужой операционной системы. Так что надо с осторожностью пользоваться данной программой.

Об установке

Мы уже разобрались, что такое Remote Manipulator System. Теперь необходимо понять, как установить данное приложение и заставить его работать. Основная проблема заключается в том, что этот процесс состоит из двух частей. Первый этап — установка сервера (главного компьютера), второй — клиентской части.

Начнем с того, что сделаем свой компьютер главенствующим. Только потом можно думать над вопросами: «Remote Manipulator System — как пользоваться самостоятельно? Как отправить ее жертве?» Для начала придется отыскать установочный файл утилиты. Скачайте его, только потом приступайте к действиям. Стоит сразу отметить — существует несколько вариантов установки клиента. Первый — ручной. Он проходит точно так же, как и обычная установка программы на компьютер. Второй — удаленный. Проводится с компьютера администратора, актуален для больших фирм. Если же вы предпочитаете пользоваться Remote Manipulator System дома или в небольшом офисе. Предпочтительнее выбрать первый метод.

Ставим сервер

На своем компьютере запустите часть RMan-Server. Это серверная часть установки. То есть, мы делаем из своей операционной системы главный компьютер, с которого можно будет осуществлять управление клиентами. Устанавливается программа Remote Manipulator System точно также, как и обычное приложение.

Основной процесс будет после инициализации. Это непосредственная установка сервера на компьютере. В открывшемся окне приложения перейдите в раздел «Соединения» и выберите там «Новое соединение». В первой вкладке придется указать (придумать) имя сервера, а также IP-адрес вашего компьютера. Можно использовать только одно поле — или имя, или адрес. Предпочтительнее всего заполнить все «пустые места». В принципе, проблема решена. Остается только изучать возможные функции, а потом научиться ими пользоваться.

Клиент

Remote Manipulator System — как отправить жертве? И каким образом можно сделать так, чтобы приложение заработало? Это интересует пользователей, которым интересно полазить в чужих компьютерах. К сожалению, если вы не можете самостоятельно каким-то образом осуществить настройку и установку утилиты, то могут возникнуть проблемы. Хорошо, если у жертвы есть неполадки с компьютером — можете предложить ему удаленную помощь с Remote Manipulator System. Достаточно просто дать вам доступ к операционной системе.

После того, как убедите жертву в установке, попросите его поставить себе на компьютер файл RMan-Viewer. А затем произвести небольшую настройку. А точнее, поиск вашего сервера. Для этого, как и в прошлом случае, придется нажать на «Соединения», а затем выбрать «Имя компьютера» или его IP-адрес. Данный шаг позволит обнаружить сервер. Готово? Программа Remote Manipulator System почти завершает процесс инициализации. Остается проделать несколько простых шагов.

Теперь в списке соединений в приложении жертва должна выделить ваш компьютер, а затем на панели инструментов выбрать «Удаленная установка». Теперь указывается адрес расположения дистрибутива (RMan-Server), а затем нажимается на «Конфигурировать». В появившемся окне можно указать пароль доступа. Как показывает практика, делать это не обязательно. Пусть жертва сохранит изменения — и все, дело сделано. Можно управлять чужим компьютером.

Функционал

Что ж, основная задача подошла к концу. Remote Manipulator System стоит у жертвы на компьютере. И теперь можно управлять им удаленно. Главное, что приложение было запущено в этот момент. Как правило, такое происходит как раз автоматически. Программа прописывается в автозапуске при включении компьютера. Но что может данная утилита?

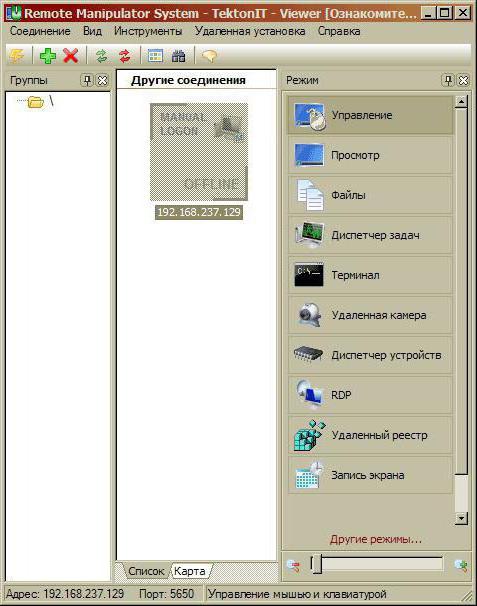

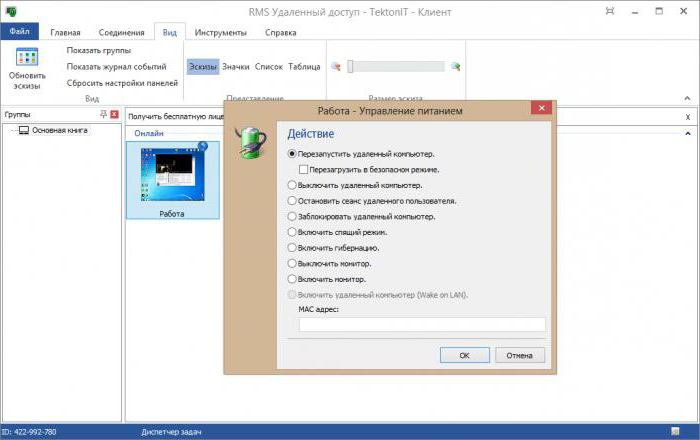

Для начала — это удаленное управление компьютером. То есть при помощи курсора мыши и клавиатуры. Иногда бывает очень полезным приемом. Кроме того, вы можете просто наблюдать за происходящим в операционной системе, пользоваться специальной командной строкой, диспетчером задач и устройств, а также управлять питанием компьютера и запуском приложений.

Основные особенности Remote Manipulator System — это возможность подключения к веб-камере или микрофону (одновременно в том числе), а также запись рабочего стола сервера согласно расписанию. Текстовый чат также имеется. Но такая возможность есть, пожалуй, у каждого приложения удаленного управления компьютерами.

Все функции легко и просто осуществляются при помощи панели управления в RMan-Server. Там достаточно просто нажать на нужные кнопки, настроить окно наблюдения, а затем осуществлять свои задумки. Правда, вам потребуется наличие интернет-соединения. В сетях предпочтительнее выбирать «Стандартный режим». Он находится в дополнительных настройках. Вот и все, теперь можете удаленно управлять чужим компьютером.

Удаление

Но если не нужен Remote Manipulator System, как удалить данное приложение? Вопрос этот волнует зачастую только клиентов-пользователей. С сервера программа удаляется легко и просто — при помощи инициализатора. А вот на клиентских компьютерах этот процесс проходит с трудом. Даже если вы при помощи привычного пути удалите программу, то она все равно будет работать. Ведь клиентская ее часть — это своеобразный вирус, который устраняется с огромным трудом.

Значит, Remote Manipulator System придется удалять, как вредоносный объект. Для начала избавьтесь от клиентской ее части, которая установлена в качестве одноименного приложения. Удалили? Теперь зайдите в «Диспетчер задач», а затем завершите процессы «rfusclient» и «rutserv». Далее — придется очистить автозагрузку и системный реестр. В этом поможет CCleaner. Запускаете, отмечаете все разделы жесткого диска и прочие возможные элементы, после чего кликаете на «Анализ». Несколько секунд ожидания, и можно жать на «Очистка». Вот и все.

Антивирусом или программой для ловли шпионов пытаться удалять его не стоит. Remote Manipulator System не помечается как вредоносный или опасный объект. Так что не стоит тратить на сканирование время.

Итоги

Мы узнали, что собой представляет Remote Manipulator System. Этот объект, если честно, может быть и полезным, и опасным. Если никаких тайных намерений по поводу клиентского компьютера у вас нет, то лучше воспользоваться каким-нибудь менее опасным и «приставучим» приложением.

Тут, если честно, лидирует TeamViewer. Так что несколько раз подумайте перед тем, как устанавливать себе «Ремоут Манипулятор». Иногда изгнать данное приложение из компьютера очень трудно. Если из автозагрузки его убрать не получается, то придется воспользоваться откатом системы и ее переустановкой.

|

> /dev/null 286 / 119 / 86 Регистрация: 14.05.2014 Сообщений: 767 |

|

|

1 |

|

|

31.01.2015, 00:15. Показов 3903. Ответов 7

Здравствуйте! Сегодня заметил что за мной следят с помощью программы rms, искал в интернете как удалить и тут начели управлять компьютером. Удалит не дали, я перезагрузил компьютер и тут пямять начела забиваться explorer.exe, включил HIPS на максимум в comodo. Теперь мне показывает как этот вирус пытается внести изменения к реестру, com порту запустить какие-либо программы причем от разных имен блокнот, командая строка, браузер и тд. Нашел кучу странных файлов lsass.exe через AVZ в разных папках удалить не получилось.

0 |

|

> /dev/null 286 / 119 / 86 Регистрация: 14.05.2014 Сообщений: 767 |

|

|

31.01.2015, 00:21 [ТС] |

2 |

|

Здравствуйте! Сегодня заметил что за мной следят с помощью программы rms, искал в интернете как удалить и тут начели управлять компьютером. Удалит не дали, я перезагрузил компьютер и тут пямять начела забиваться explorer.exe, включил HIPS на максимум в comodo. Теперь мне показывает как этот вирус пытается внести изменения к реестру, com порту запустить какие-либо программы причем от разных имен блокнот, командая строка, браузер и тд. Нашел кучу странных файлов lsass.exe через AVZ в разных папках удалить не получилось. При сборке логов антивирус отключить не получилось во избежания зависания и-за вируса, но AVZ добавил в список исключений. txt файлы не взлезли вот ссылки на pastebin http://pastebin.com/EazvrAiG Заранее спасибо!!!!

0 |

|

> /dev/null 286 / 119 / 86 Регистрация: 14.05.2014 Сообщений: 767 |

|

|

31.01.2015, 09:34 [ТС] |

4 |

|

Обновленные логи

0 |

|

> /dev/null 286 / 119 / 86 Регистрация: 14.05.2014 Сообщений: 767 |

|

|

31.01.2015, 10:39 [ТС] |

5 |

|

Сейчас не работают браузеры(

0 |

|

11095 / 6331 / 1310 Регистрация: 06.09.2009 Сообщений: 24,061 |

|

|

31.01.2015, 15:04 |

6 |

|

RMS — Remote Manipulator System сами устанавливали? Выполните скрипт в AVZ Код begin

ShowMessage('Внимание! Перед выполнением скрипта AVZ автоматически закроет все сетевые подключения.' + #13#10 + 'После перезагрузки компьютера подключения к сети будут восстановлены в автоматическом режиме.');

ExecuteFile('net.exe', 'stop tcpip /y', 0, 15000, true);

if not IsWOW64

then

begin

SearchRootkit(true, true);

SetAVZGuardStatus(True);

end;

QuarantineFile('C:Windowswinlogon.exe','');

QuarantineFile('C:Windowssystem32syste32lsass.exe','');

QuarantineFile('C:Windowsinstall.exe','');

QuarantineFile('C:Windowssystem32JVtWQj5yZ9DZlsass.exe','');

QuarantineFile('C:UsersbleefAppDataRoamingsyste32lsass.EXE','');

QuarantineFile('C:UsersbleefAppDataRoamingsvchost.exe','');

DeleteFile('C:UsersbleefAppDataRoamingsvchost.exe','32');

DeleteFile('C:UsersbleefAppDataRoamingsyste32lsass.EXE','32');

RegKeyParamDel('HKEY_CURRENT_USER','SoftwareMicrosoftWindowsCurrentVersionRun','HKCU');

RegKeyParamDel('HKEY_CURRENT_USER','SoftwareMicrosoftWindowsCurrentVersionRun','svchost.exe');

DeleteFile('C:Windowssystem32JVtWQj5yZ9DZlsass.exe','32');

RegKeyParamDel('HKEY_CURRENT_USER','SoftwareMicrosoftWindowsCurrentVersionRun','Microsoft Update');

DeleteFile('C:Windowsinstall.exe','32');

RegKeyParamDel('HKEY_LOCAL_MACHINE','SoftwareMicrosoftWindowsCurrentVersionRun','wertr');

DeleteFile('C:Windowssystem32syste32lsass.exe','32');

RegKeyParamDel('HKEY_LOCAL_MACHINE','SoftwareMicrosoftWindowsCurrentVersionRun','HKLM');

RegKeyParamDel('HKEY_LOCAL_MACHINE','SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun','explorer');

RegKeyParamDel('HKEY_CURRENT_USER','SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun','explorer');

RegKeyParamDel('HKEY_USERS','.DEFAULTSoftwareMicrosoftWindowsCurrentVersionRun','HKCU');

RegKeyParamDel('HKEY_USERS','.DEFAULTSoftwareMicrosoftWindowsCurrentVersionRunOnce','explorer');

RegKeyParamDel('HKEY_USERS','.DEFAULTSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun-','explorer');

RegKeyParamDel('HKEY_USERS','S-1-5-18SoftwareMicrosoftWindowsCurrentVersionRun','HKCU');

RegKeyParamDel('HKEY_USERS','S-1-5-18SoftwareMicrosoftWindowsCurrentVersionRunOnce','explorer');

RegKeyParamDel('HKEY_USERS','S-1-5-18SoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun-','explorer');

RegKeyParamDel('HKEY_USERS','.DEFAULTSoftwareMicrosoftWindowsCurrentVersionRun','Microsoft Corporation');

RegKeyParamDel('HKEY_USERS','S-1-5-18SoftwareMicrosoftWindowsCurrentVersionRun','Microsoft Corporation');

DeleteFile('C:Windowswinlogon.exe','32');

BC_ImportAll;

ExecuteSysClean;

BC_Activate;

RebootWindows(false);

end.

Компьютер перезагрузится. Выполните скрипт в AVZ Код begin

CreateQurantineArchive('c:quarantine.zip');

end.

Отправьте c:quarantine.zip при помощи этой формы Сделайте новые логи

0 |

|

> /dev/null 286 / 119 / 86 Регистрация: 14.05.2014 Сообщений: 767 |

|

|

31.01.2015, 15:55 [ТС] |

7 |

|

Вроде сам уже избавился, но на всякий случай выполнил ваш скрипт и отправил.

0 |

|

11095 / 6331 / 1310 Регистрация: 06.09.2009 Сообщений: 24,061 |

|

|

31.01.2015, 21:13 |

8 |

|

Новые логи где?

0 |

|

IT_Exp Эксперт 87844 / 49110 / 22898 Регистрация: 17.06.2006 Сообщений: 92,604 |

31.01.2015, 21:13 |

|

Помогаю со студенческими работами здесь Заметил что автоматом банят за сквозные ссылки Я заметил что антивирус Касперского растет до больших размеров Переход j-LINK <-> STLink (заметил, что pinы совпадают) Как, при разнесении программы на части, в С++, сделать так, чтобы подключаемый файл заметил компилятор? Добавлено через 47 секунд Вдруг заметил, что проц у моего компа стал слабее! Почему?! Где следят «триальные» программы? Искать еще темы с ответами Или воспользуйтесь поиском по форуму: 8 |

Разрешите вас отадминить?

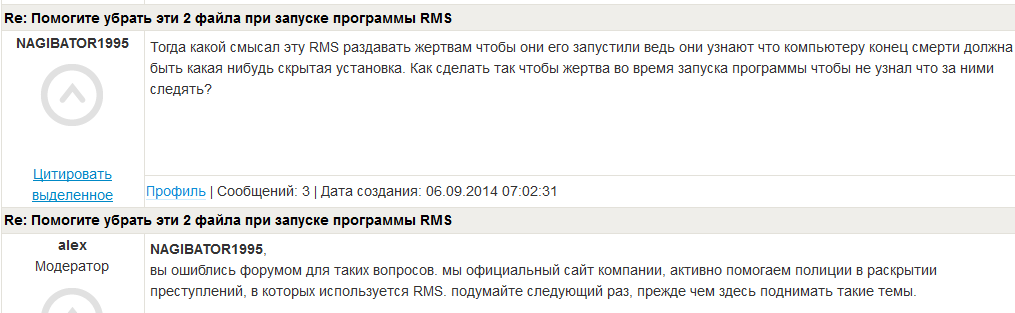

Главным врагом хакеров (не будем спорить об изначальном значении этого слова — сейчас мы будем этим термином обозначать тех, кто занимается созданием/распространением вредоносных программ) являются антивирусы, которые с той или иной степенью успешности обнаруживают их поделки и удаляют. Одним из способов предотвращения обнаружения незаконной деятельности и используемых для этого утилит является попытка «заставить» легальное ПО служить своим целям. Например, зачем что-то скачивать из интернета самому, рискуя попасть в немилость у фаервола или эвристика (не говоря о сигнатурах), если можно запустить wget с параметрами? Зачем городить свою отправку корреспонденции, если есть blat? Зачем долго и упорно делать утилиту удаленной слежки за компьютером, когда есть бесплатные программы удаленного администрирования?

В последнее время наибольшую популярность у разношерстной хакерской братии снискала программа Remote Manipulator System (RMS) производства отечественной компании TektonIT.

Причин этому несколько, но перейти к их перечислению достаточно сложно — что-бы не восприняли как рекламу, просто перечислим основные функции:

1. Возможность скрытой установки и работы;

2. Связь через сервер, а не к IP напрямую;

3. Возможность управления большим парком компьютеров;

4. ПО легально, имеет ЭЦП;

5. Файлы самой программы детектируются небольшим количеством антивирусов — ничего даже криптовать не нужно (5-20 в зависимости от версии);

6. Простота использования на уровне средних классов школы.

Если кратко, то технологическая суть работы такова:

1. На компьютер «жертвы» в скрытом режиме устанавливаются файлы RMS, причем иногда даже с помощью официального инсталлера, хотя чаще «вручную» — скрипт кладет файлы в нужную папку и запускает их «тихую» регистрацию или регистрирует их сам;

2. Хозяину на почту приходит ID и пароль;

3. В ботнете +1.

Реализуется это в виде SFX-архива с bat-файлом, который все сделает или в виде NSIS-инсталлера. В помощь начинающим есть много статей с красивыми скриншотами, где подробно описывается, как создавать такой архив… батник и сами файлы к статье, естественно, приложены. Для особо одаренных снимаются даже видео-мануалы (в большом количестве) и делаются «билдеры» — красивое окошечко, куда надо ввести свои данные (куда пароль и ID отправлять) — и все сделается само.

В сознании некоторых интеллектуалов настолько прочно закрепилось, что RMS это хакерская утилита, что они даже… в общем смотрите сами:

А с другой стороны баррикад тоже не все спокойно — нервные админы и пользователи штурмуют саппорт вопросами «доколе?!» — то один антивирус что-то удалит, то другой, то пользователи подозревают админа. Саппорт разводит руками, предлагает писать напрямую антивирусам, дескать, чем больше напишут, тем скорее удалят ложное срабатывание. Потом выпускают новую версию — там детектов нет, но через некоторое время снова появляются и все возвращается на круги своя.

Но есть еще и третья сторона баррикад, которую обычно никто не замечает и вообще не считает стороной, ведь у стены вообще две стороны, как принято считать, но тут не все так просто, есть еще антивирусы, которые держат круговую оборону: нужно защищать пользователей от злобных хакеров, нужно общаться с менеджерами/юристами из TektonIT и отмахиваться от админов, вопрошающих про неудобства, дескать наша контора платит за антивирус не для того, чтобы он легальное ПО сносил под корень.

На текущий момент антивирусная наука дошла до следующих высот:

1. Именем детекта в меру фантазии пытаются донести информацию о том, что это такое (встречаются следующие составные части имен: RemoteAdmin, RMS, Riskware, RemoteUtilities, not-a-virus… и т.д, и даже по три штуки таких вот подсказки некоторые умудряются в имя детекта всунуть);

2. Алерты на подобное ПО отличаются более мягкой цвето-звуковой гаммой, дабы не выводить пользователя из состояния душевного равновесия;

3. Детектирование подобного класса ПО можно целиком отключить в настройках антивируса;

4. И еще — это сугубо «национальная» проблема — дальше СНГ обычно это не распространяется. Программа русская, билдеры на русском, распространяется спамом и социальной инженерией, поэтому большинство зарубежных антивирусных компаний попросту не в курсе, что тут у нас такое творится. Конечно, в их вирлабы файлы поступают (с того же самого virustotal), но им, судя по всему, плохо видна ситуация в нашем регионе, а вот российские антивирусы и некоторые зарубежные (у кого большой штат в нашей стране) в меру своих сил стараются попортить крови вирусмейкерам.

Вот как обстоят дела с билдером с NSIS:

В этом билдере даже вводить ничего не нужно — на почту отсылки нет, ID+pass генерируются на этапе сборки и сохраняются в файл. Данная поделка для уменьшения количества сигнатурных детектов использует достаточно популярный способ — создание архива под паролем: все файлы RMS находятся в запароленном архиве, а при установке в параметрах командной строки архиватору (он на борту) дается пароль к архиву. Такой финт позволяет обойти проверку файла на диске (обычно антивирусы не брутят пароли), но (при наличии детекта) при установке файлы будут распакованы и обнаружены антивирусным монитором (если он включен, конечно).

Отдельным классом можно поставить патченные версии RMS — когда посредством реверсинга исследуется файл и из него «вырезается» (нопается, джампается) лишний функционал, например, отображение пользователю окна о том, что данные о доступе на его компьютер будут направлены на такой-то e-mail адрес (начиная с одной из версий появился такой функционал). Иногда патчинг применяется для сбития детектов антивирусов и для маскировки (перебивается versioninfo, строки в файле), в итоге файл через некоторое время начинает детектироваться уже не как Remote Tool (об этих детектах сказано выше), а как троян или бэкдор, причем по злому — не 10 антивирусами, а 30… ведь подпись на файл слетает в таком случае и это получается с точки зрения отвлеченного вирлаба в вакууме уже обычный зловред.

В некоторых случаях билдер служит только для записи в текстовый ini-файл с настройками, а вся работа по патчингу/конфигурированию самого билда сделана уже автором.

Вот пример такого билдера:

Иногда могут использоваться костыли в виде скриптов, мониторящих появление окон от RMS для их моментального сокрытия и даже в виде библиотеки dll, которая поставит в процессе нужные хуки и будет менять логику работы процесса в сфере отображения окон. Эти двухстрочные скрипты практически не детектируются, а библиотека обнаруживается более, чем 30 антивирусами, чем сильно подвергает риску всю операцию, потому она применяется крайне редко.

Если искать в поисковике имена детектов на RMS, то можно видеть, что для широкой публики (а не для ручного заражения с помощью соц.инженерии читеров в чате) используются комбинации, получающиеся не из паблик-билдеров, а из статей об этом — судя по форумам такие сборки продаются и даже билдеры к ним, их суть в том, что инсталлирование производит bat-файл — устанавливает в скрытом режиме легальный msi-инсталлер. Соответственно, у антивируса только две возможности пресечь это — детектировать bat-файл (а их легко изменять и «сбрасывать» детекты) и сами файлы RMS. Если же антивирус не детектирует конечные файлы, а во время попадания такого троянского слона на компьютер детекта на batник не было, то все тщетно — даже если следующими обновлениями он начнет детектироваться, то будет поздно, т.к для работы RMS он уже не нужен и его можно сдавать в утиль с чистой совестью.

Хочется отметить, что данный инструмент используют как начинающие хакеры (школьники, скрипт-киддисы и т.д), так и «работающие на постоянной основе», те, для кого это хлеб. Подобные доступы продаются на форумах сотнями по смешным ценам:

Подобные атаки используются не только для добычи уже привычного профита (пароли, деньги), но и для продажи людям с избытком каких-то гормонов — доступы к компьютерам девушек, которые часто находятся перед компьютером в раздетом виде.

Уже в процессе написания этой статьи, «Лаборатория Касперского» 11 сентября опубликовала«Расследование инцидентов: хищение в системе ДБО», что придало нам вдохновения, дескать «правильным путем идете, товарищи!», ведь там фигурировал именно исследуемый нами класс вредоносного ПО — именно им было произведено заражение. Поэтому мы решили достать описываемый зловред и дополнить статью Лаборатории Касперского новыми плюшками…

Описываемая рассылка эксплоита была произведена в января 2014 года. При открытии документа производилась закачка и запуск файла, который из себя представлял 7z-sfx архив, распаковывающий архив паролем COyNldyU, передав его командной строкой (у ЛК мог быть другой билд данного зловреда, немного другой модификации, но они крайне близкие родственники — все поведение и имена совпадают практически полностью). После чего запускался bat-файл, извлеченный из запароленного контейнера, который производил установку в систему файлов RMS (патченных). Данный батник интересен тем, что работал крайне корректно — предварительно пытался удалить самого себя из системы прибитием процессов и завершением/удалением служб, а также проверял права в системе, в случае недостатка которых мог устанавливаться в %APPDATA%MicrosoftSystem, а настройки писать в HKCUSOFTWARESystemSystemInstallWindowsUserServerParameters.

Также осуществлялся патчинг и апдейт виндового RDP (судя по всему, чтобы при удаленном подключении текущего юзера не выкидывало), путем запуска кучи консольных утилит в скрытом режиме.

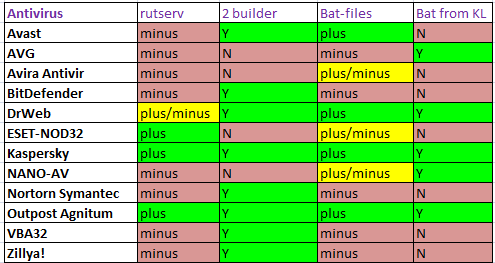

В заключение мы бы хотели познакомить с ситуацией по детектам.

Номинации следующие:

1. Детект файла rutserv.exe из разных версий RMS. Чтобы не помогать в этом деле хакерам (слишком наглядно будет видно какую версию какое количество и каких антивирусов обнаруживает) сделаем следующим образом: Если антивирус обнаруживает не менее 75% — ему плюс, менее половины — минус, оставшийся интервал даст ±;

2. Детект файла из под второго билдера (он всегда одинаков, а конфиг разный);

3. Детект bat-файлов для установки RMS в систему — взяли их из разных статей о самостоятельной сборке данного зловреда и несколько с форумов, где наоборот пытаются эту заразу реверснуть/избавиться и выкладывали файлы. Оформление результатов — аналогично первому пункту;

4. Bat-файл, описанный в статье от KasperskyLab.

Собственно, на изображении результаты видны, но мы попробуем дать им свою трактовку:

1. Как и следовало ожидать, три российских антивируса показали очень достойные результаты, что говорит об их пристальном внимании по отношению к данному классу вредоносного ПО. Касперский традиционно показывает хорошие результаты, Dr.Web практически полностью ориентирован на внутренний рынок (особенно гос. конторы и крупный бизнес), команда Outpost — создатели легендарного фаервола, как оказалось тоже упорно борются с супостатом… А зарубежным антивирусам мы предлагаем «в три раза увеличить крайнюю озабоченность».

2. Товарищи (VBA32) из братской республики Беларусь как-то немного странно отнеслись к данному семейству. Возможно, что нечаянно…, но если нам хочется поиграть в конспирологию, то сложится достаточно интересный пазл: во-первых, этот антивирус сугубо внутренний — гос. предприятия на нем, во-вторых, их КГБ уже было замечено в любви к заражению своих граждан программкой RMS. Связаны ли эти пункты между собой — вопрос открытый, достоверность второго пункта нотариально также не заверялась, но почитать материал по ссылке мы все же советуем хотя бы из-за комментариев «программиста-крэкера» — в свете всего нами вышеизложенного вы сможете оценить, какой он несет бред. Их сборка RMS (раз уж про нее заговорили) также не представляет из себя ничего выдающегося: архив+костыль+архив+батник+россыпью файлы RMS.

Эпилог

Не вывод, а именно эпилог. Мы не знаем какие из этого можно сделать выводы. Если бы это был диплом/автореферат, то, согласно правилам, мы бы тут порастекались по древу, а так… Из того, что мы наисследовали, постарались рассказать самое интересное и полезное, чтобы читатель не заснул — разбавили веселыми картинками и постарались не перегружать статью терминологией и узкопрофильными моментами (аля листинги асм-кода, скриншоты с подчеркиванием важных мест красным). Наши слова о слежке через камеру за не сильно одетыми лицами (и не только) слабого пола мы все-таки не решились иллюстрировать скриншотами. Надеемся, что статья от этого не стала менее содержательной и интересной.

Спасибо за внимание.

RMS Удаленный доступ

Не каждый антивирус с этим справится вот что опасно.

Remote Manipulator System — программа для удаленного управления и контроля компьютеров в сети.

Идеально подходит для работы через Интернет. Доступно управление удаленным рабочим столом, передача файлов, инвентаризация парка ПК и многое другое. Полная совместимость с Windows 7 и графической оболочкой «Aero». Доступна бесплатная версия программы.

Больше нет необходимости конфигурировать сетевые экраны и маршрутизаторы.

NAT — больше не препятствие. Благодаря функции «Internet-ID» теперь можно настроить удаленный доступ к компьютеру через Интернет без IP адреса не обладая специальными навыками системного администратора.

Remote Manipulator System позволяет получить полный контроль над удаленным компьютером.

В том числе передавать на удалённый компьютер изображение с Web-камеры и звук.

Доступные режимы соединения:

* Управление и наблюдение

* Файловый менеджер

* Текстовый чат

* Управление питанием

* Диспетчер задач

* Соединение по протоколу RDP

* Диспетчер устройств

* Подключение к командной строке

* Запись экрана по расписанию

* Простое текстовое сообщение

* Поддержка нескольких мониторов

* Удаленная установка

* Wake-On-Lan

* Удаленный реестр.

* Функция «Выполнить»

* Подключение к web-камере.

Работает везде.

Продукт может работать в любой конфигурации сети. NAT и сетевые экраны — не помеха.

СКРЫТАЯ установка СКРЫТОЙ сборки программы серверной части Remote Manipulator System + шпионских утилит по сбору и отправке паролей и адресов.

Что это означает? Это означает, что через Интернет данный компьютер был полностью доступен злоумышленникам и они могли делать с ним всё, что угодно (копировать файлы к себе на удалённый компьютер, удалять и изменять их, видеть экран в режиме реального времени и делать записи экрана по расписанию, слушать звук с микрофона — т.е. подслушивать, включать Web-камеру — т.е. подглядывать и многое-многое другое…).

ЭТО ОЧЕНЬ СЕРЬЁЗНАЯ ОПАСНОСТЬ!!!

Всё дело в том, что готовя скрытую установку скрытого сервера, злоумышленники подготовились к «заметанию следов» и внедрили деинсталлятор, который скрытно удаляет сервер с компьютера пользователя (иногда это требуется сделать для подключения к другому компьютеру, тоже со скрытым RMS-сервером по Internet ID — сборку удаляют на одном компьютере и подключаются к другому — два по одному ID работать не могут, всегда возникает конфликт). Но это детали, важно, что в папке windows/system32 лежит скрытый файл de.exe который при запуске удаляет с компьютера скрытый RMS-сервер и тоже самоудаляется. Можно его найти и запустить, он сам решит проблему.

Однако я рекомендую после этой процедуры всё-же вручную почистить Реестр.

Как же могла произойти скрытая (когда владелец компьютера даже и не подозревает ни о чём!) установка скрытого (почти никак не проявляющего своё присутствие и свою активность на компьютере) сервера Remote Manipulator System?

Вот, что я узнал, изучая Интернет.

Обычно злоумышленники используют два метода. Либо пользователю подсовывается сам скрытый инсталлятор скрытого RMS (это файл с расширением EXE и размером от 2 до 3 мгб) либо скрытый загрузчик этого самого файла из Интернета (файл с расширением EXE и размером около 500 кбт), тогда при запуске этого файла происходит скрытое скачивание инсталлятора из Интернета и затем скрытая установка сервера. Подавляющее большинство антивирусных программ при этом скромно МОЛЧАТ… (что, принципиально, вполне объяснимо — ведь вирусов, как таковых, в сборке НЕТ, вам только устанавливают на компьютер ЛЕГАЛЬНУЮ программу СКРЫТНО и для работы в СКРЫТОМ режиме).

В этом, как я склонен считать, ВСЯ ОПАСНОСТЬ И КРОЕТСЯ.

Имена у этих исполняемых файлов могут быть ЛЮБЫМИ. После запуска и отработки они самоудаляются с компьютера. «Впаривают» их доверчивым людям под самыми разными предлогами.

Например, самораспаковывающийся архив под видом Прайс Листа очень престижных товаров, распродающихся с огромными скидками — женщины, желая просмотреть полный список товаров на распродаже, обычно «ведутся» без труда. Мой коллега, кстати сказать, по всей вероятности заполучил скрытый инсталлятор под видом предложения услуг поставщиком сопутствующих товаров потенциальным партнёром по бизнесу. А бывали и случаи, когда скрытый RMS устанавливал на компьютер пользователя вызванный по объявлению «компьютерный мастер». Следите, что делают с Вашим компьютером посторонние люди, а лучше всего — никого к нему не допускайте.

Вот, что пишут распространители этой заразы по этому поводу на форуме хакеров (цитата) :

Начну с перечисления того, что собой представляет сборка:

1. Полностью скрытая установка (экран не моргает в отличии от Радмина)

2. После запуска установщик самоудаляется.

3. Все файлы сборки скрыты/системны, жертве будет сложнее что-то заметить

4. Все сохраненные пароли компьютера отправляются к Вам на почту (а именно от Mozilla/Opera/IE/Chrome и много много чего другого, впредь до клиента от PokerStars). Мы будем использовать программу Multi Password Recovery v.1.2.5 (новая v.1.2.6 сильно палится).

5. Вам на почту дополнительно отправляется IP, но он нам не понадобится скорее всего, так как мы будем использовать Internet-ID(для обхода NAT — неизвестно что там у «жертвы»)

6. Вес будет ~2,8мб, но я обычно создаю даунлоадер ~500кб (скачивает Вашу сборку с сервера, устанавливает, и самоудаляется)

7. Не палится никакими антивирусами (раньше ругался на него Касперский, теперь удалили из баз. Также Антивирусы могут кричать на Multi Pass Recovery, я использовал версию 1.2.5, отличий от 1.2.6 почти нет, но палится гораздо меньше)