Share Office documents only with specific people»

Documents can be shared online so others can view and edit from their computers. But is not a good idea to let them public. So, you need to manage the rights. RMS (rights management sharing) allows you to manage the privacy of documents and files. One thing remains a fact and that is the point that data needs to be kept confidential and private as much as possible especially from unauthorized access. This is why you need an effective solution to help you protect your files and documents such that only the ones that have access to your files are the ones that you grant access to.

Intuitive

Just right click on a file and you can set the right for that file.

Utilized together with the Office suite, includes an additional layer of assurance to your records, conceding you full control over the document contents. The rights you place grant access and you can also remove or revoke rights from a person to deny him/her access.

The program is integrated with Outlook for an easier use from email client.

Microsoft Rights Management Sharing application is licensed as freeware for PC or laptop with Windows 32 bit and 64 bit operating system. It is in file management category and is available to all software users as a free download.

| Share |

| Give a rating |

|

|

| Author |

|

Microsoft

|

| Last Updated On |

| April 20, 2018 |

| Runs on |

| Windows 10 / Windows 8 / Windows 7 / Windows Vista / XP |

| Total downloads |

| 455 |

| License |

|

Free |

| File size |

| 367,87 KB |

| Filename |

|

mrmsa_setup.exe |

7×24

Below are the information on using RMS:

- Install RMS sharing application

- How to view files that have been protected?

- How to protect a file on a Windows platform (protect in-place)?

- How to tell a file is protected?

- How to change the protection on a file?

- How to remove protection on files?

- How to send protected documents via email?

- Can I protect documents with combination of users?

- Other advanced features

- Limitations for Office 2010 and RMS

- Known problems

- FAQ for RMS application for Windows

- FAQ for RMS application for mobile and Mac platforms

Install RMS sharing application

- Check if your devices supports RMS:

- Windows 7, 8, 8.1, 10 (x86, x64)

- Mac OS X: 10.10 or above

- iPhone and iPad: iOS 7.0 or above

- Android phones and tablets: 4.0.3 or above

- You can protect documents using the RMS client for Windows 7, 8, 8.1 or 10 only.

- For Windows/Mac OS, Office 2013 / 2016 (Windows) or Office 2016 (Mac) is required for reading protect documents.

- For Windows platdorm, logon your computer with Administrative right.

- Download the correct the Rights Management (RMS) sharing application, which is available in various perform, including Windows, Mac OS X, iOS, and Android. (Not all supported client devices support all RMS capabilities, please click here to identify which applications support the RMS capabilities, and the exceptions.)

- Run the Setup program (some Windows users will need to install Microsoft .Net Framework 4 before you can install the RMS Sharing application. You may skip the configuration for Office 2010 if both Office 2013 and Office 2010 are co-exist in your computer) or install the RMS Sharing app. Below are screen capture for Windows:

- Close the application upon completed the installation

- Office 2010 user will need to configure Office 2010 as well

How to view files that have been protected?

When the Rights Management (RMS) sharing application is installed on your computer or mobile devices (iPad, iPhone), you could view a protected file by simply double-clicking it. The document may be an attachment in an email message, or you may see it when you use File Explorer. You can only view protected document if you have the required permission.

Protected MS Office document files can be opened by Office 2013, 2016 that are enlightened for RMS. For protected PDF, TXT, JPG, PNG files (with .ppdf/.ptxt/.pjpg/.ppng/.pgif file name extension), they must be opened by using RMS sharing application.

How to protect a file on a Windows platform (protect in-place)?

When you protect a file in-place, it replaces the original unprotected file. You can then leave the protected file where it is, and copy it to another folder or device. You can also attach the protected file to an email message.

To protect a file on a device (protect in-place):

- In File Explorer, select a file to protect. Right-click, and then select Protect in-place.

Note: You can also protect multiple files and a folder using the HKUST templates. When you select a folder, all the files in that folder are automatically selected for protection. You will need to perform file protection for any newly added file as new files will not be automatically protected. For custom protection, you can only protect one file at a time.

- Select either of the following HKUST templates or custom permission depending on your requirements:

- HKUST — Confidential View Only

- HKUST — Confidential

- Custom Permission…

HKUST — Confidential View Only: This content is proprietary information intended for internal users only. This content cannot be modified.

HKUST — Confidential: This content is proprietary information intended for internal users only. This content can be modified but cannot be copied and printed.

For Custom Permission…, the following options are available:

- Viewer – View Only

Users can view the attachments, but cannot print, edit, or copy content. - Reviewer – View and Edit

User can view and edit the attachments, but cannot print or copy content. - Co-Author – View, Edit, Copy and Print

Users can view, edit, copy, and print the attachments, but cannot unprotect the content. - Co-owner – All permission

Users have full control for the attachments; they can view, edit, print, and unprotect the content.For example, the screen of the Reviewer option:

- You may quickly see a dialog box telling you that the file is being protected, and the focus will then return to File Explorer. The selected file(s) are now protected.

Note: Only the Windows version can add protection to PDF files.

How to tell a file is protected?

If you are the document owner, just invoke the office document and the Office application will tell you the permission status:

- HKUST — CONFIDENTIAL VIEW ONLY

- HKUST — CONFIDENTIAL

- RESTRICTED ACCESS

For non-office documents such as PDF, PNG, GIF, JPG, etc., you will note a protected icon of the file in the file explorer or just displays name of the protected documents without any indication (with file extension such as .ppdf, .ppng, .pgif or .pjpg) . For the following example, files gifo1 and pdf01 are protected, but not the others:

How to change the protection on a file?

Just follows the steps in How to protect a file on a device to assign new protection. For files with custom permission together with specified users, you may just update the user list and select the right permission. For example, adding new_user@ust.hk to the USER list:

How to remove protection on files?

If you want to remove the protection from a file, right-click the file, click Protect in-place, and then click Remove Protection (Note: You must be an owner of the file to remove the protection).

How to send protected documents via email?

If the document is already protected using RMS (this is the recommended way to protect documents containing high risk data), you can just attach the protect document using any email tools such as Outlook, OWA, Thunderbird, HKUST WebMail and sent to the recipients.

In case you would like to send a protected copy of your document using email tools such as Outlook 2013 or Outlook 2016, you may following the steps below. Please note that only the attachment copy in the email is protected while the original document remains UN-protected.

- Install the RMS Sharing application if it is not.

- Invoke Outlook 2013 or Outlook 2016

- Click New Email

- Add email recipients, subject and the email body as usual

- Attach the require attachments

- Click Share Protected

- Choose Reviewer (or Viewer, Co-Author, Co-Owner if necessary)

- Press Send Now

Note:

- An additional PPDF file (protected PDF) will be attached along with the attached document for user’s easy access in mobile devices.

- If your original document is already protected (say with the HKUST — Confidential protection) and you you would like sending to specific users using the above Share Protected method, the newly selected options (Viewer, Reviewer, Co-Author, Co-Owner) becomes the new protection for the attachment copy.

Can I protect documents with combination of users?

You can also protect Office documents using the option Restrict Access:

- Open your Office document

- Click File -> Protect Document -> Restrict Access -> Restricted Access

- Tick the Restrict permission to this document option and enter the email addresses of users in the Read… and Change… boxes separate name with semicolon.

- Click More Options… if you would like others to print your document, etc. if it is necessary

- Click OK and then save your protected document

Other Advanced Features

- Sharing with people in another organization.

- Email notification, which lets the sender know when somebody tries to open a protected attachment.

- A document tracking site for users, which includes the ability to revoke a document.

Limitations for Office 2010 and RMS

- Multiple people on the same computer cannot view protected documents from Azure RMS.

When you install the RMS sharing application in this configuration, the installation configures settings for your account. Other users who log on to your computer will not be able to view protected documents from Azure RMS. - You cannot change your organizational account that you use for the RMS sharing application.

Reinstalling the RMS sharing application does not let you change the original organizational account that you used previously on that computer. - You cannot change your user account in Office 2010 after the RMS application has been installed on your computer.

If you change your user account in Office after the RMS sharing application has been installed, Office 2010 will no longer work with Azure RMS. - You cannot sign in with multiple accounts.

Office 2010 and Azure RMS do not support more than one account per user.

Known problems

If you cannot open protected document, you will need to send email to the document owner explicitly. Your email tools might not be invoked when you click Yes to request updated permission via the following interface:

Permalink

Cannot retrieve contributors at this time

| title | description | author | ms.author | manager | ms.date | ms.topic | ms.collection | ms.service | ms.assetid | ms.suite | ms.custom |

|---|---|---|---|---|---|---|---|---|---|---|---|

|

Rights Management Sharing Application for Windows — AIP |

The Rights Management sharing application (RMS sharing app) for Windows is no longer supported. |

batamig |

bagol |

rkarlin |

11/15/2019 |

conceptual |

M365-security-compliance |

information-protection |

7d8a8abe-6de1-4088-90ee-e0c4bd6deec8 |

ems |

admin |

Rights Management Sharing Application for Windows

Applies to: Active Directory Rights Management Services, Azure Information Protection

End of support notification: The Rights Management sharing application for Windows is now replaced by the Azure Information Protection client. Support for this older application ended January 31, 2019.

Our main support OS are: Windows 7, Windows 7 64 bit, Windows 7 32 bit, Windows 10, Windows 10 64 bit, Windows 10 32 bit, and Windows 8.

Microsoft Rights Management Sharing Application Driver Details:

Microsoft Rights Management Sharing Application File Name: microsoft_rights_management_sharing_application.zip

Microsoft Rights Management Sharing Application Driver Version: 793KZgECP

Microsoft Rights Management Sharing Application ZIP Size: 138.kb

Manufacturer: Microsoft

Microsoft Rights Management Sharing Application was fully scanned at: 2/2/2023

Scan Status:

Microsoft Rights Management Sharing Application now has a special edition for these Windows versions: Windows 7, Windows 7 64 bit, Windows 7 32 bit, Windows 10, Windows 10 64 bit,, Windows 10 32 bit, Windows 8,

Windows Vista Home Premium 64bit, Windows 7 Starter 32bit, Windows 7 Home Basic 32bit, Windows 7 Enterprise (Microsoft Windows NT) 32bit, Windows Vista Home Basic 64bit, Windows Vista Ultimate 32bit, Windows 10 Mobile Enterprise 32bit, Windows 10 Team 32bit, Windows XP Starter Edition 64bit, Windows 8 32bit, Windows 7 Ultimate 32bit, Windows Vista Enterprise (Microsoft Windows NT 6.0.6000.0) 32bit, Windows 10 S 32bit,

Microsoft Rights Management Sharing Application Download Stats:

Driver Uploaded: 1/23/2019

Direct Downloads: 611

Most Recent Download: 11/1/2019

Managed Downloads: 150

Most Recent Download: 11/10/2019

Download Mirrors: 4

Current Delay: 28 Seconds

Driver License: Free Software

Direct Download Success Stats:

Reports Issued By 456/611 Users

Success Reported By 449/456 Users

Driver Download Score95/100

Driver Installation Score87/100

Overall preformance Score91/100

Up

Down

Microsoft Rights Management Sharing Application driver direct download was reported as adequate by a large percentage of our reporters, so it should be good to download and install.

Installation Manager Success Stats:

Reports Issued By 141/150 Users

Success Reported By 134/141 Users

Driver Download Score97/100

Driver Installation Score92/100

Overall preformance Score92/100

Up

Down

Microsoft Rights Management Sharing Application driver installation manager was reported as very satisfying by a large percentage of our reporters, so it is recommended to download and install.

DOWNLOAD OPTIONS:

1. Direct Download

Select your OS and press «Download».

This option requires basic OS understanding.

Select Your Operating System, download zipped files, and then proceed to

manually install them.

Recommended if Microsoft Rights Management Sharing Application is the only driver on your PC you wish to update.

2. Driver Installation Manager

This option requires no OS understanding.

Automatically scans your PC for the specific required version of Microsoft Rights Management Sharing Application + all other outdated drivers, and installs them all at once.

Please help us maintain a helpfull driver collection.

After downloading and installing Microsoft Rights Management Sharing Application, or the driver installation manager, take a few minutes to send us a report:

* Only registered users can upload a report.

Don’t have a password?

Please register, and get one.

Microsoft Rights Management Sharing Application may sometimes be at fault for other drivers ceasing to function

These are the driver scans of 2 of our recent wiki members*

*Scans were performed on computers suffering from Microsoft Rights Management Sharing Application disfunctions.

Scan performed on 4/24/2019, Computer: HP BK373AA-AB1 HPE-176k — Windows 7 64 bit

Outdated or Corrupted drivers:9/20

| Device/Driver | Status | Status Description | Updated By Scanner |

| Motherboards | |||

| Intel(R) 4 Series Chipset Processor to I/O Controller — 2E20 | Outdated | ||

| Mice And Touchpads | |||

| Synaptics Souris compatible PS/2 | Up To Date and Functioning | ||

| Microsoft Logitech USB WheelMouse | Up To Date and Functioning | ||

| (Standard mouse types) HID mouse | Corrupted By Microsoft Rights Management Sharing Application | ||

| Usb Devices | |||

| HP HP1319FAX | Up To Date and Functioning | ||

| Sierra Wireless Sierra Wireless Device | Outdated | ||

| Intel SM-N900 | Up To Date and Functioning | ||

| Sound Cards And Media Devices | |||

| Creative Creative SB Audigy 4 (WDM) | Up To Date and Functioning | ||

| Network Cards | |||

| Atheros Atheros Wireless Network Adapter | Up To Date and Functioning | ||

| Keyboards | |||

| Microsoft Keyboard Device Filter | Up To Date and Functioning | ||

| Hard Disk Controller | |||

| Intel(R) Mobile Express Chipset SATA AHCI Controller | Corrupted By Microsoft Rights Management Sharing Application | ||

| Others | |||

| PACE Anti-Piracy USB iLok Driver | Corrupted By Microsoft Rights Management Sharing Application | ||

| Hewlett-Packard psc 1200 (USBPRINT) | Corrupted By Microsoft Rights Management Sharing Application | ||

| ULi Intel(R) 82801DB/DBM USB 2.0 forbedret vertskontroller — 24CD | Up To Date and Functioning | ||

| Cameras, Webcams And Scanners | |||

| Intel Canon EOS 500D | Up To Date and Functioning | ||

| Video Cards | |||

| Intel Standard VGA Graphics Adapter | Corrupted By Microsoft Rights Management Sharing Application | ||

| Input Devices | |||

| Wacom Virtual Keyboard Interface | Corrupted By Microsoft Rights Management Sharing Application | ||

| Port Devices | |||

| Huawei Vodafone Mobile Broadband Secondary Port Modem (Huawei) (COM28) | Outdated | ||

| Monitors | |||

| Sony Digital Flat Panel (1024×768) | Up To Date and Functioning | ||

| Mobile Phones And Portable Devices | |||

| Acer NOKIA | Up To Date and Functioning |

Scan performed on 4/25/2019, Computer: Acer Aspire 5672 — Windows 7 32 bit

Outdated or Corrupted drivers:11/21

| Device/Driver | Status | Status Description | Updated By Scanner |

| Motherboards | |||

| NVIDIA nForce Memory Controller | Up To Date and Functioning | ||

| Mice And Touchpads | |||

| ELAN PS/2 Compatible Mouse | Corrupted By Microsoft Rights Management Sharing Application | ||

| Alps Alps Pointing-device for VAIO | Up To Date and Functioning | ||

| A4Tech HID mouse | Up To Date and Functioning | ||

| Usb Devices | |||

| Google Android Composite ADB Interface | Outdated | ||

| Sound Cards And Media Devices | |||

| YUAN High-Tech Development Multimedia Controller | Up To Date and Functioning | ||

| Broadcom Audio Bluetooth | Outdated | ||

| Network Cards | |||

| ALWIL Software avast! Firewall NDIS Filter Miniport | Outdated | ||

| Keyboards | |||

| Microsoft Keyboard Device Filter | Corrupted By Microsoft Rights Management Sharing Application | ||

| Hard Disk Controller | |||

| NVIDIA NVIDIA Network Bus Enumerator | Corrupted By Microsoft Rights Management Sharing Application | ||

| Others | |||

| Nokia Nokia USB Phonet | Corrupted By Microsoft Rights Management Sharing Application | ||

| EPSON EPSON USB Printer | Up To Date and Functioning | ||

| Nokia Nokia E52 USB Phonet | Up To Date and Functioning | ||

| Logicool Logitech Driver Interface | Corrupted By Microsoft Rights Management Sharing Application | ||

| Lucent Lucent Win Modem | Corrupted By Microsoft Rights Management Sharing Application | ||

| Cameras, Webcams And Scanners | |||

| Realtek Realtek USB2.0 PC Camera | Up To Date and Functioning | ||

| Video Cards | |||

| ATI RADEON X600 Series Secondary (Microsoft Corporation — WDDM) | Corrupted By Microsoft Rights Management Sharing Application | ||

| Input Devices | |||

| KME USB Human Interface Device | Up To Date and Functioning | ||

| Port Devices | |||

| Nokia Nokia Asha 311 USB Serial Port (COM5) | Up To Date and Functioning | ||

| Monitors | |||

| Sony Digital Flat Panel (1024×768) | Outdated | ||

| Mobile Phones And Portable Devices | |||

| Acer NOKIA | Up To Date and Functioning |

| Driver Model | OS | Original Upload Date | Last Modification | Driver File | File Size | Compatible Computer Models | Availabilty To Instalation Manager |

| Microsoft Rights Management Sharing Application 72601.1 | For Windows 7 32 bit | 2/5/2015 | 3/21/2017 | microsoft_rights_management_sharing_application-72601.1.exe | 61kb | NEC PC-VG32SZZEJ, Fujitsu FMVA0300C, NEC VERSAE6300 RNF91086795, Lenovo ThinkStation E31, Gateway P-171X FX, Sony VGN-FW55LF_B, Sony VGN-SZ38GP, Packard Bell IMEDIA H5190, Intel DB43LD, HP FK522AAR-ABA a6544f, Compaq EG215AA-ABG SR1660AN AN540, Dell Vostro 1550, Sony VPCY119FJ, LG E300-A.C28BC1, Panasonic CF-28PTJGZDM, HP G5383sc, , and more. | |

| Microsoft Rights Management Sharing Application 71.12.102 | For Windows 7 64 bit | 10/15/2015 | 9/5/2016 | microsoft_rights_management_sharing_application-71.12.102.exe | 38kb | Gateway 510 2900039, LG R1-CUP1E1, Sony VPCCW29FS, Acer TravelMate 8371, IBM ThinkCentre A50p, LG P210-G.AEW3C1, Intel DZ77SL, , and more. | |

| Microsoft Rights Management Sharing Application 71.1287 | For Windows 7 | 8/19/2016 | 3/22/2017 | microsoft_rights_management_sharing_application-71.1287.exe | 86kb | HP Compaq 6200 Pro SFF PC, Sony VGN-TZ27GN_B, IBM ThinkPad G40, Fujitsu PRIMERGY RX100 S6, IBYTE AS471100, Packard Bell IMEDIA MC 5303, Dell Inspiron 580, Sony SVE15117FJB, Acer Aspire 1825PT, Toshiba SATELLITE C660-1VR, Lenovo 7663V2L, HP HP Pavilion TS 14 Notebook PC, Sony VGN-S45C_S, , and more. | |

| Microsoft Rights Management Sharing Application 72969 | For Windows 10 | 7/7/2016 | 2/20/2017 | microsoft_rights_management_sharing_application-72969.exe | 161kb | IBM IBM System x3400 M3 Server -[7379AC1, HP KQ265AA-AB4 s3385d, IBM 682532U, ACTION MONTANA W7HP, Gateway GM5632E, Packard Bell IMEDIA J9004, Toshiba Dynabook T552/58HKD, Panasonic CF-52RE401QW, Compaq BK129AA-AB4 CQ3230L, NEC PC-MJ26EBZD1FSG, ZOTAC ZBOXNXS-AD11, Toshiba SATELLITE L850-A902, HP VC758AA-ABZ p6120it, HP GG692AA-ABZ s3130.it, HP P7-1106, HP P9867A-ABM 743M, Toshiba SATELLITE C855-2G1, , and more. | |

| Microsoft Rights Management Sharing Application 71.1696 | For Windows 10 64 bit | 7/25/2015 | 2/13/2017 | microsoft_rights_management_sharing_application-71.1696.exe | 95kb | Dell Inspiron 3531, Lenovo ThinkPad SL500c, Toshiba Satellite C850-F0044, Lenovo ThinkStation S10, Lenovo ThinkCentre M91p, Toshiba SATELLITE L775-13T, IBM ThinkCentre A52, HP 500-108eo, AT ALSEN PROFI 41G, Notebook MIM2280, , and more. | |

| Microsoft Rights Management Sharing Application 721.143 | For Windows 7 32 bit | 11/21/2015 | 2/8/2017 | microsoft_rights_management_sharing_application-721.143.exe | 177kb | Nvidia MCP7A-ION, Intel W660DI, IBM System x3200 M3 -[7327PAA, HP RK570AAR-ABA m7760, HP HP Compaq nw8240, Acer TravelMate 8531, IBM 8141KGR, HP Pavilion ze4400, Northern Micro P4865G-M-AS, Toshiba SATELLITE,A665, NEC PC-GL22ES3GA, HP GG700AA-UUW s3140.sc, Sony SVS1311B4E, , and more. | |

| Microsoft Rights Management Sharing Application 71.1836 | For Windows 7 64 bit | 5/20/2014 | 1/14/2017 | microsoft_rights_management_sharing_application-71.1836.exe | 108kb | Sony VGC-LA3, ZOTAC ZBOXNXS-AD11, Dell Vostro 5470, LG R560-K.ABA6L, Sony VPCCW25FL, IBM 817231G, Dimotion PCDM4J5P, ECS H57H-MUS, LG R1-CUP1E1, HP Presario F500, Compaq GB376AA-ABE SR2237ES, LG P1-J455R, FIC VA250U, AT TRILINE PROFI I48, Sony VGN-NS31MT_S, HP PS226AA-ABE t840.es, , and more. | |

| Microsoft Rights Management Sharing Application 71.1094 | For Windows 7 | 2/20/2016 | 2/1/2017 | microsoft_rights_management_sharing_application-71.1094.exe | 179kb | Toshiba Dynabook R731/W2MB, Compaq NC109AA-ABH SR5422NL, LG K1-337AB1, Sony VGNZ890G, Panasonic FZ-G1AAHJB1M, Panasonic CF47, IBM ThinkCentre M52, Fujitsu PRIMERGY RX200 S7, Lenovo 6088W5B, Sony VGN-SR390J, NEC PC-VT1000J6FD, Packard Bell IMEDIA MC 8830, Panasonic CF-19KHRAXAG, HP HP Pavilion dv9000, Sony VPCEA36FG, , and more. | |

| Microsoft Rights Management Sharing Application 73801.1 | For Windows 10 | 6/3/2016 | 1/26/2017 | microsoft_rights_management_sharing_application-73801.1.exe | 211kb | HP PS235AA-ABF m1280.f, Panasonic CF-51CCKDRBE, IBM 2669WCC, HP VG244AA-ABU p6235uk, HP 100-5152, Gateway GT5228J, HP KT850AV-ABJ s3540jp, IBM 81387HG, Dell Precision T5610, Acer Dalle, Packard Bell IMEDIA MC 9601, HP H8-1525eg, Lenovo 6086WKY, IBM 8184D7G, IBM System x3200 M3 -[7328EBG, Sony VGC-LA3, Fujitsu LifeBook N6470, , and more. | |

| Microsoft Rights Management Sharing Application 7402.12.1 | For Windows 10 64 bit | 1/8/2014 | 2/19/2017 | microsoft_rights_management_sharing_application-7402.12.1.exe | 115kb | Seneca Pro86308, HP NF566AA-ABU a6718.uk, Acer TravelMate 3290, Lenovo 6474Y2J, HP P7541A-ABG 711a, Shuttle XG41, NEC RND51048395, IBM 2388DXU, Lenovo 20BC0000MH, Fujitsu LifeBook N6470, , and more. | |

| Microsoft Rights Management Sharing Application 74028 | For Windows 8 | 11/1/2015 | 3/21/2017 | microsoft_rights_management_sharing_application-74028.exe | 193kb | Compaq EG215AA-ABG SR1660AN AN540, Dell Vostro 1550, Sony VPCY119FJ, LG E300-A.C28BC1, Panasonic CF-28PTJGZDM, HP G5383sc, HP P1029A-ABU 7921, LG S1-PRIDE, HP KY660AA-ABJ p6170jp, , and more. | |

| Microsoft Rights Management Sharing Application 7331.12.1 | For Windows 7 32 bit | 11/23/2014 | 3/2/2017 | microsoft_rights_management_sharing_application-7331.12.1.exe | 187kb | Foxconn AT-7000 Series, HP HP Pavilion 11 x2 Notebook PC, Dedicated OEM-A4501-00, Panasonic CF-W7BC2AXS, Sony VGN-SZ3HRP_B, NEC PC-MJ28VHZEJ, Fujitsu FMVXD4VR2Z, HP KZ771AA-UUZ a6522.ch, Samsung SQ45S70S, IBM 2373X1E, HP WC812AA-ABV HPE-130me, Seanix C3V, IBM ThinkPad X41, , and more. | |

| Microsoft Rights Management Sharing Application 70974 | For Windows 7 64 bit | 10/2/2015 | 8/4/2016 | microsoft_rights_management_sharing_application-70974.exe | 155kb | Intel Intel G33 Series, ASUS CS6110, IBM 8212K4U, Toshiba Satellite A100-386, Sony VPCW21C7E, HP HP Pavilion DV9670EM, HP 23-d050xt, Grupo, and more.Sitre NOMADA_s1300, HP Pavilion dv5000, Acer Shangqi X4610, Sony VGN-FW250J, Sony VGN-G21XP_B, Notebook RIM2050, Lenovo ThinkPad X300, Fujitsu FMVTE90YD, Toshiba NB100, Sony VGN-NS21ER_S, , and more. |

For those who already played used Right Management Services, you already know it is difficult either not possible to share document secured by RMS with someone outside of your company.

Now, with Windows Azure Right Management it’s becoming easier to share protected document outside of the company.

All you need is an Office 365 tenant (as it comes with RMS) and the updated client for Windows – http://www.microsoft.com/en-us/download/details.aspx?id=40857 – you can also download additional client from the RMS portal here – http://go.microsoft.com/fwlink/?LinkId=303970 (take a look at my blog post for the RMS client for Windows Phone http://blog.hametbenoit.info/2013/10/23/office-365-rms-client-for-windows-phone/)

Install the client

The installation process is very simple, just extract the ZIP package relevant for your Windows version (Windows 7 or Windows 8, x86 or x64 bits) and run the executable

After a reboot, it is ready for use

Protect and Share

This RMS client does not integrate with Outlook, only Word, Excel or PowerPoint; Outlook keeps his own settings.

You can also use the Windows Explorer to protect document.

The following table shows file type supported for protection

| File Extension | Protected File Extension |

|

.txt |

.ptxt |

| .xml |

.pxml |

|

.jpg .jpeg |

.pjpg .pjpeg |

|

.png |

.ppng |

|

.tiff |

.ptiff |

|

.bmp |

.pbmp |

|

.gif .giff |

.pgif .pgiff |

|

.jpe |

.pjpe |

|

.jfif .jif |

.pffif .pjif |

| Office 2007, 20010 and 2013 | |

Protect an Office document

After the installation of the RMS client, a new button appears in Excel, PowerPoint or Word client

The Share Protected Protection button is available below the Home tab

When hitting it, you may be asked to enter your Office 365 credentials – or the one you enter from the RMS Azure Portal https://portal.aadrm.com/home/

Then you just have to enter recipient’s email address and level of protection; additionally you can also ask for authentication prompt each time the document is opened as well as an expiration date

Protect from Windows Explorer

Open your Windows Explorer and browse to the location where the document is stored (any supported file type)

Right click on it and choose the protection option

- Share Protected will launch the same configuration window than in Office client

- Protect in place will secure the document locally

- If you choose Company defined Protection it will use the RMS settings defined by your Office 365/Azure RMS administrator

- If you choose Custom Permission, it will launch the same configuration window than with the Office client

To remove a protection, just repeat the same operation: browse to the protected document, right click and choose Remove protection

Information confidentiality is vital in any environment, and data protection is, without a doubt, a must. Targeting any type of organization, be it commercial or educational, Microsoft Rights Management sharing application (or, in short, RMS) relies on the Azure Rights Management policies to make it possible for you to protect sensitive information and set document access permissions for specific users.

Company-defined protection to restrict the access of outsiders

Installation is a breeze, but a restart is required before using the app. You can protect both Office documents and pictures with RMS, just by right-clicking on the desired file and navigating to the newly created menu item.

The Microsoft Rights Management sharing application is capable of implementing so-called ‘company-defined protection’. To be more specific, this means that any protected document is marked as confidential and can only be opened by authorized users (with email addresses that are registered to the company’s domain). Optionally, you can make the file read-only; in this case, not only that users cannot copy or print the content, but they cannot modify it as well.

Set access rights, share files and track protected documents

Custom permissions can also be created. You can specify several email addresses and define rights for each. There are various options to choose from, namely viewer (view only), reviewer (view and edit), co-author (view, edit, copy and print) and co-owner (all permissions are granted, including protection removal).

Provided Outlook is installed on your PC, you can easily share a protected file, either using the dedicated option in the right-click menu or by using the Outlook add-in that is deployed with the package.

Last, but not least, the RMS application also comes with document tracking capabilities. The document owner can navigate to the registered account (Azure RMS and AD RMS are also supported) to view shared files and check successful and failed attempts to open them (a list, a timeline, and a map are displayed). RMS can be configured to send you email notifications whenever a user tries to access a protected file.

Protect and share your files the easy way

Used together with the Office suite, Microsoft Rights Management sharing application adds an extra layer of protection to your documents, granting you full control over the file permissions.

Furthermore, it enables you to see who tried to open a specific file and revoke a user’s access with just a click. File sharing via email is an option conveniently placed in the context menu of a file, so working with Outlook is even easier.

Supported Operating System

Windows 10 , Windows 7 Service Pack 1, Windows 8, Windows 8.1,Windows 7 SP1, Windows 8, Windows 8.1, Windows 10 Microsoft Office 2010, Microsoft Office 2013

Freeware

Note:Follow the install instructions at http://technet.microsoft.com/library/dn574734.aspx

Webpage

Download Page

Содержание

- Установка и настройка ADRMS на Windows Server 2012 R2

- Microsoft Rights Management Services (RMS)

- Содержание

- Ограничение режима просмотра и использования

- Надежность решения

- Преимущества

- Интеграция с другими продуктами Microsoft

- Azure RMS. Возможности службы

- Службы управления правами в Active Directory

- Единственная инфраструктура RMS

- Доверительные отношения RMS

- Windows Live ID

- Федерация удостоверений

- Разные методы для разных компаний

Установка и настройка ADRMS на Windows Server 2012 R2

В этой статье мы покажем как развернуть и задействовать для защиты контента службу Active Directory Right Management Services (ADRMS) на базе Windows Server 2012 R2 в организация масштаба small и middle-size.

В первую очередь кратко напомним о том, что такое служба AD RMS и зачем она нужна. Служба Active Directory Right Management Services – одна из стандартных ролей Windows Server, позволяющая организовать защиту пользовательских данных от несанкционированного использования. Защита информации реализуется за счет шифрования и подписывания документов, причем владелец документа или файла может сам определить, каким пользователям можно открывать, редактировать, распечатывать, пересылать и выполнять другие операции с защищенной информацией. Нужно понимать, что защита документов с помощью ADRMS возможно только в приложениях, разработанных с учетом этой службы (AD RMS-enabled applications). Благодаря AD RMS можно обеспечить защиту конфиденциальных данных как внутри, так и за пределами корпоративной сети.

Несколько важных требования, которые нужно учесть при планировании и развертывании решения AD RMS:

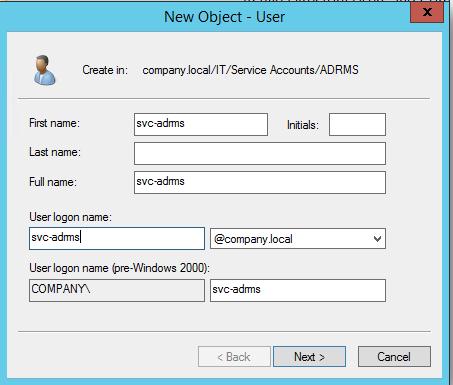

Прежде чем приступить непосредственно к развертыванию ADRMS, нужно выполнить ряд подготовительных шагов. В первую очередь необходимо создать в Active Directory отдельную сервисную запись для ADRMS с бессрочным паролем, например с именем svc-adrms (для службы ADRMS можно создать и особую управляемую учетную запись AD — типа gMSA).

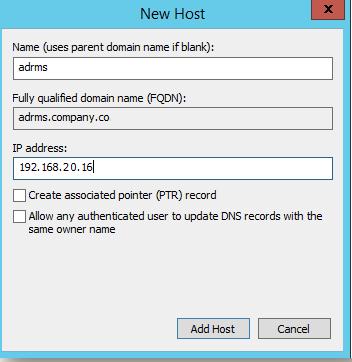

В DNS-зоне создадим отдельную ресурсную запись, указывающую на AD RMS сервер. Допустим его имя будет – adrms.

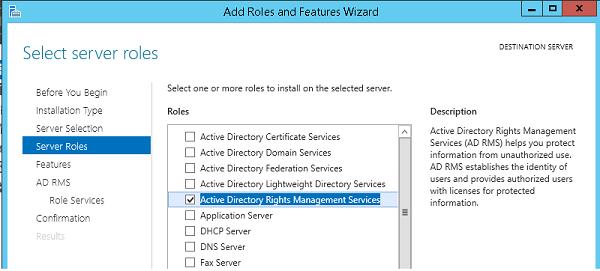

Приступим к установке роли ADRMS на сервере с Windows Server 2012 R2. Откройте консоль Serve Manager и установите роль Active Directory Rights Management Service (здесь все просто – просто соглашайтесь с настройками и зависимостями по-умолчанию).

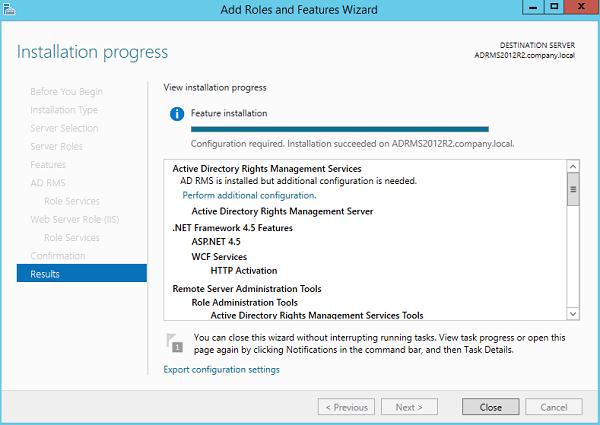

После того, как установка роли ADRMS и сопутствующих ей ролей и функций закончится, чтобы перейти в режим настройки роли ADRMS, щелкните по ссылке Perform additional configuration.

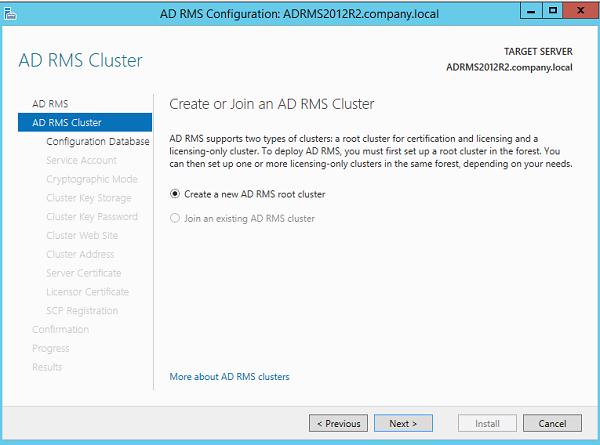

В мастере настройки выберем, что мы создаем новый корневой кластер AD RMS (Create a new AD RMS root cluster).

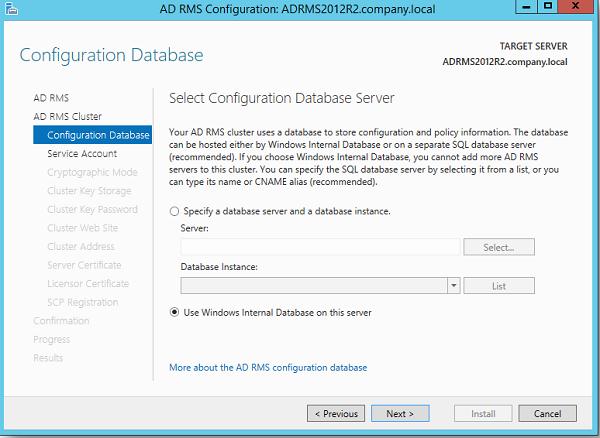

В качестве базы данных RMS будем использовать внутреннюю базу данных Windows (Use Windows Internal Database on this server).

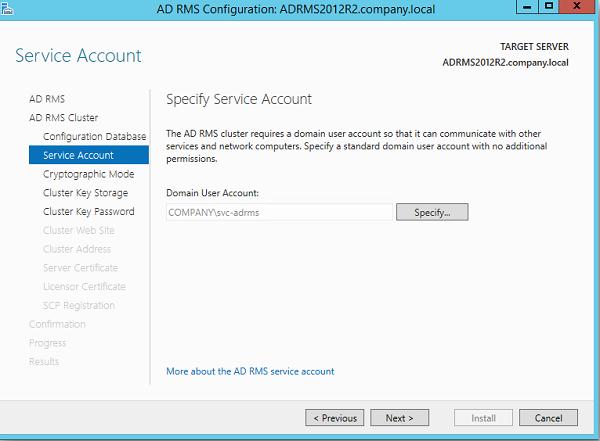

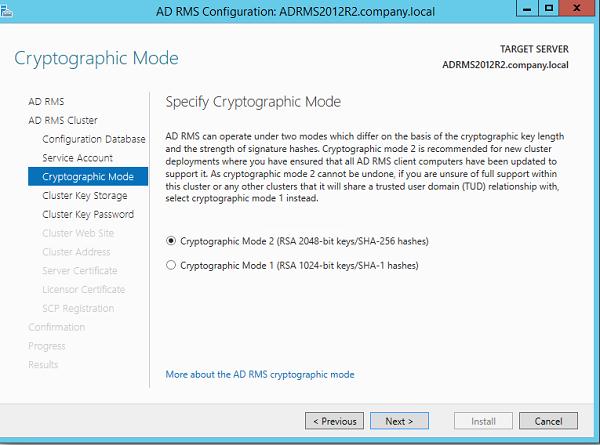

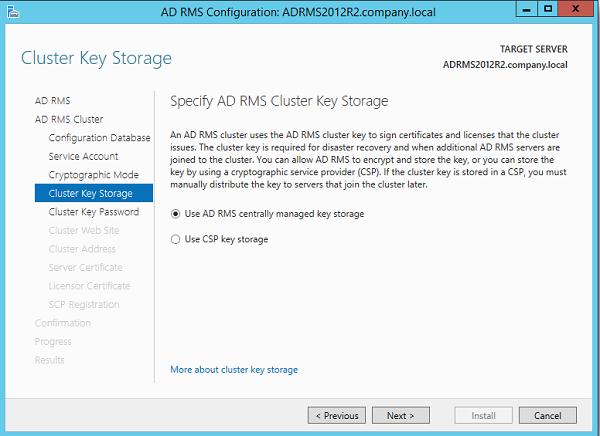

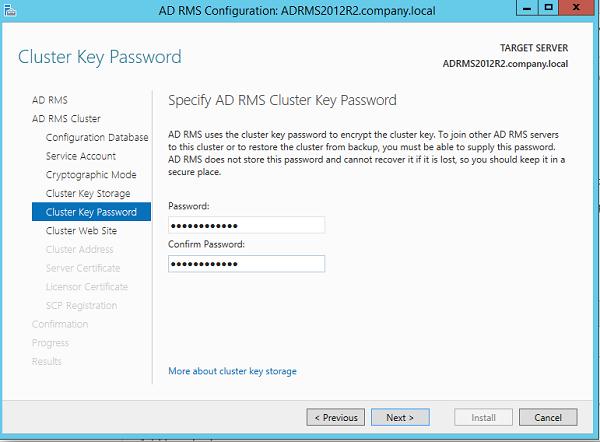

Затем укажем созданную ранее сервисную учетную запись (svc-adrms), используемый криптографический алгоритм, метод хранения ключа кластера RMS и его пароль.

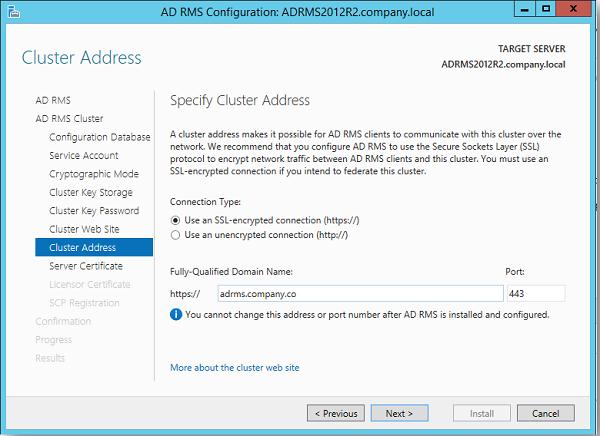

Осталось задать веб-адрес кластера AD RMS, к которому будут обращаться RMS-клиенты (рекомендуется использовать защищенное SSL соединение).

Не закрывайте мастер настройки AD RMS!

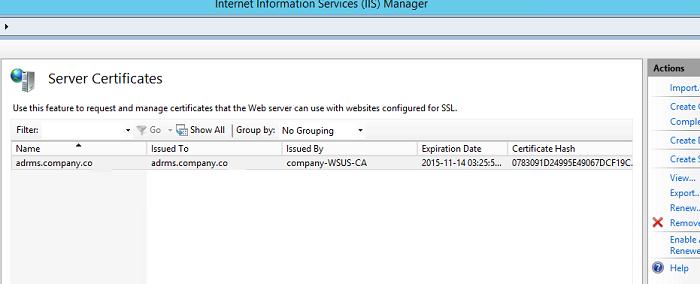

Следующий этап – установка SSL-сертификата на сайт IIS. Сертификат может быть самоподписаным (в дальнейшем его нужно будет добавить в доверенные на всех клиентах), или выданным корпоративным/внешним центром сертификации (CA). Сформируем сертификат с помощью уже имеющегося корпоративного CA. Для этого откройте консоль IIS Manager (inetmgr) и перейдите в раздел Server Certificates. В правом столбце щелкните по ссылке Create Domain Certificate (создать сертификат домена).

Сгенерируйте новый сертификат с помощью мастера и привяжите его к серверу IIS.

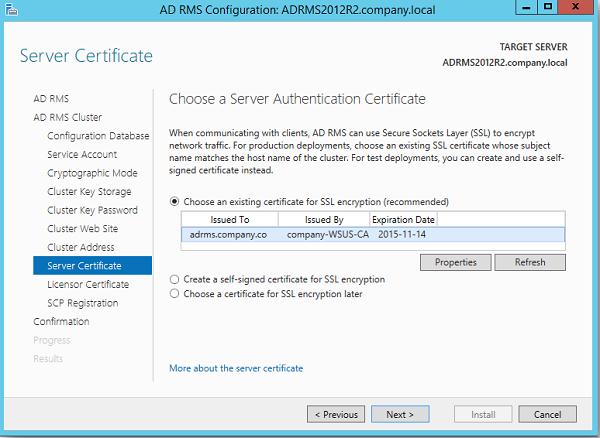

Вернитесь в окно настройки роли AD RMS и выберите сертификат, который планируется использовать для шифрования трафика AD RMS.

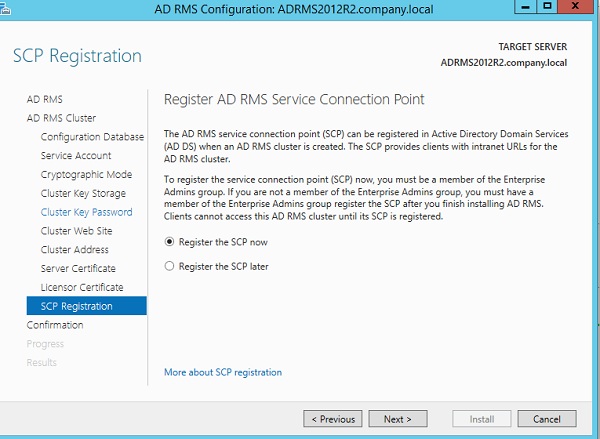

Отметьте, что точку SCP нужно зарегистрировать в AD немедленно (Register the SCP now).

На этом процесс установки роли AD RMS закончен. Завершите текущий сеанс (logoff), и перезалогиньтесь на сервер.

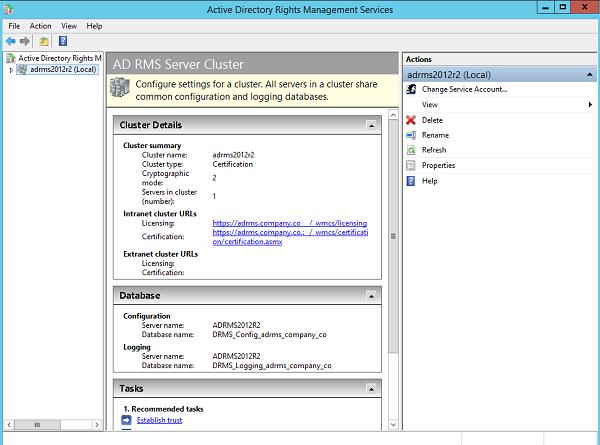

Запустите консоль ADRMS.

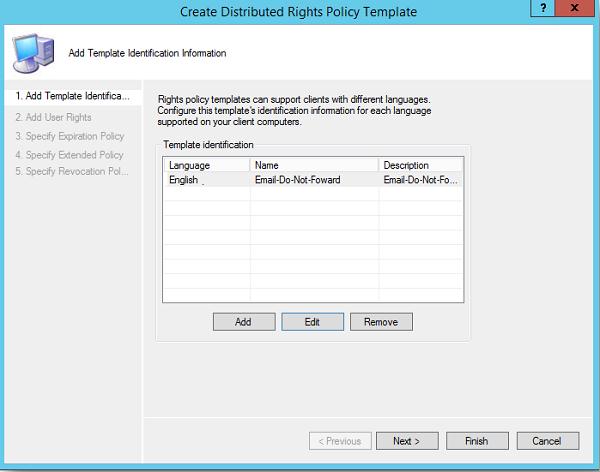

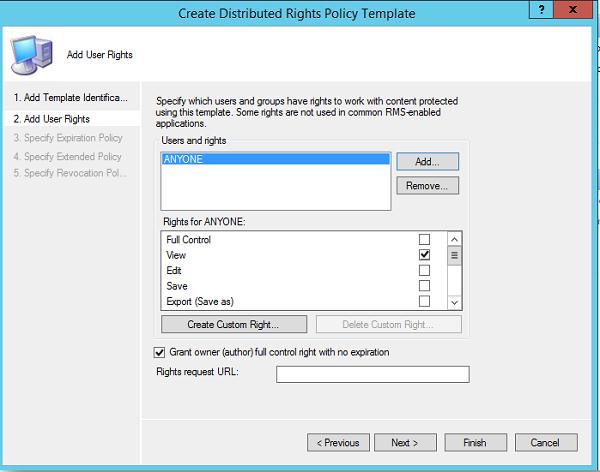

Для примера создадим новый шаблон политики RMS. Предположим мы хотим создать шаблон RMS, позволяющий владельцу документа разрешить всем просмотр защищенных этим шаблоном писем без прав редактирования/пересылки. Для этого перейдем в раздел Rights Policy Templates и щелкнем по кнопке Create Distributed Rights Policy Template.

Нажав кнопку Add, добавим языки, поддерживаемые этим шаблоном и имя политики для каждого из языков.

Далее укажем, что все (Anyone) могут просматривать (View) содержимое защищенного автором документа.

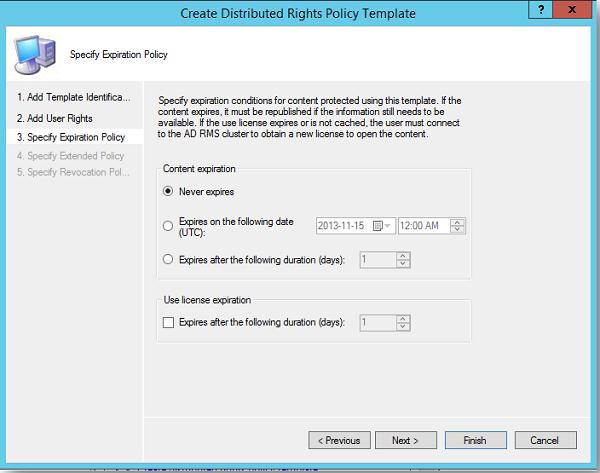

Далее укажем, что срок окончания действия политики защиты не ограничен (Never expires).

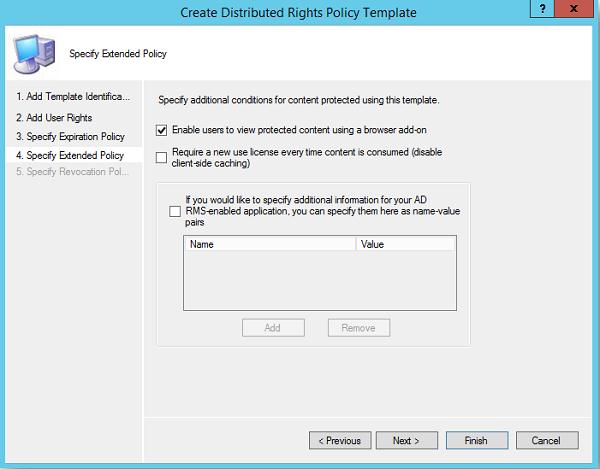

На следующем шаге укажем, что защищенное содержимое можно просматривать в браузере с помощью расширений IE (Enable users to view protected content using a browser add-on).

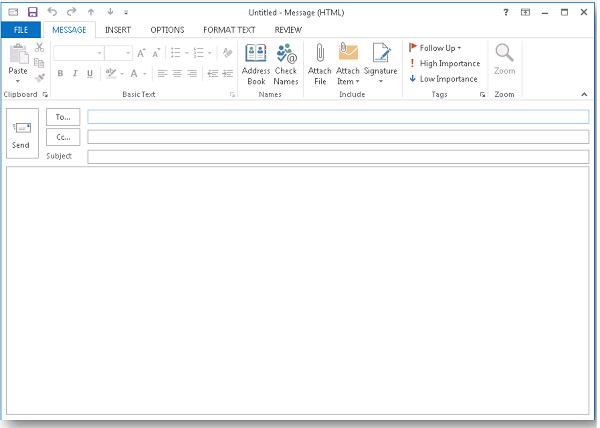

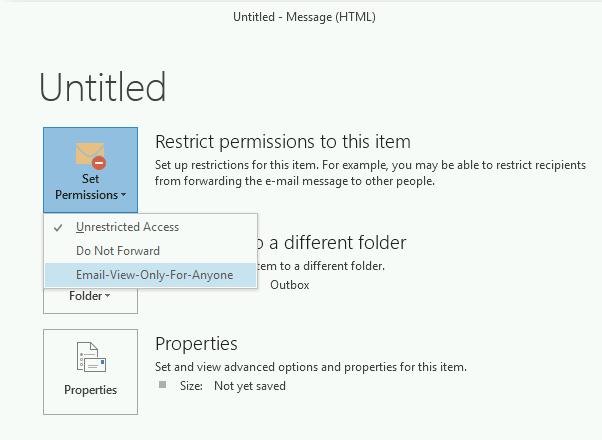

Протестируем созданный шаблон RMS в Outlook Web App, для чего создадим новое пустое письмо, в свойствах которого нужно щелкнуть по кнопке Set Permissions. В выпадающем меню выберите имя шаблона (Email-View-Onl-For-Anyone).

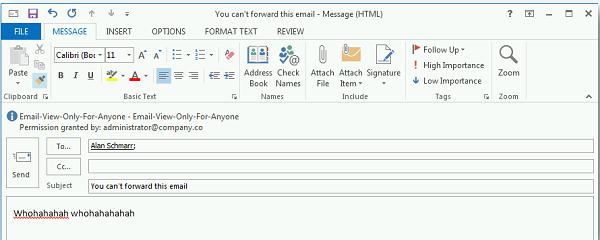

Отправим письмо, защищенное RMS, другому пользователю.

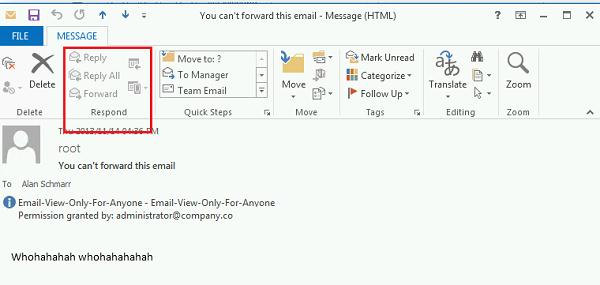

Теперь посмотрим как выглядит защищенное письмо в ящике получателя.

Как мы видим, кнопки Ответить и Переслать недоступны, а в информационной панели указан используемый шаблон защиты документа и его владелец.

Итак, в этой статье мы описали, как быстро развернуть и задействовать службу AD RMS в рамках небольшой организации. Отметим, что к планированию развертыванию RMS в компаниях среднего и крупного размера нужно подойти более тщательно, т.к. непродуманная структура этой системы может в будущем вызвать ряд неразрешимых проблем.

Источник

Microsoft Rights Management Services (RMS)

Содержание

RMS расширяет стратегию безопасности предприятия, защищая информацию с помощью строгих политик использования, которые сопровождают эти данные, куда бы они не попали. Сотрудники, работающие с информацией, могут четко определить, как адресат может использовать полученную информацию. В частности, можно определить, кто может открывать, редактировать, переадресовывать и/или выполнять иные операции с этой информацией. Организации могут создавать собственные шаблоны политик разграничения доступа, такие как «Конфиденциально-Только для чтения». Эти шаблоны можно непосредственно применять к таким документам, как стратегические бизнес-планы, финансовые отчеты, спецификации продукции, сведения о клиентах и электронные письма.

Ограничение режима просмотра и использования

Шифрование ограничивает аудиторию просмотра данных – это смогут делать только уполномоченные пользователи Используются строгие и постоянные политики разграничения доступа к информации Политики разграничения доступа управляют использованием информации Автор информации сам применяет необходимую политику с помощью приложения, поддерживающего технологию RMS Данные об ограничении прав хранятся в самом документе на уровне файловой системы Вся защита работает в интерактивном и автономном режиме, внутри границ корпоративного брандмауэра и за его рамками

Надежность решения

Используются встроенные возможности и утилиты Windows Server 2003 Промышленные технологии защиты информации — шифрование, сертификаты на базе стандарта XrML, проверка подлинности Гибкая технология с возможностями индивидуальной доработки Набор инструментов разработчика RMS SDK содержит интегрированный SDK для клиентов и серверов RMS Защиту секретной информации обеспечивает любое приложение с поддержкой RMS Позволяет сторонним разработчикам информационных технологий интегрировать средства защиты информации в свои продукты для создания универсальных платформенных решений

Преимущества

Защита секретной информации от несанкционированного использования Обеспечивается непрерывная защита информации, куда бы эта информация не попала Минимальный объем работ по администрированию и легкость эксплуатации Централизованно определяемые и управляемые политики использования информации в полной мере реализуются для данных в электронном виде Система ведет аудит всей информации с ограниченным доступом Предлагаемая гибкая технология удобна в администрировании и хорошо поддается расширению функций Реализация промышленных стандартов: XrML и шифрование с помощью 128-битного алгоритма AES Готовое к работе решение можно внедрить без изменений в средах, где используются различные выпуски Microsoft Office 2003 или 2007 Браузер IE поддерживает технологию RMS с помощью надстройки Rights Management Add-on (RMA) и служит базовым средством просмотра информации с ограниченным доступом

Интеграция с другими продуктами Microsoft

Cлужба RMS — дополнительное средство для Windows Server 2003. Для его поддержки необходимы также служба каталогов Active Directory и база данных SQL. На уровне настольных компьютеров для создания или просмотра содержимого с ограничением прав доступа требуется приложение, поддерживающее RMS. Первым таким приложением, предлагаемым корпорацией Майкрософт, является Office 2003. Для создания или просмотра документов Office, рабочих листов, презентаций и сообщений электронной почты с ограничением прав доступа необходимо наличие Office 2003 Professional Edition. Microsoft Office 2003 Standard Edition дает пользователям возможность просматривать документы Office с ограничением прав доступа, но не позволяет создавать их.

Microsoft RMS позволяет защищать информацию не только внутри корпоративной сети, но и данные, отправляемые за ее пределы.

Источник

Azure RMS. Возможности службы

Автор статьи — Михаил Войтко, технический директор Energy Time

Каким образом работает сервис? Вся инфраструктура доступна в облаке Microsoft, но при этом возможны сценарии с подключением локальной среды и с использованием собственных ключей (Bring-Your-Own-Key, BYOK). Веб-служба RMS использует Azure AD для аутентификации пользователей и настраивается на соответствующей странице:

Кратко схема работы службы представлена на схеме:

Шифрование данных проходит на уровне локальных приложений и, кроме ключей, учитывает ещё и политику, в которой указаны пользователи и типы доступа к файлам. Политики, аутентификацию и управление ключами при этом предоставляет облачная служба. Например, документ содержит секретную информацию, и вы (пользователь или сервис) хотите получить доступ. Если вы проходите авторизацию в Azure AD и подходите по политикам Azure RMS, то доступ может быть предоставлен. Документ защищается рандомным ключом. Этот ключ уникален для каждого документа и помещается в заголовок файла на этапе шифрования вашим RMS tenant root key. Ваш тенантный ключ создается и управляется MS, но может работать и схема BYOK, см выше.

Документы защищаются на базе симметричного алгоритма AES с длиной ключа 128 бит, ключи шифрования защищаются с помощью RSA с длиной ключа 2048 бит, а сертификат подписывается по SHA-256. При этом заменить криптоалгоритмы нельзя.

Немного о killer features. На наш взгляд, первой такой возможностью является появление Azure Trust Fabric. Если в случае использования AD FS или других решений для федерации приходится настраивать взаимоотношения между каждой организацией, то в случае использования Azure AD / Azure RMS, облачная служба каталогов предоставляет платформу для авторизации нескольких организаций. При этом достаточно установить федеративные отношения один раз к Azure AD, а после этого иметь подключение ко всем компаниям, у которых есть такой доступ. Обратной стороной медали в данном случае является доверие к облаку. Но вы всегда можете управлять теми атрибутами, которые планируете для синхронизации.

Вторая интересная возможность – использование RMS для индивидуальных пользователей. Возможно, в вашей компании нет RMS, но вы хотите получить доступ к документам, которые кто-то защитил для вас. В этом случае Azure RMS для частных лиц может стать отличным решением! Пользователи в компании могут зарегистрировать бесплатную учетную запись в службе Azure RMS, установить приложение и получить доступ к контенту совершенно бесплатно. В этом случае создается ограниченный для администрирования тенант для компании, который в будущем с приобретением подписки можно перевести в корпоративное использование. Более подробно можно прочитать здесь.

Режим суперпользователя в PowerShell. А теперь добавим к нашей статье немного админского хардкора. Скрипты, командная строка, глубокий траблшутинг – всё как мы любим. Дело в том, что по умолчанию режим «суперпользователя» не включен в Azure RMS для отдельных тенантов, и нет соответствующих пользователей. Такой режим дает вам возможность получить полный доступ над всем защищенным контентом в Azure RMS. Суперпользователи получают доступ на уровне собственника ко всем защищенным материалам для всех лицензированных пользователей во всей организации. Эти пользователи могут расшифровать любой контент и удалить шифрование, даже если срок уже истек. Например, возможным сценарием использования является интеграция с антивирусным решением или DLP. Как правило, почтовым службам нужно получать доступ к «сырому» незашифрованному контенту. Администраторам также необходимо для исследования инцидентов иметь доступ к сути передаваемых почтовых сообщений и зашифрованных файлов. Внимание: к данному функционалу нужно относиться с осторожностью и следовать политикам информационной безопасности вашей компании.

Примеры использования. И в качестве завершения нашей статьи хочу рассказать о паре примеров реального использования у заказчиков службы Azure RMS.

Пример 1. Заказчик из образовательного сегмента. Электронная почта используется как локальная на базе Exchange, так и облачная в Office 365. Локально расположены почтовые ящики сотрудников, а в облаке Exchange Online находятся студенты и преподаватели. Перед образовательным учреждением появилась задача защищать документы, передаваемые по электронной почте. В частности, временным и основным преподавателям рассылаются ведомости учета рабочего времени и зарплаты. А студенты получают информацию об итоговой успеваемости по итогам всего обучения. Azure RMS используется для учетных записей сотрудников бухгалтерии и преподавателей во время формирования и отправки зарплатных ведомостей, а для студентов выпускных курсов – для передачи данных нескольких итоговых испытаний. При этом используется гибридная схема развертывания RMS.

Источник

Службы управления правами в Active Directory

Полезно обратить внимание на корпоративные решения для управления правами (ERM), такие как Microsoft Windows Rights Management Services (RMS). Чтобы предотвратить несанкционированный доступ, службы RMS шифруют информацию и предоставляют механизм детального управления доступом, в котором определены правила и способы передачи информации пользователю. Постоянная защита, обеспечиваемая службами RMS, сопровождает данные везде, где бы они ни находились, — в сети компании или в «облаке»

С появлением вычислительного «облака» мобильность и уязвимость данных возрастают. Корпоративные данные подвергаются опасности при передаче через частные и общедоступные части «облака», а владельцы данных не обращают внимания на точное местоположение «облака», в котором хранятся или обрабатываются данные. Для успешного решения подобных проблем компаниям необходимы гибкие средства обеспечения безопасности данных, чтобы только санкционированные пользователи, партнеры по бизнесу, поставщики услуг «облака» и клиенты могли обратиться к информации.

В этом контексте полезно обратить внимание на корпоративные решения для управления правами (ERM), такие как Microsoft Windows Rights Management Services (RMS). Чтобы предотвратить несанкционированный доступ, службы RMS шифруют информацию и предоставляют механизм детального управления доступом, в котором определены правила и способы передачи информации пользователю. Постоянная защита, обеспечиваемая службами RMS, сопровождает данные везде, где бы они ни находились, — в сети компании или в «облаке».

Службы RMS поставляются вместе с Windows Server 2008, Windows 7 и Windows Vista. Это вторая версия службы RMS, официально именуемая Active Directory Rights Management Services (AD RMS). Первая версия RMS предоставлялись как бесплатная надстройка для Windows Server 2003, Windows XP и Windows 2000 Workstation. Защиту RMS можно применять в документах Microsoft Office 2010, 2007 и 2003; сообщениях электронной почты Microsoft Outlook и документах Microsoft PowerPoint, Excel, Word и InfoPath. Кроме того, RMS можно использовать для защиты файлов в формате XPS. Совместимость RMS с другими форматами документов (например, Adobe Acrobat PDF, Microsoft Office 2000, Microsoft Visio) достигается с помощью специальных подключаемых модулей, распространяемых сторонними поставщиками программ, например GigaTrust.

С помощью RMS можно защитить обмен информацией между различными сущностями компании и «облака». Для этого существует несколько архитектурных решений.

Службы управления правами обеспечивают четыре варианта обмена документами, защищенными посредством RMS, между компаниями.

Чтобы настроить службы RMS для внешнего взаимодействия, необходимо задействовать контейнер Trust Policies в оснастке Active Directory Rights Management Services консоли управления Microsoft Management Console (MMC), как показано на экране 1. По умолчанию в этом контейнере имеется два субконтейнера: Trusted User Domains и Trusted Publishing Domains. Если во время установки выбрать службу роли поддержки удостоверений в службе федерации, то в Trust Policies появится третий субконтейнер, Federated Identity Support. Наконец, если сервер RMS функционирует на платформе Windows Server 2008 R2 SP1, в контейнере Trust Policies появится четвертый субконтейнер — Microsoft Federation Gateway Support. Для настройки всех параметров политики доверия также можно использовать команды Windows PowerShell, как описано в статье Microsoft TechNet «Establishing Trust Policies» по адресу technet.microsoft.com/en-us/library/ee221019(WS.10).aspx.

.jpg) |

| Экран 1. Настройка RMS для внешней совместной работы |

Единственная инфраструктура RMS

При использовании единственной инфраструктуры RMS вашим партнерам не придется прилагать большие усилия и тратить средства на организацию инфраструктуры RMS, зато вам предстоит создать внешние учетные записи для партнеров в инфраструктуре AD. Это приведет к сложностям, связанным с их предоставлением и отзывом, и потребует расходов на управление учетными записями. Поскольку каждый пользователь получает другую учетную запись и связанные с ней учетные данные, которые необходимо обслуживать, этот вариант интеграции — не самый удобный для пользователя.

Чтобы пользователи партнера могли получить доступ и создавать контент, защищенный посредством RMS, ваша компания должна выполнить внешнюю публикацию RMS в Интернете или корпоративной сети. В статье Microsoft TechNet «Internet Access Considerations» (глава в документации по RMS) по адресу technet.microsoft.com/en-us/library/dd996655(WS.10).aspx можно найти хорошие рекомендации по внешней публикации.

Пользователи партнерской компании должны установить клиентское программное обеспечение AD RMS и использовать RMS-совместимые приложения Office. Партнеры, желающие только получить доступ к защищенной информации, но не создавать новую защищенную информацию, могут задействовать надстройку Rights Management Add-On for Internet Explorer (RMA), доступную по адресу www.microsoft.com/download/en/details.aspx?id=4753.

В этом случае партнерам не нужно устанавливать клиент RMS и RMS-совместимые приложения на клиентских компьютерах. Если в компании предполагается развернуть RMA, рекомендую прочитать статью Microsoft «Introducing Rights-Managed HTML» по адресу download.microsoft.com/downloadc/b/0/cb07013e-7630-47c3-9237 cc839ee5fd61/RMH%20Intro.doc.

Доверительные отношения RMS

Доверительное отношение RMS — специфическое доверие, отличное от доверия AD, которое формируется между двумя экземплярами RMS. Главное условие доверия RMS заключается в том, чтобы партнер развернул инфраструктуру RMS. Это сложное требование, которое могут выполнить не все партнеры.

Доверие RMS можно определить из оснастки Active Directory Rights Management Services. В контейнере Trust Policies представлены два варианта для формирования доверия RMS: можно использовать доверенный домен пользователя (TUD) или доверенный домен публикации (TPD).

Доверительные отношения на основе как TUD, так и TPD — однонаправленные. Для формирования доверия RMS не требуется прямого соединения между кластерами AD RMS или лесами AD. Это можно сделать иным способом, обменявшись необходимыми сертификатами и/или ключами.

Но если используется TUD, то для получения внешним пользователем лицензии на применение RMS от кластера RMS, ваш сервер RMS должен быть доступен из Интернета или из распределенной корпоративной сети. Ценные указания можно найти в том же материале «Internet Access Considerations» по адресу technet.microsoft.com/en-us/library/dd996655(WS.10).aspx. Внешний доступ не является обязательным условием для доверительных отношений RMS на основе TPD. В этом случае внешние пользователи могут получить лицензию на применение RMS для защищенного контента от серверов RMS их же компании.

В случае доверительных отношений RMS на основе TUD можно отказать определенным поддоменам электронной почты и их пользователям в выдаче лицензий на использование RMS из вашего кластера RMS. Сделать это можно с помощью свойств сертификата TUD, который отображается в средней панели оснастки Active Directory Rights Management Services, как показано на экране 2.

.jpg) |

| Экран 2. Настройка доверенных доменов электронной почты |

Windows Live ID

Windows Live ID — инфраструктура проверки подлинности на основе Интернета, обслуживаемая компанией Microsoft. Чтобы задействовать учетные данные Windows Live ID для проверки подлинности внешних пользователей на серверах RMS, учетным записям партнера, которым нужно читать защищенную с помощью RMS информацию, требуется зарегистрированная учетная запись Windows Live ID. Некоторые компании неохотно используют учетные данные Windows Live ID для проверки подлинности, когда они применяются для доступа к внутренним (возможно, конфиденциальным) данным. Для пользователя, запросившего учетную запись Windows Live ID, выполняется лишь очень простая проверка (по действительному адресу электронной почты).

Чтобы включить проверку подлинности Windows Live ID в RMS, необходимо установить доверительные отношения с интерактивной RMS-службой Microsoft. Эта та служба, которая может предоставить сертификат проверки подлинности RMS (или сертификат учетной записи службы управления правами, RAC) пользователям, прошедшим проверку подлинности Windows Live ID. В результате установки доверительных отношений получатели Windows Live ID смогут читать защищенную информацию, но не создавать контент, защищенный с помощью RMS.

Чтобы пользователи с сертификатом учетной записи службы управления правами Windows Live ID могли получить лицензии на использование RMS от вашего внутреннего кластера RMS, необходимо назначить доверенный домен пользователя (TUD) для Windows Live ID в конфигурации RMS. Сделать это можно из контейнера Trust PoliciesTrusted User Domains в оснастке Active Directory Rights Management Services. На панели Actions выберите Trust Windows Live ID. Если доверительные отношения успешно установлены, сертификат Windows Live ID появится в списке Trusted User Domain на средней панели, как показано на экране 3.

.jpg) |

| Экран 3. Настройка доверенного домена пользователя для Windows Live ID в RMS |

Для любого другого доверенного домена пользователя RMS можно запретить определенным доменам Windows Live ID и их пользователям получить лицензии на применение RMS от вашего кластера RMS. Сделать это можно из свойств сертификата Windows Live ID, показанного на средней панели.

Для успешного выполнения проверки подлинности Windows Live ID для RMS необходимо также изменить настройки веб-сервера IIS RMS, чтобы обеспечить внешним пользователям Windows Live ID доступ к веб-службе лицензирования AD RMS. Для этого следует разрешить анонимный доступ в веб-службе лицензирования. По умолчанию служба лицензирования настраивается на использование встроенной проверки подлинности Windows.

Федерация удостоверений

Компания Microsoft предоставляет две технологии на основе федерации удостоверений для взаимного доступа компаний к контенту, защищенному с помощью RMS. Первая основывается на ADFS, а вторая — на Microsoft Federation Gateway. На момент подготовки данной статьи второе решение может использоваться только для обмена защищенными почтовыми сообщениями между пользователями Microsoft Exchange Server и Outlook в различных компаниях.

ADFS — решение федерации удостоверений, появившееся в Windows Server 2003 R2. ADFS предоставляет службы для формирования доверительных отношений между компаниями и удобного взаимного доступа к ресурсам. Например, с помощью ADFS можно предоставить внешним партнерам единую процедуру входа для доступа к документам в веб-портале. Благодаря ADFS партнеры могут пройти проверку подлинности в своей инфраструктуре AD с использованием внутренних учетных записей, а затем открыто обращаться к документам на вашем портале. ADFS может преобразовать маркеры проверки подлинности партнеров в формат, понятный для серверов ADFS вашей компании. В результате партнеры получают прозрачный доступ к ресурсам вашего портала.

Службы RMS также могут использовать ADFS для предоставления внешним пользователям доступа к внутренним данным, защищенным RMS. Интеграция ADFS возможна только с RMS версии 2 (поставляемой в составе Server 2008 и более поздних продуктах); только эта версия является приложением ADFS с распознаванием утверждений. На стороне ADFS интеграция с RMS возможна как для ADFS версии 1, так и для ADFS версии 2.

Благодаря поддержке ADFS в службах RMS компании могут безопасно обмениваться информацией, защищенной с помощью RMS, с другими компаниями, даже не имеющими внутренней инфраструктуры RMS. Однако для этого требуется полная инфраструктура ADFS.

Также следует отметить, что некоторые приложения Microsoft несовместимы с ADFS (пока) и поэтому непригодны для создания и доступа к контенту, защищенному с помощью RMS, с использованием проверки подлинности ADFS. Среди этих приложений — Microsoft Office SharePoint Server, Windows Mobile и программа просмотра XPS. У SharePoint и Windows Mobile — та же проблема с проверкой подлинности Windows Live ID.

Кроме того, ADFS и Windows Live ID не могут использовать группы (только учетные записи отдельных пользователей) для защиты и доступа к информации RMS. Это связано с возможностью выполнить расширение группы, когда используются эти методы проверки подлинности. С выходом Server 2008 R2 в ADFS появились некоторые изменения, в результате которых становится возможным расширение групп RMS. Дополнительные сведения об этих двух проблемах можно найти в статье Microsoft TechNet «Assessing the Alternatives for Sharing Protected Documents Between Organizations» по адресу technet.microsoft.com/en-us/library/dd983942(WS.10).aspx.

Компания Microsoft дает подробные пояснения по интеграции RMS-ADFS. Например, можно прочитать статью TechNet «AD RMS with AD FS Identity Federation Step-by-Step Guide» по адресу technet.microsoft.com/en-us/library/cc771425(WS.10).aspx.

Второе решение на основе федерации удостоверений — Microsoft Federation Gateway, брокер удостоверений, доступный в «облаке». Его преимущество в том, что компании должны управлять только одним доверительным отношением федерации удостоверений (с Microsoft Federation Gateway), чтобы обеспечить доступ их удостоверений ко всем другим службам, объединенным со шлюзом. Охват федерации можно также контролировать из интерфейса управления RMS путем создания белого и черного списков пользователей и доменов для лицензирования, указания доменов, которые могут получить лицензии на публикации.

Для поддержки RMS со стороны Microsoft Federation Gateway на серверах RMS необходимо установить Server 2008 R2 SP1. Помните, что во время подготовки данной статьи Exchange Server 2010 был единственным приложением, способным реализовать преимущества Microsoft Federation Gateway для обмена данными, защищенными с помощью RMS, между компаниями. Дополнительные сведения об установке и настройке поддержки для Microsoft Federation Gateway можно найти в статье Microsoft TechNet «AD RMS Microsoft Federation Gateway Support Installation and Configuration Guide» по адресу technet.microsoft.com/en-us/library/gg636976(WS.10).aspx.

Разные методы для разных компаний

Службы Microsoft RMS обеспечивают различные варианты безопасного обмена документами между компаниями. Важный фактор при выборе оптимального способа коллективной работы с RMS — наличие инфраструктуры RMS и ADFS у обоих партнеров.

Подход к совместной работе с самым полным набором функций — доверие RMS (домен TUD или TPD). Федерация — удачный подход для компаний, готовых примириться с ограниченным кругом совместимых программ. Если число внешних пользователей невелико, то Windows Live ID — самое простое решение. При большом числе внешних пользователей оптимальным выходом может быть создание учетных записей пользователей в локальной Active Directory (AD). Но в этом случае необходимо учитывать накладные расходы на предоставление учетных записей и управление ими.

Жан де Клерк (jan.declercq@hp.com) — сотрудник Security Office компании HP. Специализируется на управлении идентификационными параметрами и безопасностью в продуктах Microsoft

Поделитесь материалом с коллегами и друзьями

Источник