В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Выбор оборудования и подготовка сервера

Установка Windows и настройка системы

Базовые настройки файлового сервера

Тюнинг файлового сервера или профессиональные советы

Настройка средств обслуживания

Тестирование

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

- Процессор может быть самый простой;

- Оперативная память также не сильно используется;

- Дисковая система — самый основной компонент. Ее объем зависит от специфики бизнеса. Примерная формула — не менее 15 Гб на пользователя и не менее 1 Тб на сервер. До 50 пользователей можно рассматривать диски SATA, после — SAS или SSD.

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

- Для обеспечения сохранности информации при выходе из строя жесткого диска, необходим RAID-контроллер. Настройка последнего выполняется из специального встроенного программного обеспечения, которое запускается при загрузке сервера;

- Сервер должен быть подключен к источнику бесперебойного питания;

- Необходимо предусмотреть резервное копирование. Для этого нужен дисковый накопитель (внешний жесткий диск) или другой сервер.

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

На этом шаге все стандартно, за исключением одного нюанса: разбивая во время установки Windows жесткий диск, стараемся выделить небольшую часть (70 — 120 Гб) для системы и все остальное под данные. Если выделить много дискового пространства для системного раздела, увеличится время его обслуживания и фрагментация, что негативно скажется на производительности и надежности системы в целом.

Настройка системы

- Проверяем правильность настройки времени и часового пояса;

- Задаем понятное имя для сервера и, при необходимости, вводим его в домен;

- Если сервер не подключен напрямую к сети Интернет, стоит отключить брандмауэр;

- Для удаленного администрирования, включаем удаленный рабочий стол;

- Устанавливаем все обновления системы.

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

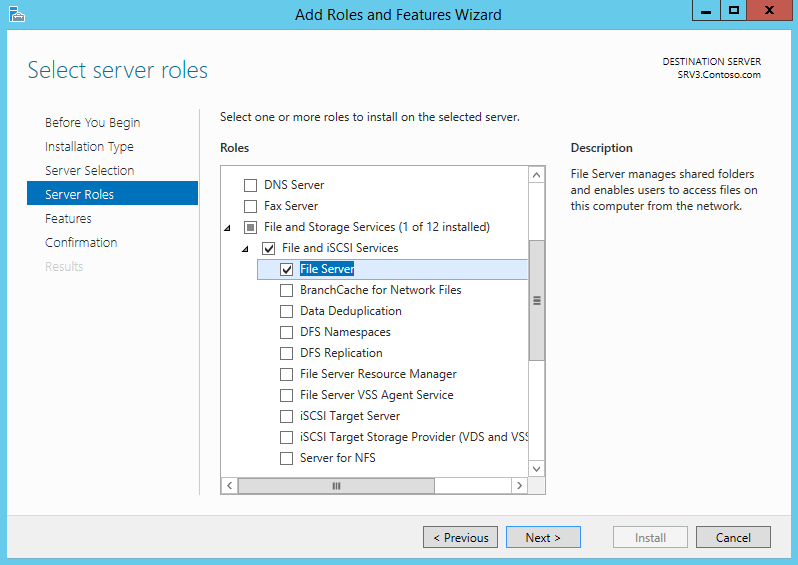

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

Нажимаем Управление — Добавить роли и компоненты.

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

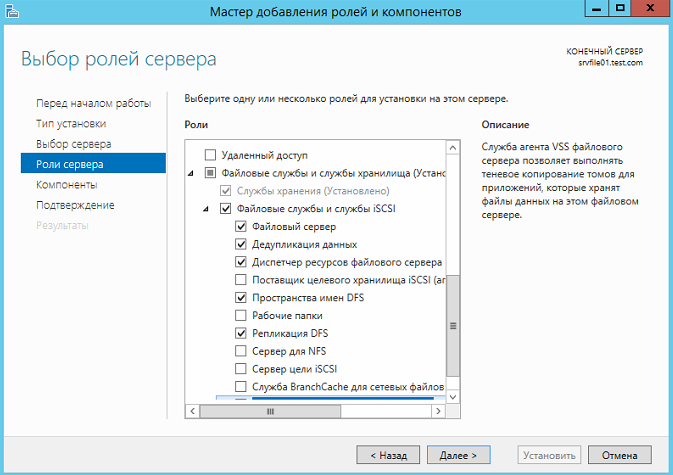

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

- Службы хранения;

- Файловый сервер;

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

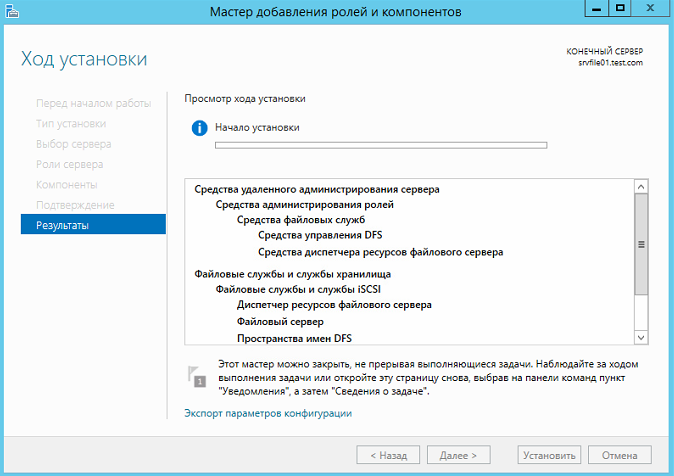

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

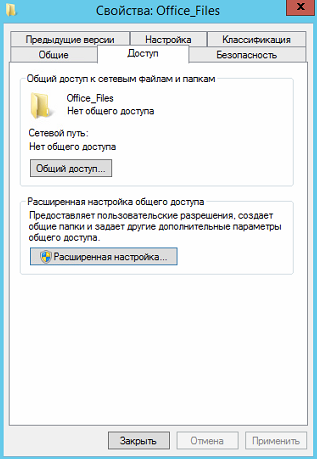

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

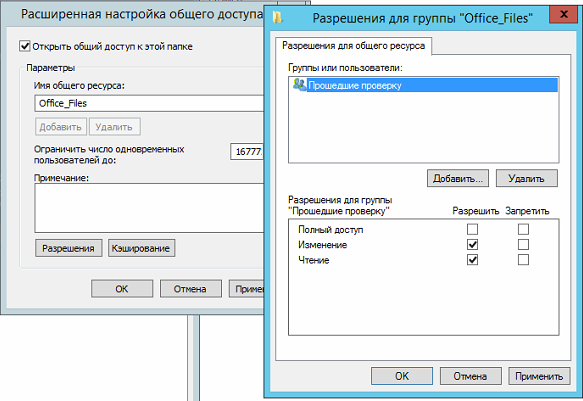

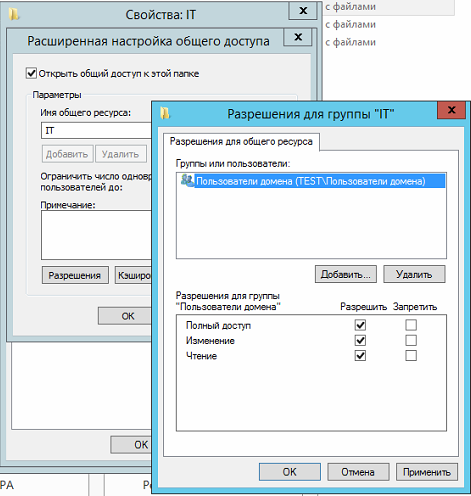

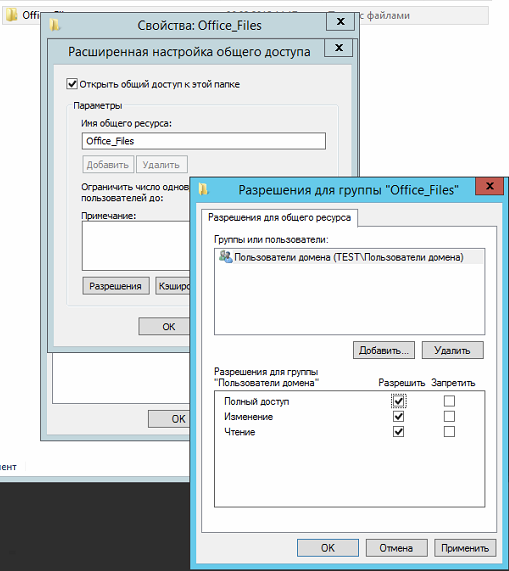

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

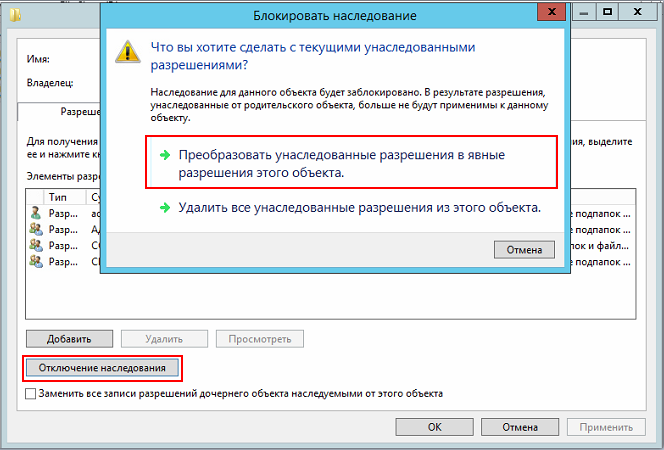

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Нажимаем OK и Изменить.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \fs1Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

DFS

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

- При наличии или появлении нескольких файловых серверов пользователям будет удобнее находить общие папки в одном месте.

- Администратор легко сможет создать отказоустойчивую систему при необходимости.

Как создать и настроить DFS читайте в статьях Как установить и настроить DFS и Как установить и настроить DFS с помощью Powershell.

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Находим раздел «Анализатор соответствия рекомендациям» и справа кликаем по ЗАДАЧИ — Начать проверку BPA:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

Set-SmbServerConfiguration -CachedOpenLimit 5

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Мониторить стоит:

- Сетевую доступность сервера;

- Свободное дисковое пространство;

- Состояние жестких дисков.

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

- Проверить журналы Windows и убедиться в отсутствие ошибок. В случае их обнаружения, необходимо устранить все проблемы.

- Выполнить действия анализатора соответствий рекомендациям.

- Провести живой тест работы сервиса с компьютера пользователя.

Для тех, кто только начинает задумываться о развертывании, в данной статье описаны шаги по внедрению Server 2012 в пяти типовых применениях: в качестве контроллера домена (DC) Active Directory (AD), файлового сервера и как операционной системы узла для SQL Server 2012, Exchange 2013 или SharePoint 2013

Прошло уже некоторое время со времени выпуска Windows Server 2012, но лишь немногие компании развернули операционную систему в производственной среде. И здесь дело не в Server 2012, которая, на мой взгляд, значительно превосходит любую серверную операционную систему, выпущенную компанией Microsoft (и даже Windows Server 2008 R2). Скорее это отражает подход компаний к развертыванию серверных операционных систем. Промежуток между выпуском и широким внедрением на предприятиях серверной операционной системы может затянуться на несколько лет. В случае с Server 2012 задержка, вероятно, будет еще более длительной, учитывая отсутствие поддержки таких распространенных продуктов, как Microsoft Exchange Server 2010 и SharePoint Server 2010. Некоторые компании дождутся перехода на Exchange Server 2013 и SharePoint Server 2013, прежде чем внедрять Server 2012.

.

Сопоставление функциональных возможностей

Пользователям Server 2008 R2 не приходилось повторно задействовать установочный носитель после развертывания продукта. Процесс установки копирует в папку на локальном жестком диске все необходимые файлы для добавления компонентов. Если требовалось добавить новую роль (например, AD, фоновая интеллектуальная служба передачи BITS), то нужно было лишь запустить мастер.

Иное дело — Server 2012. Чтобы уменьшить место, занимаемое при установке Server 2012, специалисты Microsoft не стали размещать все роли и компоненты в файлах, копируемых при установке операционной системы. Поэтому для установки некоторых компонентов с помощью мастера добавления ролей и компонентов требуется доступ к установочному носителю. В частности, многие администраторы Server 2012 сталкиваются с трудностями при запуске функций. NET Framework 3.5.

При попытке установить эти функции выдается запрос для ввода альтернативного пути к источнику, как показано на экране 1. При наличии установочного носителя альтернативный путь к источнику — папка sourcessxs. Если компьютер подключен к интернету, то Server 2012 загружает нужные файлы прямо с сайта Microsoft. Также можно указать местоположение в сети, поэтому создание ресурса общего доступа и размещение на нем папки sxs избавит вас от поисков установочного диска.

|

| Экран 1. Приглашение для ввода альтернативного пути к?источнику |

Администраторы Server 2012 могут устанавливать роли и компоненты с помощью мастера добавления ролей и компонентов или Windows PowerShell (команда Install-WindowsFeature). Если воспользоваться командой для установки. NET Framework 3.5, то необходимо указать в команде местоположение источника. Этим местоположением может быть папка sourcessxs на установочном носителе, доступный файл install.wim или параллельная установка Server 2012.

Например, если установочный носитель расположен на томе E, то можно установить функции. NET Framework 3.5 с помощью следующей команды PowerShell:

Install-WindowsFeature NET-Framework-Core -Source E:SourcesSxS

. NET Framework 3.5 часто вызывает проблемы, так как платформа необходима многим продуктам, функционирующим с Windows Server. Если экземпляр Server 2012 не подключен к интернету, необходимо держать под рукой установочный носитель.

Контроллер домена Active Directory

В предыдущих версиях Windows Server для преобразования компьютера в контроллер домена (DC) использовалась утилита dcpromo.exe. В Server 2012 процесс немного изменился. Многие шаги, например запуск adprep.exe для отдельной подготовки леса и домена, выполняются автоматически при развертывании DC. В AD появились многочисленные усовершенствования, в том числе углубленная поддержка виртуальных DC, клонирование DC и групповые управляемые учетные записи службы. В центре администрирования Active Directory появились инструменты, благодаря которым значительно упрощается процесс развертывания точных политик паролей и интуитивно понятный интерфейс для использования корзиной Active Directory. Более подробно об усовершенствованиях в AD рассказано в статье Microsoft «What’s New in Active Directory Domain Services (AD DS)» (http://technet.microsoft.com/en-us/library/hh831477.aspx).

Прежде чем развернуть роль DC на компьютере, нужно выполнить следующие действия.

- Назначить компьютеру статический адрес IPv4. Можно настроить DC с IP-адресом, назначенным через резервирование DHCP, но мастер установки порекомендует назначить статический адрес IPv4 на контроллере домена.

- Дать компьютеру имя. При установке Server 2012 компьютеру назначается случайно выбранное имя. Дайте ему понятное имя, которое описывает роль и местоположение компьютера. Например, первый DC в городе Мельбурне можно назвать Melbourne-DC-1.

- Определите, будет ли DC функционировать так же, как DNS-сервер и сервер глобального каталога (GC). Большинство администраторов развертывает роль DNS на контроллерах домена. Также можно настроить DC в качестве GC-сервера или включить кэширование членства в универсальных группах.

- Назначьте пароль Directory Services Restore Mode (DSRM). Пароль необходим для выполнения операций режима восстановления служб каталогов. Полезно иметь единый пароль для всех контроллеров домена в компании вместо отдельных паролей для каждого DC. Единые пароли обеспечивают более плавное выполнение операций восстановления, нежели при наличии собственных паролей DSRM у каждого контроллера домена.

Чтобы настроить Server 2012 в качестве DC, выполните следующие шаги.

- В консоли Server Manager откройте меню Manage («Управление») и выберите пункт Add Roles and Features («Добавить роли и компоненты»).

- На странице Select installation type («Выбор типа установки») выберите Role-based or feature-based installation («Установка ролей или компонентов»), как показано на экране 2.

- Из пула серверов выберите сервер, на котором нужно установить AD. Server 2012 позволяет управлять несколькими серверами одновременно, поэтому с помощью данного мастера можно развертывать такие роли, как AD DC на локальном или удаленном сервере.

- На странице Select server roles («Выбор ролей сервера») выберите Active Directory Domain Services («Доменные службы Active Directory»). После этого вы получите приглашение установить связанные средства администрирования удаленного сервера (если они еще не установлены локально).

- Нажимайте кнопку Next, пока не появится страница с кнопкой Install. Нажмите Install, чтобы установить двоичные файлы AD Directory Services. Нажмите кнопку Close для выхода из окна мастера добавления ролей и компонентов.

- На странице All Servers Task Details and Notifications щелкните Promote this server to domain controller («Повысить роль этого сервера до уровня контроллера домена»).

|

| Экран 2. Страница типа установки сервера |

В результате всех этих действий устанавливаются компоненты AD, но компьютер не назначается контроллером домена. Для этого нужно выполнить следующие шаги.

- В консоли Server Manager откройте пространство имен AD DS, а затем выберите режим Configuration required for Active Directory Domain Services.

- В окне All Servers Task Details and Notifications, показанном на экране 3, выберите Promote this server to a domain controller («Повысить роль этого сервера до уровня контроллера домена»).

- На странице Deployment Configuration («Конфигурация развертывания») вам будет задан вопрос, нужно ли добавить DC к существующему домену, добавить новый домен к существующему лесу или добавить новый лес.

- На странице Domain Controller Options («Параметры контроллера домена»), показанной на экране 4, выберите функциональный уровень домена и леса. Кроме того, укажите, должен ли DC выполнять функции как DNS-сервер или GC-сервер (первый DC в организации всегда должен быть GC-сервером). Введите пароль DSRM.

- Если принято решение развернуть DC, предоставляется вариант создания делегирования DNS.

- Если создается новый лес или домен, то будет предоставлено автоматически сформированное имя NetBIOS для домена. При необходимости это имя можно изменить.

- На странице Paths («Пути»), показанной на экране 5, можно указать базу данных, файлы журнала и папку SYSVOL, используемые на контроллере домена. В большинстве случаев вполне приемлемы значения, выбранные по умолчанию.

- Рассмотрев параметры, можно изучить сценарий, выполняющий установку. На экране 6 показано использование команды Install-ADDSForest (PowerShell) для развертывания и настройки роли DC.

- После того, как выбраны параметры установки, выполняется обязательная проверка. Если она успешна, то можно установить роль DC. Сервер перезагружается, завершая повышение роли.

|

| Экран 3. Страница All Servers Task Details and Notifications |

|

| Экран 4. Страница параметров контроллера домена |

|

| Экран 5. Страница путей |

|

| Экран 6. Команда Install-ADDSForest (PowerShell) |

Файловый сервер

Роль файлового сервера — самая распространенная роль для компьютеров с Server 2012. Большинство компаний с клиентскими операционными системами Windows располагают, по крайней мере, одним файловым сервером.

При подготовке Server 2012 компания Microsoft приложила много усилий для усовершенствования протокола Server Message Block (SMB). Пропускная способность файловых серверов, функционирующих с Server 2012, значительно выше, чем у предшествующих версий Windows Server. Файловые серверы Server 2012 обслуживают больше клиентов, чем файловые серверы Server 2008 R2 и гораздо реже теряют работоспособность при интенсивной нагрузке. Более подробно об улучшениях в SMB 3.0 рассказано в статье Microsoft «Server Message Block Overview» (http://technet.microsoft.com/en-us/library/hh831795.aspx).

Помимо изменений протокола SMB, Server 2012 поддерживает пространства хранения данных, технологию создания гибких и отказоустойчивых виртуальных накопителей с использованием нескольких дисков. Пространства хранения встраиваются в операционную систему, поэтому для их применения не нужно добавлять никаких ролей или компонентов. Дополнительные сведения о пространствах хранения приведены в статье Microsoft «Storage Spaces Overview» (http://technet.microsoft.com/en-us/library/hh831739.aspx).

Развертывание роли файлового сервера

Роль файлового сервера входит в стандартную установку Server 2012, поэтому совместный доступ к файлам возможен сразу же после завершения установки. Однако требования большинства компаний более высокие, и в этом случае приходится развертывать несколько файловых серверов. На компьютерах с полной версией Server 2012 или экземпляром Server Core можно разместить следующие службы роли.

- File Server. Обеспечивает элементарный доступ к общим папкам. Эта роль устанавливается по умолчанию на компьютере Server 2012.

- BranchCache for Network Files. Наделяет сервер функциональностью BranchCache, позволяя хранить файлы на клиентах BranchCache в сети WAN.

- Data Deduplication. Сокращает место, занимаемое данными на диске, сохраняя лишь один экземпляр данных на томе.

- DFS Namespaces. Позволяет создавать пространства имен DFS.

- DFS Replication. Обеспечивает синхронизацию файлов между офисами филиалов.

- File Server Resource Manager. Позволяет создавать фильтры файлов, управлять квотами на уровне папок, строить классификации файлов и составлять отчеты хранилища.

- File Server VSS Agent Service. Позволяет приложениям хранить данные на файловом сервере, создавая моментальные снимки Volume Shadow Copy Service (VSS).

- iSCSI Target Server. Позволяет Server 2012 функционировать в качестве цели iSCSI.

- iSCSI Target Storage Provider (VDS и VSS). Если эта роль установлена, то приложения, подключенные к цели iSCSI на локальном сервере, могут создавать моментальные снимки VSS.

- Server for NFS. Позволяет Server 2012 функционировать в качестве NFS-сервера. В основном NFS используется клиентами Unix и Linux.

- Storage Services. Обеспечивает функциональность для управления хранением данных.

Дедупликация данных возможно только на томах, на которых не размещена операционная система.

Управление файловым сервером

Значительное изменение Server 2012 — централизация управления серверами файлов и хранения данных. В Server 2008 R2 требовалось использовать различные консоли для управления задачами, относящимися к файловому серверу. Например, отдельные консоли применяются для управления томами, общими ресурсами, целями iSCSI, фильтрами файлов и квотами. В Server 2012 все эти функции объединены в разделе File and Storage Services («Файловые службы и службы хранилища») консоли Server Manager, как показано на экране 7.

|

| Экран 7. Файловые службы и службы хранилища |

Выберите элемент, с которым предстоит работать — например, тома, диски, общие папки или iSCSI — из списка объектов в левой части экрана. Затем можно управлять характеристиками этих объектов в правой части. Вспомните парадигму управления несколькими серверами в Server 2012; с помощью этой консоли можно управлять файловыми службами и службами хранилища на нескольких серверах, а не только на сервере, на котором выполнена локальная регистрация. Возможность просмотреть состояние общих папок и томов во всей организации из одной консоли гораздо эффективнее процесса, используемого в Server 2008 R2 и предыдущих версиях.

Чтобы создать общую папку, выполните следующие действия.

- В Server Manager щелкните File and Storage Services.

- В File and Storage Services нажмите кнопку Shares.

- Рядом с Shares щелкните Tasks, а затем New Share.

- В мастере New Share Wizard («Мастер создания общих ресурсов»), показанном на экране 8, выберите профиль файлового ресурса общего доступа.

|

| Экран 8. Мастер New Share Wizard |

Для большинства случаев приемлем вариант SMB Share — Quick. Выбирая его, укажите местоположение общего ресурса, его имя, разрешения и нужно ли включить такие функции, как кэширование, перечисление на основе доступа, BranchCache и доступ к зашифрованным данным. Выбор режима SMB Share — Quick не мешает впоследствии настроить расширенные параметры, например квоты или фильтры файлов. Используйте параметры NFS, только предоставляя доступ к общим файлам клиентам Unix или Linux.

SQL Server 2012

Наличие SQL Server — обязательное условие для функционирования многих продуктов Microsoft, в том числе комплекса Microsoft System Center и SharePoint Server 2013. Можно установить SQL Server 2012 с пакетом обновления SP1 на компьютерах, работающих с версиями Server 2012 как с обычным графическим интерфейсом, так и Server Core. В отличие от таких продуктов, как SharePoint и Exchange, предыдущие версии SQL Server совместимы с Server 2012. Список редакций и версий SQL Server, совместимых с Server 2012, можно найти в статье Microsoft «Using SQL Server in Windows 8 and Windows Server 2012 Environments» (http://support.microsoft.com/kb/2681562). Здесь речь идет прежде всего об SQL Server 2012, так как скорее всего потребители будут развертывать новейшую версию SQL Server вместе с новой версией операционной системы Windows Server.

Требования SQL Server 2012:

- . NET Framework 3.5 SP1 и. NET Framework 4.0;

- PowerShell 2.0 или более новая версия (поставляется с Server 2012);

- Microsoft IIS (требуется, если устанавливаются службы отчетов SQL Server — SSRS).

Вместе с SQL Server 2012 обязательно поставляется средство проверки, которое позволяет обнаружить любые отсутствующие компоненты. SQL Server 2012 позволяет задействовать групповые управляемые учетные записи службы и виртуальные учетные записи. По умолчанию при установке на Server 2012 используются виртуальные учетные записи. Требования SQL Server 2012 к программному обеспечению и оборудованию перечислены в статье Microsoft «Hardware and Software Requirements for Installing SQL Server 2012» (http://msdn.microsoft.com/en-us/library/ms143506.aspx).

Развертывание SQL Server в конфигурации по умолчанию, в которой устанавливаются только ядро базы данных и минимальный набор инструментов управления, включает следующие шаги.

- На экране приветствия выберите New SQL Server stand-alone installation («Новая изолированная установка SQL Server») или добавьте компоненты к существующему экземпляру на вкладке Installation.

- Правила поддержки развертывания обеспечат выполнение основных требований к установке. Другая проверка на последующих этапах процесса оценивает требования к конкретным компонентам. Обновленные файлы установки могут автоматически загружаться с сайта Microsoft. Установочные файлы записываются, что позволяет выполнить следующие шаги в процессе установки.

- На следующем этапе процесса установки введите ключ продукта и примите условия лицензионного соглашения.

- На странице Setup Role («Роль установки») укажите, следует ли установить определенные компоненты, SQL Server PowerPivot для SharePoint или все компоненты с настройками по умолчанию. В большинстве случаев, например если SQL Server поддерживает другой продукт, такой как System Center 2012 Configuration Manager или Operations Manager, необходимо установить лишь несколько компонентов. Как и при работе с любым продуктом, следует устанавливать только необходимые компоненты, а не те, которые, по вашему мнению, могут пригодиться.

- На странице Feature Selection («Выбор компонентов»), показанной на экране 9, выберите компоненты, которые требуется установить. На экране 9 вы видите устанавливаемые службы компонента Database Engine. Устанавливаются также инструменты управления, которых не видно на этом экране.

- SQL Server выполняет другую проверку, чтобы определить, можно ли установить нужную конфигурацию или существуют непреодолимые препятствия.

- На странице Instance Configuration («Конфигурация экземпляра») выберите, нужно ли устанавливать SQL Server как стандартный или именованный экземпляр. Если на сервере уже установлены другие экземпляры, то они будут перечислены в этом диалоговом окне.

- Затем программа установки SQL Server порекомендует использовать набор учетных записей виртуальной службы по умолчанию. На этом этапе можно указать пользовательские учетные записи службы, но преимущество применения учетных записей виртуальной службы заключается в том, что операционная система управляет паролем учетной записи, обеспечивая его регулярную смену. Также можно указать схему сопоставления, используемую экземпляром SQL Server. Если экземпляр SQL Server устанавливается для того, чтобы поддерживать определенный продукт, следует выяснить, требуется ли продукту определенная схема сопоставления.

- На странице Database Engine Configuration («Настройка компонента Database Engine»), показанной на экране 10, выберите, кто из пользователей будет наделен правами администратора SQL Server. На этой странице также можно выбрать режим проверки подлинности. В большинстве современных приложений используется проверка подлинности Windows, но в некоторых старых программах применяется смешанный режим, что позволяет применять проверку подлинности SQL Server.

- На данном этапе все готово для установки SQL Server. Хотя для установки SQL Server не требуется перезагружать сервер, но в целом сделать это полезно. Затем воспользуйтесь средой SQL Server Management Studio для подключения к экземпляру и убедитесь, что все работает исправно.

|

| Экран 9. Установка служб компонентов Database Engine |

|

| Экран 10. Страница настройки компонентов Database?Engine |

Exchange Server 2013

Exchange 2013 можно устанавливать на компьютерах с операционной системой Server 2008 R2 или Server 2012. Чтобы подготовить AD к развертыванию Exchange 2013, необходимо установить. NET Framework 4.5 и Windows Management Framework 3.0. Обе платформы входят в состав установки Server 2012 по умолчанию; их не требуется устанавливать отдельно. Также необходимо развернуть средства администрирования удаленного сервера, связанные со службами AD Directory. Эти инструменты можно установить с помощью мастера добавления ролей и компонентов и выполнив следующую команду PowerShell:

Install-WindowsFeature RSAT-ADDS

Для Exchange 2013 также требуется, чтобы мастер схемы, сервер GC и, по крайней мере, один DC в каждом сайте функционировал с Windows Server 2003 с пакетом исправления SP2 или более новым. Функциональный уровень леса должен быть Windows Server 2003 или более новой версии. Можно с уверенностью сказать, что компании, готовящейся к развертыванию Exchange 2013 на Server 2012, необходима инфраструктура, соответствующая следующим требованиям.

Если вы намерены установить роли как сервера почтовых ящиков, так и клиентского доступа на компьютере с Server 2012, то сделать это можно, выполнив команду PowerShell, приведенную в листинге. Необходимо перезапустить сервер после выполнения команды. Затем требуется установить программные продукты (загружаются с сайта Microsoft) в следующем порядке:

- Microsoft Unified Communications Managed API 4.0, Core Runtime (64-разрядный);

- Microsoft Office 2010 Filter Pack (64-разрядный);

- Microsoft Office 2010 Filter Pack SP1 (64-разрядный).

После того, как эти компоненты загружены, можно установить Exchange 2013, выполнив перечисленные ниже действия.

- Запустите программу установки с установочного носителя. Будет выдан запрос для проверки обновленных установочных файлов, подтверждения лицензионного соглашения и решения о передаче сведений в Microsoft.

- На странице Server Role Selection («Выбор роли сервера»), показанной на экране 11, можно выбрать установку роли сервера почтовых ящиков или роли сервера клиентского доступа. Процедуру установки Exchange 2013 можно настроить, чтобы автоматически установить любые роли и компоненты, необходимые для поддержки Exchange, хотя лучше сделать это до запуска процедуры установки.

- Поступит запрос о местоположении установочных файлов Exchange и имени организации Exchange. Также можно применить разделенные разрешения AD, если нужно разделить администрирование AD и Exchange.

- Укажите, нужно ли отключить собственную функцию поиска вредоносных программ. Единственная причина это делать — использование стороннего продукта для защиты сервера Exchange.

- Процедура установки выполняет обязательные проверки и анализ. После того, как проверки пройдены, можно установить Exchange 2013. Если установлены средства администрирования удаленного сервера служб каталогов AD, любые приготовления AD перед развертыванием будут выполнены автоматически.

- После завершения установки можно убедиться в успехе установки, перейдя с помощью браузера в центр администрирования Exchange, показанный на экране 12. Ссылка на эту страницу дана на последней странице мастера установки.

|

| Экран 11. Страница выбора роли сервера |

Если для управления Exchange 2013 используется браузер, то полезно закрепить адрес сайта центра администрирования Exchange на панели задач компьютера, на котором установлен Exchange 2013. Требования к Exchange 2013 перечислены в статье Microsoft «Exchange 2013 System Requirements» (http://technet.microsoft.com/en-us/library/aa996719.aspx).

SharePoint 2013

Существует много способов развертывания SharePoint 2013. Проще всего установить один сервер с использованием встроенной базы данных.

Средство подготовки продуктов SharePoint устанавливает роли, компоненты и дополнительные программные продукты:

Роль Web Server (IIS)

Роль Application Server

. NET Framework 4.5

SQL Server 2008 R2 SP1 Native Client

Microsoft WCF Data Services 5.0

Microsoft Information Protection and Control Client (IPC)

Microsoft Sync Framework Runtime v1.0 SP1 (x64)

Windows Management Framework 3.0 вместе с PowerShell 3.0

Windows Identity Foundation (WIF) 1.0 и Microsoft Identity Extensions (в прошлом WIF 1.1)

Windows Server AppFabric

Cumulative Update Package 1 для Microsoft AppFabric 1.1 для Windows Server

Для запуска этого инструмента запустите файл prerequisiteinstaller.exe из корневой папки установочного носителя SharePoint 2013. Если у вас нет копий всех необходимых локальных файлов наряду с ролями и компонентами, таких как SQL Server 2008 R2 SP1 Native Client, для успешного запуска инструмента необходимо соединение с интернетом. При запуске средства подготовки придется один или несколько раз перезагрузить компьютер. Средство подготовки продолжит работать после перезагрузки, пока все обязательные компоненты не будут установлены и активизированы.

После того, как обязательные компоненты установлены, можно установить SharePoint Server 2013, выполнив следующие действия.

- Введите ключ продукта SharePoint 2013 и подтвердите условия лицензионного соглашения.

- Выберите полную или автономную установку. Во втором случае устанавливается локальный экземпляр SQL Server 2008 R2 Express с пакетом обновления SP1; этот вариант не рекомендуется для производственной среды. Если выбрана полная установка, то требуется административный доступ к экземпляру SQL Server 2008 R2 SP1 или более поздней версии. В этой роли может функционировать установка SQL Server 2012, описанная выше.

- После завершения установки необходимо запустить мастер настройки продуктов SharePoint. Он запускается по умолчанию после завершения работы мастера установки.

- При выполнении мастера настройки и подготовке нового развертывания SharePoint 2013 создайте новую ферму серверов. Укажите местонахождение имени базы данных и учетной записи пользователя с административными разрешениями для этого экземпляра, как показано на экране 12.

- Настройте парольную фразу фермы. Эта фраза будет использоваться каждый раз при присоединении новых серверов к ферме SharePoint.

- На странице Configure SharePoint Central Administration Web Application («Настройка веб-приложения центра администрирования SharePoint») укажите номер порта для веб-приложения или положитесь на произвольный выбор. Можно также выбрать между проверкой подлинности NTLM и Kerberos (по умолчанию — NTLM).

|

| Экран 12. Создание новой фермы серверов |

После завершения настройки можно подключиться к сайту SharePoint Central Administration, чтобы закончить настройку SharePoint 2013. В статье Microsoft «Hardware and Software Requirements for SharePoint 2013» (http://technet.microsoft.com/en-us/library/cc262485.aspx) перечислены требования к одному серверу SharePoint со встроенной базой данных.

Простое развертывание

Итак, теперь вы знаете, как развернуть типовые роли Server 2012. Я показал, как развернуть такие продукты, как Exchange 2013, SharePoint 2013 и SQL Server 2012, но не рассматривал действия после завершения установки, необходимые для настройки каждого из продуктов перед развертыванием в производственной среде. Развернуть эти роли и продукты на платформе Server 2012 просто. Нужно лишь изучить страницы с техническими требованиями на сайте TechNet и убедиться, что соответствующие роли и компоненты установлены или доступны перед началом развертывания.

Листинг. Команда PowerShell для установки ролей сервера почтовых ящиков и клиентского доступа

Install-WindowsFeature AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation

В одном из предыдущих постов я описывал технологию SMB Multichannel, являющейся частью протокола SMB 3.0. Продолжая обсуждение возможностей SMB 3.0, сегодня сфокусируемся на SMB Transparent Failover (прозрачной отработке отказа). Суть этой технологии, как следует из названия, – обеспечить прозрачное переключение SMB-приложений на другой узел отказоустойчивого кластера (failover cluster) в случае аппаратного или программного сбоя текущего узла. Поскольку SMB 3.0 реализован в Windows Server 2012 и Windows 8, все нижесказанное относится только к этим ОС.

Использование файлового хранилища вместо блочного

Изменения в SMB и файловых службах Windows Server 2012 привели к тому, что теперь вы можете располагать в общих папках на файловом сервере (в файловых шарах) данные серверных приложений, например, базы данных SQL Server или виртуальные жесткие диски Hyper-V. Подобные серверные приложения предполагаю, что их данные хранятся на надежных высокодоступных хранилищах. Соответственно, построив отказоустойчивый файловый кластер, или иными словами, развернув на кластере, созданном с помощью службы failover clustering, роль File Server, мы получаем некий универсальный высокодоступный ресурс, который можем задействовать для различных серверных приложений, использующих файловый доступ.

Возможность использовать файловое хранилище вместо блочного дает ряд преимуществ:

- Более простое управление. Вместо создания LUN-ов и зон, необходимо управлять обычными общими папками на файловом сервере.

- Гибкость. В настройках приложений для доступа к данным указывается UNC-путь. Можно динамически перемещать приложения в рамках ЦОД без изменений в конфигурации доступа к сети и хранилищу.

- Использование существующих инвестиций в сетевую инфраструктуру. Не требуется развертывание новых сетей СХД, используются существующие конфигурации.

- Экономия. Файловый доступ позволяет применять более дешевые конфигурации, когда это оправдано с точки зрения соотношения цена/производительность. Например, с помощью технологии Storage Spaces можно построить кластерное хранилище на основе SAS-дисков.

Что дает применение SMB Transparent Failover?

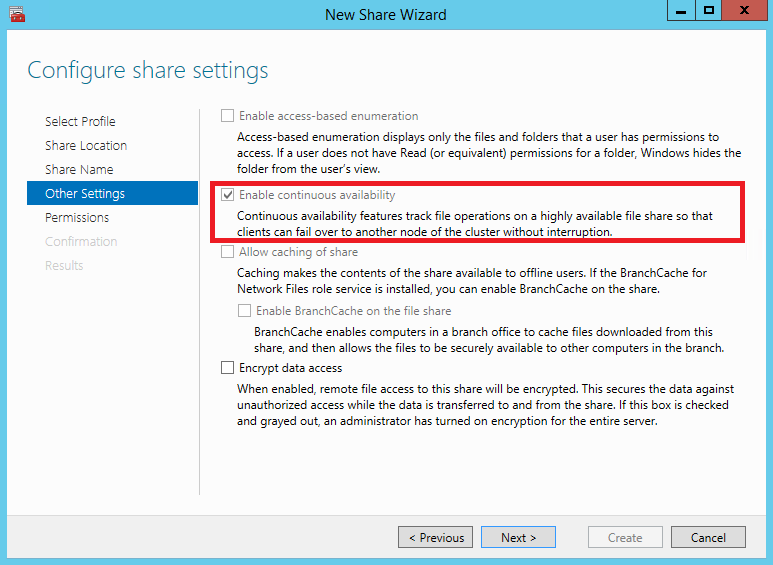

На файловом кластере Windows Server 2012 можно создать общие папки с признаком непрерывной доступности (continuous availability). Замечу, по умолчанию шары на кластере создаются как раз такого типа. И при подключении именно к таким шарам и применяется SMB Transparent Failover, причем применяться технология может в двух сценариях:

- плановое переключение на другой узел кластера, например, для выполнения каких-либо работ по обслуживанию аппаратного или программного обеспечения;

- отработка незапланированного отказа в случае сбоя узла.

И в том, и в другом сценарии переключение на другой узел кластера происходит

без потери приложением доступа к файлам

, хранящимся в общей папке на кластере.

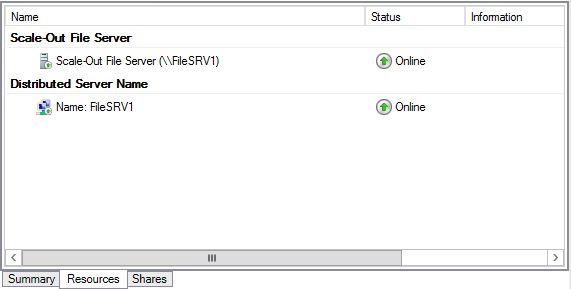

Более того, если в сочетании с SMB Transparent Failover использовать еще одну технологию SMB 3.0, а именно SMB Scale-Out (это возможно, но необязательно), файловый кластер будет работать в режиме active/active, и помимо отказоустойчивости обеспечит балансировку нагрузки между всеми узлами кластера.

Каковы требования для работы SMB Transparent Failover?

Для использования SMB Transparent Failover должны выполняться следующие требования:

- Отказоустойчивый файловый кластер под управлением Windows Server 2012 с минимум двумя узлами.

- Одна или несколько общих папок, созданных на кластере с признаком continuous availability.

- Клиент под управлением Windows Server 2012 или Windows 8.

Далее мы рассмотрим, как технически реализована прозрачная отработка отказа, и как эта технология настраивается.

Как работает SMB Transparent Failover?

Основная проблема в отработке отказа в файловом кластере, скажем в Windows Server 2008 R2, заключалась в том, что при переключении на другой узел приложение теряло доступ к используемым файлам и папкам. Если речь идет об открытом с кластерной шары документе или презентации, то проблема быстро решалась открытием файла заново. Но, очевидно, для серверных приложений типа SQL Server такой вариант решения проблемы едва ли приемлем. Либо приложение должно предусматривать в своем коде обработку подобных ситуаций, либо требуется вмешательство администратора для переподключения приложения. Факт же в том, что отработка отказа не оставалась для приложения незаметным.

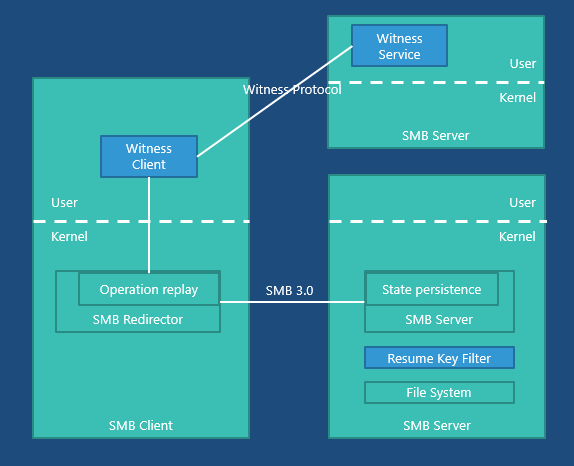

В SMB 3.0 в реализации SMB-клиента и SMB-сервера появились новые компоненты: Witness Client, Witness Service и Resume Key Filter.

Когда SMB-клиент подключается к общей папке, он определяет, установлен ли для этой папки признак непрерывной доступности. Если да, то папка располагается на кластере и для нее можно применять прозрачную отработку отказа. SMB-клиент открывает файл от имени приложения, предоставляет уникальный ключ (resume key) и запрашивает информацию о дескрипторе файла (persistent file handle) с SMB-сервера. Используя Resume Key Filter, SMB-сервер получает и предоставляет клиенту необходимую информацию. С этого момента resume key фактически хранит информацию о состоянии файла, а операции к файлу применяются в режиме write-through, чтобы избежать влияния кэша на изменения в файле.

В случае планового и незапланированного переключения на другой узел кластера SMB-клиент предоставляет SMB-серверу нового узла свой resume key. Благодаря полученной информации, SMB-сервер через Resume Key Filter обеспечивает согласованное состояние файла на момент, предшествующий сбою. Приложение на SMB-клиенте никак не участвует в этом процессе, не получает никаких сообщений об ошибках и испытывает лишь небольшую задержку в операциях ввода-вывода. Таким образом обеспечивается прозрачность отработки отказа.

Witness-клиент и Witness-сервис помогают ускорить переключение на другой узел кластер в случае незапланированного сбоя. При первоначальном подключении к кластерному узлу Witness-клиент, запущенный на том же компьютере что и SMB-клиент, получает список узлов кластера с Witness-сервиса, запущенного на узле, к которому произошло подключение. Затем Witness-клиент выбирает другой альтернативный узел кластера и посылает запрос Witness-сервису на этом узле. Как только происходит сбой, служба failover clustering оповещает об этом Witness-сервис альтернативного узла, который, в свою очередь, передает сообщение Witness-клиенту, а тот SMB-клиенту. Сразу после получения оповещения SMB-клиент начинает переподключение к альтернативному узлу кластера. Подобный подход избавляет от необходимости дожидаться TCP-таймаута и существенно ускоряет восстановление подключений к файлам после сбоя.

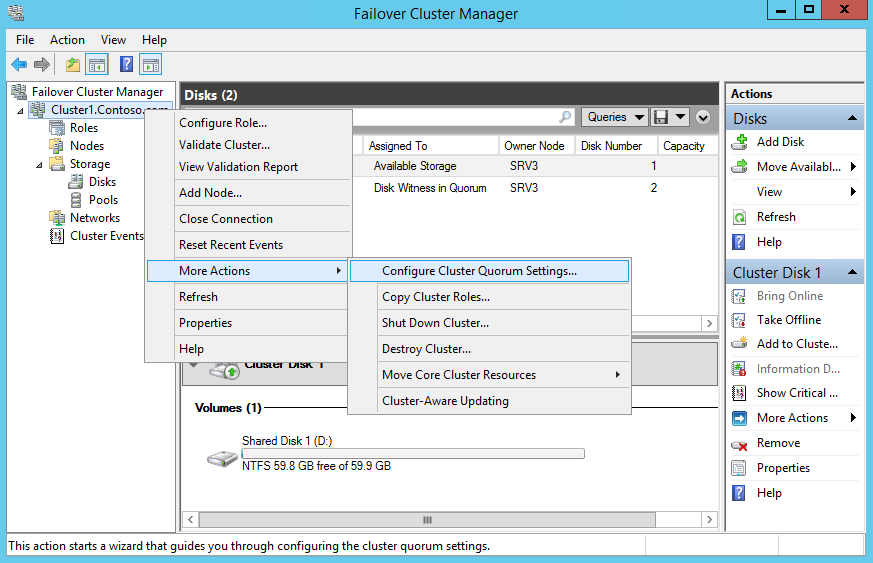

Настройка SMB Transparent Failover

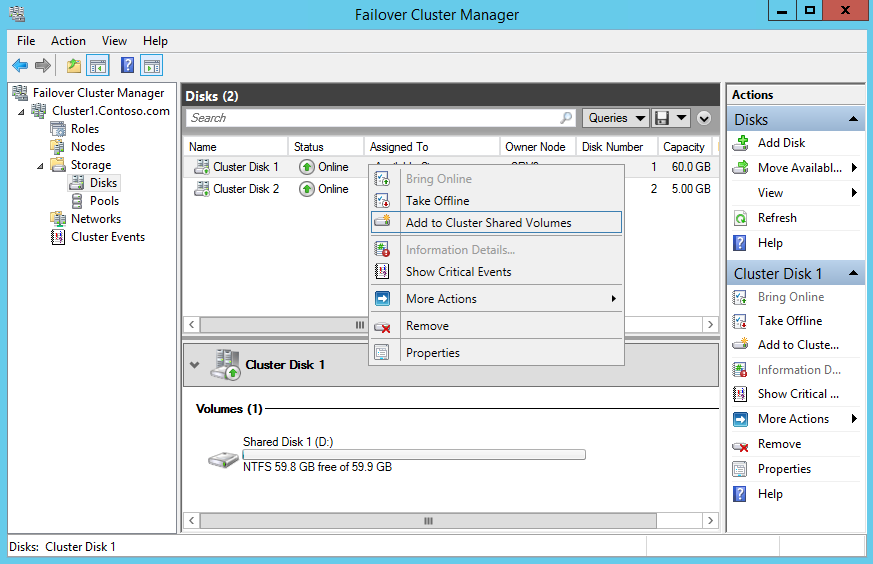

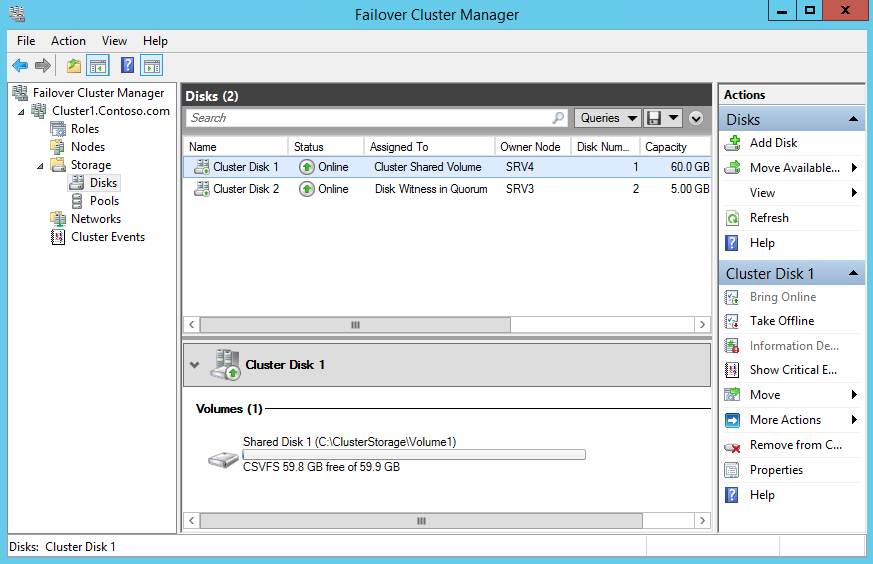

Прежде всего необходимо создать Failover Cluster и на каждом его узле развернуть роль File Server. На этих шагах подробно останавливаться не буду, они не претерпели каких-либо принципиальных изменений в Windows Server 2012.

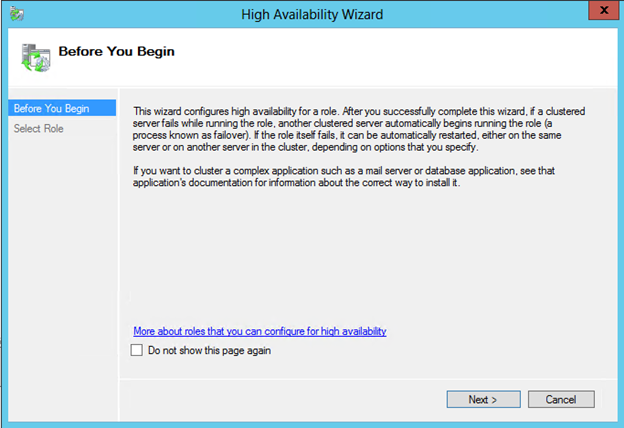

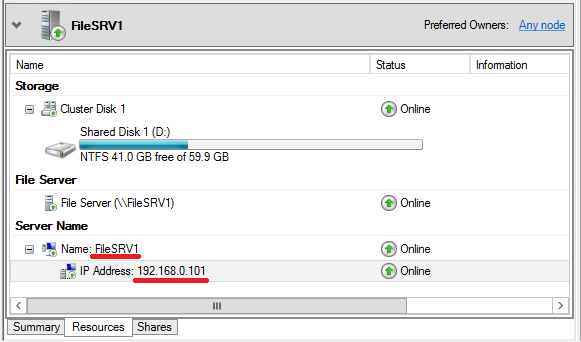

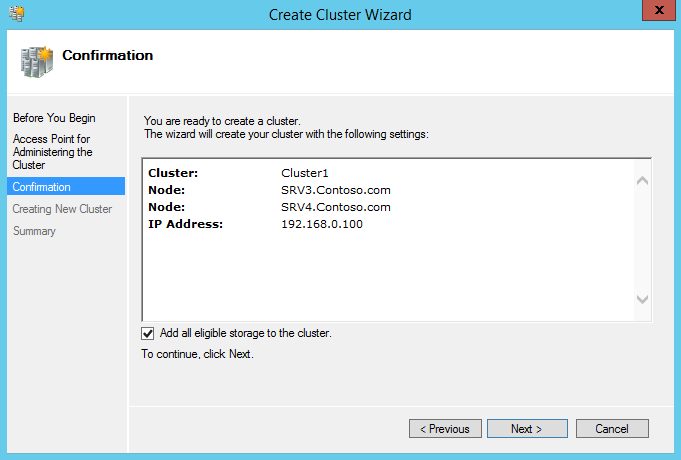

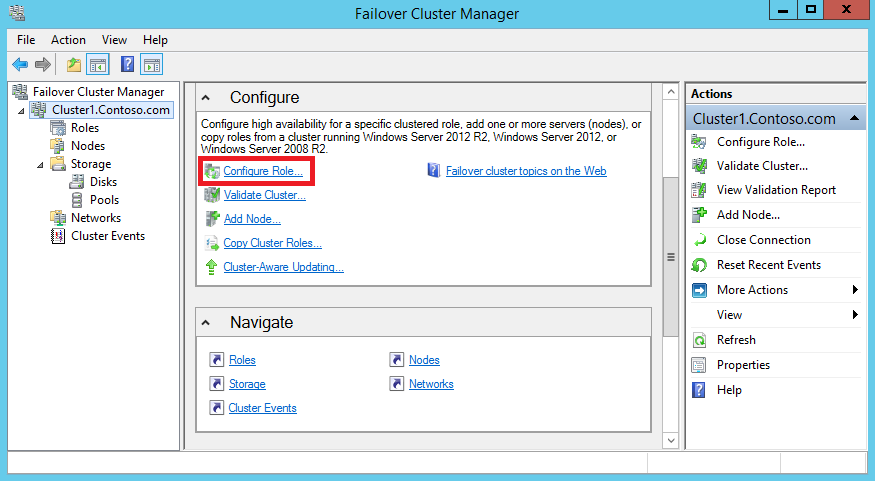

Предполагая, что кластер создан, необходимо теперь уже на нем поднять роль отказоустойчивого файлового сервера. Запускаем мастер…

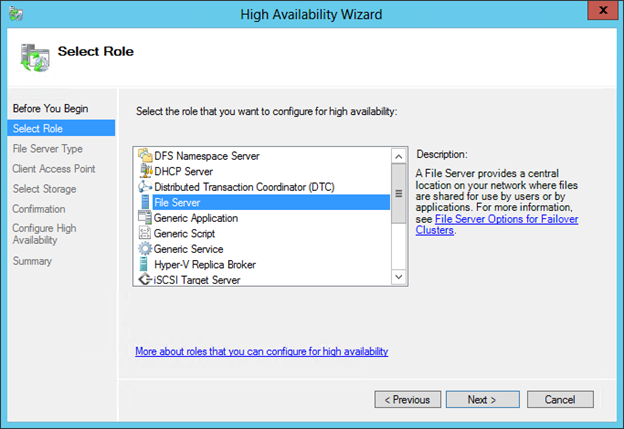

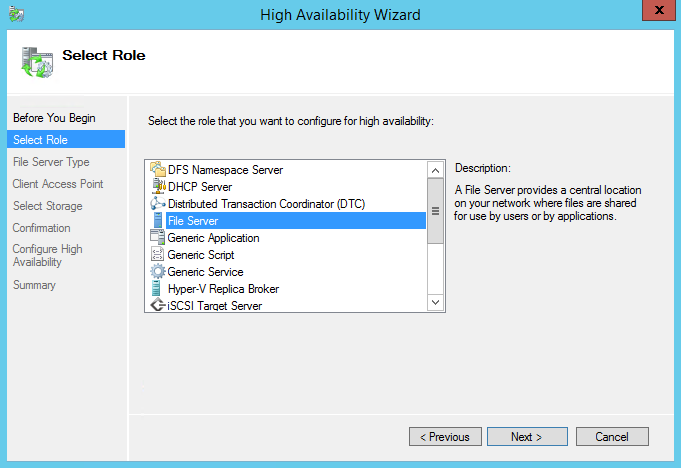

и выбираем соответствующую роль.

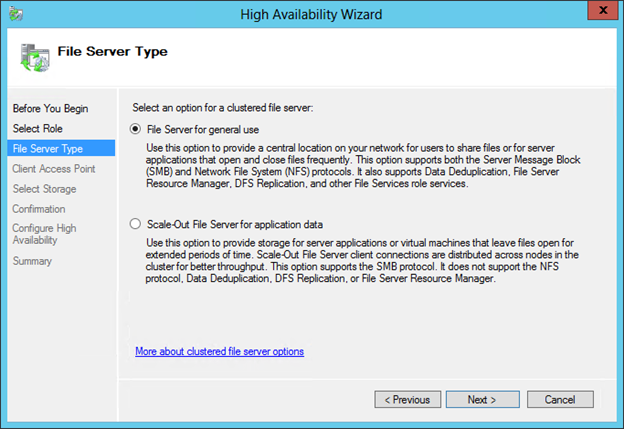

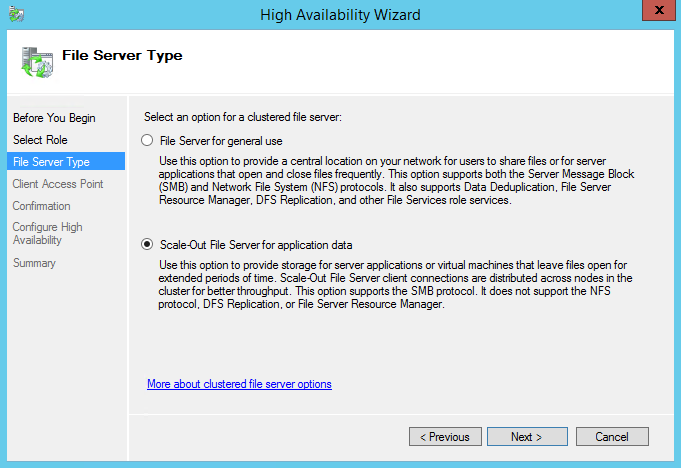

Вот отсюда начинаются изменения по сравнению с предыдущими версиями Windows Server. Как можно заметить, появилась возможность помимо, скажем так стандартного файлового сервера, развернуть Scale-Out File Server. В последнем случае мы получим упомянутый мною файловый кластер в режиме Active/Active. Более детально речь о нем пойдет в одном из будущих постов. В данном же варианте оставим опцию по умолчанию – File Server for general use.

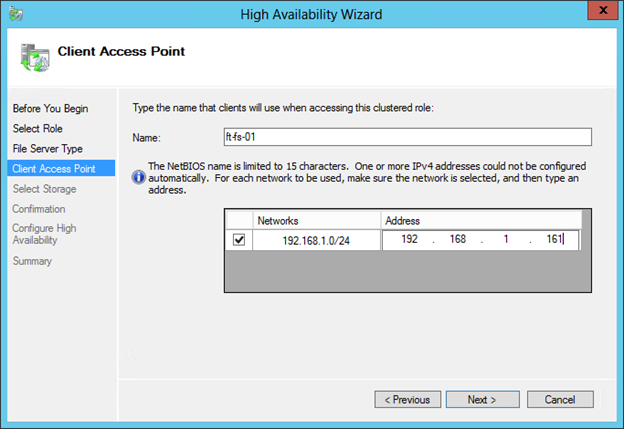

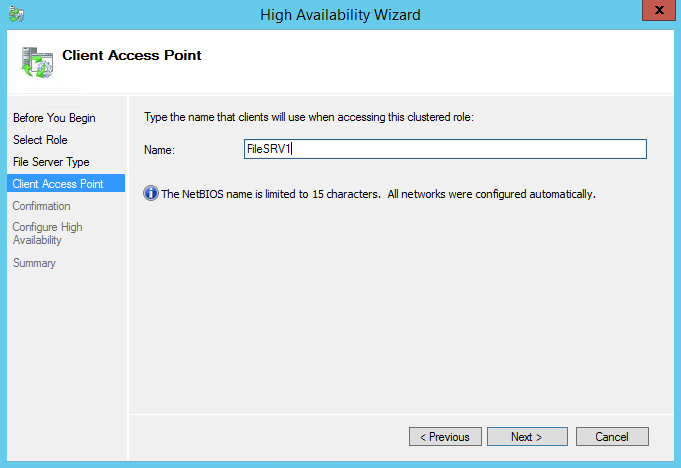

Задаем имя точки доступа для последующего обращения к файловому серверу и указываем IP-адрес.

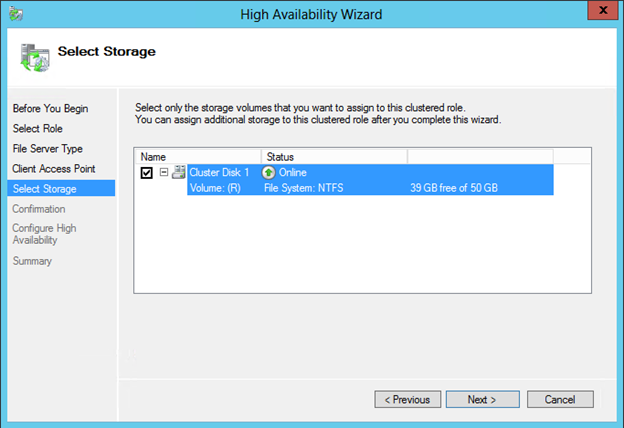

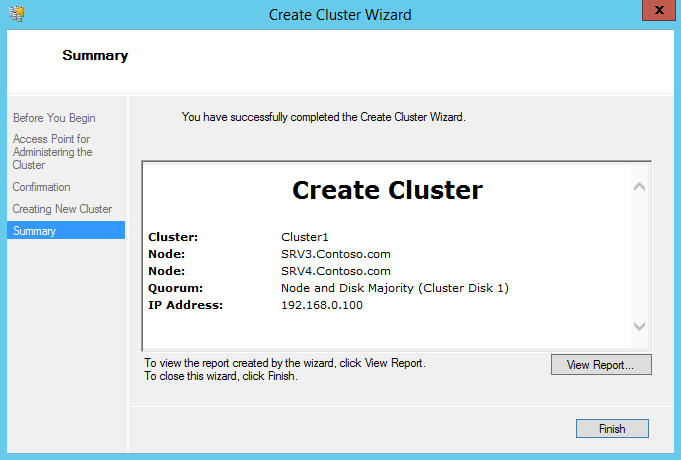

Выбираем диск для нашего сервера,

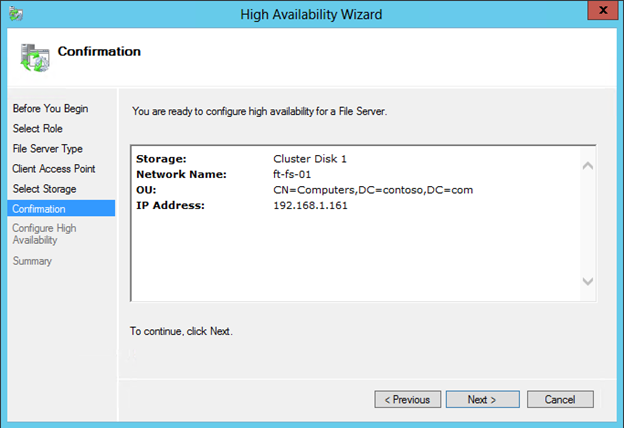

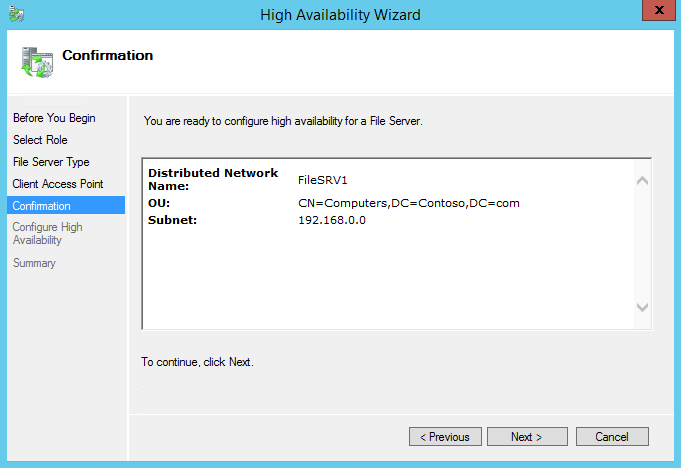

проверяем еще раз настройки,

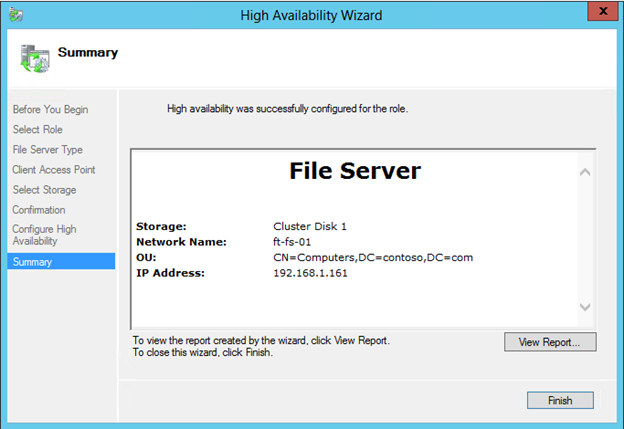

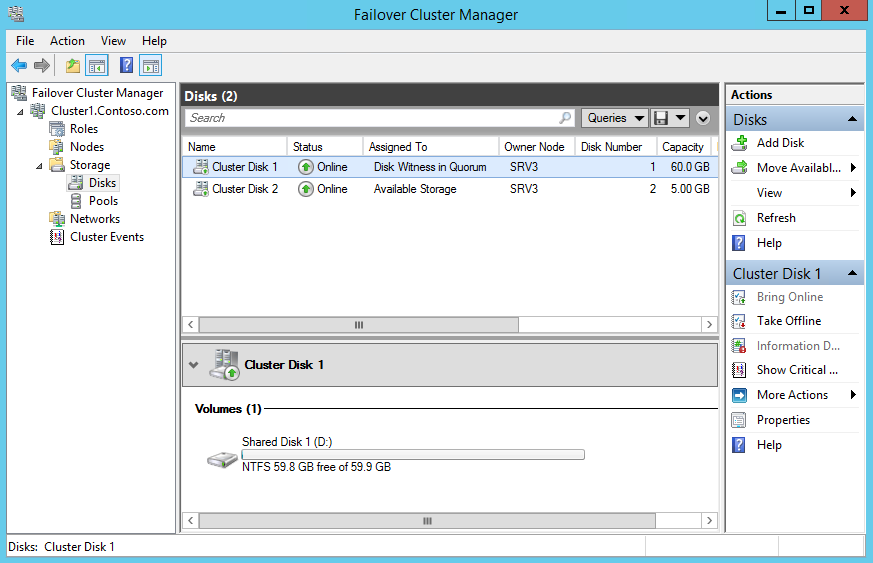

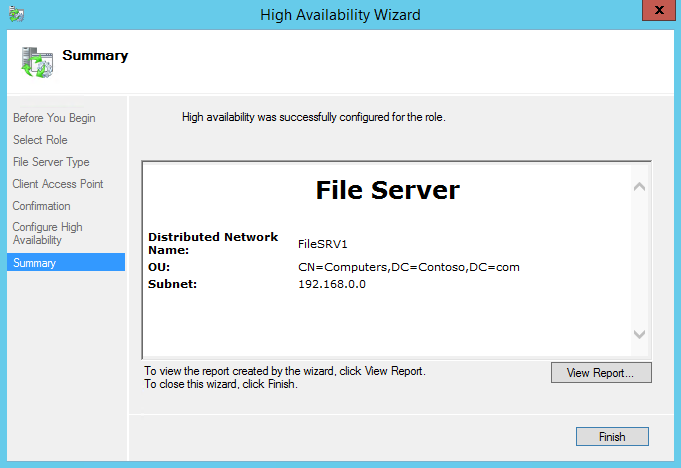

и убеждаемся, что роль файлового кластера успешно создана.

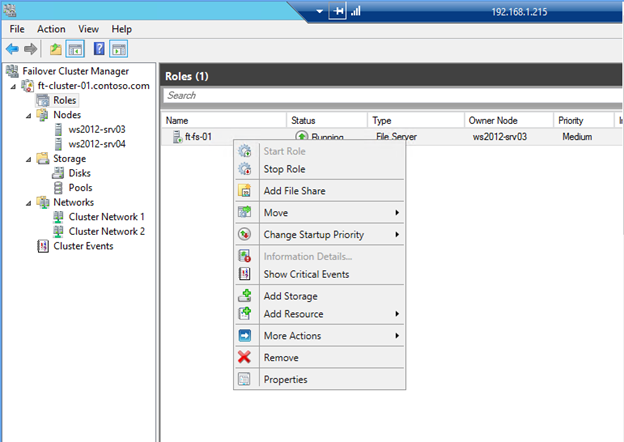

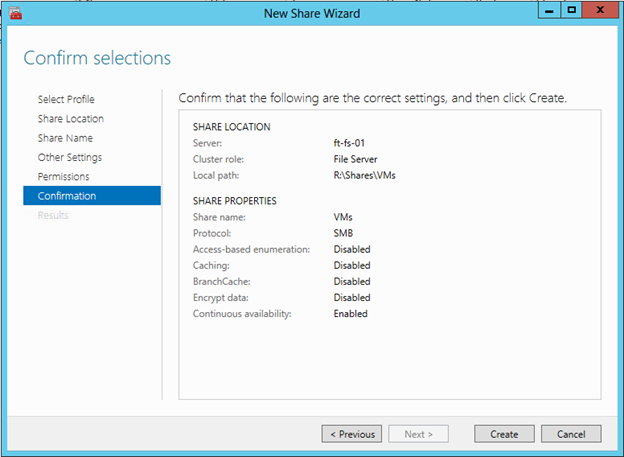

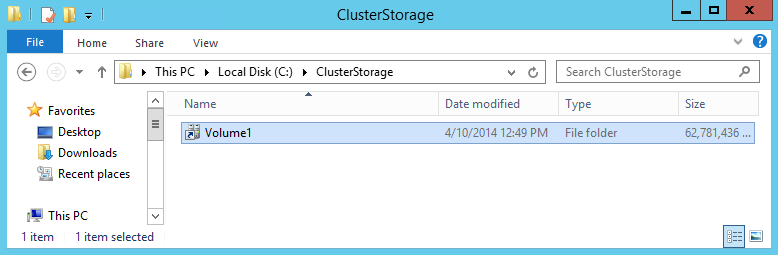

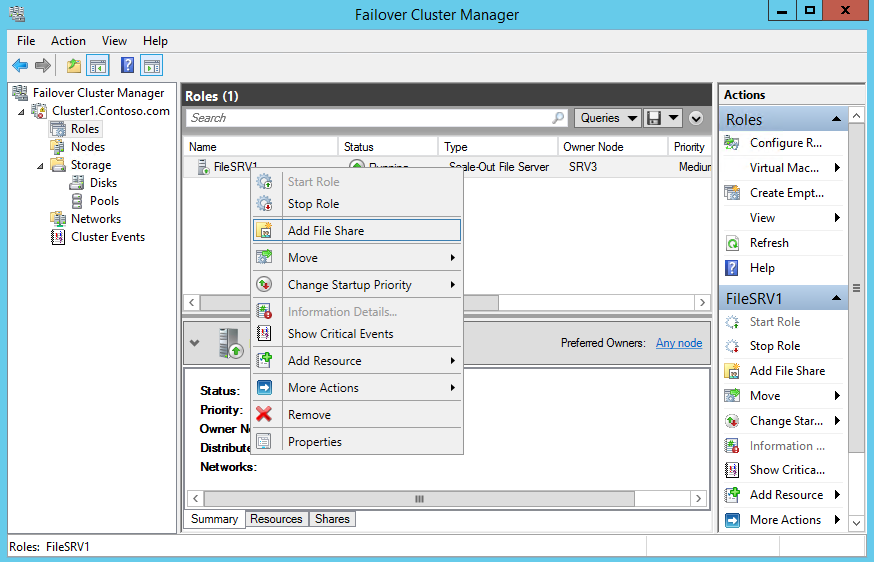

Следующий шаг – создать на кластере одну или несколько общих папок с признаком continuous availability. Для этого нам нужен пункт Add File Share.

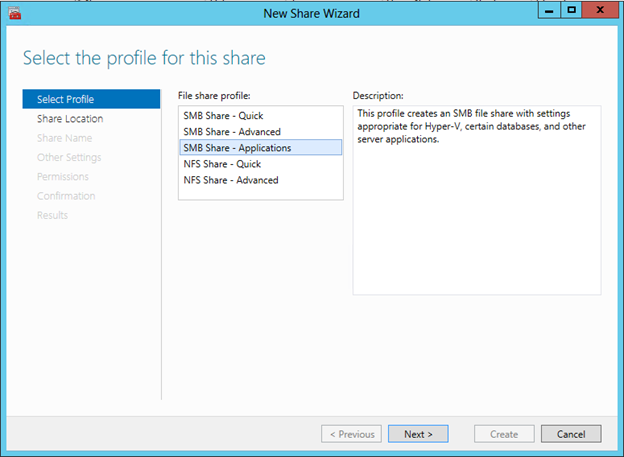

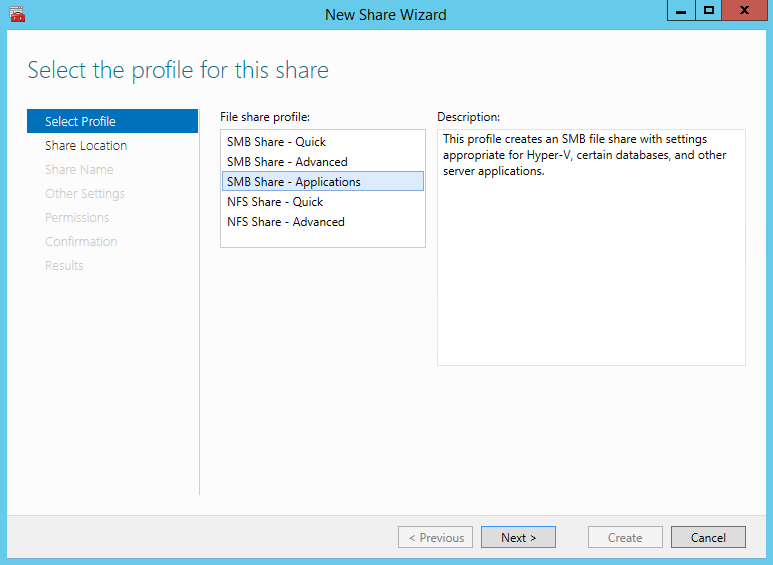

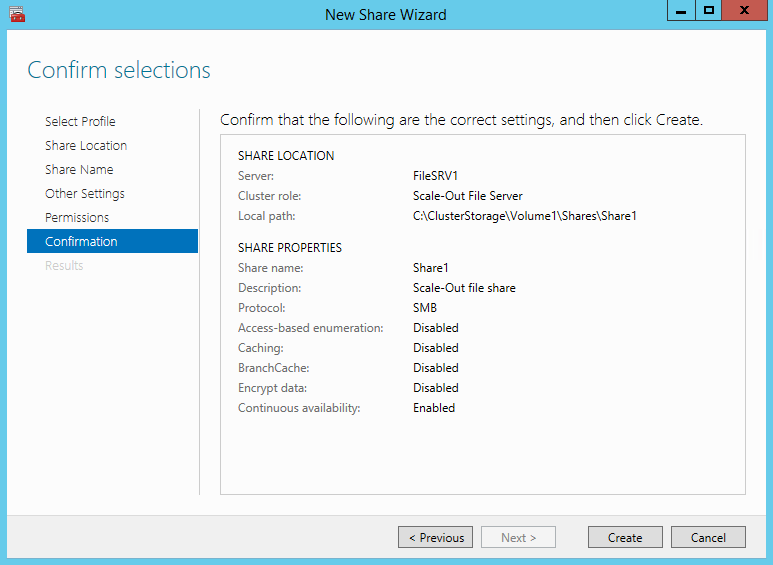

И вот в этом окне – средний пункт SMB Share – Applications.

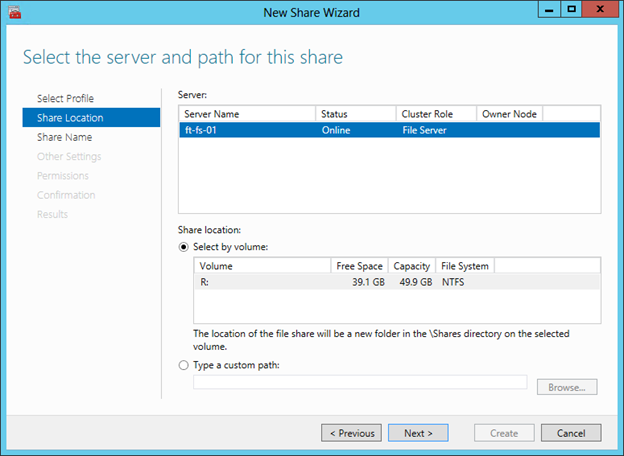

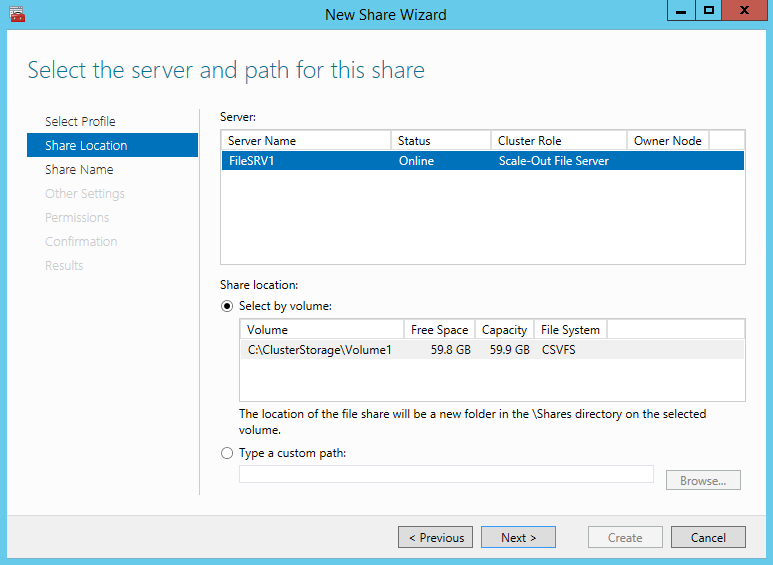

Проверяем, что выбран нужный сервер и том,

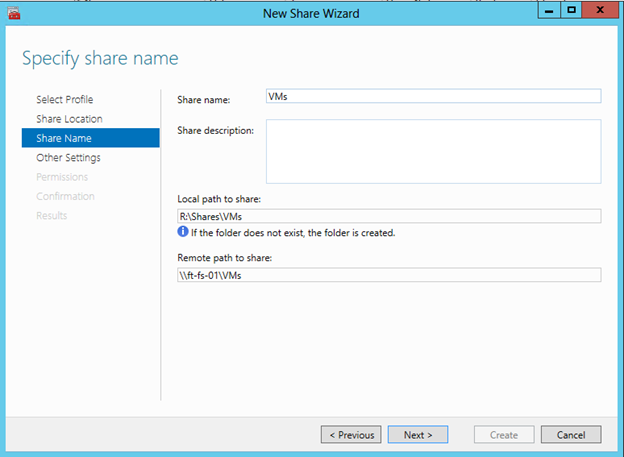

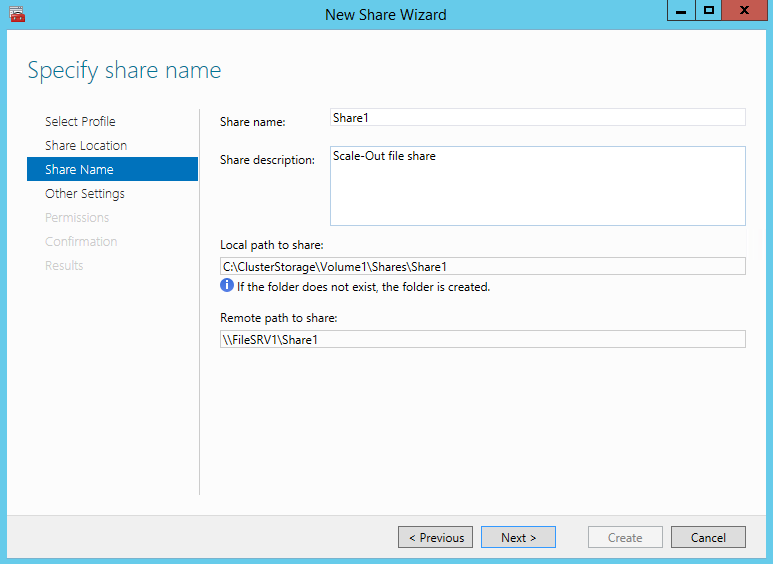

задаем имя шары и путь к ней (локальный или сетевой),

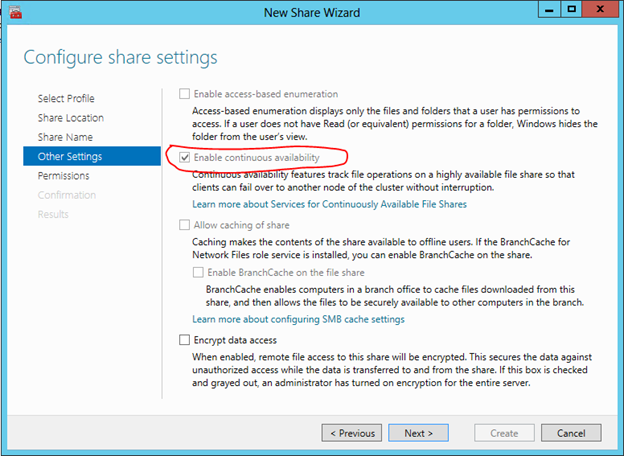

и на очередном шаге лишний раз убеждаемся, что необходимый признак непрерывной доступности для шары установлен.

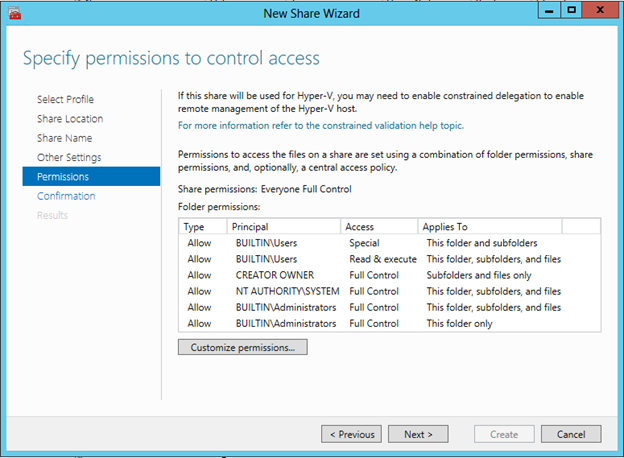

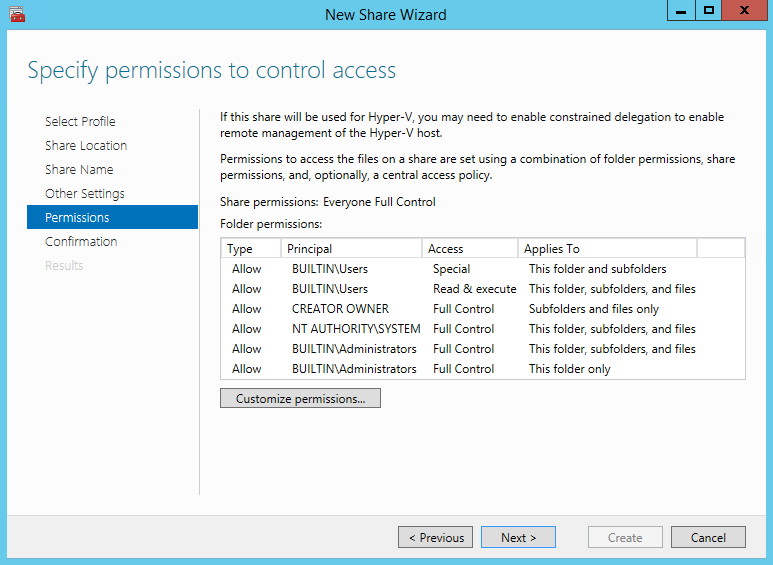

При необходимости настраиваем разрешения.

Если нас все устраивает, то смело жмем кнопку Create

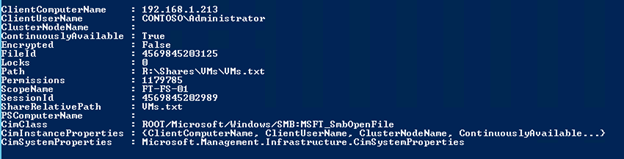

С точки зрения настроек, это все. Если подключиться к созданной общей папке VMs и запустить команду:

Get-SmbOpenFile | Select *то на узле кластера, который обрабатывает данное подключение, в качестве отклика вы увидите что-то вроде

Обратите внимание на то, что параметр ContinuouslyAvailable имеет значение True.

Для того, чтобы осуществить плановое переключение на другой узел кластера, необходимо воспользоваться следующей командой:

Move-ClusterGroup –Name ft-fs-01 –Node ws2012-srv04

где параметр Name указывает имя кластерного ресурса (то есть кластерного файлового сервера), Node – имя узла кластера, на который происходит переключение кластерного ресурса.

Каким способом лучше проверить отработку незапланированного сбоя – решать вам.

Итак, технология SMB Transparent Failover обеспечивает прозрачное для приложения переключение на другой узел отказоустойчивого кластера в случае запланированных работ или незапланированного сбоя. В сочетании с SMB Multichannel мы получаем отказоустойчивость на уровне хранилища, канала связи, сетевого адаптера. Применение SMB Scale-Out позволит балансировать нагрузку между узлами кластера и более эффективно использовать мощности серверов, входящих в кластер. Правильно комбинируя возможности SMB 3.0, можно, таким образом, достигнуть требуемого уровня надежности и производительности серверной инфраструктуры.

Опубликовано

⏰ 05.07.2019

Приветствую Вас, уважаемые читатели. Сегодня у нас тема: «Файловый сервер Windows server 2012-16». Мы добавим необходимую роль, и рассмотрим функционал файлового сервера.

Установка Файлового сервера в Windows server 2012-2016

- Заходим в диспетчер сервера, и на панели мониторинга кликаем по «Добавить роли и компоненты».

Окно-памятка мастера установки.

- Жмём «Далее».

Выбор типа установки.

- Нам нужна «Установка ролей и компонентов».

- Жмём «Далее».

Выбор целевого сервера.

- Выбираем нужный сервер, или виртуальный жёсткий диск, из списка.

- Жмём «Далее».

Выбор ролей сервера.

- Выбираем в списке «Диспетчер ресурсов файлового сервера».

- Открывается окно, с необходимыми к установке компонентами.

- Жмём «Добавить компоненты».

- В окне выбора компонентов, жмём «Далее».

Подтверждение установки компонентов.

- Проверяем выбранные параметры, если всё верно, жмём «Установить».

- Закрываем окно по окончании установки.

- Заходим в средства администрирования.

- Выбираем «Диспетчер ресурсов файлового сервера».

Радел «Квоты».

- Тут можно настроить квоты, для дискового пространства, необходимой директории.

- Квоты можно создать на своё усмотрение, либо воспользовавшись, одним из шаблонов.

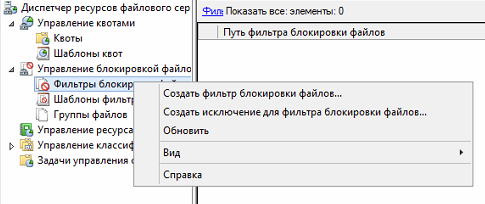

Раздел «Управление блокировкой файлов».

- Тут можно настроить фильтры, для добавления файлов определённого расширения, в ту или иную директорию.

- Блокировку можно настроить в ручную, либо выбрав один из готовых шаблонов.

Раздел «Управление ресурсами хранилища».

- Тут можно автоматизировать процесс управления хранилищем.

Раздел «Управление классификацией».

- Тут можно настроить классификацию файлов, для более удобной работы с ними.

Раздел «Задачи управления файлами».

- Тут можно создать задачи для работы с файлами.

Сегодня мы рассмотрели тему: «Файловый сервер Windows server 2012-16». Добавили роль, и сделали краткий обзор функционала.

Надеюсь статья была вам полезна. До встречи в новых статьях.

✍

С уважением, Андрей Бондаренко.

Видео на тему «Файловый сервер Windows server 2012»:

Видео на тему «Файловый сервер Windows server 2016»:

✧✧✧

Поблагодарить автора за полезную статью:

WMZ-кошелёк = Z667041230317

✧ Рубрика «Windows server»

✧ Комментарии: нет

Похожие записи

Дата: 06.02.2015 Автор Admin

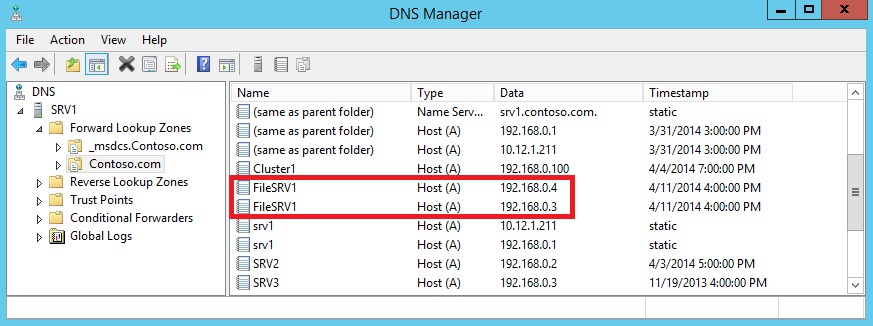

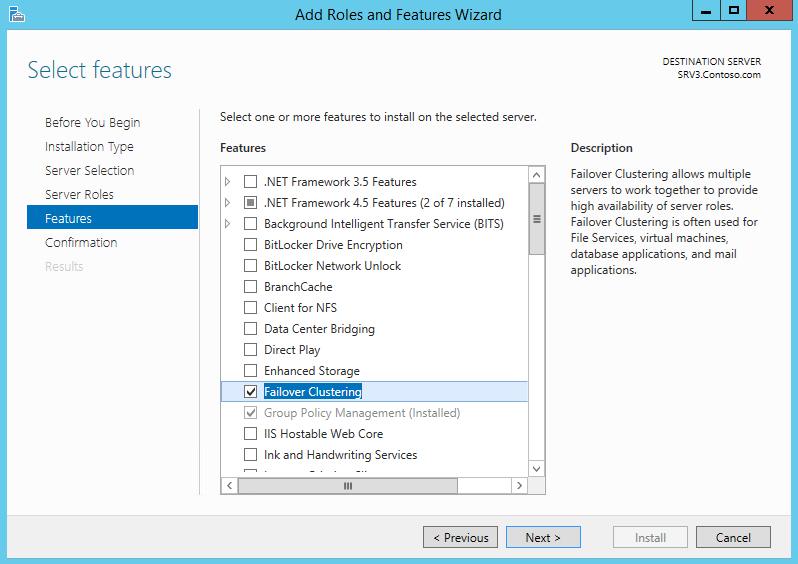

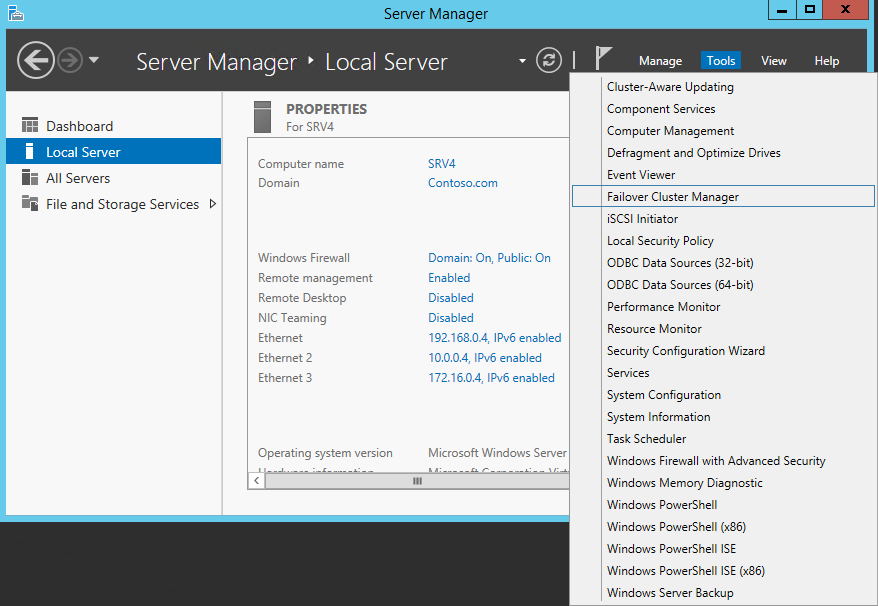

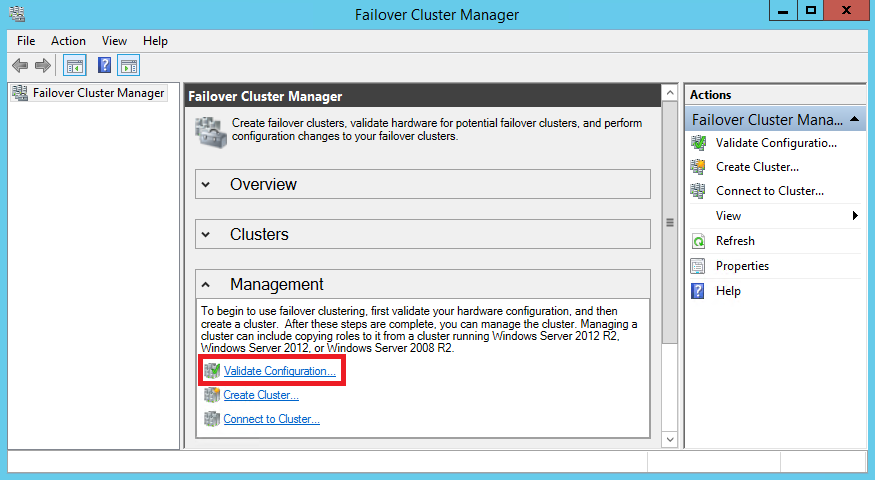

В данной статье я расскажу как настроить отказоустойчивый файловый сервер на Windows Server 2012 R2 в домене Active Directory Первым делом убедитесь что сервер введен в домен Active Directory, далее установите роли DFS и файлового сервера

Выберите следующие роли и установите их.

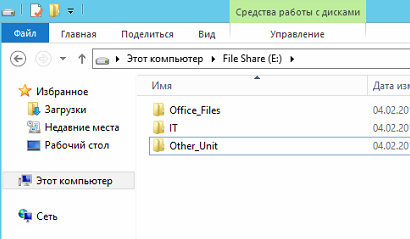

Далее создайте структуру папок на отдельном диске.

Теперь включим общий доступ.

Выберите «расширенная настройка»

Далее выберите «Разрешения» и установите права как на скриншоте.

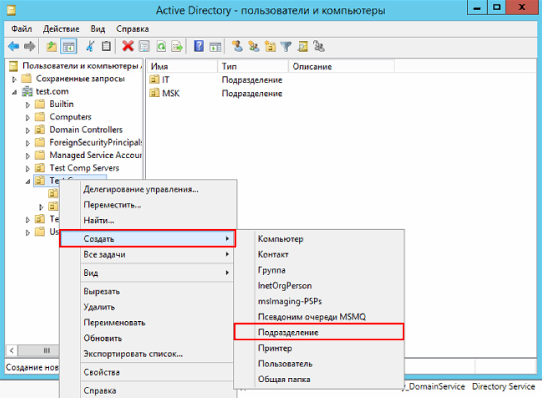

Теперь нам нужно создать структуру прав для наших каталогов в Active Directory.

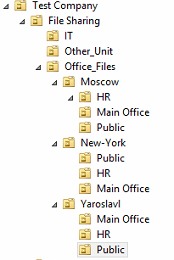

Для начала рассмотрим из чего состоит наша файловая структура.

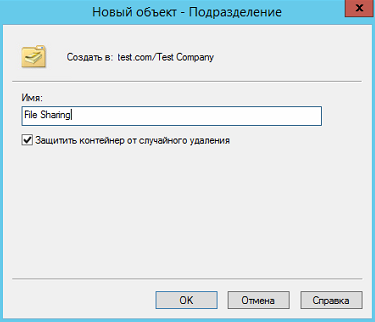

Теперь на ее основе создадим в Active Directory OU — File Sharing

Переходим в консоль пользователи и компьютеры, и создаем OU

Аналогичным путем создадим структуру наших папок

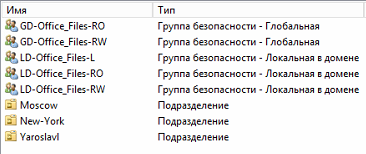

Теперь создадим комплекты прав.

Начнем мы с верхних папок.

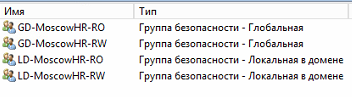

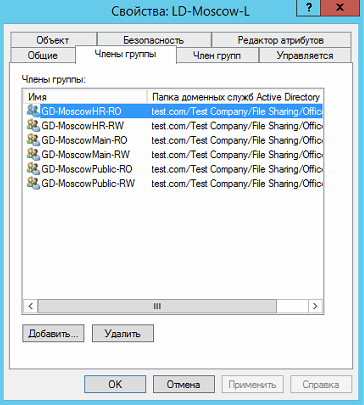

Создадим 2-е локальные группы с правами RW и RO , и 2-е глобальные группы с правами RW и RO, и одну локальную L группу для листинга.

Разберем почему именно так.

В глобальных группах хранятся пользователи, для правильной работы глобальные группы входят в локальные.

Локальные группы назначаются на папки. Их членами являются глобальные группы.

Локальные группы лучше использовать если у вас 1 домен, если доменов несколько и между ними настроено доверие нужно использовать универсальные группы.

Рассмотрим на практике, создадим комплект прав для папки Office_Files.

Создадим 2-е глобальные группы :

GD-Office_Files-RO

GD-Office_Files-RW

Создадим локальные группы:

LD-Office_Files-RO

LD-Office_Files-RW

LD-Office_Files-L

Глобальные группы входят в локальные

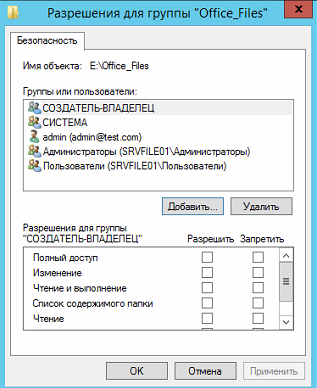

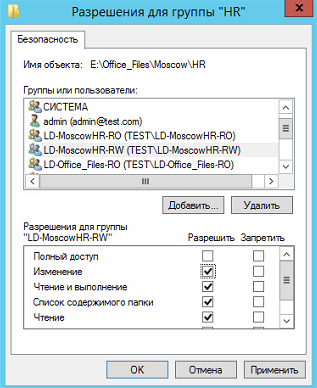

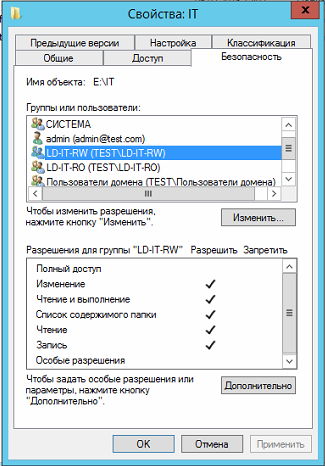

Теперь настроим права на папке.

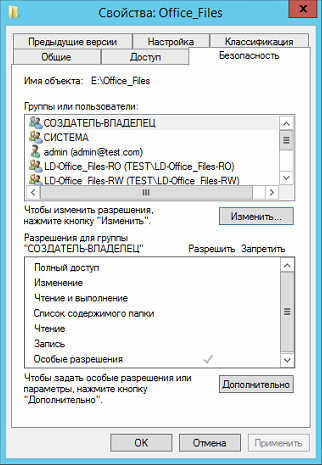

Откройте свойство папки и выберите вкладку безопасность

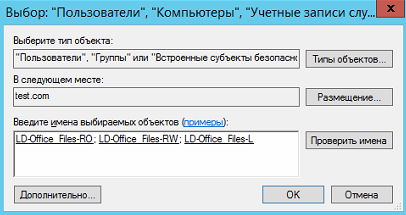

Добавьте созданные локальные группы

Расставьте права на чтение и запись

Теперь нажмите кнопку «Дополнительно»

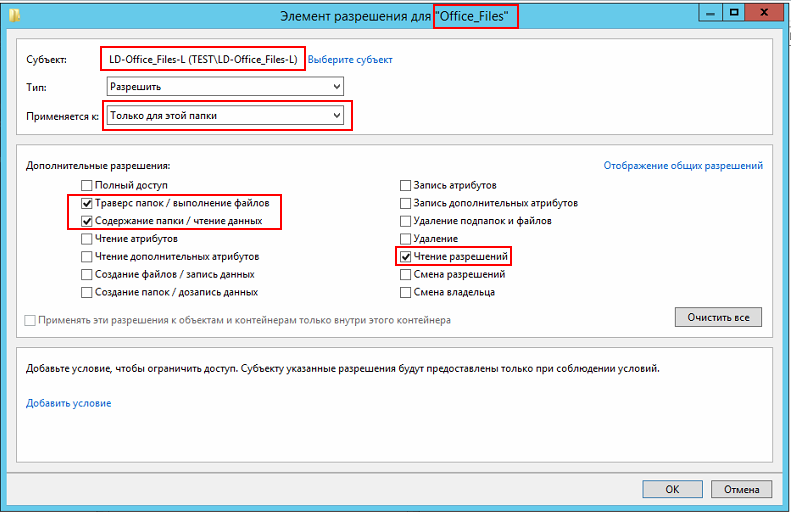

Теперь нужно установить права на листинг

Выберите L группу и нажмите изменить

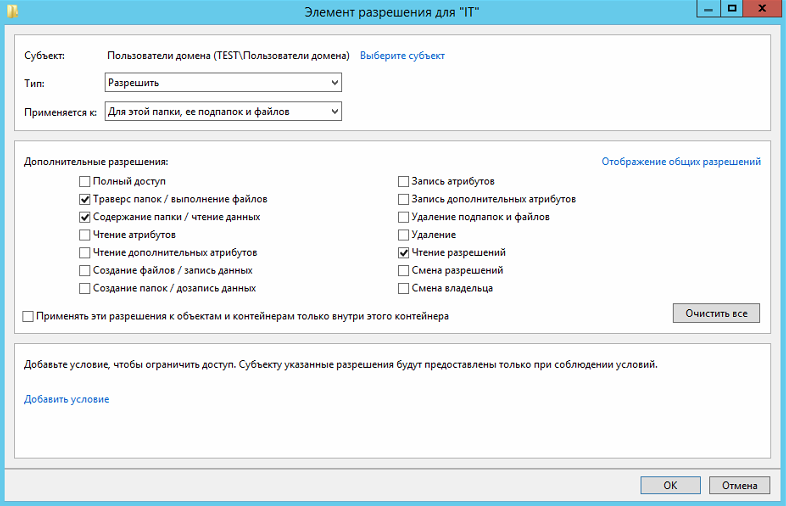

Теперь установите параметры как на скриншоте ниже

Обратите внимание что мы даем доступ только на листинг и только для данной папки.

Это нужно для того чтобы пользователь получивший права на папку не смог попасть в каталоги ниже если у него нет соответствующих прав.

Для корректной работы добавим в эту группу пользователей домена, чтобы они могли видеть корень каталога.

Также отключите наследование прав от корневого каталога диска.

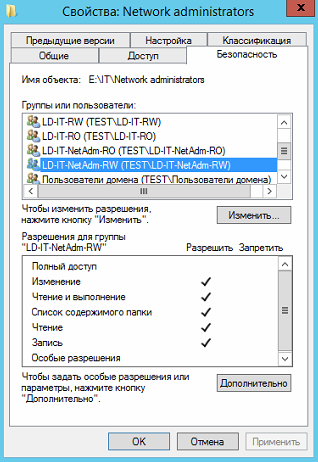

По аналогии настроим права на каталог Moscow.

Создадим группы:

GD-Moscow-RO

GD-Moscow-RW

LD-Moscow-RO

LD-Moscow-RW

LD-Moscow-L

В Active Directory это должно выглядеть так:

Теперь настроим права на папку:

Настроим листинг.

Теперь настроим нижний каталог — HR.

Создаем группы по аналогии.

GD-MoscowHR-RO

GD-MoscowHR-RW

LD-MoscowHR-RO

LD-MoscowHR-RW

Должно получится так

Теперь добавим группы GD-MoscowHR-RO и GD-MoscowHR-RW в группу LD-Moscow-L

Это нужно для того чтобы пользователи у которых нет прав на папку Moscow могли попасть во вложенную папку HR.

При этом открывать файлы в папке Moscow они не смогут.

Настроим права на папку.

По аналогии создадим права на остальные папки.

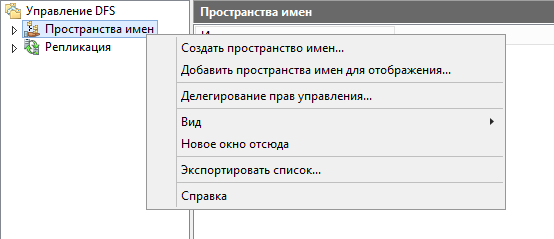

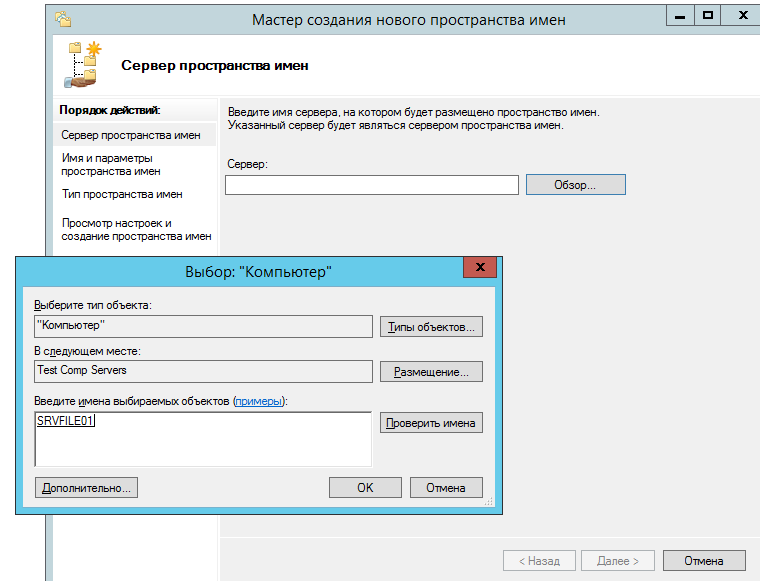

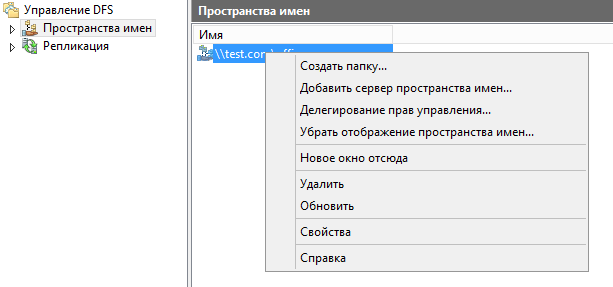

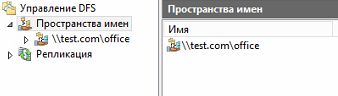

Теперь добавим пространство имен.

Откроем консоль DFS и создадим пространство имен.

Указываем наш сервер.

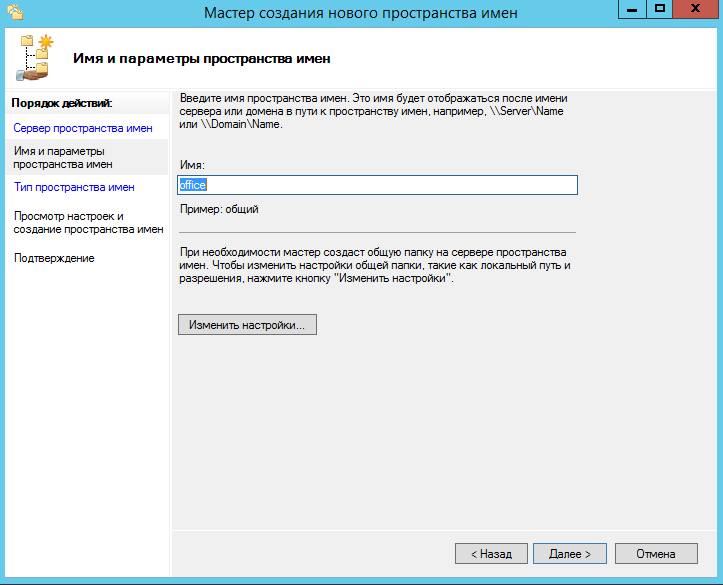

Указываем название пути DFS.

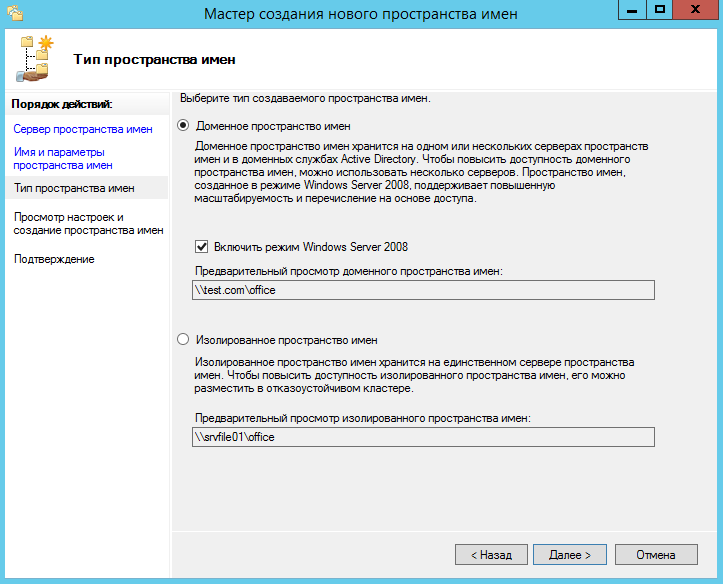

Включаем режим 2008.

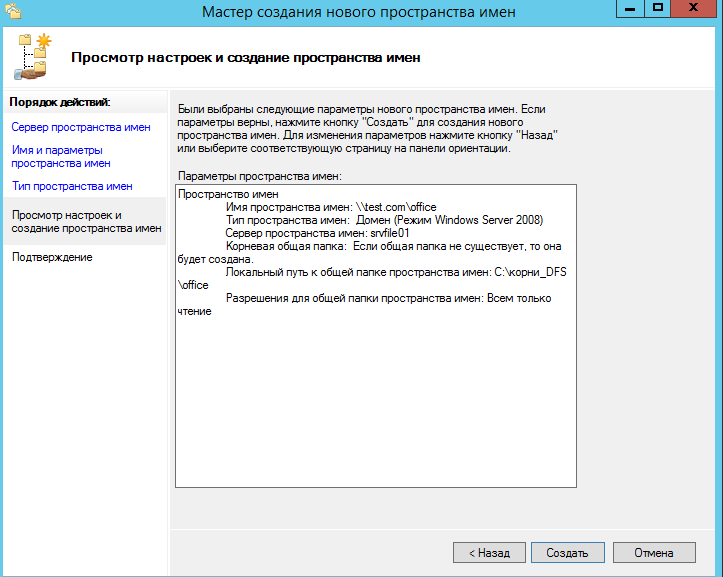

Создаем пространство.

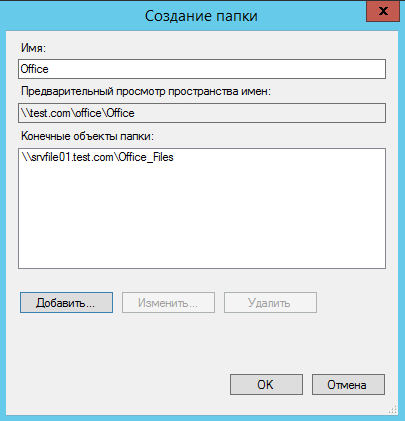

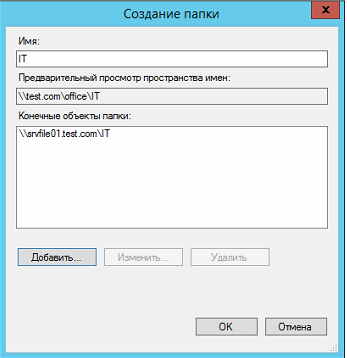

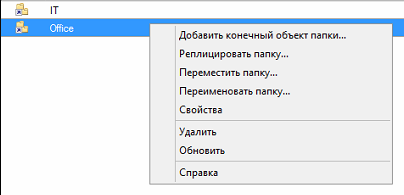

Теперь создадим папку.

Далее указываем путь к папке. Путь можно посмотреть тут, выбрав «open share».

Создаем папку.

Теперь по данному пути — \test.comofficeOffice Мы видим нашу общую папку.

Теперь если добавить пользователя в группу GD-MoscowHR-RW, он сможет попасть в папку HR, но не сможет открывать или редактировать файлы в папке Moscow.

В другие папки пользователь тоже попасть не сможет.

Если мы добавим пользователя в группу GD-Moscow-RW, он будет иметь доступ на всю папку Moscow, на чтение и запись.

Если мы добавим пользователя в группу GD-Office_Files-RW, он получит доступ ко всем каталогам.

Теперь рассмотрим настройку ABE.

Создайте следующую структуру в Active Directory.

Откройте общий доступ к папке.

Настройте права на папках.

И так далее.

Теперь создайте папку в DFS.

Должно получится так.

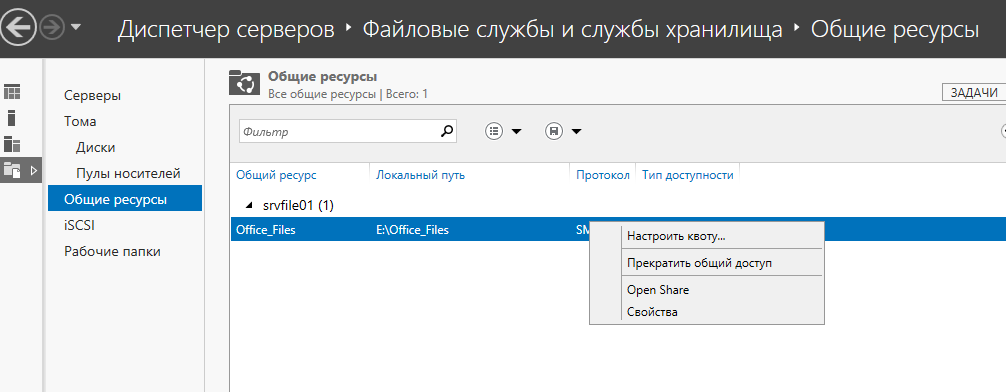

Теперь включим ABE.

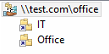

В диспетчере сервера откройте «Файловые службы» — «Общие ресурсы».

Выберите каталог IT, и нажмите свойства.

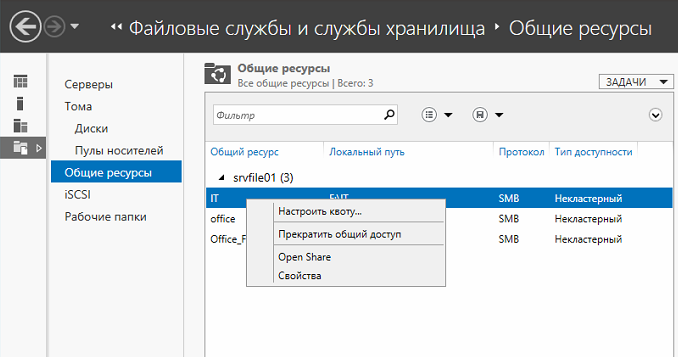

Далее выбираем параметры, и включаем функцию — «Перечисление на основе доступа».

Особенность функции ABE в том что она проверяет права пользователя до того как нужно показать папки в проводнике.

Другими словами, пользователь видит только те папки на которые у него есть права.

Для примера дадим пользователю support права на папку Support (добавим его в группу — GD-IT-Support-RW)

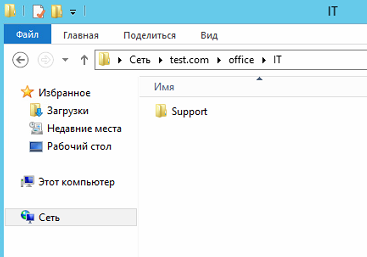

Теперь перейдем по пути — \test.comofficeIT

Как видите пользователь видит только папку Support.

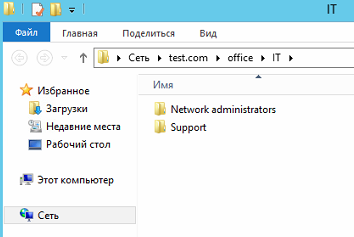

Если мы добавим его в группу GD-IT-NetAdm-RO , то у него появится папка Network administrators с правами на чтение.

На этом настройка ABE закончена.

Учтите, что если в вашей файловой структуре нужно давать права пользователям на под каталоги, минуя корневые папки, то ABE вам не подойдет, т.к. ABE просто скроет от пользователя корневую папку, через которую пользователь попадает в подкаталог.

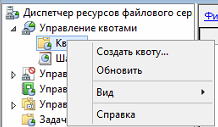

Перейдем в оснастку — Диспетчер ресурсов файлового сервера.

Настроим квоты.

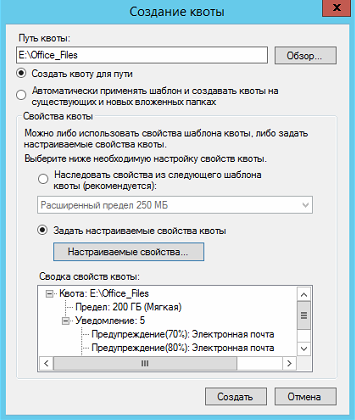

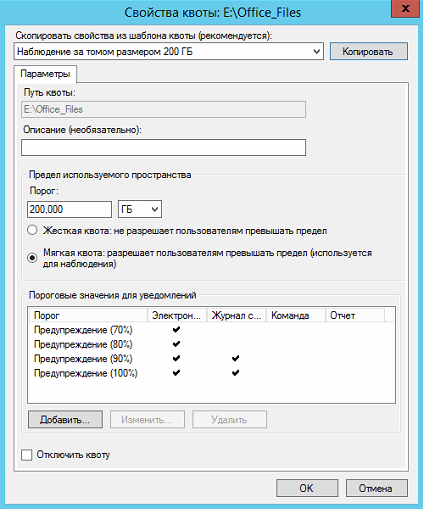

Настроим мягкую квоту для папки Office_Files.

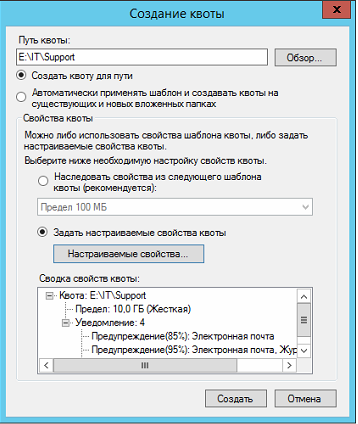

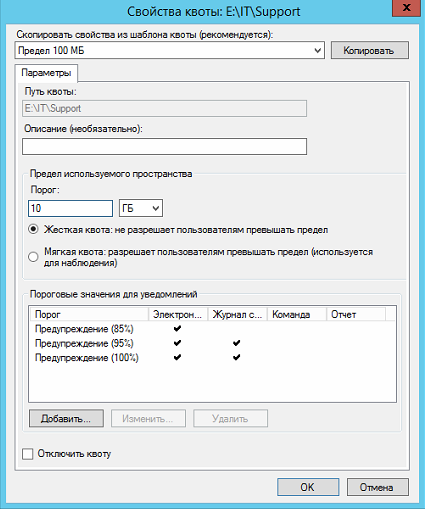

Настроим жесткую квоту для папки Support.

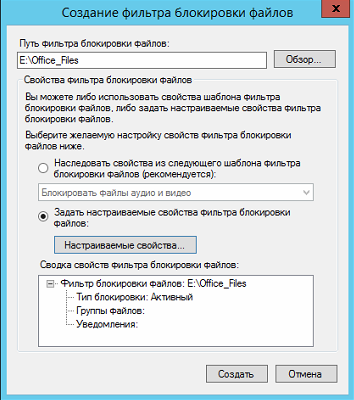

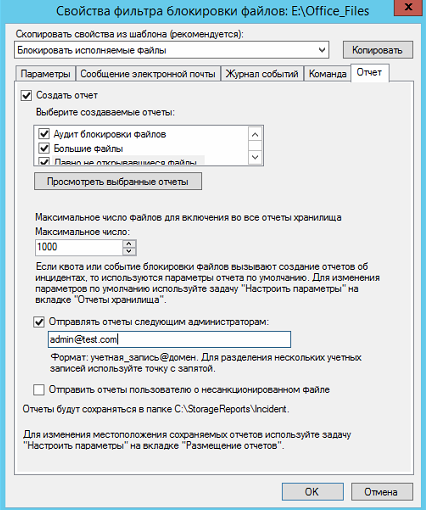

Теперь настроим блокировку файлов для папки Office_Files.

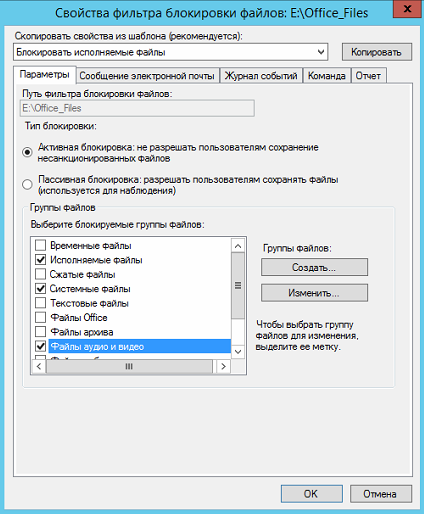

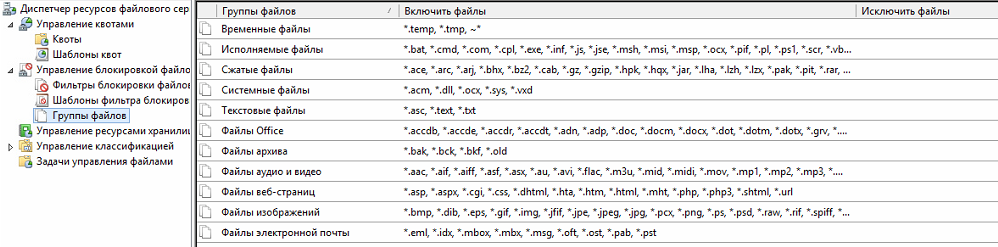

Выберем типы файлов, которые мы будем блокировать.

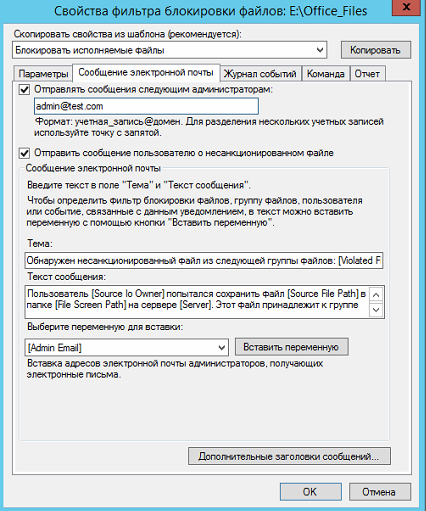

Настроим отправку сообщений по электронной почте.

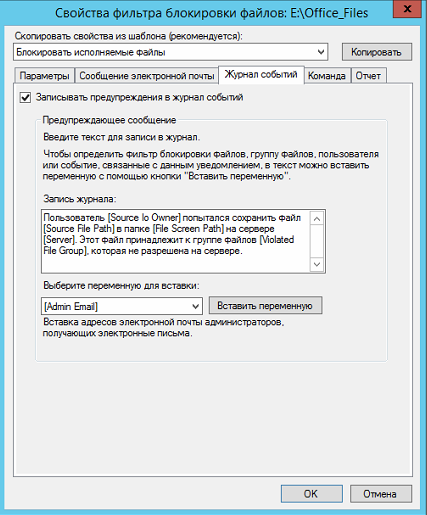

Включим журнал.

Включим отчеты.

Учтите, без SMTP сервера отправка отчетов работать не будет.

Если вы хотите изменить группы файлов, то это можно сделать тут:

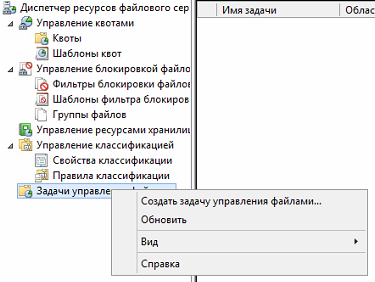

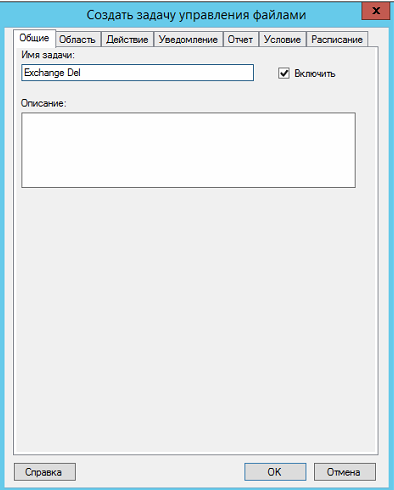

Создадим задачу управления файлами.

Представим что у нас есть папка Exchange. в которой пользователи обмениваются файлами.

Нам нужно сделать так, чтобы раз в период данная папка очищалась, а удаленные данные перемещались в папку Temp

Создаем задачу.

Задаем имя задачи.

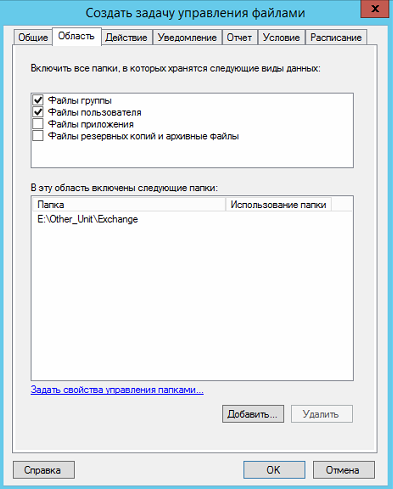

Задаем путь и область.

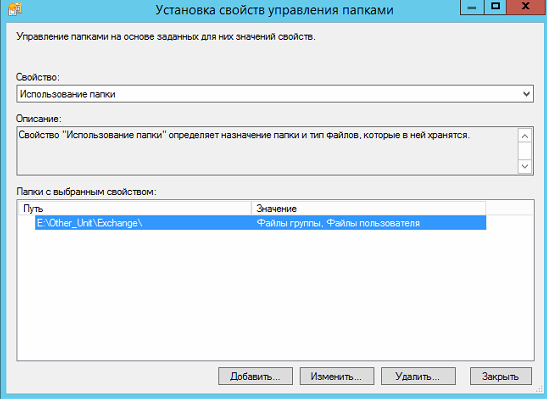

Задаем свойства управления папками.

Задаем срок действия папки.

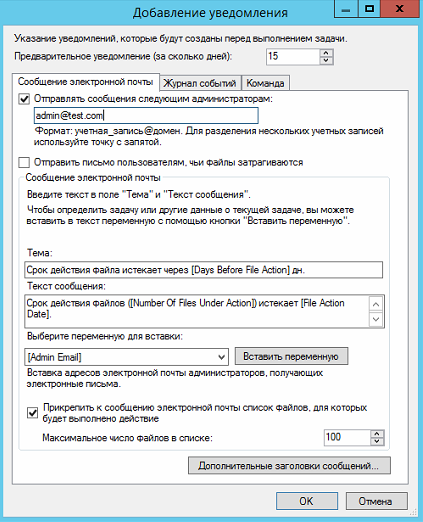

Настраиваем уведомление.

Задаем условие.

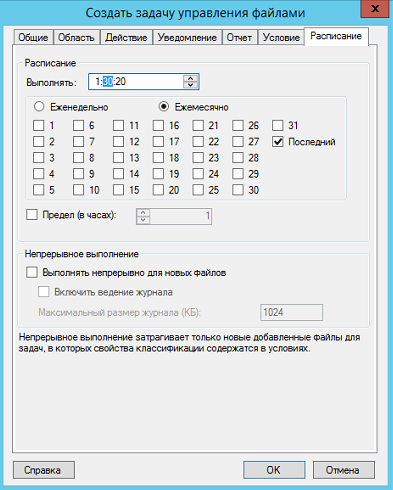

Настраиваем расписание.

Готово!

Теперь перейдем к настройке репликации.

Настройте сервер реплику (роли и доступы), введите его в домен.

Создаем на сервере реплике общую папку и отключаем наследование.

Назовем ее Office_Files, она будет репликой папки — Office_Files с основного файлового сервера.

Переходим на основной файловый сервер, и открываем консоль DFS.

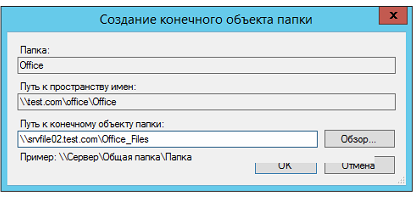

Выбираем пространство имен, которое хотим реплицировать, и выбираем пункт «Добавить конечный объект папки».

Указываем общую папку со 2-го сервера.

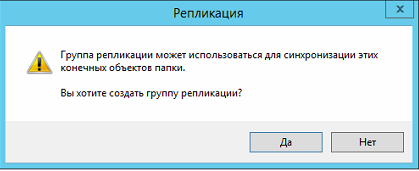

На вопрос о создании группы репликации отвечаем — да.

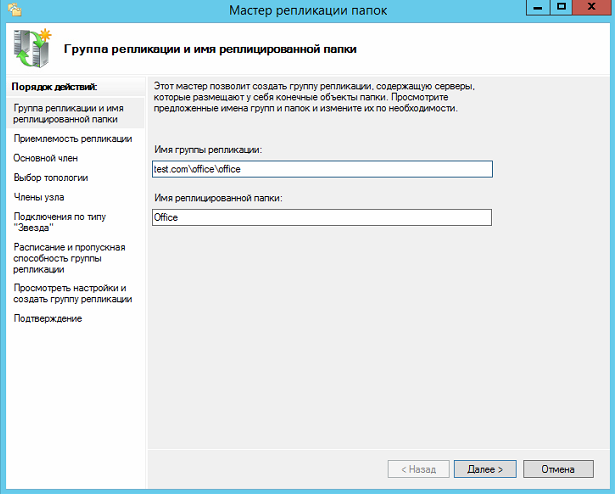

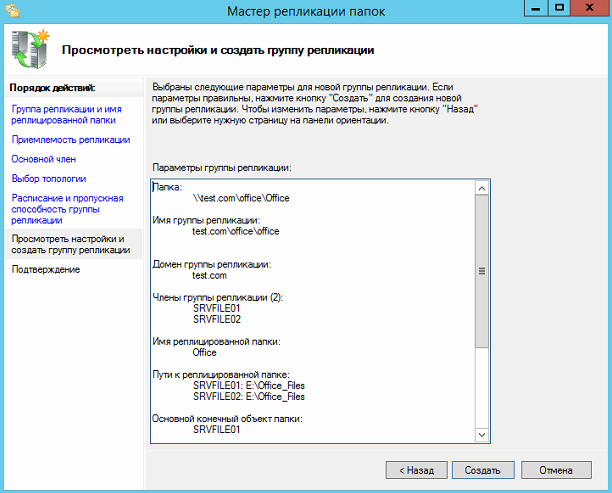

Оставляем заполненное по-умолчанию.

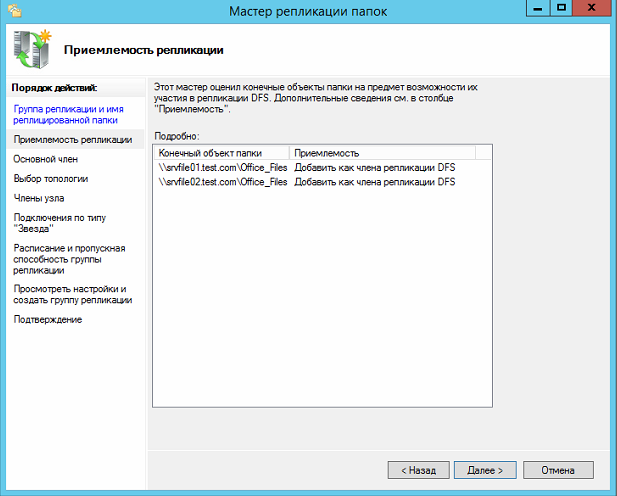

Проверяем что указаны 2-а наших сервера, основной и резервный.

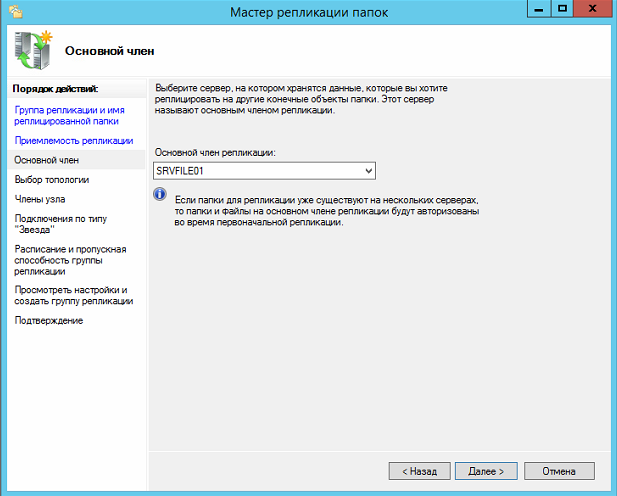

Указываем основной сервер.

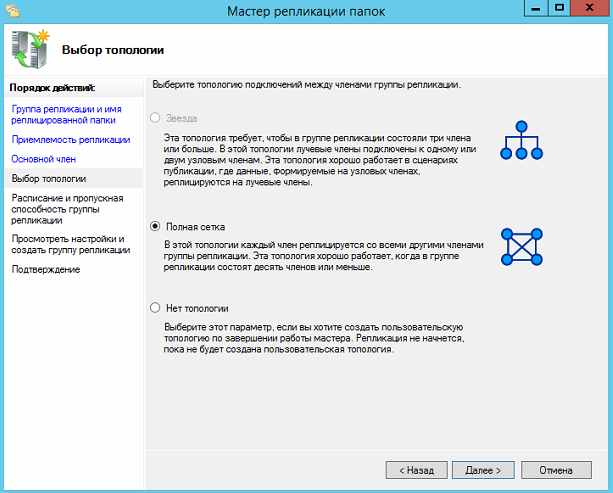

Выбираем топологию — полная сетка.

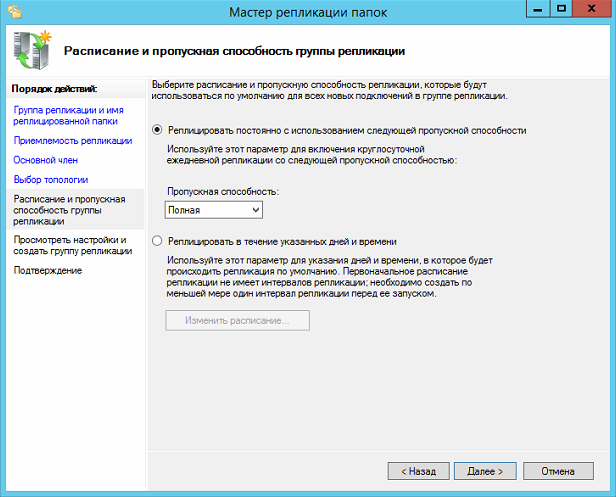

Выбираем пропускную способность канала между серверами.

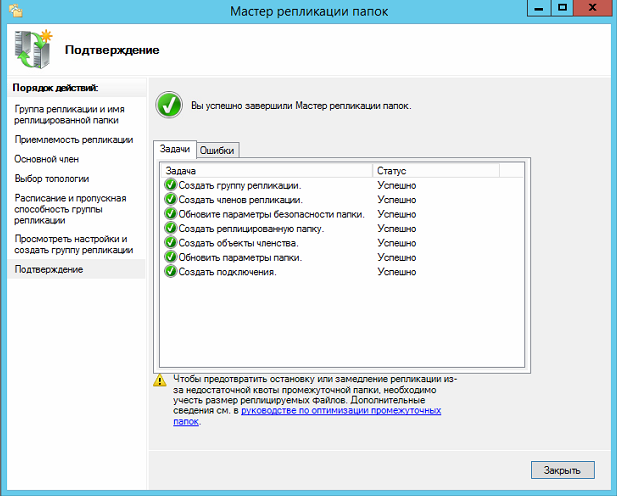

Проверяем все, и выбираем — создать.

Если все прошло успешно, то вы увидите это:

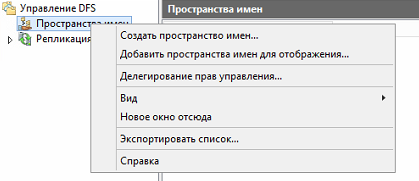

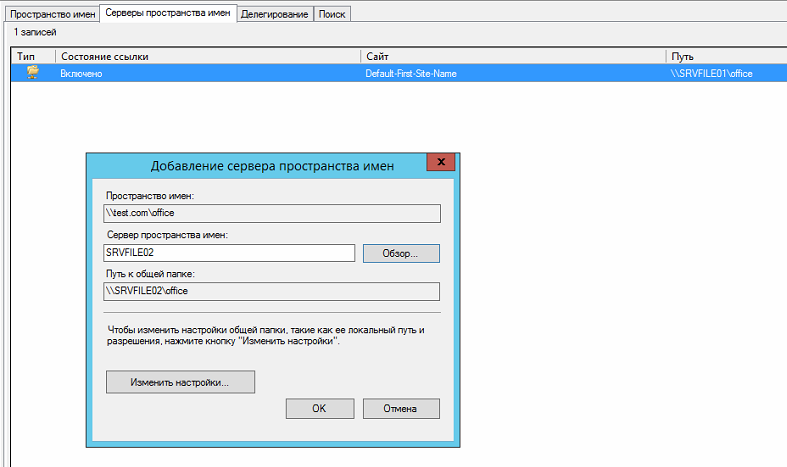

Для отказоустойчивости добавим пространство имен для отображения, на 2-м нашем сервере.

И выберем наше пространство имен.

Должно получится так.

Теперь добавьте 2-й в «серверы пространства имен» на основном сервере.

Теперь пространство имен будет доступно на 2-х серверах.

Также обратите внимание, что настройки диспетчера ресурсов файлового сервера, настройки ABE, не реплицируются на 2-й сервер.

Настройку данного сервера нужно будет производить заново.

Также помните, что DFS репликация файлов работает по принципу — кто последний тот и прав.

Например, если 2 пользователя одновременно отредактируют или создадут один и тот же файл, то DFS реплицирует тот файл, который был создан последним.

А предыдущий файл будет сохранен в папке DfsrPrivateConflictandDeleted на сервере разрешившем проблему.

На этом все! Удачной настройки!

Related posts:

Содержание

Роль File and Storage Services

Дополнительные службы и компоненты роли

Добавление ролей к роли File and Storage Services

Создание общих ресурсов

Создание общих ресурсов с помощью диспетчера серверов

Создание общих ресурсов на удаленных компьютерах с помощью

диспетчера серверов

Публикация общих ресурсов в Active Directory

Управление разрешениями

Разрешения NTFS

Разрешения общего доступа

Сходные черты разрешений общего доступа и разрешений NTFS

Модификация разрешений общего доступа и NTFS

Объединение разрешений общего доступа и NTFS

Подключение к общим ресурсам

Конфликт между наборами учетных данных

Использование команды net use в сети WAN

Распространенные общие ресурсы

Диспетчер ресурсов файлового сервера

Создание политик квот

Создание политик блокировки файлов

Генерация отчетов

Параметры File Server Resource Manager

Протокол SMB 3.0

Совместимость с версиями SMВ 2.0 и SMB 1.0

Безопасность SMB

Внедрение Bitlocker

Что нового в BitLocker

Требования к оборудованию

Включение BitLocker

Использование автономных файлов / кеширования на стороне клиента

Как работает Offiine Files

BranchCache

Включение средств а Offiine Files на сервере

Одной из основных функций любого сервера является обслуживание ресурсов,

таких как файлы и папки. В Windows Server 2012 R2 роли File Services (Службы

файлов) и Storage Services (Службы хранилища) были объединены в одну роль под названием File and Storage Services (Службы файлов и хранилища). Эта роль устанавливается по умолчанию; однако любые дополнительные роли, которые обслуживают File and Storage Services, понадобится добавить посредством мастера в диспетчере серверов.

Роль File Services включает службы роли наподобие диспетчера ресурсов

файлового сервера (File Server Resource Manager — FSRM), службы для сетевой файловой системы (Network File System — NFS), обеспечивающие поддержку клиентов Unix, службу поиска в Windows (Windows Search) и службу BranchCache для удаленных офисов.

Теперь, когда роль Storage Services доступна в сочетании с ролью FileServices, в Windows Server 201 2 R2 предлагается несколько новых и усовершенствованных ролей и компонентов, в том числе дедупликация (Dedup1ication), пространства хранения (Storage Spaces) и пулы хранения (Storage Pools), которые еще более

улучшают эту версию Windows Server.

Когда вы планируете совместное использование файлов и папок, важно пони

мать не только то, как открыть общий доступ к данным, но также и то, как защитить их с помощью разрешений, включая разрешения файловой системы New Technology File System (NTFS) и общего доступа. Хотя оба набора разрешений применяются независимо, они обеспечивают накопительный эффект, предоставляя множество уровней расширенных параметров безопасности. Вы должны быть в состоянии быстро определить, какие окончательные разрешения имеет пользователь, который обращается к общему ресурсу через сеть. И если вы хотите защитить целые жесткие диски, то по-прежнему можете применять компонент BitLocker Drive Encryption

(Шифрование диска BitLocker), чтобы шифровать их содержимое, как это дела

лось в Windows Server 2008 R2. Одной из наиболее заметных новых возможностей

в шифровании дисков Windows Server 2012 R2 являются новые опции BitLocker

Dгive Encryption. Теперь можно использовать опцию Encrypt used disk space only

(Шифровать только использованное пространство диска). Больше не нужно ждать

часами, пока завершится шифрование целого тома, в то время как занята только не большая часть общего пространства на диске. Новые возможности BitLockeг более подробно рассматриваются ближе к концу этой главы.

Лежащим в основе протоколом, который обрабатывает передачи файлов, явля

ется SMB (Serveг Message Block — блок сообщений сервера), который в Windows

Serveг 201 2 был модернизирован до версии 3.0. Протокол SMB 3.0 поддерживает

много новых функций, которые превращают файловые обшие ресурсы в фундамент

для небольших и средних компаний. Этот стек протоколов обеспечивает ряд зна

чительных преимушеств при передаче файлов по сети — при условии подключения

к правильным видам клиентов. При подключении к унаследованным машинам по

прежнему будут применяться версии SMB 1 .0 и SMB 2.0, со всеми присущими им

проблемами. В настоя шее время только Windows 8 и семейство Windows Serveг 2012 могут извлечь полную выгоду от новых функций SMB 3.0, которые будут обсуждаться в этой главе.

В этой главе вы изучите следуюшие темы:

• установка на сервере дополнительных ролей File and Stoгage Services;

• объединение разрешений обшего доступа и NTFS;

• внедрение BitLockeг Drive Encryption.

Роль File and Storage Services

Роль File and Storage Services комбинирует множество файловых технологий и

технологий хранения, которые оказывают администраторам содействие в настройке

файловых серверов для их организации. Стандартная установка сделает возможным базовое администрирование функционаJ1ьности хранилища с применением диспетчера серверов или PoweгShell, но для построения подходяшего файлового сервера желательно установить роль File Server (Файловый сервер) наряду с другими важными ролями вроде File Serveг Resouгce Manageг (Диспетчер ресурсов файлового сервера) и DFS Replication (Репликация DFS). Дело вовсе не в том, что файловая система DFS требуется все время — но она определенно может быть великолепным дополнением, когда необходима репликация для обеспечения доступности или репликация между географически разбросанными местоположениями. Важно иметь план и конечную цель для серверных ролей. Постарайтесь получить максимальную отдачу от первого прохода мастера за счет соответствующего планирования. Мы будем добавлять роли в следующем разделе.

Основной компонент любого сервера — его способность к совместному исполь

зованию файлов. На самом деле служба Server (Сервер) во всем семействе операционных систем Windows Serveг (включая Windows Server 201 2 R2) обрабатывает базовые возможности сервера по обшему доступу к файлам и печати. Но что именно это значит и почему оно настолько важно’? По умолчанию одно лишь наличие функционируюшего сервера вовсе не означает доступность любых ресурсов лля пользователей. Прежде чем они смогут действительно работать с ресурсами, к этим ресурсам

должен быть открыт обший доступ.

Когда вы открываете общий доступ к этой папке через сеть под именем Apps,

вы разрешаете клиентам отображать новую букву диска на своих машинах на вашу

папку F: Apps. За счет такого отображения вы помещаете виртуальный указатель

прямо на удаленный диск. Если вы отображаете диск м клиента на общий ресурс

Apps сервера, то диск м будет выглядеть идентичным папке F: Apps сервера, как показано на рис. 1 3.2.

Не беспокойтесь; позже в этой главе м ы объясним, как создавать такой об

щий ресурс и подключаться к нему. Это все, что действительно нужно сделать.

Совместное использование ресурсов означает, что вы позволяете пользователям обращаться к этим ресурсам из сети. Никакой реальной обработки со стороны сервера не производится; он просто раздает файлы и папки в том виде, как они есть.

дополнительные службы и компоненты роли

Диспетчер серверов (Server Manager) — это одиночная консоль, включающая

множество разделов, которые могут применяться для управления различными сер

верными ролями, в том числе ролью File and Storage Services. Роль Fie and Storage Services в Windows Server 201 2 R2 позволяет делать намного больше, чем просто открьшать общий доступ к папкам. Роль File and Storage Services включает несколько дополнительных служб роли.

• File Server (Файловый сервер). Это главная служба роли, требуемая для поддержки роли File and Storage Services. Данная роль предоставляет возможность создания и управления общими ресурсами наряду с разрешением пользователям открывать совместный доступ и обращаться к файлам, доступным в сети.

Хорошей характеристикой службы роли File Server является то, что она авто

матически добавляется при открытии общего доступа к какой-либо папке. Эта

служба роли использует новый протокол SMB 3.0, который более подробно

обсуждается ближе к концу главы.

• Distrlbuted File System (Распределенная файловая система). Служба роли

Distributed File System (DFS) включает роли DFS Replication (Репликация

DFS) и DFS Namespaces (Пространства имен DFS) и более подробно раскры

вается в главе 14.

• Data Deduplication (Дедупликация данных). Служба роли Data Deduplication

(Dedup) позволяет сохранять больше дискового пространства за счет обнару

жения и устранения дублирования внутри файлов данных. Вместо хранения

множества копий идентичных файлов место занимает только одна копия, а все

дубликаты ссылаются на нее. Основная идея Data Deduplication — сохранить

больше данных внутри меньшего пространства, разделяя файлы на небольшие

блоки, идентифицируя дубликаты и затем поддерживая единственную копию

этих дубликатов. Дедупликация в Windows Server 201 2 R2 теперь является основанной на блоках на уровне самой операционной системы; во многих решениях от поставщиков хранилищ применяется дедупликация, основанная на файлах, на уровне хранилища. Многие люди задаются вопросом, какую экономию дискового пространства они могут ожидать мя разных типов файлов. В табл. 13. 1 приведены некоторые впечатляющие показатели, полученные в результате тес

тирования в испытательной среде. Эти тесты могут быть до некоторой степени

оптимизированы для достижения лучшей производительности.

• File Server Resource Manager (Диспетчер ресурсов файлового сервера). Служба

роли File Server Resource Manager (FSRM) предоставляет развитый набор до

полнительных инструментов, которые можно использовать для управления

хранилищем данных на сервере, включая конфигурирование квот, определе

ние политик блокировки файлов и генерация отчетов по хранилищу.

Таблица 13.1. Экономия хранилища, обеспечиваемая дедупликациеи

в испытательном среде

Общие файлы

Документы

Библиотека приложения

Библиотека VHD

ЭКОНОМКА

Экономия 56 пространства при включенной дедупликации

Экономия 35 пространства при включенной дедупликации

Экономия 780 пространства при включенной дедупликации

Экономия 80-95% пространства при включенной дедупликации

В разделе «Диспетчер ресурсов файлового сервера» далее в главе рассматрива

ются нововведения, привнесенные в FSRM версией Windows Server 2012 R2.

• Network File System (Сетевая файловая система). Эта служба позволяет предоставлять доступ к файлам из клиентских компьютеров Unix и других машин, которые могут взаимодействовать с применением Network File System (NFS).

Операционная система Windows Server 2012 R2 проделала действительно дол

гий путь со времен Windows Server 2008, предложив в этой серверной редак

ции впечатляющее решение с кластеризированной реализацией. В Windows

Server 2012 обеспечивается гладкий обход отказа для клиентов смешанного

режима в кластеризированной среде. Признавая потребность в росте виртуа

лизированного мира, в Microsoft спроектировали службу NFS специально для

кластеризироDанных виртуальных сред, где непрерывность ввода-вывода под

держивается независимо от операции, выполняемой во время отказа. Теперь

используется NFS версии 4.1 , делая реализацию NFS самой надежной и простой для развертывания в рамках семейства Windows Server.

В Windows Server 2012 R2 также появилось несколько новых командлетов

PowerShell, предназначенных для NFS. Чтобы получить полный их список, запустите командлет Get-Coпunand -Module NFS. Как вы увидите, доступны ко

мандлеты практически для любого действия, которое нужно выполнять с NFS.

Для получения информации о синтаксисе или об отдельной команде приме

няйте любой из следующих командлетов:

• Get-Help <имя командлета> -Detailed

• Get-Help <имя команд.лета> -Examples

• Get-Help <имя команд.лета> -Full

• Storage Senices (Службы хранилища). В Windows Server 2012 R2 добавлены

замечательные компоненты, входящие в состав Storage Services. Они теперь

включают пространства хранения и пулы хранения. За счет объединения

Storage Services с Data Deduplication в Windows Server 2012 R2 теперь можно не только предоставлять, но также и составлять конкуренцию службам, которые обычно требуют отдельной сети хранения данных.

• File Server VSS Agent Senice (Служба агента VSS файлового сервера). Когда включена, эта служба роли позволяет выполнять теневое копирование приложений, которые хранят данные на вашем файловом сервере. Новый в Windows Server 2012 компонент VSS for SMB File Shares (VSS для файловых общих ресурсов SMB) позволяет строить резервные копии во время записи актуальных данных на общие ресурсы SMB. Предшествующие версии VSS разрешали работу теневого копирования только на локальных томах.

• iSCSI Target Server (Целевой сервер iSCSI). Эта служба роли представляет собой серверный компонент, который предлагает блочное хранилище другим

серверам и приложениям в сети. Она содержит все инструменты управления,

необходимые для целей iSCSI.

Целевой сервер запускает цель iSCSI через сеть Ethernet без необходимости в развертывании какого-то дополнительного оборудования. Эта служба роли поддерживает неоднородное хранилище, что позволяет Windows Server совместно использовать его в смешанной программной среде, утилизируя разнообразные типы инициаторов iSCSI.

Данной службой роли можно управлять с применением нового графического пользовательского интерфейса, интегрированного в диспетчер серверов, или новых командлетов Windows PowerShell, включенных в Windows Server 2012 R2.

• BranchCache for Network Files (BranchCache для сетевых файлов).

Средство BranchCache может использоваться в среде с несколькими сайтами, чтобы позволить компьютерам в офисах филиалов кешировать общие загружаемые

файлы. Компонент BranchCache должен быть включен на общей папке. Вы

увидите, как это делается, в разделе «Использование автономных файлов / ке

ширования на стороне клиента» далее в главе.

ДОБАВЛЕНИЕ РОЛИ FILE SERVER ПРИ ОТКРЫТИИ ОБЩЕГО ДОСТУПА К ПАПКЕ

Если вы просто применяете проводник Windows для открытия общего доступа к папке, то роль F i l e Server добавляется автоматически. Вы не обязаны добавлять эту роль с использованием диспетчера серверов.

Тем не менее, когда вы планируете задействовать любые дополнительные роли, то должны добавлять их с помощью мастера добавления ролей и компонентов (Add Roles and Features Wizard), доступного в диспетчере серверов.

добавление ролей к роли File and Storage services

Для добавления ролей к роли File and Storage Services выполните следующие

шаги.

1 . Запустите диспетчер серверов, щелкнув на значке Server Manager (Диспетчер

серверов) в панели задач или на плитке Server Manager на экране Start (Пуск),

как показано на рис. 13.3.

2. На вкладке Dashboard (Управляющая панель) щелкните на ссылке Add Roles

and Features (Добавить роли и компоненты), как показано на рис. 13.4.

3. Мастер добавления ролей и компонентов (Add Roles and Features Wizard) прове

дет вас по остальным действиям процесса. Просмотрите информацию на экра

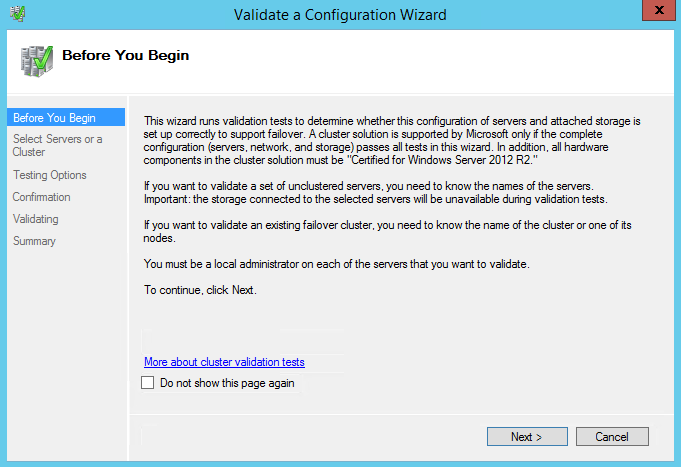

не Before you begin (Прежде чем начать) и щелкните на кнопке Next (Далее).

4. На экране lnstallation Туре (Тип установки) по умолчанию выбран переключа

тель Role-Based ог Feature-Based installation (Установка на основе ролей или

на основе компонентов). Второй переключатель, Remote Desktop Services

installation (Установка служб удаленного стола), касается служб роли для развертывания VDI (Yirtual Desktop Infrastructure — инфраструктура виртуальных рабочих столов). Оставьте выбор по умолчанию и щелкните на кнопке Next.

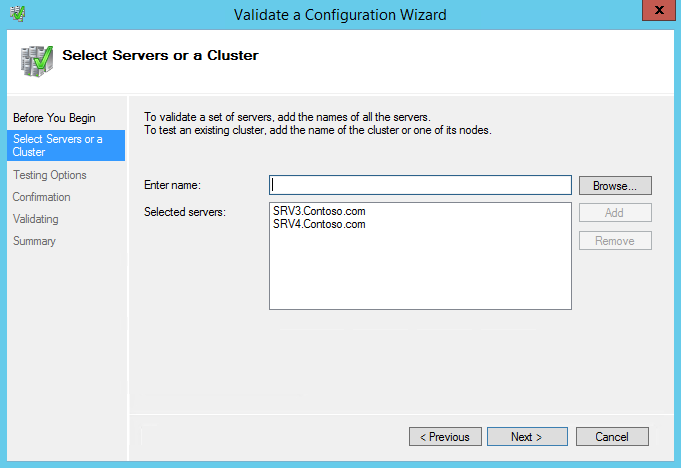

5. На экране Server Selection (Выбор сервера) выберите сервер, к которому необходимо добавить службы роли, и щелкните на кнопке Next.

6. На экране Server Roles (Серверные роли) выберите следующие службы роли

(рис. 13.5): File Server, File Server Resource Manager и BranchCache for Network Files. Щелкните на кнопке Next.

Теперь, когда службы роли выбраны, наступило время установить любые до

полнительные компоненты, которые помогают в поддержке этих служб ролей.

На выбор доступны многие полезные компоненты.

Ролью считается крупная функция сервера, тогда как компонент — это пакет дополнения меньшего размера, который обычно предоставляет добавочную поддержку

для основной роли. Основные роли могут включать Active Directory, DNS и DHCP.

Компоненты, подобные PowerSheП, Windows Server Backup (Резервное копирование

Wmdows Server) и Remote Ass istance (Дистанционный помощник), обеспечивают допол

нительную функuиональность, помогая эфф ективнее управлять серверными ролями.

7. Для примера давайте установим компоненты BitLocker Drive Encryption,

BranchCache и Enhanced Storage (Расширенное хранилище). Вы заметите, что вы

бор BitLocker Drive Encryption приводит к автоматическому выбору для установки также и компонента Enhanced Storage (рис. 13.6). Щелкните на кнопке Next.

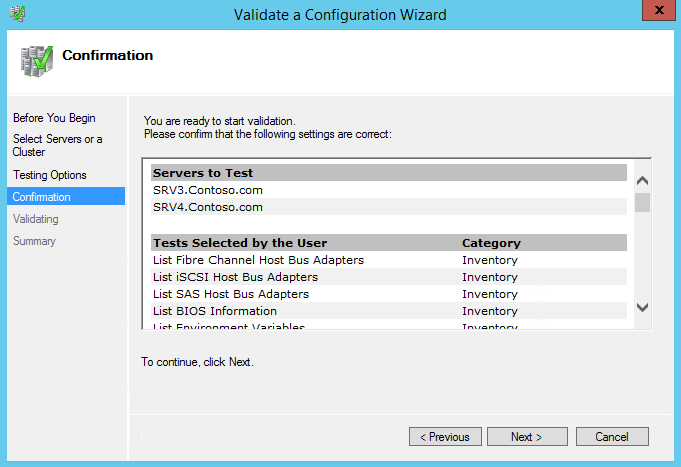

8. Просмотрите информацию на экране Confirmation (Подтверждение), удостове

рившись в том, что ничего не упустили из виду.

Мастер аккуратно отображает все выбранные роли, компоненты и поддерживающие их инструменты. На этом экране присутствует несколько дополнительных опций, которые вы можете счесть полезными: Restart the destination server automatically if required (При необходимости автоматически перезапускать целевой сервер), Export configuration settings (Экспортировать настройки конфигурации) и Specify an alternate source path (Указать альтернативный исходный путь).

Рис. 1 3.6. Выбор дополнительных компонентов для служб роли

9. Щелкните на кнопке lnstall (Установить).

Финальным экраном мастера является Results (Результаты). Здесь отобразит

ся индикатор хода работ по установке. Если вы хотите закрыть этот экран и

выйти, задача будет выполняться в фоновом режиме. Вы всегда можете про

смотреть детальные сведения о задаче в панели задач, щелкнув на значке

Notifications (Уведомления).

10. После успешной установки перезагрузите сервер вручную, или если вы отме

тили флажок Restart the destination server automatically if required на экране Confirmation, то сервер перезагрузится по завершении процесса установки.

Теперь диспетчер серверов включает все роли и компоненты, которые были установлены во время выполнения упражнения. Открыв диспетчер серверов и перейдя на вкладку Dashboard, вы можете просмотреть и воспользоваться установленными ролями и компонентами, щелкая на инструментах и выбирая желаемые ресурсы.

Компоненты File SeNer Resource Manager показаны на рис. 1 3.7.

создание общих ресурсов

Проuесс создания общих ресурсов в этой редакции сервера претерпел ряд интересных изменений. Похоже, что практически все имеет мастер, проводящий нас по задачам и действиям. Существует множество разных способов создания общих ресурсов, которые обсуждаются в данной книге повсеместно. В этом разделе мы сосредоточим внимание на создании обших ресурсов с помошью диспетчера серверов.

Независимо от применяемого метода, на компьютере, где создаются обшие ресурсы, вы должны иметь права пользователя Administrator (Администратор) или Power User (Опытный пользователь).

После создания общий ресурс можно опубликовать в Active Directory, чтобы

упростить пользователям его нахождение. В этом разделе вы научитесь создавать общие ресурсы с использованием диспетчера серверов и публиковать их в Active Directory.

Создание общих ресурсов с помощью диспетчера серверов

Добавлять общие ресурсы в диспетчере серверов относительно просто. На вклад

ке Shares (Общие ресурсы) для роли File and Storage Services доступен мастер созда

ния общеrо ресурса (New Share Wizard), который помогает выполнить эту задачу.

1. Запустите диспетчер серверов, если это еще не сделано, щелкнув на значке

Server Manager (Диспетчер серверов) в панели задач или на плитке Server

Manager на экране Start (Пуск).

2. Выберите роль File and Storage Services и затем вкладку Shares (Общие ресурсы).

3. Щелкните правой кнопкой мыши на области местоположения общей пап

ки и выберите в контекстном меню пункт New Share (Создать общий ре

сурс). Можно также выбрать пункт New Share в раскрывающемся меню Tasks

(Задачи). В любом случае запустится мастер создания общего ресурса, как по

казано на рис. 13.8.

На первом экране мастера, Select Profile (Выбор профиля), предоставляется

возможность выбрать профиль протокола для применения при создании об

щего ресурса. Доступны два крупных варианта и несколько подвариантов. Вы

можете создать либо общий ресурс SMB, либо общий ресурс NFS. В целом

можно отметить следующее:

• общие ресурсы SMB используются для операционных систем Windows;

• общие ресурсы NFS применяются для взаимодействия с машинами на ос

нове Unix.

Протоколы SMB и NFS имеют варианты профиля общего ресурса Quick (Быстрый) и Advanced (Расщиренный). Профиль Advanced имеет несколько дополнительных опций конфигурации, среди которых включение квот. Позже всегда можно добавить дополнительные компоненты, используя диспетчер серверов. Если вы решите включить квоты, то вам сначала потребуется построить новый шаблон квот или отредактировать существующий такой шаблон.

Для SMB предусмотрен еще один шаблон профиля под названием SMB Share —

Applications (Общий ресурс SMB — Приложения). Этот профиль создает общий файловый ресурс SMB с дополнительными настройками, применяемыми

в виртуальной среде.

Рис. 13.8. Создание общего ресурса с использованием диспетчера серверов

4. Для целей этого упражнения выберите профиль SMB Share — Quick (Общий