Обновлено 20.12.2018

Добрый день! Уважаемые читатели и гости компьютерного блога Pyatilistnik.org. В прошлый раз мы с вами разобрали примеры использования Robocopy, что означает, что тему мы изучили и можем двигаться дальше. В сегодняшней заметке я бы хотел вам рассказать, как производится установка ролей и компонентов в операционной системе Windows Server 2019. Мы рассмотрим, как классические методы, так и новомодные, давайте приступать.

Что такое роли и компоненты

Вот согласитесь, что просто голая операционная система, какой бы она не была хорошей никому не нужна, ее основной функцией является создание каркаса для установки расширений и программ. Когда мы с вами установили Windows Server 2019, и произвели начальную ее настройку, мы можем делать из пустой ОС, сервер с сервисами. Встроенными сервисами, которые могут работать на 2019 сервере, являются роли и компоненты.

Роль — Серверной ролью называют, программную реализацию, крупного сервиса в Windows Server 2019, всего их в системе 20 штук. Еще ее можно назвать совокупностью компонентов, объединенных по одному признаку, например, роль IIS, которая состоит из огромного количества маленьких компонентов.

Компонент — по сути это мини роль, простой сервис, например, установка NET.Framework 3.5 или Telnet клиент.

Методы установки ролей в серверной ОС

Существует как минимум три метода позволяющие вам инсталлировать роли и компоненты в Windows Server 2019:

- Классический метод, через «Диспетчер серверов», так сказать графический

- Куда же без PowerShell, в данной оболочке сейчас можно почти все, установку ролей можно было осуществлять еще с Windows Server 2008 R.

- Ну и новомодный метод с использованием инструментария Windows Admin Center

Каждый из этих методов мы с вами подробнейшим образом рассмотрим.

Установка ролей классическим методом

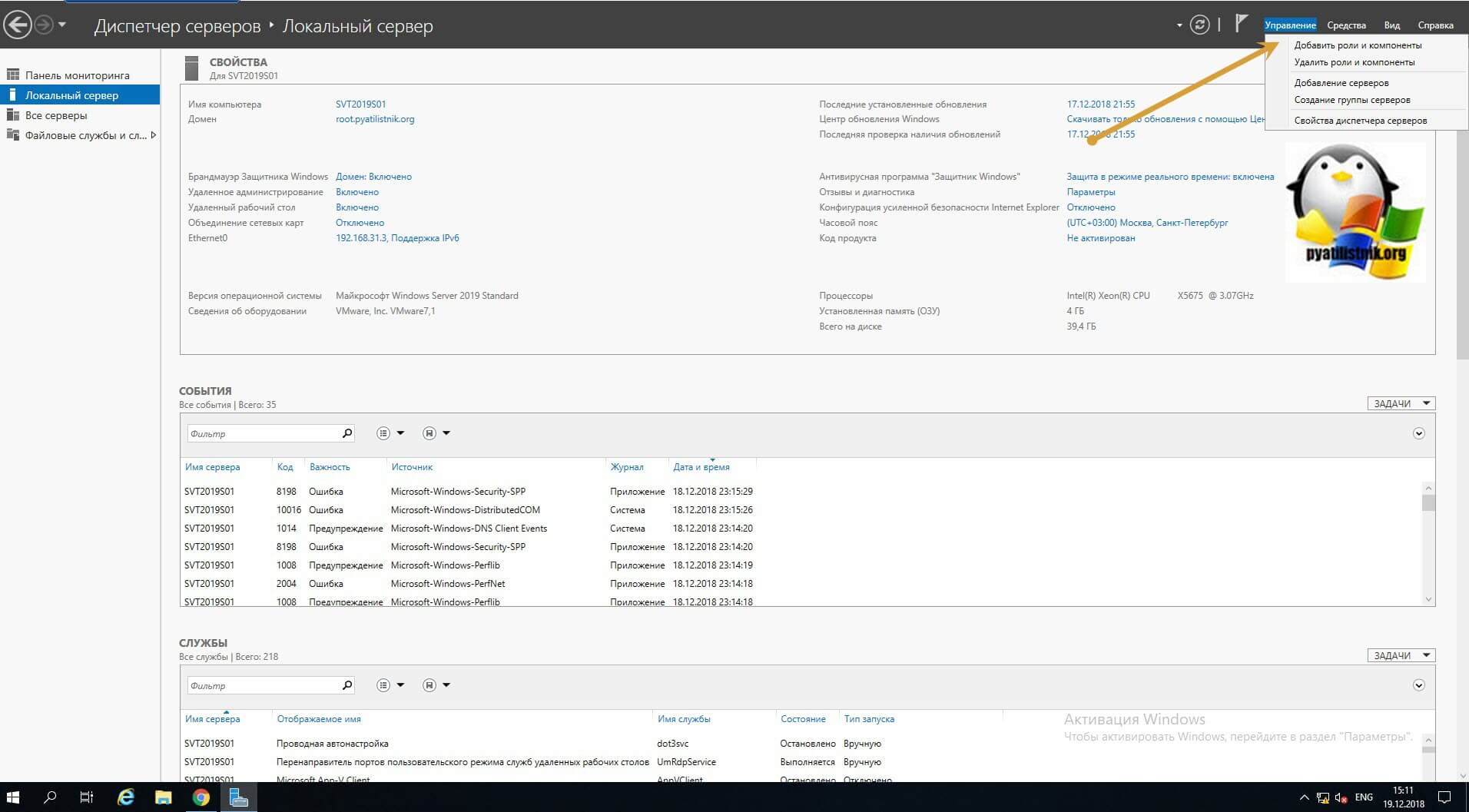

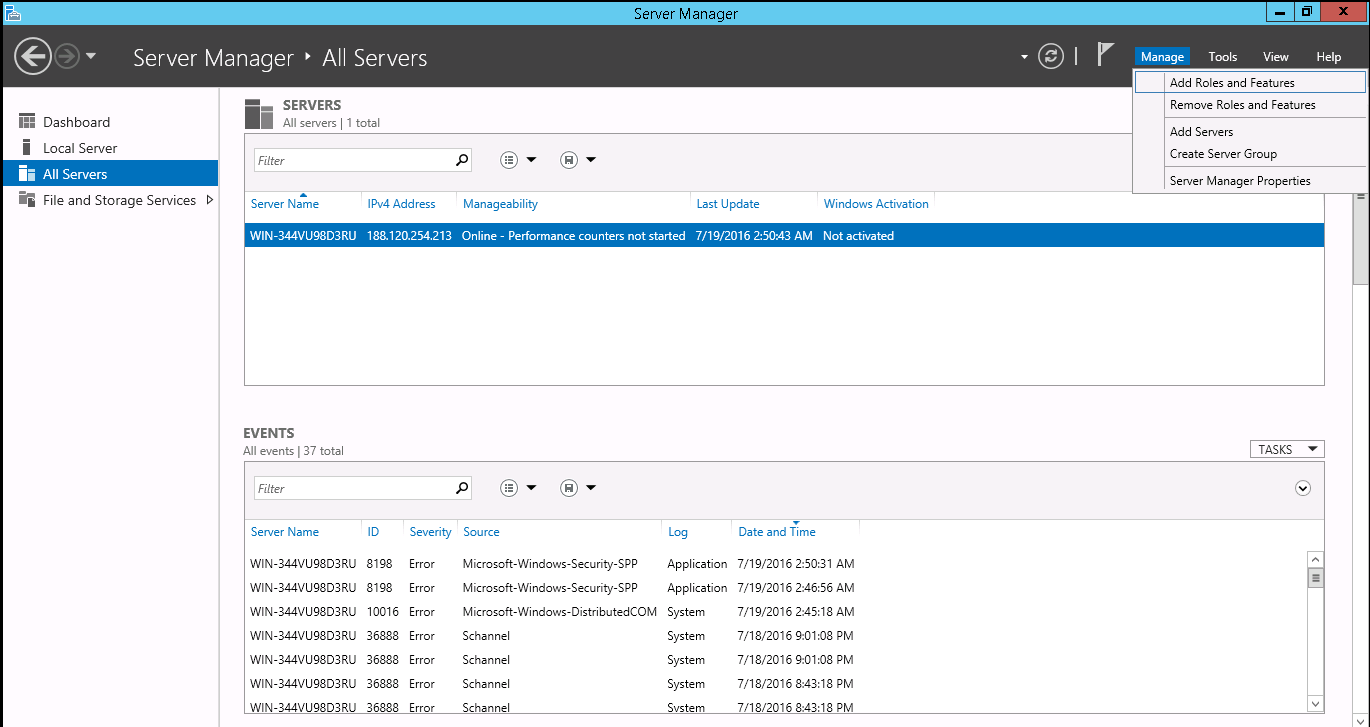

Откройте диспетчер серверов. в правом верхнем углу есть кнопка «Управление», с ее помощью вы легко сможете установить любую серверную роль или компонент в Windows Server 2019.

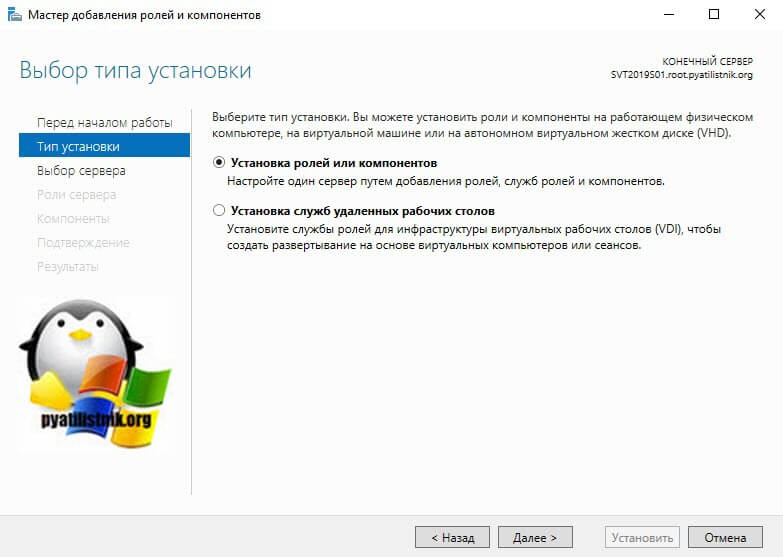

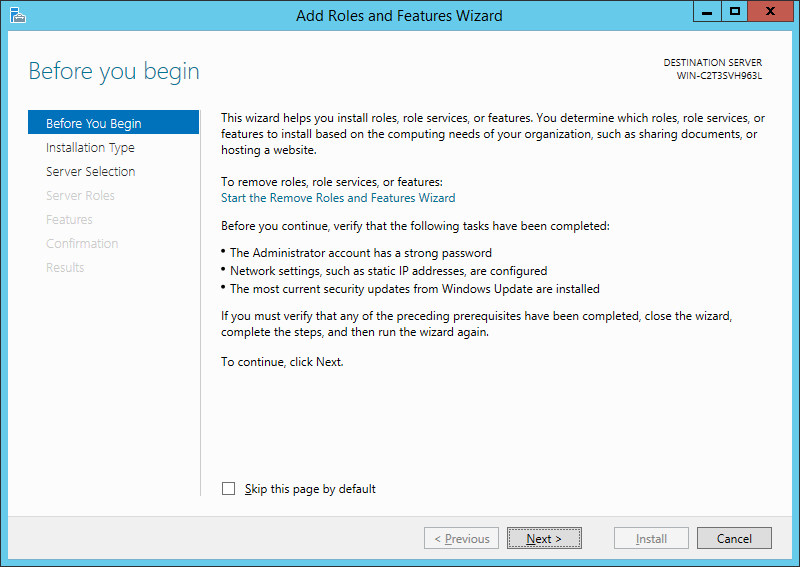

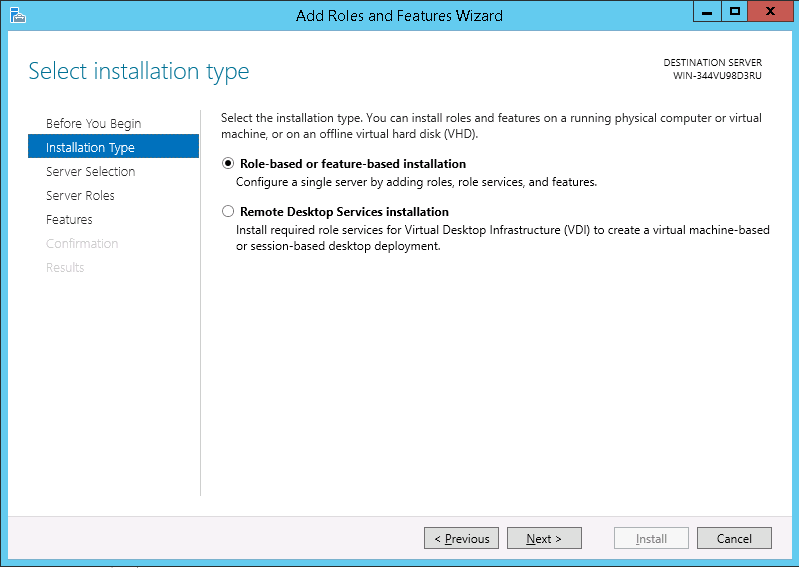

У вас откроется окно «Выбор типа установки», тут вы можете установить локально или VDI, оставляем первый пункт и жмем «далее».

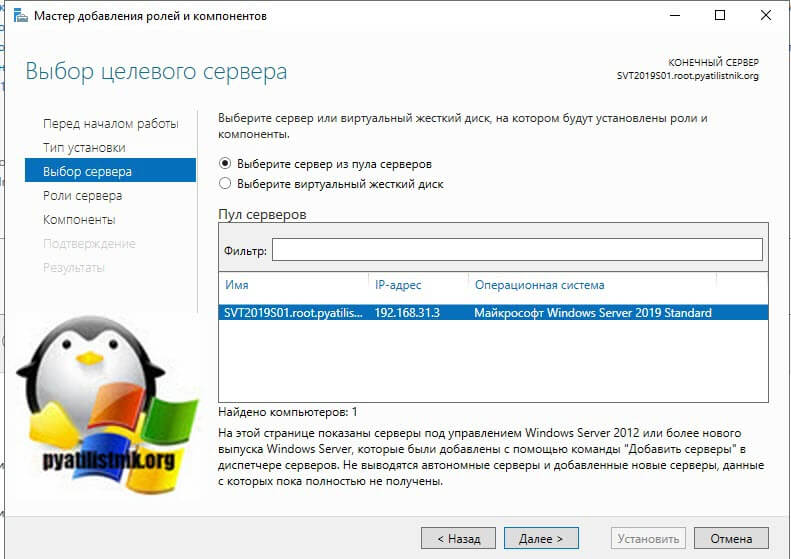

Следующим шагом будет выбор сервера для установки, это может быть локальный или удаленный, очень часты сценарии, когда например создают RDS-ферму, скажем так из 15 участников, и из одной установки в диспетчере серверов, производят инсталляцию роли сразу на все сервера, экономя время.

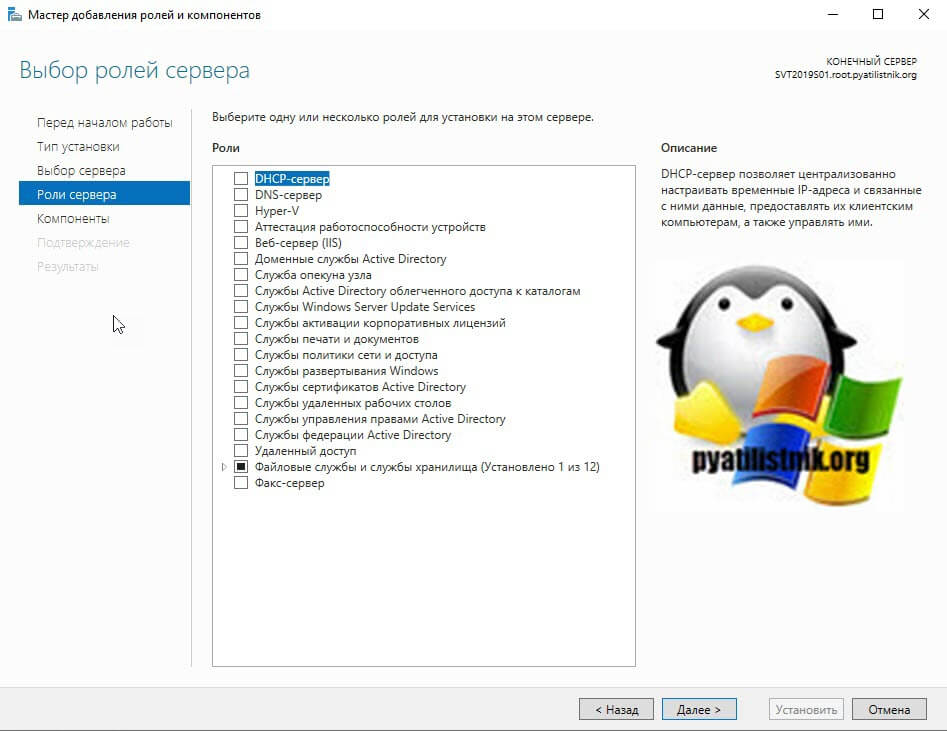

На следующем окне вы увидите доступные роли, которые можно устанавливать в Windows Server 2019, как я и говорил их тут 20:

- DHCP-сервер

- DNS-сервер — сервер разрешения имен

- Hyper-V — для виртуализации

- Аттестация работоспособности устройств

- Веб-сервер IIS — организация инфраструктуры веб-приложений

- Доменные службы Active Directory — создание домена на предприятии

- Служба опекуна узла — служба Guardian аттестация и защита ключей, для экранированных виртуальных машин

- Службы Active Directory облегченного доступа к каталогам

- Службы Windows Server Update Services (WSUS)

- Службы активации корпоративных лицензий

- Службы печати и документов

- Службы политики сети и доступа — NPS-сервер

- Службы развертывания Windows — WDS-сервер

- Службы сертификатов Active Directory

- Службы удаленных рабочих столов

- Службы управления правами Active Directory — RMS-сервер

- Службы федерации Active Directory

- Удаленный доступ

- Файловые службы и службы хранилища

- Факс-сервер

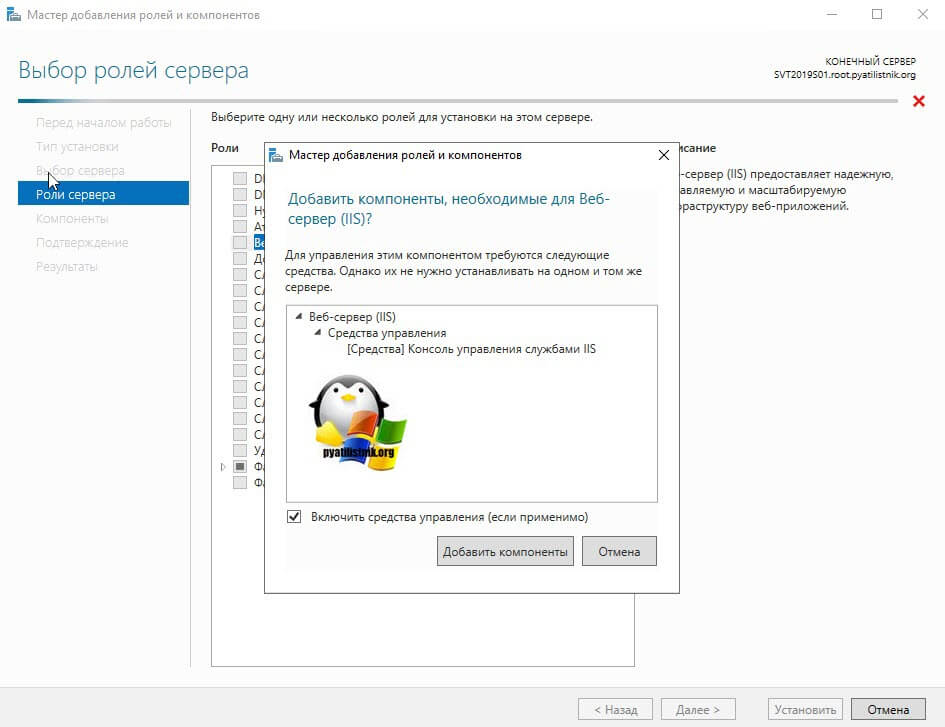

В своем примере я установлю роль «Веб-сервер IIS», выделяю его галкой. У вас появится дополнительное окно «добавить компоненты, необходимые для Веб-сервер (IIS)» и будет их список, нажимаем добавить и далее.

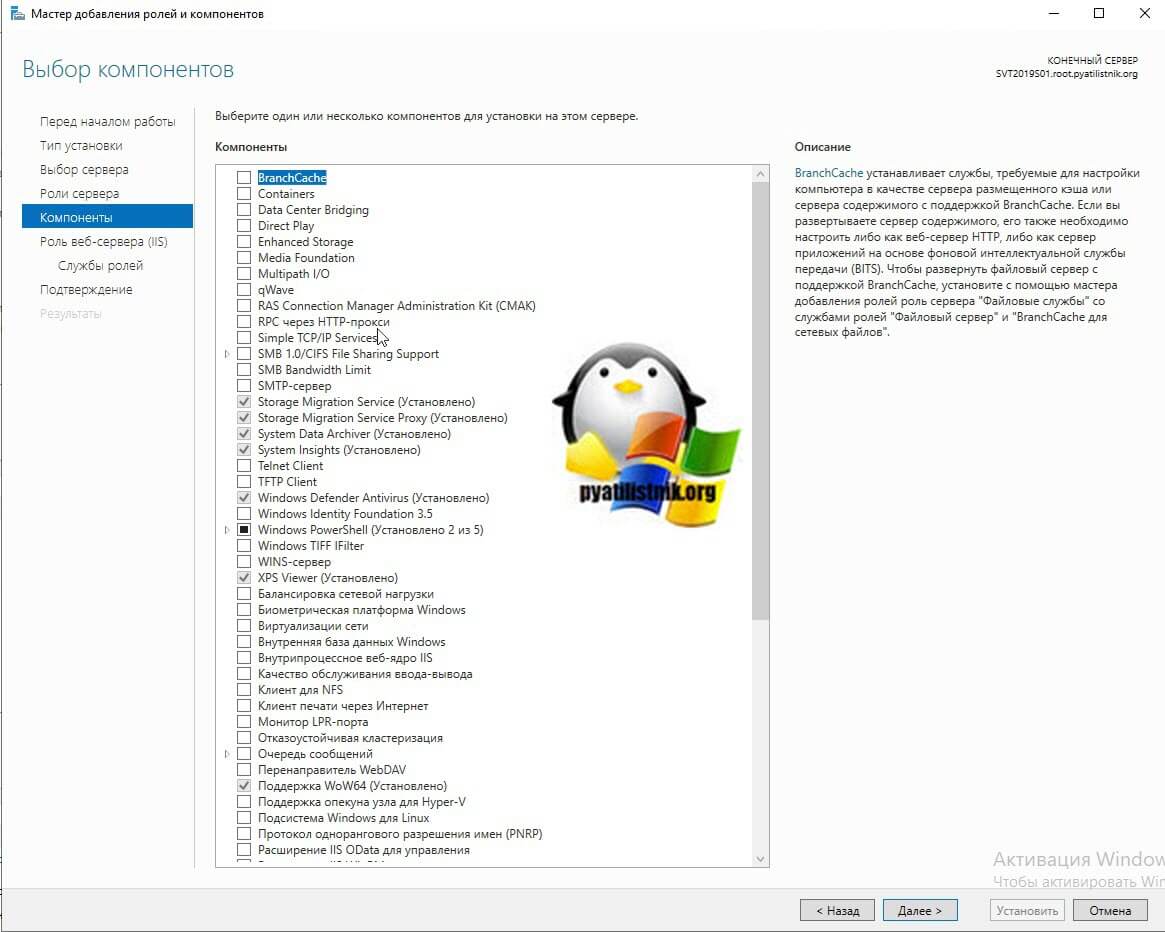

Далее будет окно с выбором компонентов, которые в большинстве случаев можно устанавливать совместно с ролями, но бывают моменты, когда они могут конфликтовать и их нужно разделять. Для примера я выделил Telnet Client и нажимаю далее.

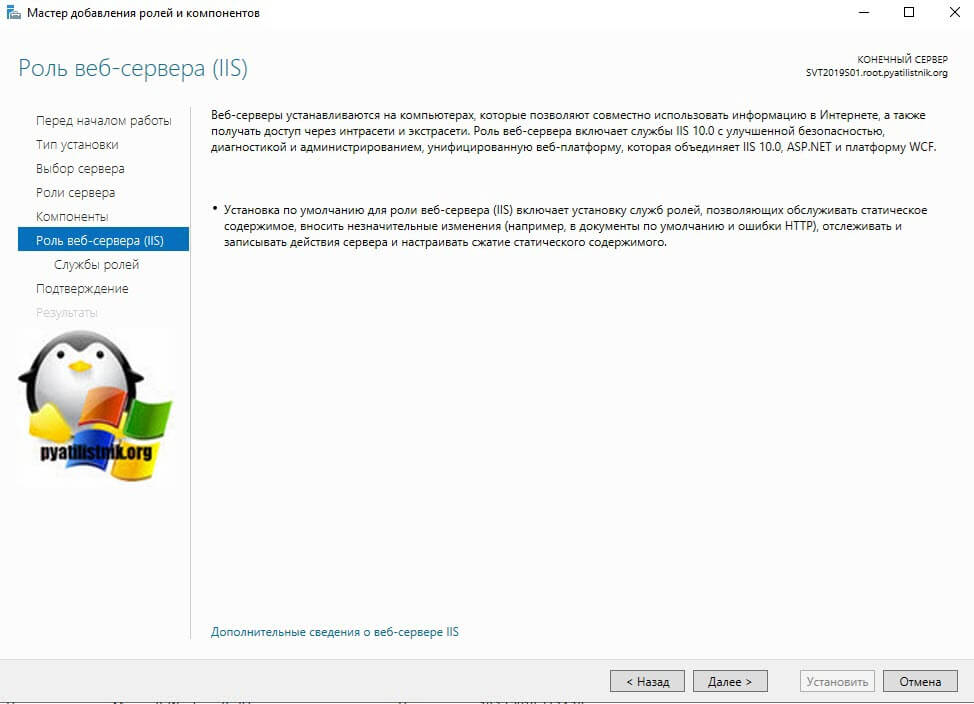

Далее вам приведут общую информацию, что будет поставлена IIS 10 с ASP.NET, идем дальше.

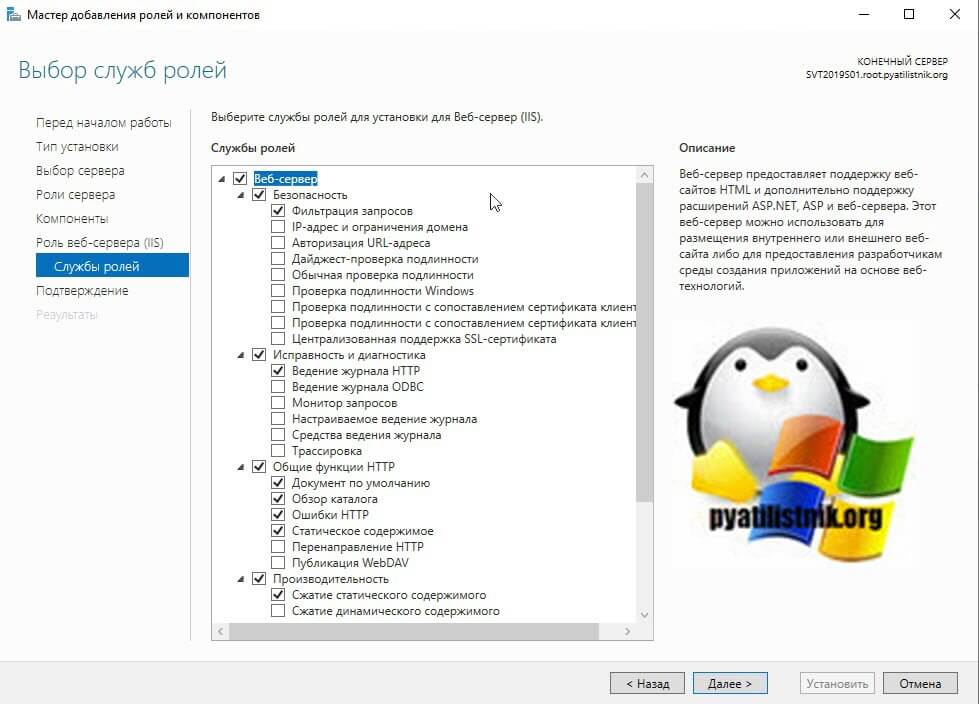

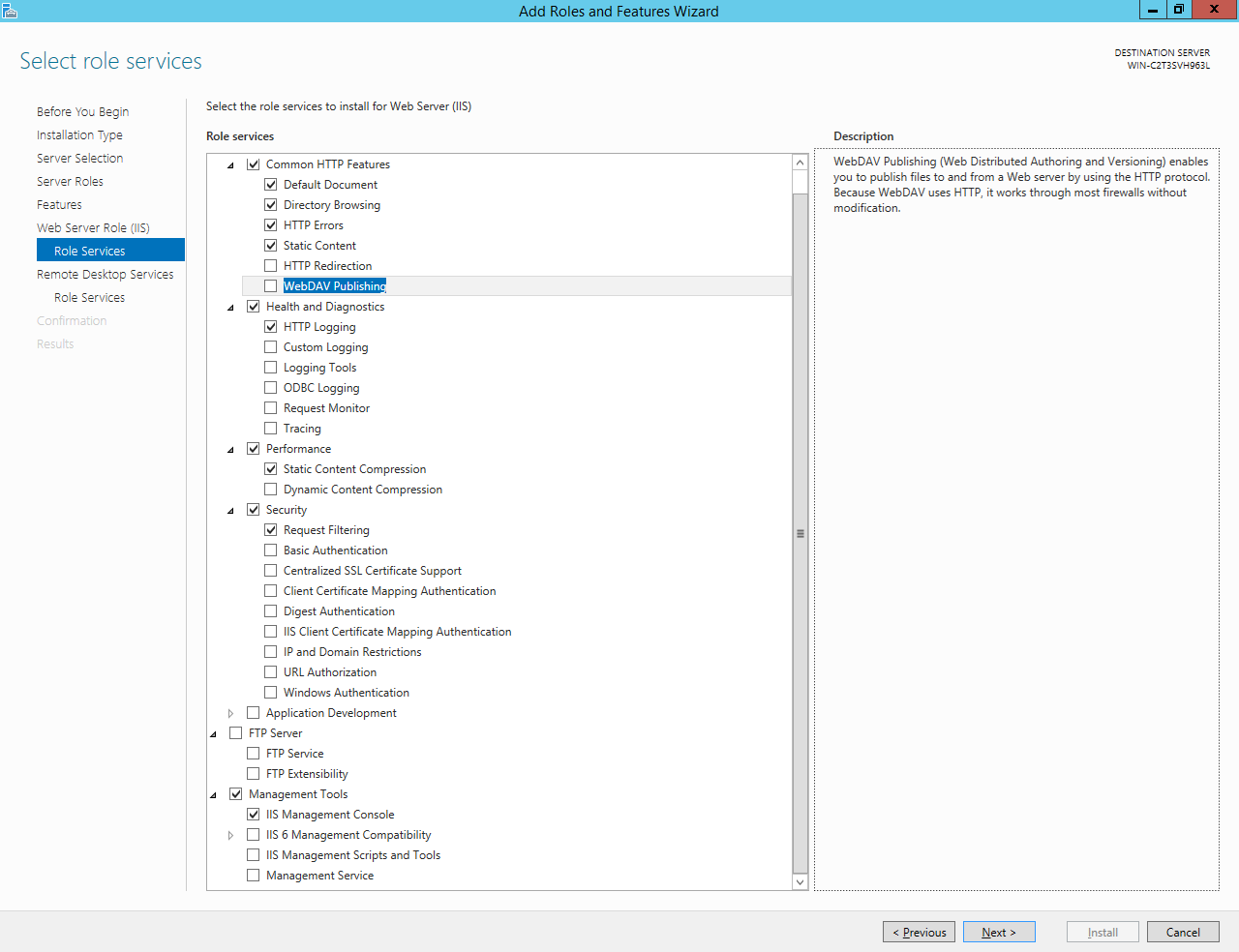

После этого вы можете, как в комбайне, добавить нужное количество дополнительных служб ролей, просто выставив соответствующие галки, я оставлю стандартно.

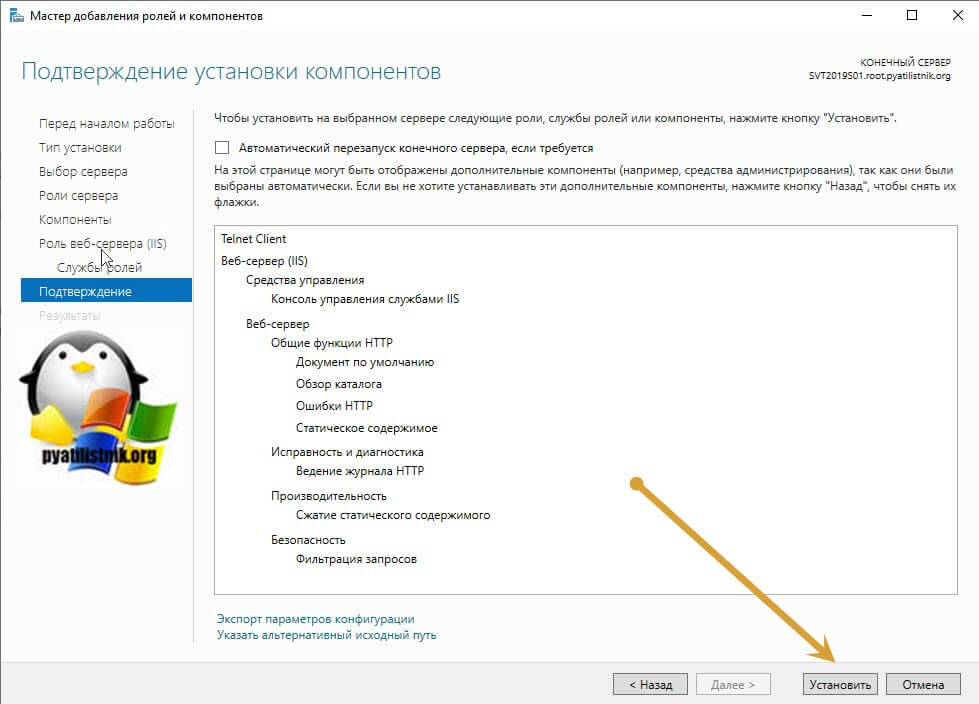

Последний этап попросит от вас просто нажать соответствующую кнопку «Установить».

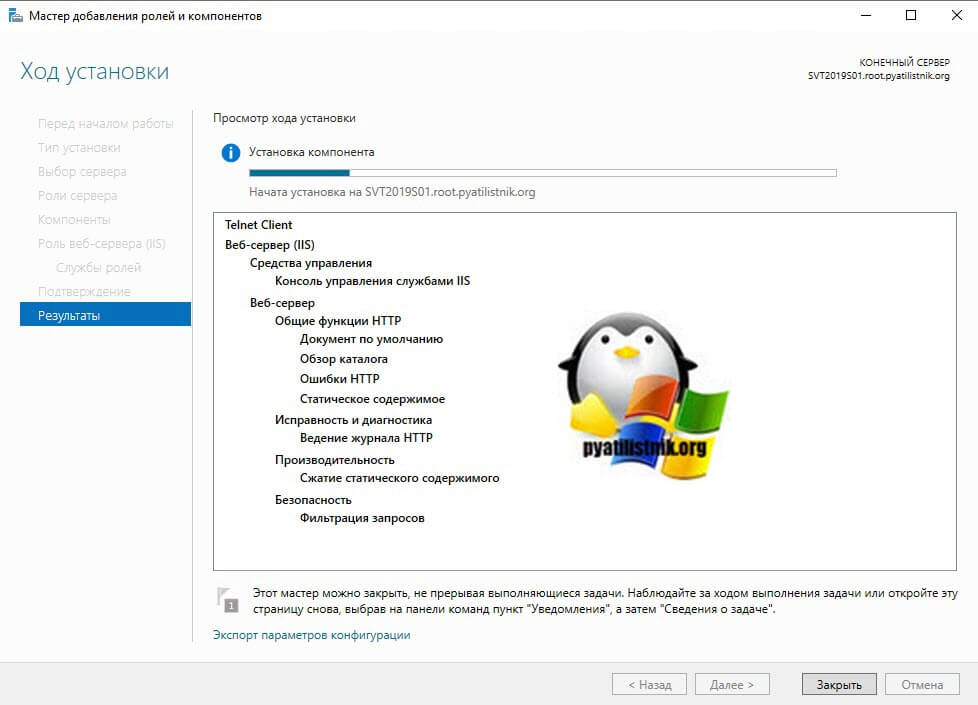

Начнется процесс установки роли

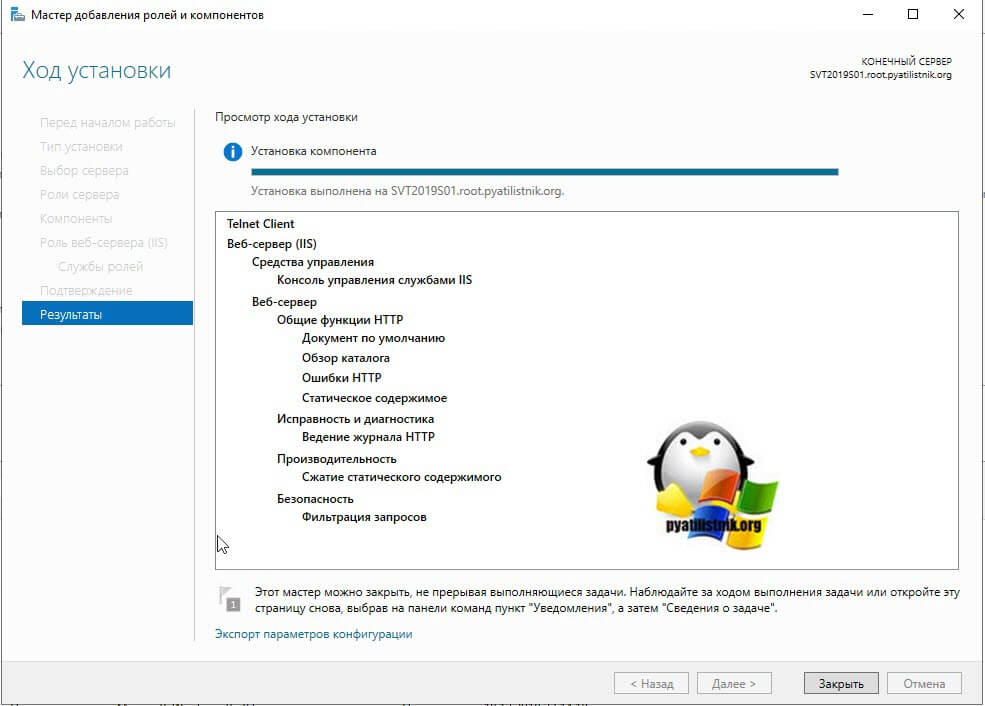

Установка роли успешно выполнена, можно закрывать окно.

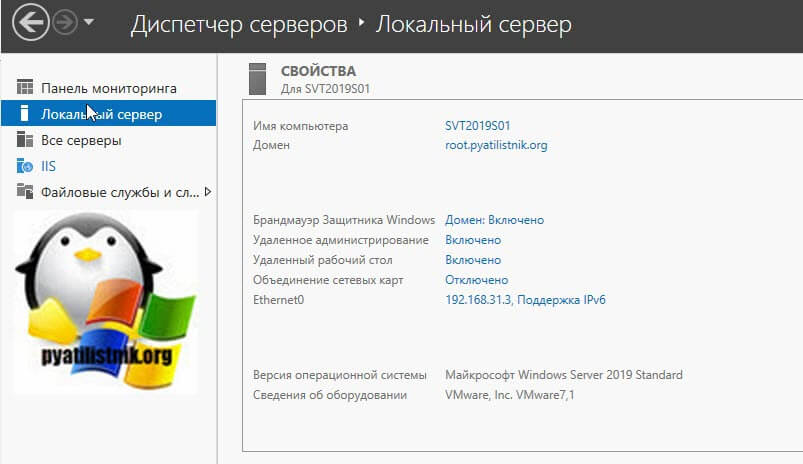

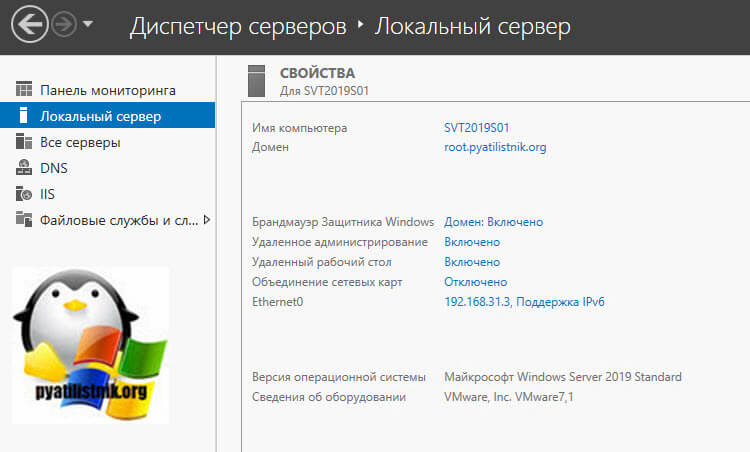

Открыв диспетчер серверов, вы можете увидеть добавленную роль.

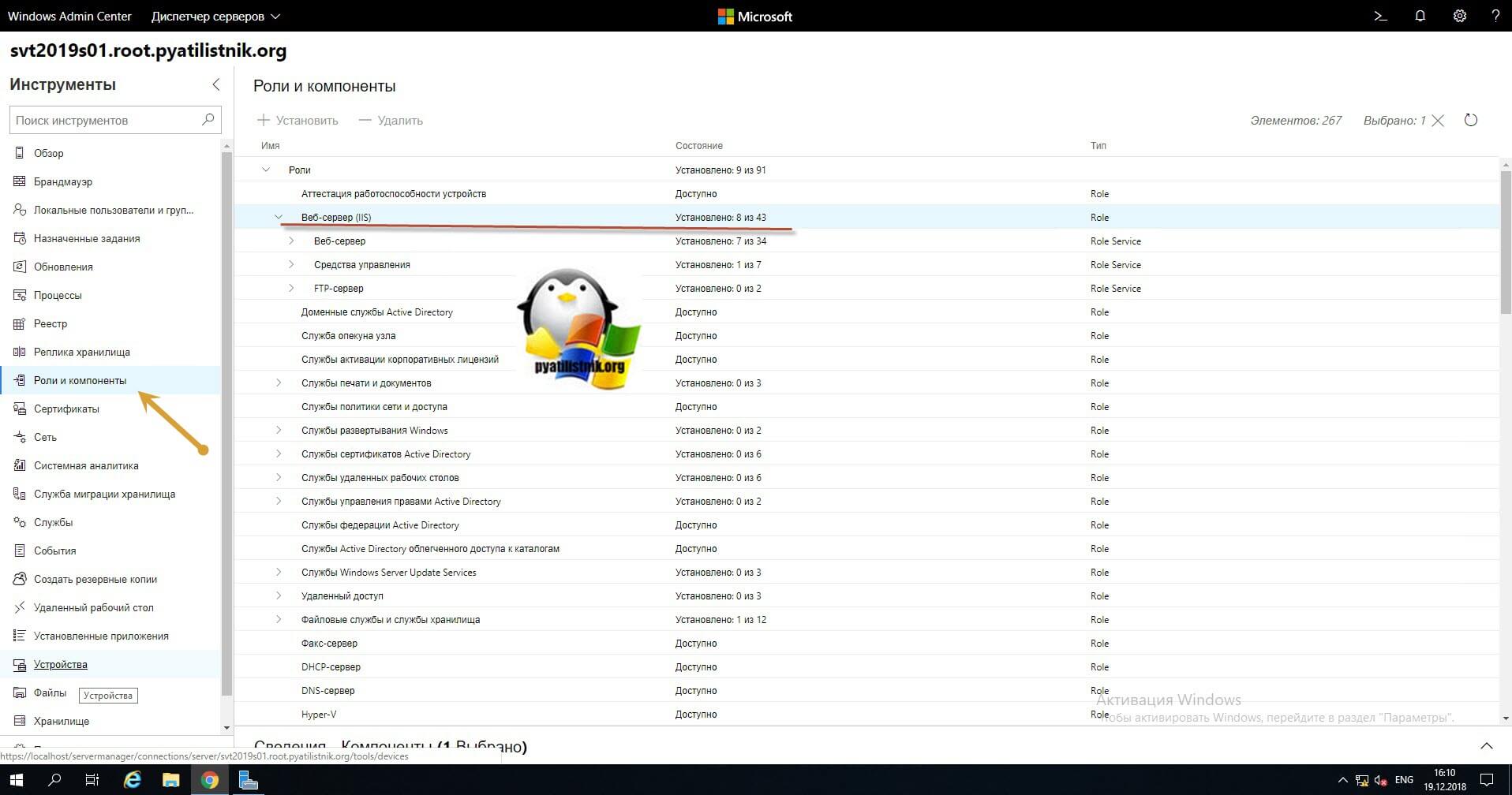

Установка роли через Windows Admin Center

О том, как устанавливать Windows Admin Center, я вам рассказывал. И там в экскурсии по возможностям я показал, что есть вкладка роли и компоненты. Вот так вот она выглядит, как видите тут сразу видно весь список. Я для примера выбрал первую установленную роль IIS, как видите у нее соответствующий статус и видно, сколько и каких компонентов установлено

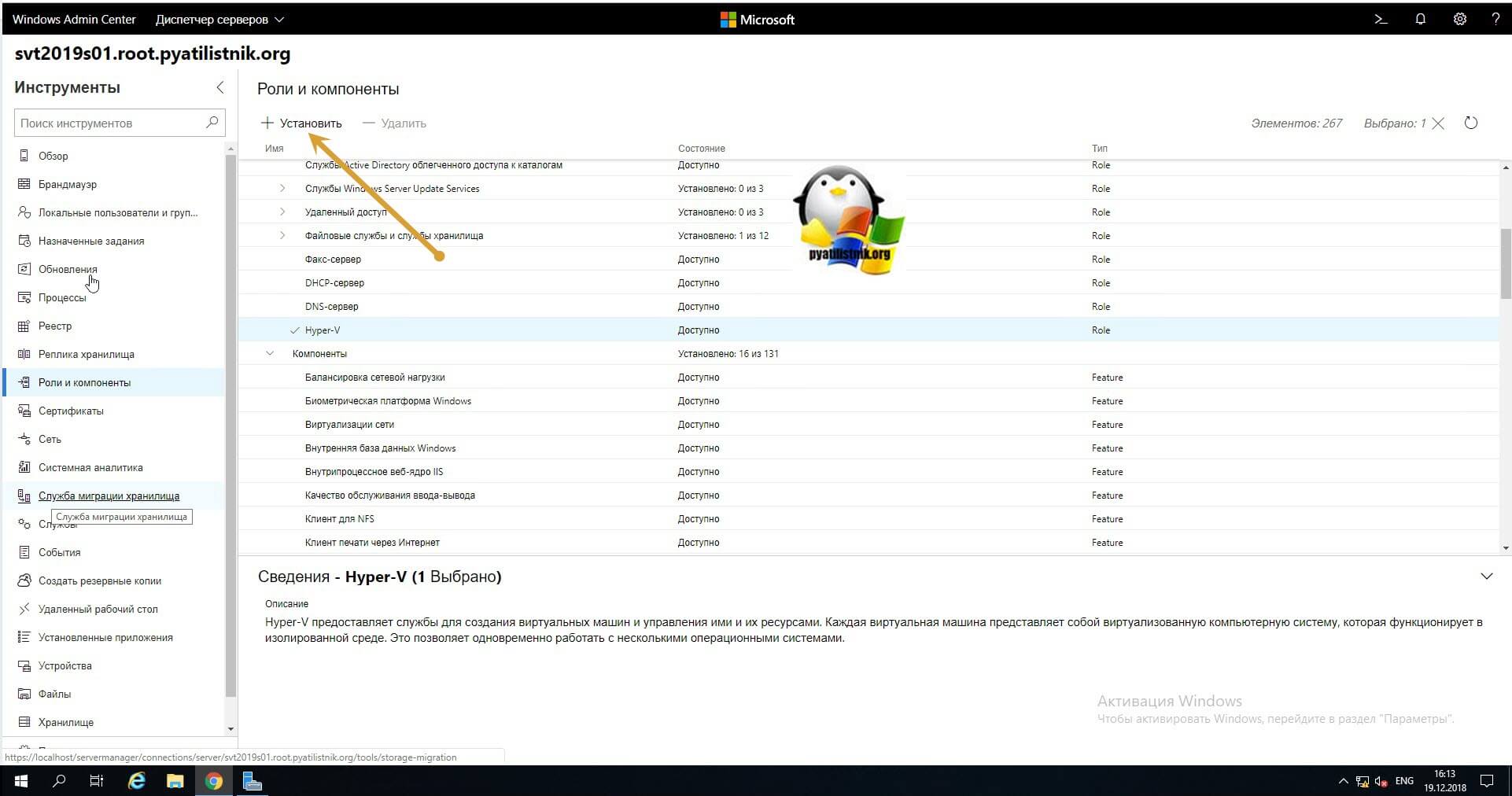

В этом примере я установлю роль DNS. Выбираем соответствующую роль, ниже будет ее описание, и в самом верху нажимаем «Установить»

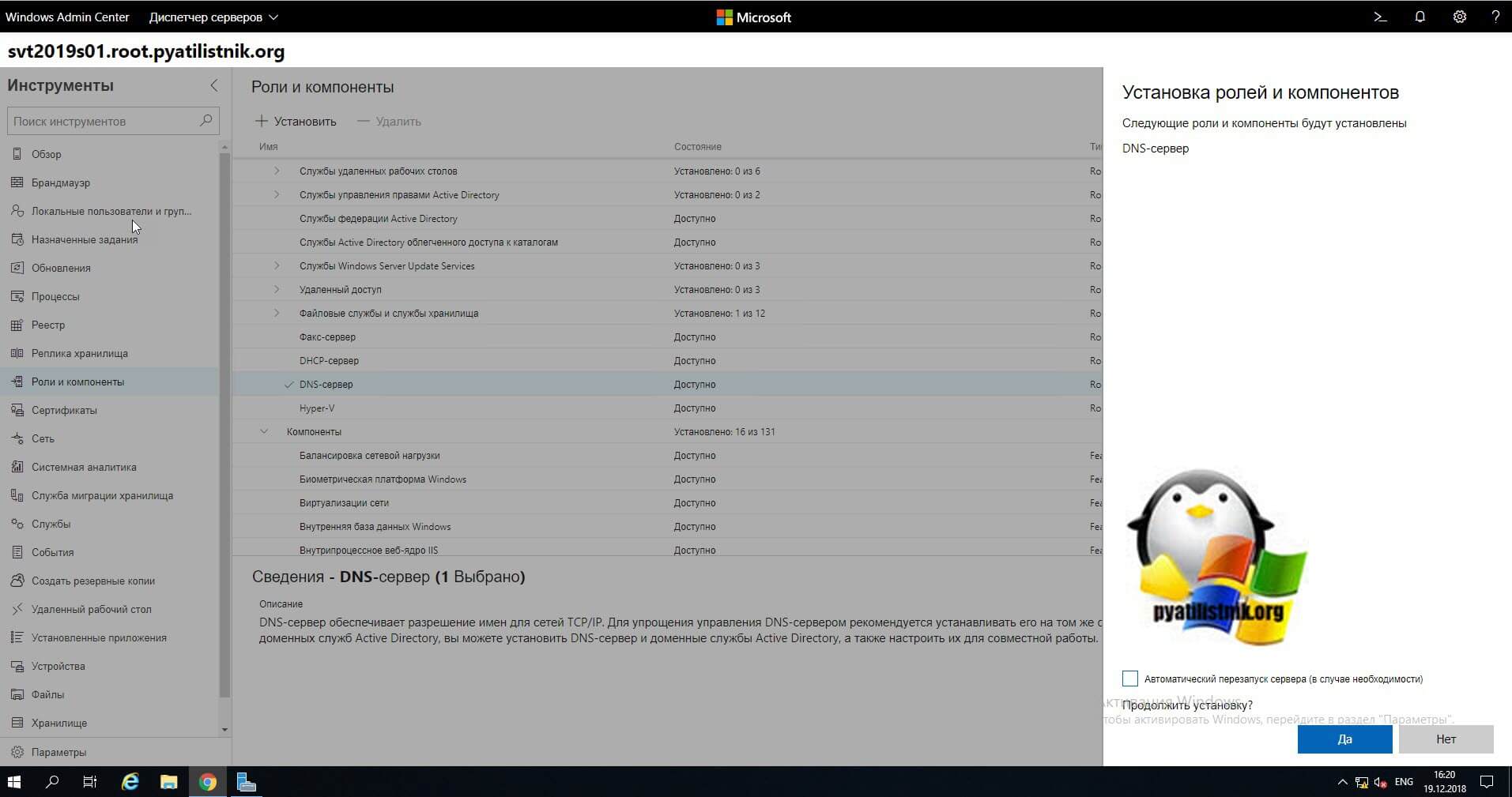

В правой стороне экрана у вас появится боковое окно, в котором вас попросят подтвердить установку роли или компонента через Windows Admin Center в Windows Server 2019.

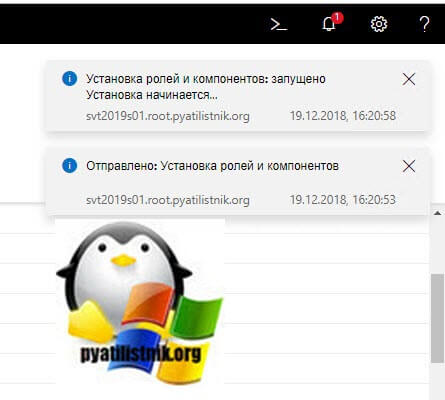

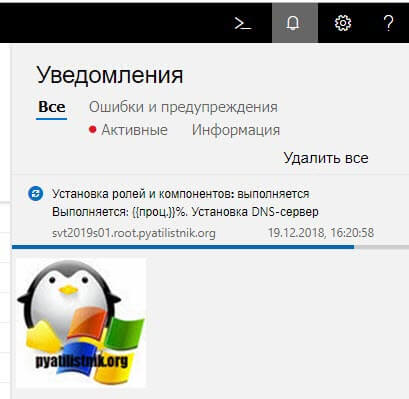

В правом углу у вас будут появляться уведомления, о текущем статусе задания.

Если нажать на колокольчик, то вы увидите подробный прогресс бар установки роли.

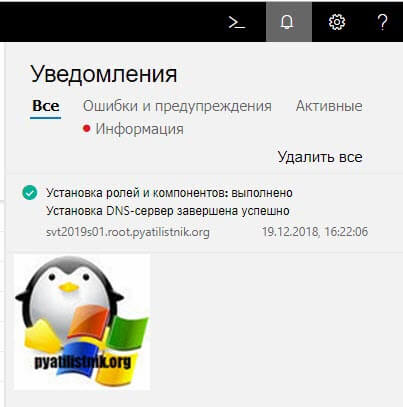

зайдя в диспетчер серверов, я вижу только, что установленную роль DNS, как видите из Windows Admin Center, все отлично выполняется.

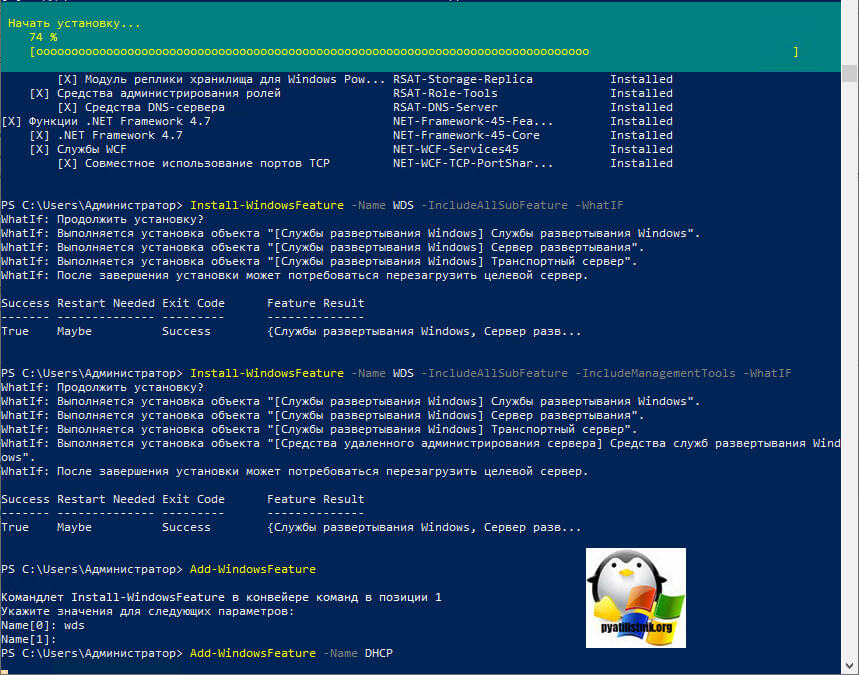

Установка ролей и компонентов через PowerShell

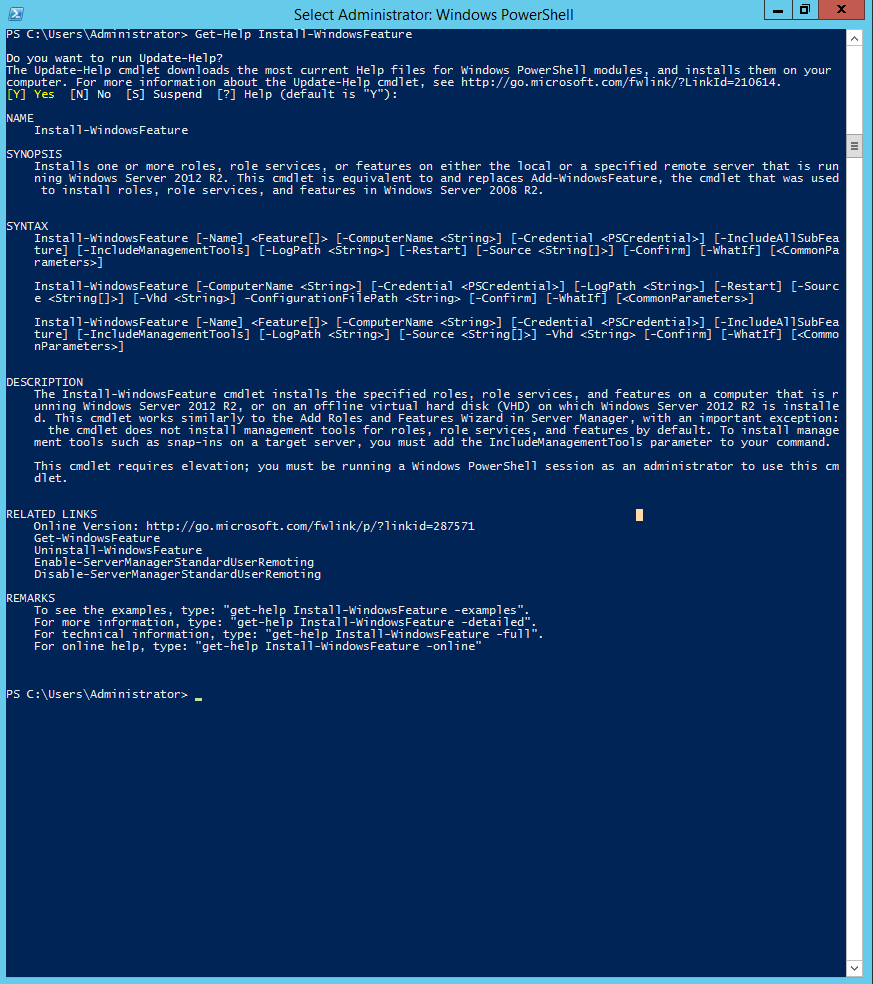

Я уверен, что вы даже не сомневались, что с помощью PowerShell вы легко установите любой компонент или роль в Windows Server 2019, по сути, вы это уже видели, но в виде интерфейса Windows Admin Center. Тут нам на помощью придет командлет Install-WindowsFeature.

Подробнее про Install-WindowsFeature https://docs.microsoft.com/en-us/powershell/module/servermanager/install-windowsfeature?view=winserver2012r2-ps

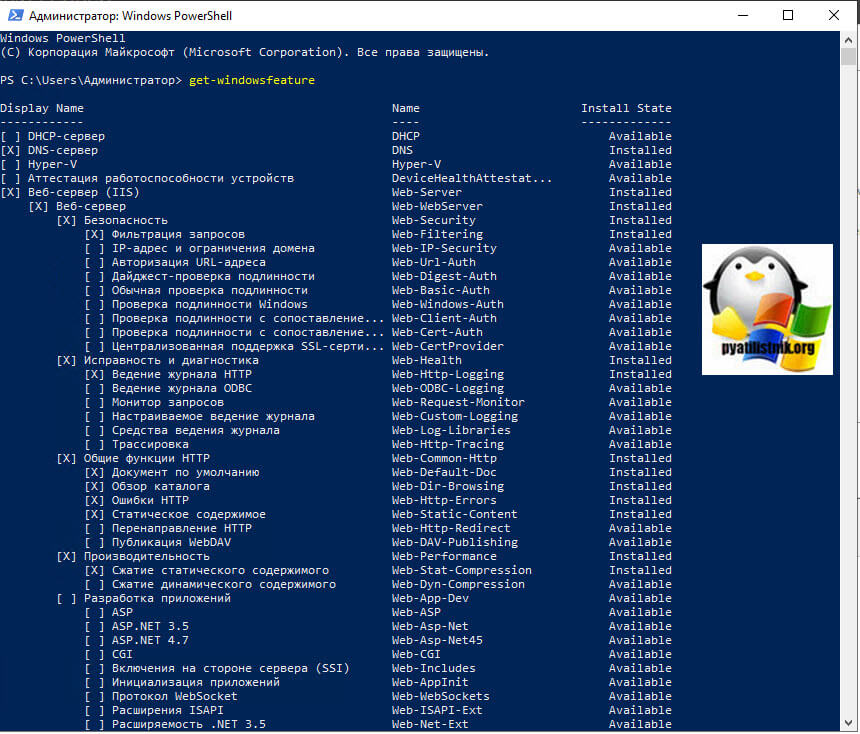

Открываем PowerShell оболочку. И вводим команду:

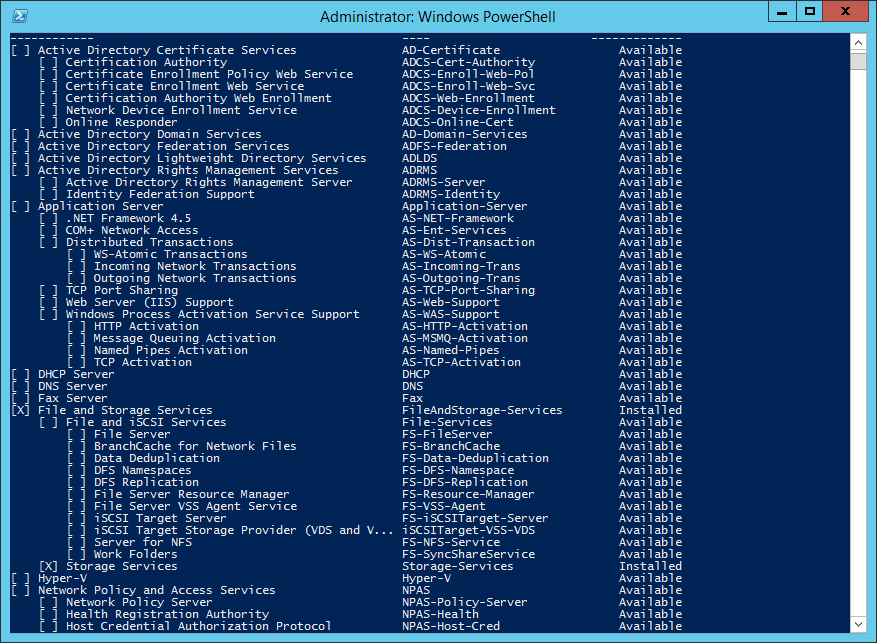

На выходе вы получите все роли и компоненты, доступные в системе, увидите их имена, а так же текущий статус установки.

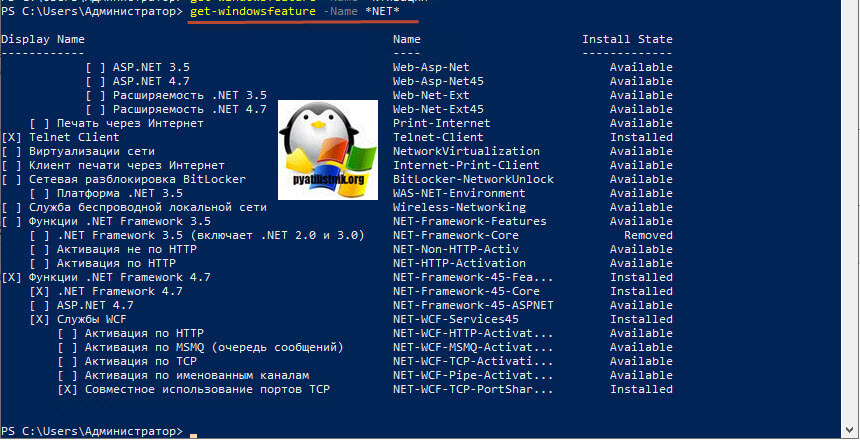

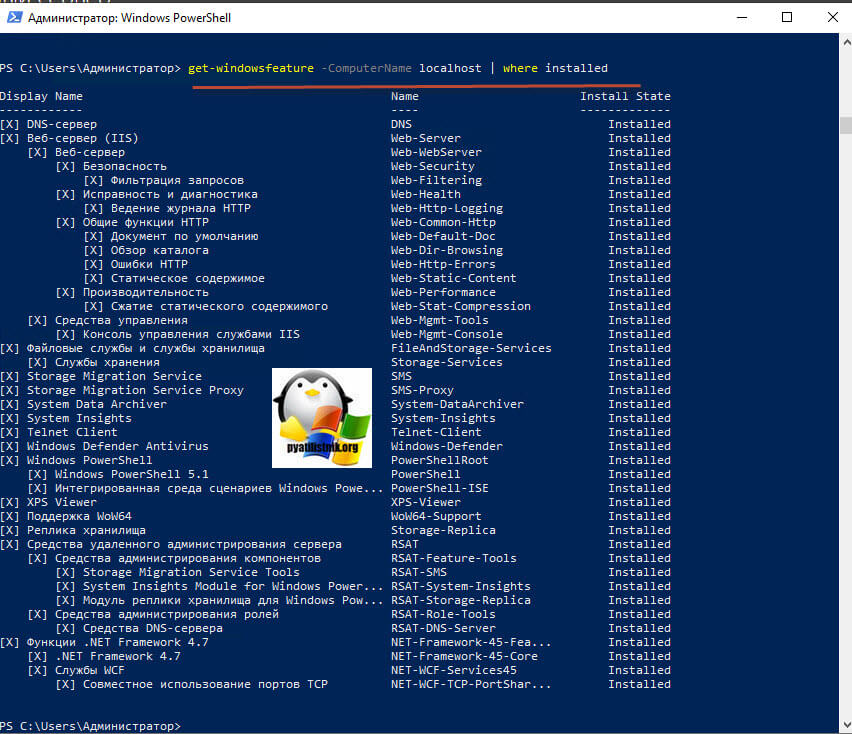

При необходимости можно фильтровать вывод, например по имени, где есть слово net:

Get-WindowsFeature -Name *NET*

Или можно отфильтровать по статусам установки, например, вот вывод всех ролей и компонентов, что уже установлены в Windows Server 2019.

Get-WindowsFeature -ComputerName Server01 | Where Installed

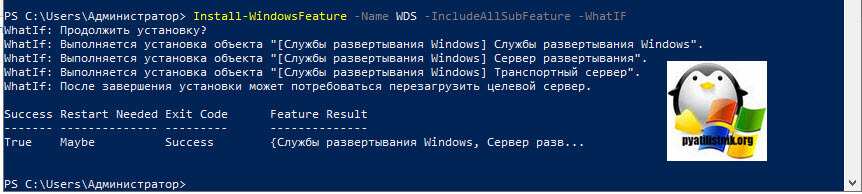

Предположим, что я хочу установить роль WDS-сервера, для этого я пишу команду, обратите внимание, что ключ -WhatIF, по сути покажет, что будет при установке, но саму роль не поставит, это делается для эмуляции, если все хорошо, то можно его убирать.

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -WhatIF

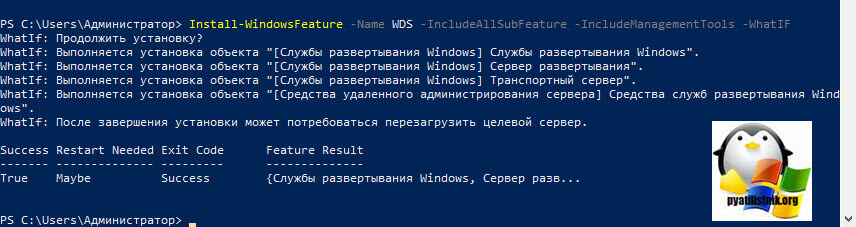

Если добавить ключ IncludeManagementTools, то еще будут установлены компоненты управления RSAT WDS.

—

Install-WindowsFeature -Name WDS -IncludeAllSubFeature -IncludeManagementTools

Подробнее про командлет Install-WindowsFeature можно почитать вот тут https://docs.microsoft.com/en-us/powershell/module/servermanager/install-windowsfeature?view=winserver2012r2-ps

Еще можно добавить роли и компоненты ролей командлетом add-windowsfeature, например так:

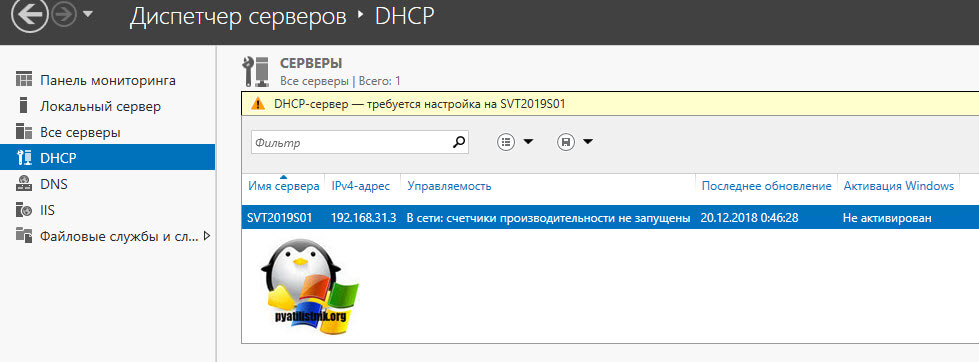

add-windowsfeature -Name DHCP

Вот процесс установки роли DHCP.

Открыв диспетчер серверов мы видим, что роль DHCP установлена.

На этом у меня все, мы разобрали три метода установки ролей и компонентов в Windows Server 2019, с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

При установке Windows большая часть второстепенных подсистем не активируется или не устанавливается. Это сделано по причинам безопасности. Поскольку система по умолчанию защищена, системные администраторы могут сосредоточиться на проектировании системы, которая будет выполнять исключительно возложенные на нее функции и ничего лишнего. Для помощи при включении нужных функций, Windows предлагает выбрать роль сервера (Server Role).

Содержание

- 1 Роли

- 2 Службы ролей

- 2.1 Установка ролей сервера с помощью Server Manager

- 2.2 Установка ролей с помощью PowerShell

- 3 Описание ролей и служб ролей

- 3.1 Подробное описание IIS

- 3.2 Подробное описание RDS

- 3.3 Active Directory Certificate Services

- 3.4 Active Directory Domain Services

- 3.5 Active Directory Federation Services

- 3.6 Active Directory Lightweight Directory Services

- 3.7 Active Directory Rights Management Services

- 3.8 Application Server

- 3.9 DHCP Server

- 3.10 DNS Server

- 3.11 FAX Server

- 3.12 File and Storage Services

- 3.13 Hyper-V

- 3.14 Network Policy and Access Services

- 3.15 Print and Document Services

- 3.16 Remote Access

- 3.17 Remote Desktop Services

- 3.18 Volume Activation Services

- 3.19 Web Server (IIS)

- 3.20 Windows Deployment Services

- 3.21 Windows Server Essentials Experience

- 3.22 Windows Server Update Services

Роли

Роль сервера — это набор программ, которые при правильной установке и настройке позволяют компьютеру выполнять определенную функцию для нескольких пользователей или других компьютеров в сети. В общих случаях все роли имеют следующие характеристики.

- Они определяют основную функцию, назначение или цель использования компьютера. Можно назначить компьютер для выполнения одной роли, которая интенсивно используется на предприятии, или для выполнения нескольких ролей, если каждая из них применяется лишь изредка.

- Роли предоставляют пользователям во всей организации доступ к ресурсам, которые управляются другими компьютерами, таким как веб-сайты, принтеры или файлы, хранящиеся на разных компьютерах.

- Они обычно имеют собственные базы данных, в которых создаются очереди запросов пользователя или компьютера либо записываются сведения о сетевых пользователях и компьютерах, имеющих отношение к роли. Например, Службы домена Active Directory содержат базу данных для хранения имен и иерархических связей всех компьютеров в сети.

- После правильной установки и настройки роли функционируют автоматически. Это позволяет компьютерам, на которых они установлены, выполнять назначенные задачи при ограниченном участии пользователя.

Службы ролей

Службы ролей — это программы, которые обеспечивают функциональные возможности роли. При установке роли можно выбрать, какие службы она предоставляет другим пользователям и компьютерам на предприятии. Некоторые роли, такие как DNS-сервер, выполняют только одну функцию, поэтому для них нет служб ролей. Другие роли, такие как службы удаленных рабочих столов, имеют несколько служб, которые можно установить в зависимости от потребностей предприятия в удаленном доступе. Роль можно рассматривать как совокупность тесно связанных, взаимодополняющих служб ролей. В большинстве случаев установка роли означает установку одной или нескольких ее служб.

Компоненты

Компоненты — это программы, которые не являются непосредственно частями ролей, но поддерживают или расширяют функции одной или нескольких ролей либо целого сервера независимо от того, какие роли установлены. Например, компонент «Средство отказоустойчивости кластеров» расширяет функции других ролей, таких как Файловые службы и DHCP-сервер, позволяя им присоединяться к серверным кластерам, что обеспечивает повышенную избыточность и производительность. Другой компонент — «Клиент Telnet» — обеспечивает удаленную связь с сервером Telnet через сетевое подключение. Эта функция расширяет возможности связи для сервера.

Когда Windows Server работает в режиме основных серверных компонентов, поддерживаются следующие роли сервера:

- службы сертификатов Active Directory;

- доменные службы Active Directory;

- DHCP-сервер;

- DNS-сервер;

- файловые службы (в том числе диспетчер ресурсов файлового сервера);

- службы Active Directory облегченного доступа к каталогам;

- Hyper-V;

- службы печати и документов;

- службы потокового мультимедиа;

- веб-сервер (в том числе подмножество ASP.NET);

- сервер обновления Windows Server;

- сервер управления правами Active Directory;

- сервер маршрутизации и удаленного доступа и следующие подчиненные роли:

- посредник подключений служб удаленных рабочих столов;

- лицензирование;

- виртуализация.

Когда Windows Server работает в режиме основных серверных компонентов, поддерживаются следующие компоненты сервера:

- Microsoft .NET Framework 3.5;

- Microsoft .NET Framework 4.5;

- Windows PowerShell;

- фоновая интеллектуальная служба передачи (BITS);

- шифрование диска BitLocker;

- сетевая разблокировка BitLocker;

- BranchCache

- мост для центра обработки данных;

- Enhanced Storage;

- отказоустойчивая кластеризация;

- Multipath I/O;

- балансировка сетевой нагрузки;

- протокол PNRP;

- qWave;

- удаленное разностное сжатие;

- простые службы TCP/IP;

- RPC через HTTP-прокси;

- сервер SMTP;

- служба SNMP;

- клиент Telnet;

- сервер Telnet;

- клиент TFTP;

- внутренняя база данных Windows;

- Windows PowerShell Web Access;

- служба активации Windows;

- стандартизированное управление хранилищами Windows;

- расширение IIS WinRM;

- WINS-сервер;

- поддержка WoW64.

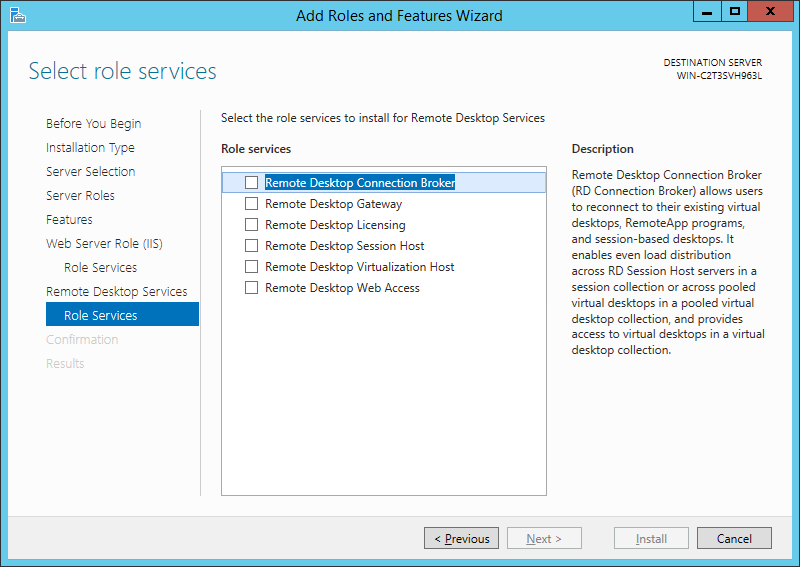

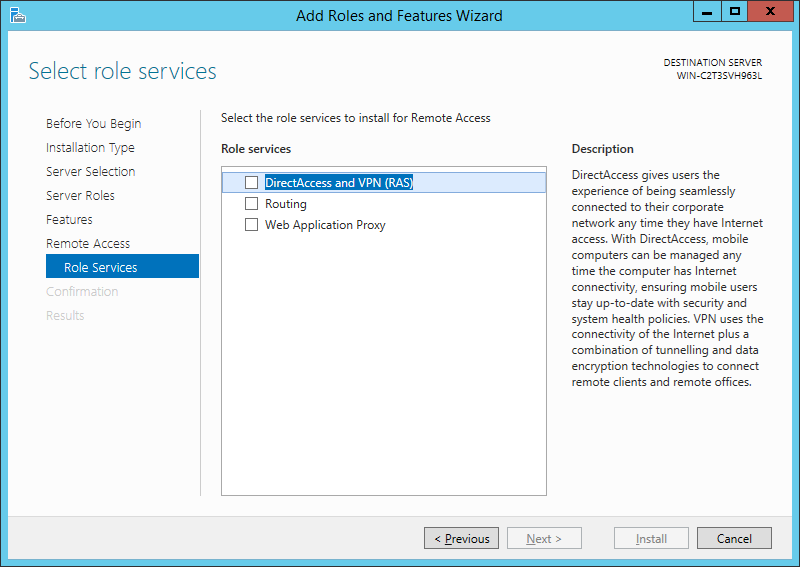

Установка ролей сервера с помощью Server Manager

Для добавления открываем Server Manager, и в меню Manage жмем Add Roles and features:

Откроется мастер добавления ролей и компонентов. Жмем Next

Installation Type, выбираем Role-based or feature-based installation. Next:

Server Selection — выбираем наш сервер. Жмем Next Server Roles — Выберите роли, если необходимо, выберите службы ролей и нажмите кнопку Next, чтобы выбрать компоненты. В ходе этой процедуры Мастер добавления ролей и компонентов автоматически информирует о возникших конфликтах на конечном сервере, которые могут помешать установке или нормальной работе выбранных ролей или компонентов. Также появляется запрос на добавление ролей, служб ролей и компонентов, необходимых для выбранных ролей или компонентов.

Установка ролей с помощью PowerShell

Открываем Windows PowerShell Вводим команду Get-WindowsFeature, чтобы просмотреть список доступных и установленных ролей и компонентов на локальном сервере. Результаты выполнения этого командлета содержат имена команд для ролей и компонентов, установленных и доступных для установки.

Введите Get-Help Install-WindowsFeature для просмотра синтаксиса и допустимых параметров командлета Install-WindowsFeature (MAN).

Вводим следующую команду (-Restart перезагрузит сервер, если при установке роли требуется перезагрузка).

Install-WindowsFeature –Name <feature_name> -Restart

Описание ролей и служб ролей

Ниже описаны все роли и службы ролей. Расширенную настройку посмотрим для самых часто встречающихся в нашей практике Web Server Role и Remote Desktop Services

Подробное описание IIS

- Common HTTP Features — Основные HTTP компоненты

- Default Document — позволяет устанавливать индексную страницу у сайта.

- Directory Browsing — позволяет пользователям видеть содержимое каталога на веб-сервере. Используйте Directory Browsing для того, чтобы автоматически сгенерировать список всех каталогов и файлов, имеющихся в каталоге, когда пользователи не указывают файл в URL-адресе и индексная страница отключена или не настроена

- HTTP Errors — позволяет настроить сообщения об ошибках, возвращаемых клиентам в браузере.

- Static Content — позволяет размещать статический контент, например, картинки или html-файлы.

- HTTP Redirection — обеспечивает поддержку перенаправления запросов пользователей.

- WebDAV Publishing позволяет публиковать файлы с веб-сервера с помощью протокола HTTP.

- Health and Diagnostics Features — Компоненты диагностики

- HTTP Logging обеспечивает ведение журнала активности веб-сайта для данного сервера.

- Custom Logging обеспечивает поддержку создания кастомных логов, которые отличаются от “традиционных” журналов.

- Logging Tools обеспечивает инфраструктуру для управления журналами веб-сервера и автоматизации общих задач ведения журнала.

- ODBC Logging обеспечивает инфраструктуру, которая поддерживает ведение журнала активности веб-сервера в ODBC-совместимой базе данных.

- Request Monitor предоставляет инфраструктуру для мониторинга состояния веб-приложений путем сбора информации о HTTP-запросах в рабочем процессе IIS.

- Tracing предоставляет инфраструктуру для диагностики и устранения неполадок веб-приложений. При использовании трассировки неудачных запросов, вы можете отследить трудно-фиксируемые события, такие как плохая производительность или сбои аутентификации.

- Performance компоненты увеличения производительности веб-сервера.

- Static Content Compression предоставляет инфраструктуру для настройки HTTP-сжатия статического содержимого

- Dynamic Content Compression предоставляет инфраструктуру для настройки HTTP-сжатия динамического содержимого.

- Security компоненты безопасности

- Request Filtering позволяет фиксировать все входящие запросы и фильтровать их на основании правил, установленных администратором.

- Basic Authentication позволяет установить дополнительную авторизацию

- Centralized SSL Certificate Support это функция, которая позволяет хранить сертификаты в централизованном месте, как общий файловый ресурс.

- Client Certificate Mapping Authentication использует клиентские сертификаты для аутентификации пользователей.

- Digest Authentication работает путем отправки хэша пароля в контроллер домена Windows, для аутентификации пользователей. Если вам необходимо более высокий уровень безопасности по сравнению с обычной проверкой подлинности, рассмотрите вопрос об использовании проверки подлинности Digest

- IIS Client Certificate Mapping Authentication использует клиентские сертификаты для аутентификации пользователей. Сертификат клиента представляет собой цифровой ID, полученный из надежного источника.

- IP and Domain Restrictions позволяет разрешать/запрещать доступ на основе запрашиваемого Ip-адреса или доменного имени.

- URL Authorization позволяет создавать правила, ограничивающие доступ к веб-контенту.

- Windows Authentication Эта схема аутентификации позволяет администраторам домена Windows пользоваться преимуществами доменной инфраструктуры для аутентификации пользователей.

- Application Development Features компоненты разработки приложений

- FTP Server

- FTP Service Включает FTP публикации на веб-сервере.

- FTP Extensibility Включает поддержку FTP функций, расширяющих возможности

- Management Tools инструменты управления

- IIS Management Console устанавливает диспетчер IIS, который позволяет управлять Веб-сервером через графический интерфейс

- IIS 6.0 Management Compatibility обеспечивает прямую совместимость для приложений и сценариев, которые используют Admin Base Object (ABO) и интерфейса службы каталогов (ADSI) API Active Directory. Это позволяет использовать существующие сценарии IIS 6.0 веб-сервером IIS 8.0

- IIS Management Scripts and Tools предоставляют инфраструктуру для управления веб-сервером IIS программно, с помощью команд в окне командной строки или с помощью запуска сценариев.

- Management Service предоставляет инфраструктуру для настройки интерфейса пользователя, диспетчера IIS.

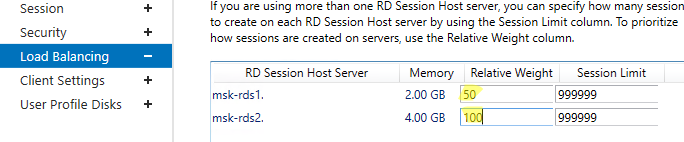

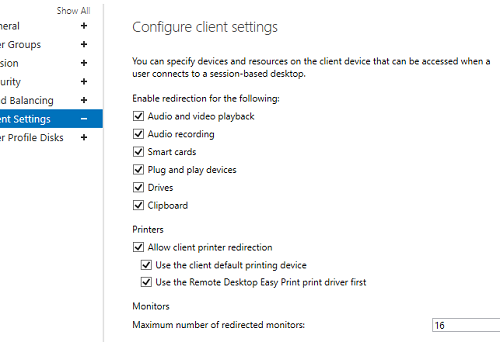

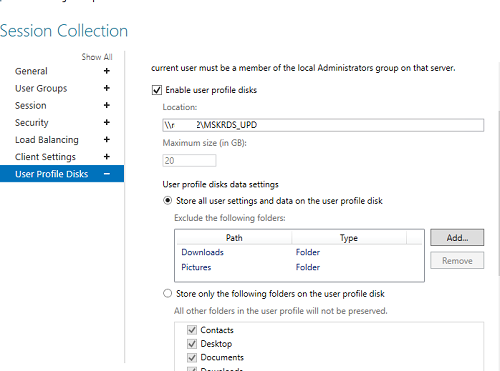

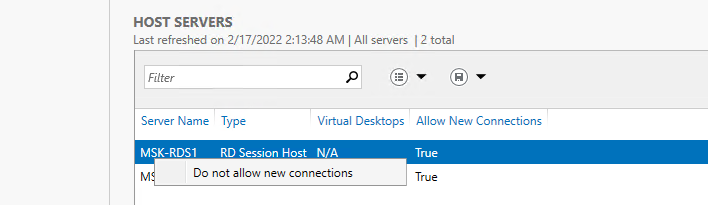

Подробное описание RDS

- Remote Desktop Connection Broker — Обеспечивает повторное подключение клиентского устройства к программам, на основе сеансов настольных компьютеров и виртуальных рабочих столов.

- Remote Desktop Gateway — Позволяет авторизованным пользователям подключаться к виртуальным рабочим столам, программам RemoteApp и основанных на сессиях рабочим столам в корпоративной сети или через Интернет.

- Remote Desktop Licensing — Средство управления лицензиями RDP

- Remote Desktop Session Host — Включает сервер для размещения программ RemoteApp или сеанса на основе рабочих столов.

- Remote Desktop Virtualization Host — позволяет настраивать RDP на виртуальных машинах

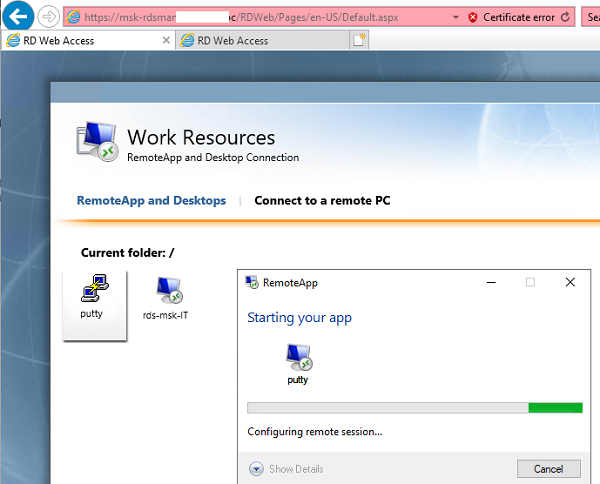

- Remote Desktop WebAccess — Позволяет пользователям подключаться к ресурсам рабочего стола с помощью меню Пуск или веб-браузера.

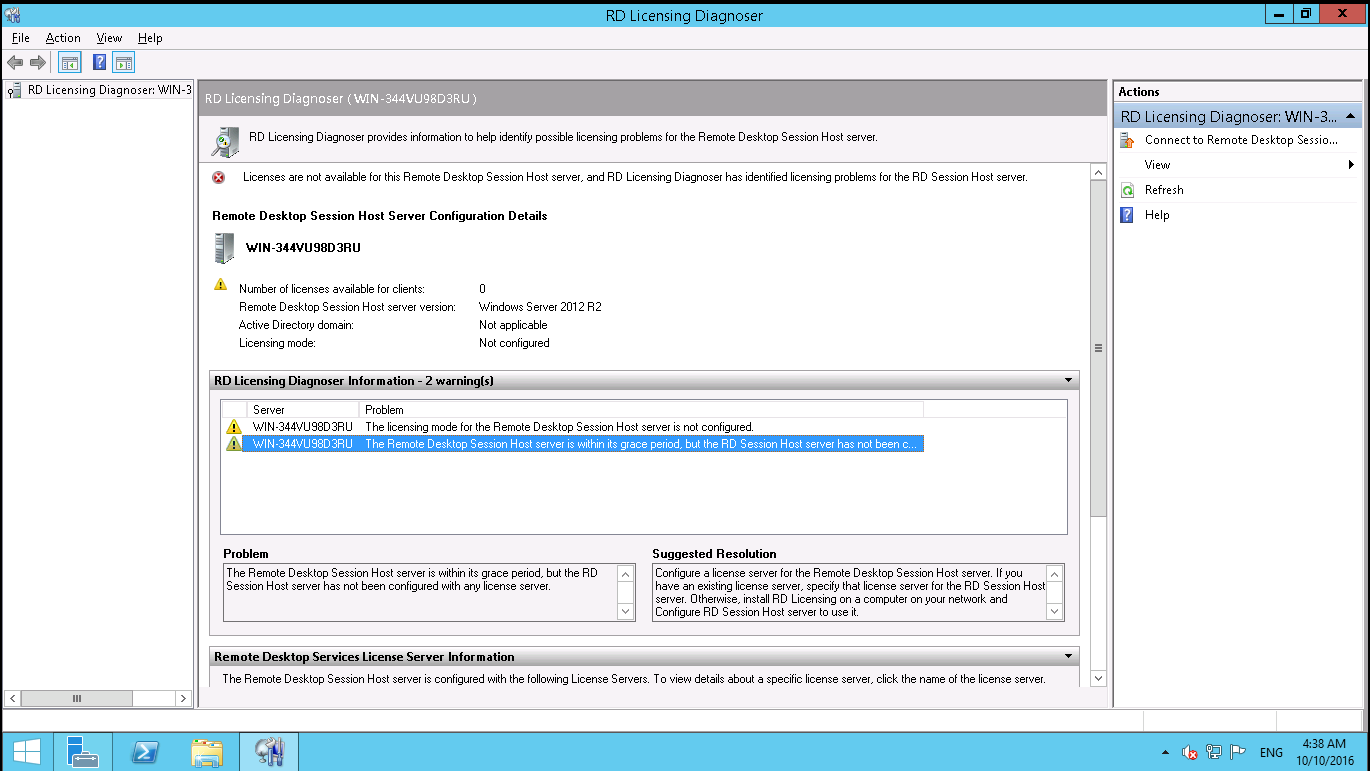

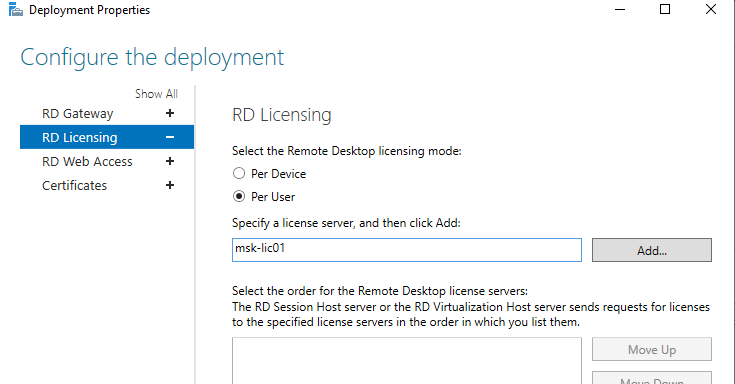

Рассмотрим установку и настройку сервера терминальных лицензий. Выше рассказано как устанавливать роли, установка RDS не отличается от установки других ролей, в Role Services нам потребуется выбрать Remote Desktop Licensing и Remote Desktop Session Host. После установки в Server Manager-Tools появится пункт Terminal Services. В Terminal Services есть два пункта RD Licensing Diagnoser, это средство диагностики работы лицензирования удаленных рабочих столов, и Remote Desktop Licensing Manager, это средство управления лицензиями.

Запустим RD Licensing Diagnoser

Здесь мы видим, что доступных лицензий пока нет, т. к. не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов. Сервер лицензирования указывается в локальных групповых политиках. Для запуска редактора выполним команду gpedit.msc. Откроется редактор локальной групповой политики. В дереве слева раскроем вкладки:

- «Конфигурация компьютера» (Computer Configuration)

- «Административные шаблоны» (Administrative Templates)

- «Компоненты Windows» (Windows Components)

- «Службы удаленных рабочих столов» (Remote Desktop Services)

- «Узел сеансов удаленных рабочих столов» (Remote Desktop Session Host)

- «Лицензирование» (Licensing)

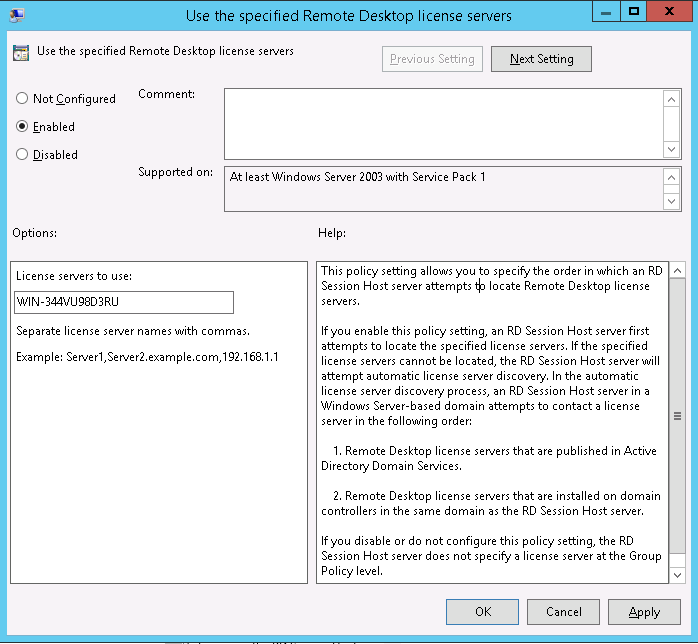

Откроем параметры Use the specified Remote Desktop license servers

В окне редактирования параметров политики включаем сервер лицензирования (Enabled) . Затем необходимо определить сервер лицензирования для службы удаленных рабочих столов. В моем примере сервер лицензирования находится на этом же физическом сервере. Указываем сетевое имя или IP-адрес сервера лицензий и нажимаем OK. Если в дальнейшем будет изменяться имя сервера, сервер лицензий, то потребуется изменить в этом же разделе.

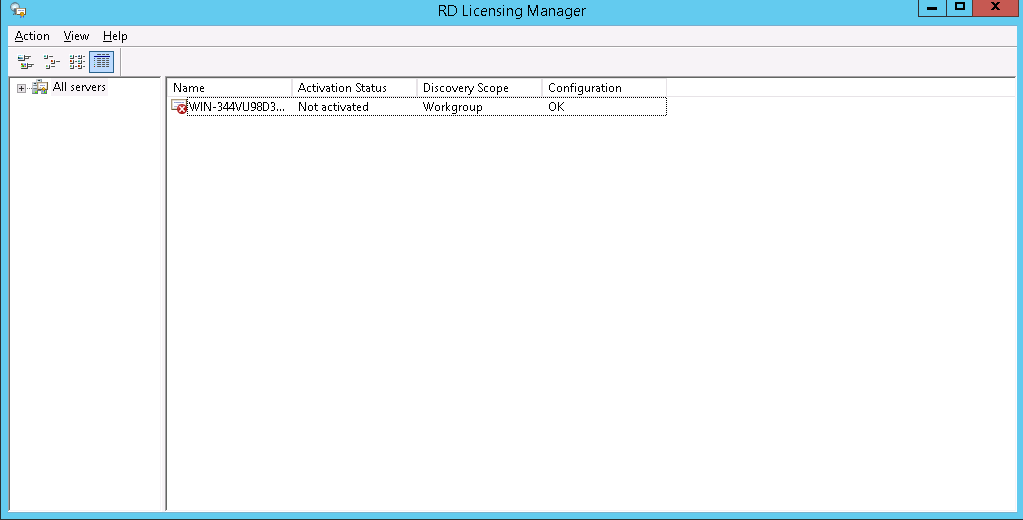

После этого в RD Licensing Diagnoser можно увидеть, что сервер терминальных лицензий настроен, но не включен. Для включения запускаем Remote Desktop Licensing Manager

Выбираем сервер лицензирования, со статусом Not Activated . Для активации кликаем по нему правой кнопкой мыши и выбираем Activate Server. Запустится Мастер активации сервера. На вкладке Connection Method выбираем Automatic Connection. Далее заполняем информация об организации, после этого сервер лицензий активирован.

Active Directory Certificate Services

Службы AD CS предоставляют настраиваемые услуги по выдаче цифровых сертификатов, которые используются в системах безопасности ПО, применяющих технологии открытых ключей, и по управлению этими сертификатами. Цифровые сертификаты, предоставляемые AD CS, можно использовать для шифрования и цифрового подписывания электронных документов и сообщений.Эти цифровые сертификаты можно использовать для проверки в сети подлинности учетных записей компьютеров, пользователей и устройств.Цифровые сертификаты используются для обеспечения:

- конфиденциальности с помощью шифрования;

- целостности с помощью цифровых подписей;

- проверки подлинности с помощью привязывания ключей сертификата к учетным записям компьютеров, пользователей и устройств в сети.

AD CS можно использовать для повышения безопасности путем привязки удостоверения пользователя, устройства или службы к соответствующему закрытому ключу. В число применений, поддерживаемых AD CS, входят безопасные многоцелевые расширения стандарта почты Интернета (S/MIME), защищенные беспроводные сети, виртуальные частные сети (VPN), протокол IPsec, шифрованная файловая система (EFS), вход с помощью смарт-карт, протокол безопасности передачи данных и протокол безопасности транспортного уровня (SSL/TLS) и цифровые подписи.

Active Directory Domain Services

Используя роль сервера доменных служб Active Directory (AD DS), можно создать масштабируемую, безопасную и управляемую инфраструктуру для управления пользователями и ресурсами; кроме того, можно обеспечить работу приложений, поддерживающих каталоги, например Microsoft Exchange Server. Доменные службы Active Directory предоставляют распределенную базу данных, в которой хранятся сведения о сетевых ресурсах и данные приложений с поддержкой каталогов, а также осуществляется управление этой информацией. Сервер, на котором выполняются AD DS, называется контроллером домена. Администраторы могут использовать AD DS для упорядочения в иерархическую вложенную структуру таких элементов сети, как пользователи, компьютеры и другие устройства. Иерархическая вложенная структура включает лес Active Directory, домены в лесу и организационные подразделения в каждом домене. Средства безопасности интегрированы в AD DS в виде проверки подлинности и контроля доступа к ресурсам в каталоге. С помощью единого входа в сеть администраторы могут управлять по сети данными каталога и организацией. Авторизованные пользователи сети также могут использовать единый вход в сеть для доступа к ресурсам, расположенным в любом месте сети. Доменные службы Active Directory предоставляют следующие дополнительные возможности.

- Набор правил — схема, определяющая классы объектов и атрибуты, которые содержатся в каталоге, ограничения и пределы для экземпляров этих объектов, а также формат их имен.

- Глобальный каталог, содержащий сведения о каждом объекте в каталоге. Пользователи и администраторы могут использовать глобальный каталог для поиска данных каталога независимо от того, какой домен в каталоге действительно содержит искомые данные.

- Механизм запросов и индексирования, благодаря которому объекты и их свойства могут публиковаться и находиться сетевыми пользователями и приложениями.

- Служба репликации, которая распределяет данные каталога по сети. Все контроллеры домена, доступные для записи в домене, участвуют в репликации и содержат полную копию всех данных каталога для своего домена. Любые изменения данных каталога реплицируются в домене на все контроллеры домена.

- Роли хозяев операций (известные также как гибкие операции с единым хозяином, или FSMO). Контроллеры доменов, исполняющие роли хозяев операций, предназначены для выполнения специальных задач по обеспечению согласованности данных и исключению конфликтующих записей в каталоге.

Active Directory Federation Services

AD FS предоставляют конечным пользователям, которым требуется доступ к приложениям на защищенном с помощью AD FS предприятии, в партнерских организациях федерации или в облаке, возможности упрощенной и безопасной федерации удостоверений и веб-службы единого входа (SSO) В Windows Server AD FS включают службу роли службы федерации, действующую в качестве поставщика удостоверений (выполняет проверку подлинности пользователей для предоставления маркеров безопасности для приложений, доверяющих AD FS) или в качестве поставщика федерации (применяет маркеры от других поставщиков удостоверений и затем предоставляет маркеры безопасности для приложений, доверяющих AD FS).

Active Directory Lightweight Directory Services

Службы Active Directory облегченного доступа к каталогам (AD LDS) — это протокол LDAP, который обеспечивает гибкую поддержку приложений, работающих с каталогами, без зависимостей и связанных с доменами ограничений доменных служб Active Directory. AD LDS можно запускать на рядовых или изолированных серверах. На одном сервере можно запустить несколько экземпляров AD LDS с независимо управляемыми схемами. С помощью роли службы AD LDS можно предоставить службы каталогов для приложений с поддержкой каталогов, не используя служебные данные доменов и лесов и не требуя единой схемы для всего леса.

Active Directory Rights Management Services

Службы AD RMS можно использовать, чтобы расширить стратегию безопасности в организации, обеспечив защиту документов с помощью управления правами на доступ к данным (IRM). AD RMS позволяет пользователям и администраторам назначать разрешения доступа к документам, рабочим книгам и презентациям с помощью политик IRM. Это позволяет защитить конфиденциальную информацию от печати, пересылки или копирования пользователями, не имеющими на это прав. После того как разрешения для файла ограничены с помощью IRM, ограничения доступа и использования применяются независимо от местоположения информации, так как разрешение для файла хранится в самом файле документа. С помощью AD RMS и IRM отдельные пользователи могут применять свои личные настройки, касающиеся передачи личных и конфиденциальных сведений. Они также помогут организации применять корпоративную политику для управления использованием и распространением конфиденциальных и личных сведений. Решения IRM, поддерживаемые службами AD RMS, используются для обеспечения следующих возможностей.

- Постоянные политики использования, которые остаются с информацией независимо от ее перемещения, отправки или пересылки.

- Дополнительный уровень конфиденциальности для защиты конфиденциальных данных — например, отчетов, спецификаций продуктов, сведений о клиентах и сообщений электронной почты — от намеренного или случайного попадания в чужие руки.

- Предотвращение несанкционированной пересылки, копирования, изменения, печати, передачи по факсу или вставки ограничиваемого содержимого авторизованными получателями.

- Предотвращение копирования ограничиваемого содержимого с помощью функции PRINT SCREEN в Microsoft Windows.

- Поддержка срока действия файла, предотвращающего просмотр содержимого документов по истечении заданного периода времени.

- Внедрение корпоративных политик, управляющих использованием и распространением содержимого в организации

Application Server

Сервер приложений предоставляет интегрированную среду для развертывания и выполнения пользовательских бизнес-приложений на базе сервера.

DHCP Server

DHCP — это технология «клиент-сервер», с помощью которой DHCP-серверы могут назначать или сдавать в аренду IP-адреса компьютерам и другим устройствам, являющимся DHCP-клиентами.Развертывание в сети DHCP-серверов обеспечивает автоматическое предоставление клиентским компьютерам и другим сетевым устройствам на базе IPv4 и IPv6 действительных IP-адресов и дополнительных конфигурационных параметров, необходимых данным клиентам и устройствам.Служба DHCP-сервера в Windows Server включает поддержку основанных на политике назначений и обработку отказов протокола DHCP.

DNS Server

Служба DNS — это иерархическая распределенная база данных, содержащая сопоставления доменных имен DNS с различными типами данных, таких как IP-адреса. Служба DNS позволяет использовать понятные имена, такие как www.microsoft.com, для облегчения нахождения компьютеров и других ресурсов в сетях, работающих на базе протокола TCP/IP. Служба DNS в Windows Server обеспечивает дополнительную улучшенную поддержку Модулей безопасности DNS (DNSSEC), включая регистрацию в сети и автоматизированное управление параметрами.

FAX Server

Факс-сервер отправляет и получает факсы, а также дает возможность управлять ресурсами факса, такими как задания, настройки, отчеты и факс-устройства на вашем факс-сервере.

File and Storage Services

Администраторы могут использовать роль «Файловые службы и службы хранилища» для настройки нескольких файловых серверов и их хранилищ, а также для управления этими серверами с помощью диспетчера серверов или Windows PowerShell. Некоторые конкретные приложения включают следующие функции.

- Рабочие папки. Использовать, чтобы разрешить пользователям хранение рабочих файлов и доступ к ним на личных компьютерах и устройствах помимо корпоративных ПК. Пользователи получают удобное место для хранения рабочих файлов и доступа к ним из любого места. Организации контролируют корпоративные данные, храня файлы на централизованно управляемых файловых серверах и при необходимости задавая политики устройств пользователей (такие как шифрование и пароли блокировки экрана).

- Дедупликация данных. Использовать для снижения требований к месту на диске для хранения файлов, экономя средства на хранилище.

- Сервер цели iSCSI. Использовать для создания централизованных, программных и аппаратно-независимых дисковых подсистем iSCSI в сетях хранения данных (SAN).

- Дисковые пространства. Использовать для развертывания хранилища с высоким уровнем доступности, отказоустойчивого и масштабируемого за счет применения экономичных стандартизованных в отрасли дисков.

- Диспетчер серверов. Использовать для удаленного управления несколькими файловыми серверами из одного окна.

- Windows PowerShell. Использовать для автоматизации управления большинством задач администрирования файловых серверов.

Hyper-V

Роль Hyper-V позволяет создавать виртуализованную вычислительную среду с помощью технологии виртуализации, встроенной в Windows Server, и управлять ею. При установке роли Hyper-V выполняется установка необходимых компонентов, а также необязательных средств управления. В число необходимых компонентов входят низкоуровневая оболочка Windows, служба управления виртуальными машинами Hyper-V, поставщик виртуализации WMI и компоненты виртуализации, такие как шина VMbus, поставщик службы виртуализации (VSP) и драйвер виртуальной инфраструктуры (VID).

Network Policy and Access Services

Службы сетевой политики и доступа предоставляют следующие решения для сетевых подключений:

- Защита доступа к сети — это технология создания, принудительного применения и исправления политик работоспособности клиента. С помощью защиты доступа к сети системные администраторы могут устанавливать и автоматически применять политики работоспособности, которые включают в себя требования к программному обеспечению, обновлениям для системы безопасности и другие параметры. Для клиентских компьютеров, не соответствующих требованиям политики работоспособности, можно ограничить доступ к сети до тех пор, пока их конфигурация не будет обновлена в соответствии с требованиями политики.

- Если развернуты точки беспроводного доступа с поддержкой 802.1X, вы можете использовать сервер политики сети (NPS) для развертывания методов аутентификации на основе сертификатов, которые более безопасны, чем аутентификация на основе паролей. Развертывание оборудования с поддержкой 802.1X с сервером NPS позволяет обеспечить аутентификацию пользователей интрасети до того, как они смогут подключиться к сети или получить IP-адрес от DHCP-сервера.

- Вместо того чтобы настраивать политику доступа к сети на каждом сервере доступа к сети, можно централизованно создать все политики, в которых будут определены все аспекты запросов на сетевое подключение (кто может подключаться, когда разрешено подключение, уровень безопасности, который необходимо использовать для подключения к сети).

Print and Document Services

Службы печати и документов позволяют централизовать задачи сервера печати и сетевого принтера. Эта роль также позволяет получать отсканированные документы с сетевых сканеров и передавать документы в общие сетевые ресурсы — на сайт Windows SharePoint Services или по электронной почте.

Remote Access

Роль сервера удаленного доступа представляет собой логическую группу следующих технологий сетевого доступа.

- DirectAccess

- Маршрутизация и удаленный доступ

- Прокси-сервер веб-приложения

Эти технологии являются службами ролей роли сервера удаленного доступа. При установке роли сервера удаленного доступа можно установить одну или несколько служб ролей, запустив мастер добавления ролей и компонентов.

В Windows Server роль сервера удаленного доступа обеспечивает возможность централизованного администрирования, настройки и наблюдения за службами удаленного доступа DirectAccess и VPN со службой маршрутизации и удаленного доступа (RRAS). DirectAccess и RRAS можно развернуть на одном пограничном сервере и управлять ими с помощью команд Windows PowerShell и консоли управления (MMC) удаленного доступа.

Remote Desktop Services

Службы удаленных рабочих столов ускоряют и расширяют развертывание рабочих столов и приложений на любом устройстве, повышая эффективность удаленного работника, одновременно обеспечивая безопасность критически важной интеллектуальной собственности и упрощая соответствие нормативным требованиям. Службы удаленных рабочих столов включают инфраструктуру виртуальных рабочих столов (VDI), рабочие столы на основе сеансов и приложения, предоставляя пользователям возможность работать в любом месте.

Volume Activation Services

Службы активации корпоративных лицензий — это роль сервера в Windows Server начиная с Windows Server 2012, которая позволяет автоматизировать и упростить выдачу корпоративных лицензий на программное обеспечение Microsoft, а также управление такими лицензиями в различных сценариях и средах. Вместе со службами активации корпоративных лицензий можно установить и настроить службу управления ключами (KMS) и активацию с помощью Active Directory.

Web Server (IIS)

Роль веб-сервера (IIS) в Windows Server обеспечивает платформу для размещения веб-узлов, служб и приложений. Использование веб-сервера обеспечивает доступ к информации пользователям в Интернете, интрасети и экстрасети. Администраторы могут использовать роль веб-сервера (IIS) для настройки и управления несколькими веб-сайтами, веб-приложениями и FTP-сайтами. В число специальных возможностей входят следующие.

- Использование диспетчера служб IIS для настройки компонентов IIS и администрирования веб-сайтов.

- Использование протокола FTP для разрешения владельцам веб-сайтов отправлять и загружать файлы.

- Использование изоляции веб-сайтов для предотвращения влияния одного веб-сайта на сервере на остальные.

- Настройка веб-приложений, разработанных с использованием различных технологий, таких как Classic ASP, ASP.NET и PHP.

- Использование Windows PowerShell для автоматического управления большей частью задач администрирования веб-сервера.

- Объединение нескольких веб-серверов в ферму серверов, которой можно управлять с помощью IIS.

Windows Deployment Services

Службы развертывания Windows позволяют развертывать операционные системы Windows по сети, что означает возможность не устанавливать каждую операционную систему непосредственно с компакт-диска или DVD-диска.

Windows Server Essentials Experience

Данная роль позволяет решать следующие задачи:

- защищать данные сервера и клиентов, создавая резервные копии сервера и всех клиентских компьютеров в сети;

- управлять пользователями и группами пользователей через упрощенную панель мониторинга сервера. Кроме того, интеграция с Windows Azure Active Directory *обеспечивает пользователям простой доступ к интернет-службам Microsoft Online Services (например, Office 365, Exchange Online и SharePoint Online) с помощью их учетных данных домена;

- хранить данные компании в централизованном месте;

- интегрировать сервер с интернет-службами Microsoft Online Services (например, Office 365, Exchange Online, SharePoint Online и Windows Intune):

- использовать на сервере функции повсеместного доступа (например, удаленный веб-доступ и виртуальные частные сети) для доступа к серверу, компьютерам сети и данным из удаленных расположений с высокой степенью безопасности;

- получать доступ к данным из любого места и с любого устройства с помощью собственного веб-портала организации (посредством удаленного веб-доступа);

- управлять мобильными устройствами, с которых осуществляется доступ к электронной почте организации с помощью Office 365 посредством протокола Active Sync, из панели мониторинга;

- отслеживать работоспособность сети и получать настраиваемые отчеты о работоспособности; отчеты можно создавать по требованию, настраивать и отправлять по электронной почте определенным получателям.

Windows Server Update Services

Сервер WSUS предоставляет компоненты, которые необходимы администраторам для управления обновлениями и их распространения через консоль управления. Кроме того, сервер WSUS может быть источником обновлений для других серверов WSUS в организации. При реализации служб WSUS хотя бы один сервер служб WSUS в сети должен быть подключен к Центру обновления Майкрософт для получения информации о доступных обновлениях. В зависимости от безопасности сети и ее конфигурации администратор может определить, сколько других серверов напрямую подключено к Центру обновления Майкрософт.

| title | description | ms.mktglfcycl | ms.sitesec | author | ms.author | ms.date | ms.topic |

|---|---|---|---|---|---|---|---|

|

Roles, Role Services, and Features included in Windows Server — Server Core |

What roles and features are included in the Server Core installation option of Windows Server? |

manage |

library |

pronichkin |

artemp |

02/23/2018 |

conceptual |

Roles, Role Services, and Features included in Windows Server — Server Core

Applies to: Windows Server 2022, Windows Server 2019, Windows Server 2016

We generally talk about what’s not in Server Core — now we’re going to try a different approach and tell you what’s included and whether something is installed by default. The following roles, role services, and features are in the Server Core installation option of Windows Server. Use this information to help figure out if the Server Core option works for your environment. Because this is a large list, consider searching for the specific role or feature you’re interested in — if that search doesn’t return what you’re looking for, it’s not included in Server Core.

For example, if you search for «Remote Desktop Session Host» — you won’t find it on this page. That’s because the RD Session Host is NOT included in the Server Core image.

Remember that you can always look at what’s not included. This is just a different way to look at things.

Roles included in Server Core

The Server Core installation option includes the following server roles.

| Role | Name | Installed by default? |

|---|---|---|

| Active Directory Certificate Services | AD-Certificate | N |

| Active Directory Domain Services | AD-Domain-Services | N |

| Active Directory Federation Services | ADFS-Federation | N |

| Active Directory Lightweight Directory Services | ADLDS | N |

| Active Directory Rights Management Services | ADRMS | N |

| Device Health Attestation | DeviceHealthAttestationService | N |

| DHCP Server | DHCP | N |

| DNS Server | DNS | N |

| File and Storage Services | FileAndStorage-Services | Y |

| Host Guardian Service | HostGuardianServiceRole | N |

| Hyper-V | Hyper-V | N |

| Print and Document Services | Print-Services | N |

| Remote Access | RemoteAccess | N |

| Remote Desktop Services | Remote-Desktop-Services | N |

| Volume Activation Services | VolumeActivation | N |

| Web Server IIS | Web-Server | N |

| Windows Server Essentials Experience | ServerEssentialsRole | N |

| Windows Server Update Services | UpdateServices | N |

Role services included in Server Core

The Server Core installation option includes the following role services.

| Role | Role service | Name | Installed by default? |

|---|---|---|---|

| Active Directory Certificate Services | Certification Authority | ADCS-Cert-Authority | N |

| Certificate Enrollment Policy Web Service | ADCS-Enroll-Web-Pol | N | |

| Certificate Enrollment Web Service | ADCS-Enroll-Web-Svc | N | |

| Certification Authority Web Enrollment | ADCS-Web-Enrollment | N | |

| Network Device Enrollment Service | ADCS-Device-Enrollment | N | |

| Online Responder | ADCS-Online-Cert | N | |

| Active Directory Rights Management | Active Directory Rights Management Server | ADRMS-Server | N |

| Identity Federation Support | ADRMS-Identity | N | |

| File and Storage Services | File and iSCSI Services | File-Services | N |

| File Server | FS-FileServer | N | |

| BranchCache for Network Files | FS-BranchCache | N | |

| Data Deduplication | FS-Data-Deduplication | N | |

| DFS Namespaces | FS-DFS-Namespace | N | |

| DFS Replication | FS-DFS-Replication | N | |

| File Server Resource Manager | FS-Resource-Manager | N | |

| File Server VSS Agent Service | FS-VSS-Agent | N | |

| iSCSI Target Server | iSCSITarget-Server | N | |

| iSCSI Target Storage Provider (VDS and VSS hardware providers) | iSCSITarget-VSS-VDS | N | |

| Server for NFS | FS-NFS-Service | N | |

| Work Folders | FS-SyncShareService | N | |

| Storage Services | Storage-Services | Y | |

| Print and Document Services | Print Server | Print-Server | N |

| LPD Service | Print-LPD-Service | N | |

| Remote Access | DirectAccess and VPN (RAS) | DirectAccess-VPN | N |

| Routing | Routing | N | |

| Web Application Proxy | Web-Application-Proxy | N | |

| Remote Desktop Services | Remote Desktop Connection Broker* | RDS-Connection-Broker | N |

| Remote Desktop Licensing | RDS-Licensing | N | |

| Remote Desktop Virtualization Host | RDS-Virtualization | N | |

| Web Server (IIS) | Web Server | Web-WebServer | N |

| Common HTTP Features | Web-Common-Http | N | |

| Default Document | Web-Default-Doc | N | |

| Directory Browsing | Web-Dir-Browsing | N | |

| HTTP Errors | Web-Http-Errors | N | |

| Static Content | Web-Static-Content | N | |

| HTTP Redirection | Web-Http-Redirect | N | |

| WebDAV Publishing | Web-DAV-Publishing | N | |

| Health and Diagnostics | Web-Health | N | |

| HTTP Logging | Web-Http-Logging | N | |

| Custom Logging | Web-Custom-Logging | N | |

| Logging Tools | Web-Log-Libraries | N | |

| ODBC Logging | Web-ODBC-Logging | N | |

| Request Monitor | Web-Request-Monitor | N | |

| Tracing | Web-Http-Tracing | N | |

| Performance | Web-Performance | N | |

| Static Content Compression | Web-Stat-Compression | N | |

| Dynamic Content Compression | Web-Dyn-Compression | N | |

| Security | Web-Security | N | |

| Request Filtering | Web-Filtering | N | |

| Basic Authentication | Web-Basic-Auth | N | |

| Centralized SSL Certificate Support | Web-CertProvider | N | |

| Client Certificate Mapping Authentication | Web-Client-Auth | N | |

| Digest Authentication | Web-Digest-Auth | N | |

| IIS Client Certificate Mapping Authentication | Web-Cert-Auth | N | |

| IP and Domain Restrictions | Web-IP-Security | N | |

| URL Authorization | Web-Url-Auth | N | |

| Windows Authentication | Web-Windows-Auth | N | |

| Application Development | Web-App-Dev | N | |

| .NET Extensibility 3.5 | Web-Net-Ext | N | |

| .NET Extensibility 4.6 | Web-Net-Ext45 | N | |

| Application Initialization | Web-AppInit | N | |

| ASP | Web-ASP | N | |

| ASP.NET 3.5 | Web-Asp-Net | N | |

| ASP.NET 4.6 | Web-Asp-Net45 | N | |

| CGI | Web-CGI | N | |

| ISAPI Extensions | Web-ISAPI-Ext | N | |

| ISAPI Filters | Web-ISAPI-Filter | N | |

| Server Side Includes | Web-Includes | N | |

| WebSocket Protocol | Web-WebSockets | N | |

| FTP Server | Web-Ftp-Server | N | |

| FTP Service | Web-Ftp-Service | N | |

| FTP Extensibility | Web-Ftp-Ext | N | |

| Management Tools | Web-Mgmt-Tools | N | |

| IIS 6 Management Compatibility | Web-Mgmt-Compat | N | |

| IIS 6 Metabase Compatibility | Web-Metabase | N | |

| IIS 6 Scripting Tools | Web-Lgcy-Scripting | N | |

| IIS 6 WMI Compatibility | Web-WMI | N | |

| IIS Management Scripts and Tools | Web-Scripting-Tools | N | |

| Management Service | Web-Mgmt-Service | N | |

| Windows Server Update Services | WID Connectivity | UpdateServices-WidDB | N |

| WSUS Services | UpdateServices-Services | N | |

| SQL Server Connectivity | UpdateServices-DB | N |

Features included in Server Core

The Server Core installation option includes the following features.

| Feature | Name | Installed by default? |

|---|---|---|

| .NET Framework 3.5 Features | NET-Framework-Features | N |

| .NET Framework 3.5 (includes .NET 2.0 and 3.0) | NET-Framework-Core | (removed) |

| HTTP Activation | NET-HTTP-Activation | N |

| Non-HTTP Activation | NET-Non-HTTP-Activ | N |

| .NET Framework 4.6 Features | NET-Framework-45-Features | Y |

| .NET Framework 4.6 | NET-Framework-45-Core | Y |

| ASP.NET 4.6 | NET-Framework-45-ASPNET | N |

| WCF Services | NET-WCF-Services45 | Y |

| HTTP Activation | NET-WCF-HTTP-Activation45 | N |

| Message Queuing (MSMQ) Activation | NET-WCF-MSMQ-Activation45 | N |

| Named Pipe Activation | NET-WCF-Pipe-Activation45 | N |

| TCP Activation | NET-WCF-TCP-Activation45 | N |

| TCP Port Sharing | NET-WCF-TCP-PortSharing45 | Y |

| Background Intelligent Transfer Service (BITS) | BITS | N |

| Compact Server | BITS-Compact-Server | N |

| BitLocker Drive Encryption | BitLocker | N |

| BranchCache | BranchCache | N |

| Client for NFS | NFS-Client | N |

| Containers | Containers | N |

| Data Center Bridging | Data-Center-Bridging | N |

| Enhanced Storage | EnhancedStorage | N |

| Failover Clustering | Failover-Clustering | N |

| Group Policy Management | GPMC | N |

| I/O Quality of Service | DiskIo-QoS | N |

| IIS Hostable Web Core | Web-WHC | N |

| IP Address Management (IPAM) Server | IPAM | N |

| iSNS Server service | ISNS | N |

| Management OData IIS Extension | ManagementOdata | N |

| Media Foundation | Server-Media-Foundation | N |

| Message Queuing | MSMQ | N |

| Message Queuing Services | MSMQ-Services | N |

| Message Queuing Server | MSMQ-Server | N |

| Directory Service Integration | MSMQ-Directory | N |

| HTTP Support | MSMQ-HTTP-Support | N |

| Message Queuing Triggers | MSMQ-Triggers | N |

| Routing Service | MSMQ-Routing | N |

| Message Queuing DCOM Proxy | MSMQ-DCOM | N |

| Multipath I/O | Multipath-IO | N |

| MultiPoint Connector | MultiPoint-Connector | N |

| MultiPoint Connector Services | MultiPoint-Connector-Services | N |

| MultiPoint Manager and MultiPoint Dashboard | MultiPoint-Tools | N |

| Network Load Balancing | NLB | N |

| Peer Name Resolution Protocol | PNRP | N |

| Quality Windows Audio Video Experience | qWave | N |

| Remote Differential Compression | RDC | N |

| Remote Server Administration Tools | RSAT | N |

| Feature Administration Tools | RSAT-Feature-Tools | N |

| BitLocker Drive Encryption Administration Utilities | RSAT-Feature-Tools-BitLocker | N |

| DataCenterBridging LLDP Tools | RSAT-DataCenterBridging-LLDP-Tools | N |

| Failover Clustering Tools | RSAT-Clustering | N |

| Failover Cluster Module for Windows PowerShell | RSAT-Clustering-PowerShell | N |

| Failover Cluster Automation Server | RSAT-Clustering-AutomationServer | N |

| Failover Cluster Command Interface | RSAT-Clustering-CmdInterface | N |

| IP Address Management (IPAM) Client | IPAM-Client-Feature | N |

| Shielded VM Tools | RSAT-Shielded-VM-Tools | N |

| Storage Replica Module for Windows PowerShell | RSAT-Storage-Replica | N |

| Role Administration Tools | RSAT-Role-Tools | N |

| AD DS and AD LDS Tools | RSAT-AD-Tools | N |

| Active Directory module for Windows PowerShell | RSAT-AD-PowerShell | N |

| AD DS Tools | RSAT-ADDS | N |

| Active Directory Administrative Center | RSAT-AD-AdminCenter | N |

| AD DS Snap-Ins and Command-Line Tools | RSAT-ADDS-Tools | N |

| AD LDS Snap-Ins and Command-Line Tools | RSAT-ADLDS | N |

| Hyper-V Management Tools | RSAT-Hyper-V-Tools | N |

| Hyper-V Module for Windows PowerShell | Hyper-V-PowerShell | N |

| Windows Server Update Services Tools | UpdateServices-RSAT | N |

| API and PowerShell cmdlets | UpdateServices-API | N |

| DHCP Server Tools | RSAT-DHCP | N |

| DNS Server Tools | RSAT-DNS-Server | N |

| Remote Access Management Tools | RSAT-RemoteAccess | N |

| Remote Access module for Windows PowerShell | RSAT-RemoteAccess-PowerShell | N |

| RPC over HTTP Proxy | RPC-over-HTTP-Proxy | N |

| Setup and Boot Event Collection | Setup-and-Boot-Event-Collection | N |

| Simple TCP/IP Services | Simple-TCPIP | N |

| SMB 1.0/CIFS File Sharing Support | FS-SMB1 | Y |

| SMB Bandwidth Limit | FS-SMBBW | N |

| SNMP Service | SNMP-Service | N |

| SNMP WMI Provider | SNMP-WMI-Provider | N |

| Telnet Client | Telnet-Client | N |

| VM Shielding Tools for Fabric Management | FabricShieldedTools | N |

| Windows Defender Features | Windows-Defender-Features | Y |

| Windows Defender | Windows-Defender | Y |

| Windows Internal Database | Windows-Internal-Database | N |

| Windows PowerShell | PowerShellRoot | Y |

| Windows PowerShell 5.1 | PowerShell | Y |

| Windows PowerShell 2.0 Engine | PowerShell-V2 | (removed) |

| Windows PowerShell Desired State Configuration Service | DSC-Service | N |

| Windows PowerShell Web Access | WindowsPowerShellWebAccess | N |

| Windows Process Activation Service | WAS | N |

| Process Model | WAS-Process-Model | N |

| .NET Environment 3.5 | WAS-NET-Environment | N |

| Configuration APIs | WAS-Config-APIs | N |

| Windows Server Backup | Windows-Server-Backup | N |

| Windows Server Migration Tools | Migration | N |

| Windows Standards-Based Storage Management | WindowsStorageManagementService | N |

| WinRM IIS Extension | WinRM-IIS-Ext | N |

| WINS Server | WINS | N |

| WoW64 Support | WoW64-Support | Y |

*Services indicated with a * are no longer available in server core starting with Server 2019 1803.

| title | description | ms.mktglfcycl | ms.sitesec | author | ms.author | ms.date | ms.topic |

|---|---|---|---|---|---|---|---|

|

Roles, Role Services, and Features included in Windows Server — Server Core |

What roles and features are included in the Server Core installation option of Windows Server? |

manage |

library |

pronichkin |

artemp |

02/23/2018 |

conceptual |

Roles, Role Services, and Features included in Windows Server — Server Core

Applies to: Windows Server 2022, Windows Server 2019, Windows Server 2016

We generally talk about what’s not in Server Core — now we’re going to try a different approach and tell you what’s included and whether something is installed by default. The following roles, role services, and features are in the Server Core installation option of Windows Server. Use this information to help figure out if the Server Core option works for your environment. Because this is a large list, consider searching for the specific role or feature you’re interested in — if that search doesn’t return what you’re looking for, it’s not included in Server Core.

For example, if you search for «Remote Desktop Session Host» — you won’t find it on this page. That’s because the RD Session Host is NOT included in the Server Core image.

Remember that you can always look at what’s not included. This is just a different way to look at things.

Roles included in Server Core

The Server Core installation option includes the following server roles.

| Role | Name | Installed by default? |

|---|---|---|

| Active Directory Certificate Services | AD-Certificate | N |

| Active Directory Domain Services | AD-Domain-Services | N |

| Active Directory Federation Services | ADFS-Federation | N |

| Active Directory Lightweight Directory Services | ADLDS | N |

| Active Directory Rights Management Services | ADRMS | N |

| Device Health Attestation | DeviceHealthAttestationService | N |

| DHCP Server | DHCP | N |

| DNS Server | DNS | N |

| File and Storage Services | FileAndStorage-Services | Y |

| Host Guardian Service | HostGuardianServiceRole | N |

| Hyper-V | Hyper-V | N |

| Print and Document Services | Print-Services | N |

| Remote Access | RemoteAccess | N |

| Remote Desktop Services | Remote-Desktop-Services | N |

| Volume Activation Services | VolumeActivation | N |

| Web Server IIS | Web-Server | N |

| Windows Server Essentials Experience | ServerEssentialsRole | N |

| Windows Server Update Services | UpdateServices | N |

Role services included in Server Core

The Server Core installation option includes the following role services.

| Role | Role service | Name | Installed by default? |

|---|---|---|---|

| Active Directory Certificate Services | Certification Authority | ADCS-Cert-Authority | N |

| Certificate Enrollment Policy Web Service | ADCS-Enroll-Web-Pol | N | |

| Certificate Enrollment Web Service | ADCS-Enroll-Web-Svc | N | |

| Certification Authority Web Enrollment | ADCS-Web-Enrollment | N | |

| Network Device Enrollment Service | ADCS-Device-Enrollment | N | |

| Online Responder | ADCS-Online-Cert | N | |

| Active Directory Rights Management | Active Directory Rights Management Server | ADRMS-Server | N |

| Identity Federation Support | ADRMS-Identity | N | |

| File and Storage Services | File and iSCSI Services | File-Services | N |

| File Server | FS-FileServer | N | |

| BranchCache for Network Files | FS-BranchCache | N | |

| Data Deduplication | FS-Data-Deduplication | N | |

| DFS Namespaces | FS-DFS-Namespace | N | |

| DFS Replication | FS-DFS-Replication | N | |

| File Server Resource Manager | FS-Resource-Manager | N | |

| File Server VSS Agent Service | FS-VSS-Agent | N | |

| iSCSI Target Server | iSCSITarget-Server | N | |

| iSCSI Target Storage Provider (VDS and VSS hardware providers) | iSCSITarget-VSS-VDS | N | |

| Server for NFS | FS-NFS-Service | N | |

| Work Folders | FS-SyncShareService | N | |

| Storage Services | Storage-Services | Y | |

| Print and Document Services | Print Server | Print-Server | N |

| LPD Service | Print-LPD-Service | N | |

| Remote Access | DirectAccess and VPN (RAS) | DirectAccess-VPN | N |

| Routing | Routing | N | |

| Web Application Proxy | Web-Application-Proxy | N | |

| Remote Desktop Services | Remote Desktop Connection Broker* | RDS-Connection-Broker | N |

| Remote Desktop Licensing | RDS-Licensing | N | |

| Remote Desktop Virtualization Host | RDS-Virtualization | N | |

| Web Server (IIS) | Web Server | Web-WebServer | N |

| Common HTTP Features | Web-Common-Http | N | |

| Default Document | Web-Default-Doc | N | |

| Directory Browsing | Web-Dir-Browsing | N | |

| HTTP Errors | Web-Http-Errors | N | |

| Static Content | Web-Static-Content | N | |

| HTTP Redirection | Web-Http-Redirect | N | |

| WebDAV Publishing | Web-DAV-Publishing | N | |

| Health and Diagnostics | Web-Health | N | |

| HTTP Logging | Web-Http-Logging | N | |

| Custom Logging | Web-Custom-Logging | N | |

| Logging Tools | Web-Log-Libraries | N | |

| ODBC Logging | Web-ODBC-Logging | N | |

| Request Monitor | Web-Request-Monitor | N | |

| Tracing | Web-Http-Tracing | N | |

| Performance | Web-Performance | N | |

| Static Content Compression | Web-Stat-Compression | N | |

| Dynamic Content Compression | Web-Dyn-Compression | N | |

| Security | Web-Security | N | |

| Request Filtering | Web-Filtering | N | |

| Basic Authentication | Web-Basic-Auth | N | |

| Centralized SSL Certificate Support | Web-CertProvider | N | |

| Client Certificate Mapping Authentication | Web-Client-Auth | N | |

| Digest Authentication | Web-Digest-Auth | N | |

| IIS Client Certificate Mapping Authentication | Web-Cert-Auth | N | |

| IP and Domain Restrictions | Web-IP-Security | N | |

| URL Authorization | Web-Url-Auth | N | |

| Windows Authentication | Web-Windows-Auth | N | |

| Application Development | Web-App-Dev | N | |

| .NET Extensibility 3.5 | Web-Net-Ext | N | |

| .NET Extensibility 4.6 | Web-Net-Ext45 | N | |

| Application Initialization | Web-AppInit | N | |

| ASP | Web-ASP | N | |

| ASP.NET 3.5 | Web-Asp-Net | N | |

| ASP.NET 4.6 | Web-Asp-Net45 | N | |

| CGI | Web-CGI | N | |

| ISAPI Extensions | Web-ISAPI-Ext | N | |

| ISAPI Filters | Web-ISAPI-Filter | N | |

| Server Side Includes | Web-Includes | N | |

| WebSocket Protocol | Web-WebSockets | N | |

| FTP Server | Web-Ftp-Server | N | |

| FTP Service | Web-Ftp-Service | N | |

| FTP Extensibility | Web-Ftp-Ext | N | |

| Management Tools | Web-Mgmt-Tools | N | |

| IIS 6 Management Compatibility | Web-Mgmt-Compat | N | |

| IIS 6 Metabase Compatibility | Web-Metabase | N | |

| IIS 6 Scripting Tools | Web-Lgcy-Scripting | N | |

| IIS 6 WMI Compatibility | Web-WMI | N | |

| IIS Management Scripts and Tools | Web-Scripting-Tools | N | |

| Management Service | Web-Mgmt-Service | N | |

| Windows Server Update Services | WID Connectivity | UpdateServices-WidDB | N |

| WSUS Services | UpdateServices-Services | N | |

| SQL Server Connectivity | UpdateServices-DB | N |

Features included in Server Core

The Server Core installation option includes the following features.

| Feature | Name | Installed by default? |

|---|---|---|

| .NET Framework 3.5 Features | NET-Framework-Features | N |

| .NET Framework 3.5 (includes .NET 2.0 and 3.0) | NET-Framework-Core | (removed) |

| HTTP Activation | NET-HTTP-Activation | N |

| Non-HTTP Activation | NET-Non-HTTP-Activ | N |

| .NET Framework 4.6 Features | NET-Framework-45-Features | Y |

| .NET Framework 4.6 | NET-Framework-45-Core | Y |

| ASP.NET 4.6 | NET-Framework-45-ASPNET | N |

| WCF Services | NET-WCF-Services45 | Y |

| HTTP Activation | NET-WCF-HTTP-Activation45 | N |

| Message Queuing (MSMQ) Activation | NET-WCF-MSMQ-Activation45 | N |

| Named Pipe Activation | NET-WCF-Pipe-Activation45 | N |

| TCP Activation | NET-WCF-TCP-Activation45 | N |

| TCP Port Sharing | NET-WCF-TCP-PortSharing45 | Y |

| Background Intelligent Transfer Service (BITS) | BITS | N |

| Compact Server | BITS-Compact-Server | N |

| BitLocker Drive Encryption | BitLocker | N |

| BranchCache | BranchCache | N |

| Client for NFS | NFS-Client | N |

| Containers | Containers | N |

| Data Center Bridging | Data-Center-Bridging | N |

| Enhanced Storage | EnhancedStorage | N |

| Failover Clustering | Failover-Clustering | N |

| Group Policy Management | GPMC | N |

| I/O Quality of Service | DiskIo-QoS | N |

| IIS Hostable Web Core | Web-WHC | N |

| IP Address Management (IPAM) Server | IPAM | N |

| iSNS Server service | ISNS | N |

| Management OData IIS Extension | ManagementOdata | N |

| Media Foundation | Server-Media-Foundation | N |

| Message Queuing | MSMQ | N |

| Message Queuing Services | MSMQ-Services | N |

| Message Queuing Server | MSMQ-Server | N |

| Directory Service Integration | MSMQ-Directory | N |

| HTTP Support | MSMQ-HTTP-Support | N |

| Message Queuing Triggers | MSMQ-Triggers | N |

| Routing Service | MSMQ-Routing | N |

| Message Queuing DCOM Proxy | MSMQ-DCOM | N |

| Multipath I/O | Multipath-IO | N |

| MultiPoint Connector | MultiPoint-Connector | N |

| MultiPoint Connector Services | MultiPoint-Connector-Services | N |

| MultiPoint Manager and MultiPoint Dashboard | MultiPoint-Tools | N |

| Network Load Balancing | NLB | N |

| Peer Name Resolution Protocol | PNRP | N |

| Quality Windows Audio Video Experience | qWave | N |

| Remote Differential Compression | RDC | N |

| Remote Server Administration Tools | RSAT | N |

| Feature Administration Tools | RSAT-Feature-Tools | N |

| BitLocker Drive Encryption Administration Utilities | RSAT-Feature-Tools-BitLocker | N |

| DataCenterBridging LLDP Tools | RSAT-DataCenterBridging-LLDP-Tools | N |

| Failover Clustering Tools | RSAT-Clustering | N |

| Failover Cluster Module for Windows PowerShell | RSAT-Clustering-PowerShell | N |

| Failover Cluster Automation Server | RSAT-Clustering-AutomationServer | N |

| Failover Cluster Command Interface | RSAT-Clustering-CmdInterface | N |

| IP Address Management (IPAM) Client | IPAM-Client-Feature | N |

| Shielded VM Tools | RSAT-Shielded-VM-Tools | N |

| Storage Replica Module for Windows PowerShell | RSAT-Storage-Replica | N |

| Role Administration Tools | RSAT-Role-Tools | N |

| AD DS and AD LDS Tools | RSAT-AD-Tools | N |

| Active Directory module for Windows PowerShell | RSAT-AD-PowerShell | N |

| AD DS Tools | RSAT-ADDS | N |

| Active Directory Administrative Center | RSAT-AD-AdminCenter | N |

| AD DS Snap-Ins and Command-Line Tools | RSAT-ADDS-Tools | N |

| AD LDS Snap-Ins and Command-Line Tools | RSAT-ADLDS | N |

| Hyper-V Management Tools | RSAT-Hyper-V-Tools | N |

| Hyper-V Module for Windows PowerShell | Hyper-V-PowerShell | N |

| Windows Server Update Services Tools | UpdateServices-RSAT | N |

| API and PowerShell cmdlets | UpdateServices-API | N |

| DHCP Server Tools | RSAT-DHCP | N |

| DNS Server Tools | RSAT-DNS-Server | N |

| Remote Access Management Tools | RSAT-RemoteAccess | N |

| Remote Access module for Windows PowerShell | RSAT-RemoteAccess-PowerShell | N |

| RPC over HTTP Proxy | RPC-over-HTTP-Proxy | N |

| Setup and Boot Event Collection | Setup-and-Boot-Event-Collection | N |

| Simple TCP/IP Services | Simple-TCPIP | N |

| SMB 1.0/CIFS File Sharing Support | FS-SMB1 | Y |

| SMB Bandwidth Limit | FS-SMBBW | N |

| SNMP Service | SNMP-Service | N |

| SNMP WMI Provider | SNMP-WMI-Provider | N |

| Telnet Client | Telnet-Client | N |

| VM Shielding Tools for Fabric Management | FabricShieldedTools | N |

| Windows Defender Features | Windows-Defender-Features | Y |

| Windows Defender | Windows-Defender | Y |

| Windows Internal Database | Windows-Internal-Database | N |

| Windows PowerShell | PowerShellRoot | Y |

| Windows PowerShell 5.1 | PowerShell | Y |

| Windows PowerShell 2.0 Engine | PowerShell-V2 | (removed) |

| Windows PowerShell Desired State Configuration Service | DSC-Service | N |

| Windows PowerShell Web Access | WindowsPowerShellWebAccess | N |

| Windows Process Activation Service | WAS | N |

| Process Model | WAS-Process-Model | N |

| .NET Environment 3.5 | WAS-NET-Environment | N |

| Configuration APIs | WAS-Config-APIs | N |

| Windows Server Backup | Windows-Server-Backup | N |

| Windows Server Migration Tools | Migration | N |

| Windows Standards-Based Storage Management | WindowsStorageManagementService | N |

| WinRM IIS Extension | WinRM-IIS-Ext | N |

| WINS Server | WINS | N |

| WoW64 Support | WoW64-Support | Y |

*Services indicated with a * are no longer available in server core starting with Server 2019 1803.

История Windows Server насчитывает уже более 25 лет: Windows NT 3.1 Advanced Server был выпущен 27 июля 1993 года. В октябре 2018 года, через три года после предыдущего большого релиза, был выпущен Windows Server 2019. Windows Server 2019 развивает и улучшает возможности, заложенные в предыдущих релизах. Подробности об этом — под катом!

Начиная с Windows Server 2016 был принят новый цикл выхода релизов. Сейчас есть два канала распространения: LTSC (Long-term servicing channel) – релиз, выходящий через 2-3 года, с 5-летней основной и 5-летней расширенной поддержкой, а также Semi-Annual Channel – релизы, которые выходят каждые полгода, имеют основной цикл поддержки в течение 6 месяцев и расширенную поддержку в течение 18 месяцев. Для чего необходимы эти два канала? Microsoft активно внедряет новшества в свою облачную платформу Azure. Это поддержка виртуальных машин Linux, контейнеры с Linux и Windows, и многие другие технологии.

Заказчики, использующие эти технологии в облаке, также хотят их использовать и в своих датацентрах. Semi-Annual Channel сокращает разрыв в возможностях между Azure и локальными датацентрами. Полугодовые релизы предназначены для динамичных в развитии компаний, которые перешли к гибкой сервисной модели предоставления ИТ-услуг бизнесу. Релизы LTSC предназначены для компаний, которые используют устоявшиеся приложения с длительным циклом поддержки, например, Exchange Server, SharePoint Server, SQL Server, а также инфраструктурные роли, программно-определяемые датацентры и гиперконвергентную инфраструктуру.

Windows Server 2019 – это именно релиз в канале LTSC. Он включает в себя все обновления функционала с Windows Server 2016 и последующих полугодовых релизов.

Основные усилия разработчиков Windows Server 2019 были направлены на четыре ключевые области:

- Гибридное облако – Windows Server 2019 и новый центр администрирования Windows Admin Center позволяют легко использовать совместно с серверной операционной системой облачные службы Azure: Azure Backup, Azure Site Recovery, управление обновлениями Azure, Azure AD Authentication и другими.

- Безопасность – является одним из самых важных приоритетов для заказчиков. Windows Server 2019 имеет встроенные возможности для затруднения злоумышленникам проникнуть и закрепиться в системе. Это известные по Windows 10 технологии Defender ATP и Defender Exploit Guard.

- Платформа приложений – контейнеры становятся современным трендом для упаковки и доставки приложений в различные системы. При этом Windows Server может выполнять не только родные для Windows приложения, но и приложения Linux. Для этого в Windows Server 2019 есть контейнеры Linux, подсистема Windows для Linux (WSL), а также значительно снижены объемы образов контейнеров.

- Гиперконвергентная инфраструктура – позволяет совместить в рамках одного сервера стандартной архитектуры и вычисления, и хранилище. Этот подход значительно снижает стоимость инфраструктуры, при этом обеспечивая отличную производительность и масштабируемость.

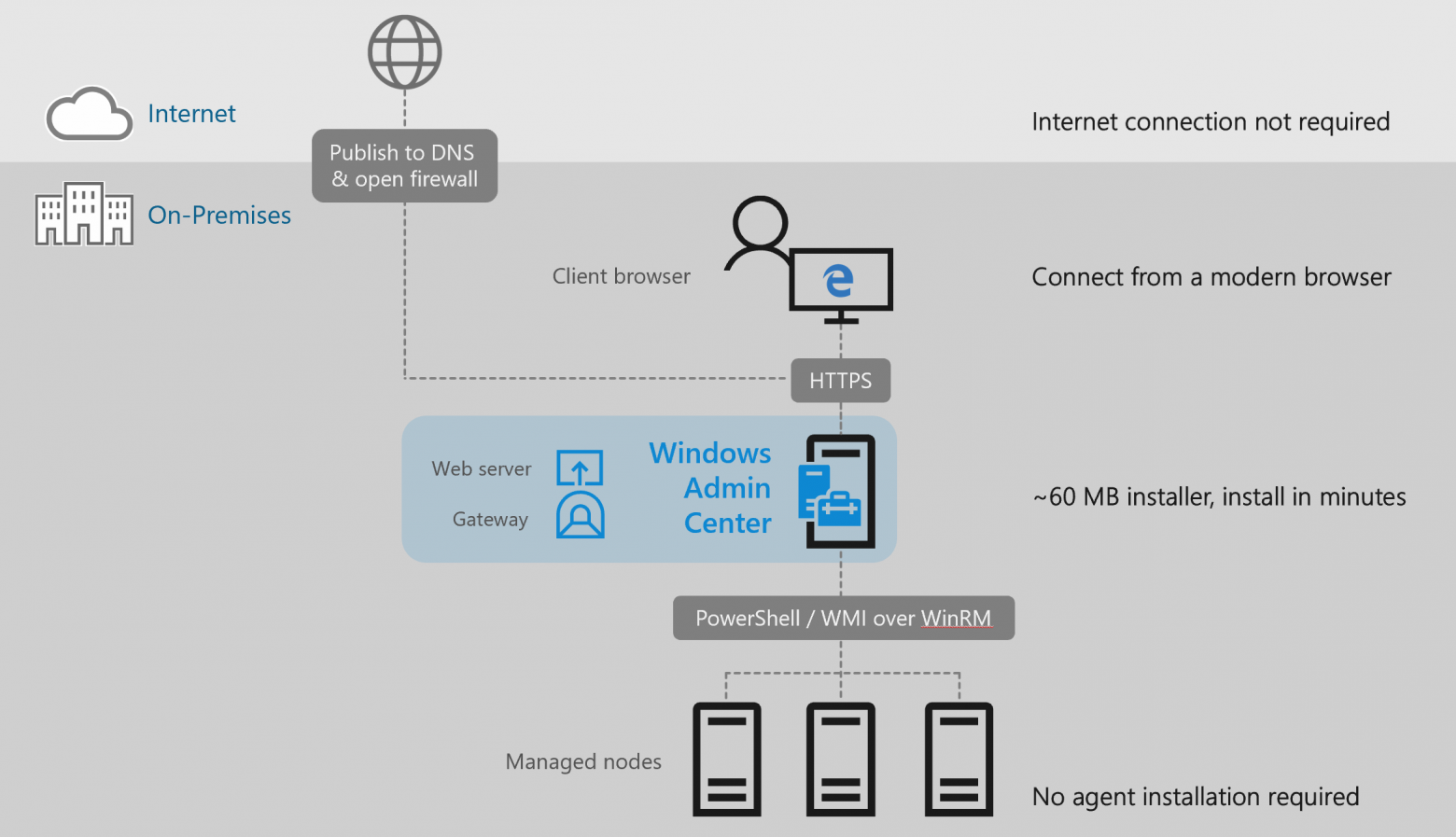

Windows Admin Center

Windows Admin Center (WAC) – это новое средство администрирования серверов. Устанавливается локально в инфраструктуре и позволяет администрировать локальные и облачные экземпляры Windows Server, компьютеры Windows 10, кластеры и гиперконвергентную инфраструктуру.

WAC дополняет, а не заменяет существующие средства администрирования, такие как консоли mmc, Server Manager. Подключение к WAC осуществляется из браузера.

Для выполнения задач используются технологии удаленного управления WinRM, WMI и скрипты PowerShell.

Можно опубликовать WAC и администрировать серверы извне периметра организации. Службы многофакторной аутентификации и прокси приложений Azure AD помогут защитить такой доступ извне, а использование решения Microsoft Enterprise Mobility + Security (EMS) позволит предоставлять или отказывать в доступе в зависимости от соответствия устройства политикам, рискам, местоположению и другим факторам. Использование веб-приложения вместо доступа к удаленному рабочему для администрирования, по моему мнению, это правильная стратегия для обеспечения безопасности.

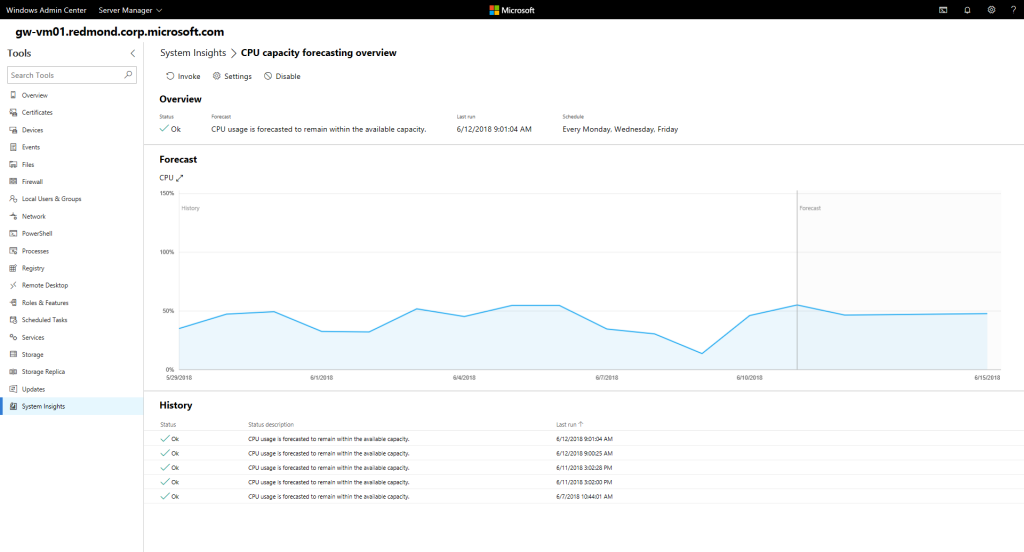

Системная аналитика

Windows Server 2019 стал интеллектуальнее. С помощью новой функции System Insights реализуется прогнозная аналитика, позволяющая перейти от реактивного к проактивному управлению парком серверов. Модель машинного обучения учитывает счетчики производительности и события для точного предсказания проблем со свободным местом на дисковой подсистеме, определение трендов для процессорных вычислений, сетевому взаимодействию и производительности хранилища.

Новинки в подсистеме хранения

Storage Migration Service

В Windows Server 2019 появилась новая технология для миграции данных со старых серверов на новые – Storage Migration Service.

Миграция происходит в несколько этапов:

- Инвентаризация данных на различных серверах

- Быстрый перенос файлов, сетевых папок и конфигураций безопасности с исходных серверов

- Захват управления и подмена идентификатора сервера и настроек сети со старого сервера на новый

Управление процессами миграции происходит с помощью Windows Admin Center.

Azure File Sync

Azure File Sync трансформирует традиционные файловые серверы и расширяет объём хранения до практически недостижимых в реальной жизни объёмов. Данные распределяются по нескольким уровням: горячий кэш – это данные, хранящиеся на дисках файлового сервера и доступные с максимальной скоростью для пользователей. По мере остывания данные незаметно перемещаются в Azure. Azure File Sync можно использовать совместно с любыми протоколами для доступа к файлам: SMB, NFS и FTPS.

Storage Replica

Эта технология защиты от катастроф впервые появилась в Windows Server 2016. В версии 2019 появилась ограниченная поддержка редакции Windows Server Standard. Сейчас и небольшие компании могут делать автоматическую копию (реплику) хранилища в виртуальные машины Azure, если в инфраструктуре компании нет второго удаленного датацентра.

Storage Spaces Direct

Локальные дисковые пространства – это необходимый компонент для построения гиперконвергентной инфраструктуры и масштабируемого файл-сервера. В Windows Server 2019 появилась встроенная поддержка энергонезависимой памяти, улучшенные алгоритмы дедупликации, в том числе на томах с файловой системой ReFS, масштабируемость до 4ПБ на кластер, улучшения в производительности.

Изменения в отказоустойчивой кластеризации

Появились наборы кластеров (Cluster sets), увеличивающие масштабируемость до сотен узлов.

Для обеспечения кворума в кластерах с четным количеством узлов используется специальный ресурс – диск-свидетель. Во времена Windows Server 2012 R2 для диска-свидетеля необходимо было выделять диск на хранилище, в Windows Server 2016 стало возможно использовать сетевую папку или облачный диск-свидетель. Улучшения в Windows Server 2019 связаны с сокращением требований к инфраструктуре для малых предприятий. В качестве диска-свидетеля может выступать USB-диск, подключенный, например, к роутеру.

Появилась миграция кластеров между доменами и другие улучшения в службе отказоустойчивой кластеризации.

Что нового в платформе приложений

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одинаковой управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и предоставить разработчикам гибкость в создании приложений.

Контейнеры получили улучшенную совместимость приложений, значительно был уменьшен размер образов Server Core и Nano Server, повысилась производительность.

Windows Server 2019 получил множество других улучшений. Подробнее ознакомиться с ними можно в разделе Windows Server на официальном сайте документации docs.microsoft.com.

Системные требования

Документация описывает минимальные требования к установке Windows Server 2019. Надо понимать, что в зависимости от ролей и компонентов, от запущенных приложений, требования к серверу могут быть повышены.

- 64-разрядный процессор с тактовой частотой 1,4 ГГц

- Совместимый с набором инструкций для архитектуры х64

- Поддержка технологий NX и DEP

- Поддержка CMPXCHG16b, LAHF/SAHF и PrefetchW

- Поддержка преобразования адресов второго уровня (EPT или NPT)

Минимальные требования к ОЗУ:

- 512МБ (2ГБ для варианта установки «Сервер с рабочим столом»)

Требования к устройствам хранения:

Windows Server 2019 не поддерживает ATA/PATA/IDE и EIDE для загрузки, файла подкачки или дисков с данными. Минимальный объём – 32 ГБ.

Сетевые адаптеры:

- Адаптер Ethernet с пропускной способностью не менее 1ГБ.

- Совместимость со спецификацией архитектуры PCI Express.

- Поддержка протокола удаленной загрузки PXE.

Сравнение выпусков Windows Server 2019 Standard и Datacenter

Windows Server 2019 поставляется в двух редакциях: Standard и Datacenter.

Редакция для датацентров обладает расширенными возможностями: поддержка гиперконвергентной инфраструктуры, локальных дисковых пространств, расширенными лицензионными правами при использовании виртуализации.

Приглашение на вебинар

Подробнее с возможностями Windows Server 2019, сценариях использования, вариантах лицензирования можно будет ознакомиться на вебинаре «Windows Server 2019 для современного датацентра».

Спикер — Дмитрий Узлов, сертифицированный эксперт по решениям Майкрософт с многолетним опытом.

- Microsoft Certified Solutions Expert: Cloud Platform and Infrastructure

- Microsoft Certified Solutions Expert: Productivity

Специалист по кибербезопасности, руководитель направления проектов золотого партнера Майкрософт – компании Технополис

Вебинар пройдет 6 декабря в 11.00, после вебинара вы сможете сделать практические работы по развертыванию виртуальной инфраструктуры Windows Server и настройке типовых сценариев гибридного датацентра. Успешно справившиеся с заданиями практической работы получат электронный сертификат о прохождении тренинга.

Запись вебинара можно посмотреть по ссылке.

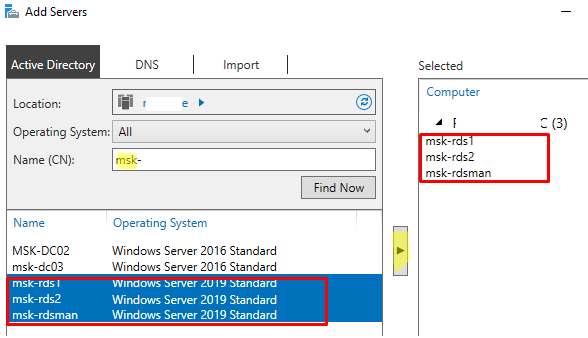

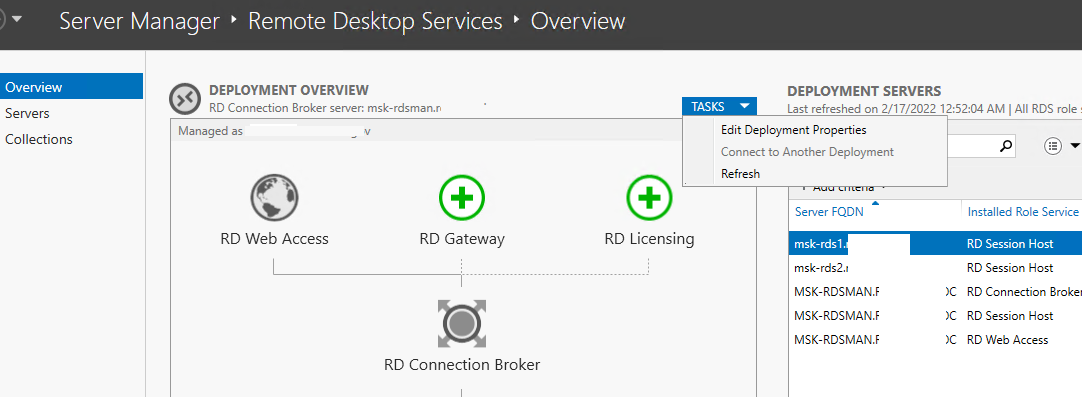

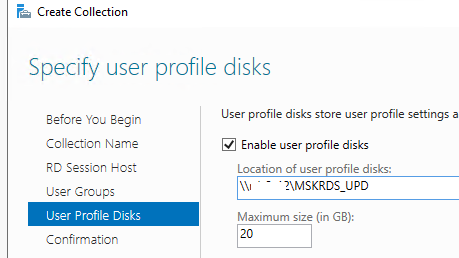

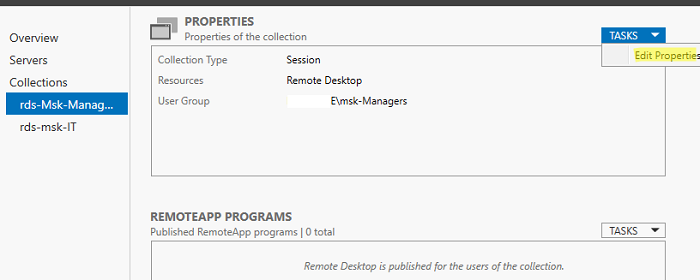

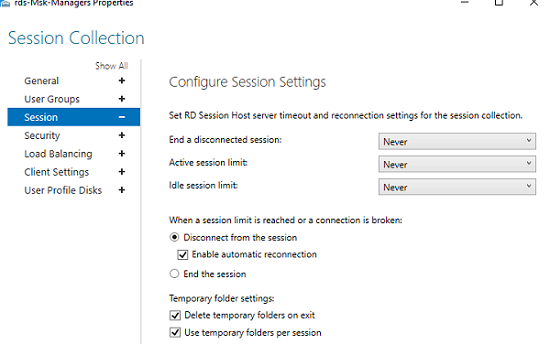

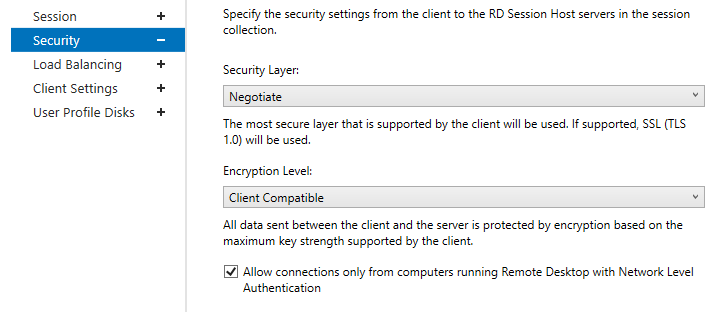

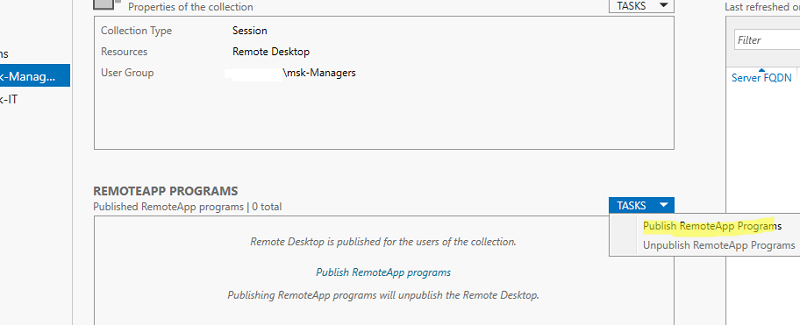

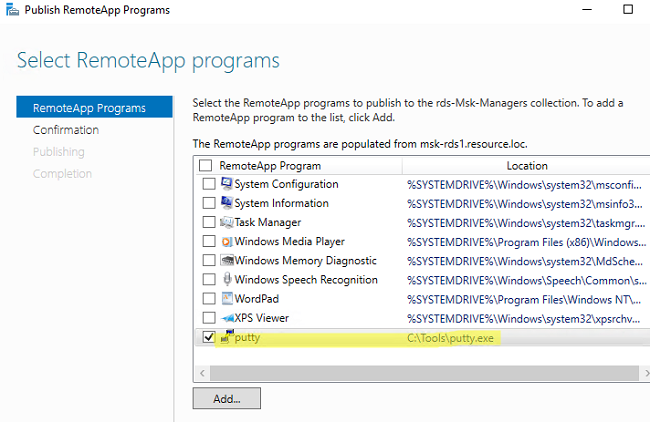

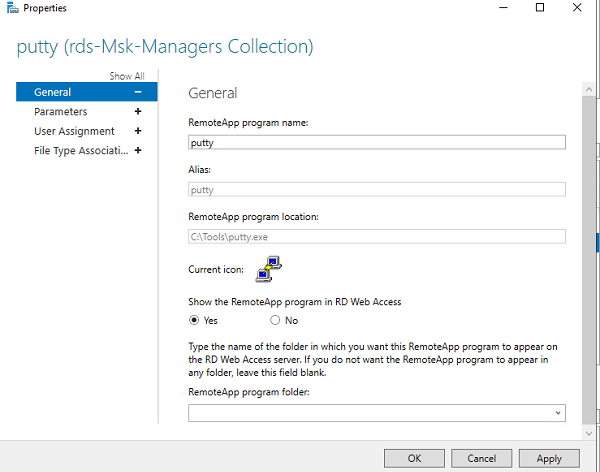

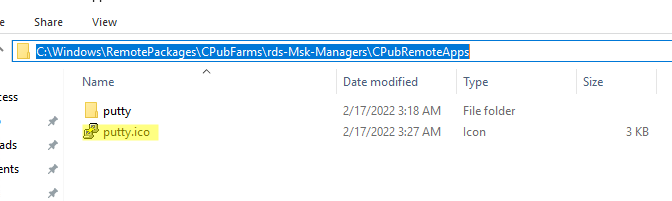

Для установки и настройки роли RemoteApp, имеем подготовленный сервер с операционной системой Windows Server 2019, на котором будем производить нижеописанные действия.

Установка служб Удаленных рабочих столов

На первом этапе установим службы Удаленных рабочих столов, для этого в окне Диспетчер серверов выбираем Добавить роли и компоненты.

Обращаем внимание перед установкой роли на предупреждение → далее.

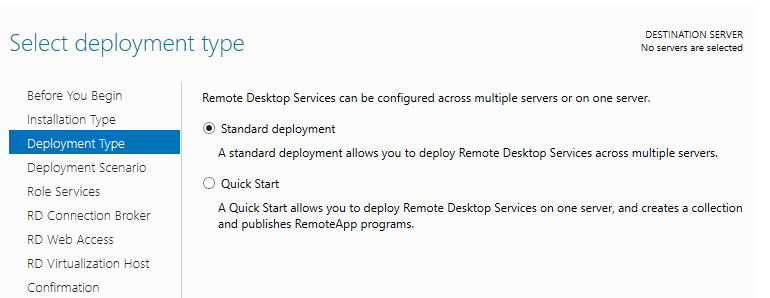

Устанавливаем чекбокс Установка служб удаленных рабочих столов → далее.

Устанавливаем чекбокс Cтандартное развертывание → далее.

Устанавливаем чекбокс Развертывание рабочих столов на основе сеансов → далее.

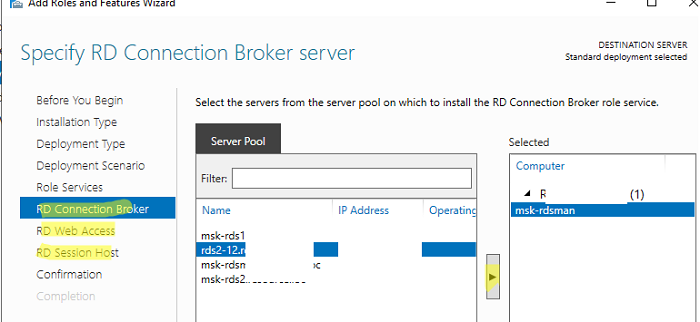

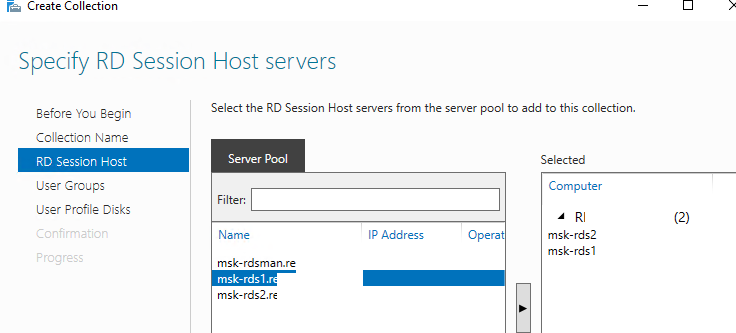

Выбираем сервер, на который будут установлены службы роли посредника → далее.

Устанавливаем чекбокс Установить службы роли веб-доступа к удаленным рабочим столам на сервере посредника подключений к удаленному рабочему столу → далее.

Выбираем сервер, на который будут установлены службы роли узлов сеансов удаленных рабочих столов → далее.

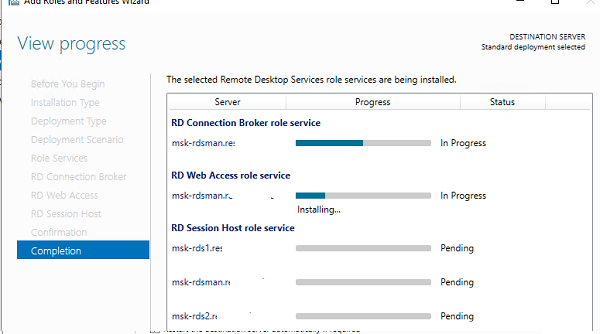

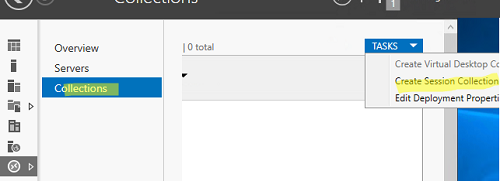

Устанавливаем чекбокс Автоматически перезапускать конечный сервер, если это потребуется → развернуть.