В моей предыдущей компании было настолько много мелких филиалов и на тот момент VPN был недоступен, пользователи в регионах пользовались службой OWA, но когда интернет был нелоступен, соответственно была недоступна и почта, по этому и возникла необходимость безболезненно пользоваться обычным аутлуком. Об этом и расскажу в последующих своих статьях.

Для предоставления услуг RPC/HTTP-прокси для клиентов Outlook 2003, Exchange-сервер должен быть настроен как RPC/HTTP-прокси сервер. Для этого необходимо установить на Exchange-сервере службу RPC/HTTP -прокси.

Для того, чтобы установить на Exchange-сервере службу RPC/HTTP-прокси выполните следующее:

На Exchange-сервере нажмите Start (Пуск), выберите Control Panel (Панель управления) и нажмите Add or Remove Programs (Установка/удаление программ).

В левой части апплета Add or Remove Programs (Установка/удаление программ) нажмите Add/Remove Windows Components (Добавить/удалить компоненты Windows).

В Мастере установки компонентов Windows на странице Windows Components (Компоненты Windows) выберите Networking Services (Сетевые службы) и нажмите кнопку Details (Подробно).

В окне Networking Services (Сетевые службы) выберите RPC over HTTP Proxy (прокси RPC поверх HTTP) и нажмите OK.

На странице Windows Components (Компоненты Windows) нажмите Next (Далее) для установки компонента прокси RPC поверх HTTP.

Настройка сервера RPC-прокси на использование указанных портов для RPC поверх HTTP

После настройки компонента RPC/HTTP для служб IIS вам необходимо настроить RPC-прокси сервер. Настройте RPC-прокси сервер на использование указанных портов для соединений со службой каталогов Active Directory и с информационным хранилищем Exchange-сервера.

Первым делом убедитесь, что значения ключей реестра для портов Exchange-сервер автоматически установлены. При запуске установки сервера Exchange Server 2003, Exchange-сервер настраивается на использование следующих портов:

Сервер

Порт

Служба

Exchange-сервер (Глобальный каталог)

6001

Хранилище

6002

DSReferral

6004

DSProxy

Порты служб

Для Exchange-сервера автоматические настраиваются ниже перечисленные значения ключей реестра. Хотя вам не нужно настраивать эти значения, следует убедиться, чо все они настроны верно

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesMSExchangeISParametersSystem

Имя параметра: Rpc/HTTP Port

Тип: REG_DWORD

Значение: 0x1771 (Decimal 6001)

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesMSExchangeSAParameters

Имя параметра: HTTP Port

Тип: REG_DWORD

Значение: 0x1772 (Decimal 6002)

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesMSExchangeSAParameters

Имя параметра: Rpc/HTTP NSPI Port

Тип: REG_DWORD

Значение: 0x1774 (Decimal 6004)

Замечание: Не изменяйте эти значения. В случае их изменений RPC/HTTP не будет верно работать.

Для настройки сервера RPC-прокси на использование указанных портов выполните следующее:

На сервере RPC-прокси запустите редактор реестра (Regedit).

В дереве консоли найдите следующий ключ: HKEY_LOCAL_MACHINESoftwareMicrosoftRpcRpcProxy

Правой кнопкой щелкните по параметру ValidPorts и выберите Modify (Изменить).

В окне Edit String (Редактировать запись) в поле Value data (Значение параметра) введите следующую информацию:ExchangeServer:6001-6002;ExchangeServerFQDN:6001-6002;ExchangeServer:6004;ExchangeServerFQDN:6004;

ExchangeServer – это NetBIOS-имя (имя компьютера) вашего Exchange-сервера.

ExchangeServerFQDN – это полностью определенное доменное имя (FQDN) вашего Exchange-сервера. Если FQDN, использующееся для доступа к серверу из внешней сети отлично от внутреннего имени FQDN, нужно использовать внутреннее имя FQDN.

На сколько я помню установка второго сервис пака решала проблему задания вышеперечисленных настроек, в реестре руками, по этому рекомендую накатить все обновления перед настройкой. Про настройку клиентской части, я расскажу в своей следующей публикации.

01.06.2009 —

Posted by |

ms exchange mail server 2003 | RPC/HTTP-прокси на Exchange;

Sorry, the comment form is closed at this time.

| title | description | ms.assetid | ms.topic | ms.date |

|---|---|---|---|---|

|

Using HTTP as an RPC Transport |

RPC-over-HTTP enables client programs to use the Internet to execute procedures provided by server programs on distant networks. |

b5062d70-7625-4a9f-a8c1-025ef8342fcb |

article |

05/31/2018 |

Using HTTP as an RPC Transport

RPC-over-HTTP enables client programs to use the Internet to execute procedures provided by server programs on distant networks. RPC over HTTP tunnels its calls through an established HTTP port. Thus, its calls can cross network firewalls on both the client and server networks.

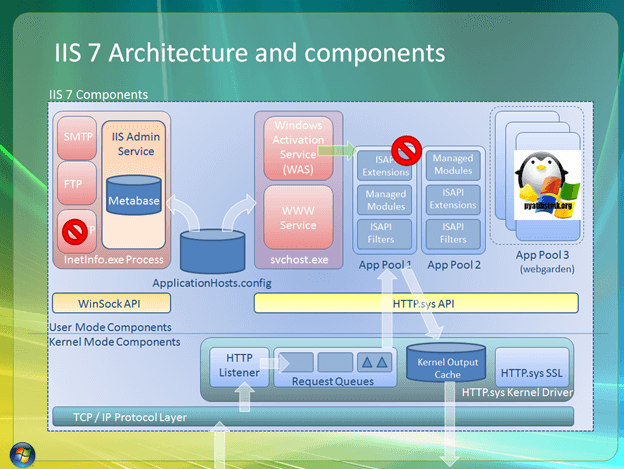

RPC over HTTP routes its calls to the RPC proxy located on the RPC server’s network. The RPC Proxy establishes and maintains a connection to the RPC server. It serves as a proxy, dispatching remote procedure calls to the RPC server and sending the server’s replies back across the Internet to the client application. This process is illustrated in the following diagram.

The diagram shows a firewall on the client application’s network. This is not required for RPC over HTTP to operate. However, if the client network does have a firewall, it will also need a proxy server program such as Microsoft Proxy Server.

When the client program issues a remote procedure call using HTTP as the transport, the RPC run-time library on the client contacts the RPC proxy. Depending on whether the RPC client was asked to use HTTP or HTTPS (HTTP with SSL) port 80 or port 443 is used, respectively. The RPC proxy contacts the RPC server program and establishes a TCP/IP connection. The client and the RPC proxy maintain their HTTP or HTTPS connection across the Internet. The client’s HTTP or HTTPS connection to the RPC proxy can pass through a firewall (subject to appropriate access permissions) if one is present. The server can then execute the remote procedure call and use the connection through the RPC proxy to reply to the client. The RPC proxy is an ISAPI extension running in the context of IIS.

If either the client or the server disconnects for any reason, the RPC proxy will detect it and end the RPC session. As long as the session continues, the RPC proxy will maintain its connections to the client and the server. It will forward remote procedure calls from the client to the server, and send replies from the server to the client.

The RPC client program can tunnel its RPC calls through the Internet by creating a string binding of the form:

[object_uuid@]ncacn_http:rpc_server[endpoint,HttpProxy=proxy_server:http_port,RpcProxy=rpc_proxy:rpc_port,HttpConnectionOption=UseHttpProxy]

Where:

-

object_uuid specifies an RPC object UUID. For more information, see Generating Interface UUIDs and String UUID.

-

ncacn_http selects the protocol sequence specification for RPC over HTTP. For more information, see Protocol Sequence Constants and String Binding.

-

rpc_server is the network address of the computer that is executing the RPC server process. The server address must be specified in a form visible and understandable by the RPC proxy computer, not by the client. Since the client does not connect directly to the server, it does not need to be able to resolve the name of the server, or establish a connection to it. The RPC proxy will establish the connection on the client’s behalf, and therefore, rpc_server must be a name recognizable by the RPC proxy.

-

endpoint specifies the TCP/IP port that the RPC server process listens to for remote procedure calls. For more information, see Finding Endpoints.

-

HttpProxy optionally specifies an HTTP proxy server on the RPC client’s network, such as Microsoft Proxy Server. If a proxy server is selected, no port number is specified, the RPC stub uses port 80 by default if SSL is not requested, and port 443 if SSL is specified.

-

RpcProxy specifies the address and port number of the IIS computer that acts as a proxy to the RPC server. You only need to specify this if the RPC server process resides on a different computer than the RPC proxy. If you do not specify a port number, the RPC client stub by default uses port 80 if SSL is not specified, and uses port 443 if SSL (HTTPS) is specified.

-

HttpConnectionOption optionally allows you to direct RPC’s behavior when making HTTP connections. The UseHttpProxy value instructs RPC to route its traffic through the Http proxy at all times, including when the client has their Internet Options set in Internet Explorer to “Bypass proxy server for local addresses.”

This option is supported on Windows 7, Windows Server 2008 R2, Windows 8.1, and Windows Server 2012 R2 with KB2916915 installed. This option is not supported on Windows 8 and Windows Server 2012. Applications can determine if this option is supported by the RPC runtime by checking the ConnectionOptionsFlag registry value located under the following registry key:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftRpc

If the bit 0 (LSB) of this registry value is set, then this specific option is supported; otherwise, this option is not supported by the RPC runtime in the system.

For more information on creating string bindings, see Binding and Handles.

The RPC server program can accept tunneled RPC calls by listening on the ncacn_http protocol sequence.

Microsoft has two major implementations of RPC over HTTP: Version 1 and Version 2.

Version 1 (called RPC over HTTP v1) is supported through Windows XP. Version 1 of the RPC proxy is supported through Windows 2000.

Version 2 (called RPC over HTTP v2) is the current version.

The two versions have different capabilities and limited interoperability. A summary of the differences is provided here. For interoperability considerations, see System Requirements and Interoperability for RPC over HTTP.

- RPC over HTTP v1 requires SSL Tunneling to be enabled on all HTTP proxies/firewalls between the RPC over HTTP client and the RPC proxy. RPC over HTTP v1 attempts to build an SSL Tunnel over port 80 even though the data it sends is not actually SSL-encrypted. Proxies and firewalls usually reject such requests unless explicitly configured to allow them. RPC over HTTP v2 has no such requirement.

- RPC over HTTP v1 cannot establish an SSL session to the RPC proxy. The RPC over HTTP v2 can send all RPC over HTTP traffic within an SSL session; by default v2 requires the data be sent within an SSL session.

- RPC over HTTP v1 cannot authenticate to the RPC proxy. RPC over HTTP v2 can authenticate; by default v2 requires authentication to the RPC proxy.

- RPC proxy v1 does not operate correctly when the IIS machine on which it is installed is part of a web farm. RPC proxy v2 operates properly when the IIS machine on which it is installed is part of a web farm.

[!Note]

If Microsoft Internet Explorer is installed on the client program’s computer and your client does not specify an HttpProxy in its string binding, the RPC client stub will search the registry on the client computer for an HttpProxy entry. If it finds one, it will use the proxy specified in the registry entry.

Suppose, for instance, your client program needs to connect across the Internet to an RPC server on a computer called Server7.microsoft.com. Further, suppose that the RPC proxy runs on Major7.microsoft.com. The RPC server program listens to port 2225. Your client would use the string binding:

ncacn_http:Server7.microsoft.com[2225, RpcProxy=Major7.microsoft.com]

If the RPC proxy can resolve the server name as Server7, without requiring a fully qualified domain name, you can also specify:

ncacn_http:Server7 [2225, RpcProxy=Major7.microsoft.com]

If the client network uses a firewall and an Internet proxy server called myproxy, and Internet Explorer on the client is not configured to use that proxy, you would need to modify the client’s string binding to:

ncacn_http:Server7.microsoft.com[,HttpProxy=myproxy:80,RpcProxy=Major7.microsoft.com:80]

This directs the client to connect to the RPC server program on Server7.microsoft.com. To do this, the client will first use port 80 (or port 443 if SSL is used) to connect to myproxy. This will give the client program access to the Internet. Using the Internet, the client program next connects to the RPC proxy on Major7.microsoft.com. The RPC proxy will establish a connection to the RPC server program running on Server7.microsoft.com.

If the client network uses a firewall and if the RPC proxy cannot be reached directly, in order to get a connection established faster, the client string binding can be modified to:

ncacn_http:Server7.microsoft.com[RpcProxy=Major7.microsoft.com:80,HttpConnectionOption=UseHttpProxy]

The HttpConnectionOption allows you to direct RPC’s behavior when making HTTP connections. The UseHttpProxy value instructs RPC to route its traffic through the Http proxy at all times, including when the client has their Internet Options set in Internet Explorer to “Bypass proxy server for local addresses.” This directs the client to forcefully connect to the RPC proxy through the Http proxy. This speeds up the time to establish a connection since it bypasses any delay searching for the RPC server directly prior to using the HTTP proxy.

If the HttpConnectionOption option is used and Internet Explorer on the client is not configured to use that Http proxy, connections may fail with RPC_S_INVALID_NETWORK_OPTIONS.

The vast majority of computers today are configured for Web browsing. Therefore, most clients do not need to specify the HttpProxy, because it will be retrieved from Internet connectivity settings.

Applies to: Exchange Server 2010 SP3, Exchange Server

2010 SP2

Topic Last Modified: 2012-07-23

For Outlook Anywhere to work correctly, the Windows RPC over

HTTP Proxy component must be installed on your

Microsoft Exchange Server 2010 Client Access server that’s

running Windows Server 2008. If the component isn’t installed,

follow these steps to install it before you enable Outlook

Anywhere. You can install the Windows RPC over HTTP Proxy component

using Server Manager or the command line.

Looking for other management tasks related to Outlook Anywhere?

Check out Managing Outlook

Anywhere.

Install the RPC

over HTTP Proxy component using Server Manager

You need to be assigned permissions before you can

perform this procedure. To see what permissions you need, see the

«RPC over HTTP Proxy component» entry in the Client Access

Permissions topic.

- Click Start > Administrative Tools >

Server Manager. - Under Server Manager, right-click Features, and then

click Add Features. - In the Add Features Wizard, on the Features page,

select the check box for RPC over HTTP Proxy, and then click

Next. - On the Confirmation page, click Install.

- On the Results page, click Close.

Install the RPC

over HTTP Proxy component using the command line

You need to be assigned permissions before you can

perform this procedure. To see what permissions you need, see the

«RPC over HTTP Proxy component» entry in the Client Access

Permissions topic.

Open a Command Prompt window, and then type the

following command:

Copy Code Copy Code |

|

|---|---|

ServerManagerCmd -i RPC-over-HTTP-proxy |

Other Tasks

| Ondrej Sevecek’s English Pages > Posts > How to install RPC Proxy directly into a different iis web site? | |||||||||||||||||||

|

Доброго дня, коллеги!

Хочется консолидировать некоторую информацию по нашей проблеме, которую мы наблюдаем на некоторых компьютерах под управлением Windows 7 при подключении к RemoteApp на терминальной ферме RDS 2012 через Gateway.

Ошибка звучит следующим образом:

Не удается подключиться к удаленному компьютеру, так как на нем произошла ошибка. Обратитесь к администратору сети

Или в английском варианте:

Your computer can't connect to the remote computer because an error occurred on the remote computer that you want to connect to. Contact your network administrator for assistance.

Притом ни на клиенте, ни на одном из серверов (2 WebAccess+Gateway, 2 Connection Broker, Session Host) никаких ошибок не появляется.

При поиске удалось отыскать несколько подобных проблем и решений:

Вот

одно из них. В данном посте автор замечает, что проблема возникает на компьютерах с установленным обновлением KB2592687 (RDP 8.0). На одном

из наших проблемных компьютеров я попробовал удалить данное обновление — не помогло, ошибка появилась и подключиться не удалось. Проверил версию RDP — 8.1, тогда удалил и обновление KB2830477 (RDP 8.1) и после перезагрузки чудесным

образом все подключилось. На клиенте остался RDP 7.0. Хотя все проблемные компьютеры у нас в филиалах, и все чудеса и усовершенствования самых свежих версий RDP нам бы очень пригодились на наших не идеальных каналах.

Так же автор пишет, что ему

удалось решить проблему, с помощью выставления локальной групповой политики:

Local security policy->Local Policies->Security Options->Network Security: LAN Manager authentication level

установленной в значение

Send NTLMv2 response only

Мне на проблемном компьютере это не помогло (поэтому и пришлось удалять обновления версий RDP).

Так вот у меня по этому поводу несколько вопросов:

1. Кто еще сталкивался с данной проблемой?

2. Как решаете эту проблему Вы?

3. Почему помогает удаление последних версий RDP, а вернее так, почему одна из последних версий сервера (Windows Server 2012) не корректно работает с нативной для себя версией протокола RDP и работает с более старой версией?

4. И самое интересное — чем вызвана эта проблема, в чем ее причина?

-

Changed type

Tuesday, May 27, 2014 9:03 AM

Тема переведена в разряд обсуждений по причине отсутствия активности -

Changed type

Anton Karlan

Tuesday, September 2, 2014 4:28 PM

Решения нет до сих пор

Submitted by Chris Wolfe on August 23, 2006 — 2:10pm

runPCrun Notes for Configuring Server and Outlook for RPC over HTTPS

First read these pages for full details.

- RPC over HTTPS by Simon Butler, Exchange MVP

- Outlookexchange.com — RPC over HTTP

- MS Exchange.org Tutorials — Troubleshooting RPC over HTTPS Part 1

- MS Exchange.org Tutorials — Troubleshooting RPC over HTTPS Part 2

Set up

You need: (assuming a single server setup)

- Windows 2003 with SP1

- Outlook 2003

- Windows XP with SP2

- RPC over HTTP Proxy needs to be installed on the serverh

- Outlook Web Access needs to be working and tested

- The certificate on the server needs to be installed in Internet Explorer on the client if it a self created one We prefer to purchase a certificate.

- Make sure the name on the certificate is the same as the External User Name that you use later

HKEY_LOCAL_MACHINESOFTWAREMicrosoftRpcRpcProxy Key:ValidPorts

For the following where :-

- ‘server’ is the internal name for the server

- ‘domain.local’ is the internal domain name

- ‘mail.external.com’ is the external domain name as per the certificate

-

Quick Tip:Use this tool to do this http://www.petri.co.il/software/rpcnofrontend.zip

server:100-5000; server:6001-6002; server:6004; server.domain.local:6001-6002; server.domain.local:6004; mail.external.com:6001-6002; mail.external.com:6004;

IIS RPC.dll

Configure the RPC virtual directory in Internet Information Services After you configure the Exchange computer to use RPC over HTTP, you must configure the RPC virtual directory in Internet Information Services. To do this, follow these steps: 1. Click Start, point to Administrative Tools, and then click Internet Information Services (IIS) Manager. 2. Expand servername (local computer), expand Web Sites, expand Default Web Site, right-click Rpc, and then click Properties. 3. Click the Directory Security tab, and then click Edit under Authentication and access control. 4. Click to clear the Enable anonymous access check box. 5. Click to select the Basic authentication (password is sent in clear text) check box. You receive the following message: The authentication option you have selected results in passwords being transmitted over the network without data encryption. Someone attempting to compromise your system security could use a protocol analyzer to examine user passwords during the authentication process. For more detail on user authentication, consult the online help. This warning does not apply to HTTPS(orSSL) connections. Are you sure you want to continue? Note In this error message, the word "HTTPS(orSSL)" is a misspelling for the words "HTTPS (or SSL)." 6. Click Yes, and then click OK. 7. Click Apply, and then click OK. The RPC virtual directory is configured to use basic authentication. We recommend that you use SSL together with basic authentication. To enable SSL on the RPC virtual directory, you must obtain and publish a certificate. This procedure assumes that you have obtained and published certificate. To configure the RPC virtual directory to require SSL for all client-side connections, follow these steps: 1. Click Start, point to Administrative Tools, and then click Internet Information Services (IIS) Manager. 2. Expand Web Sites, expand Default Web Site, right-click Rpc, and then click Properties. 3. Click the Directory Security tab, and then click Edit under Secure communications. 4. Click to select the Require secure channel (SSL) check box and the Require 128-bit encryption check box. Note We recommend that you click to select the Require 128-bit encryption check box. However, RPC over HTTP functions correctly even if you do not require 128-bit encryption. 5. Click OK, click Apply, and then click OK.

Client Set Up

It is recommended to set the client up on the network;

- In Outlook 2003, choose «Tools», «Email Accounts…»

- Ensure that «View or Change existing email accounts» is selected and press Next.

- With «Microsoft Exchange Server» highlighted, click Change.

- In the bottom right corner locate and click «More Settings…»

- Click on the «Connection» tab, and enable the option «Connect to my Exchange mailbox using HTTP»

- Click on «Exchange Proxy Settings…»

- Complete the options as required for the client.

- Remember that the server name must match the certificate

https://<external domain name>

- Remember that the server name must match the certificate

Tick ‘connect using SSL only‘ Tick ‘Mutually authenticate…’ The principal name for proxy server is msstd:»external domain name»

(no quotes) Select Basic Proxy Authentication You can start Outlook

using the /rpcdiag switch to checkhow it’s communicating with the

server.

If you need to configure Outlook when you are not on the domain, there are a couple more steps.

-

When you create the profile and after you have selected ‘Exchange Server’, type in the internal server name and the username but DO NOT select ‘Check Name’

-

Select ‘More Settings..’ and wait until the ‘unavailable’ error message appears. Click OK and then Cancel on the next message.

Then

complete the set up as before. You will be prompted to enter logon

credentials. Use the form ‘domainusername’ and the password. The

servername and username should now be underlined — simply click ‘Next’

and complete the wizard.

Troubleshooting

Gotcha — check that there are no IP addresses listed in deny access within RPCproxy.dll within IIS on the default website.

Gotcha — check the path of IIS RPC extentions — it must be c:windowssystem32rpcproxyrpcproxy.dll not c:windowssystems32rpcproxy.dll

How to Verify That RPC Proxy Server Extension Is Loading Properly

Обновлено 11.05.2017

Что такое роли Windows

И так сам по себе Windows Server 2012 R2 или предыдущая версия ни кому не нужны, так как при их установке вы получаете просто обычную систему, но благодаря тому, что это конструктор, вы можете его собирать как вам угодно. Собирается он благодаря так называемым ролям Windows, и у каждой из них своя задача, которая превратит ваш сервер в нужный вам сервис.

Что такое компоненты Windows Server 2012 R2, это по сути мини роли, те которые несут не совсем существенные задачи, например сервер TFTP или Net.Framwork 3.5, согласитесь он на роль не тянет.

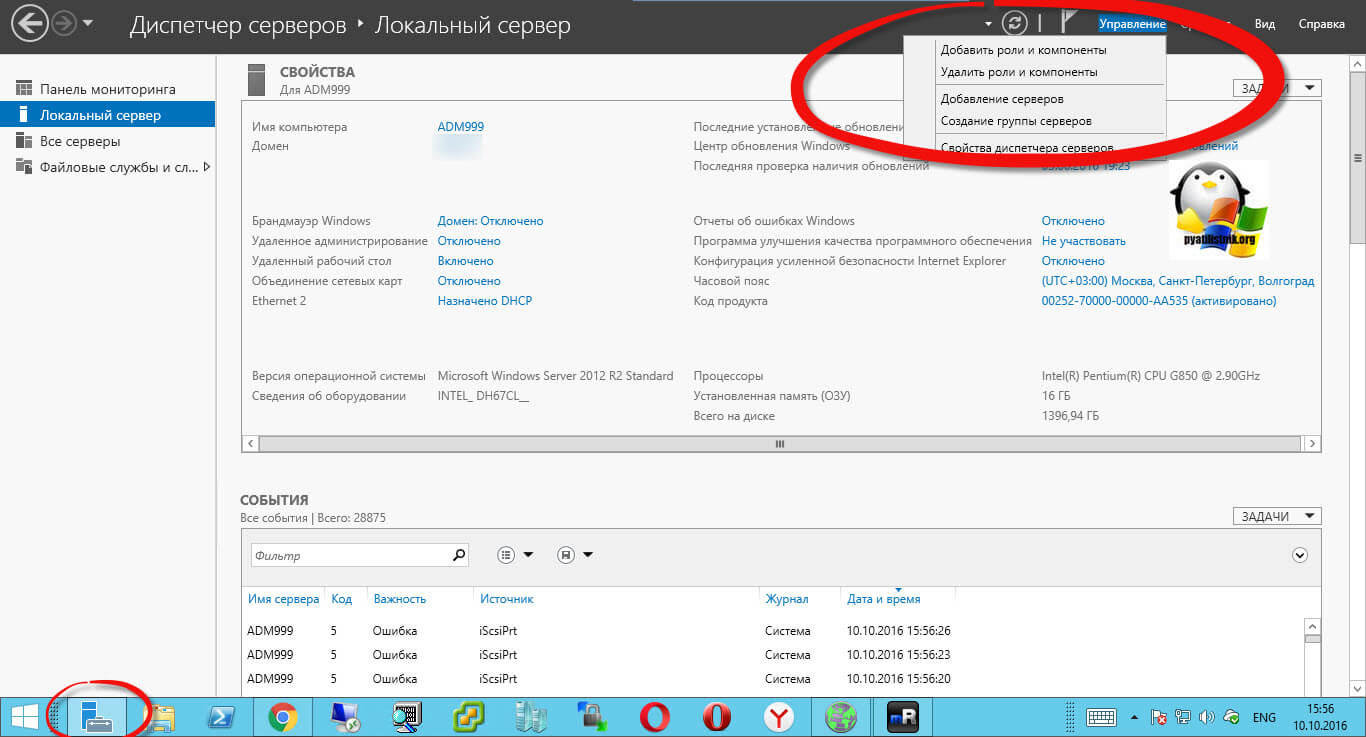

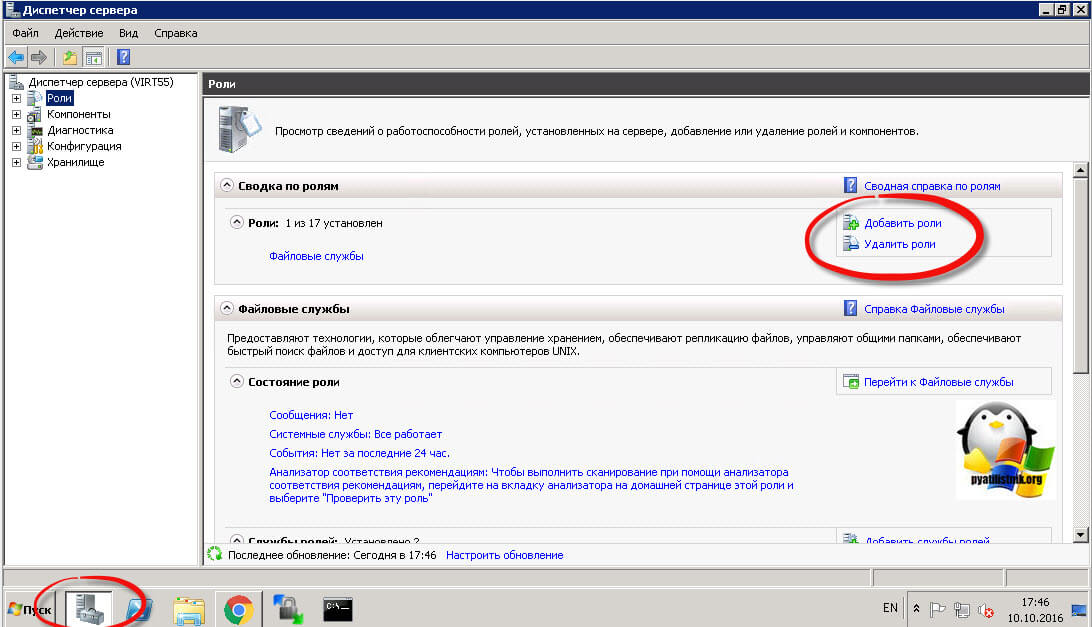

В операционной системе посмотреть windows server роли можно в окне Диспетчер сервера. В версии 2012 R2, этот значок выглядит вот так, и уже в пункте Управление вы добавляете либо роль, либо компонент.

В windows Server 2008 R2 это выглядит так же, но тут разница в том, что роли и компоненты разнесены по разным вкладкам.

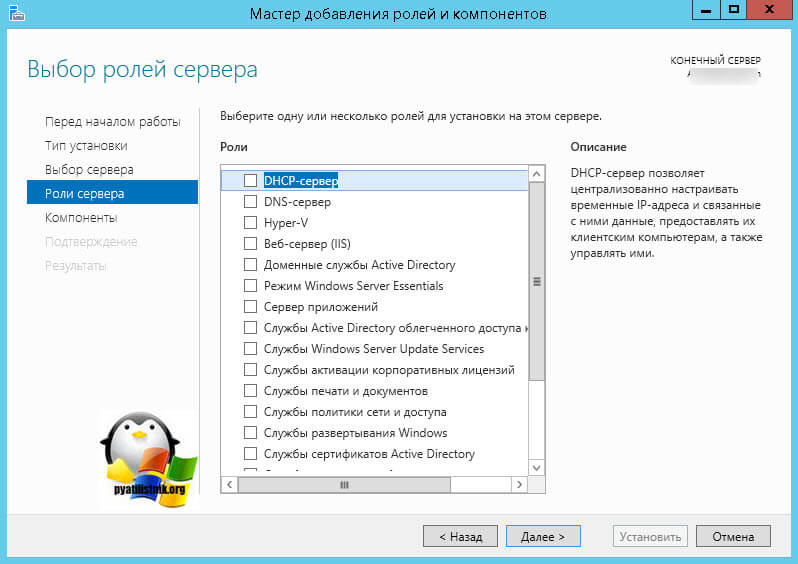

Для того, чтобы посмотреть роли windows server 2012 r2, нажмите добавить роль и увидите полный список. Самих ролей не так уж и много и вы их наверняка еще знаете с 2008 r2.

Windows server роли

Ниже я собрал полный список содержащий роли windows server 2012 r2 и 2008 r2. Тут синтаксис такой слева просто описание названия службы, а справа то что нужно указывать в скрипте при установке.

1. DHCP-сервер [DHCP] > на сайте я приводил кучу вариантов реализации данный серверной роли, так и на различном сетевом оборудовании.

2. DNS-сервер [DNS] > роль необходимая для Active Directory

3. Hyper-V [Hyper-V] > подробнее про данную роль советую почитать соответствующий раздел. Если в двух словах то это гипервизор, для создания виртуальных машин.

4. Веб-сервер IIS [Web-Server] > роль windows server 2012 r2 для превращения его в хостинг сайтов.

Компоненты IIS

- Веб-сервер [Web-WebServer]

- Основные возможности HTTP [Web-Common-Http]

- Статическое содержимое [Web-Static-Content]

- Стандартный документ [Web-Default-Doc]

- Обзор каталогов [Web-Dir-Browsing]

- Ошибки HTTP [Web-Http-Errors]

- Перенаправление HTTP [Web-Http-Redirect]

- Веб-публикация DAV [Web-DAV-Publishing]

- Разработка приложений [Web-App-Dev]

- ASP.NET [Web-Asp-Net]

- Расширяемость .NET [Web-Net-Ext]

- ASP [Web-ASP]

- CGI [Web-CGI]

- Расширения ISAPI [Web-ISAPI-Ext]

- Фильтры ISAPI [Web-ISAPI-Filter]

- Включения на стороне сервера (SSI) [Web-Includes]

- Работоспособность и диагностика [Web-Health]

- Ведение журнала HTTP [Web-Http-Logging]

- Средства ведения журналов [Web-Log-Libraries]

- Монитор запросов [Web-Request-Monitor]

- Слежение [Web-Http-Tracing]

- Особое ведение журнала [Web-Custom-Logging]

- Ведение журнала ODBC [Web-ODBC-Logging]

- Безопасность [Web-Security]

- Обычная проверка подлинности [Web-Basic-Auth]

- Windows — проверка подлинности [Web-Windows-Auth]

- Дайджест-проверка подлинности [Web-Digest-Auth]

- Проверка подлинности с сопоставлением сертификата клиента [Web-Client-Auth]

- Проверка подлинности с сопоставлением сертификата клиента IIS [Web-Cert-Auth]

- Авторизация URL-адресов [Web-Url-Auth]

- Фильтрация запросов [Web-Filtering]

- Ограничения по IP-адресам и доменам [Web-IP-Security]

- Производительность [Web-Performance]

- Сжатие статического содержимого [Web-Stat-Compression]

- Сжатие динамического содержимого [Web-Dyn-Compression]

- Средства управления [Web-Mgmt-Tools]

- Консоль управления IIS [Web-Mgmt-Console]

- Сценарии и средства управления IIS [Web-Scripting-Tools]

- Служба управления [Web-Mgmt-Service]

- Совместимость управления IIS 6 [Web-Mgmt-Compat]

- Совместимость метабазы IIS 6 [Web-Metabase]

- Совместимость WMI в IIS 6 [Web-WMI]

- Службы сценариев IIS 6 [Web-Lgcy-Scripting]

- Консоль управления IIS 6 [Web-Lgcy-Mgmt-Console]

- FTP-сервер [Web-Ftp-Server]

- Служба FTP [Web-Ftp-Service]

- Расширяемость FTP [Web-Ftp-Ext]

- Ведущий базовый экземпляр IIS [Web-WHC]

- Доменные службы Active Directory [AD-Domain-Services]

- Контроллеры домена Active Directory [ADDS-Domain-Controller]

- Диспетчер удостоверений для UNIX [ADDS-Identity-Mgmt]

- Сервер для служб NIS [ADDS-NIS]

- Синхронизация паролей [ADDS-Password-Sync]

- Средства администрирования [ADDS-IDMU-Tools]

- Сервер приложений [Application-Server]

- Платформа .NET Framework 3.5.1 [AS-NET-Framework]

- Поддержка веб-сервера (IIS) [AS-Web-Support]

- Доступ к сети COM+ [AS-Ent-Services]

- Общий доступ к TCP-портам [AS-TCP-Port-Sharing]

- Поддержка службы активации процессов Windows [AS-WAS-Support]

- Активация по HTTP [AS-HTTP-Activation]

- Активация через очередь сообщений [AS-MSMQ-Activation]

- Активация по TCP [AS-TCP-Activation]

- Активация по именованным каналам [AS-Named-Pipes]

- Распределенные транзакции [AS-Dist-Transaction]

- Входящие удаленные транзакции [AS-Incoming-Trans]

- Исходящие удаленные транзакции [AS-Outgoing-Trans]

- Транзакции WS-AT [AS-WS-Atomic]

- Веб-сервер IIS [Web-Server] > роль windows server 2012 r2 для превращения его в хостинг сайтов.

5. Службы Active Directory облегченного доступа к каталогам [ADLDS]

6. Службы Windows Server Update Services [OOB-WSUS]

7. Службы печати и документов [Print-Services]

Компоненты служб печати

- Сервер печати [Print-Server]

- Служба LPD [Print-LPD-Service]

- Печать через Интернет [Print-Internet]

- Сервер распределенного сканирования [Print-Scan-Server]

8. Службы политики сети и доступа [NPAS] > данные роли windows server 2012 r2, превратят ваш сервер в маршрутизатор или VPN сервер.

Компоненты NPAS

- Сервер политики сети [NPAS-Policy-Server]

- Службы маршрутизации и удаленного доступа [NPAS-RRAS-Services]

- Служба удаленного доступа [NPAS-RRAS]

- Маршрутизация [NPAS-Routing]

- Центр регистрации работоспособности [NPAS-Health]

- Протокол авторизации учетных данных узла [NPAS-Host-Cred]

9. Службы развертывания Windows [WDS] > Автоматизированная установка операционных систем по сети, за счет протокола PXE.

Компоненты WDS

Компоненты WDS

- Сервер развертывания [WDS-Deployment]

- Транспортный сервер [WDS-Transport]

10. Службы сертификации Active Directory [AD-Certificate]

Компоненты Службы сертификации Active Directory

- Центр сертификации [ADCS-Cert-Authority]

- Служба регистрации в центре сертификации через Интернет [ADCS-Web-Enrol

lment] - Сетевой ответчик [ADCS-Online-Cert]

- Служба регистрации на сетевых устройствах [ADCS-Device-Enrollment]

- Веб-служба регистрации сертификатов [ADCS-Enroll-Web-Svc]

- Веб-служба политик регистрации сертификатов [ADCS-Enroll-Web-Pol]

12. Службы удаленных рабочих столов [Remote-Desktop-Services] > очень часто эта роль windows server 2012 r2 используется в компаниях.

Компоненты RDS

- Узел сеансов удаленных рабочих столов [RDS-RD-Server]

- Узел виртуализации удаленных рабочих столов [RDS-Virtualization]

- Службы Core Services [RDS-Virtualization-Core]

- RemoteFX [RDS-RemoteFX]

- Лицензирование удаленных рабочих столов [RDS-Licensing]

- Посредник подключений к удаленному рабочему столу [RDS-Connection-Broke

r] - Шлюз удаленных рабочих столов [RDS-Gateway]

- Веб-доступ к удаленным рабочим столам [RDS-Web-Access]

13. Службы управления правами Active Directory [ADRMS]

Компоненты ADRMS

- Сервер управления правами Active Directory [ADRMS-Server]

- Поддержка удостоверений в службе федерации [ADRMS-Identity]

14. Службы федерации Active Directory [AD-Federation-Services]

Компоненты ADFS

- Служба федерации [ADFS-Federation]

- Прокси-сервер службы федерации [ADFS-Proxy]

- Веб-агенты AD FS [ADFS-Web-Agents]

- Агент, поддерживающий утверждения [ADFS-Claims]

- Агент Windows на основе токенов [ADFS-Windows-Token]

15. Файловые службы [File-Services]

Компоненты файловых служб

- Файловый сервер [FS-FileServer]

- Распределенная файловая система [FS-DFS]

- Пространства имен DFS [FS-DFS-Namespace]

- Репликация DFS [FS-DFS-Replication]

- Диспетчер ресурсов файлового сервера [FS-Resource-Manager]

- Службы для NFS [FS-NFS-Services]

- Служба Windows Search [FS-Search-Service]

- Файловые службы Windows Server 2003 [FS-Win2003-Services]

- Служба индексирования [FS-Indexing-Service]

- Служба BranchCache для сетевых файлов [FS-BranchCache]

- Факс-сервер [Fax]

Так, что вы теперь знаете сколько windows server имеет ролей, правильный ответ 15

Компоненты windows server 2012 R2

Так роли windows server 2008 r2 и 2012 r2 мы рассмотрели, давайте узнаем какие компоненты windows server 2012 R2 имеет под капотом.

- BranchCache [BranchCache]

- Quality Windows Audio Video Experience [qWave]

- RPC через HTTP-прокси [RPC-over-HTTP-Proxy]

- Telnet-сервер [Telnet-Server]

- Windows TIFF IFilter [TIFF-IFilter]

- WINS-сервер [WINS-Server]

- Балансировка сетевой нагрузки [NLB]

- Биометрическая платформа Windows [Biometric-Framework]

- Внутренняя база данных Windows [Windows-Internal-DB]

- Возможности .NET Framework 3.5.1 [NET-Framework]

- .NET Framework 3.5.1 [NET-Framework-Core]

- Активация WCF [NET-Win-CFAC]

- Активация через HTTP [NET-HTTP-Activation]

- Не-HTTP активация [NET-Non-HTTP-Activ]

- Возможности рабочего стола [Desktop-Experience]

- Возможности системы архивации данных Windows Server [Backup-Features]

- Система архивации данных Windows Server [Backup]

- Программы командной строки [Backup-Tools]

- Диспетчер системных ресурсов [WSRM]

- Диспетчер хранилища для сетей SAN [Storage-Mgr-SANS]

- Интегрированная среда сценариев (ISE) Windows PowerShell [PowerShell-ISE]

- Клиент Telnet [Telnet-Client]

- Клиент TFTP [TFTP-Client]

- Клиент интернет-печати [Internet-Print-Client]

- Консоль управления DirectAccess [DAMC]

- Многопутевой ввод-вывод [Multipath-IO]

- Монитор LPR-портов [LPR-Port-Monitor]

- Очередь сообщений [MSMQ]

- Службы очереди сообщений [MSMQ-Services]

- Сервер очереди сообщений [MSMQ-Server]

- Интеграция служб каталогов [MSMQ-Directory]

- Триггеры очереди сообщений [MSMQ-Triggers]

- Поддержка HTTP [MSMQ-HTTP-Support]

- Поддержка многоадресной рассылки [MSMQ-Multicasting]

- Служба маршрутизации [MSMQ-Routing]

- DCOM-прокси очереди сообщений [MSMQ-DCOM]

- Пакет администрирования диспетчера подключений [CMAK]

- Подсистема для UNIX-приложений [Subsystem-UNIX-Apps]

- Простые службы TCP/IP [Simple-TCPIP]

- Протокол PNRP [PNRP]

- Расширение WinRM IIS [WinRM-IIS-Ext]

- Сервер SMTP [SMTP-Server]

- Сервер службы имен хранилищ Интернета [ISNS]

- Служба активации процессов Windows [WAS]

- Модель процесса [WAS-Process-Model]

- Среда .NET [WAS-NET-Environment]

- API-интерфейсы конфигурации [WAS-Config-APIs]

- Служба беспроводной локальной сети [Wireless-Networking]

- Службы SNMP [SNMP-Services]

- Служба SNMP [SNMP-Service]

- WMI-поставщик SNMP [SNMP-WMI-Provider]

- Службы рукописного ввода [Ink-Handwriting]

- Поддержка рукописного ввода [IH-Ink-Support]

- Распознавание рукописного ввода [IH-Handwriting]

- Средства миграции Windows Server [Migration]

- Средства удаленного администрирования сервера [RSAT]

- Средства администрирования ролей [RSAT-Role-Tools]

- Средства служб сертификации Active Directory [RSAT-ADCS]

- Средства центра сертификации [RSAT-ADCS-Mgmt]

- Средства сетевого ответчика [RSAT-Online-Responder]

- Средства AD DS и AD LDS [RSAT-AD-Tools]

- Инструменты AD DS [RSAT-ADDS]

- Оснастки AD DS и средства командной строки [RSAT-ADDS-Tools]

- Административный центр Active Directory [RSAT-AD-AdminCenter]

- Средства сервера для NIS [RSAT-SNIS]

- Оснастки AD LDS и средства командной строки [RSAT-ADLDS]

- Модуль Active Directory для Windows PowerShell [RSAT-AD-PowerShell]

- Средства службы управления правами Active Directory [RSAT-RMS]

- Средства DHCP-сервера [RSAT-DHCP]

- Средства DNS-сервера [RSAT-DNS-Server]

- Средства факс-сервера [RSAT-Fax]

- Средства файловых служб [RSAT-File-Services]

- Средства распределенной файловой системы (DFS) [RSAT-DFS-Mgmt-Con]

- Средства диспетчера ресурсов файлового сервера [RSAT-FSRM-Mgmt]

- Средства служб для NFS [RSAT-NFS-Admin]

- Средства Hyper-V [RSAT-Hyper-V]

- Средства служб политики сети и доступа [RSAT-NPAS]

- Средства служб печати и документов [RSAT-Print-Services]

- Средства служб удаленных рабочих столов [RSAT-RDS]

- Средства узла сеансов удаленных рабочих столов [RSAT-RDS-RemoteApp]

- Средства шлюза удаленных рабочих столов [RSAT-RDS-Gateway]

- Средства лицензирования удаленных рабочих столов [RSAT-RDS-Licensing]

- Средства посредника подключений к удаленному рабочему столу [RSAT-RDS-Conn-Broker]

- Средства веб-сервера (IIS) [RSAT-Web-Server]

- Средства служб развертывания Windows [RSAT-WDS]

- Средства администрирования возможностей [RSAT-Feature-Tools]

- Средства администрирования программы шифрования дисков BitLocker [RSAT-BitLocker]

- Средства шифрования диска BitLocker [RSAT-Bitlocker-DriveEnc]

- Средство просмотра пароля BitLocker [RSAT-Bitlocker-RecPwd]

- Средства серверных расширений BITS [RSAT-Bits-Server]

- Средства отказоустойчивости кластеров [RSAT-Clustering]

- Средства балансировки сетевой нагрузки [RSAT-NLB]

- Средства SMTP-сервера [RSAT-SMTP]

- Средства WINS-сервера [RSAT-WINS]

- Средство отказоустойчивости кластеров [Failover-Clustering]

- Средство просмотра XPS [XPS-Viewer]

- Удаленное разностное сжатие [RDC]

- Удаленный помощник [Remote-Assistance]

- Управление групповой политикой [GPMC]

- Фоновая интеллектуальная служба передачи (BITS) [BITS]

- Облегченный сервер загрузки [BITS-Compact-Server]

- Расширение сервера IIS [BITS-IIS-Ext]

- Шифрование диска BitLocker [BitLocker]

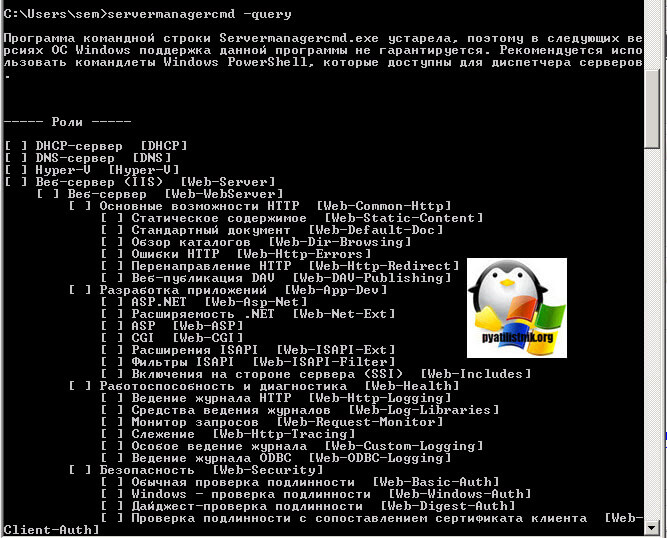

Как посмотреть в командной строке windows server роли

Для того, чтобы посмотреть windows server роли в 2008 R2, есть два метода это утилита командной строки servermanagercmd. Вводим вот такую команду для получения списка ролей и компонентов.

В итоге получите вот такой вывод команды

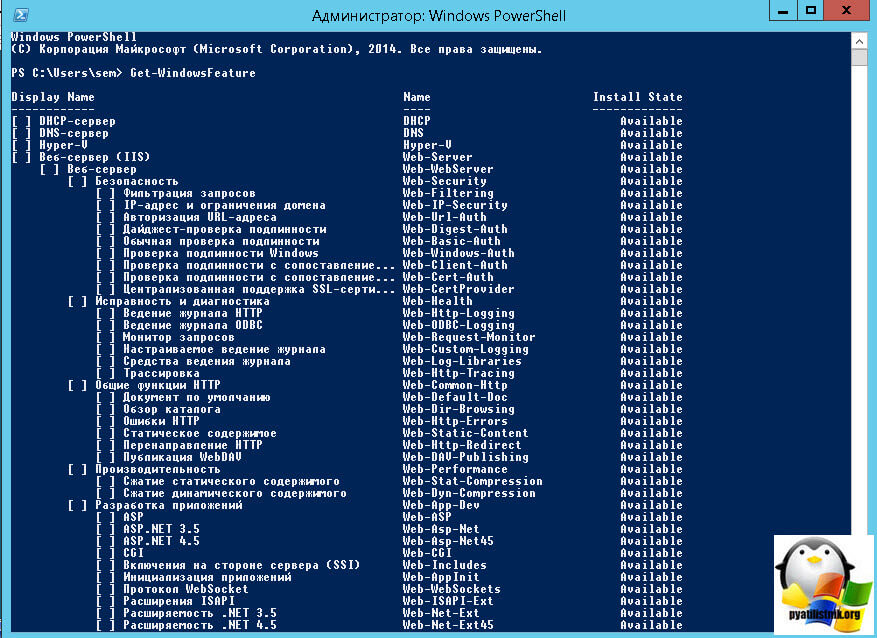

Второй метод, просмотреть роли windows server 2008 r2 это конечно же powershell, вводим вот такую команду:

В итоге вы получаете список всех доступных ролей и компонентов Windows Server

Для 2012 r2 и 2016 версии Windows server роли ставятся, только через Powershell, если мы имеем ввиду GUI интерфейс. Уверен, что кому то данная статья поможет.

Компоненты WDS

Компоненты WDS