- Remove From My Forums

-

Вопрос

-

Hi,

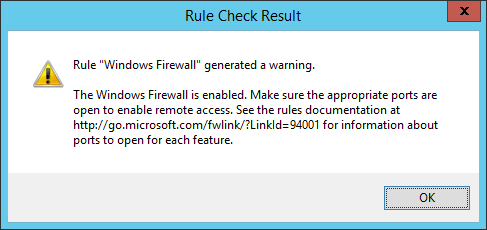

I’m installing SQLExpress 2008 and the installation gives me a warning in one of the checks (Setup Support Rules).

Rule «Windows Firewall» generated a warning.

The Windows Firewall is enabled. Make sure the appropriate ports are open to enable remote access. See the rules documentation at http://go.microsoft.com/fwlink/?LinkId=94001 for information about ports to open for each feature.

I followed the instructions and added the following ports as Exceptions in the Windows Firewall configuration:

TCP: 80, 135, 443, 1433, 1434, 2382, 2383, 4022

UDP: 500, 1434, 4500

I am still getting the warning. Please help me out getting this «green» before continuing the installation.

Robert

- Remove From My Forums

-

Question

-

Hi,

I’m installing SQLExpress 2008 and the installation gives me a warning in one of the checks (Setup Support Rules).

Rule «Windows Firewall» generated a warning.

The Windows Firewall is enabled. Make sure the appropriate ports are open to enable remote access. See the rules documentation at http://go.microsoft.com/fwlink/?LinkId=94001 for information about ports to open for each feature.

I followed the instructions and added the following ports as Exceptions in the Windows Firewall configuration:

TCP: 80, 135, 443, 1433, 1434, 2382, 2383, 4022

UDP: 500, 1434, 4500

I am still getting the warning. Please help me out getting this «green» before continuing the installation.

Robert

SQL Server Setup: Windows Firewall warning (Ports)

What was it again SQL server setup throws out, when you have your Windows Firewall on?!

Rule «Windows Firewall» generated a warning.

The Windows Firewall is enabled. Make sure the appropriate ports are open to enable remote access. See the rules documentation at http://go.microsoft.com/fwlink/?LinkId=94001 for information about ports to open for each feature.

Keywords:

Setup, Firewall, Ports, SQL Server, Microsoft

Popular posts from this blog

What happens if the Domain Controller is offline for too long?

For those playing with networking at home and who have an Domain Controller with Active Directory set up (although it would not be needed) and regularly shut down that main server it is interesting to know if it has any side effects. As long as you do not keep the Domain Controller shut down longer than the days set for the Active Directory forest’s tombstone lifetime you should be safe. ADSIEdit can be used to check the set tombstoneLifetime for that particular server. The default for Windows 2008 R2 and upward is 180 days. See the linked TechNet article on how to determine the tombstone lifetime for the forest. Sources: DC offline for 2 months, best way to handle? Determine the tombstone lifetime for the forest Keywords: Windows Server, Active Directory, Domain Controller, TSL, Tombstone Lifetime

Dates in JSON

What format is the right one in JSON? «Or best? Is there any sort of standard on this?» «DateTimes in JSON are hard. The problem comes from the JSON spec itself: there is no literal syntax for dates in JSON. The spec has objects, arrays, strings, integers, and floats, but it defines no standard for what a date looks like.» A common date/time-format used is ISO 8601. It is also used widely in libraries such as JavaScript’s toJSON-method and Json.NET . In principle this turns the DateTime string into: <YYYY-MM-DD>T<HH:MM>[:SS.SSS][[+|-]HH:MM[:SS]|Z] Example: { «lastPlayedDateTime»: «2021-12-28T23:30:00+01:00» } What’s the Z? Z depicts the shorthand notation for UTC times, e.g. «2009-02-15T00:00Z» . Sources: Serializing Dates in JSON StackOverflow What is the «right» JSON date format? Wikipedia on ISO 8601 toJSON-method JSON spec

installing SQL 2008 x64 on Vista Enterprise x64-Firewall warnings

Discussion in ‘microsoft.public.sqlserver.setup’ started by Omid Golban, Sep 22, 2008.

-

Hello,

I am installing default instance of SQL Server 2008 x64 on Windows Vista

Enterprise (x64). I get the warning on windows firewall: rule «Windows

Firewall» generated a warning.

I am including these at the bottom of this post:

1. ports that I have opened

2. installation steps and the warning message

3. results of netstat -n -a

Why am I getting this warning?

How do I find out what other IP address has to be opened?

How can I get rid of this warning and continue with my installation?Thank you,

Omid GolbanFollowing the instruction on http://go.microsoft.com/fwlink/?LinkId=94001 I

have opened up follwoing ports:

80 TCP — SQL Server Report Server

135 TCP — SQL Server Integration Services

443 TCP — SQL Server default instance over HTTPS

1433 TCP — SQL Server SQL2008

1434 TCP — SQL Server Dedicated Admin Connection

1434 UDP — SQL Server Browser

2382 TCP — SQL Server Browser Service

2383 TCP — SQL Server Analysis Services

4022 TCP — SQL Server Service Broker

4500 UDP

& 500 UDP — IPSec trafficBelow are the installation steps followed by results of netstat -n -a:

1. Launch «New SQL Server stand-alone installation or add features to an

existing installation»

2. Setup Support Rule shows all six operations completed (passed):

2.1 min os version

2.2 setup administrator

2.3 restart computer

2.4 windows management instrumentation (WMI) serivce

2.5 consistency validation for SQL server register keys

2.6 long path names to files on SQL server installation media

3. Setup Support Files: Install components required for SQL Server setup:

10 passed, 1 warning (none failed, none skipped)

3.1 Fusion Active Template Library (ATL)

3.2 Unsupported SQL Server products

3.3 Performance counter registry hive consistency

3.4 previous releases of SQL server 2008 BI deleopment studio

3.5 Previous CTP installation

3.6 consistency validation for SQL server registry keys

3.7 computer domain controller

3.8 MS .NET application registry

3.9 Edition WOW64 platform

3.10 Windows PowerShell

3.11 Windows Filewall — gives warning

Rule «Windows Firewall» generated a warning.

The Windows Firewall is enabled. Make sure the appropriate ports

are open to enable remote access. See the rules documentation at

http://go.microsoft.com/fwlink/?LinkId=94001 for information

about ports to open for each feature.C:>netstat -n -a

Active Connections

Proto Local Address Foreign Address State

TCP 0.0.0.0:21 0.0.0.0:0 LISTENING

TCP 0.0.0.0:25 0.0.0.0:0 LISTENING

TCP 0.0.0.0:80 0.0.0.0:0 LISTENING

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING

TCP 0.0.0.0:443 0.0.0.0:0 LISTENING

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING

TCP 0.0.0.0:1044 0.0.0.0:0 LISTENING

TCP 0.0.0.0:1055 0.0.0.0:0 LISTENING

TCP 0.0.0.0:1433 0.0.0.0:0 LISTENING

TCP 0.0.0.0:2382 0.0.0.0:0 LISTENING

TCP 0.0.0.0:2967 0.0.0.0:0 LISTENING

TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING

TCP 0.0.0.0:8080 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1139 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1149 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1434 0.0.0.0:0 LISTENING

TCP 127.0.0.1:1839 0.0.0.0:0 LISTENING

TCP 172.16.8.18:139 0.0.0.0:0 LISTENING

TCP 172.16.8.18:1122 172.16.2.201:5060 ESTABLISHED

TCP 172.16.8.18:1142 172.16.1.52:1025 ESTABLISHED

TCP 172.16.8.18:1145 172.16.1.52:1025 ESTABLISHED

TCP 172.16.8.18:1184 172.16.1.52:1025 ESTABLISHED

TCP 172.16.8.18:1185 172.16.1.52:1025 ESTABLISHED

TCP 172.16.8.18:1186 172.16.1.52:1025 ESTABLISHED

TCP 172.16.8.18:1188 172.16.1.25:1301 ESTABLISHED

TCP 172.16.8.18:1190 172.16.1.25:1301 ESTABLISHED

TCP 172.16.8.18:1191 172.16.1.25:1301 ESTABLISHED

TCP 172.16.8.18:1192 172.16.1.25:1301 ESTABLISHED

TCP 172.16.8.18:1212 172.16.1.52:1025 ESTABLISHED

TCP 172.16.8.18:1335 172.16.8.138:445 ESTABLISHED

TCP 172.16.8.18:1436 172.16.1.28:445 ESTABLISHED

TCP 172.16.8.18:1459 207.46.16.248:80 CLOSE_WAIT

TCP 172.16.8.18:7538 0.0.0.0:0 LISTENING

UDP 0.0.0.0:445 *:*

UDP 0.0.0.0:500 *:*

UDP 0.0.0.0:1121 *:*

UDP 0.0.0.0:1189 *:*

UDP 0.0.0.0:1434 *:*

UDP 0.0.0.0:3456 *:*

UDP 0.0.0.0:4500 *:*

UDP 127.0.0.1:123 *:*

UDP 127.0.0.1:1025 *:*

UDP 127.0.0.1:1027 *:*

UDP 127.0.0.1:1128 *:*

UDP 127.0.0.1:1295 *:*

UDP 127.0.0.1:1900 *:*

UDP 172.16.8.18:123 *:*

UDP 172.16.8.18:137 *:*

UDP 172.16.8.18:138 *:*

UDP 172.16.8.18:1900 *:* -

Advertisements

-

I can’t see the warning at the moment but my recollection is that is just

warns you that the firewall is on and you might have to configure it. Since

setup doesn’t know what you want to do with SQL Server it can’t tell if you

have configured it correctly. So it still warns, but the warning doesn’t

stop you from continuing. -

Advertisements

-

Hi,

I have a problem, when I try to install sql 2008 on Vista home preimium but

in the rules ask me to restart the computer, bout I don’t understand why. I

did it but it’s the same -

Then I don’t think the Firewall warning is the problem. It doesn’t require a

reboot and it doesn’t block install.

You must have some other error. Check the setup error log. -

Advertisements

- Ask a Question

Want to reply to this thread or ask your own question?

You’ll need to choose a username for the site, which only take a couple of moments (here). After that, you can post your question and our members will help you out.

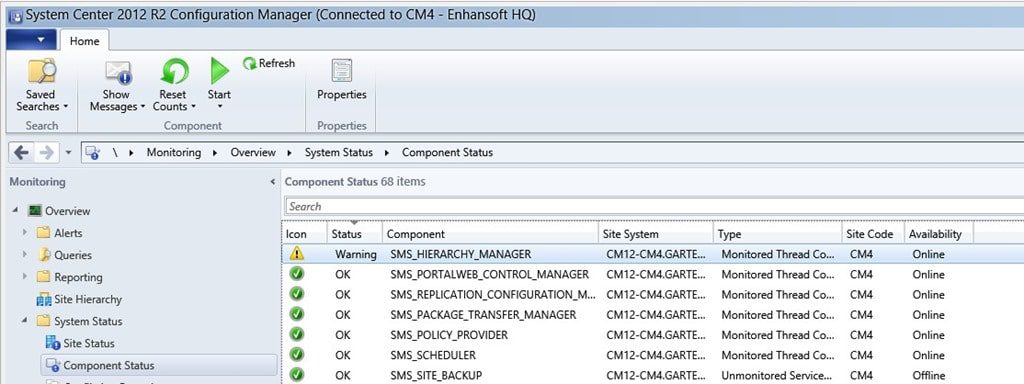

In this blog post, I am going to explain why the Windows Firewall warning message is a problem. I am working with a client installing a new System Center 2012 Configuration Manager (CM12) environment.

This client has two corporate policies in place:

- Their system status needs to be “Green” (healthy) all the time.

- The Windows Firewall must be disabled on all servers.

Everyone strives to have a healthy (all green status indicators) CM12 environment and this is completely possible. However, if Windows Firewall is turned off you will get the following warning message every hour:

SMS_HIERARCHY_MANAGER reports (Message ID=3353): “Hierarchy Monitoring detected that the ConfigMgr SQL Server <fqdn> ports 1433, 4022, are not active on Firewall exception.”

Besides being incredibly annoying, your component status will immediately be placed in a warning state. How do you solve this problem? You don’t because currently there is no solution. Since there is no solution, I ended up creating a Connect feedback item to suggest to the SCCM team that they create a registry key in order to turn off this warning message. This registry key would prevent your CM12 site from going into a perpetual warning state. If you have experienced a similar situation, make sure to vote up this Connect item!

https://connect.microsoft.com/ConfigurationManagervnext/feedback/details/1045929

If you get a Page Not Found error message when clicking on the link above, see my blog post on how to solve this issue.

Do you have questions or comments about the Windows Firewall warning message? Please feel free to leave a note in the comment section below.

See how Right Click Tools are changing the way systems are managed.

Immediately boost productivity with our limited, free to use, Community Edition.

Get started with Right Click Tools today:

Related Resources

0. Оглавление

- Что понадобится

- Определение / изменения порта для «экземпляра по умолчанию»

- Определение / изменения порта для именованного экземпляра SQL Server

- Добавление правила в Брандмауэр Windows

1. Что понадобится

- Статья будет актуальна для Microsoft SQL Server 2012 и для Microsoft SQL Server 2008 (R2).

- В качестве операционной системы сервера рассматриваются Microsoft Windows Server 2012 (R2) или Microsoft Windows Server 2008 (R2)

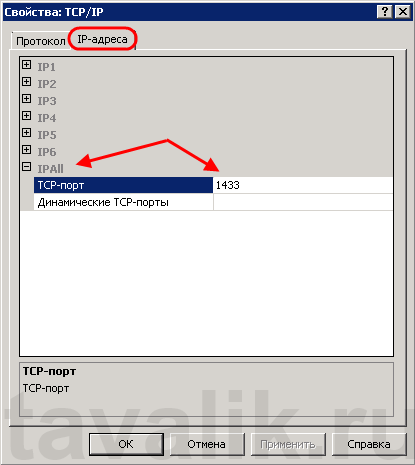

2. Определение / изменения порта для «экземпляра по умолчанию»

По умолчанию SQL Server использует для соединения порт 1433. Чтобы проверить это, запустим оснастку «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager). В Microsoft Windows Server 2012 (R2) ее можно найти в списке всех программ.

В Microsoft Windows Server 2008 (R2) в меню «Пуск» (Start) — «Microsoft SQL Server 2012» — «Средства настройки» (Configuration Tools) — «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager)

В запустившейся оснастке раскроем вкладку «Сетевая конфигурация SQL Server» (SQL Server Network Configuration), затем выделим вкладку «Протоколы для MSSQLSERVER» (Protocols for MSSQLSERVER). В окне слева в таблице найдем протокол TCP/IP, кликнем по нему правой кнопкой мыши и в контекстном меню выберем «Свойства» (Properties).

В открывшемся окне свойств перейдем на вкладку «IP-адреса» (IP Addresses), затем найдем и раскроем в дереве настроек ветку «IPAll». Здесь мы видим, что выбранный экземпляр SQL Server использует TCP-порт по умолчанию, а именно порт 1433. Если по каким то причинам требуется использовать другой номер порта, необходимо просто поменять текущее значение, нажать «Применить» (Apply) и перезапустить службу SQL Server.

3. Определение / изменения порта для именованного экземпляра SQL Server

В случае использования именованного экземпляра SQL Server ситуация аналогичная, за тем лишь исключением, что используются динамические TCP-порты. Это значит, что для каждого отдельного экземпляра будет назначен свой номер порта.

Для определения / изменения текущего порта, найдем в оснастке «Диспетчер конфигурации SQL Server» (SQL Server Configuration Manager) вкладку с сетевой конфигурацией необходимого нам экземпляра SQL Server и перейдем в свойства протокола TCP/IP для данного экземпляра. Здесь, как и в предыдущем случае, на вкладке «IP-адреса» (IP Addresses) в ветке «IPAll» можно узнать, а также изменить динамический TCP-порт для текущего экземпляра SQL Server.

4. Добавление правила в Брандмауэр Windows

Теперь, когда мы определились с номером порта, который будет использоваться для подключения к службе SQL Server, создадим разрешающее правило в Брандмауэре Windows на сервере, где запущена служба.

О том, как добавить разрешающее правило для определенного порта в Microsoft Windows Server 2008 (R2) я уже писал здесь. В Windows Server 2012 (R2) действия аналогичны.

Запускаем брандмауэр Windows (Windows Firewall). Сделать это можно кликнув правой кнопкой мыши по «Пуск» (Start), затем «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall). Или же выполнив команду firewall.cpl (для этого необходимо нажать комбинацию клавиш Win + R, в окне «Отрыть» (Open) ввести имя команды и нажать «ОК» ) .

Далее нажимаем на «Дополнительные параметры» (Advanced Settings) в меню слева.

В открывшемся окне, в дереве слева откроем вкладку «Правила для входящих подключений» (Inbound Rules), а затем в меню «Действия» (Actions) выберем пункт «Создать правило…» (New Rule…).

Запустится «Мастер создания правила для нового входящего подключения» (New Inbound Rule Wizard). На первой странице выберем тип правила (Rule Type) «Для порта» (Port) и нажмем «Далее» (Next).

Затем необходимо указать протокол (в нашем примере это TCP) и, непосредственно, номер порта (Specific local ports), который открываем. После чего жмем «Далее» (Next).

Теперь укажем действие связанное с добавляемым правилом. Выберем «Разрешить подключение» (Allow the connection) и нажмем «Далее» (Next).

На следующей странице нужно указать, для каких профилей брандмауэра будет действовать правило. Отмечаем нужные профили галочками и жмем «Далее» (Next).

Ну и наконец, вводим имя и описание для нового правила и нажимаем «Готово» (Finish) для завершения работы мастера.

А в оснастке «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security) в таблице «Правила для входящих подключений» (Inbound Rules) мы увидим только что созданное правило.

На этом настройка Брандмауэра завершена. Клиентские программы должны без препятствий подключиться к службе SQL Server.

5. Порт для администрирования MS SQL Server

Для того, чтобы к MS SQL Server можно было подключиться с помощью программы SQL Management Studio, необходимо также добавить правило для протокола UDP и порта 1434.

Подробнее о используемых SQL Server портах здесь.