Пожалуй нет ни одного офиса, в котором не применялись бы общие ресурсы локальной сети, будь то папки или принтеры. Крупные и средние компании используют возможности Active Directory, компании поменьше — используют штатные средства ОС Windows или Samba, но на серверах под управлением ОС Linux. Рассмотрим все случаи.

Как настроить Samba?

- Что такое Samba?

- Как настроить общую папку

- Как настроить общую папку в Linux

- Как настроить общую папку в Windows

- Как подключиться к общей папке

- Как подключиться к общей папке Linux

- Как подключиться к общей папке Windows

- Как создать общий сетевой ресурс в Samba

Что такое Samba?

Samba — серверное приложение, реализующее доступ клиентских терминалов к папкам, принтерам и дискам про протоколу SMB/CIFS.

Настройка общих папок

Linux

Установка и настройка Samba-сервер для Ubuntu выполняется следующими этапами.

Обновляем информацию о репозиториях и устанавливаем обновления для существующих пакетов в системе:

apt-get update && apt-get upgrade

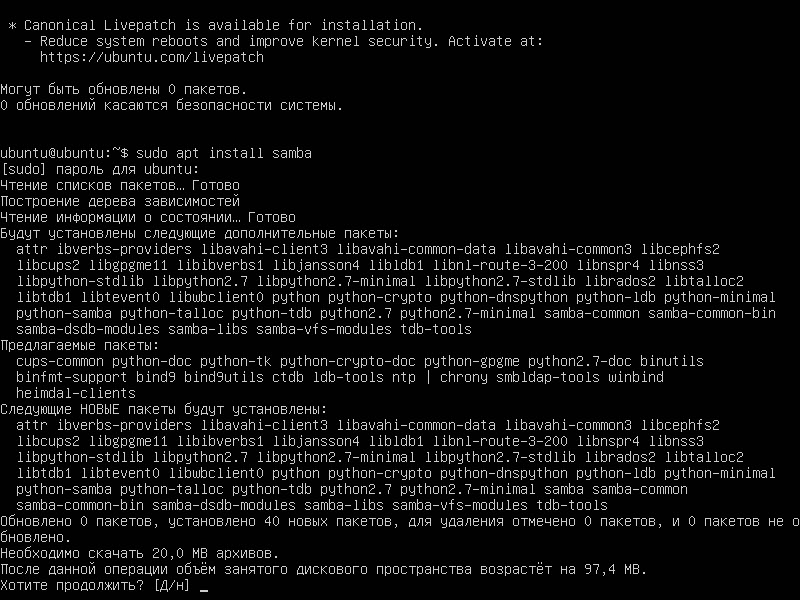

Устанавливаем пакет Samba:

apt-get install -y samba samba-client

Создадим резервную копию файла конфигурации:

cp /etc/samba/smb.conf /etc/samba/smb.conf_sample

Создадим директории для файлов, например в каталоге /media:

mkdir /media/samba

Важно! По умолчанию, директория /media располагается в корне системы /, для нее редко создается свой раздел. По этой причине возможно переполнение корневого раздела. Во избежание этой неприятной ситуации, рекомендуем монтировать отдельный жесткий диск в /media/samba.

Создаем каталог для всех пользователей:

mkdir /media/samba/public

Изменим права доступа к каталогу:

chmod -R 0755 /media/samba/public

Также следует воспользоваться командой chown для смены владельца и/или группы.

Создаем директорию для ограниченного круга лиц:

mkdir /media/samba/private

С помощью системных инструментов создадим группу пользователей:

groupadd smbgrp

Добавляем пользователей Samba:

useradd user1

Созданных пользователей добавляем в группу:

usermod -aG smbgrp user1

Изменим группу, которой принадлежит приватная директория:

chgrp smbgrp /media/samba/private

С помощью инструментов Samba создадим пароль для добавленного пользователя:

smbpasswd -a user1

С помощью текстового редактора, например, nano, редактируем конфигурационный файл samba:

nano /etc/samba/smb.conf

Удаляем все строки из файла. Вставляем следующие:

[global]

workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no

[public]

path = /media/samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]

path = /media/samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраняем используя сочетание Ctrl + X, затем нажимаем Y и Enter.

Объясним значения строк. конфигурационный файл состоит из трех секций:

global — данная секция отвечает за общие настройки Samba-сервера;

public и private — секции описания настроек директорий общего доступа.

В секции global присутствуют пять параметров:

- workgroup — рабочая группа. Для упрощения работы пользователей WORKGROUP указывается, как группа по умолчанию. Если в вашей сети имя рабочей группы изменено, то следует изменить это значение и для Samba;

- security — уровень безопасности сервера. Значение user означает авторизацию по паре логин/пароль;

- map to guest — параметр определяет способ обработки запросов. Значение bad user означает, что запросы с неправильным паролем будут отклонены, даже если такое имя пользователя существует;

- wins support — включить или выключить поддержку WINS;

- dns proxy — возможность проксирования запросов к DNS.

Настройки директорий выполняются в соответствующих секциях:

path — полный путь до директории на жестком диске;

guest ok — возможность доступа к каталогу без пароля (гостевой);

browsable — показывать ли каталог (“шару”) на сервере среди прочих. Если параметр установлен как “no”, то доступ будет возможен по полному пути, например ip-addresshidden_directory;

force user — пользователь от которого ведется работа с каталогом. Для повышения безопасности сервера, обычно используют nobody. Главное, не использовать пользователя root — это небезопасно.

writable — установка значения как “yes” позволяет пользователю выполнять действия над файлами внутри каталога — переименование, добавление, удаление, перемещение в подкаталог и копирование;

valid users — список пользователей у которых есть доступ к каталогу. Если пользователей несколько, их имена указываются через запятую. Если необходим доступ для пользователей принадлежащих группе, перед именем группы устанавливается символ ”at” @ (“собака”).

Важно! Имя директории общего доступа, отображаемое пользователям, равно имени секции в которой оно описано.

Проверяем настройки с помощью команды:

testparm -s

Перезапускаем сервер:

service smbd restart

service nmbd restart

Настроим межсетевой экран. Для этого в правилах откроем TCP-порты 139 и 445, а также UDP-порты 137 и 138, но только для тех подсетей, которым доверяете. Для указания собственного диапазона адресов, замените значение после ключа “-s”:

iptables -A INPUT -p tcp -m tcp --dport 445 -s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 139 -s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 137 -s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp --dport 138 -s 10.0.0.0/24 -j ACCEPT

Для сохранения правил и применения их после перезагрузки сервера следует воспользоваться пакетом iptables-persistent. Установим его:

apt-get install iptables-persistent

Входе установки пакета, программа предложит запомнить существующие правила iptables. Подтверждаем это действие.

Для проверки существующих правил используем:

iptables -L

Windows

По аналогии с Linux, настроим общий доступ к папкам public и private, но в ОС Windows.

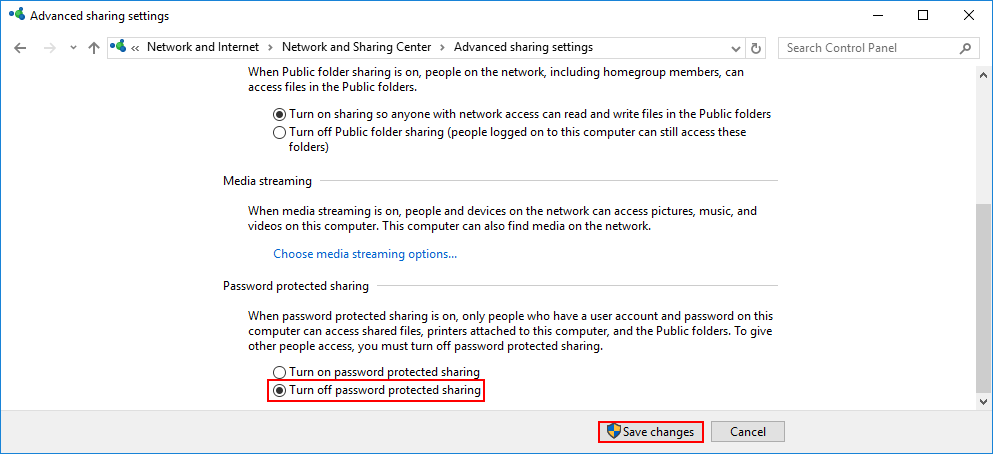

Для создания общего доступа к каталогу без парольной защиты, необходимо настроить ограничения защиты в панели управления. Для этого открываем:

Панель управления → Сеть → Центр управления сетями и общим доступом → Расширенные настройки общего доступа.

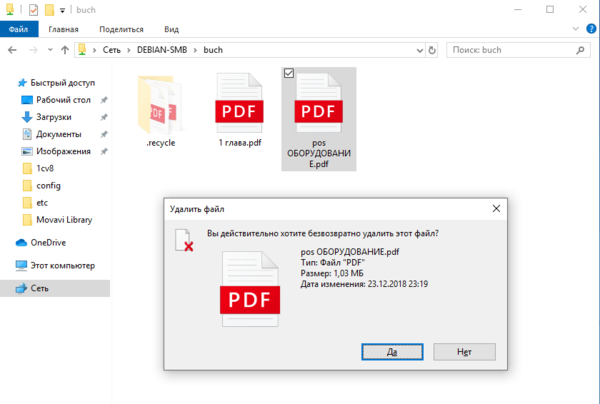

В обновленном окне открываем раздел “Все сети” и ищем секцию “Общий доступ с парольной защитой”. Устанавливаем параметр в положение “Отключить общий доступ с парольной защитой”. Для сохранения значений параметра кликаем по кнопке “Сохранить изменения”.

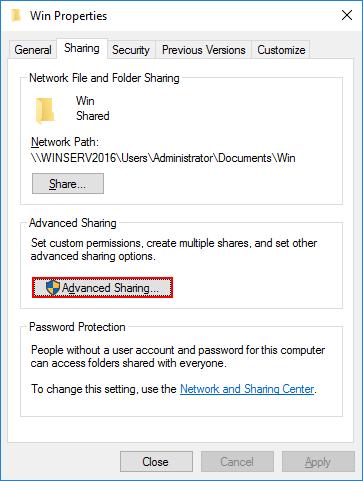

Теперь откроем доступ к самому каталогу. Кликаем по папке правой кнопкой мыши, в контекстном меню выбираем “Свойства”. Открываем вкладку “Доступ” и кликаем по “Расширенная настройка”.

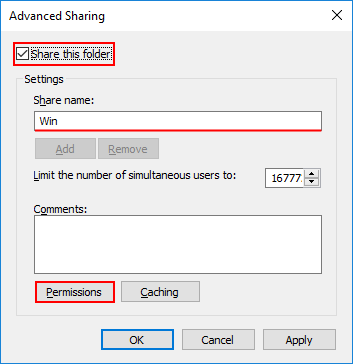

В открывшемся окне расширенных настроек общего доступа отмечаем галочкой “Открыть общий доступ к этой папке”, в поле “Имя общего ресурса” указываем название, которое будет отображено пользователям. Кликаем по кнопке “Разрешения”.

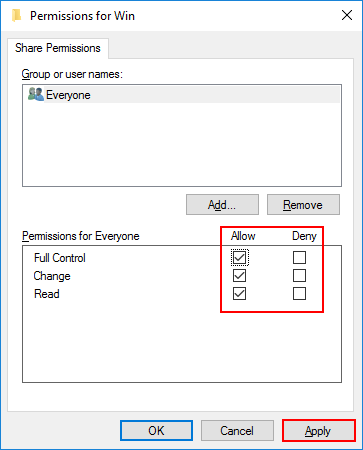

В открывшемся окне, в группах пользователей выбираем “Все”, а в разрешениях для группы, устанавливаем галку “Полный доступ”. Нажимаем “OK” в этом и остальных окнах.

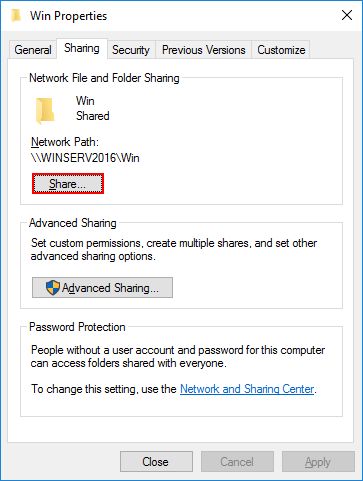

В окне свойств папки public кликаем по кнопке “Общий доступ”.

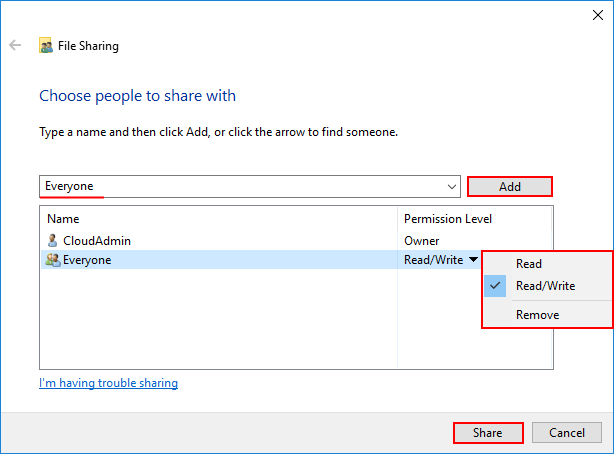

В открывшемся окне добавляем пользователя “Все”, а также делегируем права на “Чтение и запись”. Кликаем по кнопке “Поделиться”.

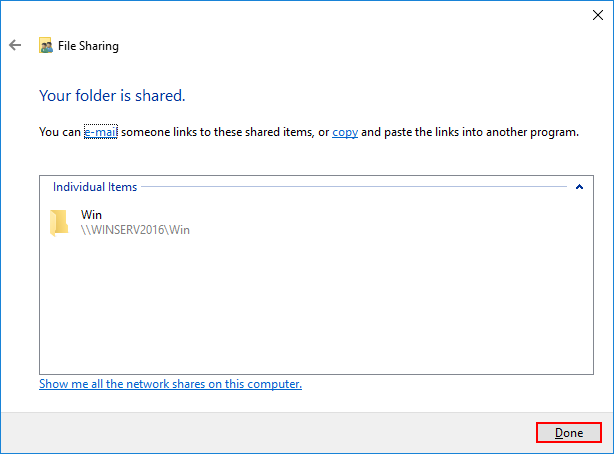

В обновленном окне нажимаем “Готово”.

Настроим папку общего доступа, но для ограниченного круга лиц.

Кликаем правой кнопкой мыши по папке, выбираем “Свойства”.

В открывшемся окне переходим на вкладку “Доступ”. Кликаем по кнопке “Расширенные настройки”.

В новом открывшемся окне, устанавливаем галку “Открыть общий доступ к этой папке”. Затем кликаем по кнопке “Разрешения”.

В открывшемся окне, в поле “Группы или пользователи” выбираем “Все” и нажимаем кнопку “Удалить”.

Таким образом установлен запрет на анонимный доступ к папке.

Окно обновится. Кликаем по кнопке “Добавить”.

В открывшемся окне кликаем по кнопке “Дополнительно”.

Окно изменится в размере. Кликаем по кнопке “Поиск”. Двойным кликом выбираем пользователя, которому необходим доступ к этому каталогу, например, buhgalter.

В открывшемся окне, при желании, можем добавить еще одного пользователя через “Дополнительно” — “Поиск”. Аналогичным образом можно добавить группу пользователей, например, “Администраторы”, при этом следует понимать, что доступ будет предоставлен всем пользователям из этой группы.

Установим права доступа для пользователя “buhgalter”. Если требуется полный доступ к директории, устанавливаем галку в соответствующем месте.

Нажимая кнопки “OK” возвращаемся к окну свойств папки, в котором кликаем по кнопке “Общий доступ”.

В данном окне необходимо найти и добавить пользователя “бухгалтер”.

В окне выбора пользователей и групп кликаем по кнопке “Дополнительно”.

Окно снова изменит свои размеры. Кликаем по кнопке “Поиск”. В найденном ниже списке пользователей и групп выбираем искомого пользователя. Выбираем его двойным кликом.

В оставшемся окне проверяем правильно ли указан пользователи и нажимаем кнопку “OK”.

Устанавливаем требуемый уровень разрешений для пользователя и кликаем по кнопке “Поделиться”.

Кликаем по кнопке “Готово”.

Подключение к общим папкам

Из Linux

Для подключения к общим папкам из среды Linux требуется установка отдельного программного обеспечения — smbclient. Установим:

sudo apt-get install smbclient

Для подключения к серверу используется следующий формат комангды:

smbclient -U <Имя_пользователя> <IP-адрес><Имя_каталога_на_сервере>

Пример:

smbclient -U buhgalter 10.0.0.1public

Для того, Чтобы не вводить эту команду каждый раз, можно настроить монтирование общей директории как сетевого диска. Для этого установим пакет cifs-utils:

sudo apt-get install cifs-utils

Монтирование выполняется по следующему шаблону:

mount -t cifs -o username=<Имя_пользователя>,password= //<IP-адрес>/<Общий каталог> <Точка монтирования>

Пример:

mount -t cifs -o username=Everyone,password= //10.0.0.1/public /media

Важно! Если требуется подключение к общим папкам расположенным на Windows-сервере, то в для не защищенных паролем директорий, в качестве имени пользователя, следует использовать “Everyone”. Для подключения к Linux-серверу рекомендуем использовать в качестве имени пользователя “nobody”. В случае доступа к защищенным директориям следует использовать те учетные данные, которые вы указали.

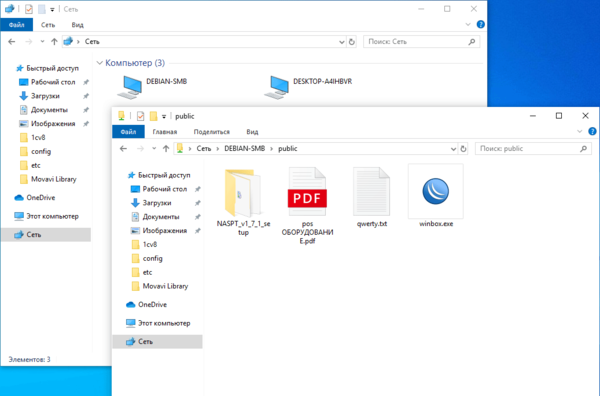

Из Windows

Подключение к удаленным папкам из среды Windows выполняется немного иначе. Для этого в проводнике или окне запуска программ (Windows + R), следует использовать следующий шаблон:

<IP-адрес><имя_папки>

Указав просто IP-адрес сервера вы получите список общих папок.

При подключении к Windows-сервер, система безопасности может потребовать ввод учетных данных. Для подключения к общей открытой папке используем Everyone, а поле пароля оставляем пустым.

При подключении к Linux-серверу из ОС Windows, следует использовать указанный ранее шаблон:

<IP-адрес><имя_папки>

или просто адрес сервера:

<IP-адрес>

Как создать общий сетевой ресурс в Samba

Создайте директорию, которую в хотите сделать общей:

mkdir /home/<user_name>/<folder_name></folder_name></user_name>

Создайте бэкап, если что-то пойдет не так:

sudo cp /etc/samba/smb.conf ~

Отредактируйте файл «/etc/samba/smb.conf»:

sudo nano /etc/samba/smb.conf

Добавьте следующее содержимое в файл:

[<folder_name>]

path = /home/<user_name>/<folder_name>

valid users = <user_name>

read only = no</user_name></folder_name></user_name></folder_name>

Заполните файл своими данными, сохраните его и затем закройте

Перезапустим Samba:

sudo service smbd restart

Использую данную команду проверьте вашу директорию smb.conf на ошибки:

testparm

Чтобы получить доступ к вашему общему сетевому ресурсу:

sudo apt-get install smbclient

# Просмотр всех общих ресурсов:

smbclient -L //<host_ip_or_name>/<folder_name> -U <user>

# Подключение:

smbclient //<host_ip_or_name>/<folder_name> -U <user></user></folder_name></host_ip_or_name></user></folder_name></host_ip_or_name>

Note 1: Чтобы подключиться к вашему общему сетевому ресурсу используйте имя вашего пользователя () и пароль, который находится «smb:////»

Учтите, что «» значение передается в «[]»,

другими словами, имя общего ресурса, которое вы ввели в «/etc/samba/smb.conf».

Note 2: Группа пользователей samba по умолчанию это — «WORKGROUP».

Обновлено 24 марта 2021

Содержание

- Введение

- Настройка сервера

- Настройка LDAP

- Настройка Samba

- Добавление и удаление пользователей

- Настройка прав доступа

- Настройка прав доступа к файловой системе

- Настройка прав доступа для пользователей Windows-компьютеров

- Структура Samba-групп

- Подключение Unix-клиентов

- Подключение Windows-клиентов

- Подключение клиента с ОС Windows 7

- Подключение клиента с ОС Windows 10

- Подключение клиента с ОС Windows Server 2008

- Подключение клиента с ОС Windows 7

- Просмотр информации

Введение

Samba — это популярный пакет программ с открытыми исходными текстами, который предоставляет файловые и принт-сервисы Microsoft® Windows® клиентам. Настройка Samba-сервера может быть выполнена при помощи утилит Calculate входящих в пакет sys-apps/calculate-server. Для хранения учётных записей пользователей, групп и машин и управления ими утилиты используют OpenLDAP-сервер. Необходимое программное обеспечение входит в состав Calculate Directory Server.

В качестве Linux клиента может выступать любая версия Calculate Linux Desktop (CLD, CLDC, CLDL, CLDM или CLDX). В качестве Windows клиентов могут быть использованы операционные системы семейства Windows. На данный момент Microsoft прекратила официальную поддержку доменов NT4 в операционных системах Windows. Однако с некоторыми изменениями вы все еще можете использовать более поздние выпущенные операционные системы Windows с доменом Samba NT4.

Настройка сервера

Настройка Samba-сервера выполняется в несколько этапов. Так как все данные пользователей и машин хранятся в LDAP, вначале неободимо выполнить настройку OpenLDAP-сервера, а затем — настройку LDAP для хранения учётных записей пользователей Linux. Это необходимо для работы Linux-клиентов. После этого можно настроить Samba-сервер.

Настройка LDAP

Настройте LDAP-сервер согласно руководству.

Настройка Samba

Перед настройкой Samba-сервера настройте LDAP для хранения учётных записей Unix-пользователей. Для этого выполните:

* ПРЕДУПРЕЖДЕНИЕ: Выполнение этой программы изменит конфигурационные файлы и базу данных сервиса LDAP. Если вы готовы продолжить выполнение программы, введите 'yes', если нет - 'no': yes * Добавлен ldif файл ... [ ok ] * Unix сервис сконфигурирован ... [ ok ]

Для настройки Samba-сервера выполните:

* ПРЕДУПРЕЖДЕНИЕ: Выполнение этой программы изменит конфигурационные файлы Samba сервиса. Если вы готовы продолжить выполнение программы, введите 'yes', если нет - 'no': yes * Добавлен ldif файл ... [ ok ] * Запускается Samba ... [ ok ] * Пользователь client добавлен в Unix сервис * Пользователь client добавлен в Samba сервис * Пользователь admin добавлен в Unix сервис * Пользователь admin добавлен в Samba сервис * Samba сервис сконфигурирован ... [ ok ]

В качестве параметров вы можете указать netbios и workgroup.

- -n name — устанавливает имя NetBIOS, под которым будет работать Samba сервер. По умолчанию оно устанавливается равным первому компоненту DNS-имени хоста.

- -w workgroup — имя домена или рабочей группы NT для компьютеров, которые будут получать доступ к этому серверу.

Задайте пароль администратора (пользователь с логином admin):

Новый пароль:

Повторите новый пароль:

* Пароль пользователя admin Samba сервиса изменен

Заметка

Пользователь admin используется только для ввода клиентского компьютера с ОС Windows в домен. Admin не имеет домашней директории.

Если нужен администратор домена для управления компьютерами на Windows, создайте нового пользователя и включите его в доменную группу Domain Admins.

Пример создания администратора домена:

Новый SMB пароль: Повторите новый SMB пароль: * Пользователь d_admin добавлен в Unix сервис * Пользователь d_admin добавлен в Samba сервис

Добавление и удаление пользователей

Для работы с пользователями используйте аналоги стандартных Unix-команд: cl-useradd, cl-userdel, cl-usermod, cl-passwd, cl-groupadd, cl-groupdel, cl-groupmod. Синтаксис этих команд будет во многом совпадать с одноименными системными утилитами.

Для примера добавьте пользователя test и задайте ему пароль:

* Пользователь test добавлен в Unix сервис * Пользователь test добавлен в Samba сервис

Новый пароль: Повторите новый пароль: * Пароль пользователя Unix сервиса изменен * Пароль пользователя test Samba сервиса изменен

Настройка прав доступа

Настройка прав доступа к файловой системе

Для настройки прав доступа к файлам на сервере используйте ACL (Access Control List — список контроля доступа). Изменяя права на файлы, вы ограничиваете к ним доступ в равной степени как для Windows-, так и для Linux-клиентов. При отсутствии прав доступа к файлам и директориям они не будут отображаться в Samba-ресурсе.

Права доступа применяются как к файлам, так и к директориям. Вы можете указать права доступа на владельца файла, либо на группу. Если Windows-клиент будет распознавать только Samba-группы, то в Linux будут отображаться имена Unix- и Samba-групп. Поэтому, для разграничения прав доступа, предпочтительней использовать Samba-группы.

Для примера создадим Samba-группу manager:

* Группа 'manager' добавлена в Samba сервис

Для создания Unix-группы job, достаточно выполнить:

* Группа 'job' добавлена в Unix сервис

Настройка прав доступа для пользователей Windows-компьютеров

Для настройки дополнительных прав Windows машин, таких как: возможность устанавливать программы, возможность выхода из домена и т.д., используйте Samba группы.

Пример повышения прав пользователя test до администратора домена:

* Пользователи добавлены в группу Domain Admins

Структура Samba-групп

Samba-группы могут быть следующих типов:

- Доменные группы (номер типа группы 2)

- Локальные группы (номер типа группы 4)

- Встроенные группы (номер типа группы 5)

Группы, созданные по умолчанию:

-

Доменные группы — глобальные группы, которые действуют в домене.

- Domain Admins — администраторы домена (полные права на компьютерах в домене).

- Domain Guests — гости домена (минимальные права).

- Domain Users — пользователи домена.

- Domain Computers — компьютеры домена.

-

Локальные группы — группы, действующие локально на данном компьютере.

Локальные группы отсутствуют -

Встроенные группы — группы встроенные в систему.

- Administrators — администраторы (полные права).

- Account Operators — операторы учетных записей. Создание и управление пользовательской учетной информацией, создание и управление группами, резервное копирование файлов и каталогов.

- Backup Operators — операторы архивов. Резервное копирование, восстановление из резервной копии, остановка системы.

- Print Operators — операторы печати. Управление принтерами, резервное копирование.

- Replicators — репликаторы. Эта группа используется службой репликации File Replication на контроллерах домена.

- System Operators — операторы системы. Изменение системного времени, останов системы, останов с удаленной системы, резервное копирование, восстановление из резервной копии, блокирование сервера, преодоление блокировки сервера, форматирование жесткого диска, управление сетевыми каталогами, управление принтерами.

Пример создания доменной группы test. По умолчанию создается доменная группа, тип группы — 2.

* Группа 'test' добавлена в Samba сервис

Пример создания встроенной группы Power Users — пользователей, имеющих дополнительные права.

* Группа 'Power Users' добавлена в Samba сервис

Где:

- g — идентификатор группы 547 (Group ID)

- rid — уникальный идентификатор 547 (RID)

- t — тип группы 5 (встроенная группа)

Подключение Unix-клиентов

Клиентская машина должна резолвить имя сервера calculate.example.org (hostname -f). Если у вас не настроен DNS, используйте один из двух вариантов:

- На клиенте пропишите IP адрес сервера в /etc/hosts:

<IP адрес> calculate.example.org

- На сервере отредактируйте файл /var/calculate/remote/calculate.env, прописав в него IP адрес сервера:

[client] sr_samba_host = <IP адрес>

Для подключения Unix-клиентов укажите пароль для служебного пользователя client:

Новый пароль: Повторите новый пароль: * Пароль пользователя client Samba сервиса изменен

На клиентской машине выполните:

* Проверка DOMAIN на наличие доменных ресурсов ... [ ok ] Пароль для ввода рабочей станции в домен: * Samba ресурс [remote] подключен * Применены шаблоны ввода в домен ... * Компьютер настроен для работы в домене * Компьютен добавлен в домен DOMAIN

где DOMAIN — сетевое имя или IP-адрес сервера.

Подключение Windows-клиентов

Важно

В ОС семейства Windows активируйте учетную запись Администратора командой:

net user Администратор /active:yes

Подключение клиента с ОС Windows 7

Для подключения клиента с ОС Windows 7 войдите в систему под учётной записью Администратора и с помощью текстового редактора создайте текстовый файл с именем samba_7_2008_fix.reg со следующим содержимым:

samba_7_2008_fix.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESystemCurrentControlSetServicesLanManWorkstationParameters] "DomainCompatibilityMode"=dword:00000001 "DNSNameResolutionRequired"=dword:00000000

Дважды кликните файл, чтобы импортировать его в реестр. После этого перезагрузитесь, чтобы изменения вступили в силу.

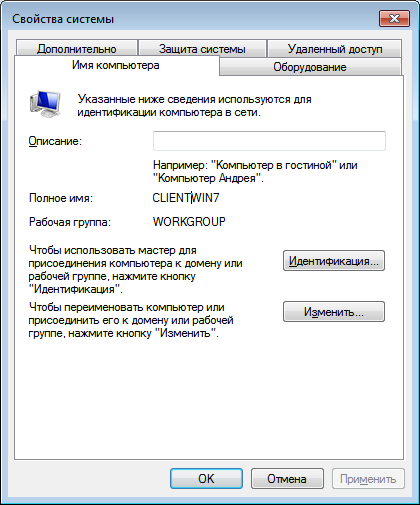

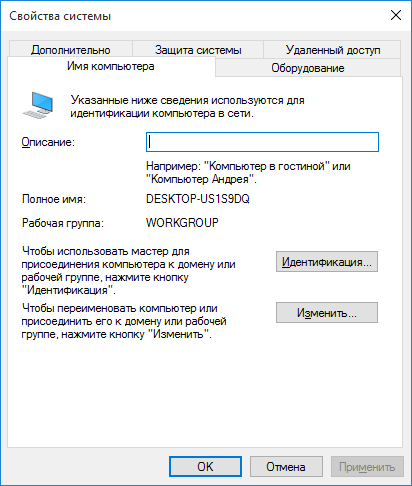

Теперь необходимо ввести компьютер в Samba-домен. Для этого перейдите в свойства компьютера, а оттуда в настройку удалённого доступа. Во вкладке «Имя компьютера» нажмите кнопку «Изменить».

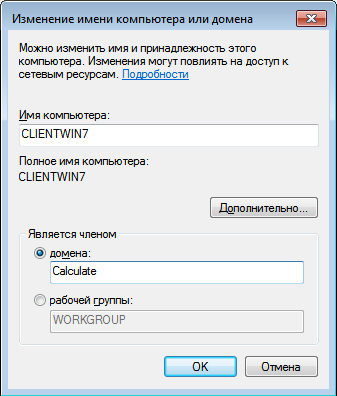

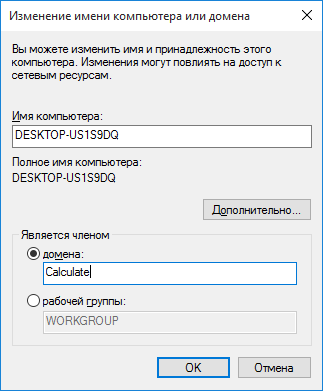

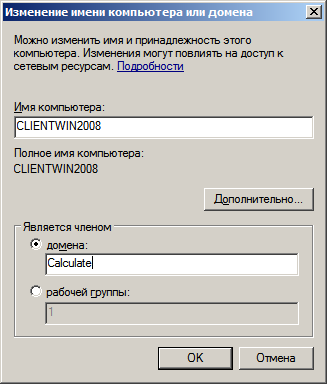

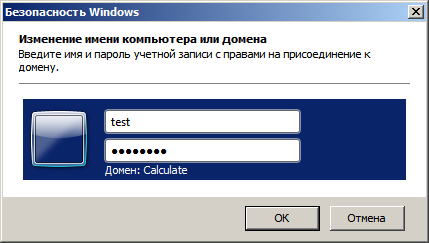

Далее укажите, что компьютер является членом домена, и введите его имя:

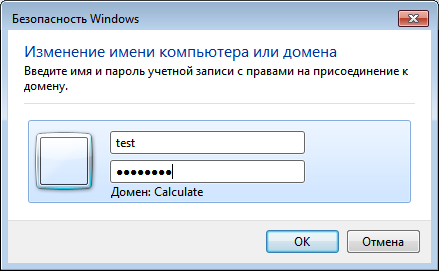

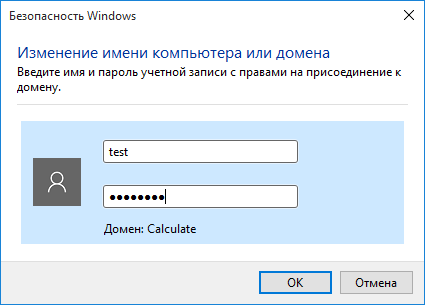

Введите имя и пароль пользователя, созданного на Samba-сервере и входящего в группу администраторов домена:

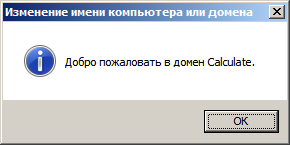

После этого компьютер станет членом домена:

Подключение клиента с ОС Windows 10

Для подключения клиента с ОС Windows 10 войдите в систему под учётной записью Администратора и с помощью текстового редактора создайте текстовый файл с именем samba_7_2008_fix.reg со следующим содержимым:

samba_7_2008_fix.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESystemCurrentControlSetServicesLanManWorkstationParameters] "DomainCompatibilityMode"=dword:00000001 "DNSNameResolutionRequired"=dword:00000000

Дважды кликните файл, чтобы импортировать его в реестр. После этого перезагрузитесь, чтобы изменения вступили в силу.

После этого перезапустите сервис samba:

samba | * samba -> stop: smbd ... [ ok ] samba | * samba -> stop: nmbd ... [ ok ] samba | * samba -> start: smbd ... [ ok ] samba | * samba -> start: nmbd ... [ ok ]

Теперь необходимо ввести компьютер в Samba-домен. Для этого перейдите в свойства компьютера, а оттуда в настройку удалённого доступа. Во вкладке «Имя компьютера» нажмите кнопку «Изменить».

Далее укажите, что компьютер является членом домена, и введите его имя:

Введите имя и пароль пользователя, созданного на Samba-сервере и входящего в группу администраторов домена:

После этого компьютер станет членом домена:

Подключение клиента с ОС Windows Server 2008

Для подключения клиента с ОС Windows 2008 войдите в систему под учётной записью Администратора и с помощью текстового редактора создайте текстовый файл с именем samba_7_2008_fix.reg со следующим содержимым:

samba_7_2008_fix.reg

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESystemCurrentControlSetServicesLanManWorkstationParameters] "DomainCompatibilityMode"=dword:00000001 "DNSNameResolutionRequired"=dword:00000000

Дважды кликните файл, чтобы импортировать его в реестр. После этого перезагрузитесь, чтобы изменения вступили в силу.

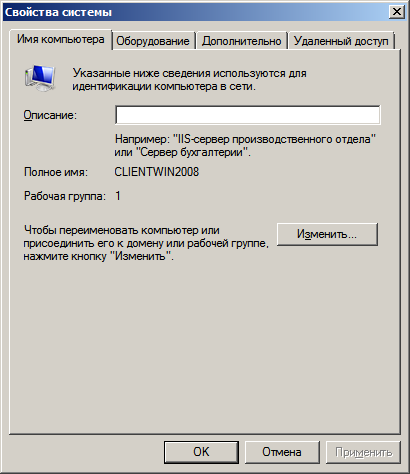

Теперь необходимо ввести компьютер в Samba)домен. Для этого перейдите в свойства компьютера, а оттуда в настройку удалённого доступа. Во вкладке «Имя компьютера» нажмите кнопку «Изменить».

Далее укажите, что компьютер является членом домена, и введите его имя:

Введите имя и пароль пользователя, созданного на Samba-сервере и входящего в группу администраторов домена:

После этого компьютер станет членом домена:

Просмотр информации

Для просмотра информации о пользователях и группах сервера используйте утилиту cl-info. В качестве параметра может выступать один из сервисов: unix или samba.

Пример команды для вывода списка Unix-пользователей:

Все LDAP пользователи для сервиса Unix +------+--------+-----------------------------+------------------+---------------------+ | ID | Логин | Полное имя | Первичная группа | Домашняя директория | +------+--------+-----------------------------+------------------+---------------------+ | 900 | client | Client unix workstation | 900 | /dev/null | | 901 | admin | Administrator samba service | 544 | /dev/null | | 1000 | user1 | Calculate user | user1 | /home/user1 | | 1001 | user2 | Calculate user | user2 | /home/user2 | +------+--------+-----------------------------+------------------+---------------------+ (4 строк)

Пример команды для вывода списка Samba-пользователей:

Все LDAP пользователи для сервиса Samba +--------+-----------------------------+--------------+--------+ | Логин | Полное имя | Заблокирован | Пароль | +--------+-----------------------------+--------------+--------+ | client | Client unix workstation | Нет | Да | | admin | Administrator samba service | Нет | Да | | user1 | Calculate user | Нет | Да | | user2 | Calculate user | Нет | Да | +--------+-----------------------------+--------------+--------+ (4 строк)

Пример команды для просмотра информации о пользователе user1 Unix-сервиса:

Информация о пользователе user1 для сервиса Unix +-----------------------+--------------------------+ | Поле | Значение | +-----------------------+--------------------------+ | ID | 1000 | | Логин | user1 | | Полное имя | Calculate user | | Заблокирован | Нет | | Видимый | Да | | Первичная группа | user1 | | Дополнительные группы | user1 | | | group | | Домашняя директория | /home/user1 | | Оболочка | /bin/bash | | Пароль | Да | | Изменение пароля | 25.09.2018 | | Jabber ID | user1@server.example.com | | Почтовый адрес | usr1@example.com | +-----------------------+--------------------------+ (14 строк)

Пример команды для просмотра информации о пользователе user1 Samba-сервиса:

Информация о пользователе user1 для сервиса Samba +-----------------------+------------------------------------------------------+ | Поле | Значение | +-----------------------+------------------------------------------------------+ | Логин | user1 | | Полное имя | Calculate user | | Заблокирован | Нет | | Пароль | Да | | Изменение пароля | 25.09.2018 | | Дополнительные группы | Нет | | Домашняя директория | /var/calculate/server-data/samba/home/user1 | | Общая директория | /var/calculate/server-data/samba/share | | Linux профиль | /var/calculate/server-data/samba/profiles/unix/user1 | | Windows профиль | /var/calculate/server-data/samba/profiles/win/user1 | | Windows logon | /var/calculate/server-data/samba/netlogon/user1 | +-----------------------+------------------------------------------------------+ (11 строк)

Пример команды для вывода списка Unix-групп:

Все LDAP группы для сервиса Unix +------------+--------------------+------+ | Группа | Полное имя | GID | +------------+--------------------+------+ | maildomain | Default Mail Users | 1000 | | user1 | Calculate group | 1001 | | user2 | Calculate group | 1002 | | group | Calculate group | 1003 | +------------+--------------------+------+ (4 строк)

Пример команды для вывода списка Samba-групп:

Все LDAP группы для сервиса Samba +-------------------+-----+-------------------+ | Группа | GID | Тип группы | +-------------------+-----+-------------------+ | System Operators | 549 | встроенная группа | | Print Operators | 550 | встроенная группа | | Domain Guests | 514 | доменная группа | | Domain Admins | 512 | доменная группа | | Account Operators | 548 | встроенная группа | | Domain Users | 513 | доменная группа | | Administrators | 544 | встроенная группа | | client | 900 | доменная группа | | Backup Operators | 551 | встроенная группа | | Replicators | 552 | встроенная группа | | Domain Computers | 515 | доменная группа | +-------------------+-----+-------------------+ (11 строк)

Пример команды для просмотра информации о группе group Unix-сервиса:

+-----------------------+-----------------+ | Поле | Значение | +-----------------------+-----------------+ | Группа | group | | Полное имя | Calculate group | | GID | 1003 | | Пользователи в группе | user1 | | | user2 | +-----------------------+-----------------+ (5 строк)

Пример команды для просмотра информации о группе Domain Users Samba-сервиса:

Информация о группе Domain Users для сервиса Samba +-----------------------+-----------------+ | Поле | Значение | +-----------------------+-----------------+ | Группа | Domain Users | | Полное имя | Domain Users | | GID | 513 | | Тип группы | доменная группа | | Пользователи в группе | Нет | +-----------------------+-----------------+ (5 строк)

В предыдущих статьях был рассмотрен способ установки файлового сервера Samba в кластере и установка прав доступа на отдельные папки используя «классический» метод. Но данный метод не всегда удобен, особенно если папок на сервере много и требуется весьма разветвленная структура доступа. Весьма затруднительно вносить каждую папку, на которую требуется наложить какие-либо ограничения, в файл конфигурации сервера. Да и делегировать административные права на управление доступом гораздо проще используя другой метод. Таким методом является ACL.

Как обычно все работы будут проводиться на ОС Rosa Enterprise Linux Server 7.3 (RELS 7.3), он же CentOS 7.3, он же RedHat 7.3.

Вводные данные:

smb.rpn.int— файловый сервер Sambaotd1— первое подразделение компанииotd2— второе подразделение компанииunit1— папка первого подразделенияunit2— папка второго подразделенияshare— общая папка всех подразделений.

Задача: организовать доступ к папкам таким образом:

- Пользователи из otd1 имели полный доступ к папке unit1, но не имели доступ к папке unit2

- Пользователи из otd2 имели полный доступ к папке unit2, но не имели доступ к папке unit1

- Все пользователи имеют полный доступ к папке share

- Все пользователи имеют право просматривать структуру корневой папки

В предыдущей статье рассказывалось о том, как организовать такой доступ, используя стандартные настройки Samba. Сейчас же рассмотрим более «продвинутый» метод — ACL.

Стандартные команды работы с ACL — setfacl и getfacl — подробно описаны в руководстве, поэтому здесь мы ограничимся примерами.

Для работы ACL необходимо включить поддержку этого функционала при монтировании файловой системы. Когда мы подключали кластерную файловую систему к кластеру, мы это предусмотрели:

# pcs resource create fs_smb_cluster ocf:heartbeat:Filesystem device="/dev/vg_samba/lv_samba" directory="/opt/smb_fs" fstype="gfs2" options="acl,noatime" --clone

Т.е. в параметре монтирования указываем опцию acl. Если мы не используем кластерную файловую систему, а работаем с выделенным сервером, то эта опция указывается в файле, описывающим смонтированные устройства (/etc/fstab). Например:

# /dev/sda5

UUID=95b26917-535e-46ac-8d72-443d46184bb5 /media/Profil ext3 grpquota,acl,suid,dev,usrquota,relatime,exec 0 2

Проверить поддерживает ли раздел работу с ACL можно попыткой установить список доступа на этот раздел. Например:

# setfacl -m u:testuser:rw-,g:root:rw- qqq setfacl: qqq: Operation not supported

Operation not supported говорит о том, что поддержка ACL не была включена и необходимо ее задействовать.

Т.к. сервер в данном примере работает в домене FreeIPA, то в первую очередь создаем несколько групп:

fs_users— в данную группу будут входить все пользователи, имеющие право заходить на файловый сервер, и которым будет доступен листинг корневых папок ресурсаfs_admins— группа пользователей, которым будут доступны все папки на сервере и которые смогут редактировать (настраивать) ACL непосредственно из файлового менеджера без доступа в консоль сервера.otd1— пользователи первого подразделенияotd2— пользователи второго подразделения

Далее на диске, который будет использоваться для файлового сервера создаем структуру папок:

# mkdir /opt/smb_fs/FS_Share # mkdir /opt/smb_fs/FS_Share/unit1 # mkdir /opt/smb_fs/FS_Share/unit2

Где FS_Share — точка монтирования диска. Далее назначаем хозяина папок и раздаем права:

# chown -R root:fs_admins /opt/smb_fs/FS_Share # chmod -R 2770 /opt/smb_fs/FS_Share

Т.е. мы назначаем группу владельца файлов и папок fs_admins и разрешаем доступ с правом чтения-записи всем пользователям, принадлежащим этой группе.

Права 2770 гарантируют, что все файлы и подпапки, находящиеся в них, будут всегда создаваться с соответствующими подгруппами этих родительских папок. Немного изменим права доступа на корневую папку:

# chmod 2775 /opt/smb_fs/FS_Share

Далее настраиваем доступ к корневой общей папке и включаем ACL в конфигурации Samba:

[SHARE] comment = Корневая общая папка path = /opt/smb_fs/FS_Share map acl inherit = Yes # Включаем наследование политик доступа admin users = @fs_admins # Группа с полными правами в том числе и с редактированием ACL create mask = 0660 directory mask = 0770 force create mode = 0110 force group = +fs_admins inherit acls = Yes # Включаем наследование настроек по умолчанию acls родительского каталога inherit owner = Yes # Включаем наследование владельца от родительской папки inherit permissions = Yes # Включаем наследование разрешений от родительской папки read only = No valid users = @fs_users # Разрешаем группе fs_users из домена FreeIPA доступ к ресурсу write list = @admins # Разрешаем группе admins из домена FreeIPA доступ с правом записи к ресурсу

Перезапускаем сервер Samba с новыми настройками:

# systemctl restart smb

В итоге на сервере появилась общая папка SHARE, в которую имеют доступ пользователи, входящие в группу fs_admins.

Остается настроить права доступа на все папки общего ресурса. Для этого переходим в консоль сервера и начинаем настройку.

Устанавливаем права просмотра содержимого корневого каталога для всех пользователей, входящих в группу fs_users (в отличии от групп Samba в группы домена FreeIPA могут входить другие группы. Т.е. в нашем случае в группу fs_admins входят группы подразделений otd1 и otd2):

# setfacl -m g:fs_users:rx /opt/smb_fs/FS_Share

Устанавливаем полный доступ для пользователей группы otd1 на папку и все последующие папки unit1:

# setfacl -R -m g:otd1:rwx /opt/smb_fs/FS_Share/unit1

Устанавливаем полный доступ для пользователей группы otd2 на папку и все последующие папки unit2:

# setfacl -R -m g:otd2:rwx /opt/smb_fs/FS_Share/unit2

Посмотреть права доступа можно выполнив следующую команду:

# getfacl /opt/smb_fs/FS_Share/unit2 getfacl: Removing leading '/' from absolute path names # file: opt/smb_fs/FS_Share/unit2/ # owner: root # group: fs_admins # flags: -s- user::rwx group::rwx group:otd2:rwx mask::rwx other::---

Т.е. мы видим, что в данную папку разрешен полный доступ группе otd2. Всем остальным доступ запрещен.

То же самое можно посмотреть для остальных папок.

В итоге мы добились поставленной цели: все пользователи могут читать структуру корневого каталога. Пользователь имеет полный доступ в папку своего подразделения. Доступ пользователю в папку чужого подразделения запрещен.

Особенности и ограничения.

-

При перемещении (mv) никаких дополнительных параметров ненужно;

-

При копировании (cp), необходимо использовать ключ -p, в противном случае

ACL

права будут потеряны;

Внимание!!!

По умолчанию графический интерфейс при копировании не учитывает

ACL

права!

-

При архивировании или распаковке вместо

tarиспользуйте утилитуstar(устанавливается из стандартных репозитариев)

Наиболее часто встречающиеся опции star:

| Опция | Описание |

|---|---|

| -c | Создаёт файл архива |

| -n | Отключает извлечение файлов, используется в сочетании с -x для просмотра списка извлекаемых файлов. |

| -r | Заменяет файлы в архиве. Файлы записываются в конец архива, заменяя любые файлы с тем же путём и именем. |

| -t | Выводит содержимое файла архива. |

| -u | Обновляет файл архива. Файлы записываются в конец архива, если их ещё не было в архиве или если они новее, чем файлы с тем же именем в архиве. |

| -x | Извлекает файлы из архива. Если используется с ключом -U и файл в архиве старее, чем соответствующий файл в файловой системе, такой файл не извлекается. |

| -help | Выводит наиболее важные параметры. |

| -xhelp | Выводит менее важные параметры. |

| -/ | Оставляет ведущую косую черту в имени файла при извлечении файлов из архива. По умолчанию она убирается. |

| -acl | При создании архива или извлечении файлов, архивирует или восстанавливает все ACL, связанные с файлами или каталогами. |

Пример для архивирования утилитой star с сжатием:

star -czv -Hexustar -acl -f /tmp/homedir.tgz /media/Profil/home

Пример для разархивирования в текущий каталог:

star -xv -Hexustar -acl -f homedir.tgz

Используемые термины: Samba, Ubuntu, SMB.

Samba позволяет настроить файловое хранилище различных масштабов — от малых офисов для крупных организаций. В данной инструкции мы рассмотрим процесс настройки файлового сервера. Сначала мы выполним установку и базовую настройку с предоставлением гостевого доступа. После будет приведены примеры разграничения доступа по пользователям, группам и пользователям Active Directory.

Подготовка сервера к работе

Настройка времени

Брандмауэр

Установка и запуск сервиса Samba

Создание первой шары с гостевым доступом

Настройка доступа к папке по логину и паролю

Доступ к папке для пользователей и групп

Помещение удаленных файлов в сетевую корзину

Настройка клиентов для подключения к шаре

Windows

Linux

Некоторые полезные опции Samba

hosts allow

hosts deny

interfaces

force user/group

include

Читайте также

Подготовка сервера

1. Время

Для корректного отображения дат, необходимо позаботиться о синхронизации времени. Для этого будем использовать демон chrony. Установим его:

apt-get install chrony

Разрешим автозапуск сервиса:

systemctl enable chrony

2. Брандмауэр

По умолчанию, в системах на базе Debian брандмауэр разрешает все соединения. Но если в нашем случае мы используем брандмауэр, необходимо открыть порты:

iptables -I INPUT -p tcp —dport 445 -j ACCEPT

iptables -I INPUT -p udp —dport 137:138 -j ACCEPT

iptables -I INPUT -p tcp —dport 139 -j ACCEPT

* где порт 445 используется для samba, а порты 137, 138 и 139 — для работы NetBIOS (использование имени компьютера для доступа).

Применяем настройки:

apt-get install iptables-persistent

netfilter-persistent save

Установка и запуск Samba

Установка выполняется из репозитория одной командой:

apt-get install samba

Разрешаем автостарт сервиса:

systemctl enable smbd

И проверим, что сервис запустился:

systemctl status smbd

Проверяем, что сервер самба позволяет к себе подключиться. Для этого можно с компьютера обратиться к серверу по SMB, например, на компьютере с Windows это можно сделать из проводника, прописав путь к серверу с двух слэшей:

* в данном примере мы подключаемся к серверу Samba с IP-адресом 192.168.1.15.

Если мы настроили сервер правильно, система откроет пустую папку. На данном этапе проверка закончена и мы можем переходить к созданию первой шары.

Разберем самый простой пример предоставления доступа к папке — анонимный доступ всем пользователям без запроса пароля.

Открываем на редактирование конфигурационный файл samba:

vi /etc/samba/smb.conf

И добавляем настройку для общей папки:

[Общая папка]

comment = Public Folder

path = /data/public

public = yes

writable = yes

read only = no

guest ok = yes

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

* где:

- [Общая папка] — имя общей папки, которое увидят пользователи, подключившись к серверу.

- comment — свой комментарий для удобства.

- path — путь на сервере, где будут храниться данные.

- public — для общего доступа. Установите в yes, если хотите, чтобы все могли работать с ресурсом.

- writable — разрешает запись в сетевую папку.

- read only — только для чтения. Установите no, если у пользователей должна быть возможность создавать папки и файлы.

- guest ok — разрешает доступ к папке гостевой учетной записи.

- create mask, directory mask, force create mode, force directory mode — при создании новой папки или файла назначаются указанные права. В нашем примере права будут полные.

Создаем каталог на сервере и назначим права:

mkdir -p /data/public

chmod 777 /data/public

Применяем настройки samba, перезагрузив сервис:

systemctl restart smbd

Пробуем подключиться к папке. Мы должны зайти в нее без необходимости ввода логина и пароля.

Теперь создадим каталог, в который вход будет разрешен только авторизованным пользователям.

Открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

Добавляем настройку для новой папки:

[Папка сотрудников]

comment = Staff Folder

path = /data/staff

public = no

writable = yes

read only = no

guest ok = no

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

* эти настройки, во многом, похожи на те, что использовались в примере выше. Вот основные различия:

- path = /data/staff — используем новый путь до папки.

- public = no — запрещаем публичный доступ.

- guest ok = no — не разрешаем гостевое подключение.

Создаем каталог для новой папки:

mkdir /data/staff

Задаем права на созданный каталог:

chmod 777 /data/staff

Создаем пользователя в системе Linux:

useradd staff1

* где staff1 — имя пользователя.

Задаем пароль для пользователя:

passwd staff1

Теперь создадим пользователя в samba:

smbpasswd -a staff1

Перезапускаем samba:

systemctl restart smbd

Пробуем зайти на сервер — общую папку мы должны открыть без авторизации, а при попытке открыть папку сотрудников должно появиться окно ввода логина и пароля.

Если мы авторизованы на компьютере, с которого пытаемся подключиться к серверу, под той же учетной записью, что создали для доступа к папке, samba может и не потребовать аутентификации.

Теперь создадим папку, доступ к которой будут иметь ограниченное количество пользователей.

Открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

Добавляем настройку для новой папки:

[Приватная папка]

comment = Private Folder

path = /data/private

public = no

writable = no

read only = yes

guest ok = no

valid users = admin, staff2, staff3, @privateusers

write list = admin, staff2

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

inherit owner = yes

* стоит обратить внимание на следующие настройки:

- path = /data/private — используем новый путь до папки.

- writable = no и read only = yes — в данном примере мы разрешим запись в каталог только некоторым пользователям. Поэтому общие настройки, разрешающие запись в папку, должны быть запрещены.

- valid users — список пользователей, которым разрешено подключаться к каталогу. В данном примере разрешения работают для пользователей admin, staff2 и staff3, а также для всех, кто входим в группу privateusers.

- write list — список пользователей, которые имеют доступ к папке на чтение и запись. В данном примере мы разрешаем это только для пользователей admin и staff2.

- inherit owner — опция позволяем включить наследование владельца при создании папок и файлов.

* если мы хотим, чтобы доступ к каталогу был полный у определенных пользователей (без разделения на тех, кто может только читать и тех, кто может также писать в папку), то опцию write list можно не указывать, а опции writable и read only оставить как в примерах выше.

Создаем каталог для новой папки:

mkdir /data/private

Задаем права на созданный каталог:

chmod 777 /data/private

Для применения настроек перезапускаем samba:

systemctl restart smbd

Создать группу пользователей можно командой:

groupadd privateusers

Добавить ранее созданного пользователя в эту группу:

usermod -a -G privateusers staff1

Подробнее о работе с учетными записями в Linux.

Проверяем возможность работы с новым каталогом.

Сетевая корзина

При удалении файлов из общей папки, данные удаляются навсегда. Но мы можем настроить сетевую корзину — скрытый каталог, в который будут перемещаться удаляемые с самбы объекты.

Открываем конфигурационный файл:

vi /etc/samba/smb.conf

Создаем шару:

[Recycle]

comment = Snap Directories

path = /data/recycle

public = yes

browseable = yes

writable = yes

vfs objects = recycle

recycle:repository = .recycle/%U

recycle:keeptree = Yes

recycle:touch = Yes

recycle:versions = Yes

recycle:maxsize = 0

recycle:exclude = *.tmp, ~$*

recycle:exclude_dir = /tmp

* где:

- vfs objects = recycle — использовать подсистему recycle.

- recycle:repository — где хранить удаленные объекты. В данном примере удаленные файлы попадут в скрытый каталог .recycle к котором создастся каталог с именем пользователя, удалившего файл или папку.

- recycle:keeptree — удалять объекты с сохранение дерева каталогов.

- recycle:touch — изменить ли дату изменения файла при его перемещении в корзину.

- recycle:versions — при удалении файлов с совпадающими именами, добавлять номер версии.

- recycle:maxsize — не помещать в корзину файлы, размер которых больше заданного параметра (в байтах). В данном примере, помещать файлы любого размера.

- recycle:exclude — исключить файлы.

- recycle:exclude_dir — исключить каталог.

Создаем каталог и задаем права:

mkdir /data/recycle

chmod 777 /data/recycle

Перезапускаем самбу:

systemctl restart smbd

Пробуем зайти в сетевой каталог Recycle и создать, а после удалить файл. Он должен оказаться к скрытой папке .recycle.

Для автоматической чистки сетевой корзины можно создать скрипт:

mkdir /scripts

vi /scripts/cleanrecycle.sh

#!/bin/bash

recyclePath=»/data/recycle/.recycle»

maxStoreDays=»30″

/usr/bin/find $recyclePath -name «*» -ctime +$maxStoreDays -exec rm {} ;

* в данном скрипте мы ищем все файлы в каталоге /data/recycle/.recycle, которые старше 30 дней и удаляем их.

Разрешаем запуск скрипта:

chmod +x /scripts/cleanrecycle.sh

Создаем задание в планировщике:

crontab -e

0 5 * * * /scripts/cleanrecycle.sh

* в данном примере мы будем запускать скрипт по очистке сетевой корзины каждый день в 05:00.

Подключение к шаре

Теперь разберем примеры подключения к нашим шарам из разных систем.

Windows

Для разового подключения можно использовать проводник, прописав в нем адрес сервера через косые линии:

Для подключения сетевого диска, который будет автоматически создаваться при запуске системы, в проводнике сверху нажимаем Простой доступ — Подключить как диск:

В открывшемся окне прописываем путь до сетевой папки и выбираем имя диска:

Сетевой диск настроен.

Но мы может сделать те же действия из командной строки:

net use x: \samba.dmosk.localAD ACL /persistent:yes

* где x: — имя сетевого диска; \samba.dmosk.localAD ACL — путь до сетевого каталога; persistent:yes — указывает на то, что нужно восстанавливать данный диск каждый раз при входе в систему.

Linux

Монтирование

В Linux мы можем монтировать удаленный каталог с помощью команды mount, например:

mount -t cifs «//192.168.1.15/ad» /mnt -o user=dmosk

* где 192.168.1.15 — IP-адрес сервера; mnt — каталог, куда монтируем сетевую шару; dmosk — пользователь, под которым выполняем подключение к сетевому каталогу.

** в систему должен быть установлен пакет cifs-utils.

Подробнее, процесс монтирования описан в инструкции Как в Linux монтировать шару CIFS.

SMB Browser

Также мы можем увидеть содержимое удаленных папок на samba при помощи клиента smb. Для начала установим данного клиента:

а) на Red Hat / CentOS / Fedora:

yum install samba-client

б) на Debian / Ubuntu / Mint:

apt-get install samba-client

После вводим команду:

smbclient -L 192.168.1.15 -U staff@dmosk.local

* где 192.168.1.15 — сервер samba, к которому мы пытаемся подключиться; staff@dmosk.local — учетная запись, под которой выполняется подключение.

… мы получим список каталогов, которые расшарены на сервере.

Также мы можем подключиться к конкретной папке, например:

smbclient \\192.168.1.15\ad -U staff@dmosk.local

Мы подключимся клиентом samba — можно выполнить запрос на показ содержимого:

smb: > ls

Или полный список возможных команд:

smb: > help

Некоторые опции Samba

Рассмотрим некоторые полезные опции, которые могут пригодится при настройке Samba.

1. hosts allow

Параметр задает список разрешенных хостов или сетей, с которых можно подключаться к серверу. Если его прописать в секцию с настройкой шары, то он будет действовать только для нее, если прописать в [global], то для всех общих папок.

Пример использования параметра.

hosts allow = comp1, 192.168.1., 192.168.160.0/255.255.252.0

* в нашем примере мы разрешим доступ только для компьютера comp1, компьютеров из сетей 192.168.1.0/24 и 192.168.160.0/22.

2. hosts deny

Параметр аналогичный hosts allow, только он наоборот — запрещает доступ для хостов и сетей. Например:

hosts deny = comp2, 192.168.2., 192.168.164.0/255.255.252.0

hosts deny = ALL EXCEPT 192.168.3.

3. interfaces

По умолчанию samba использует все сетевые интерфейсы, кроме локальной петли (127.0.0.1). Параметр interfaces позволит указать, на каком сетевом адаптере файловый сервер должен принимать запросы. Пример:

interfaces = ens32 192.168.1.15/24 192.168.2.15/255.255.255.0

4. Force User/Group

Опции force user и force group позволяют задать пользователя и группу, от которых будет работать подключение пользователя к samba. Параметр может оказаться полезным для создания шары из каталога с уже назначенным владельцем, которого мы не хотим менять.

Прописывается для шары:

force user = apache

force group = apache

* данная настройка позволит подключаться к шаре под пользователем apache.

5. Include

Позволяет подключить дополнительный файл с конфигурацией.

include = /etc/samba/conf.d/shares.conf

* данная опция будет дополнительно подключать конфигурацию из файла /etc/samba/conf.d/shares.conf (прописывается полный путь).

Читайте также

Возможно, эти инструкции будут также Вам полезны:

1. Установка и настройка samba в Linux CentOS.

2. Как настроить автоматическое монтирование дисков в Linux.

3. Настройка дисковых квот в Linux.

Файловый сервер работает по протоколу SMB/CIFS и позволяет предоставить доступ к общим ресурсам в локальной сети, например, текстовым файлам или сетевым принтерам. Для его развертывания на Windows используются штатные средства ОС, на Linux используется файловый сервер Samba.

В инструкции рассмотрена настройка файлового сервера на серверах с операционными системами Linux и Windows. На сервере будет находиться 2 каталога – публичный и приватный. К файловому серверу подключение будет происходить как с операционной системы Windows, так и с Linux, т.к. в виртуальной или физической локальной сети могут находиться серверы с разными ОС.

Для начала в панели управления должны быть созданы все необходимые для сети серверы.

После создания необходимо объединить все машины в единую локальную сеть через панель управления в разделе Сети. В результате серверы получат локальные IP-адреса.

После создания частной сети необходимо настроить сетевые адаптеры на каждом сервере. Об этом можно прочитать в наших инструкциях:

Прежде всего, необходимо определиться, на сервере с какой операционной системой будет находиться общий каталог.

Прежде чем приступать к работе продумайте схему хранения данных и доступа к ним. Существую разные типы данных, которые мы будем характеризовать по интенсивности доступа к ним, скажем “холодные данные” отличаются тем, что обращения к ним происходят крайне редко (а к некоторым вообще никогда), но при этом они могут занимать значительные объемы. Это прежде всего резервные копии, инсталляционные пакеты, образа дисков и т.д. и т.п.

Противоположность им “горячие данные” – это данные которые интенсивно используются и изменяются, для файлового сервера примером таких данных может служить файловая информационная база 1С:Предприятия. Между ними находятся обычные данные, характер доступа к которым не имеет каких-либо особенностей.

Исходя из типа данных следует выбирать диски для хранения, для “горячих данных” это должны быть быстрые диски или SSD, а для “холодных” подойдут экономичные модели с упором на большой объем. Также не забывайте про RAID, для защиты данных от аппаратного выхода дисков из строя.

Также продумайте структуру директорий и прав доступа к ним. Разумно будет исходить из следующих соображений: разделяйте диски с данными и системой, чтобы при необходимости можно было заменить их без лишних затруднений или перенести на другой сервер. Храните разные типы данных на разных дисках или разделах, скажем, если на разделе для резервных копий закончится свободное место, то это никак не повлияет на работу баз 1С.

В нашем примере мы будем использовать виртуальную машину с двумя жесткими дисками, один для системы, второй для данных, точку монтирования диска для данных мы указали как /samba, вы можете использовать другое имя и расположение.

Также обратите внимание на имя компьютера, Samba 4 будет использовать его в качестве NetBIOS имени.

После установки ОС следует изменить настройку лимита на количество одновременно открытых файлов, в Linux это 1024, а в Windows 16384. Для этого откройте файл /etc/security/limits.conf и добавьте в конце две строки:

После чего сервер следует перезагрузить.

Для развертывания файлового сервера на системах Linux используется инструмент SAMBA. Ниже перечислены действия по его установке и настройке.

Создайте или выберете директорию, к которой все пользователи будут иметь общий доступ:

Создайте или выберете каталог, к которому иметь доступ будут ограниченное число пользователей:

Откройте файл конфигурации на редактирование с помощью текстового редактора, например nano:

[global]workgroup = WORKGROUP

security = user

map to guest = bad user

wins support = no

dns proxy = no

[public]path = /samba/public

guest ok = yes

force user = nobody

browsable = yes

writable = yes

[private]path = /samba/private

valid users = @smbgrp

guest ok = no

browsable = yes

writable = yes

Сохраните внесенные изменения, нажав CTRL+X, затем Enter и Y.

Далее нужно настроить firewall, открыв порты, которые использует SAMBA. Настоятельно рекомендуем разрешить только подключения из локального диапазона IP-адресов или виртуальной частной сети. Адресное пространство вашей частной сети вы можете увидеть в панели управления 1cloud.

Замените значение параметра –s в правилах ниже для соответствия адресному пространству вашей частной сети. Как правило префикс сети /24, если вы явно не подразумеваете иного:

iptables -A INPUT -p tcp -m tcp –dport 445 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p tcp -m tcp –dport 139 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp –dport 137 –s 10.0.0.0/24 -j ACCEPT

iptables -A INPUT -p udp -m udp –dport 138 –s 10.0.0.0/24 -j ACCEPT

Теперь необходимо сделать так, чтобы указанные выше правила фаервола iptables были сохранены после перезагрузки машины. Для это установим пакет iptables-persistent:

После установки откроется окно с предложением последовать запомнить текущие правила iptables для IPv4 и IPv6. Подтвердите это действие.

В выводе команды вы должны увидеть ранее добавленные разрешающие политики (Accept).

Начнем с самого простого варианта – создадим общий ресурс, доступ к которому может иметь любой пользователь. Для этого добавим в конец файла /etc/samba/smb.conf следующие строки.

В квадратных скобках задаем имя ресурса, все что ниже скобок – секция этого ресурса. В ней мы указали следующие опции:

Теперь создадим саму директорию:

mkdir /samba/public

и установим на нее необходимые права, для гостевого ресурса это 777:

chmod 777 /samba/public

Перезапускаем Samba и пробуем получить доступ с любого Windows-клиента.

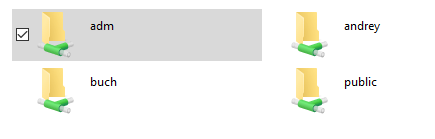

Если все сделано правильно, то сервер появится в сетевом окружении, и вы без проблем получите доступ к созданной нами общей папке.

Настройка корзины для общего ресурса

Полезность корзины на файловом сервере, пожалуй не будет отрицать никто. Человеку свойственно ошибаться и будет очень обидно, если ценой ошибки окажется несколько часов работы, но, к счастью Samba позволяет помещать удаленные файлы в корзину.

Для активации корзины добавьте в секцию к общему ресурсу следующие строки:

vfs objects = recycle

recycle:repository = .recycle

recycle:versions = yes

recycle:keeptree = yes

Первая опция добавит в общий ресурс новый объект – корзину, вторая укажет ее расположение – скрытая папка в корне. Две следующих включают сохранение структуры папок при удалении и сохранение нескольких версий файла с одним и тем же именем. Это нужно в тех случаях, когда разные пользователи удалят разные файлы с одним и тем же именем.

Перезапустим Samba и попробуем что-нибудь удалить.

Несмотря на грозное предупреждение Проводника удаляемые файлы перемещаются в корзину, откуда мы их можем восстановить.

Как видим, работать с Samba не просто, а очень просто, при том, что мы оставили за кадром многие возможности тонкой настройки, многие из которых требуют отдельных статей. Надеемся, что данный материал окажется вам полезным и поможет быстро и без проблем развернуть файловый сервер на Linux.

Настройка общего публичного каталога на Windows

Для общего доступа к файлам по сети в Windows используются стандартные средства ОС.

Чтобы пользователи локальной сети могли без пароля подключаться к общему ресурсу, необходимо в панели управления снять ограничения защиты. Откройте панель управления и перейдите в раздел Сеть (Network and Internet) -> Центр управления сетями и общим доступом (Network and Sharing Center) -> Расширенные настройки общего доступа (Advanced sharing settings). В разделе Все сети (All Networks) выберете опцию Отключить доступ с парольной защитой (Turn off password protected sharing) и сохраните изменения.

Далее, чтобы настроить общий доступ к каталогу на Windows необходимо создать или выбрать нужный и открыть его свойства. В свойствах перейдите во вкладку Доступ (Sharing) и нажмите Расширенная настройка (Advanced Sharing).

В открывшемся окне отметьте галочкойОткрыть общий доступ к этой папке (Share this folder), для того чтобы она стала общедоступной. В полеИмя общего ресурса (Share name) введите имя, которое будет видно всем пользователям. Далее нажмитеРазрешения (Permissions)для настройки прав доступа.

Выберете нужные права доступа для всех пользователей (Everyone). НажмитеПрименить (Apply), чтобы изменения вступили в силу.

Теперь в свойствах каталога нажмитеОбщий доступ (Share).

В поле поиска введитеВсе пользователи (Everyone)и нажмитеДобавить (Add). Для полного доступа выберете праваRead/Writeи нажмите Поделиться (Share).

Теперь ваш каталог Windows доступен всем пользователям локальной сети без пароля.

Настройка общего ресурса с парольным доступом

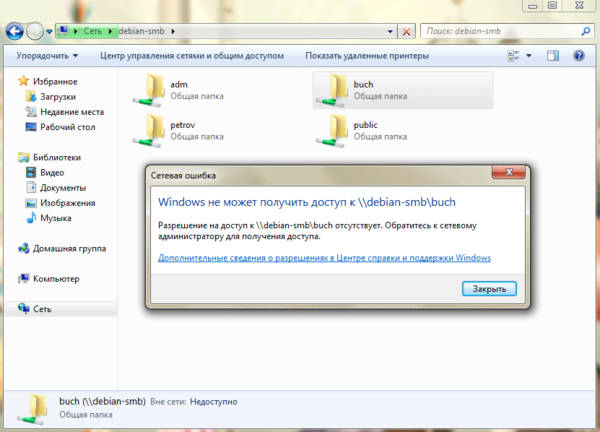

Гостевой доступ это просто и удобно, но не всегда приемлемо. Существуют ситуации, когда доступ к общему ресурсу должны иметь только определенные пользователи. В нашем примере создадим два таких ресурса: для бухгалтерии и для IT-отдела.

Снова откроем конфигурационный файл и добавим в него две секции:

[buch]path = /samba/buch

read only = no

guest ok = no

[adm]path = /samba/adm

read only = no

guest ok = no

Они предельно просты и отличаются запретом гостевого доступа – guest ok = no. Для того, чтобы разделить доступ к ресурсам будем использовать группы пользователей, создадим две новые группы для наших подразделений:

groupadd smbbuch

groupadd smbadm

Теперь создадим каталоги:

mkdir /samba/buch

mkdir /samba/adm

и изменим группу владельца:

chgrp smbbuch /samba/buch

chgrp smbadm /samba/adm

Затем установим права:

chmod 2770 /samba/buch

chmod 2770 /samba/adm

Значение 2770 обозначает что мы предоставляем полные права владельцу и группе, для остальных доступ запрещен. А первая двойка устанавливает SGID для каталога, что обеспечивает присвоение группы каталога каждому создаваемому в нем файлу.

В некоторых случаях определенный интерес представляет выставление дял каталога sticky bit, который означает, что удалить или переименовать файл может только его владелец, но работать с ним, в том числе изменять, может любой пользователь, имеющий права записи в каталог. Для этого вместо набора прав 2770 используйте права 3770.

На этом настройки закончены, не забываем перезапустить Samba. Но в наших группах пока нет пользователей, давайте добавим их туда.

Начнем с уже существующих пользователей, в нашем случае это пользователь andrey, который является главным администратором и должен иметь доступ к обоим ресурсам. Поэтому добавим его в обе группы:

usermod -aG smbbuch andrey

usermod -aG smbadm andrey

Затем добавим его в базу Samba:

smbpasswd -a andrey

При этом потребуется установить пароль для доступа к Samba-ресурсам, он должен совпадать с основным паролем пользователя. После чего включим эту учетную запись:

smbpasswd -e andrey

Проверяем, после ввода пароля мы должны получить доступ к созданным нам ресурсам. Также обратите внимание, после аутентификации в списке общих ресурсов появилась папка с именем пользователя, подключенная только на чтение.

С настройками по умолчанию Samba предоставляет каждому существующему пользователю доступ только на чтение к его домашнему каталогу. На наш взгляд это довольно удобно и безопасно. Если вас не устраивает такое поведение – удалите из конфигурационного файла секцию [homes].

Теперь о других пользователях. Скажем у нас есть бухгалтер Иванова и админ Петров, каждый из которых должен иметь доступ к своему ресурсу. В тоже время иметь доступ к самому Samba-серверу им необязательно, поэтому создадим новых пользователей следующей командой:

useradd -M -s /sbin/nologin ivanova

useradd -M -s /sbin/nologin petrov

Ключ -M заводит пользователя без создания домашнего каталога, а -s /sbin/nologin исключает возможность входа такого пользователя в систему.

Поместим каждого в свою группу:

usermod -aG smbbuch ivanova

usermod -aG smbadm petrov

Затем добавим их в базу Samba, при этом потребуется установить им пароли:

smbpasswd -a ivanova

smbpasswd -a petrov

И включим эти учетные записи

smbpasswd -e ivanova

smbpasswd -e petrov

Если все сделано правильно, то пользователь будет иметь доступ к своим ресурсам и не иметь к чужим.

Также обратите внимание, что несмотря на то, что общий ресурс с именем пользователя создан, доступ он к нему получить не сможет, так как физически его домашняя директория не существует.

Чтобы подключиться к общему каталогу, необходимо установить клиент для подключения:

sudo apt-get install smbclient

Для подключения используйте следующий формат команды:

smbclient -U <пользователь> \<общий каталог=””>

Также можно выполнить монтирование общего каталога, для этого установите дополнительный пакет утилит:

sudo apt-get install cifs-utils

Для монтирования используйте следующий формат команды:

mount -t cifs -o username=<пользователь>,password= ///<общий каталог=””> <точка монтирования=””>

Где – адрес машины, на которой расположена общая директория, а <общий каталог=””> – путь до общей директории.

Например:

mount -t cifs -o username=Everyone,password= //10.0.1.2/Win /root/shares/public

Если общий каталог находится на Linux?

Для подключения к публичной папке не требуется вводить логин или пароль, достаточно в адресную строку ввести нужный ip-адрес без ввода дополнительной информации. Для подключения к приватному каталогу введите логин и пароль пользователя в появившееся окно.

P. S. Другие инструкции:

- Маршрутизация внутри локальной сети на pfSense

- Настройка site-to-site VPN сети с помощью VyOS

- Чек-лист параметров безопасности сервера Windows/Linux

- Как настроить vsftpd на Ubuntu

- Настройка FTP-сервера на Windows Server 2016

Как установить и настроить Samba в Ubuntu

Установка Samba на Ubuntu

Запустите терминал, нажав комбинации клавиш Ctrl + Alt + T, затем введите следующую команду для установки Samba.

sudo apt install samba

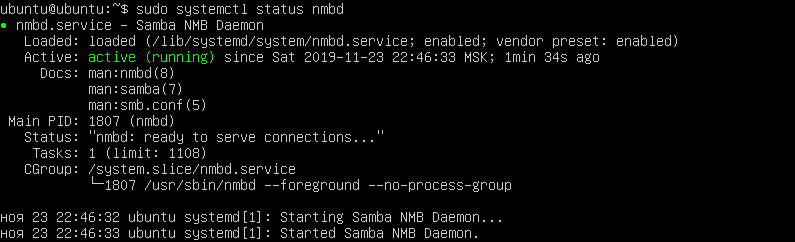

Проверьте установку Samba

Вы можете проверить, успешно ли Samba установлена и работает, введя следующую команду. Он покажет статус службы Samba.

sudo systemctl status nmbd

Вы можете видеть, что Samba активна и работает.

Конфигурация Samba

Как только вы закончите установку, вам нужно будет ее настроить.

1. Сперва нам нужно создать каталог Samba, в котором будут храниться общие данные. Откройте Терминал и выполните следующую команду от имени sudo:

sudo mkdir /samba

Это создаст новый подкаталог samba в корневом каталоге.

2. На всякий случай сделаем резервную копию файла конфигурации, скопировав его в тот же или другой каталог. Чтобы скопировать файл, выполните следующую команду:

sudo cp /etc/samba/smb.conf /etc/samba/smb_backup.conf

3. Теперь отредактируем файл конфигурации. Он находится в каталоге /etc/samba/ в файле smb.conf. Вы можете использовать Gedit, Nano или Vim для его редактирования.

sudo nano /etc/samba/smb.conf

Теперь мы настроим наш новый каталог samba как общий ресурс. Добавьте следующие строки в конец файла smb.conf.

[samba-share]comment = Samba on Ubuntu

path = /samba

read only = no

browsable = yes

[samba-share] – название ресурса

comment – Добавить краткое описание акции

path – Это каталог вашего общего ресурса.

read only -Указывает, разрешена ли запись в каталог

browsable – должен ли общий ресурс быть указан в списке общих ресурсов

Нажмите Ctrl + O для сохранения и Ctrl + X для выхода.

Настройка учетной записи пользователя Samba

Теперь настроим учетную запись пользователя Samba. Samba использует системную учетную запись для доступа к общему ресурсу, но не принимает пароль системной учетной записи. Если пользователя в системе еще нет, его нужно создать.

sudo useradd username

Нужно будет установить пароль для этой учетной записи, введя следующую команду от sudo. При запросе введите новый пароль.

sudo smbpasswd -a username

Перезапуск Samba

После завершения всех настроек перезапустите службу Samba, выполнив следующую команду:

sudo systemctl restart smbd.service

Подключение к общему ресурсу Samba

Для доступа к файлам сервера Samba IP-адрес вашего сервера Samba и клиентов, подключающихся к нему, должны находиться в одной сети.

Например, в моем сценарии у меня есть сервер Samba и клиент Windows. Обе машины находятся в одной сети.

IP Samba (Сервер): 192.168.10.1/24

IP-адрес Windows (клиент): 192.168.10.201/24

Настройка IP-адреса сервера Samba

Вы можете проверить IP-адрес любой машины, запустив команду ip a в Терминале.

Подключение из Windows

Вы можете подключиться к общему ресурсу Samba из ОС Windows двумя способами: с помощью утилиты Run либо с использованием проводника

Редактирование файла конфигурации

Там только один конфигурационный файл , который необходимо отредактировать: /etc/samba/smb.conf.

sudo nano /etc/samba/smb.conf

В разделе [global], убедитесь, что значение workgroup относиться к рабочей группе компьютеров Windows.

workgroup = WORKGROUP

Прокрутите вниз к нижней части файла. (В текстовом редакторе nano, нажмите CTRL+W а затем CTRL+V.) Включите новый раздел, как показано ниже. Замените username на необходимое имя пользователя.

[Home Share ] comment = Home Public Folder path = /home/username/ writable = yes valid users = username

Home Share это имя папки , которое будет отображаться в сети Windows. Комментарием является описание общей папки. Следующие 3 строки указывают, что только указанный пользователь valid users имеет право доступа к каталогу /home/username/, который также доступен для записи. Вышеуказанная конфигурация отключит анонимный доступ.

Сохраните и закройте файл, а затем выполните следующую команду, чтобы проверить, если есть синтаксические ошибки.

testparm

Создание пользователя

Samba содержит по умолчанию user в качестве режима защиты, означает, что клиенты должны ввести имя пользователя и пароль для доступа к общей папке. Чтобы добавить пользователя в Ubuntu, выполните следующую команду:

sudo adduser username

Вам будет предложено установить пароль Unix. Кроме того, необходимо установить отдельный Samba пароль для пользователя с помощью следующей команды:

sudo smbpasswd -a username

Теперь все, что осталось сделать, это перезапустить демон smbd.

sudo systemctl restart smbd

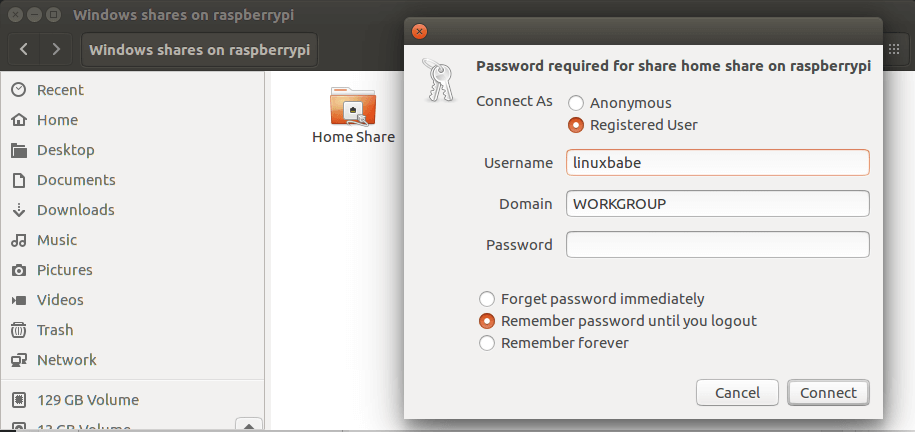

Доступ Samba к общей папки из Windows

На компьютере Windows, который находится в той же сети, откройте проводник и нажмите Сеть на левой панели. Вы увидите сервер самбы. Дважды щелкните общую папку и введите имя пользователя и пароль.

Доступ Samba к ресурсу папке с компьютера Ubuntu

В диспетчере файлов, перейдите на вкладку Сеть на левой панели и выберите Сеть Windows.

Выберите рабочую группу, сервер Samba и общую папку, а затем введите имя пользователя и пароль Samba.

Добавление нескольких пользователей или групп

Если нескольким учетным записям необходимо получение доступа к общей папке, то необходимо изменить правомерных пользователей, как показано ниже в файле /etc/samba/smb.conf.

valid users = user1, user2, user3

Также используйте smbpasswd для установки пароля Samba для каждого из этих пользователей.

sudo smbpasswd -a user1 sudo smbpasswd -a user2 sudo smbpasswd -a user3

Для того, чтобы разрешить группе пользователей получить доступ к общей папке, используйте следующую конфигурацию /etc/samba/smb.conf.

valid users = @sambashare

Создайте группу.

sudo groupadd sambashare

Затем добавьте в эту группу пользователей

sudo gpasswd -a user1 sambashare sudo gpasswd -a user2 sambashare sudo gpasswd -a user3 sambashare

Группа должна иметь разрешение на запись в общую папку, которая может быть достигнута при следующих двух команд.

Набор sambashare как владельца группы общей папки:

sudo chgrp sambashare /path/to/shared/folder -R

Предоставить право на запись в группе.

sudo chmod g+w /path/to/shared/folder/ -R

Все!

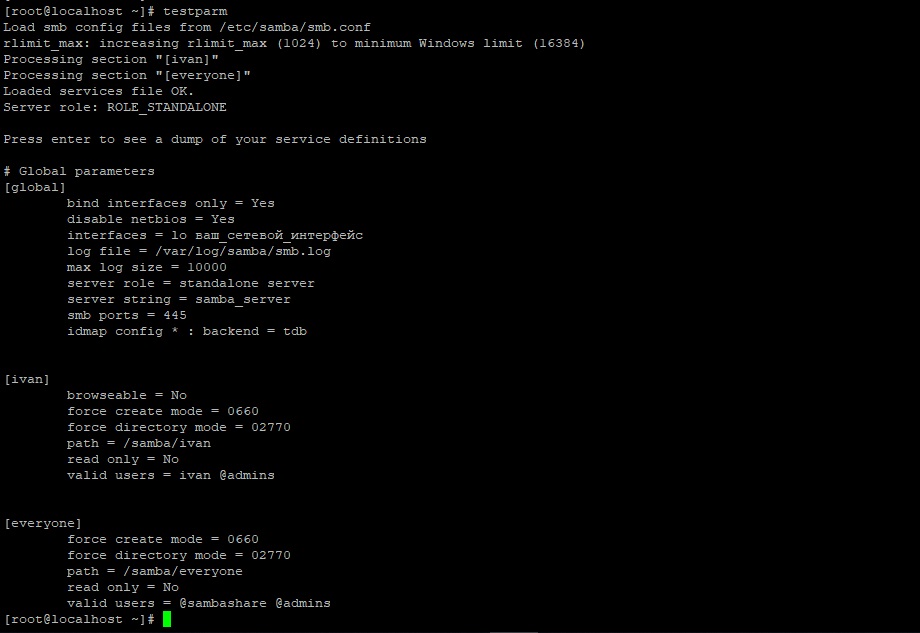

Настройка общих ресурсов Samba

У каждого ресурса есть свой раздел в файле конфигурации /etc/samba/smb.conf. Разделы ресурсов расположены после глобальных параметров и имеют следующий вид

[имя_ресурса] path = browseable = read only = force create mode = force directory mode = valid users =

share_name — имя ресурса, используемое при доступе.

path — полный путь к ресурсу в файловой системе.

browsable — опоеделяет видимость ресурса для других пользователей, но не дает им прав доступа.

read only — определяет возможность доступа на запись для пользователей, указанных в параметре valid users.

force create mode — задает указанные права доступа к любому файлу, создаваемому в ресурсе.

force directory mode — задает указанные права доступа к любой директории, создаваемой в ресурсе

valid users — список пользователей, имеющих доступ к ресурсу. Здесь можно указывать имена или группы, перед группами нужно указывать символ @, например, @admins.

Для настройки конфигурации ресурса нужно в любом текстовом редакторе добавить в файл конфигурации блоки следующего вида для каждого пользователя:

[ivan] path = /samba/ivan browseable = no read only = no force create mode = 0660 force directory mode = 2770 valid users = ivan @admins

Для ресурса everyone блок будет выглядеть следующим образом:

[everyone] path = /samba/everyone browseable = yes read only = no force create mode = 0660 force directory mode = 2770 valid users = @sambashare @admins

Все пользователи будут иметь доступ на чтение и запись, так как были добавлены в группу sambashare при создании. Теперь нужно протестировать параметры

$testparm

Если все настроено корректно, результат будет следующим:

После проверки конфигурации запустим сервер и добавим его в автозагрузку командой systemctl:

$sudo systemctl start smbd.service $sudo systemctl enable smbd.service

Сервер работает и готов принимать пользователей.

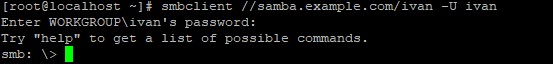

Настройка клиентов Samba

Для доступа к ресурсам из командной строки в Linux используется утилита smbclient. В большинстве дистрибутивов она не установлена по умолчанию, если нет то нужно воспользоваться менеджером пакетов:

$sudo apt-get install smbclient

В некоторых дистрибутивах может потребоваться создать файл /etc/samba/smb.conf, так как при его отсутствии будет выводиться сообщение об ошибке. Для доступа к ресурсу нужно выполнить следующую команду:

$smbclient //имя_или_адрес_сервера/ресурс -U пользователь

Например, для доступа к ресурсу ivan на сервере samba.example.com нужно ввести:

$smbclient //samba.example.com/ivan -U ivan

Далее потребуется ввести пароль, после чего появится интерфейс командной строки, похожий на интерфейс FTP:

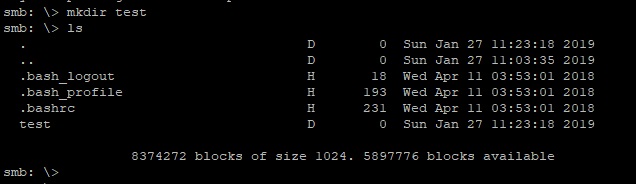

Например, можно создать директорию:

smb: > mkdir test smb: > ls

Доступ из командной строки используется в основном для тестирования, на практике доступ чаще всего осуществляется из графических оболочек, например, KDE. Возможен также доступ из других платформ (Windows, MacOS).

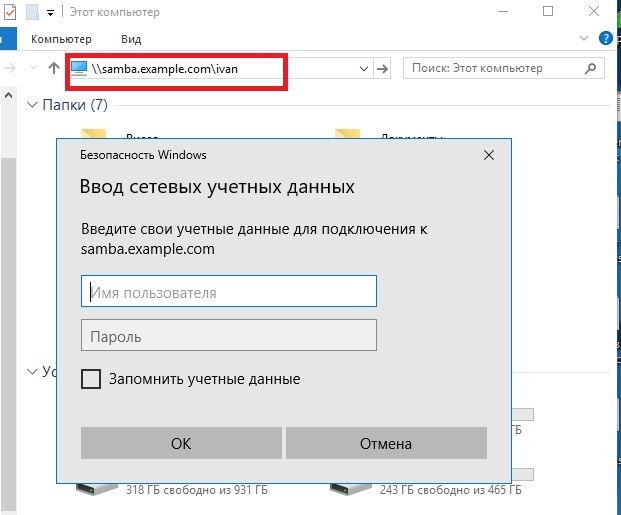

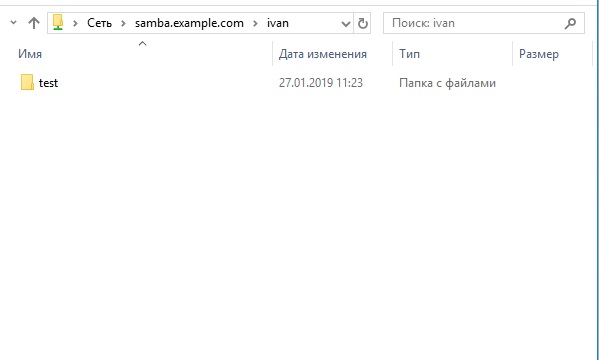

Например для доступа с windows наберите в строке поиска samba.example.comivan. И введите логин пароль

После чего вы сможете получить доступ к сетевым ресурсам.

Заключение

При помощи Samba мы создали мультиплатформенные сетевые ресурсы и протестировали доступ к ним. Ресурсы Samba очень распространены и могут использоваться различными приложениями. Например, VLC Player может проигрывать музыку и видео из ваших ресурсов Samba, а утилита резервного копирования BackupPC — записывать туда резервные копии.

- https://1cloud.ru/help/network/nastroika-samba-v-lokalnoj-seti

- https://interface31.ru/tech_it/2019/06/nastroyka-faylovogo-servera-samba-na-platforme-debian-ubuntu.html

- https://admin812.ru/kak-ustanovit-i-nastroit-samba-v-ubuntu.html

- https://andreyex.ru/ubuntu/kak-ustanovit-i-nastroit-server-samba-na-ubuntu-16-04-dlya-obshhego-dostupa-k-fajlam/

- https://ITProffi.ru/ustanovka-i-nastrojka-samba-servera-i-klientov/

Состояние перевода: На этой странице представлен перевод статьи Samba. Дата последней синхронизации: 20 марта 2022. Вы можете помочь синхронизировать перевод, если в английской версии произошли изменения.

Samba — это реализация сетевого протокола SMB. Она облегчает организацию общего доступа к файлам и принтерам между системами Linux и Windows и является альтернативой NFS.

Создание общих ресурсов описано в разделе #Сервер; подключение к общим ресурсам описано в разделе #Клиент.

Сервер

Установка

Установите пакет samba.

Samba настраивается с помощью файла /etc/samba/smb.conf, который подробно документирован на странице руководства smb.conf(5).

В связи с тем, что пакет samba поставляется без данного файла, вам нужно создать его перед запуском smb.service.

Вы можете воспользоваться документированным примером, как в smb.conf.default из git-репозитория Samba для создания /etc/samba/smb.conf.

Примечание:

- Значение

log fileв стандартном файле настроек указывает в место, доступное только для чтения, что будет вызывать ошибки. Можно воспользоваться одним из следующих решений:- Задайте расположение, доступное для записи:

log file = /var/log/samba/%m.log - Используйте бекенд для нефайлового журналирования: замените

logging = syslogнаsyslog only = yesили используйтеlogging = systemd

- Задайте расположение, доступное для записи:

- Если требуется;

workgroup, указанная в секции[global], должна соответствовать домашней группе (workgroup) Windows (по умолчанию:WORKGROUP).

Совет: Каждый раз, когда вы изменяете файл smb.conf, запускайте команду testparm(1) для проверки файла на синтаксические ошибки.

Включение и запуск служб

Для работы общего доступа к файлам запустите и включите службу smb.service. Смотрите smbd(8) для более подробной информации.

Если вы хотите, чтобы сервер был доступен по имени хоста NetBIOS, пропишите желаемое имя в опции netbios name в smb.conf и запустите и включите службу nmb.service. Смотрите nmbd(8) для более подробной информации.