Загружаемся с установочного диска Windows Server (он же является и диском восстановления).

Сразу после выбора языка выбираем Восстановление системы (“Repair your computer”)

Для Windows Server 2016-2019 выбираем Диагностика (“Troubleshoot”), для Server 2008 — переходим к следующему шагу.

Выбираем Командная строка (“Command Prompt”)

Выполняем команды (для Windows Server 2008, 2008R2, 2016 и 2019):

copy c:WindowsSystem32Utilman.exe с:WindowsSystem32Utilman.exe.old

copy c:WindowsSystem32cmd.exe с:WindowsSystem32Utilman.exe

Закрываем командную строку и нажимаем Продолжить(“Continue”).

Сервер загрузится и выведет logon screen. Нажимаем Windows Key + U (специальные возможности, внизу экрана).

Выполняем команду:

net user administrator 123456

где 123456 — новый пароль

Если УЗ Administrator заблокирована, разблокируем её следующей командой. После разблокирования необходимо перезагрузить сервер, т.к. УЗ Administrator будет недоступна без перезагрузки.

net user administrator /active:yes

После разблокирования учётной записи необходимо вернуть Utilman.exe на прежнее место.

Прочитано:

40 212

Данную заметку должен иметь каждый уважающий себя системный администратор, как приходящий в организацию, где всё уже настроено, но пароли не оставлены.

Сейчас я покажу пошагово, как сбросить пароль локального Администратора на сервере под управлением Windows Server 2008 R2.

Имеем систему под управлением – Windows Server 2008 R2 Standard SP1 English.

Задача: сбросить пароль на локальную учётную запись Administrator (Администратора)

Бывало, что к Вам переходила система, а доступ к ней отсутствовал. Под локальным администратором пароль не известен.

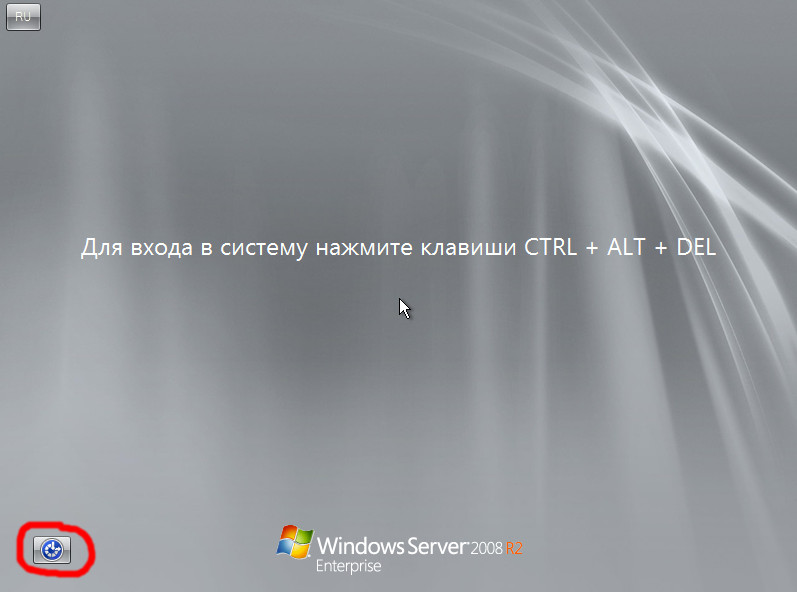

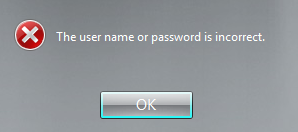

Окно входа:

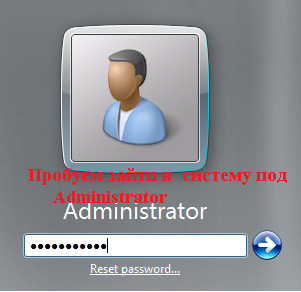

И не всеми любимый отказ зайти:

Для решения поставленной задачи проделаем ниже следующие действия.

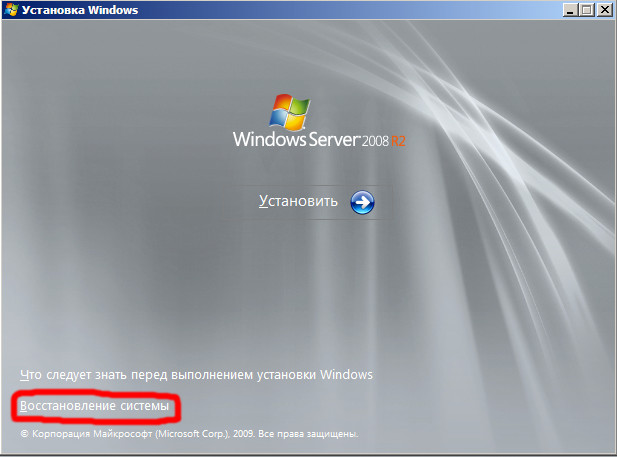

Загружаемся с установочного диска:

(Вставить установочный диск и выставить в BIOS первым загружаться, с CD)

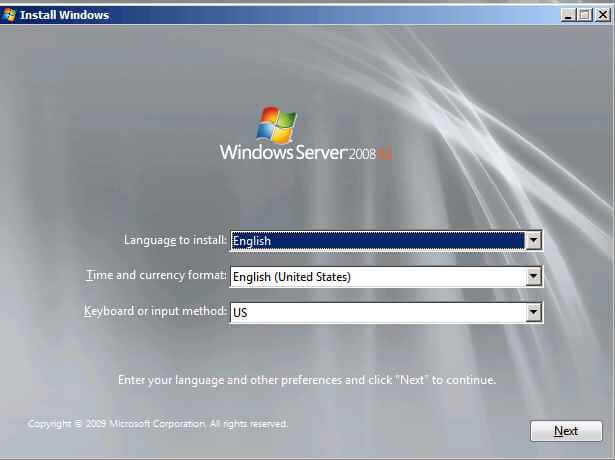

В окне выбора меню инсталляции и раскладки клавиатуры оставляем всё как есть, то есть English, нажимаем Next.

Теперь в левом углу выбираем пункт “Repair your computer”:

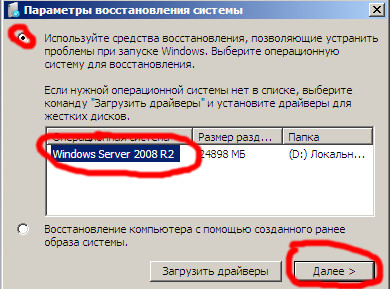

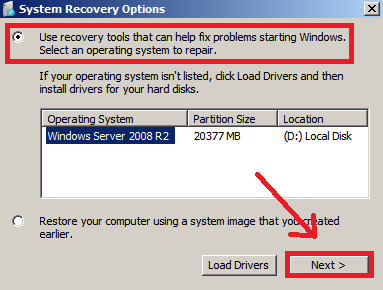

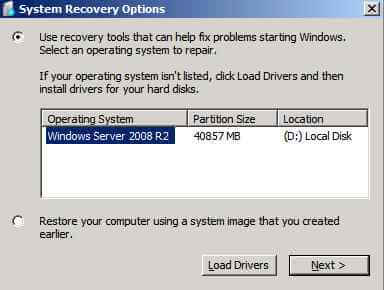

В появившемся окне “System Recovery Options” выбираем пункт по дефолту “Use recovery tools”, продолжаем, выбрав “Next”.

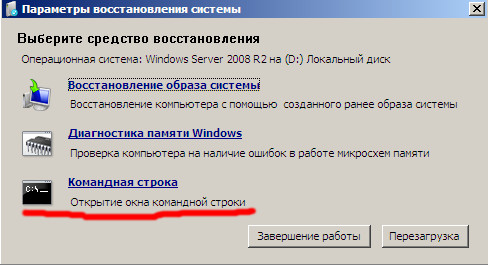

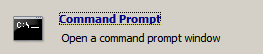

Далее выбираем инструмент, который будет использоваться для восстановления – это Command Prompt (Командная строка – cmd.exe):

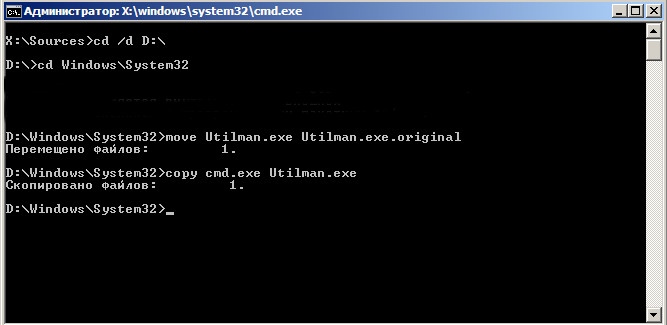

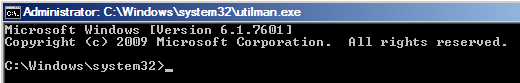

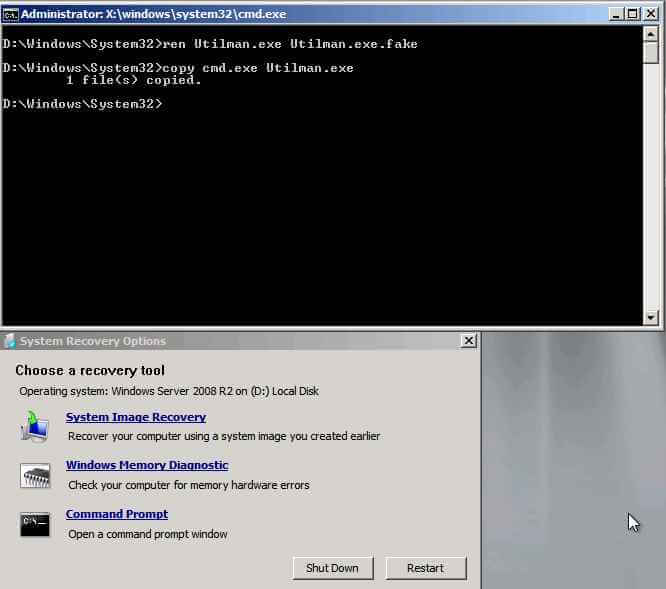

В открывшимся окне командной строки проделываем следующие манипуляции:

X:Sources>cd /d d:

D:cd Windows

D:Windowscd System32

D:WindowsSystem32move Utilman.exe Utilman.exe.backup

D:WindowsSystem32copy cmd.exe utilman.exe

Для справки, исполняемый файл utilman.exe – это Центр специальных возможностей.

Перезагружаем систему доходим до того момента где нужно ввести учётную записи и пароль на вход в систему, но пока этого делать не нужно. Обратим внимание на левый нижний угол:

Выбираем “Ease of access”, щелкаем по нему левой кнопкой мыши:

См. скриншот.

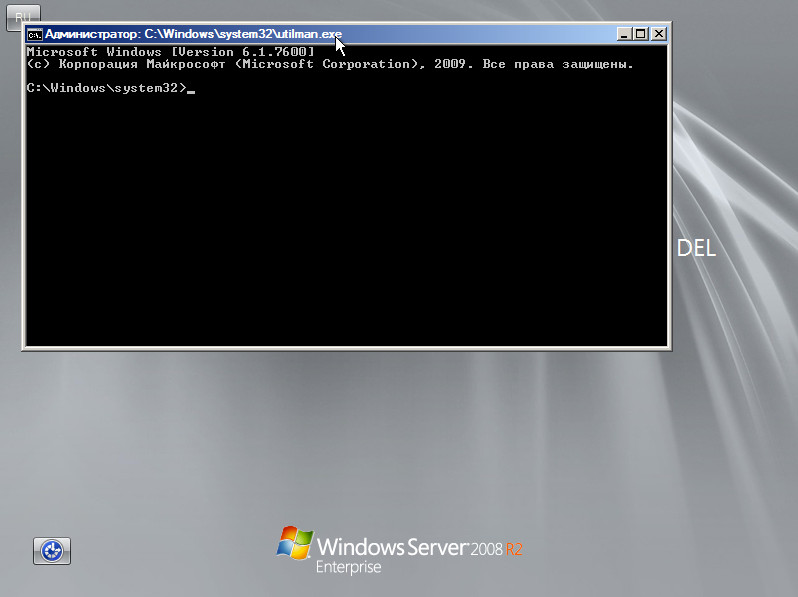

Запуститься окно командной строки:

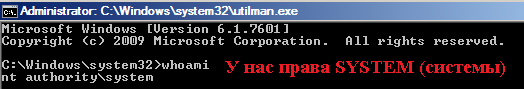

Теперь у нас доступ к системе с правами NT AuthoritySYSTEM:

Whoami

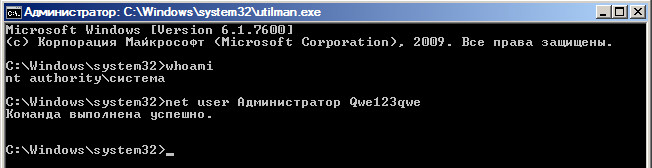

Теперь меняем пароль на локальную учётную запись Администратора:

Net user Administrator Aa1234567 (теперь пароль на локальную учётную запись Administrator будет указанный нами, к примеру Aa1234567):

И возвращаем utilman.exeобратно, в текущей запущенной командной строке сделать это невозможно. Следует проделать точно такие же шаги как мы делали выше.

В окне командной строке вводим:

X:Sources>cd /d d:WindowsSystem32

D:WindowsSystem32copy utilman.exe.backup utilman.exe

Overwrite utilman.exe? (Yes/No/All): y

1 file(s) copied.

Снова перезагружаем систему и заходим уже под изменённым паролем для учётной записи Администратора. Данная заметка палочка выручалочка самому себе и разъяснение другим, как решить поставленную задачу.

Обновлено 22.01.2019

Надеюсь, после прочтения этой статьи многие поймут, что контроллеры домена обязательно либо делать Read-Only, либо шифровать (например Bitlocker`oм).

Бывает, что в организации злые-пришлые администраторы перед уходом поменяли все пароли и перед вами стоит задача взлома пароля для администратора домена.

Имеем Windows 2008 R 2 SP 1 и простой установочной диск для той же системы.

Монтируем его и загружаемся с диска.

Нажимаем на Next

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-01

Выбираем “Repair Your Computer” (Восстановление системы)

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-02

Выбираем нашу систему и жмем на Next

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-03

Далее открываем “Command Prompt” (Командная строка)

Идем на диск, где у вас установлена система в папку System 32.

Трюк в том, что мы заменим файл Utilman .exe на cmd .exe и при старте на экране ввода пароля мы сможем запустить cmd .exe от имени System на домен контроллере, а это значит, что сможем сделать все, что угодно.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-04

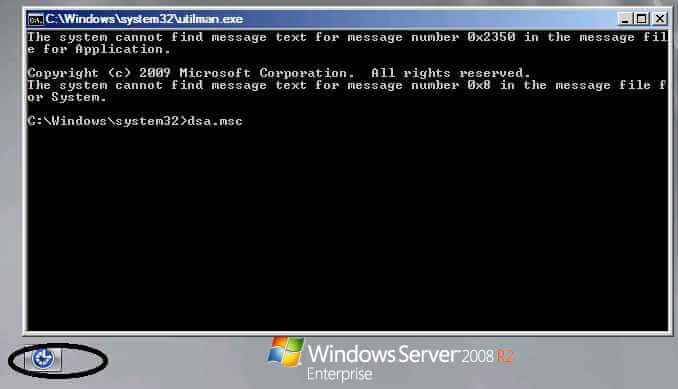

Итак, теперь перезагружаем компьютер и меняем пароль администратору или создаем нового администратора.

Набираем dsa .msc что бы попасть в консоль ADUC .

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-05

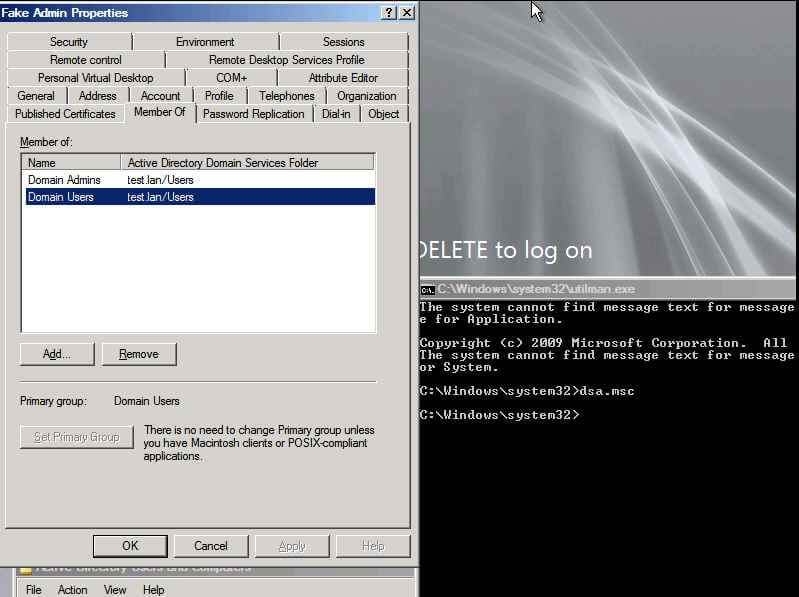

Я создам пользователя FAdmin @test .lan и включу его в группу “Domain Admin ”. Понятно, что из той же консоли можно было сбросить пароль любому пользователю, но я хочу показать, что как owner у созданного пользователя будет не учетной записью, что затруднит момент поиска проблемы, если вам это кто-то сделает специально во вред.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-06

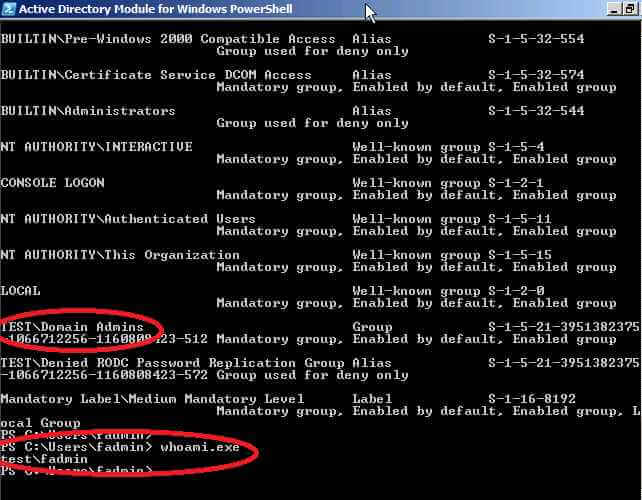

Команда Whoami .exe /user /groups покажет что пользователь fadmin входит в группу “domain admins ”

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-07

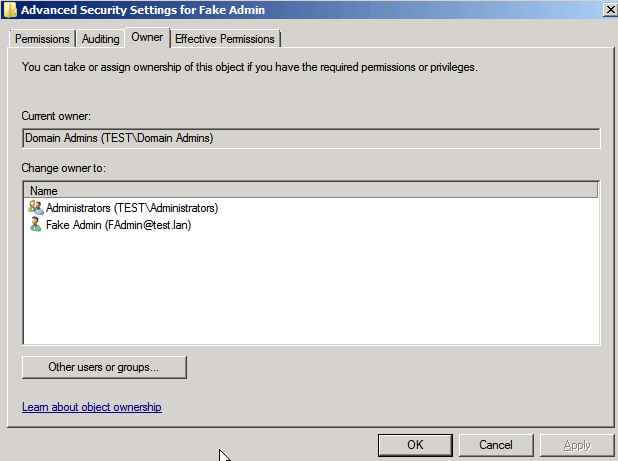

Теперь проверим: кто Owner для этой учетной записи.

Как сбросить пароль Доменому Администратору в Windows server 2008R2, или про то, как взломать контроллер домена за 5 минут-08

— Advertisement —

Hello! Next, we will continue to explore the world of Windows Server 2019. To be specific, let’s explain a very sensitive aspect of system security. It is about the administrator password. Of course, the use of a secure password is one of the most important security measures, as it prevents unauthorized access to the system. Additionally, when we install Windows Server 2019, the system asks us to assign the password of the administrator user. If you want more information on how to install windows server 2019, check here. This account is local and has elevated privileges to run processes on the system and its services. As you can see, this password is a sensitive part of the system security. Also, if for some reason we forget it, we will not be able to access the system. So, here I show you how to reset the administrator password in Windows Server 2019.

Prerequisite

- A DVD or USB with the Windows Server 2019 boot image.

Recovering Windows Server 2019 administrator password using CMD.

In the first place, please enter your DVD or USB and start the system as if you were going to format it. When the installation window appears, please click Next to continue.

In the next screen, you have to click on repair your computer

Here are 3 options: Continue, Troubleshoot and Turn off your PC. You have to select the 2nd option Troubleshoot.

When redirected to the following window, please select Command Prompt

Using the Command Prompt

A CMD will open immediately. Once there you must run the following commands textually:

d: cd Windows cd System32 move utilman.exe utilman.exe.bak copy cmd.exe utilman.exe net user administrator /active:yes shutdown -r -t 0

If all goes well, the Command Prompt should look like this:

Commands have to be entered one by one. Additionally, let’s see what commands we’re running in the system. With the first 3 commands, we place ourselves in the unit where Windows Server is installed, and we navigate specifically to the System32 folder. The 4th command we introduce makes a backup of the utilman executable in case we want to restore it later. The next command allows replacing the Administrator of Utilities in the start screen by the cmd.exe. This is essential, as we will be able to modify the password using Command Prompter. The subsequent command activates the administrator user. Finally, the last command we enter restarts the server. Please note that you need to enter the commands as I leave them here so as not to make any configuration errors.

After entering the last of the commands, the server will restart. Once on the home screen press the Win+U combination. Straightaway, a CMD will open where you have to enter the next command:

net user administrator newpassword exit

Where newpassword is the new password that you will assign to the Windows Server administrator. The command prompt should look like this:

After setting the password, enter Exit to exit the CMD and return to the home screen. Then, enter the new password you just created. You should be able to access it without any problems.

However, if you want to restore the original values, you just have to repeat the process using the following command:

del utilman.exe ren utilman.exe.bak utilman.exe

Conclusion

As can be seen, the procedure for reset the administrator password on Windows Server is not complicated to execute. However, some users are reluctant to use CMD. But, by exactly following the instructions we give you, you will be able to recover access quickly. Before I say goodbye, I would like to invite you to join our Facebook group. All right, that’s it for now, see you next time.

- Remove From My Forums

-

Вопрос

-

Здравствуйте!

Проблема в том, что я забыл пароль админа на 2008 R2. Как его можно збросить. Других пользователей нет. Раньше сервак был в домене, и я входил под доменным юзером, потом я его из домена выключил, а пароль админа не сменил. Что посоветуете кроме перестановки???

Ответы

-

-

Помечено в качестве ответа

Vinokurov Yuriy

14 мая 2010 г. 8:07

-

Помечено в качестве ответа

Все ответы

-

а чегото не очень помогло, я какойто качнул, но некак

-

Ищите тот, который 2008 хотя бы поддерживает.

-

А ERD для W2k8 R2?

Dmitriy Poberezhniy (my web blog http://dimsan.blogspot.com)

-

неа нехочет

http://cut.ms/SOC

вот ошибка

-

kkvkkv, Вам предупреждение за выкладывание подобной ссылки!!!

Поможем друг другу стать лучше! Отметим правильные ответы и полезные сообщения! Посетите наш блог http://blogs.technet.com/ru_forum_support/default.aspx

-

-

Помечено в качестве ответа

Vinokurov Yuriy

14 мая 2010 г. 8:07

-

Помечено в качестве ответа

-

knoppix live cd попробуйте.

-

1) Сделал диск ERD Commander на родном образе системы WinServer 2008r2

2) добавил туда скаченные драйвера с интеловского сайта для raid, так же вытащил драйвер из системы и тоже интегрировал в диск (Увереноости в проге которая вытаскивает драйвера нет т.к. она х86)

3) Сервер на матери 5000PSL, raid 1 на материнской плате

— все красиво грузится, но! не видит системы. Пробывал подсунуть драйвера ручками — все равно систему не видит. Коль не видит систему, то и менеджер по изменению паролей не работает.

Пробывал сбросить пароль, процедура проходит но в систему не пускает, т.к. политика безопасности паролей не дает! Изменил политику на 0, но действует это только на пользователей домена.

Наведите на мысль, как обойти или как объяснить ERD софтовый рейд, или как сменить политику безопасности пароля локальному администратору.

Над проблей бьюсь уже второй месяц. Руки уже опускаются.

-

harian boot cd пробуй там все есть.

Как совет не всегда можно сменить пароль, но всегда можно создать учетную запись с правами Администратора.

Удачи.

-kai-

-

Идея хорошая — создать пользователя админа!

Но вот harian-boot-cd — яндекс о нем почти ничего не знает, а гугл — фигню выдает. Покажите направление на зюйд, зюйд-вест, любым способом

-

harian или hiren — все встало на свои места

буду пробывать на днях

-

harian boot cd пробуй там все есть.

Как совет не всегда можно сменить пароль, но всегда можно создать учетную запись с правами Администратора.

Удачи.

-kai-

у меня только получается сбрасывать. Изменить пароль — не находит файл для изменения. Где и как создавать я так и непонял из этого диска, особенно локального администратора. Под W7 — вообще все диски работают замечательно, а вот 2k8r2 — зубы показывает.

-

Какие варианты могут быть предложены, чтобы ERD увидел сервак с доменом за софтовым рейдом на 5000PSLSATAR (ни один из драйверов он не принимает)? чтобы изменить пароль, т.к. сброс пароля не помогает.

-

1) Техподдержка MS сегодня по фону была на высоте.

2) Если сервер является контроллером домена. то локальная база — закрыта наглуха, можно нос разбить, но локально не зайти, только через домен!

3) Пароль сносится для доменного администратора через дистрибутив самой операционки (Utilman), даже никаких специальных дистрибутивов и дисков не надо!

4) Обновление ОС осуществлять через WSUS, коль локального доступа нет.

5) Я так и не добился чтобы через рейд увидеть ОС. пришлось снимать винты (raid 1), цеплять к самой простой железяке и грузить ERD. Идет как по маслу. Самое главное делать соверешенно одинаково на обоих винтах.

-

Так что именно хочется получить? При чем тут WSUS?

Best Regards, Ilya

-

Так что именно хочется получить? При чем тут WSUS?

Best Regards, Ilya

Встал вопрос автоматического обновления сервера. Под доменом обновление заблокировано, типа идите к системному администратору. На 7-ке, т.к. это просто рабочая машина, можно зати локально и запустить Windows Update. Вот я и хотел зайти локально на сервер и

разобратся с автоматическим обновлением. -

Всем добрый день!

Буквально вчера столкнулся с такой же проблемой. Жесткие диски объединены в RAID5, сервер HP 380 DL. Доменов нет, админ только один, и локальный. Кто-то «добрый» молча сменил пароль, причём невозможно установить, кто именно.

Попытки загрузки LiveCD либо заканчивались ошибкой (не может найти файл, не хватает памяти), либо невозможностью обращения к жесткому диску.

Решение: Грузимся с CD для создания образов жестких дисков (Использовал Acronis BootCD), снимаем образ, разворачиваем его в виртульной машине, загружаем виртуальную машину с LiveCD, снимаем или меняем пароль, (я использовал Alkid LiveCD 2011, программа Active

Passwor Changer, просто обнулил пароль), снимаем образ заново (уже вылеченный), и накатываем на сервер. Проверил всё, кроме накатывания на сервер. Окончательно работоспособность данного метода проверю в понедельник. По крайней мере, в виртуальной среде пароль

удалось снять, доступ к серверу был восстановлен.ВАЖНО!!! Во избежание проблем после разворачивания образа на сервере НЕ ЗАПУСКАЕМ серверную ОС на виртуальной машине. Всё. что нам надо — это получить возможность изменить пароль адимнистратора.

-

Изменено

Alexei Verveda

13 июля 2012 г. 13:57

Корректировка последовательности действий.

-

Изменено

-

Решение: Грузимся с CD для создания образов жестких дисков (Использовал Acronis BootCD), снимаем образ, разворачиваем его в виртульной машине, там же лечим (использовал Alkid LiveCD 2011, программа Active Passwor Changer, просто обнулил пароль), снимаем

образ заново (уже вылеченный), и накатываем на сервер. Проверил всё, кроме накатывания на сервер. Окончательно работоспособность данного метода проверю в понедельник. По крайней мере, в виртуальной среде пароль удалось снять, доступ к серверу был восстановлен.Крайне сомнительное мероприятие, если не сказать бесполезное. На ВМ и на физическом сервере оборудование (с точки зрения ОС) «немного» отличается. ОС банально может не стартануть после подобных действий.

I’m inspired! Are you? Где смекалка и сноровка, там и палка что винтовка.

-

Крайне сомнительное мероприятие, если не сказать бесполезное. На ВМ и на физическом сервере оборудование (с точки зрения ОС) «немного» отличается. ОС банально может не стартануть после подобных действий.

От части согласен, просто забыл указать некоторые моменты по использованию предложенного метода. Сообщение поправил. Просто в моём случае это единственный вариант, который может помочь.

-

Добрый день.

Как и обещал, отписываюсь о результатах предложенного мной метода.

Данный метод сработал на 100%, пароль адимнистратора обнулился, сервер работает отлично.

Рассмотрим как выполнить сброс пароля от учетной записи Администратор в ОС Windows Server 2008 R2/Windows Server 2012 R2.

Инструкция

Перезагружаем сервер и запускаемся с установочного диска Windows Server 2008 R2/Windows Server 2012 R2.

Выбираем режим Repair your computer (Восстановление системы)

Выбираем Troubleshoot (Устранение неполадок)

В разделе Advanced options (Дополнительные параметры) нажмите Command Promt (Командная строка)

В командной строке выполните следующие команды:

|

d: cd windows system32 ren Utilman.exe Utilman.exe.old copy cmd.exe Utilman.exe |

Закройте командную строку и нажмите Продолжить.

Система загрузится в обычном режиме. На экране входа в систему, нажмите комбинацию клавиш Windows + U.

В командной строке вы можете изменить пароль, введя следующую команду:

|

net user administrator Password123 |

После смены пароля перезагружаем систему и загружаемся с установочного диска. Необходимо вернуть файлы в исходное состояние, в командной строке выполняем действия:

|

d: cd windowssystem32 del utilman.exe и подтверждаем удаление copy utilman.exe.old utilman.exe |

Перезагружаем систему и входим под учетной записью администратора с указанным паролем.

Понравилась или оказалась полезной статья, поблагодари автора

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОБЛАГОДАРИ АВТОРА

Загрузка…

Опишу способ сброса пароля на Windows Server 2008 R2.

Потребуется, пара рук, внимательность при прочтении этой статьи, и установочный диск от Windows Server 2008 R2. (к слову сказать, я всегда такой с собой таскаю. Вообще в моей аптечке много всего, мало ли что 🙂 )

Итак, вставляем диск в привод и грузимся с него.

С лева, в низу, будет «Ссылка» под названием «Восстановление системы» (англ. «Repair your computer«), вот ее и жмем.

Все параметры оставляем по умолчанию, и ничего не меняем. Жмем «Далее»

Выбираем как средство восстановления «Командная строка»

Далее все достаточно просто. Вводим несколько не замысловатых команд:

# cd /d D: # cd WindowsSystem32 # move Utilman.exe Utilman.exe.original

Получим ответ: Перемещено файлов: 1 Вводим:

# copy cmd.exe Utilman.exe

Получи ответ: Скопировано файлов: 1

Этими командами, мы подменили программу запуска «Специальных возможностей«, командной строкой.

Вся соль в том, что на экране входа, «Специальные возможности» запускаются от имени системы.

Вот это и будем использовать.

Теперь перезагружаем систему, до экрана входа. Да, того экрана который говорит что пароль не верный.

И жмем на кнопку «Специальные возможности«, после чего будет запущена командная строка.

Можете выполнить команду whoami, что бы удостоверится что на данный момент командная оболочка выполняется от имени системы:

Далее все просто и весьма не замысловато.

Теперь осталось просто сменить пароль нужного пользователя простой командой net.

Сменим пароль для учетной записи Администратор:

# net user Администратор Qwe123qwe

Ну в принципе на этом вроде бы и все.

Но! Обязательно, снова загрузитесь с диска, как в начале, и верните файлы на свои места.

Если все оставить как есть, то в системе останется дыра размером с железнодорожный туннель.

Представьте себе, если например инициировать автоматическую загрузку «центра специальных возможностей» (Да, кавычки тут по тому что это уже центр в кавычках ) с какими либо параметрами.

И все команды исполняются от имени системы. Воспользовавшись этим, можно расширить дыру от масштабов «железнодорожного тоннеля», до космической черной дыры!

Так что не откладывайте возвращение файлов на свои места.

Источник.

буду пробывать на днях

буду пробывать на днях