Обновлено 02.06.2019

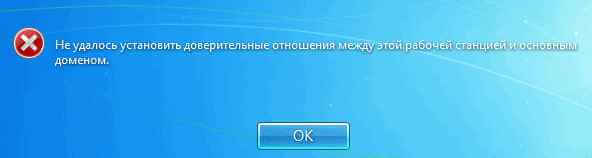

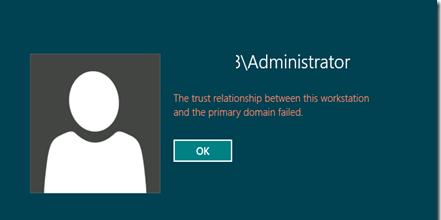

Домен хранит текущий пароль компьютера, а также предыдущий, на всякий случай . Если пароль изменится дважды, то компьютер, использующий старый пароль, не сможет пройти проверку подлинности в домене и установить безопасное соединение. Рассинхронизация паролей может произойти по разным причинам, например компьютер был восстановлен из резервной копии, на нем была произведена переустановка ОС или он просто был долгое время выключен. В результате при попытке входа в домен нам будет выдано сообщение о том, что не удается установить доверительные отношения с доменом.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-01

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

- Способ первый

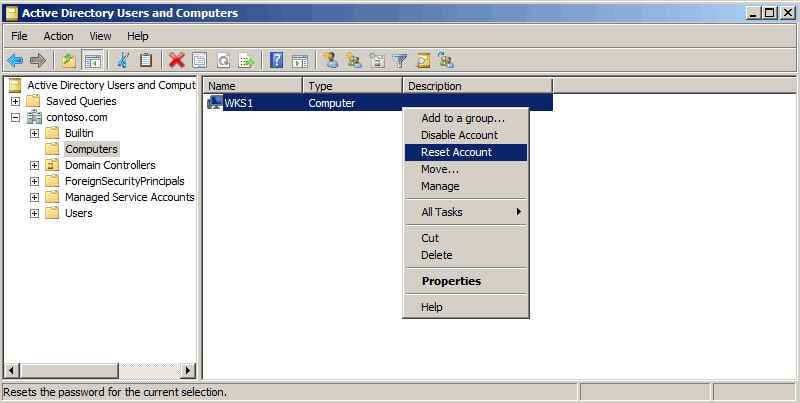

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-02

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

- Способ второй

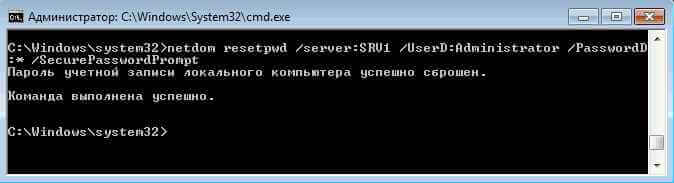

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-03

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwdможно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

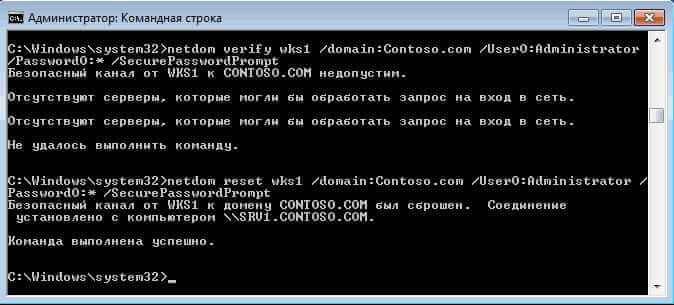

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

еще пример для доменной учетки отличную названию Администратор.

C:>netdom resetpwd /server:DC1 /userd:contosoadministrator

/passwordd:P@ssw0rd

Выходим из сессии локального администратора (logoff); Вуаля! Логинимся доменной учетной записью без всяких перезагрузок! Внимание! Ключ PasswordD пишется с ДВУМЯ буковками «D» на конце (что явно подчеркивает, что в команде имя пользователя и пароль указываются именно для ДОМЕННОГО администратора).

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-04

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

- Способ третий

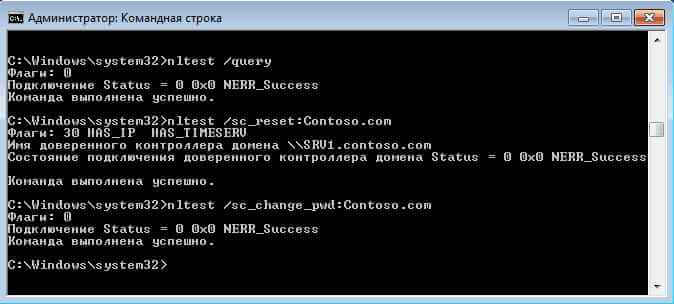

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /query — проверить безопасное соединение с доменом;

Nltest /sc_reset:Contoso.com — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com — изменить пароль компьютера.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-05

Самый быстрый и доступный способ, ведь утилита Nltest по умолчанию есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

- Способ четвертый

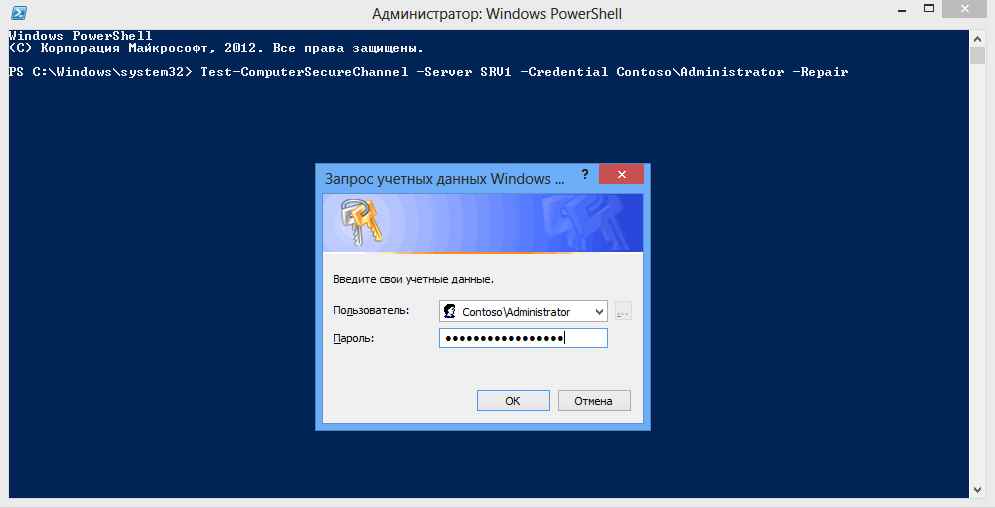

PowerShell тоже умеет сбрасывать пароль компьютера и восстанавливать безопасное соединение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential ContosoAdministrator -Repair

где SRV1 — контролер домена (указывать не обязательно).

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-06

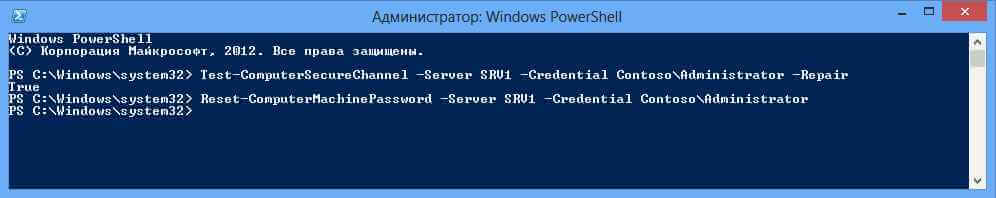

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachinePassword -Server SRV1 -Credential ContosoAdministrator -Repair

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-07

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа.

В этой статье мы рассмотрим, как изменить (сбросить) пароль одного или нескольких пользователей Active Directory с помощью графической оснастки Active Directory Users and Computers, из командной строки, а также с помощью PowerShell командлета Set-ADAccountPassword.

Содержание:

- Изменить пароль пользователя домена из графической консоли Active Directory

- Как сбросить пароль пользователю Active Directory с помощью PowerShell?

- PowerShell скрипт для сброса пароля нескольких пользователей AD

- Изменить пароль пользователя в домене из командной строки

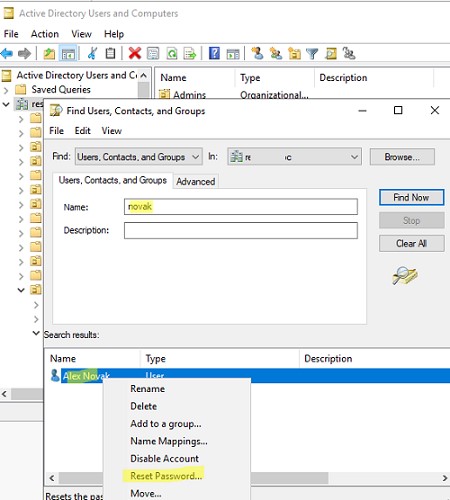

Изменить пароль пользователя домена из графической консоли Active Directory

Для сброса пароля пользователя Active Directory можно использовать графическую оснастку

dsa.msc

(Active Directory Users & Computers — ADUC). Воспользуйтесь поиском в консоли ADUC и найдите учетную запись пользователя, которому нужно изменить пароль. Щелкните по нему правой кнопкой и выберите пункт “Смена пароля” (Reset password).

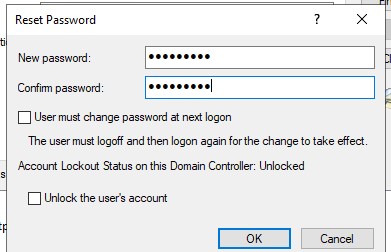

Укажите новый пароль (дважды). Здесь можно включить две опции:

- User must change password at next logon – если вы хотите, чтобы пользователь сам задал себе новый пароль при следующем входе;

- Unlock user’s account – включите эту опцию, если вы хотите разблокировать пользователя (если учетная запись заблокирована политикой безопасности AD из-за многократных попыток входа с неверным паролем).

Это самый просто и интуитивно понятный способ сброса пароля пользователя домена.

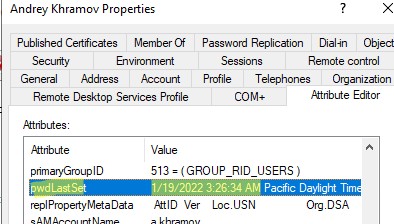

Также в свойствах пользователя на вкладке редактора атрибутов AD вы можете найти информацию о дате последней смены пароля. Это значение хранится в атрибуте пользователя pwdLastSet.

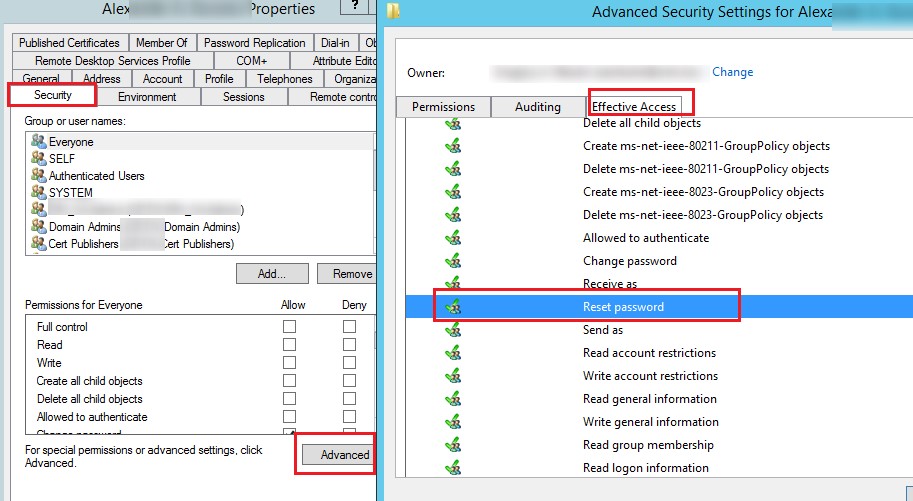

Для сброса пароля ваша учетной запись должна обладать соответствующими правами. По-умолчанию обычные пользователи AD не могут сбросить пароль других аккаунтов. Такие права есть только у учетных записей с правами администратора домена (Domain Admins), или Account Operators. Вы можете предоставить другим группам пользователям право на сброс паролей в определенных OU с помощью делегирования. По ссылке доступен пример делегирования прав на сброс паролей и разблокировку пользователей группе HelpDesk.

Чтобы проверить, что у вашей учетной записи есть право на сброс пароля определенного пользователя, откройте его свойства, перейдите на вкладку Security -> Advanced -> Effective Access -> укажите имя своей учетной записи -> убедитесь, что у вас есть разрешение Reset Password.

Как сбросить пароль пользователю Active Directory с помощью PowerShell?

Вы можете использовать команды PowerShell для сброса пароля пользователя в AD. Для этого можно использовать используется командлет Set-ADAccountPassword, входящий в модуль Active Directory для Windows PowerShell (в десктопых версиях Windows он входит в состав RSAT, а в серверных редакциях устанавливается в виде отдельного компонента AD DS Snap-Ins and Command-Line Tools). Перед использованием модуля его необходимо импортировать в сессию PowerShell:

Import-module ActiveDirectory

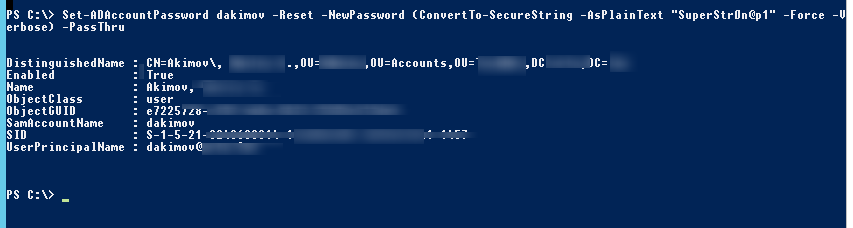

Чтобы сбросить пароль для пользователя dakimov и установить новый пароль [email protected], выполните команду:

Set-ADAccountPassword dakimov -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “[email protected]” -Force -Verbose) –PassThru

alert]Для автоматической генерации сложный паролей пользователям вы можете использовать метод GeneratePassword, описанный в статье Генерация случайных паролей с помощью PowerShell. [/alert]

По умолчанию командлет возвращает объект и ничего не отображает в консоли. Чтобы вывести информацию об объекте пользователя в AD мы используем параметр –PassThru.

В качестве имени пользователя можно указать sAMAccountName (как в нашем случае), objectGUID, SID пользователя, или его DN (Distinguished Name, например CN=Akimov,OU=Users,DC=winitpro,DC=ru).

Если при смене пароля пользователя не указывать параметр –Reset, необходимо указать старый и новый пароль учетной записи.

Примечание. Если при сбросе пароля с помощью командлета Set-ADAccountPassword появляется ошибка:

Set-ADAccountPassword : The password does not meet the length, complexity, or history requirement of the domain.

Это означает что, новый пароль не соответствует требования сложности, длины и т.д., заданным в доменной политике паролей или гранулированной политике паролей, действующей на учетную запись пользователя.

Результирующие настройки парольной политики пользователя в домене можно вывести так:

Get-ADUserResultantPasswordPolicy -Identity a.novak

Если у вас включено ведение истории PowerShell команд, и вы не хотите, чтобы пароли в открытом виде сохранялись в сессии PoSh, пароль как и при создании пользователя нужно преобразовать в безопасную строку (подробнее о защите паролей в скриптах PowerShell здесь):

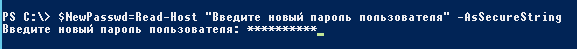

$NewPasswd=Read-Host "Введите новый пароль пользователя" –AsSecureString

Теперь можно задать новый пароль пользователю:

Set-ADAccountPassword dakimov -Reset –NewPassword $NewPasswd –PassThru

При сбросе пароля можно принудительно снять блокировку ученой записи, если она была заблокирована ранее (как найти с какого компьютера блокируется учетная запись, смотрите в статье Поиск источника блокировки пользователя в Active Directory):

Unlock-ADAccount –Identity dakimov

Чтобы пользователь при следующем входе в домен самостоятельно сменил данный пароль на новый, нужно изменить его свойства в AD, выполнив команду:

Set-ADUser -Identity dakimov -ChangePasswordAtLogon $true

Вы можете совместить в одной строке команду смены пароля и включение требования сменить пароль (атрибут userAccountControl):

Set-ADAccountPassword dakimov -NewPassword $NewPasswd -Reset -PassThru | Set-ADuser -ChangePasswordAtLogon $True

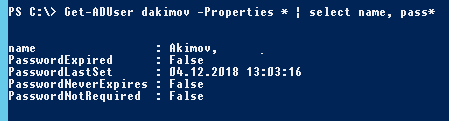

С помощью командлета Get-ADUser вы можете убедиться, что пароль сброшен успешно. Выведите время последней смены пароля аккаунта:

Get-ADUser dakimov -Properties * | select name, pass*

При сбросе пароля на контроллере домена (DC) регистрируется событие EventID 4724. Это событие помогает определить учетную запись, которая выполнила сброс пароля пользователя.

Вы можете узнать, когда истекает срок действия пароля пользователя согласно текущим настройкам политики паролей с помощью PowerShell команды:

Get-ADUser -Identity avivanov -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }}

PowerShell скрипт для сброса пароля нескольких пользователей AD

Выше мы показали, как из PowerShell сбросить пароль одного пользователя в AD. Рассмотрим теперь другой сценарий – когда вам нужно сменить пароли сразу нескольких пользователей.

Например, вы хотите сбросить пароль всем сотрудникам департамента Sales на одинаковый и заставить сменить его при следующем входе. Вы можете использовать параметр –Filter для выбора пользователей с определенным значением в одном из атрибутов:

get-aduser -filter "department -eq 'Sales Dept' -AND enabled -eq 'True'" | Set-ADAccountPassword -NewPassword $NewPasswd -Reset -PassThru | Set-ADuser -ChangePasswordAtLogon $True

Рассмотрим еще один пример. Допустим, у вас есть CSV/Excel файл, в котором содержится список пользователей, которым нужно сбросить пароли и уникальный пароль для каждого пользователя. Формат файла users.csv:

sAMAccountName;NewPassword aivanov;PaSSde0r1 bpetrov;New$isde01 ssidorov;[email protected]!223

С помощью следующего скрипта PowerShell можно сбросить пароль для каждой учетной записи пользователя из CSV файла:

Import-Csv users.csv -Delimiter ";" | Foreach {

$NewPass = ConvertTo-SecureString -AsPlainText $_.NewPassword -Force

Set-ADAccountPassword -Identity $_.sAMAccountName -NewPassword $NewPass -Reset -PassThru | Set-ADUser -ChangePasswordAtLogon $false

}

После выполнения данного кода всем пользователям в файле будет установлен новый уникальный пароль.

Изменить пароль пользователя в домене из командной строки

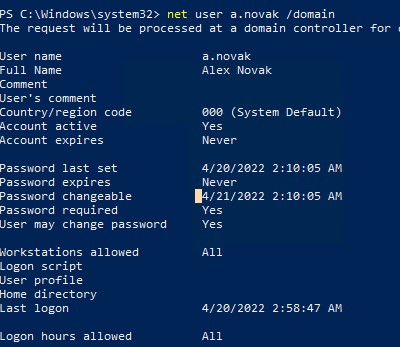

Если на компьютере не установлена консоль ADUC, или модуль RSAT-AD-PowerShell, вы можете использовать консольную команду net use для сброса пароля. Чтобы получить информацию о пользователе в домене, выполните команду:

net user a.novak /domain

В командной строке показана базовая информацию о пароле пользователя в домене:

Password last set 4/20/2022 2:10:05 AM Password expires Never Password changeable 4/21/2022 2:10:05 AM Password required Yes User may change password Yes Last logon 4/20/2022 2:58:47 AM Logon hours allowed All

Из значения Last Logon можно узнать, когда пользователь входит в домен последний раз. Чтобы получить более подробную информацию об истории входа пользователя в домен, смотри статью.

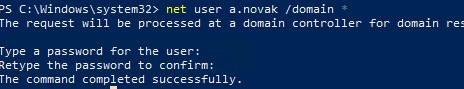

Чтобы сбросит пароль этого пользователя, выполните команду:

net user a.novak /domain *

Укажите новый пароль и подтвердите его:

Type a password for the user: xx Retype the password to confirm: xx The command completed successfully.

Содержание

- Сброс пароля в домене windows

- Сброс пароля администратора домена Windows

- Способ 1

- Способ 2

- Сброс пароля администратора Active Directory

- Сброс пароля компьютера в домене без перезагрузки

- Используйте Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

- Сводка

- Используйте Netdom.exe для сброса пароля учетной записи машины

Сброс пароля в домене windows

Как и учетные записи пользователей, учетные записи компьютеров в домене имеют свой пароль. Пароль этот нужен для установления так называемых «доверительных отношений» между рабочей станцией и доменом. Пароли для компьютеров генерируются автоматически и также автоматически каждые 30 дней изменяются.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-01

Для восстановления доверительных отношений существует несколько способов. Рассмотрим их все по порядку.

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-02

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Заходим на компьютер, которому требуется сбросить пароль, открываем командную консоль обязательно от имени администратора и вводим команду:

Netdom Resetpwd /Server:SRV1 /UserD:Administrator /PasswordD:*

где SRV1 — контролер домена, Administrator — административная учетная запись в домене. Дополнительно можно указать параметр /SecurePasswordPrompt, который указывает выводить запрос пароля в специальной форме.

В открывшемся окне вводим учетные данные пользователя и жмем OK. Пароль сброшен и теперь можно зайти на компьютер под доменной учетной записью. Перезагрузка при этом не требуется.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-03

Что интересно, в рекомендациях по использованию и в справке написано, что команду Netdom Resetpwdможно использовать только для сброса пароля на контролере домена, другие варианты использования не поддерживаются. Однако это не так, и команда также успешно сбрасывает пароль на рядовых серверах и рабочих станциях.

Еще с помощью Netdom можно проверить наличие безопасного соединения с доменом:

Netdom Verify WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

Или сбросить учетную запись компьютера:

Netdom Reset WKS1 /Domain:Contoso.com /UserO:Administrator /PasswordO:*

где WKS1 — рабочая станция, которой сбрасываем учетку.

еще пример для доменной учетки отличную названию Администратор.

C:>netdom resetpwd /server:DC1 /userd:contosoadministrator

/passwordd:P@ssw0rd

Выходим из сессии локального администратора (logoff); Вуаля! Логинимся доменной учетной записью без всяких перезагрузок! Внимание! Ключ PasswordD пишется с ДВУМЯ буковками «D» на конце (что явно подчеркивает, что в команде имя пользователя и пароль указываются именно для ДОМЕННОГО администратора).

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-04

Способ достаточно быстрый и действенный, однако есть одно но: по умолчанию утилита Netdom есть только на серверах с установленной ролью Active Directory Domain Services (AD DS). На клиентских машинах она доступна как часть пакета удаленного администрирования Remote Server Administration Tools (RSAT).

Еще одна утилита командной строки — Nltest. На компьютере, который потерял доверие, выполняем следующие команды:

Nltest /sc_reset:Contoso.com — сбросить учетную запись компьютера в домене;

Nltest /sc_change_pwd:Contoso.com — изменить пароль компьютера.

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-05

Самый быстрый и доступный способ, ведь утилита Nltest по умолчанию есть на любой рабочей станции или сервере. Однако, в отличие от Netdom, в которой предусмотрен ввод учетных данных, Nltest работает в контексте запустившего ее пользователя. Соответственно, зайдя на компьютер под локальной учетной записью и попытавшись выполнить команду можем получить ошибку доступа.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

где SRV1 — контролер домена (указывать не обязательно).

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-06

Для сброса пароля также можно также воспользоваться такой командой:

Как сбросить пароль учетной записи компьютера и восстановить доверие в Active directory-07

Источник

Сброс пароля администратора домена Windows

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windowssystem32, заменить на cmd.exe. Вводим в командной строке:

move D:windowssystem32utilman.exe D:windowssystem32utilman.bak

copy D:windowssystem32cmd.exe D:windowssystem32utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:windowssystem32utilman.exe

move D:windowssystem32utilman.bak D:windowssystem32utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

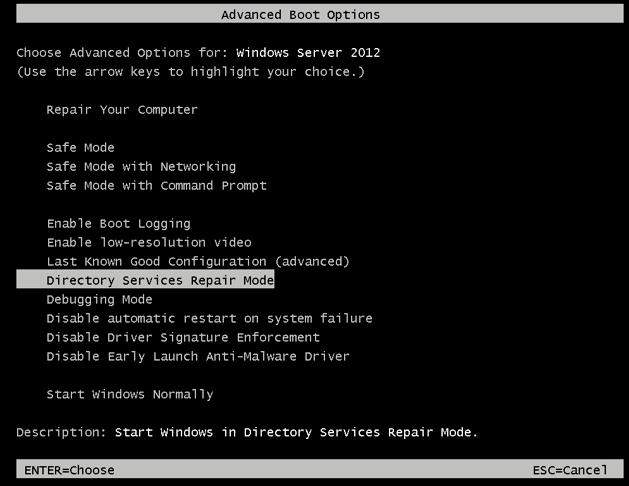

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windowssystem32config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITYSYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:temp

instsrv PassRecovery c:tempsrvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINESystemCurrentControlSetServicesPassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Вы можете задать вопрос по статье специалисту.

Источник

Сброс пароля администратора Active Directory

В этой статье мы рассмотрим сценарий сброса пароля администратора домена Active Direcotory. Эта возможность может понадобиться в случаях утраты прав доменного администратора вследствие, например, «забывчивости» или намеренного саботажа увольняющегося админа, атаки злоумышленников или других форс мажорных обстоятельствах. Для успешного сброса пароля администратора домена необходимо иметь физический или удаленный (ILO, iDRAC или консоль vSphere, в случае использования виртуального DC) доступ к консоли сервера. В данном примере мы будем сбрасывать пароль администратора на контроллере домене с ОС Windows Server 2012. В том случае, если в сети несколько контроллеров домена, рекомендуется выполнять процедуру на сервере PDC (primary domain controller) с ролью FSMO (flexible single-master operations).

Для сброса пароля домен-админа необходимо попасть в режим восстановления службы каталогов – DSRM (Directory Services Restore Mode) с паролем администратора DSRM (он задается при повышении уровня сервера до контроллера домена). По сути это учетная запись локального администратора, хранящаяся в локальной базе SAM на контроллере домена.

В том случае, если пароль DSRM не известен, его можно сбросить таким способом, или, если администратор обезопасил сервер от использования подобных трюков, с помощью специализированных загрузочных дисков (типа Hiren’s BootCD, PCUnlocker и им подобных).

Итак, загружаем контроллер домена в DSRM режиме (сервер загружается с отключенными службами AD), выбрав соответствующую опцию в меню расширенных параметров загрузки.

На экране входа в систему вводим имя локального пользователя (administrator) и его пароль (пароль DSRM режима).

В данном примере имя контроллера домена – DC01.

Проверим, под каким пользователем выполнен вход в системе, для этого выполним команду:

Как вы видите, мы работаем под локальным админом.

Следующий шаг – смена пароля учетной записи администратора Active Directory (по умолчанию это учетная тоже называется Administrator). Сбросить пароль администратора домена можно, например, создав отдельную службу, которая при старте контроллера домена из под системной учетной записи сбросила бы в Active Directory пароль учетной записи Administrator. Создадим такую службу:

Указанная команда создаст службу с именем ResetADPass, которая при загрузке системы с правами LocalSystem выполнит команду net user и изменит пароль администратора AD на P@ssw0rd.

С помощью следующей команды мы можем удостовериться, что служба была создана корректно:

Перезагрузим сервер в нормальном режиме:

Во время загрузки созданная нами служба изменит пароль учетной записи амина домена на заданный. Авторизуемся на контроллере домена под этой учетной записью и паролем.

Осталось удалить созданную нами службу (FAQ. Как удалить службу в Windows):

Итак, в этой статье мы разобрались, как можно сбросить пароль администратора домена AD, и еще раз намекнули о том, насколько в концепции информационной безопасности важен момент обеспечения физической безопасности Вашей IT инфраструктуры.

Источник

Сброс пароля компьютера в домене без перезагрузки

Я думаю, многие администраторы сталкивались с проблемой, когда компьютер не может пройти проверку подлинности в домене и при попытке логона пользователя выдает сообщение: The trust relationship between this workstation and the primary domain failed («Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом»).

В общем-то причина появления такой ошибки известна. Все компьютеры в домене Windows имеют свой собственный пароль и по умолчанию должны менять его каждые 30 дней. Однако если по какой либо причине эти пароли не совпадают, то компьютер не может пройти аутентификации в домене (установить доверительные отношения и безопасный канал).

Такое рассогласование может произойти в случае, если компьютер был восстановлен из резервной копии, созданной раньше момента последней смены пароля компьютера в домене (особенно часто это случается при восстановлении виртуальной машины из снапшота), или же произошла принудительная смена пароля в домене, а на компьютер эти изменения по какой-либо причине не попали (например, была сброшена или перезатерта учетная запись ПК).

В принципе, избежать такую ситуации можно, запретив смену пароля в в домене групповой политике (например, только для виртуальных машин), но, естественно это небезопасно и делать это обычно не рекомендуется.

В таких случаях, системный администратор обычно просто заново включал вылетевший компьютер в домен. Но для этого компьютер нужно перезагружать. Мне захотелось найти альтернативу такому решению, и как оказалось, оно существует. Для этого можно воспользоваться Powershell.

Вот так быстро и просто мы сбросили пароль учетной записи компьютера в домене без перезагрузки компьютера. Указанная методика была проверена на Windows 8 и Windows 7.

Источник

Используйте Netdom.exe для сброса паролей учетных записей компьютера контроллера домена Windows Server

В этой пошаговой статье описывается использование Netdom.exe для сброса паролей учетных записей компьютера контроллера домена в Windows Server.

Применяется к: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2

Исходный номер КБ: 325850

Сводка

Каждый Windows на основе компьютера поддерживает историю паролей учетной записи машины, которая содержит текущие и предыдущие пароли, используемые для учетной записи. Когда два компьютера пытаются проверить подлинность друг с другом, а изменение текущего пароля еще не получено, Windows зависит от предыдущего пароля. Если последовательность изменений пароля превышает два изменения, участвующие компьютеры могут не общаться, и вы можете получать сообщения об ошибках. Например, при репликации Active Directory вы получаете сообщения об ошибках с отказом в доступе.

Это поведение также применяется к репликации между контроллерами домена того же домена. Если контроллеры домена, не реплицируемые, находятся в двух различных доменах, внимательно посмотрите на отношения доверия.

Нельзя изменить пароль учетной записи машины с помощью оснастки Active Directory Users and Computers. Но сбросить пароль можно с помощью Netdom.exe средства. Средство Netdom.exe включено в Windows средства поддержки для Windows Server 2003, в Windows Server 2008 R2 и в Windows Server 2008.

Средство Netdom.exe сбрасывает пароль учетной записи на компьютере локально (известный как локальный секрет). Это изменение записывается на объект учетной записи компьютера на Windows домена, который находится в том же домене. Одновременное написание нового пароля в обоих местах гарантирует синхронизацию по крайней мере двух компьютеров, участвующих в операции. Запуск репликации Active Directory гарантирует получение изменений другими контроллерами домена.

Следующая процедура описывает использование команды netdom для сброса пароля учетной записи компьютера. Эта процедура чаще всего используется на контроллерах домена, но также применяется к любой учетной записи Windows компьютера.

Необходимо запустить средство локально с Windows, пароль которого необходимо изменить. Кроме того, для запуска Netdom.exe необходимо иметь административные разрешения на локальном уровне и на объекте учетной записи компьютера в Active Directory.

Используйте Netdom.exe для сброса пароля учетной записи машины

Установите средства Windows Server 2003 на контроллер домена, пароль которого необходимо сбросить. Эти средства находятся в папке SupportTools на Windows Server 2003 CD-ROM. Чтобы установить эти средства, щелкните правой кнопкой мыши Suptools.msi файл в папке, а SupportTools затем выберите Установите.

Этот шаг не требуется в Windows Server 2008, Windows Server 2008 R2 или более поздней версии, так как средство Netdom.exe включено в Windows выпусков.

Если вы хотите сбросить пароль для контроллера Windows домена, необходимо остановить службу Центра рассылки ключей Kerberos и настроить тип запуска в Руководство.

Удалите кэш билета Kerberos на контроллере домена, где будут допущены ошибки. Это можно сделать, перезапустив компьютер или используя средства KLIST, Kerbtest или KerbTray. KLIST включен в Windows Server 2008 и Windows Server 2008 R2. Для Windows Server 2003 KLIST доступен в качестве бесплатной загрузки в средствах набора ресурсов Windows Server 2003.

В командной подсказке введите следующую команду:

Описание этой команды:

/s: это имя контроллера домена, используемого для настройки пароля учетной записи компьютера. Это сервер, на котором работает KDC.

/ud: это учетная запись пользователя, которая создает подключение к домену, указанному в /s параметре. Он должен быть в формате domainUser. Если этот параметр опущен, используется учетная запись текущего пользователя.

/pd:* указывает пароль учетной записи пользователя, указанный в /ud параметре. Для запроса пароля используйте звездочку (*). Например, локальный компьютер контроллера домена — Server1, а одноранговой Windows контроллер домена — Server2. Если вы запустите Netdom.exe Server1 со следующими параметрами, пароль будет изменен локально и одновременно записан на Server2. Репликация распространяет изменения на другие контроллеры домена:

Перезапустите сервер, пароль которого был изменен. В этом примере это Server1.

Источник

Администратор может изменить пароль локальных пользователей компьютера с помощью графической оснастки lusrmgr.msc. Чтобы изменить пароль доменного пользователя преимущественно используется графическая консоль Active Directory Users and Computer (ADUC). В некоторых случаях администратору бывает необходимо изменить пароль пользователя из командной строки или скрипта. В этой статье мы покажем, как управлять паролями локальных и доменных (из домена Active Directory) пользователей с помощью PowerShell.

- Как изменить пароль пользователя AD с помощью PowerShell?

- Как из PowerShell изменить пароль локального пользователя Windows?

Содержание:

Как изменить пароль пользователя AD с помощью PowerShell?

Чтобы сбросить пароль пользователя в AD нужно использовать комадлет Set-ADAccountPassword из модуля PowerShell Active Directory. Естественно у пользователя, который выполняет команду должны быть права администратора домена или ему делегированы полномочия на сброс паролей пользователям AD.

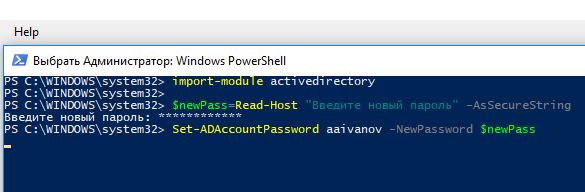

Перед использованием командлета Set-ADAccountPassword необходимо импортировать данный модуль в сессию PowerShell:

import-module activedirectory

Пароль в памяти компьютера желательно хранить в защищенном виде, поэтому можно попросить администратора указать пароль следующим образом:

$newPass=Read-Host "Введите новый пароль" -AsSecureString

Введите новый пароль в консоли.

Лучше всего указывать имя учетной записи в виде samAccountname. Например, чтобы изменить пароль пользователю aaivanov, выполните команду:

Set-ADAccountPassword aaivanov -NewPassword $newPass

Можно задать новый пароль пользователя прямо в коде скрипта (в открытом виде):

Set-ADAccountPassword aaivanov –NewPassword (ConvertTo-SecureString -AsPlainText –String "Hard6P@ss " -force)

Если нужно, чтобы пользователь сам сменил пароль при следующей авторизации на любом компьютере домена, выполните команду:

Set-ADUser aaivanov -ChangePasswordAtLogon $True

Вы можете сбросить пароль сразу нескольким пользователям. Можно сохранить список учетных записей в обычном текстовом файле sbros_parolya_spisok_users.txt (каждая строка – одна учтенная запись). Воспользуйтесь таким скриптом:

Get-Content C:PSsbros_parolya_spisok_users.txt | Set-ADAccountPassword -NewPassword $newPass -Reset

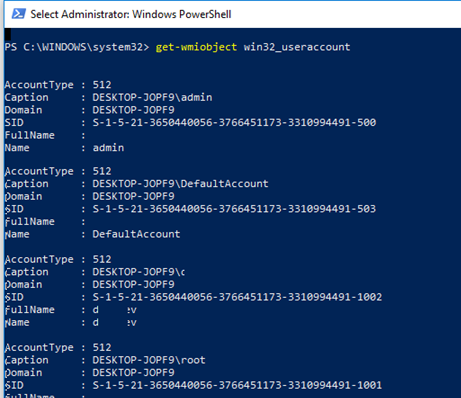

Как из PowerShell изменить пароль локального пользователя Windows?

Для сброса паролей на локальные учтенные записи в Windows можно использовать API ADSI (Active Directory Services Interface), который может применяться как для работы с Active Directory, так и с отдельно стоящими компьютерами.

Откройте командную строку PowerShell и выведите список всех локальных пользователей компьютера:

get-wmiobject win32_useraccount

Также вы можете вывести список локальных пользователей так:

[adsi]$localPC = "WinNT://."

$localPC.Children | where {$_.Class -eq "user"} | ft name, description –auto

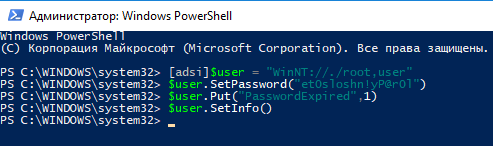

Чтобы сбросить пароль локального пользователя, выберите пользователя (например, учетка root):

[adsi]$user = "WinNT://./root,user"

Установите его пароль:

$user.SetPassword("et0sloshn!yP@r0l")

Дополнительно можете потребовать от пользователя самому сменить пароль при следующем входе в систему:

Задаем смену пароля при следующем входе:

$user.Put("PasswordExpired",1)

Осталось сохранить изменения в учетной записи пользователя:

$user.SetInfo()

Эти же команды можно использовать для смены пароля пользователя на удаленных компьютерах. Достаточно заменить [adsi]$user = ″WinNT://./root,user″ на команду вида [adsi]$user = ″WinNT://msk-BuhPC21/local_user_name,user″

Чтобы задать одинаковый пароль для всех локальных пользователей, используйте следующий скрипт:

$NewPass = "NoviyP@r0l"

$localusers = Get-WmiObject -Class Win32_UserAccount -ComputerName $env:COMPUTERNAME -Filter LocalAccount='true' | select -ExpandProperty name

foreach ($user in $localusers)

{

$user

([adsi]"WinNT://$env:COMPUTERNAME/$user").SetPassword("$NewPassW0rd")

}

Прочитано:

3 200

В текущей заметке я пошагово распишу, как делегировать для Ваших младших системных администраторов, права на разблокировку учётных записей так и на их изменение пароля. Все дальнейшие действия я буду производить на доме polygon.local на базе операционной системы Windows Server 2008 R2 Standard.

Итак, заходим на домен контроллер (dc1.polygon.local) под учётной записью (ekzorchik) обладающей правами Domain Admins (Администраторы домена), проверяем, что это действительно так, в командной строке запустите следующую команду:

C:Windowssystem32>whoami

polygonekzorchik

Запускаем оснастку управления Active Directory Users and Computers:

«Start» – «Control Panel» – «Administrative Tools» – «Active Directory Users and Computers», далее создадим группу в которую будут входить делегированные системные администраторы которым предоставим права: разблокировка учётных записей и смена паролей.

Назовём её: IT_DelegateAdmin

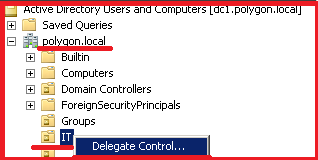

Открываем наш домен, правой кнопкой мыши на контейнере IT (в него входят все пользователи) запускаем пункт настройки “Delegate Control”

См. скриншот для наглядности.

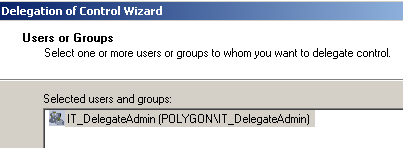

Нажимаем «Next» (Продолжить) – Выбираем пользователя или группу кому предоставляем права, в нашем случае это будет созданная группа “IT_DelegateAdmin«.

Продолжаем, нажав «Next»

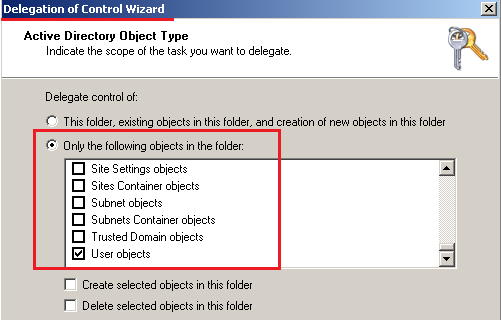

«Create a custom task to delegate» – «Only the following objects in the folder» – выбираем пункт “User objects”

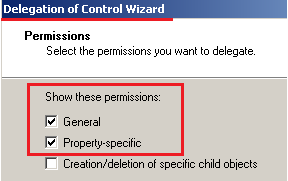

Отмечаем, какие предоставляемые разрешения нужно будет дать:

«General» + «Property-specific»

Следует поставить галочки у следующих пунктов:

Reset Password

Read pwdLastSet

Write pwdLastSet

Read userAccountControl

Write userAccountControl

Вот собственно и всё, нажимаем Next и Finish. Теперь, чтобы проверить, что у нас всё работоспособно, следует на рабочих станциях Ваших делегированных администраторах установить пакет под названием AdminPack, применительно к:

Windows XP: http://www.microsoft.com/en-us/download/confirmation.aspx?id=16770

Windows 7: Установка AdminPack for Windows 7 x86 / x64.

И запустить оснастку «Start» – «Control Panel» – «Administrative Tools» -«Active Directory Users and Computers», выбрать контейнер и на внутренних пользователях произвести требуемые действия: разблокировка учётных записей или смена пароля.