Claude

Posts: 10

Hi,

We’ve an USG20 with VPN SSL. It’s works well except for a client secuextender on a W10 PC.

With Windows Explorer secuextender disconnect systematically if we transfert a file from the PC to the server W2008. It’s work if we do reverse.

Anybody have an issue ?

0

Comments

-

Hello,

The

most current SecuExtender version is 4.0.2.0. If you’re not using this version,

please update it firstly (SecuExtender_Windows4.0.2.0)Link: https://drive.google.com/file/d/0B6vKSUI3pbtmaXJsdGlrOFozcDg/view?usp=sharing

Before

installing the latest SecuEntender, you should update your windows to the

latest patches, then install the SecuExtender software

afterward and try the SLL VPN connection again.If the SLL VPN is still not working, follow the steps below and

share the screenshot for us to check further.1.

Go to device manager> Network

adapters then check if the SecuExtender is working or not (TAP-Windows Adapter

V9 for Zyxel SecuExtender)2.

Go to Control panel> Programs.

Then see if the “Visual C++ 2015” is installed

or not.Thanks

Charlie

0

-

Claude

Posts: 10

Freshman Member

Thanks for your reply.

These two components are present and work fine.

The problem is ONLY when I want to slide and past a file from W10PC to W2008 server, secuexenter disconnect immidiately.

Only files < 1Ko pass. If > 1Ko = disconnexion of secu extender.

In the other direction no problem.

When secuextender disconnect I have this evenement :

I have desactived antinvirus + firewall without any change. W10 is totally updated.

Why files < 1Ko pass an others no ???????

0

-

Johan

Posts: 27

Freshman Member

Could you please translate what the event says to English?

0

-

Claude

Posts: 10

Freshman Member

The explorer has forced an election on networkdeviceNetbp_tcpip_( ………..)because a master explorer has been stoped

0

-

Dear Claude,

Please feel free to call our support campus for help

+32 3 808 1038

kind regards

Mark0

-

Hello Claude,

I just tested SSL VPN with the latest FW, and the test of file sharing between W2008 server and Win10, both ways are working fine.

I suggest you to try again with the latest FW and my SecuExtender is version:

SecuExtender_Windows4.0.2.0.

The download link will be PM to you.

Charlie0

-

Claude

Posts: 10

Freshman Member

L m late sorry.

The PC was changed and it’s ok now !

0

-

Hello,

I have the same issue. Everything works perfectly unless I try to upload, then disconnects. Upload used to work but one day stoped. Is there any simple solution. Thank you.0

-

Hi @Edi

When the disconnection appears:

(1). What’s the upload behavior (such as FTP, cloud

drive, etc.) leads to disconnection?(2). What is the disconnection symptom? Is VPN

disconnection but network connectivity is normal? Or other symptoms?0

Categories

- 7.8K All Categories

- 1.6K Nebula

- 55 Nebula Ideas

- 53 Nebula Status and Incidents

- 4.3K Security

- 217 Security Ideas

- 911 Switch

- 41 Switch Ideas

- 809 WirelessLAN

- 16 WLAN Ideas

- 5K Consumer Product

- 132 Service & License

- 260 News and Release

- 88 Success Stories

- 49 Security Advisories

- 6 Education Center

- 573 FAQ

- 273 Nebula FAQ

- 132 Security FAQ

- 73 Switch FAQ

- 72 WirelessLAN FAQ

- 7 Consumer Product FAQ

- Documents

- 34 Nebula Monthly Express

- 67 About Community

- 40 Security Highlight

Security Highlight

Сетевое оборудование, Системное администрирование, Сетевые технологии, Блог компании ZYXEL в России, Удалённая работа

Рекомендация: подборка платных и бесплатных курсов таргетированной рекламе — https://katalog-kursov.ru/

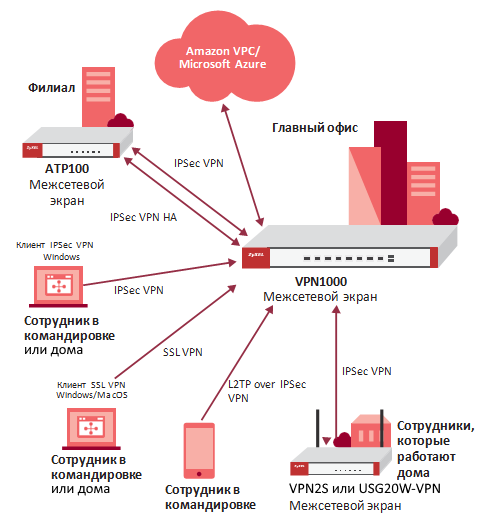

VPN шлюзы Zyxel Zywall серий VPN, ATP и USG обладают обширными возможностями создания защищенных виртуальных сетей (VPN) для подключения как конечных пользователей (узел-сеть), так и создания подключения между шлюзами (сеть-сеть). В этой статье мы пройдем по всем моментам создания и настройки VPN подключения удаленных сотрудников.

Выбор подходящего VPN

Шлюзы позволяют создать три сценария подключения:

- L2TP over IPSec VPN

- SSL VPN

- IPSec VPN

В зависимости от требований к безопасности и поддержки протоколов на конечных устройствах выбирается требуемый.

Рассмотрим настройку каждого из них.

Предварительная настройка

Даже при столь обильном функционале шлюзов, создание подключений не составит труда для не сильно подготовленного человека, главное иметь в виду некоторые нюансы:

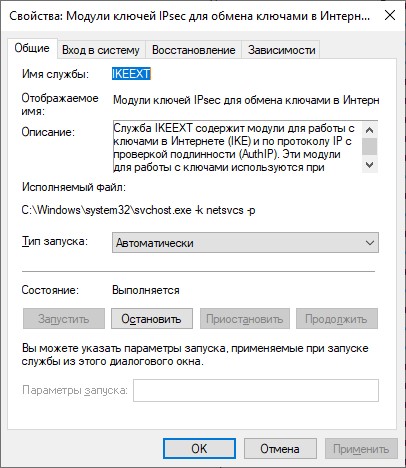

Для корректной работы L2TP VPN по средствам встроенного клиента на Windows требуется проверить включение службы «IKEEXT» (Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности)

Остальные советы из интернета о правке реестра стоит воспринимать с осторожностью, так как они могут только навредить.

В связи с таможенными ограничениями по отношению ввоза сетевого оборудования на территорию РФ, реализующее шифровально-криптографические функции, на шлюзах Zyxel «из коробки» доступно только шифрование DES.

На актуальной прошивке версии 4.35 есть возможность работы с CLI прямо из Web интерфейса и не требует отдельного подключения к шлюзу через консольный кабель, что сильно упрощает работу с командной строкой.

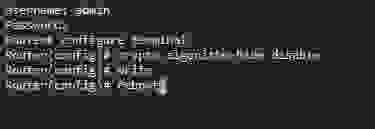

Для активации остальных режимов (3DES) — нужно через консоль ввести команды:

Router> configure terminal

Router(config)# crypto algorithm-hide disable

Router(config)# write

Router(config)# rebootПосле ввода команды reboot шлюз перезапустится и позволит выбрать нужные режимы шифрования.

С нюансами разобрались, приступим непосредственно к настройке соединений.

Все примеры будут описаны с применением шлюза VPN50, VPN2S, ПК под управлением Windows, Android смартфона и иногда iPhone смартфона.

VPN50 выступает в роли «головного шлюза» находящегося в офисе/серверной.

Настройка L2TP подключения

Настройка L2TP на VPN50

Проще всего настроить VPN через Wizard. Он сразу создаст все правила и подключение.

После ввода логинапароля открывается Easy mode (упрощенный режим управления)

Настоятельно рекомендуем использовать его только в информационном режиме, так как создаваемые через Easy Wizard режимы VPN потом нельзя корректировать в Expert Mode.

Нажимаем верхнюю правую кнопку “Expert Mode” и попадаем в полноценный Web интерфейс управления

Слева сверху иконка «волшебная палочка» — быстрая настройка:

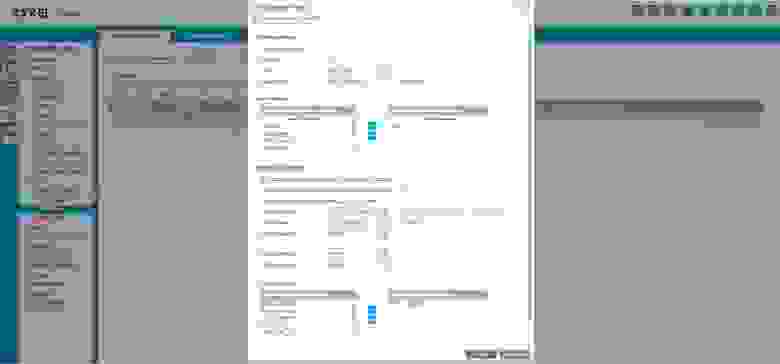

Если настройки интернета отличаются от DHCP, первоначально требуется настроить WAN interface. Для настройки VPN выбираем правую иконку

Для настройки L2TP выбрать последний пункт «VPN Setting for L2TP».

Здесь нам предлагают ввести имя подключения, интерфейс, через который будет проходить трафик (стоит иметь в виду: если подключение к интернету происходит через PPPOE подключение, то и здесь соответственно нужно выбрать wan_ppp) и предварительный ключ.

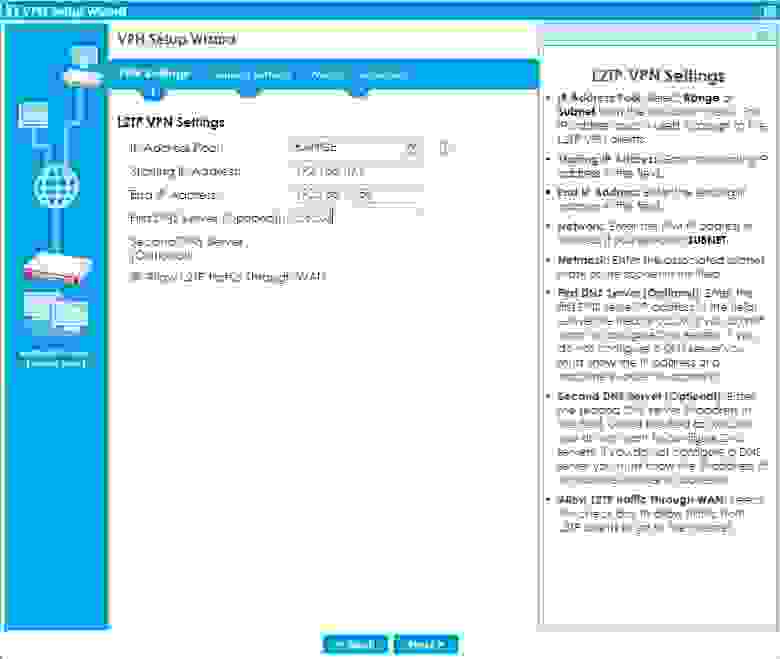

На следующей странице вводим диапазон IP адресов, которые будут присваиваться клиентам.

Диапазон не должен пересекаться с другими интерфейсами на шлюзе!

DNS сервер можно не прописывать, если не требуется пускать весь трафик (клиентский интернет) через VPN, что выбирается галочкой ниже.

На этой странице выводится информация о созданном подключении, проверяется правильность всех данных и сохраняется.

Всё! Подключение создано. Осталось создать пользователей для подключения к шлюзу.

На вкладке Configuration -> Object -> User/Group создаются пользователи (требуется ввести имя и пароль.)

На соседней вкладке для удобства можно создать группу и внести в нее список пользователей. Если удаленных пользователей более одного, то группу в любом случае придется создавать.

На вкладке VPN-L2TP VPN в пункте Allowed user выбираем созданную ранее группу или единичного пользователя, которые смогут подключаться по L2TP.

На этом создание подключения по L2TP на шлюзе можно считать настроенным.

Перейдем к настройке клиентов.

Настройка клиентов L2TP

Настройка L2TP на клиентах Windows

На Windows 10 настройка L2TP производится штатными средствами:

Пуск -> Параметры -> Сеть и Интернет -> VPN -> Добавить VPN-подключение- Поставщик услуг – Windows (встроенные)

- Имя подключения – на выбор

- Имя или адрес сервера- IP адрес VPN шлюза

- Тип VPN- L2TP с предварительным ключом

- Общий ключ- ток ключ, что создавался на первом пункте Wizard’а

- Логин и пароль пользователя из группы разрешенных

Для подключения этого достаточно. Но иногда требуется немного подправить подключение, либо Подключение создается на более ранних версиях Windows:

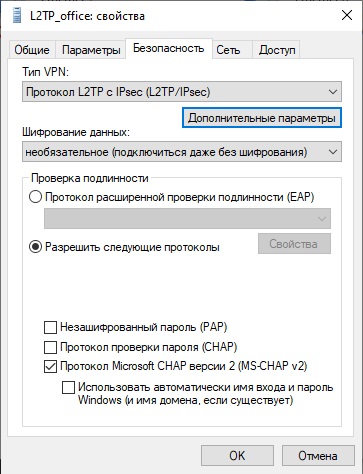

Панель управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера -> свойства L2TP подключенияВыставляется правильные шифрование и протоколы как на изображении.

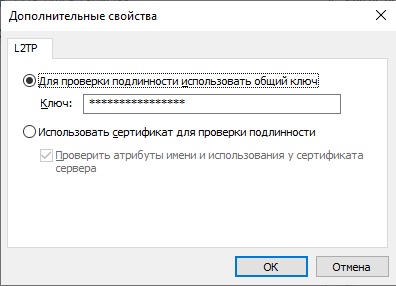

Во вкладке Дополнительные параметры меняется предварительный ключ

Так же рекомендуется на вкладке Сеть отключить протокол IPv6

На этом подключение готово.

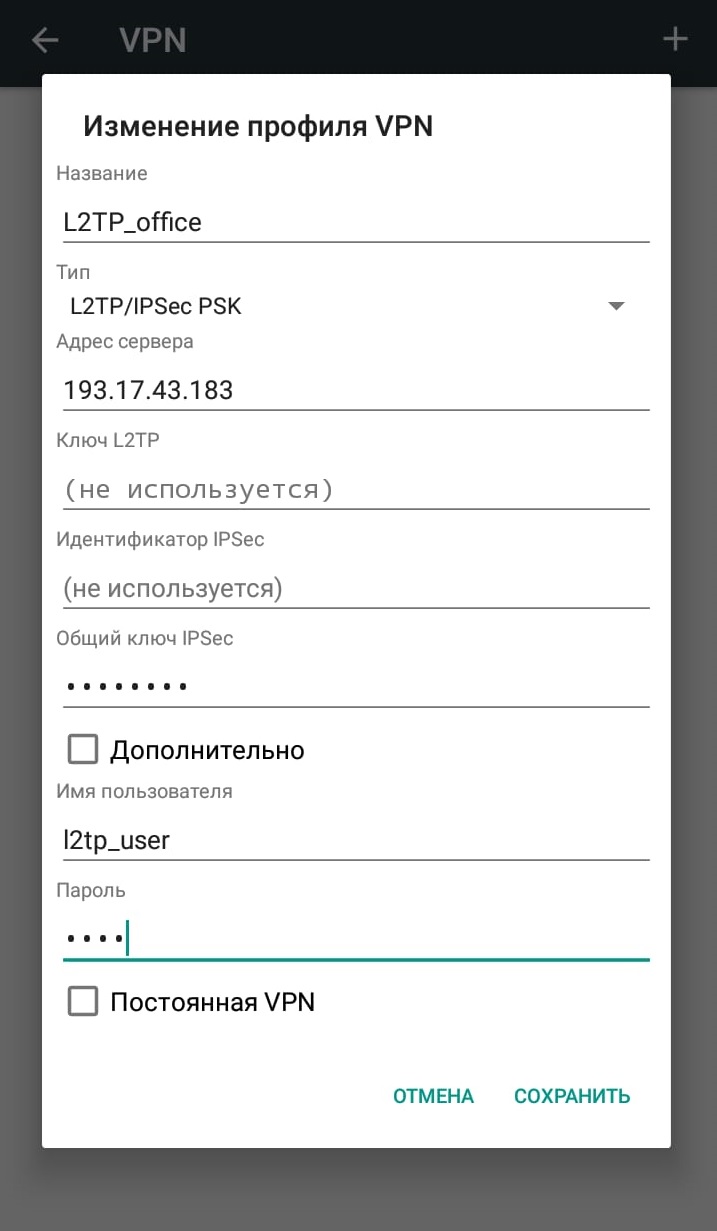

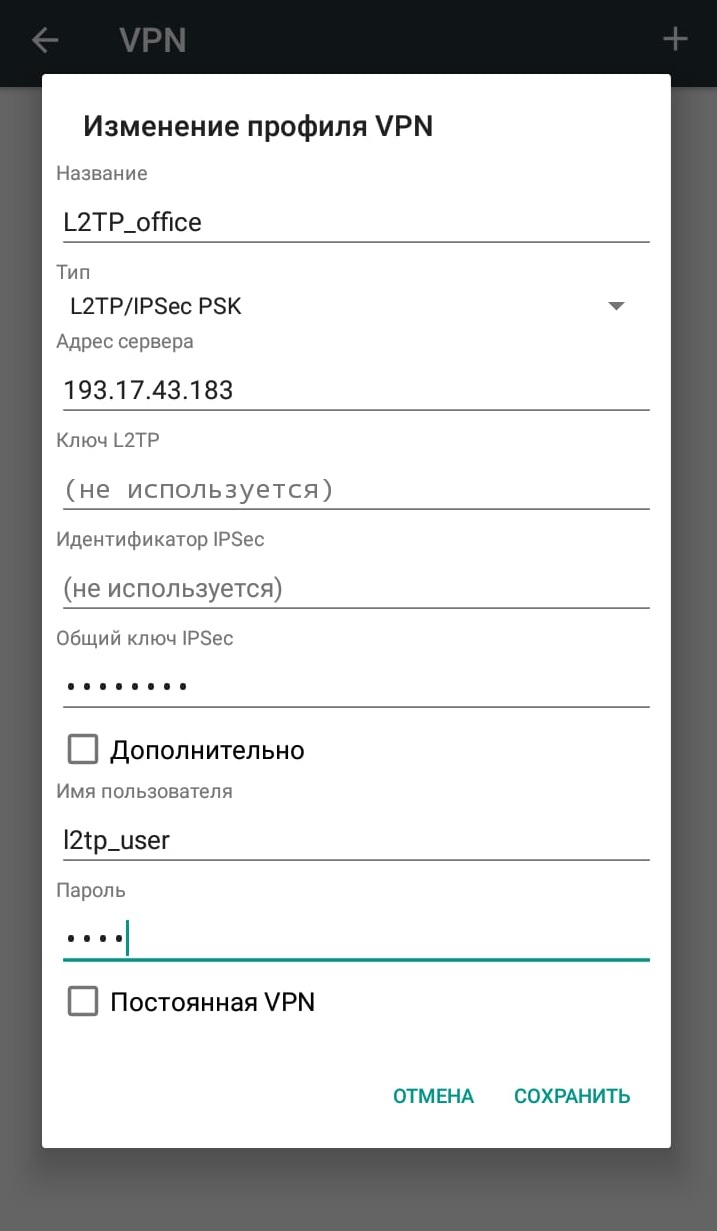

Настройка L2TP на клиентах Android

Иногда требуется подключать и мобильных сотрудников к корпоративной сети.

На Android смартфонах это делается в меню:

Настройки -> Беспроводные сети (Дополнительно) -> VPN -> Создать новое подключение (в зависимости от производителя телефона и оболочки ОС пункты могут называться по-разному)Здесь вводится имя подключения, выбирается тип VPN L2TP/IPSec PSK, вводится общий ключ, имя пользователя и пароль.

После подключения должен появиться значок «Ключ», который информирует о VPN соединении.

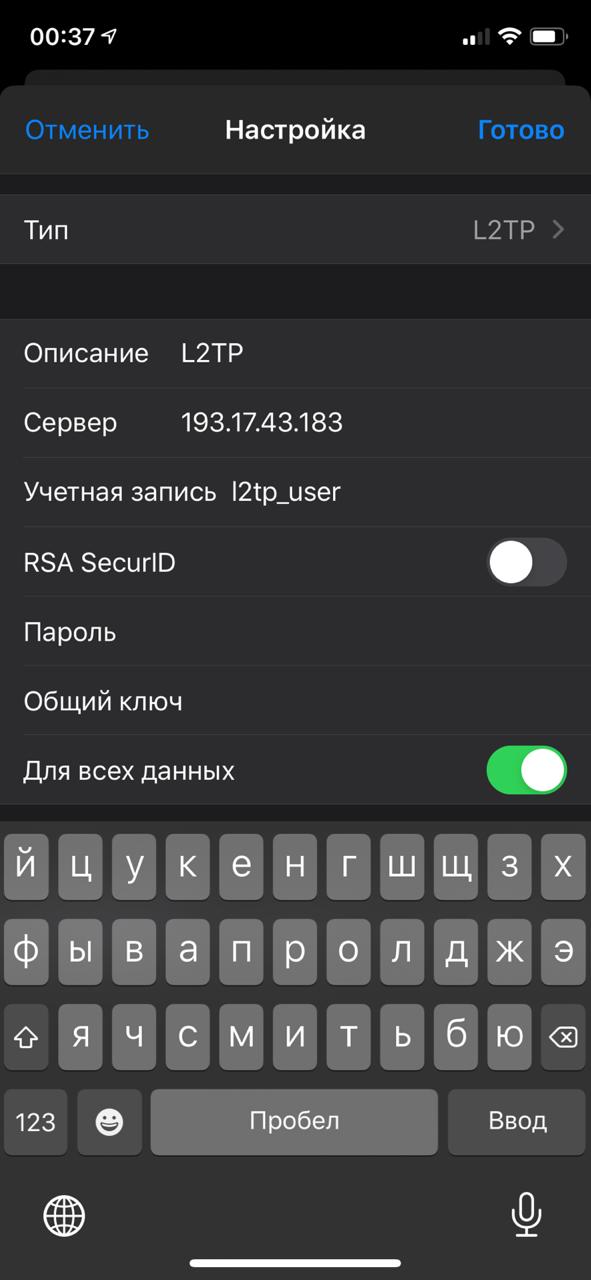

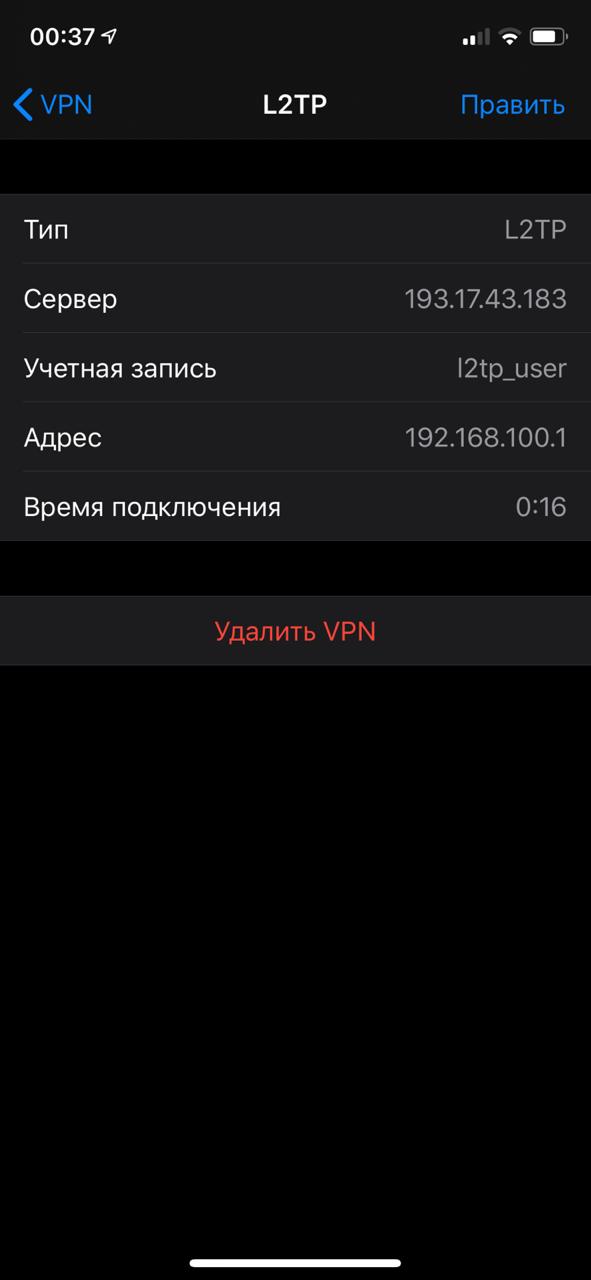

Настройка L2TP на клиентах Iphone

Настройка Iphone практически не отличается от клиентов android

По пути

Настройки -> Основные -> VPNсоздается новое подключение, где прописывается Описание (название подключения), Сервер (ip адрес шлюза), имя пользователя с паролем и общий ключ. Готово.

После создания и подключения VPN в верхнем правом углу будет отображаться иконка «VPN», как индикатор поднятого соединения.

Тапнув по конфигурации так же можно увидеть информацию о соединении.

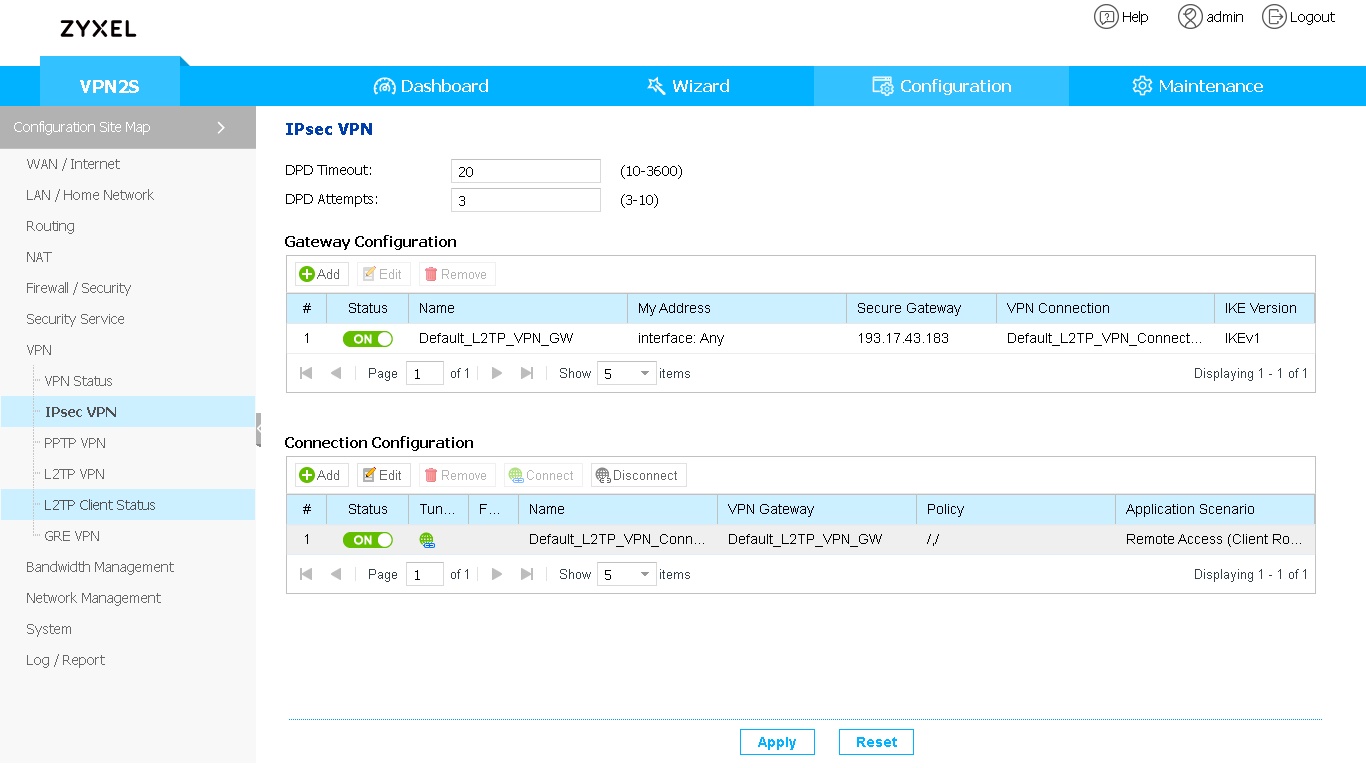

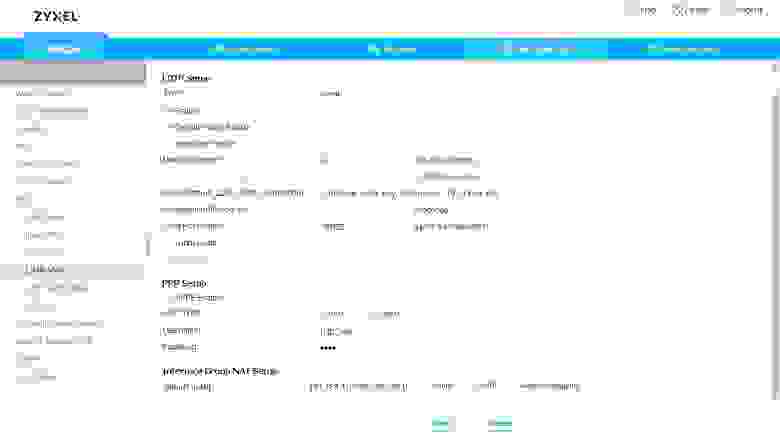

Настройка L2TP на аппаратном клиенте VPN2S

А теперь покажем, как подключить к корпоративной сети удаленного клиента, у которого дома установлен недорогой шлюз Zyxel VPN2S.

Для подключения VPN2S клиентом L2TP настройка так же не составит труда. Тут даже не требуется «Wizard», все правила изначально созданы.

Первым делом в Configuration -> VPN -> IPsec VPN нужно включить стандартные конфигурации.

В Gateway конфигурации ввести Peer Gateway Address (IP адрес шлюза) и ключ.

На вкладке L2TP VPN поставить галочку Enable, на против IPsec (имя дефолтной конфигурации) Enforce, ввести имя и пароль пользователя и, если требуется, включить NAT.

После этого перейти обратно на вкладку IPsec VPN и убедиться, что в Connection Tunnel горит «зеленый глобус», сигнализирующий о поднятом соединении.

Настройка SSL подключения

Настойка SSL на шлюзе VPN50

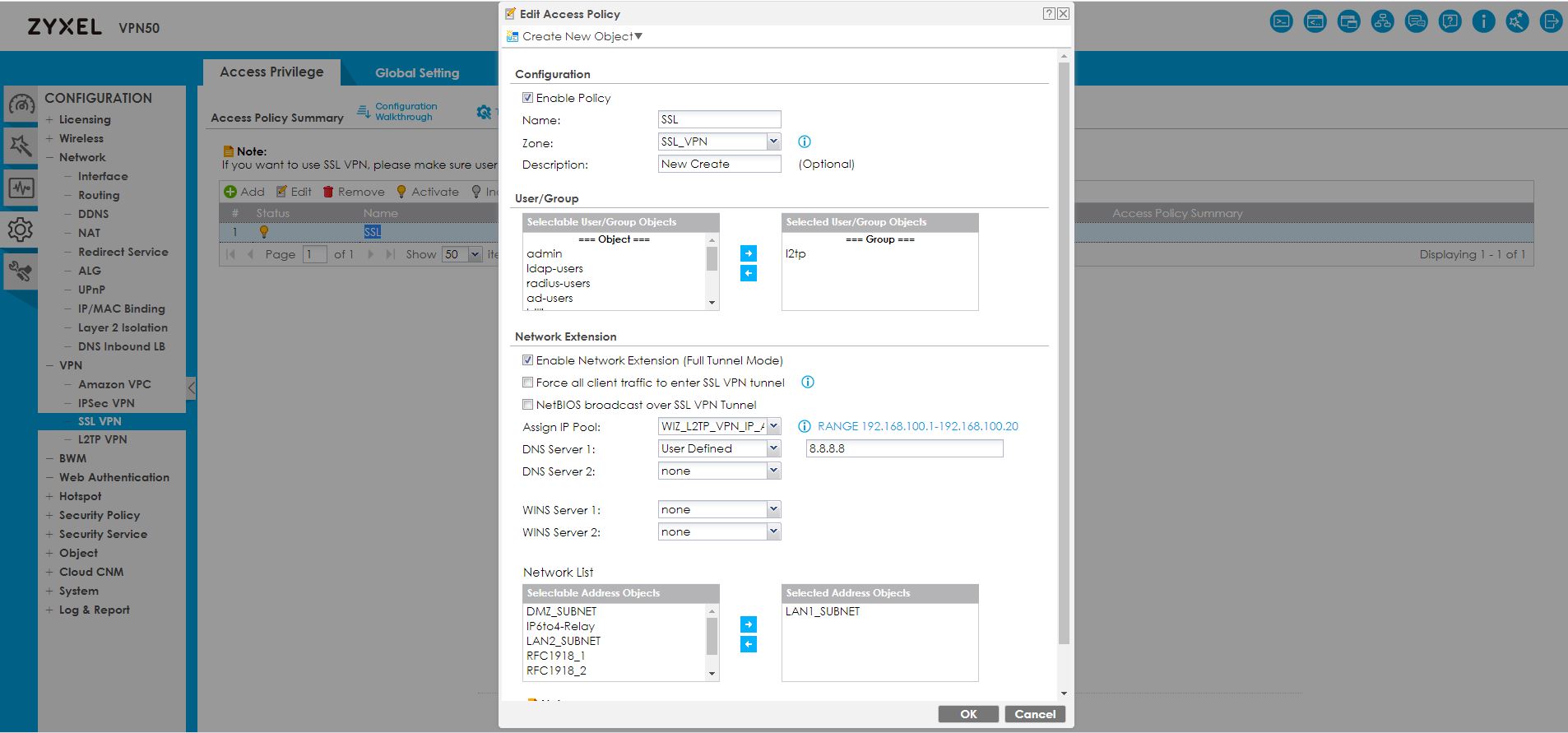

Для настройки SSL VPN (которых к слову без лицензии меньше, чем L2TP, но имеющие более защищенное подключение) потребуется:

На вкладке VPN -> SSL VPN создается новое правило, в котором указывается имя, список пользователейгрупп, пул выдаваемых IP адресов и список сетей, в который будет доступ клиентам.

Важное замечание! Для работы SSL VPN протокол HTTPS должен быть добавлен в конфигурацию протоколов

Делается это по пути Object -> Service -> Service Group.

В группе “Default_Allow_Wan_To_ZyXall” добавить HTTPS. Он так же потребуется и для доступа на Web интерфейс шлюза извне.

Настройка клиентов SSL

Настройка SSL на клиентах Windows

Для подключения клиента Windows используется программа ZyWALL SecuExtender 4.0.3.0.

Настройка заключается лишь в введении IP адреса шлюза и логинапароля пользователя.

Так же можно поставить галочку «запомнить пользователя», чтобы не вводить каждый раз.

В процессе подключения согласиться со всплывающим предупреждением

После подключения во вкладке Status будет показана информация о соединении.

Настройка VPN IPsec подключения

Настройка VPN IPsec на VPN50

Перейдем к настройке самого безопасного VPN IPsec.

На вкладке VPN -> IPsec VPN -> VPN Gateway создается новое правило

Где указывается имя, версия IPsec, ключ, режим согласования и варианты шифрования.

В соседней вкладке VPN Connection создается новое подключение, настройки по аналогии с созданием L2TP.

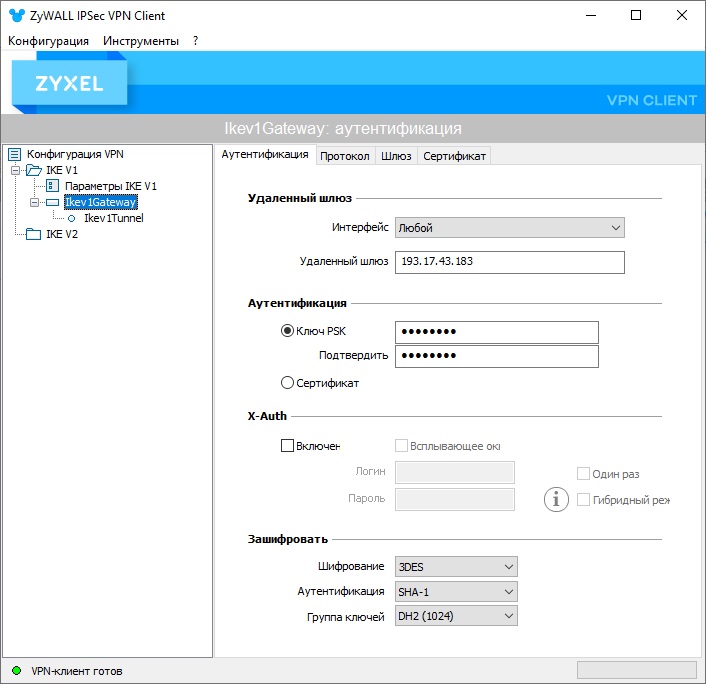

Настройка VPN IPsec на клиентах

Настройка VPN IPsec на клиентах Windows

Программа для подключения IPSec VPN на Windows располагается по ссылке.

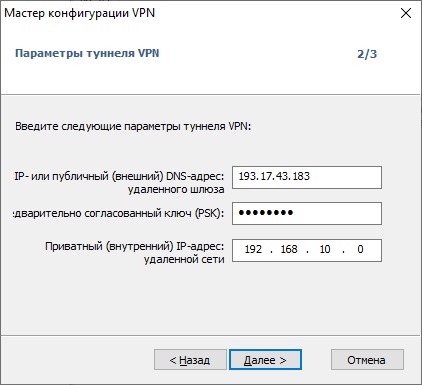

Подключение создается через «мастер создания туннеля IKE V1» (так как на шлюзе был выбран именно он).

На этой вкладке вводится IP адрес шлюза, ключ и подсеть шлюза- далее- готово.

В первой фазе проверяется соответствие параметров шифрования.

Так же и во второй фазе

Если всё сделано правильно, то подключение поднимется, о чем будет сигнализировать зеленый индикатор.

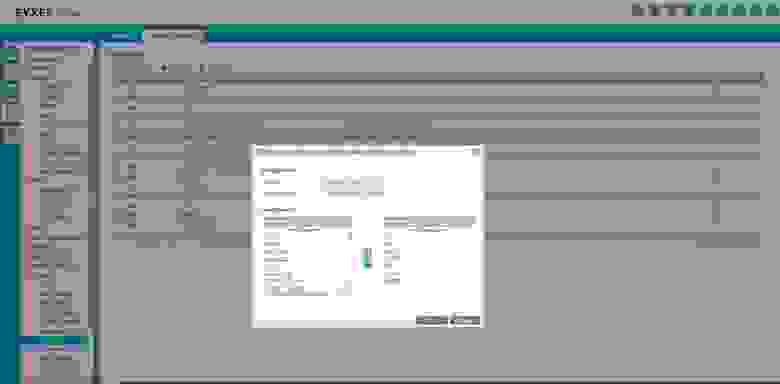

Настройка VPN IPsec на VPN50 с предоставлением конфигурации

Шлюз позволяет упростить настройку у пользователей посредством запроса конфигурации прямо со шлюза. Для этого на вкладке VPN -> IPSec VPN -> Configuration Provisioning

включается функция предоставления конфигурации

Добавляется новая конфигурация, где выбирается созданное VPN подключение и группа пользователей. Активировать и сохранить.

После этого в ZyWALL IPSec VPN Client будет доступна возможность загрузки конфигурации прямо со шлюза.

В меню Конфигурация выбрать пункт «Получить с сервера»

Где нужно ввести только IP адрес шлюза, логин и пароль пользователя.

После успешного соединения будут получены все нужные настройки и создано новое подключение.

Заключение

Были рассмотрены самые популярные варианты подключения VPN с различными клиентскими устройствами. Но самих вариантов еще очень много.

Благодаря обширному функционалу шлюзов Zyxel, есть возможность расширить рабочую сеть далеко за пределами офиса с минимальными затратами на настройку и поддержку.

Больше информации вы можете найти на странице технической поддержки Zyxel

Обсудить статью и получить поддержку вы можете в нашем телеграм-чате.

Содержание

- Создание подключений VPN на шлюзах Zyxel

- Выбор подходящего VPN

- Предварительная настройка

- Настройка L2TP подключения

- Настройка L2TP на VPN50

- Настройка клиентов L2TP

- Настройка L2TP на клиентах Windows

- Настройка L2TP на клиентах Android

- Настройка L2TP на клиентах Iphone

- Настройка L2TP на аппаратном клиенте VPN2S

- Настройка SSL подключения

- Настойка SSL на шлюзе VPN50

- Настройка клиентов SSL

- Настройка SSL на клиентах Windows

- Настройка VPN IPsec подключения

- Настройка VPN IPsec на VPN50

- Настройка VPN IPsec на клиентах

- Настройка VPN IPsec на клиентах Windows

- Настройка VPN IPsec на VPN50 с предоставлением конфигурации

- Заключение

- IPSec и SSL VPN клиент

- SecuExtender Zero Trust VPN клиент

- Четыре проблемы, с которыми SecuExtender может помочь

- Расширьте возможности работы с помощью сетевой безопасности с нулевым доверием

- IPSec VPN клиент

- SSL VPN клиент

- Решения безопасности удаленного доступа

- Сценарий использования

- Что такое SecuExtender.exe? Это безопасно или вирус? Как удалить или исправить это

- Что такое SecuExtender.exe?

- SecuExtender.exe безопасный или это вирус или вредоносная программа?

- Могу ли я удалить или удалить SecuExtender.exe?

- Распространенные сообщения об ошибках в SecuExtender.exe

- Как исправить SecuExtender.exe

- Обновленный октябрьский 2022:

- Загрузите или переустановите SecuExtender.exe

- Такие разные клиентские VPN. Как Secure WiFi упрощает подключение пользователей

- VPN — немного теории

- Как это работает

- Какие основные показатели влияют на выбор VPN

- Какие VPN поддерживает Zyxel и почему

- IPSec VPN

- L2TP over IPSec VPN

- SSL VPN

- Secure WiFi — новое в клиентских подключениях

- Что это такое и как работает

- Причины использования

- Как выглядит процесс конфигурации доступа для Secure WiFi

- Какое нужно оборудование для Secure WiFi

- Резюме

Создание подключений VPN на шлюзах Zyxel

VPN шлюзы Zyxel Zywall серий VPN, ATP и USG обладают обширными возможностями создания защищенных виртуальных сетей (VPN) для подключения как конечных пользователей (узел-сеть), так и создания подключения между шлюзами (сеть-сеть). В этой статье мы пройдем по всем моментам создания и настройки VPN подключения удаленных сотрудников.

Выбор подходящего VPN

Шлюзы позволяют создать три сценария подключения:

Рассмотрим настройку каждого из них.

Предварительная настройка

Даже при столь обильном функционале шлюзов, создание подключений не составит труда для не сильно подготовленного человека, главное иметь в виду некоторые нюансы:

Для корректной работы L2TP VPN по средствам встроенного клиента на Windows требуется проверить включение службы «IKEEXT» (Модули ключей IPsec для обмена ключами в Интернете и протокола IP с проверкой подлинности)

Остальные советы из интернета о правке реестра стоит воспринимать с осторожностью, так как они могут только навредить.

В связи с таможенными ограничениями по отношению ввоза сетевого оборудования на территорию РФ, реализующее шифровально-криптографические функции, на шлюзах Zyxel «из коробки» доступно только шифрование DES.

На актуальной прошивке версии 4.35 есть возможность работы с CLI прямо из Web интерфейса и не требует отдельного подключения к шлюзу через консольный кабель, что сильно упрощает работу с командной строкой.

Для активации остальных режимов (3DES) — нужно через консоль ввести команды:

После ввода команды reboot шлюз перезапустится и позволит выбрать нужные режимы шифрования.

С нюансами разобрались, приступим непосредственно к настройке соединений.

Все примеры будут описаны с применением шлюза VPN50, VPN2S, ПК под управлением Windows, Android смартфона и иногда iPhone смартфона.

VPN50 выступает в роли «головного шлюза» находящегося в офисе/серверной.

Настройка L2TP подключения

Настройка L2TP на VPN50

Проще всего настроить VPN через Wizard. Он сразу создаст все правила и подключение.

После ввода логинапароля открывается Easy mode (упрощенный режим управления)

Настоятельно рекомендуем использовать его только в информационном режиме, так как создаваемые через Easy Wizard режимы VPN потом нельзя корректировать в Expert Mode.

Нажимаем верхнюю правую кнопку “Expert Mode” и попадаем в полноценный Web интерфейс управления

Слева сверху иконка «волшебная палочка» — быстрая настройка:

Если настройки интернета отличаются от DHCP, первоначально требуется настроить WAN interface. Для настройки VPN выбираем правую иконку

Для настройки L2TP выбрать последний пункт «VPN Setting for L2TP».

Здесь нам предлагают ввести имя подключения, интерфейс, через который будет проходить трафик (стоит иметь в виду: если подключение к интернету происходит через PPPOE подключение, то и здесь соответственно нужно выбрать wan_ppp) и предварительный ключ.

На следующей странице вводим диапазон IP адресов, которые будут присваиваться клиентам.

Диапазон не должен пересекаться с другими интерфейсами на шлюзе!

DNS сервер можно не прописывать, если не требуется пускать весь трафик (клиентский интернет) через VPN, что выбирается галочкой ниже.

На этой странице выводится информация о созданном подключении, проверяется правильность всех данных и сохраняется.

Всё! Подключение создано. Осталось создать пользователей для подключения к шлюзу.

На соседней вкладке для удобства можно создать группу и внести в нее список пользователей. Если удаленных пользователей более одного, то группу в любом случае придется создавать.

На вкладке VPN-L2TP VPN в пункте Allowed user выбираем созданную ранее группу или единичного пользователя, которые смогут подключаться по L2TP.

На этом создание подключения по L2TP на шлюзе можно считать настроенным.

Перейдем к настройке клиентов.

Настройка клиентов L2TP

Настройка L2TP на клиентах Windows

На Windows 10 настройка L2TP производится штатными средствами:

Выставляется правильные шифрование и протоколы как на изображении.

Во вкладке Дополнительные параметры меняется предварительный ключ

Так же рекомендуется на вкладке Сеть отключить протокол IPv6

На этом подключение готово.

Настройка L2TP на клиентах Android

Иногда требуется подключать и мобильных сотрудников к корпоративной сети.

На Android смартфонах это делается в меню:

Здесь вводится имя подключения, выбирается тип VPN L2TP/IPSec PSK, вводится общий ключ, имя пользователя и пароль.

После подключения должен появиться значок «Ключ», который информирует о VPN соединении.

Настройка L2TP на клиентах Iphone

Настройка Iphone практически не отличается от клиентов android

По пути

создается новое подключение, где прописывается Описание (название подключения), Сервер (ip адрес шлюза), имя пользователя с паролем и общий ключ. Готово.

После создания и подключения VPN в верхнем правом углу будет отображаться иконка «VPN», как индикатор поднятого соединения.

Тапнув по конфигурации так же можно увидеть информацию о соединении.

Настройка L2TP на аппаратном клиенте VPN2S

А теперь покажем, как подключить к корпоративной сети удаленного клиента, у которого дома установлен недорогой шлюз Zyxel VPN2S.

Для подключения VPN2S клиентом L2TP настройка так же не составит труда. Тут даже не требуется «Wizard», все правила изначально созданы.

В Gateway конфигурации ввести Peer Gateway Address (IP адрес шлюза) и ключ.

На вкладке L2TP VPN поставить галочку Enable, на против IPsec (имя дефолтной конфигурации) Enforce, ввести имя и пароль пользователя и, если требуется, включить NAT.

После этого перейти обратно на вкладку IPsec VPN и убедиться, что в Connection Tunnel горит «зеленый глобус», сигнализирующий о поднятом соединении.

Настройка SSL подключения

Настойка SSL на шлюзе VPN50

Для настройки SSL VPN (которых к слову без лицензии меньше, чем L2TP, но имеющие более защищенное подключение) потребуется:

Важное замечание! Для работы SSL VPN протокол HTTPS должен быть добавлен в конфигурацию протоколов

В группе “Default_Allow_Wan_To_ZyXall” добавить HTTPS. Он так же потребуется и для доступа на Web интерфейс шлюза извне.

Настройка клиентов SSL

Настройка SSL на клиентах Windows

Для подключения клиента Windows используется программа ZyWALL SecuExtender 4.0.3.0.

Настройка заключается лишь в введении IP адреса шлюза и логинапароля пользователя.

Так же можно поставить галочку «запомнить пользователя», чтобы не вводить каждый раз.

В процессе подключения согласиться со всплывающим предупреждением

После подключения во вкладке Status будет показана информация о соединении.

Настройка VPN IPsec подключения

Настройка VPN IPsec на VPN50

Где указывается имя, версия IPsec, ключ, режим согласования и варианты шифрования.

В соседней вкладке VPN Connection создается новое подключение, настройки по аналогии с созданием L2TP.

Настройка VPN IPsec на клиентах

Настройка VPN IPsec на клиентах Windows

Программа для подключения IPSec VPN на Windows располагается по ссылке.

Подключение создается через «мастер создания туннеля IKE V1» (так как на шлюзе был выбран именно он).

На этой вкладке вводится IP адрес шлюза, ключ и подсеть шлюза- далее- готово.

В первой фазе проверяется соответствие параметров шифрования.

Так же и во второй фазе

Если всё сделано правильно, то подключение поднимется, о чем будет сигнализировать зеленый индикатор.

Настройка VPN IPsec на VPN50 с предоставлением конфигурации

Добавляется новая конфигурация, где выбирается созданное VPN подключение и группа пользователей. Активировать и сохранить.

После этого в ZyWALL IPSec VPN Client будет доступна возможность загрузки конфигурации прямо со шлюза.

В меню Конфигурация выбрать пункт «Получить с сервера»

Где нужно ввести только IP адрес шлюза, логин и пароль пользователя.

После успешного соединения будут получены все нужные настройки и создано новое подключение.

Заключение

Были рассмотрены самые популярные варианты подключения VPN с различными клиентскими устройствами. Но самих вариантов еще очень много.

Благодаря обширному функционалу шлюзов Zyxel, есть возможность расширить рабочую сеть далеко за пределами офиса с минимальными затратами на настройку и поддержку.

Больше информации вы можете найти на странице технической поддержки Zyxel

Обсудить статью и получить поддержку вы можете в нашем телеграм-чате.

Источник

IPSec и SSL VPN клиент

SecuExtender Zero Trust

VPN клиент

Четыре проблемы, с которыми SecuExtender может помочь

Риски безопасности BYOD

SecuExtender применяет принцип Zero-Trust, чтобы помочь ИТ-специалистам проверять личность пользователя, обеспечивая контроль доступа для повышения уровня безопасности.

Административные накладные расходы

При централизованном управлении десятками или сотнями удаленных сотрудников сетевые администраторы могут быстрее обеспечить конфигурацию клиентов.

Перегрузка сети

Устранение узких мест и повышение производительности за счет регулирования трафика VPN-клиентов, ограниченного для офисной сети.

Гибкость VPN-клиентов

Гибкие варианты VPN, одна лицензия для нескольких платформ и различные подписки для более легкого доступа к новым функциям

Расширьте возможности работы с помощью сетевой безопасности с нулевым доверием

Компании, от малых до крупных, должны быть готовы к растущим требованиям все более мобильной рабочей силы и распределенных рабочих мест. Для защиты бизнеса изнутри вам нужен правильный VPN-сервис для обеспечения надлежащего контроля доступа.

Мы повышаем уровень безопасности SecuExtender до уровня агента Zero Trust, интегрированного постоянного IPSec VPN, ограничения трафика, IKEv2/EAP, поддержки анализа устройств и более детального контроля над удаленными рабочими местами.

IPSec VPN клиент

Новый клиент IPSec VPN по подписке

Для IPSec VPN клиента доступна новая временная подписка* и бессрочные лицензии, что позволяет настраивать его в соответствии с потребностями вашего бизнеса. Клиент IPSec VPN поддерживает вашу удаленную рабочую силу, дает вам уверенность в доступе из любого места за пределами офиса. Независимо от того, находитесь ли вы в офисе или дома, это надежный VPN-сервис, обеспечивающий один из лучших способов защитить вашу конфиденциальность при общении через Интернет!

*Примечание: новый клиент SecuExtender IPSec VPN для Windows/macOS по подписке необходимо активировать с помощью соотетствующей лицензии (на 1 или 3 года). Он не совместим с бессрочной лицензией для предыдущего Windows клиента.

Сверхзащищенный доступ к офисной сети из любого места

Клиент IPSec VPN разработан с простым трехэтапным мастером настройки, чтобы помочь сотрудникам создавать удаленные VPN-соединения быстрее, чем когда-либо. Он также обеспечивает легкую масштабируемость за счет хранения уникального дублируемого файла конфигурации.

Конфигурации VPN и элементы безопасности, включая общий ключ, сертификаты, IKEv2, могут быть сохранены на USB-диске, чтобы не хранить информацию для аутентификации на компьютере. Пользователи могут легко контролировать свои удаленные приложения и данные, как если бы они находились в офисе.

Безопасный удаленный доступ

Повышенное удобство использования

*Двухфакторная аутентификация работает с межсетевыми экранами сериями ATP/USG FLEX/USG/VPN.

SSL VPN клиент

Удаленный доступ к сети вашей компании

Клиент SSL VPN обеспечивает безопасное соединение в любом месте. Его набор функций удовлетворяет потребность в безопасном доступе к корпоративным ресурсам через Интернет независимо от местонахождения.

Решения безопасности удаленного доступа

Использование передовых методов Zero Trust («нулевого доверия») в проводных или беспроводных сетевых инфраструктурах, где бы ни находились ваши сотрудники: в штаб-квартире, в филиалах, в дороге или даже при работе из дома. Вместе мы можем помочь вашему бизнесу поддерживать непрерывность и безопасность.

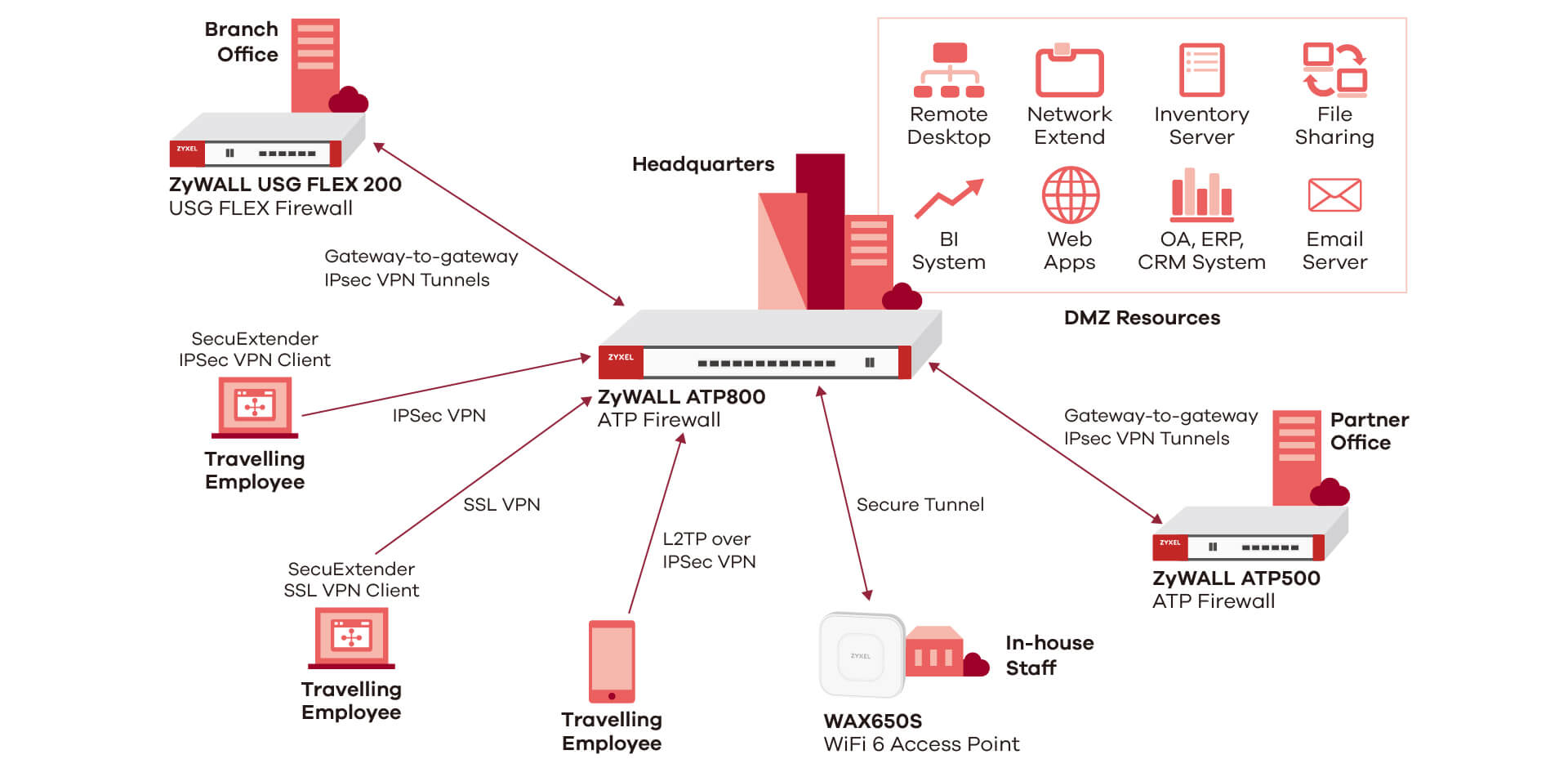

Сценарий использования

* Спецификации могут быть изменены без предварительного уведомления.

Источник

Что такое SecuExtender.exe? Это безопасно или вирус? Как удалить или исправить это

Что такое SecuExtender.exe?

SecuExtender.exe это исполняемый файл, который является частью ZyWALL SecuExtender Программа, разработанная ZyXEL, Программное обеспечение обычно о 790.05 KB по размеру.

SecuExtender.exe безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как SecuExtender.exe, должен запускаться из C: Program Files ZyXEL ZyWALL SecuExtender SecuExtender.exe и нигде в другом месте.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о SecuExtender.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением SecuExtender.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: Program Files ZyXEL ZyWALL SecuExtender ) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус SecuExtender.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Могу ли я удалить или удалить SecuExtender.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Однако, если это не вирус, и вам нужно удалить SecuExtender.exe, вы можете удалить ZyWALL SecuExtender с вашего компьютера, используя его деинсталлятор, который должен находиться по адресу: MsiExec.exe / I <6c0f5f90-69fa-4a48-87a7-0a791010-5axnumx-xnumxaxnumx-xnumxaxnumx exnumxdxnumxdxnumxe>. Если вы не можете найти его деинсталлятор, то вам может понадобиться удалить ZyWALL SecuExtender, чтобы полностью удалить SecuExtender.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

Распространенные сообщения об ошибках в SecuExtender.exe

Наиболее распространенные ошибки SecuExtender.exe, которые могут возникнуть:

• «Ошибка приложения SecuExtender.exe».

• «Ошибка SecuExtender.exe».

• «Возникла ошибка в приложении SecuExtender.exe. Приложение будет закрыто. Приносим извинения за неудобства».

• «SecuExtender.exe не является допустимым приложением Win32».

• «SecuExtender.exe не запущен».

• «SecuExtender.exe не найден».

• «Не удается найти SecuExtender.exe».

• «Ошибка запуска программы: SecuExtender.exe».

• «Неверный путь к приложению: SecuExtender.exe».

Как исправить SecuExtender.exe

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс SecuExtender.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновленный октябрьский 2022:

Мы рекомендуем вам попробовать это новое программное обеспечение, которое исправляет компьютерные ошибки, защищает их от вредоносных программ и оптимизирует производительность вашего ПК. Этот новый инструмент исправляет широкий спектр компьютерных ошибок, защищает от таких вещей, как потеря файлов, вредоносное ПО и сбои оборудования.

Загрузите или переустановите SecuExtender.exe

Вход в музей Мадам Тюссо не рекомендуется загружать замещающие exe-файлы с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить SecuExtender.exe, мы рекомендуем переустановить основное приложение, связанное с ним. ZyWALL SecuExtender.

Информация об операционной системе

Ошибки SecuExtender.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

Источник

Такие разные клиентские VPN. Как Secure WiFi упрощает подключение пользователей

В этой статье мы поговорим о различных вариантах удалённого подключения пользователей по VPN. Рассмотрим варианты возможных VPN туннелей, поддерживаемые Zyxel, их преимущества и недостатки, а также новую технологию Secure WiFi упрощающую построение VPN каналов.

VPN — немного теории

Virtual Private Network (VPN) — общий термин для обозначения технологий, обеспечивающих безопасную передачу трафика средствами небезопасной сети, например, Интернет.

Как это работает

Стандартные средства TCP/IP «из коробки» не включают средств для защиты трафика. На помощь приходит VPN. Передаваемый трафик шифруется и заново инкапсулируется в формат, пригодный для передачи в небезопасной сети, например, в виде IP пакетов. В свою очередь на принимающей стороне трафик деинкапсулируется, дешифруется и поступает по целевому назначению.

На самом деле это довольно сложный механизм, включающий средства криптографии для шифрования и аутентификации, средства защиты от повторов, средства организации безопасного канала и так далее. Поэтому очень важно выбрать правильный механизм для организации сетевых подключений.

Наиболее часто используют два варианта подключений:

Как было сказано выше, эта статья посвящена проблемам именно клиентских подключений.

Какие основные показатели влияют на выбор VPN

1. Надёжность. Тут всё просто — если передача данных постоянно прерывается, зачем нужен такой канал связи?

2. Защита от взломов и перехвата трафика. Собственно, для этого и создавали VPN. Однако принцип «чем сильнее, тем лучше» нужно применять с осторожностью. За усиление защиты, например, при использовании более криптостойкого алгоритма, придётся платить аппаратными ресурсами, быстродействием и так далее. Кроме заботы о безопасности никогда не помешает здравый смысл.

3. Распространённость. Вряд ли кто-то захочет использовать инструментарий, если про него практически никто не знает и не спешит поддерживать для своего ПО и оборудования.

4. Простота настройки. Помимо того, что время и силы системных администраторов не безграничны, ещё существует такой важный момент, как квалификация конечного пользователя. Если настройка выходит за рамки инструкции в 5 шагов — рано или поздно, администратор столкнётся с пользователем, который не сможет самостоятельно настроить VPN на своей стороне. В таких случаях приходится искать обходные пути, об этом речь пойдёт ниже.

5. Цена. Собственно, тот самый показатель, который может блокировать все благие намерения.

Какие VPN поддерживает Zyxel и почему

На данный момент оборудованием Zyxel поддерживаются следующие протоколы и соответствующие сценарии удалённого подключения:

Примечание. Ещё один протокол — OpenVPN применяется в мультигигабитных WiFi роутерах Armor G1/G5.

Разберём каждый пункт по порядку.

IPSec VPN

IPSec (сокращение от IP Security) — семейство протоколов защиты информации для последующей передачи по межсетевому протоколу IP.

IPSec VPN over ZyWALL IPSec VPN Client — это самый безопасный вариант туннеля из описываемых в данной статье.

Преимущества IPSec VPN

Имеет разные возможности настройки шифрования VPN туннеля (при использовании соответствующего ПО). IPSec VPN Client позволяет выбрать различные алгоритмы шифрования, контролировать нагрузку на туннель, и обеспечить высокую безопасность в отличие от L2TP over IPSec VPN.

Основные используемые порты и номера протоколов, которые необходимо разрешить для IPSec:

Большинство провайдеров знакомы с данными требованиями, поэтому проблем с настройками для прохождения трафика обычно не возникает.

Ограничения IPSec VPN

В данной ситуации требуется платная лицензия для компьютеров с Windows и MAC.

Примечание. IPSec VPN по умолчанию не заворачивает весь клиентский трафик в VPN туннель. Это полезно, когда для удалённых клиентов нужны такие настройки «из коробки», чтобы не нагружать сторонним Интернет-трафиком корпоративный VPN туннель.

L2TP over IPSec VPN

L2TP VPN это старый-добрый вариант подключения, известный, например, администраторам Microsoft ISA сервер. Сам по себе L2TP не имеет средств защиты, но существует возможность переложить эту функцию на плечи другого протокола шифрования‑IPSec (IP Security). Это позволяет использовать L2TP over IPSec в различных сценариях, многие платформы предлагают интегрированное программное обеспечение и драйверы L2TP клиента. Комбинацию L2TP и IPSec называют L2TP/IPSec (RFC3193).

L2TP over IPSec VPN может быть легко связан с Active Directory.

Порты и протоколы, которые необходимо разрешить для L2TP/IPSec:

Так же как и в случае с «чистым» IPSec, настройки многим уже знакомы и, как правило, эти порты и протоколы очень редко блокируются провайдерами и промежуточными системами передачи трафика.

Ограничения L2TP over IPSec

Встроенные инструменты настройки L2TP over IPSec «из коробки» не всегда понятны начинающему пользователю (по сравнению с SecuExtender это выглядит сложнее). В то же время данный тип подключения можно настроить на большом числе клиентских устройств (в первую очередь это компьютеры с Windows) без необходимости покупать дополнительное ПО.

SSL VPN

Данный тип соединения работает через SSL/HTTPS, что позволяет довольно гибко применять его в различных ситуациях.

Преимущества SSL VPN

Стандартный HTTPS порт редко блокируется операторами связи и системными администраторами. Это позволяет использовать его там, где необходимо обойти возможную блокировку других портов, так как HTTPS обычно разрешён по умолчанию.

Простота настройки и использования (достаточно скачать и настроить простую программу)

Ограничения SSL VPN

Для работы с этим типом VPN в нашем случае необходимо программное обеспечение SecuExtender (IPSec и SSL VPN клиент). Это облегчает настройку и позволяет упростить и унифицировать процесс подключения пользователей.

Secure WiFi — новое в клиентских подключениях

Что это такое и как работает

Сервис безопасности Secure WiFi— это построение L2 туннеля между точкой доступа и шлюзом посредством NVGRE over IPSec.

Работает и в Nebula (с USG FLEX), и с автономными шлюзами: USG FLEX, ATP, VPN.

Рисунок 1. Принцип работы Secure WiFi.

Более подробно об этом можно узнать из вебинаров:

Причины использования

Привычная схема «один клиент — одно устройство — одно подключение» является достаточно простой, но не всегда удобной.

Например, если у пользователя несколько устройств: стационарный ПК, ноутбук и ещё изредка использует планшет для чтения документов. Придётся выделять на VPN шлюзе на каждое устройство по выделенному каналу для подключения? Это хорошо, когда клиентов мало, а если их достаточно много и на счету каждый канал?

Это интересно. Услуга Secure WiFi увеличивает количество каналов для подключения до максимального значения (снимает ограничение) для межсетевых экранов ATP, USG FLEX и VPN.

Другой важный момент, если теряется или похищается конечное устройство с настроенными параметрами, например, ноутбук. Помимо самого ноутбука и информации на нем, в руки злоумышленника попадают готовые настройки VPN. А дальше дело за социальной инженерией. В свою очередь, точку доступа, установленную в квартире или локальном офисе, гораздо труднее потерять или выкрасть.

Ещё один интересный момент, когда несколько сотрудников вынуждены работать на удалённой площадке, например, в другом здании. Приходится настраивать каждому VPN подключение, при том, что они сидят «бок о бок».

Ну, и наконец, весьма распространённый случай, когда пользователь не может сам выполнить настройки своего клиента, например, по причине конфликта с существующим ПО, устаревшей операционной системой и так далее. Можно запросто попасть в ситуацию, когда чтобы решить проблему с VPN клиентом пользователя, нужно подключить VPN канал, а, чтобы подключить VPN канал, нужно решить проблему с VPN клиентом.

В статье «Удалённая работа набирает обороты» мы уже описывали одно из решений подобных проблем. Смысл заключается в том, чтобы передать пользователю заранее настроенный недорогой роутер для создания VPN подключения. Однако набор функций роутера может оказаться избыточен, особенно если речь идёт о 1-2 устройствах. И далеко не так просто наладить работу второго роутера внутри домашней или офисной сети. Если пользователь обладает нужной квалификацией, тогда всё замечательно, а вот если не обладает и не может сам настроить?

Secure WiFi помогает решить подобные проблемы с меньшими затратами практически для любого пользователя.

Как выглядит процесс конфигурации доступа для Secure WiFi

На стороне администратора (центральный офис):

На стороне пользователя:

Некоторые особенности работы:

Это интересно. При настройке на туннельных точках автоматически включается контроль штормов доступа. Это нужно для ограничения количества широковещательных и мультикастовых пакетов и снижения нагрузки на шифровку/дешифровку пакетов

Преимущества Secure WiFi

Ограничения Secure WiFi

Тут, собственно, всё ограничение упирается в приобретение дополнительных точек доступа (если это необходимо).

Какое нужно оборудование для Secure WiFi

На стороне центрального офиса должен стоять контроллер (с прошивкой ZLD5.00) — то есть минимум один шлюз серии ATP, USG Flex, VPN.

На стороне клиента — точки доступа WAX650S, WAX610D, WAX510D, WAC500, WAC500H (с прошивкой 6.20)

Рисунок 2. Семейство шлюзов серии USG FLEX — самой новая, прогрессивная линейка с централизованным управлением Zyxel Nebula.

Более подробно можно прочитать в описании на сайте.

Рисунок 3. Точки доступа с прошивкой 6.20, пригодные для работы с Secure WiFi.

Резюме

Существуют различные стандарты для подключения удалённых пользователей по VPN (client-to-site). Оборудование Zyxel поддерживает клиенты ZyWALL IPSEC, L2TP over IPSec и SSL VPN.

Для упрощения подключения, удобства пользователей и оптимизации расходования ресурсов используется технология Secure WiFi — построение L2 туннеля между точкой доступа и шлюзом посредством NVGRE over IPSec. В этом случае беспроводные клиенты могут автоматически попадать в офисную сеть, минуя сложный процесс настройки VPN соединения.

Источник

Наверное, это будет одна из самых короткий наших публикаций, но в принципе много говорить и не надо. Удаленка форева! Ну или во всяком случае на какое-то время. А после того, как все это закончится — в офисы вернуться не все, кто-то так и останется работать из дома. Частично или нет — другой вопрос, но удаленки будет больше.

А потому мы собрали для вас тут инструкцию как настроить удаленку на шлюзах Zyxel и на клиенте. Способов несколько, обо всем ниже. По всем вопросам – к нам в телеграм или на форум, адреса в конце.

Берегите себя и других, оставайтесь дома!

Сценарии перевода сотрудника на удаленную работу:

1. Создание L2TP over IP Sec VPN соединения

В офисе компании установлен шлюз Zyxel. VPN соединение устанавливается штатными средствами любой операционной системы.

Плюсы: больше доступных бесплатных VPN соединений

Минусы: требуется настройка на стороне клиента

2. Создание SSL VPN соединения

В офисе компании установлен шлюз Zyxel.

а) На клиентском компьютере с Windows устанавливается бесплатный клиент Zyxel SecuExtender. Работает без ограничений по времени. Количество соединений ограничено дефолтным количеством SSL VPN туннелей, которое можно увеличить с помощью лицензий (см. таблицу).

б) На клиентском компьютере с MacOS устанавливается платный клиент Zyxel SecuExtender с триальным периодом 30 дней. Количество соединений ограничено дефолтным количеством SSL VPN туннелей, которое можно увеличить с помощью лицензий (см. таблицу).

Плюсы: не требуется настройка на стороне клиента

Минусы: Платный клиент для MacOS. По умолчанию доступно меньше VPN туннелей.

Количество возможных VPN туннелей для каждого из устройств приведена в таблице. Обращаем ваше внимание, что для каждого устройства доступно определенное количество бесплатных подключений, не требующих приобретения дополнительных лицензий.

Но сейчас есть версия новой прошивки для шлюзов серии ATP, где туннелей сделали еще больше. Почитать подробнее и качнуть вот тут.

Возможный сценарий использования:

Подробная информация и ссылки:

- Технические характеристики клиента Zyxel SecuExtender и загрузка

- Подробности о сценариях использования и схемах применения

- VPN Guideline — Выбор правильного типа VPN для вашего домашнего офиса

- Раздел базы знаний, посвященный созданию VPN соединений

Если у вас возникают вопросы по теме, добро пожаловать в наш телеграм-чат или форум.

Спасибо, что вы с нами!

Содержание

- 1. Что такое SecuExtender.exe?

- 2. SecuExtender.exe безопасный или это вирус или вредоносная программа?

- 3. Могу ли я удалить или удалить SecuExtender.exe?

- 4. Распространенные сообщения об ошибках в SecuExtender.exe

- 5. Как исправить SecuExtender.exe

- 6. Январь 2023 Обновление

- 7. Загрузите или переустановите SecuExtender.exe

Обновлено 2023 января: Вот три шага к использованию инструмента восстановления для устранения проблем с exe на вашем компьютере: Получите его по адресу эту ссылку

- Скачайте и установите это программное обеспечение.

- Просканируйте свой компьютер на наличие проблем с exe.

- Исправьте ошибки exe с помощью программного инструмента

SecuExtender.exe это исполняемый файл, который является частью ZyWALL SecuExtender Программа, разработанная ZyXEL, Программное обеспечение обычно о 790.05 KB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли SecuExtender.exe Файл на вашем компьютере — это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Рекомендуется: Выявление ошибок, связанных с SecuExtender.exe.

(опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Персональные данные | Удалить)

SecuExtender.exe безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как SecuExtender.exe, должен запускаться из C: Program Files ZyXEL ZyWALL SecuExtender SecuExtender.exe и нигде в другом месте.

Для подтверждения откройте диспетчер задач, выберите «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы обнаружите здесь подозрительный каталог, возможно, стоит дополнительно изучить этот процесс.

Еще один инструмент, который иногда может помочь вам обнаружить плохие процессы, — это Microsoft Process Explorer. Запустите программу (не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о SecuExtender.exe:

- Находится в C: Program Files ZyXEL ZyWALL SecuExtender вложенная;

- Издатель: ZyXEL

- Полный путь: C: Program Files ZyXEL ZyWALL SecuExtender SecuExtender.exe

- Файл справки: www.zyxel.com

- URL издателя: www.zyxel.com/usg

- Известно, что до 790.05 KB по размеру на большинстве окон;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением SecuExtender.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: Program Files ZyXEL ZyWALL SecuExtender ) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус SecuExtender.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление SecuExtender.exe. В этом случае вы должны включить Безопасный режим с загрузкой сетевых драйверов — безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить SecuExtender.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн,

3% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов — полный системный анализ с Reimage, Если файл классифицируется как вредоносный, эти приложения также удаляют SecuExtender.exe и избавляются от связанных вредоносных программ.

Однако, если это не вирус, и вам нужно удалить SecuExtender.exe, вы можете удалить ZyWALL SecuExtender с вашего компьютера, используя его деинсталлятор, который должен находиться по адресу: MsiExec.exe / I {6C0F5F90-69FA-4A48-87A7-0A791010-5AXNUMX-XNUMXAXNUMX-XNUMXAXNUMX EXNUMXDXNUMXDXNUMXE}. Если вы не можете найти его деинсталлятор, то вам может понадобиться удалить ZyWALL SecuExtender, чтобы полностью удалить SecuExtender.exe. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите Панель управления, а затем под Программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Установка и удаление программ.

- 2. Когда вы найдете программу ZyWALL SecuExtenderщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению ZyWALL SecuExtender.

Распространенные сообщения об ошибках в SecuExtender.exe

Наиболее распространенные ошибки SecuExtender.exe, которые могут возникнуть:

• «Ошибка приложения SecuExtender.exe».

• «Ошибка SecuExtender.exe».

• «Возникла ошибка в приложении SecuExtender.exe. Приложение будет закрыто. Приносим извинения за неудобства».

• «SecuExtender.exe не является допустимым приложением Win32».

• «SecuExtender.exe не запущен».

• «SecuExtender.exe не найден».

• «Не удается найти SecuExtender.exe».

• «Ошибка запуска программы: SecuExtender.exe».

• «Неверный путь к приложению: SecuExtender.exe».

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы ZyWALL SecuExtender, во время запуска или завершения работы Windows или даже во время установки операционной системы Windows. Отслеживание момента появления ошибки SecuExtender.exe является важной информацией, когда дело доходит до устранения неполадок.

Как исправить SecuExtender.exe

Аккуратный и опрятный компьютер — это один из лучших способов избежать проблем с ZyWALL SecuExtender. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс SecuExtender.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено в январе 2023 г .:

Мы рекомендуем вам попробовать это новое программное обеспечение, которое исправляет компьютерные ошибки, защищает их от вредоносных программ и оптимизирует производительность вашего ПК. Этот новый инструмент исправляет широкий спектр компьютерных ошибок, защищает от таких вещей, как потеря файлов, вредоносное ПО и сбои оборудования.

- Шаг 1: Скачать PC Repair & Optimizer Tool (Windows 10, 8, 7, XP, Vista — Microsoft Gold Certified).

- Шаг 2: Нажмите «Начать сканирование”, Чтобы найти проблемы реестра Windows, которые могут вызывать проблемы с ПК.

- Шаг 3: Нажмите «Починить все», Чтобы исправить все проблемы.

(опциональное предложение для Reimage — Cайт | Лицензионное соглашение | Персональные данные | Удалить)

Загрузите или переустановите SecuExtender.exe

Вход в музей Мадам Тюссо не рекомендуется загружать замещающие exe-файлы с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить SecuExtender.exe, мы рекомендуем переустановить основное приложение, связанное с ним. ZyWALL SecuExtender.

Информация об операционной системе

Ошибки SecuExtender.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Windows 10

- Windows 8.1

- Windows 7

- Windows Vista

- Windows XP

- Windows ME

- Windows 2000

-

#1

Здравствуйте, есть один проблемный компьютер, который не соединяется с vpn шлюзом через SSL vpn. Точнее я заметил, что если на комп не устанавливать приложение polar flow sync то все работает. Но все равно хочется разобраться, т.к удалить приложение для синхронизации часов нельзя. При попытке установить соединение через VPN, появляются последовательно два сообщения об ошибках:

Сообщение №1

Код:

The VPN client was unable to modify the IP forwarding table. A VPN connection will not be established. Please restart your computer or device, then try again.Сообщение №2

Код:

AnyConnect was not able to establish a connection to the specified secure gateway. Please try connecting again.При этом в логах windows пробегают сообщения об ошибках anyconnect с eventid кодами 1, 2 источник Engineering Debug Details

Код:

Тип события: Ошибка

Источник события: acvpnui

Категория события: Engineering Debug Details

Код события: 2

Дата: 30.05.2016

Время: 15:33:19

Пользователь: Н/Д

Компьютер: MICROSOF-CB770D

Описание:

Function: ConnectMgr::launchCachedDownloader

File: .ConnectMgr.cpp

Line: 6946

Invoked Function: ConnectMgr :: launchCachedDownloader

Return Code: 3 (0x00000003)

Description: Cached Downloader terminated abnormallyи еще

Код:

Тип события: Предупреждение

Источник события: acvpnui

Категория события: Engineering Debug Details

Код события: 1

Дата: 30.05.2016

Время: 15:33:19

Пользователь: Н/Д

Компьютер: MICROSOF-CB770D

Описание:

Function: ProfileMgr::getProfileNameFromHost

File: .ProfileMgr.cpp

Line: 793

No profile available for host vpn.work.ru.и еще

Код:

Тип события: Ошибка

Источник события: acvpnagent

Категория события: Engineering Debug Details

Код события: 2

Дата: 30.05.2016

Время: 15:33:24

Пользователь: Н/Д

Компьютер: MICROSOF-CB770D

Описание:

Function: CThread::invokeRun

File: .UtilityThread.cpp

Line: 435

Invoked Function: IRunnable::Run

Return Code: -32112629 (0xFE16000B)

Description: BROWSERPROXY_ERROR_NO_PROXY_FILEи еще

Код:

Тип события: Ошибка

Источник события: acvpnui

Категория события: Engineering Debug Details

Код события: 2

Дата: 30.05.2016

Время: 15:33:53

Пользователь: Н/Д

Компьютер: MICROSOF-CB770D

Описание:

Function: CTransportWinHttp::SendRequest

File: .CTransportWinHttp.cpp

Line: 1229

Invoked Function: CTransportWinHttp::processRequestResponse

Return Code: -30015449 (0xFE360027)

Description: CTRANSPORT_ERROR_SET_RESPONSE_DATAВобщем не знаю что мешает соединению, подскажите как подружить Polar Flow и Cisco AnyConnect?

PS Заметил что с PolarFlow ставится Bonjour, может быть это из-за него? Хотя удаление bonjour не помогло…

Последнее редактирование модератором: 14.03.2019

-

#4

Нужно отключить Internet Connection Sharing

Пуск -> Выполнить -> services.msc

Службу Internet Connection Sharing (ICS) -> Отключено

Description

Due to the security updates from Microsoft on the Windows 10 platform for SSL traffic. Self-Assigned Certificates are not trusted and can cause connectivity issues from applications using SSL as a form of connecting such as SSLVPN / NetExtender. Typical issues are seen when connecting with NetExtender and getting disconnected right away and a warning error after the disconnect.

Resolution

Export the SonicWalls Self-Signed HTTPS Management Certificate from Browsers

- Chrome Browser

- Select F12 on the keyboard after login to the SonicWall, select on the Security and View certificate button. The certificate will then open to the General tab.

- Firefox Browser

- Right click on the Lock and select on the arrow then More Information as shown below.

- Select on the View Certificate button then Details tab click Export and save to a location on the Windows 10 computer making sure to name with a friendly name to make it easy to locate.

- (Both Browsers) Select on the Details tab of the Certificate. Click Copy to File button and use the Wizard as showing below to Export the certificate from the browser.

- Select the radio button for Base-64 encoded X.509 (.CER) then click Next. Browser to a location on the Windows 10 computer to save the Certificate. Making sure to name with a friendly name to make it easy to locate for later.

Once the Certificate if saved the next step is to make it Trusted on the Windows 10 computer.

Adding the SonicWalls Self Signed HTTPS Management Certificate to the Windows 10 computers to make it trusted.

- Open MMC and click File then Add or Remove Snap-ins.

- Select on Certificates and then Add.

- Select radio button for Computer account.

- Confirm Local Computer then select on Finish, click OK.

- Expand and select on Trusted Root Certification Authority then Certificate | all Tasks | Import.

- The Welcome to the Certificate Import Wizard will pop-up click Next.

- Click Browse button and navigate to the Certificate saved earlier.

- Leave the default for placing the certificate and click Next.

- Click Finish to complete the import of the Self-Signed Certificate from the SonicWall management.

You should not see a warning again for the Certificate not being trusted from this Windows 10 computer or Security Errors and disconnections in NetExtender for these errors. This type of Security Error is typically caused when using a HTTPS URL that does not have a Public Certificate assigned to it.

You can also use a Publicly signed certificate to avoid this process if you prefer:How do I generate a new SSL certificate from my SonicWall firewall?.

Related Articles

- Bandwidth usage and tracking in SonicWall

- How to force an update of the Security Services Signatures from the Firewall GUI

- Configure Guest VLAN in the TZ firewall, for guest users to access Internet only.

Categories

- Firewalls > TZ Series > SSLVPN

- Secure Mobile Access > SMA 100 Series > NetExtender

- Firewalls > NSa Series > SSLVPN

Was This Article Helpful?