Добрый вечер, уже 4ый день, безрезультатно, пытаюсь развернуть сервер терминалов на базе windows server 2012 standart.

Сервис разворачивается под доменным администратором, (включен в домен). При проверки совместимости выдает ошибку «Не удалось подключиться с помощью удаленного взаимодействия Windows PowerShell»

С удаленных хостов легко подключаюсь к серверу с помощью New-PSSession, Enter-PSSerssion. Включение winrm контролирует групповая политика (успешно отрабатывает). На самом хосте запускал «Enable-PSRemoting» и WinRM qc»

В Журналы получаю предупреждение от Windows-Remote-Management с кодом 10149:

Служба WinRM не прослушивает запросы WS-Management.Действие пользователя Если служба не была остановлена специально,

проверьте конфигурацию WinRM с помощью следующей команды: winrm enumerate winrm/config/listener

Вывод winrm enumerate winrm/config/listener:

Listener [Source="GPO"]

Address = *

Transport = HTTP

Port = 5985

Hostname

Enabled = true

URLPrefix = wsman

CertificateThumbprint

ListeningOn = 192.168.1.1

IP адрес: 192.168.1.1 — localhost

Пройдусь по другим условиям выдаваемым «проверкой совместимости»:

— сервер должен быть доступен через Windows PowerShell ДА (ИМХО)

— Сервер должен быть присоединен к домену ДА

— Сервер должен работать под управлением Windows server 2012

ДА

— Текущий пользователь должен входить в группу локальных администраторов сервера

ДА (доменный администратор)

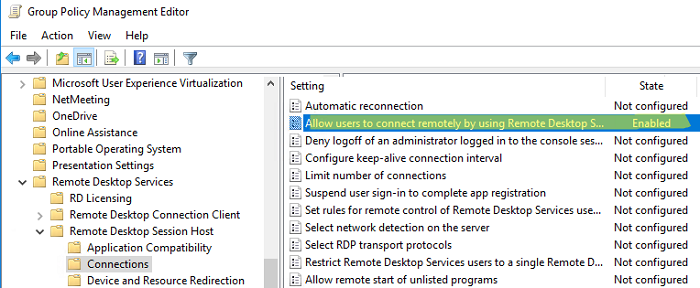

— Подключения служб удаленных рабочих столов должны быть разрешены с помощью групповой политики

ДА (политика отрабатывает)

Заранее благодарю за помощь, Константин.

И да главный вопрос, все это делается именно на 2012ом сервере только потому что вычитал в технетовских блогах что rdweb работает со сторонними браузерами отличными от IE. Это правда?

https://twitter.com/#!/d1ms0n

-

Изменено

19 февраля 2013 г. 20:16

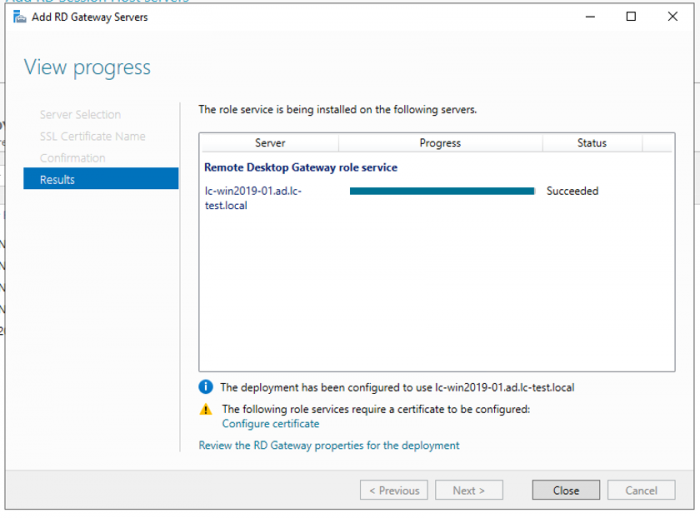

When you try to install RDS role on server 2012 R2 using standard deployment, this issue may occur (Figure 1).

“Unable to connect to the server by using Windows PowerShell remoting”.

Figure 1: Unable to connect to the server by using Windows PowerShell remoting

First of all, we need to verify the configurations as it suggested:

1. The server must be available by using Windows PowerShell remotely.

2. The server must be joined to a domain.

3. The server must be running at least Windows Server 2012 R2.

4. The currently logged on user must be a member of the local Administrators group on the server.

5. Remote Desktop Services connections must be enabled by using Group Policy.

In addition, we need to check if the “Windows Remote Management “service is running and related firewall exceptions have been created for WinRM listener.

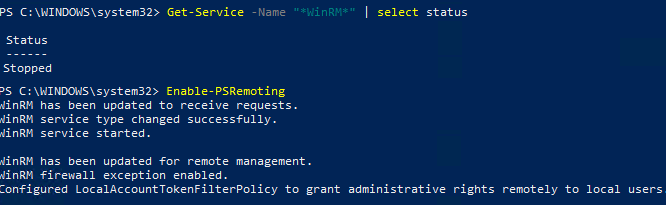

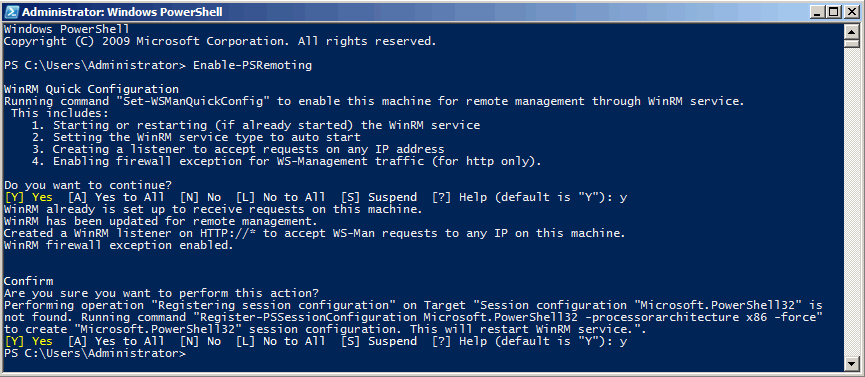

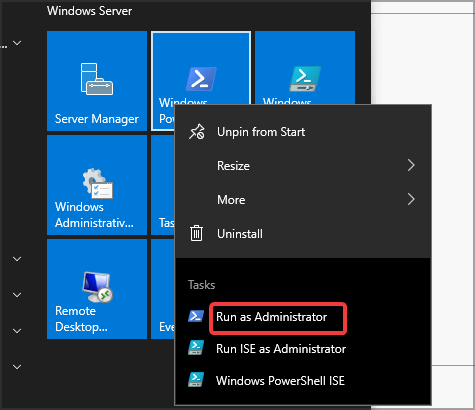

To enabling PowerShell remoting, we can run this PowerShell command as administrator (Figure 2).

Enable-PSRemoting -Force

Figure 2: Enable PowerShell Remoting

However, if issue persists, we need to check whether it has enough memory to work.

By default, remote shell allots only 150 MB of memory. If we have IIS or SharePoint App pool, 150 MB of memory is not sufficient to perform the remoting task. Therefore, we need to increase

the memory via the PowerShell command below:

Set-Item WSMan:localhostShellMaxMemoryPerShellMB 1000

Then, you need to restart the server and the issue should be resolved.

You can get more information regarding Remote Troubleshooting by below link:

about_Remote_Troubleshooting

If you need further assistance, welcome to post your questions in the

RDS forum.

Please click to vote if the post helps you. This can be beneficial to other community members reading the thread.

When you try to install RDS role on server 2012 R2 using standard deployment, this issue may occur (Figure 1).

“Unable to connect to the server by using Windows PowerShell remoting”.

Figure 1: Unable to connect to the server by using Windows PowerShell remoting

First of all, we need to verify the configurations as it suggested:

1. The server must be available by using Windows PowerShell remotely.

2. The server must be joined to a domain.

3. The server must be running at least Windows Server 2012 R2.

4. The currently logged on user must be a member of the local Administrators group on the server.

5. Remote Desktop Services connections must be enabled by using Group Policy.

In addition, we need to check if the “Windows Remote Management “service is running and related firewall exceptions have been created for WinRM listener.

To enabling PowerShell remoting, we can run this PowerShell command as administrator (Figure 2).

Enable-PSRemoting -Force

Figure 2: Enable PowerShell Remoting

However, if issue persists, we need to check whether it has enough memory to work.

By default, remote shell allots only 150 MB of memory. If we have IIS or SharePoint App pool, 150 MB of memory is not sufficient to perform the remoting task. Therefore, we need to increase

the memory via the PowerShell command below:

Set-Item WSMan:localhostShellMaxMemoryPerShellMB 1000

Then, you need to restart the server and the issue should be resolved.

You can get more information regarding Remote Troubleshooting by below link:

about_Remote_Troubleshooting

If you need further assistance, welcome to post your questions in the

RDS forum.

Please click to vote if the post helps you. This can be beneficial to other community members reading the thread.

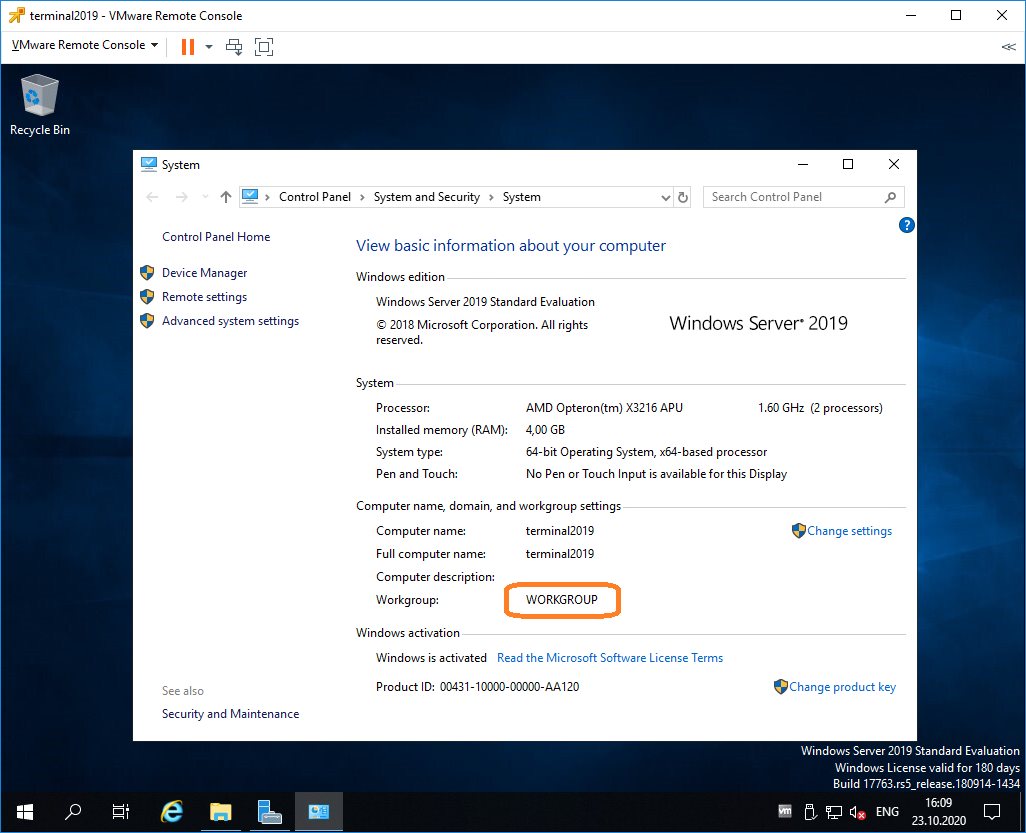

PowerShell Remoting отличный инструмент, который позволяет подключаться и выполнять команды на удаленных компьютерах через WinRM. Если компьютеры находятся в одном домене Active Directory, то PSRemoting использует Kerberos для аутентификации на удалённых хостах. Однако, если ваши компьютеры находятся в рабочей группе, то для аутентификации придется использовать NTLM (TrustedHosts) или SSL сертификаты. В этой статье мы рассмотрим, как настроить PSRemoting для удаленного подключения к компьютеру в рабочей группе.

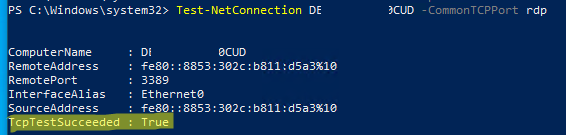

В нашем примере в локальной сети на базе рабочей группы Windows есть два хоста:

- Рабочая станция администратора —

192.168.13.100 - Компьютер пользователя —

192.168.13.222

Наша задача – удаленно подключиться к компьютеру пользователя через PowerShell Remoting.

Прежде всего нужно включить и настроить WinRM на удаленном компьютере. Включить WinRM на удаленном компьютере придется локально или удаленно (например, через RDP или psexec).

Проверьте, что на компьютере запущена служба WinRM:

Get-Service -Name "*WinRM*" | select status

Если служба не запущена, запустите ее:

Enable-PSRemoting

WinRM has been updated to receive requests. WinRM service type changed successfully. WinRM service started. WinRM has been updated for remote management. WinRM firewall exception enabled. Configured LocalAccountTokenFilterPolicy to grant administrative rights remotely to local users.

Как вы видите, автоматически включен параметр UAC LocalAccountTokenFilterPolicy, разрешающий удаленный доступ под учетной записью с правами администратора.

Если для сетевого подключения на компьютере установлен тип сети Public (общедоступная), то при включении WinRM появится ошибка:

Set-WSManQuickConfig : ... WinRM firewall exception will not work since one of the network connection types on this machine is set to Public. Change the network connection type to either Domain or Private and try again.

Вам нужно изменить тип сети на частную (private) (

Set-NetConnectionProfile -NetworkCategory Private

), или использовать команду:

Enable-PSRemoting –SkipNetworkProfileCheck.

Откройте порт (TCP 5985) для подключения к WinRM в Windows Defender Firewall. Проще всего открыть порт с помощью PowerShell. В этом примере мы откроем удаленный доступ только для IP адреса компьютера администратора (безопаснее), но можно открыть и для всех (укажите Any вместо IP адреса):

Set-NetFirewallRule -DisplayName "Windows Remote Management (HTTP-In)" -RemoteAddress 192.168.13.100

Enable-NetFirewallRule -DisplayName "Windows Remote Management (HTTP-In)"

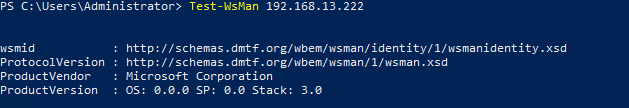

С компьютера администратора проверьте, что компьютер пользователя теперь разрешает принимать удаленные подключения через PSRemoting:

Test-NetConnection 192.168.13.222 –Port 5985

Test-WsMan 192.168.13.222

Однако, если попытаться удаленно подключиться к компьютеру пользователя с помощью команд Invoke-Command или Enter-PSSession, появится ошибка:

Enter-PSSession 192.168.13.222

Enter-PSSession : Connecting to remote server 192.168.13.222 failed with the following error message: The WinRM client cannot process the request. If the authentication scheme is different from Kerberos, or if the client computer is not joined to a domain, then HTTPS transport must be used or the destination machine must be added to the TrustedHosts configuration setting. Use winrm.cmd to configure TrustedHosts. Note that computers in the TrustedHosts list might not be authenticated. PSRemotingTransportException.

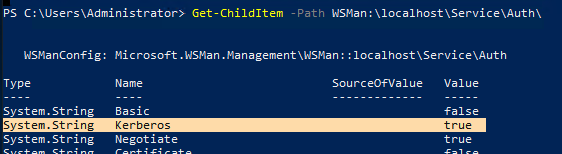

HTTP Listener WinRM на удаленном компьютере разрешает подключение только через Kerberos аутентификацию.

Get-ChildItem -Path WSMan:localhostServiceAuth

Чтобы работала Negotiate аутентификация через NTLM ваш компьютер должны доверять удаленному компьютеру. В домене это достигается с помощью Kerberos, а в рабочей группе придется добавить IP адреса компьютера в TrustedHosts.

Добавьте компьютер пользователя в TrustedHosts на компьютере администратора (можно добавить по IP адресу или FQDN):

Set-Item wsman:localhostclientTrustedHosts -Value 192.168.13.222 -Force

Вывести список компьютеров в TrustedHosts:

get-Item WSMan:localhostClientTrustedHosts

Чтобы очистить список TrustedHosts:

Set-Item WSMan:localhostClientTrustedHosts -Value "" –Force

Чтобы добавить новый компьютер в список TrustedHosts, используйте параметр -Concatenate:

Set-Item WSMan:localhostClientTrustedHosts -Value 192.168.13.200 -Concatenate

Также вы можете разрешить удаленное подключение ко все компьютерам (обычно не рекомендуется, т.к. один из главных недостатков NTLM в том, что он не осуществляет проверку подлинности).

Set-Item wsman:localhostClientTrustedHosts -value *

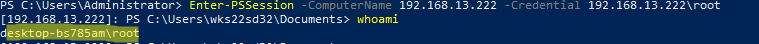

Попробуйте теперь подключиться к удаленному компьютеру через PSRemoting:

Enter-PSSession -ComputerName 192.168.13.222 -Credential 192.168.13.222root

Введите пароль администратора удаленного компьютера и убедитесь, что подключение успешно установлено (в строке приглашения PowerShell теперь отображается имя или IP удаленного компьютера).

С помощью Invoke-Command вы можете выполнять команды на удаленных компьютерах. Например, выполнить удалённую перезагрузку компьютера:

Invoke-Command -ComputerName 192.168.13.222 -Credential 192.168.13.222root –ScriptBlock {Restart-Computer}

Или выполнить PowerShell скрипт:

Invoke-Command -ComputerName 192.168.13.222 -Credential 192.168.13.222root -FilePath c:PSScriptsGetComputerInfo.ps1

Также вы можете использовать в WinRM протокол HTTPS для подключения к удаленным компьютерам. Для этого нужно выпустить SSL сертификат на удаленном компьютере и импортировать его на компьютер администратора. В этом случае не нужно добавлять адрес удаленного компьютера в TrustedHosts. Подробнее о настройке PowerShell Remoting через WinRM HTTPS.

Обратите внимание, что для аутентификации на удаленном компьютере нужно указывать пароль пользователя для подключения с помощью опции –Credential. Если в вашей сети много компьютеров и на каждом из них используется свой пароль локального администратора, удобно хранить пароли подключения в хранилище. Это может быть как локальное хранилище паролей Windows Credential Manager или внешнее хранилище KeePass, LastPass, HashiCorp Vault, Azure Key Vault, Bitwarden.

Для доступа к сохраненным паролям в таком хранилище можно использовать модуль PowerShell Secret Management. Теперь для подключения к удаленному компьютеру через PSRemoting вам достаточно:

- Сохранить пароль для подключения, например в Credential Manager:

cmdkey /add:192.168.13.222 /user:root /pass:Password - Получить имя и пароль из хранилища с помощью модуля CredentialManager:

$psCred = Get-StoredCredential -Target "192.168.13.222" - Подключиться к удаленному компьютеру через PSRemoting с сохраненным паролем:

Enter-PSSession -ComputerName 192.168.13.222 -Credential $psCredЕсли вы храните пароли в другом типе хранилища, используйте модуль Microsoft.PowerShell.SecretManagement для получения сохранённых учетных данных.

В новых версиях PowerShell(v6 и v7) вы можете использовать протокола Secure Shell (SSH) для подключения к удаленному компьютеру через PowerShell Remoting. Для этого в Windows должен быть включен встроенный SSH сервер. Можно даже аутентифицироваться по SSH с помощью RSA ключа:

Enter-PSSession -HostName [email protected]:22 -KeyFilePath c:PSyour_rsa_key

Чтобы обеспечить возможность удаленного взаимодействия с помощью PowerShell, необходимо произвести некоторые настройки. Количество этих настроек зависит от операционной системы, сетевого окружения, требований к безопасности (и еще бог знает чего). Поскольку настроек довольно много, я попробую рассказать о наиболее важных из них. Ну, поехали…

Включение удаленного управления

Для того, чтобы управлять удаленным компьютером, необходимо на этом компьютере удаленное взаимодействие разрешить. Исключение составляет Windows Server 2012, где все возможности удаленного управления включены по умолчанию. Для всех остальных операционных систем надо:

1. Стартовать службу WinRM и поставить ее на автозапуск;

2. Создать прослушиватель (listener), который будет слушать запросы на управление;

3. Включить на файерволе правило, разрешающее трафик WS-Management.

Для настройки одного компьютера проще всего использовать командлет Enable-PSRemoting. Он произведет все необходимые действия, а также зарегистрирует конфигурации сессии по умолчанию. Для того, чтобы подавить запросы на подтверждение, можно добавить параметр -force. Консоль необходимо запустить с правами администратора, иначе будет выдана ошибка.

В доменной среде для настройки PS Remoting можно воспользоваться групповыми политиками.

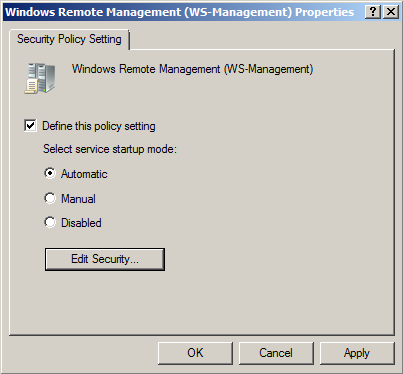

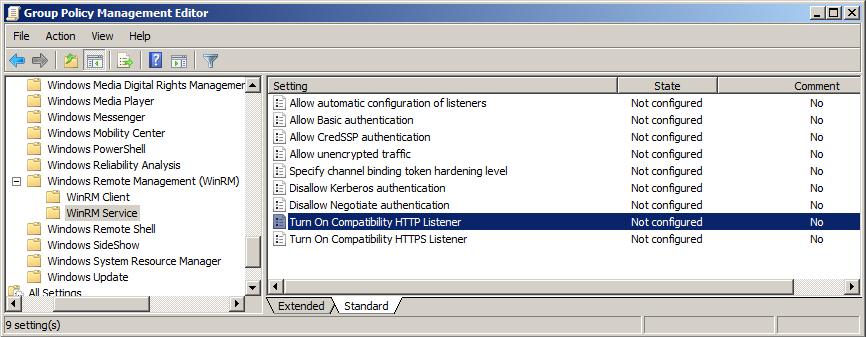

В разделе Computer ConfigurationPoliciesWindows SettingsSystem Services включим политику «Windows Remote Management (WS-Management)». Она задает режим запуска для службы WinRM.

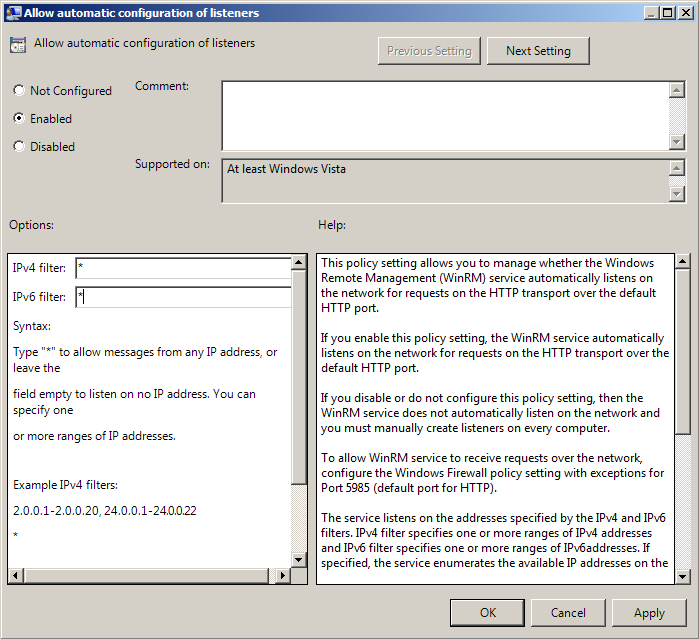

В разделе Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows Remote Management (WinRM)WinRM Service включаем политику «Allow automatic configuration of listeners», которая создает прослушиватель на порту 5985 (порт для HTTP по умолчанию). Дополнительно можно указать, с каких IP можно принимать подключения. Если в фильтрации по IP нет необходимости, просто ставим знак *, что означает принимать подключения с любого адреса.

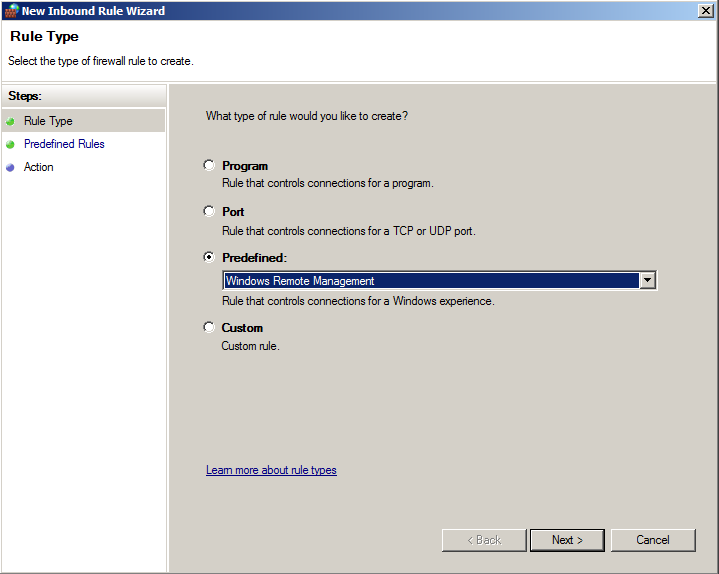

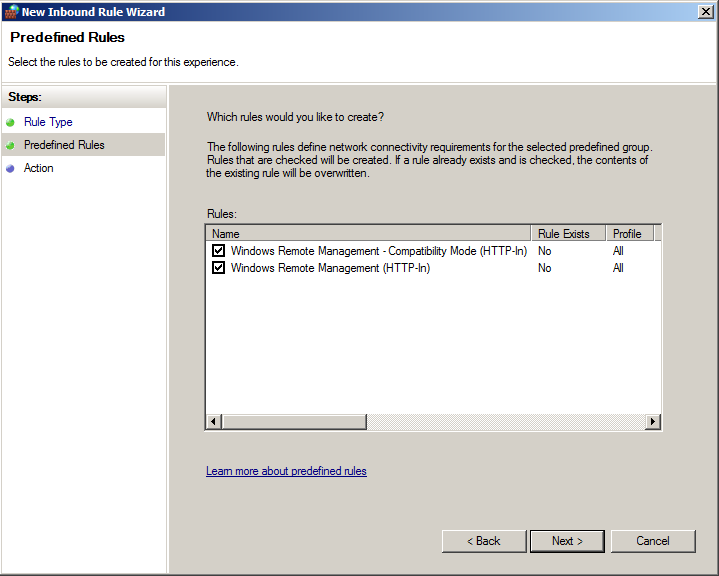

Затем идем в раздел Computer ConfigurationWindows SettingsSecurity SettingsWindows Firewall with Advanced SecurityInbound Rules и создаем новое правило. Выбираем пункт Predefined (Предопределенные правила) и в списке выбираем Windows Remote Management.

Обратите внимание, что можно выбрать два режима работы — стандатный и совместимый. В первом случае будет открыт порт 5985, использующийся WinRM по умолчанию, во втором — порт 80 (для совместимости со старыми версиями WinRM). По умолчанию выбраны оба.

Настройка доверия между компьютерами

При удаленном подключении в PowerShell используется взаимная аутентификация между компьютерами. Это означает, что перед установлением соединения удаленная машина должна подтвердить свою подлинность. Проще говоря, если вы подключаетесь к компьютеру с именем SRV1, то перед установкой соединения он (SRV1) должен вам доказать, что это действительно он, иначе подключение не будет установлено.

Если компьютеры являются членами одного домена, или находятся в разных, но доверяющих друг другу доменах, то взаимная аутентификация будет выполнена доменными службами. Главное, чтобы имя компьютера разрешалось в IP-адрес и соответствовало имени компьютера в Active Directory.

Внимание: при подключении нужно указывать действительные имена компьютеров, т.е. так как они указаны в Active Directory. Если компьютер входит в локальный домен, то можно указать просто имя компьютера, например SRV1. Для указания имени компьютера из другого домена надо указать полное доменное имя (FQDN) — SRV1.contoso.com. Если же указать IP-адрес, или некоторое другое DNS-имя (например CNAME алиас), то взаимная аутентификация не сработает.

Если же один или оба компьютера не входят в домен, то для взаимной аутентификации есть два варианта: добавить удаленную машину в список доверенных узлов (Trusted Hosts) или использовать SSL.

Trusted Hosts

Добавление компьютера в Trusted Hosts — путь простой, но менее безопасный. Для компьютеров, находящихся в Trusted Hosts взаимная аутентификация фактически отключена. Поэтому пользоваться этим способом стоит с большой осторожностью.

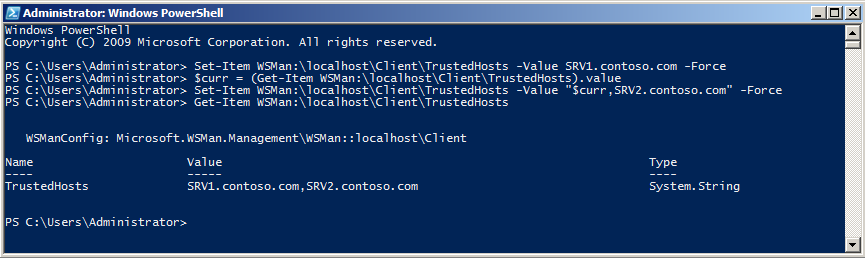

Добавить компьютер в доверенные узлы можно с помощью PowerShell. Так для того, чтобы создать список доверенных хостов и добавить в него компьютер SRV1 воспользуемся командой:

Set-Item WSMan:localhostClientTrustedHosts -Value SRV1.contoso.com

При добавлении нескольких компьютеров их имена можно перечислить через запятую. Допускается указывать не только имя, но IP-адрес компьютера. Также поддерживаются символы подстановки. Например, можно добавить в доверенные хосты все компьютеры из домена contoso.com, указав значение *.contoso.com, или вообще всех без исключения:

Set-Item WSMan:localhostClientTrustedHosts -Value *

Чтобы добавить имя компьютера в уже имеющийся список доверенных узлов, необходимо сначала сохранить текущее значение в переменной, а затем присвоить значение разделенному запятыми списку, который включает текущее и новое значения. Например, чтобы добавить компьютер SRV2 в имеющийся список доверенных узлов, воспользуйтесь следующей командой:

$curr = (Get-Item WSMan:localhostClientTrustedHosts).value

Set-Item WSMan:localhostClientTrustedHosts -Value ″$curr,SRV2.contoso.com″

Ну и посмотреть список доверенных узлов можно командой:

Get-Item WSMan:localhostClientTrustedHosts

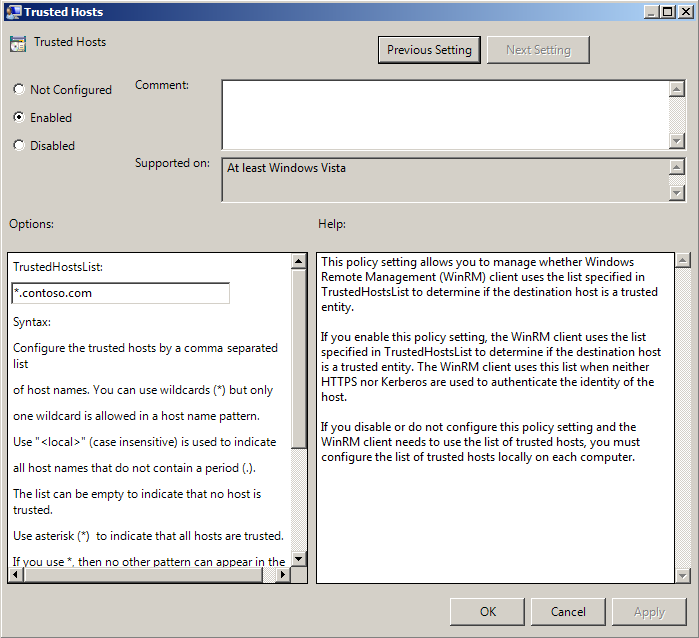

Также для добавления в TrustedHosts можно воспользоваться групповой политикой. В разделе Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows Remote Management (WinRM)WinRM Client включаем политику «Trusted Hosts» и добавляем имена или IP-адреса компов через запятую. Поддерживаются подстановочные символы.

Примечание: если TrustedHosts сконфигурированы через GPO, то из PS изменить их не удастся. То же касается и всех остальных настроек PS Remoting.

SSL

Подключение с использованием SSL является наиболее защищенным вариантом удаленного взаимодействия. Но по сравнению с остальными способами он довольно сложен в настройке, так что придется немного повозиться.

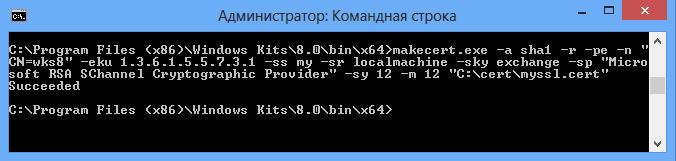

Во первых, для использования этого метода, нам нужен цифровой сертификат SSL для машины, к которой мы собираемся подключаться. Получение сертификата — отдельная тема, не будем на ней останавливаться. В тестовой среде я воспользуюсь утилитой Makecert, входяшей в состав Windows SDK, и создам самоподписанный сертификат:

makecert -a sha1 -r -pe -n ″CN=wks8″ -eku 1.3.6.1.5.5.7.3.1 -ss my -sr localmachine -sky exchange -sp ″Microsoft RSA SChannel Cryptographic Provider″ -sy 12 -m 12 ″C:myssl.cer″

Эта команда создаст SSL-сертификат сроком на год и поместит его в хранилище сертификатов локального компьютера. Обратите внимание, что сертификат должен быть выдан на то же имя, которое вы будете указывать в команде подключения.

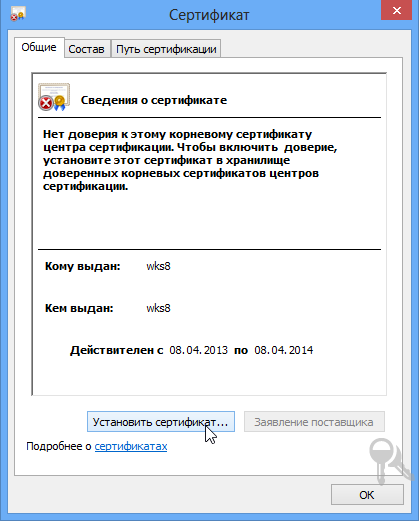

После получения сертификат должен быть добавлен в Trusted Root Authority (доверенные корневые центры сертификации). Для этого открываем сертификат и жмем на кнопку «Установить сертификат».

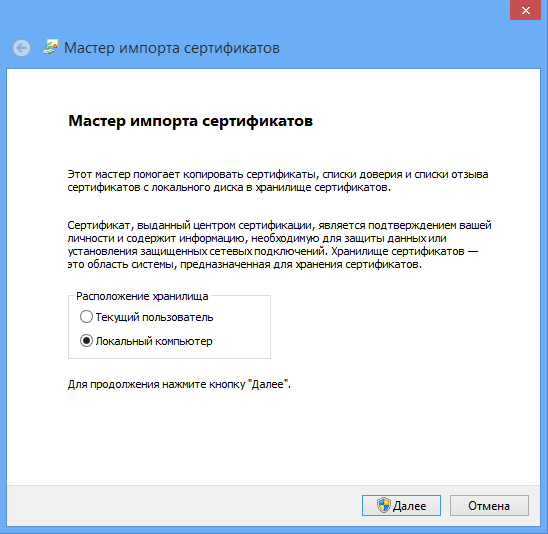

Запускается мастер импорта сертификатов. Указываем расположение хранилища «Локальный компьютер».

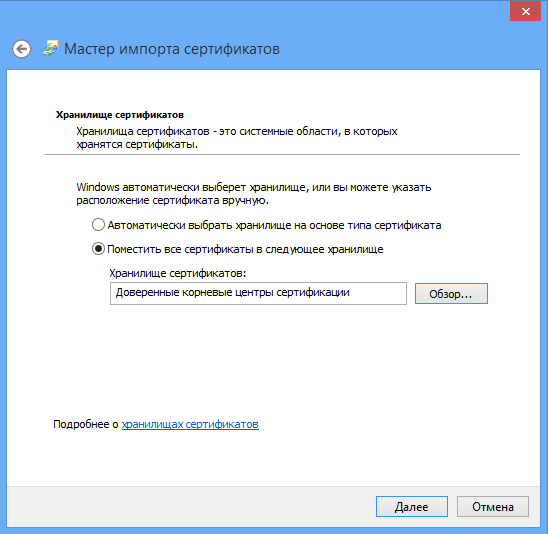

В качестве хранилища выбираем «Доверенные корневые центры сертификации».

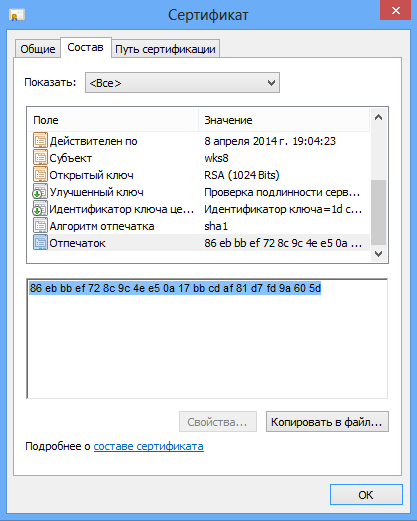

Теперь наш сертификат является доверенным. Еще раз открываем его, и на вкладке «Состав» находим отпечаток сертификата (CertificateThumbprint). Копируем его в буфер обмена.

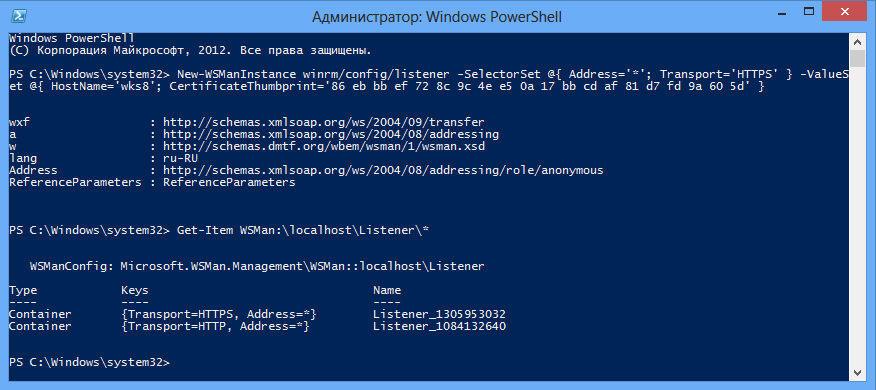

Теперь можно создавать прослушиватель для HTTPS. Открываем консоль PowerShell и вводим команду:

New-WSManInstance winrm/config/listener -SelectorSet @{ Address=′*′; Transport=′HTTPS′ } -ValueSet @{ HostName=′wks8′; CertificateThumbrint=′xxx′}

В поле CertificateThumbrint вставляем отпечаток сертификата, скопированный в предыдущем пункте.

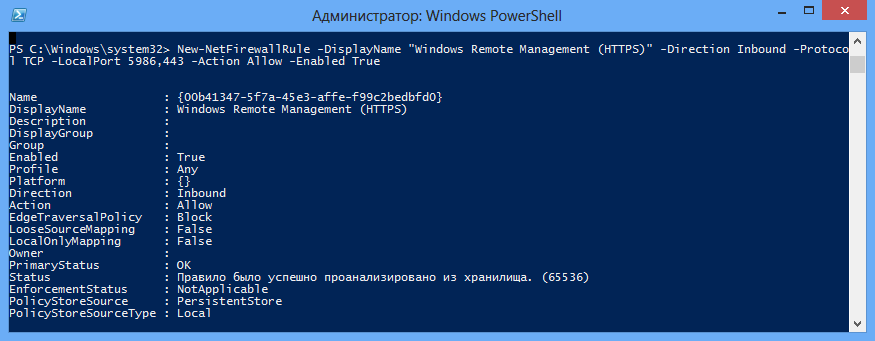

Исключения файерволла Windows (если он включен) для нового прослушивателя необходимо настраивать вручную, автоматически они не создадутся. Поэтому создадим новое правило для входящего трафика по портам TCP 5986 и 443:

New-NetFirewallRule -DisplayName ″Windows Remote Management (HTTPS)″ -Direct Inbound -Protocol TCP -LocalPort 5986,443 -Action Allow -Enabled True

Также для создания правила можно воспользоваться графической оснасткой или утилитой командной строки netsh, кому что больше нравится.

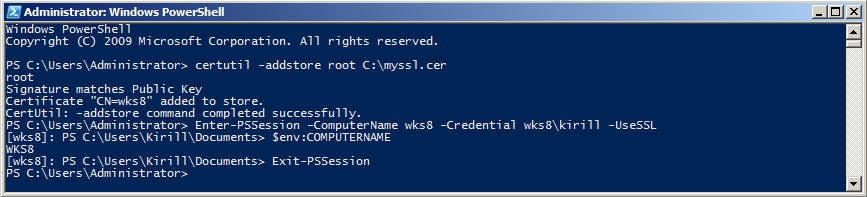

Далее идем на компьютер SRV1, с которого будем подключаться. Поскольку я использую самоподписанный сертификат, то его придется добавить к доверенным корневым сертификатам и на клиенте. Копируем файл сертификата myssl.cer на SRV1 и устанавливаем командой:

certutil -addstore root C:myssl.cer

Вот и все, настройка закончена. Теперь можно подключаться. Откроем интерактивную сессию на wks8 командой:

Enter-PSSession -ComputerName wks8 -Credential wks8kirill -UseSSL

Обратите внимание, что при подключении по SSL необходимо вводить учетные данные, а также указывать тип подключения. Дальше все как обычно.

Отключение проверки

При подключении по SSL проверяется, что сертификат был выдан доверенным центром сертификации и выпущен именно для этой машины. Проще говоря, имя в сертификате должно соответствовать имени, указанному в команде подключения, а издатель сертификата должен быть в списке доверенных корневых центров сертификации. Если при проверке будет найдено несоответствие с этими условиями, то подключение не состоится.

В принципе это правильно, но при необходимости проверки можно отменить. Для этого в свойствах сессии есть два параметра:

-SkipCACheck — отменяет проверку издателя сертификата;

-SkipCNCheck — отменяет проверку соответствия имени компьютера.

Создать новую сессию с использованием этих параметров можно например вот так:

$option = New-PSSessionOption -SkipCACheck -SkipCNCheck

Enter-PSSession -ComputerName wks8 -SessionOption $option -Credential wks8kirill -UseSSL

Правда в этом случае теряется смысл SSL-сертификатов, и тогда уж проще пользоваться Thrusted Hosts. Но возможность такая есть, и знать о ней надо.

Дополнительные настройки

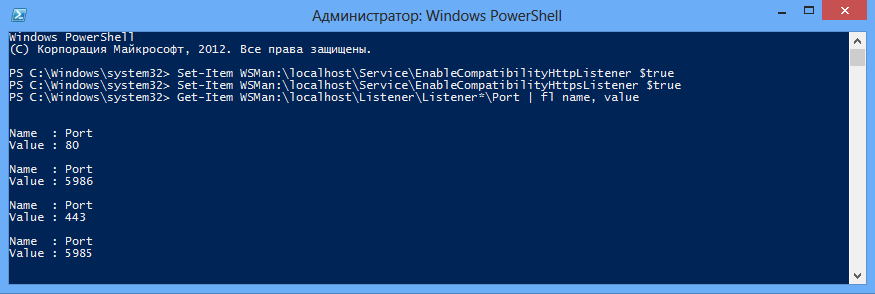

Начиная со второй версии, WinRM по умолчанию слушает порт 5985 для HTTP и 5986 для HTTPS. Для совместимости со старыми версиями (или чтобы не открывать дополнительные порты на брандмауэре) можно дополнительно включить прослушиватели на традиционных портах 80 и 443. Для HTTP:

Set-Item WSMan:localhostServiceEnableCompatibilityHttpListener $true

И для HTTPS:

Set-Item WSMan:localhostServiceEnableCompatibilityHttpsListener $true

То же самое можно сделать с помощью групповых политик. Для этого надо в разделе Computer ConfigurationAdministrative TemplatesWindows ComponentsWindows Remote Management (WinRM)WinRM Service включить политики «Turn On Compatibility HTTP Listener» и «Turn On Compatibility HTTPS Listener».

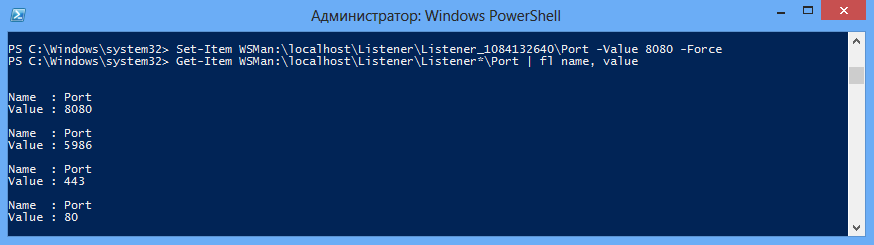

Порты по умолчанию можно изменить и указать слушать любой нестандартный порт, например порт 8080:

Set-Item WSMan:localhostlistenerlistener*port -Value 8080

Примечание: установка прослушивателей на нестандартных портах несколько повысит безопасность. Однако имейте в виду, что изменив дефолтный порт, придется каждый раз при подключении указывать его вручную.

На этом все. Во второй части статьи рассмотрим конфигурации удаленных сессий, создание конечных точек (endpoint), ну и что нибудь еще по мелочи 🙂

Описанные в статье «Как включить удалённый рабочий стол RDP в Windows 10» способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

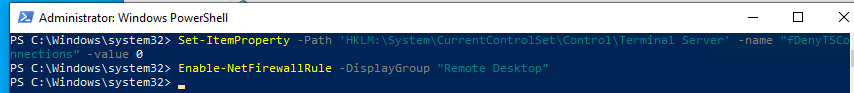

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 1

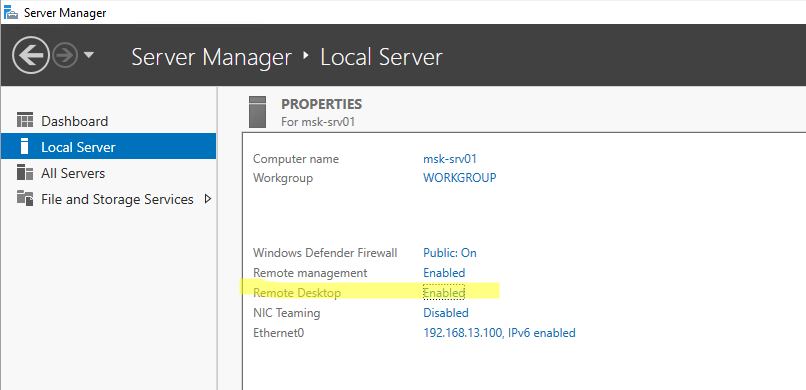

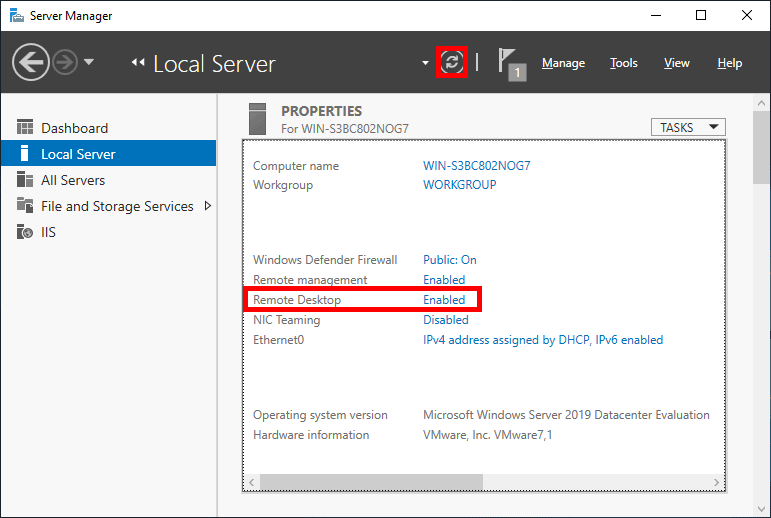

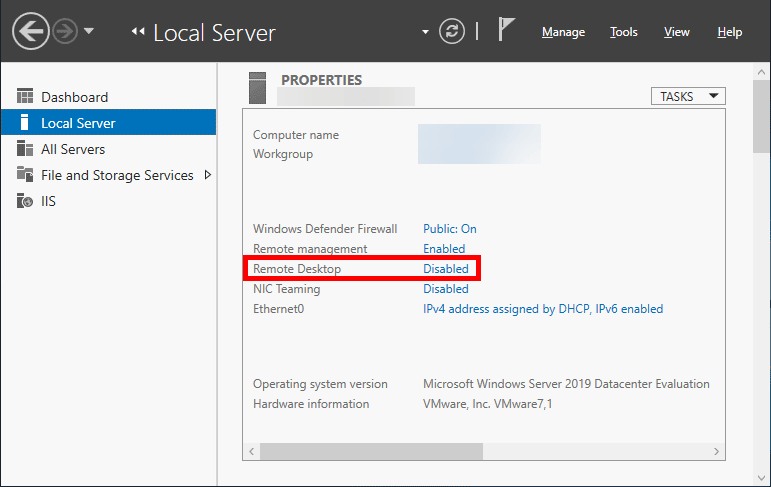

Если вы не дружите с терминалом, вы также можете включить службу RDP из графического интерфейса сервера. Откройте Диспетчер серверов из меню «Пуск» и нажмите на «Локальный сервер» в левой части. Найдите пункт «Удалённый рабочий стол» и кликните по слову «Отключено»:

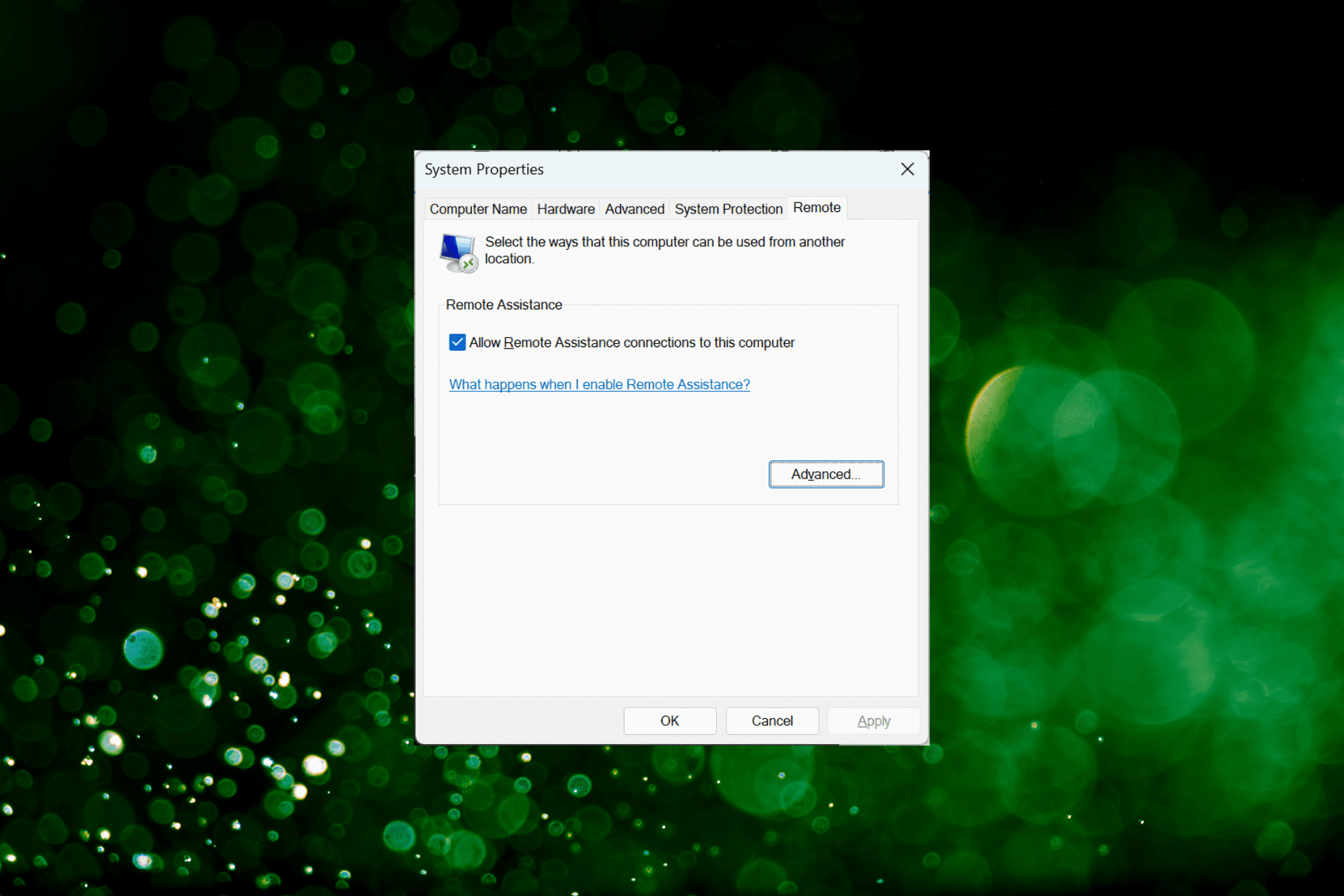

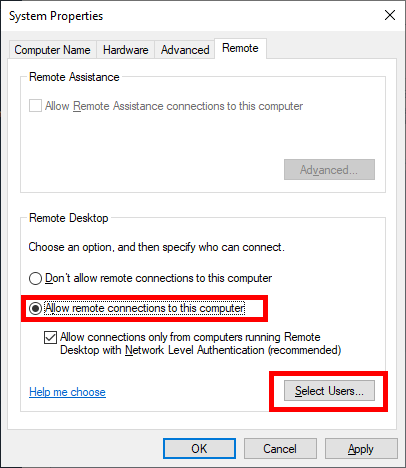

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

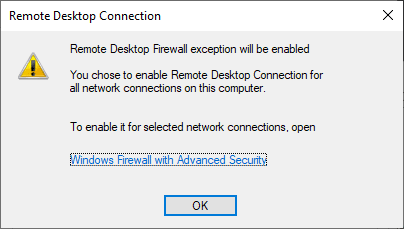

Согласитесь с изменением правила файервола:

Связанные статьи:

- Как подключиться к другому компьютеру и видеть его экран по RDP (97.8%)

- Как включить удалённый рабочий стол RDP в Windows 10 и Windows 11 (81.4%)

- Как изменить сетевое расположение с общедоступного на частное в Windows 10, Windows 11 и Windows Server 2016/2019/2022? (68.7%)

- Как установить модуль Active Directory PowerShell на Windows Server, Windows 11 и Windows 10 (68.7%)

- В чем разница между Windows и Windows Server? (66.5%)

- Как отключить контроль учётных записей пользователей (UAC) — простой способ для Windows 7, 8 и 10 (RANDOM — 50%)

Протокол Remote Desktop Protocol (RDP) позволяет удаленно подключиться к рабочему столу компьютера с Windows и работать с ним, как будто это ваш локальный компьютер. По умолчанию RDP доступ в Windows запрещен. В этой статье, мы покажем, как включить и настроить RDP доступ в Windows 10 и Windows Server 2016/2019.

Содержание:

- Включаем удаленный рабочий стол в Windows 10

- Как включить RDP доступ с помощью PowerShell?

- RDP доступ к Windows Server 2016/2019

- Включение RDP с групповых политик в домене Active Direcrtory

- Как удаленно включить RDP на компьютере Windows?

Самый простой способ включить RDP доступ в Windows – воспользоваться графическим интерфейсом.

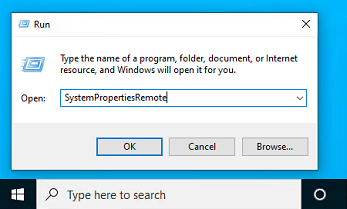

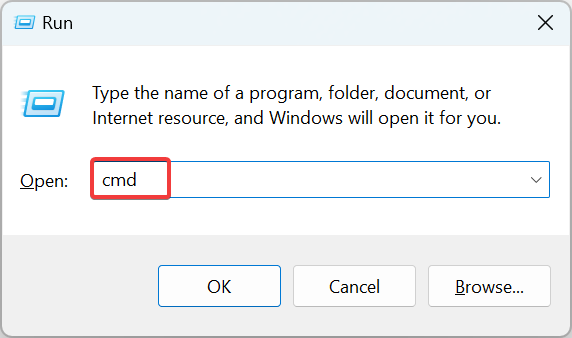

Откройте свойства системы через панель управления, или выполнив команду SystemPropertiesRemote.

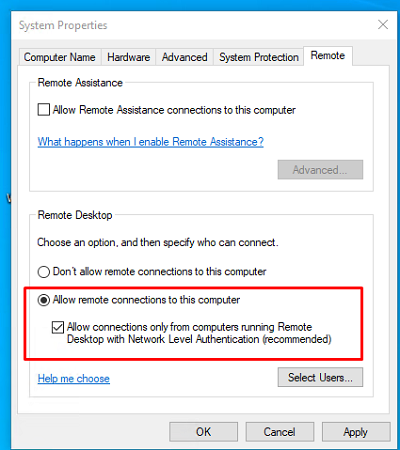

Перейдите на вкладку Remote Settings (Удаленный доступ), включите опцию Allow remote connection to this computer (Разрешить удалённые подключения к этому компьютеру).

В целях безопасности желательно разрешить подключение только с клиентов RDP с поддержкой протокола NLA (Allow connections only from computers running Remote Desktop with Network Level Authentication/ Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети).

Сохраните изменения, нажав ОК.

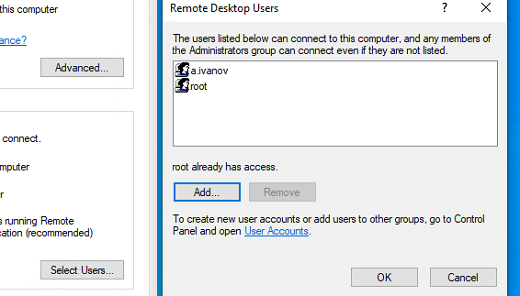

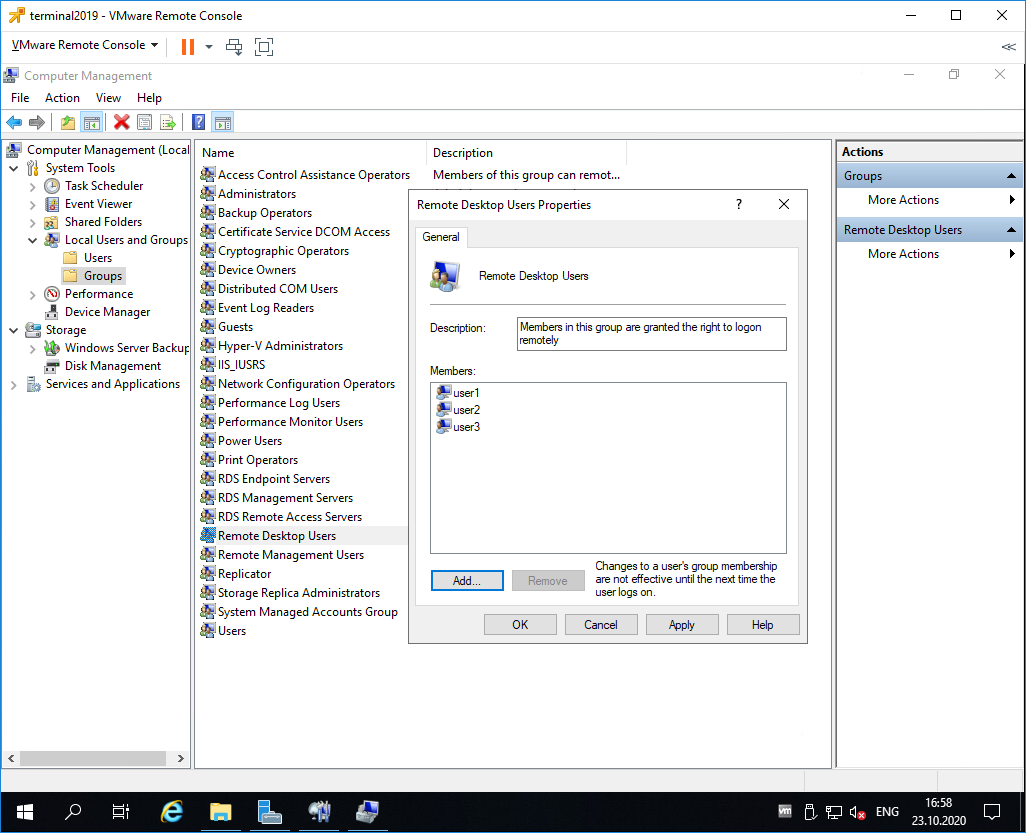

По умолчанию право на подключение к компьютеру через RDP есть только у членов группы локальных администраторов. Если вам нужно разрешить RDP доступ другим пользователям, нажмите кнопку Select Users.

Все пользователи, которых вы укажете здесь будет добавлены в локальную группу Remote Desktop Users. Вы можете в командной строке вывести список пользователей в этой группе:

net localgroup "Remote Desktop Users"

или

net localgroup “Пользователи удаленного рабочего стола”

Чтобы добавить нового пользователя в группу доступа RDP, выполните:

net localgroup "Remote Desktop Users" /add publicuser

В русской версии Windows измените название группы на “Пользователи удаленного рабочего стола”.

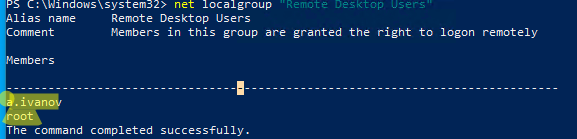

В новых билдах Windows 10 классическая панель для включения RDP доступа теперь спрятана и Microsoft рекомендует пользоваться новой панелью Setting.

- Перейдите в Settings -> System —> Remote Desktop;

- Включите опцию Enable Remote Desktop;

- Подтвердите включение RDP на компьютере.

Обратите внимание, что вы не можете включить RDP доступ к редакции Windows 10 Home. RDP сервер работает только на Windows 10 Pro и Enterprise. Впрочем, есть обходное решение.

Обратите внимание, что по умолчанию при включении Remote Desktop, включаются две опции:

- Keep my PC awake for connection when it is plugged in ;

- Make my PC discoverable on private networks to enable automatic connection from a remote device

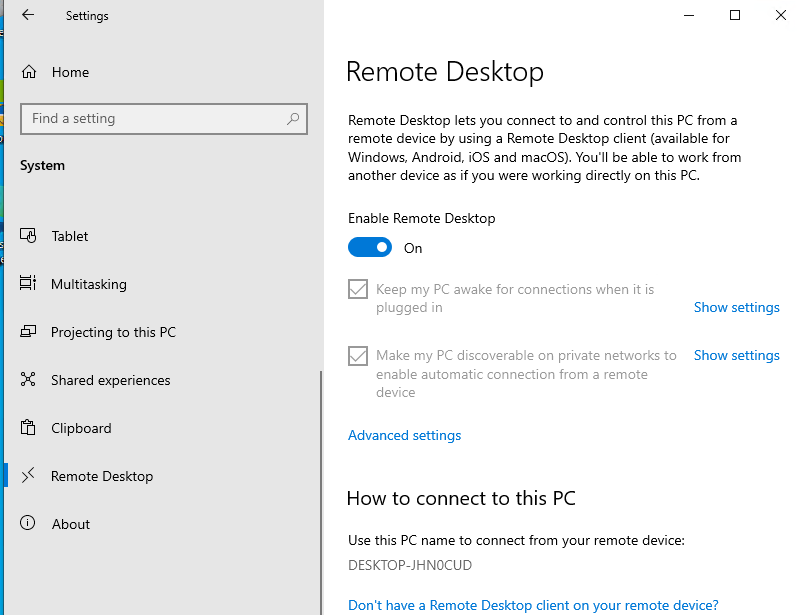

На жмите на ссылку “Advanced settings”. Здесь можно включить использование протокола “Network Level Authentication” для RDP подключений (рекомендуется).

Если на компьютере включен Windows Defender Firewall (брандмауэр), то нужно проверить, что в нем разрешены входящие RDP подключения. По умолчанию для RDP подключений используется порт TCP

3389

, а в последних билдах Windows также используется

UDP 3389

( см. статью про кейс с черным экраном вместо рабочего стола при RDP доступе).

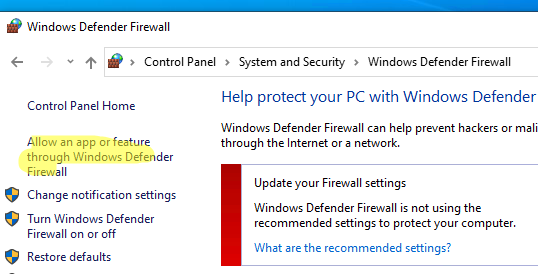

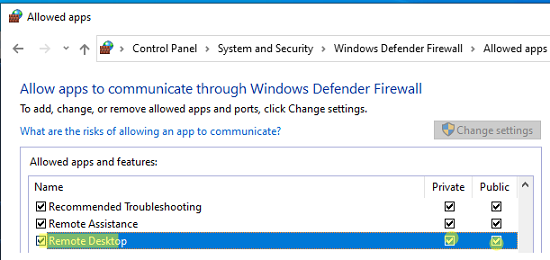

Перейдите в панель управления и выберите элемент Windows Defender Firewall. Откройте список стандартных правил брандмауэра Windows, щелкнув в левом столбце по ссылке Allow an app or feature through Windows Firewall.

Проверьте, что правило Remote Desktop включено для профиля Private (домашняя или рабочая сеть) и, если необходимо, для профиля Public (общедоступные сети).

Подробнее про типы сетей и профили брандмауэра Windows здесь.

Если нужно, вы можете дополнительно ограничить длительность RDP сессий с помощью GPO.

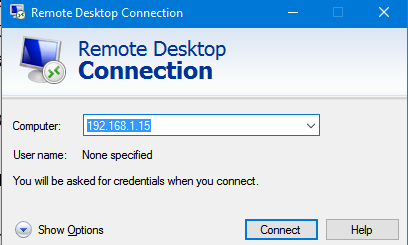

Теперь к данному компьютеру можно подключится с помощью RDP клиента. Встроенный RDP клиент Windows –

mstsc.exe

. Он сохраняет всю историю RDP подключений с компьютера. Поддерживается копирование файлов между локальным и удаленным компьютером прямо через буфер обмена RDP.

Также вы можете использовать менеджеры RDP подключений, такие как RDCMan или mRemoteNG, или альтернативные клиенты.

Для удобства пользователей пароль для RDP подключения можно сохранить в Windows Credential Manager.

Как включить RDP доступ с помощью PowerShell?

Вы можете включить RDP доступ в Windows с помощью пары PowerShell команд. Это гораздо быстрее:

- Запустите консоль PowerShell.exe с правами администратора;

- Включите RDP доступ в реестре с помощью командлета Set-ItemProperty:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0Чтобы закрыть RDP доступ, измените значение fDenyTSConnections на 1.

- Разрешите RDP подключения к компьютеру в Windows Defender Firewall. Для этого включите предустановленное правило :

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

- Если нужно добавить пользователя в группу в локальную группу RDP доступа, выполните:

Add-LocalGroupMember -Group "Remote Desktop Users" -Member 'a.petrov'

Чтобы проверить, что на компьютере открыт RDP порт, воспользуйтесь командлетом Test-NetConnection:

Test-NetConnection -ComputerName deskcomp323 -CommonTCPPort rdp

RDP доступ к Windows Server 2016/2019

В отличии от десктопной редакции Windows 10, в Windows Server по умолчанию поддерживается два одновременных RDP подключения. Эти подключения используются администраторами для управления сервером.

Включается RDP в Windows Server аналогично. Через SystemPropertiesRemote, через Server Manager или командами PowerShell, рассмотренными выше.

Вы можете использовать Windows Server в качестве терминального сервера. В этом случае множество пользователей могут одновременно подключаться к собственному рабочему столу на сервере. Для этого нужно установить и настроить на сервере роль Remote Desktop Session Host. Это требует приобретения специальных RDS лицензии (CAL). Подробнее о RDS лицензировании здесь.

Для дополнительно защиты RDP сессий можно использовать SSL/TLS сертификаты.

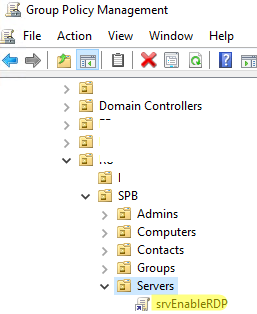

Включение RDP с групповых политик в домене Active Direcrtory

Если вам нужно включить RDP доступ сразу на большом количестве компьютеров, можно воспользоваться групповыми политиками (GPO). Мы подразумеваем, что все компьютеры включены в домен Windows.

- Запустите консоль управления доменными GPO

gpmc.msc

; - Создайте новую (или отредактируйте уже существующую) групповую политику и привяжите ее к целевой OU с компьютерами или серверами;

- Переключитесь в режим редактирования политики и перейдите в секцию GPO Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Connections;

- Найдите и включите политику Allow Users to connect remotely by using Remote Desktop Services, установив ее в Enable;

- Обновите параметры групповых политик на клиентах;

- После применения данной политики вы сможете подключится ко всем компьютерам по RDP (политика применится как к десктопным клиентам с Windows 10, так и к Windows Server). Если нужно, вы можете более тонко нацелить политики на компьютеры с помощью WMI фильтров GPO.

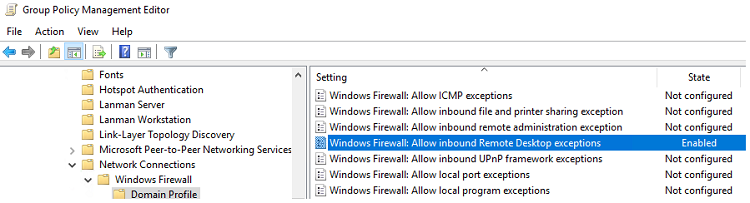

- Если на компьютерах включен Windows Defender Firewall, нужно в этой же GPO разрешить RDP-трафик для доменного профиля. Для этого нужно активировать правило Windows Firewall: Allow inbound Remote Desktop Exceptions (находится в разделе Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall -> Domain Profile).

Подробнее о настройке правил брандмаура Windows через GPO рассказано здесь.

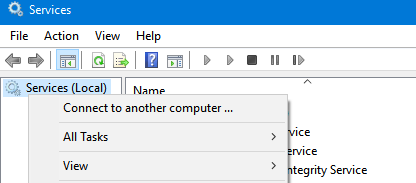

Как удаленно включить RDP на компьютере Windows?

Также вы можете удаленно включить RDP на любом компьютере Windows. Для этого у вас должен быть удаленный доступ к этому компьютеру (через PowerShell или WMI) и ваша учетная запись состоять в группе локальных администраторов на этом компьютере.

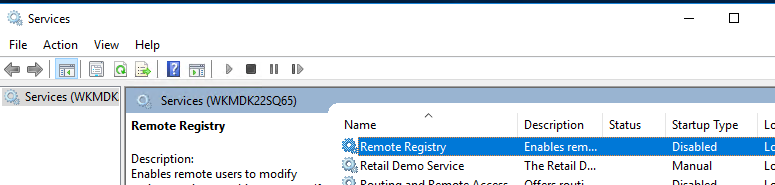

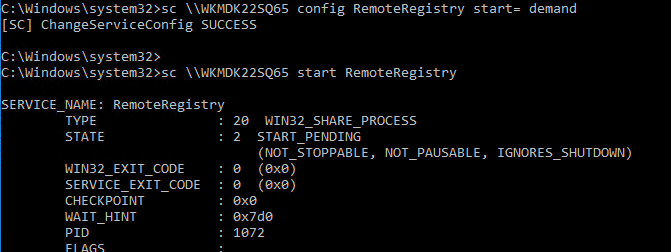

Вы можете удаленно включить RDP через реестр. Для этого на удаленном компьютере должна быть включена служба Remote Registry (по умолчанию она отключена). Чтобы запустить службу:

- Запустите консоль управления службами (

services.msc

); - Выберите Connect to another computer и укажите имя удаленного компьютера;

- Найдите в списке службу Remote Registry, измените тип запуска на Manual (ручной) и затем запустите службу – Start.

Тоже самое можно выполнить удаленно из командной строки с помощью встроенной утилиты

sc

(позволяет создавать, управлять или удалять службы Windows):

sc WKMDK22SQ65 config RemoteRegistry start= demand

sc WKMDK22SQ65 start RemoteRegistry

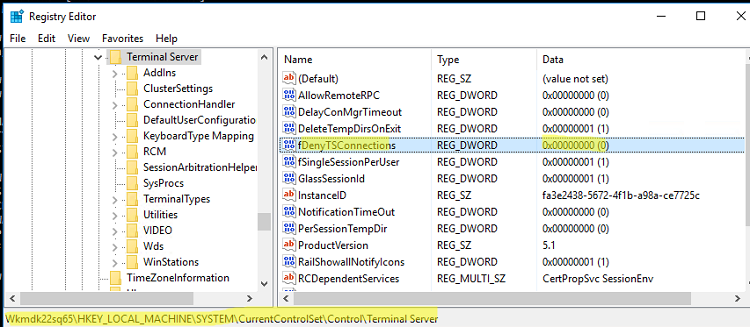

Затем на локальном компьютере

- Запустите редактор реестра

regedit.exe - Выберите в меню Файл пункт Connect Network Registry (Подключить сетевой реестр)

- Укажите имя или IP адрес удаленного компьютера, на котором нужно включить службу RDP;

- Перейдите в раздел

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server

; - Найдите параметр fDenyTSConnections (тип REG_DWORD). Если данный ключ отсутствует – создайте его. Измените его значение на 0, чтобы включить RDP.

Для отключения RDP доступа нужно изменить значение fDenyTSConnections на 1.

Сразу после этого без перезагрузки удаленный компьютер должен стать доступным по RDP.

Но гораздо быстрее можно включить RDP в реестре удаленого компьютера через командную строку:

REG ADD "WKMDK22SQ65HKLMSYSTEMCurrentControlSetControlTerminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

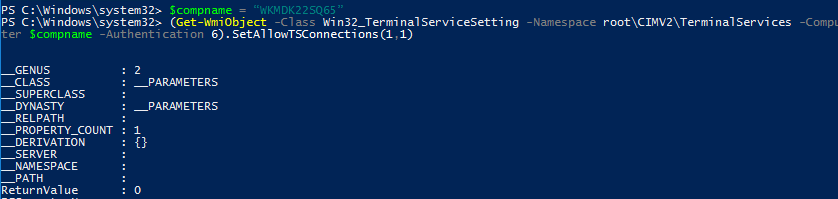

Если на удаленном компьютере настроен PowerShell remoting, вы можете выполнить на нем удаленную команду через Invoke-Command:

Invoke-Command -Computername WKMDK22SQ65 -ScriptBlock {Set-ItemProperty -Path "HKLM:SystemCurrentControlSetControlTerminal Server" -Name "fDenyTSConnections" –Value 0}

Если в Windows установлен OpenSSH сервер, вы можете подключиться к нему любым ssh клиентом и внести изменения в реестр в локальной ssh сессии.

Также вы можете подключиться к удаленному компьютеру и включить RDP через WMI:

$compname = “WKMDK22SQ65”

(Get-WmiObject -Class Win32_TerminalServiceSetting -Namespace rootCIMV2TerminalServices -Computer $compname -Authentication 6).SetAllowTSConnections(1,1)

Установка службы удаленных рабочих столов (RDS) на Windows Server 2019 состоит из многих шагов, но в действительности это очень просто. Из статьи вы узнаете о том, как установить эту службу в доменной среде, которая требует наличия двух серверов.

Предварительные условия

Перед началом установки RDS необходимо убедиться, что выполняются два требования, а именно:

- все серверы подключены к домену;

- есть по крайней мере два доступных сервера.

Необходимо, чтобы было именно два сервера, так как для роли RD Licensing, согласно лучшим практикам Microsoft, требуется отдельный сервер. В данной инструкции мы будем использовать для этой роли контроллер домена, что не вполне соответствует лучшим практикам, но мы делаем это, чтобы упростить демонстрационную установку.

Установка базовых ролей службы удаленных рабочих столов

Для начала мы добавим к основному RDS-серверу следующие роли:

- RD Connection Broker (Посредник подключений к удаленному рабочему столу);

- RD Web Access (Веб-доступ к удаленным рабочим столам);

- RD Session Host (Узел сеансов удаленных рабочих столов).

Пошаговая установка

- В диспетчере сервера на основном RDS-сервере, на котором выполняется установка, откройте Add Roles and Features Wizard (мастер добавления ролей и компонентов) и выберите Remote Desktop Services installation(установку службы удаленных рабочих столов).

2. Для этой инструкции мы используем опцию Quick Start (Быстрый старт), но если вам требуется больше контроля над процессом установки, вы можете выбрать Standard Deployment (Стандартную установку), которая позволяет редактировать большее количество настроек.

3. Далее мы выбираем Session-based desktop deployment (Установка рабочих столов на основе сеансов), так как это стандартная модель подключения к удаленным приложениям и удаленным рабочим столам, используемая в большинстве установок RDS.

4. В разделе Server Selection (Выбор сервера), выберите сервер, на который мы устанавливаем RDS.

5. Чтобы начать установку, выберите Restart the destination server automatically if required (Автоматический перезапуск конечного сервера в случае необходимости) и кликните на Deploy (Установить).

6. Проверьте, что все роли успешно установлены перед тем, как переходить к следующим шагам.

Добавление дополнительного сервера

В этой инструкции мы используем доменный контроллер в качестве сервера лицензирования удаленных рабочих столов, но для упрощения установки этой роли мы можем добавить дополнительный сервер в диспетчере серверов.

- Чтобы добавить дополнительный сервер, кликните правой кнопкой мыши на All Servers (Все серверы), выберите Add Servers (Добавление серверов), а затем выберите нужный сервер в Active Directory.

2. Перейдите на экран Remote Desktop Services (Службы удаленных рабочих столов) и кликните на зеленом плюсе над RD Licensing (Лицензирование удаленных рабочих столов).

3. Откроется окно Add RD Licensing Servers (Добавление серверов лицензирования удаленных рабочих столов), в котором вы сможете выбрать дополнительный сервер для роли RD Licensing.

4. Кликните на Add (Добавление), чтобы установить роль на дополнительный сервер.

5. Убедитесь, что установка завершена и зеленый плюс над RD Licensing заменен на соответствующий значок.

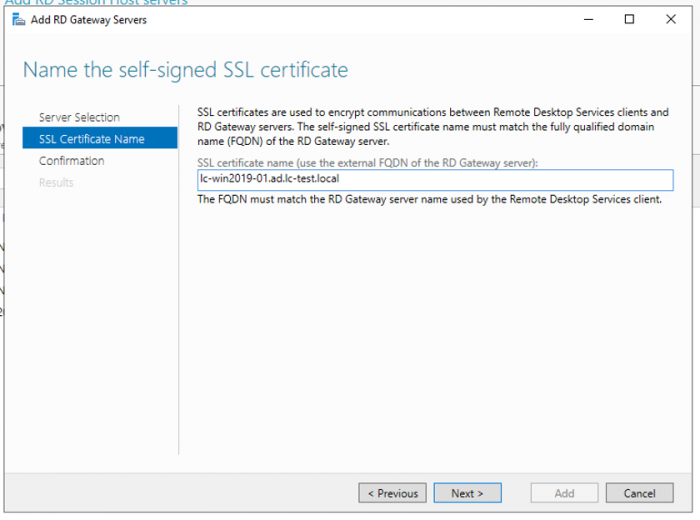

Добавление роли RD Gateway Role

Теперь нам нужно добавить RD Gateway Role (роль службы шлюза удаленных рабочих столов) к основному RDS-серверу.

- На экране Remote Desktop Services (Службы удаленных рабочих столов) кликните на зеленом плюсе над RD Gateway (Шлюз удаленных рабочих столов).

- Выберите основной RDS-сервер для установки этой роли.

3. Присвойте самоподписанному SSL-сертификату полное доменное имя.

4. Кликните Next и потом Add, чтобы установить роль на основной RDS-сервер.

Настройка параметров установки

Теперь, когда все роли установлены, можно перейти к настройке параметров установки.

- Откройте экран Remote Desktop Services и в выпадающем списке Tasks (Задания) кликните на Edit Deployment Properties (Редактирование параметров установки).

2. На экране RD Gateway оставьте настройки по умолчанию и кликните на пункте меню RD Licensing.

3. Выберите Per User (По количеству пользователей) на экране RD Licensing. Вы можете выбрать любую из двух опций, но в целях обучения мы выбираем Per User.

4. Обратите внимание на URL на экране RD Web Access (Веб-доступ к удаленным рабочим столам). Позже мы будем его использовать для доступа к установленным приложениям.

5. В целях тестирования можно оставить сертификаты как Not Configured (Не сконфигурированные) и нажать OK, чтобы сохранить параметры установки.

Если вы хотите сконфигурировать сертификат, вам придется делать это для каждой службы роли по отдельности.

Верификация службы удаленных рабочих столов

По умолчанию после установки создается QuickSessionCollection, куда входят Calculator, WordPad и Paint в качестве удаленных приложений. Мы можем использовать это для тестирования установки RDP.

- Для тестирования IIS перейдите по ссылке, представленной на экране RD Web Access, или используйте https://localhost/rdweb/, если вы находитесь на RDP-сервере.

2. Подключитесь к сеансу IIS RDS с помощью доменной учетной записи.

3. Запустите удаленное соединение: то, которое вы сконфигурировали, или удаленное приложение по умолчанию.

Установка службы удаленных рабочих столов может состоять из многих шагов, но после изначальной настройки ее легко конфигурировать и использовать. Удаленные приложения обеспечивают значительную гибкость, как и возможность настраивать коллекции RDP-подключений для предложения их пользователям.

Posted by

on December 20, 2018

By default in Windows Server 2019 remote desktop is disabled. This post will cover how to turn on and enable Remote Desktop Protocol (RDP) in Windows Server 2019, using either PowerShell or the GUI.

Note: In Windows Server 2019 Essentials edition, remote desktop is already enabled by default so you will not need to manually do this.

Remote desktop can be enabled through the graphical user interface (GUI) with the following easy steps.

Allowing Remote Desktop With The GUI

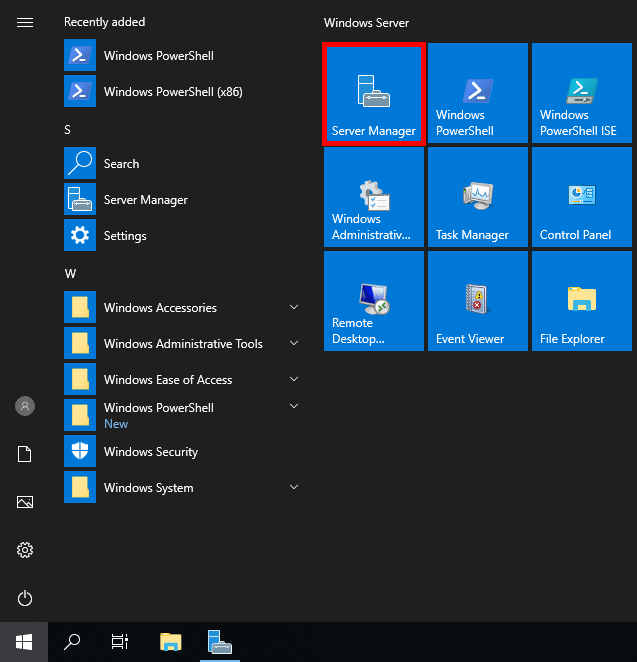

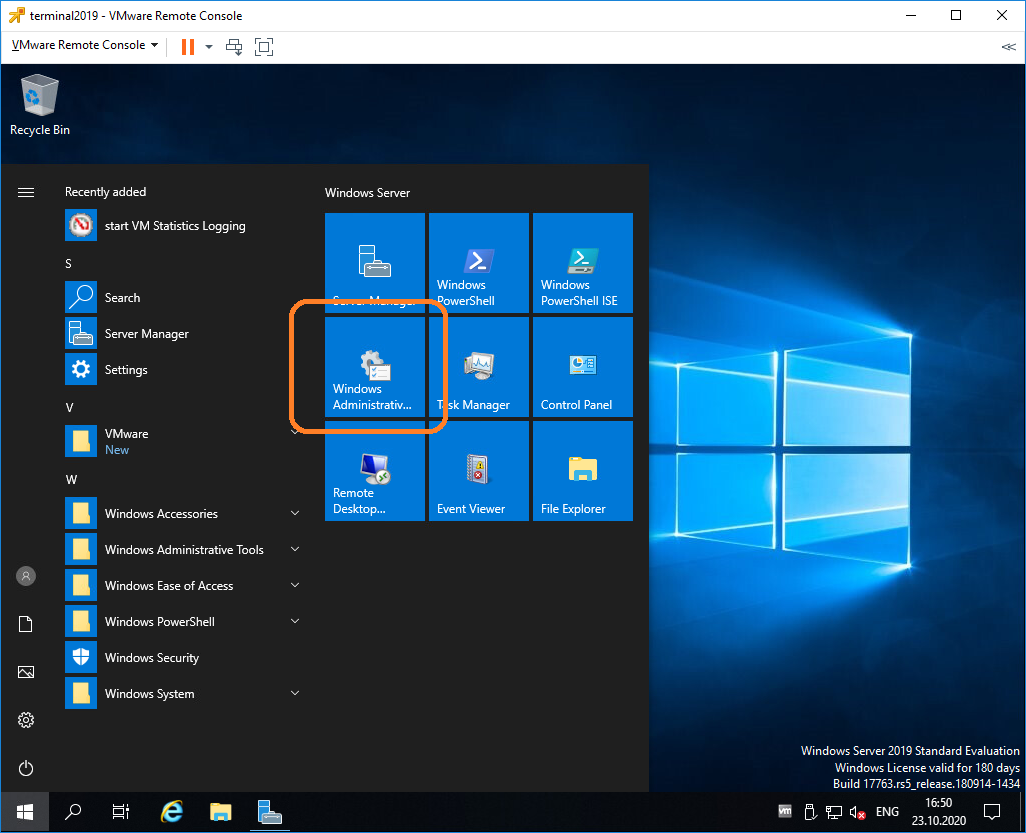

- Open Server Manager. This can be found by opening the start menu, as shown below.

If Server Manager does not show here, simply type “Server Manager” into the start menu to search for it. By default Server Manager will open when you log in to the GUI, otherwise you can select it from the task bar.

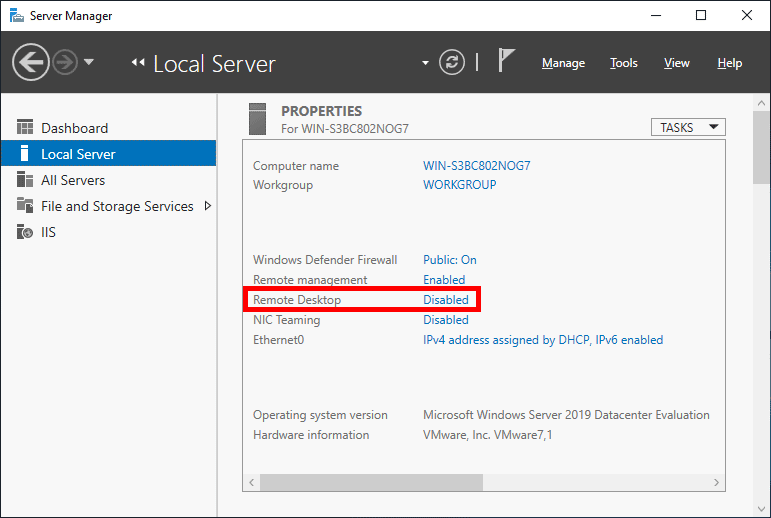

- Within the Server Manager window, select Local Server from the left hand side. You may need to wait a little for it to detect the current state of your system. You should see that Remote Desktop is listed as Disabled as shown below.

- Click on the Disabled text which will open the System Properties window in the Remote tab.

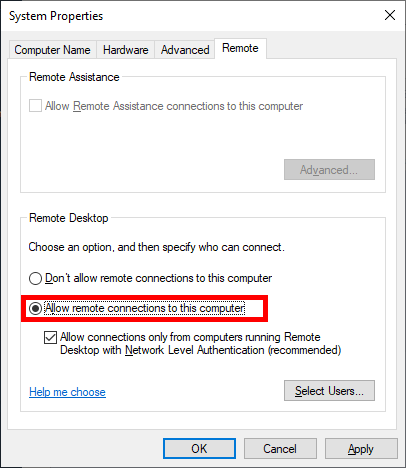

- From the System Properties window, select “Allow remote connections to this Computer” as shown below.

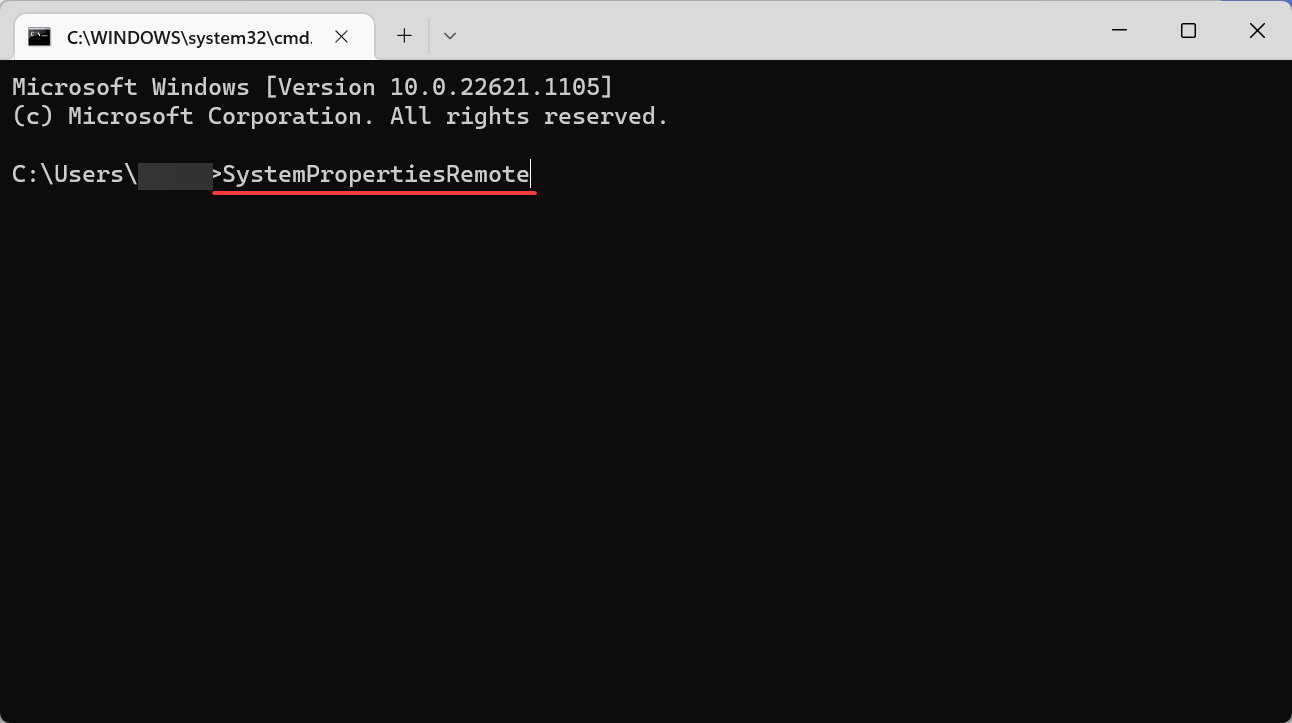

Tip: You can also open the System Properties window shown above by entering “SystemPropertiesRemote” into a Command Prompt or PowerShell terminal.

- Once you select “Allow remote connections to this computer” the below warning message will appear, advising that this will create the required firewall rules in Windows firewall to allow remote desktop traffic in from any source address, select OK to proceed.

- At this point you can optionally click the “Select Users…” button to define specific users or groups that have permission to connect via remote desktop. Select the OK button to close out of the System Properties window and enable remote desktop.

- Back in Server Manager, Remote Desktop may still show as Disabled until you refresh the view. After clicking the refresh button as highlighted below (or pressing F5 on the keyboard), the status should update to Enabled.

That’s it, remote desktop should now be ready to use!

Allowing Remote Desktop With PowerShell

While there isn’t currently an explicit PowerShell cmdlet used for enabling remote desktop, we can use the Set-ItemPropery cmdlet to modify the registry value that enables or disables Remote Desktop:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0

Once complete we can use the ‘Enable-NetFirewallRule’ to configure Windows Firewall to allow remote desktop connections in:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Remote Desktop should now be accessible in Windows Server 2019.

By default this will allow all connections in, the same as if we had just enabled it using the GUI steps shown above. It is highly recommended that you configure more specific firewall rules where possible to only allow inbound traffic from known hosts.

Summary

By default Windows Server 2019 sets external remote desktop access to disabled as a security measure, we can easily optionally enable it from within the server console or via PowerShell to allow everyone or a specific set of users or groups.

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

- 64-разрядный процессор с тактовой частотой 1,4 ГГц;

- ОЗУ 512 МБ (2 ГБ для варианта установки «Сервер с рабочим столом»);

- диск 32 ГБ;

- доступ к интернету.

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат.

Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Заходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

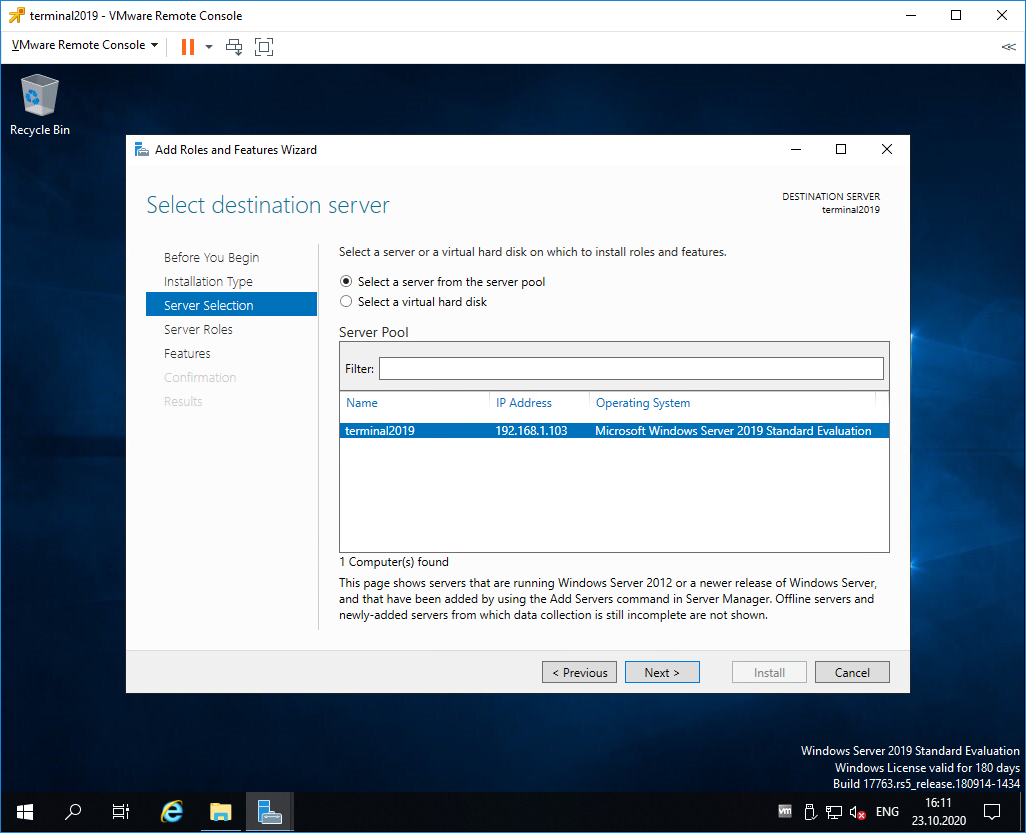

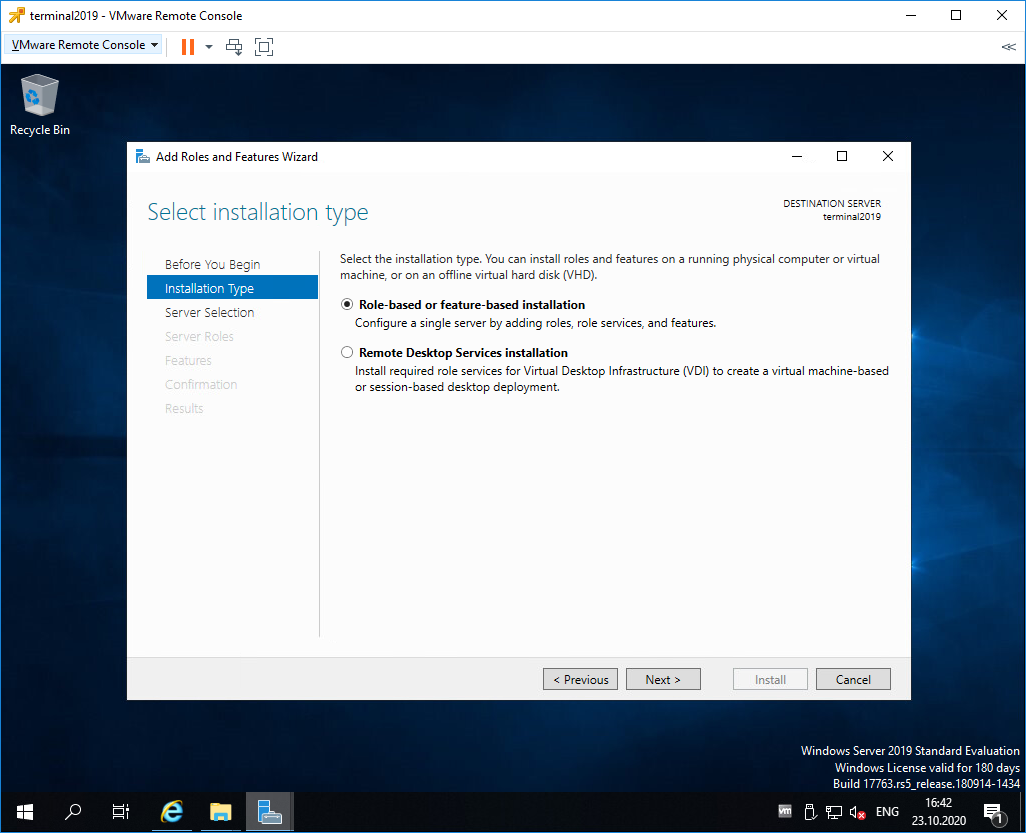

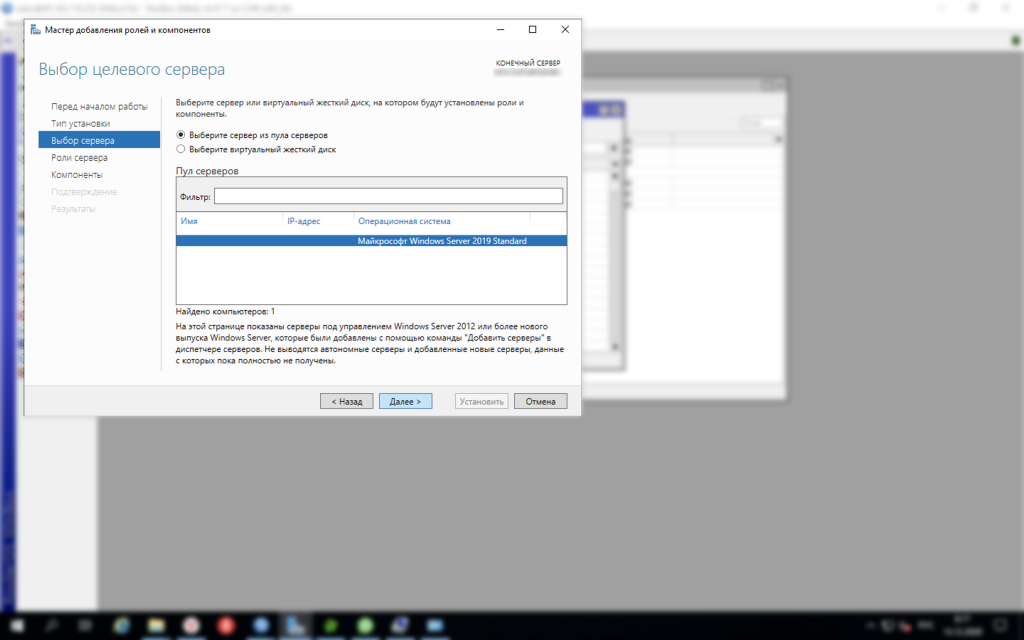

Открывается “Мастер добавления ролей и компонентов”:

Рисунок 1 — Мастер добавления ролей и компонентов

Добавление ролей на сервере:

- Тип установки — Установка ролей или компонентов.

- Выбор сервера — Выбираем наш текущий сервер.

- Роли сервера — Службы удаленных рабочих столов.

- Службы ролей — Лицензирование удаленных рабочих столов, шлюз удаленных.

Подтверждаем установку компонентов и проводим установку. После установки всех нужных нам ролей — перезагружаем сервер.

У нас вы можете взять готовый терминальный сервер 1С в аренду.

Настройка сервера лицензирования

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер лицензирования удаленных рабочих столов.

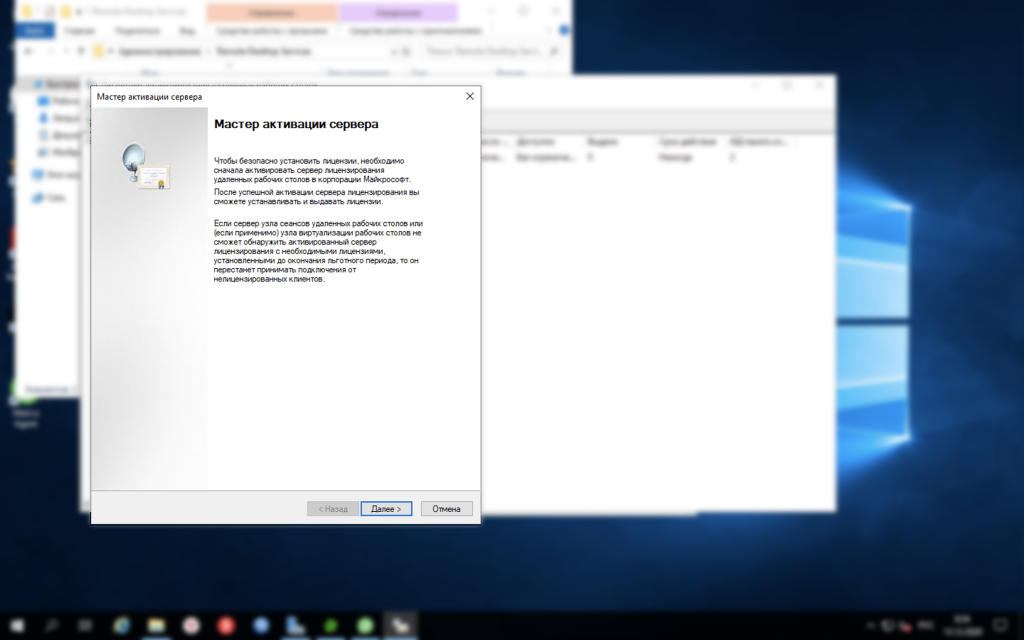

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

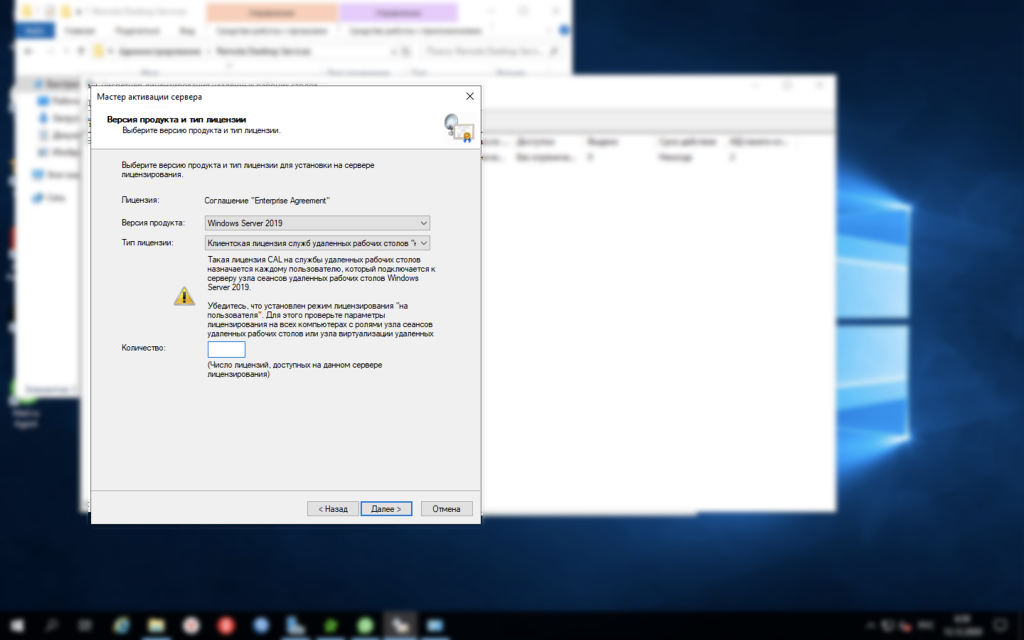

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

Рисунок 2 — Мастер активации сервера

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

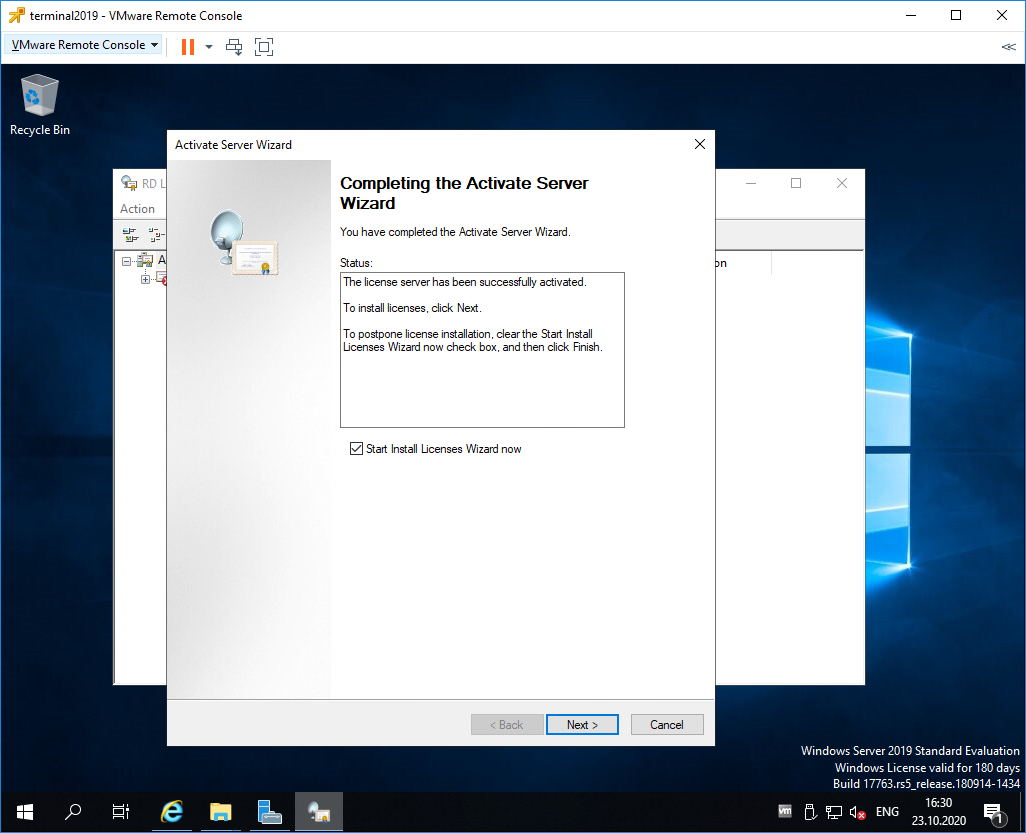

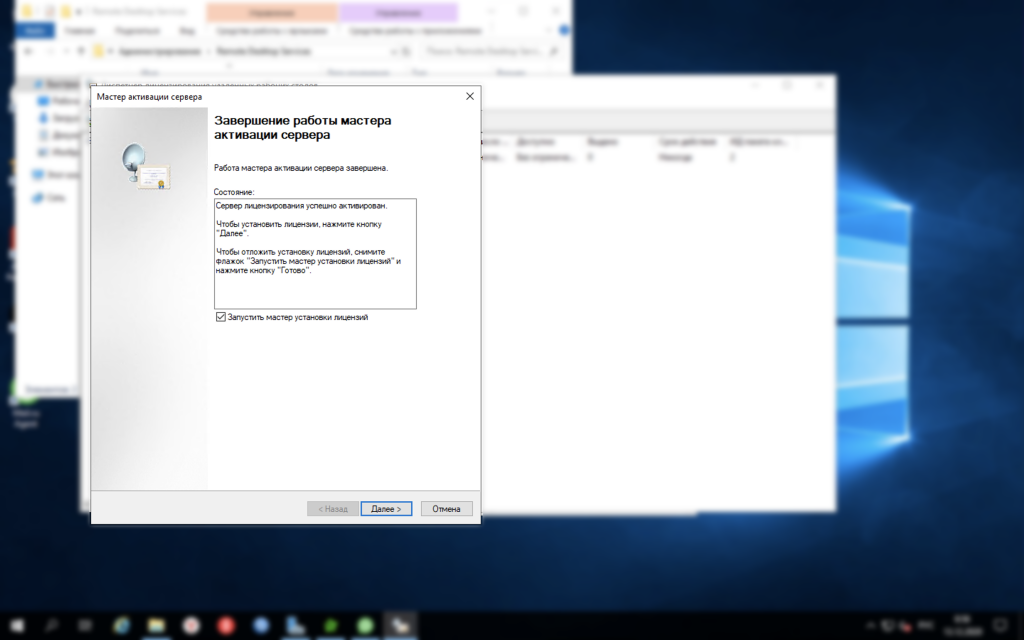

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

Рисунок 3 — Завершение работы мастера активации сервера

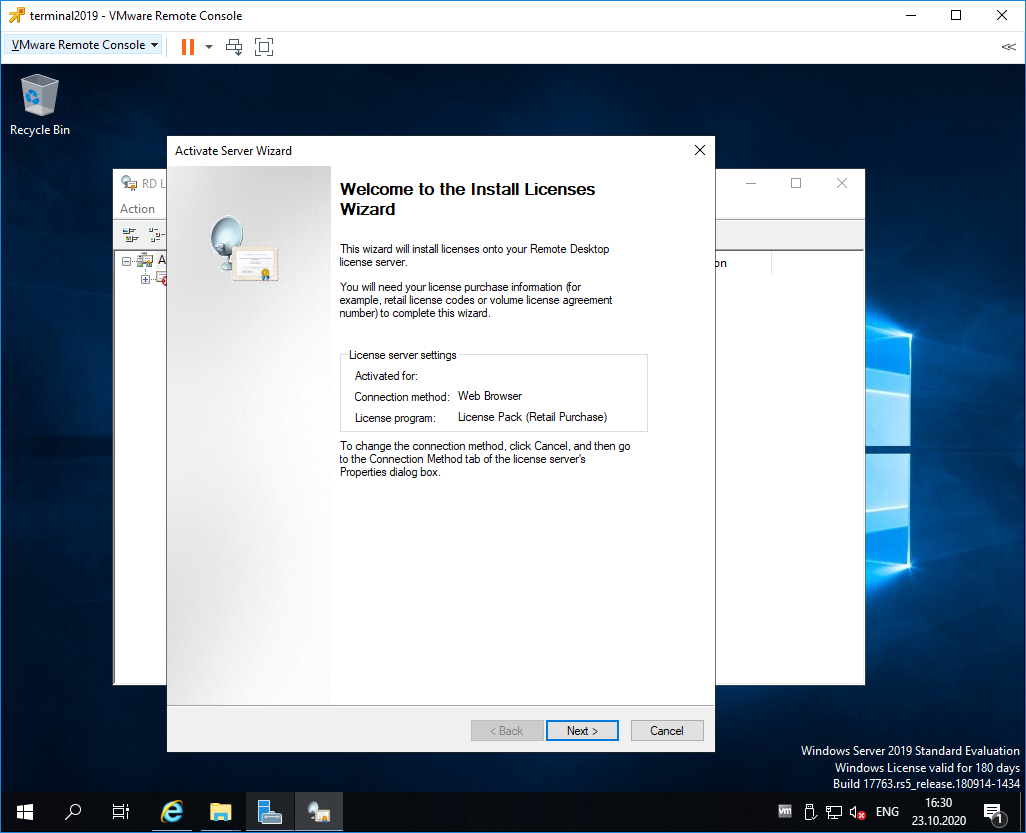

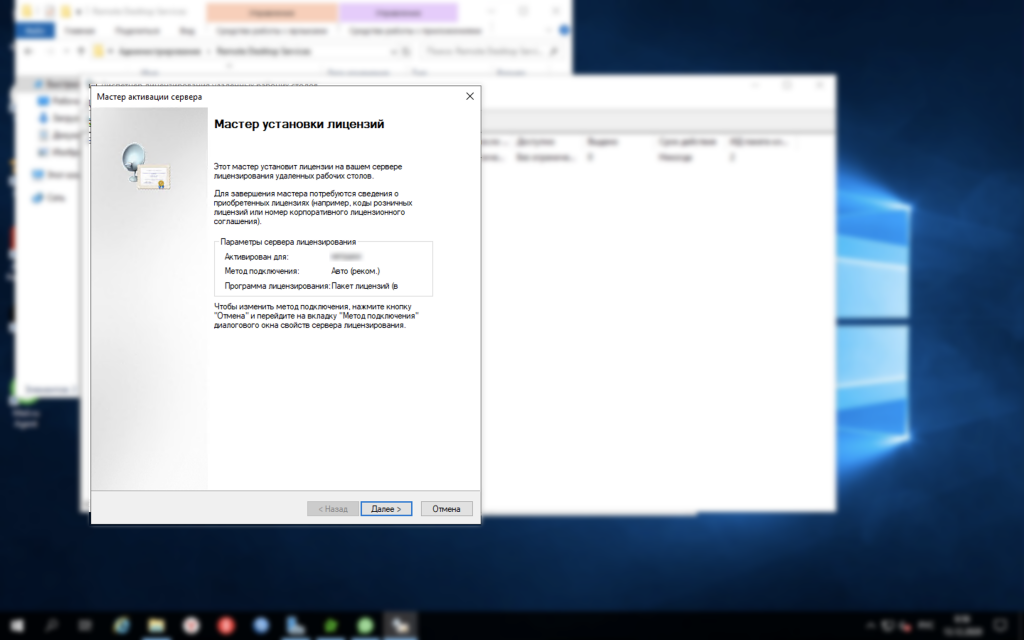

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

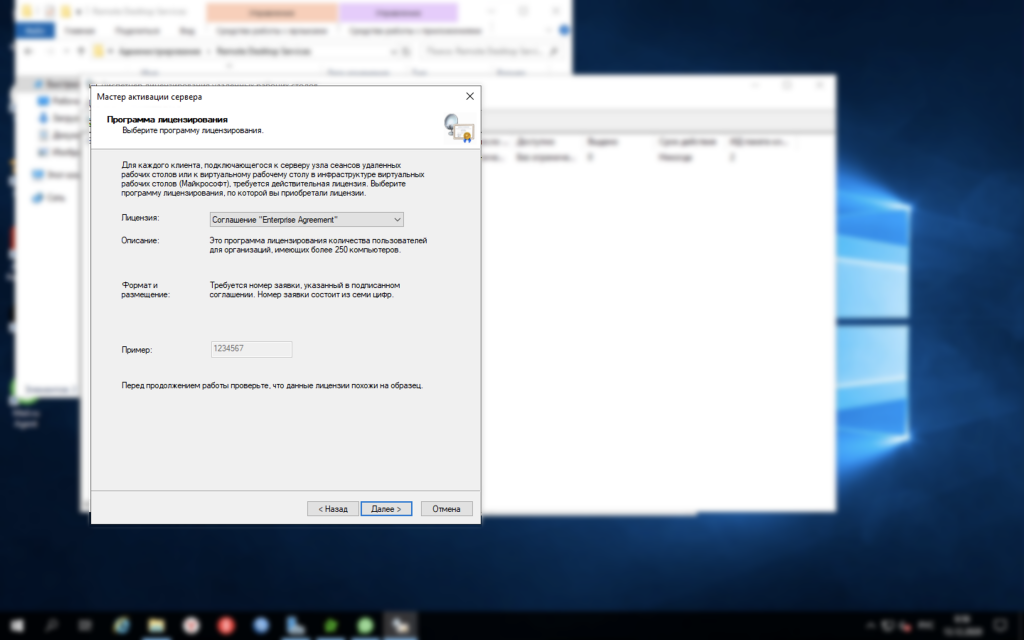

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

- Пакет лицензий (в розницу).

- Соглашение “Open License”.

- Соглашение “Select License”.

- Соглашение “Enterprise Agreement”.

- Соглашение “Campus Agreement”.

- Соглашение “School Agreement”.

- Лицензионное соглашение постановщика услуг.

- Другое соглашение.

- Лицензия Select Plus.

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

- Версию продукта ставим “Windows Server 2019”.

- Тип лицензии “Клиентская лицензия служб удаленных рабочих столов “на устройство”.

- Количество в зависимости от приобретенной вами. В нашем случае мы активируем на 10 устройств.

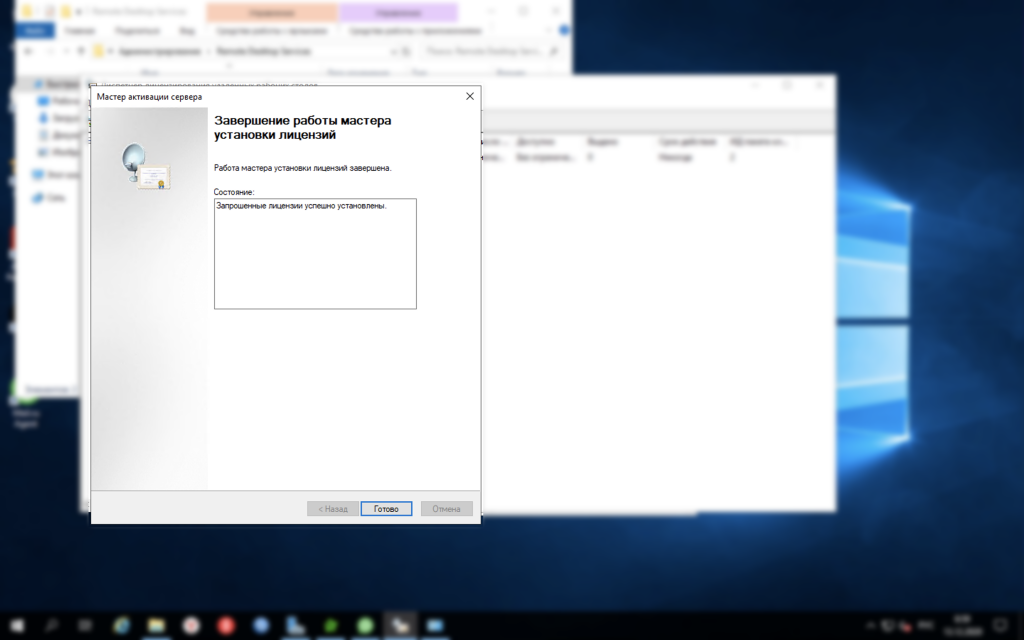

Завершаем работу мастера установки лицензий.

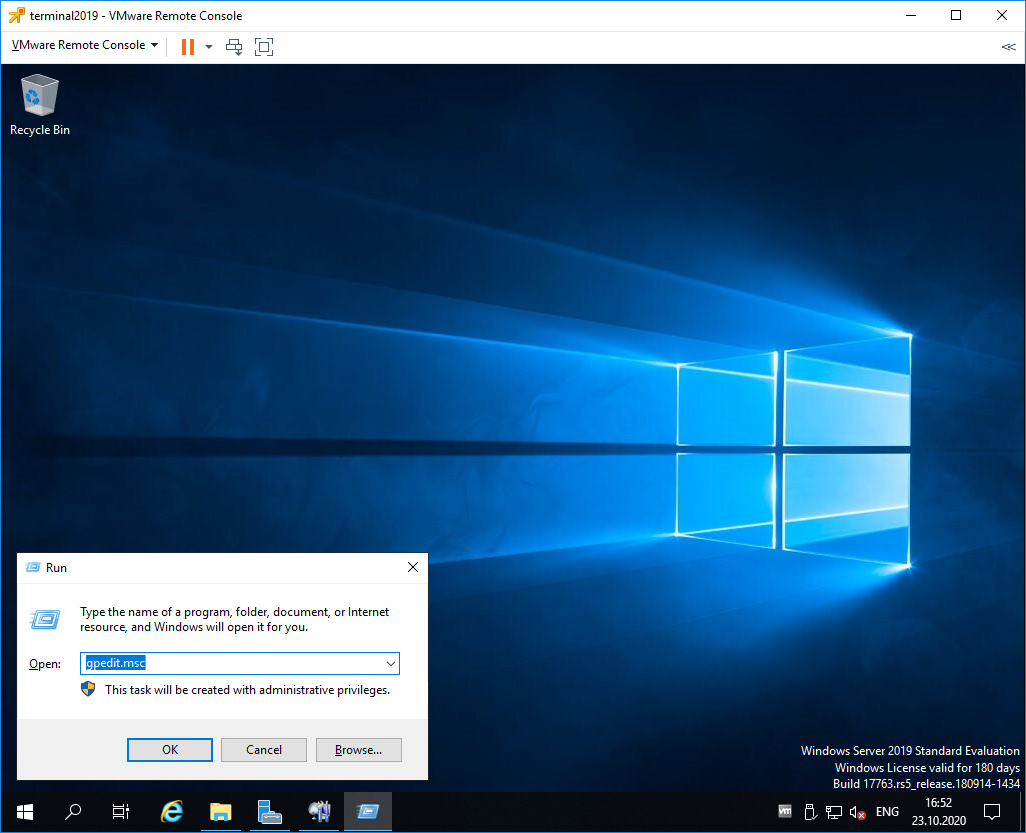

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

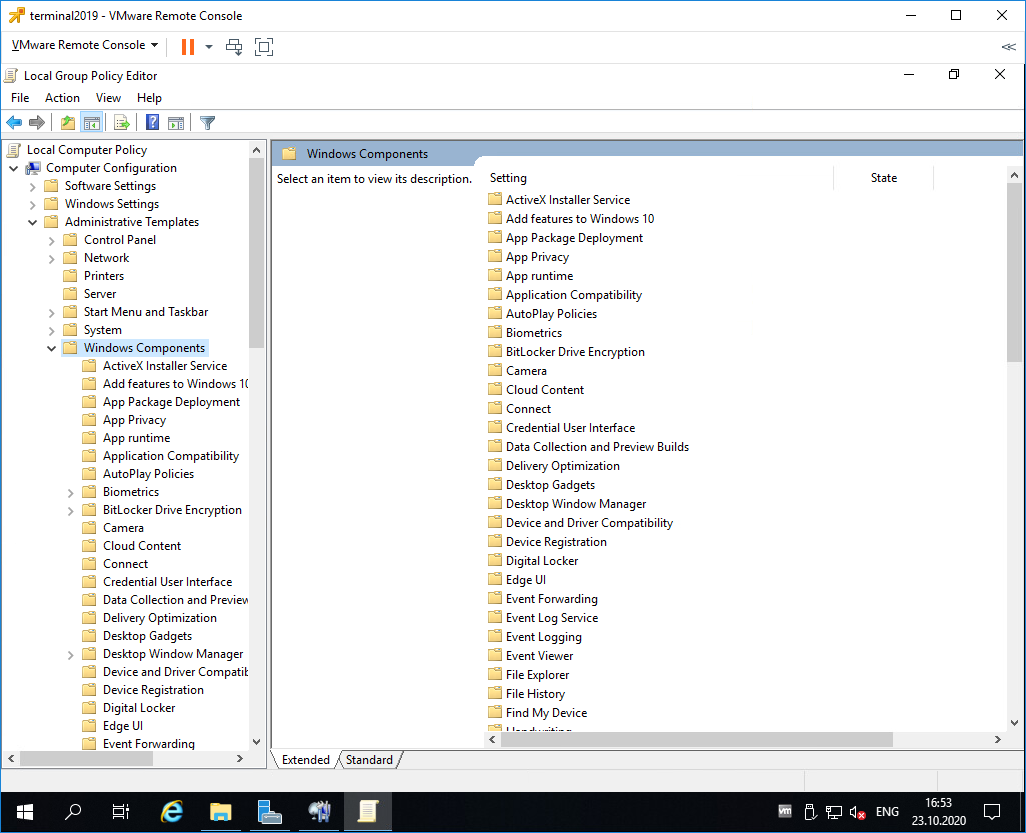

Попадаем в “Редактор локальной групповой политики”

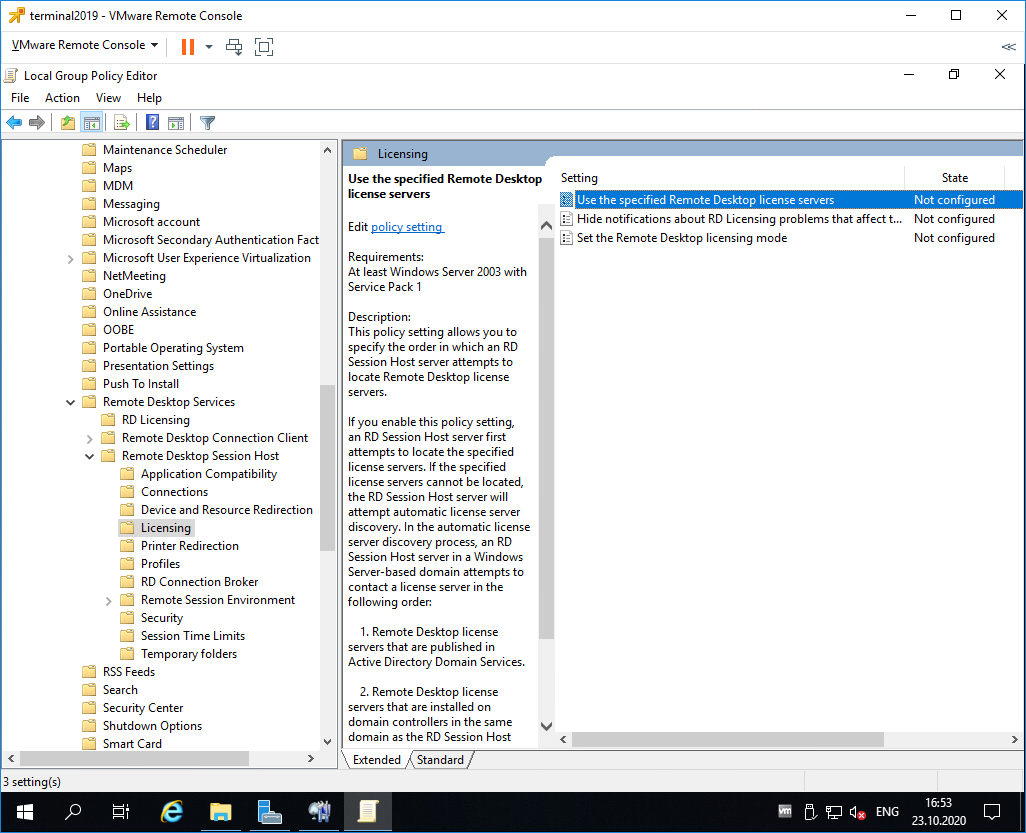

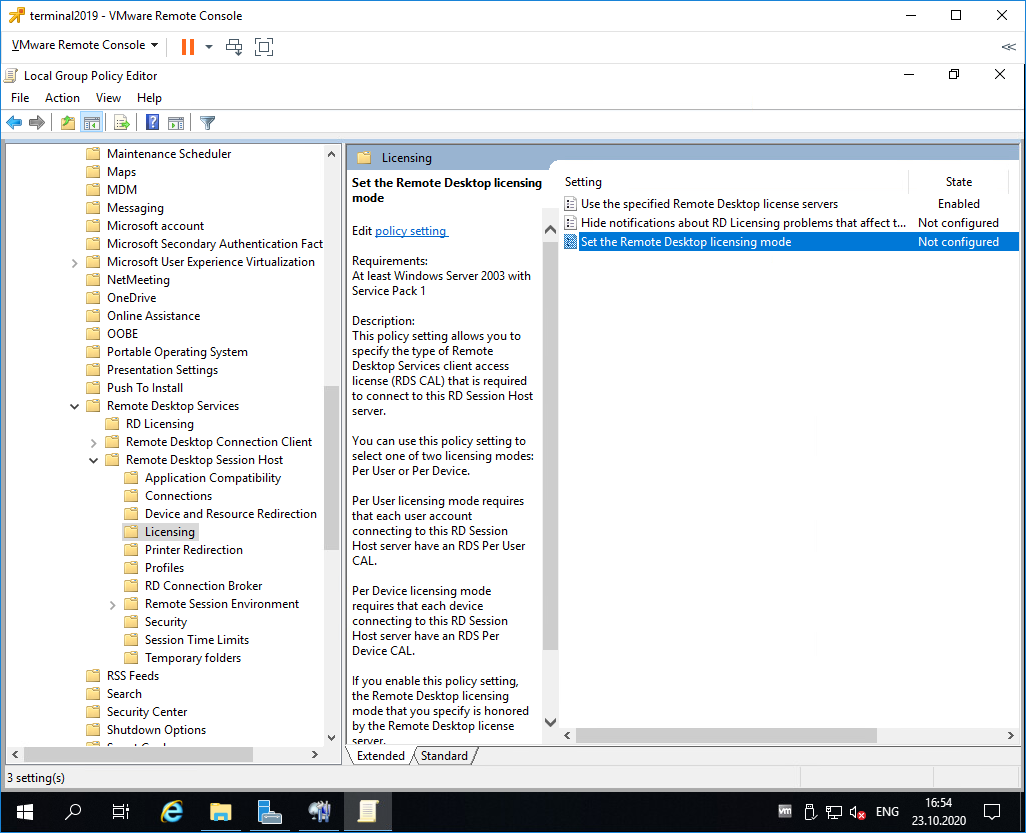

В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Использовать указанные серверы лицензирования удаленных рабочих столов.

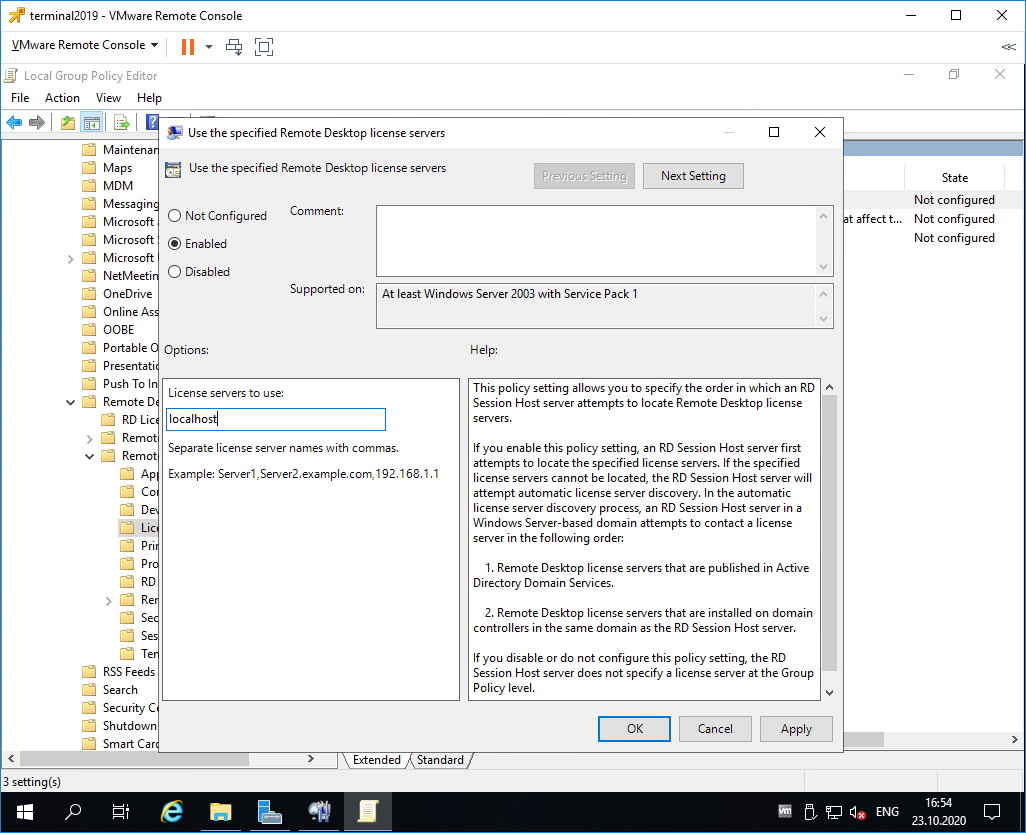

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Рисунок 4 — Использование серверов лицензирования

Для второго пункта мы переходи по следующему пути:

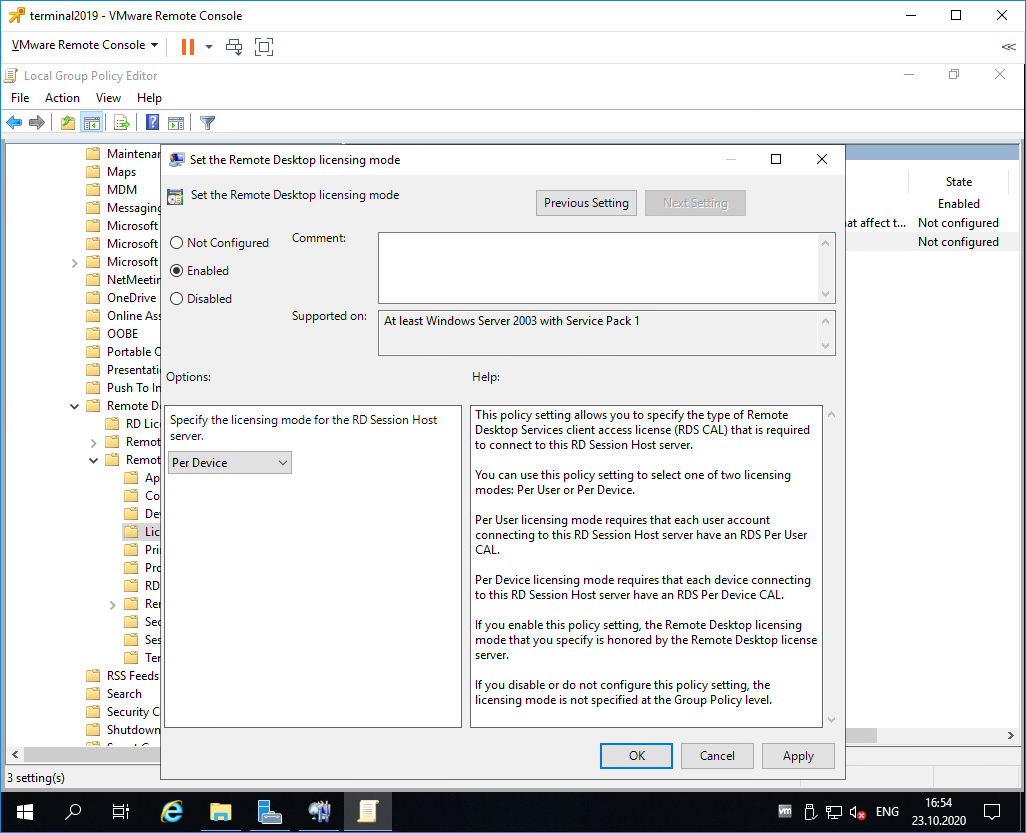

Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Служба удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Лицензирование — Задать режим лицензирования удаленных рабочих столов.

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Рисунок 5 — Задаем режим лицензирования

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Заходим в Диспетчер серверов — Средства — Remote Desktop Services — Диспетчер шлюза удаленных рабочих столов.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

Рисунок 6 — Создание политик авторизации для шлюза удаленных рабочих столов

По пунктам выбираем следующее:

- Политики авторизации — Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов.

- Политика авторизации подключений — пишем наименование политики (в нашем случае Users).

- Требования — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Перенаправление устройств — выбираем, что требуется перенаправить (мы выбрали “Включить перенаправление устройств для всех клиентских устройств”).

- Время ожидания сеанса — по умолчанию.

- Сводка по политике авторизации подключений к RD — параметры которые будут созданы в данной политике.

- Политика авторизации ресурсов — пишем наименование политики (в нашем случае TS).

- Группы пользователей — выбираем членство в группе для пользователей или компьютеров, которые смогут подключаться к серверу (в нашем случае, мы добавили группу пользователей “Пользователи удаленного рабочего стола” и “Администраторы”).

- Сетевой ресурс — можем настроить группу терминальных серверов, куда можно подключиться, выберем “Разрешить подключение пользователей к любому ресурсу (компьютеру)”.

- Разрешенные порты — если настроен нестандартный порт, то в этом пункте можно это указать, выбираем “Разрешить подключение только к порту 3389”.

- Сводка по политике авторизации ресурсов RD — параметры которые будут созданы в данной политике.

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Рисунок 7 — Оснастка диспетчера шлюза удаленных рабочих столов без сертификата

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

https://github.com/win-acme/win-acme/releases/download/v2.1.14.1/win-acme.v2.1.14.996.x64.trimmed.zip

Копируем в папку C:Scriptswin-acme

Создаем 3 bat-файла:

- Файл «C:Scriptswin-acmeRegister.bat»

Файл «C:Scriptswin-acmeRegister.bat»

@echo off

rem powershell.exe

:: Ввод данных:

set /p commonname_Data="Enter Domain name(exampe : v0162.esit.info) : "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Get-WebBinding | Remove-WebBinding"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 443 -Protocol https -SslFlags 0 -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "New-WebBinding -Name 'Default Web Site' -Port 80 -Protocol http -IPAddress "*" -HostHeader "*" "

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:443:*" -PropertyName HostHeader -Value '%commonname_Data%'"

powershell -ExecutionPolicy Bypass -NoLogo -NoProfile -Command "Set-WebBinding -Name 'Default Web Site' -BindingInformation "*:80:*" -PropertyName HostHeader -Value '%commonname_Data%'"

@echo on

"C:Scriptswin-acmewacs.exe" --installation script --target iissite --siteid 1 --commonname %commonname_Data% --emailaddress [email protected] --accepttos --script "./scripts/PSScript.bat" --scriptparameters "./scripts/ImportRDGateway.ps1 {5}"

- Файл «C:Scriptswin-acmeScriptsPSScript.bat»

Листинг:

powershell.exe -ExecutionPolicy RemoteSigned -File %*

- После этого запускаем «C:Scriptswin-acmeRegister.bat».

- Вводим домен на котором находится наш шлюз удаленных рабочих столов.

- Если всё получилось, то в оснастке шлюза удаленных рабочих столов должен появится созданный сертификат, а в консоли — готовый результат.

- Элемент маркированного списка

Рисунок 8 — Сертификат успешно установлен

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

- В окне “Выполнить” вводим команду “control userpasswords2”.

- Нажимаем “Дополнительно”.

- Выбираем папку “Пользователи” переходим в “Дополнительные действия” и нажимаем “Новый пользователь”.

- Вводим требуемые поля.

Рисунок 9 — Добавление нового пользователя

Создаем нового пользователя и добавляем его в группу “Пользователи удаленного рабочего стола”, для этого заходим в Панель управления — Система — Настройка удаленного рабочего стола — Выбрать пользователей — Добавить.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

На машине, с которой будем подключаться к серверу, ищем утилиту “Подключение к удаленному рабочему столу” на Windows 10 она находится по следующему расположению: Пуск — Стандартные — Windows — Подключение к удаленному рабочему столу.

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS”

Пользователя указываем, которого создали (EFSOL-TSefsol_it).

Далее, чтобы указать адрес шлюза удаленных рабочих столов, переходим во вкладку “Дополнительно” нажимаем “Параметры” вводим в окне Имя сервера наше доменное — “gorbach.esit.info”.

Рисунок 10 — Подключение к шлюзу удаленных рабочих столов

Нажимаем “ОК” и “Подключить”.

При подключении к удаленному рабочему столу — может появится сообщение о сертификате, мы на него соглашаемся.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.

Также мы готовы предложить готовый терминальный сервер в аренду. Конфигурации подобраны для комфортной работы в 1С, офисных приложениях и другом ПО.

Find out the most convenient ways to enable Remote Desktop

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on January 24, 2023

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- Remote Desktop is an incredibly useful feature employed by a large number of users for seamless remote access.

- The fastest way to enable Remote Desktop on Windows Server is from the Server Manager GUI.

- Some users also rely on third-party tools to enable Remote Desktop, and we have the perfect one for you.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

Remote Desktop Connection is a protocol that helps you to connect to another computer that is available at a remote location. But, some users are experiencing problems while enabling Remote Desktop on Windows Server.

So, if you were planning to enable the functionality and remotely access the computer, there are quite a few ways to do that. Read the following sections to learn more about it and choose a method that seems the most convenient.

Does Windows Server 2019 have Remote Desktop?

Yes, Windows Server 2019 does support the functionality and allows users to enable the Remote Desktop feature seamlessly. Though remember, Windows Server 2019 has Remote Desktop turned off by default for security reasons.

So, users need to first manually enable it before being able to connect, access, and control the computer through another device.

How do I enable Remote Desktop in Windows Server 2019?

1. Use PowerShell

- Press the Windows key, search for Windows PowerShell, right-click on the relevant search result, and select Run as Administrator.

- Paste the following command in PowerShell and hit Enter:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0 - By default, remote desktop connections are blocked by the Windows Firewall. Execute the following command to configure the firewall to allow remote desktop connections:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

This is, by far, the quickest method to enable Remote Desktop in Windows Server 2019. If due to some reason, you are experiencing problems, use the Server Manager GUI to enable Remote Desktop connections as illustrated next.

2. Use Server Manager GUI

- First, log in to the server as a local administrator.

- Now, search for Server Manager in the Start menu, and launch it.

- Next, select Local Server from the navigation pane on the left, and then click on the Disabled option next to Remote Desktop.

- Tick the Allow remote connections to this computer option.

- You will now see the Remote Desktop firewall exception warning. Click the Select Users button to add allowed users.

- Now add the Username and hit the Check names button. Finally, click OK to save the changes.

That’s it! If the changes don’t reflect right away, perform a quick refresh, and you will find that Remote Desktop is enabled on Windows Server.

3. Use Command Prompt

- Press Windows + R to open Run, type cmd in the text field, and hit Enter.

- Now, paste the following command and hit Enter:

SystemPropertiesRemote - Under the Remote tab, tick the checkbox for Allow remote connections to this computer, and click on OK to save the changes.

If none of the solutions were helpful, you could use Mikogo for secure remote desktop services. The tool offers a wide range of other features, each simplifying one task or the other.

In case you are experiencing problems with it, find out what to do when Remote Desktop is not working.

If you have any queries or want to share feedback for this guide, drop a comment below.

Newsletter

Find out the most convenient ways to enable Remote Desktop

by Milan Stanojevic

Milan has been enthusiastic about technology ever since his childhood days, and this led him to take interest in all PC-related technologies. He’s a PC enthusiast and he… read more

Updated on January 24, 2023

Reviewed by

Alex Serban

After moving away from the corporate work-style, Alex has found rewards in a lifestyle of constant analysis, team coordination and pestering his colleagues. Holding an MCSA Windows Server… read more

- Remote Desktop is an incredibly useful feature employed by a large number of users for seamless remote access.

- The fastest way to enable Remote Desktop on Windows Server is from the Server Manager GUI.

- Some users also rely on third-party tools to enable Remote Desktop, and we have the perfect one for you.

XINSTALL BY CLICKING THE DOWNLOAD FILE

This software will repair common computer errors, protect you from file loss, malware, hardware failure and optimize your PC for maximum performance. Fix PC issues and remove viruses now in 3 easy steps:

- Download Restoro PC Repair Tool that comes with Patented Technologies (patent available here).

- Click Start Scan to find Windows issues that could be causing PC problems.

- Click Repair All to fix issues affecting your computer’s security and performance

- Restoro has been downloaded by 0 readers this month.

Remote Desktop Connection is a protocol that helps you to connect to another computer that is available at a remote location. But, some users are experiencing problems while enabling Remote Desktop on Windows Server.

So, if you were planning to enable the functionality and remotely access the computer, there are quite a few ways to do that. Read the following sections to learn more about it and choose a method that seems the most convenient.

Does Windows Server 2019 have Remote Desktop?

Yes, Windows Server 2019 does support the functionality and allows users to enable the Remote Desktop feature seamlessly. Though remember, Windows Server 2019 has Remote Desktop turned off by default for security reasons.

So, users need to first manually enable it before being able to connect, access, and control the computer through another device.

How do I enable Remote Desktop in Windows Server 2019?

1. Use PowerShell

- Press the Windows key, search for Windows PowerShell, right-click on the relevant search result, and select Run as Administrator.

- Paste the following command in PowerShell and hit Enter:

Set-ItemProperty -Path 'HKLM:SystemCurrentControlSetControlTerminal Server' -name "fDenyTSConnections" -value 0 - By default, remote desktop connections are blocked by the Windows Firewall. Execute the following command to configure the firewall to allow remote desktop connections:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

This is, by far, the quickest method to enable Remote Desktop in Windows Server 2019. If due to some reason, you are experiencing problems, use the Server Manager GUI to enable Remote Desktop connections as illustrated next.

2. Use Server Manager GUI

- First, log in to the server as a local administrator.

- Now, search for Server Manager in the Start menu, and launch it.

- Next, select Local Server from the navigation pane on the left, and then click on the Disabled option next to Remote Desktop.

- Tick the Allow remote connections to this computer option.

- You will now see the Remote Desktop firewall exception warning. Click the Select Users button to add allowed users.

- Now add the Username and hit the Check names button. Finally, click OK to save the changes.

That’s it! If the changes don’t reflect right away, perform a quick refresh, and you will find that Remote Desktop is enabled on Windows Server.

3. Use Command Prompt

- Press Windows + R to open Run, type cmd in the text field, and hit Enter.

- Now, paste the following command and hit Enter:

SystemPropertiesRemote - Under the Remote tab, tick the checkbox for Allow remote connections to this computer, and click on OK to save the changes.

If none of the solutions were helpful, you could use Mikogo for secure remote desktop services. The tool offers a wide range of other features, each simplifying one task or the other.

In case you are experiencing problems with it, find out what to do when Remote Desktop is not working.

If you have any queries or want to share feedback for this guide, drop a comment below.

Newsletter

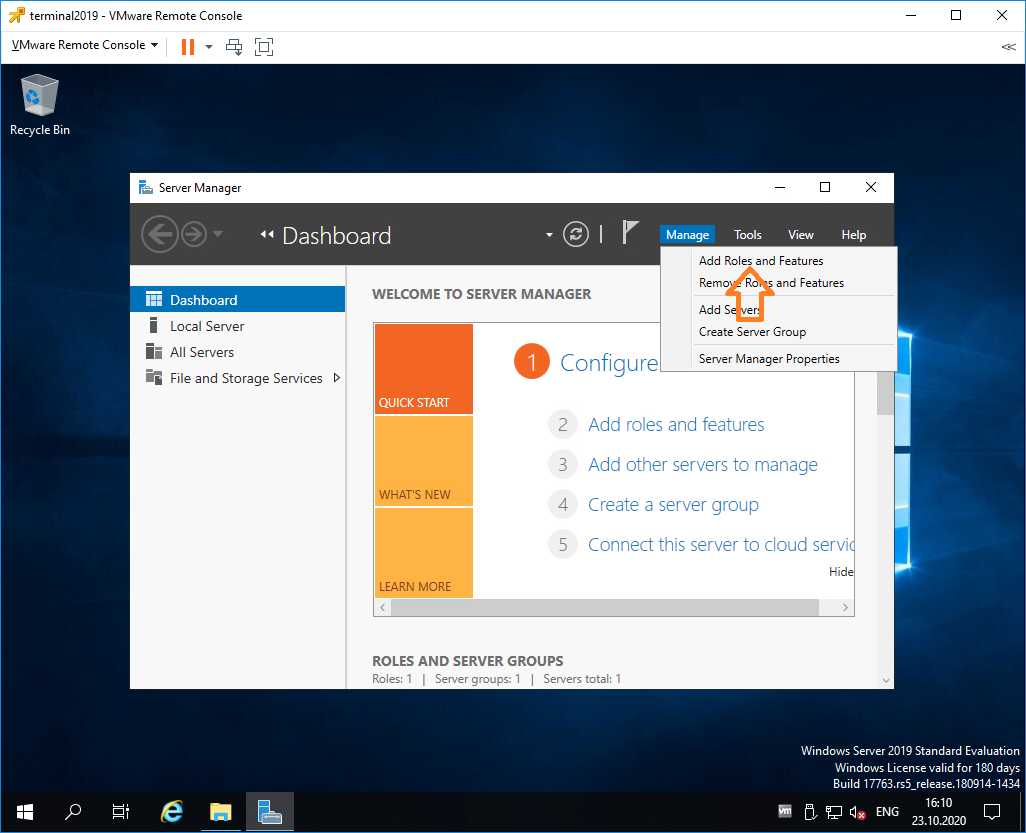

Установим роли терминального сервера на Windows Server 2019 и лицензируем. Маленькая тонкость — сервер не в домене.

Подготовка Windows Server 2019

Для начала установим сам сервер. Всё необходимое вынесено в отдельную статью:

Установка Windows Server 2019 на виртуальную машину VMware

Не забываем про настройку:

Первоначальная настройка Windows Server 2019

Итак, операционная система установлена и настроена. Сервер в рабочей группе WORKGROUP.

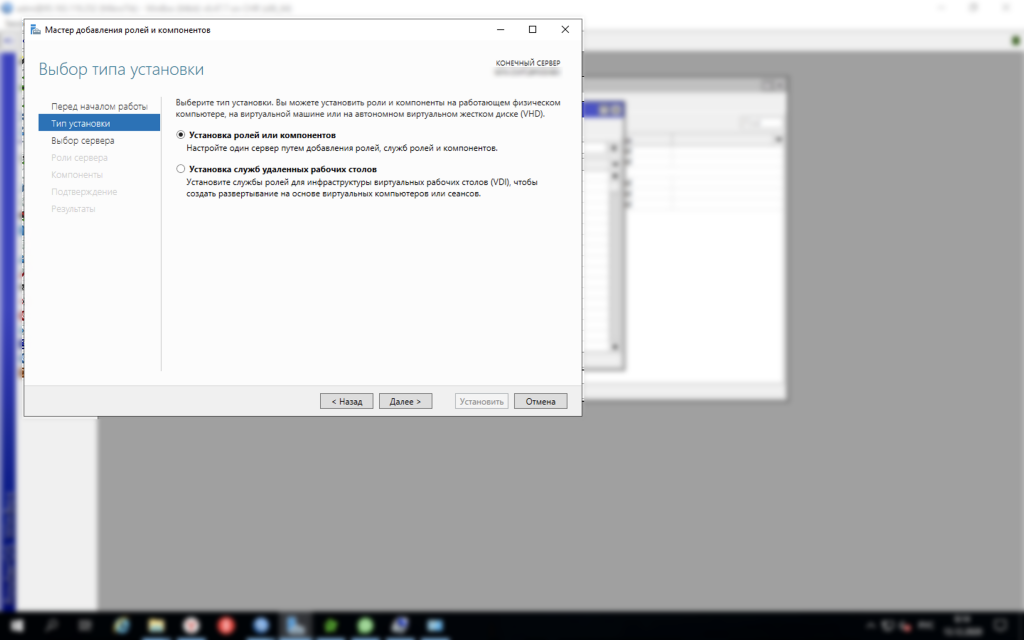

Установка роли терминального сервера

Нам понадобится установить две роли, можно выполнить установку одновременно, я предлагаю инструкцию с минимальным количеством перезагрузок.

Роль Remote Desktop Licensing

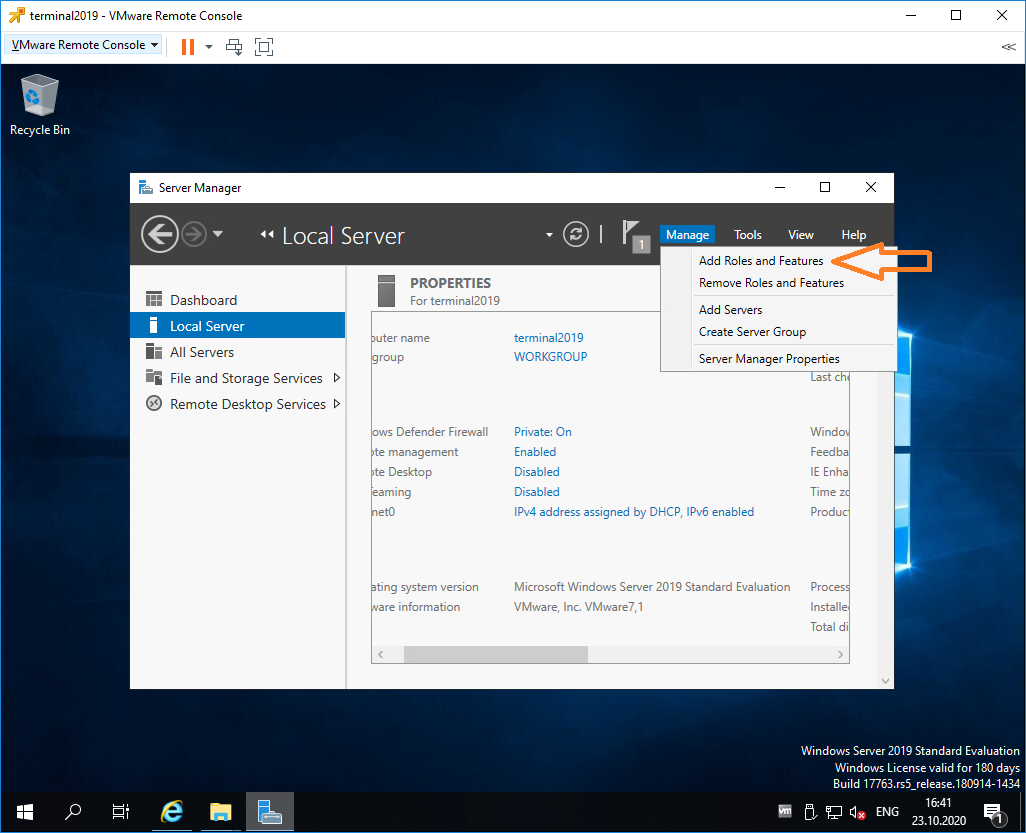

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

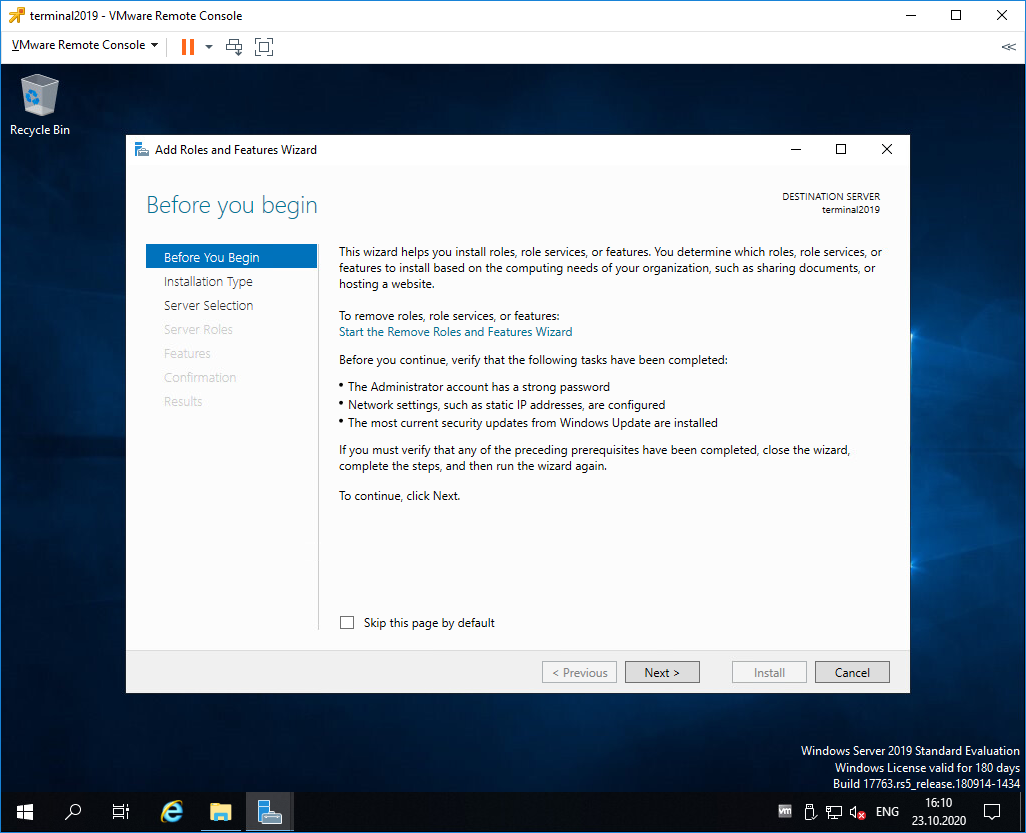

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

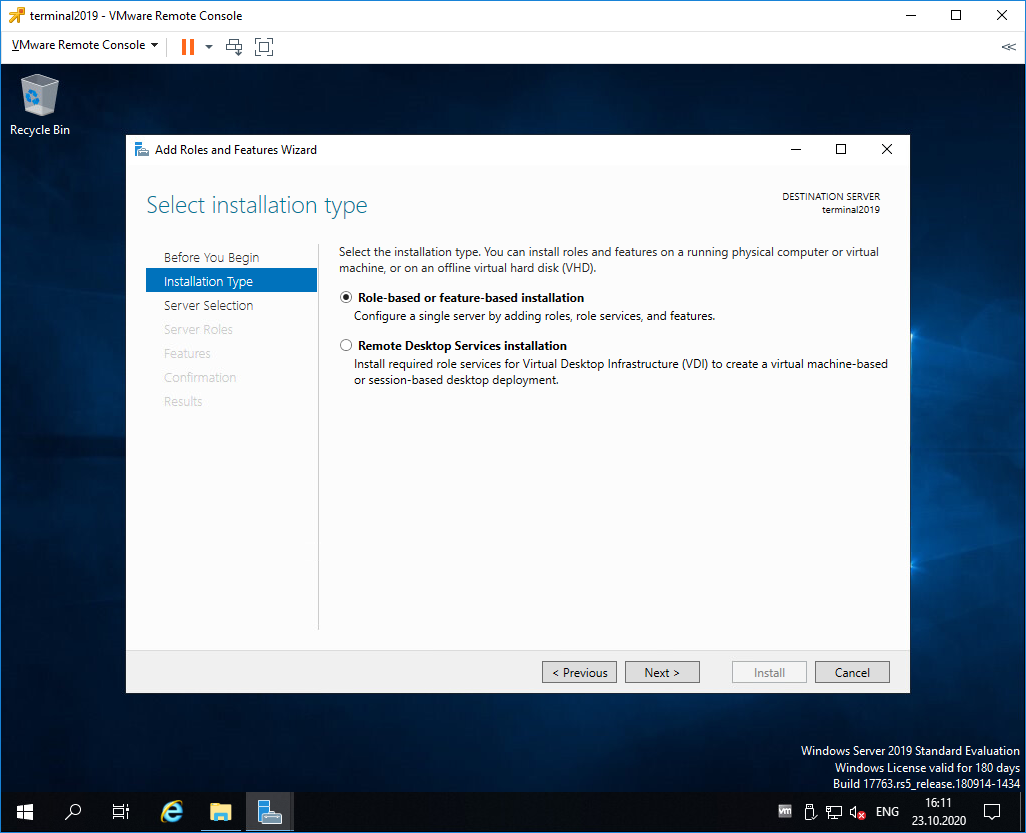

Попадаем в раздел Installation Type. Для установки сервиса удаленных рабочих столов предусмотрен специальный мастер Remote Desktop Services installation, но нам не удастся его использовать, поскольку сервер не в домене. Выбираем Role-based or feature-based installation. Next.

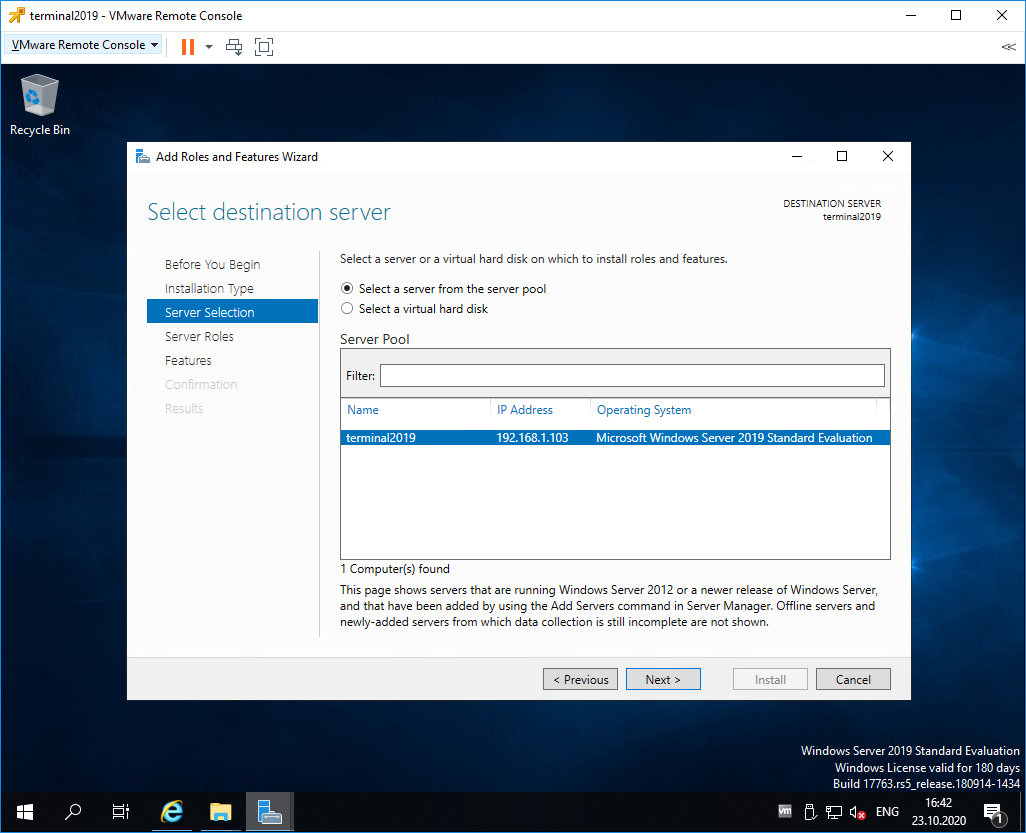

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

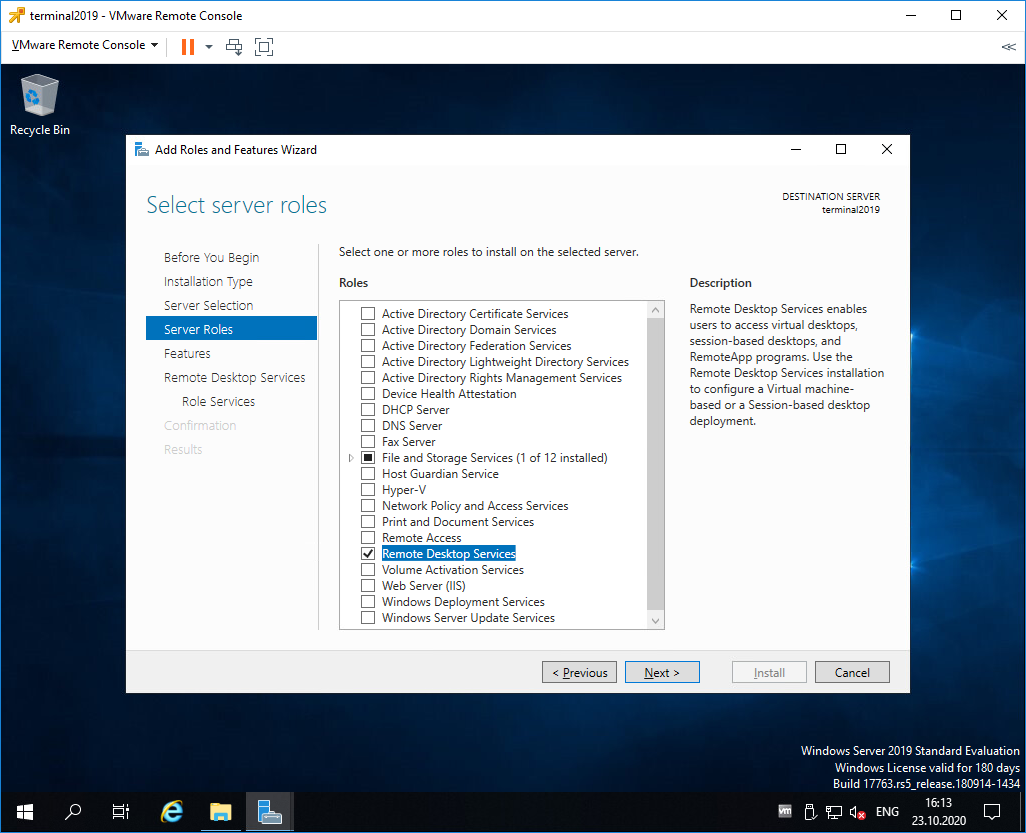

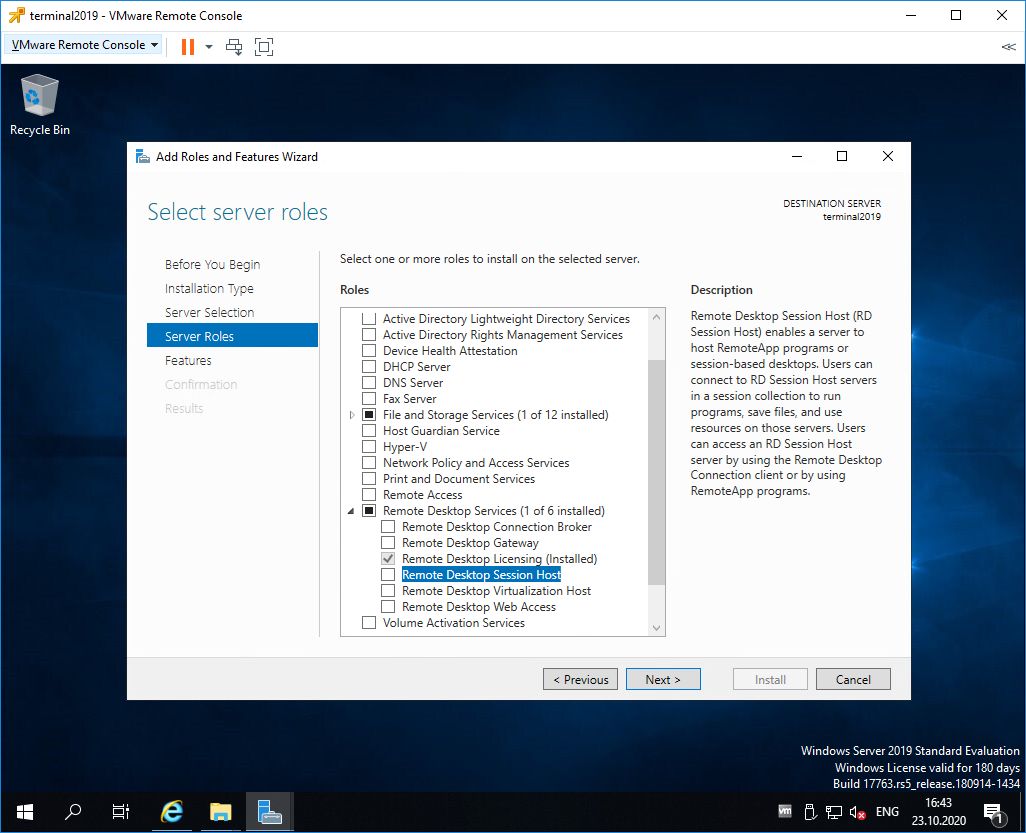

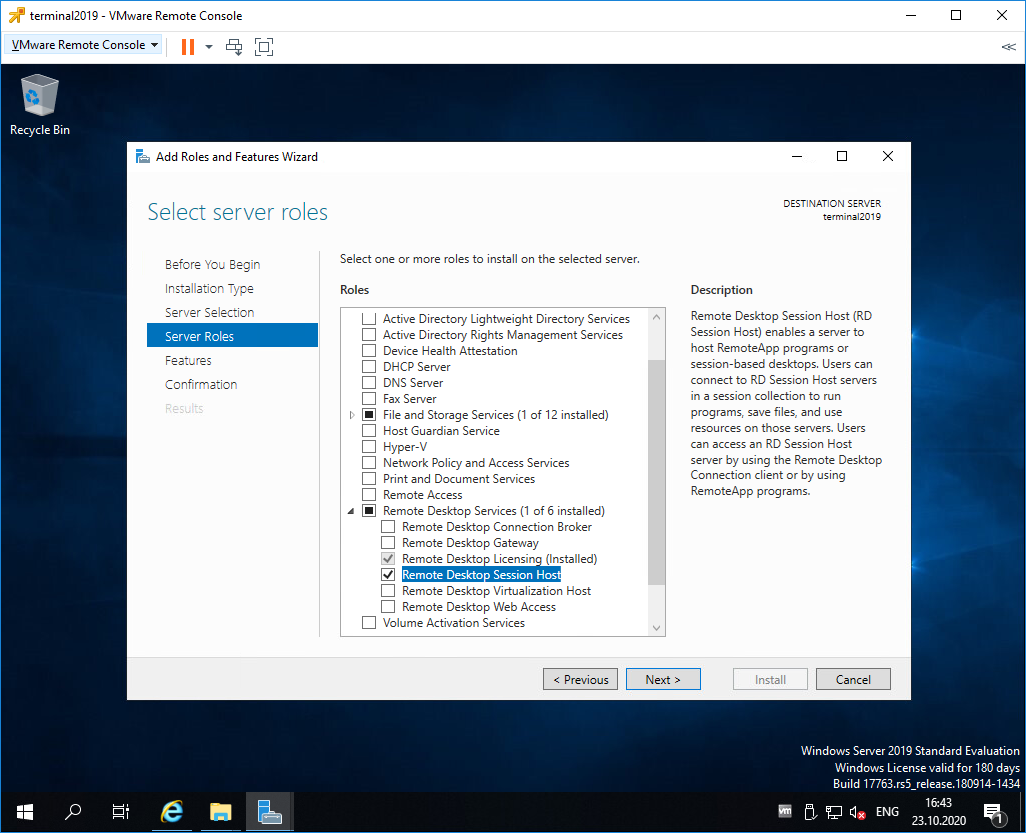

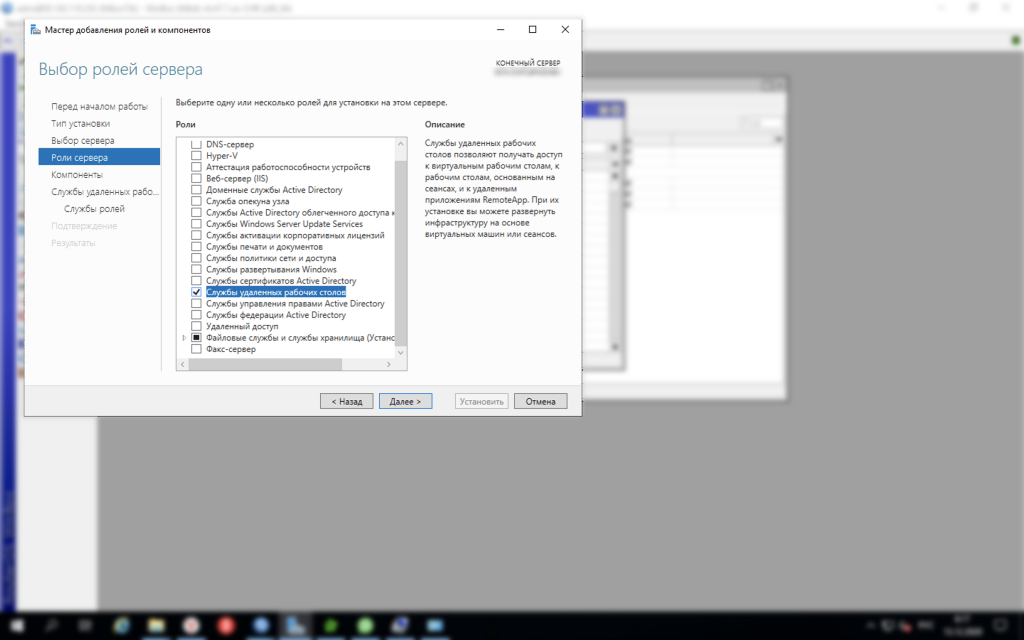

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Services. Next.

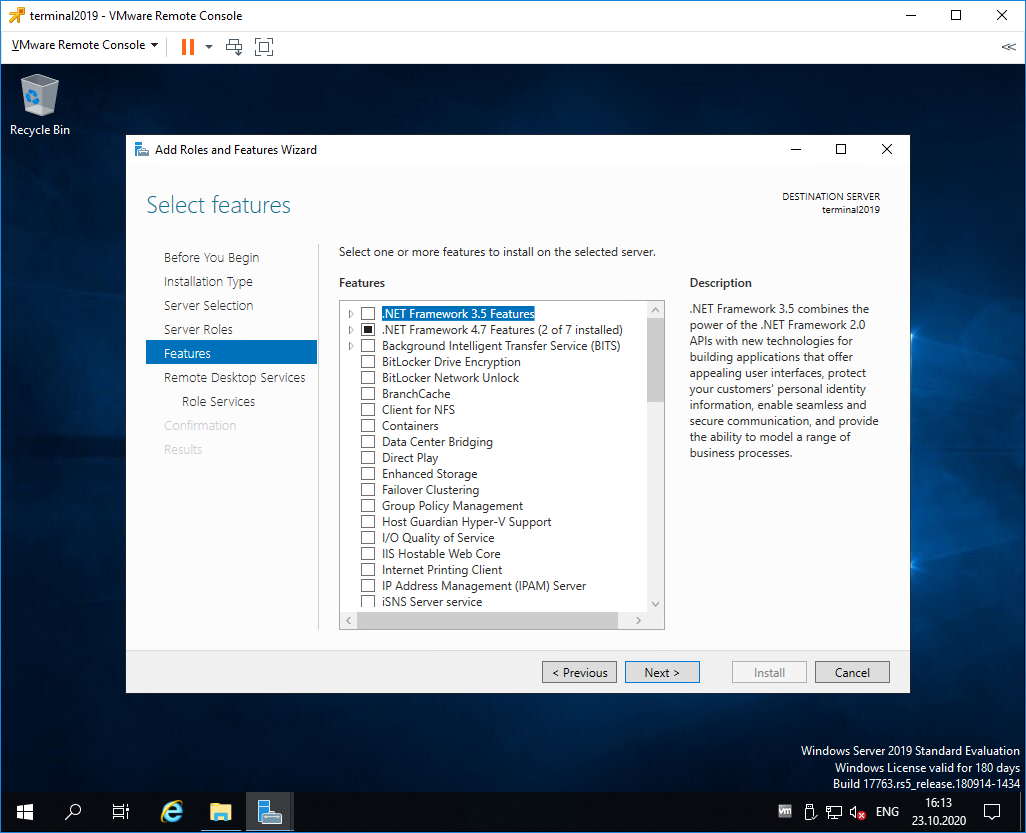

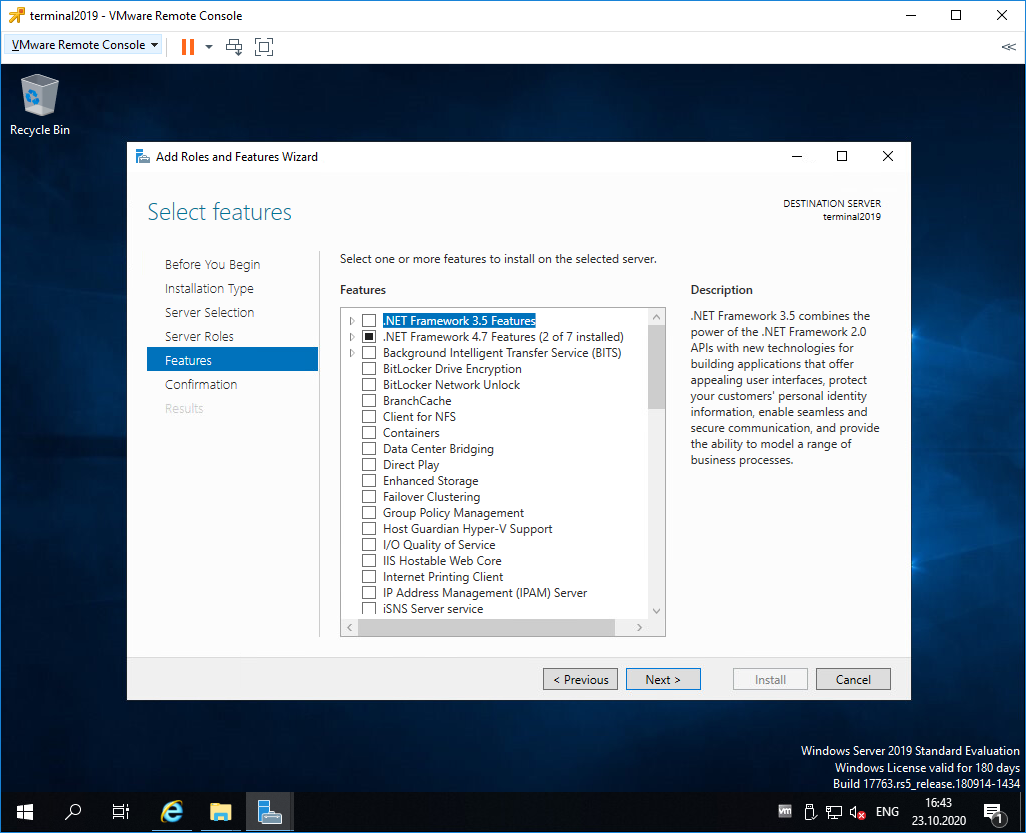

Попадаем в раздел Features. Здесь ничего дополнительно не выбираем. Next.

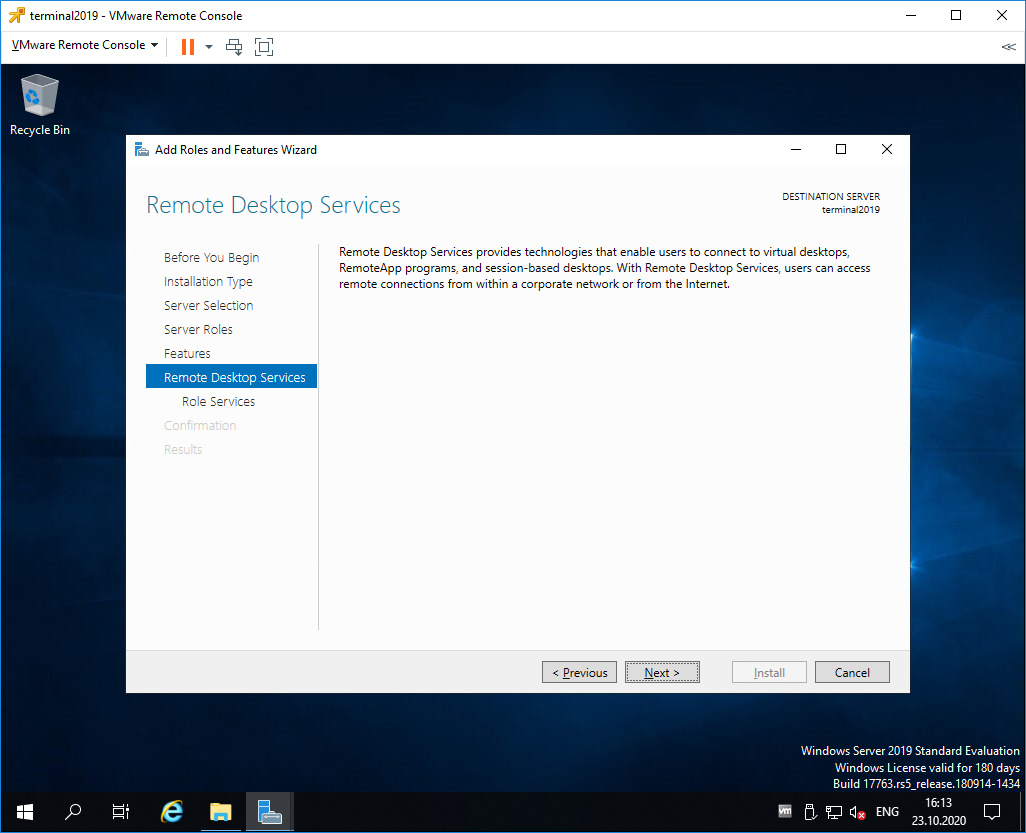

Попадаем в раздел Remote Desktop Services. Ненужное нам окошко. Next.

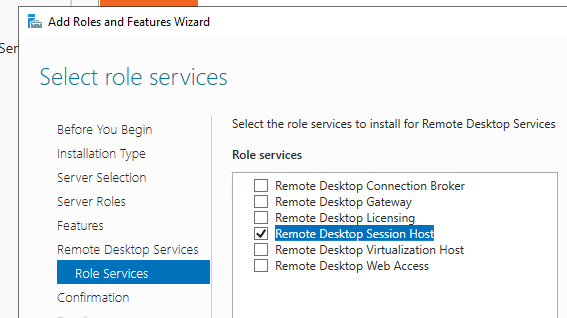

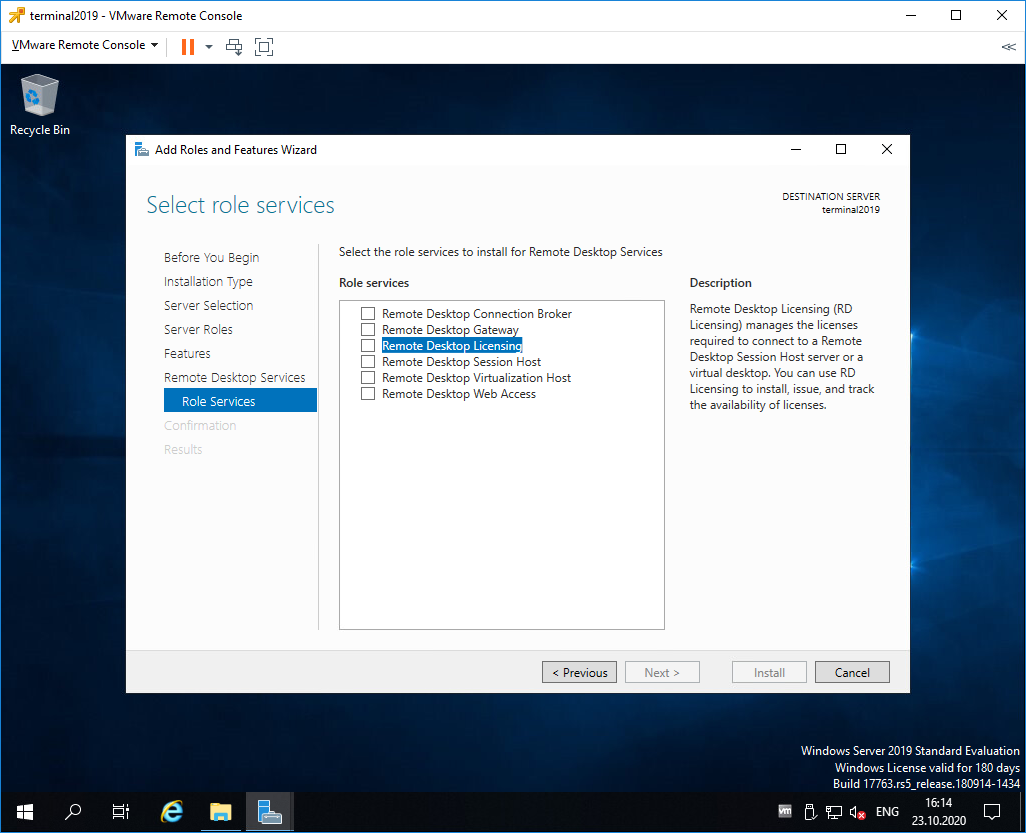

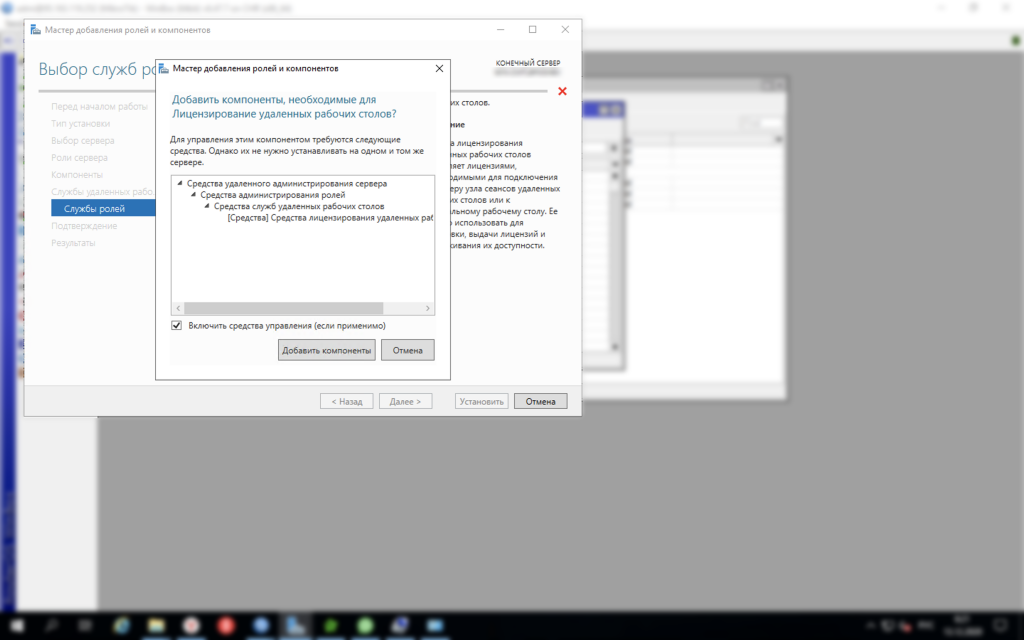

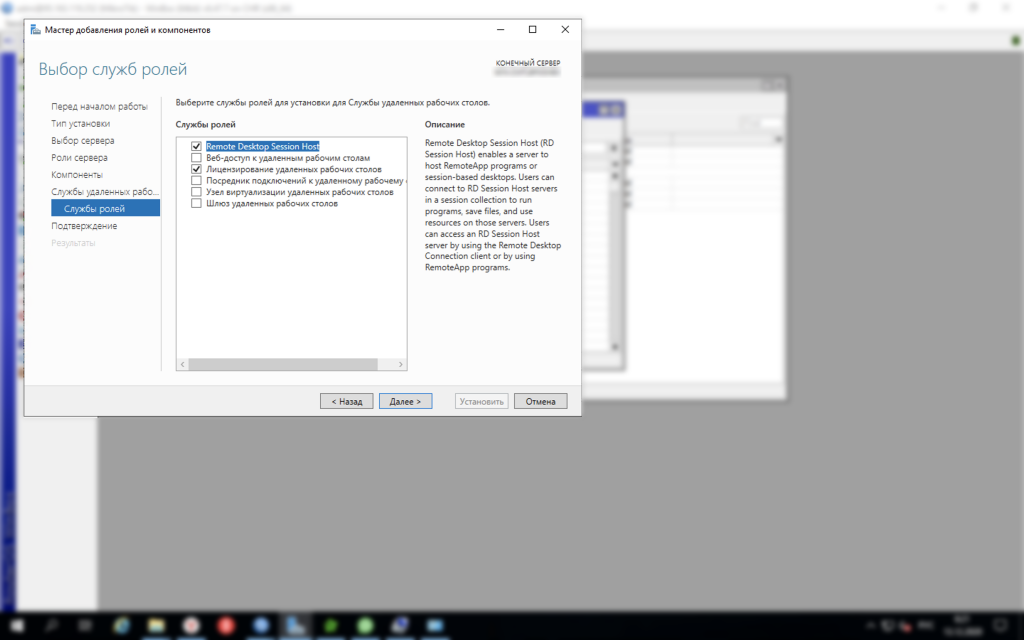

Попадаем в раздел Role Services. Первая роль, которую нам нужно установить, это Remote Desktop Licensing. Выделяем галкой.

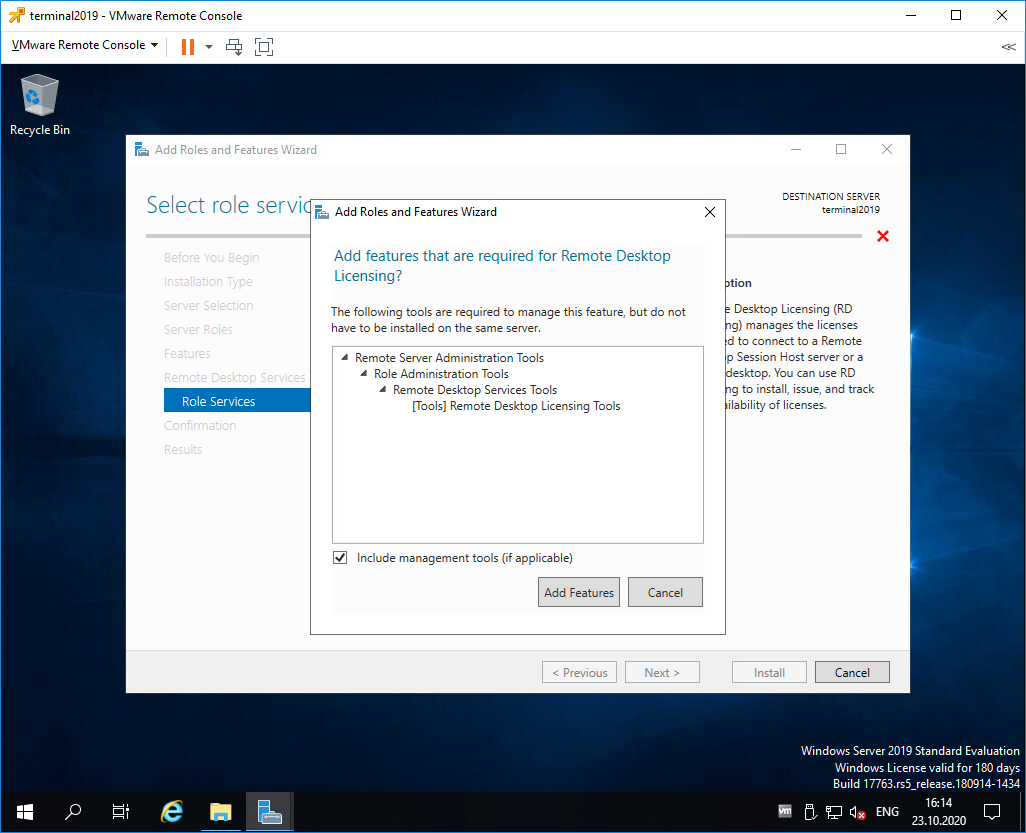

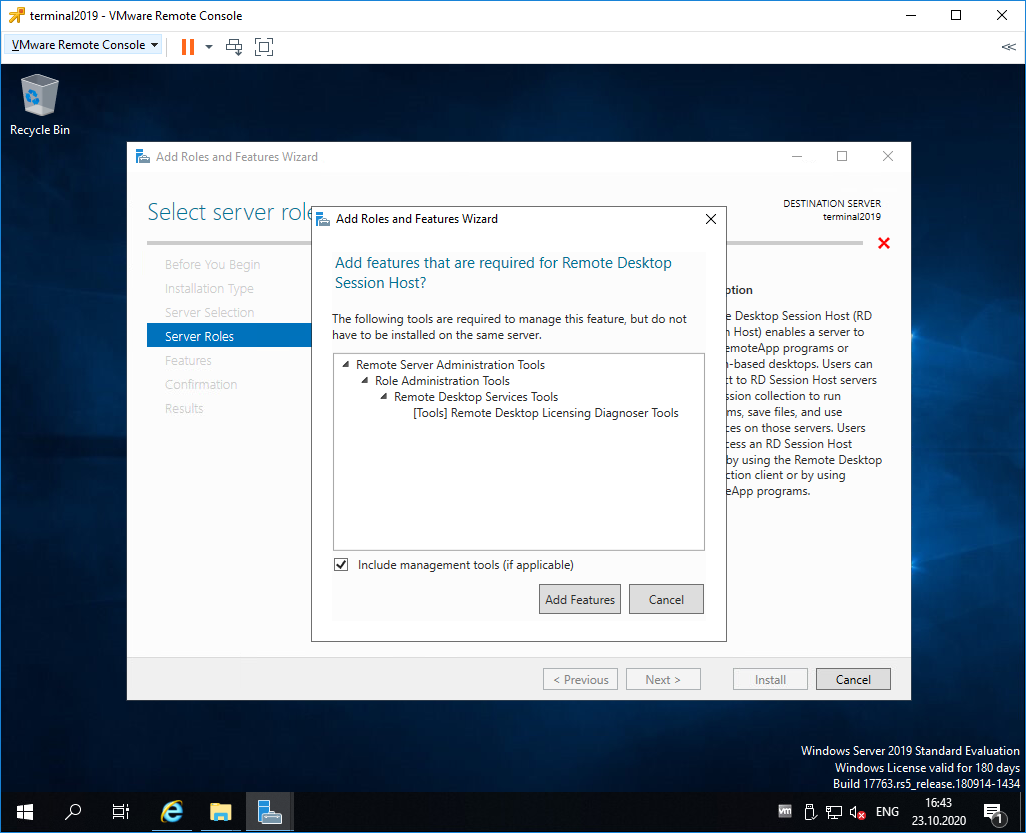

Нам предлагают установить дополнительные фичи, которые требуются для данной роли. Соглашаемся, Add Features.

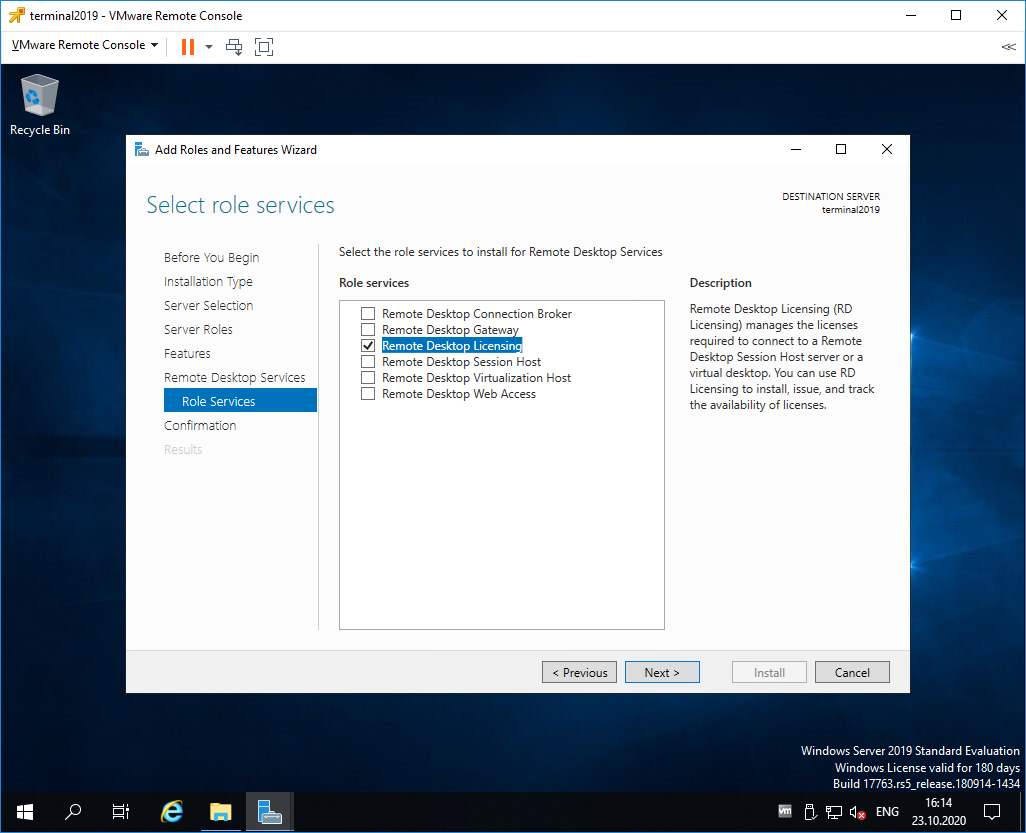

Remote Desktop Licensing выделено галкой, Next.

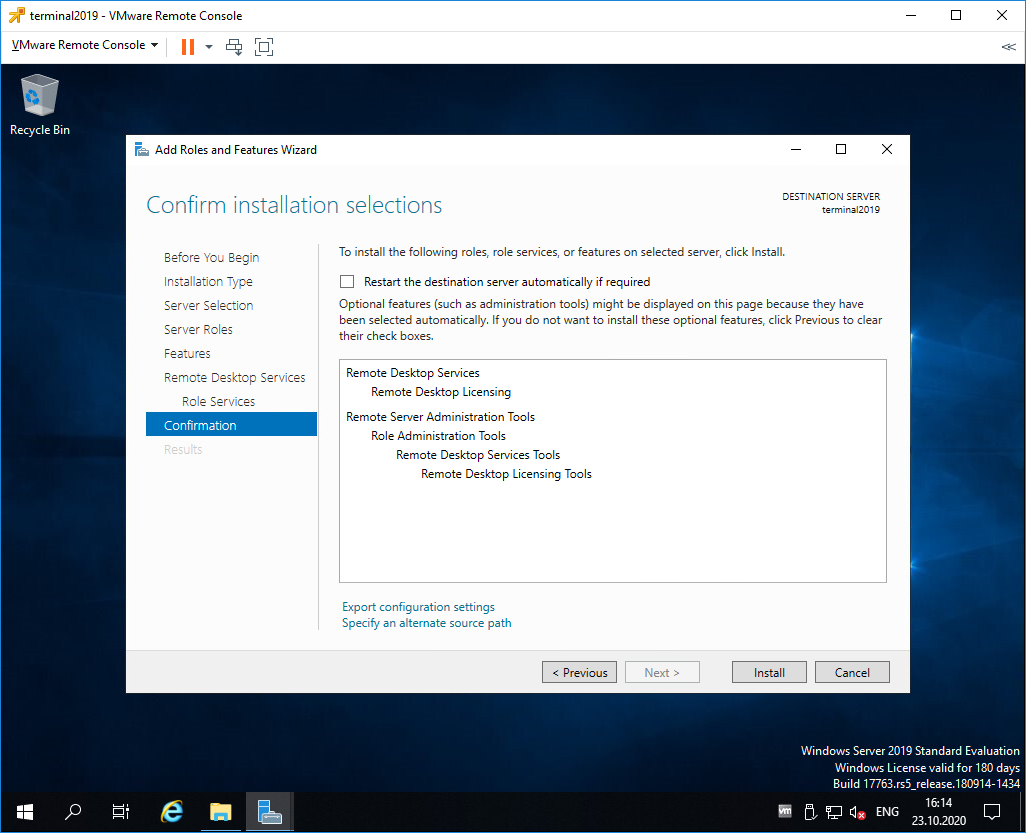

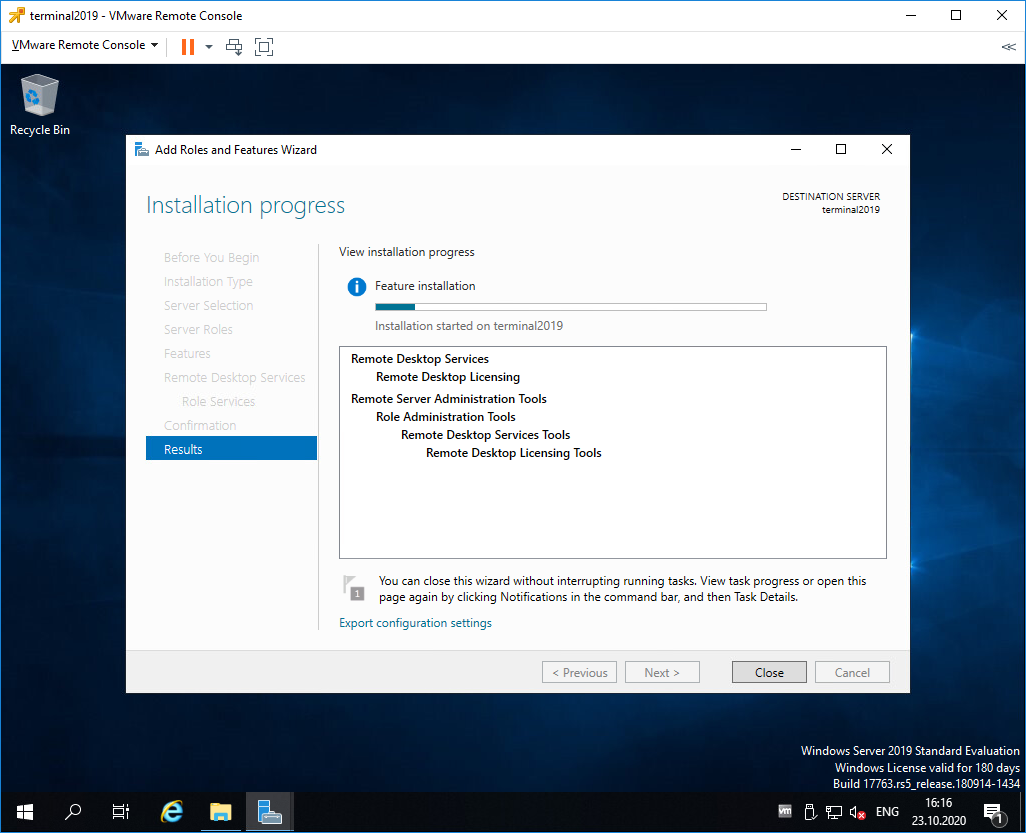

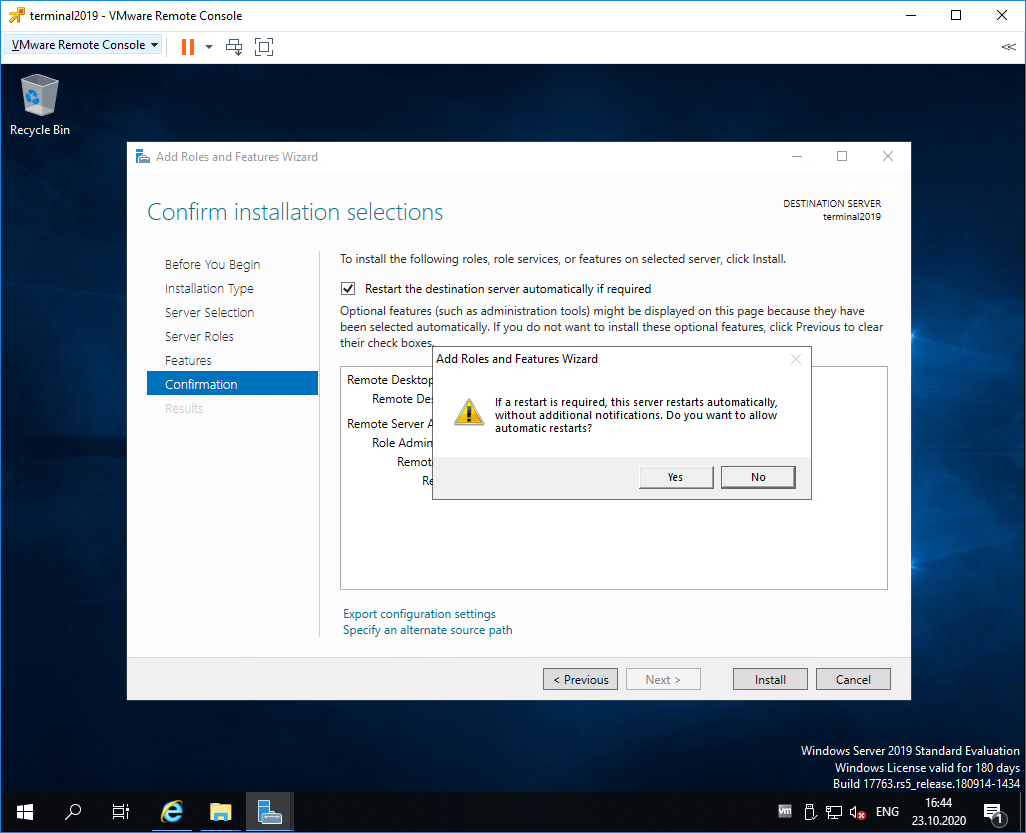

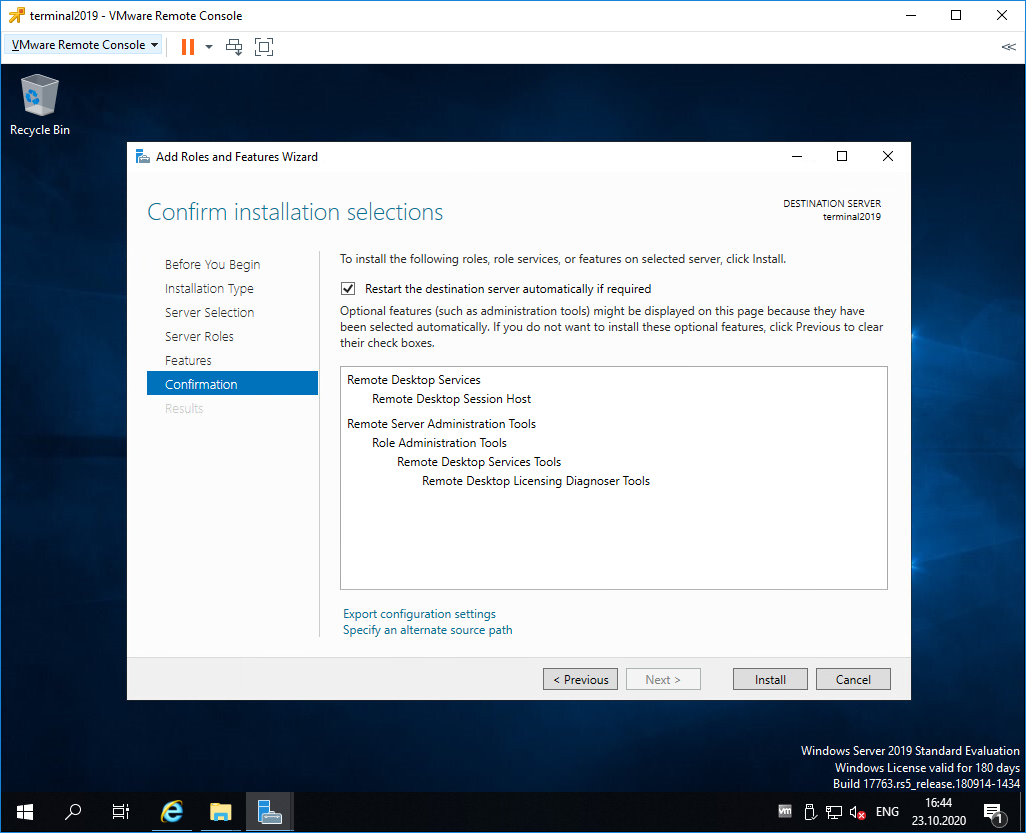

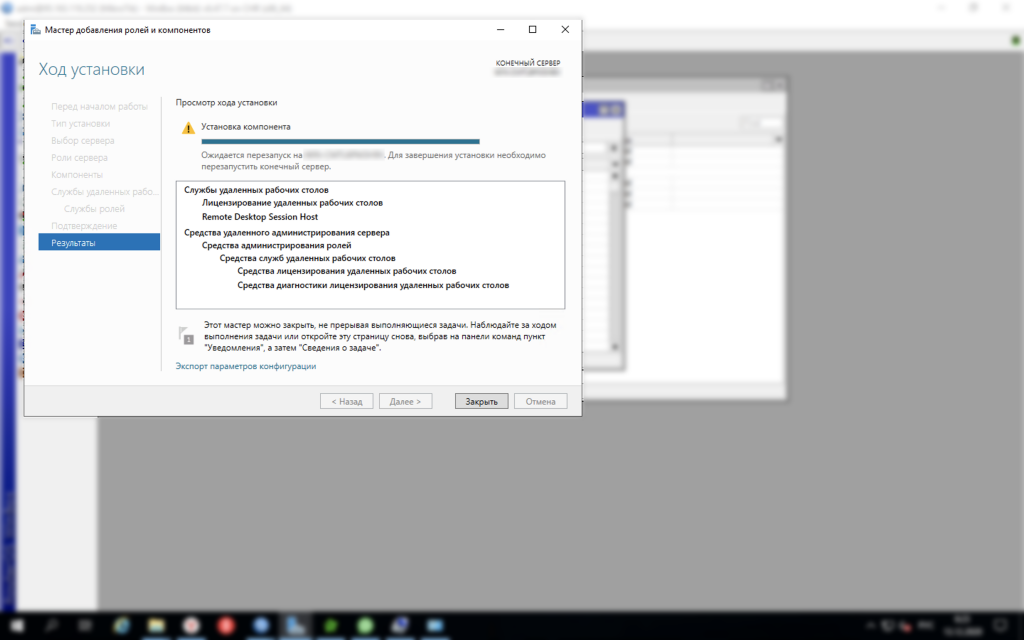

Попадаем в раздел Confirmation. Install.

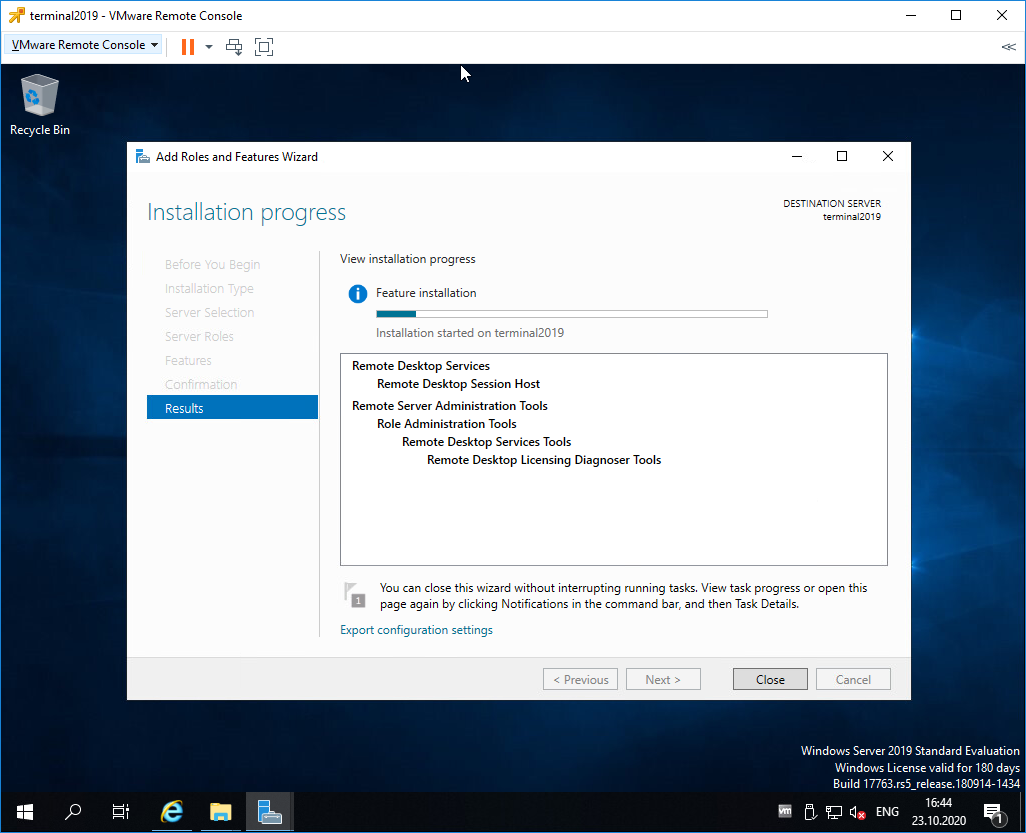

Начинается установка роли.

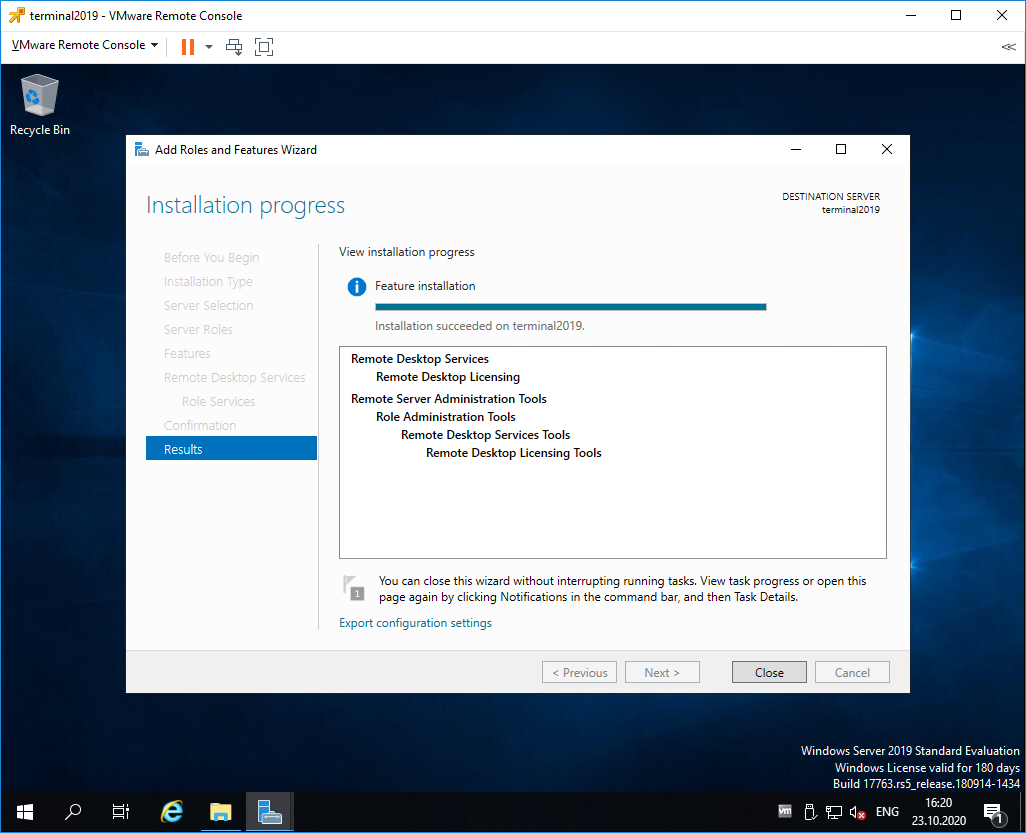

Роль Remote Desktop Licensing успешно установлена. Примечательно, что перезагрузка не требуется.

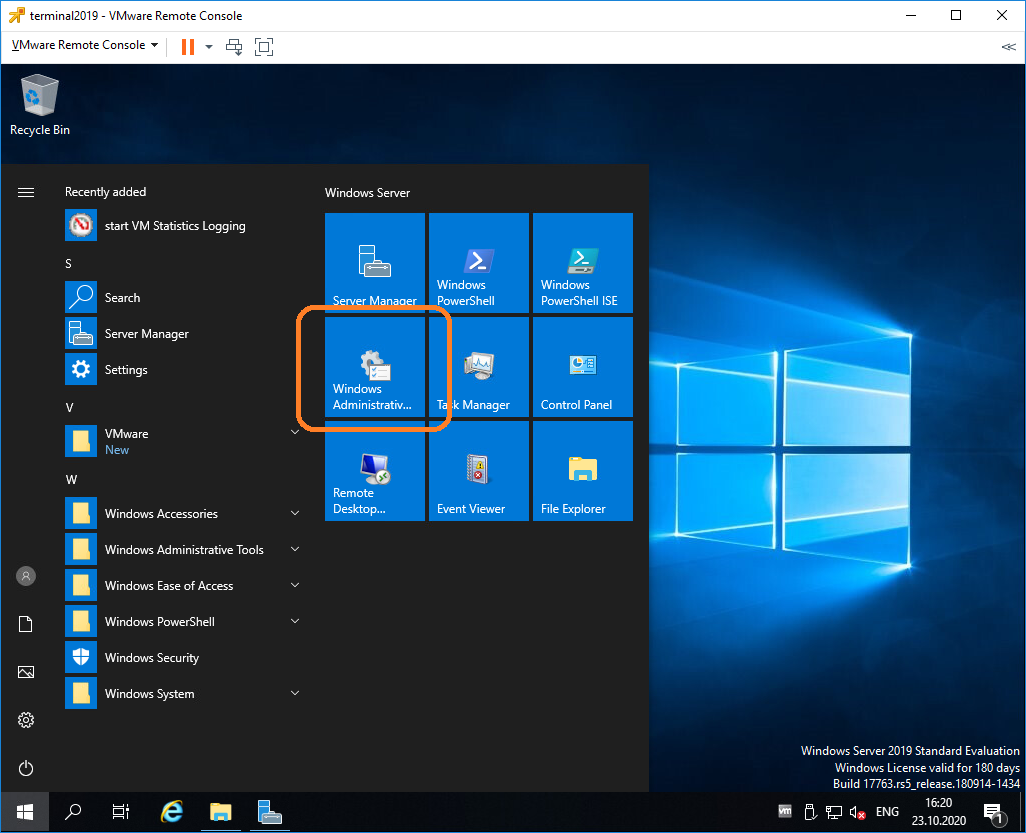

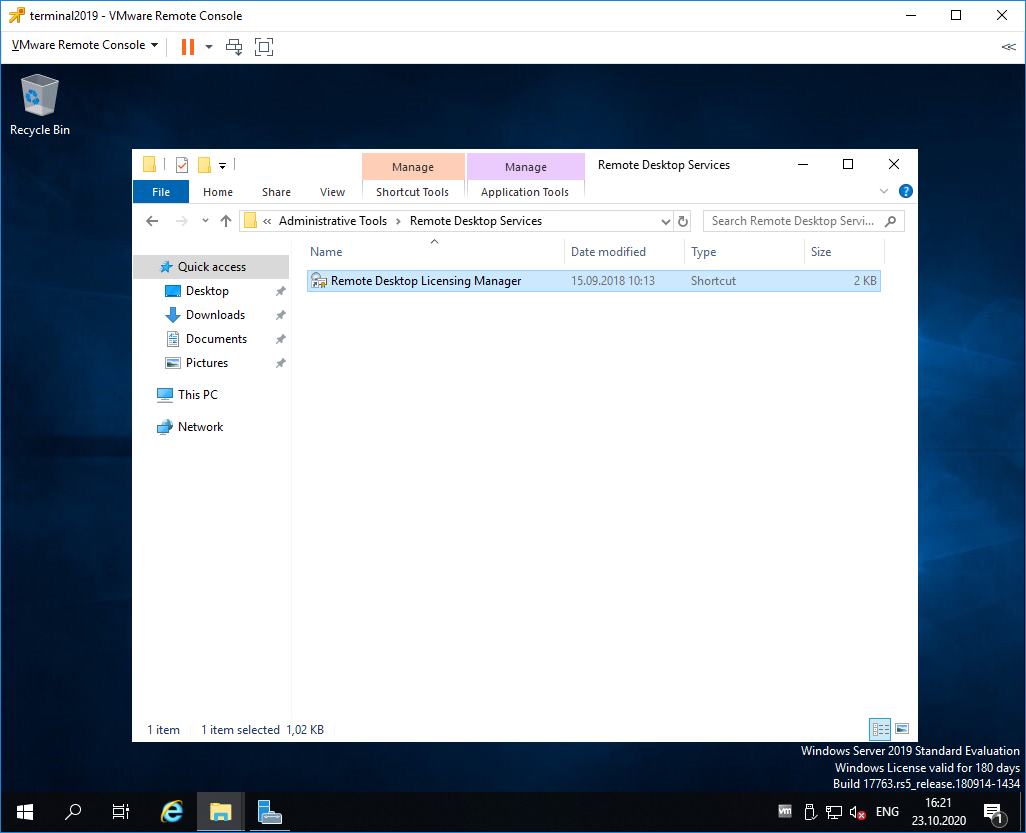

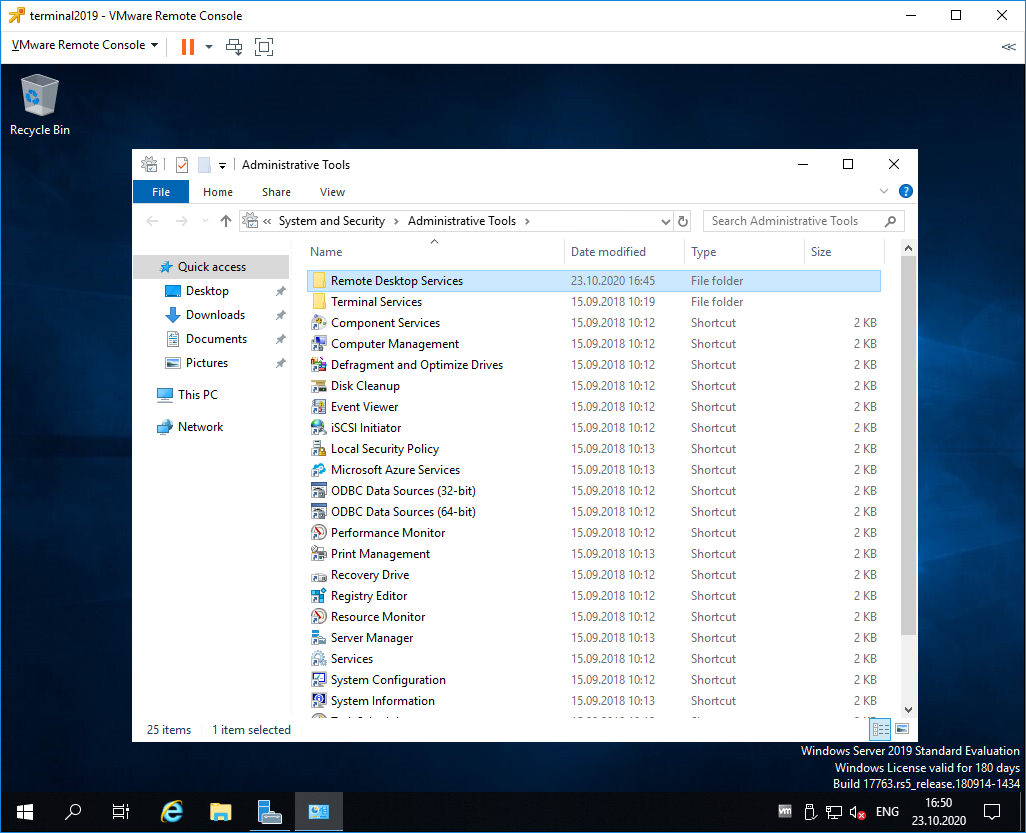

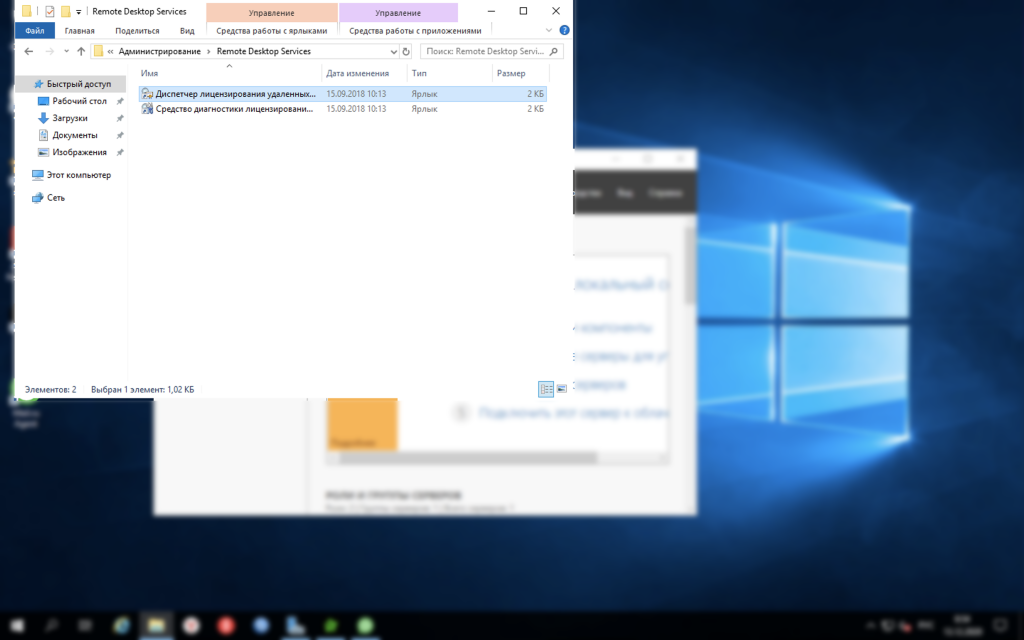

Открываем Windows Administrative Tools.

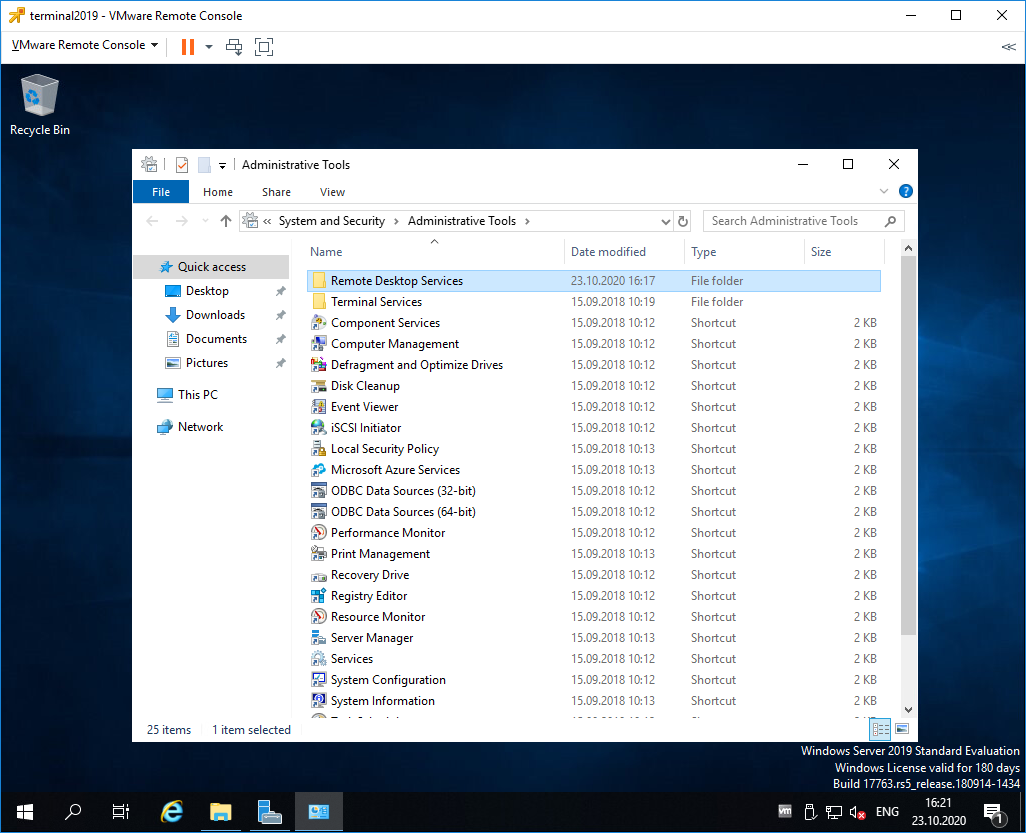

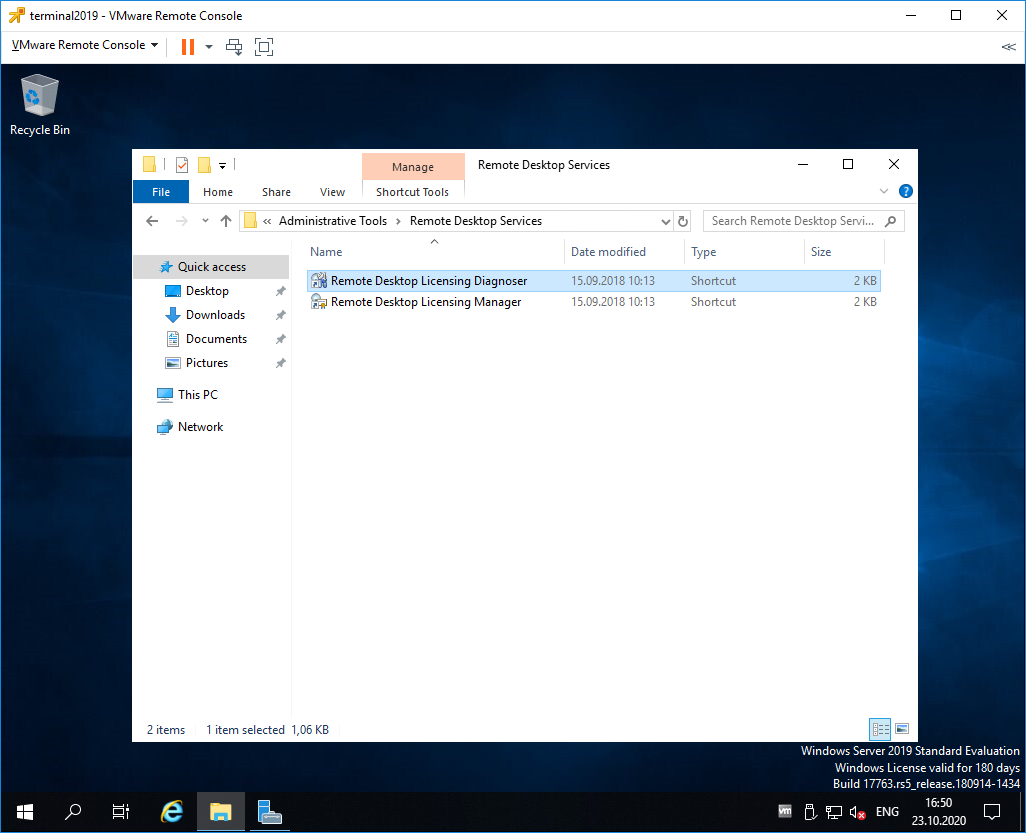

Переходим в папку Remote Desktop Services.

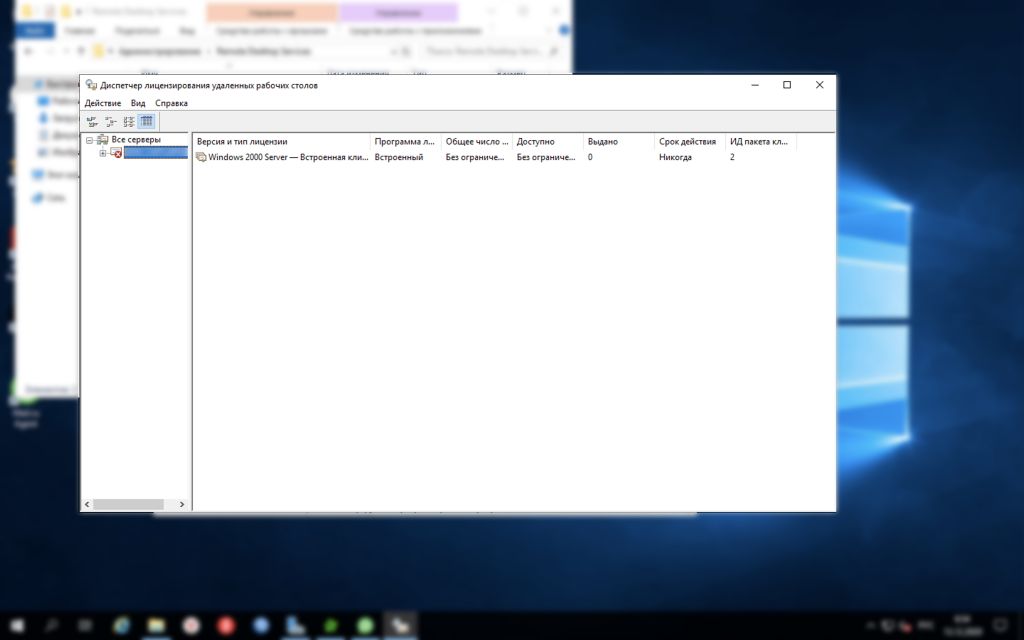

Запускаем оснастку Remote Desktop Licensing Manager.

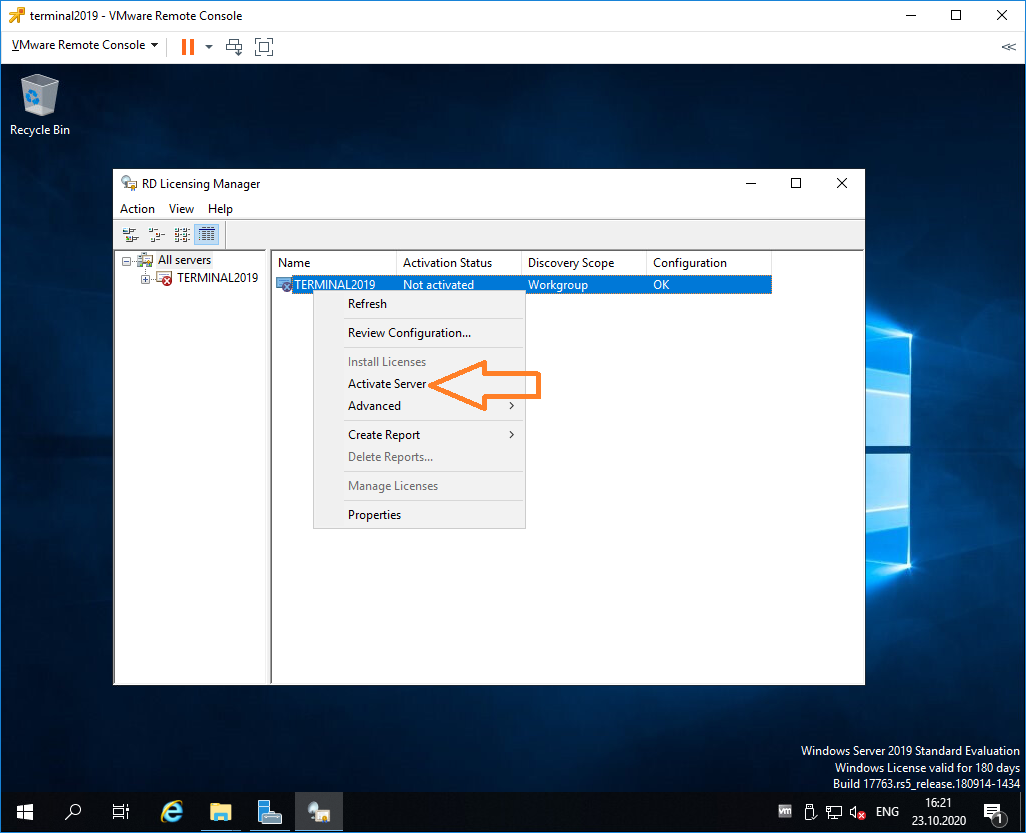

Выбираем наш сервер, правой кнопкой — активировать.

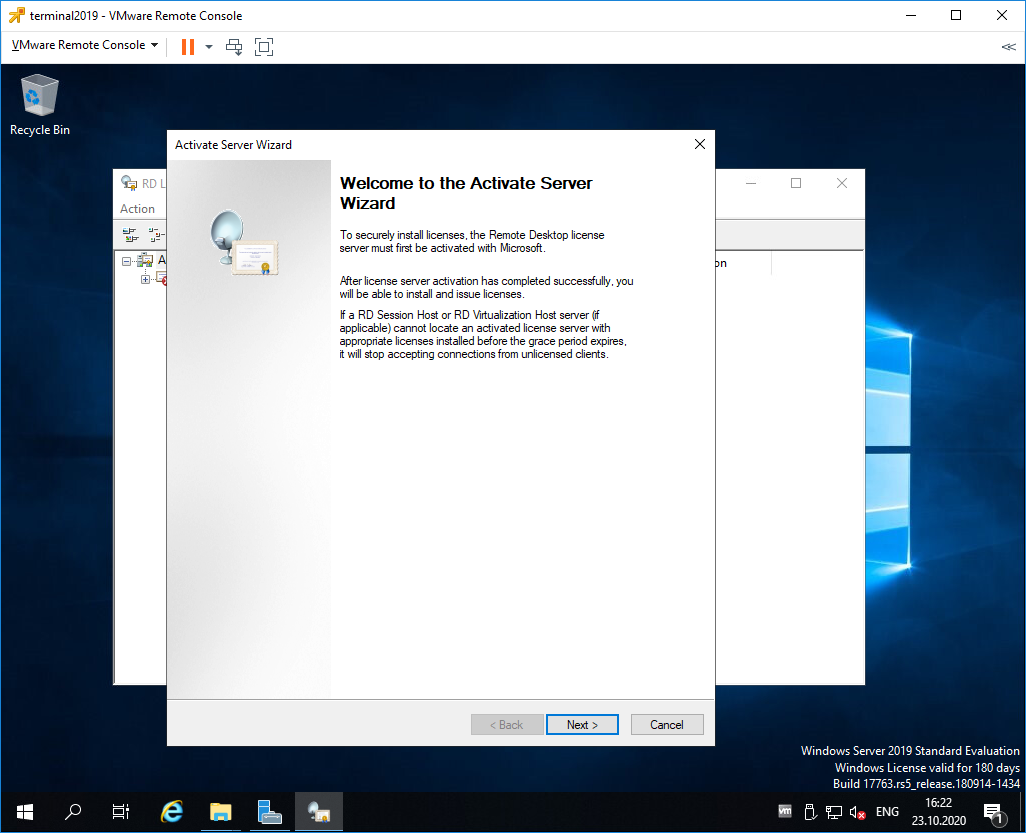

Открывается окно активации. Next.

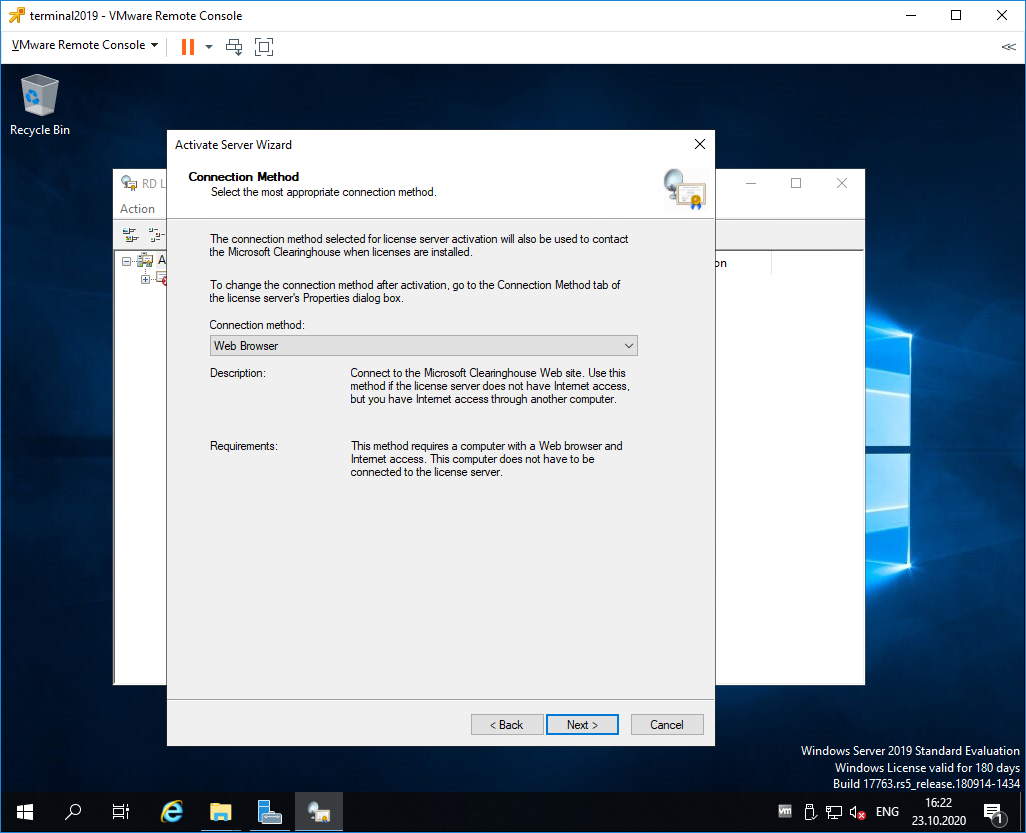

Выбираем метод соединения Web Browser. Next.

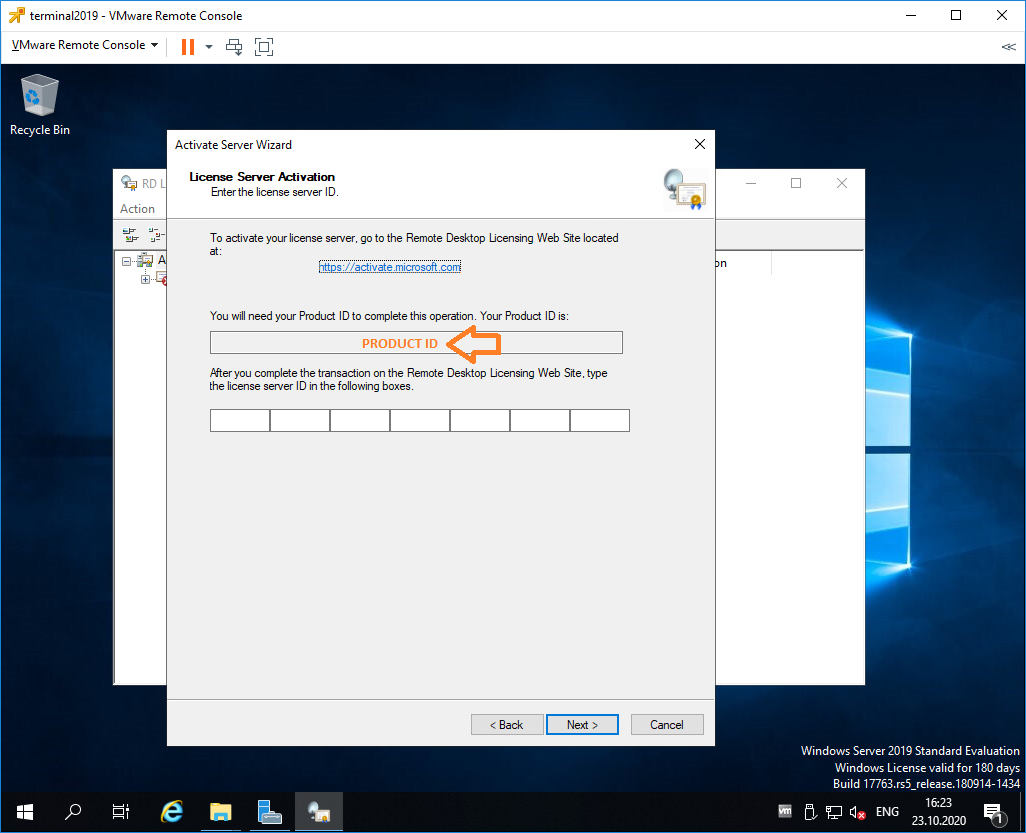

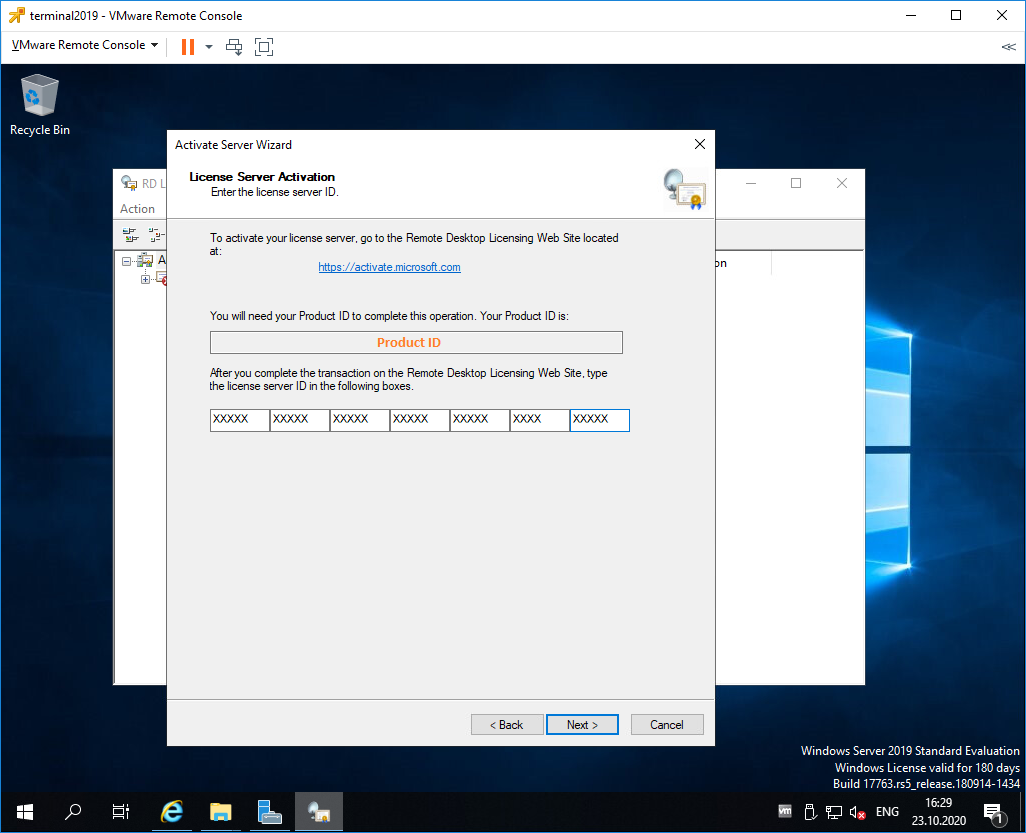

Получаем код продукта который нам понадобится для активации (Product ID). Копируем.

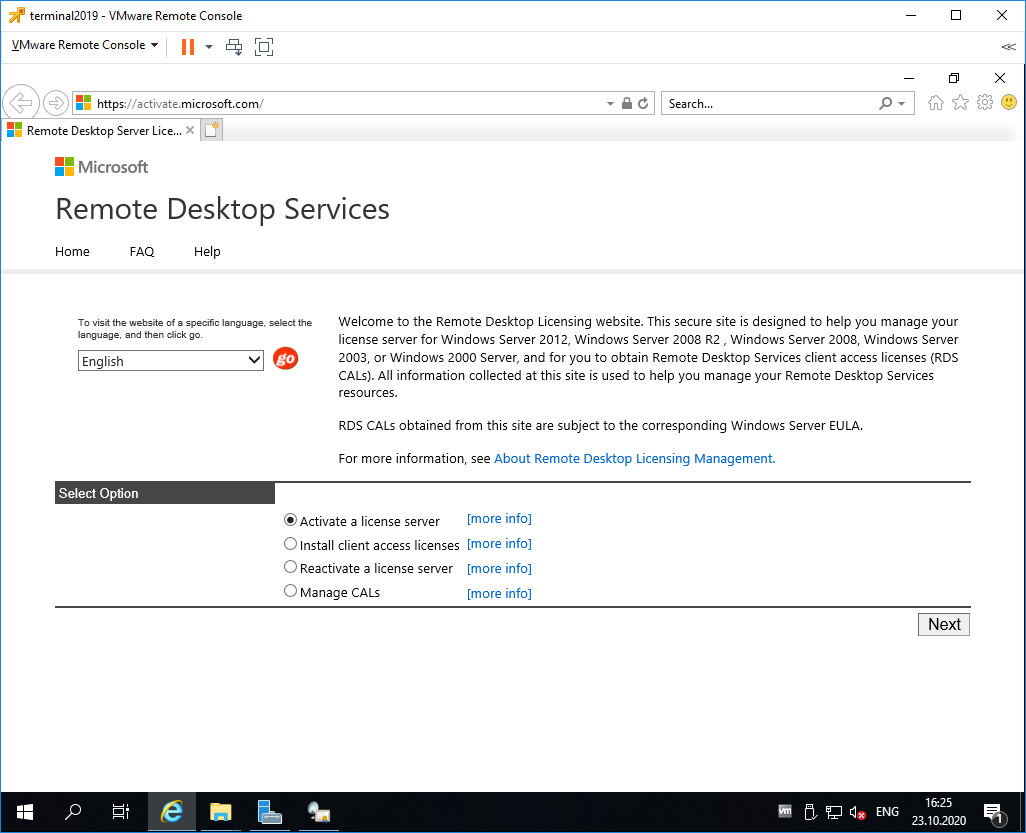

В браузере открываем сайт https://activate.microsoft.com/

Выбираем «Activate a license server». Next.

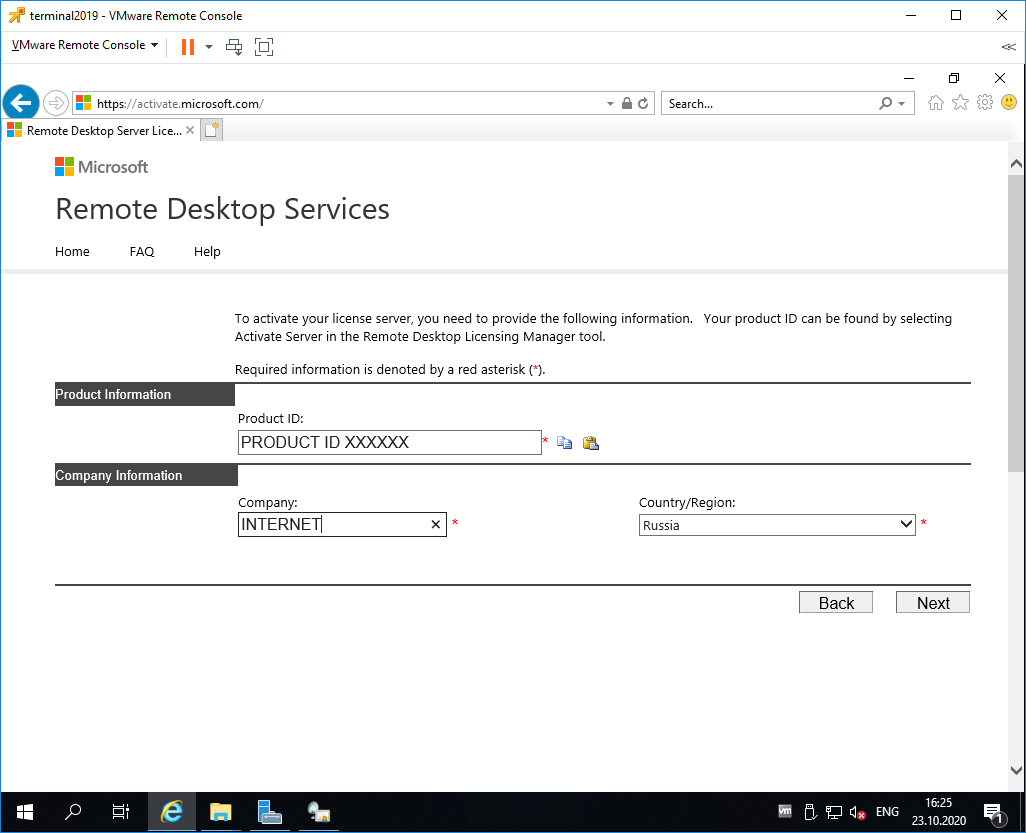

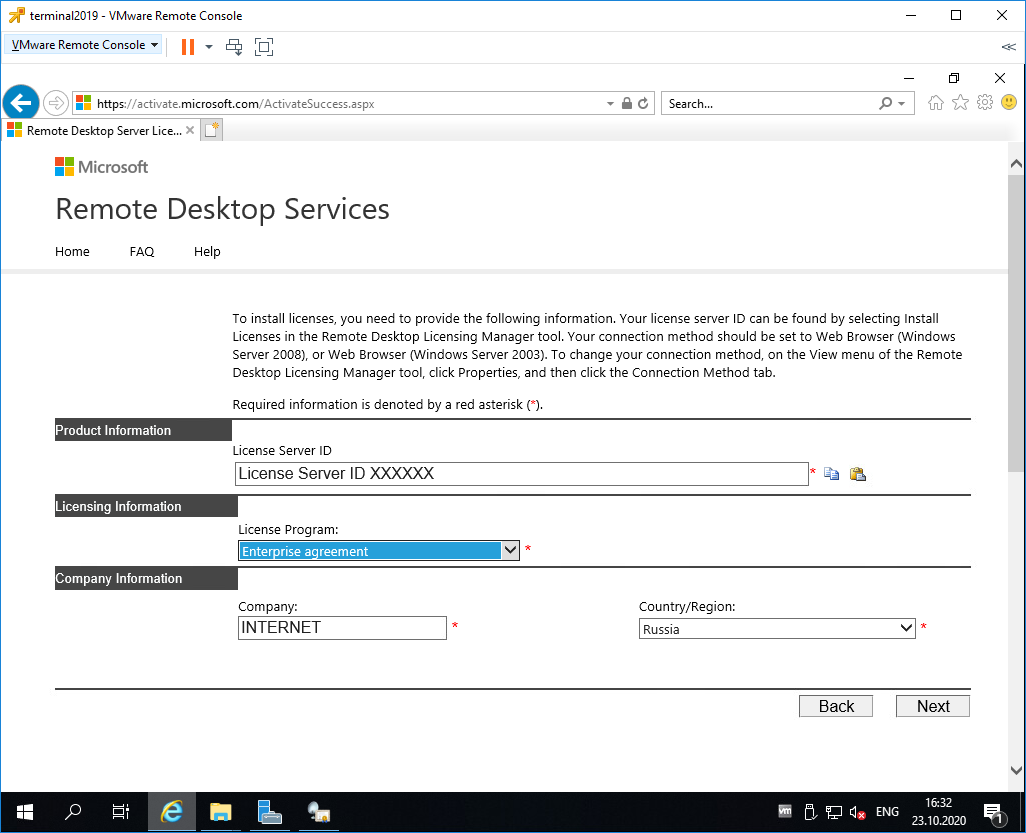

Вводим Product ID полученный ранее, организацию и любую страну или регион. Next. Next.

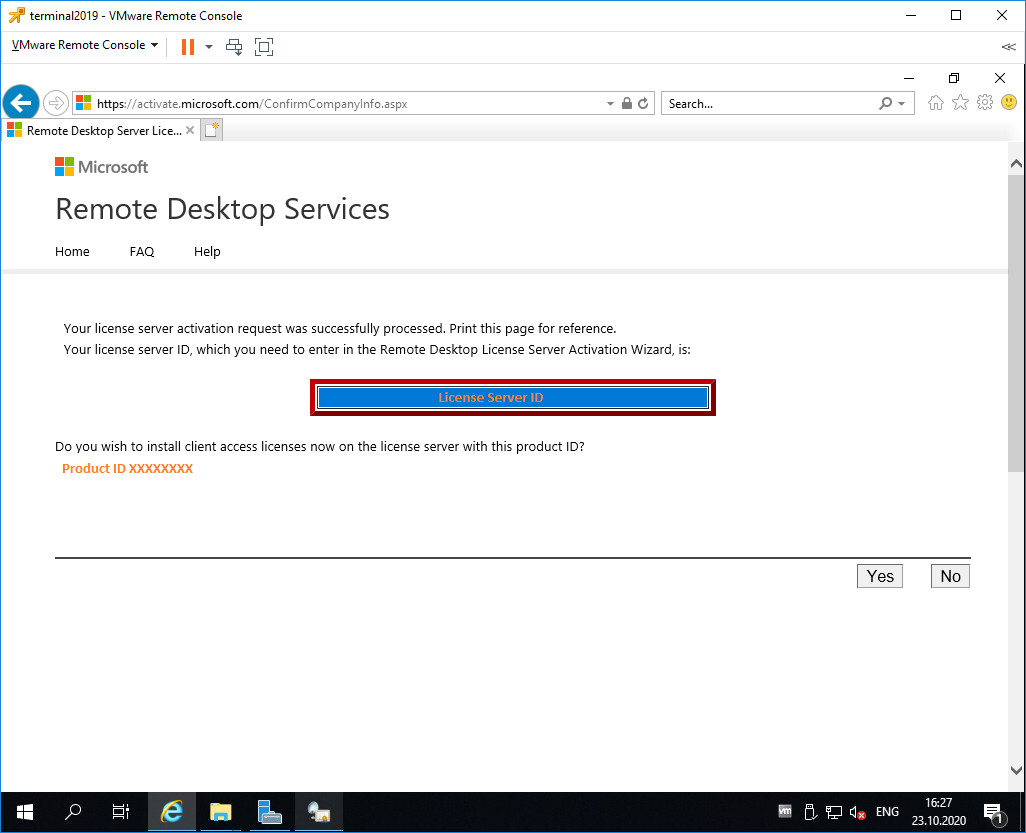

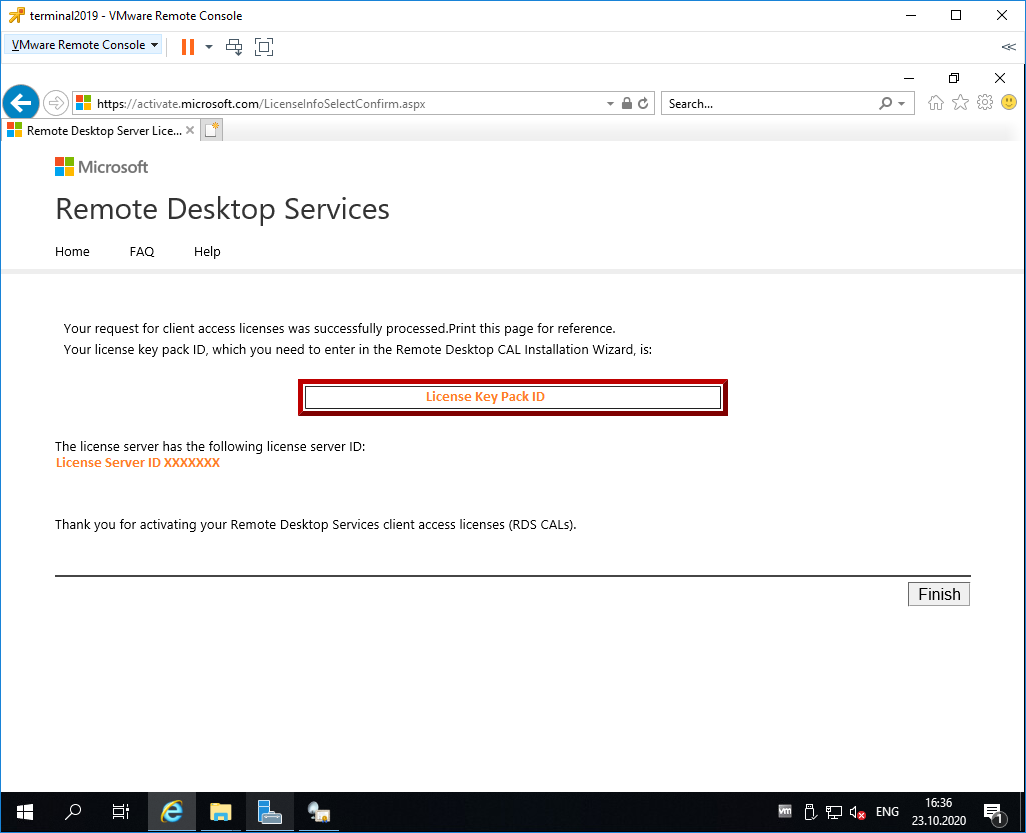

Если все сделано правильно, то мы получим необходимый код сервера лицензирования. Копируем его. На вопрос «Do you wish to install client access licenses now on the license server with this product ID?» отвечаем «Yes» и пока возвращаемся к терминальному серверу, к текущему окну ещё вернёмся.

Вводим код в открытом мастере, жмём Next.

Устанавливаем галку «Start Install Licenses Wizard now». Next.

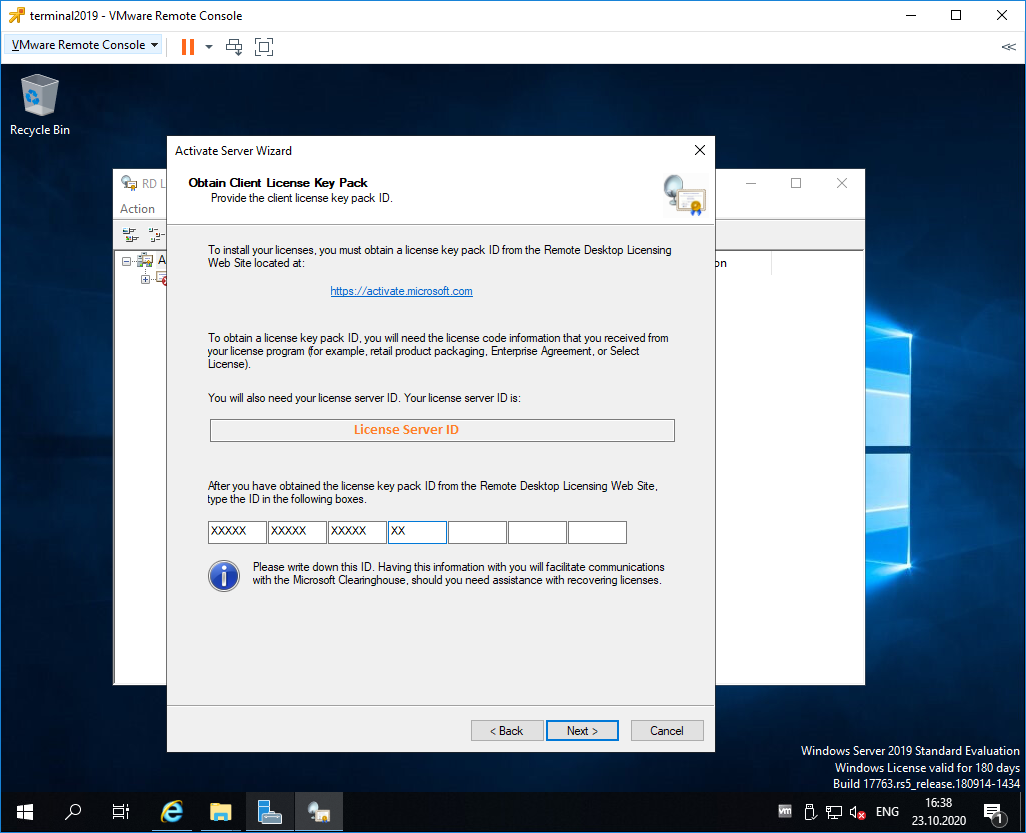

Открывается мастер установки лицензий. Next.

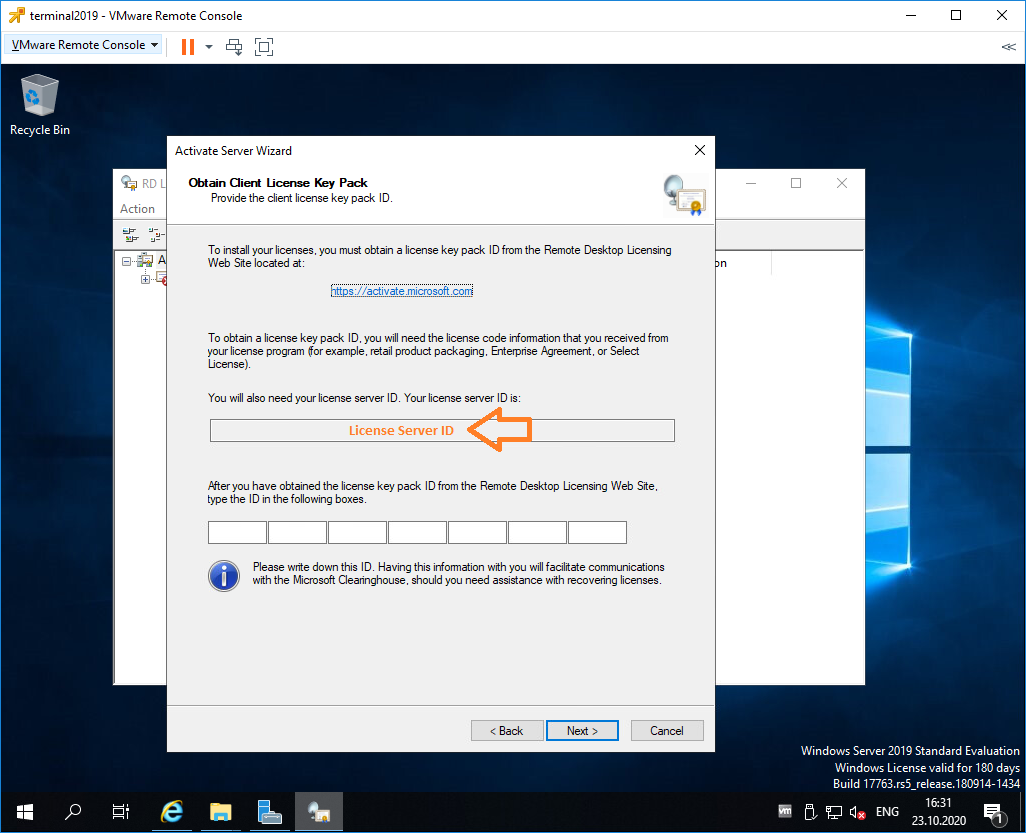

Нас просят ввести license key pack ID. Возвращаемся к браузеру.

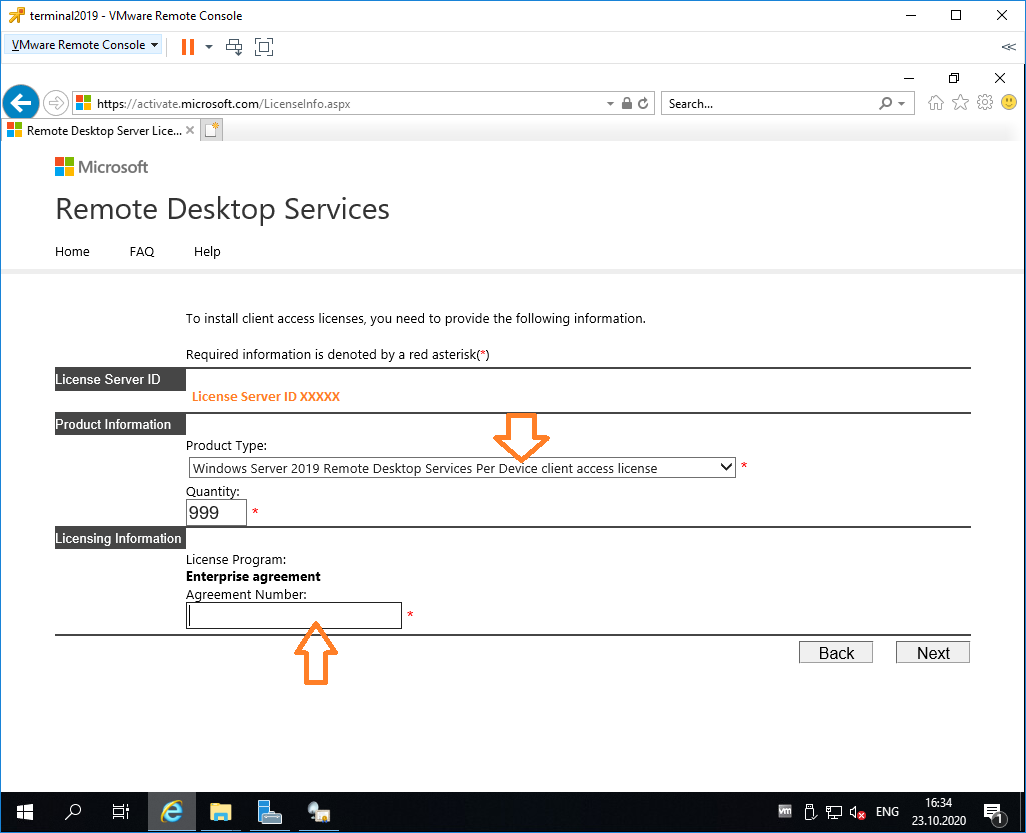

Вставляем License Server ID, в качестве программы лицензирования, по идее он уже должен сюда переместиться из предыдущего окна. License Program выбираем Enterprise agreement. Указываем компанию и страну. Next.

Выбираем тип продукта: Windows Server 2019 Remote Desktop Services Per Device client access license. Указываем количество лицензий. Обязательно соглашение Enterprise agreement, или ищем в интернете который подойдет…

Настройка и лицензирование терминального сервера Windows Server 2016

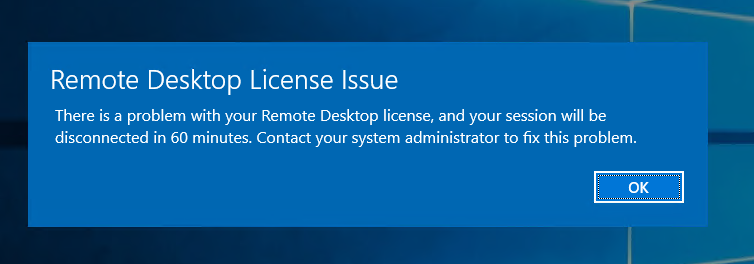

Не стоит выбирать лицензии Per User, иначе потом вы получите такую ошибку:

Next.

Ну вот мы и получили нужные нам клиентские лицензии. Копируем.

Вводим ключ в мастер. Next.

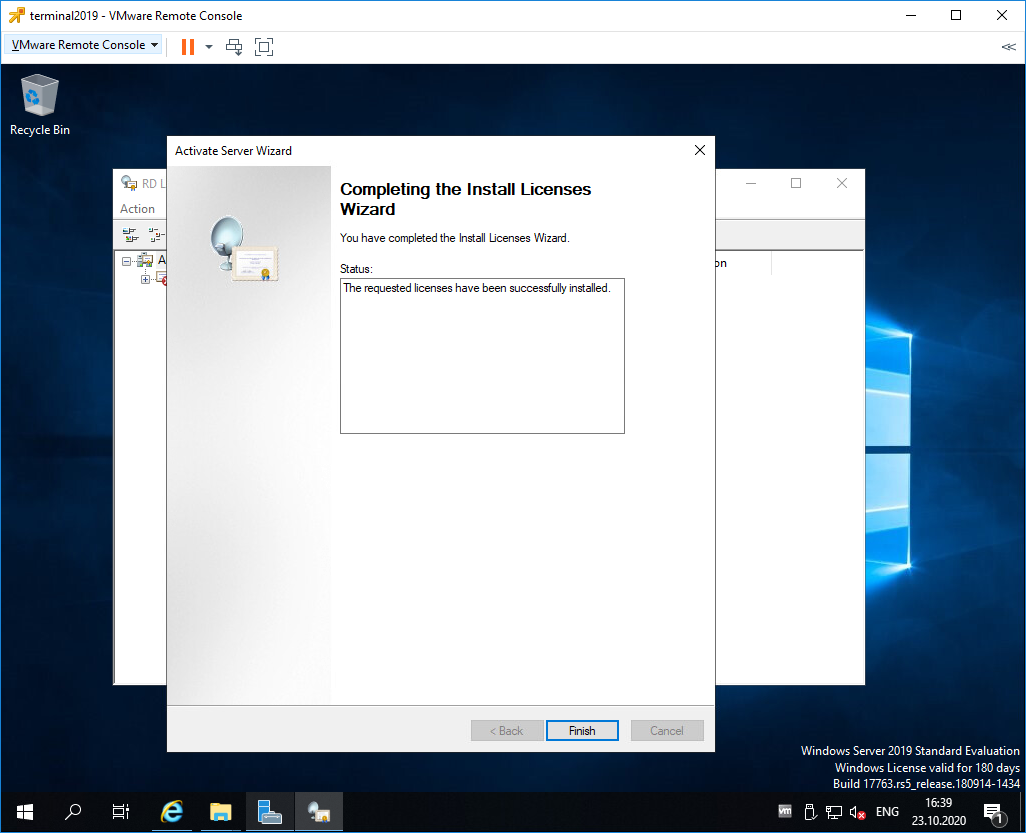

Finish.

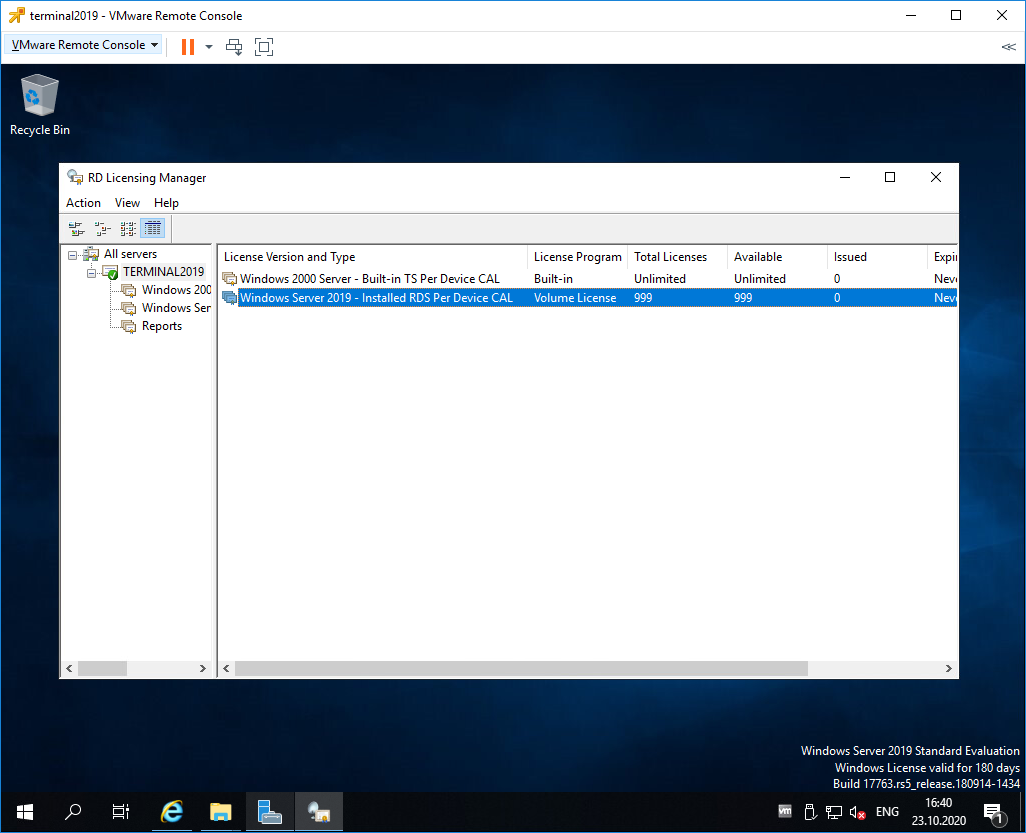

Возвращаемся к Remote Desktop Licensing Manager. Сервер активирован. Лицензии получены. Кстати, они начнут тратиться после окончания триального периода.

Роль Remote Desktop Session Host

Входим в Server Manager. Справа вверху выбираем Manage > Add Roles and Features.

Попадаем в раздел Before You Begin.

Это начальная страница, пропускаем. Next.

Попадаем в раздел Installation Type. Выбираем Role-based or feature-based installation. Next.

Попадаем в раздел Server Selection. Выбираем текущий сервер. Next.

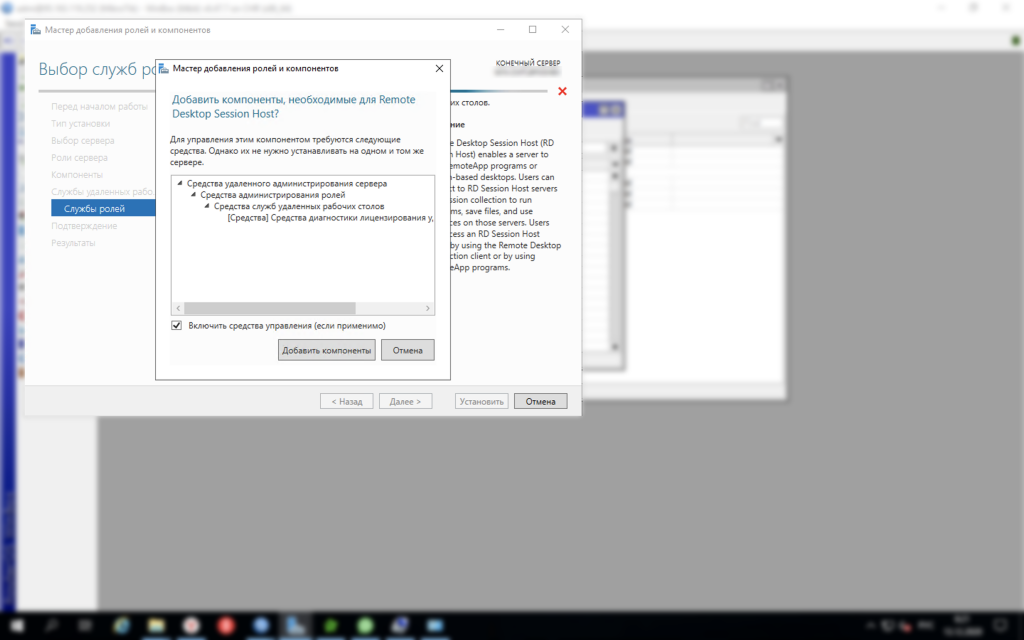

Попадаем в раздел Server Roles. Выделяем галкой роль Remote Desktop Session Host.

Нам предлагают установить дополнительные фичи, соглашаемся. Add Features.

Роль Remote Desktop Session Host выделена. Next.

Попадаем в раздел Features, ничего не выделяем. Next.

Попадаем в раздел Confirmation. Ставим галку Restart the destination server automatically if required. Отображается предупреждение, что сервер может быть перезагружен. Yes.

Install.

Начинается процесс установки роли.

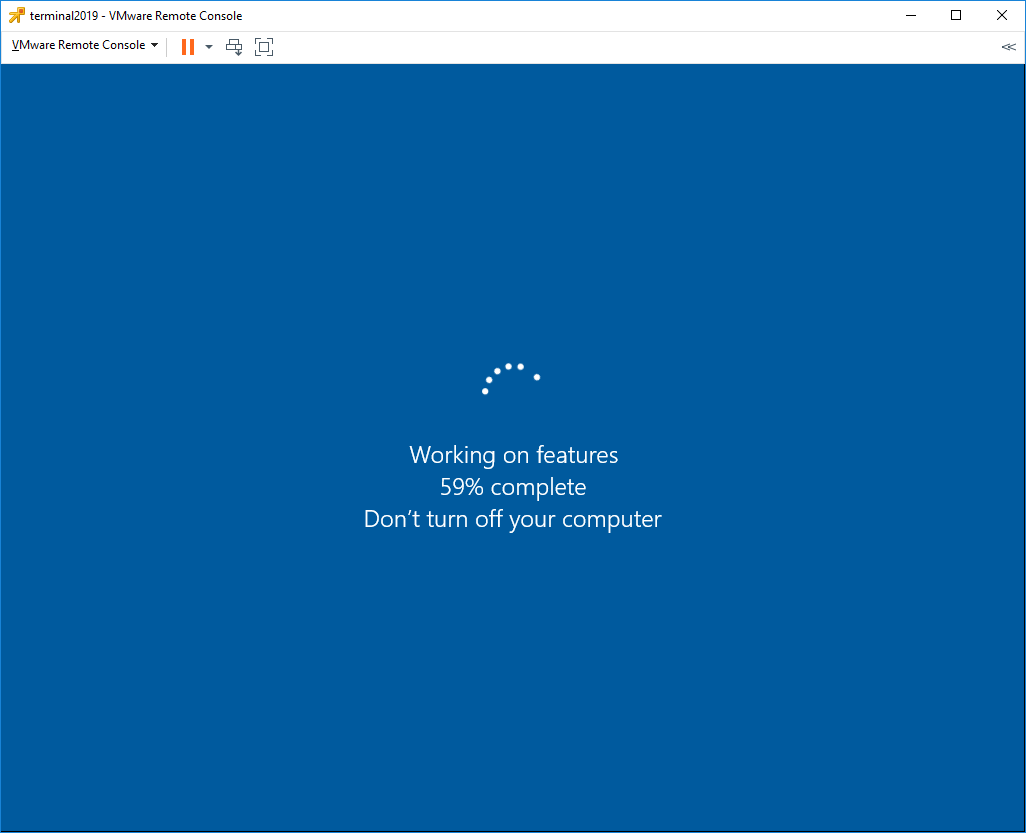

Сервер перезагружается.

В процессе устанавливаются компоненты.

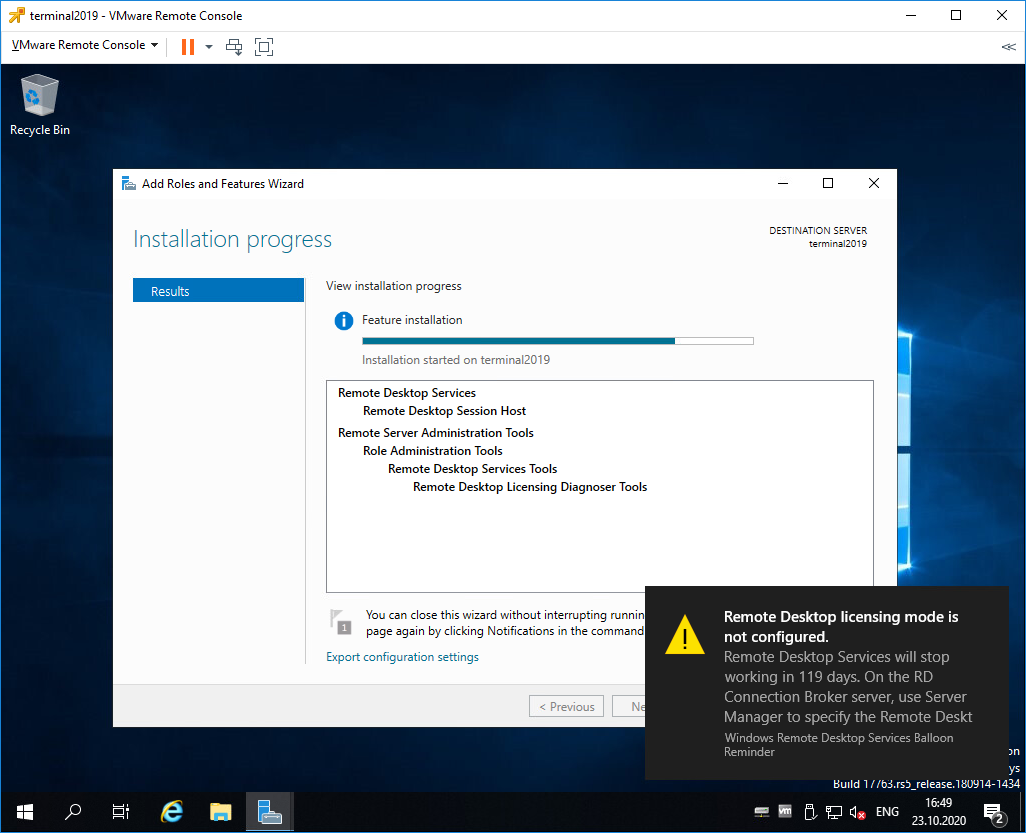

После перезагрузки автоматически продолжается установка роли. Триальный период работы терминального сервера — 119 дней.

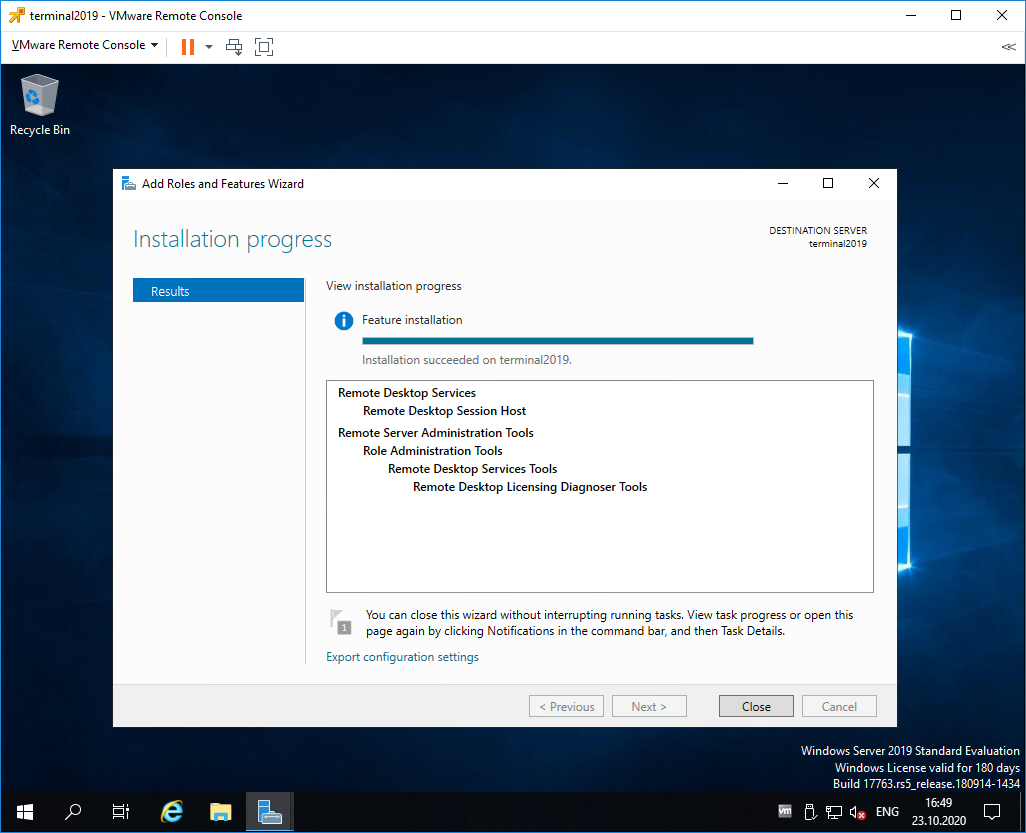

Роль Remote Desktop Session Host успешно установлена. Close.

Открываем Windows Administrative Tools.

Переходим в папку Remote Desktop Services.

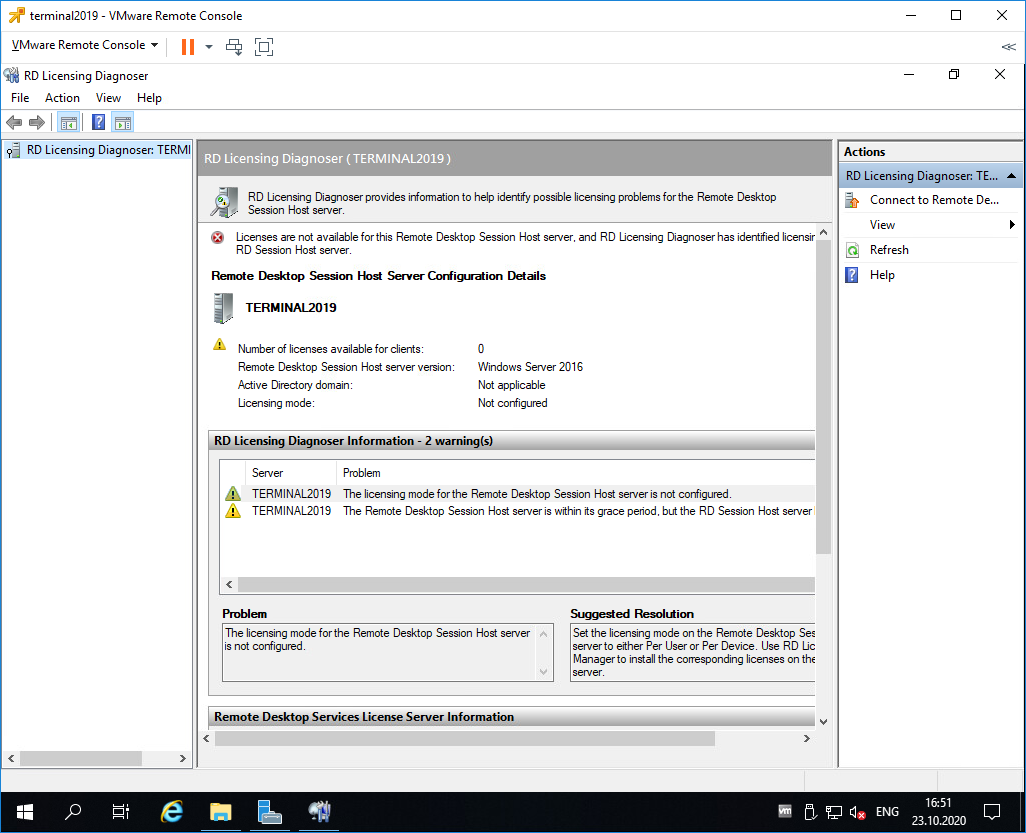

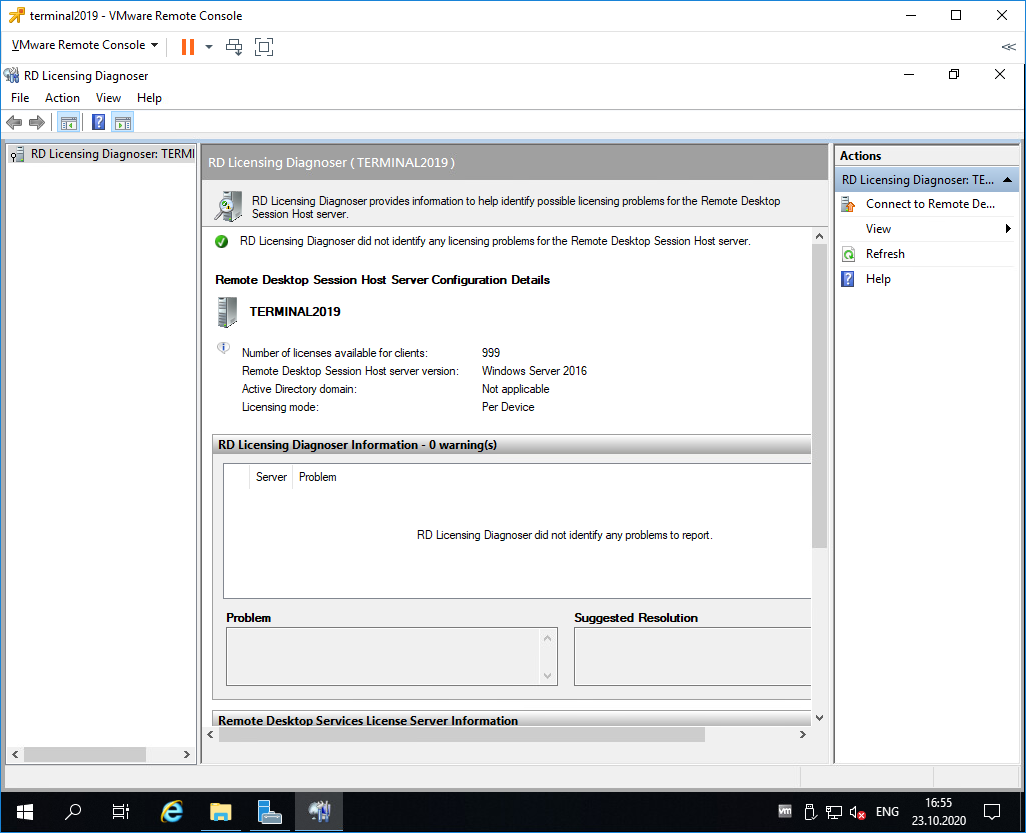

Запускаем оснастку Remote Desktop Licensing Diagnoser.

Видим ошибку.

The licensing mode for Remote Desktop Session Host server is not configured.

Выполняем gpedit.msc.

gpedit.mscОткроется Local Group Policy Editor.

Раскрываем Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Licensing.

Редактируем Use the specified Remote Desktop license servers.

Включаем — Enabled. В поле «License server to use» прописываем сервер, с которого получать лицензии, в моём случае «localhost». OK.

Редактируем Set the Remote Desktop licensing mode.

Включаем — Enabled. В поле «Specify the licensing mode for the RD Session Host server» устанавливаем значение Per Device. OK.

Снова запускаем оснастку Remote Desktop Licensing Diagnoser. Теперь всё зелёное, ошибок нет.

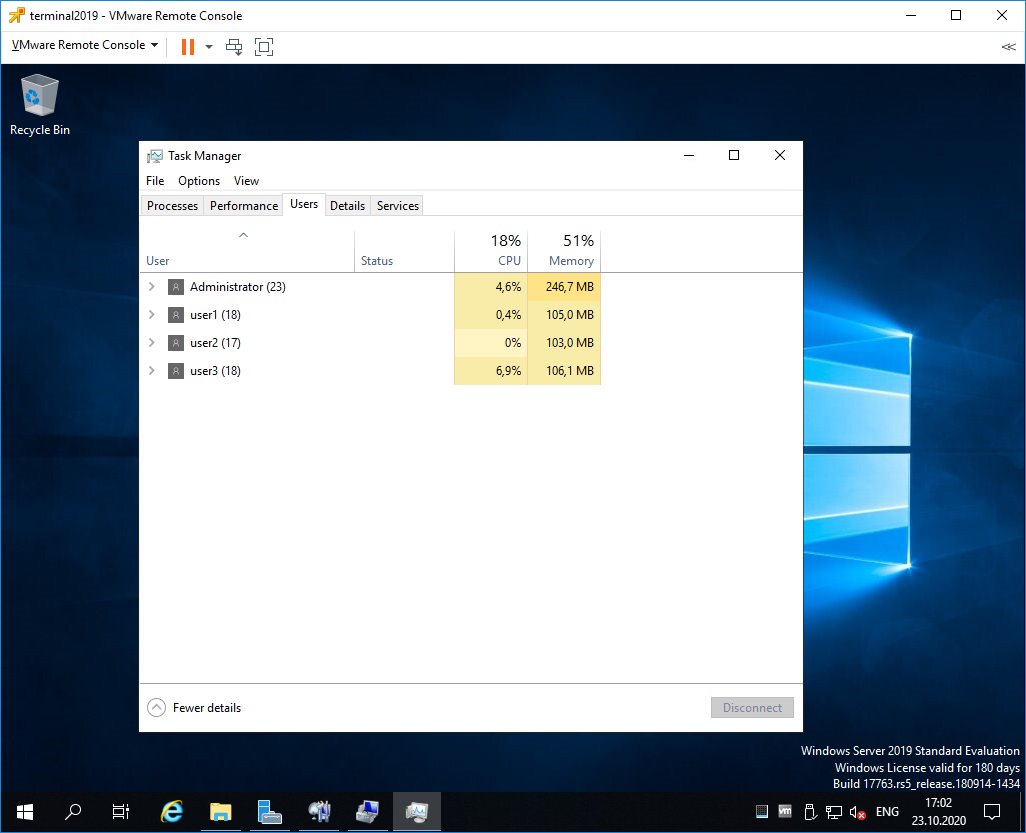

Практические испытания

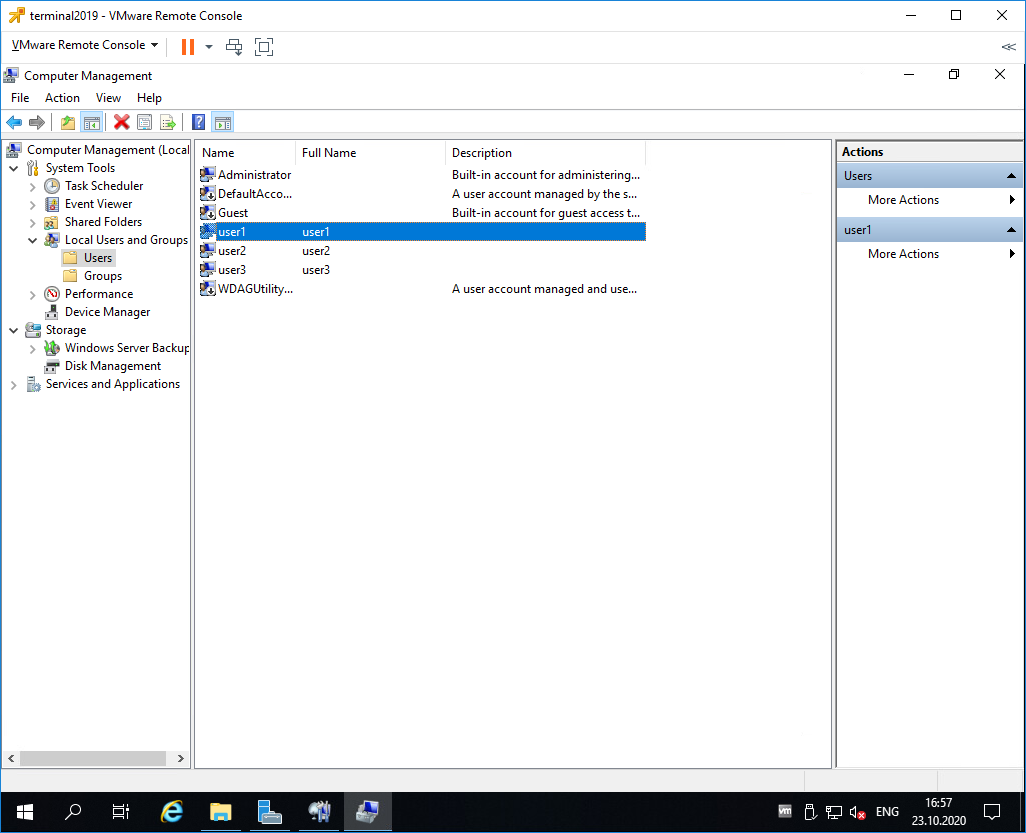

Поскольку мы с вами системные администраторы 99 уровня, то нам нужно провести практические испытания терминального сервера.

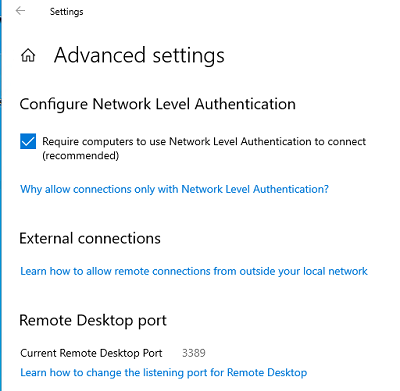

На терминальном сервере создаём трёх локальных пользователей: user1, user2, user3.

Включаем их в группу Remote Desktop Users.

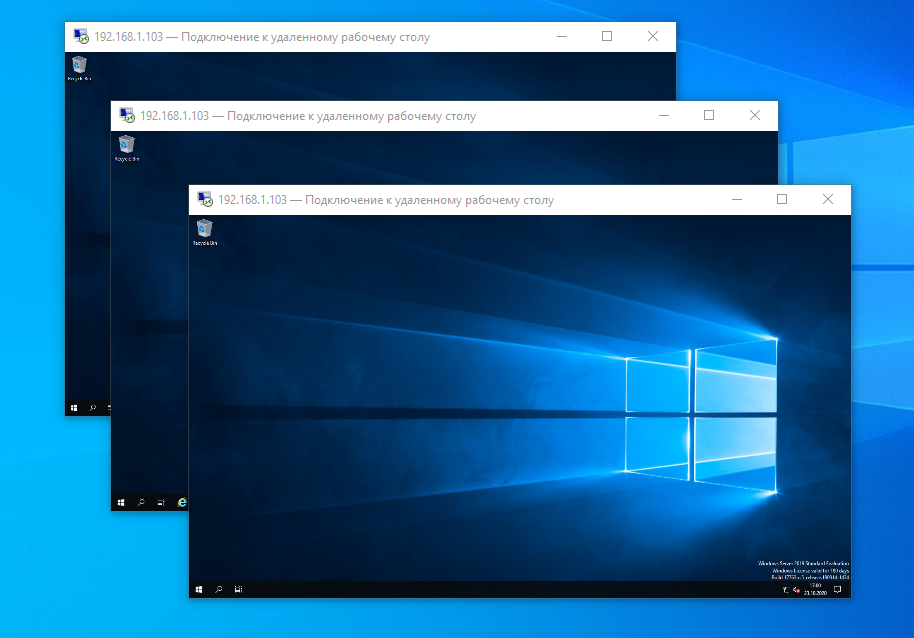

Коннектимся под этими пользователями к терминальному серверу по RDP.

Есть три активных сеанса.

Заключение

Мы с вами успешно создали терминальный сервер Windows Server 2019 в рабочей группе WORKGROUP без домена. 120 дней терминальный сервер будет работать в триальном режиме, затем начнёт использовать лицензии Per Device. Для подключения к терминальному серверу требуется создать локальную учётную запись и включить её в группу Remote Desktop Users.

Политика компании Microsoft ведет к централизованному управлению решений на базе их продуктов и по-этому службы удаленных рабочих столов развертываются в месте с доменом Active Directory.

Но если вам нужно всего лишь базовое решение ? Выход есть)) Эта статья не претендует на звание статьи — это просто небольшая шпаргалка с небольшим описанием как установить службы удаленных рабочих столов RDS на windows 2019 server без Active Directory.

И так, как обычно идем в оснастку добавления ролей и компонентов. Подразумевается, что у вас уже машина находится в сети, видна в сетевом окружении (при необходимости) и дело осталось только за службой RDS.

Запускаем Server Manager и установливаем роль Remote Desktop Services:

следующий шаг:

продолжаем, выбираем службы удаленных рабочих столов

Для установки служб удаленных рабочих столов Windows Server 2019 без установки домена вам просто нужно добавить две службы ролей:

- лицензирования удаленных рабочих столов

- хоста сеансов удаленных рабочих столов.

а так же сопутсвующие компоненты что предложит система:

и

и

на этом первичную установку служб RDS можно считать законченной. Перезагружаем систему и приступаем к активации сервера удаленных рабочих столов windows Server 2019.

выделяем наш сервер со службами RDS

и правой кнопкой мыши в контекстном меню выбираем активацию сервера.

Мастер активации предложит вам заполнить несколько форм содержащих вашу контактную информацию о вас и вашей компании. Эти данные носят просто информационный характер для компании Microsoft.

По завершении процедуры активации, переходим к запуску мастера установки терминальных лицензий. В этом примере это установка пакета лицензий в розницу, на пользователя.

далее, в этом примере это соглашение Enterprise Agreement, вводим номер лицензионного соглашения:

указываем имеющееся количество лицензий

и всё!

Далее создаем пользователей, и не забываем их включить в группу «Пользователи удаленного рабочего стола».

После установки и настройки севера все пользователи стали работать в новой среде не испытывая никаких проблем, кроме двух пользователей с принтером HP LaserJet P1102W:

Пользователь №1 (ОС WIndows 10): после подключения к удаленному рабочему столу он в произвольном порядке по времени, но обычно в течении 5 секунд, отключался от RDS. Лог файлы сервера говорили просто о «…terminate connection…» и ничего внятного. Поиск в сети интернет навел меня на переписку в Microsoft TechNet, где у человека была такая же проблема. Он с ней долго мучился и в итоге выяснилось, что причиной разрывов был устаревший принтер. Он заменил пользователю принтер и проблема ушла. Я пошел в экспериментах дальше, принтера у меня другого не было и я сделал просто, находящийся на локальном компьютере пользователя программный принтер PDF, по умолчанию. Пользователь подключался по RDP к «удаленке» и его канал больше не рвался. При печати ему приходилось выбирать просто 2й принтер, а не тот, что по умолчанию.

Пользователь №2 (ОС WIndows 7 (все обновления)): при печати с RDS выскакивает ошибка неверного параметра/аргумента. На данный момент проблема не решена. Будем наверно приобретать windows 10 и переустанавливать на компьютере пользователя систему. Если у кого есть другие идеи буду рад их здесь увидеть!

Просмотров:

4 917

When you try to install RDS role on server 2012 R2 using standard deployment, this issue may occur (Figure 1).

“Unable to connect to the server by using Windows PowerShell remoting”.

Figure 1: Unable to connect to the server by using Windows PowerShell remoting

First of all, we need to verify the configurations as it suggested:

1. The server must be available by using Windows PowerShell remotely.

2. The server must be joined to a domain.

3. The server must be running at least Windows Server 2012 R2.

4. The currently logged on user must be a member of the local Administrators group on the server.

5. Remote Desktop Services connections must be enabled by using Group Policy.

In addition, we need to check if the “Windows Remote Management “service is running and related firewall exceptions have been created for WinRM listener.

To enabling PowerShell remoting, we can run this PowerShell command as administrator (Figure 2).

Enable-PSRemoting -Force

Figure 2: Enable PowerShell Remoting

However, if issue persists, we need to check whether it has enough memory to work.

By default, remote shell allots only 150 MB of memory. If we have IIS or SharePoint App pool, 150 MB of memory is not sufficient to perform the remoting task. Therefore, we need to increase

the memory via the PowerShell command below:

Set-Item WSMan:localhostShellMaxMemoryPerShellMB 1000

Then, you need to restart the server and the issue should be resolved.

You can get more information regarding Remote Troubleshooting by below link:

about_Remote_Troubleshooting

If you need further assistance, welcome to post your questions in the

RDS forum.

Please click to vote if the post helps you. This can be beneficial to other community members reading the thread.