Удаленный рабочий стол применяется для дистанционного администрирования системы. Для его настройки нужно сделать, буквально, несколько шагов.

Как включить

Настройка доступа

Ограничения

Доступ из Интернет

Включение

1. Открываем сведения о системе. В Windows Server 2012 R2 / 2016 или 10 кликаем правой кнопкой мыши по Пуск и выбираем Система.

В Windows Server 2012 / 8 и ниже открываем проводник или меню Пуск. Кликаем правой кнопкой по Компьютер и выбираем Свойства.

2. Настраиваем удаленный рабочий стол. В меню слева кликаем по Настройка удаленного доступа.

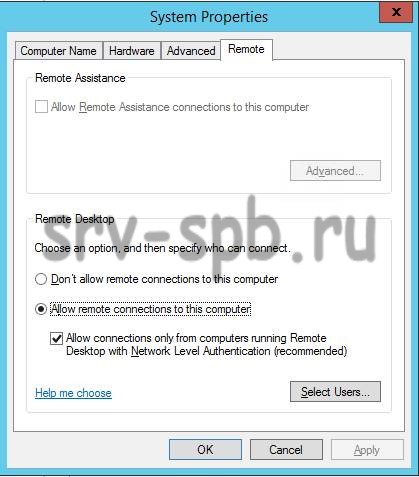

В открывшемся окне ставим переключатель в положение Разрешить удаленные подключения к этому компьютеру.

* желательно, если будет установлен флажок Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети. Но если компьютер, с которого мы будем заходить с устаревшей операционной системой, это может вызвать проблемы.

Предоставление доступа

Очень важно, чтобы у пользователя был установлен пароль. Без него зайти в систему с использованием RDP будет невозможно — это программное ограничение. Поэтому всем учетным записям ставим пароли.

У пользователей с правами администратора права на использование удаленного стола есть по умолчанию. Чтобы обычная учетная запись могла использоваться для удаленного входа в систему, добавьте ее в группу Пользователи удаленного рабочего стола. Для этого открываем консоль управления компьютером (команда compmgmt.msc) — переходим по разделам Служебные программы — Локальные пользователи и группы — Группы и кликаем дважды по Пользователи удаленного рабочего стола:

В открывшемся окне добавляем необходимых пользователей.

Для проверки правильности настроек, используйте программу Подключение к удаленному рабочему столу (находится в меню Пуск или вызывается командой mstsc) на любом другом компьютере в сети.

Ограничение по количеству пользователей

По умолчанию, в серверных операционных системах Windows разрешено подключение для одновременно двух пользователей. Чтобы несколько пользователей (больше 2-х) могли использовать удаленный стол, необходима установка роли удаленных рабочих столов (терминального сервера) и активации терминальных лицензий — подробнее, читайте в инструкции Установка и настройка терминального сервера на Windows Server.

В пользовательских системах (Windows 10 / 8 / 7) разрешено подключение только одному пользователю. Это лицензионное ограничение. В сети Интернет можно найти патчи для его снятия и предоставления возможности подключаться удаленным рабочим столом для нескольких пользователей. Однако, это нарушение лицензионного соглашения.

Доступ через глобальную сеть (Интернет)

Для возможности подключения по RDP из вне необходим статический внешний IP-адрес. Его можно заказать у Интернет провайдера, стоимость услуги, примерно, 150 рублей в месяц (некоторые поставщики могут предоставлять бесплатно). Для подключения нужно использовать полученный внешний IP.

Если компьютер подключен к Интернету напрямую, никаких дополнительных действий не потребуется. Если мы подключены через NAT (роутер), необходима настройка проброса портов. Пример того, как это можно сделать на Mikrotik.

Была ли полезна вам эта инструкция?

Да Нет

Оглавление

- Что понадобится

- Установка службы удаленных рабочих столов

- Определение сервера лицензирования для службы удаленных рабочих столов

- Установка лицензий на сервер лицензирования службы удаленных рабочих столов

- Подключение к серверу терминалов

1. Что понадобится

- Компьютер (сервер) с установленной на нем Windows Server 2012 (об установки этой ОС, я писал здесь) и права администратора на данном сервере.

- Действительная клиентская лицензия сервера терминалов, приобретенная по одной из существующих программ лицензирования. (В данной статье я буду использовать найденный в интернете номер соглашения, по программе Enterprise Agriment. На момент написания статьи рабочими были номера: 6565792, 5296992, 3325596, 4965437, 4526017.)

- Доступ к сети Internet для активации сервера лицензирования и установки лицензий (возможна также активация и по телефону).

2. Установка службы удаленных рабочих столов

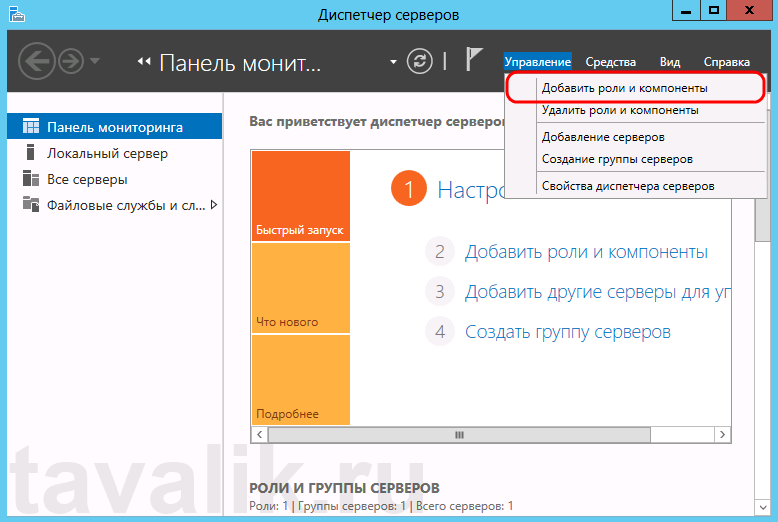

Запускаем Диспетчер серверов. Его можно запустить с ярлыка на панели задач, или же выполнив команду servermanager.exe (Для этого необходимо нажать комбинацию клавиш Win + R, в появившемся окне в поле «Открыть» (Open) написать имя команды и нажать «ОК» ).

В меню, в верхнем правом углу, выбираем «Управление» (Manage) — «Добавить роли и компоненты» (Add Roles and Features) .

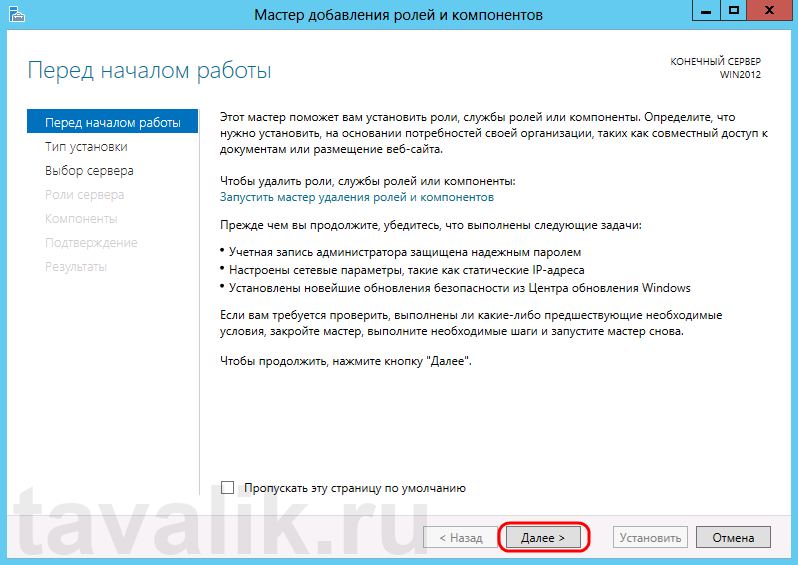

Запустится «Мастер добавления ролей и компонентов» (Add Roles and Features Wizard). Нажимаем «Далее» (Next) на начальной странице.

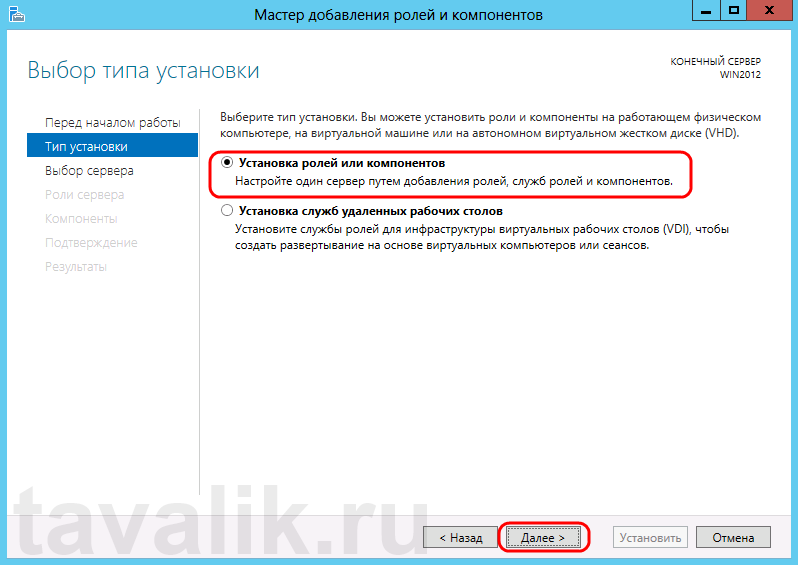

Оставляем переключатель на «Установка ролей и компонентов» (Role-based or features-based installation) и снова жмем «Далее» (Next) .

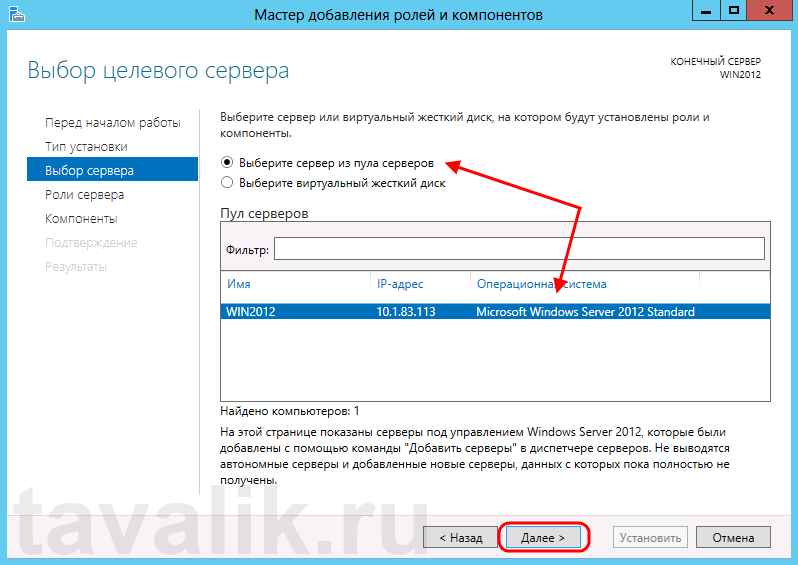

Выбираем тот сервер из пула серверов, на который будет установлена служба терминалов. В моем примере это данный локальный сервер. Нажимаем «Далее» (Next) .

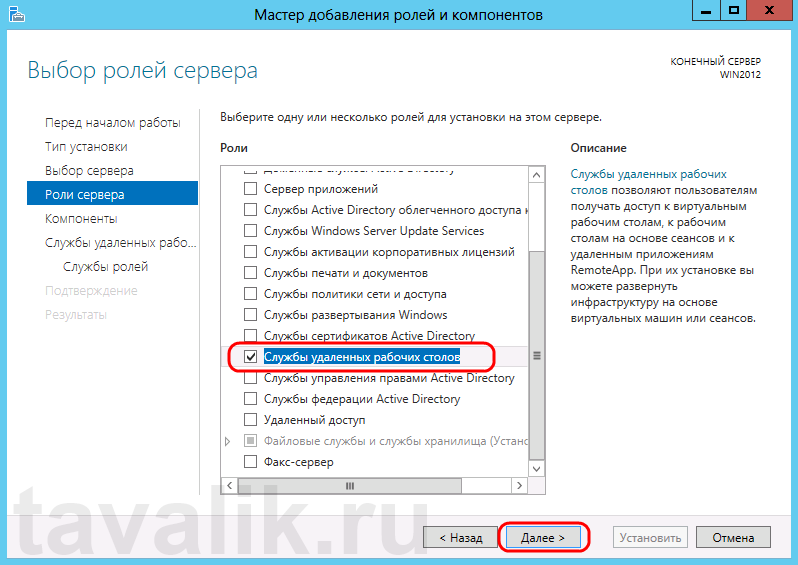

Отмечаем роль «Службы удаленных рабочих столов» (Remote Desktop Services) в списке ролей и жмем «Далее» (Next) .

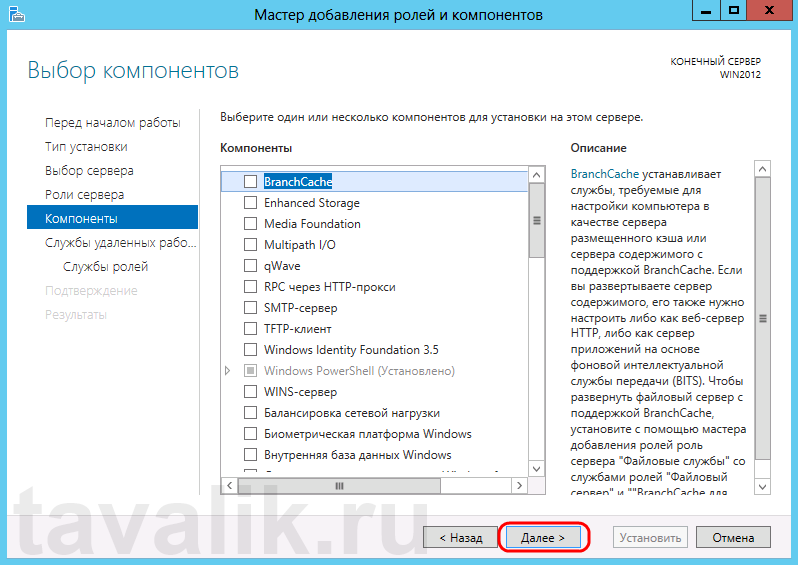

Компоненты оставляем в том виде, в котором они есть. Ничего не отмечая жмем «Далее» (Next) .

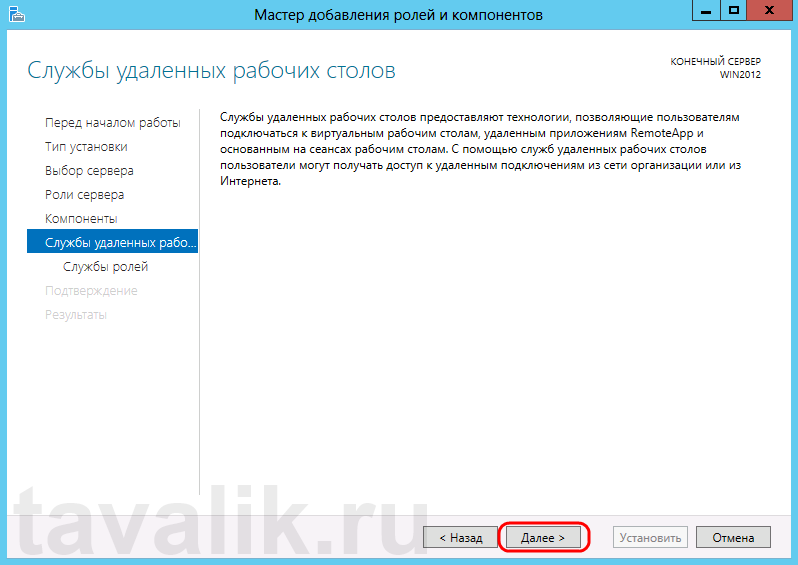

Читаем описание службы удаленных рабочих столов и нажимаем «Далее» (Next) .

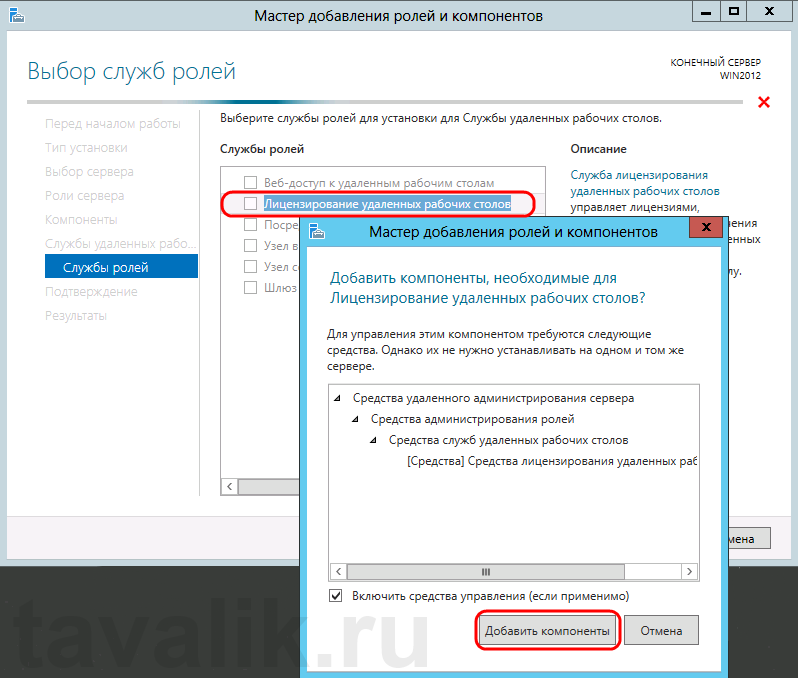

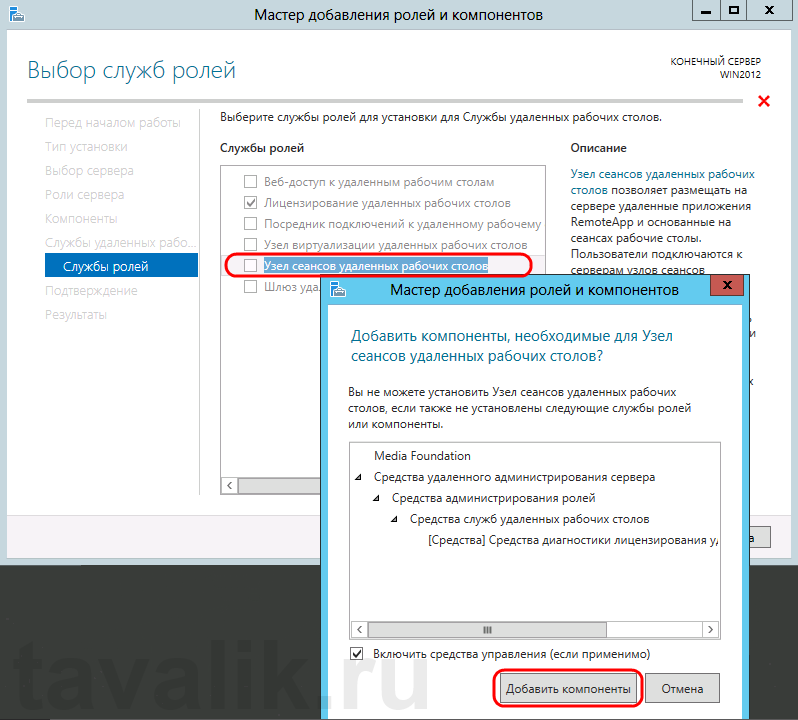

Теперь необходимо выбрать устанавливаемые службы ролей. Как минимум нам пригодится «Лицензирование удаленных рабочих столов» (Remote Desktop Licensing) (также соглашаемся на установку дополнительных компонент нажав на «Добавить компоненты» (Add Features) в появившемся мастере)

и «Узел сеансов удаленных рабочих столов» (Remote Desktop Session Host) (опять соглашаемся на установку дополнительных компонент нажав на «Добавить компоненты» (Add Features) в открывшемся окне). Отметив необходимы службы ролей, нажимаем «Далее» (Next) .

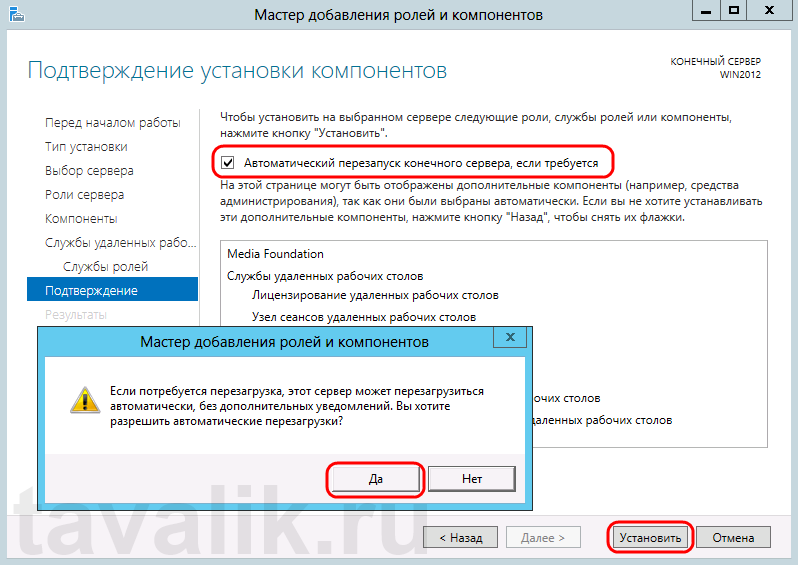

Все параметры установки роли определены. На последней странице установим флаг «Автоматический перезапуск конечного сервера, если требуется» (Restart the destination server automatically if required) , подтвердим выбор нажав «Да» (Yes) в появившемся окне и нажмем «Установить» (Install) для запуска установки службы.

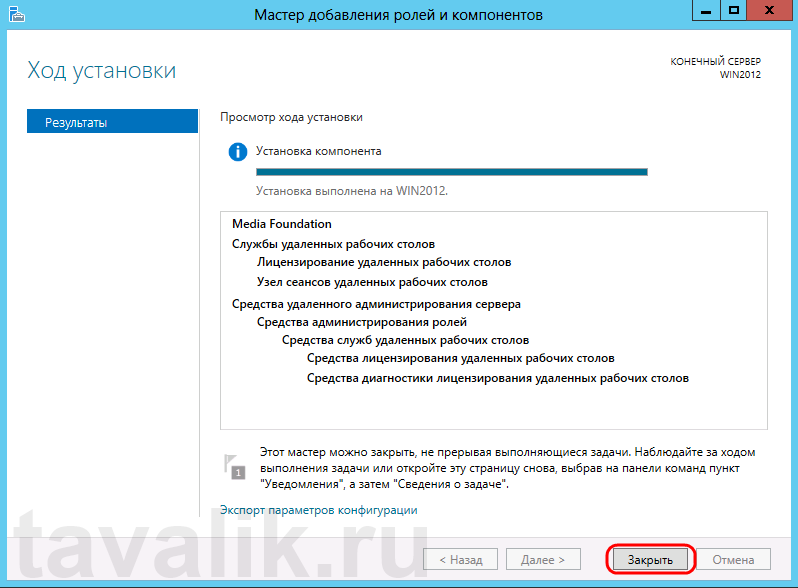

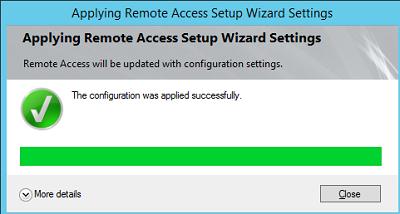

Если все прошло хорошо, после перезагрузки, увидим сообщение об успешной установке всех выбранных служб и компонент. Нажимаем «Закрыть» (Close) для завершения работы мастера.

3. Определение сервера лицензирования для службы удаленных рабочих столов

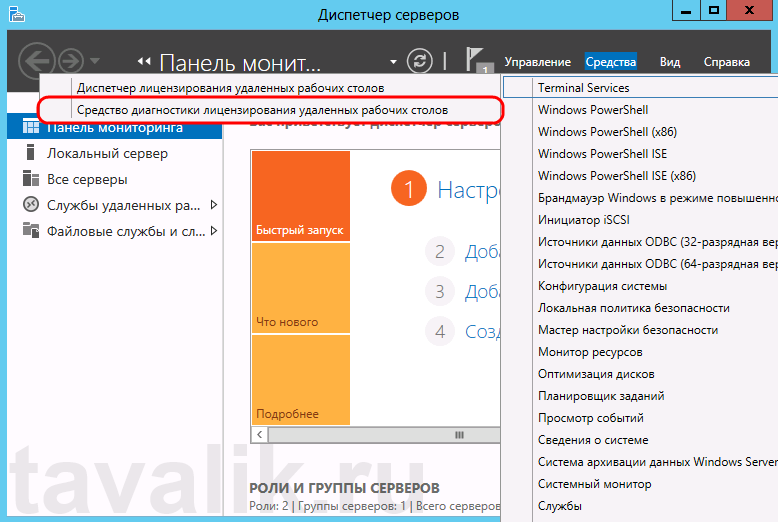

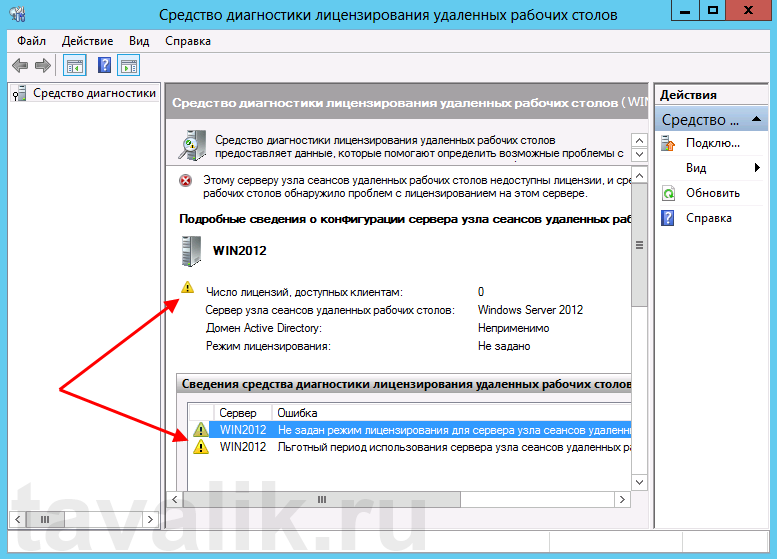

Теперь запустим «Средство диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) . Сделать это можно из диспетчера серверов, выбрав в правом верхнем меню «Средства» (Tools) — «Terminal Services» — «Средство диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) .

Здесь мы видим, что доступных лицензий пока нет, т. к. не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов.

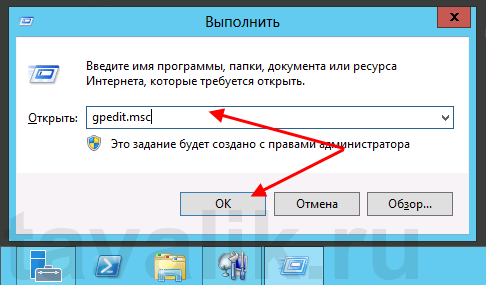

Сервер лицензирования указывается теперь в локальных групповых политиках. Для запуска редактора выполним команду gpedit.msc.

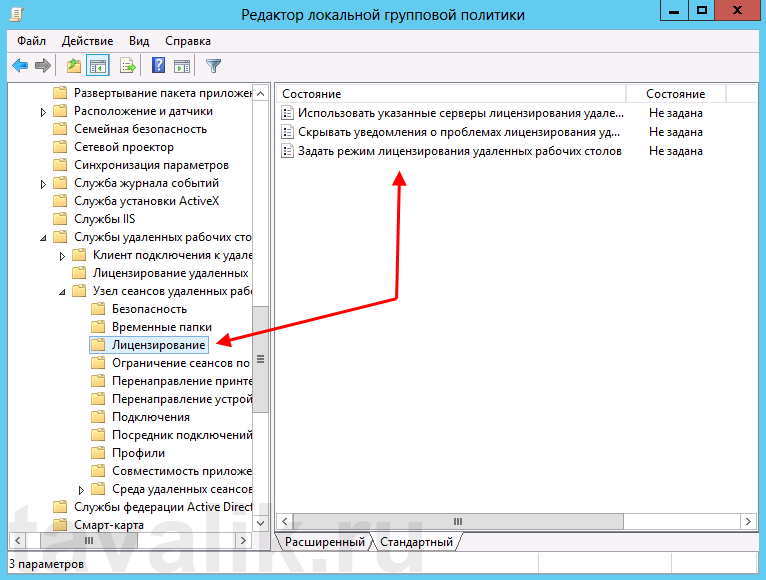

Откроется редактор локальной групповой политики. В дереве слева раскроем вкладки:

- «Конфигурация компьютера» (Computer Configuration)

- «Административные шаблоны» (Administrative Templates)

- «Компоненты Windows» (Windows Components)

- «Службы удаленных рабочих столов» (Remote Desktop Services)

- «Узел сеансов удаленных рабочих столов» (Remote Desktop Session Host)

- «Лицензирование» (Licensing)

- «Узел сеансов удаленных рабочих столов» (Remote Desktop Session Host)

- «Службы удаленных рабочих столов» (Remote Desktop Services)

- «Компоненты Windows» (Windows Components)

- «Административные шаблоны» (Administrative Templates)

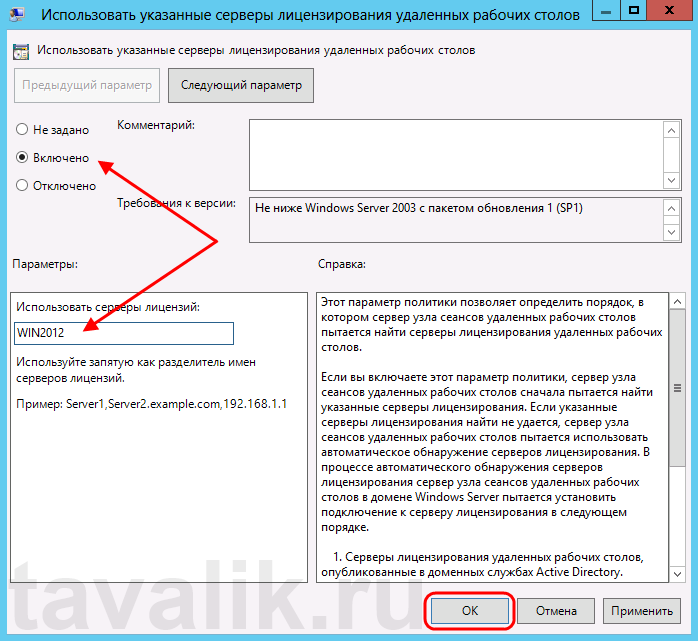

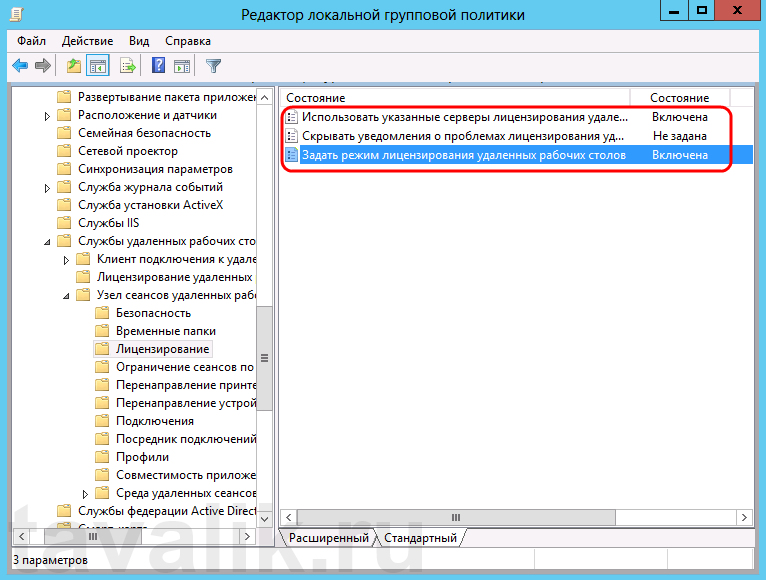

Откроем параметры «Использовать указанные серверы лицензирования удаленных рабочих столов» (Use the specified Remote Desktop license servers) , кликнув 2 раза по соответствующей строке.

В окне редактирования параметров политики, переставим переключатель в «Включено» (Enabled) . Затем необходимо определить сервер лицензирования для службы удаленных рабочих столов. В моем примере сервер лицензирования находится на этом же физическом сервере. Указываем сетевое имя или IP-адрес сервера лицензий и нажимаем «ОК» .

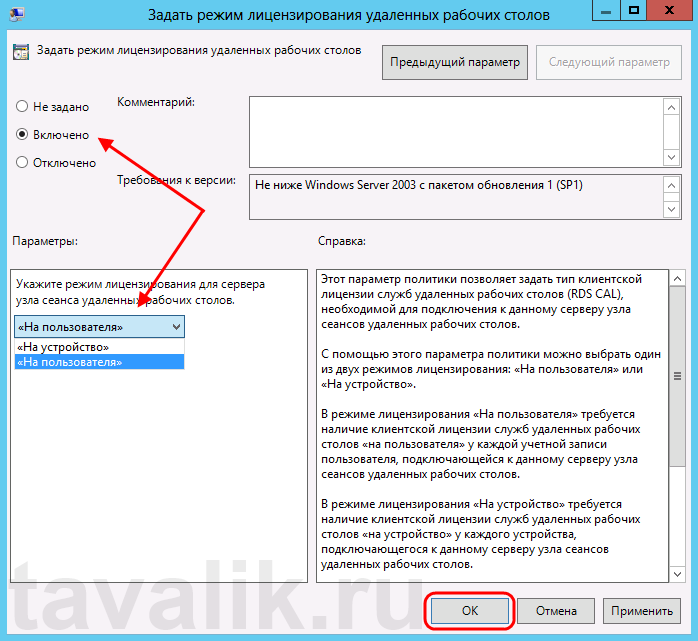

Далее меняем параметры политики «Задать режим лицензирования удаленных рабочих столов» (Set the Remote licensing mode) . Также устанавливаем переключатель в «Включено» (Enabled) и указываем режим лицензирования для сервера узла сеансов удаленных рабочих столов. Возможны 2 варианта:

- «На пользователя» (Per User)

- «На устройство» (Per Device)

Для того, чтобы разобраться чем отличаются эти режимы, рассмотрим простой пример. Предположим, у Вас есть 5 лицензий. При режиме «На устройство» вы можете создать неограниченное число пользователей на сервере, которые смогут подключаться через удаленный рабочий стол только с 5 компьютеров, на которых установлены эти лицензии. Если выбрать режим «На пользователя», то зайти на сервер смогут только 5 выбранных пользователей, независимо с какого устройства они подключаются.

Выбираем тот режим, который наиболее подходит для ваших нужд и нажимаем «ОК» .

Изменив вышеперечисленные политики, закрываем редактор.

Возвращаемся в оснастку «Средство диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) и видим новую ошибку, указывающую на то, что сервер лицензирования указан, но не включен.

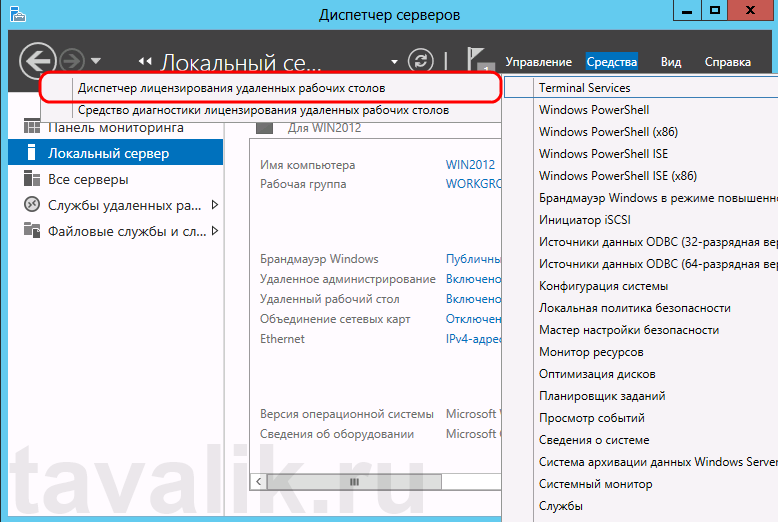

Для запуска сервера лицензирования переходим в «Диспетчер лицензирования удаленных рабочих столов» (RD Licensing Manager) . Найти его можно в диспетчере серверов, вкладка «Средства» (Tools) — «Terminal Services» — «Диспетчер лицензирования удаленных рабочих столов» (Remote Desktop Licensing Manager) .

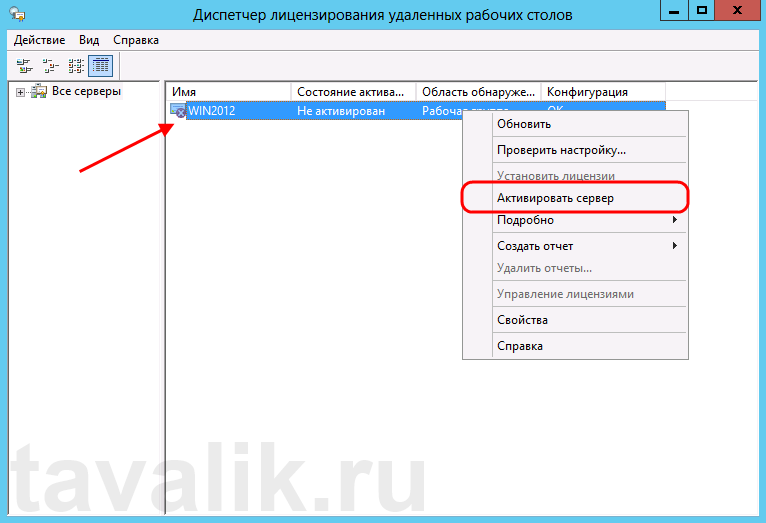

Здесь найдем наш сервер лицензирования, со статусом «Не активирован» (Not Activated) . Для активации кликаем по нему правой кнопкой мыши и в контекстном меню выбираем «Активировать сервер» (Activate Server) .

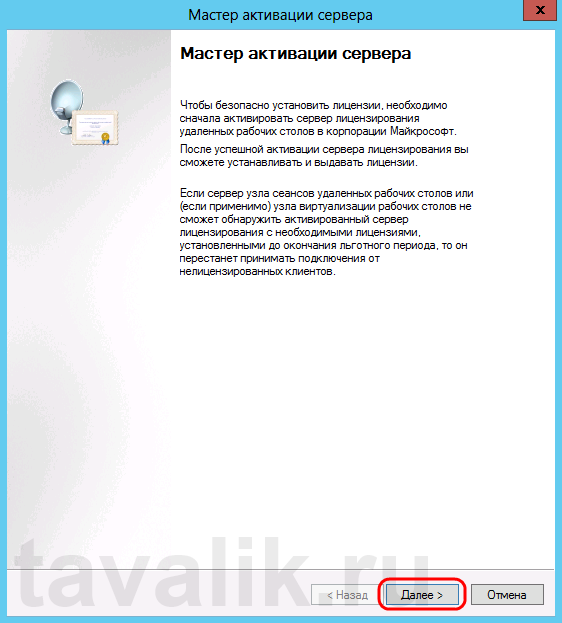

Запустится Мастер активации сервера. Жмем «Далее» (Next) на первой странице мастера.

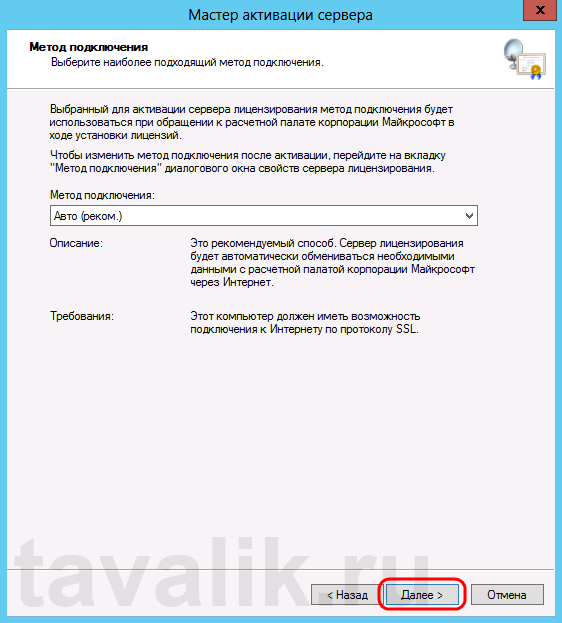

Затем выбираем метод подключения («Авто» (Automatic connection) по умолчанию) и жмем «Далее» (Next) .

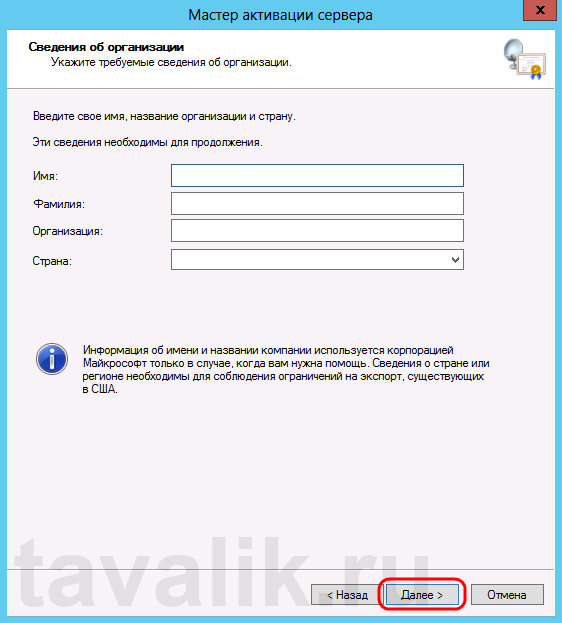

Вводим сведения об организации (эти поля обязательны для заполнения) после чего жмем «Далее» (Next) .

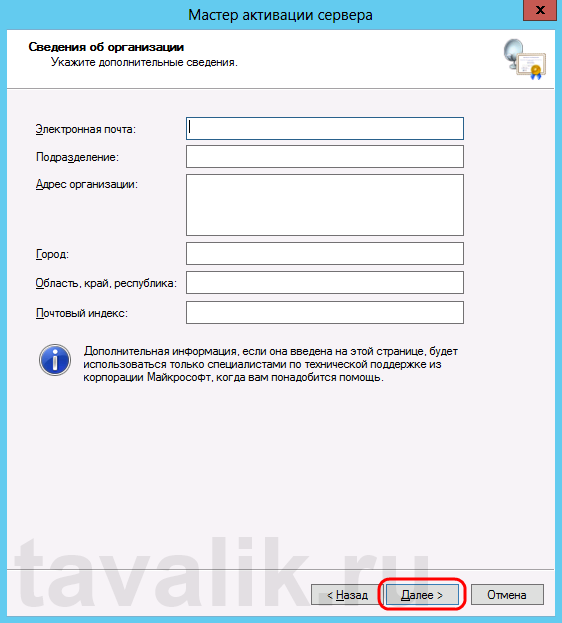

Вводим дополнительные сведения об организации (необязательно) и снова нажимаем «Далее» (Next) .

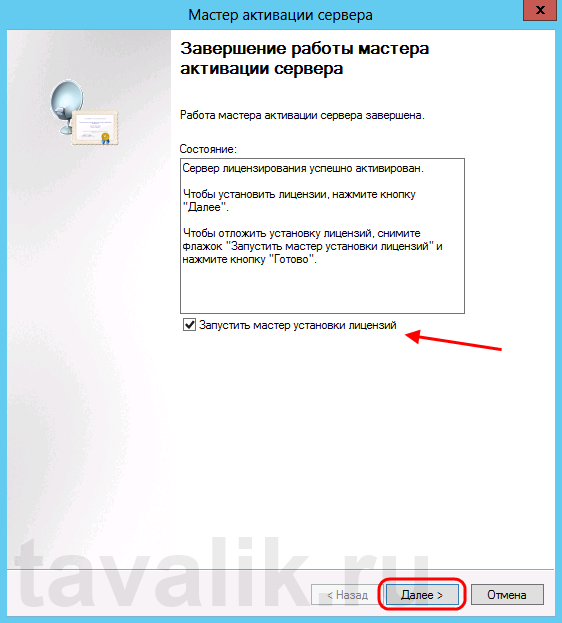

Сервер лицензирования активирован. Теперь следует установить лицензии. Для этого нажимаем «Далее» (Next) оставив включенным флаг «Запустить мастер установки лицензий» .

4. Установка лицензий на сервер лицензирования службы удаленных рабочих столов

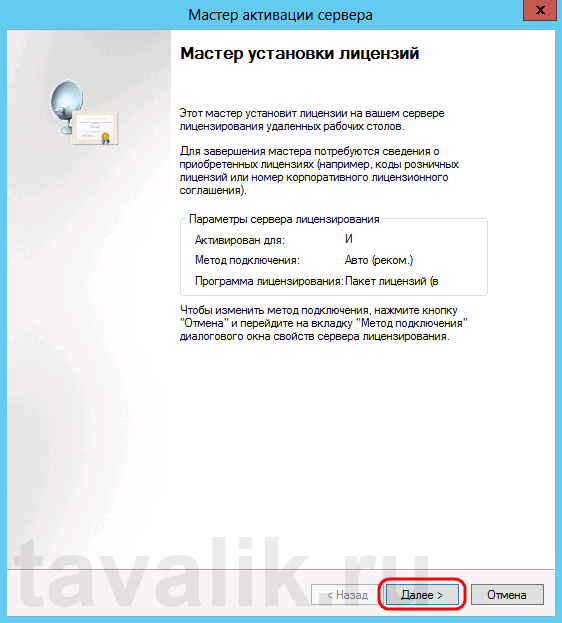

Нажимаем «Далее» (Next) на начальной странице Мастера установки лицензий.

Затем выбираем необходимую вам программу лицензирования. В моем примере это «Соглашение «Enterprise Agreement«» . Жмем «Далее» (Next) .

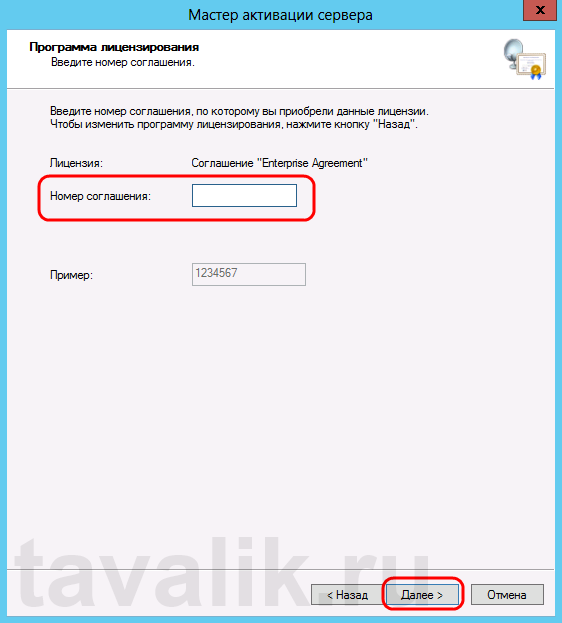

Вводим номер соглашения и нажимаем «Далее» (Next) .

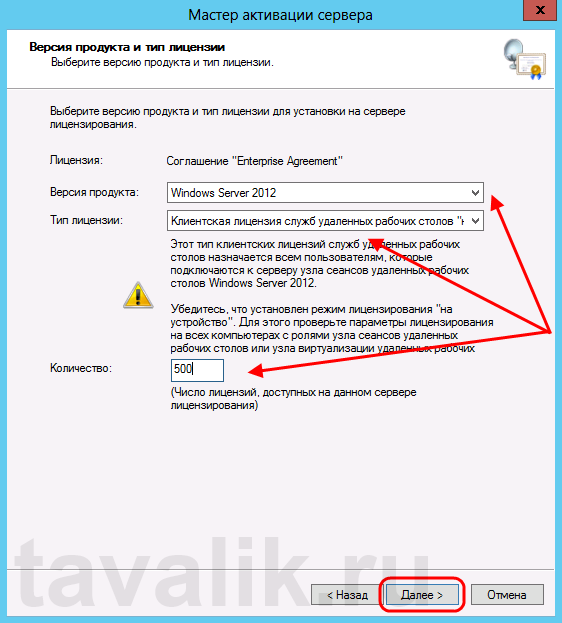

Указываем версию продукта, тип лицензии и количество лицензий в соответствии с вашей программой лицензирования. Жмем «Далее» (Next) .

Ну и дожидаемся завершения работы мастера установки лицензий с сообщением о том, что запрошенные лицензии успешно установлены.

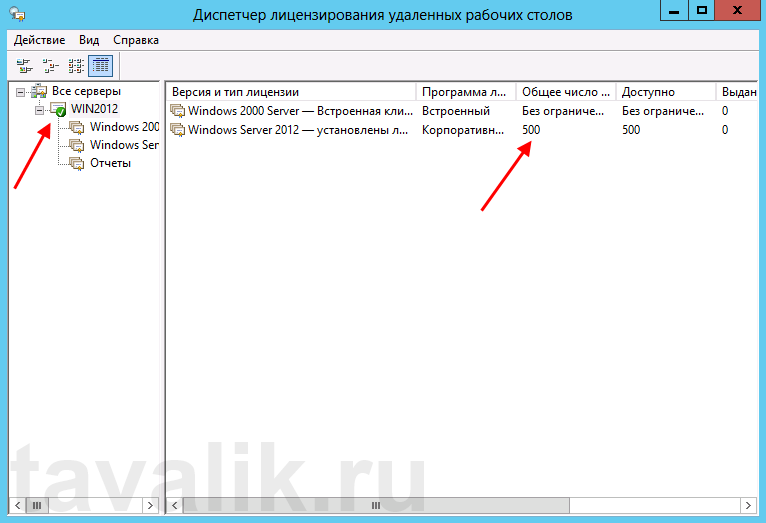

В диспетчере лицензирования убеждаемся, что сервер работает, а также видим общее и доступное число установленных лицензий.

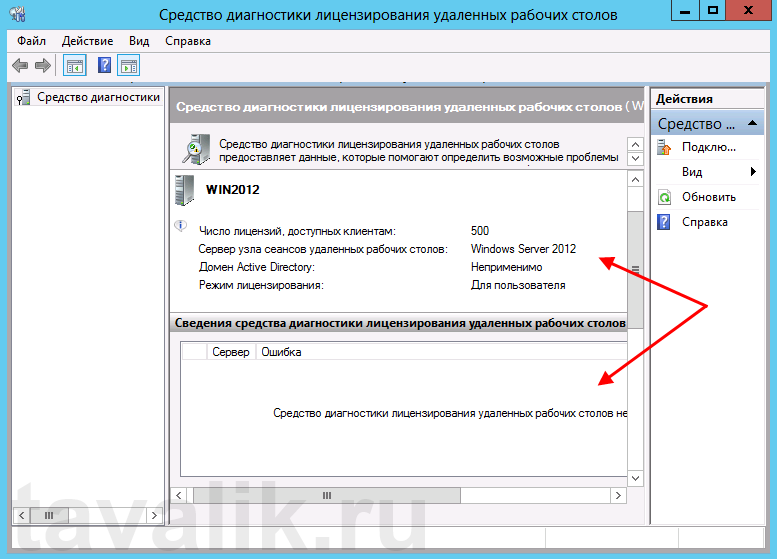

Ну и наконец возвращаемся в «Средства диагностики лицензирования удаленных рабочих столов» (RD Licensing Diagnoser) и видим, что ошибок нет, а число лицензий, доступных клиентам, соответствует тому, что мы вводили на предыдущем шаге.

На этом установка сервера терминалов в Windows Server 2012 завершена.

5. Подключение к серверу терминалов

Для подключения к серверу терминалов можно использовать встроенный в Windows клиент «Подключение к удаленному рабочему столу».

Добрый день, уважаемые читатели моего блога. В этой статье я рассказываю, как происходить настройка rdp windows server 2012 r2. Во всех операционных системах windows настройка rdp довольно простая задача, но конечно есть особенности, я расскажу и покажу, как настроить rdp в windows 2012 r2…

Введение

Я уже рассказывал, как включить удаленный рабочий стол (rdp) удаленно тут. А также рассказывал, как поменять стандартный порт rdp 3389 на любой другой. Теперь давайте посмотрим, как собственно происходит настройка rdp на winows server 2012, также полезно будет почитать как подключиться к удаленному рабочему столу windows 10.

Хочу напомнить, что rdp — это remote desktop protocol или если по-русски протокол удаленного рабочего стола. Давайте перейдем к настройке.

Настройка rdp windows server 2012 r2 — пошаговая инструкция

Итак, первым делом нам надо включить remote desktop в server 2012 r2. Выполним следующие простые шаги:

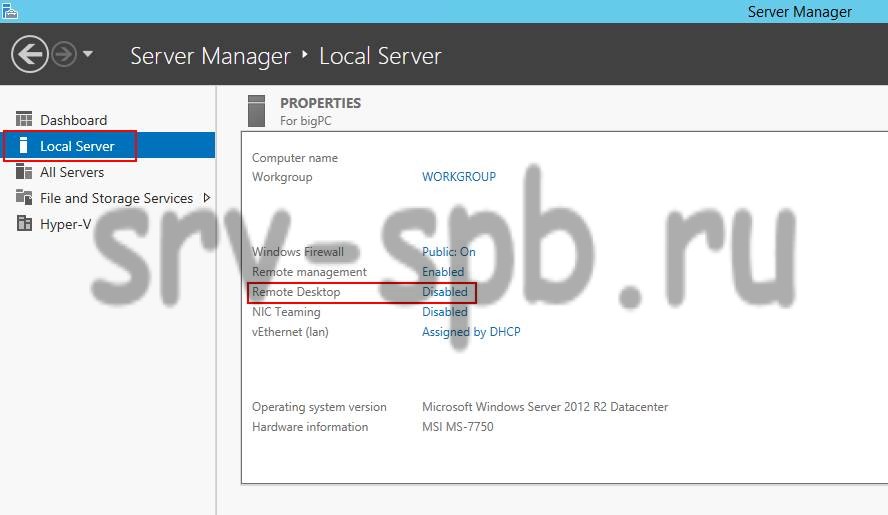

- Запускаем оснастку Server Manager (сделать это можно кликнув по кнопке прикрепленной на панели задач):

- В результате откроется окно настроек, Server Manager. Нам необходимо перейти в раздел Local Serve (слева). Откроется окно настроек сервера. Необходимо найти среди всех настроек пункт Remote Desktop, щелкнуть по значению Disabled.

- В результате нажатия значения Disabled, откроется окно включения rdp. Необходимо выбрать следующие значение: Allow remote connections to this computer. Галочка — Allow connections only from computers running Remote Desktop with Network Level Authentication (recommended) означает, что подключиться по RDP можно будет только с компьютеров, у которых есть поддержка Network Level Authentication (проверка подлинности на уровне сети). Если простым языком, то вы не сможете подключиться к этому компьютеру по rdp с Windows XP и windows 2003 (если использовать бубен, то сможете). Так что можете эту галку оставить включенной.

- Нажимаем ОК. Все, после этого ваш компьютер доступен по RDP. Но есть особенность с FireWall. Он может блокировать подключения, читаем ниже…

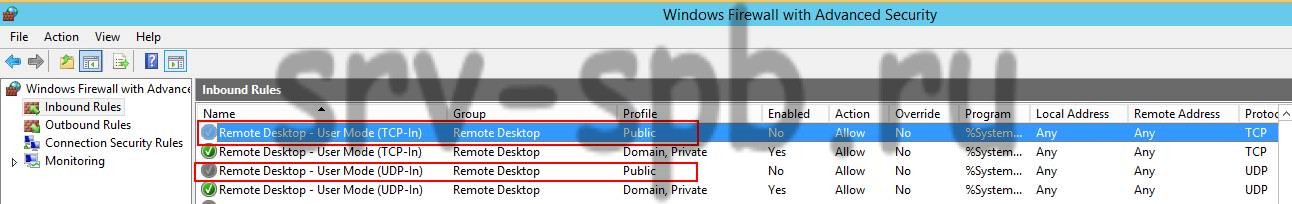

FireWall блокирует RDP

Итак, вы включили rdp, по инструкции выше, но подключиться так и не можете к компьютеру. По умолчанию, в Windows есть разрешающие правила rdp в FireWall. После включения remote desktop эти правила активируются. Но есть одно но, включаются правила только для сетей Domain и Private, и если ваш компьютер находится в сети Public то вы не сможете подключиться по rdp. Надо эти правила активировать.

Вот собственно и все, на этом настройка rdp windows server 2012 r2 завершена. Можете спокойно подключаться к своему серверу. Как это сделать в Windows Xp написано в моей статье — 7.1 rdp клиент для windows xp.

Если у вас остались вопросы, замечания, или какая-то критика, то прошу оставлять их в комментариях. С вашей помощью буду приводить статьи к идеальному виду. Надеюсь, вы нашли ответ на свой вопрос.

С уважением, Александр Глебов.

Загрузка…

Интересные статьи по теме:

В Windows Server 2012 R2 появилась новая возможность, теперь можно развернуть на действующем контроллере домена службы удаленных рабочих столов штатным способом. Очевидно, этот сценарий установки будет востребован предприятиями малого бизнеса, которые ограничены в

количестве физических серверов.

Ниже, на скриншотах, показан процесс установки Служб удаленных рабочих столов с использованием мастера. Установка в Windows Server 2012 R2 на контроллере домена производится с использованием службы посредника подключений к удаленному рабочему столу (Remote

Desktop Connection Broker).

Видно, что процесс установки ничем не отличается от процесса установки, который использовался на рядовых серверах с Windows Server 2012, выделенных для обеспечения работы терминальных служб.

После перезагрузки сервера дождитесь окончания установки. Если установка закончилась успешно, проверить работу Служб удаленных рабочих столов можно перейдя по ссылке в мастере —

https://servername/rdweb

После успешной установки, в Диспетчере серверов появляются инструменты управления, которые потребуются для дальнейшего администрирования роли терминального сервера.

Как видно на скриншоте, служба RD Web Access работает также безупречно.

См. также:

Windows Server 2012: Установка служб удаленных рабочих столов на контроллере домена

Описание задачи: Настраиваем терминальный сервер Windows 2012 R2 для возможности предоставления вычислительных ресурсов пользователям.

Шаг 1 — Настройка роли терминального сервера на windows 2012 R2

Авторизуйтесь в ОС под локальной учетной записью администратора и запустите Диспетчер серверов (Server Manager).

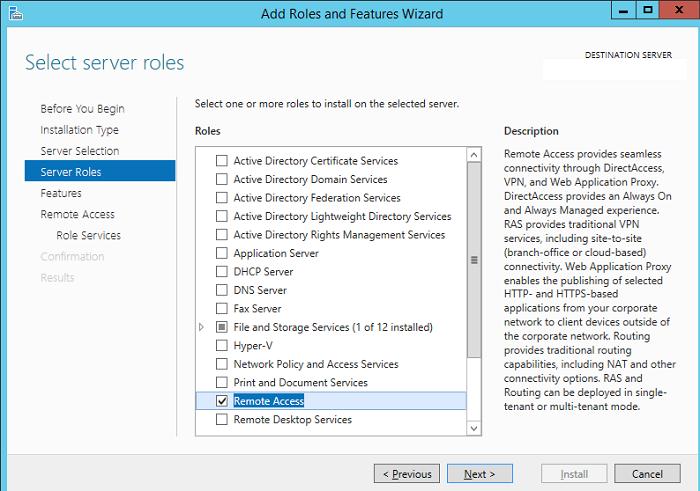

Запускаем мастер добавления ролей и компонентов, где выбираем тип установки «Установка ролей или компонентов»:

Рисунок 1 — Установка ролей и компонентов

Выбираем тот сервер из пула серверов, на который будет установлена служба терминалов. В нашем случае это локальный сервер. Нажимаем «Далее».

Рисунок 2 — Выбор сервера из пула серверов

Отмечаем роль «Службы удаленных рабочих столов» в списке ролей и жмем «Далее».

Компоненты оставляем в том виде, в котором они есть. Ничего не отмечая жмем «Далее».

Рисунок 3 — Служба удаленных рабочих столов

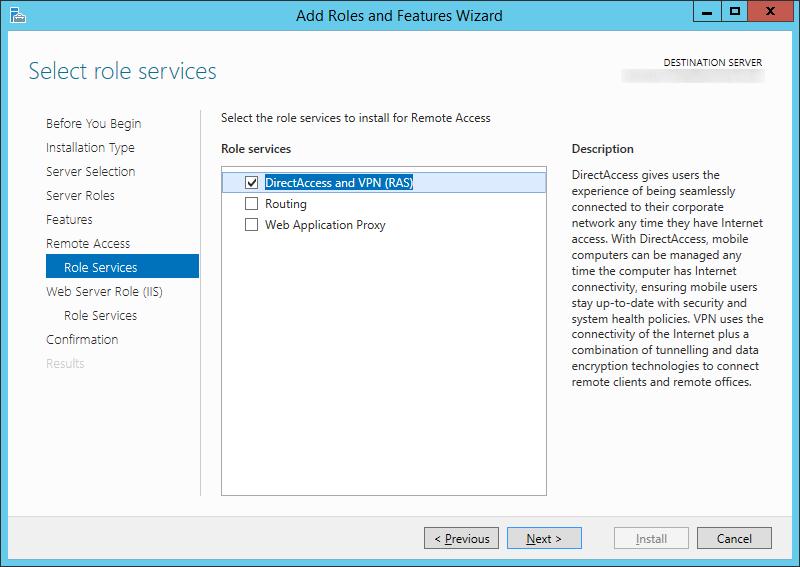

Теперь необходимо выбрать устанавливаемые службы ролей. Выбираем «Лицензирование удаленных рабочих столов» и также соглашаемся на установку дополнительных компонент нажав на «Добавить компоненты» в появившемся мастере.

Рисунок 4 — Лицензирование удаленных рабочих столов

Также устанавливаем «Узел сеансов удаленных рабочих столов». Отметив необходимы службы ролей, нажимаем «Далее».

Рисунок 5 — Узел сеансов удаленных рабочих столов

Все параметры установки роли определены. Жмем «Далее».

На последней странице установим флаг «Автоматический перезапуск конечного сервера, если требуется, нажимаем «Да» в появившемся окне и нажимаем «Установить» для запуска установки службы.

Если все прошло хорошо, после перезагрузки увидим сообщение об успешной установке всех выбранных служб и компонент. Нажимаем «Закрыть» для завершения работы мастера.

Шаг 2 — Определение сервера лицензирования для службы удаленных рабочих столов

Теперь запустим «Средство диагностики лицензирования удаленных рабочих столов». Сделать это можно из диспетчера серверов, выбрав в правом верхнем меню «Средства»— «Terminal Services» — «Средство диагностики лицензирования удаленных рабочих столов».

Здесь мы видим, что доступных лицензий пока нет, т. к. не задан режим лицензирования для сервера узла сеансов удаленных рабочих столов.

Рисунок 6 — Число доступных лицензий

Сервер лицензирования указывается теперь в локальных групповых политиках. Для запуска редактора выполним команду «gpedit.msc» в пункте меню Пуск — Выполнить.

Откроется редактор локальной групповой политики. В дереве слева раскроем вкладки:

«Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Службы удаленных рабочих столов» — «Узел сеансов удаленных рабочих столов» — «Лицензирование»

Откроем параметры «Использовать указанные серверы лицензирования удаленных рабочих столов», кликнув 2 раза по соответствующей строке.

Рисунок 7 — Редактор локальной групповой политики

В окне редактирования параметров политики, переставим переключатель в «Включено». Затем необходимо определить сервер лицензирования для службы удаленных рабочих столов. В нашем случае сервер лицензирования находится на этом же физическом сервере. Указываем сетевое имя или IP-адрес сервера лицензий и нажимаем «ОК».

Рисунок 8 — Назначения сервера лицензирования

Далее меняем параметры политики «Задать режим лицензирования удаленных рабочих столов». Также устанавливаем переключатель в «Включено» и указываем режим лицензирования для сервера узла сеансов удаленных рабочих столов. Возможны 2 варианта — «На пользователя» или «На устройство».

Выбираем тот режим, который наиболее подходит для ваших нужд и нажимаем «ОК».

Рисунок 9 — Выбор режима лицензирования

Изменив вышеперечисленные политики, закрываем редактор.

Рисунок 10 — Итоговый вид групповой политики

Для запуска сервера лицензирования переходим в «Диспетчер лицензирования удаленных рабочих столов». Найти его можно в диспетчере серверов, вкладка «Средства»— «Terminal Services» — «Диспетчер лицензирования удаленных рабочих столов».

Здесь найдем наш сервер лицензирования, со статусом «Не активирован». Для активации кликаем по нему правой кнопкой мыши и в контекстном меню выбираем «Активировать сервер».

Рисунок 11 — Активация сервера лицензирования

Запустится Мастер активации сервера. Жмем «Далее» на первой странице мастера. Затем выбираем метод подключения «Авто» и жмем «Далее».

Вводим сведения об организации (эти поля обязательны для заполнения) после чего жмем «Далее»

Вводим дополнительные сведения об организации (необязательно) и снова нажимаем «Далее»

Сервер лицензирования активирован.

Шаг 3 — Установка лицензий на сервер лицензирования службы удаленных рабочих столов

Теперь произведем установку лицензии на сервер лицензирования службы удаленных рабочих столов. Для этого нажимаем в окне «Лицензирования удаленных рабочих столов» на активированный сервер лицензирования и выбираем пункт «Установить лицензии».

Нажимаем «Далее» на начальной странице Мастера установки лицензий.

Затем выбираем необходимую вам программу лицензирования. В моем примере это «Соглашение «Enterprise Agreement». Жмем «Далее».

Рисунок 12 — Программа лицензирования

Вводим номер соглашения и нажимаем «Далее».

Рисунок 13 — Номер соглашения

Указываем версию продукта, тип лицензии и количество лицензий в соответствии с вашей программой лицензирования. Жмем «Далее».

Рисунок 14 — Выбор версии продукта

Ждем завершения работы мастера установки лицензий с сообщением о том, что запрошенные лицензии успешно установлены. Жмем «Готово».

В диспетчере лицензирования убеждаемся, что сервер работает, а также видим общее и доступное число установленных лицензий.

Рисунок 15 — Просмотр лицензий

Возвращаемся в «Средства диагностики лицензирования удаленных рабочих столов» и видим, что ошибок нет, а число лицензий, доступных клиентам, соответствует тому, что мы вводили на предыдущем шаге.

На этом настройка сервера терминалов в Windows Server 2012 завершена.

Шаг 4 — Подключение к серверу терминалов

Для подключения к серверу терминалов можно использовать встроенный в Windows клиент «Подключение к удаленному рабочему столу».

Есть вопросы? Можете написать в чат для связи с нашим специалистом.

В этой статье мы пошагово опишем процедуру разворачивания службы удаленного доступа Direct Access на самой свежей серверной платформе Microsoft — Windows Server 2012 R2. Вообще говоря, служба Direct Access предполагает несколько сценариев работы, мы попытаемся рассмотреть наиболее общий сценарий организации сервиса DirectAccess.

Прежде чем приступить, вкратце напомним о том, что такое служба DirectAccess. Компонент DirectAccess впервые была представлена Micrisoft в Windows Server 2008 R2 и предназначался для организации прозрачного доступа удаленных компьютеров ко внутренним ресурсам сети компании. При подключении через DA пользователь может полноценно пользоваться корпоративными и доменными сервисами, а сотрудники ИТ-поддержки управлять таким компьютеров и поддерживать его актуальном с точки зрения безопасности состоянии. По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети. Рассмотрим основные отличия DirectAccess от VPN:

- Для установки соединения с помощью DirectAccess пользователю не нужно запускать VPN клиент – подключение осуществляется автоматически при наличия доступа в Интернет

- Для организации соединения между клиентом DA и сервером нужно открыть только 443 порт

- Компьютер пользователя обязательно должен находится в домене AD, а это значит что на него действуют все доменные групповые политики (конечно есть трюки, позволяющие запускать VPN до входа в Windows, но это обычно практически не практикуется)

- Канал связи между удаленным ПК и корпоративным шлюзом шифруется стойкими алгоритмами с использованием IPsec

- Возможно организовать двухфакторную аутентификацию с использованием системы одноразовых паролей

В чем же основные отличия версии DirectAccess в Windows Server 2012 / 2012 R2 от версии Windows 2008 R2. Основное отличие – снижение требований к смежной инфраструктуре. Так, например:

- Сервер DirectAccess теперь не обязательно должен быть пограничным, теперь он может находиться за NAT.

- В том случае, если в качестве удаленных клиентов используется Windows 8 Enterprise, разворачивать внутреннюю инфраструктуру PKI не обязательно (за аутентификацию клиентов будет отвечать Kerberos-прокси, расположенный на сервере DA)

- Не обязательно стало наличие IPv6 во внутренней сети организации

- Поддержка OTP (One Time Password) и NAP (Network Access Protection) без необходимости развёртывания UAG

Требования и инфраструктура, необходимы для развертывания DirectAccess на базе Windows Server 2012 R2

- Домен Active Directory и права администратора домена

- Выделенный (рекомендуется) сервер DA под управлением Windows Server 2012 R2, включенный в домен Windows. Сервер имеет 2 сетевые карты: одна находится во внутренней корпоративной сети, другая – в DMZ сети

- Выделенная DMZ подсеть

- Внешнее DNS имя (реальное или через DynDNS) или IP адрес, доступный из интернета, к которому будут подключатся клиенты DirectAccess

- Настроить перенаправление трафика с порта TCP 443 на адрес сервера DA

- Развернутая инфраструктура PKI для выпуска сертификатов. В certificate authority нужно опубликовать шаблон сертификата Web Server и разрешено его автоматическое получение (auto-enrollmen) (Если в качестве клиентов будут использоваться только Windows 8 — PKI не обязателен).

- В качестве клиентов могут выступать компьютеры с Windows 7 и Windows 8.x редакций Professional / Enterprise

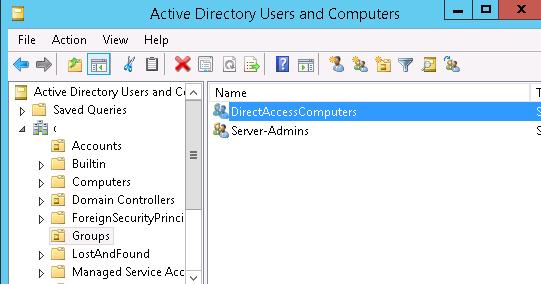

- Группа AD, в которой будут состоять компьютеры, которым разрешено подключаться к сети через Direct Access (допустим, эта группа будет называться DirectAccessComputers)

Установка роли Remote Access

Запустим консоль Server Manager и с помощью мастера Add Roles and Features установим роль Remote Access.

В составе роли Remote Access нужно установить службу DirectAccess and VPN (RAS).

Все остальные зависимости оставляем по умолчанию.

Настройка службы Direct Access в Windows Server 2012 R2

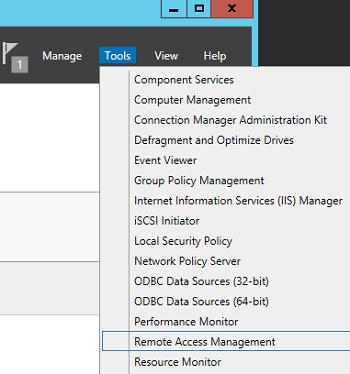

После окончания установки службы Remote Access, откройте оснастку Tools -> Remote Access Management.

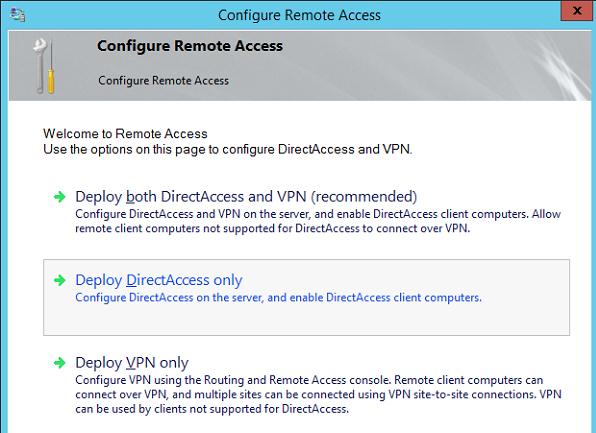

Запустится мастер настройки роли удаленного доступа. Укажем, что нам нужно установить только роль DA — Deploy DirectAccess only.

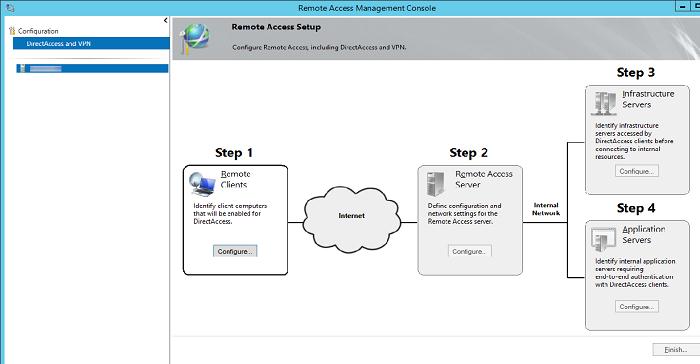

После этого должно открыться окно, в правой половине которого в графическом виде показаны четыре этапа (Step 1 – 4) настройки службы DA.

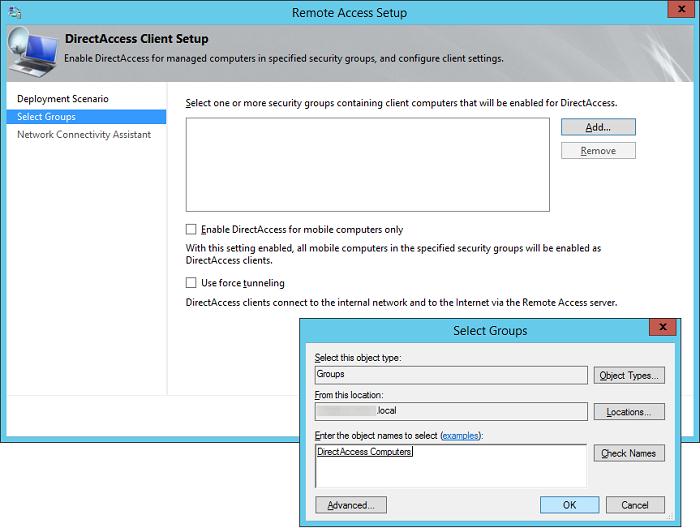

Первый этап (Step 1: Remote Clients).

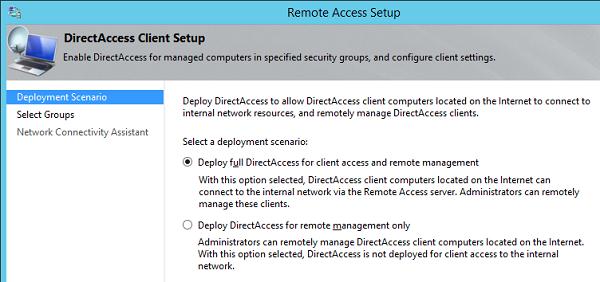

Укажем, что мы разворачиваем полноценный DirectAccess сервер с возможностью доступа клиентов и их удаленного управления Deploy full DirectAccess for client access and remote management.

Далее, нажав кнопкуAdd нужно указать группы безопасности AD, в которой будут находиться учетные записи компьютеров, которым разрешено подключаться к корпоративной сети через Direct Access (в нашем примере это группа DirectAccessComputers).

Примечание. Опция Enable DirectAccess for mobile only – позволяет ограничить подключение через DA только для мобильных устройств (ноутбуки, планшеты). Реализуется функция за счет опроса клиентов по WMI. Опция Use force tunneling – означает, что удаленные клиенты при доступе к любым удаленным ресурсам (в том числе обычным веб-сайтам) всегда использовать сервера DA (т.е. весь внешний трафик клиента проходит через корпоративный шлюз).

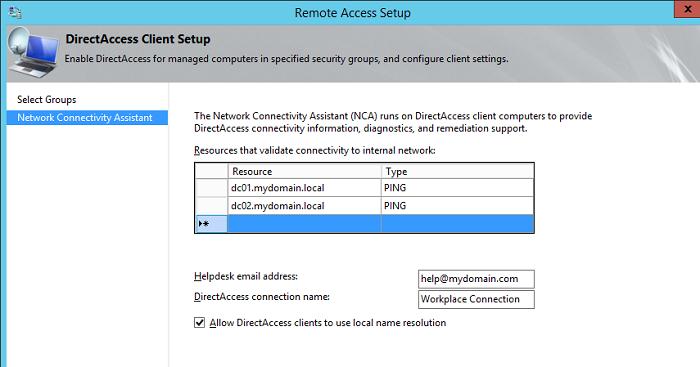

Следующий шаг – нужно указать список внутренних сетевых имен или URL-адресов, с помощью которых клиент может проверить (Ping или HTTP запрос), что он подключен к корпоративной сети. Здесь же можно указать контактный email службы helpdesk и наименование подключения DirectAccess (так оно будет отображаться в сетевых подключениях на клиенте). В случае необходимости можно включить опцию Allow DirectAccess clients to use local name resolution, позволяющую разрешить клиенту использовать внутренние DNS-сервера компании (адреса DNS серверов могут получаться по DHCP).

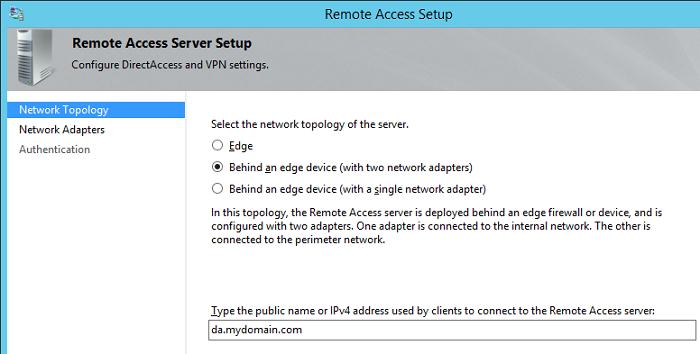

Второй этап (Step 2: Remote Access Server)

Следующий шаг — настройка сервера Remote Access. Указываем, что наш сервер удаленного доступа представляет собой конфигурацию с двумя сетевыми картами — Behind an edge device (with two network adapters), одна их которых находится в корпоративной сети, а вторая подключена напрямую в Internet или DMZ-подсеть. Здесь же нужно указать внешнее DNS имя или IP адрес в Интернете (именно с этого адреса пробрасывается 443 порт на внешний интерфейс сервера DirectAccess), к которому должны подключаться клиенты DA.

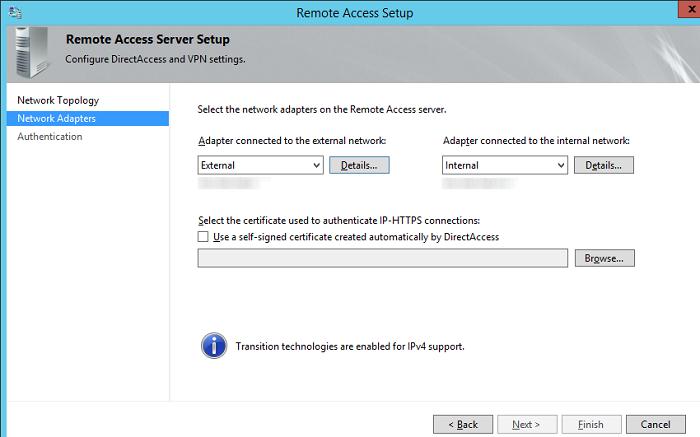

Затем нужно указать какая сетевая карта будет считаться внутренней (Internal – LAN), а какая внешней (External – DMZ).

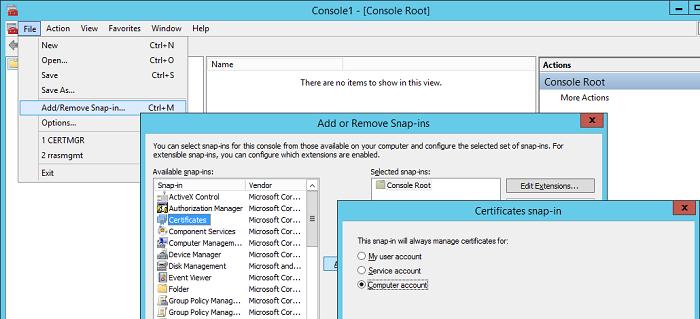

Свернем пока мастер настройки сервера Direct Access и сгенерируем сертификат сервера DA. Для этого создадим новую оснастку mmc, в которую добавим консоль Certificates, управляющую сертификатами локального компьютера (Computer Account)

В консоли управления сертификатами запросим новый персональный сертификат, щелкнув ПКМ по разделу Certificates (Local Computer) -> Personal -> Certificates и выбрав в меню All Tasks-> Request New Certificate

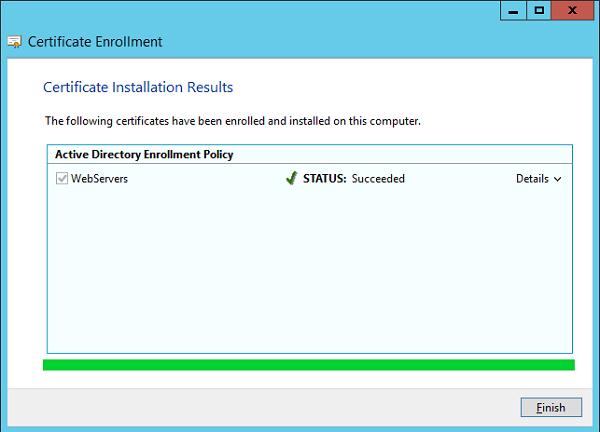

Запросим сертификат через политику Active Directory Enrollment Policy. Нас интересует сертификат на основе шаблона WebServers.

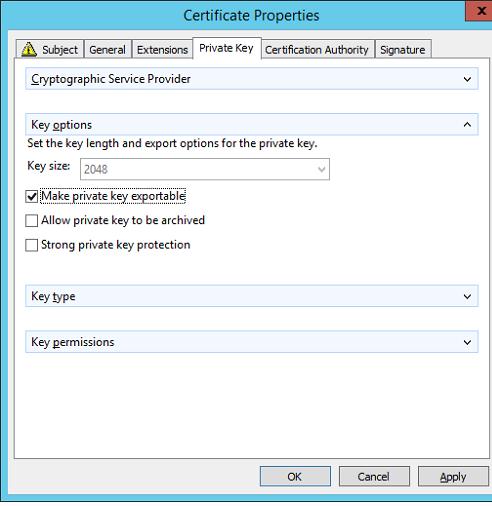

В настройках запроса нового сертификата на вкладке Subject заполним поля, идентифицирующие нашу компанию, а на вкладке Private Key укажем, что закрытый ключ сертификата можно экспортировать (Make private key exportable).

Сохраним изменения и запросим новый сертификат у CA.

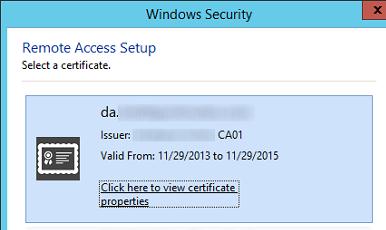

Вернемся в окно настроек сервера DirectAccess и, нажав кнопку Browse, выберем сгенерированный сертификат.

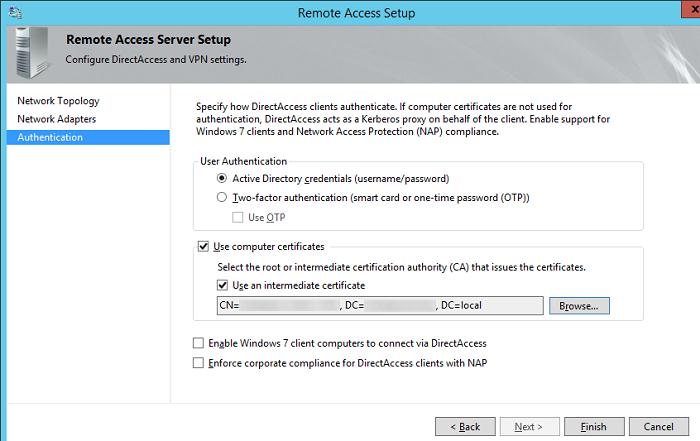

На следующем шаге мастера выберем способ аутентификации клиентов Direct Access. Укажем, что используется аутентификация по логину и паролю AD (Active Directory credentials – username/password). Отметим чекбокс Use computer certificates (Использовать сертификаты компьютеров) и Use an intermediate certificate. Нажав кнопку Browse, нужно указать центр сертификации, который будет отвечать за выдачу сертификатов клиентов.

Совет. Напомним, что если в качестве клиентов будут выступать машины с Windows 8 – разворачивать свой центр сертификаиции не нужно. Если же отметить чекбокс Enable Windows 7 client computers to connect via DirectAccess (Разрешить клиентским компьютерам с Windows 7 подключаться с помощью DirectAccess), то PKI придется разверачивать обязательно, без него клиенты на Windows 7 работать не смогут.

Третий этап (Step 3: Infrastructure Servers)

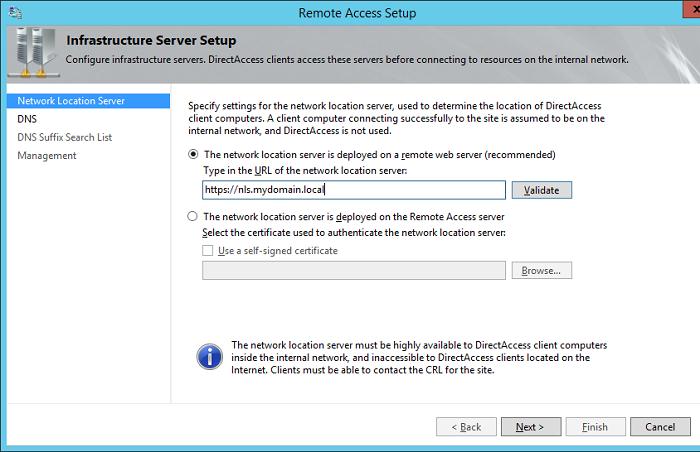

Третий этап – настройка инфраструктурных серверов. Нам будет предложено указать адрес сервера Network Location Server, находящегося внутри корпоративной сети. Network Location Server — это сервер, с помощью которого клиент может определить, что он находится во внутренней сети организации, т.е. не требуется использовать DA для подключения. NLS – сервером может быт любой внутренний веб-сервер (даже с дефолтной страничкой IIS), основное требование – сервер NLS не должен быть доступен снаружи корпоративной сети.

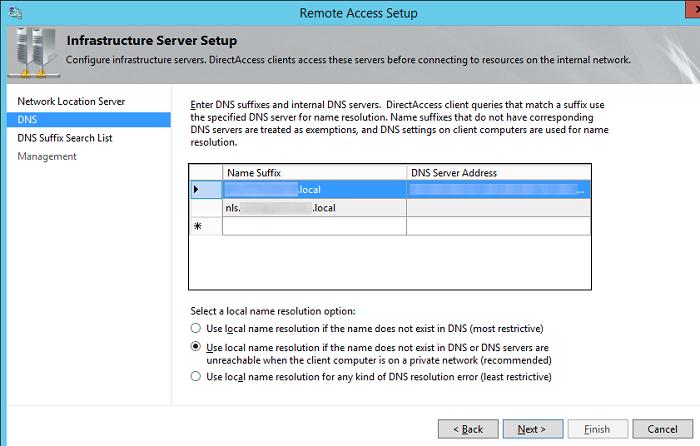

Далее укажем список DNS серверов для разрешения имен клиентами. Рекомендуется оставить опцию Use local name resolution if the name does not exist in DNS or DNS servers are unreachable when the client computer is on a private network (recommended).

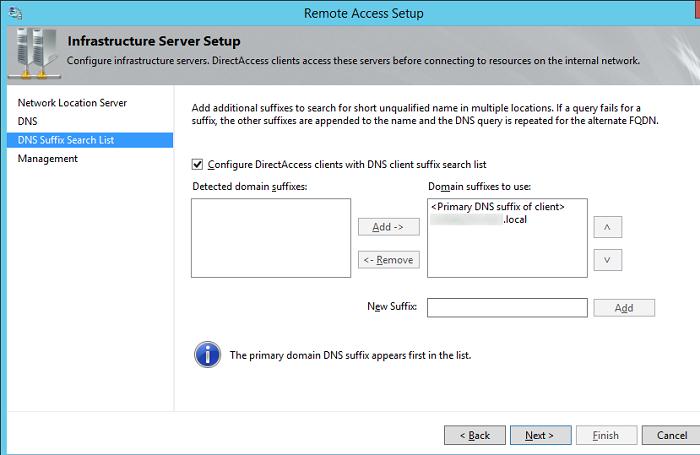

Затем укажем DNS-суффиксы внутренних доменов в порядке приоритета их использования.

В окне настройки Management ничего указывать не будем.

Четвертый этап (Step 4: Application Servers)

Этап настройки серверов приложений. На этом этапе можно настроить дополнительную аутентификацию и шифрование трафика между внутренними серверами приложений и клиентами DA. Нам это не требуется, поэтому оставим опцию Do not extend authentication to application servers.

На этом мастер настройки роли Remote Access завершен, нам осталось сохранить изменения.

После окончания работы мастер создаст две новых групповых политик DirectAccess Client Settings и DirectAcess Server Settings, которые прикреплены к корню домена. Их можно оставить там, либо перелинковать на нужный OU.

Тестируем работу Direct Access на клиенте Windows 8

Чтобы протестировать работу Direct Access с клиента, добавим это компьютер (напомним, что это должен быть ПК с Windows 8.X Enterprise ) в группу DirecAccessCompurers, обновим на нем групповые политики (gpupdate /force).

Совет. Напомним, что в Windows Server 2012 появился функционал оффлайнового включения компьютера в домен через DirectAccess, без необходимости физически подключать компьютер клиента к корпоративной сети.

Отключаем тесовую машину от корпоративной сети и подключаемся в интернету через Wi-Fi. Система автоматически подключается к корпоративной сети через DirectAccess, о чем свидетельствует статус Connected значка Workplace Connection (именно так мы назвали наше подключение при настройке сервера) в списке сетей.

Наличие подключения к сети через DirectAccess можно проверить с помощью PowerShell команды:

Get- DAConnectionStatus

Если она возвращает ConnectedRemotely, значит подключение DA к корпоративной сети